Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить Active Directory Domain Services на Windows Server 2008 R2.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2008 R2.

Подробно о том, как установить Windows Server 2008 R2, вы можете прочитать в моем руководстве “Установка Windows Server 2008 R2”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2019, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

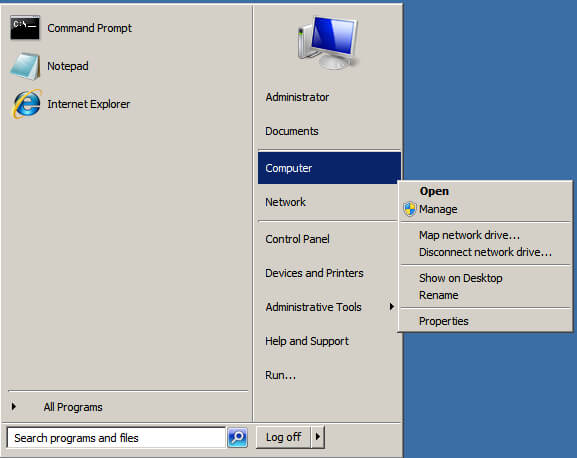

Заходим в систему под учетной записью с правами администратора и переходим в меню “Start”, нажимаем правой кнопкой мыши на “Computer” и выбираем “Properties”.

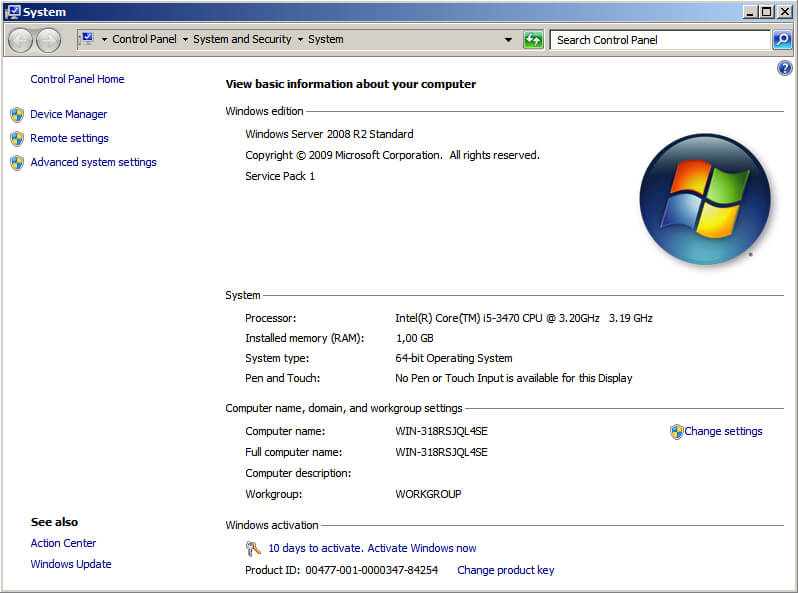

Далее в окне “System” в разделе “Computer name, domain, and workgroup settings” нажимаем на кнопку “Change settings”.

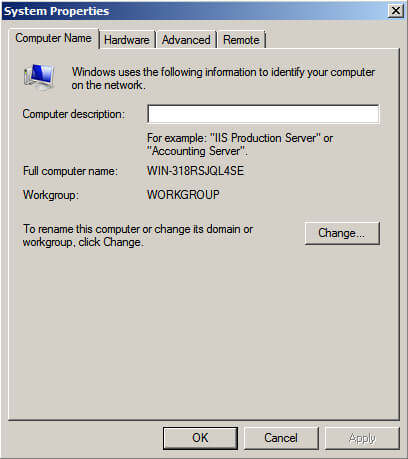

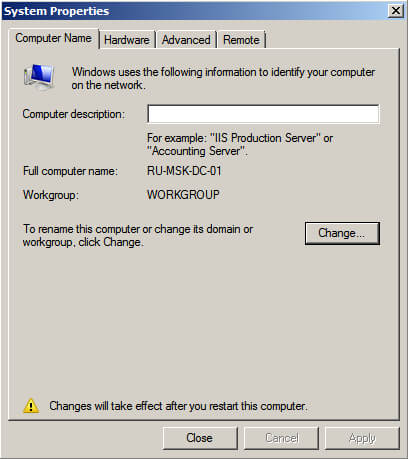

В окне “System Properties” на вкладке “Computer Name” нажимаем на кнопку “Change”.

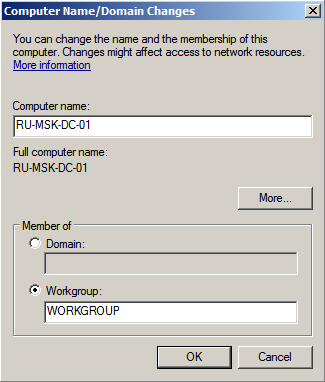

Настоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

Далее указываем новое имя сервера в поле “Computer Name” и нажимаем на кнопку “OK”.

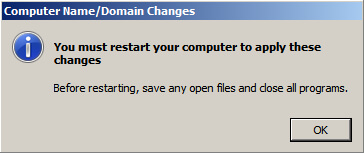

Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер.

Нажимаем кнопку “OK”.

В окне “System Properties” нажимаем на кнопку “Close”.

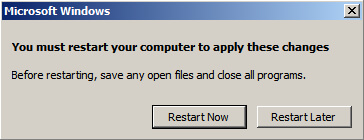

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

Далее сервер начнет перезагружаться.

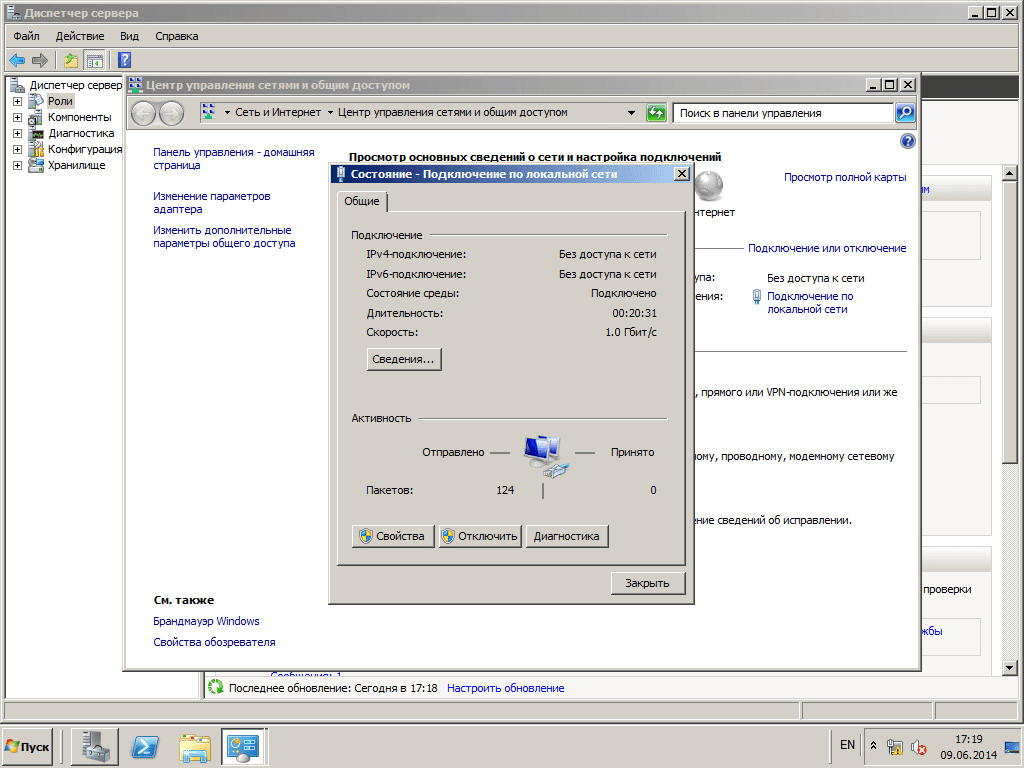

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

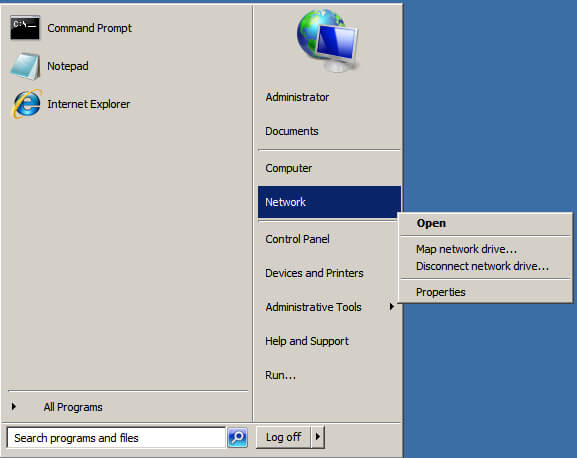

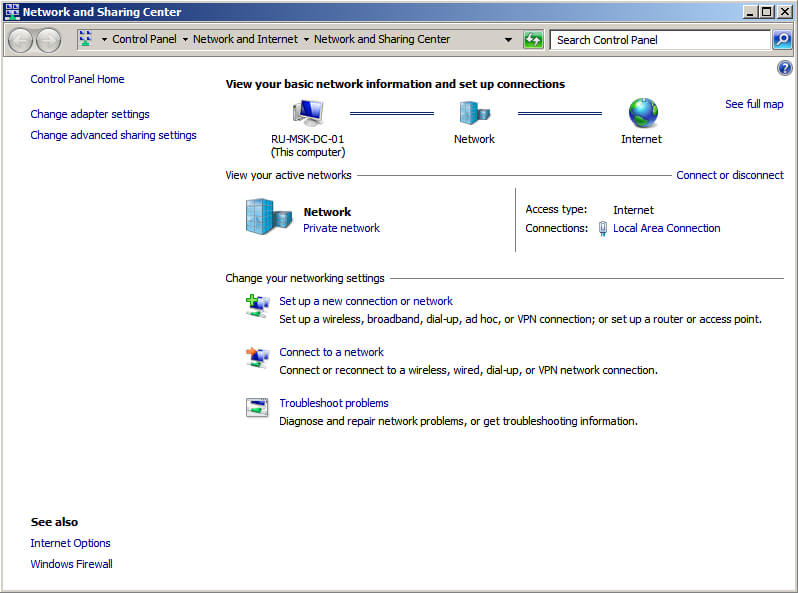

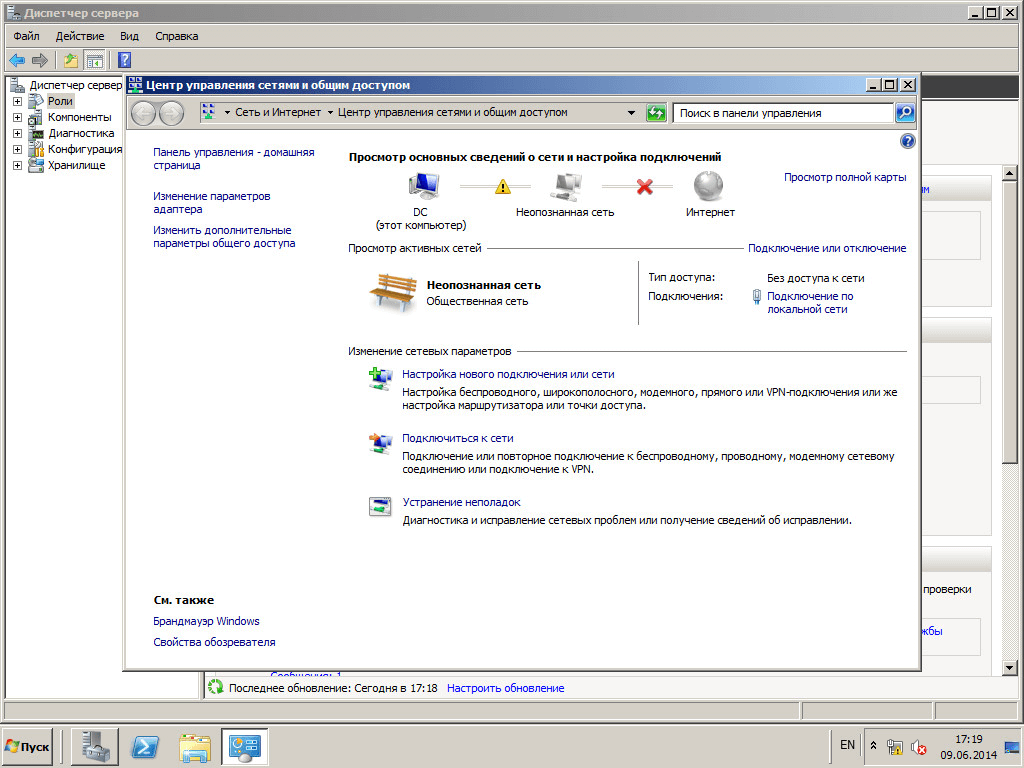

Заходим в систему под учетной записью с правами администратора и переходим в меню “Start”, нажимаем правой кнопкой мыши на “Network” и выбираем “Properties”.

Далее в окне “Network and Sharing Center” нажимаем на кнопку “Change adapter settings”.

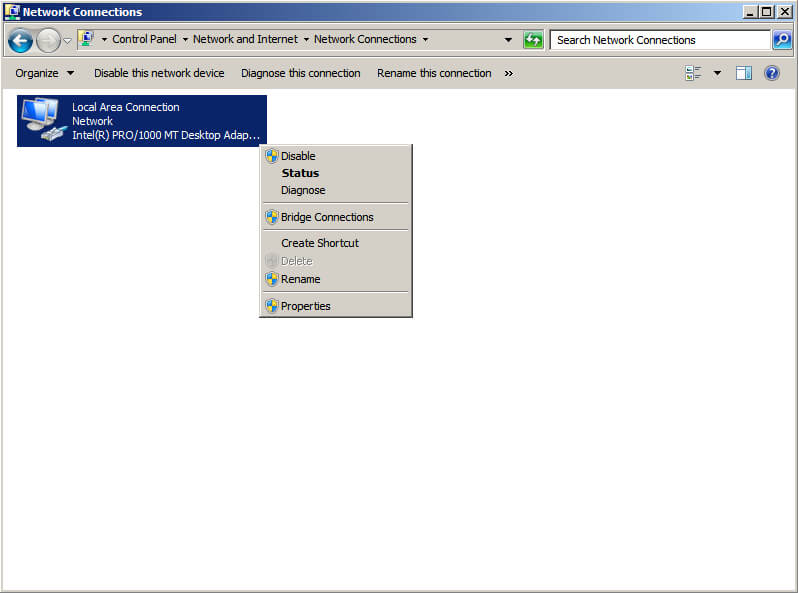

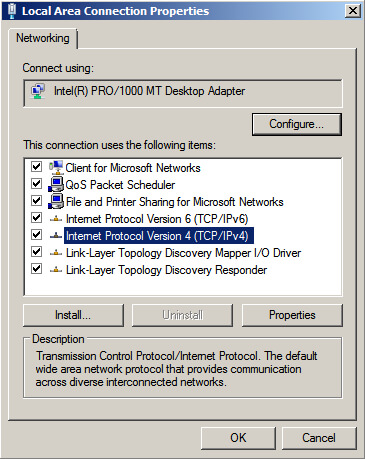

Теперь нажимаем правой кнопкой мыши на сетевом подключении “Ethernet” и выбираем пункт “Properties”.

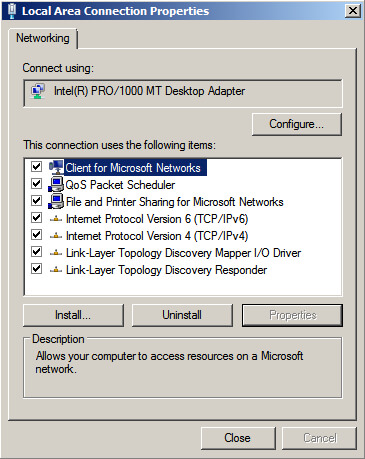

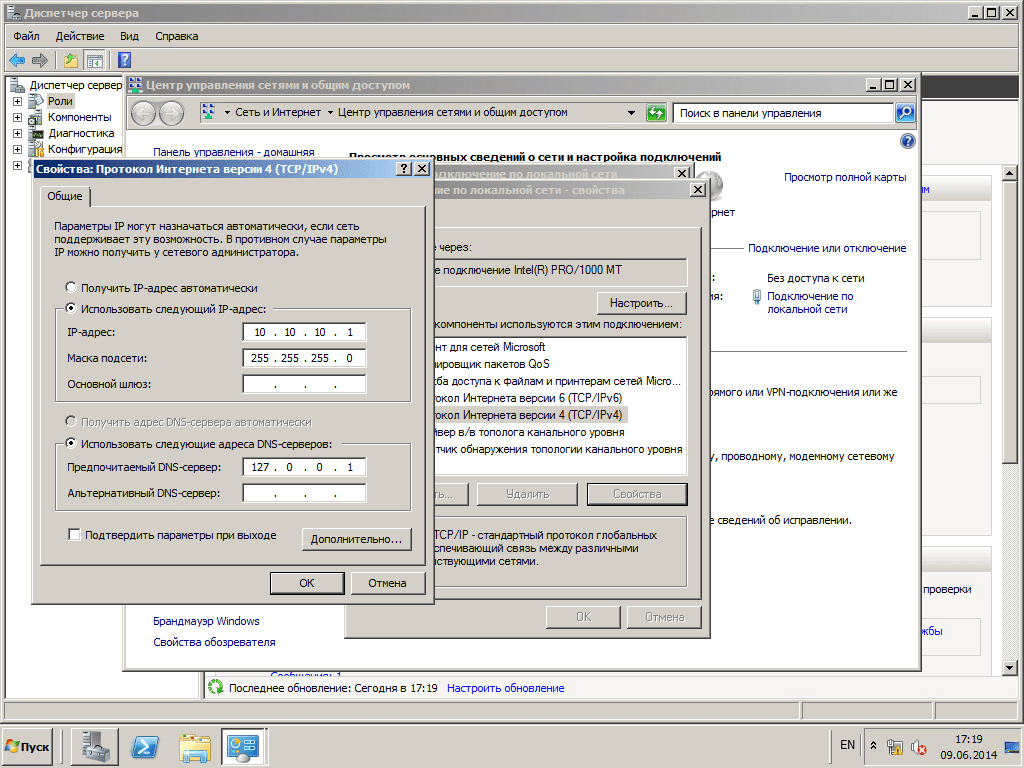

Выбираем “Internet Protocol Version 4 (TCP/IPv4)” и нажимаем на кнопку “Properties”.

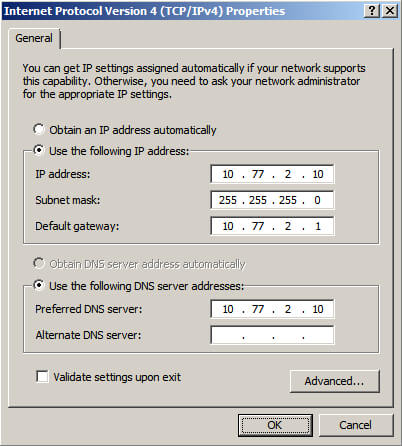

Далее выбираем пункт “Use the following IP address” и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле “Preferred DNS server” указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль “DNS Server”, которая устанавливается вместе с ролью “Active Directory Domain Services”.

Нажимаем на кнопку “OK”.

В окне “Local Area Connection Properties” нажимаем кнопку “Close”.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

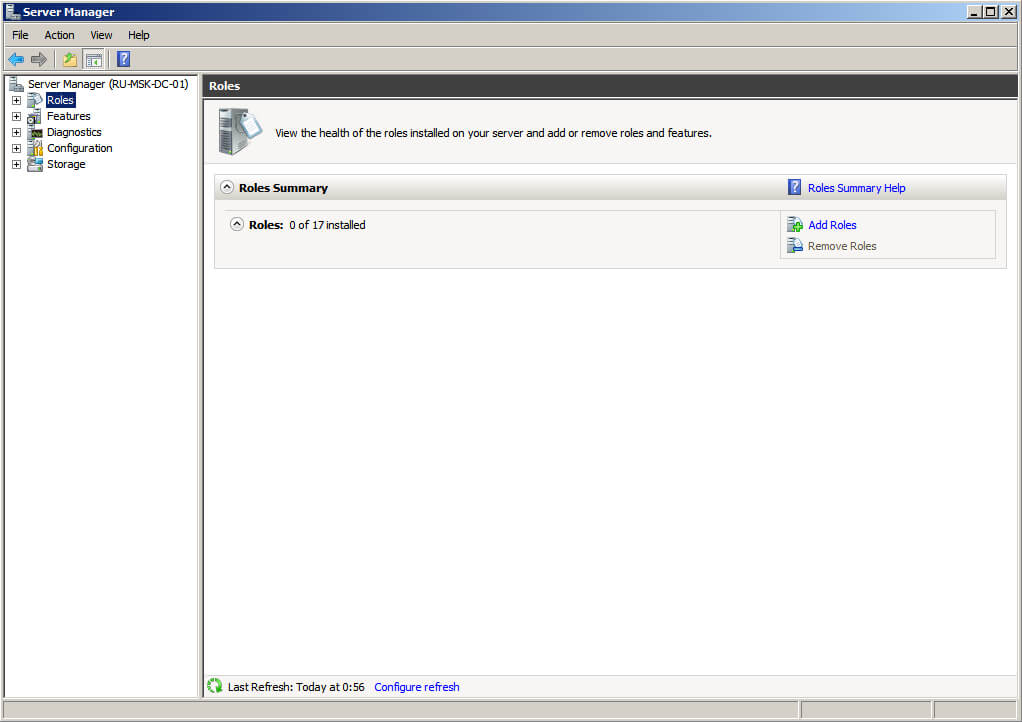

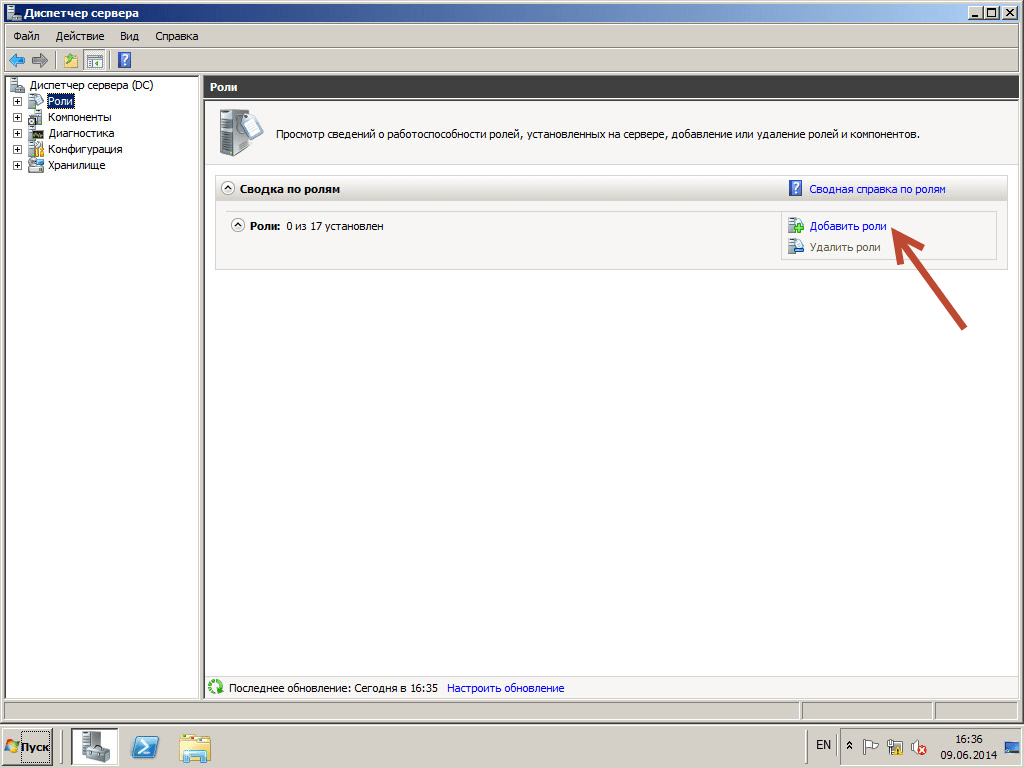

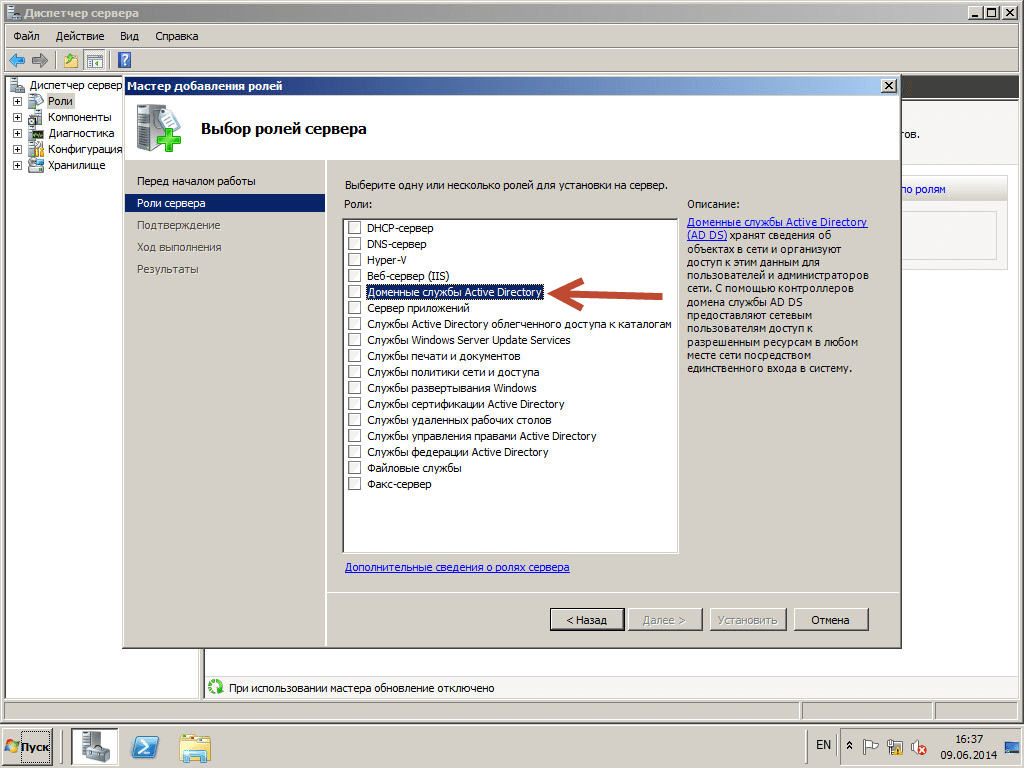

Открываем “Server Manager” и в пункте “Roles” выбираем “Add Roles”.

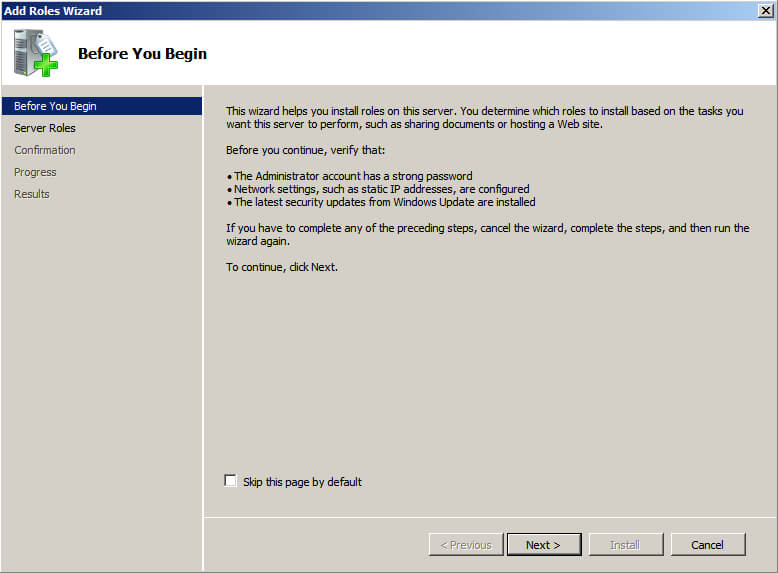

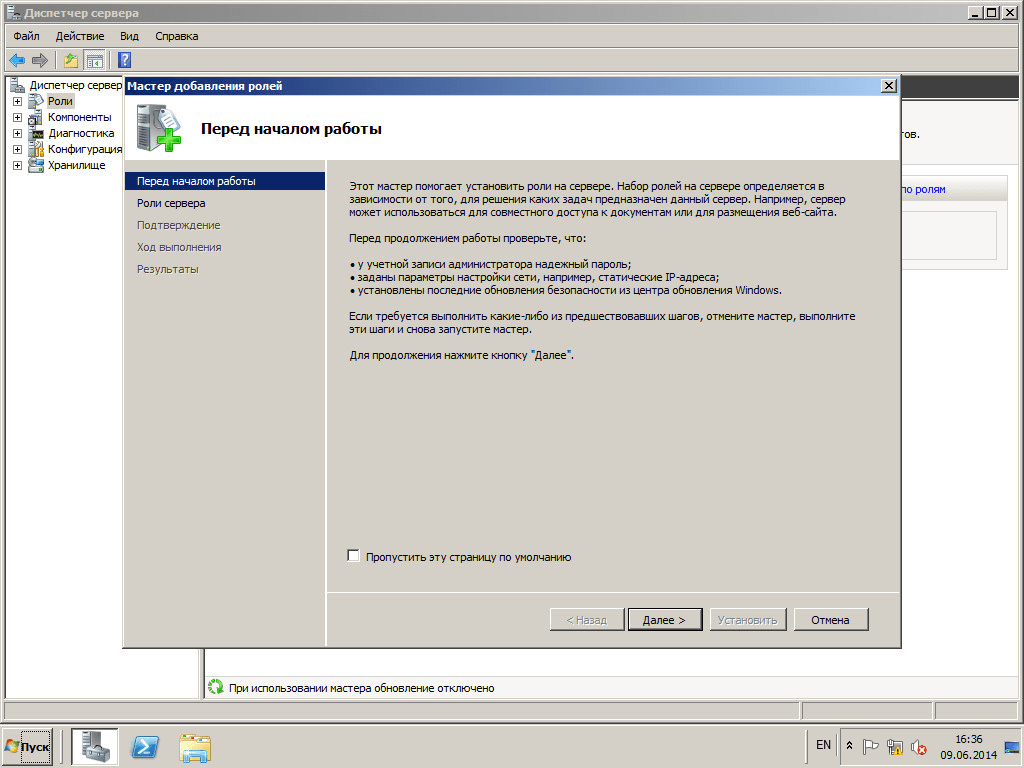

Нажимаем на кнопку “Next”.

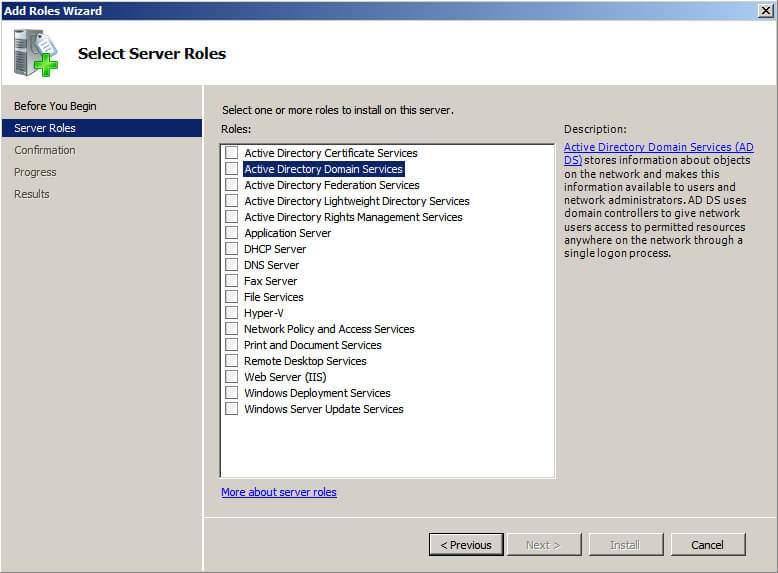

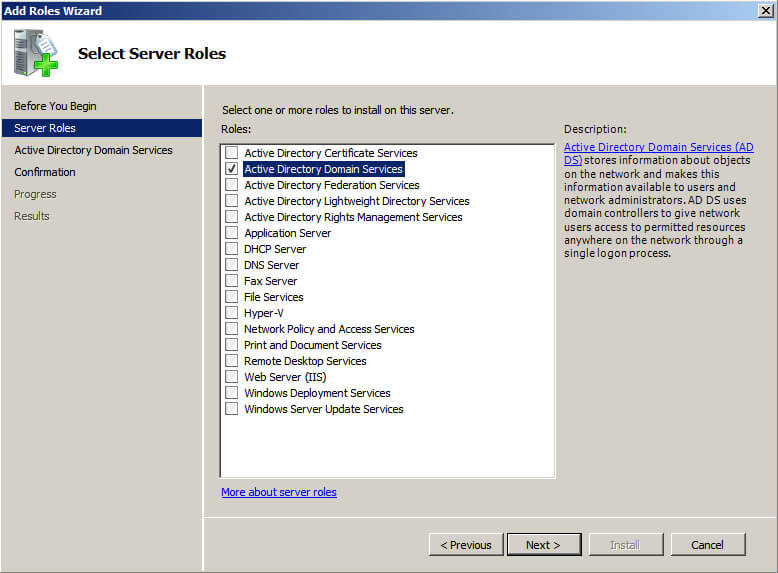

Выбираем роль “Active Directory Domain Services”.

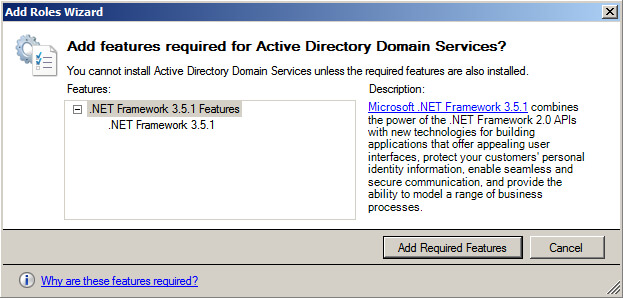

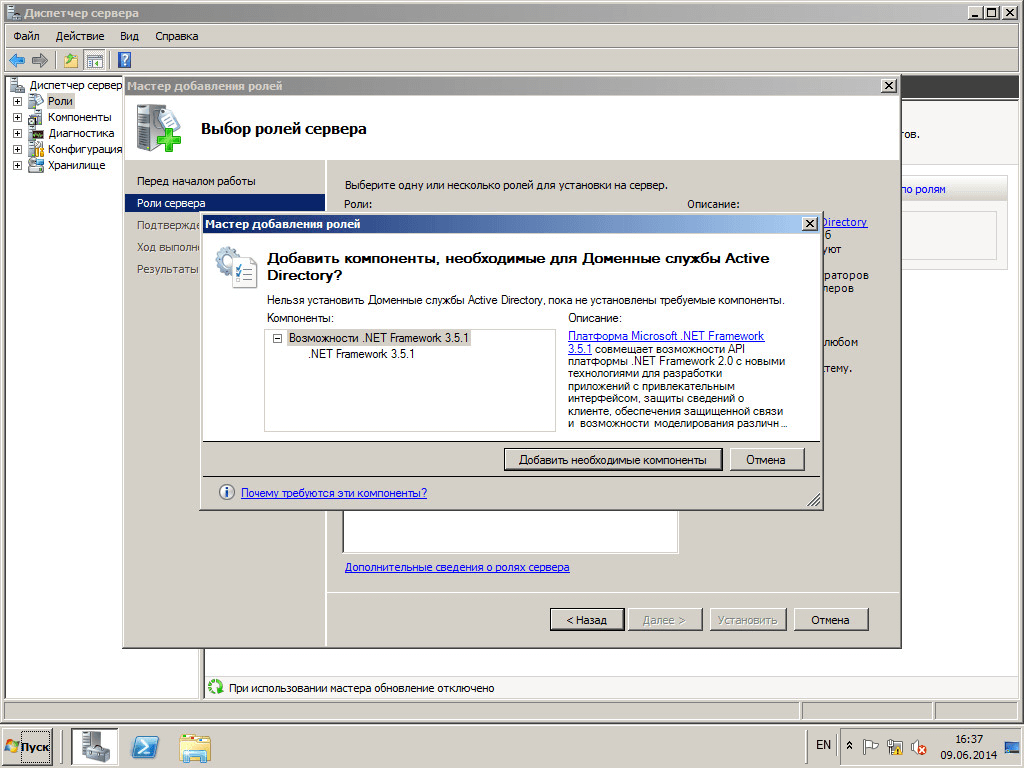

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Active Directory Domain Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Required Features”.

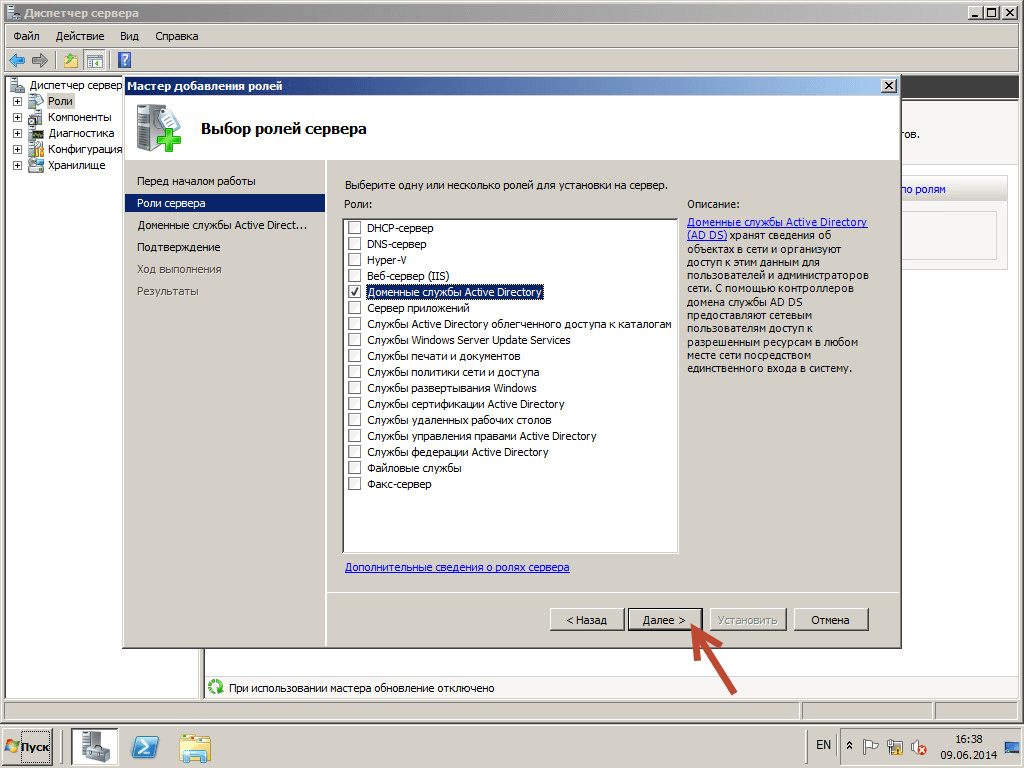

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку “Next”.

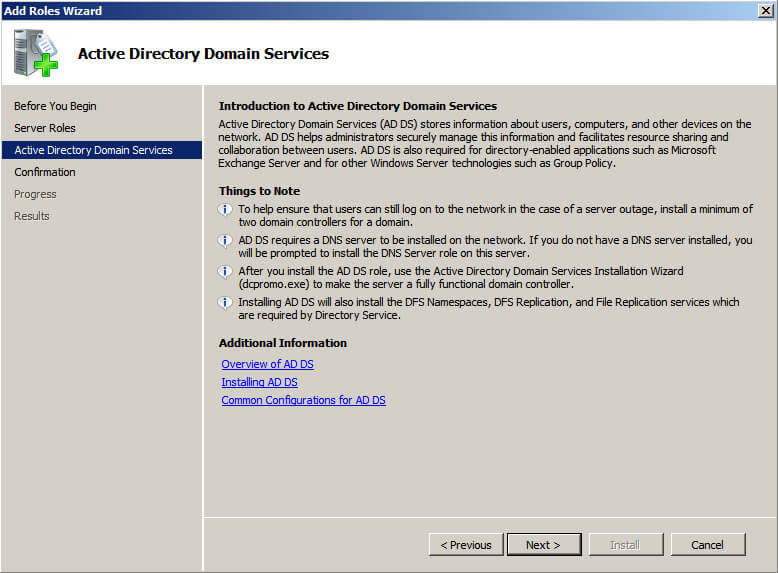

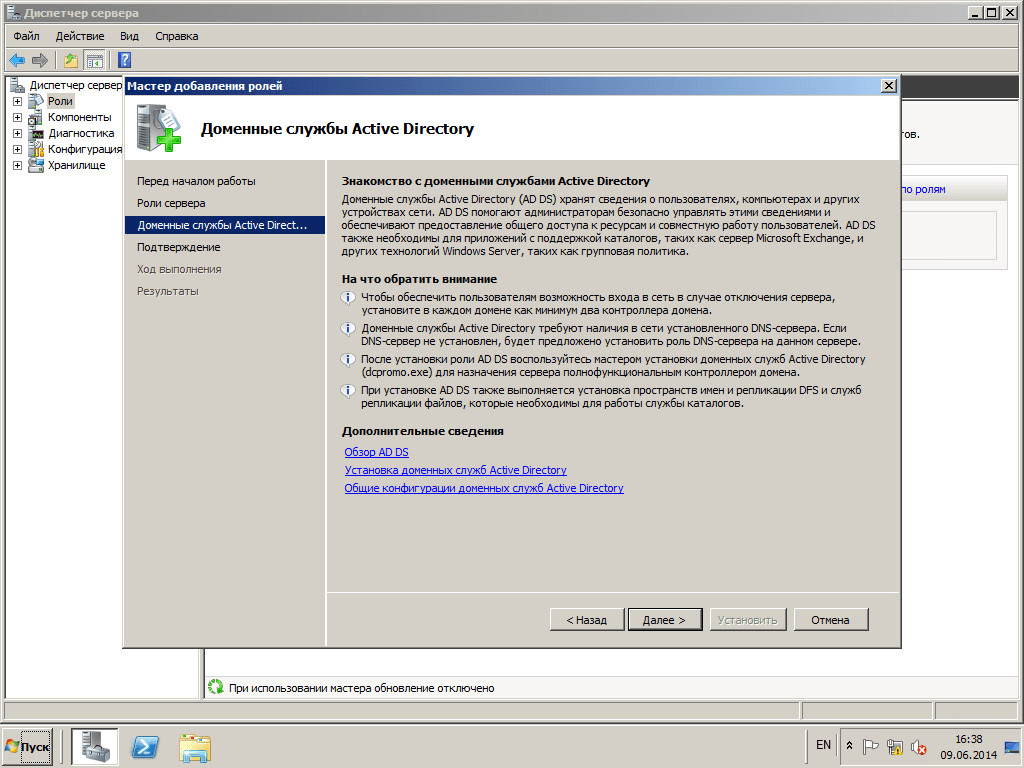

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Active Directory Domain Services”.

Нажимаем на кнопку “Next”.

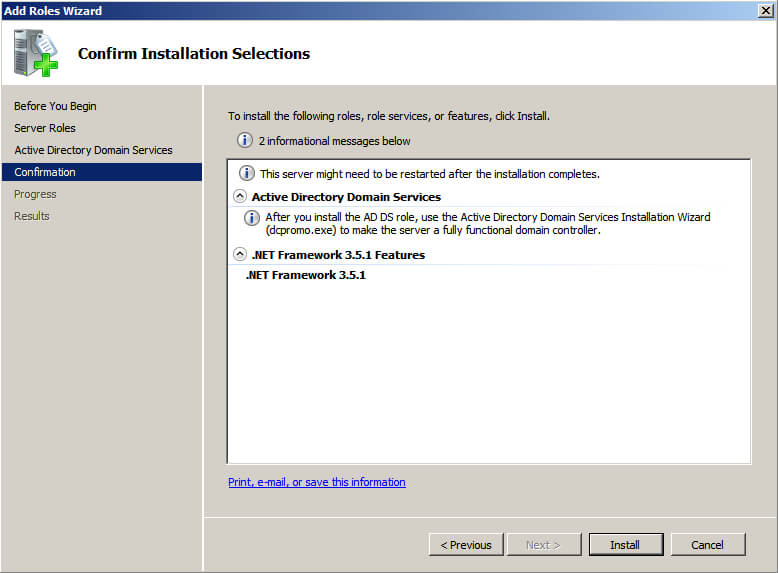

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

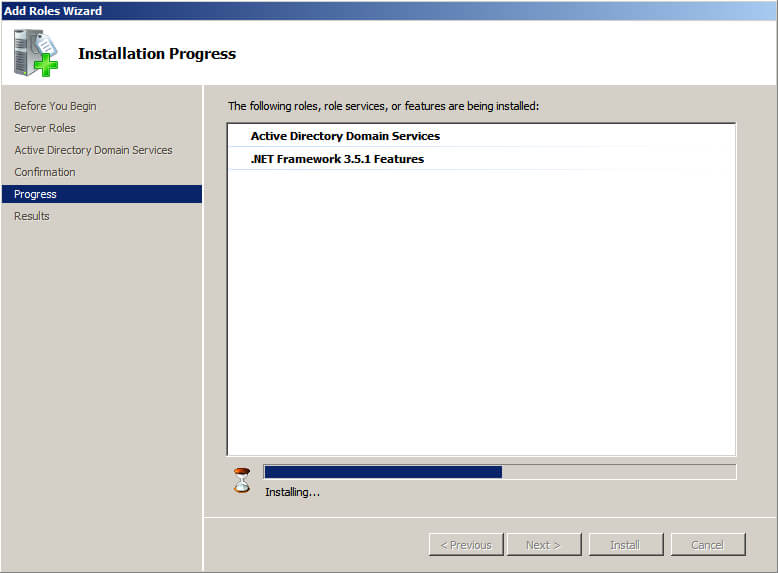

Началась установка выбранной роли и необходимых для нее компонентов.

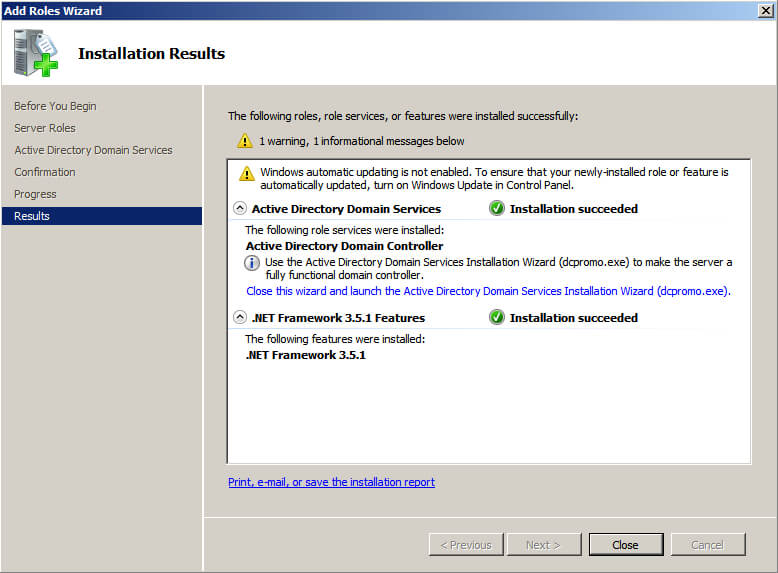

Установка роли “Active Directory Domain Services” завершена.

Теперь нажимаем на кнопку “Close this wizard and launch the Active Directory Domain Services Installation Wizard (dcpromo.exe)”, для того чтобы повысить роль вашего сервера до уровня контроллера домена.

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

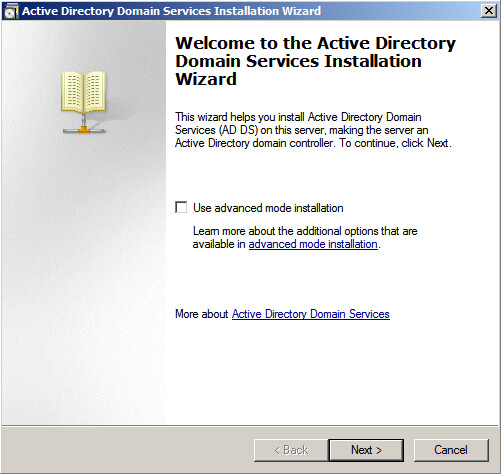

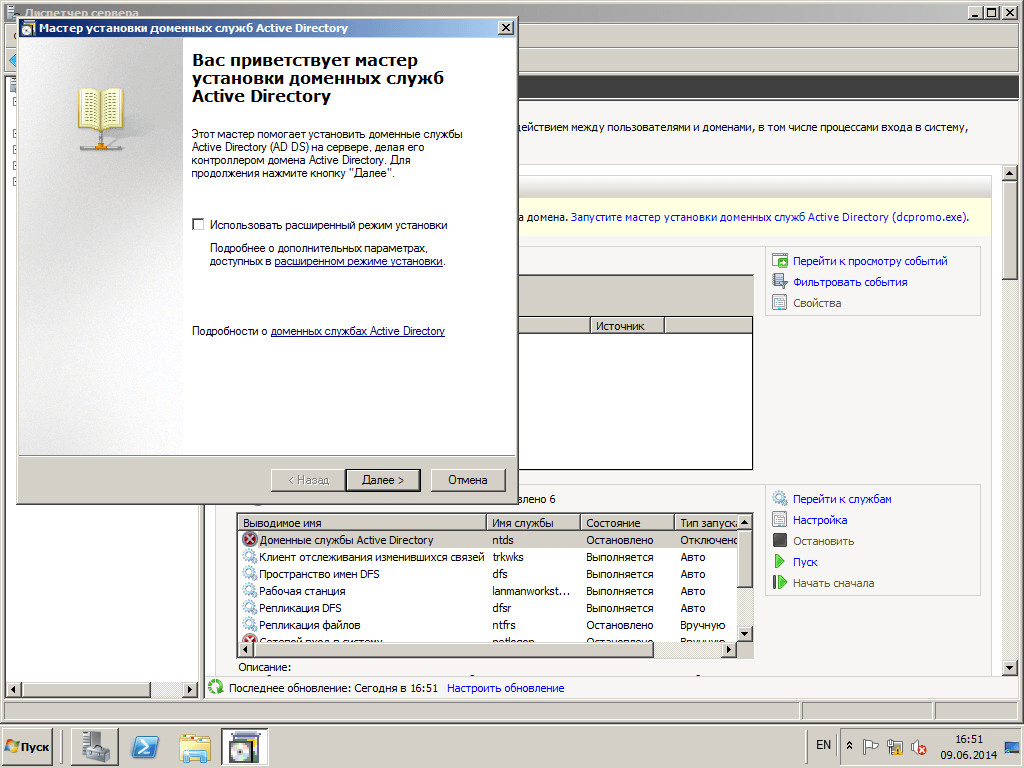

Нажимаем на кнопку “Next”.

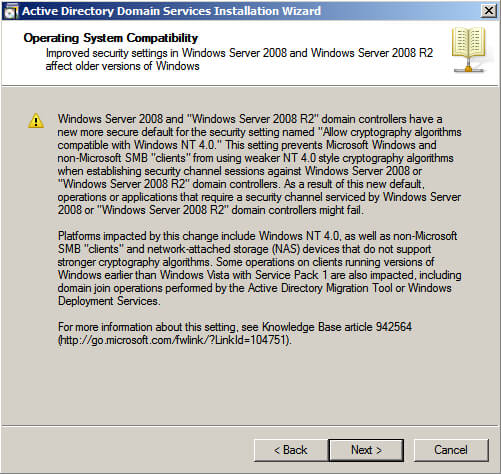

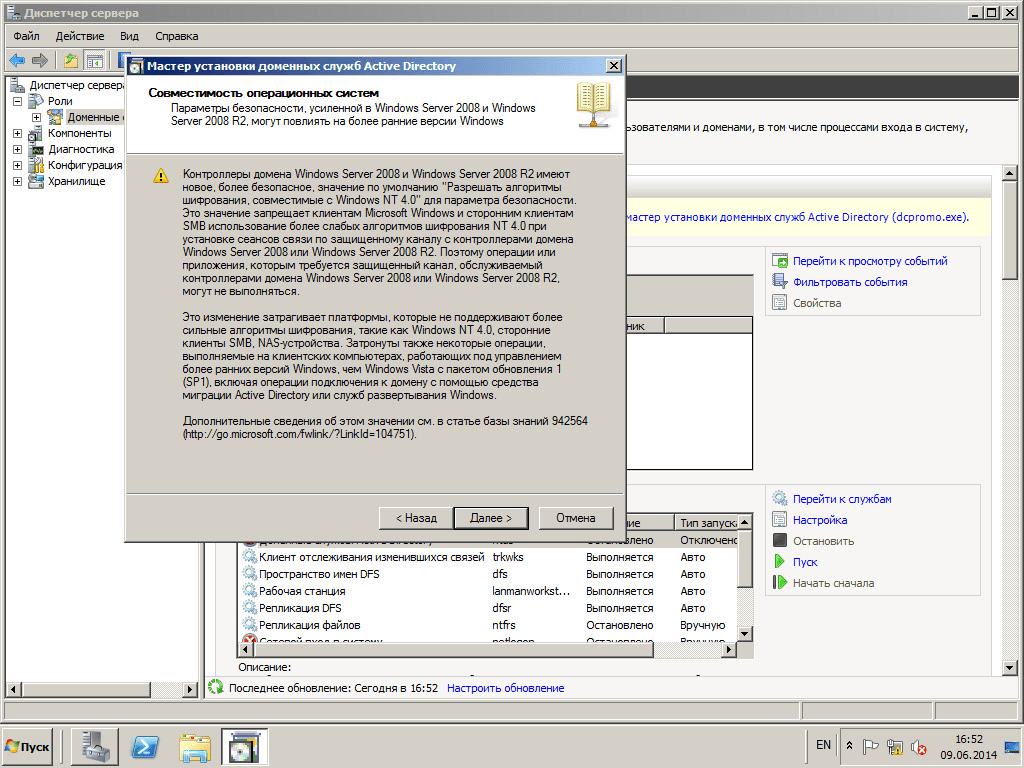

Далее предлагается ознакомиться с дополнительной информацией касательно функционала Windows Server 2008 R2.

Нажимаем на кнопку “Next”.

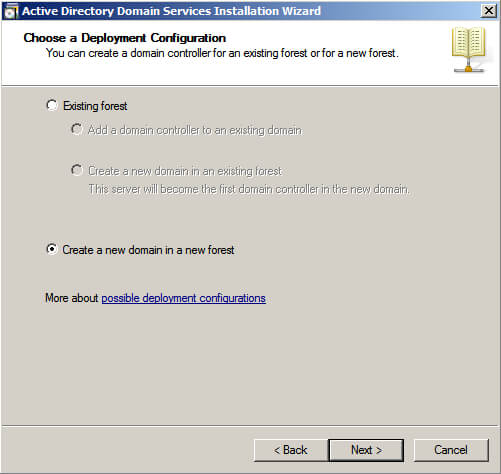

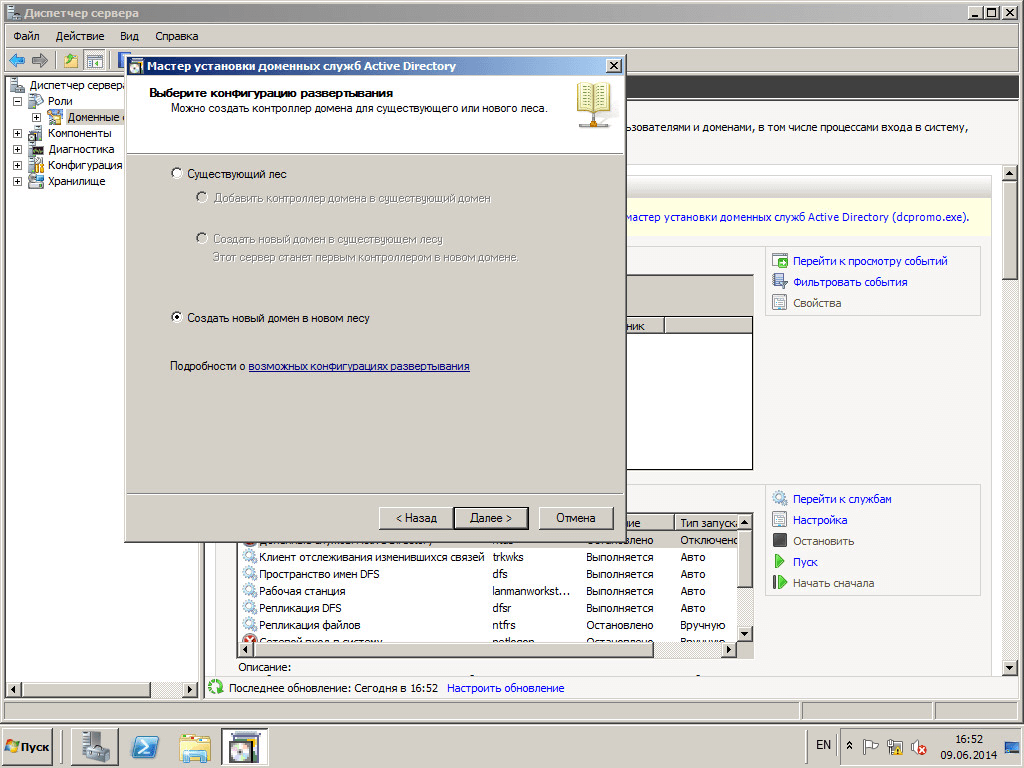

В данном руководстве рассматривается добавление нового леса, поэтому в окне “Active Directory Domain Services Installation Wizard” выбираем пункт “Create a new domain in a new forest”.

Нажимаем на кнопку “Next”.

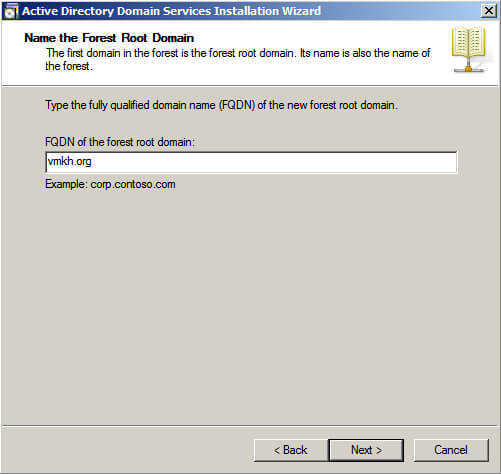

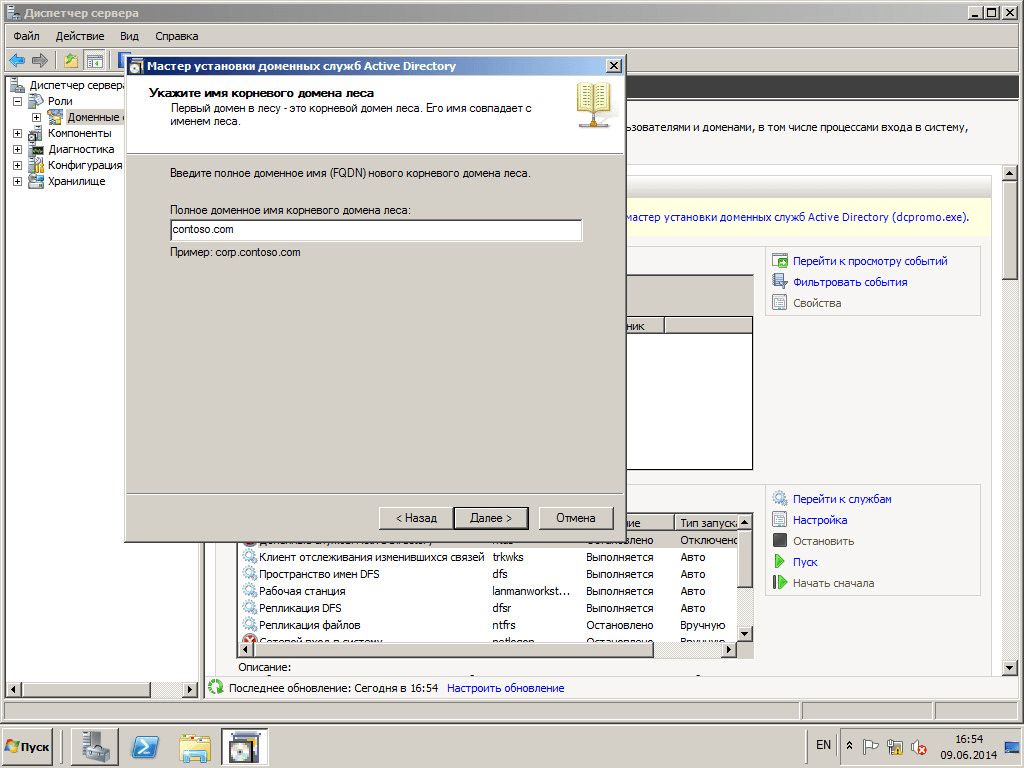

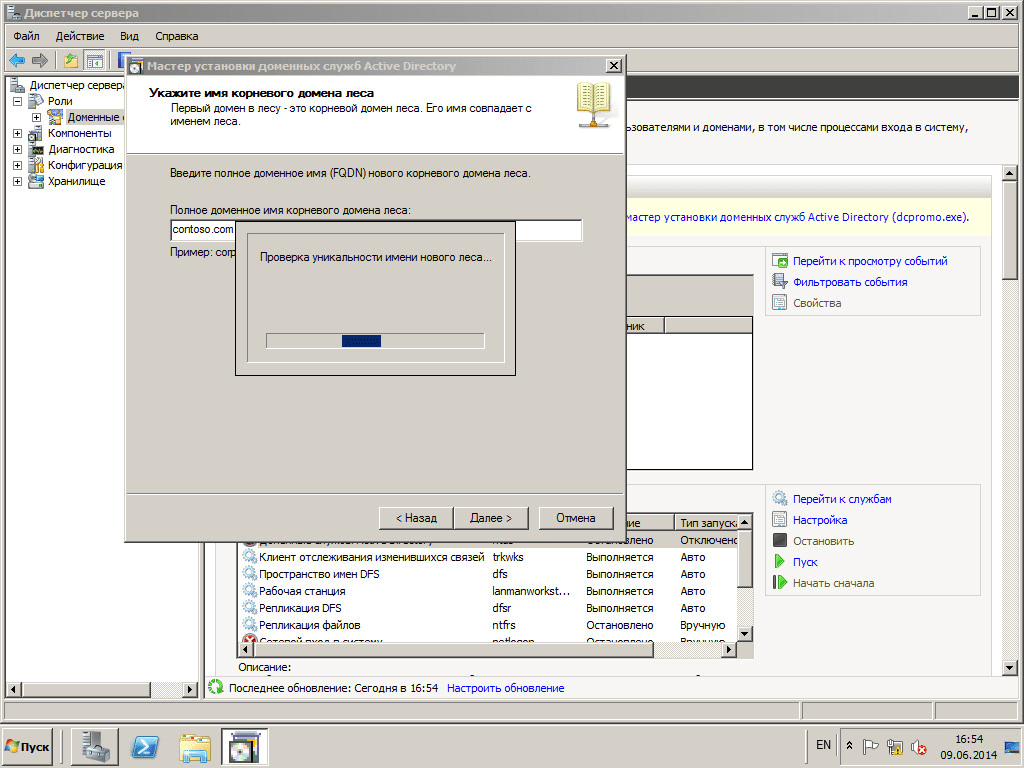

В поле “FQDN of the new forest root domain” указываем желаемое имя для корневого домена.

Нажимаем на кнопку “Next”.

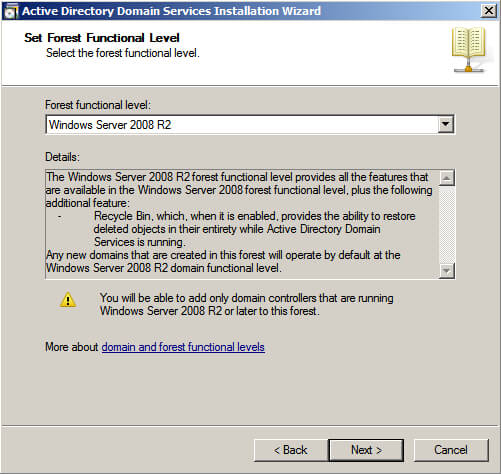

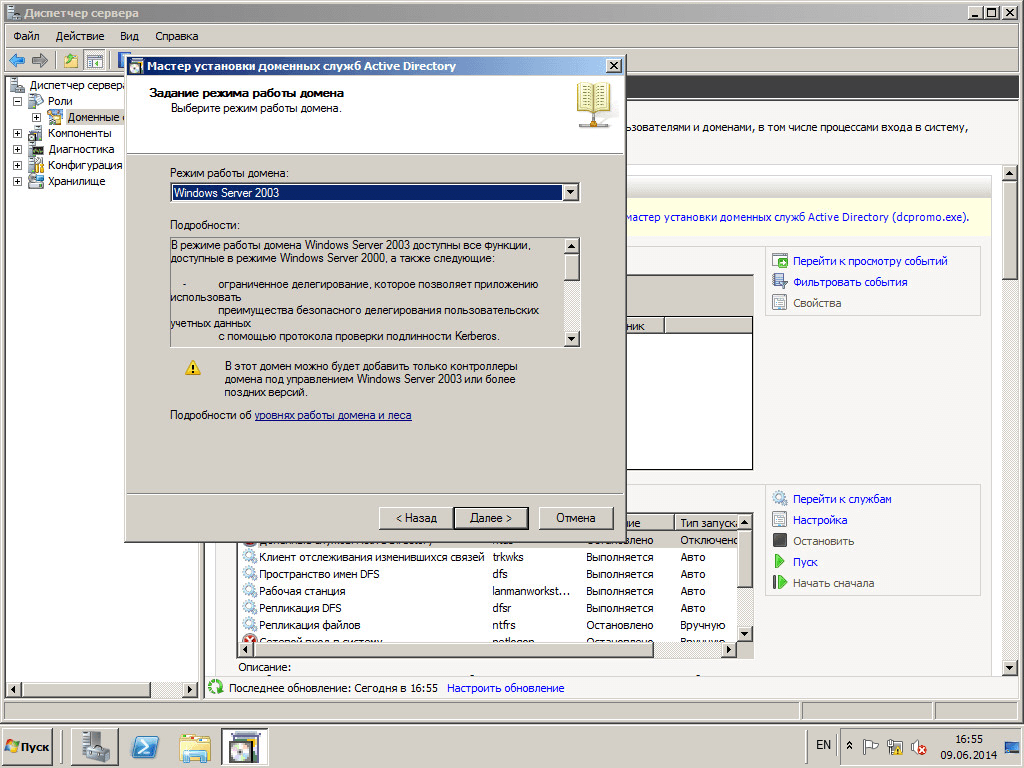

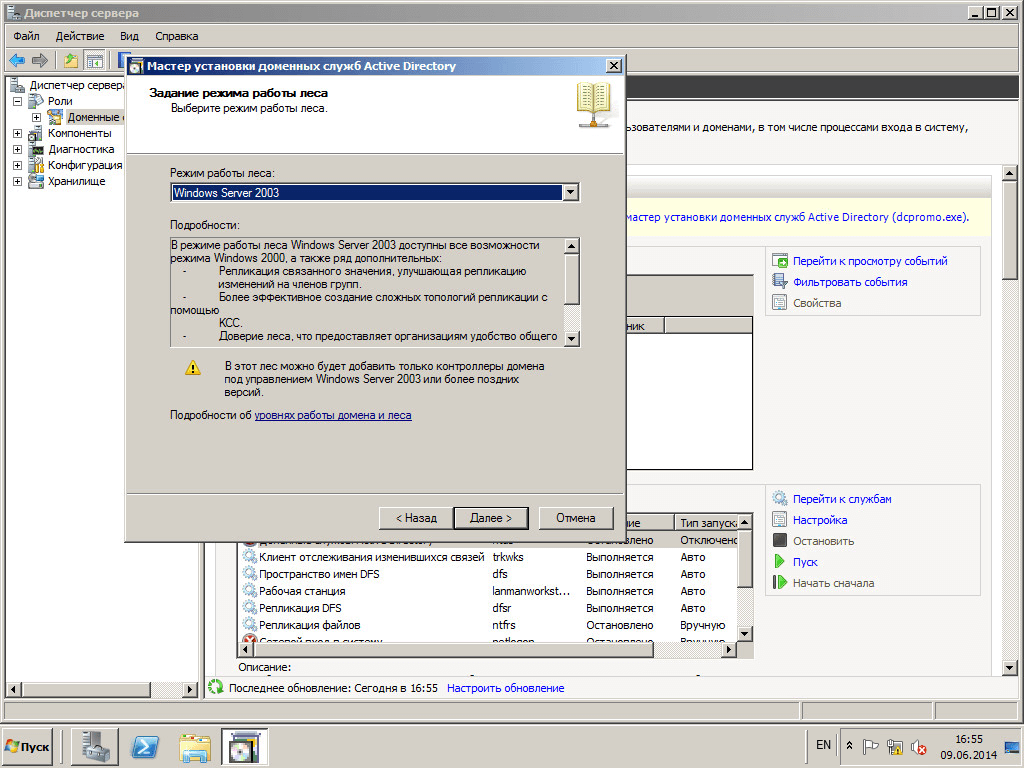

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена.

Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2008 R2, то необходимо выбрать “Windows Server 2008 R2”.

Нажимаем на кнопку “Next”.

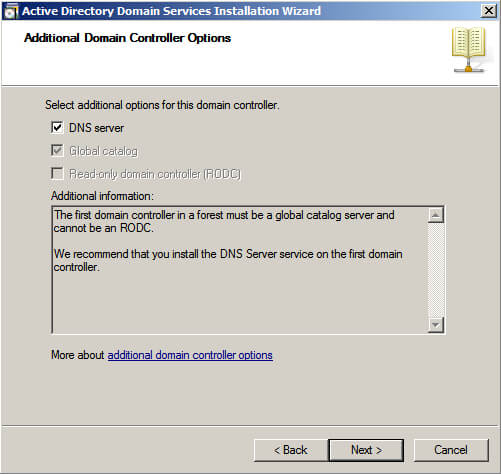

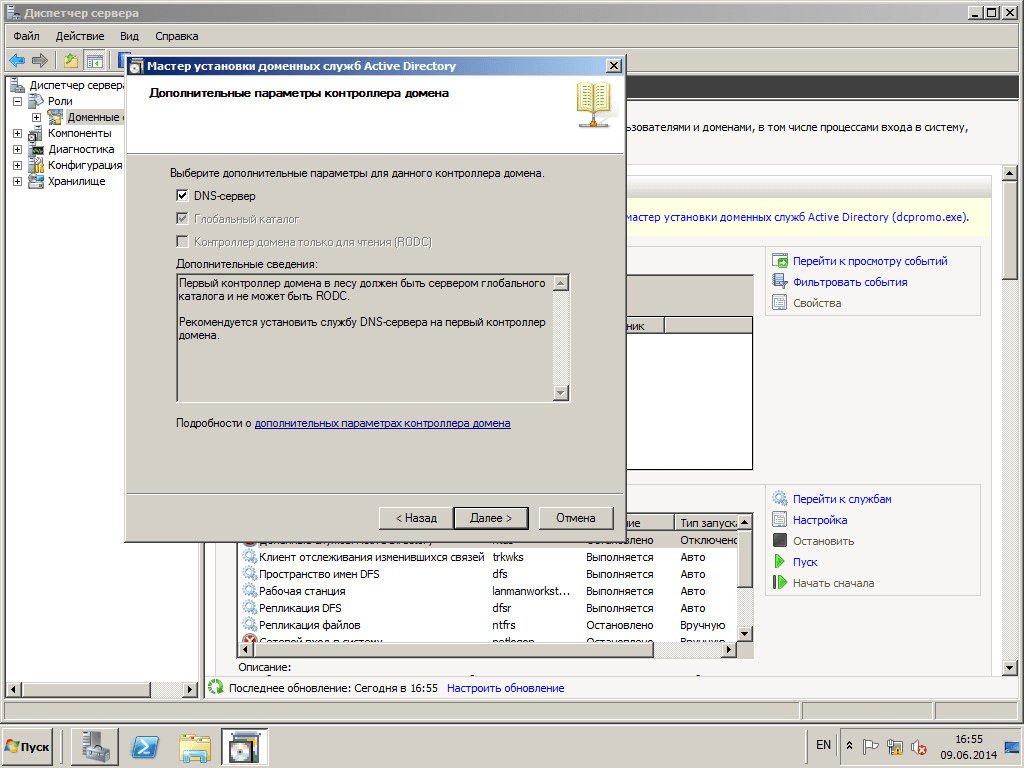

Для корректной работы контроллера домена необходимо установить роль “DNS server”.

Выбираем “DNS server” и нажимаем на кнопку “Next”.

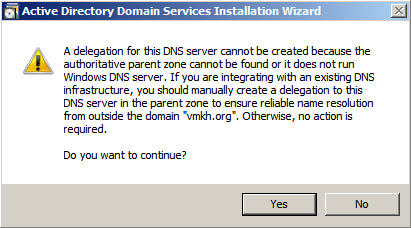

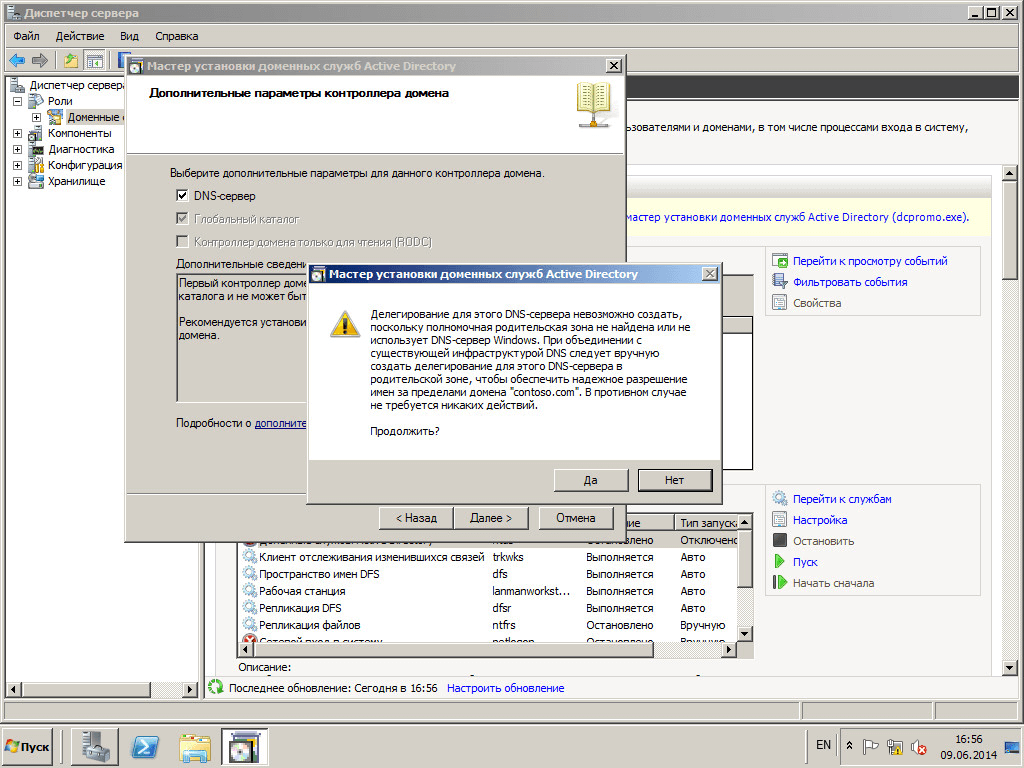

На данном этапе “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку “Yes”.

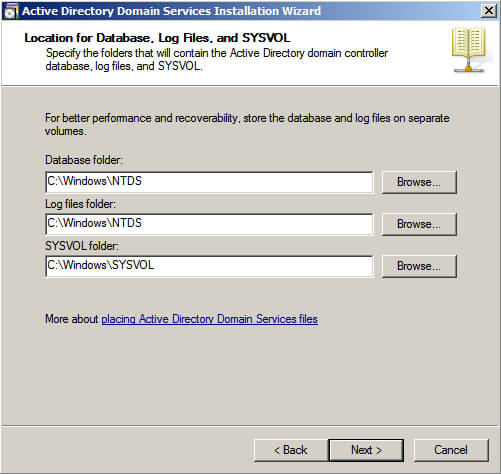

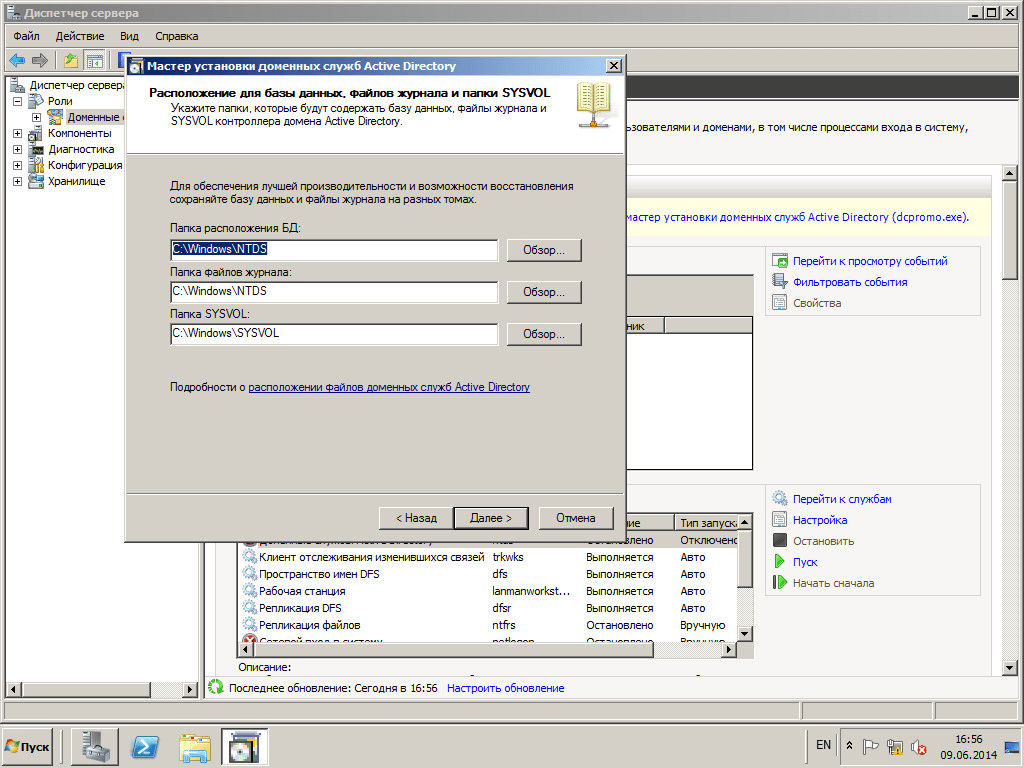

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку “Next”.

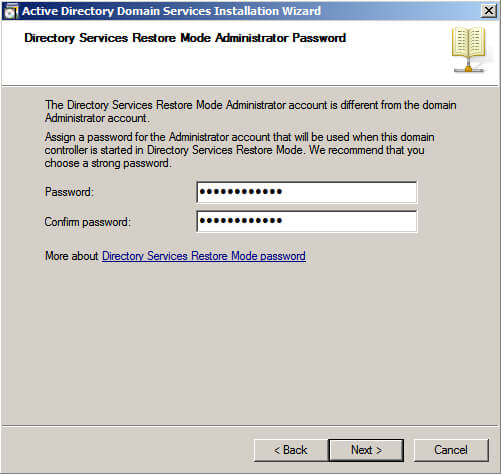

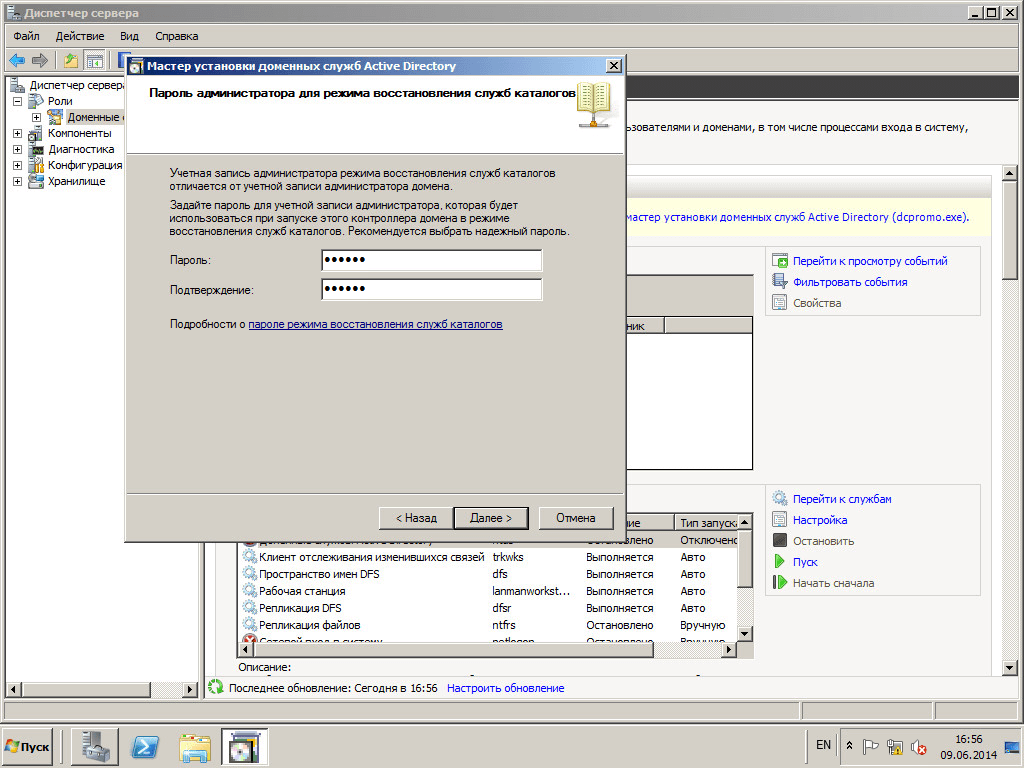

Указываем пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем на кнопку “Next”.

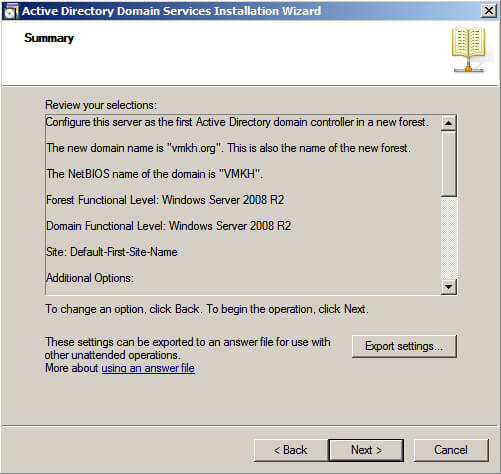

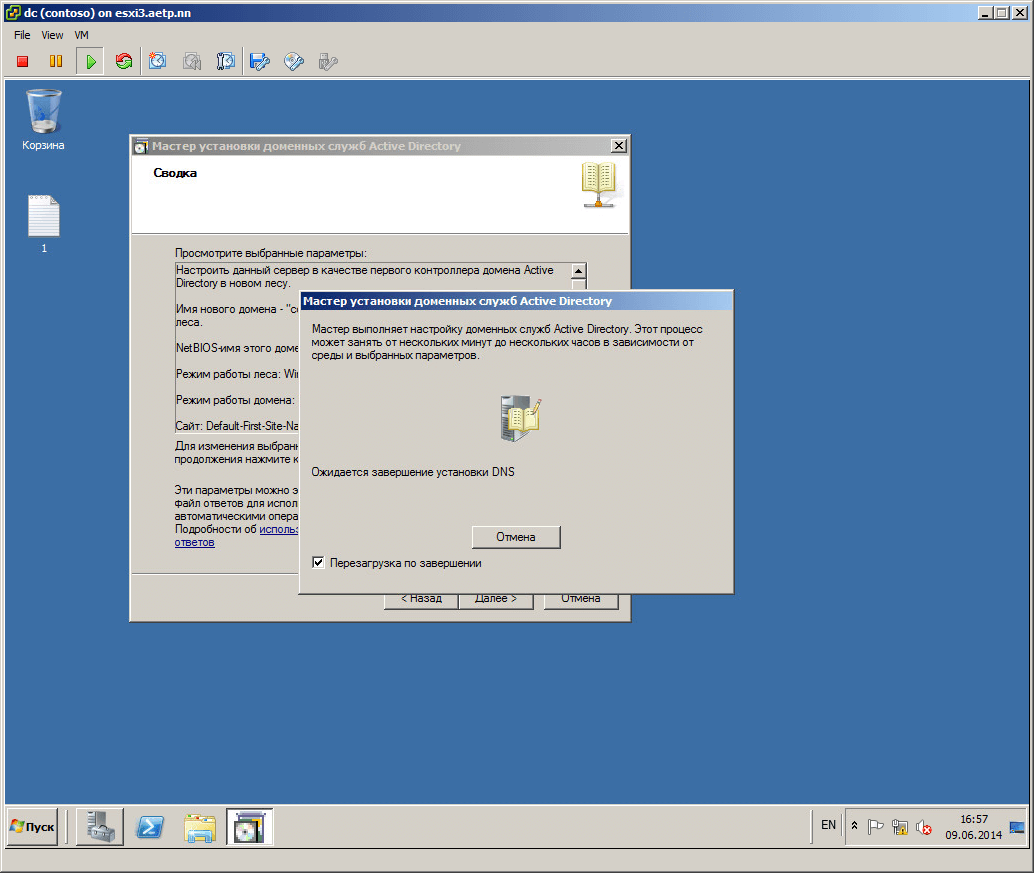

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку “Next”.

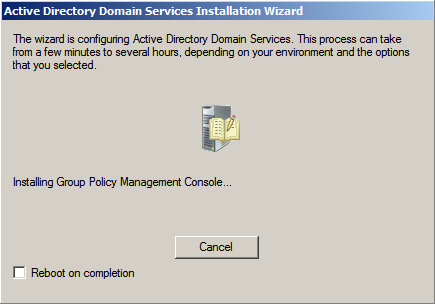

Начался процесс повышения роли сервера до уровня контроллера домена.

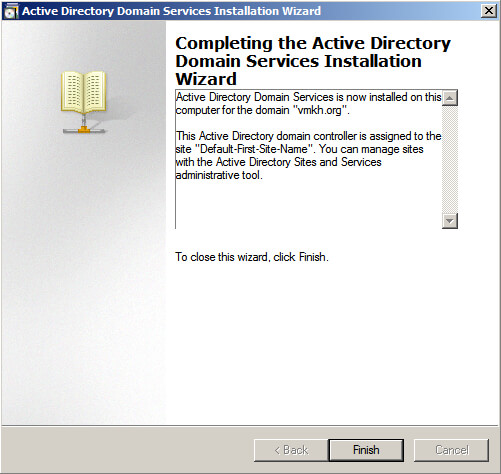

Процесс повышения роли сервера до уровня контроллера домена завершен.

Нажимаем на кнопку “Finish”.

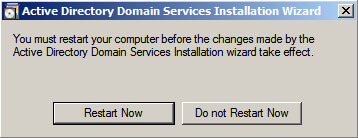

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

Далее сервер начнет перезагружаться.

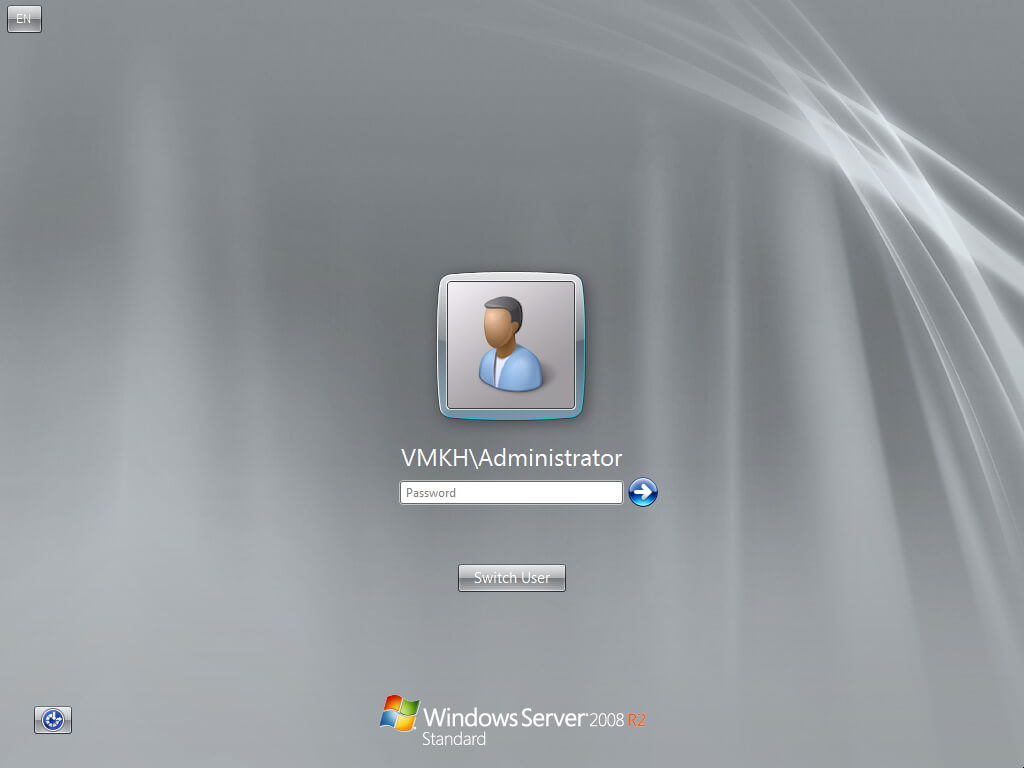

Повышение роли сервера до уровня контроллера домена завершено.

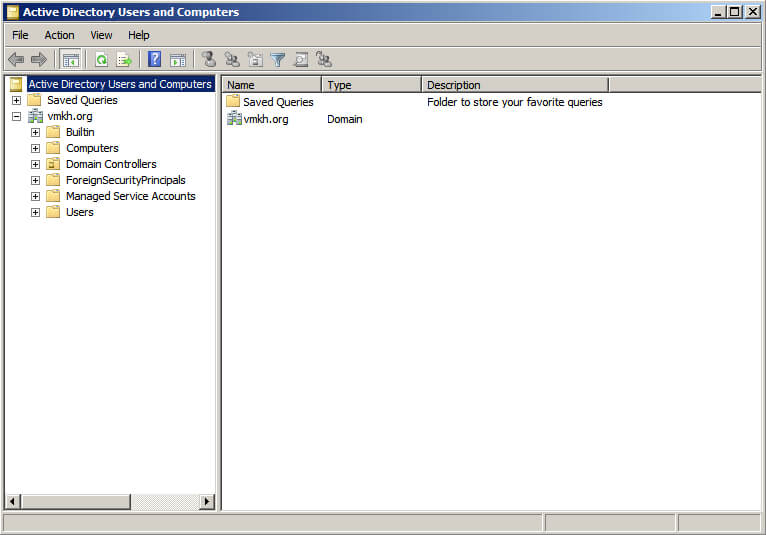

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

Заходим в систему под учетной записью с правами администратора домена.

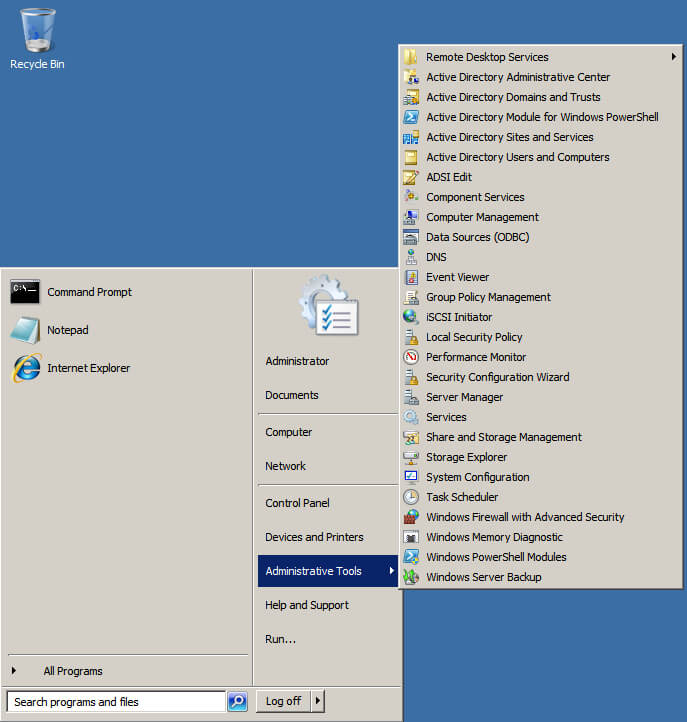

Переходим в меню “Start” и выбираем пункт “Administrative Tools”, далее выбираем “Active Directory Users and Computers”.

Откроется оснастка Active Directory Users and Computers.

Обновлено 13.05.2018

Когда вы уже поставили windows server 2008R2 все обновили настроили статику назвали свой компьютер как нужно (об этом тут), у меня это будет для примера DC, то можно приступать.

Как установить active directory

Открываем Диспетчер сервера, это централизованный и краеугольный инструмент Microsoft по добавлению ролей, но все тоже самое можно сделать и через powershell. Нажимаем добавить роли

Откроется мастер со справочной информацией, жмем далее. Советую сразу поставить снизу галку, пропустить эту страницу, я сомневаюсь, что вы будите ее читать.

как установить active directory

Выбираем Доменные службы Active Directory.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-03

Дальше мастер скажет, что нужно поставить компоненты NET.Framework 3.5.1, жмем добавить

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-04

Жмем далее.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-05

В следующем окне нас подробно познакомят c Active directory, жмем ДАлее

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-06

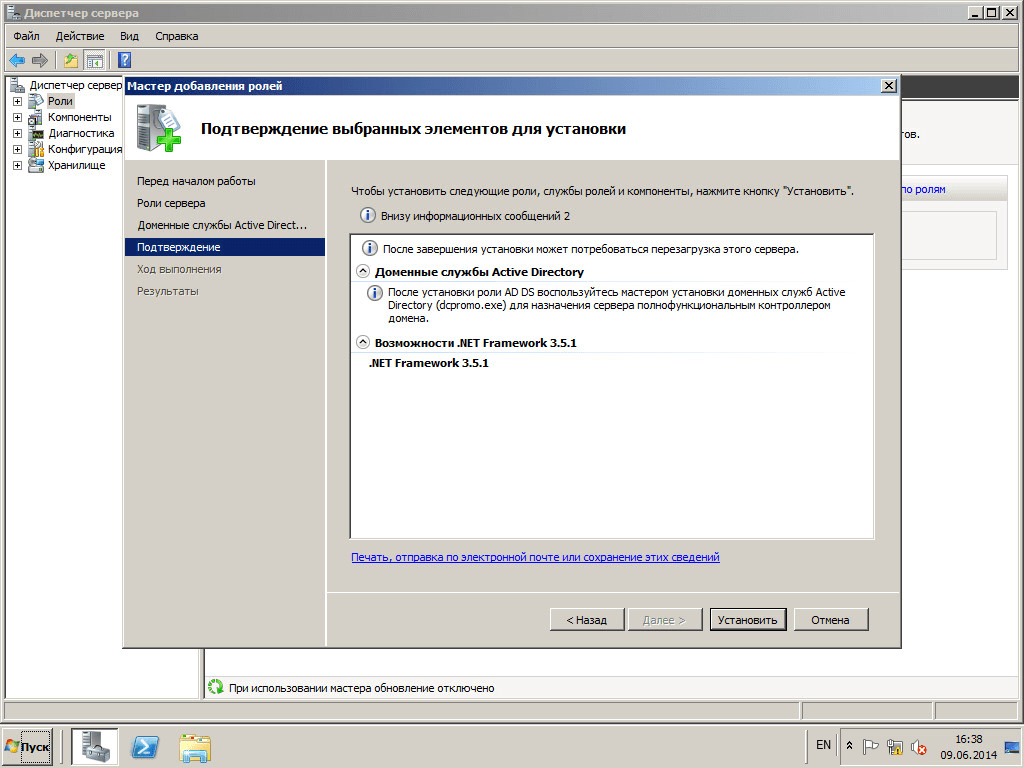

Жмем установить. Процесс быстрый буквально пару минут.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-07

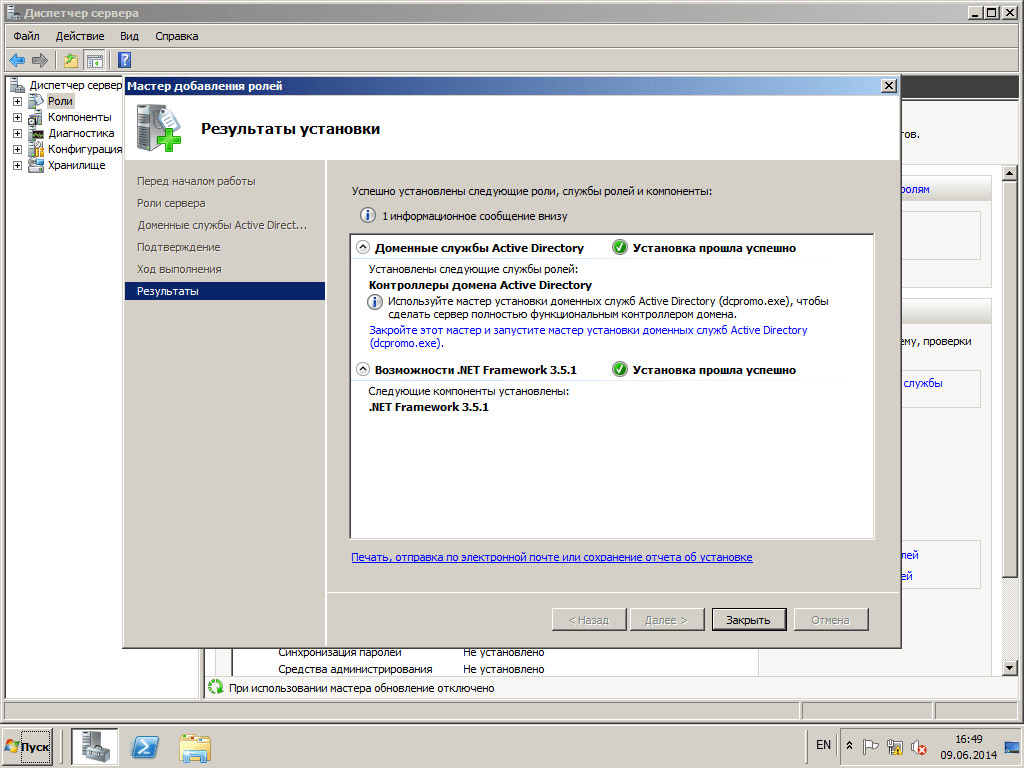

Видим, что Active Directory установилась успешно

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-08

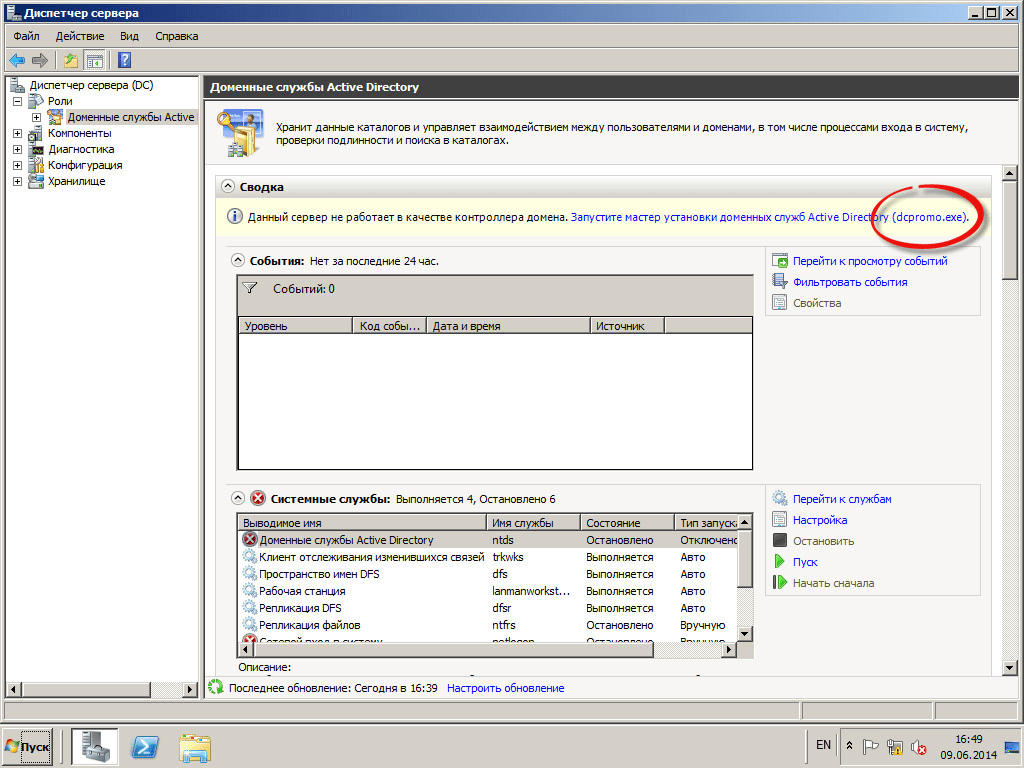

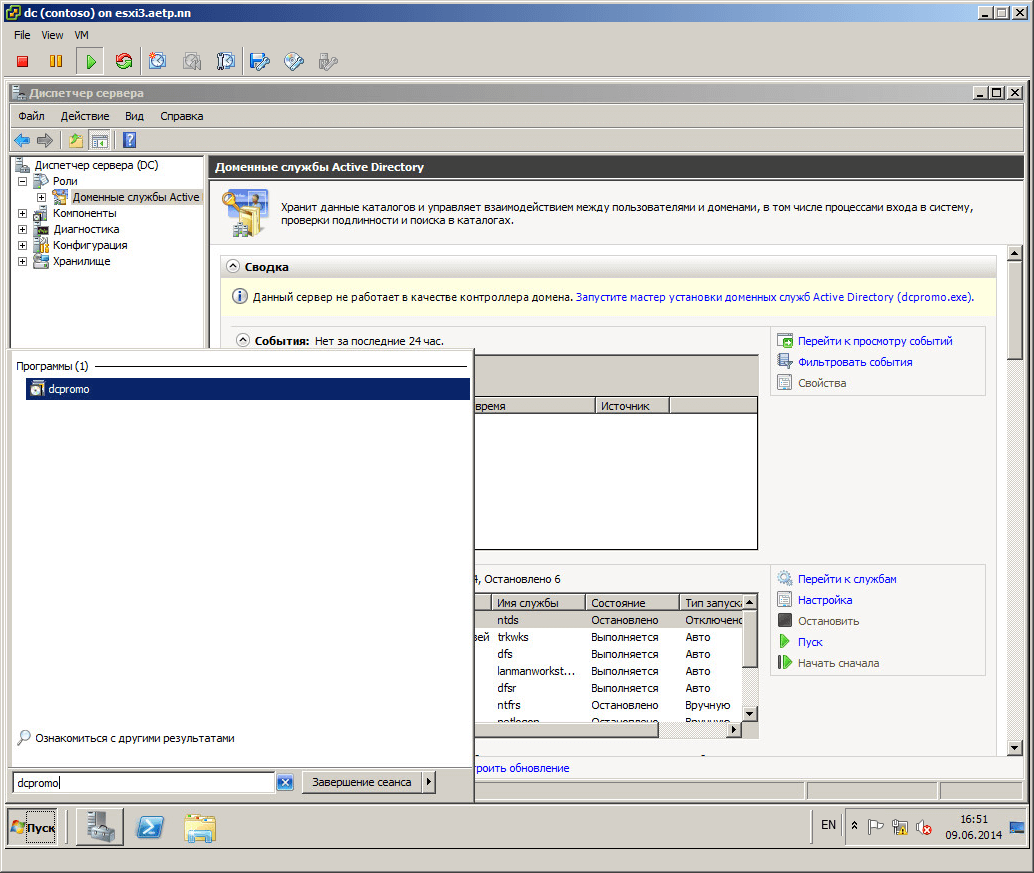

После установки в диспетчере ролей мы видим ошибку и ее текст, мол введите в пуске dcpromo.exe и будут вам счастье, так и поступим.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-09

Открываем пуск и пишем dcpromo.exe

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-10

Дальше нас поприветствует мастер установки Active directory. Жмахаем Далее.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-11

Щелкаем далее.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-12

Создаем новый домен в новом лесу.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-13

Придумываем имя нашего домена, я выбрал contoso.com в целях тестового тестирования, вам же хочу посоветовать прочитать статью как правильно выбрать имя домена Active Directory,

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-14

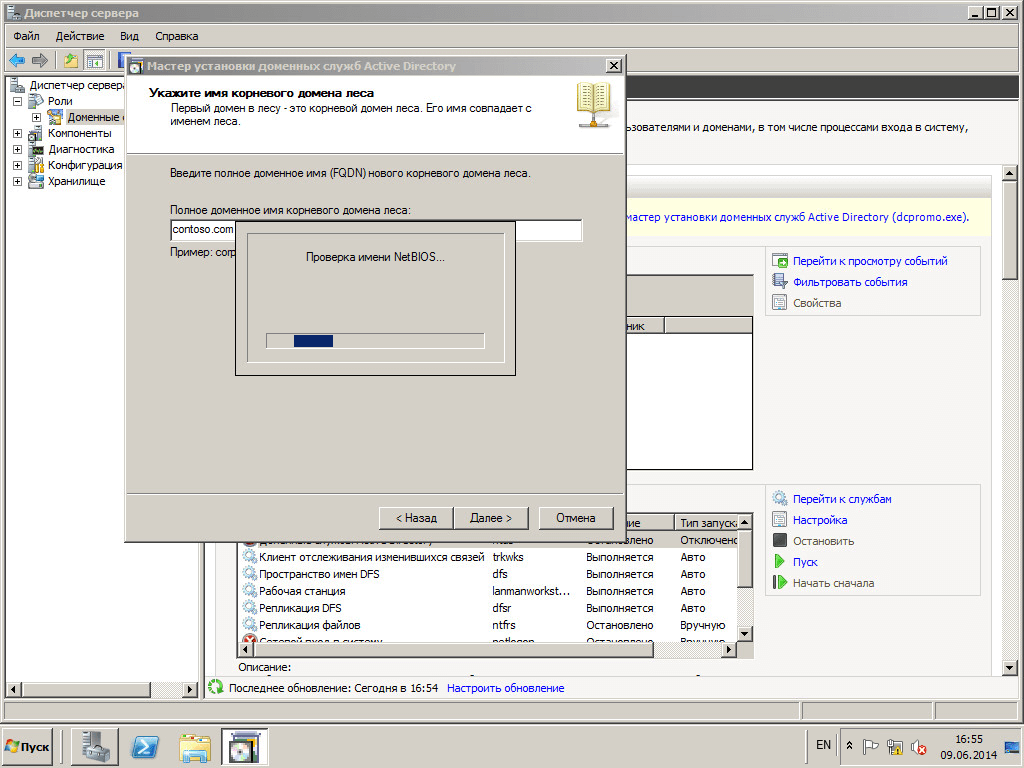

Начнется проверка уникальности имени нового леса.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-15

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-16

Выбираем режим работы домена windows server 2003 , я выбрал этот режим для того чтобы показать как поднимается режим работы, вы же выбирайте сразу 2008R2, чтобы получить все его преимущества о которых позже.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-17

Выбираем уровень леса тоже windows server 2003 по тем же причинам.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-18

Дальше нам скажут, что вам еще поставят DNS сервер. Жмем далее.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-19

Спросят про делегирование, жмем ДА.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-20

В следующем окне, нам покажут и предложат папки размещения Базы данных.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-21

Попросят придумать и ввести пароль Администратор, пароль должен включать в себя большую букву, маленькую и цифру и быть не менее 6 символов.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-22

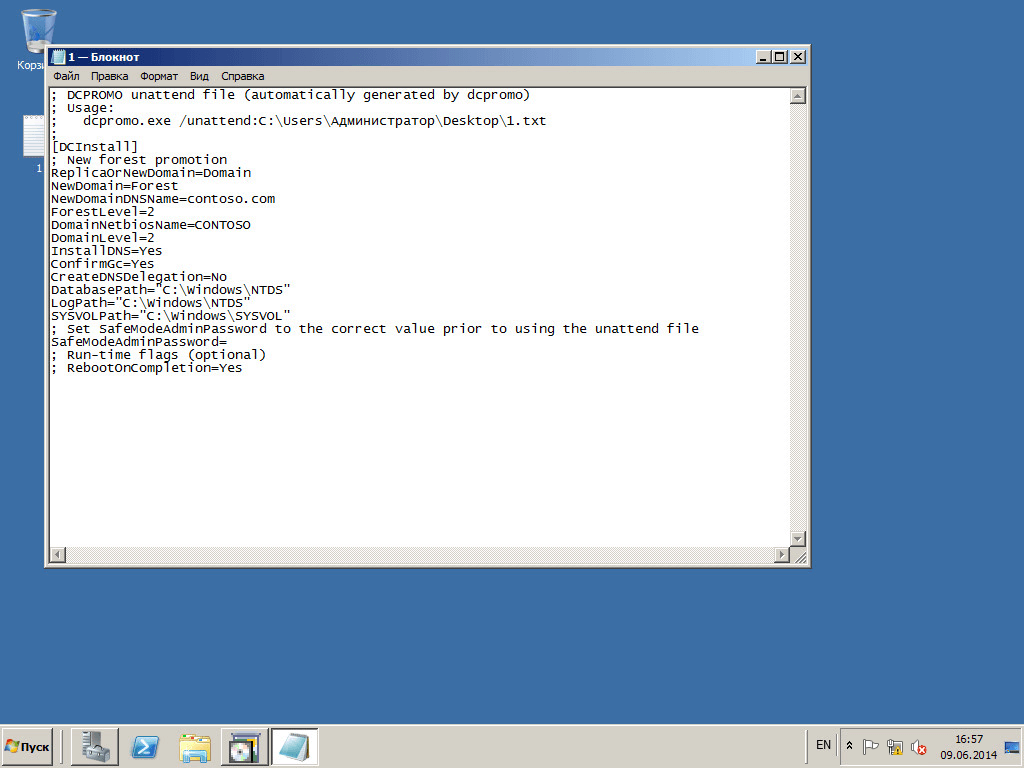

Дальше мы можем посмотреть настройки и экспортировать их, могут пригодиться для файла автоматической установки, ставим галку перезагрузиться после выполнения.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-24

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-25

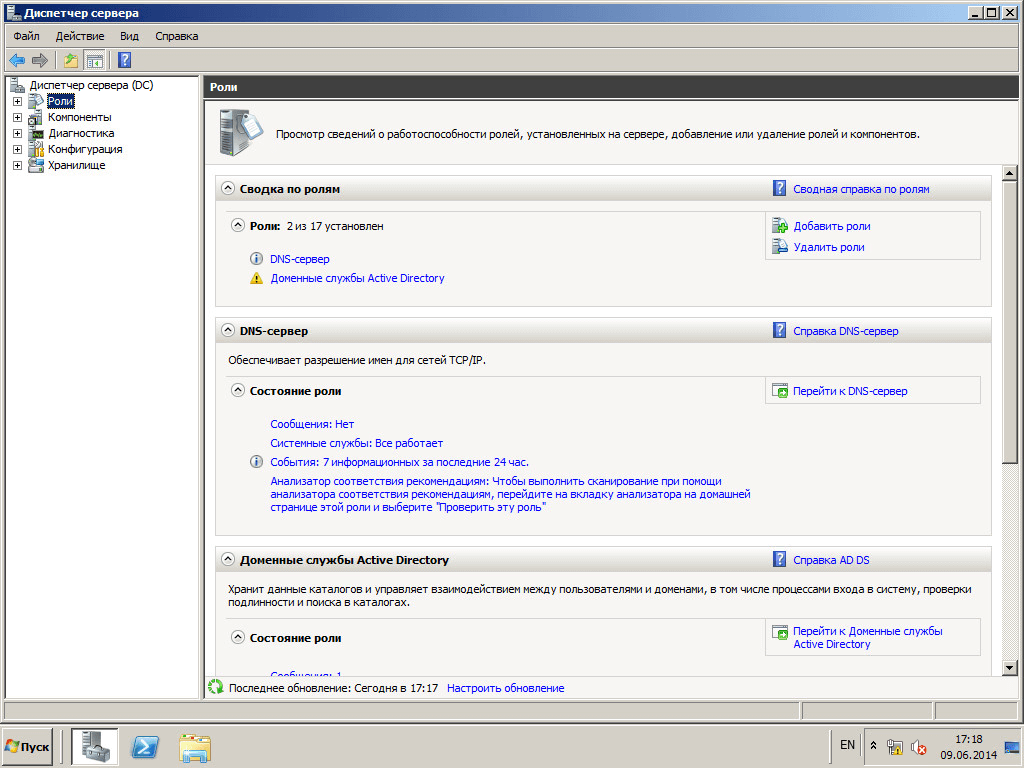

После перезагрузки посмотрим в диспетчере сервера какие события произошли и нет ли там ошибок.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-26

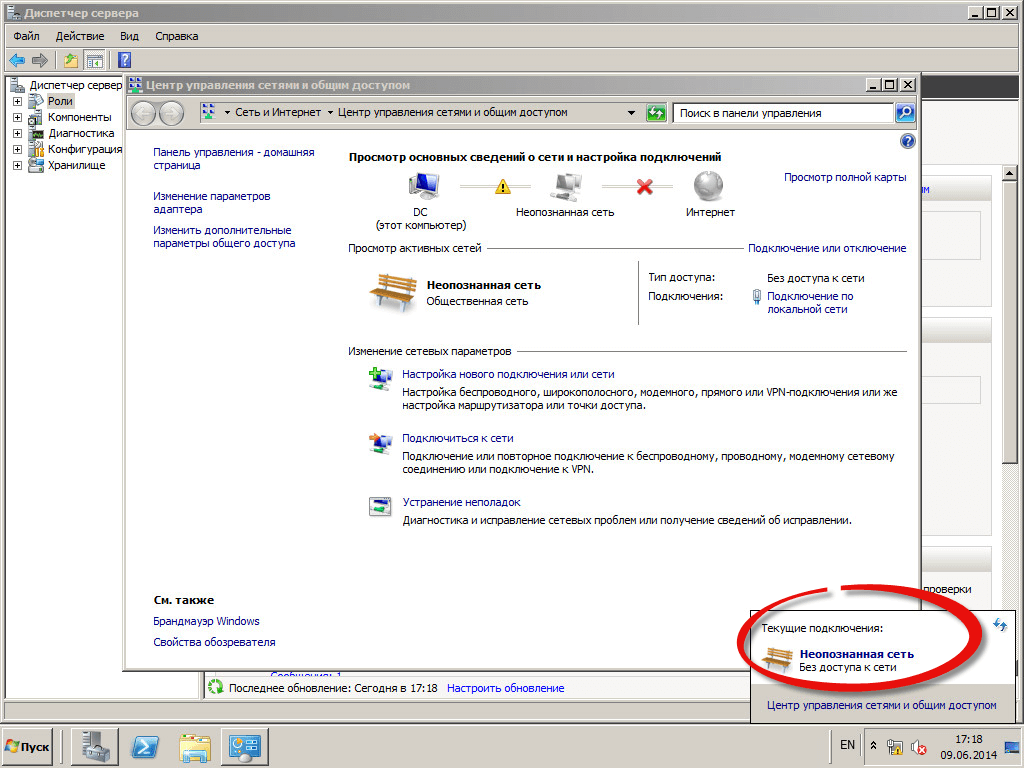

Иногда может получиться что сеть видится не как доменная, а как неопознанная. Это происходит когда в настройках ip прописывается днс сервер вида 127.0.0.1. Его нужно сменить на нормальный вида 10.10.10.1.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-27

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-28

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-29

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-30

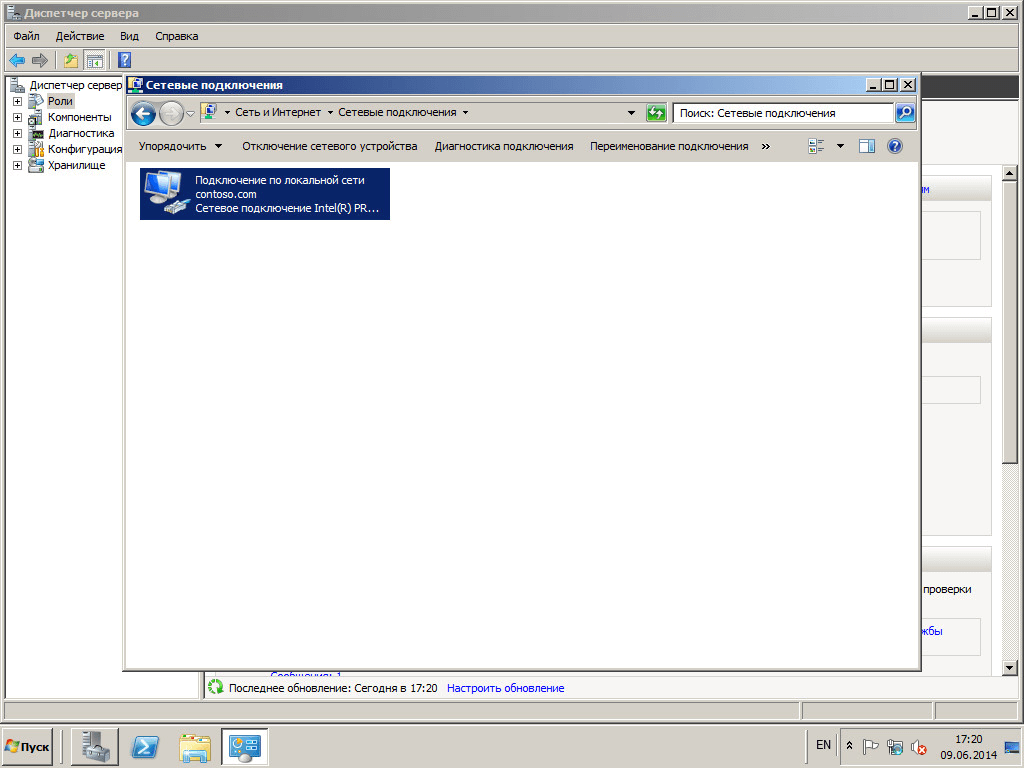

После чего выключим и включим интерфейс, увидим что все ок и сеть определилась как доменная.

Как установить Active directory в windows server 2008R2 — Как установить контроллер домена-31

На этом роль можно считать полностью развернутой, простейшие вещи с Active directory мы разберем в следующей статье:) Так же если вы изначально задали неправильное имя контроллера домена и хотите его сменить то посмотрите Как переименовать контроллер домена в Windows Server 2008 R2-2 часть через утилиту netdom

Материал сайта Pyatilistnik.org

В данном руководстве подробно описан и продемонстрирован процесс установки роли Active Directory Domain Services (контроллер домена) на Windows Server 2008 R2.

Для установки роли Active Directory Domain Services на Windows Server 2008 R2 потребуется компьютер, под управлением Windows Server 2008 R2 (О том как установить Windows Server 2008 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2008 R2 с USB флешки» ).

.

I. Настройка имени сервера и статического IP-адреса

1. Откройте окно диспетчера сервера и выберите Изменить свойства системы (Рис.1).

Рис.1

.

2. В Свойствах системы выберите вкладку Имя компьютера и нажмите Изменить… . В появившемся окне укажите новое имя сервера в поле Имя компьютера, затем нажмите ОК (Рис.2).

Рис.2

.

3. Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер. Нажмите кнопку ОК (Рис.3).

Рис.3

.

4. После перезагрузки сервера откройте окно диспетчера сервера и выберите Отобразить сетевые подключения (Рис.4).

Рис.4

.

5. В открывшемся окне Сетевые подключения нажмите правой кнопкой мыши на сетевом подключении и выберите пункт Свойства. В появившемся окне выделите Протокол Интернета версии 4 (TCP/IPv4) и нажмите Свойства (Рис.5).

Рис.5

.

6. В свойствах, на вкладке Общие выберите пункт Использовать следующий IP-адрес. В соответствующие поля введите свободный IP-адрес, маску подсети и основной шлюз. Затем выберите пункт Использовать следующие адреса DNS-серверов. В поле предпочитаемый DNS-сервер введите IP-адрес сервера, после чего нажмите ОК (Рис.6).

Примечание! В данном руководстве, в качестве примера, был выбран свободный IP-адрес 192.168.0.104, маска подсети установлена по умолчанию 255.255.255.0, а в качестве основного шлюза выступает Wi-Fi роутер с адресом 192.168.0.1. Помните, что предпочитаемый DNS-сервер должен совпадать с введённым выше IP-адресом сервера.

Рис.6

.

II. Установка роли Active Directory Domain Services

1. Откройте окно диспетчера сервера, выберите пункт Роли, затем Добавить роли (Рис.7).

Рис.7

.

8. В появившемся окне нажмите Далее (Рис.8).

Рис.8

.

9. Выберите роль Доменные службы Active Directory, в появившемся окне нажмите Добавить необходимые компоненты (Рис.9).

Рис.9

.

10. Убедитесь, что после установки необходимых компонентов напротив Доменные службы Active Directory стоит галочка, затем нажмите Далее (Рис.10).

Рис.10

.

11. Ознакомьтесь с дополнительной информацией касательно роли Active Directory Domain Services, затем нажмите Далее (Рис.11).

Рис.11

.

12. Для начала установки роли нажмите Установить (Рис.12).

Рис.12

.

13. После окончания установки нажмите Закрыть (Рис.13).

Рис.13

.

14. Откройте Пуск и введите в поле поиска dcpromo, затем запустите файл dcpromo (Рис.14).

Рис.14

.

15. В открывшемся окне Мастера установки доменных служб Active Directory нажмите Далее (Рис.15).

Рис.15

.

16. Ознакомьтесь с дополнительной информацией касательно функционала Windows Server 2008 R2, затем нажмите Далее (Рис.16).

Рис.16

.

17. В данном руководстве рассматривается добавление нового леса, поэтому выберите пункт Создать новый домен в новом лесу, затем выберите Далее (Рис.17).

Рис.17

.

18. В поле Полное доменное имя корневого домена леса введите имя домена (прим. в данном руководстве это example.local, Вы можете выбрать любое другое), затем нажмите Далее (Рис.18).

ВАЖНО! Домен вида .local или аналогичный можно использовать в качестве тестового, однако, он имеет ряд недостатков, а именно: 1) Вы никак не сможете подтвердить владение им для получения публичного SSL-сертификата; 2) Такое имя невозможно использовать из внешней сети; 3) Данный способ именования вступает в противоречие с глобальным DNS, так как не гарантирует его уникальность что приводит к потенциальным коллизиям.

Рекомендуется создавать согласованное пространство имен. Например имея домен lyapidov.ru (который использует сайт), домен Active Directory делать суб-доменом, например: server.lyapidov.ru. Либо использовать разные домены например lyapidov.ru — для сайта, а lyapidov.net — для Active Directory.

Рис.18

.

19. Если вы добавляете новый лес и планируете в дальнейшем использовать серверы на базе операционной системы Windows Server 2008 R2, выберите в выпадающем списке Windows Server 2008 R2, затем нажмите Далее (Рис.19).

Рис.19

.

20. Установите галочку напротив DNS-сервер, затем нажмите Далее (Рис.20).

Рис.20

.

21. На данном этапе Мастер установки доменных служб Active Directory предупредит, что делегирование для этого DNS-сервера не может быть создано. Нажмите Далее (Рис.21).

Рис.21

.

22. Оставьте настройки по умолчанию и нажмите Далее (Рис.22).

Рис.22

.

23. Придумайте и введите пароль для режима восстановления служб каталогов в соответствующие поля, затем нажмите Далее (Рис.23).

Рис.23

.

24. В окне со сводной информацией по настройке сервера нажмите Далее (Рис.24).

Рис.24

.

25. Начнётся процесс настройки доменных служб Active Directory. Установите галочку напротив Перезагрузка по завершении, для того чтобы новые настройки вступили в силу (Рис.25).

Рис.25

.

26. После перезагрузки сервера войдите в систему.

.

Установка контроллера домена Active Directory в Windows Server 2008 R2 завершена!

.

Официальное пособив для самоподготовки

Учебный

курс

Microsoft’

Настройка

Active Directory* Windows Server* 2008

Дэн Холме, Нельсон Реет, Даниэль Реет

экзамен 70*640

MOTS

Москве 2011

А Ш С С Ш Щ 1 Ц П

УДК 004.45 ББК 32.973.81-018.2

Х71

Холмс Д., Реет Н., Реет Д.

Х71 Настройка Active Directory®. Windows Server® 2008. Учебный курс Microsoft / Пер. с англ. — М . : Издательство «Русская редакция», 2011. — 960 стр. : ил.

ISBN 978-5-7502-0380-2

Это подробное руководство по развертыванию и настройке службы каталогов Active DircctotyB Windows Server 2008 — новейшей операционной системе Майкрософт. В книге даны пошаговые инструкции для настройки доменных служб Active Directory (Active Directory Domain Services), служб Active Directory облегченного доступа к каталогам (Active Directory Lightweight Directory Services), служб сертификации Active Directory (Active Directory Certificate Services), служб федерации Active Directory (Active Directory Federation Services) и служб управления правами Active Directory (Active Directory Rights Management Services) в лесу или домене. Кроме того, описаны управление конфигурацией домена с помощью групповой политики, планирование, настройка и поддержка репликации данных Active Directory в узлах и между сайтами, а также реализация новых возможностей Windows Server 2008.

Книга адресована специалистам в области информационных технологий, системным администраторам, а также всем, кто хочет научиться поддерживать доменные службы Active Directory (Active Directory Domain Services) в Windows Server 2008. Настоящий учебный курс, в том числе, поможет вам самостоятельно подготовиться к сдаче экзамена № 70-640 по программе сертификации Майкрософт (сертификат Microsoft Certified Technology Specialist).

Книга состоит из 17 глав, содержит множество иллюстраций и примеров из практики. На прилагаемом компакт-диске находитмя электронная версия книги (на англ. языке), вопросы пробного экзамена и другие справочные материалы.

У Д К 0 0 4 . 4 5 Б Б К 3 2 . 9 7 3 . 8 1 — 0 1 8 . 2

Подготовлено к изданию по лицензионному договору с Microsoft Corporation, Редмонд, Вашингтон, США.

Microsoft, Microsoft Press, Access, Active Directory, ActiveX, BitLocker, Excel, Hyper-V, Internet Explorer, J Script, MSDN, Outlook, PowerPoint, SharePoinl, SQL Server, Visio, Visual Basic, Windows, Windows Live, Windows NT, Windows PowerShell, Windows Server и Windows Vista являются товарными знаками или охраняемыми товарными знаками корпорации Microsoft и С Ш А И / И Л И

других странах. Все другие товарные знаки являются собственностью соответствующих фирм. Все влреса, названия компаний, организаций и продуктов, а также имена лиц, используемые в примерах, вымышлены и не имеют никакого отношения к реальным компаниям, организациям, продуктам и лицам.

|

© |

Оригинальное издание на английском языке, |

|

|

Dan Holme, 2008 |

||

|

О |

Перевод на русский язык, Microsoft Corporalion, 2009 |

|

|

ISBN 978-0-7356-2513-6 (англ.) |

q |

Оформление н подготовка к изданию, издательство |

|

ISBN 978-5-7502-0380-2 |

.Русская редакция., 2009 |

Краткое содержание

|

ВведейЙе |

XIX |

|||||||||

|

Глава |

1. |

Установка….. |

1 |

|||||||

|

Глава |

2. |

Администрирование |

33 |

|||||||

|

Глава |

3. |

Пользователи |

86 |

|||||||

|

Глава |

4. |

Группы |

139 |

|||||||

|

Глава |

5. |

Компьютеры |

185 |

|||||||

|

Глава |

6. |

Инфраструктура групповой политики |

….227 |

|||||||

|

Глава |

7. |

Параметры групповой политики |

293 |

|||||||

|

Глава |

8. |

Проверка подлинности |

364 |

|||||||

|

Глава |

9. |

Интеграция DNS с AD DS |

405 |

|||||||

|

Глава 10. |

Контроллеры домена |

469 |

||||||||

|

Глава 11. |

Сайты и репликация |

515 |

||||||||

|

Глава 12. |

Домены и леса |

560 |

||||||||

|

Глава 13. |

Непрерывность бизнес-процессов каталогов |

611 |

||||||||

|

Глава 14. |

Службы облегченного доступа к каталогам |

692 |

||||||||

|

Глава 15. |

Службы сертификации Active Directory |

|||||||||

|

и инфраструктура открытых ключей |

730 |

|||||||||

|

Глава 16. |

Службы управления правами Active Directory |

791 |

||||||||

|

Глава 17. Службы федерации Active Directory |

837 |

|||||||||

|

Ответы |

889 |

Оглавление

|

Введение |

X I X |

||||||||||

|

Глава 1. |

Установка |

1 |

|||||||||

|

Прежде всего |

2 |

||||||||||

|

Занятие 1. Установка доменных служб Active Directory |

2 |

||||||||||

|

Структура Active Directory, идентификация и доступ |

3 |

||||||||||

|

Помимо идентификации и доступа |

8 |

||||||||||

|

Компоненты инфраструктуры Active Directory |

9 |

||||||||||

|

Подготовка к созданию нового леса системы Windows Server 2008 |

12 |

||||||||||

|

Добавление роли AD DS с помошыо интерфейса Windows |

; |

13 |

|||||||||

|

Создание контроллера домена |

13 |

||||||||||

|

Практические занятия. Создание леса Windows Server 2008 |

14 |

||||||||||

|

Резюме |

22 |

||||||||||

|

Закрепление материала |

22 |

||||||||||

|

Занятие 2. Доменные службы Active Directory и ядро ссрисра |

23 |

||||||||||

|

Ядро сервера |

23 |

||||||||||

|

Установка ядра сервера |

24 |

||||||||||

|

Начальные задачи настройки |

25 |

||||||||||

|

Добавление роли AD DS ядру сервера |

: |

26 |

|||||||||

|

Удаление контроллеров доменов |

26 |

||||||||||

|

Практические занятия. Установка контроллера домена с ядром сервера |

27 |

||||||||||

|

Резюме |

29 |

||||||||||

|

Закрепление материала |

30 |

||||||||||

|

Закрепление материала главы |

30 |

||||||||||

|

Резюме главы |

31 |

||||||||||

|

Основные термины |

31 |

||||||||||

|

Сценарий, Создание леса Active Directory |

32 |

||||||||||

|

Пробный экзамен |

32 |

||||||||||

|

Глава 2. |

Администрирование |

33 |

|||||||||

|

Прежде всего |

33 |

||||||||||

|

Занятие 1. Оснастки Active Directory |

34 |

||||||||||

|

Консоль управления Microsoft |

34 |

||||||||||

|

Средства администрирования Active Directory |

36 |

||||||||||

|

Расположение административных инструментов Active Directory |

36 |

||||||||||

|

Добавление административных инструментов в меню Пуск |

37 |

||||||||||

|

Запуск административных средств с использованием альтернативных |

37 |

||||||||||

|

учетных данных |

|

‘Оглавление XI |

|

|

Создание настраиваемой консоли с оснастками Active Directory |

38 |

|

Сохранение и распространение настраиваемой консоли |

„39 |

|

Практические занятия. Создание настраиваемой консоли ММС и управление ею |

40 |

|

Резюме |

Л5 |

|

Закрепление материала |

45 |

|

Занятие 2. Создание объектов в Active Directory |

46 |

|

Создание подразделения |

47 |

|

Создание объекта пользователя |

49 |

|

Создание объекта группы |

„51 |

|

Создание объекта компьютера |

53 |

|

Поиск объектов в Active Directory |

55 |

|

Поиск объектов с помощью команды Dsquery |

61 |

|

Имена DN, RDN и CN |

62 |

|

Практические занятия. Создание и поиск объектов в Active Directory |

62 |

|

Резюме |

69 |

|

Закрепление материала |

69 |

|

Занятие 3. Делегирование и безопасность объектов Active Directory |

70 |

|

Делегирование |

70 |

|

Просмотр списка ACL объекта Active Directory |

71 |

|

Управление доступом к объектам и свойствам |

73 |

|

Назначение разрешения в диалоговом окне дополнительных |

|

|

параметров безопасности |

74 |

|

Наследование разрешений |

.75 |

|

Делегирование административных задач с помощью мастера управления |

|

|

делегированием |

76 |

|

Отчеты и просмотр разрешений |

77 |

|

Удаление и сброс разрешений объекта |

77 |

|

Действующие разрешения |

77 |

|

Проектирование структуры подразделений для поддержки делегирования |

79 |

|

Практические занятия. Делегирование задач администрирования |

80 |

|

Резюме |

81 |

|

Закрепление материала |

82 |

|

Закрепление материала главы |

82 |

|

Резюме главы |

82 |

|

Основные термины |

83 |

|

Сценарий. Подразделения и делегирование |

83 |

|

Практические задания |

84 |

|

Поддержка учетных записей Active Directory |

84 |

|

Пробный экзамен |

85 |

|

Глава 3. Пользователи |

86 |

|

Прежде всего |

-87 |

|

Занятие 1. Автоматизация процесса создания учетных записей пользователей |

87 |

|

Создание пользователей с помощью шаблонов |

87 |

|

Инструменты командной строки Active Directory |

89 |

|

Создание пользователей с помощью команды Dsadd |

-90 |

|

Импорт пользователей с помощью команды CSVDE |

90 |

|

Импорт пользователей с помощью команды LDIFDE. |

91 |

|

VIII |

Оглавление |

||||||||

|

Практические занятия. Автоматизация создания учетных записей пользователей |

93 |

||||||||

|

Резюме. |

97 |

||||||||

|

Закрепление материала…» |

97 |

||||||||

|

Занятие 2. Создание пользователей с помощью Windows PowerShell и VBScript |

98 |

||||||||

|

Введение в Windows PowerShell |

99 |

||||||||

|

Синтаксис, командлеты и объекты Windows PowerShell |

100 |

||||||||

|

Получение справочной информации |

102 |

||||||||

|

Переменные |

102 |

||||||||

|

Псевдонимы |

103 |

||||||||

|

Пространства имен, поставщики и PSDrive |

103 |

||||||||

|

Создание пользователя с помощью Windows PowerShell |

104 |

||||||||

|

Импорт пользователей из базы данных с помощью Windows PowerShell |

106 |

||||||||

|

Выполнение сценария Windows PowerShell |

108 |

||||||||

|

Введение в VBScript |

: |

109 |

|||||||

|

Создание пользователя с помощью VBScript |

109 |

||||||||

|

Сценарии VBScript и Windows PowerShell |

110 |

||||||||

|

Практические занятия. Создание пользователей |

|||||||||

|

с помощью сценариев Windows PowerShell и VBScript |

110 |

||||||||

|

Резюме— |

113 |

||||||||

|

Закрепление материала |

113 |

||||||||

|

Занятие 3. Поддержка пользовательских объектов и учетных записей |

114 |

||||||||

|

Упра&ченне атрибутами пользователей с помощью оснастки Active Directory — |

|||||||||

|

пользователи и компьютеры |

114 |

||||||||

|

Атрибуты имен и учетной записи |

118 |

||||||||

|

Управление атрибутами пользователя с помощью инструментов Dsmod и Dsget |

122 |

||||||||

|

Управление атрибутами пользователей |

|||||||||

|

с помощью Windows PowerShell и VBScript |

124 |

||||||||

|

Администрирование учетных записей пользователей |

125 |

||||||||

|

Практические занятия. Поддержка объектов и учетных записей пользователей |

;… 131 |

||||||||

|

Резюме |

134 |

||||||||

|

Закрепление материала |

135 |

||||||||

|

Закрепление материала главы |

: |

136 |

|||||||

|

Резюме главы |

136 |

||||||||

|

Основные термины |

136 |

||||||||

|

Сценарий. Импорт учетных записей пользователей |

137 |

||||||||

|

Практические задания |

137 |

||||||||

|

Автоматизация создания учетных записей пользователей |

137 |

||||||||

|

Поддержка учетных записей Active Directory |

138 |

||||||||

|

Пробный экзамен |

138 |

||||||||

|

Глава 4. |

Группы |

139 |

|||||||

|

Прежде всего |

139 |

||||||||

|

Занятие 1. Создание групп и управление ими |

140 |

||||||||

|

Управление предприятием с помощью групп |

140 |

||||||||

|

Определение соглашений именования групп |

;. 143 |

||||||||

|

Типы групп |

144 |

||||||||

|

Область действия группы |

144 |

||||||||

|

Преобразование области действия и типа группы |

149 |

||||||||

|

Управление членством в группе |

150 |

|

‘Оглавление |

XI |

||||

|

Разработка стратегии управления группами |

152 |

||||

|

Практические занятия. Создание групп и управление ими |

154 |

||||

|

Резюме |

156 |

||||

|

Закрепление материала |

156 |

||||

|

Занятие 2. Автоматизация создания групп и контроля за ними |

157 |

||||

|

Создание групп с помощью команды Dsadd |

158 |

||||

|

Импорт групп с помощью команды CSVDE. |

158 |

||||

|

Управление группами с помощью команды LDIFDE. |

159 |

||||

|

Извлечение данных о членстве в группе с помощью команды Dsget |

160 |

||||

|

Изменение членства в группе с помощью команды Dsmod |

161 |

||||

|

Перемещение и переименование групп с помощью команды Dsmove |

161 |

||||

|

Удаление групп с помощью команды Dsrm |

162 |

||||

|

Управление членством в группе с помощью Windows PowerShell и VBScript |

162 |

||||

|

— Практические занятия. Автоматизация создания и контроля групп |

163 |

||||

|

Резюме |

165 |

||||

|

Закрепление материала |

166 |

||||

|

Занятие 3. Администрирование групп на предприятии |

166 |

||||

|

Рекомендуемые методики группирования атрибутов |

167 |

||||

|

Защита групп от случайного удаления |

168 |

||||

|

Делегирование задач управления членством в группе |

170 |

||||

|

Теневые группы |

; |

174 |

|||

|

Группы по умолчанию |

175 |

||||

|

Особые объекты идентификации |

177 |

||||

|

Практические занятия. Администрирование групп на предприятии ‘. |

178 |

||||

|

Резюме |

180 |

||||

|

Закрепление материала |

181 |

||||

|

Закрепление материала главы |

182 |

||||

|

Резюме главы |

182 |

||||

|

Основные термины |

182 |

||||

|

Сценарий. Реализация стратегии управления группами |

183 |

||||

|

Практические задания |

183 |

||||

|

Автоматизация управления членством в группах и теневыми группами |

184 |

||||

|

Пробный экзамен |

184 |

||||

|

Глава 5. Компьютеры |

185 |

||||

|

Прежде всего |

186 |

||||

|

Занятие 1. Создание компьютеров и присоединение их к домену |

186 |

||||

|

Рабочие группы, домены и доверие |

187 |

||||

|

Требования по присоединению компьютера к домену |

187 |

||||

|

Контейнер Computers |

188 |

||||

|

Создание подразделений компьютеров |

188 |

||||

|

Делегирование разрешения создания компьютеров |

190 |

||||

|

Предварительное размещение учетной записи компьютера |

190 |

||||

|

Присоединение компьютера к домену |

.’. |

191 |

|||

|

Причины предварительного размещения объектов компьютеров |

193 |

||||

|

Практические занятия. Создание и присоединение компьютеров к домену |

197 |

||||

|

Резюме |

— |

200 |

|||

|

Закрепление материала |

201 |

|

VIII |

Оглавление |

||||||||||||

|

«„мння объектов компьютеров |

202 |

||||||||||||

|

З ^ е , А — ^ о м а 1 |

1 Д Ы C S V D E . |

202 |

|||||||||||

|

импорт компью^ров с помомош|1 к о м а п д ы Ш Ю Е |

203 |

||||||||||||

|

Импорт коми |

Vй |

пгпеЛСТВОМ комапды Dsadd |

204 |

||||||||||

|

— |

204 |

||||||||||||

|

С03ДаН,,е К0‘ I ^ Z c использованием Windows PowerShell |

205 |

||||||||||||

|

Создание компьютеров с | | С 1 , а |

V B S c r i p t |

207 |

|||||||||||

|

Г п , _ |

н и е компьютеров посредством VBicnpi |

||||||||||||

|

Создание коми |

к- — |

.„объектов компьютеров |

2 08 |

||||||||||

|

Практические занятия. Создание ооъекто |

i |

||||||||||||

|

и манипулирование ими |

— |

2 1 0 |

|||||||||||

|

Резюме |

211 |

||||||||||||

|

Пеоемешение компьютера |

^ |

||||||||||||

|

Управление компьютером в оснастке Active D.rectory — пользователи |

|||||||||||||

|

н компьютеры |

— |

||||||||||||

|

Вход и защищенный канал компьютера |

|||||||||||||

|

Определение неполадок с учетными записями компьютеров |

214 |

||||||||||||

|

Сброс учетной записи компьютера |

216 |

||||||||||||

|

Переименование компьютера |

217 |

||||||||||||

|

Отключение и включение учетных записей компьютеров |

218 |

||||||||||||

|

Удаление учетных записей компьютеров |

218 |

||||||||||||

|

Повторный ввод компьютеров в эксплуатацию |

219 |

||||||||||||

|

Практические занятия. Поддержка объектов и учетных записей компьютеров |

219 |

||||||||||||

|

Резюме |

— |

221 |

|||||||||||

|

Закрепление материала. |

222 |

||||||||||||

|

Закрепление материала главы |

223 |

||||||||||||

|

Резюме главы |

223 |

||||||||||||

|

Основные термины |

223 |

||||||||||||

|

Сценарии |

223 |

||||||||||||

|

Сценарий 1. Создание и присоединение объектов компьютеров к домену |

224 |

||||||||||||

|

Сценарий 2. Автоматизация создания объектов компьютеров |

224 |

||||||||||||

|

Практические задания |

224 |

||||||||||||

|

Создание и поддержка учетных записей компьютеров |

224 |

||||||||||||

|

Пробный экзамен |

226 |

||||||||||||

|

Глава 6. |

Инфраструктура групповой политики |

‘ |

227 |

||||||||||

|

Прежде всего |

2 2 g |

||||||||||||

|

Занятие 1. Реализация групповой политики |

«»».Ill |

11111. |

‘. |

228 |

|||||||||

|

Обзор групповой политики |

1111111111«. |

229 |

|||||||||||

|

Объекты групповой политики |

1111111 |

1111 |

235 |

||||||||||

|

Параметры политики |

|||||||||||||

|

Административные шаблоны». |

^ ^ « • Р е а л и з а ц и я ‘ ^ п ‘ ^ I Z ^ Z Z Z I l l Z Z Z l Z Z l ^

|

Закрепление материала |

2 5 2 |

Наследование и п р и о р н т ^ o ^ l ^ o Z l l l Z I Z Z l Z Z Z Z l Z ^

|

‘Оглавление |

XI |

||||||||||

|

Модификация области действия GPO с помощью фильтров безопасности |

262 |

||||||||||

|

Фильтры WMI |

265 |

||||||||||

|

Включение и отключение объектов и узлов GPO |

267 |

||||||||||

|

Нацеливание настройки |

268 |

||||||||||

|

Обработка групповой политики |

269 |

||||||||||

|

Обработка замыкания политики |

272 |

||||||||||

|

Практические занятия. Настройка области действия групповой политики |

273 |

||||||||||

|

Резюме |

277 |

||||||||||

|

Закрепление материала |

278 |

||||||||||

|

Занятие 3. Поддержка групповой политики |

279 |

||||||||||

|

Результирующая политика. |

280 |

||||||||||

|

Анализ журналов событий политики |

284 |

||||||||||

|

Практические занятия. Настройка области действия групповой политики |

285 |

||||||||||

|

Резюме |

289 |

||||||||||

|

Закрепление материала |

289 |

||||||||||

|

Закрепление материала главы |

290 |

||||||||||

|

Резюме |

290 |

||||||||||

|

Основные термины |

290 |

||||||||||

|

Сценарий. Реализация групповой политики |

1 |

291 |

|||||||||

|

Практические задания |

‘. |

291 |

|||||||||

|

Создание и применение объектов групповой политики |

291 |

||||||||||

|

Пробный экзамен |

292 |

||||||||||

|

Глава 7. Параметры групповой политики |

293 |

||||||||||

|

Прежде всего |

293 |

||||||||||

|

Занятие 1. Делегирование и поддержка компьютеров |

294 |

||||||||||

|

Политики групп с ограниченным доступом |

295 |

||||||||||

|

Делегирование административных привилегий с помощью политик групп |

|||||||||||

|

с ограниченным доступом и параметра членства группы Member Of |

297 |

||||||||||

|

Практические занятия. Делегирование членства с помощью групповой политики…. 299 |

|||||||||||

|

Резюме |

302 |

||||||||||

|

Закрепление материала |

302 |

||||||||||

|

Занятие 2. Управление параметрами безопасности |

304 |

||||||||||

|

Настройка локальной политики безопасности |

304 |

||||||||||

|

Управление конфигурацией безопасности с помощью шаблонов безопасности |

306 |

||||||||||

|

Оснастка шаблонов безопасности |

307 |

||||||||||

|

Мастер настройки безопасности |

313 |

||||||||||

|

Параметры, шаблоны, политики и объекты GPO |

319 |

||||||||||

|

Практические занятия. Управление параметрами безопасности |

320 |

||||||||||

|

Резюме |

326 |

||||||||||

|

Закрепление материала |

327 |

||||||||||

|

Занятие 3. Управление установкой программного обеспечения |

|||||||||||

|

с помощью групповой политики |

328 |

||||||||||

|

Установка программ в групповой политике |

328 |

||||||||||

|

Подготовка точки SDP |

332 |

||||||||||

|

Создание объектов GPO для развертывания программного обеспечения |

332 |

||||||||||

|

Управление областью действия объекта GPO развертывания программ |

333 |

||||||||||

|

Поддержка приложений, развернутых с помощью групповой политики |

334 |

Аннотация

Это подробное руководство по развертыванию и настройке службы каталогов Active Directory в Windows Server 2008 — новейшей операционной системе Microsoft. В книге даны пошаговые инструкции для настройки доменных служб Active Directory (Active Directory Domain Services), служб Active Directory облегченного доступа к каталогам (Active Directory Lightwreight Directory Service), служб сертификации Active Directory (Active Directory Certificate Services), служб федерации Active Directory (Active Directory Federation Services) и служб управления правами Active Directory (Active Directory Rights Management Services) в лесу или домене. Кроме того, описаны управление конфигурацией домена с помощью групповой политики, планирование, настройка и поддержка репликации данных Active Directory в узлах и между сайтами, а также реализация новых возможностей Windows Server 2008.

Книга адресована специалистам в области информационных технологий, системным администраторам, а также всем, кто хочет научиться поддерживать доменные службы Active Directory (Active Directory Domain Services) в Windows Server 2008. Настоящий учебный курс, в том числе, поможет вам самостоятельно подготовиться к сдаче экзамена №70-640 по программе сертификации Microsoft (сертификат Microsoft Certified Technology Specialist).

Книга состоит из 17 глав, содержит множество иллюстраций и примеров из практики.