Таблица

| Имя файла | Описание | Ссылка |

| Altell_Terminal_Client_3_27.exe | ALTELL SSH Клиент с поддержкой алгоритма шифрования ГОСТ для использования совместно с решениями ALTELL NEO. Поддерживаемые операционные системы: Windows XP / 7 (x86 и x64) | |

| openssh_i386.zip | ALTELL SSH Клиент с поддержкой алгоритма шифрования ГОСТ для использования совместно с решениями ALTELL NEO. Поддерживаемые операционные системы: Debian/Ubuntu Linux (x86) | |

| openssh_amd64.zip | ALTELL SSH Клиент с поддержкой алгоритма шифрования ГОСТ для использования совместно с решениями ALTELL NEO. Поддерживаемые операционные системы: Debian/Ubuntu Linux (x64) | |

| Arora_Gost_1_38.7z | Веб-браузер с поддержкой алгоритма шифрования ГОСТ для использования совместно с решениями ALTELL NEO. Поддерживаемые операционные системы: Windows XP / 7 (x86 и x64) |

*Внимание! Представленные файлы предназначены исключительно для использования системными администраторами, знакомыми с процедурами настройки и обслуживания устройств ALTELL NEO.

| Имя файла | Описание | Ссылка |

| neo_configuring_1.5.1.pdf | Руководство пользователя ALTELL NEO UTM 1.5.1 | |

| neo_configuring_1.5.0.pdf | Руководство пользователя ALTELL NEO UTM 1.5.0 | |

| neo_configuring_1.0.pdf | Руководство пользователя ALTELL NEO UTM 1.0 | |

| neo_usage.pdf | Описание применения ALTELL NEO UTM | |

| neo_quick_start.pdf | Краткое руководство по настройке ALTELL NEO UTM | |

| altell-vpn-userguide.pdf | Руководство администратора ALTELL VPN Client |

| Имя файла | Описание | Ссылка |

| terms_of_use.pdf |

Условия эксплуатации изделий ООО «АльтЭль» | |

| garanties.pdf |

Положение о гарантийном обслуживании ООО «АльтЭль» | |

| supports_site_manual.pdf |

Руководство пользователя портала службы технической поддержки ООО «АльтЭль» |

ALTELL TRUST — программный модуль доверенной загрузки, который встраивается в UEFI BIOS. Может управляться удаленно, поддерживает многофакторную аутентификацию на AD/LDAP-серверах, а также обеспечивает контроль целостности BIOS. Благодаря наличию стека сетевых протоколов существует возможность организации безопасной работы с VDI-инфраструктурами и терминальными сервисами (например, по протоколу RDP/RemoteFX). Изделие имеет модульную структуру.

Модуль доверенной загрузки встраивается в энергонезависимую память материнской платы, заменяя стандартный UEFI BIOS, тем самым обеспечивая доверенную загрузку, аутентификацию пользователей с соблюдением установленной политики безопасности.

Модуль удаленного управления разворачивается на сервере управления и позволяет осуществлять централизованное обновление компонентов системы и проводить аудит системы безопасности. Благодаря гибкой архитектуре ALTELL TRUST существует возможность применения его как в небольших организациях, где не требуется централизованное управление, так и в территориально-распределенных компаниях, использующих системы класса Microsoft System Center Configuration Manager для управления инфраструктурой.

Интерфейс режима администрирования ALTELL TRUST

Удаленное управление с помощью консоли Microsoft System Center Configuration Manager

Основные возможности:

— контроль целостности BIOS, аппаратного и программного окружения, объектов файловой системы;

— многофакторная аутентификация пользователей до загрузки операционной системы;

— удаленное управление пользователями, конфигурациями, группами устройств, загрузкой обновлений программного обеспечения, включением/выключением защищаемых устройств;

— использование в качестве единственного программного обеспечения тонкого клиента (zero client);

— встроенный стек сетевых протоколов;

— централизованный сбор событий безопасности;

— доверенная загрузка виртуальных сред.

Доверенная загрузка достигается путем контроля целостности BIOS, объектов файловой системы и программно-аппаратного обеспечения. Контроль доступа пользователей организован по мандатному принципу, который позволяет гибко настраивать роли и отделить функции системного администратора от функций администратора безопасности. ALTELL TRUST обеспечивает защиту BIOS как от уже существующих вредоносных программ, действующих на уровне firmware (аналогов Rakshasa, Mebromi, Tyupkin, LightEater и другого вредоносного кода, затрагивающего BIOS), так и будущих угроз, в том числе за счет снижения эффективности угроз класса APT. Использование централизованной аутентификации позволяет освободить администратора безопасности от необходимости заводить одних и тех же пользователей в разных системах, а также оперативно реагировать на изменения в составе пользователей.

Модуль доверенной загрузки ALTELL TRUST соответствует требованиям документов «Требования к средствам доверенной загрузки» (ФСТЭК России, 2013), «Профиль защиты средств доверенной загрузки уровня базовой системы ввода-вывода второго класса защиты ИТ.СДЗ.УБ2.ПЗ» (ФСТЭК России, 2014). Также ALTELL TRUST имеет заключение Минобороны РФ о том, что ALTELL TRUST может использоваться для защиты информации, содержащей сведения, составляющие государственную тайну, и имеющей степень секретности не выше «совершенно секретно», при условии выполнения требований, приведённых в эксплуатационной документации, и наличия действующего сертификата соответствия ФСТЭК России.

Information Security, № 4, сентябрь, 2013<br>

Об использовании USB-ключей и смарт-карт eToken от «Аладдин Р.Д.» для обеспечения повышенного уровня безопасности системы Altell Trust.

Опыт внедрения на примере крупного российского банка

Обеспечение безопасности хранимой и передаваемой информации – один из важнейших аспектов работы любой современной автоматизированной банковской системы.

При этом основные усилия ИТ- и ИБ-департаментов банков обычно направлены на защиту ядра информационной системы, в то время как автоматизированные рабочие места (АРМ) сотрудников обеспечиваются лишь базовым набором средств защиты информации: антивирусными программами, стандартными средствами аутентификации (смарт-карты, Е-токены, USB-токены) и модулями доверенной загрузки (МДЗ).

К сожалению, традиционные средства обеспечения доверенной загрузки не предоставляют в распоряжение ИТ-администраторов и офицеров безопасности возможности, необходимые на современном этапе развития информационных систем. Например, отсутствуют функции мониторинга и удалённого управления парком ПК, не поддерживается многофакторная аутентификация на удалённых серверах, не применяются ролевая модель доступа и мандатный контроль доступа к информации, не гарантируется безопасность работы в виртуальных средах. Для решения данных проблем необходим кардинально новый подход, основанный на использовании технологий UEFI Trusted Boot с применением доработанных и расширенных функций, а также концепций NIST и Trusted Computing Group. Примером подобного решения может служить МДЗ нового поколения ALTELL TRUST (разработчик – российская компания «АльтЭль»), который с недавних пор обеспечивает безопасность рабочих мест сотрудников в составе информационной системы одного из крупнейших российских банков, входящего в ТОП-5. Подробнее как о самом продукте, так и о ходе его внедрения будет рассказано в данной статье.

Возможности ALTELL TRUST

Основные требования, которые банк предъявил к новому МДЗ, можно разделить на три группы.

Доверенная загрузка:

- контроль целостности критических областей и файлов ОС, модулей BIOS, а также критических объектов файловой системы;

- двухфакторная аутентификация и мандатный контроль доступа до загрузки ОС;

- поддержка USB-идентификаторов и смарт-карт RuToken и eToken;

- поддержка удаленной авторизации пользователей с помощью LDAP/AD-серверов;

- поддержка сертификатов x509.

Удалённое управление:

- удалённое управление пользователями, конфигурациями, группами компьютеров, загрузкой обновлений программного обеспечения;

- централизованное управление процессом обновления установленного ПО;

- поддержка Intel Active Management Technology (AMT).

Контроль и безопасность соединений:

- обеспечение безопасности соединений (TLS);

- журналирование действий пользователей и всех этапов работы BIOS;

- разделение ролей офицера безопасности (ИБ-департамент) и системного администратора (ИТ-департамент);

- поддержка Intel Active Management Technology (AMT).

Традиционные МДЗ, предлагаемые на российском ИТ-рынке, не соответствовали выдвинутым требованиям, поэтому не могли быть применены в описываемом проекте. Специалисты компании «АльтЭль» предложили использовать для выполнения задачи своё решение ALTELL TRUST, доработанное в соответствии с пожеланиями клиента.

Сценарии применения ALTELL TRUST

Рассмотрим процесс работы ALTELL TRUST на примере процессов аутентификации пользователей и удалённого управления.

Начнём с аутентификации (см. рис. 1). При данном сценарии применения после включения компьютера управление сразу передаётся ALTELL TRUST, который производит начальную инициализацию и проверку оборудования, самопроверку и проверку критических областей и файлов ОС. После этого запрашивается идентификационная информация пользователя на основе заданной в ALTELL TRUST конфигурации. Это может быть обычный запрос логина/пароля, либо двухфакторная авторизация с использованием USB-токена или смарт-карты. Полученная идентификационная информация отправляется для проверки на AD/LDS серверах департамента ИБ. При этом данные о пользователях на этих серверах синхронизованы с данными ИТ-департамента.

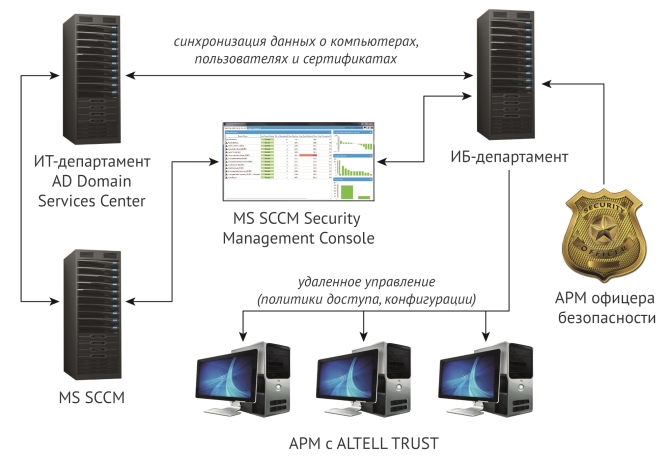

Рисунок 1. Применение ALTELL TRUST – многофакторная аутентификация пользователей.

Удалённое управление ALTELL TRUST осуществляется с помощью двух консолей управления – одной для системного администратора (ИТ-департамент), а второй для офицера безопасности (ИБ-департамент). При этом последний управляет правами пользователей (в том числе системных администраторов), сертификатами, журналами и аудитом. Системный администратор, в свою очередь, обладая необходимыми правами, может обновлять программное обеспечение и выполнять другие присущие ему функции.

Рисунок 2. Применение ALTELL TRUST – удалённое управление.

Основные преимущества использования ALTELL TRUST

Перечислим основные преимущества подобных схем работы.

- Возможность авторизации пользователей на LDAP-сервере (Active Directory) с применением сертификатов x509. Это освобождает системных администраторов от необходимости заводить одних и тех же пользователей, так как все учётные записи хранятся централизованно, и позволяет мгновенно заблокировать вход в систему.

- Возможность контроля целостности среды функционирования, то есть самого BIOS (его модулей), что исключает установку и развёртывание дополнительных UEFI-модулей. Кроме этого, появляется возможность контроля гипервизора уровня BIOS.

- Осуществление контроля целостности программной среды, секторов жесткого диска и аппаратной конфигурации происходит непосредственно из МДЗ. Это позволяет отказаться от установки дополнительного программного обеспечения в ОС и делает ALTELL TRUST кроссплатформенным.

- Возможность адаптации ALTELL TRUST для работы на ноутбуках, тонких клиентах, смартфонах и планшетах, то есть любых мобильных решениях, не позволяющих установить обычную плату для обеспечения доверенной загрузки BIOS.

- Исключение необходимости перехватывать или блокировать загрузку АРМ, как это делают традиционные МДЗ, так как ALTELL TRUST получает управление непосредственно от BIOS и выполняет все защитные механизмы.

- Поддержка механизма ролевого доступа. В классических МДЗ используются две роли: «Администратор» и «Пользователь». С точки зрения информационной безопасности эта схема имеет изъян, так как даёт равные права системному администратору и ИБ-специалисту. В ALTELL TRUST предусмотрено три роли: «Офицер безопасности», раздающий права, «Системный администратор», отвечающий за аппаратное и программное обеспечение, и «Пользователь», работающий с данными на ПК.

- Самое важное преимущество ALTELL TRUST – возможность удалённого управления. Для этой цели в нём предусмотрен специальный плагин, устанавливаемый в Microsoft System Centre Configuration Manager и предоставляющий возможность доступа к BIOS и функциям замка в режиме удалённого рабочего стола. Кроме того, плагин позволяет собрать журналы безопасности со всех АРМ и импортировать их в другую систему, например, в СУБД Microsoft SQL Server.

При этом в ALTELL TRUST используются все распространённые средства защиты: двухфакторная идентификация и аутентификация пользователей до загрузки ОС, контроль целостности программной и аппаратной среды функционирования, сторожевой таймер на загрузку ОС и ведение журнала безопасности. В совокупности все характеристики ALTELL TRUST позволяют использовать более мощные, чем у традиционных аппаратно-программных МДЗ, защитные механизмы, при этом обеспечивая централизованное администрирование. Ещё одним плюсом решения является наличие сертификатов ФСТЭК и ФСБ России.

Подводя итог, можно уверенно сказать, что разработанное решение помогло обеспечить необходимый уровень информационной безопасности банка, одновременно снизив его расходы на администрирование и защиту информации.

Обеспечение безопасности хранимой и передаваемой информации — один из важнейших аспектов работы информационной системы в любом банке. При этом основные усилия ИТ- и ИБ-департаментов банков обычно направлены на защиту ее ядра, в то время как автоматизированные рабочие места (АРМ) сотрудников обеспечиваются лишь базовым набором средств защиты: антивирусными программами, стандартными средствами аутентификации (смарт-карты, токены) и модулями доверенной загрузки (МДЗ).

Традиционные средства обеспечения доверенной загрузки не предоставляют возможности, необходимые на современном этапе развития информационных систем. Отсутствуют функции мониторинга и удаленного управления парком защищаемых устройств, не поддерживается многофакторная аутентификация на удаленных серверах, не применяются мандатный контроль и ролевая модель доступа к информации, не гарантируется безопасность работы в виртуальных средах. Кроме того, существующие МДЗ не могут защитить от новых видов угроз, действующих на уровне BIOS (например, буткита Rakshasa).

Для решения данных проблем необходим кардинально новый подход, основанныйна использовании технологий UEFI Trusted Boot с применением доработанных и расширенных функций, а также стандарта NIST и концепций Trusted Computing Group. В настоящее время единственным примером подобного решения может служить МДЗ нового поколения ALTELL TRUST, разработанный российской компанией «АльтЭль». С недавних пор он обеспечивает безопасность рабочих мест сотрудников в составе информационной системы одного из крупнейших российских банков, входящих в ТОП-5.

Возможности ALTELL TRUST

Основные требования к новому МДЗ, сформулированные специалистами банка, можно разделить на три группы: доверенная загрузка, удаленное управление, контроль и безопасность соединений. Под доверенной загрузкой понимается: контроль целостности критических областей и файлов ОС, модулей BIOS, а также критических объектов файловой

системы; двухфакторная аутентификация и мандатный контроль доступа до загрузки ОС; поддержка USB-идентификаторов и смарт-карт RuToken и eToken; поддержка удаленной авторизации пользователей с помощью LDAP/AD-серверов; поддержка сертификатов X.509.

Во вторую группу требований входят удаленное управление пользователями, конфигурациями, группами компьютеров; централизованное управление процессом обновления установленного ПО; поддержка Intel Active Management Technology (AMT).

Под контролем и безопасностью соединений понимается обеспечение безопасности соединений (TLS); журналирование действий пользователей и всех этапов работы BIOS; разделение ролей офицера безопасности (ИБ-департамент) и системного администратора (ИТ-департамент); поддержка Intel Active Management Technology (AMT).

Представленные на рынке МДЗ не соответствовали выдвинутым требованиям, поэтому не могли быть применены. Специалисты компании «АльтЭль» предложили использовать для

выполнения задачи свое решение ALTELL TRUST, доработанное в соответствии с пожеланиями клиента. Получившийся продукт полностью удовлетворил все запросы заказчика; в настоящее время в банке эксплуатируется 10 тыс. защищенных рабочих мест.

Процесс работы ALTELL TRUST можно показать на примере четырех сценариев: аутентификации пользователей, удаленного управления, сбора логов и защищенной работы на тонких клиентах.

Аутентификация пользователей до загрузки ОС

При данном сценарии после включения защищаемого устройства управление сразу передается ALTELL TRUST, с помощью которого производится начальная инициализация и проверка оборудования, самопроверка, а также проверка критических областей и файлов ОС. Далее запрашивается идентификационная информация пользователя на основе заданной конфигурации (обычный запрос логина/пароля либо двухфакторная авторизация с использованием USB-токена или смарт-карты).

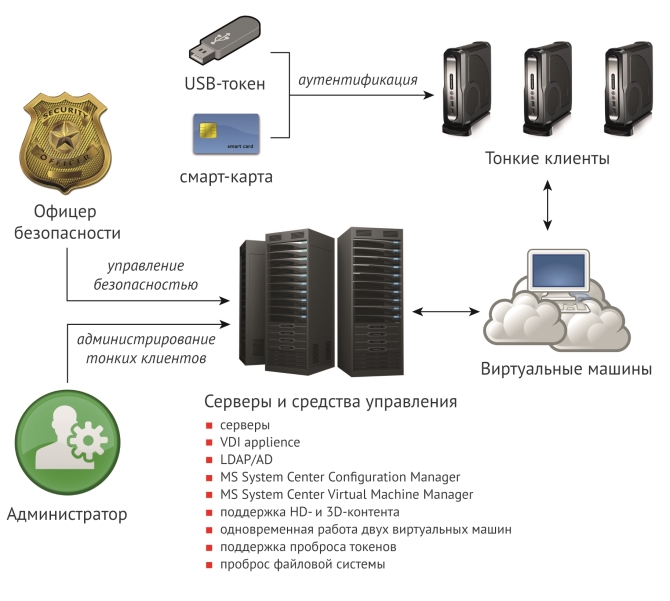

Многофакторная аутентификация пользователей

Полученная информация отправляется для проверки на серверы департамента ИБ (данные о пользователях синхронизованы с данными ИТ-департамента); в случае положительного результата проверки пользователю предоставляется доступ.

Удаленное управление парком защищаемых устройств

Удаленное управление ALTELL TRUST осуществляется с помощью двух консолей: для системного администратора (осуществляется с помощью плагина, устанавливаемого в MS SCCM) и для офицера безопасности (с помощью АРМ офицера безопасности). При этом офицер безопасности управляет правами пользователей (в том числе системных администраторов), сертификатами, журналами и аудитом, а системный администратор, обладая необходимыми правами, может обновлять программное обеспечение и выполнять другие присущие ему функции.

Удаленное управление

Такая схема позволяет соблюсти необходимый уровень информационной безопасности, снижая затраты на администрирование и расширение инфраструктуры.

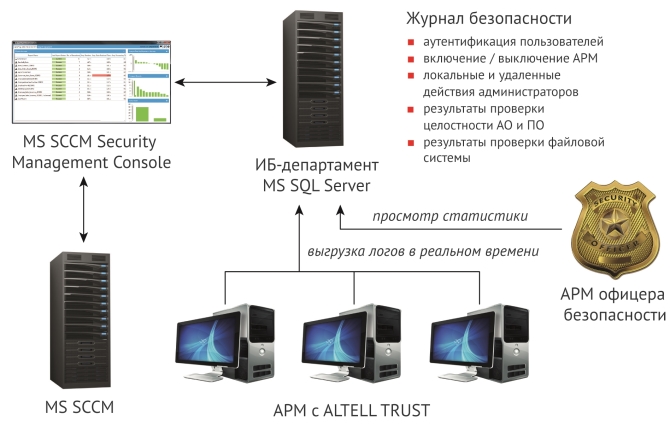

Централизованный сбор логов

ALTELL TRUST позволяет выгружать логи из защищаемых устройств в режиме реального времени. В журнал записываются факты аутентификации пользователей и включения/выключения АРМ, а также результаты проверки целостности BIOS, файловой системы, аппаратного и программного обеспечения.

Централизованный сбор логов

Кроме этого, также ведется история локальных и удаленных действий администраторов. Офицер безопасности может работать с базой данных с помощью специализированного АРМ офицера безопасности.

Защищенная работа на тонких клиентах

Наличие полнофункционального стека сетевых протоколов позволяет использовать ALTELL TRUST в качестве единственного ПО тонких клиентов («нулевой клиент»), организовав защищенную работу с удаленными рабочими столами (VDI). Перед подключением к виртуальному рабочему столу осуществляется многофакторная авторизация пользователей с использованием USB-токена и смарт-карты.

Организация защищенной работы через тонкие клиенты

Образы виртуальных рабочих столов хранятся на серверах и управляются централизованно, что позволяет осуществлять их быстрое клонирование, восстанавливать образы из резервного хранилища, а также сохранять или возвращать состояние такого образа в любой момент времени. Возможность переключаться между несколькими виртуальными машинами позволяет одновременно работать с информацией разного уровня секретности.

Основные преимущества использования ALTELL TRUST

Перечислим 7 основных преимуществ подобных схем работы. Существует возможность авторизации пользователей на LDAP-сервере (Active Directory) с применением сертификатов X.509. Это освобождает системных администраторов от необходимости заводить одних и тех же пользователей, т.к. все учетные записи хранятся централизованно. При необходимости (например, увольнении сотрудника) администратор может мгновенно удалить записи или отозвать сертификат пользователя, заблокировав для него вход в систему.

Есть возможность контроля целостности среды функционирования, т.е. самого BIOS (его модулей), что исключает установку и развертывание дополнительных UEFI-модулей. Кроме

этого, появляется возможность контроля гипервизора уровня BIOS.

Контроль целостность программной среды, секторов жесткого диска и аппаратной конфигурации происходит непосредственно из МДЗ. Это позволяет отказаться от

установки дополнительного программного обеспечения в ОС и делает ALTELL TRUST

кроссплатформенным — он независим от ОС, установленной на рабочем месте.

Возможно адаптировать ALTELL TRUST для работы на ноутбуках, тонких клиентах, смартфонах и планшетах, т.е. любых мобильных решениях, не позволяющих установить обычную плату для обеспечения доверенной загрузки BIOS.

Исключается необходимость перехватывать или блокировать загрузку АРМ, как это делают традиционные МДЗ, т.к. ALTELL TRUST получает управление непосредственно от BIOS и выполняет все защитные механизмы.

Поддерживается механизм ролевого доступа. В классических МДЗ используются две роли:

«Администратор» и «Пользователь». С точки зрения информационной безопасности эта схема имеет изъян, т.к. дает равные права системному администратору и ИБ‑специалисту.

Исходя из задач системного администратора (установка/обновление/удаление ПО), ему достаточно обладать возможностью ставить или снимать с контроля целостность тех или иных файлов, в то время как задачи ИБ‑специалиста значительно шире. В ALTELL TRUST предусмотрено три роли: «Офицер безопасности», «Системный администратор» и «Пользователь». Схематично механизм разграничения прав можно представить следующим образом:

| Группа пользователей | Назначение прав доступа к ПК | Доступ к данным на ПК | Модификация АО и ПО |

|---|---|---|---|

| Офицер безопасности | Да | Нет | Нет |

| Системный администратор | Нет | Нет | Да, при одобрении Офицером безопасности |

| Пользователь | Нет | Да | Нет |

Есть возможность удаленного управления. Для этой цели предусмотрен плагин, устанавливаемый в Microsoft System Center Configuration Manager и предоставляющий возможность доступа к BIOS и функциям замка в режиме удаленного рабочего стола. Он собирает журналы безопасности со всех АРМ и импортирует их в другую систему, например, в СУБД Microsoft SQL Server.

При этом в ALTELL TRUST используются все распространенные средства защиты: двухфакторная идентификация и аутентификация пользователей до загрузки ОС, контроль целостности программной и аппаратной среды функционирования, сторожевой таймер на загрузку ОС и ведение журнала безопасности. В совокупности все характеристики ALTELL

TRUST позволяют использовать более мощные защитные механизмы, чем есть у традиционных аппаратно-программных МДЗ, при этом обеспечивая централизованное

администрирование.

|

Сравнение ALTELL TRUST и популярных аппаратно-программных модулей доверенной загрузки* |

||||

|---|---|---|---|---|

| Функция | TRUST | Соболь | Аккорд | |

| Варианты исполнения | UEFI BIOS | PCI, PCIe, mini PCIe | PCI, PCIe, mini PCIe, mini PCIe half | |

| Идентификаторы | eToken PRO (Java) + смарт-карты, Rutoken ЭЦП | iButton, eToken PRO (Java) и eToken PRO+ смарт-карта, Rutoken + RF | iButton и Шипка | |

| Контроль целостности | UEFI BIOS

Оборудования Системных областей HDD Файлов и секторов Реестра Windows |

+

+ + + + |

—

+ + + + |

—

+ + + + |

| Блокировка загрузки с внешних носителей/ загрузка с одного доверенного устройства | + | + | + | |

| Сторожевой таймер | + | + | + | |

| Датчик случайных чисел | программный | физический | физический | |

| Поддержка операционных систем | любая | все Windows, МСВС, RHEL, Mandriva и AltLinux | любая, при условии использования поддерживаемой файловой системы | |

| Поддерживаемые файловые системы | FAT, NTFS, EXT2, EXT3 | FAT, NTFS, EXT2, EXT3, UFS | FAT, NTFS, EXT2, EXT3, Sol86FS, QNXFS | |

| Ведение журнала безопасности | + | + | + | |

| Удаленный сбор логов/журналов | + | — | — | |

| Программная инициализация комплекса | + | + | — | |

| Возможность криптографической аутентификации | + | — | + | |

| Неизвлекаемость из АРМ | + | — | — | |

| Удаленное управление | + | — | — | |

| Защита сетевых соединений | + | — | — | |

| БД пользователей | Энергонезависимая память

LDAP-сервер |

+

+ |

—

— |

—

— |

| Управление доступом на основе ролей | + | — | — | |

| Возможность реализации SSO | + | — | — | |

| Поддержка инфраструктуры PKI | + | — | — | |

| Цена, руб. | 6 тыс. руб. | 8,5 тыс. руб. | 9 тыс. руб. |

*Данные о ценах и характеристиках конкурирующих решений получены из открытых источников интернета в октябре 2013 г.

Подводя итог, можно уверенно сказать, что разработанное решение помогло обеспечить необходимый уровень информационной безопасности банка, одновременно снизив его расходы на администрирование и защиту информации.

В настоящее время ALTELL TRUST проходит сертификацию на соответствие требованиям руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля

отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999 г.) по 3 уровню контроля и технических условий, а так же на возможность использования для создания автоматизированных систем класса защищенности до 1В включительно по требованиям документа «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации». Ориентировочный срок получения сертификатов — первый квартал 2014 г.

AL

Новое поколение средствдоверенной загрузки

TELL TRUST

контроль целостности BIOS и объектов файловой системы;возможность полномасштабного контроля аутентичности и целостности программно-аппаратного обеспечения на основе цифровых подписей;журналирование всех этапов работы BIOS.

не требуется никакого дополнительного программного обеспечения (в том числе встраиваемого) для работы тонкого клиента;поддержка полного стека сетевых протоколов;поддержка Microsoft Remote Desktop Protocol (RDP) и RemoteFX.

Возможности ALTELL TRUST

ALTELL TRUST — модуль доверенной загрузки нового поколения, реализованный на уровне UEFI BIOS. В отличие от своих аналогов он обладает уникальными ха-рактеристиками: неизвлекаем, может управляться удаленно, поддерживает ро-левую модель доступа и многофакторную аутентификацию на удаленных AD/LDAP-серверах, а также обеспечивает контроль целостности BIOS. Благодаря наличию полнофункционального стека сетевых протоколов ALTELL TRUST может использоваться в качестве единственного программного обеспечения в тонких клиентах, что позволяет организовать безопасную работу с VDI-инфраструктура-ми и терминальными сервисами (например, по протоколу RDP/RemoteFX).

Доверенная загрузка:

Контроль доступа пользователей: ПО тонкого клиента:

Удаленное управление:

удаленное управление пользователями, конфигурациями, группами устройств, загрузкой обновлений ПО;управление с помощью MS SCCM;поддержка Intel Active Management Technology (Intel AMT).

обеспечение мандатного принципа контроля доступа;обеспечение ролевой модели доступа и возможности разграничения прав системных администраторов и офицеров безопасности;идентификация и авторизация пользователей до начала работы с виртуальным рабочим столом и привязка пользователя к компьютеру;поддержка USB-идентификаторов (eToken PRO, eToken PRO (Java) и Rutoken ЭЦП), а также смарт-карт eToken PRO (поддержка CCID, PKCS#11, PKCS#15 для авторизации пользователей);поддержка LDAP/AD, X.509, TLS 1.0 (развитие протокола SSL).

Защита виртуальных сред

реализована возможность встраивания защищенного гипервизора в BIOS.

Компания ИНТРО | +7 (495) 755-0567 | http://store.introcomp.ru | [email protected]

Сценарии применения

Удаленное управление устройствами

Ведение журнала событий

ПО тонких клиентов

Аутентификация на удаленных серверахПосле включения защищаемого устройства управление сразу передается ALTELL TRUST, который производит начальную инициализацию и проверку оборудования, само-проверку, а также проверку критических областей и файлов операционной системы. Далее запрашивается идентифика-ционная информация пользователя на основе заданной в ALTELL TRUST конфигурации (либо обычный запрос логина/пароля, либо двухфакторная авторизация с исполь-зованием USB-токена или смарт-карты). Полученная иденти-фикационная информация отправляется для проверки на серверы департамента ИБ. При этом данные о пользовате-лях на этих серверах синхронизированы с данными ИТ-де-партамента. В случае положительных результатов проверки пользователю предоставляется доступ.

Удаленное управление ALTELL TRUST может осуществляться с помощью двух консолей: для системного администратора (посредством специального плагина, устанавливаемого в MS SCCM) и для офицера безопасности (с помощью АРМ офицера безопасности). При такой схеме работы офицер безопасности управляет правами пользователей и системных администра-торов, сертификатами, журналами и аудитом, а системный администратор (если он обладает соответствующими права-ми) обновляет программное обеспечение и выполняет другие присущие ему функции. Такая схема работы позволяет соблю-сти необходимый уровень информационной безопасности, одновременно снижая затраты на администрирование и изменение инфраструктуры.

ALTELL TRUST позволяет выгружать логи из защищаемых устройств в режиме реального времени и импортировать их в другую систему, например, в СУБД Microsoft SQL Server. В журнал записываются факты аутентификации пользователей, включения/выключения АРМ, история локальных и удален-ных действий администраторов, а также результаты проверки целостности BIOS, файловой системы, аппаратного и программного обеспечения. Офицер безопасности может работать с базой событий с помощью специализированного рабочего места АРМ офицера безопасности.

Наличие полнофункционального стека сетевых протоко-лов позволяет использовать ALTELL TRUST в качестве единственного ПО тонких клиентов («нулевой клиент»), организовав защищенную работу с удаленными рабочими столами (VDI). Перед подключением к виртуальному рабо-чему столу осуществляется многофакторная авторизация пользователей с использованием USB-токена и смарт-кар-ты. Образы виртуальных рабочих столов хранятся на серверах и управляются централизованно, что позволяет осуществлять их быстрое клонирование, восстанавливать образы из резервного хранилища, а также сохранять или возвращать состояние такого образа в любой момент времени. Возможность переключаться между несколькими виртуальными машинами позволяет одновременно рабо-тать с информацией разного уровня секретности.

ИТ-департаментAD Domain

Services Center

ИБ-департамент

MS SCCM

MS SCCM Security Management Console

синхронизация данных о компьютерах, пользователях и сертификатах

удаленное управление (политики доступа, конфигурации)

ИБ-департаментMS SQL Server

MS SCCM

MS SCCM Security Management Console

Security Event Logаутентификация пользователейвключение / выключение АРМлокальные и удаленные действия администратороврезультаты проверки целостности АО и ПОрезультаты проверки файловой системы

смарт-карта USB-токен

ИБ-департамент

ИТ-департаментAD Domain

Services Center

База данных

4. предоставление доступа

2. запрос аутентификации

1. ввод аутентификационной информации 3. проверка

аутентификационной информации

Офицер безопасности

Системный администратор

Серверы управления

управление безопасностью

управление VDI

выгрузка логов в реальном времени

Офицер безопасности

Офицер безопасности

просмотр статистики

VDI

VDI applianceподдержка HD- и 3D-контентаподдержка проброса токеновпроброс файловой системыодновременная работа нескольких виртуальных машин для одного устройства

LDAP/ADMS System Center Configuration ManagerMS System Center Virtual Machine Managerжурналирование событий безопасности

Пользователь

работа в VDI-режимедоверенная загрузкамногофакторная аутентификацияSingle Sign-On

идентификаторпарольсертификат X.509

Устройства с ALTELL TRUST

Тонкие клиенты

Smart card

пользователиустройствасертификаты

Устройства с ALTELL TRUST

Устройства с ALTELL TRUST

Компания ИНТРО | +7 (495) 755-0567 | http://store.introcomp.ru | [email protected]

Сравнение с конкурентами *

Характеристика ALTELL TRUST Соболь Аккорд

ИдентификаторыeToken PRO (Java) + смарт-карты, Rutoken ЭЦП

iButton, eToken PRO (Java) и eToken PRO + смарт-кар-та, Rutoken + RF, iKey 2032

iButton, Шипка, eToken PRO

Варианты исполнения UEFI BIOS PCI, PCIe, Mini PCIe PCI, PCIe, Mini PCIe, Mini PCIe half

Контрольцелостности

UEFI BIOS

Оборудования

Системных областей HDD

Файлов и секторов HDD

Реестра Windows

Блокировка загрузки с внешних носителей / загрузка с одного доверенного устройства

Сторожевой таймер

Датчик случайных чисел

Ведение журнала безопасности

Удаленный сбор логов/журналов

Программная инициализация комплекса

Возможность криптографической аутентификации

Неизвлекаемость из АРМ

Удаленное управление

Защита сетевых соединений

БД пользователей

Энергонезависимая память

LDAP-сервер

Управление доступом на основе ролей

Возможность реализации SSO

Традиционные аппаратно-программные модули доверенной загрузки не обладают возможностями, необходимыми на современ-ном этапе развития информационных систем: у них отсутствуют функции мониторинга и удаленного управления парком защища-емых устройств, многофакторная аутентификация на удаленных серверах, ролевая модель доступа и ряд других функций:

* Данные о характеристиках конкурирующих решений получены из открытых источников сети Интернет в марте 2014 года.

Поддержка инфраструктуры PKI

Поддержка операционных систем Windows, МСВС, RHEL, Mandriva, ALT Linux, Debian

Поддерживаемые файловые системы FAT, NTFS, EXT2, EXT3, EXT4 FAT, NTFS, EXT2, EXT3, EXT4, UFS

FAT, NTFS, EXT2, EXT3, Sol86FS, QNXFS, MINIX

любая, включая Windows, Astra Linux, ALT Linux , МСВС

любая, при условии использования поддер-живаемой файловойсистемы

Компания ИНТРО | +7 (495) 755-0567 | http://store.introcomp.ru | [email protected]

ООО «АльтЭль»Цветочная ул., д. 18, литера Б, офис 301, БЦ «Бизнес-Парк», 196247Тел.: +7 (812) 309-05-88Факс: +7 (812) 677-34-71e-mail: [email protected]

ООО «АльтЭль»2-я Звенигородская ул., д. 13,стр. 43, офис 407, 123022Тел.: +7 (495) 664-22-40Факс: +7 (812) 677-34-71e-mail: [email protected]

Контактная информацияСанкт-Петербург Москва Координаты партнера

Администрирование ALTELL TRUST осуществляется через стандартные средства управления и не требует специальных знаний или дополнительного обучения. На рабочем месте администрирование осуществляется через стандартный интер-фейс BIOS. Удаленное управление осуществляется с помощью консоли Microsoft System Center Configuration Manager. Для ИБ-специалиста создано специализированное АРМ офицера безопасности.

Консоль UEFI BIOS Консоль Microsoft System Center Configuration Manager

Сертификаты

Платформы

Управление

В настоящее время ALTELL TRUST поддерживает:

моноблоки Lenono ThinkCentre M71z, M72z и M73z;ноутбуки Lenovo ThinkPad T520 и T530, Panasonic Toughbook CF-31, CF-53 и CF-AX3;планшеты Panasonic Toughpad FZ-G1;десктопы Lenono ThinkCentre M92p и M93p, ALTELL FORT 5, 6, 7 и 8;тонкие клиенты ALTELL FORT 1600.

В разработке:

поддержка серверных плат на базе Intel Xeon E3/C2xx;поддержка плат для встраиваемых решений на базе Intel Atom N2600/D2550 и NM10, а также AMD G- и R-Series;

ALTELL TRUST передан на сертификацию в ФСТЭК и ФСБ России по следующим регулирующим документам:

ФСТЭК — «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) — по 2 уровню контроля;

ФСТЭК — «Требования к средствам доверенной загрузки» (ФСТЭК России, 2013) —по 2 классу защиты;

ФСТЭК — «Профиль защиты средств доверенной загрузки уровня базовой системы ввода-вывода второго класса защиты ИТ.СДЗ.УБ2.ПЗ»;

ФСБ — «Требования к аппаратно-программным модулям доверенной загрузки» на класс 3Б.

Срок получения сертификатов — IV квартал 2014 года.

При наличии технической информации возможна поддержка большинства материнских плат на базе наборов системной логики Intel 5/6/7/8 Series.

Компания ИНТРО +7 (495) 755-0567 http://[email protected]