Обновлено: 18.05.2023

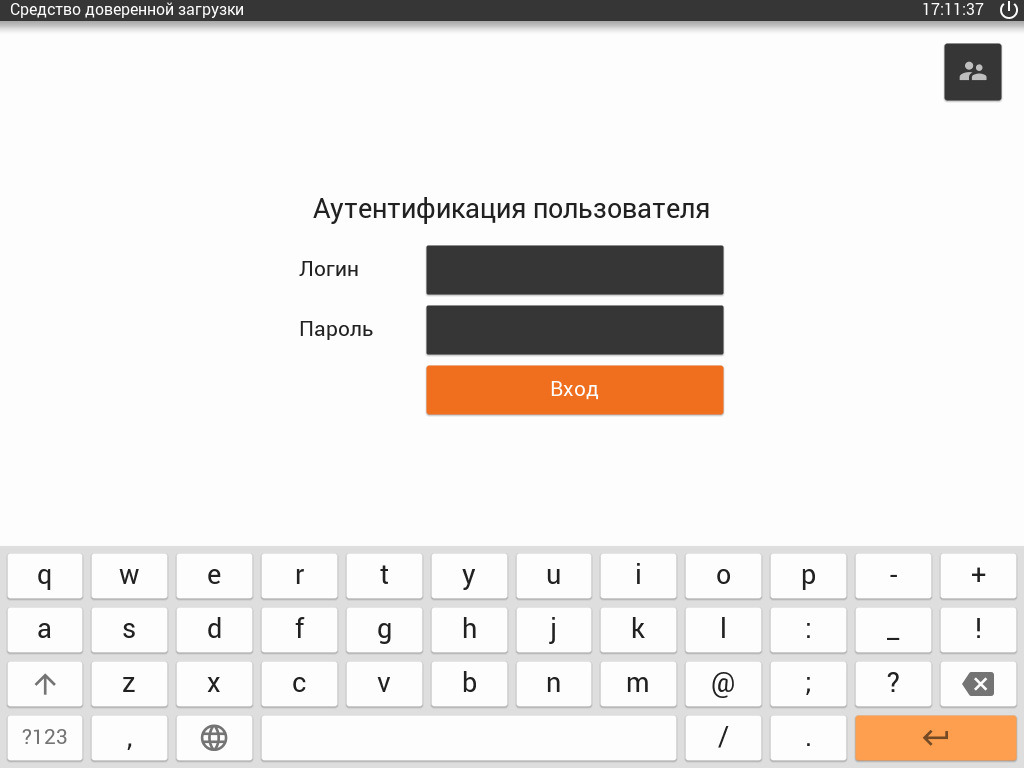

- идентификацию и аутентификацию пользователей до начала загрузки ОС;

- предотвращение обхода АПМДЗ и загрузки ПЭВМ с любых внешних носителей, кроме штатного носителя;

- регистрацию попыток несанкционированного доступа в журнале событий;

- контроль целостности конфигурации ПЭВМ, ядра и загрузочных модулей ОС, программного обеспечения и данных с поддержкой файловых систем FAT, NTFS, EXT2, EXT3, а также реестра Windows;

- передачу информации о пользователе, прошедшем аутентификацию, в СЗИ поддерживаемой ОС;

- возможность настройки параметров политики безопасности.

В состав АПМДЗ входят следующие компоненты:

- плата АПМДЗ;

- устройство для подключения к плате АПМДЗ аутентифицирующих носителей пользователя (АНП) одного из двух типов (зависит от изделия);

- комплект аутентифицирующих носителей пользователя;

- управляющий кабель RST (зависит от изделия);

- технологическое ПО (загрузочный компакт-диск) для тестирования и подготовки АПМДЗ к инициализации.

- эксплуатационная документация на компакт-диске.

При старте рабочей станции АПМДЗ производит идентификацию и аутентификацию пользователя, обеспечивает блокировку загрузки нештатной копии операционной системы или программ с любых носителей информации, кроме штатного носителя, контроль целостности конфигурации компьютера, программной среды и критических областей. В случае успешной аутентификации и контроля целостности, становится возможной загрузка операционной системы.

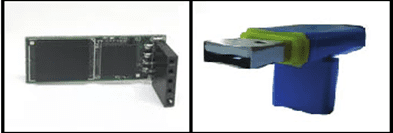

В качестве аутентифицирующего носителя пользователя (АНП) используется устройство сенсорной памяти Touch Memory или Электронный ключ пользователя (ЭКП), в зависимости от варианта исполнения изделия. ЭКП – миниатюрный электронный модуль, содержащий память и контроллер, подключаемый через штатный порт USB. АПМДЗ поддерживает до 32-х пользователей и 2 АНП администратора.

АПМДЗ выполняет контроль целостности в соответствии с ГОСТ 28147‑89.

АПМДЗ имеет в своем составе аппаратный датчик случайных чисел (ДСЧ), который используется для генерации кодов доступа, паролей пользователей и другой служебной информации. Кроме того, он доступен для СЗИ поддерживаемой ОС.

В АПМДЗ реализованы аппаратные защищенные часы реального времени, в соответствии с которыми синхронизируются процедуры смены кодов доступа и паролей, а также контролируется несанкционированное изменение часов реального времени ПЭВМ.

Любые попытки несанкционированного доступа до загрузки ОС фиксируются в специальном журнале, который доступен только администратору АПМДЗ. Емкость журнала — 256 событий.

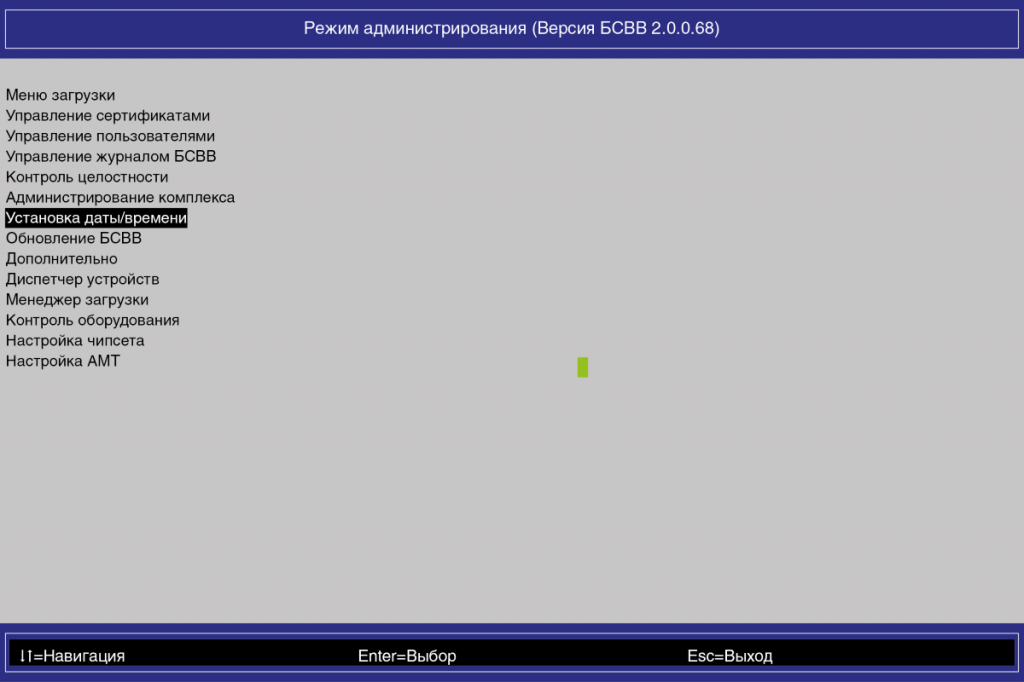

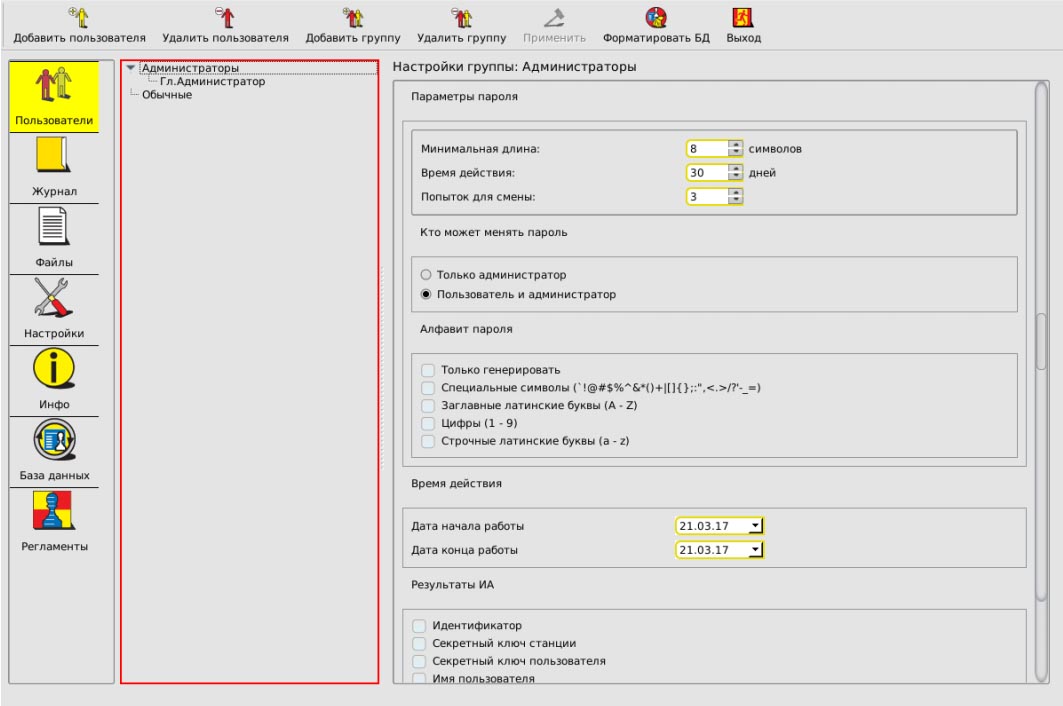

Администратор АПМДЗ может локально управлять пользователями (регистрация и изменение атрибутов), а также выполнять настройку общих параметров работы АПМДЗ. Кроме этого, администратору доступен набор сервисных функций, упрощающих процедуры инициализации и администрирования большого количества ПЭВМ, оснащенных АПМДЗ.

АПМДЗ предназначен для эксплуатации в составе ПЭВМ в соответствии требованиями, предъявляемыми к соответствующему климатическому исполнению, в режиме круглосуточной или сменной работы с возможностью многократного включения и отключения электропитания в течение суток.

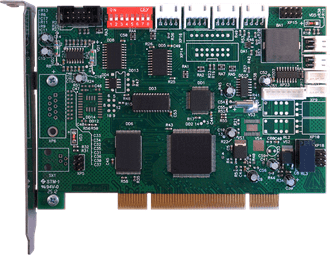

Применяется в IBM-совместимых ПЭВМ архитектуры Intel на базе процессора Pentium IV (или выше) или совместимым с ним (группа исполнения 1.1). Системная плата ПЭВМ должна иметь свободный слот расширения стандарта PCI Express. Устройство для подключения аутентифицирующих носителей пользователя (АНП) подсоединяется непосредственно к плате АПМДЗ и выводится на переднюю панель ПЭВМ. Подключение АНП возможно и через USB интерфейс. Блокировка ПЭВМ осуществляется посредством управления сигналом RESET материнской платы.

Применяется в Мобильных ПЭВМ и серверах архитектуры Intel на базе процессора Intel Pentium IV (или выше), выполненная в конструктиве Евромеханика согласно группам исполнения 1.3 УХЛ и имеющая свободный слот расширения стандарта PCI (Rev 2.1, форм-фактор PMC 1.0). Данные ПЭВМ предназначены для установки и работы во временных сооружениях или в кунгах. Диапазон рабочих температур: от -40 до +55°С. Для подключения АНП возможно использовать встроенный интерфейс, а также интерфейс USB.

Центурион является лучшим отечественным модулем доверенной загрузки, предназначенным для работы с государственной и коммерческой тайной из представленных на рынке, потребителями этой техники являются государственные ведомства, госкорпорации, стратегические компании, частный бизнес.

Инновационные решения в области лицензированной разработки, производства и внедрения цифровых информационных систем ЦНИИ ЭИСУ

Семейство СУБД: Заря, Рассвет, Аврора

Рабочее окружение: гарантированный обмен данными, резервное копирование, IP видеосвязь, селекторные видео-совещания, удаленные рабочие столы, оптическое распознавание текста

Средства платформы позволяют создать защищенную, масштабируемую, высокопроизводительную среду для функционирования различных отечественных и зарубежных приложений.

ИТ-фабрика – это территориально-распределенный стенд с настроенным комплексом современных программ-инструментов, реализующих индустриальный подход к производству современного высокотехнологичного ПО.

Организация распределенной разработки не потребует от исполнителя закупки серверного оборудования, специализированного программного обеспечения. Сборка, отладка, тестирование автоматизированы, осуществляются в режиме онлайн с возможностью мнгновенного просмотра результатов.

Программные решения, предназначенные для эффективного управления стратегически важными для организации ресурсами и бизнес-процессами.

Мы создаем и адаптируем наши решения для Министерства обороны, федеральных органов исполнительной власти, государственных компаний/корпораций.

Программный комплекс реализует уникальную технологию DDM ( Distriduted data management — распределённое управление данными).

Данная технология предназначена для создания, обеспечения функционирования и развития АСУ с единой распределенной базой данных (ЕРБД) в сетецентрическом пространстве.

Благодаря технологии DDM интеграция данных разнородных автоматизированных систем управления осуществляется на основе семантических технологий.

«Паутина» – защита от вирусных атак в сетях TCP/IP.

Мобильные удостоверяющие центры – обеспечивают построения системы удостоверяющих центров подтверждения подлинности электронных документов в стационарных и полевых условиях на основе отечественных криптографических алгоритмов.

Система позволяет организовывать хранение геоданных в едином многопользовательском банке данных, с применением технологии многоуровневого доступа к пространственным объектам и информации, в том числе составляющую гостайну, имеющую различные уровни секретности.

Сертификация средств защиты информации

Институт имеет право на выполнение комплексных исследований функциональных свойств следующей продукции на соответствие следующим требованиям информационной безопасности:

- Требования по защищённости от несанкционированного доступа (НСД) к информации;

- На отсутствие не декларированных возможностей (НДВ);

- На соответствие документации (ТУ) и стандартам предприятия;

- На соответствие криптографическим и инженерно-криптографическим требованиям.

Телекоммуникационные услуги

Институт оказывает высококвалифицированные услуги в области разработки и создания защищенных телекоммуникационных систем.

Услуги в сфере экономики

Институт занимается исследованиями проблем развития оборонно-промышленного комплекса, разработкой и сопровождением инвестиционных проектов, экспертными исследованиями в области ценообразования продукции военного назначения.

Услуги в сфере IT

ЦНИИ ЭИСУ — поддерживает стратегию импортозамещения и работает в направлении повышения качества и конкурентоспособности отечественных программных продуктов. Компания разрабатывает собственные технологические платформы для быстрого создания готовых решений без привлечения сторонних специалистов.

Услуги в сфере безопасности

Институт занимается лицензированной Федеральной Службой Безопасности (ФСБ России) и Федеральной службой по техническому и экспортному контролю (ФСТЭК России) деятельностью по предоставлению профессиональных высококвалифицированных услуг в области информационной безопасности и государственной тайны.

Контакты

- идентификацию и аутентификацию пользователей до начала загрузки ОС;

- предотвращение обхода АПМДЗ и загрузки ПЭВМ с любых внешних носителей, кроме штатного носителя;

- регистрацию попыток несанкционированного доступа в журнале событий;

- контроль целостности конфигурации ПЭВМ, ядра и загрузочных модулей ОС, программного обеспечения и данных с поддержкой файловых систем FAT, NTFS, EXT2, EXT3, а также реестра Windows;

- передачу информации о пользователе, прошедшем аутентификацию, в СЗИ поддерживаемой ОС;

- возможность настройки параметров политики безопасности.

В состав АПМДЗ входят следующие компоненты:

- плата АПМДЗ;

- устройство для подключения к плате АПМДЗ аутентифицирующих носителей пользователя (АНП) одного из двух типов (зависит от изделия);

- комплект аутентифицирующих носителей пользователя;

- управляющий кабель RST (зависит от изделия);

- технологическое ПО (загрузочный компакт-диск) для тестирования и подготовки АПМДЗ к инициализации.

- эксплуатационная документация на компакт-диске.

При старте рабочей станции АПМДЗ производит идентификацию и аутентификацию пользователя, обеспечивает блокировку загрузки нештатной копии операционной системы или программ с любых носителей информации, кроме штатного носителя, контроль целостности конфигурации компьютера, программной среды и критических областей. В случае успешной аутентификации и контроля целостности, становится возможной загрузка операционной системы.

В качестве аутентифицирующего носителя пользователя (АНП) используется устройство сенсорной памяти Touch Memory или Электронный ключ пользователя (ЭКП), в зависимости от варианта исполнения изделия. ЭКП – миниатюрный электронный модуль, содержащий память и контроллер, подключаемый через штатный порт USB. АПМДЗ поддерживает до 32-х пользователей и 2 АНП администратора.

АПМДЗ выполняет контроль целостности в соответствии с ГОСТ 28147‑89.

АПМДЗ имеет в своем составе аппаратный датчик случайных чисел (ДСЧ), который используется для генерации кодов доступа, паролей пользователей и другой служебной информации. Кроме того, он доступен для СЗИ поддерживаемой ОС.

В АПМДЗ реализованы аппаратные защищенные часы реального времени, в соответствии с которыми синхронизируются процедуры смены кодов доступа и паролей, а также контролируется несанкционированное изменение часов реального времени ПЭВМ.

Любые попытки несанкционированного доступа до загрузки ОС фиксируются в специальном журнале, который доступен только администратору АПМДЗ. Емкость журнала — 256 событий.

Администратор АПМДЗ может локально управлять пользователями (регистрация и изменение атрибутов), а также выполнять настройку общих параметров работы АПМДЗ. Кроме этого, администратору доступен набор сервисных функций, упрощающих процедуры инициализации и администрирования большого количества ПЭВМ, оснащенных АПМДЗ.

АПМДЗ предназначен для эксплуатации в составе ПЭВМ в соответствии требованиями, предъявляемыми к соответствующему климатическому исполнению, в режиме круглосуточной или сменной работы с возможностью многократного включения и отключения электропитания в течение суток.

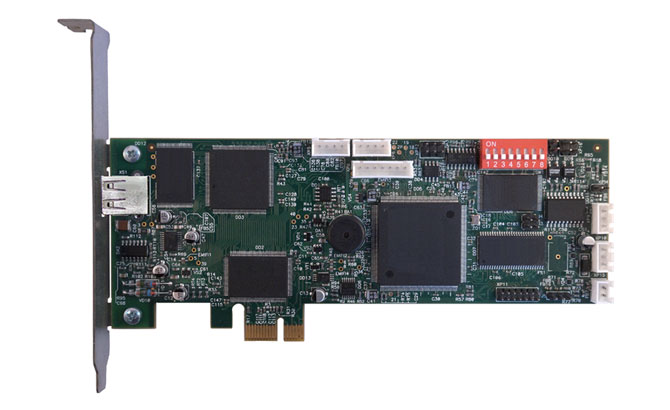

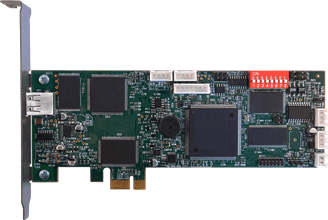

Применяется в IBM-совместимых ПЭВМ архитектуры Intel на базе процессора Pentium IV (или выше) или совместимым с ним (группа исполнения 1.1). Системная плата ПЭВМ должна иметь свободный слот расширения стандарта PCI Express. Устройство для подключения аутентифицирующих носителей пользователя (АНП) подсоединяется непосредственно к плате АПМДЗ и выводится на переднюю панель ПЭВМ. Подключение АНП возможно и через USB интерфейс. Блокировка ПЭВМ осуществляется посредством управления сигналом RESET материнской платы.

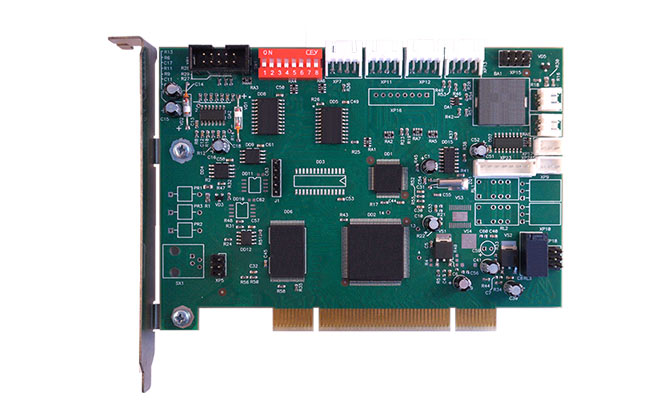

Применяется в Мобильных ПЭВМ и серверах архитектуры Intel на базе процессора Intel Pentium IV (или выше), выполненная в конструктиве Евромеханика согласно группам исполнения 1.3 УХЛ и имеющая свободный слот расширения стандарта PCI (Rev 2.1, форм-фактор PMC 1.0). Данные ПЭВМ предназначены для установки и работы во временных сооружениях или в кунгах. Диапазон рабочих температур: от -40 до +55°С. Для подключения АНП возможно использовать встроенный интерфейс, а также интерфейс USB.

Центурион является лучшим отечественным модулем доверенной загрузки, предназначенным для работы с государственной и коммерческой тайной из представленных на рынке, потребителями этой техники являются государственные ведомства, госкорпорации, стратегические компании, частный бизнес.

АПМДЗ КРИПТОН-ЗАМОК

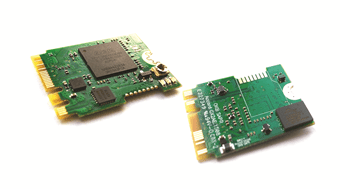

КРИПТОН-ЗАМОК/mini

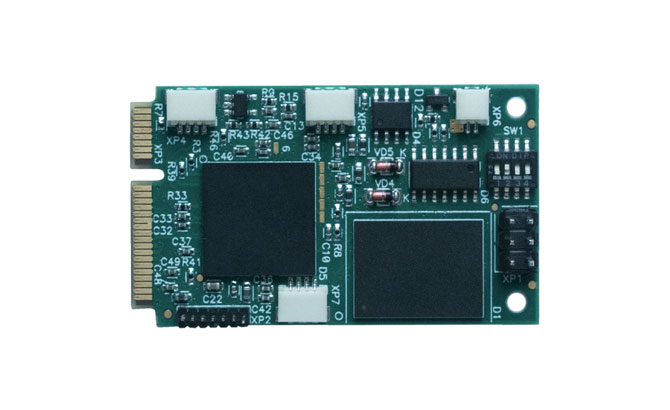

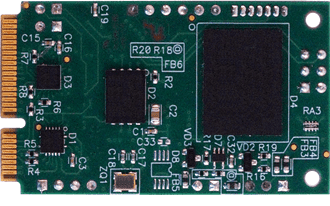

Модификация изделия для шины Mini PCI-E.

- требования к АПМДЗ — 3Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express Mini Card

АПМДЗ-И/Э

- требования к АПМДЗ — 1Б по ФСБ РФ

- сертификат ФСБ РФ

- специальный интерфейс связи с мат. платой

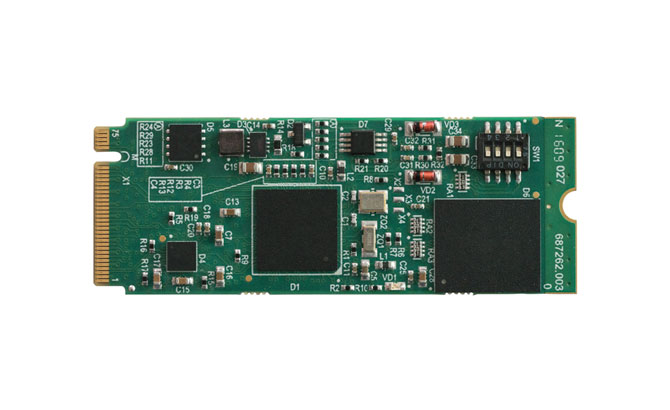

КРИПТОН-ЗАМОК И/М3 (М-526И3/М-526И4)

Устройство на базе передовых технологий, обеспечивающее функциональные свойства защиты от несанкционированного доступа к современной вычислительной технике.

- требования к АПМДЗ — 1А и 1Б по ФСБ РФ

- положительное заключение ФСБ РФ

- интерфейс спецразъем PCI Express M2

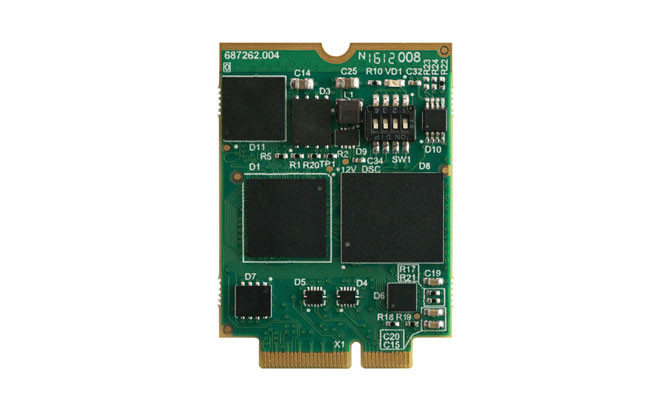

КРИПТОН-ЗАМОК/УМ2 (М-526Е3/М-526Е4)

Новое устройство на базе передовых технологий, обеспечивающее функциональные свойства защиты от несанкционированного доступа к современной вычислительной технике.

- требования к АПМДЗ — 1А/1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express x1

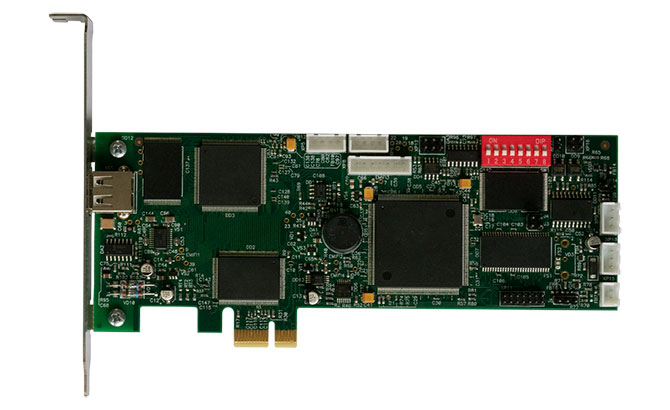

КРИПТОН-ЗАМОК/E (М-526Е1)

АПМДЗ «КРИПТОН-ЗАМОК/E» — модификация изделия для шины PCI Express. В ней реализован ряд новых возможностей, включая удаленное управление.

- требования к АПМДЗ — 1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express x1

АПМДЗ КРИПТОН-ЗАМОК/К (М-526А)

Многоконтурная модель, предназначенная для создания нескольких контуров безопасности.

- требования к АПМДЗ — 1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI 2.1, 2.2

КРИПТОН-ЗАМОК/У (М-526Б)

АПМДЗ «КРИПТОН-ЗАМОК/У» (М-526Б в составеСРД «КРИПТОН-ЩИТ») — предназначен для работы с модулями криптографической защиты информации.

- идентификацию и аутентификацию пользователей до начала загрузки ОС;

- предотвращение обхода АПМДЗ и загрузки ПЭВМ с любых внешних носителей, кроме штатного носителя;

- регистрацию попыток несанкционированного доступа в журнале событий;

- контроль целостности конфигурации ПЭВМ, ядра и загрузочных модулей ОС, программного обеспечения и данных с поддержкой файловых систем FAT, NTFS, EXT2, EXT3, а также реестра Windows;

- передачу информации о пользователе, прошедшем аутентификацию, в СЗИ поддерживаемой ОС;

- возможность настройки параметров политики безопасности.

В состав АПМДЗ входят следующие компоненты:

- плата АПМДЗ;

- устройство для подключения к плате АПМДЗ аутентифицирующих носителей пользователя (АНП) одного из двух типов (зависит от изделия);

- комплект аутентифицирующих носителей пользователя;

- управляющий кабель RST (зависит от изделия);

- технологическое ПО (загрузочный компакт-диск) для тестирования и подготовки АПМДЗ к инициализации.

- эксплуатационная документация на компакт-диске.

При старте рабочей станции АПМДЗ производит идентификацию и аутентификацию пользователя, обеспечивает блокировку загрузки нештатной копии операционной системы или программ с любых носителей информации, кроме штатного носителя, контроль целостности конфигурации компьютера, программной среды и критических областей. В случае успешной аутентификации и контроля целостности, становится возможной загрузка операционной системы.

В качестве аутентифицирующего носителя пользователя (АНП) используется устройство сенсорной памяти Touch Memory или Электронный ключ пользователя (ЭКП), в зависимости от варианта исполнения изделия. ЭКП – миниатюрный электронный модуль, содержащий память и контроллер, подключаемый через штатный порт USB. АПМДЗ поддерживает до 32-х пользователей и 2 АНП администратора.

АПМДЗ выполняет контроль целостности в соответствии с ГОСТ 28147‑89.

АПМДЗ имеет в своем составе аппаратный датчик случайных чисел (ДСЧ), который используется для генерации кодов доступа, паролей пользователей и другой служебной информации. Кроме того, он доступен для СЗИ поддерживаемой ОС.

В АПМДЗ реализованы аппаратные защищенные часы реального времени, в соответствии с которыми синхронизируются процедуры смены кодов доступа и паролей, а также контролируется несанкционированное изменение часов реального времени ПЭВМ.

Любые попытки несанкционированного доступа до загрузки ОС фиксируются в специальном журнале, который доступен только администратору АПМДЗ. Емкость журнала — 256 событий.

Администратор АПМДЗ может локально управлять пользователями (регистрация и изменение атрибутов), а также выполнять настройку общих параметров работы АПМДЗ. Кроме этого, администратору доступен набор сервисных функций, упрощающих процедуры инициализации и администрирования большого количества ПЭВМ, оснащенных АПМДЗ.

АПМДЗ предназначен для эксплуатации в составе ПЭВМ в соответствии требованиями, предъявляемыми к соответствующему климатическому исполнению, в режиме круглосуточной или сменной работы с возможностью многократного включения и отключения электропитания в течение суток.

Применяется в IBM-совместимых ПЭВМ архитектуры Intel на базе процессора Pentium IV (или выше) или совместимым с ним (группа исполнения 1.1). Системная плата ПЭВМ должна иметь свободный слот расширения стандарта PCI Express. Устройство для подключения аутентифицирующих носителей пользователя (АНП) подсоединяется непосредственно к плате АПМДЗ и выводится на переднюю панель ПЭВМ. Подключение АНП возможно и через USB интерфейс. Блокировка ПЭВМ осуществляется посредством управления сигналом RESET материнской платы.

Применяется в Мобильных ПЭВМ и серверах архитектуры Intel на базе процессора Intel Pentium IV (или выше), выполненная в конструктиве Евромеханика согласно группам исполнения 1.3 УХЛ и имеющая свободный слот расширения стандарта PCI (Rev 2.1, форм-фактор PMC 1.0). Данные ПЭВМ предназначены для установки и работы во временных сооружениях или в кунгах. Диапазон рабочих температур: от -40 до +55°С. Для подключения АНП возможно использовать встроенный интерфейс, а также интерфейс USB.

Центурион является лучшим отечественным модулем доверенной загрузки, предназначенным для работы с государственной и коммерческой тайной из представленных на рынке, потребителями этой техники являются государственные ведомства, госкорпорации, стратегические компании, частный бизнес.

Есть проблема — полковник потерял логин и пароль на вход в МСВС. Я единственный из части, кто хоть как-то разбирается в IT. Необходимо либо сбросить пароль либо зайти без него. В сам компьютер вставлять ничего нельзя, он опечатан. Версия ядра — 2.4.32. Обещали за это 3 увала — очень хотелось бы с девушкой встретиться:) Помогите кто-нибудь! Пытался загрузить через boot single, но тоже требует пароль.

Пароль на grub (или что там есть) установлен?

Если систему не дураки настраивали/устанавливали, то никак.

В сам компьютер вставлять ничего нельзя, он опечатан.

А если по сети попробовать загрузить?

> А если по сети попробовать загрузить?

О! И на bios тоже. Пароль установлен?

>Пытался загрузить через boot single, но тоже требует пароль.

single да, требует. А вот init=/bin/bash нет. Надеюсь, в МСВС его не переименовывали

попробуй дать GRUB параметр init=/bin/sh

пароль на BIOS проще подобрать, чем на систему

Кстати, там, ЕМНИП, selinux включен, после таких фокусов может потребоваться relabel. Тут не подскажу — не знаю

Спасибо, сейчас попробую

Может я что не так делаю, просто нуб к сожалению. При загрузке жму Tab, вылезает консоль. Там сверху написано так

Если набрать МСВС то грузится обычная система и спрашивает пароль. Если набрать MСВС -init=/bin/bash, то сразу просит пароль, то же самое и с single и с /bin/sh. Может я что-то делаю не так? Или ещё есть какие методы? Чувствую не видать мне увалов. Всем спасибо, кто пытался помочь.

просто init=/bin/sh, без ‘-‘

>> MСВС -init=/bin/bash

init без ‘-‘. Похоже Lilo с установленным паролем, который запрашивается при любых дополнительных параметрах загрузки. Если нет физического доступа к носителям, то остаётся только перебор.

> MСВС -init=/bin/bash

init=/bin/bash

и всё не катит?

Однофигственно, тот же результат, система хочет пароль(

> Однофигственно, тот же результат, система хочет пароль(

А ты можешь сказать, система это или загрузчик? Если загрузчик, то без втыкания чего-нибудь в комп обойтись нельзя.

без МСВС что говорит?

Доступ к настройкам BIOS есть? Возможность загрузки по сети? Сетевуха интегрированная или дискретная?

Если возможности загрузки по сети нет, то я спокоен за российскую армию.

init=/bin/bash — команда просто не выполняется. Подбор нереален — пароль 10-12 символов в разных регистрах. В общем всё ясно, надо узнать, может, разрешат вскрыть комп.

Доступа к BIOS нет, по сети нельзя загрузиться, т.к. комп к ней нельзя подключать. Он подключен только непосредственно к комплексу радиоперехвата и выдачи целеуказания через сетевуху встроенную, Вытащить и вставить кабель из сетевухи или из комплекса нельзя, там хитрая конструкция. Это что-то типо пульта управления, называется пост начальника смены. Узнал только что, вскрывать нельзя. В руководстве пользователя в таких случаях написано вызвать специалиста ВНИИС, видимо так и поступят.

к комплексу радиоперехвата и выдачи целеуказания

Очень хорошо, я таки спокоен за российские вооружённые силы

> я таки спокоен за российские вооружённые силы

> В руководстве пользователя в таких случаях написано вызвать специалиста ВНИИС, видимо так и поступят.

Не забудьте потребовать с этого человека передачку за неявную рекламу ВНИИС!

Читайте также:

- Приора пахнет маслом в салоне

- Шерхан 5 турботаймер включить

- 24453627 доработка для крышки ford

- Обучение дроссельной заслонки тойота

- Проблемы мерседес r класс

Средства (модули) доверенной загрузки (СДЗ, МДЗ) предназначены для защиты данных от угроз несанкционированного доступа (НСД) и защиты от вирусных атак на базовую систему ввода-вывода (BIOS). Рост российского рынка в области СДЗ и МДЗ обусловлен не только необходимостью защиты от несанкционированного доступа к информации, но и необходимостью выполнения требований регуляторов и нормативно-правовых актов в области защиты информации. В обзоре расскажем про функциональность СДЗ и МДЗ, проанализируем рынок представленных решений, а также детально разберем наиболее интересные из них.

- Введение

- Рынок средств доверенной загрузки в России

- Функции средств доверенной загрузки

- Особенности средств доверенной загрузки

- Обзор средств и модулей доверенной загрузки

- 5.1. Аладдин Р.Д.

- 5.1.1. Aladdin TSM (Trusted Security Module)

- 5.2. АльтЭль

- 5.2.1. ALTELL TRUST

- 5.3. Анкад

- 5.3.1. АПМДЗ «Криптон-замок»

- 5.4. Газинформсервис

- 5.4.1. SafeNode System Loader

- 5.5. ИнфоТеКС

- 5.5.1. ViPNet SafeBoot

- 5.6. Код Безопасности

- 5.6.1. ПАК «Соболь»

- 5.7. Конфидент

- 5.7.1. СДЗ Dallas Lock

- 5.8. Kraftway

- 5.8.1. ПК ЭЗ «Витязь»

- 5.9. НПО «РусБИТех»

- 5.9.1. АПМДЗ «Максим-М1»

- 5.10. НПО «Эшелон»

- 5.10.1. МДЗ-Эшелон

- 5.11. ОКБ САПР

- 5.11.1. СЗИ НСД «Аккорд-АМДЗ»

- 5.11.2. МДЗ «Аккорд-МКТ»

- 5.11.3. СЗИ НСД «Инаф»

- 5.12. ЦНИИ ЭИСУ

- 5.12.1. АПМДЗ «Центурион»

- Выводы

Введение

Несанкционированный доступ (далее — НСД) к информации является наиболее часто встречающейся и наиболее вероятной угрозой информационной безопасности. НСД ведет к нежелательным последствиям в организации, таким как утечка защищаемой информации (персональные данные, служебная информация, государственная тайна), полное или частичное нарушение работоспособности системы. Все это ведет к снижению репутации компании, финансовым потерям и прекращению бизнес-процессов.

Наиболее часто НСД к информации происходит при использовании вредоносных программ, функционирующих до загрузки операционной системы, на уровне BIOS/UEFI, или при определенных действиях злоумышленника, который может получить доступ к информации, загрузившись с любого внешнего носителя информации.

Для снижения этих рисков применяются средства (модули) доверенной загрузки (далее — СДЗ, МДЗ), которые, во-первых, проводят контроль целостности загружаемых файлов и сверяют их с эталонными значениями, хранимые в недоступной для операционной системы памяти. Во-вторых, обеспечивают идентификацию и аутентификацию пользователей до загрузки операционной системы. В-третьих, осуществляют запрет загрузки нештатных копий операционной системы с недоверенных внешних носителей информации.

СДЗ и МДЗ созданы для усиления встроенных средств защиты операционных систем, а именно для усиления аутентификации и идентификации пользователей, и защиты от НСД к защищаемой информации. Регулятор в лице ФСТЭК России предъявляет жесткие требования для защиты от НСД к информации, среди которых обязательное использование СДЗ и МДЗ. Выполнение требований регуляторов в первую очередь необходимо для тех организаций, которые в своей деятельности сталкиваются с обработкой персональных данных, информации, содержащей сведения, составляющие государственную тайну, а также защиты существующих информационных систем. При невыполнении этих требований регулятор вправе наложить на организацию значительный штраф. А в случае с государственной тайной помимо штрафа возможен и отзыв лицензии на право обработки такой информации, что приведет к остановке деятельности организации.

Далее расскажем о состоянии рынка СДЗ и МДЗ, поговорим об их основных функциях, каким требованиям они должны соответствовать и рассмотрим основные продукты, представленные на рынке.

Рынок средств доверенной загрузки в России

На современном российском рынке информационной безопасности представлено множество СДЗ и МДЗ российского производства. Это связано с тем, что отечественные производители на этапе разработки и производства своих решений руководствуются требованиями регуляторов и стремятся выполнять требования действующего законодательства в области защиты информации. Выполнение этих требований позволяет вендорам сертифицировать во ФСТЭК и ФСБ России свои продукты, что впоследствии дает возможность использовать их в информационных системах для обработки информации различных категорий конфиденциальности. Необходимость использования сертифицированных ФСТЭК решений МДЗ и СДЗ и является главной причиной их востребованности на российском рынке. Что же касается СДЗ и МДЗ зарубежного производства, то их на российском рынке практически нет, а те единичные экземпляры которые встречаются, имеет смысл использовать только на персональных компьютерах. Это связано с тем, что в решениях СДЗ и МДЗ зарубежных производителей не реализованы необходимые требования российского законодательства в области информационной безопасности, поэтому в рамках данной статьи мы их рассматривать не будем.

С 1 января 2014 года ФСТЭК России установил требования, предъявляемые к средствам доверенной загрузки (приказ ФСТЭК России от 27.09.2013 года

№ 119), однако этот приказ имеет ограничительную пометку «для служебного пользования», что означает отсутствие его в свободном доступе. Поэтому приходится довольствоваться информационным сообщением ФСТЭК России от 06.02.2014 г. № 240/24/405 «Об утверждении Требований к средствам доверенной загрузки», в котором регулятор выделяет следующие типы СДЗ:

- средства доверенной загрузки уровня базовой системы ввода-вывода;

- средства доверенной загрузки уровня платы расширения;

- средства доверенной загрузки уровня загрузочной записи.

Для каждого типа СДЗ определено 6 классов защиты (класс 1 — самый высокий, класс 6 — самый низкий). Чем выше класс, тем больше требований к нему предъявляется, и его использование возможно в системах более высокого класса.

ФСТЭК России ввел такое понятие, как профили защиты СДЗ, которые соответствуют конкретному типу и классу защиты СДЗ. Профиль защиты — это набор обязательных требований, выполнение которых необходимо для сертификации продукта. В таблице 1 приведена спецификация профилей защиты.

Таблица 1. Спецификация профилей защиты СДЗ

| Тип СДЗ |

Класс защиты 6 |

Класс защиты 5 |

Класс защиты 4 |

Класс защиты 3 |

Класс защиты 2 |

Класс защиты 1 |

|

СДЗ уровня базовой системы ввода-вывода |

— | — | ИТ.СДЗ. УБ4.ПЗ |

ИТ.СДЗ. УБ3.ПЗ |

ИТ.СДЗ. УБ2.ПЗ |

ИТ.СДЗ. УБ1.ПЗ |

| СДЗ уровня платы расширения | — | — | ИТ.СДЗ. ПР4.ПЗ |

ИТ.СДЗ. ПР3.ПЗ |

ИТ.СДЗ. ПР2.ПЗ |

ИТ.СДЗ. ПР1.ПЗ |

|

СДЗ уровня загрузочной записи |

ИТ.СДЗ. ЗЗ6.ПЗ |

ИТ.СДЗ. ЗЗ5.ПЗ |

— | — | — | — |

Решения СДЗ и МДЗ представлены в программном и программно-аппаратном исполнении. Основное отличие — это использование платы расширения в программно-аппаратных комплексах.

Так как рынок СДЗ и МДЗ возник под влиянием требований регуляторов, то принципиальной характеристикой продукта является не только наличие минимально обязательного набора функциональных возможностей, но и соответствие типу доверенной загрузки и классу защиты, а следовательно и выполнение требований, указанных в соответствующих профилях защиты СДЗ, утвержденных ФСТЭК России.

В настоящее время среди основных игроков рынка сертифицированных СДЗ и МДЗ можно выделить:

- Aladdin TSM (компания «Аладдин Р.Д.»);

- АПМДЗ «Криптон-замок» (компания «АНКАД»);

- ALTELL TRUST (компания «АльтЭль»);

- SafeNode System Loader (компания «Газинформсервис», пришел на смену «Блокхост-МДЗ»);

- ViPNet SafeBoot (компания «ИнфоТеКС»);

- СЗД Dallas Lock (компания «Конфидент»);

- СЗИ НСД «Аккорд-АМДЗ», МДЗ «Аккорд-МКТ» и СЗИ НСД «Инаф» (ОКБ САПР);

- ПАК «Соболь» (компания «Код Безопасности»);

- АПМДЗ «Максим-М1» (НПО «РусБИТех»);

- АПМДЗ «Центурион» (ЦНИИ ЭИСУ);

- МДЗ-Эшелон (НПО «Эшелон»);

- ПК ЭЗ «Витязь» (компания «Крафтвей»).

Что же касается прогноза на будущее российского рынка в области СДЗ и МДЗ, то можно предположить, что он продолжит планомерно расти. В первую очередь рынок будет подогревать необходимость выполнения постоянно увеличивающихся требований регуляторов в области защиты информации. В качестве примера можно привести принятые требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденные приказом ФСТЭК России от 11.02.2013 г. № 17 (с учетом изменений, внесенных приказом ФСТЭК России от 15.02.2017 г. № 27). Этот приказ вводит меру защиты УПД.17, в соответствии с которой использование доверенной загрузки в средствах вычислительной техники входит в базовый набор мер защиты для ГИС 1 и 2 классов защищенности.

Функции средств доверенной загрузки

В своих руководящих документах ФСТЭК России строго определяет минимально необходимую функциональность для СДЗ и МДЗ.

Итак, к основным функциям СДЗ и МДЗ относятся:

- Идентификация и аутентификация пользователя на этапе начальной загрузки до передачи управления операционной системе.

Пользователю помимо уникального логина и пароля выдается персональный идентификатор. Злоумышленник, даже зная логин и пароль пользователя, не сможет загрузить систему без физического доступа к персональному идентификатору.

- Контроль целостности базовой системы ввода-вывода, загрузочных областей жесткого диска, операционной системы и файлов.

Загрузка системы прекратится, если хотя бы у одного параметра или файла не совпадет значение контрольной суммы с эталонным значением, хранящимся в защищенной области системы доверенной загрузки.

- Осуществление загрузки операционной системы только с разрешенных носителей информации.

Злоумышленник, имея физический доступ к системе, но не зная учетных данных пользователя, может попытаться загрузить систему с внешнего носителя информации и вследствие чего получить полный доступ к хранимым данным. Но механизм сторожевого таймера, реализованный в средствах и модулях доверенной загрузки, перехватывает управление на себя, блокирует BIOS системы и не дает возможность злоумышленнику изменить его параметры для осуществления дальнейшей загрузки системы с внешнего носителя информации. Если же по каким‑либо причинам сторожевой таймер не перехватил управление и не передал его модулю или средству доверенной загрузки, то срабатывает система защиты и система либо перезагружается или полностью выключается. Таким образом, загрузить операционную систему в обход модуля или средства доверенной загрузки становится невозможно.

- Запись в журнал всех действий пользователей в системе.

Журналирование действий пользователей в системе позволяет администратору информационной безопасности оперативно реагировать на различные системные события и облегчает расследование инцидентов информационной безопасности.

Перечисленные функции являются базовыми для средств доверенной загрузки, но, как правило, в существующих решениях функциональность намного шире. Средства доверенной загрузки являются хорошим подспорьем для сотрудников службы безопасности как при расследовании инцидентов, так и при оперативном определении скомпрометированного рабочего места.

Особенности средств доверенной загрузки

Для наглядности в этом разделе попытаемся проанализировать основные характеристики рассмотренных СЗД и МДЗ в табличной форме. К основным параметрам сравнения отнесем: вид СДЗ по типу изготовления, тип СДЗ по классификации ФСТЭК России, поддерживаемые интерфейсы платы расширения СДЗ, наличие сертификатов, поддержка UEFI, используемый пользовательский интерфейс, необходимость установки агента в систему, поддерживаемые идентификаторы, прочие особенности.

Таблица 2. Особенности представленных в России средств доверенной загрузки СДЗ и МДЗ

| Параметр сравнения | Aladdin TSM | АПМДЗ «Криптон-замок» | ALTELL TRUST | SafeNode System Loader | ViPNet SafeBoot | СДЗ Dallas Lock | ПАК «Соболь» |

| Вид СДЗ по типу изготовления | Программный модуль | Плата расширения | Программный модуль | Программный модуль | Программный модуль | Плата расширения | Плата расширения |

| Тип СДЗ по классификации ФСТЭК России | СДЗ уровня базовой системы ввода-вывода | СДЗ уровня платы расширения | СДЗ уровня базовой системы ввода-вывода | СДЗ уровня базовой системы ввода-вывода | СДЗ уровня базовой системы ввода-вывода | СДЗ уровня платы расширения | СДЗ уровня платы расширения |

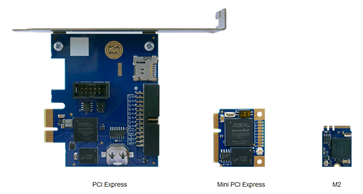

| Поддерживаемые интерфейсы платы расширения СДЗ | — | PCI, PCI-express, Mini PCI-express | — | — | — | PCIExpress, miniPCIExpress и M.2. | PCI, PCI Express, Мin PCI Express, Mini PCI Express Half Size и M.2 |

| Наличие сертификатов соответствия регуляторов | В процессе получения ФСТЭК России | ФСБ России | ФСТЭК, МО России; в процессе получения ФСБ России |

В процессе получения ФСТЭК России | ФСТЭК России | ФСТЭК, МО России | ФСТЭК ФСБ, МО России |

| Поддержка UEFI | Да | Модели УМ2, Mini, М2, М3, Э | Да | Да | Да | Да | Да |

| Используемый пользовательский интерфейс | Графический | Графический/текстовый | Текстовый | Текстовый | Текстовый | Графический | Графический |

| Необходимость установки агента в систему | Нет | Нет | Да | Да | Да | Нет | Да |

| Поддерживаемые идентификаторы | USB-токен JaCarta | iButton (Touch Memory) и Smartcard | eToken PRO (Java), смарт-карты, Rutoken ЭЦП | JaCarta PKI, ГОСТ (USB-носитель и смарт-карта), JaCarta PKI/ГОСТ, JaCarta-2 ГОСТ (USB-носитель и смарт-карта), Рутокен ЭЦП, ЭЦП 2.0 (USB-носитель и смарт-карта), Рутокен Lite, 2151, ЭЦП PKI (смарт-карта), eToken Pro Java, SafeNet eToken 5100, SafeNet eToken 5105, 5200, 5205 | JaCartaPKI, Rutoken ЭЦП, Rutoken ЭЦП 2.0, RutokenLite, GuardantID | USB-ключи и смарт-карты Aladdin eTokenPro / Java, Рутокен, eSmart, JaCarta, электронные ключи Touch Memory | USB-ключи eToken PRO, eToken PRO (Java), Rutoken, Rutoken RF, Rutoken ЭЦП, Rutoken Lite, JaCarta-2 ГОСТ, JaCarta-2 PKI/ГОСТ, JaCarta SF/ГОСТ, Guardant-ID, смарт-карты eToken PRO, eToken PRO (Java), Rutoken ЭЦП, Rutoken Lite, JaCarta-2 ГОСТ, JaCarta-2 PKI/ГОСТ, Персональная электронная карта и iButton DS1992 — DS1996 |

| Прочие особенности | Применим только для ARM-процессоров, встраивание модуля происходит на этапе производства или в лабораторных условиях | Модульная структура продукта позволяет строить защищенные сети | Может использоваться в качестве единственного ПО в тонких клиентах | — | Необходима консультация с представителями компании-разработчика при установке продукта | Беспроводный (программный) сторожевой таймер в дополнение к аппаратному. Возможность подключения датчика вскрытия корпуса. Собственные часы для генерации меток времени. Сохранение настроек и журналов в энергонезависимой памяти. Централизованное управление через Сервер безопасности Dallas Lock (без агента). | Возможность программной инициализации без вскрытия системного блока, централизованное управление пользователями через Secret Net Studio |

| Параметр сравнения | ПК ЭЗ «Витязь» | АПМДЗ «Максим-М1» | МДЗ-Эшелон | Аккорд-АМДЗ | Аккорд-МКТ | СЗИ НСД «Инаф» | АПМДЗ «Центурион» |

| Вид СДЗ по типу изготовления | Программный модуль | Плата расширения | Программный модуль | Плата расширения | Программный модуль | Плата расширения | Плата расширения |

| Тип СДЗ по классификации ФСТЭК России | СДЗ уровня базовой системы ввода-вывода | СДЗ уровня платы расширения | СДЗ уровня базовой системы ввода-вывода | СДЗ уровня платы расширения | СДЗ уровня базовой системы ввода-вывода | СДЗ уровня платы расширения | СДЗ уровня платы расширения |

| Поддерживаемые интерфейсы платы расширения СДЗ | — | PCI, PCI Express | — | PCI или PCI–X, PCI-express, Mini PCI-express, Mini PCI-express halfcard, M.2 | — | USB | PCI, PCI Express, mini PCI Express, |

| Наличие сертификатов соответствия регуляторов | ФСТЭК России | ФСТЭК России, ФСБ России |

Нет | ФСТЭК, ФСБ России | ФСТЭК России | ФСТЭК России | ФСБ России |

| Поддержка UEFI | Да | Да | Да | Да | Да | Да | Да |

| Используемый пользовательский интерфейс | Графический | Графический | Графический | Графический | Графический | Графический | Графический |

| Необходимость установки агента в систему | Да | Да | Да | Да | Да | Нет | Да |

| Поддерживаемые идентификаторы | USB-ключи: Рутокен S, Рутокен ЭЦП, eToken PRO, eToken ГОСТ и смарт-карты: Микрон, eToken PRO, eToken ГОСТ | iButton DS1995, DS1996 | JaCarta ГОСТ | USB-токены, USB-ключи, смарт-карты, устройства ШИПКА (на базе ШИПКА-лайт Slim, ШИПКА-2.0 CCID или других моделей), ТМ-идентификаторы |

TouchMemory | ||

| Прочие особенности | Встроенное средство антивирусной защиты | Производство продукта прекращено в 2018 г. Встроенная энерго-независмая память (ЭНП) объемом 128 МБ — 64 ГБ, обеспечивающая возможность защищенного хранения данных, загрузки ОС средствами стандартных программ-загрузчиков и организацию бездисковых АРМ | Поддерживает архитектуру «Эльбрус» | — | Применяется только для микрокомпьютеров. Установка только на этапе производства микрокомпьютера |

Возможна мобильная (внешняя) и стационарная (внутренняя) установка изделия | Особое климатическое исполнение, для круглосуточной работы с отсутствием стабильного электропитания |

Обзор средств и модулей доверенной загрузки

Аладдин Р.Д.

Aladdin TSM (Trusted Security Module)

«Аладдин Р.Д.» — отечественный разработчик продуктов информационной безопасности, является крупным поставщиком средств аутентификации. Компания основана в 1995 году. Основной вектор развития направлен на создание средств двухфакторной аутентификации пользователей, средств защиты баз данных и персональных данных, шифрование дисков, папок и съемных носителей с системой централизованного управления.

Встраиваемый модуль безопасности Aladdin TSM применяется для так называемой «стерилизации» ARM-процессоров серии i.MX6 компании NXP/Freesale.

Данный модуль аппаратно разделяет ARM-процессор на две изолированные друг от друга области — Secure World и Normal World. Позволяет запущенным в них приложениям работать независимо друг от друга на одном ядре процессора и набора периферии. Модуль заменяет загрузчик операционной системы на свой собственный доверенный загрузчик Secure OS, находящийся в Secure World. Это позволяет обеспечить контроль над коммуникациями и процессами, а также контроль загрузки и взаимодействия с любой гостевой системой. Встраивание модуля происходит либо на этапе производства системы, либо в лабораторных условиях.

Рисунок 1. Интерфейс Aladdin TSM. Режим администрирования

Рисунок 2. Интерфейс Aladdin TSM. Пользовательский режим

В состав Aladdin TSM входит:

- модуль доверенной загрузки, реализующий функции электронного замка. Удовлетворяет требованиям регулятора к средствам доверенной загрузки уровня BIOS второго класса защиты (до государственной тайны со степенью секретности «Совершенно секретно»);

- криптографический модуль, реализующий набор российских криптоалгоритмов и протоколов, используется как доверенное приложение (трастлет) в изолированной доверенной среде TrustZone с аппаратным доверенным хранилищем ключей;

- модуль доверенного ввода и вывода, позволяет цветами (зеленый/красный) отображать режим (безопасный/опасный) ввода и вывода информации;

- модуль централизованного управления, позволяющий при помощи системы JaCarta Management System (JMS) дистанционно управлять ключами и сертификатами, загрузкой доверенных приложений, безопасно обновлять прошивку железа, просматривать журналы аудита.

Модуль безопасности разделяет пользователей на пользователей системы безопасности и администратора системы безопасности. После встраивания Aladdin TSM доступ к настройкам возможен только администратору системы безопасности.

Основные возможности:

- аутентификация пользователей до загрузки операционной системы с использованием только пароля или пароля и USB-токена JaCarta;

- защита данных от несанкционированного доступа, утечек, искажения и перехвата;

- доверенная загрузка операционной системы Linux и операционных систем на основе Linux, Android и Sailfish;

- возможность встраивания в существующие разработки;

- проверка целостности объектов операционной системы перед ее загрузкой;

- регистрация событий безопасности системы в соответствующих журналах;

- механизм удаленного управления;

- возможность локального и удаленного обновления модуля.

В первую очередь этот продукт предназначен для разработчиков и производителей электронной техники и системных интеграторов.

Эта технология дает возможность использовать современное и эффективное оборудование там, где необходимо обеспечить высокий уровень безопасности, например в КИИ, АСУ ТП, в навигационном и коммуникационном оборудовании.

На момент написания обзора продукт проходит процедуру сертификации ФСТЭК России.

Подробнее с продуктом можно ознакомиться на сайте разработчика.

АльтЭль

ALTELL TRUST

«АльтЭль» — российский разработчик средств защиты информации, ведет свою деятельность 13 лет. Компания входит в рейтинг крупнейших компаний-разработчиков на рынке информационной безопасности.

ALTELL TRUST — программный модуль доверенной загрузки, который встраивается в UEFI BIOS. Может управляться удаленно, поддерживает многофакторную аутентификацию на AD/LDAP-серверах, а также обеспечивает контроль целостности BIOS. Благодаря наличию стека сетевых протоколов существует возможность организации безопасной работы с VDI-инфраструктурами и терминальными сервисами (например, по протоколу RDP/RemoteFX).

Изделие имеет модульную структуру. Модуль доверенной загрузки встраивается в энергонезависимую память материнской платы, заменяя стандартный UEFI BIOS, тем самым обеспечивая доверенную загрузку, аутентификацию пользователей с соблюдением установленной политики безопасности. Модуль удаленного управления разворачивается на сервере управления и позволяет осуществлять централизованное обновление компонентов системы и проводить аудит системы безопасности.

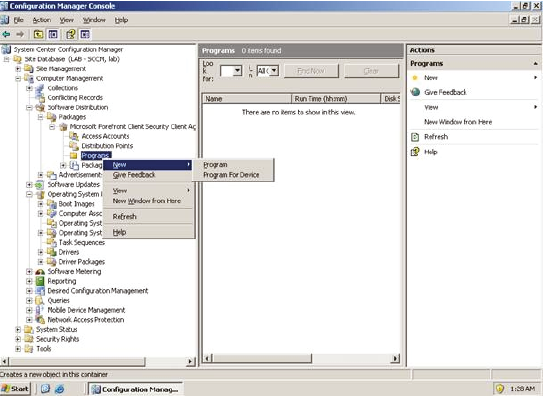

Благодаря гибкой архитектуре ALTELL TRUST существует возможность применения его как в небольших организациях, где не требуется централизованное управление, так и в территориально-распределенных компаниях, использующих системы класса Microsoft System Center Configuration Manager для управления инфраструктурой.

Рисунок 3. Интерфейс режима администрирования ALTELL TRUST

Рисунок 4. Удаленное управление с помощью консоли Microsoft System Center Configuration Manager

Основные возможности:

- контроль целостности BIOS, аппаратного и программного окружения, объектов файловой системы;

- многофакторная аутентификация пользователей до загрузки операционной системы;

- удаленное управление пользователями, конфигурациями, группами устройств, загрузкой обновлений программного обеспечения, включением/выключением защищаемых устройств;

- использование в качестве единственного программного обеспечения тонкого клиента (zero client);

- встроенный стек сетевых протоколов;

- централизованный сбор событий безопасности;

- доверенная загрузка виртуальных сред.

Доверенная загрузка достигается путем контроля целостности BIOS, объектов файловой системы и программно-аппаратного обеспечения. Контроль доступа пользователей организован по мандатному принципу, который позволяет гибко настраивать роли и отделить функции системного администратора от функций администратора безопасности.

ALTELL TRUST обеспечивает защиту BIOS как от уже существующих вредоносных программ, действующих на уровне firmware (аналогов Rakshasa, Mebromi, Tyupkin, LightEater и другого вредоносного кода, затрагивающего BIOS), так и будущих угроз, в том числе за счет снижения эффективности угроз класса APT.

Использование централизованной аутентификации позволяет освободить администратора безопасности от необходимости заводить одних и тех же пользователей в разных системах, а также оперативно реагировать на изменения в составе пользователей.

Модуль доверенной загрузки ALTELL TRUST соответствует требованиям документов «Требования к средствам доверенной загрузки» (ФСТЭК России, 2013), «Профиль защиты средств доверенной загрузки уровня базовой системы ввода-вывода второго класса защиты ИТ.СДЗ.УБ2.ПЗ» (ФСТЭК России, 2014). Также ALTELL TRUST имеет заключение Минобороны РФ о том, что ALTELL TRUST может использоваться для защиты информации, содержащей сведения, составляющие государственную тайну, и имеющей степень секретности не выше «совершенно секретно», при условии выполнения требований, приведённых в эксплуатационной документации, и наличия действующего сертификата соответствия ФСТЭК России.

Подробнее с продуктом можно ознакомиться на сайте разработчика.

Анкад

АПМДЗ «Криптон-замок»

Фирма «Анкад» — российская компания, занимающаяся разработкой, производством аппаратных и программных средств криптографической защиты информации, средств электронной цифровой подписи, средств защиты от несанкционированного доступа и разграничения доступа к компьютерным ресурсам, средств построения защищенных сетей передачи данных и обеспечения безопасности беспроводных телекоммуникаций.

АПМДЗ «Криптон-замок» — это аппаратно-программный модуль доверенной загрузки, но его функции этим не ограничиваются. Это целый комплекс средств, который обеспечивает разграничение и контроль доступа пользователей, разграничение доступа к аппаратным средствам и контроль целостности программной среды.

Защита обеспечивается не только на рабочих станциях, но и на серверах, а также и на тонких клиентах. «Криптон-замок» имеет модульную структуру, которая позволяет настраивать его под различные требования.

Удаленное управление в пределах локальной сети позволяет проводить хранение профилей устройств и пользователей, проводить удаленную блокировку, аудит и мониторинг, осуществлять привязку пользователей к устройствам.

Поддерживаются файловые системы: FAT12, FAT16, FAT32, NTFS, EXT2, EXT3.

АПМДЗ «Криптон-замок» совместим с шинными интерфейсами: PCI, PCI-express, Mini PCI-express.

Алгоритм кодирования при аутентификации пользователей реализован в соответствии с требованиями ГОСТ 28147-89.

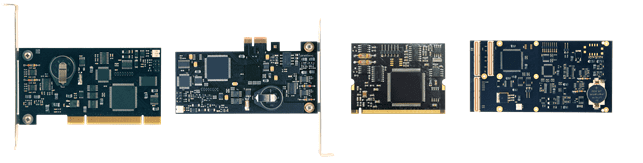

АПМДЗ «Криптон-замок» представлен в нескольких модификациях:

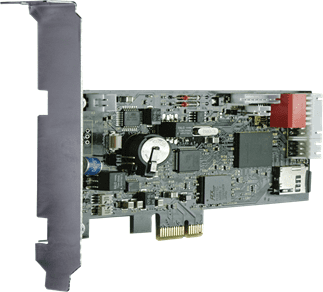

- АПМДЗ «Криптон-замок/К» (М-526А) — предназначен для создания нескольких контуров защиты;

- АПМДЗ «Криптон-замок/У» (М-526Б) — предназначен для работы с модулями криптографической защиты данных;

- АПМДЗ «Криптон-замок/Е» (М-526Е1) — модификация для шины PCI Express, также существует возможность удаленного управления;

- АПМДЗ «Криптон-замок/mini» — модификация для шины mini PCI Express.

Рисунок 5. Внешний вид платы расширения модификации «Криптон-замок/К»

Рисунок 6. Внешний вид платы расширения модификации «Криптон-замок/Е»

Рисунок 7. Внешний вид платы расширения модификации «Криптон-замок/mini»

Основные возможности:

- идентификация и аутентификация пользователя;

- ведение журналов инцидентов информационной безопасности и журнала действий пользователя. Журналы хранятся в энергонезависимой памяти аппаратной части устройства;

- контроль целостности программной среды;

- блокировка системы при обнаружении НСД;

- разграничение ресурсов системы и загрузка с выбранного устройства для каждого пользователя системы;

- организация бездисковых рабочих мест на базе встроенного флеш-накопителя.

Продукт сертифицирован ФСБ России, что позволяет его использовать для защиты информации, составляющей коммерческую или государственную тайну в автоматизированных системах до класса 1А включительно, в ИСПДн до УЗ1 включительно, в ГИС до 1-го класса защищенности включительно, в АСУ ТП до 1 класса защищенности и в КИИ до 1 категории значимости включительно.

Подробнее с продуктом можно ознакомиться на сайте разработчика.

Газинформсервис

SafeNode System Loader

Компания «Газинформсервис» создана в 2004 году и на сегодняшний день является крупным системным интегратором в области информационной безопасности и разработчиком средств защиты информации. Имеет территориальные представительства в крупных городах России и странах СНГ.

SafeNode System Loader является программным средством доверенной загрузки, пришедшим на замену хорошо известному программно-аппаратному комплексу Блокхост-АМДЗ. Его установка происходит в защищенную область материнской платы компьютера.

В СДЗ SafeNode System Loader реализованы следующие функции:

- защита BIOS системы от несанкционированного доступа и модификации;

- идентификация пользователей с помощью уникальных учетных записей и паролей;

- усиленная аутентификация пользователей с использованием персональных идентификаторов и уникальных PIN-кодов до загрузки операционной системы.

Поддерживается работа со следующими идентификаторами: JaCarta PKI, JaCarta ГОСТ (USB-носитель и смарт-карта), JaCarta PKI/ГОСТ, JaCarta-2 ГОСТ (USB-носитель и смарт-карта), Рутокен ЭЦП, Рутокен ЭЦП 2.0 (USB-носитель и смарт-карта), Рутокен Lite, Рутокен 2151, Рутокен ЭЦП PKI (смарт-карта), eToken Pro Java, SafeNet eToken 5100, SafeNet eToken 5105, SafeNet eToken 5200, SafeNet eToken 5205.

- идентификация пользователей и осуществление контроля целостности на уровне BIOS, до загрузки компонентов операционной системы;

- блокировка загрузки нештатных копий операционной системы с различных внешних носителей информации (FDD, CD-ROM, HDD, USB);

- блокировка возможности обхода процесса доверенной загрузки с помощью внешних органов управления;

- блокировка доверенной загрузки операционной системы при нарушении пользователями установленных политик безопасности (нарушения политик контроля целостности, аутентификации);

- обеспечение защищенности паролей пользователей и PIN-кодов при выполнении операций ввода-вывода;

- осуществление контроля целостности: файлов (файловые системы ext2/ext3/ext4, FAT, NTFS), завершенности журналов транзакций файловых систем, объектов реестра для операционных систем семейства Microsoft Windows, параметров среды UEFI, загрузочных секторов устройств хранения данных и аппаратного окружения в процессе доверенной загрузки системы;

- блокировка доверенной загрузки системы при нарушении пользователями установленной политики безопасности;

- доверенная загрузка операционных систем семейства Microsoft Windows версии 7 и выше, а также Microsoft Server 2012 R2 и выше, установленной на совместимое с архитектурой Intel x86-64 устройство;

- доверенная загрузка операционной системы семейств Linux/Unix, поддерживающих стандарт Linux Standard Base (LSB) версии 3.2 и новее, в том числе систем виртуализации VMware ESX, VMware ESXi, установленной на совместимое с архитектурой Intel x86-64 устройство;

- доверенная загрузка операционной системы на компьютере со стандартным Legacy/PnP BIOS (в режиме «Legacy Boot», спецификация PnP BIOS версии 1.0А);

- доверенная загрузка системы на компьютере с интерфейсами EFI/UEFI (спецификация UEFI версии 2.0 и выше);

- поддержка доверенной загрузки операционной системы с MBR и GPT-разделами;

- поддержка работы с загрузчиками GRUB, LILO, NTLDR и пр.;

- надежное восстановление изделия после критических сбоев или после нарушений его целостности, диагностика аппаратных и программных средств изделия;

- контроль исполнения программного кода собственных модулей в однозначно определенном порядке в соответствии с установленными правилами (с помощью механизма динамического контроля);

- поддержка доверенной загрузки в режиме Secure Boot;

- возможность удаленного администрирования и сбора аудита;

- управление параметрами (конфигурацией) СДЗ из целевой операционной системы (Windows 10) с помощью графического интерфейса;

- применение мастер-ключа для управления параметрами учетной записи администратора безопасности;

- хранение информации об удаленных пользователях в течение 3 лет с момента удаления;

- управление параметрами (конфигурацией) СДЗ из среды функционирования изделия с помощью псевдографического интерфейса;

- регистрация событий в журнале событий о действиях пользователей и администратора безопасности;

- проверка цифровой подписи модулей СДЗ при его старте;

- возможность использования универсальных шаблонов для настройки учетных записей пользователей, политик аутентификации пользователей и политик контроля целостности объектов;

- формирование отчета о настройках безопасности на объекте информатизации для создания его паспорта.

Программное средство доверенной загрузки SafeNode System Loader соответствует требованиям руководящих документов «Требования к средствам доверенной загрузки» (ФСТЭК России, 2013) и соответствует профилю защиты средства доверенной загрузки уровня базовой системы ввода-вывода второго класса защиты ИТ.СДЗ.УБ2.ПЗ (ФСТЭК России, 2013).

Получение сертификата соответствия ФСТЭК России планируется в 3-4 квартале 2019 года.

ИнфоТеКС

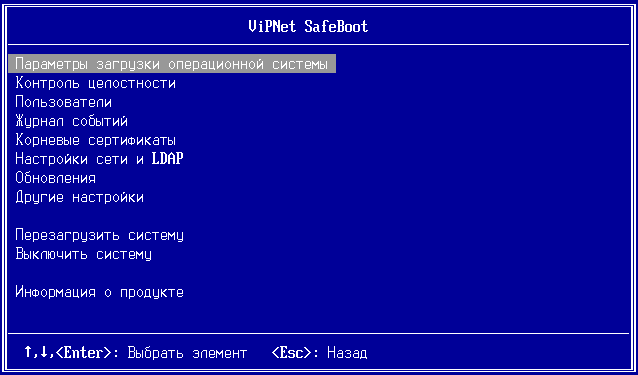

ViPNet SafeBoot

Компания ИнфоТеКС (ОАО «Информационные Технологии и Коммуникационные Системы») — ведущий российский разработчик и производитель высокотехнологичных программных и программно-аппаратных средств защиты информации. Основана в 1991 году.

ViPNet SafeBoot – сертифицированный высокотехнологичный программный модуль доверенной загрузки (МДЗ), устанавливаемый в UEFI BIOS различных производителей. Предназначен для защиты компьютеров, мобильных устройств, серверов (в том числе и серверов виртуализации) от различных угроз несанкционированного доступа (НСД) на этапе загрузки и от атак на BIOS.

ViPNet SafeBoot позволяет проводить авторизацию пользователей и контроль целостности программной и аппаратной части на уровне BIOS.

Рисунок 8. Внешний вид меню режима администрирования ViPNet SafeBoot

Основные возможности:

- строгая двухфакторная аутентификация (поддерживаются идентификаторы: JaCartaPKI, Rutoken ЭЦП, Rutoken ЭЦП 2.0, RutokenLite, GuardantID); интерфейс аутентификации пользователя по электронному идентификатору, по паролю, по паролю и электронному идентификатору, по паролю на электронном идентификаторе, аутентификация пользователя, зарегистрированного на LDAP;

- ролевой доступ (субъекты доступа делятся на администраторов, аудиторов системы и пользователей);

- чтение и запись конфигурации;

- функции записи в журнал событий для всех компонентов системы;

- проверка целостности:

- всех ключевых модулей UEFI BIOS;

- загрузочных секторов жесткого диска;

- таблиц ACPI, SMBIOS, карты распределения памяти;

- файлов на дисках с системами FAT32, NTFS, EXT2, EXT3, EXT4 (для любых операционных систем);

- реестра Windows;

- ресурсов конфигурационного пространства PCI/PCe;

- CMOS (содержимого энергонезависимой памяти);

- завершенности транзакций — NTFS, EXT3, EXT4.

- шаблоны администрирования;

- защита от обхода и самотестирование;

- обновление МДЗ (возможность гарантированного обновления МДЗ);

- запрет загрузки с неучтенных носителей информации.

Среди дополнительных функций стоит выделить возможность настройки шаблонов администрирования, импорт и экспорт конфигурации, самотестирование системы защиты и поддержку обновлений модуля доверенной загрузки.

Установка продукта предполагает обязательную консультацию с представителями компании-разработчика. Подобная консультация поможет выявить потенциальные проблемы, которые могут возникнуть при встраивании в платформы в систему и значительно снизить эти риски.

По требованиям ФСТЭК России, ViPNet SafeBoot является программным средством доверенной загрузки уровня базовой системы ввода-вывода, соответствует требованиям документов «Требования к средствам доверенной загрузки» и «Профиль защиты средства доверенной загрузки уровня базовой системы ввода-вывода второго класса защиты. ИТ.СДЗ.УБ2.ПЗ», что подтверждается выданным сертификатом соответствия.

Подробнее ознакомиться с продуктом ViPNet SafeBoot можно почитав обзор на нашем сайте и на сайте разработчика.

Код Безопасности

ПАК «Соболь»

Компания «Код Безопасности» является отечественным разработчиком сертифицированных средств, обеспечивающих безопасность информационных систем, а также их соответствие требованиям международных и отраслевых стандартов.

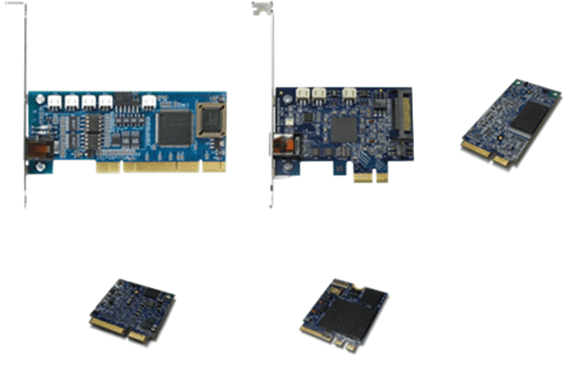

Электронный замок «Соболь» — сертифицированный программно-аппаратный комплекс (далее — ПАК), применяется для защиты конфиденциальных данных и государственной тайны. ПАК «Соболь» обеспечивает запрет загрузки операционной системы с недоверенных внешних носителей, позволяет проводить идентификацию и аутентификацию пользователей до загрузки операционной системы и блокирует доступ в систему при попытке отключения электронного замка с помощью модуля сторожевого таймера. Также продукт интегрирован со средствами защиты от несанкционированного доступа Secret Net Studio и Secret Net LSP, что обеспечивает комплексную защиту рабочим станциям и серверам.

Производитель постоянно совершенствует ПАК «Соболь» и активно проводит испытания на совместимость с различными производителями материнских плат. Это дает клиенту широкий выбор конфигураций компьютеров, используемых в особо значимых сегментах ИТ-инфраструктуры. На сегодняшний день есть версия электронного замка 4.0 актуальная для среды функционирования UEFI и версия 3.0 — для среды BIOS.

В настоящее время модельный ряд продукта позволяет его использовать с такими интерфейсами, как: PCI, PCI Express, Мin PCI Express, Mini PCI Express Half Size и M.2 (приведены слева направо на рисунке 9).

Рисунок 9. Различные варианты исполнения платы расширения ПАК «Соболь»

Основные возможности:

- контроль целостности программной среды;

- контроль целостности реестра Windows;

- контроль целостности аппаратной конфигурации;

- функционирование в среде UEFI/BIOS (в зависимости от версии) поддержка разметки диска GPT/MBR (в зависимости от версии);

- усиленная идентификация и аутентификация пользователей с помощью персональных идентификаторов;

- запрет загрузки со съемных носителей;

- программная инициализация платы расширения без вскрытия системного блока;

- ведение журналов событий, записи которого хранятся в специальной энергонезависимой памяти;

- блокировка доступа к компьютеру с помощью механизма сторожевого таймера, при условии, что после загрузки системы, управление UEFI/BIOS не передано комплексу «Соболь»;

- использование аппаратного датчика случайных чисел;

- контроль работоспособности основных компонентов комплекса, таких как: датчика случайных чисел, энергонезависимой памяти, персональных электронных идентификаторов.

В журналах событий фиксируются следующие события:

- время и дата события;

- попытка ввода неправильного пароля;

- предъявление незарегистрированного персонального идентификатора;

- превышение количества неудачных попыток входа в систему;

- вход в систему зарегистрированного пользователя.

ПАК «Соболь» функционирует с файловыми системами NTFS, FAT16, FAT32, EXT2, EXT3, EXT4. В качестве персональных идентификаторов возможно использовать USB-ключи eToken PRO, eToken PRO (Java), Rutoken, Rutoken RF, Rutoken ЭЦП, Rutoken Lite, JaCarta-2 ГОСТ, JaCarta-2 PKI/ГОСТ, JaCarta SF/ГОСТ, Guardant-ID, смарт-карты eToken PRO, eToken PRO (Java), Rutoken ЭЦП, Rutoken Lite, JaCarta-2 ГОСТ, JaCarta-2 PKI/ГОСТ, Персональная электронная карта и iButton DS1992, DS1993, DS1994, DS1995, DS1996 .

ПАК «Соболь» сертифицирован ФСТЭК России, ФСБ России и Минобороны России. Соответствует требованиям руководящих документов к средствам доверенной загрузки уровня платы расширения второго класса и может использоваться в автоматизированных системах до класса защищенности 1Б включительно, в ИСПДн до УЗ1 включительно и в ГИС до 1-го класса защищенности включительно. Соответствует требованиям документов «Требования к средствам доверенной загрузки» (ФСТЭК России, 2013) и «Профиль защиты средства доверенной загрузки уровня платы расширения второго класса защиты. ИТ.СДЗ.ПР2.П3» (ФСТЭК России, 2013).

Подробнее с продуктом можно ознакомиться на сайте разработчика.

Конфидент

СДЗ Dallas Lock

«Конфидент» — отечественный разработчик средств защиты информации. Продукты компании применяются для защиты конфиденциальной информации и сведений, составляющих государственную тайну. На рынке уже более 25 лет.

СДЗ Dallas Lock является аппаратно-программным средством, который предоставляет доступ к информационным ресурсам загружаемой штатной операционной системы в случае успешной аутентификации пользователей. Осуществляет проверку целостности программно-аппаратной среды и регистрацию событий безопасности. Изделие производится в 3 различных вариантах: работа по интерфейсу PCIExpress, miniPCIExpress и M.2. Реализована поддержка как BIOS, так и UEFI.

Рисунок 10. Различные варианты исполнения аппаратной части СДЗ Dallas Lock

Основные возможности:

- идентификация и аутентификация пользователей.

Двухфакторная аутентификация пользователей реализуется при помощи персональных идентификаторов до загрузки операционной системы. В качестве персональных идентификаторов поддерживаются следующие их виды: USB-ключи и смарт-карты Aladdine TokenPro/Java, Рутокен, eSmart, JaCarta, электронные ключи TouchMemory;

- контроль целостности ресурсов и контроль устройств.

Сравнение контрольных сумм с эталонными значениями аппаратной конфигурации, BIOS/CMOS, реестра, файловой системы и области диска. Поддерживаются файловые системы: FAT16, FAT32, NTFS, Ext2, Ext3, Ext4, VMFS3, VMFS5;

- администрирование системы защиты.

Настройка СДЗ в соответствии с необходимыми требованиями, централизованное управление файлами конфигурации и отчетами, а также возможность настройки авторизации под доменными учетными записями Active Directory в СДЗ Dallas Lock;

- регистрация и учет событий.

Журналирование событий нарушения целостности ресурсов системы, событий администрирования, попыток несанкционированного доступа в систему;

- управление доступом.

Механизм, направленный на контроль доступа пользователей в штатную операционную систему и запрет загрузки с недоверенных носителей информации;

- самодиагностика системы защиты.

Самодиагностика предназначена для выявления критических сбоев. Проводится каждый раз при первоначальной загрузке, и при наличии ошибок загрузка системы прекращается;

- программный сторожевой таймер.

Реализован беспроводной (программный) сторожевой таймер, который необходим в случае невозможности подключения аппаратного сторожевого таймера к разъему Reset или Power компьютера.

СДЗ Dallas Lock сертифицировано ФСТЭК России и Минобороны России. Соответствует требованиям документов «Требования к средствам доверенной загрузки» (ФСТЭК России, 2013), «Профиль защиты средства доверенной загрузки уровня платы расширения второго класса защиты. ИТ.СДЗ.ПР2.П3» (ФСТЭК России, 2013) и может использоваться в автоматизированных системах до класса защищенности 1Б включительно, в ИСПДн до УЗ1 включительно, в ГИС до 1-го класса защищенности включительно, в АСУ ТП до 1 класса защищенности, в КИИ до 1 категории значимости включительно и для защиты информации, содержащей сведения, составляющие государственную тайну до уровня «совершенно секретно» включительно.

Подробнее ознакомиться с продуктом можно почитав обзор на нашем сайте и на сайте разработчика.

Kraftway

ПК ЭЗ «Витязь»

ЗАО «Крафтвейкорпорейшн ПЛС» — российская компания, работающая с 1993 года, занимается разработкой и производством доверенных платформ с интегрированными средствами защиты информации.

Программное средство доверенной загрузки Электронный замок «Витязь» (ПК ЭЗ «Витязь») соответствует 2 классу защиты уровня базовой системы ввода-вывода средств доверенной загрузки. На борту имеет встроенное средство антивирусной защиты. Предназначен для использования в автоматизированных системах обработки информации, содержащей сведения, составляющие государственную тайну, и в ИСПДн всех уровней защищенности.

Рисунок 11. Основное загрузочное меню ПК ЭЗ «Витязь»

Электронный замок «Витязь» противостоит следующим угрозам:

- нарушение целостности программного обеспечения СДЗ и программной среды средства вычислительной техники и (или) состава компонентов аппаратного обеспечения средств вычислительной техники в информационной системе;

- несанкционированный доступ к информации за счет загрузки нештатной операционной системы и обхода правил разграничения доступа;

- отключение и (или) обход нарушителями компонентов СДЗ;

- несанкционированное изменение конфигурации (параметров) СДЗ.

В электронном замке «Витязь» помимо базовых функций (контроль целостности программного обеспечения и среды функционирования, блокирование загрузки с посторонних носителей информации и контроль доступа пользователей) реализован механизм самотестирования средства доверенной загрузки, блокирование загрузки, при превышении числа неудачных попыток входа в систему или попытки загрузки нештатной операционной системы, регистрация действий пользователя и событий безопасности. И самое интересное решение, реализованное в этом продукте, — это встроенное антивирусное средство, которое позволяет обнаружить вредоносный код до передачи управления операционной системе.

ЭЗ «Витязь» поставляется исключительно в предустановленном виде. Интеграция производится в UEFI BIOS на этапе производства.

Для обеспечения двухфакторной аутентификации используются USB-ключи (Рутокен S, Рутокен ЭЦП, eToken PRO, eToken ГОСТ) и смарт-карты (Микрон, eToken PRO, eToken ГОСТ).

Субъекты доступа делятся на пользователей и администратора безопасности, а администратор безопасности подразделяется на 4 типа:

- администратор с разрешением доступа к настройкам UEFI, настройкам электронного замка и загрузки системы;

- администраторс разрешением доступа к настройкам UEFI и загрузки системы;

- администратор с разрешением доступа к настройкам электронного замка и загрузки системы;

- администратор с разрешением только загрузки системы, например, в случае нештатных ситуаций.

Продукт сертифицирован ФСТЭК России и является средством доверенной загрузки уровня базовой системы ввода-вывода второго класса защиты ИТ.СДЗ.УБ2.ПЗ.

Подробнее с продуктом можно ознакомиться на сайте разработчика.

НПО «РусБИТех»

АПМДЗ «Максим-М1»

«РусБИТех» — научно-производственное объединение, разработчик средств защиты информации и телекоммуникационных средств. Приоритетным направлением является выполнение государственных заказов в интересах федеральных органов исполнительной власти.

Программно-аппаратный комплекс СДЗ «Максим-М1» предназначен для использования в системах, обрабатывающих конфиденциальные данные и сведения, составляющие государственную тайну.

СДЗ «Максим-М1» разработан для защиты от несанкционированного доступа автономных рабочих мест пользователей, рабочих станций и серверов, входящих в единую сеть.

«Максим-М1» — комплекс, способный выполнять множество функций по защите информации от несанкционированного доступа, в процессе работы он обеспечивает: двухфакторную идентификацию и аутентификацию пользователей, контроль целостности аппаратных и программных средств защищаемой системы, аудит событий безопасности и доступа к ресурсам.

Рисунок 12. Плата расширения СДЗ «Максим-М1»

Основные возможности:

- двухфакторная аутентификация пользователей до передачи управления операционной системе;

- журналы регистрации событий аутентификации пользователей, хранятся в нестираемой энергонезависимой памяти;

- контроль целостности областей оперативной памяти, загрузочных областей жестких дисков, областей журнала файловой системы, файлов и реестра системы;

- контроль сроков действия ключей и служебной информации пользователей;

- возможность создания бездисковых станций;

- самотестирование функций.

В СДЗ «Максим-М1» реализован механизм защиты от подбора пользовательского пароля, который формируется с помощью датчика случайных чисел. Срок действия ключей и паролей пользователей ограничен и контролируется комплексом при помощи часов реального времени с автономным питанием.

Самотестирование СДЗ «Максим-М1» проводится с периодичностью 1 раз в сутки, при обнаружении ошибок комплекс блокирует дальнейшую работу системы.

Комплекс возможно применять на бездисковой рабочей станции, для работы с защищаемой информацией, на удаленном сервере.

Продукт соответствует требованиям к аппаратным модулям доверенной загрузки ЭВМ по классу 1Б и требованиям к средствам доверенной загрузки уровня платы расширения второго класса защиты ИТ.СДЗ.ПР2.ПЗ, что подтверждается выданными сертификатами ФСБ России и ФСТЭК России.

Важно отметить, что производство СДЗ «Максим-М1» с конца 2018 года прекращено. На сегодняшний момент происходит реализация складских остатков. Но, по заявлению разработчика продукта, техническое обслуживание и поддержка уже проданных экземпляров будет осуществляться вплоть до истечения сроков действия сертификатов соответствия, выданных регуляторами.

Подробнее с СДЗ «Максим-М1» можно ознакомиться на сайте разработчика.

НПО «Эшелон»

МДЗ-Эшелон

АО «НПО «Эшелон» — компания, специализирующаяся на комплексном обеспечении информационной безопасности. Основными направлениями деятельности компании, помимо проектирования, производства, внедрения и сопровождения систем обеспечения информационной безопасности, является и проведение аттестационных испытаний автоматизированных систем организаций, а также испытания, экспертизы и исследования в области безопасности информации.

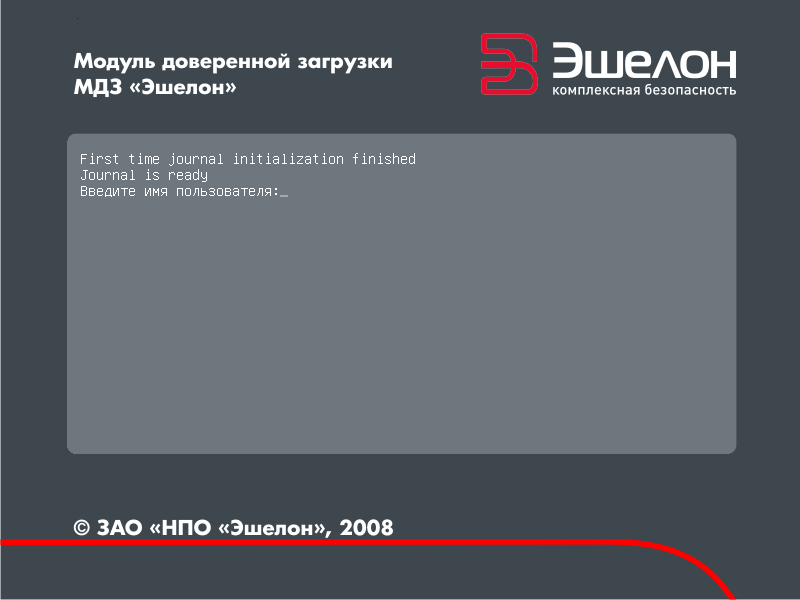

Разработчик программного модуля «МДЗ-Эшелон» отмечает, что данный продукт является первым программным средством подобного класса. Модуль обеспечивает доверенную загрузку операционной системы, проведение контроля целостности ресурсов системы и выполнение идентификации и аутентификации пользователей.

«МДЗ-Эшелон» встраивается в UEFI либо BIOS (в зависимости от используемого железа) и не использует какие-либо аппаратные средства, эффективно используется для защиты виртуальных сред VMWare, Bochs, VirtualPC, KVM.

Программное исполнение «МДЗ-Эшелон» позволяет его использовать в устройствах таких классов как ноутбуки, тонкие клиенты и моноблоки, но не исключает его использование на стандартных серверных системах и на рабочих станциях пользователей.

«МДЗ-Эшелон» поддерживает архитектуру «Эльбрус» (SPARC), что позволяет использовать его в специфичных системах.

Рисунок 13. Окно авторизации пользователей в «МДЗ-Эшелон»

Основные возможности:

- авторизация пользователей системы до передачи управления операционной системе;

- загрузка операционной системы с доверенных носителей информации;

- ведение журнала событий информационной безопасности;

- контроль целостности информационных ресурсов.

В «МДЗ-Эшелон» характерно выделены несколько модулей:

- модуль встроенный в BIOS, либо UEFI;

- модуль, установленный на жестком диске;

- flash-накопитель администратора.

«МДЗ-Эшелон» возможно использовать для защиты ИСПДн до 1 уровня защищенности и для защиты ГИС и АС ТП до 1 класса защищенности включительно. На момент написания обзора у продукта отсутствует действующий сертификат соответствия ФСТЭК России.

Подробнее с продуктом можно ознакомиться на сайте разработчика.

ОКБ САПР

СЗИ НСД «Аккорд-АМДЗ»

ЗАО «ОКБ САПР»— российская организация по разработке различных средств защиты информации с тридцатилетним стажем.

Аппаратный модуль доверенной загрузки «Аккорд-АМДЗ» является модулем доверенной загрузки для рабочих станций и серверов локальной сети с аппаратным модулем (плата расширения, устанавливаемая в материнскую плату). По терминологии ФСТЭК России, «Аккорд-АМДЗ» является средством доверенной загрузки уровня платы расширения.

«Аккорд-АМДЗ» представляет собой программно-аппаратный комплекс доверенной загрузки для IBM-совместимых компьютеров — серверов и рабочих станций локальной сети, обеспечивающий защиту устройств и информационных ресурсов от несанкционированного доступа.

Рисунок 14. Плата расширения «Аккорд-АМДЗ» (вариант исполнения «Аккорд-GXM.2»)

Основные возможности:

- идентификация и аутентификация пользователей;

- осуществление загрузки системы только с указанного носителя информации;

- контроль целостности аппаратной части и программной среды включая ветви реестра операционной системы;

- разграничение доступа пользователей по времени;

- регистрация событий информационной безопасности в энергонезависимой памяти;

- разграничение доступа к съемным накопителям информации.

Комплекс начинает свою работу до загрузки операционной системы и поддерживает наиболее распространенные файловые системы: FAT12, FAT16, FAT32, NTFS, HPFS, Ext2, Ext3, Ext4, ReiserFS, FreeBSD UFS/UFS2, Solaris UFS, QNX4, MINIX.

Доверенная загрузка обеспечивается загрузкой операционной системы только с указанных носителей информации с проверкой целостности программных и технических компонентов системы, а также с проведением идентификации и аутентификации пользователя.

«Аккорд-АМДЗ» совместим с различными шинными интерфейсами, такими как: PCI или PCI–X, PCI-express, Mini PCI-express, Mini PCI-express halfcard, M.2.

В качестве персонального идентификатора могут использоваться ТМ-идентификаторы, USB-токены, USB-ключи, смарт-карты.

«Аккорд-АМДЗ» соответствует требованиям документов «Требования к средствам доверенной загрузки» (ФСТЭК России, 2013) и «Профиль защиты средства доверенной загрузки уровня платы расширения второго класса защиты. ИТ.СДЗ.ПР2.П3» (ФСТЭК России, 2013) и соответствует требованиям к аппаратным модулям доверенной загрузки ЭВМ по классу 3Б (ФСБ России).

Подробнее ознакомиться с продуктом «Аккорд-АМДЗ» можно почитав обзор на нашем сайте, а также на сайте разработчика.

МДЗ «Аккорд-МКТ»

«Аккорд-МКТ» — средство доверенной загрузки уровня базовой системы ввода-вывода (BIOS). Является программным продуктом, который прошивается в базовую систему ввода-вывода микрокомпьютеров.

Прошивка выполняется на этапе изготовления микрокомпьютеров, таким образом «Аккорд-МКТ» приобретается только в составе готового изделия.

Рисунок 15. Пример графического интерфейса «Аккорд-МКТ»

Основные возможности:

- идентификация и аутентификация пользователя;

- проверка целостности программных компонентов;

- регистрация и учет событий информационной безопасности, а также учет действий пользователя.

К дополнительным функциям можно отнести ограничение времени на вход в систему пользователям. Интерфейс и логика работы аналогична другим продуктам линейки «Аккорд».

«Аккорд-МКТ» соответствует требованиям документов «Требования к средствам доверенной загрузки» (ФСТЭК России, 2013) и «Профиль защиты средства доверенной загрузки уровня базовой системы ввода-вывода четвертого класса защиты. ИТ.СДЗ. УБ4.ПЗ» (ФСТЭК России, 2013)

Подробнее с продуктом можно ознакомиться на нашем сайте и на сайте разработчика.

СЗИ НСД «Инаф»

СДЗ «Инаф» программно-аппаратный модуль средства доверенной загрузки, реализованный на USB-шине. По классификации ФСТЭК России, относится к средствам доверенной загрузки уровня платы расширения.

Так как СДЗ «Инаф» реализован в USB-форм-факторе, то нет необходимости искать свободный разъем на материнской плате, нужен лишь один свободный USB-слот.

В зависимости от технических особенностей рабочего места контроллер СДЗ «Инаф», помимо подключения к внешнему USB-порту (мобильная установка), может подключаться непосредственно и к материнской плате (стационарная установка).

Рисунок 16. Внешний вид СДЗ «Инаф» для стационарной установки (слева) и для мобильной установки (справа)

Основные возможности:

- возможность доверенной загрузки операционной системы, а также системного и прикладного программного обеспечения при одновременной установке на дисках или в логических разделах диска нескольких операционных систем;

- аппаратный контроль целостности технических, программных средств, условно-постоянной информации до загрузки операционной системы, с пошаговым контролем;

- автоматическое ведение протокола регистрируемых событий в энергонезависимой памяти аппаратной части комплекса;