АПМДЗ-И/Э

Модификация изделия для работы с ВК «Эльбрус-8.32».

- требования к АПМДЗ — 1Б по ФСБ РФ

- сертификат ФСБ РФ

- специальный интерфейс связи с мат. платой

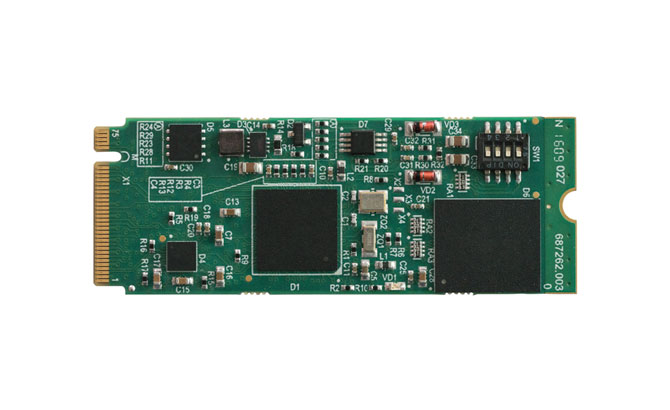

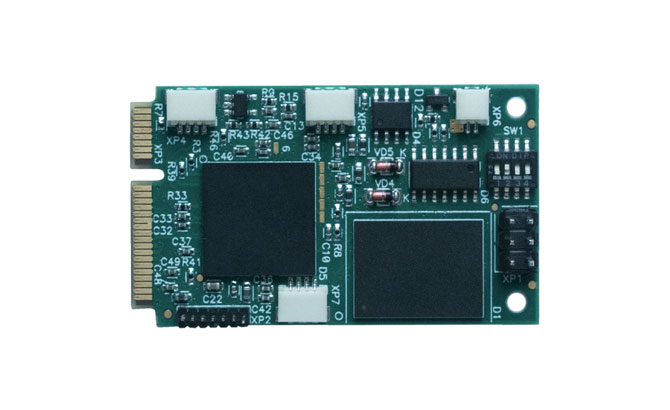

КРИПТОН-ЗАМОК И/М3 (М-526И3/М-526И4)

Устройство на базе передовых технологий, обеспечивающее функциональные свойства защиты от несанкционированного доступа к современной вычислительной технике.

- требования к АПМДЗ — 1А и 1Б по ФСБ РФ

- положительное заключение ФСБ РФ

- интерфейс спецразъем PCI Express M2

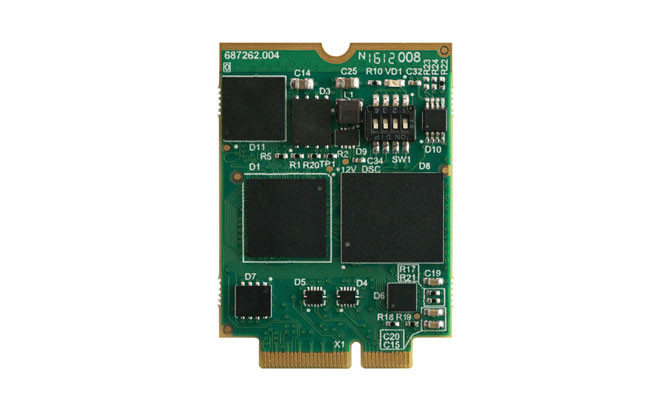

КРИПТОН-ЗАМОК/УМ2 (М-526Е3/М-526Е4)

Новое устройство на базе передовых технологий, обеспечивающее функциональные свойства защиты от несанкционированного доступа к современной вычислительной технике.

- требования к АПМДЗ — 1А/1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express x1

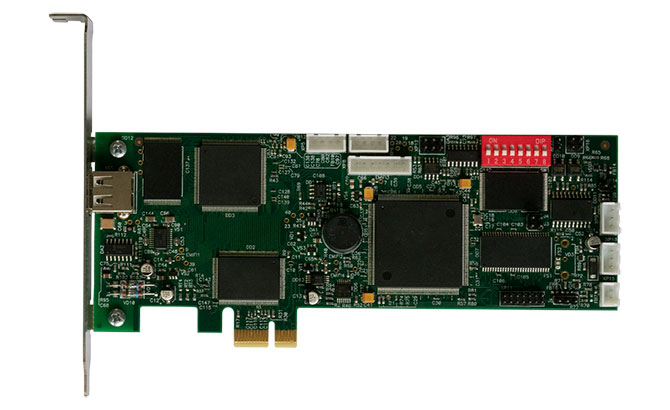

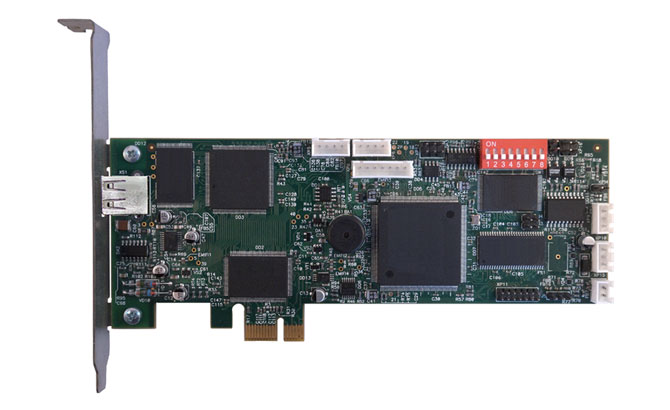

КРИПТОН-ЗАМОК/E (М-526Е1)

АПМДЗ «КРИПТОН-ЗАМОК/E» — модификация изделия для шины PCI Express. В ней реализован ряд новых возможностей, включая удаленное управление.

- требования к АПМДЗ — 1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express x1

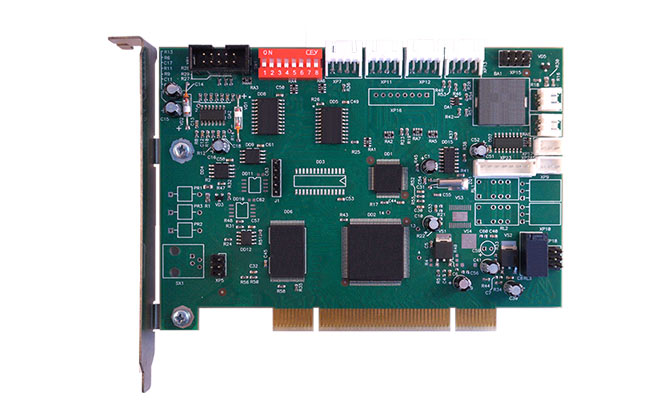

АПМДЗ КРИПТОН-ЗАМОК/К (М-526А)

Многоконтурная модель, предназначенная для создания нескольких контуров безопасности.

- требования к АПМДЗ — 1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI 2.1, 2.2

КРИПТОН-ЗАМОК/У (М-526Б)

АПМДЗ «КРИПТОН-ЗАМОК/У» (М-526Б в составеСРД «КРИПТОН-ЩИТ») — предназначен для работы с модулями криптографической защиты информации.

- требования к АПМДЗ — 1Б по ФСБ РФ

- положительное заключение ФСБ РФ

- интерфейс PCI 2.1, 2.2

Цель работы: изучить возможности реализации защищенных систем с применением аппаратно программного модуля доверенной загрузки «Криптон – замок». Научиться программировать ключи доступа пользователя.

Crypton-замок(М-526) это типичный электронный замок, обеспечивающий:

— аутентификацию и идентификацию пользователя до загрузки ОС;

— защиту от загрузки ОС со съемных носителей.

— контроль целостности выбранных объектов.

Имеется несколько модификаций:

Crypton-замок/к обеспечивает загрузку ПК с индивидуальными настройками для каждого пользователя.

Crypton-замок/м для работы со сменными носителями. В этой модификации в плате хранится список зарегистрированных сменных дисков.

Crypton-замок/у реализована функция удалённого управления крипто-замка.

Совместно с аппаратным криптон-замком может работать программная система защиты Crypton-щит, которая имеет сертификаты: 3 класс(СВТ), 2 (HDB). Реализует дискретное и мандатное разграничение.

«Аппаратно программный модуль доверенной загрузки «Криптон – замок/К Инициализация»»

Задание:

Прослушать обучающий курс преподавателя.

Изучить техническую документацию:

«Изделие «криптон – замок/К» Руководство администратора КБДЖ.468243.039/20 РЭ 2

назначение прибора

Условие применения

Режим работы АПМДЗ

Режим инициализации изделия

Режим сервисного администратора

Выполнить самостоятельную работу.

Режим регистрации пользователей

Оформить отчет по результатам выполнения практической работы.

Ход работы:

Изучить техническую документацию на АПМЗД.

Выключить компьютер, установить SW6 в положение «ON». Включить компьютер.

Настроить параметры инициализации.

Зарегистрировать администратора.

Выключить компьютер. Установить переключатель SW6 в положение «OFF».

Включить компьютер. Войти в систему администратором, используя собственный ключевой носитель и пароль «password».

Добавить нового пользователя «safikanov», задать ему пароль. Сохранить все данные. Выключить компьютер.

Вставить ключ пользователя. Включить компьютер. Зайти в систему пользователем. Продемонстрировать преподавателю.

Для того чтобы компьютерной системе можно было полностью доверять, её необходимо аттестовать, а именно определить множество выполняемых функций, доказать конечность этого множества и определить свойства всех функций.

Система защиты от НСД строится на базе аппаратно-программного модуля доверенной загрузки (АПМДЗ). Модуль АПМДЗ устанавливается в рабочее место (РМ) вычислительной сети и обеспечивает контроль доступа пользователя к РМ и контроль устанавливаемой в составе РМ операционной системы (ОС).

Владение скрытой для посторонних информацией (запоминаемая либо хранящаяся конфиденциальная информация). Примерами могут служить пароль, персональный идентификационный код (PIN), секретные ключи и т.п.

Обладание материальным носителем информации (карта с магнитной полосой, электронные ключи классов touch memory и eToken, смарт-карта, дискета и т.д.).

Биометрические характеристики субъекта (отпечатки пальцев, голос, геометрия лица, особенности сетчатки и радужной оболочки глаз и т.п.).

Аппаратно- программный модуль доверенной загрузки «Криптон-Замок/К»

Цель: 1) изучить возможности реализации защищенных систем с применением аппаратно программного модуля доверенной загрузки «Криптон-замок».

2) изучить возможности реализации управления аппаратно- программным модулем доверенной загрузки «Криптон-замок». Научиться программировать ключи доступа пользователя

Задание: 1) прослушать обучающий курс преподавателя в лекционном классе

2) Изучить техническую документацию.

Назначение прибора:

«Криптон-замок/К»- это аппаратно-программный модуль доверенной загрузки, устанавливаемый на компьютер, и обеспечивающий разграничение и контроль доступа пользователей к техническим, программным и информационным ресурсам компьютера, а также контроль целостности установленной на компьютере программной среды при запуске компьютера, на котором обрабатывается информация различного уровня конфиденциальности.

Режимы работы АПМДЗ:

режим инизиализации- служит для начальной инициализации изделия и обеспечивает выполнение следующих функций: назначение имён файлов, установка флагов, регистрация временного администратора, изменение времени передачи управления

режим управления- режим работы, при котором обеспечиваются дополнительные возможности

режим пользователя- обеспечивабт основные функции, установленные администратором.

Ответы на контрольные вопросы:

«Частично контролируемые компьютерные системы»- все современные Windows и Linux подобные ОС относятся к частично контролируемым системам, из-за большого кол-ва программного кода, который невозможно проверить за реальное время.

Для защиты средств от НСД по режиму Гос. Тайны используют программные средства для уровня конфиденциальной информации и программно-аппаратные средства для уровня Гос. Тайны

Методы идентификации пользователей в защищенных компьютерных системах

Поле <Идентификатор>- ввести свою фамилию,

<Права пользователя>- разрешить читать журнал,

<Серийный номер АНП>- получить,

<Текущий статус>- не блокирован,

<Контур> <Выбрать>- не изменяя <Ок>,

<Ок>

Ввести сгенерированный пароль

Контрольные вопросы и ответы:

Что означает понятие «Частично контролируемые компьютерные системы»

Как организуется защита средств вычислительной техники от НСД по режиму гос-тайна.

Методы идентификации пользователей в защищенных компьютерных системах.

Условия применения изделия АПМДЗ в качестве средства защиты от НСД к техническим, программным и информационных ресурсам ПЭВМ.

Практическая работа №6 Аппаратные средства шифрования Криптон4,8 настройка, эксплуатация

Цель работы: Изучить возможности использования пакета КРИПТОН Шифрование для защиты электронных документов от несанкционированного доступа (НСД). Получить представление об особенностях работы и выполняемых функциях пакета.

Криптон IDE (М-545) предназначен для ЗИ на винчестере, обеспечивает прозрачность шифрования информации, записываемой на винчестер. Скорость шифрования 70Мбит/с. Ключи шифрования вводятся с электронного идентификатора iButton. Представляет собой плату котоая крепится на винчестере. Имеется 2 интерфейса: 1- к винту, 2-ой контроллеру винта на матплате. Имеет свой криптон замок.

Модификация криптон SATA (М-573)- скорость шифрования до 240Мбит/с. Так же есть модификация для usb носителей, Криптон М591.

RuToken.

Электронный идентификатор, используется для аутентификации пользователя при входе в ОС. Обеспечивается генерация случайных 256 битных ключей. Шифрование различается способами, в том числе на ГОСТе. Есть возможность программного шифрования всеё хранимой в идентификаторе информации.

Сетевой шифратор – ArcNet Pro – обеспечивает шифрование информации, передаваемой локальной сетью и из неё. Имеется 2 криптопроцессора – для входящей и исходящий информации. Скорость 9Мбайт/с .

КРИПТОН-Дозор

Система мониторинга событий на рабочих станциях с Windows/Linux, на которых установлены криптон-замки.

Основные ключевые элементы ПО КРИПТОН.

В ГОСТе 28147-89 имеется 2 секретных элемента: сам 256 битный ключ и таблица замен, представляющая собой набор из 8 узлов замены. Таблица замены является одинаковой для всех компьютеров защищенных систем, хранится в файле uz.db3 и загружается в шифратор при инициализации компа. Смена узлов замены ведет к смене всех ключей и необходимости перешифровке всей информации.

В Криптоне вместо 256 битного ключа используется сложная иерархическая ключевая система. Её появление связан с необходимостью решения проблем:

Причины использования сложной ключевой системы.

Наработка на ключ. Постоянное шифрование на одном и том же ключе может облегчить задачу криптоаналитикам. Чтобы не было этого используются 256 битовые сеансовые (файловые) ключи. Каждый файл шифруется на своём ключе, который формируется датчиком случайных чисел.

Применение файловых ключей ускоряет операцию перешифрования .

При общении пользователя с несколькими абонентами ему необходимо использовать несколько узловых ключей. Для безопасности смены их предусмторено шифрование на главном ключе.

Условные ключи могут храниться на винте, зашифрованные на главном ключе. Для защиты главного ключа его дополнительно шифруют паролем, который вводится администратором. (Ф-ФК-УК-ГК-пароль). УК бывают 2-х видов:

1) если шифруете для себя то это называется архивным шифрованием(.key)

2) Сетевое шифрование.

Сетевая таблица – хранится в каталоге сетевых ключей, зашифрованная на Ключе Сетевой Таблицы(КСТ), который хранится там же. КСТ м.б. зашифрован на любой ключевой системе.

Узел замены – замены УЗ требует расшифрования всей зашифрованной на скомпрометированном УЗ информации и зашифрования с новым УЗ. Посколько УЗ должен быть одинаков для всех абонентов, ведущих обмен зашифрованной информацией эту работу придется проделать всем пользователям защищаемого контура. Поэтому рекомендуется провести эту операцию только 1 раз — при установке системы.

Таблица замен является вектором, содержащим восемь узлов замены.

Перешифрование файла.

Перешифровку можно выполнить 2-мя способами: полной их расшифровки и последующей зашифровке на новой ключевой информации, либо специальной командой «Перешифровать».(Последнее значительно быстрее, но неприменимо в ряде ситуаций: 1) смена УЗ. 2) смена ГК, в случае если файлы зашифрованы на ГК или на ГК+пароле.)

Базовые ключи – ГК и УЗ. (Должны храниться в защищенном месте, например дискета)

Таблица замен является матрицей размером 8 на 16 из 4-битовых элементов. Строки таблицы, называемые узлами замен, содержат различные значения, при этом каждый узел содержит 16 различных чисел от 0 до 15 (делаем выводы о размере).

В ГОСТ 28147-89: 4 прохода шифрования. Есть так называемый основной шаг и три базовых цикла (базовый цикл представляет собой многократное повторение основного шага).

ГК – это ключ на котором шифруются все остальные ключи.

Узел замены содержится в таблице замен, это строка состоящая из 16-ти значений, каждое значение 4-битное, общий размер 64 бита.

Сетевая таблица – это таблица в которой хранится топология сети, т.е. описываются все компьютеры которые входят в эту сеть (они могут находиться даже на разных континентах).

Сетевой набор строится на базе сетевой таблицы, и он создается для каждого компьютера в сети свой. В нем записано значение всех остальных компов сети и главного компа на котором делалась сетевая таблица (типо того).

Семейство «Криптон».

Достоинства аппаратного шифрования:

Аппаратная реализация криптоалгоритма гарантирует его целостность.

Шифрование производится и ключи хранятся в криптоплате, а не в оперативе.

Аппаратный датчик случ. чисел дествительно случайные числа, что обеспечивает формирование надежных (сеансовых) ключей шифрования.

Ключи загружаются с внешних носителей непосредственно в криптоплату минуя операвку и системную шину.

На базе УКЗД формируется система защиты от НСД, который наряду с шифрованием будет реализовать разграничение доступа к ЗИ.

Собственный шифропроцессор освобождает от операций шифрования процессор самого компьютера.

Спец. архитектура криптоплат, альфа электромагнитное излучение и не позволяет перехватывать ключи с помощью спец средст.

Основные элементы криптоплат:

Блок управления – управляет работой всех сетевых блоков.

Контроллер системной шины ПК – обеспечивает связь криптоплаты с ПК.

Энергонезависимое ЗУ, где хранится ПО шифратора. Реализован на базе влеш-памяти.

Память журнала регистрации событий.

Шифропроцессор, который выполнен на базе программируемых микросхем ASK. Реализован на базе двух микросхем.

Генератор случайных чисел – шумовой диод, дающий статистически случайный сигнал «белый шум». Перед использованием он преобразуется в цифровой фон.

Блок ввода ключевой информации.

Блок коммутации – позволяет отключать порты и внешние устройства ПК, что необходимо для реализации функций системы защиты от НСД.

Плата КРИПТОН не использует прерываний и каналов прямого доступа, используется прерывание ЧС.

В КРИПТОН имеет 2 режима работы:

Режим начальной загрузки – соответствует включению компьютера. При этом шифратор при загрузке ПК перехватывает управление на себя, выполняет загрузку главного ключа и узла замены, выполняет инициализацию устройств.

Режим нормальной работы – соответственно шифрование.

Crypton API обеспечивает работу с разными типами шифраторов через специальные драйверы. Это обеспечивает работу как с аппаратной платой Crypton 9, так и с программным эмулятором криптоплаты.

При обращении программы к устройствам криптографической защиты данных (УКЗД) любая команда проходит 4 уровня:

Уровень приложения.

Уровень интерфейса между приложением и драйвером УКЗД(уровень Crypton API).

Уровень интерфейса между приложением и драйвером ядра ОС, на котором работает драйвер УКЗД.

Аппаратный уровень, который реализуется микропрограммами, прошитыми в шифраторе.

Программные средства шифрования. Защищенные контейнеры. Криптон-шифрование

Практическая работа

«Шифрование. Создание контейнеров для хранения данных. Использование электронных ключей».

Цель: изучить возможности шифрования и надежного хранения информации.

Задание:

Прослушать обучающий курс преподавателя в лекционном классе

Изучить возможности программ шифрования информации.

Программа Steganos security

Программа TrueCrypt

Электронные ключи RuToken.

Выводы по работе

Шифрование файлов:

Для шифрования файлов используется программа Steganos security. Эта программа позволяет шифровать файлы и засекречивать их собственным паролем, также позволяет расшифровать этот файл на любом другом компьютере, на котором присутствует данная программа и не забыт пароль.

Хранение информации в зашифрованных контейнерах:

Программа TrueCrypt позволяет создавать зашифрованный контейнер-том на любом носителе. Данные на этом томе, будут зашифрованы и получить к ним доступ можно только введя пароль. Этот пароль может выглядеть как :

Обычный пароль, набираемый с клавиатуры

Ключевой файл, выбранный пользователем из любых файлов, либо сгенерированный случайно компьютером.

Ключевой файл на носителе RuToken, это такой же ключевой файл только находящийся на носителе RuToken. Чтобы воспользоваться им, нужно не только иметь этот носитель, но и знать его PIN-код

В зашифрованные тома можно помещать не только обычные файлы, но также можно создавать системные тома, в которых будет храниться зашифрованная система и чтобы получить доступ к опциям системы нужно ввести код любым из перечисленных способов.

Также существует возможность создания скрытых томов, а наличие, которых будет знать только тот кто и создал.

Дополнительные воозможности программы TrueCrypt:

В зашифрованные тома можно помещать не только обычные файлы, но также можно создавать системные тома, в которых будет храниться зашифрованная система и чтобы получить доступ к опциям системы нужно ввести код любым из перечисленных способов. Также существует возможность создания скрытых томов, а наличие которых будет знать только тот кто и создал.

Использование Пакета КРИПТОН Шифрование

Цель работы

Изучить возможности использования пакета КРИПТОН Шифрование для защиты электронных документов от несанкционированного доступа (НСД). Получить представление об особенностях работы и выполняемых функциях пакета.

Порядок работы

Последовательно, в течение отведенного расписанием занятий времени, отработать следующие вопросы:

изучить теоретический материал;

оформить конспект к работе, получить допуск к выполнению работы;

выполнить упражнения из практической части работы;

оформить отчет по лабораторной работе и защитить его.

Теоретическое введение

Основные термины

Зашифрование

Процесс преобразования открытых данных в закрытые (зашифрованные). В данном программном продукте используется алгоритм шифрования ГОСТ 28147-89. Это симметричный алгоритм, что означает, что для шифрования и расшифрования используется одинаковый ключ.

Расшифрование

Процесс преобразования закрытых данных в открытые (расшифрованные).

Ключ, ключевая система

Конкретное секретное значение криптографического преобразования, определяющее ход процесса преобразования данных. В данном пакете программ в качестве ключей шифрования могут использоваться:

Ключ Пользователя;

Сетевой ключ.

При работе с ключами всегда производится анализ имитоприставки.

Узел Замены (УЗ)

Долговременный элемент ключевой системы ГОСТ 28147-89. Обычно хранится в файле uz.db3 на ключевом носителе и является первым ключевым элементом, вводимым в устройство шифрования при инициализации. Все компьютеры, между которыми предполагается обмен зашифрованной информацией (например, локальная сеть), должны использовать один и тот же УЗ, т. к. несоответствие Узлов Замены приведет к невозможности расшифрования файлов с другой машины.

Главный Ключ (ГК)

Секретный ключ, используется для шифрования других ключей. Обычно хранится в файле gk.db3 на ключевом носителе. Может быть зашифрован на пароле. Создается администратором. При инициализации устройства шифрования загружается в него и находится там до выключения питания ЭВМ.

Пароль

Последовательность символов, вводимых с клавиатуры. Пароль защищает ключи от несанкционированного использования в случае их хищения или потери. В пакете КРИПТОН Шифрование максимальная длина пароля для ключей шифрования — 37 символов; минимальная длина — 4 символа. Длина пароля определяет стойкость системы. Поэтому рекомендуется использовать длинные пароли с неповторяющимися символами. Символы разных регистров (прописные и строчные буквы) различаются. Использовать символы с кодами меньше 32 и больше 127 (управляющие символы, псевдографику и русские буквы) не рекомендуется.

Ключ пользователя (ПК)

Секретный ключ, используется для шифрования файлов и других ключей. Хранится в файле с расширением «.KEY», обычно в зашифрованном виде.

Сетевой ключ

Секретный ключ, используется для шифрования файлов с целью передачи их между узлами криптографической сети. Все узлы сети нумеруются. Для каждого узла, с которым планируется обмен информацией, необходимо иметь свой сетевой ключ. Задача обеспечения сетевыми ключами возлагается на администратора сети. Сетевые ключи хранятся в Сетевом Наборе.

Имитовставка, имитоприставка

Применяется для обеспечения защиты системы шифрования от навязывания ложных данных. Имитовставка представляет собой отрезок информации фиксированной длины, полученный из открытых данных и ключа. Создается при зашифровании данных и добавляется к ним. При расшифровании данных также вычисляется имитовставка и сравнивается с хранимой. В случае несовпадения можно выделить следующие причины:

изменен Узел Замены;

изменен ключ, на котором были зашифрованы данные;

изменены сами зашифрованные данные;

если для зашифрования использовался пароль, то при расшифровании он был неверно введен;

неисправно устройство шифрования.

Сетевая Таблица

Для обмена зашифрованной информацией между N узлами необходимо N*(N-1) ключей (каждый с каждым). Фактически, это таблица, где в заголовках строк и столбцов проставлены номера узлов, а в ячейках хранятся ключи. Эта матрица симметрична, т.е. ключ для передачи от узла А узлу Б (сетевой ключ А-Б) в точности равен сетевому ключу Б-А. Сетевая Таблица при создании зашифровывается на Ключе Сетевой Таблицы (КСТ).

Сетевой Набор

Из полной Сетевой Таблицы необходимо для каждого из узлов сформировать набор ключей для связи с другими узлами. Фактически, такой набор представляет собой одну из строк таблицы. Сетевой Набор хранится в файле NNNNN.SYS в каталоге сетевых ключей, где NNNNN — пятизначный десятичный номер данного узла. Он всегда зашифрован на Ключе Сетевого Набора (КСН), хранящемся в файле NNNNN.KEY в каталоге сетевых ключей. КСН получают вместе с Сетевым Набором от администратора криптографической сети. При получении КСН обычно незашифрован, поэтому рекомендуется перешифровать его.

Назначение КРИПТОН Шифрование

Пакет КРИПТОН Шифрование предназначен для защиты электронных документов (файлов) от несанкционированного доступа при хранении их на персональном компьютере или передаче по открытым каналам связи. Защита документов осуществляется путем их шифрования по ГОСТ 28147-89.

Иерархическая структура ключей

На рисунке 4.1 приведена иерархическая структура ключей, использующаяся в пакете КРИПТОН Шифрование.

Рисунок 4.1 — Иерархическая структура ключей

Практическая часть

Изучить возможности шифрования пакета КРИПТОН Шифрование. [2]

Создать отдельную папку Lab4. В ней создать следующие папки:

Keys – для хранения пользовательских ключей

Source – для исходных тестовых файлов

Crypt – для зашифрованных файлов

Создать два ключа пользователя в каталоге Keys

Скопировать тестовые файлы в папку Source. Занести размеры файлов в таблицу 1 (приложение А).

Сжать тестовые файлы при помощи WinRAR с максимальной степенью сжатия. Занести размеры полученных архивов в таблицу 1 приложения А.

Зашифровать тестовые файлы. Занести размеры зашифрованных файлов в таблицу 1 приложения А.

Сжать зашифрованные файлы при помощи WinRAR с максимальной степенью сжатия. Занести размеры полученных архивов в таблицу 1 приложения А.

Сделать выводы о закономерностях изменения размера файла.

Изучить возможности гарантированного удаления (уничтожения выбранных файлов без возможности их восстановления) пакета КРИПТОН Шифрование.

Уничтожить все архивы и зашифрованные файлы.

В режиме командной строки (в пакетном режиме) выполнить задание своего варианта согласно таблице 2 (приложение А). Команды включить в отчет.

Контрольные вопросы

Способы решения задачи защиты электронных документов от НСД методами криптографии.

Функции и состав пакета КРИПТОН Шифрование.

Иерархия ключей в пакете КРИПТОН Шифрование

Понятие сетевого набора и сетевой таблицы.

Особенности использования гарантированного удаления.

Приложение А

Таблица 1 – Оформление результатов выполнения практической части

| Название файла | Размер до зашифрования | Размер после сжатия исходного файла(WinRAR) | Размер после зашифрования | Размер после сжатия зашифрованного файла (WinRAR) |

Таблица 2 – Варианты упражнения 11 практической части

| Номер

варианта |

Задание |

| Зашифровать тестовый файл на пароле с удалением исходного файла

Расшифровать тестовый файл с указанием явного имени результирующего файла Уничтожить тестовый файл без подтверждения |

|

| Зашифровать тестовый файл на главном ключе с копированием дат и атрибутов файла

Расшифровать тестовый файл с указанием каталога размещения результирующих файлов Уничтожить тестовый файл с выводом максимальной информации. |

|

| Зашифровать тестовый файл на ключе пользователя, запретив использование сложных имен

Расшифровать тестовый файл с указанием переписывать файл новым (расшифрованным) Уничтожить тестовый файл с выводом минимальной информации. |

|

| Зашифровать тестовый файл, с явным указанием каталога размещения результирующих файлов

Расшифровать тестовый файл с указанием оставлять старый файл Уничтожить тестовый файл с выводом информации в режиме B3 |

|

| Зашифровать тестовый файл на пароле без удаления исходного файла

Расшифровать тестовый файл с указанием делать запрос пользователю для каждого такого файла Уничтожить тестовый файл с указанием прерывать выполнение команды по любой ошибке |

|

| Зашифровать тестовый файл на пароле и Главном Ключе с удалением исходного файла

Расшифровать тестовый файл с указанием автопереименовывать файл по схеме file.txt, file(2).txt, file(3).txt и т. д. Уничтожить тестовый файл с выводом информации в режиме B1 |

|

| Зашифровать тестовый файл на Ключе Пользователя с указанием каталога ключей пользователя

Расшифровать тестовый файл с указанием оставлять старый файл. Уничтожить тестовый файл с выводом информации в режиме A2 |

|

| Зашифровать тестовый файл на пароле, без явного указания каталога размещения результирующих файлов, запретив использование сложных имен

Расшифровать тестовый файл с указанием копировать даты и атрибуты файла Уничтожить тестовый файл без подтверждения |

|

| Зашифровать тестовый файл на главном ключе с копированием дат и атрибутов файла

Расшифровать тестовый файл с указанием переписывать файл новым (расшифрованным) Уничтожить тестовый файл с выводом минимальной информации. |

|

| Зашифровать тестовый файл на ключе пользователя с указанием явного имени результирующего файла

Расшифровать тестовый файл с указанием делать запрос пользователю для каждого совпадющего файла Уничтожить тестовый файл с выводом информации в режиме A3. |

АПМДЗ «КРИПТОН-ЗАМОК»

Изделия М-526, М-526А, М-526Б («КРИПТОН-ЗАМОК») обладают следующими возможностями:

- Идентификация пользователя до запуска BIOS компьютера.

- Аутентификация пользователя по паролю.

- Создание нескольких профилей защиты, надежное разграничение ресурсов компьютера, принудительная загрузка операционной системы (ОС) с выбранного устройства в соответствии с индивидуальными настройками администратора для каждого пользователя.

- Блокировка компьютера при НСД, накопление и ведение электронного журнала событий (в собственной энергонезависимой памяти).

- Подсчет эталонных значений контрольных сумм объектов и проверка текущих значений контрольных сумм (рассчитываются по алгоритму вычисления хэш-функции по ГОСТ Р34.11-94), экспорт/импорт списка проверяемых объектов на гибкий магнитный диск.

- Интеграция в другие системы безопасности (сигнализация, пожарная охрана и пр.).

- Организация бездисковых рабочих мест на основе встроенного Флеш-диска 16 Мбайт.

Алгоритм кодирования аутентифицирующей информации в Изделиях М-526, М-526А, М-526Б («КРИПТОН-ЗАМОК») — в соответствии с требованиями ГОСТ 28147-89.

Администратор имеет возможность разрешить некоторым пользователям осуществлять загрузку ОС с накопителя на гибком магнитном диске (НГМД) или CD ROM. Во всех других случаях Изделия М-526, М-526А, М-526Б («КРИПТОН-ЗАМОК») загружают ОС только через сетевой адаптер, произведенный фирмой «АНКАД», или с одного из накопителей на жёстком магнитном диске (НЖМД) компьютера, который специально подготовлен администратором.

Одна из главных отличительных особенностей Изделий М-526, М-526А, М-526Б («КРИПТОН-ЗАМОК») — это их модульная структура, которая позволяет настраивать и дорабатывать его под разнообразные требования заказчиков.

Семейство изделий «КРИПТОН-ЗАМОК»:

- АПМДЗ «КРИПТОН-ЗАМОК/К»(М-526А, сертификат ФСБ, сертификат ФСТЭК(в составе СРД «КРИПТОН-Щит»)) — многоконтурная модель, предназначенная для создания нескольких контуров безопасности, т.е. осуществляется загрузка конфигурации компьютера в соответствии с индивидуальными настройками системы для каждого пользователя, разделение пользователей по физическим дискам (информация одного пользователя не доступна другому) и сетевым контурам.

- АПМДЗ «КРИПТОН-ЗАМОК/У»(М-526Б, сертификат ФСБ, сертификат ФСТЭК(в составе СРД «КРИПТОН-Щит»)) — предназначен для работы с модулями криптографической защиты информации.

- АПМДЗ «КРИПТОН-ЗАМОК/УДУ» — реализована система удаленного администрирования. «КРИПТОН-ЗАМОК/УДУ» предназначен для реализации удаленного управления доступом по сети со специально выделенной рабочей станции или сервера.

- АПМДЗ «КРИПТОН-ЗАМОК/УК» — предназначен для создания нескольких контуров безопасности и работы с модулями криптографической защиты информации. Необходимо дополнительно приобрести устройство для подключения iButton (Touch Memory) и iButton (Touch Memory) для хранения электронного идентификатора.

- АПМДЗ «КРИПТОН-ЗАМОК/ТК» — предназначен для работы в архитектуре «тонкий клиент».

- АПМДЗ «КРИПТОН-ЗАМОК/E» — новая модификация изделия для шины PCI Express. В ней реализован ряд новых возможностей, включая удаленное управление:

- Половинный форм-фактор платы, что позволяет использовать устройство в системных блоках уменьшенного размера.

- Шина PCI Express x1 Rev.1.1.

- Встроенный процессор с тактовой частотой 200МГц, обеспечивающий более быструю загрузку и работу устройства.

- Встроенная память 256Мб, возможность установки большего по объёма модуля флеш-памяти.

- Независимый USB-интерфейс для подключения ключевых носителей и осуществления других функций.

- Обеспечение включения компьютера только после предъявления зарегистрированного ключевого носителя. Информационная система, представляющая собой совокупность ПДн, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких ПДн с использованием средств автоматизации или без использования таких средств.

Комплекс

КРИПТОН-ЗАМОК предназначен для построения

аппаратнопрограммных средств ограничения

доступа к компьютеру с использованием

УКЗД серии КРИПТОН .

Комплекс позволяет организовать на базе

персонального компьютера рабочее место

с ограничением круга лиц, имеющих доступ

к содержащейся в нем информации.

Для

работы комплекса КРИПТОН -ЗАМОК необходим

персональный компьютер IBM PC с процессором

не ниже i386 и операционной системой-MS

DOS, Windows 95/98/NT, UNIX и другими, для которых имеется

соответствующий драйвер, позволяющий

под управлением MS DOS понимать формат

установленной на компьютере файловой

системы.

Комплекс

служит для защиты компьютеров с жесткими

дисками, с файловыми системами в форматах

FAT 12, FAT 16, FAT 32, NTFS, UNIX и т.д.

Работа

с дисками с файловыми системами FAT 12,

FAT 16 и FAT 32 обеспечивается средствами

комплекса без дополнительных драйверов.

Работа с дисками с нестандартными

файловыми системами NTFS, HTFS, UNIX и т.д., не

поддерживаемыми операционной системой

MS-DOS, может производиться только при

наличии на компьютере соответствующих

DOS-драйверов. Комплекс КРИПТОН -ЗАМОК

выпускается в двух исполнениях:

-

для

жестких дисков объемом менее 8 Гбайт,

-

для

жестких дисков объемом более 8 Гбайт.

В

базовый состав аппаратно-программных

средств ограничения доступа к компьютеру

входят:

-

УКЗД

серии КРИПТОН , поддерживающие режим

работы ком

плекса

ЗАМОК;

-

комплект

драйверов и библиотек УКЗД;

-

комплекс

ЗАМОК, включающий:

микросхему

с программным обеспечением комплекса,

устанавливаемую в УКЗД серии КРИПТОН

;

инсталляционный дистрибутивный носитель с программным

обеспечением, комплекса.

Установленный

в персональный компьютер комплекс

ограничения доступа КРИПТОН -ЗАМОК

выполняет следующие функции:

-

ограничивает

доступ пользователей к компьютеру

путем их идентификации и аутентификации;

-

разделяет

доступ пользователей к ресурсам

компьютера в соот

ветствии

с их полномочиями;

-

контролирует

целостность ядра комплекса, программ

операционной среды, прикладных программ

и областей памяти в момент включения

компьютера до загрузки его операционной

системы;

-

регистрирует

события в защищенном электронном

журнале;

-

передает

управление и параметры пользователя

программному обеспечению (RUN-файлам),

указанному администратором (например,

ПО защиты от несанкционированного

доступа).

В

соответствии с выполняемыми функциями

комплекс КРИПТОН ЗАМОК содержит следующие

основные подсистемы:

-

подсистему

управления доступом, состоящую из

устройства КРИПТОН и программы

обслуживания CRLOCK.EXE;

-

подсистему

регистрации и учета, включающую два

журнала (ап

паратный-на

устройстве КРИПТОН , фиксирующий попытки

входа в компьютер до запуска его

операционной системы, и полный-на жестком

диске, в котором после удачного входа

в комплекс отображаются все события, в

том числе и содержимое аппаратного

журнала), управление которыми

осуществляется программой обслуживания

комплекса CRLOCK.EXE;

-

подсистему

обеспечения целостности, состоящую

из устройства КРИПТОН и программы

CHECKOS.EXE,

проверяющей целостность главной ОС

при работе комплекса.

При этом

комплекс КРИПТОН -ЗАМОК обеспечивает

выполнение следующих задач:

-

в компьютер может войти только санкционированный

пользователь;

-

загружается

достоверное ядро комплекса;

-

загружается

достоверная операционная система;

-

проверяется целостность прикладного ПО

, указанного администратором;

-

производится

запуск программ, указанных администратором.

Рассмотрим

штатную работу комплекса КРИПТОН -ЗАМОК.

В начале работы с комплексом устройство

КРИПТОН при инициализации его ключами

с ключевого носителя (дискеты, смарт-карты

или Touch Memory) загружает три файла: UZ.DB3

(УЗ, он один для всех пользователей

данного компьютера); GK.DB3 (ГК, он уникален

для каждого и может быть зашифрован на

пароле пользователя) и файл-паспорт

пользователя INIT.NSD.

Первые два

файла обеспечивают выполнение устройством

КРИПТОН криптографических процедур в

соответствии с ГОСТ 28147-89 и формируются

при помощи любой из программ генерации

криптографических ключей, выпускаемых

фирмой АНКАД для средств серии КРИПТОН

(например, Crypton Soft, Crypton Tools или Сr Мng).

Файл INIT.NSD уникален для каждого пользователя

и используется при входе в комплекс для

загрузки и проверки его ядра, поиска

пользователя в файле полномочий, его

аутентификации и расшифровки его записи.

Файл INIT.NSD формируется на ключевом

носителе пользователя: для администратора

— автоматически программой INSTAL.EXE при

установке комплекса на компьютер, а для

всех остальных пользователейадминистратором

при помощи программ CRLOCK.EXE.

Алгоритм

работы комплекса КРИПТОН -ЗАМОК включает

следующие шаги:

-

УКЗД

КРИПТОН инициализируется файлами

UZ.DB3

и GK.DB3.

-

КРИПТОН

загружает файл INIT.NSD

и проверяет его целост-, ность по

имитовставке. В случае нарушения

целостности этого файла или при его

отсутствии дальнейшая загрузка

компьютера не производится.

-

КРИПТОН производит

поиск имени вошедшего пользователя в

списке пользователей. В случае отсутствия

пользователя в списке дальнейшая

загрузка компьютера не производится.

-

КРИПТОН производит аутентификацию пользователя-проверяет

имитовставку его ключа. В случае

несовпадения имитовставки пользователь

считается несанкционированным и

дальнейшая загрузка компьютера не

производится.

-

КРИПТОН производит

загрузку ОС комплекса ЗАМОК с Flash-диска.

При загрузке автоматически стартует

программа проверки целостности

защищаемой ОС компьютера (далее «главной

ОС»)-CHECKOS.EXE.

-

CHECKOS.EXE

получает параметры вошедшего пользователя

от устройства КРИПТОН и:

− разблокирует

клавиатуру;

− проверяет

целостность файл-списка;

− проверяет

целостность системных областей и файлов

главной ОС;

− при

наличии RUN-файлов проверяет их целостность

и запускает на выполнение;

− по

запросу пользователя меняет пароль

ключей на его носителе; по

запросуадминистраторазапускаетпрограммуобслуживания

комплекса CRLOCK.EXE;

− при

успешном завершении всех проверок

CHECKOS.EXE запус

кает

главную ОС.

После

загрузки главной ОС компьютера комплекс

ограничения доступа к компьютеру

прекращает свою деятельность и не

вмешивается в дальнейшую работу

компьютера (до следующей загрузки).

Далее

устройство КРИПТОН может использоваться

как обычный шифратор.

Механизм

RUN-файлов позволяет в процессе работы

комплекса КРИПТОН -ЗАМОК запускать

любые программы с предварительной

проверкой их целостности. В частности,

механизм RUN-файлов может быть использован

при проверке файлов, находящихся на

логических дисках с нестандартными

файловыми системами (NTFS, HPFS, UNIX и т.д.).

Другой вариант использования -запуск

из под комплекса КРИПТОН -ЗАМОК любого

другого программного обеспечения:

системы ЗНСД, криптомаршрутизатора,

операционной системы и т.д. На этой

основе может быть построена система

защиты персонального компьютера с

требуемыми свойствами.

Соседние файлы в папке ПАЗИ 622221с

- #

- #

- #

- #

- #

Обновлено: 20.05.2023

- идентификацию и аутентификацию пользователей до начала загрузки ОС;

- предотвращение обхода АПМДЗ и загрузки ПЭВМ с любых внешних носителей, кроме штатного носителя;

- регистрацию попыток несанкционированного доступа в журнале событий;

- контроль целостности конфигурации ПЭВМ, ядра и загрузочных модулей ОС, программного обеспечения и данных с поддержкой файловых систем FAT, NTFS, EXT2, EXT3, а также реестра Windows;

- передачу информации о пользователе, прошедшем аутентификацию, в СЗИ поддерживаемой ОС;

- возможность настройки параметров политики безопасности.

В состав АПМДЗ входят следующие компоненты:

- плата АПМДЗ;

- устройство для подключения к плате АПМДЗ аутентифицирующих носителей пользователя (АНП) одного из двух типов (зависит от изделия);

- комплект аутентифицирующих носителей пользователя;

- управляющий кабель RST (зависит от изделия);

- технологическое ПО (загрузочный компакт-диск) для тестирования и подготовки АПМДЗ к инициализации.

- эксплуатационная документация на компакт-диске.

При старте рабочей станции АПМДЗ производит идентификацию и аутентификацию пользователя, обеспечивает блокировку загрузки нештатной копии операционной системы или программ с любых носителей информации, кроме штатного носителя, контроль целостности конфигурации компьютера, программной среды и критических областей. В случае успешной аутентификации и контроля целостности, становится возможной загрузка операционной системы.

В качестве аутентифицирующего носителя пользователя (АНП) используется устройство сенсорной памяти Touch Memory или Электронный ключ пользователя (ЭКП), в зависимости от варианта исполнения изделия. ЭКП – миниатюрный электронный модуль, содержащий память и контроллер, подключаемый через штатный порт USB. АПМДЗ поддерживает до 32-х пользователей и 2 АНП администратора.

АПМДЗ выполняет контроль целостности в соответствии с ГОСТ 28147‑89.

АПМДЗ имеет в своем составе аппаратный датчик случайных чисел (ДСЧ), который используется для генерации кодов доступа, паролей пользователей и другой служебной информации. Кроме того, он доступен для СЗИ поддерживаемой ОС.

В АПМДЗ реализованы аппаратные защищенные часы реального времени, в соответствии с которыми синхронизируются процедуры смены кодов доступа и паролей, а также контролируется несанкционированное изменение часов реального времени ПЭВМ.

Любые попытки несанкционированного доступа до загрузки ОС фиксируются в специальном журнале, который доступен только администратору АПМДЗ. Емкость журнала — 256 событий.

Администратор АПМДЗ может локально управлять пользователями (регистрация и изменение атрибутов), а также выполнять настройку общих параметров работы АПМДЗ. Кроме этого, администратору доступен набор сервисных функций, упрощающих процедуры инициализации и администрирования большого количества ПЭВМ, оснащенных АПМДЗ.

АПМДЗ предназначен для эксплуатации в составе ПЭВМ в соответствии требованиями, предъявляемыми к соответствующему климатическому исполнению, в режиме круглосуточной или сменной работы с возможностью многократного включения и отключения электропитания в течение суток.

Применяется в IBM-совместимых ПЭВМ архитектуры Intel на базе процессора Pentium IV (или выше) или совместимым с ним (группа исполнения 1.1). Системная плата ПЭВМ должна иметь свободный слот расширения стандарта PCI Express. Устройство для подключения аутентифицирующих носителей пользователя (АНП) подсоединяется непосредственно к плате АПМДЗ и выводится на переднюю панель ПЭВМ. Подключение АНП возможно и через USB интерфейс. Блокировка ПЭВМ осуществляется посредством управления сигналом RESET материнской платы.

Применяется в Мобильных ПЭВМ и серверах архитектуры Intel на базе процессора Intel Pentium IV (или выше), выполненная в конструктиве Евромеханика согласно группам исполнения 1.3 УХЛ и имеющая свободный слот расширения стандарта PCI (Rev 2.1, форм-фактор PMC 1.0). Данные ПЭВМ предназначены для установки и работы во временных сооружениях или в кунгах. Диапазон рабочих температур: от -40 до +55°С. Для подключения АНП возможно использовать встроенный интерфейс, а также интерфейс USB.

Центурион является лучшим отечественным модулем доверенной загрузки, предназначенным для работы с государственной и коммерческой тайной из представленных на рынке, потребителями этой техники являются государственные ведомства, госкорпорации, стратегические компании, частный бизнес.

Инновационные решения в области лицензированной разработки, производства и внедрения цифровых информационных систем ЦНИИ ЭИСУ

Семейство СУБД: Заря, Рассвет, Аврора

Рабочее окружение: гарантированный обмен данными, резервное копирование, IP видеосвязь, селекторные видео-совещания, удаленные рабочие столы, оптическое распознавание текста

Средства платформы позволяют создать защищенную, масштабируемую, высокопроизводительную среду для функционирования различных отечественных и зарубежных приложений.

ИТ-фабрика – это территориально-распределенный стенд с настроенным комплексом современных программ-инструментов, реализующих индустриальный подход к производству современного высокотехнологичного ПО.

Организация распределенной разработки не потребует от исполнителя закупки серверного оборудования, специализированного программного обеспечения. Сборка, отладка, тестирование автоматизированы, осуществляются в режиме онлайн с возможностью мнгновенного просмотра результатов.

Программные решения, предназначенные для эффективного управления стратегически важными для организации ресурсами и бизнес-процессами.

Мы создаем и адаптируем наши решения для Министерства обороны, федеральных органов исполнительной власти, государственных компаний/корпораций.

Программный комплекс реализует уникальную технологию DDM ( Distriduted data management — распределённое управление данными).

Данная технология предназначена для создания, обеспечения функционирования и развития АСУ с единой распределенной базой данных (ЕРБД) в сетецентрическом пространстве.

Благодаря технологии DDM интеграция данных разнородных автоматизированных систем управления осуществляется на основе семантических технологий.

«Паутина» – защита от вирусных атак в сетях TCP/IP.

Мобильные удостоверяющие центры – обеспечивают построения системы удостоверяющих центров подтверждения подлинности электронных документов в стационарных и полевых условиях на основе отечественных криптографических алгоритмов.

Система позволяет организовывать хранение геоданных в едином многопользовательском банке данных, с применением технологии многоуровневого доступа к пространственным объектам и информации, в том числе составляющую гостайну, имеющую различные уровни секретности.

Сертификация средств защиты информации

Институт имеет право на выполнение комплексных исследований функциональных свойств следующей продукции на соответствие следующим требованиям информационной безопасности:

- Требования по защищённости от несанкционированного доступа (НСД) к информации;

- На отсутствие не декларированных возможностей (НДВ);

- На соответствие документации (ТУ) и стандартам предприятия;

- На соответствие криптографическим и инженерно-криптографическим требованиям.

Телекоммуникационные услуги

Институт оказывает высококвалифицированные услуги в области разработки и создания защищенных телекоммуникационных систем.

Услуги в сфере экономики

Институт занимается исследованиями проблем развития оборонно-промышленного комплекса, разработкой и сопровождением инвестиционных проектов, экспертными исследованиями в области ценообразования продукции военного назначения.

Услуги в сфере IT

ЦНИИ ЭИСУ — поддерживает стратегию импортозамещения и работает в направлении повышения качества и конкурентоспособности отечественных программных продуктов. Компания разрабатывает собственные технологические платформы для быстрого создания готовых решений без привлечения сторонних специалистов.

Услуги в сфере безопасности

Институт занимается лицензированной Федеральной Службой Безопасности (ФСБ России) и Федеральной службой по техническому и экспортному контролю (ФСТЭК России) деятельностью по предоставлению профессиональных высококвалифицированных услуг в области информационной безопасности и государственной тайны.

Контакты

- идентификацию и аутентификацию пользователей до начала загрузки ОС;

- предотвращение обхода АПМДЗ и загрузки ПЭВМ с любых внешних носителей, кроме штатного носителя;

- регистрацию попыток несанкционированного доступа в журнале событий;

- контроль целостности конфигурации ПЭВМ, ядра и загрузочных модулей ОС, программного обеспечения и данных с поддержкой файловых систем FAT, NTFS, EXT2, EXT3, а также реестра Windows;

- передачу информации о пользователе, прошедшем аутентификацию, в СЗИ поддерживаемой ОС;

- возможность настройки параметров политики безопасности.

В состав АПМДЗ входят следующие компоненты:

- плата АПМДЗ;

- устройство для подключения к плате АПМДЗ аутентифицирующих носителей пользователя (АНП) одного из двух типов (зависит от изделия);

- комплект аутентифицирующих носителей пользователя;

- управляющий кабель RST (зависит от изделия);

- технологическое ПО (загрузочный компакт-диск) для тестирования и подготовки АПМДЗ к инициализации.

- эксплуатационная документация на компакт-диске.

При старте рабочей станции АПМДЗ производит идентификацию и аутентификацию пользователя, обеспечивает блокировку загрузки нештатной копии операционной системы или программ с любых носителей информации, кроме штатного носителя, контроль целостности конфигурации компьютера, программной среды и критических областей. В случае успешной аутентификации и контроля целостности, становится возможной загрузка операционной системы.

В качестве аутентифицирующего носителя пользователя (АНП) используется устройство сенсорной памяти Touch Memory или Электронный ключ пользователя (ЭКП), в зависимости от варианта исполнения изделия. ЭКП – миниатюрный электронный модуль, содержащий память и контроллер, подключаемый через штатный порт USB. АПМДЗ поддерживает до 32-х пользователей и 2 АНП администратора.

АПМДЗ выполняет контроль целостности в соответствии с ГОСТ 28147‑89.

АПМДЗ имеет в своем составе аппаратный датчик случайных чисел (ДСЧ), который используется для генерации кодов доступа, паролей пользователей и другой служебной информации. Кроме того, он доступен для СЗИ поддерживаемой ОС.

В АПМДЗ реализованы аппаратные защищенные часы реального времени, в соответствии с которыми синхронизируются процедуры смены кодов доступа и паролей, а также контролируется несанкционированное изменение часов реального времени ПЭВМ.

Любые попытки несанкционированного доступа до загрузки ОС фиксируются в специальном журнале, который доступен только администратору АПМДЗ. Емкость журнала — 256 событий.

Администратор АПМДЗ может локально управлять пользователями (регистрация и изменение атрибутов), а также выполнять настройку общих параметров работы АПМДЗ. Кроме этого, администратору доступен набор сервисных функций, упрощающих процедуры инициализации и администрирования большого количества ПЭВМ, оснащенных АПМДЗ.

АПМДЗ предназначен для эксплуатации в составе ПЭВМ в соответствии требованиями, предъявляемыми к соответствующему климатическому исполнению, в режиме круглосуточной или сменной работы с возможностью многократного включения и отключения электропитания в течение суток.

Применяется в IBM-совместимых ПЭВМ архитектуры Intel на базе процессора Pentium IV (или выше) или совместимым с ним (группа исполнения 1.1). Системная плата ПЭВМ должна иметь свободный слот расширения стандарта PCI Express. Устройство для подключения аутентифицирующих носителей пользователя (АНП) подсоединяется непосредственно к плате АПМДЗ и выводится на переднюю панель ПЭВМ. Подключение АНП возможно и через USB интерфейс. Блокировка ПЭВМ осуществляется посредством управления сигналом RESET материнской платы.

Применяется в Мобильных ПЭВМ и серверах архитектуры Intel на базе процессора Intel Pentium IV (или выше), выполненная в конструктиве Евромеханика согласно группам исполнения 1.3 УХЛ и имеющая свободный слот расширения стандарта PCI (Rev 2.1, форм-фактор PMC 1.0). Данные ПЭВМ предназначены для установки и работы во временных сооружениях или в кунгах. Диапазон рабочих температур: от -40 до +55°С. Для подключения АНП возможно использовать встроенный интерфейс, а также интерфейс USB.

Центурион является лучшим отечественным модулем доверенной загрузки, предназначенным для работы с государственной и коммерческой тайной из представленных на рынке, потребителями этой техники являются государственные ведомства, госкорпорации, стратегические компании, частный бизнес.

АПМДЗ КРИПТОН-ЗАМОК

КРИПТОН-ЗАМОК/mini

Модификация изделия для шины Mini PCI-E.

- требования к АПМДЗ — 3Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express Mini Card

АПМДЗ-И/Э

- требования к АПМДЗ — 1Б по ФСБ РФ

- сертификат ФСБ РФ

- специальный интерфейс связи с мат. платой

КРИПТОН-ЗАМОК И/М3 (М-526И3/М-526И4)

Устройство на базе передовых технологий, обеспечивающее функциональные свойства защиты от несанкционированного доступа к современной вычислительной технике.

- требования к АПМДЗ — 1А и 1Б по ФСБ РФ

- положительное заключение ФСБ РФ

- интерфейс спецразъем PCI Express M2

КРИПТОН-ЗАМОК/УМ2 (М-526Е3/М-526Е4)

Новое устройство на базе передовых технологий, обеспечивающее функциональные свойства защиты от несанкционированного доступа к современной вычислительной технике.

- требования к АПМДЗ — 1А/1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express x1

КРИПТОН-ЗАМОК/E (М-526Е1)

АПМДЗ «КРИПТОН-ЗАМОК/E» — модификация изделия для шины PCI Express. В ней реализован ряд новых возможностей, включая удаленное управление.

- требования к АПМДЗ — 1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express x1

АПМДЗ КРИПТОН-ЗАМОК/К (М-526А)

Многоконтурная модель, предназначенная для создания нескольких контуров безопасности.

- требования к АПМДЗ — 1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI 2.1, 2.2

КРИПТОН-ЗАМОК/У (М-526Б)

АПМДЗ «КРИПТОН-ЗАМОК/У» (М-526Б в составеСРД «КРИПТОН-ЩИТ») — предназначен для работы с модулями криптографической защиты информации.

- идентификацию и аутентификацию пользователей до начала загрузки ОС;

- предотвращение обхода АПМДЗ и загрузки ПЭВМ с любых внешних носителей, кроме штатного носителя;

- регистрацию попыток несанкционированного доступа в журнале событий;

- контроль целостности конфигурации ПЭВМ, ядра и загрузочных модулей ОС, программного обеспечения и данных с поддержкой файловых систем FAT, NTFS, EXT2, EXT3, а также реестра Windows;

- передачу информации о пользователе, прошедшем аутентификацию, в СЗИ поддерживаемой ОС;

- возможность настройки параметров политики безопасности.

В состав АПМДЗ входят следующие компоненты:

- плата АПМДЗ;

- устройство для подключения к плате АПМДЗ аутентифицирующих носителей пользователя (АНП) одного из двух типов (зависит от изделия);

- комплект аутентифицирующих носителей пользователя;

- управляющий кабель RST (зависит от изделия);

- технологическое ПО (загрузочный компакт-диск) для тестирования и подготовки АПМДЗ к инициализации.

- эксплуатационная документация на компакт-диске.

При старте рабочей станции АПМДЗ производит идентификацию и аутентификацию пользователя, обеспечивает блокировку загрузки нештатной копии операционной системы или программ с любых носителей информации, кроме штатного носителя, контроль целостности конфигурации компьютера, программной среды и критических областей. В случае успешной аутентификации и контроля целостности, становится возможной загрузка операционной системы.

В качестве аутентифицирующего носителя пользователя (АНП) используется устройство сенсорной памяти Touch Memory или Электронный ключ пользователя (ЭКП), в зависимости от варианта исполнения изделия. ЭКП – миниатюрный электронный модуль, содержащий память и контроллер, подключаемый через штатный порт USB. АПМДЗ поддерживает до 32-х пользователей и 2 АНП администратора.

АПМДЗ выполняет контроль целостности в соответствии с ГОСТ 28147‑89.

АПМДЗ имеет в своем составе аппаратный датчик случайных чисел (ДСЧ), который используется для генерации кодов доступа, паролей пользователей и другой служебной информации. Кроме того, он доступен для СЗИ поддерживаемой ОС.

В АПМДЗ реализованы аппаратные защищенные часы реального времени, в соответствии с которыми синхронизируются процедуры смены кодов доступа и паролей, а также контролируется несанкционированное изменение часов реального времени ПЭВМ.

Любые попытки несанкционированного доступа до загрузки ОС фиксируются в специальном журнале, который доступен только администратору АПМДЗ. Емкость журнала — 256 событий.

Администратор АПМДЗ может локально управлять пользователями (регистрация и изменение атрибутов), а также выполнять настройку общих параметров работы АПМДЗ. Кроме этого, администратору доступен набор сервисных функций, упрощающих процедуры инициализации и администрирования большого количества ПЭВМ, оснащенных АПМДЗ.

АПМДЗ предназначен для эксплуатации в составе ПЭВМ в соответствии требованиями, предъявляемыми к соответствующему климатическому исполнению, в режиме круглосуточной или сменной работы с возможностью многократного включения и отключения электропитания в течение суток.

Применяется в IBM-совместимых ПЭВМ архитектуры Intel на базе процессора Pentium IV (или выше) или совместимым с ним (группа исполнения 1.1). Системная плата ПЭВМ должна иметь свободный слот расширения стандарта PCI Express. Устройство для подключения аутентифицирующих носителей пользователя (АНП) подсоединяется непосредственно к плате АПМДЗ и выводится на переднюю панель ПЭВМ. Подключение АНП возможно и через USB интерфейс. Блокировка ПЭВМ осуществляется посредством управления сигналом RESET материнской платы.

Применяется в Мобильных ПЭВМ и серверах архитектуры Intel на базе процессора Intel Pentium IV (или выше), выполненная в конструктиве Евромеханика согласно группам исполнения 1.3 УХЛ и имеющая свободный слот расширения стандарта PCI (Rev 2.1, форм-фактор PMC 1.0). Данные ПЭВМ предназначены для установки и работы во временных сооружениях или в кунгах. Диапазон рабочих температур: от -40 до +55°С. Для подключения АНП возможно использовать встроенный интерфейс, а также интерфейс USB.

Центурион является лучшим отечественным модулем доверенной загрузки, предназначенным для работы с государственной и коммерческой тайной из представленных на рынке, потребителями этой техники являются государственные ведомства, госкорпорации, стратегические компании, частный бизнес.

Есть проблема — полковник потерял логин и пароль на вход в МСВС. Я единственный из части, кто хоть как-то разбирается в IT. Необходимо либо сбросить пароль либо зайти без него. В сам компьютер вставлять ничего нельзя, он опечатан. Версия ядра — 2.4.32. Обещали за это 3 увала — очень хотелось бы с девушкой встретиться:) Помогите кто-нибудь! Пытался загрузить через boot single, но тоже требует пароль.

Пароль на grub (или что там есть) установлен?

Если систему не дураки настраивали/устанавливали, то никак.

В сам компьютер вставлять ничего нельзя, он опечатан.

А если по сети попробовать загрузить?

> А если по сети попробовать загрузить?

О! И на bios тоже. Пароль установлен?

>Пытался загрузить через boot single, но тоже требует пароль.

single да, требует. А вот init=/bin/bash нет. Надеюсь, в МСВС его не переименовывали

попробуй дать GRUB параметр init=/bin/sh

пароль на BIOS проще подобрать, чем на систему

Кстати, там, ЕМНИП, selinux включен, после таких фокусов может потребоваться relabel. Тут не подскажу — не знаю

Спасибо, сейчас попробую

Может я что не так делаю, просто нуб к сожалению. При загрузке жму Tab, вылезает консоль. Там сверху написано так

Если набрать МСВС то грузится обычная система и спрашивает пароль. Если набрать MСВС -init=/bin/bash, то сразу просит пароль, то же самое и с single и с /bin/sh. Может я что-то делаю не так? Или ещё есть какие методы? Чувствую не видать мне увалов. Всем спасибо, кто пытался помочь.

просто init=/bin/sh, без ‘-‘

>> MСВС -init=/bin/bash

init без ‘-‘. Похоже Lilo с установленным паролем, который запрашивается при любых дополнительных параметрах загрузки. Если нет физического доступа к носителям, то остаётся только перебор.

> MСВС -init=/bin/bash

init=/bin/bash

и всё не катит?

Однофигственно, тот же результат, система хочет пароль(

> Однофигственно, тот же результат, система хочет пароль(

А ты можешь сказать, система это или загрузчик? Если загрузчик, то без втыкания чего-нибудь в комп обойтись нельзя.

без МСВС что говорит?

Доступ к настройкам BIOS есть? Возможность загрузки по сети? Сетевуха интегрированная или дискретная?

Если возможности загрузки по сети нет, то я спокоен за российскую армию.

init=/bin/bash — команда просто не выполняется. Подбор нереален — пароль 10-12 символов в разных регистрах. В общем всё ясно, надо узнать, может, разрешат вскрыть комп.

Доступа к BIOS нет, по сети нельзя загрузиться, т.к. комп к ней нельзя подключать. Он подключен только непосредственно к комплексу радиоперехвата и выдачи целеуказания через сетевуху встроенную, Вытащить и вставить кабель из сетевухи или из комплекса нельзя, там хитрая конструкция. Это что-то типо пульта управления, называется пост начальника смены. Узнал только что, вскрывать нельзя. В руководстве пользователя в таких случаях написано вызвать специалиста ВНИИС, видимо так и поступят.

к комплексу радиоперехвата и выдачи целеуказания

Очень хорошо, я таки спокоен за российские вооружённые силы

> я таки спокоен за российские вооружённые силы

> В руководстве пользователя в таких случаях написано вызвать специалиста ВНИИС, видимо так и поступят.

Не забудьте потребовать с этого человека передачку за неявную рекламу ВНИИС!

Читайте также:

- Приора пахнет маслом в салоне

- Шерхан 5 турботаймер включить

- 24453627 доработка для крышки ford

- Обучение дроссельной заслонки тойота

- Проблемы мерседес r класс