| Прайс-лист | ||||

|---|---|---|---|---|

|

Последнее обновление 03.12.2017

За дополнительной информацией обращайтесь по телефону +7 (495) 771-58-59 |

| Последние обновления |

|---|

|

| Поставщики оборудования |

|---|

|

|

|

Системы криптографической защиты информации в локальных компьютерных сетях |

|

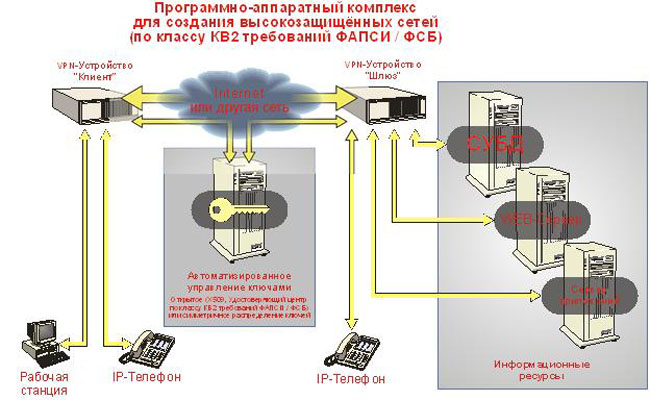

Программно-аппаратный комплекс для создания высоко защищенных сетей «Атликс-VPN» Программно-аппаратный комплекс (ПАК) «Атликс-VPN» (разработки ФГУП «НТЦ «Атлас») предназначен для создания высокозащищенных виртуальных сетей (VPN) в рамках доступных IP-сетей (в том числе, сети Интернет). ПАК «Атликс-VPN» реализован в двух модификациях, предназначенных для защищенного взаимодействия локальных сетей, и его уровень защищенности соответствует классу КС3 (исполнение 1) или КВ2 (исполнение 2) в соответствии с требованиями ФСБ России к средствам криптографической защиты конфиденциальной информации (сертификат соответствия СФ/144-0823). Комплекс реализован на основе доверенной сертифицированной ФСБ России операционной системы (OC) «Атликс» (разработки ФГУП «НТЦ «Атлас» ФСБ России»), разработанной на основе OC Linux, и предназначен для создания виртуальных защищенный сетей на основе протокола IPSec с использованием российских криптографических алгоритмов. Ключевая система В части реализации криптографических протоколов ПАК обеспечивает: В части защиты от несанкционированного доступа ПАК обеспечивает: В части защиты от сетевых атак ПАК обеспечивает: |

Содержание

- Разделы сайта

- Программно-аппаратный комплекс для создания высоко защищенных сетей «Атликс-VPN»

- Ключевая система

- В части реализации криптографических протоколов ПАК обеспечивает:

- В части защиты от несанкционированного доступа ПАК обеспечивает:

- В части защиты от сетевых атак ПАК обеспечивает:

- Продукция

- Семейство программно-аппаратных комплексов (ПАК) «Атликс-VPN»,«Модуль-HSM»

- Продукция

- Семейство программно-аппаратных комплексов (ПАК) «Атликс-VPN»,«Модуль-HSM»

- Семейство программно-аппаратных комплексов «Атликс-VPN» и «Модуль-HSM»

- Программно-аппаратный комплекс для создания высоко защищенных сетей «Атликс-VPN»

Разделы сайта

Программно-аппаратный комплекс для создания высоко защищенных сетей «Атликс-VPN»

Программно-аппаратный комплекс (ПАК) «Атликс-VPN» (разработки ФГУП «НТЦ «Атлас») предназначен для создания высокозащищенных виртуальных сетей (VPN) в рамках доступных IP-сетей (в том числе, сети Интернет).

ПАК «Атликс-VPN» реализован в двух модификациях, предназначенных для защищенного взаимодействия локальных сетей, и его уровень защищенности соответствует классу КС3 (исполнение 1) или КВ2 (исполнение 2) в соответствии с требованиями ФСБ России к средствам криптографической защиты конфиденциальной информации (сертификат соответствия СФ/144-0823).

Комплекс реализован на основе доверенной сертифицированной ФСБ России операционной системы (OC) «Атликс» (разработки ФГУП «НТЦ «Атлас» ФСБ России»), разработанной на основе OC Linux, и предназначен для создания виртуальных защищенный сетей на основе протокола IPSec с использованием российских криптографических алгоритмов.

Ключевая система

Отличительной возможностью комплекса является возможность использования различных ключевых систем:

· Для малых сетей (в которых число абонентов устройств IPSec не превосходит 20-30) можно использовать ключевую систему типа полная матрица;

· Для больших сетей — ключевую систему, построенную на основе использования сертификатов открытых ключей Х.509, или ключевую систему типа полная матрица.

В части реализации криптографических протоколов ПАК обеспечивает:

· Реализацию группы протоколов IPSec (RFC 2401-2402б RFC 2406-2412) с учетом использования ГОСТ 28147-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001;

· Реализацию аутентификации сторон, выработки сеансовых ключей связи при построении защищенных туннелей согласно группе протоколов IPSec с использованием ручного ввода ключевой информации взаимодействующих сторон;

· Реализацию аутентификации сторон, выработки сеансовых ключей связи при построении защищенных туннелей согласно группе протоколов IPSec с использованием сертификатов открытых ключей и списков отозванных сертификатов в формате Х.509.v.3;

· Реализацию в рамках группы протоколов IPSec алгоритмов шифрования (расшифрования) данных при передаче защищенных IP-пакетов и проверки целостности передаваемых блоков данных.

В части защиты от несанкционированного доступа ПАК обеспечивает:

· Локальную и безопасную сетевую (удаленную) процедуру администрирования и аутентификацию администратора;

· Проверку целостности критичного к безопасности программного обеспечения комплекса при инициализации работы комплекса;

· Разграничение доступа пользователей комплекса к хранимой и обрабатываемой на нем информации;

· Невозможность попадания открытой конфиденциальной информации в открытую сеть;

· Аудит действий пользователей.

В части защиты от сетевых атак ПАК обеспечивает:

· Фильтрацию входящих и исходящих IP-пакетов;

· Устойчивую работу при обработке IP-пакетов некорректного формата.

Описание актуально на: 28.03.2008.

Для уточнения технических характеристик «Программно-аппаратный комплекс для создания высоко защищенных сетей «Атликс-VPN»», а также для получения информации по наличию и условиям поставки Вы можете заполнить форму запроса ниже.

Внимание! Поставка оборудования осуществляется только юридическим лицами и только по безналичному расчёту.

Источник

Продукция

Семейство программно-аппаратных комплексов (ПАК) «Атликс-VPN»,«Модуль-HSM»

ПАК «Атликс-VPN» и «Модуль-HSM» предназначены для создания и взаимодействия высокозащищенных виртуальных сетей (VPN) на основе протокола IPsec и стандарта X.509 с использованием российских криптографических алгоритмов

» отображение caption при наведении на картинку —>

ПАК «Атликс-VPN» и «Модуль-HSM» позволяют обеспечивать шифрование, целостность и достоверность передаваемой информации в рамках доступных IP-сетей (в том числе, сети Интернет).

Аппаратная часть ПАК разработана на основе специализированной платформы.

Программная часть ПАК выполнена на основе специально доработанной операционной системы Linux с целью повышения ее защищенности от несанкционированных воздействий по каналам связи.

Программное обеспечение предусматривает также:

- реализацию аутентификации сторон, выработку сеансовых ключей связи при построении защищенных туннелей согласно группе протоколов IPSec с использованием сертификатов открытых ключей и списков отозванных сертификатов в формате X.509.V.3;

- реализацию в рамках группы протоколов IPSec алгоритмов шифрования (расшифрования) данных при передаче защищенных IP-пакетов и проверки целостности передаваемых блоков данных.

В части защиты от несанкционированного доступа ПАК обеспечивает:

- локальную и безопасную сетевую (удаленную) процедуру администрирования и аутентификацию администратора;

- проверку целостности критичного к безопасности программного обеспечения комплекса при инициализации работы;

- невозможность попадания конфиденциальной информации в открытую сеть;

- аудит действий пользователей.

В части защиты от сетевых атак ПАК обеспечивает фильтрацию входящих и исходящих IP-пакетов.

ПАК предусматривает возможность единого централизованного управления конфигурациями, а также содержит Web-интерфейс для проведения диагностики и управления.

Источник

Продукция

Семейство программно-аппаратных комплексов (ПАК) «Атликс-VPN»,«Модуль-HSM»

ПАК «Атликс-VPN» и «Модуль-HSM» предназначены для создания и взаимодействия высокозащищенных виртуальных сетей (VPN) на основе протокола IPsec и стандарта X.509 с использованием российских криптографических алгоритмов

» отображение caption при наведении на картинку —>

ПАК «Атликс-VPN» и «Модуль-HSM» позволяют обеспечивать шифрование, целостность и достоверность передаваемой информации в рамках доступных IP-сетей (в том числе, сети Интернет).

Аппаратная часть ПАК разработана на основе специализированной платформы.

Программная часть ПАК выполнена на основе специально доработанной операционной системы Linux с целью повышения ее защищенности от несанкционированных воздействий по каналам связи.

Программное обеспечение предусматривает также:

- реализацию аутентификации сторон, выработку сеансовых ключей связи при построении защищенных туннелей согласно группе протоколов IPSec с использованием сертификатов открытых ключей и списков отозванных сертификатов в формате X.509.V.3;

- реализацию в рамках группы протоколов IPSec алгоритмов шифрования (расшифрования) данных при передаче защищенных IP-пакетов и проверки целостности передаваемых блоков данных.

В части защиты от несанкционированного доступа ПАК обеспечивает:

- локальную и безопасную сетевую (удаленную) процедуру администрирования и аутентификацию администратора;

- проверку целостности критичного к безопасности программного обеспечения комплекса при инициализации работы;

- невозможность попадания конфиденциальной информации в открытую сеть;

- аудит действий пользователей.

В части защиты от сетевых атак ПАК обеспечивает фильтрацию входящих и исходящих IP-пакетов.

ПАК предусматривает возможность единого централизованного управления конфигурациями, а также содержит Web-интерфейс для проведения диагностики и управления.

Источник

Семейство программно-аппаратных комплексов «Атликс-VPN» и «Модуль-HSM»

ПАК «Атликс-VPN» и «Модуль-HSM» предназначены для создания и взаимодействия высокозащищенных виртуальных сетей (VPN) на основе протокола IPSec и стандарта Х.509 с использованием российских криптографических алгоритмов.

ПАК «Атликс-VPN» и «Модуль-HSM» позволяют обеспечивать шифрование, целостность и достоверность передаваемой информации в рамках доступных IP-сетей (в том числе, сети Интернет).

Аппаратная часть ПАК разработана на основе специализированной платформы.

Программная часть ПАК выполнена на основе специально доработанной операционной системы Linux с целью повышения ее защищенности от несанкционированных воздействий по каналам связи.

Программное обеспечение предусматривает также:

- реализацию аутентификации сторон, выработку сеансовых ключей связи при построении защищенных туннелей согласно группе протоколов IPSec с использованием сертификатов открытых ключей и списков отозванных сертификатов в формате X.509.V.3;

- реализацию в рамках группы протоколов IPSec алгоритмов шифрования (расшифрования) данных при передаче защищенных IP-пакетов и проверки целостности передаваемых блоков данных.

В части защиты от несанкционированного доступа ПАК обеспечивает:

- локальную и безопасную сетевую (удаленную) процедуру администрирования и аутентификацию администратора;

- проверку целостности критичного к безопасности программного обеспечения комплекса при инициализации работы;

- невозможность попадания конфиденциальной информации в открытую сеть;

- аудит действий пользователей.

В части защиты от сетевых атак ПАК обеспечивает фильтрацию входящих и исходящих IP-пакетов.

ПАК предусматривает возможность единого централизованного управления конфигурациями, а также содержит Web-интерфейс для проведения диагностики и управления.

Источник

Программно-аппаратный комплекс для создания высоко защищенных сетей «Атликс-VPN»

Программно-аппаратный комплекс для создания высоко защищенных сетей «Атликс-VPN»

Программно-аппаратный комплекс (ПАК) «Атликс-VPN» (разработки ФГУП «НТЦ «Атлас») предназначен для создания высокозащищенных виртуальных сетей (VPN) в рамках доступных IP-сетей (в том числе, сети Интернет).

ПАК «Атликс-VPN» реализован в двух модификациях, предназначенных для защищенного взаимодействия локальных сетей, и его уровень защищенности соответствует классу КС3 (исполнение 1) или КВ2 (исполнение 2) в соответствии с требованиями ФСБ России к средствам криптографической защиты конфиденциальной информации (сертификат соответствия СФ/144-0823).

Комплекс реализован на основе доверенной сертифицированной ФСБ России операционной системы (OC) «Атликс» (разработки ФГУП «НТЦ «Атлас» ФСБ России»), разработанной на основе OC Linux, и предназначен для создания виртуальных защищенный сетей на основе протокола IPSec с использованием российских криптографических алгоритмов.

Ключевая система

Отличительной возможностью комплекса является возможность использования различных ключевых систем:

· Для малых сетей (в которых число абонентов устройств IPSec не превосходит 20-30) можно использовать ключевую систему типа полная матрица;

· Для больших сетей — ключевую систему, построенную на основе использования сертификатов открытых ключей Х.509, или ключевую систему типа полная матрица.

В части реализации криптографических протоколов ПАК обеспечивает:

· Реализацию группы протоколов IPSec (RFC 2401-2402б RFC 2406-2412) с учетом использования ГОСТ 28147-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001;

· Реализацию аутентификации сторон, выработки сеансовых ключей связи при построении защищенных туннелей согласно группе протоколов IPSec с использованием ручного ввода ключевой информации взаимодействующих сторон;

· Реализацию аутентификации сторон, выработки сеансовых ключей связи при построении защищенных туннелей согласно группе протоколов IPSec с использованием сертификатов открытых ключей и списков отозванных сертификатов в формате Х.509.v.3;

· Реализацию в рамках группы протоколов IPSec алгоритмов шифрования (расшифрования) данных при передаче защищенных IP-пакетов и проверки целостности передаваемых блоков данных.

В части защиты от несанкционированного доступа ПАК обеспечивает:

· Локальную и безопасную сетевую (удаленную) процедуру администрирования и аутентификацию администратора;

· Проверку целостности критичного к безопасности программного обеспечения комплекса при инициализации работы комплекса;

· Разграничение доступа пользователей комплекса к хранимой и обрабатываемой на нем информации;

· Невозможность попадания открытой конфиденциальной информации в открытую сеть;

· Аудит действий пользователей.

В части защиты от сетевых атак ПАК обеспечивает:

· Фильтрацию входящих и исходящих IP-пакетов;

· Устойчивую работу при обработке IP-пакетов некорректного формата.

Источник

Мировой и российский рынки криптошлюзов: каковы современные тенденции их развития? Расскажем об актуальных тенденциях мирового рынка VPN, а также рассмотрим популярные криптошлюзы, представленные на российском рынке, и назовём их ключевые особенности.

- Введение

- Мировой рынок криптошлюзов

- Российский рынок криптошлюзов

- Краткий обзор криптошлюзов, представленных на российском рынке

- 4.1. ALTELL NEO («АльтЭль»)

- 4.2. Dionis DPS («Фактор-ТС»)

- 4.3. NGate («КриптоПро»)

- 4.4. ViPNet Coordinator HW («ИнфоТеКС»)

- 4.5. «Атликс-VPN» («НТЦ Атлас»)

- 4.6. «ЗАСТАВА» («ЭЛВИС-ПЛЮС»)

- 4.7. «Континент» («Код Безопасности»)

- 4.8. МКСЗ «Diamond VPN/FW» (ТСС)

- 4.9. «С-Терра Шлюз» («С-Терра СиЭсПи»)

- 4.10. «ФПСУ-IP» («АМИКОН», «ИнфоКрипт»)

- Выводы

Введение

Криптографический шлюз (криптошлюз, криптомаршрутизатор, VPN-шлюз) — программный или программно-аппаратный комплекс для криптографической защиты трафика, передаваемого по каналам связи, путём шифрования пакетов по различным протоколам. Программно-аппаратные комплексы состоят из оборудования (платформы) и среды функционирования криптосредства, а среда, в свою очередь, включает в себя индивидуализированную операционную систему и криптомодуль, который и выполняет криптографические функции: шифрование, расшифровку, формирование и проверку кода аутентификации сообщения.

Основные категории потребителей криптошлюзов — организации различного масштаба, государственные учреждения, частные компании. На сегодняшний день функциональность VPN-шлюза является составной частью практически любого сетевого устройства, будь то маршрутизатор корпоративного уровня, домашний вайфай-роутер или межсетевой экран. С учётом этой специфики ниже будут рассмотрены продукты ключевых игроков российского рынка, использующие ГОСТ-шифрование.

В фокусе этого обзора — межсайтовое шифрование L2 / L3. Отдельной строкой отметим присутствие на рынке продуктов для защищённого удалённого доступа на базе протокола TLS (TLS-шлюзов), а также средств криптографической защиты уровня L1, которые в рамках этого обзора не рассматриваются.

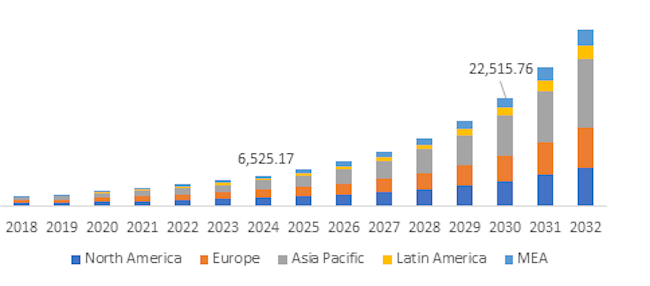

Мировой рынок криптошлюзов

Согласно исследованию компании Global Market Insights, ожидается, что к 2032 году VPN с удалённым доступом принесёт около 50 % прибыли. Многие организации внедряют его, потому что заинтересованы в его способности обеспечивать защищённую связь, гибкость и повышенную производительность за счёт расширения корпоративной сети, а также её приложений, стимулируя расширение сегмента. Растущий спрос на более гибкие возможности в удалённых рабочих средах также является стимулом.

Рынок VPN демонстрирует сильный рост в том числе благодаря банковскому сегменту, который занимал 35 % рынка в 2022 году. Растущая склонность потребителей к онлайн-банкингу повышает доходы в сегменте.

Прогресс удалённой работы ещё больше повысил спрос на организацию зашифрованных соединений через интернет. Программное обеспечение VPN позволяет сотрудникам безопасно получать доступ к компьютерной сети своей организации во время удалённой работы.

Также сегмент растёт благодаря интересу к возможности свободно перемещаться по интернету без идентификации, отслеживания или мониторинга.

Рисунок 1. Динамика глобального рынка VPN, 2018–2032 годы (Global Market Insights)

Ожидается, что рынок виртуальных частных сетей будет расти примерно на 20 % в год до 2032 года, что обусловлено расширением проникновения интернета в ряде регионов. По данным GSMA Intelligence, к концу 2020 года более 280 миллионов человек на Ближнем Востоке и в Африке (45 % населения) были подключены к мобильному интернету. Рост также может объясняться спросом на укрепление институциональной устойчивости предприятий к потенциальным кибератакам.

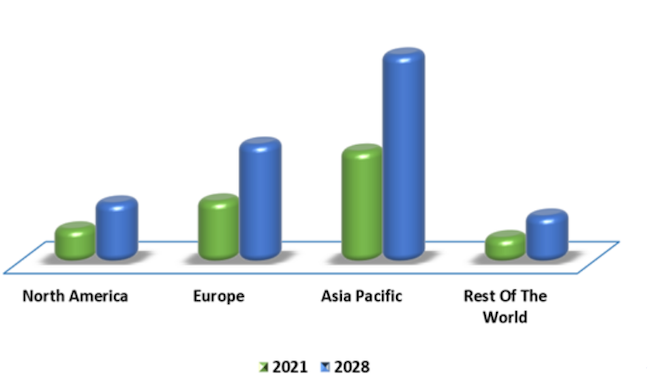

Согласно исследованию компании Verified Market Research, рынок VPN сегментируется на программное обеспечение, аппаратное обеспечение (криптошлюзы или UTM с функциями VPN) и услуги. При этом с точки зрения географии аналитики делят его на следующие макрорегионы: Северная Америка, Европа, Азиатско-Тихоокеанский регион и остальной мир.

Рисунок 2. Сегментация глобального рынка VPN, 2021–2028 годы (Verified Market Research)

Рыночный ландшафт на мировой арене составляют:

- Check Point;

- Cisco Systems;

- Citrix Systems;

- F5 Networks;

- Juniper Networks;

- SonicWall;

- Riverbed Technology.

Как можно увидеть, на сегодняшний день выбор поставщиков VPN на мировом рынке весьма велик.

Российский рынок криптошлюзов

Российский рынок криптошлюзов является вполне зрелым: он начал формироваться ещё в девяностых. Одной из главных причин востребованности криптошлюзов на российском рынке является необходимость выполнения требований действующего законодательства и нормативных актов в области защиты информации: приказов ФСТЭК и ФСБ России.

Согласно исследованию Anti-Malware.ru, в 2020 году объём продаж VPN-шлюзов в России составил 5 млрд рублей (14,4 % рынка сетевой безопасности). Высокие результаты связаны в большей мере с организацией удалённой работы сотрудников в периоды самоизоляции.

Российский рынок VPN-шлюзов, как и многие другие сферы информационной безопасности, переживает времена турбулентности. Уход зарубежных игроков предоставил отечественным вендорам широкое поле для деятельности.

На российском рынке представлены продукты следующих российских вендоров:

- ALTELL NEO («АльтЭль»);

- Diamond VPN (ТСС);

- Dionis-NX («Фактор-ТС»);

- NGate («КриптоПро»);

- ViPNet Coordinator HW («ИнфоТеКС»);

- «Атликс-VPN» («НТЦ Атлас»);

- «ЗАСТАВА» («ЭЛВИС-ПЛЮС»);

- «Континент» («Код Безопасности»);

- «С-Терра Шлюз» («С-Терра СиЭсПи»);

- «ФПСУ-IP» («АМИКОН», «ИнфоКрипт»).

Краткий обзор продуктов, представленных на российском рынке, приведён ниже.

Краткий обзор криптошлюзов, представленных на российском рынке

ALTELL NEO («АльтЭль»)

ALTELL NEO — российские аппаратные межсетевые экраны нового поколения, сертифицированные ФСТЭК России. Главная особенность этих устройств — сочетание возможностей фильтрации трафика с функциями построения защищённых каналов связи (VPN), обнаружения и предотвращения вторжений (IDS / IPS) и контент-фильтрации (антивирусы, веб- и спам-фильтры, контроль приложений), что обеспечивает соответствие современной концепции унифицированной защиты сети (Unified Threat Management, UTM).

Рисунок 3. Внешний вид ALTELL NEO 340

Модельный ряд ALTELL NEO позволяет удовлетворить запросы любой организации: от небольшой компании или регионального филиала до штаб-квартиры крупного территориально распределённого холдинга или центра обработки данных. В настоящее время «АльтЭль» предлагает семь моделей ALTELL NEO с производительностью от 18 до 2 400 Мбит/с.

Особенности:

- Сертификаты соответствия требованиям безопасности ФСТЭК России для межсетевых экранов.

- Широкая линейка аппаратных платформ.

- Модульная архитектура аппаратной и программной составляющих (три варианта системного ПО: FW, VPN, UTM, дополнительные модули и опции).

Узнать больше о продукте можно здесь.

Dionis DPS («Фактор-ТС»)

Dionis DPS — это единый центр управления защитой сети, сертифицированный ФСБ и ФСТЭК России. Шлюз гарантирует безопасность передачи конфиденциальной информации через незащищённые сети общего пользования. Dionis DPS обеспечивает криптографическую защиту, выполняет функции маршрутизатора и межсетевого экрана, включает в себя систему обнаружения и предотвращения вторжений (IPS / IDS). Маршрутизаторы работают под управлением операционной системы Dionis NX 2.0.

Статические криптотуннели создаются с использованием симметричных ключей и на ключевых парах Dikey, c шифрованием и имитозащитой IP-трафика по алгоритму ГОСТ 28147-89 (совместимы с хостами Dionis всех версий, в том числе DOS и LX и ПО DiSec). Динамические — по протоколу IPsec (IKEv1, ESP), с шифрованием и имитозащитой передаваемых IP-пакетов и двусторонней криптографической аутентификацией по алгоритмам ГОСТ 281470-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001, ГОСТ Р 34.11-2012, ГОСТ Р 34.10-2012, в инфраструктуре открытых ключей (сертификаты X.509), с контролем состояния туннеля; обеспечивается совместимость с изделиями семейства Dionis и с клиентским ПО семейства DiSec, а также с VPN-решениями от «КриптоПро», Stonesoft, «С-Терра». Шифратор имеет синхронный режим работы, исключающий перемешивание пакетов (out-of-order).

Рисунок 4. Внешний вид Dionis DPS 7000

Модельный ряд ориентирован как на небольшие компании, так и на крупные организации с большими центрами обработки данных. Обеспечивается скорость шифрования от 100 до 8 000 Мбит/с.

Особенности:

- Сертификат ФСТЭК России на МЭ типа «А» 2-го класса защиты и на СОВ уровня сети 2-го класса защиты, сертификат ФСБ России для СКЗИ по классам КС1, КС3.

- Широкая линейка аппаратных платформ.

- Централизованное управление.

Узнать больше о продукте можно здесь.

NGate («КриптоПро»)

«КриптоПро NGate» — это универсальный криптографический шлюз удалённого доступа и VPN, объединяющий в себе четыре режима доступа. В частности, режим TLS-сервера используется для безопасного подключения к веб-сайтам (государственным порталам, сайтам организаций и ДБО и пр.) и снятия нагрузки по обработке TLS-соединений с веб-серверов. NGate обеспечивает одновременную поддержку TLS с ГОСТ и зарубежными криптоалгоритмами. Это позволяет реализовать плавный перевод защиты доступа к веб-сайтам на ГОСТ.

Режим сервера портального доступа используется для организации персонального доступа пользователей к опубликованным на портале NGate веб-ресурсам в соответствии с корпоративными политиками ИБ. Режим VPN-сервера удалённого доступа предназначен для подключения к произвольным ресурсам с помощью VPN-клиента‚ поддерживающего все популярные платформы. При этом разграничение доступа возможно на уровне подсетей, в том числе виртуальных (VLAN). Наконец, режим VPN-сервера межсетевого доступа (site-to-site) используется для объединения нескольких территориально распределённых площадок (в том числе ЦОДов) в единую защищённую логическую сеть.

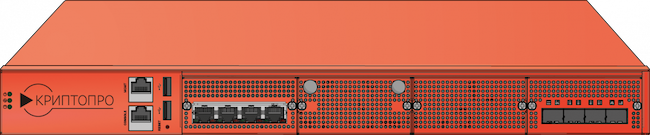

Рисунок 5. Внешний вид NGate 3000

Имеется широкая линейка высокопроизводительных аппаратных платформ (один узел шлюза NGate поддерживает до 45 000 соединений с обработкой информационных потоков до 20 Гбит/с в режиме TLS-сервера). Возможно также функционирование в виртуальных средах.

Особенности:

- Сертификаты соответствия по требованиям безопасности ФСБ России (есть исполнения КС1, КС2, КС3). Информация о действующих сертификатах доступна здесь.

- Возможность использования ключей PSK (Pre-Shared Key) и сертификатов шлюзов для аутентификации сторон при построении межсайтового IPsec VPN.

- Поддержка многофакторной аутентификации (по сертификату, LDAP / AD, RADIUS) и гибкое разграничение прав доступа к ресурсам.

- Поддержка аппаратных ключевых носителей: «Рутокен», eToken, JaCarta, ESMART и др., а также ПАК «КриптоПро HSM» для хранения серверных ключей.

- Поддержка всех современных стационарных и мобильных ОС (в т. ч. «Аврора»).

С обзором продукта на нашем сайте можно ознакомиться здесь.

Узнать больше о продукте можно здесь.

ViPNet Coordinator HW («ИнфоТеКС»)

VIPNet Coordinator HW — линейка шлюзов безопасности, нацеленных на построение виртуальной сети и обеспечение защиты при передаче информации. Coordinator HW также производят фильтрацию IP-трафика. Встроенные криптографические механизмы и межсетевое экранирование делают ПАК VIPNet Coordinator HW отличным инструментом для предотвращения неправомерного доступа к корпоративным ресурсам.

В конце 2022 года было представлено новое поколение шлюзов безопасности ViPNet Coordinator HW 5, которое объединяет в одном устройстве VPN-шлюз, межсетевой экран уровня приложений (DPI) и средство обнаружения и предотвращения вторжений (IDS / IPS). ViPNet Coordinator HW 5 в настоящее время проходит сертификацию в ФСБ и ФСТЭК России.

Рисунок 6. Внешний вид HW5000

Модельный ряд включает в себя оборудование с широким диапазоном производительности: от 75 до 10 000 Мбит/с.

Особенности:

- Сертификаты соответствия по требованиям безопасности ФСБ России (СКЗИ класса КС3, МЭ 4-го класса) и ФСТЭК России (МЭ типа «А» и типа «Б» 4-го класса защиты). Информация о действующих сертификатах доступна здесь.

- Широкая линейка аппаратных платформ, включённых в Единый реестр радиоэлектронной продукции (ПП РФ № 719 и ПП РФ № 878).

- Доступно виртуализированное исполнение — ViPNet Coordinator VA (СКЗИ класса КС1) для развёртывания на популярных платформах виртуализации (KVM, VMware ESXi, Microsoft Hyper-V, Oracle VM).

- Построение VPN на сетевом (L3) и канальном (L2) уровнях модели OSI.

- Отказоустойчивый кластер высокой доступности с синхронизацией сессий позволяет минимизировать время переключения между элементами кластера до 1 секунды.

Узнать больше о продукте можно здесь.

«Атликс-VPN» («НТЦ Атлас»)

«Атликс-VPN» предназначен для создания и организации взаимодействия высокозащищённых виртуальных сетей (VPN) на основе протокола IPsec и стандарта Х.509 с использованием российских криптографических алгоритмов. Обеспечивает шифрование, целостность и достоверность передаваемой информации в рамках доступных IP-сетей (в том числе сети «Интернет»). Скорость работы криптотуннеля — 85 Мбит/с.

Аппаратная часть разработана на основе специализированной платформы. Программная часть выполнена на основе специально доработанной (с целью повышения её защищенности от несанкционированных воздействий по каналам связи) операционной системы Linux.

Рисунок 7. Внешний вид «Атликс-VPN»

В части защиты от сетевых атак «Атликс-VPN» обеспечивает фильтрацию входящих и исходящих IP-пакетов.

ПАК предусматривает возможность единого централизованного управления конфигурациями, а также имеет веб-интерфейс для диагностики и администрирования.

Особенности:

- Сертификаты соответствия ФСБ России (соответствует классу КВ2).

- Для ввода ключевой информации используется микропроцессорная карта «Микрик».

Узнать больше о продукте можно здесь.

«ЗАСТАВА» («ЭЛВИС-ПЛЮС»)

Комплекс «VPN/FW “ЗАСТАВА”» версии 6 предназначен для защиты корпоративных вычислительных ресурсов на сетевом уровне модели OSI с использованием технологий VPN и распределённого межсетевого экранирования на основе интернет-протоколов семейства IPsec.

«ЗАСТАВА» обеспечивает конфиденциальность передаваемой информации за счёт её шифрования в соответствии с ГОСТ 28147-89, защиту доступа к корпоративным вычислительным ресурсам за счёт использования протоколов двухсторонней криптографической аутентификации при установлении соединений на базе протокола IKEv2, контроль целостности данных посредством вычисления значения их хеш-функции в соответствии с ГОСТ Р 34.11-94 и/или ГОСТ Р 34.11-2012 (в зависимости от комплектации). Поддерживается схема открытого распределения ключей шифрования Диффи — Хеллмана на основе алгоритмов ГОСТ Р 34.10-2001 и/или ГОСТ Р 34.10-2012 (также в зависимости от комплектации).

Рисунок 8. Внешний вид устройства «ЗАСТАВА‑6000»

В линейку продуктов «Застава» входят аппаратные платформы со скоростью шифрования от 200 до 6 000 Мбит/с.

Особенности:

- Сертификаты соответствия по требованиям безопасности ФСТЭК, ФСБ (есть исполнения КС1, КС2 и КС3) и Минобороны России. Информация о действующих сертификатах доступна здесь.

- Широкая линейка аппаратных платформ.

- Возможность оперативного управления десятками тысяч шлюзов и агентов одновременно.

- Поддержка L3 VPN и L2 VPN.

Узнать больше о продукте можно здесь.

«Континент» («Код Безопасности»)

«Континент 3» — централизованный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ. Модельный ряд позволяет подобрать решение для организации связи с удалёнными подразделениями, филиалами или партнёрами по каналам связи с различной пропускной способностью.

Рисунок 9. Внешний вид устройства «Континент 3.9 IPC-3000FC»

Производительность L2 VPN варьируется от 120 до 40 000 Мбит/с. При этом на специализированной аппаратной платформе «Континент 3.9 IPC-3000FC-40G» реализован криптоускоритель с производительностью VPN ГОСТ до 40 Гбит/с и задержками обработки трафика около 50 мкс.

Особенности:

- Сертификаты соответствия по требованиям безопасности ФСТЭК, ФСБ (есть исполнения КС2, КС3 и КВ), Минкомсвязи и Минобороны России. Информация о действующих сертификатах доступна здесь.

- Возможность централизованного управления.

- Собственная разработка аппаратных платформ (локализованное в РФ производство).

- Поддержка VPN-клиента с возможностью контроля внешней среды удалённых устройств пользователей.

- Поддержка L3 VPN и L2 VPN.

С обзором продукта на нашем сайте можно ознакомиться здесь.

Узнать больше о продукте можно здесь.

МКСЗ «Diamond VPN/FW» (ТСС)

Многофункциональный комплекс сетевой защиты (МКСЗ) «Diamond VPN/FW» является UTM-решением, которое обеспечивает безопасность каналов передачи данных, межсетевое экранирование, обнаружение и отражение атак. За криптографическую защиту в Diamond VPN/FW отвечает СКЗИ Dcrypt. Реализация криптографических функций осуществляется по ГОСТ 28147-89, ГОСТ Р 34.12-2015, ГОСТ Р 34.13-2015, ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012 и требованиям ФСБ России. Защищённое соединение устанавливается на четвёртом уровне стандартной сетевой модели по протоколу UDP.

Такой подход позволяет беспрепятственно строить защищённые каналы передачи данных через устройства, которые осуществляют трансляцию IP-адресов (NAT / PAT), без дополнительных настроек и дополнительной инкапсуляции сетевых пакетов. При установке защищённого соединения используется модель «клиент — сервер». Устройство в режиме «сервер» ожидает подключения к заданному сетевому порту, а в режиме «клиент» — инициирует подключение к заданному сетевому адресу и порту.

Рисунок 10. Внешний вид МКСЗ «Diamond VPN/FW» 71хх

Модельный ряд включает в себя оборудование с широким диапазоном производительности, что позволяет подобрать решения для любого предприятия.

Особенности:

- Сертификат ФСБ России для СКЗИ по классам КС1, КС2, КС3 (информация о действующих сертификатах доступна здесь).

- Широкая линейка аппаратных платформ.

- Централизованное управление.

Узнать больше о продукте можно здесь.

«С-Терра Шлюз» («С-Терра СиЭсПи»)

«С-Терра Шлюз» предназначен для обеспечения безопасности сети связи любой топологии (VPN) и с любым количеством туннелей. Криптографическая защита и фильтрация распространяются как на трафик подсетей, проходящий через шлюз, так и на его собственный поток данных.

«С-Терра Шлюз» обеспечивает шифрование и имитозащиту передаваемого трафика по протоколам IPsec (RFC 2401-2412) и с использованием современных российских криптографических алгоритмов, маскировку топологии защищаемого сегмента сети, аутентификацию абонентов по протоколу IKE (RFC 2407, RFC 2408, RFC 2409, RFC 2412), stateless-фильтрацию IP-трафика и stateful-фильтрацию для протоколов TCP и FTP. Применение одного устройства «С-Терра Шлюз» решает сразу несколько типов задач: удалённый доступ с мультифакторной аутентификацией, межсетевая связь (site-to-site), L2 VPN, DM VPN.

Рисунок 11. Внешний вид «С-Терра Шлюз 8000»

Модельный ряд включает в себя оборудование с широким диапазоном производительности: от 150 до 9 290 Мбит/с.

Особенности:

- Вся линейка «С-Терра Шлюз» версии 4.3 сертифицирована ФСБ России в качестве СКЗИ по классам КС1, КС2, КС3, а также ФСТЭК России в качестве межсетевого экрана типа «А» 4-го класса защиты (с информацией о действующих сертификатах можно ознакомиться здесь).

- Наличие аппаратных платформ российского производства, в том числе специализированной разработки (СТК-100).

- Наличие системы централизованного управления и мониторинга (подробнее — здесь).

- Построение VPN на сетевом (L3) и канальном (L2) уровнях модели OSI.

Узнать больше о продукте можно здесь.

«ФПСУ-IP» («АМИКОН», «ИнфоКрипт»)

Семейство криптомаршрутизаторов «ФПСУ-IP» разработано ООО «АМИКОН» при участии ООО «ИнфоКрипт», целиком базируется на отечественных разработках и стандартах.

Комплекс «ФПСУ-IP» в основном предназначен для межсетевого экранирования и разграничения доступа на сетевом и транспортном уровнях, а также для построения виртуальных частных сетей на базе общедоступных (VPN), для оптимизации и повышения пропускной способности каналов связи.

Режим работы VPN-соединения «мост» реализовывает шифрование и туннелирование пользовательских данных на уровне Ethernet-кадров (L2-шифрование). Этот режим предназначен для «прозрачного» объединения сегментов защищаемой сети через общедоступные каналы связи.

Рисунок 12. Внешний вид «ФПСУ-IP» на базе платформы ULT-1U-10G

Модельный ряд позволяет подобрать решение для организации связи с удалёнными подразделениями, филиалами или партнёрами по каналам связи с различной пропускной способностью. Модель начального уровня ORD4 предназначена для защиты каналов связи до 50 Мбит/с, а «ФПСУ-IP» на базе платформ ULT-1U-10G обеспечивает производительность до 12 Гбит/c при размере IP-пакета 1450 байт.

Особенности:

- Сертификаты соответствия по требованиям безопасности ФСТЭК и ФСБ России (есть исполнения КС1, КС2, КС3). Информация о действующих сертификатах доступна здесь.

- Широкая линейка аппаратных платформ.

- Наличие аппаратных платформ российского производства.

- Поддержка L3 VPN и L2 VPN.

Узнать больше о продукте можно здесь.

Выводы

В настоящее время рынок VPN хорошо развит, ведь построение VPN-сетей является одной из базовых составляющих защиты географически распределённых сетей. На мировом рынке представлены десятки решений от ветеранов отрасли сетевой безопасности (Cisco Systems, Citrix Systems, Check Point, Juniper Networks, F5 Networks, SonicWall, Riverbed Technology).

Российский рынок криптошлюзов — вполне зрелый и развивается ещё с начала девяностых. На рынке представлены многочисленные решения от российских вендоров («НТЦ Атлас», «Элвис-Плюс», «Код Безопасности», «Амикон», «АльтЭль», «С-Терра СиЭсПи», ТСС, «Фактор-ТС», «КриптоПро», «ИнфоТеКС»).

При этом одним из драйверов востребованности криптошлюзов на российском рынке является необходимость выполнения требований действующего законодательства и нормативных актов в области защиты информации.

Сегодня российский рынок криптошлюзов, как и многие другие сферы информационной безопасности, переживает времена турбулентности. Уход зарубежных игроков предоставил отечественным вендорам широкое поле для деятельности.

Криптомаршрутизатор что это такое

Обзоры российского рынка криптошлюзов

В статье кратко описываются тенденции мирового рынка VPN, рассматриваются популярные криптошлюзы, представленные на российском рынке, приводятся их ключевые особенности.

Введение

Криптографический шлюз (криптошлюз, криптомаршрутизатор, VPN-шлюз) — программно-аппаратный комплекс для криптографической защиты трафика, передаваемого по каналам связи, путем шифрования пакетов по различным протоколам.

Криптошлюз предназначен для обеспечения информационной безопасности организации при передаче данных по открытым каналам связи.

Криптошлюзы, представленные на современном рынке, обеспечивают следующие базовые функции:

- прозрачность для NAT;

- сокрытие топологии сети за счет инкапсуляции трафика в шифрованный туннель;

- обеспечение целостности и конфиденциальности IP-пакетов;

- аутентификация узлов защищенной сети и пользователей.

Предприятия различного масштаба, государственные учреждения, частные компании — основные категории потребителей криптошлюзов.

На сегодняшний день функциональность VPN-шлюза является составной частью практически любого сетевого устройства, будь то маршрутизатор корпоративного уровня, домашний Wi-Fi-роутер или межсетевой экран. С учетом данной специфики ниже будут рассмотрены ключевые представители российского рынка, использующие алгоритм шифрования ГОСТ, а также несколько зарубежных примеров в качестве альтернативы.

Отдельной строкой отметим присутствие на рынке решений для защищенного удаленного доступа на базе протокола TLS (TLS-шлюзы) как российских, так и иностранных производителей. В рамках этого обзора они не рассматриваются.

Мировой рынок криптошлюзов

Непрерывность бизнеса для любой территориально распределенной компании всегда связана с обеспечением защиты передаваемой информации. Уже долгое время эту задачу решают различные VPN-устройства. Они заметно отличаются по своей реализации: это могут быть специализированные решения, решения на базе программно-аппаратных комплексов, таких как межсетевые экраны/маршрутизаторы, или полностью программные комплексы.

Подобные продукты на мировом рынке применяют компании из разных сфер деятельности: здравоохранение, промышленные предприятия, транспортные компании, государственные учреждения и многие другие.

В большинстве случаев заказчику необходимо решить одну или несколько из перечисленных задач:

- защита распределенной корпоративной сети в различных топологиях;

- подключение удаленных пользователей к корпоративной сети (в том числе с мобильных устройств);

- защита канального уровня.

На мировом рынке прочно обосновался SSL VPN, что подтверждается исследованиями Alliedmarketresearch. По их данным, глобальный рынок SSL VPN в 2016 году составлял более 3 млрд долларов США. Прогнозируемый рост к 2023 году — до 5,3 млрд.

Среди ключевых игроков на мировом рынке лидерские позиции занимают Cisco Systems, Citrix Systems, Pulse Secure, F5 Networks.

Рисунок 1 наглядно демонстрирует ключевые сегменты роста глобального рынка SSL VPN:

- режим тонкого клиента;

- режим полного туннелирования;

- режим без клиента.

Рисунок 1. Направления роста мирового рынка SSL VPN

Российский рынок криптошлюзов

В России основными потребителями криптошлюзов являются государственные учреждения, а также организации, являющиеся операторами персональных данных. На территории нашей страны действуют несколько нормативных актов, определяющих критерии, по которым средства защиты информации могут использоваться для решения тех или иных задач.

К таким документам можно отнести следующие:

- Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных».

- Постановление Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

- Приказ ФСТЭК России от 11 февраля 2013 г. № 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

- Приказ ФСТЭК России от 18 февраля 2013 г. № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

- Положение о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005).

Одним из основных требований, предъявляемых к криптошлюзам, является наличие действующих сертификатов соответствия регуляторов рынка — ФСБ России и ФСТЭК России. Сертификат ФСБ России на соответствие требованиям к шифровальным (криптографическим) средствам выдается только в том случае, если криптошлюз реализован с использованием отечественных алгоритмов шифрования по ГОСТ 28147-89.

Зарубежные производители крайне редко поддерживают шифрование по ГОСТ и получают такие сертификаты соответствия на свои решения, чем активно пользуются российские компании-вендоры средств криптографической защиты информации (СКЗИ).

Отдельно необходимо отметить тренд, связанный с кибербезопасностью автоматизированных систем управления технологическими процессами (АСУ ТП). Сегодня некоторые производители СКЗИ предлагают рынку криптошлюзы в защищенном исполнении, отвечающие требованиям по пылевлагозащищенности и специальным температурным диапазонам. Появились и нормативные акты, формирующие требования к защите информации в подобных системах:

- Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации».

- Приказ ФСТЭК России от 14 марта 2014 г. № 31 «Об утверждении требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и окружающей природной среды».

Это позволяет говорить о серьезной перспективе данного направления для производителей СКЗИ в части развития своих продуктов.

Рассмотрим особенности некоторых российских и зарубежных криптошлюзов подробнее.

Российские криптошлюзы

Атликс-VPN («НТЦ Атлас»)

Программно-аппаратный комплекс (ПАК) «Атликс-VPN» — продукт российской компании «НТЦ Атлас». ПАК разработан для обеспечения создания и взаимодействия виртуальных частных сетей (VPN) на основе протокола IPsec и стандарта X.509 с использованием российских криптографических алгоритмов.

В качестве поддерживаемых стандартов заявлены ГОСТ 28147-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001.

Отличительной особенностью является способ ввода ключевой информации, необходимой для реализации его функций. Для этого используется «Российская интеллектуальная карта» (РИК) — микропроцессорная карта, разработанная «НТЦ Атлас», ЗАО «Программные системы и технологии», ОАО «Ангстрэм». Карта выполнена на основе отечественного микропроцессора производства ОАО «Ангстрэм».

С аппаратной точки зрения «Атликс-VPN» функционирует на базе сервера специализированной, фиксированной платформы. ПАК обеспечивает относительно небольшую по меркам сегодняшнего дня производительность по шифрованию — 85 Мбит/с. Такая скорость и тип аппаратной платформы обусловлены высоким классом защищенности по требованиям ФСБ России, который обеспечивает ПАК, — КВ2.

Рисунок 2. ПАК «Атликс- VPN»

«Атликс-VPN» имеет следующие действующие сертификаты соответствия:

- ФСБ России №СФ/124-2958, подтверждающий, что ПАК соответствует требованиям к шифровальным (криптографическим) средствам класса КВ2 и может использоваться для криптографической защиты (шифрование и имитозащита IP-трафика) информации, не содержащей сведений, составляющих государственную тайну;

- ФСТЭК России №1864, подтверждающий, что ПАК соответствует требованиям руководящего документа «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» — по 4 классу защищенности.

Подробнее с информацией о ПАК «Атликс-VPN» можно ознакомиться на сайте производителя.

ЗАСТАВА (ЭЛВИС-ПЛЮС)

Программно-аппаратные комплексы ЗАСТАВА — разработка российской компании ЭЛВИС-ПЛЮС. ПАК обеспечивает защиту корпоративных информационных систем на сетевом уровне с помощью технологий виртуальных защищенных сетей (VPN) на базе протоколов IPsec/IKE. ЗАСТАВА представляет собой не только VPN-шлюз с поддержкой отечественных криптографических алгоритмов, но и межсетевой экран. ЗАСТАВА является единственным российским продуктом, реализующим текущую версию протокола IKE (IKEv2). Большинство российских вендоров использует протокол IKEv1, который более 10 лет назад официально признан в IETF устаревшим в том числе по причине наличия проблем с безопасностью. По сравнению с ним протокол IKEv2 обладает большей стойкостью к атакам отказа в обслуживании, большей устойчивостью к сетевым проблемам, большей гибкостью в использовании. Протокол IKEv2 в настоящее время продолжает активно развиваться в IETF, включая такие передовые направления в криптографии как, например, защита данных от квантовых компьютеров или использование принципа proof-of-work для противодействия DoS-атакам. ЭЛВИС-ПЛЮС принимает активное участие в этих работах и оперативно добавляет поддержку новых возможностей протокола в ПАК ЗАСТАВА.

ЗАСТАВА состоит из трех отдельных компонентов:

- ЗАСТАВА-Клиент реализует функциональность клиента удаленного доступа по VPN;

- ЗАСТАВА-Офис реализует функции VPN-шлюза и межсетевого экрана;

- ЗАСТАВА-Управление выполняет функции Центра управления политиками безопасности для унифицированного управления сетевой безопасностью.

Отличительные особенности:

- использование внешних криптографических модулей, реализующих отечественные стандарты ГОСТ Р 34.10-2001, ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012, ГОСТ 28147-89, в частности, СКЗИ «КриптоПро CSP»;

- поддержка не только отечественных криптографических алгоритмов, но и зарубежных — RSA, DH, ECDH, DES, 3DES, AES, SHA1, SHA2;

- аутентификация партнеров с использованием X.509-сертификатов;

- поддержка централизованного управления ПАК посредством продукта ЗАСТАВА-Управление;

- реализация функциональности отказоустойчивого кластера, работающего в режиме «активный/пассивный»;

- в зависимости от аппаратной платформы производительность по шифрованию может варьироваться от 40 Мбит/с до 4 Гбит/с;

- для обеспечения шифрования канала связи от клиентских рабочих мест до ПАК используется собственная разработка — продукт ЗАСТАВА-Клиент.

ЗАСТАВА имеет несколько действующих сертификатов соответствия требованиям ФСБ России и ФСТЭК России, в частности:

- ФСБ России №СФ/114-3067, подтверждающий соответствие требованиям к средствам криптографической защиты информации, не содержащей сведений, составляющих государственную тайну, класса КС3; может использоваться для криптографической защиты (шифрование IP-пакетов на базе протокола IPsec ESP, вычисление хэш-функции для IP-пакетов на базе протокола IPsec AH и/или протокола IPsec ESP, криптографическая аутентификация абонентов при установлении соединения на базе протокола IKE v1 или протокола IKE v2) информации, не содержащей сведений, составляющих государственную тайну;

- ФСТЭК России №2573, удостоверяющий, что ПАК соответствует требованиям руководящего документа «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» по 2 классу защищенности.

Подробнее с информацией о ПАК ЗАСТАВА можно ознакомиться на сайте производителя.

«Континент» («Код Безопасности»)

Аппаратно-программный комплекс шифрования «Континент» (АПКШ) — криптографический шлюз производства российской компании «Код Безопасности». АПКШ обеспечивает межсетевое экранирование и криптографическую защиту открытых каналов связи в соответствии с ГОСТ 28147-89.

АПКШ позволяет обеспечить защиту сетевого трафика в мультисервисных сетях, разделить сегменты сети, организовать защищенный удаленный доступ к локальной сети, реализовать межсетевое взаимодействие с другими защищенными сетями (построенными на базе данного продукта). АПКШ функционирует на базе FreeBSD.

АПКШ обладает следующими особенностями:

- поддерживает централизованное управление и мониторинг с помощью продукта «Центр управления сетью «Континент»;

- аппаратное резервирование АПКШ в целях реализации отказоустойчивой конфигурации;

- в модельном ряду АПКШ представлено исполнение для защиты информации в индустриальных системах;

- широкий модельный ряд с поддержкой скоростей шифрования от 10 Мбит/с до 3.5 Гбит/с при использовании standalone-решения (до 10 Гбит/с — при распределении шифрованного трафика между фермой из АПКШ);

- поддержка прозрачного объединения сетей на канальном уровне (L2 VPN);

- фильтрация трафика на уровне сетевых приложений (DPI);

- фильтрация команд протоколов HTTP, FTP;

- URL-фильтрация на основе статических списков и регулярных выражений;

- шлюзы средней и высокой производительности (от IPC-400 и выше) реализованы в форм-факторе 2U;

- в состав модельного ряда АПКШ входят платформы, имеющие в своем составе до 34 интерфейсов GbE, в том числе до 4 оптических 10 Gb SFP+, до 32 оптических 1 Gb SFP;

- в качестве VPN-клиента используется программный продукт «Континент-АП».

Рисунок 3. АПКШ «Континент» IPC -3034

Необходимо отметить, что АПКШ поставляется со встроенным средством защиты от НСД — программно-аппаратным комплексом «Соболь». Также на уровне формуляра АПКШ и руководства администратора имеется ограничение на максимальное количество криптошлюзов в сети с одним «Центром управления сетью «Континент».

АПКШ входит в реестр отечественного ПО (№310) и имеет ряд действующих сертификатов соответствия, среди которых:

- ФСБ России №СФ/124-2617, подтверждающий соответствие требованиям к шифровальным (криптографическим) средствам класса КС3 и может использоваться для криптографической защиты (создание и управление ключевой информацией, шифрование и имитозащита данных, передаваемых в IP-пакетах по общим сетям передачи данных) информации, не содержащей сведений, составляющих государственную тайну;

- ФСТЭК России №3008, подтверждающий соответствие требованиям к межсетевым экранам тип «А» (ИТ.МЭ.А3.ПЗ) и средствам обнаружения вторжения уровня сети (ИТ.СОВ.С3.ПЗ) по 3 классу (на сайте производителя документ к просмотру недоступен, предоставляется по запросу).

Подробнее с информацией об АПКШ «Континент» можно ознакомиться на сайте производителя.

ФПСУ-IP (АМИКОН, «ИнфоКрипт»)

Программно-аппаратный комплекс «Фильтр пакетов сетевого уровня — Internet Protocol» (ФПСУ-IP) производства российской компании АМИКОН при участии «ИнфоКрипт». ПАК представляет собой межсетевой экран и средство построения виртуальных частных сетей (VPN).

ФПСУ-IP поддерживает отечественные стандарты ГОСТ 28147-89, ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012, реализованные с использованием СКЗИ «Туннель 2.0» производства «ИнфоКрипт» (в части криптографии). ПАК функционирует на базе Linux.

ФПСУ-IP обладает следующими особенностями:

- поддерживает возможность работы в режиме «горячего» резервирования (предлагается производителем как опция);

- реализуется на базе различных аппаратных платформ типоразмеров как 1U, так и 2U;

- использует собственный VPN-протокол;

- в качестве удаленного клиентского компонента используется ПО «ФПСУ-IP/Клиент» (активация возможности взаимодействия с клиентским программным обеспечением на ПАК предлагается производителем как опция);

- модельный ряд обеспечивает скорость шифрования данных от 10 Мбит/с до 12 Гбит/с (при размере IP-пакета 1450 байт и 56 вычислительных потоках).

Рисунок 4. Шлюз ФПСУ-IP

ФПСУ-IP представляет собой решение на базе различных аппаратных платформ и программного обеспечения со встроенным сертифицированным СКЗИ.

Встроенное СКЗИ имеет действующий сертификат ФСБ России №СФ/124-3060 и соответствует требованиям к средствам криптографической защиты информации, предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну, классов КС1, КС2, КС3.

Подробнее с информацией о ФПСУ-IP можно ознакомиться на сайте производителя.

ALTELL NEO («АльтЭль»)

Программно-аппаратный комплекс ATLELL NEO производства компании «АльтЭль».

Ключевой функциональностью является межсетевое экранирование в сочетании с возможностями построения защищенных каналов связи. Также ALTELL NEO позиционируется как UTM-решение (Unified Threat Management), сочетающее в себе не только возможности межсетевого экрана, VPN-шлюза, но и средства обнаружения и предотвращения вторжений, контент-фильтрации и защиты от вредоносных программ.

Продукт представляет собой аппаратную платформу в сочетании со встроенным сертифицированным программным обеспечением. В качестве протоколов шифрования с использованием ГОСТ 28147-89 поддерживаются IPsec, OpenVPN.

Предлагаемые производителем платформы, за исключением младших (100 и 110), могут функционировать с использованием одной из трех версий ПО: FW (межсетевой экран), VPN (криптошлюз), UTM. Каждый последующий вариант программного обеспечения включает в себя функциональность предыдущих.

ALTELL NEO обладает следующими особенностями:

- широкий модельный ряд аппаратных платформ различной конфигурации;

- аппаратная платформа Enterprise-класса (модель 340, форм-фактор 2U) обладает повышенной плотностью сетевых интерфейсов (до 65 портов RJ45 GbE/до 64 портов SFP GbE/до 16 портов SFP+ 10 GbE);

- производительность по шифрованию (в зависимости от аппаратной платформы) при использовании алгоритма IPsec составляет от 18 Мбит/с до 2,4 Гбит/с, OpenVPN — от 14 Мбит/с до 1,4 Гбит/с.

Рисунок 5. Шлюз ALTELL NEO 340

Используемое в составе решения программное обеспечение входит в реестр отечественного ПО (№3768) и имеет следующие сертификаты соответствия:

- ФСБ России №СФ/СЗИ-0074, подтверждающий выполнение требований к межсетевым экранам 4 класса защищенности и то, что ПО может использоваться для защиты информации от несанкционированного доступа в информационных и телекоммуникационных системах органов государственной власти Российской Федерации;

- ФСТЭК России №2726, удостоверяющий, что ПО соответствует требованиям руководящего документа «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» — по 2 классу защищенности.

Необходимо отметить, что на момент публикации обзора в открытых источниках не удалось обнаружить действующий сертификат ФСБ России на соответствие требованиям к шифровальным (криптографическим) средствам классов КС1/КС2/КС3.

Подробнее с информацией об ALTELL NEO можно ознакомиться на сайте производителя.

С-Терра Шлюз 4.1 («С-Терра СиЭсПи»)

Продукт С-Терра Шлюз производства российской компании «С-Терра СиЭсПи» представляет собой программный комплекс (далее — ПК) на базе различных аппаратных платформ.

СС-Терра Шлюз 4.1 обеспечивает шифрование по ГОСТ 28147-89 и имитозащиту передаваемого по открытым каналам связи трафика с использованием протокола IPsec. Помимо VPN, продукт обладает функциональностью межсетевого экрана. В качестве операционной системы используется Debian.

Криптографические функции в ПК реализуются криптобиблиотекой собственной разработки — С-Терра ST, которая совместима с СКЗИ «КриптоПро CSP».

С-Терра Шлюз 4.1 обладает следующими основными особенностями:

- поддерживает централизованное удаленное управление посредством системы «С-Терра КП»;

- производительность решения по шифрованию от 60 Мбит/с до 2,5 Гбит/с, в зависимости от модели шлюза и аппаратной платформы;

- возможно исполнение в виде виртуальной машины (С-Терра Виртуальный Шлюз);

- возможна установка ПК С-Терра Шлюз на АП заказчика;

- производитель предлагает решение для защиты канала связи 10 Гбит/с на уровне L2, посредством размещения в двух ЦОД по 4 пары шлюзов модели 7000 High End с программным модулем С-Терра L2 и двух пар коммутаторов (с учетом того, что в защищаемом канале связи трафик преимущественно TCP, IP-телефония отсутствует).

Рисунок 6. С-Терра Шлюз 1000

- С-Терра Шлюз 4.1 сертифицирован ФСБ России в качестве СКЗИ по классам КС1, КС2, КС3 и в качестве МЭ 4 класса, а также ФСТЭК России как межсетевой экран 3 класса (МЭ 3). В числе сертификатов:

— ФСБ России №СФ/124-2517, подтверждающий выполнение требований к шифровальным (криптографическим) средствам класса КС3;

— ФСБ России №СФ/525-2663, подтверждающий выполнение требований к межсетевым экранам 4 класса защищенности;

— ФСТЭК России № 3370, удостоверяющий, что С-Терра Шлюз соответствует требованиям руководящего документа «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» — по 3 классу защищенности.

Подробнее с информацией об «С-Терра Шлюз» можно ознакомиться на сайте производителя.

Diamond VPN (ТСС)

Программно-аппаратный комплекс Diamond VPN/FW производства компании ТСС представляет собой производительное UTM-решение, сочетающее в себе функции межсетевого экрана, VPN-шлюза, системы обнаружения вторжений (IDS).

ПАК обеспечивает шифрование ГОСТ 28147-89 по протоколу DTLS.

Основными особенностями являются:

- поддержка создания отказоустойчивой конфигурации в режиме «активный/пассивный»;

- наличие исполнения (модель 7141), обеспечивающего высокую производительность (шифрование со скоростью до 16 Гбит/с, межсетевое экранирование — до 40 Гбит/с);

- высокая плотность портов в максимальной аппаратной конфигурации (до 32 портов RJ45 GbE/до 32 портов GbE SFP/до 16 портов 10G SFP+);

- наличие криптошлюза в индустриальном исполнении (модель Diamond VPN/FW Industrial) для защиты информации в АСУ ТП.

Рисунок 7. ПАК Diamond VPN/FW

ПАК входит в реестр отечественного ПО (№1425) и обладает действующим сертификатом ФСТЭК России №2260, подтверждающим соответствие требованиям руководящего документа «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» — по 2 классу защищенности.

Необходимо отметить, что действующим сертификатом ФСБ России №124-2702 на соответствие требованиям к шифровальным (криптографическим) средствам класса КС1 и КС2 (в зависимости от вариантов исполнения) обладает СКЗИ Dcrypt 1.0, реализующее функции шифрования и ЭП в составе ПАК.

Подробнее с информацией о Diamond VPN/FW можно ознакомиться на сайте производителя.

Dionis-NX («Фактор-ТС»)

Программно-аппаратный комплекс Dionis-NX является разработкой российской компании «Фактор-ТС». ПАК является UTM-устройством, которое может использоваться как межсетевой экран, криптомаршрутизатор, система обнаружения и предотвращения вторжений.

ПАК позволяет строить VPN-туннели по ГОСТ 28147-89 посредством использования протоколов GRE, PPTP, OpenVPN.

Обладает следующими отличительными особенностями:

- производитель предлагает пять вариантов аппаратных платформ, обеспечивающих скорость шифрования от 100 Мбит/с до 10 Гбит/с;

- поддержка кластерного исполнения в отказоустойчивой конфигурации (режим «активный/пассивный»);

- поддержка взаимодействия с программным обеспечением «Дисек», реализующим функциональность VPN-клиента.

Dionis-NX входит в реестр отечественного ПО (№2772) и обладает действующим сертификатом ФСТЭК России №2852, подтверждающим соответствие требованиям руководящего документа «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» — по 2 классу защищенности.

Необходимо отметить, что действующим сертификатом ФСБ России №124-2625 на соответствие требованиям к шифровальным (криптографическим) средствам класса КС1 и КС3 (в зависимости от вариантов исполнения) обладает СКЗИ DioNIS-NX, реализующее функции шифрования в составе ПАК.

Подробнее с информацией о «Dionis-NX» можно ознакомиться на сайте производителя.

ViPNet Coordinator HW («ИнфоТеКС»)

Программно-аппаратный комплекс ViPNet Coordinator HW разработан российской компанией «ИнфоТеКС» и представляет собой сертифицированный криптошлюз и межсетевой экран.

ViPNet Coordinator HW обеспечивает защиту — шифрование данных, передаваемых по различным каналам связи с помощью построения VPN (как на сетевом, так и на канальном уровнях модели OSI — L3, L2 VPN) по ГОСТ 28147-89. ПАК позволяет организовать защищенный доступ как в ЦОД, так и в корпоративную инфраструктуру. ПАК средней и высокой производительности поставляются в форм-факторе 1U. Функционирует на базе адаптированной ОС Linux.

ViPNet Coordinator HW обладает следующими особенностями:

- для построения VPN используется собственный протокол ViPNet VPN, который обеспечивает беспрепятственное защищенное взаимодействие независимо от типа канала связи, автоматический роуминг между каналами связи;

- поддержка работы в современных мультисервисных сетях (с использованием протоколов Cisco SCCP, H.323);

- производительность по шифрованию от 50 Мбит/с до 5,5 Гбит/с (для standalone-решений) в зависимости от модели;

- поддержка отказоустойчивой конфигурации (режим «активный/пассивный») для моделей среднего и высокого уровня (от модели HW1000);

- поддержка централизованного управления и удаленного обновления с помощью ПО ViPNet Administrator;

- поддержка взаимодействия с клиентскими компонентами (ПО ViPNet Client) на различных операционных системах (Windows, Linux, macOS, iOS, Android).

Рисунок 8. ПАК ViPNet Coordinator HW1000

Производитель ПАК в своих решениях использует аппаратные платформы фиксированной конфигурации, что позволяет получить высокий класс криптозащиты (КС3) без использования дополнительных устройств, таких как аппаратно-программные модули доверенной загрузки (АПМДЗ).

ViPNet Coordinator HW входит в реестр отечественного ПО (№2798) и обладает различными действующими сертификатами соответствия, в том числе:

- ФСБ России №СФ/124-2981, подтверждающим выполнение требований к шифровальным (криптографическим) средствам класса КС3;

- ФСБ России №СФ/525-3007, подтверждающим выполнение требований к межсетевым экранам 4 класса защищенности;

- ФСТЭК России № 3692, удостоверяющий, что ПАК является межсетевым экраном типа «А» и соответствует требованиям документов «Требования к межсетевым экранам» (ФСТЭК России, 2016) и «Профиль защиты межсетевого экрана типа А четвертого класса защиты. ИТ.МЭ.А4.ПЗ».

Подробнее с информацией о ViPNet Coordinator HW можно ознакомиться на сайте производителя.

Зарубежные криптошлюзы

В данном разделе более подробно рассмотрим основных иностранных производителей средств защиты информации. Здесь представлены разнообразные варианты решений в программно-аппаратном исполнении.

Указанные ниже производители предлагают современному рынку UTM-решения, «комбайны» из разряда «всё-в-одном». Здесь и функциональность NGFW (Next Generation Firewall — межсетевой экран нового поколения), IDS/IPS (системы обнаружения и предотвращения вторжений), потоковый антивирус, и, конечно же, VPN-шлюз. Последний нас особенно интересует в контексте данного обзора.

Необходимо отметить, что зарубежные вендоры для своего VPN используют исключительно иностранные алгоритмы шифрования — DES, 3DES, AES. Соответственно, целевой заказчик таких решений (в части VPN) в России не является государственным учреждением или организацией, ведущей деятельность в соответствии с указанными начале обзора нормативными актами.

Поскольку на территории РФ рынок средств криптозащиты является регулируемым, зарубежным производителям необходимо официально ввезти свои продукты в соответствии со всеми действующими нормами и требованиями. В данном случае возможны два варианта:

- ввоз по упрощенной схеме (по нотификации, реестр доступен на сайте Евразийского экономического союза);

- ввоз по лицензии ФСБ России или Минпромторга России.

В связи с использованием иностранных криптографических алгоритмов в системе сертификации ФСБ России рассматриваемые в этом разделе решения не представлены.

Cisco VPN Solutions (Cisco ASA 5500-X, Cisco Firepower, Cisco ASAv, Cisco IOS VPN)

У международной компании Cisco Systems большое портфолио решений для построения VPN, которые отличаются не только особенностями реализации данной возможности, но и основной функциональностью. Например, Cisco ASA 5500-X или Cisco Firepower — это многофункциональные защитные шлюзы, среди функций которых есть и VPN, которая особенно эффективно может использоваться для Remote Access VPN. А вот маршрутизатор Cisco ISR/ASR/GSR/CSR, предназначенный преимущественно для подключения к интернету, обладает продвинутыми возможностями Site-to-Site VPN.

Cisco Adaptive Security Appliance (ASA) и Cisco Firepower — одни из основных продуктов в направлении информационной безопасности Cisco. Эти решения, а также виртуализированный защитный шлюз ASAv и маршрутизатор с функцией IOS VPN, позволяют реализовать взаимодействие по VPN с использованием IPSec, IPSec RA, SSL, SSL clientless, DTLS на скоростях от 100 Мбит/сек до 51 Гбит/сек и с поддержкой до 60000 удаленных пользователей.

Отличительными особенностями являются

- Резервирование. Возможны два варианта: отказоустойчивое решение (failover) и кластеризация (clustering), в том числе геораспределенная. В первом случае два устройства объединяются в одно логическое. Доступны два режима работы: active/standby и active/active. Во втором — возможно объединение до 16 устройств ASA (для модели 5585-Х) в одно логическое. Такая возможность позволяет существенно повысить производительность решения.

- Поддержка технологий DMVPN, GET VPN, Easy VPN.

- Оптимизация защиты мультимедиа-трафика.

- Поддержка функции per application VPN (дифференцированное шифрование трафика для различных приложений).

- Поддержка оценки соответствия удаленного узла (мобильного устройства) требованиям безопасности перед созданием VPN-туннеля.

- Встроенные дополнительные механизмы безопасности, например, встроенный центр сертификатов (CA).

- Наличие API для интеграции с внешними системами фильтрации и управления сервисами — Web-прокси, AAA и оценки соответствия.

- Интеграция с защитными возможностями многофункциональной защитной платформы Cisco ASA 5500-X, Cisco Firepower или маршрутизатором Cisco, МСЭ и NGFW, NGIPS, подсистемой защиты от вредоносного кода, подсистемой URL-фильтрации.

Рисунок 9. Cisco Firepower 9300

Управление Cisco ASA 5500-X, Cisco Firepower или Cisco ISR осуществляется локально посредством Cisco Adaptive Security Device Manager (ASDM), Cisco Firepower Device Manager или Cisco Security Device Manager, или централизованно с помощью Cisco Security Manager, Cisco Firepower Management Center или Cisco Defense Orchestrator.

Для подключения удаленных клиентских рабочих мест может использоваться локализованный на русский язык Cisco AnyConnect Secure Mobility Client или безклиентскую технологию Cisco SSL clientless, а также встроенные в Apple iOS и Android клиенты VPN.

Решения Cisco ASA 5500-X, Cisco Firepower и Cisco ISR обладают несколькими десятками различных действующих сертификатов соответствия ФСТЭК, в том числе № 3738, удостоверяющий, что ПАК соответствует требованиям к межсетевым экранам по классам А6, Б6, а также сертифицирован на отсутствие недокументированных возможностей. Совместно с компанией С-Терра СиЭсПи компания Cisco разработала модуль шифрования на базе российских алгоритмов шифрования (ГОСТ 28147-89 и др.) и сертифицировала его в ФСБ как СКЗИ по классам КС1/КС2. Этот модуль предназначен для маршрутизатора с интеграцией сервисов Cisco ISR, который может быть использован как платформа для запуска на ней и других VPN-решений. В частности, была проведена интеграция и испытания совместных решений Cisco ISR с решениями VipNet и TSS VPN.

Подробнее с информацией о Cisco ASA 5500-Х, Cisco Firepower, Cisco ISR можно ознакомиться на сайте производителя.

F5 Networks VPN Solutions

F5 Networks предлагает комплексные решения и автономные VPN-устройства. С 2016 года компания сделала акцент на комплексных решениях, и изолированные VPN-шлюзы постепенно перестают выпускаться.

Продукт F5 Access Policy Manager (APM) — это специальный модуль программного обеспечения, который включает в себя функциональные возможности VPN, а также множество различных функций, включая BIG-IP — полный прокси между пользователями и серверами приложений, обеспечивающий безопасность, оптимизацию трафика приложений и балансировку его нагрузки.

Клиент BIG-IP VPN использует протоколы TLS и DTLS (Datagram TLS), что позволяет работать чувствительным к задержке приложениям. Этот клиент доступен на всех распространенных настольных и мобильных платформах.

Решения BIG-IP функционируют на базе собственной операционной системы (ОС) F5 TMOS. Среди ее преимуществ можно отметить:

- Открытый API, который позволяет гибко управлять потоком трафика и увеличить производительность с помощью API Control.

- Контроль за трафиком производится с помощью F5-устройств, использующих специальный язык сценариев iRules.

- Шаблоны iApps, которые позволяют развертывать и управлять сетевыми услугами для конкретных приложений.

На сегодняшний день предложения компании F5 начинаются с модели BIG-IP 1600 и заканчиваются BIG-IP 11050, которая является их крупнейшим автономным VPN-устройством.

Самым большим решением на основе блейд-сервера является Viprion 4800. Оно поддерживает до 30000 SSL-транзакций.

Рисунок 10. F5 Viprion 4800

В государственном реестре сертифицированных средств защиты информации № РОСС RU.0001.01БИ00 (ФСТЭК России) продуктов F5 Networks не представлено.

Подробнее с информацией о продукции F5 Networks можно ознакомиться на сайте производителя.

NetScaler (Citrix Systems)

NetScaler — линейка продуктов сетевой безопасности от компании Citrix Systems. VPN-решения от Citrix встроены в продукт NetScaler Gateway. Шлюз NetScaler, как и все оборудование фирмы Citrix, штатно интегрируется во многие линейки продуктов компании.

NetScaler Gateway предлагает функциональные возможности SSL VPN, включая безопасный доступ к Citrix XenDesktop, XenApp, XenMobile, MS RDP, VMware horizon, а также web-приложениям и ресурсам внутри корпоративной сети. Также продукт предоставляет возможности безопасного сетевого доступа к любому серверу, наряду с анализом и определением устройства.

Citrix Gateway поддерживает как протокол TLS, так и DTLS, в зависимости от требований к трафику.

Самая младшая MPX-платформа продукта (5550) поддерживает до 1500 SSL-транзакций. Наиболее производительная (22120) — до 560000 SSL-транзакций.

Рисунок 11. Citrix NetScaler MPX-8005

В государственном реестре сертифицированных средств защиты информации № РОСС RU.0001.01БИ00 (ФСТЭК России) шлюзов Citrix NetScaler не представлено.

Подробнее с информацией о продукции Citrix можно ознакомиться на сайте производителя.

Pulse Secure (Juniper Networks)

Pulse Secure — серия продуктов американской компании Juniper Networks. Ключевая функциональность — SSL VPN.

Производитель предлагает четыре программно-аппаратных комплекса различной производительности и форм-фактора.

Модель минимальной конфигурации (PSA300) обеспечивает пропускную способность 200 Мбит/с для 200 SSL-соединений. Наиболее производительное решение (PSA7000) — 10 Гбит/с для 25000 SSL-соединений.

Отличительной особенностью в линейке Pulse Secure является наличие двух блоков питания у модели PSA7000.

Рисунок 12. Pulse Secure Appliance 7000

В государственном реестре сертифицированных средств защиты информации № РОСС RU.0001.01БИ00 (ФСТЭК России) шлюзов Pulse Secure не представлен.

Подробнее с информацией о продукции Pulse Secure можно ознакомиться на сайте производителя.

SonicWALL

SonicWALL — американская компания-производитель решений для сетевой безопасности. В 2012 году компания была приобретена Dell Software Group. В 2016 же году Dell продала SonicWALL.

Компания предлагает решения различной производительности. В основной массе это UTM-решения, реализующие функциональность NGFW, IPS, VPN, потокового антивируса.

В части VPN производитель поддерживает IPSec, SSL. Наиболее производительное решение, представленное на рисунке ниже, обеспечивает пропускную способность VPN до 14 Гбит/с. Максимальное же число VPN-соединения составляет в этом случае 25000.

Шлюзы SonicWALL находятся под управлением собственной операционной системы — Sonic OS.

Рисунок 13. SonicWALL SuperMassive 9000 Series

В государственном реестре сертифицированных средств защиты информации № РОСС RU.0001.01БИ00 (ФСТЭК России) шлюзов SonicWALL не представлен.

Подробнее с информацией о продукции SonicWALL можно ознакомиться на сайте производителя.

Выводы

Криптографический шлюз — не только специализированное VPN-решение, но и многофункциональный продукт, решающий большой спектр задач информационной безопасности практически любого предприятия или государственного учреждения. Процесс внедрения криптошлюзов может быть непростым, и это требует от организации наличия в штате квалифицированных специалистов.

По данным статистического портала Statista.com, в 2014 году объем мирового рынка VPN составлял 45 млрд долларов США. При этом к 2019 году ожидается его рост до 70 млрд. Это позволяет говорить о том, что устройства для построения VPN станут год от года всё более востребованными.

Несмотря на то, что на территории РФ процессы эксплуатации средств криптозащиты регулируются «Положением о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)», у иностранных разработчиков все еще остается возможность предлагать свои продукты российским заказчикам. В соответствии с ПКЗ-2005, лишь участники обмена информацией (с рядом оговорок), если это не государственные учреждения, определяют необходимость ее криптографической защиты и выбирают применяемые средства криптозащиты.

Вступление в силу с 1 января 2018 года Федерального закона №187-ФЗ «О безопасности критической информационной инфраструктуры РФ» (КИИ) обяжет компании и объекты КИИ и топливно-энергетического комплекса информировать власти о компьютерных инцидентах, предотвращать неправомерные попытки доступа к информации. Такая законодательная инициатива создаст дополнительную возможность для роста сегмента средств криптозащиты в перспективе нескольких ближайших лет.

Современные отечественные криптошлюзы всё быстрее получают функциональности (Next Generation Firewall, IDS, IPS, потоковый антивирус), ещё вчера предлагаемые лишь зарубежными производителями. Рост конкуренции, увеличение числа игроков на рынке позволяет заказчику быть в наиболее выгодном положении и выбирать то, что действительно соответствует его потребностям и возможностям.

Page 2

В статье кратко описываются тенденции мирового рынка VPN, рассматриваются популярные криптошлюзы, представленные на российском рынке, приводятся их ключевые особенности.

Введение

Криптографический шлюз (криптошлюз, криптомаршрутизатор, VPN-шлюз) — программно-аппаратный комплекс для криптографической защиты трафика, передаваемого по каналам связи, путем шифрования пакетов по различным протоколам.

Криптошлюз предназначен для обеспечения информационной безопасности организации при передаче данных по открытым каналам связи.

Криптошлюзы, представленные на современном рынке, обеспечивают следующие базовые функции:

- прозрачность для NAT;

- сокрытие топологии сети за счет инкапсуляции трафика в шифрованный туннель;

- обеспечение целостности и конфиденциальности IP-пакетов;

- аутентификация узлов защищенной сети и пользователей.

Предприятия различного масштаба, государственные учреждения, частные компании — основные категории потребителей криптошлюзов.

На сегодняшний день функциональность VPN-шлюза является составной частью практически любого сетевого устройства, будь то маршрутизатор корпоративного уровня, домашний Wi-Fi-роутер или межсетевой экран. С учетом данной специфики ниже будут рассмотрены ключевые представители российского рынка, использующие алгоритм шифрования ГОСТ, а также несколько зарубежных примеров в качестве альтернативы.

Отдельной строкой отметим присутствие на рынке решений для защищенного удаленного доступа на базе протокола TLS (TLS-шлюзы) как российских, так и иностранных производителей. В рамках этого обзора они не рассматриваются.

Мировой рынок криптошлюзов

Непрерывность бизнеса для любой территориально распределенной компании всегда связана с обеспечением защиты передаваемой информации. Уже долгое время эту задачу решают различные VPN-устройства. Они заметно отличаются по своей реализации: это могут быть специализированные решения, решения на базе программно-аппаратных комплексов, таких как межсетевые экраны/маршрутизаторы, или полностью программные комплексы.

Подобные продукты на мировом рынке применяют компании из разных сфер деятельности: здравоохранение, промышленные предприятия, транспортные компании, государственные учреждения и многие другие.

В большинстве случаев заказчику необходимо решить одну или несколько из перечисленных задач:

- защита распределенной корпоративной сети в различных топологиях;