Практическое руководство по анонимности в онлайне

Время на прочтение

9 мин

Количество просмотров 153K

Направленная антенна для удалённого доступа к публичному Wi-Fi

Обеспечить собственную безопасность (анонимность) в онлайне — тяжкий труд, требующий массивного объёма знаний. Даже лучшие профессионалы не всегда справляются.

Но это возможно.

Предупреждение. Для усвоения информации в полном объёме требуется несколько недель.

Пожалуй, наиболее полное практическое руководство по анонимности опубликовано на сайте Anonymous Planet. Оно периодически дополняется и актуализируется силами сообщества (текущая версия 0.9.3, см. историю изменений). Возможно, кто-нибудь возьмёт на себя поддержку русскоязычной версии, тем более в России и Беларуси эта информация становится с каждым годом всё актуальнее. Люди рискуют свободой и жизнью, не зная базовых вещей. В первую очередь это касается администраторов телеграм-каналов. Но и всех обычных пользователей, которые могут совершенно случайно попасть «под раздачу».

Содержание

- Ваша сеть

- Ваш IP-адрес

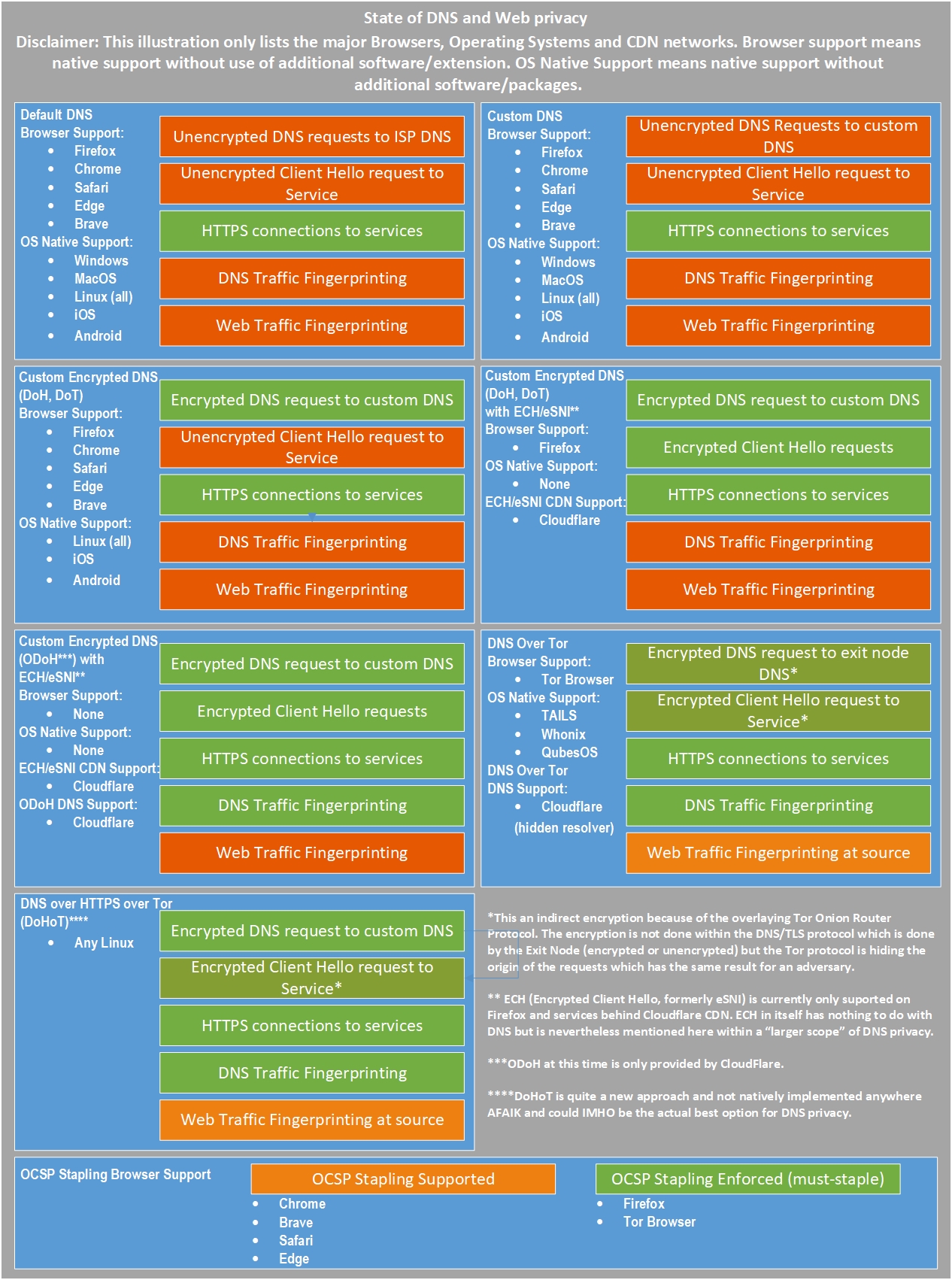

- Ваши DNS-запросы

- Ваши устройства с чипами RFID

- Устройства Wi-Fi и Bluetooth вокруг вас

- Вредоносные/вражеские точки доступа Wi-Fi:

- Ваш трафик Tor/VPN

- Некоторые устройства можно отслеживать даже в офлайне

- Ваши аппаратные идентификаторы

- Ваши IMEI и IMSI (и телефонный номер)

- Ваш адрес Wi-Fi или Ethernet MAC

- Ваш адрес Bluetooth MAC

- Ваш CPU

- Ваши сервисы телеметрии для операционных систем и приложений

- Все ваши умные устройства в целом

- Вы сами:

- Ваши метаданные, включая геолокацию

- Ваш цифровой отпечаток, реальная личность и онлайн-поведение

- Ваше мнение о своей реальной жизни и OSINT

- Ваше лицо, голос, биометрия и фотографии

- Фишинг и социальная инженерия

- Зловреды, эксплоиты и вирусы

- Зловред в ваших файлах/документах/почте

- Зловреды и эксплоиты в ваших приложениях и сервисах

- Вредоносные USB-устройства

- Ваши документы, фотографии и видео

- Свойства и метаданные

- Водяные знаки

- Пикселизация и заблюривание

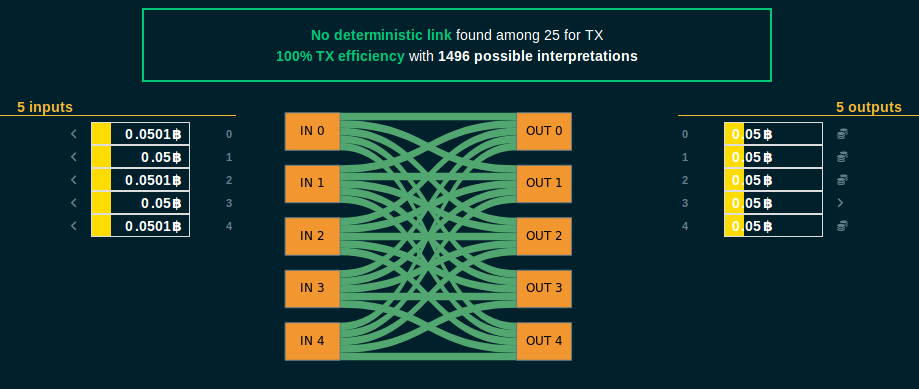

- Ваши криптотранзакции

- Ваши облачные бэкапы и сервисы синхронизации

- Отпечатки вашего браузера и устройств

- Локальные утечки данных и форензика

- Плохая криптография

- Ведение логов на сервере, несмотря на обещание не делать этого

- Некоторые продвинутые таргетированные техники

- Несколько дополнительных ресурсов

Общие приготовления

- Выбор своего пути

- Ограничения по времени

- Ограничения по бюджету/материальному обеспечению

- Необходимые навыки

- Враги (угрозы)

- Общие шаги для любого пути

- Получить анонимный телефонный номер

- Раздобыть USB-ключ

- Найти безопасные места с достойным публичным Wi-Fi

- Путь TAILS

- Стойкое правдоподобное отрицание с помощью Whonix в TAILS

- Шаги для всех остальных путей

- Достать отдельный ноутбук для всех чувствительных активностей

- Некоторые рекомендации относительно ноутбука

- Настройки BIOS/UEFI/прошивки в ноутбуке

- Защита от физического проникновения в ваш ноутбук

- Путь Whonix

- Выбор основной ОС для ноутбука

- Linux

- MacOS

- Windows

- Использование Virtualbox

- Выбор метода связи

- Найти анонимный VPN/прокси

- Whonix

- Tor через VPN:

- Виртуальные машины Whonix

- Выбор гостевой виртуальной машины

- Если есть возможность использовать Tor

- Если нет возможности использовать Tor

- Виртуальная машина Linux (Whonix или Linux):

- Виртуальная машина Windows 10

- Виртуальная машина Android

- Виртуальная машина MacOS

- KeepassXC

- Установка клиента VPN (за наличные/Monero):

- Последние шаги

- Путь Qubes

- Выбор метода связи

- Найти анонимный VPN/прокси

- Установка

- Настройка обязательного выключения (в отсутствие спящего режима)

- Подключение к публичному Wi-Fi:

- Обновление Qubes OS:

- Установка VPN ProxyVM:

- Установка безопасного браузера в Qubes OS (необязательно, но рекомендуется):

- Установка Android VM

- KeePassXC

Создание анонимных цифровых личностей

- Понимание методов, которые используются для подтверждения личности

- Капчи

- Проверка телефонного номера

- Проверка почтового адреса

- Проверка приватных деталей о пользователе (например, автоматическое распознавание расы на аватаре Facebook)

- Проверка паспорта

- Фильтрация пользователей по IP

- Фингерпринтинг браузера и устройств

- Взаимодействие с живым оператором

- Пользовательская модерация

- Поведенческий анализ

- Финансовые транзакции

- Авторизация через стороннюю платформу

- Распознавание лиц и биометрия на некоторых платформах

- Одобрение регистрации в ручном режиме

- Выход в онлайн

- Создание новых личностей

- Система реальных имён

- Требования разных платформ к личности

- Как анонимно обмениваться файлами и сообщениями

- Безопасное редактирование документов/фотографий/видео/звука

- Передача чувствительной информации в различные организации

- Рутинные задачи

Безопасное резервное копирование

- Офлайновые бэкапы

- Бэкапы отдельных файлов

- Резервное копирование целых дисков/системы

- Онлайн-бэкапы

- Синхронизация файлов между вашими устройствами в онлайне

Скрытие своих следов

- Понимание разницы между HDD и SSD

- Технология Wear Leveling

- Trim Operations:

- Сбор мусора

- Как безопасно очистить диски, если вы хотите всё стереть

- Linux (все версии, включая Qubes OS)

- Windows

- MacOS

- Как безопасно удалить отдельные файлы/папки/данные на вашем HDD/SDD или флэшке

- Windows

- Linux (кроме Qubes OS)

- Linux (Qubes OS)

- MacOS

- Некоторые дополнительные меры защиты от компьютерной криминалистики

- Удаление метаданных из файлов/документов/фотографий

- TAILS

- Whonix

- MacOS

- Linux (Qubes OS)

- Linux (кроме Qubes)

- Windows

- Удаление некоторых следов своей личности из поисковых систем и различных платформ

- Bing:

- DuckDuckGo

- Yandex

- Qwant

- Yahoo Search

- Baidu

- Wikipedia

- Internet Archive

Некоторые старые малотехнологичные трюки

- Скрытие коммуникации на виду

- Как заметить, что у вас прошёл обыск

Некоторые мысли по операционной безопасности

Если вы думаете, что вас раскрыли

- Если имеется какое-то время

- Если времени нет

Это настоящая энциклопедия анонимности. Хотя информация представлена в максимально лаконичном виде, документ весьма объёмный: около 563 423 символов.

- Зеркало сайта в Tor

- Руководство в формате PDF (май 2021). Удобно для распечатки и распространения.

По сути, из руководства становится понятно, что ни один человек в обычной жизни не соблюдает все необходимые требования по анонимности. Поэтому для безопасного использования интернета в современных условиях России и Беларуси нужно по сути отказаться от использования существующей цифровой личности, от всех существующих аккаунтов, номеров телефонов, IP-адресов, MAC-адресов и т. д. Другими словами, придётся построить новую цифровую личность с нуля, по крайней мере, как технический конструкт на время существующего правового дефолта в стране. Когда ситуация нормализуется или после переезда в правовое государство от неё можно будет отказаться.

В то же время желательно продолжать использование старой (обычной) цифровой личности хотя бы периодически по стандартному паттерну, чтобы не вызывать подозрений.

Построение новой цифровой личности с нуля

Как указано в практическом руководстве, есть несколько путей достижения достойной анонимности. Это же касается и построения новой цифровой личности. Хотя во всех путях есть несколько общих шагов.

Можно поставить вопрос шире. Как создать совершенно новую личность не только в цифровом мире, но и в офлайне? Очевидно, что это гораздо более надёжный способ замести следы и избавиться от хвоста старых идентификаторов. Здесь требуется замена офлайновых документов и/или смена места жительства. Иногда достаточно просто временного переезда в деревню или в другую страну (так делают некоторые граждане, попавшие под административную или уголовную ответственность по политическим делам). Но эта тема достаточно хорошо раскрыта в литературе, так что сосредоточимся на создании новой цифровой личности.

Примерный порядок действий такой.

Наличные деньги

В первую очередь понадобятся наличные. Старые добрые государства до сих пор выпускают бумажные банкноты. Нужно снять их со счёта или заработать. По идее, понадобится как минимум 1000 долларов, но чем больше — тем лучше.

Покупка устройств

Можно пойти в компьютерный клуб или другое место, где есть компьютер с доступом в интернет. Он нужен для создания адреса электронной почты. Для входа в компьютерный клуб расплачиваемся наличными и входим анонимно.

Вместо стандартного Gmail лучше зарегистрировать бесплатный аккаунт Protonmail. Нигде нельзя указывать личные данные или даты, в том числе в почтовом адресе, только псевдоним. Пароль из трёх-четырёх слов. Лучше запомнить его, а не записывать на листе бумаги. Менеджеры паролей — отдельный разговор.

Далее можно поискать на барахолках типа Авито/Куфар хорошие смартфоны и ноутбуки. Например, смартфон Google Pixel 3a и ноутбук Lenovo Thinkpad. На барахолке можно сэкономить 250-300 долларов на телефоне и 450-500 долларов на ноутбуке, по сравнению с ценой нового устройства в магазине. Проверьте, что устройства в рабочем состоянии и с приличными характеристиками. Договоритесь с продавцом о подходящем времени встрече в общественном месте, чтобы совершить сделку, заплатите наличными.

Как только у нас появились устройства, пришло время поработать над ними.

Ноутбук

По всей вероятности, ноутбук придёт с Windows. Её придётся удалить. Можно пойти в ближайший торговый центр и купить USB-флэшку на 8 ГБ. В торговых центрах, как правило, также есть бесплатный Wi-Fi, поэтому идём на фудкорт, открываем ноутбук и скачиваем Pop!OS и Balena Etcher (это как один из вариантов: анонимный доступ можно обеспечить и на других дистрибутивах Linux: использование Windows в качестве основной операционной системы не рекомендуется, только в виртуальной машине). Делаем загрузочную флэшку помощью Pop!OS с помощью Balena Etcher. Устанавливаем Pop!OS на ноутбуке поверх Windows.

Телефон

Когда завершена установка Pop!OS на компьютере, возвращаемся на бесплатный Wi-Fi, загружаем CalyxOS и инструмент для прошивки. Используем последний для установки CalyxOS на Pixel 3a. При первой загрузке активируем MicroG — опенсорсную реализацию гугловских библиотек. Она позволит использовать фейковый аккаунт Google для некоторых фоновых служб.

Достать биткоины

Теперь, когда мобильный телефон вступил в строй, пришло время установить на него биткоин-кошелёк. Например, Samourai Wallet. Можно записать на листе парольную фразу и 12 слов восстановления. Затем сходить на местную криптотусовку и найти, кто продаст биткоинов на 300 долларов. Монеты придут непосредственно в мобильное приложение Samourai Wallet.

Получить SIM-карту

Следующий шаг — получить доступ к оператору мобильной связи и завести мобильный номер анонимным способом. Здесь тоже есть разные варианты. Например, за небольшую сумму настоящую SIM-карту зарегистрирует на себя бедный студент или другой малообеспеченный гражданин. Другой вариант — использовать сервисы по анонимной продаже eSIM вроде silent.link. Покупаем eSIM и зачисляем кредит на счёт, оплатив его биткоинами. Импортируем eSIM в устройство Pixel 3a, и теперь у нас совершенно анонимный доступ к мобильной сети по всему миру.

Ни в коем случае не покупайте так называемые «безопасные телефоны», не устанавливайте коммерческие анонимные мессенджеры и тому подобные сервисы вроде EncroChat и Sky ECC. Как показывает опыт, эти централизованные сервисы плохо кончают, выдавая в итоге всех пользователей и историю сообщений. Свою безопасность можно обеспечить только своими силами, и желательно опенсорсными инструментами.

Обновление домашней конфигурации

Эта часть предполагает, что у вас есть домашнее подключение к интернету. К сожалению, подключение к домашнему интернету требует подтверждения личности и оплаты через традиционные банковские системы, а не биткоины.

Лучше вообще не использовать домашнее соединение в новой цифровой личности. Только в старой личности, которая привязана к настоящему имени. Для соблюдения безопасности желательно подключаться к интернету через публичный Wi-Fi. При необходимости установить направленную антенну. Такую же антенну можно носить в рюкзаке.

В России интернет-провайдер обязан хранить метаданные о вашем интернет-соединении в течение нескольких месяцев или лет. Это как минимум логи с указанием времени, когда вы посещали определённые веб-сайты.

При острой необходимости использовать домашний интернет (это практически невозможно сделать анонимно) желательно приобрести VPN типа Mullvad и оплатить биткоинами годовую подписку. Также купить маршрутизатор, на который можно установить прошивку типа pfSense. Система на маршрутизаторе настраивается таким образом, чтобы все устройства в домашней сети были защищены VPN.

На маршрутизаторе pfSense можно установить свой VPN-сервер, чтобы получить доступ к своей сети из любой точки мира.

В идеале работать через VPN/прокси на своём сервере на хостинге, оплаченном наличными или Monero. Список подходящих хостинг-провайдеров можно см. на сайте Monero.

Некоторые детали

Далее можно сосредоточиться на самостоятельном хостинге своих данных, не используя сторонние сервисы, к которым могут легко получить доступ третьи лица.

Покупаем недорогой десктоп на барахолке, ставим Pop!_OS или другой любимый Linux-дистрибутив, создаём виртуальную машину Nextcloud и виртуальную машину Bitwardenrs для хостинга сервисов. Nextcloud будет хранить календарь, контакты, фотографии и другие документы. BitwardenRS будет менеджером паролей. Обязательно делайте резервные копии всей этой информации, сохраняя образы виртуальных машин на отдельном зашифрованном SSD/HDD или на нескольких накопителях, физически удалённых друг от друга для безопасности.

Далее можно подумать о настройке собственного биткоин-узла на компьютере с сервером Ubuntu, а также о майнинге или другом способе анонимного заработка криптовалюты. На сервере можно установить Bitcoin, Block Explorer, Samourai Wallet Dojo, Whirlpool, Lightning и BTCPay Server для приёма платежей. Здесь создаём новый кошелёк Samourai, соединяем его с Dojo и смешиваем монеты через миксер Whirlpool.

Миксер Whirlpool

Если у вас мало времени и нужно быстрое и простое решение, можно взглянуть в один из пакетов для Raspberry Pi — myNode, Umbrel, Raspiblitz или Ronin.

Заключение

Чего лучше вообще никогда не делать, так это регистрироваться в Google, Facebook, Tiktok, WhatsApp или Instagram. Для общения в социальных сетях можно установить на своём хостинге инстанс Mastodon/Pleroma.

Не стоит нигде указывать реальный адрес электронной почты, лучше использовать алиасы типа simplelogin.io, одноразовые адреса Guerrilla Mail (сайт временно отключён хостером) или Getnada.

Везде по возможности лучше использовать бесплатный софт с открытым исходным кодом.

Конечно, это только один из путей по созданию новой цифровой личности и по анонимной работе в интернете. Более подробно о других вариантах см. в практическом руководстве Anonymous Planet.

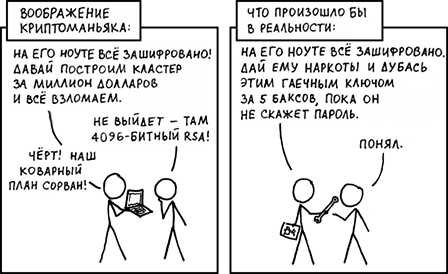

И помните, что никакие советы не помогут сохранить анонимность, если вами заинтересуются действительно серьёзные ребята (типа АНБ/ФСБ/Моссад). Так что лучше соблюдать осторожность и не привлекать внимание.

«Безопасность», xkcd

Замечания и дополнения приветствуются.

На правах рекламы

VDSina предлагает безопасные серверы в аренду с посуточной оплатой, возможностью установить любую операционную систему, каждый сервер подключён к интернет-каналу в 500 Мегабит и бесплатно защищён от DDoS-атак!

Подписывайтесь на наш чат в Telegram.

Анонимность важна для всех пользователей интернета. Пренебрежение может привести к попаданию личных данных и фотографий в руки злоумышленников, к потере денег с электронных кошельков и банковских карт. Поэтому основные правила анонимности должен знать каждый.

Уровни анонимности

Анонимность бывает разная. Одно дело, когда вы скрываете свои данные от собеседника в онлайн-чате и совсем другое — если вы пытаетесь «скрыться» от государства. Tor, VPN и прочие методы не дают полной анонимности, если вы пользуетесь ими с обычного компьютера, через домашний интернет или свой смартфон. Это все равно как если бы вы позвонили в полицию, представились чужим именем и измененным голосом сообщили о заложенной бомбе — но позвонили со своего личного телефона.

Это не значит, что полная анонимность невозможна. Она возможна, но дело это хлопотное, дорогое и требующее специальных знаний. Руководство по полной анонимности, размещенное на сайте anonimousplanet.org, содержит 500 Кбайт одного текста (без учета графики) и требует несколько недель только на прочтение и осмысление. Но на самом деле такая анонимность нужна немногим. Пока вы не совершаете в интернете ничего противозаконного, можно обойтись частичной защитой — от нежелательного интереса других пользователей сети.

Правила поведения в сети

Первое, от чего зависит анонимность — это поведение пользователя. Виртуальные машины и шифрованный трафик с соединением через купленную с рук симкарту ничем не помогут, если вы дадите онлайн-собеседнику ссылку на свою страничку в соцсети.

Поэтому первый шаг в достижении анонимности — соблюдение правил сетевой безопасности:

- установите антивирус и регулярно его обновляйте;

- используйте сложные логины и пароли;

- не сообщайте незнакомым людям и не оставляйте на непроверенных сайтах свой личный номер телефона, адрес электронной почты и ссылки на страницу в соцсети;

- если вам требуется по работе давать номер телефона и адрес почты незнакомым людям, заведите рабочие номер и почту;

- не сообщайте незнакомым людям и не оставляйте на непроверенных сайтах свое полное имя и почтовый адрес;

- не пересылайте почтой или сообщениями конфиденциальные данные;

- не переходите по ссылкам в письмах от незнакомых людей и с незнакомых адресов, если письмо со ссылкой прислал знакомый, сначала убедитесь, что его не взломали;

- не устанавливайте сомнительные приложения, особенно «хакерские» — 99 % процентов таких взламывают только один компьютер — ваш;

- не заходите на непроверенные сайты с помощью соцсетей — кнопка «Войти через» позволяет владельцу сайта получить практически всю информацию о вас из соцсети.

Методы получения информации о вас и как им противостоять

IP-адрес

Если вы выходите в сеть со своего домашнего компьютера, ваш IP-адрес можно однозначно сопоставить с вами. Причем, даже спустя длительное время — провайдеры обязаны хранить информацию о выходах пользователей в сеть в течение 3 лет. Ваш IP-адрес становится известен каждому сайту, на который вы заходите. Так что узнать злоумышленнику ваш IP не так уж и сложно. Другое дело, что даст ему это пока немногое — только ваше место проживание с точностью до города. Но успокаиваться не стоит — IP-адрес может использоваться для атак на ваш компьютер с целью проникновения в вашу систему и получения доступа к информации на диске. Поэтому руководства по безопасности рекомендуют менять IP-адрес при входе в сеть. Как это сделать?

- Анонимные прокси (анонимайзеры). Прокси — это веб-сервер, который получает от вас все запросы к сети, а затем отправляет их адресату от своего имени, то есть подставив свой IP. Обычные прокси не скрывают начальный IP-адрес, передавая его как служебную информацию. Анонимные прокси ваш IP-адрес дальше не передадут, сделав вид, что отправили запрос самостоятельно.

Существует большое количество анонимных прокси, как платных, так и бесплатных. Бесплатные часто работают со сбоями, медленно и могут добавлять на страницы свою рекламу. Кроме того, они не дают никакой гарантии конфиденциальности и вполне могут сами принадлежать злоумышленникам. Платные надежнее и быстрее, но опять же гарантировать, что история ваших запросов не станет известна кому-то третьему (как и их содержание) невозможно.

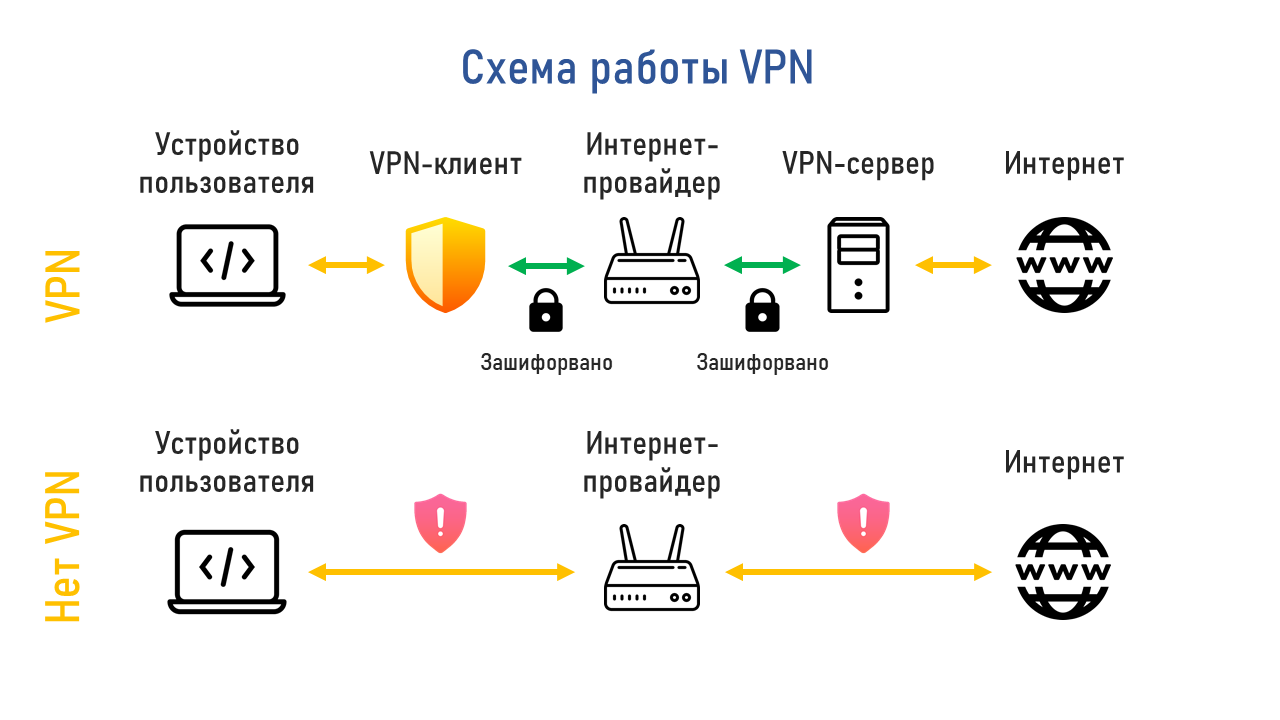

VPN. Это аналог прокси-сервера, только еще и шифрующий передаваемые данные. При использовании VPN даже ваш провайдер не узнает, какие сайты вы посещали и с какой целью. Но это знает компания-владелец VPN-сервиса. Все они, конечно, обещают, что никому эту информацию не дадут, но история говорит об обратном. Случаи, когда владельцы VPN передавали информацию о пользователях правоохранительным органам, нередки. Подробнее о VPN и его настройке на роутере можно прочитать здесь. - Tor. Как работает Tor, написано в этой статье. Вкратце — это бесплатный аналог VPN, только куда более медленный. И в нем тоже есть точка, которая знает о вас «все» — выходной узел. Эта особенность Tor-а правоохранительным органам известна, так что во многих странах они сами держат выходные узлы Tor.

Незашифрованный трафик

По стандартному http соединению вся информация передается в «чистом» виде. Если вы зайдете на любой сайт по протоколу http и введете там данные своей банковской карты, этот номер «увидят» все промежуточные узлы, через которые вы соединились с конечным сайтом, а их может быть пара десятков.

Посмотрите на адресную строку браузера: если там нет значка закрытого замка или адрес начинается на http://, то вся ваша передаваемая информация никак не защищена.

Используйте только https при работе в сети и с подозрением относитесь к сайтам, которые не могут обеспечить зашифрованное соединение.

При использовании https промежуточные узлы не могут «прочитать» ваш трафик. Но они «видят», какие сайты вы посещаете, и — по передаваемым в адресной строке параметрам — могут догадаться, что вы на них делаете. VPN, Tor обеспечивают дополнительное шифрование, скрывая и эту информацию.

Почта

Передача информации электронной почтой имеет свои уязвимости. Во-первых, до сих пор не все почтовые серверы используют шифрование трафика, и письма передаются в «чистом» виде. Во-вторых, на почтовом сервере письма также хранятся незашифрованными, и доступ к ним может получить любой администратор сервера. В-третьих, компании-владельцы почтовых серверов обязаны предоставлять доступ к хранимой информации правоохранительным органам.

Можно, конечно, договориться с получателем о способе шифрования и пароле, а затем шифровать все сообщения самостоятельно и отправлять их вложением. Но это неудобно, особенно если получателей много.

Protonmail — сервер защищенной почты, расположенный в Швейцарии. Письма на сервере Protonmail хранятся в зашифрованном виде, причем расшифровать их может только владелец почтового пароля, который самому сервису неизвестен.

Передача писем между абонентами Protonmail также производится в зашифрованном виде. Так что, заведя аккаунт на Protonmail, вы можете быть уверены в защищенности пересылаемой информации. Почти уверены. Сейчас при каждом подключении Protonmail отправляет на компьютер пользователя исполняемый код, который и шифрует письма пользовательским паролем. Сам пароль на сервер Protonmail при этом не передается. Но нет никакой гарантии, что однажды сервер не пришлет исполнимый код, который все же передаст пароль кому-то, кто убедительно попросит об этом владельца Protonmail.

Wi-Fi

Беспроводная сеть значительно уязвимее проводного подключения к интернет. Для прослушивания проводной сети злоумышленнику следует обладать специальным оборудованием и доступом к кабелю. А с Wi-Fi все намного проще — надо всего лишь оказаться в зоне его действия, и все передаваемые по сети данные можно «поймать» на простой смартфон со специальным ПО. Так что при работе в беспроводной сети безопасности следует уделить особое внимание. Обо всем этом можно прочитать в этой статье.

Cookies

Да-да, те самые «куки», про которые предупреждают многие сайты при входе. Чем они опасны? Тем, что хранят информацию, которую вы вводили на определенных сайтах и которая может попасть к злоумышленникам.

А еще через куки за вами «следят» сетевые агрегаторы наподобие Google, Яндекс и др. Практически на каждом сайте в сети установлена метрика того или иного агрегатора, и при входе на этот сайт Гугл (или Яндекс) обновляет в своей базе данные о вас. О том, что вы зашли на такой-то сайт, провели там столько-то времени, особо интересовались теми-то страницами и что-то купили. Если вас это беспокоит, пользуйтесь защищенными браузерами и настройте удаление cookie для всех сайтов, кроме доверенных.

Трояны

Если вы храните на компьютере представляющую ценность информацию и об этом узнают хакеры, они могут попытаться взломать ваш компьютер «изнутри» с помощью троянской программы.

Например, на сайте, посвященном криптовалюте, вы обмолвились, что у вас есть парочка-тройка биткойнов. Не сомневайтесь, что сразу после этого вы окажетесь под пристальным вниманием хакеров. «Сомалийские письма» — детский сад по сравнению с деятельностью профессионалов от мира цифрового криминала, которые отлично представляют силу социальной инженерии. Если через пару недель после того случая, на совершенно другой площадке, вы вдруг познакомитесь с интересным и милым человеком, с которым у вас завяжутся теплые отношения, то неужели однажды вы не откроете присланный им документ? От распространенных троянцев защитит антивирус, но что, если троян написан специально для вас? И вот уже сид-фраза вашего электронного кошелька утекает к злоумышленнику.

Но неужели надо подозревать вся и всех? Так и параноиком стать недолго.

Вовсе не обязательно. Есть несколько способов предотвратить утечку важных данных с вашего компьютера:

- Файрвол (брандмауэр). «Противопожарная стена» предотвращает приложениям установку соединений с неизвестными узлами.

Рекомендуется настроить файрвол для работы по «белому списку», то есть разрешать выход в сеть только доверенным приложениям по установленным правилам (только к определенным узлам, только по определенному протоколу и т. д.). Первое время, в процессе обучения файрвола и заполнения «белого списка», он будет постоянно «доставать» всплывающими окнами с запросом о разрешении соединения.

Придется терпеть и вникать в каждый такой запрос. Но зато потом никакой троян, даже проникнув к вам на компьютер, не сможет никуда ничего передать.

- Виртуальная машина. Что это? Всем известно приложение-калькулятор. Так вот, виртуальная машина — это приложение-компьютер. На которое можно установить отдельную операционную систему и набор программ. И что самое главное, никакая из этих программ не просто не получит доступа к файлам на диске вашего ПК, они даже знать не будут, что запущены на виртуальной машине. Выходя в сеть через виртуальную машину, вы полностью защитите свой компьютер от проникновения вирусов и троянцев.

Самая распространенная виртуальная машина — VMware Workstation, для которой существует большое количество готовых сборок на различных операционных системах и с различными наборами приложений.Но VMware Workstation — программа платная и довольно недешевая ($200). Наиболее популярный бесплатный аналог — Whonix, виртуальная машина на основе linux. С ней правда, придется разбираться.

Физический доступ к диску

А что, если злоумышленник получит прямой доступ к вашему компьютеру? Защитит ли пароль к Windows данные на вашем диске, если кто-то «стащит» ваш ноутбук? Нет, не защитит. Злоумышленнику не потребуется взламывать Windows, ему будет достаточно вынуть жесткий диск из вашего компьютера и подключить к своему. Если данные на диске не будут зашифрованы, он прочтет их без труда.

На этот случай используются программы-шифровщики наподобие VeraCrypt или CipherShed.

Они «на лету» шифруют данные, записываемые на диск, и расшифровывают их при чтении. При использовании достаточно криптостойкого пароля, прочесть посторонним зашифрованные данные практически невозможно.

В заключение

Конфиденциальная и коммерческая информация на компьютере требует защиты, и одной из ее ступеней должна быть анонимность. Чем меньше информации о вас доступно в Сети, тем менее вероятно, что вы станете предметом интереса злоумышленников.

Но не пытайтесь использовать простые механизмы анонимности, чтобы скрыться от внимания правоохранительных органов. Это не всегда удается даже профессионалам с многолетним опытом.

Мануал по безопасности

☔️ Legends For Carding ☔️В этом гайде будут рассмотрены самые простые и важные методы анонимности для работы в сфере скама:

- VPN (Virtual Private Network)

- Браузер-антидетект — Sphere и работа с ним

- Покупка левого кошелька

- Где брать дешевые прокси?

- Мои советы по своему поведению в интернете (не скипай, действительно банально и нужно)

- Бонус: анонимность с телефона

Естественно, стоит уточнить, что этот гайд подойдет исключительно для скамеров и кардеров которые не бегут за сумашедшими деньгами. Не думайте, что такой уровень анонимности сгодится чтобы заниматься полнейшей чернухой. Также настройка VPN освещена в моем основном гайде, поэтому тут заострать внимание конкретно на этом моменте я не буду.

Все мы прекрасно понимаем, что имеются специальные службы, которые суют нос в наши дела, даже не спросив у нас разрешения. Сейчас будет дано несколько полезных рекомендаций, которые помогут вам затруднить надзор за вами со стороны этих самых дядей в погонах. Разберем самые простые и верные решения для нашей безопасности и комфортной работы.

VPN

VPN позволяет обеспечить подключение поверх другой сети. Простыми словами шифруется трафик и провайдер не сможет увидеть наши действия в сети. Также подменяет ваше местоположение в завимости от расположения сервера.

Схема работы VPN сервисов проста: прежде чем передать данные на сервер провайдера, клиентская часть VPN их шифрует прямо на компьюетере пользователя, и только затем передает зашифрованные пакеты провайдеру, провайдер же не сможет их посмотреть, поскольку не знает протокола шифрования и ключа для дешифровки, затем, минуя потенциальные любопытные глаза, пакеты передаются на VPN сервер, находящийся в другой стране, там они дешифруются, и только потом совершается обмен с всемирной сетью, а затем, данные, полученные из сети, передаются назад, но в обратном порядке. Именно поэтому работа через VPN может заметно сократить скорость загрузки сайтов. Однако, не стоит забывать, что некоторые VPN сервисы ведут логи и по первому щелчку пальца дяди в погонах сдадут ваши логи с потрохами. Поэтому верным решением будет найти сервис, который пользуется доверием. Мой глаз упал на всеми известный — NORD VPN. Именно с появлением ФГИС норд и еще несколько ВПН сервисов убрали свои сервера с территории РФ, а это уже сильно вызывает доверие к норду. А самый приятный плюс норда в том, что цены на его аккаунты очень дешевые, если знать места.

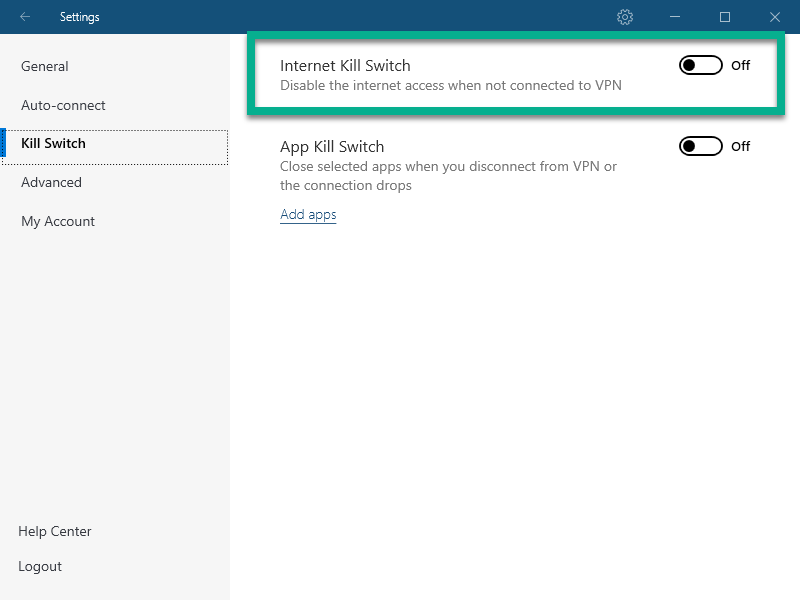

Очень важный совет: когда вы купили аккаунт, залогинились под данными в проге и включили сам VPN, не забудьте зайти в настройки и включить прекрасную функцию Internet Kill Switch. Это функция, которая оборвёт интернет соединение, если VPN сервер упадет. Простыми словами — не даст серфить интернет с вашего обычного интернета, а только через VPN соединение.

Браузер «Sphere»

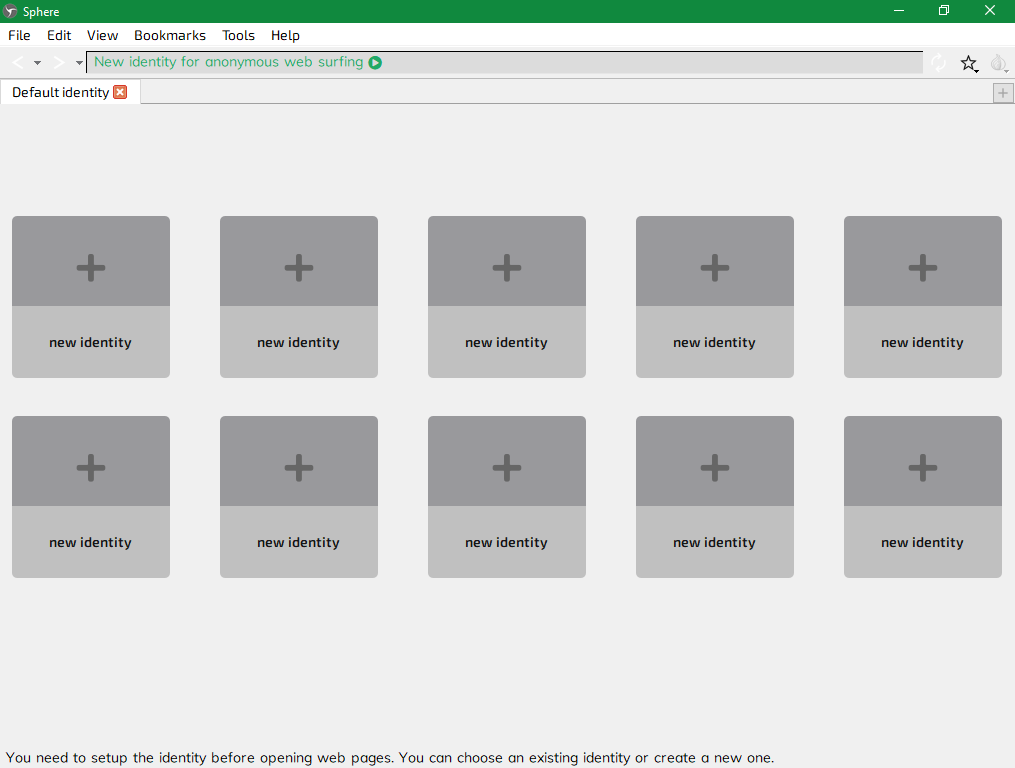

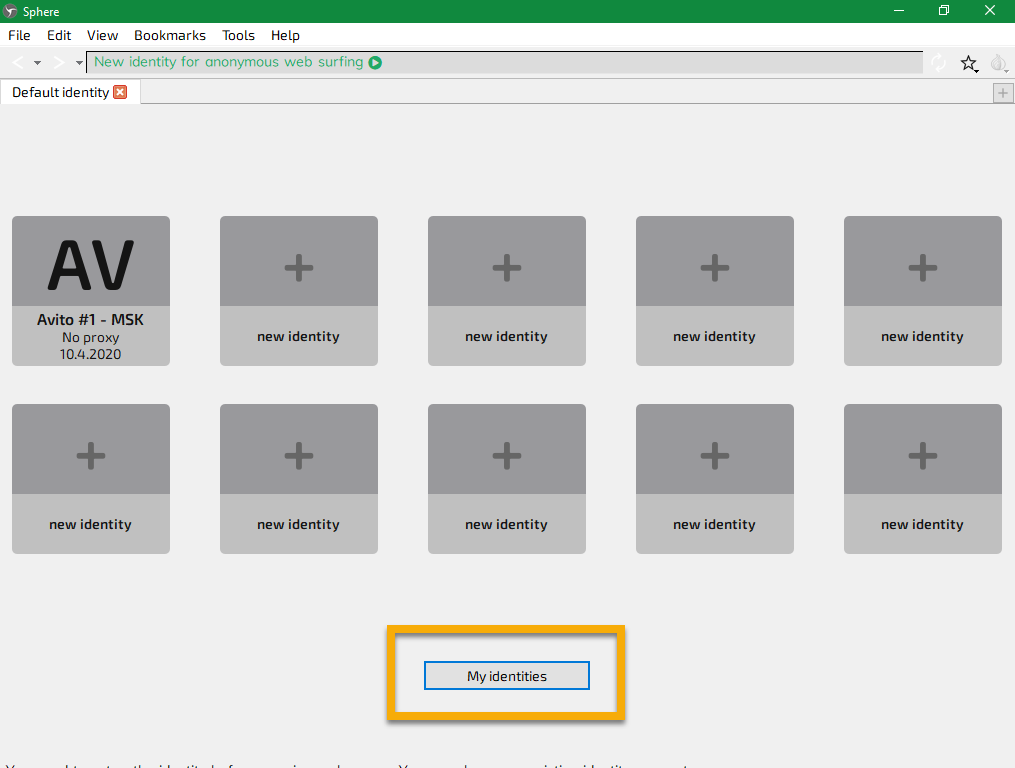

Одного VPN для работы нам будет очень мало, по этому нашим лучшим решением будет браузер Sphere. Наш обычный браузер, например, Chrome имеет отпечатки, такие как: разрешение экрана, версия браузера, язык, операционная система и другие. Браузер Sphere поможет нам их подменить, дабы у нас была комфортная и анонимная работа в сети. Лично я к этому браузеру отношусь довольно позитивно, он обеспечивает удобную работу с нескольких аккаунтов. Бесплатную версию качаем с их официального сайта — https://sphere.tenebris.cc/. Алгоритм довольно прост: скачиваем браузер, устанавливаем, ставим пароль на браузер (его нельзя будет сменить в дальнейшем, только переустановкой браузера), нажимаем «new identity», настраиваем личность. Также необходимо привыкать, что русских букв в пути до браузера быть не должно, например, как некоторые называют папки «работа», или пользователей «Андреями», т.е. своими именами на русском. И винде-то по большому счету абсолютно похуй, как тебя зовут, но это так, для справки. Изначально, кстати, браузер может быть на английском, как сменить на русский, я думаю, разберетесь сами, раз так хочется работать на русском. Советую в настройках поставить стартовую страницу, которая вам нужна, тогда все личности будут открываться именно на этом сайте. Итак, перед нами главное окно программы:

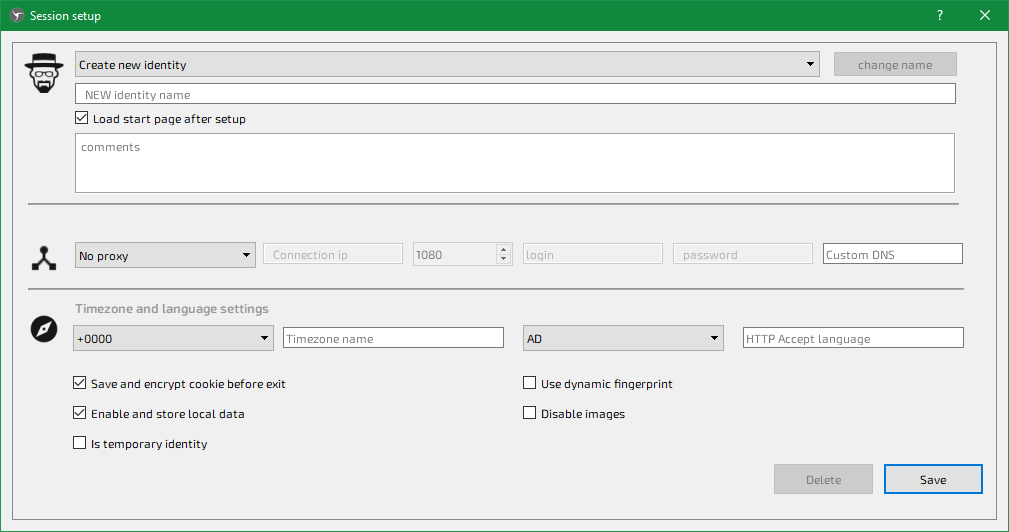

Жмем «New identity», перед нами появится окно:

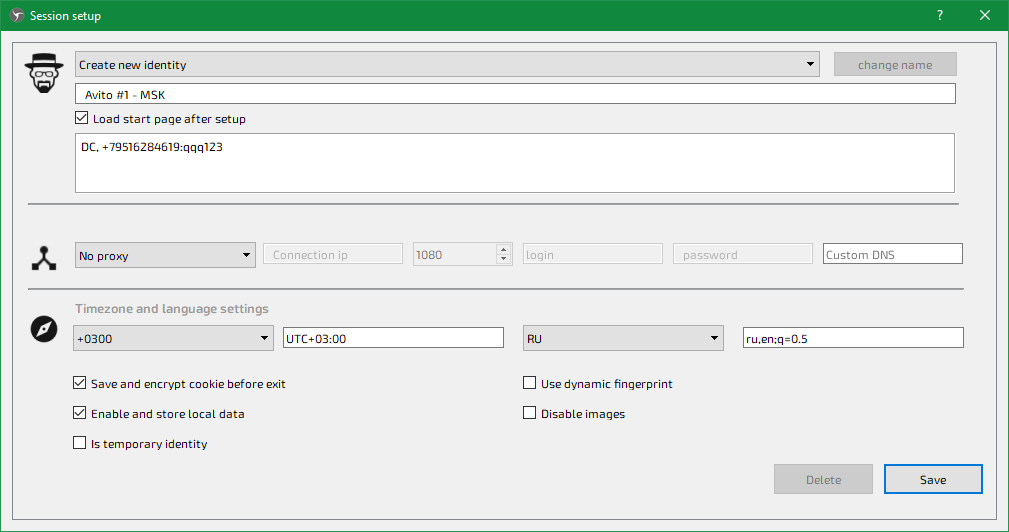

- NEW identity name (имя личности) — пишем например город по которому работаете и номер аккаунта

- Comments (комментарий к личности) — пишем что вам нужно запомнить, например, пароль от аккаунта, или некоторую инфу о городе

- Тип соединения (там, где no proxy)

- Timezone (временная зона) — +0300 это RU, для работы по русским городам по-крайней мере, для большинства, уточняйте

- HTTP Accept language (язык HTTP запроса) — ставим RU для работы по RU

В итоге полусится что-то в таком роде:

Жмем «Save», сохраняем. В меню быстрого доступа может уместиться только 10 сессий. Не знаю, кто сможет работать хотя бы в 10 потоков, не говоря уже о большем, однако все созданные личности будут у нас помещаться здесь:

Выбираем нужную для подключения, жмем по не правой кнопкой и выбираем первый пункт:

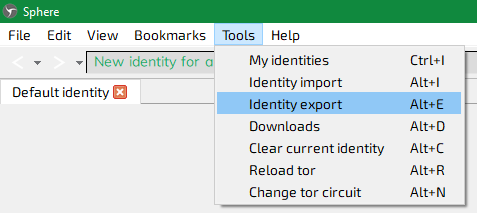

Далее очень советую вам после окончания работы выгружать свои сессии. Делается это вот так:

Или же по шорткату Alt — E, Браузер преобразует данные вашей сессии в текстовый файл, если все пойдет по пизде и браузер у вас слетит, или вы забудете пароль, — нажимаете на «Identity import» (или Alt — I) и грузите этот файл. В сфере вы набьете руку на прохождение капчи, ее количество будет зависеть от Вашего айпи. Если при входе на аккаунт возникает «Ошибка данных. Попробуйте позже» — то просто пробуем еще раз. Если вы прошли капчу, а поле входа грузится — нажимаем правой кнопкой на вкладку и жмем «Clone tab» — у вас откроется залогиненное Авито в следующем окне.

Левый кошелек

Самое важное — не палить свои реквезиты. Ведь ты сам должен понимать, что легавым достаточно лишь знать твой номер телефона, чтобы идентифицировать твою личность. Номер телефона — это твой паспорт, а твой паспорт — это весь ты. Поэтому в идеале стоило бы пойти и купить симку в переходе, а на нее уже регать кошелек, но есть и другой вариант, тут абсолютно ничего сложного, тебе нужно выполнить всего несколько действий:

- Зайти на любой сайт по продаже Qiwi/Yandex кошельков.

- Купить кошель

- PROFIT!

Или такой вариант, зарегистрировать Qiwi на виртуальный номер, главное, не забыть отключить SMS-подтверждения транзакций за те 10-15 минут, на которые дается номер. Также за все то же время нужно получить смс для открытия реквизитов виртуальной карты, если она тебе вдруг в будущем понадобится. В этом и плюс физических анонимных симок — они с тобой навсегда и в случае чего можно реснуть кошелек с помощбю смс. Но можно принимать и на свой личный кошелек, хоть и нежелательно, ведь деньги проходят отмыв через битки.

Где брать прокси?

Хочу выделить два основных сайта по продаже проксей:

- 911.re

911 по моему мнению самый лучшие прокси, можно выбрать страну/штат/город/зипкод, максимально подобный айпи а то и такой же как и КХ если работаете по кардингу

Советы напоследок

«Язык мой — враг мой, прежде ума моего родился!» И. А. Гончаров, в этой фразе заложен весь смысл твоего поведения в конференциях телеграма по скаму и кардингу. Не исключай, что есть крысы в конфе, либо шпиён. Меньше болтай, больше делай. Ни в коем случае не деанонимизируй о себе любую информацию, особенно, если живешь в RU или СНГ в целом, это может повлечь за собой последствия. Если ты параноик, то тебе нужно забыть о записывании голосовых сообщений, распространении любой крупицы информации о себе, и само собой не отправляй свои фотографии. Когда делаешь скрин — обрезай его, ты можешь спалить своего оператора связи, либо свою таймзону. Абсолютно всегда сиди сVPN, и я показал, как свести риск забытия включения VPN к нулю. Работай с левого Telegram в скам проектах, или, по-крайней мере, точно не с того, где стоит твоя аватарка и с которого ты общаешься со своими дноклами. Не принимай на свои реквезиты. А то сам знаешь, будь ты через дедик, будь ты через сферу, тут нет никакой разницы. Твоя личная карта — это весь ты. Не забывай, что твой браузер имеет отпечатки, да, их будет невыгодно искать службам при скаме, скажем, до 20-25к, но перестраховка, мой дорогой друг! Зарегистрируй себе protonmail или же temp-mail, и на любых сервисах указывай эту почту при регистрации. Генерируй себе пароли через генератор паролей, а затем записывай в надежном месте. Помни — сбрутить тебя легко, если ты поставишь qwerty228 пароль.

Ну и бонус: анонимность с телефона

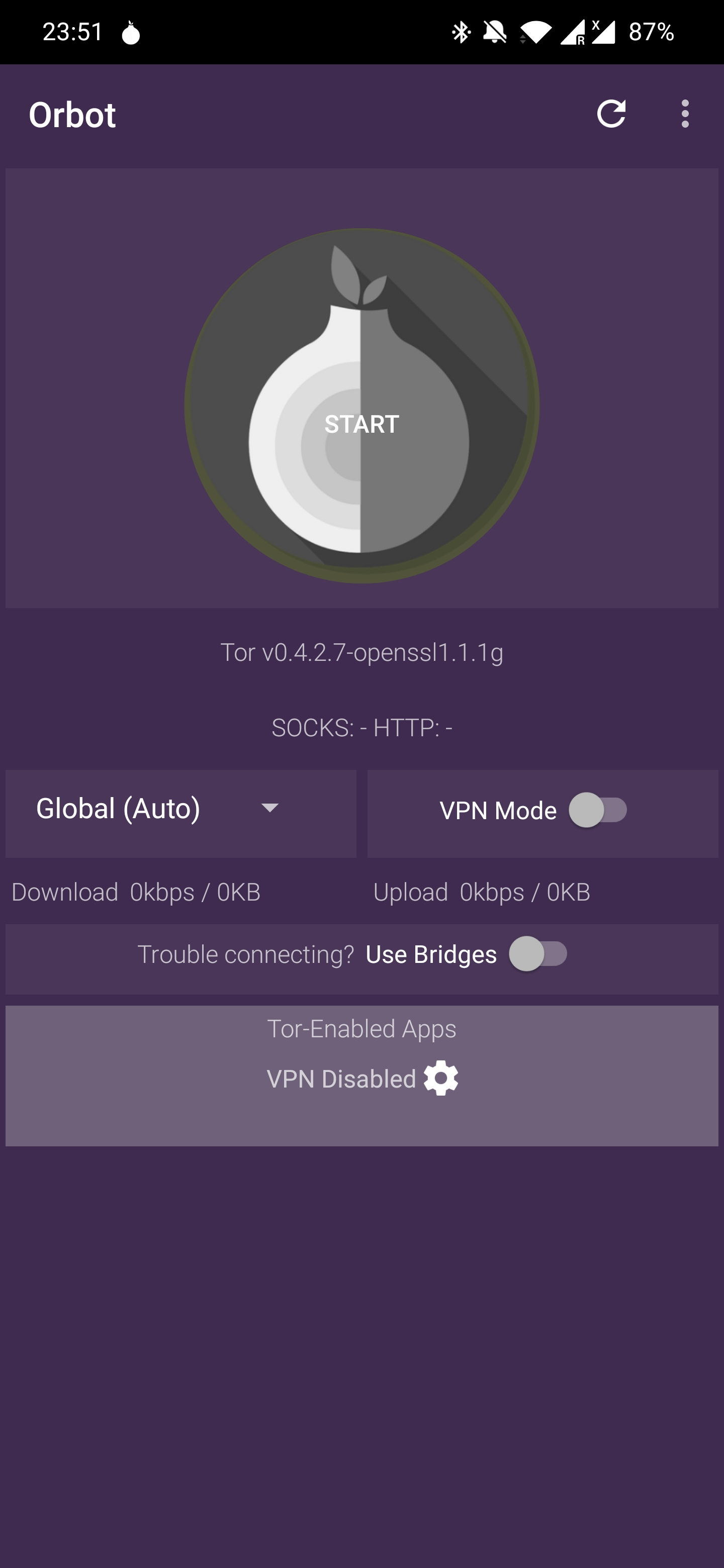

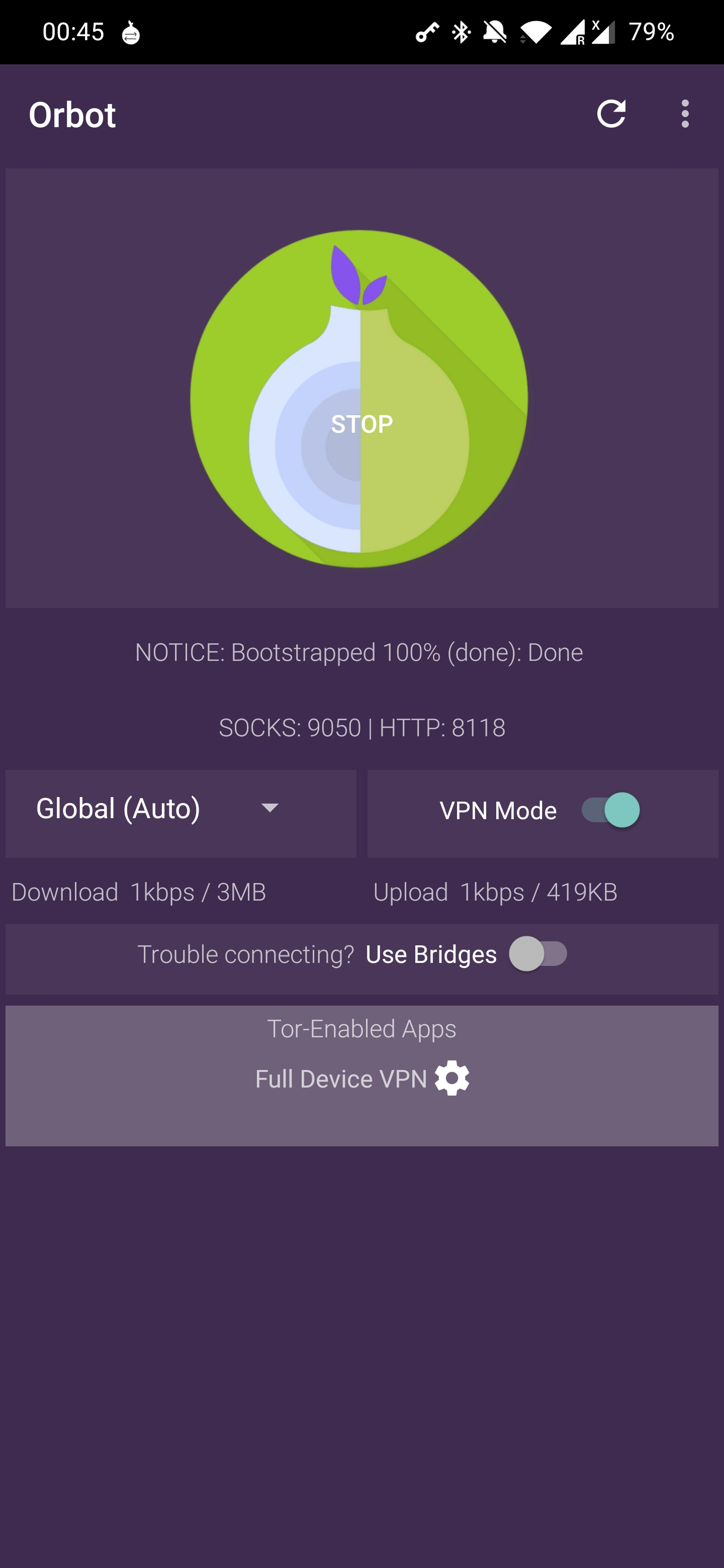

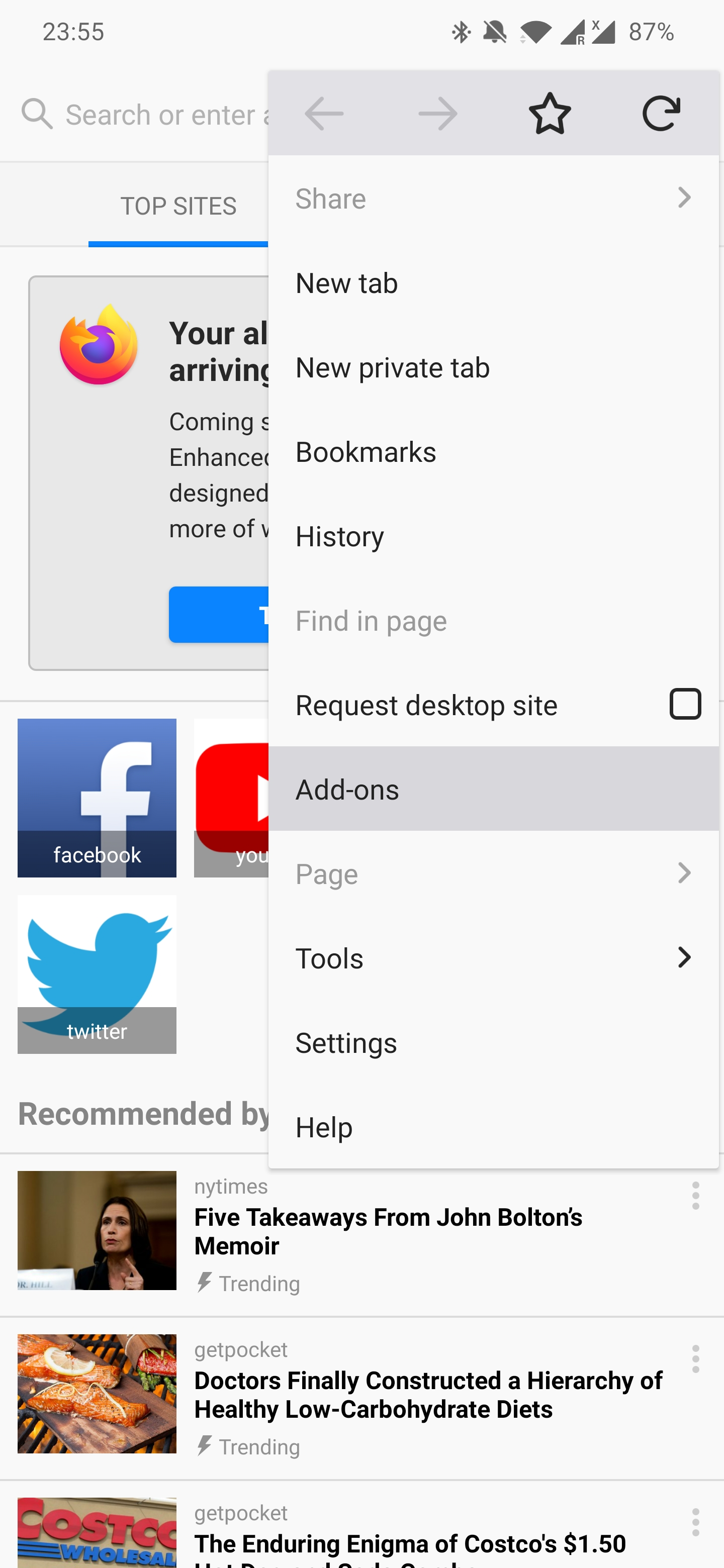

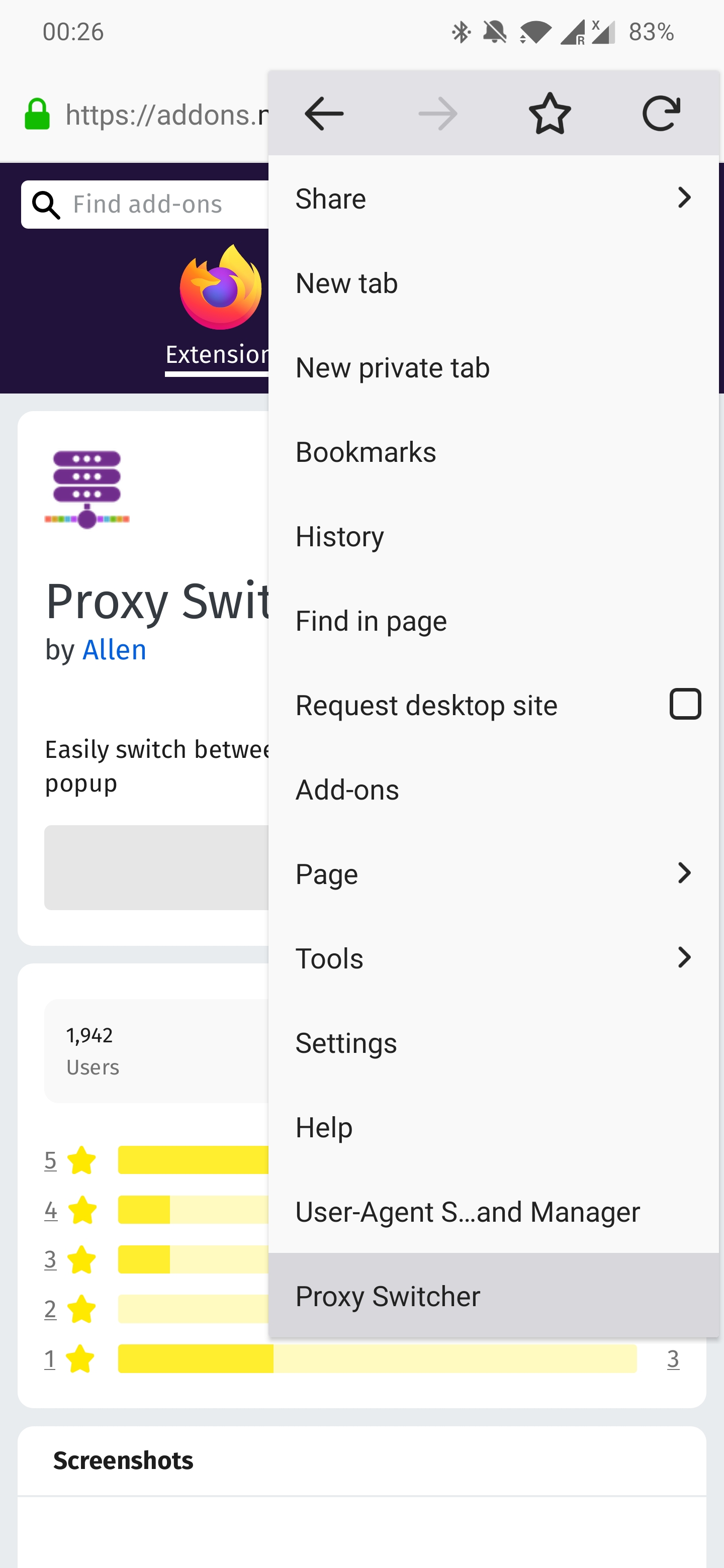

Начнём с того, что качаем приложения Orbot и браузер Firefox. Запуск и настройка Orbot.

Нажимаем «VPN-mode». Подтверждаем. Нажимаем «Start».

Теперь весь Ваш трафик проходит через сеть Tor. Теперь заметаем отпечаток браузера. Запускаем Firefox, жмём на иконку трёх точек в правом верхнем углу и выбираем «Add-ons».

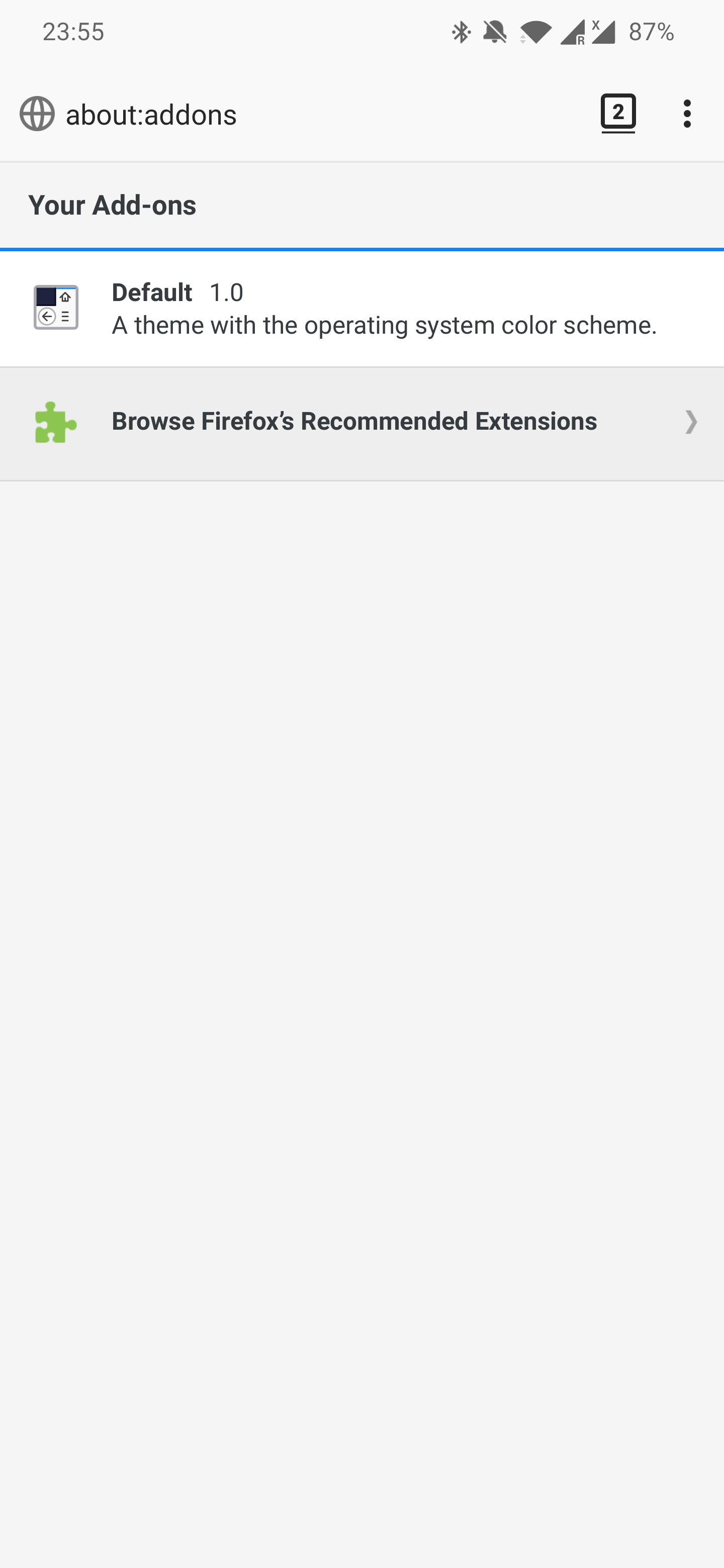

Выбираем “Browse Firefox’s Recommended Extensions”

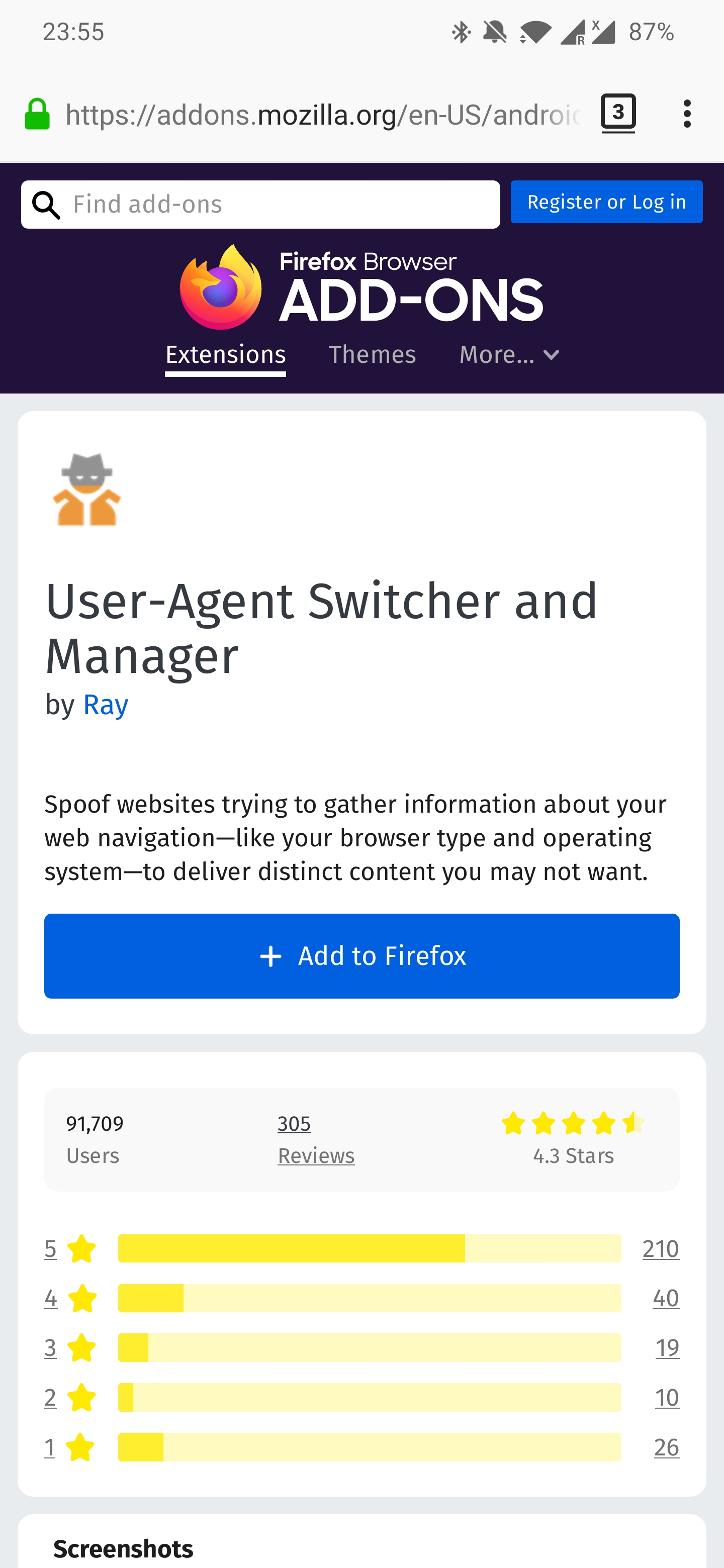

Ищем расширение “User-agent Switcher”.

Устанавливаем и подтверждаем

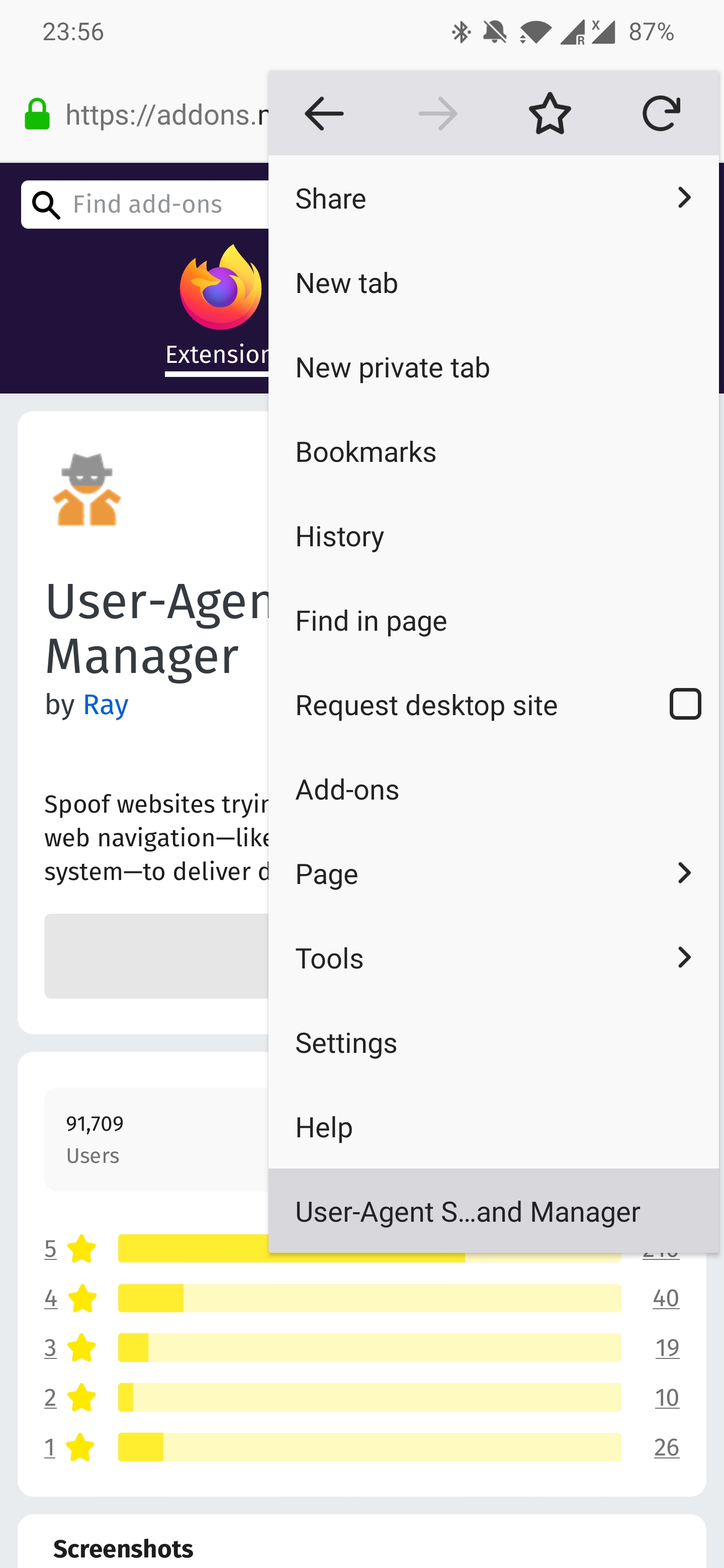

Завершили установку. Далее снова идём в правый верхний угол экрана и жмём на три точки и выбираем расширение “User-agent Switcher”

И тут мы выбираем отпечаток браузера, который мы хотим себе поставить, чтобы не светить свой реальный отпечаток.

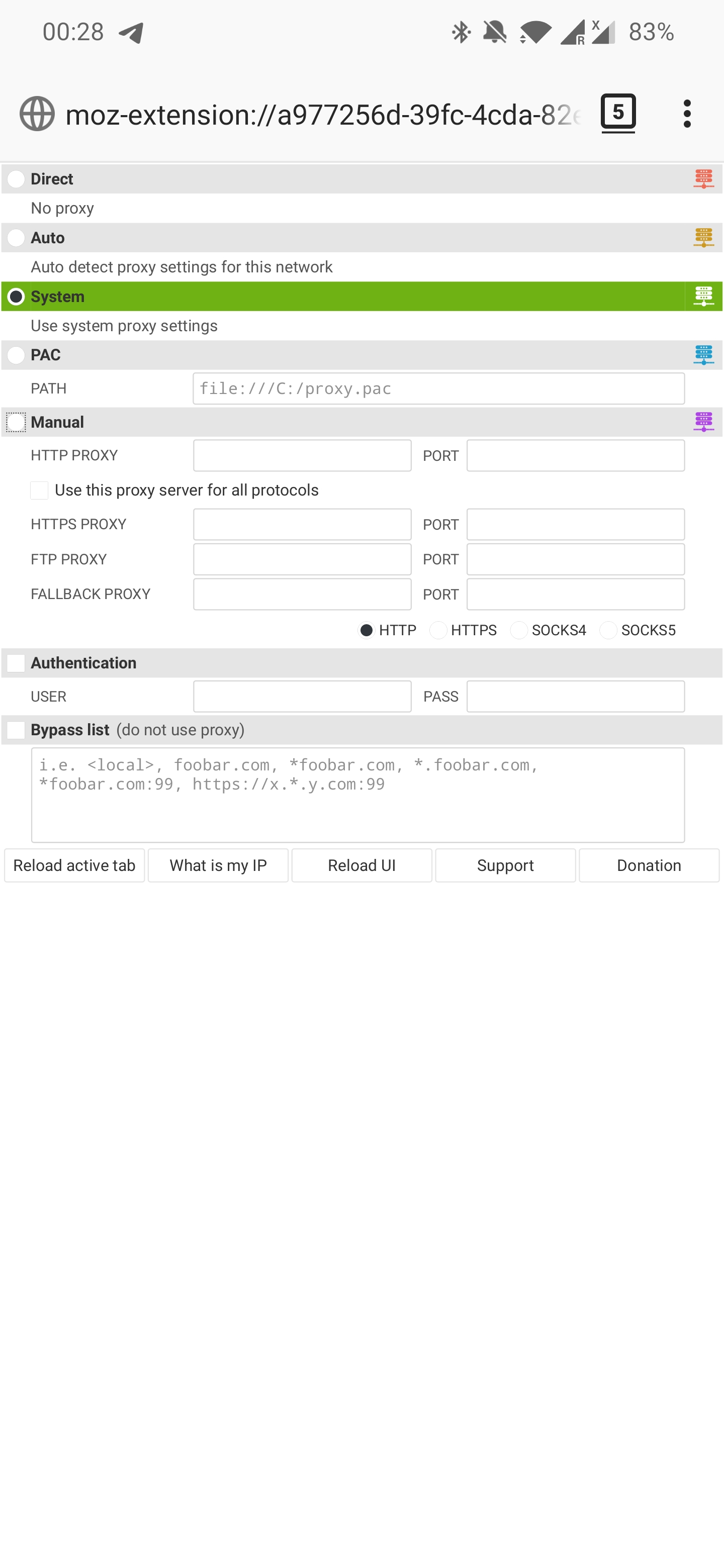

Нам осталось очистить свой IP, в данный момент у нас IP Tor, с него нам работать не стоит. Запускаем Firefox и жмём на иконку трёх точек в правом верхнем углу и снова выбираем «Add-ons». Выбираем “Browse Firefox’s Recommended Extensions” Вводим в левом верхнем углу экрана в поле поиска название расширения “Best Proxy Switcher”. Снова устанавливаем.

Переходим в расширение.

Вводим данные от прокси и нажимаем «Manual», не забываем включить аутентификацию в пункте «Authentication», если она есть в ваших прокси.

Теперь у нас чистый IP. Настройка безопасности с телефона Android закончена. Что касается IPhone и других IOS устройств, тут к сожалению сама система нам не позволяет использовать данную цепочку в полной мере. Вы можете использовать из App Store VPN + TOR Браузер/Onion Browser, тогда на выходе у Вас будет IP сети TOR или, если хотите, чтобы на выходе не был IP сети TOR, использовать любой доступный VPN (например NordVPN). Но это уже крайние меры, когда у Вас в наличие только устройство на IOS.

Всем жирных сс каждый день и безопасной работы, друзья! Удачи!

🎩Наш канал: https://t.me/+OWCAGVwjJjg3YTg0

Сегодня ни один современный человек не обходится без использования компьютера и посещения сети Интернет. Последняя выступает как глобальный и обширный информационный источник, создает условия для общения в режиме онлайн с людьми из разных уголков планеты и дает еще множество других возможностей для проведения досуга, организации работы и творческих навыков. Но параллельно с этим Интернет несет в себе немалые риски и угрозы для персональной безопасности. Вы, сами того не подозревая, можете подхватить вирус или стать жертвой фишинговой атаки.

Сегодня мы поговорим о том, какие правила поведения в интернете необходимо соблюдать, чтобы обеспечить безопасность на высоком уровне и свести риски информационных угроз из сети к минимуму.

Что такое безопасность в сети Интернет?

Без глобальной сети невозможно представить нашу повседневную жизнь. Это возможность быстро найти необходимую информацию, открыть собственный онлайн-бизнес, общаться с друзьями и знакомыми, находить развлечения в виде игр, кино, скачивать программы для развития навыков и самореализации.

Посещая какой-либо ресурс, вы оставляете там свои цифровые следы, а сайты считывают информацию и генерирую свою базу данных. Таким образом создаются портреты пользователей, на основании которых можно распространять рекламу и привлекать новых клиентов к своей продукции. Но есть и обратная сторона медали – вашими данными из базы могут воспользоваться злоумышленники и нарушить личную безопасность в интернете.

Опытные пользователи всегда осторожно посещают ресурсы и стараются всеми возможными методами защитить свое ПО и личные данные от риска взлома и кражи информации.

Как обеспечить безопасность в Интернете?

Чтобы обезопасить свою жизнь и создать комфортные условия для пользования сетью Интернет, важно соблюдать ключевые правила. Рассмотрим каждый пункт более детально.

Правило 1 – используйте надежные пароли и уметь управлять ними

Главное правило заключается в том, чтобы придумывать надежные и сложные пароли к своим аккаунтам соцсетей, почтовому ящику, личным кабинетам различных сайтов и веб-ресурсов. Хакеры часто покушаются на странички пользователей в социальных сетях или их почтовые ящики, если там стоит простой и легко подбираемый пароль. Ведь не хочется же, чтобы ваша переписка, файлы, фото и контакты попали в чужие руки.

Чтобы создать сложный пароль, который тяжело взломать, можно воспользоваться специальным генератором.

Управление паролями непосредственно влияет на безопасность в сети интернет, хотя это нелегкая задача. Возможно, вас будет раздражать, что на каждом сайте свои требования к написанию защитного кода, однако все это делается в интересах пользователя.

Представьте такую ситуацию, когда хакер запускает специальную программу, которая подбирает коды для взлома и вдруг это получается сделать именно с вашей почтой. Если пароль от e-mail совпадает с другими вашими аккаунтами, злоумышленник легко получает доступ ко всем приватным данным, в частности к платежным, посредством которых потом может манипулировать вами или шантажировать, или просто украдет все ваши деньги с банковской карты или со счета.

Правило 2 – используйте антивирус и файервол

На сегодняшний день еще много людей посещают Интернет без защиты своего ПО. Речь идет об отсутствии антивирусной системы. А ведь именно такая программа выступает первой линией защиты для каждого рядового пользователя. Вы не можете знать или спрогнозировать, когда столкнетесь с зараженным файлом или опасным сайтом.

Вместе с антивирусной программой рекомендуется использовать брандмауэр. Его можно сравнить с универсальной мерой защиты, поскольку выполняет опцию одобрения или отказа на загрузку нового программного обеспечения на компьютер пользователя.

Правило 3 – контролируйте устройства детей в интернете

Только родители могут объяснить, как правильно пользоваться ПК и поддерживать безопасность детей в интернете. Подрастая, ребенок интересуется всем вокруг и рано или поздно захочет научиться пользоваться компьютером. В сети его подстерегает много опасностей, от которых нужно эффективно уберечься.

Например, для просмотра видео рекомендуется использовать приложение YouTube Детям – здесь представлена обширная база обучения для знакомства ребенка с Интернетом, а также библиотека мультиков для современных малышей разных возрастных категорий.

Еще один полезный сервис – это Family Link, с помощью которого родители контролируют гаджеты своих отпрысков и помогают им осваивать просторы глобальной сети в безопасном режиме.

Правило 4 – используйте двухэтапную аутентификацию

Двухэтапная аутентификация помогает улучшить защиту любого аккаунта или личного кабинета, к которому привязаны ваши данные.

Когда вы вводите логин и пароль для входа, система запрашивает код подтверждения – он отправляется по смс или в приложении Google Authemtificator, при этом срок его действия составляет 30 секунд.

Используя двухэтапную аутентификацию, можно максимально обезопасить свой аккаунт на любом ресурсе – почта, социальная сеть, менеджер, личный кабинет онлайн-магазина и т.д.

Правило 5 – установите сервис VPN

Виртуальная приватная сеть задействует протокол безопасности, способный защитить пользователя в процессе соединения, при этом устраняет все проблемы, оставленные брандмауэром и оперирует современными методами защиты от вредоносных программ. Другими словами, с помощью VPN создается режим анонимности и скрывается реальный IP, вы сможете серфить в сети безопасно и не беспокоясь о том, что ваши данные окажутся под угрозой.

Информационная безопасность в интернете с помощью VPN гарантирована, так как вы скрыты от посторонних лиц и мошенники не могут вычислить вас. Но для этого требуется использовать качественный сервис от надежного разработчика.

Для обеспечения вашей безопасности, конфиденциальности и защиты от слежки мы рекомендуем использовать ВПН

Правило 6 – грамотно используйте электронную почту

E-mail как служба обмена мгновенными сообщениями до сих пор остается самой популярной и востребованной в современном мире. Однако этим часто пользуются злоумышленники, рассылая письма-ловушки пользователями, чтобы они переходили по скрытым ссылкам и становились жертвой обмана. Такая схема именуется как фишинг, а хакер получает доступ к частным файлам и информации пользователя, который попался на удочку.

Достаточно соблюдать элементарные меры безопасности, например, не открывать письма от сомнительных авторов, не переходит по ссылкам, которые не ведут на официальные страницы сайтов, не сообщать свой адрес почты всем вокруг, а только на надежных источниках.

Правило 7 – не разглашайте личную информацию

Никакая безопасность в интернете по правилам не поможет, если вы будете разглашать свои данные. Болтун всегда является находкой для шпиона, поэтому думайте прежде, чем афишировать какую-либо информацию. Если вы в соцсети публикуете фото с любимым человеком или освещаете какие-то инсайдерские данные своей работы, то эта информация будет известна не только тем, кому она адресуется, например, кругу друзей, но и совершенно посторонним лицам. Нельзя быть беспечным в сети, лучше беречь самое важное и сокровенное от посторонних глаз.

Заключение

Интернет – это великое изобретение человечества. Сегодня глобальная сеть объединяет людей из разных уголков планеты и помогает поддерживать связь. Это мировой источник информации, который помогает найти и узнать все, что угодно. Однако вместе с тем несет весомые риски личной безопасности пользователя. Чтобы защитить себя и уберечь свои данные от хакерских взломов, придерживайтесь правил, описанных в данной статье, и тогда ваш серфинг будет комфортным, эффективным и надежным.

Топ-4 вопроса о безопасности в Интернете

-

Как обезопасить себя в Интернете?

Чтобы обезопасить себя в глобальной сети, нужно следовать элементарным правилам защиты, благодаря чему вы сможете оградиться от рисков взлома. В частности применяйте VPN, посещайте только официальные сайты и придумывайте сложные пароли к аккаунтам.

-

Зачем нужна безопасность в Интернете?

Безопасности в сети необходима каждому пользователю. Это как необходимость иметь личное пространство и иметь право вести частную жизнь. То же самое и при ведении онлайн-жизни, ведь никто не хочет, чтобы его данные были украдены и использованы мошенниками в личных целях.

Главная цель безопасности в Интернете – это защититься от хакеров и посторонних лиц, которые могут посягать на ваш трафик и персональные файлы.

-

Что такое безопасность в сети Wi-Fi?

Безопасность сети Wi-Fi означает осторожное использование открытых или публичных точек доступа. Кроме того, важно подключаться только к тем, которые защищены паролем.

Хорошо, когда в кафе есть свой Wi-Fi, но плохо, если сеть открыта и любой желающий может соединиться. Передача данных по такому подключению не является защищенной, следовательно возникают риски проникновения посторонних лиц в ваши устройства или данные.

-

Существуют ли правила поведения в Интернете?

Да, существуют. К главным правилам, как эффективно и безопасно серфить в глобальной сети, относятся следующие:

- управление паролями и применение сложных кодов;

- контроль детей при пользовании Интернетом;

- использование антивируса и файервола;

- включение двухэтапной аутентификации;

- грамотное пользование электронной почтой;

- подключение VPN;

- неразглашение приватной информации.

В наши дни в обычной квартире содержится множество технологических чудес, большинство из которых находится в домашней сети и через маршрутизатор подключены в интернет. При этом интернет полон хакерами, шпионами, вредоносными приложениями и другими угрозами. Все они стараются заполучить доступ к вашим устройствам и сети. Вам это совершенно ни к чему.

По этой причине нужно прямо сейчас принять меры по обеспечению безопасности домашней сети.

В данной статье предлагается план по организации надёжной защиты домашней сети. Потребуется проделать кое-какую работу, но спустя несколько часов вы получите значительно более безопасную сеть. Этого должно хватить для защиты.

Обычно злоумышленники ищут незащищённые сети вместо того, чтобы тратить время на взлом защищённых.

Задача будет разделена на несколько частей. Обеспечение защиты сети требует нескольких изменений, одни из которых производятся на маршрутизаторе, другие на устройствах, а третьи у человека в голове. Все изменения можно разбить на следующие категории:

- Работа с маршрутизатором.

- Работа с устройствами подключёнными к сети.

- Изменение подходов к использованию интернета и устройств.

- Дополнительные аппаратные меры безопасности.

Работы предстоит проделать немало. Рекомендуется просмотреть представленный список по порядку и выполнить все описанные шаги, прежде чем браться за следующие. Таким образом вы будете работать систематично, в результате чего защита будет установлена быстрее и надёжнее.

Может потребоваться больше одного подхода. Не спешите сделать всё за один раз, чтобы не упустить ничего важного.

1. Работа с маршрутизатором

Маршрутизатор находится в центре домашней сети. К нему подключаются все устройства и через него они выходят в интернет. Чаще всего в домашней сети только один маршрутизатор, к которому осуществляют беспроводное подключение другие устройства.

Поскольку маршрутизатор находится в центре, на него нужно обратить внимание в первую очередь. Прочитайте документацию от него, чтобы понять, как зайти в панель управления маршрутизатором.

Войдя в панель управления, вы получаете возможность поменять множество настроек, усилив защиту домашней сети от атак из интернета.

Вносить изменения рекомендуется в следующем порядке.

Поменяйте пароль Wi-Fi и SSID

При покупке маршрутизатора в магазине он обычно поставляется с заранее заданным паролем от сети Wi-Fi и SSID (идентификатором набора услуг). Если злоумышленник знает, какая у вас модель маршрутизатора, всего за пару минут он сможет найти в интернете эти предустановленные значения.

Если у вас маршрутизатор от вашего провайдера, специалисты могли задать пароль и SSID, поменяв предустановленные значения. В таком случае эти данные записаны у провайдера и посторонние могут узнать их. Вы должны сами задать пароль Wi-Fi и SSID, чтобы их знали только вы.

Существуют руководства по созданию сложных паролей. Также можно посмотреть документацию от маршрутизатора. Или же можно найти эту документацию в интернете и выполнить описанные там указания, чтобы поменять пароль и SSID.

Можно задать любой пароль и SSID, но рекомендуется сделать SSID “скучным”, а пароль длинным.

Скучный SSID означает, что он не привлекает к себе внимания и не содержит персональной информации. Не следует давать SSID такое название, которое запомнится хакеру при сканировании всех сетей Wi-Fi поблизости от вас. Если же в названии SSID содержится личная информация, вроде имени или года рождения, это не только привлечёт внимание, но и может поспособствовать взлому.

Если пароль будет длинным, хакеру или соседу потребуется намного больше времени, чтобы угадать его. Необходимо как минимум 12 символов и чтобы это не было обычное слово или цитата.

Безопасность длинных паролей выше, но зато их трудно запомнить. Впрочем, запоминать их и необязательно.

Используйте менеджер паролей

Применять менеджер паролей намного лучше, чем пробовать запомнить множество длинных сложных паролей самостоятельно. Существует немало подобных менеджеров, от бесплатных до довольно дорогих.

Читайте наш обзор лучших менеджеров паролей.

Установите шифрование WPA2

Необходимо найти способ запретить посторонним подключаться к вашей сети. Маршрутизаторы Wi-Fi умеют шифровать передаваемые данные, но шифрование по умолчанию не всегда включено или применяется не самый надёжный алгоритм. Убедитесь, что в вашем маршрутизаторе установлен вариант шифрования WPA2 (Wireless Protected Access 2).

Есть разные версии WPA2. Избегайте аббревиатуры TKIP, выбирайте вариант с аббревиатурой AES.

Отключите WiFi Protected Setup (WPS)

WPS (WiFi Protected Setup) представляет собой систему для упрощения подключения нового устройства к сетям Wi-Fi. К сожалению, данный механизм уязвим для взлома. Программа Reaver-WPS использует недостатки этой технологии для взлома сильного шифрования WPA2, которое вы настроили на своём маршрутизаторе.

Единственным выходом является отключение WPS. Если этого не сделать, названное выше приложение может взломать защиту за несколько часов.

Отключите Universal Plug and Play (UPnP)

Universal Plug and Play (UPnP) представляет собой стандарт, дающий устройству возможность открывать порт в интернет для установки связи с устройствами за пределами вашей локальной сети. Считается, что если программа на вашем устройстве запрашивает подробное подключение, она делает это по серьёзной причине.

Естественно, в реальности это не всегда так. Если хакер установит на ваше устройство вредоносную программу, она сможет использовать UPnP для связи с внешним миром и выполнения различных неприятных для вас действий.

Если хакеры на ваших устройствах вам не нужны, отключите UPnP.

Отключите удалённое управление

Удалённое управление даёт доступ к административному интерфейсу маршрутизатора с тех устройств, которые напрямую не подключены к вашей сети. Вот только если вы можете из интернета получить доступ к интерфейсу маршрутизатора, то смогут и хакеры из любой точки земного шара.

Конечно, бывает удобно поменять настройки маршрутизатора, когда вы находитесь вдали от дома. Впрочем, ещё удобнее быть спокойным относительно того, что злоумышленники не проберутся в вашу сеть. Выключите опцию удалённого управления.

Измените пароль администратора маршрутизатора

Пока вы вносите изменения, можно заодно поменять пароль администратора для входа в интерфейс маршрутизатора. Вы уже изменили пароль на доступ к сети Wi-Fi, но это не то же самое, что пароль по умолчанию, который используется для входа в маршрутизатор и внесения описанных выше изменений в настройках.

Этот пароль не имеет большого значения, поскольку для его ввода у человека уже должен быть доступ в вашу сеть, а вы отключили удалённое управление. Однако, он меняется за пару секунд и у вас уже установлен менеджер паролей, поэтому сохранить его будет нетрудно.

Активируйте брандмауэр на маршрутизаторе

Брандмауэр представляет собой систему, которая контролирует передачу данных между вашими устройствами и интернетом. Среди прочего брандмауэр может заблокировать трафик от вредоносных сайтов. Также он может запретить вредоносным программам, которые пробрались в вашу сеть, отправлять собранные в ней данные. Это могут быть персональные сведения или данные кредитных карт. Вы точно не захотите, чтобы они попали к злоумышленникам.

На большинстве маршрутизаторов есть встроенный брандмауэр, но может потребоваться включить его. В настройках маршрутизатора найдите опцию со словами Firewall, SPI Firewall и тому подобными и убедитесь, что она включена.

Проверьте наличие обновлений прошивки

Как и обычным устройствам, маршрутизаторам периодически требуются обновления. Они содержат исправления ошибок, закрывают уязвимости и защищают от хакерских атак. По этой причине важно, чтобы на вашем маршрутизаторе всегда была установлена последняя из доступных версий прошивки.

Некоторые маршрутизаторы автоматически обновляют свою прошивку без вмешательства пользователя. Другие нужно обновлять вручную.

Обновить прошивку вручную можно оказаться непросто, но необходимо. Большинство обладателей маршрутизаторов не имеют опыта их обновления и хакеры пользуются этим для проникновения в домашнюю сеть. Найдите в интернете, как выполнять обновление прошивки вашего маршрутизатора, и сделайте это.

Заставляйте гостей пользоваться гостевой сетью

В современном подключенном к интернету мире люди привыкли постоянно оставаться на связи. Если к вам домой пришли гости, наверняка они захотят получить доступ к вашему Wi-Fi.

Проблема в том, что нельзя давать пароль от сети Wi-Fi всем без разбора. Стоит только дать пароль одному человеку, и вы не можете быть уверены в том, что его не узнают другие.

Также вы не можете быть уверенным, что люди не будут злоупотреблять доступом к вашей сети, когда окажутся поблизости. Или они могут поделиться этими данными со всем интернетом, если хакер получит доступ к их устройствам.

Если вы не хотите беспокоиться обо всём этом, у вас есть два варианта действий. Во-первых, просто не давать гостям доступ к вашему Wi-Fi, что вряд ли повысит вашу популярность среди людей. Другой вариант заключается в использовании гостевой сети.

Гостевая сеть даёт подключающимся доступ к интернету, но не к остальной части локальной сети. Таким образом, гости смогут выходить в интернет без того, чтобы подвергать вашу домашнюю сеть опасности. Настроить гостевую сеть очень легко. Если ваш маршрутизатор поддерживает такую возможность, воспользуйтесь ей.

2. Работа с устройствами

Когда вы закончили настраивать маршрутизатор, пора позаботиться о защите устройств. В зависимости от количества подключенных к маршрутизатору устройств это может занимать довольно продолжительное время.

Каждое выходящее в интернет устройство требует индивидуальных настроек. Поскольку у всех разные модели компьютеров, ноутбуков, смартфонов и планшетов, мы будем давать описание в общих чертах.

Проверьте наличие обновлений программного обеспечения и прошивки

Как и в случае с маршрутизатором, нужно обновлять все подключённые к нему устройства. Это компьютеры, планшеты, смартфоны. Проверяйте наличие на них новых версий операционной системы.

Для других устройств с административным интерфейсом проверяйте документацию, чтобы понять, можно ли устанавливать на них обновления.

Также хотелось бы верить, что производители всех устройств дали им возможность обновляться автоматически.

Установка последней версии программного обеспечения является главным способом защиты устройств от атак из интернета. В первую очередь это важно для мобильных устройств. Смартфоны постоянно находятся при вас и подключаются к разным сетям, тогда как компьютеры располагаются только у вас дома и используют только одно относительно безопасное подключение.

Если мобильное устройство станет жертвой какого-нибудь изощрённого вируса, он может проникнуть через защиту маршрутизатора прямо в домашнюю сеть. В идеальном случае вы будете применять этот и все следующие шаги ко всем подключённым к интернету устройствам, но в первую очередь необходимо заняться мобильными устройствами.

Поменяйте предустановленные логины и пароли на устройствах

На некоторых устройствах могут быть предустановленные логины и пароли. В таком случае их нужно поменять на собственные. Эти логины и пароли могут быть известны многим людям, что значительно снижает защиту устройств.

Поменяйте любые заранее заданные логины и пароли. Установите длинные сложные пароли и сохраняйте их в менеджере паролей, чтобы не потерять.

Меняйте созданные вами логины и пароли

Также нужно обратить внимание на устройства, где вы задали логины и пароли сами. Их тоже нужно периодически менять. Это повысит защиту сети, уменьшая вероятность того, что кто-то посторонний подберёт правильную комбинацию.

Установите антивирус

На устройствах с такой возможностью поставьте антивирусную программу. Они есть для компьютеров, смартфонов, планшетов, ноутбуков.

Активируйте брандмауэр

Если вы активировали брандмауэр в маршрутизаторе, не помешает использовать брандмауэр и на устройствах.

Включение брандмауэра на каждом устройстве обеспечивает дополнительную защиту. В первую очередь это важно для мобильных устройств, которые часто работают за пределами домашней защищённой сети. Во внешнем мире брандмауэр помогает защититься от вредоносных сайтов.

Вернувшись обратно в домашнюю сеть, брандмауэр защищает устройство от заражённых устройств внутри сети. Он уменьшает вероятность того, что при заражении одного сетевого устройства вирус распространится на другие.

Используйте на ваших устройствах гостевую сеть

Мы уже настроили гостевую сеть для доступа в интернет без угрозы для основной сети. Желательно подключать все смарт-устройства к этой гостевой сети.

У вас может быть немало подобных устройств и мало информации о том, насколько хорошо они защищены. Чтобы не рисковать, можно подключать их к гостевой сети и при наличии проблем основная сеть останется нетронутой.

Удалите ненужные предустановленные приложения

Большинство компьютеров, смартфонов и планшетов продаются с установленными приложениями, которые чаще всего не нужны. Они расходуют системные ресурсы, занимают место на диске, замедляют работу, могут нарушать конфиденциальность и ослаблять защиту.

Эти мусорные приложения могут содержать в себе антивирусы, программы для совершения покупок, панели инструменты поисковых движков, рекламу, шпионов, другие ненужные вещи.

Необходимо всё это как можно скорее удалить, даже если в работе устройств нет проблем. Сказать это может быть легче, чем сделать, поскольку многие такие программы сложно или вовсе невозможно удалить.

Выполняйте резервное копирование важных данных

Это нельзя назвать методом защиты сети. Скорее это подстраховка на тот случай, если в сеть всё же проникнут.

При любой возможности выполняйте резервное копирование всех устройств с важной информацией. Лучшим вариантом является резервное копирование в облако или же можно воспользоваться внешним диском или сетевым хранилищем.

Какие бы варианты резервного копирования не были вам доступны, их суть в том, чтобы восстановить информацию, если с сетью и устройствами возникнут проблемы.

3. Изменение подходов к использованию интернета и устройств

Описанные выше изменения в аппаратных и программных компонентах важны, но также важен подход к безопасности домашней сети.

Большинство людей настраивают сеть и не обращают на неё внимания, пока не начнутся проблемы. Это неправильный подход к обеспечению защиты домашних сетей. Ниже описано, что необходимо помнить.

Сеть требует регулярного обслуживания

Для обеспечения безопасности домашней сети необходимо периодически проводить базовое обслуживание.

В первую очередь нужно обновлять прошивку маршрутизатора. Поскольку маршрутизатор находится в центре сети, ему следует уделять основное внимание. Если маршрутизатор не поддерживает автоматическую установку прошивки, создайте расписание для проверки наличия обновлений вручную. Например, можно делать это ежемесячно.

Следующим шагом в обслуживании является проверка наличия обновлений на подключённых к сети устройствах. Необходимо обновить всё, что не обновляется автоматически. Проверять наличие обновлений на устройствах можно по тому же расписанию, что и на маршрутизаторе.

Избегайте сомнительных приложений и сайтов, а также устройств неизвестных производителей

Хотя вы уже сделали немало для повышения защиты сети, идеальная безопасность недостижима. Можно уменьшить вероятность проблем, если избегать ненужного риска.

Установка приложений с неизвестных вам сайтов может привести к проникновению шпионов и других опасных программ. Посещение сайтов для взрослых или магазинов в даркнете повышает риск атак на вашу домашнюю сеть.

Использование устройств неизвестных производителей в сети несёт двойную угрозу. Защита самих устройств может быть не слишком сильной, возможно наличие уязвимостей. Кроме того, на устройствах целенаправленно могут быть установлены вредоносные программы для кражи данных и открытия сети для атак.

Используйте устройства известных производителей и проверенные сайты и программное обеспечение. Это снизит риск проблем в сети.

4. Дополнительные аппаратные меры безопасности

Приведённые выше подсказки сделают вашу домашнюю сеть значительно более защищённой, чем у большинства других людей. Если и этого вам мало, можно предпринять ещё кое-что.

Отключайте Wi-Fi, когда не пользуетесь им

Если вы покидаете дом надолго, можно отключить Wi-Fi. В таком случае никто не сможет попытаться взломать его. Исключением являются случаи, когда дома остаются устройства с беспроводным подключением, вроде камер видеонаблюдения.

Уменьшите площадь покрытия Wi-Fi

Можно не отключать Wi-Fi полностью, но всё равно постараться сделать его менее доступным для злоумышленников. Сигнал Wi-Fi проходит через стены дома, но радиус действия у него небольшой. Чем этот радиус меньше, тем меньше расстояние, с которого посторонние могут обнаружить вашу сеть.

Что именно необходимо сделать для уменьшения площади покрытия Wi-Fi:

- Разместите маршрутизатор в центре дома. Сигналы испускаются во всех направлениях. Если поставить маршрутизатор около окна, половина сигнала будет идти на улицу. Если разместить его по центру квартиры, покрытие внутри будет наиболее качественным и снаружи будет минимум сигнала.

- Переключитесь на полосу частот 5 ГГц. Многие современные маршрутизаторы поддерживают полосы 2,4 ГГц и 5 ГГц. Последний вариант хуже проходит сквозь стены. Таким образом, за пределы дома будет выходить минимум сигнала. Кроме того, на этой полосе частот выше скорость передачи данных.

- Уменьшите мощность сигнала маршрутизатора. Если у вас небольшая квартира или мощный маршрутизатор, мощность можно уменьшить. В результате покрытие за пределами дома будет минимальным. Главное, чтобы ваши устройства могли подключаться к сети.

Отключите Wi-Fi целиком

Отключение сети Wi-Fi не позволит взломать её. Удобно вам это или нет, зависит от того, какие устройства подключены к сети и когда вам нужны эти устройства. Использование кабелей Ethernet и переходников подходит не всем, но защита с ними выше, чем при использовании Wi-Fi.

Даже если вы не можете обойтись совсем без Wi-Fi, можно физически разделить сеть на две. Одна часть будет беспроводной, а другая проводной.

В этой статье не будет описываться, как именно разделять сеть. Скажем лишь, что маршрутизатор можно использовать для разделения сети на две подсети. В одной подсети будет свой маршрутизатор Wi-Fi, в другой проводной маршрутизатор. Устройства с задачами вроде онлайн-банкинга можно подключать к проводной сети, а не такие важные к Wi-Fi.

Контролируйте доступ через MAC-адрес

У каждого устройства с выходом в интернете есть уникальный MAC-адрес. Маршрутизаторы обычно подключаются к любому устройству, которое знает его логин и пароль. Однако, маршрутизаторы можно настроить и так, чтобы они подключали только устройства с определёнными MAC-адресами.

Ради этой настройки нужно проделать некоторую работу и она не сделает сеть полностью защищённой. У хакеров имеются инструменты для трансляции поддельных MAC-адресов. И всё же, можно будет держать подальше от вашей сети слишком любопытных соседей и прочих ненужных людей.

Установите на маршрутизатор VPN

Использование VPN является отличным способом защиты устройства. Сервис VPN скрывает ваше местоположение и зашифровывает подключение, чтобы посторонние не могли видеть ваши действия в интернете. VPN служит защитой для отдельных устройств, но если использовать его для защиты целой сети, могут возникнуть некоторые проблемы. Ряд современных беспроводных устройств не умеют работать с VPN. Кроме того, большинство сервисов VPN поддерживают лишь несколько подключений одновременно. Среди них есть исключения вроде Surfshark.

Решением проблемы станет VPN-маршрутизатор. Если можно поставить приложение VPN на маршрутизатор, он будет защищать всю сеть целиком.

Поменяйте серверы DNS

Когда представители вашего провайдера устанавливают подключение, они могут настраивать маршрутизатор на использование собственной службы доменных имён (DNS). DNS преобразует состоящие из слов адреса веб-сайтов в IP-адрес из цифр.

Провайдеры хотят, чтобы вы работали с их сервисами DNS, чтобы записывать посещаемые вами адреса. Это помогает им в деле планирования и маркетинга. В США провайдеры могут продавать данные своих пользователей о посещении сайтов кому угодно.

Решить эту проблему можно двумя способами. В первую очередь сменить DNS и выбрать вариант с защитой конфиденциальности, вроде OpenDNS или CloudFlare.

Лучшим решением является использование VPN-маршрутизатора, о чём сказано в предыдущем пункте. Лучшие провайдеры VPN вроде ExpressVPN или NordVPN обеспечивают собственные серверы DNS с шифрованием. Это даёт защиту от слежки со стороны провайдера и любых других посторонних.

Заключение

В данной статье рассматривается базовый план защиты домашней сети. Работа разделена на части и в каждой из них описаны определённые шаги для усиления безопасности сети.

Хотя всегда есть к чему стремиться и усиление защиты сети может считаться непрерывным процессом, при выполнении описанного плана у вас может быть самая безопасная сеть в округе. Она не станет неуязвимой, но риск взлома значительно уменьшится. Если хакеры всё же решат напасть на неё, у вас будет возможность затруднить им задачу.