Сертификации R&S больше нет, но данная информация по-прежнему полезна.

Материалы Cisco CCNA — части 1 и 2 курса: для подготовки к CCENT ( первая и вторая части курса CISCO CCNA R&S ).

Тут записи идут вразнобой, а не по урокам. Маршрутизация вынесена в отдельную запись. И конечно же ссылка на легендарную книжку Одом’a.

Часть 1

Тут разбор модели OSI и связанных моментов. Затем введение в IOS, плюс базовая настройка устройства CISCO в CLI. В завершение обзор адресации IPv4 и IPv6.

Модель OSI

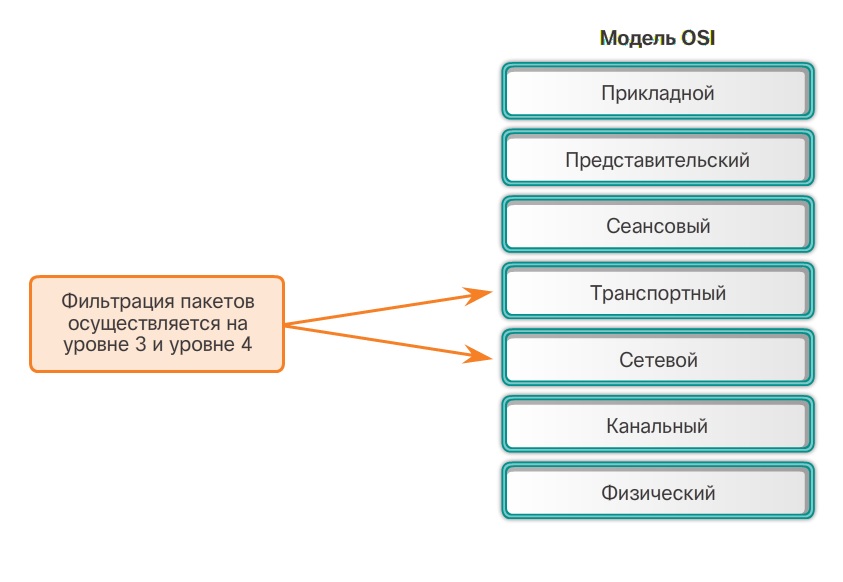

Существует классическая эталонная модель разложения стека сетевых протоколов на иерархию из 7 уровней. Рассмотрим подробнее.

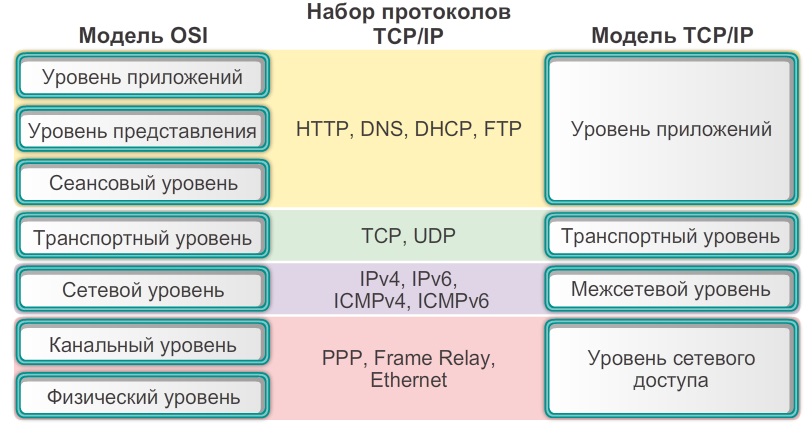

OSI vs TCI/IP

Модель OSI (слева). Уровни пронумерованы снизу вверх от 1 до 7. Ей сопоставлена модель TCP/IP (справа). Она используется реже, допустим, Microsoft в своих курсах отсылает к модели TCP/IP.

Важное замечание. В разговоре об оборудовании уровни всегда рассматриваются с точки зрения эталонной модели OSI.

Пример. Коммутатор уровня 2 — Канальный уровень, коммутатор уровня 3 — Сетевой уровень.

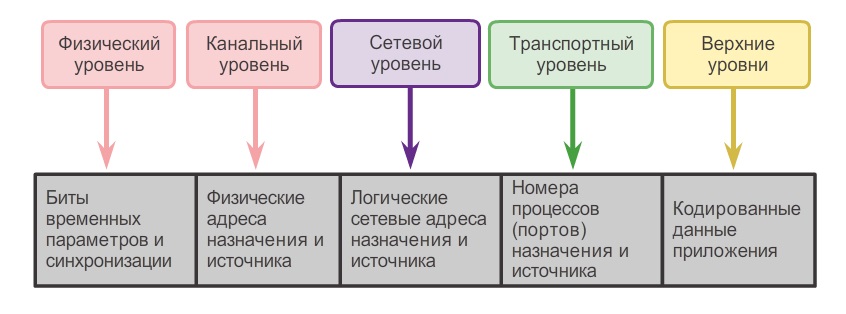

Что тут надо знать? Передаваемая информация на компьютере отправителе проходит по стеку сетевых протоколов сверху вниз. На каждом уровне добавляется некоторая служебная информация. Такой процесс называется инкапсуляция.

На компьютере получателе информация проходит по стеку протоколов снизу вверх. Служебная информация убирается. Это процесс деинкапсуляции.

Служебная информация состоит из 2 частей:

- Заголовка — добавляется спереди и содержит информацию, которая непосредственно нужна для работы сетевых протоколов и передачи по сети;

- Концевика — добавляется сзади, обычно содержит контрольную сумму, которая нужна для проверки целостности.

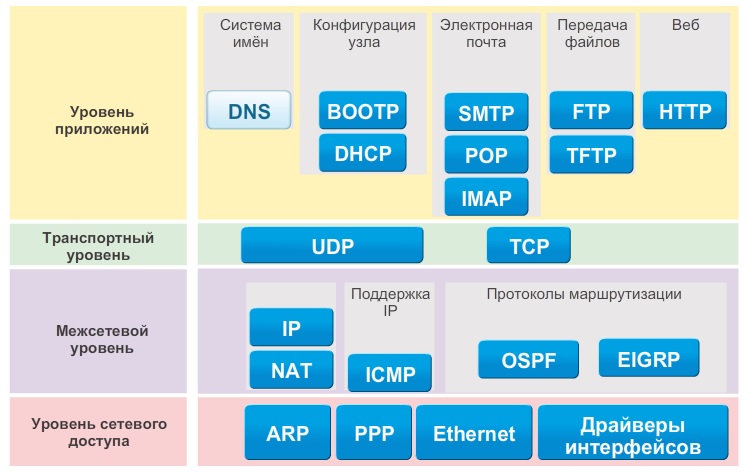

Соответствие основных протоколов модели TCP/IP

PDU

Информация передаётся частями, для каждого уровня это PDU — Protocol Data Unit:

- Данные — PDU прикладного уровня;

- Сегмент — PDU транспортного уровня;

- Пакет — PDU сетевого уровня;

- Кадр — PDU уровня канала данных;

- Биты — PDU физического уровня.

Если вы в разговоре назовёте пакет кадром или наоборот, вас нормально поймут. Хотя формально это ошибка, но не страшная. Многие так делают и не парятся.

Протоколы

Протоколы или стандарты оперирования с данными существуют на всех уровнях.

Теперь рассмотрим как осуществляется инкапсуляция, но пойдём не сверху вниз, как она происходит, а «против шерсти» снизу вверх.

Физический уровень

Уровень 1. Не имеет адреса. Получает кадры от канального уровня, добавляет начальные биты и концевик, затем двоичный код переводится в последовательность сигналов в соответствии со стандартом для среды передачи и помещает эту последовательность сигналов в среду передачи.

Существуют 3 основных вида сред передачи данных:

- Медный кабель: сигналы представляют собой шаблоны электрических импульсов;

- Оптоволоконный кабель: сигналы представляют собой световые шаблоны;

- Беспроводная сеть: сигналы представляют собой шаблоны микроволновой передачи.

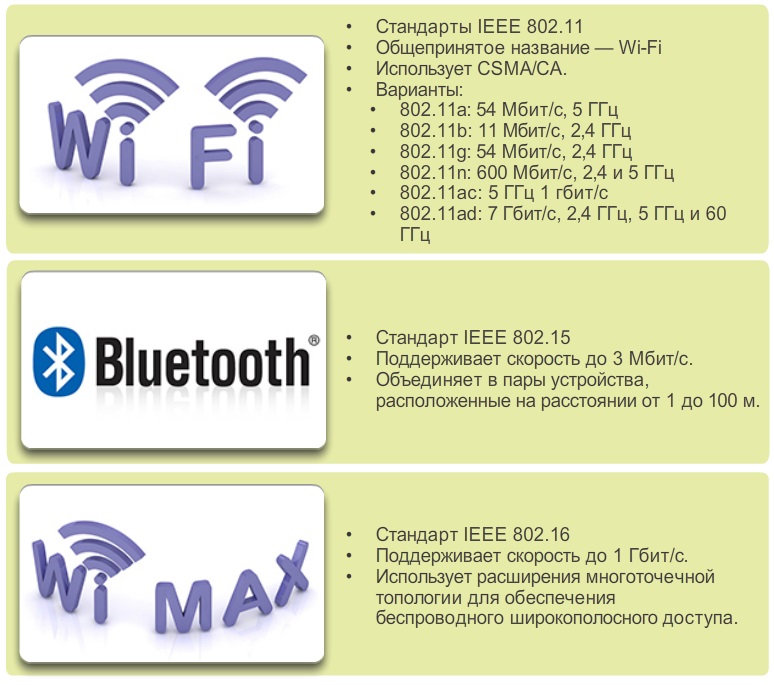

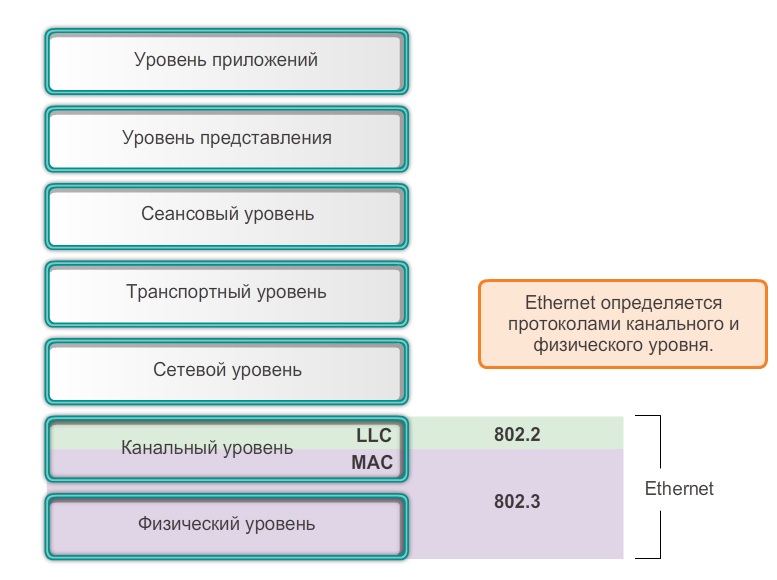

Основной стандарт проводных медных соединений Ethernet (802.3), беспроводных — семейство стандартов 802.11.

Канальный уровень

Уровень 2. На канальном уровне также используются различные стандарты передачи данных. Самый распространенный снова Ethernet (работает на 1 и 2 уровнях OSI). Для Ethernet на 2 уровне адресом является MAC-адрес — имеет локальное значение, то есть только в домене широковещания (MAC, media access control).

MAC-адрес имеет длину 48 бит и пишется обычно с помощью 16-ричных цифр (1 цифра = 4 бита). Получается 12 таких цифр. Стандартное написание (например, в компьютере Windows):

84-16-F9-05-8D-7C

Написание в командной строке CISCO:

8416.F905.8D7C

Есть и другие варианты написания на оборудовании различных вендоров. Смысл такой, что вводить нужно именно так, как ожидает данный вендор, иначе ошибка.

Первые 24 бита MAC-адреса однозначно определяют вендора и называются organizationally unique identifier (OUI). То есть другими словами для всех устройств данного вендора OUI будет одинаковым. Присваивается OUI подразделением IEEE. Это удобно, наглядно и всегда помогает в работе, когда приходится возиться с MAC-адресами.

Широковещательный домен — логический участок компьютерной сети, в котором все узлы могут передавать данные друг другу с помощью широковещания на канальном уровне сетевой модели OSI. Домены широковещания разделяются:

- Устройствами 3 уровня (маршрутизаторами);

- VLANs на коммутаторах.

Для того чтобы кадр широковещательной рассылки получали все хосты в локальной сети, коммутатор должны рассылать этот кадр через все свои порты (за исключением порта, откуда этот кадр был получен). Совокупность соединённых коммутаторов формирует единый широковещательный домен.

Домен коллизий — это часть сети Ethernet, все узлы которой конкурируют за общую разделяемую среду передачи и, следовательно, каждый узел которой может создать коллизию с любым другим узлом этой части сети. При применении устаревших концентраторов (наверное сейчас и не найти), домен коллизий это группа концентраторов вместе с конечными устройствами. При применении коммутаторов домен коллизий вырождается в каждый активный линк коммутатора.

Канальный уровень принимает пакеты от сетевого уровня инкапсулирует в кадры канального уровня и передаёт на физический уровень.

Канальный уровень делится на следующие два подуровня:

- Управление логическим каналом LLC: это верхний подуровень, который определяет программные процессы, предоставляющие службы протоколам сетевого уровня. Он помещает в кадре информацию, которая определяет, какой протокол сетевого уровня используется для данного кадра. Данная информация позволяет протоколам уровня 3, таким как IPv4 и IPv6, использовать один и тот же сетевой интерфейс и одно и то же средство передачи данных;

- Управление доступом к среде передачи данных MAC: это нижний подуровень, который определяет ключевые процессы доступа к среде передачи, выполняемые аппаратным обеспечением. Он обеспечивает адресацию на канальном уровне и разделение данных в соответствии с физическими требованиями к сигнализации, а также тип используемого протокола канального уровня.

ARP

Существует только для IPv4 адресации. Для того чтобы собрать кадр устройство отправитель должно знать MAC-адрес устройства получателя. Возможны 2 варианта:

- Компьютер получатель в том же сегменте сети;

Чтобы получить по IPv4 адресу MAC-адрес используется протокол ARP.

Запрос ARP содержит IPv4-адрес узла назначения и MAC-адрес широковещательной рассылки:

FFFF.FFFF.FFFF

- Компьютер получатель в другом сегменте сети.

Компьютер отправитель пересылает пакет на шлюз по умолчанию и в пакете указан MAC-адрес шлюза по умолчанию как MAC-адрес получателя.

Как кадр широковещательной рассылки, запрос ARP сначала получается, а затем обрабатывается всеми устройствами в домене широковещания.

Важное замечание

MAC-адрес получателя в кадре меняется каждый раз при переходе из одного домена широковещания в другой.

Таким образом, при пересылке данных куда-то в Интернет, MAC-адрес получателя поменяется много раз. Есть среды и стандарты передачи, где MAC-адрес не используется. Например, последовательное соединение роутеров CISCO по умолчанию использует на 2 уровне стандарт HDLC.

Это всегда (в отличие от Ethernet) соединение «точка-точка», MAC там просто не нужен (данные всё равно кроме роутера-соседа никуда попасть не могут). При прохождении через такую среду, MAC-адрес будет удалён, затем, при возвращении в среду Ethernet, будет снова добавлен.

Другой пример протокол 2 уровня Frame Relay. Адресом тут является DLCI (Data Link Connection Identifier). Хотя Frame Relay как и HDLC устаревшие стандарты и в продакшене их встретить крайне сложно, следует помнить что MAC-адрес не единственный способ адресации на 2 уровне.

С точки зрения CCNA работа 2 уровня сфокусирована на MAC-адресе, так как он используется и в Ethernet, и в рассматриваемых в курсе беспроводных соединениях.

Сетевой уровень

Уровень 3. Основное назначение сетевого уровня адресация и маршрутизация пакетов.

Сетевой уровень принимает сегменты с транспортного уровня инкапсулирует в пакеты сетевого уровня и передаёт на канальный уровень.

На сетевом уровне адресом является IP адрес. Он имеет глобальное значение, используется для маршрутизации. То есть IP адреса отправителя и получателя не меняются на всём протяжении пересылки данных.

Исключение: прохождение пакета через NAT/PAT. При трансляции сетевых адресов (NAT/PAT) адрес источника подменяется на адрес интерфейса устройства с настроенным NAT/PAT. Когда придёт пакет-ответ, трансляция будет применена в обратную сторону.

Характеристики:

- Без установления соединения: перед отправкой пакетов данных соединение с узлом назначения не устанавливается;

- Доставка с максимальными усилиями (ненадёжная): доставка пакетов не гарантируется;

- Независимость от среды;

- Максимальная длина пакета IPv4 65535 байт: теоретически, однако при передаче по сетям различного типа длина пакета выбирается с учетом поддерживаемого размера данных для протокола нижнего уровня, несущего IP-пакеты.

IPv4 адрес имеет длину 32 бита и (для удобства) записывается в виде 4 десятичных цифр (октетов, название «октет», потому что десятичную цифру формируют как раз 8 бит), где каждая цифра от 0 до 255. Для работы с IPv4 адресами нужно знать двоичную систему счисления.

IPv6 адрес имеет длину 128 бит и записывается в виде 32 16-ричных цифр (1 цифра = 4 бита). Цифры (для удобства) сгруппированы по 4 (хекстеты, hex значит шестнадцатеричный), всего 8 хекстетов. Для работы с IPv6 адресами нужно знать как двоичную, так и шестнадцатеричную системы счисления.

IPv6 вводится потому, что количество адресов IPv4 исчерпано и мешает дальнейшему развитию Интернета. Внутри крупных провайдеров давно используется IPv6 и MP-BGP (IPv6 BGP).

Многие ошибочно считают, что различие IPv4 и IPv6 только в длине адреса. Это не так. В IPv6 исправлены и убраны все «костыли» IPv4:

- В IPv6 нет фрагментации пакетов. Ширина канала проверяется сразу с помощью Path MTU Discovery и MTU выставляется таким, чтобы пакеты не фрагментировались;

- В IPv4 каждое устройство имеет обычно 1 IPv4 адрес, в IPv6 каждое устройство обычно имеет несколько IPv6 адресов. Эти адреса разных типов и используются для разных целей. В частности это влияет на механизм и условия для установления соседства в динамических протоколах маршрутизации IGP;

- В IPv6 нет широковещания и связанных с ним проблем, таких как снижение производительности сети при большом количестве широковещательных запросов;

- Широковещательный протокол ARP заменён на Neighbor Discovery Protocol (NDP), который является частью ICMPv6. Запрос MAC адреса происходит через через запрос соседа Neighbor Solicitation (NS). Запрос NS передаётся мультикастом, что значительно разгружает сеть;

- При проходе через оборудование IPv6 пакета, оборудованию не нужно тратить вычислительные мощности на просчёт сетевой части адреса (как в IPv4). В IPv6 сетевая часть адреса строго 64 бита. При переходе на IPv6 нагрузка на оборудование снижается примерно на 30% (и более);

- В IPv6 нет NAT (такого, как в IPv4), все адреса доступны напрямую из Интернет. С одной стороны это удобство, с другой стороны требует установки файрвола и его настройки;

- В IPv6 в общем случае не нужен DHCP. В качестве DHCP выступает роутер (да-да, роутер). Согласовываются все типы IPv6 адресов, включая «белый» адрес для интернета. При этом никой настройки роутера производить не нужно (независимо от модели, ПО и вендора), используется механизм SLAAC нативный для IPv6.

Широковещание

Термин «широковещание» относится как ко 2 (канальному), так и к 3 (сетевому) уровням. Для 2 уровня — это отправка кадров с MAC-адресом назначения FFFF.FFFF.FFFF (в двоичном формате такой MAC состоит из одних 1).

Примером широковещательного кадра является ARP, захватим его с помощью Wireshark. Поверх заголовка 2 уровня навешивается заголовок протокола ARP. MAC-адрес получателя неизвестен, поэтому там нули:

Ethernet II, Src: 50:81:f3:00:95:00 (50:81:f3:00:95:00), Dst: Broadcast (ff:ff:ff:ff:ff:ff)

- информация удалена для краткости

Address Resolution Protocol (request)

Hardware type: Ethernet (1)

Protocol type: IPv4 (0x0800)

Hardware size: 6

Protocol size: 4

Opcode: request (1)

Sender MAC address: 50:81:f3:00:95:00 (50:81:f3:00:95:00)

Sender IP address: 192.168.100.2

Target MAC address: 00:00:00_00:00:00 (00:00:00:00:00:00)

Target IP address: 192.168.100.1

Для 3 уровня:

- Выполняется на IPv4 адрес 255.255.255.255 (такой IP состоит в двоичном формате из одних 1) в локальной сети: «все компьютеры данной локальной сети». Называется — ограниченная широковещательная рассылка (MAC-адрес назначения при этом FFFF.FFFF.FFFF). Жестко ограничена доменом широковещания, как и для широковещания на 2 уровне. Маршрутизаторы не пересылают ограниченную широковещательную рассылку.

Как пример можно взять запрос DHCP Discover, привожу сокращённую информацию из Wireshark (только заголовки):

Ethernet II, Src: 50:5b:68:00:02:00 (50:5b:68:00:02:00), Dst: Broadcast (ff:ff:ff:ff:ff:ff) Internet Protocol Version 4, Src: 0.0.0.0, Dst: 255.255.255.255 User Datagram Protocol, Src Port: 68, Dst Port: 67 Dynamic Host Configuration Protocol (Discover)

- Или выполняется на широковещательный адрес в удалённой сети, называется — прямая широковещательная рассылка. К примеру, если локальная подсеть 192.168.1.0/24, а удалённая 192.168.2.0/24, то широковещательный адрес в удалённой сети: 192.168.2.255, «все компьютеры в данной удалённой сети». То есть выделяется сетевая часть и оставшиеся биты заполняются 1.

По умолчанию маршрутизаторы не пересылают запросы прямой широковещательной рассылки через свои интерфейсы, но их можно для этого настроить. На практике такое применение встретил 1 раз, когда нужно было использовать Wake-on-LAN для компьютеров в удалённой сети.

Широковещание снижает производительность сети, так как все хосты домена должны принять и обработать такой широковещательный запрос. Таким образом широковещание необходимо ограничивать. Излишний широковещательный трафик называется широковещательным флудом (не путать с широковещательным штормом, который относится к STP).

Итого: пользуйтесь Wireshark, наглядно поможет разобрать что из чего состоит. А для этого установите EVE-NG, на моём сайте есть статья как это сделать.

Сегментация сети

Единственный путь снижения широковещательного трафика — уменьшение количества хостов в сети. Как уже говорил, достигается путём сегментации сети: разделения сети на логические сегменты с различной IPv4 адресацией:

- С помощью разделения сети на VLANs (коммутаторами);

- С помощью разделения сети устройствами 3 уровня (маршрутизаторами).

Негласным стандартом размера сегмента является сеть по 24 маске (254 хоста) и более мелкие сегменты (25-29 маска). Конечно можно использовать и более крупные сегменты, но только при отсутствии проблем с производительностью такого сегмента сети.

Любой хост генерирует какое-то количество широковещательного трафика. Обычно основные источники широковещательного флуда — сетевые принтеры. Если их много, лучше будет отделить эти принтеры в отдельный сегмент.

Второе правило — выделять в отдельный сегмент IP-телефоны. Такое разделение уменьшает количество хостов в пользовательской подсети вдвое: в одном сегменте остаются только рабочие станции сотрудников, в другом только принадлежащие им IP-телефоны.

При достаточном количестве серверов они также отделяются в отдельный сегмент или даже в несколько сегментов (по функционалу, безопасности и прочее). Хорошо спроектированная сеть всегда поделена на достаточное количество сегментов.

Кроме этого может присутствовать временная широковещательная нагрузка, например утром, когда включается большое количество хостов и с них идёт активное обращение к DHCP-серверу. В такие моменты сеть может испытывать кратковременное снижение производительности.

Что тут ещё? На самом деле при правильной архитектуре сети, сервера не просто выделены в отдельный VLAN, а находятся в серверной ферме. Она прицеплена к уровню ядра сети, об этом подробнее написано в следующих частях материалов CCNA.

Транспортный уровень

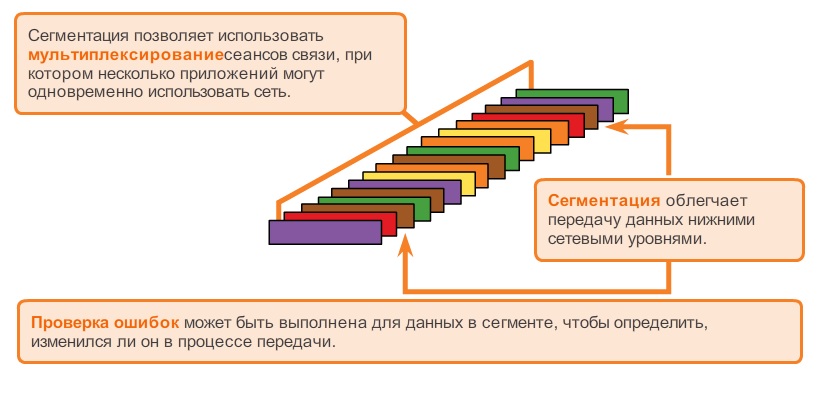

Уровень 4. Основное назначение транспортного уровня — принимать данные от приложений верхних уровней, сегментировать, то есть нарезать эти данные на куски, затем инкапсулировать в сегменты транспортного уровня и передавать на сетевой уровень.

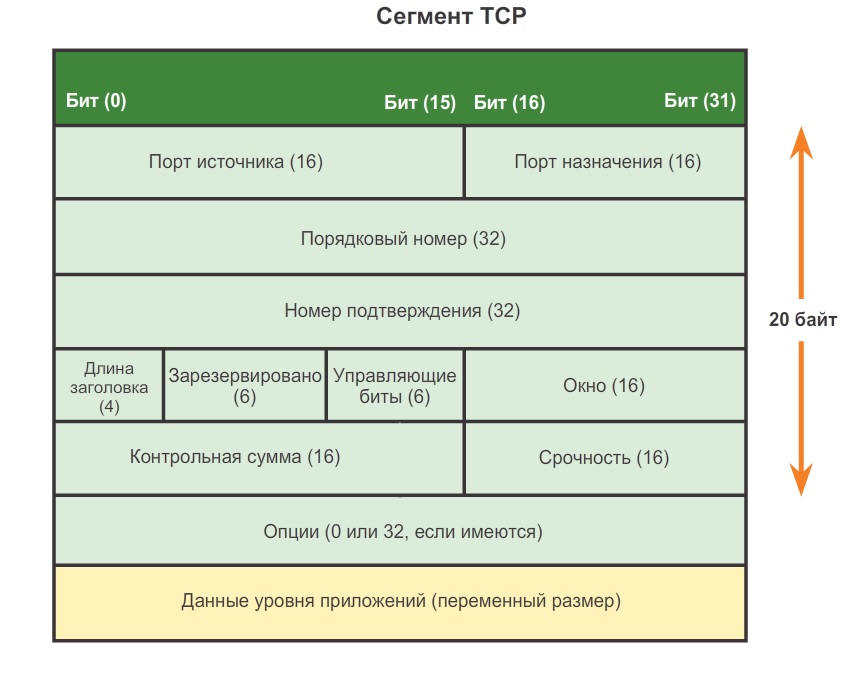

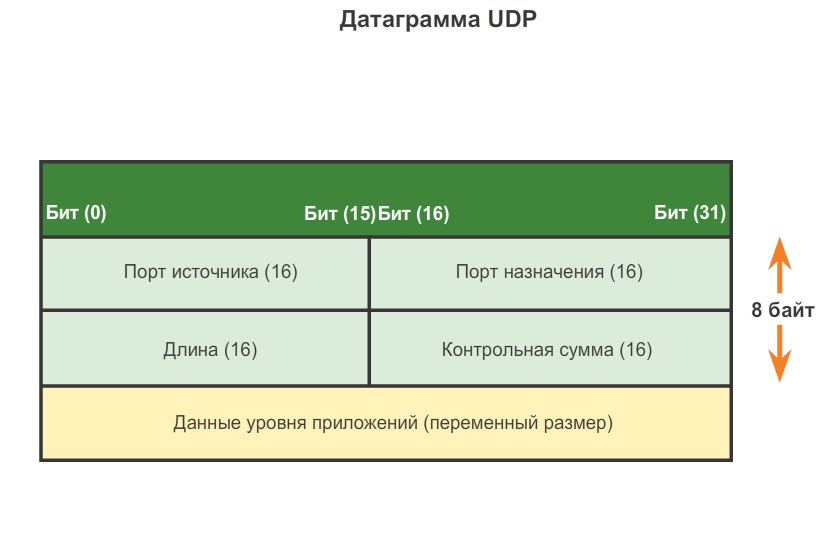

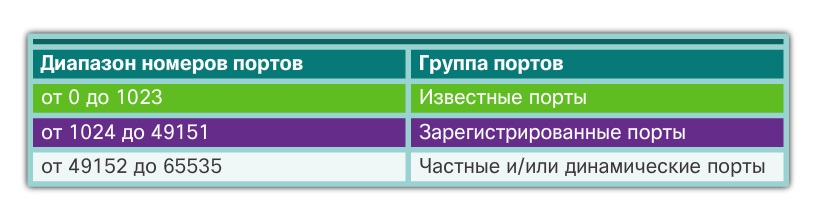

На транспортном уровне адресом является номер порта имеет глобальное значение, так как однозначно определяет приложение.

На транспортном уровне находятся протоколы TCP и UDP. Главное их отличие в том, что TCP гарантирует доставку, а UDP нет. TCP более надёжный протокол, UDP — более быстрый.

Мультиплексирование — по 1 физическому каналу одновременно передаётся несколько логических потоков данных. Мультиплексирование доступно как раз благодаря сегментации:

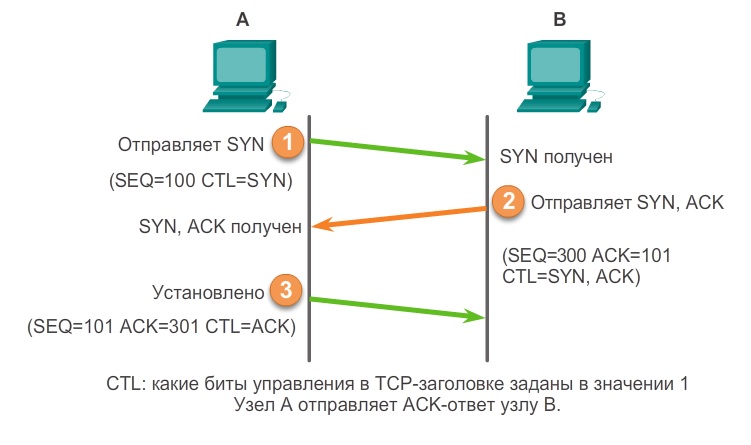

Рукопожатие TCP

TCP при пересылке сегментов устанавливает соединение — сеанс связи (для UDP сеанса нет, сегменты просто отправляются). Установка соединения выполняется в 3 этапа и называется «рукопожатие TCP»:

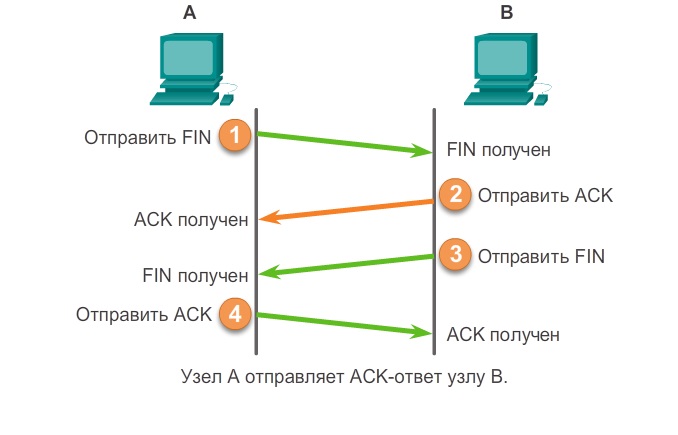

Завершение сеанса TCP в 4 этапа:

Зачем используется 3 разных адреса?

Почему нельзя, допустим, сделать только 1 адрес — IP, а MAC адрес и номер порта убрать?

Допустим, мы убрали номер порта, пакет приходит на компьютер назначения, компьютер распаковывает пакет до заголовка транспортного уровня, номера порта в нём нет и значит непонятно для какого приложения или службы предназначается эта информация.

Что будет если мы убрали MAC-адреса? Допустим, нам нужно передать информацию на удалённый сервер в интернете. Наш компьютер успешно отправляет пакет на шлюз по умолчанию. Это наш роутер. Роутер получает пакет, в нём IP компьютера отправителя и IP сервера получателя. Как роутеру понять что этот пакет предназначен для него и этот пакет нужно обработать? На основании чего?

Для этого и нужен MAC-адрес. Роутер видит свой MAC в заголовке кадра и чужой IP в заголовке пакета и «понимает», что пакет нужно переслать дальше согласно своей таблицы маршрутизации. Примерно так это работает.

Принципы коммутации

Необходимо знать как коммутатор пересылает кадры. У коммутатора есть таблица MAC-адресов CAM table (Content Addressable Memory — разновидность оперативной памяти). В такой таблице может храниться несколько тысяч MAC-адресов (обычно 8-16K). При запуске коммутатора таблица пуста, по мере прохождения кадров таблица заполняется.

При поступлении кадра на порт, в CAM таблицу записывается пара: MAC-источника и порт. Через некоторое время коммутатор знает все MAC-адреса подключённых устройств для каждого порта и держит эту информацию в таблице САМ.

Пересылка кадра происходит следующим образом:

- При поступлении кадра на порт в таблице CAM ищется MAC-адрес назначения;

- Если адрес найден, то кадр отправляется через привязанный к MAC-адресу порт;

- Если адрес не найден, то кадр отправляется через все порты коммутатора, за исключением порта откуда кадр поступил.

IOS

IOS — проприетарная (собственность CISCO) операционная система для сетевых устройств. Со временем она стала стандартом в области интерфейса настройки. И многие другие вендоры используют CISCO-подобный интерфейс (Eltex, Qtech, Dionis, S-Terra..) с некоторыми собственными отличиями и наработками.

Выучив устройство и синтаксис IOS, сетевой инженер получает навык настраивать множество устройств разных производителей. Поэтому это так важно. Однако есть совсем непохожие на CISCO интерфейсы настройки, например, Huawei.

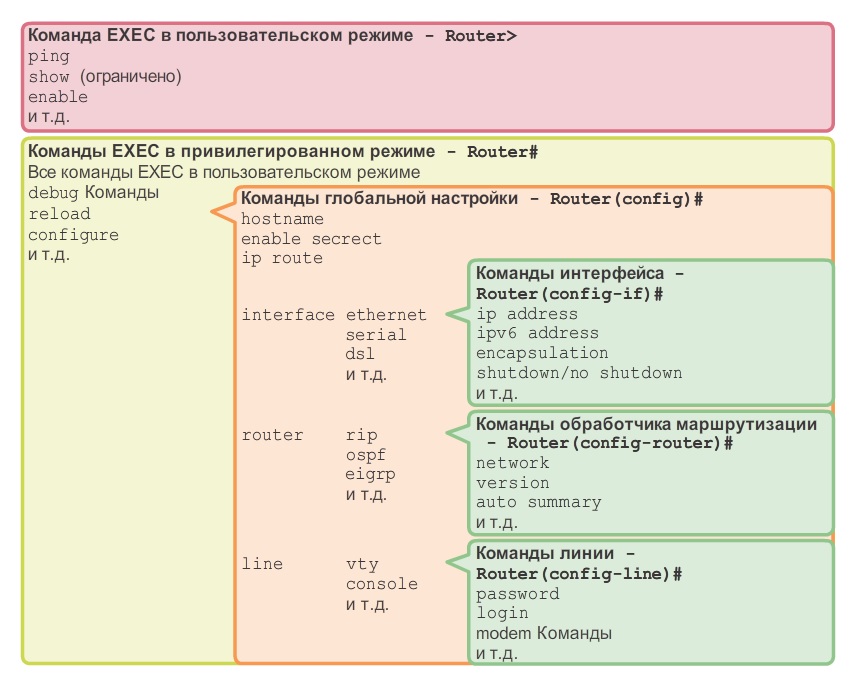

Общие сведения

Главная особенность — IOS иерархическая ОС. Разные функции настраиваются в разных по иерархии режимах. В иерархическом порядке режимов IOS основными режимами являются (от базового до наиболее специализированного):

- Пользовательский режим (Router>);

- Привилегированный режим (Router#);

- Режим глобальной конфигурации (Router(config)#);

- Другие специальные режимы конфигурации, которые являются вложенными по отношению к режиму глобальной конфигурации — такие, например, как режим конфигурации интерфейса (Router(config-if)#).

В каждом режиме доступны свои команды, при этом основное конфигурирование производится в режиме глобальной конфигурации. В привилегированном режиме выполняются команды просмотра настроек, управления запущенными процессами, команды для работы с файловой системой и конфигурацией устройства. В пользовательском режиме доступен ограниченный набор базовых команд. Специфические настройки выполняются из режима интерфейса, режима роутера или другого специального режима.

Переход между режимами

Изначально устройство загружается в пользовательский режим. Чтобы перейти в вышестоящие режимы:

Router>enable -> Router# Router#configure terminal -> Router(config)#

Если для привилегированного режима и режима глобальной конфигурации команды постоянны и их всего 2 — enable и configure terminal, то для перехода в специальный режим применяются различные команды:

Router(config)#interface f0/0 -> Router(config-if)#

Обратный переход выполняется командой:

exit

Переход с любого вышележащего уровня сразу в привилегированный режим осуществляется командой:

end

На вышележащем уровне возможно выполнение команд привилегированного режима с помощью добавления перед командой:

do

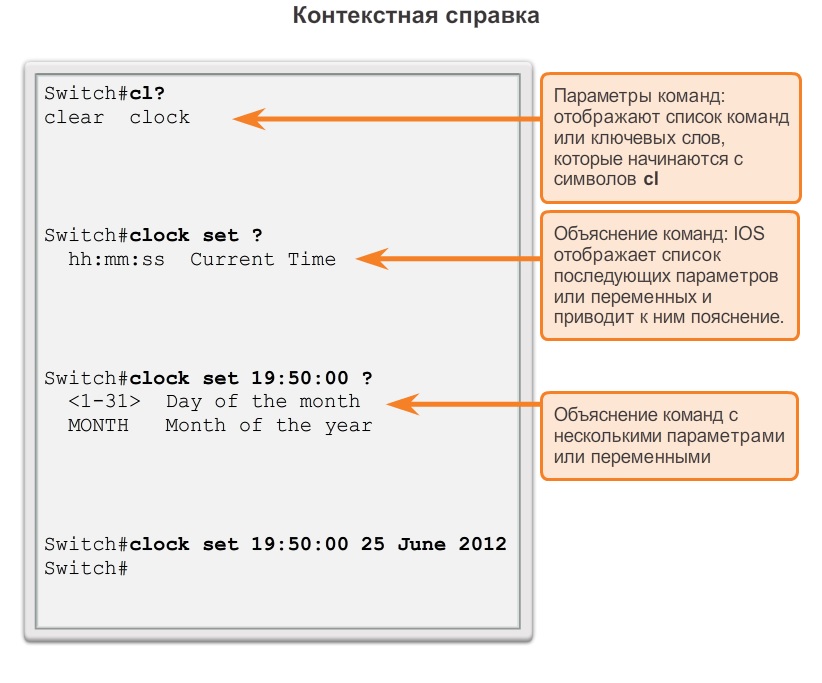

Команды и контекстная справка

Команды можно сокращать, если сокращение однозначно определяет команду configure terminal -> config t.

router ? - информация о протоколах маршрутизации

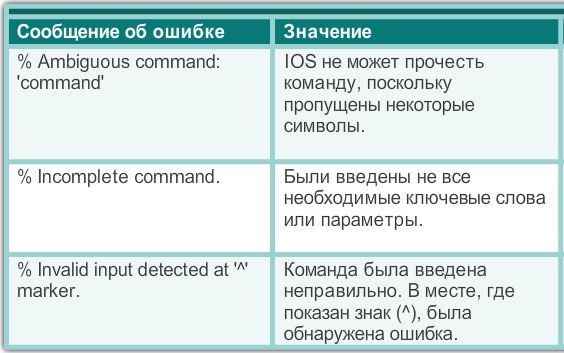

Ошибки команды в IOS

Три типа ошибок:

- Неоднозначная команда;

- Неполная команда;

- Неверная команда.

Горячие клавиши интерфейса IOS

- Стрелка вниз — позволяет пользователю пролистывать предыдущие команды вперед;

- Стрелка вверх — позволяет пользователю пролистывать предыдущие команды назад;

- Tab — завершает частично набранную команду или ключевое слово;

- Ctrl-А — перемещает в начало строки;

- Ctrl-Е — перемещает в конец строки;

- Ctrl-R — обновляет строку;

- Ctrl-Z — выходит из режима конфигурации и возвращает в пользовательский режим;

- Ctrl-C — выходит из режима конфигурации или прерывает текущую команду;

- Ctrl-Shift-6 — позволяет пользователю прервать процесс IOS, например, ping или traceroute.

Когда команда показывает больше выходных данных, чем может отобразить экран, внизу экрана появляется окно More. В случае появления запроса —More— нажмите Пробел для просмотра следующей части выходных данных. Чтобы просмотреть только следующую строку, нажмите клавишу Enter.

Первые полезные команды

Привилегированного режима:

show version

Показывает расширенную информацию о программном и аппаратном обеспечении.

- Software version — версия программного обеспечения IOS (хранится во флеш памяти);

- Bootstrap version — версия программы начальной загрузки (хранится в загрузочном ПЗУ);

- System up-time — время с момента последней перезагрузки;

- System restart info — способ перезапуска (например, цикл включения-выключения, сбой системы);

- Software image name — имя файла образа IOS, хранящегося во флеш памяти;

- Router type and processor type — номер модели и тип процессора;

- Memory type and allocation (shared/main) — ОЗУ главного процессора и буферизация ввода/вывода пакета;

- Software features — поддерживаемые протоколы/наборы функций;

- Hardware interfaces — доступные на устройстве интерфейсы;

- Configuration register — спецификации загрузки, настройка скорости консоли и других параметров.

Как видно приводится довольно большое количество информации. Иногда в ней сложно разобраться, поэтому есть команды фильтрации содержимого (будет далее).

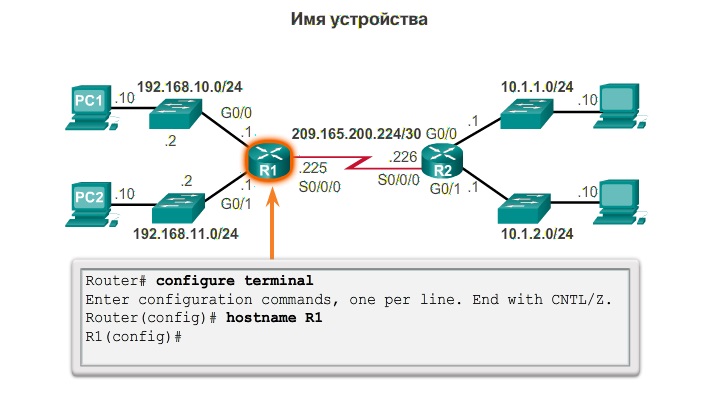

Режима глобальной конфигурации:

hostname name

Задать имя устройства, где name должно:

- Начинаться с буквы;

- Не содержать пробелов;

- Оканчиваться на букву или цифру;

- Содержать только буквы, цифры и тире;

- Содержать не более 64 символов.

История команд

Команды, которые производят несколько экранов выходных данных, по умолчанию приостанавливаются после 24 строк.

terminal length число - количества отображаемых страниц, 0 позволяет просмотреть выходные данные без приостановки

Это для коммутаторов и маршрутизаторов, а для ASA синтаксис другой:

terminal pager число - количества отображаемых страниц, 0 позволяет просмотреть выходные данные без приостановки

Зачем надо смотреть без приостановки? Допустим, чтобы записать конфигурацию в файл. Сделать это можно разными способами. Пользуюсь SecureCTR: File — Log session

Система записывает последние десять командных строк в своём буфере.

terminal history size число - увеличить или уменьшить размер буфера show history - отобразить содержимое буфера

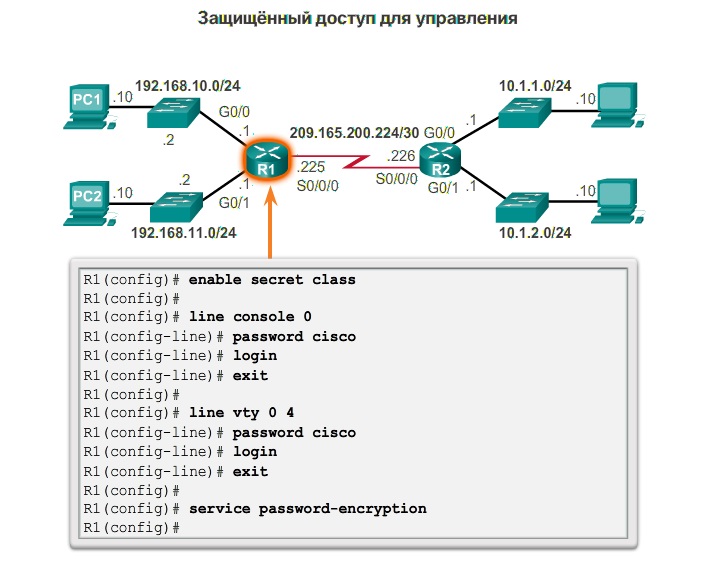

Базовые настройки

Из режима глобальной конфигурации:

- Отключите поиск DNS;

no ip domain-lookup

- Присвойте имена устройствам в соответствии с топологией;

hostname name

- Назначьте пароль привилегированного режима EXEC;

enable secret password1

- Назначьте пароля пароль консоли и VTY и активируйте вход для консоли и VTY каналов;

line vty 0 15 - или 0 4 для маршрутизатора password password2 login

- Настройте logging synchronous для консоли и каналов VTY.

line console 0 logging synchronous

Базовые настройки безопасности

Из режима глобальной конфигурации:

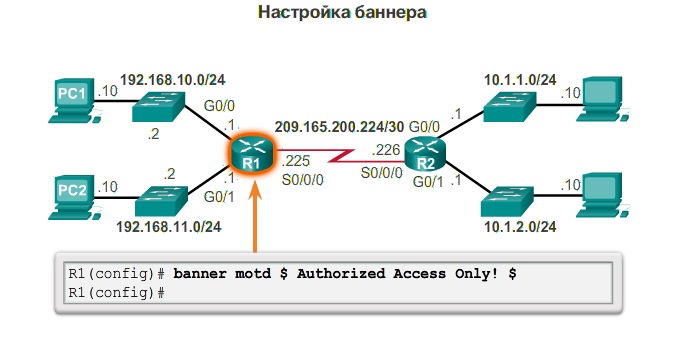

- Настройте баннер MOTD (сообщение дня) для предупреждения пользователей о запрете несанкционированного доступа;

banner motd $ warning - само сообщение, 1 строчка или несколько $

- Зашифруйте все пароли;

service password-encryption

- Отключите все неиспользуемые физические порты;

interface range f0/1-10 shutdown

- Отключите основной текущий веб-сервис;

no ip http server no ip http secure-server

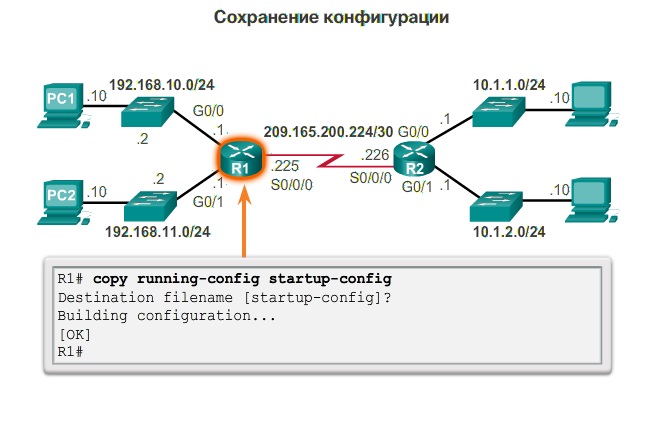

- Сохраните текущую конфигурацию в загрузочную конфигурацию.

copy running-config startup-config

Настройка попыток логина:

login block-for 120 attempts 3 within 60 - блокировать на 120 секунд после 3 неправильных попыток ввода пароля в промежутке 60 секунд

Ограничение на минимальную длину пароля:

security passwords min-length number

Установка тайм-аута:

Router(config)# line vty 0 15 - количество линий VTY может отличаться, точно посмотреть можно в текущей конфигурации Router(config-vty)# exec-timeout 10 0 - 10 минут

Предлагаю ознакомиться с расширенными методами безопасности в этой статье.

Работа с конфигурацией

Есть 2 конфигурации — начальная (startup-config) и текущая (running-config). Все изменения вносятся в текущую конфигурацию. Посмотреть текущую конфигурацию:

show running-config

Если текущую конфигурацию не сохранить в начальную, то после перезагрузки устройства все сделанные настройки пропадут:

copy running-config startup-config

Доступна обратная команда:

copy startup-config running-config

Кроме этого конфигурацию можно сохранить на внутреннюю флеш устройства, на USB-флеш носитель и на внешний TFTP сервер:

copy runnning-config flash:name copy runnning-config usbflash0:name copy running-config tftp - будут последовательно выводится вопросы об имени файла, IP адресе сервера

Также конфигурацию можно стереть:

erase startup-config

Маршрутизатор может сам выступить в роли TFTP сервера и раздать нужный файл:

tftp-server flash:file - файл file будет доступен для скачивания через TFTP клиент

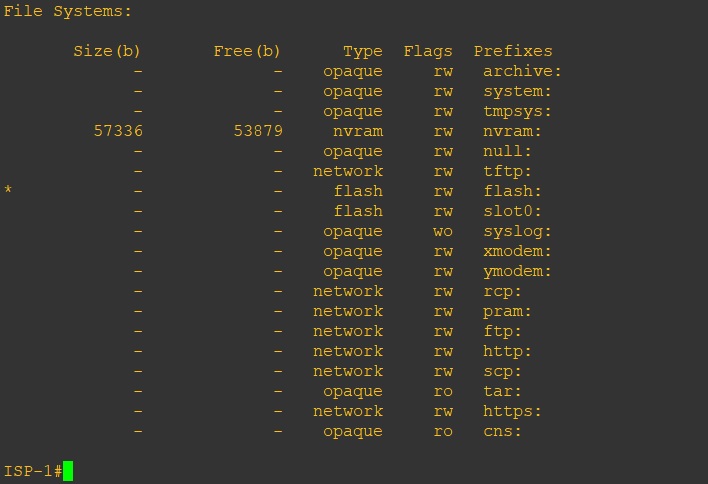

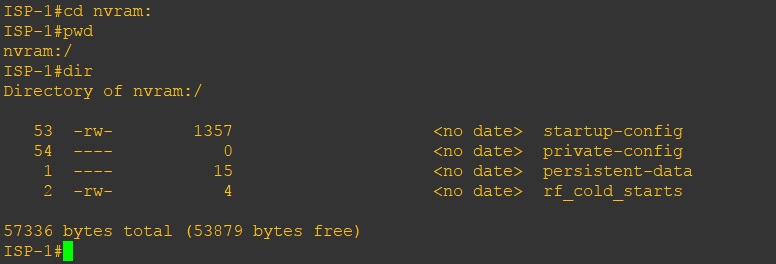

Работа с файловой системой

Зависит от версии IOS, на старых IOS какие-то команды могу не работать.

show file systems

Команды навигации и просмотра:

dir - вывод файлов текущего каталога pwd - вывод имени текущего каталога cd nvram: - перейти в каталог more flash:file - посмотреть содержимое file прям в IOS show flash: (или dir flash:) - просмотреть flash:

Удалить файл:

delete file

Удалить директорию:

delete /force /recursive

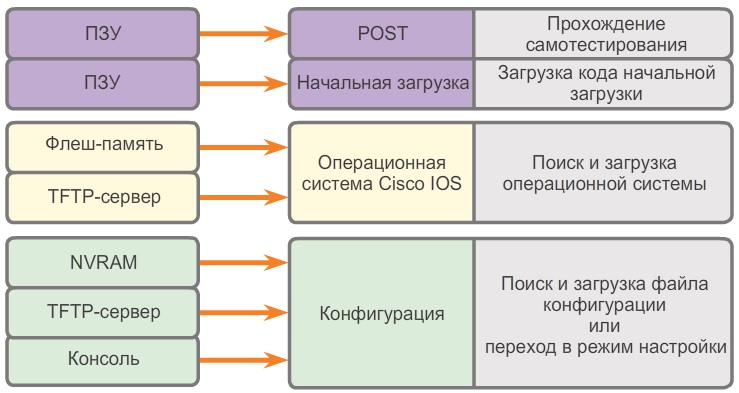

Загрузка устройства CISCO

- Коммутатор загружает программу самотестирования при включении питания (POST), хранящуюся в ПЗУ. POST проверяет ЦП подсистемы. Программа тестирует ЦП, оперативную динамическую память (DRAM) и часть флеш-устройств, составляющих файловую систему флеш-памяти.

- На коммутаторе запускается программное обеспечение начального загрузчика — это небольшая программа, которая хранится в ПЗУ и запускается сразу после успешного завершения проверки POST.

- Начальный загрузчик выполняет низкоуровневую инициализацию ЦП. Он инициализирует регистры ЦП, которые контролируют физическую память, количество памяти и скорость.

- Программа запускает файловую систему флеш-памяти на материнской плате.

- Начальный загрузчик находит и загружает образ операционной системы IOS по умолчанию и передаёт ей управление коммутатором.

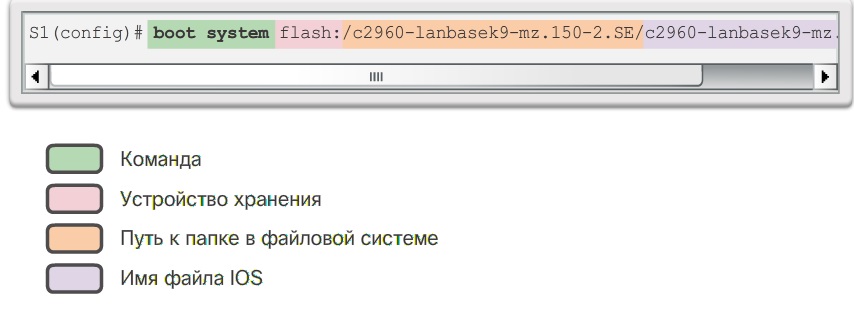

Указание места для загрузки IOS:

boot system расположение/имя

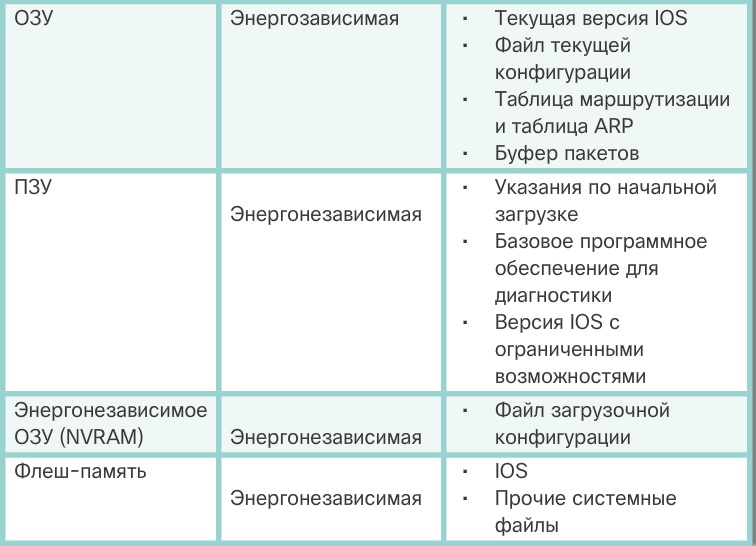

Виды памяти:

Если команда boot system не задана, то загрузчик загрузит 1 образ IOS, который он найдет на флеш.

Просмотр источника загрузки IOS:

show bootvar - чтобы увидеть, как настроена текущая загрузка IOS, show boot в предыдущих версиях IOS

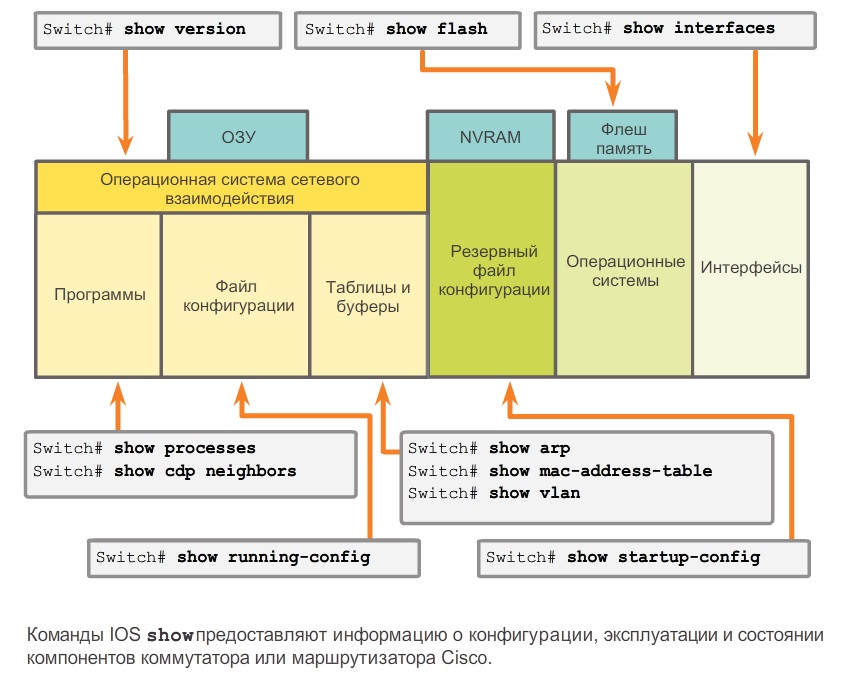

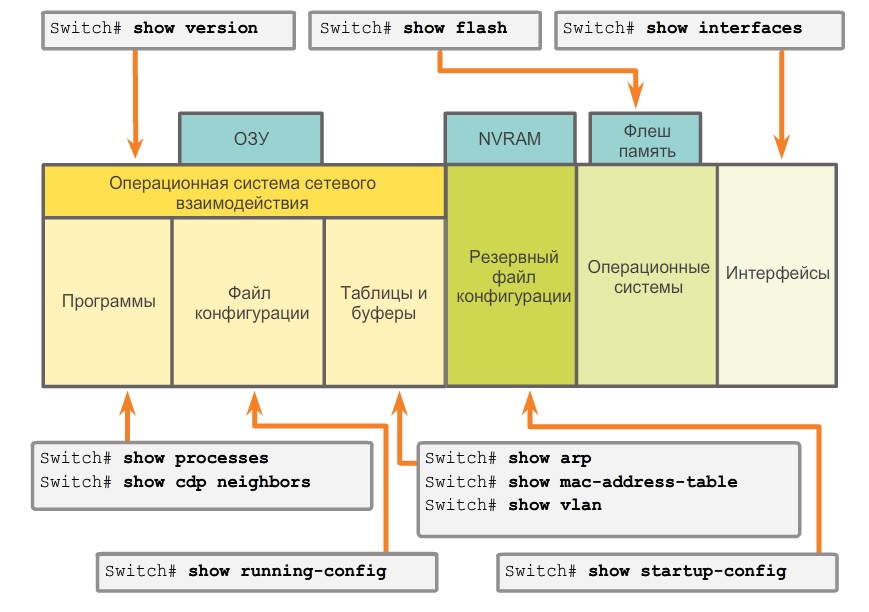

Просмотр информации на устройстве CISCO

Информация о текущих настройках и состояниях на устройствах CISCO просматривается в привилегированном режиме с помощью команд show. Этих команд очень много.

Просмотр соседних устройств CISCO

Для просмотра используется проприетарный протокол CDP:

show cdp neighbors - упрощенный просмотр show cdp neighbors detail - показывает также IP и версию IOS

Пример

show flash - просмотр флэш show file systems - просмотр файловой системы show protocols - просмотр протокола маршрутизации show version - просмотр информации об устройстве show history - просмотр истории команд show interfaces - просмотр информации об интерфейсах начиная со 2 уровня show ip interfaces - просмотр информации об интерфейсах начиная с 3 уровня show mac address-table - для коммутатора show arp - для маршрутизатора show ip route static - просмотр статических маршрутов show ip route rip - просмотр маршрутов RIP show ip route ospf - просмотр маршрутов OSPF

Кроме самих команд вывода, их вывод можно фильтровать с помощью выборки { section | include | exclude | begin }. Выборка указывается после вертикальной черты.

Параметры фильтрации:

- section — показать целый раздел, который начинается с заданного фильтра;

- include — включить все строки выходных данных, которые соответствуют заданному фильтру;

- exclude — исключить все строки выходных данных, которые соответствуют заданному фильтру;

- begin — показать все строки выходных данных от конкретного места, начиная с линии, которая соответствует заданному фильтру.

show controllers f0/0 | include Port Status

Команды, которые производят несколько экранов выходных данных, по умолчанию приостанавливаются после 24 строк. В конце приостановленных выходных данных отображается текст —More—. Для вывода следующей строки нажмите ВВОД, а для отображения набора строк нажмите ПРОБЕЛ. Для указания количества отображаемых страниц используйте команду:

terminal length число

Значение 0 позволяет просмотреть выходные данные без приостановки в процессе вывода данных на экран.

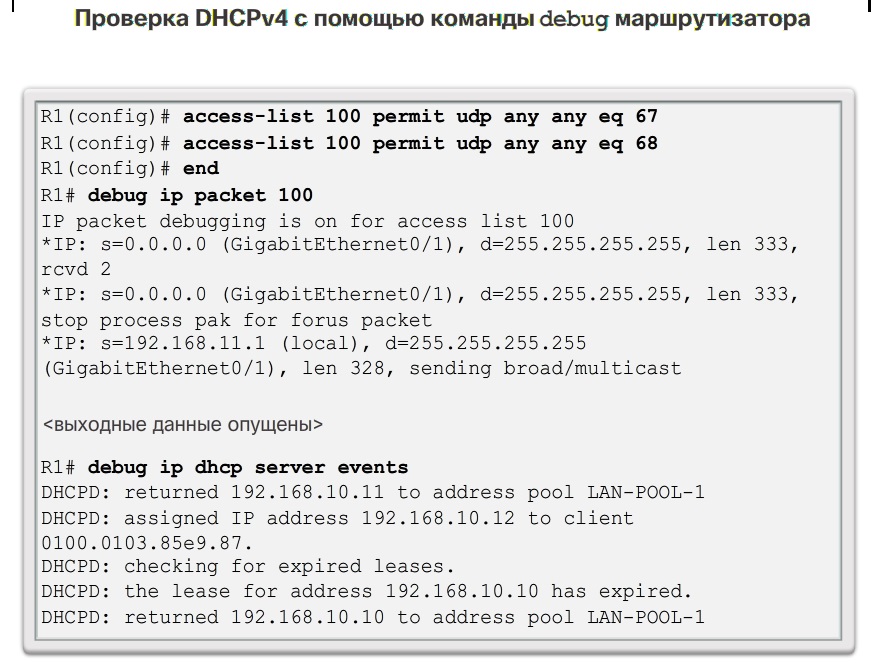

Второй способ получения информации — команды отладки привилегированного режима debug. Этих команд тоже очень много. В отличии от show, команды debug выводят информацию в реальном времени. Команды debug используют много ресурсов CPU устройства, поэтому после получения информации отладку нужно остановить:

undebug all

Классы сетей IPv4

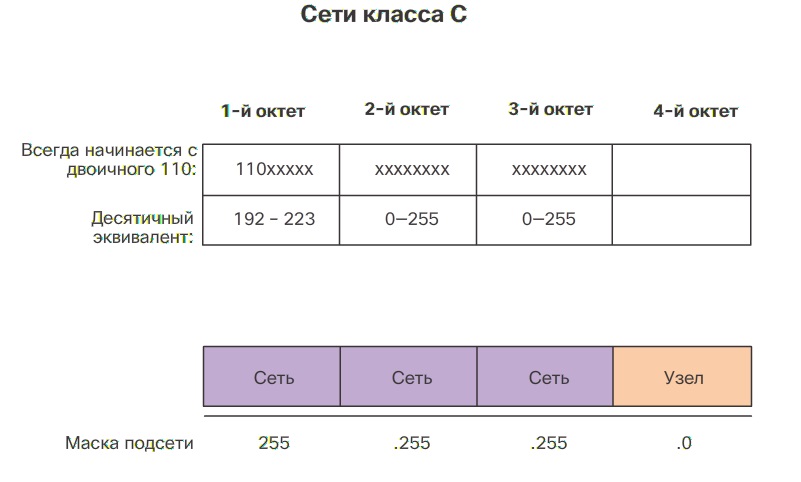

Хотя классы сетей и являются устаревшими, но они долго использовались и на них завязано много разной информации, поэтому знать их надо. Например, мультикаст IPv4 это отдельный класс, таблица маршрутизации (по крайней мере CISCO) тоже использует классическую классовую систему до сих пор. Чтобы нормально разобраться с классами подсетей нужно знать двоичную систему счисления, а для маршрутизации она просто необходима. Обязательно нужно выучить.

CIDR и VLSM

Бесклассовая адресация (Classless Inter-Domain Routing, CIDR) — метод IP адресации, позволяющий гибко управлять пространством IP-адресов, не используя жёсткие рамки классовой адресации.

Бесклассовая адресация основывается на переменной длине маски подсети (variable length subnet mask, VLSM), в то время, как в классовой (традиционной) адресации длина маски строго фиксирована.

Зачем была введена? Разбиение сети на классы оказалось неудобным и негибким. При выделении организации адресного пространства на основе классов, выделялось много лишних адресов из-за фиксированной маски. Адреса стали быстро истощаться. Чтобы выделять организации произвольный кусок адресного пространства (точно соответствующий её потребностям), нужно было отвязаться от классов (A, B и C).

Почему сразу не внедрили VLSM? На заре интернета никто и подумать не мог, что интернет будет расти подобно взрыву и 4 миллионов IPv4 адресов может не хватить. Поэтому в VLSM по началу просто не было необходимости.

Пример. Разбиение сети класса C (/24) на 8 подсетей (/27):

Теперь вместо того чтобы предложить 1 подсеть класса C 1 организации, можно предложить эту же подсеть сразу 8 разным организациям.

IPv6 адресация

Улучшения по сравнению с IPv4

К улучшениям, которые предлагает протокол IPv6, относятся следующие.

- Расширенное адресное пространство: IPv6-адреса используют 128-битную иерархическую адресацию, в отличие от протокола IPv4, использующего 32 бита. Это существенно увеличивает количество доступных IP-адресов;

- Улучшенная обработка пакетов: структура заголовка IPv6 была упрощена благодаря уменьшению количества полей. Это повышает обработку пакетов промежуточными маршрутизаторами, а также предоставляет поддержку расширений и дополнительных параметров, обеспечивая повышенную масштабируемость и долговечность;

- Отсутствие необходимости в использовании NAT: благодаря большому количеству общедоступных IPv6-адресов трансляция сетевых адресов (NAT) не требуется. Клиентские узлы, от самых крупных предприятий до жилых домов, могут получить общедоступный сетевой IPv6-адрес. Это позволяет устранить некоторые проблемы, связанные с преобразованием сетевых адресов, которые возникают при работе приложений, требующих наличия сквозного подключения;

- Интегрированная безопасность: протокол IPv6 изначально обладает средствами для аутентификации и обеспечения конфиденциальности. При использовании протокола IPv4 для этого требовалось реализовать дополнительные функции.

В IPv6 нет широковещания — используется мультикаст. Нет фрагментации — размер MTU высчитывается предварительно с помощью MTU Path Discovery. Нет ARP — используется Neighbor Discovery Protocol (NDP или nd).

Общие сведения

В отличие от IPv4-адресов, которые выражены в десятичном формате с разделительными точками, IPv6-адреса представлены с помощью шестнадцатеричных значений. Длина IPv6-адресов составляет 128 бит, написанных в виде строки шестнадцатеричных значений. Каждые 4 бита представлены одной шестнадцатеричной цифрой, причём общее количество шестнадцатеричных значений равно 32. IPv6-адреса не чувствительны к регистру, их можно записывать как строчными, так и прописными буквами. Предпочтительный формат для записи IPv6-адреса: X: X: X: X: X: X: X: X, где каждый X называется хекстет и состоит из четырёх шестнадцатеричных значений.

Правила сокращения адреса

Первое правило: для сокращения записи IPv6-адресов — пропуск всех ведущих нулей в шестнадцатеричной записи. Например:

- 01AB можно представить как 1AB

- 09F0 можно представить как 9F

Это правило применяется только к ведущим нулям, а не к последующим, иначе адрес будет записан неясно.

Второе правило: для сокращения записи адресов IPv6 заключается в том, что двойное двоеточие (::) может заменить любую единую, смежную строку одного или нескольких 16-битных сегментов (хекстетов), состоящих из нулей.

Двойное двоеточие (::) может использоваться в адресе только 1 раз, в противном случае в результате может возникнуть несколько адресов.

Типы адресов

Существует 3 типа IPv6-адресов:

- Uincast (Индивидуальный): служит для определения интерфейса на устройстве под управлением протокола IPv6. Как показано на рисунке, IPv6-адрес источника должен быть индивидуальным;

- Multicast (Групповой): используется для отправки IPv6-пакетов по нескольким адресам назначения;

- Anycast (Произвольный): любой индивидуальный IPv6-адрес, который может быть назначен нескольким устройствам. Пакет, отправляемый на адрес произвольной рассылки, направляется к ближайшему устройству с этим адресом.

В отличие от протокола IPv4, IPv6 не использует адрес широковещательной рассылки. Однако есть групповой IPv6-адрес для всех узлов, который даёт аналогичный результат.

Префикс

Префикс, или сетевая часть адреса IPv4, может быть обозначен маской подсети в десятичном формате с разделительными точками или длиной префикса (запись с наклонной чертой). Например, IP-адрес 192.168.1.10 с маской подсети в десятичном формате с разделительными точками 255.255.255.0 эквивалентен записи 192.168.1.10/24.

Протокол IPv6 использует длину префикса для обозначения части префикса адреса. IPv6 не использует для маски подсети десятичное представление с разделительными точками. Длина префикса обозначает сетевую часть IPv6-адреса.

Диапазон длины префикса может составлять от 0 до 128. Традиционная длина IPv6-префикса для локальных и других типов сетей — /64. Это означает, что длина префикса, или сетевая часть адреса, составляет 64 бита, а оставшиеся 64 бита остаются для идентификатора узловой части адреса.

Индивидуальные IPv6 адреса

Индивидуальный адрес служит для определения интерфейса устройства под управлением протокола IPv6. Пакет, который отправляется на индивидуальный адрес, будет получен интерфейсом, присвоенным для этого адреса. Как и в случае с протоколом IPv4, IPv6-адрес источника должен быть индивидуальным. IPv6-адрес назначения может быть как индивидуальным, так и групповым.

Существует шесть типов индивидуальных IPv6-адресов:

Глобальный индивидуальный адрес

Глобальный индивидуальный адрес мало чем отличается от публичного IPv4-адреса. Эти адреса, к которым можно проложить маршрут по Интернету, являются уникальными по всему миру. Глобальные индивидуальные адреса могут быть настроены статически или присвоены динамически. В динамическом назначении IPv6-адреса устройством имеются некоторые важные отличия по сравнению с динамическим назначением IPv4-адреса.

Локальный адрес канала

Локальные адреса канала используются для обмена данными с другими устройствами по одному локальному каналу. В протоколе IPv6 термин «канал» означает подсеть. Локальные адреса каналов ограничены одним каналом. Они должны быть уникальны только в рамках этого канала, поскольку вне канала к ним нельзя проложить маршрут. Другими словами, маршрутизаторы не смогут пересылать пакеты, имея локальный адрес канала источника или назначения.

Логический интерфейс Loopback

Loopback адрес используется узлом для отправки пакета самому себе и не может быть назначен физическому интерфейсу. Как и на loopback-адрес IPv4, для проверки настроек TCP/IP на локальном узле можно послать эхо-запрос на loopback-адрес IPv6. Loopback-адрес IPv6 состоит из нулей, за исключением последнего бита, который выглядит как ::1/128 или просто ::1 в сжатом формате.

Неопределённый адрес

Неопределённый адрес состоит из нулей и в сжатом формате представлен как ::/128 или просто :: Он не может быть назначен интерфейсу и используется только в качестве адреса источника в IPv6-пакете. Неопределённый адрес используется в качестве адреса источника, когда устройству еще не назначен постоянный IPv6-адрес или когда источник пакета не относится к месту назначения.

Уникальный локальный адрес

Уникальные локальные адреса используются для локальной адресации в пределах узла или между ограниченным количеством узлов. Эти адреса не следует маршрутизировать в глобальном протоколе IPv6. Уникальные локальные адреса находятся в диапазоне от FC00::/7 до FDFF::/7.

Встроенный IPv4

Последними из рассматриваемых типов индивидуальных адресов являются встроенные IPv4-адреса. Использование этих адресов способствует переходу с протокола IPv4 на IPv6.

Сводная таблица

| Адрес | Маска | Роль | Описание |

|---|---|---|---|

| ::/128 | 128 | Неопределённый | — |

| ::/0 | 0 | Вся сеть | Аналог 0.0.0.0 в IPv4. |

| ::1 | 128 | Loopback | Аналог 127.0.0.1 в IPv4. |

| ::X.X.X.X | 96 | Встроенный IPv4 | IPv4 совместимый. Устарел, не используется. X.X.X.X — 32 бита (IPv4 адрес). |

| ::ffff:X.X.X.X | 96 | IPv4, отображённый на IPv6 | Одновременная обработка и IPv4, и IPv6 соединений. |

| 2000:: — 3FFF:: | 3 | Global Unicast | Аналог публичного IPv4-адреса — 1/8 от всего доступного адресного пространства IPv6. |

| 2001:db8:: | 32 | Тестовый | Зарезервирован для примеров. |

| fe80:: — febf:: | 10 | Link-local | Аналог 169.254.0.0/16 в IPv4. |

| fc00:: — fdff:: | 7 | Unique Local Unicast | Пришёл на смену Site-Local. |

| ff00:: | 8 | Multicast | — |

Локальные индивидуальные IPv6 адреса канала

Локальный IPv6-адрес канала позволяет устройству обмениваться данными с другими устройствами под управлением IPv6 по одному и тому же каналу и только по данному каналу (подсети). Пакеты с локальным адресом канала источника или назначения не могут быть направлены за пределы того канала, в котором пакет создаётся.

В отличие от локальных IPv4-адресов канала, локальные адреса канала IPv6 играют важную роль в различных аспектах сети. Глобальный индивидуальный адрес не обязателен. Однако для содержания локального адреса канала необходим сетевой интерфейс под управлением протокола IPv6.

Если локальный адрес канала не настроен вручную на интерфейсе, устройство автоматически создаёт собственный адрес, не обращаясь к DHCP-серверу. Узлы под управлением IPv6 создают локальный IPv6-адрес канала даже в том случае, если устройству не был назначен глобальный IPv6-адрес. Это позволяет устройствам под управлением IPv6 обмениваться данными с другими устройствами под управлением IPv6 в одной подсети, в том числе со шлюзом по умолчанию (маршрутизатором).

Локальные IPv6-адреса канала находятся в диапазоне FE80::/10. Первый хекстет имеет диапазон от FE80 до FEBF.

Локальные IPv6-адреса также используются IPv6-протоколами маршрутизации для обмена сообщениями, а также в качестве следующего адреса пересылки в IPv6-таблице маршрутизации.

Примечание. Как правило, в качестве шлюза по умолчанию для других устройств в канале используется локальный адрес маршрутизатора, а не глобальный индивидуальный адрес.

Глобальный индивидуальный IPv6 адрес

Администрации адресного пространства Интернет (IANA), выделяет блоки IPv6-адресов пяти региональным интернет-регистраторам (RIR). В настоящее время назначаются только глобальные индивидуальные адреса с первыми тремя битами 001 или 2000::/3. Это лишь 1/8 от всего доступного адресного пространства IPv6, за исключением очень незначительного количества других типов адресов индивидуальных и групповых адресов.

Примечание. Адрес 2001:0DB8::/32 был зарезервирован для документации, в том числе для использования в примерах.

Глобальный индивидуальный адрес состоит из трёх частей:

- Префикс глобальной маршрутизации;

- Идентификатор подсети;

- Идентификатор интерфейса.

Префикс глобальной маршрутизации

Префикс глобальной маршрутизации — это префиксальная или сетевая часть адреса, назначаемая интернет-провайдером заказчику или узлу. В настоящее время /48 является префиксом глобальной маршрутизации, который в настоящее время интернет-регистраторы назначают своим заказчикам — корпоративным сетям и индивидуальным пользователям. Этого адресного пространства более чем достаточно для большинства заказчиков.

Пример. IPv6-адрес 2001:0DB8:ACAD::/48 обладает префиксом, который обозначает, что первые 48 бит (3 хекстета) (2001:0DB8:ACAD) — это префиксальная или сетевая часть адреса. Двойное двоеточие (::) перед длиной префикса /48 означает, что остальные адреса состоят из нулей.

Идентификатор подсети

Идентификатор подсети используется организациями для обозначения подсетей в каждом узле.

Идентификатор интерфейса

Идентификатор IPv6-интерфейса эквивалентен узловой части адреса IPv4-адреса. Термин идентификатор интерфейса используется в том случае, когда один узел может иметь несколько интерфейсов, каждый из которых обладает одним или более IPv6-адресами.

Примечание. В отличие от IPv4, при использовании протокола IPv6 устройству можно назначить адрес узла, состоящий из одних 0 или из одних 1. Адрес из одних 1 можно использовать по той причине, что в протоколе IPv6 не используются широковещательные адреса. Можно также использовать адрес из одних 0, но он зарезервирован в качестве адреса произвольной рассылки Subnet-Router, и его следует назначать только маршрутизаторам.

Групповые адреса

Групповой адрес используется для отправки одного пакета по одному или нескольким назначениям (группе мультивещания). Групповые IPv6-адреса имеют префикс FF00::/8.

Примечание. Групповые адреса могут быть только адресами назначения, а не адресами источника.

Существует два типа групповых IPv6-адресов:

- Присвоенный групповой адрес;

- Групповой адрес запрошенного узла.

Присвоенный групповой адрес

Присвоенные групповые адреса зарезервированы для заданных групп устройств. Присвоенный групповой адрес — это один адрес, используемый для осуществления связи с группой устройств, работающих на одном протоколе или сервисе. Присвоенные групповые адреса используются вместе с конкретными протоколами, например с протоколом DHCPv6.

Рассмотрим две распространённые группы присвоенных групповых IPv6-адресов.

- Группа мультивещания для всех узлов FF02::1. Это группа мультивещания, к которой подключены все устройства под управлением протокола IPv6. Пакет, отправленный этой группе, получается и обрабатывается всеми IPv6-интерфейсами в канале или сети;

- Группа мультивещания для всех маршрутизаторов FF02::2. Это группа мультивещания, к которой подключены все IPv6 маршрутизаторы. Маршрутизатор становится частью этой группы, когда переходит под управление протоколом IPv6 с помощью команды глобальной конфигурации ipv6 unicast-routing. Пакет, отправленный этой группе, получается и обрабатывается всеми IPv6-маршрутизаторами в канале или сети.

Устройства под управлением протокола IPv6 отправляют сообщения с запросом маршрутизатора групповому адресу для всех маршрутизаторов. Такие сообщения запрашивают у IPv6-маршрутизатора объявление маршрутизатора, чтобы помочь устройству в процессе адресной конфигурации.

Групповой адрес запрашиваемого узла

Все устройства в сети должны обрабатывать трафик, отправляемый на адрес всех узлов. Для уменьшения количества устройств, которым необходимо обрабатывать трафик, используйте групповой адрес запрашиваемого узла.

Групповой адрес запрашиваемого узла — это адрес, который соответствует только 24 битам глобального индивидуального IPv6-адреса устройства. Обрабатывать эти пакеты должны только те устройства, которые имеют аналогичные 24 бита в наименее значащей, крайней правой части идентификатора интерфейса.

Групповой IPv6-адрес запрашиваемого узла создаётся автоматически при назначении глобального индивидуального адреса или локального адреса канала. Групповой IPv6-адрес запрашиваемого узла создаётся посредством объединения специального префикса FF02:0:0:0:0:1:FF00::/104 с крайними правыми 24 битами его индивидуального адреса.

Групповой адрес запрашиваемого узла состоит из 2 частей.

- Групповой префикс FF02:0:0:0:0:1:FF00::/104: первые 104 бита группового адреса запрашиваемого узла;

- Наименее значимые 24 бита: последние или крайние правые 24 бита группового адреса запрашиваемого узла. Эти биты копируются из крайних правых 24 битов глобального индивидуального адреса или локального адреса канала устройства.

Существует вероятность того, что у нескольких устройств будет один и тот же групповой адрес запрашиваемого узла, но это не является проблемой.

Настройка интерфейсов CISCO

Коммутатор

Auto MDIX может определять типа кабеля и с наличием этой функции можно соединить 2 устройства по витой паре и прямым, и кроссовым кабелем. Если такой функции нет, то выполняется правило:

- Для устройств одного уровня — кросс;

- Для устройств разных уровней — прямой.

Пример. Два компьютера кросс, два коммутатора кросс, коммутатор/компьютер прямой, коммутатор/маршрутизатор прямой.

Дуплекс и скорость:

duplex auto - настройка по умолчанию, speed auto - настройка по умолчанию, mdix auto - настройка по умолчанию, только если duplex и speed - auto, работает на 2960, на 2950 такой настройки нет

Работа с интерфейсом:

interface interface - вход в режим настройки интерфейса description строка - добавление описания к интерфейсу, описание видно при просмотре текущей конфигурации no shutdown - включение интерфейса shutdown - отключение интерфейса switchport параметры - основная команда работы с интерфейсом на уровне 2 exit - выход из режима настройки интерфейса

По умолчанию интерфейс коммутатора является интерфейсом уровня 2, чтобы перевести порт в режим маршрутизируемого порта:

no switchport - перевод порта в режим уровня 3, работает только для коммутаторов уровня 3

Интерфейс SVI

VLAN-интерфейс SVI (Switch Virtual Interface) — это виртуальный интерфейс на коммутаторе. Служит 2 основным целям:

- Доступ к коммутатору по протоколу SSH или Telnet;

- Маршрутизация между VLAN, где SVI выступает в роли шлюза по умолчанию для данной VLAN.

interface vlan number - вход в режим настройки интерфейса vlan ip address ip-address mask - установка IP адреса no ip address - удаление IP адреса exit - выход из режима настройки интерфейса vlan

Маршрутизатор

Настройка IP адреса:

IPv4

interface interface - вход в режим настройки интерфейса ip address ip-address mask - установка IP адреса no ip address - удаление IP адреса exit - выход из режима настройки интерфейса

IPv6

Для работы с IPv6 должна быть включена IPv6 маршрутизация:

ipv6 unicast-routing

interface interface - вход в режим настройки интерфейса

ipv6 address ipv6-address/prefix-length { eui-64 } - eui-64: 64 бита для идентификатора интерфейса формируются на основании MAC адреса устройства. MAC адрес состоит из 48 бит. MAC адрес делится на две части по 24 бита каждая. Между этими частями вставляются шестнадцатеричные цифры FFFE. Седьмой по порядку бит полученного адреса меняется на противоположный.

ipv6 address link-local-address link-local

no ipv6 address - удаление IP адреса

exit - выход из режима настройки интерфейса

Интерфейс может сгенерировать собственный локальный IPv6-адрес канала после введения глобального индивидуального адреса, но для удобства восприятия адреса лучше ввести его вручную, например fe80::1.

Поскольку link-local имеет локальное значение, то удобнее вводить его одинаковым на всех интерфейсах маршрутизатора.

Интерфейс может сгенерировать собственный локальный IPv6-адрес канала без введения глобального индивидуального адреса с помощью команды конфигурации интерфейса:

ipv6 enable

Логические интерфейсы маршрутизатора

На маршрутизаторе можно активировать несколько логических интерфейсов Loopback. Такой интерфейс всегда включён. Это преимущество по сравнению с физическим интерфейсом. Оно используется когда к интерфейсу Loopback привязываются различные функции маршрутизатора: DHCP, динамические протоколы маршрутизации. Так что интерфейс Loopback довольно таки полезная и нужная вещь.

IP адрес для каждого интерфейса Loopback должен быть уникальным и не должен быть задействован другим интерфейсом

interface loopback number ip address ip-address mask exit

Существует множество других логических интерфейсов: Dialer для PPPoE, Tunnel для GRE и так далее.

Просмотр настроек интерфейса

Команды одинаковы для коммутатора и для маршрутизатора:

show interfaces interface - просмотр настроек 2 уровня show ip interface interface - просмотр настроек 3 уровня show ip interface brief - обобщенные настройки 3 уровня для всех интерфейсов

Небольшое отличие для коммутатора

show interfaces interface [switchport] - просмотр настроек уровня 2

Дополнительные интерфейсы CISCO

Это физические порты Console и AUX. Предназначены они для начальной настройки устройств и для аварийной перенастройки, когда удалённый доступ потерян.

Повсеместно для этих целей используется консольный порт. Консольный порт CISCO выделен голубым цветом и кабель к нему голубого цвета.

Консольный кабель подключается в COM-порт компьютера. На более современных моделях (как на картинке выше) есть консольный USB-порт. В качестве программы для подключения обычно используется Putty/SuperPutty, но лучший выбор SecureCRT.

Устаревший порт AUX может также использоваться локально, как и консольный порт, с прямым подключением к компьютеру, на котором работает программа эмуляции терминала. При этом консольный порт предпочтительнее порта AUX для поиска и устранения неполадок, так как он по умолчанию отображает сообщения о запуске, устранении неполадок и ошибках.

Настройка SSH

Для настройки SSH устройство должно поддерживать криптографию. Обычно для современных прошивок (версия больше 12.2) поддержка криптографии обозначается как k9 в названии прошивки.

c2800nm-ipbasek9-mz.124-8.bin

Порядок настройки состоит из 3 частей. Первая часть настройка в режиме глобальной конфигурации:

hostname name - имя устройства должно отличаться от имени по умолчанию ip domain-name name - необходимо задание доменного имени username name privelege 15 secret secret - настройка имени и пароля, уровень 15 даёт привилегии администратора на устройстве crypto key generate rsa - дальше нужно выбрать длину ключа 1024, по умолчанию 512 и нажать Enter. На основании имени и доменного имени устройства будет сгенерирован ключ SSH

После генерации ключа настройка в режиме конфигурирования линий VTY:

line vty 0 15 - обычно 0 15 для коммутатора и 0 4 для маршрутизатора, точно посмотреть можно выполнив show running-config transport input ssh - или ssh telnet, но telnet небезопасен login local - использовать локальные настройки для проверки входа exit - выход из режима настройки VTY

Настройка непосредственно SSH:

ip ssh version 2 - по умолчанию 1.99 ip ssh time-out 75 - от 1 до 120 секунд, по умолчанию 120 ip ssh authentication-retries 2 - от 0 до 5, по умолчанию 3

Просмотр настроек SSH:

show ssh - просмотр сессий SSH show ip ssh - просмотр непосредственно настроек - версия, тайм-аут и прочее

Удаление сгенерированного ключа:

crypto key zeroize rsa - удалить пару ключей

Часть 2

Здесь VLANs, основы безопасности устройства, ACLs IPv4, ACLs IPv6, NAT, DHCP, сброс пароля на устройстве, беспроводные стандарты (список).

VLANs

Вланы (VLANs, Virtual Local Area Network) основа основ коммутации, помимо прочтения необходима тренировка в Packet Tracer (PT). Рекомендую ознакомиться со статьёй по установке PT.

Вланы придуманы чтобы поделить один физический коммутатор на несколько логических. Причины:

- Безопасность, компьютеры с ограниченным доступом выделяются в отдельный VLAN;

- Снижение широковещания, широковещание не выходит за пределы каждого VLAN;

- Разделение устройств по задачам и функциям, это просто удобно.

Вланы делят коммутатор так, что из одной VLAN другая VLAN недоступна. Для того чтобы связать VLANs между собой, каждую VLAN надо физически (кабелем) соединить с устройством 3 уровня и настроить маршрутизацию между VLANs. Или же использовать маршрутизацию на коммутаторе 3 уровня. При маршрутизации между VLANs удобно настроить списки доступа (ACL), чтобы задать правила, по которым конкретные компьютеры из одной VLAN получат доступ к компьютерам из другой VLAN (будет далее).

Тут надо отметить, что можно воткнуть патч-корд из порта одной VLAN в порт другой VLAN и эти VLANs будут соединены. Так никто не делает для продакшена, но может помочь, допустим, при траблшутинге.

Порты

Порты коммутатора могут быть в трёх состояниях:

- порт доступа (access);

- транковый порт (trunk);

- динамический порт (dynamic desirable или dynamic auto)

Порт доступа используется для конечных устройств (компьютеров). Транковый порт используется для соединения коммутаторов или коммутатора с маршрутизатором. Он переносит информацию сразу для нескольких VLANs. И иногда используется для серверов (например, для хоста виртуализации, на таком хосте может быть много виртуальных машин и каждая должна работать в своём влане).

Транковый порт был придуман чтобы не использовать отдельный физический кабель для каждой VLAN. На транке по умолчанию разрешены все существующие VLANs. Можно разрешить ограниченный набор VLANs через транк.

Динамический порт работает в режиме доступа, он готов сформировать транк через протокол DTP. Все порты на новом коммутаторе CISCO динамические (будет далее).

Подробнее VLANs

VLANs используются для сегментации коммутируемых сетей. Всего их может быть 4096 (0 — 4095). Почему так? Потому что есть стандарт 802.1Q и он описывает VLANs. В этом стандарте в кадре выделяется определённое количество бит (12) для указания принадлежности кадра к VLAN, максимально 2^12 = 4096.

- Все порты коммутатора принадлежат VLAN 1 по умолчанию после первоначальной загрузки нового коммутатора;

- Управляющая VLAN — это любая сеть VLAN, настроенная для доступа к функциям управления коммутатора.

vlan number - создание VLAN ( доступный диапазон 2-1001, 1006-4094) name name - присвоение имени (необязательно) exit - выход из режима конфигурирования VLAN

Замечание. VLAN непосредственно создаётся не в момент ввода команды vlan number, а в момент возврата в глобальную конфигурацию, то есть с командой exit.

VLAN 1 и 1002-1005 существуют всегда, их невозможно удалить, VLAN 4095 зарезервирована. Доступно создание VLAN из стандартного диапазона 2-1001 и из расширенного 1006-4094.

no vlan number - удаление VLAN delete flash:vlan.dat - удаление информации обо всех VLAN, обычно производится при сброса коммутатора на дефолтные настройки совместно с командой erase startup-config

Следует помнить, что при удалении VLAN, принадлежащие ей порты не возвращаются автоматически во VLAN1 (на самом деле зависит от IOS), а становятся «осиротевшими» (orphaned). Поэтому перед удалением VLAN нужно переназначить принадлежащие её порты другой VLAN.

Назначение VLAN для одиночного интерфейса:

interface interface - вход в режим настройки интерфейса switchport mode access - необязательно, но желательно в целях безопасности, порт переходит в режим постоянного доступа и не может формировать транковый канал через DTP (switchport trunk encapsulation dot1q - возможно необходим ввод этой команды для перевода в транк, зависит от версии IOS) switchport mode trunk - необязательно, но желательно в целях безопасности, порт переходит в режим постоянного транка switchport access vlan number - принадлежность порта доступа к VLAN exit - выход из режима настройки интерфейса

Назначение VLAN для группы интерфейсов:

interface range f0/1 – 24 switchport mode access switchport access vlan number exit - выход из режима настройки интерфейса

Порт в режиме доступа может принадлежать только одной VLAN. Исключение это ассиметричные VLANs (в курсе CCNA не изучаются, да и вообще используются редко, в основном на оборудовании D-Link).

Каждой VLAN должна соответствовать уникальная IP подсеть. Можно сделать несколько VLANs с одинаковой IP адресацией, но тогда они должны существовать изолированно (без маршрутизации между друг-другом).

switchport access vlan new_number - перевод порта в другую VLAN no switchport access vlan - перейдет во VLAN 1

Просмотр информации о VLAN:

show interfaces { interface | vlan number } | switchport

show vlan { brief | id number | name name | summary }

Пример:

show vlan name student - информация о VLAN для учащихся show vlan summary- краткая информация по VLAN show interfaces vlan 20 - информация по интерфейсам vlan 20 show interfaces f0/18 switchport - информация об интерфейсе f0/18

Native VLAN

Тут рассказан сильно упрощённый вариант работы транка и Native VLAN. Для понимания и создания картинки в голове. Более подробно и жизненно в этой статье.

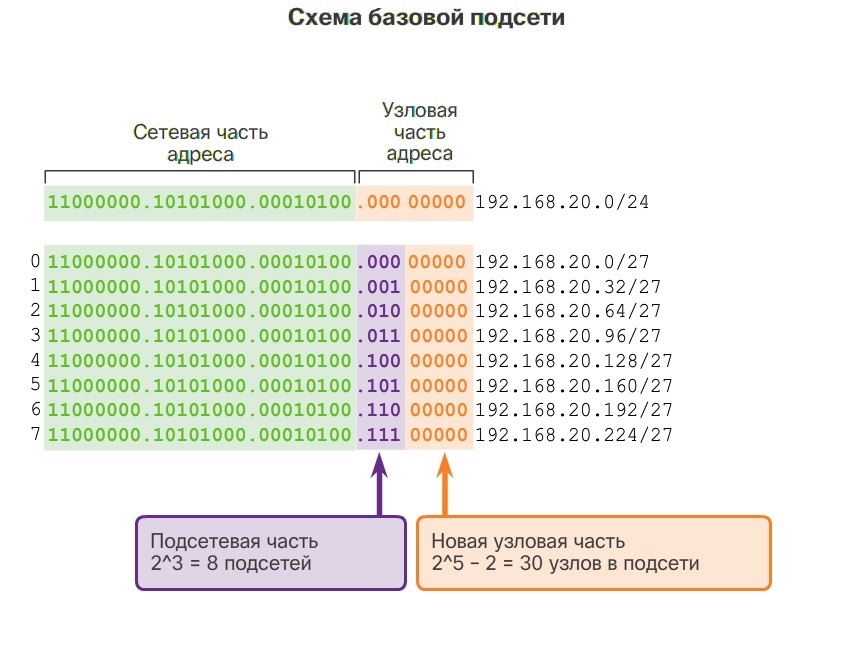

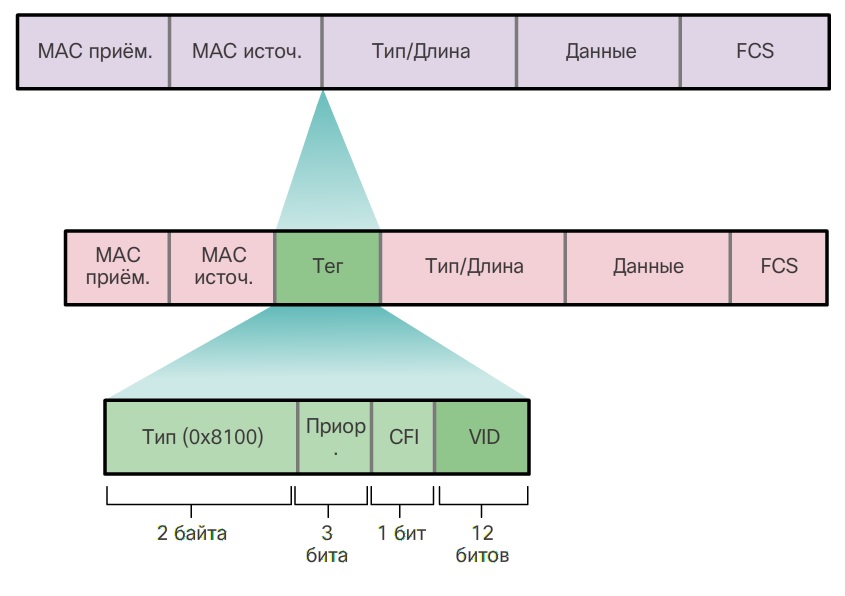

Все VLANs в транке передаются с тегом 802.1Q (набором бит, однозначно определяющим к какой VLAN принадлежит кадр).

- Тег существует только внутри транка;

Внутри VLAN кадр перемещается без тега 802.1Q и не знает что он принадлежит какой-то VLAN. При попадании в транк на одном коммутаторе кадру «навешивается» тег. Делается это чтобы кадры из разных VLANs в транке не перепутались. Когда кадр приходит по транку на другой коммутатор, тег «отрывается» от кадра и кадр передается в нужную влан, там он путешествует опять без тега.

- Сеть native VLAN назначена транковому порту 802.1Q

Есть единственная VLAN в транке, где кадры передаются без тега. Это Native VLAN (NV). Если коммутатор получает кадр без тега он передаёт его в NV. По умолчанию NV на всех транках это VLAN1. При изменении NV (для безопасности, так как существуют атаки на NV) важно следить чтобы NV на разных концах транка совпадала (иначе ошибка).

NV всегда неявно разрешена на танковом порту CISCO.

Рекомендации по VLANs

- Нужно настроить все неиспользуемые порты в сеть VLAN «чёрной дыры», которая никогда не используется в сети;

- Рекомендуется отключать неиспользуемые порты коммутатора;

- Управляющую VLAN, установленная по умолчанию сетью VLAN 1, следует заменить на другую VLAN;

- Весь управляющий трафик тегируется на транковых каналах идентификатором VLAN 1, поэтому рекомендуется изменить NV на сеть, отличную от VLAN 1;

- NV также должна отличаться от всех пользовательских сетей VLAN;

- Не используйте динамический автоматический (dynamic auto) или динамический рекомендуемый (dynamic desirable) режимы портов коммутатора;

- рекомендуется использовать отдельные VLAN для IP-телефонии и трафика данных чтобы не было конкуренции за полосу пропускания.

Типичная схема VLAN

- VLAN по умолчанию VLAN1 — без портов;

- Управляющая VLAN — с IP адресом (и прописан шлюз по умолчанию);

- Native VLAN для транковых портов сменена с VLAN1;

- Несколько VLAN для данных — все пользовательские порты;

- VLAN «чёрной дыры» — все неиспользуемые порты;

- Голосовая сеть VLAN.

Типичная схема подключения IP-телефона

Для экономии розеток (и что важнее портов коммутатора) компьютер подключается к IP-телефону, а тот к порту коммутатора. При этом на порту коммутатора используется транковый порт:

- NV = VLAN, которому принадлежит пользовательский компьютер;

- Разрешён только трафик для голосовой VLAN (NV добавится автоматом);

- На самом телефоне настроен голосовой VLAN (или же требуется настройка опций на DHCP, например, опции 242 для AVAYA)

Пример. Пользовательский VLAN 10, Voice VLAN 5

vlan 5 vlan 10 exit interface f0/1 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk native vlan 10 switchport trunk allowed vlan 5

PVLAN

PVLAN (Private VLAN) — защищённая частная VLAN. У CISCO существует 2 концепции PVLAN:

- PVLAN Edge — более простая реализация для коммутаторов 2 уровня;

- PVLANs — расширенная реализация для коммутаторов 3 уровня

В курсе CCNA подробно рассматривается только PVLAN Edge.

PVLAN Edge

PVLAN Edge известен как защищённый (protected) порт.

Для функции сети PVLAN Edge характерны следующие свойства:

- Защищённый порт не пересылает никакой трафик одноадресный, многоадресный или широковещательный на какой-либо другой защищённый порт, кроме управляющего трафика. Трафик данных нельзя пересылать между защищёнными портами на 2 уровне;

- Если нужно пересылать какой-либо вид трафика данных между защищёнными портами, то это делается с помощью устройства 3 уровня;

- Пересылка между защищёнными портами запрещена только в пределах 1 коммутатора;

- Пересылка между защищённым и незащищённым портом происходит в обычном режиме;

- Защищённые порты необходимо настраивать вручную.

Настройка защищённого порта:

interface interface - вход в режим настройки интерфейса switchport mode access - необязательно, но желательно в целях безопасности, порт переходит в режим постоянного доступа и не может формировать транковый канал switchport protected - настройка защищённого порта exit - выход из режима настройки интерфейса

Удаление защищённого порта:

no switchport protected

Область применения: PVLAN Edge используется в простой сети в основном для изоляции физических серверов друг от друга, например веб-серверов. Если 1 из веб-серверов был скомпрометирован и злоумышленник получил к нему доступ, он не сможет атаковать остальные сервера, используя трафик 2 уровня между серверами.

PVLANs

Некоторые модели CISCO Catalyst Series не поддерживают PVLANs

Виды портов PVLANs:

- Isolated — это порты доступа, назначенные Isolated VLAN. Полностью отделены на 2 уровне от других портов, исключая promiscuous порты. Трафик из изолированного порта форвардится только в promiscuous порт;

- Promiscuous — это порты доступа, ассоциированные с Primary VLAN и обычно подключены к маршрутизатору или файрволу. Могут взаимодействовать со всеми портами в PVLANs, включая community и isolated. Шлюз по умолчанию обычно размещён на этом порту. Может обслуживать 1 Primary VLAN, 1 Isolated VLAN и несколько Community VLANs;

- Community — это порты доступа, назначенные Community VLAN. Community порты взаимодействуют между собой внутри своей VLAN и с promiscuous портами.

Порты PVLANs ассоциированы с набором поддерживаемых VLANs, которые необходимы для создания структуры PVLANs:

- Primary VLAN — несёт трафик от promiscuous портов к isolated, community и другим promiscuous портам;

- Isolated VLAN — несёт трафик от изолированных к promiscuous портам;

- Community VLAN — несёт трафик между community и promiscuous портами. Может быть несколько таких VLAN в PVLANs.

Isolated и Community VLANs называют secondary VLANs. Можно расширить PVLANs с помощью транков на другие устройства с поддержкой PVLANs.

Область применения: провайдер ISP изолирует клиентов друг от друга без потери адресного пространства и без дополнительных сложностей в настройке.

Типичная схема внедрения без использования PVLANs:

- Использование раздельных VLAN для пользователей;

- Разбиение используемого ISP приватного адресного пространства на подсети, выделение каждому пользователю своей подсети;

- Блокировка трафика между пользовательскими VLANs с помощью ACL.

Настройка PVLANs не рассматривается в этом курсе.

Подробно о транке

Транковый порт передаёт информацию для сразу нескольких VLAN.

Кадры в Native VLAN транка передаются нетегированными.

Когда транковый порт коммутатора CISCO получает нетегированные кадры, которые редко встречаются в хорошо спроектированной сети (за исключением пользовательских портов, где воткнут IP-телефон, рассказано выше), он пересылает эти кадры в сеть Native VLAN.

Размер кадра ETHERNET

Существует 2 стандартных размера кадра:

- Оба «старых» стандарта Ethernet II и IEEE 802.3 определяют минимальный размер кадра как 64 байта, а максимальный — 1518 байт. К этому количеству относятся все байты, начиная с поля «MAC-адрес назначения» и заканчивая полем «Контрольная последовательность кадра (FCS)». Поля «Преамбула» и «Начало разделителя кадра (SFD)» при описании размера кадра не включаются;

- Более «новый» стандарт IEEE 802.3ac, позволил увеличить максимальный допустимый размер кадра до 1522 байт кадр для транкового канала.

Кадр в транковом канале длиннее на 4 байта:

- Тип — это 2-байтовое значение, которое называется значением идентификатора протокола тегирования (TPID). Значение для Ethernet имеет вид шестнадцатеричного числа 0x8100;

- Приоритет пользователя (PRI) — это 3-битовое значение, которое поддерживает реализацию QoS;

- Идентификатор канонического формата (CFI) — это 1-битовый идентификатор, который обеспечивает передачу кадров Token Ring по каналам Ethernet (так написано в курсе, но сейчас этот бит переназначен для управления заторами);

- VLAN-идентификатор (VID) — это 12-битный идентификационный номер VLAN, который поддерживает до 4096 идентификаторов VLAN.

После того как коммутатор добавит поля типа и управляющей информации тега, он пересчитывает значения FCS и добавляет в кадр новое значение FCS.

Настройка транкового порта на коммутаторе:

interface interface - вход в режим настройки интерфейса (switchport trunk encapsulation dot1q - возможно необходим ввод этой команды для перевода в транк, зависит от версии IOS) switchport mode trunk - настройка в режиме транка, при просмотре транкового порта, режим транка будет - on switchport trunk native vlan number - задание Native VLAN для транка switchport trunk allowed vlan vlan-list - для задания разрешенных на транке VLAN, по умолчанию - все exit - выход из режима настройки интерфейса

Всегда должна быть одна и та же Native VLAN с обоих сторон транка. Если включен CDP он информирует о несовпадении Native VLAN на портах транкового канала.

Пример:

*Mar 1 06:45:26.232: %CDP-4-NATIVE_VLAN_MISMATCH: Native VLAN mismatch discovered on FastEthernet0/1 (2), with S2 FastEthernet0/1 (99)

Настройка транкового порта на маршрутизаторе рассказана в части о маршрутизации — Router on a stick

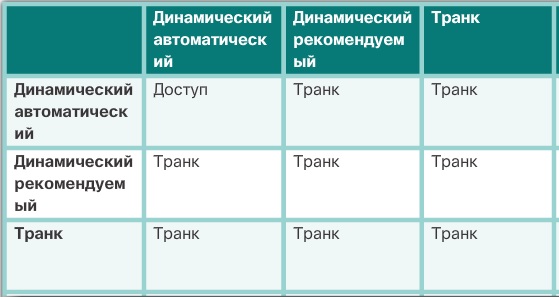

Протокол DTP

DTP — протокол динамического создания транкового канала для коммутатора. Маршрутизатор не поддерживает протокол DTP. Порты DTP обмениваются кадрами DTP для автоматического формирования транкового канала.

Возможные 4 состояния порта для DTP:

- Access — не формирует транковый канал;

- Dynamic auto — пассивно формирует транковый канал;

- Dynamic desirable — активно формирует транковый канал;

- Trunk — активно формирует транковый канал с транком и динамическими портами

По умолчанию для всех портов коммутатора стоит режим Dynamic auto (для некоторых версий IOS Dynamic desirable). На рисунке показан результат для различных комбинаций на разных концах линка:

Если с одной стороны линка порт в режиме access, а с другой стороны порт в режиме транка, то линк переходит в ограниченный режим. В таком режиме возможен обмен сообщениями через линк только если NV транка совпадает с VLAN для порта доступа на другом конце линка. Данные будут передаваться только для этой VLAN (не противоречит режиму работы транка с данными без тега).

Примечание. Порт в режиме Trunk формирует транковый канал с портом в любом режиме, кроме Access. Не следует путать ситуацию с формированием EtherChannel, где Port-Channel в режиме On формирует связь только если у Port-Channel с другой стороны также режим On.

Настройка DTP для порта производится в режиме конфигурирования интерфейса:

switchport mode access switchport mode dynamic auto switchport mode dynamic desirable switchport mode trunk switchport nonegotiate - запрещает обмен пакетами DTP (только если порт в режиме access или trunk)

Маршрутизатор не поддерживает протокол динамического создания транкового канала (DTP), который используется коммутаторами, поэтому эти команды на нём использовать нельзя.

Примечание. Для того чтобы включить транковую связь от коммутатора CISCO к устройству, которое не поддерживает DTP, используйте команды режима конфигурации интерфейса:

switchport mode trunk switchport nonegotiate

Команда преобразует интерфейс в транковый канал, но не позволяет ему создавать кадры DTP.

Сброс транка, разрешены все VLAN, Native — VLAN 1:

no switchport trunk allowed vlan no switchport trunk native vlan

Удаление транкового канала:

switchport mode access

Просмотр информации:

show interfaces trunk show dtp interface interface

Самые типичные проблемы транков:

- Несовпадение NV на концах транка;

- Несовпадение режимов DTP на концах транка;

- Несовпадение разрешенных VLAN на концах транка.

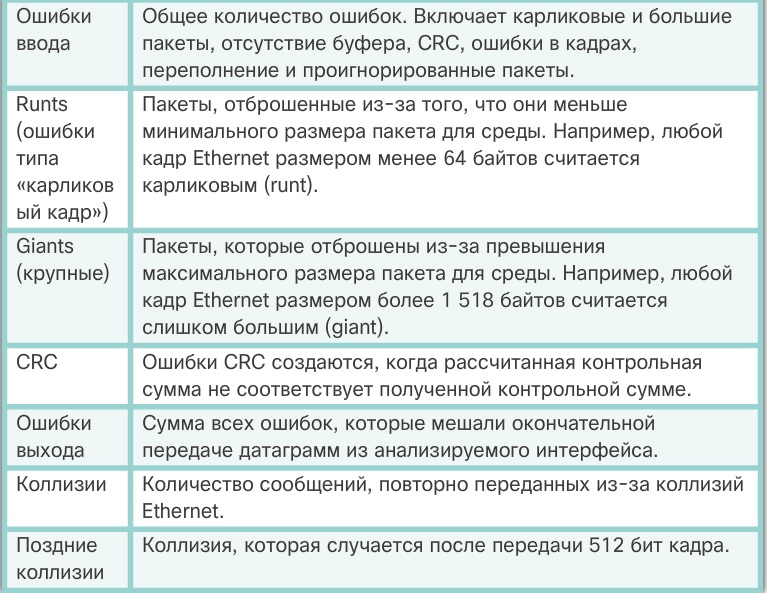

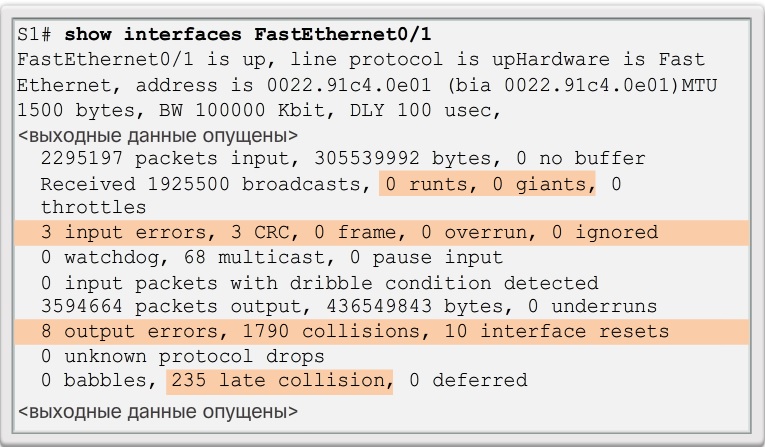

Ошибки интерфейсов

Основные ошибки интерфейсов и их причины:

- Ошибки CRC — причинами являются электрические наводки, плохо закреплённые или повреждённые разъемы, а также неверно выбранный тип кабеля.

- Коллизии — коллизии в полудуплексном режиме являются нормой.

- Карликовые кадры, Гигантские кадры — чаще всего бывают вызваны неисправностью сетевой платы, но могут быть обусловлены и другими причинами, например чрезмерно высоким числом коллизий.

- Поздние коллизии — причина поздних коллизий превышение допустимой длины кабеля и неправильная настройка дуплексной связи.

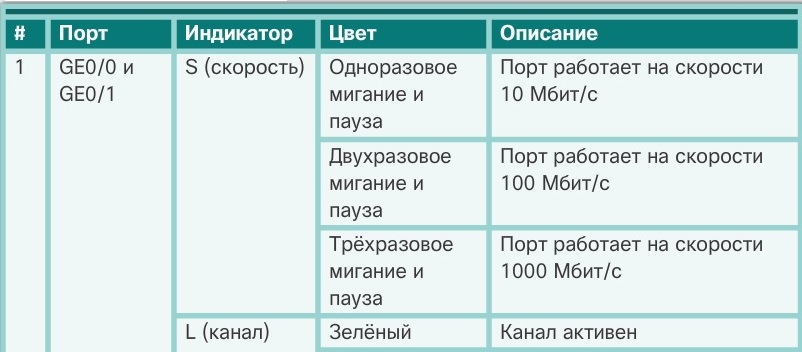

Индикация порта:

Безопасность

Основная концепция сетевой безопасности предприятия включает 2 стратегии:

- Разработка политики безопасности на предприятии ;

- Периодический аудит средств защиты и тестирование сети предприятия на взлом.

Практические рекомендации:

- Разработайте политику обеспечения безопасности для компании;

- Отключите неиспользуемые сервисы и порты;

- Используйте надёжные пароли и регулярно меняйте их;

- Ограничьте физический доступ к устройствам;

- Избегайте использования Telnet, используйте SSH.

- Избегайте использования стандартных ненадёжных веб-сайтов HTTP, особенно для экранов входа в систему. Вместо них используйте более безопасные HTTPS;

- Регулярно выполняйте резервное копирование данных и проверяйте резервные файлы;

- Расскажите сотрудникам о технологии социальной инженерии и разработайте политику проверки идентификации людей по телефону, через электронную почту и лично;

- Зашифровывайте и защищайте паролем важные данные;

- Обеспечьте безопасность на программном и аппаратном уровнях, например установите брандмауэры;

- Регулярно обновляйте ПО, ежедневно или еженедельно устанавливая исправления безопасности.

Безопасность коммутатора

- Переведите порты из VLAN 1 в рабочие VLAN:

vlan 10 name Sales exit interface range f0/1-12 switchport access vlan 10

- Неиспользуемые порты переведите во VLAN чёрной дыры;

vlan 99 name Black hole exit interface range f0/13-24 switchport access vlan 99

- Отключите неиспользуемые порты:

interface range f0/13-24 shutdown

Поменяйте Native VLAN для транковых портов на отличную от VLAN 1 (с обоих сторон транка):

interface g0/1 switchport mode trunk switchport trunk native vlan 5

- Включите DHCP Snooping;

- Включите безопасность портов.

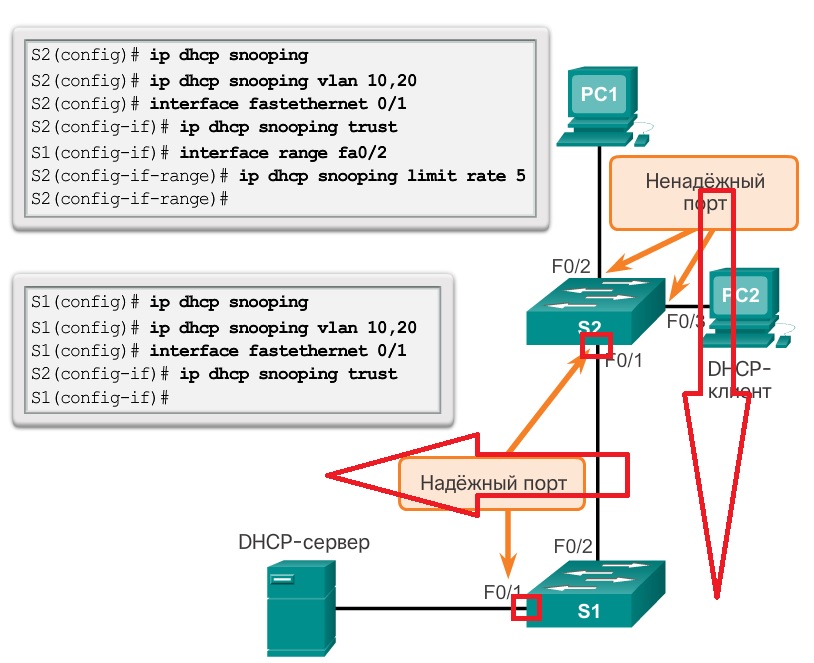

DHCP Snooping

DHCP Snooping — защита коммутатора от атаки с внедрением пиратского DHCP (DHCP spoofing).

Для DHCP Snooping порты определяются как надёжные и ненадёжные. Надёжные порты могут получать все сообщения DHCP, включая предложение DHCP (OFFER) и подтверждение DHCP (ACK), а ненадёжные порты могут получать только запросы (DISCOVER, REQUEST).

Надёжными настраиваются все порты ведущие к DHCP-серверу (от пользовательских компьютеров).

Для ненадёжных портов создается таблица привязок DHCP. Каждая запись содержит MAC-адрес клиента, IP адрес, срок аренды, тип привязки, номер VLAN и идентификатор порта, записанный при создании клиентами DHCP-запросов. В дальнейшем таблица используется для фильтрации последующего трафика DHCP.

С точки зрения функции отслеживания DHCP, через ненадежные порты доступа не должны отправляться никакие сообщения DHCP-сервера (OFFER, ACK). Частота запросов (DISCOVER, REQUEST) также ограничивается.

Шаг 1. Включите отслеживание DHCP с помощью команды режима глобальной конфигурации:

ip dhcp snooping

Шаг 2. Включите отслеживание DHCP для определённых сетей VLAN с помощью команды:

ip dhcp snooping vlan number

Шаг 3. Определите порты в качестве надёжных на уровне интерфейса с помощью команды:

ip dhcp snooping trust

Шаг 4. (Дополнительно) Ограничьте частоту, с которой злоумышленник может непрерывно рассылать ложные DHCP-запросы через ненадёжные порты на DHCP-сервер с помощью команды:

ip dhcp snooping limit rate number

Port Security

Очень важная тема. Большинство проблем когда порты коммутатора неожиданно отключаются (или не включаются) при подключении нового оборудования связаны обычно с неправильно настроенным Port Security.

Port Security — защищает коммутатор от подключения несанкционированного оборудования.

По умолчанию выключен для всех портов. Включается для порта или диапазона портов командой:

interface interface switchport port-security

Существует 3 режима безопасности порта коммутатора:

- protect — когда количество безопасных MAC-адресов достигает максимального ограничения настроенного на порту, пакеты с неизвестным MAC-адресом отправителя отбрасываются до тех пор, пока не будет удалено достаточное количество безопасных MAC-адресов, чтобы их количество было меньше максимального значения, или увеличено максимальное количество разрешенных адресов. Оповещения о нарушении безопасности нет.

- restrict — когда количество безопасных MAC-адресов достигает максимального ограничения настроенного на порту, пакеты с неизвестным MAC-адресом отправителя отбрасываются до тех пор, пока не будет удалено достаточное количество безопасных MAC-адресов, чтобы их количество было меньше максимального значения, или увеличено максимальное количество разрешенных адресов. В этом режиме при нарушении безопасности отправляется оповещение SNMP trap, сообщение Syslog и увеличивается счетчик нарушений (violation counter).

- shutdown — нарушение безопасности приводит к тому, что интерфейс переводится в состояние error-disabled и выключается немедленно, и выключается LED порта. Отправляется SNMP trap, сообщение Syslog и увеличивается счетчик нарушений (violation counter). Когда порт в состоянии error-disabled, вывести из этого состояния его можно введя команду errdisable recovery cause psecure-violation или вручную включить интерфейс введя в режиме настройки интерфейса shutdown и no shutdown. Это режим по умолчанию.

Настройка режима:

switchport port-security violation { shutdown | protect | restrict } - выбор режима безопасности порта

Настройка максимального количества безопасных MAC-адресов:

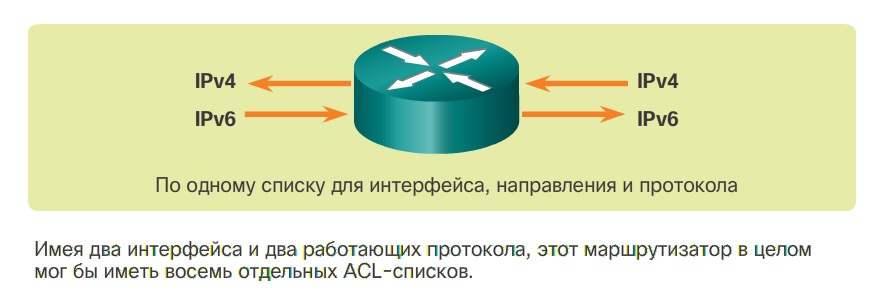

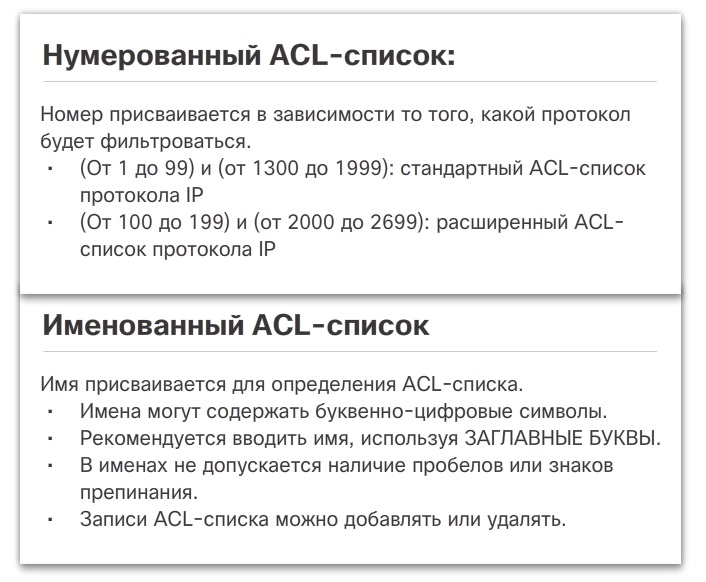

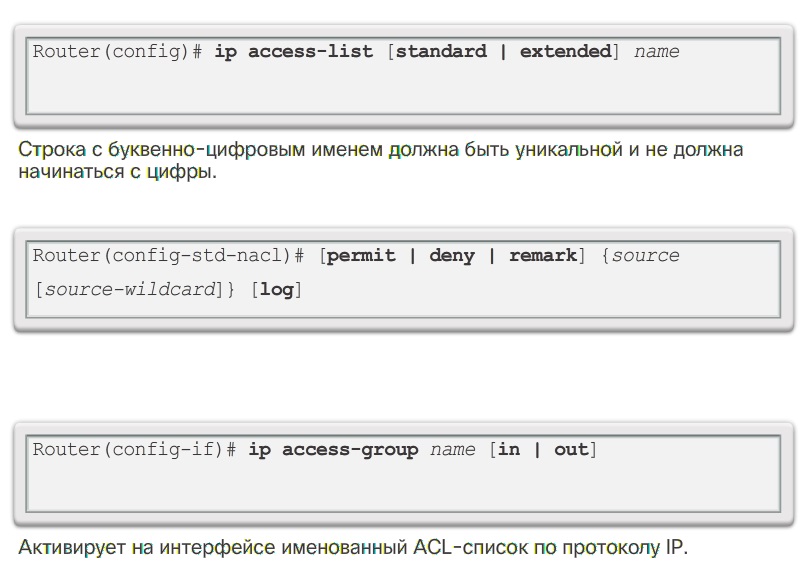

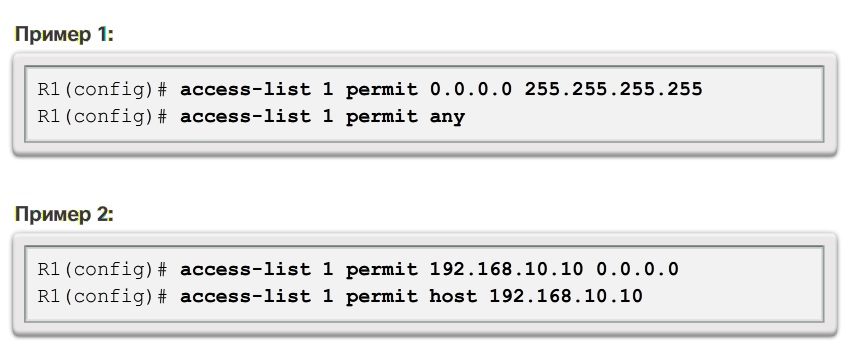

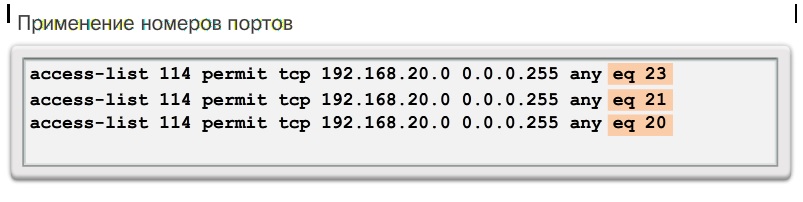

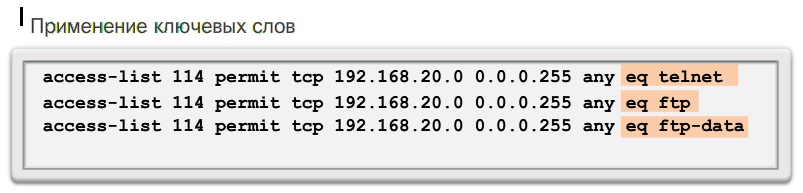

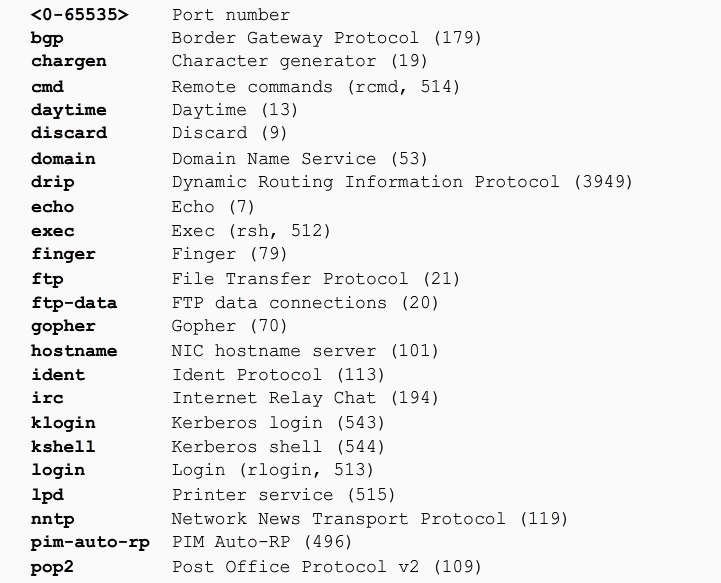

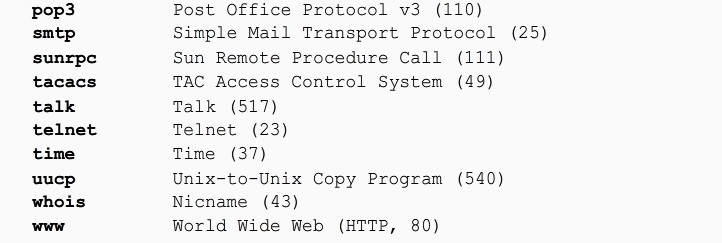

switchport port-security maximun number - число безопасных mac-адресов для порта