Не будем переписывать документацию, а просто на примере рассмотрим, как все это работает. Просьба прочитать «39. Механизмы качества обслуживания (QoS)» в документации, чтоб явственней понимать, что тут происходит. Непосредственно не занимаюсь администрированием данного оборудования, просто пришлось покопаться по случаю.

Для прочтения

- Руководство по настройке ПО на базе

операционной системы (программной оболочки)

Dionis NX C 1.2-10 Hand UTM - Сети для самых матёрых. Часть пятнадцатая. QoS

- Расшифровка DSCP и TOS значений

Попробуем выделить интересующий нас трафик и ограничить его скорость. Так же попробуем проставлять свои метки TOS/DSCP и настроить реакцию на эти метки наш Dionis.

В нашей тестовой конфигурации будет присутствовать:

- interface ethernet 0 – LAN интерфейс который смотрит в нашу локальную сеть

- interface ethernet 1 – WAN внешний интерфейс куда смотрят наши каналы, интернет и т.д.

Внимание! Правила применяются только на исходящий трафик с конкретного интерфейса. Т.е. если взять WAN интерфейс, то мы можем влиять только на то, что исходит из него, но не на то что приходит.

Внимание! На данной прошивке служба QOS не работает должным образом, при ее использовании возможны проблемы в работе сети, выражающиеся большими лагами. Если вы заметили, что без видимых на то причин у вас начались потеря пакетов, огромные пинги, тормоза в том или ином направлении, то необходимо проверить данную службу.

К примеру: у нас имеются IP камеры, на которые подключатся кому не лень и тем самым забиваю наш исходящий канал. Попробуем урезать скорость для данного устройства для всех кто сидит за пределами нашей локальной сети.

Настройки производятся в режиме конфигурирования.

ip class-map cm_Camera

match src 10.0.0.16

match dst 10.0.0.16

ip policy-map out_policy

class cm_Camera rate 512kbit

interface ethernet 1

ip policy-group out_policy

Вот такой несложный конфиг урежет исходящею скорость до 512kbit. А теперь пройдемся по тому что мы сделали.

Командой ip class-map cm_Camera мы определили класс с именем cm_Camera. Классы нам нужны для того чтоб на основе правил класса мы могли пометить наш трафик как принадлежащий данному классу. Т.е.

решили вы пойти на дискотеку, нарядились. Перед входом вас встречает охрана и проводит фейсконтроль – а подходите ли под данные им инструкции: так ли вы оделись, не пьяные ли вы или вообще со своими размерами влезете ли в дверь и т.д.

MATCH– вот как раз описывает эти правила для нашей охраны.match src 10.0.0.16– говорит, что пакеты с адресом источника 10.0.0.16 будут помечены как члены класса cm_Cameramatch dst 10.0.0.16– аналогично , только здесь проверяется адрес получателя.

Т.е. в данном случае наша охрана, посмотрев тебя спереди и сзади ставит тебе на лбу метку – наш клиент с указанием под какой группированный список критериев ты подошел т.е. имя класса. При этом считаем, что каждое match это отдельное правило группирующееся по ИЛИ – минимум что-то одно должно соответствовать.- Если что-то надо удалить, то необходимо перед командой ставить

no сама_команда

Пример:no ip policy-map out_policy— удалит нашу политику out_policy

Удалять надо в обратной последовательности: интерфейс — политика- класс. Это не касается правил в самих политиках, классах - Удаление правил из

class-mapделается по его номеруno 1. где 1 это индекс правила в class-map - Удаление правил из

policy-mapделается по имени классаno class cm_Camera - Изменить правило в

class-mapмы не можем, только удалить и создать новое - В

policy-mapизменить правило мы можем такclass cm_Camera новые параметрыстарое правило замениться нашим новым набором.

Критериев оценки наш не наш в match довольно много, я не буду их описывать

ip policy-map out_policy – создаем политику обслуживания с именем out_policy. Политика у нас будет одна, для многих классов т.к. на интерфейс можно повесить только одну политику.

Данная политика говорит нашим охранникам как мы будем поступать с клиентами имеющие разные метки. Например, VIP гостей мы будем обслуживать в приоритетном порядке, у тек у кого карманы широкие — вторыми, наглых — третьими, все остальные идут общей очередью. И да, существует еще общая очередь, куда помещаются все, кто не прошел по фейсконтролю и для них не определено особое правило обращения.

class cm_Camera rate 512kbit – здесь мы описываем конкретное правило поведения для пакетов помеченных состоящими в этом классе. Т.е. говорим, что для класса cm_Camera скорость на отдачу не должна превышать 512kbit, но так же мы гарантируем, что при всей загруженности канала мы постараемся выделить полосу в 512kbit

interface ethernet 1 – переходим в режим конфигурирования ethernet 1 т.е. наш WAN, говорим, что для данного интерфейса мы будем руководствоваться правилами политики out_policy

Код с комментариями:

!Создаем класс cm_Camera

ip class-map cm_Camera

!поле источника в пакете должно соответствовать 10.0.0.16

match src 10.0.0.16

!поле получателя в пакете должно соответствовать 10.0.0.16

match dst 10.0.0.16

!создаем политику с именем out_policy

ip policy-map out_policy

!для класса cm_Camera скорость отдачи может быть максимум 512kbit , но так же мы гарантируем, что при всей загруженности канала мы постараемся выделить полосу в 512kbit

class cm_Camera rate 512kbit

!переходим в режим конфигурирования ethernet 1 т.е. наш WAN

interface ethernet 1

!говорим, что для данного интерфейса мы будем руководствоваться правилами политики out_policy

ip policy-group out_policy

Все теперь охрана при работе, клиенты, что прошли фейсконтроль тоже, остальные не очень. )))

Давайте теперь выделим icmp пакеты, гарантируем им полосу, а еще и пометим. Icmp – это пакеты которые при любом удачном случае мы, да любое промежуточное оборудование будет обижать. Сейчас мы их сделаем почти самыми любимыми для нас и дадим наградную шапку, чтоб и другие знали кто к ним пришел.

!создаем новый класс icmp

ip class-map icmp

!прописываем правило которое определить, что наш пакет это icmp

match icmp

!заходим в нашу ранее созданную политику

ip policy-map out_policy

!создаем правило поведения

class icmp rate 100kbit ceil 1mbit priority 3 tos 0x80

!указываем наш реальный внешний канал

bandwidth 10mbit

Т.к. политика у нас уже привязана к интерфейсу, мы не делаем ее повторной привязки.

И так командой class icmp rate 100kbit ceil 1mbit priority 3 tos 0x80 – мы сказали следующее:

class icmp– для какого классаrate 100kbit– какая гарантированная полоса будет выделена под пакеты отмеченные этим классомceil 1mbit– тут мы говорим, что при всем нашем уважении, но за пределы 1mbit не вылазь.-

priority 3– из 8 приоритетов 0-7 тебе достанется третий, чем меньше число тем ты выше, круче и тебя будут все любить. Если не указать данный параметр, то данный класс получит общий приоритет как у всех смертных т.е. 7. tos 0x80 или dscp cs4– здесь мы в пакете изменяем TOS значение т.е. когда наш гость покинет наш клуб, ему в качестве презента выдадут вип шапку, с помощью которой он может получить, а может и не получить бонусы по всему дальнейшему пути следования.

Теперь мы будет отлавливать шапочников, но уже с шапками, выданными кем-то другим.

Шапки у нас могут быть двух разновидностей TOS или DSCP – не углубляясь далеко, это почти одинаковые шапки, но скажем так, с китайскими и российскими размерами. Расшифровка DSCP и TOS значений

Ну так вот приходит к нам такой шапочник и что нам с ним делать. Мы можем обслужить его по договорённости с тем, кто выдал шапку, а можем и отобрать шапку и пустить его дальше голым или дать свою шапку, вариантов много.

К примеру, возьмем голосовой трафик IP телефония т.е. пришел к нам клиент с шапкой TOS 0xB8 или же DSCP ef. Т.к. это особая VIP шапка, то мы пожалую ее обслужим как полагается.

ip class-map VOIP

match dscp ef

ip policy-map out_policy

class VOIP rate 1mbit ceil 1mbit priority 2

В данном случае, мы распознаем клиента только по его шапке и обслуживаем его с приоритетом. Но это может быть и мошенник, который запросто может погубить весь наш сервис.

ip class-map VOIP

match udp dport 5060

match udp sport 5060

Вот тут мы уже не смотрим на шапку, а смотрим ему в зубы т.е. делаем вывод на основе порта получателя и отправителя. Если нам надо указать диапазон портов , то пишем так match udp dport 5060 5070 с 5060 по 5070.

Еще раз хочу напомнить, эти правила в нашем случае будет действовать на трафик, идущий из LAN в WAN. Если трафик будет идти из WAN в LAN, то шапочник пойдет общей очередью с общим обслуживанием, и мы даже шапку не отберем.

Не допускайте чтоб один и тот же трафик метился разными классами:

ip class-map icmp

match icmp

------------------------------

ip class−map prt0

match tos 0/0xe0

---------------------------------

ip policy-map out_policy

class prt0 rate 1kbit ceil 10000mbit priority 7 tos 0x00/0xe0

class icmp rate 1mbit ceil 1mbit priority 3

В данном случае приходящий пакет icmp имеющий метку tos 0x00 будет отнесен либо к классу prt0, либо классу icmp. На выходе будет отрабатывать произвольная политика

Кратко о порядке действий:

- 1. Первым делом мы классифицируем трафик с использованием class-map — даем некую внутреннюю метку

- 2. Дальше в policy-map мы описываем, как мы будем поступать c меченым трафиком.

- 3. В завершении мы привязываем policy-map к требуемому интерфейсу.

Посмотреть статистику отбора пакетов

!отобразит статистику отбора пакетов в соответствии с правилами

show ip class-map *

!очистит набранную статистику

show ip class-map * zero

dionis.kstu.ru :: Просмотр темы — DionisNX Руководство по эксплуатации

FAQ

Поиск

Группы

Профиль

Вход

DionisNX Руководство по эксплуатации

|

Список форумов dionis.kstu.ru -> Форум |

| Предыдущая тема :: Следующая тема | |||||

| Автор | Сообщение | ||||

|---|---|---|---|---|---|

| EIschenko Member  Зарегистрирован: Dec 01, 2014 |

|

||||

| Вернуться к началу |

|

||||

| vlad Активный пользователь Зарегистрирован: May 03, 2006 |

|

||||

| Вернуться к началу |

|

||||

| EIschenko Member  Зарегистрирован: Dec 01, 2014 |

|

||||

| Вернуться к началу |

|

||||

| digra Member  Зарегистрирован: Mar 31, 2015 |

|

||||

| Вернуться к началу |

|

||||

|

|

Список форумов dionis.kstu.ru -> Форум |

Часовой пояс: GMT + 3 |

| Страница 1 из 1 |

|

Перейти: Вы не можете начинать темы |

Powered by phpBB © 2001 phpBB Group

Version 2.0.6 of PHP-Nuke Port by Tom Nitzschner © 2002 www.toms-home.com

- Файлы

- Прикладная литература

- Компьютерная литература

- Компьютерные сети

- Нормативные документы

-

Файл формата

pdf - размером 3,68 МБ

- Добавлен пользователем Кирилл 30.05.2018 17:15

- Описание отредактировано 06.06.2018 00:53

Руководство по настройке ПО на базе операционной системы (программной оболочки). Dionis NX C 1.2-10 Hand UTM, 2015. 514 с.

Общие сведения.

Функциональные возможности.

Дополнительные технические данные.

Установка с флеш-диска.

Основы работы с интерфейсом командной строки.

Режимы работы с системой.

Виртуальные консоли.

Пространства имен.

Работа с конфигурациями.

Просмотр и копирование конфигураций.

Команды режима configure и их влияние на действующую конфигурацию.

Команды работы с файлами.

Выключение и перезагрузка.

Предварительная настройка.

Начало работы (Установка и смена паролей).

Общие настройки.

Интерфейсы.

Статическая маршрутизация.

Клиент DNS.

Просмотр и настройка ARP-таблицы.

Настройки стека TCP/IP.

Диагностика.

Учетные записи.

Учетная запись консольного доступа (учетная запись оператора).

Учетные записи администратора.

Управление учетными записями.

Ролевая модель.

Права доступа учетной записи администратора.

Полномочия системы.

Команды управления полномочиями и ролями системы для учетных записей.

Управление ролями.

Отображение полномочий и зависимости полномочий.

Фильтрация.

Создание ip access-list.

Привязка ip access-list.

Правила отбора.

Другие правила списков контроля доступа.

Многоадресная передача.

Общие сведения о настройке многоадресной маршрутизации.

Настройка протокола DVMRP.

Настройка протокола PIM.

Настройка протокола IGMP.

Настройка статической многоадресной маршрутизации.

Мониторинг работы многоадресной маршрутизации.

NAT.

Создание ip nat-list.

Другие типы NAT.

Привязка ip nat-list.

Просмотр и удаление активных соединений.

Журналирование и отладка.

tcpdump.

Трассировка.

Протоколирование правил фильтрации.

Системные журналы.

Сигнал тревоги.

Служба watcher.

VLAN.

Wi-Fi-интерфейсы.

Введение.

Работа Wi-Fi-интерфейса в режиме беспроводной точки доступа.

Работа Wi-Fi-интерфейса в режиме беспроводного клиента.

Прочие команды, доступные для работы с Wi-Fi-интерфейсом.

MODEM-интерфейсы.

Введение.

Команды доступные для настройки интерфейса.

Номер порта модема (modem-backend).

Пример настройти интерфейса.

Bonding-интерфейсы.

Режимы агрегации.

Режимы мониторинга.

Сетевые мосты.

Интерфейсы E.

Настройка контроллера.

Настройка интерфейса.

GRE-туннели.

GRETAP-туннели.

VPN-туннели.

Введение.

Импорт, удаление и просмотр доступных ключей и сертификатов.

VPN-интерфейс.

SVPN-интерфейс.

Экспорт статистики по Netflow.

Служба NTP.

Служба DNS.

Контроль доступа.

Виды.

Зоны.

Другие настройки.

Динамическое обновление зон.

Ограничения ресурсов службы.

Журналы.

Диагностика.

Работа со службой.

Служба DHCP.

Общие настройки службы.

Настройка статического назначения.

Настройка динамического назначения.

Сетевые DHCP-опции.

Пользовательские DHCP-опции.

Работа со службой.

Примеры.

Служба DCHP-RELAY.

Основные настройки.

Дополнительные настройки.

Пример.

Служба PROXY.

Общие понятия.

Общая настройка службы.

Настройка параметров кэширования.

Настройка доступа к службе.

Настройка фильтрации HTTP-заголовков.

Настройка выборочного кэширования.

Настройка аутентификации.

Настройка контроля пропускной способности сети.

Правила проверки объектов в кэше на свежесть.

Настройка журналов службы.

Работа со службой.

Мониторинг службы.

Служба SNMP.

Общая настройка службы SNMP.

Настройка базовой SNMP информации.

Настройка правил доступа.

Настройка правил нотификаций.

Работа со службой.

SSH.

Сервер SSH.

Клиент SSH.

Соединение без использования паролей.

Передача файлов.

Telnet.

Настройка.

Сервис DIWEB.

Служба netperf.

Настройка службы netperf режима configure.

Команда netperf режима enable.

Служба IPERF.

Настройки службы iperf режима configure.

Команда iperf режима enable.

Служба SLAGENT.

Настройка.

Служба LLDP.

Базовые настройки службы и настройки обязательных TLV.

Настройка опциональных TLV (DOT).

Настройка опциональных TLV (DOT).

Настройка расширения LLDP-MED.

Работа со службой.

Служба IDS.

Режимы.

Конфигурация.

Подсистемы.

Правила.

Идентификаторы правил.

Переменные.

Условные обозначения.

Начальная настройка.

MPLS-сети.

Настройка ограничений.

Переменные.

Виды.

Правила отбора.

Подсистема выборки пакетов.

Настройки подсистемы декодера.

Настройки подсистемы препроцессинга.

Настройки подсистемы обнаружения.

Подсистема фильтров частоты.

Подсистема контроля задержек.

Подсистема событий.

Статистика работы службы.

Журналы.

Просмотр информации.

Обновление правил.

Примеры конфигураций.

Установка базы данных Postgres.

Установка клиента просмотра базы данных BASE.

Служба IDSSUR.

Режимы.

Переменные.

Начальная настройка.

Общие настройки.

Подсистема дефрагментации IP-пакетов.

Подсистема сессий и соединений.

Подсистема обнаружения.

Подсистема потока.

Подсистема сетевых узлов.

Подсистема HTTP-парсера.

Подсистема MPM.

Подсистема потоков выполнения.

Работа с правилами.

Настройка журналов.

MAILER — служба пересылки почтовых сообщений.

Введение.

Настройка службы пересылки почтовых сообщений.

Отправка сообщения или файла с помощью службы MAILER.

Настройка service-watcher для отправки сообщений с помощью службы MAILER.

LTP-туннели.

Введение.

Настройка LNS.

Настройка LAC.

Прочая работа.

Пример настройки.

PPTP-туннели.

Введение.

Настройка серверного пула интерфейсов.

Настройка клиентского интерфейса.

Пример настройки.

Механизмы качества обслуживания (QoS).

Классификация.

Отображение CoS в класс для VLAN.

Политика обслуживания.

Привязка политики к интерфейсу.

Туннельный трафик.

Расширенная статическая маршрутизация.

Динамическая маршрутизация.

Списки.

RIP.

OSPF.

BGP.

Карты маршрутов.

Криптография.

Ключ доступа.

Туннели Disec.

PSK (совместно используемые ключи).

PKI (закрытые ключи, сертификаты, СОС).

Туннели IPsec.

VRRP-кластер.

Основные понятия.

Настройка кластера.

Отказоустойчивый кластер.

Требования к оборудованию.

Подготовка к организации кластера.

Настройки кластера.

Получение информации о кластере.

Синхронизация настроек между маршрутизаторами.

Дополнительные команды.

Обновление системы.

DIP-пакеты.

Инфраструктура DIP.

Установка обновления.

Параметры загрузки.

Конфигурация системы и данные.

Привязка данных.

Миграция ОС.

Резервная копия пакета ОС.

Обслуживание.

Резервное копирование.

Проверка файловых систем.

Безопасная очистка внешнего носителя.

Форматирование внешнего носителя.

Сброс паролей в начальное значение.

Приложение.

Примеры конфигураций.

- Чтобы скачать этот файл зарегистрируйтесь и/или войдите на сайт используя форму сверху.

- Регистрация

- Узнайте сколько стоит уникальная работа конкретно по Вашей теме:

- Сколько стоит заказать работу?

27 Sep 2017

|

dionis

firewall

Загрузка ключей на межсетевой экран DionisNX с flash-карты вставленной в него

!Смену ключей стоит производить с осторожностью

- Подключаемся удаленно к DionisNX, через Putty

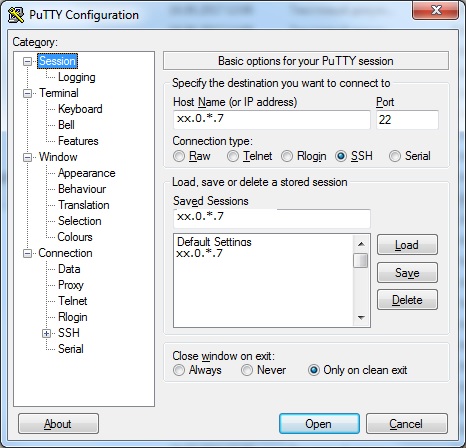

Cкачиваем и запускаем Putty- настраиваем сессию. Указывваем IP xx.0.*.7 Тип подключения SSH. Порт 22 (рис. 1 Параметры сессии в Putty)

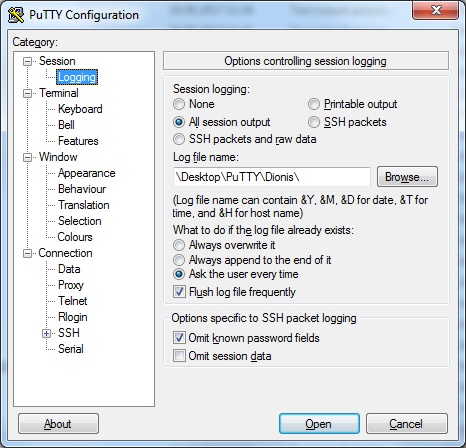

- обязательно разрешаем ведение лога сессии (рис. 2 Настройки для лога)

- Подключаемся к удаленному Dionis.

!Если Dionis в режиме master, то ключ необходимо установить и на slave

DionisNX[master]#cluster connect- Вводим логин, пароль, смотрим наличие flash-карты, сверяем версию ключей, загружаем, сохраняем

login as: login

Welcome to DionisNX

password: *********

DionisNX# show crypto disec key * // смотрим установленные ключи на Dionis

Installed keys:

Serial: XXX0 , locals: ###0

DionisNX# ls / // проверяем наличие flash-карты

flash0:

file:

share:

log:

DionisNX# ls flash0: // смотрим, что есть на flash-карте

drwxrwxr-x 3 root adm 4.0K Sep 13 10:31 ###0/

DionisNX# crypto disec import key flash //добавляем новый ключ

Info: key (serial:XXX1; cn:###1) successfully added

DionisNX# crypto disec key * // смотрим установленные ключи на Dionis

Installed keys:

Serial: XXX0 , locals: ###0

Serial: XXX1 , locals: ###1

@DionisNX# write // запись

Info: copying 'running-config' to 'startup-config'...comments powered by

Dionis-NX

НАЗНАЧЕНИЕ

Программно-аппаратный комплекс безопасности

ОПИСАНИЕ

Программно-аппаратные комплексы Дионис NX предназначены для использования в роли маршрутизаторов, криптомаршрутизаторов, межсетевых экранов и систем обнаружения и предотвращения вторжений. Все функциональные возможности, соответствующие определенным ролям, полностью реализованы в рамках единого программного обеспечения, установленного на каждом изделии Дионис NX.

Программное обеспечение Дионис NX входит в Единый реестр российских программ для электронных вычислительных машин и баз данных reestr.minsvyaz.ru/reestr/100348.

Сертификация:

— ФСБ России — СКЗИ по классам КС1, КС3

— ФСТЭК России — МЭ А2, СОВ уровня сети 2-го класса защиты

— Сертификат Минкомсвязи на маршрутизатор пакетов по протоколу IP

Возможности:

— Маршрутизация трафика

— Криптографически защищенные VPN

— Межсетевое экранирование

— Контроль сессий

— NAT/PAT

— IDS/IPS

Изделия Дионис NX распределены в модельном ряду по сериям в зависимости от производительности аппаратной платформы.

Тип исполнения аппаратных платформ (сетевая, модульная, серверная) и конфигурация сетевых портов варьируется в широких диапазонах. Конкретное изделие и подбирается под определенные технические требования по запросу.