Не будем переписывать документацию, а просто на примере рассмотрим, как все это работает. Просьба прочитать «39. Механизмы качества обслуживания (QoS)» в документации, чтоб явственней понимать, что тут происходит. Непосредственно не занимаюсь администрированием данного оборудования, просто пришлось покопаться по случаю.

Для прочтения

- Руководство по настройке ПО на базе

операционной системы (программной оболочки)

Dionis NX C 1.2-10 Hand UTM - Сети для самых матёрых. Часть пятнадцатая. QoS

- Расшифровка DSCP и TOS значений

Попробуем выделить интересующий нас трафик и ограничить его скорость. Так же попробуем проставлять свои метки TOS/DSCP и настроить реакцию на эти метки наш Dionis.

В нашей тестовой конфигурации будет присутствовать:

- interface ethernet 0 – LAN интерфейс который смотрит в нашу локальную сеть

- interface ethernet 1 – WAN внешний интерфейс куда смотрят наши каналы, интернет и т.д.

Внимание! Правила применяются только на исходящий трафик с конкретного интерфейса. Т.е. если взять WAN интерфейс, то мы можем влиять только на то, что исходит из него, но не на то что приходит.

Внимание! На данной прошивке служба QOS не работает должным образом, при ее использовании возможны проблемы в работе сети, выражающиеся большими лагами. Если вы заметили, что без видимых на то причин у вас начались потеря пакетов, огромные пинги, тормоза в том или ином направлении, то необходимо проверить данную службу.

К примеру: у нас имеются IP камеры, на которые подключатся кому не лень и тем самым забиваю наш исходящий канал. Попробуем урезать скорость для данного устройства для всех кто сидит за пределами нашей локальной сети.

Настройки производятся в режиме конфигурирования.

ip class-map cm_Camera

match src 10.0.0.16

match dst 10.0.0.16

ip policy-map out_policy

class cm_Camera rate 512kbit

interface ethernet 1

ip policy-group out_policy

Вот такой несложный конфиг урежет исходящею скорость до 512kbit. А теперь пройдемся по тому что мы сделали.

Командой ip class-map cm_Camera мы определили класс с именем cm_Camera. Классы нам нужны для того чтоб на основе правил класса мы могли пометить наш трафик как принадлежащий данному классу. Т.е.

решили вы пойти на дискотеку, нарядились. Перед входом вас встречает охрана и проводит фейсконтроль – а подходите ли под данные им инструкции: так ли вы оделись, не пьяные ли вы или вообще со своими размерами влезете ли в дверь и т.д.

MATCH– вот как раз описывает эти правила для нашей охраны.match src 10.0.0.16– говорит, что пакеты с адресом источника 10.0.0.16 будут помечены как члены класса cm_Cameramatch dst 10.0.0.16– аналогично , только здесь проверяется адрес получателя.

Т.е. в данном случае наша охрана, посмотрев тебя спереди и сзади ставит тебе на лбу метку – наш клиент с указанием под какой группированный список критериев ты подошел т.е. имя класса. При этом считаем, что каждое match это отдельное правило группирующееся по ИЛИ – минимум что-то одно должно соответствовать.- Если что-то надо удалить, то необходимо перед командой ставить

no сама_команда

Пример:no ip policy-map out_policy— удалит нашу политику out_policy

Удалять надо в обратной последовательности: интерфейс — политика- класс. Это не касается правил в самих политиках, классах - Удаление правил из

class-mapделается по его номеруno 1. где 1 это индекс правила в class-map - Удаление правил из

policy-mapделается по имени классаno class cm_Camera - Изменить правило в

class-mapмы не можем, только удалить и создать новое - В

policy-mapизменить правило мы можем такclass cm_Camera новые параметрыстарое правило замениться нашим новым набором.

Критериев оценки наш не наш в match довольно много, я не буду их описывать

ip policy-map out_policy – создаем политику обслуживания с именем out_policy. Политика у нас будет одна, для многих классов т.к. на интерфейс можно повесить только одну политику.

Данная политика говорит нашим охранникам как мы будем поступать с клиентами имеющие разные метки. Например, VIP гостей мы будем обслуживать в приоритетном порядке, у тек у кого карманы широкие — вторыми, наглых — третьими, все остальные идут общей очередью. И да, существует еще общая очередь, куда помещаются все, кто не прошел по фейсконтролю и для них не определено особое правило обращения.

class cm_Camera rate 512kbit – здесь мы описываем конкретное правило поведения для пакетов помеченных состоящими в этом классе. Т.е. говорим, что для класса cm_Camera скорость на отдачу не должна превышать 512kbit, но так же мы гарантируем, что при всей загруженности канала мы постараемся выделить полосу в 512kbit

interface ethernet 1 – переходим в режим конфигурирования ethernet 1 т.е. наш WAN, говорим, что для данного интерфейса мы будем руководствоваться правилами политики out_policy

Код с комментариями:

!Создаем класс cm_Camera

ip class-map cm_Camera

!поле источника в пакете должно соответствовать 10.0.0.16

match src 10.0.0.16

!поле получателя в пакете должно соответствовать 10.0.0.16

match dst 10.0.0.16

!создаем политику с именем out_policy

ip policy-map out_policy

!для класса cm_Camera скорость отдачи может быть максимум 512kbit , но так же мы гарантируем, что при всей загруженности канала мы постараемся выделить полосу в 512kbit

class cm_Camera rate 512kbit

!переходим в режим конфигурирования ethernet 1 т.е. наш WAN

interface ethernet 1

!говорим, что для данного интерфейса мы будем руководствоваться правилами политики out_policy

ip policy-group out_policy

Все теперь охрана при работе, клиенты, что прошли фейсконтроль тоже, остальные не очень. )))

Давайте теперь выделим icmp пакеты, гарантируем им полосу, а еще и пометим. Icmp – это пакеты которые при любом удачном случае мы, да любое промежуточное оборудование будет обижать. Сейчас мы их сделаем почти самыми любимыми для нас и дадим наградную шапку, чтоб и другие знали кто к ним пришел.

!создаем новый класс icmp

ip class-map icmp

!прописываем правило которое определить, что наш пакет это icmp

match icmp

!заходим в нашу ранее созданную политику

ip policy-map out_policy

!создаем правило поведения

class icmp rate 100kbit ceil 1mbit priority 3 tos 0x80

!указываем наш реальный внешний канал

bandwidth 10mbit

Т.к. политика у нас уже привязана к интерфейсу, мы не делаем ее повторной привязки.

И так командой class icmp rate 100kbit ceil 1mbit priority 3 tos 0x80 – мы сказали следующее:

class icmp– для какого классаrate 100kbit– какая гарантированная полоса будет выделена под пакеты отмеченные этим классомceil 1mbit– тут мы говорим, что при всем нашем уважении, но за пределы 1mbit не вылазь.-

priority 3– из 8 приоритетов 0-7 тебе достанется третий, чем меньше число тем ты выше, круче и тебя будут все любить. Если не указать данный параметр, то данный класс получит общий приоритет как у всех смертных т.е. 7. tos 0x80 или dscp cs4– здесь мы в пакете изменяем TOS значение т.е. когда наш гость покинет наш клуб, ему в качестве презента выдадут вип шапку, с помощью которой он может получить, а может и не получить бонусы по всему дальнейшему пути следования.

Теперь мы будет отлавливать шапочников, но уже с шапками, выданными кем-то другим.

Шапки у нас могут быть двух разновидностей TOS или DSCP – не углубляясь далеко, это почти одинаковые шапки, но скажем так, с китайскими и российскими размерами. Расшифровка DSCP и TOS значений

Ну так вот приходит к нам такой шапочник и что нам с ним делать. Мы можем обслужить его по договорённости с тем, кто выдал шапку, а можем и отобрать шапку и пустить его дальше голым или дать свою шапку, вариантов много.

К примеру, возьмем голосовой трафик IP телефония т.е. пришел к нам клиент с шапкой TOS 0xB8 или же DSCP ef. Т.к. это особая VIP шапка, то мы пожалую ее обслужим как полагается.

ip class-map VOIP

match dscp ef

ip policy-map out_policy

class VOIP rate 1mbit ceil 1mbit priority 2

В данном случае, мы распознаем клиента только по его шапке и обслуживаем его с приоритетом. Но это может быть и мошенник, который запросто может погубить весь наш сервис.

ip class-map VOIP

match udp dport 5060

match udp sport 5060

Вот тут мы уже не смотрим на шапку, а смотрим ему в зубы т.е. делаем вывод на основе порта получателя и отправителя. Если нам надо указать диапазон портов , то пишем так match udp dport 5060 5070 с 5060 по 5070.

Еще раз хочу напомнить, эти правила в нашем случае будет действовать на трафик, идущий из LAN в WAN. Если трафик будет идти из WAN в LAN, то шапочник пойдет общей очередью с общим обслуживанием, и мы даже шапку не отберем.

Не допускайте чтоб один и тот же трафик метился разными классами:

ip class-map icmp

match icmp

------------------------------

ip class−map prt0

match tos 0/0xe0

---------------------------------

ip policy-map out_policy

class prt0 rate 1kbit ceil 10000mbit priority 7 tos 0x00/0xe0

class icmp rate 1mbit ceil 1mbit priority 3

В данном случае приходящий пакет icmp имеющий метку tos 0x00 будет отнесен либо к классу prt0, либо классу icmp. На выходе будет отрабатывать произвольная политика

Кратко о порядке действий:

- 1. Первым делом мы классифицируем трафик с использованием class-map — даем некую внутреннюю метку

- 2. Дальше в policy-map мы описываем, как мы будем поступать c меченым трафиком.

- 3. В завершении мы привязываем policy-map к требуемому интерфейсу.

Посмотреть статистику отбора пакетов

!отобразит статистику отбора пакетов в соответствии с правилами

show ip class-map *

!очистит набранную статистику

show ip class-map * zero

dionis.kstu.ru :: Просмотр темы — DionisNX Руководство по эксплуатации

FAQ

Поиск

Группы

Профиль

Вход

DionisNX Руководство по эксплуатации

|

Список форумов dionis.kstu.ru -> Форум |

| Предыдущая тема :: Следующая тема | |||||

| Автор | Сообщение | ||||

|---|---|---|---|---|---|

| EIschenko Member  Зарегистрирован: Dec 01, 2014 |

|

||||

| Вернуться к началу |

|

||||

| vlad Активный пользователь Зарегистрирован: May 03, 2006 |

|

||||

| Вернуться к началу |

|

||||

| EIschenko Member  Зарегистрирован: Dec 01, 2014 |

|

||||

| Вернуться к началу |

|

||||

| digra Member  Зарегистрирован: Mar 31, 2015 |

|

||||

| Вернуться к началу |

|

||||

|

|

Список форумов dionis.kstu.ru -> Форум |

Часовой пояс: GMT + 3 |

| Страница 1 из 1 |

|

Перейти: Вы не можете начинать темы |

Powered by phpBB © 2001 phpBB Group

Version 2.0.6 of PHP-Nuke Port by Tom Nitzschner © 2002 www.toms-home.com

Dionis-NX

НАЗНАЧЕНИЕ

Программно-аппаратный комплекс безопасности

ОПИСАНИЕ

Программно-аппаратные комплексы Дионис NX предназначены для использования в роли маршрутизаторов, криптомаршрутизаторов, межсетевых экранов и систем обнаружения и предотвращения вторжений. Все функциональные возможности, соответствующие определенным ролям, полностью реализованы в рамках единого программного обеспечения, установленного на каждом изделии Дионис NX.

Программное обеспечение Дионис NX входит в Единый реестр российских программ для электронных вычислительных машин и баз данных reestr.minsvyaz.ru/reestr/100348.

Сертификация:

— ФСБ России — СКЗИ по классам КС1, КС3

— ФСТЭК России — МЭ А2, СОВ уровня сети 2-го класса защиты

— Сертификат Минкомсвязи на маршрутизатор пакетов по протоколу IP

Возможности:

— Маршрутизация трафика

— Криптографически защищенные VPN

— Межсетевое экранирование

— Контроль сессий

— NAT/PAT

— IDS/IPS

Изделия Дионис NX распределены в модельном ряду по сериям в зависимости от производительности аппаратной платформы.

Тип исполнения аппаратных платформ (сетевая, модульная, серверная) и конфигурация сетевых портов варьируется в широких диапазонах. Конкретное изделие и подбирается под определенные технические требования по запросу.

ПРОИЗВОДИТЕЛЬ

27 Sep 2017

|

dionis

firewall

Загрузка ключей на межсетевой экран DionisNX с flash-карты вставленной в него

!Смену ключей стоит производить с осторожностью

- Подключаемся удаленно к DionisNX, через Putty

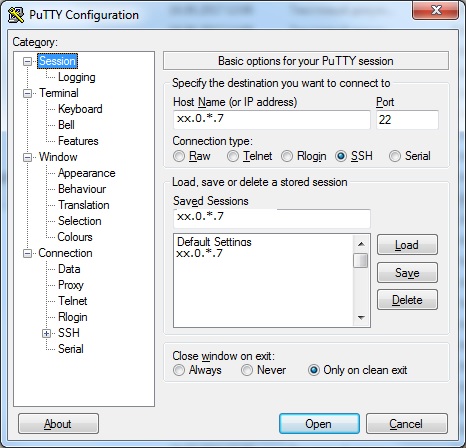

Cкачиваем и запускаем Putty- настраиваем сессию. Указывваем IP xx.0.*.7 Тип подключения SSH. Порт 22 (рис. 1 Параметры сессии в Putty)

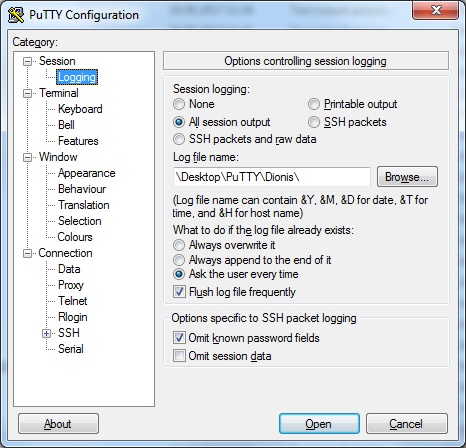

- обязательно разрешаем ведение лога сессии (рис. 2 Настройки для лога)

- Подключаемся к удаленному Dionis.

!Если Dionis в режиме master, то ключ необходимо установить и на slave

DionisNX[master]#cluster connect- Вводим логин, пароль, смотрим наличие flash-карты, сверяем версию ключей, загружаем, сохраняем

login as: login

Welcome to DionisNX

password: *********

DionisNX# show crypto disec key * // смотрим установленные ключи на Dionis

Installed keys:

Serial: XXX0 , locals: ###0

DionisNX# ls / // проверяем наличие flash-карты

flash0:

file:

share:

log:

DionisNX# ls flash0: // смотрим, что есть на flash-карте

drwxrwxr-x 3 root adm 4.0K Sep 13 10:31 ###0/

DionisNX# crypto disec import key flash //добавляем новый ключ

Info: key (serial:XXX1; cn:###1) successfully added

DionisNX# crypto disec key * // смотрим установленные ключи на Dionis

Installed keys:

Serial: XXX0 , locals: ###0

Serial: XXX1 , locals: ###1

@DionisNX# write // запись

Info: copying 'running-config' to 'startup-config'...comments powered by

Обзор и сравнение межсетевых экранов отечественных производителей

Уровень сложности

Сложный

Время на прочтение

13 мин

Количество просмотров 17K

Введение

Межсетевой экран (МЭ, брандмауэр, Firewall) — это программа или программно-аппаратный комплекс (аппаратный межсетевой экран), который служит для контроля сетевых пакетов. МЭ отслеживает сетевые пакеты, блокирует или разрешает их прохождение с помощью установленных специальных правил. Основное назначение межсетевых экранов — ограничить транзит трафика, установку нежелательных соединений и т. д. за счет средств фильтрации и аутентификации.

Не так давно на рынке средств ИБ появились межсетевые экраны нового поколения (Next-Generation Firewall, NGFW), которые кроме основных функций брандмауэра имеют еще и дополнительные функции, такие как:

-

контроль приложений;

-

DPI (Deep Packet Inspection, проверка пакетов на уровне приложений);

-

IPS (предотвращение вторжений);

-

веб‑фильтрация (контроль URL‑адресов, к которым обращаются пользователи);

-

аутентификация пользователей.

В связи с развитием программы импортозамещения и уходом некоторых зарубежных компаний из нашей страны, на рынке появились отечественные модели МЭ, которые соответствуют всем современным критериям качества.

При выборе МЭ для своей компании следует рассмотреть также такие факторы, как наличие сертификатов ФСТЭК, ФСБ и Минобороны РФ. Ведь для выполнения некоторых задач (к примеру, для работы с государственными системами или на объектах критической информационной инфраструктуры — КИИ) важно установить именно сертифицированный межсетевой экран.

В этой статье мы рассмотрим следующие межсетевые экраны отечественных брендов: Diamond, DIONIS DPS, «Континент», «Рубикон», UserGate и Ideco.

Надо отметить, что модельный ряд у некоторых производителей отечественных МЭ достаточно большой, он включает, как программные межсетевые экраны, так и аппаратные МЭ. В нашем обзоре мы будем рассматривать российские межсетевые экраны для среднего бизнеса и корпоративного сектора. В таблицах сравнения будут участвовать только аппаратные межсетевые экраны.

Итак, мы выбрали следующие параметры для сравнения:

-

Количество пользователей максимальное;

-

Трафик EMIX (Enterprise Mix, усредненный корпоративный трафик) в режиме МЭ;

-

Трафик EMIX в режиме контентной фильтрации;

-

Трафик EMIX в режиме контроля приложений;

-

Трафик EMIX в режиме предотвращения вторжений;

-

Трафик EMIX в режиме NGFW (IPS, контент‑фильтр, контроль приложений, межсетевой экран).

Также в таблицах будут указаны базовые технические характеристики аппаратных МЭ (процессор, оперативная память, хранилище, сетевые адаптеры, источник питания, форм-фактор, размеры и масса изделия). В обзоре мы обязательно укажем наличие сертификатов ФСТЭК, ФСБ и Минобороны РФ.

Надо отметить, что не все производители предоставляют такую подробную техническую информацию в открытом доступе, но мы постарались собрать и проанализировать наиболее полные данные о российских межсетевых экранах.

1. Межсетевые экраны Diamond

Для начала рассмотрим межсетевые экраны Diamond от российского производителя ООО «ТСС». Компания разрабатывает МЭ семейства Diamond с целью комплексного обеспечения информационной безопасности. Данные МЭ позволяют решать задачи шифрования высокоскоростных каналов связи, межсетевого экранирования, а также обнаружения и предотвращения вторжений. Межсетевые экраны от ООО «ТСС» имеют сертификаты ФСТЭК и ФСБ.

Основные функции многофункционального комплекса сетевой защиты Diamond VPN/FW (МКСЗ «Diamond VPN/FW»):

-

криптографическая защита каналов передачи данных (L2overVPN/L3overVPN) с применением отечественных криптографических алгоритмов;

-

межсетевое экранирование в режиме коммутатора (прозрачный режим) и в режиме маршрутизатора;

-

система обнаружения и предотвращения вторжений (СОВ/СПВ).

МЭ Diamond имеют аппаратное исполнение, могут быть интегрированы в любую сетевую инфраструктуру предприятия. Аппаратные межсетевые экраны «Diamond VPN/FW» разбиты на серии с похожими техническими характеристиками в зависимости от архитектуры процессора и скорости выполнения функций средств защиты. Производитель выпускает серии с номерами 1-7 на аппаратной платформе с архитектурой процессора x86. Также есть еще и специализированные серии под номером 0 и 10. В нашей таблице сравнения мы будем рассматривать серии 4-7, которые предназначены для обеспечения безопасности предприятий среднего и корпоративного бизнеса. Надо отметить, что МЭ 3-7 и 10 серии имеют стоечное исполнение.

Какие же преимущества есть у межсетевых экранов Diamond:

-

высокая скорость шифрования;

-

низкая вносимая задержка до 2 мс;

-

высокая надежность компонентов и их резервирование;

-

максимальная плотность портов (6-я и 7-я серии);

-

четыре дополнительных модуля расширения (6-я и 7-я серии);

-

высокая доступность и масштабируемость.

Обеспечение защиты информации в каналах связи от неправомерного доступа и модифицирования производится с помощью Dcrypt (СКЗИ «Dcrypt 1.0 v2»), которое является сертифицированным СКЗИ.

МЭ Diamond VPN/FW поддерживают возможность фильтрации сетевого трафика по основным полям сетевого пакета, производят фильтрацию по доменным именам, по расписанию, логирование правил фильтрации, синхронизацию правил фильтрации с другими устройствами. Производителем заявлена возможность агрегации правил фильтрации в группы и создание правил фильтрации с абстракциями различной сложности.

Устройства из 2-7 серий «Dimond VPN/FW» поддерживают встроенный механизм обнаружения и предотвращения вторжений. В результате чего сетевые пакеты подвергаются глубокому анализу с целью выявить различного рода аномалии в сетевом трафике.

«Dimond VPN/FW» является отказоустойчивым решением и позволяет обеспечить непрерывность бизнеса при различных сценариях. МКСЗ «Diamond VPN/FW» позволяет осуществлять маркировку, приоритезацию и шейпинг сетевого трафика по различным критериям. Также устройства «Dimond VPN/FW» могут работать в режиме маршрутизатора, коммутатора и поддерживают большое количество дополнительных функций и механизмов, которые упрощают сетевое администрирование. Ниже в табл. 1 приведено сравнение моделей МЭ Dimond VPN/FW 4-7 серий.

Ссылка на полную таблицу в Google.

Таблица 1. Cравнение моделей МЭ Dimond VPN/FW 4-7 серий.

2. Межсетевые экраны DIONIS DPS

Следующей позицией в нашем обзоре российских межсетевых экранов будут МЭ DIONIS DPS производства компании Фактор-ТС. Cразу отметим, что эти межсетевые экраны сертифицированы ФСБ, ФСТЭК. Dionis DPS является межсетевым экраном и криптошлюзом и предназначен для работы с персональными данными в корпоративном секторе и государственных организациях. Также данный МЭ имеет встроенную систему обнаружения и предотвращения вторжений IPS/IDS базе Snort, которая сертифицирована ФСБ. Система может работать в следующих режимах:

-

в режиме только обнаружения атаки;

-

в режиме обнаружения и предотвращения атаки.

Производитель предусмотрел в системе возможность поддержки создания собственных правил анализа трафика и запись дампов трафика, распознанного как атака. Управлять такой системой, а также получать статистику атак возможно через портал управления безопасностью Dionis-SMP. Ниже отметим базовые возможности сертифицированных межсетевых экранов Dionis DPS:

-

работа в режиме межсетевого экрана и маршрутизатора;

-

возможность организации криптографически защищенных VPN;

-

работа в режиме межсетевого экрана и криптошлюза (класс защищенности КС1, КС3, сертификат ФСБ);

-

работа в режиме МЭ (сертификация ФСТЭК, МЭ2/МЭ4), контроль сессий, NAT/PAT;

-

работа в режиме системы обнаружения и предотвращения вторжений IDS/IPS (сертификация ФСТЭК СОВ2/СОВ4) с возможностью централизованного управления;

-

поддержка QoS, управление качеством сервисов, ограничение и гарантирование полосы пропускания, PROXY, DHCP, NTP‑сервер;

-

высокая надежность и отказоустойчивость;

-

поддержка средств мониторинга и диагностики, оповещения администратора сети.

В нашей таблице сравнения рассмотрим МЭ серии DIONIS DPS 3000 и DIONIS DPS 4000, которые предназначены для среднего бизнеса и позволяют подключать до 200 и 400 пользователей соответственно. С помощью модульной системы и поддержки интерфейсов SFP+ (10G) эти модели возможно интегрировать в существующие высокопроизводительные сети. На базе моделей Dionis-DPS серии 3000/4000 (в качестве маршрутизаторов) есть возможность построения небольшого ядра сети предприятия. Маршрутизаторы Dionis-DPS работают под управлением операционной системы Dionis NX 2.0

Также в нашем сравнении будем рассматривать и старшие модели DIONIS DPS 5000, DIONOIS DPS 6000, DIONIS DPS 7000, основное предназначение которых — работа в центрах обработки данных и ключевых высокопроизводительных узлах сети крупных компаний. Максимальное количество пользователей для старших моделей — 1000, 1500 и 2000 соответственно. С помощью резервирования источника питания в сочетании с отказоустойчивым кластером возможно обеспечить высокий уровень надежности ядра сети крупной организации.

Компания Фактор-ТС производит и младшие модели МЭ DIONIS DPS 1000 и DIONIS DPS 2000, которые предназначены для использования в компаниях малого бизнеса. Несмотря на небольшое количество пользователей, которых можно подключить к данным моделям (DIONIS DPS 2000 — 100 пользователей), МЭ DIONIS DPS 1000 и DIONIS DPS 2000 поддерживают основной функционал средних и старших моделей, а именно: функции маршрутизатора, детектора атак, криптошлюза. В таблице сравнения мы не будем рассматривать младшие модели DIONIS DPS.

Ссылка на полную таблицу в Google.

Таблица 2. Cравнение моделей МЭ DIONIS DPS 3000, 4000, 5000, 6000, 7000.

3. Межсетевые экраны «Континент»

В данном разделе нашей статьи рассмотрим продукцию компании «Код безопасности», которая уже 30 лет работает на российском рынке и имеет огромный опыт по внедрению средств ИБ. Аппаратные межсетевые экраны этой компании представлены двумя линейками — Континент 3 и Континент 4. В каждой линейке идет подразделение на МЭ базовой производительности, средней производительности, высокой производительности. В линейке Континент 3 есть еще МЭ для крупных ЦОДов, а в Континент 4 — модели с виртуальным исполнением. В нашем обзоре мы рассмотрим наиболее производительные модели только аппаратных межсетевых экранов в линейках Континент 3 и Континент 4.

Надо отметить, что продукция Континент имеет сертификаты ФСТЭК, а линейка МЭ Континент 3 имеет также сертификаты ФСБ и Минобороны России.

Основной функционал Континент 3:

-

криптографическая защита трафика на канальном уровне (L2 VPN‑сеть);

-

защита трафика на сетевом уровне (L3 VPN‑сеть);

-

маршрутизация трафика;

-

режим работы МЭ;

-

высокая отказоустойчивость серверов управления;

-

анализ сетевого трафика, обнаружение и предотвращение атак;

-

мониторинг всех компонентов;

-

защита удаленного подключения.

МЭ Континент 3 рекомендуются для защиты государственных информационных систем, финансовых систем, критической информационной инфраструктуры (КИИ), защиты информации в здравоохранении, обеспечения безопасности персональных данных. С помощью моделей МЭ Континент 3 можно построить защищенную корпоративную сеть по алгоритмам ГОСТ, обеспечить защиту внешнего периметра корпоративной сети, обеспечить безопасность каналов связи между ЦОД, а также защититься от сетевых вторжений.

Континент 4 представляет собой целый комплекс защитных средств в одном устройстве: межсетевой экран, криптошлюз, криптокоммутатор, детектор атак, центр управления сетью, причем всеми этими компонентами можно управлять из консоли.

Основной функционал Континент 4:

-

централизованная защита периметра корпоративной сети;

-

сегментация внутренней сети;

-

предотвращение сетевых вторжений;

-

url‑фильтрация, контроль приложений;

-

безопасность удаленного доступа.

Модели МЭ Континент 4 рекомендованы для защиты внешнего периметра корпоративной сети, обеспечения безопасности персональных данных, создания VPN ГОСТ вместе с обычной VPN-сетью, для обеспечения безопасности государственных информационных систем. С помощью моделей МЭ Континент 4 можно спроектировать защищенную корпоративную сеть передачи данных по алгоритмам ГОСТ, обеспечить защиту каналов связи между ЦОД и защиту магистральных каналов связи, наладить безопасную видеоконференцсвязь в компании. Континент 4 имеет функцию защиты от сетевых вторжений и служит для безопасного удаленного подключения к корпоративной сети.

Для таблицы сравнения МЭ были выбраны следующие модели: Континент 3.9 IPC-R50, Континент 3.9 IPC-R550, Континент 3.9 IPC-R1000, Континент 3.9 IPC-3000NF2, Континент 4 IPC-R50, Континент 4 IPC-R550, Континент 4 IPC-R1000, Континент 4 IPC-3000NF2.

Ссылка на полную таблицу в Google.

Таблица 3. Cравнение некоторых моделей МЭ Континент 3 и Континент 4.

4. Межсетевые экраны «Рубикон»

Еще одно российское решение на рынке МЭ — межсетевые экраны Рубикон от компании «Эшелон». Основное назначение программно-аппаратных комплексов (ПАК) «Рубикон» — это организация эффективной защиты периметра сети компаний в соответствии с требованиями регуляторов. ПАК Рубикон — это межсетевые экраны с дополнительными функциями маршрутизации и системы обнаружения вторжений.

Линейка продуктов Рубикон включает в себя следующие модели:

-

Рубикон — предназначен для военных систем и для работы с государственной тайной.

-

Рубикон А — предназначен для работы с ГИС, ИСПДн, ИИС, в которых обрабатывается информация, составляющая гос. тайну.

-

Рубикон К — предназначен для защиты ГИС и АИС, в которых ведется обработка конфиденциальной информации и персональных данных.

ПАК Рубикон кроме выполнения функций межсетевого экрана также оснащен системой обнаружения вторжений IDS/IPS, может выполнять функции маршрутизации.

Основные технические особенности ПАК Рубикон:

-

Скорость маршрутизации и производительность межсетевых экранов до 9 Гб/c;

-

Наличие отказоустойчивого кластера, что дает возможность организовать непрерывный доступ к корпоративной сети;

-

Запись всех событий ИБ в сети и оповещение администратора;

-

Возможность построения VPN туннелей с использованием протоколов IPSec, OpenVPN и GRE;

-

Поддержка протоколов динамической маршрутизации (RIP, BGP, OSPF), наличие статической маршрутизации;

-

Интеграция с внешними системами анализа и управления событиями информационной безопасности;

-

Web‑интерфейс управления с ролевой моделью доступа.

Варианты исполнения МЭ Рубикон следующие:

-

Рубикон Мини;

-

Рубикон Защищенный 4 порта;

-

Рубикон Защищенный 10 портов;

-

Рубикон 1U;

-

Рубикон Высокопроизводительный;

-

Рубикон Мультипортовый.

Модели Рубикон Мини рассчитаны на подключение до 100 пользователей максимально, Рубикон 1U позволяет подключать до 200 пользователей, а модели Рубикон Высокопроизводительный — до 400 и Рубикон Мультипортовый — до 5000. Линейка Рубикон сертифицирована ФСТЭК и Минобороны РФ. Также необходимо отметить наличие криптошлюза в моделях Рубикон, который позволяет построить криптографические туннели для защиты передачи данных. В таблице сравнения мы проанализировали все модели Рубикон.

Ссылка на полную таблицу в Google.

Таблица 4. Cравнение моделей МЭ Рубикон.

5. Межсетевые экраны UserGate

Решения от российской компании UserGate в области разработки электроники и программного обеспечения для сферы информационной безопасности предназначены для предприятий среднего бизнеса, корпоративного сектора и государственных структур. В нашем обзоре мы остановимся на линейке аппаратных межсетевых экранов этого производителя. МЭ UserGate работает как корпоративный межсетевой экран, осуществляет защиту сети на периметре для средних и крупных предприятий. Дополнительно, к основной функции брандмауэра, российские межсетевые экраны UserGate защищают от угроз нового поколения, поддерживают концепцию SOAR, имеют встроенную систему обнаружения вторжений (IDS/IPS), обеспечивают анализ инцидентов безопасности (SIEM) и фильтрацию интернет-контента. Для МЭ UserGate доступна функция «удаленное администрирование». Продукция UserGate обладает высокой отказоустойчивостью и поддерживает кластеризацию. Отметим еще некоторые функции, которые выполняют МЭ UserGate:

-

доступ к внутренним ресурсам через SSL VPN Portal;

-

обратный прокси, контроль доступа в интернет и контроль приложений L7;

-

дешифрование SSL;

-

антивирусная защита;

-

Advanced Threat Protection;

-

безопасность почты и идентификация пользователей;

-

поддержка концепции BYOD (Bring Your Own Device);

-

виртуальная частная сеть (VPN);

-

поддержка АСУ ТП (SCADA).

Мы сделали сравнительный обзор различных моделей аппаратных межсетевых экранов UserGate в таблице 5.

Ссылка на полную таблицу в Google.

Например, представлена модель начального уровня UserGate С100 (для малого бизнеса, филиалов, POS-систем, школ, Wi-Fi-точек), количество пользователей, которое возможно подключить к этому МЭ — не более 100. Для среднего бизнеса, ритейла и крупных филиалов предлагаются модели Usergate D200 и D500, с возможностью подключения до 300 и 500 пользователей соответственно. Эти модели обеспечивают соблюдение корпоративных политик для групп пользователей, предоставляют защиту гостевого Wi-Fi, дают возможность контроля персональных устройств, таких как смартфоны и планшеты (концепция BYOD — Bring Your Own Device). Для больших корпоративных сетей и интернет-провайдеров производитель рекомендует модели Usergate E1000 и E3000 с возможностью подключения 1000 и 3000 пользователей соответственно. Межсетевой экран UserGate F8000 предназначен для обеспечения ИТ-безопасности корпоративных сетей, дата-центров, федеральных университетов, министерств, крупного ритейла. К нему можно подключить до 10000 пользователей максимально. Также производитель выпускает модель UserGate X10, предназначенную для защиты промышленных объектов. UserGate X10 имеет все функции NGFW, предоставляет защиту от кибератак и вредоносных программ. Межсетевые экраны UserGate сертифицированы ФСТЭК.

Таблица 5. Cравнение моделей МЭ UserGate.

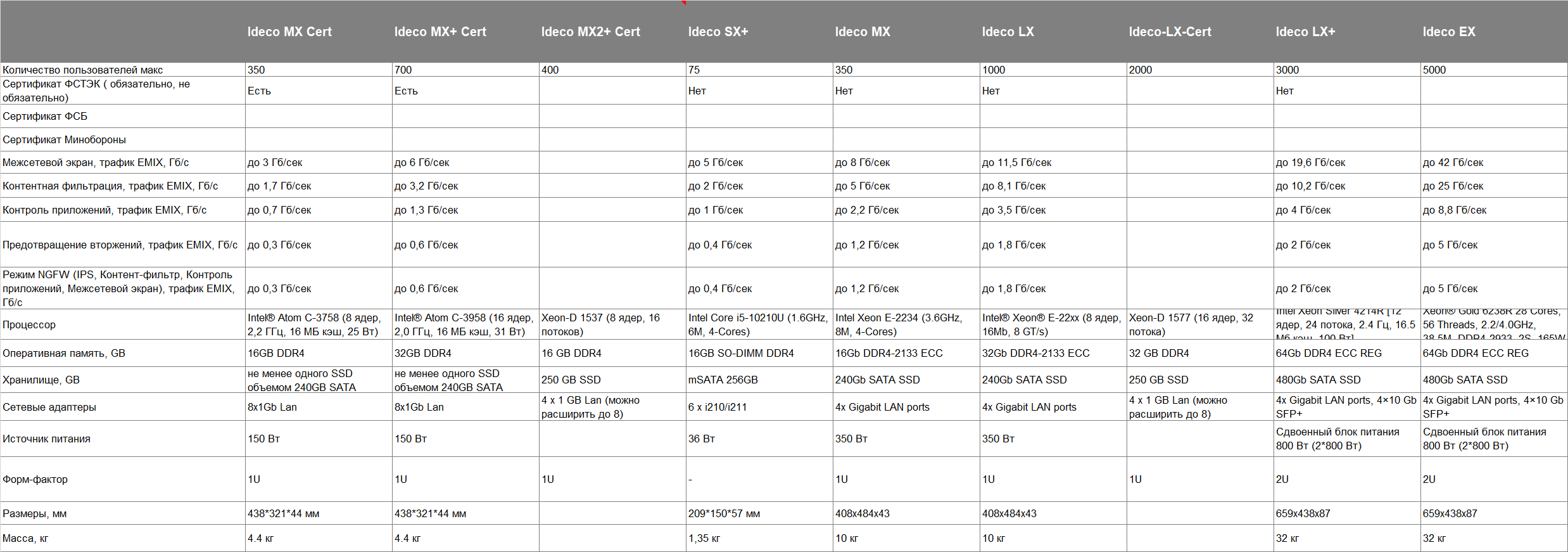

6. Межсетевые экраны Ideco

В завершении нашего обзора рассмотрим аппаратные межсетевые экраны Ideco. Сразу отметим, что сертифицированные ФСТЭК межсетевые экраны — это Ideco MX Cert и Ideco MX+ Cert.

МЭ Ideco MX Cert позволяет подключать до 350 пользователей максимально, также этот межсетевой экран служит для защиты локальной сети предприятия от внешних угроз, контролирует потоки трафика и эффективно решает все потребности сетевой инфраструктуры. Производитель заявляет следующие дополнительные функции:

-

контентная фильтрация;

-

контроль приложений;

-

предотвращение вторжений;

-

режим NGFW.

Данный межсетевой экран рекомендован для предприятий малого и среднего бизнеса.

Следующая модель Ideco MX+ Cert, которая также рассчитана на предприятия сектора СМБ позволяет подключить уже до 700 пользователей. Она также сертифицирована ФСТЭК и рассчитана на решение широкого круга задач и возможность интеграции с AD/LDAP.

В линейке моделей Ideco есть МЭ для предприятий малого бизнеса, который позволяет подключать до 75 пользователей. Однако, даже младшая модель Ideco имеет следующий функционал:

-

вводит ограничения по трафику для каждого из сотрудников или отдельных групп;

-

защищает периметр сети;

-

умеет сегментировать сеть и использовать несколько интернет‑провайдеров (благодаря 6 сетевым интерфейсам);

-

предоставляет возможность удаленной работы сотрудников по VPN.

Для предприятий малого и среднего бизнеса предназначены модели: Ideco MX (до 350 пользователей максимально), Ideco MX2+ Cert (до 400 пользователей максимально) и Ideco LX (до 1000 пользователей максимально).

Также в нашей таблице сравнения мы рассматриваем и старшие модели этого производителя, например, Ideco-LX-Cert (до 2000 пользователей максимально), Ideco LX+ (до 3000 пользователей максимально) и Ideco EX (до 5000 пользователей максимально). Эти модели предназначены для крупных компаний.

Ссылка на полную таблицу в Google.

Таблица 6. Сравнение моделей МЭ Ideco.

Выводы

В данном обзоре мы рассмотрели аппаратные межсетевые экраны следующих отечественных брендов: Diamond, Dionis DPS, «Континент», «Рубикон», UserGate и Ideco. Если подвести итоги нашего исследования, то можно сделать следующие выводы:

-

При выборе надежного и производительного аппаратного МЭ для своей компании можно ориентироваться на оборудование российского производства.

-

Практически все отечественные бренды, приведенные в нашем обзоре, имеют сертификат ФСТЭК (не всегда сертифицирован весь модельный ряд, как у Ideco).

-

Некоторые производители имеют также сертификаты ФСБ (Дионис, Diamond, Континент 3) и Минобороны (Континент 3, Рубикон).

-

Всегда можно выбрать подходящее решение для малого, среднего или крупного бизнеса, так как почти все производители делают градацию своих изделий по максимальному количеству пользователей и производительности в режиме МЭ.

-

Достаточно много моделей, которые кроме основного режима МЭ, работают и в режиме NGFW (IPS, Контент-фильтр, Контроль приложений, Межсетевой экран).

-

Среди представленных для обзора МЭ есть решения для работы с военными системами, гос. тайной, с КИИ, персональными данными и конфиденциальной информацией, аппаратно-программные криптошлюзы.

| Темы | Автор | От. | Пр. | Последний | |

|

Сообщение Incorrect Checksum | gotskiy | 1 | 7300 | 01/29/2021 at 10:47 vlad |

|

Протокол испытаний на Dionis DPS | securedfox75 | 0 | 6618 | 12/09/2020 at 10:03 securedfox75 |

|

настроить доступ абонента | Kadr | 4 | 12411 | 10/05/2018 at 10:14 vlad |

|

Dionis NX и APC | dionisnx4177 | 1 | 8898 | 09/17/2018 at 16:40 vlad |

|

Объединение двух сетей на одном Дионисе | Grug | 14 | 18388 | 08/29/2018 at 09:13 vlad |

|

Обнуление счетчиков пакетов и ошибок на интерфейсах | vladimirvino | 3 | 10241 | 06/09/2018 at 12:03 vlad |

|

Маршрутизация | dagbuttaby | 6 | 10318 | 05/30/2018 at 16:36 vlad |

|

Сброс DionisNX до заводских настроек | dagbuttaby | 2 | 10043 | 05/30/2018 at 13:55 dagbuttaby |

|

Vlan | yuriy7486 | 2 | 9301 | 10/29/2017 at 14:03 yuriy7486 |

|

Bonding | bibax | 0 | 8779 | 04/06/2017 at 14:58 bibax |

|

как соединить два диониса | avid | 13 | 39069 | 09/12/2016 at 13:06 digra |

|

Модернизация ПАК «Дионис LXM до версии Dionis NX» | Leninka2536 | 0 | 11552 | 02/29/2016 at 04:29 Leninka2536 |

|

Перенос настроек с одного сервера на другой | KVN | 3 | 26210 | 01/14/2016 at 10:59 digra |

|

Правило отбора в статическом тунеле | Riba_love | 1 | 15914 | 01/12/2016 at 10:10 digra |

|

Ошибка 118 | ida25 | 4 | 26912 | 01/12/2016 at 10:02 digra |

|

dionis ver.6.0 rel.5 s.p.44 и APC Smart-UPS | krasgu | 0 | 18074 | 09/03/2015 at 13:04 krasgu |

|

Dionis lxm 20. Сработал защитный таймер. Причины. | inffinn | 5 | 22724 | 08/08/2015 at 21:15 Safety1st |

|

Dionis-NX, обработка APR запросов | EIschenko | 2 | 18482 | 08/08/2015 at 21:10 Safety1st |

|

Локальные абоненты и внешняя почта | shizzam | 3 | 17975 | 07/10/2015 at 14:18 digra |

|

Заканчивается место на диске почтовика | Marcus | 1 | 16421 | 07/03/2015 at 08:50 digra |

|

Почтовый вирус на Дионис | shizzam | 3 | 19760 | 03/31/2015 at 14:04 digra |

|

Dionis NX, восстановление Админ пароля | EIschenko | 2 | 22550 | 03/31/2015 at 10:43 digra |

|

DionisNX Руководство по эксплуатации | EIschenko | 3 | 25230 | 03/31/2015 at 10:42 digra |

|

как вернуть DioNIS к заводским установкам | monstric | 1 | 21161 | 11/20/2014 at 12:52 zuev |

|

Сессии работают с большими паузами | d_r | 2 | 20299 | 09/29/2014 at 18:57 d_r |

| Далее………. |