Не будем переписывать документацию, а просто на примере рассмотрим, как все это работает. Просьба прочитать «39. Механизмы качества обслуживания (QoS)» в документации, чтоб явственней понимать, что тут происходит. Непосредственно не занимаюсь администрированием данного оборудования, просто пришлось покопаться по случаю.

Для прочтения

- Руководство по настройке ПО на базе

операционной системы (программной оболочки)

Dionis NX C 1.2-10 Hand UTM - Сети для самых матёрых. Часть пятнадцатая. QoS

- Расшифровка DSCP и TOS значений

Попробуем выделить интересующий нас трафик и ограничить его скорость. Так же попробуем проставлять свои метки TOS/DSCP и настроить реакцию на эти метки наш Dionis.

В нашей тестовой конфигурации будет присутствовать:

- interface ethernet 0 – LAN интерфейс который смотрит в нашу локальную сеть

- interface ethernet 1 – WAN внешний интерфейс куда смотрят наши каналы, интернет и т.д.

Внимание! Правила применяются только на исходящий трафик с конкретного интерфейса. Т.е. если взять WAN интерфейс, то мы можем влиять только на то, что исходит из него, но не на то что приходит.

Внимание! На данной прошивке служба QOS не работает должным образом, при ее использовании возможны проблемы в работе сети, выражающиеся большими лагами. Если вы заметили, что без видимых на то причин у вас начались потеря пакетов, огромные пинги, тормоза в том или ином направлении, то необходимо проверить данную службу.

К примеру: у нас имеются IP камеры, на которые подключатся кому не лень и тем самым забиваю наш исходящий канал. Попробуем урезать скорость для данного устройства для всех кто сидит за пределами нашей локальной сети.

Настройки производятся в режиме конфигурирования.

ip class-map cm_Camera

match src 10.0.0.16

match dst 10.0.0.16

ip policy-map out_policy

class cm_Camera rate 512kbit

interface ethernet 1

ip policy-group out_policy

Вот такой несложный конфиг урежет исходящею скорость до 512kbit. А теперь пройдемся по тому что мы сделали.

Командой ip class-map cm_Camera мы определили класс с именем cm_Camera. Классы нам нужны для того чтоб на основе правил класса мы могли пометить наш трафик как принадлежащий данному классу. Т.е.

решили вы пойти на дискотеку, нарядились. Перед входом вас встречает охрана и проводит фейсконтроль – а подходите ли под данные им инструкции: так ли вы оделись, не пьяные ли вы или вообще со своими размерами влезете ли в дверь и т.д.

MATCH– вот как раз описывает эти правила для нашей охраны.match src 10.0.0.16– говорит, что пакеты с адресом источника 10.0.0.16 будут помечены как члены класса cm_Cameramatch dst 10.0.0.16– аналогично , только здесь проверяется адрес получателя.

Т.е. в данном случае наша охрана, посмотрев тебя спереди и сзади ставит тебе на лбу метку – наш клиент с указанием под какой группированный список критериев ты подошел т.е. имя класса. При этом считаем, что каждое match это отдельное правило группирующееся по ИЛИ – минимум что-то одно должно соответствовать.- Если что-то надо удалить, то необходимо перед командой ставить

no сама_команда

Пример:no ip policy-map out_policy— удалит нашу политику out_policy

Удалять надо в обратной последовательности: интерфейс — политика- класс. Это не касается правил в самих политиках, классах - Удаление правил из

class-mapделается по его номеруno 1. где 1 это индекс правила в class-map - Удаление правил из

policy-mapделается по имени классаno class cm_Camera - Изменить правило в

class-mapмы не можем, только удалить и создать новое - В

policy-mapизменить правило мы можем такclass cm_Camera новые параметрыстарое правило замениться нашим новым набором.

Критериев оценки наш не наш в match довольно много, я не буду их описывать

ip policy-map out_policy – создаем политику обслуживания с именем out_policy. Политика у нас будет одна, для многих классов т.к. на интерфейс можно повесить только одну политику.

Данная политика говорит нашим охранникам как мы будем поступать с клиентами имеющие разные метки. Например, VIP гостей мы будем обслуживать в приоритетном порядке, у тек у кого карманы широкие — вторыми, наглых — третьими, все остальные идут общей очередью. И да, существует еще общая очередь, куда помещаются все, кто не прошел по фейсконтролю и для них не определено особое правило обращения.

class cm_Camera rate 512kbit – здесь мы описываем конкретное правило поведения для пакетов помеченных состоящими в этом классе. Т.е. говорим, что для класса cm_Camera скорость на отдачу не должна превышать 512kbit, но так же мы гарантируем, что при всей загруженности канала мы постараемся выделить полосу в 512kbit

interface ethernet 1 – переходим в режим конфигурирования ethernet 1 т.е. наш WAN, говорим, что для данного интерфейса мы будем руководствоваться правилами политики out_policy

Код с комментариями:

!Создаем класс cm_Camera

ip class-map cm_Camera

!поле источника в пакете должно соответствовать 10.0.0.16

match src 10.0.0.16

!поле получателя в пакете должно соответствовать 10.0.0.16

match dst 10.0.0.16

!создаем политику с именем out_policy

ip policy-map out_policy

!для класса cm_Camera скорость отдачи может быть максимум 512kbit , но так же мы гарантируем, что при всей загруженности канала мы постараемся выделить полосу в 512kbit

class cm_Camera rate 512kbit

!переходим в режим конфигурирования ethernet 1 т.е. наш WAN

interface ethernet 1

!говорим, что для данного интерфейса мы будем руководствоваться правилами политики out_policy

ip policy-group out_policy

Все теперь охрана при работе, клиенты, что прошли фейсконтроль тоже, остальные не очень. )))

Давайте теперь выделим icmp пакеты, гарантируем им полосу, а еще и пометим. Icmp – это пакеты которые при любом удачном случае мы, да любое промежуточное оборудование будет обижать. Сейчас мы их сделаем почти самыми любимыми для нас и дадим наградную шапку, чтоб и другие знали кто к ним пришел.

!создаем новый класс icmp

ip class-map icmp

!прописываем правило которое определить, что наш пакет это icmp

match icmp

!заходим в нашу ранее созданную политику

ip policy-map out_policy

!создаем правило поведения

class icmp rate 100kbit ceil 1mbit priority 3 tos 0x80

!указываем наш реальный внешний канал

bandwidth 10mbit

Т.к. политика у нас уже привязана к интерфейсу, мы не делаем ее повторной привязки.

И так командой class icmp rate 100kbit ceil 1mbit priority 3 tos 0x80 – мы сказали следующее:

class icmp– для какого классаrate 100kbit– какая гарантированная полоса будет выделена под пакеты отмеченные этим классомceil 1mbit– тут мы говорим, что при всем нашем уважении, но за пределы 1mbit не вылазь.-

priority 3– из 8 приоритетов 0-7 тебе достанется третий, чем меньше число тем ты выше, круче и тебя будут все любить. Если не указать данный параметр, то данный класс получит общий приоритет как у всех смертных т.е. 7. tos 0x80 или dscp cs4– здесь мы в пакете изменяем TOS значение т.е. когда наш гость покинет наш клуб, ему в качестве презента выдадут вип шапку, с помощью которой он может получить, а может и не получить бонусы по всему дальнейшему пути следования.

Теперь мы будет отлавливать шапочников, но уже с шапками, выданными кем-то другим.

Шапки у нас могут быть двух разновидностей TOS или DSCP – не углубляясь далеко, это почти одинаковые шапки, но скажем так, с китайскими и российскими размерами. Расшифровка DSCP и TOS значений

Ну так вот приходит к нам такой шапочник и что нам с ним делать. Мы можем обслужить его по договорённости с тем, кто выдал шапку, а можем и отобрать шапку и пустить его дальше голым или дать свою шапку, вариантов много.

К примеру, возьмем голосовой трафик IP телефония т.е. пришел к нам клиент с шапкой TOS 0xB8 или же DSCP ef. Т.к. это особая VIP шапка, то мы пожалую ее обслужим как полагается.

ip class-map VOIP

match dscp ef

ip policy-map out_policy

class VOIP rate 1mbit ceil 1mbit priority 2

В данном случае, мы распознаем клиента только по его шапке и обслуживаем его с приоритетом. Но это может быть и мошенник, который запросто может погубить весь наш сервис.

ip class-map VOIP

match udp dport 5060

match udp sport 5060

Вот тут мы уже не смотрим на шапку, а смотрим ему в зубы т.е. делаем вывод на основе порта получателя и отправителя. Если нам надо указать диапазон портов , то пишем так match udp dport 5060 5070 с 5060 по 5070.

Еще раз хочу напомнить, эти правила в нашем случае будет действовать на трафик, идущий из LAN в WAN. Если трафик будет идти из WAN в LAN, то шапочник пойдет общей очередью с общим обслуживанием, и мы даже шапку не отберем.

Не допускайте чтоб один и тот же трафик метился разными классами:

ip class-map icmp

match icmp

------------------------------

ip class−map prt0

match tos 0/0xe0

---------------------------------

ip policy-map out_policy

class prt0 rate 1kbit ceil 10000mbit priority 7 tos 0x00/0xe0

class icmp rate 1mbit ceil 1mbit priority 3

В данном случае приходящий пакет icmp имеющий метку tos 0x00 будет отнесен либо к классу prt0, либо классу icmp. На выходе будет отрабатывать произвольная политика

Кратко о порядке действий:

- 1. Первым делом мы классифицируем трафик с использованием class-map — даем некую внутреннюю метку

- 2. Дальше в policy-map мы описываем, как мы будем поступать c меченым трафиком.

- 3. В завершении мы привязываем policy-map к требуемому интерфейсу.

Посмотреть статистику отбора пакетов

!отобразит статистику отбора пакетов в соответствии с правилами

show ip class-map *

!очистит набранную статистику

show ip class-map * zero

dionis.kstu.ru :: Просмотр темы — DionisNX Руководство по эксплуатации

FAQ

Поиск

Группы

Профиль

Вход

DionisNX Руководство по эксплуатации

|

Список форумов dionis.kstu.ru -> Форум |

| Предыдущая тема :: Следующая тема | |||||

| Автор | Сообщение | ||||

|---|---|---|---|---|---|

| EIschenko Member  Зарегистрирован: Dec 01, 2014 |

|

||||

| Вернуться к началу |

|

||||

| vlad Активный пользователь Зарегистрирован: May 03, 2006 |

|

||||

| Вернуться к началу |

|

||||

| EIschenko Member  Зарегистрирован: Dec 01, 2014 |

|

||||

| Вернуться к началу |

|

||||

| digra Member  Зарегистрирован: Mar 31, 2015 |

|

||||

| Вернуться к началу |

|

||||

|

|

Список форумов dionis.kstu.ru -> Форум |

Часовой пояс: GMT + 3 |

| Страница 1 из 1 |

|

Перейти: Вы не можете начинать темы |

Powered by phpBB © 2001 phpBB Group

Version 2.0.6 of PHP-Nuke Port by Tom Nitzschner © 2002 www.toms-home.com

27 Sep 2017

|

dionis

firewall

Загрузка ключей на межсетевой экран DionisNX с flash-карты вставленной в него

!Смену ключей стоит производить с осторожностью

- Подключаемся удаленно к DionisNX, через Putty

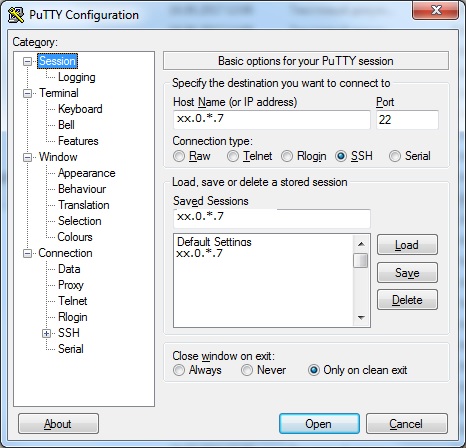

Cкачиваем и запускаем Putty- настраиваем сессию. Указывваем IP xx.0.*.7 Тип подключения SSH. Порт 22 (рис. 1 Параметры сессии в Putty)

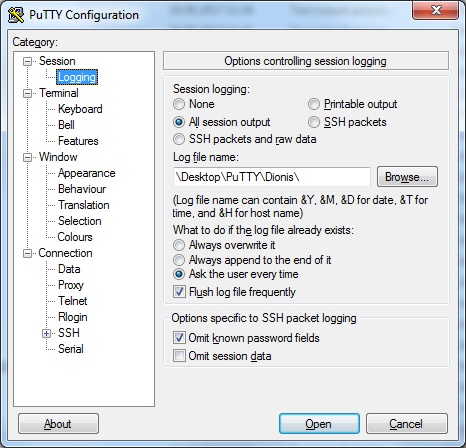

- обязательно разрешаем ведение лога сессии (рис. 2 Настройки для лога)

- Подключаемся к удаленному Dionis.

!Если Dionis в режиме master, то ключ необходимо установить и на slave

DionisNX[master]#cluster connect- Вводим логин, пароль, смотрим наличие flash-карты, сверяем версию ключей, загружаем, сохраняем

login as: login

Welcome to DionisNX

password: *********

DionisNX# show crypto disec key * // смотрим установленные ключи на Dionis

Installed keys:

Serial: XXX0 , locals: ###0

DionisNX# ls / // проверяем наличие flash-карты

flash0:

file:

share:

log:

DionisNX# ls flash0: // смотрим, что есть на flash-карте

drwxrwxr-x 3 root adm 4.0K Sep 13 10:31 ###0/

DionisNX# crypto disec import key flash //добавляем новый ключ

Info: key (serial:XXX1; cn:###1) successfully added

DionisNX# crypto disec key * // смотрим установленные ключи на Dionis

Installed keys:

Serial: XXX0 , locals: ###0

Serial: XXX1 , locals: ###1

@DionisNX# write // запись

Info: copying 'running-config' to 'startup-config'...comments powered by

Dionis-NX

НАЗНАЧЕНИЕ

Программно-аппаратный комплекс безопасности

ОПИСАНИЕ

Программно-аппаратные комплексы Дионис NX предназначены для использования в роли маршрутизаторов, криптомаршрутизаторов, межсетевых экранов и систем обнаружения и предотвращения вторжений. Все функциональные возможности, соответствующие определенным ролям, полностью реализованы в рамках единого программного обеспечения, установленного на каждом изделии Дионис NX.

Программное обеспечение Дионис NX входит в Единый реестр российских программ для электронных вычислительных машин и баз данных reestr.minsvyaz.ru/reestr/100348.

Сертификация:

— ФСБ России — СКЗИ по классам КС1, КС3

— ФСТЭК России — МЭ А2, СОВ уровня сети 2-го класса защиты

— Сертификат Минкомсвязи на маршрутизатор пакетов по протоколу IP

Возможности:

— Маршрутизация трафика

— Криптографически защищенные VPN

— Межсетевое экранирование

— Контроль сессий

— NAT/PAT

— IDS/IPS

Изделия Дионис NX распределены в модельном ряду по сериям в зависимости от производительности аппаратной платформы.

Тип исполнения аппаратных платформ (сетевая, модульная, серверная) и конфигурация сетевых портов варьируется в широких диапазонах. Конкретное изделие и подбирается под определенные технические требования по запросу.

ПРОИЗВОДИТЕЛЬ

Содержание

- Dionis DPS

- DIONIS DPS — РОССИЙСКИЙ ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ЗАЩИТЫ ИНФОРМАЦИИ

- ПАК Dionis DPS

- Ключевые возможности Dionis DPS

- Модельный ряд Dionis DPS

- Технические особенности

- Особенности, снижающие затраты

- Функциональные возможности

- Возможности Dionis-NXe

Программно-аппаратные комплексы Дионис NX предназначены для использования в роли маршрутизаторов, криптомаршрутизаторов, межсетевых экранов и систем обнаружения и предотвращения вторжений. Все функциональные возможности, соответствующие определенным ролям, полностью реализованы в рамках единого программного обеспечения, установленного на каждом изделии Дионис NX.

Программное обеспечение Дионис NX входит в Единый реестр российских программ для электронных вычислительных машин и баз данных reestr.minsvyaz.ru/reestr/100348.

Документация

Сертификаты

- Сертификат Минкомсвязи на маршрутизатор пакетов по протоколу IP.

- Сертификат ФСТЭК на МЭ тип «А» 2-го класса защиты и на СОВ уровня сети 2-го класса защиты.

- Сертификат ФСБ на СКЗИ по классам КС1, КС3.

Основные функциональные возможности

- Маршрутизация трафика, статическая, динамическая и на основе политик.

- Средства организации криптографически защищенных VPN.

- Межсетевой экран, контроль сессий, NAT/PAT.

- Система обнаружения и предотвращения вторжений.

- Обеспечивает высокую доступность сервисов, отказоустойчивость портов и устройств.

- Управляет качеством сервисов, ограничение и гарантирование полосы пропускания.

- Поддерживает основные средства мониторинга и диагностики.

Модельный ряд

Изделия Дионис NX распределены в модельном ряду по сериям в зависимости от производительности аппаратной платформы.

Тип исполнения аппаратных платформ (сетевая, модульная, серверная) и конфигурация сетевых портов варьируется в широких диапазонах. Конкретное изделие и подбирается под определенные технические требования по запросу.

Источник

Dionis DPS

Dionis DPS – это единый центр управления безопасностью сети, сертифицированный ФСБ и ФСТЭК России. Dionis DPS гарантирует безопасность передачи конфиденциальной информации через незащищенные сети общего пользования. Dionis DPS включает в себя: криптографическую защиту (сертификат ФСБ, класс защищенности КС1, КС3), функции маршрутизатора, межсетевого экрана и сертифицированную ФСТЭК систему обнаружения и предотвращения вторжений IPS/IDS.

Модельный ряд ориентирован как на небольшие

компании, так и на крупные организации с большими

центрами обработки данных.

Высокопроизводительный маршрутизатор

(ИТ.МЭ.А4.П3, ИТ.СОВ.С4.П3)

Сервер удаленного защищенного доступа мобильных абонетов.

Сертифицированный межсетевой экран

PROXY, DHCP, NTP –сервер, балансировщик нагрузки с поддержкой QoS

Система обнаружения вторжений IDS/IPS

Криптографическая защита передачи данных

(ФСБ КС1/КС3)

- – Передачу данных через незащищенные сети общего пользования

- – Автоматизированные системы управления технологическими процессами

- – Системы видеонаблюдения, системы организации безопасности дорожного движения, системы «умный город»

- – Видеоконференции и телефонию

- – Периметр корпоративной сети

- – Географически распределенные защищенные VPN-сети

- – Защищенный центр обработки данных (ЦОД)

- – Высокоскоростной и отказоустойчивый канал шифрования (ГОСТ) до 10 Гб/с

Скорость маршрутизации до 100 Гб/c на одном устройстве позволяет строить ЦОДы с минимальным количеством пограничных маршрутизаторов.

Запись всех событий в сети и оповещение

администратора – оперативное реагирование

на события в сети.

Поддержка протоколов динамической маршрутизации (RIP, BGP, OSPF) и маршрутизация multicast на младших моделях позволяет строить полноценную сеть на доступных устройствах.

Программно неограниченное количество VPN – туннелей (до 4000) – масштабирование сети без покупки дополнительных лицензий.

Все модели поддерживают отказоустойчивый кластер, что дает возможность организовать непрерывный доступ к корпоративной сети на всех иерархических уровнях.

Поддержка интерфейсов 1Ge, SFP, 10Ge (SFP+) для интеграции в сети с разнообразными физическими каналами связи.

Использование туннелей на симметричных ключах шифрования – 30% прироста скорости криптографической обработки по сравнению с несимметричной ключевой системой (IpSec).

- Заявленный функционал актуален даже для младших моделей. Модели отличаются только производительностью и количеством сетевых портов. Вам не нужно приобретать более дорогую версию ради дополнительных функций. Сравнить производительность моделей Dionis DPS

- Система обнаружения вторжений включена в стоимость. А сам продукт не требует ежегодной покупки лицензии. Вы платите только за электроэнергию.

- Подробное техническое руководство на русском языке на 500 страницах и техническая поддержка в течение гарантийного периода сокращают затраты на обучение персонала.

- Повышенная скорость защищенных межфилиальных соединений, которая позволяет оптимально использовать арендуемые каналы связи.

Федеральная Налоговая Служба (поставили уже более 5000 устройств), РосРезерв (более 1000 устройств), Министерство Экономического Развития, РосАтом, Русгидро, Госкорпорация ОРВД, ФСИН России, Газпром и Ростелеком.

С прошлого года компания усиливает позиции на публичном рынке. Участвует в профильных выставках и выступает на конференциях: InfoSecurity Russia, «Связь-Экспокомм», «ТБ Форум», конференция «РусКрипто», «ИнфоБЕРЕГ» и др.

Источник

DIONIS DPS — РОССИЙСКИЙ ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ЗАЩИТЫ ИНФОРМАЦИИ

| Сертифицированные комплексные решения для защиты конфиденциальной информации и персональных данных в сетях передачи информации (видео/голос/данные) | |

| Заказ звонка | Оставить заявку |

| Сертифицированные комплексные решения для защиты конфиденциальной информации и персональных данных в сетях передачи информации (видео/голос/данные) | |

| Заказ звонка | Оставить заявку |

ПАК Dionis DPS

Ключевые возможности Dionis DPS

- Маршрутизация трафика (Dionis маршрутизатор): статическая, динамическая (RIP, BGP, OSPF) и на основе политик, маршрутизация multicast на младших моделях.

- Средства организации криптографически защищенных VPN.

- Криптошлюз для защиты передачи данных (ФСБ КС1/КС3).

- Межсетевой экран Dionis (ФСТЭК МЭ2/МЭ4), контроль сессий, NAT/PAT (Dionis Firewall).

- Система обнаружения и предотвращения вторжений IDS/IPS (ФСТЭК СОВ2/СОВ4).

- Единый центр анализа и управления системой обнаружения и предотвращения сетевых вторжений.

- PROXY, DHCP, NTP-сервер, балансировщик нагрузки с поддержкой QoS.

- Сервер удаленного защищенного доступа мобильных абонентов.

- Обеспечивает высокую доступность сервисов, отказоустойчивость портов и устройств.

- Управляет качеством сервисов, ограничение и гарантирование полосы пропускания.

- Поддерживает средства мониторинга и диагностики, обеспечивает запись всех событий в сети и оповещение администратора.

Подробнее о составе комплекса, технических особенностях и функциональных возможностях можно ознакомиться в разделе Возможности.

Модельный ряд Dionis DPS

Модельный ряд Dionis DPS ориентирован как на небольшие компании, так и на крупные организации с большими центрами обработки данных

Аппаратная платформа распределена по сериям и типам: серверная платформа, сетевая платформа, модульная платформа. При этом в широких диапазонах варьируется конфигурация сетевых портов. Представленный производителем модельный ряд отличает серии по скорости маршрутизации и скорости шифрования. Полностью модельный ряд представлен на нашем сайте в разделе Каталог.

Источник

Технические особенности

| Скорость маршрутизации до 100 Гб/c на одном устройстве позволяет строить ЦОДы с минимальным количеством пограничных маршрутизаторов. | Все модели поддерживают отказоустойчивый кластер, что дает возможность организовать непрерывный доступ к корпоративной сети на всех иерархических уровнях. | ||

| Запись всех событий в сети и оповещение администратора позволяет оперативно реагировать на события в сети. | Поддержка интерфейсов 1000 Base-T, 1000 Base-SX/LX, 10G Base-SR/LR,G.703 (1Ge, SFP, 10Ge /SFP+) для интеграции в сети с разнообразными физическими каналами связи. | ||

| Поддержка протоколов динамической маршрутизации (RIP, BGP, OSPF) и маршрутизация multicast на младших моделях позволяют строить полноценную сеть на доступных устройствах без существенных затрат. | Возможность использования двух схем распределения ключей шифрования:

|

Использование туннелей на симметричных ключах шифрования — 30% прироста скорости криптографической обработки по сравнению с несимметричной ключевой системой (IpSec).

Программно неограниченное количество VPN-туннелей (до 4000). Масштабирование сети без покупки дополнительных лицензий. Единый центр анализа и управления системой обнаружения и предотвращения сетевых вторжений.

Встроенное в изделия Дионис прикладное программное обеспечение позволяет проектировать и внедрять комплексные решения для всей IT — инфраструктуры самых разных пользователей, включая критически важные для безопасности страны сегменты национальной информационной структуры.

Маршрутизаторы Дионис применяются во всех министерствах и ведомствах силового блока России, а также в Государственной Думе, Банке России, в Министерстве экономического развития РФ (Росреестр, Росрезерв), в Министерстве труда и социальной защиты РФ, Федеральной таможенной службе, региональных подразделениях Федерального казначейства, администрациях целого ряда субъектов Российской Федерации, Сбербанке России и во многих других министерствах и ведомствах.

Особенности, снижающие затраты

Младшие модели поддерживают весь функционал старших моделей. Модели отличаются только производительностью и количеством сетевых портов. Вам не нужно приобретать более дорогую версию ради дополнительных функций.

Dionis DPS не требует ежегодной покупки лицензии. Вы платите только за электроэнергию.

Подробное техническое руководство на русском языке и техническая поддержка в течение гарантийного периода сокращают затраты на обучение персонала.

Повышенная скорость защищенных межфилиальных соединений, которая позволяет оптимально использовать арендуемые каналы связи.

Функциональные возможности

Dionis DPSсодержит систему обнаружения и предотвращения сетевых атак (IDS/IPS) на базе Snort. Работа системы возможна в режиме только обнаружения атаки или в режиме обнаружения и предотвращения атаки.

Анализ можно применять для маршрутизируемого трафика и для трафика, коммутируемого через сетевой мост.

Помимо стандартных широких возможностей системы Snort добавлена поддержка создания собственных правил анализа трафика и возможность записи дампов трафика, распознанного как атака.

Управление системой и отображение статистики атак реализовано через портал управления безопасностью Dionis-SMP.

Источник

Возможности Dionis-NXe

Маршрутизация

Сетевые сервисы

Межсетевое экранирование

Защита информации

Резервирование

Управление и мониторинг

Маршрутизаторы Dionis-NXe:

- разработаны на аппаратной платформе с использованием унифицированных аппаратных компонентов на базе интегральных микросхем Intel;

- монтируются в стандартную телекоммуникационную стойку 19″

- имеют оптимальный форм-фактор от 1 RU до 2 RU

- отличаются малым энергопотреблением

- имеют специализированную операционную систему Dionis-NX 2.0

- выпускаются как в фиксированном, так и в модульном варианте исполнения, что позволяет подобрать оптимальную конфигурацию для решения задач оператора

Большой набор функций, возможность комбинации сервисов 2 и 3 уровня, поддержка технологий MPLS — все это позволяет операторам и корпорациям упростить архитектуру своей сети агрегации, а также повысить качество и надежность предоставления сервисов. При этом обеспечивается значительное снижение как капитальных, так и операционных затрат на обслуживание и эксплуатацию сети оператора.

Такие функции повышают безопасность узлов, делая услуги операторов связи более привлекательными для абонентов. Владельцы корпоративных сетей получают возможность сэкономить путем использования минимального набора оборудования при создании узлов связи в филиалах.

Маршрутизация

— IPv4 Unicast routing (Static, RIP, OSPFv2, IS-IS, MP-BGP)

— IPv4 Multicast routing (IGMPv1/v2/v3, PIM-DM/SM/SSM)

— Протоколы сигнализации MPLS меток LDP/Targeted LDP и коммутация MPLS трафика

— Организация MPLS L3 VPN

— Технология MPLS Pseudowire с поддержкой механизма Pseudowire Redundancy

— Поддержка VPLS (LDP-based и BGP-based)

— Гибкие механизмы манипуляции VLAN-тегами на Ethernet-интерфейсах (push/pop/swap)

— Работа в режиме DHCP Relay, DHCP Proxy

— Туннелирование трафика IP с использованием инкапсуляции GRE и IP-in-IP

— Протокол резервирования VRRP

— Иерархическая система обеспечения качества обслуживания H-QoS

— Функции безопасности (L3/L4 ACL, CoPP и др.)

— Управление по протоколам Web, SSH и Telnet с возможностью аутентификации с использованием серверов RADIUS

— Поддержка SNMP v1/2/3, SNMP Trap и Syslog для интеграции с системами мониторинга и сбора статистики

— Межсетевое экранирование L2-L4

— VPN концентратор( Протокол DiSec — шифрование туннелей на основе симметричных ключей и алгоритма ГОСТ 28147-89

— Балансировка нагрузки

– Ethernet с возможностью задания нескольких IP-адресов на одном интерфейсе

– VLAN

– туннельные интерфейсы с контролем состояния туннеля на базе протоколов: GRE/GRETAP , L2TP, PPTP, PPPoE

— Dionis-NXe обеспечивает работу с большими таблицами маршрутизации (до 5 миллионов маршрутов в FIB)

Сетевые сервисы

Качество сервиса (QoS)

– классификация трафика по IP/MAC-адресам, портам и значениям байт, битам поля CoS фрейма Ethernet и поля TOS/DSCP заголовка IP и предоставление политик обслуживания, в том числе гарантированной и максимальной полосы пропускания для различных классов трафика;

– задание приоритетов обработки различного трафика внутри маршрутизатора и установка полей приоритета на исходящий трафик для его приоритетной обработки на других устройствах.

Оптимизация производительности

– трансляция ARP (proxy–arp);

– фильтрация ARP только для одного интерфейса (arp–filter);

– управление размером TCP MSS (path–mtu–discovery, adjust-mss);

– равномерное распределение входящих пакетов по очередям обработки (RSS);

– использование аппаратных возможностей сетевого адаптера (offload);

– уведомление о заторах без отброса пакетов (ECN).

Службы

– DHCP, DHCP–Relay, DNS (клиент/сервер), NTP (клиент/сервер),XMPP сервер;

Диагностические утилиты

– Ping, Traceroute, Nslookup, NetPerf, IPerf, SLA («отражатель» UDP-пакетов).

Управление и мониторинг

Локальное управление

– локальная консоль (клавиатура и монитор, возможно подключение монитора по DisplayLink);

– терминал через порт RS-232.

Удаленное управление

– интерфейс командной строки – по протоколам SSH и telnet;

– WEB-интерфейс по протоколу HTTP/HTTPS.

Ролевая модель управления

– возможность задания множества администраторов с назначаемыми правами управления и мониторинга.

Развитые механизмы обслуживания

– удаленное обновление программного обеспечения,

– возможность установки нескольких версий на одну аппаратную платформу;

– привязка слотов данных (настроек) к версиям программного обеспечения;

– контроль целостности программного обеспечения;

– резервное архивирование и восстановление, в том числе по сети;

– назначение умалчиваемой, резервной и экспериментальной версий ПО;

– автоматический переход на резервную версию ПО при неуспешном запуске.

Трассировка

– отслеживание приема, пути и отправки пакета в маршрутизаторе, его трансформаций, попадания в фильтры.

Ведение журналов

– регистрация в системных журналах различных событий (в том числе, протоколирование работы фильтров) и действий администраторов.

Мониторинг

– SNMP v2c (без шифрования), NetFlow, Syslog;

– зеркалирование трафика (mirroring);

– отслеживание сообщений в журналах по заданному шаблону с возможностью отправки на email;

– текущий мониторинг загрузки системы и интерфейсов на консоли

Межсетевое экранирование

Фильтрация пакетов

– по IP/MAC-адресам, портам, значениям байт в теле пакета,

– фильтрация, учитывающая состояние соединения (Stateful Packet Inspection);

– фильтрация по расписанию;

– фильтрация по мандатным меткам

Трансляция пакетов

– NAT/PAT (трансляция входящего (DNAT) и исходящего (SNAT) трафика,

– трансляция всех адресов в один адрес (masquerade),

– трансляция сеть в сеть (netmap),

– перенаправление трафика (redirect)).

Прокси-сервер

– для протоколов FTP и HTTP (кэширующий, с поддержкой прозрачного режима работы).

Резервирование

Кластеры

– отказоустойчивый аппаратный кластер с горячим резервированием (активный/пассивный, с передачей информации о текущих соединениях);

– кластер по протоколу VRRP.

Резервирование маршрутов

– динамическая маршрутизация (RIP, OSPF, BGP);

– маршрутизация на основе политик (PBR) с контролем состояния маршрута.

Защита информации Криптографическая

Криптографические туннели

– статические – с использованием симметричных ключей и алгоритма ГОСТ 28147-89;

Работа через NAT

– инкапсуляция трафика в протокол UDP;

– поддержка механизма nat–traversal.

Источник