Стандарт управления правами доступа к корпоративным файловым информационным ресурсам

Время на прочтение

12 мин

Количество просмотров 99K

Что может быть проще, чем разграничить права на папку в NTFS? Но эта простая задача может превратиться в настоящий кошмар, когда подобных папок сотни, если не тысячи, а изменение прав к одной папке «ломает» права на другие. Чтобы эффективно работать в подобных условиях, требуется определенная договоренность, или стандарт, который бы описывал, как решать подобные задачи. В данной статье мы как раз и рассмотрим один из вариантов подобного стандарта.

Сфера действия

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам (далее – Стандарт) регламентирует процессы предоставления доступа к файловым информационным ресурсам, размещенным на компьютерах, работающих под управлением операционных систем семейства Microsoft Windows. Стандарт распространяется на случаи, когда в качестве файловой системы используется NTFS, а в качестве сетевого протокола для совместного доступа к файлам SMB/CIFS.

Термины и определения

Информационный ресурс – поименованная совокупность данных, к которой применяются методы и средства обеспечения информационной безопасности (например, разграничение доступа).

Файловый информационный ресурс – совокупность файлов и папок, хранящихся в каталоге файловой системы (который называется корневым каталогом файлового информационного ресурса), доступ к которой разграничивается.

Составной файловый информационный ресурс – это файловый информационный ресурс, содержащий в себе один или несколько вложенных файловых информационных ресурсов, отличающихся от данного ресурса правами доступа.

Вложенный файловый информационный ресурс – это файловый информационный ресурс, входящий в составной информационный ресурс.

Точка входа в файловый информационный ресурс – каталог файловой системы, к которому предоставляется сетевой доступ (shared folder) и который используется для обеспечения доступа к файловому информационному ресурсу. Данный каталог обычно совпадает с корневым каталогом файлового информационного ресурса, но может быть и вышестоящим.

Промежуточный каталог – каталог файловой системы, находящийся на пути от точки входа в файловый информационной ресурс к корневому каталогу файлового информационного ресурса. Если точка входа в файловый информационный ресурс является вышестоящим каталогом по отношению к корневому каталогу файлового информационного ресурса, то она также будет являться промежуточным каталогом.

Группа доступа пользователей – локальная или доменная группа безопасности, содержащая в конечном счете учетные записи пользователей, наделенные одним из вариантов полномочий доступа к файловому информационному ресурсу.

Основные принципы

- Доступ разграничивается только на уровне каталогов. Ограничение доступа к отдельным файлам не проводится.

- Назначение прав доступа выполняется на базе групп безопасности. Назначение прав доступа на отдельные учетные записи пользователей не проводится.

- Явно запрещающие полномочия доступа (deny permissions) не применяются.

- Разграничение прав доступа проводится только на уровне файловой системы. На уровне сетевых протоколов SMB/CIFS права не разграничиваются (Группа «Все» – полномочия «Чтение/Запись» / Everyone – Change).

- При настройке сетевого доступа к файловому информационному ресурсу в настройках SMB/CIFS устанавливается опция «Перечисление на основе доступа (Access based enumeration)».

- Создание файловых информационных ресурсов на рабочих станциях пользователей недопустимо.

- Не рекомендуется размещать файловые информационные ресурсы на системных разделах серверов.

- Не рекомендуется создавать несколько точек входа в файловый информационный ресурс.

- Следует по возможности избегать создание вложенных файловых информационных ресурсов, а в случаях, когда имена файлов или каталогов содержат конфиденциальную информацию, это вовсе недопустимо

Модель разграничения доступа

Доступ пользователей к файловому информационному ресурсу предоставляется путем наделения их одним из вариантов полномочий:

- Доступ «Только на чтение (Read Only)».

- Доступ «Чтение и запись (Read & Write)».

В подавляющем количестве задач разграничения доступа подобных вариантов полномочий доступа будет достаточно, но при необходимости возможно формирование новых вариантов полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)». Для реализаций новый полномочий необходимо будет уточнить пункт В.3 Таблицы 1, в остальном применение Стандарта останется неизменным.

Правила именования групп доступа пользователей

Имена групп доступа пользователей формируются по шаблону:

FILE-Имя файлового информационного ресурса–аббревиатура полномочий

Имя файлового информационного ресурса

должно совпадать с UNC именем ресурса или состоять из имени сервера и локального пути (если сетевой доступ к ресурсу не предоставляется). При необходимости в данном поле допускаются сокращения. Символы «\» опускаются, а «» и «:» заменяются на «-».

Аббревиатуры полномочий:

- RO — для варианта доступа «Только на чтение (Read Only)»

- RW — для варианта доступа «Чтение и запись (Read & Write)».

Пример 1

Имя группы доступа пользователей, имеющих полномочия «Только чтение» для файлового информационного ресурса с UNC именем \FILESRVReport, будет:

FILE-FILESRV-Report-RO

Пример 2

Имя группы доступа пользователей, имеющих полномочия «Чтение и запись» для файлового информационного ресурса, размещенного на сервере TERMSRV по пути D:UsersData, будет:

FILE-TERMSRV-D-UsersData-RW

Шаблон прав доступа к каталогам файлового информационного ресурса

Таблица 1 – Шаблон NTFS-прав доступа для корневого каталога файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы (Administrators)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Только чтение (Read Only)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RO» |

Базовые права: а) чтение и выполнение (read & execute); б) список содержимого папки (list folder contents); в) чтение (read); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.2) Полномочия «Чтение и запись (Read & Write)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RW» |

Базовые права: а) изменение (modify); б) чтение и выполнение (read & execute); в) список содержимого папки (list folder contents); г) чтение (read); д) запись (write); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.3) Другие полномочия при их наличии | ||

| Группа доступа пользователей: «FILE-Имя ресурса-аббревиатура полномочий» |

Согласно полномочиям | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

Табилца 2 – Шаблон NTFS-прав доступа для промежуточных каталогов файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов включено, но если данный каталог является вышестоящим по отношению к файловым информационным ресурсам и не входит ни в один другой файловый информационный ресурс, то наследование отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Проход через каталог (TRAVERSE)» | ||

| Группы доступа пользователей информационных ресурсов, для которых этот каталог является промежуточным | Дополнительные параметры безопасности: а) траверс папок / выполнение файлов (travers folder / execute files); б) содержимое папки / чтение данных (list folder / read data); в) чтение атрибутов (read attributes); в) чтение дополнительных атрибутов (read extended attributes); г) чтение разрешений (read permissions); |

Только для этой папки (This folder only) |

Бизнес процессы управления доступом к файловым информационным ресурсам

А. Создание файлового информационного ресурса

При создании файлового информационного ресурса выполняются следующие действия:

- Создаются группы доступа пользователей. Если сервер, на котором размещен файловый информационный ресурс, является членом домена, то создаются доменные группы. Если нет, то группы создаются локально на сервере.

- На корневой каталог и промежуточные каталоги файлового информационного ресурса назначаются права доступа согласно шаблонам прав доступа.

- В группы доступа пользователей добавляются учетные записи пользователей в соответствии с их полномочиями.

- При необходимости для файлового информационного ресурса создается сетевая папка (shared folder).

Б. Предоставление пользователю доступа к файловому информационному ресурсу

Учетная запись пользователя помещается в соответствующую группу доступа пользователя в зависимости от его полномочий.

В. Изменение доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя перемещается в другую группу доступа пользователей в зависимости от указанных полномочий.

Г. Блокирование доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя удаляется из групп доступа пользователей файлового информационного ресурса. Если работник увольняется, то членство в группах не меняется, а блокируется учетная запись целиком.

Д1. Создание вложенного файлового информационного ресурса. Расширение доступа

Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо предоставить доступ дополнительной группе лиц (расширить доступ). При этом выполняются следующие мероприятия:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей вложенного файлового информационного ресурса добавляются группы доступа пользователей вышестоящего составного файлового информационного ресурса.

Д2. Создание вложенного файлового информационного ресурса. Сужение доступа

Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо ограничить доступ и предоставить его только ограниченной группе лиц:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей создаваемого информационного ресурса помещаются те учетные записи пользователей, которым требуется предоставить доступ.

Е. Изменение модели предоставления доступа к файловому информационному ресурсу

В случаях, когда к стандартным вариантам полномочий «Только чтение (Read only)» или «Чтение и запись (Read & Write)» необходимо добавить новые типы полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)» выполняют следующие действия:

- Организационными (или техническими, но не связанными с изменением прав доступа к каталогам файловой системы) мерами блокируется доступ пользователей к данному и всем вложенным файловым информационным ресурсам.

- К корневому каталогу файлового информационного ресурса назначаются новые права доступа, при этом заменяются права доступа для всех дочерних объектов (активируется наследие).

- Перенастраиваются права доступа для всех вложенных информационных ресурсов.

- Настраиваются промежуточные каталоги для данного и вложенных информационных ресурсов.

Примеры

Рассмотрим применение данного стандарта на примере гипотетической организации ООО «ИнфоКриптоСервис», где для централизованного хранения файловых информационных ресурсов выделен сервер с именем «FILESRV». Сервер работает под управлением операционной системы Microsoft Windows Server 2008 R2 и является членом домена Active Directory с FQDN именем «domain.ics» и NetBIOS именем «ICS».

Подготовка файлового сервера

На диске «D:» сервера «FILESRV» создаем каталог «D:SHARE». Этот каталог будет единой точкой входа во все файловые информационные ресурсы, размещенные на данном сервере. Организуем сетевой доступ к данной папке (используем апплет «Share and Storage Management»):

Создание файлового информационного ресурса

Постановка задачи.

Пусть в составе организации ООО «ИнфоКриптоСервис» имеется Отдел разработки информационных систем в составе: начальника отдела Иванова Сергея Леонидовича (SL.Ivanov@domain.ics), специалиста Маркина Льва Борисовича (LB.Markin@domain.ics), и для них нужно организовать файловый информационный ресурс для хранения данных подразделения. Обоим работникам требуется доступ на чтение и запись к данному ресурсу.

Решение.

В каталоге «D:SHARE» сервера «FILESRV» создадим папку «D:SHAREОтдел разработки информационных систем», которая будет корневым каталогом для файлового информационного ресурса. Также создадим группы доступа пользователей (глобальные группы безопасности домена «ICS») для данного ресурса:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Настроим права доступа для каталога «D:SHAREОтдел разработки информационных систем»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Каталог D:SHARE является точкой входа и промежуточным каталогом для данного ресурса. Добавим в него права на проход (Traverse) для групп: «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Поскольку пользователям требуется доступ на чтение и запись, добавим их учетные запаси в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Предоставление доступа пользователю к файловому информационному ресурсу

Постановка задачи.

Предположим, в отдел разработки приняли еще одного работника – специалиста Егорова Михаила Владимировича (MB.Egorov@domain.ics), и ему, как и остальным работникам отдела, требуется доступ на чтение и запись к файловому информационному ресурсу отдела.

Решение.

Учетную запись работника необходимо добавить в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Создание вложенного информационного ресурса. Расширение доступа

Постановка задачи.

Предположим, Отдел разработки информационных систем решил улучшить качество взаимодействия с Отделом маркетинга и предоставить руководителю последнего — Кругликовой Наталье Евгеньевне (NE.Kruglikova@domain.ics) — доступ на чтение к актуальной документации на продукты, хранящейся в папке «Документация» файлового информационного ресурса Отдела разработки информационных систем.

Решение.

Для решения данной задачи необходимо сделать вложенный ресурс «\FILESRVshareОтдел разработки информационных системДокументация», доступ к которому на чтение и запись должен быть (остаться) у всех пользователей, имевших доступ к «\FILESRVshareОтдел разработки информационных систем и добавиться доступ на чтение для пользователя Кругликовой Натальи Евгеньевне (NE.Kruglikova@domain.ics)

В каталоге «D:SHAREОтдел разработки информационных систем» создадим папку «D:SHAREОтдел разработки информационных системДокументация», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW»

Настроим права доступа на папку «D:SHAREОтдел разработки информационных системДокументация» следующим образом:

Дамп NTFS разрешений, полученных командой cacls:

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:(OI)(CI)C

Поскольку всем пользователям, имеющим доступ в «\FILESRVshareОтдел разработки информационных систем», необходим аналогичный доступ в \FILESRVshareОтдел разработки информационных системДокументация», то добавим группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW» соответственно. Добавим учетную запись Кругликовой Натальи Евгеньевны (NE.Kruglikova@domain.ics) в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW»

Теперь, если Кругликова Наталья Евгеньевна (NE.Kruglikova@domain.ics) обратится по ссылке «\FILESRVshareОтдел разработки информационных системДокументация», то она сможет попасть в интересующую ее папку, но обращаться по полному пути не всегда удобно, поэтому настроим сквозной проход к данной паке от точки входа «\FILESRVshare» («D:SHARE»). Для этого настроим права доступа на промежуточные каталоги «D:SHARE» и «D:SHAREОтдел разработки информационных систем».

Проведем настройку «D:SHARE»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

и «D:SHAREОтдел разработки информационных систем»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Создание вложенного информационного ресурса. Сужение доступа

Постановка задачи

В целях организации резервного копирования наработок Отдела разработки информационных систем начальнику отдела Иванову Сергею Леонидовичу (SL.Ivanov@domain.ics), в рамках файлового информационного ресурса отдела, понадобилась сетевая папка «Архив», доступ к которой был бы только у него.

Решение.

Для решения данной задачи в файловом информационном ресурсе отдела требуется сделать вложенный ресурс «Архив» («\FILESRVshareОтдел разработки информационных системАрхив»), доступ к которому предоставить только начальнику отдела.

В каталоге «D:SHAREОтдел разработки информационных систем» создадим папку «D:SHAREОтдел разработки информационных системАрхив», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW»

Проведем настройки прав доступа на каталоги «D:SHAREОтдел разработки информационных системАрхив»:

Дамп NTFS разрешений, полученных командой cacls:

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:(OI)(CI)C

«D:SHAREОтдел разработки информационных систем»

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

и «D:SHARE»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Учетную запись пользователя Иванова Сергея Леонидовича (SL.Ivanov@domain.ics) добавим в группу FILE-FILESRV-Отд. раз.ИС-Архив-RW.

Предоставление общего доступа к папкам – необходимая процедура для создания локальной сети. Если нужно организовать обмен данными между несколькими компьютерами, без этого не обойтись. Задача несложная, однако у начинающих пользователей часто возникают трудности.

В сегодняшнем руководстве я на пальцах объясню, как создать, настроить и открыть общий доступ к папке в Windows 10.

Настраиваем общий доступ в Windows 10

Прежде чем переходить к настройке общего доступа, для начала нам потребуется установить частный сетевой профиль – в таком случае компьютер будет виден прочим устройствам и может быть открыт для совместного использования файлов.

Изменяем профиль сети:

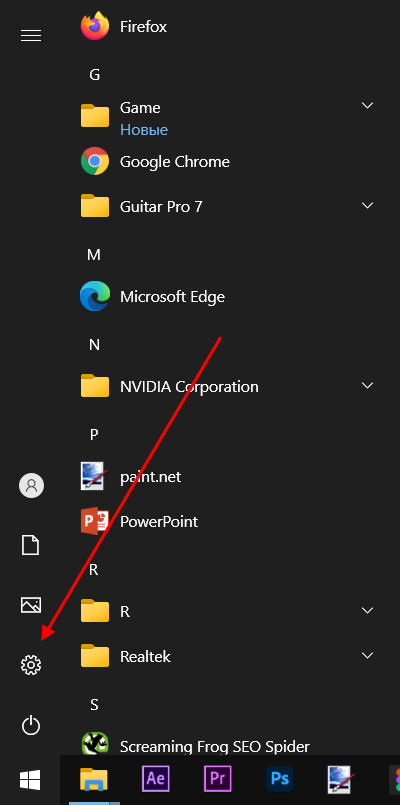

- Открываем меню «Пуск» и переходим в раздел «Параметры».

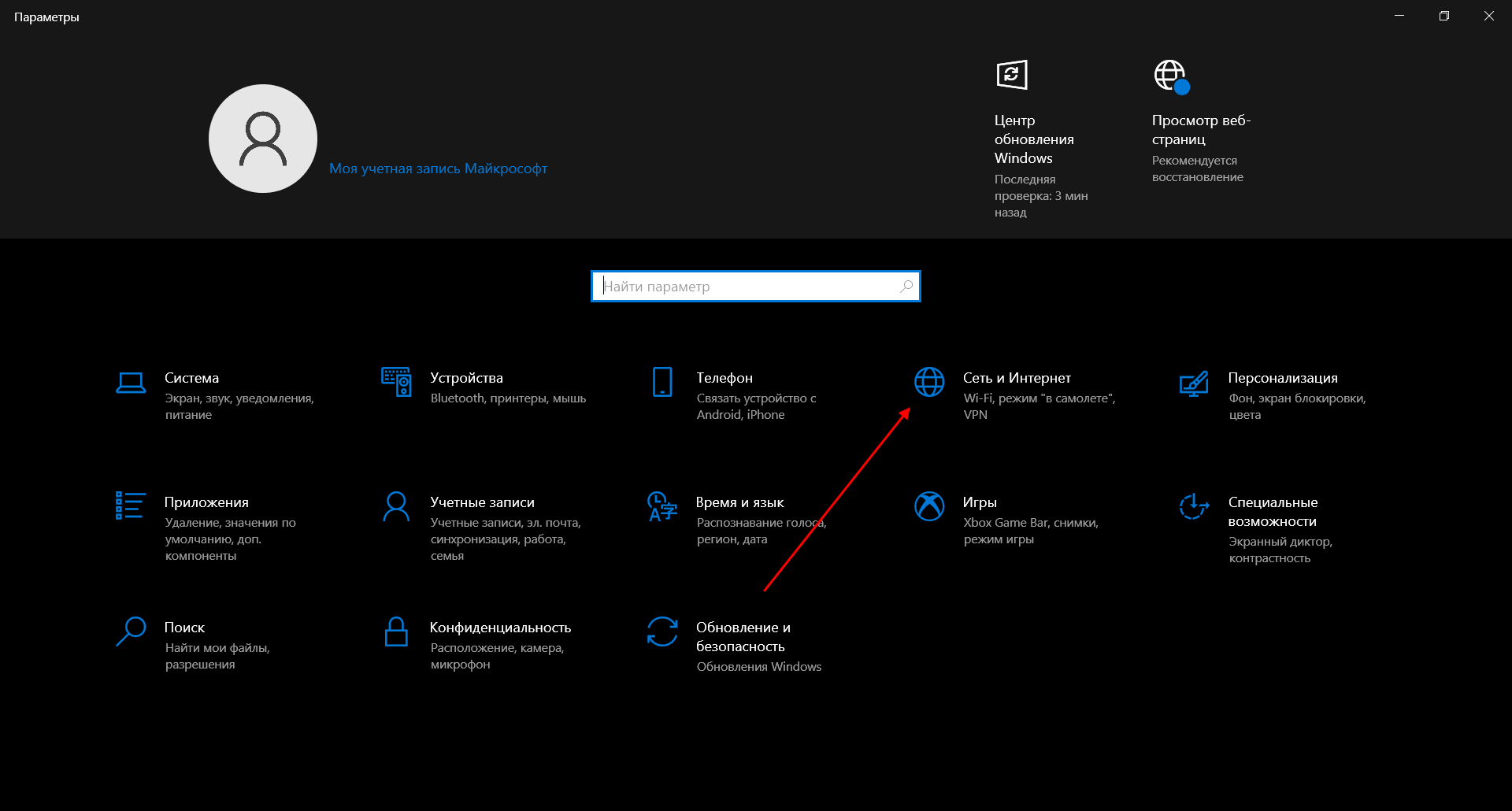

- Следующим шагом открываем подраздел «Сеть и интернет».

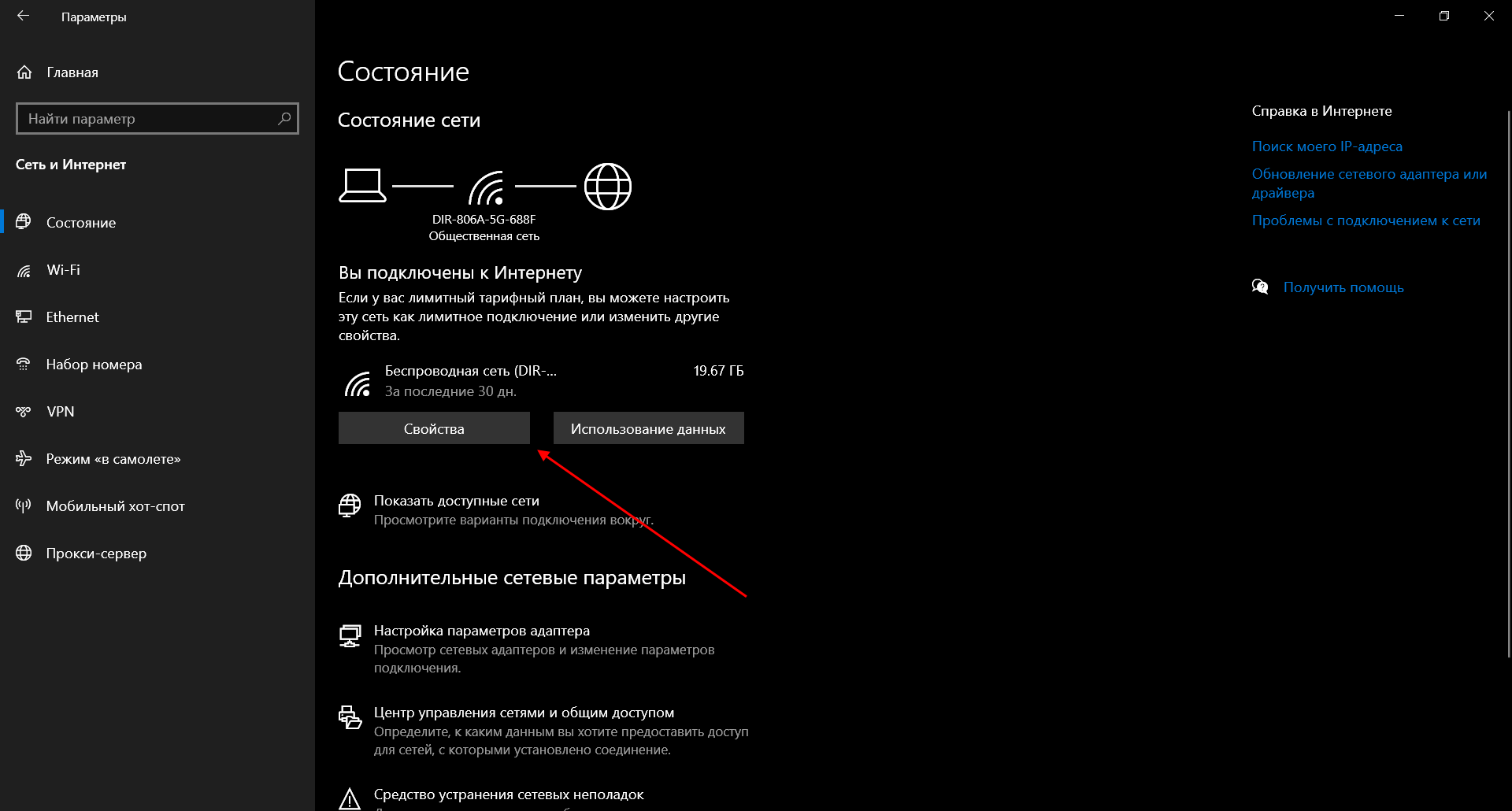

- Переходим в свойства подключенной сети.

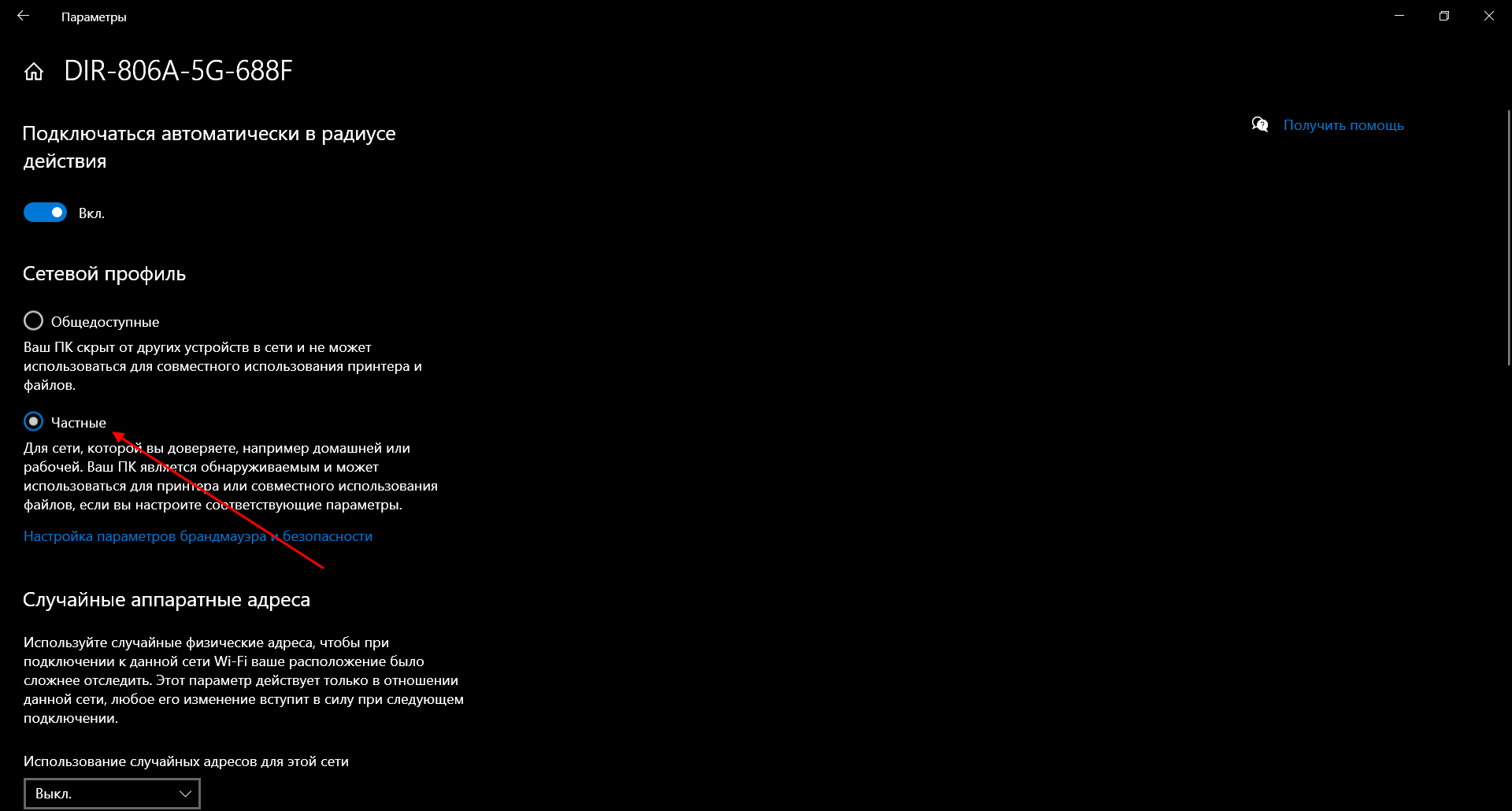

- Меняем значение сетевого профиля на «Частные».

Теперь можем спокойно переходить к настройке общего доступа.

Способ №1

Открываем доступ к папке:

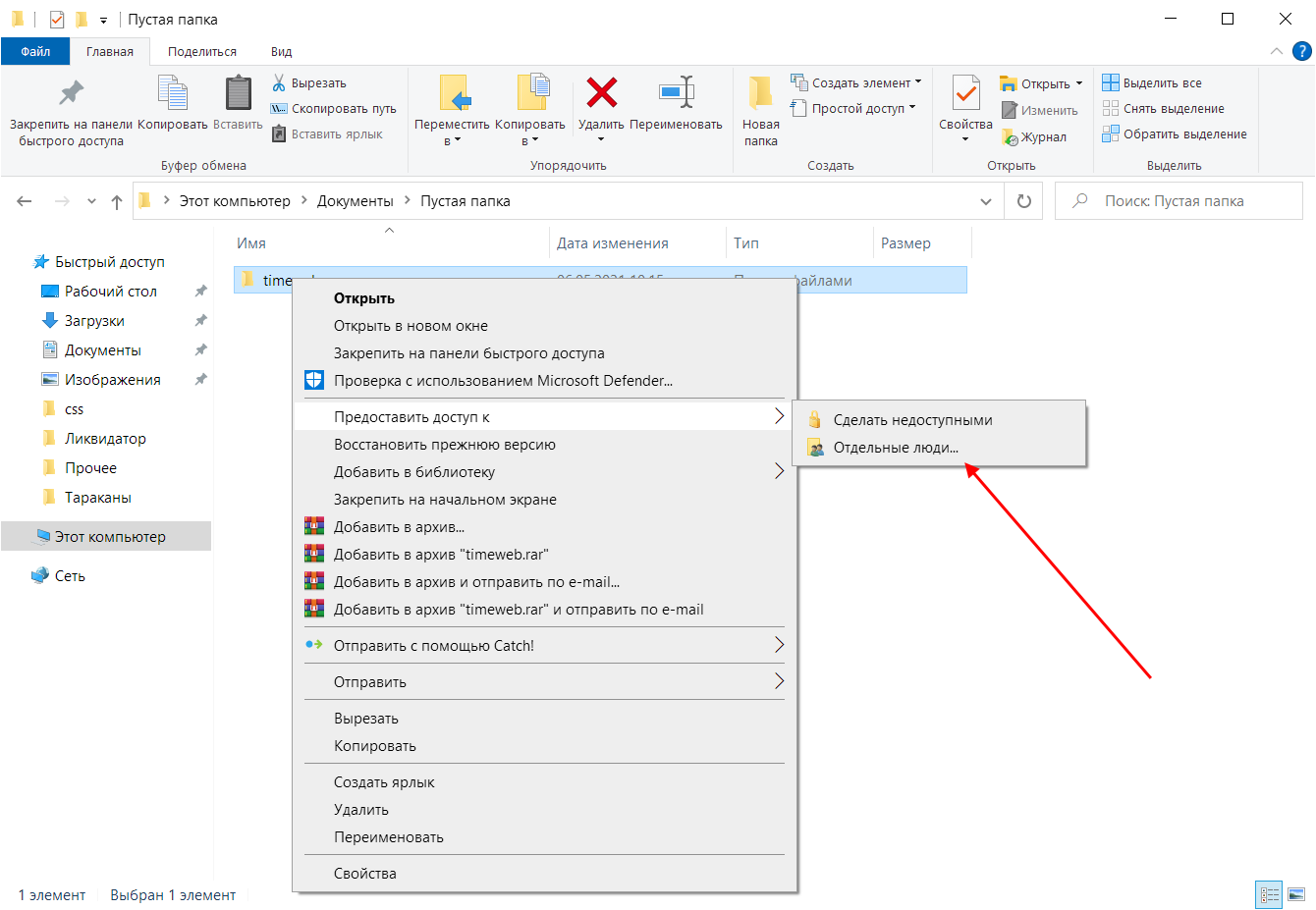

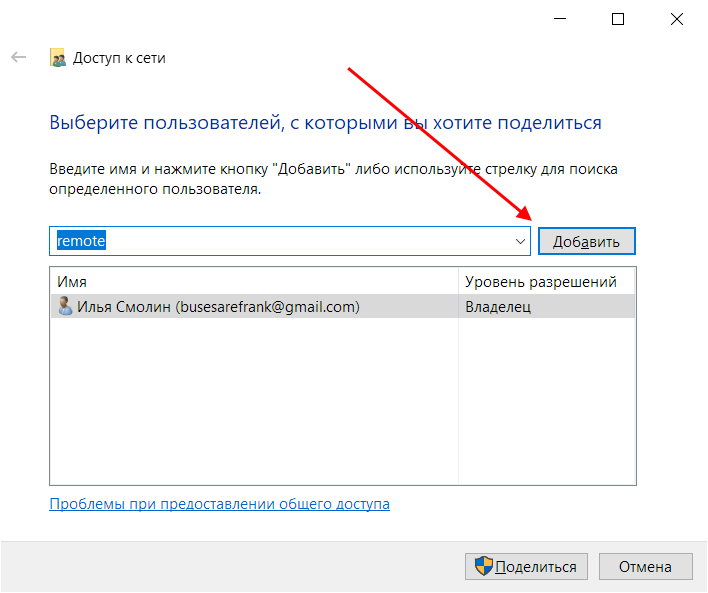

- Выбираем папку, которую нужно открыть для других компьютеров, и кликаем по ней правой кнопкой мыши. В отобразившемся меню выбираем «Предоставить доступ к» -> «Отдельные люди…».

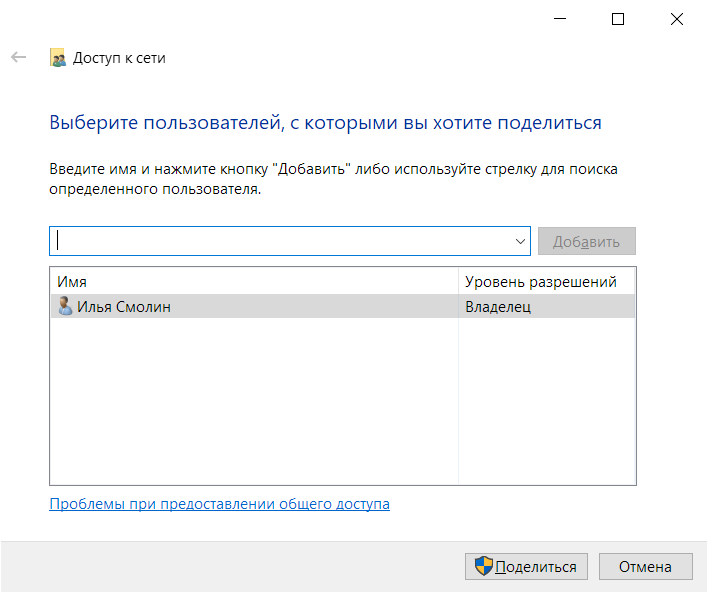

- Осталось нажать «Поделиться», но подождите – в таком случае доступ к папке будет предоставлен, однако войти в нее можно будет только с помощью логина и пароля текущего компьютера. Если вы не хотите, чтобы кто-то знал ваши данные, нужно создать нового пользователя. О том, как это сделать, читайте в следующем пункте.

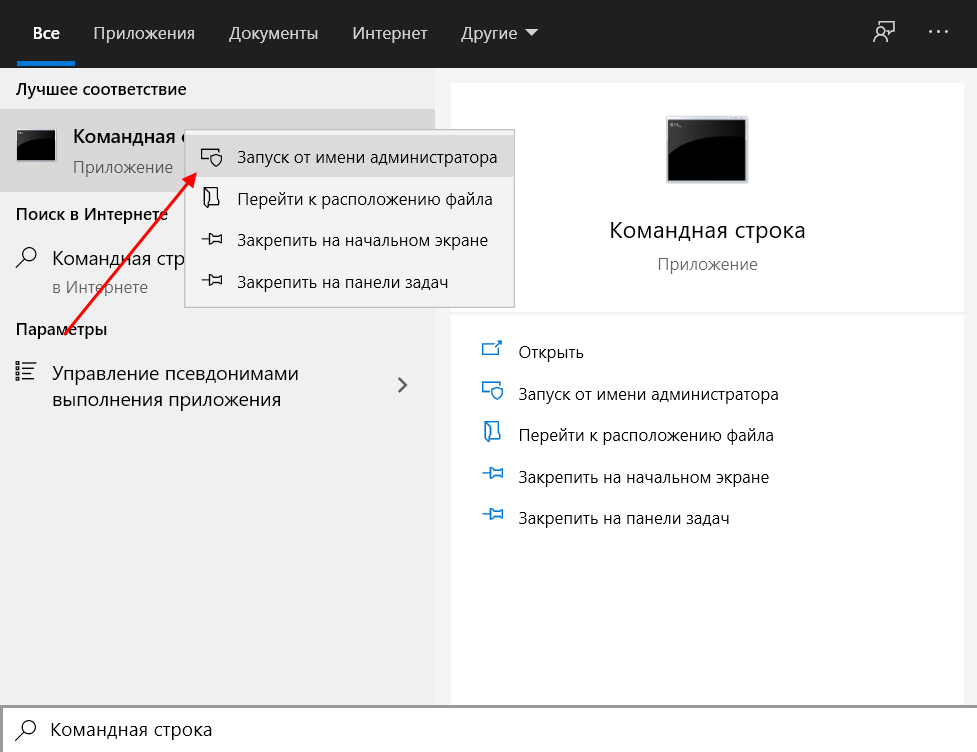

- Откроем командную строку от имени администратора – для этого перейдем в меню Пуск и введем соответствующий запрос. Затем кликнем по приложению правой кнопкой мыши и выберем «Запуск от имени администратора».

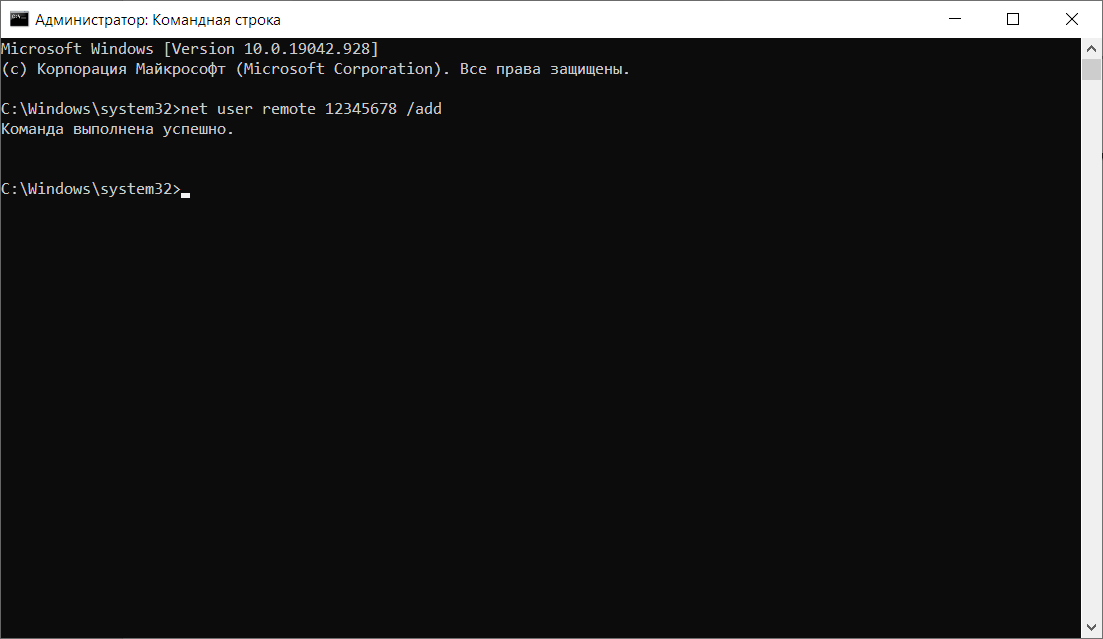

- В результате мы попадаем в консольное окно – оно-то нам и нужно. Вводим в него запрос net user Имя_пользователя Пароль /add. Жмем «Enter» и получаем информацию о том, что команда выполнена успешно.

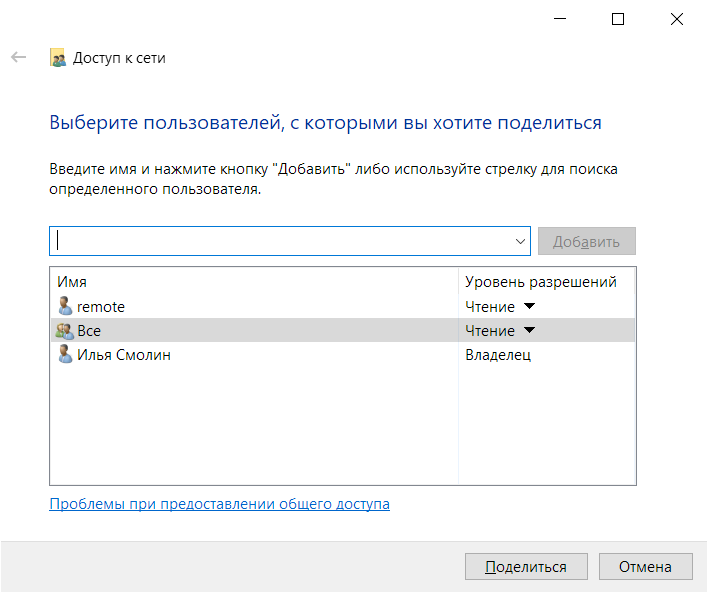

- Теперь снова выполняем действие под первым пунктом. Мы видим, что новых пользователей не прибавилось, и это нормально, так как их нужно добавить в само окно. Для этого в верхней части открываем выпадающее меню и выбираем нужного юзера, затем жмем «Добавить».

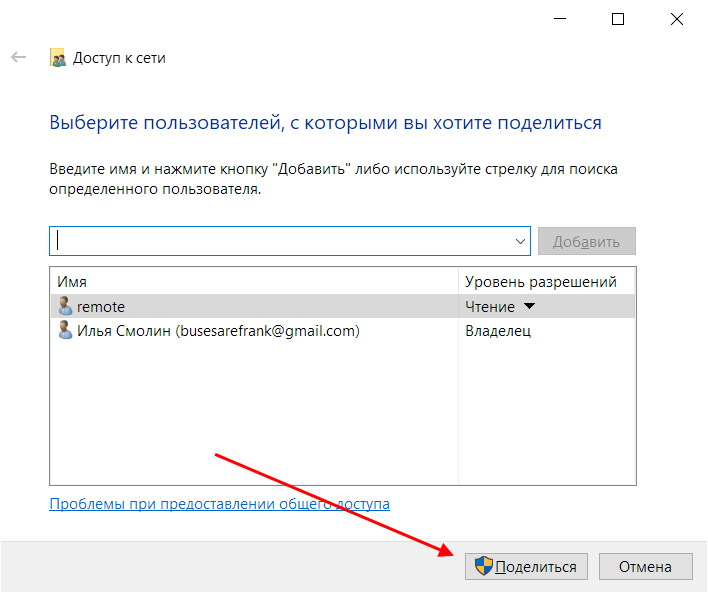

- Осталось выбрать пользователя и нажать на кнопку «Поделиться». Также справа от имени вы можете назначить уровень разрешений.

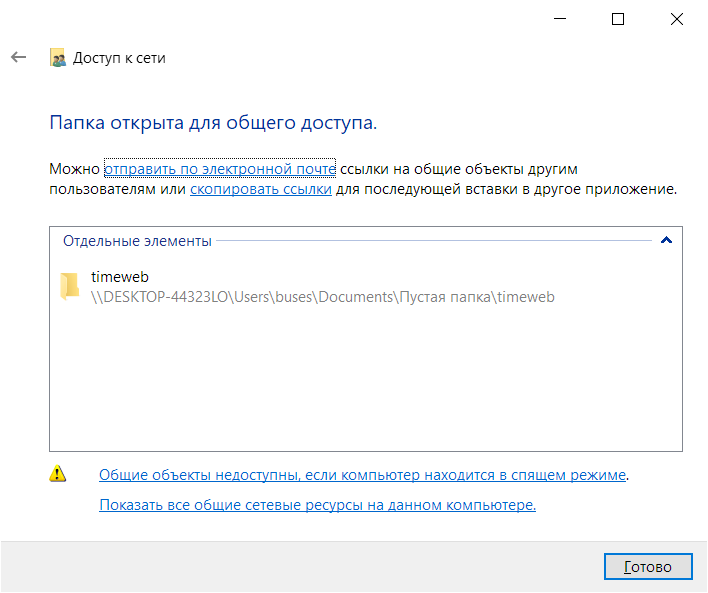

- Если все прошло успешно, то вы увидите примерно следующее окно:

Папка для общего доступа открыта, и теперь в нее можно войти с другого компьютера, подключенного в ту же локальную сеть.

Способ №2

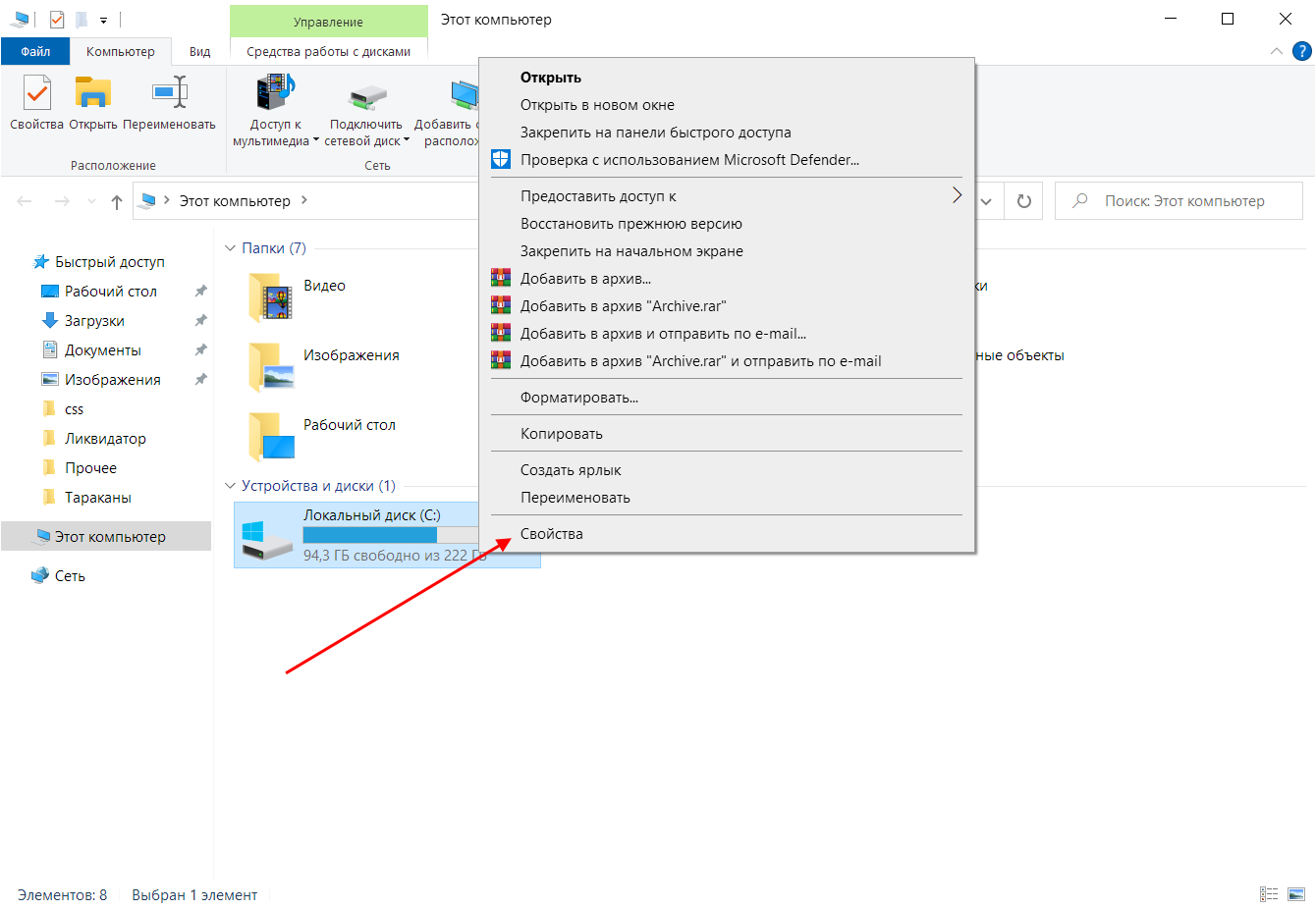

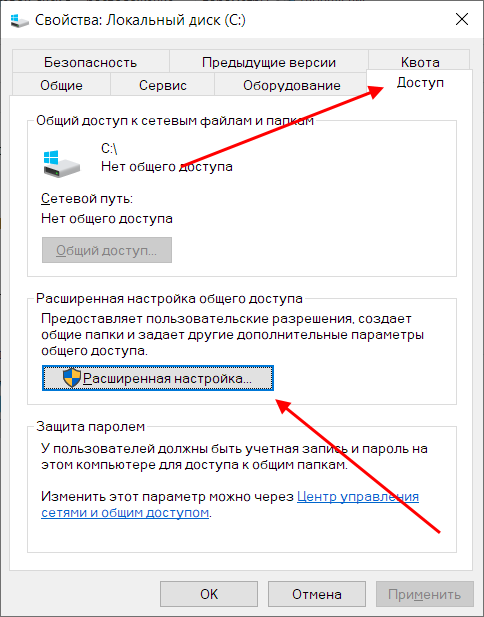

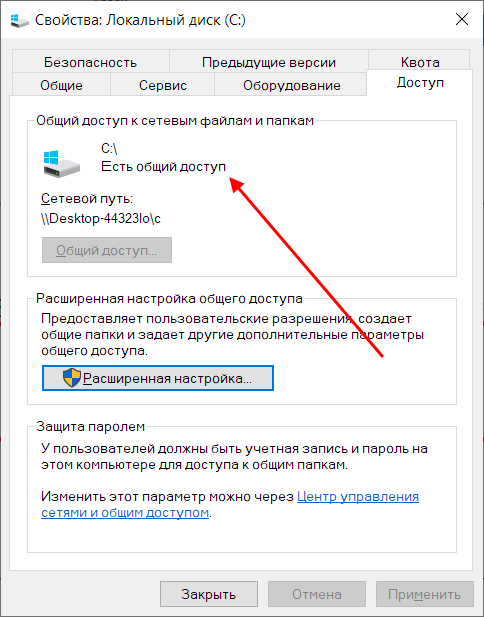

Данный способ подойдет не только для расшаривания папок, но и дисков. Например, вы можете предоставить доступ к локальному диску С. Сделать это можно следующим образом:

- Открываем папку «Этот компьютер» и выбираем диск, который нужно расшарить. Кликаем по нему правой кнопкой мыши и переходим в его свойства.

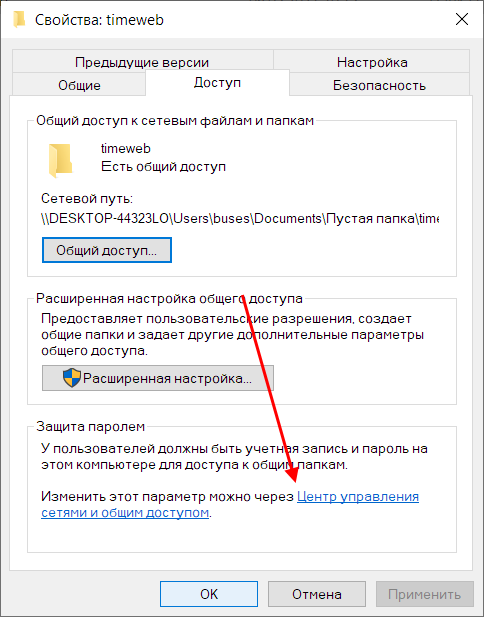

- Далее открываем подраздел «Доступ» и выбираем «Расширенная настройка…».

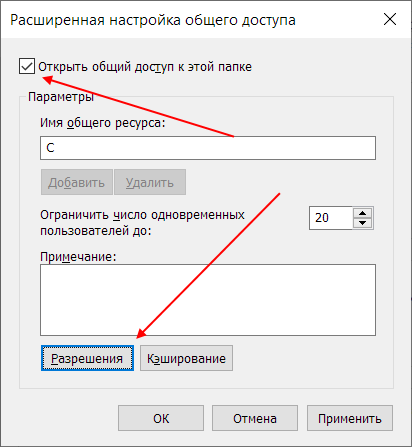

- Отмечаем галочкой пункт «Открыть общий доступ к этой папке». Также можно настроить разрешения – для это откроем соответствующее окно.

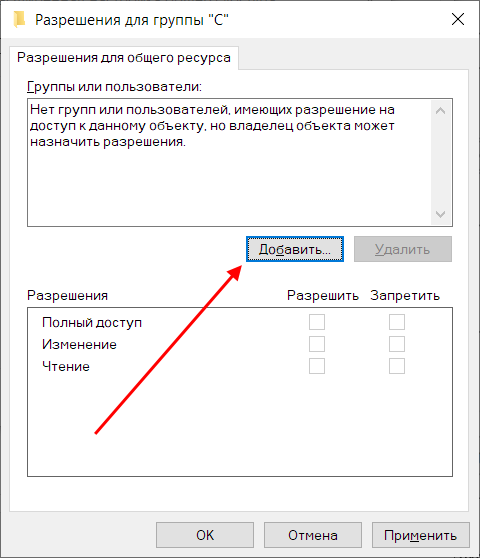

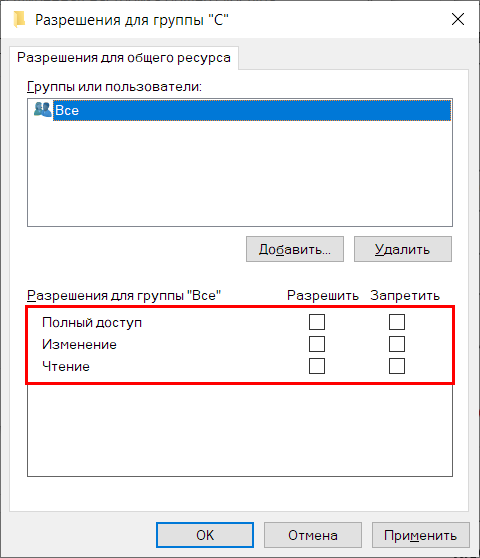

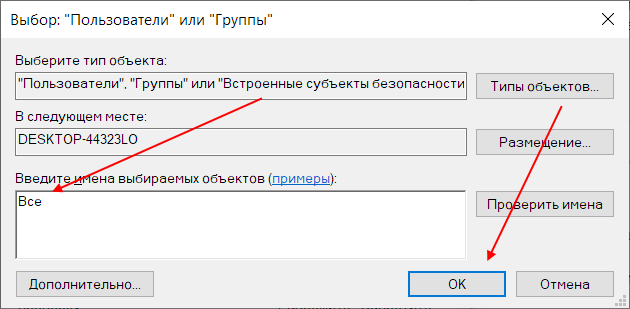

- В отобразившемся окне мы можем настроить различные права. Доступны такие параметры, как полный доступ, изменение и чтение. По умолчанию должна отображаться группа «Все». Если ее нет, то выбираем «Добавить…».

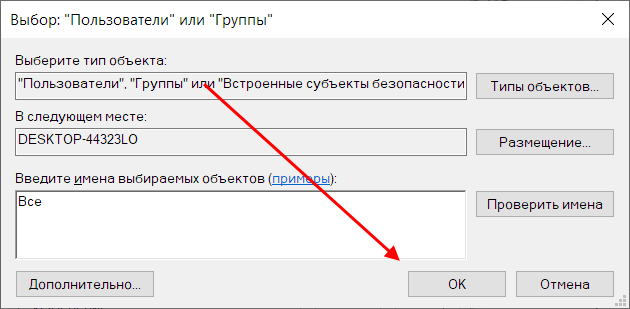

- В нижнее поле вводим «Все» без каких-либо кавычек и жмем «ОК».

- Теперь мы можем настроить права доступа. Достаточно выбрать группу и в нижней части отметить нужные пункты.

- После этого сохраняем все внесенные изменения кнопкой «ОК». В результате в свойствах локального диска будет указано, что общий доступ предоставлен.

Аналогичным образом можно предоставить доступ для любого другого диска или папки.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

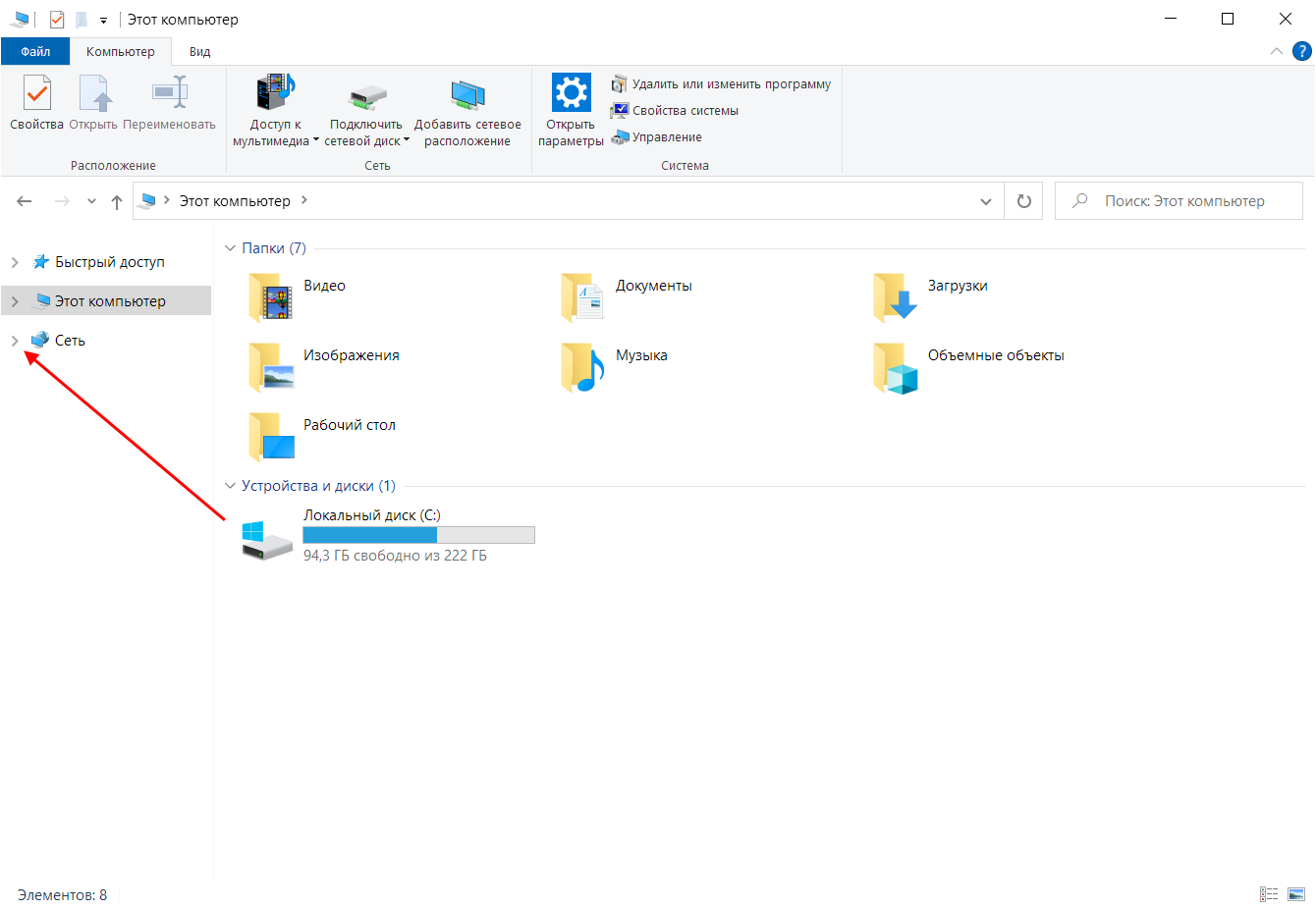

Как подключиться к общей папке в Windows 10

Дело за малым – запустить компьютер из локальной сети и всего в несколько кликов перейти в общую папку. Не забудьте, что данный ПК также должен использовать частную сеть, о чем я говорил в начале.

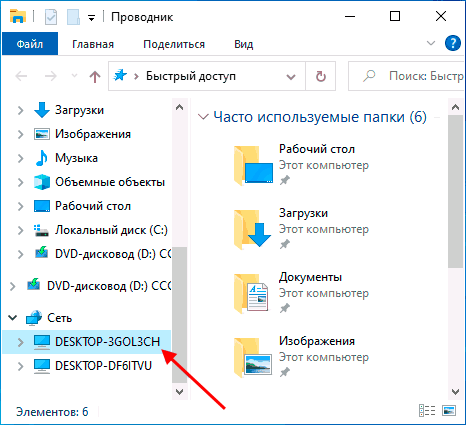

Подключаемся к общей папке:

- Открываем любую папку и в левой части раскрываем пункт «Сеть».

- В результате должны отобразиться все компьютеры, подключенные к общей сети. Выбираем тот, где ранее мы открывали доступ к папке.

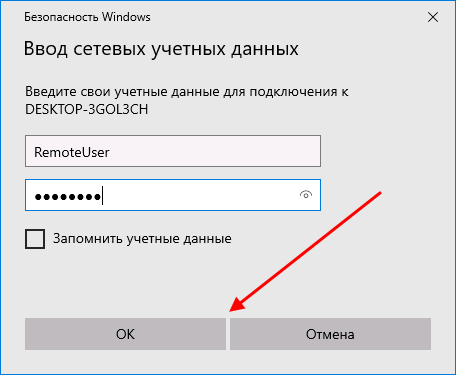

- Вводим логин и пароль пользователя, которого мы успешно создали на предыдущем этапе.

При успешной попытке мы подключимся к другому компьютеру и увидим все файлы, к которым предоставили доступ.

Как включить анонимный доступ без ввода данных

Ранее мы получали доступ к папке через авторизацию – вводили логин и пароль. Иногда в подобных манипуляциях нет необходимости, и их можно избежать. Работает, к сожалению, данный способ только на Windows 10 Pro и Enterprise. Если на вашем компьютере домашняя версия, то активировать анонимный доступ не получится.

Подключаем анонимный доступ:

- Снова переходим к предоставлению общего доступа для папки, как мы это делали в самом начале. Добавляем нового пользователя – теперь это будет группа «Все».

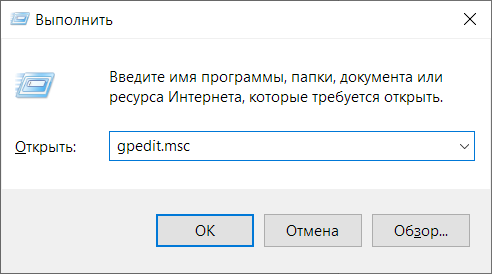

- Следующим шагом переходим в редактор локальной групповой политики – для этого зажимаем на клавиатуре комбинацию клавиш «WIN+R» и вводим запрос gpedit.msc.

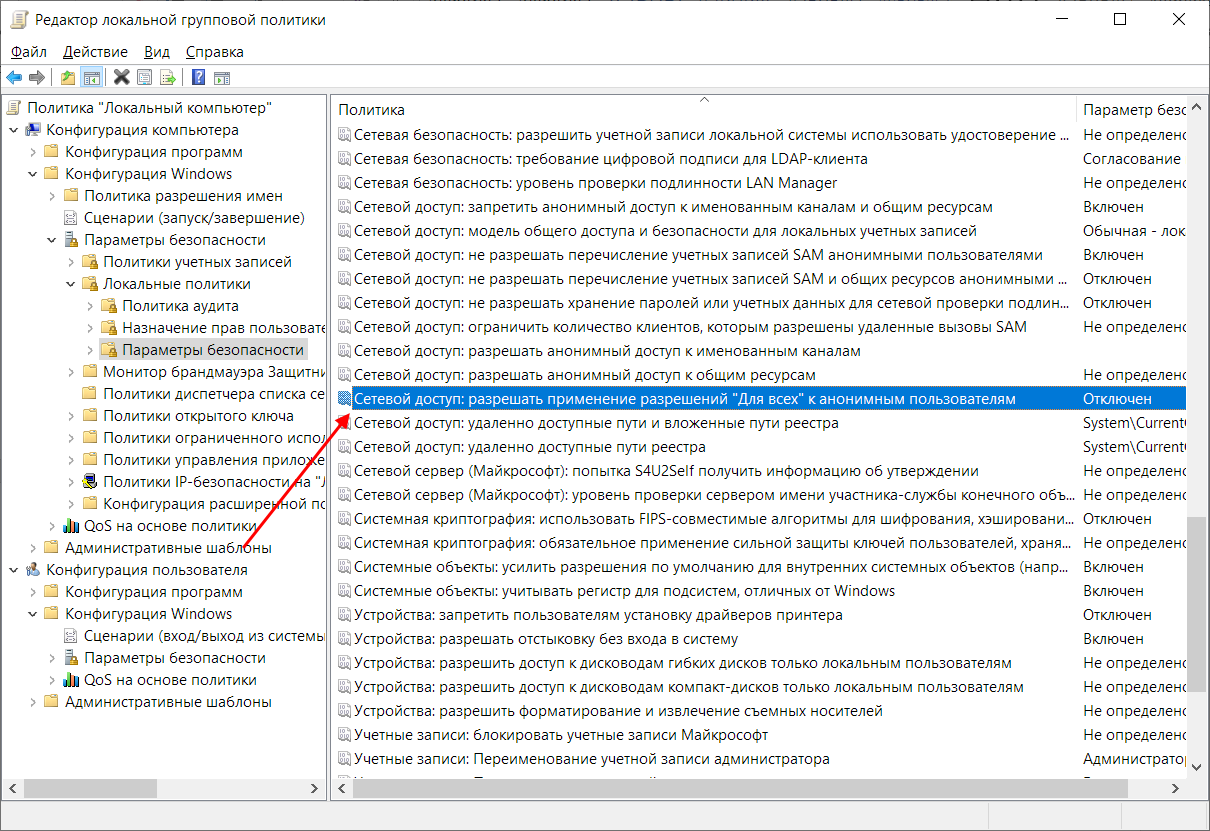

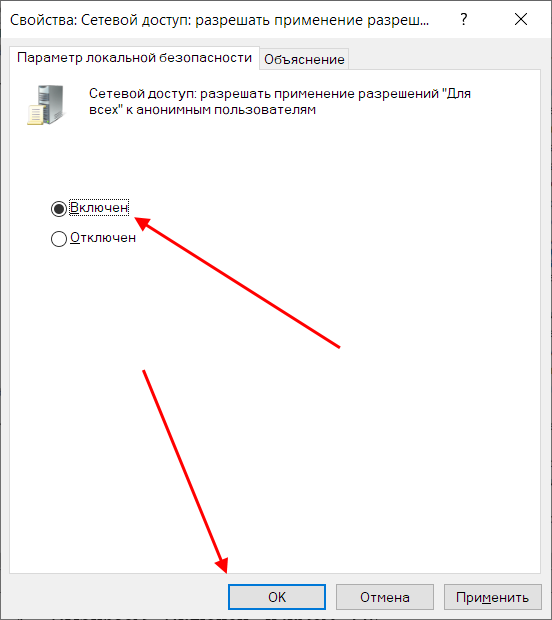

- Переходим в «Конфигурация компьютера» -> «Параметры безопасности» -> «Локальные политики» -> «Параметры безопасности». Затем находим строку «Сетевой доступ: разрешать применение “Для всех” к анонимным пользователям» и кликаем по ней двойным щелчком мыши.

- Выбираем «Включен» и жмем «ОК».

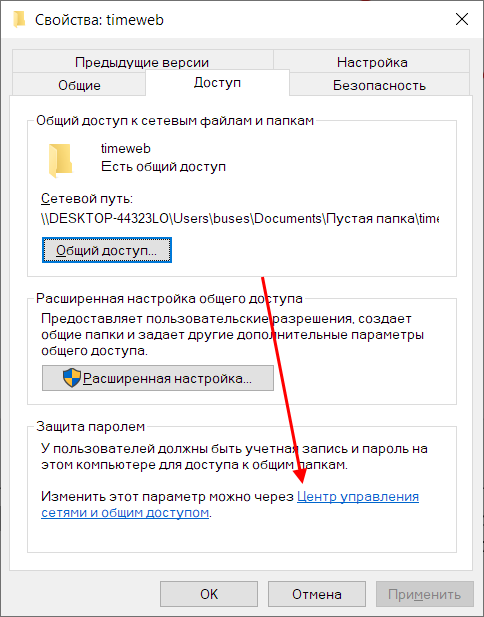

- Возвращаемся к нашей папке и заходим в ее свойства – там переходим в раздел «Доступ» и в нижней части кликаем по кнопке «Центр управления сетями и общим доступом».

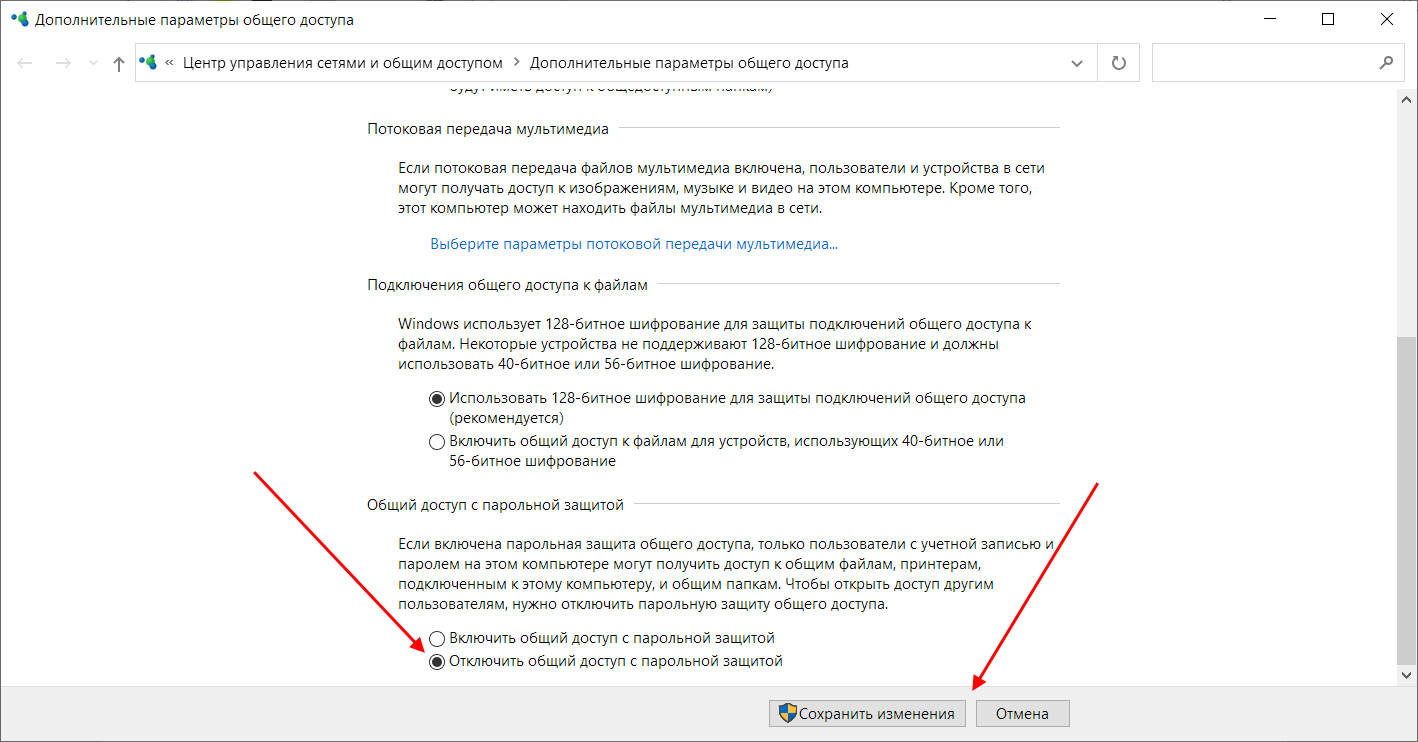

- Раскрываем пункт «Все сети» и в самом низу отмечаем пункт «Отключить общий доступ с парольной защитой». После нажимаем «Сохранить изменения».

На этом все. Теперь мы можем спокойно получить доступ к папке с другого компьютера без ввода логина и пароля.

В случае с диском все немного иначе:

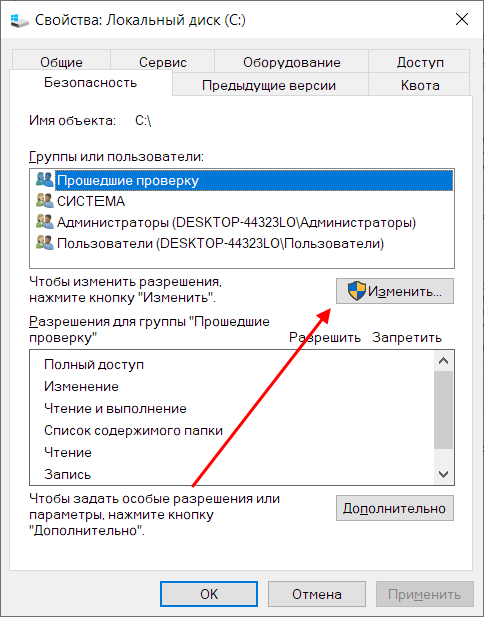

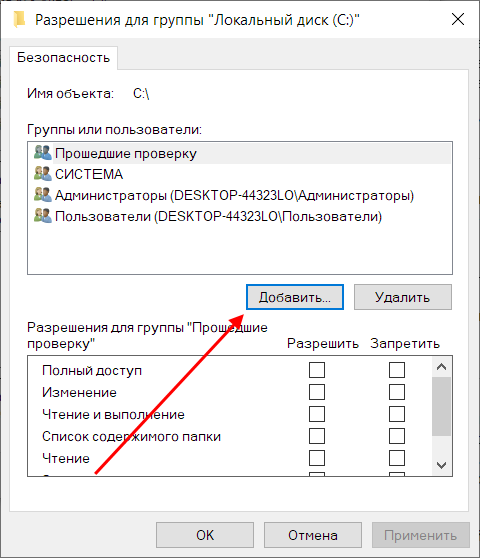

- Переходим в свойства локального диска и открываем раздел «Безопасность». Затем нажимаем «Изменить…».

- Нажимаем «Добавить…».

- Добавляем новую группу «Все».

Вот так мы можем предоставить доступ к локальному диску без логина и пароля. Обязательно в конце примените внесенные изменения, по желанию добавьте нужные разрешения. Настройка редактора групповых политик аналогична той, что мы проводили выше.

Устранение неполадок при настройке общего доступа

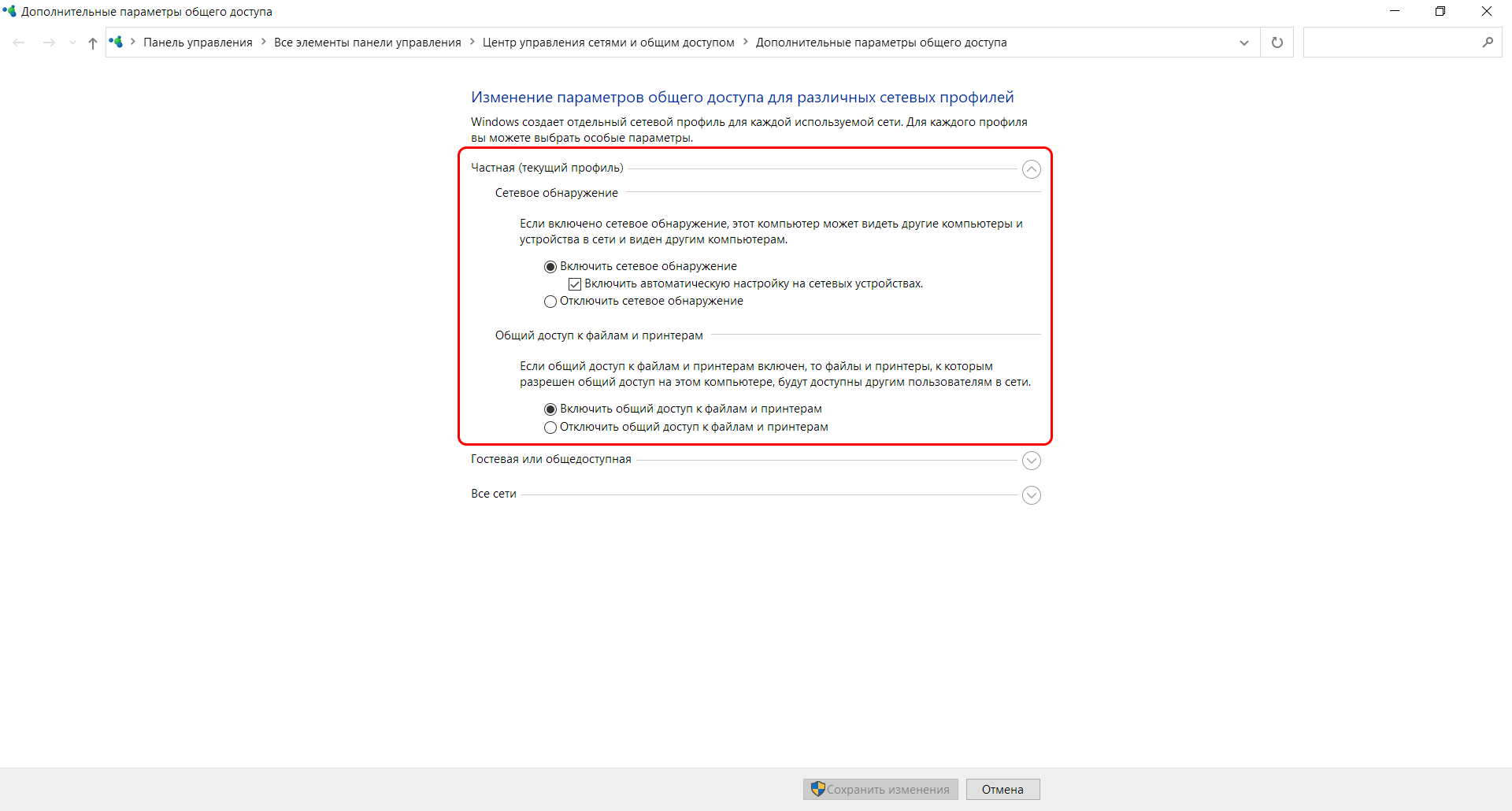

В некоторых случаях система Windows 10 может выдавать предупреждения о недоступности сетевого ресурса либо просто «ругаться» на настройки. Все это можно исправить в «Центре управления сетями и общим доступом». Настройки стоит проверять на компьютере, к которому вы пытаетесь подключиться. Выглядеть они должны следующим образом:

- Для начала зайдем в нужное окно через свойство папки.

- Открываем первый пункт «Частная (текущий профиль)». Настройки должны быть выставлены так, как показано на скриншоте ниже:

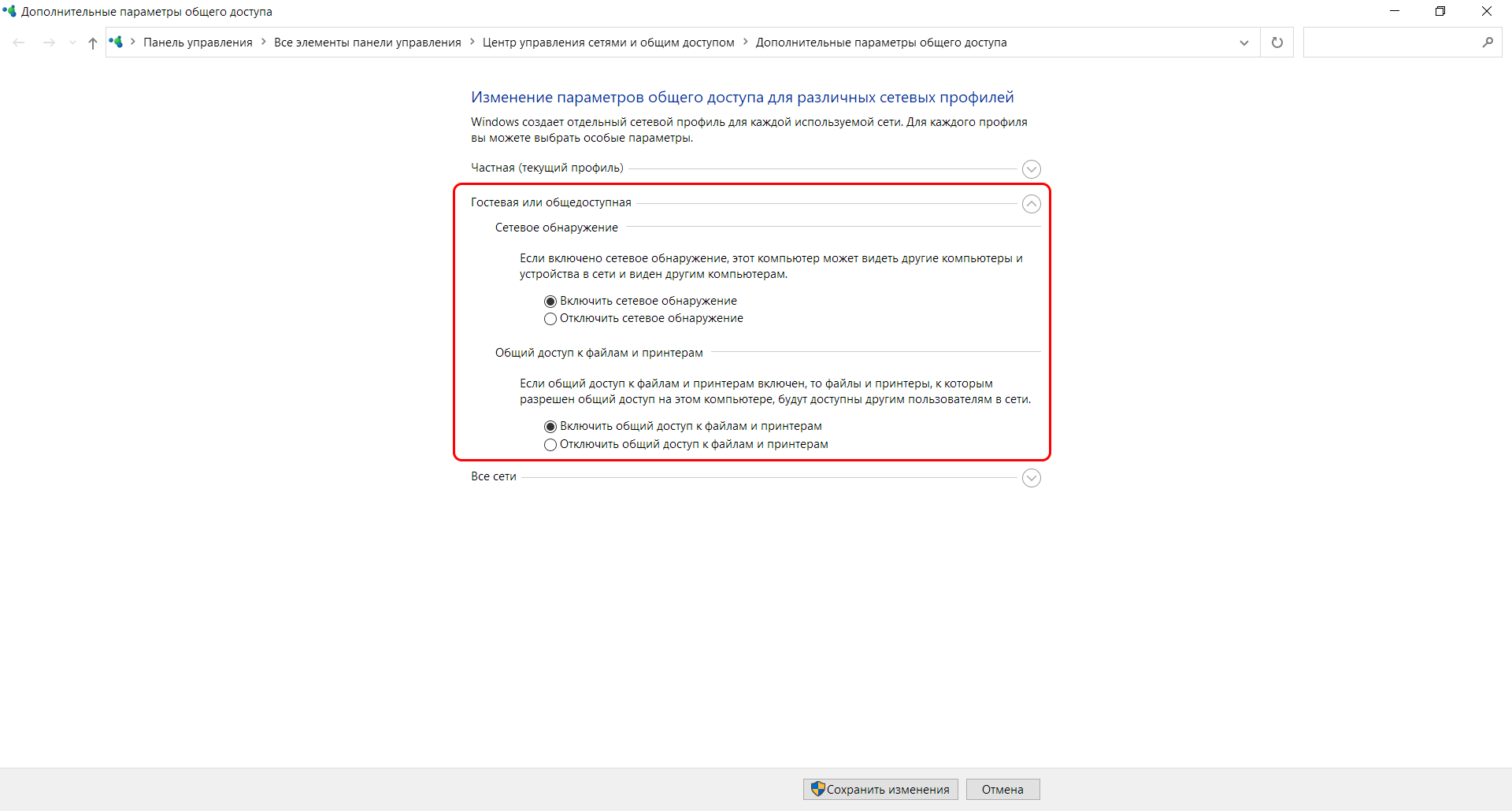

- Пункт «Гостевая или общедоступная»:

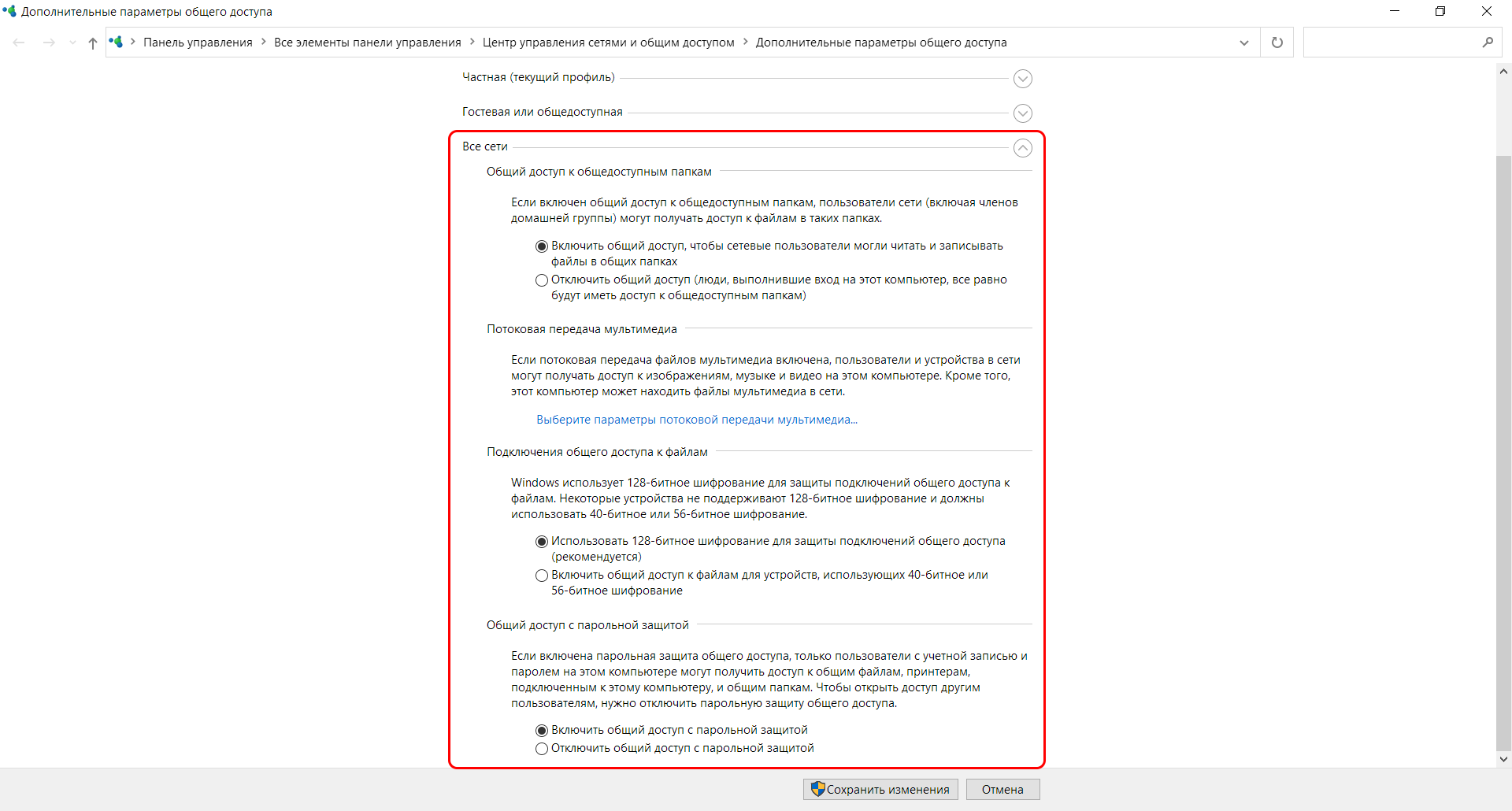

- Пункт «Все сети». Про последний блок я уже говорил – можно включить или отключить пароль.

Теперь можете снова подключиться к папке – все должно заработать. В некоторых случаях может потребоваться перезагрузка устройства.

Заключение

Получение общего доступа к папке или диску – простая задача, но со своими нюансами. Важно, чтобы оба устройства были подключены к одной сети – это может быть как проводное соединение, так и через Wi-Fi роутер. Если все учтено, но ошибки до сих пор не дают подключиться, то стоит отключить антивирусное средство либо воспользоваться вышеуказанной инструкцией.

Все современные версии операционной системы Windows, начиная с легендарного Win XP, снабжены полезным функционалом для работы в локальных и интертет-сетях, о котором многие владельцы компьютеров даже не догадываются. В данном случае речь идет об организации общего доступа к папке для определенной группы людей (устройств), подключенных к единой локальной сети.

Эта техническая возможность находит применение во многих сферах деятельности:

- Для обеспечения быстрого доступа работников предприятия к общим данным, архивам, сведениям и прочим материалам.

- Для размещения и распространения секретной корпоративной информации в пределах узкого круга лиц высшего руководства.

- Для домашнего использования мультимедийных и прочих файлов на нескольких устройствах сразу.

Сегодня мы расскажем и покажем вам, как сделать общий доступ к папке в Windows 7 и 10, не прибегая к использованию стороннего ПО или сетевых ресурсов.

Содержание

- 1 Разрешаем доступ к ресурсам ПК через Панель инструментов

- 2 Создаем папку с общим доступом

- 3 Открываем доступ к разделу через «Компьютер» и «Этот Компьютер»

- 4 Открываем доступ к папке через командную строку

- 5 Заходим в сетевую папку с другого ПК

- 6 Создаем и входим в «Домашнюю группу»

- 7 Становимся владельцем сетевой папки

- 8 В заключение

Разрешаем доступ к ресурсам ПК через Панель инструментов

Чтобы открыть общий доступ к папке нужно настроить систему компьютера должным образом. Также вы должны указать имена разрешенных пользователей (или группы), и установить пароль для входа (при необходимости). Процесс настройки практически идентичен для Windows 7 и 10.

Выполняем следующие действия:

- Открываем меню «Центр управления сетями и общим доступом», перейдя в «Пуск/Панель управления/Сеть и интернет». Есть и более простой вариант — нажать на иконку интернет-соединения и выбрать названный выше пункт.

- Выбираем меню «Изменить дополнительные параметры общего доступа».

- В зависимости от используемой вами сети производим настройки доступа к ПК. В нашем случае используется профиль «Домашняя сеть».

Теперь ваш компьютер виден в локальной сети. Чтобы убедиться в этом — перейдите в меню «Сеть» через «Этот компьютер» или «Компьютер».

Создаем папку с общим доступом

После настройки компьютера переходим к созданию сетевой папки в Windows 7 и 10.

Выглядит это так:

- Создаем новую папку или выбираем уже существующий раздел. Нажимаем по иконке правой кнопкой мыши и выбираем «Свойства/Доступ». Настройка общего доступа выполняется двумя способами: через меню «Общий доступ» или «Расширенная настройка». Мы рассмотрим оба варианта по очереди.

- Переходим в директорию «Общий доступ». Здесь нужно выбрать пользователей, которые получат доступ к папке и ее содержимому. Также тут устанавливаются разрешения на действия с разделом и вложением.

Мы выбираем пункт «Все» и нажимаем «Добавить».

После добавления нового профиля предоставляем ему права чтения и записи, и нажимаем «Общий доступ».

На экране появится окно с уведомлением об успешной настройке общего доступа к выбранным папкам в Windows и указанием пути к ресурсу.

- Вы также можете проделать описанные выше действия через меню «Расширенная настройка».

Открываем доступ к папке в Windows по галочке в верхней части окна, выбираем нужный ресурс, и устанавливаем разрешения по одноименной кнопке.

Открывшееся окно представляет собой список пользователей, имеющих разрешение на работу с папкой и ее содержимым. Жмем по кнопке «Добавить».

Тут мы вольны ввести имя пользователя самостоятельно или выбрать из имеющегося списка. Выберем второй вариант, нажимая на «Дополнительно».

Следующая консоль содержит все имеющиеся в системе профили пользователей, группы и служебные субъекты. Кликаем по «Поиск» и выбираем профиль «Все» из списка. В конце нажимаем «ОК».

Разрешаем все действия для профиля и соглашаемся с настройками.

Теперь папка «деловая документация» отображается в сети, и доступна всем пользователям.

Открываем доступ к разделу через «Компьютер» и «Этот Компьютер»

Сетевая папка в Windows 7 и 10 может быть создана более простыми способами. Сейчас мы сделаем это непосредственно в меню «Компьютер» и «Этот Компьютер».

На «Семерке» это выглядит так:

- Открываем «Компьютер», находим целевой раздел на жестком диске, выделяем его и нажимаем кнопку «Общий доступ/Конкретные пользователи» строки меню.

- В списке сверху выбираем «Все», устанавливаем разрешение «Чтение и запись» и соглашаемся с изменениями по кнопке «Общий доступ».

- В десятой версии Windows это выглядит немного иначе. После выбора папки кликаем на «Поделиться» и выбираем «Отдельные люди».

Отмечаем группу «Все» и соглашаемся с внесенными изменениями.

Открываем доступ к папке через командную строку

Наверное, самый быстрый метод создания сетевого раздела – через командную строку Windows 7 и 10.

Для этого делаем следующее:

- Открываем «Пуск/Все программы/Стандартные/Командная строка» либо пишем команду «cmd» в поисковой строке.

- В консоли вводим команду: «net share files=буква диска:название папки». В нашем случае это «net share files=d:Деловая документация» (без кавычек).

Заходим в сетевую папку с другого ПК

После расшаривания нашего раздела в локальной сети переходим к его использованию на другом компьютере.

Выглядит это следующим образом:

- Для начала узнаем IP-адрес компьютера, на котором находится папка с открытым доступом. Запускаем «Командную строку» как указано выше и вводим команду «ipconfig» (без кавычек).

Ищем IPv4-адрес в списке. Запоминаем наш IP:192.168.1.3 (у вас будет другой).

- Переходим к другому компьютеру, который уже подключен к вашей локальной сети. В поисковую строку проводника вводим IP-адрес с двумя обратными слэшами: «\192.168.1.3». Искомые папки с данными появятся перед вами.

Создаем и входим в «Домашнюю группу»

Благодаря функционалу «Домашняя группа» члены вашей семьи и близкие люди могут стать полноправными владельцами сетевой папки на едином ПК в Windows 7 и 10.

Для ее создания делаем следующее:

- Переходим в меню «Пуск/Панель управления/Сеть и Интернет/Домашняя группа» и кликаем по кнопке «Создать домашнюю группу».

- Отмечаем галочками те элементы, которые вы хотите предоставить для всех участников группы.

- После нажатия «Далее» система создаст новую группу и предоставит пароль для входа в нее. Обязательно запишите код на отдельном листе бумаги или сделайте скриншот окна. Только после этого нажимайте «Готово».

- Подтвердив действие, на экране появится окно управления, где вы можете сменить пароль, установить ограничения для участников группы. Тут же можно включить потоковую передачу мультимедийных данных, что необходимо для просмотра вложений сетевых разделов без необходимости скачивать их на свое устройство.

- Стать членом домашней группы на другом компьютере можно, подключившись к общей сети, и выбрав пункт «Присоединиться» меню «Пуск/Панель управления/Сеть и Интернет/Домашняя группа».

- Отмечаем те элементы, которые мы разрешаем для использования другими участниками и жмем «Далее».

- Вводим пароль для входа и нажимаем на «Далее». После нескольких секунд авторизации система подключит вас к общей сети.

Теперь вы будете иметь доступ к открытым ресурсам пользователей домашней группы.

- На Windows 10 возможно расшаривание отдельных файлов в группе кнопкой «Поделиться».

Становимся владельцем сетевой папки

В некоторых ситуациях вы можете столкнуться с проблемами в работе с расшаренным разделом. Если новый компьютер в сети не наделен правами пользования ресурсом, то вы получите сообщение о том, что у вас нет доступа к сетевой папке. Выходом из ситуации станет изменение политики безопасности путем смены владельца. Сделать это можно лишь имея права администратора.

Чтобы сменить владельца папки делаем следующее:

- Выделяем интересующую нас папку, жмем правую кнопку мыши и выбираем «Свойства/Безопасность». После переходим в меню «Дополнительно».

- В этом разделе пользователю доступны точные настройки доступа к папке и возможных действий над ней. Идем во вкладку «Владелец» и кликаем по «Изменить» в нижней части окна.

- Теперь мы должны выбрать свою учетную запись. Чтобы доступ распространялся на все вложения, обязательно ставим галочку «Заменить владельца подконтейнеров и объектов».

По окончании настройки нажимаем «ОК» или «Применить». Если владелец был успешно изменен — система оповестит вас об этом в окне уведомления.

- В десятой Windows есть небольшие отличия в структуре меню. Нажимаем синюю ссылку «Изменить», где выбираем свой профиль из списка. Отмечаем галочкой о замену владельца вложенных файлов и папок.

Завершаем настройку кнопкой «ОК».

В заключение

В этой статье мы рассмотрели несколько простых способов, как открыть доступ к папкам в пределах локальной сети. Все вышеуказанные алгоритмы действий для Windows 7 и 10 не имеют различий, за исключением визуальной составляющей интерфейса и перестановки некоторых кнопок управления.

Не бойтесь экспериментировать со своим компьютером, запоминайте пройденные шаги во время настройки, и у вас все получится!

Система управления доступом (СУД) внедряется в организацию для реализации управления правами доступа пользователей к корпоративным документам.

СУД позволяет решить следующие задачи:

- наладить работу с учетными записями сотрудников;

- автоматически выполнять синхронизацию кадровых изменений;

- автоматически выдавать право доступа пользователю к информационной системе;

- упростить аудит прав;

- автоматически определять неиспользуемые учетные записи;

- предотвращать случаи несанкционированного использования данных.

Принципы использования системы управления

Перед рассмотрением основных принципов использования системы дадим определение типам ресурсов, которые могут в ней храниться:

- Файловые информационные (ФИР), представляющие собой сочетания файлов и папок, которые хранятся в отдельной базе (корневой каталог).

- Файловые составные. Могут включать один или более файловых ресурсов. Сюда также входит вложенный ресурс.

Далее также будут упоминаться три ключевых понятия: точка входа, группа доступа пользователей и промежуточный каталог. Под точкой входа понимается каталог файловой системы, к которому пользователи могут получить сетевой доступ. Под группой доступа пользователей подразумевается набор пользователей, наделенных полномочиями, позволяющими им пользоваться файловыми информационными ресурсами. Промежуточный каталог представляет собой такой каталог, который находится между точкой входа в ФИР и корневым каталогом.

Выделим следующие принципы работы с системой:

1. Разграничение доступа происходит исключительно на уровне каталогов. Доступ к отдельным файлам обычно не ограничивают.

2. Права назначаются на основе групп, а не отдельных пользователей.

3. Разграничивать права следует исключительно на уровне файловой системы.

4. Запрещается создавать файловые информационные ресурсы на компьютерах пользователей.

5. Не рекомендуется размещение и создание ФИР в системных каталогах, хранящихся на серверах.

6. Рекомендуется избегать создание нескольких точек входа в ФИР.

7. Запрещается создавать вложенные ФИР, если хранящиеся в них данные включают конфиденциальную информацию.

Общий случай разграничения доступа

В общем случае модель, определяющая доступ к ФИР, состоит из двух пунктов:

- только на чтение (read only);

- чтение и запись (read and write).

В большинстве случаев всего двух типов полномочий оказывается достаточно. Впрочем, при необходимости администратор может назначить дополнительные полномочия.

Как выполняется работа по управлению доступом

При создании ФИР для разграничения прав администратор должен выполнить следующие действия:

- Создают группы доступа. Для сервера с ФИР генерируются доменные группы. Если сервер не является членом домена, группы необходимо создавать на локальном уровне.

- Для корневого и промежуточного каталогов устанавливают права доступа на базе шаблонов.

- В группу добавляют учетные записи на основе полномочий.

- Если того требует ситуация, создают сетевую папку.

- Когда пользователю выдают право на работу с ФИР, его учетную запись помещают в соответствующую группу. Если необходимо внести изменения (например, пользователь получил новые полномочия), учетную запись перемещают в другую группу.

- Для блокировки возможности работы с ФИР учетную запись удаляют из группы. В случае увольнения учетная запись полностью блокируется.

- Если необходимо расширить доступ (например, добавить новую группу пользователей), регистрируют вложенный ФИР, после чего добавляют пользователей из ФИР вышестоящего уровня.

- Если требуется предоставить ограниченный доступ, в каталог добавляются только те учетные записи, которые получили право на работу.

- Для добавления новых полномочий (например, чтение и запись без удаления) производят следующие действия:

- Блокируют доступ пользователей к каталогу системы, содержащему файлы и папки. Для этого могут быть использованы как организационные, так и технические меры.

- Для корневого каталога устанавливают новые права и заменяют права для объектов, являющихся дочерними.

- Изменяют настройки прав для вложенных каталогов.

- Вносят настройки в промежуточные каталоги, связанные с ФИР и вложенным каталогом.

Контролировать действия сотрудников с конфиденциальными документами (создание, редактирование, перемещение, удаление) помогает «СёрчИнформ FileAuditor».

Работа с учетными записями в системе: сброс пароля и внесение изменений

В случае, когда требуется изменить или сбросить текущий пароль, пользователь должен:

- сформировать обращение, в котором указываются личные данные и причина необходимости сброса пароля. Например, компрометация;

- далее администратор системы либо сотрудник службы безопасности сбрасывает пароль и отправляет новый на электронную почту пользователя.

Для изменения учетных данных пользователь формирует заявку, в которой указывает причины необходимости внесения изменений в учетную запись. Заявка согласуется с ответственным администратором. В случае отклонения администратор обязан написать мотивационный отказ.

Администраторы оставляют за собой право вносить изменения в учетные записи без согласования с сотрудниками.

20.12.2019

В любой современной компании используется несколько информационных систем (далее – ИС): кадровые, складского учета, CRM, ERP и другие. В них регулярно происходят изменения: создаются новые аккаунты, удаляются старые, корректируются полномочия действующих пользователей и так далее. На управление этими процессами, а также предоставление доступа к информационным ресурсам уходит много времени. Часто администраторы не успевают оперативно реагировать на изменения, из-за чего возникают инциденты, связанные с правами доступа. А ведь нужно всего-то привести эти процессы в порядок, обеспечив защищенный доступ к информационным ресурсам. Для этого используются активно развивающиеся технологии, а также множество реализующих их программных/технических средств.

Три ключевые технологии предоставления доступа к информационным ресурсам

Специалисты выделяют 3 основные технологии, с помощью которых можно автоматизировать и привести в порядок доступ к информационным ресурсам предприятия. Их можно использовать по-отдельности или в комплексе.

Технология управления доступом на основе PKI

PKI (Public Key Infrastructure) – это инфраструктура открытых ключей. Она подразумевает, что у каждой сущности (субъекта, сотрудника) есть свой уникальный ключ. Для идентификации могут использоваться токены, смарт-карты, сертификаты либо ключевые пары. Технология управления доступом на основе PKI является фундаментом модели двухфакторной аутентификации. Для ее реализации в компании необходимо развернуть удостоверяющий центр (как вариант, на базе Microsoft Certification Authority) и организовать учет выданных ключей, а также оперативное реагирование на изменения.

Такую технологию чаще всего используют при организации защищенного доступа в банковские системы (например, e-banking), при ведении электронной торговли. PKI эффективна при защите биллинговых систем, обеспечении безопасности мобильных платежей.

Плюс этого подхода – высокий уровень защиты корпоративной информации, т. к. для ее обеспечения используются криптографические средства. Из минусов можно выделить относительную сложность развертывания и управления инфраструктурой.

Технология единого входа (SSO)

SSO, или технология единого входа (Single sign-on), предполагает использование одного набора учетных данных для предоставления доступа к разным информационным ресурсам (программам, приложениям, сайтам). Здесь в качестве связующего звена между пользователем и целевой ИС выступает система управления доступом (СУД). СУД идентифицирует сотрудника и при попытке входа в ИС, с которой взаимодействует посредством специализированного сертификата, сообщает ей, легитимный это пользователь или нет.

Единый логин и пароль упрощает работу пользователей, а также администратора. Последний может централизованно контролировать такие факторы, как сложность пароля, использование многофакторной аутентификации. Упрощается процесс восстановления доступа к целевым информационным системам, если пользователь забыл пароль или логин. Значительно ускоряется отзыв прав на доступ в несколько ИС: достаточно отозвать их в СУД, и войти в целевые системы пользователь уже не сможет.

В качестве существенного недостатка этой технологии эксперты отмечают высокую важность единственного набора данных для авторизации. Достаточно злоумышленнику завладеть логином/паролем, и он получит возможность несанкционированного доступа ко всем целевым информационным системам.

Среди специалистов есть мнение, что разные логины и пароли к разным ИС – более надежный вариант. Реализовать такой подход позволяет следующая технология ограничения/организации доступа к информационным ресурсам.

Технология IdM

IdM (Identity Management) – это сочетание практик, подходов, технологий и ПО для организации управления учетными данными и правами пользователей, системами контроля и управления доступом (СКУД) и другими процедурами. Предназначение этого комплекса: повышение безопасности целевых ИС, их производительности, оптимизация времени простоя, сокращение числа повторяющихся задач и снижение затрат на управление учетными записями, правами и полномочиями.

Внедрение программных средств, функционирующих на основе этой технологии (например, Solar InRights), дает бизнесу следующие эффекты:

-

Централизованное управление предоставлением доступа ко всем информационным ресурсам и целевым ИС компании. За счет этого, например, значительно ускоряются процессы предоставления/отзыва прав и полномочий. Есть немало примеров, когда время простоя новых сотрудников в компаниях (в ожидании, пока для них создадут «учетки» во всех системах) сокращалось с нескольких дней до нескольких часов.

-

Получение всегда актуальной матрицы доступа, позволяющей быстро оценить, кому какие полномочия принадлежат в конкретный момент времени. При использовании других моделей специалистам по ИБ на получение таких сведений требуется больше времени.

-

Реализация ролевой модели управления доступом (которая становится все более популярной из-за высокой эффективности). За счет нее реализуется гибкое управление полномочиями и правами, нет необходимости привязываться к одному набору учетных данных для всех целевых ИС.

-

Сведение к минимуму ежедневных рутинных операций для администраторов: настройка аккаунтов в разных информационных системах, изменение полномочий и так далее.

Технология и созданные на ее базе программные средства подходят для компаний любого масштаба. Например, Solar InRights выдерживает нагрузку свыше 100 000 пользователей с возможностью создания в системе 1 000 000 и более ролей.

В общем, выбор есть. Для построения эффективной системы управления предоставлением доступа к информационным ресурсам и корпоративным ИС можно пойти разными путями. Кому-то будет достаточно одной технологии. Кому-то, с учетом специфики компании, нужно будет комбинировать несколько.