Время на прочтение

8 мин

Количество просмотров 35K

Добрый день, коллеги! В этой статье я попытался создать шаблон базовой настройки коммутаторов Eltex MES 23XX для использования в корпоративных сетях, имеющих вспомогательные сервисы администрирования и мониторинга. Разумеется, невозможно описать весь функционал коммутатора или рассмотреть все системы, применяющиеся для обслуживания сетей передачи данных. Но базовые настройки мы разберем.

Итак, всё начинается с имени устройства. Имя можно назначить любое, но оно должно нести информацию, помогающую администратору ориентироваться в своей сети. Такие имена, как switch1, sg1231fa или qwerty, неинформативны. Подробные, например ekb-malisheva51-floor.13-serv3-shkaf5-unit27, неудобны в работе. Лучше краткий вариант имени с указанием местоположения, например ekb-tower-lan1, поскольку остальные сведения можно указать в схемах сетей, системах мониторинга и баннерах.

hostname ekb-tower-lan1

Теперь займемся локальной учетной записью с полными правами (на учетной записи admin обязательно нужно изменить пароль) и паролем к привилегированному режиму:

username admin password ****** privilege 15

username not_admin password ****** privilege 15

enable password level 15 ******

Включаем SSH, протокол удаленного управления с шифрованием:

ip ssh server

Затем – баннеры. Их применяют при получении удаленного доступа:

-

предупреждающий баннер при попытке входа. Он используется для уведомления того, кто осуществляет попытку подключения, о том, что несанкционированные подключения незаконны и расцениваются как попытка взлома;

-

приветственный баннер после успешной аутентификации. В нем можно разместить любую информацию от сведений о местоположении и назначении устройства до картинки из символов.

Особенность настройки баннера: необходимо выбрать разделительный символ, с которого баннер начнется, и которым закончится. При этом выбранный символ не должен использоваться в самом баннере:

banner login $

-----------------------------------------

----UNAUTHORIZED ACCESS IS PROHIBITED----

-----------------------------------------

$

banner exec $

--------------------------------------------------------------------

@@_____@@__________@@@@@@@__@@_____@@@@@@@_@@@@@@@_@@@___@@__@__@__@

@@__@__@@__________@@_______@@________@@___@@_______@@@_@@___@__@__@

@@_@@@____@@@@@@___@@_______@@________@@___@@_________@@@____@__@__@

@@__@_____@@@@_____@@@@@@@__@@________@@___@@@@@@@____@@@____@__@__@

@@__@_________@@___@@_______@@________@@___@@_______@@@_@@__________

@@__@@.____@@@@@___@@@@@@@__@@@@@@____@@___@@@@@@@_@@@___@@__@__@__@

--------------------------------------------------------------------

----------Switch is located in the Ekaterinburg, Malisheva 51-------

------------------------Server room on floor 13---------------------

------------------------------Daisy, Daisy--------------------------

----------------------------You are welcome!------------------------

--------------------------------------------------------------------

$

Далее нам потребуется сервер AAA. В небольших сетях такие решения не применяются (и для доступа на оборудование используется локальная учетная запись), но в крупных корпоративных или провайдерских сетях они незаменимы для создания гибких и масштабируемых политик доступа (часто с привлечением доменных политик Active Directory). ААА (Authentication, Authorization, Accounting) – три независимых друг от друга процесса, которые выполняются при предоставлении доступа пользователю к устройству:

-

Authentication – определение наличия пользователя и проверка правильности введенного пароля, аутентификация по логину и паролю;

-

Authorization – определение уровня прав пользователя, какие команды ему позволено выполнять и на каких устройствах;

-

Accounting – логирование всех действий пользователя на AAA-сервере.

Самые распространенные протоколы ААА – TACACS+ и Radius, причем TACACS+ считается более надежным. На сервере ААА создается объект для каждого узла в сети:

На узле сети задается соответствующая конфигурация: назначаются основной и резервный серверы ААА. Также указывается порядок проверок учетных записей: сначала c помощью сервера ААА, а если он недоступен, то через локальную базу в конфигурации устройства:

tacacs-server host 192.168.50.1 key ************

tacacs-server host 192.168.50.2 key ************ priority 1

aaa authentication enable default tacacs enable

aaa authentication login default tacacs local

aaa authentication login authorization default tacacs local

aaa accounting commands stop-only default tacacs

Осталось настроить интерфейс SVI для удаленного доступа. Разумеется, в корпоративных сетях для сегментации сетей используются VLAN. Пусть в нашем примере VLAN для управления сетевым оборудованием будет 15:

vlan database

vlan 10,15,99

interface vlan 15

description Management SVI

ip address 192.168.2.21 255.255.255.0

ip default-gateway 192.168.2.254

После успешного входа мы получаем оба баннера:

Теперь нужно регламентировать все внешние подключения к коммутатору, настроив доступ к так называемой плоскости управления. В своем варианте я разрешаю узкому кругу хостов и подсетей удаленный доступ по SSH и мониторинг по SNMP. В результате возможность подключения по Telnet и HTTP будет заблокирована:

management access-list remote-access

permit ip-source 192.168.33.1 service ssh

permit ip-source 172.16.0.0 mask 255.255.255.240 service ssh

permit ip-source 10.0.0.1 service snmp

exit

management access-class remote-access

Кстати об SNMP. Используем самый простой вариант с SNMPv2c, без шифрования:

snmp-server server

snmp-server community ******** ro

И можем сразу переходить к мониторингу. Zabbix отлично подходит для этой задачи:

Следующий шаг – настройка точного времени и отправка логов на Syslog-сервер. Для анализа событий в сети необходимо иметь единую точку отсчета времени, поэтому на всех узлах сети нужно настроить синхронизацию времени по протоколу NTP:

clock timezone MSK +3

clock source sntp

sntp unicast client enable

sntp server 10.0.0.1

Осталось сформировать удобочитаемые логи:

logging on

logging host 192.168.2.22

logging cli-commands

logging origin-id hostname

logging buffered informational

Разумеется, система анализа логов в крупной сети – сложный, комплексный продукт. В примере же я использую простую демонстрацию:

2021-08-27T10:04:26+03:00 ekb-tower-lan1 COPY - TRAP - The copy operation was completed successfully 192.168.2.21 27/08 14:04:26.726

2021-08-27T10:04:26+03:00 ekb-tower-lan1 GCLI - CMD-EXEC - source:10.0.0.2 destination:192.168.2.21 user:eltex_user cmd:wr 192.168.2.21 27/08 14:04:26.788

Еще один важный элемент конфигурации — её автоматическое сохранение на стороннем ресурсе. Есть различные подходы к этой задаче — использование готовых коммерческих или свободно распространяемых решений, например NOC, автоматизированная выгрузка конфигураций и их размещение, например, на GitHub, использование встроенных инструментов для использования FTP/TFTP-хранилищ. Мы рассмотрим автоматическую выгрузку конфигурации после ее сохранения на TFTP-сервер, размещенный в корпоративной сети (Eltex позволяет такжеиспользовать SCP). Для этого необходимо в конфигурации указать адрес TFTP-сервера, действие для выгрузки, и путь на сервере (я так же добавляю имя устройства, а коммутатор при формировании файла добавит в название временную метку):

backup server tftp://10.0.0.1

backup path eltex/ekb-tower-lan1

backup write-memory

В результате, после сохранения файла, мы получим отчет в логе устройства, и новый файл на TFTP-сервере:

Пора настроить порты. Начнем с порта доступа. Не углубляясь в параметры безопасности, зададим принадлежность VLAN, защиту от BPDU при появлении постороннего коммутатора, быстрый переход порта в состояние передачи и выключим LLDP (пользователям необязательно знать, какое именно оборудование мы используем в своей сети):

interface gigabitethernet1/0/1

description "Simple PC access"

switchport mode access

switchport access vlan 10

spanning-tree portfast

spanning-tree bpduguard enable

no lldp transmit

no lldp receive

Порт для соединения с другими сетевыми устройствами (uplink) настраивается в режиме trunk с запретом на прохождение native vlan и формированием полноценной выдачи информации по протоколу LLDP:

interface gigabitethernet1/0/9

description "Link to CORE1 (192.168...)"

switchport mode trunk

switchport trunk allowed vlan add 10,15

switchport trunk native vlan 99

lldp optional-tlv port-desc sys-name sys-desc sys-cap

lldp management-address automatic

Теперь соседнее устройство будет знать о нашем коммутаторе чуть больше:

Соберем нашу конфигурацию в один шаблон, который можно легко адаптировать под простую архитектуру локальной сети:

hostname ekb-tower-lan1

username admin password ****** privilege 15

username not_admin password ****** privilege 15

enable password level 15 ******

ip ssh server

banner login $

-----------------------------------------

----UNAUTHORIZED ACCESS IS PROHIBITED----

-----------------------------------------

$

banner exec $

--------------------------------------------------------------------

@@_____@@__________@@@@@@@__@@_____@@@@@@@_@@@@@@@_@@@___@@__@__@__@

@@__@__@@__________@@_______@@________@@___@@_______@@@_@@___@__@__@

@@_@@@____@@@@@@___@@_______@@________@@___@@_________@@@____@__@__@

@@__@_____@@@@_____@@@@@@@__@@________@@___@@@@@@@____@@@____@__@__@

@@__@_________@@___@@_______@@________@@___@@_______@@@_@@__________

@@__@@.____@@@@@___@@@@@@@__@@@@@@____@@___@@@@@@@_@@@___@@__@__@__@

--------------------------------------------------------------------

----------Switch is located in the Ekaterinburg, Malisheva 51-------

------------------------Server room on floor 13---------------------

------------------------------Daisy, Daisy--------------------------

----------------------------You are welcome!------------------------

--------------------------------------------------------------------

$

tacacs-server host 192.168.50.1 key ************

tacacs-server host 192.168.50.2 key ************ priority 1

aaa authentication enable default tacacs enable

aaa authentication login default tacacs local

aaa authentication login authorization default tacacs local

aaa accounting commands stop-only default tacacs

vlan database

vlan 10,15,99

interface vlan 15

description Management SVI

ip address 192.168.2.21 255.255.255.0

ip default-gateway 192.168.2.254

management access-list remote-access

permit ip-source 192.168.33.1 service ssh

permit ip-source 172.16.0.0 mask 255.255.255.240 service ssh

permit ip-source 10.0.0.1 service snmp

exit

management access-class remote-access

snmp-server server

snmp-server community ******** ro

clock timezone MSK +3

clock source sntp

sntp unicast client enable

sntp server 10.0.0.1

logging on

logging host 192.168.2.22

logging cli-commands

logging origin-id hostname

logging buffered informational

backup server tftp://10.0.0.1

backup path eltex/ekb-tower-lan1

backup write-memory

interface gigabitethernet1/0/1

description "Simple PC access"

switchport mode access

switchport access vlan 10

spanning-tree portfast

spanning-tree bpduguard enable

no lldp transmit

no lldp receive

interface gigabitethernet1/0/9

description "Link to CORE1 (192.168...)"

switchport mode trunk

switchport trunk allowed vlan add 10,15

switchport trunk native vlan 99

lldp optional-tlv port-desc sys-name sys-desc sys-cap

lldp management-address automatic

Пример базовой конфигурации для MES 23XX (я формировал ее на примере MES2308), использующей распространенные сервисы по обслуживанию сетей передачи данных, готов. Спасибо за внимание!

Eltex MES2324B представляет собой коммутатор доступа – это устройство, предназначенное для подключения конечных пользователей, а именно ПК и серверов к ЛВС.

Теоретически данный материал может быть использован для настройки любого коммутатора доступа серии MES, но проверялся только на коммутаторах MES2324B и MES2348B.

MES2324B коммутатор 3 уровня, а это значит, что он поддерживает (выдержка с сайта производителя):

- Статические IP-маршруты

- Протоколы динамической маршрутизации RIPv2, OSPFv2, OSPFv3, BGP3

- Поддержка протокола BFD

- Address Resolution Protocol (ARP)

- Поддержка Proxy ARP

- Поддержка маршрутизации на основе политик — Policy-Based Routing (IPv4)

- Поддержка протокола VRRP

- Протоколы динамической маршрутизации мультикаста PIM SM, PIM DM, IGMP Proxy, MSDP

- Поддержка функции IP Unnumbered

- Балансировка нагрузки ECMP

Так же он поддерживает фильтрацию пакетов на основе ACL списков управления доступом – механизм по некоторому функционалу напоминающий файрвол.

В данном материале мы рассмотрим первоначальную настройку устройства.

Перед началом нужно сбросить конфигурацию коммутатора до заводской. Как это сделать написано здесь.

Далее все операции будут проводиться над устройством сброшенным до заводскими настройками.

Зайдем на устройство логин и пароль по умолчанию:

admin / adminUser Name:admin

Password:*****После сброса устройства до заводских настроек, в конфиге устройства должно быть пусто:

console#show running-config

Empty configuration

console#

Режимы работы консоли

Так же хочу обратить ваше внимание на режимы работы консоли.

Есть три режима работы, далее выдержка из инструкции к серии MES:

Командный режим (EXEC), данный режим доступен сразу после успешной загрузки коммутатора и ввода имени пользователя и пароля (для непривилегированного пользователя). Приглашение системы в этом режиме состоит из имени устройства (host name) и символа “>”.

console>

Привилегированный командный режим (privileged EXEC), данный режим доступен сразу после успешной загрузки коммутатора, ввода имени пользователя и пароля. Приглашение системы в этом режиме состоит из имени устройства (host name) и символа “#”.

console#

Режим глобальной конфигурации (global configuration), данный режим предназначен для задания общих настроек коммутатора. Команды режима глобальной конфигурации доступны из любого подрежима конфигурации. Вход в режим осуществляется командой configure.

console# configure

console(config)#

Некоторые команды доступные в привилегированном режиме недоступны в режиме конфигурирования. Например, чтобы сохранить конфигурацию устройства, используется команда

console#write

Overwrite file [startup-config].... (Y/N)[N] ?YОбратите внимание, если вы попробуете выполнить команду из режима config#, вы не сможете этого сделать:

console(config)#write

% Unrecognized commandОна в этом режиме недоступна

Для того чтобы выполнить в режиме config# команду из привилегированного режима, просто добавьте перед ней фразу do, например:

console(config)#do write

Overwrite file [startup-config].... (Y/N)[N] ?Y

18-Dec-2019 21:18:24 %COPY-I-FILECPY: Files Copy - source URL running-config destination URL flash://system/configuration/startup-config

18-Dec-2019 21:18:26 %COPY-N-TRAP: The copy operation was completed successfully

Copy succeededНастройка сети

MES2324B предоставляет возможность настройки с использованием админ-панели управления. Для того, чтобы получить доступ к этой админ панели, мы должны прописать на устройстве IP-адрес.

Это делается очень просто

configure

interface vlan 1

ip address 192.168.1.200 /24

exit

exit

write memОбратите внимание, все настройки, после проверки их корректности, нужно сохранять в конфигурацию командой

write memИначе при перезагрузке или отключении питания, все ваши настройки пропадут.

Если мы сейчас проверим конфигурацию устройства, то увидим следующее:

console#show running-config

interface vlan 1

ip address 192.168.1.200 255.255.255.0

no ip address dhcp

exit

!

!

EndТеперь проверим наличие доступа к роутеру, пробуем со своего ПК

ping 192.168.1.200

Обмен пакетами с 192.168.1.200 по с 32 байтами данных:

Ответ от 192.168.1.200: число байт=32 время=2мс TTL=64

Ответ от 192.168.1.200: число байт=32 время=2мс TTL=64

Ответ от 192.168.1.200: число байт=32 время=2мс TTL=64

Ответ от 192.168.1.200: число байт=32 время=1мс TTL=64

Статистика Ping для 192.168.1.200:

Пакетов: отправлено = 4, получено = 4, потеряно = 0 (0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 1мсек, Максимальное = 2 мсек, Среднее = 1 мсек

Настройка удаленного доступа

Устройство доступно по сети. Попробуем зайти на него через Telnet:

Telnet устаревший и небезопасный протокол, мы будем использовать ssh.

Для этого сначала отключим telnet

configure

no ip telnet server

Теперь включим ssh

ip ssh serverПробуем подключиться по ssh

Не забываем записать конфигурацию

write memПри попытке присоединиться по telnet мы получим сообщение

telnet 192.168.1.200

Trying 192.168.1.200...

telnet: Unable to connect to remote host: Connection refused Установка пароля администратора

Зададим пароль администратора, для примера возьмем “Qwerty”

username admin password Qwerty privilege 15Сохраним изменения и перезаймём в консоль.

Если мы попробуем использовать пароль

admin

нас ждет неудача

Access deniedДоступ теперь возможен только по новому паролю.

Теперь вы можете получить доступ к админ-панели по адресу:

http://192.168.1.200

Проверка конфигурации

Проверим конфигурацию нашего устройства:

console#show running-config

username admin password encrypted 36810ed90aa5de17cbc1b471b999ec6b53b7c602 privilege 15

!

ip ssh server

!

no ip telnet server

!

interface vlan 1

ip address 192.168.1.200 255.255.255.0

no ip address dhcp

exit

!

!

endКак вы видите в конфиге появились строки:

- установки пароля для пользователя admin

- включения ssh сервера

- отключение telnet сервера

- настройки ip адреса доступа

Вот и всё. Базовая настройка проведена и устройство может быть использовано.

Заключение

Мы рассмотрели базовую настройку коммутатора, задали ему ip адрес. Отключили telnet и включили более безопасный ssh, а также поменяли пароль администратора.

В общем устройство готово к работе как обычный коммутатор. Конечно, еще нужно поменять сетевое имя, установить синхронизацию с серверами времени, и провести еще множество настроек, но об этом будет рассказано в будущих материалах.

MES1024

MES1124

MES2124

Руководство по эксплуатации, Часть 1 версия ПО 1.1.12

Управляемые коммутаторы L2 Fast Ethernet и Gigabit Ethernet

|

Версия документа |

Дата выпуска |

Содержание изменений |

|

Версия 2.3 |

05.07.2013 |

Добавлены разделы: |

|

— 6.27 Конфигурирование защиты от DoS-атак |

||

|

Изменения в разделах: |

||

|

— Приложение А Примеры применения и конфигурирования устройства |

||

|

Версия 2.2 |

18.06.2013 |

Добавлены разделы: |

|

— 5.14.9 Настройка протокола OAM |

||

|

— 5.14.10 Настройка протокола CFM |

||

|

Изменения в разделах: |

||

|

— 4.1 Настройка терминала |

||

|

— 5.9 Контроль широковещательного «шторма» |

||

|

— 5.17.1 Механизм ААА |

||

|

— 5.17.7.1Telnet, SSH, HTTP и FTP |

||

|

— 5.17.7.2 Команды конфигурирования терминала |

||

|

Версия 2.1 |

28.05.2013 |

Добавлены разделы: |

|

— 5.6.3 Команды для резервирования конфигурации |

||

|

— 5.15.7 Настройка протокола G.8032v2 (ERPS) |

||

|

Изменения в разделах: |

||

|

— 5.18.2 Протокол RADIUS |

||

|

— 5.18.3 Протокол TACACS+ |

||

|

— 5.18.4 Протокол управления сетью (SNMP) |

||

|

— 5.21.2 Диагностика оптического трансивера |

||

|

Версия 2.0 |

03.04.2013 |

Добавлено описание устройства MES1124 |

|

Версия 1.6 |

20.03.2013 |

Добавлены разделы: |

|

— Функции ограничения multicast-трафика |

||

|

Изменения в разделах: |

||

|

— Функция посредника протокола IGMP (IGMP Snooping) |

||

|

— Механизм ААА |

||

|

— Настройка доступа |

||

|

— Контроль протокола DHCP и опция 82 |

||

|

— Конфигурирование PPPoE Intermediate Agent |

||

|

Версия 1.5 |

06.03.2013 |

Изменения в разделах: |

|

— 5.4 Команды управления системой; |

||

|

— 5.9 Selective Q-in-Q; |

||

|

— 5.17.2 Функция посредника протокола IGMP (IGMP Snooping) |

||

|

Добавлено: |

||

|

— Приложение Б Типовые схемы построения сетей на базе протокола EAPS |

||

|

Версия 1.4 |

28.12.2012 |

Изменения в разделах: |

|

— 5.4 Команды управления системой: добавлено описание |

||

|

конфигурирования функций мониторинга и защиты CPU; |

||

|

— 5.8.1. Добавлено описание конфигурирования функций мониторинга |

||

|

нагрузки на интерфейсах. |

||

|

— 5.8.2. Добавлено описание конфигурирования MAC-based vlan, EtherType |

||

|

для исходящих пакетов. |

||

|

— 5.17.1. Добавлено описание конфигурирования изучения MAC-адресов во |

||

|

VLAN. |

||

|

— 5.18.4. Добавлено описание конфигурирования snmp trap сообщений на |

||

|

портах. |

||

|

— 5.20. Добавлено описание конфигурирования удаленного зеркалирования. |

||

|

— 5.23.3. Добавлено описание конфигурирования формата DHCP опции 82. |

||

|

Удален раздел 5.28 Работа в режиме маршрутизатора. |

||

|

Добавлен раздел 5.23.6 “Настройка функции MAC Address Notification”. |

||

|

Версия 1.3 |

10.09.2012 |

Изменения в разделе 5.22 Функции диагностики физического уровня |

|

Версия 1.2 |

21.08.2012 |

Добавлено описание конфигурирования протокола EAPS. |

|

Версия 1.1 |

12.05.2012 |

Добавлен раздел: |

|

— Настройка PPPoE Intermediate Agent |

||

|

Версия 1.0 |

21.12.2011 |

Первая публикация. |

|

Версия |

1.1.12 |

|

|

программного |

||

|

обеспечения |

|

2 |

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

|

СОДЕРЖАНИЕ |

||||

|

1 |

ВВЕДЕНИЕ ………………………………………………………………………………………………………………………………. |

7 |

||

|

2 |

ОПИСАНИЕ ИЗДЕЛИЯ………………………………………………………………………………………………………………. |

8 |

||

|

2.1 |

Назначение………………………………………………………………………………………………………………………. |

8 |

||

|

2.2 |

Функции MES1024/MES1124/MES2124 ………………………………………………………………………………. |

8 |

||

|

2.2.1 |

Основные функции ………………………………………………………………………………………………….. |

8 |

||

|

2.2.2 |

Функции при работе с MAC – адресами ……………………………………………………………………. |

9 |

||

|

2.2.3 |

Функции второго уровня сетевой модели OSI …………………………………………………………. |

10 |

||

|

2.2.4 |

Функции третьего уровня сетевой модели OSI ………………………………………………………… |

12 |

||

|

2.2.5 |

Функции QoS………………………………………………………………………………………………………….. |

12 |

||

|

2.2.6 |

Функции обеспечения безопасности ………………………………………………………………………. |

12 |

||

|

2.2.7 |

Функции управления коммутатором ………………………………………………………………………. |

13 |

||

|

2.2.8 |

Дополнительные функции ……………………………………………………………………………………… |

15 |

||

|

2.3 |

Основные технические характеристики …………………………………………………………………………… |

16 |

||

|

2.4 |

Конструктивное исполнение …………………………………………………………………………………………… |

18 |

||

|

2.4.1 |

Передняя панель устройства ………………………………………………………………………………….. |

18 |

||

|

2.4.2 |

Боковые панели устройства……………………………………………………………………………………. |

19 |

||

|

2.4.3 |

Световая индикация ………………………………………………………………………………………………. |

20 |

||

|

2.5 |

Комплект поставки …………………………………………………………………………………………………………. |

21 |

||

|

3 |

УСТАНОВКА И ПОДКЛЮЧЕНИЕ……………………………………………………………………………………………….. |

22 |

||

|

3.1 |

Крепление кронштейнов ………………………………………………………………………………………………… |

22 |

||

|

3.2 |

Установка устройства в стойку…………………………………………………………………………………………. |

22 |

||

|

3.3 |

Установка и удаление SFP-трансиверов. ………………………………………………………………………….. |

24 |

||

|

3.4 |

Подключение питающей сети …………………………………………………………………………………………. |

25 |

||

|

4 |

ВКЛЮЧЕНИЕ УСТРОЙСТВА, НАЧАЛЬНОЕ КОНФИГУРИРОВАНИЕ……………………………………………….. |

26 |

||

|

4.1 |

Настройка терминала……………………………………………………………………………………………………… |

26 |

||

|

4.2 |

Включение устройства ……………………………………………………………………………………………………. |

26 |

||

|

4.3 |

Порядок конфигурирования……………………………………………………………………………………………. |

28 |

||

|

4.3.1 |

Начальное конфигурирование………………………………………………………………………………… |

28 |

||

|

4.3.2 |

Настройка параметров системы безопасности………………………………………………………… |

31 |

||

|

5 УПРАВЛЕНИЕ УСТРОЙСТВОМ. ИНТЕРФЕЙС КОМАНДНОЙ СТРОКИ …………………………………………… |

35 |

|||

|

5.1 |

Правила работы с командной строкой…………………………………………………………………………….. |

36 |

||

|

5.2 |

Базовые команды …………………………………………………………………………………………………………… |

36 |

||

|

5.3 |

Настройка макрокоманд…………………………………………………………………………………………………. |

38 |

||

|

5.4 |

Команды управления системой ………………………………………………………………………………………. |

39 |

||

|

5.5 |

Команды для настройки параметров для задания паролей ……………………………………………… |

43 |

||

|

5.6 |

Работа с файлами …………………………………………………………………………………………………………… |

44 |

||

|

5.6.1 |

Описание аргументов команд ………………………………………………………………………………… |

44 |

||

|

5.6.2 |

Команды для работы с файлами …………………………………………………………………………….. |

45 |

||

|

5.6.3 |

Команды для резервирования конфигурации…………………………………………………………. |

47 |

||

|

5.6.4 |

Команды для автоматического обновления и конфигурирования……………………………. |

48 |

||

|

Команды доступные в режиме глобального конфигурирования: ……………………………………………. |

48 |

|||

|

Команды режима privileged EXEC…………………………………………………………………………………………… |

49 |

|||

|

5.7 |

Настройка системного времени………………………………………………………………………………………. |

49 |

||

|

5.8 |

Конфигурирование интерфейсов …………………………………………………………………………………….. |

53 |

||

|

5.8.1 |

Параметры Ethernet-интерфейсов и интерфейсов Port-Channel……………………………….. |

53 |

||

|

5.8.2 |

Настройка интерфейса VLAN…………………………………………………………………………………… |

61 |

||

|

5.9 |

Selective Q-in-Q……………………………………………………………………………………………………………….. |

67 |

||

|

5.10 |

Контроль широковещательного «шторма»………………………………………………………………………. |

68 |

||

|

5.11 |

Группы агрегации каналов – Link Agregation Group (LAG)………………………………………………….. |

69 |

||

|

5.11.1 |

Статические группы агрегации каналов…………………………………………………………………… |

70 |

||

|

5.11.2 |

Протокол агрегации каналов LACP………………………………………………………………………….. |

70 |

||

|

5.12 |

Настройка IPv4-адресации………………………………………………………………………………………………. |

72 |

||

|

5.13 |

Настройка Green Ethernet ……………………………………………………………………………………………….. |

74 |

||

|

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

3 |

|

5.14 |

Настройка IPv6-адресации ………………………………………………………………………………………………. |

76 |

||

|

5.14.1 |

Протокол IPv6 ……………………………………………………………………………………………………….. |

76 |

||

|

5.14.2 |

Туннелирование протокола IPv6 (ISATAP)……………………………………………………………….. |

79 |

||

|

5.15 |

Настройка протоколов…………………………………………………………………………………………………….. |

81 |

||

|

5.15.1 |

Настройка протокола DNS – системы доменных имен…………………………………………….. |

81 |

||

|

5.15.2 |

Настройка протокола ARP………………………………………………………………………………………. |

82 |

||

|

5.15.3 |

Настройка протокола GVRP ……………………………………………………………………………………. |

84 |

||

|

5.15.4 |

Механизм обнаружения петель (loopback-detection)………………………………………………. |

86 |

||

|

5.15.5 |

Семейство протоколов STP (STP, RSTP, MSTP)………………………………………………………….. |

87 |

||

|

5.15.6 |

Протокол EAPS ………………………………………………………………………………………………………. |

93 |

||

|

5.15.7 |

Настройка протокола G.8032v2 (ERPS) ……………………………………………………………………. |

94 |

||

|

5.15.8 |

Настройка протокола LLDP …………………………………………………………………………………….. |

96 |

||

|

5.15.9 |

Настройка протокола OAM…………………………………………………………………………………… |

102 |

||

|

5.15.10 |

Настройка протокола CFM……………………………………………………………………………………. |

104 |

||

|

5.16 |

Voice VLAN ……………………………………………………………………………………………………………………. |

107 |

||

|

5.17 |

Групповая адресация…………………………………………………………………………………………………….. |

109 |

||

|

5.17.1 |

Правила групповой адресации (multicast addressing)…………………………………………….. |

109 |

||

|

5.17.2 |

Функция посредника протокола IGMP (IGMP Snooping)…………………………………………. |

115 |

||

|

5.17.3 |

MLD snooping – протокол контроля многоадресного трафика в IPv6 ……………………… |

119 |

||

|

5.17.4 |

Функции ограничения multicast-трафика………………………………………………………………. |

121 |

||

|

5.18 |

Функции управления …………………………………………………………………………………………………….. |

123 |

||

|

5.18.1 |

Механизм ААА…………………………………………………………………………………………………….. |

123 |

||

|

5.18.2 |

Протокол RADIUS…………………………………………………………………………………………………. |

127 |

||

|

5.18.3 |

Протокол TACACS+……………………………………………………………………………………………….. |

129 |

||

|

5.18.4 |

Протокол управления сетью (SNMP) …………………………………………………………………….. |

131 |

||

|

5.18.5 |

Протокол удалённого мониторинга сети (RMON)………………………………………………….. |

135 |

||

|

5.18.6 |

Списки доступа ACL для управления устройством…………………………………………………. |

142 |

||

|

5.18.7 |

Настройка доступа ………………………………………………………………………………………………. |

143 |

||

|

5.19 |

Журнал аварий, протокол SYSLOG………………………………………………………………………………….. |

147 |

||

|

5.20 |

Зеркалирование (мониторинг) портов …………………………………………………………………………… |

149 |

||

|

5.21 |

Функция SFlow………………………………………………………………………………………………………………. |

151 |

||

|

5.22 |

Функции диагностики физического уровня…………………………………………………………………….. |

153 |

||

|

5.22.1 |

Диагностика медного кабеля……………………………………………………………………………….. |

153 |

||

|

5.22.2 |

Диагностика оптического трансивера…………………………………………………………………… |

155 |

||

|

5.23 |

Функции обеспечения безопасности ……………………………………………………………………………… |

157 |

||

|

5.23.1 |

Функции обеспечения защиты портов………………………………………………………………….. |

157 |

||

|

5.23.2 |

Проверка подлинности клиента на основе порта (стандарт 802.1x)………………………. |

159 |

||

|

5.23.3 |

Контроль протокола DHCP и опция 82 ………………………………………………………………….. |

166 |

||

|

5.23.4 |

Защита IP-адреса клиента (IP-source Guard) …………………………………………………………. |

170 |

||

|

5.23.5 |

Контроль протокола ARP (ARP Inspection)……………………………………………………………… |

172 |

||

|

5.23.6 |

Настройка функции MAC Address Notification ……………………………………………………….. |

174 |

||

|

5.24 |

Функции DHCP Relay посредника …………………………………………………………………………………… |

176 |

||

|

5.25 |

Конфигурирование PPPoE Intermediate Agent…………………………………………………………………. |

178 |

||

|

5.26 |

Конфигурирование ACL (списки контроля доступа)…………………………………………………………. |

180 |

||

|

5.26.1 |

Конфигурирование ACL на базе IPv4 …………………………………………………………………….. |

182 |

||

|

5.26.2 |

Конфигурирование ACL на базе IPv6 …………………………………………………………………….. |

186 |

||

|

5.26.3 |

Конфигурирование ACL на базе MAC ……………………………………………………………………. |

188 |

||

|

5.26.4 |

Настройка временных интервалов «time-range» для списков доступа …………………… |

190 |

||

|

5.27 |

Конфигурирование защиты от DoS-атак …………………………………………………………………………. |

191 |

||

|

5.28 |

Качество обслуживания — QOS ……………………………………………………………………………………….. |

192 |

||

|

5.28.1 |

Настройка QoS …………………………………………………………………………………………………….. |

192 |

||

|

5.28.2 |

Статистика QoS ……………………………………………………………………………………………………. |

199 |

||

|

6 |

СЕРВИСНОЕ МЕНЮ, СМЕНА ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ……………………………………………….. |

201 |

||

|

6.1 |

Меню Startup………………………………………………………………………………………………………………… |

201 |

||

|

4 |

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

|

6.2 Обновление программного обеспечения с сервера TFTP ……………………………………………….. |

203 |

|

|

6.2.1 |

Обновление системного программного обеспечения ……………………………………………. |

203 |

|

6.2.2 |

Обновление загрузочного файла устройства (начального загрузчика) ……………………. |

204 |

|

ПРИЛОЖЕНИЕ А ПРИМЕРЫ ПРИМЕНЕНИЯ И КОНФИГУРИРОВАНИЯ УСТРОЙСТВА …………………………. |

206 |

|

|

Настройка протокола множества связующих деревьев (MSTP) …………………………………………………. |

206 |

|

|

Настройка selective-qinq ………………………………………………………………………………………………………….. |

208 |

|

|

Настройка multicast-TV VLAN……………………………………………………………………………………………………. |

209 |

|

|

ПРИЛОЖЕНИЕ Б ТИПОВЫЕ СХЕМЫ ПОСТРОЕНИЯ СЕТЕЙ НА БАЗЕ ПРОТОКОЛА EAPS………………………. |

212 |

|

|

ПРИЛОЖЕНИЕ В ОПИСАНИЕ ПРОЦЕССОВ КОММУТАТОРА…………………………………………………………….. |

214 |

|

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

5 |

УСЛОВНЫЕ ОБОЗНАЧЕНИЯ

|

Обозначение |

Описание |

|||||

|

В квадратных скобках в командной строке указываются необязательные |

||||||

|

[ ] |

параметры, но их ввод предоставляет определенные дополнительные |

|||||

|

опции. |

||||||

|

{} |

В фигурных скобках в командной строке указываются обязательные |

|||||

|

параметры. |

||||||

|

«,» |

Данные знаки в описании команды используются для указания |

|||||

|

«-» |

диапазонов. |

|||||

|

«|» |

Данный знак в описании команды обозначает «или». |

|||||

|

«/» |

Данный знак при указании значений переменных разделяет возможные |

|||||

|

значения и значения по умолчанию. |

||||||

|

Курсив Calibri |

Курсивом Calibri указываются переменные или параметры, которые |

|||||

|

необходимо заменить соответствующим словом или строкой. |

||||||

|

Полужирный курсив |

Полужирным курсивом выделены примечания и предупреждения. |

|||||

|

<Полужирный |

Полужирным курсивом в угловых скобках указываются названия клавиш |

|||||

|

курсив> |

на клавиатуре. |

|||||

|

Courier New |

Полужирным Шрифтом Courier New записаны примеры ввода команд. |

|||||

|

Шрифтом Courier New в рамке с тенью указаны результаты выполнения |

||||||

|

Courier New |

||||||

|

команд. |

||||||

Примечания и предупреждения

Примечания содержат важную информацию, советы или рекомендации по использованию и настройке устройства.

Предупреждения информируют пользователя о ситуациях, которые могут нанести вред устройству или человеку, привести к некорректной работе устройства или потере данных.

|

6 |

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

1ВВЕДЕНИЕ

Впоследние годы наблюдается тенденция к осуществлению масштабных проектов по построению сетей связи в соответствии с концепцией NGN. Одной из основных задач при реализации крупных мультисервисных сетей является создание надежных и высокопроизводительных транспортных сетей, которые являются опорными в многослойной архитектуре сетей следующего поколения.

Для достижения высоких скоростей широко применяются технологии передачи информации Gigabit Ethernet (GE). Передача информации на высоких скоростях, особенно в сетях крупного масштаба, подразумевает выбор такой топологии сети, которая позволяет гибко осуществлять распределение высокоскоростных потоков.

Коммутаторы MES1024, MES1124, MES2124 могут использоваться на сетях крупных предприятий и предприятий малого и среднего бизнеса (SMB), в операторских сетях. Они обеспечивают высокую производительность, гибкость, безопасность и многоуровневое качество обслуживания (QoS).

В настоящем руководстве изложены назначение, технические характеристики, рекомендации по начальной настройке, синтаксис команд для конфигурирования, мониторинга и обновления программного обеспечения коммутатора.

|

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

7 |

2 ОПИСАНИЕ ИЗДЕЛИЯ

2.1Назначение

Устройства MES1024/MES1124/MES2124 являются управляемыми стекируемыми коммутаторами, выполняющими свои коммутационные функции на канальном и сетевом уровнях модели OSI.

Сетевые коммутаторы MES1024 имеют в своём составе 24 порта Fast Ethernet c электрическими интерфейсами и 2 порта Gigabit Ethernet, совмещенные со слотами для установки SFP-трансиверов

(combo-порты).

Сетевые коммутаторы MES1124 имеют в своём составе 24 порта Fast Ethernet c электрическими интерфейсами и 4 порта Gigabit Ethernet, совмещенные со слотами для установки SFP-трансиверов

(combo-порты).

Сетевые коммутаторы MES2124 имеют в своём составе 24 порта Gigabit Ethernet c электрическими интерфейсами и 4 порта Gigabit Ethernet, совмещенные со слотами для установки SFP-трансиверов (combo-порты).

В комбинированных портах может быть активным только один из интерфейсов, но не оба одновременно.

2.2Функции MES1024/MES1124/MES2124

2.2.1 Основные функции

В таблице 2.1 приведен список основных функций устройств MES1024/MES1124/MES2124.

Таблица 2.1 – Основные функции устройства

|

Защита от |

Блокировка возникает в случаях перегрузки выходных портов устройства |

|||

|

трафиком от нескольких высокоактивных источников. Это может привести к |

||||

|

блокировки очереди |

потере трафика от других источников с низкой активностью. Для |

|||

|

(HOL) |

предотвращения таких ситуаций используются методы резервирования |

|||

|

ресурсов коммутатора. |

||||

|

Поддержка |

Метод обратного давления используется на полудуплексных соединениях |

|||

|

для регулирования потока данных от встречного устройства путем создания |

||||

|

обратного давления |

||||

|

коллизий. Метод позволяет избежать переполнения буферной памяти |

||||

|

(Back pressure) |

||||

|

устройства и потери данных. |

||||

|

Автоматическое определение типа кабеля — перекрестный кабель или кабель |

||||

|

прямого подключения. |

||||

|

Поддержка MDI/MDIX |

– MDI (Media-Dependent Interface – прямой) – стандарт кабелей для |

|||

|

подключения оконечных устройств; |

||||

|

– MDIX (Media-Dependent Interface with Crossover – перекрестный) — |

||||

|

стандарт кабелей для подключения концентраторов и коммутаторов. |

||||

|

Поддержка |

Сетевой коммутатор моделей MES1024, MES1124, MES2124 способен |

|||

|

поддерживать передачу сверхдлинных кадров, что позволяет передавать |

||||

|

сверхдлинных кадров |

данные меньшим числом пакетов. Это снижает объем служебной |

|||

|

(Jumbo frames) |

информации, время обработки и перерывы. Поддерживаются пакеты |

|||

|

размером до 10 К. |

||||

|

8 |

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

|

Управление потоком позволяет соединять низкоскоростное устройство с |

||||||

|

Управление потоком |

высокоскоростным. |

Для |

предотвращения |

переполнения |

буфера |

|

|

низкоскоростное устройство имеет возможность отправлять пакет PAUSE, тем |

||||||

|

(IEEE 802.3X) |

||||||

|

самым информируя высокоскоростное устройство о необходимости сделать |

||||||

|

паузу при передаче пакетов. |

||||||

|

Коммутатор поддерживает объединение до 4 устройств в стек, в этом случае |

||||||

|

Работа в стеке |

коммутаторы рассматриваются как единое устройство с общими |

|||||

|

настройками. Возможны две топологии построения стека – кольцо и цепочка. |

||||||

|

устройств1 |

При этом параметры портов всех устройств, включенных в стек можно задать |

|||||

|

с коммутатора, работающего в режиме «мастер». Стекирование устройств |

||||||

|

позволяет снизить трудоемкость управления сетью. |

||||||

2.2.2Функции при работе с MAC – адресами

Втаблице 2.2 приведены функции устройств MES1024/MES1124/MES2124 при работе с MAC– адресами.

Таблица 2.2 – Функции работы с MAC-адресами

|

Коммутатор составляет в памяти таблицу, в которой устанавливается |

||||||

|

Таблица |

соответствие |

между |

MAC-адресами и |

интерфейсами |

коммутатора. |

|

|

MES1024/MES1124/MES2124 поддерживает таблицу размером до 16K MAC- |

||||||

|

MAC-адресов |

||||||

|

адресов и резервирует определенные MAC-адреса для использования |

||||||

|

системой. |

||||||

|

В отсутствие обучения, данные, поступающие на какой-либо порт, |

||||||

|

передаются на все остальные порты коммутатора. В режиме обучения |

||||||

|

Режим обучения |

коммутатор |

анализирует кадры и, определив MAC-адрес |

отправителя, |

|||

|

заносит его в таблицу маршрутизации. Впоследствии, поступивший кадр, |

||||||

|

предназначенный для хоста, MAC-адрес которого уже есть в таблице, |

||||||

|

передается только через указанный порт в таблице. |

||||||

|

Поддержка передачи |

Данная функция позволяет устанавливать соединения «один ко многим» и |

|||||

|

на несколько |

||||||

|

«многие ко многим». Таким образом, кадр, адресованный многоадресной |

||||||

|

MAC-адресов |

||||||

|

группе, передается на каждый порт, входящий в группу. |

||||||

|

(MAC Multicast Support) |

||||||

|

Автоматическое |

Если от устройства с определенным MAC-адресом за определенный период |

|||||

|

время хранения MAC- |

||||||

|

времени не |

поступают |

пакеты, то запись |

в таблице маршрутизации для |

|||

|

адресов |

||||||

|

данного адреса устаревает и удаляется. Это позволяет поддерживать таблицу |

||||||

|

(Automatic Aging for MAC |

||||||

|

в актуальном состоянии. |

||||||

|

Addresses) |

||||||

|

Статические записи |

Сетевой коммутатор позволяет пользователю определить статические записи |

|||||

|

MAC |

соответствий MAC-адресов интерфейсам, которые сохраняются в таблице |

|||||

|

(Static MAC Entries) |

маршрутизации. |

|||||

1 В данной версии ПО не поддерживается

|

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

9 |

2.2.3Функции второго уровня сетевой модели OSI

Втаблице 2.3 приведены функции и особенности второго уровня (уровень 2 OSI)

Таблица 2.3 – Описание функций второго уровня (уровень 2 OSI)

|

Поддержка VLAN |

Сетевой |

коммутатор |

MES1024/MES1124/MES2124 |

поддерживает |

работу |

|||

|

виртуальных сетей VLAN. |

||||||||

|

Реализация протокола IGMP позволяет MES1024/MES1124/MES2124 на |

||||||||

|

Функция |

основе информации, полученной при анализе содержимого IGMP пакетов, |

|||||||

|

IGMP Snooping |

определить, какие устройства в сети участвуют в группах многоадресной |

|||||||

|

рассылки, и адресовать трафик на соответствующие порты. |

||||||||

|

Функция MLD Snooping |

Реализация функции MLD Snooping позволяет устройству минимизировать |

|||||||

|

многоадресный IPv6 трафик. |

||||||||

|

Функция |

Функция, позволяющая перенаправлять многоадресный трафик из заданной |

|||||||

|

VLAN (multicast VLAN) в |

порт пользователя на основании IGMP-сообщений, |

|||||||

|

Multicast-TV VLAN |

что позволяет уменьшить нагрузку на uplink-порт коммутатора. Функция |

|||||||

|

применяется в решениях III-play. |

||||||||

|

Защита от |

Широковещательный шторм – это размножение широковещательных |

|||||||

|

широковещательного |

сообщений в каждом узле, которое приводит к лавинообразному росту их |

|||||||

|

числа и |

парализует работу сети. Устройство MES1024/MES1124/MES2124 |

|||||||

|

«шторма» |

||||||||

|

имеет функцию, позволяющую ограничить скорость передачи многоадресных |

||||||||

|

(Broadcast Storm Control) |

и широковещательных кадров, принятых и переданных коммутатором. |

|||||||

|

Зеркалирование |

Зеркалирование портов позволяет дублировать трафик наблюдаемых портов, |

|||||||

|

пересылая входящие и/или исходящие пакеты на контролирующий порт. У |

||||||||

|

портов |

пользователя MES1024/MES1124/MES2124 есть возможность задать |

|||||||

|

(Port Mirroring) |

контролирующий и контролируемые порты и выбрать тип трафика (входящий |

|||||||

|

и/или исходящий), который будет передан на контролирующий порт. |

||||||||

|

Изоляция портов |

Данная |

функция позволяет назначить порту его |

uplink-порт, на |

который |

||||

|

безусловно будет перенаправляться весь трафик, |

обеспечивая тем самым |

|||||||

|

(Protected ports) |

||||||||

|

изоляцию с другими портами (в пределах одного коммутатора). |

||||||||

|

Данная функция позволяет изолировать группу портов (в пределах одного |

||||||||

|

коммутатора), находящихся в одном широковещательном домене между |

||||||||

|

Private VLAN Edge |

собой, позволяя при этом обмен трафиком с другими портами, |

|||||||

|

находящимися в этом же широковещательном домене, но не |

||||||||

|

принадлежащими к этой группе. |

||||||||

|

Обеспечивает изоляцию между устройствами, находящимися в одном |

||||||||

|

Private VLAN |

широковещательном домене, в пределах всей L2-сети. Реализованы только |

|||||||

|

два режима работы порта Promiscuous и Isolated (Isolated-порты не могут |

||||||||

|

обмениваться друг с другом). |

||||||||

|

Поддержка |

Spanning Tree Protocol — сетевой протокол, основной задачей которого |

|||||||

|

является |

приведение |

сети Ethernet с избыточными соединениями к |

||||||

|

протокола STP |

древовидной топологии, исключающей петли. Коммутаторы обмениваются |

|||||||

|

(Spanning Tree Protocol) |

конфигурационными сообщениями, используя кадры специального формата, |

|||||||

|

и выборочно включают и отключают порты устройства. |

||||||||

|

Поддержка |

Rapid (быстрый) STP (RSTP) – является усовершенствованием протокола STP, |

|||||||

|

протокола RSTP |

||||||||

|

характеризуется меньшим временем приведения сети к древовидной |

||||||||

|

(IEEE 802.1w Rapid spanning |

||||||||

|

топологии и имеет более высокую устойчивость. |

||||||||

|

tree protocol) |

||||||||

|

EAPS (Ethernet Automatic Protection Switching) – протокол, обеспечивающий |

||||||||

|

Протокол EAPS |

исключение зацикливания трафика в сетях с кольцевой топологией, а также |

|||||||

|

предназначенный для быстрого восстановления прохождения трафика в |

||||||||

|

10 |

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

|

случае аварии на отдельном участке сети. EAPS обеспечивает время |

|||||||||||

|

восстановления существенно меньше, чем протоколы spanning tree. |

|||||||||||

|

Протокол предназначен для повышения устойчивости и надежности |

|||||||||||

|

Протокол ERPS |

сети |

передачи |

данных, |

имеющей |

кольцевую топологию, |

за счет |

|||||

|

снижения времени восстановления |

сети |

в |

случае аварии. |

Время |

|||||||

|

(Ethernet Ring |

|||||||||||

|

восстановления не превышает 1 секунды, |

что существенно меньше |

||||||||||

|

Protection Switching) |

|||||||||||

|

времени перестройки сети при использовании протоколов семейства |

|||||||||||

|

spanning tree. |

|||||||||||

|

Протокол регистрации GARP VLAN обеспечивает динамическое |

|||||||||||

|

Поддержка GVRP |

добавление/удаление групп |

VLAN |

на портах |

MES1024/MES1124/MES2124. |

|||||||

|

Если |

включен |

протокол |

GVRP, |

коммутатор |

определяет, а |

затем |

|||||

|

(GARP VLAN) |

|||||||||||

|

распространяет данные о принадлежности к VLAN на все порты, являющиеся |

|||||||||||

|

частью активной топологии. |

|||||||||||

|

Поддержка VLAN на |

Распределение по группам VLAN выполняется по входящим портам. Данное |

||||||||||

|

базе портов |

|||||||||||

|

решение позволяет использовать на каждом порту только одну группу VLAN. |

|||||||||||

|

(Port-Based VLAN) |

|||||||||||

|

IEEE 802.1Q — открытый стандарт, который описывает процедуру |

|||||||||||

|

Поддержка 802.1Q |

тегирования трафика для передачи информации о принадлежности к VLAN. |

||||||||||

|

Позволяет использовать несколько групп VLAN на одном порту. |

|||||||||||

|

В устройстве MES1024/MES1124/MES2124 поддерживается функция создания |

|||||||||||

|

групп каналов. Агрегация каналов (Link aggregation, trunking) или IEEE 802.3ad |

|||||||||||

|

— технология объединения нескольких физических каналов в один |

|||||||||||

|

логический. Это способствует не только увеличению пропускной способности |

|||||||||||

|

магистральных каналов коммутатор—коммутатор или коммутатор—сервер, |

|||||||||||

|

Агрегация каналов |

но и повышению их надежности. Возможны три типа балансировки нагрузки |

||||||||||

|

(группы каналов LAG) |

между каналами: на основании MAC-адресов, на основании IP адресов и на |

||||||||||

|

основании порта назначения. |

|||||||||||

|

Сетевой коммутатор позволяет определить до восьми объединенных |

|||||||||||

|

каналов, каждый из которых может содержать до восьми портов. Группа LAG |

|||||||||||

|

состоит из портов с одинаковой скоростью, работающих в дуплексном |

|||||||||||

|

режиме. |

|||||||||||

|

Протокол LACP обеспечивает автоматическое объединение отдельных |

|||||||||||

|

Динамические группы |

каналов между двумя устройствами (коммутатор–коммутатор или |

||||||||||

|

коммутатор–сервер) в единый канал передачи данных. |

|||||||||||

|

каналов (протокол |

В протоколе постоянно определяется возможность объединения каналов, и в |

||||||||||

|

LACP) |

случае отказа соединения, входящего в объединенный канал, его трафик |

||||||||||

|

автоматически перераспределяется по неотказавшим компонентам |

|||||||||||

|

объединенного канала. |

|||||||||||

|

Предоставляет возможность идентифицировать голосовой трафик на |

|||||||||||

|

Поддержка Auto Voice |

основании OUI (Organizationally Unique Identifier – первые 24 бита MAC- |

||||||||||

|

адреса). Если в MAC-таблице коммутатора присутствует MAC-адрес с OUI |

|||||||||||

|

VLAN |

голосового шлюза или же IP-телефона, то данный порт автоматически |

||||||||||

|

добавляется в voice vlan (идентификация по протоколу SIP или же по MAC- |

|||||||||||

|

адресу получателя не поддерживается) |

|||||||||||

|

Позволяет выполнять действия с внешним идентификатором VLAN SPVLAN |

|||||||||||

|

(Service Provider’s VLAN) на основе сконфигурированных правил фильтрации |

|||||||||||

|

по внутреннему идентификатору VLAN (Customer VLAN), по MAC-адресу или |

|||||||||||

|

Selective Q-in-Q |

IP-адресу источника данных, по типу Ethernet-трафика (EtherType). |

||||||||||

|

Применение Selective Q-in-Q позволяет разобрать трафик абонента на |

|||||||||||

|

несколько VLAN, добавить или изменить метку SPVLAN у пакета на отдельном |

|||||||||||

|

участке сети |

|||||||||||

|

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

11 |

2.2.4 Функции третьего уровня сетевой модели OSI

В таблице 2.4 приведены функции третьего уровня (уровень 3 OSI)

Таблица 2.4 – Описание функций третьего уровня (Layer 3)

|

Клиенты BootP и DHCP |

Устройство MES1024/MES1124/MES2124 способно автоматически получать IP- |

|

(Dynamic Host Configuration |

адрес по протоколу BootP/DHCP. |

|

Protocol) |

|

|

Протокол ARP |

ARP – протокол сопоставления IP-адреса и физического адреса устройства. |

|

(Address Resolution Protocol) |

Соответствие устанавливается на основе анализа ответа от узла сети, адрес |

|

узла запрашивается в широковещательном пакете. |

|

2.2.5 Функции QoS

В таблице 2.5 приведены основные функции качества обслуживания (Quality of Service)

Таблица 2.5 – Основные функции качества обслуживания

|

Поддержка |

Устройство поддерживает 4 выходных очередей с разными приоритетами |

|

|

приоритетных |

для каждого порта. Распределение пакетов по очередям может |

|

|

производиться в результате классификации пакетов по различным полям в |

||

|

очередей |

||

|

заголовках пакетов. |

||

|

Стандарт 802.1p специфицирует метод указания приоритета кадра и алгоритм |

||

|

использования приоритета в целях своевременной доставки чувствительного |

||

|

Поддержка класса |

к временным задержкам трафика. Стандарт 802.1p определяет восемь |

|

|

обслуживания 802.1p |

уровней приоритетов. MES1024/MES1124/MES2124 может использовать |

|

|

значение приоритета 802.1p для распределения кадров по приоритетным |

||

|

очередям. |

||

|

2.2.6 |

Функции обеспечения безопасности |

|||||||||||

|

Таблица 2.6 – Функции обеспечения безопасности |

||||||||||||

|

Функция коммутатора, предназначенная для защиты от атак с |

||||||||||||

|

использованием протокола DHCP. Обеспечивает фильтрацию DHCP |

||||||||||||

|

DHCP snooping |

сообщений, |

поступивших с |

ненадежных портов |

путем |

построения |

и |

||||||

|

поддержания базы данных привязки DHCP (DHCP snooping binding database). |

||||||||||||

|

DHСP snooping выполняет действия брандмауэра между ненадежными |

||||||||||||

|

портами и серверами DHCP. |

||||||||||||

|

Опция, которая позволяет проинформировать DHCP – сервер о том, с какого |

||||||||||||

|

Опция 82 протокола |

DHCP-ретранслятора и через какой порт пришел запрос. |

|||||||||||

|

По умолчанию |

коммутатор, |

использующий функцию DHCP |

snooping, |

|||||||||

|

DHCP |

||||||||||||

|

обнаруживает и отбрасывает любой DHCP-запрос содержащий опцию 82, |

||||||||||||

|

который он получил через ненадёжный (untrusted) порт. |

||||||||||||

|

UDP relay |

Перенаправление широковещательного UDP-трафика на указанный IP-адрес |

|||||||||||

|

Функция коммутатора, которая ограничивает IP-трафик, фильтруя его на |

||||||||||||

|

IP Source address guard |

основании |

таблицы соответствий |

базы данных привязки |

DHCP |

– DHCP |

|||||||

|

snooping и статически сконфигурированных IP-адресов. Функция используется |

||||||||||||

|

для борьбы с подменой IP-адресов. |

||||||||||||

|

Dynamic ARP Inspection |

Функция коммутатора, предназначенная для защиты |

от |

атак |

с |

||||||||

|

(Protection) |

использованием |

протокола |

ARP. |

Сообщение, |

которое |

поступает |

с |

|||||

|

12 |

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

|

ненадежного порта, подвергается проверке – соответствует ли IP-адрес в теле |

|||

|

принятого ARP-пакета IP-адресу отправителя. |

|||

|

Если адреса не совпадают, то коммутатор отбрасывает пакет. |

|||

|

L2 – L3 – L4 ACL (Access |

На основе информации, содержащейся в заголовках уровней 2, |

3 и 4, у |

|

|

администратора есть возможность настроить правила, согласно |

которым |

||

|

Control List) |

|||

|

пакет будет обработан, либо отброшен. |

|||

|

Time-Based ACL |

Позволяет сконфигурировать временные рамки, в течение которых данный |

||

|

ACL будет действовать |

|||

|

Поддержка |

Основная функция блокировки – повысить безопасность сети, предоставляя |

||

|

доступ к порту коммутатора только для устройств имеющих MAC – адреса, |

|||

|

блокировки портов |

|||

|

закрепленные за этим портом. |

|||

|

Проверка |

Проверка подлинности IEEE 802.1x представляет собой механизм контроля |

||

|

подлинности на |

доступа к ресурсам через внешний сервер. Прошедшие проверку |

||

|

основе порта (802.1x) |

подлинности пользователи получают доступ к ресурсам выбранной сети. |

||

|

Функция позволяет дополнять пакеты PPPoE Discovery информацией, |

|||

|

PPPoE IA |

характеризующей интерфейс доступа. Это необходимо для идентификации |

||

|

пользовательского интерфейса на сервере доступа (BRAS, Broadband Remote |

|||

|

Access Server). |

|||

2.2.7 Функции управления коммутатором

Таблица 2.7 – Основные функции управления коммутаторов MES1024/MES1124/MES2124

|

Загрузка и выгрузка |

Параметры устройств MES1024/MES1124/MES2124 сохраняются в файле |

|||||||||

|

настройки, который содержит данные конфигурации как всей системы в |

||||||||||

|

файла настройки |

целом, так и определенного порта устройства. |

|||||||||

|

Протокол TFTP используется для операций записи и чтения файлов. Протокол |

||||||||||

|

Протокол TFTP (Trivial |

основан на транспортном протоколе UDP. |

|||||||||

|

Устройства MES1024/MES1124/MES2124 поддерживают загрузку и передачу |

||||||||||

|

File Transfer Protocol) |

||||||||||

|

по данному протоколу файлов настройки и образов программного |

||||||||||

|

обеспечения. |

||||||||||

|

Удаленный мониторинг (RMON) — средство мониторинга компьютерных сетей, |

||||||||||

|

расширение SNMP. Совместимые устройства позволяют собирать |

||||||||||

|

Удаленный |

диагностические данные с помощью станции управления сетью. RMON — это |

|||||||||

|

мониторинг (RMON) |

стандартная база MIB, в |

которой определены текущая и предыдущая |

||||||||

|

статистика уровня MAC и объекты управления, предоставляющие данные в |

||||||||||

|

реальном времени. |

||||||||||

|

Протокол SNMP используется для мониторинга и управления сетевым |

||||||||||

|

Протокол SNMP |

устройством. Для управления доступом к системе определяется список |

|||||||||

|

записей сообщества, каждая из которых содержит привилегии доступа. |

||||||||||

|

Управление устройствами MES1024/MES1124/MES2124 посредством CLI |

||||||||||

|

Интерфейс |

осуществляется |

локально |

через последовательный |

порт |

RS-232, |

либо |

||||

|

удаленно |

через |

telnet, ssh. Интерфейс |

командной |

строки |

консоли |

(CLI) |

||||

|

командной строки |

||||||||||

|

является |

промышленным |

стандартом. |

Интерпретатор CLI |

предоставляет |

||||||

|

(CLI) |

||||||||||

|

список команд и ключевых слов для помощи пользователю и сокращению |

||||||||||

|

объема вводимых данных. |

||||||||||

|

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

13 |

|

Syslog |

Syslog – протокол, обеспечивающий передачу сообщений о происходящих в |

||||||

|

системе событиях, а также уведомлений об ошибках удаленным серверам. |

|||||||

|

SNTP |

Протокол SNTP — протокол синхронизации времени сети, гарантирует точность |

||||||

|

(Simple Network Time |

синхронизации времени сетевого устройства с сервером до миллисекунды. |

||||||

|

Protocol) |

|||||||

|

Traceroute |

Traceroute – служебная |

функция, |

предназначенная для |

определения |

|||

|

маршрутов передачи данных в IP-сетях. |

|||||||

|

Управление |

Администратор |

может |

определить |

уровни |

привилегий |

доступа для |

|

|

пользователей устройства и характеристики для каждого уровня привилегий |

|||||||

|

контролируемым |

|||||||

|

(только для чтения – 1 уровень, полный доступ – 15 уровень) |

|||||||

|

доступом – уровни |

|||||||

|

привилегий |

|||||||

|

Коммутатор способен устанавливать запрет доступа к каждому интерфейсу |

|||||||

|

Блокировка |

управления (SNMP, Telnet, SSH). Запрет может быть установлен отдельно для |

||||||

|

каждого типа доступа: |

|||||||

|

интерфейса |

|||||||

|

Telnet(CLI over Telnet Session) |

|||||||

|

управления |

|||||||

|

Secure Shell (CLI over SSH) |

|||||||

|

SNMP |

|||||||

|

Локальная |

Для локальной аутентификации поддерживается хранение паролей в базе |

||||||

|

аутентификация |

данных коммутатора. |

||||||

|

Фильтрация IP |

Доступ по SNMP разрешается для определенных IP-адресов, являющихся |

||||||

|

адресов для SNMP |

членами SNMP-сообщества. |

||||||

|

Протокол RADIUS используется для аутентификации, авторизации и учета. |

|||||||

|

Сервер RADIUS использует базу данных пользователей, которая содержит |

|||||||

|

Клиент RADIUS |

данные проверки подлинности для каждого пользователя. Коммутаторы |

||||||

|

MES1024/MES1124/MES2124 поддерживают клиентскую часть протокола |

|||||||

|

RADIUS. |

|||||||

|

TACACS+ |

Устройство предоставляет поддержку проверки подлинности клиентов |

||||||

|

посредством протокола TACACS+. Протокол TACACS+ обеспечивает |

|||||||

|

(Terminal Access |

централизованную систему безопасности для проверки пользователей, |

||||||

|

Controller Access Control |

получающих доступ к устройству, а так же централизованную систему |

||||||

|

System) |

управления при соблюдении совместимости с RADIUS и другими процессами |

||||||

|

проверки подлинности. |

|||||||

|

Сервер SSH |

Функция сервера SSH позволяет клиенту SSH |

установить |

с устройством |

||||

|

защищенное соединение для управления им. |

|||||||

|

Поддержка |

Данная функция |

предоставляет возможность |

создавать макрокоманды, |

||||

|

представляющие собой набор команд, и применять их для оперативного |

|||||||

|

макрокоманд |

|||||||

|

управления устройством. |

|||||||

|

14 |

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

2.2.8 Дополнительные функции

В таблице приведены дополнительные функции устройства.

Таблица 2.8 – Дополнительные функции устройства

|

Сетевые коммутаторы MES1024/MES1124/MES2124 имеют в своём составе |

||

|

Виртуальный |

программные и аппаратные средства, позволяющие выполнять функции |

|

|

тестирования кабеля – VCT: |

||

|

кабельный тестер |

||

|

– определение проблем связи при использовании медных кабелей |

||

|

(VCT) |

||

|

(обрыв, замыкание проводов); |

||

|

– отчет по результатам тестирования. |

||

|

Диагностика |

Устройство позволяет тестировать оптический трансивер. При тестировании |

|

|

отслеживаются такие параметры, как ток и напряжение питания, температура |

||

|

оптического |

трансивера, мощность сигнала на приёме и передаче. Диагностика доступна |

|

|

трансивера |

только для трансиверов, поддерживающих функцию Digital Diagnostics |

|

|

Monitoring (DDM). |

||

|

Green Ethernet |

Данный механизм позволяет коммутатору снизить энергопотребление за счет |

|

|

перевода неактивных электрических портов в экономичный режим. |

||

|

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

15 |

2.3Основные технические характеристики

Основные технические параметры коммутаторов приведены в таблице 2.9

Таблица 2.9 – Основные технические характеристики

|

Общие параметры |

||||||

|

Пакетный процессор |

Marvell 98DX1035 / 98DX3035 |

|||||

|

24x 10/100Base-T |

||||||

|

MES1024 |

||||||

|

2x (10/100/1000Base-T / 1000Base-X ) |

||||||

|

24x 10/100Base-T |

||||||

|

Интерфейсы |

MES1124 |

|||||

|

4x (10/100/1000Base-T / 1000Base-X ) |

||||||

|

24x 10/100/1000Base-T |

||||||

|

MES2124 |

||||||

|

4x (10/100/1000Base-T / 1000Base-X) |

||||||

|

Оптические трансиверы |

SFP |

|||||

|

Дуплексный/Полудуплексный |

Дуплексный/ полудуплексный режим для электрических портов, |

|||||

|

режим |

дуплексный режим для оптических портов |

|||||

|

MES1024 |

8,8 Гбит/с |

|||||

|

Производительность |

||||||

|

MES1124 |

12,8 Гбит/с |

|||||

|

коммутатора |

||||||

|

MES2124 |

56 Гбит/с |

|||||

|

Объем буферной памяти |

8 Mb |

|||||

|

Скорость передачи данных |

Электрические интерфейсы 10/100/1000 Мбит/с |

|||||

|

Оптические интерфейсы 1Гбит/с |

||||||

|

Таблица MAC-адресов |

16К записей |

|||||

|

Поддержка VLAN |

согласно 802.1Q до 4К |

|||||

|

Качество обслуживания QoS |

Приоритезация трафика, 4 уровня. |

|||||

|

4 выходных очереди с разными приоритетами для каждого порта. |

||||||

|

Multicast |

До 1000 статических multicast-групп |

|||||

|

IEEE 802.3 10BASE-T Ethernet |

||||||

|

IEEE 802.3u 100BASE-T Fast Ethernet |

||||||

|

IEEE 802.3ab 1000BASE-T Gigabit Ethernet |

||||||

|

IEEE 802.3z Fiber Gigabit Ethernet |

||||||

|

ANSI/IEEE 802.3 автоопределение скорости |

||||||

|

IEEE 802.3x контроль потоков данных |

||||||

|

IEEE 802.3ad объединение каналов LACP |

||||||

|

Соответствие стандартам |

IEEE 802.1p приоритезация трафика |

|||||

|

IEEE 802.1q виртуальные локальные сети VLAN |

||||||

|

IEEE 802.1v |

||||||

|

IEEE 802.3 ac |

||||||

|

IEEE 802.1d связующее дерево STP |

||||||

|

IEEE 802.1w быстрое связующее дерево RSTP |

||||||

|

IEEE 802.1s множество связующих деревьев MSTP |

||||||

|

IEEE 802.1x аутентификация пользователей |

||||||

|

16 |

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

|

Локальное управление |

Консоль RS-232 |

||||

|

Удаленное управление |

telnet, ssh, SNMP |

||||

|

Физические характеристики и условия окружающей среды |

|||||

|

Напряжение питания |

сеть переменного тока: 220В, 50 Гц |

||||

|

MES1024: не более 25Вт |

|||||

|

Потребляемая мощность |

MES1124: не более 25Вт |

||||

|

MES2124: не более 30Вт |

|||||

|

Масса |

не более 2 кг |

||||

|

Габаритные размеры |

430x44x138 мм |

||||

|

Интервал рабочих температур |

от -10 до +45 оС |

||||

|

Интервал температуры хранения |

от -40 до +70 оС |

||||

|

Относительная |

влажность |

при |

|||

|

эксплуатации (без образования |

не более 80% |

||||

|

конденсата) |

|||||

|

Относительная |

влажность |

при |

|||

|

хранении (без |

образования |

от 10% до 95% |

|||

|

конденсата) |

|||||

|

Средний срок службы |

20 лет |

||||

|

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

17 |

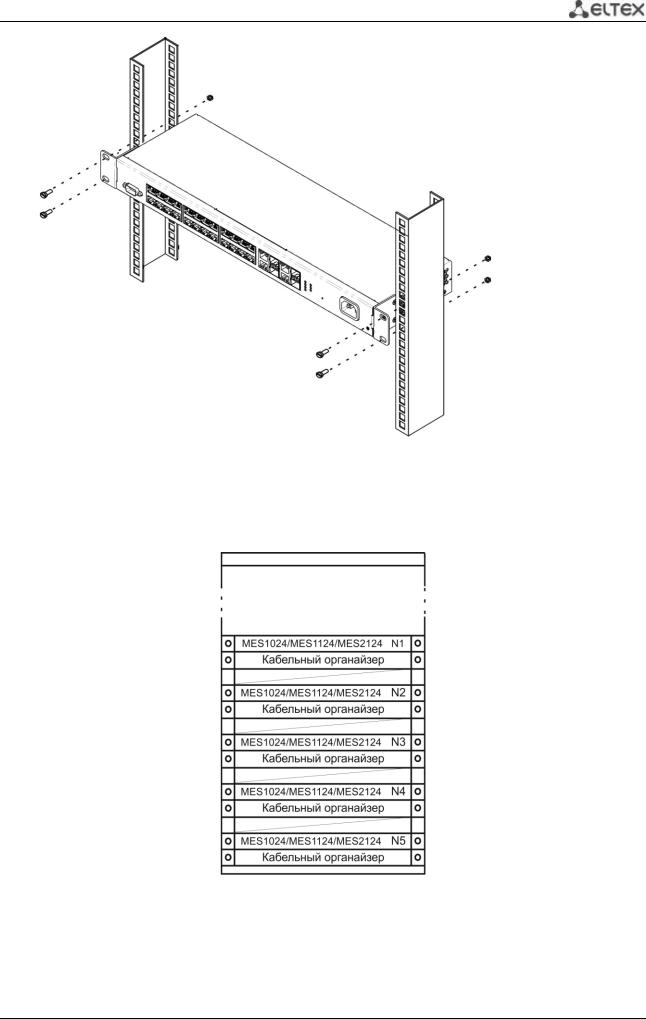

2.4Конструктивное исполнение

Вданном разделе описано конструктивное исполнение устройств. Представлены изображения передней и боковых панелей устройства, описаны разъемы, светодиодные индикаторы и органы управления.

Ethernet-коммутаторы MES1024/MES1124/MES2124 выполнены в металлическом корпусе с возможностью установки в 19” каркас типоразмера 1U.

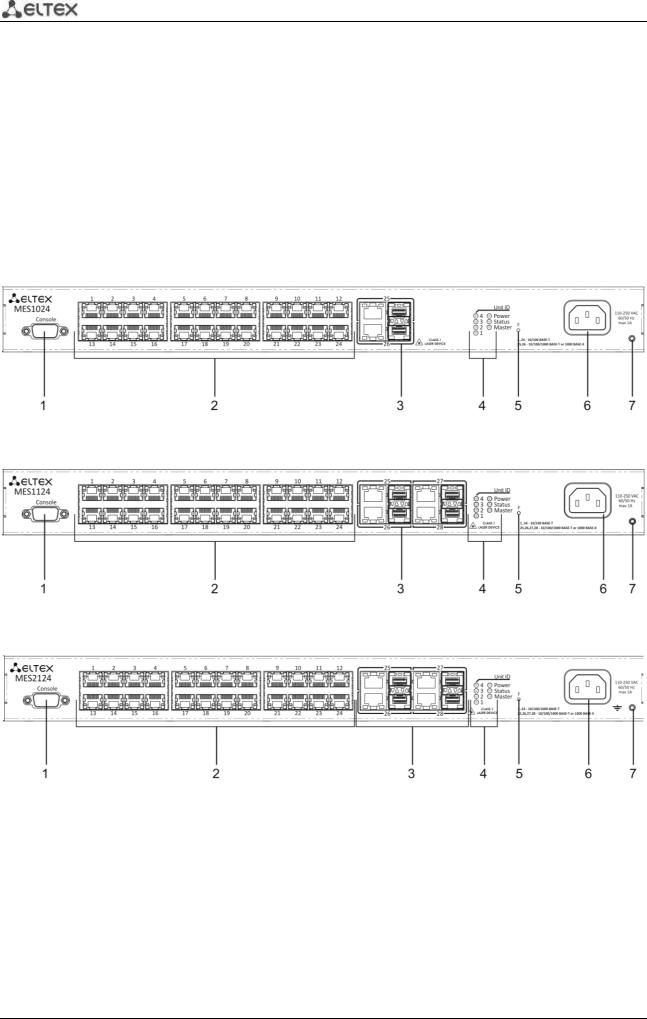

2.4.1 Передняя панель устройства

Внешний вид передней панели MES1024, MES1124, MES2124 показан на рисунках 1-3.

Рисунок 1 – MES1024, передняя панель

Рисунок 2 – MES1124, передняя панель

Рисунок 3 – MES2124, передняя панель

В таблице 2.10 приведен перечень разъемов, светодиодных индикаторов и органов управления, расположенных на передней панели коммутатора.

|

18 |

Ethernet-коммутаторы MES1024, MES1124, MES2124 |

Таблица 2.10 – Описание разъемов, индикаторов и органов управления передней панели

|

№ |

Элемент панели |

Описание |

|||||||

|

1 |

Console |

Консольный порт RS-232 для локального управления устройством |

|||||||

|

MES1024 |

24 порта 10/100 Base-T (RJ-45) |

||||||||

|

2 |

[1 .. 24] |

MES1124 |

|||||||

|

MES2124 |

24 порта 10/100/1000 Base-T (RJ-45) |

||||||||

|

25,26 |

MES1024 |

комбо-порты: порты 10/100/1000 Base-T (RJ45) и cлоты для установки |

|||||||

|

3 |

|||||||||

|

MES1124 |

|||||||||

|

25,26,27,28 |

трансиверов 1000Base-X (SFP) |

||||||||

|

MES2124 |

|||||||||

|

Unit ID (1-4) |

Индикаторы номера устройства в стеке |

||||||||

|

4 |

Power |

Индикатор питания устройства |

|||||||

|

Status |

Индикатор состояния устройства |

||||||||

|

Master |

Индикатор режима работы устройства в стеке — ведущий или ведомый |

||||||||

|

Функциональная кнопка для перезагрузки устройства и сброса к |

|||||||||

|

заводским настройкам: |

|||||||||

|

5 |

F |

— при нажатии на кнопку длительностью менее 10 с происходит |

|||||||

|

перезагрузка устройства. |

|||||||||

|