Порядок верификации сертифицированных дистрибутивов, наборов обновлений и неизменных файлов установленных изделий

Перед установкой дистрибутива сертифицированного изделия и наборов сертифицированных обновлений, загруженных с Центра сертифицированных обновлений ЗАО «Профиль Защиты», необходимо провести их контроль целостности (верификацию) одним из следующих способов:

- Проверить контрольные суммы (КС) дистрибутива и наборов обновлений изделия, указанных в Формуляре, с помощью сертифицированных средств контроля эффективности (целостности) средств защиты информации. Рассчитанная КС дистрибутива должна совпадать с КС, приведенной в Формуляре на изделие. А в случае наборов обновлений изделия – с КС наборов обновлений. КС сертифицированных обновлений изделий доступны для загрузки с Центра сертифицированных обновлений (рекомендуется загружать все файлы с ЦCO), а также в разделе Поддержка / Документация / Контроль соответствия СЗИ.

- Проверить усиленную квалифицированную электронную подпись (ЭП), которой подписаны дистрибутив изделия или набор сертифицированных обновлений. ЭП должна принадлежать ЗАО «Профиль Защиты», в дистрибутиве и наборах сертифицированных обновлений должны отсутствовать изменения, ЭП не должна быть отозванной на момент подписания.

Рассмотрим варианты проверки (верификации) указанными выше способами.

Проверка контрольной суммы по алгоритму «Уровень-3»

Для расчета КС дистрибутива по алгоритму «Уровень-3» Вам понадобится сертифицированное ПО семейства ФИКС, или другое сертифицированное ПО, реализующее данный алгоритм.

Верификация с использованием программ ФИКС 2.0.1/ФИКС 2.0.2 (ОС Windows)

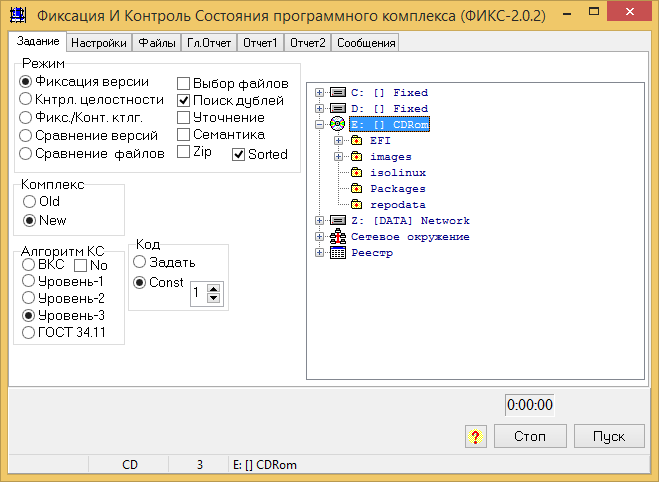

1. Запустите программу ФИКС 2.0.1 / ФИКС 2.0.2 и откройте вкладку «Задание».

2. В разделе «Режим» выберите «Фиксация версии» и установите флажок «Поиск дублей», в разделе «Алгоритм КС» установите «Уровень-3», в разделе «Код» выберите «Const-1»

3. В дереве дисков выберите диск/каталог с дистрибутивом/набором обновлений изделия (Рис.1).

Рис.1 – Главное окно программы ФИКС 2.0.2

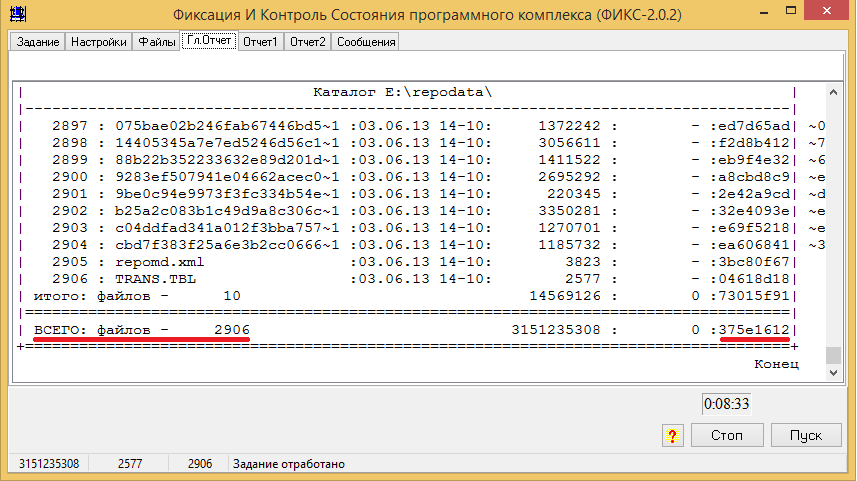

4. Нажмите кнопку «Пуск». Начнется процесс расчета контрольных сумма файлов и директорий выбранного каталога.

5. По завершению расчета контрольных сумм выбранной директории во вкладке «Гл.Отчет» внизу таблицы будет выведена ее контрольная сумма.

Рис.2 – Окно отчета программы ФИКС 2.0.2

Верификация с использованием программы ФИКС Unix 1.0 (ОС Linux)

Предварительные операции

1. Скопируйте файл программы ФИКС-Unix 1.0 ufix на компьютер.

2. Откройте окно терминала. Для этого в директории с программой ufix кликните по свободному пространству правой кнопкой мыши и выберите пункт «Open in terminal».

3. Задайте программе ufix права на выполнение:

chomod 777 ufix

Внимание! При работе с программой ФИКС-Unix 1.0 в 64-х разрядных операционных системах может выдаваться ошибка /lib/ld-linux.so.2: bad ELF interpreter. Для устранения данной ошибки необходимо установить библиотеку glibc.i686.

Контроль целостности файлов, реализующих СЗИ (с использованием *.prj-файла)

1. Загрузите c Центра сертифицированных обновлений (предпочтительно) или из раздела Поддержка / Документация / Контроль соответствия СЗИ prj-файл, содержащий контрольные суммы файлов системы, реализующих средства защиты информации, прошедшие сертификацию.

2. Запустите в командной строке ФИКС Unix 1.0 с параметрами –yi и указанием пути к prj-файлу:

./ufix –yi /path/msvsphere_63_srv_r0_cs.prj

где

/path – путь к prj-файлу,

msvsphere_63_srv_r0_cs.prj – prj-файл, содержащий информацию контрольные суммы файлов системы, реализующих средств защиты информации.

ВАЖНО! Перед проверкой необходимо убрать связи с библиотеками из исполняемых файлов, добавленные утилитой prelink. Для этого необходимо от имени администратора выполнить команду:

prelink -uaf

Для возврата связей с библиотеками в исполняемые файлы после проверки целостности исполняемых файлов выполните команду:

prelink -amfR

По завершении контроля целостности будет выдано сообщение

ICHECK: OK! (КОНТРОЛЬ ЦЕЛОСТНОСТИ: НОРМА!) — в случае если нарушений целостности не было обнаружено, или

ICHECK: FAILED! (КОНТРОЛЬ ЦЕЛОСТНОСТИ: НЕ НОРМА!) – если были обнаружены нарушения целостности.

Если по результатам контроля было обнаружено нарушения целостности, то окне терминала будут выведены соответствующие сообщения.

Подробнее о сообщениях нарушения целостности файлов

Если будет обнаружено отсутствие контролируемого файла, на стандартный вывод сообщений об ошибках будет выведено сообщение

ICHECK FAILURE: file Filename.ext removed!

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: файл Filename.ext удален!).

При обнаружении в процессе контроля целостности изменения размера файла будет выдано сообщение:

ICHECK FAILURE: SIZE changed in file Filename.ext-25 and 26

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: изменена длина файла Filename.ext – было: 25 стало: 26).

При обнаружении изменения контрольной суммы будет выдано сообщение:

ICHECK FAILURE: checksum changed in file Filename.ext

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: изменена контрольная сумма файла Filename.ext)

При изменении режима доступа к файлу будет выдано сообщение:

ICHECK FAILURE: file Filename.ext mode changed: rwxr-xr-x and rwxrwxr-x

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: файл Filename.ext изменен режим/тип – было: rwxr-xr-x, стало: rwxrwxr-x).

При изменении владельца или группыфайла будет выдано сообщение:

ICHECK FAILURE: file Filename.extowner/group changed: ROOT/ROOT and ROOT/WHEEL

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: файл Filename.extизменен владелец/группа – было: ROOT/ROOT стало: ROOT/WEEL).

При изменении времени модификации файла будет выдано сообщение

ICHECK FAILURE: TIME changed in file Filename.ext – 22:12:24 03.02.2000 and 22:12:25 03.02.2000

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: изменено время файла Filename.ext – было: 22:12:24 03.02.2000 стало: 22:12:25 03.02.2000).

Контроль целостности файлов, реализующих СЗИ (без использования *.prj-файла)

Если prj-файл, содержащий информацию о контрольных суммах компонент СЗИ, отсутствует, для контроля целостности сертифицированных СЗИ необходимо выполнить следующие действия:

1. Создайте текстовый файл со списком файлов, для которых требуется рассчитать КС, в кодировке принятой в используемой операционной системе (например, msvsphere_server_list.txt). Файл со списком может быть подготовлен с использованием любого текстового редактора.

2. После создания списка введите в командной строке

./ufix –e msvsphere_server_list.txt

После этого будет создан проектный файл msvsphere_server_list.prj

ВАЖНО! Перед созданием проектного файла необходимо убрать связи с библиотеками из исполняемых файлов, добавленные утилитой prelink. Для этого необходимо от имени администратора выполнить команду:

prelink -uaf

Для возврата связей с библиотеками в исполняемые файлы после проверки целостности исполняемых файлов выполните команду:

prelink -amfR

3. Для представления КС файлов в html формате введите команду

./ufix –h msvsphere_server_list.prj

После этого будет создан html файл msvsphere_server_list.html, содержащий КС файлов директории drfolder, КС вложенных директорий и общую КС директории drfolder.

ФИКС-Unix 1.0 поддерживает и другие формы отчетов. Информацию о них можно найти в описании применения на программу.

4. Сравните общую КС директории с КС дистрибутива/набора обновлений, либо рассчитанные КС неизменных файлов (исполняемых), реализующих средства защиты информации с КС этих же файлов, указанными в формуляре на сертифицированный продукт.

Если КС совпадают, то целостность файлов, указанных в созданном текстовом файле msvsphere_server_list.txt не нарушена. В этом случае созданный файл msvsphere_server_list.prj можно в дальнейшем использовать для проверки целостности файлов, реализующих СЗИ.

Контроль целостности дистрибутива (набора обновлений)

Для контроля целостности дистрибутива, набора обновлений или какой-либо директории выполните следующие действия

1. Создайте список файлов, целостность которых проверяете. Это можно сделать средствами ФИКС-Unix 1.0. Для создания списка файлов средствами ФИКС-Unix 1.0 в окне командной строки введите

./ufix –jR /path/drfolder >> msvsphere_arm.txt,

где

/path/drfolder – путь к директории, КС который вы рассчитываете

msvsphere_arm.txt – название создаваемого списка файлов.

Замечание!

Если в директории имеются скрытые файлы, для расчета их КС используйте ключ –a

5. После создания списка введите в командной строке

./ufix –e msvsphere_arm.txt

После этого будет создан проектный файл msvsphere_arm.prj

6. Для представления КС файлов в html формате введите команду

./ufix –h msvsphere_arm.prj

После этого будет создан html файл msvsphere_arm.html, содержащий КС файлов директории drfolder, КС вложенных директорий и общую КС директории drfolder.

Сравните общую КС директории с КС дистрибутива/набора обновлений.

Проверка усиленной квалифицированной электронной подписи

Для проверки усиленной квалифицированной подписи (далее ЭП) потребуется:

- Криптопровайдер «КриптоПро CSP», сертифицированный ФСБ России (версия 3.6 и выше). Использование ООО «КРИПТО-ПРО» для проверки ЭП не требует приобретения лицензии.

- Программа «КриптоАРМ» (ее бесплатная версия «КриптоАРМ Старт» или платные – «КриптоАРМ Стандарт» и «КриптоАРМ Стандарт Плюс»), необходимая для проверки электронной подписи с использованием «КриптоПро CSP».

- Интернет-соединение.

Если у вас отсутствуют указанные выше программы, Вы можете загрузить их на странице «Драйверы и программы». В настоящее время для работы «КриптоАРМ» и «КриптоПро CSP» требуется ОС Microsoft Windows.

Проверка ЭП ISO-образа/архива файлов

1. Загрузите с Центра сертифицированных обновлений ISO-образ (или архив файлов) дистрибутива (набора обновлений) и его электронную подпись (файл .sig с таким же названием, как и у проверяемого файла) на компьютер с установленными «КриптоПро CSP» и «КриптоАРМ Старт». Поместите ISO-образ и его ЭП в одну папку.

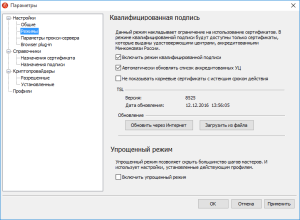

2. Запустите программу КриптоАРМ. В меню Настройки выберите пункт Управление настройками – Режимы и поставьте галки «Включить режим квалифицированной подписи» и «Автоматически обновлять список аккредитованных УЦ».

3. Дождитесь, пока загрузятся сертификаты из «Списка доверенный УЦ».

4. В меню КриптоАРМ нажмите «Проверить ЭП». Откроет мастер проверки ЭП. В выпадающем списке выберите «Новая настройка» и нажмите «Далее».

5. В окне выбора файлов подписи нажмите «Добавить файл» и укажите путь к файлу ЭП ISO-образа дистрибутива. Нажмите «Далее».

6. В следующем окне нажмите «Далее».

Если кнопка «Далее» не активна, значит в папке с ЭП ISO-образа отсутствует сам образ, или наименование файла ЭП и ISO-образа различаются. В последнем случае нажмите «Выбрать» и укажите путь к файлу проверяемого ISO-образа.

7. В следующем окне проверьте соответствие ЭП и ISO-образа и нажмите «Готово». Начнется проверка.

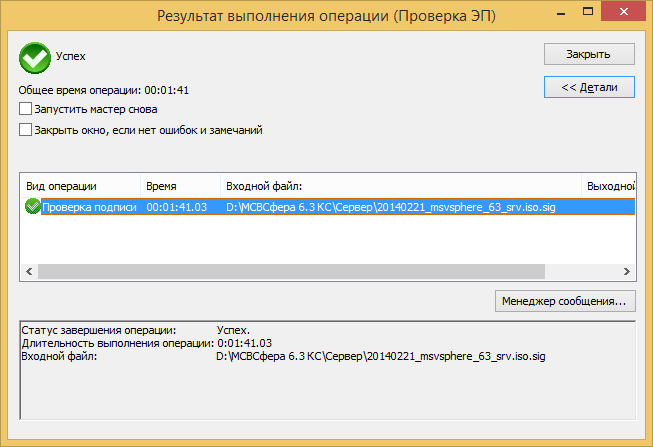

8. По результатам проверки должен быть выдан результат «Успех».

Рис. 4. Успешная проверка ЭП программой КриптоАРМ

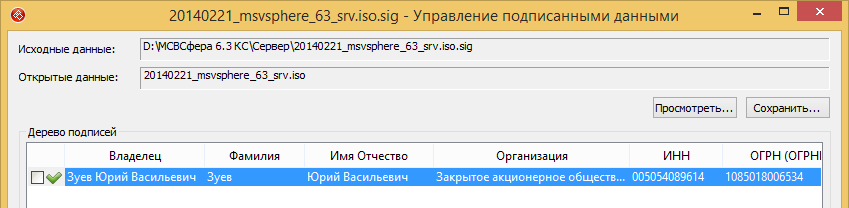

9. Убедитесь, что файл был подписан компаний ООО «Профиль Защиты».

Для этого в окне результата выполнения операции проверки ЭП выберите проверенный файл и нажмите «Менеджер сообщений».

В дереве подписей поля должны иметь следующие значения:

с 20.02.2017г.

Организация: Общество с ограниченной ответственностью «Профиль Защиты» (ООО «Профиль Защиты»)

ИНН: 5018188610

ОГРН: 1175029005788

до 20.02.2017г.

Организация: Закрытое акционерное общество «Профиль Защиты» (или ЗАО «Профиль Защиты»)

ИНН: 005054089614

ОГРН: 1085018006534

Рис. 5. Статус сертификата, использовавшегося для создания ЭП

Если значения полей отличаются – файл подписан другой компанией, его использование не допускается вне зависимости от полученного результата проверки. В этом случае обратитесь, пожалуйста, в службу сертификационного сопровождения ЗАО «Профиль Защиты» по электронной почте support@prp.su.

Если у Вас вдруг возникли вопросы или сложности с проверкой электронной подписи Вы также можете задать их по указанной почте службы сертификационного сопровождения.

ФИКС-UNIX 1.0 является средством фиксации и контроля целостности информации для Unix-подобных ОС.

Программа фиксации и контроля целостности информации ФИКС-UNIX 1.0 предназначена для контрольного суммирования и проверки целостности содержимого файлов, каталогов, носителей информации.

В программе реализован быстродействующий 32-байтовый алгоритм контрольного суммирования разработки АО «ЦБИ-сервис».

ФИКС-UNIX 1.0 может использоваться организациями- разработчиками программного обеспечения (ПО), заказчиками ПО, лицензиатами ФСТЭК России, органами по аттестации объектов информатизации, испытательными лабораториями, организациями, эксплуатирующими объекты информатизации.

Основные возможности

- вычисление контрольных сумм отдельных файлов, каталогов, или из заданного перечня;

- контроль целостности заданного перечня файлов (каталогов);

- управление посредством установки значений ключей в командной строке;

- возврат кодов завершения, содержащего результаты контрольного суммирования или контроля целостности вызвавшей программе;

- экспорт результатов контрольного суммирования в формате текстовых баз данных Microsoft;

- возможность управления составом и видом представления отчетов о контрольном суммировании.

Наличие возможности управления с помощью параметров командной строки позволяет встраивать ФИКС-UNIX 1.0 в средства защиты информации для реализации в них функций обеспечения целостности информации.

Условия применения

Программа «ФИКС-UNIX 1.0» работает под управлением операционных систем ОС типа UNIX, которые перечислены ниже:

1) Семейство Linux:

-

Astra Linux SE 1.5, 1.6, 1.7

-

CentOS 6, 7

-

Red Hat Enterprise Linux 6, 7

-

MSVSphere 6, 7

-

Ubuntu 16, 17, 18, 19, 20

-

Debian 9, 10

Для операционных систем семейства Linux требуется наличие библиотеки libc версии, не ниже 2.12.

2) Семейство SunOS:

- Solaris 10, 11

3) Семейство BSD:

- FreeBSD 11, 12

Сертификат

ФИКС-UNIX 1.0 имеет сертификат ФСТЭК № 680, действительный до 26 февраля 2026 г.

ФИКС-UNIX 1.0 внесен в Единый реестр российских программ для электронных вычислительных машин и баз данных. Запись в реестре от 07.10.2020 № 7044.

Установка обновления

1. Загрузить образ диска с обновлениями по ссылке: Скачать

2. Поместить загруженный iso-образ в каталог /mnt на обновляемой системе и проверить соответствие контрольных сумм, выполнив команды:

-

Для проверки контрольной суммы gostsum:

gostsum /mnt/Up1-20201007SE16.iso

- Для проверки контрольной суммы c помощью программы ФИКС-UNIX 1.0 (в примере предполагается, что программа ufix и iso-образ находятся в текущем каталоге, команды должны выполняться с полномочиями администратора системы с высоким уровнем целостности):

-

Примонтировать полученный iso-образ, например, создав в текущем каталоге временный подкаталог tmp следующими командами:

mkdir tmp

mount Up1-20201007SE16.iso tmp -

Построить контрольные суммы файлов, находящихся в примонтированном iso-образе, командами:

./ufix -jR tmp > tmp.list

./ufix -eP tmp.list

./ufix -h tmp.prj - После выполнения указанных команд проверить контрольную сумму «ВСЕГО» в файле tmp.html, открыв его с помощью web-браузера, или иным способом (см. ««ФИКС-UNIX 1.0» Описание применения» 643.53132931.501492-01 31 01).

-

(Опционально) Отмонтировать iso-образ, удалить созданный подкаталог и созданные файлы ФИКС-UNIX:

umount tmp

rmdir tmp

rm tmp.list tmp.prj tmp.html

-

Для проверки целостности файлов с помощью файла ФИКС Up1-20201007SE16.iso.prj образ диска должен быть примонтирован в каталог /mnt. Проверка выполняется в соответствии с инструкцией к программе ФИКС-Unix.

Контрольные суммы:

gostsum: 79c875d48bdc004648e875a2ba87c02daaea9a7049bfea38b8ee3d791f76c401

ФИКС-UNIX 1.0 ВСЕГО: F7925739

Внимание

Обновление операционной системы необходимо выполнять от имени учетной записи пользователя с полномочиями администратора системы с высоким уровнем целостности.

На время установки обновления необходимо снять запрет на установку бита исполнения в политиках безопасности.

Для полного завершения обновления потребуется установочный диск операционной системы специального назначения «Astra Linux Special Edition» РУСБ.10015-16 исполнение 1.

3. Если при установке обновления не используется репозиторий основной системы, то необходимо убедиться в том, что зарегистрирован и доступен установочный диск, для чего

просто установить его в привод компакт-дисков (монтировать не надо) и выполнить команду:

sudo apt-cdrom add

4. Если для установки обновления файл ISO-образа переписан на компакт-диск, описанную выше процедуру регистрации повторить для всех компакт-дисков.

5. Если для обновления используются файлы с ISO-образами дисков, то для каждого образа нужно выполнить аналогичную процедуру регистрации, предварительно смонтировав, а потом отмонтировав образ:

sudo mount /mnt/20201007SE16.iso /media/cdromsudo apt-cdrom -m add

sudo umount /media/cdrom

на вопрос об имени диска ввести «20201007SE16».

Можно не использовать ключ -m, тогда команда apt-cdrom начиная работу сама отмонтирует ранее установленный диск, выдаст запрос на установку нового диска, а после завершения — отмонтирует установленный диск.

При этом образы дисков по запросу команды apt-cdrom можно монтировать из параллельной терминальной сессии.

Описанные процедуры регистрации компакт-дисков и образов должны быть выполнены для всех компакт-дисков и образов, использующихся для обновления.

В процессе установки обновления может потребоваться замена диска/образа диска, с которого происходит установка.

Программа установки предупредит об этом, попросит вставить диск и нажать Enter.

При установке с использованием компакт-диска дистрибутива ОС Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6) и файла — образа диска с обновлениями переключать носители не потребуется.

При установке с использованием иных вариантов носителей может потребоваться заменять носители в соответствии с указаниями программы.

При этом компакт-диски просто заменяются в приводе компакт-дисков, а для подключения файлов с образами дисков их нужно будет монтировать в каталог /media/cdrom так же, как и при регистрации:

sudo mount /mnt/20201007SE16.iso /media/cdrom

6. Команды обновления следует выполнять из сессии суперпользователя (sudo -s) с высоким уровнем целостности, а не через отдельные команды sudo:

sudo -s... команды ...exit

7. После завершения регистрации всех компакт-дисков и образов выполнить команды для «холостого прогона» установки обновлений (без внесения реальных изменений в систему, ключ -s команды apt), и убедитесь, что в результате работы не возникает неустранимых ошибок:

sudo -sapt updateapt -s dist-upgradeexit

По мере появления приглашения на замену носителей — выполнять замену в соответствии с изложенной выше инструкцией.

8. Выполнить обновление командами:

sudo -s

apt updateapt dist-upgrade

apt -f install

exit

По мере появления приглашения на замену носителей — выполнять замену в соответствии с изложенной выше инструкцией.

После выполнения обновления необходимо перезагрузить систему.

После завершения выполнения указанных команд обновление операционной системы будет выполнено .

Для упрощения адаптации пользователей к особенностям реализации мандатного контроля целостности, при установке обновления значение мандатного атрибута ccnri принудительно фиксируется во включенном состоянии для всех каталогов файловой системы. Мандатный атрибут ccnri определяет, что контейнер может содержать сущности с различными уровнями целостности, но не большими, чем его собственный уровень целостности и применяется только к контейнерам (каталогам файловой системы).

Известные проблемы и их решения

Требующие действий перед установкой обновления

Недостаточно места в дисковом разделе /boot

Размеры дисковых разделов можно проверить командой:

lsblk

Если обновление устанавливается на только что установленную ОС с разметкой LVM, выполненной по умолчанию (а именно — размер дискового раздела /boot менее 512МБ, по умолчанию 234МБ), то:

-

либо увеличить размер дискового раздела /boot до 512МБ:

-

либо, если увеличить размер дискового раздела /boot до 512МБ не представляется возможным:

-

удалить ядро hardened командой:

sudo apt remove linux-image-4.15.3-1-hardened

-

Подключить обновления и выполнить их установку обновление.

-

Перезагрузить ОС, загрузившись с использованием ядра 4.15.3-2-generic

-

При необходимости использовать ядро hardened, повторно установить ядро hardened командой:

sudo apt install linux-image-4.15.3-2-hardened linux-astra-modules-4.15.3-2-hardened

и повторно перезагрузить ОС с использованием ядра hardened

-

См. также статью Увеличение размера boot при стандартной разметке LVM. Краткая инструкция

Требующие действий после установки обновления

На момент выпуска настоящего бюллетеня не обнаружены.

Вы уверены, что хотите удалить это сообщение?

#1 2023.04.20 05:44:44

Raijin Сообщений: 2804

Администратор

0

Прнцип тот же самый, что и в 1.6 только с одним нюансом. Даже если вы вошли в папку, где лежит фикс, Вам всё равно придётся прописывать полный путь до исполняющего файла и до создаваемого файла.

Инструкция по 1.6 лежит здесь.

Отредактировано: Raijin 2023.04.20 05:44:56

ФИКС-Unix 1.0, программа фиксации и контроля целостности информации для Unix-подобных ОС. [11-16-CBI-SL]

ФИКС-UNIX 1.0 является средством фиксации и контроля целостности информации для Unix-подобных ОС.

Программа фиксации и контроля целостности информации ФИКС-UNIX 1.0 предназначена для контрольного суммирования и проверки целостности содержимого файлов, каталогов, носителей информации.

В программе реализован быстродействующий 32-байтовый алгоритм контрольного суммирования разработки ЗАО «ЦБИ-сервис».

ФИКС-UNIX 1.0 может использоваться организациями- разработчиками программного обеспечения (ПО), заказчиками ПО, лицензиатами ФСТЭК России, органами по аттестации объектов информатизации, испытательными лабораториями, организациями, эксплуатирующими объекты информатизации.

Основные возможности

- вычисление контрольных сумм отдельных файлов, каталогов, или из заданного перечня;

- контроль целостности заданного перечня файлов (каталогов);

- управление посредством установки значений ключей в командной строке;

- возврат кодов завершения, содержащего результаты контрольного суммирования или контроля целостности вызвавшей программе;

- экспорт результатов контрольного суммирования в формате текстовых баз данных Microsoft;

- возможность управления составом и видом представления отчетов о контрольном суммировании;

- возможность поставки пользователю в виде исходных текстов на языке C.

Наличие возможности управления с помощью параметров командной строки позволяет встраивать ФИКС-UNIX 1.0 в средства защиты информации для реализации в них функций обеспечения целостности информации.

Условия применения

ОС типа Unix, имеющая компилятор с языка C. На текущий момент представлены дистрибутивы для перечисленных ниже ОС. При заказе просим указать для какой ОС из списка требуется дистрибутив. В случае отсутствия необходимой ОС в списке мы можем рассмотреть вопрос о сборке дистрибутива под иную операционную систему.

| 1. | Aix_5_3_ppc |

| 2. | AIX_PowerPC |

| 3. | AltLinux_8_amd64 |

| 4. | AltLinux_SPT_60_i586 |

| 5. | ARM |

| 6. | Astra_1_19_Orel_amd64 |

| 7. | Astra_1_3_amd64 |

| 8. | Astra_SE_1.3_amd64 релиз Смоленск |

| 9. | Astra_3.2.0-27_amd64 |

| 10. | AstraLinux_1_4_amd64 |

| 11. | AstraLinux_1_5_1_11_amd64 |

| 12. | AstraLinux_1_5_amd64 |

| 13. | AstraLinux_1_6_amd64 релиз Смоленск |

| 14. | CentOS_6_2_amd64 |

| 15. | CentOS_6_3_amd64 |

| 16. | CentOS_6_5_amd64 |

| 17. | CentOS_7_amd64 |

| 18. | Debian_5_i386 |

| 19. | Debian_6_0_amd64 |

| 20. | Debian_7_4_i686 |

| 21. | Debian7-amd64 |

| 22. | DebianLinux_8_5_amd64 |

| 23. | FreeBSD_8_1_amd64 |

| 24. | FreeBSD_8_3_i386 |

| 25. | FreeBSD_Ix86 |

| 26. | Linux_Ix86 |

| 27. | Linux_RedHat_Ix86 |

| 28. | MCBC_3_0_i386 |

| 29. | MSVSphere_52_i386 |

| 30. | Opensuse_42_1_amd64 |

| 31. | OracleEnterpriseLinux_5.8_amd64 |

| 32. | OracleEnterpriseLinux_5_4_i386 |

| 33. | OracleEnterpriseLinux_6_5_amd64 |

| 34. | RHEL_5.7_x86 |

| 35. | RHEL_6_5_amd64 |

| 36. | Rosa_SX_Cobalt_1_0_amd64 |

| 37. | Solaris_SPARC |

| 38. | Solaris10 |

| 39. | SUSE_Lin_Ent_Serv_11_SP3_amd64_x86_64 |

| 40. | ubuntu_12_04_amd64 |

| 41. | ubuntu_12_32bit |

| 42. | ubuntu_12_IA64 |

| 43. | ubuntu_13_04_i586 |

| 44. | Ubuntu_14_04_amd64 |

| 45. | UNIXWare 7.1.4 |

| 46. | Yanux_4_0_i686 |

Сертификат

ФИКС-UNIX 1.0 имеет сертификат ФСТЭК № 680, действительный до 26 февраля 2021 г.

О производителе:

Основанная в 1995 году компания Центр безопасности информации (ЦБИ) является одним из ведущих на российском IT-рынке производителей программного обеспечения в области безопасности информационных технологий. ЦБИ предоставляет широкий спектр услуг по защите информации: от сертификационных испытаний средств защиты информации до создания системы безопасности и аттестации объектов информатизации. Компания предлагает уникальные разработки в области методического и инструментального тестирования и оценки безопасности информационных технологий.

Благодаря комплексному подходу к решаемым проблемам продукты компании успешно используют более 500 организаций. Партнерами «Центра безопасности информации» являются «Аладдин», «Крипто-Про», «Инфотекс», «Информзащита» и другие компании.

Программное обеспечение ЦБИ:

- «Ревизор сети» – обеспечивает сканирование работы сети.

- «ГРОЗА-К» – приложение для расчета показателей защищенности конфиденциальной информации.

- «ФИКС» – средство фиксации и контроля исходного состояния программного комплекса.

- EMU – приложение для проведения динамического анализа программного обеспечения.

- «Астра» – инструмент анализа сетевого трафика.

Продукты:

Набор тестовых программ накопителей информации и видеоустройств для Astra Linux [47-105-CBI-SL]

Ревизор сети (версия 3.0) право на использование дополнительного IP адреса на 1 год [12-78-CBI-SL]

Ревизор Сети (версия 3.0) [12-50-CBI-SL]

Программа расчета показателей защищенности конфиденциальной информации ГРОЗА-К версия 1.0 на 1 год [46-18-47-CBI-SL]

Анализатор исходных текстов АИСТ-С Лицензия (право на использование) на 1 год [15-45-CBI-SL]

Астра 1.0 на 1 год [20-43-CBI-SL]

Программа расчета показателей защищенности ПЭМИН-2005 на 1 год [44-18-41-CBI-SL]

Тест СD-DVD/RW приводов USB. [43-40-CBI-SL]

Тест принтеров. [43-39-CBI-SL]

Тест привода гибких дисков FDD. [43-38-CBI-SL]

Тест накопителей с интерфейсом FireWire (IEEE1394) [43-37-CBI-SL]

Тест клавиатуры USB. [43-36-CBI-SL]

Тест клавиатуры PS/2. [43-35-CBI-SL]

Тест жестких дисков Serial ATA. [43-34-CBI-SL]

Тест жестких дисков IDE и SCSI. [43-33-CBI-SL]

Тест внешних накопителей с интерфейсом USB. [43-32-CBI-SL]

Тест видеосистемы стандарта DVI. [43-31-CBI-SL]

Тест видеосистемы стандарта D-Subscription. [43-30-CBI-SL]

Тест CD-DVD/RW приводов SATA. [43-29-CBI-SL]

Тест CD-DVD/RW приводов IDE. [43-28-CBI-SL]

Сборник тестовых программ для ОС МСВСфера.[39-27-CBI-SL]

Сборник тестовых программ для Windows 9x/NT/2000/ХР/7/8 Установочный комплект [39-24-CBI-SL]

Агент инвентаризации на 1 год [19-21-CBI-SL]

Программа поиска и гарантированного уничтожения информации на дисках TERRIER (версия 3.0) [13-18-CBI-SL]

Программа фиксации и контроля исходного состояния программного комплекса ФИКС (версия 2.0.2) на 1 год [11-13-CBI-SL]

Программа контроля полномочий доступа к информационным ресурсам Ревизор- 2 ХР на 1 год [21-12-10-CBI-SL]

Средство создания модели системы разграничения доступа Ревизор -1 ХР на 1 год [12-8-CBI-SL]

Программа фиксации и контроля исходного состояния программного комплекса ФИКС (версия 2.0.1) Продление лицензии на 1 год [11-6-CBI-SL]