Тех, кого раньше бы окрестили киберпанками, сегодня величают себя более политкорректно: DevSecOps. Помните «весь спектр радуги», из легендарного фильма «Хакеры»? 1) Зелёная (всемирная среда UNIX); 2) ярко-оранжевая (критерии защиты данных компьютера по стандартам DOD); 3) розовая рубашка (справочник IBM; прозвали так из-за дурацкой розовой рубашки на мужике с обложки); 4) книга дьявола (библия UNIX); 5) книга дракона (разработка компилятора); 6) красная книга (сети национального управления безопасности; известна как мерзкая красная книга, которой нет места на полке).

Пересмотрев в очередной раз этот легендарный фильм, я задался вопросом: а что бы сегодня читали киберпанки прошлого, ставшие в наше время DevSecOps’ами? И получился обновлённый, более современный вариант этого радужного спектра:

– Фиолетовая (руководство APT-хакера)

– Чёрная (корпоративная кибер-не-безопасность)

– Красная (справочник красноармейца)

– Книга бизона (культивирование DevOps-культуры в сообществе разработчиков; названа так из-за зверя с обложки)

– Жёлтая паутина (жёлтая, в смысле злободневная, подборка уязвимостей всемирной паутины)

– Коричневая (книга багоборца)

– Книга возмездия (библия безопасной разработки кода)

1. Фиолетовая (руководство APT-хакера)

Tyler Wrightson. Advanced Persistent Threat Hacking: The Art and Science of Hacking Any Organizations. 2015. 434 p.

Эта книга написана для одной единственной цели: продемонстрировать, что в мире не существует безопасных систем. Причём написана она с точки зрения преступника, без каких-либо компромиссов. Автор беззастенчиво демонстрирует современные реалии кибер-не-безопасности, и без утайки делится самыми интимными подробностями APT-хакерства. Без какого-либо намёка на то, чтобы ходить на цыпочках вокруг да около спорных тем, опасаясь привлечь к себе предосудительное внимание. Почему именно с бескомпромиссно преступной точки зрения? Потому что автор уверен, что только так мы сможем по-настоящему «узнать своего врага в лицо», как это советовал Сунь Цзы в своей книге «Искусство войны». И потому что автор также уверен, что без этого знания невозможно разработать сколь-нибудь эффективную защиту от киберугроз.

В книге описывается образ мыслей APT-хакера, инструменты и навыки, – которые позволяют ему взламывать абсолютно любую организацию, вне зависимости от того, какая там развёрнута система безопасности. С демонстрацией реальных примеров взлома, для реализации которых вполне достаточно скромного бюджета и скромных технических навыков.

Для борьбы с традиционными преступниками в любом государстве существуют отработанные схемы. Однако в киберпространстве смышлёные преступники неуловимы. Поэтому суровые реалии современной эпохи цифровых технологий таковы, что кто бы ни подключился к Интернет, – он находится под постоянной атакой, как дома, так и на работе. Вы можете не отдавать себе в этом отчёта, но когда вы впустили в свою жизнь Интернет, компьютер, мобильный телефон, Facebook, Twitter или что-то подобное, – вы тем самым присоединились к войне. Хотите вы того или нет, но вы уже в числе солдат этой войны.

Даже если у вас «нет никаких ценных данных», – вы легко можете стать случайной жертвой. Не говоря уже о том, что преступник может задействовать ваше цифровое оборудование в своих тёмных делишках: взлома паролей, рассылка спама, поддержка DDoS-атаки и т.п. Мир сегодня превратился в игровую площадку – для тех, кто сведущ в высоких технологиях и любит нарушать правила. И место царя горы в этой игре занимают APT-хакеры, чей манифест сводится к следующим словам: «Мы супергерои, невидимки и Нэо из Матрицы. Мы можем перемещаться невидимо и бесшумно. Манипулировать всем чем только пожелаем. Идти куда захотим. Нет такой информации, которую бы мы не могли достать. Мы уверенно летаем там, где остальные могут только ползать».

2. Чёрная (корпоративная кибер-не-безопасность)

Scott Donaldson. Enterprise Cybersecurity: How to Build a Successful Cyberdefence Program Against Advanced Threats. 2015. 536 p.

В книге представлена гибкая наглядная схема для управления всеми аспектами корпоративной программой кибербезопасности (КПК), в которой вся КПК разделена на 11 функциональных областей и на 113 предметных аспектов. Эта схема очень удобна для проектирования, разработки, внедрения, контроля и оценки КПК. Также она очень удобна для управления рисками. Схема универсальна и легко масштабируется под нужды организации любых размеров. В книге подчёркивается, что абсолютная неуязвимость принципиально недостижима. Потому что имея в запасе неограниченное время, предприимчивый злоумышленник может в конце концов преодолеть даже самую передовую киберзащиту. Поэтому эффективность КПК оценивается не в абсолютных категориях, а в относительных, – двумя относительными показателями: насколько быстро она позволяет обнаруживать кибератаки и насколько долго она позволяет сдерживать натиск противника. Чем лучше эти показатели, тем больше у штатных специалистов времени на то, чтобы оценить ситуацию и предпринять контрмеры.

В книге подробно описаны все действующие лица, на всех уровнях ответственности. Объясняется, как применять предложенную схему КПК для объединения разношёрстных департаментов, скромных бюджетов, корпоративных бизнес-процессов и уязвимой киберинфраструктуры – в рентабельную КПК, способную противостоять передовым кибератакам; и способную значительно сокращать ущерб, в случае пробоя. В рентабельную КПК, которая принимает во внимание ограниченность бюджета выделенного на обеспечение кибербезопасности и которая помогает находить нужные компромиссы, оптимальные именно для вашей организации. С учётом повседневной оперативной деятельности и долгосрочных стратегических задач.

При первом знакомстве с книгой владельцы малого и среднего бизнеса, имеющие ограниченные бюджеты, могут посчитать, что для них представленная в книге схема КПК, с одной стороны не по карману, а с другой стороны вообще излишне громоздка. И действительно: далеко не все предприятия могут позволить себе учитывать все элементы комплексной программы КПК. Когда генеральный директор является по совместительству также финансовым директором, секретарём, службой технической поддержки, – полномасштабная КПК явно не для него. Однако в той или иной степени проблему кибербезопасности приходится решать любому предприятию, и если почитать книгу внимательно, то можно увидеть, что представляемая схема КПК – легко адаптируема под нужды даже самого маленького предприятия. Так что она подходит для предприятий любых размеров.

Кибербезопасность на сегодняшний день – очень проблемная область. Обеспечение кибербезопасности начинается с комплексного понимания её составляющих. Одно уже это понимание – первый серьёзный шаг к обеспечению кибербезопасности. Понимание того, с чего начать обеспечение кибербезопасности, чем продолжить и что улучшить – ещё несколько серьёзных шагов на пути к её обеспечению. Вот эти несколько шагов представленная в книге схема КПК и позволяет сделать. Она заслуживает внимания, поскольку авторы книги – признанные эксперты кибербезопасности, которым доводилось сражаться на переднем крае кибербезопасности, против APT-хакеров, – отстаивая в разное время правительственные, военные и корпоративные интересы.

3. Красная (справочник красноармейца)

Ben Clark. RTFM: Red Team Field Manual. 2014. 96 p.

RTFM – подробный справочник для серьёзных представителей красной команды. В RTFM приведён базовый синтаксис основных инструментов командной строки (для Windows и Linux). И также приведены оригинальные варианты их использования, в комплексе с такими мощными инструментами как Python и Windows PowerShell. RTFM будет снова и снова экономить вам целую кучу времени и сил, – избавляя от необходимости вспоминать/искать трудно запоминающиеся нюансы операционной системы, связанные с такими инструментами как Windwos WMIC, инструменты командной строки DSQUERY, значения ключей реестра, синтаксис планировщика Task Scheduler, Windows-скрипты и др. Кроме того, что ещё более важно, RTFM помогает своему читателю перенять наиболее передовые красноармейские техники.

4. Книга бизона (культивирование DevOps-культуры в сообществе разработчиков; названа так из-за зверя с обложки)

Самое удачное из ныне существующих пособие по формированию корпоративной DevOps-культуры. Здесь DevOps рассматривается как новый способ мышления и работы, позволяющий формировать «умные команды». «Умные команды» отличаются от прочих – тем, что их члены понимают особенности своего образа мышления и применяют это понимание с пользой для себя и для дела. Такая способность «умных команд» развивается в результате систематической практики ToM (Theory of Mind; наука самоосознания). ToM-компонент DevOps-культуры позволяет распознавать сильные стороны – свои и своих коллег; позволяет улучшать понимание себя и других. В результате способность людей сотрудничать и сопереживать друг другу – увеличивается. Организации с развитой DevOps-культурой реже допускают ошибки, быстрее восстанавливаются после сбоев. Сотрудники этих организаций – чувствуют себя более счастливо. А счастливые люди, как известно, – более продуктивны. Поэтому целью DevOps является выработка взаимопонимания и общих целей, позволяющих установить долговременные и прочные рабочие взаимоотношения между отдельными сотрудниками и целыми департаментами.

DevOps-культура это своеобразный фреймворк, располагающий к тому, чтобы обмениваться ценным практическим опытом и развивать между сотрудниками сопереживание. DevOps это культурная ткань, сплетённая из трёх нитей: непрерывное выполнение должностных обязанностей, развитие профессиональных компетенций и личное самосовершенствование. Эта культурная ткань «обволакивает» как отдельных сотрудников, так и целые департаменты, – позволяя им эффективно и непрерывно развиваться в профессиональном и личном плане. DevOps помогает уйти от «старого подхода» (культуры упрёков и поиска виноватых) и прийти к «новому подходу» (использование неизбежных ошибок не для порицания, а для извлечения практических уроков). В результате в команде увеличивается прозрачность и доверие, – что очень благотворно сказывается на способности членов команды сотрудничать друг с другом. Таково краткое содержание книги.

5. Жёлтая паутина (жёлтая, в смысле злободневная, подборка уязвимостей всемирной паутины)

Michal Zalewski. Tangled WEB: A guide to Securing Modern Web Applications. 2012. 300 p.

Всего каких-нибудь 20 лет назад Интернет был настолько же простым, насколько и бесполезным. Он представлял собой причудливый механизм, позволяющий небольшой кучке студентов и вундеркиндов – посещать домашние странички друг друга. Подавляющее большинство таких страничек было посвящено науке, домашним питомцам и поэзии.

Архитектурные изъяны и недостатки реализации всемирной паутины, с которыми нам приходится мириться сегодня – плата за историческую непредусмотрительность. Ведь это была технология, которая никогда не стремилась к тому глобальному статусу, который она имеет сегодня. В итоге мы имеем сегодня очень уязвимую киберинфраструктуру: как выяснилось, стандарты, дизайн и протоколы всемирной паутины, которых было достаточно для домашних страничек с танцующими хомяками, – совершенно недостаточно, скажем, для Интернет-магазина, который ежегодно обрабатывает миллионы транзакций по кредитным картам.

Оглядываясь на прошлые два десятка лет, трудно не разочароваться: практически каждое сколь-нибудь полезное web-приложение, разработанное до сегодняшнего дня, – было вынуждено заплатить кровавую цену за непредусмотрительность вчерашних архитекторов всемирной паутины. Мало того, что Интернет оказался куда более востребованным, чем это ожидалось, так мы ещё и закрывали глаза на некоторые неудобные его характеристики, которые выходили за пределы зоны нашего комфорта. И ладно бы закрывали глаза в прошлом, – мы продолжаем закрывать их и сейчас… Более того, даже очень хорошо спроектированные и тщательно проверенные веб-приложения, всё равно имеют гораздо больше проблем, чем их несетевые собратья.

Итак, мы порядком наломали дров. Пришло время покаяться. В целях такого покаяния эта книга и была написана. Это первая в своём роде (и на данный момент лучшая в своём роде) книга, которая предоставляет систематический и тщательный анализ текущего состояния безопасности веб-приложений. Для такого сравнительно небольшого объёма книги, количество рассмотренных в ней нюансов – просто ошеломительное. Более того, инженеры-безопасники, ищущие быстрых решений, порадуются наличию чит-листов, которые можно найти в конце каждого раздела. В этих чит-листах описываются эффективные подходы для решения наиболее злободневных проблем, с которыми сталкивается разработчик веб-приложений.

6. Коричневая (книга багоборца)

Tobias Klein. A Bug Hunter ‘s Diary: A Guided Tour Through the Wilds of Software Security. 2011. 208 p.

Одна из интереснейших книг, вышедших за последнее десятилетие. Её посыл можно резюмировать следующими словами: «Дайте человеку эксплойт, и вы сделаете его хакером на один день, научите его эксплуатировать ошибки – и он останется хакером на всю жизнь». Читая «Дневник багоборца», вы проследуете за практикующим экспертом кибербезопасности, который выявляет ошибки и эксплуатирует их, – в самых популярных на сегодняшний день приложениях. Таких как Apple iOS, VLC-медиаплеер, веб-браузеры и даже ядро Mac OS X. Читая эту уникальную в своём роде книгу, вы получите глубокие технические знания и понимание того, какой у хакеров подход к трудноразрешимым проблемам; а также в каком они экстазе находятся в процессе охоты на баги.

Из книги вы узнаете: 1) как пользоваться проверенными временем методами поиска багов, такими как трассировка вводимых пользователем данных и реверсинженеринг; 2) как эксплуатировать уязвимости, такие как разыменование NULL-указателей, переполнение буфера, огрехи преобразования типов; 3) как писать код, демонстрирующий наличие уязвимости; 4) как грамотно уведомлять вендоров об выявленных в их софте багах. Дневник багоборца испещрён реальными примерами уязвимого кода, и авторскими программами, разработанными для облегчения процесса поиска багов.

Ради какой бы цели вы ни охотились за багами, будь то развлечение, заработок или же альтруистическое стремление сделать мир более безопасным, – эта книга поможет вам развить ценные навыки, поскольку с её помощью, вы заглядываете через плечо профессионала-багоборца, на экран его монитора, и также в его голову. Максимальную отдачу от книги получат те, кто хорошо знаком с языком программирования C/C++ и x86-ассемблером.

7. Книга возмездия (библия безопасной разработки кода)

Michael Howard. 24 Deadly Sins of Software Security: Programming Flaws and How to Fix Them. 2010. 394 p.

Сегодня любой разработчик софта просто обязан обладать навыками написания безопасного кода. Не потому что это модно, а потому что дикая природа киберпространства – весьма недружелюбна. Мы все хотим, чтобы написанные нами программы были надёжными. Но они не будут таковыми, если мы не позаботимся об их кибербезопасности.

Мы всё ещё расплачиваемся за грехи кибер-не-безопасности, совершённые в прошлом. И мы будем обречены расплачиваться за них и дальше, если не извлечём уроков из своей богатой истории небрежной разработки софта. Эта книга вскрывает 24 принципиальных момента, – очень некомфортных для разработчиков софта. Некомфортных в том плане, что разработчики практически всегда допускают в этих моментах серьёзные огрехи. В книге представлены практические советы, каким образом при разработке софта избежать этих 24 серьёзных огрехов, и как протестировать на наличие таких огрехов уже имеющийся софт, написанный другими людьми. Повествование книги – простое, доступное и основательное.

Эта книга будет ценной находкой для любого разработчика, независимо от языка, который он использует. Она будет интересна всем тем, кто заинтересован в разработке качественного, надёжного и безопасного кода. В книге наглядно продемонстрированы наиболее распространённые и опасные огрехи, сразу для нескольких языков (C ++, C #, Java, Ruby, Python, Perl, PHP и др.); а также приведены проверенные временем и хорошо зарекомендовавшие себя техники, позволяющие смягчить эти огрехи. Искупить прошлые грехи, иначе говоря. Возьмите на вооружение эту библию безопасной разработки, и больше не грешите!

Руководители некоторых софтверных компании используют эту книгу для проведения блиц-тренингов – непосредственно пред началом разработки нового софта. Обязывают разработчиков прочитать перед началом работы те разделы из этой книги, которые затрагивают технологии, с которыми им предстоит иметь дело. Книга разделена на четыре раздела: 1) грехи веб-софта, 2) грехи разработки, 3) криптографические грехи, 4) сетевые грехи.

Содержание статьи

- «Радужная серия»

- «Фиолетовая книга»: руководство APT-хакера

- «Черная книга»: корпоративная кибер(не)безопасность

- «Красная книга»: справочник «красноармейца»

- «Книга бизона»: культивирование DevOps-культуры в сообществе разработчиков

- «Желтая паутина»: классическая подборка уязвимостей всемирной паутины

- «Коричневая книга»: книга «багоборца»

- «Книга возмездия»: библия безопасной разработки кода

Помнишь «весь спектр радуги» лучших книг из легендарного фильма «Хакеры»? Пересмотрев фильм еще раз, мы задались вопросом: а что бы сегодня читали киберпанки прошлого, ставшие в наше время DevSecOps’ами? И вот что у нас получилось…

«Радужная серия»

- «Оранжевая книга»: критерии защиты данных компьютера по стандартам DOD.

- «Розовая рубашка»: справочник IBM (прозвали так из-за стремной розовой рубашки на мужике с обложки).

- «Книга дьявола»: библия UNIX.

- «Книга дракона»: разработка компилятора.

- «Красная книга»: сети национального управления безопасности (известна как «уродливая красная книга, которая не умещается на полке»).

Перевод фильма «Хакеры» не передает игру слов и порой искажает смысл. Ты смотрел его на английском?

- Да, конечно!

- Нет, но теперь посмотрю

- Лучше потрачу время на книгу

«Фиолетовая книга»: руководство APT-хакера

Tyler Wrightson. Advanced Persistent Threat Hacking: The Art and Science of Hacking Any Organizations. 2015. 434 p.

Эта книга написана ради одной-единственной цели: продемонстрировать, что в мире не существует безопасных систем. Причем написана она с позиции преступника, без компромиссов и лишней политкорректности. Автор беззастенчиво демонстрирует современные реалии кибер-не-безопасности и без утайки делится самыми интимными подробностями APT-хакерства. Такой брутальный подход к изложению материала можно понять: автор уверен, что только так мы сможем по-настоящему «узнать своего врага в лицо», как это советовал Сунь-цзы в своей книге «Искусство войны». Только мысля как хакер, безопасник сможет разработать сколь-нибудь эффективную защиту от киберугроз.

В книге описывается образ мыслей APT-хакера, инструменты и навыки — которые позволяют ему взламывать абсолютно любую организацию, вне зависимости от того, какая там развернута система безопасности. С демонстрацией реальных примеров взлома, для реализации которых вполне достаточно скромного бюджета и скромных технических навыков.

INFO

Всякий раз, когда мы читаем про «злые взломают всех, кто подключен хотя бы к сети 220 вольт», мы вспоминаем про нашу мифбрейкерскую статью Всемогущество взломщика: оцениваем реальную степень угрозы хакерских атак.

Тебе приходилось встречаться на практике с целенаправленными атаками (APT)?

- Нет, кому я нужен

- Да, я был жертвой атаки

- Да, я их сам выполнял

«Черная книга»: корпоративная кибер(не)безопасность

Scott Donaldson. Enterprise Cybersecurity: How to Build a Successful Cyberdefence Program Against Advanced Threats. 2015. 536 p.

В книге представлена гибкая и наглядная схема для управления всеми аспектами корпоративной программой кибербезопасности (КПК), в которой вся КПК разделена на 11 функциональных областей и на 113 предметных аспектов. Эта схема очень удобна для проектирования, разработки, внедрения, контроля и оценки КПК, управления рисками. Схема универсальна и легко масштабируется под нужды организации любых размеров. В книге подчеркивается, что абсолютная неуязвимость принципиально недостижима. Потому что, имея в запасе неограниченное время, предприимчивый злоумышленник может в конце концов преодолеть даже самую передовую киберзащиту. Поэтому эффективность КПК оценивается не в абсолютных категориях, а в относительных — двумя относительными показателями: насколько быстро она позволяет обнаруживать кибератаки и насколько долго она позволяет сдерживать натиск противника. Чем лучше эти показатели, тем больше у штатных специалистов времени на то, чтобы оценить ситуацию и принять контрмеры.

В книге подробно описаны все действующие лица на всех уровнях ответственности. Объясняется, как применять предложенную схему КПК для объединения разношерстных департаментов, скромных бюджетов, корпоративных бизнес-процессов и уязвимой киберинфраструктуры в рентабельную КПК, способную противостоять передовым кибератакам и способную значительно сокращать ущерб в случае пробоя. В рентабельную КПК, которая принимает во внимание ограниченность бюджета, выделенного на обеспечение кибербезопасности, и которая помогает находить нужные компромиссы, оптимальные именно для вашей организации. С учетом повседневной оперативной деятельности и долгосрочных стратегических задач.

При первом знакомстве с книгой владельцы малого и среднего бизнеса, имеющие ограниченные бюджеты, могут посчитать, что для них представленная в книге схема КПК, с одной стороны, не по карману, а с другой — вообще излишне громоздка. И действительно: далеко не все предприятия могут позволить себе учитывать все элементы комплексной программы КПК. Когда генеральный директор работает по совместительству также финансовым директором, секретарем и службой технической поддержки — полномасштабная КПК явно не для него. Однако в той или иной степени проблему кибербезопасности приходится решать любому предприятию, и если почитать книгу внимательно, то можно увидеть, что представляемая схема КПК легко адаптируема под нужды даже самого маленького предприятия. Так что она подходит для предприятий любых размеров.

Следует заметить, что авторы книги — признанные эксперты по кибербезопасности, которым доводилось сражаться «на передовой» против APT-хакеров, отстаивая в разное время правительственные, военные и корпоративные интересы.

Продолжение статьи доступно только подписчикам

Cтатьи из последних выпусков журнала можно покупать отдельно только через два месяца после публикации. Чтобы читать эту статью, необходимо купить подписку.

Подпишись на журнал «Хакер» по выгодной цене!

Подписка позволит тебе в течение указанного срока читать ВСЕ платные материалы сайта, включая эту статью. Мы принимаем оплату банковскими картами, электронными деньгами и переводами со счетов мобильных операторов. Подробнее о подписке

1 год6190 р. Экономия 1400 рублей! |

1 месяц720 р. 25-30 статей в месяц |

Уже подписан?

Источник

Содержание:

- Шаг 2. Определение «меты»

- Кто такой этичный хакер?

- Больше характеристик и информации о взломе

- Пять фаз этического взлома

- Планирование и разведка

- Сканирование

- Получение доступа

- Поддержание доступа

- Анализ и конфигурация WAF

- Как проходить кибер испытания на «Checkpoint»

- Как перейти в сферу кибербезопасности и стать хакером?

- Если нет опыта в IT

- Что нужно знать и уметь начинающему хакеру

- Если есть опыт в IT

- Лучшие инструменты для взлома

- 1. Metasploit

- 2. Nmap

- 3. Wireshark

- 4. OpenVAS

- 5. Ettercap

- Типы хакеров

- Black Hat Hacker

- Grey Hat Hacker

- White Hat Hacker

- Кто такие «blue hat», «green hat», «red hat»?

- Профессиональные требования и необходимые качества

- Советы для начинающих

- Профессии The Blue Team

- Техник по кибербезопасности (Cyber Security Technician)

- Аналитик по кибербезопасности (Defensive Cyber Security Analyst)

- Аналитик Центра безопасности (SOC Analyst)

- Исследователь в сфере информационной безопасности (Information Security Researcher)

- Профессии The Red Team

- Цифровой криминалист (Digital Forensics Examiner)

- Пентестер (Penetration Tester)

- Этичный хакер (Ethical Hacker)

- Аналитик по оценке уязвимостей (Vulnerability Assessment Analyst)

- Как стать хакером с нуля

- Первые шаги хакера

- Шаг 9. Поиск «внутренних» уязвимостей

- Что такое взлом?

- Типы хакеров

- Этический хакер — каким навыками необходимо обладать

- Какой язык программирования начать учить

- «Фиолетовая книга»: руководство APT-хакера

- INFO

- «Черная книга»: корпоративная кибер(не)безопасность

-

- Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

- Вариант 2. Открой один материал

-

Шаг 2. Определение «меты»

После заключения договора об оказании услуги «тестирование на проникновение» перед этичным хакером ставится задача эту услугу оказать. Самое полезное, что хакер может найти для себя в договоре, — это сроки, которых ему необходимо придерживаться. Обычно еще до начала каких-либо работ уже есть некое представление о тестируемой ИС в виде информации с официального сайта, а также из поисковиков. Такой pre-recon помогает примерно представить объем работ и с грехом пополам все распланировать.

Представим, что сегодняшним объектом тестирования будет крупная компания (несколько точек по всей стране), которая занимается, к примеру, типографией. Сетевой периметр (перечень ресурсов, доступных любому пользователю интернета), скорее всего, состоит из нескольких веб-приложений, корпоративных сервисов, а также сервисов сетевой инфраструктуры. В штате организации около 3000 человек. Офисы объединены между собой средствами VPN. На данном этапе уже обговорены рассматриваемые модели нарушителя.

Мы будем придерживаться модели внешнего злоумышленника, атакующего из интернета и не обладающего какой-либо информацией об ИС. Наша основная цель — дать независимую оценку защищенности корпоративной сети. Для пентестера это значит заполучить максимальные привилегии на основных компонентах ИС. Стремление завладеть максимальными привилегиями где-то внутри, за сетевым периметром, подстегивает этичного хакера, и придает интереса всему этому, казалось бы, бездуховному процессу проверки ИС на уязвимости автоматизированными средствами. Примерно с такими мыслями этичный хакер приступает к рекону — идентификации сетевого периметра тестируемой организации.

Кто такой этичный хакер?

Этичный хакеры, обычно называемые тестировщиками проникновения или хакерами в белой шляпе, являются опытными хакерами-профессионалами, которые выявляют и используют слабые места и уязвимости в целевых системах/сетях. В отличие от злонамеренных хакеров, вместо того, чтобы воспользоваться преимуществами обнаруженных уязвимостей, этичные хакеры работают с разрешения авторизованного руководства и должны все правила управления и законы страны.

Стоит отметить, что этичные хакеры нередко становятся белыми шляпами, будучи злонамеренными хакерами, решая использовать свои навыки и приемы для достижения позитивных целей. Тем не менее, хакеры в белых шляпах также нередко переключают свои белые шляпы на черные.

Больше характеристик и информации о взломе

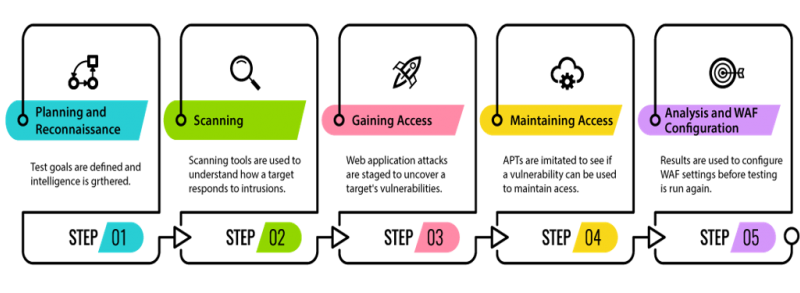

Несмотря на то, что этичный хакер не должен выполнять определенные действия во время взлома, существует пять основных этапов, включая разведку, сканирование, получение доступа, поддержание доступа и очистку треков.

Фазы хакинга:

- Первым этапом взлома является Разведка, также известная как следы или сбор информации. На этом этапе хакер должен собрать как можно больше информации. Собирается информация о сети, хосте и вовлеченных людях.

- Вторая фраза сканирования включает в себя три типа сканирования: сканирование портов, сканирование уязвимостей, сопоставление сети.

- Третья фаза получения доступа отражает фазу, когда хакер входит в целевую систему или сеть. После того, как хакер проник в систему, требуется разрешение администратора для установки программ и инструментов, необходимых для настройки или скрытия данных.

- После получения доступа следует фраза «Поддерживающий доступ». Злоумышленник, взломавший систему, может захотеть только показать, что она уязвима, или он также хочет сохранить или использьзовать несанкционированное соединение в фоновом режиме. Для этого хакеры часто используют вредоносные программы, такие как трояны, руткиты или другие вредоносные программы. Доступ должен поддерживаться до тех пор, пока задачи не будут выполнены.

- Последний этап — очистка дорожки. Злонамеренный хакер не хочет быть пойманным, поэтому необходимо очистить все улики и следы, которые могут привести к нему. Этот этап состоит из модификации, повреждения и/или удаления журналов, значений реестра, используемых приложений и т.д. Даже если каждый хакер выбирает свои собственные фазы взлома, это пять основных рекомендуемых и наиболее часто используемых этапов.

Пять фаз этического взлома

Пять этапов этического взлома включают в себя:

Планирование и разведка

Первым этапом этического взлома является определение объема и целей теста, в том числе систем, к которым необходимо обратиться, и методов тестирования, которые необходимо использовать, а затем сбор сведений, т.е. сети, почтового сервера и DNS, чтобы лучше понять возможные уязвимости и как работает цель.

Сканирование

Следующим шагом является выполнение сканирования, при котором тестировщик может узнать, как цель реагирует на различные вторжения. Это может быть сделано проведением:

- Статического анализа (проверка кода приложения на предмет его поведения во время работы)

- Динамического анализа (проверка кода приложения в рабочем состоянии и предоставление в реальном времени представления о производительности приложения)

Получение доступа

Это критически важный шаг, когда атаки веб-приложений, такие как SQL-инъекция, межсайтовый скриптинг и бэкдоры, используются для обнаружения уязвимостей цели, а затем их использования путем кражи информации и вмешательства в привилегии и наблюдения за количеством ущерба, который он может нанести.

Поддержание доступа

На этом этапе тестирования обнаруженная уязвимость используется в качестве постоянного присутствия в системе эксплойта в течение длительного времени с целью кражи конфиденциальной информации или распространения вредоносного кода внутри сети, быстро получая доступ к серверу.

Анализ и конфигурация WAF

Последний шаг – это компиляция результата путем анализа и документирования использованных уязвимостей, доступа к данным и времени, которое тестер может оставаться незамеченным в системе.

Как проходить кибер испытания на «Checkpoint»

Tutorial

Привет всем, я Никита Куртин, куратор израильской высшей школы IT и безопасности HackerU

Этим летом ведущая израильская компания в области информационной безопасности Checkpoint, опубликовала серию кибер испытаний.

Задачи поделили на шесть категорий:

• Logic

• Web

• Programming

• Networking

• Reversing

• Surprise

По две задачки на каждое направление. В этом посте я расскажу как проходил только четыре испытания, в следующем другие три: Checkpoint до этого уже успел завоевать уважение и интерес с мой стороны, поэтому я решил принять эти вызовы. Однако ввиду занятости, смог позволить себе взяться лишь за 8 из 12 заданий (из четырёх разных категорий). И решить мне удалось 7 из них.

Челлендж официально завершился к концу сентября 2018-го.

Поэтому теперь я с чистой совестью могу рассказать пошагово о том, как я прорывался к решению следующих задач:

• Логический челлендж «PNG++»

• Web челлендж «Роботы возвращаются»

• Web челлендж «Галерея Диего»

• Задача на программирование «Осторожные шаги»

• Задача на программирование «Пазл»

• Нетворкинг челлендж «Пинг Понг»

• Нетворкинг челлендж «Протокол» Челлендж: PNG++

Описание:

Это (ссылка на зашифрованный файл PNG) изображение было закодировано с использованием пользовательского шифра.

Нам удалось считать большую часть этого кода здесь (ссылка на python код).

К несчастью, кто-то нерасторопный пролил кофе на весь key_transformator.py.

Как перейти в сферу кибербезопасности и стать хакером?

Если нет опыта в IT

Для работы в сфере информационной безопасности необходимы базовые знания в IT. Хорошая новость в том, что для этого не обязательно иметь профильное образование. Учеба в вузе по специальности не гарантирует, что человек сразу сможет работать в профессии — слишком мало практики.

По данным Росстата только 37 процентов российских выпускников работают по специальности. Поэтому для старта достаточно обычного технического образования и специализированного узкопрофильного обучения в IT-школе.

Получить базовые знания в IT-школе можно за 6-12 месяцев, обучаясь без ущерба для основной работы. Углубленный курс с узкой специализацией займет еще 6-8 месяцев. Средняя стоимость базового курса на рынке составляет от 180 000 рублей за 12 месяцев. Углубленного — от 100 000 рублей за 8 месяцев. Т.е. 10-18 тысяч рублей в месяц.

Что нужно знать и уметь начинающему хакеру

— знать основы программированияс легкостью проходить математико-логические тесты, например, TalentQ

— критически мыслить

— быть внимательным

— иметь опыт администрирования ОС Windows и Active Directory

— иметь базовые знания Linux, сетей, IP-адресациb, статической маршрутизации

— уметь настраивать системы защиты от НСД на базе Windows, антивирусных систем, Apache 2, nginx, Auditd, MySQL.

Если есть опыт в IT

Специалист с опытом работы в IT, в должности системного администратора, может спокойно переквалифицироваться в этичного хакера. Для этого нужно пройти вводное тестирование в IT-школе и специализированный курс обучения по интересующей специальности. В среднем, перейти в новую специальность можно за 6-8 месяцев.

Лучшие инструменты для взлома

Например, давайте просто предположим, что вы хотите знать, как может возникнуть угроза и какой ущерб она может создать, в этот момент вам нужно думать как хакер и знать инструменты и методы, которые они могут использовать. Инструменты этического взлома позволяют любому сообщать об инцидентах безопасности, исследуя уязвимости и недостатки в компаниях, которые помогают сделать их системы и приложения менее уязвимыми. Лучшие хакерские инструменты, используемые экспертами по безопасности и частными лицами, перечислены ниже:

1. Metasploit

Metasploit – это проект с открытым исходным кодом, написанный на Ruby, который позволяет использовать различные инструменты кибербезопасности для обнаружения уязвимостей и функций удаленного программного обеспечения в качестве модуля разработки эксплойтов.

2. Nmap

Network Mapper – это бесплатный инструмент безопасности с открытым исходным кодом, используемый для аудита и управления операционной системой и сетевой безопасностью для локальных и удаленных хостов. Используя этот инструмент, мы можем обнаруживать открытые порты на удаленных хостах, сопоставление сети, исследование уязвимостей внутри сети и аудит устройств безопасности.

3. Wireshark

Wireshark – еще одно бесплатное программное обеспечение с открытым исходным кодом, позволяющее анализировать сетевой трафик в режиме реального времени. У него есть технология сниффинга, благодаря которой вы можете перехватывать и видеть результаты в удобочитаемой форме. Это также сохраняет анализ для автономной работы, делая его более эффективным.

4. OpenVAS

OpenVAS или Nessus – один из лучших сканеров сетевых уязвимостей, используемых для обнаружения удаленных уязвимостей на любых хостах. В основном системные администраторы и специалисты DevOps используют этот инструмент для одновременного сканирования нескольких хостов. Он имеет мощный веб-интерфейс, способный экспортировать все результаты в HTML, XML, LateX и в виде обычного текста.

5. Ettercap

Ettercap – еще один известный инструмент для отслеживания пакетов в сетях LAN, способный обрабатывать как активные, так и пассивные сканирования и различные зашифрованные протоколы, такие как SSH и HTTPS. Он выполняет анализ сети и хоста с манипуляциями с сетью по установленным соединениям, упрощая тестирование атак «человек посередине».

Еще несколько инструментов, включая John the ripper (инструмент для взлома паролей), Nikto (сканер веб-сервера), SQLMap (запуск тестов внедрения кода SQL на удаленных хостах), Wapiti (сканер уязвимостей на основе CLI) и BeEF, эффективно используются для тестирования на проникновение.

Эта статья поможет вам понять основные понятия этического взлома, как стать хакером, какие есть типы хакеров , а также полезные инструменты для тестирования на проникновение.

Совершенствуй знания каждый день у нас в Телеграм-каналах

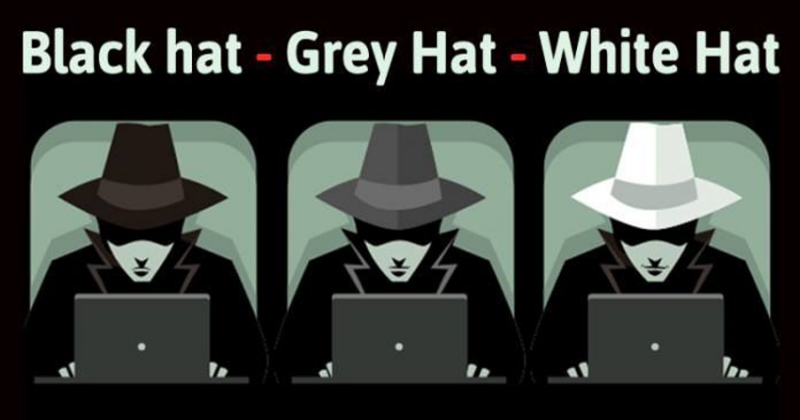

Типы хакеров

Есть в основном три типа хакеров, которые включают в себя:

Black Hat Hacker

Black Hat Hackers – это неэтичные хакеры, которые совершают злонамеренные атаки для своих собственных эгоистичных намерений.

Grey Hat Hacker

Grey Hat Hackers обладают обеими возможностями хакеров с белой / черной шляпой. Они нарушают этические принципы, но без злого умысла. Они не заботятся о краже конфиденциальной информации, но ищут лазейки и уязвимости в системе, чтобы уведомить администратора или владельца о том, что их система содержит одну или несколько уязвимостей, которые должны быть немедленно устранены.

White Hat Hacker

White Hat Hacker – это этические хакеры, обладающие полными правами на проведение кибератак и обнаружение уязвимостей.

Кто такие «blue hat», «green hat», «red hat»?

Если с чёрными, белыми и серыми шляпами всё в общем-то понятно, то цветные наименования — явление гораздо менее распространённое. Тем не менее, иногда они используются.

Blue hat — это по сути тот же white hat, но в терминологии Microsoft. Эта компания активно продвигает аудит продукта хакерами перед выпуском на рынок. Также они учредили Microsoft BlueHat Conference, которая посвящена белому хакингу и информационной безопасности. Попасть туда можно только по приглашению.

Интересно, что в некоторых кругах blue hats — это люди, которые из-за каких-то событий в жизни решили хакнуть кого-то из мести. При этом в остальном хакерское искусство их не интересует. Яркий пример — главный персонаж игры Watchdogs.

Green hat — хакеры-новички, у которых ещё недостаточно опыта и навыков, но которые при этом активно учатся и практикуют хакинг с помощью специальных ресурсов.

Red hat — хакер, основная цель которого — бороться с чёрными шляпами. Но если белые хакеры стараются предотвратить атаки и усилить защиту, красные шляпы хотят наказать хакеров-злоумышленников и обнаружив кого-то из них, могут развернуть против него полномасштабную атаку.

4

Профессиональные требования и необходимые качества

Работа этичного хакера — дело чрезвычайно ответственное. Можно сравнить эту профессию с деятельностью сапёра или эпидемиолога. Поэтому людям со слабыми нервами, рассеянным и чрезмерно впечатлительным — в данную сферу путь заказан.

Необходимые условия работы этичного хакера

- обязательно — профессиональное образование в сфере информационных технологий, информационной безопасности;

- очень желателен — опыт работы на одной из должностей, связанных с профильной работой, например на должности системного администратора;

- допуск к осуществлению санкционированного взлома. Помимо соответствующего соглашения с организацией-заказчиком, подразумевается обычно наличие соответствующего сертификата по результатам обучения;

- внимательность, усидчивость, сосредоточенность — на максимальном уровне;

- ответственность и умение хранить конфиденциальные сведения;

- регулярно обновляемый багаж знаний по компьютерному взлому и методам борьбы с ним.

Можно отметить, что в этичных хакеров часто переквалифицируются люди, которые ранее «баловались» взломом или даже совершали реальные правонарушения. Разумеется, никто из них в здравом уме не станет в этом признаваться.

Советы для начинающих

Для людей, которые всерьёз задумались о том, чтобы заняться такой работой, как этичный хакинг, можно дать несколько общих рекомендаций:

Обязательно нужно всегда быть в курсе новостей из области компьютерной безопасности. Специализированные сайты, исследовательские статьи и регулярное совершенствование собственных знаний должны стать неотъемлемой частью жизни.

Во избежание проблем, таких как атаки на собственный компьютер, есть смысл как можно меньше распространяться о своей профессии. Лучше всего по возможности ограничиваться формулировкой «информационная безопасность».

В продолжение предыдущей рекомендации: конфиденциальные данные, полученные в ходе работы, есть смысл действительно уничтожать, а не только обещать уничтожать

Рекомендуется проявлять максимум осторожности при пользовании глобальной сетью.

В целом профессию этичного хакера можно охарактеризовать как очень перспективную и в ближайшем будущем — едва ли не более востребованную, чем, например, администрирование. При работе на высоком уровне профессия действительно будет не только ответственной, но даже напряжённой, однако вознаграждение оправдывает затраты времени и сил. Профессия «этичный хакер» рекомендована заинтересованным людям с профильным образованием — целеустремлённым, сосредоточенным и готовым использовать свои навыки во благо, а не во зло.

Профессии The Blue Team

Техник по кибербезопасности (Cyber Security Technician)

Контролирует и предоставляет сотрудникам компании доступ к конфиденциальным файлам и сетям, например, общедоступный, внутренний, защищенный и ограниченный.

Ежедневные обязанности: внедрение систем управления паролями, обнаружение проблем безопасности и веб-угроз, ведение журнала для улучшения структуры отчетов, проверка интернет-трафика на наличие потенциальных веб-угроз, а также внедрение протоколов безопасности и обновление программного обеспечения.

Аналитик по кибербезопасности (Defensive Cyber Security Analyst)

Защищает компьютеры, данные, сети и программы. Исследует и оценивает возникающие угрозы кибербезопасности, ищет способы управления ими. Ежедневные обязанность включают тестирование и оценку продуктов безопасности и предоставление рекомендаций по дальнейшему развитию киберзащиты организации.

Аналитик Центра безопасности (SOC Analyst)

Отслеживает нарастающие угрозы. Занимается модернизацией информационной системы и постоянным тестированием для защиты от любых вторжений в сеть. Координирует обслуживание сети и коммуникации между отделами внутри организации.

Должен уметь разбираться в компьютерных сетях, маршрутизации и коммутации, тестировании на проникновение, социальной инженерии, уязвимости и оценке рисков.

Исследователь в сфере информационной безопасности (Information Security Researcher)

Охотник за угрозами. Находит и устраняет любые угрозы безопасности вручную. Все, что могли упустить автоматизированные программы мониторинга угроз. Использует брандмауэры, антивирусы и другие программы,предотвращающие потери данных, вторжение в сеть и обнаружение внутренних угроз (SIEM).

Должен иметь опыт кодирования и технического написания, т.к. большая часть работы заключается в создании отчетов для руководства, детализирующих то, что было обнаружено.

Профессии The Red Team

Цифровой криминалист (Digital Forensics Examiner)

Исследует преступления в области кибербезопасности: кражу личных данных, растрату, финансовое мошенничество или даже торговлю людьми. Анализирует данные, поведение преступников, их шаги. Собирает цифровой след преступлений (электронную почту, банковские и телефонные записи, интернет-активности, историю веб-поиска и многое другое). Собирает доказательства для судебных дел, часто выступает в качестве эксперта-свидетеля в суде.

Пентестер (Penetration Tester)

Работает как криминальный хакер, чтобы найти слабые места и уязвимости в безопасной сети или на веб-сайте. Взламывает информационные системы и выявляет ее уязвимости, используя методы “черных” хакеров. Для работы нужны глубокие знания и технические навыки, связанные с операционными системами Windows и Linux, языками программирования, включая Python и Java, инфраструктурами Metasploit, криптографией и компьютерной экспертизой. Понимание, как криминальный хакер думает, что он ищет.

Этичный хакер (Ethical Hacker)

Обычно работает на аутсорсинге. Привлекается в компании для легального взлома ее компьютерной сети. Для выявления слабых мест. Точно определяет области, которые преступный хакер может найти для кражи информации, установки червя, устройства слежения или умышленного причинения ущерба. Часто нанимаются крупными компаниями или правительствами стран для обеспечения безопасности сети. Для работы обязательны навыки критического мышления и планирования.

Аналитик по оценке уязвимостей (Vulnerability Assessment Analyst)

Несет ответственность за выявление критических недостатков и уязвимостей в сети. Большая часть работы включает в себя подготовку отчетов для управления и ранжирование каждой уязвимости в соответствии с серьезностью представленных угроз, чтобы расставить приоритеты в работе по их исправлению. Отвечает за обучение групп по новейшим методологиям атак и механизмам защиты, за проведение комплексных тестов оценки уязвимостей и за разработку пользовательских сценариев и приложений, предназначенных для анализа уникальных систем. Часто работает в качестве стороннего консультанта.

Как стать хакером с нуля

Сейчас вас за руку в неизведанный путь поведет специалист по веб безопасности. Далее с его слов.

Я получаю много писем о том, как стать хакером. «Я начинающий во взломе, что мне сделать для повышения своего уровня?» Или «Я хочу иметь возможность взломать учетную запись моего друга в вк» — вот некоторые из наиболее частых вопросов.

В этой статье я попытаюсь ответить на эти и другие вопросы. Я дам подробные технические инструкции о том, как начать работу новичку и как развиваться. Где можно получить больше знаний и опыта в этой области. Взлом это навык. И вы должны помнить, что если вы хотите научиться взламывать исключительно ради удовольствия. Например, ломать ученые записи в соц. сетях или электронную почту вашего друга, то сразу скажу — не выйдет.

Правильный подход к изучению хакерста должен основываться на большом желании стать лучше в сфере технологий. Только из-за вашего увлечения технологиями и вашего желания быть экспертом в области компьютерных систем. Пришло время изменить ваш мир вокруг.

Первые шаги хакера

Прежде всего, давайте просто согласимся с тем, что говорить «Карьера в кибербезопасности» немного похоже на высказывание «Карьера в банковской сфере», то есть это общий термин, который включает в себя десятки ниш в отрасли. В области кибербезопасности мы можем, например, говорить о цифровой криминалистике как о карьере или о обнаружении вредоносного / программного обеспечения, аудите, тестировании, социальной инженерии и многих других карьерных путях. Каждая из этих подкатегорий в области кибербезопасности заслуживает отдельного обсуждения, но для давайте сосредоточимся на некоторых общих требованиях, которые нужны всем, прежде чем приступить к успешной карьере в области ИТ-безопасности.

Если у вас нет опыта , не волнуйтесь. Мы ВСЕ должны были начать где-то, и мы ВСЕ нуждались в помощи, чтобы добраться туда, где мы находимся сегодня. Никто не остров, и никто не рождается со всеми необходимыми навыками. Period.OK, так что у вас нулевой опыт и ограниченные навыки … Мой совет в этом случае заключается в том, что вы учите себя некоторым абсолютным основам.

Давайте начнем эту вечеринку.

Шаг 9. Поиск «внутренних» уязвимостей

Автоматизация — наше все. Без автоматизированных средств поиска уязвимостей увидеть полную картину абсолютно невозможно. Чем больше действий автоматизировано, тем больше информации ты получишь на выходе и тем более грамотно сможешь ей оперировать. На стадии автоматизированного сканирования обычно выявляются сервисы, которые можно и нужно изучить поближе, — в основном это те или иные кастомные приложения либо сервисы, содержащие уязвимости, эксплойтов к которым нет в паблике. Так что основное время пентестер посвящает работе с такими сервисами, чтобы позже автоматизировать действия с ними и больше на это не отвлекаться.

Что такое взлом?

Хакерство — это выявление слабых мест и уязвимостей какой-либо системы и получение доступа к ней.

Хакер получает несанкционированный доступ с помощью обхода системы, в то время как сотрудник кибербезопасности, так называемый этический хакер, имеет законное и официальное разрешение для оценки состояния безопасности целевой системы.

Типы хакеров

Есть несколько типов хакеров, немного «терминологии».

- Белая шляпа - этический хакер;

- Черная шляпа - классический хакер, который ищет баги и старается получить несанкционированный доступ;

- Серая шапка - человек, который получает несанкционированный доступ, но выявляет слабые стороны компании;

- Ребенок - человек, не имеющий технических навыков, просто воспользовался готовым инструментом;

- Хактивист — человек, который взламывает что-либо, чтобы донести до кого-то свою позицию. Например, забастовка против авторского права (это я затронул тему платных электронных научных книг и лучших университетов мира).

На самом деле, целью этического взлома является выявление слабых мест системы и уязвимостей, которые компания должна устранить. Этический хакер документирует все, что он сделал.

Этический хакер — каким навыками необходимо обладать

Прежде всего, чтобы быть Пентестером, вы должны быть готовы постоянно узнавать что-то новое на лету или быстро обучаться этому дома.

Во-вторых, вам необходимо иметь глубокое фундаментальное понимание по крайней мере одного языка кодирования / сценариев, а также понимание сетевой и веб-безопасности.

Итак, вот несколько шагов, которые следует сделать, чтобы преуспеть:

- Научитесь программировать;

- Изучите основы строения и работы операционной системы;

- Изучите основы сетей и безопасности;

- Постарайтесь постоянно узнавать что-то новое в технологиях, желательно каждый день;

Какой язык программирования начать учить

Это зависит от того, на какой платформе вы будете работать. Для веб-приложений я предлагаю вам изучить HTML, PHP, JSP и ASP. Для мобильных приложений попробуйте Java (Android), Swift (iOS), C # (Windows Phone). Для настольного программного обеспечения попробуйте Java, C #, C ++.

Я также хотел бы порекомендовать Python, потому что это язык общего назначения, и в настоящее время он становится все более популярным благодаря своей мобильности.

Но что действительно необходимо для каждого языка программирования, так это изучить основы программирования, такие понятия, как типы данных, манипулирование переменными во всей программе на уровне ОС, использование подпрограмм или функций и так далее. Если вы изучите их, это будет практически одинаково для всех языков программирования, за исключением некоторых изменений синтаксиса. В университетах часто начинают с C++. Имеется ввиду, что если вы изучите основы программирования, используя синтаксис данного языка, то понять все остальные будет не так сложно.

Также для понимания работы компьютера советую познакомиться с ассемблером. Так, ваши знания будут подкреплены основами.

Не возлагайте большие надежды, если вы не можете достичь результатов за короткий промежуток времени. Я предпочитаю стиль обучения «Мияги». Так что будьте мотивированы к тому, что будет дальше. Постарайтесь всегда ставить перед собой маленькие цели, но при этом всегда помните о своей мечте.

Никогда не стоит недооценивать возможности сетевых и системных администраторов. Они могут сделать вас своим «гипотетическим» рабом в корпоративной информационной среде. Это к тому, что навыки и знания сисадминов также очень полезны, если вы хотите стать хакером.

Поэтому во время учебы можете попробовать свои силы помощников системного администратора, например.

«Фиолетовая книга»: руководство APT-хакера

Эта книга написана ради одной-единственной цели: продемонстрировать, что в мире не существует безопасных систем. Причем написана она с позиции преступника, без компромиссов и лишней политкорректности. Автор беззастенчиво демонстрирует современные реалии кибер-не-безопасности и без утайки делится самыми интимными подробностями APT-хакерства. Такой брутальный подход к изложению материала можно понять: автор уверен, что только так мы сможем по-настоящему «узнать своего врага в лицо», как это советовал Сунь-цзы в своей книге «Искусство войны». Только мысля как хакер, безопасник сможет разработать сколь-нибудь эффективную защиту от киберугроз.

В книге описывается образ мыслей APT-хакера, инструменты и навыки — которые позволяют ему взламывать абсолютно любую организацию, вне зависимости от того, какая там развернута система безопасности. С демонстрацией реальных примеров взлома, для реализации которых вполне достаточно скромного бюджета и скромных технических навыков.

INFO

Всякий раз, когда мы читаем про «злые взломают всех, кто подключен хотя бы к сети 220 вольт», мы вспоминаем про нашу мифбрейкерскую статью Всемогущество взломщика: оцениваем реальную степень угрозы хакерских атак.

Загрузка …

«Черная книга»: корпоративная кибер(не)безопасность

В книге представлена гибкая и наглядная схема для управления всеми аспектами корпоративной программы кибербезопасности (КПК), в которой вся КПК разделена на 11 функциональных областей и на 113 предметных аспектов. Эта схема очень удобна для проектирования, разработки, внедрения, контроля и оценки КПК, управления рисками. Схема универсальна и легко масштабируется под нужды организации любых размеров. В книге подчеркивается, что абсолютная неуязвимость принципиально недостижима. Потому что, имея в запасе неограниченное время, предприимчивый злоумышленник может в конце концов преодолеть даже самую передовую киберзащиту. Поэтому эффективность КПК оценивается не в абсолютных категориях, а в относительных — двумя относительными показателями: насколько быстро она позволяет обнаруживать кибератаки и насколько долго она позволяет сдерживать натиск противника. Чем лучше эти показатели, тем больше у штатных специалистов времени на то, чтобы оценить ситуацию и принять контрмеры.

В книге подробно описаны все действующие лица на всех уровнях ответственности. Объясняется, как применять предложенную схему КПК для объединения разношерстных департаментов, скромных бюджетов, корпоративных бизнес-процессов и уязвимой киберинфраструктуры в рентабельную КПК, способную противостоять передовым кибератакам и способную значительно сокращать ущерб в случае пробоя

В рентабельную КПК, которая принимает во внимание ограниченность бюджета, выделенного на обеспечение кибербезопасности, и которая помогает находить нужные компромиссы, оптимальные именно для вашей организации. С учетом повседневной оперативной деятельности и долгосрочных стратегических задач

При первом знакомстве с книгой владельцы малого и среднего бизнеса, имеющие ограниченные бюджеты, могут посчитать, что для них представленная в книге схема КПК, с одной стороны, не по карману, а с другой — вообще излишне громоздка. И действительно: далеко не все предприятия могут позволить себе учитывать все элементы комплексной программы КПК. Когда генеральный директор работает по совместительству также финансовым директором, секретарем и службой технической поддержки — полномасштабная КПК явно не для него. Однако в той или иной степени проблему кибербезопасности приходится решать любому предприятию, и если почитать книгу внимательно, то можно увидеть, что представляемая схема КПК легко адаптируема под нужды даже самого маленького предприятия. Так что она подходит для предприятий любых размеров.

Следует заметить, что авторы книги — признанные эксперты по кибербезопасности, которым доводилось сражаться «на передовой» против APT-хакеров, отстаивая в разное время правительственные, военные и корпоративные интересы.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Ешь через эту книгу? Ешь через книгу.

Глава первая

Функция библиотеки: (великая мудрость, хранящаяся в истории)

Обычно используются Pow, sqrt, abs … На самом деле, это может заставить нас задуматься о том, что стоит за этими функциями и какими методами?

sqrt():

(1) Мы не знаем, как найти номер корня, но мы можем угадать ответ! Первая мысль в моей голове — два момента.

#define eps 1e-8

double sqrt(double x){

double L=0,R,M;

if(x>1)R=x;

else if(x==1)return 1;

else if(x>=0)R=1;

else{puts("ERROR,can't sqrt(nagative)!");return -1;}

while(R-L>eps){

M=(L+R)/2;

if(M*M<x)L=M;

else R=M;

}

return M;

}Однако это слишком медленно.

(2), итерация Ньютона.

x

0

=

x

0

−

F

(

x

)

F

′

(

x

)

Это Dongdong, который в основном используется для поиска уравнений более высокого порядка. Конечно, поиск квадратного корня также применим.

Принцип заключается в использовании тангенса для сближения.

Понравилась картинка, найдите

2

Что спросить

f

(

x

)

Функция и фокус по оси X, просто продолжайте приближаться. Формула для нахождения квадратного корня здесь становится

x

0

=

x

0

−

x

0

2

−

a

2

∗

x

0

=

x

0

+

a

x

0

2

。

#define eps 1e-8

double my_sqrt(double x){

double last,now=x;

do{

last=now;

now=(now+x/now)/2;

}while(abs(now-last)>eps);

return now;

}Но все же немного медленнее.

(3), таинственное число черной технологии 0x5f3759df

Но это быстрее и менее точно. Система не должна использовать это, верно?

float my_sqrt(float x){

float xhalf =0.5f*x;

int i=*(int*)&x;

i=0x5f375a86- (i>>1);

x=*(float*)&i;

x=x*(1.5f-xhalf*x*x);

x=x*(1.5f-xhalf*x*x);

x=x*(1.5f-xhalf*x*x);

return 1/x;

}ln():

Чтобы найти функцию ln, мы можем использовать ряды Тейлора, как мы все знаем

l

n

(

1

+

x

)

=

∑

n

=

1

∞

(

−

1

)

n

+

1

n

x

n

=

x

−

x

2

2

+

x

3

3

−

…

…

Но эта функция сходится слишком медленно, оптимизируйте ее.

l

n

(

x

)

=

l

n

(

1

+

y

1

−

y

)

=

2

y

∑

n

=

0

∞

y

2

n

2

n

+

1

=

2

y

(

1

1

+

y

2

3

+

y

4

5

+

…

…

)

y

=

x

−

1

x

+

1

;

Как мы все знаем,

l

n

(

1

+

x

)

Расширение Тейлора далеко не точно на расстоянии 1.

вводит константу после большого количества вычислений

r

=1.227.

l

n

(

10

a

r

b

x

)

=

a

l

n

(

10

)

+

b

l

n

(

r

)

+

l

n

(

x

)

Порядок действий:

#define eps 1e-30;

const double ln10=2.3025850929940456840179914547;

const double lnr=0.2002433314278771112016301167;

// Используется для вычисления ln (1 + y / 1-y)

double Ln(double y){

double ans=1,y2=y*y,t=y2,temp=t/3;

for(int i=3;temp>eps;temp=(t*=y2)/(i+=2))ans+=temp;

return 2*y*ans;

}

// Оптимизировать вычисление ln (x), потому что ln (1 + x) разложение Тейлора не допускается, когда оно далеко от x.

double ln(double x){

int k=0,l=0;

// Оптимизируем x до (0.1,1)

for(;x>1;k++)x/=10;

for(;x<=0.1;k--)x*=10;

// Оптимизируем x до (0.9047,1.10527199)

for(;x<0.9047;l--)x*=1.2217;

// рассчитать по приведенной выше формуле

return k*ln10+l*lnr+Ln((x-1)/(x+1));

}

double log(double x){

return ln(x)/ln2;

}

double log10(double x){

return ln(x)/ln10;

}pow(double,double)

1. Ньютоновская итерация.

Поскольку выше

l

n

(

x

)

Функция была реализована и может быть повторена по Ньютону.

a

b

=

x

Подождите

цена

к

l

n

(

x

)

−

b

l

n

(

a

)

=

0

устанавливать

F

(

x

)

=

l

n

(

x

)

−

b

l

n

(

a

)

Итак, формула итерации Ньютона:

x

0

=

x

0

−

F

(

x

0

)

F

′

(

x

0

)

=

x

0

−

l

n

(

x

0

)

−

b

l

n

(

a

)

1

x

0

=

x

0

−

x

l

n

(

x

0

)

+

b

x

0

l

n

(

a

)

Код:

double pow(double a,double b){

double last,now=a,lna=ln(a);

do{

last=now;

now=now-now*ln(now)+b*now*lna;

}while(abs(now-last)>eps);

return now;

}Но этот код слишком медленный и может обрабатывать только меньшие числа.

2. Расширение ряда Тейлора

a

b

=

e

b

l

n

(

a

)

=

∑

n

=

0

∞

x

n

n

!

double exp(double x){

double ans=1,temp=x;

for(int i=1;temp>eps;temp=temp*x/++i)ans+=temp;

return ans;

}

double pow(double a,double b){

double x=b*log(a)/log(exp(1));

return exp(x);

}

s

i

n

(

x

)

,

c

o

s

(

x

)

,

t

a

n

(

x

)

,

a

r

c

s

i

n

(

x

)

…

…

Я не буду приводить примеры один за другим, это не более чем расширение Тейлора и итерация Ньютона.

Переменный ввод и вывод

c Общий вход и выход:

scanf("%d",&_int);

scanf("%lf",&_double);

do{

scanf("%c",&_char);// нет разумного суждения

}while(_char==' '||_char=='n');

scanf("%s",_charArry);

printf("%d %f %c %sn",_int,_double,_char,_charArry);

scanf("%*d");// Только для чтения, без назначениябыстрее

_char=getchar();

gets(_charArry);

putchar(_char);

puts(_charArry);Быстрее, напишите свой собственный ввод и вывод

/*******************************************************************/

/*******************************************************************/

template<class T>

inline int read(T &x){

char ch;

bool flag=false;

if((ch=getchar())==EOF)return -1;

for(;!isdigit(ch);ch=getchar())if(ch=='-')flag=true;

for(x=0;isdigit(ch);x=x*10+ch-'0',ch=getchar());

x=flag?-x:x;

return 1;

}

template<class T>

inline void write(T x,bool isnewline=false){

static const int maxlen=100;

static char s[maxlen];

if(x<0){putchar('-');x=-x;}

if(!x){putchar('0');return;}

int len=0;

for(;x;x/=10)s[len++]=x%10+'0';

if(isnewline)puts(s);

else for(int i=len-1;i>=0;i--)putchar(s[i]);

}

/*******************************************************************/

/*******************************************************************/atoi(char *); Строка в int

atof(char *); Строка в double

atoll(char *); Строка в long longГлава 2

циркуляция

for(;;){}

do{}while();

while(){}

n

!

Расчет: получена теорема,

n

!

Примерная формула расчета:

n

!

=

2

n

π

(

n

e

)

n

Глава третья

Массивы и строки

int a[maxn],b[maxn];

memcpy(b,a,sizeof(int)*K);// Копируем число K в массиве a to b

memset(a,0,sizeof a);// Присваиваем a 0Упражнение P57 (эта глава относительно водянистая и не будет анализироваться)

Змеиная начинка

#include<bits/stdc++.h>

using namespace std;

const int N=20;

int a[20][20];

int main(){

int n,x,y,tot;

scanf("%d",&n);

memset(a,0,sizeof a);

tot=a[x=0][y=n-1]=1;

while(tot<n*n){

while(x+1<n&&!a[x+1][y])a[++x][y]=++tot;

while(y-1>=0&&!a[x][y-1])a[x][--y]=++tot;

while(x-1>=0&&!a[x-1][y])a[--x][y]=++tot;

while(y+1<n&&!a[x][y+1])a[x][++y]=++tot;

}

for(x=0;x<n;x++){

for(y=0;y<n;y++)printf("%3d",a[x][y]);

puts("");

}

return 0;

}

UVa 272 (Tex Quotes)

https://vjudge.net/problem/UVA-272

// Код Лю Руцзя, фильм

#include<bits/stdc++.h>

using namespace std;

int main(){

int c,q=1;

while(~(c=getchar())){

if(c=='"')printf("%s",q?"``":"''"),q=!q;

else printf("%c",c);

}

return 0;

}UVa 1585(Score)

https://vjudge.net/problem/UVA-1585

#include<bits/stdc++.h>

using namespace std;

int main(){

int N;cin>>N;

while(N--){

string s;cin>>s;

int now=0,ans=0;

for(int i=0;i<s.length();i++){

if(s[i]=='O')now++;

else now=0;

ans+=now;

}

cout<<ans<<endl;

}

return 0;

}UVa 1586(Molar Mass)

https://vjudge.net/problem/UVA-1586

#include<bits/stdc++.h>

using namespace std;

int main(){

int N;cin>>N;

map<char,double>mp;

mp['C']=12.01;mp['H']=1.008;mp['O']=16.00;mp['N']=14.01;

while(N--){

string s;cin>>s;

double ans=0;

for(int i=0;i<s.length();i++){

if(mp[s[i]]){

if(i+1>=s.length()||s[i+1]>'9'){

ans+=mp[s[i]];

}

else{

int kk=0;

double kkk=mp[s[i]];

while(i+1<s.length()&&!mp[s[i+1]]){

kk*=10;

kk+=s[i+1]-'0';

i++;

}

ans+=kk*kkk;

}

}

}

cout<<fixed<<setprecision(3)<<ans<<endl;

}

return 0;

}UVa 1225(Digit Counting)

https://vjudge.net/problem/UVA-1225

#include<bits/stdc++.h>

using namespace std;

int main(){

int N,a[10];cin>>N;

while(N--){

memset(a,0,sizeof a);

int n;cin>>n;

for(int i=1;i<=n;i++){

int kk=i;

while(kk){

a[kk%10]++;

kk/=10;

}

}

for(int i=0;i<10;i++){

cout<<a[i];

if(i==9)cout<<endl;

else cout<<" ";

}

}

return 0;

}UVa 455(Periodic Strings)

https://vjudge.net/problem/UVA-455

#include<bits/stdc++.h>

using namespace std;

int main(){

int N;cin>>N;

while(N--){

string s;cin>>s;

for(int i=1;i<=s.length();i++){

if(s.length()%i)continue;

bool flag=true;

for(int j=0;j+i<s.length();j++){

if(s[j]!=s[j+i]){flag=false;break;}

}

if(flag){

cout<<i<<endl;

if(N)cout<<endl;

break;

}

}

}

return 0;

}UVa 227(Puzzle)

https://vjudge.net/problem/UVA-227

#include<bits/stdc++.h>

using namespace std;

#define rep(i,a,b) for(int i=a;i<=b;i++)

const int dir[4][2]={-1,0,1,0,0,1,0,-1};

const char s[]="ABRL";

char a[10][10];

int main(){

int t=0;

while(gets(a[0])){

if(a[0][0]=='Z')break;

if(t)puts("");

int m=0,n=0;

rep(i,0,4){

if(i)gets(a[i]);

rep(j,0,4){

if(a[i][j]==' '||a[i][j]==0){

a[i][j]=' ';

m=i,n=j;

}

}

}

bool flag=true;

while(true){

char c=getchar();

if(c=='0')break;

bool q=isspace(c);

rep(i,0,3){

if(!flag)break;

if(c==s[i]){

q=true;

int x=m+dir[i][0],y=n+dir[i][1];

if (x<0||x>4||y<0||y>4){

flag=false;

break;

}

a[m][n]=a[x][y];

a[x][y]=' ';

m=x,n=y;

}

}

if(!q)flag=false;

}

printf("Puzzle #%d:n",++t);

if(flag){

rep(i,0,4){

rep(j,0,4){

if(j)printf(" ");

printf("%c",a[i][j]);

}

printf("n");

}

}

else puts("This puzzle has no final configuration.");

getchar();

}

return 0;

}

UVa 232(Crossword Answers)

https://vjudge.net/problem/UVA-232

#include<bits/stdc++.h>

#define rep(i,a,b) for(int i=a;i<b;i++)

typedef long long ll;

using namespace std;

struct node{

int x,y,r,c;

}st[111];

char MAP[12][12];

int n,m,Case;

int main(){

while(scanf("%d",&n),n){

scanf("%d",&m);

rep(i,0,n)scanf("%s",MAP[i]);

int num=1;

rep(i,0,n){

rep(j,0,m){

if(MAP[i][j]!='*'){

if((i-1)<0||(j-1)<0||MAP[i-1][j]=='*'||MAP[i][j-1]=='*'){

st[num].x=i;

st[num].y=j;

if((j-1)<0||MAP[i][j-1]=='*')st[num].r=1;

else st[num].r=0;

if((i-1)<0||MAP[i-1][j]=='*')st[num].c=1;

else st[num].c=0;

num++;

}

}

}

}

if(Case)puts("");

printf("puzzle #%d:nAcrossn",++Case);

rep(i,1,num){

if(st[i].r){

printf("%3d.",i);

rep(j,st[i].y,m){

if(MAP[st[i].x][j]=='*')break;

printf("%c",MAP[st[i].x][j]);

}

printf("n");

}

}

puts("Down");

rep(i,0,num){

if(st[i].c){

printf("%3d.",i);

rep(j,st[i].x,n){

if(MAP[j][ st[i].y ]=='*')break;

printf("%c",MAP[j][st[i].y]);

}

printf("n");

}

}

}

return 0;

}

Uva 1368(DNA Consensus String)

https://vjudge.net/problem/UVA-1368

#include<bits/stdc++.h>

using namespace std;

string a[55],ans;

int main(){

int T;cin>>T;

while(T--){

ans="";

int m,n;cin>>m>>n;

for(int i=0;i<m;i++)cin>>a[i];

int dis=0;

for(int i=0;i<n;i++){

int A=0,T=0,G=0,C=0;

for(int j=0;j<m;j++){

if(a[j][i]=='A')A++;

if(a[j][i]=='C')C++;

if(a[j][i]=='G')G++;

if(a[j][i]=='T')T++;

}

int M=max(A,max(C,max(G,T)));

if(M==A)ans+='A',dis+=C+G+T;

else if(M==C)ans+='C',dis+=A+G+T;

else if(M==G)ans+='G',dis+=A+C+T;

else if(M==T)ans+='T',dis+=A+C+G;

}

cout<<ans<<endl<<dis<<endl;

}

return 0;

}UVa 202(Repeating Decimals)

https://cn.vjudge.net/problem/UVA-202

Немного отвратительно, что вы хотите выводить вот так!

#include<bits/stdc++.h>

using namespace std;

int a[3010],b[3010],vis[3010];

int main(){

int n,m,t;

while(cin>>n>>m){

t=n;

memset(a,0,sizeof a);

memset(b,0,sizeof b);

memset(vis,0,sizeof vis);

int cnt=0;

a[cnt++]=n/m;

n=n%m;

while(!vis[n]&&n){

vis[n]=cnt;

b[cnt]=n;

a[cnt++]=10*n/m;

n=10*n%m;

}

printf("%d/%d = %d",t,m,a[0]);

printf(".");

for(int i=1;i<cnt&&i<=50;i++){

if(n&&b[i]==n)printf("(");

printf("%d",a[i]);

}

if(!n)printf("(0");

if(cnt>50)printf("...");

printf(")n");

printf(" %d = number of digits in repeating cyclenn",n?cnt-vis[n]:1);

}

return 0;

}UVa 10340(All in All)

https://vjudge.net/problem/UVA-10340

#include<bits/stdc++.h>

using namespace std;

string a,b;

int lena,lenb,cura,curb;

int main(){

while(cin>>a>>b){

lena=a.length(),lenb=b.length();

cura=curb=0;

while(cura<lena&&curb<lenb){

if(a[cura]==b[curb])cura++,curb++;

else curb++;

}

if(cura>=lena)puts("Yes");

else puts("No");

}

return 0;

}

UVa 1587(Box)

https://vjudge.net/problem/UVA-1587

#include<bits/stdc++.h>

using namespace std;

set<int>st;

struct node{

int x,y;

bool get(){if(cin>>x>>y){st.insert(x),st.insert(y);if(x<y)swap(x,y);return true;}return false;}

friend bool operator < (node A,node B){return A.x==B.x?A.y>B.y:A.x>B.x;}

friend bool operator == (node A,node B){return A.x==B.x&&A.y==B.y;}

}a[6];

int main(){

while(a[0].get()){

for(int i=1;i<6;i++)a[i].get();

if(st.size()<=3){

sort(a,a+6);

if(a[0]==a[1]&&a[2]==a[3]&&a[4]==a[5])cout<<"POSSIBLE"<<endl;

else cout<<"IMPOSSIBLE"<<endl;

}

else cout<<"IMPOSSIBLE"<<endl;

st.clear();

}

return 0;

}

UVa 1588(Kickdown)

https://vjudge.net/problem/UVA-1588

#include<bits/stdc++.h>

using namespace std;

string a,b;

int lena,lenb,MIN=0;

int main(){

while(cin>>a>>b){

lena=a.length(),lenb=b.length();

if(lena<lenb)swap(a,b),swap(lena,lenb);

MIN=lena+lenb;

for(int i=0;i<lena+lenb;i++){

bool flag=true;

if(i<lenb)

for(int j=0;j<=i;j++){

if(a[lena-1-i+j]+b[j]-'0'>'3'){flag=false;break;}

}

else if(i<lena)

for(int j=0;j<lenb;j++){

if(a[lena-1-i+j]+b[j]-'0'>'3'){flag=false;break;}

}

else

for(int j=i-lena;j<lenb;j++){

if(a[j-i+lena]+b[j]-'0'>'3'){flag=false;break;}

}

if(flag)

if(i<lenb)MIN=min(MIN,lena+lenb-1-i);

else if(i<lena)MIN=lena;

else MIN=min(MIN,i);

}

cout<<MIN<<endl;

}

return 0;

}

UVa 11809(Floating-Point Numbers)

https://vjudge.net/problem/UVA-11809

// Обратитесь к онлайн-идеям и играйте в метр.

#include<bits/stdc++.h>

using namespace std;

#define eps 1e-4

#define rep(i,a,b) for(int i=a;i<=b;i++)

string in;

double M[20][40];

long long E[20][40];

int main(){

rep(i,0,9)rep(j,1,30){

double m=1-pow(2,-1-i),e=pow(2,j)-1;

double t=log10(m)+e*log10(2);

E[i][j]=t,M[i][j]=pow(10,t-E[i][j]);

}

while(cin>>in&&in!="0e0"){

for(string::iterator i=in.begin();i!=in.end();i++)if(*i=='e')*i=' ';

istringstream ss(in);

double A;int B;

ss>>A>>B;

while(A<1)A*=10,B-=1;

rep(i,0,9)rep(j,1,30){

if(B==E[i][j]&&(fabs(A-M[i][j])<eps||fabs(A/10-M[i][j])<eps)){

cout<<i<<' '<<j<<endl;

break;

}

}

}

}

Библия хакера 2. Книга 1. Максим Левин

Тестирование на проникновение с Kali Linux

Компьютер глазами хакера. 3-е изд. М. Е. Флёнов

Ознакомительное руководство по нетсталкингу. Учебное пособие

Хакинг Windows 8. В. Е. Альтер, М. Д. Матвеев, Н. Р. Апанасевич

Инструментарий хакера. С. А. Бабин

Linux глазами хакера: 3-е изд. М. Е. Фленов

Хакинг: искусство эксплойта, 2-е издание. Д. Эриксон

Информационная безопасность: Учебное пособие. Часть 1. А.М. Блинов

Искусство взлома и защиты систем

Hacker Highschool. Урок 1 Быть хакером

Основы веб-хакинга. Более 30 примеров уязвимостей

Информационная безопасность: защита и нападение. А. А. Бирюков

Лаборатория хакера. С. А. Бабин

Компьютерное подполье. Истории о хакинге, безумии и одержимости. Сьюлетт Дрейфус

Linux глазами хакера. — 4-е изд. М. Е. Фленов

PHP глазами хакера. Михаил Фленов

Аудит безопасности информационных систем. Н. Скабцов