Одной из крупнейших китайских компаний, которая присутствует на Российском рынке телекоммуникаций, является компания Huawei. Этот мировой гигант выпускает великое множество разнообразных моделей коммутаторов и маршрутизаторов. В данной статье мы рассмотрим первичную настройку коммутатора, а также, как к нему подключиться и какое использовать программное обеспечение для настройки.

Содержание

- Необходимое оборудование и программное обеспечение

- Установка консольного соединения c оборудованием

- Подключение ноутбука к оборудованию

- Установка соединения с использованием ПО «HyperTerminal»

- Общая начальная настройка коммутатора

- Настройка интерфейсов коммутатора

- Настройка транкового порта (Trunk port) коммутатора

- Сброс настроек коммутатора Huawei в заводские без доступа к системе

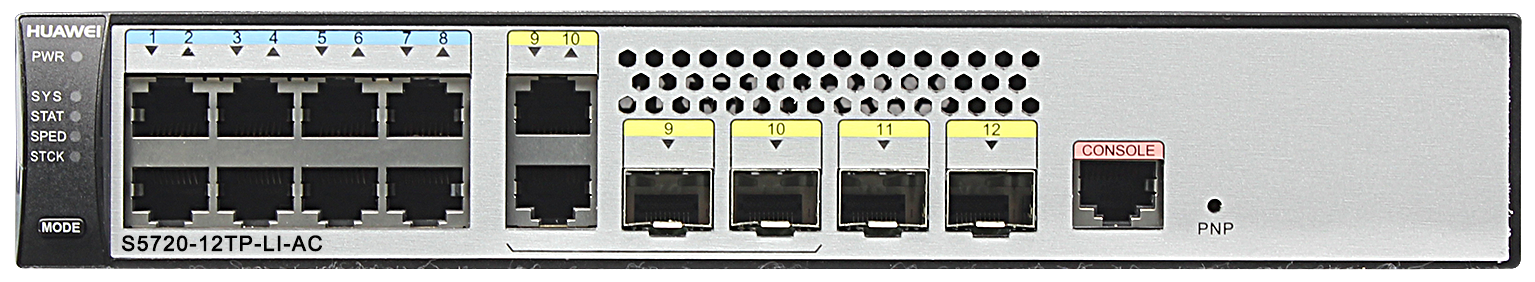

Необходимое оборудование и программное обеспечение

Для выполнения первичной настройки сетевого активного оборудования необходимо иметь в наличии следующее оборудование и программного обеспечение:

1) ноутбук c «COM- портом» для подключения к оборудованию СПД;

Примечание: на современных персональных компьютерах и ноутбуках «COM- порт» часто отсутствует. В этом случае потребуется переходник «USB – COM (RS 232)».

2) консольные интерфейсные кабели, в зависимости от типа настраиваемого оборудования

Установка консольного соединения c оборудованием

Подключение ноутбука к оборудованию

Подключить рабочий ноутбук с помощью консольного интерфейсного кабеля к разъему «console» оборудования На разных типах оборудования интерфейс для подключения консольного кабеля может называться по-разному, возможные варианты – «console», «con», «monitor» и т.п.

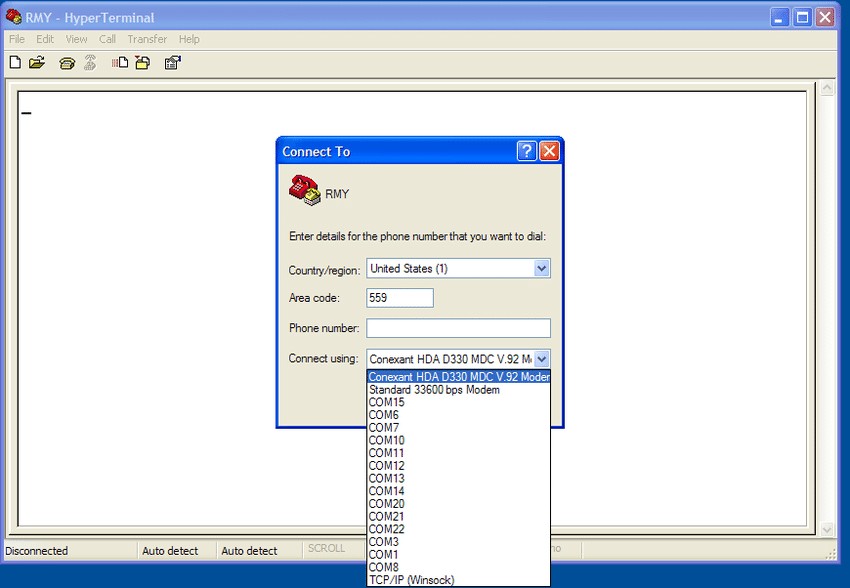

Установка соединения с использованием ПО «HyperTerminal»

1) Скачать программу «HyperTerminal» из любого сайта и скопировать на локальный жесткий диск.

2) Запустить программу «HyperTerminal». В появившемся окне в поле «Название» ввести произвольное название сеанса подключения

Установить параметры порта в ПО «HyperTerminal» с настройками в соответствии с рисунком ниже и нажать кнопку «ОК».

Общая начальная настройка коммутатора

Общая начальная настройка коммутатора

1) После включения питания коммутатора система предложит ввести имя пользователя и пароль. По умолчанию имя пользователя для первого входа – admin, пароль – admin@huawei.com.

2) Необходимо изменить пароль во время первого входа

<Huawei>

4) Войти в привилегированный режим

<Huawei> system-view

После входа в конфигурационный режим вид строки приглашения изменится на:

[Huawei]

5) Необходимо изменить имя коммутатора:

[Huawei] sysname SW1

В данном примере –имя коммутатора будет «SW1», вид строки приглашения изменится на:

[SW1]

6) Войти в режим конфигурирования доступа по консоли:

[SW1] user-interface console 0

7) Задать пароль:

[SW1-ui-console0] set authentication password cipher Huawei

В данном примере- пароль будет «Huawei».

[SW1-ui-console0] quit

9) Войти в режим конфигурирования доступа по протоколу telnet:

[SW1] user-interface vty 0 4

10) Задать пароль:

[SW1-ui-vty0-4] set authentication password simple Huawei

В данном примере- пароль будет «Huawei».

11) Установить режим проверки подлинности пользователей по паролю:

[SW1 -ui-vty0-4] authentication-mode password

12) Выйти из режима конфигурирования доступа по протоколу telnet:

[SW1 -ui-vty0-4] quit

Настройка интерфейсов коммутатора

1) Войти в режим конфигурирования интерфейса:

[R1] interface Vlanif 1

2) Назначить IP-адрес хxх.хxх.хxх.хxх интерфейсу:

[R1-Vlanif1] ip address xxx.xxx.xxx.xxx yy

где хxх.хxх.хxх.хxх – ip адрес, yy – префикс маски подсети.

3) Выйти из режима конфигурирования интерфейса:

[SW1-Vlanif1] quit

4) Назначить шлюз по умолчанию:

[Huawei] ip route-static zzz.zzz.zzz.zzz

где zzz.zzz.zzz.zzz – ip адрес шлюза

5) Выйти из конфигурационного режима:

[SW1] quit

6) Сохранить текущую конфигурацию:

[SW1] save

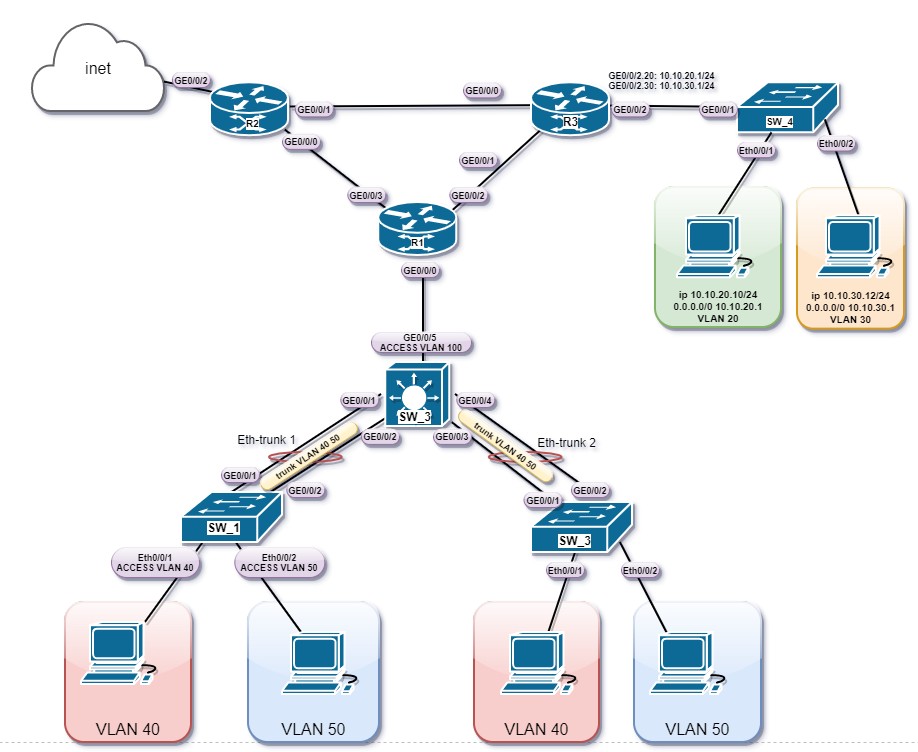

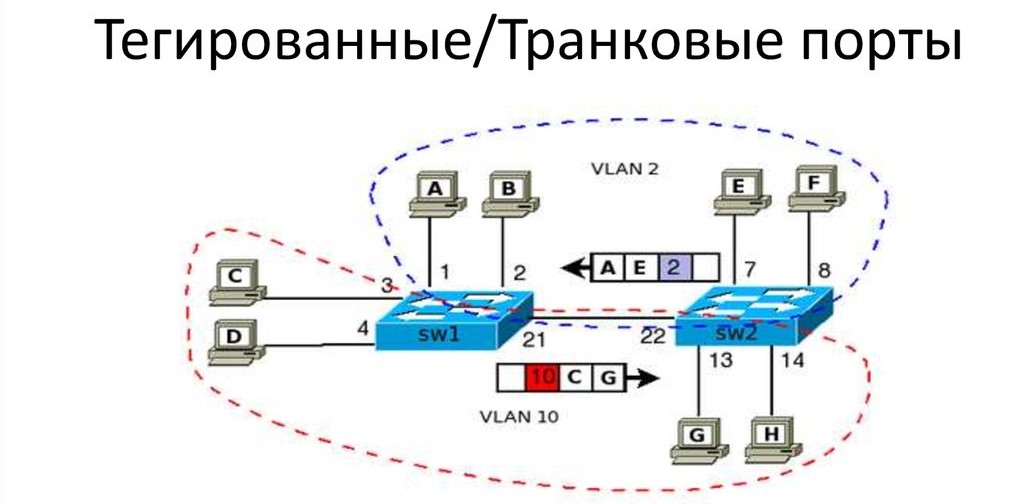

Настройка транкового порта (Trunk port) коммутатора

«Trunk port» или «Магистральный порт» — это канал типа «точка-точка» между коммутатором и другим сетевым устройством. Магистральные подключения служат для передачи трафика нескольких VLAN через один канал и обеспечивают им доступ ко всей сети. Магистральные порты необходимы для передачи трафика нескольких VLAN между устройствами при соединении двух коммутаторов, коммутатора и маршрутизатора.

Войти в режим конфигурирования интерфейса:

[SW1] interface Ethernet0/0/0

1) Перевести порт в состояние trunk:

[SW1-Ethernet0/0/0] port link-type trunk

2) Выйти из режима конфигурирования интерфейса:

[SW1- Ethernet0/0/0] quit

3) Сохранить текущую конфигурацию:

[SW1] save

1) Подключить рабочий ноутбук к коммутатору и запустить телекоммуникационное программное обеспечение согласно.

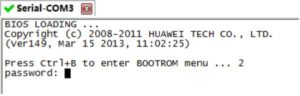

2) Подать питание на коммутатор. Дождавшись строки «Press Ctrl+B to break auto startup» при загрузке коммутатора, нажать на клавиатуре сочетание клавиш «Ctrl+B» (дается на это не более 3 секунд, после чего продолжается загрузка устройства).

7) Нажать на клавиатуре кнопку «7» («Reboot») и после этого клавишу «Enter».

Стандартное имя пользователя коммутатора – admin

Стандартный пароль – admin@huawei.com в некоторых случаях Admin@huawei.com

Сброс коммутатора

<HUAWEI>reset saved configur – команда для сброса конфигурации

<HUAWEI>The action will delete the saved configuration in the device.

The configuration will be erased to reconfigure. Continue? [Y/N] (Действие удалит сохраненную конфигурацию на устройстве.Конфигурация будет стерта для повторной настройки. Продолжать?)

Нажимаем: Y

<HUAWEI> reboot – перезагружаем коммутатор

<HUAWEI>The configuration has been modified, and it will be saved to the next startup saved-configuration file . Continue? [Y/N]: (Конфигурация была изменена, и она будет сохранена в следующем загрузочном файле сохраненной конфигурации. Продолжать?)

Нажимаем: N

<HUAWEI>System will reboot! Continue? [Y/N]:

(Система перезагрузится! Продолжать?)

Нажимаем: Y

1) Первый вход: вводим стандартный логин и пароль

Username:admin

Password:

Warning: The default password poses security risks.

The password needs to be changed. Change now? [Y/N]:

Нажимаем: Y – меняем пароль

Please enter old password:

Please enter new password:

Please confirm new password:

2) Заходим в привилегированный режим (команда system-view)

<HUAWEI>

<HUAWEI>system-view

[HUAWEI]

3) Задаем имя коммутатору

[HUAWEI]sysname upnet – даем имя коммутатору

4) Создаем аутентификацию и привилегии

[upnet]aaa

[upnet-aaa]

[upnet-aaa]local-user “root” privilege level 15 password cipher “upnet” – в местах где кавычки указываем логин и пароль, и задаем привилегии приоритет 15

5) Задаем доступ через протоколы к коммутатору на аутентификацию

[upnet-aaa]local-user root service-type terminal telnet ssh ftp – задаем протоколы доступа

Info: The cipher password has been changed to an irreversible-cipher password.

Warning: The user access modes include Telnet, FTP, or HTTP, so security risks exist.

Info: After changing the rights (including the password, access type, FTP directory, HTTP directory, and level) of a local user, the rights of users already online do not change. The change takes effect to users who go online after the change.

[upnet-aaa]q – выходим из создания аутентификации (aaa)

6) Настройка консоли

[upnet]user-interface console 0

[upnet-ui-console0]authentication-mode aaa

[upnet-ui-console0]q

[upnet]user-interface vty 0 4

[upnet-ui-vty0-4]authentication-mode aaa – задаем ранее созданную аутентификацию

Warning: The level of the user-interface(s) will be the default level of AAA users, please check whether it is correct.

[upnet-ui-vty0-4]protocol inbound all – разрешаем все протоколы

[upnet-ui-vty0-4]q

7) Настройка DHCP (если необходимо)

[upnet]dhcp enable – включаем DHCP

Info: The operation may take a few seconds. Please wait for a moment.done.

Настройка VLAN

Настройка VLAN

[upnet]vlan batch 980 990 2616 – задаем необходимые нам VLAN

[upnet]interface Vlanif 2616 – заходим на VLAN

[upnet-Vlanif2616]

[upnet-Vlanif2616]ip address 10.10.94.253 24 – задаем ip address VLAN 2616

[upnet-Vlanif2616]display this – проверяем ip address на VLAN 2616

[upnet-Vlanif2616]dhcp select global – включаем DHCP на VLAN (если необходимо)

[upnet-Vlanif2616]q

9) Создаем пул ip address

[upnet]ip pool wi-fi

Info: It is successful to create an IP address pool.

[upnet-ip-pool-wi-fi]

[upnet-ip-pool-wi-fi]network 10.10.94.0 mask 24 – задаем сеть

[upnet-ip-pool-wi-fi]excluded-ip-address 10.10.94.248 10.10.94.253 – не радовать данные адреса “от до”

[upnet-ip-pool-wi-fi]gateway-list 10.10.94.254 – задаем шлюз сети

Если вы работаете с точками доступа Cisco задаем контроллер для точек, по hex

Используем любой генератор ip to hex

[upnet-ip-pool-wi-fi]option 43 hex f1040afffe15 – (f1040afffe15 аналог ip 10.255.254.21)

[upnet-ip-pool-wi-fi]display this – проверяем настройки на пуле.

#

ip pool wi-fi

gateway-list 10.10.94.254

network 10.10.94.0 mask 255.255.255.0

excluded-ip-address 10.10.94.248 10.10.94.253

option 43 hex F1040AFFFE15

#

return

[upnet-ip-pool-wi-fi]q

10) Настройка времени в простом режиме

[upnet]clock timezone by add 3 – задаем часовой пояс

[upnet]undo ntp-service server disable – не отключать сервер времени по дефолту

[upnet]undo ntp-service disable

[upnet]ntp-service unicast-server 172.10.10.100 – задаем ip address сервера или АТС

11) Заходим на VLAN

[upnet]interface Vlanif 980

[upnet-Vlanif980]ip address 172.10.10.30 24 – задаем ip address

[upnet-Vlanif980]q

12) Задаем маршрут

[planeta 1]ip route-static 172.10.0.0 255.255.0.0 120.10.20.100 – АТС

[planeta 1]ip route-static 10.66.10.0 255.255.255.0 10.10.94.254 – Наша wi-fi сеть

13) Делаем пул портов

[upnet]interface range GigabitEthernet 1/0/1 to GigabitEthernet 1/0/24

[upnet-port-group]port link-type access – переводим порты в аксес

[upnet-port-group]description cisco wi-fi – задаем описания портам

[upnet-port-group]port default vlan 2616 – задаем портам VLAN

[upnet-port-group]q

14) Настраиваем гигабитный порт по SFP

[upnet]interface XGigabitEthernet 1/0/1

[upnet-XGigabitEthernet1/0/1]port link-type trunk – переводим порт в транк

[upnet-XGigabitEthernet1/0/1]port trunk allow-pass vlan 980 990 2616 – задаем порту vlan

Info: This operation may take a few seconds. Please wait a moment…done.

[upnet-XGigabitEthernet1/0/1]description to ATC – задаем описание порту (to ATC)

[upnet-XGigabitEthernet1/0/1]q

15) [upnet]display current-configuration – проверяем настройки

!Software Version V200R011C10SPC600

#

sysname upnet

#

vlan batch 980 990 2616

#

authentication-profile name default_authen_profile

authentication-profile name dot1x_authen_profile

authentication-profile name mac_authen_profile

authentication-profile name portal_authen_profile

authentication-profile name dot1xmac_authen_profile

authentication-profile name multi_authen_profile

#

clock timezone by add 03:00:00

#

dhcp enable

#

radius-server template default

#

pki realm default

certificate-check none

#

free-rule-template name default_free_rule

#

portal-access-profile name portal_access_profile

#

ip pool wi-fi

gateway-list 10.10.94.254

network 10.10.94.0 mask 255.255.255.0

excluded-ip-address 10.10.94.248 10.10.94.253

option 43 hex F1040AFFFE15

#

aaa

authentication-scheme default

authentication-scheme radius

authentication-mode radius

authorization-scheme default

accounting-scheme default

local-aaa-user password policy administrator

password history record number 0

password expire 0

domain default

authentication-scheme radius

radius-server default

domain default_admin

authentication-scheme default

local-user root password irreversible-cipher $1a$<%:$6″]u[#$XYz”#!([WRn;$SVF.kdRlXH)p[m}'hS'G~;)trK$ local-user root privilege level 15 local-user root service-type telnet terminal ssh ftp local-user admin password irreversible-cipher $1a$&!]JC~cC+@$P%9’r*>HDAB%rT1pNj#S+xlPm’^5N/IA%#<r”<C$

local-user admin privilege level 15

local-user admin service-type terminal http

#

ntp-service ipv6 server disable

ntp-service unicast-server 172.10.10.100

#

interface Vlanif1

#

interface Vlanif980

ip address 172.10.10.30 255.255.255.0

#

interface Vlanif2616

ip address 10.10.94.253 255.255.255.0

dhcp select global

#

interface MEth0/0/1

#

interface GigabitEthernet1/0/1

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/2

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/3

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/4

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/5

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/6

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/7

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/8

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/9

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/10

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/11

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/12

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/13

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/14

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/15

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/16

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/17

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/18

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/19

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/20

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/21

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/22

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/23

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface GigabitEthernet1/0/24

description cisco wi-fi

port link-type access

port default vlan 2616

#

interface XGigabitEthernet1/0/1

description to ATC

port link-type trunk

port trunk allow-pass vlan 980 990 2616

#

interface XGigabitEthernet1/0/2

#

interface XGigabitEthernet1/0/3

#

interface XGigabitEthernet1/0/4

#

interface NULL0

#

ip route-static 10.66.32.0 255.255.255.0 10.65.94.254

ip route-static 172.22.0.0 255.255.0.0 172.22.23.100

#

user-interface con 0

authentication-mode aaa

user-interface vty 0 4

authentication-mode aaa

protocol inbound all

user-interface vty 16 20

#

dot1x-access-profile name dot1x_access_profile

#

mac-access-profile name mac_access_profile

#

return

16) [upnet]q – выходим из привилегированного режима

17) <[upnet]>save – сохраняем настройки

Нажимаем: Y Настройка завершена.

Объединяем коммутаторы в стек

Коммутаторы upnet1 и upnet2

Настраиваем первый коммутатор и добавим необходимые нам порты в стек

[upnet]sysname upnet1

[upnet1]interface stack-port 0/1

[upnet1-stack-port0/1]port interface GigabitEthernet0/0/11 enable – прописываем необходимый порт

[upnet1-stack-port0/1]q

[upnet1]interface stack-port 0/2

[upnet1-stack-port0/2]port interface GigabitEthernet0/0/12 enable – прописываем необходимый порт

[upnet1-stack-port0/1]q

[upnet1]stack slot 1 priority 200 – cделаем этот коммутатор всегда главным (у кого приоритет выше тот главный “Master”)

[upnet1]display stack configuration – проверяем настройки:

—————Configuration on slot 1 Begin—————

stack enable

stack slot 0 renumber 1

stack slot 1 priority 200 – эти значения не должны совподать на коммутаторах (Пример: stack slot 1 renumber 2, slot 1 меняем на 2)

stack reserved-vlan 4093

stack timer mac-address switch-delay 10

interface stack-port 1/1

port interface GigabitEthernet0/0/11 enable

interface stack-port 1/2

port interface GigabitEthernet0/0/12 enable

—————Configuration on slot 1 End—————–

<upnet1>save – настройки верны сохраняем

Настраиваем второй коммутатор

[upnet]sysname upnet2

[upnet2]interface stack-port 0/1

[upnet2-stack-port0/1]port interface GigabitEthernet0/0/11 enable – прописываем необходимый порт

[upnet2-stack-port0/1]q

[upnet2]interface stack-port 0/2

[upnet2-stack-port0/2]port interface GigabitEthernet0/0/12 enable – прописываем необходимый порт

[upnet2-stack-port0/1]q

[upnet1]display stack configuration – проверяем настройки

—————Configuration on slot 1 Begin—————

stack enable

stack slot 0 renumber 1

stack slot 2 priority 100 – эти значения не должны совпадать на коммутаторах (Пример: stack slot 1 renumber 2, slot 1 меняем на 2)

stack reserved-vlan 4093

stack timer mac-address switch-delay 10

interface stack-port 1/1

port interface GigabitEthernet0/0/11 enable

interface stack-port 1/2

port interface GigabitEthernet0/0/12 enable

—————Configuration on slot 1 End—————–

[upnet2]stack slot 0 renumber 1 – если слоты совпадают у обоих коммутаторов меняем их данной командой.

<upnet2>save – настройки верны сохраняем

Проверка сетка

[upnet1]display stack – команда для проверки

Stack mode: Service-port

Stack topology type: Ring

Stack system MAC: 60de-f301-f8da

MAC switch delay time: 10 min

Stack reserved VLAN: 4093

Slot of the active management port: —

1 Master 60de-f301-f8da 200 S5320-12TP-PWR-LI-AC

2 Standby f063-f91d-07f2 100 S5320-12TP-PWR-LI-AC

Стек собрался

Основные команды коммутатора Huawei

system-view – переход из user-view в привилегированный режим.

display current-configuration – вывод текущего файла конфигурации.

display current-configuration configuration XXX – вывод настроек секции XXX.

display interface brief – вывод информации портов.

display this – вывод конфигурации текущей секции.

undo poe enable/poe enable – отключить, включить PoE на порте.

undo shutdown/shutdown – отключить, включить порт.

save – запись текущих настроек в энергонезависимую память устройства.

quit – выход из текущей секции в родительскую.

[upnet]

S5720-12TP-LI-AC(Data Communication|Campus Network|Campus Fixed Switch|S5700 Series|S5720-12TP-LI-AC)

Document List

My Support

|

Feedback

| Help

S5720-12TP-LI-AC

Temporary Software Authorization Application

Note: This is an automatic approval process. After the application is approved, the users have the permission to download the software package of the corresponding product version within seven days.

| Version | |

| Applicant | |

| User |

|

В данной статье хочу разобрать базовую настройку коммутатора на примере.

Имеется коммутатор Huawei S5720-52X-PWR-SI-AC. Устройство будет установлено в качестве коммутатора уровня доступа для пользователей офиса.

Требования такие:

- Подключения к уровню распределения агрегированным интерфейсом LACP

- Использование на пользовательских портах voice VLAN (для подключения ПК и IP телефона через один порт)

- Отдельный VLAN для сети принтеров и МФУ

- Подключение WI-FI точек trunk портом c PVID management VLAN

- Использование механизма DHCP snooping во всех VLAN

Итак поехали.

переходим в режим конфигурации:

<huawei>system-view

Даем имя коммутатору, например acess switch 01 — «ASW-01»:

[huawei]sysname ASW-01

Поскольку у нас будет использоваться voice vlan, телефоны будут получать информацию от коммутатора по протоколу LLDP или CDP по умолчанию у Cisco, совместимость с CDP включим, когда будем настраивать интерфейсы а пока на коммутаторе глобально включим LLDP:

[ASW-01]lldp enable

Для использования DHCP snooping нам потребуется включить на коммутаторе глобально DHCP и, непосредственно DHCP snooping:

[ASW-01]dhcp enable [ASW-01]dhcp snooping enable

Теперь перейдем к VLAN, создаем VLAN для management:

[ASW-01]vlan 100 [ASW-01-vlan100]description Management

включим в этом VLAN DHCP snooping

[ASW-01-vlan100]dhcp snooping enable

выходим из настройки VLAN

[ASW-01-vlan100]quit

Аналогичным образом создаем остальные VLAN, я для примера создаю следующие VLAN:

200 — VoIP

300 — Office

400 — Printer

C VLAN разобрались, переходим к настройке доступа к коммутатору. Для начала создаем пользователя admin и назначаем ему пароль pa$$w0RD:

[ASW-01]aaa [ASW-01-aaa]local-user admin password irreversible-cipher pa$$w0RD

назначаем пользователю уровень привилегий (15 самый высокий):

[ASW-01-aaa]local-user admin privilege level 15

включаем доступ по SSH для пользователя:

[ASW-01-aaa]local-user admin service-type telnet terminal ssh

отключаем запрос смены пароля по истечению определенного промежутка времени (это опционально, если хотите что бы устройство запрашивало смену пароля можно этого не делать):

[ASW-01-aaa]undo local-aaa-user password policy administrator [ASW-01-aaa]quit

Теперь перейдем к включению SSH на устройстве:

[ASW-01]stelnet server enable [ASW-01]ssh authentication-type default password

Создаем пару ключей для SSH:

[ASW-01]rsa local-key-pair create

Включаем доступ по SSH на линиях:

[ASW-01]user-interface vty 0 4 [ASW-01-ui-vty0-4]authentication-mode aaa [ASW-01-ui-vty0-4]protocol inbound ssh [ASW-01-ui-vty0-4]quit

Далее переходим к настройке интерфейса по которому будет доступ на коммутатор. Ранее было решено для менеджмента использовать VLAN 100. Переходим к конфигурации интерфейса этого VLAN и назначаем коммутатору IP:

[ASW-01]interface Vlanif 100 [ASW-01-Vlanif10]ip address 10.0.0.10 24 [ASW-01-Vlanif10]quit

Настраиваем шлюз по умолчанию:

[ASW-01]ip route-static 0.0.0.0 0.0.0.0 10.0.0.1

Перейдем к настройке UpLink интерфейса, как описано в требованиях выше, нам требуется собрать агрегированный интерфейс используя протокол LACP, использовать будем 10Gbit интерфейсы, имеющиеся в коммутаторе Huawei S5720-52X. У Huawei это называется Ether-Trunk, первым делом объявляем Ether-Trunk 1 и «проваливаемся» в его настройку:

[ASW-01]interface Eth-Trunk 1

затем указываем, какие порты будут являться членами агрегированного интерфейса, в данном случае я выбрал 2 10Gbit интерфейса:

[ASW-01-Eth-Trunk1]trunkport XGigabitEthernet 0/0/1 to 0/0/2

указываем протокол LACP:

[ASW-01-Eth-Trunk1]mode lacp

После этого можно конфигурировать порт в соответствии с нуждами, в нашем случае это будет trunk порт смотрящий в сторону ядра, разрешаем на нем все имеющиеся на коммутаторе VLAN и делаем его доверенным для DHCP snooping, по скольку это UpLink :

[ASW-01-Eth-Trunk1]port link-type trunk [ASW-01-Eth-Trunk1]port trunk allow-pass vlan all [ASW-01-Eth-Trunk1]dhcp snooping trusted [ASW-01-Eth-Trunk1]quit

С UpLink закончили, теперь, наконец, можно перейти к настройке пользовательских портов.

Допустим порты с 1 по 46 будут использоваться для подключения телефонов и ПК пользователей, т.е. на этих портах нужно настроить voice и acces VLAN:

[ASW-01]interface range GigabitEthernet 0/0/1 to GigabitEthernet 0/0/46

Настройка порта к которому требуется подключать и телефон и ПК у Huawei отличается от привычной настройки на Cisco, здесь используется тип порта hybrid, после чего назначается voice vlan и дополнительно он добавляется на порт в качестве tagged:

[ASW-01-port-group]port link-type hybrid [ASW-01-port-group]voice-vlan 200 enable [ASW-01-port-group]port hybrid tagged vlan 200

В качестве untagged VLAN и PVID указываем тот что используется для ПК:

[ASW-01-port-group]port hybrid pvid vlan 300 [ASW-01-port-group]port hybrid untagged vlan 300

т.к. порт пользовательский отключаем состояния listening и learning для stp (аналог spanning tree portfast в Cisco)

[ASW-01-port-group]stp edged-port enable

наконец, включаем совместимость с протоколом CDP (cisco discover protocol) на случай если будут использоваться телефоны Cisco, добавляем description и выходим из конфигурации группы портов:

[ASW-01-port-group]lldp compliance cdp receive [ASW-01-port-group]description Users [ASW-01-port-group]quit

Порт 47 будем использовать для подключения МФУ, т.е. это будет просто access порт с VLAN для мфу и принтеров:

[ASW-01]interface GigabitEthernet 0/0/47 [ASW-01-GigabitEthernet0/0/47]port link-type access [ASW-01-GigabitEthernet0/0/47]port default vlan 400 [ASW-01-GigabitEthernet0/0/47]description Printer [ASW-01-GigabitEthernet0/0/47]quit

Порт 48 используем для подключения точки доступа WI-FI, на которой есть несколько SSID и значит этот порт должен быть в режиме trunk, а для менеджмента точки используется Management VLAN, значит в качестве PVID на этом порту будет Management VLAN.

[ASW-01]interface GigabitEthernet 0/0/48 [ASW-01-GigabitEthernet0/0/48]port link-type trunk [ASW-01-GigabitEthernet0/0/48]port trunk pvid vlan 100 [ASW-01-GigabitEthernet0/0/48]port trunk allow-pass vlan all [ASW-01-GigabitEthernet0/0/48]description WirelessAP [ASW-01-GigabitEthernet0/0/48]quit

На этом первичная настройка, в соответствии с изначальными требованиями закончена. Не забываем сохранить конфигурацию, для этого нужно выйти из режима system view, нажав комбинацию клавиш Ctrl+Z и дав команду save:

<ASW-01>save The current configuration (excluding the configurations of unregistered boards or cards) will be written to flash:/vrpcfg.zip. Are you sure to continue?[Y/N]y

PROFIT!

Huawei – одна из крупнейших китайских компаний, действующих в России. Она выпускает не только смартфоны, но и другие устройства, включая коммутаторы и маршрутизаторы. В сегодняшней статье будет рассмотрена настройка коммутатора Huawei, и какое для этого понадобится программное обеспечение.

Содержание

- Что такое коммутатор

- Что нужно для настройки коммутатора

- Установка оборудования

- Порядок настройки

- Общая начальная настройка

- Интерфейсы

- Транковый порт

- Как сбросить настройки коммутатора

Что такое коммутатор

Так, или еще словом «свитч», называется сетевое оборудование с большим количеством портов, к которым подключаются компьютеры, образуемые тем самым локальную сеть. Коммутатор распределяет пакеты данных по таблице коммутации, хранящей MAC-адреса подсоединенных устройств.

Коммутатором пользуются преимущественно на крупных предприятиях, где есть необходимость соединить несколько компьютеров в одну сеть.

Что нужно для настройки коммутатора

Чтобы настроить сетевое оборудование, необходимо следующее:

- ноутбук, оснащенный COM-портом, через который реализуется подключение к системе передачи данных (СПД);

- интерфейсные кабели консольного типа. Какие именно – зависит от конкретного сетевого оборудования.

Учтите, что на большинстве новых компьютеров и ноутбуков нет COM-порта. И чтобы успешно настроить коммутатор, используют переходник USB-COM, также известный как RS 232.

Установка оборудования

Первым делом надо подключить ноутбук к сетевому устройству, для чего используется консольный интерфейсный шнур. Подсоединение выполняется к разъему «console». В зависимости от типа оборудования, разъем может называться иначе, например, «con», «monitor» и др.

Порядок настройки

На следующем этапе устанавливают соединение между устройствами, для чего предназначено программное обеспечение «HyperTerminal». Инструкция:

- Загружают утилиту из проверенного источника и копируют в корневой раздел жесткого диска.

- Открывают ПО, где первым делом отобразится окно «Описание подключения». Там, в строку «Название», вводят произвольную комбинацию символов. Разницы нет – это всего лишь то, как будет называться сеанс подключения.

- Далее появится окно «Подключение». В пункте «Подключаться через» выбирают порт, к которому подсоединен консольный кабель, например, COM1, и жмут «Ок».

Если в ноутбуке отсутствует разъем «console» и коммутатор настраивается с применением переходника типа USB-COM, номер порта будет под другим названием. Каким именно – проверяют через «Диспетчер устройств», открыв раздел «Порты (COM и LTP)». И если он там подписан, к примеру, как COM6, в контекстном меню утилиты HyperTerminal указывают его.

Далее через ту же программу задаются настройки порта:

- скорость – 9600;

- биты данных – 8;

- четность – нет;

- стоповые биты – 1;

- управление потоком – нет.

Чтобы изменения вступили в силу, достаточно нажать «Ок».

Общая начальная настройка

Порядок действий:

- Включают коммутатор, и первое, что попросит система – указать логин и пароль. При первой авторизации используются стандартные данные: username – admin, Huawei default password – admin@huawei.com;

- В целях безопасности пароль рекомендуется заменить своим. Для этого перемещаются на строку «The password needs to be changed. Change now?» и жмут на клавиатуре букву Y (Yes), далее указывают новый.

- После указания новых данных для авторизации система поприветствует пользователя надписью <Huawei>.

- Далее надо войти в привилегированный режим. Команда выглядит так: <Huawei> system-view.

- Попав в него, строка приветствия несколько преобразится – [Huawei].

- Задают коммутатору другое название. Команда – [Huawei] sysname SW1. Теперь строка будет отображаться как [SW1] (имя коммутатора вводят любое).

- Далее запускают режим настройки доступа по консоли, вбивая следующую команду – [SW1] user-interface console 0.

- Указывают пароль: [SW1-ui-console0] set authentication password cipher Huawei. В качестве пароля в этом примере используется название производителя, то есть «Huawei».

- Закрывают режим настройки доступа: [SW1-ui-console0] quit.

- Теперь переходят к режиму настройки доступа по протоколу telnet. Команда выглядит так: [SW1] user-interface vty 0 4.

- Указывают пароль (тоже будет использоваться «Huawei»). Что вводят: [SW1-ui-vty0-4] set authentication password simple Huawei.

- Устанавливают, чтобы система проверяла подлинность пользователя по паролю: [SW1-ui-vty0-4] authentication-mode password.

- Закрывают режим настройки доступа по протоколу telnet вводом следующей команды: [SW1-ui-vty0-4] quit.

Интерфейсы

Инструкция:

- Первым делом запускают режим настройки интерфейсов вводом команды: [R1] interface Vlanif 1.

- Задают IP-адрес для интерфейса: [R1-Vlanif1] ip address zzz.zzz.zzz.zzz xx. Под буквами «z» понимается IP-шник, под «x» – маска подсети.

- Выходят из режима настройки интерфейсов: [R1-Vlanif1] quit.

- Выставляют шлюз по умолчанию: [Huawei] ip route-static xxx.xxx.xxx.xxx (буквами «x» обозначен ИП-шник шлюза).

- Выходят из режима настроек: [SW1] quit.

- Сохраняют измененные параметры: [SW1] save.

Транковый порт

Так называется магистральный порт (Eth trunk), служащий каналом «точка-точка», связывающий коммутатор с остальными устройствами. С помощью магистральных подключений передаются данные между несколькими VLAN по одному каналу. Они же используются для подключения VLAN к общей сети.

Транковый порт настраивают с той целью, чтобы можно было передавать трафик между устройствами (между двумя коммутаторами или коммутатором и маршрутизатором).

Последовательность действий:

- Открывают режим настройки порта: [SW1] interface Ethernet0/0/0.

- Вводят команду, чтобы порт стал магистральным: [SW1-Ethernet0/0/0] port link-type trunk.

- Закрывают режим: [SW1-Ethernet0/0/0] quit.

- Сохраняют изменения: [SW1] save.

Как сбросить настройки коммутатора

Выставить настройки по умолчанию можно и не имея доступа к системе. Для этого:

- Подсоединяют ноутбук к коммутатору, запускают ПО.

- Включают коммутатор. В ходе его загрузки, когда появится сообщение «Press Ctrl+B to break auto startup», зажимают кнопки «Ctrl+B». Успеть надо за три секунды, иначе сетевое устройство автоматически загрузится.

- Система попросит указать пароль. Если в настройках ничего не менялось, это «admin@huawei.com» или просто «huawei». После принятия пароля отобразится окно «BOOTROM Menu». Здесь зайти в пункт «Enter filesystem submenu», нажав на клавиатуре клавишу «5», затем «Enter».

- Далее жмут «3», чтобы выделить подпункт «Delete file from Flash», и «Enter», чтобы зайти в него. На экране отобразятся файлы системы.

- В перечне надо отыскать файл формата .cfg (например, test-sw.cfg). Его название вводят в строку «Please choose the file you want to delete», и жмут на клавиатуре Y (Yes), подтверждая тем самым удаление.

- После удаления на клавиатуре жмут цифру «6», затем «Enter» – чтобы вернуться в меню «BOOTROM Menu».

- Жмут «7», выделяя пункт «Reboot», и «Enter».

- Сетевое оборудование перезагрузится с «родными» настройками. Теперь можно задавать первичные параметры.

Это основные моменты по настройке свитча. Конечно, в тему можно углубиться куда серьезней, ведь существует куда больше команд, режимов (например, VRRP Huawei), чем отображено в статье. Такой работой занимаются сетевые администраторы, впрочем, для облегчения задачи всегда можно скачать с сети готовый файл конфигурации для конкретной модели коммутатора.

Время на прочтение

5 мин

Количество просмотров 276K

HUAWEI – одна из крупнейших китайских компаний в сфере телекоммуникаций. Основана в 1988 году.

Компания HUAWEI достаточно недавно вышла на российский рынок сетевого оборудования уровня Enterprise. С учётом тенденции тотальной экономии, на нашем предприятии очень остро встал вопрос о подборе достойной замены оборудованию Cisco.

В статье я попытаюсь рассмотреть базовые аспекты настройки сервисов коммутации и маршрутизации оборудования HUAWEI на примере коммутатора Quidway серии 5300.

Глобальные команды, режимы работы, cходства и различия с CLI CISCO.

Оборудование HUAWEI, построенное на базе операционной системы VRP, имеет cisco-like интерфейс командной строки. Принципы остаются теми же самыми, меняется только синтаксис.

В CLI оборудования HUAWEI существуют 2 режима командного интерфейса:

- system-view – аналог цисковского режима конфигурирования conf t. В этом режиме приглашение командной строки выглядит как [Switch].

- user-view – аналог цисковского непривилегированного режима. Режим приглашения выглядит так: <Switch>.

В отличие от непривилегированного режима Cisco из user-view доступны многие функции, в частности можно ресетнуть запущенные процессы. Подключения по telnet и ssh так же доступны только из user-view.

После некоторых претензий со стороны компании Cisco Systems, в ОС VRP были заменены часть служебных слов. Таблица соответствия некоторых служебных слов CLI представлена ниже.

| Cisco | HUAWEI |

|---|---|

| show | display |

| running-configuration | current-configuration |

| clear | reset |

| configure terminal | system-view |

| write | save |

| quit | exit |

| no | undo |

Основные команды:

- system-view – переход из user-view в привилегированный режим system-view;

- save – запись текущих настроек в энергонезависимую память устройства;

- display current-configuration – вывод текущего файла конфигурации

- display current-configuration configuration XXXX – вывод настроек секции XXXX.

- display this – вывод конфигурации текущей секции;

- quit – выход из текущей секции в родительскую.

Настройка vlan интерфейсов, режимы работы физических портов коммутатора

Создание vlan

Для создания vlan как сущности, на коммутаторе в режиме system-view выполняется команда vlan XXX, где XXX – номер vlan.

<Quidway>system-view

Enter system view, return user view with Ctrl+Z.

[Quidway]vlan

[Quidway]vlan 1

[Quidway-vlan1]

Vlan создан. Так же командой description можно задать описание или название vlan. В отличие от Cisco имя не является обязательным атрибутом при создании vlan.

Для передачи созданых vlan в пределах локальной сети используется протокол GVRP. Включается он командой gvrp в режиме system-view.

[Quidway]gvrp

Info: GVRP has been enabled.

[Quidway]

Так же gvrp должен быть разрешён на интерфейсе:

#

interface GigabitEthernet0/0/23

port link-type trunk

port trunk allow-pass vlan 100 to 200

gvrp

#

Совместимости с Cisco VTP (vlan transfer protocol) нет и быть не может.

Создание vlan интерфейса.

<Quidway>

<Quidway>system-view

Enter system view, return user view with Ctrl+Z.

[Quidway]int vlanif 1

[Quidway-Vlanif1]ip address 2.2.2.2 24

[Quidway-Vlanif1]display this

#

interface Vlanif1

ip address 2.2.2.2 255.255.255.0

#

return

[Quidway-Vlanif1]

В отличие от Cisco, маску можно писать сокращённо. Очень удобно.

Думаю, что комментарии излишни.

Режимы работы портов

Собственно, ничего нового. Существуют два основных режима работы порта: access и trunk.

Режим trunk

Настройка порта:

<Quidway>system-view

Enter system view, return user view with Ctrl+Z.

[Quidway]int gi0/0/1

[Quidway-GigabitEthernet0/0/1]port link-type trunk

[Quidway-GigabitEthernet0/0/1]port trunk allow-pass vlan 1

[Quidway-GigabitEthernet0/0/1]di th

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 100 900

#

return

В отличие от коммутаторов Cisco, по-умолчанию, все vlan запрещены и их необходимо принудительно разрешить командой port trunk allow-pass vlan.

Нетэггированный native vlan на порту включается командой:

[Quidway-GigabitEthernet0/0/1]port trunk pvid vlan 600

Режим access

[Quidway-GigabitEthernet0/0/1]port link-type access

[Quidway-GigabitEthernet0/0/1]port default vlan 2

[Quidway-GigabitEthernet0/0/1]di th

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 2

#

return

Настройка eth-trunk

interface Vlanif100

ip address 1.1.1.2 255.255.255.252

#

interface GigabitEthernet0/0/23

eth-trunk 1

#

interface GigabitEthernet0/0/24

eth-trunk 1

#

interface Eth-Trunk0

port link-type trunk

port trunk allow-pass vlan 100

#

Комментарии излишни.

Настройка STP

Для тестирование STP были соединены коммутаторы Cisco 2960 и HUAWEI Quidway S5328C-EI.

Для включения STP на коммутаторе необходимо в режиме system-view ввести команду

[Quidway] stp enable

По умолчанию, приоритет коммутатора HUAWEI, так же как и коммутатора Cisco равен 32768.

Просмотр информации о текущем состоянии портов:

[Quidway]display stp brief

MSTID Port Role STP State Protection

0 GigabitEthernet0/0/1 ALTE DISCARDING NONE

0 GigabitEthernet0/0/2 ROOT FORWARDING NONE

Видно, что один из портов заблокирован, т. к. приоритет коммутатора Cisco оказался больше.

Просмотр глобальной информации об STP:

[Quidway]disp stp

-------[CIST Global Info][Mode STP]-------

CIST Bridge :32768.781d-baa4-b6a7

Config Times :Hello 2s MaxAge 20s FwDly 15s MaxHop 20

Active Times :Hello 2s MaxAge 20s FwDly 15s MaxHop 20

CIST Root/ERPC :8192 .2893-fe2a-9a80 / 199999

CIST RegRoot/IRPC :32768.781d-baa4-b6a7 / 0

CIST RootPortId :128.2

BPDU-Protection :Disabled

TC or TCN received :107

TC count per hello :0

STP Converge Mode :Normal

Share region-configuration :Enabled

Time since last TC :0 days 1h:16m:17s

Number of TC :9

Last TC occurred :GigabitEthernet0/0/2

Изменим приоритет коммутатора HUAWEI. Сделаем его наименьшим: 4096.

[Quidway]stp priority 4096

Посмотрим, что порт разблокировался:

[Quidway]disp stp brief

MSTID Port Role STP State Protection

0 GigabitEthernet0/0/1 DESI FORWARDING NONE

0 GigabitEthernet0/0/2 DESI FORWARDING NONE

[Quidway]

Общая информация об STP:

[Quidway]disp stp

-------[CIST Global Info][Mode STP]-------

CIST Bridge :4096 .781d-baa4-b6a7

Config Times :Hello 2s MaxAge 20s FwDly 15s MaxHop 20

Active Times :Hello 2s MaxAge 20s FwDly 15s MaxHop 20

CIST Root/ERPC :4096 .781d-baa4-b6a7 / 0

CIST RegRoot/IRPC :4096 .781d-baa4-b6a7 / 0

CIST RootPortId :0.0

BPDU-Protection :Disabled

TC or TCN received :123

TC count per hello :0

STP Converge Mode :Normal

Share region-configuration :Enabled

Time since last TC :0 days 0h:0m:44s

Number of TC :11

Last TC occurred :GigabitEthernet0/0/1

Статическая маршрутизация

Статические маршруты прописываются точно так же, как на оборудовании Cisco:

[Quidway]ip route 0.0.0.0 0.0.0.0 1.1.1.1

Просмотр таблицы маршрутизации:

[Quidway]disp ip routing-table

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Routing Tables: Public

Destinations : 6 Routes : 6

Destination/Mask Proto Pre Cost Flags NextHop Interface

2.2.2.0/24 Direct 0 0 D 2.2.2.2 Vlanif1

2.2.2.2/32 Direct 0 0 D 127.0.0.1 Vlanif1

10.0.0.3/32 Direct 0 0 D 127.0.0.1 LoopBack0

90.0.0.1/32 Direct 0 0 D 127.0.0.1 LoopBack10

127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0

127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

На этом всё.

Если уважаемое сообщество заинтересуется материалом, планирую продолжить освещать настройку оборудования HUAWEI. В следующей статье рассмотрим настройку динамической маршрутизации.

Спасибо за внимание.

| Фиксированный порт | 24 порта Ethernet 10/100/1000, 4 из которых двойного назначения 10/100/1000 или SFP, 4 Gig SFP |

| Расширенный слот | Не Доступно |

|

Таблица MAC-адресов |

Соответствие IEEE 802.1d |

| 16K записей MAC-адресов | |

| MAC-адрес обучения и старения | |

| Статические, динамические и черные MAC-адреса | |

| Фильтрация пакетов на основе исходных MAC-адресов | |

| VLAN | 4K VLAN |

| Гостевой VLAN и голосовой VLAN | |

| Назначение VLAN на основе MAC-адресов, протоколов, IP-подсетей, политик и портов | |

| Отображение VLAN 1: 1 и N: 1 | |

| Кольцевая защита | Кольцевая топология RRPP и несколько экземпляров RRPP |

| Топология дерева Smart Link и несколько экземпляров Smart Link, обеспечивающие переключение защиты на миллисекундном уровне | |

| Smart Ethernet Protection (SEP), G.8032 Ethernet кольцевая защитная коммутация (ERPS) | |

| STP (IEEE 802.1d), RSTP (IEEE 802.1w) и MSTP (IEEE 802.1s) | |

| Защита BPDU, защита от корней и защита от петель;Тоннель BPDU | |

| MPLS | MPLS L3VPN, MPLS L2VPN (VPWS / VPLS), MPLS-TE, MPLS QOS |

| IP-маршрутизация | Статический маршрут, RIPv1, RIPv2, RIPng, ECMP, OSFP, OSPFv3, BGP, BGP4 +, ISIS, ISISv6 |

| Особенности IPv6 | Соседский Дискавери (Северная Дакота) |

| Максимальный путь передачи (PMTU) | |

| IPv6 Ping, IPv6 Tracert и IPv6 Telnet | |

| Туннель 6-4, туннель ISATAP и туннель с ручной настройкой | |

| Списки управления доступом на основе адресов IPv6 источника, адресов IPv6 назначения, портов уровня 4 или типов протоколов | |

| Обнаружение многоадресного прослушивателя (MLD) v1 / v2 snooping | |

| Многоадресная пересылка | IGMP v1 / v2 / v3 snooping и IGMP быстрый выход |

| Многоадресная пересылка в VLAN и многоадресная репликация между VLAN | |

| Балансировка многоадресной нагрузки между входящими портами транка | |

| Управляемая многоадресная рассылка | |

| Статистика многоадресного трафика на основе портов | |

| QoS / ACL | Ограничение скорости на пакеты, отправленные и полученные интерфейсом |

| Перенаправление пакетов | |

| Контроль трафика на основе портов и двухцветный трехцветный CAR | |

| Восемь очередей на каждом порту | |

| Алгоритмы планирования очередей WRR, DRR, PQ, WRR + PQ и DRR + PQ | |

| Перемаркировка приоритета 802.1p и приоритета DSCP | |

| Пакетная фильтрация от уровня 2 до уровня 4, отфильтровывая недопустимые кадры на основе исходного MAC-адреса, MAC-адрес назначения, IP-адрес источника, IP-адрес назначения, номер порта, тип протокола и VLAN I |

|

| Ограничение скорости в каждой очереди и формирование трафика на портах | |

| Безопасность функции |

Управление привилегиями пользователей и защита паролем |

| Защита от DoS-атак, ARP-атак и ICMP-атак | |

| Привязка IP-адреса, MAC-адреса, интерфейса и VLAN | |

| Изоляция порта, безопасность порта и липкий MAC | |

| Записи MAC-адреса Blackhole | |

| Ограничение на количество изученных MAC-адресов | |

| Аутентификация 802.1x и ограничение количества пользователей на интерфейсе | |

| Аутентификация AAA, аутентификация RADIUS, аутентификация HWTACACS + и NAC | |

| SSH v2.0 | |

| Протокол передачи гипертекста Secure (HTTPS) | |

| Защита процессора, черный и белый список | |

| надежность | Кольцевая топология RRPP и несколько экземпляров RRPP |

| Топология дерева Smart Link и несколько экземпляров Smart Link, обеспечивающие переключение защиты на миллисекундном уровне | |

| сентября | |

| ERPS (G.8032 v2) | |

| STP (IEEE 802.1d), RSTP (IEEE 802.1w) и MSTP (IEEE 802.1s) | |

| BPDU защита, защита от корня и защита от петель | |

| E-Trunk | |

| управление а также техническое обслуживание |

iStack |

| Принудительная пересылка MAC (MFF) | |

| Тест виртуального кабеля | |

| Зеркалирование портов и RSPAN (удаленное зеркалирование портов) | |

| Удаленная настройка и обслуживание с использованием Telnet | |

| SNMP v1 / v2c / v3 | |

| RMON | |

| Веб NMS | |

| Простота в эксплуатации | |

| Системные журналы и тревоги разных уровней | |

| GVRP, MUX VLAN | |

| Рабочая среда | Рабочая температура: 0 O C50 OC (длительный срок); -5 O C55 OC (кратковременно) Относительная влажность: 10% 90% (без конденсации |

| Входное напряжение | AC: Диапазон номинального напряжения: от 100 В до 240 В переменного тока, 50/60 Гц Максимальный диапазон напряжения: от 90 В до 264 В переменного тока, 47/63 Гц ОКРУГ КОЛУМБИЯ: Диапазон номинального напряжения: от 48 В до 60 В, постоянный ток Максимальный диапазон напряжения: от 36 В до 72 В, постоянный ток |

| Размеры (мм) | 442 (Ш) х 420 (Д) х 44,4 (В) |

| Передняя мощность | да |

| Типичная сила потребление |

<21.2W |

- Manuals

- Brands

- Huawei Manuals

- Switch

- S5700 Series

Общая начальная настройка коммутатора

Общая начальная настройка коммутатора