InfoWatch Traffic Monitor Enterprise 3.5 Руководство по установке и конфигурированию

INFOWATCH TRAFFIC MONITOR ENTERPRISE 3 .5

Руководство по установке и

конфигурированию

© ЗАО “ИнфоВотч” Тел. +7 (495) 229-00-22 • Факс +7 (495) 229-00-22

http://www.infowatch.com

Дата редакции: март 2011 года

СОДЕРЖАНИЕ

ВВЕДЕНИЕ………………………………………………………………………………………………………………………………………………………… 5

Аудитория ……………………………………………………………………………………………………………………………………………………… 5

Структура руководства ………………………………………………………………………………………………………………………………….. 5

Дополнительная документация …………………………………………………………………………………………………………………….. 6

Условные обозначения …………………………………………………………………………………………………………………………………. 6

Техническая поддержка пользователей ………………………………………………………………………………………………………… 7

ГЛАВА 1. ОБЗОР INFOWATCH TRAFFIC MONITOR ENTERPRISE 3.5 ……………………………………………………………… 8

1.1. Функции InfoWatch Traffic Monitor Enterprise 3.5 ………………………………………………………………………………………. 8

1.2. Состав InfoWatch Traffic Monitor Enterprise 3.5 …………………………………………………………………………………………. 9

ГЛАВА 2. ПОДГОТОВКА К УСТАНОВКЕ ………………………………………………………………………………………………………….. 10

2.1. Схемы развертывания Системы …………………………………………………………………………………………………………… 10

2.1.1. Перехват копии SMTP-трафика (работа с почтовым relay-сервером) ……………………………………………. 10

2.1.2. Перехват копии трафика при помощи Sniffer …………………………………………………………………………………. 12

2.1.3. Перехват HTTP-трафика, передаваемого по протоколу ICAP ……………………………………………………….. 16

2.1.4. Прием объектов, перехваченных InfoWatch Device Monitor ……………………………………………………………. 19

2.1.5. Прием объектов от DeviceLock ………………………………………………………………………………………………………. 21

2.2. Аппаратные и программные требования ………………………………………………………………………………………………. 23

2.2.1. Traffic Monitor Server……………………………………………………………………………………………………………………….. 23

2.2.2. Sniffer ……………………………………………………………………………………………………………………………………………… 24

2.2.3. Модуль IW ICAP …………………………………………………………………………………………………………………………….. 25

2.2.4. Модуль взаимодействия с удаленной базой данных ……………………………………………………………………… 25

2.2.5. Сервер СУБД Oracle ………………………………………………………………………………………………………………………. 26

2.2.6. Management Console ……………………………………………………………………………………………………………………… 26

2.3. Настройка Postfix …………………………………………………………………………………………………………………………………… 27

ГЛАВА 3. УСТАНОВКА СИСТЕМЫ ………………………………………………………………………………………………………………….. 28

3.1. Схема базы данных ………………………………………………………………………………………………………………………………. 28

3.1.1. Рекомендации по созданию схемы базы данных …………………………………………………………………………… 28

3.1.2. Создание схемы базы данных ……………………………………………………………………………………………………….. 30

3.2. Traffic Monitor Server ……………………………………………………………………………………………………………………………… 39

3.2.1. Установка и настройка …………………………………………………………………………………………………………………… 40

3.2.2. Установка и замена лицензии на перехватчики ……………………………………………………………………………… 45

3.2.2.1. Особенности использования лицензионного ключа ………………………………………………………………… 45

3.2.2.2. Установка и замена лицензионного ключа ……………………………………………………………………………… 47

3.2.3. Установка и замена лицензии на технологии контентного анализа ……………………………………………….. 47

3.2.3.1. Особенности использования лицензии …………………………………………………………………………………… 47

3.2.3.2. Установка и замена лицензии …………………………………………………………………………………………………. 48

3.2.4. Настройка DNS для поддержки Active Directory ……………………………………………………………………………… 48

3.2.5. Проверка интеграции Postfix и Traffic Monitor Server ………………………………………………………………………. 49

3.2.6. Настройка параметров взаимодействия со Sniffer …………………………………………………………………………. 50

3.2.6.1. Прием копии трафика от Sniffer ………………………………………………………………………………………………. 50

3.2.6.2. Создание кластера Traffic Monitor Server …………………………………………………………………………………. 51

3.2.7. Установка и настройка модуля взаимодействия с удаленной базой данных …………………………………. 52

3.2.7.1. Установка клиентской части модуля взаимодействия с удаленной БД (филиал) ……………………. 52

3.2.7.2. Установка серверной части модуля взаимодействия с удаленной БД (центральный офис) …… 54

4 InfoWatch Traffic Monitor Enterprise 3.5

3.2.8. Установка и настройка модуля IW ICAP …………………………………………………………………………………………. 55

3.2.9. Кластер Traffic Monitor Server c одним Сервером контентного анализа………………………………………….. 59

3.3. Sniffer …………………………………………………………………………………………………………………………………………………….. 59

3.4. Management Console …………………………………………………………………………………………………………………………….. 60

3.4.1. Установка Management Console …………………………………………………………………………………………………….. 60

3.4.2. Настройка соединения с сервером СУБД Oracle ……………………………………………………………………………. 61

3.4.3. Настройка параметров анализа и мониторинга объектов ……………………………………………………………… 62

ГЛАВА 4. ОБНОВЛЕНИЕ СИСТЕМЫ ………………………………………………………………………………………………………………. 63

4.1. Порядок обновления Системы ……………………………………………………………………………………………………………… 63

4.2. Загрузка очередей объектов …………………………………………………………………………………………………………………. 64

4.3. Схема базы данных ………………………………………………………………………………………………………………………………. 65

4.3.1. Подготовка к обновлению схемы базы данных ………………………………………………………………………………. 65

4.3.2. Обновление схемы базы данных …………………………………………………………………………………………………… 67

4.3.3. Подготовка схемы базы данных к работе ………………………………………………………………………………………. 69

ГЛАВА 5. УДАЛЕНИЕ СИСТЕМЫ …………………………………………………………………………………………………………………….. 70

5.1. Схема базы данных ………………………………………………………………………………………………………………………………. 70

5.1.1. Подготовка к удалению ………………………………………………………………………………………………………………….. 70

5.1.2. Удаление схемы базы данных ……………………………………………………………………………………………………….. 71

5.2. Модуль взаимодействия с удаленной базой данных …………………………………………………………………………….. 72

5.3. Модуль IW ICAP ……………………………………………………………………………………………………………………………………. 72

5.4. Traffic Monitor Server ……………………………………………………………………………………………………………………………… 73

5.5. Sniffer …………………………………………………………………………………………………………………………………………………….. 74

5.6. Management Console …………………………………………………………………………………………………………………………….. 74

ПРИЛОЖЕНИЕ A. РЕКОМЕНДАЦИИ ПО УСТАНОВКЕ СУБД ORACLE ………………………………………………………….. 75

A.1. Сервер СУБД Oracle …………………………………………………………………………………………………………………………….. 75

A.1.1. Рекомендации по установке ………………………………………………………………………………………………………….. 75

A.1.2. Подготовка к установке ………………………………………………………………………………………………………………….. 75

A.1.3. Установка сервера базы данных ……………………………………………………………………………………………………. 77

A.1.4. Настройка сервера базы данных …………………………………………………………………………………………………… 81

A.2. Клиент СУБД Oracle ……………………………………………………………………………………………………………………………… 82

A.2.1. Рекомендации по установке клиента СУБД Oracle на платформу Linux ………………………………………… 83

A.2.1.1. Подготовка к установке …………………………………………………………………………………………………………… 83

A.2.1.2. Установка клиента ………………………………………………………………………………………………………………….. 84

A.2.2. Настройка параметров соединения с сервером СУБД Oracle ……………………………………………………….. 85

A.2.3. Проверка взаимодействия между клиентом и сервером СУБД Oracle …………………………………………… 85

ПРИЛОЖЕНИЕ B. РЕКОМЕНДАЦИИ ПО СОСТАВЛЕНИЮ ИМЕН И ПАРОЛЕЙ …………………………………………….. 86

ПРИЛОЖЕНИЕ C. РАЗРЕШЕНИЕ ПРОБЛЕМ …………………………………………………………………………………………………. 88

C.1. Проблемы со схемой базы данных ………………………………………………………………………………………………………. 88

C.2. Проблемы с Traffic Monitor Server …………………………………………………………………………………………………………. 92

ПРИЛОЖЕНИЕ D. ЛИЦЕНЗИИ ТРЕТЬИХ СТОРОН ………………………………………………………………………………………… 93

ГЛОССАРИЙ ……………………………………………………………………………………………………………………………………………………. 94

УКАЗАТЕЛЬ …………………………………………………………………………………………………………………………………………………….. 96

ВВЕДЕНИЕ

В настоящем руководстве вы можете найти сведения по установке и настройке InfoWatch Traffic Monitor Enterprise 3.5.

Аудитория

Информация, содержащаяся в руководстве, предназначена для пользователей, выполняющих установку и настройку InfoWatch Traffic Monitor.

Руководство рассчитано на пользователей, знакомых с основами работы в среде той операционной сис-темы, в которой выполняется установка компонентов InfoWatch Traffic Monitor (Linux, Microsoft Windows). InfoWatch Traffic Monitor взаимодействует с базой данных, находящейся под управлением СУБД Oracle. Поэтому при настройке Системы также необходимы навыки администрирования СУБД Oracle.

Структура руководства

В настоящем руководстве вы можете найти следующую информацию:

Глава 1. Обзор InfoWatch Traffic Monitor Enterprise 3.5 (стр. 8).

Содержит общие сведения о Системе.

Глава 2. Подготовка к установке (стр. 10).

Описывает требования к аппаратному и программному обеспечению, необходимому для работы Системы; порядок установки компонентов Системы.

Глава 3. Установка системы (стр. 28).

Содержит рекомендации по установке компонентов Системы и описание установки. Также здесь описываются правила получения и установки лицензионного ключа.

Глава 4. Обновление системы (стр. 63).

В разделе содержится информация по обновлению компонентов Системы.

Глава 5. Удаление системы (стр. 70).

Приводятся сведения по удалению компонентов Системы.

Приложение A. Рекомендации по установке СУБД Oracle (стр. 75).

Содержит рекомендации по установке серверной и клиентской части СУБД Oracle. Также здесь приводятся рекомендации по настройке взаимодействия между базой данных и другими компонен-тами Системы.

Приложение B. Рекомендации по составлению имен и паролей (стр. 86).

Приводится набор правил для составления имен и паролей пользователей, даются рекомендации по составлению надежных паролей.

Приложение C. Разрешение проблем (стр. 88).

В приложении описываются проблемы, которые могут возникнуть в процессе установки и настрой-ки Системы, а также способы их разрешения.

Приложение D. Лицензии третьих сторон (стр. 93).

Содержит информацию о лицензиях на стороннее программные компоненты, использованные в продукте.

6 InfoWatch Traffic Monitor Enterprise 3.5

Дополнительная документация

Сведения по некоторым дополнительным вопросам вы можете найти в следующих документах:

«InfoWatch Traffic Monitor Enterprise 3.5. Руководство пользователя».

В документе описывается работа с InfoWatch Traffic Monitor Enterprise (настройка конфигурации, экспорт/импорт данных, правила составления сценария обработки объектов).

«InfoWatch Traffic Monitor Enterprise 3.5. Руководство администратора».

Содержит информацию по администрированию Системы (база данных, серверная часть).

«InfoWatch Device Monitor. Руководство пользователя»

Содержит описание принципов работы системы InfoWatch Device Monitor.

«InfoWatch DeviceLock Adapter. Руководство по установке и конфигурированию».

В документе описывается установка и первоначальная настройка InfoWatch DeviceLock Adapter.

«InfoWatch DeviceLock Adapter. Руководство администратора».

В документе приводятся сведения по настройке и мониторингу работы InfoWatch DeviceLock Adapter.

В настоящем руководстве не рассматриваются вопросы установки и настройки СУБД Oracle. За получе-нием необходимых сведений вы можете обратиться к соответствующей документации.

Условные обозначения

Для наглядности в тексте документации используются различные стили оформления. Области примене-ния стилей указаны в таблице 1.

Таблица 1. Стили оформления

Стиль оформления Область применения Пример

Полужирный шрифт Названия элементов графического пользовательского интерфейса (кнопки, команды меню и пр.)

Нажмите кнопку Старт

Курсив При описании таблиц, в примерах, описаниях – названия и значения атрибутов объектов

После выполнения запроса Запрещено

Шрифт Courier New Имена файлов, примеры текста про-грамм.

При описании конфигурационных файлов – значения параметров, примеры настройки

Проверка запуска Traffic Monitor Server осуществляется командами:

service iw-trafmon status

service iw-caserv status

ШРИФТ COURIER NEW

(ВЕРХНИЙ РЕГИСТР)

При описании конфигурационных файлов – названия секций файла (в квадратных скобках), переменных, параметров.

При описании базы данных – ключе-вые слова SQL, инструкции PL/SQL, типы данных, привилегии

Параметры автозапуска задаются в фай-ле /usr/local/infowatch/tm3/etc/tm.

conf, секция [AUTO_RESTART]

В таблице 2 приводятся условные обозначения, используемые при описании командной строки.

Введение 7

Таблица 2. Условные обозначения для командной строки

Условное обозначение Расшифровка Пример

Шрифт Courier New Команды и параметры Остановите процессы Traffic Mon-itor Server:

service iw-trafmon stop

Шрифт Courier New (курсив) Значения, вводимые пользовате-лем

File путь_к_файлу

[Параметр] Необязательные параметры [Дата]

Значение 1 | Значение 2 Набор, из которого нужно указать одно значение

On | Off

Техническая поддержка пользователей

При возникновении проблем и вопросов, связанных с работой продукта вы можете обратиться в службу технической поддержки:

Если вы приобрели продукт у партнера компании InfoWatch, то обратитесь в службу технической поддержки партнера.

Если продукт приобретен у компании InfoWatch напрямую, то вы можете обратиться в службу тех-нической поддержки компании InfoWatch по адресу [email protected]

Часы работы Службы технической поддержки – с 10-00 до 18-00 с понедельника по пятницу по мо-сковскому времени, исключая официальные выходные и праздничные дни в РФ.

Вы также можете посетить раздел технической поддержки на нашем сайте: http://www.infowatch.ru/support.html.

Перед обращением в службе технической поддержки мы рекомендуем вам посетить раздел База знаний на нашем сайте: http://www.infowatch.ru/faq/infowatch-traffic-monitor-enterprise. Возможно там уже содер-жится ответ, на интересующий вас вопрос или описано решение возникшей у вас проблемы.

ГЛАВА 1. ОБЗОР INFOWATCH TRAFFIC

MONITOR ENTERPRISE 3.5

В этой главе:

Функции InfoWatch Traffic Monitor Enterprise 3.5 (п. 1.1 на стр. 8).

Состав InfoWatch Traffic Monitor Enterprise 3.5 (п. 1.2 на стр. 9).

1.1. Функции InfoWatch Traffic Monitor

Enterprise 3.5

InfoWatch Traffic Monitor Enterprise 3.5 позволяет контролировать информационные потоки в корпоратив-ной среде для выявления и предотвращения случаев несанкционированного использования конфиден-циальных данных.

Основные функции InfoWatch Traffic Monitor Enterprise 3.5:

Перехват SMTP-трафика. Возможен перехват трафика (или копии трафика), передаваемого через почтовый relay-сервер; перехват копии трафика, проходящего через оборудование с поддержкой технологии CISCO SPAN.

Перехват HTTP-трафика. Возможен перехват трафика, передаваемого через прокси-сервер, под-держивающий ICAP-протокол, перехват копии трафика, проходящего через оборудование с под-держкой технологии CISCO SPAN.

Примечание:

При интеграции с прокси-сервером Blue Coat возможен перехват HTTPS-трафика, если прокси-сервер обрабатывает HTTPS-трафик как HTTP-трафик.

Перехват копии ICQ-трафика (протокол OSCAR), проходящего через оборудование с поддержкой технологии CISCO SPAN. При подключении ICQ через HTTP Система перехватывает ICQ-трафик аналогично трафику HTTP

Важная информация!

Не поддерживается перехват и анализ зашифрованного ICQ-трафика, в том числе по протоко-лу SSL.

Анализ содержимого перехваченного трафика с целью выявления нарушений корпоративной по-литики безопасности.

Фильтрация перехваченного трафика путем выдачи разрешения/запрещения на доставку опреде-ленных данных.

Примечание:

Функция недоступна при работе с копией трафика.

Анализ теневых копий файлов и заданий на печать, перехваченных системой InfoWatch Device Monitor с целью выявления нарушений корпоративной политики безопасности.

Анализ теневых копий файлов, перехваченных системой DeviceLock ЗАО «Смарт Лайн Инк» (вер-сии 6.3 и выше), с целью выявления нарушений корпоративной политики безопасности.

Обзор InfoWatch Traffic Monitor Enterprise 3.5 9

1.2. Состав InfoWatch Traffic Monitor Enterprise

3.5

Компонент InfoWatch Traffic Monitor Назначение компонента

Серверная часть (Traffic Monitor Serv-er, Sniffer, модуль IW ICAP, модуль взаимодействия с удаленной базой данных)

Traffic Monitor Server: перехват, анализ и фильтрация трафика, анализ данных, получаемых от систем InfoWatch Device Monitor, DeviceLock.

Sniffer: перехват и передача на анализ копии трафика, проходя-щего через SPAN-порт коммутатора.

Модуль IW ICAP: перехват, анализ и фильтрация HTTP-трафика, передаваемого по протоколу ICAP.

Модуль взаимодействия с удаленной базой данных: передача данных на хранение в удаленную базу данных по медленным каналам связи

База данных Хранение информации, связанной с работой Системы (перехва-ченные данные, результаты анализа перехваченных данных)

Management Console Настройка правил анализа и фильтрации трафика, анализ полу-ченных данных

ГЛАВА 2. ПОДГОТОВКА К УСТАНОВКЕ

В этой главе:

Схемы развертывания Системы (п. 2.1 на стр. 10).

Аппаратные и программные требования (п. 2.2 на стр. 23).

Настройка Postfix (п. 2.3 на стр. 27).

2.1. Схемы развертывания Системы

В этом разделе описаны наиболее общие схемы развертывания Системы:

Перехват копии SMTP-трафика (работа с почтовым relay-сервером) (п. 2.1.1 на стр. 10).

Перехват копии трафика при помощи Sniffer (п. 2.1.2 на стр. 12).

Перехват HTTP-трафика, передаваемого по протоколу ICAP (п. 2.1.3 на стр. 16).

Прием объектов, перехваченных InfoWatch Device Monitor (п. 2.1.4 на стр. 19).

Прием объектов от DeviceLock (п. 2.1.5 на стр. 21).

Для каждой схемы дается порядок развертывания.

2.1.1. Перехват копии SMTP-трафика (работа с

почтовым relay-сервером)

Доставка SMTP-трафика осуществляется корпоративной почтовой системой. Копия SMTP-трафика пере-дается на Traffic Monitor Server для анализа и загрузки в базу данных.

Вариант 1. Система устанавливается в одном офисе, филиалов нет (см. рис. 1).

Рисунок 1. Перехват копии SMTP-трафика

Вариант 2. SMTP-трафик, перехваченный в филиалах, передается в центральный офис по медленному каналу связи (см. рис. 2). В центральном офисе SMTP-трафик загружается в базу данных.

Подготовка к установке 11

Рисунок 2. Передача копии SMTP-трафика из филиала в центральный офис

Далее приводится общий порядок развертывания для всех рассмотренных вариантов. Различия имеются только при установке Traffic Monitor Server.

Шаг 1. Проверка аппаратных и программных требований к Системе

Убедитесь, что среда, в которой будет развернута Система, удовлетворяет аппаратным и программным требованиям:

Traffic Monitor Server (п. 2.2.1 на стр. 23).

Сервер СУБД Oracle (п. 2.2.5 на стр. 26).

Management Console (п. 2.2.6 на стр. 26).

Шаг 2. Настройка параметров Postfix

Почтовый сервер Postfix должен быть установлен и настроен до установки Traffic Monitor Server. О на-стройке Postfix см. в. п. 2.3 на стр. 27.

Шаг 3. Установка сервера базы данных

Перед развертыванием Системы установите сервер СУБД Oracle (см. Приложение A.1 на стр. 75).

Важная информация!

Traffic Monitor Server и Сервер СУБД Oracle должны быть установлены на разных компьютерах.

Шаг 4. Создание схемы базы данных

1. На компьютер, с которого будет запущен инсталлятор схемы базы данных, установите клиент СУБД Oracle, используя тип установки Администратор.

Рекомендации по установке и настройке:

Рекомендации по установке клиента СУБД Oracle на платформу Linux (прил. A.2.1 на стр. 83).

Настройка параметров соединения с сервером СУБД Oracle (прил. A.2.2 на стр. 85).

Проверка взаимодействия между клиентом и сервером СУБД Oracle (прил. A.2.3 на стр. 85).

2. Создайте схему базы данных (п. 3.1 на стр. 28).

12 InfoWatch Traffic Monitor Enterprise 3.5

Шаг 5. Установка и настройка Traffic Monitor Server

Вариант 1 (см. рис. 1). Система будет установлена в одном офисе. Загрузка в удаленную БД не требует-ся:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Вариант 2 (см. рис. 2). Система будет установлена в центральном офисе и в удаленных филиалах. За-грузка данных из филиалов происходит по медленным каналам связи (не меньше 128 Кбит/с):

В каждом удаленном филиале, где нужно перехватывать SMTP-трафик:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server:

установите и настройте клиентскую часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.1 на стр. 52).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

В центральном офисе:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server:

установите серверную часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.2 на стр. 54).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Шаг 6. Установка Management Console

1. Установите Management Console (п. 3.4 на стр. 60).

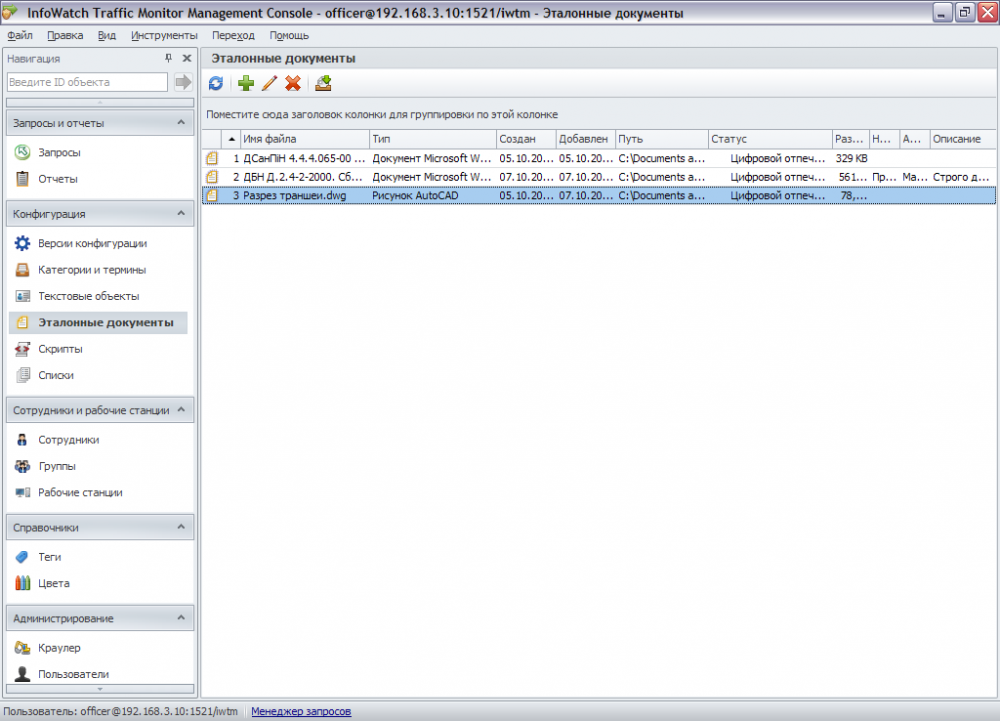

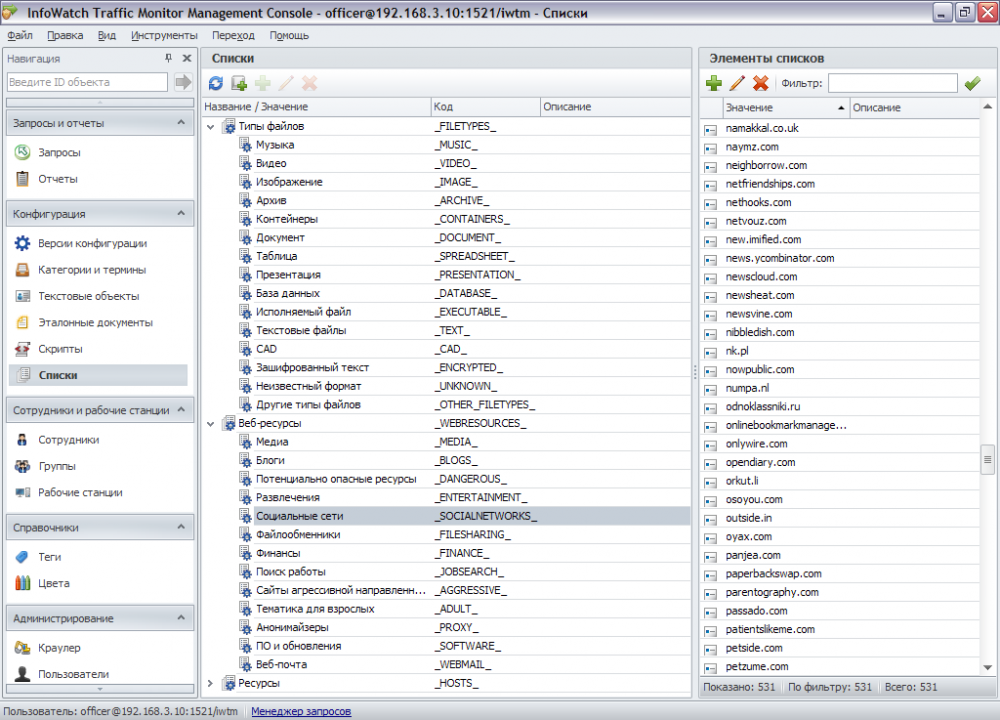

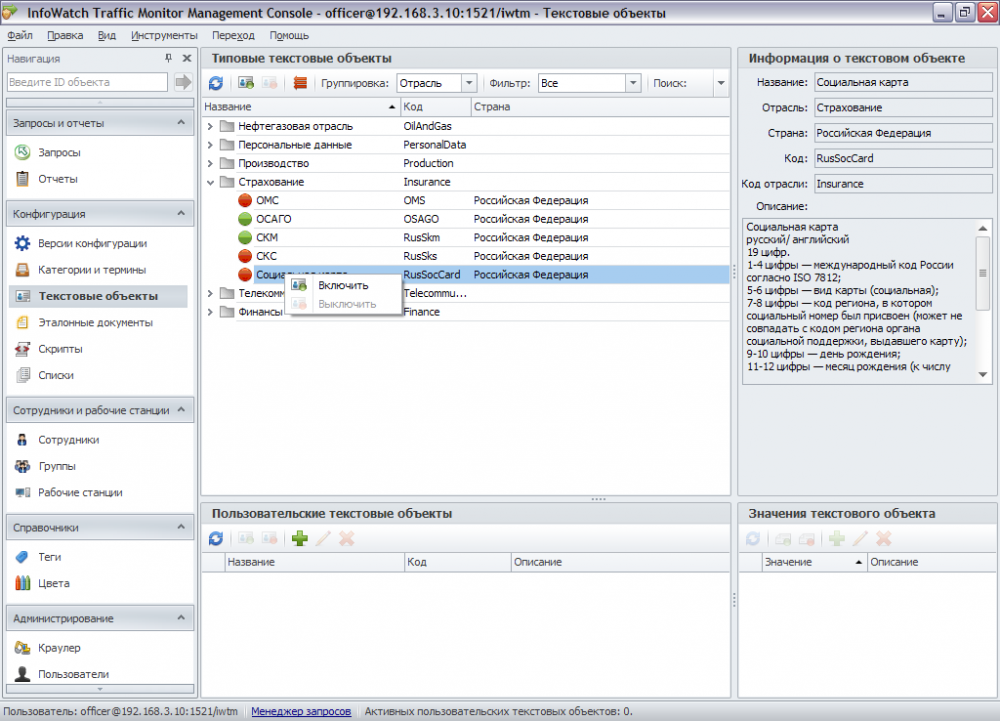

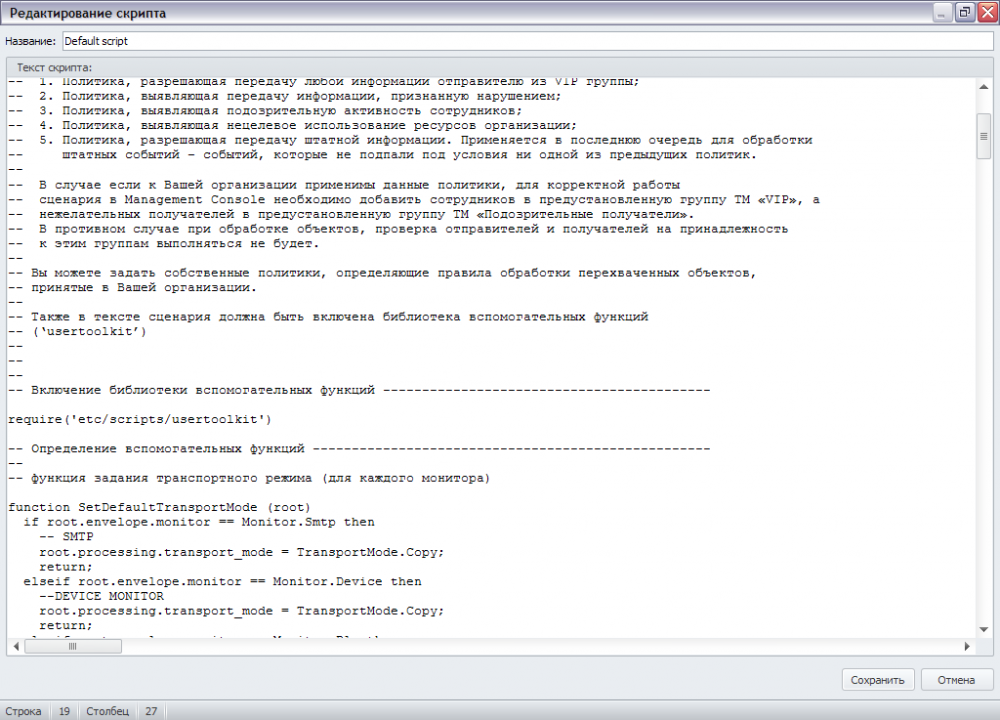

2. После установки Management Console выполните настройки, необходимые для анализа и обработ-ки объектов на Traffic Monitor Server (подготовка и загрузка на сервер конфигурации, создание ба-зы эталонных документов, дополнительные настройки).

В сценарии обработки объектов установите для перехватчика Smtp транспортный режим Copy.

Информация по выполнению этих настроек содержится в документе «InfoWatch Traffic Monitor. Ру-ководство пользователя».

2.1.2. Перехват копии трафика при помощи Sniffer

Трафик (SMTP, HTTP, ICQ) проходит через коммутатор CISCO, оборудованный SPAN-портом. Копия трафика направляется на Sniffer. Sniffer передает копию трафика на Traffic Monitor Server для анализа и загрузки в базу данных.

Для увеличения производительности можно создавать кластеры Traffic Monitor Server. Один кластер мо-жет содержать два экземпляра Traffic Monitor Server. Не рекомендуется использовать более 3 кластеров.

Важная информация!

При использовании кластера сетевое соединение между Sniffer и Traffic Monitor Server должно обеспе-чивать скорость передачи, в два раза превышающую скорость, с которой трафик поступает на Sniffer.

Возможно несколько вариантов развертывания.

Подготовка к установке 13

Вариант 1. Перехват и анализ копии трафика выполняется на одном компьютере (см. рис. 3). Кластер не создается. Система устанавливается в одном офисе, филиалов нет.

Коммутатор CISCO

Sniffer + Traffic Monitor Server

Копия SMTP-, HTTP-,

ICQ-трафика

SMTP-, HTTP-, ICQ-трафикSMTP-, HTTP-, ICQ-трафик

База данных

Рисунок 3. Перехват и анализ трафика на одном компьютере

Вариант 2. Перехват и анализ копии трафика выполняется на разных компьютерах, кластеризация не используется (см. рис. 4). Система устанавливается в одном офисе, филиалов нет.

Коммутатор CISCO

Traffic Monitor Server

Sniffer

SMTP-, HTTP, ICQ-трафик

Копия SMTP-, HTTP, ICQ-трафика

SMTP-, HTTP, ICQ-трафик

База данных

Рисунок 4. Перехват и анализ копии трафика на разных компьютерах

14 InfoWatch Traffic Monitor Enterprise 3.5

Вариант 3. Перехват и анализ копии трафика выполняется на разных компьютерах. Для увеличения про-изводительности создан кластер из двух экземпляров Traffic Monitor Server (см. рис. 5). Система устанав-ливается в одном офисе, филиалов нет.

Коммутатор CISCO

Traffic Monitor Server

Sniffer

Копия SMTP-, HTTP-, ICQ-трафика

SMTP-, HTTP-, ICQ-трафик SMTP-, HTTP-, ICQ-трафик

База данных

Traffic Monitor Server

Рисунок 5. Кластер из двух экземпляров Traffic Monitor Server

Вариант 4. Перехват и анализ копии трафика выполняется на разных компьютерах. Кластер не создает-ся. Копия трафика из филиала передается в центральный офис по медленному каналу связи. В цен-тральном офисе копия трафика загружается в базу данных (см. рис. 6).

Центральный офис

Филиал

Client

(Traffic Monitor Server)

SMTP-. HTTP-, ICQ-трафик

База данныхServer

(Traffic Monitor Server)

Медленный канал связи (от 128 кбит/с)

Sniffer

SMTP-. HTTP-, ICQ-трафик

SMTP-. HTTP-, ICQ-трафик

Коммутатор CISCO

Рисунок 6. Перехват копии трафика через Sniffer и загрузка в удаленную базу данных

Далее приводится общий порядок развертывания для всех рассмотренных вариантов. Различия имеются только при установке Traffic Monitor Server.

Шаг 1. Проверка аппаратных и программных требований к Системе

Убедитесь, что среда, в которой будет развернута Система, удовлетворяет аппаратным и программным требованиям:

Traffic Monitor Server (п. 2.2.1 на стр. 23).

Sniffer (п. 2.2.2 на стр. 24).

Сервер СУБД Oracle (п. 2.2.5 на стр. 26).

Management Console (п. 2.2.6 на стр. 26).

Подготовка к установке 15

Шаг 2. Установка сервера базы данных

Перед развертыванием Системы установите сервер СУБД Oracle (см. Приложение A.1 на стр. 75).

Важная информация!

Traffic Monitor Server и Сервер СУБД Oracle должны быть установлены на разных компьютерах.

Шаг 3. Создание схемы базы данных

1. На компьютер, с которого будет запущен инсталлятор схемы базы данных, установите клиент СУБД Oracle, используя тип установки Администратор.

Рекомендации по установке и настройке:

Рекомендации по установке клиента СУБД Oracle на платформу Linux (прил. A.2.1 на стр. 83).

Настройка параметров соединения с сервером СУБД Oracle (п. A.2.2 на стр. 85).

Проверка взаимодействия между клиентом и сервером СУБД Oracle (п. A.2.3 на стр. 85).

2. Создайте схему базы данных (п. 3.1 на стр. 28).

Шаг 4. Установка и настройка Sniffer и Traffic Monitor Server

Вариант 1 (см. рис. 3). Перехват и анализ трафика выполняется на одном компьютере. Увеличение про-изводительности не требуется (кластеризация не нужна). Система будет установлена в одном офисе, удаленных филиалов нет:

1. Установите и настройте Sniffer и Traffic Monitor Server на одном компьютере (п. 3.3 на стр. 59).

2. На компьютере с Traffic Monitor Server задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Вариант 2 (см. рис. 4). Перехват и анализ трафика выполняется на разных компьютерах. Увеличение производительности не требуется (кластеризация не нужна). Система будет установлена в одном офисе, удаленных филиалов нет:

1. На одном компьютере установите и настройте Sniffer (п. 3.3 на стр. 59).

2. На другом компьютере:

установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40);

настройте параметры приема копии трафика от Sniffer (п. 3.2.6.1 на стр. 50).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Вариант 3 (см. рис. 5). Перехват и анализ трафика выполняется на разных компьютерах. Необходимо увеличить производительность Системы (требуется кластеризация). Система будет установлена в одном офисе, удаленных филиалов нет:

1. На одном компьютере установите и настройте Sniffer (п. 3.3 на стр. 59).

2. На другом компьютере установите экземпляр кластера Traffic Monitor Server:

установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

настройте параметры приема копии трафика от Sniffer (п. 3.2.6.1 на стр. 50).

укажите параметры кластеризации (п. 3.2.6.2 на стр. 51).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Повторите п.2, чтобы добавить в кластер еще один экземпляр Traffic Monitor Server.

Важная информация!

Если используется технология Цифровые отпечатки, то в Системе должен функционировать только один Сервер контентного анализа. При наличии в Системе нескольких экземпляров Traf-fic Monitor Server настройте Сервер контентного анализа только на одном экземпляре Traffic Monitor Server (см. п. 3.2.9 на стр. 59).

16 InfoWatch Traffic Monitor Enterprise 3.5

Вариант 4 (см. рис. 6). Перехват и анализ трафика выполняется на разных компьютерах. Увеличение производительности не требуется (кластеризация не нужна). Система будет установлена в центральном офисе и в удаленных филиалах.

В каждом удаленном филиале, где требуется перехватывать копию трафика:

1. На одном компьютере установите и настройте Sniffer (п. 3.3 на стр. 59).

2. На другом компьютере:

установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40);

установите и настройте клиентскую часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.1 на стр. 52).

настройте параметры приема копии трафика от Sniffer (п. 3.2.6.1 на стр. 50).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

В центральном офисе:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server:

установите и настройте серверную часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.2 на стр. 54).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Шаг 5. Установка Management Console

1. Установите Management Console (п. 3.4 на стр. 60).

2. После установки Management Console выполните настройки, необходимые для анализа и обработ-ки объектов на Traffic Monitor Server (подготовка и загрузка на сервер конфигурации, создание ба-зы эталонных документов, дополнительные настройки).

В сценарии обработки объектов установите для перехватчиков, принимающих копию трафика от Sniffer (Smtp, Http, Icq) транспортный режим Copy.

Информация по выполнению этих настроек содержится в документе «InfoWatch Traffic Monitor. Ру-ководство пользователя».

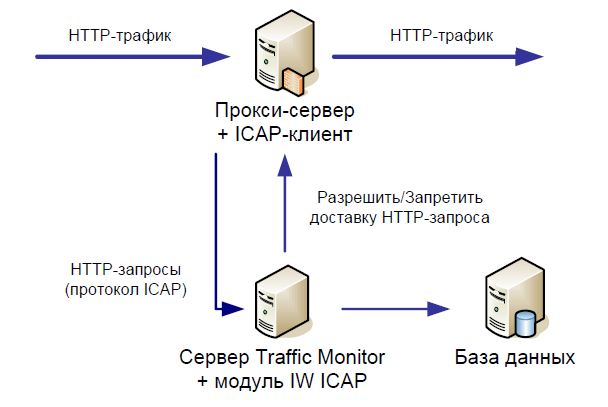

2.1.3. Перехват HTTP-трафика, передаваемого по

протоколу ICAP

Прокси-сервер с поддержкой протокола ICAP перехватывает HTTP-трафик и передает его на Traffic Moni-tor Server для анализа и загрузки в базу данных. Возможна также фильтрация трафика путем выдачи разрешения/запрещения на доставку данных.

Примечание:

Если в качестве прокси-сервера используется Blue Coat, то возможен также перехват HTTPS-трафика. Для этого прокси-сервер Blue Coat должен быть настроен так, чтобы полученный HTTPS-трафик обрабатывался и передавался на Traffic Monitor Server как HTTP-трафик.

В данной схеме перехвата поддерживается обработка данных пользователя при следующих методах ау-тентификации: NTLM, LDAP, Basic, Digest.

Важная информация!

Traffic Monitor Server и прокси-сервер с ICAP-клиентом должны находиться в одной подсети.

На каждой рабочей станции браузер должен быть настроен так, чтобы HTTP(S)-трафик проходил че-рез используемый прокси-сервер (SQUID, Blue Coat). Информацию по настройке вы можете получить из документации к браузеру.

Подготовка к установке 17

Вариант 1. Система устанавливается в одном офисе, филиалов нет (см. рис. 7).

Рисунок 7. Перехват HTTP-трафика, передаваемого по протоколу ICAP

Вариант 2 . Перехват, анализ и фильтрация HTTP-трафика осуществляется в филиале. Перехваченный HTTP-трафик передается в центральный офис по медленному каналу связи. В центральном офисе копия трафика загружается в базу данных (см. рис. 8).

Рисунок 8. Перехват HTTP-трафика, в филиале и загрузка в удаленную базу данных

Далее приводится общий порядок развертывания для всех рассмотренных вариантов. Различия имеются только при установке Traffic Monitor Server.

Шаг 1. Проверка аппаратных и программных требований к Системе

Убедитесь, что среда, в которой будет развернута Система, удовлетворяет аппаратным и программным требованиям:

Traffic Monitor Server (п. 2.2.1 на стр. 23).

Модуль IW ICAP (п. 2.2.3 на стр. 25).

Сервер СУБД Oracle (п. 2.2.5 на стр. 26).

Management Console (п. 2.2.6 на стр. 26).

18 InfoWatch Traffic Monitor Enterprise 3.5

Шаг 2. Установка сервера базы данных

Перед развертыванием Системы установите сервер СУБД Oracle (см. Приложение A.1 на стр. 75).

Важная информация!

Traffic Monitor Server и Сервер СУБД Oracle должны быть установлены на разных компьютерах.

Шаг 3. Создание схемы базы данных

На компьютер, с которого будет запущен инсталлятор схемы базы данных, установите клиент СУБД Oracle, используя тип установки Администратор.

Рекомендации по установке и настройке:

Рекомендации по установке клиента СУБД Oracle на платформу Linux (прил. A.2.1 на стр. 83).

Настройка параметров соединения с сервером СУБД Oracle (п. A.2.2 на стр. 85).

Проверка взаимодействия между клиентом и сервером СУБД Oracle (п. A.2.3 на стр. 85).

Создайте схему базы данных (п. 3.1 на стр. 28).

Шаг 4. Установка и настройка Traffic Monitor Server

Вариант 1 (см. рис. 7). Система будет установлена в одном офисе. Загрузка в удаленную БД не требует-ся:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server:

установите и настройте модуль IW ICAP (см. п. 3.2.8 на стр. 55).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Вариант 2 (см. рис. 8). Система будет установлена в центральном офисе и в удаленных филиалах. За-грузка данных из филиалов происходит по медленным каналам связи (не меньше 128 Кбит/с):

В каждом удаленном филиале, где нужно перехватывать HTTP—трафик, передаваемый по прото-колу ICAP:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server:

установите и настройте модуль IW ICAP (см. п. 3.2.8 на стр. 55).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

На компьютере с Traffic Monitor Server установите и настройте клиентскую часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.1 на стр. 52).

В центральном офисе:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server:

установите и настройте серверную часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.2 на стр. 54).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Шаг 5. Установка Management Console

1. Установите Management Console (п. 3.4 на стр. 60).

2. После установки Management Console выполните настройки, необходимые для анализа и обработ-ки объектов на Traffic Monitor Server (подготовка и загрузка на сервер конфигурации, создание ба-зы эталонных документов, дополнительные настройки).

Подготовка к установке 19

В сценарии обработки объектов установите для перехватчика Http транспортный режим Normal или Transparent.

Информация по выполнению этих настроек содержится в документе «InfoWatch Traffic Monitor. Ру-ководство пользователя».

2.1.4. Прием объектов, перехваченных InfoWatch Device

Monitor

Объекты (теневые копии файлов, задания на печать), перехваченные системой InfoWatch Device Monitor, передаются на Traffic Monitor Server для анализа и загрузки в базу данных.

Вариант 1. Система устанавливается в одном офисе, филиалов нет (см. рис. 9).

Рисунок 9. Прием объектов от InfoWatch Device Monitor

Вариант 2. В филиале установлена система InfoWatch Device Monitor. Объекты, перехваченные Info-Watch Device Monitor, передаются для анализа на Traffic Monitor Server. Затем объекты передаются в центральный офис. В центральном офисе объекты загружаются в базу данных (см. рис. 10).

Рисунок 10. Прием объектов от InfoWatch Device Monitor и загрузка в удаленную базу данных

Далее приводится общий порядок развертывания для всех рассмотренных вариантов. Различия имеются только при установке Traffic Monitor Server.

Шаг 1. Проверка аппаратных и программных требований к Системе

Убедитесь, что среда, в которой будет развернута Система, удовлетворяет аппаратным и программным требованиям:

Traffic Monitor Server (п. 2.2.1 на стр. 23).

Сервер СУБД Oracle (п. 2.2.5 на стр. 26).

Management Console (п. 2.2.6 на стр. 26).

20 InfoWatch Traffic Monitor Enterprise 3.5

Шаг 2. Установка сервера базы данных

Перед развертыванием Системы установите сервер СУБД Oracle (см. Приложение A.1 на стр. 75).

Важная информация!

Traffic Monitor Server и Сервер СУБД Oracle должны быть установлены на разных компьютерах.

Шаг 3. Создание схемы базы данных

1. На компьютер, с которого будет запущен инсталлятор схемы базы данных, установите клиент СУБД Oracle, используя тип установки Администратор.

Рекомендации по установке и настройке:

Рекомендации по установке клиента СУБД Oracle на платформу Linux (прил. A.2.1 на стр. 83).

Настройка параметров соединения с сервером СУБД Oracle (п. A.2.2 на стр. 85).

Проверка взаимодействия между клиентом и сервером СУБД Oracle (п. A.2.3 на стр. 85).

2. Создайте схему базы данных (п. 3.1 на стр. 28).

Шаг 4. Установка и настройка Traffic Monitor Server

Вариант 1 (см. рис. 9). Система будет установлена в одном офисе. Загрузка в удаленную БД не требует-ся:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Вариант 2 (см. рис. 10). Система будет установлена в центральном офисе и в удаленных филиалах. За-грузка данных из филиалов происходит по медленным каналам связи (не меньше 128 Кбит/с):

В каждом удаленном филиале, где нужно принимать объекты от InfoWatch Device Monitor:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server:

установите и настройте клиентскую часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.1 на стр. 52).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

В центральном офисе:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server:

установите и настройте серверную часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.2 на стр. 54).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Шаг 5. Установка Management Console

1. Установите Management Console (п. 3.4 на стр. 60).

2. После установки Management Console выполните настройки, необходимые для анализа и обработ-ки объектов на Traffic Monitor Server (подготовка и загрузка на сервер конфигурации, создание ба-зы эталонных документов, дополнительные настройки).

В сценарии обработки объектов установите для перехватчика Device транспортный режим Copy.

Информация по выполнению этих настроек содержится в документе «InfoWatch Traffic Monitor. Ру-ководство пользователя».

Подготовка к установке 21

2.1.5. Прием объектов от DeviceLock

Объекты, перехваченные системой DeviceLock, передаются на Traffic Monitor Server для анализа и за-грузки в базу данных.

Вариант 1. Система устанавливается в одном офисе, филиалов нет (см. рис. 11).

Рисунок 11. Прием объектов от DeviceLock

Вариант 2. В филиале установлена система DeviceLock. Объекты, перехваченные DeviceLock, переда-ются для анализа на Traffic Monitor Server. Затем объекты передаются в центральный офис. В централь-ном офисе объекты загружаются в базу данных (см. рис. 12).

Рисунок 12. Прием объектов DeviceLock в филиале и загрузка в удаленную базу данных

Далее приводится общий порядок развертывания для всех рассмотренных вариантов. Различия имеются только при установке Traffic Monitor Server.

Шаг 1. Проверка аппаратных и программных требований к Системе

Убедитесь, что среда, в которой будет развернута Система, удовлетворяет аппаратным и программным требованиям:

Traffic Monitor Server (п. 2.2.1 на стр. 23).

Сервер СУБД Oracle (п. 2.2.5 на стр. 26).

Management Console (п. 2.2.6 на стр. 26).

InfoWatch DeviceLock Adapter (см. документ «InfoWatch DeviceLock Adapter. Руководство по уста-новке и конфигурированию»).

22 InfoWatch Traffic Monitor Enterprise 3.5

Шаг 2. Установка сервера базы данных

Перед развертыванием Системы установите сервер СУБД Oracle (см. Приложение A.1 на стр. 75).

Важная информация!

Traffic Monitor Server и Сервер СУБД Oracle должны быть установлены на разных компьютерах.

Шаг 3. Создание схемы базы данных

На компьютер, с которого будет запущен инсталлятор схемы базы данных, установите клиент СУБД Oracle, используя тип установки Администратор.

Рекомендации по установке и настройке:

Рекомендации по установке клиента СУБД Oracle на платформу Linux (прил. A.2.1 на стр. 83).

Настройка параметров соединения с сервером СУБД Oracle (п. A.2.2 на стр. 85).

Проверка взаимодействия между клиентом и сервером СУБД Oracle (п. A.2.3 на стр. 85).

Создайте схему базы данных (п. 3.1 на стр. 28).

Шаг 4. Установка и настройка Traffic Monitor Server

Вариант 1 (см. рис. 11). Система будет установлена в одном офисе. Загрузка в удаленную БД не требу-ется:

1. Установите и настройте InfoWatch DeviceLock Adapter. Рекомендации приводятся в документах:

«InfoWatch DeviceLock Adapter. Руководство по установке и конфигурированию».

«InfoWatch DeviceLock Adapter. Руководство администратора».

2. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

3. На компьютере с Traffic Monitor Server задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Вариант 2 (см. рис. 12). Система будет установлена в центральном офисе и в удаленных филиалах. За-грузка данных из филиалов происходит по медленным каналам связи (не меньше 128 Кбит/с):

В каждом удаленном филиале, где нужно принимать объекты от DeviceLock:

1. Установите и настройте InfoWatch DeviceLock Adapter. Рекомендации приводятся в документах:

«InfoWatch DeviceLock Adapter. Руководство по установке и конфигурированию».

«InfoWatch DeviceLock Adapter. Руководство администратора».

2. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

3. На компьютере с Traffic Monitor Server:

установите и настройте клиентскую часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.1 на стр. 52).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

В центральном офисе:

1. Установите и настройте Traffic Monitor Server (п. 3.2.1 на стр. 40).

2. На компьютере с Traffic Monitor Server:

установите и настройте серверную часть модуля взаимодействия с удаленной БД (см. п. 3.2.7.2 на стр. 54).

задайте адреса DNS сервера (п. 3.2.4 на стр. 48).

Подготовка к установке 23

Шаг 5. Установка Management Console

1. Установите Management Console (п. 3.4 на стр. 60).

2. После установки Management Console выполните настройки, необходимые для анализа и обработ-ки объектов на Traffic Monitor Server (подготовка и загрузка на сервер конфигурации, создание ба-зы эталонных документов, дополнительные настройки).

В сценарии обработки объектов установите для перехватчика Dla транспортный режим Copy.

Информация по выполнению этих настроек содержится в документе «InfoWatch Traffic Monitor. Ру-ководство пользователя».

2.2. Аппаратные и программные требования

Требования приводятся в разделах:

Traffic Monitor Server (п. 2.2.1 на стр. 23).

Sniffer (п. 2.2.2 на стр. 24).

Модуль IW ICAP (п. 2.2.3 на стр. 25).

Модуль взаимодействия с удаленной базой данных (п. 2.2.4 на стр. 25).

Сервер СУБД Oracle (п. 2.2.5 на стр. 26).

Management Console (п. 2.2.6 на стр. 26).

2.2.1. Traffic Monitor Server

Требования к аппаратному обеспечению

Типовая конфигурация Traffic Monitor Server при суммарной скорости входящего и исходящего трафика 50 Мбит/с:

Сервер: поддерживаются конфигурации, допустимые для Red Hat Enterprise Linux Server 5.5 x86-32: см. https://hardware.redhat.com/.

Рекомендуется HP ProLiant DL 360 G7 Server.

Процессор: Intel® Xeon® E5540 2.53 ГГц. Требуются 2 процессора с 4 ядрами каждый.

Оперативная память: DDR3 из расчета 2 Гб + по 4 Гб на каждый перехватчик.

Жесткий диск: SAS, 3 x 300 Гб (10000 rpm) с RAID 5.

Требования к программному обеспечению

Программное обеспе-чение

Требования

Операционная система Red Hat Enterprise Linux Server 5.5 x86-32 со всеми обновлениями.

Для установки всех пакетов, необходимых для корректной работы Системы, необходим доступ к репозиторию Linux.

Перечень пакетов Linux, требующихся для установки rpm-пакетов, входящих в дистрибутив, можно получить с помощью следующей команды:

rpm –qpR /путь_к_пакету_iwtm/xxxx.rpm

где xxxx.rpm – имя устанавливаемого пакета.

Важная информация! При установке операционной системы выберите анг-лийскую локализацию.

СУБД Клиент СУБД Oracle версии 11g R2 (11.2.0.1.0).

Примечание: рекомендации по установке см. в прил. A.2.1 на стр. 83.

24 InfoWatch Traffic Monitor Enterprise 3.5

2.2.2. Sniffer

Требования к сетевому оборудованию

Сетевое оборудование Требования

Коммутатор Cisco Catalyst 2960 Series

Допускаются и другие модели коммутаторов с поддержкой функции SPAN

Sniffer получает копию трафика от коммутатора CISCO. После установки коммутатора настройте SPAN-порт в режиме RX/TX. Инструкции по настройке SPAN-порта для Cisco Catalyst 2960 Series можно найти по адресу:

http://www.cisco.com/en/US/docs/switches/lan/catalyst2960/software/release/12.2_37_se/configuration/guide/swspan.html#wp1036816

Рекомендации по установке и настройке других моделей приводятся в сопроводительной документации коммутаторов.

Требования к аппаратному обеспечению

Требования к процессору и оперативной памяти:

Оборудование Минимальные требования при скорости трафика 100 Мбит/с

Процессор Intel Core2 Duo E6750 (частота 2,66 ГГц)

Оперативная память 2 Гб

Типовая конфигурация Sniffer при суммарной скорости входящего и исходящего трафика 50 Мбит/с:

Сервер: поддерживаются конфигурации, допустимые для Red Hat Enterprise Linux Server 5.5 x86-32: см. https://hardware.redhat.com/.

Рекомендуемая конфигурация — HP ProLiant DL 360 G7 Server.

Процессор: двухъядерный Intel® Xeon® E5502 1.87ГГц.

Оперативная память: 4 Гб DDR3.

Жесткий диск: SAS 300 Гб (10000 rpm).

Требования к сетевым картам:

Общие требования Рекомендуемые модели сетевых карт

Поддержка NAPI и режима Promiscuous mode. Intel Corporation 82540EM Gigabit Ethernet Controller

Broadcom Corporation NetXtreme II BCM5708 1Gb

Допускается использование сетевых карт серии Intel PRO/1000 GT

Поддержка Gigabit Ethernet

На Sniffer должны быть установлены как минимум две сетевые карты:

сетевая карта для приема копии трафика от одного SPAN-порта коммутатора CISCO. Если прием трафика будет осуществляться с нескольких SPAN-портов (которые могут быть настроены как на одном, так и на разных коммутаторах), то для каждого SPAN-порта потребуется отдельная сетевая карта.

сетевая карта для взаимодействия с прочими объектами сети. В частности, для передачи трафика на Traffic Monitor Server или для взаимодействия с базой данных (если Sniffer и Traffic Monitor Serv-er установлены на одном компьютере).

Требования к программному обеспечению

Если Sniffer будет установлен на одном компьютере c Traffic Monitor Server, то программное обеспечение должно соответствовать требованиям, предъявляемым к Traffic Monitor Server в п. 2.2.1 на стр. 23.

Подготовка к установке 25

Если Sniffer будет установлен на отдельном компьютере, то программное обеспечение должно удовле-творять требованиям:

Программное обеспе-чение

Требования

Операционная система Red Hat Enterprise Linux Server 5.5 x86-32 со всеми обновлениями.

Для установки всех пакетов, необходимых для корректной работы Системы, необходим доступ к репозиторию Linux.

Перечень пакетов Linux, требующихся для установки rpm-пакетов, входящих в дистрибутив, можно получить с помощью следующей команды:

rpm –qpR /путь_к_пакету_iwtm/xxxx.rpm

где xxxx.rpm – имя устанавливаемого пакета.

Важная информация! При установке операционной системы выберите анг-лийскую локализацию.

2.2.3. Модуль IW ICAP

При интеграции с модулем IW ICAP передача HTTP-запросов осуществляется через прокси-сервер. Для передачи HTTP-запросов на Traffic Monitor Server по протоколу ICAP необходим ICAP-клиент. Система поддерживает работу с ICAP-клиентами встроенными в прокси-сервер.

Важная информация

Traffic Monitor Server и прокси-сервер с ICAP-клиентом должны находиться в одной подсети.

Поддерживаются следующие прокси-серверы:

SQUID версии не ниже 3.1.7, с включенной поддержкой ICAP.

Cisco IronPort S10.

Blue Coat SG Series с лицензией на ICAP. Поддерживается совместимость с рядом моделей, вы-пускаемых компанией Blue Coat Systems в настоящее время. Производитель постоянно обновляет модельный ряд, поэтому перед тем, как использовать конкретную модель устройства Blue Coat Proxy SG необходимо уточнить совместимость с модулем IW ICAP в службе технической поддерж-ки компании InfoWatch.

Примечание:

Если требуется перехват HTTPS-трафика, настройте прокси-сервер таким образом, чтобы HTTPS трафик обрабатывался и передавался на InfoWatch Traffic Monitor Server как HTTP-трафик.

Описание установки и настройки вы можете найти в сопроводительной документации к выбранному про-кси-серверу. Рекомендации по настройке прокси-серверов см. в п. 3.2.8 на стр. 55.

ICAP-сервер входит в состав модуля интеграции с ICAP. Модуль устанавливается на одном компьютере с Traffic Monitor Server (см. требования в п. 2.2.1 на стр. 23). Дополнительных требований к аппаратному и программному обеспечению модуля не предъявляется.

2.2.4. Модуль взаимодействия с удаленной базой

данных

Модуль устанавливается на одном компьютере с Traffic Monitor Server (см. требования в п. 2.2.1 на стр. 23). Дополнительных требований к аппаратному и программному обеспечению модуля не предъяв-ляется.

26 InfoWatch Traffic Monitor Enterprise 3.5

2.2.5. Сервер СУБД Oracle

Для корректной работы InfoWatch Traffic Monitor необходимо установить сервер СУБД Oracle Database 11g Release 2 (11.2.0.1.0) на платформе Linux x64.

Требования к аппаратному обеспечению

Оборудование Минимальные требования

Процессор Intel Xeon с частотой 2.4 ГГц и выше. Количество ядер – не менее двух (рекомендуется – 8).

Оперативная память 8 Гб DDR3

Жесткий диск Аппаратный RAID-контроллер SAS (уровень 1 и выше). Емкость RAID-массива должна составлять не менее 200 GB (в зависимости от объема пере-хваченных объектов, которые будут храниться в базе данных)

Требования к программному обеспечению

Программное обеспе-чение

Требования

Операционная система Red Hat Enterprise Linux Server release 5.5 x64 со всеми обновлениями.

Для установки всех пакетов, необходимых для корректной работы Системы, необходим доступ к репозиторию Linux.

Перечень пакетов Linux, требующихся для установки rpm-пакетов, входящих в дистрибутив, можно получить с помощью следующей команды:

rpm –qpR /путь_к_пакету_iwtm/xxxx.rpm

где xxxx.rpm – имя устанавливаемого пакета.

2.2.6. Management Console

Требования к аппаратному обеспечению

Оборудование Минимальные требования Рекомендуемые требования

Процессор Celeron с частотой 1.7 ГГц и выше Pentium IV с частотой 3 ГГц и выше

Оперативная память 512 Мб 1 Гб

Жесткий диск 1 Гб свободного пространства 1 Гб свободного пространства

Требования к программному обеспечению

Программное обеспе-чение

Требования

Операционная система Microsoft Windows XP Service Pack 3

Платформа .Net Framework

Microsoft .Net Framework 2.0 SP1

Подготовка к установке 27

2.3. Настройка Postfix

Примечания:

1. Интеграция с Postfix не требуется, если перехват копии SMTP-трафика будет осуществляться че-рез Sniffer (см. п. 2.1.2 на стр. 12).

2. Другие почтовые сервера (Microsoft Exchange и пр.), функционирующие в корпоративной почтовой системе, должны быть настроены на использование Postfix в качестве relay-сервера.

Если перехват SMTP-трафика будет выполняться путем интеграции с Postfix (см. п. 2.1.1 на стр. 10), то перед установкой Traffic Monitor Server выполните следующие действия:

1. Убедитесь, что пакет Postfix (входит в дистрибутив операционной системы) установлен.

2. Запустите утилиту system-switch-mail:

system-switch-mail

В окне утилиты выберите Postfix в качестве почтового агента (MTA).

Примечание:

Утилита входит в дистрибутив операционной системы, но по умолчанию не устанавливается. Проверить, установлена ли эта утилита, можно командой:

rpm –q system-switch-mail

3. Остановите Postfix:

service postfix stop

4. В файле /etc/postfix/main.cf укажите параметры:

inet_interfaces = all

append_dot_mydomain = no

если InfoWatch Traffic Monitor будет участвовать в доставке SMTP-трафика, задайте параметр

relayhost. В качестве значения введите ip-адрес корпоративного почтового сервера, которому

SMTP-письма будет передаваться после анализа в Traffic Monitor Server.

Если на Traffic Monitor Server нужно передавать копию SMTP-трафика, то не задавайте пара-

метр relayhost,.

5. Удалите sendmail (рекомендуется):

rpm –e sendmail

6. Запустите Postfix

service postfix start

ГЛАВА 3. УСТАНОВКА СИСТЕМЫ

В этой главе:

Схема базы данных (п. 3.1 на стр. 28).

Traffic Monitor Server (п. 3.2 на стр. 39).

Sniffer (п. 3.3 на стр. 59).

Management Console (п. 3.4 на стр. 60).

3.1. Схема базы данных

Перед установкой Traffic Monitor Server необходимо создать схему базы данных. Информация по созда-нию схемы базы данных содержится в разделах:

Рекомендации по созданию схемы базы данных (п. 3.1.1 на стр. 28).

Создание схемы базы данных (п. 3.1.2 на стр. 30).

Важная информация!

Если у вас имеется установленная схема базы данных, то вы можете выполнить обновление до новой версии (см. главу 5 на стр. 70).

3.1.1. Рекомендации по созданию схемы базы данных

Процесс создания схемы базы данных включает в себя создание табличных пространств (основного и ежедневных), необходимых для работы Системы. Ежедневные табличные пространства предназначе-ны для хранения объектов (SMTP-писем, HTTP-запросов и пр.), поступающих в Систему. В основном табличном пространстве хранятся данные, необходимые для анализа и обработки поступающих дан-ных. При создании схемы базы данных вам будет предложено указать ряд параметров, связанных с соз-данием табличных пространств.

Рекомендации по настройке основного табличного пространства

При настройке параметров основного табличного пространства необходимо указать начальное количест-во файлов данных. Таким образом, можно зарезервировать свободное место для файлов данных. Необ-ходимое количество вычисляется по формуле:

N = S/10/32

Здесь:

N – количество файлов данных основного табличного пространства, которое нужно задать при создании схемы базы данных. Полученное значение округляется до большего целого числа.

S – общий запланированный объѐм хранимых в базе данных объектов (в гигабайтах). Вычисляется как произведение объѐма загружаемых объектов в среднем за сутки на число дней хранения.

Результаты расчета для данных объемом от 0 до 1280 Гб приведены в таблице

Общий запланированный объем объектов в базе данных (Гб)

Количество файлов данных

0 – 320 1

321 – 640 2

641 – 960 3

Установка системы 29

Общий запланированный объем объектов в базе данных (Гб)

Количество файлов данных

961 – 1280 4

Примечание:

В процессе создания схемы базы данных создается задание на автоматическое добавление файлов данных к основному табличному пространству. Файлы данных будут добавлены, в случае если занято более 80% от общего возможного места в основном табличном пространстве. (Общее возможное ме-сто вычисляется по формуле: количество файлов данных * 32 ГБ.)

Задание запускается ежедневно в 00 ч 00 мин.

Рекомендации по настройке ежедневных табличных пространств

Количество файлов данных

Оцените суммарный объем суточного трафика объектов, проходящего через Систему. Для оптимальной настройки параметра рекомендуется оценить максимальный и минимальный объем суточного трафика в пределах определенного интервала (например, недели). Выбор интервала для оценки зависит от того, насколько постоянен этот объем. Пусть, к примеру, трафик имеет различный объем в пределах недели. Тогда рекомендуется оценить минимальный и максимальный объем суточного трафика на протяжении одной недели.

Важная информация!

Оценка выполняется только для тех типов трафика, которые отслеживаются Системой. Например, если у вас не установлен HTTP-монитор, то оценку НTTP-трафика проводить не нужно.

Максимальный размер одного файла данных составляет 32 Гб. Поэтому расчет необходимого количест-ва файлов данных выполняется формуле:

N = TMAX/32

Здесь:

N – количество файлов данных ежедневного табличного пространства, которое нужно задать при создании схемы базы данных. Полученное значение округляется до большего целого числа.

TMAX – максимальный объем суточного трафика (в гигабайтах).

Например, при максимальном объеме суточного трафика 65 Гб необходимо задать значение данного па-раметра равным 3.

Начальный размер файла данных

Рассчитайте среднесуточный объем трафика за исследуемый период. При этом нужно учитывать сле-дующее. Если колебания в объеме трафика в разные периоды времени велики, то часть пространства, выделяемого для файлов данных, может оказаться неиспользованной. В то же время, если начальный объем файла данных будет значительно меньше суточного объема трафика, то потребуется приращение файла данных, что приведет к снижению производительности Системы. Количество приращений будет зависеть от заданного размера приращения.

Циклические файловые системы

Ежедневные табличные пространства могут храниться либо в одном каталоге, либо распределенно (в разных каталогах или на разных физических дисках).

Примечание:

Для того чтобы увеличить надежность хранения данных, рекомендуется размещать ежедневные таб-личные пространства на разных физических дисках.

Распределенное хранение данных возможно при условии, что используется не менее двух циклических файловых систем. Каждый каталог или физический диск, на который могут быть сохранены ежедневные табличные пространства, является отдельной циклической файловой системой. При создании схемы ба-зы данных задается количество циклических файловых систем и местоположение файлов данных в каж-

30 InfoWatch Traffic Monitor Enterprise 3.5

дой такой системе. Циклические файловые системы используются поочередно. Например, если задано 3 циклических файловых системы, то данные будут размещаться следующим образом:

Первый день – ежедневное табличное пространство создается в файловой системе 1.

Второй день – ежедневное табличное пространство создается в файловой системе 2.

Третий день – ежедневное табличное пространство создается в файловой системе 3.

Четвертый день – ежедневное табличное пространство создается в файловой системе 1.

и т. д.

Если распределенное хранение данных не требуется, то установите количество циклических файловых систем равным 1. В этом случае все табличные пространства будут располагаться в одной директории.

3.1.2. Создание схемы базы данных

Важная информация!

В базе данных не должны выполняться никакие работы во время создания схемы базы данных (т.е. от момента нажатия кнопки Старт и до появления сообщения Операция завершена успешно).

Шаг 1. Подготовка к созданию схемы базы данных

Убедитесь, что настроены параметры взаимодействия с базой данных:

запущен сервер СУБД Oracle;

на сервере СУБД Oracle параметр recyclebin имеет значение off либо не имеет значения. Что-

бы проверить значение параметра:

1. При работе в консоли выполните команду:

sqlplus [email protected]<SID> as sysdba

(где <SID> — имя базы данных), затем введите пароль.

2. От имени системного пользователя выполните запрос:

select name, value

from v$parameter p

where lower(p.NAME) = ‘recyclebin’

Если параметр recyclebin включен (имеет значение on), то отключите его перед установкой

схемы БД. Для этого выполните следующие действия:

1. От имени пользователя SYS выполните оператор:

alter system set RECYCLEBIN=’off’ scope=spfile

2. Повторно убедитесь, что параметр recyclebin имеет значение off.

на компьютере, с которого будет запущен инсталлятор схемы базы данных, установлен и настроен клиент СУБД Oracle версии 11g R2 (11.2.0.1.0), используя тип установки клиента – Администра-тор. Для этого проверьте, что в директории клиента существует файл:

[X]:app[Текущий пользователь]product11.2.0client_1BINsqlldr.exe

где:

[X] – диск, на котором установлен клиент Oracle;

[Текущий пользователь] – пользователь, от имени которого осуществлен вход на клиент-

ский компьютер.

Рекомендации по установке и настройке клиента СУБД Oracle см. в приложении A.2.1 на стр. 83.

Уточните данные, которые вам потребуются при создании схемы БД:

имя и пароль учетной записи, обладающей правами SYSDBA (как правило, это пользователь SYS);

Установка системы 31

Важная информация!

Убедитесь, что пароль соответствует следующим требованиям:

Пароль может состоять из латинских букв, цифр и символов:

( ) , ; . : ! ~ ` # $ % ^ * — _ + ‘ [ ] { } | ? < >

Может начинаться с буквы, цифры или символа. Максимальная длина пароля составляет 30 символов.

Если пароль не соответствует этим требованиям, то измените его перед созданием схемы БД. При необходимости вы можете вернуть старый пароль после того, как схема БД будет создана.

параметры табличных пространств (см. рекомендации в п. 3.1.1 на стр. 28).

Шаг 2. Запуск инсталлятора схемы базы данных

На диске с дистрибутивом Системы найдите и запустите файл CreateSchemaWizard.exe.

Вы также можете скопировать инсталлятор в папку, расположенную на жестком диске, и запускать ин-сталлятор из этой папки.

Важная информация!

Инсталлятор схемы базы данных не может быть запущен из сетевой папки.

После этого на экран будет выведено окно Мастер работы с БД.

Шаг 3. Выбор типа установки

В окне Мастер работы с БД выберите вариант Установка новой схемы БД и нажмите кнопку OK.

После этого на экран будет выведено окно мастера установки схемы БД.

Шаг 4. Настройка параметров соединения с сервером базы данных

В окне мастера установки схемы БД (см. рис. 13) укажите параметры соединения с сервером базы дан-ных:

База данных. Псевдоним сервера, на котором установлена база данных (псевдоним выбирают из

перечисленных в файле tnsnames.ora).

Имя пользователя с ролью SYSDBA. Имя учетной записи, обладающей правами SYSDBA (на-пример, SYS).

Пароль пользователя с ролью SYSDBA. Пароль учетной записи, обладающей правами SYSDBA.

32 InfoWatch Traffic Monitor Enterprise 3.5

Рисунок 13. Параметры соединения с сервером базы данных

Нажмите кнопку Вперед.

Шаг 5. Настройка параметров учетной записи владельца схемы БД

Примечание:

Подробные рекомендации по составлению имен и паролей пользователей приводятся в приложении B на стр. 86.

Укажите параметры для создания учетной записи владельца схемы базы данных (см. рис. 14):

Владелец схемы БД. Имя учетной записи владельца схемы базы данных.

Может состоять из букв латинского алфавита, цифр и символа подчеркивания «_». Должно начи-

наться с буквы. Максимальная длина имени составляет 10 символов.

Важная информация!

Имя учетной записи владельца базы данных должно быть уникальным в пределах базы дан-ных. Это означает, что в базе данных не должно быть схемы базы данных и табличного про-странства с таким же именем.

Пароль владельца схемы БД, Подтверждение пароля. Пароль учетной записи.

Может состоять из букв латинского алфавита, цифр и символов:

( ) , ; . : ! ~ ` # $ % ^ * — _ + ‘ [ ] { } | ? < >

Может начинаться с буквы, цифры или символа. При настройках Oracle по умолчанию, чувствите-лен к регистру символов. Максимальная длина пароля составляет 30 символов.

Установка системы 33

Рисунок 14. Настройка учетной записи владельца схемы базы данных

Нажмите кнопку Вперед.

Шаг 6. Настройка параметров учетной записи администратора пользователей

Для первой настройки Management Console используется учетная запись администратора пользовате-лей, имеющая ограниченный набор прав. Администратор пользователей создает учетные записи для других пользователей и наделяет их необходимыми полномочиями.

Укажите параметры для создания учетной записи администратора пользователей (см. рис. 15):

Администратор пользователей. Имя учетной записи администратора пользователей.

Может состоять из букв латинского алфавита, цифр и символа подчеркивания «_». Должно начи-

наться с буквы. Максимальная длина имени составляет 10 символов. К имени рекомендуется до-бавить суффикс _ADM.

Важная информация!

Имя учетной записи администратора пользователей должно быть уникальным в пределах базы данных. Это означает, что в базе данных не должно быть пользователей с таким же именем.

Пароль администратора пользователей, Подтверждение пароля. Пароль учетной записи.

Может состоять из букв латинского алфавита, цифр и символов:

( ) , ; . : ! ~ ` # $ % ^ * — _ + ‘ [ ] { } | ? < >

Может начинаться с буквы, цифры или символа. При настройках Oracle по умолчанию, чувствите-лен к регистру символов. Максимальная длина пароля составляет 30 символов.

34 InfoWatch Traffic Monitor Enterprise 3.5

Рисунок 15. Настройка учетной записи администратора пользователей

Нажмите кнопку Вперед.

Шаг 7. Настройка параметров учетной записи офицера безопасности

Укажите параметры для создания учетной записи офицера безопасности. Эта учѐтная запись Manage-ment Console будет иметь все права, кроме управления пользователями и ролями.

Офицер безопасности. Имя учетной записи офицера безопасности.

Может состоять из букв латинского алфавита, цифр и символа подчеркивания «_». Должно начи-

наться с буквы. Максимальная длина имени составляет 10 символов.

Важная информация!

Имя учетной записи офицера безопасности должно быть уникальным в пределах базы данных. Это означает, что в базе данных не должно быть пользователей с таким же именем.

Пароль офицера безопасности, Подтверждение пароля. Пароль учетной записи.

Может состоять из букв латинского алфавита, цифр и символов:

( ) , ; . : ! ~ ` # $ % ^ * — _ + ‘ [ ] { } | ? < >

Может начинаться с буквы, цифры или символа. При настройках Oracle по умолчанию, чувствите-лен к регистру символов. Максимальная длина пароля составляет 30 символов.

Установка системы 35

Рисунок 16. Настройка учетной записи офицера безопасности

Нажмите кнопку Вперед.

Шаг 8. Настройка параметров учетной записи для загрузки объектов в базу данных

Укажите параметры для создания учетной записи пользователя, от имени которого перехваченные объ-екты будут загружаться в базу данных (см. рис. 17):

Пользователь для линукс части. Имя учетной записи пользователя Linux части.

Может состоять из букв латинского алфавита, цифр и символа подчеркивания «_». Должно начи-

наться с буквы. Максимальная длина имени составляет 10 символов.

Важная информация!

Имя учетной записи пользователя Linux части должно быть уникальным в пределах базы дан-ных. Это означает, что в базе данных не должно быть пользователей с таким же именем.

Пароль пользователя линукс части, Подтверждение пароля. Пароль учетной записи.

Может состоять из букв латинского алфавита, цифр и символов:

( ) , ; . : ! ~ ` # $ % ^ * — _ + ‘ [ ] { } | ? < >

Может начинаться с буквы, цифры или символа. При настройках Oracle по умолчанию, чувствите-лен к регистру символов. Максимальная длина пароля составляет 30 символов.

36 InfoWatch Traffic Monitor Enterprise 3.5

Рисунок 17. Настройка учетной записи пользователя Linux части

Нажмите кнопку Вперед.

Шаг 9. Настройка параметров основного табличного пространства

Важная информация!

Рекомендации по настройке параметров приводятся в п. 3.1.1 на стр. 28.

Укажите параметры файла данных для основного табличного пространства (см. рис. 18):

начальное количество файлов данных;

путь к файлам данных для основного табличного пространства;

начальный размер файлов данных (в Мб);

размер приращения – величину, на которую будут расширяться файлы данных (в Мб).

Установка системы 37

Рисунок 18. Параметры основного табличного пространства

Нажмите кнопку Вперед.

Шаг 10. Настройка параметров ежедневных табличных пространств

Важная информация!

Рекомендации по настройке параметров приводятся в п. 3.1.1 на стр. 28.

Настройте параметры для ежедневных табличных пространств (см. рис. 19):

число файлов данных, которые будут содержаться в одном табличном пространстве.

начальный размер файлов данных (в Мб);

размер приращения – величина, на которую будут расширяться файлы данных (в Мб).

лаг времени (в днях) – дополнительный интервал, для которого будут созданы ежедневные таб-личные пространства. Каждый день в базе данных создаются табличные пространства на текущий и на следующий день. Лаг времени позволяет задать дополнительный интервал, для которого бу-дут созданы ежедневные табличные пространства. Например, если лаг времени составляет 1 день, то будут созданы ежедневные табличные пространства на текущий день и на два после-дующих дня (т.е. табличные пространства, необходимые для работы в течение 3 дней).

38 InfoWatch Traffic Monitor Enterprise 3.5

Рисунок 19. Параметры ежедневных табличных пространств

Нажмите кнопку Вперед.

Шаг 11. Настройка параметров файловой системы

Важная информация!

Рекомендации по настройке параметров приводятся в п. 3.1.1 на стр. 28.

Укажите параметры хранения данных (см. рис. 20):

количество циклических файловых систем (максимальное количество 10 файловых систем).

Если распределенное хранение данных не требуется, оставьте значение по умолчанию (1 файло-вая система).

местоположение файлов данных (отдельно для каждой файловой системы).

Примечание:

Если количество файловых систем превышает 5, то нажмите кнопку Вперед и укажите путь к осталь-ным файловым системам.

Установка системы 39

Рисунок 20. Параметры циклических файловых систем

Нажмите кнопку Вперед.

Шаг 12. Настройка параметров очистки журнала протоколирования

Для удаления записей системы протоколирования каждый день в 01 ч 00 мин запускается задание. Все записи, срок хранения которых превышает указанное значение (в днях) удаляются. При расчете интерва-ла текущий день не учитывается. По умолчанию задан интервал в 100 дней.

Чтобы начать установку, нажмите кнопку Старт.

3.2. Traffic Monitor Server

В этом разделе:

Установка и настройка (п. 3.2.1 на стр. 40).

40 InfoWatch Traffic Monitor Enterprise 3.5

Установка и замена лицензии на перехватчики (п. 3.2.2 на стр. 45).

Установка и замена лицензии на технологии контентного анализа (п. 3.2.3 на стр. 47).

Настройка DNS для поддержки Active Directory (п. 3.2.4 на стр. 48).

Проверка интеграции Postfix и Traffic Monitor Server (п. 3.2.5 на стр. 49).

Настройка параметров взаимодействия со Sniffer (п. 3.2.6 на стр. 50).

Установка и настройка модуля взаимодействия с удаленной базой данных (п. 3.2.7 на стр. 52).

Установка и настройка модуля IW ICAP (п. 3.2.8 на стр. 55).

Кластер Traffic Monitor Server c одним Сервером контентного анализа (п. 3.2.9 на стр. 59).

3.2.1. Установка и настройка

Важная информация!

Traffic Monitor Server и Сервер СУБД Oracle должны быть установлены на разных компьютерах.

Важная информация!

Если используется технология Цифровые отпечатки, то в Системе должен функционировать только один Сервер контентного анализа. При наличии в Системе нескольких экземпляров Traffic Monitor Server настройте Сервер контентного анализа только на одном экземпляре Traffic Monitor Server (см. п. 3.2.9 на стр. 59).

Примечание:

Если предыдущая версия Traffic Monitor Server была удалена, то в этом случае часть информации, необходимой для работы Системы, сохраняется и после удаления (см. п. 5.4 на стр. 73). Если вы ус-танавливаете новую версию Traffic Monitor Server, но при этом не планируете использовать данные из

предыдущей версии, то вы можете вручную удалить содержимое папки /usr/local/infowatch.

Шаг 1. Подготовка к установке

Убедитесь, что компьютер, на который будет установлен Traffic Monitor Server, подготовлен к установке:

на компьютере установлен и настроен клиент СУБД Oracle версии 11g R2 (11.2.0.1.0), тип установ-ки клиента – Администратор. Рекомендации по установке и настройке клиента СУБД Oracle см. в приложении A.2.1 на стр. 83. Для этого проверьте, что в каталоге:

/u01/app/oracle/product/11.2.0/client_1/bin

существует файл sqlldr.

для компьютера задано полное имя домена. Проверить наличие этого имени можно командой:

hostname –f

Если полное имя домена не определено, то задайте это имя до начала установки Traffic Monitor

Server. Для этого в файле /etc/hosts укажите IP-адрес, полное доменное имя и псевдоним ком-

пьютера, на который будет выполняться установка Traffic Monitor Server:

IP-адрес полное_доменное_имя псевдоним

Например:

10.1.10.120 tmserver.company.com tmserver

Затем перезагрузите операционную систему:

Reboot

Убедитесь, что имеются все пакеты Linux, требующиеся для установки rpm-пакетов, входящих в дистрибутив. Это можно сделать с помощью следующей команды:

rpm –qpR xxxx.rpm

где xxxx.rpm – имя устанавливаемого пакета.

Установка системы 41

Шаг 2. Установка Traffic Monitor Server и ПО, распространяемого по лицензии GPL

Чтобы установить Traffic Monitor Server и дополнительные пакеты:

1. Зарегистрируйтесь в операционной системе от имени учетной записи пользователя root:

su – root

2. Установите следующие пакеты (поставляются на диске с дистрибутивом системы):

Название пакета Описание пакета

tmcap-x.x.x-x.i686.rpm Модуль перехвата пакетов. Необходим для установки только в схеме копии трафика с помощью Sniffer (см. п. 2.1.2 на стр. 12).

iwtm-x.x.x-x.i686.rpm Traffic Monitor Server

iwtm_gpl_components-x.x.x-

x.i686.rpm

Программное обеспечение, распространяемое по ли-цензии GPL (General Public License)

Важная информация! Устанавливается после пакета iwtm-x.x.x-x.i686.rpm

В названии пакетов x.x.x-x номер версии InfoWatch Traffic Monitor.

Для установки пакета, выполните команду:

rpm -i /полный_путь_к_пакету

Например:

rpm -i /u01/tmcap-3.4.3-59.i686.rpm

rpm -i /u01/iwtm-3.4.3-59.i686.rpm

rpm -i /u01/iwtm_gpl_components-3.4.3-59.i686.rpm

Пакет tmcap будет установлен в каталог /lib/modules/’unam-r’/extra.

Пакет iwtm будет установлен в каталог /usr/local/infowatch/tm3.

Пакет gpl_components будет установлен в каталог /usr/local/infowatch/tm3/tools.

Шаг 3. Настройка и запуск Traffic Monitor Server

Запустите сценарий setup.sh:

/usr/local/infowatch/tm3/setup.sh

После этого вам будет предложено указать ряд параметров:

1. Enter user name to be used as an owner of InfoWatch Traffic Monitor

Укажите локальную учетную запись пользователя – владельца Traffic Monitor Server, от имени ко-

торого будут запускаться процессы. По умолчанию создается учетная запись iwtm.

2. Enter group name to be used as an owner of InfoWatch Traffic Monitor

Укажите группу, в состав которой будет включен пользователь – владелец InfoWatch Traffic Monitor. Рекомендуется включить пользователя в группу владельца инсталляции клиента СУБД

Oracle (по умолчанию это группа oinstall). В этом случае решается проблема недостатка прав

при работе с СУБД Oracle.

3. Select ip-addresses for IW SMTP Server

Выберите IP-адрес, который будет использоваться процессом iw_smtpd для получения входящей почты. Возможные значения:

один из IP-адресов, того компьютера, на который выполняется установка Traffic Monitor Server (выводятся все IP-адреса по количеству установленных сетевых карт);

42 InfoWatch Traffic Monitor Enterprise 3.5

127.0.0.1 – получение почты от процесса, запущенного на локальном компьютере (данное

значение рекомендуется выбирать при интеграции с Postfix);

0.0.0.0 – IP-адрес любого активного сетевого интерфейса (значение по умолчанию).

Примечание:

Если передача SMTP-трафика ведется только в режиме копии, то вы можете выбрать любой вариант.

4. Select a port to be listened

Укажите порт, на котором будет запущен процесс прослушивания входящих писем процессом

iw_smtpd. Значение по умолчанию (2025) используется при интеграции с Postfix.

5. Select a type of IW SMTP Server MTA installation

Выберите тип почтового агента. Возможны два варианта:

relay to a Postfix instance running on localhost – почтовый сервер Postfix уста-

новлен на том же компьютере, что и Traffic Monitor Server (значение по умолчанию). Выберите этот вариант, если прием и отправка почты должны осуществляться через Postfix.

relay to another smtp-server – интеграция с Postfix отсутствует или выполнена частично.

Примером частичной интеграции является случай, когда Postfix только принимает почту, но не участвует в ее доставке (доставка осуществляется другим почтовым сервером).

6. Настройте параметры отправки почты. Настройки зависят от типа почтового агента, выбранного на шаге 5.

Если был выбран первый вариант, т.е. Traffic Monitor Server и Postfix находятся на одном компью-тере, то укажите параметры:

Hostname of this machine

Доменное имя компьютера, на который будет установлен Traffic Monitor Server. По умолчанию

указано имя того компьютера, с которого был запущен сценарий setup.sh.

Enter a port number used by target smtp-server

Порт почтового relay-сервера, на который будет выполняться отправка писем (значение по

умолчанию 2020).

Если был выбран второй вариант, т.е. интеграция с Postfix отсутствует или выполнена частично, то укажите параметры:

Enter a hostname or ip-address of target smtp-server

Доменное имя или IP-адрес почтового relay-сервера, через который будет выполняться достав-ка исходящей почты.

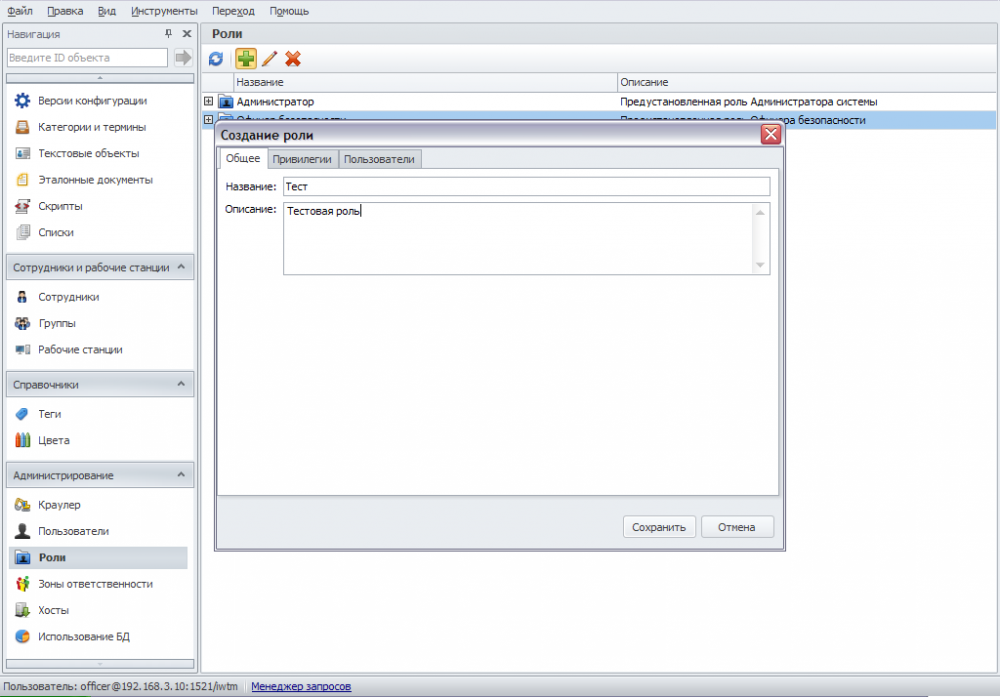

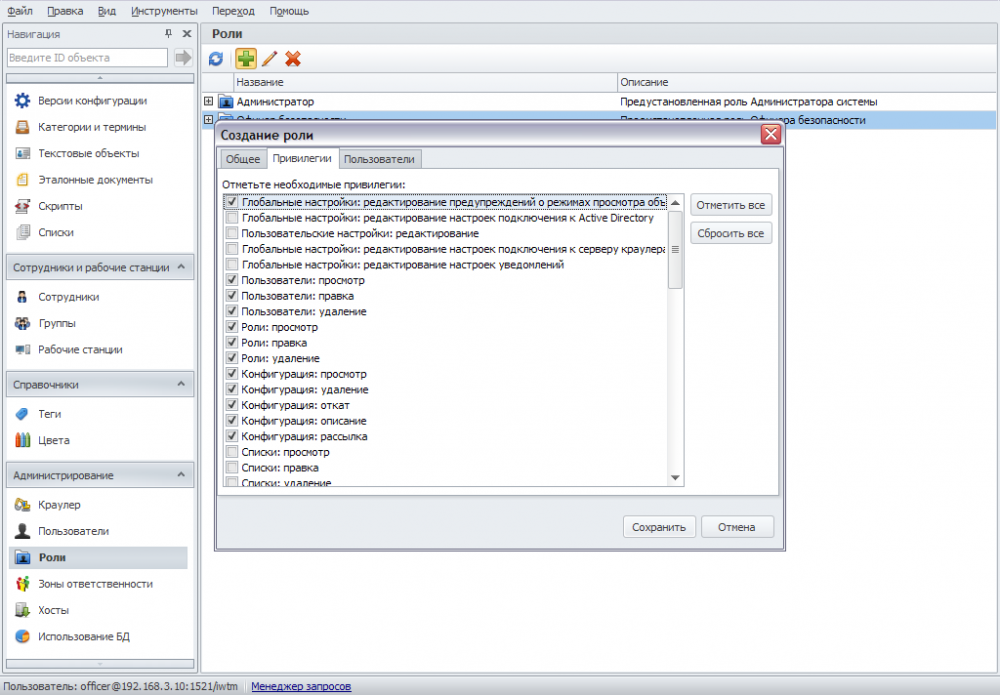

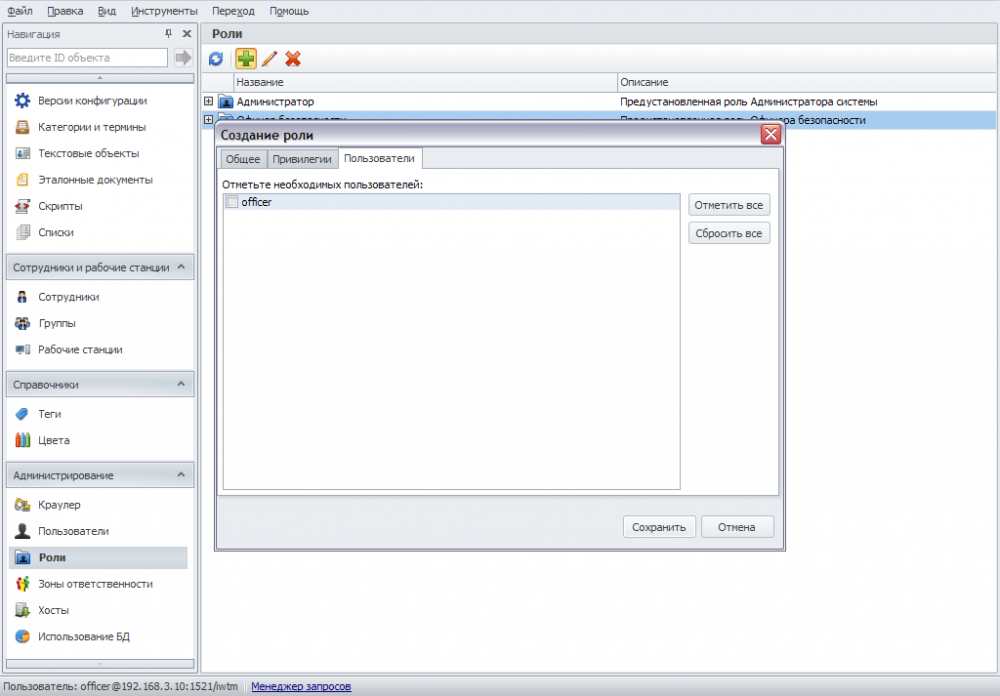

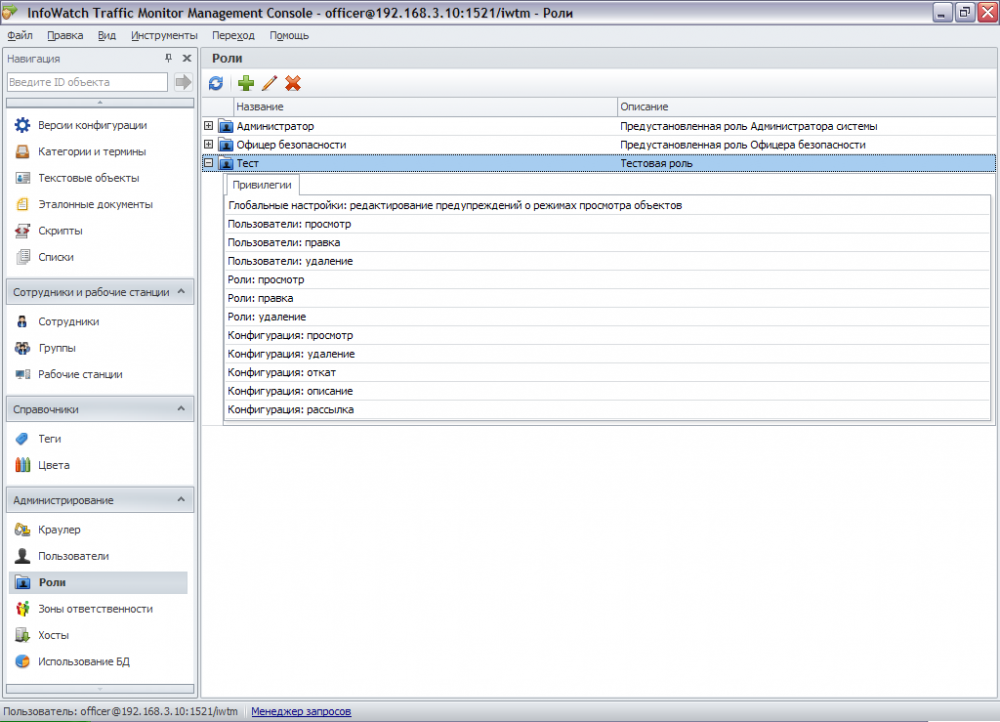

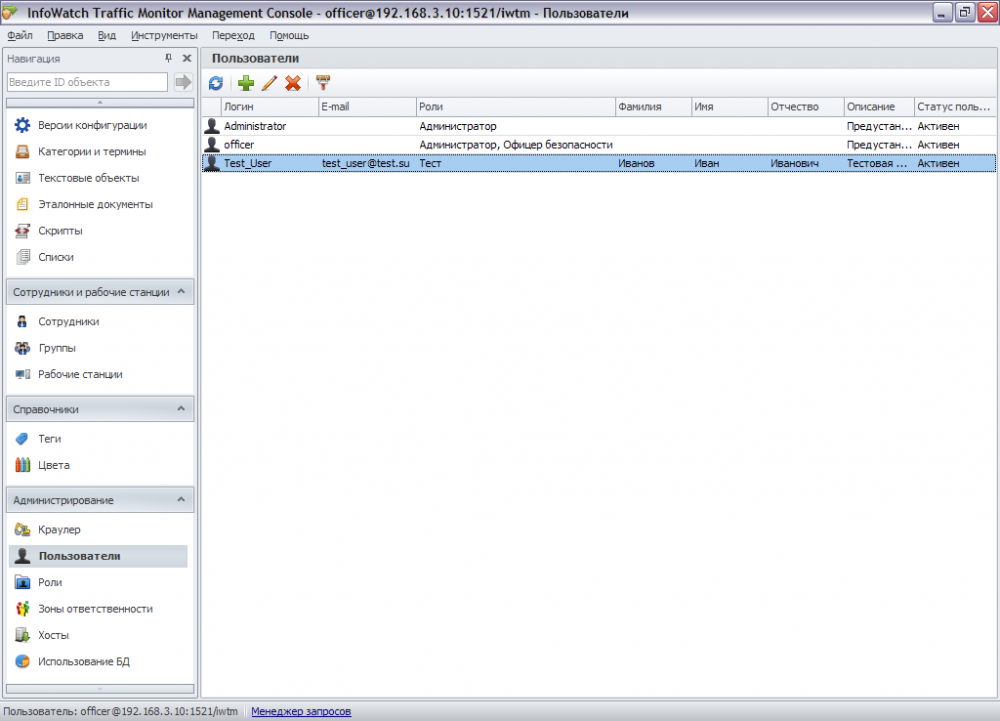

Enter a port number used by target smtp-server