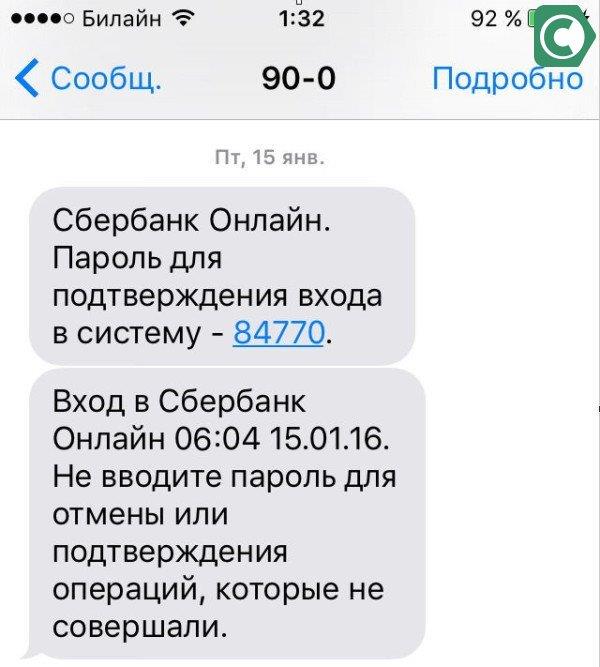

Как мы защищаемся на сегодняшний день от различных атак, нацеленных на получение вашего пароля? Кто-то делает максимально сложные пароли, кто-то устанавливает системы защиты от брутфорса и т.д. Но самые уверенные в своей защищенности те, кто пользуется популярной сегодня услугой — двухфакторной авторизация посредством SMS. Такие услуги предоставляют банки, известные мессенджеры (viber, telegram и т.д.), социальные сети (vkontakte, odnoklassniki и т.д.), почтовые системы (gmail, yandex и т.д.) и большое количество других интернет ресурсов, требующих регистрацию. Не просто так это метод считается самым безопасным. Ведь, априори, ваш мобильный телефон всегда при вас, как кошелек и другие личные вещи, за которыми вы пристально следите. К тому же он является вторым фактором аутентификации (используется только после ввода основного пароля). Но, как известно, если вы забыли свой пароль, всегда его можно восстановить посредством SMS на ваш телефон.

И вот неожиданно настали неспокойные деньки и для пользователей SMS верификации. Уже сейчас есть возможность за небольшую сумму денег при наличии среднего уровня мастерства получить все ваши SMS так, что вы об этом никогда не узнаете!

Список ресурсов, куда может получить доступ злоумышленник даже сложно представить (соцсети, мессенджеры, подтверждение банковских операций и т.д.). Ведь у нас «вся жизнь» привязана к нашему номеру телефона. Неспроста была введена поправка, которая разрешает переносить номер телефона при смене оператора. Сейчас сменить номер — это как начать новую жизнь с чистого листа.

Случился такой разрыв шаблона благодаря уязвимости протокола SS7 в сетях операторов сотовой связи.

Что такое SS7?

Протокол SS7, также известный как Сигнализационная система № 7, относится к сети передачи данных и к ряду технических протоколов или правил, которые регулируют обмен данными по ним. Он был разработан в 1970-х годах для отслеживания и подключения вызовов в разных сетях операторов связи, но теперь он обычно используется для расчета биллинга сотовой связи и отправки текстовых сообщений в дополнение к маршрутизации мобильных и стационарных вызовов между операторами и региональными коммутационными центрами.

История уязвимости

Как не удивительно, но стало известно о наличии этой уязвимости еще в далекие времена. Еще всем известный Стив Джобс в своем гараже осуществил первые атаки, сделав, так называемую, бесплатную сотовую связь, используя уязвимости. С того времени часть недочетов была закрыта, но по прежнему SS7 подвержена удачным атакам.

В феврале 2014 года посол США в Украине потерпел неприятную утечку. Секретный разговор между ним и помощником госсекретаря США Викторией Нуланд был опубликован на YouTube, в котором Нуланд говорил пренебрежительно о Европейском союзе.

Разговор произошел по незашифрованным телефонам, и официальные лица США сообщили журналистам, что они подозревают, что звонок был перехвачен в Украине, но не сказали, как это было сделано. Некоторые эксперты считают, что это произошло с использованием уязвимостей в мобильной сети передачи данных, известной как SS7, которая является частью базовой инфраструктуры.

Только в декабре 2014 года телекоммуникационные компании начали рассматривать инструменты пресечения атак SS7. Именно тогда Карстен Нол из Берлинских исследовательских лабораторий по безопасности и независимый исследователь по имени Тобиас Энгель выступили с сообщениями о SS7 на Конгрессе связи Хаоса в Германии, спустя несколько месяцев после обнаружения украинского инцидента. Энгель продемонстрировал SS7-метод для отслеживания телефонов в 2008 году, но этот метод не был настолько «кричащим», как те, которые он и Нол описали в 2014 году. Последнее побудило регулирующие органы в Северной Европе потребовать, чтобы операторы начали применять меры по предотвращению атак SS7 к концу 2015 года.

Как осуществить атаку на SS7?

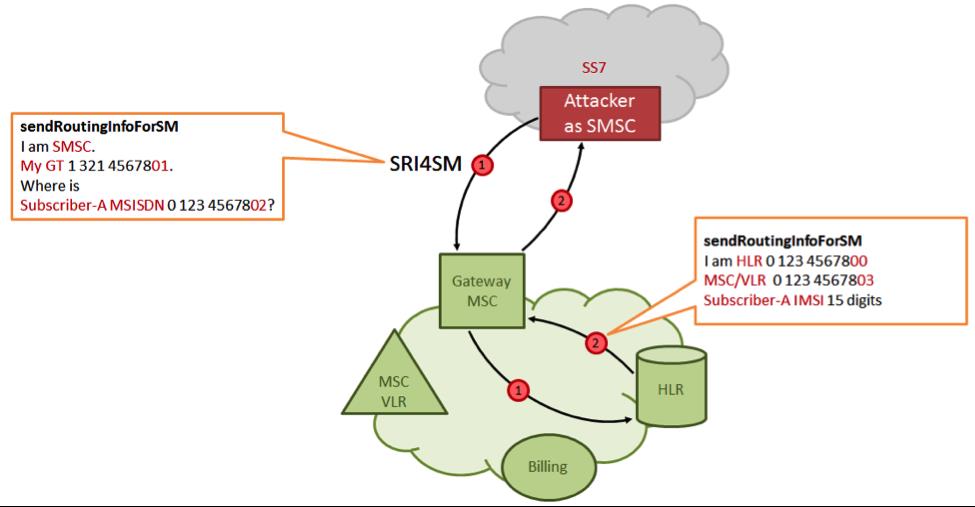

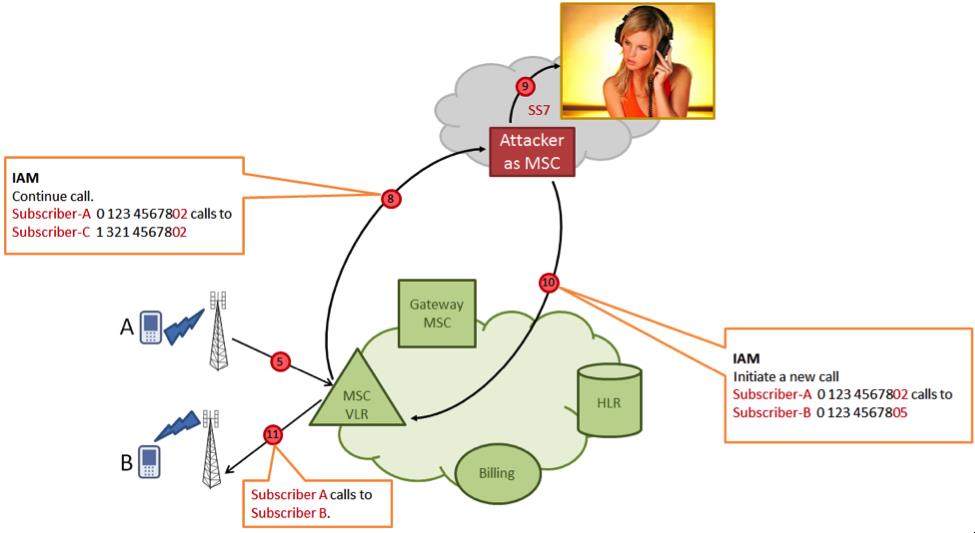

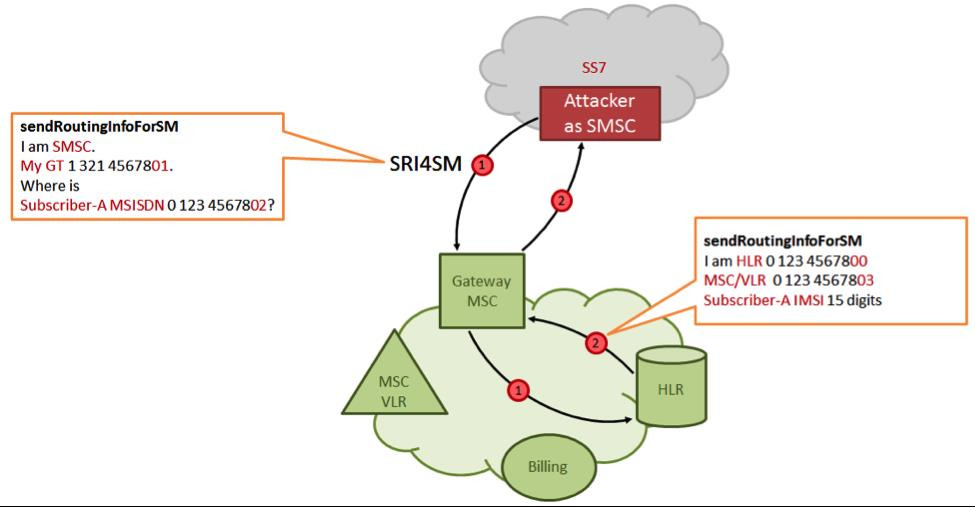

Злоумышленник подключается к сигнальной сети SS7 и отправляет служебную команду Send Routing Info для SM (SRI4SM) в сетевой канал, указывая номер телефона атакуемого абонента в качестве параметра. Домашняя абонентская сеть отправляет в ответ следующую техническую информацию: IMSI (International Mobile Subscriber Identity) и адрес MSC, по которому в настоящее время предоставляет услуги подписчику.

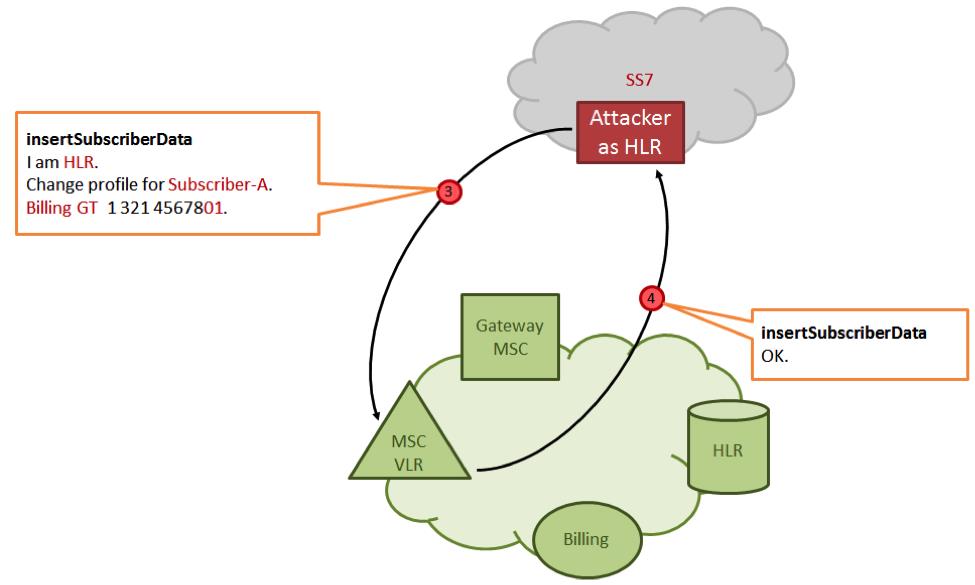

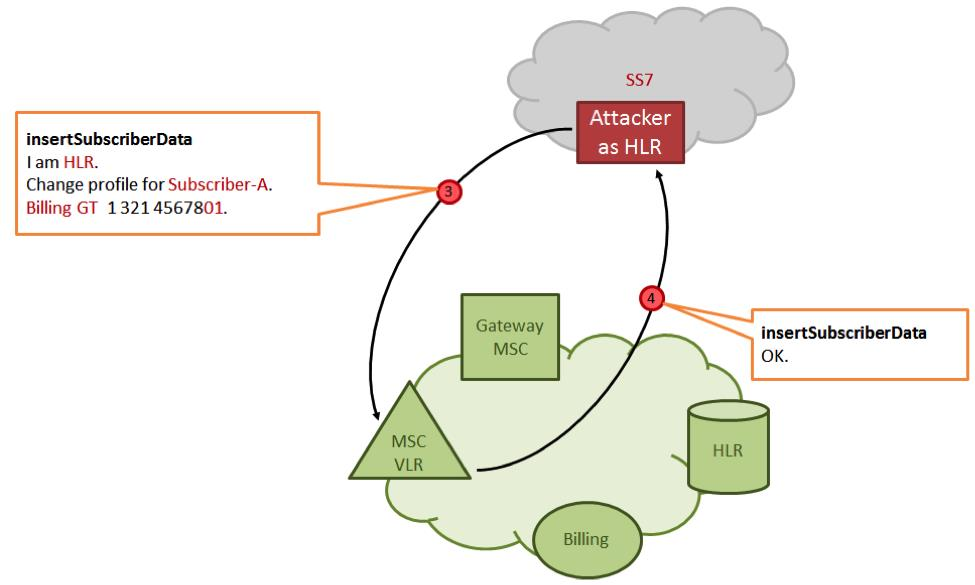

После этого злоумышленник изменяет адрес биллинговой системы в профиле подписчика на адрес своей собственной псевдобиллинговой системы (например, сообщает, что абонент прилетел на отдых и в роуминге зарегистрировался на новой биллинговой системе). Как известно, никакую проверку такая процедура не проходит. Далее атакующий вводит обновленный профиль в базу данных VLR через сообщение «Insert Subscriber Data» (ISD).

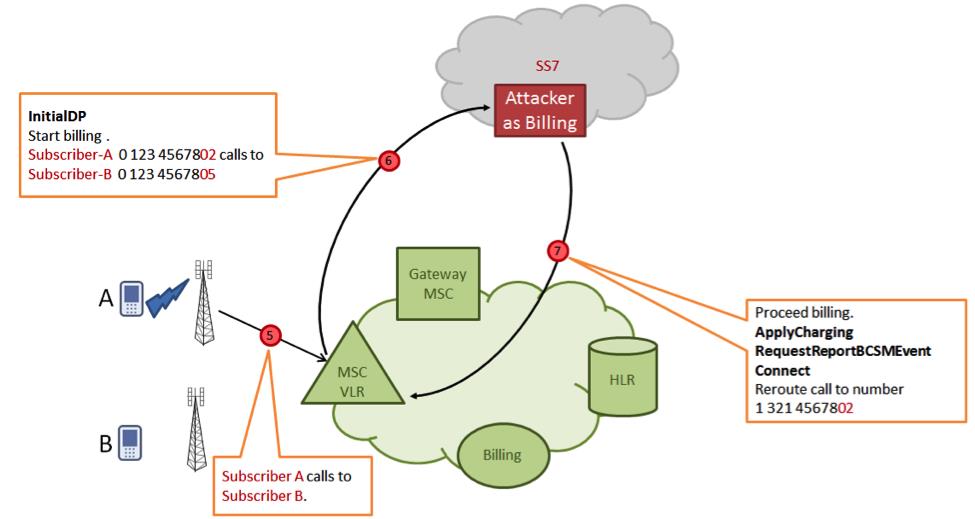

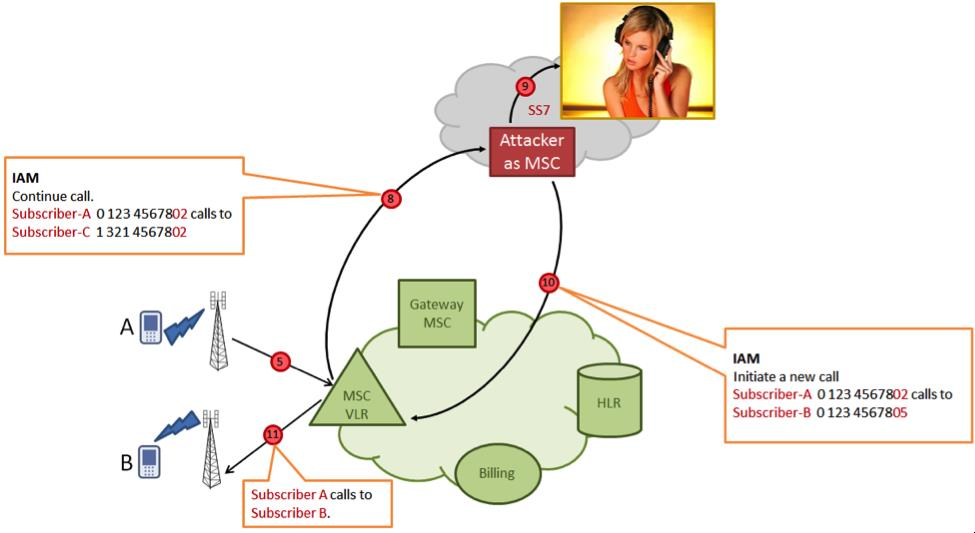

Когда атакуемый абонент совершает исходящий звонок, его коммутатор обращается к системе злоумышленника вместо фактической биллинговой системы. Система злоумышленника отправляет коммутатору команду, позволяющую перенаправить вызов третьей стороне, контролируемой злоумышленником.

В стороннем месте устанавливается конференц-связь с тремя подписчиками, две из них являются реальными (вызывающий абонент A и вызываемый B), а третий вводится злоумышленником незаконно и способен прослушивать и записывать разговор.

Соответствующим образом получаем и SMS атакуемого. Имея доступ к псевдобиллинговой системе, на которую уже зарегистрировался наш абонент, можно получить любую информацию, которая приходит или уходит с его телефона.

Как получить нелегальный доступ к SS7 сети?

Как мы увидели, имея доступ к SS7 сети, произвести атаку не составляется труда. Как же получить нелегальный доступ к сети?

Доступ продают в даркнете, а при желании можно найти и бесплатно. Такая доступность обусловлена тем, что в мало развитых государствах получить статус оператора очень просто, соответственно и получить доступ к SS7 хабам. Так же присутствуют недобросовестные работники у операторов.

Что предпринимают провайдеры и интернет ресурсы с SMS верификацией?

В данный момент операторы медленно закрывают многочисленные дыры в SS7, несмотря на то, что некоторые даже не признают их наличие. Кто-то обвиняет в разжигании паники вокруг этой проблемы, кто-то воздерживается от комментариев, кто-то говорит обтекаемые фразы, типа: «Безопасность наших клиентов стоит у нас в приоритете». Тем не менее, на сегодняшний день этому вопросу не уделяется должного внимания со стороны операторов, а доступность эксплуатации этой уязвимости, как никогда велика.

Как защититься от перехвата СМС и прослушки звонков?

Есть и хорошие новости. Представители интернет услуг, которые на самом деле заботят о своих клиентах, уже либо имеют, либо спешно готовят альтернативы SMS верификации. Например, vk.com, можно включить двухфакторную авторизацию с помощью Google Authenticator.

Компания Apple готовит новый механизм двухфакторной авторизации для защиты Apple ID. Напомним, что завладев учетными данными Apple ID можно ни много ни мало заблокировать и полностью стереть все ваши Apple устройства удаленно. К сожалению, на данный момент пароль можно восстановить через SMS, которое в свою очередь, как вы узнали, можно перехватить.

Хотелось бы выделить важный совет, который редко можно найти на просторах интернета. Он очень простой, но действенный.

Учитывая, что псевдобиллинговые системы злоумышленников в большинстве случаев представляются иностранными операторами (сообщают, что вы в международном роуминге), то достаточно просто отключить на телефоне возможность международного роуминга. Это можно сделать у вашего оператора сотовой связи бесплатно. Если вам нет острой необходимости именно с этого телефона общаться в роуминге, то это решение сильно обезопасит вас от тех неприятностей, которые были описаны в этой статье.

Заключение

Как же складываются подобные ситуации? Протокол SS7 был создан много лет тому назад. Его безопасности просто не уделяли должного внимания на протяжении всего этого времени. В тоже время в данный момент лидеры многих развитых стран делают акцент на «кибер вооружение». Развитие кибершпионажа развивается огромными темпами. Крохи с этого стола «кибер инструментов» попадают в руки злоумышленников и тогда страдают обычные люди.

Нужно не забывать об этом и поддерживать инструменты массового использования на актуальном уровне безопасности.

Вы будете шокированы, но даже в таких критически важных местах, как авиация, до сих пор используется небезопасные способы общения между самолетами и наземными станциями. Любой хакер среднего уровня может фальсифицировать сигналы от диспетчера или борта самолета.

Данный механизм мы опишем в последующих статьях.

Следите за публикациями и будьте бдительны!

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Вечный параноик, Антон Кочуков.

См. также:

Подсистема SS7

Структура

Плата VE-01 (VE-02) содержит до четырех независимых инстанций SS7 SSP (Service Switching Point). Подсистема SS7 плат VE-01/VE-02 использует два типа канальных окончаний — сигнальные линки (SS7lnk) и разговорные каналы (SS7). Каждое из этих канальных окончаний «привязано» к одной из инстанций SSP.

Канальные окончания SS7lnk представляют собой сигнальные линки MTP2 и выполняют функции передачи сигнальных и управляющих сообщений. Канальные окончания SS7 представляют собой разговорные каналы для передачи речевой информации. Шлюз платы VE-01 (VE-02) обеспечивает преобразование сигнализации SS7 ISUP на стороне TDM в сигнализацию SIP на стороне IP и обратно, преобразование данных речевых каналов TDM и потоки RTP и обратно.

Пример сети с полно-ассоциированными линками (непосредственное подключение сигнальных каналов к удаленной станции):

Пример сети с квази-ассоциированными линками (сигнальные каналы подключены через STP).

Описание работы

Установка соединения с сигнальной сетью

Соединение с сигнальной сетью (сигнальные линки) выполняется канальными окончаниями SS7lnk. Исходное состояние канального окончания — состояние Down. При успешной установке соединения MTP2 по сигнальному каналу с удаленным SP канальное окончание переходит в состояние Up. После этого SP обмениваются сообщениями STD_TEST и TRA.

Прием вызова со стороны сети IP

Прием телефонных вызовов со стороны сети IP выполняют канальные окончания SS7. Прием вызовов выполняется только на втором проходе поиска. Если канальное окончание SS7 свободно (то есть находится в состоянии Idle), и SSP, к которому привязано канальное окончание, успешно подключился к сигнальной сети (находится в состоянии Up), канальное окончание SS7 выполняет проверку на совпадение вызванного номера (имени пользователя) с регулярным выражением, установленным конфигурационным параметром «Рег. выражение вызова». Если обнаружено совпадение, проверяется наличие общего поддерживаемого аудиокодека для медиапотока RTP. Если общий поддерживаемый аудиокодек найден, канальное окончание SS7 обслуживает данный вызов (формирует и отправляет в сеть TDM сообщение IAM).

Базовый сценарий вызова

Базовый сценарий вызова со стороны IP приведен на следующий диаграмме:

При получении сообщения INVITE канальное окончание SS7 формирует и отправляет в сеть TDM сообщение IAM и переходит в состояние Proceeding.

Удаленная станция (Абонент Б), получив сообщение IAM, передает вызываемому абоненту сигнал вызова и отвечает сообщением ACM, в поле индикатора статуса которого содержится значение «Абонент свободен» (1).

При получении сообщения ACM канальное окончание SS7 передает в сторону сети IP ответ «180 Ringing».

После ответа вызываемого абонента канальное окончание SS7 получает сообщение ANM. После этого окончание SS7 передает в сеть IP ответ «200 OK», активирует медиапоток и переходит в состояние Connected.

Сценарий вызова с early media

Если канальное окончание SS7 получает со стороны TDM сообщение CPG, содержащее в поле event значение «Progress» или «Inband info», сигнализирующее о наличии данных в речевом канале, канальное окончание направляет вызывающему абоненту ответ SIP «183 Session Progress» с ответом на предложением SDP в теле сообщения и активирует медиапоток (early media). Таким образом, вызывающий абонент имеет возможность слышать речевые анонсы и/или другие акустические информационные сигналы, передаваемые в речевом канале. Пример сценария вызова с активацией медиапотока до ответа вызываемого абонента:

В данном примере поле event сообщения CPG имеет значение «Inband info», указывающее на наличие данных в речевом канале. При его получении канальное окончание SS7 сформировало сообщение SDP в теле ответа «183 Session Progress» и активировало медиапоток, дав возможность вызывающему абоненту прослушивать акустический сигнал «Контроль посылки вызова» (КПВ), сформированный оборудованием вызываемой стороны.

Вызов в сторону сети IP

Базовый сценарий вызова

При получении сообщения IAM плата VE-01 (VE-02) выполняет ряд проверок для определения возможности обслужить поступивший вызов, основные из которых перечислены ниже:

- Выполняется поиск разговорного канала (канального окончания SS7) с указанным в сообщении кодом CIC. Если канал не найден, сообщение игнорируется.

- Проверяется находится ли найденное канальное окончание SS7 в исходном состоянии. Если состояние отлично от

IdleиRBlocked(см. ниже об удаленной блокировке канала), сообщение игнорируется. - Проверяется значение поля Transmission Medium Requirements. Если его значение отлично от

speech(и3.1k audioпри условии установки конфигурационного параметра «Принимать 3.1k audio»), канальное окончание посылает отбой (REL), при этом полеcauseустанавливается в значение «Bearer capability not implemented» (65). Данная проверка выполняется только для варианта протокола ITU.

Если конфигурационный параметр «Преобразование Caller-ID» имеет непустое значение, выполняется замена номера вызывающего абонента по совпадению с заданным регулярным выражением. После этого канальное окончание SS7 формирует сообщение INVITE и отправляет его в сеть IP и переходит в состояние Calling.

При получении из сети ответа «180 Ringing» канальное окончание SS7 передает в сторону TDM сообщение ACM, содержащее в поле Called party’s status indicator значение «Subscriver free» (1), и начинает передавать в разговорный канал сигнал «Контроль посылки вызова» (КПВ).

При получении из сети ответа «200 OK», сигнализирующего об ответе вызываемого абонента, канальное окончание SS7 прекращает передачу в канал сигнала «КПВ», активирует медиапоток, передает в сторону TDM сообщение ANM и переходит в состояние Connected.

Пример сценария вызова приведен ниже:

Немедленный ответ (автоответ)

В ряде случаев после отправки вызова (сообщения INVITE) в сеть IP удаленный usr-agent сразу передает ответ «200 OK» (такое поведение характерно для различного рода автоматических абонентских устройств). В этом случае канальное окончание SS7 сразу передает в сторону вызывающего абонента сообщение CON (только для варианта протокола ITU) или ANM (в случае ANSI) без предшествующих сообщений ACM и/или CPG.

Пример сценария вызова с немедленным ответом:

Сценарий вызова с overlap dialing (только ITU)

Рассмотренный выше сценарий предполагал, что сообщение IAM содержит в себе полный номер вызываемого абонента (En Bloc Dialing) и, таким образом, имеющейся в нем информации достаточно для трансляции вызова в SIP сообщение INVITE. В варианте протокола ITU возможны сценарии, в которых сообщение IAM содержит только часть (одну или несколько первых цифр) номера вызываемого абонента, а иногда не содержит цифр номера вообще. В таком случае оставшиеся недостающие цифры номера передаются в последующих сообщениях SAM.

При получении сообщения IAM с неполным номером канальное окончание SS7 проверяет, есть ли в номере хотя бы один символ. Если номер пуст, в речевой канал передается акустический сигнал готовности к набору номера (dialtone). После этого канальное окончание переходит в состояние Dialing и ожидает сообщение SAM.

При получении от вызывающего абонента сообщений SAM содержащиеся в них символы номера вызываемого абонента добавляются к ранее принятым. Сигнал готовности, если был включен, отключается. Ожидание цифр номера заканчивается либо при получении очередного сообщения SAM с признаком окончания набора номера (символ ‘#’), либо если в течение 6 секунд не поступило ни одного нового символа. По окончании приема номера канальное окончание передает в сторону вызывающего абонента сообщение ACM, после чего формирует и передает в сеть сообщение INVITE. Далее процесс установки соединения ничем не отличается от приведенного выше базового сценария.

Пример сценария с overlap dialing:

Замена номера вызывающего абонента

При получении вызова со стороны TDM в принятом сообщении IAM, как правило, содержится номер вызывающего абонента. Встречаются ситуации, когда номер вызывающего абонента приходит не в том формате, который требуется на стороне IP (например приходит только зоновый номер без кода страны и города). Функция замены по регулярному выражению номера вызывающего абонента, приходящего со стороны TDM, позволяет исправить эту ситуацию. Для решения проблемы в конфигурации канального окончания SS7 имеется конфигурационный параметр «Преобразование Caller-ID», позволяющий выполнять замену номера по регулярному выражению. Значение параметра задается в виде строки формата /<regexp>/<replacement>, где <regexp> — регулярное выражение, на совпадение с которым проверяется полученный номер, <replacement> — строка, которой заменяется номер в случае совпадения с регулярным выражением. В замене могут использоваться группы из регулярного выражения, которые подставляются с помощью комбинаций 1, 2 и т.д. Например если установить параметру «Преобразование Caller-ID» значение /^(.{7})$/73421, канальное окончание SS7 будет добавлять к принятому семизначному номеру префикс «7342».

Отбой соединения

Отбой соединения в направлении сети TDM выполняется передачей сообщения REL на любом этапе соединения. После передачи сообщения REL канальное окончание SS7 переходит в состояние Release и ожидает получения ответного сообщения RLC. После получения сообщения RLC канальное окончание SS7 переходит в исходное состояние (Idle). Инициатором отбоя может как вызывающая, так и вызываемая сторона.

При получении из сети TDM сообщения REL канальное окончание SS7 передает в сеть IP сообщения BYE, CANCEL или ответ с неуспешным кодом завершения в зависимости от текущего состояния транзакции SIP. В ответ на получение REL в сеть TDM передается сообщение RLC, после чего канальное окончание SS7 переходит в исходное состояние (Idle).

Примеры сценариев отбоя на разных этапах соединения:

Контроль целостности разговорной цепи (COT)

Так как в системе SS7 разговорные и сигнальные каналы могут проходить различными путями, в результате ошибок в конфигурации сети или возникновения каких-либо неисправностей возможны ситуации, когда выбранный для телефонного соединения разговорный канал неисправен (не транслирует речь абонентов между двумя коммутационными станциями (SSP)), что не мешает станциям успешно установить соединение, обмениваясь сообщениями по сигнальной сети. Для предотвращения таких ситуаций служит процедура контроля целостности цепи (Continuity Check, COT). Контроль заключается в том, что на одной стороне канала (стороне A) в него подается тональная частота, на другой стороне (стороне B) либо подключается шлейф разговорного канала, либо подключается приемник тональной частоты, и при ее обнаружении в канал в обратном направлении передается эта же или другая тональная частота. Сторона A, приняв тональную частоту из канала, делает вывод об исправности разговорного канала.

Конфигурационный параметр «Continuity check %» канального окончания SS7 определяет приблизительный процент исходящих (в направление сети TDM) вызовов, при которых выполняется контроль целостности цепи: например при значении параметра 0 контроль не выполняется никогда, при значении 100 контроль выполняется при каждом вызове, при значении 10 — при каждом десятом вызове и т.п.

При выполнении вызова с контролем исправности разговорной цепи канальное окончание SS7 исходящей станции (A) устанавливает в поле Nature of Connection Indicator передаваемого сообщения IAM флаг «Continuity Check Required», начинает передавать в разговорный канал тональную частоту 1780 или 2010 Гц (значение передаваемой частоты определяется конфигурационным параметром «Continuity check probe Tx»), переходит в состояние COT и ожидает приема из разговорного канала ответной тональной частоты (1780 Гц или 2010 Гц).

Канальное окончание SS7 входящей станции (B), получив сообщение IAM с установленным флагом «Continuity Check Required», подключает к разговорному каналу приемник тональной частоты и переходит в состояние Loopback. При получении из разговорного канала ожидаемой тональной частоты канальное окончание SS7 начинает генерировать в канал ту же самую или альтернативную частоту. Принимаемые и передаваемые частоты определяются конфигурационным параметром «Continuity check loopback».

В случае успешного приема станцией A из разговорного канала ожидаемой тональной частоты она отключает свой передатчик, передает станции B сообщение COT с признаком успешного выполнения теста и переходит в состояние Proceeding. Станция B, получив сообщение COT с признаком успешного выполнения теста, отключает от разговорного канала приемник и передатчик тональных частот, переходит в состояние Calling и продолжает обработку вызова обычным образом. Далее показан пример сценария вызова с успешным контролем разговорной цепи.

В случае, если станция A в течение 2 секунд с момента передачи тонального сигнала не получила обратный сигнал, она отключает генератор, передает станции B сообщение COT с индикацией неуспешной проверки, возвращает вызывающей стороне ответное сообщение SIP с неуспешным кодом и переходит в состояние COT fail, предотвращая таким образом последующие занятия неисправного разговорного канала. Станция B, получив сообщение COT с индикацией неуспешной проверки, отключает приемник от канала и также переходит в состояние COT fail.

Через 5 секунд после неуспешного завершения проверки разговорной цепи станция A инициирует повторную проверку, для чего передает станции B сообщение CCR, подключает к каналу генератор, переходит в состояние COT и ожидает обратной тональной частоты. Станция B, получив сообщение CCR, подключает к каналу приемник частоты и переходит в состояние Loopback. Последующая проверка проходит точно таким же образом, как и первая (после сообщения IAM). В случае неуспеха описанные повторные проверки целостности разговорной цепи повторяются каждые 2 минуты до тех пор, пока очередная проверка не завершится успешно. При успешном завершении повторной проверки станция A передает станции B сообщение COT с индикацией успешной проверки цепи. Получив это сообщение, станция B передает станции A сообщение REL и переходит в состояние Release. Станция A, получив сообщение REL, передает сообщение RLC и переходит в исходное состояние (Idle). Станция B, получив сообщение RLC, также переходит в исходное состояние (Idle). С этого момента разговорный канал снова способен обслуживать вызовы.

Ниже показан пример сценария с неуспешными проверками разговорного канала.

Удаленная блокировка

При получении из сети TDM сообщения BLO или CGB канальное окончание SS7 переходит в состояние удаленной блокировки (RBlocked). При этом если в момент получения указанных сообщений канальное окончание не находится в исходном состоянии (Idle), а занято обслуживанием вызова, переход в состояние RBlocked выполняется только после завершения текущего вызова (окончания телефонного разговора). В состоянии RBlocked канальное окончание SS7 не принимает вызовы со стороны сети IP.

Состояние удаленной блокировки снимается в следующих случаях:

- получение сообщения UBL или CGU;

- получение сообщения IAM (входящий вызов со стороны сети TDM);

- получение сообщений RSC или GRS;

- изменение привязки канального окончания SS7 к SSP в конфигурации канального окончания.

Параметры конфигурации

Параметры SSP0 — SSP3

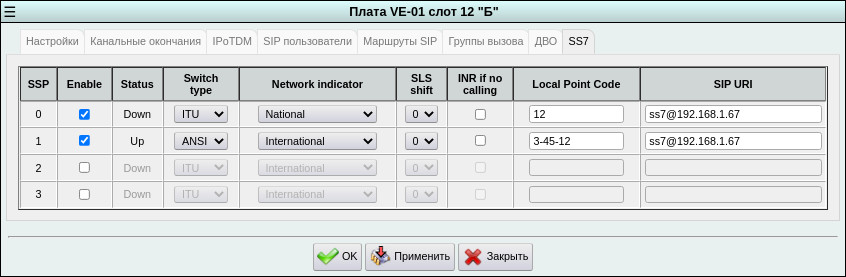

Параметры конфигурации SSP0 — SSP3 находятся на вкладке «SS7» диалога конфигурации платы VE-01 (VE-02):

Для каждой из инстанций SSP имеются следующие конфигурационные параметры:

- Enable

- Чекбокс определяет, включение/выключение данной инстанции SSP. Если чекбокс отмечен, инстанция включена. При этом доступны для редактирования все остальные конфигурационные параметры данного SSP. Если чекбокс не отмечен, SSP отключен.

- Switch type

- Конфигурационный параметр выбирает тип SSP (вариант используемого протокола). Доступные значения — «ITU» и «ANSI».

- Network indicator

- Конфигурационный параметр устанавливает поле Network indicator в сообщениях SS7. Доступные значения: «International» (00), «International Spare» (01), «National» (10), «National Spare» (11).

- SLS shift

- Конфигурационный параметр определяет величину циклического сдвига вправо поля SLS при отправке сообщений MTP3 в ANSI сети. Допустимые значения — от 0 до 7. Значение по умолчанию — 0 (сдвиг не выполняется).

- INR if no calling

- Если чекбокс отмечен, при получении сообщения IAM, в котором отсутствует номер вызывающего абонента, SSP отправит вызывающей стороне сообщение INR, запрашивающее номер вызывающего, и будет ожидать ответное сообщение INF. Если чекбокс не отмечен, сообщение INR не отправляется, и вызов будет обрабатываться при отсутствии информации о номере вызывающего абонента. Значение по умолчанию — чекбокс не отмечен (сообщение INR не отправляется).

- Local Point Code

- Конфигурационный параметр устанавливает код сигнальной точки данного SSP. Значение может быть установлено как в формате десятичного числа, так и в формате «3-8-3» («8-8-8» в варианте ANSI).

- SIP URI

- Конфигурационный параметр определяет URI, используемый данной SSP для обмена сообщениями SIP.

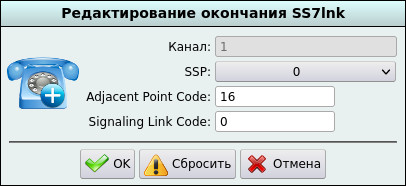

Параметры сигнального линка SS7lnk

Пример конфигурации канального окончания SS7lnk:

- SSP

- Параметр устанавливает номер SSP (Service Switching Point), к которому привязан данный сигнальный линк.

- Adjacent Point Code

- Параметр устанавливает значение Adjacent Point Code (APC) — код сигнальной точки, с которой непосредственно связан данный сигнальный линк.

- Signaling Link Code

- Параметр устанавливает значение Signaling Link Code (SLC) — код идентификации линка, присвоенный данному сигнальному линку на обеих сторонах. Допустимые значения — от 0 до 15.

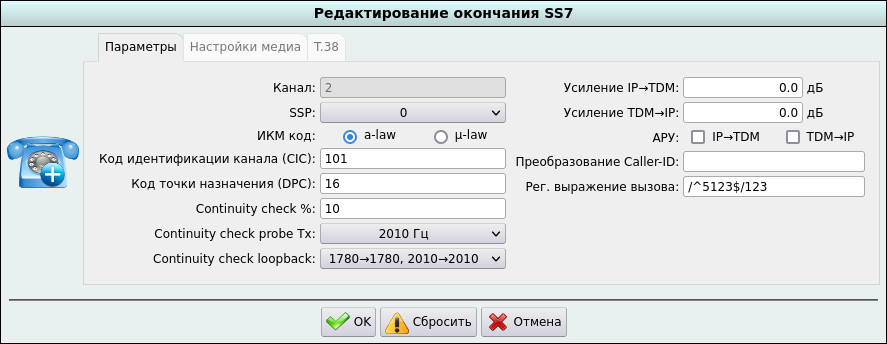

Параметры речевого канала SS7

Пример конфигурации канального окончания SS7:

Далее описаны параметры, специфичные для канального окончания SS7. Не указанные здесь конфигурационные параметры работают так же, как и в других канальных окончаниях. См. EndpointParameters.

- SSP

- Параметр устанавливает номер SSP (Service Switching Point), к которому привязан данный речевой канал.

- Код идентификации канала (CIC)

- Параметр устанавливает код идентификации данного речевого канала (CIC), используемый в сигнальных сообщениях ISUP для указания канала, используемого для передачи речевой информации телефонного вызова. Допустимые значения — от 0 до 16383.

- Код точки назначения (DPC)

- Параметр устанавливает код сигнальной точки, находящейся на удаленном конце данного канала.

- Continuity check %

- Параметр определяет приблизительный процента исходящих (в направление сети TDM) телефонных вызовов, при выполнении которых будет производиться контроль целостности разговорного канала (continuity check). Допустимые значения — от 0 до 100. Например, при установке значения 10 проверка целостности разговорного канала будет выполняться при установке каждого десятого исходящего соединения, При установке значения 33 — каждого третьего соединения, при установке значения 100 — каждого соединения. При установке значения 0 контроль целостности цепи не выполняется. Значение по умолчанию — 0 (контроль целостности цепи не выполняется).

- Continuity check probe Tx

- Параметр устанавливает значение частоты, передаваемой в разговорный канал при выполнении исходящей проверки целостности цепи (сontinuity check). Параметр позволяет выбрать одно из двух значений — 1780 Гц и 2010 Гц. Значение по умолчанию — 2010 Гц.

- Continuity check loopback

- Параметр устанавливает режим шлейфа (loopback) тональной частоты при выполнении входящей проверки целостности разговорной цепи (сontinuity check).

- 1780→1780, 2010→2010: из канала ожидается любая из частот 1780 Гц, 2010 Гц, при приеме одной из частот в канал передается тональный сигнал с той же самой частотой.

- 1780→2010, 2010→1780: из канала ожидается любая из частот 1780 Гц, 2010 Гц, при приеме одной из частот в канал передается тональный сигнал с альтернативной (измененной) частотой.

- 1780→1780: из канала ожидается частота 1780 Гц, при приеме этой частоты в канал передается тональный сигнал с той же частотой.

- 2010→2010: из канала ожидается частота 2010 Гц, при приеме этой частоты в канал передается тональный сигнал с той же частотой.

- 1780→2010: из канала ожидается частота 1780 Гц, при приеме этой частоты в канал передается тональный сигнал с частотой 2010 Гц.

- 2010→1780: из канала ожидается частота 2010 Гц, при приеме этой частоты в канал передается тональный сигнал с частотой 1780 Гц.

- 1780→1780, 2010→1780: из канала ожидается любая из частот 1780 Гц, 2010 Гц, при приеме одной из частот в канал передается тональный сигнал с частотой 1780 Гц.

- 1780→2010, 2010→2010: из канала ожидается любая из частот 1780 Гц, 2010 Гц, при приеме одной из частот в канал передается тональный сигнал с частотой 2010 Гц.

Состояния

Состояния канального окончания SS7lnk

- Down

- Соединение MTP2 отсутствует.

- Up

- Соединение MTP2 установлено.

Состояния канального окончания SS7

- Idle

- Исходное состояние (канал свободен).

- Proceeding

- Получено INVITE, отправлено IAM, ожидается ответ.

- Dialing

- Получено сообщение IAM с неполным номером, ожидаются сообщения SAM с дополнительными цифрами номера.

- Calling

- Получено IAM, отправлено INVITE, ожидается ответ.

- Connected

- Установлено соединение, ведется разговор.

- Release

- Отправлено REL или RSC, ожидается RLC.

- Loopback

- Выполняется входящий тест разговорной цепи. Получено CCR или IAM с запросом проверки целостности разговорной цепи, подключен шлейф разговорного канала, ожидается COT с результатом теста.

- COT

- Выполняется исходящий тест разговорной цепи. Отправлено CCR или IAM с запросом проверки целостности разговорной цепи, подключен генератор, ожидается прием тестовой частоты.

- COT fail

- Разговорная цепь неисправна: последний тест COT завершился неуспешно.

- RBlocked

- Удаленная блокировка канала.

Упрощенная диаграмма состояний

Время на прочтение

6 мин

Количество просмотров 68K

Signaling System #7 / Система сигнализации №7 — это набор сетевых протоколов, обеспечивающих обмен служебными сообщениями между мобильными станциями (мобильными телефонами) и телефонными станциями, а также между самими телефонными станциями.

В настоящее время SS#7 используется, как стандарт сигнализации в телефонных сетях.

В данной статье будет описана структура и принцип действия SS#7.

Введение

Все телефонные звонки состоят из двух неотъемлемых компонентов. Первый и наиболее очевидный – это фактическое содержание – наши голоса, данные факса, модема и т.д. Второй компонент – это информация, которой обмениваются сетевые устройства для организации соединения и доставки данных предназначенному пункту назначения.

SS#7 – это стек протоколов, описывающий способы коммуникации между телефонными распределителями (switches) в открытых телефонных сетях. Используется телефонными компаниями для межстанционной сигнализации. В прошлом, внутри полосная (in-band) сигнализация использовала межстанционные магистрали. Данный способ сигнализации предусматривал один общий канал для использования обоих компонентов телефонных звонков. Данный метод не был эффективен и вскоре был заменён вне полосным.

Для правильного понимания Системы Сигнализации №7, в первую очередь необходимо понять основные недостатки предыдущих методов сигнализации, используемых в PSTN (Public Switched Telephone Network). До недавнего прошлого, все телефонные соединения осуществлялись множеством техник, основанных на внутри полосной общеканальной сигнализации.

Сеть, использующая внеполосную общеканальную сигнализацию, представляет собой совокупность двух сетей в одной:

- 1. Сеть с коммутацией каналов, которая обеспечивает передачу голоса и данных. Осуществляет физический канал между отправителем и получателем.

- 2. Сеть сигнализации, обеспечивает передачу служебной информации, управляющей вызовом. Сеть с коммутацией пакетов, использующая общеканальные коммутационные протоколы.

SS#7 является основным межстанционным протоколом ISDN. Но с не меньшим успехом используется и за пределами ISDN.

Уровни протокола SS#7

Система сигнализации №7 является взаимозаменяемым набором сетевых элементов, используемых для обмена сообщениями для поддержки телекоммуникационных функций. Протокол SS#7 разработан с целью продвижения этих возможностей и обслуживания сети, на которой они предоставляются.

Рис. 1 Строение стека протоколов SS#7

Message Transfer Part

Подсистема передачи сообщений

MTP1

На данном уровне выполняются функции электронно-оптического преобразования, обеспечение необходимой мощности сигнала передачи. MTP1 совместим с разными интерфейсами (E1, T1).

MTP2

Выполняет следующие функции: кадровая синхронизация, проверка ошибок при передаче одного кадра, согласование скорости передачи, организация повторной передачи кадров, в которых обнаружены ошибки.

На этом уровне формируется 3 вида кадров.

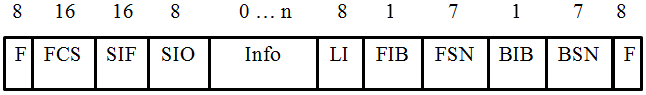

MSU (Message Signaling Unit) — кадр передачи, который используется для передачи сигнальных сообщений (для организации, разрыва соединений и т.д.).

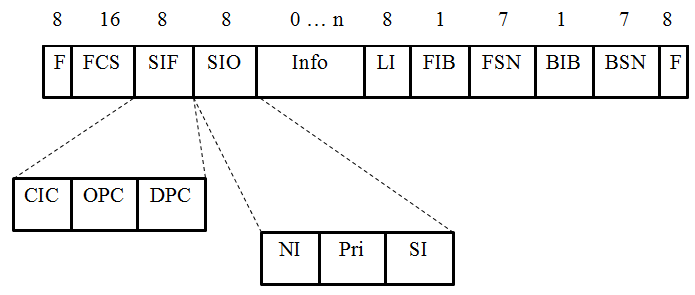

Рис. 2 Строение кадра MSU

Цифры — количество бит каждого поля. Назначение всех полей будет описано далее.

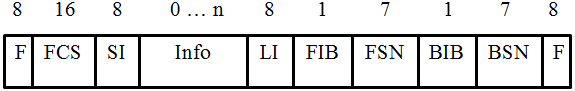

LSSU (Link Status Signal Unit) — кадр передачи, который несёт информацию о статусе сигнальных сообщений, о состоянии соединения сигнализации.

Рис. 3 Строение кадра LSSU

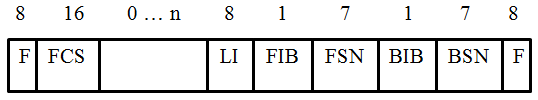

FISU (Fill In Signaling Unit) — данный тип кадра не несёт информации и называется «пустым». Применяется в случае однонаправленной передачи сигнальных сообщений принимающим узлом для сигнализации передающему узлу о наличии ошибок и организации повторной передачи.

Рис. 4 Строение кадра FISU

Уровень MTP2 формирует кадр передачи, дополняя к существующим полям (Info, SIO, SIF или SI) следующими полями — флаги F, контрольным полем FCS (Frame Check Sequence), индикатор длины LI (Lenght Indicator), указательный бит вперёд FIB (Forward Indicator Bit), указательный бит назад BIB (Backward Indicator Bit), номер последовательности вперёд FSN (Forward Sequnce Number), номер последовательности назад BSN (Backward Sequnce Number).

В поле BSN сообщения MSU в направлении от узла А к узлу В вписывается номер последнего кадра, полученного А от В. Если А получил от В ошибку, то А вписывает в поле BSN номер кадра с ошибкой и вставляет «1» в поле BIB. В, получив это сообщение, отправляет кадр повторно и вписывает «1» в поле FIB, что означает повторную передачу.

Поле FSN применяется для указания номера последовательности передающей стороной, а BSN применяется для указания номера последовательности последнего принятого кадра. Т.е., отправляя первый кадр MSU, узел А вписывает в поле FSN «0». Если узел В получил кадр успешно, формирует ответное сообщение и вписывает принятый в FSN номер «0» в своё поле FSN. А, получив ответ от В, считывает поле FSN, убеждается в том, что его первый кадр дошёл успешно, формирует второй кадр и вписывает «0» в BSN. Таким образом, при передаче второго кадра от А к В, узел В также получает и отчёт о том, что его ответ на первый кадр узел А получил без ошибок. И так далее.

Битом BIB можно заказать повторную передачу, если на приёме возникла ошибка. Вписывается «1», если была и «0», если всё прошло успешно.

Битом FIB передающая сторона информирует принимающую сторону о наличии повторной передачи.

MTP3

Функции данного уровня совпадают с функциями сетевого уровня модели OSI. Выполняет адресацию в сети SS#7, маршрутизацию.

На MTP3 формируются поля SIO, SIF и SI.

Поле SIF (Signaling Information Field) применяется для указания ID кода сигнального узла, при этом, указывается код узла, который передаёт сообщение (OPC — Originating Point Code), как и код узла, которому назначено данное сообщение (DPC — Destination Point Code).

Поле CIC (Circuit Identity Code) применяется для указания временного интервала (time-slot’a), который применяется для передачи сигнальных сообщений и находится в одном из потоков E1, T1.

Поле SIO (Service Information Octet) применяется для идентификации типа услуги. NI (Network Indicator) — указатель сети, служит для указания типа сети (национальная или интернациональная сеть). Pri (Priority) — данное поле, обычно, является резервом, в отдельных случаях может применяться для указания приоритета. SI (Service Indicator) — указывает к какому типу услуг относится сигнальное сообщение, которое находится в информационном поле.

На третьем уровне формируются сигнальные соединения между узлами.

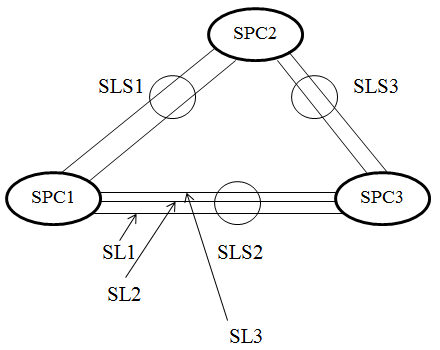

SL (Signaling Link) — это соединения между двумя узлами, через которые происходит обмен сигнальными сообщениями. Как правило, число SL больше 2-х.

Два SL, связывающие два узла сигнализации, обычно входят в набор сигнальных линий SLS (Signaling Link Set). Набор SLS может содержать 2, 3 и более SL, в зависимости от ёмкости соединительной линии между АТС.

В сети SS#7 различают три типа сигнальных узлов:

SSP (Signaling Switching Point) — узел, выполняющий коммутацию узлов.

SСP (Signaling Control Point) — контролирует работу SSP, содержит базу данных, управляя тем самым доступом к услугам, которые предоставляет SSP.

STP (Signaling Transfer Point) — узел, выполняющийй функции маршрутизации сигнальных сообщений.

Telephony User Part (TUP)

Данный уровень содержит набор протоколов, предоставляющий возможность применения SS#7 в аналоговой сети стационарной телефонии, адаптированный к системе сигнализации с совмещённым каналом, применяющейся в аналоговой абонентской линии. В настоящее время не используется.

ISDN User Part (ISUP)

Набор протоколов, позволяющий применение SS#7 в сетях ISDN. Поддерживает принцип работы всех интерфейсов ISDN, определяет алгоритм формирования соединений.

Sifnaling Connection Control Part (SCCP)

Система управления соединением каналов сигнализации

Выполняет функции контроля за соединениями в сети SS#7. Позволяет организовать 4 вида передачи данных. Каждый вид характеризуется классом от 0 до 3.

Class 0

Формирование соединений без согласования между терминалами.

Class 1

Формирование соединения с учётом номера последовательности при передаче. Не ориентировано на соединение.

Class 2

Формирование соединения с предварительным согласованием, после происходит передача.

Class 3

Формирование соединения с предварительным согласованием, после которого происходит передача данных с контролем скорости передачи.

Transanction Capability Application Part (TCAP)

Прикладная часть средств транзакций

Обеспечивает функции обработки данных для работы оборудования с удалённым доступом. TCAP применяется для обеспечения роаминга между сетями. В этом случае используется услуга «глобального переводчика», которая переводит код сигнального узла (SIF) в формат телефонного номера.

TCAP состоит из нескольких подуровней.

Mobile Application Part (MAP)

Набор протоколов, позволяющий применять SS#7 в мобильной сети. В этом случае, данные протоколы поддерживают все интерфейсы мобильной сети, определяют принцип hand-over’a, принципы формирования соединений.

IS 45

Набор протоколов, использующийся для обеспечения роаминга между сетями одного и того же стандарта, так и между сетями разных стандартов (GSM и CDMA, например).

Inteligent Network Application Part (INAP)

Данный набор протоколов служит для применения SS#7 в интеллектуальных сетях связи (IN). Определяет принцип формирования соединений в IN. При этом, возможно применения аутентификации, как метода проверки подлинности абонента.

Атака на протокол SS7. Перехват СМС и взлом Телеграма.

@it_sekretiЗдравствуй. Помнишь статью как спецслужбы перехватывали СМС авторизации и получали доступ к чужим аккаунтам? Сейчас мы будет заниматься чем-то подобным.

Есть разные способы защиты своего аккаунта. Но самые уверенные в своей защищенности те, кто пользуется двухфакторной авторизация посредством SMS. Такие услуги предоставляют банки, известные мессенджеры (viber, telegram и т.д.), социальные сети (vkontakte, odnoklassniki и т.д.), почтовые системы (gmail, yandex и т.д.) и большое количество других интернет ресурсов, требующих регистрацию.

Не просто так это метод считается самым безопасным. Ведь, априори, ваш мобильный телефон всегда при вас, как кошелек и другие личные вещи, за которыми вы пристально следите. К тому же он является вторым фактором аутентификации (используется только после ввода основного пароля). Но, как известно, если вы забыли свой пароль, всегда его можно восстановить посредством SMS на ваш телефон.

И вот неожиданно настали неспокойные деньки и для пользователей SMS верификации. Уже сейчас есть возможность за небольшую сумму денег при наличии среднего уровня мастерства получить все ваши SMS так, что вы об этом никогда не узнаете.

Случился такой разрыв шаблона благодаря уязвимости протокола SS7 в сетях операторов сотовой связи.

Что такое SS7?

Протокол SS7, также известный как Сигнализационная система № 7, относится к сети передачи данных и к ряду технических протоколов или правил, которые регулируют обмен данными по ним. Он был разработан в 1970-х годах для отслеживания и подключения вызовов в разных сетях операторов связи, но теперь он обычно используется для расчета биллинга сотовой связи и отправки текстовых сообщений.

История уязвимости

Эксперты уже давно предупреждают о небезопасности набора сигнальных телефонных протоколов SS7, который до сих пор используют операторы связи по всему миру. Дело в том, что SS7 был разработан еще в 1975, и в настоящее время он безнадежно устарел, а также фактически не имеет никакой защиты.

Исследователи не раз доказывали небезопасность SS7 и даже описывали возможные способы эксплуатации проблем стека.

Например, в 2014 году российские специалисты Positive Technologies Дмитрий Курбатов и Сергей Пузанков на одной из конференций по информационной безопасности наглядно показали, как происходят такие атаки. Злоумышленник может прослушать звонки, установить местоположение абонента и подделать его, провести DoS-атаку, перевести деньги со счёта, перехватывать SMS.

Как осуществить атаку на SS7?

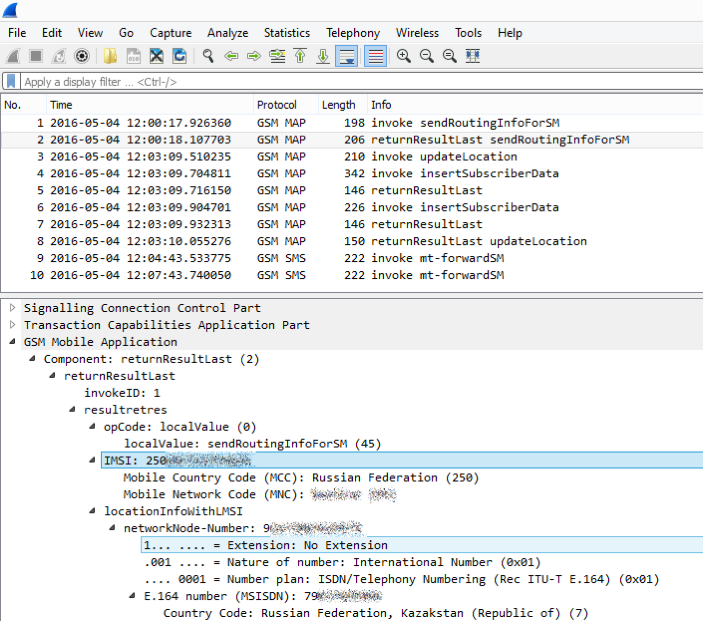

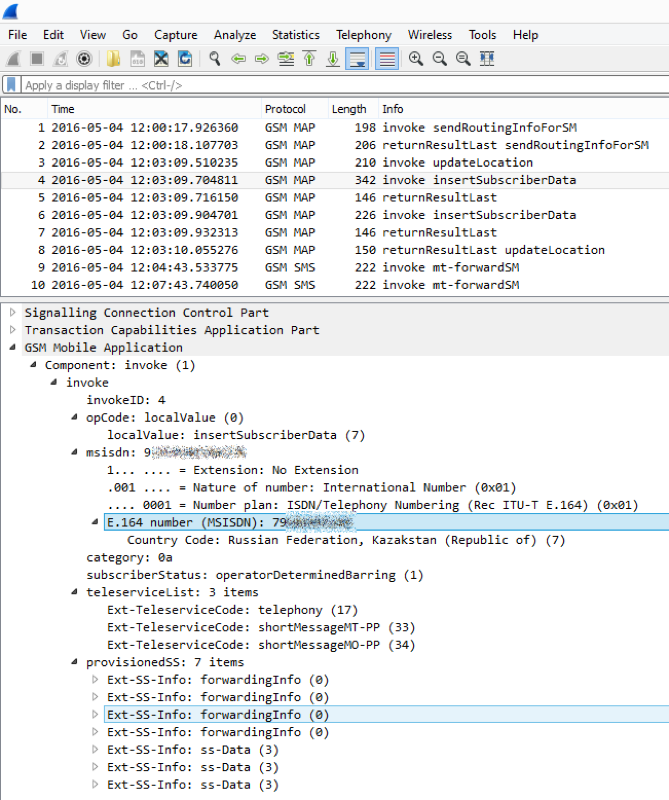

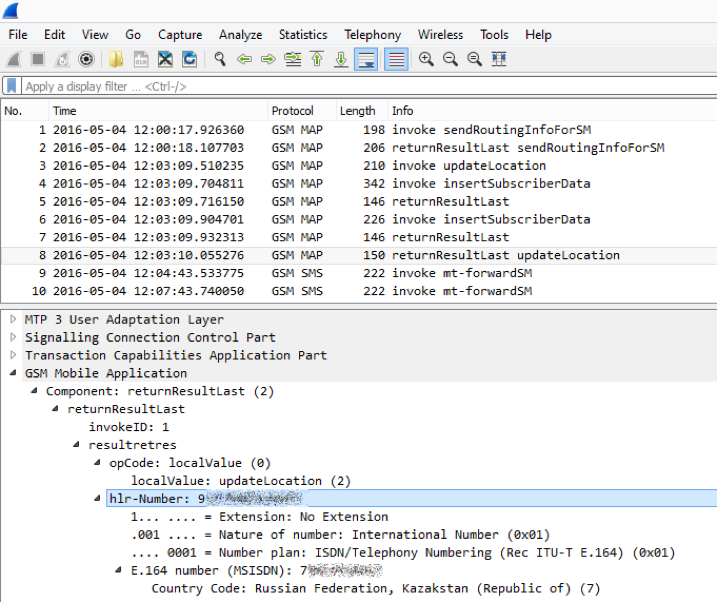

Злоумышленник подключается к сигнальной сети SS7 и отправляет служебную команду Send Routing Info для SM (SRI4SM) в сетевой канал, указывая номер телефона атакуемого абонента в качестве параметра. Домашняя абонентская сеть отправляет в ответ следующую техническую информацию: IMSI (International Mobile Subscriber Identity) и адрес MSC, по которому в настоящее время предоставляет услуги подписчику

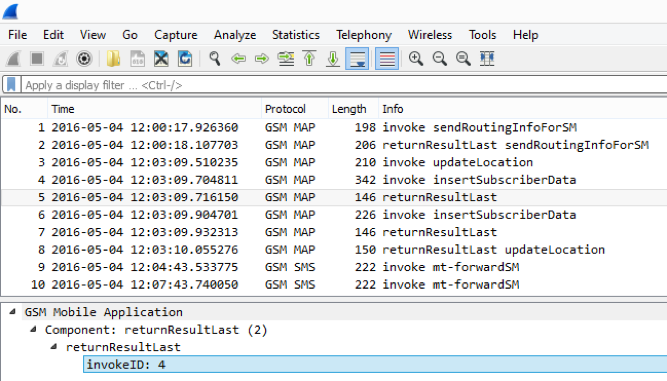

После этого злоумышленник изменяет адрес биллинговой системы в профиле подписчика на адрес своей собственной псевдобиллинговой системы. Как известно, никакую проверку такая процедура не проходит. Далее атакующий вводит обновленный профиль в базу данных VLR через сообщение «Insert Subscriber Data» (ISD).

Когда атакуемый абонент совершает исходящий звонок, его коммутатор обращается к системе злоумышленника вместо фактической биллинговой системы. Система злоумышленника отправляет коммутатору команду, позволяющую перенаправить вызов третьей стороне, контролируемой злоумышленником.

В стороннем месте устанавливается конференц-связь с тремя подписчиками, две из них являются реальными (вызывающий абонент A и вызываемый B), а третий вводится злоумышленником незаконно и способен прослушивать и записывать разговор.

Соответствующим образом получаем и SMS атакуемого. Имея доступ к псевдобиллинговой системе, на которую уже зарегистрировался наш абонент, можно получить любую информацию, которая приходит или уходит с его телефона.

Пример использования

Повторюсь, что в России спецслужбы надавали на операторов связи с целью перехвата СМС. Однако не обязательно быть ФСБ’шником, чтобы провернуть подобное.

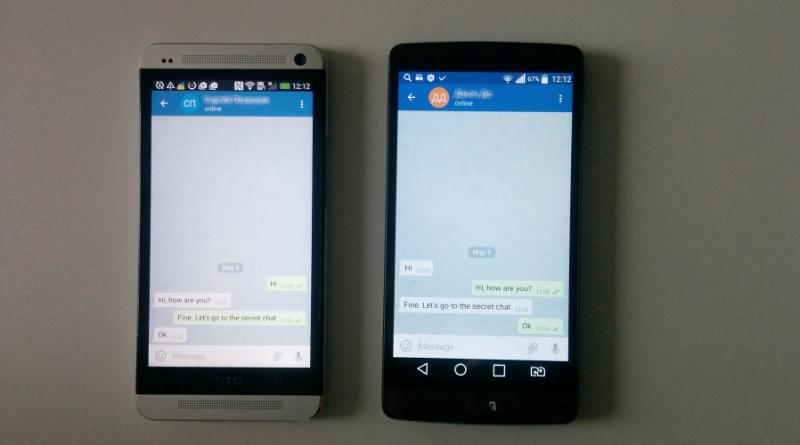

Для примера возьмем 2 телефона и зарегистрируем тестовый аккаунт.

Сначала узнаем IMSI…

Перерегистрируем абонента на наш терминал…

Получаем профиль абонента…

Завершаем процедуру перерегистрации абонента…

Теперь номер жертвы под полным нашим контролем. Инициируем на любом девайсе процедуру подключения к Telegram под аккаунтом жертвы (номер телефона) — и получаем заветную SMS…

После ввода кода мы получаем полноценный доступ к аккаунту Telegram. Теперь мы можем не только вести переписку от имени жертвы, но и прочитать всю переписку, которую клиент Telegram любезно подгружает (телефон справа имеет полную копию переписки телефона слева):

Итог

Передача одноразовых кодов посредством SMS небезопасна, так как мобильная связь в целом небезопасна и это многие забывают. Уязвимостям подвержена не только технологическая сеть SS7, но и алгоритмы шифрование радиоинтерфейса.

Атаки на сеть SS7 можно осуществлять из любой точки мира, а возможности злоумышленника не ограничиваются взломом мессенджеров, ведь как я говорил раньше, банки и почти все ресурсы требуют номер телефона. И сейчас все эти атаки становятся доступны не только спецслужбам, но и многим другим. Доступ к SS7 сети можно получить в даркнете или подкупив пару людей.

Чтобы от этого защититься, в телеграме используйте секретные чаты и включите вход по паролю.

P.S Программа с помощью которой проводились тесты — тут. С помощью нее наглядно показывал как перехватыввают пароли в незащищеных соединениях.

Если ты нашел эту статью интересной, то расскажи о ней знакомым и друзьям.

Больше материала на it_sekreti.

Пару лет назад прогремел интересный скандал с поимкой злоумышленников, получавших несанкционированный доступ к мобильным телефонам случайных людей и использовавших его для перевода средств на свои счета.

Тогда речь шла о перехвате ключей из эфира, их раскодировании и последующем создании временных «клонов» SIM-карт. Современные мощные компьютеры могут сделать это за считаные минуты, в отличие от своих предшественников в 1991 году, — именно тогда создавался стандарт GSM, и именно на те вычислительные мощности была рассчитана стойкость ключей.

Операторы предпочли не афишировать проблему и через подконтрольных ведущих мобильных аналитиков вбросили в СМИ какую-то наукообразную чушь про автоматическое подключение к сетям Wi-Fi — что, кстати, тоже является серьезной брешью в безопасности, это правда, но проблема была все-таки не в этом.

Между тем еще в прошлом году был обнаружен способ атаки на сотовые сети, не требующий ни специальных дорогостоящих радиосканеров, ни мощных компьютеров и доступный любому желающему. При этом операторы, увы, не могут защититься от подобного взлома практически никак.

Метод называется «атака через SS7». SS7, или, по-русски, ОКС-7, — это система сигнализации, используемая в сотовых сетях и разработанная еще в 1970-е годы для первых электронных АТС.

Атаки на SS7: вчера для спецслужб, сегодня для всех — http://t.co/yqypNEgo7S — #habr

— Хабрахабр (@habrahabr) September 24, 2014

Вы будете смеяться, но никакой защиты в ОКС-7 нет: сигнальный трафик никак не шифруется, а отличить легитимные команды от поддельных невозможно — оборудование исправно выполняет все команды, которые получает, неважно, из какого источника.

Причина такого безобразия очень проста: при использовании SS7 сигнальный канал физически отделен от голосового, и поэтому, как справедливо полагали разработчики протокола 40 лет назад, никто чужой к нему доступа получить не может, кроме персонала телефонной станции.

Оказывается, сотовые сети серьезно уязвимы: можно перехватывать трафик и выдавать себя за другого абонента — http://t.co/VXLbyz0rpf

— Kaspersky Lab (@Kaspersky_ru) February 10, 2015

Да и смысла в этом никакого не было: тогда, кроме команды на установление соединения с таким-то абонентом, ничего интересного и не передавалось. Так что нелегитимных пакетов можно было не опасаться.

Однако в 2000 году была придумана система передачи команд SS7 по IP-каналам, и теперь получилось так, что доступ к сигнальному каналу стал возможен извне.

Нет, нельзя просто так взять и с обычного компьютера подключиться к любой сети любого оператора через Интернет. Для этого еще потребуется шлюз, он же SS7-хаб.

Российский сотовый оператор отчитался об SMS-спаме и заблокировал 4,5 миллиарда спам-сообщений: http://t.co/t1slZ5LW1Y

— Kaspersky Lab (@Kaspersky_ru) April 15, 2015

Плохая новость состоит в том, что законодательство в ряде стран позволяет довольно легко получить лицензию оператора связи и вполне легитимно установить этот самый хаб с подключением к какому-нибудь узлу обмена трафиком. Поэтому на черном рынке широко распространены предложения по подключению к таким хабам для всех желающих.

Где расположен хаб — совершенно не имеет значения, через него можно отправлять и принимать команды в сеть любого оператора в мире. А блокировка команд с определенных узлов с большой долей вероятности нарушит работу роуминга и международной связи, поэтому от подобных атак и сложно защититься.

Сотовые сети 5G: как они будут работать, зачем нужны и когда будут доступны — http://t.co/27iaXMktJE pic.twitter.com/wnkjiuaos9

— Kaspersky Lab (@Kaspersky_ru) May 22, 2015

Что же можно сделать, узнав номер телефона жертвы? Для начала нужно получить IMSI (International Mobile Subscriber Identity) — это условный внутренний идентификатор SIM-карты в сети, с помощью которого впоследствии и происходит взлом. Для этого используется SMS. Стоит напомнить, что сервис SMS изначально появился как недокументированная «фича» протокола. Так что сообщения передаются как раз по сигнальному каналу.

Если сформировать запрос на отправку SMS абоненту по его номеру, то сеть оператора, в которой он обслуживается (а именно HLR — основная база данных, где хранятся параметры учетной записи), пришлет в ответ идентификатор SIM-карты (IMSI) и адрес текущего коммутатора (MSC) и временной базы данных (VLR), в которой хранятся параметры на время пребывания абонента в конкретном месте.

Почти все 3G- и 4G-модемы, которые мобильные операторы дают клиентам, уязвимы для хакерских атак: http://t.co/2ZrIUMl5dq

— Kaspersky Lab (@Kaspersky_ru) June 2, 2015

Мол, вот тебе IMSI и адрес сегмента сети, где сейчас наш абонент: отправляй сообщение для этого IMSI на тот MSC/VLR. Адрес основной базы данных HLR при этом тоже становится доступным. Зная все эти адреса и идентификаторы, можно отправлять разные интересные команды.

Например, можно запросить идентификатор базовой станции, которая в данный момент обслуживает абонента. Используя этот идентификатор (а он уникален) и открытую для всех желающих базу данных в Интернете, можно получить местоположение абонента с точностью до нескольких сотен метров. При этом есть специальные программы, которые делают всю процедуру автоматически: вы вводите номер, а через пару секунд получаете точку на карте. Удобно же!

Обнаружен вирус-шпион, способный проникать в сотовые сети и следить за абонентами http://t.co/A3pFy8cIkY

— Евгений Касперский (@e_kaspersky_ru) November 25, 2014

Можно послать в HLR команду на смену VLR и «подставить» несуществующий, заблокировав таким образом прохождение входящих звонков и сообщений.

Есть и еще более интересный вариант: можно указать адрес «своего» MSC/VLR, который вы эмулируете на компьютере, благо пакет SS7 для Linux доступен для свободного скачивания. В этом случае можно перехватывать сообщения и звонки, причем делать это незаметно.

Оказывается, в LTE-сетях все не очень хорошо с безопасностью. Настолько, что придется менять спецификации: https://t.co/D5Pk1WVCi6

— Kaspersky Lab (@Kaspersky_ru) November 3, 2015

Для этого достаточно получить SMS на подставной компьютер и не передать в ответ подтверждение доставки, а переключить VLR обратно на легитимный. Тогда сервер отправителя через пару минут снова его отправит, и оно дойдет-таки до адресата.

Перехват SMS-сообщений удобно использовать, например, для получения доступа к сервисам с двухфакторной авторизацией. Со звонками еще проще: в HLR можно установить безусловную переадресацию на наш промежуточный номер, а с него потом инициировать конференц-связь с жертвой.

Можно прослушать и исходящие звонки подобным способом, только чуть сложнее: переадресацию нужно будет установить на номере того, кому звонит жертва. Узнать его можно в момент, когда при исходящем вызове запрос, содержащий номер, передается на биллинг-платформу для тарификации вызова.

Платформа #Regin оказалась первым зловредом, способным проникать в сотовые сети стандарта GSM http://t.co/Wl8I05MA9v pic.twitter.com/ljO7hGArqU

— Kaspersky Lab (@Kaspersky_ru) December 2, 2014

Подменив адрес биллинг-платформы на свой, а потом вернув его обратно, мы получим нужный номер. Жертва, соответственно, сможет совершить звонок только со второго раза, но вряд ли что-то заподозрит (кстати, регулярное прохождение исходящих звонков только со второго раза — верный признак того, что вас прослушивают).

Как видите, выложенные в Интернете телефонные разговоры политиков в наше непростое время уже не требуют ни подсовывания им специальных телефонов с «жучками», ни участия спецслужб: за относительно небольшие деньги такое может провернуть любой оппонент по предвыборной гонке.

Продолжение шпионского сериала про Сноудена: в новой серии оказалось, что АНБ слушало сотовые сети по всему миру — http://t.co/yo7WPzZycK

— Kaspersky Lab (@Kaspersky_ru) December 5, 2014

У обычного же пользователя можно утащить пару сотен рублей со счета, отправляя от его имени USSD-команды услуги «Мобильный перевод» либо переадресовывая его звонки на платные номера и продавая такой трафик.

Как уже было сказано выше, полностью защититься от таких атак невозможно — проблема заложена на уровне протокола, и от нее можно избавиться только после глубокой модернизации всей системы связи.

Сотовые сети: взлом проще простого #МобильнаяСвязь #безопасность

Tweet

Альтернативный вариант — сложный анализ активности всех абонентов с целью выявления потенциально вредоносных действий. Некоторые ИТ-компании предлагают автоматизированные решения, по принципу работы напоминающие антифродовые системы банков.

Однако операторы не торопятся оповещать публику о внедрении подобных решений. Поэтому рядовой абонент не имеет возможности узнать, защищен он от описанных неприятностей или нет.

«Сотовые операторы хотят власти над пользователем, но не хотят нести ответственность, которая всегда прилагается к этой власти» #SAS2013

— Kaspersky Lab (@Kaspersky_ru) February 4, 2013

Так что остается напомнить, что все более-менее конфиденциальные переговоры (да и вообще, разговаривая, представляйте, как это будет выглядеть в YouTube) стоит проводить не по телефону, а при личной встрече. А для двухфакторной аутентификации лучше приобрести отдельную SIM-карту, номер которой не будет знать никто, кроме вас.