На какие вопросы Вы найдете ответы в этой статье

— Как сотрудники проверяют Генерального Директора на прочность

— Что делать, если ценный специалист шантажирует Вас увольнением

— Как не давать сотрудникам ссылаться на личные обстоятельства

— Как не допустить перекладывания на Ваши плечи дел, за которые отвечают подчиненные

— Как пресечь манипуляции со стороны персонала

Как сотрудники проверяют Генерального Директора на прочность? Что делать, если ценный специалист шантажирует Вас увольнением? Как реагировать на требование подчиненного повысить зарплату? Как не давать сотрудникам ссылаться на личные обстоятельства? Как не допустить перекладывания на ваши плечи дел, за которые отвечают подчиненные? Как пресечь манипуляции со стороны персонала?

На эти и другие вопросы отвечает Ангелина Шам – бизнес-тренер, кандидат психологических наук.

Манипуляции со стороны подчиненных возможны там, где для этого созданы условия: не отлажены бизнес-процедуры, сотрудники точно не знают, в чем заключаются их обязанности. Хорошая почва для манипуляций – большое количество незанятого рабочего времени и доступ к ресурсам компании (Интернет, телефон, база данных). Идеальных компаний, где царит абсолютный порядок, нет, поэтому важно научиться распознавать манипуляции и минимизировать вред, который они причиняют вам и бизнесу.

«Продавливание» решения

Всем знакома ситуация, когда подчиненный буквально принуждает руководителя принимать решения срочно, на бегу. Сотрудникам, преследующим исключительно личную выгоду в компании, удобен слабый Генеральный Директор, который промахивается, делает ошибки. Часто требование срочно принять решение – это неосознанная проверка руководителя: склонен он к необдуманным поступкам или нет. Чтобы противостоять этой манипуляции, помните, что никогда нельзя принимать решение, руководствуясь эмоциями или под давлением.

Как противостоять. В таких случаях Генеральному Директору нужно остановиться, сказать четкое «нет» себе и сотруднику, перенести встречу, все обдумать, собрать информацию и только потом принять решение – осознанное, подготовленное, взвешенное. Может быть, для этого понадобится всего несколько минут, но при этом вы покажите своим сотрудникам, что на вас нельзя оказать влияние силой эмоции.

Личные гарантии

Еще одна уловка, помогающая добиться от вас согласия, — это предоставление сотрудником личных гарантий. К примеру, подчиненный приходит к вам с новой идеей, вы одобряете проект и просите составить план работ. Однако сотрудник уверяет, что план не нужен, потому что он специалист в этом вопросе, знает все нюансы и лично гарантирует отличный результат. На самом деле подчиненный отказывается писать план, потому что хочет избежать контроля (возможно, чтобы воспользоваться ресурсами компании и рабочим временем в личных целях).

Как противостоять. Если подчиненный не хочет писать план, это повод задуматься. В любом случае нужно настоять на составлении документа, в котором будут подробно описаны этапы работ, мероприятия, а главное – подсчитаны затраты. Не стесняйтесь показаться некомпетентным. Генеральный Директор не должен разбираться в тонкостях работы всех функциональных руководителей. Честно заявите: «Да, я не специалист в этом вопросе, но очень надеюсь, что вы как профессионал поможете мне лучше понять суть проблемы. Для вас ведь не составит труда подготовить подробный план (отчет, презентацию)». Лучше выглядеть дотошным и придирчивым, нежели невнимательным и безразличным.

Жалость и шантаж

Уловки, к которым порой прибегают подчиненные, — это попытка вызвать жалость, либо использования шантажа. Нередко начальники выслушивают рассказы о сложном положении и сталкиваются с просьбами предоставить, например, отгул или разрешить работать по удобному графику. Шантаж может проявляться по разному: в обиде, болезни, угрозах уволиться, срыве сроков и в прочем.

Как противостоять. Руководитель любого уровня, в том числе генеральный директор, должен знать, чем конкретно занят каждый его непосредственный подчиненный, чтобы иметь возможность его контролировать. Подчиненный в свою очередь должен ясно понимать, за что он получает деньги. Расписать рабочий день сотрудника (обязанности, процедуры, полномочия) надо уже при приеме его на работу.

Если увольнением вас шантажирует ценный специалист, которого в короткий срок заменить некем, то прежде всего нужно выяснить истинные причины его желания уволиться из компании. Может быть, дело просто в том, что сотрудник хочет улучшить условия и качество работы – своей, своего отдела или подразделения, но не может достучаться до руководителя и вынужден идти на крайние меры. Но часто бывает так, что, даже выяснив истинные причины, Генеральный Директор не может изменить ситуацию (увеличить зарплату, штат подразделения и т.п.) немедленно, а работник ждать не хочет. В случае, если вы и подчиненный не можете прийти к компромиссу, лучше расстаться не колеблясь. Ведь за время, которое сотрудник будет дорабатывать в компании против своей воли (но согласившись на ваши уговоры), он может принести больше вреда, чем пользы. Нередко в такие периоды «доработки» сотрудники готовят пути отхода, раздувают недовольство предприятием у других сотрудников, оповещают клиентов, налаживают личные связи с ними в обход интересов фирмы или просто обзаводятся базой данных.

Взвалить задачу на начальника

Нередко работники, понимая, что перед ними стоит сложная задача, стремятся переложить ответственность за ее решение на начальника. Начинается все с просьбы помочь, а потом может дойти до того, что уже подчиненный будет вас спрашивать, как продвигается его дело.

Как противостоять. Чтобы не допустить таких манипуляций, при каждой подобной просьбе требуйте показать вам план работы. Попросите указать в плане пункт, который вызывает затруднения, и поинтересуйтесь, что предпринял сотрудник для успешного выполнения этого пункта. Скорее всего, ответа не будет, потому что именно этот пункт подчиненный и хотел перепоручить вам. Для решения проблемы предложите работнику усовершенствовать план (или составить новый по проблемному пункту). Таким образом, нужно действовать по четкому алгоритму: задание – план работы – контроль результатов.

Начните сегодня!

Если вы поняли, что сталкиваетесь с манипуляциями, и хотите изменить сложившиеся правила, не пытайтесь менять сразу все – это невозможно. Нужно действовать поэтапно. Для начала выберите самое главное. Например, вы решаете, что с сегодняшнего дня структурируете общение с подчиненными и не будете обсуждать рабочие вопросы мимоходом на лестнице, — начните проводить регулярные совещания. Еще один важный момент – не делайте исключений. Правила должны касаться всех в равной мере, это сократит возможности отдельных сотрудников вами манипулировать. И не забывайте регулярно напоминать себе о главных целях работы. Если вы четко знаете, в чем состоит главная задача ваша и вашей компании, то никто не сможет сбить вас с верного курса.

Источник: ГД

Если вы заметили опечатку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Завхоз ландшафта в поисках хозяина дыры: зачем и как я шантажирую начальство

Время на прочтение

14 мин

Количество просмотров 19K

Защищать данные — это как лечить хронь вроде диабета. С одной стороны, пациент менеджмент понимает, что пренебрегать правилами нельзя, а с другой — думает, что глазки отвалятся потом и вообще не факт, а тортик вкусный прямо сейчас. Искушение сэкономить на ИБ неодолимо.

Сама идея безопасности, отличной от настройки файервола, всё ещё нова для некоторых компаний. Средний возраст уязвимости, через которую влезают злодеи, составляет семь лет. СЕМЬ. То есть это не новое и модное, за которым не успели, это старое и известное, на которое забили.

Заставить высший менеджмент шевелиться тут могут только хорошо организованные шантаж и угрозы. И вот как я это делаю.

Я не тот человек, который настраивает сканеры и файерволы руками, а тот, кто руководит этой деятельностью. Не главный знаток правильной настройки, а строитель корпоративной системы информационной безопасности, которая обеспечивает файерволы и сканеры смыслом. Потому как одним файерволом сыт не будешь, что бы там ни показывали в кино про хакеров.

Кстати, о кино. Самый известный мой коллега — вот этот господин из фильма «Хакеры» 1995 года:

Помните, как он скандалил, узнав, что кто-то использует пароль «Бог»? Вот-вот. Друзьям я обычно объясняю, что выполняю роль завхоза — хожу по офису, заглядываю в тёмные углы и гугню, что там недовытерто и тут недокручено, на чае сэкономили, а туалетную бумагу опять не закупили.

Люди вроде меня называются в мире по-разному. Chief Security какой-нибудь. Или Head of. Director — тоже хорошее слово. Я работаю в Европе, и у нас есть документ European Cybersecurity Skills Framework Role Profiles, написанный Европейским агентством по кибербезопасности. Согласно этому документу, главный начальник умывальников тут называется Chief Information Security Officer (CISO) и отвечает он в основном за корпоративную стратегию информационной безопасности и последующее приложение её к жизни. Ну вот это я и есть. Но поскольку компания у нас не слишком большая, мы сократили длинное красивое название до простого Security Officer’а.

Так или иначе, я отвечаю за информационную безопасность в компании, которая пишет софт для банков и страхования. Наши клиенты озабочены безопасностью, как никто, так что приходится соответствовать. А до того как моя нынешняя компания заманила меня к себе, я пять лет проработала в банке, занимаясь там сперва сервис-менеджментом вообще, а потом менеджментом уязвимостей.

Как ИБ может появиться в вашей жизни

Например, вы делаете что-нибудь техническое — в моем случае это был большой и красивый банковский сервис на мэйнфрейме. Быстро выясняется, что ваш красивый сервис ещё зачем-то окружён остальным банком. А в нём полным-полно правил, регуляций, аудитов и людей, которые приходят к тебе с какими-то красными цифрами в руках и требуют, чтобы ты соответствовал, отвечал и вообще прилично себя вёл. Приходится разбираться в процессах, стоящих за красными цифрами. И тут-то оказывается, что безбрежное банковское айти, все эти платформы, сервисы и приложения упорядочиваются и регулируются в соответствии с какими-то там стандартами и даже фреймворками.

Так вы попадаете в историю под названием IT governance — управление процессами. Люди, работающие в этой области, занимаются тем, что пытаются заставить целые стада лебедей, раков и щук везти телегу вместе без ущерба для здравого смысла и какой-никакой стратегии. Например, централизованно управляют всеми IT-изменениями в компании, чтобы Иванов не зашиб ненароком Петрова, пытаясь сконфигурировать под себя какое-нибудь общее имущество, а Сидоров не вкатил свой опупительный патч в последние минуты старого года. Или вот информационной безопасностью, да: легко сказать, но чуть сложнее ответить на вопрос «Как жить, если стандарт PCI DSS требует чинить критические уязвимости за 30 дней максимум, а у патч-менеджмента полный цикл составляет 39 дней, и хоть ты тресни?».

В управлении ИБ одной технической стороной не обойдёшься — нужен процесс. Процесс — наша великая священная корова, и живётся без неё грустно. Технические специалисты разного рода норовят иметь очень техническое представление и о безопасности тоже: если, мол, купить какую-нибудь чудовищно дорогую штуку, чтобы бегала и сама рассказывала тебе всё о дырках в твоей драгоценной инфраструктуре, станешь ты безопасней некуда — а разные там бумагомараки в верхах только мешают. Ха!

Сами посудите: вот купили вы, например, лучший на свете сканер уязвимостей. Поставили. Настроили. Вот он стоит — дорогой, красивый и в меру упитанный, и производит вам немалые данные: IP-адрес такой-то — 125 уязвимостей, и все критические. Хорошо бы теперь всё это как-то починить, а в идеале ещё и предотвратить на будущее. И тут начинаются приключения.

Сперва мы ищем владельца нашего дырявого имущества. Для этого в компании должен существовать процесс под названием Asset Management, где прописано требование регистрировать в специальной базе все серверы и что там у нас ещё есть до распоследнего хаба. Там же каждый предмет оценивается по степени важности для компании. И там же им присваивается владелец, который теперь отвечает за него головой и зарплатой.

Нашли, а он такой: «Что это? Откуда это? Я все отрицаю, уйдите от меня, злые люди, я занят навеки». И тут нам нужен второй процесс: Vulnerability Management. В котором было бы написано что-нибудь вроде «Если уязвимость критическая на критическом же участке инфраструктуры, извольте чинить за 30 дней и никак иначе». А Asset Management в предыдущем абзаце любезно категоризировал нам нашего героя как критический участок. Так что по истечении месяца вредный владелец уязвимости получит втык от начальства, которому мы заботливо пришлём на него красные цифры: 125 критических уязвимостей, и все старше 30 дней.

Но чу! Он тычет пальцем в соседнюю команду и утверждает, что он бы и рад, но соседи, гады, не приготовили ему патч: не протестировали на корпоративной конфигурации и не выложили на раздачу внутри компании. Тут мы вынимаем из папочки следующий процесс, Patch Management, который вроде как требует, чтобы патчи безопасности выдавались сервисам в течение, например, 15 дней после выхода. А соседский менеджер, понурившись, говорит, что начальство велело ему плюнуть на эти глупости.

Тогда мы делаем ход конём и регистрируем на это безобразие риск. Риски — страшная штука, когда работают правильно: именно риск в любой момент может оказаться на столе у самого большого начальства. Итак, мы пишем: существует риск, что у нас сопрут последние портки из-за не починенных вовремя уязвимостей на критическом для компании сервере, причиной которых является несоблюдение сроков по процессу Patch Management’а. И не говорите, что мы вас не предупреждали.

Теперь нам нужно найти риску хорошего хозяина — человека, который мог бы повлиять на происходящее. Менеджер команды, отвечающей за патчи, явно не подходит — приоритеты для него, как видно, расставляет его начальство. Приходится идти вверх по цепочке начальников, пока не найдётся тот самый, который велел нас игнорировать. Ему мы торжественно вручаем риск и оставляем бедняжку подумать о его поведении.

После некоторого количества шантажа и угроз риску назначается дедлайн и составляется список действий, которые могли бы спасти нас временно или постоянно. Что-то из этих действий может оказаться на стороне информационной безопасности: например, мы можем договориться о временных мерах защиты, которые будут стоить нам денег или задержки производительности, — но куда деваться. А какие-то другие действия могут оказаться настолько монументальными, что сойдут за стратегическую цель на следующий год: пересмотреть политику найма в компании, чтобы ресурсы IT соответствовали потребностям и метрикам ИБ. Ну можно же помечтать…

Так мы начали с уязвимостей одного несчастного сервера, а закончили стратегическим уровнем — а все благодаря процессам и метрикам. Поскольку каждый промежуточный шаг в этой цепочке мы можем подтвердить данными и рисками, давайте торжественно поставим галочки в двух любимых пунктах корпоративного управления: risk-based approach и data-driven decision making. Ну не молодцы ли мы!

Кто чем занимается в ИБ

Ты сидишь в тёмном помещении и напряжённо таращишься в экран, по которому бегут невнятные строки в консоли. Вокруг тебя немытые кружки, непонятные железки, на голове у тебя чёрт-те что, а с социальными навыками полная катастрофа. Так себе представляют инфобез даже некоторые айтишники. На самом же деле корпоративная информационная безопасность — в первую очередь выстраиваемые годами процессы, а не количество немытых кружек и креатива на голове. Но поскольку это всё равно самый популярный образ профессии в народе, с него и начнём.

Если ты нырнул в экран с логами, а вокруг играет драматическая музыка, твой процесс — Security Incident Response (SIRT). Это первая линия обороны, люди, которые дежурят посменно и хорошо знают как техническую сторону кибербезопасности в целом, так и что на этот счёт есть в компании. Они же много читают о всевозможных атаках, случившихся в мире, и прикидывают, что будет, если такое вот случится с нами. SIRT/SOC получает информацию о возможном инциденте из двух основных источников: от других людей, следящих за сервисами компании, и от собственных уведомлений на инфраструктуре.

Итак, коллега из общей техподдержки сообщил, что корпоративный сайт безобразно тормозит, программисты клянутся, что ни при чём, а клиенты негодуют. Самое время проверить, не ДДОС ли это ненароком или ещё какая неприятность по нашей части.

Лучшее подспорье для SIRTа (да и любой другой безопасности в компании) — процесс Asset Management, с которым мы уже встречались. Если у тебя что-то не то с корпоративным сайтом, тебе хорошо бы иметь возможность быстро понять, из каких компонентов этот сайт состоит, какие команды за них отвечают и чем всё это богатство защищено.

В друзьях и соседях у нас процессы Log management и Event management. Первый — сливает все важные логи в компании в единую тулзу, называемую SIEM (Security Information and Event Management), второй — настраивает уведомления по определённым триггерам из логов или мониторингов.

Итак, мы проверили, из чего сделан наш пострадавший сайт, и заглянули в логи. И нашли, к примеру, несоответствие: всё портит какой-то компонент, про который мы ничего не знаем из Asset Management’а. Дело пахнет керосином: кто-то выкатил что-то, а зарегистрировать в каталоге забыл, и теперь мы не знаем, кто это и что это.

Чтобы найти негодяя и быстро понять, что к чему, можно привлечь Identity and Access Management. Этот процесс, понятно, идентифицирует пользователей в компании и распределяет доступ ко всему тому добру, о котором знает Asset Management. Эти-то милые люди скоренько расскажут нам, кто куда зачем в последний раз ходил.

Одной рукой ищем негодяя, обошедшего наши красивые процессы и выкатившего в прод неучтённый компонент, а второй — пытаемся понять, что с этим компонентом не так. А что это у нас за сканирование такое интересное огорчает наш компонент с внешнего айпи-адреса…

Поверх Asset Management’a работает также уже известный нам процесс Vulnerability Management. Он разнообразными способами ищет в компании уязвимости — автоматически при помощи сканеров или вручную при помощи пентестеров. Он же отвечает за программу Responsible Disclosure, которая задаёт правила взаимодействия со сторонними людьми, нашедшими в тебе уязвимость, — в расчёте на деньги или просто так.

Эти-то дорогие коллеги и отвечают за те сканы и взломы, которые не припишешь злым врагам. Поэтому проверим-ка мы, не они ли это. Ага, они. И даже change у них был, оказывается, зарегистрирован, и уведомления разосланы, просто ты, товарищ Холмс, почту читал невнимательно. Осталось сдать пентестерам наш несчастный компонент и подозреваемого владельца. Пусть сами разбираются, кто там кого огорчал.

С точки зрения бизнеса самый заметный и уважаемый процесс — Business Continuity, который описывает, как бизнесу выжить, если все пошло вразнос. Наиболее понятная простому инженеру часть его — бэкапы и Disaster Recovery, великое планирование и тестирование инфраструктуры на отказоустойчивость. Но помимо этого процесс включает ещё великое множество мер на стороне собственно бизнеса, о которых айти, как правило, не в курсе. В нашей детективной истории какие-то меры из Business Continuity Plan уже немножко принимаются, чтобы скомпенсировать плохую работу сайта. Например, команда IT-поддержки получила официальное сообщение для раздачи клиентам, а начальник пострадавшего бизнеса собрал свой отдел и в панике решает, что делать с тормозящими платежами и как их потом обрабатывать.

В любом из этих процессов ты можешь представлять одну из двух больших сторон: техническую, будучи программистом или администратором какой-то системы, либо управленческую — в нашем мире такие граждане называются Process Owner или Process Manager. Они следят за тем, чтобы процесс был документирован, документация кое-как соотносилась с внешними и внутренними регуляциями, аудитами, соседскими процессами, а ещё и ежедневной реальностью компании, ну и чтобы сотрудники всех видов были обучены всем необходимым правилам.

Над всей этой красотой парит главный технический специалист по безопасности — Security Architect. Иногда их больше одного, и тогда кто-то из них главный. Он знает инфраструктуру компании лучше всех и следит за тем, чтобы все возможные дыры были перекрыты тем или другим образом, всё со всем стыковалось и вообще складывалось в приличный пейзаж, а не полное Пикассо. Security Architect — последняя инстанция в спорах а-ля «если кит на слона налезет». Он же утверждает большие технические бюджеты на новые игрушки: вот здесь оно закроет нам такую дырку, а вот там — аж два риска сразу и ещё аудиторское замечание на сдачу, так что несите кошелёк.

А на спине этого орла сижу я и присматриваю, в свою очередь, за пейзажем процессным, а также отвечаю головой за свои красные цифры, производимые по метрикам процессов, и докладываю их разным другим начальникам, которых в каждой компании свой набор. Из комбинации красных цифр, превращённых в риски, как мы уже видели раньше, складывается стратегия безопасности компании.

Страсти, битвы и противоречия

Основной камень преткновения всего, везде и всегда — Asset Management (управление ИТ-активами). С одной стороны, на нём строится всё остальное, поэтому если он вам не удался, всё остальное тоже будет хромое, кривое и косое. С другой — он скучный и ни фига не романтичный. Вот ещё — роутеры в списочек складывать и стрелочки между ними рисовать! Ну фу же.

Скучные вещи принято автоматизировать, и Asset Management — прекрасный кандидат, потому как перечислять вручную, что у тебя есть предмет 1 — Vmware node, предмет 2 — storage unit, предмет 3 — виртуальный сервер, предмет 4 — веб-сервер на виртуальном сервере, предмет 5 — база данных на том же сервере, предмет 6 — системный аккаунт, под которым работает база данных, которая стоит на сервере… Ну вы поняли. Утомляет. А таких логических слоёв на большой инфраструктуре могут быть десятки, и каждый из них важен, потому что если у тебя есть две базы данных, одна с ценными клиентскими данными, а другая без, то лучше бы тебе их хорошенько различать.

Но с автоматизацией традиционный затык: 1) дорого, 2) долго, 3) надо собраться с духом и пережить большие первичные инвестиции — как денег, так и времени. Программы, которые бегают по Сети, собирают информацию обо всём, что в ней живёт, и строят все вот эти логические связи между слоями, стоят немало. Программы, в которые потом сливаются данные по найденным предметам, стоят ещё больше. Одно в другое надо интегрировать и потом поддерживать. Объяснить руководству, почему это не стоит делать наскоро руками в Экселе или просто продолжать верить в хорошее, не всегда просто. Связь всей этой одиссеи с безопасностью вообще ни фига не очевидна со стороны. Поэтому компания обычно успевает навернуть приличный кросс по граблям до того, как смирится и построит себе хоть какой Asset Management.

Дальше в дело идёт второе Великое Противоречие и ночной кошмар любого процессника. Нужно убедиться, что все участники понимают: это не спринт, это не марафон, это вообще навсегда. Обычно как только высокое начальство выпускает процесс из поля зрения и приоритизации, всё немедленно летит к чертям. Эту штуку нельзя закончить, её нельзя красиво описать в release notes и продать клиентам за много денег — она будет отъедать у тебя ресурсы, портить тебе жизнь и светить красными цифрами при любом удобном случае, а прямой немедленной выгоды из неё поди добудь.

Так что основное правило у нас примерно одно: знай то, что берёшься защищать. Знай инфраструктуру, знай инструменты в наличии, знай людей. И тогда из всего этого что-нибудь да накомбинируешь.

Что надо знать, чтобы попасть в ИБ

Техническому специалисту попасть в безопасность проще: достаточно определиться с областью интереса, а там — интернет вывезет. Главным архитектором с порога не возьмут, пожалуй, но при чудовищном дефиците кадров даже сертификаты предъявлять, возможно, не придётся.

Один вариант — хорошо знать операционные системы, популярные технологии и основные уязвимости всего этого. Хорошо разобраться в том, что имеется лично у тебя в компании. Потому что если в голове у тебя модное и новое, а на руках пожилой Оракл, то работать придется с Ораклом, куда деваться. Тогда можно смотреть в сторону пентестеров или консультировать программистов и инфраструктуру по части безопасности. У пентестеров есть довольно много недорогих ресурсов для практики вроде TryHackMe.

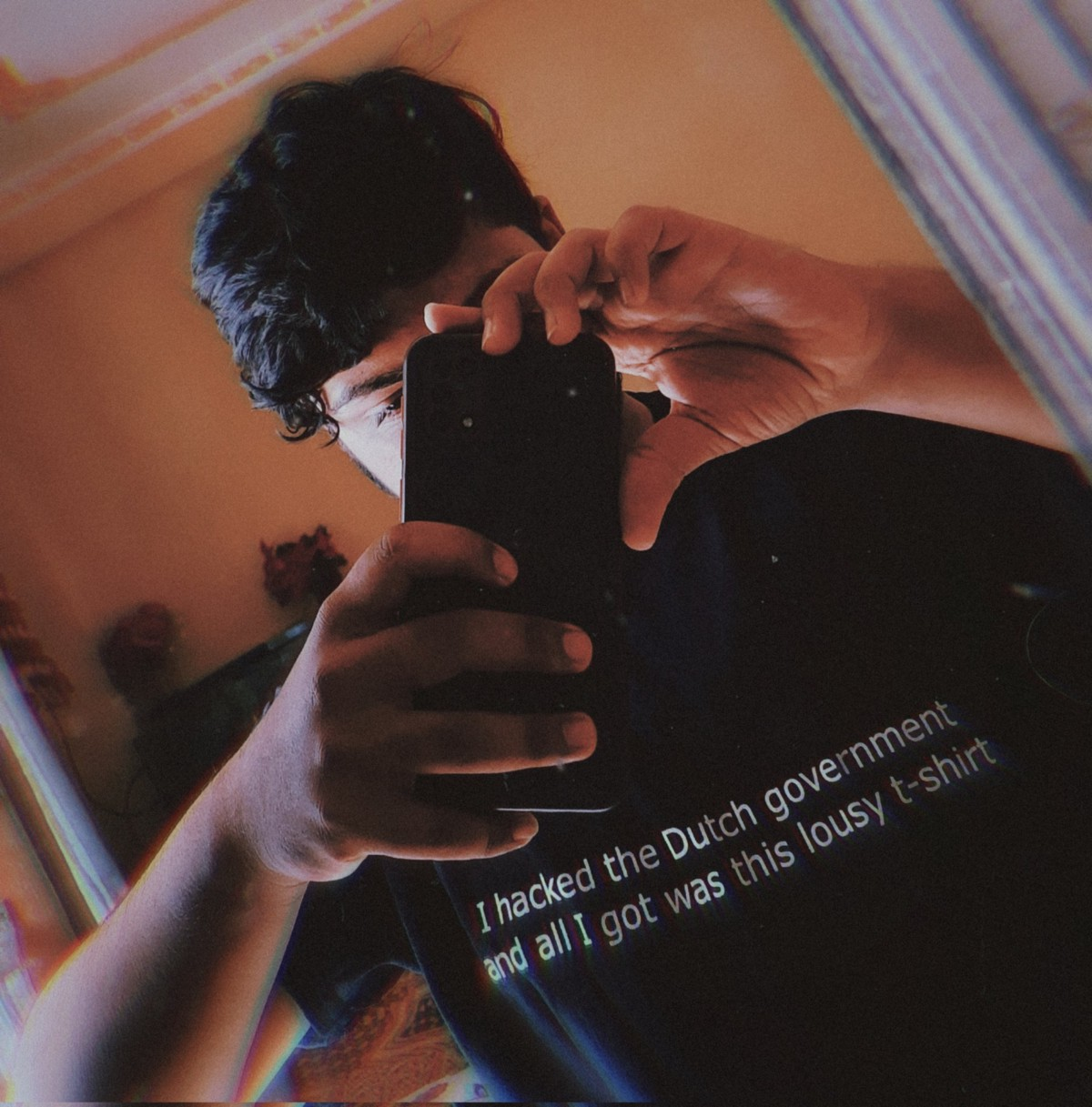

Можно попробовать свои силы в bugs bounty, искать уязвимости на публично доступных ресурсах, но тут лучше поосторожнее: вместо приятного денежного поощрения можно получить неприятный визит в полицию, если владелец ресурса тебя неправильно поймёт. Впрочем, нормальные это скорее поощряют и даже раздают смешные футболки в ответ на сообщения об уязвимостях:

Другой вариант — хорошо знать какой-то тип инструментов, с которыми работает безопасность: к примеру, сканеры уязвимостей (Qualys, Rapid7, Tenable) или SIEM (Qradar, Exabeam, что там ещё). Но тут их придётся сначала как-то изучить, а дело это не быстрое и не дешёвое, так что это скорее история о ротации из смежных областей.

Как стать руководителем в ИБ

Управленец должен знать стандарты, регуляции и иметь нужные личные качества.

Обобщённо в Европе есть, например, стандарт, на который если не равняются, то хотя бы оглядываются все: ISO 27001. В Америке уважают свой стандарт, разработанный NISTом. В России или Китае наверняка тоже найдутся собственные. Это самая база, основа всего. В дополнение к этому хорошо пойдут ITIL или COBIT для понимания процессов за пределами собственно безопасности, потому как вам с ними жить.

А вот дальше начинается интересное — отраслевые и географические регуляции. Если вы в Европе, к этому добавляется GDPR: локальные правила обработки данных о физических лицах. Если вы имеете отношение к карточным платежам, добро пожаловать в мир PCI DSS — стандарта безопасности для карточных данных. Если ваша компания работает в здравоохранении, там свои стандарты, причём разные для разных локаций. В США безопасность регулируется не только на уровне государства целиком, но ещё и по штатам в частности. В общем, тут глобально не посоветуешь.

Но процессы, как и любое руководство, требуют, в первую очередь, личных качеств, которыми никакой дорогущий MBA тебя не обеспечит. Надо уметь строить сложные структуры из людей, программ, правил и регуляций так, чтобы всё это работало. Если ты умеешь это в любой другой области айти, разобраться в специфике не так сложно.

После того как ты обрёл понимание корпоративных айти-процессов вообще (ITIL или COBIT) и ознакомился со стандартом-другим покрупнее (ISO 27001 или NIST), можно сосредоточиться либо на какой-то особенно симпатичной области, либо на общих вопросах управления корпоративной безопасностью. Можно прикупить пару-тройку солидных книжек вроде Chief Information Security Officer Handbook Аллена или The CSO Guide Эллиса. Но, если честно, удачно подобранная лента в LinkedIn окажет вам ту же услугу или даже лучше — специалисты по информационной безопасности с удовольствием делятся там новостями, историями и своими соображениями совершенно бесплатно и куда более лёгким слогом. Ну разве что вы очень, очень любите длинные английские слова.

Как меняется ИБ или куда мы катимся

Катимся мы, разумеется, вниз — как гравитация велит. Желающих пощипать корпорации за бока становится всё больше, знаний для этого требуется всё меньше, иногда достаточно удачно скачать какой-нибудь скриптик, а иногда и этого не требуется — слава социальной инженерии. Ни наём, ни обучение за этими энтузиастами не поспевают: если найти технического специалиста и посадить перед монитором ещё как-то можно, то найти того, кто встроит этого технического специалиста в процесс так, чтобы специалист не убежал в лес на третий день, сложнее. Сама по себе идея безопасности, отличной от настройки файервола, для многих компаний всё ещё очень нова. Так что пока статистика скорее удручает: средний возраст уязвимости, через которую влезают злодеи, составляет семь лет. То есть это не новое и модное, за которым не успели, это старое и известное, на которое забили.

И поскольку социальной инженерией всё лучше овладевают те же злодеи, корпоративная безопасность всё больше отходит от файерволов в работу с людьми как главным вектором атаки. Как хорошо ты ни настрой файервол, какого лучшего на свете спеца ни найми, а если ему позвонить посреди ночи и наорать, что ты главный начальник и файервол мешает тебе показывать клиенту, что надо вот прямо сейчас, с приличной вероятностью файервол от такого не поможет. Поэтому в безопасность приходят психологи, социологи и педагоги. Пока скорее в большие компании, которые могут позволить себе отдельного человека на security awareness, но это дело времени.

Их задача — во-первых, подготовить любого программиста Васю, менеджера Петю или бухгалтера Галину Петровну к мысли, что безопасность компании — дело буквально каждого живого человека в этой самой компании. Истории про уборщиц, у которых удачно забирали бумажный мусор, а в нём находили всё нужное для атаки, давно не новость. Во-вторых, продумать работу с теми особенностями психики, которые и делают социальную инженерию успешной.

Представьте, что утром вы проходите в офис через дверь, которая открывается вам по личной карте. Пришли, приложили карту, вас догоняет симпатичный человек в дорогом костюме, который напряжённо разговаривает по телефону и одновременно изображает вам лицом «придержите дверь, пожалуйста, а то телефон, портфель и дождь на улице!». Так вот: абсолютное большинство людей, включая безопасников, дверь придержат и даже задуматься над этим не успеют — потому что мама в детстве говорила, что вежливым быть хорошо, а невежливым — плохо. Так же точно придержат дверь для деловитого человека в спецовке с лестницей на плече. Надпись на спецовке при этом читать не станут, даже если она есть. Ну и уж тем более покорно отключат файервол для негодующего начальника посреди ночи, а тот ли это начальник и откуда он взялся, разбираться, пока он орёт, не будут. С этим вот и надо работать.

Ещё один важный аспект работы специалиста по security awareness — научить учить. Немалое количество моих коллег с удовольствием утопит вас в официальной документации в ответ на любой вопрос. Шанс выжить среди «вышеизложенных» с «нижеподписавшимися» у простого человека, скажем, не совсем нулевой, но будет ли ему от этого польза? Непонятно. Поэтому курсы и базы знаний должны быть как минимум понятными неспециалисту, а как максимум — ещё и увлекательными. Чем больше ты увлек бухгалтера Галину Петровну, расположил к себе и убедил, что глупых вопросов не бывает, тем больше шансов, что она принесёт тебе в клювике это странное письмо со ссылкой, а не молча скопирует в ответ свой логин с паролем и отправит прямиком в злодейскую базу.

Так что чем дальше, тем больше и разнообразнее становится эта область, и период в ней сейчас необычайно интересный. Приходите и вы.

Стоит ли шантажировать работодателя увольнением и чем это чревато? Рассуждает эксперт.

Вера Игнаткина

Главный редактор портала «Гарант.ру»

Период до кризиса 2008 года не зря называли «рынком кандидатов». Шантаж работодателя был обыденным делом. Сотрудники часто грозились уволиться, если им не повысят зарплату, не предоставят свободный график или дополнительные льготы в соцпакете. И нередко шантажисты добивались своего.

В то время я работала в крупной международной компании. Уровень зарплат был выше рыночного, но они все равно росли как на дрожжах, часто необоснованно и неадекватно. Но страх потерять ключевых сотрудников пересиливал здравый смысл, и работодатель шел на уступки.

Сегодня рекрутеры на одну вакансию получают сотни откликов и резюме, а на другую — единицы. Компании научились считать деньги и отказались от необузданного роста зарплат: эффективнее стало оставлять хороших исполнителей, а не «звезд», которые постоянно набивают цену.

О шантаже: как его видит руководитель

У меня, как у руководителя, свое отношение к шантажу. Я допускаю ситуации, когда подчиненный говорит об увольнении, если работа в компании доставляет ему неудобства личного характера:

- сотрудника не устраивает график работы с 10 до 19 часов, так как он не успевает забрать ребенка из детского сада;

- работник живет в области, и ему удобно выезжать на работу рано утром, чтобы не попасть в заторы;

- сотрудник совмещает работу с учебой, и первая пара начинается за два часа до официального завершения рабочего дня.

Также я понимаю, что сотрудники переходят к угрозам, просто потому что не умеют выстраивать коммуникацию с руководителем: замалчивая проблему и грозя увольнением, работники усугубляют конфликт.

При сложностях в первую очередь продумайте сценарии решения проблемы: смещение графика работы на утро/вечер, отмена или сокращение обеденного перерыва, сокращение рабочего дня, выполнение работы на дому. Как только у вас появится внятный сценарий, смело выходите на разговор с руководителем. Как показывает опыт, в большинстве случаев удается найти компромисс.

Единственный момент, который волнует любого начальника, — пострадает ли работа от таких изменений и не появятся ли дополнительные издержки. Все. Например, на мое решение способ подачи информации (угроза или нормальный диалог) не влияет — я всегда выясняю подоплеку изменений (запросов), отбрасывая эмоции.

Необъективный шантаж

Есть работники, которые «прикрываются» правдоподобными доводами, просят об уступках, а сами бездельничают или подрабатывают «на стороне». Сколько раз у меня отпрашивались за ребенком в сад, а сами бежали в суд отстаивать права «левого клиента». Или прикидывались больными, отпрашивались с работы, а сами делали макеты для других заказчиков. Откуда я все это узнала? Нет, я не следила за сотрудниками, «инициативные» работники сами сдают себя. Раскладывают «нерабочие» документы на столе, забывают на принтере, обсуждают сторонние проекты в офисе, хвастаются выигранным делом в соцсетях или общим знакомым…

Такое поведение влияет на будущие решения руководителя, и когда возникнет реальная необходимость, он не пойдет навстречу сотруднику, и никакой шантаж не поможет.

Встречаются сотрудники, которые жалуются на нехватку средств на оплату аренды квартиры, покупку автомобиля и прочее. Удивляет, что, устраиваясь на работу, они об этом не знали. Конечно, инфляция обесценивает доходы, на которые работники когда-то согласились. Но при выходе на разговор об увеличении зарплаты вкупе с угрозами увольнения шансы на успех стремятся к нулю.

Стандартный рецепт успешного трудоустройства прост — работодатель должен понимать, что получит, если возьмет вас на работу. Когда работник вместо демонстрации навыков, результатов работы, озвучивания инициатив начинает требовать повышения зарплаты по причине нехватки денег на аренду квартиры (даже если его зарплата ниже рыночной), то хочется пожелать ему удачи и отправить восвояси. И отправляют, кстати.

Работодателю важно, как выиграет бизнес от повышения сотрудника в должности (зарплате). Повышение ради повышения никого не интересует.

Почему работодатели не идут на поводу у шантажистов

Эго большинства сотрудников-шантажистов раздуто: они считают, что если уволятся, то компания окажется на грани банкротства, а работодатель будет умолять их остаться (читай: предлагать личный самолет, акции компании и т. д.). Нет, все не так.

Запасной вариант. Если работодатель не глуп (а глупцы долго в начальниках не задерживаются), то у него всегда есть план «Б»:

- дублирующая технология,

- человек, который выполнит вашу работу (или он сделает ее сам),

- руководитель умеет собирать команду за день.

Например, отличный продажник грозится уйти и «не отдать» базу клиентов, если ему не повысят процент с продаж. Неужели он думает, что его начальство не предусмотрело эту ситуацию и не скопировало базу ранее? Мне известен случай, когда продажник «оставил» работодателю клиентскую базу, но при этом во всех телефонах поменял несколько цифр (сколько труда приложил, чтобы насолить начальнику!). Даже если человек пойдет на такую аферу, руководителю несложно нанять операциониста, который за неделю восстановит эту базу. Шантаж с целью получить блага под соусом собственной незаменимости обречен на провал.

Болтливость сотрудников. Руководители неохотно идут на условия шантажистов, потому что некоторые работники не умеют держать язык за зубами. Например, Вася собрался уволиться и сказал об этом Пете. Руководство предложило Васе повышение зарплаты, тот остался. Петя понял (или ему рассказал Вася), что у него есть шанс увеличить доход, и пошел к начальству с тем же ультиматумом. Начинается цепная реакция, которая заканчивается конфликтами в коллективе: кого-то посчитают недостаточно компетентным и не повысят зарплату, кому-то уже повышали и больше не станут и т. д.

Последовательность сотрудников. Практика доказывает, что работник, который однажды прибегнул к шантажу работодателя и получил желаемое, не остановится на достигнутом и через полгода-год все равно уволится или начнет выдвигать новые требования.

Это не относится к ситуации, когда решение проблем (например, ситуация с детским садом) делает сотрудников сверхлояльными.

Когда шантаж эффективен

К сожалению, не все руководители — лидеры, ведущие за собой команду. Порой это угодные вышестоящему руководству кадры с определенным набором слабых мест и недостатков. Такие начальники, в свою очередь, подбирают персонал так, чтобы прикрыть свои слабые места.

Шантаж принесет плоды, если начальник поймет, что вы — его надежный тыл и он не может вас потерять. Чтобы привести руководителя к этой мысли, адаптируйте личное видение незаменимости под видение незаменимости начальника. В любом случае, выходя на разговор, заранее просчитайте варианты, чтобы не остаться у разбитого корыта. Вдруг начальник давно подыскивает вам замену — специалиста «подешевле», и ваш ультиматум облегчит ему задачу увольнения? Помните об этом всегда.

Фото обложки: pixabay.com

Недавно, обратившись к коллегам в соцсетях, убедился, что не я один вижу частое использование шантажа как способа разрешения сложных конфликтов юристами в различных сериалах. При этом, как Станиславскому, часто хочется воскликнуть «Не верю!» в отношении такого легкого и простого достижения результатов с помощью шантажа. В своей внесудебной работе с долгами я сталкиваюсь с намного большими сложностями, чем вижу на экране. При этом в ситуации, когда суды и особенно банкротство — это долго, дорого и часто неэффективно, а на медиацию далеко не все соглашаются, игнорировать такой способ воздействия как шантаж было бы странно.

Вместе с тем, возникает вопрос — а может ли быть законный шантаж? в чем то это похоже на вопрос — а может ли быть законное убийство? Даже на второй вопрос ответ — «да», но в определенных обстоятельствах (при необходимой обороне, крайней необходимости и т.д.). С шантажом примерно также. Во первых, не всякая угроза распространения сведений шантаж в смысле УК РФ, т.к. там должны быть сведения, распространение которых может причинить вред правам и законным интересам потерпевшего или его близких. Люди же часто дорожат своими незаконными интересами. Например, желают сохранить в тайне реально совершенные правонарушения и преступления, сведения о которых не относятся к тоже к категории охраняемых законом тайн (в отличие от известного случая с Дзюбой). Во вторых, даже, если огласка может причинить вред законным интересам, то наказуема она только вместе с некоторыми требованиями (отдать деньги, заключить сделку, вступить в интимную связь, дать ложные показания и т.д.), а не вообще.

В общем я задумался, а может быть как то можно иначе назвать законный шантаж? что это манипуляция? — отчасти, да, но есть много манипуляций не связанных с шантажом. В своей практике я нередко называю коммуникацию с оппонентами с использованием возможности распротсранения информации — расширенной претензионной перепиской. Дело в том, что в устной форме (как во многих сериалах) шантаж очень плохо воспринимается оппонентами. Следует резкая эмоциональная реакция, которой можно было бы избежать, если получатель информации мог бы спокойно подумать о последствиях. Соответственно, лучше информацию передавать письменно.

В первой заметке цикла «Шантаж как soft skill» я хотел бы поставить вопрос: а может быть законный шантаж можно назвать как то иначе — коротко и понятно, но без того негатива, который несет «шантаж»? Давайте обсудим.

По опубликованной статистике почти у каждого третьего россиянина возникала ситуация, когда ему доводилось фактически шантажировать своего работодателя или судиться с ним. Это явление приобрело столь массовый характер, что уже смело можно говорить о таком явлении, как «экстремизм работников».

Явление, аналогичное «потребительскому экстремизму» покупателей, когда злоупотребление правом и недобросовестное поведение покупателей имеет целью поправить их финансовое положение.

|

Комментирует Маринкина Элла Игоревна Партнер. Ведущий юрист практики Трудовое право |

Экстремизм работников

Работники в силу тех или иных обстоятельств пускают в ход агрессивные инструменты воздействия на руководство: грозят жалобами в трудовую инспекцию, прокуратуру или разглашением коммерческой тайны.

По нашей внутренней статистике наиболее популярными профессиями, обладатели которых чаще других шантажируют своих работодателей, являются: главные бухгалтеры, топ-менеджеры, менеджеры по продажам, специалисты вневедомственной охраны, IT-специалисты, а также работники различных профессий, в прошлом имеющие юридическое образование.

Поводом для шантажа являются многочисленные ошибки, допускаемые работодателем в процессе документального оформления отношений со своими работниками. Многие работодатели пребывают в уверенности (до первого конфликтного эпизода), что достаточным является подписание с работником трудового договора. Однако такая позиция заранее ставит работодателя в уязвимое положение перед работником, осведомленным в силу своего должностного положения, образования либо просто пытливого ума, какие документы в сфере трудового права обязательны к наличию в организации.

Как противостоять конфликтным сотрудникам

Единственно верная стратегия работодателя противостоять конфликтным работникам – исключить повод для шантажа, приведя кадровое делопроизводство организации в полное соответствие с действующими нормами трудового законодательства.

Для этого в организации необходимо скрупулёзно документально регламентировать отношения с каждым работником, не испытывая в дальнейшем страх перед проверкой государственной трудовой инспекции, прокуратуры и иных надзорных органов. Бонус – Вы не создадите поводов для уплаты значительных штрафов за каждый выявленный эпизод нарушений.

В большей части организаций ведение кадрового делопроизводства отнесено руководством к компетенции бухгалтерии. Однако бухгалтерский работник, как правило, не наделен надлежащей компетенцией в этой области, а в худшем случае способен оформить документацию, руководствуясь исключительно своими корыстными интересами.

Так, юристами КГ ЭТАЛОН в интересах своего Доверителя, юридического лица, был выигран судебный процесс в апелляционной инстанции по предъявленному бывшим Главным бухгалтером иску о взыскании заработной платы в размере 11 миллионов рублей. Получив на руки копию искового заявления своего бывшего работника, генеральный директор юридического лица, нашего Доверителя, узнал о том, что прежде собственноручно подписал дополнительное соглашение к трудовому договору этого работника, в котором устанавливалась колоссальная компенсация в случае увольнения работника по любому основанию.

Прежде проект указанного дополнительного соглашения был подготовлен и представлен на подпись генеральному директору самим главным бухгалтером, на которого была возложена функция ведения кадрового делопроизводства организации и который осуществил подготовку дополнительных соглашений к трудовым договорам для всех работников по причине смены у компании организационно-правовой формы. С учетом того, что главный бухгалтер стоял у истоков создания компании и работал в ней более 20 лет, генеральный директор подписал все дополнительные соглашения, как и все прочие представляемые Главным бухгалтером на подпись документы, не проверяя их содержание.

Судебная практика

Также в судебной практике юристов КГ ЭТАЛОН имеется целый ряд судебных процессов, связанных с расторжением трудовых договоров по инициативе работодателя с Главными бухгалтерами организаций вследствие неразрешенного конфликта. В процессе конфликтной ситуации до даты своего увольнения Главные бухгалтеры, пользуясь своим служебным положением и доступом к печати организации, готовясь к будущему судебному процессу, оформляли документацию в свою пользу и представляли в суд документы, стройно обосновывающие факт своего незаконного увольнения.

Только привлечение профильных юристов КГ ЭТАЛОН к решению вопроса об увольнении на стадии конфликта и подготовка доказательственной базы, обосновывающей увольнение, позволило выиграть судебные процессы в пользу работодателей.

Напротив, поручение ведения судебных споров с бывшими работниками уже на стадии апелляционного или кассационного обжалования, когда нам в руки передается дело, проигранное в суде первых инстанций силами «третьих» юристов, не имеющих должной квалификации в трудовых спорах, редко заканчивается положительным для работодателей исходом. Причина в том, что в силу требований процессуального законодательства в судах высших инстанций практически невозможно исправить ошибки, допущенные в судах первой инстанции.

О важности ведения кадрового делопроизводства

Еще одной проблемой является инициатива работников о расторжении трудового договора по такому основанию, как соглашение сторон — вместо подачи заявления об увольнении по собственному желанию. В соглашении о расторжении трудового договора работники предлагают указать значительную денежную компенсацию.

В противном случае работник заявит в компетентные органы об имеющихся нарушениях со стороны работодателя в части отсутствия в организации установленных Трудовым кодексом многочисленных документов: локальных нормативных актов, личных карточек, дополнительных соглашений к трудовым договорам, книг и журналов учета документации, штатного расписания, табелей учета рабочего времени, графиков отпусков, графиков сменности, документов, регулирующих вопросы защиты персональных данных работников, разрешений на право привлечения иностранной рабочей силы, охраны труда, специальной оценки условий труда, пожарно-технического минимума, электробезопасности, ГО и ЧС, воинского учета, а также приказов по личному составу, инструкций и многого другого.

Таким образом, поручение первичной организации кадрового делопроизводства юридического лица либо последующего аудита внешним специалистам-экспертам, и привлечение их к процессу разрешения существующей конфликтной ситуации с работником до даты его фактического увольнения, является действенной мерой в вопросе противостояния «экстремизму работников».

С этой статьей читают:

Увольнение работника по инициативе работодателя

Трудовой договор для работодателя

Кадровый аудит