Главная / Безопасность /

Обеспечение безопасности персональных данных / Тест 2

Упражнение 1:

Номер 1

Как называется состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право?

Ответ:

(1) конфиденциальность

(2) доступность

(3) целостность

(4) аутентичность

Номер 2

Как называется состояние информации, при котором отсутствует любое ее изменение, либо изменение осуществляется только преднамеренно субъектами, имеющими на него право?

Ответ:

(1) конфиденциальность

(2) доступность

(3) целостность

(4) аутентичность

Номер 3

Как называется состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать его беспрепятственно?

Ответ:

(1) конфиденциальность

(2) доступность

(3) целостность

(4) аутентичность

Упражнение 2:

Номер 1

Как называется совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации?

Ответ:

(1) атака

(2) угроза

(3) уязвимость

(4) слабое место системы

Номер 2

Как называется попытка реализации угрозы?

Ответ:

(1) атака

(2) нападение

(3) уязвимость

(4) слабое место системы

Номер 3

Следствием наличия уязвимостей в информационной системе является:

Ответ:

(1) угроза

(2) атака

(3) нападение

(4) необходимость замены компонентов системы

Упражнение 3:

Номер 1

Какой уровень защиты информации состоит из мер, реализуемых людьми?

Ответ:

(1) законодательный

(2) процедурный

(3) программно-технический

(4) административный

Номер 2

Какой уровень защиты информации представляет собой комплекс мер, применяемых руководством организации?

Ответ:

(1) законодательный

(2) процедурный

(3) программно-технический

(4) административный

Номер 3

На каком уровне защиты информации находятся непосредственно средства защиты?

Ответ:

(1) законодательный

(2) процедурный

(3) программно-технический

(4) административный

Упражнение 4:

Номер 1

Какой федеральный закон является базовым в Российском законодательстве в области информационных отношений и информационной безопасности?

Ответ:

(1) о персональных данных

(2) о техническом регулировании

(3) об информации, информационных технологиях и о защите информации

(4) о лицензировании отдельных видов деятельности

Номер 2

ФЗ "Об информации, информационных технологиях и о защите информации” регулирует отношения, возникающие при:

Ответ:

(1) осуществлении права на поиск, получение, передачу, производство и распространение информации;

(2) применении информационных технологий

(3) обеспечении защиты информации

(4) правовой охране результатов интеллектуальной деятельности и приравненных к ним средств индивидуализации

Номер 3

Сведения независимо от формы их представления это:

Ответ:

(1) данные

(2) пакет данных

(3) информация

(4) информационная система

Упражнение 5:

Номер 1

Совокупность содержащихся в базах данных информации, обеспечивающих ее обработку информационных технологий и технических средств, называется:

Ответ:

(1) система защиты информации

(2) автоматизированная система

(3) информационная система

(4) система обработки персональных данных

Номер 2

Как называется лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам?

Ответ:

(1) субъект персональных данных

(2) оператор информационной системы

(3) обладатель информации

(4) субъект информации

Номер 3

Как называется гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных?

Ответ:

(1) обладатель информации

(2) субъект информации

(3) обладатель информационной системы

(4) оператор информационной системы

Упражнение 6:

Номер 1

Чем может ограничиваться доступ к информации?

Ответ:

(1) нормативными актами

(2) административными документами

(3) федеральными законами

(4) стандартами

Номер 2

Вся информация делится на:

Ответ:

(1) общедоступную

(2) ограниченного доступа

(3) конфиденциальную

(4) государственную тайну

Номер 3

Информация, к которой нельзя ограничить доступ:

Ответ:

(1) информация о здоровье субъекта

(2) информация об окружающей среде

(3) персональные данные субъекта

(4) информация о работе государственных органов

Упражнение 7:

Номер 1

В отношении информации, доступ к которой ограничен федеральными законами, необходимо соблюдать следующее требование:

Ответ:

(1) обеспечение конфиденциальности

(2) обеспечение целостности

(3) обеспечение доступности

(4) обеспечение неотказуемости

Номер 2

Какой Федеральный закон устанавливает эквивалентность документа, подписанного собственноручно, и электронного сообщения с ЭЦП?

Ответ:

(1) о персональных данных

(2) об информации, информационных технологиях и о защите информации

(3) о лицензировании отдельных видов деятельности

(4) о безопасности

Номер 3

Защита информации в соответствии с ФЗ “ Об информации, информационных технологиях и о защите информации” представляет собой комплекс следующих мер:

Ответ:

(1) правовые

(2) регулирующие

(3) административные

(4) технические

(5) организационные

Упражнение 8:

Номер 1

Основополагающим федеральным законом в области обеспечения безопасности персональных данных является:

Ответ:

(1) о персональных данных

(2) об информации, информационных технологиях и о защите информации

(3) о лицензировании отдельных видов деятельности

(4) о безопасности

Номер 2

Имитация сайтов финансовых учреждений злоумышленником с целью похищения информации называется:

Ответ:

(1) cкиминг

(2) тримминг

(3) фишинг

(4) банкинг

Номер 3

Как называется похищение реквизитов банковских карт злоумышленником?

Ответ:

(1) cкиминг

(2) тримминг

(3) крекинг

(4) банкинг

Упражнение 9:

Номер 1

Персональные данные это:

Ответ:

(1) любая информация, относящаяся к определенному, или определяемому на основании такой информации физическому лицу

(2) сведения (сообщения, данные) независимо от формы их представления

(3) любая информация, касающаяся физиологических особенностей человека

(4) информация, позволяющая связаться с человеком любым доступным способом

Номер 2

Как называется государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных?

Ответ:

(1) субъект персональных данных

(2) оператор информационной системы

(3) регулятор

(4) оператор персональных данных

Номер 3

Как называются органы государственной власти, уполномоченные осуществлять мероприятия по контролю и надзору в отношении соблюдения требований ФЗ “О персональных данных”?

Ответ:

(1) операторы

(2) регуляторы

(3) контролеры

(4) надзорные органы

Упражнение 10:

Номер 1

Какие категории персональных данных выделяет ФЗ “О персональных данных”?

Ответ:

(1) личные

(2) общедоступные

(3) физиологические

(4) специальные

(5) биометрические

Номер 2

К какой категории персональных данных можно отнести адресную книгу?

Ответ:

(1) биометрические

(2) специальные

(3) дополнительные

(4) общедоступные

Номер 3

К какой категории персональных данных можно отнести сведения о национальной принадлежности человека?

Ответ:

(1) биометрические

(2) специальные

(3) дополнительные

(4) общедоступные

Упражнение 11:

Номер 1

К какой категории персональных данных можно отнести сведения о религиозных убеждениях человека?

Ответ:

(1) биометрические

(2) специальные

(3) дополнительные

(4) общедоступные

Номер 2

Сведения, характеризующие физиологические особенности человека являются:

Ответ:

(1) дополнительными персональными данными

(2) биометрическими персональными данными

(3) медицинскими данными

(4) специальными персональными данными

Номер 3

К какой категории персональных данных можно отнести отпечаток пальца человека?

Ответ:

(1) дополнительным персональными данными

(2) биометрическим персональными данными

(3) медицинским данным

(4) специальным персональными данными

Упражнение 12:

Номер 1

В каких случаях оператор не обязан уведомлять регулятора об обработке персональных данных?

Ответ:

(1) если данные включают в себя ФИО, телефон и размер оклада

(2) если оператора связывает с субъектом трудовые отношения

(3) если данные включают в себя только ФИО

(4) если данные касаются здоровья субъекта

(5) если данные касаются семейной жизни субъекта

(6) если данные необходимы для однократного пропуска на территорию оператора

Номер 2

До начала обработки персональных данных оператор обязан:

Ответ:

(1) получить письменное согласие субъекта персональных данных

(2) получить устное согласие субъекта персональных данных

(3) уведомить регулятора о своем намерении в письменной форме

(4) уведомить регулятора о своем намерении в устой форме

Номер 3

Выберите случаи обработки персональных данных, когда оператор не обязан получать письменное согласие субъекта на обработку:

Ответ:

(1) бронирование гостиницы туристической фирмой

(2) передача данных третьим лицам

(3) если между оператором и субъектом есть договор, предусматривающий обработку ПД

(4) доставка почтовых сообщений

(5) организация составляет базу данных своих клиентов, с указанием ФИО, телефонов, адресов и занимаемых должностей

Главная / Безопасность /

Информационная безопасность / Тест 1

Упражнение 1:

Номер 1

Как называется состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право?

Ответ:

(1) конфиденциальность

(2) доступность

(3) целостность

(4) аутентичность

Номер 2

Как называется состояние информации, при котором отсутствует любое ее изменение, либо изменение осуществляется только преднамеренно субъектами, имеющими на него право?

Ответ:

(1) конфиденциальность

(2) доступность

(3) целостность

(4) аутентичность

Номер 3

Как называется состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать его беспрепятственно?

Ответ:

(1) конфиденциальность

(2) доступность

(3) целостность

(4) аутентичность

Упражнение 2:

Номер 1

Как называется совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации?

Ответ:

(1) атака

(2) угроза

(3) уязвимость

(4) слабое место системы

Номер 2

Как называется попытка реализации угрозы?

Ответ:

(1) атака

(2) нападение

(3) уязвимость

(4) слабое место системы

Номер 3

Следствием наличия уязвимостей в информационной системе является:

Ответ:

(1) угроза

(2) атака

(3) нападение

(4) необходимость замены компонентов системы

Упражнение 3:

Номер 1

Какой уровень защиты информации состоит из мер, реализуемых людьми?

Ответ:

(1) законодательный

(2) процедурный

(3) программно-технический

(4) административный

Номер 2

Какой уровень защиты информации представляет собой комплекс мер, применяемых руководством организации?

Ответ:

(1) законодательный

(2) процедурный

(3) программно-технический

(4) административный

Номер 3

На каком уровне защиты информации находятся непосредственно средства защиты?

Ответ:

(1) законодательный

(2) процедурный

(3) программно-технический

(4) административный

Упражнение 4:

Номер 1

Совокупность содержащейся в базах данных информации, и информационных технологий и технических средств, обеспечивающих ее обработку, называется:

Ответ:

(1) система защиты информации

(2) автоматизированная система

(3) информационная система

(4) система обработки персональных данных

Номер 2

Как называется лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам?

Ответ:

(1) субъект персональных данных

(2) оператор информационной системы

(3) обладатель информации

(4) субъект информации

Номер 3

Как называется гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных?

Ответ:

(1) обладатель информации

(2) субъект информации

(3) обладатель информационной системы

(4) оператор информационной системы

Упражнение 5:

Номер 1

Персональные данные это:

Ответ:

(1) любая информация, относящаяся к определенному, или определяемому на основании такой информации физическому лицу

(2) сведения (сообщения, данные) независимо от формы их представления

(3) любая информация, касающаяся физиологических особенностей человека

(4) информация, позволяющая связаться с человеком любым доступным способом

Номер 2

Как называется государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных?

Ответ:

(1) субъект персональных данных

(2) оператор информационной системы

(3) регулятор

(4) оператор персональных данных

Номер 3

Как называются органы, государственной власти, уполномоченные осуществлять мероприятия по контролю и надзору в отношении соблюдения требований ФЗ “О персональных данных”?

Ответ:

(1) операторы

(2) регуляторы

(3) контролеры

(4) надзорные органы

Упражнение 6:

Номер 1

Какие категории персональных данных выделяет ФЗ “О персональных данных”?

Ответ:

(1) личные

(2) общедоступные

(3) физиологические

(4) специальные

(5) биометрические

Номер 2

К какой категории персональных данных можно отнести адресную книгу?

Ответ:

(1) биометрические

(2) специальные

(3) дополнительные

(4) общедоступные

Номер 3

К какой категории персональных данных можно отнести сведения о национальной принадлежности человека?

Ответ:

(1) биометрические

(2) специальные

(3) дополнительные

(4) общедоступные

Упражнение 7:

Номер 1

В каких случаях оператор не обязан уведомлять регулятора об обработке персональных данных?

Ответ:

(1) если данные включают в себя ФИО, телефон и размер оклада

(2) если оператора связывает с субъектом трудовые отношения

(3) если данные включают в себя только ФИО

(4) если данные касаются здоровья субъекта

(5) если данные касаются семейной жизни субъекта

(6) если данные необходимы для однократного пропуска на территорию оператора

Номер 2

До начала обработки персональных данных оператор обязан:

Ответ:

(1) получить письменное согласие субъекта персональных данных

(2) получить устное согласие субъекта персональных данных

(3) уведомить регулятора о своем намерении в письменной форме

(4) уведомить регулятора о своем намерении в устной форме

Номер 3

Выберите случаи обработки персональных данных, когда оператор не обязан получать письменное согласие субъекта на обработку:

Ответ:

(1) бронирование гостиницы туристической фирмой

(2) передача данных третьим лицам

(3) если между оператором и субъектом есть договор, предусматривающий обработку ПД

(4) доставка почтовых сообщений

(5) организация составляет базу данных своих клиентов, с указанием ФИО, телефонов, адресов и занимаемых должностей

Упражнение 8:

Номер 1

Обязанность по обеспечению безопасности персональных данных при их обработке полностью возлагается на:

Ответ:

(1) субъекта персональных данных

(2) оператора персональных данных

(3) доверенное лицо

(4) администратора безопасности информационной системы персональных данных

Номер 2

Если в результате несанкционированного доступа персональные данные были уничтожены, оператор обязан:

Ответ:

(1) уведомить об этом регулятора

(2) уведомить об этом субъекта персональных данных

(3) немедленно восстановить персональные данные

(4) произвести перенастройку средств защиты информации

Номер 3

Кто должен своевременно обнаруживать факты несанкционироанного доступа к персональным данным?

Ответ:

(1) оператор персональных данных

(2) субъект персональных данных

(3) регулятор

(4) контролер

Упражнение 9:

Номер 1

Какой документ содержит в себе стратегические национальные приоритеты, цели и меры в области внутренней и внешней политики России, определяющие состояние национальной безопасности и уровень устойчивого развития государства на долгосрочную перспективу?

Ответ:

(1) Федеральный закон “Об информации, информационных технологиях и о защите информации”

(2) Федеральный закон “О государственной тайне”

(3) Доктрина информационной безопасности Российской Федерации

(4) Стратегия национальной безопасности Российской Федерации

Номер 2

Какие документы определяют общие отношение и политику государства в заданной области, а также служат основой для создания нормативно–правовых документов?

Ответ:

(1) концептуальные

(2) федеральные законы

(3) международные стандарты

(4) ГОСТЫ

Номер 3

Какой документ отображает официальные взгляды на цели, задачи, принципы и основные направления обеспечения информационной безопасности РФ?

Ответ:

(1) Федеральный закон “Об информации, информационных технологиях и о защите информации”

(2) Федеральный закон “О государственной тайне”

(3) Доктрина информационной безопасности Российской Федерации

(4) Стратегия национальной безопасности Российской Федерации

Упражнение 10:

Номер 1

Кто такой инсайдер?

Ответ:

(1) сотрудник являющийся источником утечки информации

(2) любой источник утечки информации

(3) программа-вирус являющаяся источником утечки информации

Номер 2

Какая из ниже приведенных методик внедрения системы защиты против инсайдеров соответствует цели выявления канала утечки?

Ответ:

(1) открытое внедрение в сочетании с кадровой работой

(2) внедрение контролей, проверяемых при аудите

(3) скрытое внедрение в сочетании с ОРМ

(4) архивация движения данных и сетевых операций для доказательства того, что источник утечки не внутри фирмы

Номер 3

Какая из ниже приведенных методик внедрения системы защиты против инсайдеров соответствует цели соответствия требованиям нормативных актов и стандартов?

Ответ:

(1) открытое внедрение в сочетании с кадровой работой

(2) внедрение контролей, проверяемых при аудите

(3) скрытое внедрение в сочетании с ОРМ

(4) архивация движения данных и сетевых операций для доказательства того, что источник утечки не внутри фирмы

Упражнение 11:

Номер 1

Кто должен доказывать виновность или невиновность сотрудника?

Ответ:

(1) работодатель

(2) сотрудник и его адвокат

(3) следственные органы

Номер 2

Какие технические средства могут быть использованы для доказательства вины человека?

Ответ:

(1) журналы доступа

(2) биометрические ключи

(3) видеонаблюдение

Номер 3

Для чего создается реестр конфиденциальных документов?

Ответ:

(1) для определения, какие документы являются конфиденциальными, какие сотрудники имеют доступ какого уровня к каким документам

(2) для классификации документов

(3) для выполнения требований законов

Упражнение 12:

Номер 1

Анализ защищенности информационных систем проводится с помощью:

Ответ:

(1) межсетевых экранов

(2) сканеров безопасности

(3) браузеров

(4) команды ping

Номер 2

Электронные замки предназначены для:

Ответ:

(1) хранения большого объема конфиденциальной информации

(2) защиты периметра корпоративной сети

(3) надежной аутентификации и идентификации пользователей

(4) блокирования компьютера во время отсутствия пользователя на рабочем месте

Номер 3

Наличие межсетевого экрана необходимо при:

Ответ:

(1) использовании автономного автоматизированного рабочего места

(2) использовании изолированной локальной сети

(3) использовании сетей общего пользования

(4) использовании почтового ящика в сети Интернет

Главная /

Безопасность /

Информационная безопасность

Информационная безопасность — ответы на тесты Интуит

Правильные ответы выделены зелёным цветом.

Все ответы: Проверка базовых знаний в области информационной безопасности.

Как называется состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право?

(1) конфиденциальность

(2) доступность

(3) целостность

(4) аутентичность

Как называется совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации?

(1) атака

(2) угроза

(3) уязвимость

(4) слабое место системы

Какой уровень защиты информации состоит из мер, реализуемых людьми?

(1) законодательный

(2) процедурный

(3) программно-технический

(4) административный

Совокупность содержащейся в базах данных информации, и информационных технологий и технических средств, обеспечивающих ее обработку, называется:

(1) система защиты информации

(2) автоматизированная система

(3) информационная система

(4) система обработки персональных данных

Персональные данные это:

(1) любая информация, относящаяся к определенному, или определяемому на основании такой информации физическому лицу

(2) сведения (сообщения, данные) независимо от формы их представления

(3) любая информация, касающаяся физиологических особенностей человека

(4) информация, позволяющая связаться с человеком любым доступным способом

Какие категории персональных данных выделяет ФЗ “О персональных данных”?

(1) личные

(2) общедоступные

(3) физиологические

(4) специальные

(5) биометрические

В каких случаях оператор не обязан уведомлять регулятора об обработке персональных данных?

(1) если данные включают в себя ФИО, телефон и размер оклада

(2) если оператора связывает с субъектом трудовые отношения

(3) если данные включают в себя только ФИО

(4) если данные касаются здоровья субъекта

(5) если данные касаются семейной жизни субъекта

(6) если данные необходимы для однократного пропуска на территорию оператора

Обязанность по обеспечению безопасности персональных данных при их обработке полностью возлагается на:

(1) субъекта персональных данных

(2) оператора персональных данных

(3) доверенное лицо

(4) администратора безопасности информационной системы персональных данных

Какой документ содержит в себе стратегические национальные приоритеты, цели и меры в области внутренней и внешней политики России, определяющие состояние национальной безопасности и уровень устойчивого развития государства на долгосрочную перспективу?

(1) Федеральный закон “Об информации, информационных технологиях и о защите информации”

(2) Федеральный закон “О государственной тайне”

(3) Доктрина информационной безопасности Российской Федерации

(4) Стратегия национальной безопасности Российской Федерации

Кто такой инсайдер?

(1) сотрудник являющийся источником утечки информации

(2) любой источник утечки информации

(3) программа-вирус являющаяся источником утечки информации

Кто должен доказывать виновность или невиновность сотрудника?

(1) работодатель

(2) сотрудник и его адвокат

(3) следственные органы

Анализ защищенности информационных систем проводится с помощью:

(1) межсетевых экранов

(2) сканеров безопасности

(3) браузеров

(4) команды ping

Как называется состояние информации, при котором отсутствует любое ее изменение, либо изменение осуществляется только преднамеренно субъектами, имеющими на него право?

(1) конфиденциальность

(2) доступность

(3) целостность

(4) аутентичность

Как называется попытка реализации угрозы?

(1) атака

(2) нападение

(3) уязвимость

(4) слабое место системы

Какой уровень защиты информации представляет собой комплекс мер, применяемых руководством организации?

(1) законодательный

(2) процедурный

(3) программно-технический

(4) административный

Как называется лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам?

(1) субъект персональных данных

(2) оператор информационной системы

(3) обладатель информации

(4) субъект информации

Как называется государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных?

(1) субъект персональных данных

(2) оператор информационной системы

(3) регулятор

(4) оператор персональных данных

К какой категории персональных данных можно отнести адресную книгу?

(1) биометрические

(2) специальные

(3) дополнительные

(4) общедоступные

До начала обработки персональных данных оператор обязан:

(1) получить письменное согласие субъекта персональных данных

(2) получить устное согласие субъекта персональных данных

(3) уведомить регулятора о своем намерении в письменной форме

(4) уведомить регулятора о своем намерении в устной форме

Если в результате несанкционированного доступа персональные данные были уничтожены, оператор обязан:

(1) уведомить об этом регулятора

(2) уведомить об этом субъекта персональных данных

(3) немедленно восстановить персональные данные

(4) произвести перенастройку средств защиты информации

Какие документы определяют общие отношение и политику государства в заданной области, а также служат основой для создания нормативно–правовых документов?

(1) концептуальные

(2) федеральные законы

(3) международные стандарты

(4) ГОСТЫ

Какая из ниже приведенных методик внедрения системы защиты против инсайдеров соответствует цели выявления канала утечки?

(1) открытое внедрение в сочетании с кадровой работой

(2) внедрение контролей, проверяемых при аудите

(3) скрытое внедрение в сочетании с ОРМ

(4) архивация движения данных и сетевых операций для доказательства того, что источник утечки не внутри фирмы

Какие технические средства могут быть использованы для доказательства вины человека?

(1) журналы доступа

(2) биометрические ключи

(3) видеонаблюдение

Электронные замки предназначены для:

(1) хранения большого объема конфиденциальной информации

(2) защиты периметра корпоративной сети

(3) надежной аутентификации и идентификации пользователей

(4) блокирования компьютера во время отсутствия пользователя на рабочем месте

Как называется состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать его беспрепятственно?

(1) конфиденциальность

(2) доступность

(3) целостность

(4) аутентичность

Следствием наличия уязвимостей в информационной системе является:

(1) угроза

(2) атака

(3) нападение

(4) необходимость замены компонентов системы

На каком уровне защиты информации находятся непосредственно средства защиты?

(1) законодательный

(2) процедурный

(3) программно-технический

(4) административный

Как называется гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных?

(1) обладатель информации

(2) субъект информации

(3) обладатель информационной системы

(4) оператор информационной системы

Как называются органы, государственной власти, уполномоченные осуществлять мероприятия по контролю и надзору в отношении соблюдения требований ФЗ “О персональных данных”?

(1) операторы

(2) регуляторы

(3) контролеры

(4) надзорные органы

К какой категории персональных данных можно отнести сведения о национальной принадлежности человека?

(1) биометрические

(2) специальные

(3) дополнительные

(4) общедоступные

Выберите случаи обработки персональных данных, когда оператор не обязан получать письменное согласие субъекта на обработку:

(1) бронирование гостиницы туристической фирмой

(2) передача данных третьим лицам

(3) если между оператором и субъектом есть договор, предусматривающий обработку ПД

(4) доставка почтовых сообщений

(5) организация составляет базу данных своих клиентов, с указанием ФИО, телефонов, адресов и занимаемых должностей

Кто должен своевременно обнаруживать факты несанкционироанного доступа к персональным данным?

(1) оператор персональных данных

(2) субъект персональных данных

(3) регулятор

(4) контролер

Какой документ отображает официальные взгляды на цели, задачи, принципы и основные направления обеспечения информационной безопасности РФ?

(1) Федеральный закон “Об информации, информационных технологиях и о защите информации”

(2) Федеральный закон “О государственной тайне”

(3) Доктрина информационной безопасности Российской Федерации

(4) Стратегия национальной безопасности Российской Федерации

Какая из ниже приведенных методик внедрения системы защиты против инсайдеров соответствует цели соответствия требованиям нормативных актов и стандартов?

(1) открытое внедрение в сочетании с кадровой работой

(2) внедрение контролей, проверяемых при аудите

(3) скрытое внедрение в сочетании с ОРМ

(4) архивация движения данных и сетевых операций для доказательства того, что источник утечки не внутри фирмы

Для чего создается реестр конфиденциальных документов?

(1) для определения, какие документы являются конфиденциальными, какие сотрудники имеют доступ какого уровня к каким документам

(2) для классификации документов

(3) для выполнения требований законов

Наличие межсетевого экрана необходимо при:

(1) использовании автономного автоматизированного рабочего места

(2) использовании изолированной локальной сети

(3) использовании сетей общего пользования

(4) использовании почтового ящика в сети Интернет

Оглавление:

Защита конфиденциальной информации (сведений конфиденциального характера)

Автор статьи:

Для создания эффективной системы защиты информации, компании необходимо определить степень важности различных типов данных, знать, где они хранятся, каким образом и кем обрабатываются и как уничтожаются в конце жизненного цикла. Без этого будет сложно предотвратить утечку конфиденциальных данных и обосновать финансовые расходы на защиту информации.

Нормативной основой для понятия «конфиденциальности» информации являются:

- Статья 23, 24 Конституции РФ;

- Статья 727 Гражданского кодекса РФ;

- Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- Федеральный закон № 152-ФЗ «О персональных данных»;

- Федеральный закон № 98-ФЗ «О коммерческой тайне»;

- ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения».

Категории информации по степени конфиденциальности

Информация, используемая в предпринимательской и иной деятельности весьма разнообразна. Вся она представляет различную ценность для организации и ее разглашение может привести к угрозам экономической безопасности различной степени тяжести. Боязнь лишиться таких активов заставляет компании создавать иные формы системы защиты, в том числе и организационную, а главное – правовую.

В связи, с чем информация разделяется на три группы:

- Первая – несекретная (или открытая), которая предназначена для использования как внутри Организации, так и вне нее.

- Вторая – для служебного пользования (ДСП), которая предназначена только для использования внутри Организации. Она подразделяется, в свою очередь, на две подкатегории:

- Доступная для всех сотрудников Организации;

- Доступная для определенных категорий сотрудников Организации, но данная информация может быть передана в полном объеме другому сотруднику для исполнения трудовых обязанностей.

- Третья – информация ограниченного доступа, которая предназначена для использования только специально уполномоченными сотрудниками Организации и не предназначена для передачи иным сотрудникам в полном объеме или по частям.

Информация второй и третьей категории является конфиденциальной.

Примерный перечень конфиденциальной информации:

- Информация, составляющая коммерческую тайну – сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам;

- Банковская тайна – сведения об операциях, о счетах и вкладах организаций – клиентов банков и корреспондентов;

- Иные виды тайн: адвокатская тайна, нотариальная тайна, тайна переписки и т.д.;

- Информация, имеющая интеллектуальную ценность для предпринимателя – техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. и деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Уровни защиты информации

Для принятия правильных мер, следует точно определить уровень защиты информации.

Можно выделить три уровня системы защиты конфиденциальной информации:

-

- Правовой уровень защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации;

- Организационный защиты информации содержит меры управленческого, ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы;

- Технический, который состоит из:

- Инженерно-технический элемент системы защиты информации

- Программно-аппаратный элемент системы защиты информации

- Криптографический элемент системы защиты информации

Важным моментом также являются не только установление самого перечня конфиденциальной информации, но и порядка ее защиты, а также порядка её использования.

Очень важно отразить в Политике информационной безопасности организации перечень конфиденциальной информации.

В соответствии со ст. 10 Закона N 98-ФЗ меры по охране конфиденциальности информации, принимаемые ее обладателем, должны включать в себя:

- определение перечня данных, составляющих коммерческую тайну;

- ограничение доступа к таким сведениям путем установления порядка обращения с ними и контроля за соблюдением этого порядка;

- организацию учета лиц, получивших доступ к конфиденциальной информации, или лиц, которым она была предоставлена;

- регулирование отношений по использованию данных, составляющих коммерческую тайну, работниками на основании трудовых договоров и контрагентами на основании гражданско-правовых договоров;

- нанесение на материальные носители и документы, содержащие конфиденциальную информацию грифа “Коммерческая тайна” с указанием владельца такой информации.

В целях охраны конфиденциальности информации руководитель Организации обязан:

- ознакомить под расписку работника, которому доступ к таким сведениям необходим для выполнения трудовых обязанностей, с перечнем информации, составляющей коммерческую тайну, обладателями которой являются работодатель и его контрагенты;

- ознакомить сотрудника под расписку с установленным работодателем режимом коммерческой тайны и с мерами ответственности за его нарушение;

- создать работнику необходимые условия для соблюдения установленного режима

Обеспечение защиты конфиденциальных документов достигается следующими основными методами:

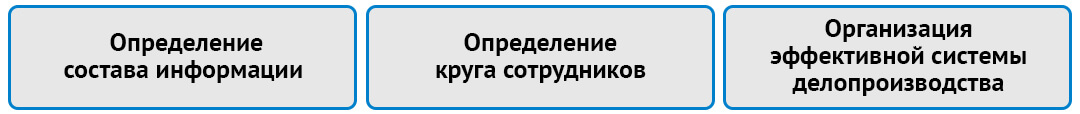

- Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

- Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

- Организация эффективной системы делопроизводства с конфиденциальными документами.

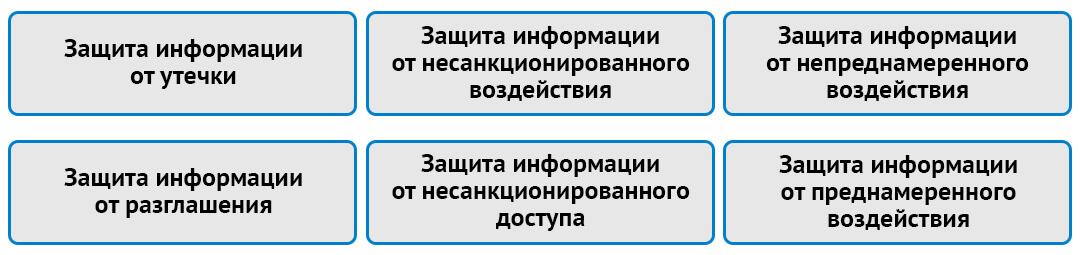

В соответствии с ГОСТ Р 50922-2006 можно выделить следующие (обобщенные) организационные и технические меры защиты конфиденциальной информации:

- защита конфиденциальной информации от утечки – защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение получения защищаемой информации нарушителем;

- защита конфиденциальной информации от несанкционированного воздействия – защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к защищаемой информации;

- защита информации от непреднамеренного воздействия – защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к защищаемой информации;

- защита информации от разглашения – защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов, не имеющих права доступа к этой информации;

- защита информации от несанкционированного доступа – защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами или обладателями информации прав или правил разграничения доступа к защищаемой информации;

- защита информации от преднамеренного воздействия – защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного или воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

В завершении стоит отметить важность и определяющую значимость эффективно выстроенной системы защиты конфиденциальной информации по причине высокой ценности такой информации.

Такая система должна быть продуманной, прозрачной и комплексной.

Система защиты конфиденциальной информации не должна иметь пробелов как в обеспечении ИБ элементов информационной инфраструктуры Организации, так и в её реализации на документарном уровне. Все уровни и элементы системы защиты конфиденциальной информации должны быть взаимосвязаны, оптимально выстроены и контролируемы.

От эффективности этой системы зависит жизнеспособность организации т.к. информация, в условиях современности – самый ценный ресурс.

Задать вопрос эксперту

Связанные услуги

Наши кейсы по теме

Исследование факта копирования информации, принадлежащей коммерческой компании

Проблема: возможное копирование информации, принадлежащей компании. Эксперты RTM Group должны выявить попытку проведения несанкционированной операции с данными, которые являются собственностью организации.

Если вовремя не внедрить систему безопасности, можно столкнуться с тремя критическими последствиями: утечкой пользовательских данных, техногенной катастрофой или остановкой обеспечения услуг компании. После этого бизнес рискует столкнуться с куда более опасными проблемами, чем кибератаки.

Чтобы защитить себя в этой области, организациям уже сейчас стоит подумать, какие средства выбрать для защиты и каких атак стоит опасаться больше всего. Об этом рассказал Андрей Голов, генеральный директор «Кода Безопасности».

Содержание:

- Что такое «информационная безопасность предприятия»?

- Как осуществить контроль информационной безопасности?

- Виды угроз информационной безопасности

- Средства защиты информации

- Обеспечение информационной безопасности предприятий

- Этапы внедрения системы безопасности

- Организационные меры

- Режим коммерческой тайны

- Технические меры

- Итог: как выбрать комплекс мер по информационной безопасности в организации?

Что такое «информационная безопасность предприятия»?

Если говорить просто, то это комплекс мер, которые закрывают три ключевых уровня:

- Работоспособность некритичных для бизнеса сервисов — например, сайта компании. Компания должна быть готова к банальным DDoS-атакам и прочим киберсредствам нападения.

- Защита критической информации, к которой относятся персональные данные и коммерческие тайны. Задача ИБ-специалистов защитить ИТ-узлы, чтобы организация могла функционировать и при этом не нести репутационные или финансовые потери.

- Требования регуляторов. Часто, увидев смету на решения информационной безопасности, руководство компании пытается на них «забить». Государство понимает нежелание организаций тратить деньги на вещи, которые могут не случиться, но, с другой стороны, есть критические процессы, и их необходимо предупреждать, поэтому власти заставляют делать это законодательно.

Три уровня — это минимум, под которым понимается система информационной безопасности организации. Более глобальный вопрос звучит так: кто атакует?

Это могут быть:

- малоквалифицированные студенты,

- спецслужбы или военизированные группировки, для которых нанести критический урон — прямая задача.

От того, в чьей руке «меч», зависит обеспечение информационной безопасности предприятия.

То, что эффективно против студентов, вряд ли остановит хакеров на службе у государства. Это мы увидели в феврале-марте 2022 года: уровень систем информационной безопасности организаций РФ оказался ниже необходимого из-за выросшего качества атак.

Компании это поняли, поэтому за последний год затраты на ИБ существенно выросли.

Как осуществить контроль информационной безопасности?

Есть несколько способов в организации защиты информационной безопасности:

- Неправильный — когда равномерно тратятся на защиту всей ИТ-инфраструктуры. Чаще всего компании используют именно его.

- Половинчатый — заключается в следовании нормативам регуляторов, когда компания обеспечивает безопасность тех узлов ИТ-инфраструктуры, которые требует государство.

- Правильный — когда компания оценила уровень воздействия событий безопасности на бизнес и понимает, какой компонент ИТ-системы нужно защищать в первую очередь. Для этого необходима серьезная зрелость, но зато такой подход дает бизнесу наибольшую устойчивость.

Виды угроз информационной безопасности

Хотя ландшафт угроз информационной безопасности организации постоянно расширяется за счет новых уязвимостей, основные виды атак остаются примерно одинаковыми.

Среди них можно выделить:

- вредоносное ПО (шифровальщики, вирусы, троянцы);

- SQL-инъекции (фишинг, DoS, перехват данных).

Опасность атаки определяют по специальной модели угроз, которая состоит из нескольких параметров-вопросов:

- Какими ресурсами располагают злоумышленники?

- Сколько времени они готовы потратить на атаку?

Проблема в том, что продвинутый хакер, имея время и ресурсы, попадет в любую систему. Конечно, такое «внимание» уделяют не всем компаниям, и большинство организаций могут подготовиться к возможным проникновениям.

К сожалению, пока что эта «игра» напоминает «Тетрис» — в нее невозможно выиграть.

Средства защиты информации

На сегодня отечественные разработчики создали десятки решений информационной безопасности, которые закрывают все сегменты ИТ-инфраструктуры.

Они относятся:

- к контролю доступа,

- защите данных и приложений,

- обнаружению и реагированию на инциденты.

Как правило, многие инструменты идут в связке — это позволяет проводить грамотную политику информационной безопасности организации и обеспечивать комплексную защиту.

Сейчас особенно актуальными считаются межсетевые экраны следующего поколения (Next Generation Firewall, NGFW), которые сочетают несколько решений с единой панелью управления. Это особенно полезно для крупных ИТ-инфраструктур.

Обеспечение информационной безопасности предприятий

В построении системы информационной безопасности организации средства защиты не занимают ведущую роль.

Можно выбрать самое навороченное решение, но бизнес все равно встанет.

Почему? Потому что сначала необходимо разобраться: а какие последствия в принципе критичны.

Об этом необходимо договориться с теми, кто принимает решения, то есть с топ-менеджментом, иначе защита не будет эффективной. Люди, управляющие рисками компании, не воспринимают ИБ-события как неизбежность — это скорее что-то эфемерное, что не случится вовсе, а значит, можно и не вкладываться.

Этапы внедрения системы безопасности

Итак, первым делом необходимо определить критические процессы и договориться об этом с руководством.

Затем анализ продолжается:

- нужно обозначить те бизнес-процессы, в которых нарушения повлекут недопустимые последствия,

- понять, какие ИТ-системы их поддерживают.

Финальный этап — определение возможных инструментов защиты.

К недопустимым последствиям относятся:

- Утечка данных пользователей;

- Техногенные катастрофы;

- Остановка обеспечения услуг компании.

Организационные меры

Такие меры порой позволяют избежать громадных инвестиций и при этом сильно облегчить жизнь. Это банальное введение регламентов, которые бы структурировали работу с ИТ-системами.

Скажем, инструкция по работе с интернетом и жесткое требование:

- не кликать по ссылкам в почте и мессенджерах;

- менять пароль каждые полгода;

- не использовать один и тот же пароль для разных сервисов.

Сотрудникам кажется, что эти мелочи отравляют им жизнь, но на деле — помогают избежать больших проблем. К сожалению, такие регламенты чаще всего вводят зрелые компании, у которых система информационной безопасности предприятия и так выстроена на отлично.

Режим коммерческой тайны

Это отдельная область права позволяет легитимно наказывать людей, раскрывших конфиденциальные данные.

В основном она касается случаев, которые относятся к краже информации, но есть и второй момент. Как известно, слабое место ИБ — это человек, поэтому хакеры часто прибегают к социальному инжинирингу, и «точкой входа» может стать сотрудник компании, который даже не подозревает, что его используют.

В этом случае режим коммерческой тайны действует, как окрик родителя, — предупреждающе, и человек поостережется раскрывать даже незначительную информацию.

Технические меры

ИТ-инфраструктура предприятия в идеале напоминает подводную лодку — отсеки разделены переборками, которые задраиваются в случае проблемы и сохраняют судно на плаву.

На практике это реализуется так: у компании есть ИБ-средства для сегментации доступа, при этом большинство пользователей обладают минимальными правами. Если сотрудник имеет доступ к ограниченному числу сервисов, то и злоумышленнику будет сложнее войти в систему.

Итог: как выбрать комплекс мер по информационной безопасности в организации?

Информационная безопасность предприятия — это масштабная задача, успешность которой зависит от множества факторов.

Компания должна понимать:

- Какие ИБ-события она не может допустить;

- Удар по каким бизнес-процессам станет критическим;

- Какие ИТ-системы поддерживают эти процессы.

Затем нужно обеспечить их защиту. И лишь когда прикрыты критические узлы, можно подумать о полноценной безопасности других компонентов.

При этом нельзя забывать о требованиях регуляторов, которые у каждой отрасли свои. В составлении таких требований участвуют ведущие компании сектора, поэтому их можно считать эталонными.

Фото на обложке сгенерировано с помощью нейросети Midjourney

Подписывайтесь на наш Telegram-канал, чтобы быть в курсе последних новостей и событий!