Время на прочтение

5 мин

Количество просмотров 11K

Давно прошли те времена, когда для проведения сложной хакерской атаки необходимо было привлекать серьезные ресурсы и компетентных специалистов. Сейчас продвинутое вредоносное ПО можно без особых усилий приобрести в даркнете, а то и вообще арендовать на время по модели MaaS (Malware-as-a-service).

Создатели таких сервисов не только предлагают своим клиентам удобную консоль управления инструментами для несанкционированного вторжения в чужую ИТ-инфраструктуру, но и всегда готовы оказать техническую поддержку, если пользователь сервиса «путается в педалях». Эта практика сделала порог применения сложных целевых атак минимальным, причем целью нападающих, как правило, становятся те, с кого есть что взять. И это, конечно, в первую очередь компании.

Решения класса EDR

Шквал целевых атак привел к появлению особого типа инструментов обеспечения информационной безопасности, получивших название EDR (Endpoint Detection and Response). Активность EDR направлена на защиту конечных узлов корпоративной сети, которые чаще всего и становятся входными воротами атаки. Главными задачами EDR является обнаружение признаков вторжения, формирование автоматического ответа на атаку, предоставление специалистам возможности оперативно определить масштаб угрозы и ее источник, а также собрать данные для последующего расследования инцидента.

Функциональность EDR основана на способности этого типа ПО проводить подробный анализ событий и проактивный поиск угроз, автоматизировать повторяющиеся повседневные задачи по защите, проводить централизованный сбор данных мониторинга состояния конечных устройств. Все это помогает поднять производительность труда специалистов по ИБ, работающих, например, в SOC (Security operations center) крупной компании.

Kaspersky Endpoint Detection and Response

Несколько лет назад «Лаборатория Касперского» вышла на рынок EDR с собственным решением Kaspersky Endpoint Detection and Response (KEDR), которое успело заработать себе хорошую репутацию в глазах отраслевых экспертов. Компании, серьезно заботящиеся об информационной безопасности, как правило применяют KEDR в составе комплексного решения, в которое входят собственно сам KEDR, платформа Kaspersky Anti Targeted Attack (KATA) и сервис Managed Detection and Response (MDR).

Такая связка позволяет специалистам по кибербезопасности эффективно противостоять самым продвинутым и передовым типам современных атак. Как правило, к подобным решениям прибегают организации уровня Enterprise имеющие собственный SOC или хотя бы отдельный небольшой департамент безопасности. Стоимость необходимых лицензий на ПО и сервисы достаточно высока, но если речь идет, например, о банке национального масштаба, то потенциальные риски многократно превышают расходы на обеспечение ИБ.

Оптимальный EDR для среднего бизнеса

Зачастую компании среднего размера не могут позволить себе содержать собственный SOC или держать в штате несколько профильных специалистов. При этом они, конечно же, также заинтересованы в возможностях, предоставляемых решениями EDR. Специально для таких клиентов «Лаборатория Касперского» совсем недавно выпустила продукт «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ».

Всего за полгода данный продукт снискал заслуженную популярность. Он является частью т.н. «Оптимального фреймворка ИТ-безопасности», разработанного вендором именно для заказчиков, которые не могут позволить себе дорогостоящие специализированные программы для борьбы со сложными кибератаками.

Помимо вышеупомянутого «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ», включающего технологии класса EPP (Endpoint Protection Platform) и базовые технологии EDR, в состав фреймворка входят также инструмент Kaspersky Sandbox и сервис Kaspersky MDR Optimum.

Перечислим ключевые возможности «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ». Основной его функцией является мониторинг конечных устройств, обнаружение возникающих угроз и сбор сведений о них.

Для каждого выявленного инцидента составляется граф развития атаки, дополненный информацией об устройстве и активности его операционной системы. Для поиска угроз или следов прежних атак продукт может использовать индикаторы компрометации (IoC), выявленные в ходе проведенного расследования или загруженные из внешних источников.

Реакция защитных механизмов на выявленную угрозу может быть настроена исходя из характера атаки: изоляция сетевых хостов, карантин или удаление зараженных объектов файловой системы, блокирование или запрет на запуск определенных процессов в операционной системе и пр.

Функциональность продукта может быть существенно расширена, благодаря средствам интеграции с другими продуктами «Лаборатории Касперского» — облачным сервисом Kaspersky Security Network, информационной системой Kaspersky Threat Intelligence Portal и базой данных Kaspersky Threats. Данные технологии и сервисы входят в стоимость лицензии (KSN) или предоставляются бесплатно (OpenTIP, Kaspersky Threats).

Архитектура и развертывание

Для развертывания в корпоративной сети «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ» не требуется больших вычислительных ресурсов. На всех конечных устройствах должен быть установлен Kaspersky Endpoint Security с включенным компонентом Endpoint Agent, совместимый с любыми операционными системами Windows, начиная с Windows 7 SP1/Windows Server 2008 R2 и занимающий не более 2 Гбайт дискового пространства. Для его полноценной работы достаточно одноядерного процессора с тактовой частотой 1,4 ГГц и 1 Гбайт (x86), 2 Гбайт (x64) оперативной памяти.

Несколько выше системные требования к компьютеру, с которого будет осуществляться управление решением. Речь идет о локальном сервере Kaspersky Security Center, оснащенном консолью администрирования, но можно воспользоваться и облачным сервисом Kaspersky Security Center Cloud Console. В обоих случаях доступ к управлению продуктом осуществляется через веб-браузер. Для работы локального сервера Kaspersky Security Center потребуется доступ к СУБД Microsoft SQL Server или MySQL.

Развертывание Kaspersky Security Center происходит при помощи мастера инсталляции и не занимает много времени. В процессе установки создается папка для хранения установочных пакетов и обновлений, а также конфигурируется сервер администрирования.

Установка Kaspersky Endpoint Security с включенным компонентом Endpoint Agent выполняется централизованно, при помощи мастера развертывания защиты. В процессе инсталляции администратору предлагается определить перечень защищаемых хостов, скачать установочные файлы, настроить политику уведомлений о событиях безопасности и пр. После этого, собственно, начнется развертывание в соответствии с выбранными опциями.

Альтернативным способом распространения Kaspersky Endpoint Security с включенным компонентом Endpoint Agent по сети может быть использование групповых политик Windows.

С выходом «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ» компании получили возможность использовать современные инструменты обнаружения и реагирования на угрозы без необходимости инвестирования в собственную службу ИБ.

Решение вполне может обслуживаться силами системных администраторов заказчика, для повышения квалификации которых «Лаборатория Касперского» подготовила соответствующие тренинги.

- Установка и первоначальная настройка KATA и KEDR

- Обнаружение атак в Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response

- Реагирование на угрозы в Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response

- Управление компонентами и возможности интеграции

- Соответствие требованиям регуляторов и результаты независимых тестов

- Техподдержка «Лаборатории Касперского» в рамках комплекса KTMD

- Экспертные сервисы по кибербезопасности «Лаборатории Касперского»

- Выводы

Первая часть статьи — Обзор Kaspersky Threat Management and Defense (KTMD) — комплекса программных средств и сервисов по защите от передовых угроз и целенаправленных атак.

Установка и первоначальная настройка KATA и KEDR

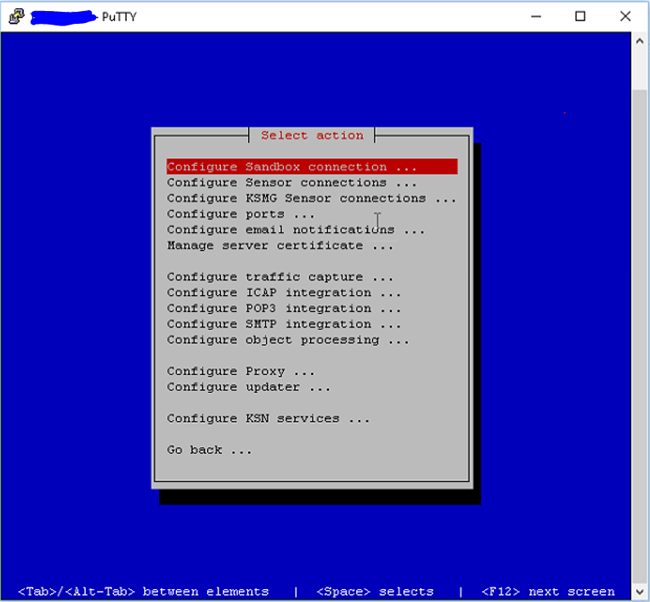

Ввиду того, что серверная часть решения построена на базе стандартной CentOS, после установки для инициализации компонентов (Sandbox, Central Node, Network Sensor) на каждый из них требуется зайти терминально, например, с помощью PuTTY.

Рисунок 1. Конфигурация серверных компонентов KATA/KEDR

Привычного для начального конфигурирования сетевых устройств «DOS’овского» интерфейса вполне хватает, чтобы настроить сетевые параметры и протоколы съема трафика.

После выполнения процедуры инициализации появляется возможность доступа к уже более приятному инструменту работы с решением — веб-интерфейсу. Основное окно работы — это вкладка Мониторинг. Оно является ситуационным центром для офицера информационной безопасности, здесь представлены дашборды, позволяющие оценить текущую ситуацию по обнаружению угроз. Причем область отображения данных можно гибко настраивать, удалять и перемещать графики, регулировать масштаб.

Рисунок 2. Дашборды мониторинга в KATA/KEDR

Среди прочего, крайне полезная и информативная функция — отображение графиков «Топ-10» применительно к наиболее часто встречающимся доменам, почтовым адресам или IP, а на графике «Мониторинг работоспособности модулей и компонентов» всегда можно получить данные о «здоровье» платформы в целом.

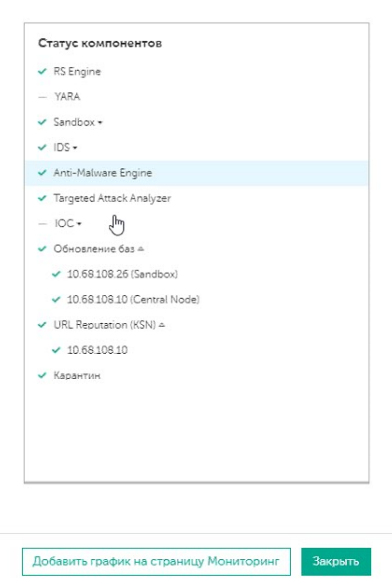

Рисунок 3. Статус компонентов

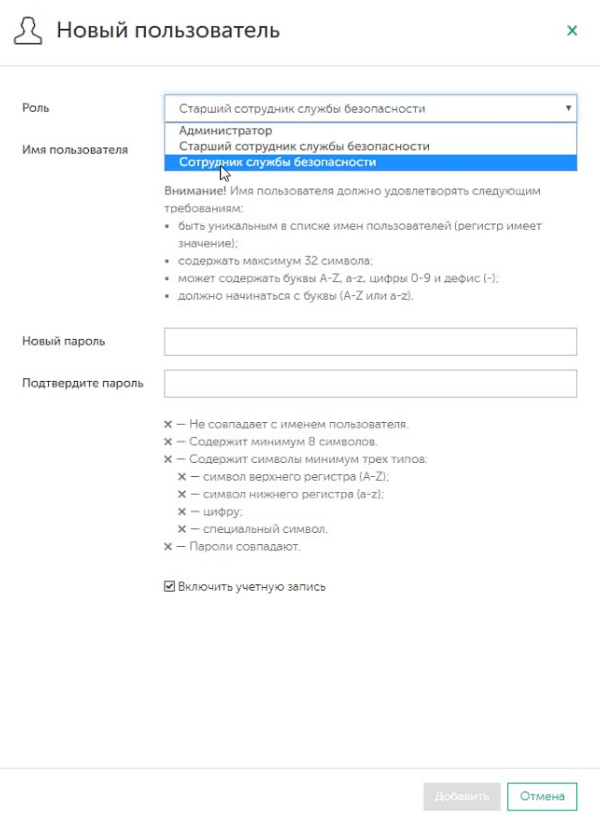

Добавление, изменение и управление пользователями производится в соответствующем меню. Примечательно, что по умолчанию доступны сразу три предустановленные учетные записи: Администратор, Старший сотрудник службы информационной безопасности и Сотрудник службы информационной безопасности. При этом различие между последними двумя не только в том, что под учетной записью с ролью Старший сотрудник (как и из-под Администратора) возможно добавлять, включать и отключать учетные записи пользователей, но также и изменять набор доступных им функций при работе с политиками и задачами. Наличие такого расширенного спектра функций обусловлено опытом практических внедрений, в ходе которых, например, требовалось разрешить мониторинг подозрительной активности в отношении VIP-пользователей компании только для CISO, но не для его подчиненных.

Рисунок 4. Работа с пользователями в KATA/KEDR

Обнаружение атак в Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response

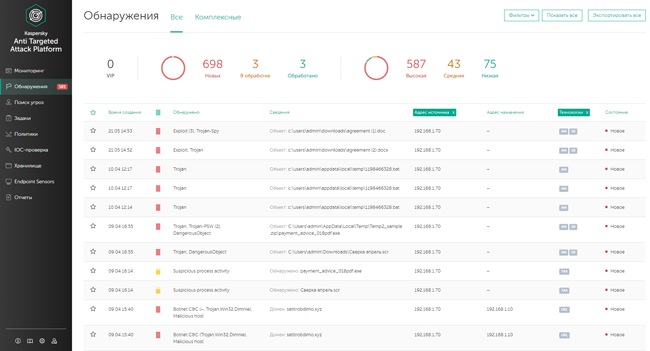

Как мы уже отмечали ранее, платформа собирает данные с различных сенсоров и из подключенных источников и отображает обнаруженные в них признаки целевых атак и вторжений в виде интерактивной таблицы обнаружений. Причем если сразу несколько аналитических движков детектировали одну и ту же угрозу, она попадает с повышенным приоритетом во вкладку «Комплексные обнаружения».

Рисунок 5. Возможности по обнаружению атак в KATA/KEDR

Для удобства поиска детектов предусмотрена гибкая система фильтров, используя которую можно отсортировать обнаружения для отображения в таблице по одной или нескольким графам или выполнить поиск по указанным показателям. Можно создавать персонализированные фильтры, сохранять и удалять (хранятся локально), а также запускать поиск обнаружений по условиям, заданным в них ранее. В каждое обнаружение можно «провалиться» и посмотреть детальную информацию о нем.

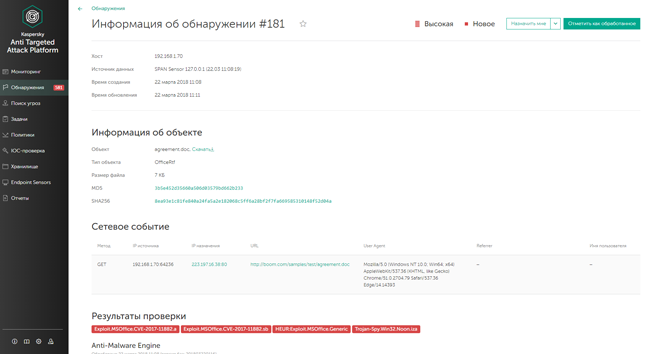

Рисунок 6. Информация об обнаружении в KATA/KEDR

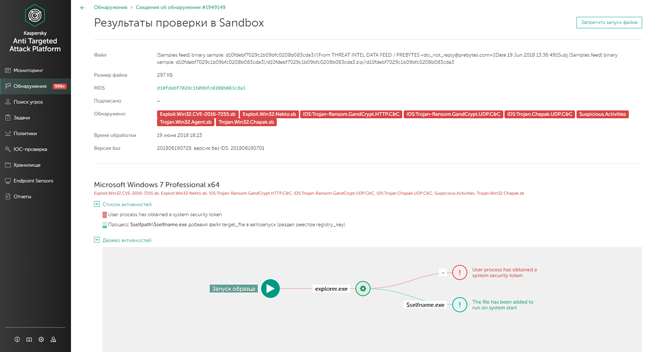

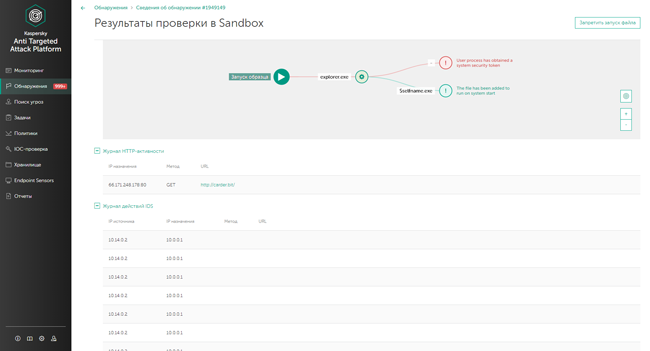

В зависимости от конкретной технологии решения, которая обнаружила угрозу, доступны подробные результаты соответствующей проверки. Так, во время проведения тестирования мы обнаружили пришедший по электронной почте вредоносный файл agreement.doc, проверка которого в песочнице показала наличие на борту известного эксплойта. Кстати, к одной платформе, развернутой на предприятии, можно подключать сколько угодно много песочниц, при этом конфигурирование каждой из них осуществляется независимо друг от друга посредством собственного интерфейса через прямой консольный доступ.

Рисунок 7. Результаты проверки файла в песочнице

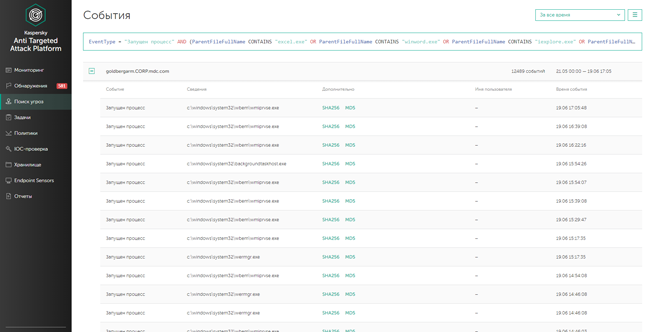

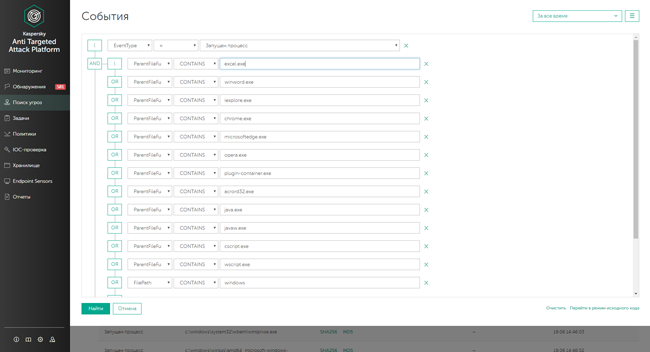

Одна из самых интересных и интерактивных функций решения — это «Поиск угроз».

Рисунок 8. Работа со списком угроз в KATA/KEDR

Для формирования поисковых запросов можно использовать три режима: режим конструктора, режим исходного кода и режим контекстного поиска. В режиме конструктора создание и изменение поисковых запросов осуществляется помощью раскрывающихся списков с вариантами типа значения поля и операторов. Для каждого типа значения поля доступен свой релевантный набор операторов сравнения. Например, при выборе типа значения поля EventType будут доступны операторы = и !=. Многие выражения и поля интуитивно понятны, а после изучения соответствующего раздела документации работа с такой «умной поисковой строкой» становится не такой уж сложной задачей. В режиме исходного кода поисковые запросы задаются с помощью специальных текстовых команд, синтаксис которых приближен к языкам программирования. Пример такой команды:

EventType = «filechange»

AND (

FileName CONTAINS «worm»

OR UserName = «director»

)

Самый интеллектуальный режим — контекстного поиска, используя его можно прямо из каждого детекта «провалиться» в поиск «похожих» событий на конечных точках.

Рисунок 9. Пример поиска угроз в KATA/KEDR

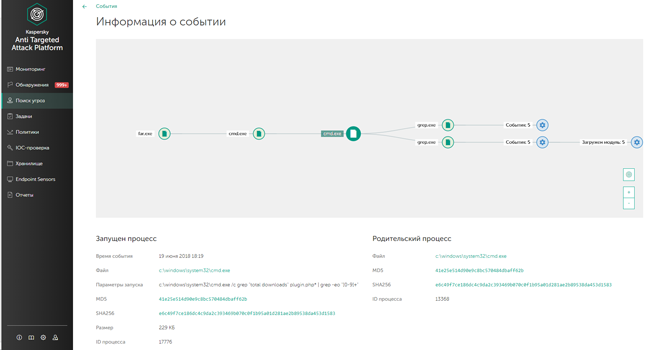

Обнаружив и выделив интересующую угрозу, далее возможно изучить все детали по ней. Причем данные о событии на примере обнаружения вредоносного файла представляют собой не просто сухую текстовую информацию, но и включают в себя интерактивную карту зависимостей, а также связанных между собой конкретных действий (создание, изменение файла, установка удаленного соединения, загрузка модулей, запуск процесса и т. п.).

Рисунок 10. Детализация событий в KATA/KEDR

Реагирование на угрозы в Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response

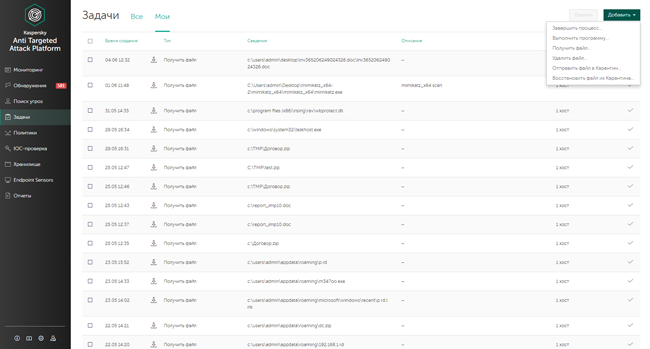

На этапе расследования из централизованного интерфейса поддерживается возможность по любому параметру (MD5, URL, путь файла и пр.) запустить задачу на автоматическое исполнение команды, результатом которой будет, например, удаление файла, завершение процесса, помещение файла в карантин, запуск скрипта или сторонней программы.

Рисунок 11. Реагирование на события в KATA/KEDR

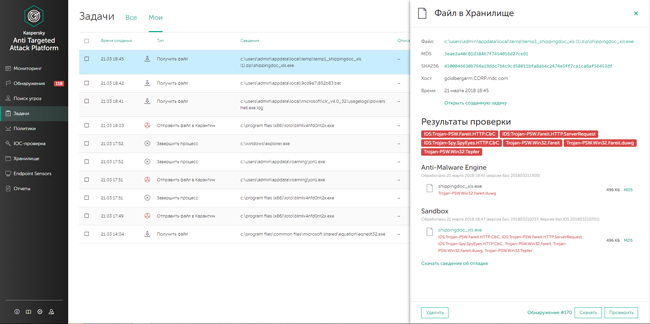

Весь пул обнаруженных угроз, в ответ на которые принято решение принимать неотложные меры, попадает в раздел «Задачи». Например, в ходе тестирования нам попался вредоносный объект вида Trojan-PSW, запакованный внутри архива .zip. При этом интерфейс этого раздела, помимо отображения списка задач и предпринятых действий, позволяет здесь же предоставить уточняющую информацию по каждой угрозе с учетом проверок всеми встроенными движками платформы. Когда каждый из них выносит негативный вердикт, сомнений в опасности данного обнаружения уже не остается, применяется реакция «удалить» или «отправить в карантин». Мы, обладая профессиональной паранойей, удалили вредонос, позже проверили и подтвердили результат, зайдя локально на рабочую станцию.

Рисунок 12. Работа с задачами в KATA/KEDR

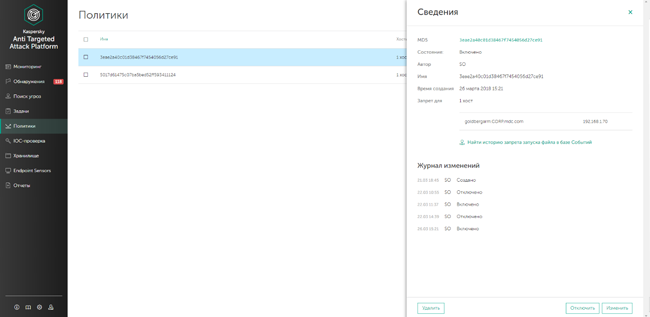

Для предотвращения повторных заражений по уже известным параметрам обнаруженных ранее вредоносных активностей, решение позволяет создавать автоматические политики. Например, можно управлять запретами запуска небезопасных файлов на выбранных хостах. Файлы идентифицируются по хешу с помощью алгоритмов хеширования MD5 и SHA256. Можете создавать, удалять и изменять запреты. Все изменения в политиках «прилетают» на рабочие станции после установки авторизованного соединения между локальными сенсорами и сервером управления. Если соединение с хостами по каким-то причинам временно отсутствует, продолжают действовать старые политики, кроме того, изменения в политиках на лету не влияют на уже запущенные процессы.

Рисунок 13. Процесс добавления политик в KATA/KEDR

Идея с максимально полной автоматизацией реагирования выглядит крайне актуальной. В ходе тестирования сотрудники «Лаборатории Касперского» рассказали нам о больших планах по развитию этой функциональности, пообещав добавить ее в следующих релизах.

Управление компонентами и возможности интеграции

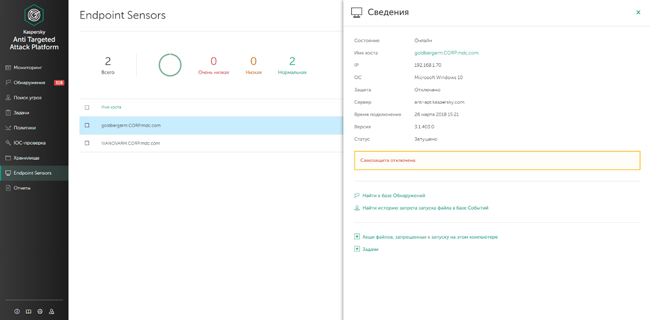

Как мы уже отмечали, компонент Endpoint Sensors устанавливается на компьютеры и серверы под управлением Windows. В соответствующем разделе интерфейса управления можно оценить регулярность получения данных с конечных точек, на которых установлен указанный компонент, а также регулировать обновление сведений о нем. Например, сотрудники службы информационной безопасности определяют, какой период бездействия конечных станций считать нормальной активностью, чтобы своевременно принимать меры при подозрениях на несанкционированное отключение агентов. Кроме очевидной возможности поиска среди самих хостов с установленными сенсорами, по каждому из них отображается детальная информация, такая как история запрета запусков файлов, перечень хэшей, список задач, проверка по базе обнаружений.

Рисунок 14. Управление компонентами Endpoint Sensors в KATA/KEDR

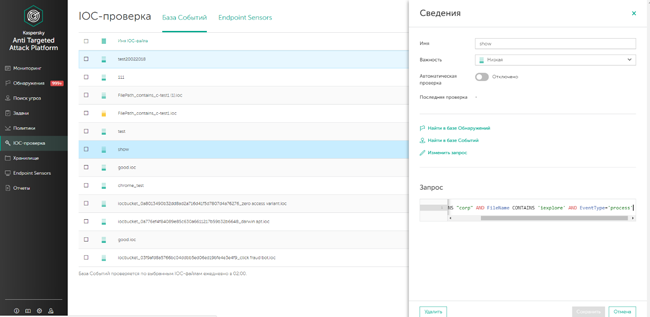

Платформа является открытой к получению данных об угрозах и их описанию из разного рода источников, в том числе благодаря поддержке импорта индикаторов компрометации — IoC (набор данных о вредоносном объекте или действии в определенном виде), формат которых для корректности интеграции должен базироваться на общедоступном стандарте OpenIoC. При их загрузке и учете в проверках вероятность обнаружения может повыситься, если в результате найдутся точные совпадения данных об объекте с уже известными в IoC-файлах.

Рисунок 15. IoC-проверка в KATA/KEDR

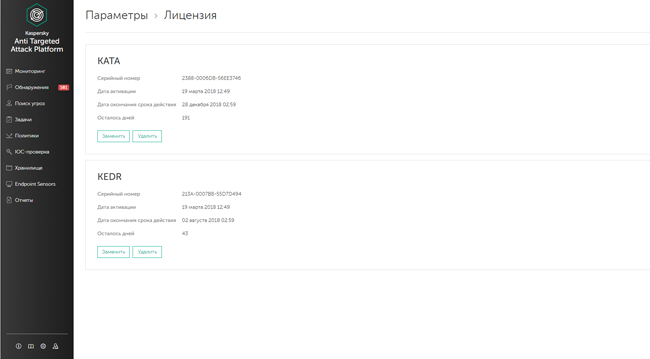

Управление лицензиями организовано аналогично другим решениям «Лаборатории Касперского»: чтобы начать пользоваться программой, необходимо загрузить полученный от производителя файл ключа с расширением *.key. При этом нет необходимости подключения к интернету в процессе активации, что может быть важным аспектом для некоторых организаций, в которых планируется использование платформы для защиты от сложных угроз в полностью изолированном режиме, без связи с внешними сетями (согласно внутрикорпоративным политикам безопасности). К таким компаниям, например, можно отнести некоторые субъекты критической информационной инфраструктуры и ряд ведомств.

Рисунок 16. Управление лицензиями в KATA/KEDR

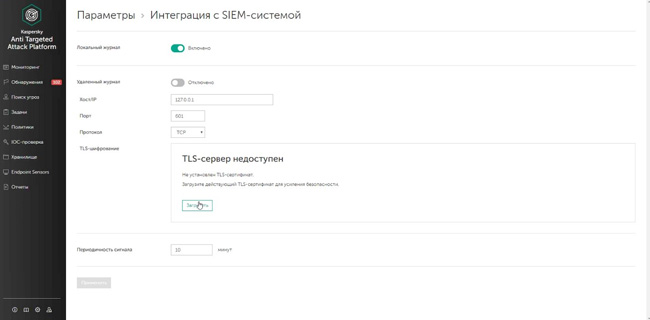

Возможность обогащения информацией об угрозах из различных внешних источников с целью принятия более релевантных решений, а также способность осуществлять реагирование по различным сценариям являются ключевыми особенностями платформы. Так, она способна публиковать обнаружения в SIEM-систему, которая уже используется в организации, по протоколу CEF или Syslog, при этом присутствует возможность настроить TLS-шифрование, загрузив соответствующий ключ.

Рисунок 17. Интеграция с SIEM-системой в KATA/KEDR

Соответствие требованиям регуляторов и результаты независимых тестов

«Лаборатория Касперского» является отечественным разработчиком средств информационной безопасности, и ее решения включены в реестр отечественного программного обеспечения. KATA здесь также не является исключением, что, согласитесь, немаловажный факт для многих российских заказчиков.

Решение KATA имеет сертификат ФСТЭК России на соответствие требованиям руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) — по 4 уровню контроля и технических условий.

Очень важным в свете развития законодательства о безопасности критической информационной инфраструктуры стало получение KATA недавно (в феврале 2018 года) сертификата ФСБ России на соответствие требованиям к средствам обнаружения компьютерных атак класса В.

В ходе независимых тестов Advanced Threat Defense за 2017-2018, проводимых международной компанией ICSA Labs (исследовательское подразделение компании Verizon), платформа KATA показала стопроцентный результат обнаружения угроз, не допустив во время тестов ни одного ложного срабатывания.

Таким образом, KATA не только полностью готова технологически к применению на крупных и критически важных для страны предприятиях, но и позволяет реализовывать проекты по защите от сложных угроз и целенаправленных атак в полном соответствии с федеральным законом № 187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации», а также согласно нормативному регулированию по вопросам подключения к ГосСОПКА.

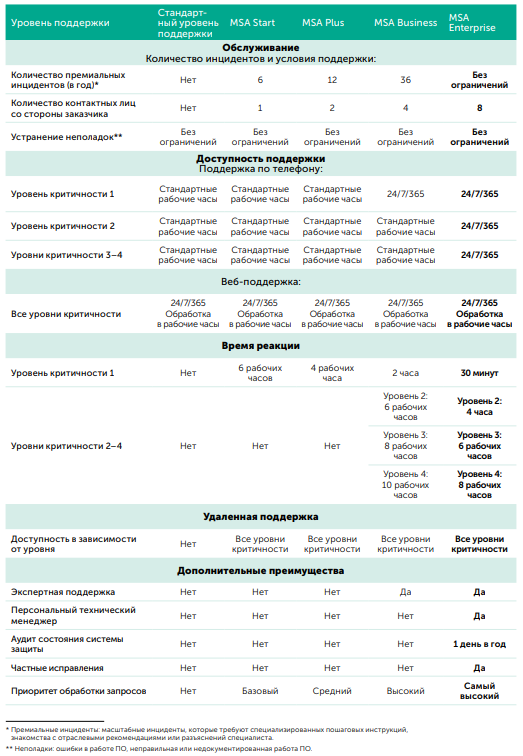

Техподдержка «Лаборатории Касперского» в рамках комплекса KTMD

Для осуществления технической поддержки пользователей Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response, равно как и для заказчиков других своих решений, «Лаборатория Касперского» предлагает рассмотреть различные варианты соглашения о сервисном обслуживании (Maintenance Service Agreement — MSA). Стандартный уровень сопровождения клиентов уже включен в лицензию и предполагает обработку запросов в рабочие часы в порядке очереди.

Рисунок 18. Уровни расширенной поддержки «Лаборатории Касперского»

Расширенный уровень обслуживания в зависимости от потребностей компании поможет обеспечить оперативную поддержку ее систем безопасности, в том числе KATA и KEDR. «Лаборатория Касперского» — глобальный производитель, поэтому имеет региональные команды опытных сертифицированных инженеров по всему миру, которые оперативно готовы ответить на запросы и помочь в устранении инцидентов, обнаруженных как описываемой платформой, так и другими решениями, а также спланировать стратегию безопасности таким образом, чтобы минимизировать их повторение в будущем.

Экспертные сервисы по кибербезопасности «Лаборатории Касперского»

Для повышения эффективности эксплуатации Kaspersky Anti Targeted Attack Platform, Kaspersky Endpoint Detection and Response и иных своих решений вендор предлагает экспертные сервисы информационной безопасности Kaspersky Cybersecurity Services, которые входят в единый комплекс Kaspersky Threat Management and Defense.

Одним из таких сервисов является круглосуточная служба мониторинга событий безопасности Kaspersky Managed Protection (KMP), которая включает в себя:

- Высокий уровень защищенности от целевых атак и вредоносных программ при поддержке аналитиков «Лаборатории Касперского».

- Обнаружение атак, выполняемых без применения вредоносных программ (non-malware attacks) или с применением неизвестных ранее инструментов, а также эксплуатирующих уязвимости нулевого дня.

- Мгновенная защита от только что обнаруженных угроз путем автоматического обновления антивирусных баз в режиме реального времени.

- Ретроспективный анализ инцидентов, включающий данные о методах и технологиях, использованных против вас злоумышленниками.

Вендор реализует комплексный подход: у «Лаборатории Касперского» есть технологические и сервисные продукты для организации полного цикла защиты от целевых атак: подготовка —обнаружение и расследование — анализ данных — автоматизированная защита. В рамках сервиса реагирования на обнаруженный у заказчика инцидент (Incident Response) «Лаборатория Касперского» проводит глубокое исследование инцидента, в результате которого формируются более эффективные действия по устранению атаки, а также мероприятия по недопущению подобных атак в будущем.

Сервисы реагирования на инциденты (Kaspersky Incident Response) и Kaspersky Managed Protection гармонично дополняют друг друга, поскольку результативная реакция может быть определена в рамках расследования инцидентов; вместе с тем, для расследования нужны факты, которые могут быть установлены с помощью анализа событий в рамках Kaspersky Managed Protection.

Несмотря на тесную связь и преимущества интеграции, Kaspersky Managed Protection и Kaspersky Incident Response представлены в виде разных сервисов в сервисном портфеле «Лаборатории Касперского», что позволяет заказчику более гибко определить подходящее для него предложение.

В рамках KTMD может быть поставлен сервис обнаружения целевых атак (Targeted Attack Discovery), предназначенный прежде всего для компаний с низким уровнем организации операционной безопасности (или вовсе без таковой). Эксперты «Лаборатории Касперского» выявят, идентифицируют и проанализируют как активные атаки, так и произошедшие в прошлом, установят список систем, которые были скомпрометированы в ходе этих атак, помогут обнаружить вредоносную активность, найти возможные источники инцидентов и спланировать наиболее эффективные действия по устранению последствий.

Для этого выполняются следующие работы:

- Анализ ландшафта угроз, специфичных для организации;

- Глубокая проверка IT-инфраструктуры и данных (например, файлов журналов) на наличие признаков компрометации;

- Анализ исходящих сетевых соединений на предмет подозрительной активности;

- Выявление возможных источников атаки и определение, какие еще системы могли подвергнуться компрометации. Результатом проведенных в рамках сервиса работ является финальный отчет. Он содержит результаты анализа данных из внешних источников, а также описания обнаруженных атак на базе анализа собранных данных в инфраструктуре заказчика. Отчет содержит рекомендации по устранению последствий обнаруженных атак.

Кроме того, вендор предлагает услугу информирования об угрозах, в рамках которой клиентам поставляются:

- Потоки данных об угрозах (Threat Data Feeds).

- Аналитические отчеты об APT и угрозах для финансового сектора.

- Кастомизированные отчеты об угрозах, актуальных для конкретной организации или региона.

- Threat Intelligence Portal (онлайн-платформа, предоставляющая доступ к непрерывно пополняемой базе знаний об индикаторах угроз и их взаимосвязях).

- Облачная песочница.

Команда экспертов «Лаборатории Касперского», обладая большим опыт и накопленными компетенциям по борьбе с разноплановыми киберугрозами, готова провести анализ защищенности как всей корпоративной инфраструктуры компании, так и отдельных сервисов или устройств. Приведем далеко не полный список подобных услуг:

- Тестирование на проникновение;

- Анализ защищенности приложений;

- Анализ защищенности банкоматов и POS-терминалов;

- Анализ защищенности транспортной инфраструктуры;

- Анализ защищенности критичных промышленных инфраструктур;

- Анализ защищенности Internet of Things и умных технологий.

Помимо описанных сервисов, у «Лаборатории Касперского» один из самых зрелых и широких в России набор тренингов для специалистов и программ повышения осведомленности для рядовых сотрудников по вопросам информационной безопасности. Например, эксперты вендора готовы провести курс для сотрудников службы ИБ предприятия «Расследование и реагирование на инциденты с помощью платформы KTMD».

Выводы

В этом обзоре (в рамках цикла статей про подходы «Лаборатории Касперского» к построению на предприятиях эффективной стратегии по обнаружению и реагированию на сложные угрозы и целенаправленные атаки) мы на практике познакомились с работой важнейшей технологической составляющей в реализации этой стратегии — решениями KATA/KEDR.

Тестирование платформы, несмотря на множество используемых передовых технологий в ней и ориентацию на сложные угрозы, не вызвал особых трудностей. Современный интуитивно понятный интерфейс, широкие возможности интеграции и подробные руководства от производителя позволят внедрить платформу в организациях любого масштаба, а наличие сертификатов ФСТЭК России и ФСБ гарантирует соответствие таких внедрений требованиям действующего законодательства, в том числе касающегося вопросов защиты КИИ и подключения к ГосСОПКА.

C учетом высокой скорости проникновения угроз и возможности нанесения потенциального ущерба, реакция на вредоносные действия должна быть максимально оперативной. Именно поэтому крайне важно применять такие продвинутые специализированные решения, как Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response в совокупности с сервисами в рамках единого комплекса Kaspersky Threat Management and Defense. Такие решения в значительной степени автоматизируют процесс поиска вредоносных программ и вторжений в корпоративную сеть и сводят время ответных действий к минимуму, тем самым «замыкая круг» процедур обеспечения информационной безопасности, включающих не только обнаружение, расследование, но и оперативное реагирование.

Вместе с тем, набор решений и сопутствующих сервисов «Лаборатории Касперского» по защите от сложных угроз и целенаправленных атак не одинок на рынке, подобные инструменты представлены известными в индустрии информационной безопасности иностранными производителями уже несколько лет.

Отметим серьезный прогресс «Лаборатории Касперского», который за сравнительно небольшой срок развития Kaspersky Anti Targeted Attack Platform (первый анонс датирован 2016 годом) помог сделать его первым отечественным решением в своем классе, заметным на мировом рынке. За неполных 2 года разработки по сравнению с первыми релизами решение KATA представило удобный интерфейс, современные технологии обнаружения, возможность корреляции и ретроспективного анализа, в основе чего лежит динамическое машинное обучение, а также способность подключать множество источников. Но самым главным и ожидаемым, на наш взгляд, стал выход в 2018 году решения Kaspersky Endpoint Detection and Response, благодаря которому комплексная стратегия «Лаборатории Касперского» по защите организаций от сложных угроз получила важнейший недостающий фрагмент пазла — полноценный охват возможных точек проникновения и оперативное реагирование на угрозы.

Достоинства

- Наличие сертификата ФСБ России, сертификата ФСТЭК России, присутствие в реестре отечественного ПО.

- Широкие возможности по интеграции различных источников данных об угрозах (особенно — со своими решениями).

- Обширные возможности по реагированию на конечных точках, тесно интегрированные с одним из лучших в своем классе решений EPP/AV — Kaspersky Endpoint Security.

- Возможность автоматической обработки данных для выявления сложных многовекторных угроз.

- Поиск поведенческих аномалий.

- Возможность развернуть локальный частный репутационный сервис, без потери качества детектирования при соблюдении обязательного требования отключения внешних сетей в компании.

- Локальная команда инженеров и экспертов в России.

- Активация лицензии без обязательного доступа в интернет.

Недостатки

- Для модуля IDS нельзя загружать свои правила.

- Отсутствие в настоящее время блокировок в веб-трафике (отметим, что в дорожной карте у «Лаборатории Касперского» на 2019 год запланирован выпуск веб-шлюза для защиты доступа к интернет-ресурсам Kaspersky Security Web Gateway (KSWG)).

- Интеграция возможна не со всеми сторонними решениями по защите рабочих станций и с рядом ограничений.

- Удобство интерфейса управления уступает некоторым конкурентам.

Kaspersky EDR для бизнеса Оптимальный включен в Единый реестр российских программ для электронных вычислительных машин и баз данных

Kaspersky Endpoint Detection and Respose Оптимальный — это:

- Управление функциями EPP и EDR из единой консоли

- Автоматизированные средства реагирования на угрозы

- Возможность проведения анализа первопричин (root-cause analysis)

- Мощные инструменты контроля

- Расширенные возможности системного администрирования

- Интегрированные шифрование и патч-менеджмент

Обзор всей инфраструктуры

Kaspersky EDR для бизнеса Оптимальный увеличивает обзор происходящего в инфраструктуре, поэтому вы можете точно определить масштаб распространения атаки, чтобы устранить её последствия.

Автоматизированное реагирование на атаки

Благодаря автоматизированным средствам реагирования на атаки ваша система будет надежно защищена от сложных угроз, а специалисты ИБ не будут перегружены оповещениями.

Гибкие инструменты контроля

Инструменты контроля программ, устройств и использования интернета позволяют снизить роль человеческого фактора и повышают устойчивость вашей системы безопасности к интернет-угрозам, фишинговым рассылкам и социальной инженерии.

Управление из единой консоли

Управление всеми функциями, в том числе инструментами EDR, осуществляется из единой консоли Kaspersky Security Center c удобной системой отчетов и возможностью распределять зоны ответственности администраторов.

Полная прозрачность

«Лаборатория Касперского» демонстрирует уникальный на сегодня уровень открытости и независимости в отношении своих данных. Доверенные партнеры и правительственные организации могут проверить исходных код наших продуктов в Центрах прозрачности.

Выбор успешных компаний

Комплексная защита от киберугроз

Многоуровневая защита рабочих мест и серверов, включающая технологии анализа поведения и адаптивного контроля аномалий, станет надежной преградой даже для новых и неизвестных киберугроз.

Ускорение возврата инвестиций

Множество технологий защиты конечных точек объединены под одной лицензией и управляются из единой консоли. Благодаря этому не только увеличивается эффективность защиты, но и возрастает скорость возврата инвестиций в защитное решение.

Автоматическое реагирование

Средства автоматического реагирования на сложные атаки препятствуют распространению в сети угроз, которые способны обходить традиционные решения для защиты рабочих мест.

Признанные технологии защиты

На протяжении последних лет наши продукты для защиты конечных точек участвовали в независимых тестах и обзорах (и получали первые места) чаще, чем решения других производителей.

Расширенная техническая поддержка

Вы можете приобрести лицензию Kaspersky Endpoint Detection and Response с расширенной технической поддержкой (MSA). С ней решение ваших проблем в области IT-безопасности будет для специалистов «Лаборатории Касперского» приоритетной задачей.

Экономия ресурсов IT-администраторов

Патч-менеджмент и средства централизованной установки программ позволяют снизить нагрузку администраторов и оперативно устанавливать новейшие версии программ и приложений.

Kaspersky Endpoint Security 10/11 для Windows

| Version 12.0.0.465 | Windows | Distributive | Lite encryption | дистрибутив | windows | русский | Скачать |

| Version 12.0.0.465 | Windows | Administration Plug-In | дистрибутив | windows | русский | Скачать |

| Version 12.0.0.465 | Windows | Web console Plug-In | дистрибутив | windows | русский | Скачать |

| Version 12.0.0.465 | онлайн-справка | документация | windows | русский | Скачать |

Kaspersky Security 11 для Windows Server

| Version 11.0.1.897 | Windows | Full distributive | дистрибутив | windows | русский | Скачать |

| Version 11.0.1.897 | Windows | Administration Plug-In | утилита | windows | русский | Скачать |

| Version 10.1.2.996 | Administration Plug-In | утилита | windows | русский | Скачать |

| Version 10.1.2.996 | Administrator Guide | документация | windows | русский | Скачать |

| Version 10.1.2.996 | Migration | документация | windows | русский | Скачать |

| Version 11.0.1.897 | онлайн-справка | документация | windows | русский | Скачать |

Kaspersky Security Center

| Version 14.2.0.26967 | Windows | Full distributive | дистрибутив | windows | русский | Скачать |

| Version 14.2.0.26967 | Windows | Web console | дистрибутив | windows | русский | Скачать |

| Справка | документация | русский | Скачать | |

| Version 14.2.0.23324 | Alt Linux x64 | Web console | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 14.2.0.23324 | Debian arm64 | Administration Agent | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 14.2.0.23324 | Debian arm64 | Files for Agent remote installation | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 14.2.0.23324 | Debian i386 | Administration Agent | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 14.2.0.23324 | Debian i386 | Files for Agent remote installation | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 14.2.0.23324 | Debian x64 | Administration Agent | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 14.2.0.23324 | Debian x64 | Administration server | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 14.2.0.23324 | Debian x64 | Files for Agent remote installation | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 14.2.0.23324 | Debian x64 | Web console | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 14.2.0.23324 | Red Hat Enterprise Linux arm64 | Administration Agent | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 14.2.0.23324 | Red Hat Enterprise Linux arm64 | Files for Agent remote installation | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 14.2.0.23324 | Red Hat Enterprise Linux i386 | Administration Agent | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 14.2.0.23324 | Red Hat Enterprise Linux i386 | Files for Agent remote installation | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 14.2.0.23324 | Red Hat Enterprise Linux x64 | Administration Agent | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 14.2.0.23324 | Red Hat Enterprise Linux x64 | Administration server | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 14.2.0.23324 | Red Hat Enterprise Linux x64 | Files for Agent remote installation | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 14.2.0.23324 | Red Hat Enterprise Linux x64 | Web console | дистрибутив | linux/unix (rpm) | русский | Скачать |

Kaspersky Endpoint Security 11 для Linux

| Version 10.1.2.329 | AstraLinux e2k-8c | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 10.1.2.329 | AstraLinux e2k-8c | Administration Agent | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 10.1.2.329 | AstraLinux e2k-8c | Administrator Guide | документация | русский | Скачать | |

| Version 10.1.2.329 | Debian e2k-4c | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 10.1.2.329 | Debian e2k-4c | Administration Agent | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 10.1.2.329 | Debian e2k-4c | Administrator Guide | документация | русский | Скачать | |

| Version 10.1.2.329 | Debian e2k-8c | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 10.1.2.329 | Debian e2k-8c | Administrator Guide | документация | русский | Скачать | |

| Version 10.1.2.329 | Debian e2k-8c | Network agent | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 10.1.2.329 | Linux e2k-4c | Administration Agent | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 10.1.2.329 | Linux e2k-4c | Administrator Guide | документация | русский | Скачать | |

| Version 10.1.2.329 | Linux e2k-8c | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 10.1.2.329 | Linux e2k-8c | Administration Agent | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 10.1.2.329 | Linux e2k-8c | Administrator Guide | документация | русский | Скачать | |

| Version 10.1.2.329 | Windows | Administration Plug-In for Elbrus Edition | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | Debian i386 | Distributive | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 11.3.0.7441 | Debian i386 | Files for Agent remote installation | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 11.3.0.7441 | Debian i386 | Network agent | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 11.3.0.7441 | Debian i386 | Product GUI | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 11.3.0.7441 | Debian x64 | Distributive | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 11.3.0.7441 | Debian x64 | Files for Agent remote installation | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 11.3.0.7441 | Debian x64 | Network agent | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 11.3.0.7441 | Debian x64 | Product GUI | дистрибутив | linux/unix (deb) | русский | Скачать |

| Version 11.3.0.7441 | Red Hat Enterprise Linux i386 | Distributive | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | Red Hat Enterprise Linux i386 | Files for Agent remote installation | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | Red Hat Enterprise Linux i386 | Network agent | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | Red Hat Enterprise Linux i386 | Product GUI | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | Red Hat Enterprise Linux x64 | Distributive | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | Red Hat Enterprise Linux x64 | Files for Agent remote installation | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | Red Hat Enterprise Linux x64 | Network agent | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | Red Hat Enterprise Linux x64 | Product GUI | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | Windows | Administration Plug-In | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Version 11.3.0.7441 | онлайн-справка | документация | русский | Скачать |

Kaspersky Endpoint Security 11 для Mac

| Версия 11.2.1.145 | Mac OS | Distributive | дистрибутив | mac | русский | Скачать |

| Версия 14.0.0.7273 | Mac OS | Network agent | дистрибутив | mac | русский | Скачать |

| Версия 11.2.1.10 | Mac OS | Administration Plug-In | утилита | mac | русский | Скачать |

| Версия 11.2.1.12 | Mac OS | Web console Plug-In | утилита | mac | русский | Скачать |

| Справка | документация | mac | русский | Скачать |

Kaspersky Endpoint Security 10 для Linux редакция под Эльбрус

| Версия 10.1.2-329 | DEB (e2k-4c) | дистрибутив | linux/unix (deb) | русский | Скачать |

| Версия 10.1.2-329 | DEB (e2k-8c) | дистрибутив | linux/unix (deb) | русский | Скачать |

| Версия 10.1.2-329 | DEB Astra Linux (e2k-8c) | дистрибутив | русский | Скачать | |

| Версия 10.1.2-329 | RPM (e2k-4c) | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Версия 10.1.2-329 | RPM (e2k-8c) | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Версия 10.1.2.329 | Агент администрирования | DEB (e2k-4c) | дистрибутив | русский | Скачать | |

| Версия 10.1.2.329 | Агент администрирования | DEB (e2k-8c) | утилита | linux/unix (deb) | русский | Скачать |

| Версия 10.1.2.329 | Агент администрирования | DEB Astra Linux (e2k-8c) | дистрибутив | linux/unix (deb) | русский | Скачать |

| Версия 10.1.2.329 | Агент администрирования | RPM (e2k-4c) | дистрибутив | linux/unix (rpm) | русский | Скачать |

| Версия 10.1.2.329 | Агент администрирования | RPM (e2k-8c) | дистрибутив | linux/unix (rpm) | русский | Скачать |

Kaspersky Security 10 для мобильных устройств

| Version 10.46.1.12 | Android arm | дистрибутив | android | русский | Скачать |

| Version 10.46.1.12 | Android arm64 | дистрибутив | android | русский | Скачать |

| Version 10.46.1.12 | Android x64 | дистрибутив | android | русский | Скачать |

| Version 10.46.1.12 | Android x86 | дистрибутив | android | русский | Скачать |

| Version 10.46.1.12 | Windows | InstallPackageSC | дистрибутив | android | русский | Скачать |

| Version 10.46.1.12 | онлайн-справка | документация | android | русский | Скачать |

Обеспечьте безопасность бизнеса с помощью эффективной защиты

Kaspersky Endpoint Detection and Response (KEDR)

Kaspersky Endpoint Detection

and Response (KEDR)

Решение для обнаружения и изучения вредоносной активности на конечных точках: подключенных к сети рабочих станциях, серверах, устройствах Интернета вещей и так далее. В отличие от антивирусов, задача которых — бороться с типовыми и массовыми угрозами, EDR-решения ориентированы на выявление целевых атак и сложных угроз.

-

Мощная комплексная защита рабочих мест на базе единого агента

Kaspersky EDR предлагает надежную защиту рабочих мест и повышает эффективность вашего SOC. Решение обеспечивает сбор, запись и централизованное хранение информации о событиях безопасности на всех рабочих местах, что позволяет обеспечить оперативный доступ к ретроспективным данным при расследовании продолжительных атак, даже в условиях недоступности рабочих мест, а также зашифровки или уничтожения данных злоумышленниками.

-

Передовое обнаружение сложных атак и зрелый процесс расследования

Kaspersky EDR обеспечивает непрерывный мониторинг и визуализацию каждой стадии расследования, предоставляет эффективное обнаружение угроз на базе индикаторов компрометации (IoC), Yara-правил и уникальных индикаторов атак (IoA), а также мощный инструмент анализа первопричин. Ваши эксперты смогут воссоздать всю последовательность киберпреступных действий и быстро принять эффективные контрмеры.

-

Точное и быстрое

реагирование на киберинцидентыРасширенные функции расследования на основе уникальных индикаторов атак (IoA), сопоставление с базой знаний тактик и техник злоумышленников MITRE ATT&CK, гибкий инструмент создания запросов и доступ к порталу Kaspersky Threat Intelligence — все это обеспечивает эффективное выявление угроз и быстрое реагирование на инциденты, позволяя предотвратить возможный ущерб.

Возможности и преимущества

-

Высокий уровень

безопасностиМощные функции обнаружения, расследования и реагирования, которые значительно повышают уровень безопасности

-

Оперативное реагирование на киберинциденты

Сокращение времени, необходимого для первоначального сбора цифровых улик и анализа телеметрии, что повышает скорость реагирования на инциденты с часов до минут

-

Расширенные возможности обнаружения и реагирования

Может входить в состав платформы Kaspersky Anti Targeted Attack, благодаря чему возможности EDR совмещаются с функциями обнаружения продвинутых угроз на уровне сети