KSMG 2.0. Интеграция с Kaspersky Anti Targeted Attack Platform (KATA)

Содержание

1. Настройка интеграции

2. Тестирование

3. Выводы

В предыдущей статье мы развернули шлюз безопасности электронной почты Kaspersky Secure Mail Gateway и провели базовую настройку. Если вы не читали предыдущую статью, то рекомендуем начать с неё:

Kaspersky Secure Mail Gateway 2.0

В этой статье мы настроим интеграцию Kaspersky Secure Mail Gateway c Kaspersky Anti Targeted Attack Platform (KATA). В результате интеграции Kaspersky Secure Mail Gateway сможет отправлять сообщения электронной почты на проверку Kaspersky Anti Targeted Attack Platform и получать результат проверки. KATA проверяет сообщения на наличие признаков целевых атак и вторжений в IT-инфраструктуру организации.

Статью подготовили инженеры внедрения и технической поддержки TS Solution . Группа компаний «TS Solution» решает задачи по проектированию и внедрению комплексных проектов в сфере ИТ и ИБ на основе отечественных и зарубежных решений.

Основные направления деятельности:

– Аудит, соответствие требованиям регуляторов, категорирование объектов КИИ.

– Полный спектр работ по построению системы ИБ.

– Проектирование и внедрение инфраструктурных решений, серверные технологии и системы хранения данных.

– Работы требующие аттестации ФСТЭК и ФСБ.

– Предоставление 1-й и 2-й линии технической поддержки и полное техническое сопровождение проектов.

– Проведение авторизованных и авторских курсов и программ обучения.

Одно из основных преимуществ платформы KATA — это высокопроизводительная песочница, которая позволяет запускать подозрительные объекты в изолированной среде и осуществлять их многоуровневый анализ. Возможности детально исследовать поведение анализируемых объектов, а также сопоставлять обнаруженную подозрительную активность с базой знаний MITRE ATT&CK позволяют оперативно реагировать на сложные инциденты.

По результатам проверки KATA Kaspersky Secure Mail Gateway может блокировать отдельные сообщения.

В данной статье не будет рассматриваться установка и настройка платформы KATA, только настройка интеграции KSMG с ней.

Настройка интеграции

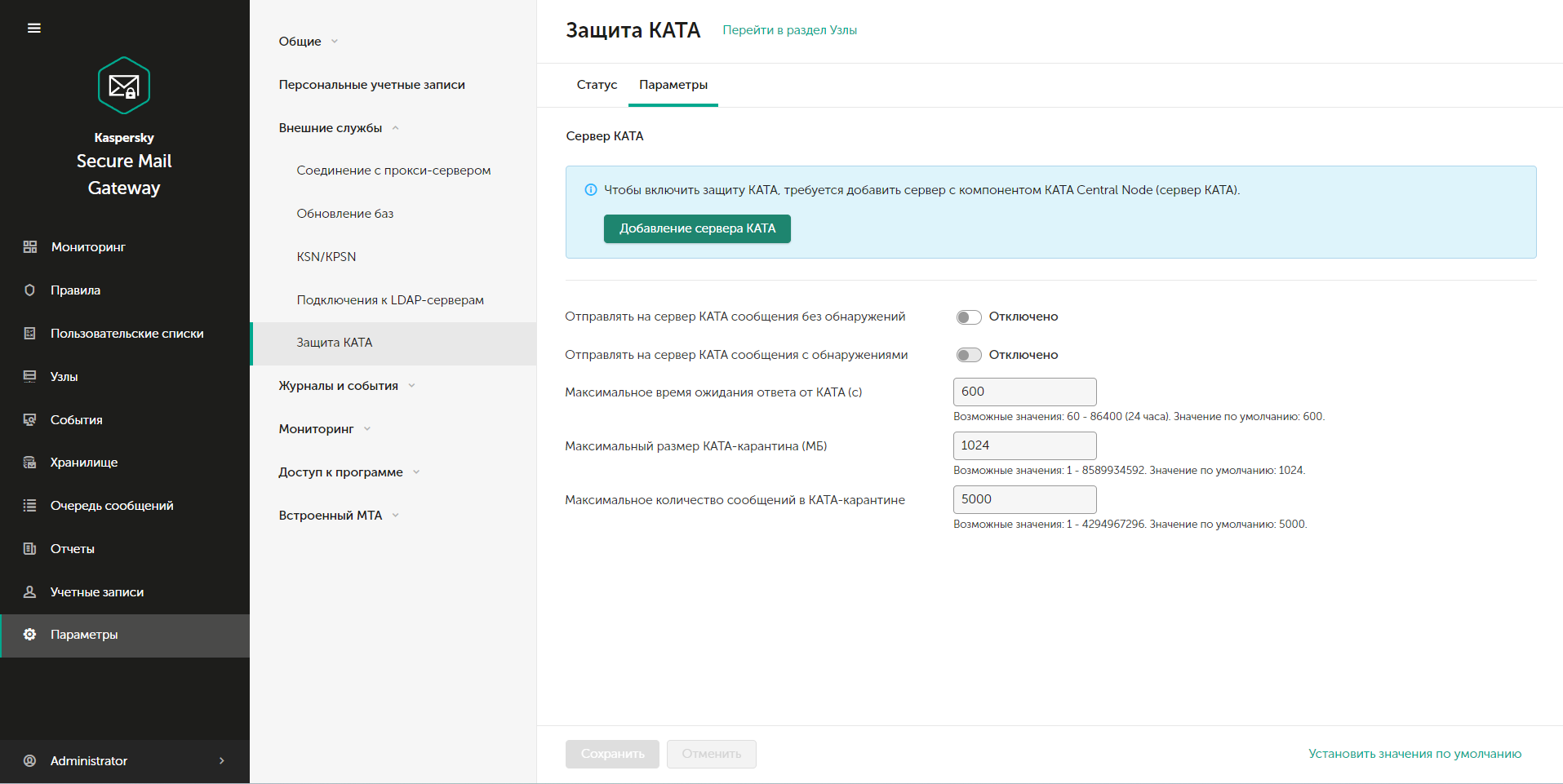

Начать следует с добавления сервера KATA в веб-интерфейсе KSMG. Откроем его и перейдем в Параметры -> Внешние службы -> Защита KATA. Нажмем «Добавление сервера KATA» во вкладке «Параметры».

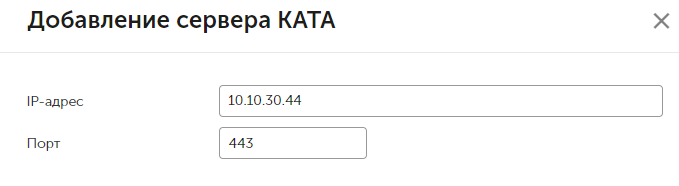

Перед нами откроется меню добавления сервера. Необходимо указать IP-адрес сервера KATA и порт (по умолчанию 443) и нажать «Далее».

В случае успешного соединения перед вами появится отпечаток SHA256 сервера KATA.

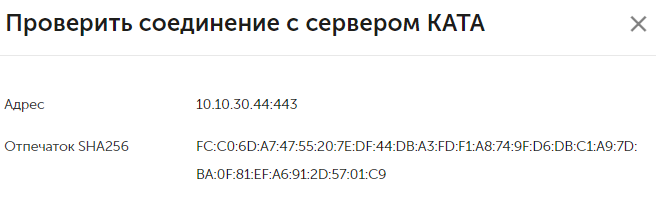

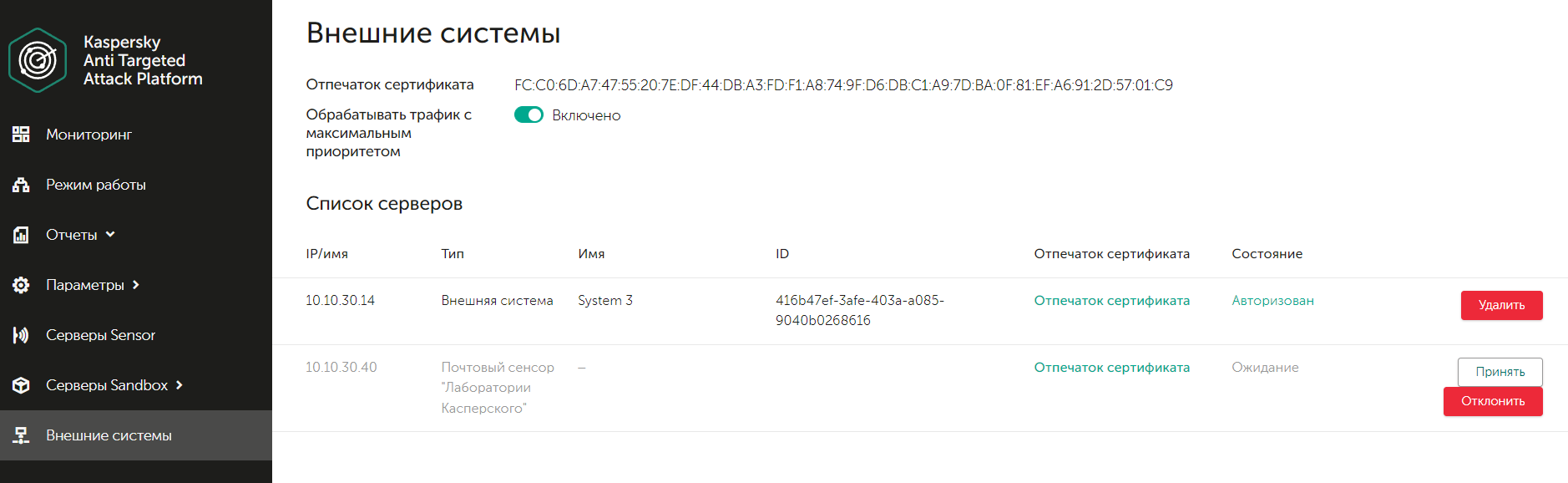

Данный отпечаток необходимо сравнить с отпечатком сертификата в веб-интерфейсе администратора KATA в разделе «Внешние системы».

На иллюстрации выше вы можете заметить в списке серверов уже имеющееся соединение с другим продуктом Лаборатории Касперского, а именно Kaspersky Web Traffic Security. KWTS позволяет обнаруживать и блокировать доступ к опасным элементам, с которыми пользователи взаимодействуют через веб, выступая прокси-сервером или получая данные с уже имеющегося в организации прокси-сервера, например Squid, посредством протокола ICAP. О том, как развернуть и настроить данный продукт, мы поговорим в другой статье.

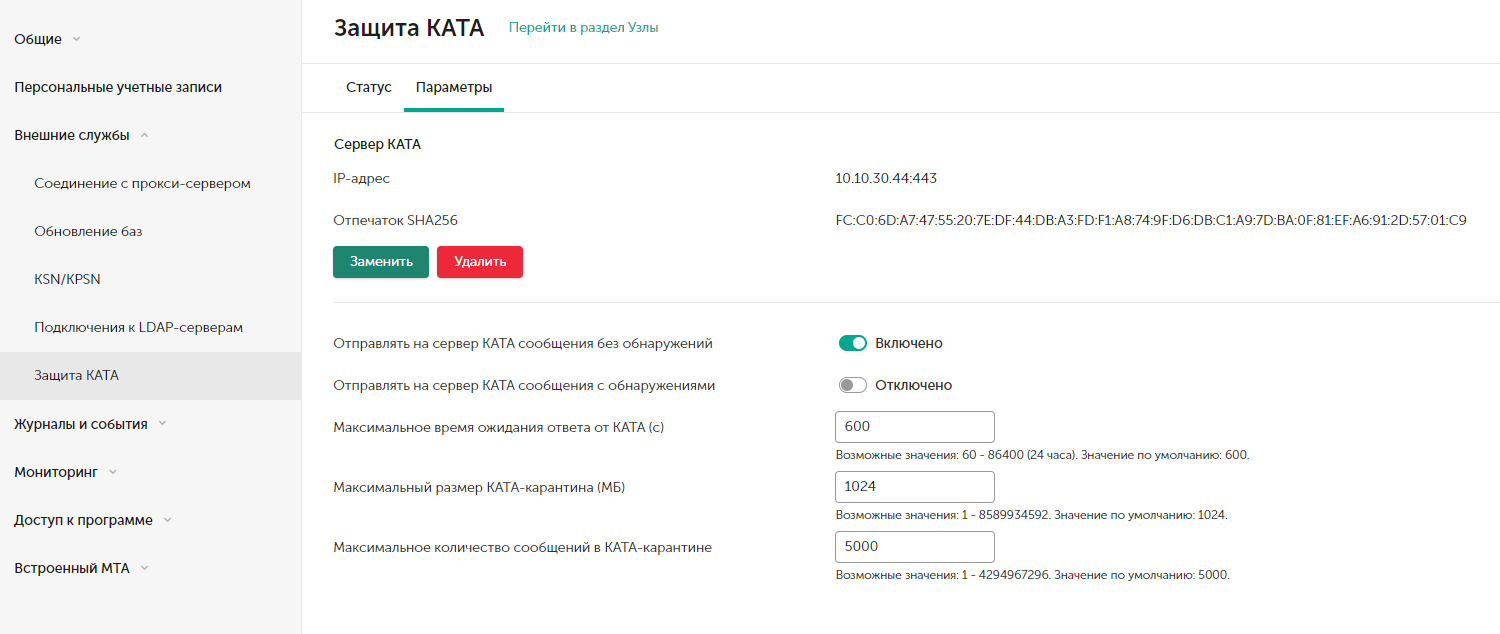

Вернемся к настройке интеграции KSMG и KATA. В случае если отпечаток совпадает, мы можем завершить добавление сервера нажав «Сохранить» в веб-интерфейсе KSMG. В противном случае, изучите сеть на предмет ПО, подменяющего сертификат, им может выступать межсетевой экран, расшифровывающий HTTPS-трафик. После этого в меню «Защита KATA» в параметрах KSMG начнет отображаться IP-адрес сервера и отпечаток его сертификата. По умолчанию, после добавления сервера, KSMG ничего не отправляет в KATA на проверку.

Чтобы активировать такую возможность на той же вкладке, у нас доступны 2 варианта:

1) Отправлять на сервер KATA сообщения без обнаружений – будут отправляться сообщения, которые механизмы KSMG не определили как опасные;

2) Отправлять на сервер KATA сообщения с обнаружениями – будут отправляться все возможные сообщения.

Это 2 уровня глубины защиты, второй пункт недоступен без включения первого. В данной статье мы рассмотрим только отправку сообщений без обнаружений, но вы исходите при настройке от потребностей вашей организации в сфере ИБ. Параметры передачи сообщений на сервер KATA корректируются с учетом объемов почтового трафика, в данном случае мы оставим все по умолчанию.

После включения отправки сообщений в KATA, необходимо в веб-интерфейсе KATA принять запрос на добавление внешней системы.

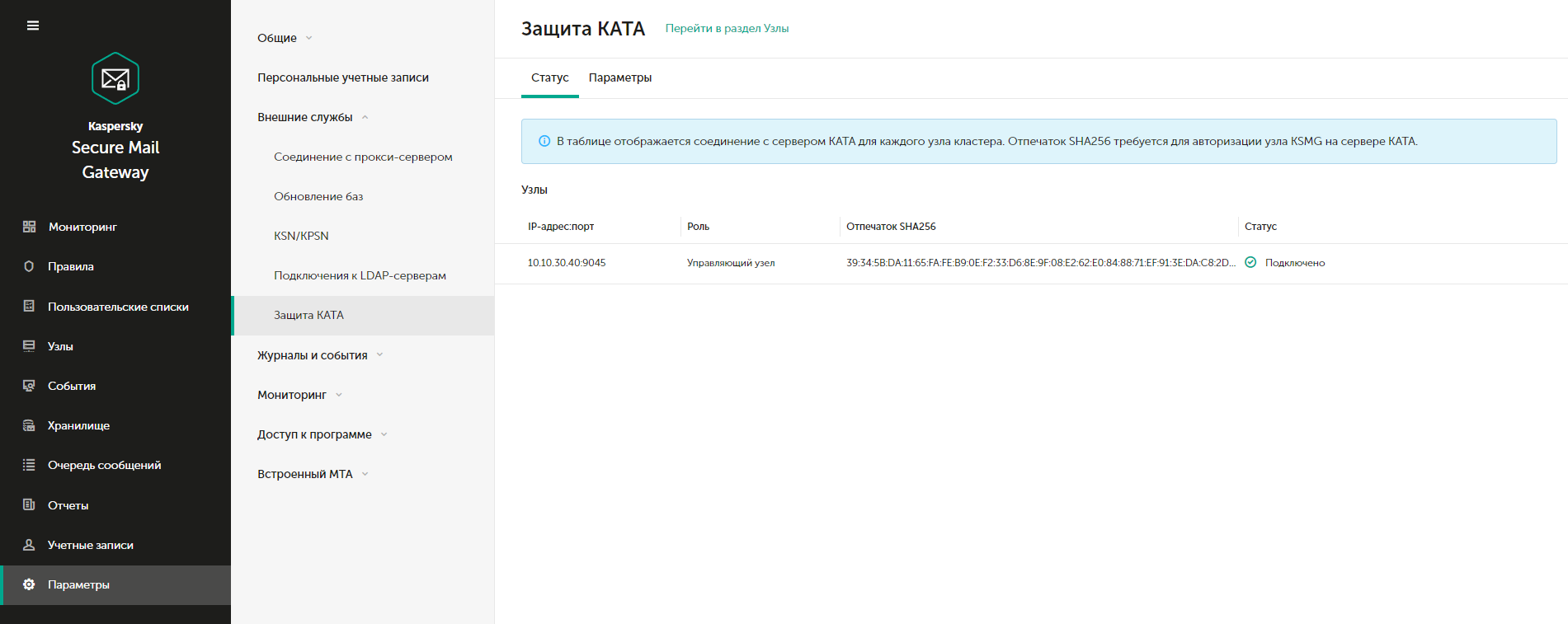

После принятия запроса в веб-интерфейсе KSMG, в меню «Защита KATA» во вкладке «Статус» статус узла должен обновиться на «Подключено».

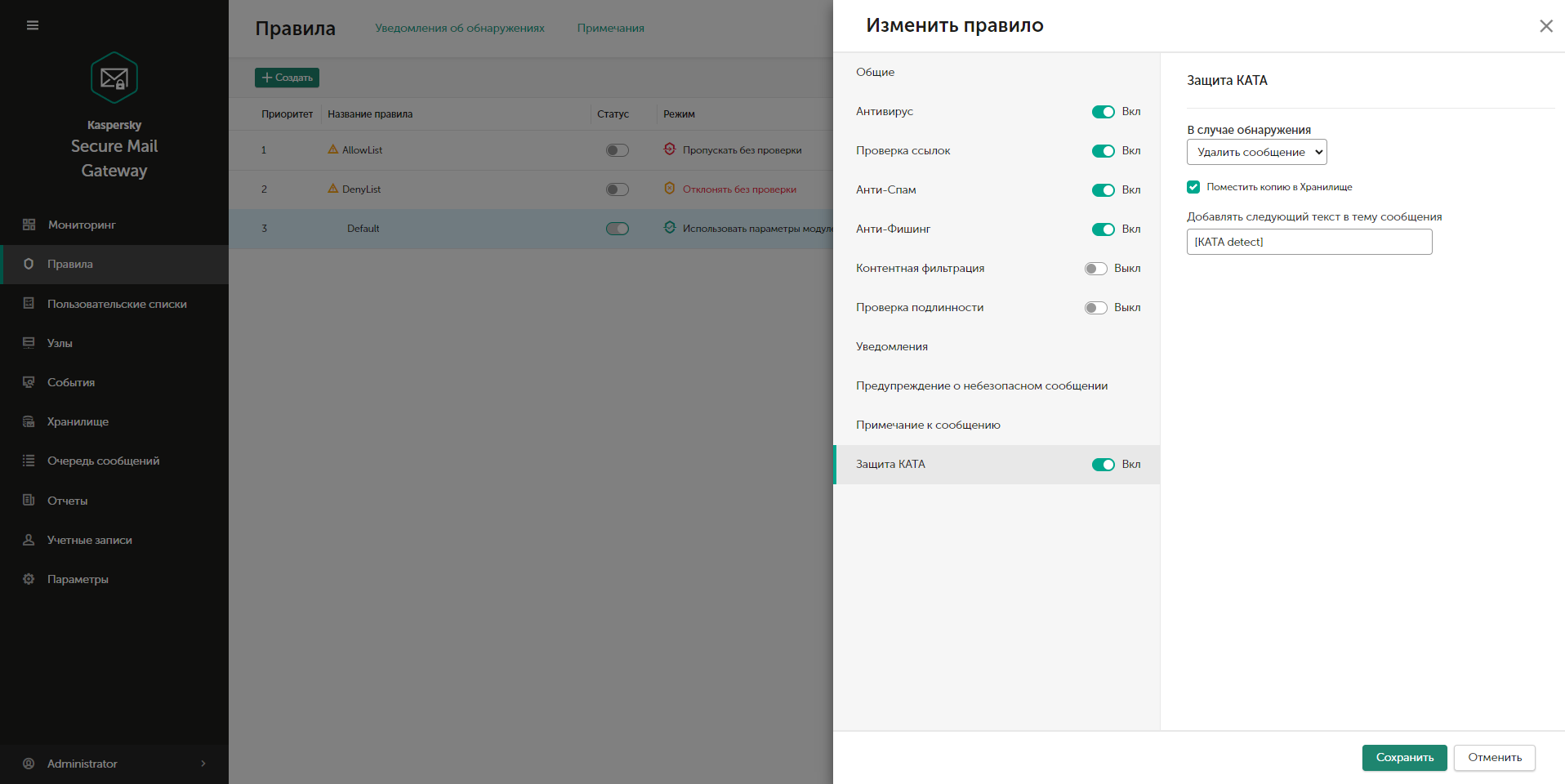

Но на этом наша настройка ещё не закончилась. Технически интеграция завершена и сервер KSMG может отправлять письма на сервер KATA, но для того, чтобы он начал это делать, нам нужно создать новое правило или изменить существующее. Перейдем в меню «Правила». Я изменю стандартное правило «Default» и включу «Защита KATA», нажмем «Сохранить».

На этом базовую настройку можно считать завершенной. Перейдем к тестированию.

Тестирование

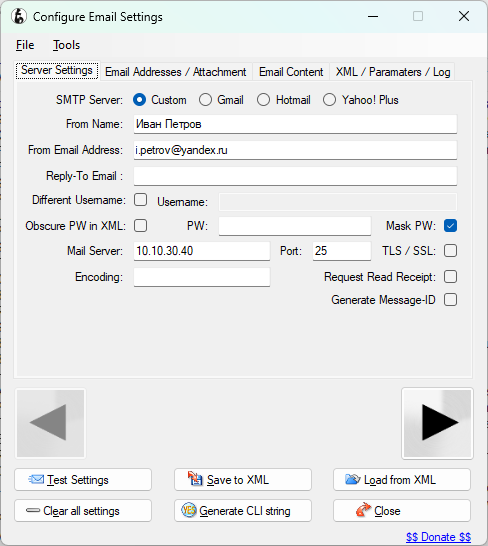

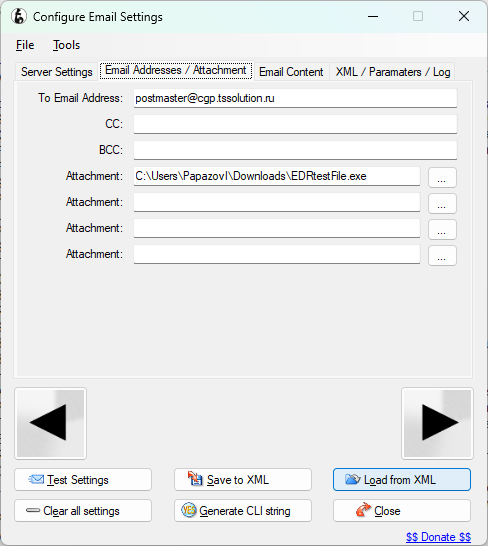

Для отправки тестового вредоносного сообщения воспользуемся программой SwithMail. Заполним параметры отправителя и в качестве сервера почты укажем шлюз KSMG:

В качестве вредоносного файла будет выступать исполняемый файл EDRtestFile.

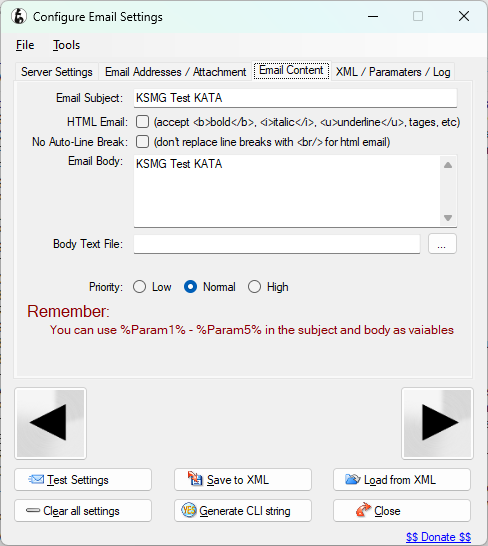

Тема и тело письма обозначим как «KSMG Test KATA»

И нажмем Test Settings.

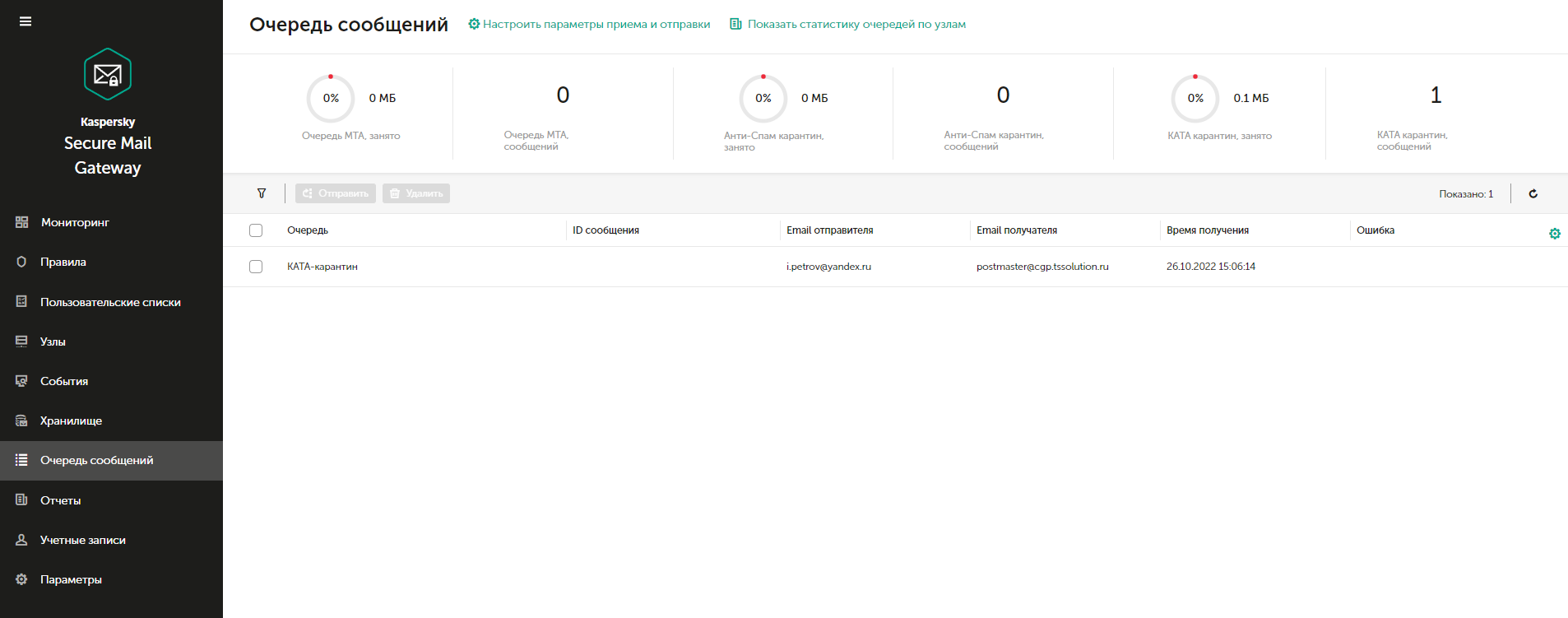

В веб-интерфейсе KSMG перейдем в меню «Очередь сообщений» и убедимся, что данное сообщение ожидает ответа сервера KATA в так называемом KATA-карантине.

Сообщение может находиться в очереди некоторое время, пока сообщение проверяется на сервере KATA, но не более чем время, указанное в параметрах интеграции, в нашем случае 10 минут. Если сообщение превысит максимальное время ожидания ответа, то оно будет пропущено без проверки.

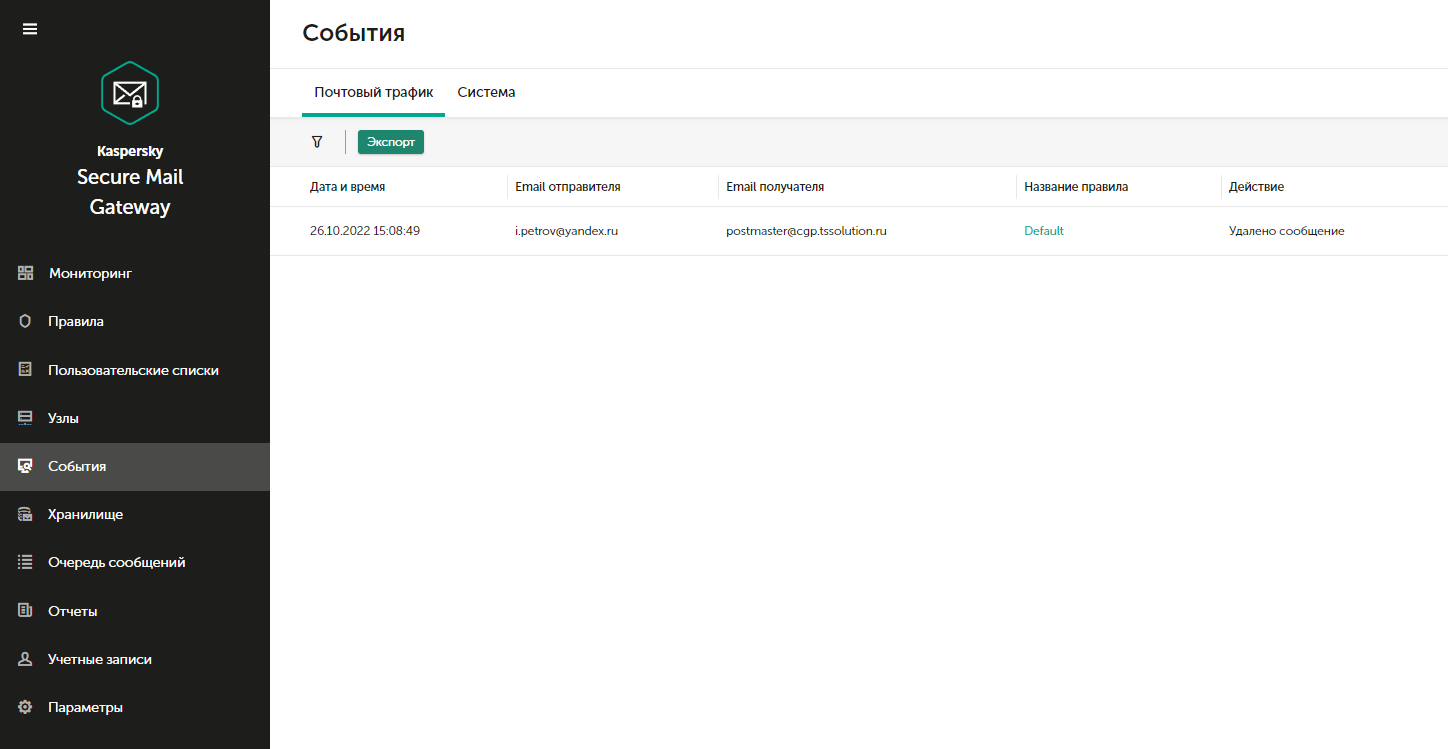

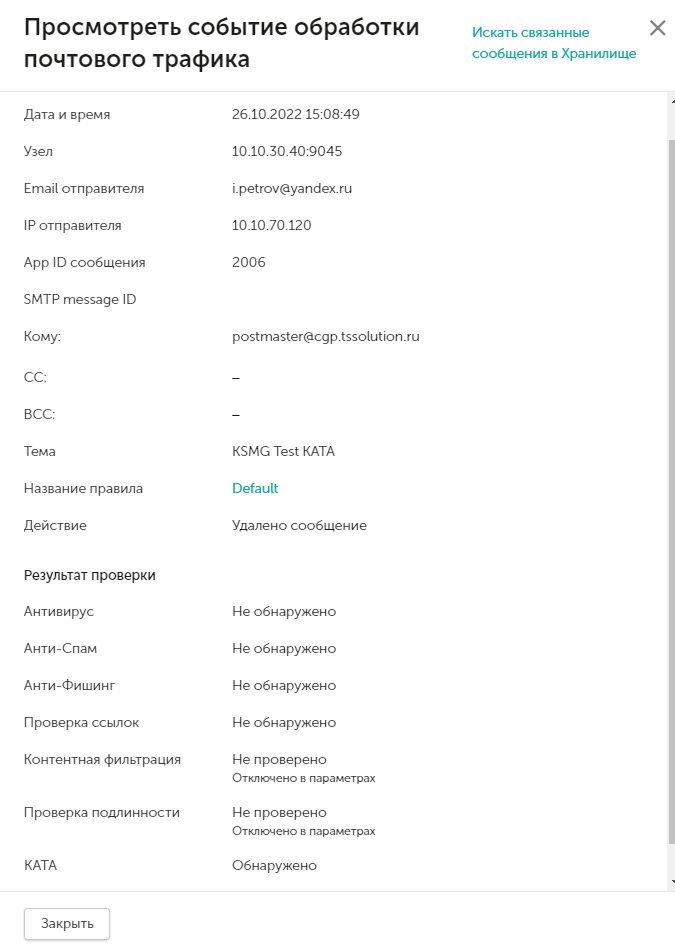

Когда проверка завершится и с сервера KATA придет ответ, то вы увидите в меню «События» результат.

В данном случае сообщение было удалено. Нажмем на событие и посмотрим детализацию.

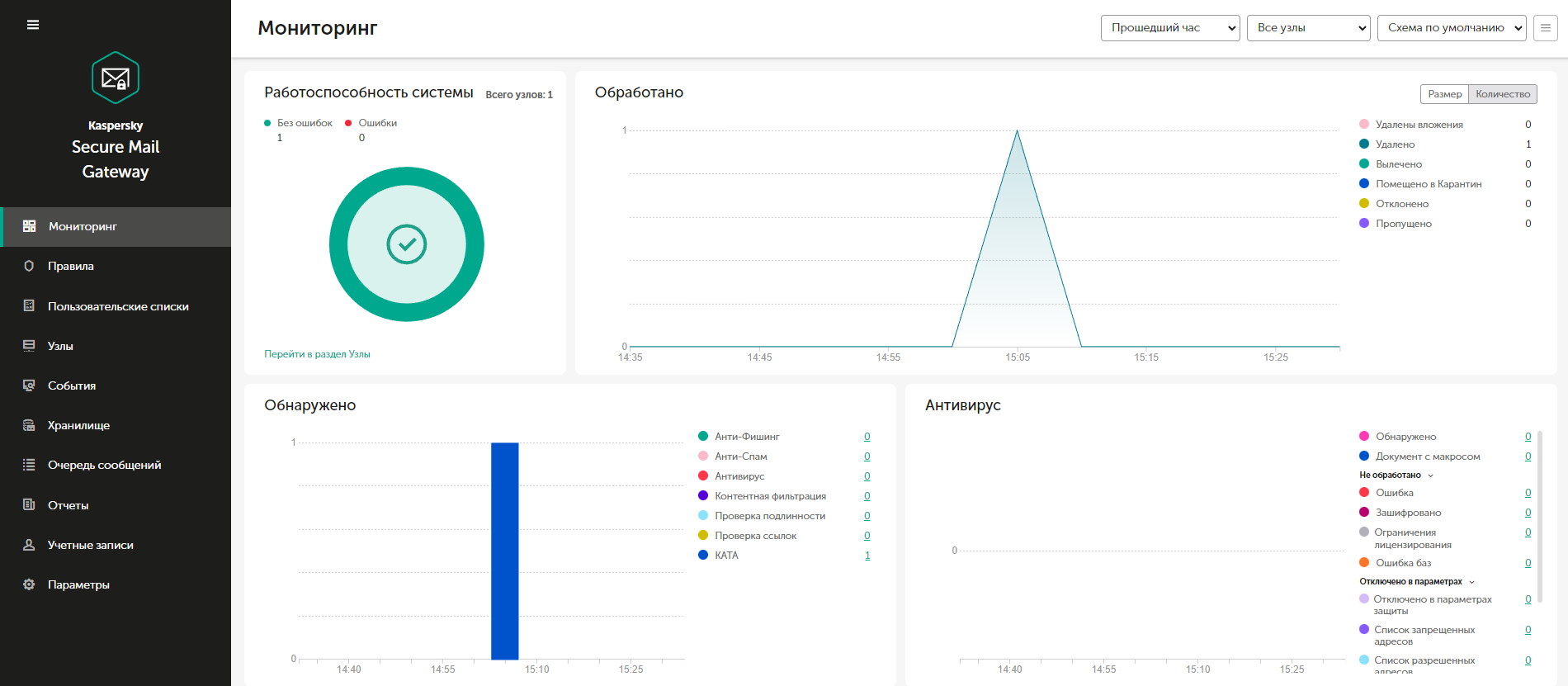

Исходя из события и его результата проверки, именно KATA обнаружила вредоносное ПО. Также мы можем увидеть обнаружение на панели мониторинга:

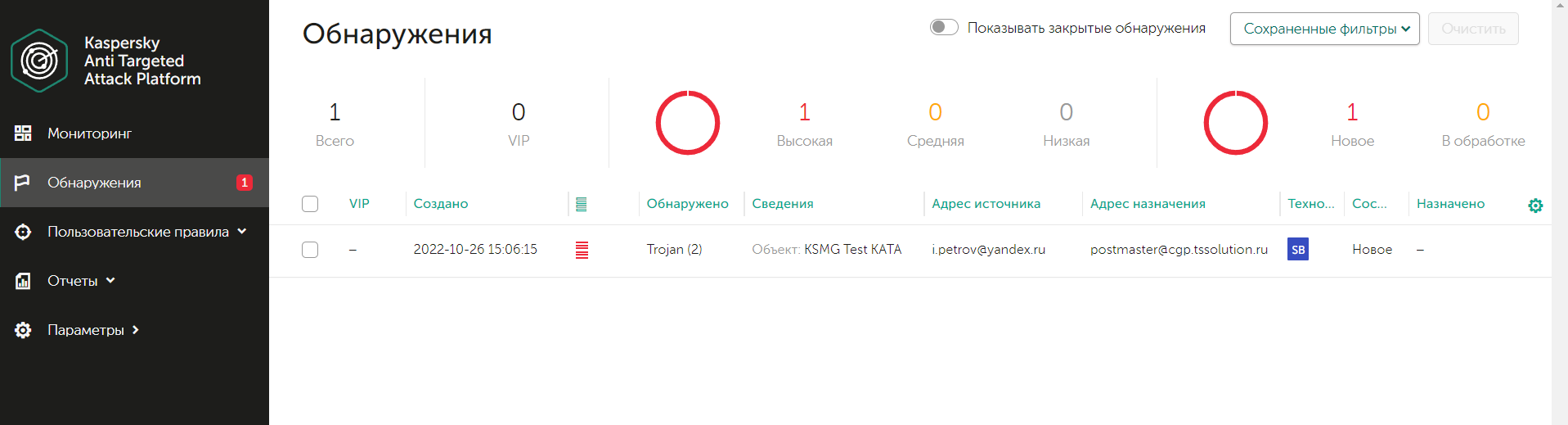

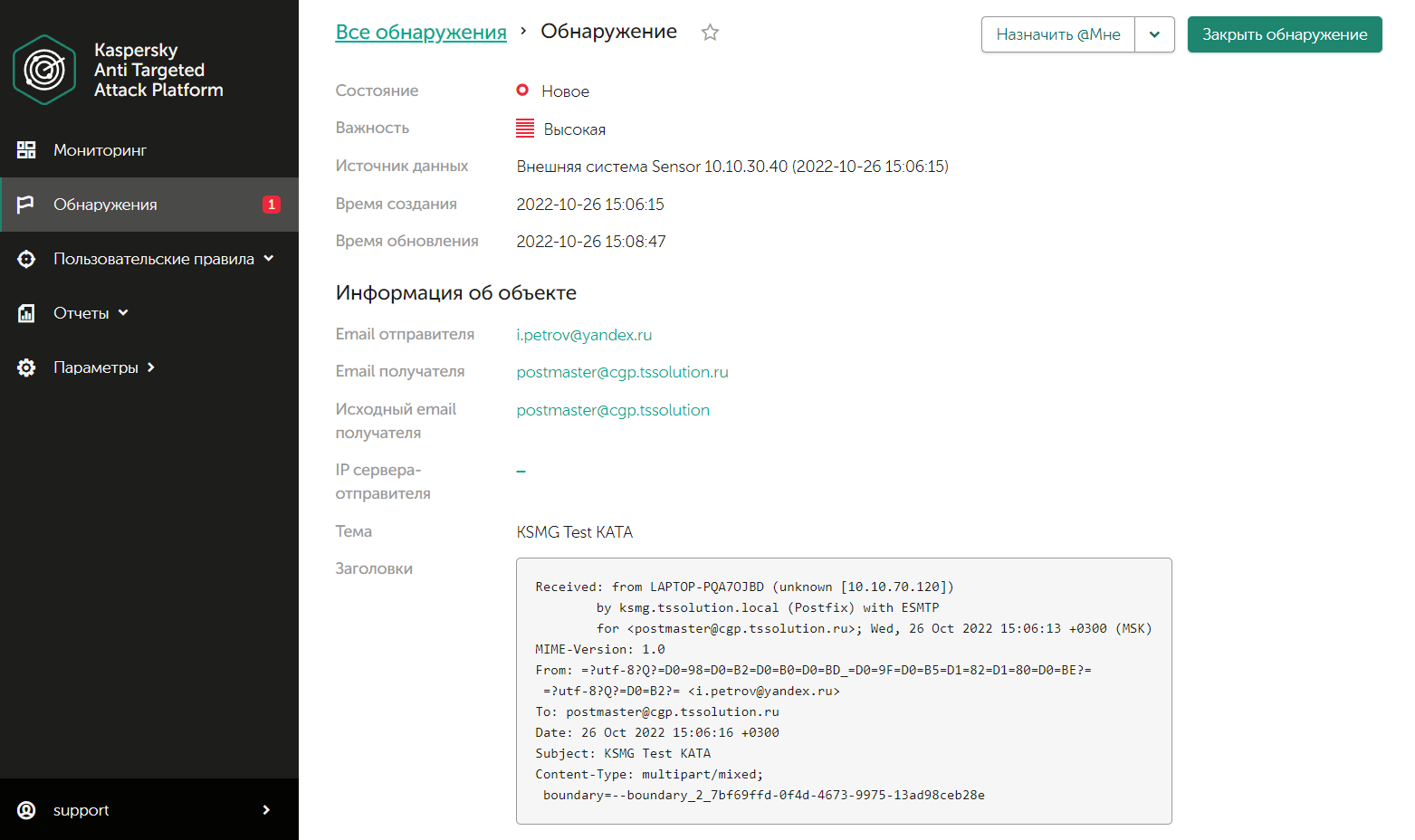

Если есть необходимость проанализировать, что механизмы KATA нашли в сообщении, нам следует перейти непосредственно в её веб-интерфейс, но использовать учетную запись с правами офицера безопасности. Перейдем в раздел меню «Обнаружения» и найдем обнаружение по сообщению, которое мы ищем:

Перейдем к карточке обнаружения:

Здесь мы сможем увидеть как основную информацию, которая была доступна и в KSMG, например Email отправителя, получателя и тему сообщения, так и заголовки сообщения для анализа.

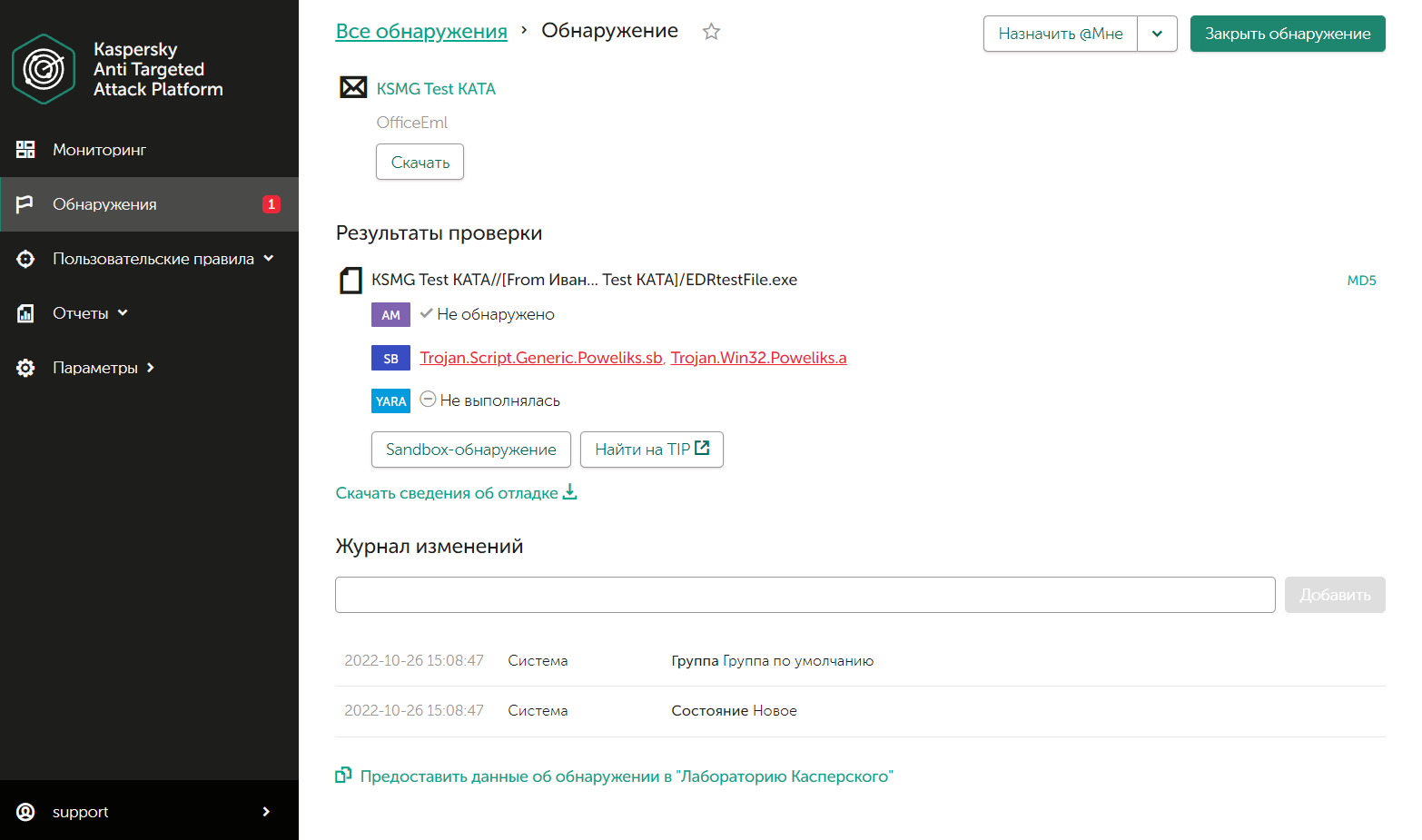

Если пролистаем ниже карточку обнаружения, то сможем скачать сообщение в формате eml и нам будет предоставлена информация о технологиях, которые обнаружили вредоносное ПО.

В нашем случае мы видим, что компонент Sandbox (SB) обнаружил Trojan.Script.Generic.Poweliks. Если открыть пункт «Sandbox-обнаружение», то мы сможем получить детальную информацию о том, какие процессы запускались, какие ветки реестра изменялись, к каким IP-адресам программа пыталась получить доступ и т.п.

Выводы

Kaspersky Anti Targeted Attack Platform – решение, предназначенное для защиты IT-инфраструктуры организации и своевременного обнаружения таких угроз, как атаки «нулевого дня», целевые атаки и сложные целевые атаки advanced persistent threats (далее также «APT»).

Двусторонняя интеграция с решением «Лаборатории Касперского» для защиты от целевых атак позволяет не только использовать почтовые системы как дополнительный источник информации для обнаружения целенаправленных атак, но также блокировать дальнейшее распространение сообщений с опасным содержимым в зависимости от результатов глубокого анализа Kaspersky Anti Targeted Attack Platform. Самые изощренные вредоносные письма, обнаруженные механизмами Kaspersky Anti Targeted Attack, отправляются на карантин.

Никогда не сдавайтесь цифровому миру — подписывайтесь на наш канал и будьте на шаг впереди тотального контроля!

В данной статье мы рассмотрим основные возможности шлюза безопасности электронной почты Kaspersky Secure Mail Gateway (в дальнейшем — KSMG): какие компоненты присутствуют в системе и как они защищают почтовый трафик, базовую конфигурацию почтовой системы с KSMG. Посмотрим на основные настройки, веб-интерфейс в целом и проведем тесты.

Электронная почта — основной канал, по которому в корпоративные системы проникает вредоносное ПО, угрожающее IT-безопасности бизнеса. Чаще всего злоумышленники используют методы социальной инженерии, чтобы завоевать доверие получателя и мотивировать его сделать то, что делать не рекомендуется.

KSMG эффективно борется с фишингом, попытками компрометации корпоративной электронной почты, шифровальщиками и даже продвинутыми атаками по электронной почте. Безопасный шлюз действует на ранних этапах цепочки поражения, пока угрозы не привели к инцидентам и не причинили ущерба. Благодаря этому эффективно снижается риск атаки, а сотрудники не отвлекаются на ненужную дополнительную работу. Интеллектуальная обработка данных осуществляется на всех уровнях защиты, подкрепленных технологией машинного обучения. Применение разных моделей машинного обучения, песочницы и облачной репутационной системы позволяет правильно фильтровать сообщения электронной почты, отделяя нужные от опасных.

Заранее оговоримся, что речь будет идти именно о версии Kaspersky Secure Mail Gateway 2.0, так как она претерпела множество положительных изменений и на данный момент является флагманской версией продукта.

https://www.kaspersky.ru/small-to-medium-business-security/mail-security-appliance

https://support.kaspersky.ru/ksmg

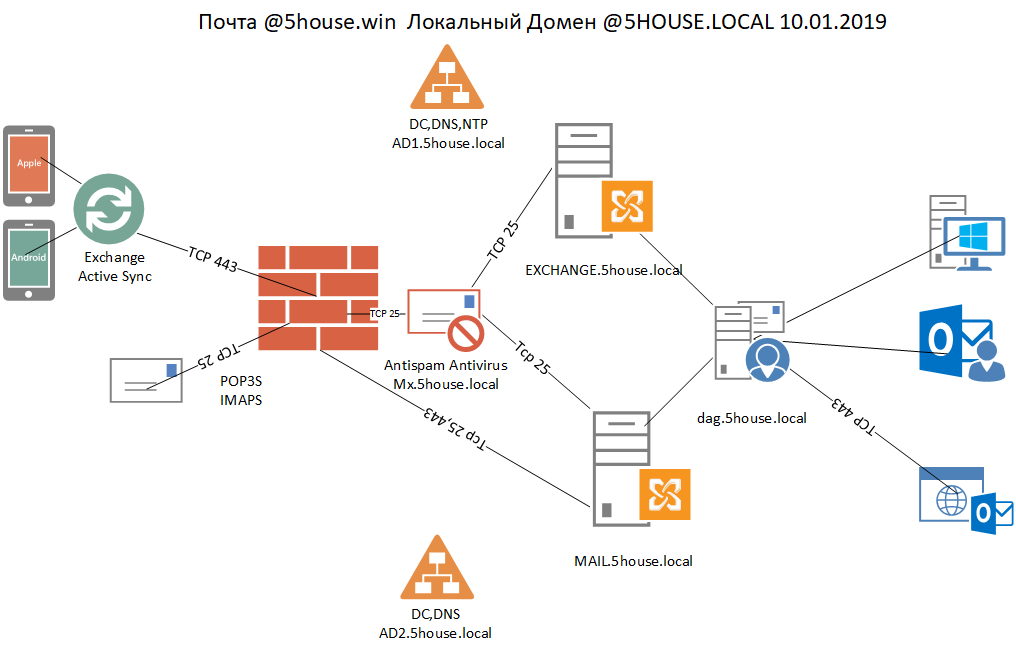

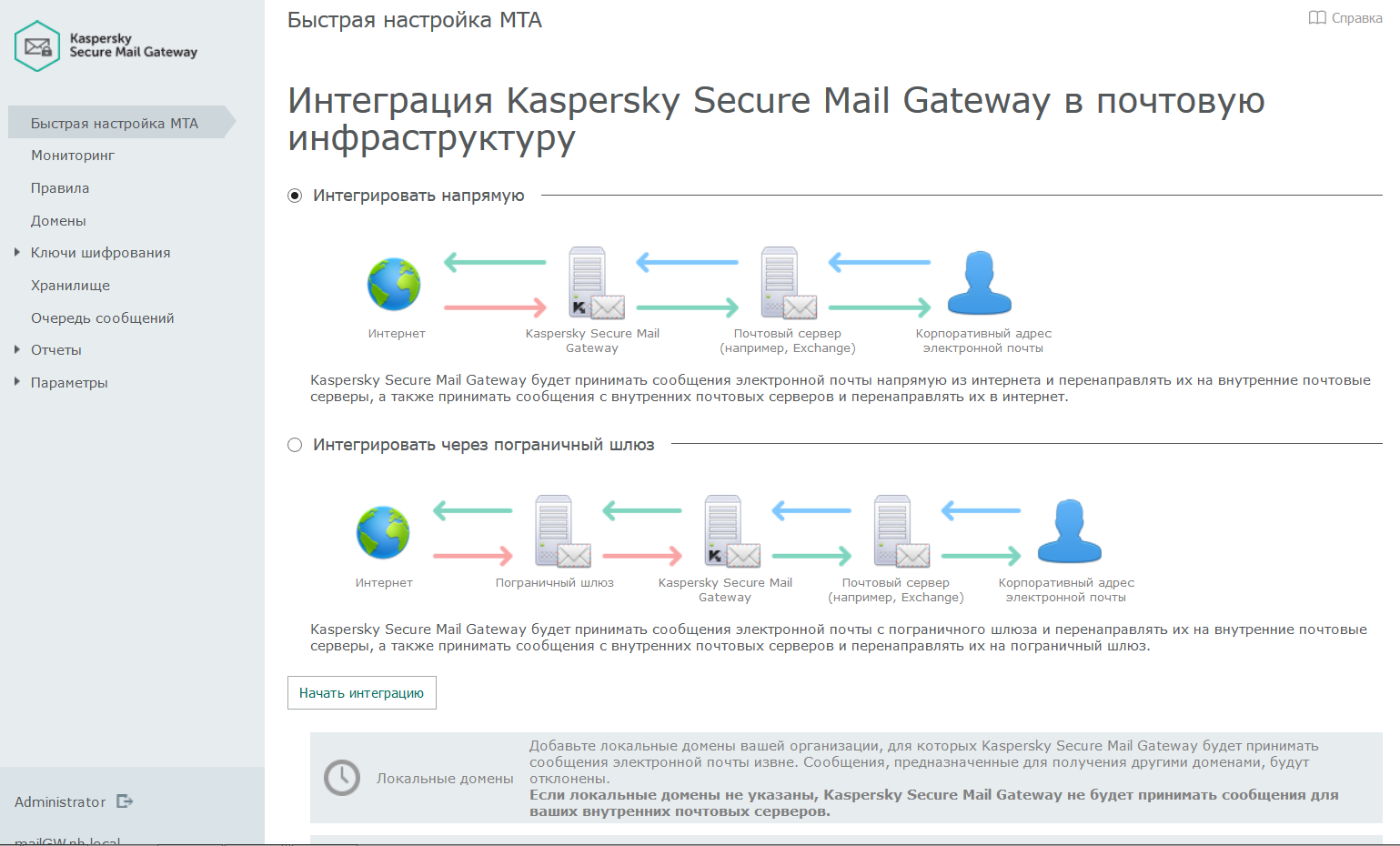

Логическая схема интеграции ksmg в почтовую среду организации , рекомендуется зона DMZ

1)Качаем https://www.kaspersky.ru/small-to-medium-business-security/downloads/mail-server

2)Установка Kaspersky Secure Mail Gateway минимум 100gb hdd / cpu 4 core /4gb ram

3)Читаем лицензионное соглашение

4)Выбор дискараздела для установки

5)Создание загрузочной области

6)Выбор языка лицензионного соглашения для KSN

7)Текст лицензии KSN

8)Режим для работы в ограниченной сети — dmz

9)Ещё лицензионное соглашение ksn

10)Выбираем язык ввода клавиатуры

11)Выберем часовой пояс и страну

12)Проверка часовой зоны и региона

13)Укажем имя хоста (mx.contoso.local)

14)Настройка сетевого адаптера и ip адреса

15)Настройка роут маршрута сети

16)Настройка получения адресов DNS

17)DNS

18)Проверка параметров сети

19)Установка пароля администратора Administator , web консоли

20)Установка пароля admin, на терминальный ssh доступ (есть поле для проверка написания и языка)

21)Укажем почту администратора

22)Включим удаленное централизованное управление KL Nagent ( Kaspersky Lab’s Kaspersky Network Agent)

23)Запоминаем ip address для web,ssh подключения

24)тест подключения по ssh

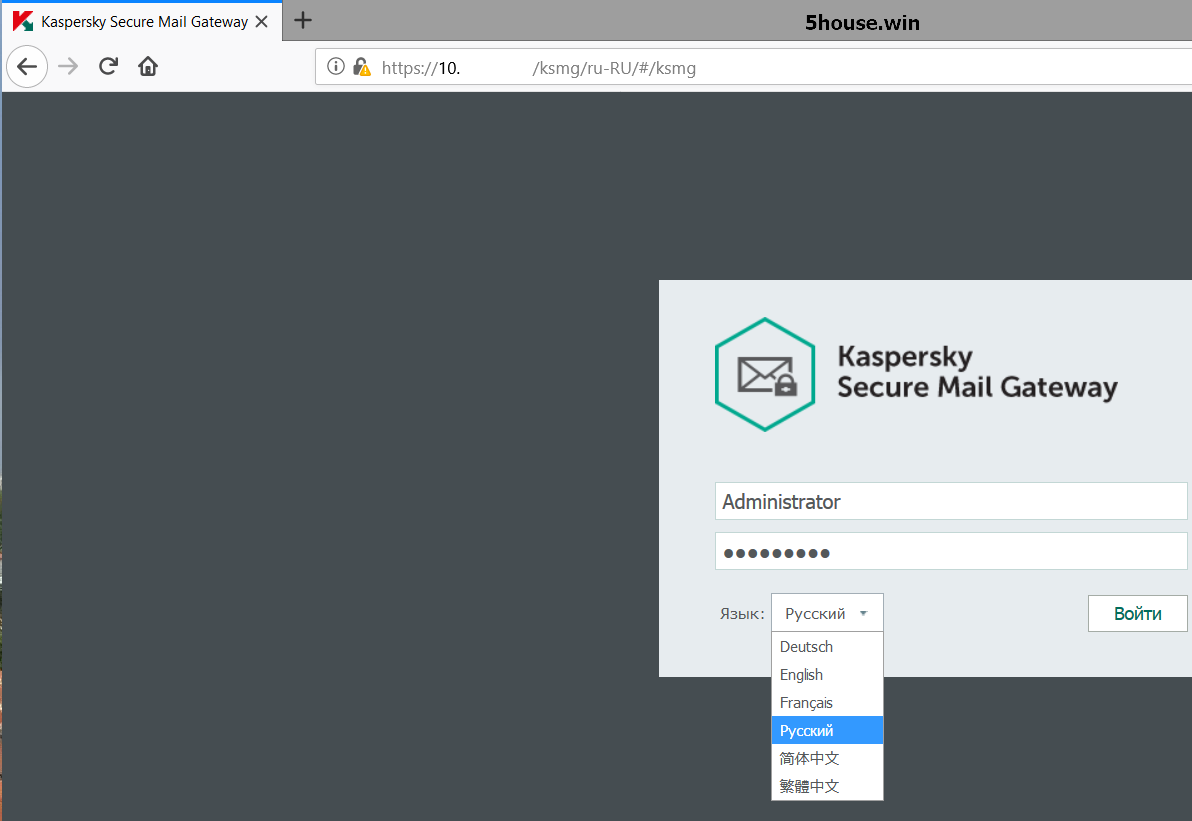

25)Подключение по https к web консоли

26)Быстрая настройка Kaspersky Secure Mail Gateway

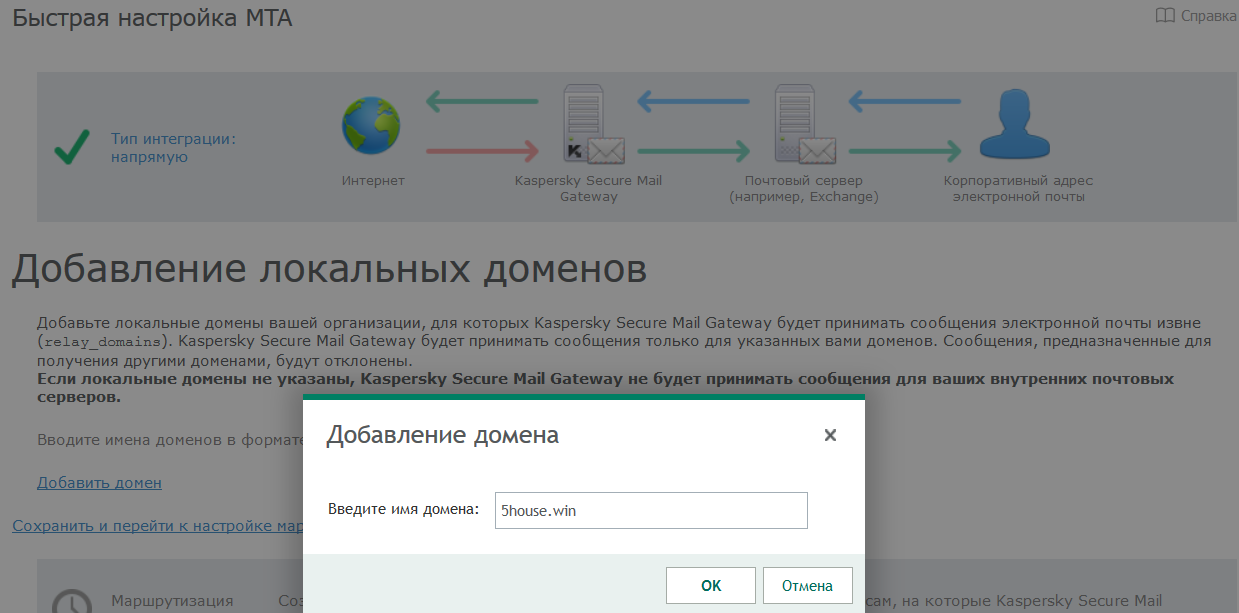

27)Добавление домена органиазции 5house.win

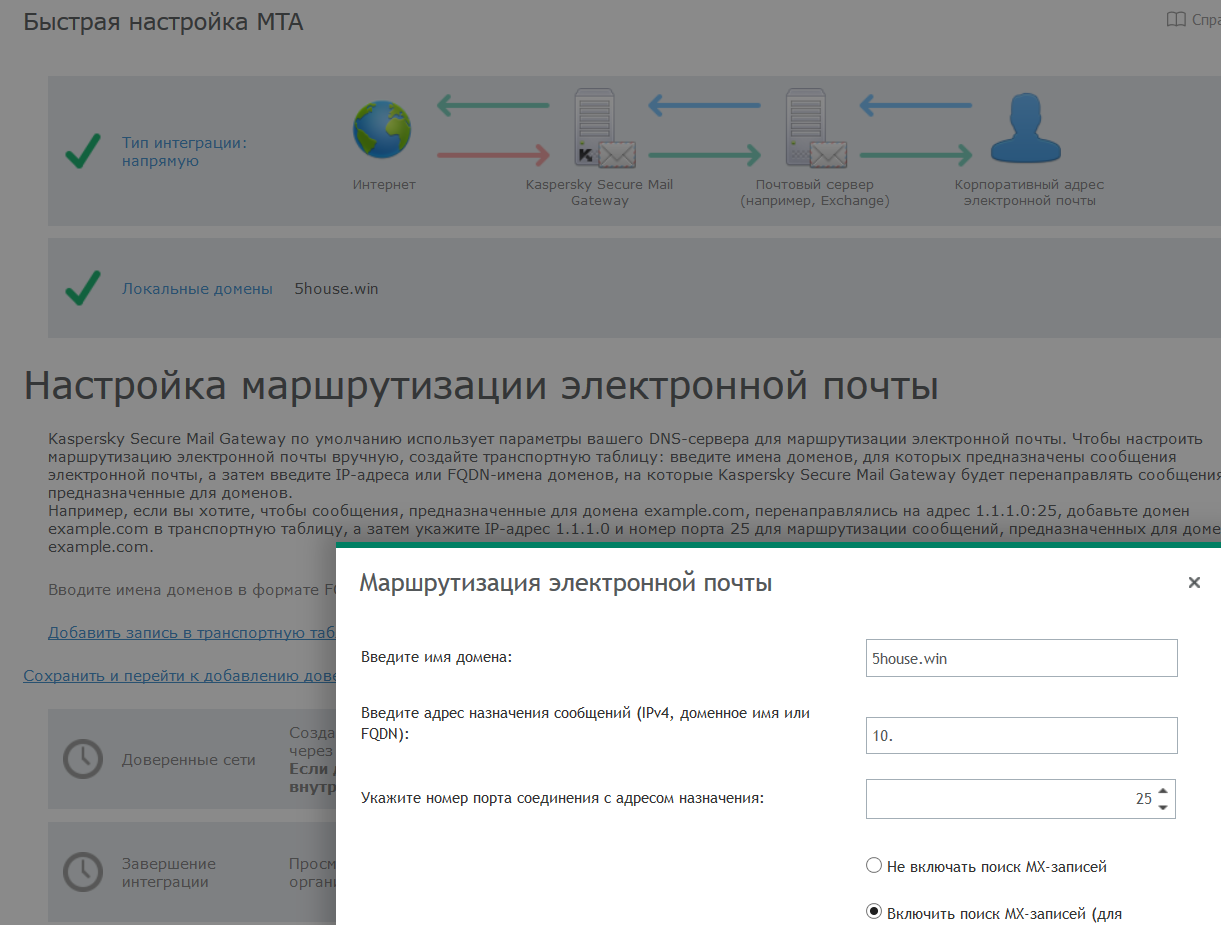

28)Настройка маршрутизации локальной почты

Укажем адрес локальных серверов smtp ip , mx

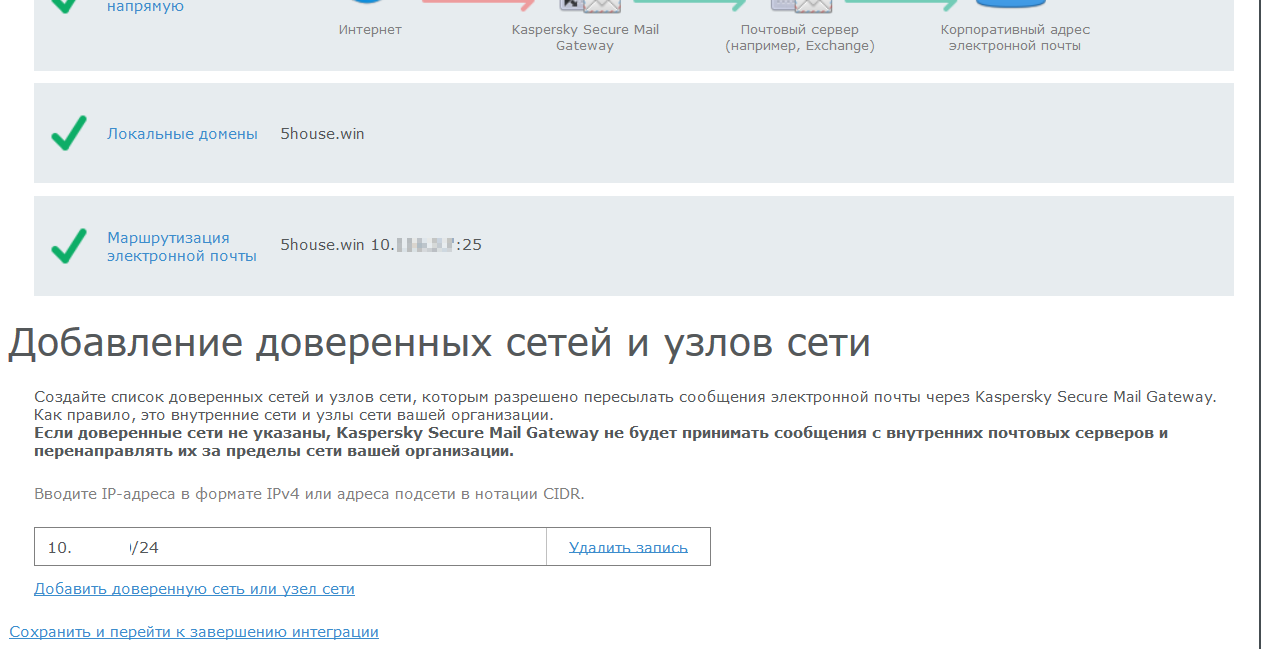

29)Добавление доверенных сетей и узлов сети

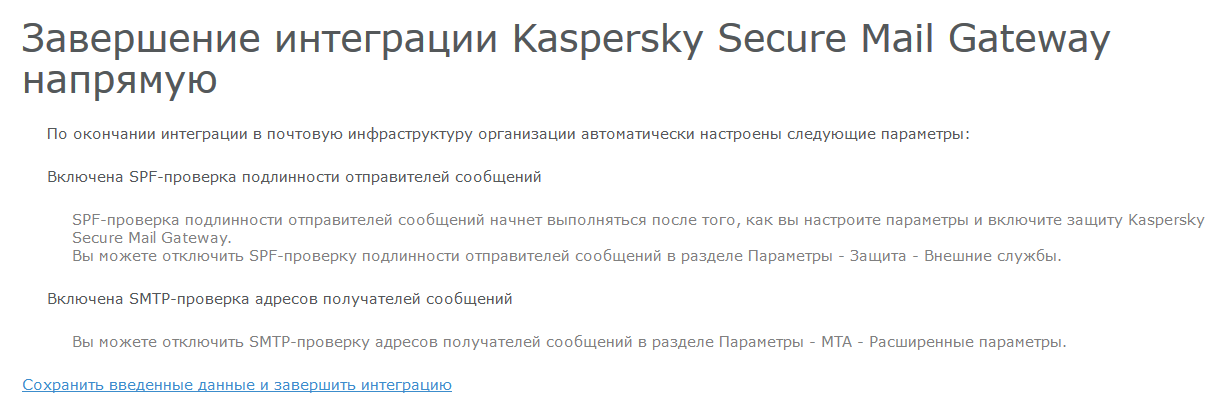

30)Завершение интеграции на прямую

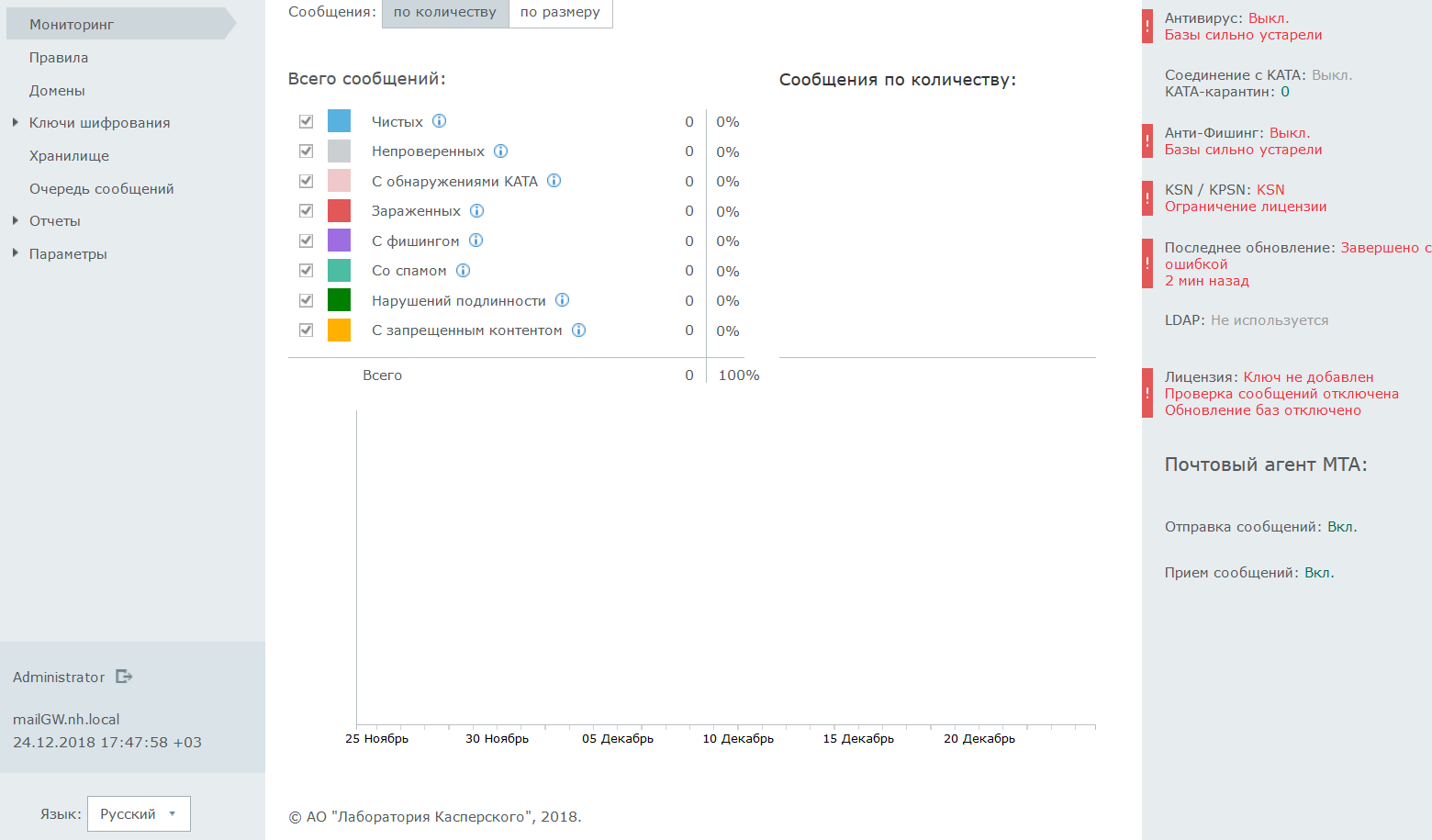

31)Главное окно — Мониторинг компоненты выключены

32)Главное окно — Мониторинг компоненты включены

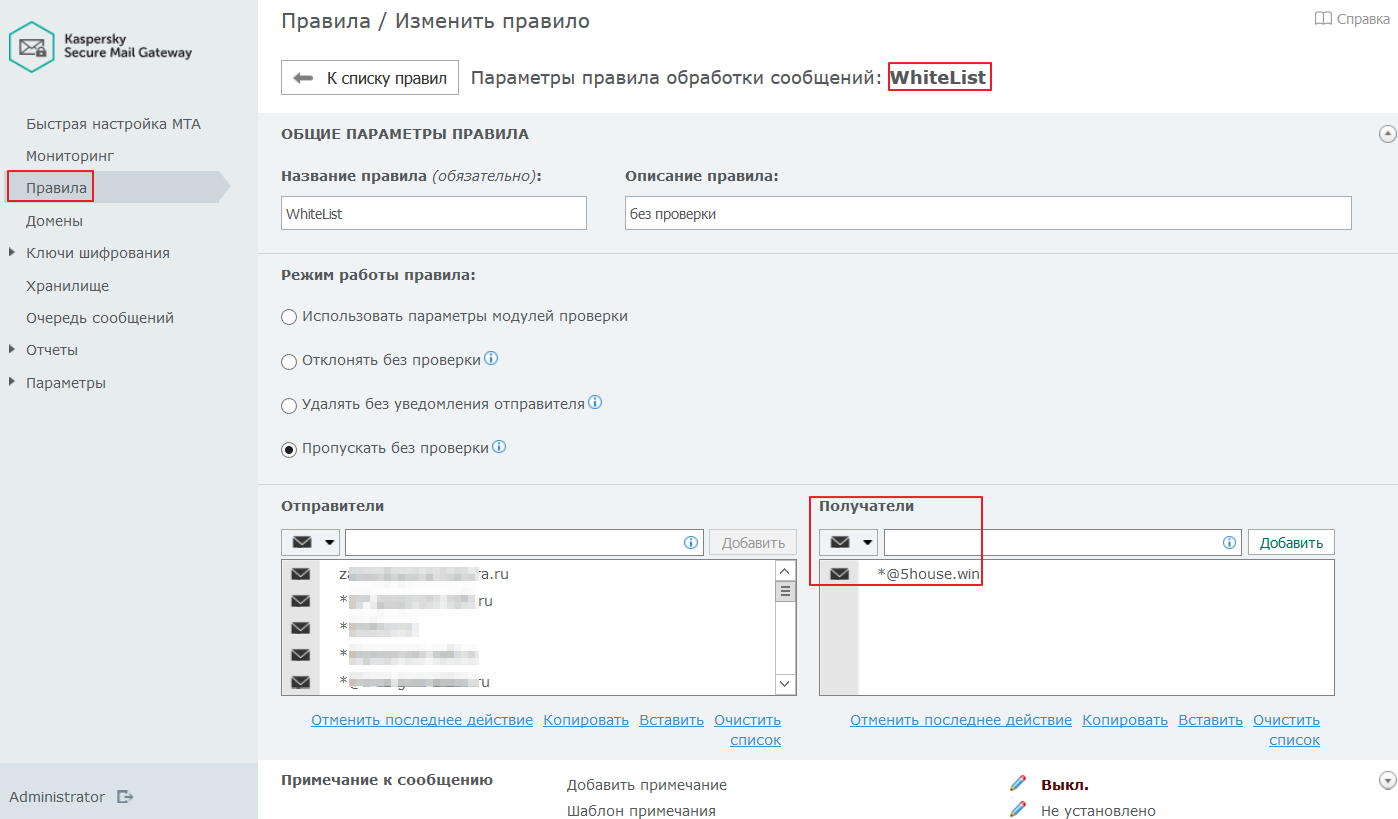

33)Правило WhiteList — белый список, добавляем почтовые адреса , ip отправителей и Получателя *@5house.win

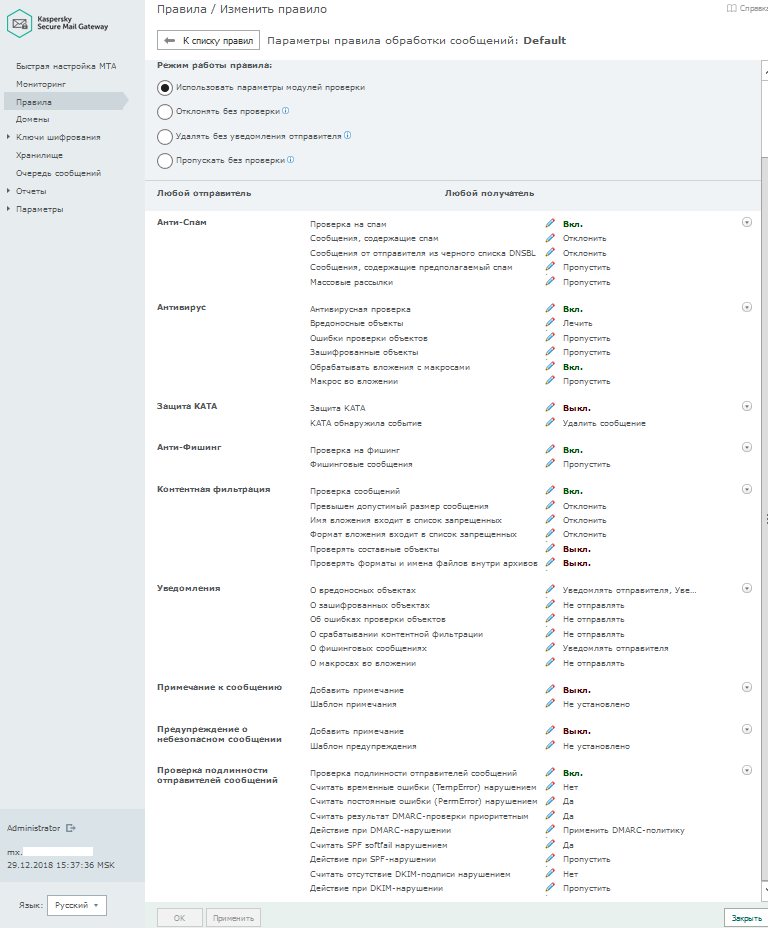

34)Настройка правил по умолчанию — Вкл.

35)Ключи шифрования / TLS, DKIM

TLS протокол шифрования соединения между двумя серверами, обеспечивающий

защищенную передачу данных между узлами сети Интернет

В файле TLS-сертификата удалите пароль доступа к сертификату, если он

использовался. Для этого выполните команду:

# openssl rsa -in <имя файла закрытого ключа>.pem -out <имя файла закрытого ключа после удаления пароля>.pem

Например, вы можете выполнить следующую команду:

# openssl rsa -in key.pem -out key-nopass.pem

Если вы не уверены, что клиенты, которым сервер будет предоставлять этот

сертификат, имеют собственные копии корневого и промежуточного сертификатов

CA, объедините закрытый ключ, сертификат сервера, промежуточный сертификат

и корневой сертификат CA в один файл. Для этого выполните команду:

% cat <имя файла закрытого ключа после удаления пароля>.pem <имя сертификата сервера>.pem <имя промежуточного сертификата CA>.pem <имя корневого сертификата CA>.pem <имя TLS-сертификата после объединения файлов>.pem

Например, вы можете выполнить следующую команду:

% cat key-nopass.pem server_cert.pem intermediate_CA.pem root_CA.pem > cert.pem

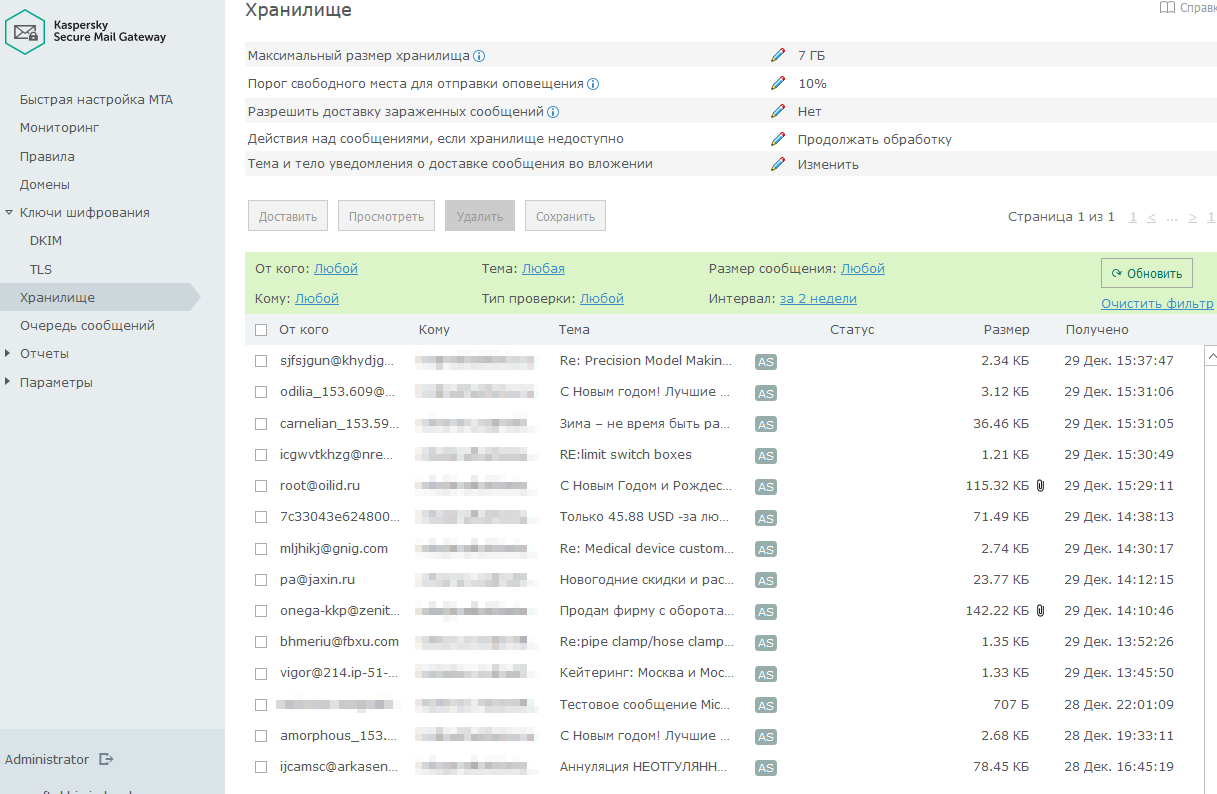

36)Хранилище и его параметры — отсюда можно вытащить (переслать или как файл .eml) желательную почту

37)Раздел отчеты — можно выгрузить статистику в формате PDF

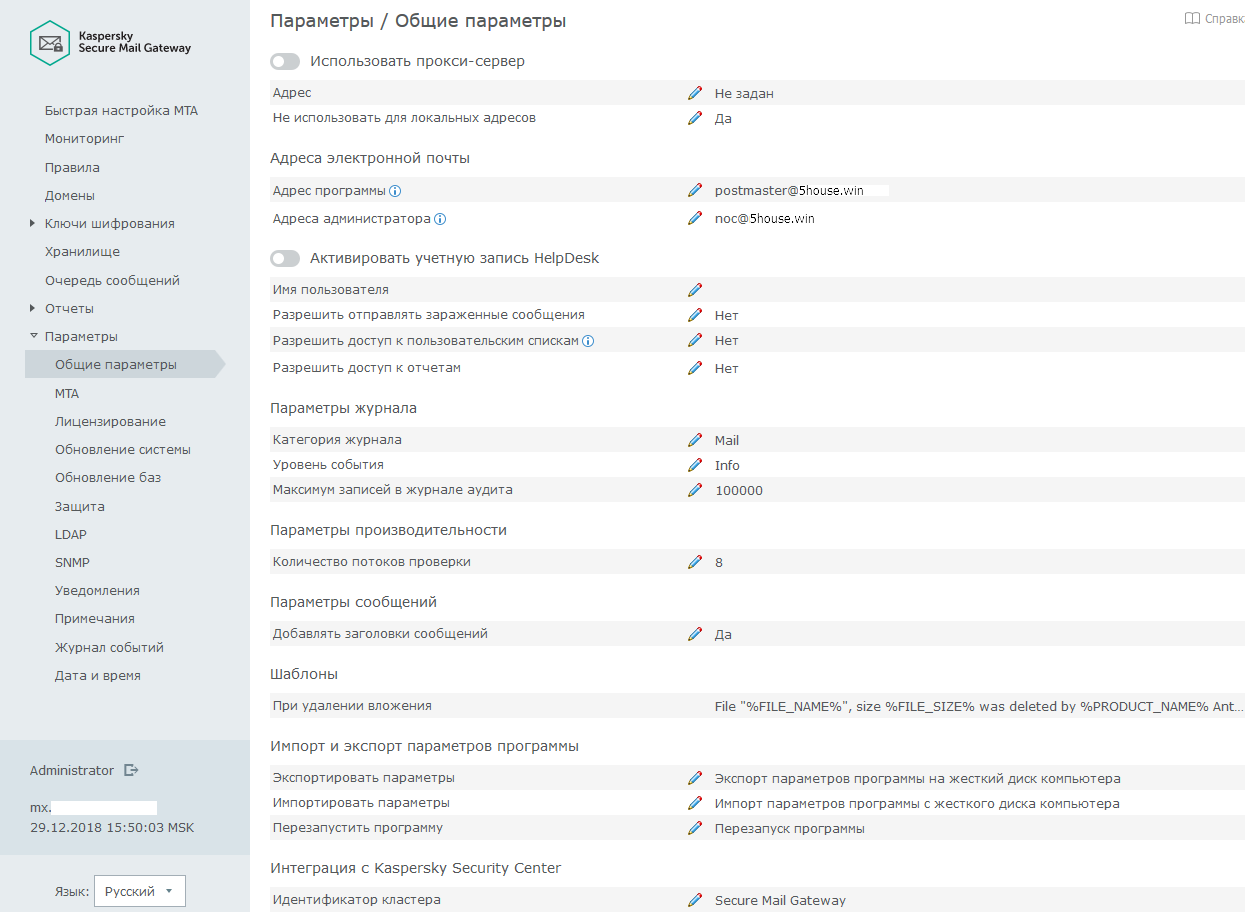

38)Параметры общие параметры — интеграция с Kaspersky Security center , служебные адреса электронной почты, параметры использования прокси сервера

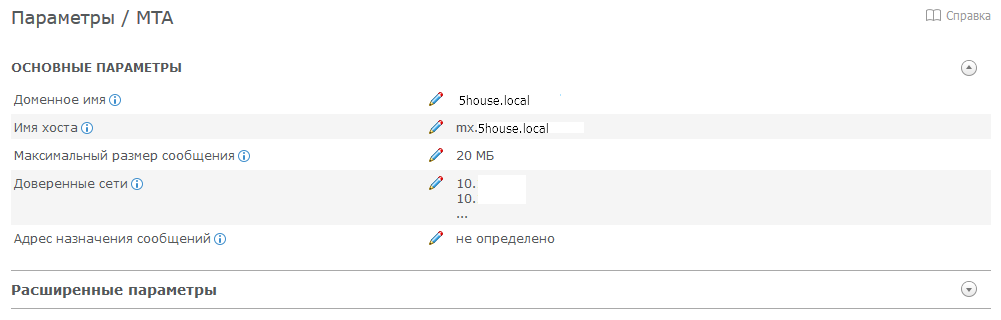

39)Параметры MTA (mail transfer agent) Доменное имя , хост , Максимальный размер сообщения, доверенные сети ip

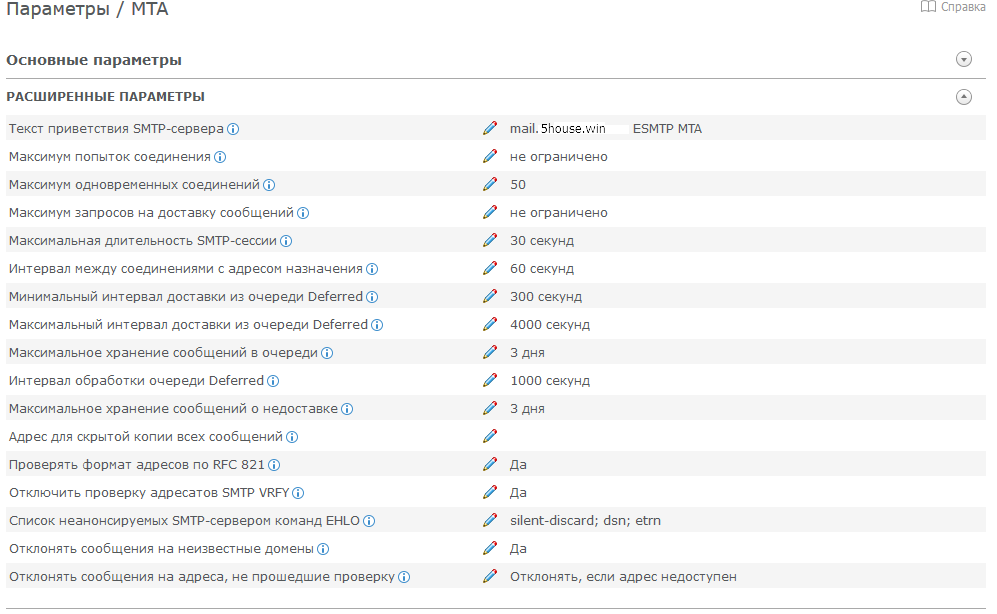

40)Параметры MTA Расширенные , Текст приветствия SMTP-сервера, число соединений, время хранения, интервалы

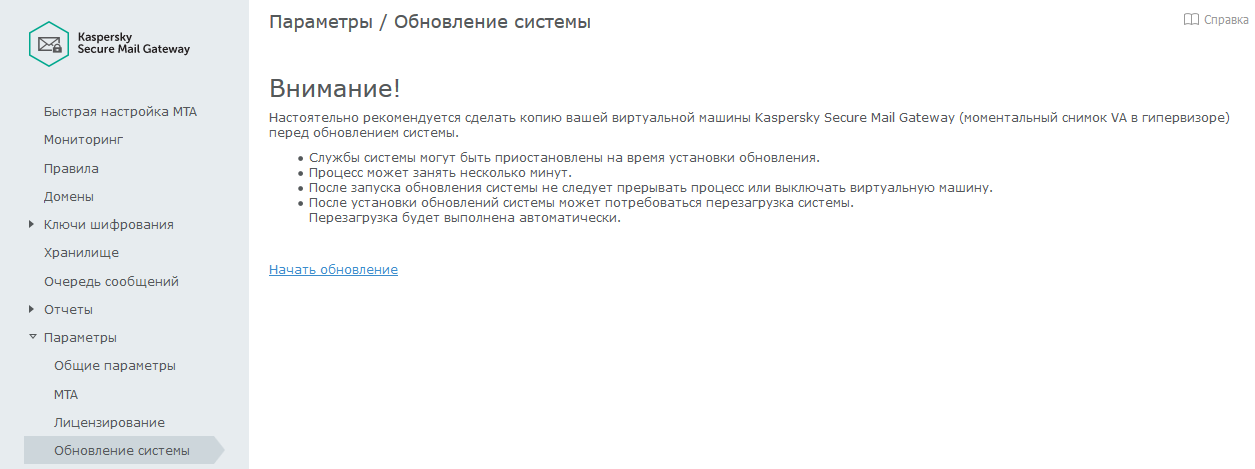

41)Параметрыобновления системы обновление системы через файл — патч

42)Параметры обновления баз , расписание источник обновлений

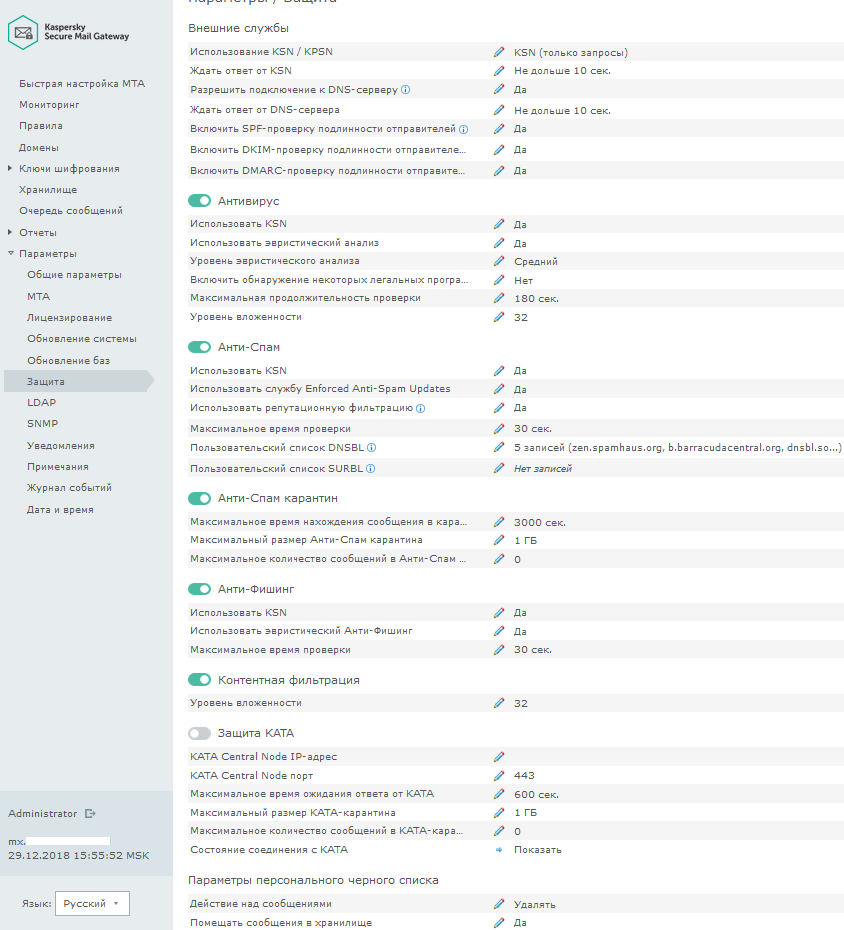

43)Защита — Антивирус Анти-Спам Фишинг Контетная фильтрация

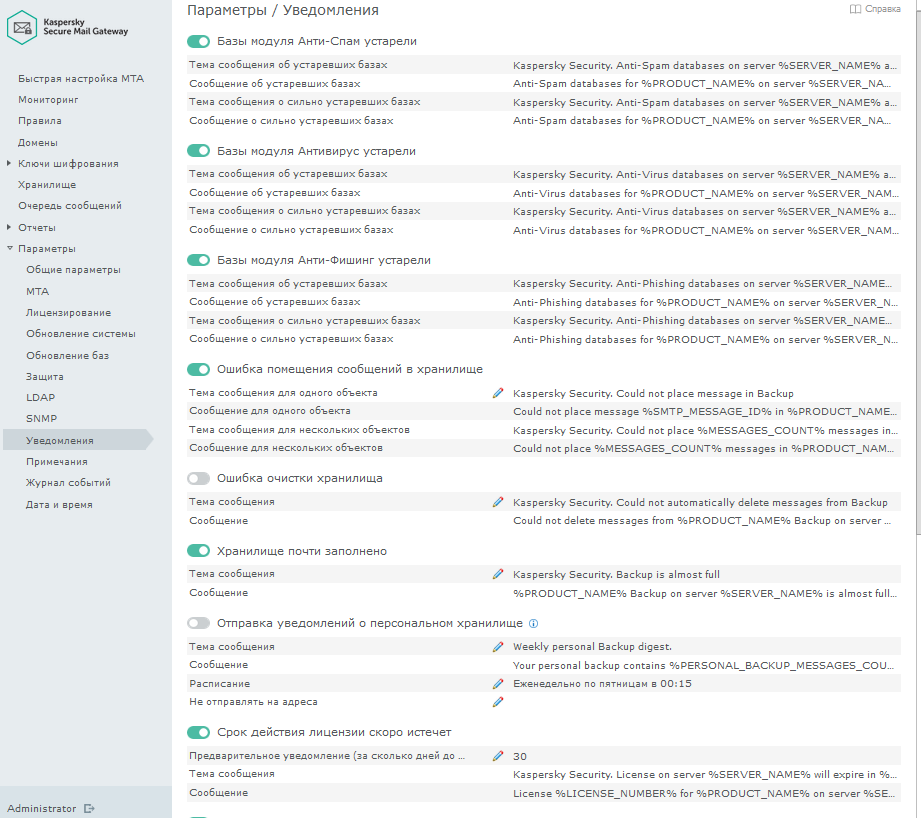

44)Параметры уведомления — уведомления о событиях на почту

45)Параметры журнал событий — syslog системы и протокола smtp

45)Настройка сетевого оборудования роутера или шлюза , NAT Network Address Translation /PAT Port address translation согласно вашей логической схеме — что-бы почту принимал mx.5house.local , проверял и далее переправлял на внутренний почтовый сервер

46)Microsoft Exchange Server Создание соединителя отправки для маршрутизации исходящей почты через промежуточный узел https://docs.microsoft.com/ru-ru/exchange/mail-flow/connectors/outbound-smart-host-routing?view=exchserver-2019

Для настройке и понимания терминов используйте

Руководство администратора

Kaspersky Secure Mail Gateway v 2 требования к железу повысили но интерфейс приятнее

Proxmox Mail Gateway https://www.proxmox.com есть риски региональной блокировки, как у антивируса clamAV

Версия

cat /etc/*-release

CentOS release 6.10 (Final)

rpm -qa | grep openssl

openssl-1.0.1e-58.el6_10.x86_64

uname -a

Linux mx.domain.local 2.6.32-754.24.3.el6.x86_64 #1 SMP Thu Nov 14 15:35:16 UTC 2019 x86_64 x86_64 x86_64 GNU/Linux

cat /proc/version

Linux version 2.6.32-754.24.3.el6.x86_64 (mockbuild@x86-02.bsys.centos.org) (gcc version 4.4.7 20120313 (Red Hat 4.4.7-23) (GCC) ) #1 SMP Thu Nov 14 15:35:16 UTC 2019

Добрый день.

Пытаюсь внедрить KSMG (пока в песочнице) в информационную структуру своей сети. Ранее использовали проприетарный продукт нероссийского производства, в качестве корпоративного почтовика, все было просто и понятно :). Но надо переезжать.

Скачала. Установила, пытаюсь конфигурировать. Коллеги, объясните мне собственно, что такое локальный домен (relay-domain), в понимании Касперского.

Я что-то ну никак не пойму что нужно рисовать в транспортную карту на странице Domain.

Предположим KSMG имеет белый адрес и FQDN-имя, в котором имя домена соответствует почтовому — mydomain.ru. В DMZ стоит некий сервер на серых адресах с именем mail-dmz.mydomain.local и на нем exim+dovecot. MX запись на DNS указывает на KSMG-сервер.

Как настраивать?

Это локальный домен или просто пересылка?