Настройка маршрутизаторов на RouterOS 7 описана в статье: Настройка маршрутизатора MikroTik с нуля (RouterOS 7).

Ниже представленный материал описывает пошаговую настройку маршрутизатора MikroTik для дома или небольшого офиса от момента его подключения к электрической розетке до момента, когда роутер можно убрать на свое рабочее место и благополучно о нем забыть. Конфигурация включает в себя настройка проводных сетевых интерфейсов, работающих в локальной сети, настройка для работы с интернетом провайдера, настройка Wi-Fi, минимальная необходимая конфигурация Firewall и другие настройки для безопасной работы маршрутизатора и устройств подключенных к нему.

Настройка будет производиться на примере маршрутизатора MikroTik hAP ac^2 (RBD52G-5HacD2HnD), но другие устройства настраиваются точно так же, т.к. все маршрутизаторы работают под управлением единой системы RouterOS. Изначально настраиваемый экземпляр имел версию RouterOS 6.44. Настройка описывает подключение абонентов к сети интернет по технологии Ethernet.

- Подготовка к настройке

- Первое подключение к маршрутизатору MikroTik

- Настройка пользователей в MikroTik

- Настройка локальной сети

- Настройка интернет на MikroTik

- Обновление RouterOS

- Работа с пакетами

- Настройка синхронизации времени

- Настройка Wi-Fi

- Дополнительные настройки

- Заключение

Подготовка к настройке

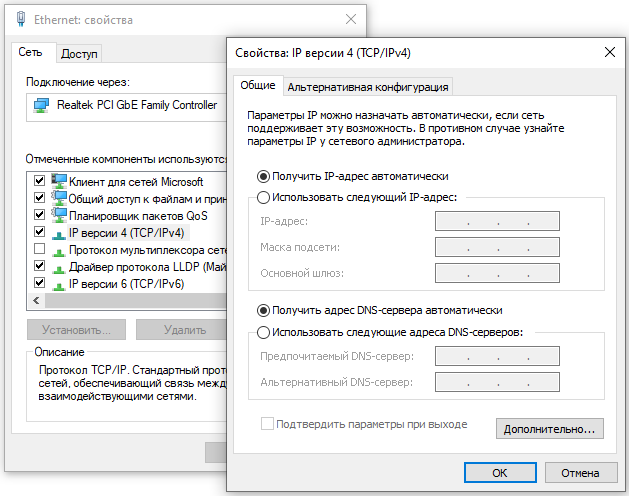

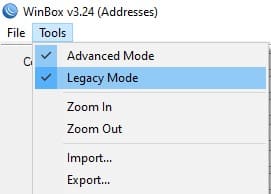

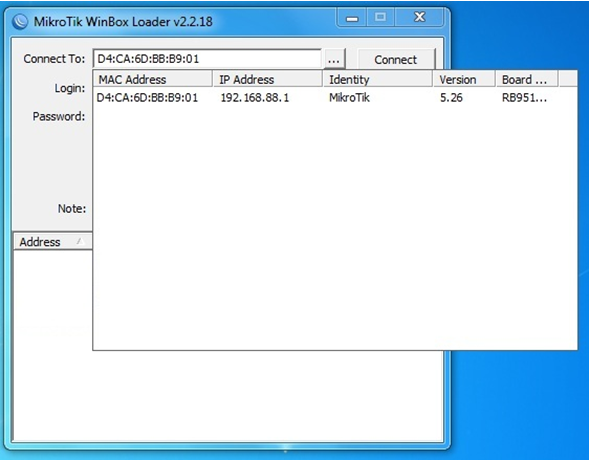

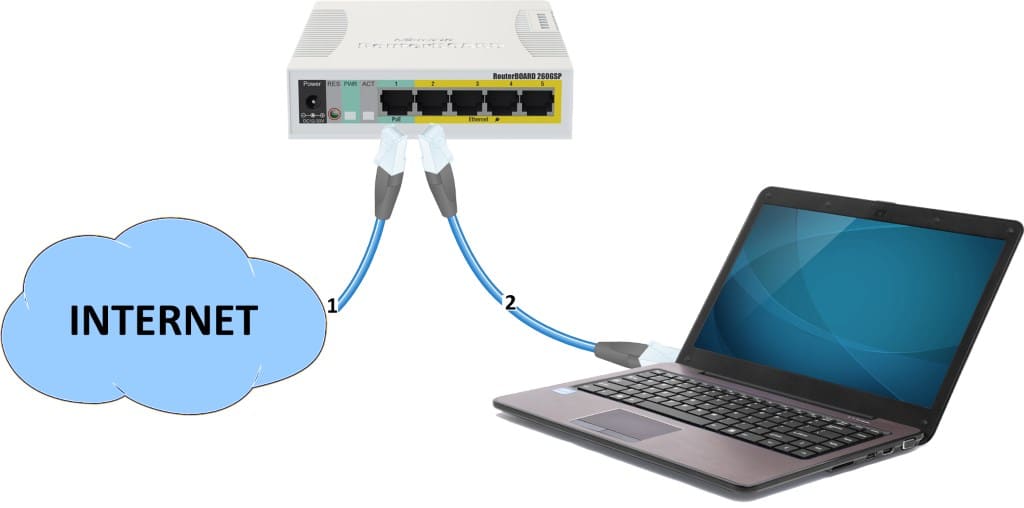

Первым делом обзаводимся проводом UPT5 (патч-кордом), которым компьютер будет подключаться к маршрутизатору, к сожалению, производитель не комплектует свои устройства такой мелочью. Вторым, скачиваем программу WinBox с сайта MikroTik (прямые ссылки для версии WinBox_x32 и WinBox_x64). Маршрутизатор можно настраивать через Web интерфейс, через командную строку при помощи Telnet или SSH, но WinBox самый наглядный и удобный инструмент для настройки (особенно для не подготовленного пользователя). Третье, в настройках сетевой карты компьютера проверить, а по необходимости установить, получение IPv4 адреса по DHCP. Для компьютеров на ОС Windows это делается в Панель управления -> Все элементы панели управления -> Центр управления сетями и общим доступом -> Изменение параметров адаптера -> правой клавишей на Подключение по локальной сети -> Свойства -> IP версии 4 (TCP/IP) (Галочка должна быть установлена!!!) -> Свойства, установить Получить IP-адрес автоматически и Получить адрес DNS сервера автоматически.

Первое подключение к маршрутизатору MikroTik

Провод провайдера, по которому приходит интернет, не подключаем!!! Это будет сделано позже.

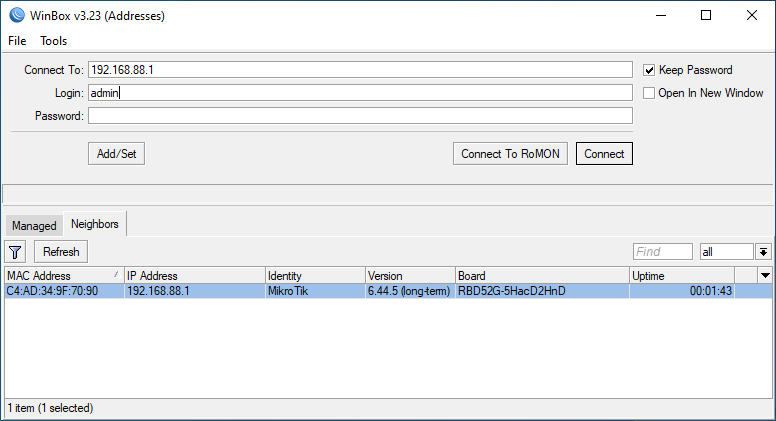

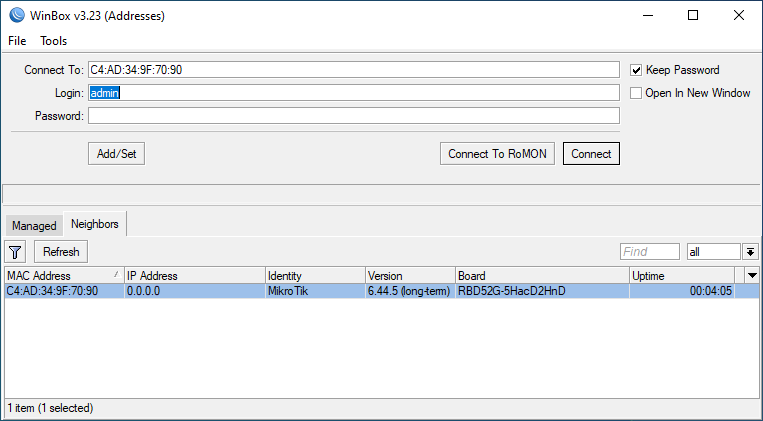

Патч-кордом подключаем компьютер к устройству, на маршрутизаторе, для подключения используем порты со 2 по 5. Включаем устройство в электрическую розетку. Запускаем WinBox. После загрузки маршрутизатора в WinBox во вкладке Neighbors мы увидим наше устройство. Нажимаем на него, в поле Login пишем пользователя admin, поле Password оставляем пустым, кнопка Connect.

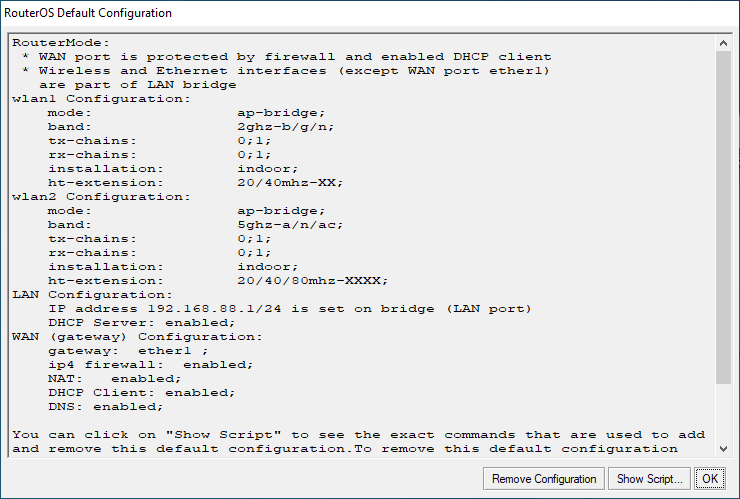

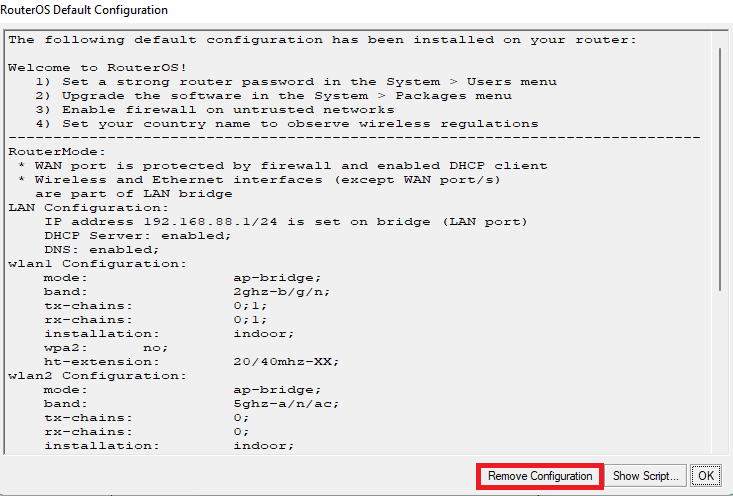

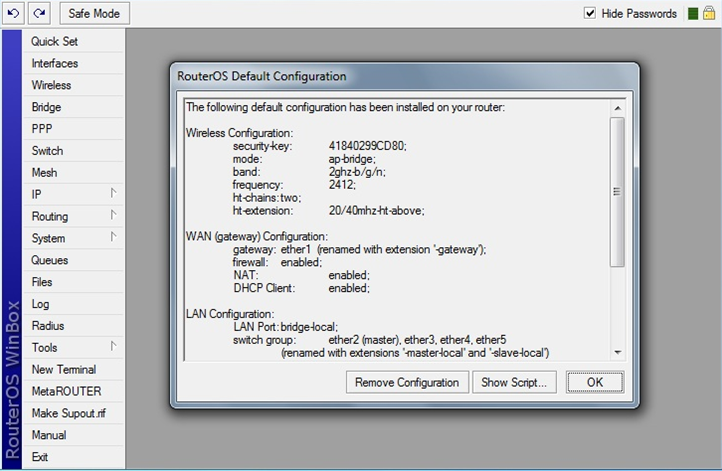

При первом входе на устройство появляется сообщение с настройками роутера «из коробки». Те, кто хочет попробовать быстро настроить устройство, могут нажать кнопку OK и далее попробовать настроить свое устройство через режим Quick Set, у кого-то это получится, у кого-то нет, кто-то будет крыть устройство, компанию и тех, кто посоветовал это приобрести на чем свет стоит. Те, кто нажал кнопку OK и у него ничего не получилось сбрасывает устройства к заводским настройкам: System -> Reset configuration -> Do Not Backup -> Reset Configuration. Все остальные и вернувшиеся после сброса устройства читают дальше

При первом входе в появившемся окне нажимаем кнопку Remove Configuration, это удалит все заводские настройки. Вот теперь, это абсолютно не настроенное устройство, мы будем конфигурировать под себя.

Настройка пользователей в MikroTik

После сброса конфигурации обычно происходит отключение от текущей сессии, в WinBox на странице авторизации в списке устройств отображается настраиваемый маршрутизатор. Т.к. назначенного адреса теперь у устройства нет, входим по MAC адресу нажав на соответствующее поле, Login: admin, Password: оставляем пустым, далее Connect.

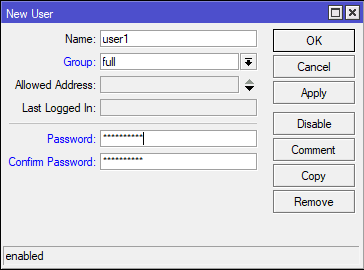

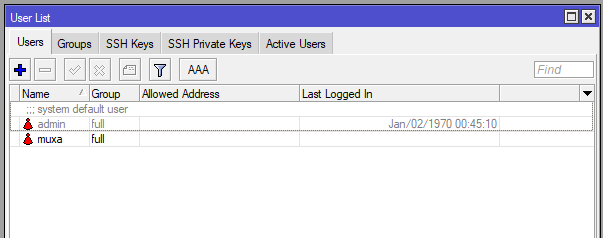

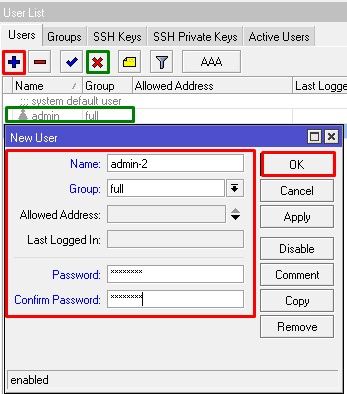

Безопасность на первом месте, поэтому сразу меняем пароль пользователя admin, меню System -> Users, вкладка Users, правой клавишей на пользователе Password... и здесь же создаем нового пользователя с правами администратора, под которым будем работать постоянно, нажимаем + (Add), вводим имя нового пользователя, в выпадающем меню Group выбираем full, вводим пароль и подтверждение пароля, OK. В верхнем меню нажимаем Session -> Disconnect. Сложность пароля оставляю на совесть каждого, но лучше задать достаточно сложный пароль.

Повторяем подключение по MAC адресу, но уже под созданным новым пользователем. Если все хорошо, то опять переходим к списку пользователей и отключаем учетную запись admin, предварительно выбрав ее и нажав красный крест. Изначально мы не отключили учетную запись администратора, чтобы если под новой учетной записью войти не удастся, то можно было бы зайти под админом. Пароль администратора был задан на случай, если учетная запись будет, по каким-то причинам включена, то защита паролем уже будет стоять.

Настройка локальной сети

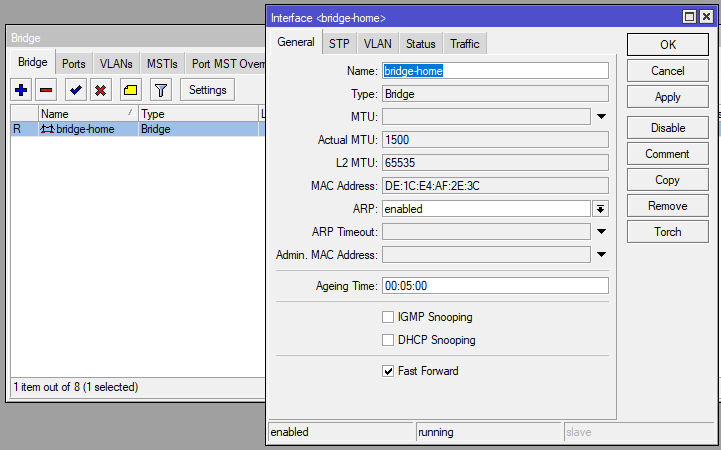

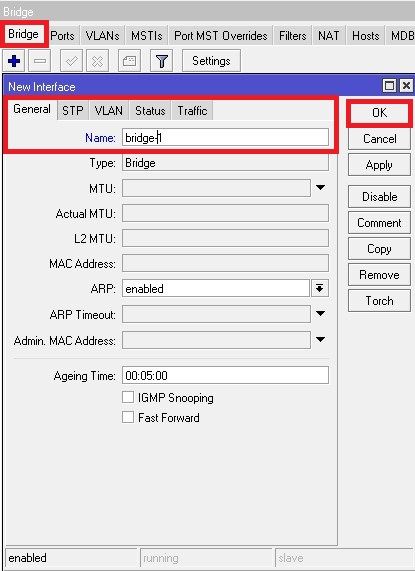

В боковом меню выбираем Bridge. На вкладке Bridge нажимаем +. В открывшемся окне в поле Name вводим удобное для понимания имя и нажимаем OK.

Для чего это делать? В обычном домашнем роутере, например, D-Link DIR-300, есть пять ethernet портов + Wi-Fi, четыре порта подписаны от 1 до 4, они предназначены для проводного подключения домашних устройств. Эти четыре порта объединены в один Bridge, в который объединен и Wi-Fi, устройства, подключенные к этим портам и Wi-Fi, объединяются в локальную сеть. В устройствах MikroTik другой подход, каждый проводной порт и каждый интерфейс Wi-Fi может быть настроен отдельно, и то, что на роутере сзади написано первый порт интернет, а со второго по пятый это локальная сеть, является только для конфигурации по умолчанию, которую мы успешно удалили

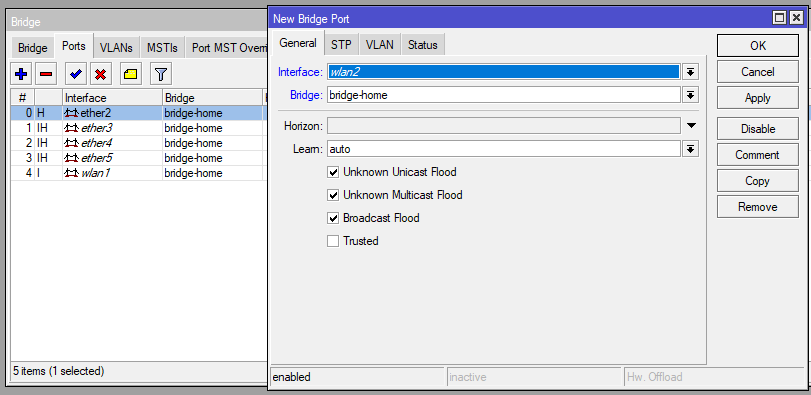

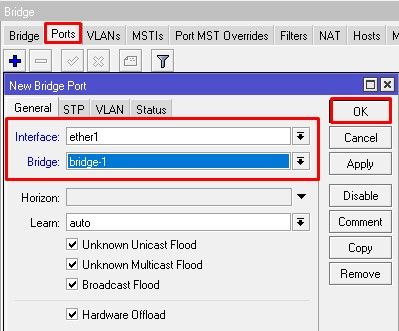

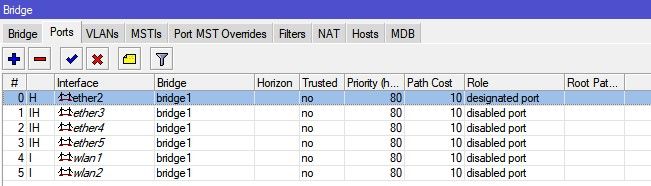

Переходим на вкладку Ports. На вкладке Ports нажимаем + и последовательно по одному порту добавляем в созданный Bridge порты, к которым будут подключаться устройства локальной сети. Первый порт трогать не будем, он будет для подключения интернет, добавляем порты ethernet2, ethernet3, ethernet4, ethernet5. Сюда же добавляем интерфейсы wlan1 и, если есть, wlan2 (по умолчанию в устройствах MikroTik wlan1 это адаптер на 2.4GHz, wlan2 адаптер на 5GHz).

В соответствующие поля выбираем нужный интерфейс и созданный нами Bridge, нажимаем OK. Затем опять +, пока не добавим все необходимые интерфейсы.

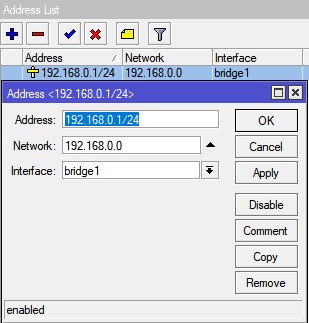

Закрываем окно Bridge. В боковом меню открываем IP -> Addresses. Установим нашему маршрутизатору IP адрес в нашей маленькой локальной сети. В окне Address List нажимаем +. В открывшемся окне вносим:

- Address — IP адрес маршрутизатора, через

/(прямой слеш) указываем маску подсети. Например, для нашей тестовой конфигурации будет 192.168.111.1/24. Префикс /24 соответствует маске 255.255.255.0 и позволяет использовать 254 адреса в локальной сети. - Network — в данном случае пропускаем, после нажатия кнопки

OK, данное поле будет заполнено само. - Interface — выбираем созданный нами

Bridge.

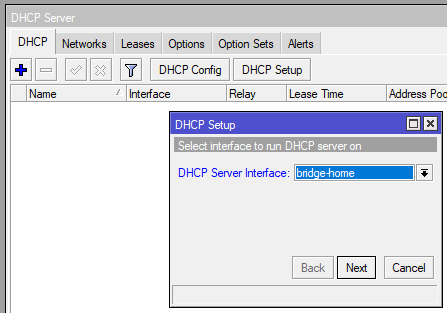

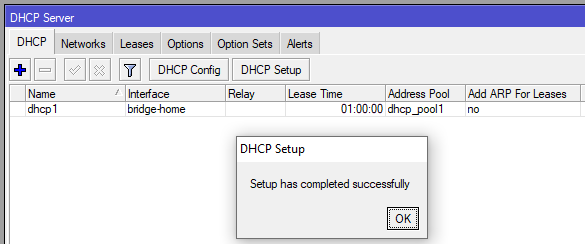

Нажимаем OK, закрываем окно Address List и переходим к настройке сервиса, выдающего IP адреса устройствам в локальной сети, а вместе с ними минимальный набор сетевых настроек — DHCP сервера. В боковом меню переходим IP -> DHCP Server. В открывшемся окне нажимаем кнопку DHCP Setup. В открывшемся окне последовательно выбираем/заполняем необходимые поля.

DHCP Server Interface — интерфейс, на котором будет работать данная конфигурация DHCP сервера, выбираем наш созданный ранее Bridge. Нажимаем Next.

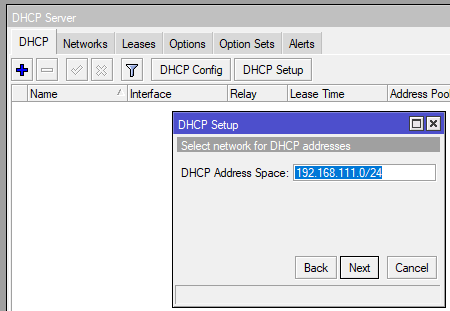

DHCP Address Space — используемое адресное пространство для раздачи адресов, указывается как Network/Mask. Network мы могли видеть ранее, когда устанавливали IP адрес маршрутизатору, мы его не заполняли, но он установился сам, для данной конфигурации используем его. Mask — маска подсети, этот параметр тоже использовался ранее при назначении IP адреса маршрутизатору. Если ничего не понятно, что все это и зачем, то стоит почитать немного про сети, если лень, то делай как я :))) Для нашей конфигурации — это будет выглядеть так: 192.168.111.0/24. Нажимаем Next.

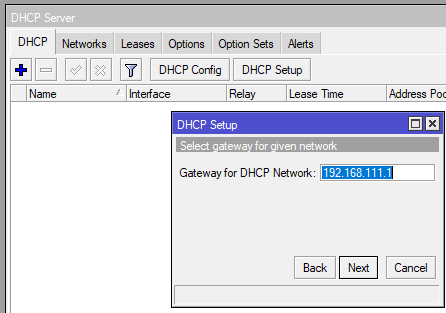

Gateway For DHCP Network — адрес маршрутизатора в сети. Здесь всё просто, поскольку мы настраиваем устройство как маршрутизатор, и он у нас единственный в сети, то в поле записываем выданный нами ранее адрес маршрутизатора — 192.168.111.1 (Здесь маска сети не указывается!). Нажимаем Next.

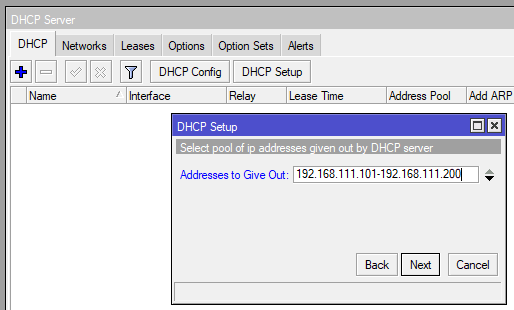

Addresses to Give Out — диапазон IP адресов, выдаваемых DHCP сервером. Используемая маска /24 ограничивает нас количеством в 254 адреса, поскольку адрес 192.168.111.1 уже занят, то он не должен попадать в этот диапазон, если в сети нет других статических адресов, то можно использовать весь диапазон от 2 до 254. Описываемая конфигурация будет ограничиваться только сотней выдаваемых сервером адресов, 192.168.111.101 - 192.168.111.200. Нажимаем Next.

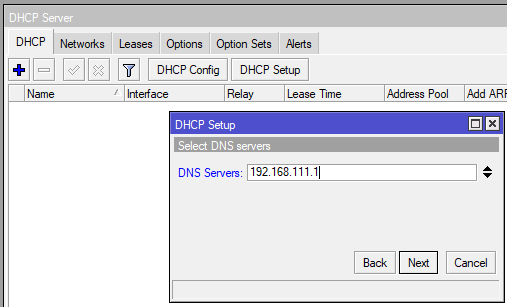

DNS Servers — адрес(а) сервера(ов) предназначенных для получения IP адресов в сети по имени хостов/доменов. Тоже всё просто, если в сети нет отдельных серверов DNS, сервера провайдера не считаются, то это наш маршрутизатор. Для нашей конфигурации это 192.168.111.1. Нажимаем Next.

Lease Time — Время аренды адреса. По истечении этого времени если адрес не используется, то он освобождается и может быть назначен другому устройству, если адрес используется, то аренда продлевается на время Lease Time. Одного часа достаточно. Next и нам сообщают об успешной настройке DHCP сервера.

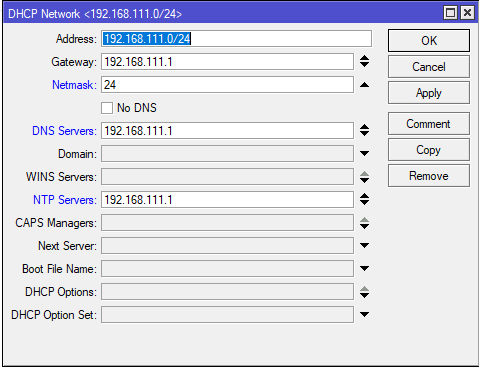

Переходим на вкладку Networks. Дважды нажимаем на созданной конфигурации, в поле NTP Servers (серверы времени) записываем адрес нашего маршрутизатора. Теперь устройства, поддерживающие данную настройку, будут синхронизировать свои часы с маршрутизатором.

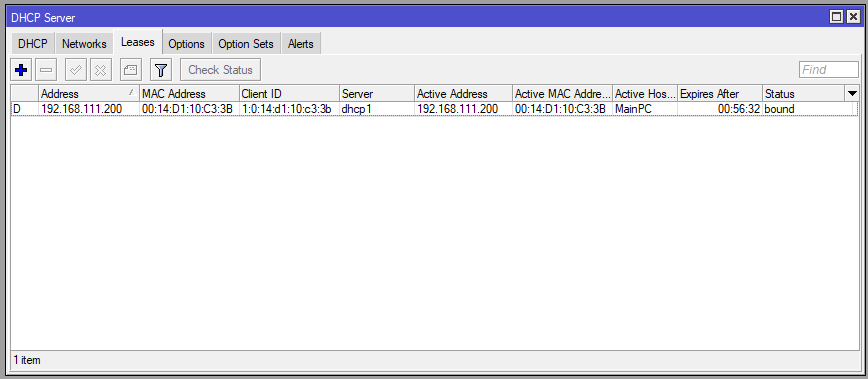

Перейдя на вкладку Leases можно увидеть, что одно устройство получило IP адрес в локальной сети, это компьютер, с которого происходит настройка маршрутизатора.

Настройка интернет на MikroTik

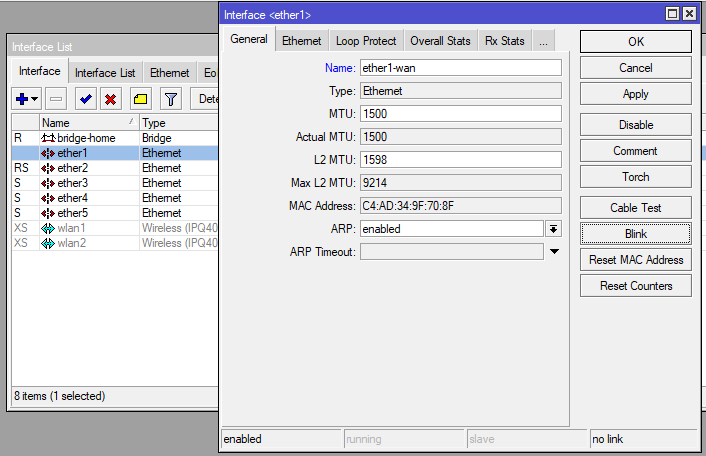

Закрываем все окна в WinBox. В боковом меню открываем Interfaces. Дважды нажимаем на интерфейсе ether1, в поле Name пишем ehter1-wan, сохраняем нажав OK. Переименование сделано для удобства чтения конфигурации в будущем.

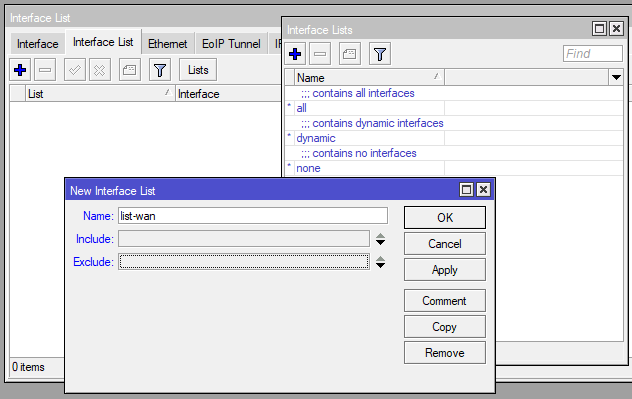

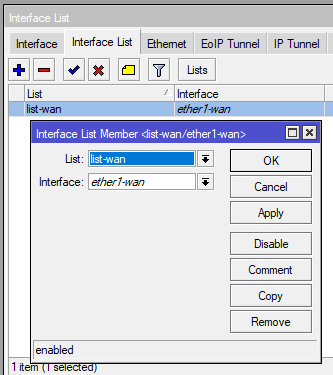

Переходим на вкладку Interface List, нажимаем кнопку Lists. В открывшемся окне создадим несколько новых списков интерфейсов. Списки удобно использовать что бы не добавлять в разных настройках несколько интерфейсов, достаточно использовать в настройке список, а необходимые интерфейсы добавлять уже в этот список. Последовательно добавляем списки нажав +.

- list-wan — список интерфейсов, подключенных к провайдерам. В описываемой конфигурации в списке будет один интерфейс, но список может оказаться полезным при использовании подключений VPN или подключении второго канала интернет.

- list-discovery — список интерфейсов, которые будут использоваться службами Neighbor Discovery и MAC Server. Используется для безопасности нашего устройства.

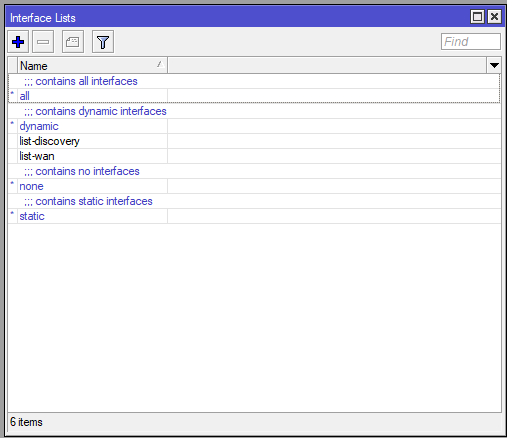

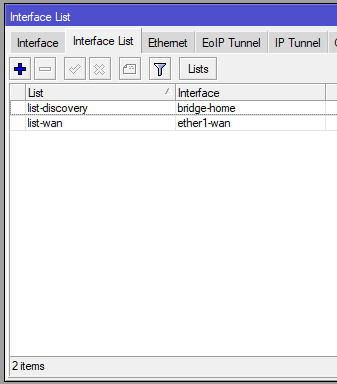

В списках должно быть две новых записи:

Закрываем окно редактирования Interface Lists. Добавляем в созданные списки необходимые интерфейсы.

- Интерфейс

ether1-wanв списокlist-wan - Созданный ранее Bridge интерфейс

bridge-homeв списокlist-discovery

В итоге должно получиться так:

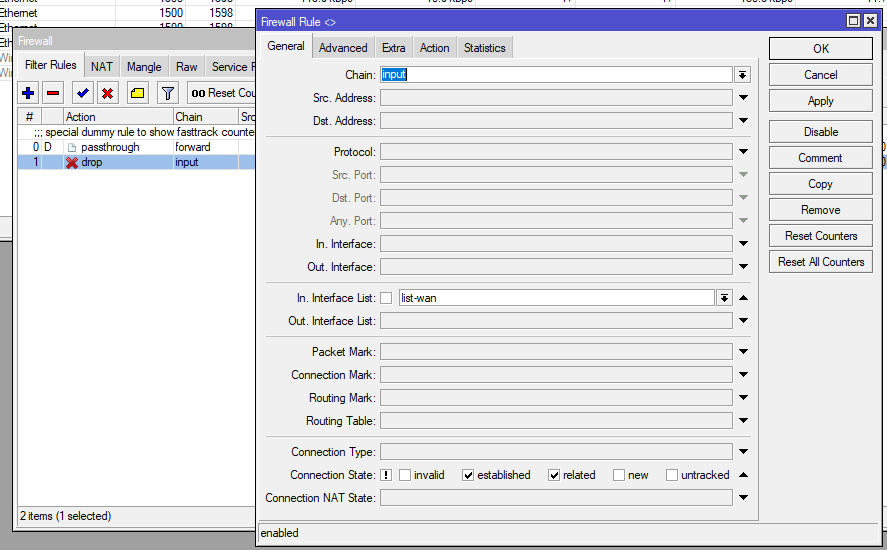

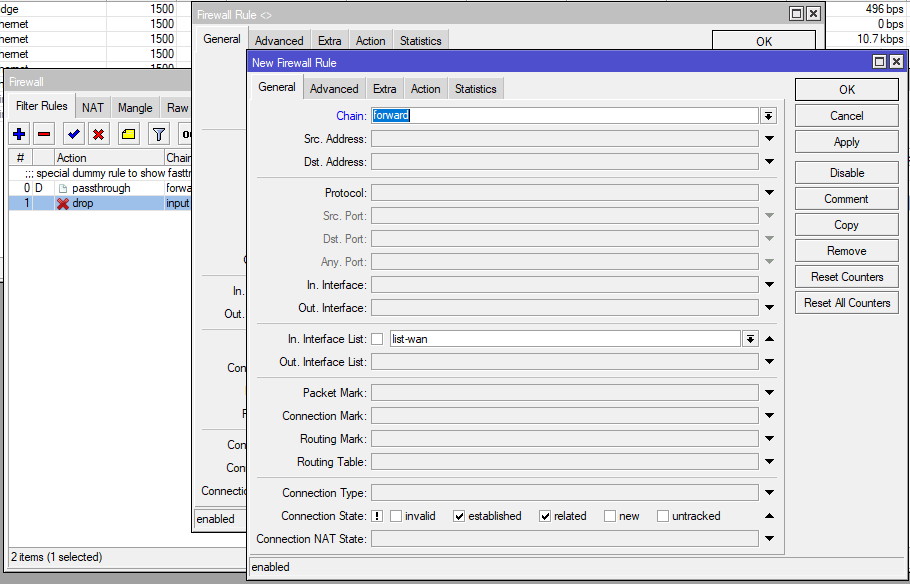

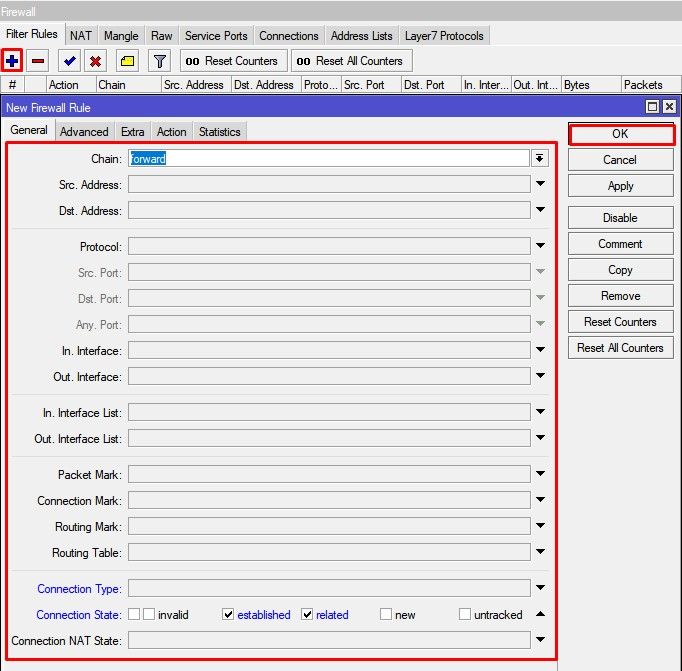

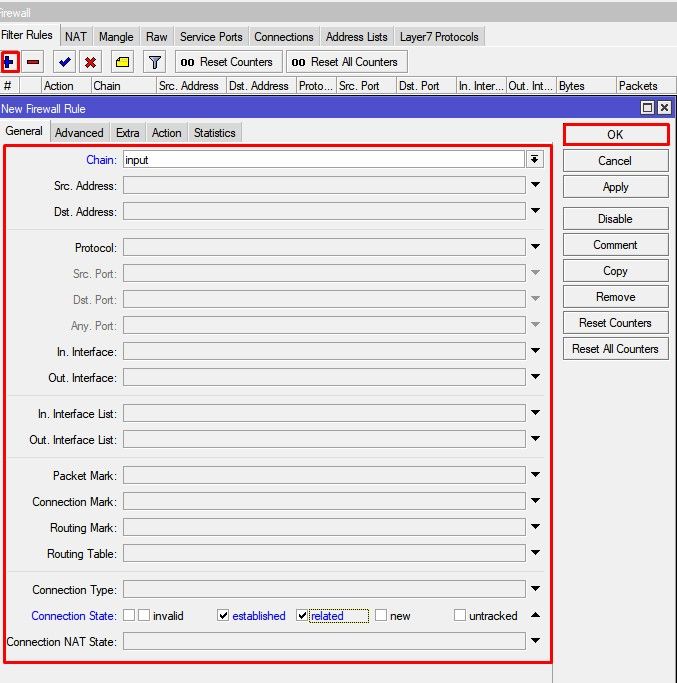

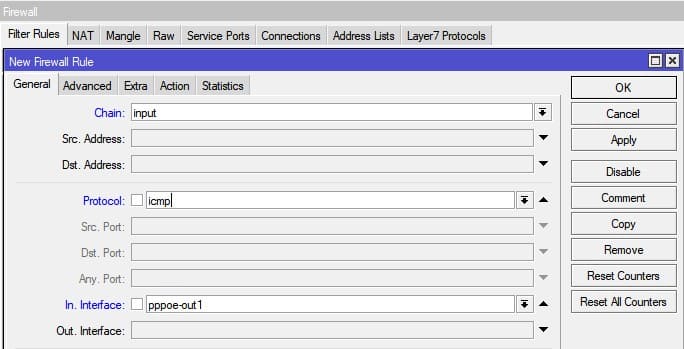

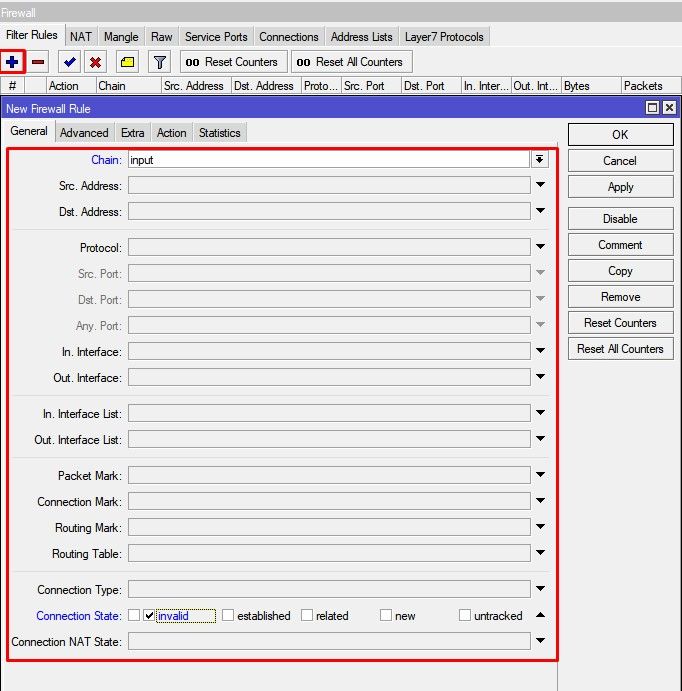

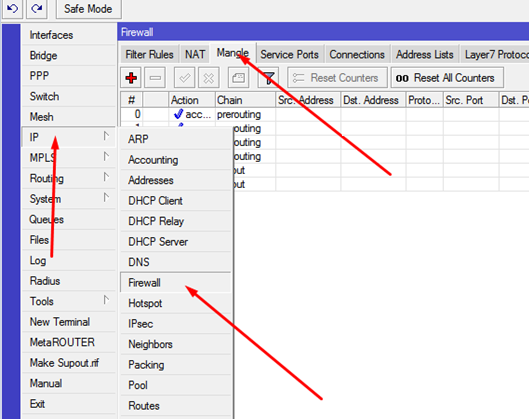

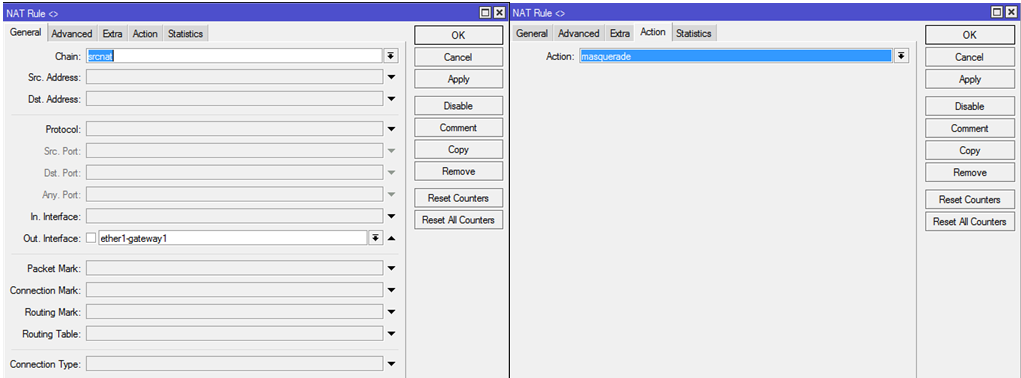

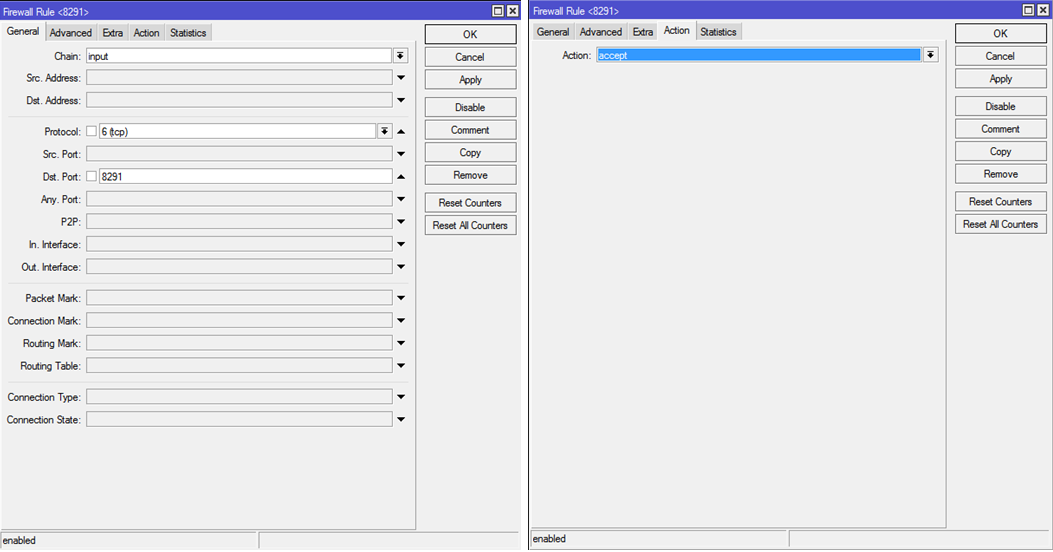

Обезопасим маршрутизатор и устройства локальной сети от доступа к ним из сети интернет. Открываем окно IP -> Firewall. На вкладке Filter Rules нажимаем + и добавляем новое правило. В открывшемся окне на вкладке General добавляем:

- Chain — Input

- In Interface List — list-wan

- Connection State — отмечаем в окне первый не подписанный квадрат, он выделится восклицательным знаком, далее выбираем

establishedиrelated

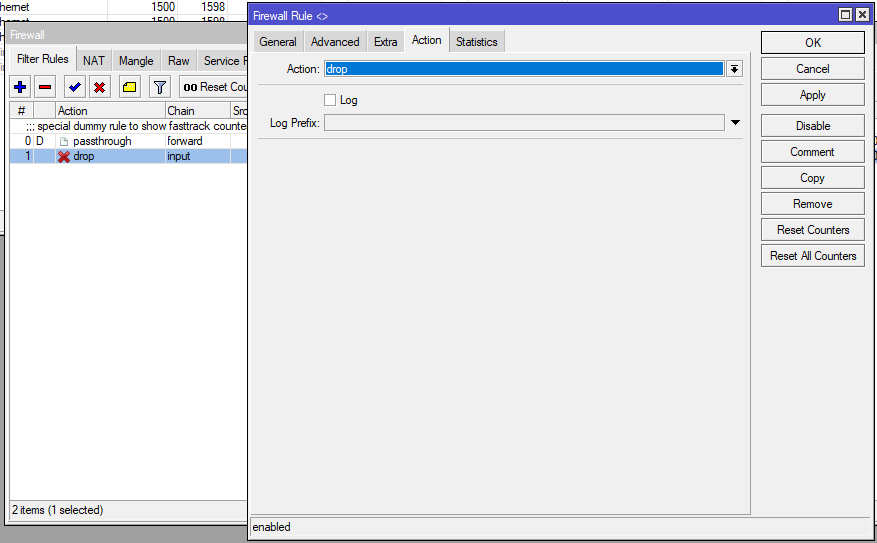

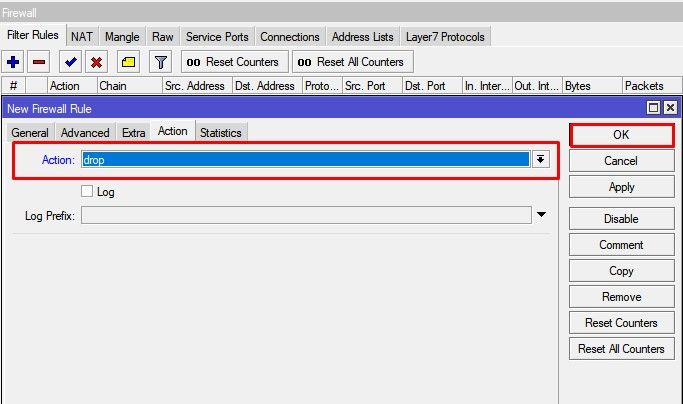

На вкладке Action в разделе Action выбираем drop. Нажимаем OK.

Созданное правило будет читаться так: Пакеты, приходящие на интерфейсы из списка list-wan не относящиеся (восклицательный знак в поле Connection State) к уже установленным и связанным подключениям будут отброшены. Цепочка (Chain) Input действует только на входящие пакеты, относящиеся к интерфейсам маршрутизатора. Действие (Action) drop отбрасывает все пакеты, попадающие под данное правило и в ответ, не отсылает никаких сообщений.

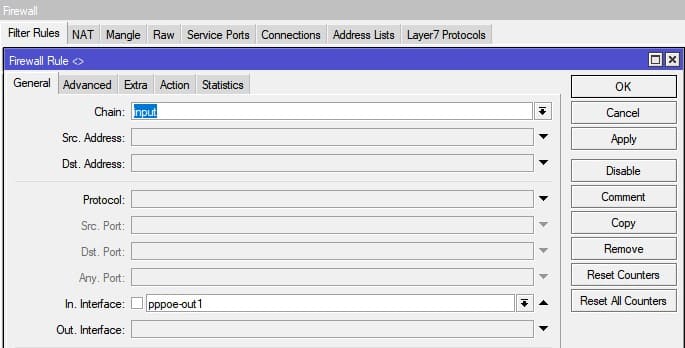

Создадим второе правило, точнее создадим его на основе первого. На созданном ранее правиле нажимаем дважды в открывшемся окне кнопку Copy, откроется окно создания нового правила, но с настройками как у предыдущего. В поле Chain нового правила выставляем forward. Закрываем оба правила клавишей OK.

Второе правило будет похоже на первое за тем исключением, что оно действует только на пакеты, приходящие на интерфейсы из списка list-wan, но которые транслируются дальше на устройства локальной сети.

Два этих правила, это минимальная необходимая настройка Firewall для защиты от несанкционированного доступа из сети интернет. Весь остальной трафик будет никак не ограничен маршрутизатором, но поскольку настройка Firewall это отдельная большая тема, то описывать ее в рамках этой статьи не будем.

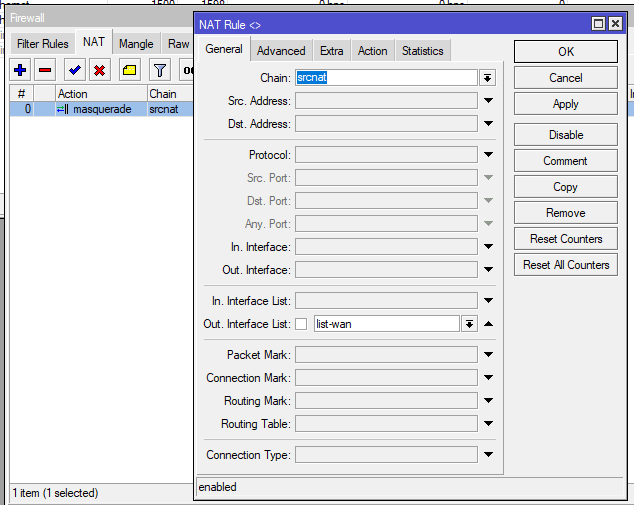

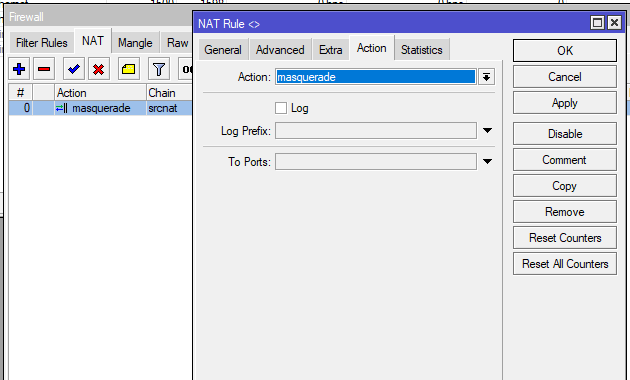

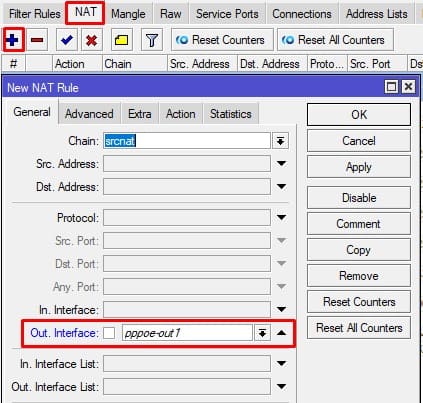

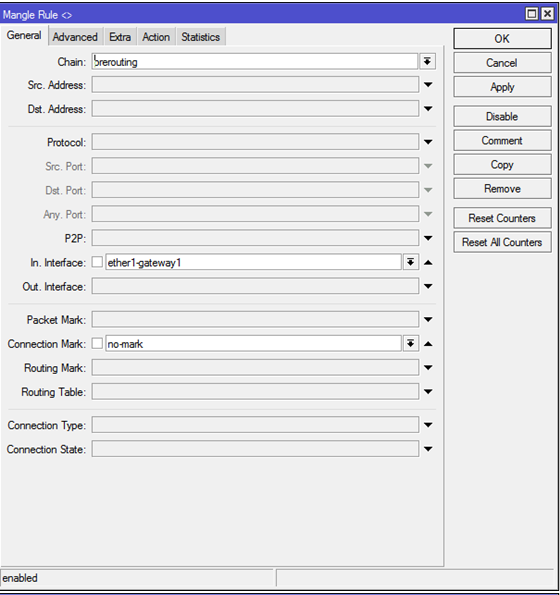

Предоставляем доступ в интернет устройствам подключенных к локальной сети обслуживаемой маршрутизатором с помощью службы NAT. Переходим на вкладку NAT, добавляем новое правило +. В открывшемся окне в поле Chain выставляем srcnat, в поле Out Interface List — list-wan.

На вкладке Action в разделе Action выбираем masquerade. Нажимаем OK.

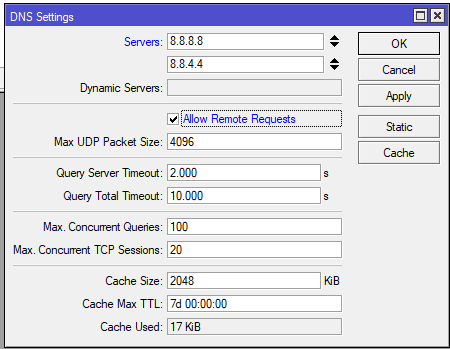

Настраиваем DNS. В боковом меню переходим IP -> DNS. В качестве используемых внешних серверов DNS будем использовать сервера Google. В открывшемся окне в поля Servers вписываем IP адреса 8.8.8.8 и 8.8.4.4. Что бы наш маршрутизатор работал как DNS сервер для устройств в локальной сети включаем Allow Remote Requests. Нажимаем OK.

Некоторые провайдеры используют привязку MAC адреса интерфейса на своем оборудовании, поэтому перед подключением необходимо позвонить провайдеру и сообщить о том, что у вас поменялось устройство.

Если звонок провайдеру вызывает какие-либо проблемы, то можно сменить MAC адрес на интерфейсе, к которому подключается провод провайдера. К сожалению, в настройках интерфейсов нельзя сменить MAC адрес изменив соответствующее поле, но он меняется через команду в консоли. В боковом меню нажимаем New Terminal и в открывшемся окне вводим:

/interface ethernet set ether1-wan mac-address="00:00:00:00:00:00"

Соответственно вместо 00:00:00:00:00:00 вводим необходимый MAC адрес.

Теперь подключаем провод провайдера в порт 1 нашего устройства!

Назначаем IP адрес нашему интерфейсу, к которому будет подключен провод провайдера, в нашем случае это ether1-wan. IP адрес может быть назначен двумя способами.

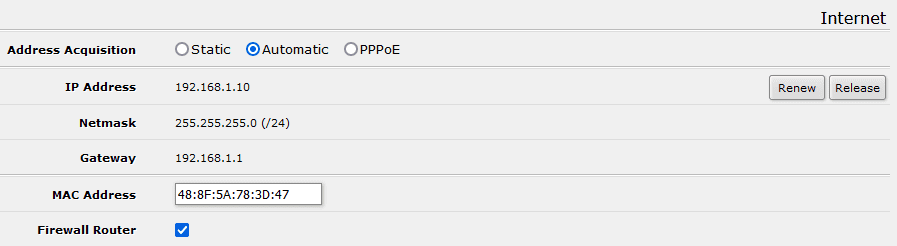

- Получение IP адреса от оборудования провайдера по DHCP.

- Если первый вариант провайдером не поддерживается, то настройки вносятся в оборудование вручную.

Как назначается IP адрес обычно написано в договоре или памятке к договору, заключаемому с провайдером. Если нет уверенности, то узнать это можно в службе поддержки провайдера. Рассмотрим оба варианта.

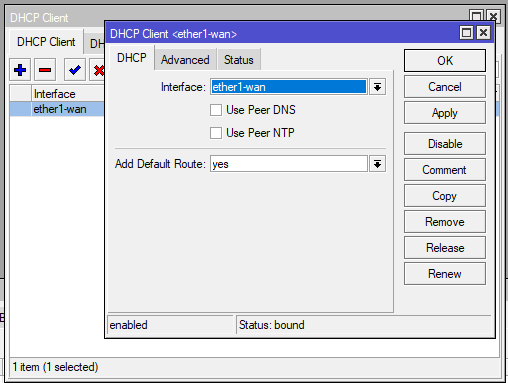

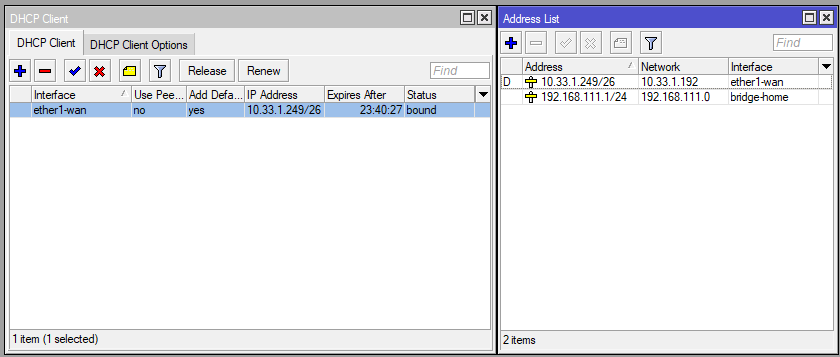

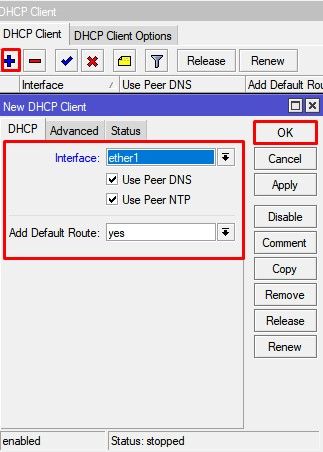

Вариант #1. Получение IP адреса абонентским оборудованием происходит от оборудования провайдера по DHCP. Переходим в боковом меню IP -> DHCP Client. В открывшемся окне выбираем интерфейс ether1-wan, отключаем Use Peer DNS (мы будем использовать свои DNS сервера, настройка выше) и Use Peer NTP (мы настроим синхронизацию времени позднее), Add Defaut Gateway выставляем yes. Нажимаем OK.

При успешном получении во вкладке IP -> Addresses можно увидеть IP адрес устройства. Напротив, полученного адреса указана буква «D» означающая, что адрес получен динамически.

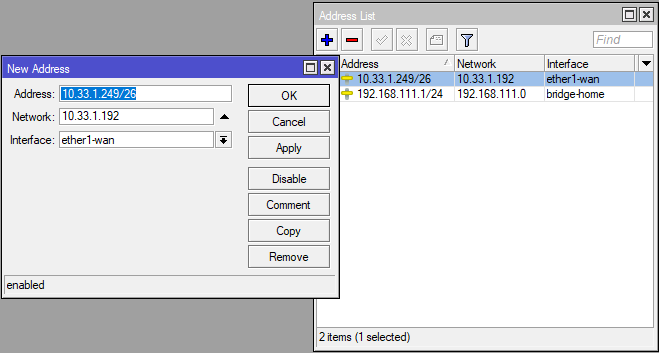

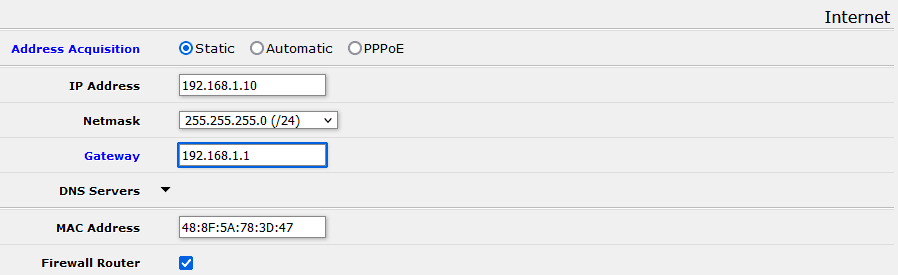

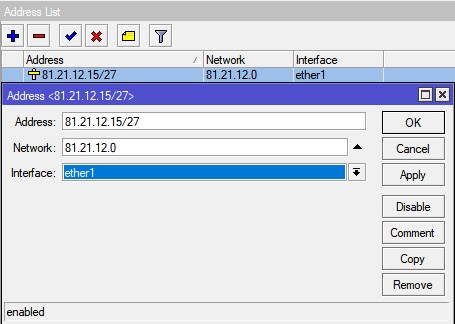

Вариант #2. Если настройки провайдера необходимо указать вручную, то назначение IP адреса происходит по аналогии как мы назначали адрес интерфейсу Bridge ранее. Переходим во вкладку IP -> Addresses, нажимаем +. В открывшемся окне выбираем WAN интерфейс ether1-wan, вводим IP адрес с маской и заполняем поле Network.

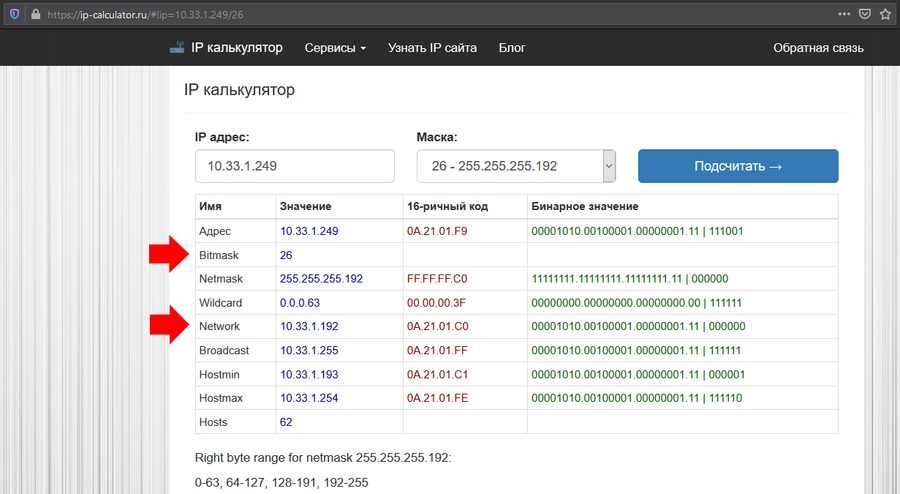

Здесь рассмотрим поподробнее. В договоре провайдера маска обычно записывается в виде X.X.X.X (например, 255.255.255.0), а в MikroTik ее надо записать префиксом /Y (например, /24), что бы перевести одно в другое, а заодно рассчитать поле Network воспользуемся IP калькулятором (online калькулятор). В поле IP адрес, вносим адрес выданный провайдером, в поле маска подставляем подходящее значение, нажимаем Подсчитать.

В полученном расчете нам понадобятся Bitmask и Network. Для описываемой конфигурации в поле Address вводим IP адрес с префиксом маски 10.33.1.249/26, в поле Network вводим 10.33.1.192. Нажимаем OK.

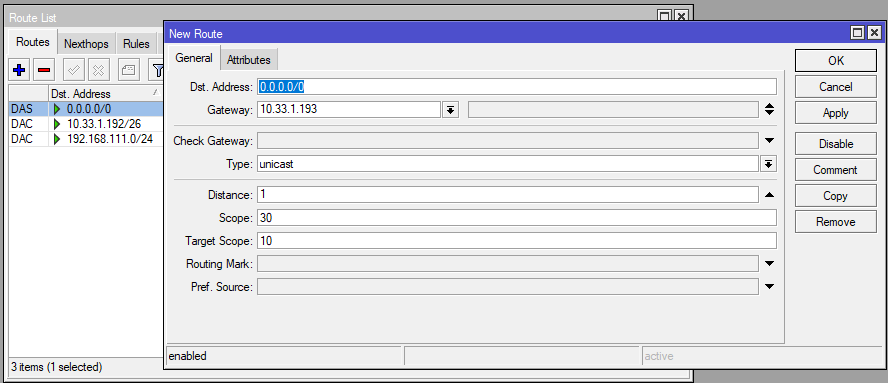

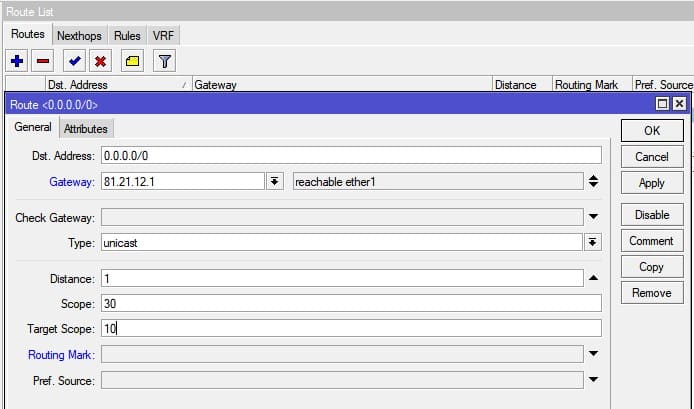

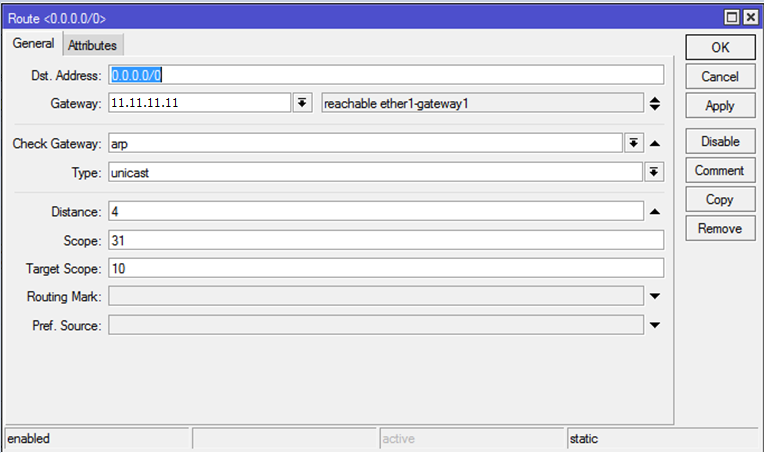

После ввода IP адреса добавляем маршрут по умолчанию (при получении IP адреса по DHCP маршрут добавляется сам, т.к. был выставлен Add Default Gateway = yes). В боковом меню переходим IP -> Route, нажимаем +. В открывшимся окне в поле Dst. Address пишем 0.0.0.0/0, это значит все доступные адреса, в поле Gateway шлюз, указанный в настройках провайдера 10.33.1.193. Нажимаем OK.

После этого должен заработать интернет на маршрутизаторе и устройствах локальной сети. Бывает, что устройство необходимо перезагрузить, после чего все начинает работать.

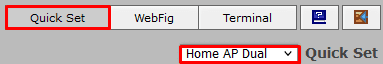

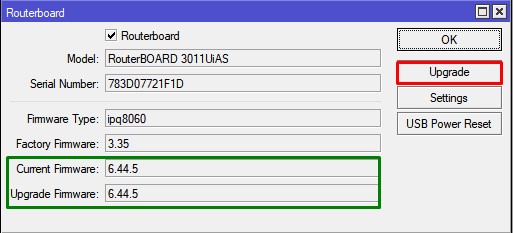

Обновление RouterOS

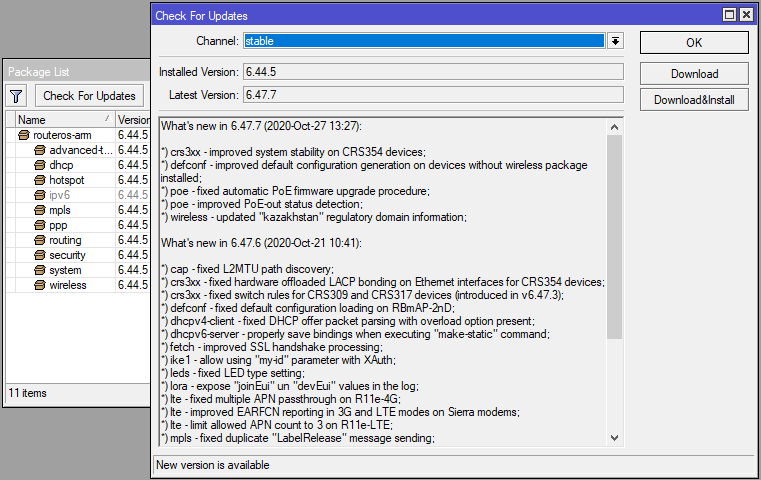

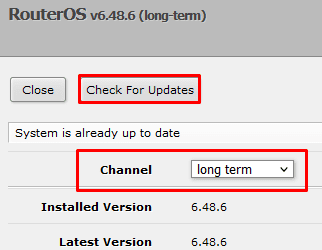

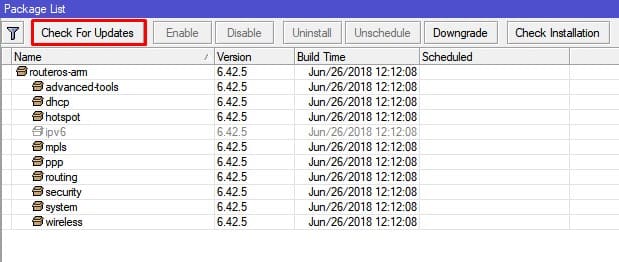

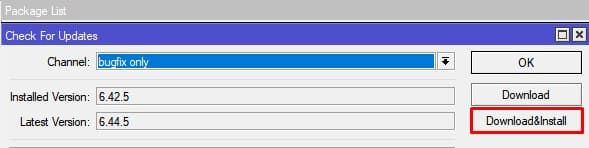

RouterOS, как и любое программное обеспечение может содержать ошибки, некоторые из них мелкие и не мешают работе, но могут быть критические ошибки, которые могут повлиять на работу не только самого маршрутизатора, но и устройств, подключенных к нему. После того, как заработает интернет необходимо обновить версию RouterOS до последней. В боковом меню переходим System -> Packages -> Check For Update, в строке Channel выбрать stable и нажать Check For Update. В строке Installed Version написана текущая версия установленной RouterOS, в строке Latest Version последняя версия доступного ПО. Если новая версия RouterOS найдена, то будут доступны две кнопки Download и Download&Install, нажимаем на последнюю. После скачивания устройство будет перезагружено для обновления, в это время не рекомендуется отключать его от электрической сети.

Компания MikroTik постоянно выпускают обновления на свои устройства, без обновлений не остаются и старые устройства, поэтому рекомендуется периодически заходить в роутер и проверять доступность новой версии ПО.

Работа с пакетами

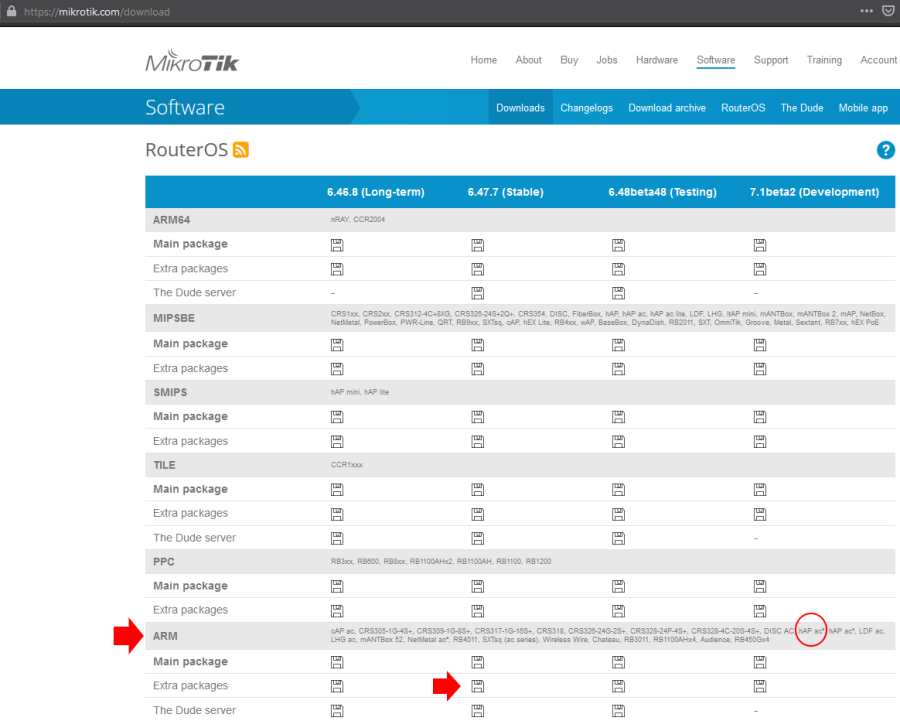

Ранее в настройках DHCP сервера мы установили настройку синхронизации времени устройствами локальной сети с маршрутизатора, но проблема в том, что в RouterOS нет сервера времени (NTP server). Эта проблема решается установкой дополнительного пакета. Переходим на сайт MikroTik в раздел Software. Нам известно, что hAP ac^2 работает на процессоре архитектуры ARM (посмотреть архитектуру процессора устройства можно в System -> Resources пункт Architecture Name). Находим наше устройство в списке раздела ARM. Скачиваем архив из подраздела Extra packages для установленной нашей версии RouterOS, как видно из раздела обновления описанного выше, это версия 6.47.7 ветка Stable.

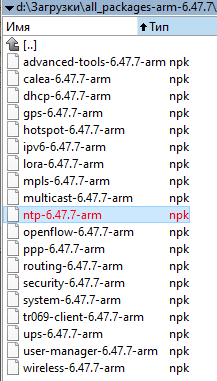

Распаковываем полученный архив, находим в распакованном каталоге файл ntp-xxx-yyy.npk (xxx — версия RouterOS, для которой подходит данный пакет, yyy — архитектура процессора). Версии установленной RouteOS и файла обязательно должны совпадать!

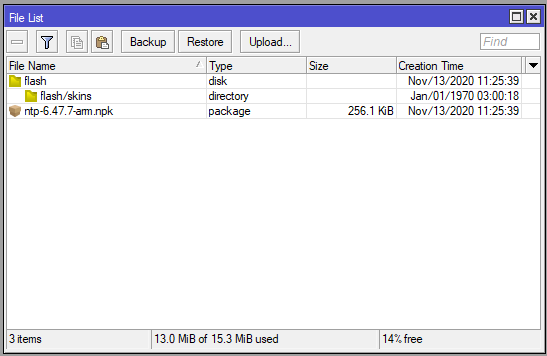

В WinBox в боковом меню открываем раздел Files. Перетаскиваем файл ntp-xxx-yyy.npk в корень раздела Files.

Перезагружаем маршрутизатор System -> Reboot. После установки и перезагрузки файл ntp.npk будет удален автоматически и появится в списке установленных пакетов System -> Packages.

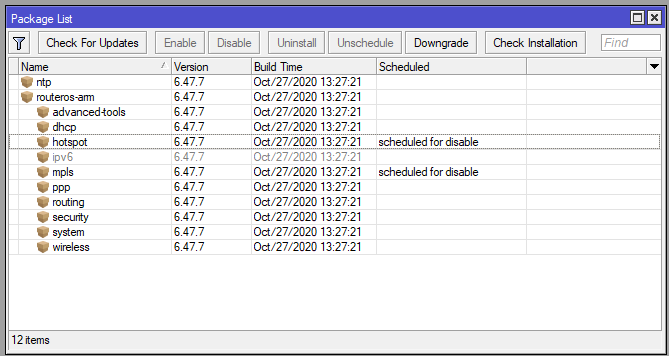

Что бы не занимать системные ресурсы маршрутизатора можно отключить некоторые пакеты. В домашних условиях пакеты hotspot и mpls не нужны, выделяем их и нажимаем кнопку Disable, если используемый маршрутизатор без встроенного Wi-Fi, то можно отключить пакет wireless. Т.к. данные пакеты являются частью RouterOS удалить их нельзя, а вот установленные пакеты, как пакет ntp из примера выше, можно не только отключать, но и удалить, для этого используется кнопка Uninstall. После пометки необходимых пакетов, окончательное отключение/удаление происходит после перезагрузки роутера.

Настройка синхронизации времени

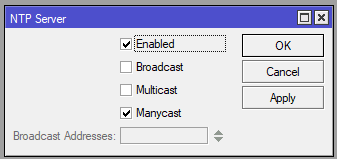

Настройка сервера времени (NTP server). Для настройки сервера времени на устройствах MikroTik необходима установка пакета ntp из дополнительного архива пакетов Extra Packages (установка описана выше в данной статье).

Сервер времени включается в разделе System -> NTP Server, вся задача заключается только в выставление флажка на пункте Enabled и нажатии кнопки OK.

Настройка синхронизации времени с внешним источником (NTP Client).

Настройка NTP Client’a может быть выполнена двумя способами.

- В системе не установлен пакет

ntpиз дополнительного архива пакетовExtra Packages - В системе установлен пакет

ntpиз дополнительного архива пакетовExtra Packages

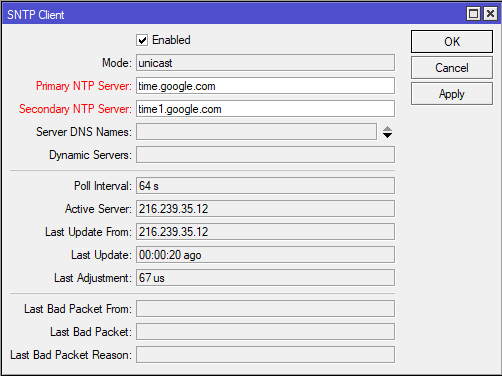

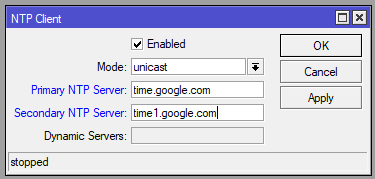

Вариант #1. Данный раздел доступен только если не установлен дополнительный пакет NTP. Переходим System -> SNTP Client. Выставляем настройки:

- Enabled — вкл.

- Primary NTP server — time.google.com

- Secondary NTP server — time1.google.com

Вариант #2. Данный раздел доступен только если установлен дополнительный пакет NTP. Переходим System -> NTP Client. Выставляем настройки:

- Enabled — вкл.

- Mode — unicast

- Primary NTP server — time.google.com

- Secondary NTP server — time1.google.com

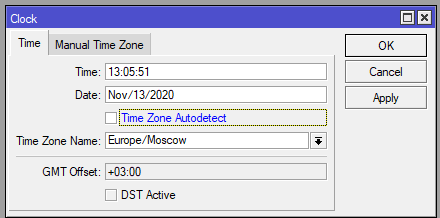

Настройка времени на устройстве. System -> Clock, отключаем Time Zone Autodetect, выставляем правильный часовой пояс и проверяем правильное ли выставлено время.

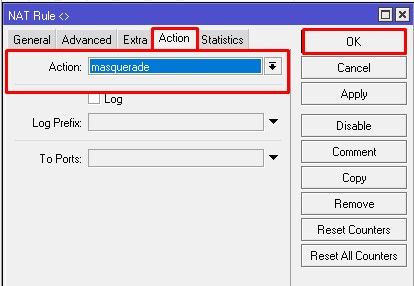

Настройка Wi-Fi

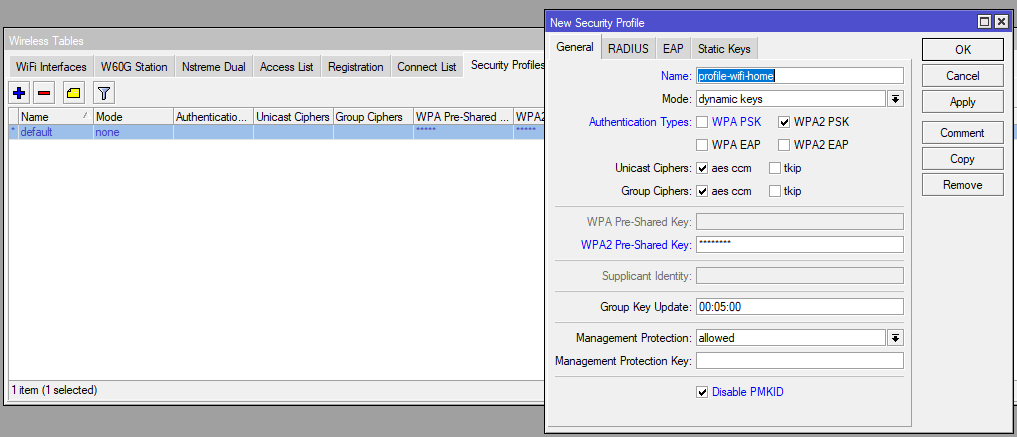

Настройка Wi-Fi производится в разделе Wireless. Сначала создаем профиль безопасности, в котором описывается как устройства будут подключаться к точке доступа. Открываем вкладку Security Profiles -> +. В открывшемся окне указываем имя профиля в поле Name для удобства чтения конфигурации, в Authentication Types выбираем только WPA2 PSK (WPA PSK выбираем только в случае если какое-либо подключаемое устройство не умеет работать с WPA2), Unicast Ciphers — aes ccm, Group Chiphers — aes ccm, в поле WPA2 Pre-Shared Key вводим пароль для подключения к точке доступа, включаем самый нижний раздел Disable PMKID. Сохраняем новый профиль.

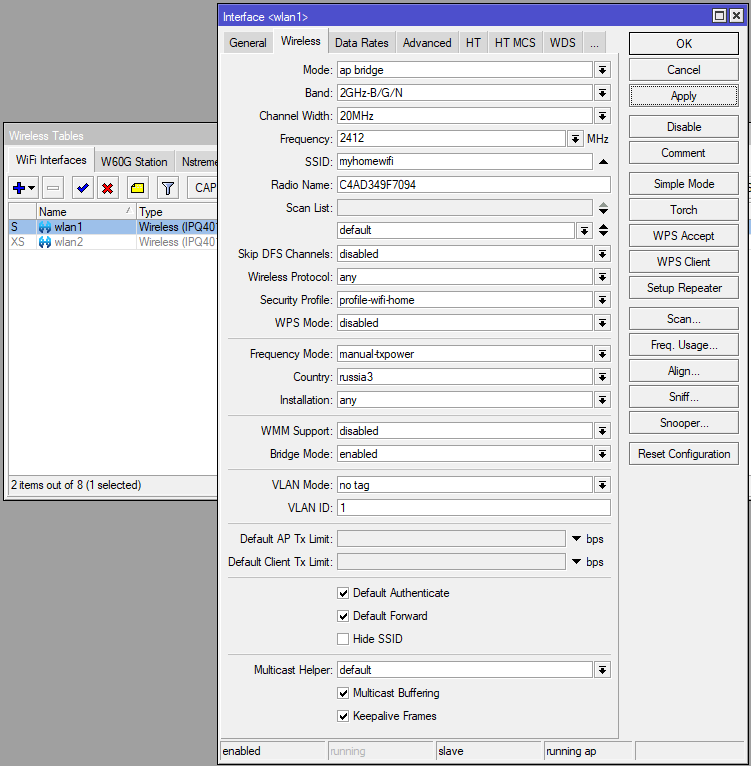

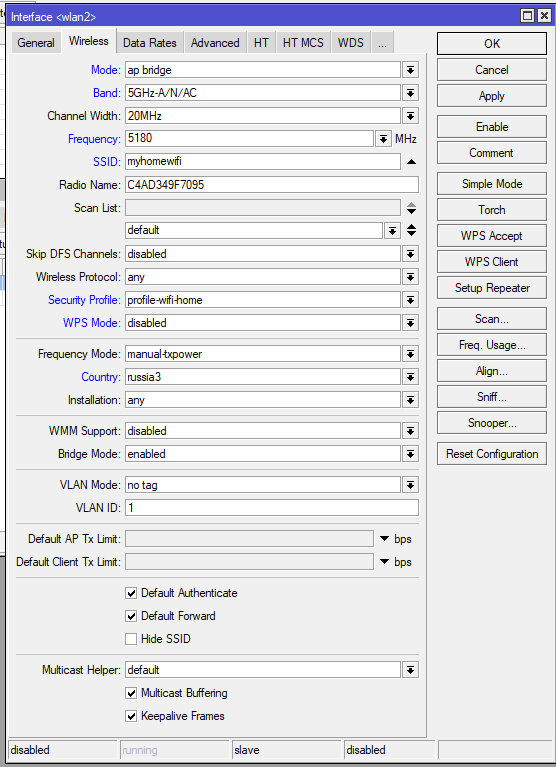

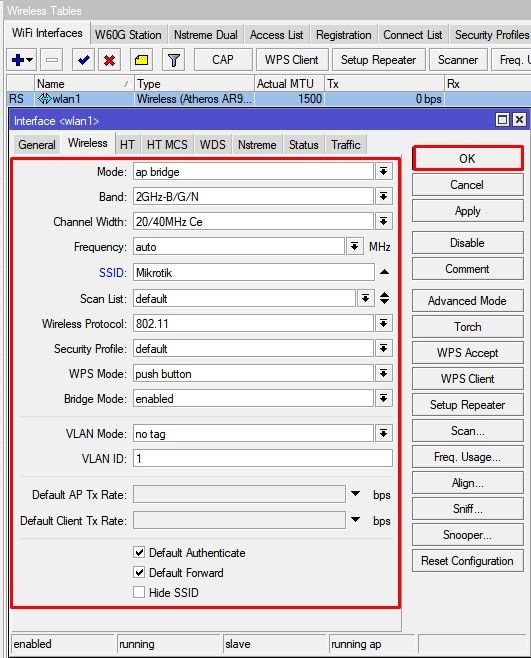

Переходим на вкладку WiFi Interfaces. В hAP ac^2 в списке два беспроводных интерфейса wlan1 и wlan2. Интерфейс wlan1 это модуль на 2.4GHz, wlan2 на 5GHz, настраиваются они раздельно. Дважды нажимаем на интерфейсе wlan1, переходим на вкладку Wireless, сбоку нажимаем кнопку Advanced Mode. Заполняем настройки:

- Mode — ap bridge

- Band — 2GHz-BGN

- Channel Width — 20MHz

- Frequency — рабочий канал, частота 2412MHz = channel 1, 2417MHz = channel 2, и т.д. Выбираем который посвободней.

- SSID — имя точки доступа, например, myhomewifi

- Security Profile — профиль безопасности. Выбираем из списка созданный ранее профиль.

- WPS mode — disabled

- Frequency Mode — manual-txpower

- Country — в этом пункте должна быть выставлена страна russia3, это значение ограничивает силу мощности излучаемого сигнала в соответствии с законодательством РФ.

Нажимаем кнопку Apply и Enable. Открываем в телефоне/планшете/компьютере раздел WiFi и пробуем подключиться к созданной точке доступа.

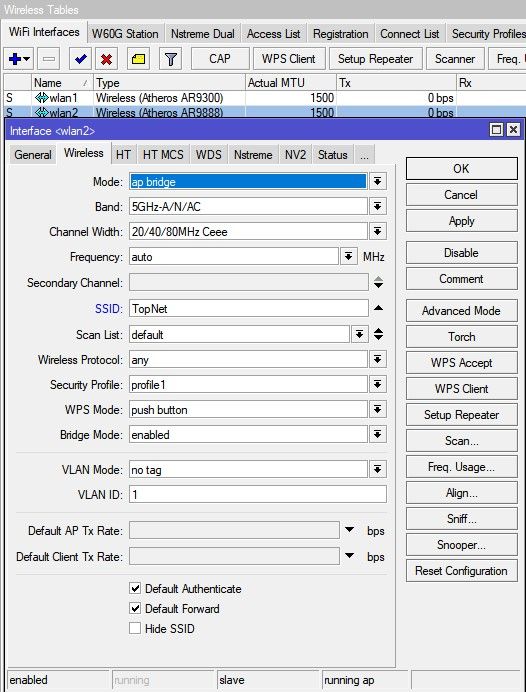

Заходим в интерфейс wlan2. Переходим в Advanced Mode, настройка аналогичная настройке интерфейса wlan1.

Заполняем настройки:

- Mode — ap bridge

- Band — 5GHz-ANAC

- Channel Width — 20MHz

- Frequency — рабочий канал, частота 5180MHz = channel 36, 5200MHz = channel 40, и т.д. Выбираем который посвободней.

- SSID — имя точки доступа, например, myhomewifi. Некоторые любят разделять, добавив в конце _5G, что бы устройство соединялось только с 5GHz, спорное решение, т.к. те же многие так же подключают устройства и к 2.4GHz, а потом вручную выбирают необходимый. Если клиентское устройство хорошо ловит сигнал 5GHz оно само к нему подключится и при одинаковом названии точек для двух радиомодулей.

- Security Profile — профиль безопасности. Выбираем из списка созданный ранее профиль.

- WPS mode — disabled

- Frequency Mode — manual-txpower

- Country — в этом пункте должна быть выставлена страна russia3, это значение ограничивает силу мощности излучаемого сигнала в соответствии с законодательством РФ.

Нажимаем кнопку Apply и Enable. Открываем в телефоне/планшете/компьютере раздел WiFi и пробуем подключиться к созданной точке доступа, проверяем что бы устройство подключалось на частоте 5GHz.

Дополнительные настройки

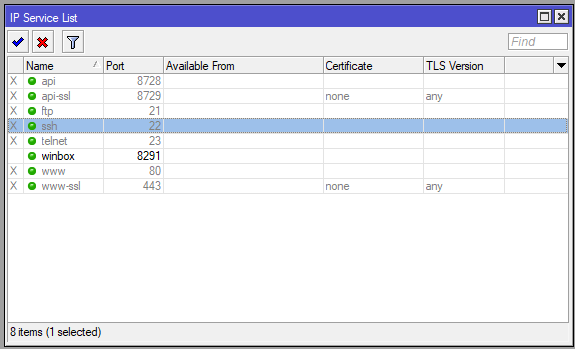

В меню IP -> Services отключаем все ненужные сервисы. Обычно для доступа к устройству оставляют winbox и, кто пользуется командной строкой, ssh. В поле Available From можно прописать адреса, для которых будут доступны данные сервисы, но если такое ограничение необходимо, то лучше это реализовать через списки в Firewall, т.к. списки для сервисов ограничены по количеству и на их проверку требуются дополнительные затраты ресурсов маршрутизатора.

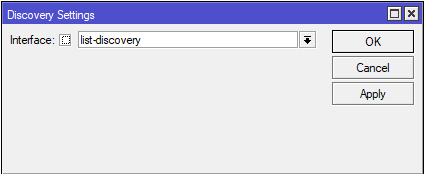

MikroTik умеет обнаруживать другие устройства в сети, при этом он так же сообщает информацию о себе, что может быть не безопасно. Ограничим обнаружение только интерфейсами из созданного ранее списка list-discovery. IP -> Neighbors, в поле Interface если в поле НЕ (восклицательный знак в квадрате) стоит восклицательный знак, то убираем его, в выпадающем списке выбираем list-discovery.

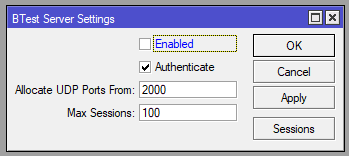

По умолчанию в MikroTik включен Bandwidth Test server, отключаем его Tools -> BTest Server.

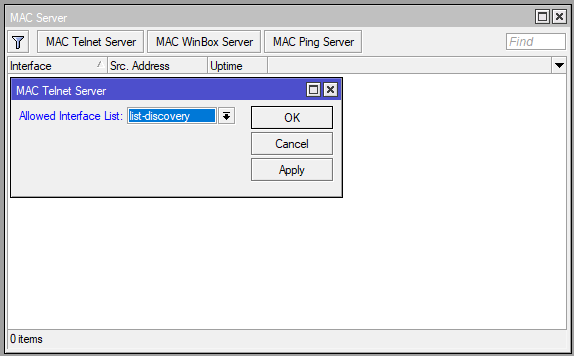

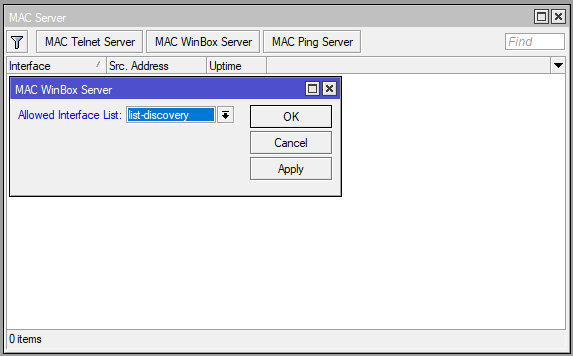

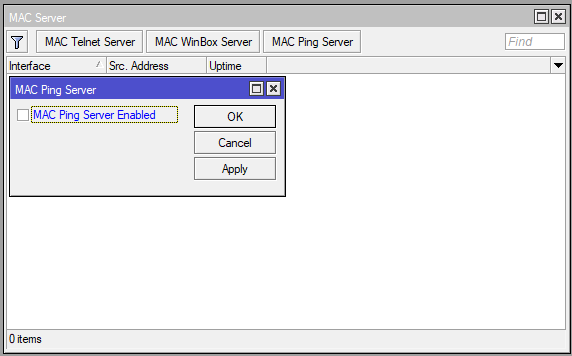

Разрешаем обнаружение и подключение по MAC только для локальной сети, для этого используем ранее созданный список сетевых интерфейсов list-discovery. Tools -> MAC Server. Последовательно меняем настройки для MAC Telnet Server, MAC Winbox Server и MAC Ping Server.

MAC Ping Server Enabled отключаем совсем

Сделанные выше настройки уменьшат количество сервисов, по которым можно обнаружить и идентифицировать ваше устройство в сети, уменьшит количество возможностей подключения к устройству, а значит повысит защищенность устройства.

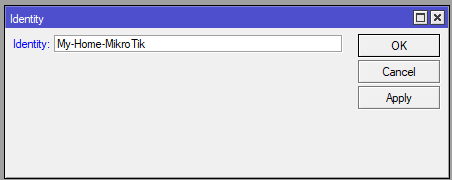

В завершении настройки, меняем имя устройства в System -> Identity.

Заключение

Маршрутизатор можно убрать в далекий угол и заходить на него только для периодического обновления RouterOS.

Статья местами, наверно, получилась слишком подробной, но, как показывает практика, зачастую пользователи покупают MikroTik, не имея какой-либо подготовки в работе с подобным оборудованием.

Для тех кому стало как минимум любопытно, то рекомендуется к прочтению:

Туннельный брокер IPv6, настройка 6to4 туннеля в Mikrotik

Настройка резервного канала в MikroTik с уведомлением в Telegram

Сегодня поговорим про базовою настройку MikroTik для доступа в интернет. Данная инструкция написана как говорится для чайников так как все будем делать с нуля. Все настройки проводим на одном из популярных маршрутизаторов линейки, модели RB951G-2HnD. Все что тут описано подойдет к любому устройству, работающему на операционной системе RouterOS (то есть почти на все устройства Микротик).

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Содержание

- Немного общей информации

- Распаковка и сброс настроек

- Настройка локальной сети

- Настройка DHCP сервера и шлюза по умолчанию для LAN

- Настройка интернета в микротик

- Настройка NAT на Микротике

- Настройка wifi точки доступа на MikroTik

- 89 вопросов по настройке MikroTik

Немного общей информации

MikroTik это – маршрутизаторы, коммутаторы, точки доступа и много другое оборудование которое выпускает Латвийская фирма. Больше всего она получила свою известность именно за недорогие и функциональные сетевые устройства.

Действительно, когда я первый раз начал его настраивать, первое что я сказал: «Ого и это все можно сделать на железки за 1500 рублей». Масштаб возможностей роутеров действительно поражает это и мультикаст, MPLS, огромное количество технологий VPN. Да он один может справится с работой небальной компании и филиалов, подключённых по pptp например.

Конечно есть и один минус, для неопытных пользователей настроить микротик с первого раза будет сложно. Для этого я и пишу данную статью.

Распаковка и сброс настроек

И так, к нам в руки попал один из роутеров, первым делом нам нужно установить на компьютер утилиту для настройки – mikrotik winbox. Через нее конфигурируются все роутеры данной фирмы, только коммутаторы используют для этих целей web-интерфейс (и то не все).

Подключаем наше устройства к сети «в любой порт кроме первого, так как на нем присутствует настройка по умолчанию, и он выделен под интернет» и запускает winbox. Теперь переходим на вкладку Neighbors (обнаружение) и подождем немного должно появится наше устройство. Нажимаем на mac адрес вводим логин по умолчанию «admin» и подключаемся.

После входа выводится окно «RouterOS Default Configuration» со стандартными настройками от производителя. Их стоит оставить только в том случае если вы дальше ничего настраивать не будете. Так как для новичка разобраться в них будет сложно, поэтому сбрасываем MikroTik нажав на кнопку «Remove Configuration».

Заметка! Полностью сбросить настройки также можно нажав и удерживая сзади устройства кнопку Reset или набрать в терминале system reset. Почитать об это можно тут. Теперь примерно через минуту он перезагрузится, и мы снова подключаемся к нему.

Настройка локальной сети

Первым делом давайте создадим локальную сеть для нашего офиса или дома. Особенностью микротик является то что все порты у него равны, то есть нет определенно выделенного порта под интернет, а другие под локалку. Мы можем сами выбирать как нам угодно, для этого есть механизм «Bridge». Простым языком Бридж это – объединение физических портов в пул логических (грубо говоря в один широковещательный домен). Замечу что Wi-Fi является тоже интерфейсов и если мы хотим, чтоб в нем была та же LAN сеть что и в портах, его также нужно добавить в Bridge.

В моем примере я сделаю WAN порт пятым, а все остальные объединим в бридж, и они будет в роли свитча.

- Переходим в нужный раздел;

- Создаем сам бридж;

- Сохраняем.

Все настройки в данном месте у микротика можно оставить по умолчанию, на ваше усмотрение поменяйте название на более понятное, например, «bridge_lan». Переходим на следующую вкладку «port» и добавляем через кнопку плюс все порты кроме ether5.

Первый этап конфигурирования интерфейсов на уровне портов закончен, теперь у нас в ether1,2,3,4 и wlan1 единый широковещательный домен, а ether5 для подключения к провайдеру.

Настройка DHCP сервера и шлюза по умолчанию для LAN

Теперь на нашем роутере нужно настроить DHCP сервер и дать ip адрес интерфейсу, который будет шлюзом для внутренней сети. Для этого идем IP -> Addresses и добавляем его.

В поле адрес вводим ту подсеть, которая вам нужна и выбираем интерфейс bridge1, после этого наш MikroTik будет доступен по этому адресу чрез объединённые порты и через wifi (который мы еще настроим).

Дальше чтобы все устройства в сети могли получать адреса автоматически мы переходим в раздел IP-> DHCP и собственно настраиваем его через кнопку «DHCP Setup». Выбираем интерфейс, на котором он будет работать «это наш bridge1», жмем Next и оставляем пространства адресов по умолчанию. В моем случае это будет подсеть в которой находится сам роутер. То есть раздавать микротик будет адреса с 192.168.9.2-192.168.9.255.

После указываем адрес шлюза, который будут получат все подключенные устройства, так как это mikrotik оставляем значение по умолчанию.

В следующем окне перед нами встает выбор, раздавать ли весь диапазон адресов или его часть. По правильному лучше исключить первые 10 так как в будущем может появиться еще один роутер или коммутаторы которым желательно задать ip статикой. Но сейчас нам не принципиально, и мы оставляем как есть.

Наконец последним этапом указываем DNS. Если в вашей сети есть выделенный DNS сервер, то пишем его ip, если нет и вы настраиваете, например, для дома пишем ip самого роутера (в большинстве случаем так оно и будет).

Жмем далее, следующие значение не меняем. Все настройка DHCP сервера и шлюза по умолчанию на микротике закончена, переходим к следующему разделу.

Настройка интернета в микротик

Пришло время подключить наш роутер к провайдеру и настроить интернет. Вариантов это сделать масса, я расскажу о двух самых популярных:

- Провайдер завел вам кабель, и вы получаете все настройки по DHCP.

- Провайдер выдал вам настройки, и вы должны их ввести вручную.

И так, подключаем провод в 5 торт (как писалось выше я буду использовать его), идем в раздел IP -> DHCP Client выбираем в Interface наш порт, проверяем чтобы галочки все стояли как на скриншоте и Add Default Route было выбрано yes.

Проверить правильность настройки можно тут же или в разделе IP-> Addresses, если получил ip то мы молодцы.

Вариант номер 2. Настройки от провайдера нужно ввести вручную, имеют они следующий вид:

- IP адрес 192.168.1.104

- Маска 255.255.255.0

- Шлюз 192.168.1.1

- DNS 192.168.1.1

Первое, указываем ip в том же разделе, как и при указании статического адреса. Только тут мы выбираем интерфейс ether5 – 192.168.1.104/24.

Второе, нужно указать шлюз по умолчанию (то есть адрес куда mikrotik будет оправлять все запросы если сам ответа не знает, а это все что мы ищем в интернете). Идем в IP -> Routes и через + добавляем новый маршрут как показано на рисунке.

Третье, указываем DNS сервер (это специальный узел, который сопоставляет ip с адресами, например, vk.ru = 89.111.176.202). Идем IP -> DNS и в поле Servers вводим его адрес.

Конфигурирование провайдерского интернета закончено, давайте проверим все ли сделано правильно используя утилиту ping на ya.ru.

На этом настройка mikrotik не закончена, для того чтобы устройства из локальной сети могли выходить в интернет нужно еще сделать одну вещь.

Настройка NAT на Микротике

NAT это технология придуманная из-за нехватки ipv4, в дословном переводе означает «трансляция сетевых адресов». Простыми словами роутер будет подменять все запросы от локальной сети и отправлять их со своего ip. Дополнительный плюс — это закрывает внутреннюю сеть и защищает ее. Все ее настройки делаются в IP-> Firewall вкладка NAT. Добавляем правило:

- Chain – srcnat

- Interface – ether5

- На вкладке Action выбираем – masquerade.

Жмем ОК и на компьютерах в сети должен появится интернет. То есть они получат все необходимые настройки от микротока по DHCP, отработает NAT, DNS и запрос уйдет на шлюз по умолчанию. Но как же Wi-Fi?, его по-прежнему нет, сейчас мы это исправим.

Настройка wifi точки доступа на MikroTik

По правде сказать, Wi-Fi это очень объёмная тема, которую можно расписать на пару статей. Здесь же я покажу как быстро настроить wifi на микротике для домашних нужд или не большого офиса. Если же вам нужно разобрать во всем детальнее (ccq, ширина канала и т.д) то мы позже напишем статью и на эту тему.

По умолчанию wlan интерфейс выключен, поэтому идем и включаем его в разделе Wireless.

Далее надо настроить Security Profile – это место где мы задаем параметры безопасности для точки доступа.

- Переходим в нужную вкладку;

- Открываем двумя кликами «default» профйал;

- Указываем – dynamic keys;

- Тип авторизации отмечаем – WAP PSK, WAP2 PSK, aes ccm;

- В графе WAP и WAP2 Pre-Shared Key – указываем пароль от Wi-FI (придумайте сложный).

Здесь закончили, сохраняем все и переходим в разделе Wireless на вкладку interfaces, двойным щелчкам открываем wlan1. Дальше указываем все так как у меня.

Здесь стоит обратить внимание на следующие параметры:

- SSID –это имя точки доступа которое будут видеть WI-FI устройства;

- Mode – ap bridge, ставьте именно это значение.

Такие значение как «Frequency» делайте как на скриншоте, это например частота канала. Ее по-хорошему нужно выбирать после анализа частотного спектра, но, если вы не знаете, что это ставьте любое значение, работать будет. На этом настройка роутера микротик с нуля закончена, можно пользоваться.

Также рекомендую задать пароль администратора, ото без него любой введя логин admin сможет подключиться к вашему устройству. Делается это в System -> Users.

Шелкам правой кнопкой мышки на имя и выбираем поле «Password». В открывшемся окне собственно вводим и подтверждаем его. Всем пока надеюсь, что статья была полезной, оставляете свои вопросы в комментариях и вступайте в нашу группу Телеграмм (откроется новая страница в браузере – нажмите на кнопку открыть в Telegram).

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

- О компании

- Поддержка

- Доставка и самовывоз

- Лицензия RouterOS/CHR

- Контакты

- Гарантия

- Главная страница

- Документация

СКИДКА 5%!

Уважаемые клиенты!

До конца апреля в нашем интернет-магазине действует скидка при оплате картой через сайт в размере 5%**

При оформлении заказа на этапе «Способ оплаты» выберите «Онлайн оплата банковской картой». На последнем этапе в поле «Комментарии к заказу» укажите промокод APRIL5. После завершения оформления заказа, менеджер проставит Вашу скидку.

* не распространяется на категорию товаров «Готовые решения»

Данная инструкция предназначена для самостоятельной настройки роутера MikroTik. В качестве примера будет использоваться роутер MikroTik hAP ac lite(RB952Ui-5ac2nD), который будет настроен для работы интернета и использования локальных сетей Ethernet и WiFi(включая Apple Iphone).

Инструкция состоит из двух больших примеров: “Быстрая настройка” и ‘Ручная настройка“, задача которых состоит в демонстрации двух методов настроек: с помощью внутреннего мастера настроек Quick Set и распределённая настройка посредством Winbox или Webfig.

№1. Быстрая настройка

- Сброс роутера

- Подключение по кабелю

- Подключение по WiFi

- Вход в настройки

- Quick Set настройка

- Обновление прошивки

- Настройка WiFi

- Настройка интернета, автоматические настройки

- Настройка интернета, статический IP

- Настройка интернета, PPPoE

- Настройка LAN

№2. Ручная настройка

- Подключение к ПК

- Вход в настройки

- Ошибки Winbox

- Сброс роутера

- Установить пароль

- Обновить прошивку

- Настройка LAN

- DHCP сервера

- DNS

- Настройка интернета

- DHCP клиент

- Статический IP

- PPPOE

- Настройка WiFi

- WiFi 2G

- WiFi 5G

- Проброс портов

- Настройка FireWall

- Сброс на заводские настройки

- Задать вопрос по настройке MikroTik

Нужна настройка MikroTik в базовой конфигурации?

Настройка служб на роутерах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Пример №1. Быстрая настройка MikroTik

Данный пример настройки роутера MikroTik самый простой и не требует детального изучения принципов работы MikroTik. Его можно применять с использованием ПК или ноутбука, а также мобильного телефона.

Исходные настройки роутера MikroTik должны соответствовать заводским, если по какой причине это не так, следует их сбросить через кнопку Reset.

ВАЖНО: при использовании кнопки RESET оборудование MikroTik может принимать 3 разных состояния. Переход между состоянии зависит от времени нажатия кнопки RESET. Внимательно изучите последовательность сброса для перехода к заводским настройкам.

Сброс через кнопку RESET

На задней панели расположена кнопка RESET

Необходимо последовательно совершить действия:

- Отключить питание роутера;

- Нажать и держать кнопку Reset;

- Включить питание роутера(Reset нажат);

- Подождать 5-6сек., в этот момент должен замигать какой-то индикатор(ACT|SYS| или другой);

- Как только замигал индикатор. отпустить Reset.

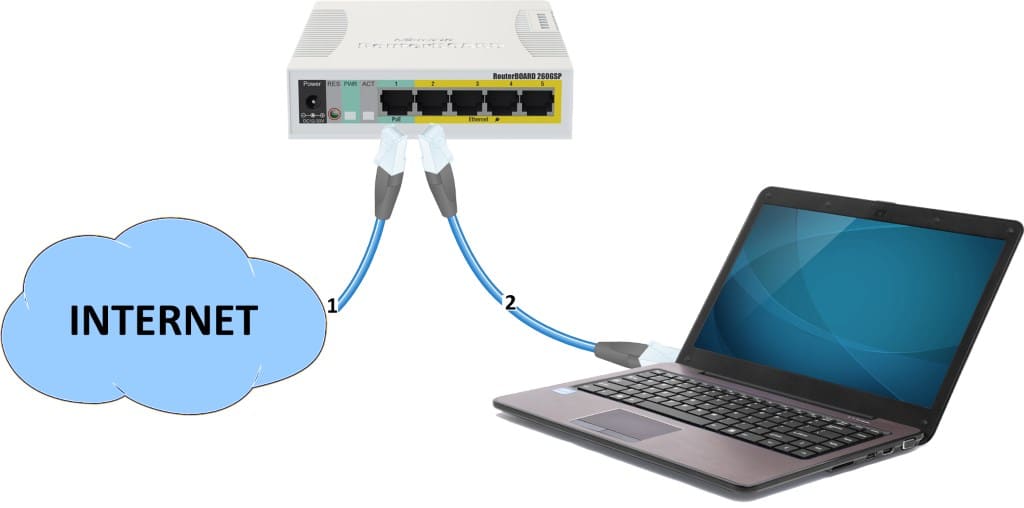

Подключение роутера MikroTik по кабелю

- Включить роутер MikroTik в электросеть;

- На порт ether1 – подключить интернет провайдера(WAN);

- На любой порт из ether2-ether5 подключить компьютер. Эти порты считаются локальными (LAN).

Подключение роутера MikroTik по WiFi

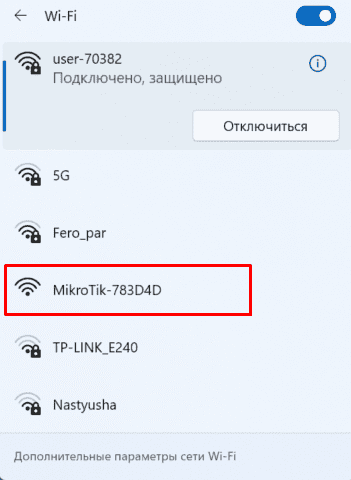

Подключение к роутеру MikroTik через WiFi может стать актуальным, если у ноутбука нет Ethernet порта или настройка роутера производится через смартфон. В списке доступных WiFi подключений должен отображаться роутер MikroTik, по аналогии как на примере ниже.

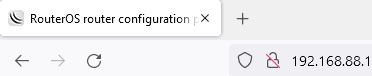

Вход в настройки роутера MikroTik

Для входа в настройки MikroTik можно воспользоваться любым web браузером.

- Отрыть web браузер;

- В адресной строке ввести IP адрес 192.168.88.1 и нажать переход(Enter);

- Авторизоваться на роутере MikroTik с помощью учётных данных по умолчанию(Login: admin, Password: пустой).

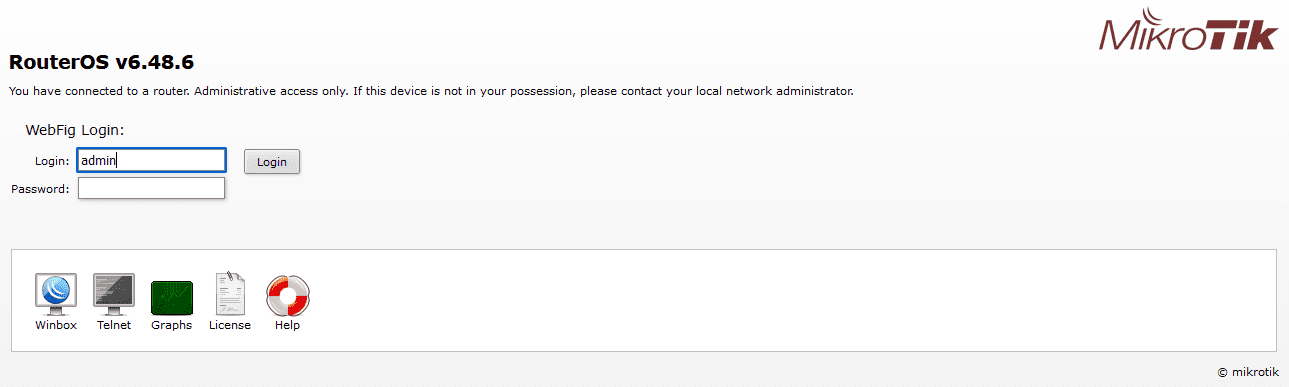

Настройка MikroTik с помощью Quick Set

Quick Set это мастер быстрых настроек, который содержит оптимизированные шаблоны уже готовых конфигураций, достаточно только их заполнить пользовательскими данными. В рамках данной настройки будет выбран шаблон Home AP Dual.

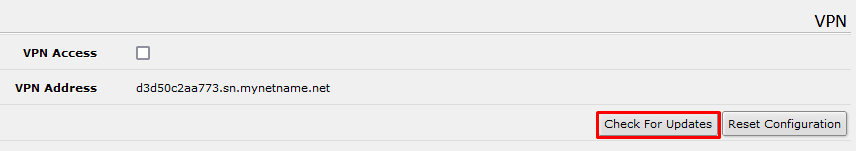

Обновление прошивки

- Нажать кнопку Check For Updates;

- Установить Channel = long term;

- Нажать кнопку Download&Install.

Роутер MikroTik будет перезагружен и после будет доступен по прежнему адресу “192.168.88.1“.

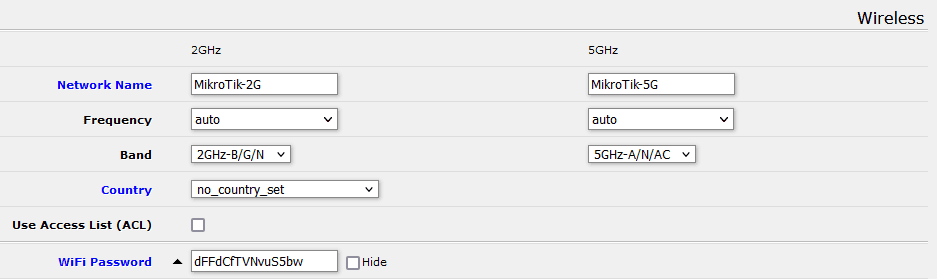

Настройка MikroTik WiFi

- Заполнить Network Name для 2GHz и 5GHz;

- Frequency = auto;

- Band 2GHz = 2GHz-B-G-N, Band 5GHz = 5GHz-A-N-AC

- Country = no_country_set

- Заполнить WiFi Password.

Настройка интернета, автоматические настройки

- Выбрать Address Acquusition = Automatic.

Настройка интернета, статический IP адрес

- Выбрать Address Acquusition = Static;

- Заполнить параметрами выданные провайдером: IP Address, Netmask, Gateway, DNS Servers.

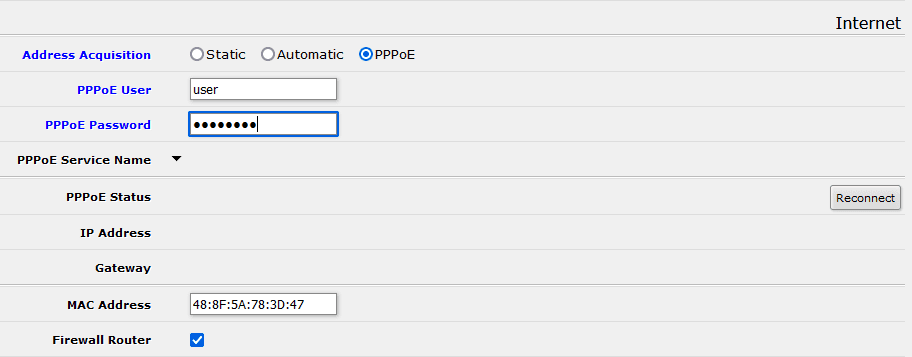

Настройка интернета, PPPoE

- Выбрать Address Acquusition = PPPoE;

- Заполнить параметрами выданные провайдером: PPPoE User, PPPoE Password.

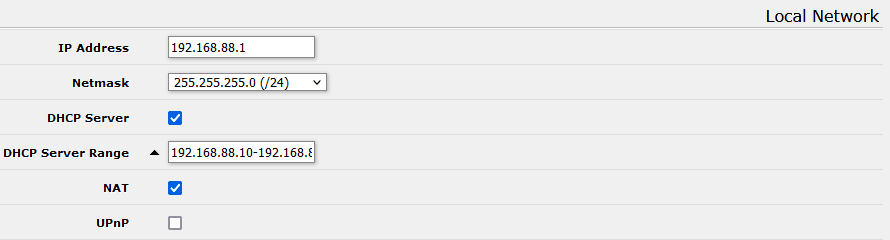

Настройка локальной сети

- Заполнить IP Address;

- Netmask 255.255.255.0 (/24);

- Включить DHCP Server;

- Заполнить DHCP Server Range;

- Включить NAT.

Пример №2. Ручная настройка MikroTik

Подключение роутера MikroTik к компьютеру

Предварительно стоит отметить, что у роутера MikroTik в качестве порта WAN может выступать любой порт. Однако в заводской прошивке, в качестве WAN порта выступает ether1, на котором активен dhcp client. Эту особенность заводской прошивки стоит учитывать при подключении к роутеру MikroTik, т.к. конфигурация определена так, что все входящие подключения на ether1 будут недоступны.

- Включить роутер MikroTik в электро сеть;

- На порт ether1 – подключить интернет провайдера(WAN);

- На любой порт из ether2-ether5 подключить компьютер. Эти порты считаются локальными (LAN).

Вход в настройки MikroTik RouterOS

Для настройки роутера MikroTik лучше всего воспользоваться утилитой Winbox, которая специально разработана для управления оборудованием MikroTik.

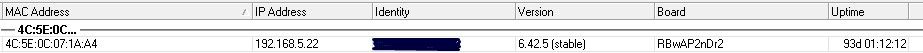

Winbox обнаружит устройство независимо от назначенного ему адреса. Чаще всего это 192.168.88.1, но и встречаются варианты когда ip адрес = «0.0.0.0». В этом случае подключение происходит по MAC адресу устройства. Кроме этого Winbox отображается все найденные устройства MikroTik в сети, а также дополнительную информацию(версия прошивки, UpTime):

- Запустить утилиту Winbox для настройки MikroTik;

- Среди списка устройств выбрать нужный роутер MikroTik и нажать кнопку Connect;

Учётная запись(пароль) по умолчанию:

- пользователь = «admin»

- пароль = «»(пустой)

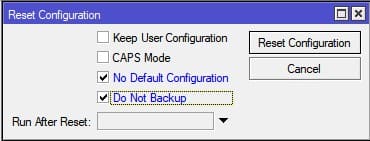

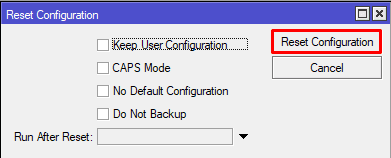

Сброс роутера MikroTik

Т.к. ручная настройка предполагает полную настройку роутера MikroTik с нуля, при первом подключении необходимо полностью удалить заводскую настройку.

Если по какой-то причине роутер MikroTik не вывел форму сброса, это можно сделать в ручном режиме.

Reset через Winbox

Настройка находится в System→Reset Configuration

- Установить переключатели No Default Configuration и Do Not Backup;

- Нажать кнопку Reset Configuration.

/system reset-configuration no-defaults=yes skip-backup=yes

Сброс роутера MikroTik будет сопровождаться перезагрузкой устройства, после которой можно повторно подключиться к роутеру через MAC адрес.

Ошибки при подключении к Winbox

ERROR: router does not support secure connection, please enable legacy mode if you want to connect anyway

Решение: необходимо активировать режим Legacy Mode.

ERROR: wrong username or passwords

Решение-1: Недопустимые учётные данные(неверное имя пользователя или пароль). За доступом нужно обратиться к администратору устройства или сделать сброс к заводским настройкам →.

Решение-2: Обновить версию Winbox.

ERROR: could not connect to MikroTik-Ip-Address

Решение: Проблема связана с доступом, частые причины:

- Подключение закрыто через Firewall;

- Изменён порт управления через Winbox с 8291 на другой;

- Подключение происходит через WAN порт, интернет провайдер которого блокирует подобные соединения;

Установить пароль на роутер MikroTik

Первым важным делом настройки нового роутера MikroTik это обновление пароля администратора. Случаи бывали разные, это пункт просто нужно выполнить.

Настройка находится в System→Users

- Нажать + и добавить новую учётную запись администратора;

- Заполнить параметры: Name, Group, Password;

- Открыть учётную запись admin и деактивировать кнопкой Disable.

добавление нового пользователя с полными правами:

/user add name="admin-2" password="PASSWORD" group=full

деактивация старого пользователя:

/user set [find name="admin"] disable="yes"

Рекомендация: Для повышения уровня безопасности роутера MikroTik следует:

- создать и использовать новую учётную запись с полными правами(full);

- на учётной записи по умолчанию (admin) изменить пароль и деактировать.

Обновление прошивки в MikroTik RouterOS

Одной из важной задачей при вводе в эксплуатацию нового устройства MikroTik: маршрутизатора(роутера), коммутатора(свитча) или точки доступа WiFi это обновление прошивки. Чаще всего это имело рекомендованный характер, но недавний инцидент с “back door” в категории long-term указал на то, что актуальность прошивки в устройствах MikroTik имеет критический характер.

Настройка находится в System→Packages

- Нажать кнопку Check For Updates;

- Выбрать Channel = long term;

- Загрузить и установить прошивку на MikroTik кнопкой Download&Install.

Действия в кнопке Download&Install произведут закачку выбранной редакции прошивки и автоматическую перезагрузку роутера MikroTik. Установка будет произведена в момент загрузки. Не выключайте роутер MikroTik до полной перезагрузки и обеспечьте стабильное питание электросети при обновлении прошивки.

Редакции прошивок MikroTik

- long term(bug fix only) – самая стабильная версия. Рекомендовано для производственных сред!

- stable(current) – long term плюс поддержка новых функций. Новые технологии это всегда хорошо.

Другие редакции не рекомендуется устанавливать в рабочие устройства MikroTik, т.к. это может привести к нежелательным последствиям.

Важным дополнением в обновлении прошивки является обновление Current Firmware – это аппаратная прошивка, аналог BIOS в компьютере.

Настройка находится тут System→Routerboard

Изменения вступят в силу после перезагрузки устройства MikroTik(System→Reboot).

Настройка локальной сети MikroTik LAN

В основе работы локальной сети (LAN) на роутере MikroTik находится Bridge – программное объединение портов в свитч. В состав Bridge может входить любая последовательность портов роутера MikroTik, а если туда добавить все порты – роутер станет точкой доступа WiFi или коммутатором.

Стоит учитывать, что такое объединение управляется CPU. Этот факт важен при значительных нагрузках на CPU.

Настройка LAN на роутере MikroTik состоит из следующих ключевых этапов:

- Объединение все локальных портов в Bridge;

- Настройка локального IP адреса для роутера MikroTik;

- Настройка DHCP сервера.

Настройка MikroTik Bridge

Настройка находится в основном меню Bridge→Bridge

- Нажать + и добавить новый Bridge;

- Присвоить Name для выбранного Bridge;

- Нажать кнопку Apply и скопировать значение MAC Address в Admin MAC Address;

Копирование значения MAC Address в Admin MAC Address исключить ошибку:

ether3:bridge port received packet with own address as source address (MAC ether3), probably loop”

/interface bridge add name=bridge-1

Добавление портов MikroTik в Bridge

Настройка находится в основном меню Bridge→Ports

- Нажать + и добавить новый Port;

- Выбрать соответствующие значение в параметрах: Interface, Bridge;

- Повторить аналогичные действия для всех интерфейсов, которые определены как LAN.

добавление портов(LAN, VLAN, WLAN и тд)

/interface bridge port add bridge=bridge-1 hw=yes interface=ether2 /interface bridge port add bridge=bridge-1 hw=yes interface=ether3 /interface bridge port add bridge=bridge-1 hw=yes interface=ether4 /interface bridge port add bridge=bridge-1 hw=yes interface=ether5 /interface bridge port add bridge=bridge-1 interface=wlan1 /interface bridge port add bridge=bridge-1 interface=wlan2

Hardware Offload — аппаратная поддержка bridge отдельным чипом. Список поддерживаемых устройств.

По итогам, закладка Bridge→Ports должна иметь вид:

Назначение локального IP адреса

После добавления портов в Bridge нужно назначить статический IP адрес и правильней всего это указать в качестве интерфейса созданный bridge-1. С этого момента любая настройка адресации или маршрутизации в роутере MikroTik будет осуществляться через bridge-1.

Настройка находится в IP→Addresses

- Нажать + и добавить новый IP адрес;

- Заполнить параметры: Address, Interface.

При заполнение IP адреса важно указать маску подсети. Это частая опечатка может произвести к отсутствию отклика от роутера MikroTik. При этом значение Network заполнится автоматически.

/ip address add address=192.168.0.1/24 interface=bridge-1 network=192.168.0.0

Настройка DCHP сервера в MikroTik

DHCP сервер занимается выдачей IP адресов всем устройствам, которые отправляют соответствующий запрос. Это незаменимая опция при настройке WiFi на роутере MikroTik, но и также облегчает обслуживание локальной сети в этом вопросе.

Будет состоять из 3-ёх пунктов:

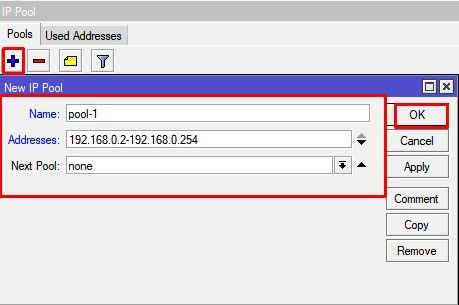

Определение диапазона назначаемых IP адресов

Настройка находится в IP→Pool

- Нажать + и добавить новый IP Pool;

- Заполнить параметры: Name, Addresses.

Диапазон Addresses содержит IP адреса для всех клиентов роутера MikroTik и часто принимает значение или как показано на изображении или 192.168.0.100-192.168.0.254. Это даст возможность указывать статические IP адреса для: сервера, принтера, видеорегистратора, IP камеры и тд.

/ip pool add name=pool-1 ranges=192.168.0.2-192.168.0.254

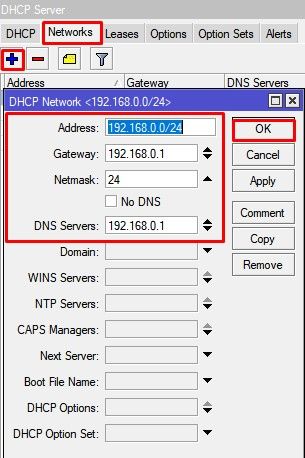

Задание сетевых настроек для клиента

Настройка находится в IP→DHCP Server→Networks

- Нажать + и добавить новую DHCP сеть;

- Заполнить параметры: Address, Gateway, Netmask, DNS Server.

- Netmask = 24 – это эквивалент привычному значению 255.255.255.0;

- Gateway -шлюз по умолчанию(роутер MikroTik);

- DNS Servers – DNS сервер, который будет выдан клиенту. В данном случае это также роутер MikroTik.

/ip dhcp-server network add address=192.168.0.0/24 dns-server=192.168.0.1 gateway=192.168.0.1 netmask=24

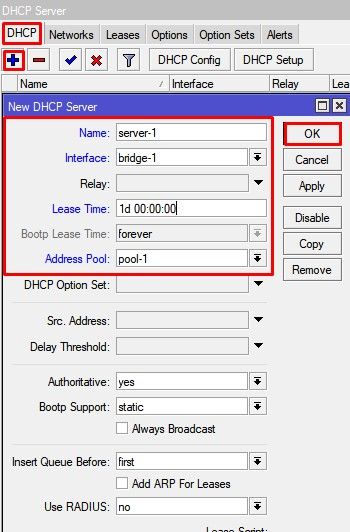

Общие настройки MikroTik DCHP сервера

Настройка находится в IP→DHCP Server→DHCP

- Нажать + и добавить новый DHCP сервер;

- Заполнить параметры: Interface, Address Pool.

/ip dhcp-server add address-pool=pool-1 disabled=no interface=ether-1 lease-time=1w name=server-1

Дополнение: если DHCP нужно применить к одному из портов bridge, то в качестве интерфейса нужно указать именно этот bridge.

Add ARP For Leases — добавляет MAC адрес устройства в таблицу ARP, которому был выдан IP адрес. Можно использовать в качестве блокировки статических IP. Без присутствия соответствующего MAC в таблице ARP пакеты с данного устройства не будут обрабатываться.

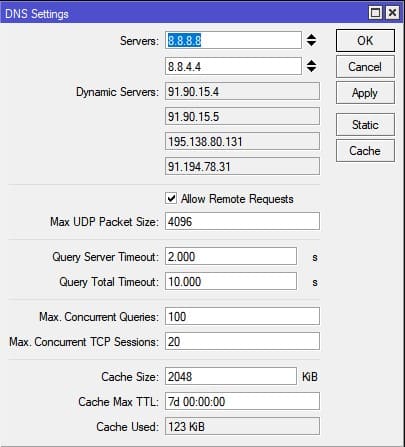

Настройка MikroTik DNS

В рамках данной инструкции по настройке роутера MikroTik будет рассмотрена конфигурация, когда сам роутер выступает в качестве DNS сервера. Это имеет несколько преимуществ:

- DNS записи кэшируются на локальный роутер MikroTik, доступ к которому в разы быстрее чем к DNS серверу провайдера;

- Если к роутеру подключено 2 провайдера, не будет возникать конфликтов по доступу к DNS серверам 1-ого или 2-ого провайдера. DNS сервер один – роутер MikroTik.

Настройка находится в IP→DNS

Для такой конфигурации DNS сервера нужно:

- Задать внешние DNS сервера в параметре Servers. Это может быть DNS сервера Google: 8.8.8.8 и 8.8.4.4 или Cloudflare: 1.1.1.1 и 1.0.0.1;

- Активировать параметр Allow Remote Requests. Это разрешит внешним запросам обращаться к роутеру MikroTik как к DNS серверу;

- Обратить внимание на Cache Size. В больших сетях(от 100 узлов) его стоит увеличить в 2 или 3 раза. По умолчанию его значение = 2048Кб.

DNS сервера Google

/ip dns set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

ИЛИ

DNS сервера Cloudflare

/ip dns set allow-remote-requests=yes servers=1.1.1.1,1.0.0.1

Настройка Интернета на роутере MikroTik

Для настройки интернета на роутере MikroTik нужно совершить два действия:

- определить тип подключения на определенном порту(куда вставлен провайдер);

- активировать функцию NAT (masquerade).

Настройка DHCP client в MikroTik

Это самый распространённый тип подключения интернета на роутерах MikroTik. На указанный порт(ether1) будут приходить настройки от интернет провайдера. DHCP клиент не только облегчает настройку интернета, но и служит индикатором, когда услуга отсутствует на линии(не работает интернет), но и также позволяется добавить скрипт, который будет выполняться при изменении значения Status.

Настройка находится в IP→DHCP Client

- Нажать + и добавить новый DHCP клиент;

- Выбрать интерфейс, на котором подключен интернет в роутер MikroTik;

- Остальные параметры оставить без изменений.

/ip dhcp-client add add-default-route=no dhcp-options=hostname,clientid disabled=no interface=ether1

Опцией Add Default Route можно манипулировать, но выключенное состояние потребует ручного добавления маршрута. Это может стать полезным при использовании балансировки между несколькими линиями интернета.

Настройка статического IP в MikroTik

Настройка статического IP адреса в роутере MikroTik ни чем не отличается от аналогичной настройки любого сетевого устройства и состоит из трех разделов:

- Настройка IP адреса на интерфейсе;

- Создание статического маршрута.

Установка IP адреса на выбранный интерфейс

Настройка находится в IP→Addresses

- Нажать + и добавить новый IP адрес;

- Заполнить параметры: Address, Interface.

Популярные маски подсети:

- IP-Address/31 – 255.255.255.254

- IP-Address/30 – 255.255.255.252

- IP-Address/29 – 255.255.255.248

- IP-Address/28 – 255.255.255.240

- IP-Address/27 – 255.255.255.224

- IP-Address/26 – 255.255.255.192

- IP-Address/25 – 255.255.255.128

- IP-Address/24 – 255.255.255.0

/ip address add address=81.21.12.15/27 interface=ether1 network=81.21.12.0

Добавление статического маршрута(шлюз по умолчанию)

Настройка находится в IP→Routes

- Нажать + и добавить новый статический маршрут в MikoTik;

- Заполнить параметры: Gateway.

- Dst. Address = 0.0.0.0/0 – типичное обозначение для любого трафика. Таким значением в MikroTik необходимо определять интернет трафик;

- Gateway – это шлюз по умолчанию со стороны интернет провайдера, который подключен к роутеру MikroTik.

/ip route distance=1 gateway=81.21.12.1

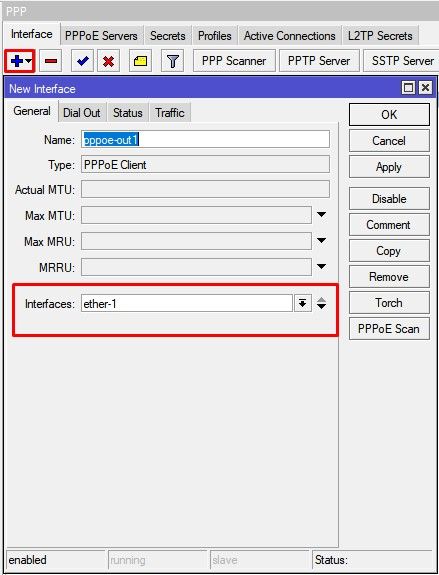

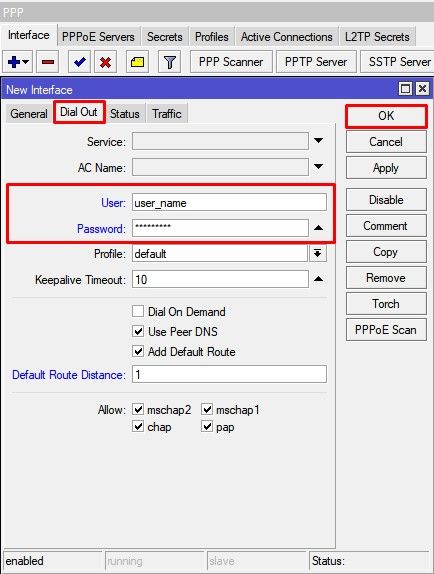

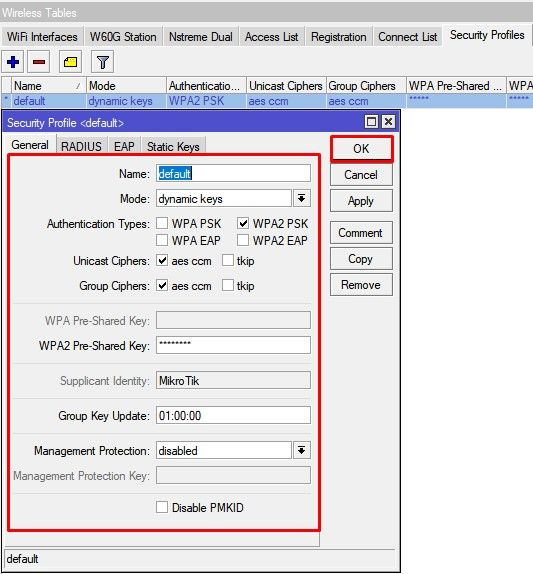

Настройка PPPoE в MikroTik

PPPoE сохраняет свою популярность при настройке интернета на роутере MikroTik.

Настройка находится в PPP→Interface

- Нажать + и добавить новое PPPoE подключение;

- Заполнить параметры: Interfaces, User, Password.

- Interfaces – интерфейс роутера MikroTik, на котором подключен интернет;

- User, Password – параметры для подключения интернета, выдаются провайдером.

В случае успешного соединения, на PPPoE интерфейсе будет определен статус RUN.

/interface pppoe-client add add-default-route=yes disabled=no interface=ether-1 name= pppoe-out password=PASSWORD use-peer-dns=yes user=USER

Настройка MikroTik NAT

NAT это механизм, который позволяет преобразовывать IP адреса для транзитных пакетов. Именно NAT является основной настройкой, которая обычное устройство MikroTik преобразовывает в роутер.

Настройка находится в IP→Firewall→NAT

- Нажать + и добавить новое правило NAT;

- Установить Chain = srcnat;

- Out Interface = интерфейс с интернетом;

- Action = Masquerade.

Masquerade это основное правило NAT для работы интернета на роутере MikroTik.

правило для работы интернета

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1

Дополнение: srcnat можно использовать ещё в ситуации, когда на исходящем порту несколько ip адресов: провайдер выделил диапазон адресов на одном проводном подключении.

Настройка WiFi на роутере MikroTik

Рассмотрим ситуацию, когда у роутера MikroTik имеется два WiFi модуля 2.4ГГц и 5ГГц. Такая конфигурация позволит одновременно работать в двух разных диапазонах. Для их включения нужно последовательно настроить каждый из них.

Первым делом нужно настроить конфигурацию безопасности. Если локальная сеть не содержит гостевой сети, можно отредактировать конфигурацию по умолчанию.

Настройка пароля для WiFi в MikroTik

Настройка находится в Wireless→Security Profiles

- Открыть профиль default для установки пароля WiFi ;

- Установить Mode = dynamic keys;

- Authentication Types = WPA2 PSK;

- Chiphers = aes com;

- WPA2 Pre-Shared Key – пароль для WiFi.

/interface wireless security-profiles set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" group-key-update=1h mode=dynamic-keys supplicant-identity=MikroTik wpa2-pre-shared-key=12345678

Настройка WiFi на частоте 2,4ГГц

Роутер MikroTik не будет блокировать настройку конфигурации WiFi если задать одно SSID имя. WiFi сигналы будут распространяться на абсолютно разных антеннах и в разных частотных диапазонах.

Настройки находятся Wireless→WiFi Interfaces

- Открыть WiFi интерфейс wlan1;

- Установить режим работы точки доступа Mode = ap bridge;

- Поддерживаемые стандарты WiFi Band = 2Ghz-B/G/N;

- Ширину канала Channel Width =20/40Mhz Ce;

- Частоту WiFi Frequency = auto;

- Имя WiFi сети SSID = MikroTik;

- Пароль для WiFi Security Profile = default.

/interface wireless set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce disabled=no distance=indoors frequency=auto mode=ap-bridge ssid=Mikrotik wireless-protocol=802.11

Настройка WiFi на частоте 5ГГц

Настройки находятся Wireless→WiFi Interfaces

- Открыть WiFi интерфейс wlan2;

- Установить режим работы точки доступа Mode = ap bridge;

- Поддерживаемые стандарты WiFi Band = 5Ghz-A/N/AC;

- Ширину канала Channel Width =20/40/80Mhz Ceee;

- Частоту WiFi Frequency = auto;

- Имя WiFi сети SSID = MikroTik;

- Пароль для WiFi Security Profile = default.

/interface wireless

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=

20/40/80mhz-Ceee disabled=no frequency=auto mode=ap-bridge

security-profile=profile1 ssid=TopNet

Важно принимать факт нахождения WiFi интерфейса в составе bridge, без этой настройки WiFi клиенты не смогут получит IP адрес(dhcp сервер настроен на bridge), взаимодействовать с локальной сетью и будут ограничены доступом в интернет.

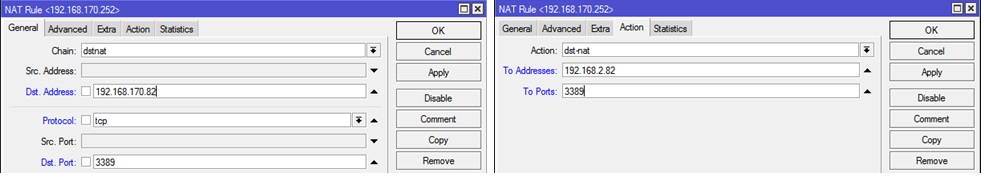

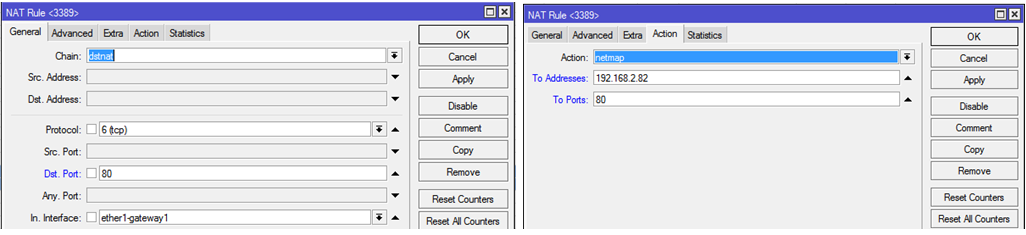

Проброс портов(port forwarding) в роутере MikroTik

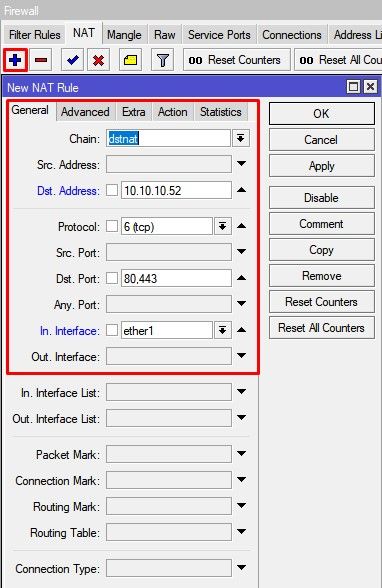

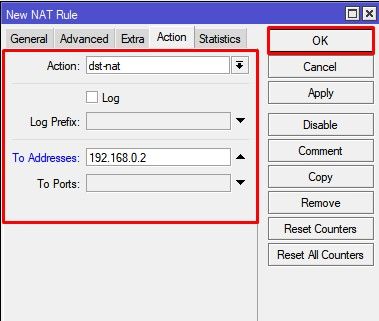

Проброс портов это популярная функция любого роутера MikroTik, которая обеспечивает удаленный доступ к локальному ресурсу: VPN серверу, видеорегистратору, web сайту и тд. Для настройки проброса порта в роутере MikroTik следует добавить правило:

Настройка находится в IP→Firewall→NAT

- Нажать + и добавить новое правило NAT;

- Выбрать Chain=dstnat;

- Dst. Address = внешний адрес роутера MikroTik;

- Protocol = tcp;

- Dst. Port = 80,443;

- In. Interface = интерфейс с интернет провайдером;

- Action = dst-nat;

- To Addresses = IP адрес во внутренней сети.

- Цепочка dstnat – весь входящий трафик;

- To Ports – можно не заполнять, если их значения совпадают с Dst. Port.

В данном примере рассмотрен проброс портов http и https для web сервера, который находится в локальной сети.

/ip firewall nat add action=dst-nat chain=dstnat dst-address=10.10.10.52 dst-port=80,443 in-interface=ether1 protocol=tcp to-addresses=192.168.0.2

Настройка Mikrotik FireWall

Firewall в роутере MikroTik является одним из самых важных компонентов на текущий момент. Неправильно настроенный Firewall может привести к ограниченному доступу к роутеру MikroTik, а его отсутствие поставит под угрозу всю сетевую инфраструктуру.

Специалисты Настройка-Микротик.Укр настоятельно рекомендуют не пренебрегать FIREWALL-ом роутера MikroTik, при настройке ИТ инфраструктуры

Настройка находится в IP→Firewall

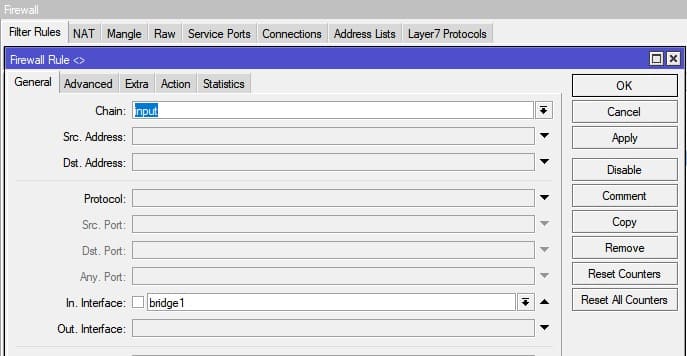

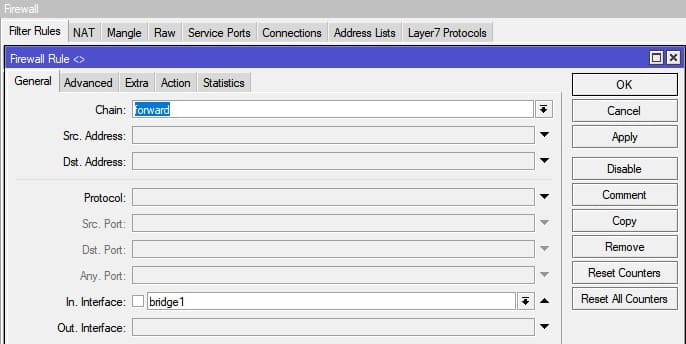

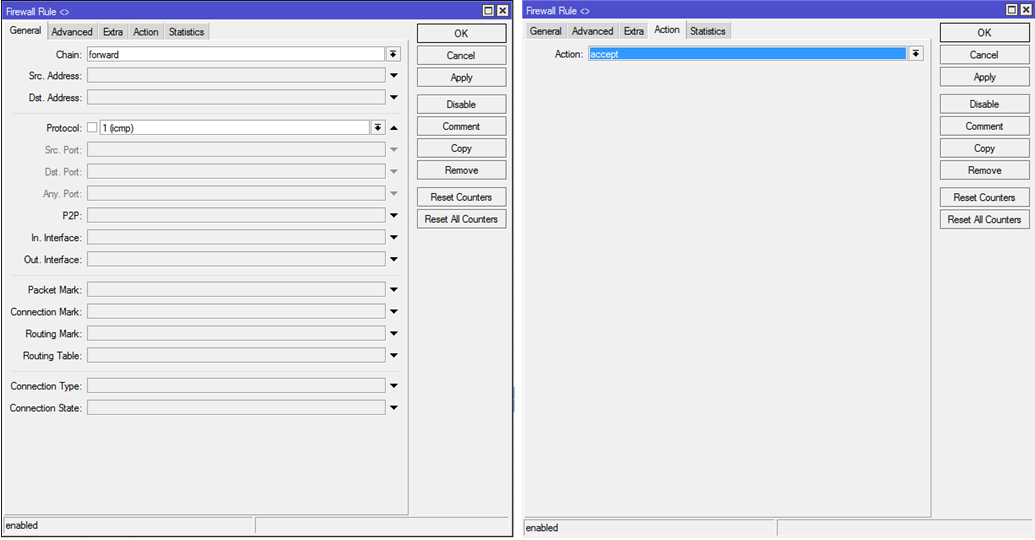

Разрешение для уже установленных соединений

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=forward;

- Connection state = established,related;

- Action=accept.

/ip firewall filter add action=accept chain=forward connection-state=established,related

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=input;

- Connection state = established,related;

- Action=accept.

/ip firewall filter add action=accept chain=in connection-state=established,related

Доверительные правила для локальной сети

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=input;

- Установить значение LAN интерфейса In. Interface = bridge1;

- Action=accept.

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=forward;

- Установить значение LAN интерфейса In. Interface = bridge1;

- Action=accept.

/ip firewall filter add action=accept chain=input in-interface=bridge1 add action=accept chain=forward in-interface=bridge1

Разрешить ICMP запросы с WAN интерфейсов

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=input;

- Protocol = icmp;

- In. Interface = Интернет интерфейс;

- Action=accept.

/ip firewall filter add action=accept chain=in protocol=icmp in-interface=pppoe-out1

Удалить все входящие пакеты с WAN интерфейсов

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain = input;

- In. Interface = Интернет интерфейс;

- Action = drop.

/ip firewall filter add action=drop chain=input in-interface=pppoe-out1

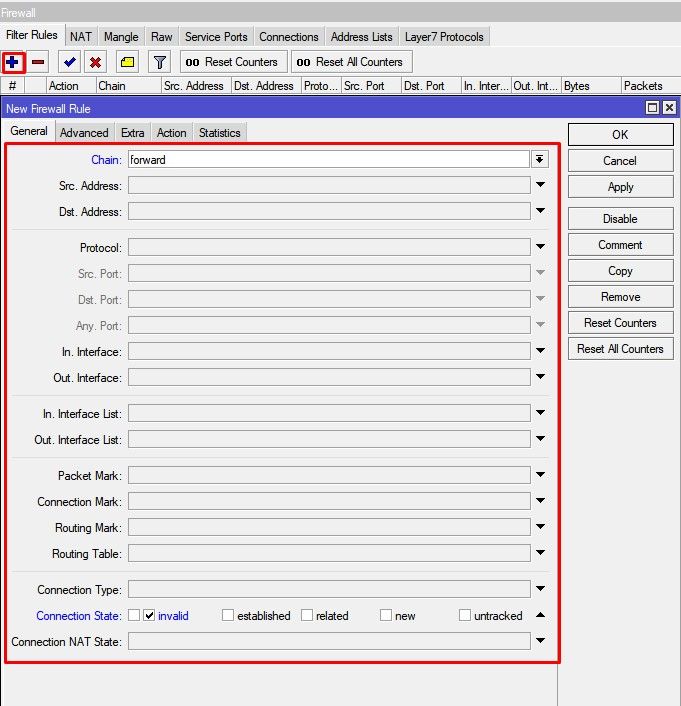

Удалить все пакеты в состоянии invalid

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain = forward;

- Connection state = invalid;

- Action = drop.

/ip firewall filter add action=drop chain=forward connection-state=invalid

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain = input;

- Connection state = invalid;

- Action = drop.

/ip firewall filter add action=drop chain=input connection-state=invalid

С расширенной версией по настройке Firewall в роутере MikroTik можно ознакомиться в статье Настройка Firewall в MikroTik, защита от DDOS атаки.

Сброс MikroTik до заводских настроек, hard reset

Если по каким-то причинам необходимо сбросить роутер MikroTik до заводских настроек, это можно выполнить двумя методами:

Reset через Winbox

Настройка находится в System→Reset Configuration

- Установить переключатели No Default Configuration и Do Not Backup;

- Нажать кнопку Reset Configuration.

/system reset-configuration no-defaults=yes skip-backup=yes

Reset через кнопку RESET

На задней панели расположена кнопка RESET

Необходимо последовательно совершить действия:

- Отключить питание роутера;

- Нажать и держать кнопку Reset;

- Включить питание роутера(Reset нажат);

- Подождать 5-6сек., в этот момент должен замигать какой-то индикатор(ACT|SYS| или другой);

- Как только замигал индикатор. отпустить Reset.

После сброса роутера MikroTik, доступ к его настройкам будет осуществляться со стандартным именем пользователя admin и без пароля.

Есть вопросы или предложения по базовой настройке MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Время на прочтение

9 мин

Количество просмотров 345K

Данная статья является калькой с написанной мной собственноручно внутренней инструкции, по которой мы настраиваем новые маршрутизаторы в фирме. Пункты будут расположены в более-менее хронологическом порядке, но каждый из них является самостоятельной мини-инструкцией к одному из используемых в нашей компании сервисов.

1. Включение, начальная настройка

Первым делом надо подключиться к устройству. По умолчанию, конфигурация на маршрутизаторе настроена на подсеть 192.168.88.0/24. Открываем в браузере адрес, скачиваем и сохраняем на компьютере, Winbox.exe.

Запускаем Winbox, Напротив Connect to нажимаем кнопку "…", и спустя несколько секунд должен появится в списке ваш маршрутизатор.

Два раза щелкаем мышкой по МАС-адресу и подключаемся с именем admin без пароля.

При первом входе, система предупредит что был запущен автоматический скрипт настройки маршрутизатора. Нажимаем кнопку Remove Configuration:

После этого дожидаемся, пока консоль Winbox закроется, и спустя несколько секунд опять запускаем Winbox (от туда куда вы её сохранили) и опять подключаемся по MAC-адресу.

Подключившись, выбираем слева Interfaces и удаляем лишние интерфейсы — VLAN, Bridge. Заходим в настройки каждого интерфейса (на роутере компании их всего 5) и отключем Master-port и proxy-arp, приводя настройки к следующему виду:

2. Выдача IP

Заходим в IP — Addresses. Выдаем нужным интерфейсам нужные адреса. В случае использования роутера в сети Эскорт, к нему подключаются 2 интернет-провайдера и внутренняя сеть. Вторая внутренняя сеть формируется через VPN. Указываем каждому интерфейсу нужный IP.

[admin@Mikrotik] /ip address> print

Flags: X - disabled, I - invalid, D - dynamic

# ADDRESS NETWORK INTERFACE

0 I ;;; , !!!

10.0.33.1/24 10.0.33.0 ether4-hosting-network

1 22.22.22.17/29 22.22.22.16 ether2-gateway2

2 11.11.11.1/28 11.11.11.0 ether1-gateway1

3 192.168.3.101/22 192.168.0.0 ether3-internal-network

4 I 192.168.4.2/22 192.168.4.0 ether4-hosting-network

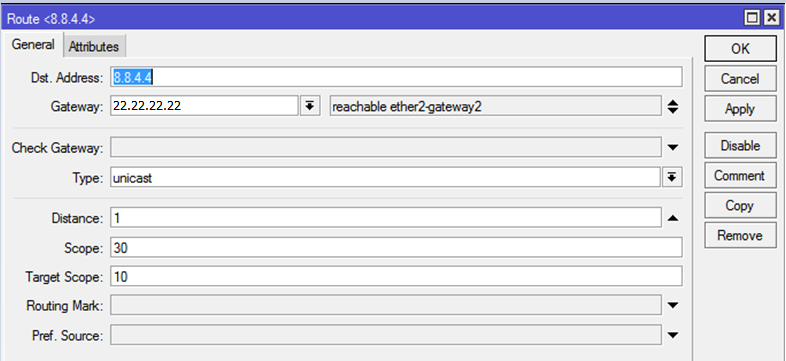

3. Маршрутизация

3.1. Создание ведущего и ведомого маршрутов

Заходим в IP — Routes. По умолчанию, вместо хостов для маршрутизации используются интерфейсы. Рекомендуется удалить все статические маршруты, а динамические после смены статики изменятся сами. Внимание: чтобы все безболезненно удалять, необходимо подключаться к роутеру по локальной сети, без использования маршрутов, иначе при удалении основного связь прервется. Далее создаем новые маршруты: в поле Dst.Address указываем 0.0.0.0/0, в поле Gateway прописываем IP основного шлюза. Не забываем про дистанцию — у какого маршрута она короче, тот будет основным. В целом настройки маршрута должны выглядеть вот так:

Для внешних интерфейсов в качестве шлюзов указываем 11.11.11.11 с дистанцией 4 и 22.22.22.22 с дистанцией 3.

После добавления трех маршрутов (2 для внешних каналов и 1 для внутренней сети) роутер можно включать в сеть и подключаться по IP 192.168.3.101, используя внутренний IP.

3.2. Создание табличной маршрутизации

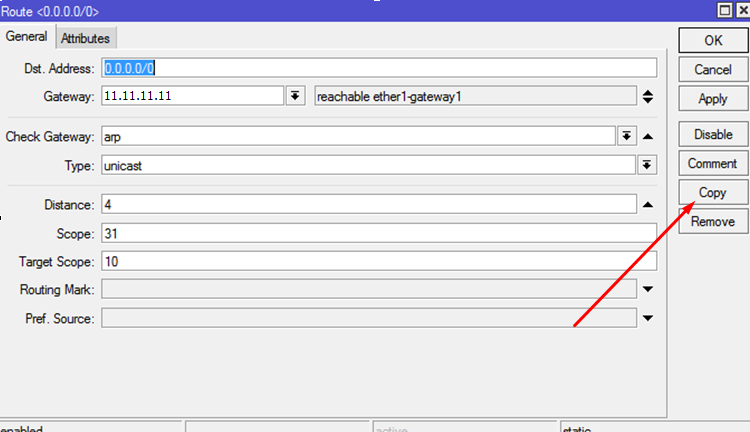

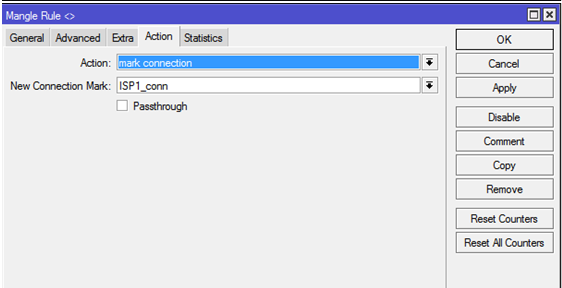

Созданная выше конфигурация позволяет создать 2 внешних интерфейса, из которых в единицу времени может работать только один — то есть постоянно работает тот, у которого дистанция меньше, а у которого она больше — будет работать лишь тогда, когда из первого интерфейса выдернут кабель. Нас это по понятным причинам не устраивает — нам нужна одновременная работа двух шлюзов. Для этого нужно научить роутер возвращать трафик на тот интерфейс, с которого пришел запрос. Делается это созданием двух дополнительных маршрутов и настройкой файерволла. Для начала создадим необходимые маршруты. Созданные ранее маршруты тоже пригодятся, но их можно склонировать, т.к. изменяться они будут незначительно. Для этого щелкаем на созданный ранее маршрут, жмем кнопку Copy и добавляем Routing Mark — маркируем маршруты именем интерфейса соответственно. Я назвал их to_ISP1 и to_ISP2

Далее заходим в

IP — Firewall — Mangle

Создаем правила:

Вкладка General:

Chain: prerouting

In-interface: указываем один из входящих интерфейсов

Connection Mark: no-mark

Далее, на вкладке Action:

Action: mark connection

New Connection Mark: ISP1_conn

Passthrough: убираем галку.

Картинки для закрепления материала

Эти действия нужно повторить дважды — для 2 внешних интерфейсов (марки ISP1_conn и ISP2_conn соответственно).

Далее нужно создать еще 2 правила, которые будут направлять исходящий трафик с пометками ISP1_conn и ISP2_conn на помеченные выше маршруты. Создаем правило:

General:

Chain: output

Connection Mark: ISP1_conn

Action: mark routing

New Routing Mark: to_ISP1

Passthrough: убираем галку.

4. Балансировка маршрутов в режиме Master-Slave

Итак, мы добились наличия двух одновременно работающих шлюзов, один из которых имеет высший приоритет, нежели второй. Проблема данной настройки в том, что переключение между шлюзами будет осуществляться исключительно при падении физического линка на интерфейсе устройства. Но бывают и другие ситуации: кончились деньги на счете, проблемы на стороне провайдера и прочее — ситуации, при которых даже основной шлюз доступен, но дальше него трафик не идет и штатно в этом случае переключение основного шлюза осуществлено не будет. Для автопереключения необходимо использовать функцию Netwatch, которая следит за наличием трафика на интерфейсах и переключает трафик в зависимости от правил. Настройка данного функционала состоит из 3 этапов.

4.1. Создаем скрипты переключения

Заходим в System — Scripts. Создаем 4 скрипта с именами ISP1-DOWN, ISP1-UP, ISP2-DOWN, ISP2-UP. Всем скриптам выдаем максимальные права.

Содержимое скриптов

ISP1-DOWN:

/ip route disable [find dst-address=0.0.0.0/0 and gateway=11.11.11.11 and distance >=4];

ISP1-UP:

/ip route enable [find dst-address=0.0.0.0/0 and gateway=11.11.11.11 and distance >= 4];

ISP2-DOWN:

/ip route disable [find dst-address=0.0.0.0/0 and gateway=22.22.22.22 and distance >=3];

ISP2-UP:

/ip route enable [find dst-address=0.0.0.0/0 and gateway=22.22.22.22 and distance >=3];

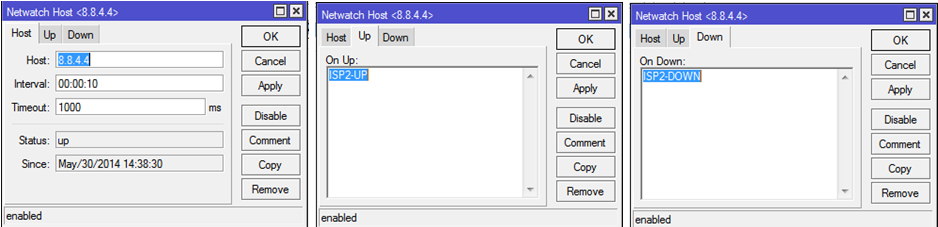

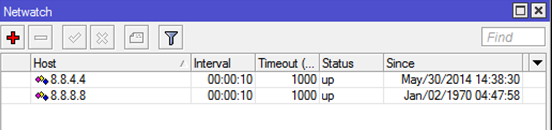

4.2. Создаем правила Netwatch

Заходим в Tools — Netwatch

Создаем новое правило:

host: 8.8.4.4

Interval: 00:00:10

timeout: 1000ms

Up: ISP2-UP

Down: ISP2-DOWN

и второе правило:

host: 8.8.8.8

Interval: 00:00:10

timeout: 1000ms

Up: ISP1-UP

Down: ISP1-DOWN

Картинки

4.3. Создаем постоянные независимые маршруты

До каждого из хостов (8.8.8.8 и 8.8.4.4) прописываем уникальный маршрут с пониженной дистанцией через разные шлюзы (11.11.11.11 и 22.22.22.22).

Проверить работу netwatch можно, разорвав логический (не физический) линк на одном из внешних интерфейсов. В моей фирме для этого использовался управляемый коммутатор, на котором тушился несмежный с роутером порт. Таким образом, пинг до хоста 8.8.8.8 обрывался, но физический линк был активен. После прекращения пинга Netwatch тушил необходимые маршруты и внутренняя сеть получала доступ в интернет через резервный интерфейс.

5. Создаем NAT

Заходим в IP — Firewall, переходим на вкладку NAT

Создаем 2 правила для каждого из внешних интерфейсов:

Chain: srcnat

Out-Interface: указываем нужный внешний интерфейс

Action: masquerade

Картинка

Проверить NAT можно, пустив ping на один из сайтов в интернете с компьютера, подключенного к внутреннему интерфейсу роутера. Если отключать одно из двух правил NAT на роутере, можно увидеть, как меняется трассировка до выбранного хоста в интернете.

6. Создаем VPN-сервер

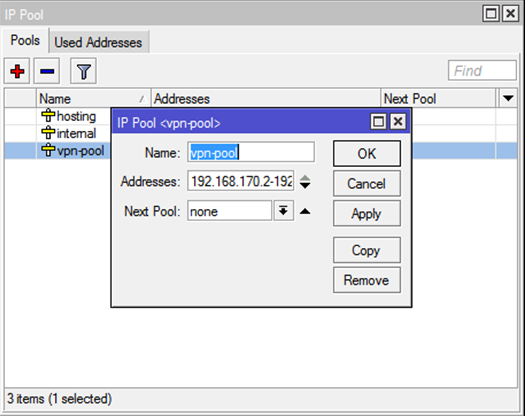

6.1. Создаем нужный нам пул IP-адресов.

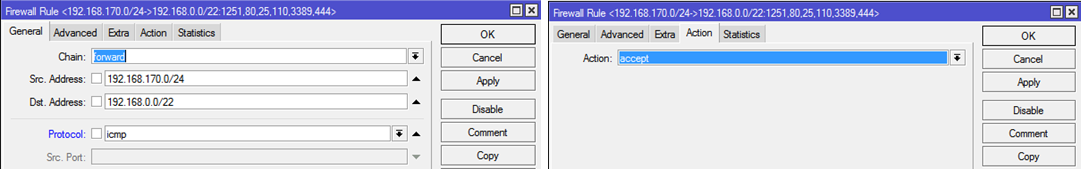

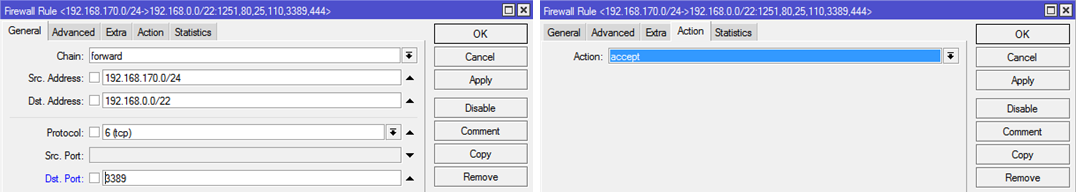

В сети фирмы было решено использовать подсеть 192.168.168.0/22, с адресацией клиентов, начинающейся со 192.168.170.2 и адресом шлюза (самого роутера) 192.168.170.1

Заходим в IP — Pool и создаем новый пул vpn-pool с диапазоном 192.168.170.2-192.168.171.254:

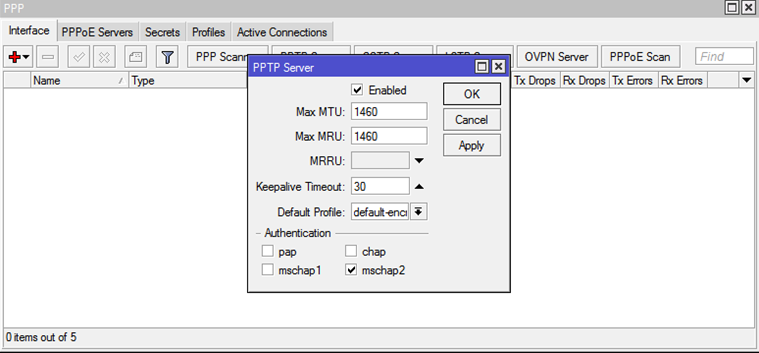

6.2. Включаем PPTP-сервер

Заходим в пункт меню PPP, далее на вкладке Interfaces находим кнопку PPTP Server. Ставим галки Enabled, mschap2 и выбираем Default Profile: default-encoding.

6.3. Настраиваем шифрование

Переходим на вкладку PPP Profile. На вкладке General указываем Local Address: 192.168.170.1, Remote Address: vpn-pool. На вкладке Protocols на опции Use Encryption ставим вариант ответа Yes.

6.4. Создаем аккаунты

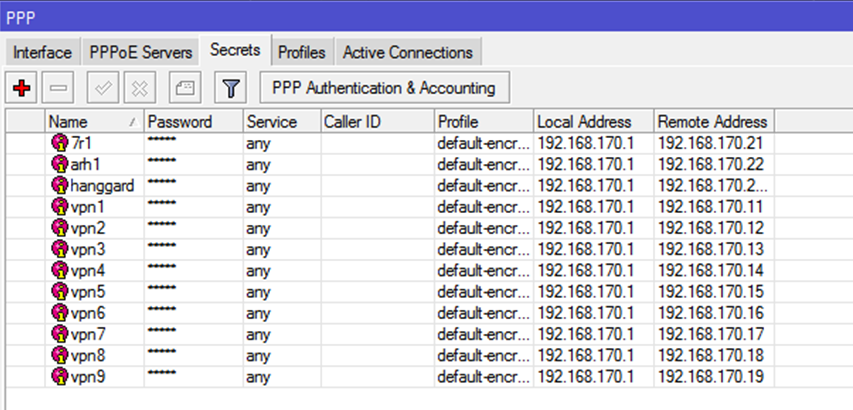

Переходим на вкладку Secrets. Создаем пользователя:

Name: указываем логин

Password: Указываем пароль

Service: any

Profile: default-encryption

Local Address: 192.168.170.1

Remote Address: указываем, если необходимо, адрес из диапазона, созданного в vpn-pool. Если не указать адрес, то при подключении VPN будет выдаваться первый свободный.

Картинка

6.5. Пакетное создание учетных записей

Для пакетного создания секретов (учетных записецй) VPN можно использовать скрипт.

Необходимо зайти в System — Scripts, нажать «создать новый» и вставить туда нужный нам текст скрипта.

Текст скрипта

:global content [/file get [/file find name=vpnusers.txt] contents] ;

:global contentLen [ :len $content ] ;

:global lineEnd 0;

:global line "";

:global lastEnd 0;

:do {

:set lineEnd [:find $content "rn" $lastEnd ] ;

:set line [:pick $content $lastEnd $lineEnd] ;

:set lastEnd ( $lineEnd + 2 ) ;

:local tmpArray [:toarray $line] ;

:if ( [:pick $tmpArray 0] != "" ) do={

:put $tmpArray;

/ppp secret add name=[:pick $tmpArray 0] password=[:pick $tmpArray 1]

local-address=[:pick $tmpArray 2] remote-address=[:pick $tmpArray 3]

profile=[:pick $tmpArray 4] service=[:pick $tmpArray 5];

}

} while ($lineEnd < $contentLen)

После создания скрипта достаточно создать файл, в котором придерживаться следующего синтаксиса:

логин,пароль,IP_шлюза,IP_клиента,тип_шифрования,сервис

Готовый файл должен выглядеть примерно так

Прошу обратить внимание, что последняя строка пустая. Если ее не оставить пустой, то последняя заполненная строка не будет обработана.

Далее нужно открыть пункт меню Files. Cозданный файл необходимо перетащить мышью в полученное окно. Файл обязан называться vpnusers.txt, иначе скрипт не сработает.

После этих приготовлений можно заходить в System — Scripts, выделять мышью нужный нам скрипт и нажимать Run Script:

Как результат работы скрипта, в PPP — Secrets можно видеть добавившиеся учетные записи

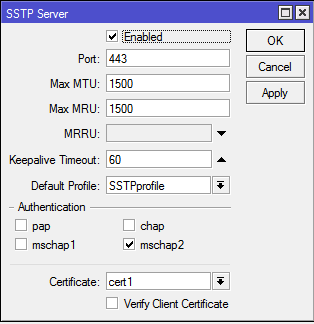

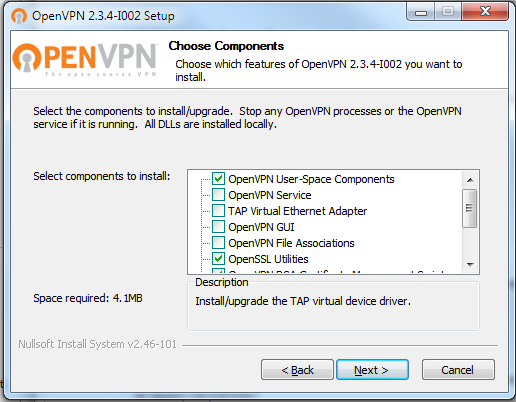

7. Настройка SSTP

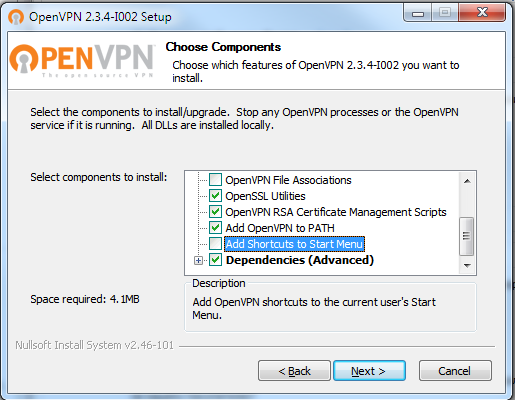

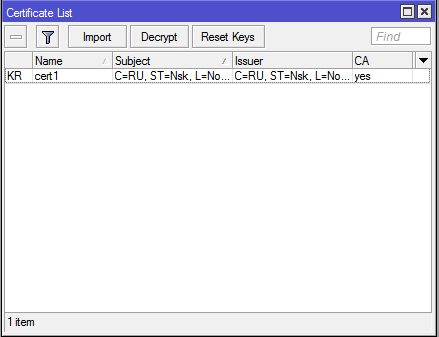

Для работы SSTP требуются сертификаты. Я использовал самоподписанные сертификаты, выданные оснасткой OpenVPN. Для получения сертификатов не нужно ставить все компоненты,

достаточно только указанные на скриншотах

Далее, запускаем cmd от имени администратора и переходим в каталог c:Program FilesOpenVPNeasy-rsa (либо Program Files (x86), если вы поставили 32-битную версию OpenVPN на 64-битную Windows). Открываем для редактирования файл vars.bat. Если его нет, то переименовываем vars.bat.sample в vars.bat и приводим его к виду:

vars.bat

@echo off

rem Edit this variable to point to

rem the openssl.cnf file included

rem with easy-rsa.

set HOME=%ProgramFiles%OpenVPNeasy-rsa

set KEY_CONFIG=openssl-1.0.0.cnf

rem Edit this variable to point to

rem your soon-to-be-created key

rem directory.

rem

rem WARNING: clean-all will do

rem a rm -rf on this directory

rem so make sure you define

rem it correctly!

set KEY_DIR=keys

rem Increase this to 2048 if you

rem are paranoid. This will slow

rem down TLS negotiation performance

rem as well as the one-time DH parms

rem generation process.

set KEY_SIZE=1024

rem These are the default values for fields

rem which will be placed in the certificate.

rem Change these to reflect your site.

rem Don't leave any of these parms blank.

set KEY_COUNTRY=RU

set KEY_PROVINCE=Nsk

set KEY_CITY=Novosibirsk

set KEY_ORG=Escort

set KEY_EMAIL=i_nichupienko@soft-escort.ru

set KEY_CN=87.245.176.183

set KEY_NAME=temp_nie

set KEY_OU=changeme

set PKCS11_MODULE_PATH=changeme

set PKCS11_PIN=1234

Далее я чисто для удобства подредактировал файл build-ca.bat:

build-ca.bat

@echo off

cd %HOME%

rem build a cert authority valid for ten years, starting now

"c:Program FilesOpenVPNbinopenssl.exe" req -days 3650 -nodes -new -x509 -keyout %KEY_DIR%%1.key -out %KEY_DIR%%1.crt -config %KEY_CONFIG%

После этого запускаем в такой последовательности:

c:Program FilesOpenVPNeasy-rsa>vars.bat

c:Program FilesOpenVPNeasy-rsa>clean-all.bat

c:Program FilesOpenVPNeasy-rsa>build-ca.bat newuser

На вопросы последней команды в можно просто нажимать enter (будут использоваться введенные в файл vars.bat данные), а можно вводить новые данные. В общем, как удобно.

Выполнение команд

Результат

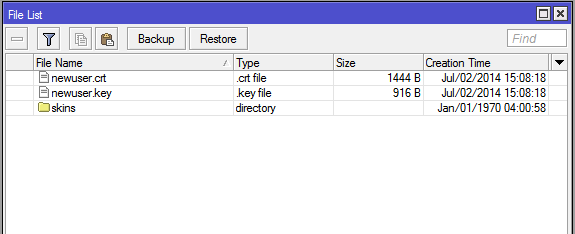

В Winbox роутера щелкаем кнопку Files и получившиеся файлы из папки копируем туда методом Drag’n’Drop.

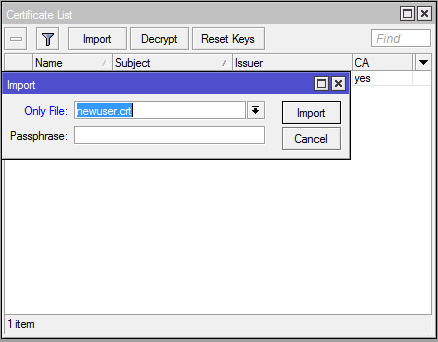

Далее в Winbox переходим в System — Certificates. Жмем Import, выбираем сначала один файл, затем второй:

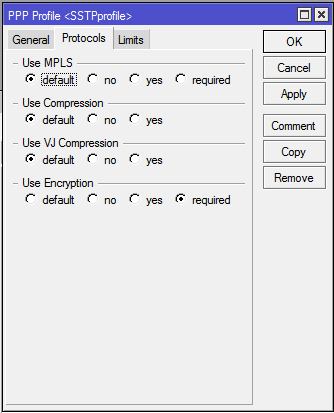

Заходим в PPP — Profile, открываем созданный ранее default-encryption, жмем Copy и на вкладке Protocol меняем значение поля Use Encryption с Yes на Required:

В качестве названия профиля указываем SSTPprofile.