Connecting to the Router

There are two types of routers:

- With default configuration

- Without default configuration. When no specific configuration is found, IP address 192.168.88.1/24 is set on ether1 or combo1, or sfp1.

More information about the current default configuration can be found in the Quick Guide document that came with your device. The quick guide document will include information about which ports should be used to connect for the first time and how to plug in your devices.

This document describes how to set up the device from the ground up, so we will ask you to clear away all defaults.

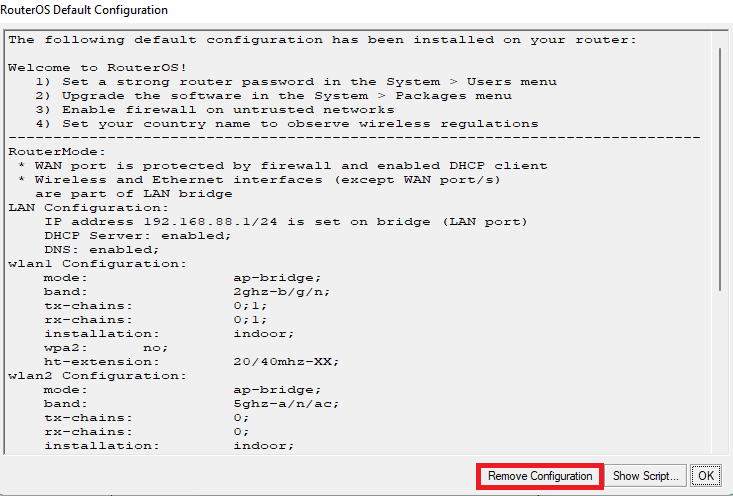

When connecting the first time to the router with the default username admin and no password (for some models, check user password on the sticker), you will be asked to reset or keep the default configuration (even if the default config has only an IP address). Since this article assumes that there is no configuration on the router you should remove it by pressing «r» on the keyboard when prompted or click on the «Remove configuration» button in WinBox.

Router without Default Configuration

If there is no default configuration on the router you have several options, but here we will use one method that suits our needs.

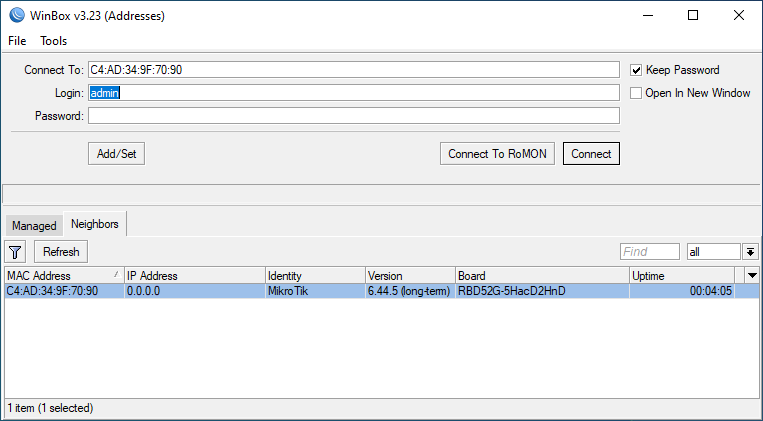

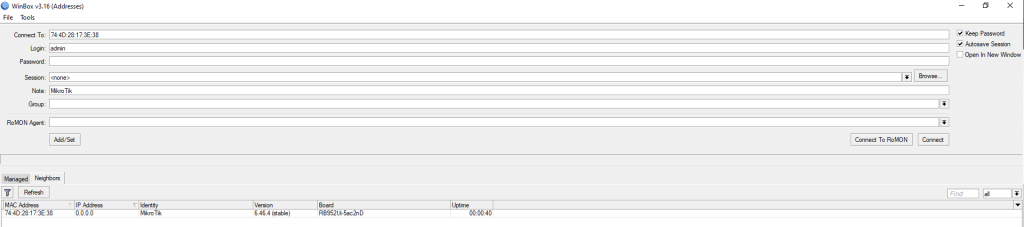

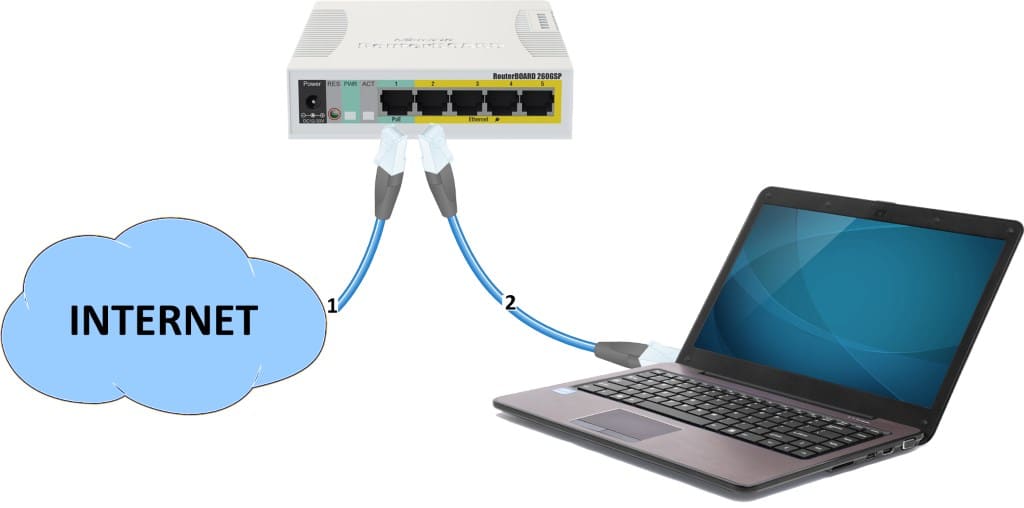

Connect Routers ether1 port to the WAN cable and connect your PC to ether2. Now open WinBox and look for your router in neighbor discovery. See detailed example in Winbox article.

If you see the router in the list, click on MAC address and click Connect.

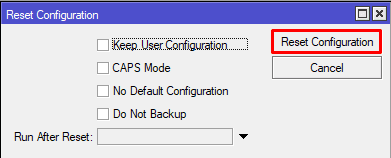

The simplest way to make sure you have absolutely clean router is to run

/system reset-configuration no-defaults=yes skip-backup=yes

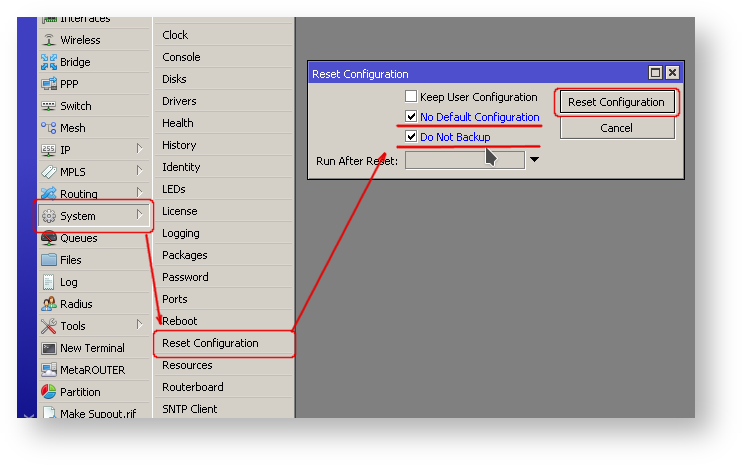

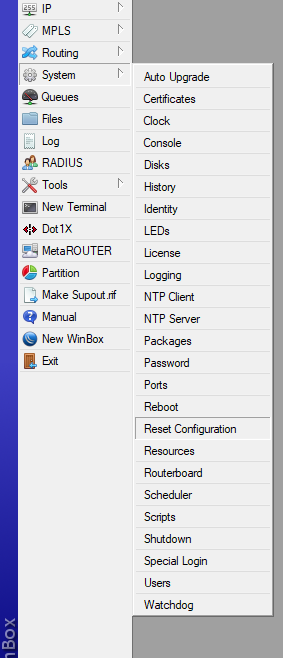

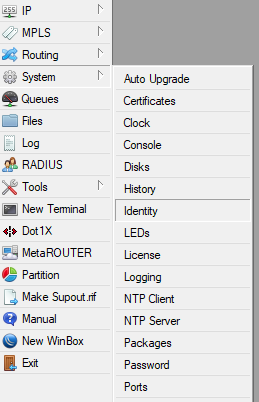

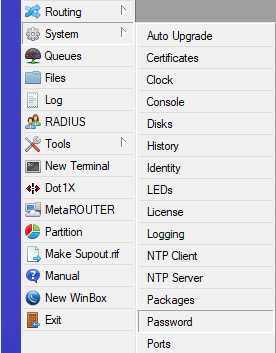

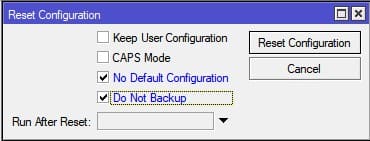

Or from WinBox (Fig. 1-1):

Configuring IP Access

Since MAC connection is not very stable, the first thing we need to do is to set up a router so that IP connectivity is available:

- add bridge interface and bridge ports;

- add an IP address to LAN interface;

- set up a DHCP server.

Set bridge and IP address are quite easy:

/interface bridge add name=local /interface bridge port add interface=ether2 bridge=local /ip address add address=192.168.88.1/24 interface=local

If you prefer WinBox/WeBfig as configuration tools:

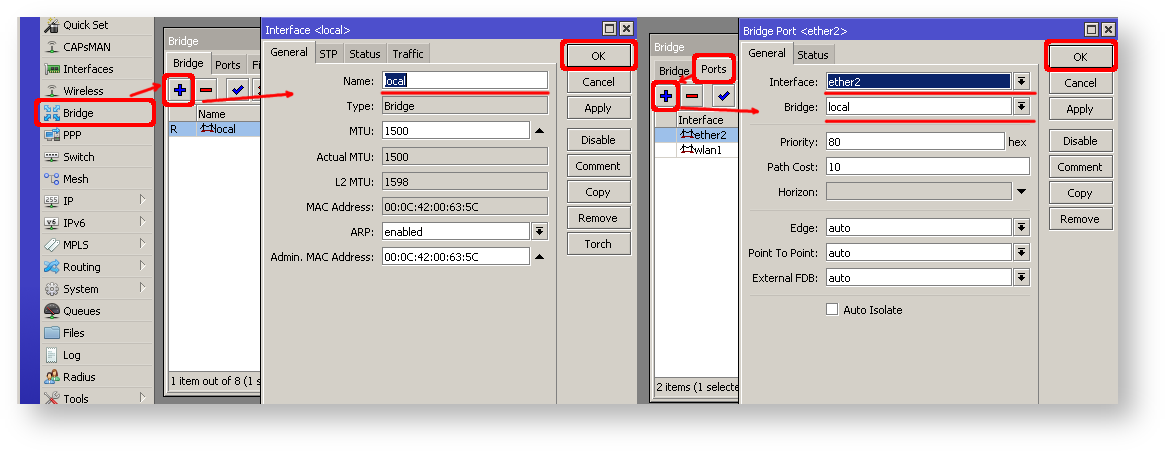

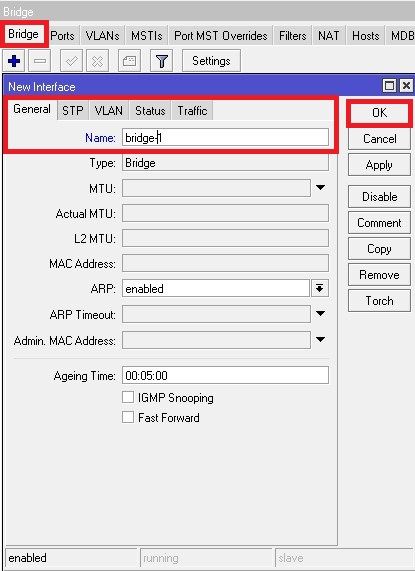

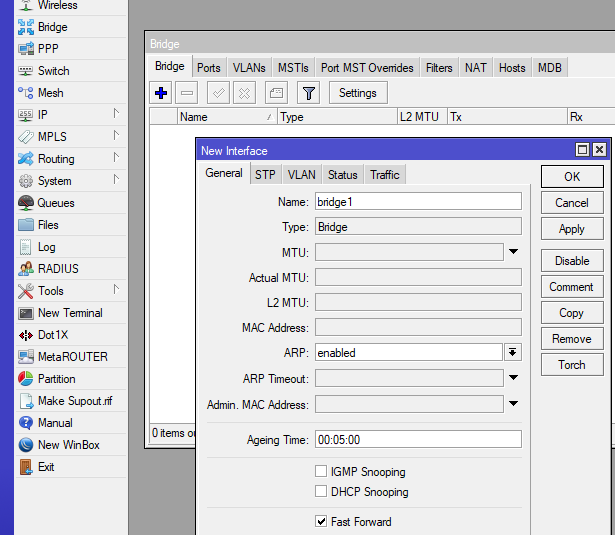

- Open Bridge window, Bridge tab should be selected;

- Click on the + button, a new dialog will open, enter bridge name local and click on OK;

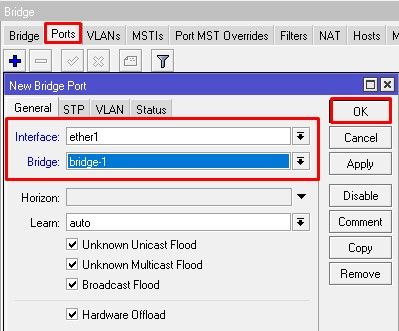

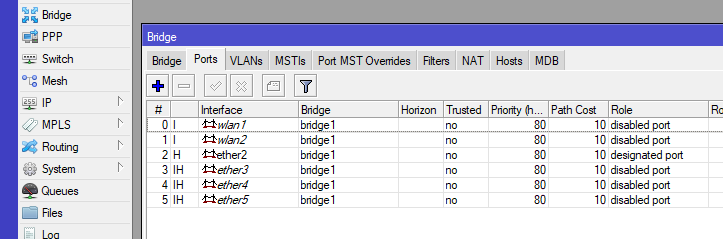

- Select the Ports tab and click on the + button, a new dialog will open;

- select interface ether2 and bridge local form drop-down lists and click on the OK button to apply settings;

- You may close the bridge dialog.

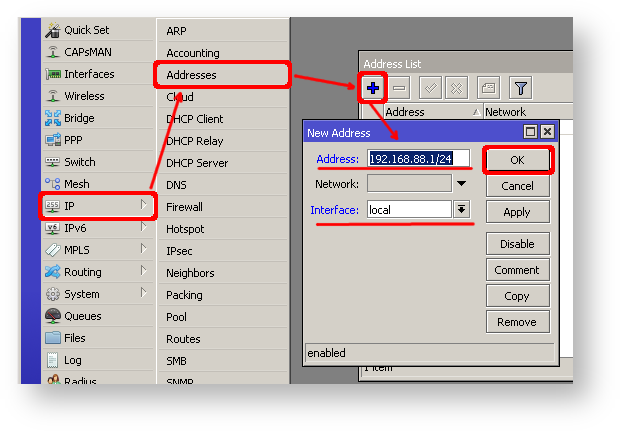

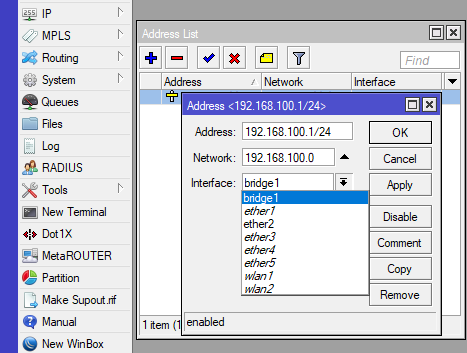

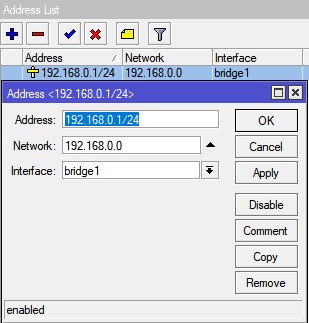

- Open Ip -> Addresses dialog;

- Click on the + button, a new dialog will open;

- Enter IP address 192.168.88.1/24 select interface local from the drop-down list and click on OK button;

The next step is to set up a DHCP server. We will run the setup command for easy and fast configuration:

[admin@MikroTik] /ip dhcp-server setup [enter]

Select interface to run DHCP server on

dhcp server interface: local [enter]

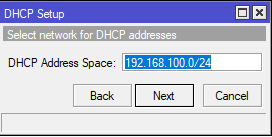

Select network for DHCP addresses

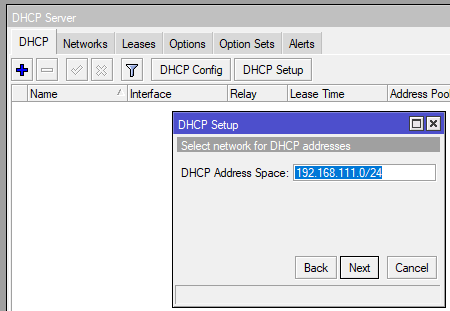

dhcp address space: 192.168.88.0/24 [enter]

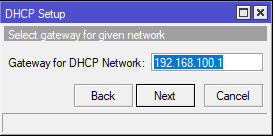

Select gateway for given network

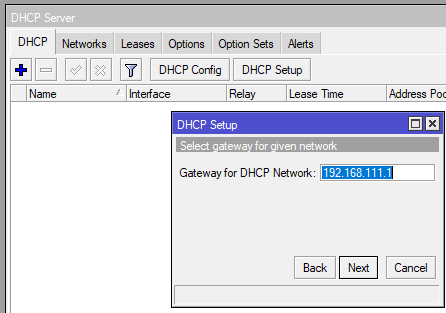

gateway for dhcp network: 192.168.88.1 [enter]

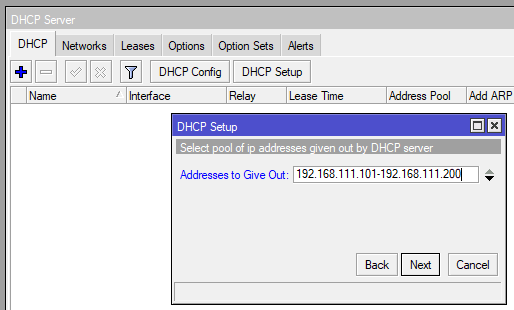

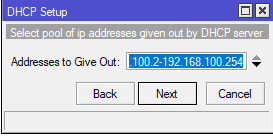

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.88.2-192.168.88.254 [enter]

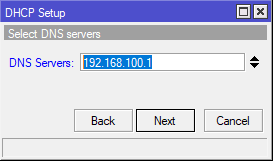

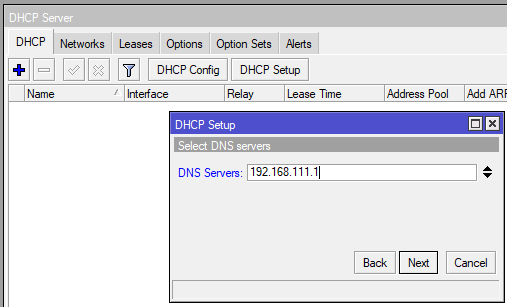

Select DNS servers

dns servers: 192.168.88.1 [enter]

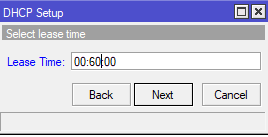

Select lease time

lease time: 10m [enter]

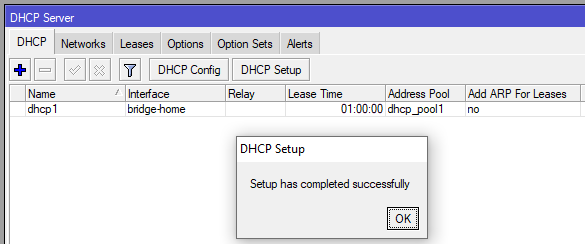

Notice that most of the configuration options are automatically determined and you just simply need to hit the enter key.

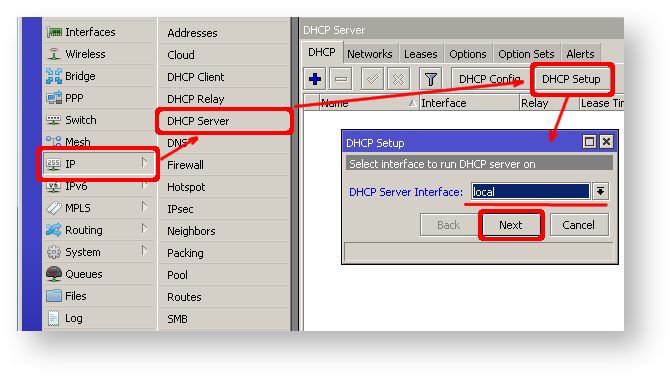

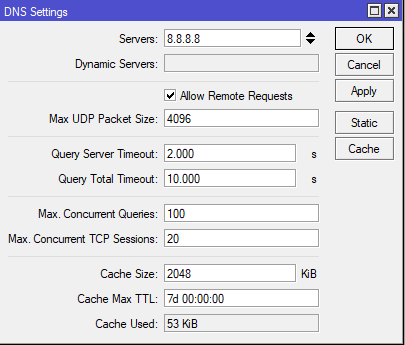

The same setup tool is also available in WinBox/WeBfig:

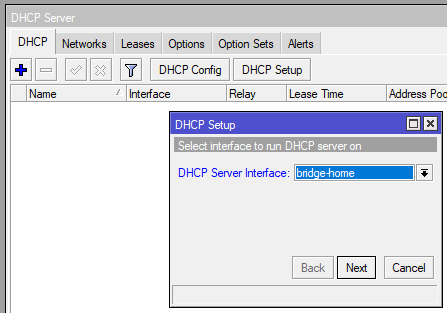

- Open Ip -> DHCP Server window, DHCP tab should be selected;

- Click on the DHCP Setup button, a new dialog will open, enter DHCP Server Interface local and click on Next button;

- Follow the wizard to complete the setup.

Now connected PC should be able to get a dynamic IP address. Close the Winbox and reconnect to the router using IP address (192.168.88.1)

Configuring Internet Connection

The next step is to get internet access to the router. There can be several types of internet connections, but the most common ones are:

- dynamic public IP address;

- static public IP address;

- PPPoE connection.

Dynamic Public IP

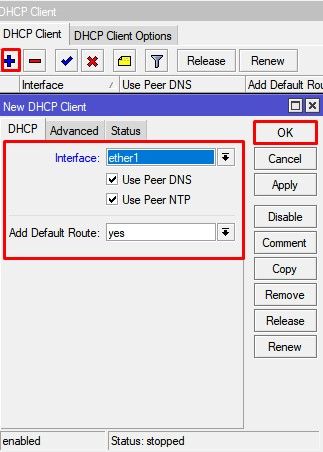

Dynamic address configuration is the simplest one. You just need to set up a DHCP client on the public interface. DHCP client will receive information from an internet service provider (ISP) and set up an IP address, DNS, NTP servers, and default route for you.

/ip dhcp-client add disabled=no interface=ether1

After adding the client you should see the assigned address and status should be bound

[admin@MikroTik] /ip dhcp-client> print Flags: X - disabled, I - invalid # INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS 0 ether1 yes yes bound 1.2.3.100/24

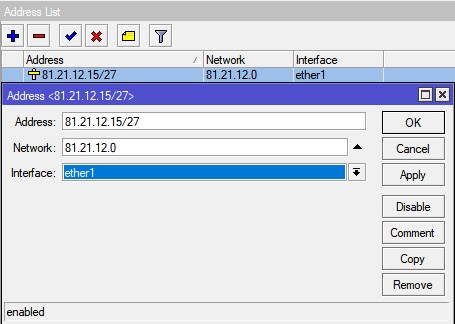

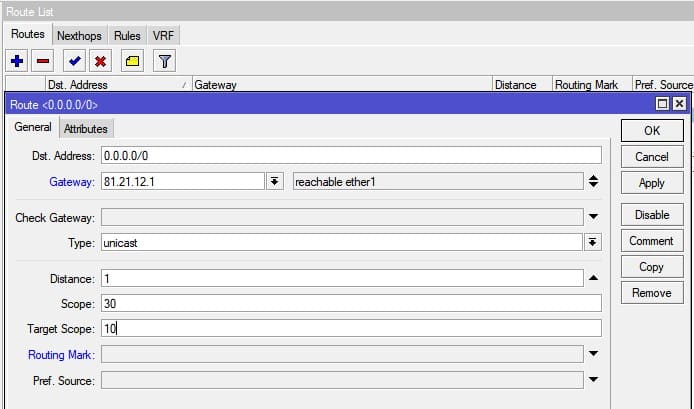

Static Public IP

In the case of static address configuration, your ISP gives you parameters, for example:

- IP: 1.2.3.100/24

- Gateway: 1.2.3.1

- DNS: 8.8.8.8

These are three basic parameters that you need to get the internet connection working

To set this in RouterOS we will manually add an IP address, add a default route with a provided gateway, and set up a DNS server

/ip address add address=1.2.3.100/24 interface=ether1 /ip route add gateway=1.2.3.1 /ip dns set servers=8.8.8.8

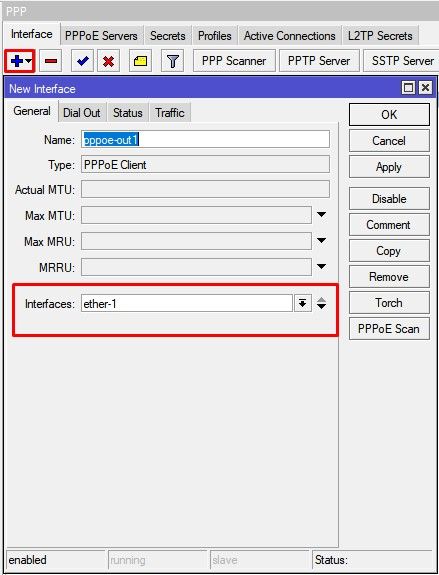

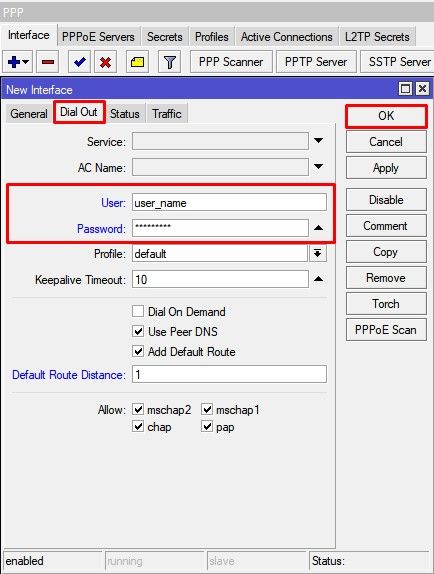

PPPoE Connection

PPPoE connection also gives you a dynamic IP address and can configure dynamically DNS and default gateway. Typically service provider (ISP) gives you a username and password for the connection

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123

add-default-route=yes use-peer-dns=yes

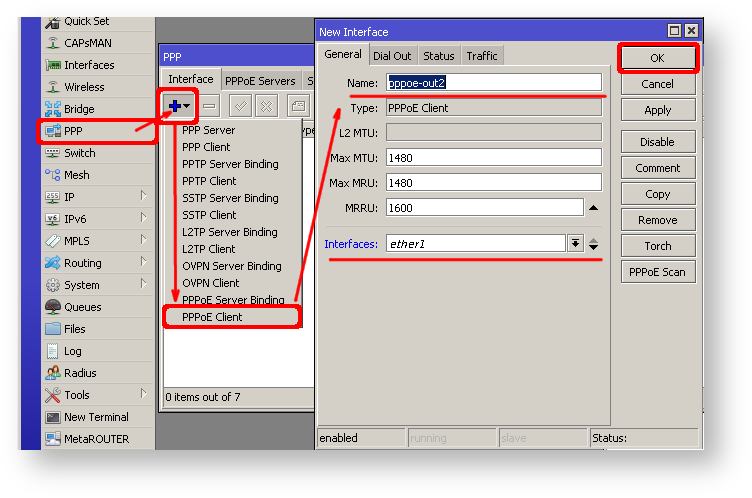

Winbox/Webfig actions:

- Open PPP window, Interfaces tab should be selected;

- Click on the + button, and choose PPPoE Client from the dropdown list, new dialog will open;

- Select interface ether1 from the dropdown list and click on the OK button to apply settings.

Further in configuration WAN interface is now pppoe-out interface, not ether1.

Verify Connectivity

After successful configuration, you should be able to access the internet from the router.

Verify IP connectivity by pinging known IP address (google DNS server for example)

[admin@MikroTik] > /ping 8.8.8.8 HOST SIZE TTL TIME STATUS 8.8.8.8 56 47 21ms 8.8.8.8 56 47 21ms

Verify DNS request

[admin@MikroTik] > /ping www.google.com HOST SIZE TTL TIME STATUS 173.194.32.49 56 55 13ms 173.194.32.49 56 55 12ms

If everything is set up correctly, ping in both cases should not fail.

In case of failure refer to the troubleshooting section

Protecting the Router

Now anyone over the world can access our router so it is the best time to protect it from intruders and basic attacks

User Password Access

MikroTik routers require password configuration, we suggest using a password generator tool to create secure and non-repeating passwords. With secure password we mean:

- Minimum 12 characters;

- Include numbers, Symbols, Capital and lower case letters;

- Is not a Dictionary Word or Combination of Dictionary Words;

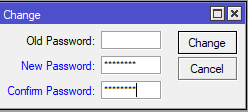

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

Another option to set a password,

We strongly suggest using a second method or Winbox interface to apply a new password for your router, just to keep it safe from other unauthorized access.

[admin@MikroTik] > / password old password: new password: ****** retype new password: ******

Make sure you remember the password! If you forget it, there is no recovery. You will need to reinstall the router!

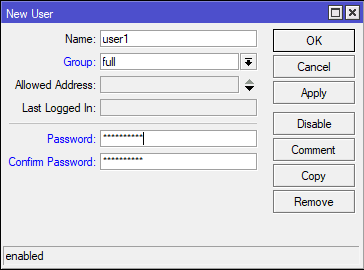

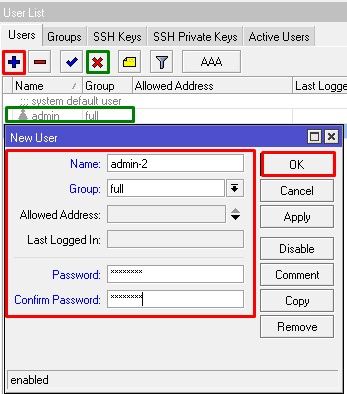

You can also add more users with full or limited router access in /user menu

The best practice is to add a new user with a strong password and disable or remove the default admin user.

/user add name=myname password=mypassword group=full /user remove admin

Note: login to the router with new credentials to check that the username/password is working.

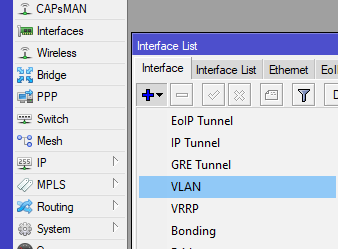

MAC Connectivity Access

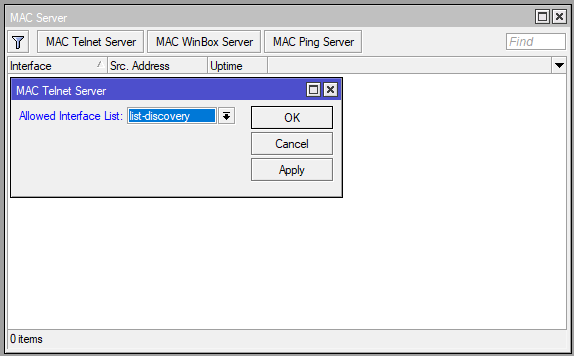

By default mac server runs on all interfaces, so we will disable default all entry and add a local interface to disallow MAC connectivity from the WAN port. MAC Telnet Server feature allows you to apply restrictions to the interface «list».

First, create an interface list:

[admin@MikroTik] > /interface list add name=listBridge

Then, add your previously created bridge named «local» to the interface list:

[admin@MikroTik] > /interface list member add list=listBridge interface=local

Apply newly created «list» (of interfaces) to the MAC server:

[admin@MikroTik] > tool mac-server set allowed-interface-list=listBridge

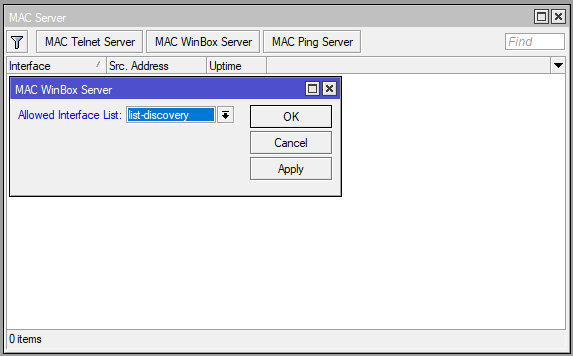

Do the same for Winbox MAC access

[admin@MikroTik] > tool mac-server mac-winbox set allowed-interface-list=listBridge

Winbox/Webfig actions:

- Open Interfaces → Interface List → Lists window and add a new list by clicking «+»;

- Input the interface list name «listBridge» into the Name field and click OK;

- Go back to the Interfaces → Interface List section and click «+»;

- Select «listBridge» from the dropdown List options and select «local» from the dropdown Interface options and click OK;

- Open Tools -> Mac Server window;

- Click on the «MAC Telnet Server» button, a new dialog will open;

- Select the newly created list «listBridge» from the dropdown list and click on OK button to apply settings.

Do the same in the MAC Winbox Server tab to block Mac Winbox connections from the internet.

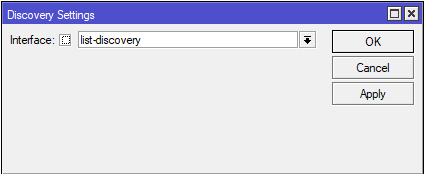

Neighbor Discovery

MikroTik Neighbor discovery protocol is used to show and recognize other MikroTik routers in the network. Disable neighbor discovery on public interfaces:

/ip neighbor discovery-settings set discover-interface-list=listBridge

IP Connectivity Access

Besides the fact that the firewall protects your router from unauthorized access from outer networks, it is possible to restrict username access for the specific IP address

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x/yy — your IP or network subnet that is allowed to access your router.

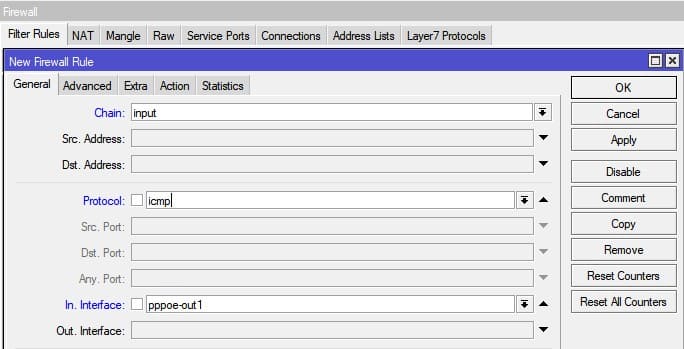

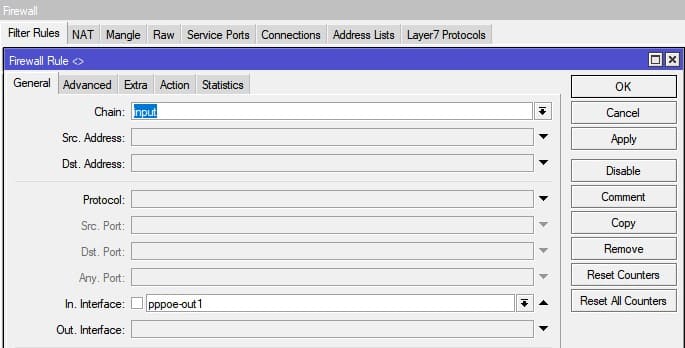

IP connectivity on the public interface must be limited in the firewall. We will accept only ICMP(ping/traceroute), IP Winbox, and ssh access.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="accept established,related"; add chain=input connection-state=invalid action=drop; add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP"; add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"; add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"; add chain=input in-interface=ether1 action=drop comment="block everything else";

In case if a public interface is a pppoe, then the in-interface should be set to «pppoe-out».

The first two rules accept packets from already established connections, so we assume those are OK to not overload the CPU. The third rule drops any packet which connection tracking thinks is invalid. After that, we set up typical accept rules for specific protocols.

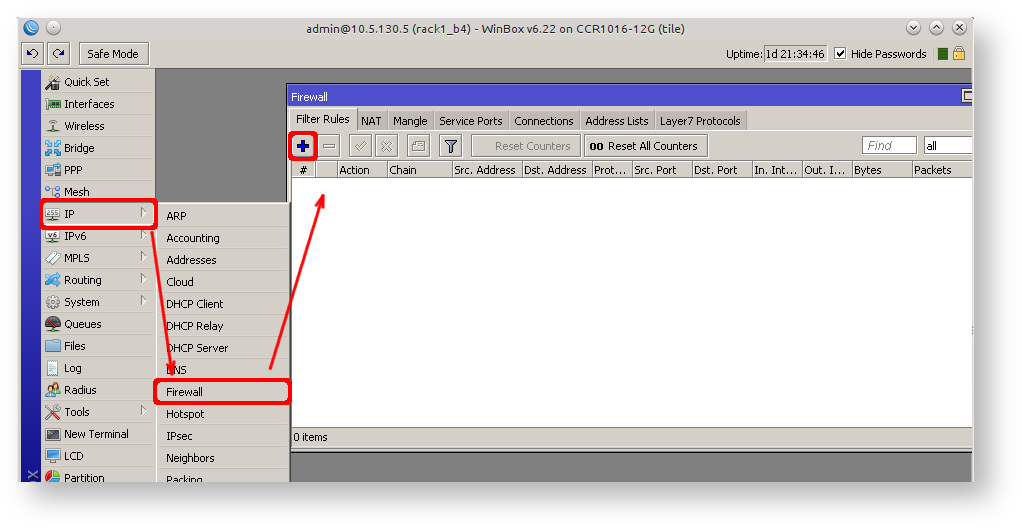

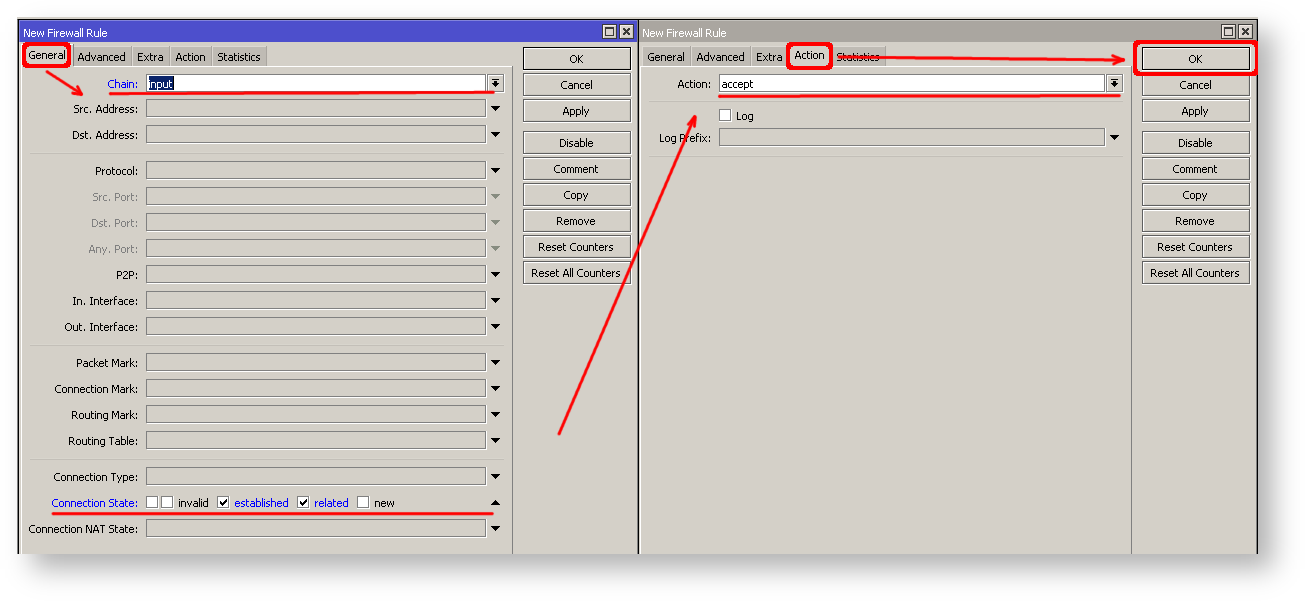

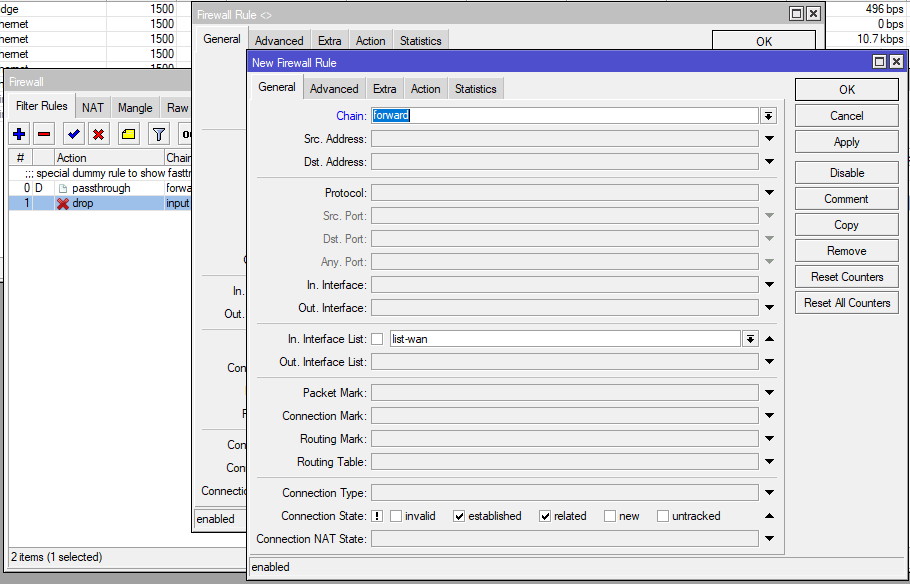

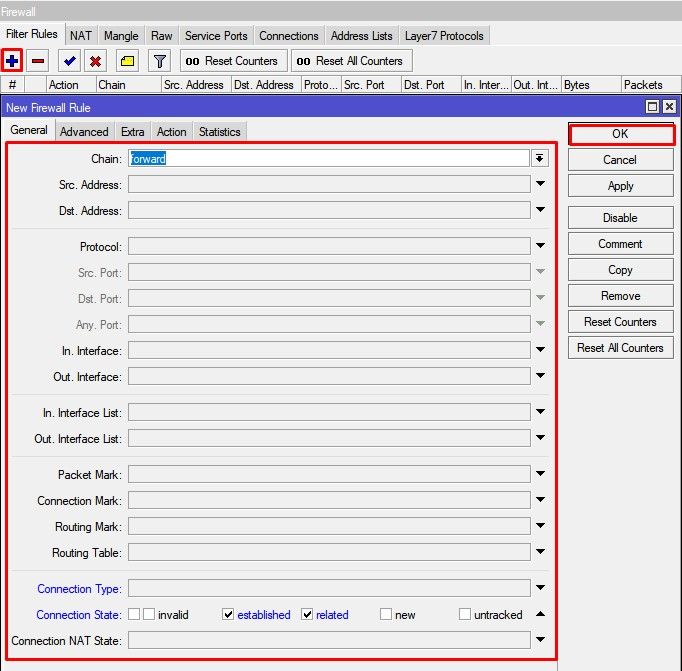

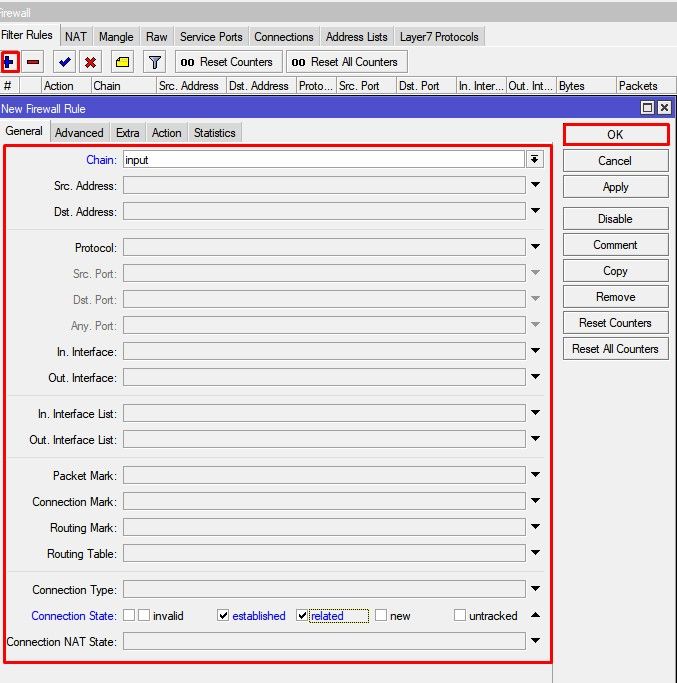

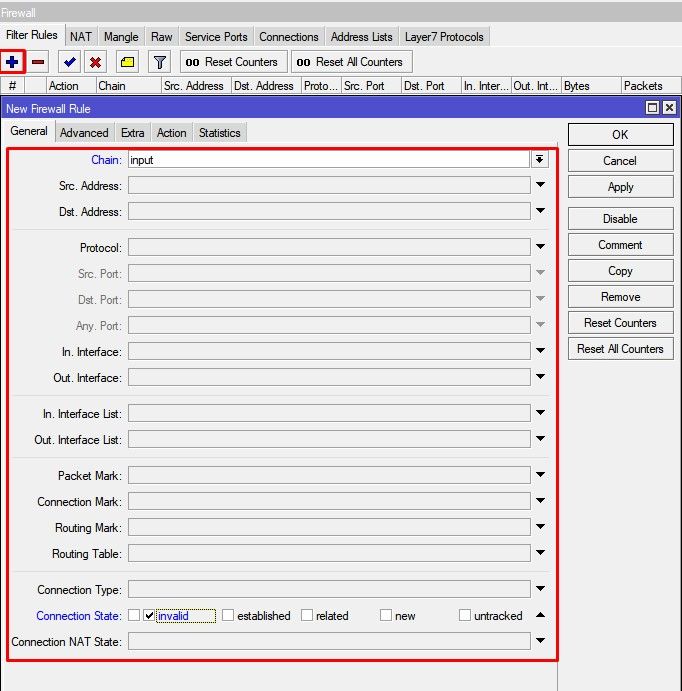

If you are using Winbox/Webfig for configuration, here is an example of how to add an established/related rule:

- Open Ip -> Firewall window, click on Filter rules tab;

- Click on the + button, a new dialog will open;

- Select chain input, click on Connection state, and select checkboxes for established and related;

- Click on the Action tab and make sure action accept is selected;

- Click on the Ok button to apply settings.

To add other rules click on + for each new rule and fill the same parameters as provided in the console example.

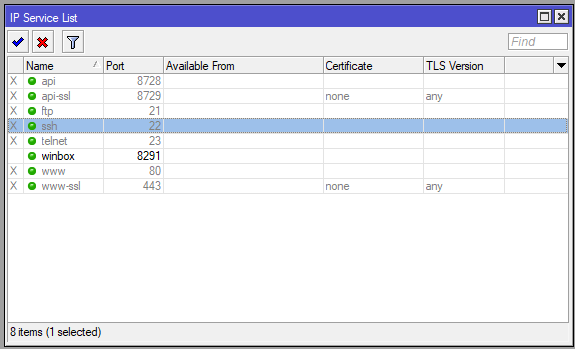

Administrative Services

Although the firewall protects the router from the public interface, you may still want to disable RouterOS services.

Most of RouterOS administrative tools are configured at the /ip service menu

Keep only secure ones,

/ip service disable telnet,ftp,www,api

Change default service ports, this will immediately stop most of the random SSH brute force login attempts:

/ip service set ssh port=2200

Additionally, each service can be secured by allowed IP address or address range(the address service will reply to), although more preferred method is to block unwanted access in firewall because the firewall will not even allow to open socket

/ip service set winbox address=192.168.88.0/24

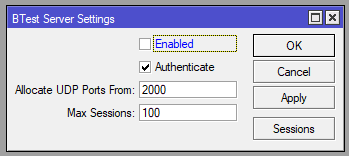

Other Services

A bandwidth server is used to test throughput between two MikroTik routers. Disable it in the production environment.

/tool bandwidth-server set enabled=no

A router might have DNS cache enabled, which decreases resolving time for DNS requests from clients to remote servers. In case DNS cache is not required on your router or another router is used for such purposes, disable it.

/ip dns set allow-remote-requests=no

Some RouterBOARDs have an LCD module for informational purposes, set pin or disable it.

It is good practice to disable all unused interfaces on your router, in order to decrease unauthorized access to your router.

/interface print /interface set x disabled=yes

Where «X» is a number of the unused interfaces.

RouterOS utilizes stronger crypto for SSH, most newer programs use it, to turn on SSH strong crypto:

/ip ssh set strong-crypto=yes

Following services are disabled by default, nevertheless, it is better to make sure that none of then were enabled accidentally:

- MikroTik caching proxy,

- MikroTik socks proxy,

- MikroTik UPNP service,

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

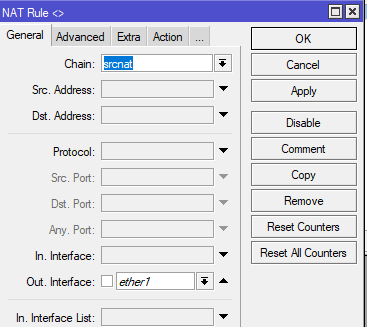

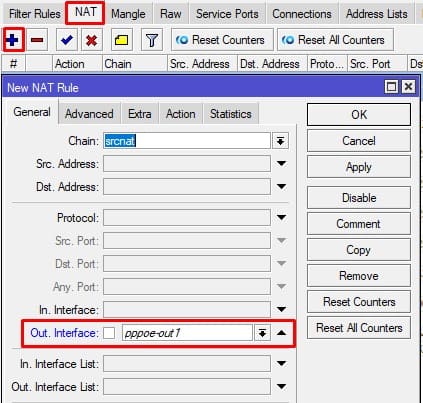

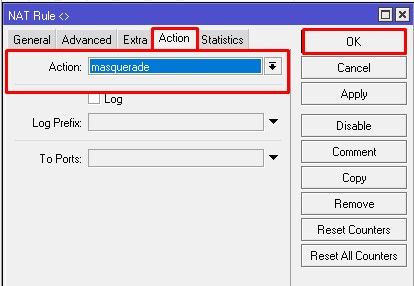

At this point, PC is not yet able to access the Internet, because locally used addresses are not routable over the Internet. Remote hosts simply do not know how to correctly reply to your local address.

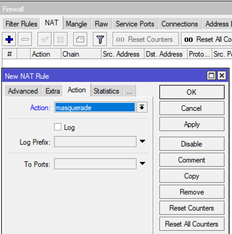

The solution for this problem is to change the source address for outgoing packets to routers public IP. This can be done with the NAT rule:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

In case if a public interface is a pppoe, then the out-interface should be set to «pppoe-out».

Another benefit of such a setup is that NATed clients behind the router are not directly connected to the Internet, that way additional protection against attacks from outside mostly is not required.

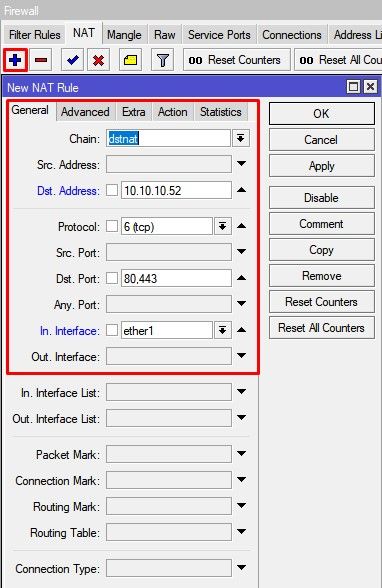

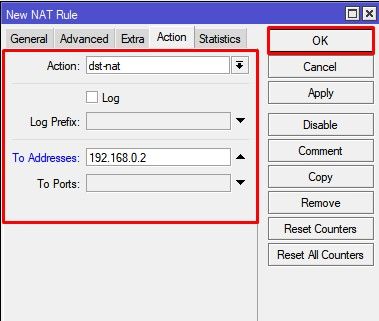

Port Forwarding

Some client devices may need direct access to the internet over specific ports. For example, a client with an IP address 192.168.88.254 must be accessible by Remote desktop protocol (RDP).

After a quick search on Google, we find out that RDP runs on TCP port 3389. Now we can add a destination NAT rule to redirect RDP to the client’s PC.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1

action=dst-nat to-address=192.168.88.254

If you have set up strict firewall rules then RDP protocol must be allowed in the firewall filter forward chain.

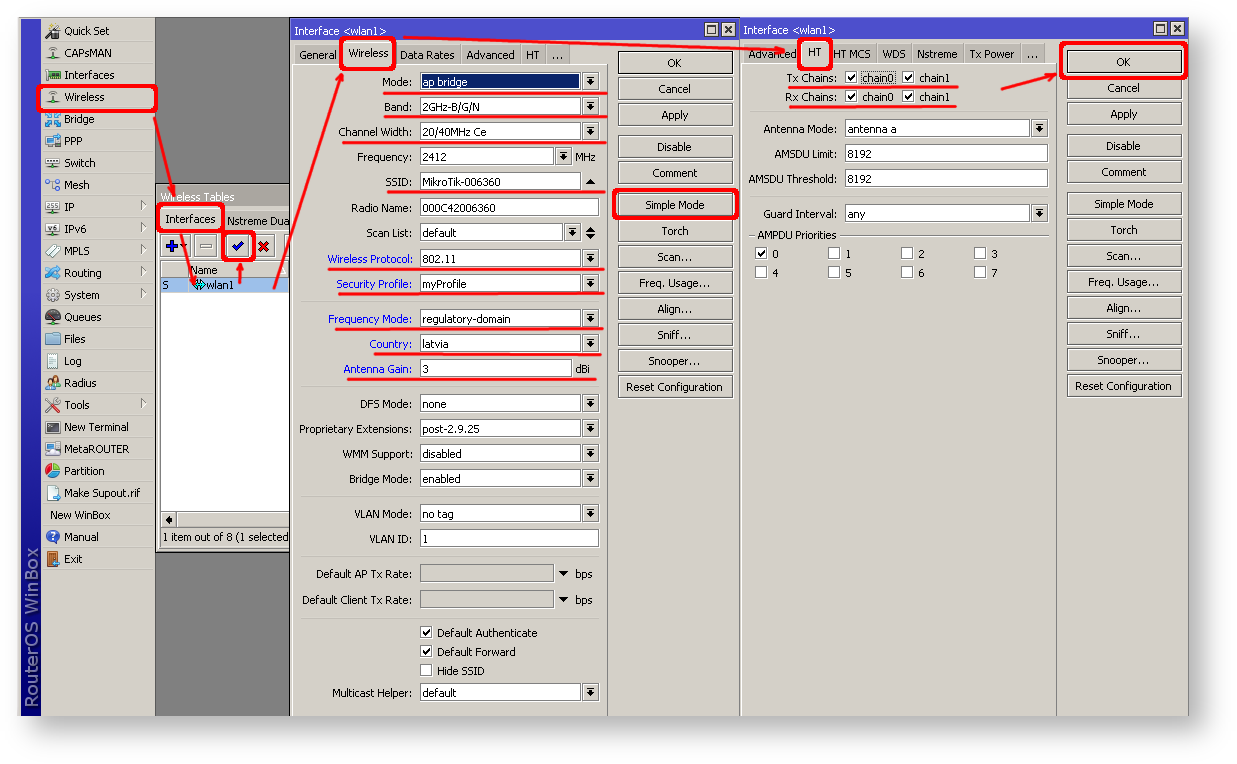

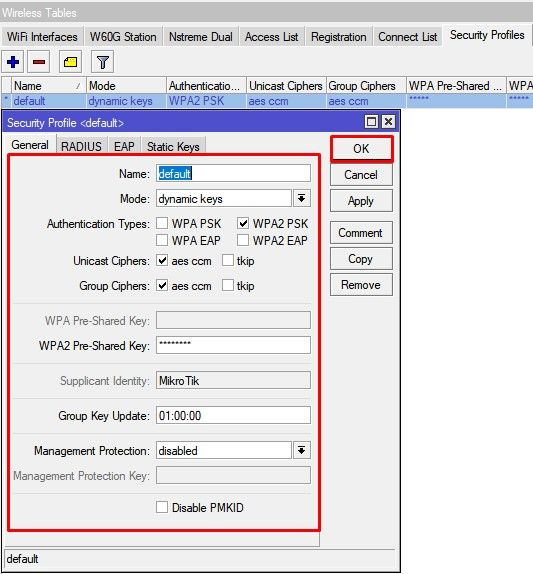

Setting up Wireless

For ease of use bridged wireless setup will be made so that your wired hosts are in the same Ethernet broadcast domain as wireless clients.

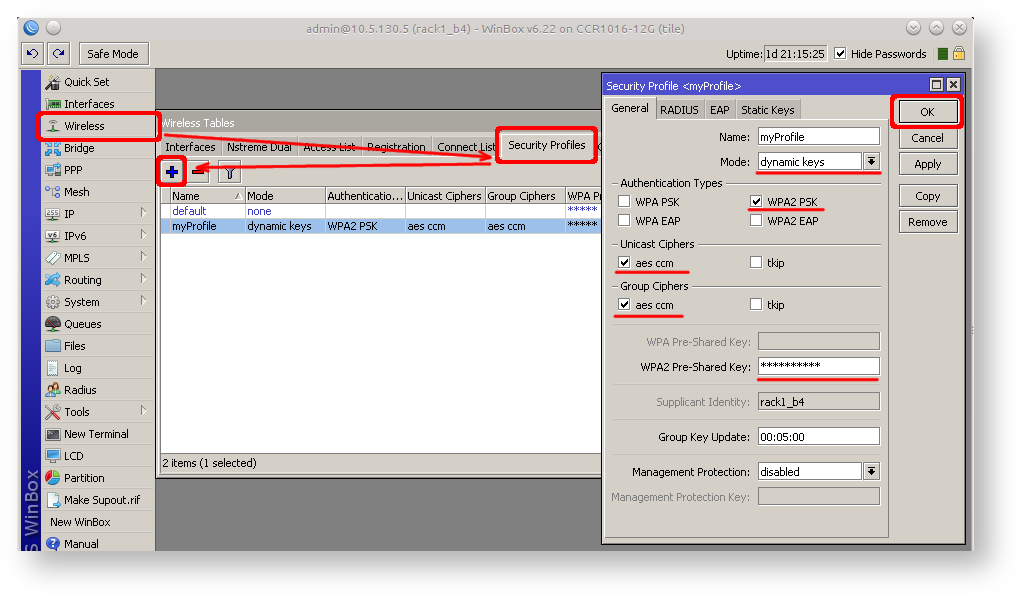

The important part is to make sure that our wireless is protected, so the first step is the security profile.

Security profiles are configured from /interface wireless security-profiles menu in a terminal.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys

wpa2-pre-shared-key=1234567890

in Winbox/Webfig click on Wireless to open wireless windows and choose the Security Profile tab.

If there are legacy devices that do not support WPA2 (like Windows XP), you may also want to allow WPA protocol.

WPA and WPA2 pre-shared keys should not be the same.

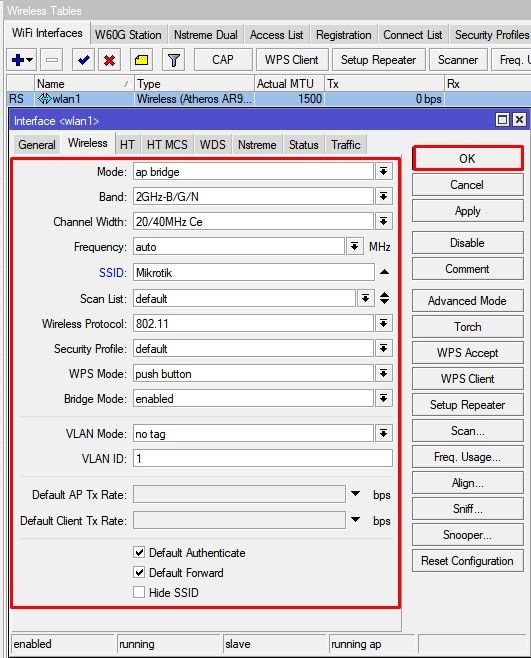

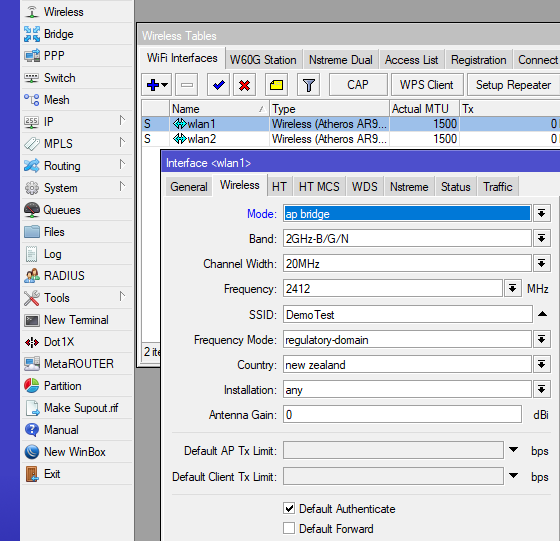

Now when the security profile is ready we can enable the wireless interface and set the desired parameters

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11

security-profile=myProfile frequency-mode=regulatory-domain

set country=latvia antenna-gain=3

To do the same from Winbox/Webfig:

- Open Wireless window, select wlan1 interface, and click on the enable button;

- Double click on the wireless interface to open the configuration dialog;

- In the configuration dialog click on the Wireless tab and click the Advanced mode button on the right side. When you click on the button additional configuration parameters will appear and the description of the button will change to Simple mode;

- Choose parameters as shown in the screenshot, except for the country settings and SSID. You may want to also choose a different frequency and antenna gain;

- Next, click on the HT tab and make sure both chains are selected;

- Click on the OK button to apply settings.

The last step is to add a wireless interface to a local bridge, otherwise connected clients will not get an IP address:

/interface bridge port add interface=wlan1 bridge=local

Now wireless should be able to connect to your access point, get an IP address, and access the internet.

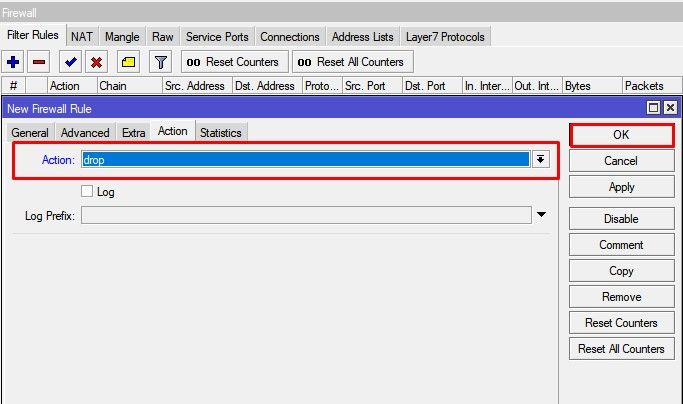

Protecting the Clients

Now it is time to add some protection for clients on our LAN. We will start with a basic set of rules.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

A ruleset is similar to input chain rules (accept established/related and drop invalid), except the first rule with action=fasttrack-connection. This rule allows established and related connections to bypass the firewall and significantly reduce CPU usage.

Another difference is the last rule which drops all new connection attempts from the WAN port to our LAN network (unless DstNat is used). Without this rule, if an attacker knows or guesses your local subnet, he/she can establish connections directly to local hosts and cause a security threat.

For more detailed examples on how to build firewalls will be discussed in the firewall section, or check directly Building Your First Firewall article.

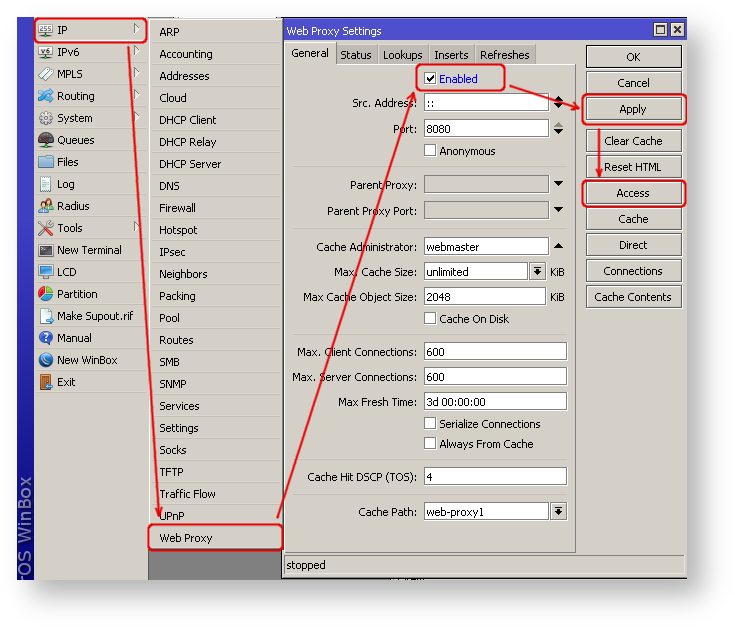

Blocking Unwanted Websites

Sometimes you may want to block certain websites, for example, deny access to entertainment sites for employees, deny access to porn, and so on. This can be achieved by redirecting HTTP traffic to a proxy server and use an access-list to allow or deny certain websites.

First, we need to add a NAT rule to redirect HTTP to our proxy. We will use RouterOS built-in proxy server running on port 8080.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24

action=redirect to-ports=8080

Enable web proxy and drop some websites:

/ip proxy set enabled=yes /ip proxy access add dst-host=www.facebook.com action=deny /ip proxy access add dst-host=*.youtube.* action=deny /ip proxy access add dst-host=:vimeo action=deny

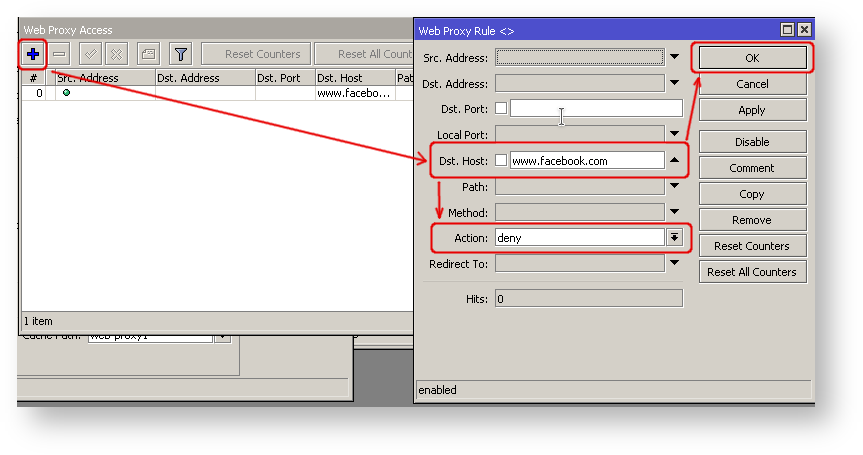

Using Winbox:

- On the left menu navigate to IP -> Web Proxy

- Web proxy settings dialog will appear.

- Check the «Enable» checkbox and click on the «Apply» button

- Then click on the «Access» button to open the «Web Proxy Access» dialog

- In the «Web Proxy Access» dialog click on «+» to add a new Web-proxy rule

- Enter Dst hostname that you want to block, in this case, «www.facebook.com», choose the action «deny»

- Then click on the «Ok» button to apply changes.

- Repeat the same to add other rules.

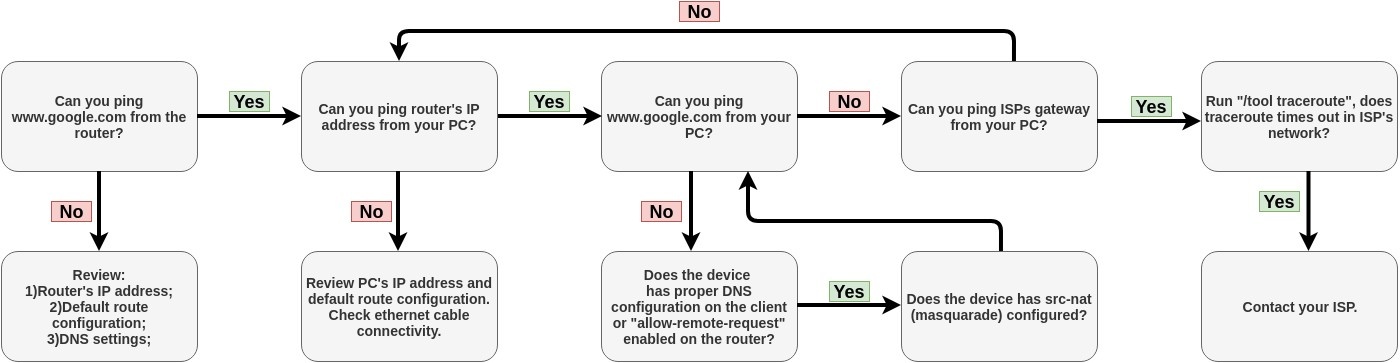

Troubleshooting

RouterOS has built-in various troubleshooting tools, like ping, traceroute, torch, packet sniffer, bandwidth test, etc.

We already used the ping tool in this article to verify internet connectivity.

Troubleshoot if ping fails

The problem with the ping tool is that it says only that destination is unreachable, but no more detailed information is available. Let’s overview the basic mistakes.

You cannot reach www.google.com from your computer which is connected to a MikroTik device:

If you are not sure how exactly configure your gateway device, please reach MikroTik’s official consultants for configuration support.

MikroTik RouterOS очень мощная, гибкая и широко используется во всех типах сред, от простой домашней пользовательской сети до крупных корпоративных сетей. Это руководство предназначено, чтобы помочь вам понять MikroTik RouterOS и показать, как настроить маршрутизатор MikroTik от начала до конца с некоторыми из наиболее часто используемых настроек. Чтобы получить максимальную отдачу от настройки, необходимы базовые знания в области сетевых технологий.

Удалите всю конфигурацию

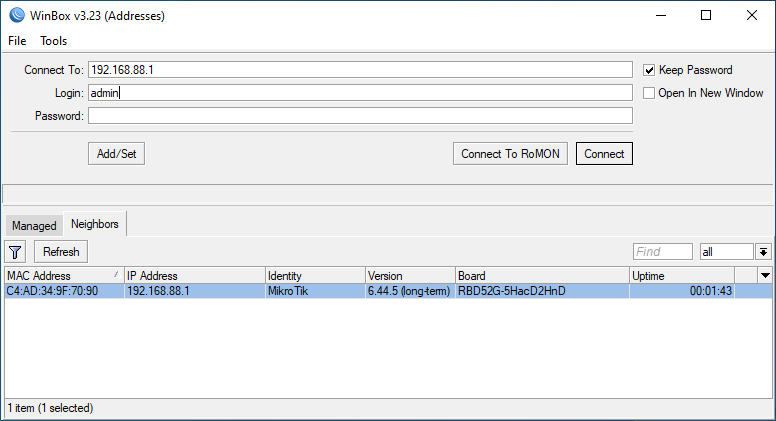

Загрузите WinBox с https://mikrotik.com/download и сохраните его на своем рабочем столе. Откройте WinBox, дважды щелкнув его (установка не требуется), и подключитесь к маршрутизатору, щелкнув MAC-адрес на вкладке. Убедитесь, что вы не подключены к порту 1 на маршрутизаторе, поскольку позже он станет интернет-портом.

Примечание: когда вы нажимаете MAC-адрес устройства, он автоматически появляется в поле «Подключиться к:». Это рекомендуемый способ подключения к устройству MikroTik для начальной настройки. Учетные данные для входа по умолчанию — admin (должны быть в нижнем регистре) и без пароля, поэтому оставьте поле пароля пустым и нажмите кнопку Connect.

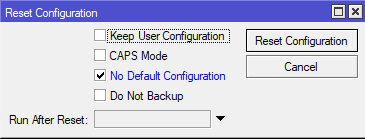

Чтобы сбросить настройки маршрутизатора и удалить все параметры конфигурации, перейдите в раздел «Система/System», «Сбросить конфигурацию/Reset Configuration» и отметьте «Нет конфигурации по умолчанию/No Default Configuration»:

Маршрутизатор перезагрузится, и вы будете отключены. Когда маршрутизатор перезагрузится, откройте WinBox и повторно подключитесь к маршрутизатору, как указано выше.

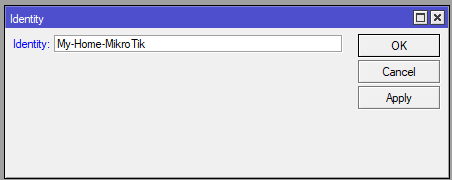

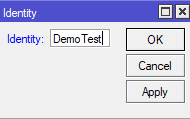

Дайте маршрутизатору имя

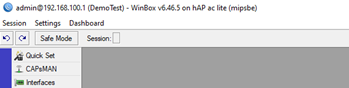

Перейдите в System, Identity и замените идентификатор по умолчанию выбранным вами именем и нажмите OK, я выбрал DemoTest.

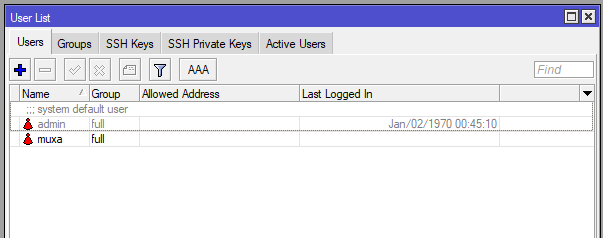

Создайте мост

Перейдите к Bridge и щелкните значок плюса, чтобы создать новый мост, затем щелкните OK. Это позволяет нам объединять порты Ethernet и интерфейсы WiFi в нашу локальную сеть или LAN. В этом примере мы не будем добавлять порт Ethernet 1, поскольку он станет портом Интернет позже. Его называют глобальной сетью или WAN.

После создания моста нам нужно будет добавить к нему порты Ethernet и интерфейсы Wi-Fi. Здесь следует отметить, что при добавлении интерфейса, через который вы подключены к маршрутизатору, вы будете отключены. Например, если ваш Ethernet-кабель подключен к порту номер 2 или ether2, как только вы добавите ether2 к мосту, вы потеряете соединение с маршрутизатором. Повторно подключитесь, щелкнув MAC-адрес и нажав кнопку «Подключиться» в WinBox, как указано выше.

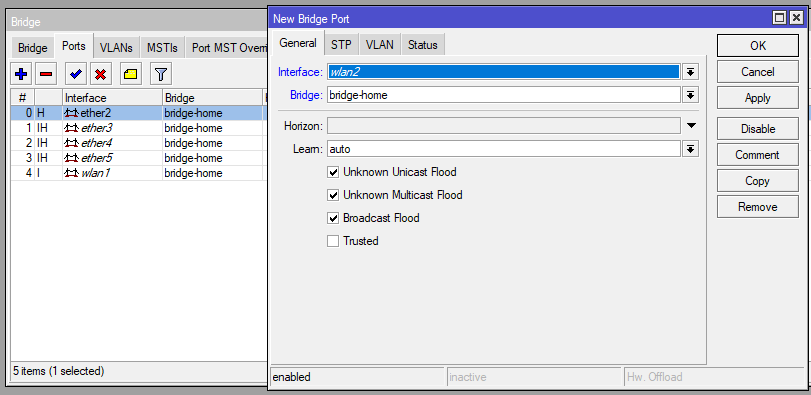

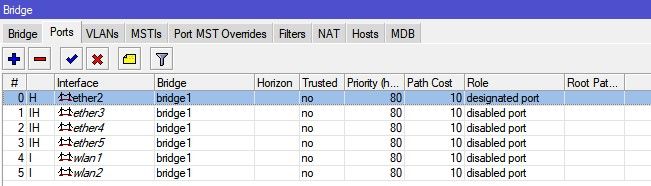

Когда окно моста все еще открыто, щелкните вкладку «Порты/Ports» и по очереди добавьте ether2, ether3, ether4, ether5 и любые имеющиеся у вас интерфейсы wlan. У моего маршрутизатора есть два интерфейса wlan или интерфейсы беспроводной локальной сети. Один для 2,4 ГГц и один для 5 ГГц, однако у вас может быть и один интерфейс wlan, поэтому просто добавьте его к мосту.

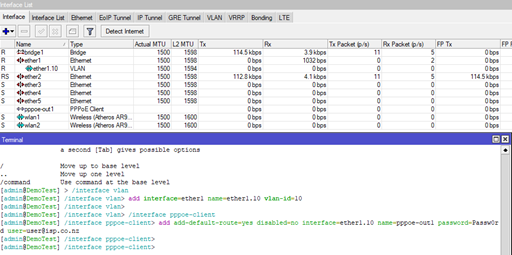

У вас должно получиться что-то вроде этого:

Придумайте пароль для входа

Создайте пароль для входа в систему, перейдя в раздел «Система/System», «Пароль/Password». Оставьте поле «Старый пароль/Old Password» пустым, так как в настоящее время у устройства нет пароля. Введите безопасный пароль в поле «Новый пароль/New Password», введите тот же пароль в поле «Подтверждение пароля/Confirm Password» и нажмите «Изменить/Change».

*** Обратите внимание, что каждый раз, когда вы входите в роутер, вам понадобится этот пароль ***

Следует отметить, что безопасный пароль должен состоять не менее чем из восьми символов, содержать прописные и строчные буквы и содержать как минимум одну цифру и один символ.

IP-адрес и настройки DNS

Дайте устройству IP-адрес, укажите его на общедоступный DNS-сервер и разрешите ему обслуживать DNS-запросы из локальной сети:

Затем мы дадим маршрутизатору IP-адрес. Перейдите в IP, Адреса/Addresses, щелкните значок плюса и введите новый IP-адрес и CIDR, представляющий маску подсети 192.168.100.1/24.

Также используйте раскрывающийся список Интерфейс/Interface и выберите bridge1. Это гарантирует, что устройство будет доступно по его новому IP-адресу через все интерфейсы, перечисленные ранее созданным вами bridge1.

С этого момента каждый раз, когда вы подключаетесь к маршрутизатору с помощью WinBox, щелкните IP-адрес вместо MAC-адреса и используйте admin в качестве имени пользователя и пароль, который вы создали выше. И имя пользователя, и пароль чувствительны к регистру.

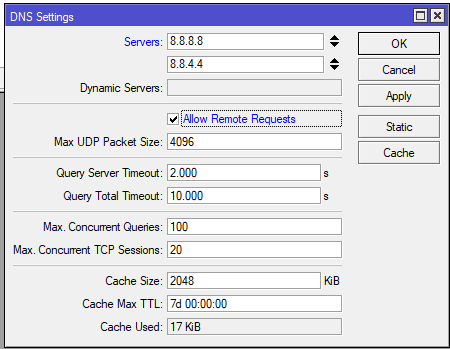

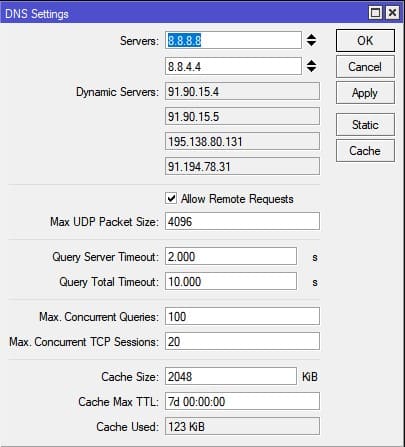

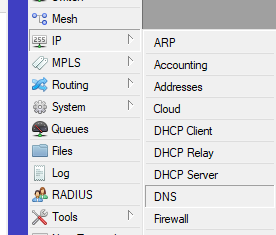

Чтобы указать маршрутизатору на общедоступный DNS-сервер, выберите IP, DNS, щелкните стрелку вниз справа от поля «Серверы/Servers » и введите 8.8.8.8, галочку «Разрешить удаленные запросы/Allow Remote Requests», чтобы компьютеры в локальной сети могли отправлять DNS-запросы, и нажмите «ОК».

Добавить DHCP-сервер

Затем мы создадим DHCP-сервер, чтобы маршрутизатор распределял и управлял IP-адресами для всех ваших сетевых устройств, таких как компьютеры, планшеты, смартфоны, точки доступа, IP-камеры, телевизоры, принтеры и другие сетевые устройства.

Перейдите к IP, DHCP-серверу, нажмите кнопку DHCP Setup, выберите bridge1 из раскрывающегося списка и нажмите Next.

Оставьте значения по умолчанию для адресного пространства DHCP/DHCP Address Space, шлюза для сети DHCP/Gateway for DHCP Network и адресов для выдачи/Addresses to Give Out и введите 192.168.100.1 в поле DNS-серверы, измените Время аренды/Lease Time на 60 минут и нажмите кнопку Далее/Next. После завершения настройки нового DHCP-сервера вы увидите это сообщение. Нажмите OK, чтобы завершить настройку DHCP-сервера.

Проверьте соединение Ethernet на вашем компьютере:

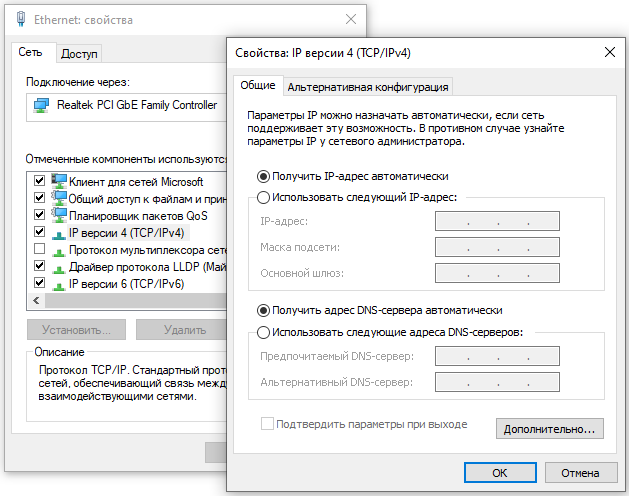

Затем убедитесь, что для Ethernet-соединения вашего компьютера установлено значение «Получить IP-адрес автоматически» и для него установлено значение «Получить DNS-сервер автоматически».

Настроить WiFi

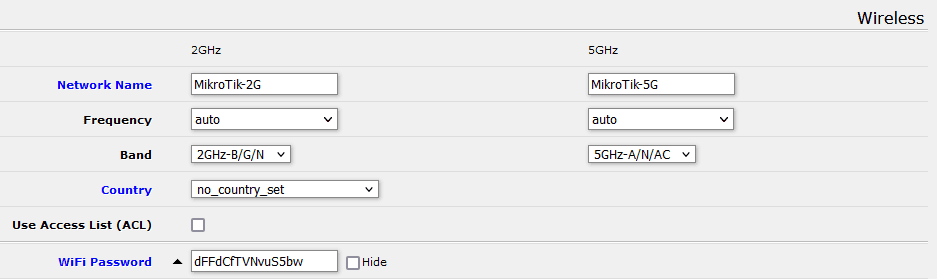

Перейдите в Wireless, выделите wlan1 и wlan2 (если они есть) и щелкните галочку, чтобы включить интерфейсы, если они не включены.

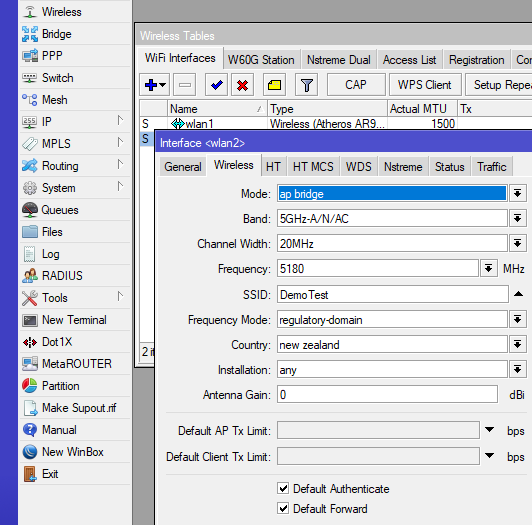

Дважды щелкните wlan1, перейдите на вкладку беспроводной связи, измените Режим/Mode на ap мост/ap bridge, измените диапазон на 2 ГГц-B / G / N, введите свой SSID (я использовал DemoTest) здесь, в разделе Frequency Mode выберите нормативный домен, измените Страну и нажмите ОК.

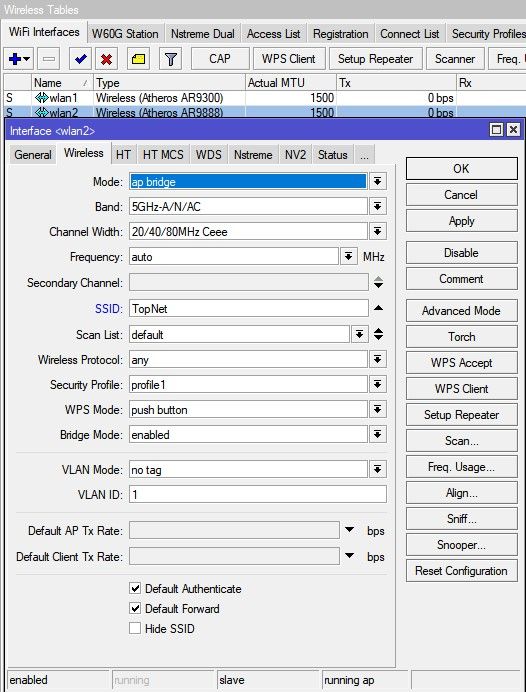

Если у вас есть wlan2, дважды щелкните его, перейдите на вкладку беспроводной связи и введите следующее: Mode ap bridge, Band 5 GHz-A / N / AC, SSID, что вам нравится (я снова использовал DemoTest, поэтому оба радиомодуля используют одинаковые настройки WiFi), Frequency Mode regulatory-domain и Страну, затем нажмите OK.

Затем мы создаем профиль безопасности беспроводной сети и применяем его к радиостанциям 2,4 и 5 ГГц.

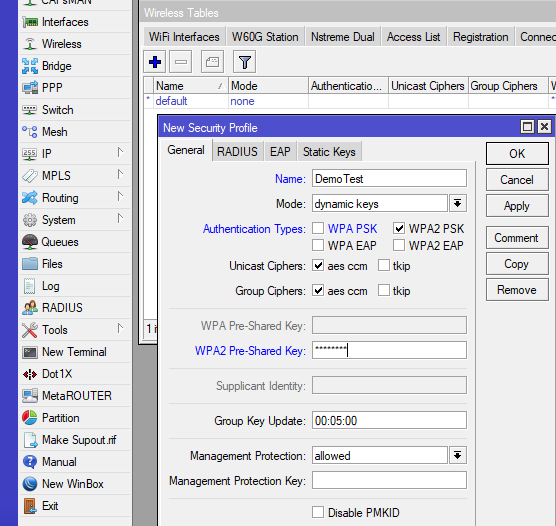

Пока окно Wireless Tables все еще открыто, перейдите в раздел «Профили безопасности/Security Profiles» и щелкните значок «плюс», чтобы добавить профиль безопасности. В разделе Тип имени/Name type, независимо от вашего SSID, я снова использовал DemoTest, чтобы позже я мог четко идентифицировать новый профиль безопасности, чтобы я мог применить его к SSID, созданному ранее. Убедитесь, что WPA2-PSK отмечен галочкой для типов аутентификации. Затем введите свой пароль WiFi в разделе «Общий ключ WPA2/WPA2 Pre-Shared Key» и нажмите «ОК».

Как указано выше, рекомендуется использовать для паролей не менее восьми символов, включая прописные и строчные буквы, цифры и символы.

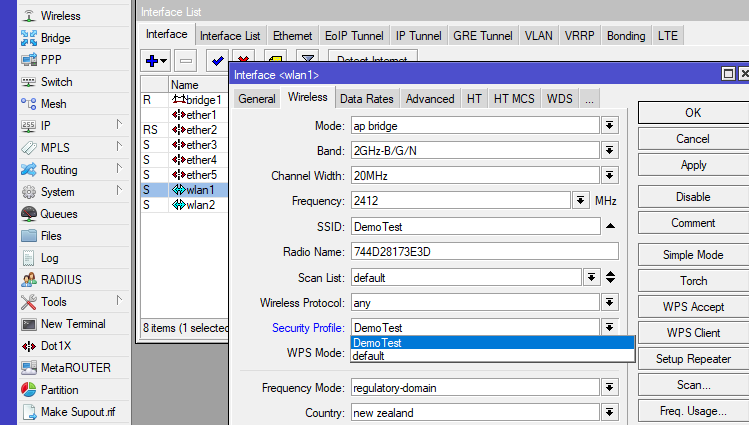

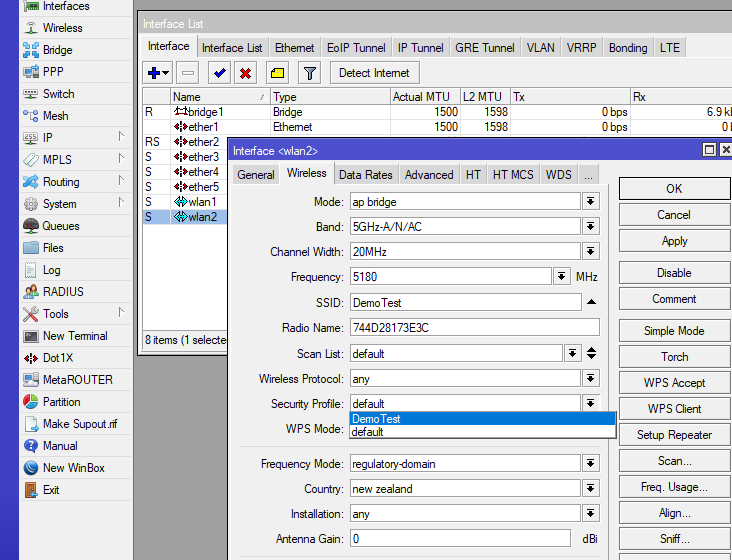

Примените новый профиль безопасности к обоим радиостанциям

Перейдите в «Интерфейсы/Interfaces», дважды щелкните wlan1, нажмите кнопку «Расширенный режим/Advanced Mode» справа, затем измените профиль безопасности со значения по умолчанию на то, что вы назвали новым профилем безопасности, затем нажмите «ОК». Опять же, для этого урока я использовал DemoTest.

Сделайте то же самое с wlan2, если он у вас есть, помните, что некоторые маршрутизаторы MikroTik имеют только одну частоту.

Теперь у вас должен быть доступен Wi-Fi, но у нас есть еще несколько шагов, чтобы сделать его пригодным для использования.

Настроить глобальную сеть или интерфейс WAN

Как упоминалось ранее, мы будем использовать порт Ethernet номер 1 или ether1 в качестве порта, который соединяет нас с Интернетом. В зависимости от договоренности с вашим интернет-провайдером вам может потребоваться ввести статический IP-адрес, однако большинство домашних подключений являются динамическими. На этой основе мы создадим DHCP-клиента, чтобы глобальная сеть или интерфейс WAN могли автоматически получать IP-адрес от вашего интернет-провайдера, как в случае большинства подключений к Интернету.

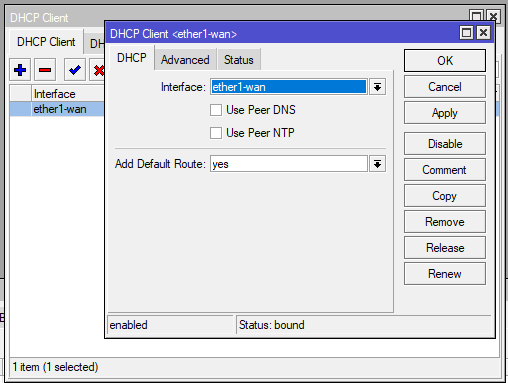

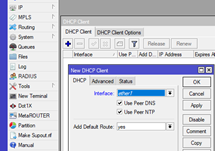

Перейдите в IP, DHCP-клиент, щелкните значок плюса, чтобы добавить DHCP-клиента, измените интерфейс на ether1, убедитесь, что установлен флажок Use Peer DNS, и нажмите OK.

Настроить брандмауэр (Firewall)

Брандмауэры могут быть очень сложными. В рамках этого руководства и в общих чертах необходимо учитывать несколько моментов, касающихся правил брандмауэра и того, как маршрутизатор смотрит на сетевой трафик. В частности, типы подключений, откуда они и куда направляются. Маршрутизатор просматривает пакеты источника или Src и пакеты назначения или пакеты Dst.

Маршрутизатор рассматривает четыре типа подключения:

- New — новое соединение с маршрутизатором, которое соответствует критериям правил, как ожидаемый источник.

- Established — новое соединение обновляется до Established после соответствия критериям правил.

- Related — когда установленное (Established ) соединение имеет связанный поток, маршрутизатор будет следить за обоими типами.

- Invalid — поврежденные пакеты или неверный источник и / или место назначения.

В этом руководстве мы будем использовать два типа каналов: входной канал для защиты маршрутизатора и прямой канал для защиты устройств LAN. Другими словами, с какой стороны маршрутизатора идет трафик (LAN или WAN) и как пакеты отправляются на устройства в LAN и от них.

В качестве последней меры безопасности маршрутизатор решит, принимать (все в порядке) или отбрасывать (не обрабатывать) новые, установленные, связанные и недействительные соединения в каналах ввода и пересылки.

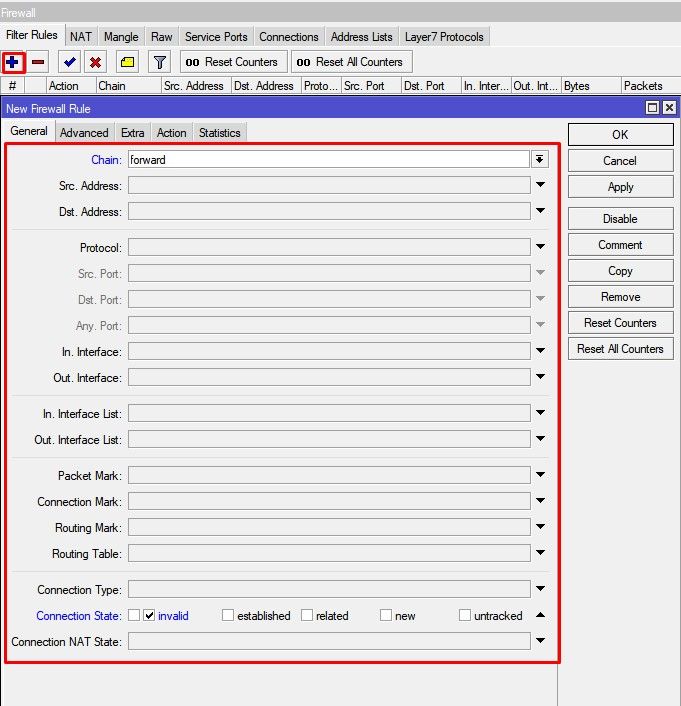

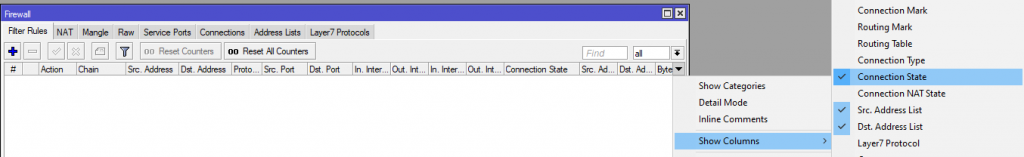

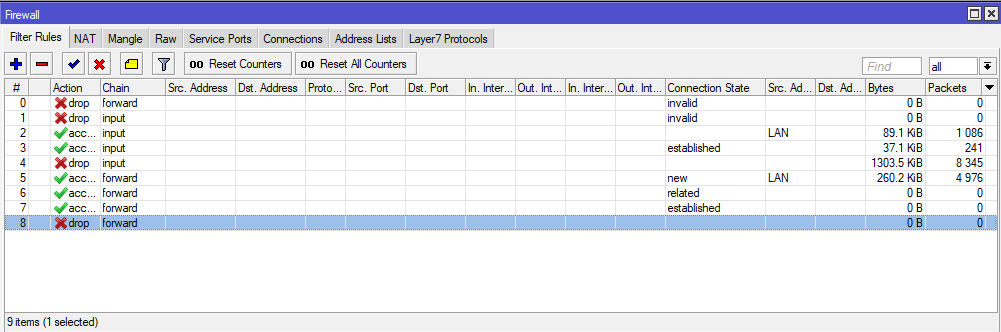

Чтобы убедиться, что мы можем видеть все детали каждого правила, перейдите в IP, Firewall и щелкните раскрывающееся меню справа от Packets, выделите Показать столбцы/Show Columns и убедитесь, что нажата кнопка Состояние подключения/Connection State. Это представление понадобится вам позже, чтобы проверить правила брандмауэра.

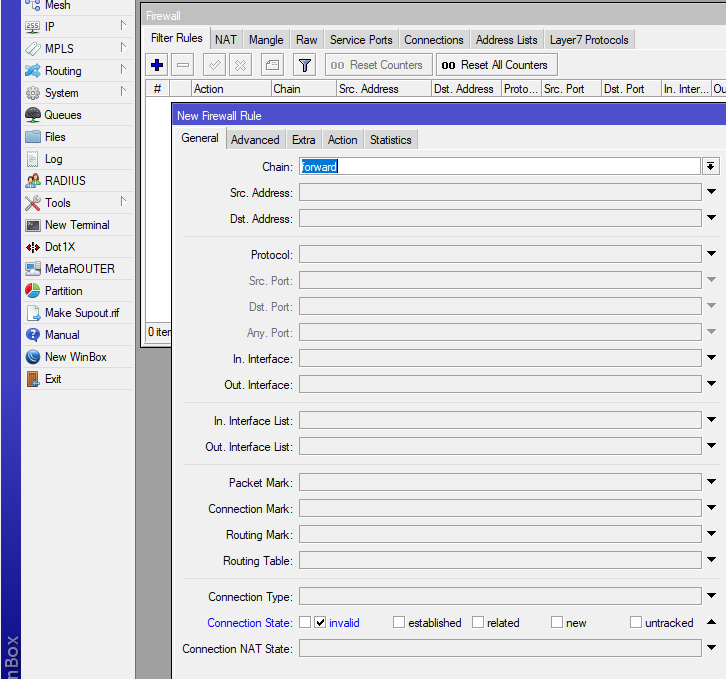

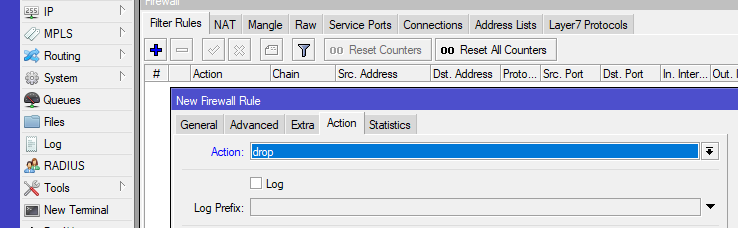

Во-первых, мы приказываем маршрутизатору отбрасывать все недопустимые пакеты в канале пересылки.

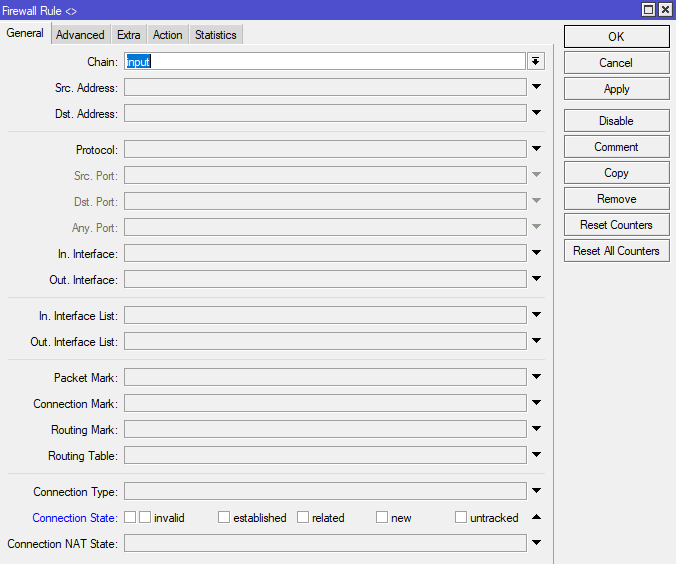

Когда окно брандмауэра все еще открыто, щелкните вкладку «Правила брандмауэра/Firewall Rules», затем нажмите на знак «плюс», чтобы добавить новое правило.

Rule 0 — на вкладке «Общие/General» убедитесь, что forward chain присутствует в поле «Chain», затем щелкните стрелку «Состояние подключения/Connection State» внизу, чтобы отменить скрытие состояний подключения. Отметьте Invalid и перейдите на вкладку Action. На вкладке «Action» выберите drop из раскрывающегося меню «Action» и нажмите «ОК».

Rule 1 — Повторите описанный выше процесс, чтобы отбросить недопустимые пакеты во входном канале.

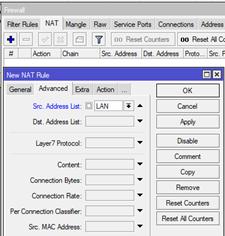

Затем мы создадим список адресов, который будет использоваться в правилах брандмауэра. Это упрощает создание некоторых правил брандмауэра.

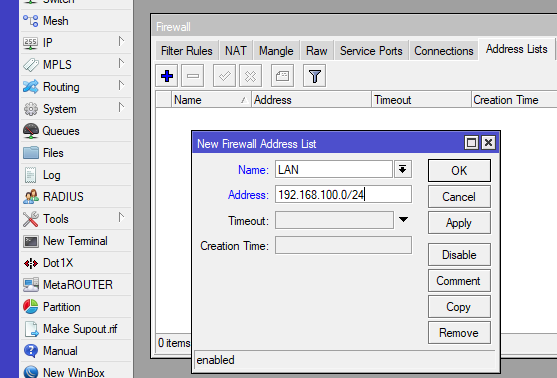

Перейдите в IP, Firewall, щелкните вкладку «Списки адресов/Address Lists», щелкните значок «плюс» и введите «LAN» в качестве имени списка адресов и 192.168.100.0/24 в качестве адреса и нажмите «ОК».

Rule 2 — Когда окно брандмауэра все еще открыто, щелкните значок «плюс» на вкладке «Общие/General» и убедитесь, что входной канал находится в поле «Chain». Затем перейдите на вкладку Advanced и выберите список адресов, который вы создали выше, из списка адресов Src, я использовал LAN в качестве имени моего списка адресов. Затем перейдите на вкладку «Действие/Action», выберите «Принять/accept» в раскрывающемся меню и нажмите «ОК».

*** Это правило позволяет администрировать маршрутизатор из любого места в вашей локальной сети, однако оно может быть дополнительно ограничено одним или несколькими устройствами. Эти дополнительные ограничения выходят за рамки данного руководства. ***

Чтобы настроить правила с 3 по 8, выполните указанные выше действия.

Rule 3 – Принять установленные соединения во входном (input) канале/Accept established connections on the input chain

Rule 4 – Отбросьте соединения во входном канале/Drop connections on the input chain

Rule 5 – Принимайте новые соединения в прямом (forward) канале, используя список адресов LAN/Accept new connections on the forward chain using the LAN address list

Rule 6 – Принимайте связанные соединения в прямом канале/Accept related connections on the forward chain

Rule 7 – Принимайте установленные соединения в прямом канале/Accept established connections on the forward chain

Rule 8 – отбрасывайте новые соединения в прямой цепочке от ether1/drop new connections on the forward chain from ether1

Внимательно изучите следующий снимок экрана, чтобы увидеть порядок, состояния подключения и место использования вашего списка адресов локальной сети.

Брандмауэр просматривает правила сверху вниз, пока не найдет совпадение. Как только совпадение найдено, поиск не будет продолжен, поэтому размещение правил в списке очень важно. С RouterOS Mikrotik вы можете перетаскивать правила в правильном порядке, если они у вас находятся вне указанной выше последовательности.

NAT или преобразование сетевых адресов

В этом руководстве мы рассматриваем два типа IP-адресов. Первый тип — это частные IP-адреса, которые мы использовали для нашей частной локальной сети или LAN. Мы использовали адреса из этой подсети 192.168.100.0/24. Это сеть, которую мы защищаем от Интернета с помощью наших правил брандмауэра.

Второй тип IP-адресов, который нас интересует, — это общедоступные IP-адреса. Общедоступные IP-адреса используются на устройствах с выходом в Интернет, чтобы они могли подключаться к другим устройствам или службам с выходом в Интернет. По сути, мы постоянно используем две сети, нашу частную локальную сеть, которая отправляет трафик в общедоступный Интернет или глобальную сеть.

Частные IP-адреса не предназначены для использования в общедоступном Интернете. Следовательно, нам необходимо преобразовать наши частные IP-адреса в общедоступные IP-адреса, чтобы компьютеры в нашей локальной сети могли взаимодействовать с компьютерами в Интернете, который является нашей общедоступной сетью или глобальной сетью. Для этого нашему маршрутизатору необходимо удалить частные IP-адреса из пакетов, направляемых в Интернет из нашей локальной сети, и заменить их общедоступным IP-адресом, назначенным нашему порту WAN. Это называется NAT или преобразованием сетевых адресов.

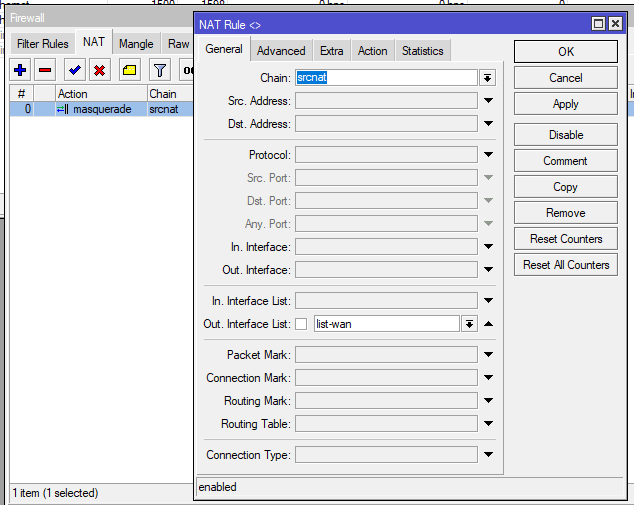

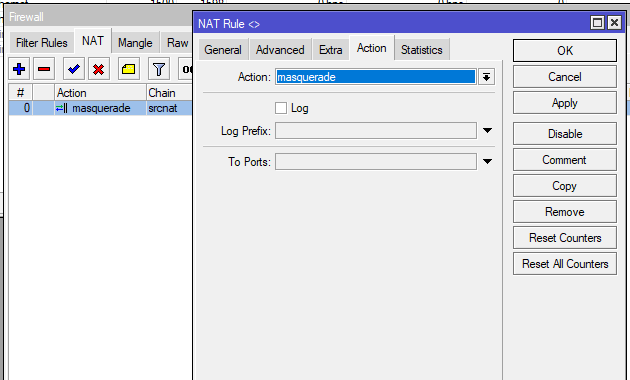

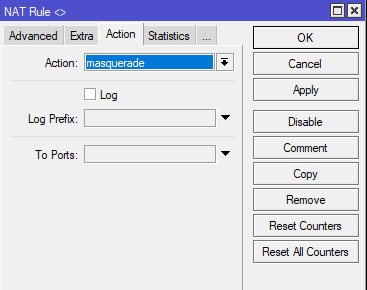

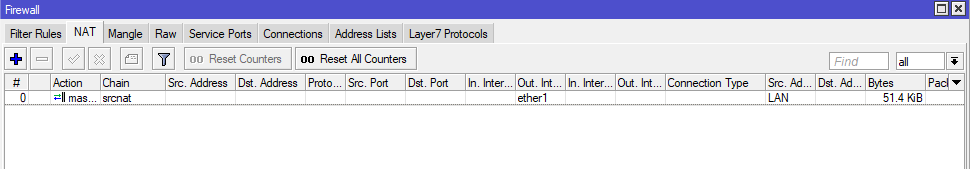

Перейдите в IP, Брандмауэр/Firewall, щелкните вкладку NAT и щелкните значок плюса (+). Убедитесь, что srcnat выбран в разделе Chain, а ether1 — в Out Interface. Теперь перейдите на вкладку «Действие/Action », убедитесь, что выбран маскарад/masquerade , и нажмите «ОК».

Это правило маскирует вашу исходную сеть или частную локальную сеть (используя список адресов вашей локальной сети) за ether1, который будет подключен к общедоступному Интернету.

Теперь вы можете использовать свой маршрутизатор MikroTik, подключив ether1 к порту LAN на существующем широкополосном модеме.

В оставшейся части этого руководства рассматриваются два варианта замены широкополосного оптоволоконного маршрутизатора маршрутизатором MikroTik. Возможно, вам потребуется связаться с вашим поставщиком услуг для получения информации о подключении. Следует отметить, что если у вас есть аналоговый телефон, подключенный к широкополосному модему для услуг VOIP через вашего интернет-провайдера, эти детали конфигурации выходят за рамки этого руководства и не включены. В качестве объяснения, некоторые широкополосные модемы преобразуют цифровые данные Voice Over IP или VOIP в аналоговые звуковые волны через встроенный ATA или аналоговый телефонный адаптер, чтобы можно было использовать старый аналоговый телефон, подключив его непосредственно к модему. Опять же, эти детали конфигурации выходят за рамки этого руководства и не включены.

Иинтернет-провайдеры предъявляют разные требования к подключению маршрутизатора к своей службе. некоторые требуют добавления VLAN 10 к порту WAN. Некоторым требуется только настроить порт WAN и/или VLAN 10 для автоматического получения IP-адреса через DHCP, а некоторым требуется дополнительная настройка клиента PPPoE для аутентификации.

Вариант 1 — только DHCP

В этом примере мы будем использовать параметр только DHCP, однако, если вашему интернет-провайдеру также требуется клиент PPPoE, я предоставлю команду, которую вы можете скопировать и вставить в окно терминала внутри маршрутизатора в варианте 2.

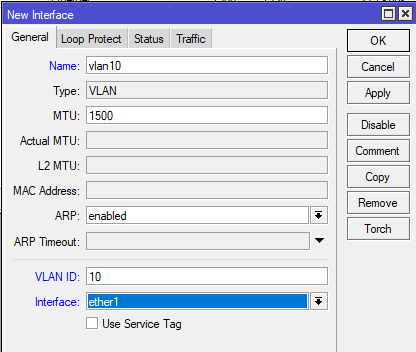

Сначала перейдите в Интерфейсы/Interfaces и щелкните значок плюса, чтобы добавить новый интерфейс. В поле Имя/Name введите VLAN10 и введите 10 в поле VLAN ID. В разделе «Interface» убедитесь, что выбран ether1, и нажмите «ОК».

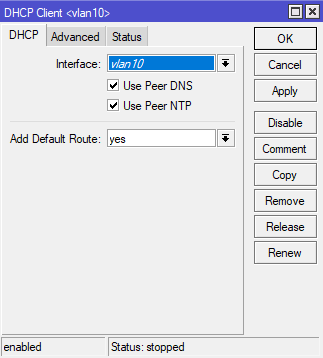

Затем перейдите к IP, DHCP-клиент/DHCP Client и щелкните значок плюса. В раскрывающемся списке Интерфейс/Interface выберите VLAN10, отметьте галочкой Use Peer DNS и нажмите OK.

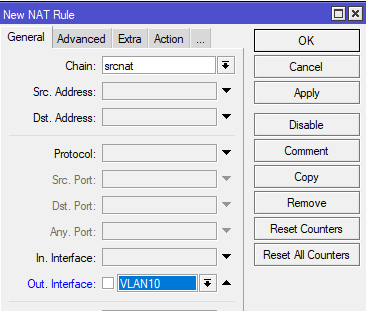

Затем перейдите в IP, Firewall, щелкните вкладку NAT и щелкните значок плюса. Убедитесь, что srcnat выбран в поле Chain, а VLAN10 выбран в поле Out Interface, затем нажмите OK.

Если вашему интернет-провайдеру требуется только DHCP для интерфейса VLAN10, подключите кабель Ethernet WAN от оптоволоконного преобразователя к ether1, и теперь вы должны быть подключены к Интернету.

*** Обратите внимание, что перед использованием Интернета необходимо обновить прошивку RouterOS и маршрутизатора. См. Ниже инструкции и варианты обновления ***

Вариант 2 — клиент DHCP и PPPoE

Если вашему интернет-провайдеру требуется VLAN10 и клиент PPPoE, вы можете скопировать и вставить следующие команды в окно терминала. Итак, «вместо» добавления VLAN10, настройки DHCP-клиента для VLAN10 и создания правила NAT, как показано в Варианте 1, перейдите в «Новый терминал/New Terminal», «вставьте обе команды вместе» в окно терминала и нажмите Enter. Перед тем, как скопировать обе команды в окно терминала, вам нужно будет изменить пароль и имя пользователя в команде на те, которые предоставлены вашим интернет-провайдером.

/interface vlan

add interface=ether1 name=ether1.10 vlan-id=10

/interface pppoe-client

add add-default-route=yes disabled=no interface=ether1.10 name=pppoe-out1 password=Passw0rd user=[email protected]

После того, как вы отредактировали имя пользователя и пароль, необходимые для вашего интернет-провайдера, вставьте обе команды вместе в окно нового терминала. Здесь вы можете увидеть обе команды, вставленные в окно Терминала, и интерфейс VLAN10 и клиент PPPoE создаются автоматически.

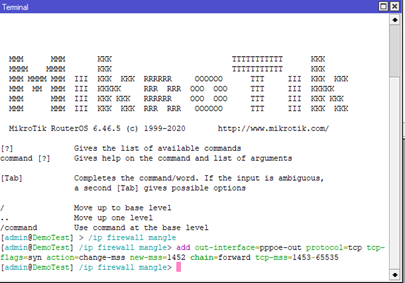

Поскольку используется клиент PPPoE, маршрутизатору необходимо настроить размер пакетов данных, проходящих через него. Чтобы выполнить эту настройку, мы запустим другую команду, и она сделает всю работу за нас. Закройте все окна, откройте новое окно терминала и вставьте в него следующую команду, затем нажмите ввод.

/ip firewall mangle

add out-interface=pppoe-out protocol=tcp tcp-flags=syn action=change-mss new-mss=1452 chain=forward tcp-mss=1453-65535

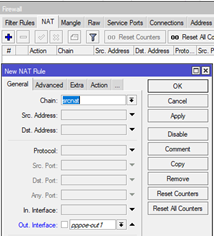

Последней настройкой является создание правила NAT srcnat для вновь созданного клиента PPPoE с действием маскировки в списке адресов LAN Src.

Создайте новое правило NAT, перейдя в IP, Брандмауэр и щелкнув значок плюса (+), чтобы добавить новое правило.

Убедитесь, что srcnat находится в поле Chain, а pppoe-out1 выбран в раскрывающемся меню Out Interface.

Перейдите на вкладку Advanced и выберите созданный ранее список LAN в раскрывающемся меню Src Address List.

Наконец, перейдите на вкладку «Действие/Action», выберите в раскрывающемся списке «Action» masquerade и нажмите «ОК».

Если вашему интернет-провайдеру требуется интерфейс VLAN10 и клиент PPPoE, вы должны быть подключены к Интернету.

Обновление ПО и прошивки

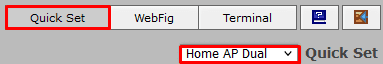

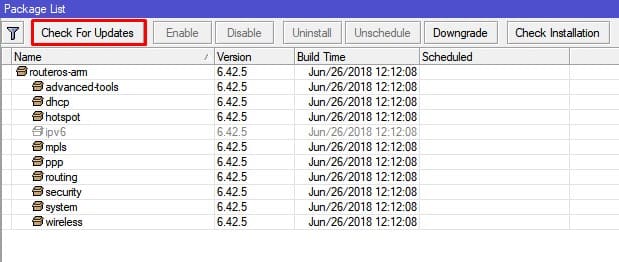

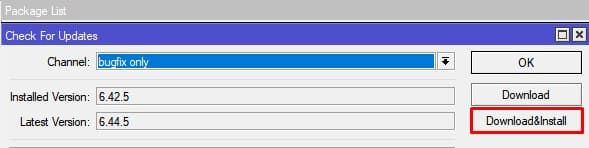

Теперь, когда вы подключены к Интернету, мы позаботимся о том, чтобы вы были защищены последней версией RouterOS MikroTik, а плата маршрутизатора была обновлена до последней версии прошивки.

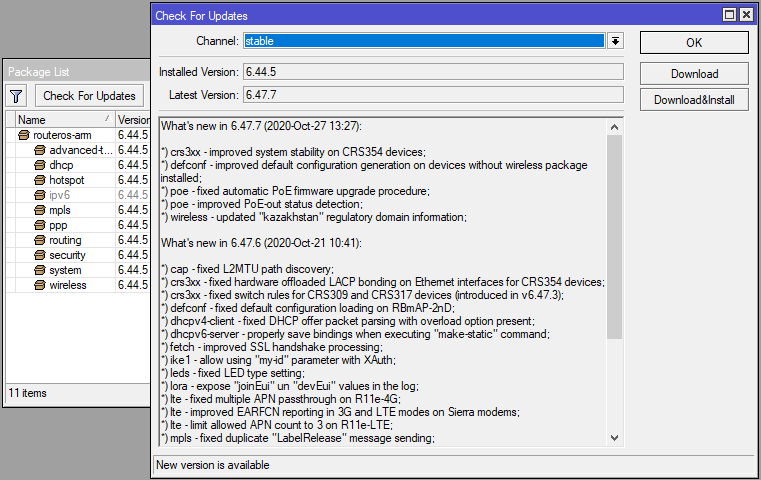

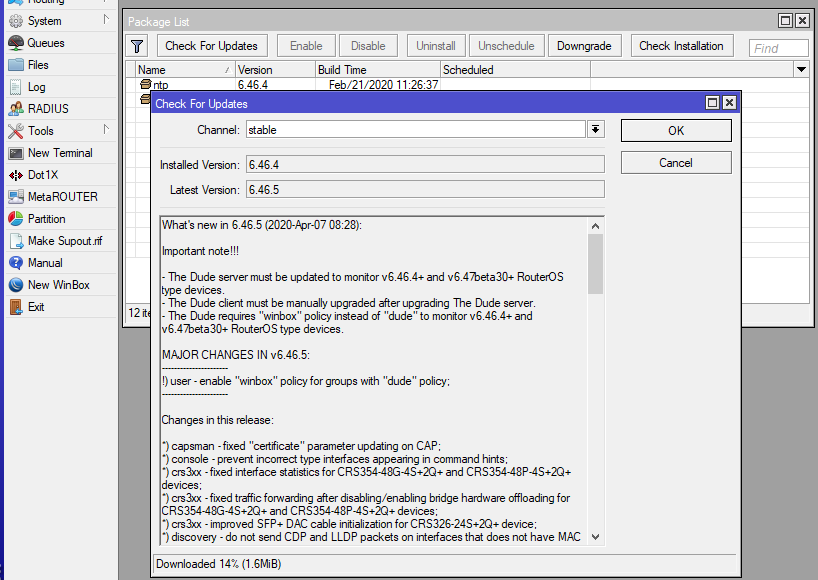

*** Вы действительно не должны использовать Интернет, пока не будут выполнены следующие обновления ***

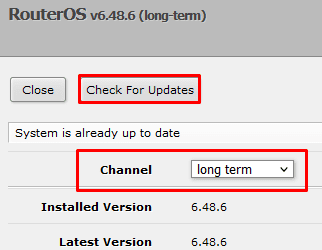

Чтобы выполнить автоматическое обновление RouterOS, перейдите в раздел «Система/System», «Список пакетов/Package List» и нажмите «Проверить наличие обновлений/Check For Upgrades». Если доступна новая версия, она будет указана в поле «Последняя версия/Latest Version» и в нижней части окна. В поле «Последняя версия/Latest Version» будет указан более высокий номер версии, чем для установленной версии.

Нажмите кнопку «Загрузить и установить/Download&Install», и вы увидите прогресс в нижней части окна.

Как только новая версия будет загружена, маршрутизатор перезагрузится для ее установки.

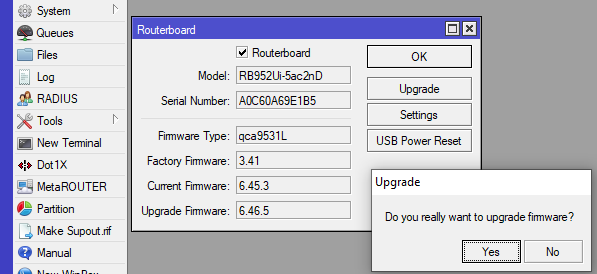

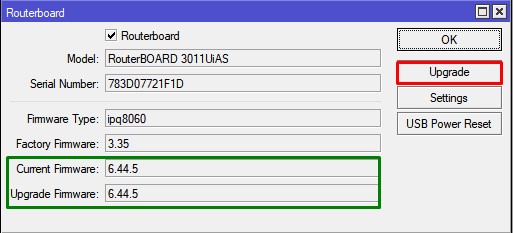

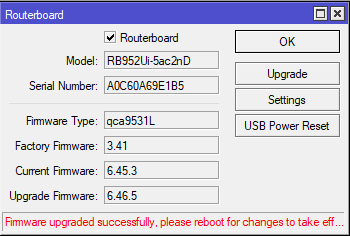

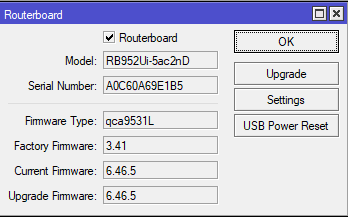

Повторно подключитесь к маршрутизатору, перейдите в раздел «System», «Routerboard » и нажмите кнопку «Upgrade ». Если доступна новая версия, она будет указана в поле «Upgrade Firmware» и будет иметь более высокий номер версии, чем текущий номер версии микропрограммы. Если доступна новая версия, нажмите Да, чтобы обновить прошивку.

Никакая новая прошивка не будет установлена, пока маршрутизатор не будет перезагружен, поэтому перейдите в раздел «System», «Reboot» и нажмите «Да», чтобы перезагрузить маршрутизатор.

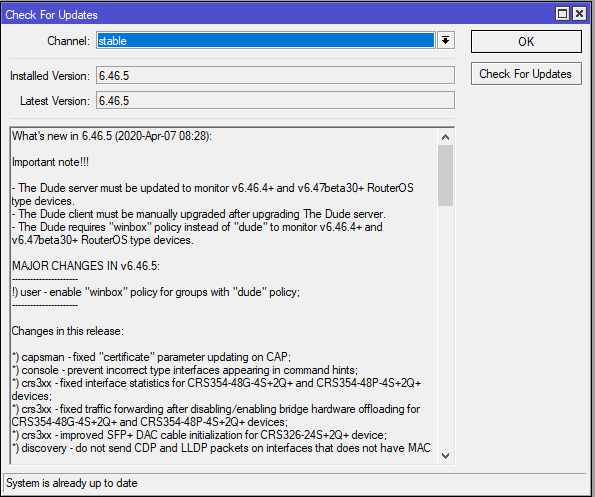

Чтобы убедиться, что обновление RouterOS прошло успешно, перейдите в раздел «System», «Package List» и нажмите «Проверить наличие обновлений/Check For Upgrades». Вы должны увидеть тот же номер версии в полях «Установленная версия/Installed Version» и «Последняя версия/Latest Version», а также «Система уже обновлена/System is already up to date» в нижней части окна.

Чтобы убедиться, что обновление прошивки прошло успешно, перейдите в раздел «System», «Routerboard », и вы должны увидеть тот же номер версии в полях «Текущая прошивка/Current Firmware» и «Обновить прошивку/Upgrade Firmware».

Эти механизмы обновления следует использовать регулярно, чтобы убедиться, что ваш маршрутизатор работает на оптимальном уровне.

Теперь вы настроили свой маршрутизатор MikroTik с некоторыми наиболее часто используемыми настройками, и вы обновили как RouterOS, так и прошивку маршрутизатора.

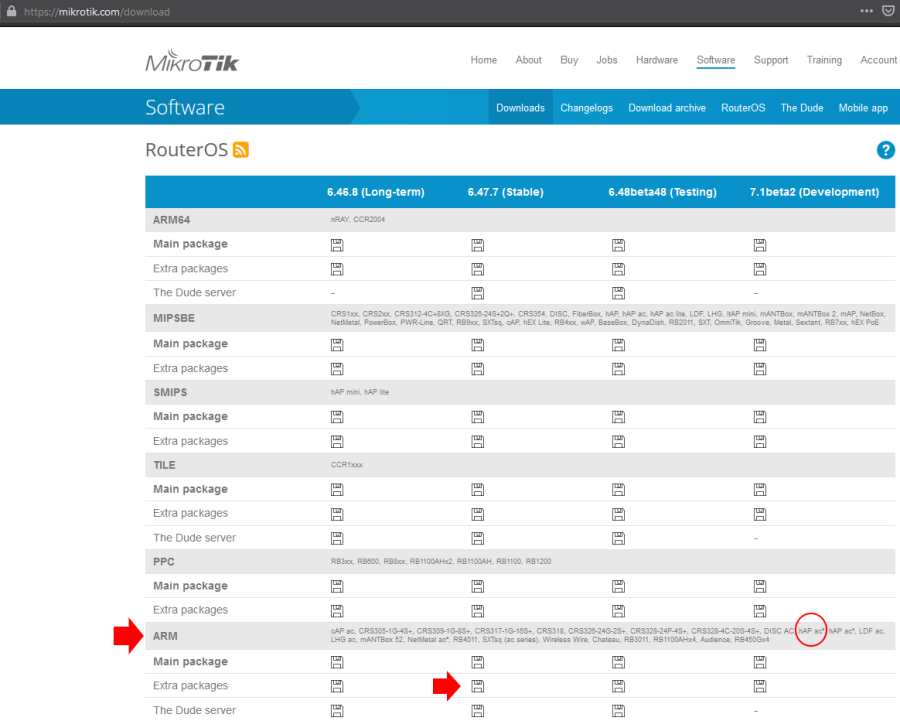

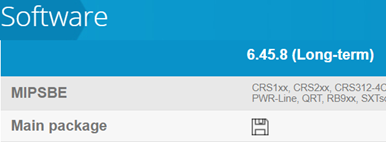

*** Следует отметить, что при автоматическом обновлении, как показано выше, будет выбрана последняя версия программного обеспечения без вмешательства пользователя. Некоторые люди предпочитают ручной процесс загрузки основного пакета, совместимого с платформой ЦП, прямо с https://mikrotik.com/download.

Это руководство основано на модели hAP AC lite, которая использует платформу mipsbe, как можно увидеть в верхней части окна WinBox.

*** Обратите внимание, что при выполнении обновления вручную рекомендуется выбрать долгосрочную версию, которая соответствует платформе вашего процессора, поскольку она была опробована и протестирована ***

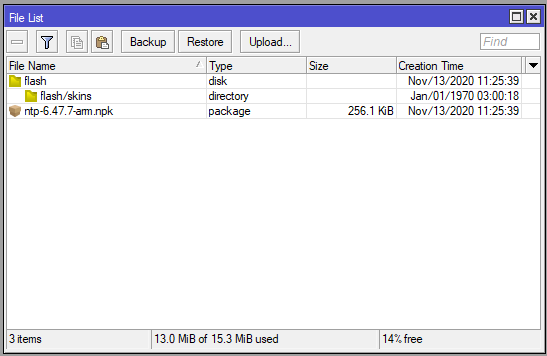

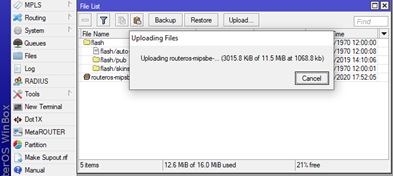

Если вы решили выполнить обновление вручную, загрузите обновление для своей платформы ЦП с https://mikrotik.com/download и просто перетащите файл обновления в окно списка файлов, чтобы не вставить файл в одну из папок.

Когда файл обновления завершит загрузку в систему маршрутизатора, перезагрузитесь, и маршрутизатор обновится во время перезапуска.

Настройка маршрутизаторов на RouterOS 7 описана в статье: Настройка маршрутизатора MikroTik с нуля (RouterOS 7).

Ниже представленный материал описывает пошаговую настройку маршрутизатора MikroTik для дома или небольшого офиса от момента его подключения к электрической розетке до момента, когда роутер можно убрать на свое рабочее место и благополучно о нем забыть. Конфигурация включает в себя настройка проводных сетевых интерфейсов, работающих в локальной сети, настройка для работы с интернетом провайдера, настройка Wi-Fi, минимальная необходимая конфигурация Firewall и другие настройки для безопасной работы маршрутизатора и устройств подключенных к нему.

Настройка будет производиться на примере маршрутизатора MikroTik hAP ac^2 (RBD52G-5HacD2HnD), но другие устройства настраиваются точно так же, т.к. все маршрутизаторы работают под управлением единой системы RouterOS. Изначально настраиваемый экземпляр имел версию RouterOS 6.44. Настройка описывает подключение абонентов к сети интернет по технологии Ethernet.

- Подготовка к настройке

- Первое подключение к маршрутизатору MikroTik

- Настройка пользователей в MikroTik

- Настройка локальной сети

- Настройка интернет на MikroTik

- Обновление RouterOS

- Работа с пакетами

- Настройка синхронизации времени

- Настройка Wi-Fi

- Дополнительные настройки

- Заключение

Подготовка к настройке

Первым делом обзаводимся проводом UPT5 (патч-кордом), которым компьютер будет подключаться к маршрутизатору, к сожалению, производитель не комплектует свои устройства такой мелочью. Вторым, скачиваем программу WinBox с сайта MikroTik (прямые ссылки для версии WinBox_x32 и WinBox_x64). Маршрутизатор можно настраивать через Web интерфейс, через командную строку при помощи Telnet или SSH, но WinBox самый наглядный и удобный инструмент для настройки (особенно для не подготовленного пользователя). Третье, в настройках сетевой карты компьютера проверить, а по необходимости установить, получение IPv4 адреса по DHCP. Для компьютеров на ОС Windows это делается в Панель управления -> Все элементы панели управления -> Центр управления сетями и общим доступом -> Изменение параметров адаптера -> правой клавишей на Подключение по локальной сети -> Свойства -> IP версии 4 (TCP/IP) (Галочка должна быть установлена!!!) -> Свойства, установить Получить IP-адрес автоматически и Получить адрес DNS сервера автоматически.

Первое подключение к маршрутизатору MikroTik

Провод провайдера, по которому приходит интернет, не подключаем!!! Это будет сделано позже.

Патч-кордом подключаем компьютер к устройству, на маршрутизаторе, для подключения используем порты со 2 по 5. Включаем устройство в электрическую розетку. Запускаем WinBox. После загрузки маршрутизатора в WinBox во вкладке Neighbors мы увидим наше устройство. Нажимаем на него, в поле Login пишем пользователя admin, поле Password оставляем пустым, кнопка Connect.

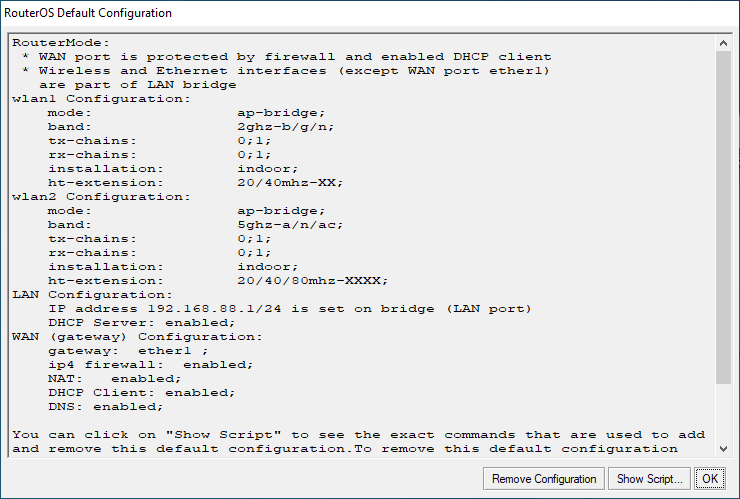

При первом входе на устройство появляется сообщение с настройками роутера «из коробки». Те, кто хочет попробовать быстро настроить устройство, могут нажать кнопку OK и далее попробовать настроить свое устройство через режим Quick Set, у кого-то это получится, у кого-то нет, кто-то будет крыть устройство, компанию и тех, кто посоветовал это приобрести на чем свет стоит. Те, кто нажал кнопку OK и у него ничего не получилось сбрасывает устройства к заводским настройкам: System -> Reset configuration -> Do Not Backup -> Reset Configuration. Все остальные и вернувшиеся после сброса устройства читают дальше

При первом входе в появившемся окне нажимаем кнопку Remove Configuration, это удалит все заводские настройки. Вот теперь, это абсолютно не настроенное устройство, мы будем конфигурировать под себя.

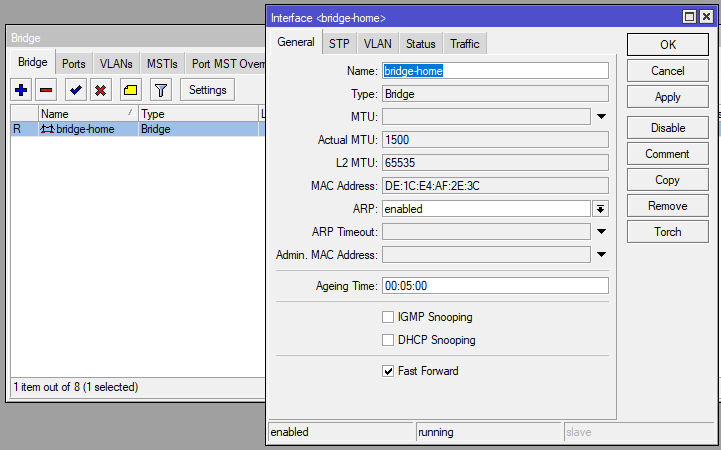

Настройка пользователей в MikroTik

После сброса конфигурации обычно происходит отключение от текущей сессии, в WinBox на странице авторизации в списке устройств отображается настраиваемый маршрутизатор. Т.к. назначенного адреса теперь у устройства нет, входим по MAC адресу нажав на соответствующее поле, Login: admin, Password: оставляем пустым, далее Connect.

Безопасность на первом месте, поэтому сразу меняем пароль пользователя admin, меню System -> Users, вкладка Users, правой клавишей на пользователе Password... и здесь же создаем нового пользователя с правами администратора, под которым будем работать постоянно, нажимаем + (Add), вводим имя нового пользователя, в выпадающем меню Group выбираем full, вводим пароль и подтверждение пароля, OK. В верхнем меню нажимаем Session -> Disconnect. Сложность пароля оставляю на совесть каждого, но лучше задать достаточно сложный пароль.

Повторяем подключение по MAC адресу, но уже под созданным новым пользователем. Если все хорошо, то опять переходим к списку пользователей и отключаем учетную запись admin, предварительно выбрав ее и нажав красный крест. Изначально мы не отключили учетную запись администратора, чтобы если под новой учетной записью войти не удастся, то можно было бы зайти под админом. Пароль администратора был задан на случай, если учетная запись будет, по каким-то причинам включена, то защита паролем уже будет стоять.

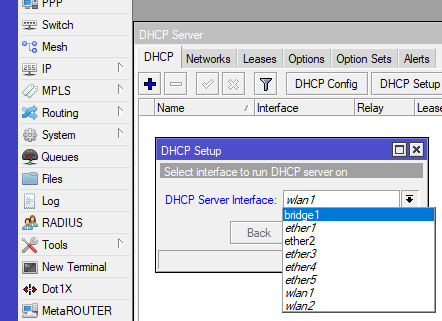

Настройка локальной сети

В боковом меню выбираем Bridge. На вкладке Bridge нажимаем +. В открывшемся окне в поле Name вводим удобное для понимания имя и нажимаем OK.

Для чего это делать? В обычном домашнем роутере, например, D-Link DIR-300, есть пять ethernet портов + Wi-Fi, четыре порта подписаны от 1 до 4, они предназначены для проводного подключения домашних устройств. Эти четыре порта объединены в один Bridge, в который объединен и Wi-Fi, устройства, подключенные к этим портам и Wi-Fi, объединяются в локальную сеть. В устройствах MikroTik другой подход, каждый проводной порт и каждый интерфейс Wi-Fi может быть настроен отдельно, и то, что на роутере сзади написано первый порт интернет, а со второго по пятый это локальная сеть, является только для конфигурации по умолчанию, которую мы успешно удалили

Переходим на вкладку Ports. На вкладке Ports нажимаем + и последовательно по одному порту добавляем в созданный Bridge порты, к которым будут подключаться устройства локальной сети. Первый порт трогать не будем, он будет для подключения интернет, добавляем порты ethernet2, ethernet3, ethernet4, ethernet5. Сюда же добавляем интерфейсы wlan1 и, если есть, wlan2 (по умолчанию в устройствах MikroTik wlan1 это адаптер на 2.4GHz, wlan2 адаптер на 5GHz).

В соответствующие поля выбираем нужный интерфейс и созданный нами Bridge, нажимаем OK. Затем опять +, пока не добавим все необходимые интерфейсы.

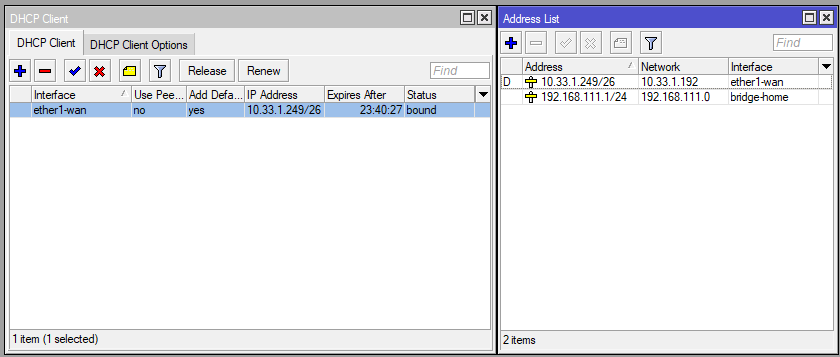

Закрываем окно Bridge. В боковом меню открываем IP -> Addresses. Установим нашему маршрутизатору IP адрес в нашей маленькой локальной сети. В окне Address List нажимаем +. В открывшемся окне вносим:

- Address — IP адрес маршрутизатора, через

/(прямой слеш) указываем маску подсети. Например, для нашей тестовой конфигурации будет 192.168.111.1/24. Префикс /24 соответствует маске 255.255.255.0 и позволяет использовать 254 адреса в локальной сети. - Network — в данном случае пропускаем, после нажатия кнопки

OK, данное поле будет заполнено само. - Interface — выбираем созданный нами

Bridge.

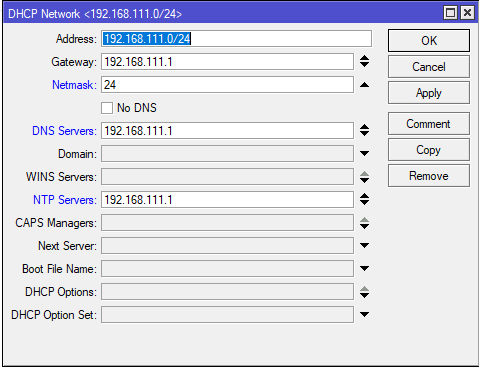

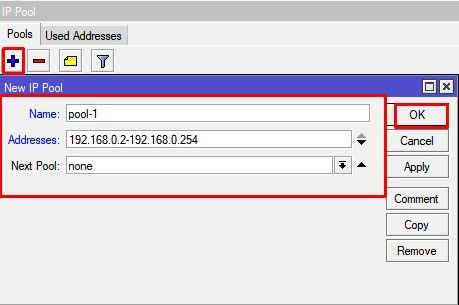

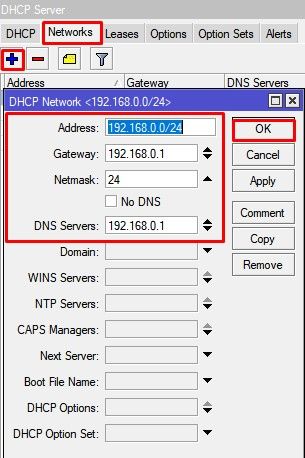

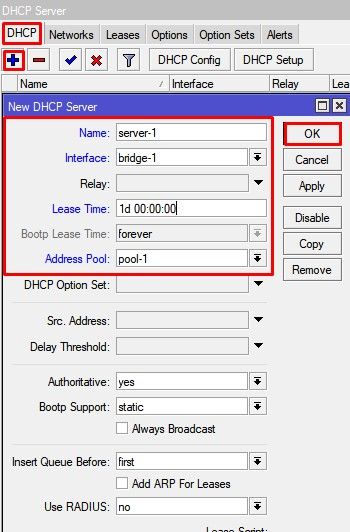

Нажимаем OK, закрываем окно Address List и переходим к настройке сервиса, выдающего IP адреса устройствам в локальной сети, а вместе с ними минимальный набор сетевых настроек — DHCP сервера. В боковом меню переходим IP -> DHCP Server. В открывшемся окне нажимаем кнопку DHCP Setup. В открывшемся окне последовательно выбираем/заполняем необходимые поля.

DHCP Server Interface — интерфейс, на котором будет работать данная конфигурация DHCP сервера, выбираем наш созданный ранее Bridge. Нажимаем Next.

DHCP Address Space — используемое адресное пространство для раздачи адресов, указывается как Network/Mask. Network мы могли видеть ранее, когда устанавливали IP адрес маршрутизатору, мы его не заполняли, но он установился сам, для данной конфигурации используем его. Mask — маска подсети, этот параметр тоже использовался ранее при назначении IP адреса маршрутизатору. Если ничего не понятно, что все это и зачем, то стоит почитать немного про сети, если лень, то делай как я :))) Для нашей конфигурации — это будет выглядеть так: 192.168.111.0/24. Нажимаем Next.

Gateway For DHCP Network — адрес маршрутизатора в сети. Здесь всё просто, поскольку мы настраиваем устройство как маршрутизатор, и он у нас единственный в сети, то в поле записываем выданный нами ранее адрес маршрутизатора — 192.168.111.1 (Здесь маска сети не указывается!). Нажимаем Next.

Addresses to Give Out — диапазон IP адресов, выдаваемых DHCP сервером. Используемая маска /24 ограничивает нас количеством в 254 адреса, поскольку адрес 192.168.111.1 уже занят, то он не должен попадать в этот диапазон, если в сети нет других статических адресов, то можно использовать весь диапазон от 2 до 254. Описываемая конфигурация будет ограничиваться только сотней выдаваемых сервером адресов, 192.168.111.101 - 192.168.111.200. Нажимаем Next.

DNS Servers — адрес(а) сервера(ов) предназначенных для получения IP адресов в сети по имени хостов/доменов. Тоже всё просто, если в сети нет отдельных серверов DNS, сервера провайдера не считаются, то это наш маршрутизатор. Для нашей конфигурации это 192.168.111.1. Нажимаем Next.

Lease Time — Время аренды адреса. По истечении этого времени если адрес не используется, то он освобождается и может быть назначен другому устройству, если адрес используется, то аренда продлевается на время Lease Time. Одного часа достаточно. Next и нам сообщают об успешной настройке DHCP сервера.

Переходим на вкладку Networks. Дважды нажимаем на созданной конфигурации, в поле NTP Servers (серверы времени) записываем адрес нашего маршрутизатора. Теперь устройства, поддерживающие данную настройку, будут синхронизировать свои часы с маршрутизатором.

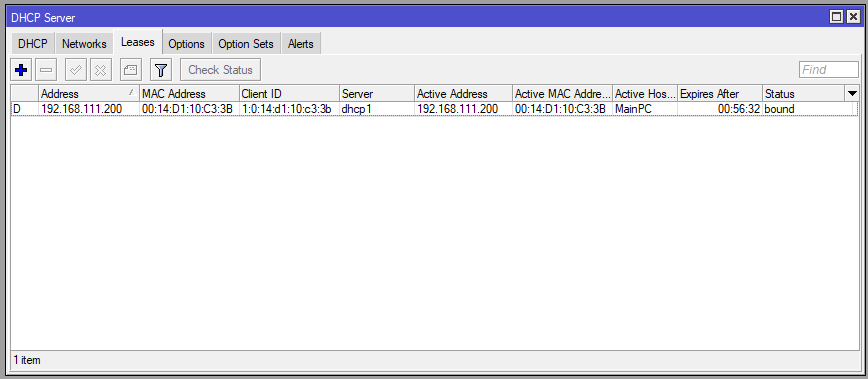

Перейдя на вкладку Leases можно увидеть, что одно устройство получило IP адрес в локальной сети, это компьютер, с которого происходит настройка маршрутизатора.

Настройка интернет на MikroTik

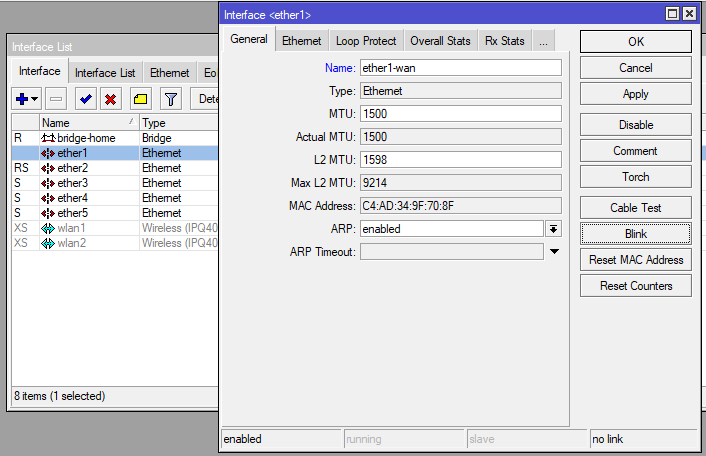

Закрываем все окна в WinBox. В боковом меню открываем Interfaces. Дважды нажимаем на интерфейсе ether1, в поле Name пишем ehter1-wan, сохраняем нажав OK. Переименование сделано для удобства чтения конфигурации в будущем.

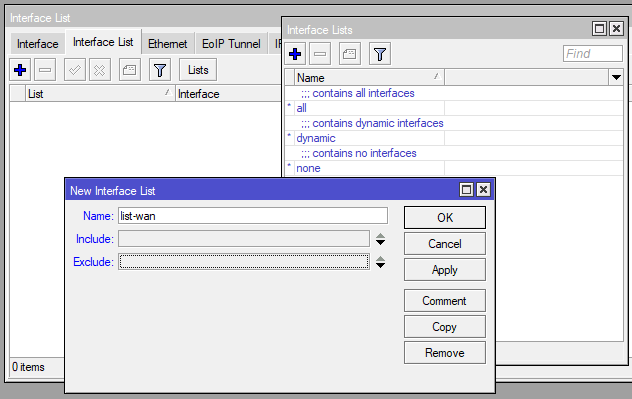

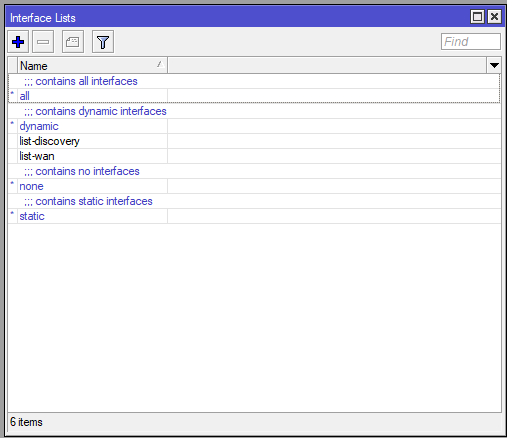

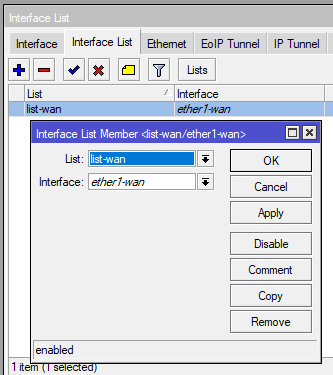

Переходим на вкладку Interface List, нажимаем кнопку Lists. В открывшемся окне создадим несколько новых списков интерфейсов. Списки удобно использовать что бы не добавлять в разных настройках несколько интерфейсов, достаточно использовать в настройке список, а необходимые интерфейсы добавлять уже в этот список. Последовательно добавляем списки нажав +.

- list-wan — список интерфейсов, подключенных к провайдерам. В описываемой конфигурации в списке будет один интерфейс, но список может оказаться полезным при использовании подключений VPN или подключении второго канала интернет.

- list-discovery — список интерфейсов, которые будут использоваться службами Neighbor Discovery и MAC Server. Используется для безопасности нашего устройства.

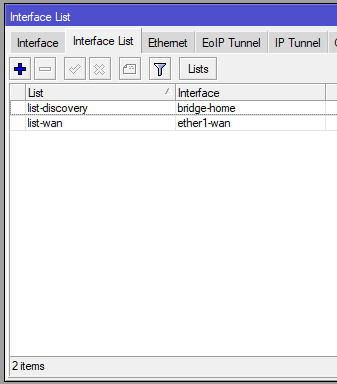

В списках должно быть две новых записи:

Закрываем окно редактирования Interface Lists. Добавляем в созданные списки необходимые интерфейсы.

- Интерфейс

ether1-wanв списокlist-wan - Созданный ранее Bridge интерфейс

bridge-homeв списокlist-discovery

В итоге должно получиться так:

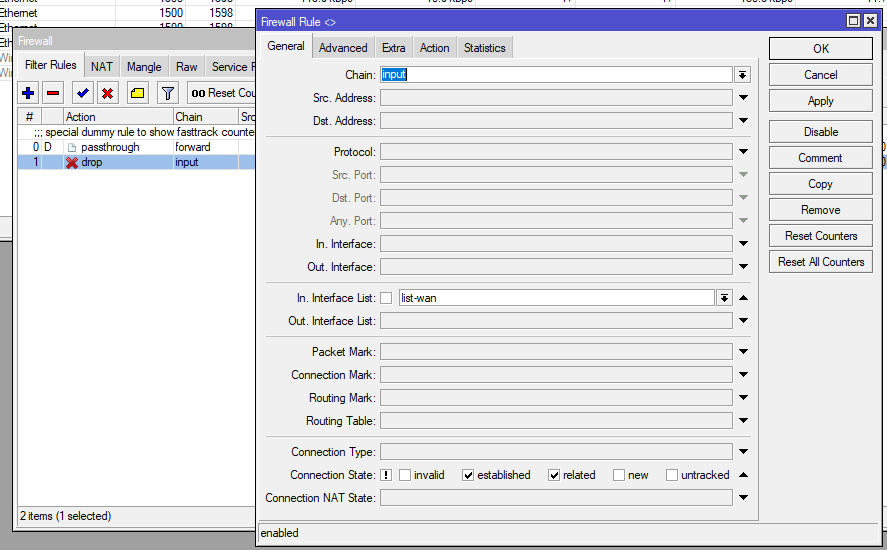

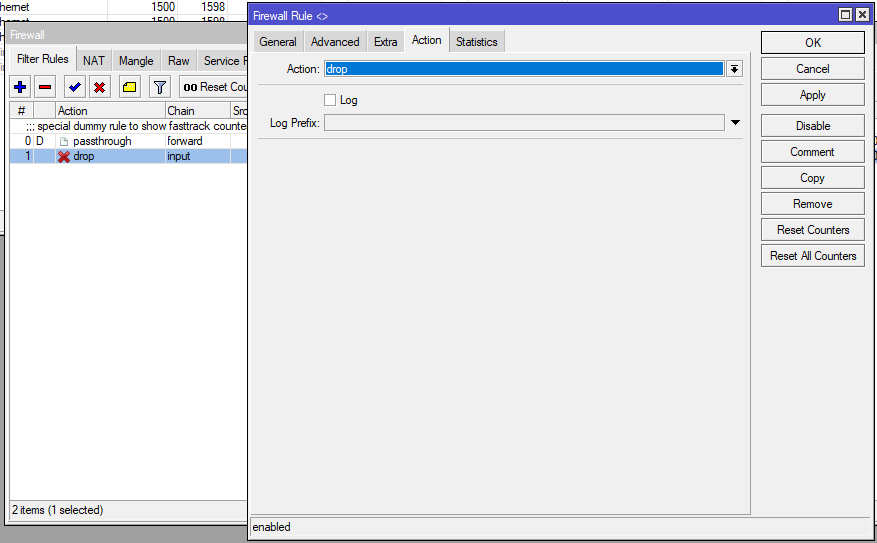

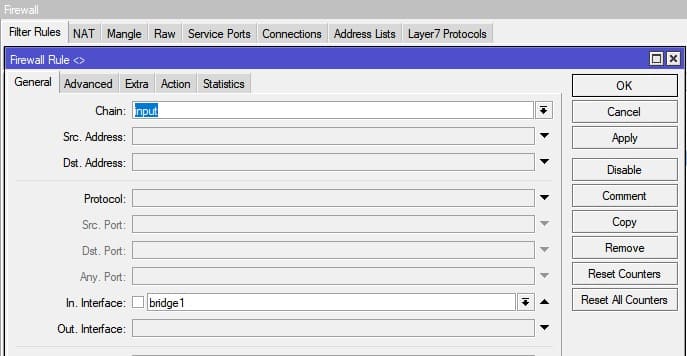

Обезопасим маршрутизатор и устройства локальной сети от доступа к ним из сети интернет. Открываем окно IP -> Firewall. На вкладке Filter Rules нажимаем + и добавляем новое правило. В открывшемся окне на вкладке General добавляем:

- Chain — Input

- In Interface List — list-wan

- Connection State — отмечаем в окне первый не подписанный квадрат, он выделится восклицательным знаком, далее выбираем

establishedиrelated

На вкладке Action в разделе Action выбираем drop. Нажимаем OK.

Созданное правило будет читаться так: Пакеты, приходящие на интерфейсы из списка list-wan не относящиеся (восклицательный знак в поле Connection State) к уже установленным и связанным подключениям будут отброшены. Цепочка (Chain) Input действует только на входящие пакеты, относящиеся к интерфейсам маршрутизатора. Действие (Action) drop отбрасывает все пакеты, попадающие под данное правило и в ответ, не отсылает никаких сообщений.

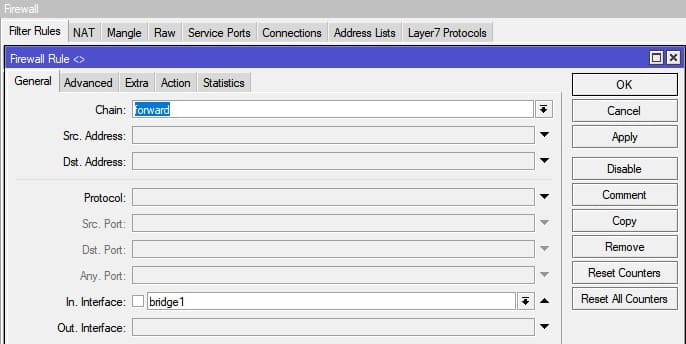

Создадим второе правило, точнее создадим его на основе первого. На созданном ранее правиле нажимаем дважды в открывшемся окне кнопку Copy, откроется окно создания нового правила, но с настройками как у предыдущего. В поле Chain нового правила выставляем forward. Закрываем оба правила клавишей OK.

Второе правило будет похоже на первое за тем исключением, что оно действует только на пакеты, приходящие на интерфейсы из списка list-wan, но которые транслируются дальше на устройства локальной сети.

Два этих правила, это минимальная необходимая настройка Firewall для защиты от несанкционированного доступа из сети интернет. Весь остальной трафик будет никак не ограничен маршрутизатором, но поскольку настройка Firewall это отдельная большая тема, то описывать ее в рамках этой статьи не будем.

Предоставляем доступ в интернет устройствам подключенных к локальной сети обслуживаемой маршрутизатором с помощью службы NAT. Переходим на вкладку NAT, добавляем новое правило +. В открывшемся окне в поле Chain выставляем srcnat, в поле Out Interface List — list-wan.

На вкладке Action в разделе Action выбираем masquerade. Нажимаем OK.

Настраиваем DNS. В боковом меню переходим IP -> DNS. В качестве используемых внешних серверов DNS будем использовать сервера Google. В открывшемся окне в поля Servers вписываем IP адреса 8.8.8.8 и 8.8.4.4. Что бы наш маршрутизатор работал как DNS сервер для устройств в локальной сети включаем Allow Remote Requests. Нажимаем OK.

Некоторые провайдеры используют привязку MAC адреса интерфейса на своем оборудовании, поэтому перед подключением необходимо позвонить провайдеру и сообщить о том, что у вас поменялось устройство.

Если звонок провайдеру вызывает какие-либо проблемы, то можно сменить MAC адрес на интерфейсе, к которому подключается провод провайдера. К сожалению, в настройках интерфейсов нельзя сменить MAC адрес изменив соответствующее поле, но он меняется через команду в консоли. В боковом меню нажимаем New Terminal и в открывшемся окне вводим:

/interface ethernet set ether1-wan mac-address="00:00:00:00:00:00"

Соответственно вместо 00:00:00:00:00:00 вводим необходимый MAC адрес.

Теперь подключаем провод провайдера в порт 1 нашего устройства!

Назначаем IP адрес нашему интерфейсу, к которому будет подключен провод провайдера, в нашем случае это ether1-wan. IP адрес может быть назначен двумя способами.

- Получение IP адреса от оборудования провайдера по DHCP.

- Если первый вариант провайдером не поддерживается, то настройки вносятся в оборудование вручную.

Как назначается IP адрес обычно написано в договоре или памятке к договору, заключаемому с провайдером. Если нет уверенности, то узнать это можно в службе поддержки провайдера. Рассмотрим оба варианта.

Вариант #1. Получение IP адреса абонентским оборудованием происходит от оборудования провайдера по DHCP. Переходим в боковом меню IP -> DHCP Client. В открывшемся окне выбираем интерфейс ether1-wan, отключаем Use Peer DNS (мы будем использовать свои DNS сервера, настройка выше) и Use Peer NTP (мы настроим синхронизацию времени позднее), Add Defaut Gateway выставляем yes. Нажимаем OK.

При успешном получении во вкладке IP -> Addresses можно увидеть IP адрес устройства. Напротив, полученного адреса указана буква «D» означающая, что адрес получен динамически.

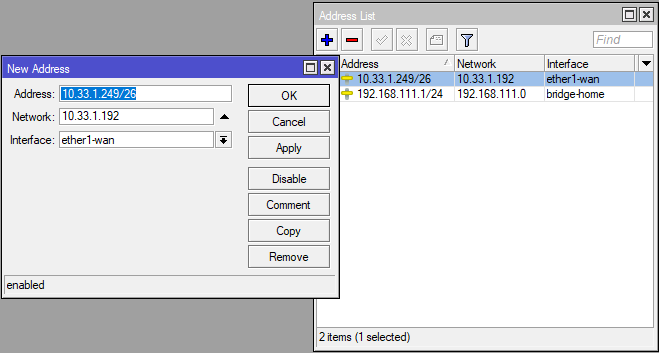

Вариант #2. Если настройки провайдера необходимо указать вручную, то назначение IP адреса происходит по аналогии как мы назначали адрес интерфейсу Bridge ранее. Переходим во вкладку IP -> Addresses, нажимаем +. В открывшемся окне выбираем WAN интерфейс ether1-wan, вводим IP адрес с маской и заполняем поле Network.

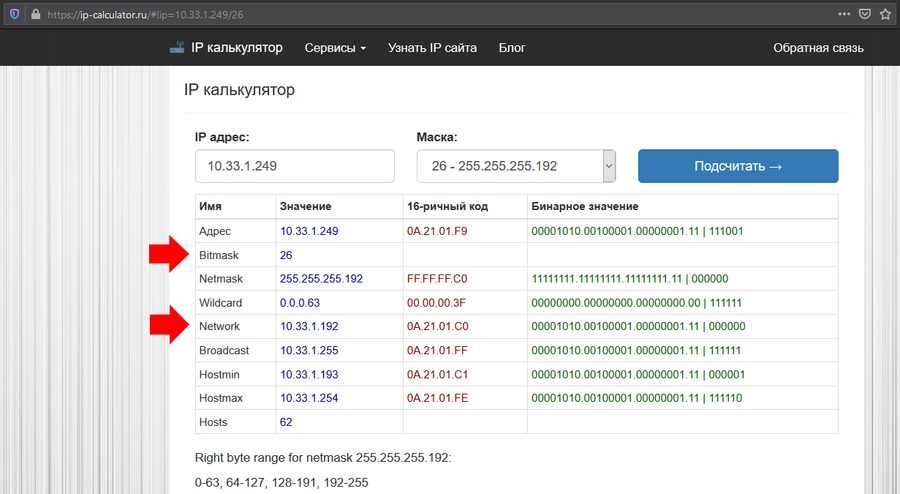

Здесь рассмотрим поподробнее. В договоре провайдера маска обычно записывается в виде X.X.X.X (например, 255.255.255.0), а в MikroTik ее надо записать префиксом /Y (например, /24), что бы перевести одно в другое, а заодно рассчитать поле Network воспользуемся IP калькулятором (online калькулятор). В поле IP адрес, вносим адрес выданный провайдером, в поле маска подставляем подходящее значение, нажимаем Подсчитать.

В полученном расчете нам понадобятся Bitmask и Network. Для описываемой конфигурации в поле Address вводим IP адрес с префиксом маски 10.33.1.249/26, в поле Network вводим 10.33.1.192. Нажимаем OK.

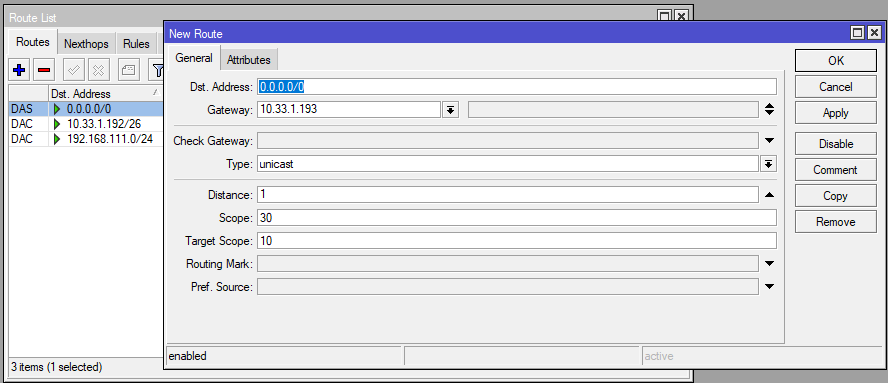

После ввода IP адреса добавляем маршрут по умолчанию (при получении IP адреса по DHCP маршрут добавляется сам, т.к. был выставлен Add Default Gateway = yes). В боковом меню переходим IP -> Route, нажимаем +. В открывшимся окне в поле Dst. Address пишем 0.0.0.0/0, это значит все доступные адреса, в поле Gateway шлюз, указанный в настройках провайдера 10.33.1.193. Нажимаем OK.

После этого должен заработать интернет на маршрутизаторе и устройствах локальной сети. Бывает, что устройство необходимо перезагрузить, после чего все начинает работать.

Обновление RouterOS

RouterOS, как и любое программное обеспечение может содержать ошибки, некоторые из них мелкие и не мешают работе, но могут быть критические ошибки, которые могут повлиять на работу не только самого маршрутизатора, но и устройств, подключенных к нему. После того, как заработает интернет необходимо обновить версию RouterOS до последней. В боковом меню переходим System -> Packages -> Check For Update, в строке Channel выбрать stable и нажать Check For Update. В строке Installed Version написана текущая версия установленной RouterOS, в строке Latest Version последняя версия доступного ПО. Если новая версия RouterOS найдена, то будут доступны две кнопки Download и Download&Install, нажимаем на последнюю. После скачивания устройство будет перезагружено для обновления, в это время не рекомендуется отключать его от электрической сети.

Компания MikroTik постоянно выпускают обновления на свои устройства, без обновлений не остаются и старые устройства, поэтому рекомендуется периодически заходить в роутер и проверять доступность новой версии ПО.

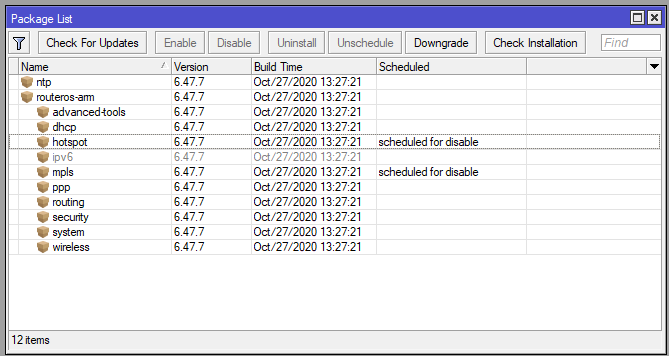

Работа с пакетами

Ранее в настройках DHCP сервера мы установили настройку синхронизации времени устройствами локальной сети с маршрутизатора, но проблема в том, что в RouterOS нет сервера времени (NTP server). Эта проблема решается установкой дополнительного пакета. Переходим на сайт MikroTik в раздел Software. Нам известно, что hAP ac^2 работает на процессоре архитектуры ARM (посмотреть архитектуру процессора устройства можно в System -> Resources пункт Architecture Name). Находим наше устройство в списке раздела ARM. Скачиваем архив из подраздела Extra packages для установленной нашей версии RouterOS, как видно из раздела обновления описанного выше, это версия 6.47.7 ветка Stable.

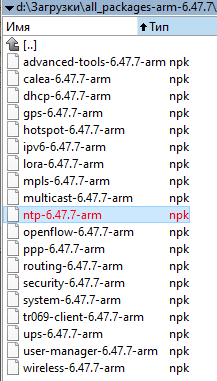

Распаковываем полученный архив, находим в распакованном каталоге файл ntp-xxx-yyy.npk (xxx — версия RouterOS, для которой подходит данный пакет, yyy — архитектура процессора). Версии установленной RouteOS и файла обязательно должны совпадать!

В WinBox в боковом меню открываем раздел Files. Перетаскиваем файл ntp-xxx-yyy.npk в корень раздела Files.

Перезагружаем маршрутизатор System -> Reboot. После установки и перезагрузки файл ntp.npk будет удален автоматически и появится в списке установленных пакетов System -> Packages.

Что бы не занимать системные ресурсы маршрутизатора можно отключить некоторые пакеты. В домашних условиях пакеты hotspot и mpls не нужны, выделяем их и нажимаем кнопку Disable, если используемый маршрутизатор без встроенного Wi-Fi, то можно отключить пакет wireless. Т.к. данные пакеты являются частью RouterOS удалить их нельзя, а вот установленные пакеты, как пакет ntp из примера выше, можно не только отключать, но и удалить, для этого используется кнопка Uninstall. После пометки необходимых пакетов, окончательное отключение/удаление происходит после перезагрузки роутера.

Настройка синхронизации времени

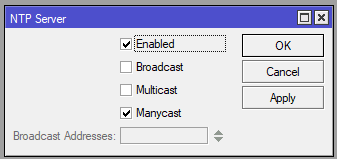

Настройка сервера времени (NTP server). Для настройки сервера времени на устройствах MikroTik необходима установка пакета ntp из дополнительного архива пакетов Extra Packages (установка описана выше в данной статье).

Сервер времени включается в разделе System -> NTP Server, вся задача заключается только в выставление флажка на пункте Enabled и нажатии кнопки OK.

Настройка синхронизации времени с внешним источником (NTP Client).

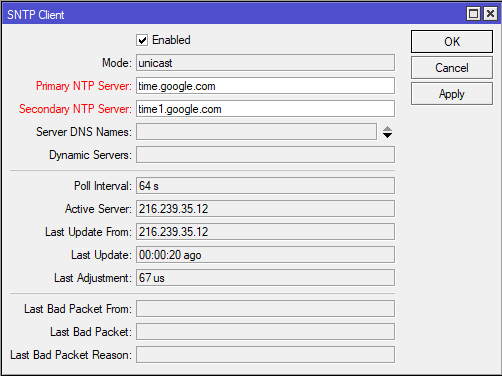

Настройка NTP Client’a может быть выполнена двумя способами.

- В системе не установлен пакет

ntpиз дополнительного архива пакетовExtra Packages - В системе установлен пакет

ntpиз дополнительного архива пакетовExtra Packages

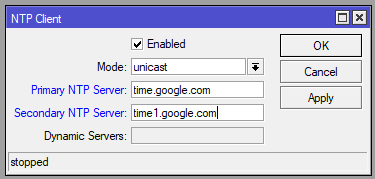

Вариант #1. Данный раздел доступен только если не установлен дополнительный пакет NTP. Переходим System -> SNTP Client. Выставляем настройки:

- Enabled — вкл.

- Primary NTP server — time.google.com

- Secondary NTP server — time1.google.com

Вариант #2. Данный раздел доступен только если установлен дополнительный пакет NTP. Переходим System -> NTP Client. Выставляем настройки:

- Enabled — вкл.

- Mode — unicast

- Primary NTP server — time.google.com

- Secondary NTP server — time1.google.com

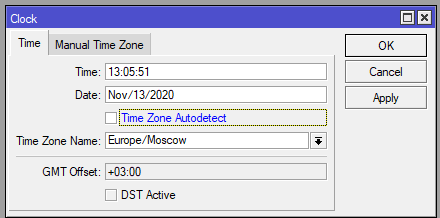

Настройка времени на устройстве. System -> Clock, отключаем Time Zone Autodetect, выставляем правильный часовой пояс и проверяем правильное ли выставлено время.

Настройка Wi-Fi

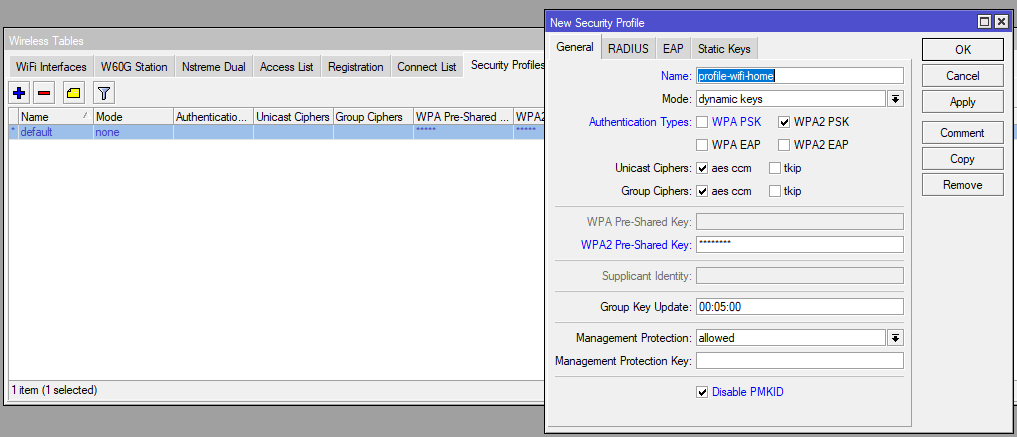

Настройка Wi-Fi производится в разделе Wireless. Сначала создаем профиль безопасности, в котором описывается как устройства будут подключаться к точке доступа. Открываем вкладку Security Profiles -> +. В открывшемся окне указываем имя профиля в поле Name для удобства чтения конфигурации, в Authentication Types выбираем только WPA2 PSK (WPA PSK выбираем только в случае если какое-либо подключаемое устройство не умеет работать с WPA2), Unicast Ciphers — aes ccm, Group Chiphers — aes ccm, в поле WPA2 Pre-Shared Key вводим пароль для подключения к точке доступа, включаем самый нижний раздел Disable PMKID. Сохраняем новый профиль.

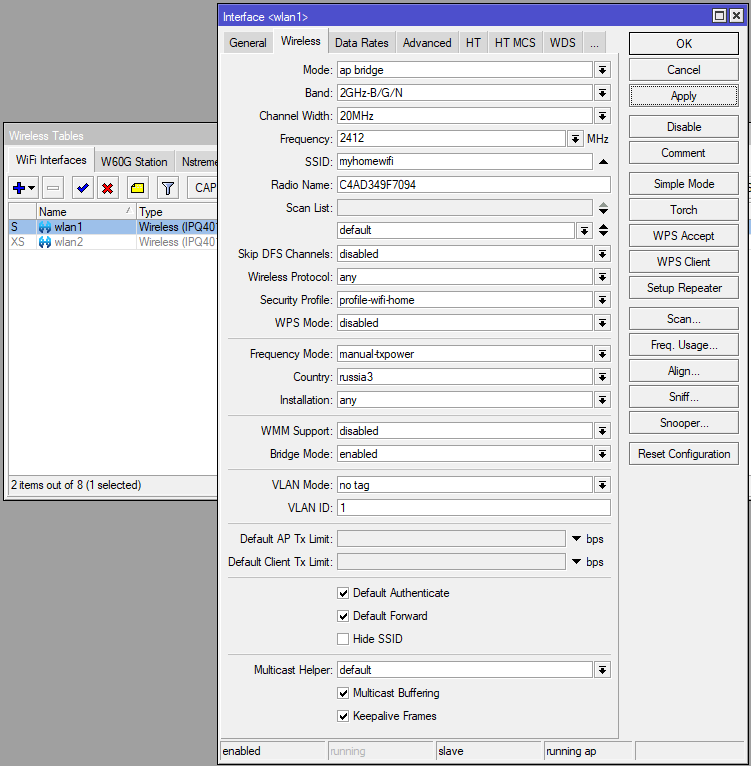

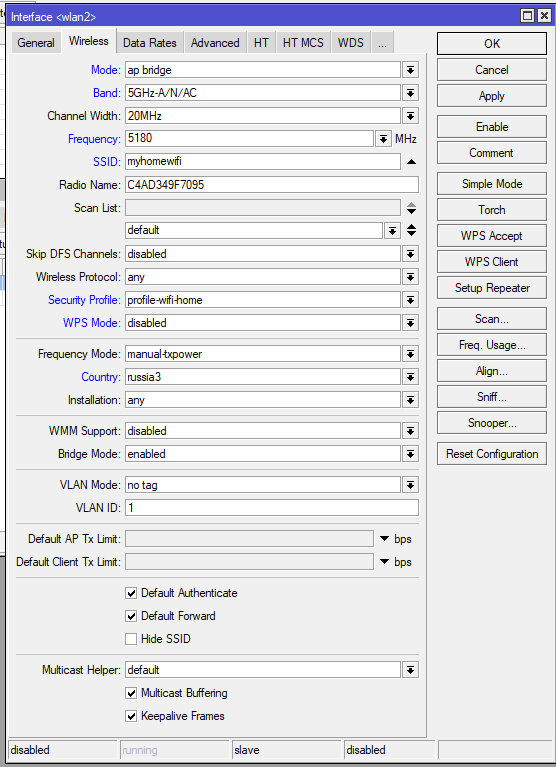

Переходим на вкладку WiFi Interfaces. В hAP ac^2 в списке два беспроводных интерфейса wlan1 и wlan2. Интерфейс wlan1 это модуль на 2.4GHz, wlan2 на 5GHz, настраиваются они раздельно. Дважды нажимаем на интерфейсе wlan1, переходим на вкладку Wireless, сбоку нажимаем кнопку Advanced Mode. Заполняем настройки:

- Mode — ap bridge

- Band — 2GHz-BGN

- Channel Width — 20MHz

- Frequency — рабочий канал, частота 2412MHz = channel 1, 2417MHz = channel 2, и т.д. Выбираем который посвободней.

- SSID — имя точки доступа, например, myhomewifi

- Security Profile — профиль безопасности. Выбираем из списка созданный ранее профиль.

- WPS mode — disabled

- Frequency Mode — manual-txpower

- Country — в этом пункте должна быть выставлена страна russia3, это значение ограничивает силу мощности излучаемого сигнала в соответствии с законодательством РФ.

Нажимаем кнопку Apply и Enable. Открываем в телефоне/планшете/компьютере раздел WiFi и пробуем подключиться к созданной точке доступа.

Заходим в интерфейс wlan2. Переходим в Advanced Mode, настройка аналогичная настройке интерфейса wlan1.

Заполняем настройки:

- Mode — ap bridge

- Band — 5GHz-ANAC

- Channel Width — 20MHz

- Frequency — рабочий канал, частота 5180MHz = channel 36, 5200MHz = channel 40, и т.д. Выбираем который посвободней.

- SSID — имя точки доступа, например, myhomewifi. Некоторые любят разделять, добавив в конце _5G, что бы устройство соединялось только с 5GHz, спорное решение, т.к. те же многие так же подключают устройства и к 2.4GHz, а потом вручную выбирают необходимый. Если клиентское устройство хорошо ловит сигнал 5GHz оно само к нему подключится и при одинаковом названии точек для двух радиомодулей.

- Security Profile — профиль безопасности. Выбираем из списка созданный ранее профиль.

- WPS mode — disabled

- Frequency Mode — manual-txpower

- Country — в этом пункте должна быть выставлена страна russia3, это значение ограничивает силу мощности излучаемого сигнала в соответствии с законодательством РФ.

Нажимаем кнопку Apply и Enable. Открываем в телефоне/планшете/компьютере раздел WiFi и пробуем подключиться к созданной точке доступа, проверяем что бы устройство подключалось на частоте 5GHz.

Дополнительные настройки

В меню IP -> Services отключаем все ненужные сервисы. Обычно для доступа к устройству оставляют winbox и, кто пользуется командной строкой, ssh. В поле Available From можно прописать адреса, для которых будут доступны данные сервисы, но если такое ограничение необходимо, то лучше это реализовать через списки в Firewall, т.к. списки для сервисов ограничены по количеству и на их проверку требуются дополнительные затраты ресурсов маршрутизатора.

MikroTik умеет обнаруживать другие устройства в сети, при этом он так же сообщает информацию о себе, что может быть не безопасно. Ограничим обнаружение только интерфейсами из созданного ранее списка list-discovery. IP -> Neighbors, в поле Interface если в поле НЕ (восклицательный знак в квадрате) стоит восклицательный знак, то убираем его, в выпадающем списке выбираем list-discovery.

По умолчанию в MikroTik включен Bandwidth Test server, отключаем его Tools -> BTest Server.

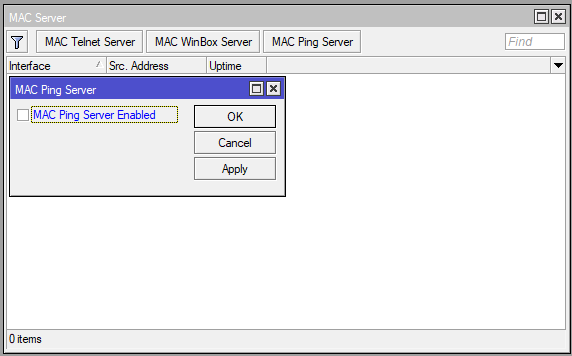

Разрешаем обнаружение и подключение по MAC только для локальной сети, для этого используем ранее созданный список сетевых интерфейсов list-discovery. Tools -> MAC Server. Последовательно меняем настройки для MAC Telnet Server, MAC Winbox Server и MAC Ping Server.

MAC Ping Server Enabled отключаем совсем

Сделанные выше настройки уменьшат количество сервисов, по которым можно обнаружить и идентифицировать ваше устройство в сети, уменьшит количество возможностей подключения к устройству, а значит повысит защищенность устройства.

В завершении настройки, меняем имя устройства в System -> Identity.

Заключение

Маршрутизатор можно убрать в далекий угол и заходить на него только для периодического обновления RouterOS.

Статья местами, наверно, получилась слишком подробной, но, как показывает практика, зачастую пользователи покупают MikroTik, не имея какой-либо подготовки в работе с подобным оборудованием.

Для тех кому стало как минимум любопытно, то рекомендуется к прочтению:

Туннельный брокер IPv6, настройка 6to4 туннеля в Mikrotik

Настройка резервного канала в MikroTik с уведомлением в Telegram

- О компании

- Поддержка

- Доставка и самовывоз

- Лицензия RouterOS/CHR

- Контакты

- Гарантия

- Главная страница

- Документация

СКИДКА 5%!

Уважаемые клиенты!

До конца апреля в нашем интернет-магазине действует скидка при оплате картой через сайт в размере 5%**

При оформлении заказа на этапе «Способ оплаты» выберите «Онлайн оплата банковской картой». На последнем этапе в поле «Комментарии к заказу» укажите промокод APRIL5. После завершения оформления заказа, менеджер проставит Вашу скидку.

* не распространяется на категорию товаров «Готовые решения»

Данная инструкция предназначена для самостоятельной настройки роутера MikroTik. В качестве примера будет использоваться роутер MikroTik hAP ac lite(RB952Ui-5ac2nD), который будет настроен для работы интернета и использования локальных сетей Ethernet и WiFi(включая Apple Iphone).

Инструкция состоит из двух больших примеров: “Быстрая настройка” и ‘Ручная настройка“, задача которых состоит в демонстрации двух методов настроек: с помощью внутреннего мастера настроек Quick Set и распределённая настройка посредством Winbox или Webfig.

№1. Быстрая настройка

- Сброс роутера

- Подключение по кабелю

- Подключение по WiFi

- Вход в настройки

- Quick Set настройка

- Обновление прошивки

- Настройка WiFi

- Настройка интернета, автоматические настройки

- Настройка интернета, статический IP

- Настройка интернета, PPPoE

- Настройка LAN

№2. Ручная настройка

- Подключение к ПК

- Вход в настройки

- Ошибки Winbox

- Сброс роутера

- Установить пароль

- Обновить прошивку

- Настройка LAN

- DHCP сервера

- DNS

- Настройка интернета

- DHCP клиент

- Статический IP

- PPPOE

- Настройка WiFi

- WiFi 2G

- WiFi 5G

- Проброс портов

- Настройка FireWall

- Сброс на заводские настройки

- Задать вопрос по настройке MikroTik

Нужна настройка MikroTik в базовой конфигурации?

Настройка служб на роутерах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Пример №1. Быстрая настройка MikroTik

Данный пример настройки роутера MikroTik самый простой и не требует детального изучения принципов работы MikroTik. Его можно применять с использованием ПК или ноутбука, а также мобильного телефона.

Исходные настройки роутера MikroTik должны соответствовать заводским, если по какой причине это не так, следует их сбросить через кнопку Reset.

ВАЖНО: при использовании кнопки RESET оборудование MikroTik может принимать 3 разных состояния. Переход между состоянии зависит от времени нажатия кнопки RESET. Внимательно изучите последовательность сброса для перехода к заводским настройкам.

Сброс через кнопку RESET

На задней панели расположена кнопка RESET

Необходимо последовательно совершить действия:

- Отключить питание роутера;

- Нажать и держать кнопку Reset;

- Включить питание роутера(Reset нажат);

- Подождать 5-6сек., в этот момент должен замигать какой-то индикатор(ACT|SYS| или другой);

- Как только замигал индикатор. отпустить Reset.

Подключение роутера MikroTik по кабелю

- Включить роутер MikroTik в электросеть;

- На порт ether1 – подключить интернет провайдера(WAN);

- На любой порт из ether2-ether5 подключить компьютер. Эти порты считаются локальными (LAN).

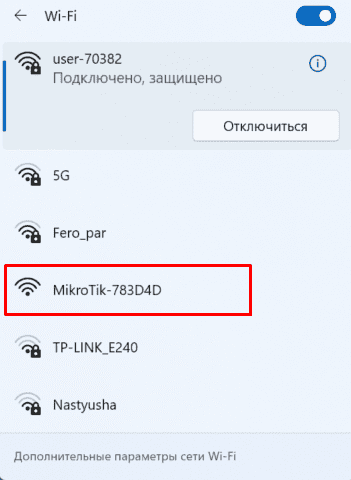

Подключение роутера MikroTik по WiFi

Подключение к роутеру MikroTik через WiFi может стать актуальным, если у ноутбука нет Ethernet порта или настройка роутера производится через смартфон. В списке доступных WiFi подключений должен отображаться роутер MikroTik, по аналогии как на примере ниже.

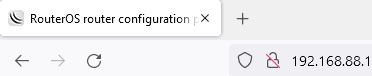

Вход в настройки роутера MikroTik

Для входа в настройки MikroTik можно воспользоваться любым web браузером.

- Отрыть web браузер;

- В адресной строке ввести IP адрес 192.168.88.1 и нажать переход(Enter);

- Авторизоваться на роутере MikroTik с помощью учётных данных по умолчанию(Login: admin, Password: пустой).

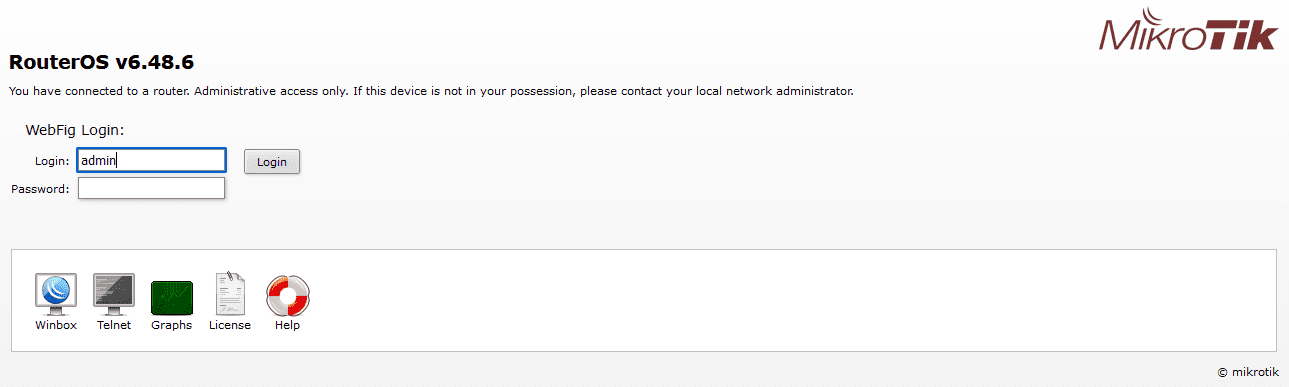

Настройка MikroTik с помощью Quick Set

Quick Set это мастер быстрых настроек, который содержит оптимизированные шаблоны уже готовых конфигураций, достаточно только их заполнить пользовательскими данными. В рамках данной настройки будет выбран шаблон Home AP Dual.

Обновление прошивки

- Нажать кнопку Check For Updates;

- Установить Channel = long term;

- Нажать кнопку Download&Install.

Роутер MikroTik будет перезагружен и после будет доступен по прежнему адресу “192.168.88.1“.

Настройка MikroTik WiFi

- Заполнить Network Name для 2GHz и 5GHz;

- Frequency = auto;

- Band 2GHz = 2GHz-B-G-N, Band 5GHz = 5GHz-A-N-AC

- Country = no_country_set

- Заполнить WiFi Password.

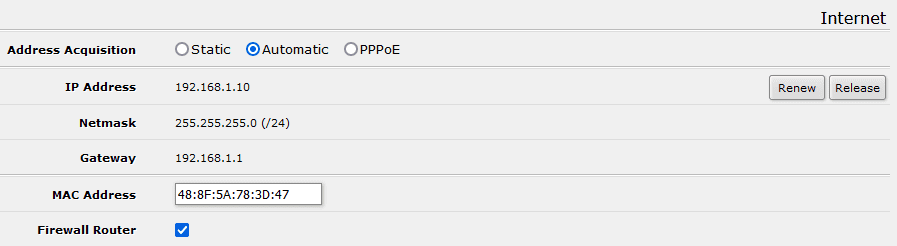

Настройка интернета, автоматические настройки

- Выбрать Address Acquusition = Automatic.

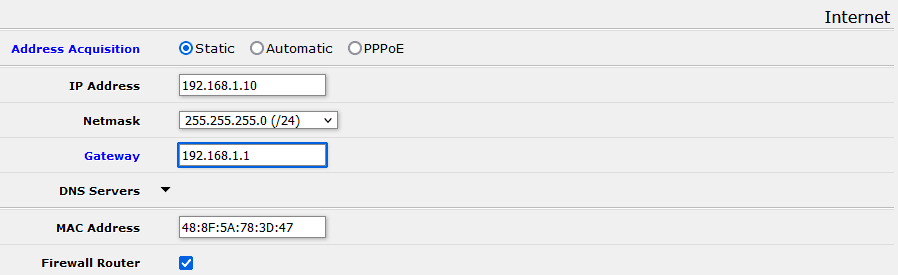

Настройка интернета, статический IP адрес

- Выбрать Address Acquusition = Static;

- Заполнить параметрами выданные провайдером: IP Address, Netmask, Gateway, DNS Servers.

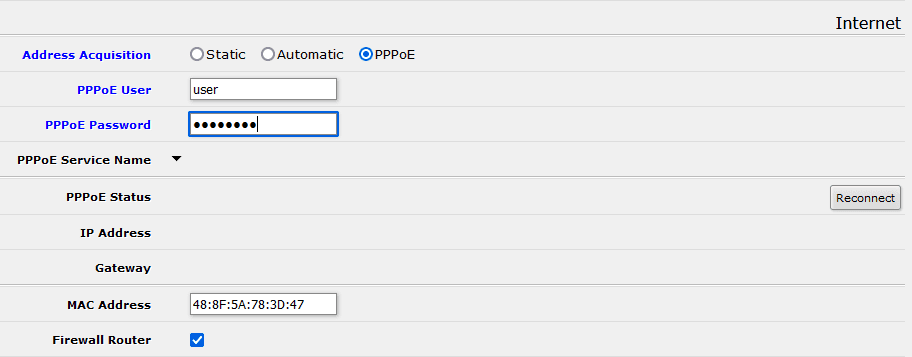

Настройка интернета, PPPoE

- Выбрать Address Acquusition = PPPoE;

- Заполнить параметрами выданные провайдером: PPPoE User, PPPoE Password.

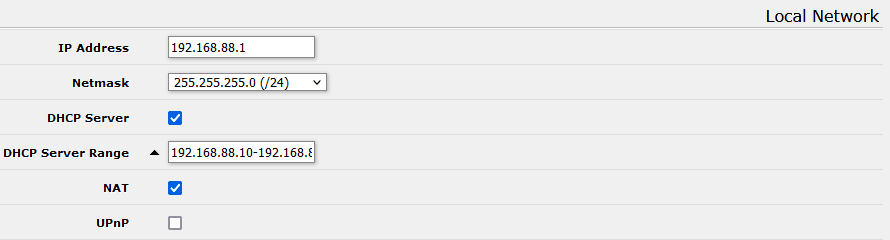

Настройка локальной сети

- Заполнить IP Address;

- Netmask 255.255.255.0 (/24);

- Включить DHCP Server;

- Заполнить DHCP Server Range;

- Включить NAT.

Пример №2. Ручная настройка MikroTik

Подключение роутера MikroTik к компьютеру

Предварительно стоит отметить, что у роутера MikroTik в качестве порта WAN может выступать любой порт. Однако в заводской прошивке, в качестве WAN порта выступает ether1, на котором активен dhcp client. Эту особенность заводской прошивки стоит учитывать при подключении к роутеру MikroTik, т.к. конфигурация определена так, что все входящие подключения на ether1 будут недоступны.

- Включить роутер MikroTik в электро сеть;

- На порт ether1 – подключить интернет провайдера(WAN);

- На любой порт из ether2-ether5 подключить компьютер. Эти порты считаются локальными (LAN).

Вход в настройки MikroTik RouterOS

Для настройки роутера MikroTik лучше всего воспользоваться утилитой Winbox, которая специально разработана для управления оборудованием MikroTik.

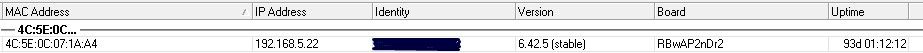

Winbox обнаружит устройство независимо от назначенного ему адреса. Чаще всего это 192.168.88.1, но и встречаются варианты когда ip адрес = «0.0.0.0». В этом случае подключение происходит по MAC адресу устройства. Кроме этого Winbox отображается все найденные устройства MikroTik в сети, а также дополнительную информацию(версия прошивки, UpTime):

- Запустить утилиту Winbox для настройки MikroTik;

- Среди списка устройств выбрать нужный роутер MikroTik и нажать кнопку Connect;

Учётная запись(пароль) по умолчанию:

- пользователь = «admin»

- пароль = «»(пустой)

Сброс роутера MikroTik

Т.к. ручная настройка предполагает полную настройку роутера MikroTik с нуля, при первом подключении необходимо полностью удалить заводскую настройку.

Если по какой-то причине роутер MikroTik не вывел форму сброса, это можно сделать в ручном режиме.

Reset через Winbox

Настройка находится в System→Reset Configuration

- Установить переключатели No Default Configuration и Do Not Backup;

- Нажать кнопку Reset Configuration.

/system reset-configuration no-defaults=yes skip-backup=yes

Сброс роутера MikroTik будет сопровождаться перезагрузкой устройства, после которой можно повторно подключиться к роутеру через MAC адрес.

Ошибки при подключении к Winbox

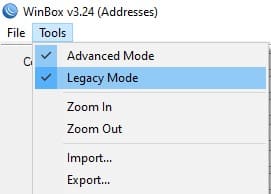

ERROR: router does not support secure connection, please enable legacy mode if you want to connect anyway

Решение: необходимо активировать режим Legacy Mode.

ERROR: wrong username or passwords

Решение-1: Недопустимые учётные данные(неверное имя пользователя или пароль). За доступом нужно обратиться к администратору устройства или сделать сброс к заводским настройкам →.

Решение-2: Обновить версию Winbox.

ERROR: could not connect to MikroTik-Ip-Address

Решение: Проблема связана с доступом, частые причины:

- Подключение закрыто через Firewall;