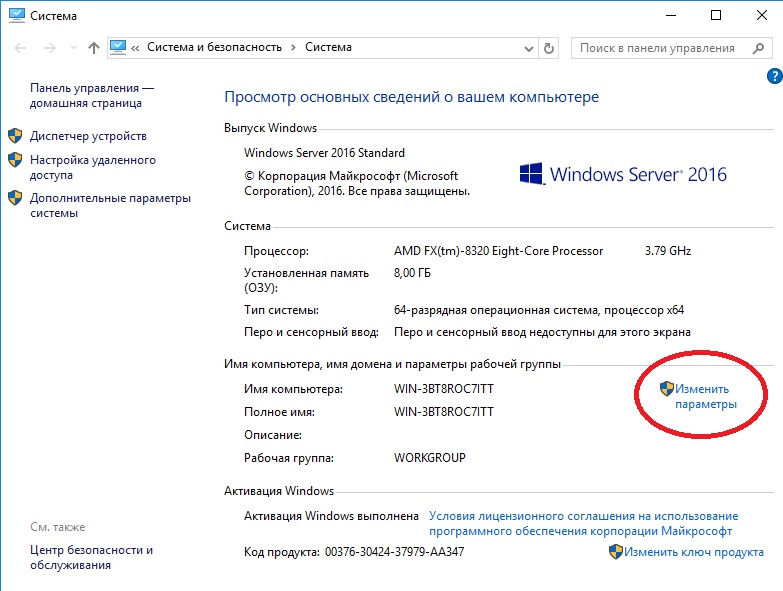

В данной статье мы рассмотрим базовые настройки Windows Server 2016, которые осуществляются сразу после установки системы и которые обычно обязательные к использованию. Как установить Windows Server 2016 можете ознакомиться в нашей прошлой статье.

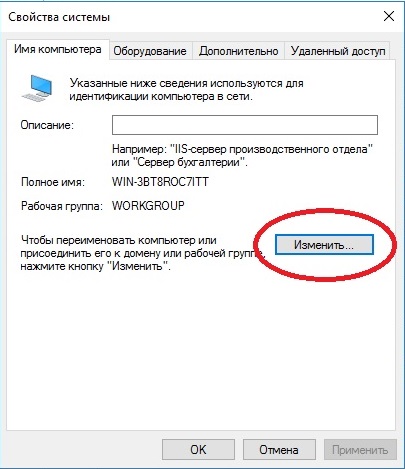

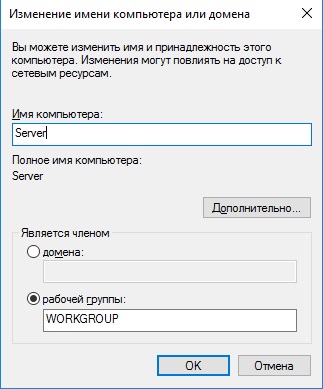

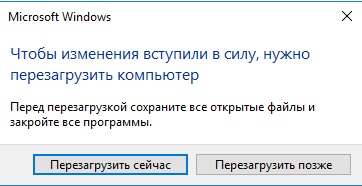

Итак, приступим. Для начала нам нужно задать имя нашему серверу, для этого заходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

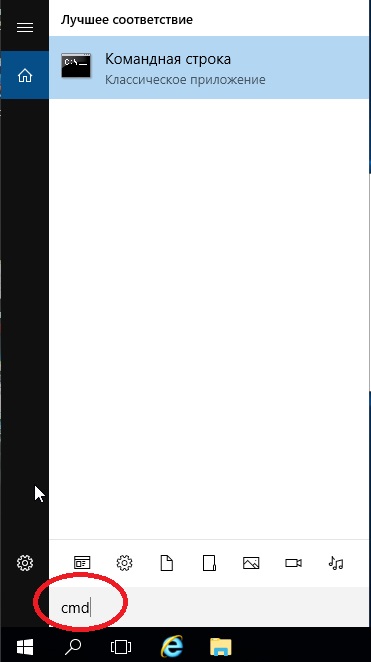

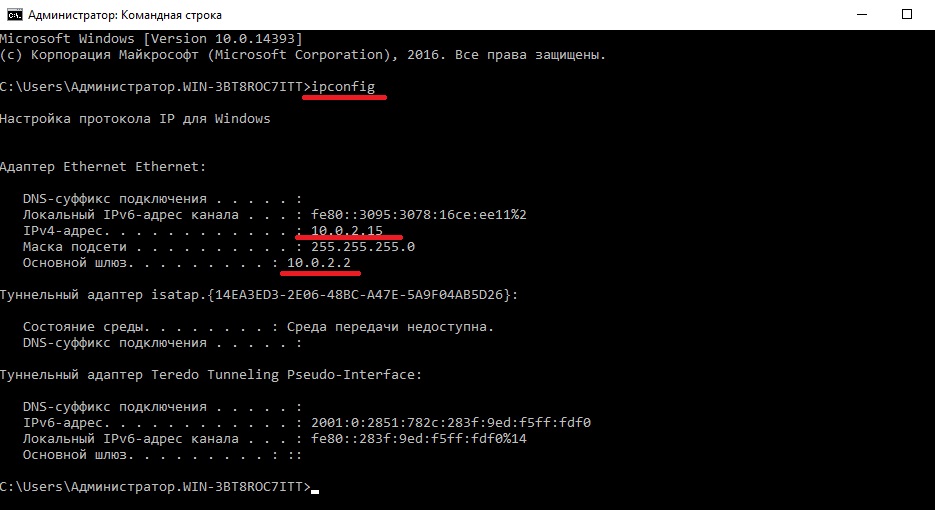

После нам нужно задать сетевые настройки. Если у Вас сервер подключен к маршрутизатору, то задаем IP шлюза, вводим статический адрес, это обязательно для сервера и маску подсети. Информацию об IP адресах в Вашей локальной сети можно посмотреть через командную строку командной «ipconfig». Ниже на скриншотах указаны примеры, у Вас IP адреса будут отличаться.

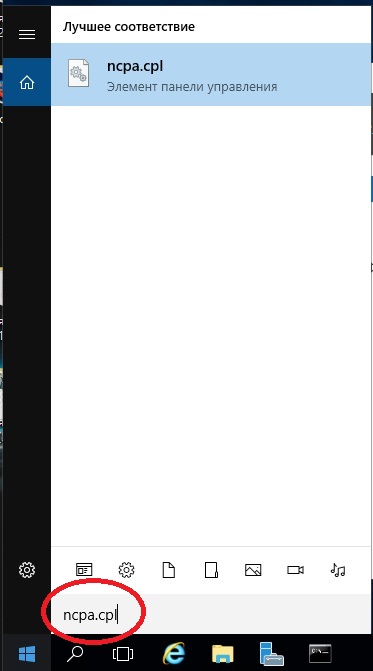

Заходим в настройки сетевых подключений:

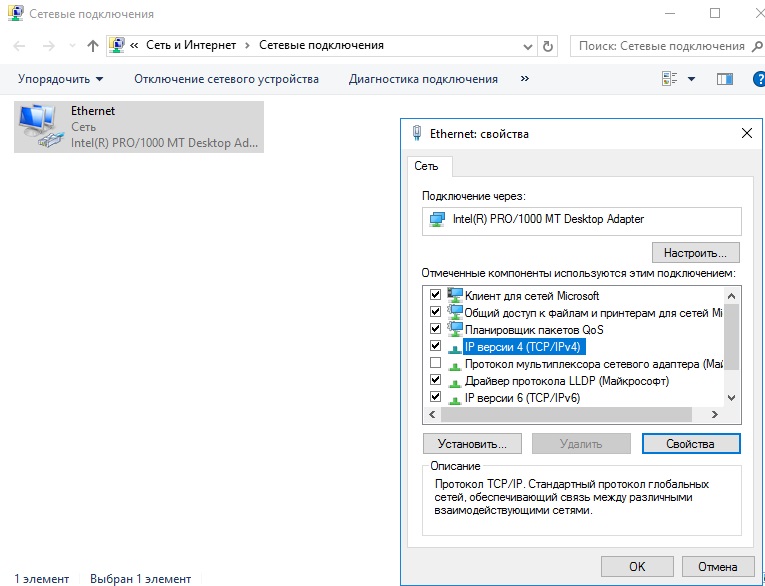

Заходим в свойства пункта IPv4.

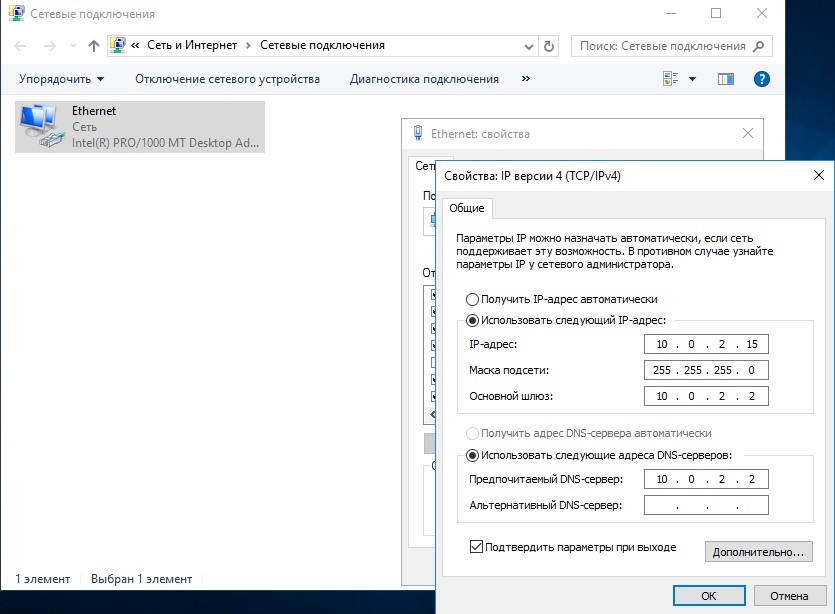

И вводим задаем здесь статические IP адреса. После ставим галку «Подтвердить параметры при выходи», тем самым сохраняя настройки.

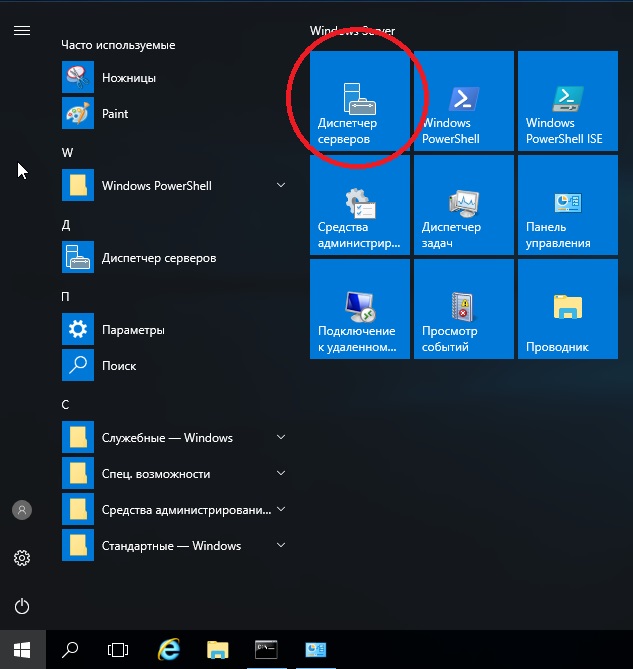

Перейдем наконец к самым главным настройкам, к Active Directory. Меню «Пуск» => Диспетчер серверов.

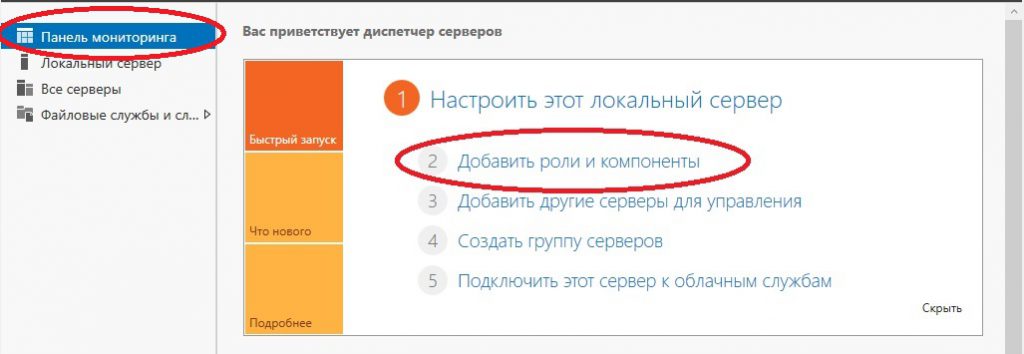

В панели мониторинга => Добавить роли и компоненты.

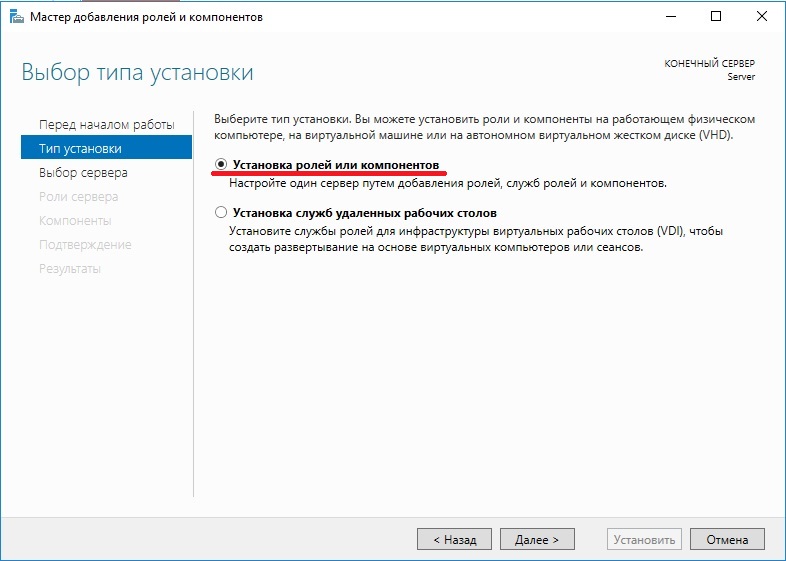

В типе установки выбираем «Установка ролей или компонентов».

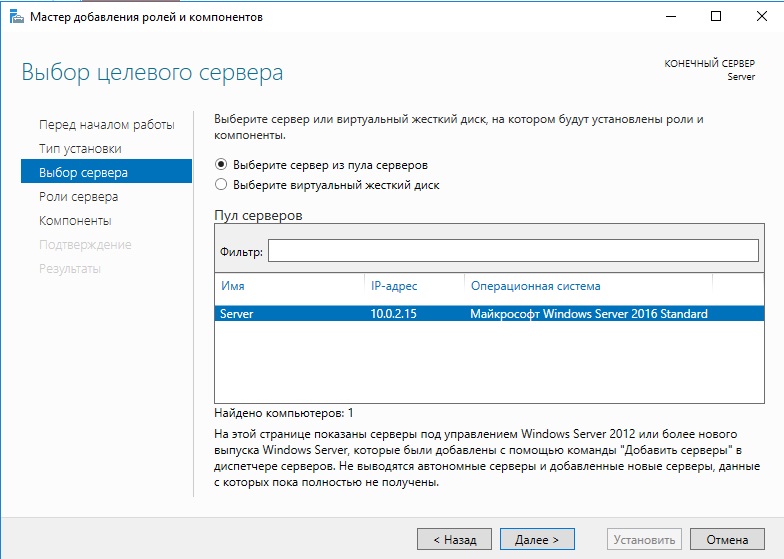

Выбираем нужный сервер в пуле, он будет с именем, который Вы назначили по инструкции выше.

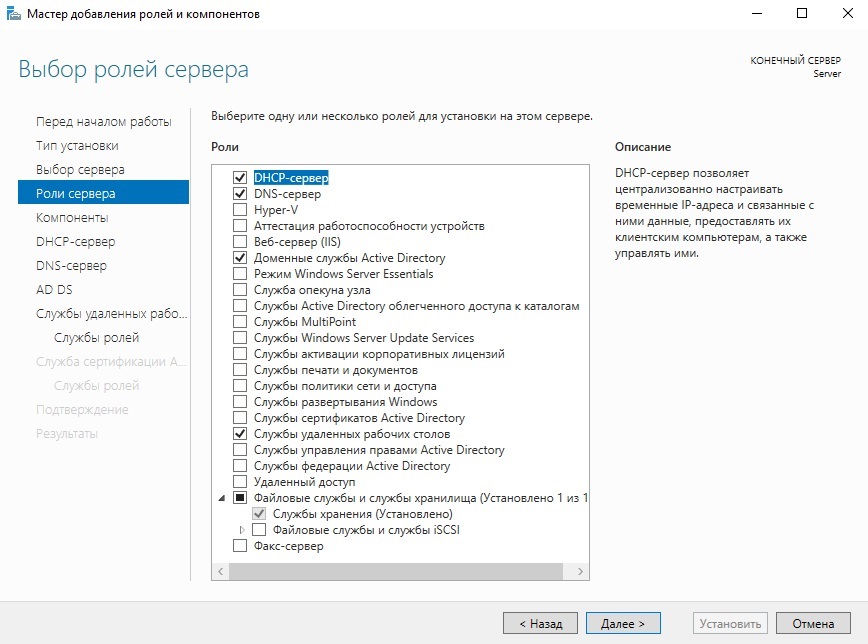

В ролях сервера мы выбираем следующие стандартные роли. Вы можете выбрать что-то еще, если Вам необходимо под Ваши задачи.

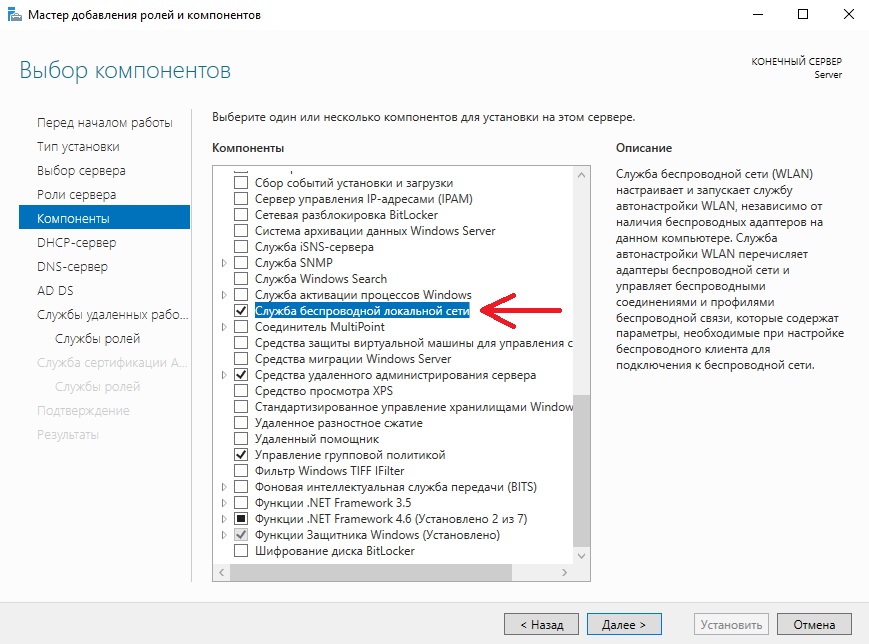

В компонентах оставляем по стандарту следующие пункты. Мы рекомендуем вам дополнительно установить «Службу беспроводной локальной сети», т.к без этой службы на сервер нельзя будет поставить Wi-Fi адаптер и производить настройку беспроводной сети.

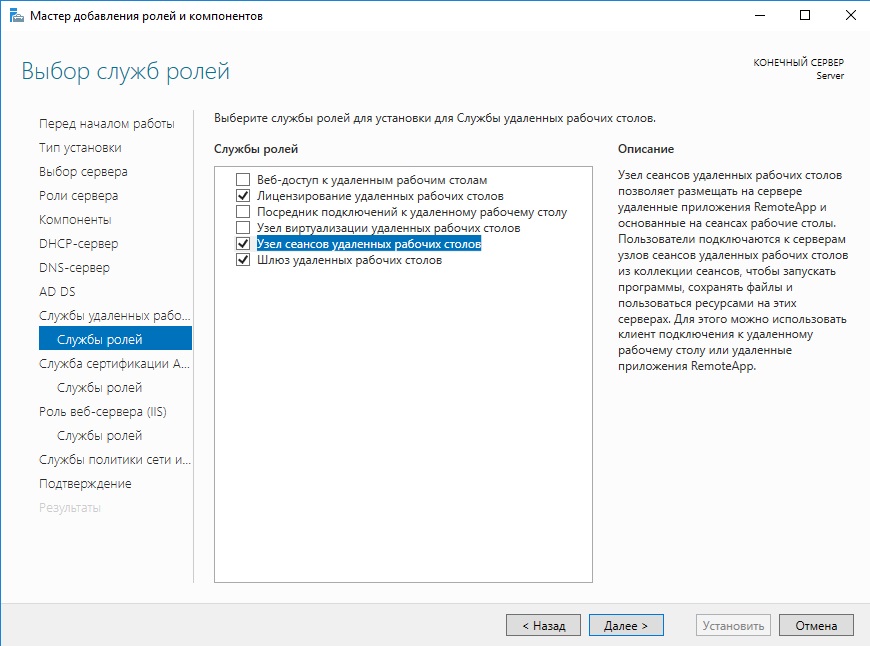

В службе ролей мы выбираем следующие пункты. Далее в инструкции мы будем лицензировать терминальный сервер.

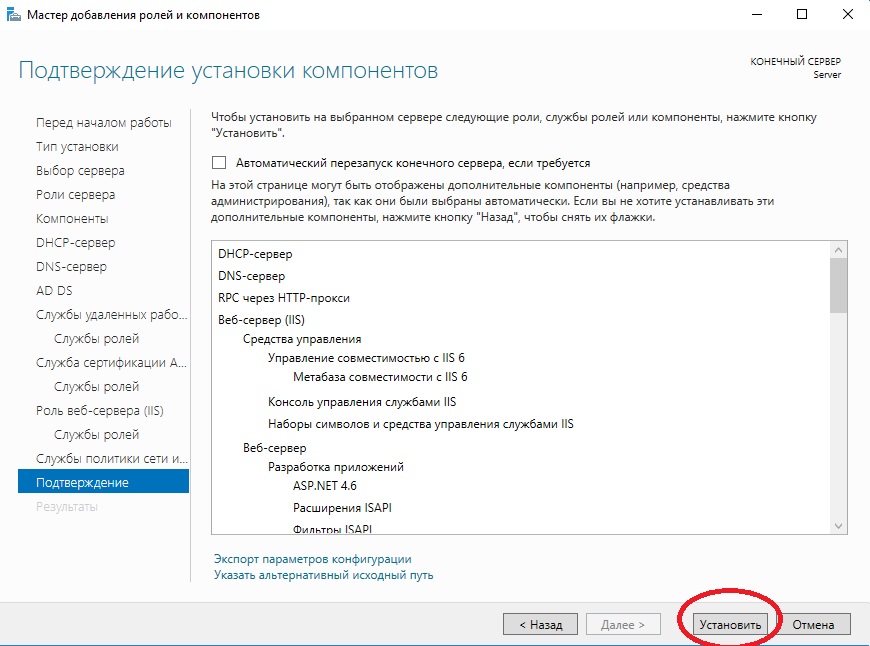

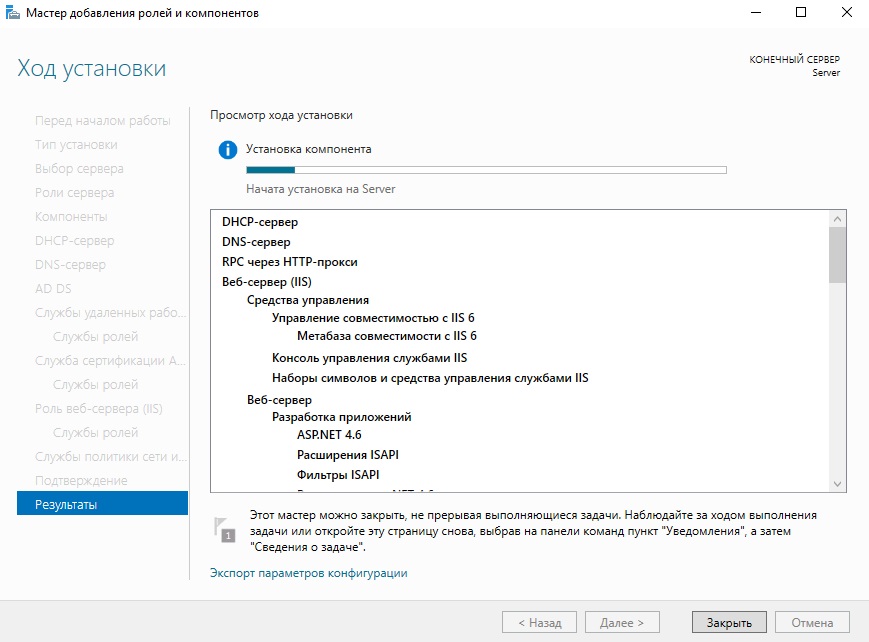

Далее оставляем все по стандарту (если Вам не нужно самим, что-то дополнительно установить). Доходим до пункта «Подтверждение» и устанавливаем.

После установки служб нужно перезагрузиться.

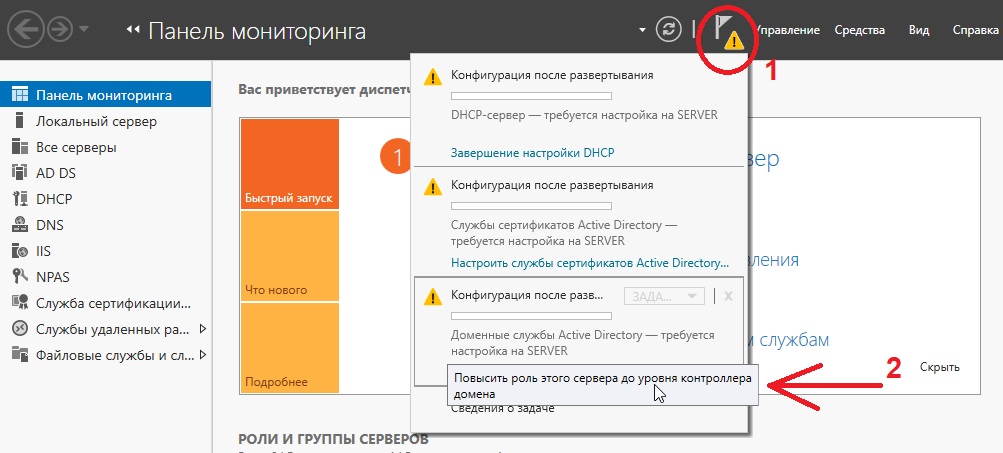

Приступаем к настройкам DNS. В Active Directory нажимаем на флажок справа на верху и после заходим в настройки повышения роли этого сервера до контроллера домена.

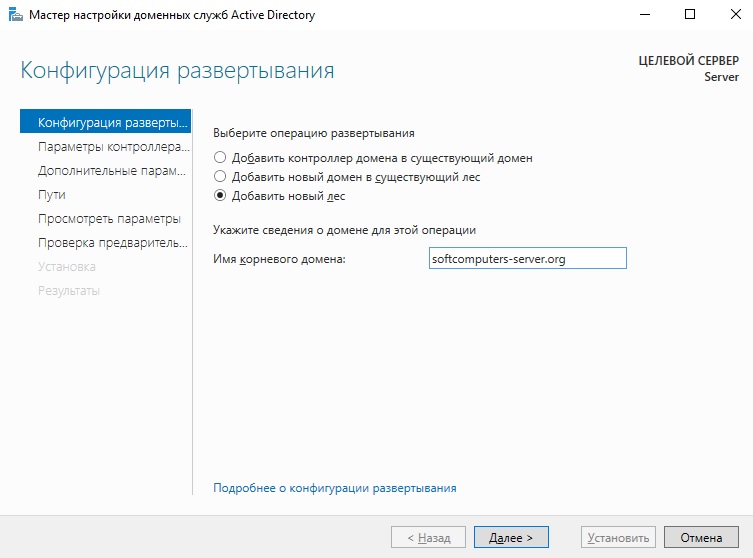

Выбираем пункт «Добавить новый лес» и придумываем имя Вашему домену. На нашем примере это будет «softcomputers».

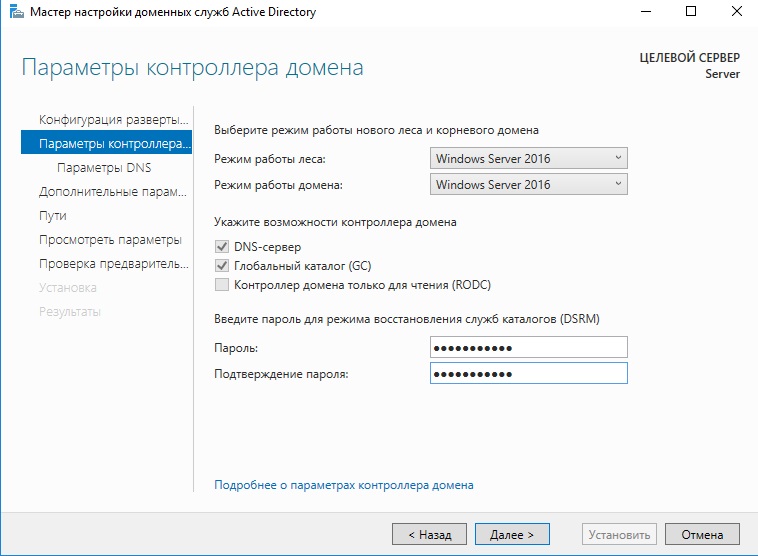

Настройки оставляем по стандарту. Вы должны только придумать пароль для Вашего домена.

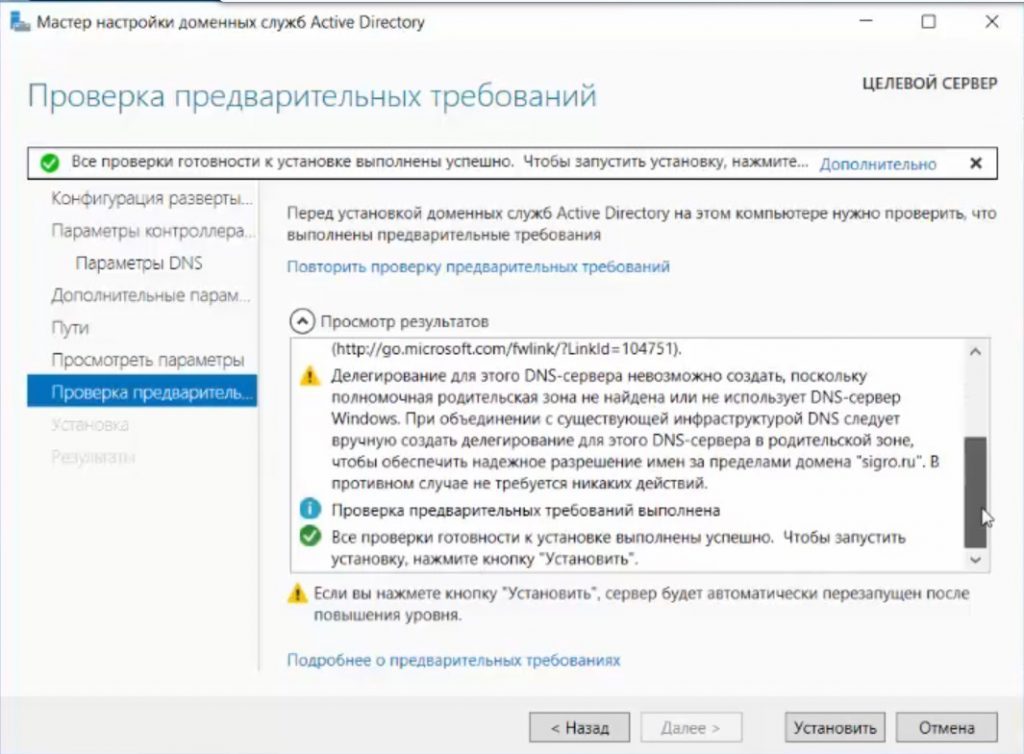

Проходим проверку. Если вы все сделали правильно, то должно установиться все корректно

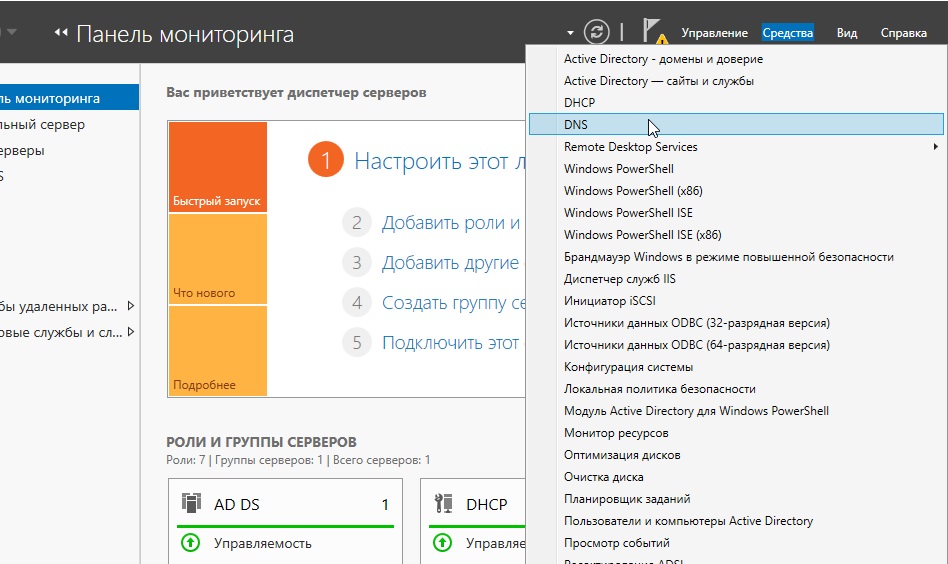

После установки и перезагрузки заходим в меню «Средства» => DNS.

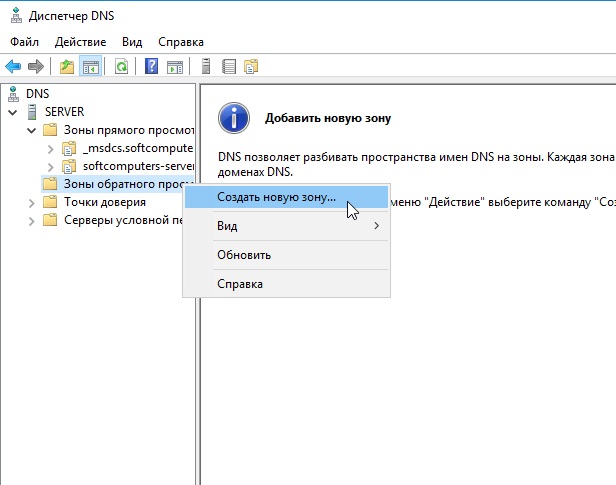

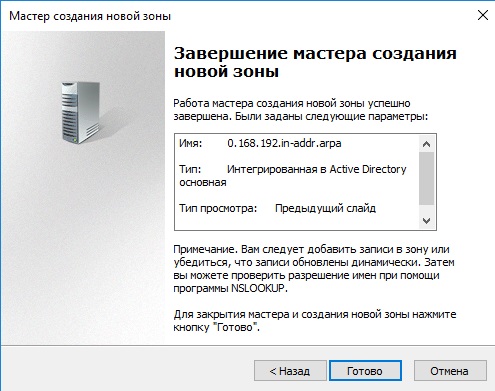

Раскрываем древо DNS => «Имя вашего сервера» => Зоны прямого просмотра => Зоны обратного просмотра => Правой кнопкой мыши на данный пункт и «Создать новую зону».

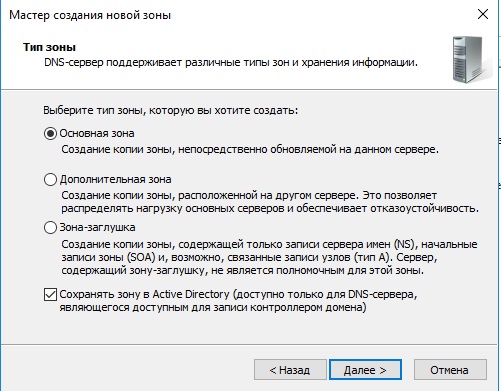

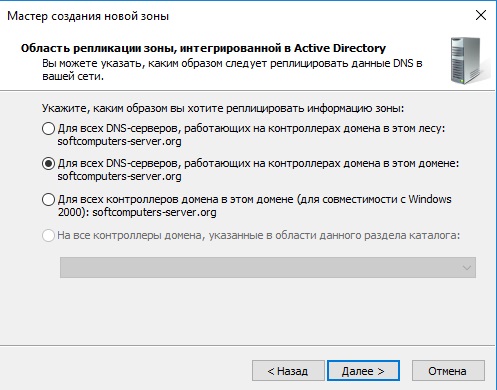

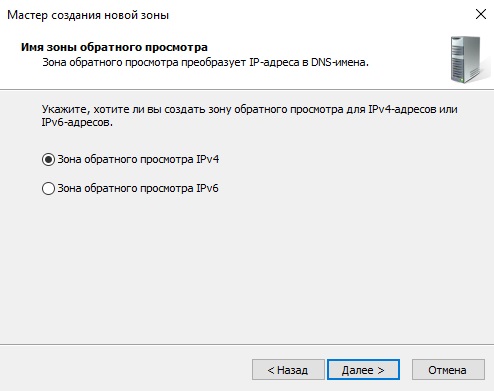

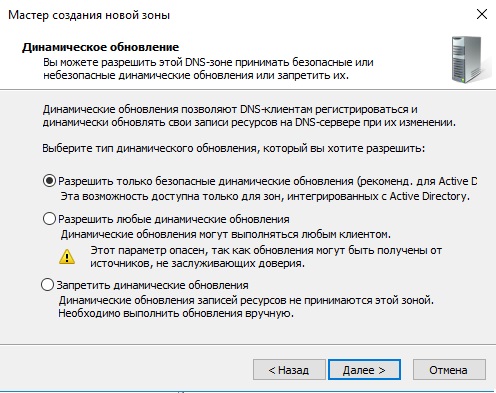

Выбираем «Основная зона» и далее по скриншотам ниже.

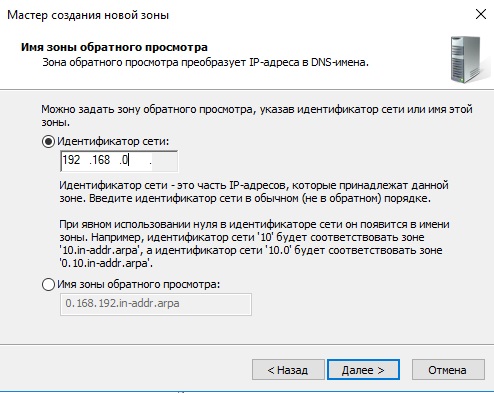

На этом пункте выбираете диапазон Вашей локальной сети. У нас на примере она будет 192.168.0. у Вас она может будет своя (см. cmd => ipconfig).

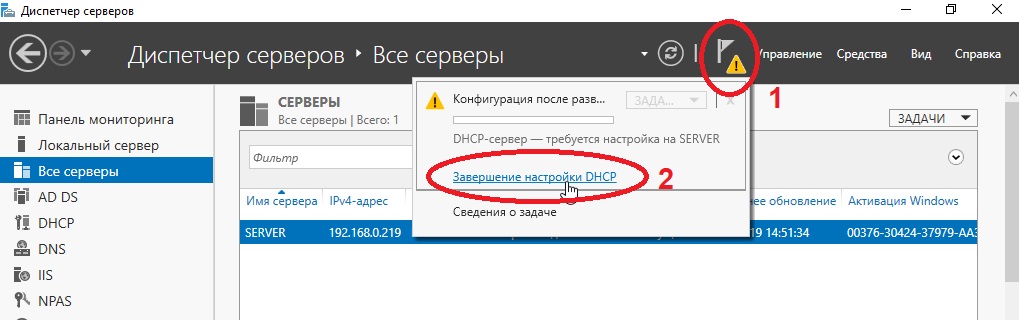

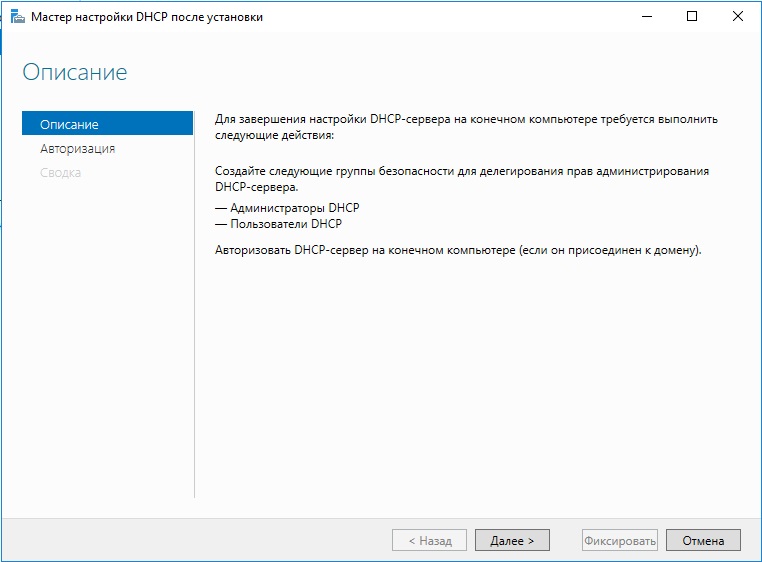

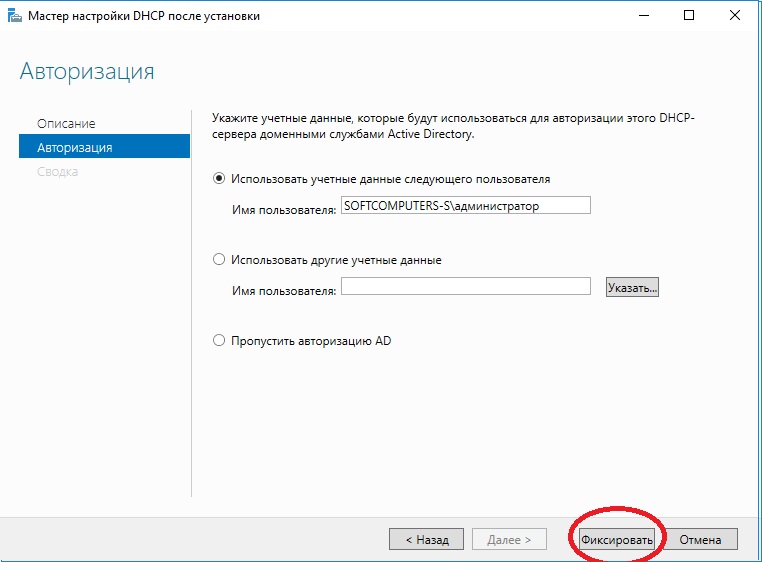

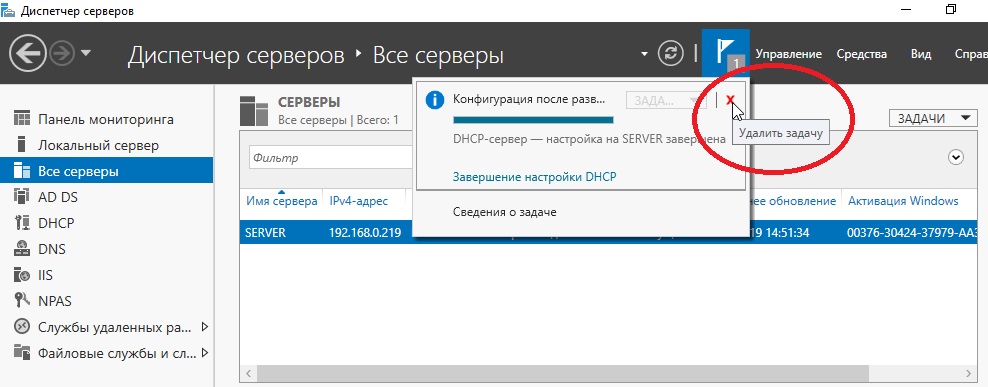

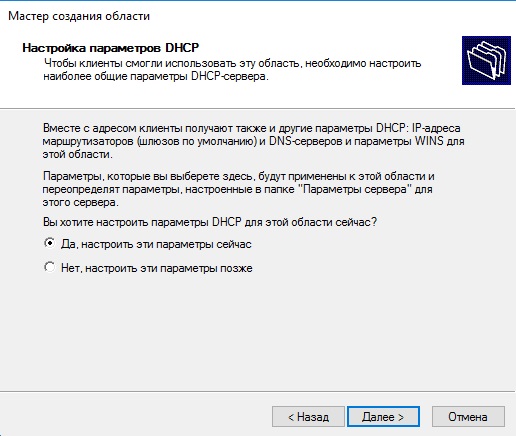

На этом настройки DNS закончены. Приступим к настройкам DHCP. Так же заходим в Active Directory и во флажке справа на верху выбираем соответствующую настройку.

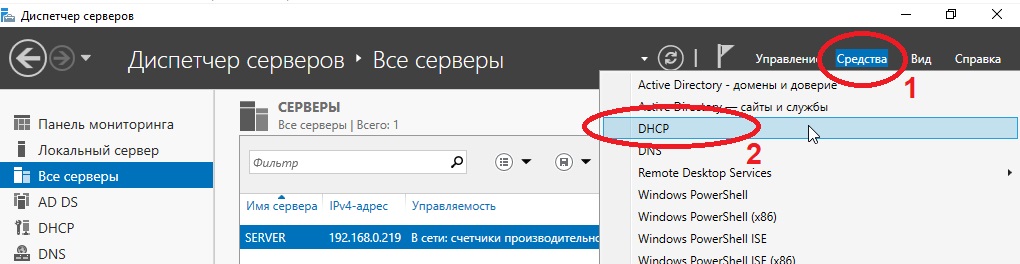

После создания DHCP переходим в меню средства => DHCP для его настройки.

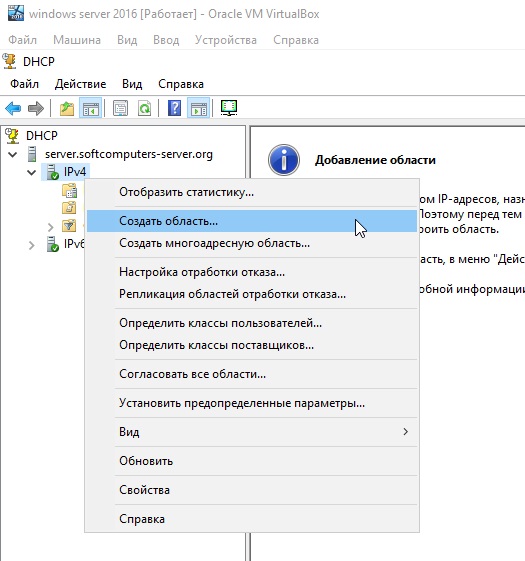

В древе DHCP => Ваш сервер => IPv4 => Правой кнопкой мыши => Создать область.

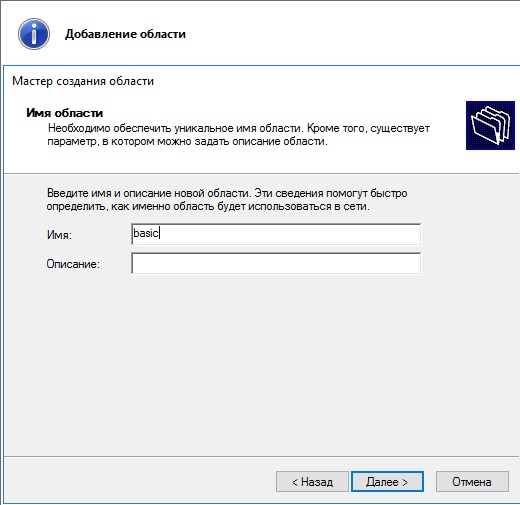

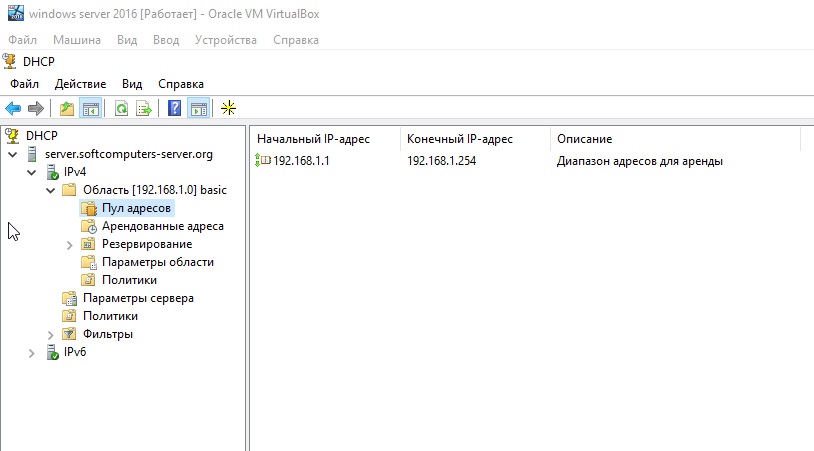

Задаем имя новой области, у нас это будет «basic».

Далее будет меню для исключения диапазона, если нужно исключить что-то можете сделать в этом меню, если не нужно, то пропускаете.

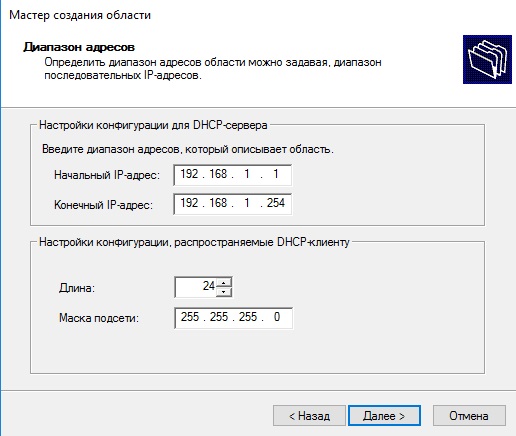

Далее создаем новый диапазон IP адресов, который будет раздавать сервер в локальную сеть. У нас на примере это новый диапазон 192.168.1

Вы можете создать любой другой диапазон на свое усмотрение.

Далее в древе DHCP => Имя сервера => Область => Пул адресов — будет создан новый диапазон.

Дальше по списку настроек перейдем к созданию терминального сервера и его лицензирования. Это нужно для того, чтобы пользователи могли подключаться по RDP к серверу по своей учетной записи. (Учетную запись для пользователей будем рассматривать в этой инструкции ниже).

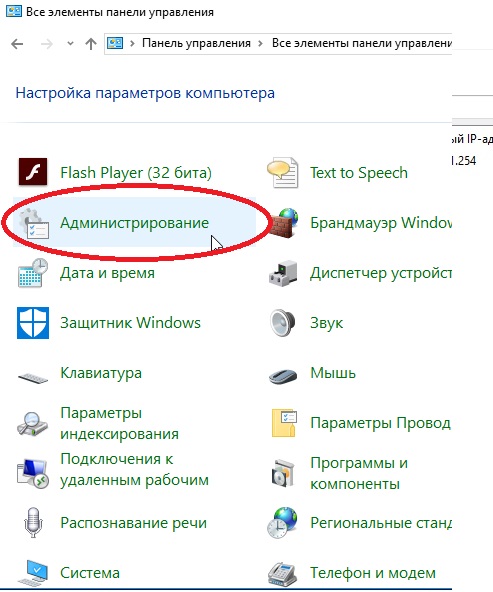

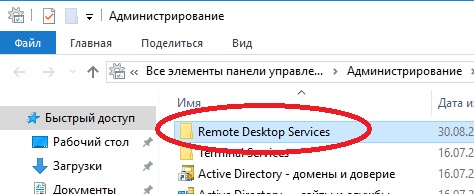

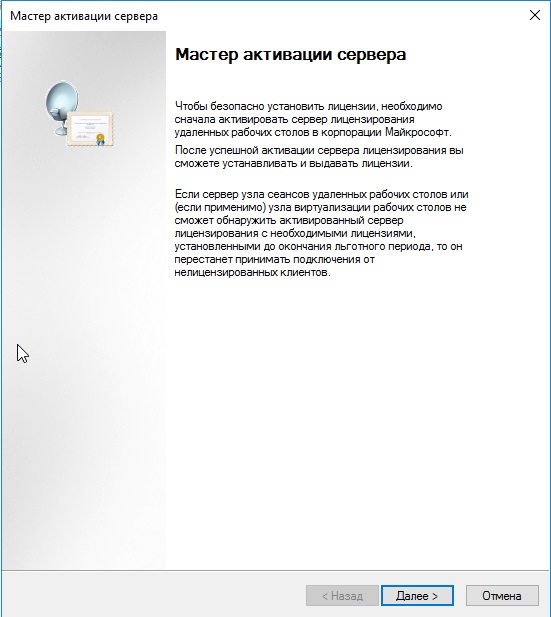

Переходим в «Панель управления» => Администрирование => Remote Desktop Services => Диспетчер лицензирования удаленных рабочих столов.

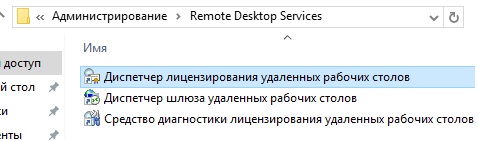

Выбираем пункт во «Все серверы», далее в списке видим имя вашего сервера => правой кнопкой мыши на этот пункт => Активировать сервер.

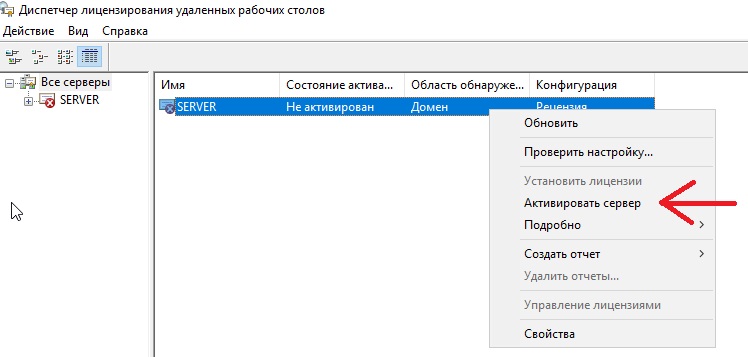

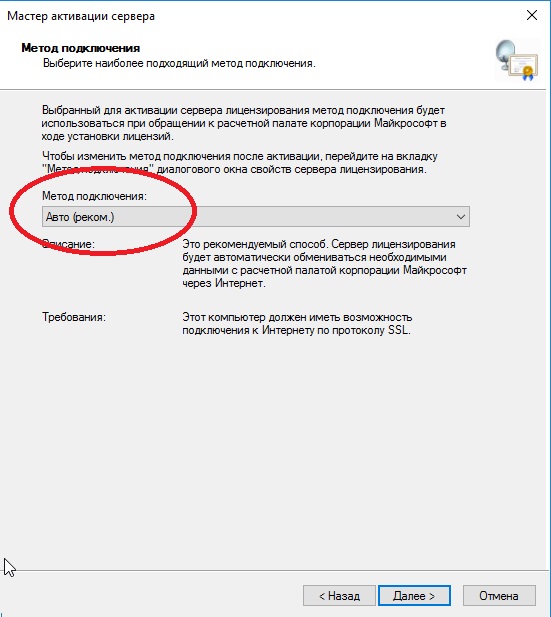

Переходим в «Мастер активации».

Выбираем «Авто».

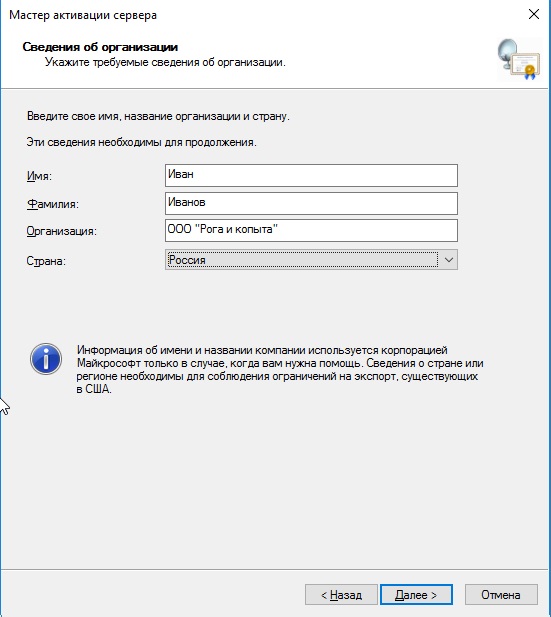

Далее вводите опционально имя и фамилию, название Вашей организации и страну размещения сервера.

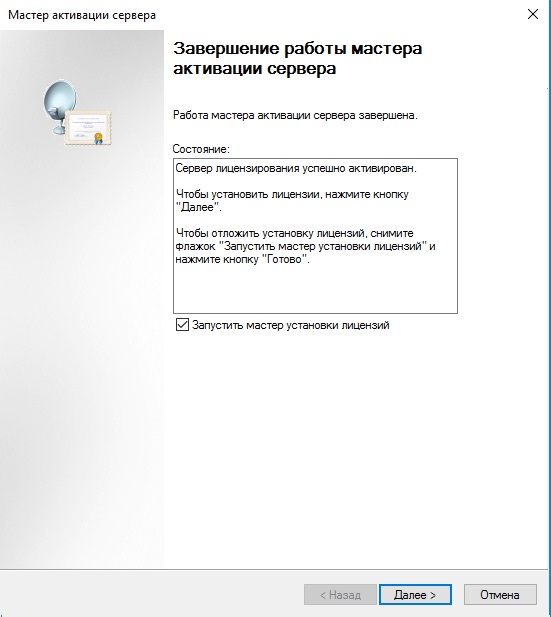

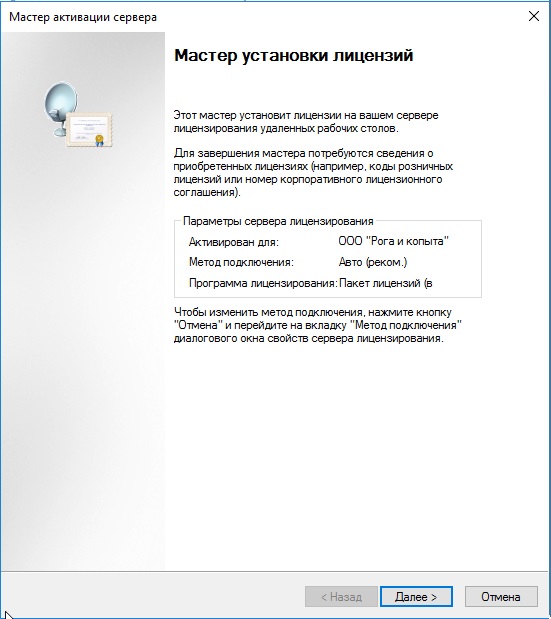

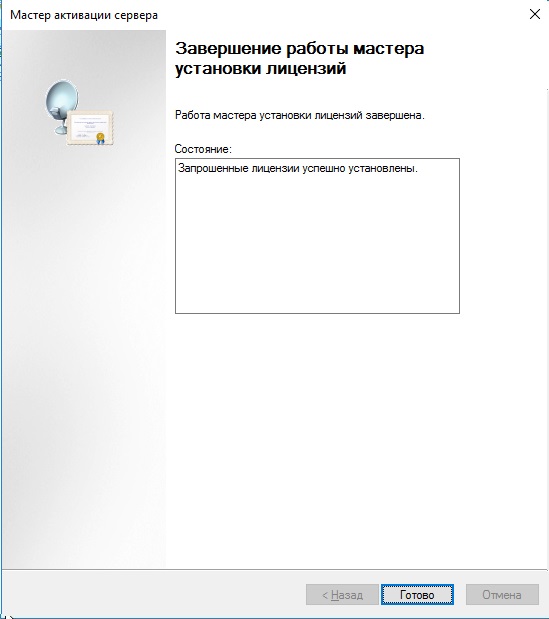

Приступаем к самому лицензированию после регистрации выше. Вам нужен ключ активации для лицензирования терминального сервера — CAL (Client Access Licence) будет в нашем случае. Он обеспечивает подключение 50 пользователей (клиентов) по RDP к серверу Приобрести ключ активации для данной функции можете в нашем интернет-магазине на следующей странице.

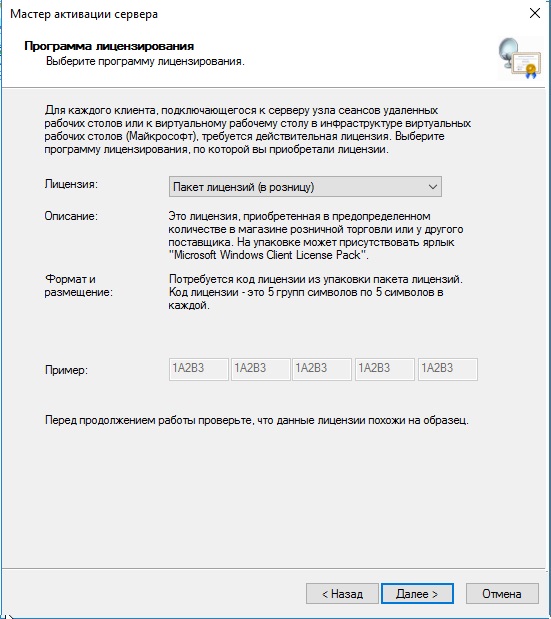

Выбираем «Пакет лицензий в розницу» => Далее.

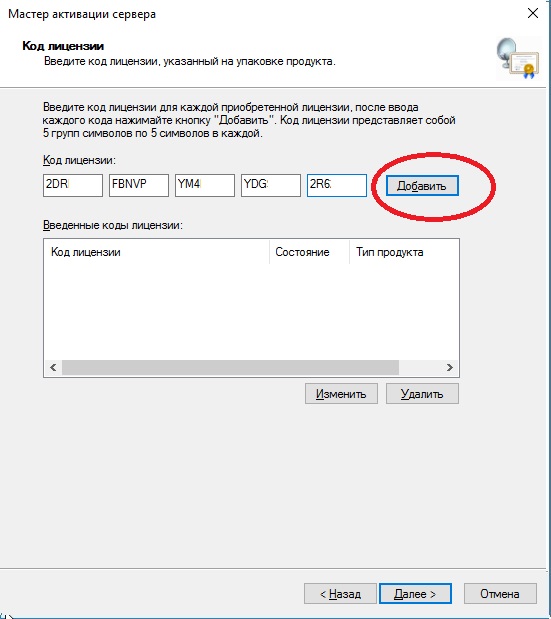

Вводим ключ активации, который Вы приобрели.

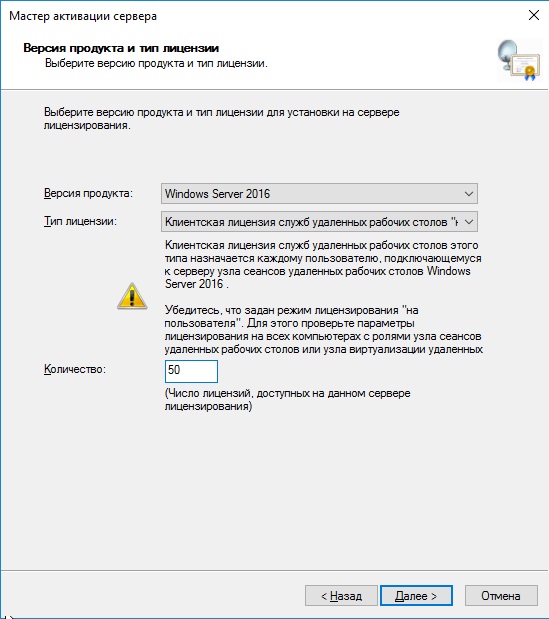

Далее в зависимости от лицензии она может определиться сразу на 50 пользователей, либо Вам нужно будет это указать самим как на скриншоте ниже. (указав больше пользователей, чем позволяет лицензия — данная настройка просто не активируется). Тип лицензии соответственно выбираем «По пользователю».

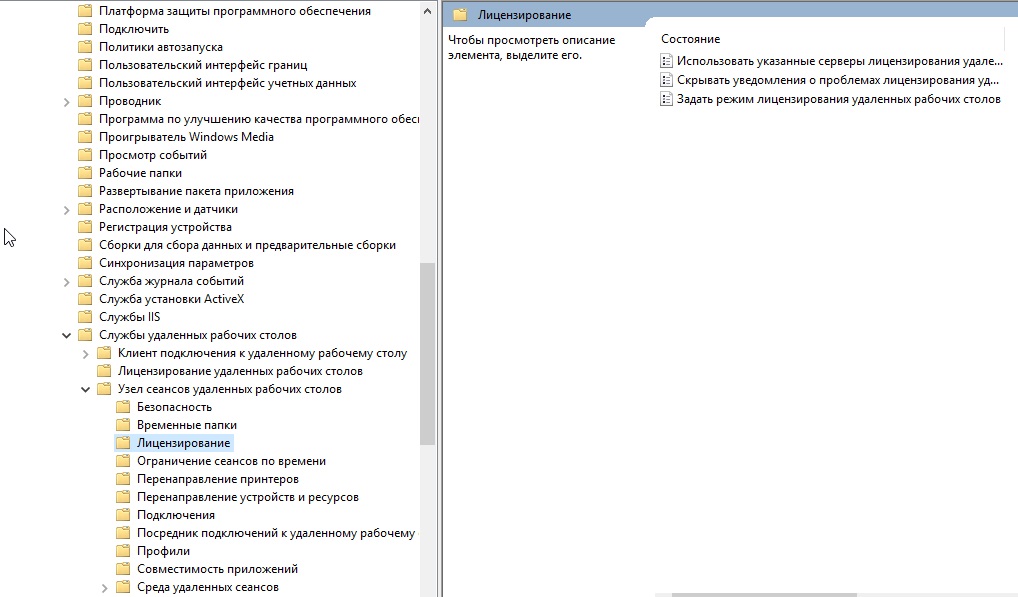

Далее заходим в редактор локальной групповой политики поиск => gpedit.msc => Конфигурация компьютера => Административные шаблоны => Компоненты Windows => Службы удаленных рабочих столов => Узел сеансов удаленных рабочих столов => Лицензирование.

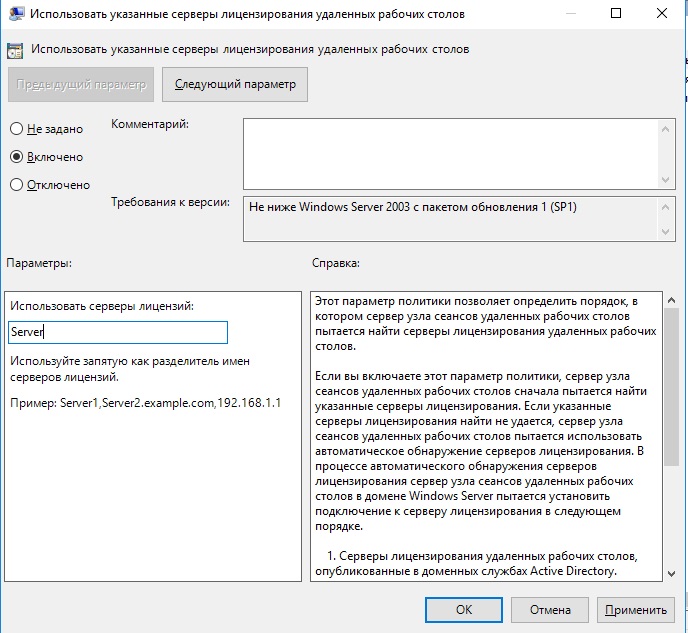

Переходим в меню «Использовать указанные серверы лицензирования удаленных рабочих столов» и вводим в поле имя Вашего сервера, либо его IP.

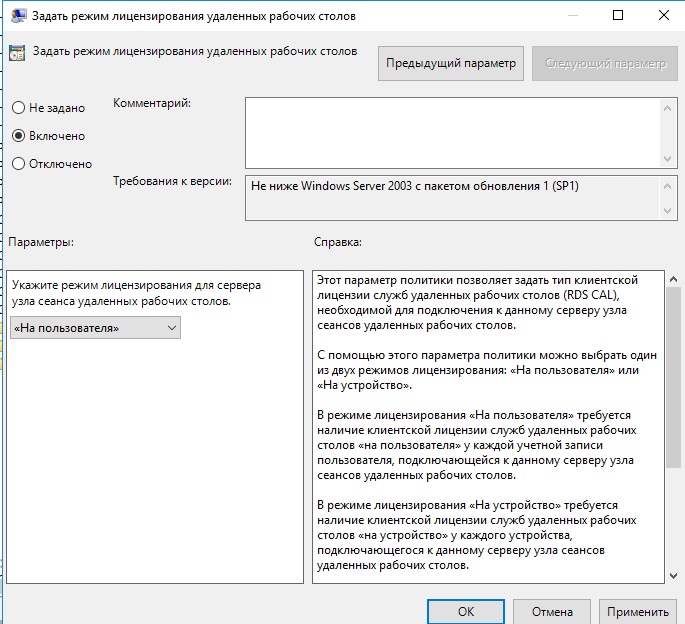

После переходим в меню «Задать режим лицензирования удаленных рабочих столов», в раскрывающемся меню выбираем «На пользователя».

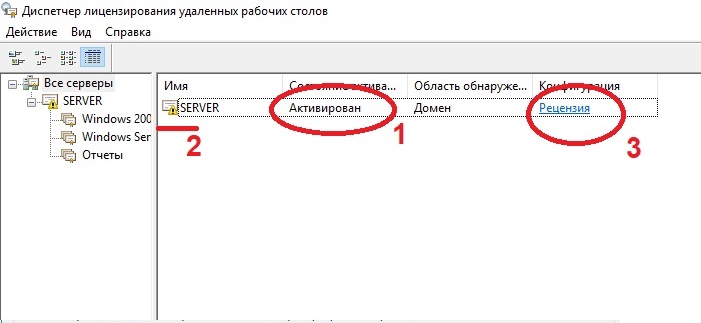

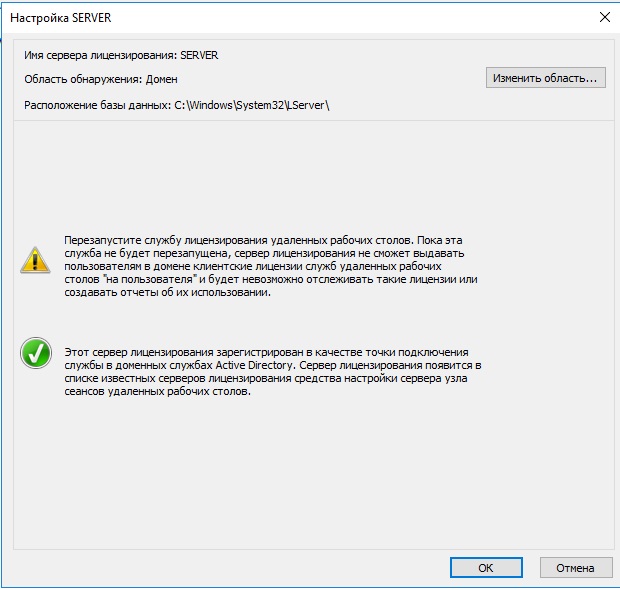

После возвращаемся в диспетчер лицензирования удаленных рабочих столов. И смотрим активирован ли сервер. Если да, то все ок. Но у Вас еще может быть «желтое предупреждение» на иконке сервера. Чтобы устранить проблемы переходим в «Рецензия». В меню данной «Рецензии» могут быть пункты которые нужно отметить, нажмите соответствующие кнопки, если они у вас будут.

На настройках RDP все. Теперь нам осталось создать первого пользователя, который будет подключен по RDP к этому серверу.

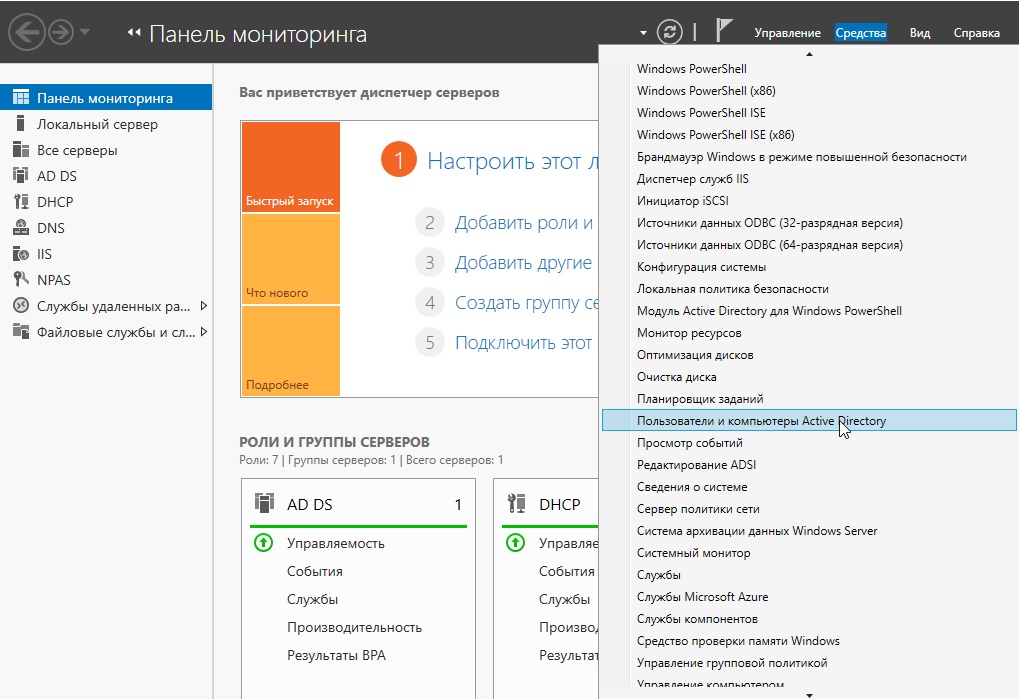

Active Directory => Средства => Пользователи и компьютеры Active Directory.

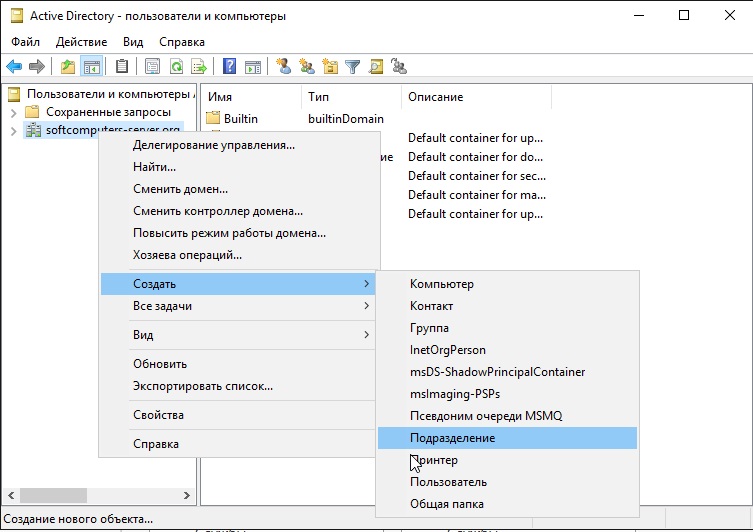

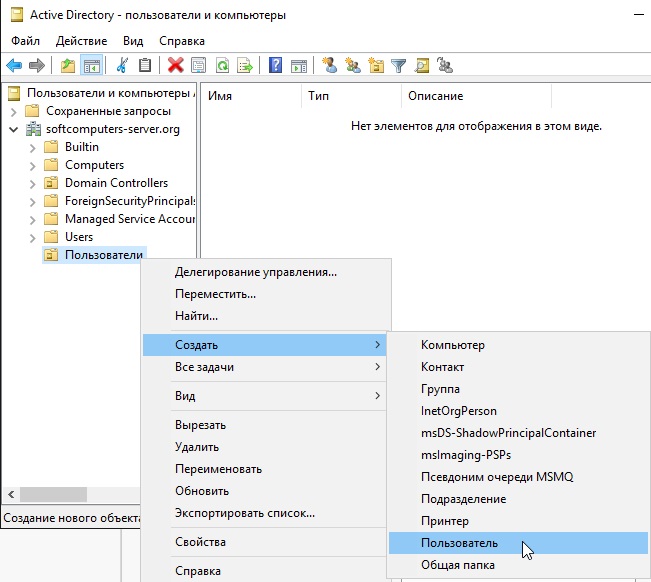

В правом списке выбираете Ваш сервер => Правой кнопкой мыши => Создать => Подраздаление. В этом меню мы создадим пул, в котором будет содержаться список наших пользователей.

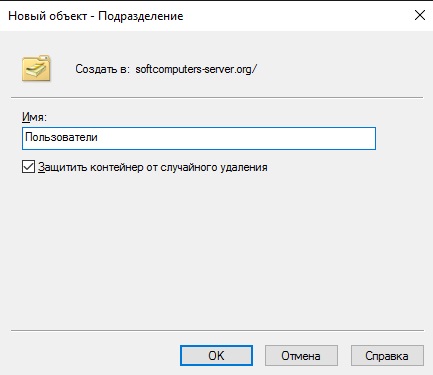

Задаем ему соответствующее имя. На всякий случай поставьте галку для защиты от случайного удаления.

Далее в новой созданной папке слева в списке => Правой кнопкой мыши => Создать => Пользователь.

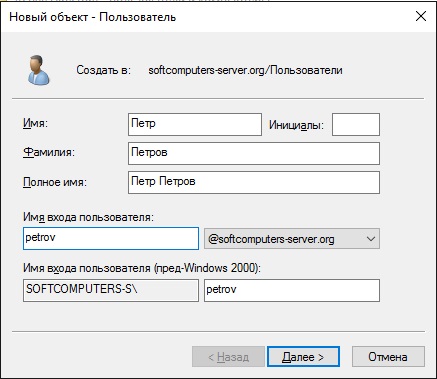

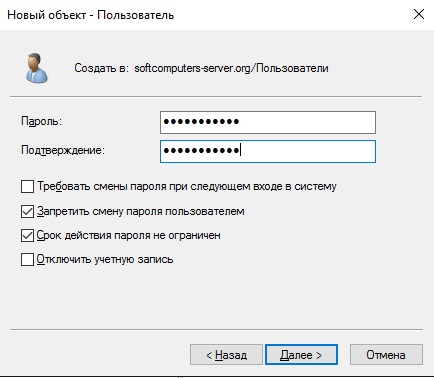

Опционально вводим ФИО пользователя и обязательно имя для входа, желательно это делать на латинице.

В следующем окне задаем пароль для пользователя поставив соответствующие галки.

В списке в меню «Пользователи» Вы можете управлять пользователями, удалять их, менять им пароль и т.п. Теперь наш новый пользователь «Петр Петров» может зайти по IP сервера, или по его имени в RDP находясь в одной локальной сети с сервером, либо если он добавлен в домен сервера.

На этом с настройками все. Мы рассмотрели самые важные аспекты в настройки и лицензирования Windows Server 2016. Следите за нашим блогом SoftComputers, у нас еще много всего полезного! 🙂

В этой статье расскажем о настройке сервера для сайта или любого другого проекта на базе Linux своими руками. Будем использовать DigitalOcean хостинг и операционную систему Ubuntu 20.04 LTS — это последняя стабильная версия с долгим сроком поддержки (как минимум до 2025 года можно спокойно пользоваться).

Почему именно наша инструкция? В ней мы делимся своим опытом и рассказываем о неочевидных моментах, которых нет в стандартных инструкциях по настройке сервера с нуля. Любые вопросы вы можете задать в комментариях — постараемся ответить.

Создание дроплета (виртуального сервера)

Идём на DigitalOcean, регистрируемся. Ссылка реферальная, по ней вам дадут кредит на 100 $ на 60 дней. Хватит на 2 месяца бесплатных экспериментов, а затем 5 $ в месяц — точно не выше средней цены по рынку за VPS аналогичной мощности и возможностей.

Страница регистрации DigitalOcean, сверху должна быть надпись про 100 $

После регистрации в окне «What are you trying to build?» жмём на «Go to Control Panel», далее выбираем Create — Droplet. Выбираем Ubuntu 20.04, самый дешёвый дроплет за 5 $. Бэкапы на ваше усмотрение. Любое размещение, которое вам нравится (лучше что-то ближе к вам или вашему VPN географически, чтобы пинг был меньше — Амстердам или Франкфурт, если вы в Москве). Из опций включаем IPv6, чтобы поддерживать последние стандарты, остальное нам пока не нужно. SSH-ключ можете добавить, чтобы сразу логиниться на сервер с ним — это безопаснее, чем обычный пароль. Но мы всё равно сразу настроим новый аккаунт и отключим доступ суперпользователю по SSH, так что если у вас нет ключа, можете не добавлять. В этом случае пароль root генерируем случайный и сохраняем в любимом менеджере паролей. Выбираем любой hostname, лучше исходя из назначения сервера. Например, wordpress-blog.

Выбор настроек при создании дроплета — вашего виртуального сервера

Готово! Теперь у вас уже есть свой хостинг, в котором вы можете менять любые настройки и открывать любые проекты. Но сначала немного настроек для удобства и безопасности.

Обновление сервера и настройка доступа

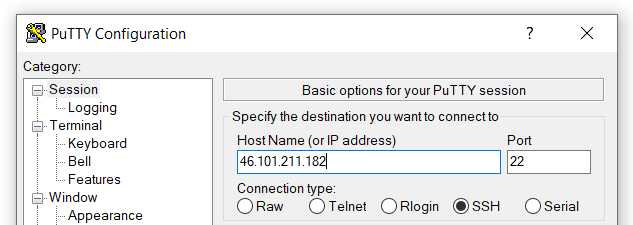

После создания открываем наш дроплет в DigitalOcean и копируем его ipv4. Запускаем программу для доступа по SSH. Для Windows рекомендуем PuTTY, для Linux или Mac ничего не нужно — просто командная строка и утилита SSH.

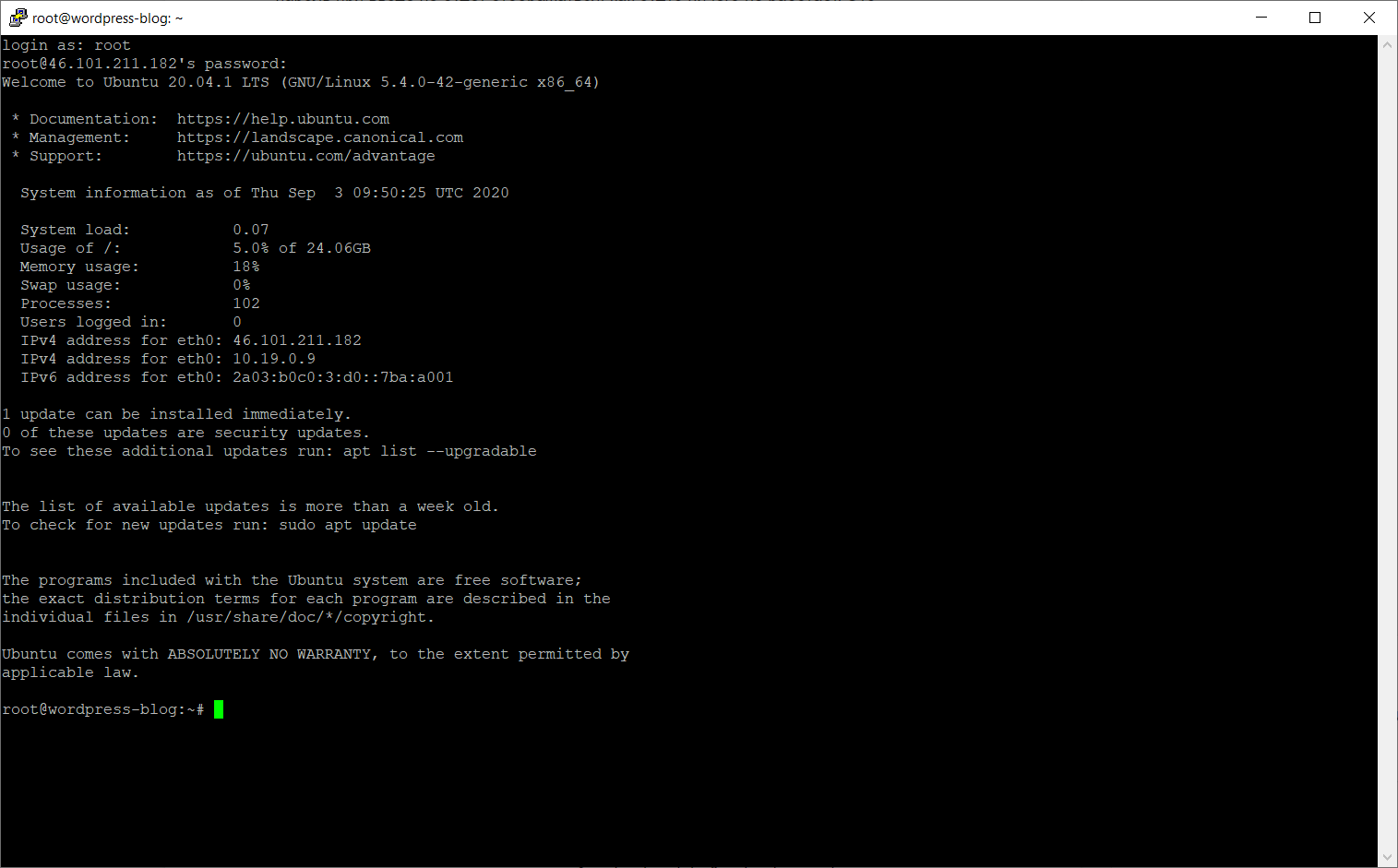

В PuTTY вбиваем IP-адрес в поле Host Name, а если вы использовали SSH-ключ, то указываем его в разделе SSH — Auth. Затем жмём Open. При первом подключении к новому серверу PuTTY спросит, можно ли ему доверять. Соглашайтесь, это же ваш сервер. Далее будет запрос логина и пароля — пишем логин root и пароль, который вы задали ранее. Для новичков — пароль при вводе не будет отображаться, как будто ничего не работает. Это нормально. Просто скопируйте пароль и нажмите правой кнопкой мыши в окне PuTTY — он добавится из буфера, потом нажмите Enter.

Пример настроек PuTTY для подключения к серверу, если вам выдали ip-адрес 46.101.211.182

Пример окна PuTTY после подключения к серверу и ввода логина и пароля

Далее сразу обновим все пакеты и защитимся от возможных уязвимостей в старых версиях: apt-get update && apt-get upgrade.

Далее открываем инструкцию по начальной настройке сервера и выполняем всё по шагам. Имя пользователя пишем строчными буквами на латинице без точек, дефисов и любых других разделителей.

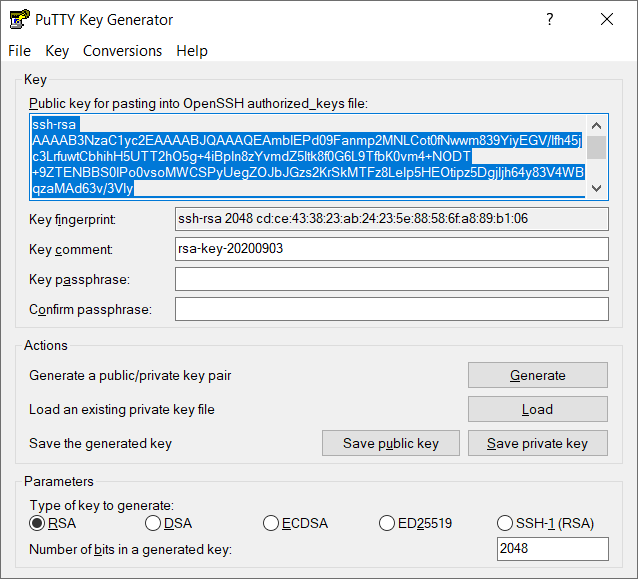

Настраиваем доступ по SSH. Для Windows генерируем ключ в PuTTYgen (должен был установиться вместе с PuTTY, если нет, то скачиваем), для Linux и Mac достаточно вбить в консоли ssh-keygen, как сказано в инструкции.

В PuTTYgen копируем строку из поля с публичным ключом

Этот ключ необходимо будет поместить в файл /home/ИМЯ_ПОЛЬЗОВАТЕЛЯ/.authorized_keys на сервере. Об этом написано в инструкции, но можете просто выполнить команды:

mkdir ~/.ssh

nano ~/.ssh/authorized_keysВставляем наш ключ (Shift+Insert или правая кнопка мыши для Windows), сохраняем (Ctrl+O, Enter), выходим (Ctrl+X).

Выставляем корректные права на директорию и файл:

chmod 700 ~/.ssh

chmod 600 ~/.ssh/authorized_keysDisclaimer Необходимо убедиться, что весь ключ в файле представляет собой одну длинную строку, разрывы и переносы на другие строки не допускаются.

Пробуем залогиниться с ключом из PuTTY. Для этого надо выйти из текущей сессии, набрав в консоли exit. Потом снова запускаем PuTTY (для Windows) — добавляем перед адресом сервера своё имя, затем @. В настройках на SSH — Auth указываем путь к приватному ключу (поле Private key file for authentication). Затем возвращаемся в окно Session, пишем какое-нибудь понятное вам имя в поле Saved Sessions и сохраняем всё кнопкой Save справа.

На этом основная настройка сервера сайта (или не сайта, мы не знаем, зачем вам этот сервер) закончилась. Дальше поработаем над безопасностью и дополнительными удобствами.

Обеспечение безопасности

Если вы не очень переживаете о безопасности и не хотите вбивать пароль каждый раз, когда нужно выполнить команду от имени суперпользователя, то вот инструкция, как сделать так, чтобы sudo каждый раз не просил пароль. Но мы не рекомендуем вам это делать, потому что тогда теряется вообще весь смысл создания отдельного пользователя без прав root — любой, кто завладел вашим SSH-ключом, автоматически получает все права в системе.

Поскольку мы уже создали отдельного пользователя, то далее нам нужно отключить доступ по SSH для root. Это нужно для того, чтобы никто даже теоретически не смог подключиться к серверу сразу со всеми возможными правами. Открываем для редактирования файл /etc/ssh/sshd_config и меняем там значение одного параметра:

PermitRootLogin noЗатем перезапускаем SSH, чтобы настройки применились:

sudo service ssh restartДобавим ещё немного безопасности. Меняем порт для SSH в /etc/ssh/sshd_config:

sudo nano /etc/ssh/sshd_configРедактируем строку #Port 22 — заменяем на Port 3399 (тут любое четырёхзначное число, которое вы придумаете, не берите из нашего примера).

Не забываем обновить правила в firewall:

ufw allow 3399/tcpЗдесь также замените номер на тот, что выбрали.

Удаляем предыдущее правило для порта по умолчанию:

sudo ufw delete allow OpenSSHПерезапускаем SSH командой sudo service ssh restart, проверяем.

И устанавливаем защиту от перебора паролей. Обратите внимание, что в инструкции по ссылке используется порт 22 для защиты. Вам нужно указать другой номер — тот, который вы выбрали для доступа по SSH.

Дополнительные настройки сервера

Настроим ротацию логов (опционально), чтобы сохранять больше истории и сжимать старые логи.

Настраиваем таймзону: взяли из этого мануала — хорошее полное руководство по настройке Ubuntu в целом. Настраиваем синхронизацию времени.

Настраиваем DNS, ибо сервер, используемый по умолчанию, не работает корректно для некоторых имён. Рекомендуем добавить сервер 1.1.1.1.

И бонус: раскрашиваем консоль bash и добавляем подсветку синтаксиса в nano.

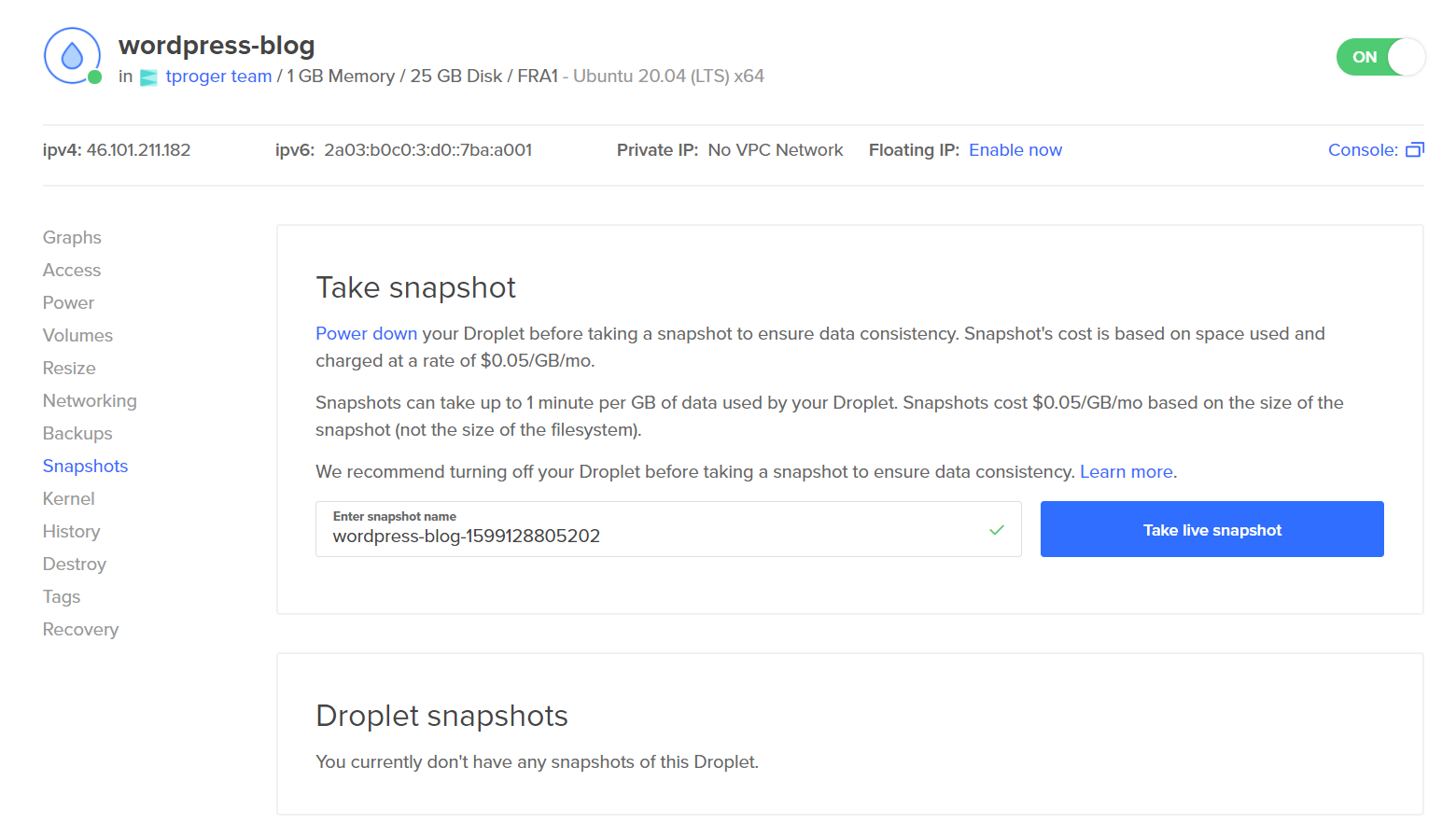

Выключаем сервер sudo poweroff и создаём снимок с начальной настройкой, чтобы потом можно было легко вернуться к нему в случае необходимости. Затем для включения заходим в админку DigitalOcean и щёлкаем по тумблеру On.

Создание снапшота с начальной настройкой вашего сервера

Поздравляем, вы настроили свой первый сервер! Пользы от него пока что никакой, просто удалённый Linux, в котором можно изучать устройство ОС и вбивать разные команды. Дальше вам нужна другая инструкция, например по настройке веб-сервера.

Пишите в комментарии, если на каких-то этапах у вас возникли трудности — дополним инструкцию. Какие ещё статьи вы хотели бы видеть по дальнейшей работе с сервером?

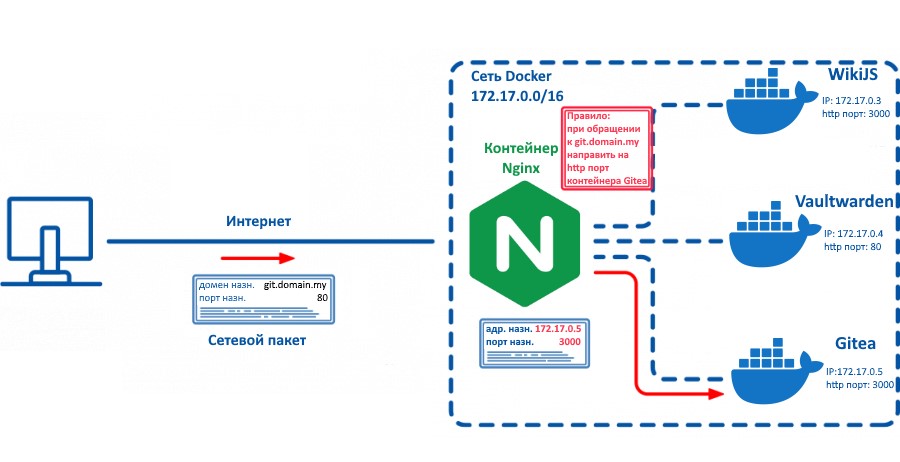

Привет, Хабр! Относительно недавно после пары лет перерыва в айти, потраченных на изучение японского языка, мне пришлось срочно обновлять свои знания на работе. Ну знаете, искать возможности исполнить все хотелки начальника, как и положено эникею. Меня ждало много увлекательных открытий, но при этом, как водится, и немало боли и борьбы с непонятками. Docker, контейнеры, реверс DNS и реверс прокси, получение TLS сертификатов. В какой-то момент я наконец дошёл до удобного решения, которым я теперь хочу поделиться.

В своё время домашний сервер очень облегчил бы мне понимание Docker’а, да и удобство работы с ним неслабо бы повысил. Поэтому возникла идея написать эту статью, после прочтения которой любой человек даже с поверхностными знаниями в информационных технологиях сможет поставить себе постоянно доступный домашний сервер на базе Docker Swarm с удобной веб-мордой, простым получением TLS-сертификатов и Heroku-подобным функционалом (для чего будем использовать PaaS CapRover).

Статья, в общем-то, рассчитана на новичков, обладающих какими-то техническими знаниями — школьников старших классов, студентов и просто любителей — а потому вряд ли будет интересна серьёзным профессионалам.

Зачем оно нужно?

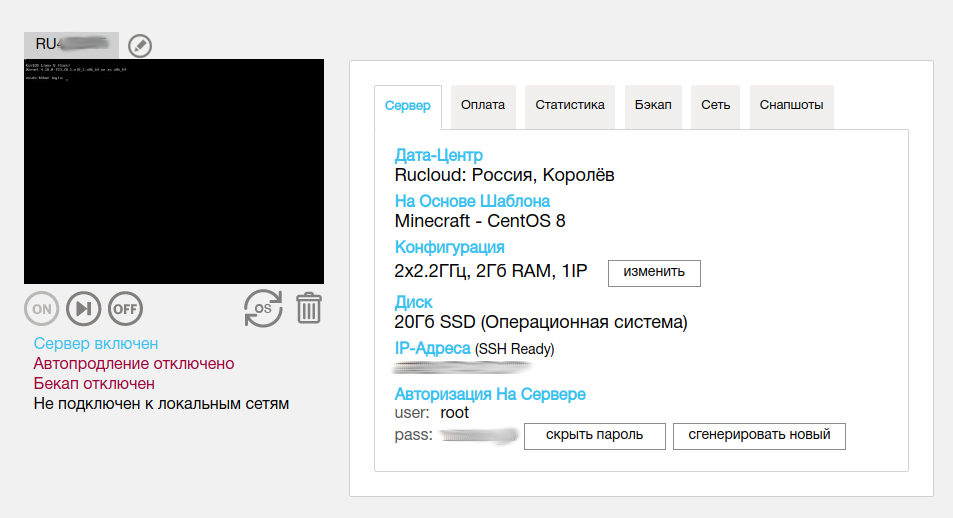

Ну как минимум потому что это круто, иметь домашний сервер! Да и настраивать всё это дело интересно. При этом он уже за месяца три отобьёт свою стоимость в сравнении с VPS’ом схожей конфигурации. Ну и наконец он просто радует глаз и миленький.

Что же до использования — иметь возможность развернуть в пару кликов дома Docker-контейнеры сразу в формате http://контейнер.мой.домен/ и в ещё один клик подключить к нему SSL неплохо упрощает жизнь. Сейчас всё больше и больше разнообразных приложений и сервисов переезжают в контейнеры и, если вы не любите лишний раз платить большим компаниям, иметь свои аналоги платных сервисов на домашнем сервере это очень удобно.

Ну а удобство для разработчиков и так понятно.

Подготовка

Поскольку мы хотим, чтобы наш домашний сервер был доступен из внешней сети, нужно сделать несколько приготовлений.

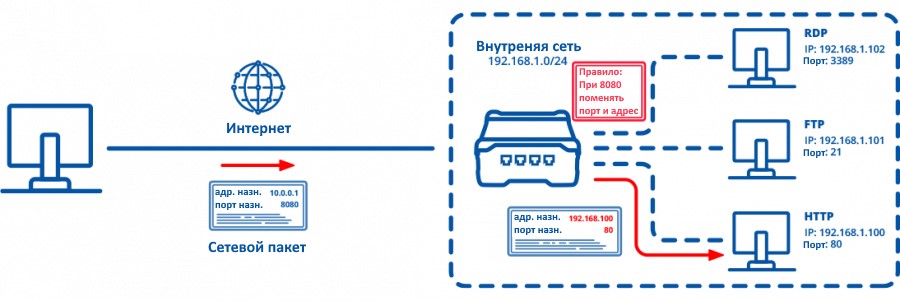

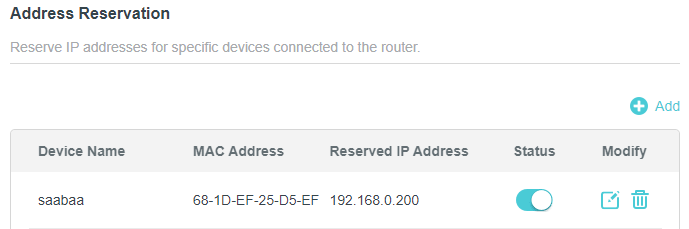

Port Forwarding

Проверьте наличие у вашего маршрутизатора (роутера) опции Fort forwarding/Port mapping/Перенаправление портов. Это не самый безопасный, но самый простой способ дать нашему серверу путь во внешний мир. Убедитесь что 80, 443 и 3000 порты у вас ничем не заняты — именно их вы будете прописывать IP адресу вашего сервера. Возможно в будущем, например, если вы захотите поднять почтовый сервер, вам придётся прописать дополнительные порты, но пока нужно только это.

Если проводить аналогию для понимания перенаправления портов, то представьте работу мамы в детстве. По умолчанию охранник туда не пустит, но стоит только сказать волшебную фразу «Я к маме», как строгий охранник уже пускает и говорит куда пройти. Вот и тут так же, с нашим NAT’ом роутера, только вместо «Я к маме» вы говорите порт, на что вас направляют куда надо.

Так же стоит убедиться, что у DHCP вашего роутера есть возможность зарезервировать выданный IP адрес за MAC. Скорее всего ваш сервер будет стоять включённым всё время и не просрочит свой выданный IP адрес, но подстраховаться никогда не бывает лишним. Если нельзя — выпишите машине статичный IP вне зоны выдачи адресов DHCP. Это сложнее и неудобнее, но тоже вариант (Кто-то даже скажет что так даже лучше сделать. Но я сейчас за простоту).

Нету этих опций? Возможно ещё не всё потеряно. Проверьте базу https://dd-wrt.com/support/router-database/ на наличие вашего роутера и есть ли тема по нему на 4pda. Если и там пусто… Ну, либо сворачивайте это руководство, либо пора купить новый роутер.

Домен

Конечно, ничто не мешает нам обращаться к нашему домашнему серверу и напрямую по IP адресу, но делать так не рекомендуется: и не особо безопасно, и запоминать IP адрес не просто, да и если у вас динамический, меняющийся каждый раз как вы заново подключаетесь к интернету, IP адрес, то запоминать его вообще бессмысленно. Ну и наконец, у нас много сервисов планируется, а чтобы к ним доступ был тупо по IP адресу, придётся их на разные порты навешивать. Оно вам надо?

Именно поэтому мы будем использовать домен.

Ну, знаете, ту самую штуку, которую вы вводите в адресной строке. В результате сможем давать сервисам поддомены для удобства и не страдать. Ну, например https://пароли.мой.домен/ для парольного сервиса или https://почта.мой.домен/ для почты. Удобно, в общем, запоминается. Делать это будет Ngnix под капотом нашего PaaS, при желании всегда можете разобраться в конкретике.

Рекомендую я, конечно, домен купить. Цены на домены в популярных зонах достаточно либеральные, платить раз в год, регистраторов куча. В плане выбора регистратора я ничего конкретного советовать не буду. Адекватнее всего ориентироваться по цене и отзывам. Разве что маленькое наблюдение: если регистратор требует миллиарды шекелей за такие вещи, как банальное управление DNS записями, то возможно это не очень хороший регистратор и следует посмотреть в другую сторону.

Впрочем если вы только пощупать пришли, то домен можно получить и бесплатно. Есть такой регистратор — Freenom, там можно бесплатно достать домен в зонах .tk, .ml, .ga, .cf или .gq. Правда как часто бывает с чем-то бесплатным, сайт глючный. Если на проверке доменов у вас всё время пишется, что домен занят, попробуйте поставить сразу полный путь. То есть вводите в проверочное поле не мой_домен, а сразу, скажем, мой_домен.tk.

Очевидно, что если что-то досталось бесплатно, то и потерять его легко — отзывы у Freenom в этом плане далеки от хороших. Так что если планируете что-то серьёзное, то лучше домен себе всё-таки купить у регистратора. Однако для маленького домашнего сервера потенциальная потеря домена не критична.

Cloudflare

Тут мы уже входим в пространство вкусовщины. Вам ничто не мешает использовать и редактор DNS записей вашего регистратора или любой другой сервис управления DNS записями домена. Тут, на хабре, вон вообще CloudFlare раком интернета недавно называли. Но с другой стороны, CloudFlare даже в базовой, бесплатной версии имеет достаточно много приятных фишек, которые ваш регистратор скорее всего не предоставляет. Тут и какая-никакая защита от DDoS, кеширование, расширенные возможности управления доступом и так далее и в том же духе. Плюс в одном из следующих пунктов, когда мы поднимем контейнер для DDNS, будет использоваться именно CloudFlare (впрочем настроить DDNS с другим провайдером вроде DuckDNS — задача достаточно тривиальная).

Правда многие фишки пройдут мимо нас, поскольку проксирование у CloudFlare на wildcard-записи (ну, это записи включающие всё пространство имён *.мой.домен) не работает (ну, за бесплатно). Однако ничего не мешает потом, уже для отдельных сервисов, сделать конкретную запись и пожать все плюшки платформы. Ну или ещё лучше, если у вас статический IP адрес, вообще без DDNS обойтись.

Платформа

Физический путь

Удобство физического пути очевидно — стоит отдельная машинка, не мешает основной работе, радует глаз.

Если спросить, что же использовать как платформу, наверняка многие ответят Малинку (то есть Raspberry Pi). На мой взгляд это не самый лучший выбор для данного случая.

Raspberry Pi отлично подходят для самодельных решений разнообразной направленности, но по соотношению цена/производительность не являются каким-либо лидером. И, хотя сейчас уже множество софта доступно под ARM системы, под x86 программы всё-таки чувствуют себя постабильнее.

Кто-то захочет переоборудовать старую машину или собрать на старых Xeon’ах себе компьютер для веб-сервера. И это тоже вариант, хотя по потреблению электроэнергии не оптимальный.

Я же советовал бы купить для данных целей недорогой (или не очень дешёвый, если вы хотите постоянно запускать «тяжёлые» задачи на вашем сервере) мини-пк (иначе называемый неттоп). Доступные варианты с 8 гигабайтами оперативной памяти, четырёхядерным Celeron и SSD на 128 гигабайт можно найти за 150-200 долларов и этого более чем хватит для домашних задач. При этом он будет компактным, тихим, удобным в размещении, достаточно приятно выглядящим и с низким TDP. Даже в самые дешёвые модели обычно можно доставить как минимум один, а порой и два 2,5 дюймовых диска, так что как файловую помойку его, в общем-то, тоже можно использовать. Хотя лучше превратить его в личное облако, а как файловый сервер использовать отдельное NAS-устройство — для отказоустойчивого хранения большого количества данных форм фактор мини-пк не слишком располагает.

Помимо этого, если вы «наиграетесь» и решите, что оно не ваше, такому компьютеру будет легко найти место. Например поставить обратно Windows и отдать маме/тёте Вале из третьего подъезда. Для офисной работы и использования браузера он подойдёт прекрасно.

А если вы за чуточку большую цену взяли мини-пк с несколькими сетевыми портами, то сможете превратить его в невероятно мощный и функциональный маршрутизатор, поставив сверху OpenWRT, PFsense, ClearOS или ещё какую-нибудь систему для роутеров. Ну и вообще альтернатив много, когда и если наиграетесь с предложенным мной вариантом.

Сразу, правда, надо учесть: шансы, что у такой машинки не будет работать Wi-Fi под линуксом, мягко говоря, не самые маленькие. Так что планируйте проводное соединение.

Заранее погуглите, на какую клавишу вызвать boot menu у вашей машинки. А образ для установки, если вы на Windows, лучше всего на флешку записывать программой Rufus.

Виртуальный путь

Если у вас есть просто живой интерес к тому, что и как настроить, определиться надо ли оно или не надо, то настраиваем виртуальную машину.

Тут стоит провести некоторое разграничение в понимании, поскольку дальше у нас будут ещё и контейнеры Docker. Внешне и по структуре они очень похожи, но вот по использованию неплохо так различаются.

Виртуальная машина — это именно то, как оно звучит — компьютер, которой на самом деле не существует, живущий внутри нашего. Её в какой-то мере можно сравнить с картонной коробкой. Её нужно где-то достать, развернуть, заполнить. Она стоит и занимает место, даже если не до конца заполнена. И залезть внутрь этой коробки иначе как сверху достаточно проблематично.

А контейнер — это как пакетик из магазина. Вроде и служит примерно той же цели, что и коробка, но внутрь что-то положить и достать проще, укладывать по-особому не нужно,места много не занимает, и выкинуть не жалко, и продырявить просто. Говоря же чуть более нормальным языком — контейнер это такая недо-виртуалка, которая ведёт себя скорее как процесс программы.

Конкретный гипервизор (ну, программа, где ваши виртуальные машины создаются и управляются) — на ваше усмотрение. Лучше, конечно, использовать гипервизор первого типа (они, как правило, быстрее, поскольку работают “под” операционной системой, а не “над” ней, как гипервизоры второго типа), но нашему серверу это не очень критично.

Внимание, любители всяких игруль, мобильных и не очень, на Windows — большая часть гипервизоров конфликтуют с эмуляторами Android для игр и с некоторыми античит решениями. Нормально только Bluestacks для Hyper-V работает, так что заранее выберите, что вам важнее.

VirtualBox

Для начала распишу для VirtualBox, который доступен на всех основных платформах, хотя и не отличается высокой скоростью.

Нажмите на кнопку New (Создать) для создания новой машины, и, ориентируясь по своей логике, задайте все настройки — если что, то потом всегда сможете поправить. Правда, меньше чем 2 гигабайта оперативной памяти лучше не ставить.

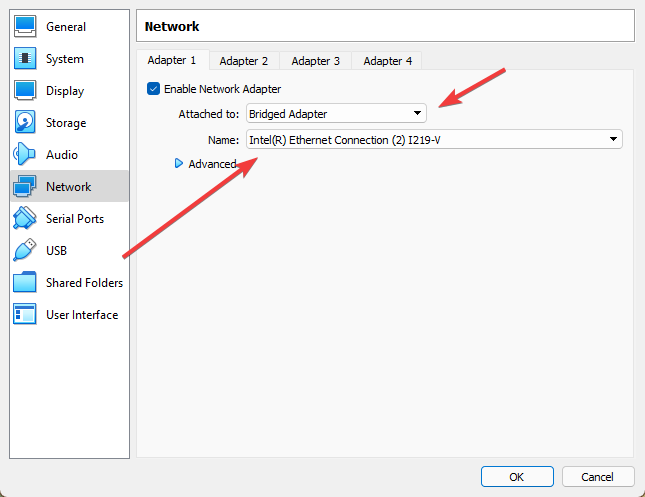

После создания машины войдите в её настройки. В разделе Storage (Носители) добавьте ваш образ к дисководу (синяя иконка), а в разделе Network (сеть) поменяйте тип подключения на Bridged Adapter (Сетевой мост) и выберите сетевую карту, по которой к вам приходят интернеты, после чего сохраните.

Hyper-V

Поскольку сам я в основном пользуюсь Windows, то предпочитаю использовать Hyper-V — встроенный в Pro версию системы гипервизор первого типа. Если вы пользователь Windows, то вам я тоже его советую — как и положено гипервизору первого типа, он весьма радует своей производительностью.

Чтобы использовать Hyper-V, активируйте его в Turn Windows Features on or off (Включение или отключение компонентов Windows) и перезагрузите компьютер. Вероятно, вам ещё придётся включить аппаратную виртуализацию в BIOS, если вы ещё не делали это. Также необходимо создать в Hyper-V manager (Диспетчер Hyper-V) сетевой интерфейс, ведущий во внешнюю сеть. Кликните справа на Virtual Switch Manager (Диспетчер виртуальных коммутаторов), выберите External (Внешний) и нажмите Create Virtual Switch (Создать виртуальный коммутатор). Далее в настройках External Network (Внешняя сеть) выберите сетевую карту, по которой к вам приходят интернеты, а потом сохраните.

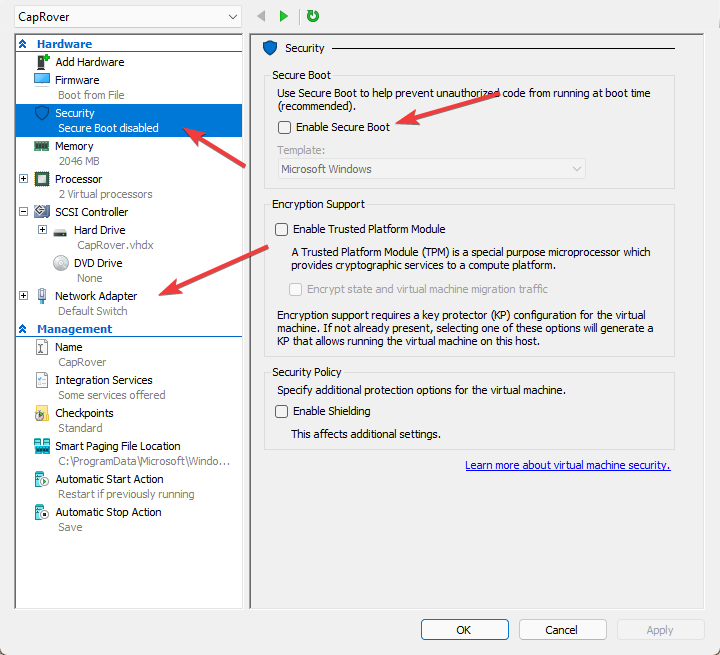

После этого создайте новую машину в Hyper-V manager (но только не создавайте «быструю» машину, там всё не слава богу), а потом пройдите в её свойства и отключите Secure Boot (если машина 2-ого поколения). Остальные параметры по вкусу, но меньше 2 гигабайт оперативной памяти лучше не ставить. Ну и как сетевой интерфейс, очевидно, нужно поставить свежесозданный.

Установка и настройка системы

При выборе дистрибутива для установки у нас есть некоторый выбор (Но свериться с поддерживаемыми платформами на https://docs.docker.com/engine/install/ не помешает). Официально докер рекомендуется ставить на Ubuntu, я обычно предпочитаю Debian, но нам в целом не принципиально. Однако возможные подводные камни я распишу только для этих двух дистрибутивов.

И да, если можете, то лучше напрямую смотрите инструкции. А то информация в интернете имеет привычку устаревать и есть шанс, что к моменту, как вы это читаете, всё уже десять раз поменялось.

В случае с Ubuntu скачайте Ubuntu Server — на сервере графический интерфейс ни к чему, вы даже не будете подключать к нему монитор после изначальной установки. При установке важный момент — НЕ отмечайте Docker в качестве установки по умолчанию. Иначе он поставится как snap пакет, будет глючить, тупить и вообще, зачем вам лишние проблемы, не дружите со snap’ами, это плохая компания.

После установки системы копипастим по одной эти строчки (вы же уже подключились по SSH, правда ведь? Если нет, то чуть подальше будет инструкция) или вбиваем вручную:

sudo apt-get update

sudo apt-get install

ca-certificates

curl

gnupg

lsb-release

curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg --dearmor -o /usr/share/keyrings/docker-archive-keyring.gpg

echo

"deb [arch=$(dpkg --print-architecture) signed-by=/usr/share/keyrings/docker-archive-keyring.gpg] https://download.docker.com/linux/ubuntu

$(lsb_release -cs) stable" | sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

sudo apt-get update

sudo apt-get install docker-ce docker-ce-cli containerd.ioПри установке Debian не надо отмечать web server, поскольку в качестве него у нас Nginx внутри контейнера Docker’а с нашим PaaS работать будет.

После установки системы копипастим эти строчки:

sudo apt-get update

sudo apt-get install

ca-certificates

curl

gnupg

lsb-release

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo gpg --dearmor -o /usr/share/keyrings/docker-archive-keyring.gpg

echo

"deb [arch=$(dpkg --print-architecture) signed-by=/usr/share/keyrings/docker-archive-keyring.gpg] https://download.docker.com/linux/debian

$(lsb_release -cs) stable" | sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

sudo apt-get update

sudo apt-get install docker-ce docker-ce-cli containerd.ioВ общем скачайте что вам нравится, запишите на флешку при физическом пути, подключите к виртуалке при виртуальном и давайте, устанавливайте по инструкциям.

Помимо того, чтобы вводить команды вручную, вы можете использовать Ansible или другие системы для развёртывания, но данное руководство их проигнорирует, поскольку ничего сложного мы не делаем. Просто знайте, что если вам потребуется однотипно настраивать несколько машин, то можно по ssh удобненько это делать через Ansible. Но ssh игнорировать всё же не стоит, ведь как минимум подключившись к своей машине по нему, вы сможете тупо копипастить все команды из руководств, а не вводить вручную.

Ansible это достаточно важный инструмент для Linux-админа и, если вы планируете сдавать или хотя бы просто учиться на сертификации от RedHat, то он вам понадобится. Ну так, на будущее.

Ssh клиентов великое множество, я обычно пользуюсь встроенным в Windows OpenSSH (хотя он встроен, но в старых версиях Windows 10 может быть по-умолчанию отключен. Включается в Turn Windows Features On and Off (Управление дополнительными компонентами)). Просто открываете PowerShell и пишите:

ssh логин_в_linux@IPшник_сервераА после вводите пароль своего пользователя. Тут стоит отметить, что использовать ssh с паролем это не особо безопасно (но зато проще всего), и, если у вас будет желание с этим разобраться, то лучше настроить ssh ключ.

Систему мы настроили, но не спешите ставить CapRover. Сначала вернёмся к роутеру. Найдите в нём ваш сервер и зарезервируйте его IP адрес в DHCP. Ну или поменяйте его на что-нибудь приятное и зарезервируйте. У вас есть чувство прекрасного, я уверен. После этого пропишите перенаправление с 80, 443 и 3000 портов маршрутизатора на 80, 443 и 3000 порты нашего сервера.

Вот пример того, как оно выглядит в моём роутере TP-Link:

Теперь идём к домену. Войдите в CloudFlare или DNS редактор вашего регистратора и создайте следующую запись:

Тип: A

Хост: *.ваш.домен

Запись: указывает на ваш внешний IP адрес

Если вы не знаете как узнать ваш внешний IP адрес, то посмотрите в настройках интерфейса, роутера, где угодно. Ну или наберите в поисковике что-нибудь вроде «мой IP», если копаться не хочется.

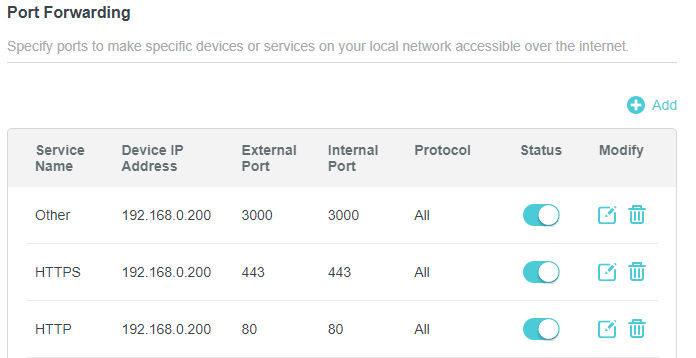

Можете сразу не отходя от кассы создать токен, если планируете динамически обновлять DNS при изменении вашего IP адреса.

Для этого пройдите по ссылке https://dash.cloudflare.com/profile/api-tokens и создайте токен со следующими свойствами:

Zone — Zone Settings — Read

Zone — Zone — Read

Zone — DNS — Edit

Include — All zones

Сохраните длинный Cloudflare API токен, но далеко не убирайте.

Всё, теперь заходим на сервер и пишем волшебную команду, которая поднимает нашу систему для управления контейнерами:

docker run -p 80:80 -p 443:443 -p 3000:3000 -v /var/run/docker.sock:/var/run/docker.sock -v /captain:/captain caprover/caproverЕсли вы плохо знакомы с Docker’ом, то тут мы запускаем наш первый контейнер — небольшой PaaS CapRover. Помимо этого мы даём портам в контейнере путь на волю (-p 80:80 -p 443:443 -p 3000:3000), позволяем контейнеру иметь доступ к демону Docker на хост-машине (-v /var/run/docker.sock:/var/run/docker.sock) и делаем так, чтобы папка из контейнера хранила своё содержимое в папке на хосте (-v /captain:/captain). Если так не сделать, то при перезапуске контейнера всё содержимое: настроечные файлы и другие данные нашего контейнера, потеряются навсегда. Так что никогда не забывайте указывать команду -v при работе docker в консоли, чтобы потом не плакать у разбитого корыта. Ну а caprover/caprover — это образ на Docker Hub.

Подождите немного и зайдите либо по айпи адресу, либо по адресу вашего домена:3000 (например http://мой.домен:3000), введите пароль captain42 . После этого тут же введите в нижнее поле ваш домен и нажмите Update Domain. Можете также нажать на Enable HTTPS, но вот на Force HTTPS не надо нажимать — Cloudflare и так трафик у вас (если вы оставили рекомендуемые настройки) с http на https переводит. Конфликтов на этом поводе нам не надо.

Вы великолепны!

Настала пора запустить наш первый контейнер внутри PaaS.

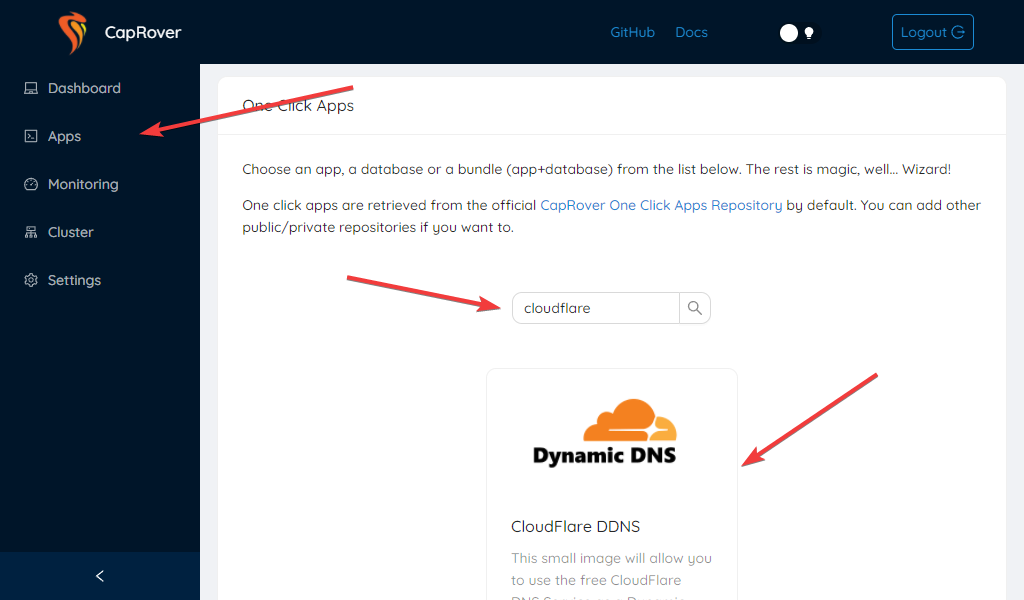

Перейдите в веб панели в раздел Apps, нажмите на One-Click Apps/Database, найдите CloudFlare DDNS. Это достаточно простой контейнер, весь смысл которого сводится к тому чтобы раз в пять минут проверять, изменился ли IP адрес сервера, и, если изменился, обновлять DNS запись на CloudFlare.

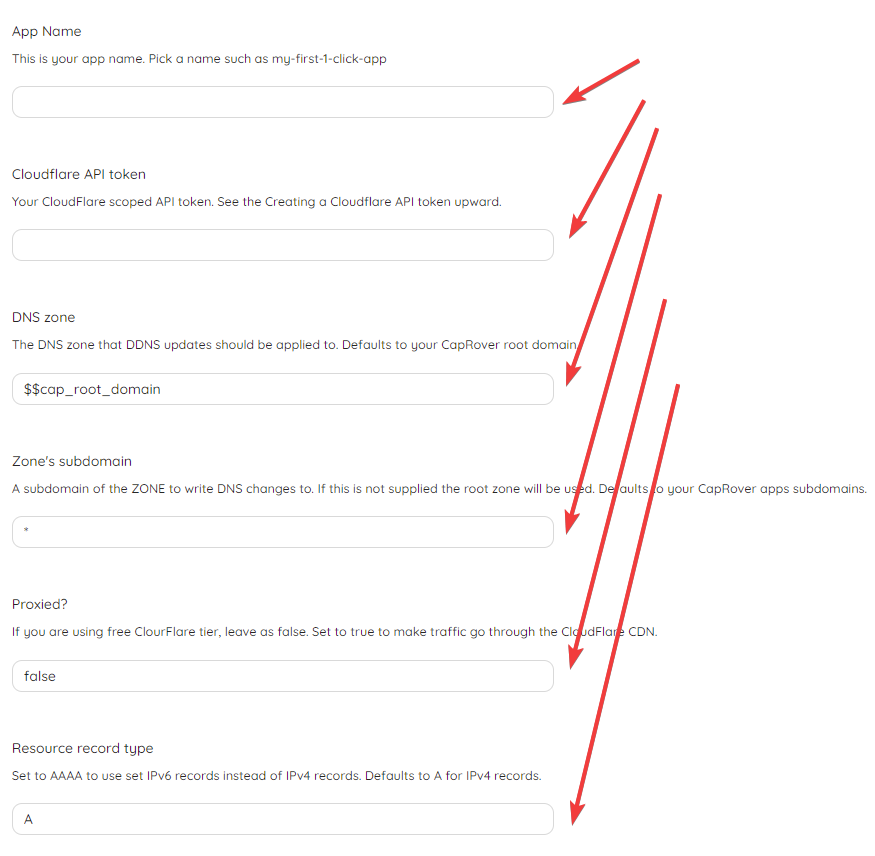

После того как вы нажали на него, вы увидите много опций для ввода. Вообще говоря, чтобы всё заработало нам достаточно просто указать наш сохранённый токен CloudFlare и задать какое-нибудь имя. Но давайте всё-таки разберёмся, что именно мы видим.

А видим мы опции ввода так называемых переменных окружения. Не всех правда, а только тех, которые указал автор конфигурационного файла для CapRover. Значения из этих переменных контейнер может достать и использовать в своих целях, проще говоря через них задаётся начальная конфигурация контейнера.

Так вот, задайте какое-нибудь имя, вставьте ранее сохранённый токен и нажмите Deploy. Контейнер заработал. Теперь можете делать что угодно!

Чуть сложнее

Этот контейнер был простым, без веб доступа, но что у тех, к которым мы будем иметь доступ? Да в общем всё так же, разве что ещё можно включить https, задать домен, указать HTTP порт контейнера и включить websocket. Попробуйте, это просто и интересно!

Использование

И вот наконец у нас всё стоит и работает.

Зачем оно вам? Ну, если вы до сих пор не знаете — придумайте. Для установки в один клик в CapRover доступно множество приложений для повседневного использования. Например менеджер паролей Vaultwarden. Торрент-клиент Qbittorrent. Сервер Minecraft. Боты для Discord. Вариантов много.

Я, например, держу стол для игры в DnD с друзьями Foundry VTT, веб-интерфейс для пробуждение от спячки моего домашнего компьютера (чтобы потом подключаться по RDP), свой маленький гит на базе Gitea, удобный фронтэнд для чтения Reddit’а libReddit, веб-архив для закладок и ещё кучу всякой всячины для тестов и изучения.

Ничто не мешает вам самому поэкспериментировать с контейнерами, которых в списке ещё нет, а если результат будет удовлетворительным — опубликовать свой конфиг на Github среди других приложений для установки в один клик.

В самом начале мы установили SSH, так что если вы захотите более тонкой настройки, подключите и тыкайтесь. Советую также зайти на SSH через VS Studio Code с установленным расширением Docker’а, и установить его же сразу там на ваш сервер. Теперь наблюдать, управлять и чистить мусор в контейнерах гораздо удобнее.

Что дальше?

Возможно, вам уже хватило, вы поняли что это не ваше и вообще. Тоже неплохой результат. Возможно, вы просто хотели домашний сервер и получили его — опять же, к результату мы пришли. Или же вы хотите большего — и это тоже прекрасный результат! Надо понимать, что хотя Docker Swarm уже несколько протух, для небольших нагрузок, вроде домашнего использования, он подходит на отлично. А если вам мало, то, разобравшись как и что тут работает, вы можете медленно начать своё движение к изучению kubernetes.

Что можно посоветовать конкретного? Ну, если Docker вам интересен и хочется в нём разобраться поглубже, то вводный цикл статей от Microsoft достаточно приятно и наглядно объясняет как и что оно.

Если хотите покрупнее брать — и в Hyper-V получше разобраться, и в контейнерах и чуточку затронуть кубер, то вот ещё у них есть неплохие материалы.

Не, не, вы не подумайте, я хоть и виндовый админ (ну хорошо-хорошо, эникей а не админ), но не сказать чтобы прям топлю за Microsoft, просто материалы у них бесплатные и достаточно толковые, на мой взгляд.

Коли от Microsoft тошнит — ищите курсы. В англоязычных интернетах с этим проще — идёшь на Udemy или Pluralsight и выбираешь курс по теме, где люди поменьше в комментах бугуртят на качество, и в бой. С русскоязычными курсами посложнее в выборе, но кто ищет — тот найдёт.

Ну и наконец если в целом вся эта тема с сервисами на своём домашнем сервере вам интересна, то вот отличный список selfhosted решений на все случаи жизни.

В общем, да пребудет с вами IT сила!

Для того, чтобы максимально обезопасить ваш сервер, чтобы его не взломали и вы не потеряли свою работу и данные, рекомендуется провести первичную настройку сервера.

Создание нового пользователя и запрет логина root

По умолчанию наши сервера создают для работы пользователя с логином root. Этот пользователь обладает максимальными правами в системе, и наиболее интересен злоумышленникам. Поэтому мы настоятельно рекомендуем создать своего пользователя, а логин под пользователем root отключить.

Первое подключение осуществляется по логину и паролю созданного сервера.

В операционной системе Windows можно подключиться к серверу, используя утилиту Putty, согласно нашему мануалу. В linux просто, достаточно открыть консоль и написать:

ssh root@your_server_ipПосле этого надо запретить логин root, для этого создадим пользователя, под которым будем работать. Создаём нового пользователя.

adduser your_nicknameГде your_nickname – это ваш удобный логин. Крайне рекомендуется использовать более сложные логины, а не классический user. Так же следует задать корректный длинный пароль.

По желанию вы можете добавить необходимую информацию о пользователе, в диалоге его создания или опустить её.

Чтобы от этой учётной записи можно было вести настройку сервера, надо ей дать возможности администратора. Для этого выполняем:

usermod -aG sudo your_nicknameПосле этого, уже есть возможность выполнять команды с правами администратора. Далее необходимо запретить возможность логина root по ssh. Для этого отредактируем файл sshd_config.

sudo nano /etc/ssh/sshd_configНаходим строчку содержащую PermitRootLogin и меняем её на состояние no.

PermitRootLogin noПосле этого перезапускаем ssh-сервис.

sudo service sshd reloadПервоначальная настройка фаервола

Для того, чтобы дополнительного обезопасить сервер, необходимо включить брандмауэр. Можно проверить его работу следующей командой:

ufw app listБудет дан, примерно такой вот ответ.

Output

Available applications:

OpenSSHДля того, чтобы не потерять сервер, во время настройки, необходимо убедиться, что брандмауэр разрешает SSH-соединение. Разрешим это следующей командой:

ufw allow OpenSSHПосле этого мы можем разрешить его работу.

ufw enableПодтверждаем “Y” или нажатием клавиши “Enter”.

После этого можно проверить статус брандмауэра следующей командой:

ufw statusВ результате мы должны получить примерно такой ответ:

Output

Status: active

To Action From

-- ------ ----

OpenSSH ALLOW Anywhere

OpenSSH (v6) ALLOW Anywhere (v6)Этот ответ говорит нам то, что брандмауэр в настоящее время блокирует все подключения, кроме SSH! Не забывайте потом разрешить параметры брендмайэра, чтобы разрешать ему входящий трафик для других приложений.

На данном этапе первичную настройку сервера, можно считать завершённой.

Содержание:

- Общая информация

- Выбор тарифа и покупка

- Регистрация и вход в биллинг-панель

- Управление VDS в VMmanager

- Подключение к серверу

- Размещение сайтов

- Безопасность

- Тестовый переод

- Другие варианты использования

Общая информация

Что такое VPS/VDS сервер

Virtual Dedicated Server (VDS, «виртуальный выделенный сервер») или Virtual Private Server (VPS, «виртуальный частный сервер») – это услуга, в рамках которой клиенту предоставляется в аренду виртуальный сервер с правами доступа суперпользователя (root права). Более подробно о VPS/VDS и принципе его работы можно прочитать в нашем блоге.

Для чего он нужен

Виртуальные выделенные серверы могут применяться для различных задач. К примеру, для размещения сайтов, VPN, игровых или почтовых серверов, создания удаленных рабочих столов, хранения данных и многого другого. Наиболее популярные варианты применения VPS/VDS рассмотрены в этой статье.

Далее опишем поэтапный процесс работы с виртуальным сервером на примере хостинга Eternalhost — от выбора подходящего тарифа и покупки до настройки компонентов через панель управления веб-сервером.

Тарифы

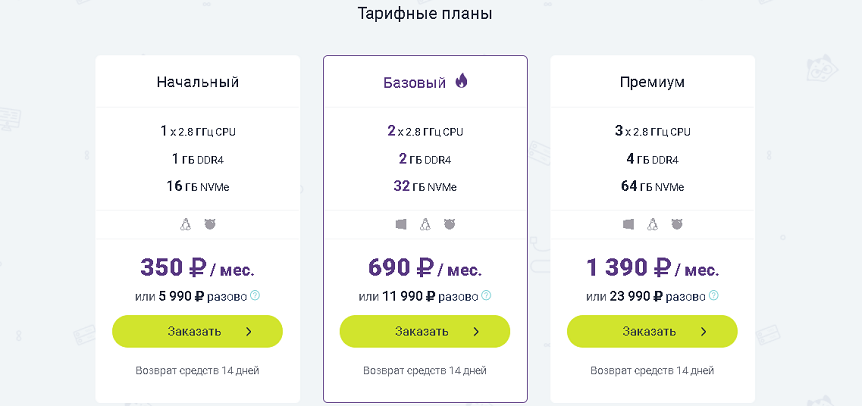

На Eternalhost клиент может выбрать из четырех различных тарифов:

- Начальный: 1 x 2.8 ГГц CPU, 1 ГБ DDR4, 16 ГБ NVMe.

- Базовый: 2 x 2.8 ГГц CPU, 2 ГБ DDR4, 32 ГБ NVMe.

- Премиум: 3 x 2.8 ГГц CPU, 4 ГБ DDR4, 64 ГБ NVMe.

- Свободная конфигурация: здесь клиент может сам настроить параметры сервера самостоятельно.

На странице VPS/VDS можно подробнее ознакомиться с конфигурациями и посмотреть тарифы VPS.

Выбор тарифного плана полностью зависит от задач, которые клиент планирует выполнять в рамках своего сервера. Следует отметить, что работа с Windows Server 2012, 2016, 2019 невозможна на начальном тарифе.

Дополнительные услуги

В случае необходимости, клиент может дополнительно приобрести SSL-сертификат (от 650 ₽/год), ISPmanager Lite (240 ₽/мес) или доменное имя. Для использования доменного имени пользователю понадобится настройка DNS-хостинга. В Eternalhost эта услуга предоставляется бесплатно — при размещении до 10 доменов. Если требуется разместить больше, цена DNS-хостинга — 50 рублей за каждые 10 штук.

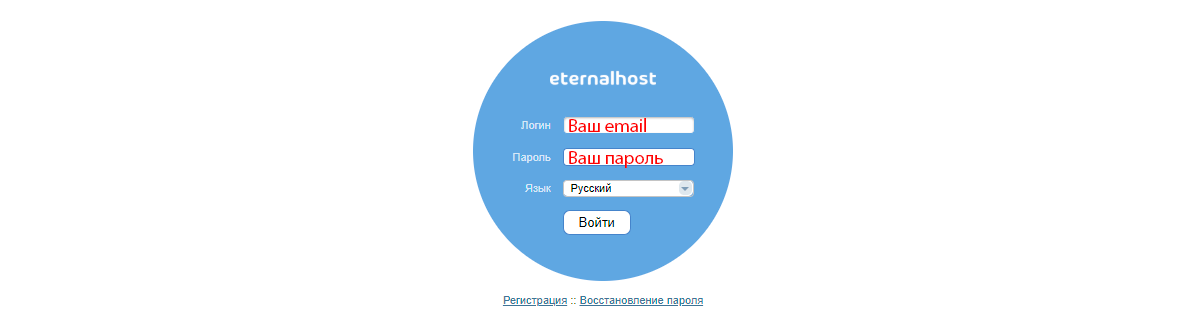

Регистрация и вход в биллинг-панель

После того как тариф и дополнительные услуги выбраны, можно приступить непосредственно к заказу слуги. В процессе потребуется пройти процедуру регистрации в биллинг-панели BILLmanager.

После прохождения регистрации можно заказать VPS и начать управлять виртуальным сервером через панель VMmanager.

Вход с VMmanager

Войти в VMmanager можно двумя способами.

- Нужно перейти по ссылке и ввести логин и пароль присланные на почту при покупке услуги.

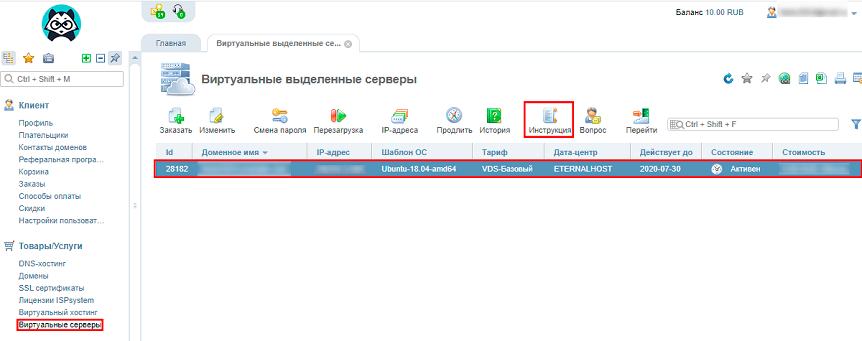

Если пароль забыт, его можно посмотреть в биллинг-панели, перейдя по пути «Товары/Услуги» → «Виртуальные серверы». После чего, выбрать нужный сервер и нажать «Инструкция» в верхней панели.

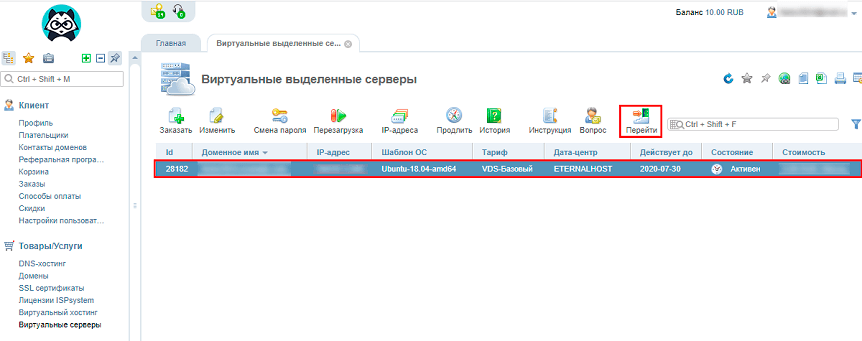

- Второй вариант входа в VMmanager не требует ввода пароля. В разделе «Товары/Услуги» нужно перейти в «Виртуальные серверы», выбрать нужный сервер и нажать кнопку «Перейти». После этого, система выполнит вход автоматически.

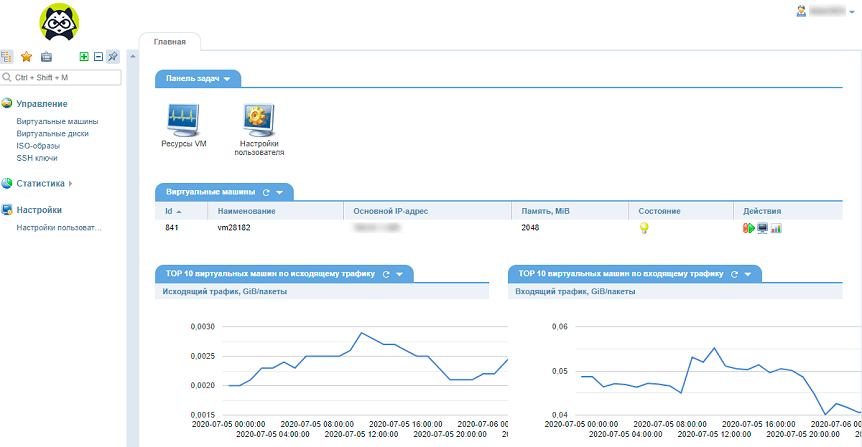

После перехода VMmanager откроется основная информация об имеющихся VDS/VPS.

Управление виртуальными серверами в VMmanager

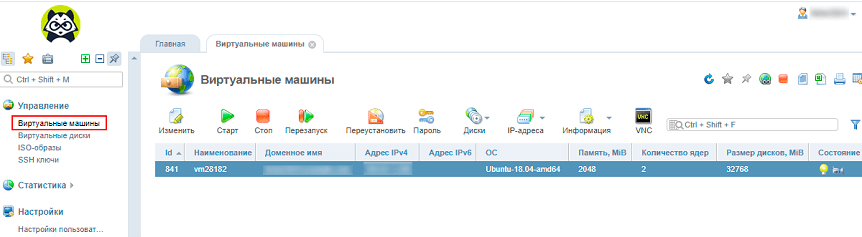

Для управления серверами в разделе «Управление» нужно перейти в раздел «Виртуальные машины». Откроется панель, в которой можно управлять VDS. Здесь отображаются все купленные виртуальные серверы.

Для действий с виртуальным сервером нужно выделить его одним кликом и затем выбрать иконку действия в верхнем меню. Далее рассмотрим функциональное меню VMmanager более подробно.

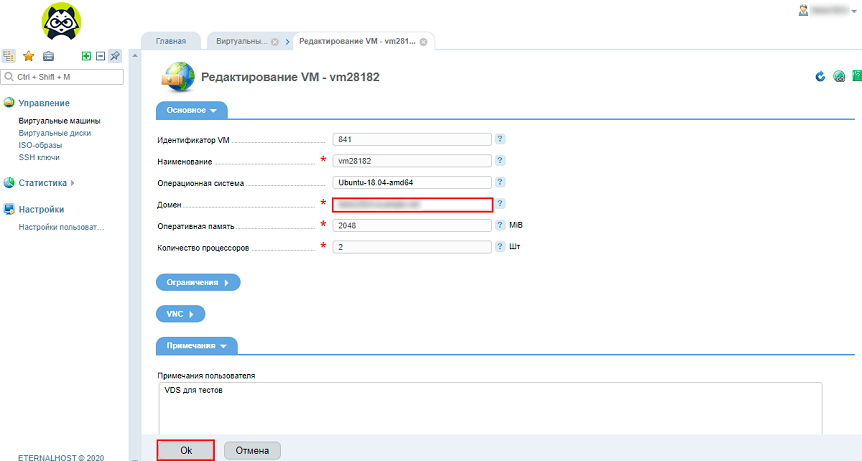

Функция «Изменить»

Данная опция позволяет пользователю изменить доменное имя виртуальной машины или оставить комментарий о сервере. Другие параметры закрыты для изменения и не должны редактироваться.

«Доменное имя» никак не влияет на работу сервера и является технической информацией, необходимой для запуска услуги. Что бы изменить его, следует нажать «Изменить», отредактировать графу «Домен» и кликнуть «Ok».

Функция «Старт»

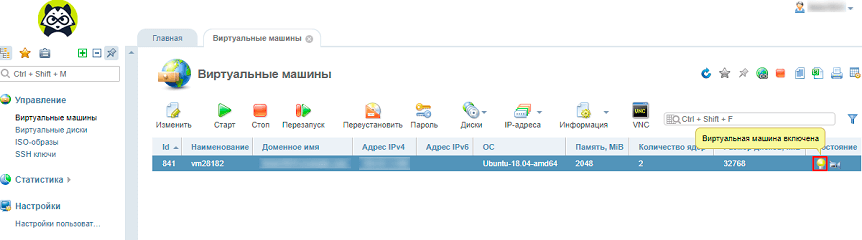

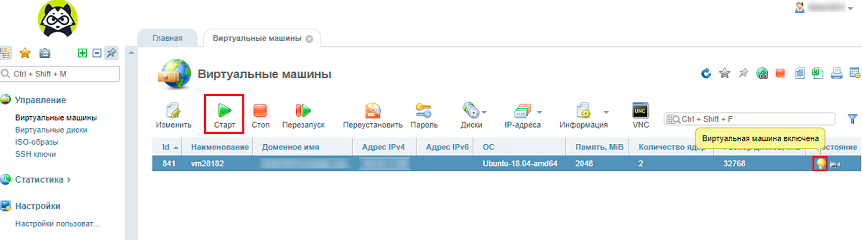

Виртуальный сервер может быть включен, выключен или перезапущен, точно так же, как физический сервер или компьютер. Если VDS выключен, у него отображается статус «Виртуальная машина выключена».

В этом случае его можно запустить с помощью кнопки «Старт».

Функция «Стоп»

Если сервер активен, у него отображается статус «Виртуальная машина включена». Остановить VPS можно с помощью кнопки «Стоп».

Функция «Перезапуск»

Также активный сервер можно перезапустить, сначала система его остановит, затем сразу же выполнить запуск.

Функция «Переустановить»

С помощью кнопки «Переустановить» можно выполнить переустановку операционной системы. Подробнее о том, как поменять ОС через панель VMmanager можно почитать здесь.

Функция «Пароль»

С помощью этой опции можно изменить пароль для подключения к серверу. При нажатии «Пароль» пользователь перейдет на страницу ввода нового пароля.

Далее нужно задать новый пароль, повторить его в графе подтверждение и нажать «Ok».

Также можно применить альтернативные способы восстановления пароля, воспользовавшись инструкциями отдельно для каждой версии Linux на Centos 6, Centos 7, Ubuntu и Debian.

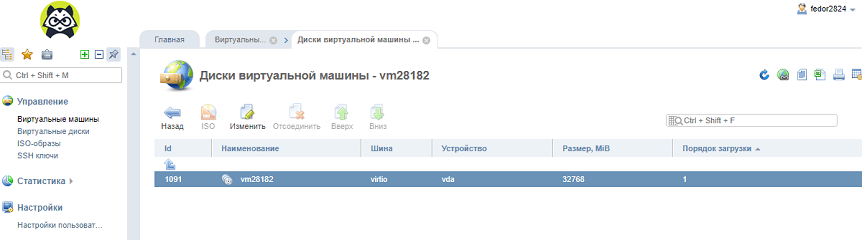

Функция «Диски»

Если нажать на «Диски», получим информацию о виртуальных дисках.

Функция «Интерфейсы»

Позволяет получить информацию о сетевых интерфейсах VDS:

- адрес;

- связанную сеть;

- модель эмулируемого сетевого устройства.

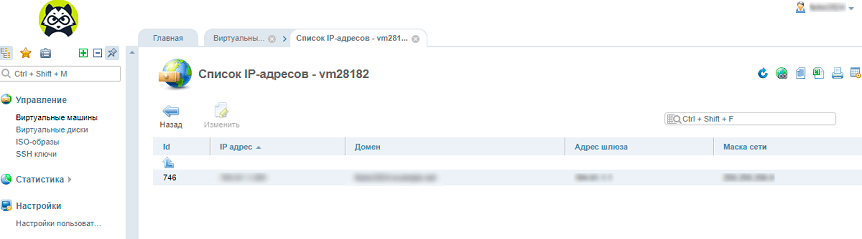

Функция «IP-адреса»

Нажав на «IP-адреса», можно вывести следующую информацию о сети:

- IP-адрес;

- домен;

- адрес шлюза;

- маска сети.

Функция «Снимки»

Снимок виртуальной машины (снапшот) — аналог резервирования данных веб-сервера с помощью бэкапа, только для VPS сервера. Подробнее работа со снапшотами рассмотрена в этой статье.

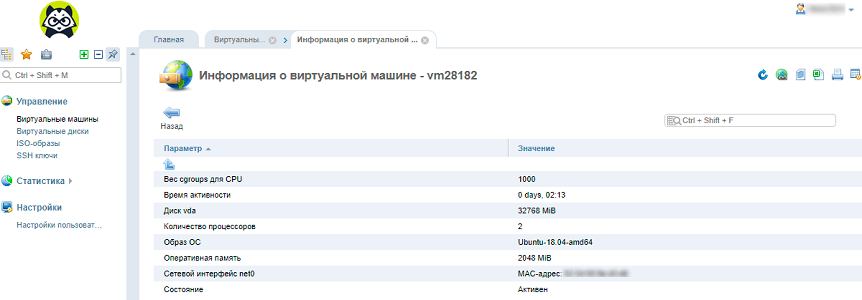

Функция «Информация»

Нажав «Информация», в новом вкладке можно получить информацию о виртуальной машине.

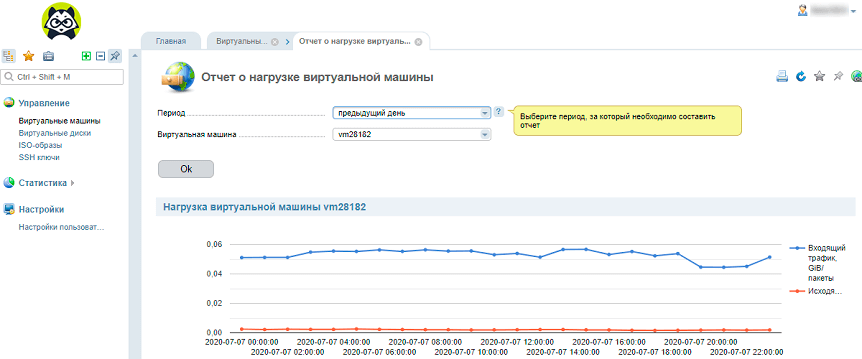

Функция «Нагрузка»

Нажав «Нагрузка», можно увидеть загруженность ресурсов виртуального сервера за выбранный период.

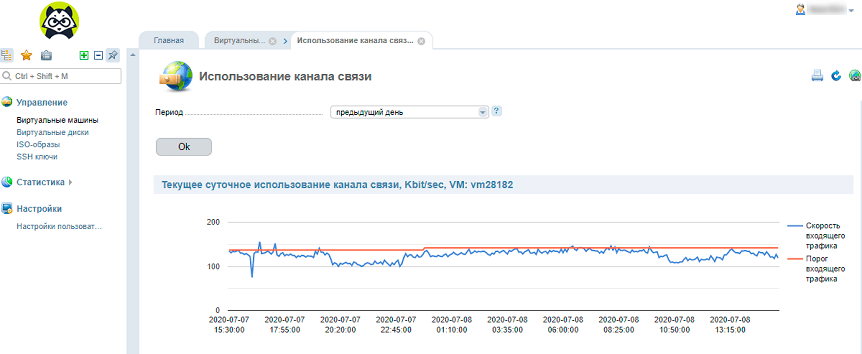

Функция «Использование канала»

Перейдя во вкладку «Использование канала» нам будет выведена информация об использование интернет-канала за выбранный период — от одного дня до всего времени использования.

Функция «VNC»

VNC (Virtual Network Computing) – система удалённого управления виртуальным сервером. Она работает через встроенную в панель управления VMmanager программу-клиент VNC viewer. Подробнее о подключении к серверу по VNC можно узнать здесь.

Подключение к серверу

Основой работы с VPS сервером на Linux является SSH подключение. Подключение по SSH осуществляется с помощью SSH клиентов. Одним из самых популярных является PuTTY. Работа с программой подробней рассмотрена в этой статье. Информацию о других способах подключения по SSH протоколу можно найти здесь. В данном руководстве приведен алгоритм обеспечения безопасности SSH подключения.

Работа с серверами на Windows осуществляется с помощью протокола удалённого рабочего стола RDP (Remote Desktop Protocol). Он позволяет обеспечить удалённую работу пользователя с сервером, на котором запущен сервис терминальных подключений. Подробнее тема подключения к удаленному рабочему столу по RDP рассмотрена в данной статье.

Размещение сайтов на VDS/VPS

Виртуальный выделенный сервер отлично подходит для размещения сайтов. Сделать это можно как в ручном режиме, так и через панель управления хостингом.

Размещение вручную

Чтобы разместить сайт на Linux-сервере в ручном режиме, потребуется установить комплект инструментов (стек) LEMP (Linux, Nginx, MySQL, PHP) или LAMP (Linux, Apache, MySQL, PHP).

Для размещения на VDS популярных приложений для разработчиков — Ruby, Python, Node.js, Perl, дополнительная настройка не потребуется. Это же относится и к сайтам, созданным на основе этих веб-сервисов. Их развертывание можно производить прямо на «голую» виртуальную машину, без использования каких-либо плагинов.

На Windows установка сайтов возможна с помощью WEB-сервера IIS. Подробнее об установке и настройке IIS узнать из этой статьи.

Следующий этап размещения в ручном режиме — заливка файлов сайта на сервер. Сделать это можно с помощью одного из файловых менеджеров, поддерживающих протокол безопасной передачи данных SFTP (Filezilla, WinSCP).

Для установленных веб-серверов Apache и Nginx выгрузку файлов сайта следует осуществлять в папку корневого каталога «www». Ее расположение будет зависеть от ПО, установленного на предыдущих этапах. Например, для Apache путь к директории сайта по умолчанию будет следующим:

/var/www/html

Если сайт использует базу данных, далее можно перенести ее на сервер или создать новую. Сделать это можно через специальное веб-приложение для администрирования СУБД phpMyAdmin или через прямое SSH-подключение.

После переноса файлов и базы данных сайта нужно перейти к добавлению домена. На виртуальном сервере это можно сделать через возможности DNS-хостинга. Eternalhost предоставляет эту услугу своим клиентам бесплатно.

Через панель управления

Важно помнить, что ручное размещение сайта подходит только для опытных пользователей. Но можно использовать и более простой способ — упрощенное размещение через бесплатные или платные панели управления веб-хостингом.

Из последних по соотношению цены и качества стоит выделить панель ISPmanager 5 Lite, DirectAdmin и cPanel. Из бесплатных панелей можно рекомендовать BrainyCP и VestaCP.

Ниже рассмотрим процесс размещения сайта на виртуальном сервере через панель управления хостингом по шагам. В качестве практического примера будет взят VPS с панелью ISPmanager 5 Lite.

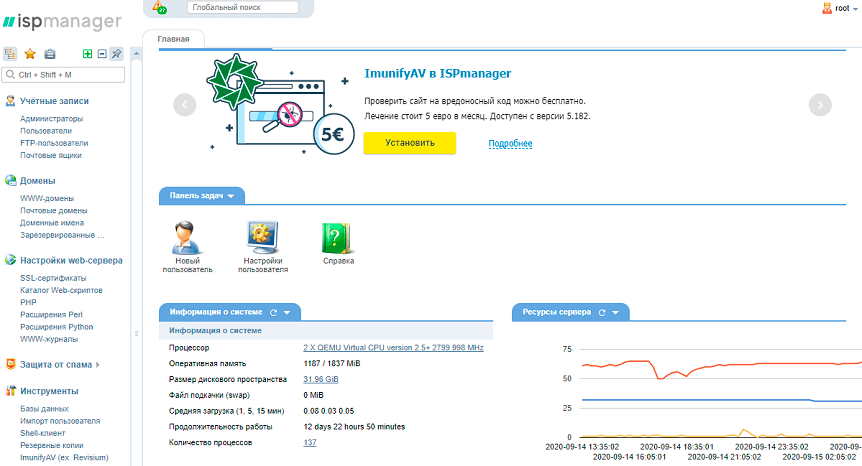

Вход в панель

После установки ISPmanager 5 Lite нужно открыть панель. Она обладает простым и интуитивно понятным интерфейсом. Дополнительную информацию по использованию можно легко найти в официальной документации.

Добавление домена

Для добавления домена, в ресурсной DNS-записи типа A должен быть указан IP-адрес текущего виртуального сервера. Сделать привязку можно с помощью услуги DNS-хостинга, которую Eternalhost предоставляет своим клиентам бесплатно.

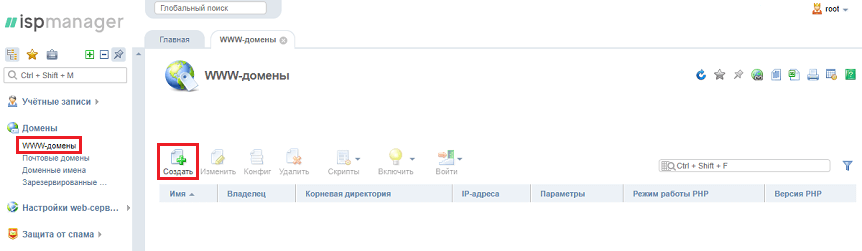

Для добавления сайта нужно перейти в раздел «Домены» → «WWW-домены» и нажать «Создать».

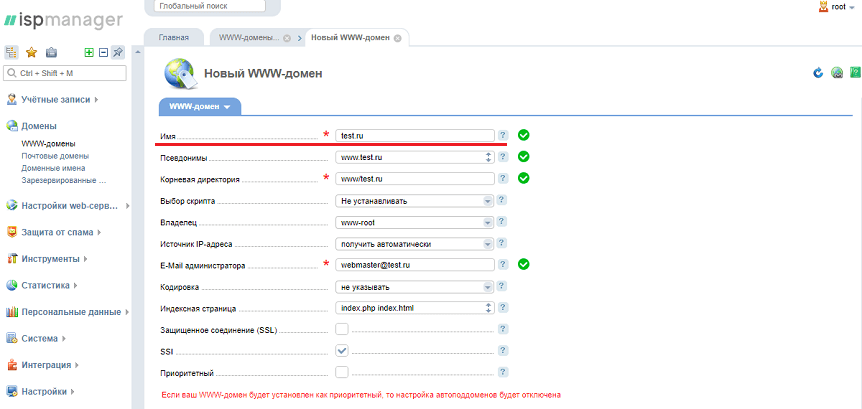

В появившемся окне «Новый WWW-домен» указать доменное имя. Остальные пункты заполнятся автоматически. При необходимости, можно задать параметры домена вручную.

Добавленный домен появится во вкладке «WWW-домены».

Загрузка файлов сайта

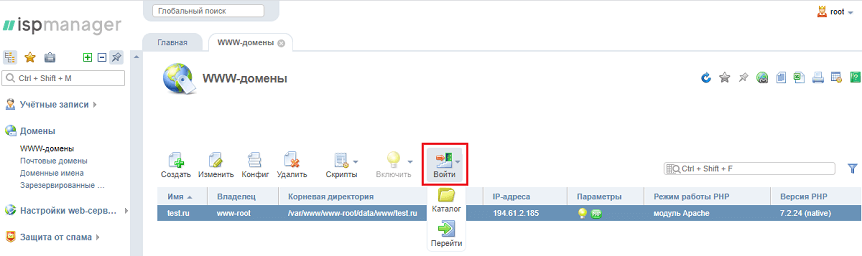

Теперь можно перейти к загрузке файлов сайта. Для этого — выделить доменное имя одним кликом и нажать «Войти» в верхней панели.

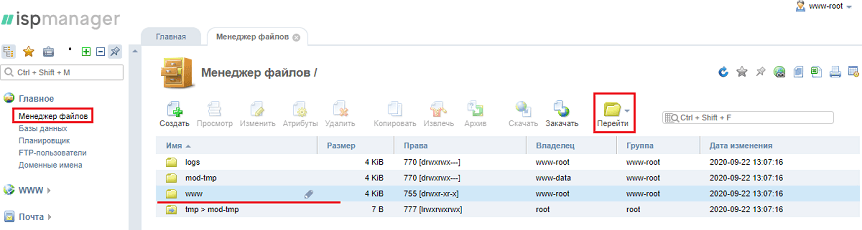

В открывшейся панели нужно перейти по пути «Главная» → «Менеджер файлов» → папка «www» → доменное имя.

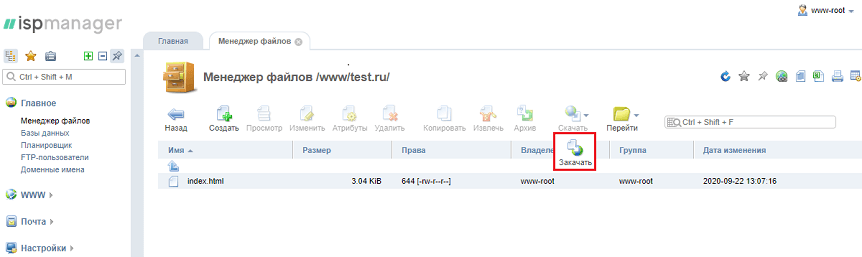

В папку с нужным доменным именем следует добавить файлы сайта при помощи функции «Закачать» из верхнего меню.

Добавление базы данных и почтового домена

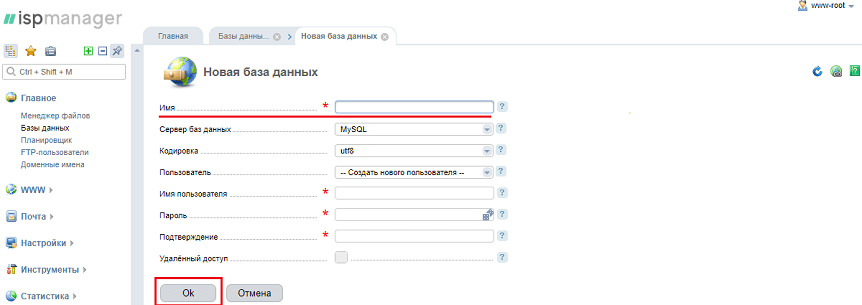

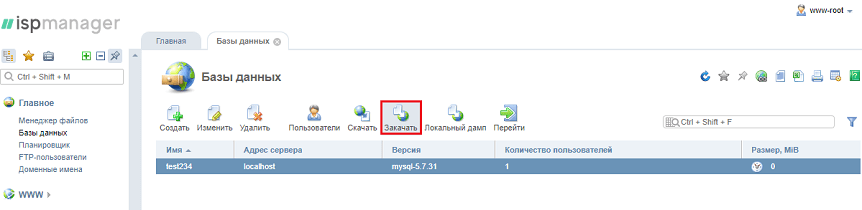

При необходимости пользователь может создать базу данных. Для этого нужно пройти из раздела «Главное» в подраздел «Базы данных» и нажать «Создать».

Далее следует заполнить поля формы «Новая база данных» и нажать «Ok».

В случае если у пользователя есть уже готовая база данных, ее можно загрузить, выделив кликом на созданную базу данных и нажать «Закачать».

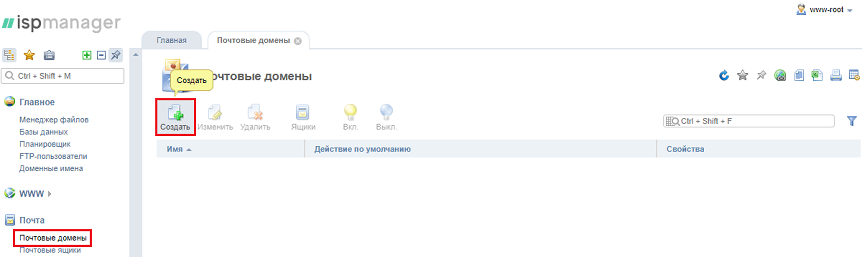

Аналогичным образом добавляются и почтовые домены сайта. Для этого нужно перейти по пути «Главное» → «Почтовые домены» и нажать «Создать».

Перенос сайтов

Для новых клиентов Eternalhost, которые использовали ISPmanager 5 Lite на старом хостинге и хотят сохранить эту панель на новом, возможен бесплатный перенос до 5 сайтов. Для этого, после приобретения услуги нужно составить соответствующее обращение (тикет) в техническую поддержку.

Безопасность

Обеспечение безопасности виртуального сервера — важнейший аспект для каждого владельца VPS. Настройки безопасности всегда индивидуальны и должны подстраиваться под конкретную задачу.

Про защиту сервера от взлома расскажет обзорная статья в нашем блоге. Про то, так защититься от DDoS-атак — одной из самых распространенных угроз безопасности VDS, можно узнать здесь.

На хостинге Еternalhost реализована возможность подключения системы надежной защиты сайтов от DDoS-атак. Услуга предоставляется клиентам бесплатно. Нужно только обратиться в техническую поддержку — специалисты сами настроят фильтры под индивидуальные нужды ресурса.

Тестовый период

Для VDS/VPS тестовый период не предоставляется, но вы можете запросить возврат денежных средств в течение 14 дней после покупки услуги.

Для чего еще можно использовать виртуальный сервер

Ниже можно найти ссылки на полезные статьи, раскрывающие важные аспекты работы с VPS/VDS.

- Настройка и запуск cron на веб-сервере

- Работа с архивами через SSH-подключение

- Установка и защита phpMyAdmin на VPS в Debian

- Установка и защита phpMyAdmin на VPS в Ubuntu

- Оптимизация производительности MySQL сервера

- Защита VPS от взлома

- Как проверить и снизить нагрузку на VPS

- Управление снимками виртуальной машины на VPS

Если пароль забыт, его можно посмотреть в биллинг-панели, перейдя по пути «Товары/Услуги» → «Виртуальные серверы». После чего, выбрать нужный сервер и нажать «Инструкция» в верхней панели.

Если пароль забыт, его можно посмотреть в биллинг-панели, перейдя по пути «Товары/Услуги» → «Виртуальные серверы». После чего, выбрать нужный сервер и нажать «Инструкция» в верхней панели.