Программа RedCheck это сканер безопасности, сочетающий сетевые и системные проверки на уязвимости. Его функциональные возможности усилены средствами контроля соответствия, механизмами оценки защищенности, сертифицированными средствами контроля целостности и другими функциями, делающими его эффективным средством поиска уязвимостей для широкого числа известных атак.

Установка сканера RedCheck

Для работы программы RedCheck необходимо наличие дополнительного программного обеспечения: Microsoft .NET Framework full версии 4.0 или выше и СУБД SQL Server 2008 и выше (все редакции, включая Express). Если на компьютере отсутствуют указанные компоненты, рекомендуется воспользоваться дистрибутивом Setup.exe (входящий в комплект поставки), который установит их.

Если на компьютере предустановлено, выше указанное, программное обеспечение, то необходимо воспользоваться дистрибутивом RedCheck.msi.

Для установки сканера RedCheck:

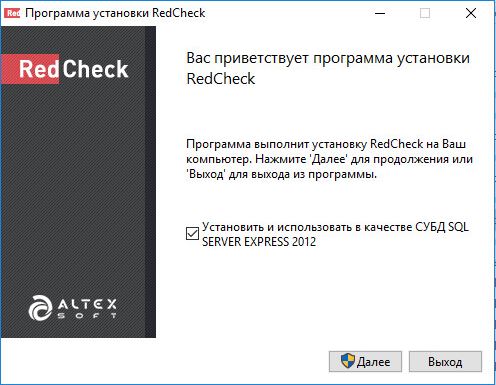

- Запустите исполняемый файл Setup.exe. Дождитесь появления окна приветствия, окно приветствия дистрибутива RedCheck.msi отличается отсутствием пункта установки СУБД). Если вам необходимо установить на компьютер СУБД, то выберите пункт: «Установить и использовать в качестве СУБД SQL SERVER EXPRESS 2012» и нажмите кнопку «Далее»;

Установка пакета должна проводиться от имени учетной записи, имеющей административные привилегии на АРМ.

Если был выбран пункт «Установить и использовать в качестве СУБД SQL SERVER EXPRESS 2012», то программа выполнит установку СУБД.

- В появившемся окне инсталлятор предложит ознакомиться с лицензионным соглашением. После ознакомления с содержимым выберете: «Я принимаю условия данного лицензионного соглашения» и нажмите кнопку «Далее»;

- В появившемся окне введите лицензионный ключ, и нажмите кнопку «Далее»;

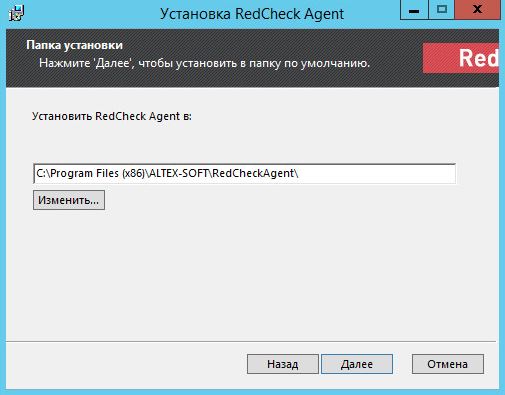

- Укажите каталог, в который будут установлены файлы программы

По умолчанию, используются следующие каталоги:

- Для 32-х битных систем: “C:Program FilesALTEX-SOFTRedCheck”

- Для 64-х битных систем: “C:Program Files (x86)ALTEX-SOFTRedCheck”

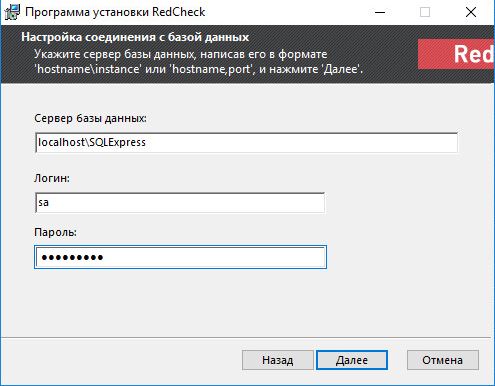

- Укажите имя сервера и экземпляра SQL (в качестве имени сервера может быть использован IP-адрес или доменное имя), а также имя пользователя и пароль учетной записи SQL Server;

Внимание! По умолчанию, логин для БД, установленного через Setup.exe: «sa», пароль: «P@ssw0rd_» + имя компьютера (имя компьютера пишется прописными буквами). Логин и пароль указываются без кавычек. В целях безопасности рекомендуется сменить пароль.

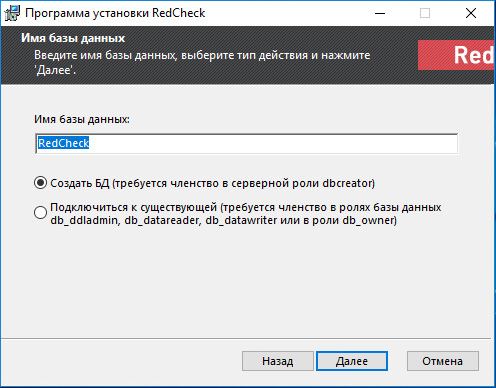

- Введите имя базы данных для RedCheck. Если у Вас уже есть ранее созданная БД, то вы можете выбрать пункт «Подключиться к существующей», в противном случае выберите пункт «Создать БД»;

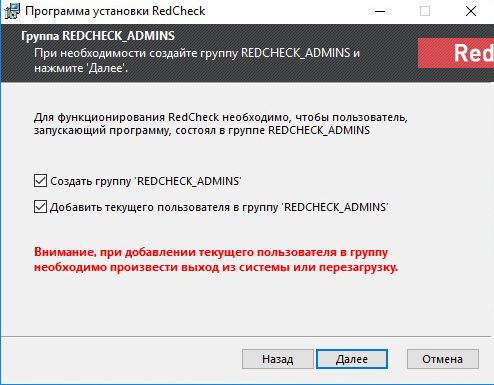

Для правильной работы программы необходимо, чтобы пользователь входил в группу «REDCHECK_ADMINS», в противном случае программа предложит Вам диалоговое окно, где необходимо выбрать пункты «Создать группу ‘REDCHECK_ADMINS’» и «Добавить текущего пользователя в группу ‘REDCHECK_ADMINS’»

- На этом предварительная настройка завершена. После нажатия кнопки «Далее», появится итоговая форма установки;

- Нажмите кнопку «Установить». Появиться статусная строка установочного процесса. После завершения установки сканера, мастер установки выведет оповещение об успешной установке программы.

Внимание! По окончании процесса установки появится соответствующее окно. Установка RedCheck завершена.

В связи с особенностями сканируемых программ, задание «Аудит конфигураций» для DallasLock и SecretNet необходимо проводить только с использованием агента. Для того, чтобы просканировать локальную машину потребуются следующие действия:

- Добавить IP-адрес или DNS локального компьютера в хосты.

- Сканировать локальный хост, как удалённый. Для этого на этапе создания задания, в поле «Объект» необходимо присвоить значение «Удаленные хосты» — и далее выбрать IP-адрес или DNS локального компьютера.

В случае возникновения ошибок во время установки, обратитесь к файлу, журналу установки, расположенному по следующему пути: %temp%/ALTEX-SOFT/RedCheckSetup.txt. Для разрешения нештатной ситуации рекомендуется обратиться в службу поддержки support@altx-soft.ru. При обращении необходимо описать проблему, а к письму приложить файл RedCheckSetup.txt.

Установка агента и настройка сетевого взаимодействия при агентном и безагентном сканировании

Установка агента и настройка параметров сетевого взаимодействия может быть произведена локально непосредственно на сканируемом хосте либо при помощи средств централизованного управления Microsoft Active Directory или другими инструментами администрирования сетей.

Локальная установка агента для ОС Microsoft Windows

Для повышения производительности сканирования, а также в случае необходимости проведения контроля целостности Windows систем на удаленных контролируемых хостах, а также СЗИ от НСД Secret Net и Dallas Lock на удаленных и локальных хостах, требуется установка агента RedCheck.

Установка агента должна выполняться от имени учетной записи, имеющей административные привилегии.

Для установки агента RedCheck:

- Запустите пакет RedCheckAgent.msi (поставляется с дистрибутивом RedCheck), дождитесь появления окна приветствия и нажмите кнопку «Далее».

- Укажите каталог, куда будет произведена установка файлов агента и нажмите «Далее».

- Для выполнения установки агента нажмите кнопку «Начать». Появиться статусная строка установочного процесса.

- После завершения установки агента, мастер установки выведет оповещение об успешной установке программы, нажмите кнопку «Готово».

Развертывание агента для Windows систем средствами Active Directory

В сетях с доменной структурой, доступна возможность централизованной установки агента RedCheck на целевые хосты.

Для развертывания агента средствами AD:

- Откройте консоль управления групповыми политиками. Нажмите «Пуск»> «Панель управления»> «Администрирование»> «Управление групповой политикой».

- В дереве консоли последовательно разверните дерево, интересующего леса и домена и укажите расположение объектов групповой политики.

- Воспользовавшись правой кнопкой мыши создайте новый либо измените существующий объект GPO.

- С помощью редактора объектов групповой политики, в разделе «Конфигурация компьютера» разверните раздел «Конфигурация программ» и выберите пункт «Установка программ».

- При помощи контекстного меню вызываемого правой кнопкой мыши создайте новый «Пакет». В появившимся окне выберите сетевое расположение инсталляционного файла. В параметрах установки укажите тип установки «Назначенный». Сетевое расположение инсталляционного файла должно быть доступно для «чтения» компьютеров, на которых будет произведено развертывание.

Применение сканера безопасности RedCheck:

Настройка сетевого взаимодействия для сканирования Windows систем с применением агента

Для корректного взаимодействия между консолью управления и агентом RedCheck на хостах необходимо открыть TCP-порт 8732.

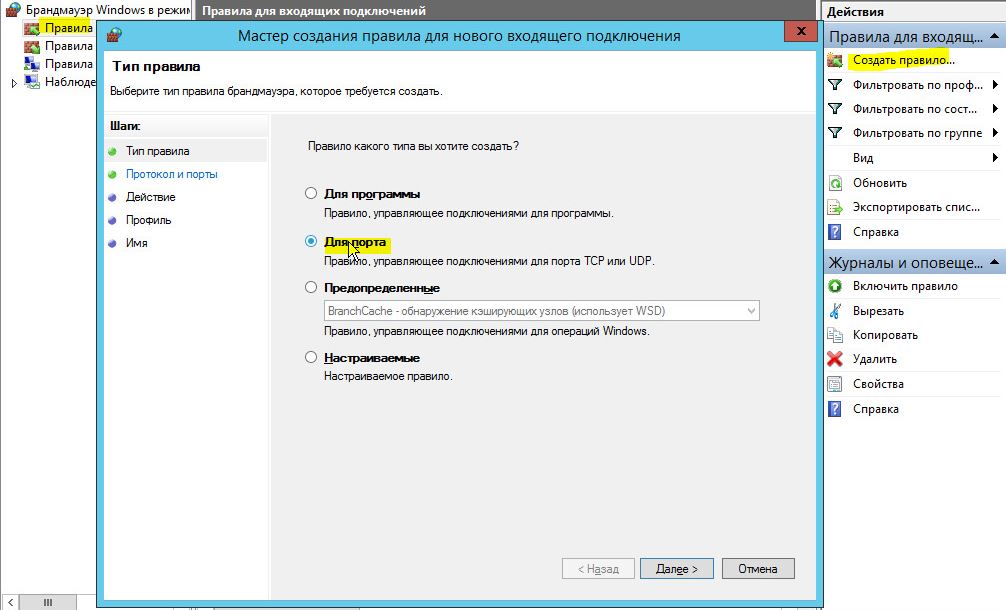

Чтобы открыть порт в стандартном брандмауэре ОС Windows (на примере ОС MS Windows Server 2012):

- Откройте компонент «Брандмауэр Windows». Для этого нажмите кнопку «Пуск» и выберите пункт «Панель управления». В поле поиска введите запрос «брандмауэр» и затем, в списке результатов выберите пункт «Брандмауэр Windows».

- В левой панели выберите пункт «Дополнительные параметры». В открывшемся окне кликните по пункту «Правила для входящих подключений» и в области справа нажмите на кнопку «Создать правило».

- Выберите тип правила «Для порта» и нажмите «Далее».

- Укажите тип протокола TCP и локальный порт 8732 и нажмите «Далее».

- На странице мастера создания нового входящего подключения, выберите «разрешить подключение».

- В зависимости от метода организации сети укажите необходимый профиль и нажмите кнопку «Далее».

- Введите имя создаваемого правила, введите описание и нажмите кнопку «Готово».

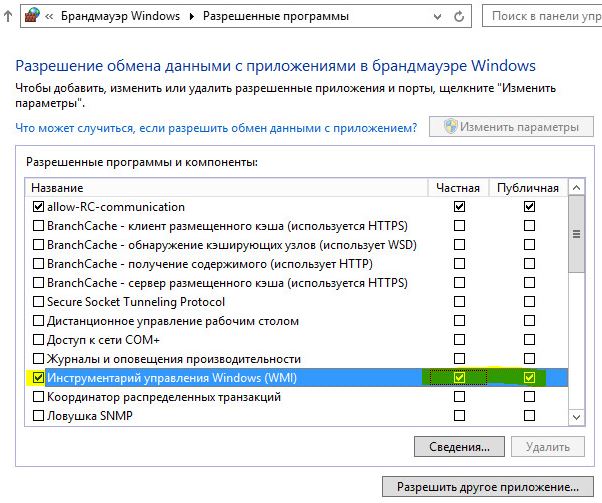

Настройка сетевого взаимодействия для безагентного сканирования Windows-систем с использованием службы WMI

Для сканирования с использованием службы WMI (без использования агента) требуется обеспечить подключение сканера к службе Windows Management Instrumentation (WMI) сканируемого узла, произвести настройки удаленного доступа, и при необходимости службы DCOM. Настройки могут быть произведены локально на узле или централизованно с помощью групповых политик Windows, а также другими средствами администрирования сети. Ниже приведены локальные настройки сканируемого узла на примере ОС MS Windows Server 2012.

Для разрешения WMI (локальная настройка):

- Откройте компонент «Брандмауэр Windows». Для этого нажмите кнопку Пуск, перейдите в Панель управления, выберите пункт. Система и безопасность Нажмите на ссылку Брандмауэр Windows;

- В левой панели Брандмауэра, выберите пункт «Разрешить запуск программы или компонента через брандмауэр Windows»;

- В поле «Разрешенные программы и компоненты» найдите строку «Инструментарий управления Windows (WMI)», и поставьте галочку в зависимости от метода организации сети: домен или рабочая группа. Нажмите «ОК»;

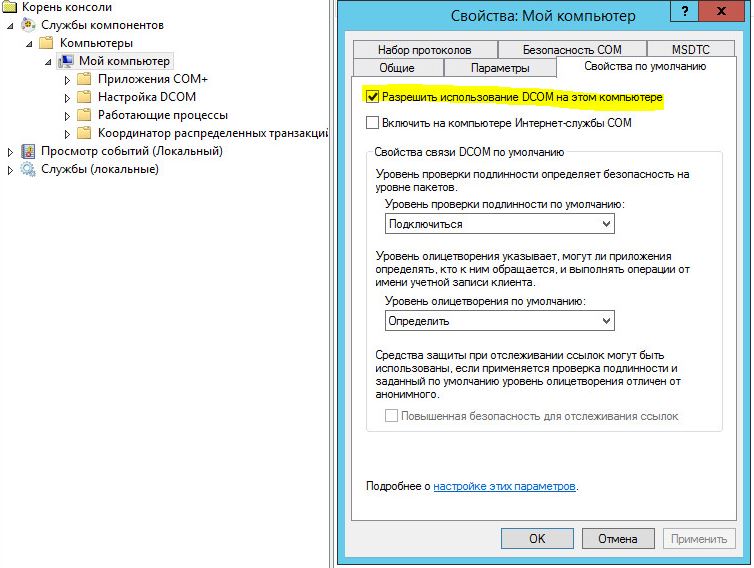

Настройка службы DCOM

Для включения и настройки службы DCOM:

- Откройте каталог C:WindowsSystem32, после чего запустите утилиту dcomcnfg. В результате, появится окно «Службы компонентов»;

- Перейдите: «Службы компонентов» — «Компьютеры» — «Мой компьютер» — «Свойства»

- В окне «Свойства: Мой компьютер» перейдите на вкладку «Свойства по умолчанию» и убедитесь, что опция «Разрешить использование DCOM на этом компьютере» — включена.

- Перейдите на вкладку «Набор протоколов» и укажите в области «Протоколы DCOM» протокол «TCP/IP с ориентацией на подключения»;

- Если протокол «TCP/IP с ориентацией на подключения» не добавлен, нажмите «Добавить». Далее на экране появится окно «Выбор протокола DCOM».

- В окне «Выбор протокола DCOM» из списка «Последовательность протоколов» выберите протокол «TCP/IP с ориентацией на подключения» и нажмите «ОК»;

- Чтобы настроить удаленный доступ для учетной записи, от имени которой производится сканирование, выполните следующие действия:

- Перейдите на вкладку «Безопасность COM». В области «Права доступа» нажмите кнопку «Изменить ограничения» и проверьте, что выбрана опция «удаленный доступ».

- После изменения настроек перезагрузите хост.

Настройка сетевого доступа.

Для проверки и настройки сетевого доступа:

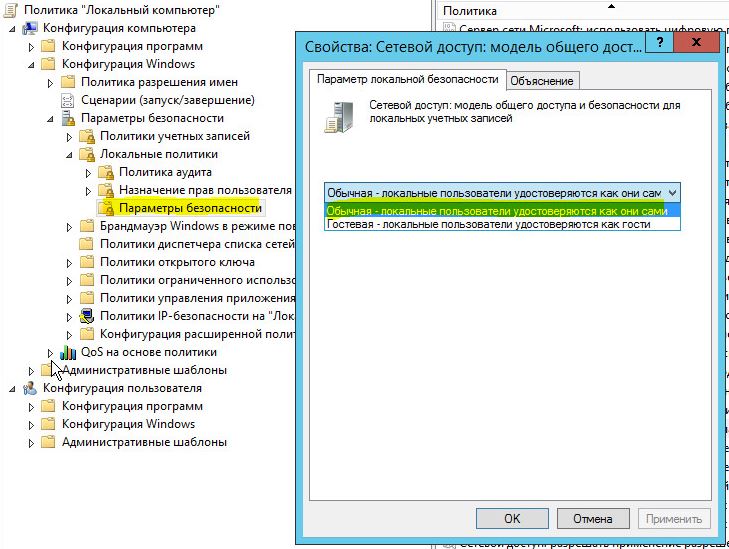

- Запустите оснастку «Редактор локальной групповой политики». Для этого выполните («Пуск» — «Выполнить») и введите команду gpedit.msc. На экране появится окно оснастки «Редактор локальной групповой политики»;

- Перейдите в каталог: «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры безопасности» — «Локальные политики» — «Параметры безопасности» и выберите политику «Сетевой доступ: модель совместного доступа и безопасности для локальных сетевых записей»;

- Через контекстное меню перейдите в свойства политики и проверьте, что выбрано значение «Обычная: локальные пользователи удостоверяются как они сами»;

- Нажмите кнопку «Ок».

Настройка контроля учетных записей пользователей.

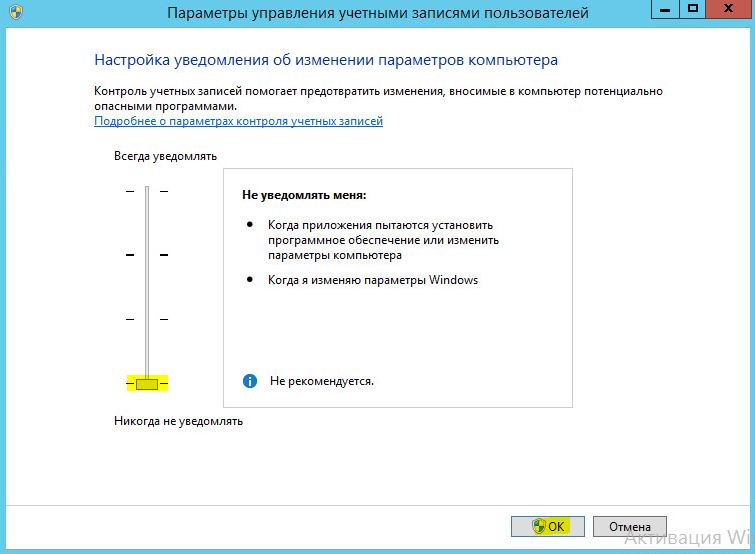

Для полного отключения UAC:

- В командной строке («Пуск» — «Выполнить») выполните команду msconfig. На экране появится окно «Конфигурация системы»;

- В окне «Конфигурация системы» перейдите на вкладку «Сервис»;

- В колонке «Название средства» выберите «Настройка контроля учетных записей» и нажмите «Запуск»;

- В открывшемся окне установите положение «Никогда не уведомлять» и нажмите «ОК»;

- После изменения настроек перезагрузите компьютер.

Использование доменной учётной записи

Необходимо создать доменную учётную запись (без административных полномочий) и добавить её в группу локальных администраторов сканируемой системы. При использовании такой учётной записи настройки UAC не будут влиять на сканирование. Данный вариант настройки UAC является предпочтительным.

Настройка учетных записей для запуска RedCheck и сканирования удаленных систем

Настройка учетных записей при доменной организации сети

- Настройка учетных записей для запуска консоли управления RedCheck

- Учетная запись должна состоять в глобальной группе безопасности «REDCHECK_ADMINS». Если группа отсутствует, создайте ее, соблюдая точное название и синтаксис — REDCHECK_ADMINS.

- Учетная запись должна иметь привилегии, равные привилегиям учетной записи локального администратора.

Внимание! Консоль управления RedCheck может работать, если учетная запись, из-под которой она запущена, не имеет привилегии локального администратора. В таком случае будет ограничен функционал программы: манипуляции со службами, смена лицензии программы.

- Настройка учетных записей на удаленных Windows-хостах

- Безагентный метод сканирования:

Учетная запись должна состоять в группе «Администраторы домена» или группе, предоставляющей аналогичные привилегии доступа к файловой системе, реестру Windows и WMI;

- Агентный метод сканирования:

Учетная запись должна состоять в глобальной группе безопасности REDCHECK_ADMINS.

- Метод сканирования Remote Engine (WinRM):

Учетная запись должна состоять в группе «Администраторы домена» или группе, предоставляющей аналогичные привилегии доступа к файловой системе, реестру Windows и WMI.

Если сеть имеет доменную структуру, а для запуска консоли управления RedCheck и сканирования целевых хостов используется более одной учетной записи, то каждая используемая учетная запись должна входить в глобальную группу безопасности REDCHECK_ADMINS.

- Настройка учетных записей для сканирования Linux-систем

Сканирование удаленной Linux-системы осуществляется по безагентной технологии.

Для сканирования удаленной системы могут использоваться следующие типы учетных записей: учетная запись суперпользователя; учетная запись привилегированного пользователя; учетная запись непривилегированного пользователя.

Внимание! Использование учетной записи привилегированного пользователя является рекомендуемым типом учетной записи для сканирования удаленной системы.

Для сканирования удаленной системы в качестве основного транспорта используется протокол SSH. Убедитесь, что SSH-сервер установлен и настроен, а выбранная учетная запись пользователя имеет возможность подключения к удаленной системе по протоколу SSH. Осуществить проверку подключения можно с помощью любого удобного SSH-клиента.

Для сканирования удаленной системы, допускается использовать существующую учетную запись пользователя Linux, либо необходимо создать отдельную учетную запись.

В общем случае, для создания отдельной учетной записи пользователя c именем redcheck (как пример, наименование учетной записи может быть произвольное) на удаленной системе необходимо выполнить следующую команду: adduser redcheck

Задайте пароль для вновь созданной учетной записи пользователя с помощью команды:

passwd redcheck.

Настройка учетной записи привилегированного пользователя.

Данный тип учетной записи пользователя предназначается является рекомендуемым для всех случаев сканирования удаленных систем.

Здесь и далее подразумевается, что настраиваемая учетная запись пользователя уже существует на удаленной системе.

Для сканирования удаленной системы с помощью данного типа учетной записи пользователя требуется наличие программы sudo на удаленной системе. Если программа sudo отсутствует на удаленной машине, необходимо выполнить ее установку или воспользоваться другими типами учетных записей.

По умолчанию на большинстве Linux-систем уже установлена программа sudo. Для проверки наличия программы sudo на удаленной системе выполните команду: sudo –V. Для настройки учетной записи привилегированного пользователя отредактируйте конфигурационный файл sudoers.

Кроме того, необходимо добавить в конфигурационный файл следующие строки:

Defaults:redcheck !requiretty

redcheck ALL=(root)NOPASSWD:ALL

В данном примере redcheck – имя настраиваемой учетной записи.

По умолчанию конфигурационный файл sudoers имеет имя /etc/sudoers.

Внимание! Редактирование конфигурационного файла sudoers должно производиться с правами суперпользователя root. Во избежание проблем с функционированием удаленной системы в следствии некорректного редактирования конфигурационного файла sudoers рекомендуется использование программы visudo в качестве текстового редактора.

Настройка учетных записей для сканирования MS SQL Server

Для возможности сканирования СУБД Microsoft SQL Server, в экземпляре СУБД может использовать режим проверки подлинности Windows или режим проверки подлинности SQL Server и Windows. Созданная для сканирования учетная запись должна быть добавлена в консоль управления RedCheck.

Минимальные требования для учетной записи: роль сервера – “public”, учётная запись должна быть включена для базы данных “master”.

Внимание! Учетная запись sa и часто становится мишенью злоумышленников. Не включайте её, если это не требуется для работы приложения. Помните, что для имени входа sa очень важно использовать надежный пароль.

Настройка учетных записей для сканирования VMware

Сканирование удаленной VMware-системы осуществляется по безагентной технологии.

Для сканирования VMware ESXi Server заданиями типа «Аудит обновлений», «Аудит уязвимостей», «Аудит конфигураций» и «Инвентаризация» необходимо использовать учетную запись пользователя VMware ESXi Server.Для сканирования VMware vCenter Server в режимах «Аудит обновлений», «Аудит уязвимостей», «Аудит конфигураций» и «Инвентаризация» необходимо использовать учетную запись пользователя VMware vCenter Server.

Для сканирования VMware vCenter Server и VMware ESXi Server заданием типа «Фиксация» необходимо использовать учетную запись пользователя Linux.

Созданная для сканирования учетная запись должна быть добавлена в консоль управления RedCheck.

смотрите продолжение далее: Применение программы RedCheck

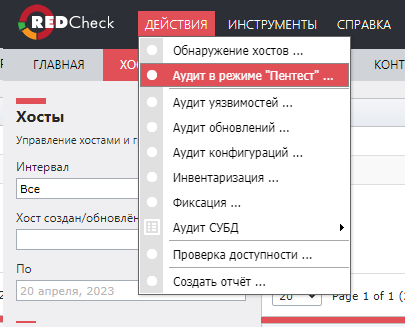

Что бы выполнить сканирование на уязвимости нужно:

- Запустить программу по иконке на рабочем столе RedCheck. При этом автоматически запустится процесс получения обновлений сигнатур. Об успешном завершении обновлений сигнализируют зеленые маркеры в строке состояния внизу окна.

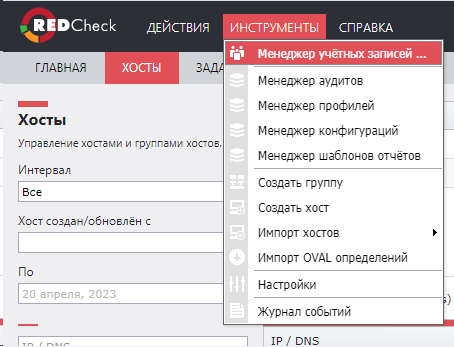

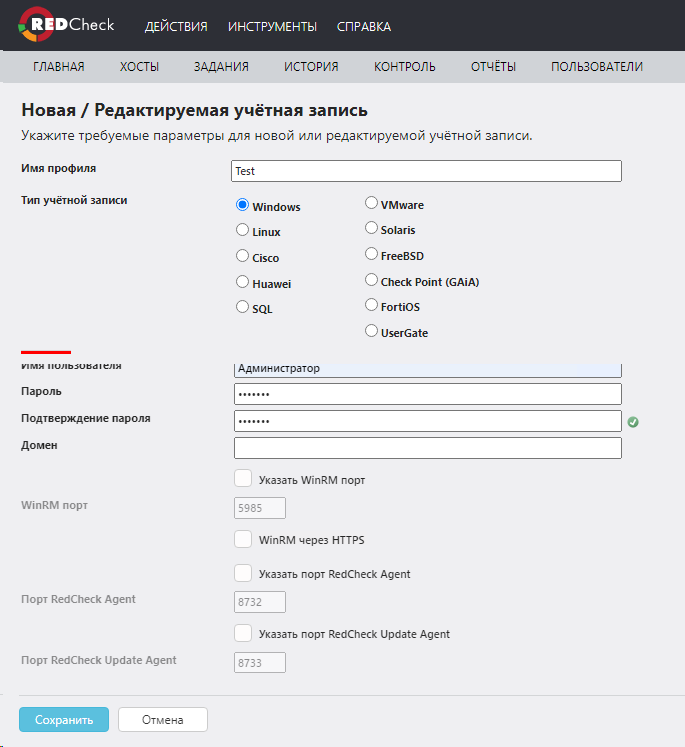

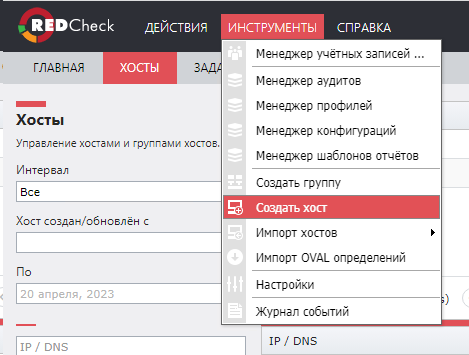

- В меню «Инструменты – Менеджер учетных записей» нужно добавить учетную запись с соответствующим типом.

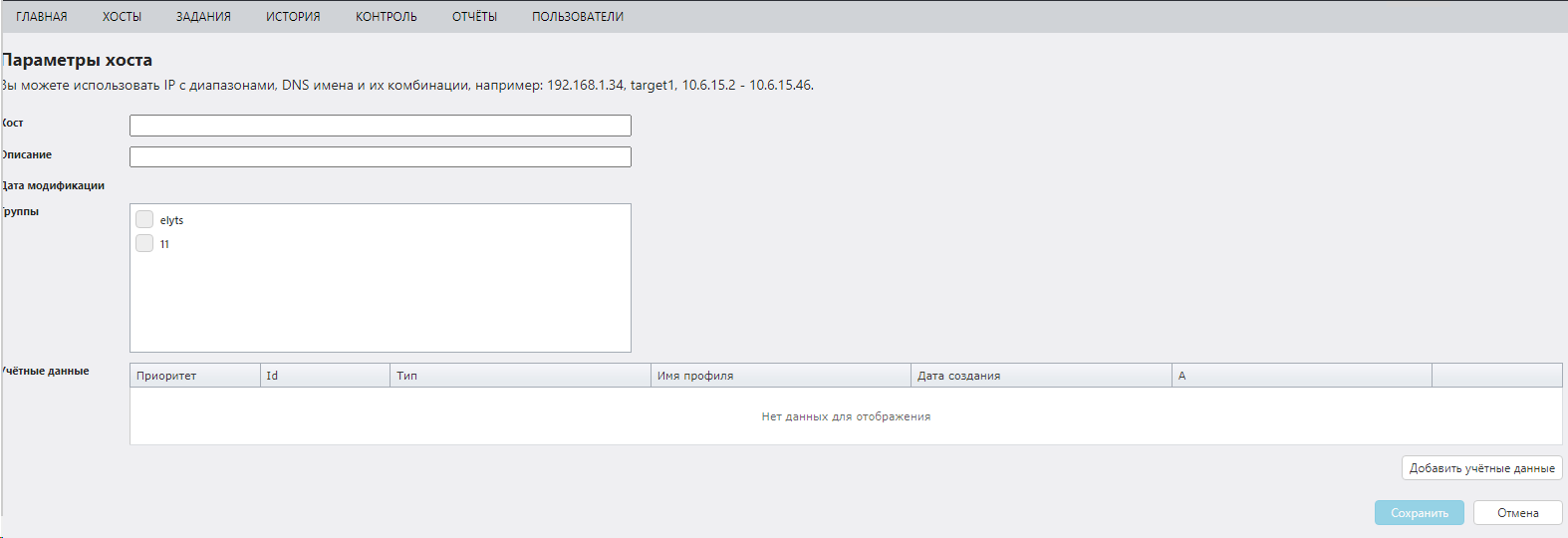

Указать имя профиля, тип учетной записи, учётные данные (логин, пароль), при необходимости указать определенные порты. - На вкладке «Инструменты» с помощью контекстного меню создать новый сетевой узел, указав dns-имя или IP-адрес и описание, добавить в одну из существующих групп, или же создать для узла отдельную группу.

.

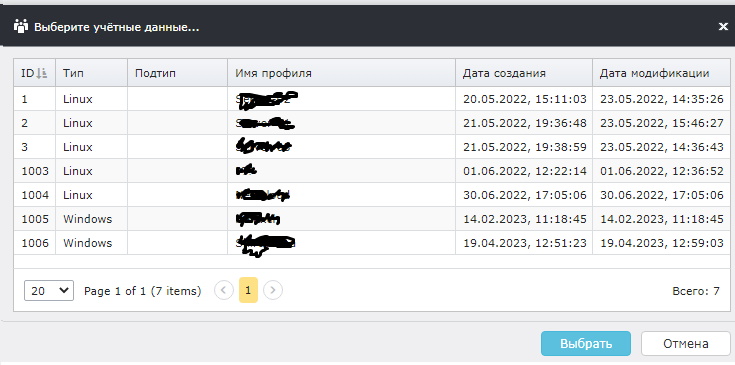

- Выбрать ранее сохраненные учетные данные для хоста.

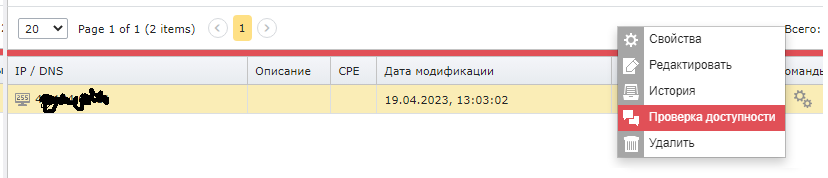

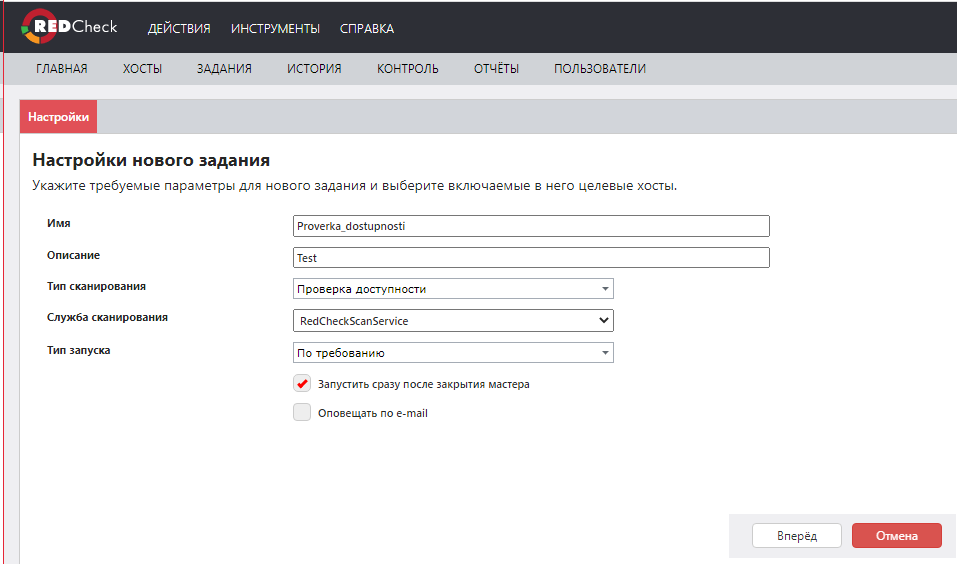

- На вкладке «Хосты» – выбрать группу, выбрать хост и в контекстном меню перейти к «Проверке доступности».

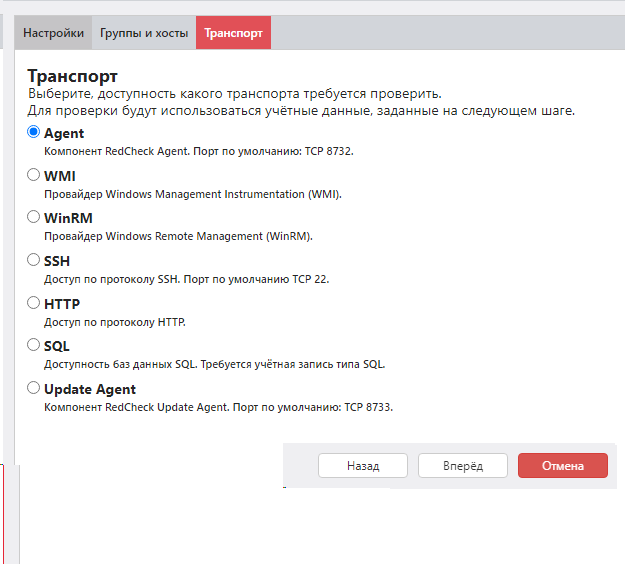

Указать параметры задания, выбрать хосты, ввырать необходимый тип транспорта.

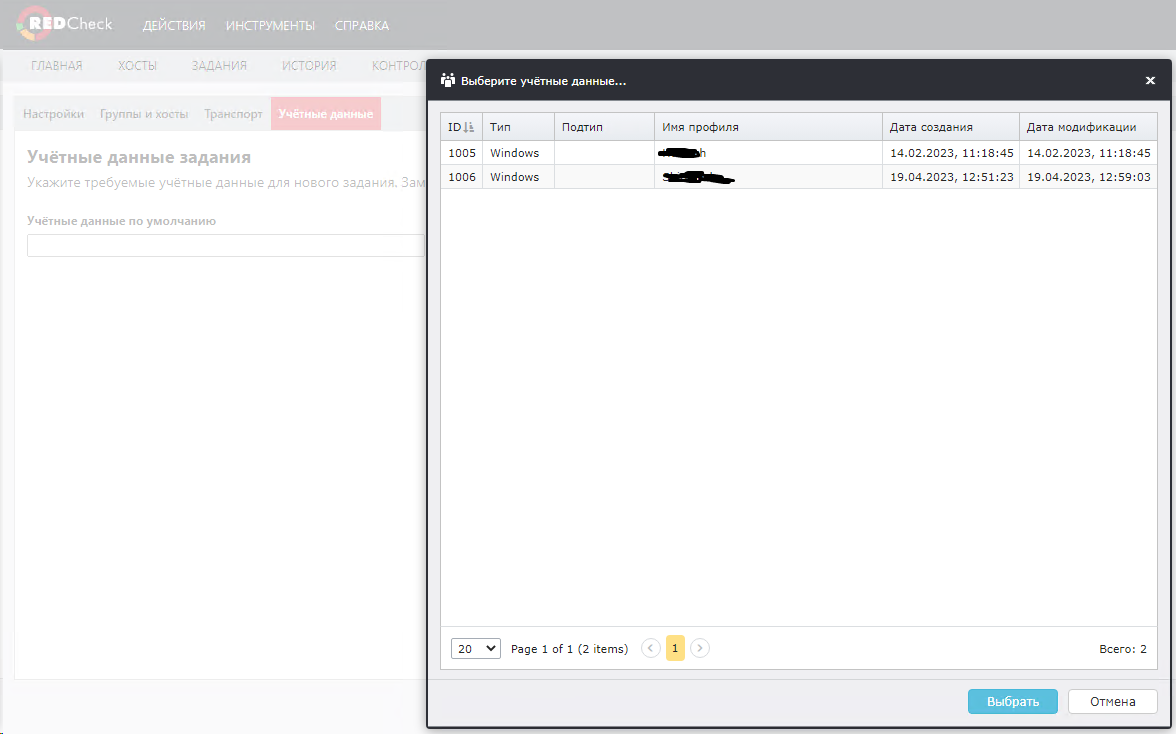

Указать учётные данные для проверки доступности.

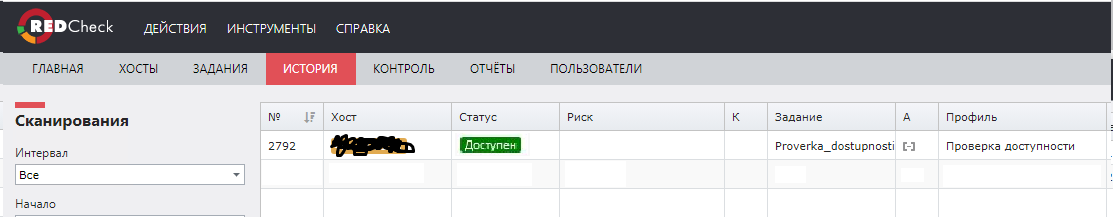

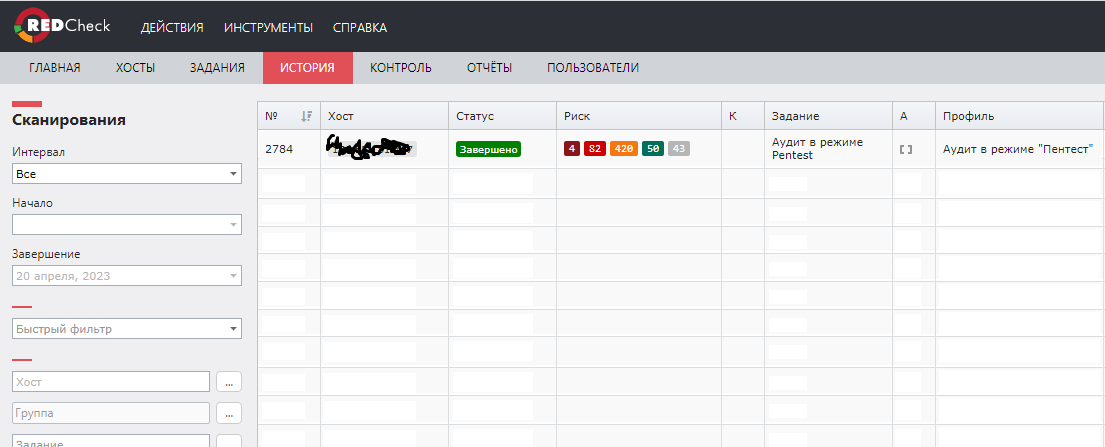

Завершить создание задания и запустить его. Дождаться завершения. На вкладке «История» можно просмотреть результаты.

4. На вкладке «Действия» выбрать необходимый вид действий.

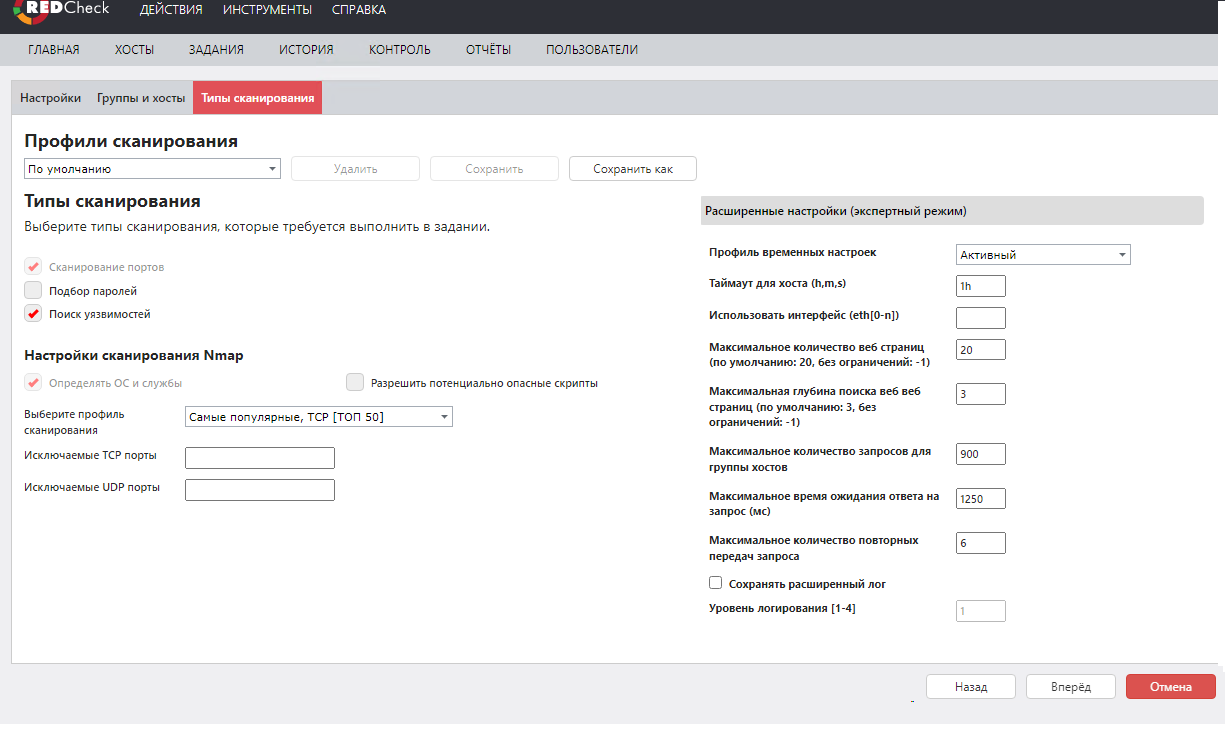

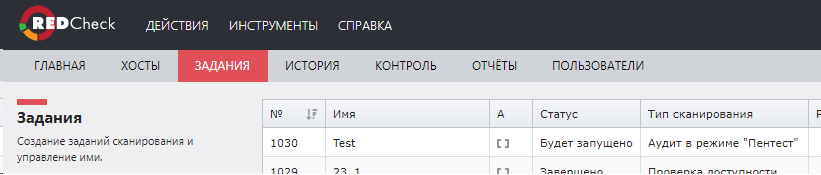

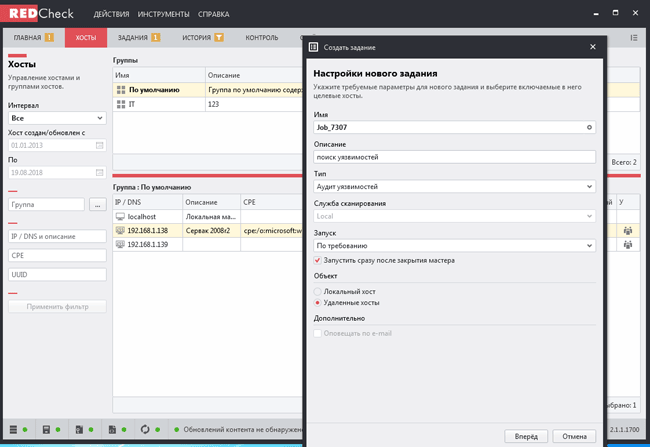

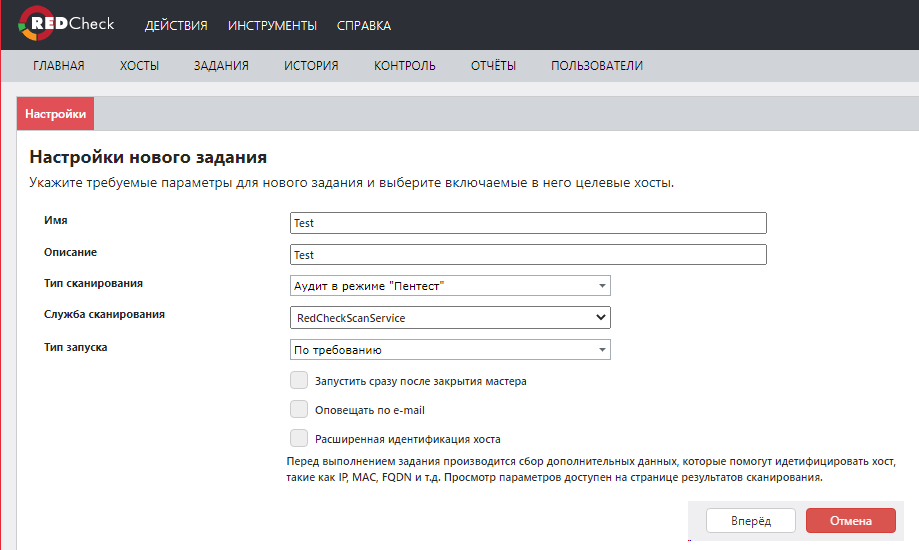

Задать наименование, описание задания, выбрать тип, службу сканирования, указать тип запуска.

Завершить создание задания.

5. На вкладке «Задания» можно узнать статус выполнения заданий.

6. На вкладке «История» доступны результаты выполнения заданий.

7. Если перейти к заданию, то можно открыть и просмотреть отчёт по найденным уязвимостям.8. Подробная инструкция доступна на сайте производителя: https://www.redcheck.ru/downloads/

- Введение

- Новые возможности и улучшения RedCheck 2.0

- Архитектура RedCheck 2.0 и системные требования

- Сертифицированная версия RedCheck 2.0

- Политика лицензирования RedCheck 2.0

- Работа с RedCheck 2.0

- 6.1. Аудит уязвимостей и обновлений

- 6.2. Аудит конфигураций

- 6.3. Аудит и установка обновлений (Patch Manager)

- 6.4. Инвентаризация

- 6.5. Сетевые проверки

- 6.6. Контроль целостности

- 6.7. Система отчетности

- Выводы

Введение

Одним из важнейших этапов обеспечения информационной безопасности корпоративной сети является идентификация потенциальных рисков. Большинство специалистов по информационной безопасности знают, насколько может быть опасна брешь в операционных системах, приложениях или firmware-оборудовании, и насколько важно найти эти уязвимости прежде, чем ими смогут воспользоваться злоумышленники. Помимо уязвимостей необходимо контролировать своевременность установки обновлений, корректность настроек программного обеспечения, а также проводить аудит информационной системы на соответствие требованиям регуляторов, стандартов, принятых политик.

Осуществлять эти операционные процессы вручную сложно и долго, а в больших сетях и вовсе невозможно. Для этих целей были созданы средства анализа защищенности (сканеры безопасности). Одному из таких решений — обновленной версии RedCheck 2.0 от российской компании АЛТЭКС-СОФТ — посвящен этот обзор.

RedCheck представляет собой решение для анализа защищенности и управления информационной безопасностью организации любого масштаба и обеспечивает поиск и предотвращение уязвимостей, вызванных ошибками в коде, неверными настройками параметров безопасности, слабостью парольной защиты, несанкционированной установкой программного и аппаратного обеспечения, несвоевременной установкой критичных обновлений, нарушением принятых политик безопасности.

Ранее мы публиковали обзор одной из предыдущих версий продукта RedCheck, с тех пор прошло более трех лет, и за это время он значительно изменился. В 2018 году вышла новая мажорная версия RedCheck 2.0, которая, судя по заявленным улучшениям, претерпела значительные изменения и сильно «повзрослела». В данной статье мы сфокусируем внимание на новых возможностях и улучшениях обновленной версии сканера.

Новые возможности и улучшения RedCheck 2.0

Повышение мажорного номера версии RedCheck, как правило, свидетельствует о значительных изменениях в продукте. В новой версии сканера добавились следующие возможности:

- Patch Manager — объединяет возможности, предоставляемые ролью WSUS Windows Server и функцией аудита обновлений сканера, и обеспечивает удобный процесс управления обновлениями программного обеспечения, функционирующего на платформе Windows.

- Дополнительная web-консоль управления — с помощью нее администратор может подключиться и полноценно управлять любым находящимся в его организации экземпляром RedCheck.

- Добавлены компоненты масштабирования: удаленная служба сканирования, выделенный сервер обновлений, сервисы управления и взаимодействия (web, REST, master-slave и пр.).

- Улучшена консолидация и визуализация результатов проверок и отчетов. Для оценки соответствия конфигурации появился отчет с индексом состояния системы — «Apdex-защищенности».

- Ролевая модель управления RedCheck.

- Интеграция с Active Directory, обеспечивающая удобный и гибкий процесс развертывания и контроля в доменных сетях.

- Возможность интеграции с SIEM и СУИБ, в частности: HP ArcSight, Splunk, NEURODAT, а также c другими современными средствами бизнес-аналитики и табличными редакторами. Для обмена данными и управления сканером предлагается использование открытого API (REST-HTTP).

- Новая политика лицензирования. В RedCheck предусмотрено три редакции, отличающиеся своими функциональными возможностями.

Основные функциональные возможности RedCheck:

- Аудит уязвимостей и обновлений системного и прикладного программного обеспечения;

- аудит конфигураций безопасности;

- аудит конфигураций безопасности СУБД Microsoft SQL Server, Oracle Database, MySQL, PostgreSQL;

- аудит серверов приложений (web-серверов);

- аудит защищенности сетевого оборудования Cisco IOS, Huawei, Check Point, «Булат»;

- аудит платформы виртуализации VMware vSphere;

- инвентаризация программного и аппаратного обеспечения;

- установка недостающих обновлений безопасности (в том числе сертифицированных);

- контроль целостности заданных файлов (каталогов);

- идентификация открытых портов и сервисов;

- подбор паролей методом перебора;

- документирование результатов проверок.

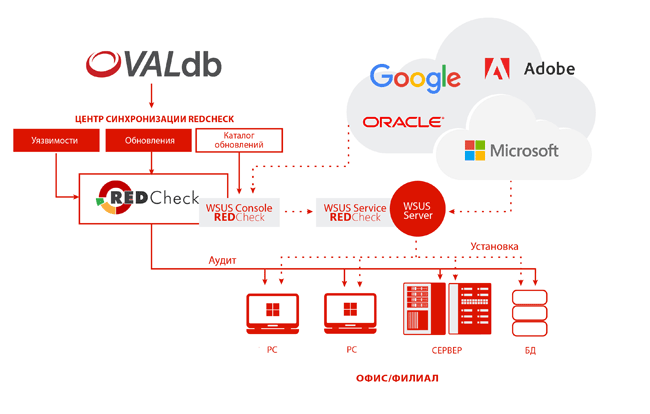

Архитектура RedCheck 2.0 и системные требования

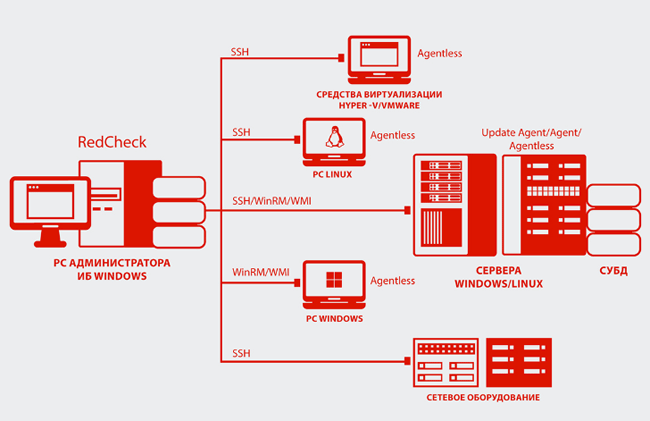

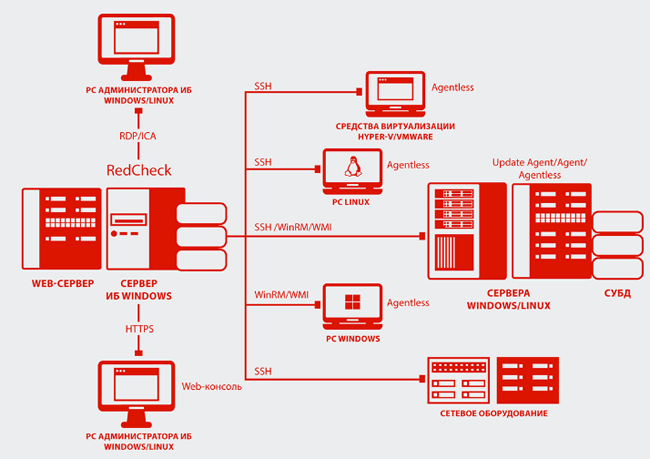

Гибкая модульная архитектура и система лицензирования позволяет разворачивать сканер как в локальной сети или отдельном узле, так и выстраивать иерархически подчиненные структуры без ограничений по масштабированию. Пример развертывания системы приведен на рисунках 1 и 2.

Максимальный состав системы может включать следующие структурные компоненты:

- основной экземпляр сканера (RedCheck Master);

- подчиненные экземпляры сканера (RedCheck Slave);

- дополнительные модули сканирования (ScanModul RedCheck);

- локальный сервер обновлений (Update Server RedCheck);

- консоль управления (web-консоль RedCheck);

- модуль (надстройка) для WSUS Windows Server (WSUS-сервис RedCheck);

- консоль управления WSUS-сервиса с каталогами обновлений (WSUS-консоль RedCheck);

- агент сканирования Windows-систем (Agent RedCheck);

- агент установки обновлений для Windows-систем (Update RedCheck).

Сканирование системы при любом варианте развертывания возможно в трех режимах сканирования — агентный (только для Windows), «временный агент» (Remote Engine, только для Windows) и безагентный (на базе WMI или SSH).

Для контроля небольшой сети (до 200 узлов) RedCheck может быть непосредственно развернут на АРМ администратора (администратора безопасности) без существенной потери производительности компьютера. При сканировании крупных сетей следует руководствоваться требованиями к аппаратным требованиям сервера, приведенными в эксплуатационной документации на систему. Также RedCheck может быть установлен на ноутбук для проведения выездных проверок (аудита).

Рисунок 1. Архитектура RedCheck 2.0 (размещение компонентов RedCheck на АРМ администратора ИБ)

Наличие в RedCheck различных транспортов и протоколов управления позволяет осуществлять удаленное сканирование сети любого масштаба по всем направлениям аудита без существенной нагрузки на каналы связи. Для повышения скорости сканирования Windows-систем, снижения требований пропускной способности каналов и привилегиям доступа рекомендуется использование агента программы — RedCheck Agent.

Для работы в больших и распределенных инфраструктурах предусмотрена возможность удаленного управления неограниченным количеством экземпляров RedCheck или его дополнительными модулями сканирования. Оптимальным для данного класса систем является использование web-консоли и сервера управления, разворачиваемых в центральном офисе или ЦОД компании. Администратор безопасности из web-консоли может подключиться и полноценно управлять любым находящимся в его организации экземпляром RedCheck. При сканировании от нескольких тысяч хостов целесообразно устанавливать дополнительные модули сканирования, поддерживающие многопоточное сканирование в Windows-системах.

Рисунок 2. Архитектура RedCheck 2.0 с web-консолью и сервером управления

Системные требования

RedCheck может быть установлен на любом современном компьютере, оснащенном операционными системами семейства Microsoft Windows.

Таблица 1. Минимально рекомендуемые требования для RedCheck в зависимости от количества сканируемых хостов

|

Количество Хостов |

Рекомендуемые требования |

|

До 10 |

CPU Pentium G4.X (двухъядерный), RAM 4 Гб, свободное пространство HDD – не менее 10 ГБ, MS SQL Express не ниже 2012 |

|

До 100 |

CPU Intel Core I7, RAM 8 Гб, свободное пространство HDD — не менее 10 ГБ, MS SQL Express не ниже 2012 |

|

Свыше 100 до 500 |

Xeon E3 , RAM 8 Гб, свободное пространство HDD — не менее 20 ГБ. Коммерческая версия MS SQL Server не ниже 2012 |

|

Свыше 500 до 1000 |

Xeon E3 , RAM 8 Гб, свободное пространство HDD — не менее 100 ГБ. Коммерческая версия SQL Server не ниже 2012. |

|

Свыше 1000 |

Xeon E3 (два свободных физических ядра), RAM 8 Гб, свободное пространство HDD — не менее 100 ГБ. Коммерческая версия Microsoft SQL Server не ниже 2012. Для больших сетей рекомендуется использовать несколько сканеров (дополнительных модулей), из расчета 1 на 2000 хостов. Для обработки результатов проверок таких сетей рекомендовано использование средств Business Intelligence либо SIEM. |

Сертифицированная версия RedCheck 2.0

RedCheck сертифицирован по требованиям безопасности ФСТЭК России на соответствие ТУ и 4 уровню РД НДВ (сертификат ФСТЭК России № 3172, действителен до 23.06.2020 г).

Сертификация по требованиям безопасности ФСТЭК России дает возможность использовать RedCheck в составе системы защиты информации, где применение сертифицированных продуктов обязательно, например, в информационных системах персональных данных, государственных информационных системах (ГИС), автоматизированных системах управления технологическим процессом (АСУ ТП).

Разработчик старается все значимые обновленные версии сканера подвергать процедуре инспекционного контроля, тем самым поддерживая актуальные версии в сертифицированном состоянии.

Политика лицензирования RedCheck 2.0

Предусмотрено три редакции RedCheck, отличающиеся своими функциональными возможностями: Base, Professional, Enterprise. RedCheck в редакциях Base и Professional лицензируется по количеству сканируемых хостов. Редакция Enterprise лицензируется по количеству инсталляций и не имеет ограничений на количество сканируемых хостов. При этом существует возможность в одной системе (организации) совмещать использование различных редакций.

- RedCheck Base — младшая редакция сканера, включающая необходимые инструменты для полноценного аудита уязвимостей и обновлений Windows- и Linux-систем. Позволяет осуществлять аудит уязвимости Windows и Linux-систем, контроль целостности, инвентаризацию, сетевые проверки и ряд других процедур, необходимых при повседневном контроле защищенности информационных систем.

- RedCheck Professional — полнофункциональная редакция, включающая большой арсенал инструментов для мониторинга и управления безопасностью программным обеспечением и сетевым оборудованием в сетях малого и среднего уровней. В состав данной редакции включен Patch Manager.

- RedCheck Enterprise — редакция включает все имеющиеся функциональные возможности программы и ориентирована на крупные и распределенные информационные системы с возможностью неограниченного масштабирования. Лицензируется по количеству инсталляций, не имеет ограничений на количество сканируемых хостов. В состав лицензии включена расширенная техническая поддержка.

Стоит отметить, что имеется еще одна подредакция — RedCheck Professional для сертифицированных версий Microsoft. По своим возможностям она аналогична редакции RedCheck Professional, но при этом дополнена возможностью управления конфигурациями и установкой сертифицированных обновлений безопасности для Microsoft, прошедшего сертификацию по требованиям ФСТЭК России. Редакция поставляется только пользователям сертифицированного программного обеспечения Microsoft.

По умолчанию срок действия лицензии составляет 1 год, однако возможно приобретение RedCheck на 2 или 3 года. В дальнейшем лицензия может продлеваться. В период действия лицензии пользователю RedCheck предоставляется техническая поддержка, доступ к актуальному контенту безопасности и обновлениям программ для данной версии.

Работа с RedCheck 2.0

Работа с RedCheck осуществляется на выбор из desktop- (GUI) или web-консоли. Консоли по сути идентичны, имеют лишь незначительные графические отличия. Знакомство с новой версией RedCheck проводилось в уже привычной desktop-консоли.

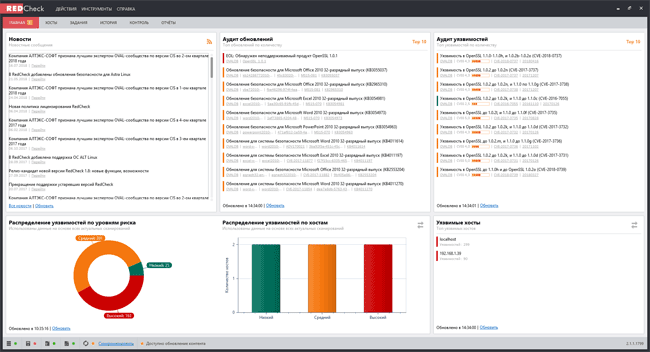

Рисунок 3. Стартовое окно RedCheck 2.0 в desktop-интерфейсе

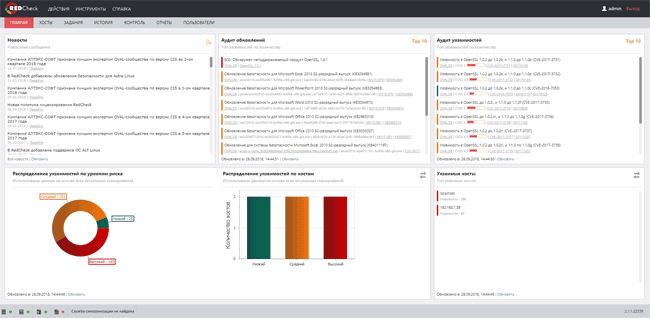

Рисунок 4. Стартовое окно RedCheck 2.0 в web-интерфейсе

На стартовом экране отображается актуальная информация о системе — данные аудита обновлений, последние найденные уязвимости, график распределения уровня риска уязвимостей, перечень наиболее проблемных хостов в сети и диаграмма распределения уязвимостей по этим хостам. Также на стартовом окне при наличии доступа в интернет показываются новости от разработчика, касающиеся тематики аудита защищенности.

Аудит уязвимостей и обновлений

Чтобы выполнить любой из аудитов, сначала необходимо в базу RedCheck завести целевые хосты.

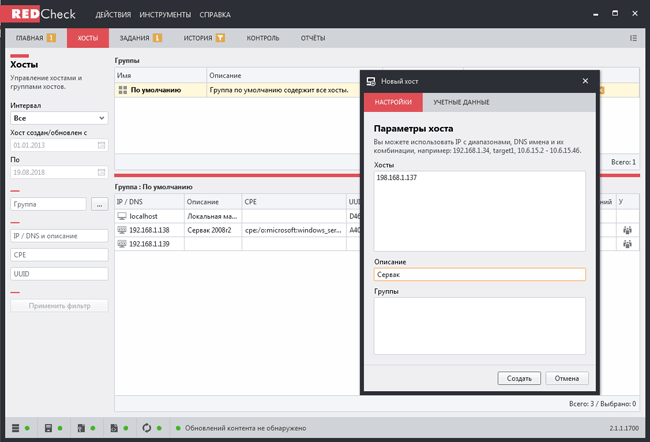

Рисунок 5. Создание нового хоста вручную в RedCheck 2.0

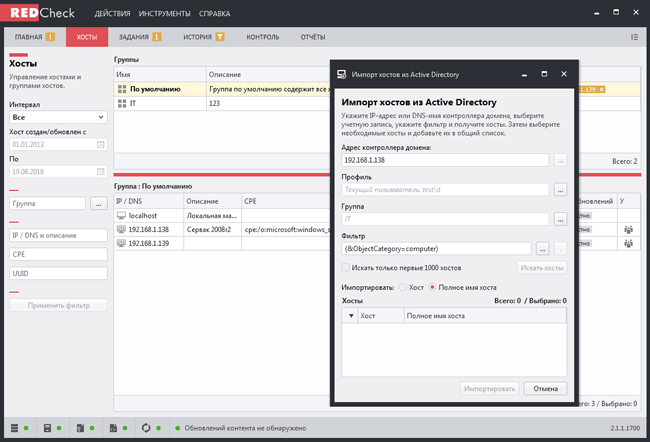

В RedCheck существует несколько способов заведения хостов:

- ручное заведение хостов,

- импорт из Active Directory,

- импорт из утилиты сканирования IP-сетей Nmap,

- экспорт/импорт через CSV-файл.

Рисунок 6. Импорт хостов из Active Directory в RedCheck 2.0

После заведения хостов для проведения сканирования необходимо сформировать задания.

Рисунок 7. Формирование задания аудита уязвимостей в RedCheck 2.0

Мастер создания заданий аудитов не претерпел существенных изменений и остался понятен даже без прочтения руководства пользователя. Из нового: для аудитов уязвимости и обновлений появились «профили» — возможность самостоятельно создавать/редактировать каталоги, на основе уже имеющихся в базе. Это позволяет осуществлять сканирование, например, только отдельных программных продуктов или новых уязвимостей, что может быть полезным, если требуется сократить время сканирования, особенно в безагентном режиме.

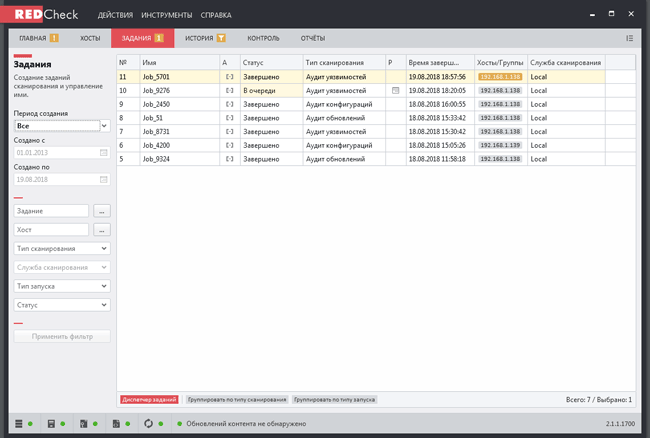

Вкладка «Задания» содержит таблицу, в которой перечислены все сформированные задания. Задания можно группировать по типу сканирования и по типу запуска. Появилось окно «диспетчер», в котором отображаются выполняемые или стоящие в очереди на выполнение в данный момент задания.

Рисунок 8. Вкладка «Задания» в RedCheck 2.0

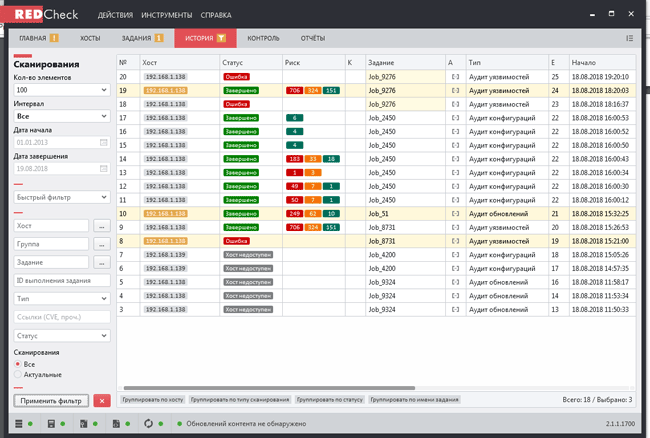

Во вкладке «История» можно посмотреть историю выполнения заданий. Существует возможность инструментов фильтрации для поиска интересующего задания. Истории можно группировать по хосту, по типу сканирования, по статусу, по имени задания или использовать сразу несколько типов группировки.

Рисунок 9. Вкладка «История» в RedCheck 2.0

Для отслеживания динамики уязвимости системы можно воспользоваться вкладкой «Контроль», которая позволяет осуществлять периодическое сравнение двух сканирований, одно из которых выбрано в качестве эталонного (исходного).

Добавлены разные на первый взгляд незаметные удобства, типа настраиваемых фильтров, горячих клавиш, профилей и др. На что непременно обратят внимание пользователи, знакомые с предыдущими версиями RedCheck, так это на появившиеся поля для работы Patch Manager, теперь входящего в состав RedCheck, о котором расскажем ниже.

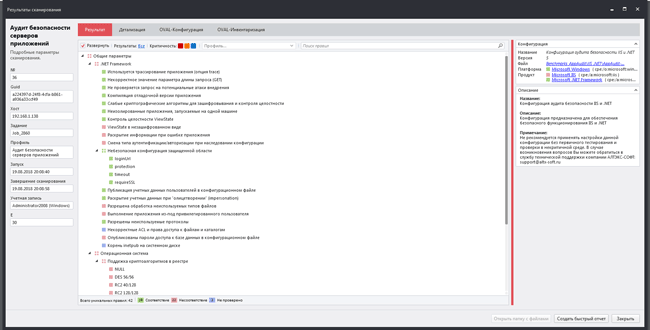

Аудит конфигураций

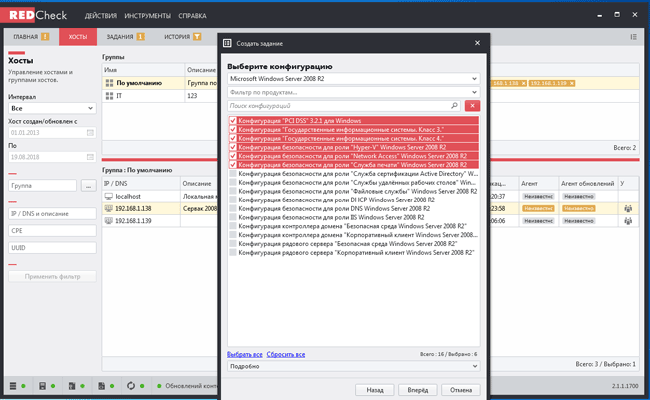

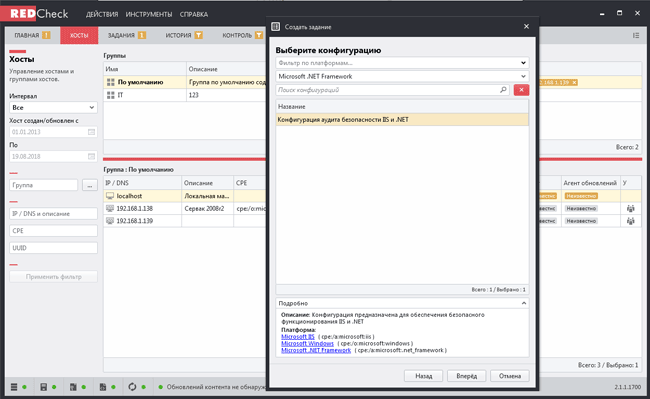

В RedCheck 2.0 заметно расширилось количество платформ, в которых стал доступен аудит конфигурации. Сегодня это все актуальные операционные системы Windows, Linux (ALT Linux, Astra Linux, Amazon Linux AMI, CentOS, Debian, FreeBSD, openSUSE, Oracle Linux, Red Hat Enterprise Linux, ROSA, SUSE, Ubuntu), сетевое оборудование Cisco, Huawei, Check Point, «Булат», платформа виртуализации VMware. Всего в представленную на тест версию было включено 106 конфигураций (compliance) для различных продуктов.

Рисунок 10. Формирование задания аудита конфигураций в RedCheck 2.0

Также имеется возможность создать отдельный профиль сканирования, например, для того чтобы исключить какие-либо неактуальные параметры.

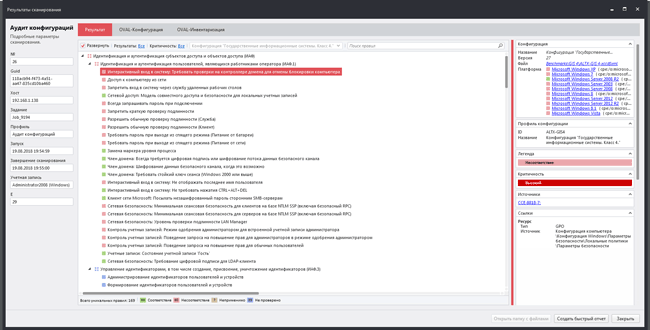

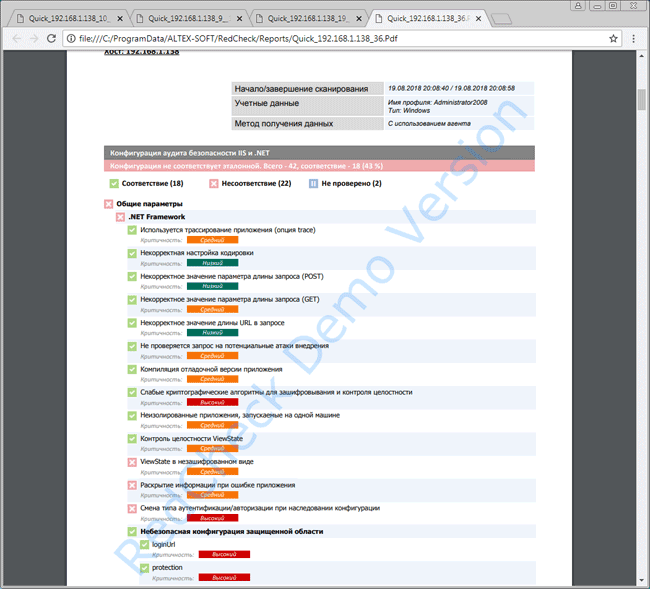

В результатах проверок теперь можно видеть не только соответствие рекомендациям, но и фактически текущее значение параметра. В описании параметра содержится подробное описание назначения параметра и рекомендации по настройке с указанием пути, где находится данный параметр.

Рисунок 11. Результат аудита конфигураций в RedCheck 2.0

В отдельные задачи вынесены аудит конфигураций серверов приложений и СУБД. RedCheck позволяет осуществлять глубокие проверки таких СУБД как Microsoft SQL Server 2005/2008/2008 R2/2012/2014/2016, MySQL Server 5.5/5.6/5.7, Oracle Database Server 11/12 PostgreSQL.

Рисунок 12. Формирование задания аудита конфигураций сервера приложений в RedCheck 2.0

Рисунок 13. Результат аудита конфигураций сервера приложений в RedCheck 2.0

Интересной фичей для данного блока является функция «Контроль». Выбрав в закладке «Истории» одно из заданий «аудит конфигураций», можно поставить его на контроль, результатом сканирования будут не все параметры, а лишь только изменившиеся, что удобно при контроле систем в процессе эксплуатации.

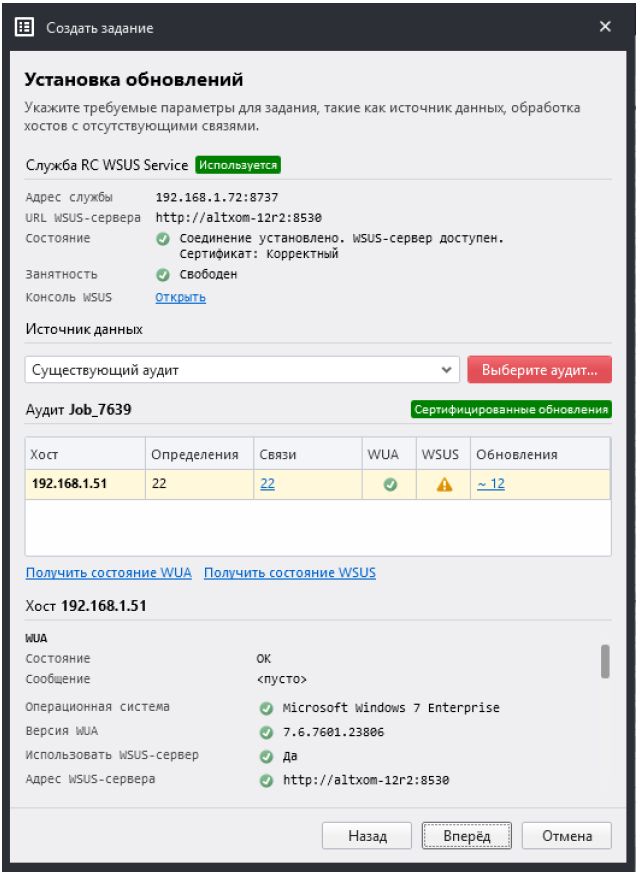

Аудит и установка обновлений (Patch Manager)

Сканер RedCheck является единственным в своем классе, который не только обнаруживает, но и самостоятельно устанавливает недостающие обновления безопасности. Сканер способен интегрироваться с Microsoft WSUS и с помощью специального Агента осуществлять установку обновлений безопасности как для продуктов Microsоft, так и для программ сторонних разработчиков, работающих на платформе Windows. Сегодня доступна установка обновлений практически для всех продуктов Microsoft и более 100 популярных программ работающих под управлением Windows других вендоров, таких как Adobe, PostgreSQL, Google и пр. Каталог программ, обновляемых с помощью RedCheck, cо слов разработчиков, постоянно расширяется.

Рисунок 14. Логическая схема аудита и установки обновлений безопасности RedCheck

Специально для российских пользователей сертифицированных по требованиям безопасности версий Microsoft реализован легитимный механизм управления (установки) обновлениями, прошедших процедуру сертификации.

Рисунок 15. Формирование задания обновления программного обеспечения в RedCheck 2.0

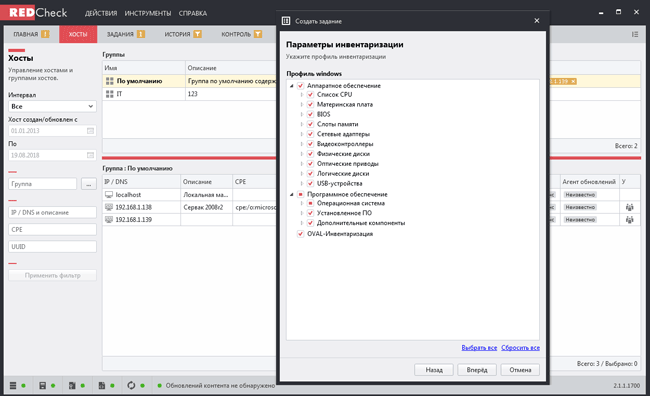

Инвентаризация

Инвентаризация состава программного и аппаратного обеспечения является типовой функцией для сканеров этого класса. Теперь инвентаризацию можно проводить как с использованием агента, так и без него (доступные транспорты WinRM, SSH).

Рисунок 16. Формирование задания инвентаризации в RedCheck 2.0

Сетевые проверки

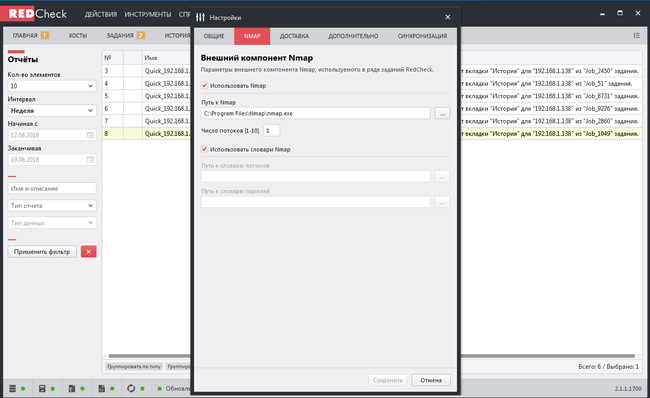

В RedCheck реализована поддержка внешней сетевой утилиты Nmap, с помощью которой можно провести некоторые сетевые проверки. Для подключения Nmap к консоли управления RedCheck необходимо открыть пункт меню «Инструменты» — «Настройки», вкладка «Компонент Nmap» и установить флаг «Использовать Nmap», после чего указать путь к папке, где установлен Nmap, и задать число потоков работы сканера. Активация утилиты Nmap позволит использовать в RedCheck функции «Сканирование портов» и «Подбор паролей».

Контроль целостности

Сканер может использоваться как инструмент фиксации и контроля целостности как системных файлов и папок, так и защищаемых данных. Контрольное суммирование осуществляется с помощью заимствованной сертифицированной ФИКС-библиотеки по «уровню 3» от разработчика известной программы ФИКС.

Рисунок 17. Подключение внешней сетевой утилиты NMAP в RedCheck 2.0

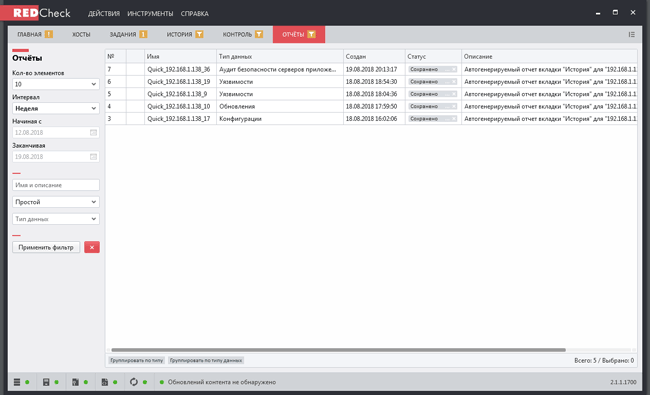

Система отчетности

Программа, как и раньше, предоставляет возможность построения простых и дифференциальных отчетов. Несколько расширилась возможности их построения, в частности, сейчас в качестве исходных данных может быть выбран конкретный хост, задание или актуальное сканирование.

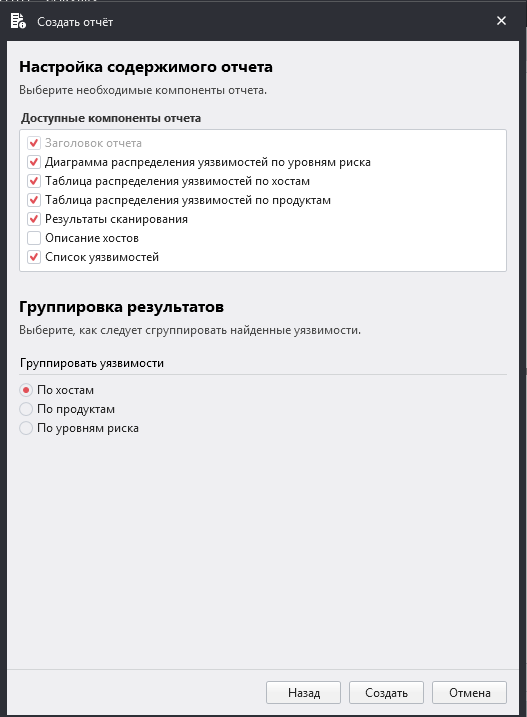

При построении отчета можно задать, какие элементы отчета включать, что позволяет существенно уменьшить его объем (см. рисунок).

Пользователь сканера может самостоятельно определять содержание отчета. Типовой отчет содержит следующие разделы:

- статистические данные аудита в виде диаграммы и/или таблицы;

- сводную информацию о результатах аудита;

- детализированную информацию о данных аудита, сгруппированную по сканируемым узлам сети.

Каждая из перечисленных категорий может включаться или не включаться в отчет в зависимости от выбранных настроек.

Рисунок 18. Настройка содержимого отчета в RedCheck 2.0

Имеется возможность формирования дифференциальных отчетов, что позволяет отслеживать любые изменения между двумя сканированиями, будь то появившиеся уязвимости, измененные параметры, несанкционированно установленное программное обеспечение или «железо».

Сформированные отчеты сохраняются в системе и могут быть экспортированы в один из выбранных форматов — PDF, XML или HTML. Имеется возможность отправлять из системы сформированные отчеты на указанные электронные адреса.

Рисунок 19. Вкладка «Отчеты» в RedCheck 2.0

Рисунок 20. Фрагмент отчета, генерируемого в RedCheck 2.0

В целом, отчеты красочны и иллюстративны, могут выступать как «генеральскими отчетами», так и использоваться в качестве заданий на выполнение работ системным администратором.

Выводы

Стоит отметить, что за последние несколько лет продукт получил серьезное развитие и ряд значимых конкурентных преимуществ.

В первую очередь, была значительно доработана функциональность, много внимания было уделено юзабилити работы с программой, увеличилось число сканируемых платформ и предлагаемых готовых конфигураций безопасности. Добавлено еще несколько способов (транспортов) для безагентного сканирования.

Также стоит отметить, что RedCheck стал действительно полноценным сканером для Enterprise-систем с качественно новой архитектурой и возможностями по масштабированию и гибкой системой лицензирования.

Отличительной особенностью сканера является наличие модуля Patch Manager, что позволяет не только обнаруживать уязвимости, но и устранять их путем установки обновлений из того же интерфейса программы.

Как и прежде, программа имеет понятный графический интерфейс, не предъявляет высоких требований к подготовке пользователя при установке и использовании.

Достоинства:

- Наличие сертификата ФСТЭК России.

- Размещение в реестре отечественного ПО.

- Поддержка банка уязвимостей ФСТЭК России.

- Широкие возможности анализа выявленных проблем.

- Три режима сканирования программы.

- Собственная открытая база данных OVALdb об уязвимостях открытом формате.

- Наличие web-консоли и возможность управления несколькими серверами сканирования для редакции Enterprise.

- Наличие Update-сервера для работы в сетях без прямого доступа в интернет.

- Глубокий аудит защищенности Linux- и Windows-систем.

- Комплексные проверки web-серверов (серверов приложений) и различных СУБД.

- Возможность устранения брешей при помощи модуля Patch Manager.

- Широкий набор конфигураций (compliance) безопасности, адаптированных под требования регуляторов с возможностью редактирования.

- Гибкая политика лицензирования.

Недостатки:

- По-прежнему слабое сканирование в режиме «Черный ящик», слабые сетевые проверки.

- Небольшой перечень поддерживаемого сетевого оборудования.

Created by

bulohame1971

2017-07-31

———————————————————

>>> СКАЧАТЬ ФАЙЛ <<<

———————————————————

Проверено, вирусов нет!

———————————————————

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Настоящий документ является Руководством администратора. 4.3 Установка агента RedCheck Windows Update Agent и настройка сетевого. RedCheck — комплексное решение для аудита безопасности IT- инфраструктуры предприятия. Скачать руководство администратора RedCheck. RedCheck мощное многофункциональное средство контроля. рабочем месте администратора безопасности или на отдельном сервере. в виде, готовом для печати или передаче руководству и аудиторам. Продукт RedCheck, 2017 Вышел релиз версии RedCheck, 2015 Конфигурации. конфигурации систем и уровень подготовки их администраторов. руководство и документацию пользователя и администратора, примеры. Средство анализа защищенности RedCheck. ный комплекс Средство анализа защищённости RedCheck (далее. руководство администратора. Центр сертифицированных обновлений · Программы контроля и настройки · Вопросы и ответы · Свяжитесь с нами · Документация · Скачать RedCheck. Сканер безопасности RedCheck позволит защититься от криптовирусов и. конфигурации систем и уровень подготовки их администраторов. RedCheck — современное средство анализа защищенности (сканер безопасности), позволяю-щее выявлять уязвимости операционных систем и. In such a case, recheck the cables and the settings of the TV or A/V receiver/ switch, or try to use different cables or a different way of connecting the player to the. 25 Aug 2016. When this manual is updated, the Revision Date will also be. Required Test Administrator Training. Recheck Student Information. Owner s Manual. Competition™. Recheck the rifle level and adjust the reticle position as needed. When both the. Recheck the rifle and reticle one more time. For instructions, please refer to the User Manual at . please run the Quick Setup again; otherwise, recheck the hardware connection. Additional copies of this manual or other PACE literature may be obtained from. (900°F). After a short period (1-2 minutes) recheck the tip set screw to. Operation and Maintenance Manual for the. PS-90. Manual Number 5050-0443 Rev C. Recheck the tip Set Screw periodically to insure that it remains snug. Read the Test Administrator Manual in its entirety. administrators should instruct students to recheck their answer booklet for unintentionally skipped items . This manual corresponds to version 3.0 of Bria. A license can be shared by users on the same computer if the users are using the Windows administrator or. MaintenanceDirect Site Administrator I. Quick Step Guide. Fields with a red check mark are required. On the New. For additional information check out our Site Administrator I manual on the Help link, or contact us for immediate assistance. Before using your QML, read this manual carefully. Included is information about. that will alert the operator to recheck alignment. Additionally, there is a quick. You can also download this manual at . BICYCLING. hours, you may want to recheck your rebound and preload adjustments (when.

Comments ()

You can clone a snippet to your computer for local editing.

Learn more.

Изначально сканеры безопасности сканировали хосты и сетевую инфраструктуру методом черного ящика с минимальным знаниями об активах. Позднее появилась возможность проводить сканирования методом белого ящика (с использованием учетных записей необходимыми привилегиями), что позволило собирать больше информации об активах и ПО, использующемся на них.

На данный момент быстро развивается технология контейнеризации, предлагающая изоляцию приложений в пользовательских пространствах (контейнерах). Все контейнеры используют одну и ту же операционную систему. Благодаря технологии контейнеризации можно запускать приложение с нужными библиотеками в типовом контейнере, который соединяется с хостом или другой внешней компонентой при помощи простого интерфейса.

Соответственно, сканировать инфраструктуру и упускать из виду сегмент контейнеризации, в котором может находиться подавляющее большинство приложений и сервисов на данный момент, недопустимо. Современные сканеры стараются закрыть эту потребность, а одним из таких сканеров является RedCheck, в новый функционал которого добавились инструменты для сканирования и анализа контейнеров и их окружения.