Инв. № подп. Подп. и дата Взам инв. № Инв. № дубл. Подп. и дата

Закрытое акционерное общество «Научно–Производственное Объединение

«Эшелон»

УТВЕРЖДЕНО

НПЭШ.05002–01 32–ЛУ

КОМПЛЕКС ПРОТИВОДЕЙСТВИЯ ПРОГРАММНО-АППАРАТНЫМ ВОЗДЕЙСТВИЯМ

(КП ПАВ)

«РУБИКОН»

Руководство администратора

НПЭШ.05002-01 32

Листов 53

2016

2

НПЭШ.00502-01 32

АННОТАЦИЯ

Настоящее руководство администратора НПЭШ.05002-01 32 предназначено для озна-

комления потребителей с технической информацией о программном изделии «Комплексе про-

тиводействия программно-аппаратным воздействиям (КП ПАВ) «Рубикон», НПЭШ.05002-01

(далее — комплекс, изделие «Рубикон», «Рубикон»), изготавливаемом согласно техническим

условиям НПЭШ.05002-01 ТУ.

3

НПЭШ.00502-01 32

СОДЕРЖАНИЕ

1. Описаниеиработа……………………………….. 5

1.1.Назначениеизделия …………………………….. 5

1.2. Минимальные требования к компьютеру, на который устанавливается «Рубикон» 5

2. Использованиепоназначению…………………………. 6

2.1. Установка комплекса «Рубикон» . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

2.2. Описание старта и процедура проверки правильности старта . . . . . . . . . . . 7

3. Сетевыенастройки ………………………………. 9

3.1.Общиеположения ……………………………… 9

3.2. Переназначение цветов интерфейсов . . . . . . . . . . . . . . . . . . . . . . . . . 10

3.3. Настройка сетевых адресов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11

3.4.Назначениепсевдонимов ………………………….. 12

3.5. Настройка статической маршрутизации . . . . . . . . . . . . . . . . . . . . . . . . 13

3.6. Настройка работы комплекса «Рубикон» в режиме моста . . . . . . . . . . . . . 13

4. Межсетевойэкран……………………………….. 15

4.1.Общиеположения ……………………………… 15

4.2. Настройка правил межсетевого экрана . . . . . . . . . . . . . . . . . . . . . . . . 15

4.3. Настройка фильтрации пакетов . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

4.4. Трансляция сетевых адресов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

4.5.Трансляцияпортов …………………………….. 16

4.6. Пример настройки правил МЭ для пропускания сетевых пакетов на определён-

ныйпорт ………………………………….. 18

4.7. Пример настройки правил МЭ для перенаправления портов . . . . . . . . . . . . 30

4.8. Расширенный режим фильтрации сетевых пакетов . . . . . . . . . . . . . . . . . 35

4.8.1. Портисточника ……………………………. 35

4.8.2. Ограничение частоты следования пакетов . . . . . . . . . . . . . . . . . . . 36

4.8.3. Включение извещения о применении правила по электронной почте . . . . 36

4.8.4. Включение локального извещения о применении правила . . . . . . . . . . 37

4.8.5. Временной диапазон применения правила . . . . . . . . . . . . . . . . . . . 37

4.8.6. Фильтрация по битовой маске . . . . . . . . . . . . . . . . . . . . . . . . . . 37

4.8.7. Фильтрация по мандатным меткам . . . . . . . . . . . . . . . . . . . . . . . 37

5. Система обнаружения вторжений . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

5.1. Интерфейсы, доступные для запуска СОВ . . . . . . . . . . . . . . . . . . . . . . 39

5.2. Запуск СОВ на физическом интерфейсе . . . . . . . . . . . . . . . . . . . . . . . 39

5.3.Режимыобнаружения……………………………. 40

5.3.1. Сигнатурныйанализ …………………………. 40

5.3.2. Эвристическийанализ ………………………… 40

5.4.Базарешающихправил…………………………… 40

4

НПЭШ.00502-01 32

5.4.1. Загрузка новой базы решающих правил . . . . . . . . . . . . . . . . . . . . 40

5.4.2. Настройка решающих правил . . . . . . . . . . . . . . . . . . . . . . . . . . 42

6. Службы…………………………………….. 45

6.1. Настройка точного времени . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

6.2.Горячеерезервирование…………………………… 45

7. Состояние……………………………………. 49

7.1. Обзор использования трафика . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49

8. Журналирование ……………………………….. 51

8.1. Настройка удаленного копирования журналов . . . . . . . . . . . . . . . . . . . . 51

5

НПЭШ.00502-01 32

1. ОПИСАНИЕ И РАБОТА

1.1. Назначение изделия

Изделие «Рубикон» НПЭШ.05002-01 предназначено для межсетевого экранирования,

фильтрации сетевого трафика, обнаружения вторжений, коммутации и шлюзования.

1.2. Минимальные требования к компьютеру, на который устанавливается «Рубикон»

Таблица 1 – Минимальные требования к компьютеру, на который устанавливается «Рубикон»

Процессор старше Intel Pentium IV

Оперативная память 512 Мбайт

Свободное место на диске не менее 1 Гбайт

Дополнительные требования к аппаратуре USB 2.0, наличие 4 Ethernet-портов

6

НПЭШ.00502-01 32

2. ИСПОЛЬЗОВАНИЕ ПО НАЗНАЧЕНИЮ

Изделие «Рубикон» реализует следующие основные функции:

– фильтрация сетевых пакетов на всех уровнях вплоть до прикладного с учетом любых

значимых полей;

– аутентификация входящих и исходящих запросов;

– регистрация фильтруемых пакетов и учет сервисов прикладного уровня;

– дистанционная сигнализация попыток нарушения правил фильтрации;

– идентификация и аутентификация администратора комплекса;

– препятствование доступу неидентифицированного субъекта или субъекта, подлин-

ность идентификации которого при аутентификации не подтвердилась;

– регистрация входа (выхода) администратора комплекса в систему (из системы) либо

загрузки и инициализации системы и ее программного останова;

– регистрация запуска программ и процессов (заданий, задач);

– регистрация действия администратора комплекса «Рубикон» по изменению правил

фильтрации;

– возможность дистанционного управления своими компонентами, в том числе, возмож-

ность конфигурирования фильтров, проверки взаимной согласованности всех филь-

тров, анализа регистрационной информации;

– проверка целостности своей программной и информационной части по контрольным

суммам, как в процессе загрузки, так и динамически;

– процедура восстановления после сбоев и отказов оборудования;

– вывод журнальной информации на удаленный сервер;

– резервирование;

– обеспечение подключения локальных вычислительных сетей (ЛВС) к инфраструкту-

ре имеющихся сетей передачи данных (СПД) и организации сетевых соединений для

двунаправленного прохождения сетевых пакетов, удовлетворяющих требованиям сте-

ка протоколов TCP/IP;

– возможность построения единой сети на основе инфраструктуры имеющихся незави-

симых друг от друга сегментов сетей передачи данных с обеспечением «прозрачных»

сетевых соединений между подключаемыми локальными вычислительными сетями

(прямая адресация из каждой ЛВС в каждую).

– возможность назначения восьми IP-адресов каждому физическому интерфейсу;

– трансляция сетевых адресов по портам, указанным в составе сетевого пакета (NAT);

– обеспечение статической маршрутизации сетевых пакетов по заданным маршрутам;

Примечание — Предусмотрена возможность задания «шлюза по умолчанию».

– обеспечение организации сетевых соединений в незащищённом и защищённых режи-

мах с использованием протокола TLS 1.0;

– фильтрация сетевых пакетов:

7

НПЭШ.00502-01 32

– по сетевым адресам получателя и отправителя;

– по номерам портов получателя, отправителя;

– по используемым протоколам транспортного уровня (TCP, UDP);

– по мандатным меткам;

Примечание — В случае отсутствия мандатной метки в составе сетевого пакета,

фильтрация сетевых пакетов по признаку мандатной метки не проводится. Предусмот-

рена возможность полного отключения фильтрации сетевых пакетов по мандатным

меткам.

– обеспечение функций системы обнаружения вторжений;

– возможность удаленного копирования системой защиты информации (СЗИ) изделия

журналов аудита комплекса;

– возможнось задания точного времени посредством клиента точного времени (NTP-

клиент).

Комплекс «Рубикон» обеспечивает выполнение требований руководящего документа

«Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного

доступа к информации. Показатели защищенности от несанкционированного доступа к инфор-

мации» (Гостехкомиссия России, 1997) к 2 классу защищенности.

2.1. Установка комплекса «Рубикон»

Перед установкой системы необходимо ознакомиться с документацией на систему, в част-

ности, с аппаратными требованиями, предъявляемыми изделием «Рубикон».

Для выполнения установки комплекса «Рубикон» необходимо произвести загрузку с

установочного носителя комплекса «Рубикон».

Установка представляет собой неинтерактивный процесс, в процессе которого устанавли-

вается система, происходит настройка оборудования и задаются параметры системы по умол-

чанию.

После установки комплекса «Рубикон» система имеет сетевой интерфейс с IP-адресом

192.168.1.1, через который может производиться начальная настройка параметров комплекса

«Рубикон». При дальнейшей настройке параметры администрирования можно изменить.

2.2. Описание старта и процедура проверки правильности старта

Старт комплекса «Рубикон» начинается с загрузки операционной системы.

По окончании загрузки работоспособность и правильность старта можно проверить, вы-

полнив команду ping 192.168.1.1 на любом из компьютеров, подключенных к внутренней защи-

щаемой сети. Если ответ комплекса «Рубикон» получен, то удостовериться в его работе можно,

подключившись по защищенному https-соединению https://192.168.1.1:8443. В случае загрузки

web-страницы можно приступать к работе с изделием «Рубикон».

8

НПЭШ.00502-01 32

Для выполнения административных действий существует пароль по умолчанию radmin

для учетной записи admin. При первом подключении к административному интерфейсу пароль

необходимо изменить на странице Система →Пароли (Рисунок 1).

Рис. 1 – Система →Пароли

9

НПЭШ.00502-01 32

3. СЕТЕВЫЕ НАСТРОЙКИ

3.1. Общие положения

В зависимости от используемых функций в комплексе «Рубикон» предусмотрены следу-

ющие типы сетевых интерфейсов:

– физические сетевые интерфейсы:

1) красный: сетевой интерфейс, подключаемый к внешней сети. По умолчанию

все пакеты, маршрутизируемые с красного интерфейса на зелёный (кроме па-

кетов, принадлежащих открытым TCP-сессиям), блокируются межсетевым

экраном. На красном интерфейсе происходит трансляция сетевых адресов по

портам, указанным в составе сетевого пакета;

2) зелёный: сетевой интерфейс, подключаемый к внутренней сети. По умолча-

нию все пакеты, маршрутизируемые между различными зелёными интерфей-

сами, не блокируются;

3) синий. Для этого интерфейса включен режим «белого списка», т.е. запрещены

как входящие, так и перенаправляемые пакеты от всех адресов, кроме специ-

ально разрешённых на странице МЭ →Доступ к синему интерфейсу.

4) оранжевый: демилитаризованная зона. По умолчанию все пакеты, маршрути-

зируемые с оранжевого интерфейса на зелёный (кроме пакетов, принадлежа-

щих открытым TCP-сессиям), блокируются. При этом возможна настройка

проброса портов с красного интерфейса на оранжевый для обеспечения ра-

ботоспособности внешних сервисов;

– виртуальные сетевые интерфейсы:

1) IPSec — ipsecO, ipsecl, и т.д.;

2) OpenVPN — tunO, tunl, и т.д.;

3) Криптошлюз — vccO;

4) Мост — idsbr, brO, brl, и т.д.

10

НПЭШ.00502-01 32

Каждому интерфейсу можно назначить одну из следующих политик (Таблица 2).

Таблица 2 – Доступность политики в зависимости от цвета интерфейса

Интерфейс Политика

Закрыто Полуоткрыто Открыто

Зелёный √ √ √

Голубой √ √ √

Оранжевый √×√

Красный √× ×

OpenVPN √ √ √

Мост √ √ √

IPSec √ √ √

Криптошлюз √ √ √

В таблице 3 приведено описание правил, создаваемых по умолчанию при применении

каждой из политик:

Таблица 3 – Описание сетевых политик

Тип правила Политика

Закрыто Полуоткрыто Открыто

Входящее Все соединения за-

прещены

DNS, DHCP, NTP,

ICMP, Proxy

DNS, DHCP, NTP,

ICMP, Proxy

Перенаправление Разрешён доступ в

сеть

Разрешён доступ в

сеть

Разрешён доступ в

сеть и из сети

Исходящее Доступ разрешён Доступ разрешён Доступ разрешён

3.2. Переназначение цветов интерфейсов

По умолчанию все физические интерфейсы изделия «Рубикон» являются зелёными. Для

переназначения цветов интерфейсов необходимо:

– настроить администрирование комплекса «Рубикон» на странице МЭ →Настройки

межсетевого экрана (Рисунок 2); по умолчанию первые четыре зелёных интерфейса

помечены как административные, т.е. по ним разрешено администрирование комплек-

са «Рубикон»; цвет таких интерфейсов изменить нельзя, поэтому перед назначением

цветов необходимо настроить администрирование;

– назначить цвета интерфейсов на странице Сеть →Настройка адаптеров (Рису-

нок 3); для этого напротив нужного интерфейса необходимо нажать кнопку редакти-

рования, затем выбрать цвет интерфейса и для сохранения настроек нажать кнопку

11

НПЭШ.00502-01 32

Рис. 2 – МЭ →Настройки межсетевого экрана

редактирования ещё раз; номера интерфейсов внутри цвета (напр., GREEN 1,RED 2)

назначаются в инкрементивном порядке и не зависят от реальных имён интерфейсов;

Рис. 3 – Сеть →Настройка адаптеров

– настроить сетевые адреса для изменённых интерфейсов (Рисунок 4).

После переназначения цветов интерфейсов для применения корректной политики МЭ

необходимо перезагрузить комплекс «Рубикон», а также повторно настроить правила межсете-

вого экрана.

3.3. Настройка сетевых адресов

На странице настройки сетевых интерфейсов Система →Интерфейсы (Рисунок 4)

задаются значения сетевых адресов, а также базовые настройки маршрутизации.

Для конфигурации сетевого адреса определённого интерфейса нужно ввести числовое

значение адреса и маски сети (в полном числовом формате), а затем нажать кнопку «Изме-

нить» напротив полей ввода. Новые значения присваиваются интерфейсу немедленно.

В поле «Шлюз» той страницы настройки интерфейсов вводится адрес шлюза по умол-

чанию. На указанный узел будут отправляться пакеты, для которых отсутствует актуальная

запись в таблице маршрутизации.

Комплекс «Рубикон» может выполнять роль клиента службы DNS. Для корректной ра-

боты в таком режиме необходимо указать адрес как минимум одного сервера DNS и нажать

кнопку «Изменить» напротив соответствующих полей ввода.

12

НПЭШ.00502-01 32

Рис. 4 – Система →Интерфейсы

3.4. Назначение псевдонимов

В изделии «Рубикон» существует возможность назначения до восьми IP-адресов каж-

дому физическому интерфейсу. Данная возможность обеспечивается назначением псевдонимов

интерфейсов в разделе Сеть →Псевдонимы (Рисунок 5).

Рис. 5 – Сеть →Псевдонимы

Для задания псевдонима заполните необходимые поля и нажмите кнопку «Добавить»

(Рисунок 6).

Примечание — Параметр «Имя» следует вводить в формате <название физиче-

ского интерфейса>:<номер интерфейса>.

13

НПЭШ.00502-01 32

Рис. 6 – Добавление псевдонима

3.5. Настройка статической маршрутизации

В изделии «Рубикон» существует возможность задания статических маршрутов в ручном

режиме. Для этого на странице Сеть →Маршруты (Рисунок 7) необходимо задать сеть,

маску (в полном десятичном виде), промежуточный узел и интерфейс комплекса «Рубикон»,

через который он доступен, а также произвольное имя маршрута, состоящее из цифр и букв. В

случае если все поля заполнены корректно и в соответствии с текущими сетевыми настройками,

маршрут может быть добавлен (указанный интерфейс поднят, промежуточный узел доступен),

изменения применяются незамедлительно.

Рис. 7 – Сеть →Маршруты

Маршрут автоматически удаляется, если изменяются настройки (цвет, адрес, состояние)

указанного сетевого интерфейса, либо если промежуточный узел становится недоступен.

Комплекс «Рубикон» не проверяет уникальность добавляемых маршрутов, т.е. не име-

ет защиты от т.н. «маршрутных петель». Корректность задаваемых маршрутов и отcутствие

конфликтов маршрутизации должен проверять сетевой администратор.

3.6. Настройка работы комплекса «Рубикон» в режиме моста

В комплексе «Рубикон» существует возможность объединения нескольких зелёных ин-

терфейсов в один с помощью технологии «bridge» (мост). После конфигурации этого режима

выбранные интерфейсы потеряют свои IP-адреса и маршруты, а пакеты, приходящие на один

14

НПЭШ.00502-01 32

из объединённых интерфейсов, будут ретранслироваться на остальные интерфейсы, включён-

ные в мост, без обработки межсетевым экраном. Правила межсетевого экрана должны

настраиваться для виртуального интерфейса моста (idsbr или brX), а не для включённых в

мост физических интерфейсов.

Для настройки режима моста нужно:

– пометить выбранные интерфейсы как неадминистративные на странице МЭ →На-

стройки межсетевого экрана (Рисунок 2);

– отметить галочками выбранные интерфейсы в секции «Мост» на странице настроек

сетевых интерфейсов Система →Интерфейсы (Рисунок 4);

– по желанию задать сетевой адрес, маску и широковещательный адрес для моста;

Примечание — Этот пункт можно опустить, если целью ставится настройка

моста, не обнаружимого на сетевом уровне (напр., для режима СОВ). При задании

данных полей интерфейсу «мост» (idsbr) назначается сетевой адрес, с помощью ко-

торого он может маршрутизироваться на сетевом уровне.

– нажать кнопку «Изменить» рядом с соответствующими полями ввода; изменения

вступят в силу примерно через 30 секунд (точное время зависит от количества сетевых

интерфейсов).

15

НПЭШ.00502-01 32

4. МЕЖСЕТЕВОЙ ЭКРАН

4.1. Общие положения

В комплексе «Рубикон» за каждым сетевым интерфейсом закреплена определенная роль

или набор особенностей взаимодействия с сетью и другими интерфейсами. Каждая роль или

каждый сегмент сети определяется цветом: зелёный, красный, синий и оранжевый. Правила

межсетевого экрана прикрепляются к имени интерфейса (напр., GREEN 1), поэтому после

каждой смены ролей интерфейсов (см. 3.2.) необходимо перенастраивать правила МЭ в соот-

ветствии с текущими параметрами. Подробнее о настройке сетевых интерфейсов рассказано в

разделе 3..

4.2. Настройка правил межсетевого экрана

В зависимости от роли сети настройка правил фильтрации осуществляется различными

способами:

– фильтрация;

– трансляция сетевых адресов;

– трансляция портов.

4.3. Настройка фильтрации пакетов

Фильтрация пакетов применяется для создания правил прохождения пакетов из зелёной

сети в красную, синюю и оранжевую, организации взаимодействия между физическими и вир-

туальными сетями, а также для настройки административного доступа к комплексу «Рубикон».

Для настройки фильтрации пакетов необходимо выполнить следующие действия:

– настроить сетевые интерфейсы (Рисунок 4);

– перейти на страницу настройки правил фильтрации: МЭ →Правила межсетевого

экрана (Рисунок 8);

– выбрать необходимое действие:

1) для настройки фильтрации пакетов, следующих из одной сети в другую, на-

жать кнопку «Другие из внутренней сети во внешнюю»;

2) для настройки административного доступа из зелёной, синей, оранжевой или

виртуальной сети нажать кнопку «Доступ к Рубикону»;

3) для настройки доступа к изделию «Рубикон» из красной сети нажать кнопку

«Доступ извне»;

– настроить правило фильтрации, заполнив:

1) информацию об источнике (интерфейс, сетевой адрес или адреса);

16

НПЭШ.00502-01 32

Рис. 8 – МЭ →Правила межсетевого экрана

2) информацию о месте назначения (интерфейс, сетевой адрес или адреса, про-

токол (службу) для которого определяется правило); при настройке админи-

стративного доступа информация о месте назначения определяется парамет-

рами комплекса «Рубикон»;

3) информацию о параметрах фильтруемых пакетов и решении о пропуске или

отбрасывании их;

– выбрать необходимое действие для завершения операции по изменению текущего пра-

вила:

1) перейти к просмотру правила нажатием кнопки «Следующий»;

2) сохранить правило и вернуться к интерфейсу выбора необходимых действий

по настройке правил нажатием кнопки «Сохранить»;

3) сбросить установленные параметры фильтрации нажатием кнопки «Сброс»;

4) выйти из интерфейса изменения правил без сохранения нажатием кнопки

«Отмена».

4.4. Трансляция сетевых адресов

Трансляция сетевых адресов осуществляется автоматически на красном интерфейсе при

прохождении сетевого пакета из зелёной подсети. Адрес источника пакета заменяется адресом

красного интерфейса изделия «Рубикон». Изменение трансляции сетевых адресов не преду-

смотрено.

4.5. Трансляция портов

Трансляция портов осуществляется для обеспечения подключения узлов красной подсе-

ти к узлам, к которым необходим доступ извне, то есть для организации демилитаризованной

17

НПЭШ.00502-01 32

зоны. Для настройки трансляции портов необходимо:

– настроить сетевые адреса красного и оранжевого или зелёного интерфейса (Рису-

нок 4);

– перейти на страницу настройки правил фильтрации: МЭ →Правила межсетевого

экрана (Рисунок 8);

– нажать на кнопку «Перенаправление портов»;

– настроить правило фильтрации, заполнив (Рисунок 9):

1) информацию о параметрах источника пакета (адрес, порт);

2) номер протокола или сервис, который изделие «Рубикон» предоставляет в

красную подсеть для доступа к требуемому узлу внутренней подсети;

3) информацию о месте назначения (интерфейс, адрес, порт, предоставляемый

конкретным узлом);

4) информацию о параметрах фильтруемых пакетов и решении о пропуске или

отбрасывании их;

Рис. 9 – Правило «Перенаправление портов»

– выбрать необходимое действие для завершения операции по изменению текущего пра-

вила:

1) перейти к просмотру правила нажатием кнопки «Далее»;

2) сохранить правило и вернуться к интерфейсу выбора необходимых действий

по настройке правил нажатием кнопки «Сохранить»;

3) сбросить установленные параметры фильтрации нажатием кнопки «Сброс»;

18

НПЭШ.00502-01 32

4) выйти из интерфейса изменения правил без сохранения нажатием кнопки

«Отмена»;

4.6. Пример настройки правил МЭ для пропускания сетевых пакетов на определённый порт

1) Настройка «Рубикона» без NAT.

Сетевая схема «Рубикона» без NAT представлена на рисунке 10.

Рис. 10 – Сетевая схема «Рубикона» без NAT

Интерфейсы «Рубикона», участвующие в сетевом обмене, представлены в таблице 4.

Таблица 4 – Минимальные требования к компьютеру, на который устанавливается «Рубикон»

Интерфейсы IP адрес Маска сети Политика

lan-3 192.168.200.1 255.255.255.0 зеленый

lan-4 192.168.100.100 255.255.255.0 зеленый

Шлюз по умолчанию 192.168.100.1

Для настройки «Рубикона» без NAT необходимо:

– в веб-интерфейсе перейти на страницу: МЭ→Настройка межсетевого экрана и

отключить администрирование интерфейсов, сняв галочки с интерфейсов в разделе

«Настройки» и нажав «Сохранить»(Рисунок 11);

19

НПЭШ.00502-01 32

Рис. 11 – Отключение администрирования

– в веб-интерфейсе перейти на страницу: Система→Интерфейсы и настроить сетевые

интерфейсы и маршрутизацию (Рисунок 12);

Рис. 12 – Настройки интерфейсов и маршрутизации

20

НПЭШ.00502-01 32

– в веб-интерфейсе перейти на страницу: Состояние→Состояние сети и проверить

состояние сети (Рисунок 13);

Рис. 13 – Проверка состояния сети

– в веб-интерфейсе перейти на страницу: МЭ→Настройка межсетевого экрана и

включить расширенный режим СОВ (Рисунок 14);

Рис. 14 – Включение расширенного режима СОВ

21

НПЭШ.00502-01 32

– в веб-интерфейсе перейти на страницу: МЭ→Службы и добавить службу 10000 для

МЭ (Рисунок 15);

Рис. 15 – Добавление службы 10000

– в веб-интерфейсе перейти на страницу: МЭ→Правила межсетевого

экрана→Другие из внутренней сети во внешнюю и добавить:

– ACCEPT: any:ping(icmp)→192.168.200.100:ping(icmp) (Рисунок 16);

Рис. 16 – Добавление правила ACCEPT: any:ping(icmp)→192.168.200.100:ping(icmp)

22

НПЭШ.00502-01 32

– ACCEPT: 192.168.200.100:ping(icmp)→any: ping(icmp)(Рисунок 17);

Рис. 17 – Добавление правила ACCEPT: 192.168.200.100:ping(icmp)→any: ping(icmp)

– ACCEPT: any:any →192.168.200.100:Open_port(10000)(Рисунок 18);

Рис. 18 – Добавление правила ACCEPT: any: any →192.168.200.100:Open_port(10000)

23

НПЭШ.00502-01 32

– ACCEPT: 192.168.200.100: Open_port(10000)→any: any (Рисунок 19);

Рис. 19 – Добавление правила ACCEPT: 192.168.200.100: Open_port(10000)→any: any

;

– DROP: any(lan-4) :all →any(lan-3):all (Рисунок 20);

Рис. 20 – Добавление правила DROP: any(lan-4) :all →any(lan-3):all

24

НПЭШ.00502-01 32

– DROP: any(lan-3) :all →any(lan-4):all(Рисунок 21);

Рис. 21 – Добавление правила DROP: any(lan-3) :all →any(lan-4):all

Далее необходимо

– в веб-интерфейсе перейти на страницу: МЭ→Правила межсетевого экрана и про-

верить настройки сети (Рисунок 22);

Рис. 22 – Настройки сети

25

НПЭШ.00502-01 32

– в веб-интерфейсе перейти на страницу: Состояние→Настройки IP Tables→и

проверить добавленные правила(Рисунок 23).

Рис. 23 – Добавленные правила в IP Tables

2) Настройка «Рубикона» c NAT.

Сетевая схема «Рубикона» c NAT представлена на рисунке 24.

Рис. 24 – Сетевая схема «Рубикона» c NAT

Интерфейсы «Рубикона», участвующие в сетевом обмене, представлены в таблице 5.

Таблица 5 – Минимальные требования к компьютеру, на который устанавливается «Рубикон»

Интерфейсы IP адрес Маска сети Политика

lan-3 192.168.200.1 255.255.255.0 зеленый

lan-4 192.168.100.100 255.255.255.0 красный (NAT)

Шлюз по умолчанию 192.168.100.1

26

НПЭШ.00502-01 32

Для настройки «Рубикона» c NAT необходимо:

– в веб-интерфейсе перейти на страницу: Сеть→Настройка адаптеров и включить

красную политику (NAT) на красном интерфейсе (Рисунок 25);

Рис. 25 – Подключение политики NAT

– в веб-интерфейсе перейти на страницу: Система→Выключение и перезагрузить

«Рубикон»(Рисунок 26);

Рис. 26 – Окно перезагрузки «Рубикона»

Настраиваем сетевые интерфейсы и маршрутизацию

– в веб-интерфейсе перейти на страницу: Система→Интерфейсы и настроить сетевые

интерфейсы и маршрутизацию(Рисунок 27);

– в веб-интерфейсе перейти на страницу: Состояние→Состояние сети и проверить

состояние сети(Рисунок 28);

– в веб-интерфейсе перейти на страницу: МЭ→Настройка межсетевого экрана и

включить расширенный режим СОВ (Рисунок 29);

– в веб-интерфейсе перейти на страницу: МЭ→Службы и службу 10000 для МЭ (Ри-

сунок 30);

27

НПЭШ.00502-01 32

Рис. 27 – Настройка сетевых интерфейсов и маршрутизации

Рис. 28 – Состояние сети

28

НПЭШ.00502-01 32

Рис. 29 – Включение расширенного режима СОВ

Рис. 30 – Добавление службы 10000 для межсетевого экрана

– в веб-интерфейсе перейти на страницу: МЭ→Правила межсетевого

экрана→Перенаправление портов и добавить правила:

– ACCEPT: 192.168.100.100:ping(icmp)→192.168.200.100: ping(icmp) (Рису-

нок 31);

– ACCEPT: 192.168.100.100:Open_port(10000) →

192.168.200.100:Open_port(10000) (Рисунок 32);

29

НПЭШ.00502-01 32

Рис. 31 – Добавление правила ACCEPT: 192.168.100.100:ping(icmp)→192.168.200.100:

ping(icmp))

Рис. 32 – Добавление правила ACCEPT : 192.168.100.100 : Open_port(10000) →

192.168.200.100 : Open_port(10000)

Далее необходимо

– в веб-интерфейсе перейти на страницу: МЭ→Правила межсетевого экрана→и

проверить настройки сети (Рисунок 33);

– в веб-интерфейсе перейти на страницу: Состояние→Настройки IP Tables→и

проверить добавленные правила(Рисунок 34, Рисунок ??.

30

НПЭШ.00502-01 32

Рис. 33 – Настройки сети

Рис. 34 – Таблица «filter» в IP Tables

Рис. 35 – Таблица «NAT» в IP Tables

4.7. Пример настройки правил МЭ для перенаправления портов

Для доступа из красной сети в зеленую необходимо настроить перенаправление портов

в правилах МЭ, в связи с тем, что на красном интерфейсе включается NAT.

31

НПЭШ.00502-01 32

Ддя этого необходимо:

– в веб-интерфейсе перейти на страницу: МЭ→Настройки межсетевого экрана и

отключить администрирование интерфейса, на котором планируется изменить цвет

(Рисунок 36);

Рис. 36 – Отключение администрирования интерфейса

– в веб-интерфейсе перейти на страницу: Сеть→Настройки адаптеров и изменить

цвет интерфейса на красный(Рисунок 37);

Рис. 37 – Изменение цвета интерфейса

– в веб-интерфейсе перейти на страницу: Система→Выключение и перезагрузить

«Рубикон»(Рисунок 38);

32

НПЭШ.00502-01 32

Рис. 38 – Перезагрузка «Рубикона»

В качестве примера рассмотрим следующий случай, представленный на рисунке 39:

– к «Рубикону» подключен web-сервер с IP адресом 192.168.2.100 и портом 8080;

– «Рубикон» подключен к глобальной сети через красный интерфейс (NAT);

– клиенту, находящемуся в глобальной сети, необходимо подключиться по протоколу

http к web-серверу, который находится за NAT.

Рис. 39 – Схема стенда

Для доступа клиента к web-серверу через NAT необходимо настроить перенаправление

портов в правилах МЭ «Рубикона». В качестве примера будем перенаправлять приходящий

33

НПЭШ.00502-01 32

пакет на IP адрес 10.10.1.100 с портом 666 на IP адрес 192.168.2.100 с портом 8080.

Для этого необходимо:

– в веб-интерфейсе перейти на страницу: МЭ→Службы и добавить дополнительную

службу для web-сервера с протоколом TCP+UDP и портом 8080(Рисунок 40);

Рис. 40 – Добавление дополнительной службы для web-сервера с протоколом TCP+UDP и

портом 8080

– в веб-интерфейсе перейти на страницу: МЭ→Службы и добавить дополнительную

службу для красного интерфейса «Рубикона» с протоколом TCP+UDP и портом

666(Рисунок 41);

Рис. 41 – Добавление дополнительной службы для красного интерфейса «Рубикона» с

протоколом TCP+UDP и портом 666

34

НПЭШ.00502-01 32

– в веб-интерфейсе перейти на страницу: МЭ→Правила межсетевого экрана и до-

бавить правило МЭ «Перенаправление портов»(Рисунок 42);

Рис. 42 – Добавление правила МЭ «Перенаправление портов»

Добавляем правила, как показано на рисунке 43, где

– 1 – Источник сетевых пакетов (в нашем случае клиент);

– 2 – Параметры красного интерфейса «Рубикона»;

– 3 – Параметры внутреннего адресата (в нашем случае web-сервера);

– 4 – Настройки действия правил.

Рис. 43 – Добавление правил

Добавленные правила показаны на рисунке 44.

В итоге получим, что запрос клиента http://10.10.1.100:666 через web-браузер будет пе-

ренаправлен «Рубиконом» на web-сервер 192.168.2.100:8080. Ответ от web-сервера вернется об-

ратно клиенту.

35

НПЭШ.00502-01 32

Рис. 44 – Проверка добавленных правил

4.8. Расширенный режим фильтрации сетевых пакетов

Расширенный режим настройки межсетевого экрана позволяет установить дополнитель-

ные параметры для фильтрации сетевых пакетов.

Для включения расширенного режима необходимо активировать данную возможность

на странице МЭ →Настройки межсетевого экрана (Рисунок 2) (установив соответствую-

щий переключатель) и сохранить сделанные настройки нажатием кнопки «Сохранить». После

установки расширенного режима при заполнении правил фильтрации будут доступны следую-

щие дополнительные параметры.

4.8.1. Порт источника

Данный режим позволяет указывать порт, с которого поступают сетевые пакеты (Ри-

сунок 45). Применяется в случае, когда необходимо фильтровать ответные пакеты от сетевых

сервисов (http-, ftp- серверы и т. п.), при этом порт назначения может не указываться, так как

чаще всего он выбирается произвольно.

Рис. 45 – Порт источника

36

НПЭШ.00502-01 32

4.8.2. Ограничение частоты следования пакетов

Позволяет применять правила исходя из частоты следования пакетов (Рисунок 46). Мож-

но выбрать одно из двух ограничений: средняя частота следования пакетов и превышение обще-

го количества пакетов. Ограничения устанавливаются соответственно параметрами limit avg

иlimit-burst.

Рис. 46 – Ограничение частоты следования пакетов

4.8.3. Включение извещения о применении правила по электронной почте

При установлении переключателя «alert on email» (Рисунок 47) данная возможность

позволяет извещать администратора о поступлении сетевого пакета, удовлетворяющего пра-

вилу, по электронной почте, параметры которой указываются в разделе Система →Почта

(Рисунок 48).

Рис. 47 – Включение извещения о правиле по электронной почте

Рис. 48 – Система →Почта

37

НПЭШ.00502-01 32

4.8.4. Включение локального извещения о применении правила

При установлении переключателя «alert locally» данная возможность позволяет изве-

щать администратора о поступлении сетевого пакета, удовлетворяющего правилу, во всплыва-

ющем окне на любой странице администрирования комплекса «Рубикон».

4.8.5. Временной диапазон применения правила

Позволяет установить временн´ой диапазон применения правила. Необходимо установить

переключатель «Добавить временн´ой диапазон» (Рисунок 49) и выбрать число или дни

недели применения правила, а также диапазон времени.

Рис. 49 – Временн´ой диапазон применения правила

4.8.6. Фильтрация по битовой маске

Применяется включением переключателя «Включить фильтрацию по битовой мас-

ке» (Рисунок 50) и выставлением смещения и битовой маски относительно начала пакета.

Рис. 50 – Фильтрация по битовой маске

4.8.7. Фильтрация по мандатным меткам

Позволяет фильтровать пакеты с установленными мандатными метками по RFC 1108.

(Такие метки используются, например в ОС Astra Linux). Для включения правила фильтрации

по мандатным меткам необходимо установить переключатель «Включить фильтрацию по

38

НПЭШ.00502-01 32

мандатным меткам» (Рисунок 51) и установить уровень (число от 0 до 127 в десятичном

формате) и категорию (строка длины 8, состоящая из 0 и 1, согласно RFC 1108) для фильтрации

в сетевом пакете.

В случае отсутствия мандатной метки в составе сетевого пакета, фильтрация сетевых

пакетов по признаку мандатной метки не проводится.

Рис. 51 – Фильтрация по мандатным меткам

39

НПЭШ.00502-01 32

5. СИСТЕМА ОБНАРУЖЕНИЯ ВТОРЖЕНИЙ

5.1. Интерфейсы, доступные для запуска СОВ

Модуль СОВ КП ПАВ «Рубикон» может быть запущен в качестве отдельного процесса

для любого из физических сетевых интерфейсов устройства. Указание о необходимости запуска

процесса на том или ином интерфейсе осуществляется выбором соответствующего элемента

управления в секции «Интерфейсы» на странице установки параметров комплекса (Службы →

Обнаружение атак). Секция «Интерфейсы» представлена на рисунке 52.

Рис. 52 – Раздел «Службы →Обнаружение атак», секция «Интерфейсы»

5.2. Запуск СОВ на физическом интерфейсе

Для того чтобы подключить модуль СОВ КП ПАВ «Рубикон» к одному из физических

интерфейсов, необходимо поставить отметку напротив его названия в разделе «Службы →

Обнаружение атак», секция «Интерфейсы» (рисунок 52).

После того как отметка поставлена, администратор должен сохранить изменения, нажав

кнопку . Появится надпись, выделенная в рамку на рисунке 53.

Рис. 53 – Запуск СОВ КП ПАВ «Рубикон» на физическом интерфейсе

Чтобы применить сохраненные изменения, необходимо нажать кнопку . Теперь

модуль СОВ КП ПАВ «Рубикон» запущен на выбранном интерфейсе (рисунок 54).

40

НПЭШ.00502-01 32

Рис. 54 – СОВ КП ПАВ «Рубикон» запущена на интерфейсе Green Snort lan-3

5.3. Режимы обнаружения

В КП ПАВ «Рубикон» предусмотрено два режима обнаружения вторжений: сигнатурный

анализ и эвристический анализ.

5.3.1. Сигнатурный анализ

Режим сигнатурного анализа предполагает наличие базы решающих правил (БРП), ко-

торая включает в себя сигнатуры известных атак. Корректная работа данного режима невоз-

можна без актуальной БРП и напрямую зависит от набора правил.

5.3.2. Эвристический анализ

Режим эвристического анализа атак заключается в просмотре сетевого трафика на нали-

чие элементов сканирования портов или узлов сети и выдаче решения о наличии сканирования

в сегменте сети. Для настройки режима эвристического анализа необходимо зайти в раздел

«СОВ →Настройка обнаружения сканирования». Существует два элемента управле-

ния (рисунок 55): выбор протокола и уровень срабатывания. Протокол определяет те сетевые

пакеты, которые будут анализироваться. Уровень срабатывания определяет предполагаемую

интенсивность сканирования злоумышленником.

Рис. 55 – Настройка режима эвристического анализа

5.4. База решающих правил

5.4.1. Загрузка новой базы решающих правил

Для настройки новой БРП необходимо в разделе «Службы →Обнаружение атак»

загрузить следующие файлы:

– метка времени в формате tsr: получена от сервера доверенного времени;

– непосредственно набор правил;

– файл УЦ: сертификат, выданный УЦ серверу доверенного времени.

41

НПЭШ.00502-01 32

Метка времени состоит из:

– контрольной суммы набора правил;

– времени создания метки;

– ЭП сервера доверенного времени, удостоверяющего целостность описанных выше дан-

ных;

– сертификата сервера доверенного времени.

Рис. 56 – Настройка БРП. Импорт файлов в систему

После того как все файлы загружены, необходимо нажать кнопку

.

Примечание — Если хотя бы один из требуемых файлов не был загружен, после

нажатия на кнопку администратор увидит следующее сообщение:

После загрузки происходит проверка:

– соответствия контрольной суммы загруженного набора правил контрольной сумме,

указанной в метке времени;

– актуальности сертификата сервера доверенного времени, извлекаемого из метки вре-

мени.

В случае успешного прохождения проверки с помощью сертификата сервера дове-

ренного времени проверяется ЭП метки времени. Если подпись верна, происходит загруз-

ка правил в хранилище и удаление временных файлов. Пользователю выводится предложе-

ние нажать кнопку , что обновит правила и перезапустит СОВ КП ПАВ «Руби-

кон» на выбранных интерфейсах. После успешного перезапуска, а также по нажатию кноп-

ки , администратор может увидеть информацию,

представленную на рисунке 57.

При неуспешной проверке администратор увидит предупреждающее сообщение:

42

НПЭШ.00502-01 32

Данное сообщение означает что:

– один или более файлов выбраны ошибочно (неверный формат);

– все файлы корректного формата, но контрольная сумма загруженного набора правил

не соответствует контрольной сумме, указанной в метке времени;

– сертификат сервера доверенного времени неактуален.

Справа от кнопки (выделено в синюю рамку) отображается дата последнего

изменения правил. В красную рамку обведены сведения о результатах проверки метки времени.

Результат проверки на рисунке 57 «ОК» означает успешное прохождение проверки. В рамку

зеленого цвета выделены сведения о загружаемом наборе правил.

5.4.2. Настройка решающих правил

Для включения (отключения) срабатывания конкретного решающего правила необходи-

мо поставить (снять ) отметку напротив его названия в соответствующем контейнере в

разделе «СОВ →Настройка правил СОВ». Например, на рисунке 58 включены все пра-

вила, кроме «ATTAC RESPONCES 403 Forbidden».

Для включения (отключения) уведомления администратора о срабатывании конкретного

решающего правила необходимо выбрать для включения и для отключения напротив

названия правила в соответствующем контейнере в разделе «СОВ →Настройка правил

СОВ». Например, на рисунке 58 отключено уведомление обо всех правилах, кроме «ATTAC

RESPONCES command error».

Для включения (отключения) блокирования атаки с помощью межсетевого экрана необ-

ходимо выбрать для включения и для отключения напротив названия правила в соот-

ветствующем контейнере в разделе «СОВ →Настройка правил СОВ». Например, на ри-

сунке 58 включена возможность блокирования атаки межсетевым экраном при срабатывании

правила «ATTAC RESPONCES file copied ok», блокирование атаки межсетевым экраном при

срабатывании других правил происходить не будет.

43

НПЭШ.00502-01 32

Рис. 57 – Информация об установленных обновлениях

44

НПЭШ.00502-01 32

Рис. 58 – Настройка решающих правил

45

НПЭШ.00502-01 32

6. СЛУЖБЫ

6.1. Настройка точного времени

На изделии «Рубикон» установлен клиент точного времени (NTP-клиент). Для настрой-

ки NTP необходимо на странице Службы →Сервер Времени (Рисунок 59):

Рис. 59 – Настройка NTP

– задать первичный сервер NTP;

– при необходимости задать вторичный и третичный серверы NTP (для повышения

отказоустойчивости системы получения точного времени);

– выбрать часовой пояс;

– активировать галочку «Получить время от сетевого сервера времени»;

– нажать кнопку «Сохранить».

Примечание — При необходимости немедленного получения данных от сервера NTP

можно воспользоваться кнопкой «Получить время с сервера NTP».

6.2. Горячее резервирование

ПАК «Рубикон» поддерживает технологию горячего резервирования. Пример, рассмат-

ривающий горячее резервирование красного интерфейса WAN, приведен ниже.

Пусть имеются два комплекса «Рубикона»,которые подключены в одну внешнюю сеть с

основным IP адресом 10.10.10.1 и резервным IP адресом 10.10.10.2. Основной «Рубикон » имеет

IP адрес 192.168.3.1, а резервный «Рубикон» – 192.168.3.2. Оба «Рубикона» соединены между

собой.

Схема подключения представлена на рисунке 60.

Необходимо создать один общий виртуальный интерфейс, который будет переключаться

между «Рубиконами». Для примера это IP адрес 10.10.10.3, как показано на рисунке 61.

Для настройки горячего резервирования для данного примера необходимо:

– в веб-интерфейсе перейти на страницу: Сеть→Функция горячего резервирования

и нажать кнопку редактирования нужного интерфейса (Рисунок 62);

46

НПЭШ.00502-01 32

Рис. 60 – Схема подключения горячего резервирования

Рис. 61 – Общий виртуальный интерфейс для двух «Рубиконов»

Рис. 62 – Сеть→Функция горячего резервирования

47

НПЭШ.00502-01 32

– указать общий виртуальный IP адрес и нажать кнопку «Сохранить»(Рисунок 63);

заполнить поля для основного «Рубикона» с указанием необходимых IP адресов, по

которым «Рубиконы» соединены между собой (Рисунок 64);

заполнить поля для резервного «Рубикона» с указанием необходимых IP адресов, по

которым «Рубиконы» соединены между собой (Рисунок 65);

Пароли соединения между основным и резервным «Рубиконами» должны совпадать.

Рис. 63 – Общий IP адрес

Рис. 64 – Настройка основного «Рубикона»

Рис. 65 – Настройка резервного «Рубикона»

Для проверки правильности настройки горячего резервирования необходимо в веб-

интерфейсе зайти на страницу Сеть→Состояние сети и увидеть данные, аналогичные пред-

ставленным на рисунке 66.

48

НПЭШ.00502-01 32

Рис. 66 – Настройка резервного «Рубикона»

49

НПЭШ.00502-01 32

7. СОСТОЯНИЕ

7.1. Обзор использования трафика

В КП ПАВ «Рубикон» предусмотрена возможность обзора использованного трафика.

Чтобы перейти к настройкам обзора использования трафика, необходимо перейти в раздел

«Состояние →Подсчет трафика» (рисунок 67).

Рис. 67 – «Состояние →Подсчет трафика»

На данной странице предлагается выбрать период обзора использования сети:

После указания месяца и года, за который требуется просмотреть использованный тра-

фик, требуется нажать кнопку .

Для конкретизации периода обзора использованного трафика необходимо нажать кнопку

. Откроется страница, представленная на рисунке 68.

Рис. 68 – «Состояние →Подсчет трафика», детализация периода обзора

Чтобы перейти к настройкам подсчета трафика, необходимо нажать кнопку

. Откроется страница, представленная на рисунке 69.

Рис. 69 – Страница настроек подсчета трафика

Для включения подсчета трафика необходимо поставить отметку напротив соответству-

ющего пункта:

Для отключения подсчет трафика отметку необходимо снять.

50

НПЭШ.00502-01 32

Предусмотрена возможность отображения подсчитанного трафика на стартовой страни-

це. Для включения данной опции необходимо поставить отметку напротив соответствующего

пункта:

После сохранения настроек на стартовой странице можно увидеть подсчитанный трафик

(рисунок 70).

Рис. 70 – Стартовая страница с отображением подсчитанного трафика

Для настройки уровня детализации подсчитанного трафика необходимо выбрать значе-

ние из списка:

Уровень детализации при отображении подсчитанного трафика принимает два значе-

ния:

– низкий (по умолчанию);

– высокий.

На странице настроек подсчета трафика есть ряд кнопок:

предназначена для перехода к странице «Состояние →Подсчет трафика»;

предназначена для сохранения настроек;

предназначена для возвращения к настройкам по умолчанию.

51

НПЭШ.00502-01 32

8. ЖУРНАЛИРОВАНИЕ

8.1. Настройка удаленного копирования журналов

Для удаленного копирования системой защиты информации (СЗИ) изделия журналов

«Рубикон» на АРМ, работающий под управлением ОС МС ВС 5.0, необходимо выполнить сле-

дующие действия.

1) Установить на АРМ пакет rsyslog-3.22.1-3vniins1, выполнив команды:

cd <путь до каталога с пакетом rsyslog-3.22.1-3vniins1>

rpm -i rsyslog-3.22.1-3vniins1.rpm

2) В веб-интерфейсе управления изделием «Рубикон» обратиться к разделу Журналы

→Настройка журнала, вписать IP-адрес АРМ в поле «Сервер Syslog» и поставить

отметку напротив пункта «Включено» в разделе «Запись удаленных событий».

Сохранить настройки, нажав кнопку «Сохранить» (Рисунок 71).

Рис. 71 – Настройка удаленного журналирования

3) В консоли АРМ изменить конфигурационный файл Syslog-сервера

/etc/sysconfig/rsyslog, изменив строку, выделенную в рамку (Рисунок 72). Сохранить

изменения в файле.

Рис. 72 – Настройка удаленного журналирования

4) В консоли АРМ изменить конфигурационный файл /etc/rsyslog, добавив в него стро-

ки, соответствующие источникам данных из сети (Рисунок 73). Сохранить изменения

в файле.

52

НПЭШ.00502-01 32

Рис. 73 – Настройка удаленного журналирования

Примечание — В примере на рисунке 73 192.168.1.1 — IP-адрес исчтоника событий, а

/var/log/rubicon — путь к файлу, в который будут записаны журналы событий.

5) В настройках iptables отркыть порт 514, набрав команду в консоли АРМ или создав

скрипт (Рисунок 74). Сохранить это правило таким образом, чтобы оно действовало

и после перезапуска системы.

Рис. 74 – Настройки iptables: открытие порта 514

6) Перезапустить rsyslog-сервер командами:

cd /etc/init.d

./syslog stop

./rsyslog restart

./syslog start

53

НПЭШ.00502-01 32

Лист регистрации изменений

Номера листов (страниц)

Изм изменён-

ных

заменён-

ных

новых аннулиро-

ванных

Всего

листов

(страниц)

в докум

№ докумен-

та

Входящий

№ сопрово-

дительного

докум и дата

Подп Дата

Обзор и сравнение межсетевых экранов отечественных производителей

Уровень сложности

Сложный

Время на прочтение

13 мин

Количество просмотров 17K

Введение

Межсетевой экран (МЭ, брандмауэр, Firewall) — это программа или программно-аппаратный комплекс (аппаратный межсетевой экран), который служит для контроля сетевых пакетов. МЭ отслеживает сетевые пакеты, блокирует или разрешает их прохождение с помощью установленных специальных правил. Основное назначение межсетевых экранов — ограничить транзит трафика, установку нежелательных соединений и т. д. за счет средств фильтрации и аутентификации.

Не так давно на рынке средств ИБ появились межсетевые экраны нового поколения (Next-Generation Firewall, NGFW), которые кроме основных функций брандмауэра имеют еще и дополнительные функции, такие как:

-

контроль приложений;

-

DPI (Deep Packet Inspection, проверка пакетов на уровне приложений);

-

IPS (предотвращение вторжений);

-

веб‑фильтрация (контроль URL‑адресов, к которым обращаются пользователи);

-

аутентификация пользователей.

В связи с развитием программы импортозамещения и уходом некоторых зарубежных компаний из нашей страны, на рынке появились отечественные модели МЭ, которые соответствуют всем современным критериям качества.

При выборе МЭ для своей компании следует рассмотреть также такие факторы, как наличие сертификатов ФСТЭК, ФСБ и Минобороны РФ. Ведь для выполнения некоторых задач (к примеру, для работы с государственными системами или на объектах критической информационной инфраструктуры — КИИ) важно установить именно сертифицированный межсетевой экран.

В этой статье мы рассмотрим следующие межсетевые экраны отечественных брендов: Diamond, DIONIS DPS, «Континент», «Рубикон», UserGate и Ideco.

Надо отметить, что модельный ряд у некоторых производителей отечественных МЭ достаточно большой, он включает, как программные межсетевые экраны, так и аппаратные МЭ. В нашем обзоре мы будем рассматривать российские межсетевые экраны для среднего бизнеса и корпоративного сектора. В таблицах сравнения будут участвовать только аппаратные межсетевые экраны.

Итак, мы выбрали следующие параметры для сравнения:

-

Количество пользователей максимальное;

-

Трафик EMIX (Enterprise Mix, усредненный корпоративный трафик) в режиме МЭ;

-

Трафик EMIX в режиме контентной фильтрации;

-

Трафик EMIX в режиме контроля приложений;

-

Трафик EMIX в режиме предотвращения вторжений;

-

Трафик EMIX в режиме NGFW (IPS, контент‑фильтр, контроль приложений, межсетевой экран).

Также в таблицах будут указаны базовые технические характеристики аппаратных МЭ (процессор, оперативная память, хранилище, сетевые адаптеры, источник питания, форм-фактор, размеры и масса изделия). В обзоре мы обязательно укажем наличие сертификатов ФСТЭК, ФСБ и Минобороны РФ.

Надо отметить, что не все производители предоставляют такую подробную техническую информацию в открытом доступе, но мы постарались собрать и проанализировать наиболее полные данные о российских межсетевых экранах.

1. Межсетевые экраны Diamond

Для начала рассмотрим межсетевые экраны Diamond от российского производителя ООО «ТСС». Компания разрабатывает МЭ семейства Diamond с целью комплексного обеспечения информационной безопасности. Данные МЭ позволяют решать задачи шифрования высокоскоростных каналов связи, межсетевого экранирования, а также обнаружения и предотвращения вторжений. Межсетевые экраны от ООО «ТСС» имеют сертификаты ФСТЭК и ФСБ.

Основные функции многофункционального комплекса сетевой защиты Diamond VPN/FW (МКСЗ «Diamond VPN/FW»):

-

криптографическая защита каналов передачи данных (L2overVPN/L3overVPN) с применением отечественных криптографических алгоритмов;

-

межсетевое экранирование в режиме коммутатора (прозрачный режим) и в режиме маршрутизатора;

-

система обнаружения и предотвращения вторжений (СОВ/СПВ).

МЭ Diamond имеют аппаратное исполнение, могут быть интегрированы в любую сетевую инфраструктуру предприятия. Аппаратные межсетевые экраны «Diamond VPN/FW» разбиты на серии с похожими техническими характеристиками в зависимости от архитектуры процессора и скорости выполнения функций средств защиты. Производитель выпускает серии с номерами 1-7 на аппаратной платформе с архитектурой процессора x86. Также есть еще и специализированные серии под номером 0 и 10. В нашей таблице сравнения мы будем рассматривать серии 4-7, которые предназначены для обеспечения безопасности предприятий среднего и корпоративного бизнеса. Надо отметить, что МЭ 3-7 и 10 серии имеют стоечное исполнение.

Какие же преимущества есть у межсетевых экранов Diamond:

-

высокая скорость шифрования;

-

низкая вносимая задержка до 2 мс;

-

высокая надежность компонентов и их резервирование;

-

максимальная плотность портов (6-я и 7-я серии);

-

четыре дополнительных модуля расширения (6-я и 7-я серии);

-

высокая доступность и масштабируемость.

Обеспечение защиты информации в каналах связи от неправомерного доступа и модифицирования производится с помощью Dcrypt (СКЗИ «Dcrypt 1.0 v2»), которое является сертифицированным СКЗИ.

МЭ Diamond VPN/FW поддерживают возможность фильтрации сетевого трафика по основным полям сетевого пакета, производят фильтрацию по доменным именам, по расписанию, логирование правил фильтрации, синхронизацию правил фильтрации с другими устройствами. Производителем заявлена возможность агрегации правил фильтрации в группы и создание правил фильтрации с абстракциями различной сложности.

Устройства из 2-7 серий «Dimond VPN/FW» поддерживают встроенный механизм обнаружения и предотвращения вторжений. В результате чего сетевые пакеты подвергаются глубокому анализу с целью выявить различного рода аномалии в сетевом трафике.

«Dimond VPN/FW» является отказоустойчивым решением и позволяет обеспечить непрерывность бизнеса при различных сценариях. МКСЗ «Diamond VPN/FW» позволяет осуществлять маркировку, приоритезацию и шейпинг сетевого трафика по различным критериям. Также устройства «Dimond VPN/FW» могут работать в режиме маршрутизатора, коммутатора и поддерживают большое количество дополнительных функций и механизмов, которые упрощают сетевое администрирование. Ниже в табл. 1 приведено сравнение моделей МЭ Dimond VPN/FW 4-7 серий.

Ссылка на полную таблицу в Google.

Таблица 1. Cравнение моделей МЭ Dimond VPN/FW 4-7 серий.

2. Межсетевые экраны DIONIS DPS

Следующей позицией в нашем обзоре российских межсетевых экранов будут МЭ DIONIS DPS производства компании Фактор-ТС. Cразу отметим, что эти межсетевые экраны сертифицированы ФСБ, ФСТЭК. Dionis DPS является межсетевым экраном и криптошлюзом и предназначен для работы с персональными данными в корпоративном секторе и государственных организациях. Также данный МЭ имеет встроенную систему обнаружения и предотвращения вторжений IPS/IDS базе Snort, которая сертифицирована ФСБ. Система может работать в следующих режимах:

-

в режиме только обнаружения атаки;

-

в режиме обнаружения и предотвращения атаки.

Производитель предусмотрел в системе возможность поддержки создания собственных правил анализа трафика и запись дампов трафика, распознанного как атака. Управлять такой системой, а также получать статистику атак возможно через портал управления безопасностью Dionis-SMP. Ниже отметим базовые возможности сертифицированных межсетевых экранов Dionis DPS:

-

работа в режиме межсетевого экрана и маршрутизатора;

-

возможность организации криптографически защищенных VPN;

-

работа в режиме межсетевого экрана и криптошлюза (класс защищенности КС1, КС3, сертификат ФСБ);

-

работа в режиме МЭ (сертификация ФСТЭК, МЭ2/МЭ4), контроль сессий, NAT/PAT;

-

работа в режиме системы обнаружения и предотвращения вторжений IDS/IPS (сертификация ФСТЭК СОВ2/СОВ4) с возможностью централизованного управления;

-

поддержка QoS, управление качеством сервисов, ограничение и гарантирование полосы пропускания, PROXY, DHCP, NTP‑сервер;

-

высокая надежность и отказоустойчивость;

-

поддержка средств мониторинга и диагностики, оповещения администратора сети.

В нашей таблице сравнения рассмотрим МЭ серии DIONIS DPS 3000 и DIONIS DPS 4000, которые предназначены для среднего бизнеса и позволяют подключать до 200 и 400 пользователей соответственно. С помощью модульной системы и поддержки интерфейсов SFP+ (10G) эти модели возможно интегрировать в существующие высокопроизводительные сети. На базе моделей Dionis-DPS серии 3000/4000 (в качестве маршрутизаторов) есть возможность построения небольшого ядра сети предприятия. Маршрутизаторы Dionis-DPS работают под управлением операционной системы Dionis NX 2.0

Также в нашем сравнении будем рассматривать и старшие модели DIONIS DPS 5000, DIONOIS DPS 6000, DIONIS DPS 7000, основное предназначение которых — работа в центрах обработки данных и ключевых высокопроизводительных узлах сети крупных компаний. Максимальное количество пользователей для старших моделей — 1000, 1500 и 2000 соответственно. С помощью резервирования источника питания в сочетании с отказоустойчивым кластером возможно обеспечить высокий уровень надежности ядра сети крупной организации.

Компания Фактор-ТС производит и младшие модели МЭ DIONIS DPS 1000 и DIONIS DPS 2000, которые предназначены для использования в компаниях малого бизнеса. Несмотря на небольшое количество пользователей, которых можно подключить к данным моделям (DIONIS DPS 2000 — 100 пользователей), МЭ DIONIS DPS 1000 и DIONIS DPS 2000 поддерживают основной функционал средних и старших моделей, а именно: функции маршрутизатора, детектора атак, криптошлюза. В таблице сравнения мы не будем рассматривать младшие модели DIONIS DPS.

Ссылка на полную таблицу в Google.

Таблица 2. Cравнение моделей МЭ DIONIS DPS 3000, 4000, 5000, 6000, 7000.

3. Межсетевые экраны «Континент»

В данном разделе нашей статьи рассмотрим продукцию компании «Код безопасности», которая уже 30 лет работает на российском рынке и имеет огромный опыт по внедрению средств ИБ. Аппаратные межсетевые экраны этой компании представлены двумя линейками — Континент 3 и Континент 4. В каждой линейке идет подразделение на МЭ базовой производительности, средней производительности, высокой производительности. В линейке Континент 3 есть еще МЭ для крупных ЦОДов, а в Континент 4 — модели с виртуальным исполнением. В нашем обзоре мы рассмотрим наиболее производительные модели только аппаратных межсетевых экранов в линейках Континент 3 и Континент 4.

Надо отметить, что продукция Континент имеет сертификаты ФСТЭК, а линейка МЭ Континент 3 имеет также сертификаты ФСБ и Минобороны России.

Основной функционал Континент 3:

-

криптографическая защита трафика на канальном уровне (L2 VPN‑сеть);

-

защита трафика на сетевом уровне (L3 VPN‑сеть);

-

маршрутизация трафика;

-

режим работы МЭ;

-

высокая отказоустойчивость серверов управления;

-

анализ сетевого трафика, обнаружение и предотвращение атак;

-

мониторинг всех компонентов;

-

защита удаленного подключения.

МЭ Континент 3 рекомендуются для защиты государственных информационных систем, финансовых систем, критической информационной инфраструктуры (КИИ), защиты информации в здравоохранении, обеспечения безопасности персональных данных. С помощью моделей МЭ Континент 3 можно построить защищенную корпоративную сеть по алгоритмам ГОСТ, обеспечить защиту внешнего периметра корпоративной сети, обеспечить безопасность каналов связи между ЦОД, а также защититься от сетевых вторжений.

Континент 4 представляет собой целый комплекс защитных средств в одном устройстве: межсетевой экран, криптошлюз, криптокоммутатор, детектор атак, центр управления сетью, причем всеми этими компонентами можно управлять из консоли.

Основной функционал Континент 4:

-

централизованная защита периметра корпоративной сети;

-

сегментация внутренней сети;

-

предотвращение сетевых вторжений;

-

url‑фильтрация, контроль приложений;

-

безопасность удаленного доступа.

Модели МЭ Континент 4 рекомендованы для защиты внешнего периметра корпоративной сети, обеспечения безопасности персональных данных, создания VPN ГОСТ вместе с обычной VPN-сетью, для обеспечения безопасности государственных информационных систем. С помощью моделей МЭ Континент 4 можно спроектировать защищенную корпоративную сеть передачи данных по алгоритмам ГОСТ, обеспечить защиту каналов связи между ЦОД и защиту магистральных каналов связи, наладить безопасную видеоконференцсвязь в компании. Континент 4 имеет функцию защиты от сетевых вторжений и служит для безопасного удаленного подключения к корпоративной сети.

Для таблицы сравнения МЭ были выбраны следующие модели: Континент 3.9 IPC-R50, Континент 3.9 IPC-R550, Континент 3.9 IPC-R1000, Континент 3.9 IPC-3000NF2, Континент 4 IPC-R50, Континент 4 IPC-R550, Континент 4 IPC-R1000, Континент 4 IPC-3000NF2.

Ссылка на полную таблицу в Google.

Таблица 3. Cравнение некоторых моделей МЭ Континент 3 и Континент 4.

4. Межсетевые экраны «Рубикон»

Еще одно российское решение на рынке МЭ — межсетевые экраны Рубикон от компании «Эшелон». Основное назначение программно-аппаратных комплексов (ПАК) «Рубикон» — это организация эффективной защиты периметра сети компаний в соответствии с требованиями регуляторов. ПАК Рубикон — это межсетевые экраны с дополнительными функциями маршрутизации и системы обнаружения вторжений.

Линейка продуктов Рубикон включает в себя следующие модели:

-

Рубикон — предназначен для военных систем и для работы с государственной тайной.

-

Рубикон А — предназначен для работы с ГИС, ИСПДн, ИИС, в которых обрабатывается информация, составляющая гос. тайну.

-

Рубикон К — предназначен для защиты ГИС и АИС, в которых ведется обработка конфиденциальной информации и персональных данных.

ПАК Рубикон кроме выполнения функций межсетевого экрана также оснащен системой обнаружения вторжений IDS/IPS, может выполнять функции маршрутизации.

Основные технические особенности ПАК Рубикон:

-

Скорость маршрутизации и производительность межсетевых экранов до 9 Гб/c;

-

Наличие отказоустойчивого кластера, что дает возможность организовать непрерывный доступ к корпоративной сети;

-

Запись всех событий ИБ в сети и оповещение администратора;

-

Возможность построения VPN туннелей с использованием протоколов IPSec, OpenVPN и GRE;

-

Поддержка протоколов динамической маршрутизации (RIP, BGP, OSPF), наличие статической маршрутизации;

-

Интеграция с внешними системами анализа и управления событиями информационной безопасности;

-

Web‑интерфейс управления с ролевой моделью доступа.

Варианты исполнения МЭ Рубикон следующие:

-

Рубикон Мини;

-

Рубикон Защищенный 4 порта;

-

Рубикон Защищенный 10 портов;

-

Рубикон 1U;

-

Рубикон Высокопроизводительный;

-

Рубикон Мультипортовый.

Модели Рубикон Мини рассчитаны на подключение до 100 пользователей максимально, Рубикон 1U позволяет подключать до 200 пользователей, а модели Рубикон Высокопроизводительный — до 400 и Рубикон Мультипортовый — до 5000. Линейка Рубикон сертифицирована ФСТЭК и Минобороны РФ. Также необходимо отметить наличие криптошлюза в моделях Рубикон, который позволяет построить криптографические туннели для защиты передачи данных. В таблице сравнения мы проанализировали все модели Рубикон.

Ссылка на полную таблицу в Google.

Таблица 4. Cравнение моделей МЭ Рубикон.

5. Межсетевые экраны UserGate

Решения от российской компании UserGate в области разработки электроники и программного обеспечения для сферы информационной безопасности предназначены для предприятий среднего бизнеса, корпоративного сектора и государственных структур. В нашем обзоре мы остановимся на линейке аппаратных межсетевых экранов этого производителя. МЭ UserGate работает как корпоративный межсетевой экран, осуществляет защиту сети на периметре для средних и крупных предприятий. Дополнительно, к основной функции брандмауэра, российские межсетевые экраны UserGate защищают от угроз нового поколения, поддерживают концепцию SOAR, имеют встроенную систему обнаружения вторжений (IDS/IPS), обеспечивают анализ инцидентов безопасности (SIEM) и фильтрацию интернет-контента. Для МЭ UserGate доступна функция «удаленное администрирование». Продукция UserGate обладает высокой отказоустойчивостью и поддерживает кластеризацию. Отметим еще некоторые функции, которые выполняют МЭ UserGate:

-

доступ к внутренним ресурсам через SSL VPN Portal;

-

обратный прокси, контроль доступа в интернет и контроль приложений L7;

-

дешифрование SSL;

-

антивирусная защита;

-

Advanced Threat Protection;

-

безопасность почты и идентификация пользователей;

-

поддержка концепции BYOD (Bring Your Own Device);

-

виртуальная частная сеть (VPN);

-

поддержка АСУ ТП (SCADA).

Мы сделали сравнительный обзор различных моделей аппаратных межсетевых экранов UserGate в таблице 5.

Ссылка на полную таблицу в Google.

Например, представлена модель начального уровня UserGate С100 (для малого бизнеса, филиалов, POS-систем, школ, Wi-Fi-точек), количество пользователей, которое возможно подключить к этому МЭ — не более 100. Для среднего бизнеса, ритейла и крупных филиалов предлагаются модели Usergate D200 и D500, с возможностью подключения до 300 и 500 пользователей соответственно. Эти модели обеспечивают соблюдение корпоративных политик для групп пользователей, предоставляют защиту гостевого Wi-Fi, дают возможность контроля персональных устройств, таких как смартфоны и планшеты (концепция BYOD — Bring Your Own Device). Для больших корпоративных сетей и интернет-провайдеров производитель рекомендует модели Usergate E1000 и E3000 с возможностью подключения 1000 и 3000 пользователей соответственно. Межсетевой экран UserGate F8000 предназначен для обеспечения ИТ-безопасности корпоративных сетей, дата-центров, федеральных университетов, министерств, крупного ритейла. К нему можно подключить до 10000 пользователей максимально. Также производитель выпускает модель UserGate X10, предназначенную для защиты промышленных объектов. UserGate X10 имеет все функции NGFW, предоставляет защиту от кибератак и вредоносных программ. Межсетевые экраны UserGate сертифицированы ФСТЭК.

Таблица 5. Cравнение моделей МЭ UserGate.

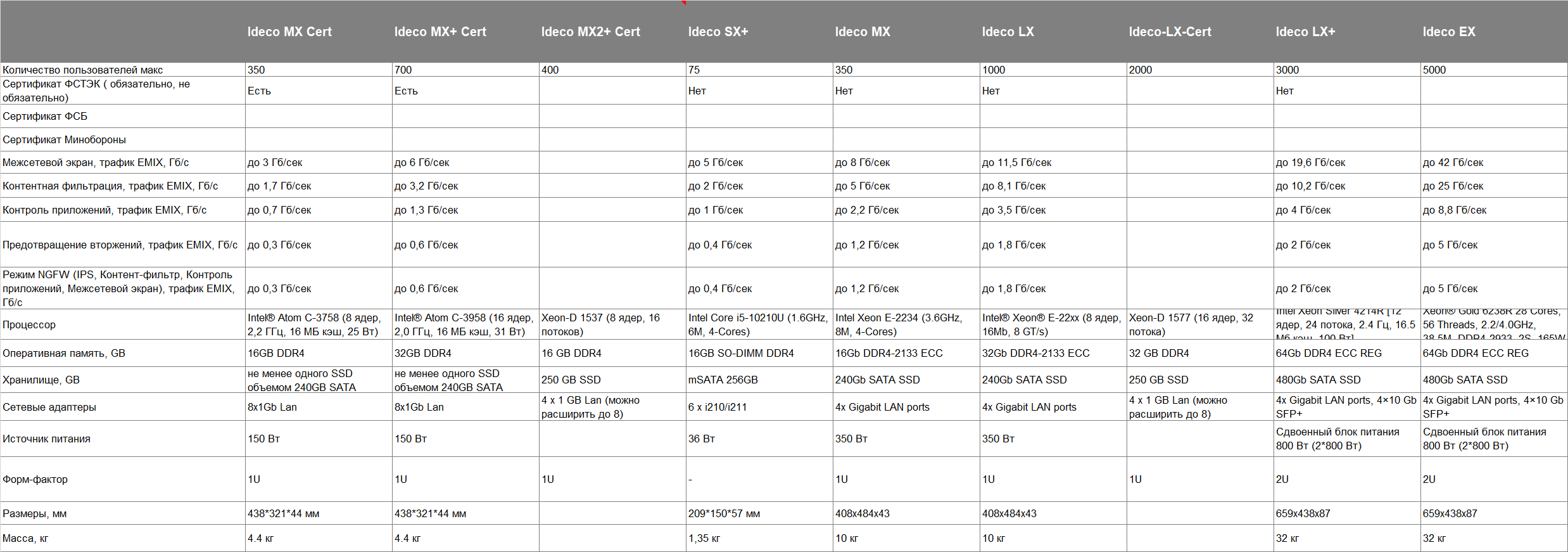

6. Межсетевые экраны Ideco

В завершении нашего обзора рассмотрим аппаратные межсетевые экраны Ideco. Сразу отметим, что сертифицированные ФСТЭК межсетевые экраны — это Ideco MX Cert и Ideco MX+ Cert.

МЭ Ideco MX Cert позволяет подключать до 350 пользователей максимально, также этот межсетевой экран служит для защиты локальной сети предприятия от внешних угроз, контролирует потоки трафика и эффективно решает все потребности сетевой инфраструктуры. Производитель заявляет следующие дополнительные функции:

-

контентная фильтрация;

-

контроль приложений;

-

предотвращение вторжений;

-

режим NGFW.

Данный межсетевой экран рекомендован для предприятий малого и среднего бизнеса.

Следующая модель Ideco MX+ Cert, которая также рассчитана на предприятия сектора СМБ позволяет подключить уже до 700 пользователей. Она также сертифицирована ФСТЭК и рассчитана на решение широкого круга задач и возможность интеграции с AD/LDAP.

В линейке моделей Ideco есть МЭ для предприятий малого бизнеса, который позволяет подключать до 75 пользователей. Однако, даже младшая модель Ideco имеет следующий функционал:

-

вводит ограничения по трафику для каждого из сотрудников или отдельных групп;

-

защищает периметр сети;

-

умеет сегментировать сеть и использовать несколько интернет‑провайдеров (благодаря 6 сетевым интерфейсам);

-

предоставляет возможность удаленной работы сотрудников по VPN.

Для предприятий малого и среднего бизнеса предназначены модели: Ideco MX (до 350 пользователей максимально), Ideco MX2+ Cert (до 400 пользователей максимально) и Ideco LX (до 1000 пользователей максимально).

Также в нашей таблице сравнения мы рассматриваем и старшие модели этого производителя, например, Ideco-LX-Cert (до 2000 пользователей максимально), Ideco LX+ (до 3000 пользователей максимально) и Ideco EX (до 5000 пользователей максимально). Эти модели предназначены для крупных компаний.

Ссылка на полную таблицу в Google.

Таблица 6. Сравнение моделей МЭ Ideco.

Выводы

В данном обзоре мы рассмотрели аппаратные межсетевые экраны следующих отечественных брендов: Diamond, Dionis DPS, «Континент», «Рубикон», UserGate и Ideco. Если подвести итоги нашего исследования, то можно сделать следующие выводы:

-

При выборе надежного и производительного аппаратного МЭ для своей компании можно ориентироваться на оборудование российского производства.

-

Практически все отечественные бренды, приведенные в нашем обзоре, имеют сертификат ФСТЭК (не всегда сертифицирован весь модельный ряд, как у Ideco).

-

Некоторые производители имеют также сертификаты ФСБ (Дионис, Diamond, Континент 3) и Минобороны (Континент 3, Рубикон).

-

Всегда можно выбрать подходящее решение для малого, среднего или крупного бизнеса, так как почти все производители делают градацию своих изделий по максимальному количеству пользователей и производительности в режиме МЭ.

-

Достаточно много моделей, которые кроме основного режима МЭ, работают и в режиме NGFW (IPS, Контент-фильтр, Контроль приложений, Межсетевой экран).

-

Среди представленных для обзора МЭ есть решения для работы с военными системами, гос. тайной, с КИИ, персональными данными и конфиденциальной информацией, аппаратно-программные криптошлюзы.

Комплекс «Рубикон» выполняет функции маршрутизатора, межсетевого экрана и системы обнаружения вторжений. Предназначен для использования в системах ГИС, ИСПДН и для защиты информации, содержащей сведения, составляющие государственную тайну.

Технические характеристики

- форм-фактор: 1U для монтажа в 19» стойку;

- производительность МЭ: до 9 Gbs;

- производительность СОВ: до 3 Gbs;

- производительность маршрутизации: до 9 Gbs;

- процессор: Intel Xeon®;

- оперативная память: 16 Gb;

- жесткий диск: 500Gb;

- блок питания: один с возможностью резервирования;

- сетевые интерфейсы: 3 или 4 модуля расширения;

- порты USB: 2x;

- 1хRJ45 Console;

- USB-flash drive не менее 4 Gb;

- упаковка: индивидуальная картонная коробка;

- габариты (ВхШxГ): 43x437x650 мм.

Комплект поставки

- упаковка;

- платформа;

- формуляр с наклейкой ФСТЭК;

- руководство администратора;

- краткое руководство пользователя;

- заверенная копия сертификата;

- гарантийный талон;

- сертификат годовой технической поддержки;

- монтажный комплект в 19″ стойку;

- кабель питания;

- USB Flash с копией ПО для резервного восстановления;

- лицензия на обновление баз сигнатур СОВ в течении года.