Время на прочтение

6 мин

Количество просмотров 9.8K

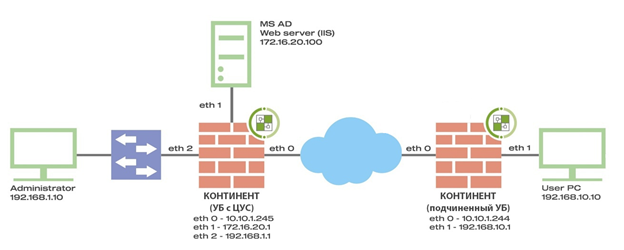

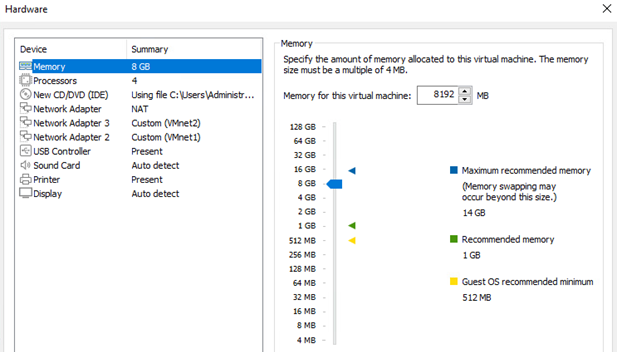

Приветствую читателей во второй статье цикла Континент Getting Started. Сегодня мы установим и настроим Континент 4.1 на виртуальную машину и познакомимся с интерфейсом управления. В прошлой статье мы предварительно показали настройку VMware Workstation, теперь перейдем к созданию ВМ Континент (УБ с ЦУС):

-

Указываем путь к ISO образу;

-

В качестве гостевой ОС указываем CentOS 4 (and later) x64;

-

CPU – 4, RAM – 10 ГБ, HDD – 100 ГБ;

-

Указываем сетевые интерфейсы.

VMnet1 – интерфейс подключения к DMZ (eth1).

VMnet2 – интерфейс подключения к LAN-сети (eth2).

NAT – интерфейс для подключения к сети Интернет (eth0).

Инициализация ЦУС

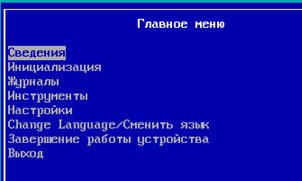

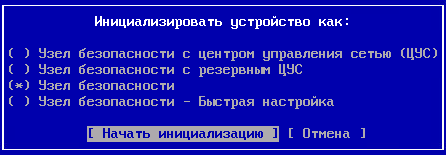

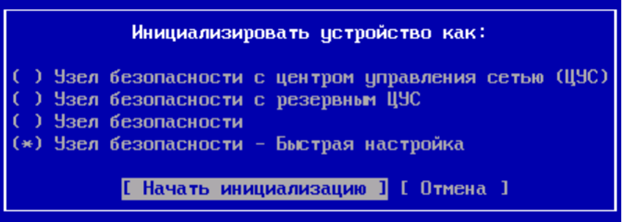

1.Запускаем виртуальную машину, выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая» Начнется установка ОС Континент. После установки ОС необходимо проинициализировать ЦУС. В главном меню выбираем «Инициализация» – «Узел безопасности с центром управлению сетью»:

Запустится процесс инициализации сетевого устройства с последующим сообщением об успешной инициализации. После этого необходимо настроить:

-

Системное время. Необходимо для журналирования. «Настройки» – «Системное время»;

-

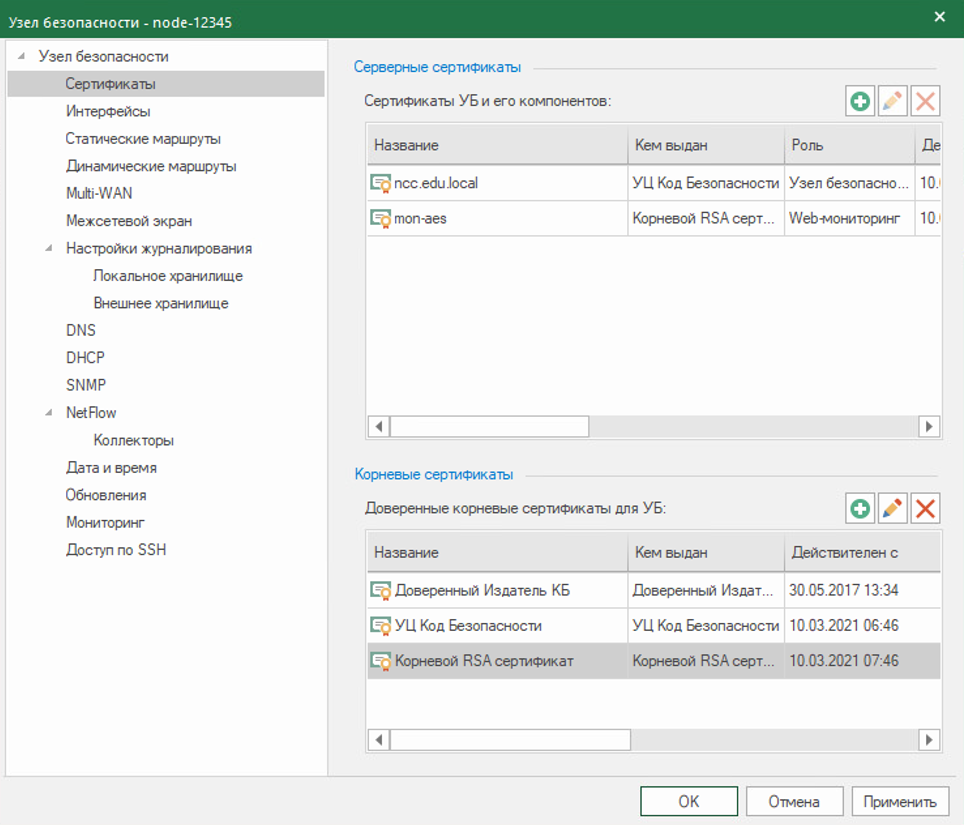

Создать и загрузить сертификаты. Необходимо создать корневой сертификат и сертификат управления ЦУС. Нажимаем в главном меню «Сертификаты». Для создания корневого сертификата необходимо выбрать «Сертификаты УЦ» нажать F2 и заполнить данные для сертификата.

Для создания сертификата управления ЦУС выбираем «Сертификаты» – «Сертификаты управления» – F2.

-

После создания сертификатов необходимо настроить ЦУС. В главном меню нажимаем «Настройка ЦУС» Выбираем ранее созданный сертификат управления и задаем пароль для учетной записи admin. После этого выбираем интерфейс управления.

Для управления ЦУС у нас используется интерфейс ge-2-0 (eth2). Задаем адрес интерфейса – 192.168.1.1/24. Поле «Шлюз» оставляем пустым. К этому адресу будет выполняться подключение для управления сетью Континент.

Применяем указанные настройки. ЦУС успешно настроен. Можем авторизоваться и просмотреть сведения об устройстве.

Менеджер конфигурации

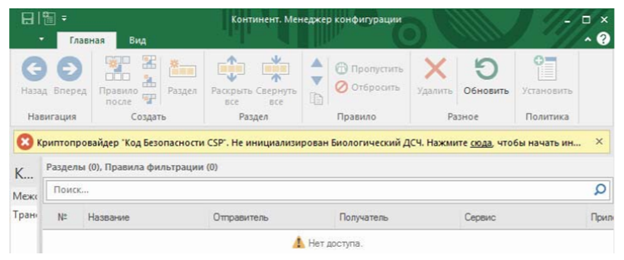

После инициализации ЦУС необходимо установить Менеджер конфигурации (программа управления сетью Континент) и настроить АРМ администратора. С ВМ Администратора запускаем мастер установки Менеджера конфигурации и следуем инструкциям установки. После установки перезагрузим компьютер и запустим Менеджер конфигурации. При первом запуске программы потребуется инициализация биологического датчика случайных чисел. Следуя инструкции инициализируем ДСЧ.

Установим соединение с ЦУС, указав следующие параметры:

-

«Тип входа» – «С использованием пароля»;

-

«Сервер» – IP-адрес интерфейса управления ЦУС – 192.168.1.1;

-

«Учетная запись» – admin, «Пароль»

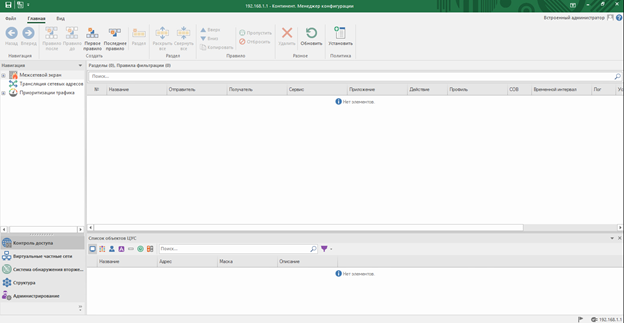

Выполнится подключение к ЦУС. Так выглядит окно управления сетью Континент.

В навигационном меню есть следующие вкладки:

-

Контроль доступа – настройка межсетевого экранирования.

-

Виртуальные частные сети – настройка VPN.

-

Система обнаружения вторжений – настройка функций компонента детектора атак.

-

Структура – содержит список узлов безопасности. Здесь производится настройка УБ и активация его компонентов.

-

Администрирование – содержит настройки администраторов комплекса, выпуск сертификатов, обновление комплекса, лицензии и резервные копии.

Необходимо произвести следующие настройки:

-

Добавить действующую лицензию на узел безопасности;

-

Выполнить сетевые настройки;

-

Настроить систему мониторинга.

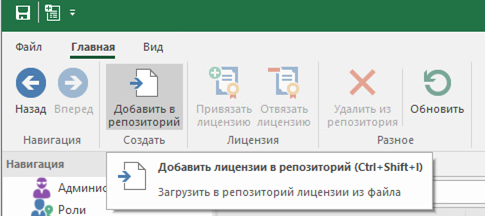

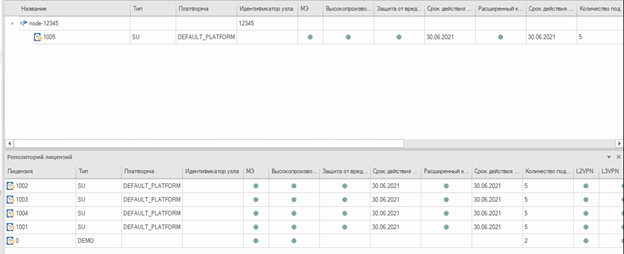

Для добавления лицензии переходим «Администрирование» – «Лицензии». По умолчанию к шлюзу привязана демо лицензия с ограниченным набором компонентов и сроком 14 дней. Загрузим действующие лицензии в репозиторий.

Далее необходимо привязать на УБ действующую лицензию и отвязать демо лицензию.

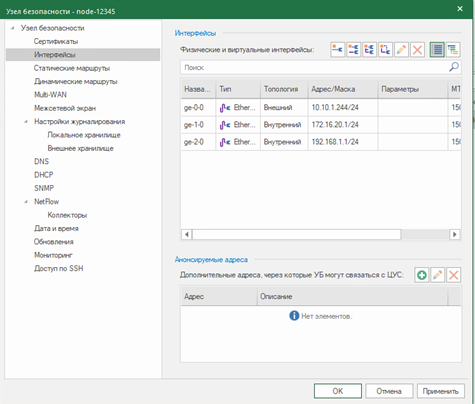

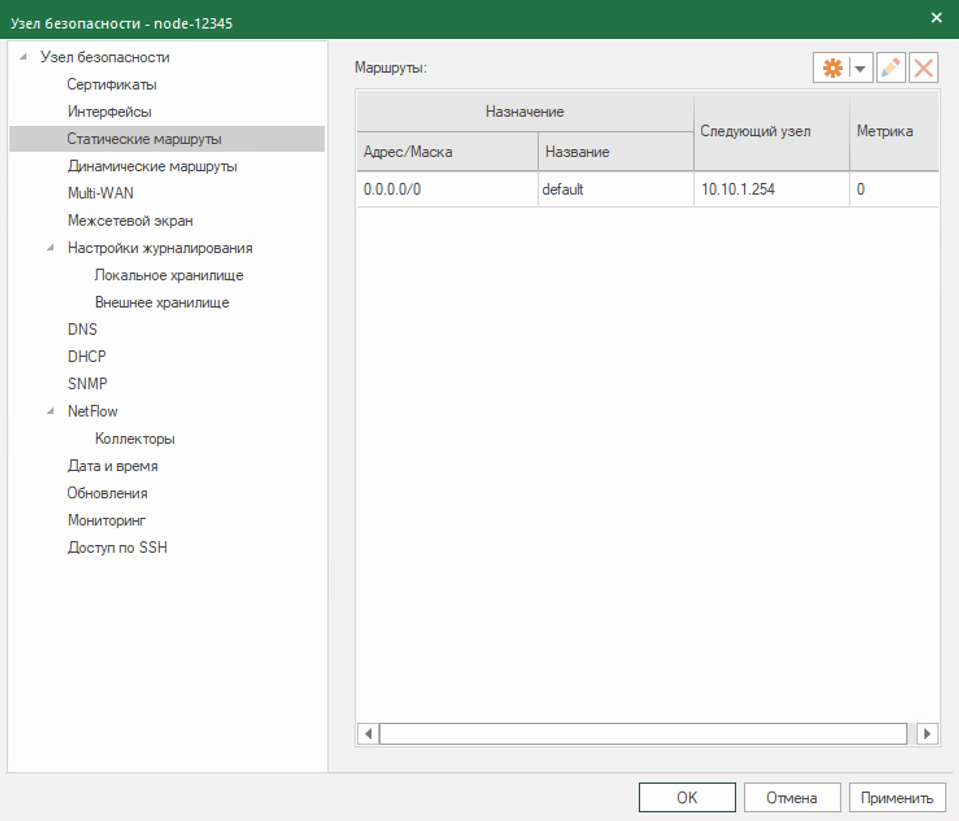

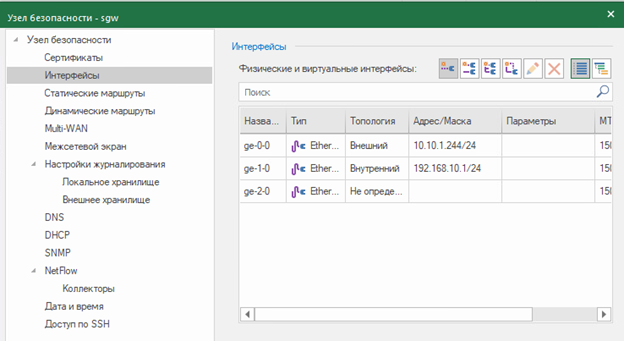

Сохраним изменения, нажав на кнопку «Сохранить» в левом верхнем углу. Далее настроим сетевые параметры. «Структура» – ПКМ по УБ – «Свойства». Внутренний интерфейс управления у нас уже был задан при инициализации ЦУС. Теперь необходимо указать внешний интерфейс, интерфейс подключения к DMZ и задать маршрут по умолчанию в соответствии с макетом.

Во вкладке интерфейсы можно:

-

Указать тип назначения интерфейса: внешний, внутренний, мониторинг, порт коммутатора

-

Задать IP-адреса

-

Добавить VLAN и loopback интерфейсы

-

Создать Bridge-интерфейс, агрегацию

Для настройки маршрутизации перейдем в «Статические маршруты»

Стоит отметить, что Континент поддерживает работу по протоколам динамической маршрутизации OSPF и BGP.

Укажем часовой пояс для системы мониторинга. Сохраним настройки и установим политику на ЦУС.

Система мониторинга

Завершающая процедура подготовки рабочего места администратора – настройка подключения к подсистеме мониторинга по протоколу https. Защищенное соединение при подключении к системе мониторинга реализуется при помощи двух алгоритмов шифрования:

-

ГОСТ Р 34.11-2012 (Стрибог) – требует дополнительное ПО СКЗИ «Континент TLS VPN Клиент»

-

RSA

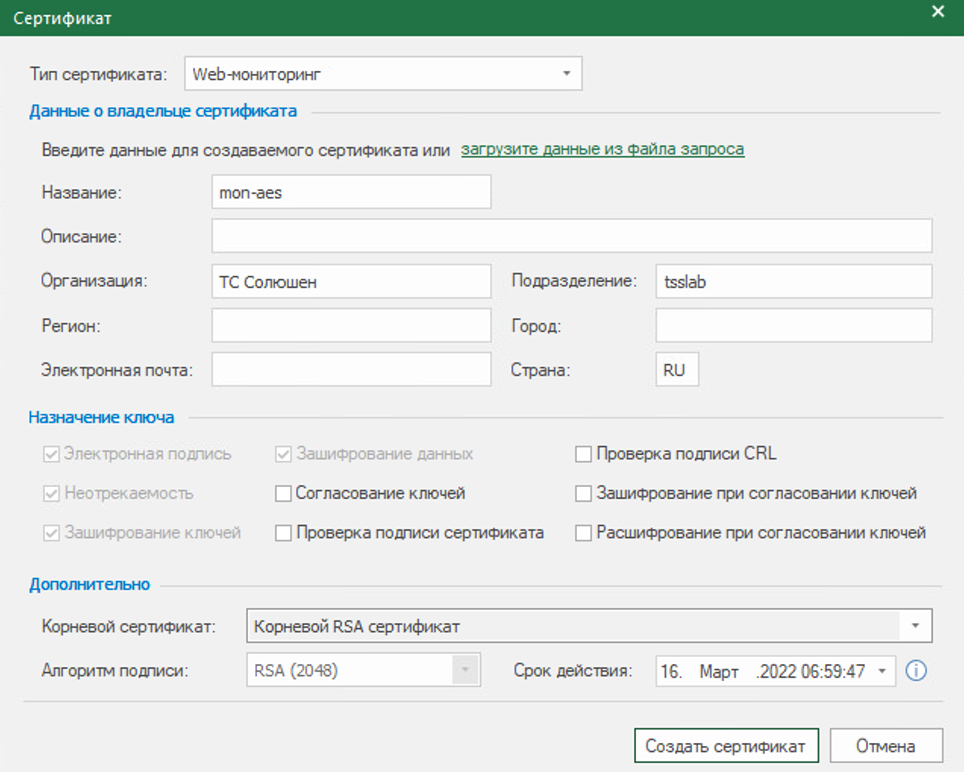

В рамках данного цикла выполним подключение, используя алгоритм RSA. Для этого потребуется выпустить корневой RSA сертификат и сертификат системы мониторинга. Переходим «Администрирование» – «Сертификаты» – «Корневые центры сертификации». В качестве алгоритма подписи указываем RSA.

Для сертификата системы мониторинга: «Сертификаты» – «Персональные сертификаты»

-

Название – используется для подключения по https

-

Типа сертификата – web-мониторинг

-

Корневой сертификат – созданный ранее корневой RSA сертификат

Привяжем созданные сертификаты к ЦУС. «Структура» – ПКМ по УБ – «Свойства» – «Сертификаты»

Сохраним настройки и установим политику на узел безопасности.

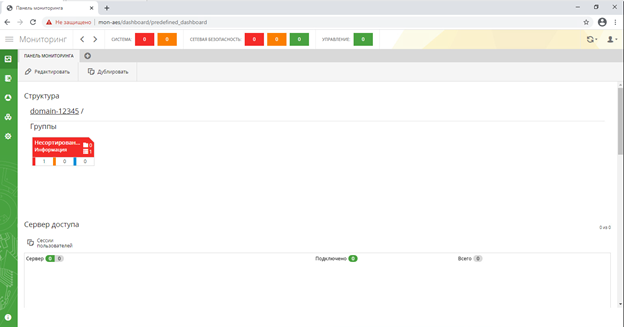

Для доступа к системе мониторинга указывается URL персонального сертификата мониторинга. В нашем случае это https://mon-aes. Для доступа к системе мониторинга необходимо соответствующим образом настроить DNS сервер или дополнить файл hosts.

Инициализация и настройка подчиненного узла безопасности

Инициализируем подчиненный узел, защищающий сеть филиала. Инициализация УБ идентична инициализации ЦУС. За исключением нескольких деталей:

1.При установке ОС выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая»

2.Инициализируем устройство как «узел безопасности»

3.В ЦУСе мы выпускали сертификаты в локальном меню. Для того, чтобы выпустить сертификат управления подчиненным узлом, необходимо создать запрос на выпуск сертификата. Выбираем «Сертификаты» – «Запросы на выпуск сертификатов» – F4. Запрос записывает на USB-носитель и передается в Менеджер конфигурации.

4.В Менеджере конфигурации выпускаем сертификат на основании запроса. «Сертификаты» – «Персональные сертификаты» – Создать – «Загрузить данные из файла запроса»

5.Далее необходимо создать УБ: «Структура» – «Узел безопасности». Указываем идентификатор устройства и подгружаем созданный сертификат. Сохраняем изменения и привязываем лицензию на узел безопасности.

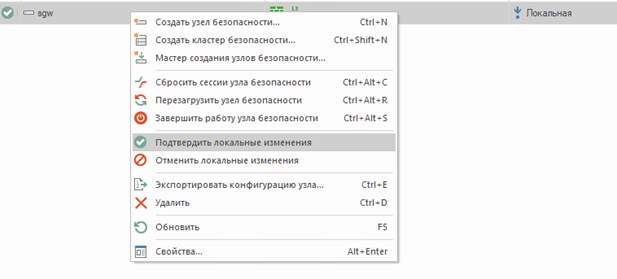

6.Экспортируем конфигурацию узла на usb-носитель. ПКМ по УБ – «Экспортировать конфигурацию узла». USB-носитель с конфигурацией подключаем к ВМ с подчиненным узлом и нажимаем «Подключиться к ЦУС».

7.Настраиваем интерфейс управления ge-0-0 (eth0). В нашем макете мы реализуем следующий сценарий: доступ из филиала в Интернет будет осуществляться через ЦУС, находящийся в центральном офисе. Поэтому, в качестве шлюза по умолчанию указывается IP-адрес ЦУСа.

8.Инициализация устройства закончена. Далее требуется подтвердить изменения в Менеджере конфигурации, настроить сетевые интерфейсы и указать часовой пояс.

Сохраняем и устанавливаем политику на узлы безопасности.

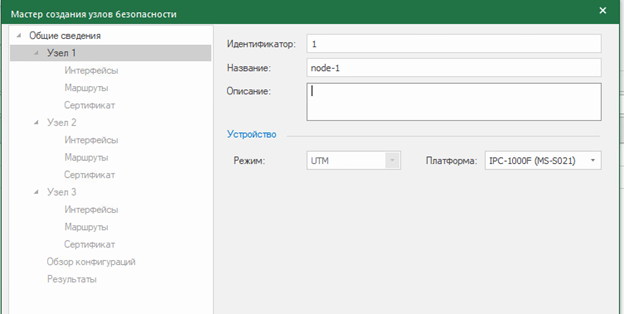

Отметим, что в комплексе Континент 4.1 есть возможность развертывания массива УБ. Для этого в Менеджере конфигурации в разделе «Структура» необходимо нажать «Мастер создания УБ». Далее необходимо выбрать количество УБ (максимум 50), указать путь для сохранения расширенных контейнеров (понадобятся для инициализации УБ) и настроить каждый из них.

Созданные узлы безопасности отобразятся в разделе «Структура». Далее в локальном меню необходимо инициализировать УБ с подключенным USB-носителем, на котором находятся расширенные контейнеры.

Заключение

На этом статья подошла к концу. Мы развернули узел безопасности с центром управлению сетью и подчиненный узел безопасности на виртуальные машины. Настроили АРМ администратора и систему мониторинга. В следующей статье рассмотрим компонент «Межсетевой экран» и настроим базовую политику.

Подробную информацию о продукте можно найти на странице Код Безопасности.

P.S. Если у вас уже есть устройства Континент, вы можете обратиться к нам за профессиональной технической поддержкой, в то числе оставить заявку на бесплатный тикет.

Автор — Дмитрий Лебедев, инженер TS Solution

2. Континент 4 Getting Started. Установка, инициализация

Приветствую читателей во второй статье цикла Континент Getting Started. Сегодня мы установим и настроим Континент 4.1 на виртуальную машину и познакомимся с интерфейсом управления. В прошлой статье мы предварительно показали настройку VMware Workstation, теперь перейдем к созданию ВМ Континент (УБ с ЦУС):

-

Указываем путь к ISO образу;

-

В качестве гостевой ОС указываем CentOS 4 (and later) x64;

-

CPU – 4, RAM – 10 ГБ, HDD – 100 ГБ;

-

Указываем сетевые интерфейсы.

VMnet1 – интерфейс подключения к DMZ (eth1).

VMnet2 – интерфейс подключения к LAN-сети (eth2).

NAT – интерфейс для подключения к сети Интернет (eth0).

Инициализация ЦУС

1.Запускаем виртуальную машину, выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая» Начнется установка ОС Континент. После установки ОС необходимо проинициализировать ЦУС. В главном меню выбираем «Инициализация» – «Узел безопасности с центром управлению сетью»:

Запустится процесс инициализации сетевого устройства с последующим сообщением об успешной инициализации. После этого необходимо настроить:

-

Системное время. Необходимо для журналирования. «Настройки» – «Системное время»;

-

Создать и загрузить сертификаты. Необходимо создать корневой сертификат и сертификат управления ЦУС. Нажимаем в главном меню «Сертификаты». Для создания корневого сертификата необходимо выбрать «Сертификаты УЦ» нажать F2 и заполнить данные для сертификата.

Для создания сертификата управления ЦУС выбираем «Сертификаты» – «Сертификаты управления» – F2.

-

После создания сертификатов необходимо настроить ЦУС. В главном меню нажимаем «Настройка ЦУС» Выбираем ранее созданный сертификат управления и задаем пароль для учетной записи admin. После этого выбираем интерфейс управления.

Для управления ЦУС у нас используется интерфейс ge-2-0 (eth2). Задаем адрес интерфейса – 192.168.1.1/24. Поле «Шлюз» оставляем пустым. К этому адресу будет выполняться подключение для управления сетью Континент.

Применяем указанные настройки. ЦУС успешно настроен. Можем авторизоваться и просмотреть сведения об устройстве.

Менеджер конфигурации

После инициализации ЦУС необходимо установить Менеджер конфигурации (программа управления сетью Континент) и настроить АРМ администратора. С ВМ Администратора запускаем мастер установки Менеджера конфигурации и следуем инструкциям установки. После установки перезагрузим компьютер и запустим Менеджер конфигурации. При первом запуске программы потребуется инициализация биологического датчика случайных чисел. Следуя инструкции инициализируем ДСЧ.

Установим соединение с ЦУС, указав следующие параметры:

-

«Тип входа» – «С использованием пароля»;

-

«Сервер» – IP-адрес интерфейса управления ЦУС – 192.168.1.1;

-

«Учетная запись» – admin, «Пароль»

Выполнится подключение к ЦУС. Так выглядит окно управления сетью Континент.

В навигационном меню есть следующие вкладки:

-

Контроль доступа – настройка межсетевого экранирования.

-

Виртуальные частные сети – настройка VPN.

-

Система обнаружения вторжений – настройка функций компонента детектора атак.

-

Структура – содержит список узлов безопасности. Здесь производится настройка УБ и активация его компонентов.

-

Администрирование – содержит настройки администраторов комплекса, выпуск сертификатов, обновление комплекса, лицензии и резервные копии.

Необходимо произвести следующие настройки:

-

Добавить действующую лицензию на узел безопасности;

-

Выполнить сетевые настройки;

-

Настроить систему мониторинга.

Для добавления лицензии переходим «Администрирование» – «Лицензии». По умолчанию к шлюзу привязана демо лицензия с ограниченным набором компонентов и сроком 14 дней. Загрузим действующие лицензии в репозиторий.

Далее необходимо привязать на УБ действующую лицензию и отвязать демо лицензию.

Сохраним изменения, нажав на кнопку «Сохранить» в левом верхнем углу. Далее настроим сетевые параметры. «Структура» – ПКМ по УБ – «Свойства». Внутренний интерфейс управления у нас уже был задан при инициализации ЦУС. Теперь необходимо указать внешний интерфейс, интерфейс подключения к DMZ и задать маршрут по умолчанию в соответствии с макетом.

Во вкладке интерфейсы можно:

-

Указать тип назначения интерфейса: внешний, внутренний, мониторинг, порт коммутатора

-

Задать IP-адреса

-

Добавить VLAN и loopback интерфейсы

-

Создать Bridge-интерфейс, агрегацию

Для настройки маршрутизации перейдем в «Статические маршруты»

Стоит отметить, что Континент поддерживает работу по протоколам динамической маршрутизации OSPF и BGP.

Укажем часовой пояс для системы мониторинга. Сохраним настройки и установим политику на ЦУС.

Система мониторинга

Завершающая процедура подготовки рабочего места администратора – настройка подключения к подсистеме мониторинга по протоколу https. Защищенное соединение при подключении к системе мониторинга реализуется при помощи двух алгоритмов шифрования:

-

ГОСТ Р 34.11-2012 (Стрибог) – требует дополнительное ПО СКЗИ «Континент TLS VPN Клиент»

-

RSA

В рамках данного цикла выполним подключение, используя алгоритм RSA. Для этого потребуется выпустить корневой RSA сертификат и сертификат системы мониторинга. Переходим «Администрирование» – «Сертификаты» – «Корневые центры сертификации». В качестве алгоритма подписи указываем RSA.

Для сертификата системы мониторинга: «Сертификаты» – «Персональные сертификаты»

-

Название – используется для подключения по https

-

Типа сертификата – web-мониторинг

-

Корневой сертификат – созданный ранее корневой RSA сертификат

Привяжем созданные сертификаты к ЦУС. «Структура» – ПКМ по УБ – «Свойства» – «Сертификаты»

Сохраним настройки и установим политику на узел безопасности.

Для доступа к системе мониторинга указывается URL персонального сертификата мониторинга. В нашем случае это https://mon-aes . Для доступа к системе мониторинга необходимо соответствующим образом настроить DNS сервер или дополнить файл hosts.

Инициализация и настройка подчиненного узла безопасности

Инициализируем подчиненный узел, защищающий сеть филиала. Инициализация УБ идентична инициализации ЦУС. За исключением нескольких деталей:

1.При установке ОС выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая»

2.Инициализируем устройство как «узел безопасности»

3.В ЦУСе мы выпускали сертификаты в локальном меню. Для того, чтобы выпустить сертификат управления подчиненным узлом, необходимо создать запрос на выпуск сертификата. Выбираем «Сертификаты» – «Запросы на выпуск сертификатов» – F4. Запрос записывает на USB-носитель и передается в Менеджер конфигурации.

4.В Менеджере конфигурации выпускаем сертификат на основании запроса. «Сертификаты» – «Персональные сертификаты» – Создать – «Загрузить данные из файла запроса»

5.Далее необходимо создать УБ: «Структура» – «Узел безопасности». Указываем идентификатор устройства и подгружаем созданный сертификат. Сохраняем изменения и привязываем лицензию на узел безопасности.

6.Экспортируем конфигурацию узла на usb-носитель. ПКМ по УБ – «Экспортировать конфигурацию узла». USB-носитель с конфигурацией подключаем к ВМ с подчиненным узлом и нажимаем «Подключиться к ЦУС».

7.Настраиваем интерфейс управления ge-0-0 (eth0). В нашем макете мы реализуем следующий сценарий: доступ из филиала в Интернет будет осуществляться через ЦУС, находящийся в центральном офисе. Поэтому, в качестве шлюза по умолчанию указывается IP-адрес ЦУСа.

8.Инициализация устройства закончена. Далее требуется подтвердить изменения в Менеджере конфигурации, настроить сетевые интерфейсы и указать часовой пояс.

Сохраняем и устанавливаем политику на узлы безопасности.

Отметим, что в комплексе Континент 4.1 есть возможность развертывания массива УБ. Для этого в Менеджере конфигурации в разделе «Структура» необходимо нажать «Мастер создания УБ». Далее необходимо выбрать количество УБ (максимум 50), указать путь для сохранения расширенных контейнеров (понадобятся для инициализации УБ) и настроить каждый из них.

Созданные узлы безопасности отобразятся в разделе «Структура». Далее в локальном меню необходимо инициализировать УБ с подключенным USB-носителем, на котором находятся расширенные контейнеры.

Заключение

На этом статья подошла к концу. Мы развернули узел безопасности с центром управлению сетью и подчиненный узел безопасности на виртуальные машины. Настроили АРМ администратора и систему мониторинга. В следующей статье рассмотрим компонент «Межсетевой экран» и настроим базовую политику.

Подробную информацию о продукте можно найти на странице Код Безопасности .

P.S. Если у вас уже есть устройства Континент, вы можете обратиться к нам за профессиональной технической поддержкой, в то числе оставить заявку на бесплатный тикет .

Автор — Дмитрий Лебедев, инженер TS Solution

✔Никогда не забывайте о цифровой безопасности — подписывайтесь на наш канал и получайте необходимые знания!

2. Континент 4 Getting Started. Установка, инициализация

Приветствую читателей во второй статье цикла Континент Getting Started. Сегодня мы установим и настроим Континент 4.1 на виртуальную машину и познакомимся с интерфейсом управления. В прошлой статье мы предварительно показали настройку VMware Workstation, теперь перейдем к созданию ВМ Континент (УБ с ЦУС):

Указываем путь к ISO образу;

В качестве гостевой ОС указываем CentOS 4 (and later) x64;

CPU – 4, RAM – 10 ГБ, HDD – 100 ГБ;

Указываем сетевые интерфейсы.

VMnet1 – интерфейс подключения к DMZ (eth1).

VMnet2 – интерфейс подключения к LAN-сети (eth2).

NAT – интерфейс для подключения к сети Интернет (eth0).

Инициализация ЦУС

1.Запускаем виртуальную машину, выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая» Начнется установка ОС Континент. После установки ОС необходимо проинициализировать ЦУС. В главном меню выбираем «Инициализация» – «Узел безопасности с центром управлению сетью»:

Запустится процесс инициализации сетевого устройства с последующим сообщением об успешной инициализации. После этого необходимо настроить:

Системное время. Необходимо для журналирования. «Настройки» – «Системное время»;

Создать и загрузить сертификаты. Необходимо создать корневой сертификат и сертификат управления ЦУС. Нажимаем в главном меню «Сертификаты». Для создания корневого сертификата необходимо выбрать «Сертификаты УЦ» нажать F2 и заполнить данные для сертификата.

Для создания сертификата управления ЦУС выбираем «Сертификаты» – «Сертификаты управления» – F2.

После создания сертификатов необходимо настроить ЦУС. В главном меню нажимаем «Настройка ЦУС» Выбираем ранее созданный сертификат управления и задаем пароль для учетной записи admin. После этого выбираем интерфейс управления.

Для управления ЦУС у нас используется интерфейс ge-2-0 (eth2). Задаем адрес интерфейса – 192.168.1.1/24. Поле «Шлюз» оставляем пустым. К этому адресу будет выполняться подключение для управления сетью Континент.

Применяем указанные настройки. ЦУС успешно настроен. Можем авторизоваться и просмотреть сведения об устройстве.

Менеджер конфигурации

После инициализации ЦУС необходимо установить Менеджер конфигурации (программа управления сетью Континент) и настроить АРМ администратора. С ВМ Администратора запускаем мастер установки Менеджера конфигурации и следуем инструкциям установки. После установки перезагрузим компьютер и запустим Менеджер конфигурации. При первом запуске программы потребуется инициализация биологического датчика случайных чисел. Следуя инструкции инициализируем ДСЧ.

Установим соединение с ЦУС, указав следующие параметры:

«Тип входа» – «С использованием пароля»;

«Сервер» – IP-адрес интерфейса управления ЦУС – 192.168.1.1;

«Учетная запись» – admin, «Пароль»

Выполнится подключение к ЦУС. Так выглядит окно управления сетью Континент.

В навигационном меню есть следующие вкладки:

Контроль доступа – настройка межсетевого экранирования.

Виртуальные частные сети – настройка VPN.

Система обнаружения вторжений – настройка функций компонента детектора атак.

Структура – содержит список узлов безопасности. Здесь производится настройка УБ и активация его компонентов.

Администрирование – содержит настройки администраторов комплекса, выпуск сертификатов, обновление комплекса, лицензии и резервные копии.

Необходимо произвести следующие настройки:

Добавить действующую лицензию на узел безопасности;

Выполнить сетевые настройки;

Настроить систему мониторинга.

Для добавления лицензии переходим «Администрирование» – «Лицензии». По умолчанию к шлюзу привязана демо лицензия с ограниченным набором компонентов и сроком 14 дней. Загрузим действующие лицензии в репозиторий.

Далее необходимо привязать на УБ действующую лицензию и отвязать демо лицензию.

Сохраним изменения, нажав на кнопку «Сохранить» в левом верхнем углу. Далее настроим сетевые параметры. «Структура» – ПКМ по УБ – «Свойства». Внутренний интерфейс управления у нас уже был задан при инициализации ЦУС. Теперь необходимо указать внешний интерфейс, интерфейс подключения к DMZ и задать маршрут по умолчанию в соответствии с макетом.

Во вкладке интерфейсы можно:

Указать тип назначения интерфейса: внешний, внутренний, мониторинг, порт коммутатора

Добавить VLAN и loopback интерфейсы

Создать Bridge-интерфейс, агрегацию

Для настройки маршрутизации перейдем в «Статические маршруты»

Стоит отметить, что Континент поддерживает работу по протоколам динамической маршрутизации OSPF и BGP.

Укажем часовой пояс для системы мониторинга. Сохраним настройки и установим политику на ЦУС.

Система мониторинга

Завершающая процедура подготовки рабочего места администратора – настройка подключения к подсистеме мониторинга по протоколу https. Защищенное соединение при подключении к системе мониторинга реализуется при помощи двух алгоритмов шифрования:

ГОСТ Р 34.11-2012 (Стрибог) – требует дополнительное ПО СКЗИ «Континент TLS VPN Клиент»

В рамках данного цикла выполним подключение, используя алгоритм RSA. Для этого потребуется выпустить корневой RSA сертификат и сертификат системы мониторинга. Переходим «Администрирование» – «Сертификаты» – «Корневые центры сертификации». В качестве алгоритма подписи указываем RSA.

Для сертификата системы мониторинга: «Сертификаты» – «Персональные сертификаты»

Название – используется для подключения по https

Типа сертификата – web-мониторинг

Корневой сертификат – созданный ранее корневой RSA сертификат

Привяжем созданные сертификаты к ЦУС. «Структура» – ПКМ по УБ – «Свойства» – «Сертификаты»

Сохраним настройки и установим политику на узел безопасности.

Для доступа к системе мониторинга указывается URL персонального сертификата мониторинга. В нашем случае это https://mon-aes. Для доступа к системе мониторинга необходимо соответствующим образом настроить DNS сервер или дополнить файл hosts.

Инициализация и настройка подчиненного узла безопасности

Инициализируем подчиненный узел, защищающий сеть филиала. Инициализация УБ идентична инициализации ЦУС. За исключением нескольких деталей:

1.При установке ОС выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая»

2.Инициализируем устройство как «узел безопасности»

3.В ЦУСе мы выпускали сертификаты в локальном меню. Для того, чтобы выпустить сертификат управления подчиненным узлом, необходимо создать запрос на выпуск сертификата. Выбираем «Сертификаты» – «Запросы на выпуск сертификатов» – F4. Запрос записывает на USB-носитель и передается в Менеджер конфигурации.

4.В Менеджере конфигурации выпускаем сертификат на основании запроса. «Сертификаты» – «Персональные сертификаты» – Создать – «Загрузить данные из файла запроса»

5.Далее необходимо создать УБ: «Структура» – «Узел безопасности». Указываем идентификатор устройства и подгружаем созданный сертификат. Сохраняем изменения и привязываем лицензию на узел безопасности.

6.Экспортируем конфигурацию узла на usb-носитель. ПКМ по УБ – «Экспортировать конфигурацию узла». USB-носитель с конфигурацией подключаем к ВМ с подчиненным узлом и нажимаем «Подключиться к ЦУС».

7.Настраиваем интерфейс управления ge-0-0 (eth0). В нашем макете мы реализуем следующий сценарий: доступ из филиала в Интернет будет осуществляться через ЦУС, находящийся в центральном офисе. Поэтому, в качестве шлюза по умолчанию указывается IP-адрес ЦУСа.

8.Инициализация устройства закончена. Далее требуется подтвердить изменения в Менеджере конфигурации, настроить сетевые интерфейсы и указать часовой пояс.

Сохраняем и устанавливаем политику на узлы безопасности.

Отметим, что в комплексе Континент 4.1 есть возможность развертывания массива УБ. Для этого в Менеджере конфигурации в разделе «Структура» необходимо нажать «Мастер создания УБ». Далее необходимо выбрать количество УБ (максимум 50), указать путь для сохранения расширенных контейнеров (понадобятся для инициализации УБ) и настроить каждый из них.

Созданные узлы безопасности отобразятся в разделе «Структура». Далее в локальном меню необходимо инициализировать УБ с подключенным USB-носителем, на котором находятся расширенные контейнеры.

Заключение

На этом статья подошла к концу. Мы развернули узел безопасности с центром управлению сетью и подчиненный узел безопасности на виртуальные машины. Настроили АРМ администратора и систему мониторинга. В следующей статье рассмотрим компонент «Межсетевой экран» и настроим базовую политику.

Подробную информацию о продукте можно найти на странице Код Безопасности.

Как настроить апкш континент

- Open with Desktop

- View raw

- Copy raw contents Copy raw contents

Copy raw contents

Copy raw contents

АПКШ Континент поставляется с предустановленной текущей тиражируемой версией ПО. В некоторых случая может потребоваться ее переустановка (понижение или повышение версии, восстановление работоспособности, установка отладочной версии по и т.д.).

При инсталляции ПО на аппаратную платформу используются два источника инсталляции:

- CD-диск (входит в комплекте поставки оборудования)

- USB Flash drive (так же входит в состав поставки)

Самый распространенный способ — это установка через USB Flash drive. В этом случае на носитель необходимо записать образ USB Flash drive из комплекта поставки. Образы находятся на CD-диске в директории SetupContinentFLASHIMAGES, имеют расширение .flash и записываются на USB Flash drive при помощи таких утилит как:

- (Linux, BSD) (Windows) (Windows) (Windows, Linux, MacOS)

Для распознавания файла образа в balenaEtcher необходимо изменить расширение с .flash на .img (cgw_release.flash -> cgw_release.img)

По факту каждый образ это raw image жесткого диска с двумя разделами. Первый раздел FAT размером 8 МБ. Предназначен для сохранения ключей администратора ЦУС или же конфигурации и ключей КШ. Второй раздел UFS (FreeBSD). Содержит необходимые для установки ПО файлы. Созданный таким образом USB Flash drive будет являться загрузочным устройством и позволит произвести установку ПО на аппаратную платформу АПКШ.

Каждый образ установочного ПО содержит требуемый функционал для конкретной реализации ПО:

- arm_release.flash — АРМ ГК (Генерации Ключей)

- cgw.aserv_release.flash — КШ-СД

- cgw_release.flash — КШ

- csw_release.flash — КК

- ids_release.flash — ДА

- ncc.aserv_release.flash — ЦУС-СД

- ncc_release.flash — ЦУС

При переустановке ПО на аппаратную платформу АПМДЗ «Соболь» будет выдавать предупреждение о том, что изменился загрузочный диск, на запрос о изменении загрузочного диска следует ответить «НЕТ», в ином случае Соболь при загрузке уже с диска опять выдаст это предупреждение. Так же после переустановке ПО сбросится настройка «Время автоматического входа в систему», следует установить этот параметр в значение, отличное от 0, иначе устройство будет требовать предъявление iButton при каждой загрузке. Пункт «Время автоматического входа в систему» может быть недоступен для редактирования, в этом случае необходимо создать пользователя AUTOLOAD в меню управления пользователям АПМДЗ «Соболь».

Для того, чтобы установить ПО Континент на виртуальную машину используется специальный ISO-образ. Данный образ содержит в инсталляционных файлах все возможные компоненты комплекса (ЦУС, КШ, КК, ДА, ЦУС-СД, КШ-СД, АРМ ГК). Основное отличие данного ISO-образа это эмуляция Соболя, по факту же данный образ может использоваться для установки на x86-совместимое аппаратное обеспечение. Важно понимать, что в этом случае мы никогда не получим формальное соответствие формуляру (актуально для версии 3.7 и ниже). При установке на виртуальную платформу необходимо выбирать гостевую систему FreeBSD (32 bit) ниже 10 версии.

Для оптимизации потребления ресурсов гипервизора рекомендуется использовать следующие параметры в файле /boot/loader.rc:

- set hint.p4tcc.0.disabled=1

- set hint.acpi_throttle.0.disabled=1

- set hint.apic.0.clock=0

- set kern.hz=50

Начиная с версии 3.9 для установки на реальную платформу и на гипервизор используется один установочный диск, который самостоятельно определяет в каком режиме он будет работать.

Строка инициализации используется для создания устройства в ПУ ЦУС, это способ сообщить ПУ ЦУС идентификационный номер устройства, а так же количество и тип сетевых интерфейсов.

При ошибке в строке инициализации в дальнейшем будет невозможно загрузить конфигурацию на устройство, так что стоит быть предельно внимательным при ее вводе.

Строка инициализации для оборудования, поставляемого производителем приведена в Паспорте. Так же строку инициализации можно увидеть при инсталляции ПО (строка инициализации появляется после ввода идентификатора устройства. В некоторых случая строка инициализации может уйти за границы экрана, в этом случае необходимо нажать Scroll Lock и прокрутить экран вверх при помощи клавиш с указателями).

Следует быть внимательным, при установке на виртуальную машину, поскольку в некоторых гипервизорах могут использоваться различные типы интерфейсов! К примеру в VirtualBox используются интерфейсы le. Так же стоит обратить внимание, если количество интерфейсов в строке инициализации отличается от фактического количества интерфейсов на аппаратной платформе, это может быть признаком выхода интерфейса из строя, и как следствие ОС не может его обнаружить.

Строка инициализации имеет простой и понятный формат, например:

- 00002710 — идентификатор криптошлюза в HEX, длиной восемь символов, дополняется нулями в начале

- 3 — количество сетевых интерфейсов устройства, далее и до конца строки идет перечисление интерфейсов и их режимов работы

- igb0*02BDigb1*02BDigb2*02BD — наименование сетевых интерфейсов, как их определяет операционная система, режим работы (скорость, дуплекс), * отделяет интерфейсы

- ffff — признак окончания строки инициализации

Интерфейсы и режим работы:

- em0 (медь) — 02BD

- igb (оптика) — 3001

- igb (медь) — 02BD

- ix (оптика 10G) — 0001

- ixl (оптика криптоускоритель) — 2E801

Настройка L3 VPN между КШ это самая распространенная задача, выполняемая администратором комплекса. Для создания данного типа VPN необходимо выполнить следующие действия:

- создание сетевых объектов

- создание парных связей

- создание правил фильтрации

Шифрование трафика в комплексе возможно только между сетевыми объектами с типом Защищаемый.

Привязка сетевого объекта должна производится к внутреннему интерфейсу или к интерфейсу с типом «Любой» криптошлюза, за которым этот сетевой объект находится.

После создания сетевого объекта он может быть использован в правилах фильтрации. Подробнее о сетевых объектах и их типов читайте тут (link!).

Парные связи позволяют крипошлюзам узнавать о защищаемых сетевых объектах парных криптошлюзов.

При создании парной связи между криптошлюзами они строят между собой VPN по дефолтному порту UDP 10000 и начинают обмениваться keepalive-сообщениями. Если криптошлюз не получает данные сообщения от парного криптошлюза, то в ПУ ЦУС напротив него в колонке VPN будет отображаться восклицательный знак.

После того, как сетевые объекты и парные связи созданы единственное, что останавливает прохождение трафика по VPN-каналу это межсетевой экран криптошлюза.

Необходимо создать правила фильтрации на основе созданных межсетевых объектов описав в них требуемые разрешения для прохождения трафика. Подробнее о правилах фильтрации и управлении межсетевым экраном читайте тут (link!).

L2 VPN при использовании криптокоммутаторов позволяет прозрачно объединять физические порты криптокоммутатров в единый L2-сегмент. Для конфигурации L2 VPN необходимо выполнить следующие действия:

- настройки интерфейсов коммутации

- конфигурация виртуального коммутатора

Интерфейс коммутации — физический или логический интерфейс (VLAN) КК, который отправляет все присланные на него кадры в виртуальный коммутатор. Для задания интерфейса коммутации необходимо открыть свойства КК, перейти на вкладку Интерфейсы, выбрать нужный интерфейс и назначить ему тип «Порт криптокоммутатора». У КК должен так же быть минимум один внешний интерфейс, который используется для передачи VPN-трафика и управления устройством.

Для того, чтобы порты криптокоммутатора передавали трафик защищаемых хостов внутри VPN необходимо создать виртуальный криптокоммутатор. В общем случае можно сказать, что виртуальный коммутатор на логическом уровне объединяет все порты криптокоммутаторов, которые в него включены в единый L2-сегмент. Для создания виртуального коммутатора необходимо задать его имя и добавить из списка доступные порты необходимых КК. Если чекбокс Автоматически создавать парные связи активен, то с свойствах каждого КК не потребуется вручную указывать парные для него КК.

Для организации защищенного соединения удаленного пользователя и доступа его к защищенным ресурсам внутренней сети используется связка Континент АП и СД (Сервер доступа).

Не стоит забывать, что СД это дополнительный модуль, устанавливаемый на КШ и по факту он живет своей жизнью, не привязываясь к IP-адресам или идентификатору КШ.

Для организации удаленного доступа производятся действия на АРМ пользователя и на СД.

На АРМ пользователя:

- установка ПО «Континент АП»

- создание закрытого ключа пользователя (опционально)

- импорт сертификата пользователя (опционально с импортом закрытого ключа), выпущенный на СД

- создание соединения с СД

- создание объекта защищаемой сети

- создание правил межсетевого экрана

- создание пользователя и выпуск сертификата пользователя

- назначение пользователю правил межсетевого экрана

Более детально конфигурация данного типа VPN будет рассмотрена в соответствующем разделе.

Обзор АПКШ «Континент» 3.9 – многофункционального криптошлюза для защиты сетевого периметра

АПКШ «Континент» 3.9 — аппаратно-программный комплекс шифрования для обеспечения защиты информационных сетей, конфиденциальности при передаче информации по открытым каналам связи, организации безопасного удаленного доступа и защиты сетевого периметра. Решение построено на базе новых аппаратных платформ, что вместе с новым программным обеспечением позволяет добиться производительности до 13 Гбит/с в режиме межсетевого экранирования и до 20 Гбит/с в режиме шифрования канала по ГОСТ. Может использоваться для защиты каналов между ЦОД за счет применения аппаратного криптоускорителя.

Сертификат AM Test Lab

Номер сертификата: 239

Дата выдачи: 14.12.2018

Срок действия: 14.12.2023

- 2.1. Архитектура и производительность

- 2.2. Функциональные возможности

- 2.3. Типовые варианты внедрения

- 3.1. Практические примеры настройки «Континент» 3.9

- 3.1.1. Пример 1. Создание криптошлюза в топологии защищенной сети

- 3.1.2. Пример 2. Настройка DHCP- и NTP-сервера на криптошлюзе

- 3.1.3. Пример 3. Резервирование базы данных центра управления сетями

- 3.1.4. Пример 4. Агрегация интерфейсов

Введение

Развитие инфраструктуры в организациях, в том числе в государственном секторе, дает стимул вендорам и разработчикам средств защиты информации постоянно улучшать свои продукты.

Динамика развития сетей в госорганах до определенного момента значительно отставала от корпоративного сегмента. Сейчас разрыв уменьшился, и запросы в части производительности активного сетевого оборудования и применяемых технологий выросли. Поэтому все разработчики средств защиты информации стараются успевать за возрастающими потребностями заказчиков.

По данным исследовательской компании Gartner, за последние годы показатели продаж устройств с 40-гигабитными сетевыми картами сравнялась с показателями продаж 10-гигабитных карт из-за постоянно возрастающих требований к пропускной способности в сетях организаций. Однако обеспечить соответствие новым потребностям рынка способны не только зарубежные сетевые устройства.

Специфика российского рынка предполагает не только высокие требования к производительности: важными факторами являются тенденция импортозамещения и использования сертифицированных средств защиты информации.

С этим связано усиление требований со стороны регуляторов для решения различных отраслевых задач и потребностей:

- потребность в надежных средствах криптографической защиты информации объектов критической информационной инфраструктуры (в соответствии с Федеральным законом «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017 N 187-ФЗ) для взаимодействия с государственными центрами реагирования на компьютерные инциденты;

- ГОСТ по защите информации для финансовых организаций (ГОСТ Р 57580.1-2017);

- повсеместность обработки персональных данных и необходимость их защиты при передаче по открытым каналам связи;

- требования ФСТЭК России по сертификации межсетевых экранов и средств технической защиты информации стали гораздо серьезнее в части необходимой функциональности и уровня доверия к программной среде, под которой работают устройства подобного класса.

Еще один мировой тренд в развитии концепции сетевой безопасности направлен в сторону централизации. В соответствии с этим уже сегодня заявлен высокий уровень защиты сети вне зависимости от среды и сценариев реализации систем защиты. Для удовлетворения потребностей заказчиков сейчас все мировые производители выпускают целую линейку продуктов, позволяющих покрыть все потребности заказчика.

АПКШ «Континент» — централизованный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ. Он является частью большого комплексного решения для защиты сетевой инфраструктуры, в которое также входят:

- Персональный межсетевой экран из состава Secret Net Studio — он позволяет сегментировать сеть там, где нельзя установить аппаратный межсетевой экран;

- «Континент TLS», который обеспечивает защищенный удаленный доступ к web-ресурсам с использованием алгоритмов ГОСТ;

- vGate vFirewall — обеспечивает сегментацию виртуализованной сети без необходимости использовать виртуальные межсетевые экраны или использовать персональные межсетевые экраны на виртуальных машинах;

- «Континент WAF» обеспечивает защиту веб-приложений.

Ниже в качестве примера приведены высокопроизводительные модели линейки продуктов «Кода безопасности» (рисунок 1).

Таблица 1. Линейка высокопроизводительных АПКШ «Континент»

Характеристики АПКШ «Континент» 3.9

Архитектура и производительность

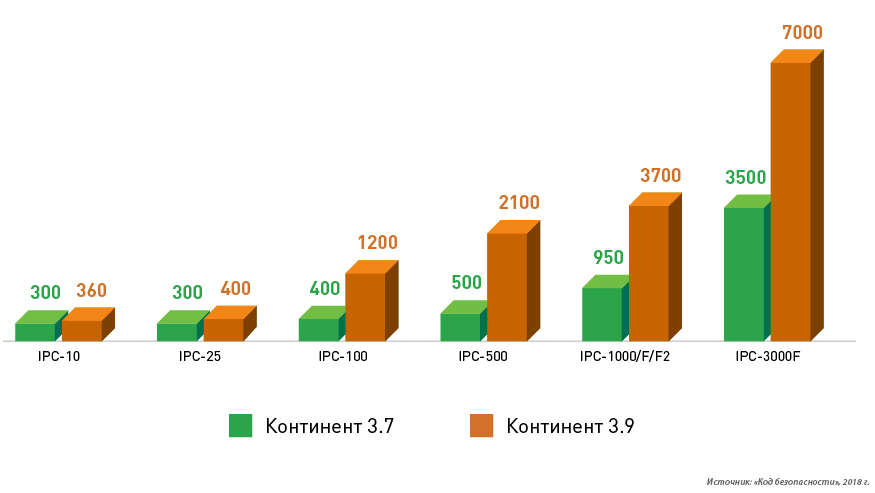

Новый «Континент» 3.9 стал значительно быстрее за счет перехода на 64-битную программную платформу (x86_64 FreeBSD). Проведена оптимизация программного обеспечения и исправлены ранее обнаруженные ошибки. Кроме того, был обновлен модельный ряд устройств. В результате, если старшее устройство АПКШ «Континент» 3.7 обладало пропускной способностью межсетевого экрана в 3,5 Гбит/с и пропускной способностью шифрования в 2,5 Гбит/с, то старшее устройство АПКШ «Континент» 3.9 обладает производительностью в 13 Гбит/с и 20 Гбит/с соответственно.

Также разработчики добились значительного увеличения производительности межсетевого экрана на устройствах предыдущего поколения (рисунок 2).

Рисунок 1. Сравнение производительности «Континент» 3.7 и «Континент» 3.9 (Мбит/с)

Стоит отметить, что для тестирования новой версии была произведена смена методики замеров производительности, основанная на методологии NSS Labs. Используя статистику о реальном трафике на стороне заказчика, можно проводить более точные и близкие к реальности замеры, о чем говорят результаты исследования.

При проведении тестов на производительность учитывался и тот факт, что системы могут генерировать трафик с большим количеством потоков (например, при работе по протоколу HTTP).

Применение различных подходов в изучении производительности позволяет доказать эффективность внедренных новшеств.

Теперь после того, как мы рассмотрели общие вопросы, связанные с архитектурой и методиками замера производительности АПКШ «Континент» 3.9, ознакомимся более детально с модельным рядом (рисунок 3).

Для начала разберемся с маркировкой, что означают цифры и литеры в названиях АПКШ:

- IPC — общепринятое обозначение платформы АПКШ;

- цифры указывают на относительную производительность платформы и классифицируют по уровням (до 100 — начального уровня, 100-1000 — среднего уровня производительности, 3000 — высокопроизводительные устройства);

- литера F означает наличие на платформе платы расширения с оптическими интерфейсами;

- литера C означает наличие криптоускорителя.

Таблица 2. Пропускная способность модельного ряда АПКШ «Континент» 3.9

- Указываем путь к ISO образу;

- В качестве гостевой ОС указываем CentOS 4 (and later) x64;

- CPU – 4, RAM – 10 ГБ, HDD – 100 ГБ;

- Указываем сетевые интерфейсы.

VMnet1 – интерфейс подключения к DMZ (eth1).

VMnet2 – интерфейс подключения к LAN-сети (eth2).

NAT – интерфейс для подключения к сети Интернет (eth0).

Инициализация ЦУС

1.Запускаем виртуальную машину, выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая» Начнется установка ОС Континент. После установки ОС необходимо проинициализировать ЦУС. В главном меню выбираем «Инициализация» – «Узел безопасности с центром управлению сетью»:

Запустится процесс инициализации сетевого устройства с последующим сообщением об успешной инициализации. После этого необходимо настроить:

- Системное время. Необходимо для журналирования. «Настройки» – «Системное время»;

- Создать и загрузить сертификаты. Необходимо создать корневой сертификат и сертификат управления ЦУС. Нажимаем в главном меню «Сертификаты». Для создания корневого сертификата необходимо выбрать «Сертификаты УЦ» нажать F2 и заполнить данные для сертификата.

Для создания сертификата управления ЦУС выбираем «Сертификаты» – «Сертификаты управления» – F2.

- После создания сертификатов необходимо настроить ЦУС. В главном меню нажимаем «Настройка ЦУС» Выбираем ранее созданный сертификат управления и задаем пароль для учетной записи admin. После этого выбираем интерфейс управления.

Для управления ЦУС у нас используется интерфейс ge-2-0 (eth2). Задаем адрес интерфейса – 192.168.1.1/24. Поле «Шлюз» оставляем пустым. К этому адресу будет выполняться подключение для управления сетью Континент.

Применяем указанные настройки. ЦУС успешно настроен. Можем авторизоваться и просмотреть сведения об устройстве.

Каналы «Континент ТВ»

Основной пакет — Безлимитный (основные эфирные каналы, фильмы, новости, спорт, музыка, детские программы и т.д.). Дополнительные пакеты — «ОТКРЫТИЯ», «A PREMIUM HD», «1001 НОЧЬ», «ЭГОИСТ», «VIASAT PREMIUM HD», «НАШ ФУТБОЛ», «SPORT PREMIUM HD».

Параметры для настройки Континент ТВ

Тип и частота LNB — Universal 9750-10600 MHz

Питание LNB — 13/18V On

| Частота/поляризация/символьная скорость | стандарт вещания/модуляция | наименование канала |

| 11720/H/28800 | DVB-S | Kanal Disney (0h) |

| Soyuz | ||

| Juvelirochka | ||

| 8 Kanal | ||

| Nash Futbol | ||

| Че (0h) | ||

| TNT Comedy | ||

| Raz TV | ||

| Gamanoid TV | ||

| Domashniy (0h) | ||

| STS Love | ||

| Muz TV (0h) | ||

| Evronovosti | ||

| 11760/H/28800 | DVB-S2/8PSK | Telekanal Futbol |

| Katun 24 | ||

| Enisey | ||

| Extreme Sports Channel | ||

| TMB RU | ||

| Nash Dom | ||

| NSK 49 | ||

| Bryanskaya Guberniya | ||

| Oblastnoe TV | ||

| Egoist TV | ||

| Nuart TV | ||

| Rusong TV | ||

| Playboy TV | ||

| O-la-la | ||

| Detskiy | ||

| Zoo Park | ||

| Evrokino | ||

| Russkiy Illusion | ||

| Illusion + | ||

| Mezzo Live HD | ||

| MGM HD Russia | ||

| 11800/H/28800 | DVB-S2/8PSK | TV 1000 Premium HD |

| TV 1000 Megahit HD | ||

| TV 1000 Comedy HD | ||

| Eurosport 1 International | ||

| Eurosport 2 North-East | ||

| Zhivaya Priroda | ||

| Prodvizhenie | ||

| 360° Podmoskove | ||

| Dange TV | ||

| 11840/H/28800 | DVB-S2/8PSK | NTV (+3h) |

| STS (+4h) | ||

| Europa Plus TV | ||

| Animal Planet HD | ||

| 24 Dok | ||

| A Premium HD | ||

| A 1 | ||

| RTG TV | ||

| Bridge TV | ||

| 11872/H/15000 | DVB-S | Pyatnitsa! (0h) |

| Mir | ||

| Perviy kanal (+2h) | ||

| Rossiya 1 (+2h) | ||

| 11920/H/28800 | DVB-S2/8PSK | Istoriya Telekanal |

| KTRK | ||

| El TR | ||

| Okhota i Rybalka | ||

| Mir Uvlecheniy | ||

| RTG HD | ||

| Galaxy | ||

| Astrakhan 24 | ||

| Yuzhnyy Region Don | ||

| Ege TV (Russia) | ||

| Kurai TV | ||

| Bashkirskoe Sputnikovoe TV | ||

| GTRK Omsk 12 Kanal | ||

| Telekanal Teatr | ||

| Paramount Comedy Russia | ||

| Vintage TV Russia | ||

| Lot Region TV | ||

| Ocean TV | ||

| Mir Seriala | ||

| Detski Mir | ||

| Shanson TV | ||

| Multimania | ||

| Fashion TV HD Europe | ||

| 11960/H/28800 | DVB-S2/8PSK | Rossiya HD |

| Perviy kanal (0h) | ||

| Travel Channel HD Europe | ||

| Maidan | ||

| U (0h) | ||

| Uspeh | ||

| Nautical Channel | ||

| Discovery Science Channel | ||

| Shant TV | ||

| Food Network Russia | ||

| Soversheno Sekretno TV | ||

| Nashe TV | ||

| Fine Living | ||

| 12000/H/28000 | DVB-S | Ru TV |

| TV Mall | ||

| OTR | ||

| TTS | ||

| A 2 | ||

| TV 3 (0h) | ||

| TNV Tatarstan | ||

| TV Centr Moskva | ||

| Lubimoe Kino | ||

| Top Shop TV Russia | ||

| Domashniy Magazin | ||

| 12040/H/28800 | DVB-S | Telekanal Spas |

| LifeNews | ||

| Yurgan | ||

| Shop & Show | ||

| Paramount Channel Russia | ||

| Kaleydoskop TV | ||

| Luxury World | ||

| Discovery Channel Russia | ||

| Animal Planet Russia | ||

| TLC Russia | ||

| Investigation Discovery Xtra | ||

| 12080/H/28800 | DVB-S2/8PSK | Strana |

| Telekanal 2×2 (0h) | ||

| Rossiya 1 (+4h) | ||

| Kino TV (Russia) | ||

| Istoriya Telekanal | ||

| Nickelodeon CIS | ||

| Discovery Turbo Xtra East Europe | ||

| 9 Volna | ||

| Vh2 Classic Europe | ||

| Muz TV (0h) | ||

| Sarafan | ||

| MTV Hits | ||

| TNT (+3h) | ||

| Perviy kanal (+4h) | ||

| Russkiy Roman | ||

| Russkiy Detektiv | ||

| Telecafé (Russia) | ||

| Horoshee Kino | ||

| Techno 24 | ||

| Russkiy Bestseller | ||

| Zhivaya Planeta | ||

| SET Russia | ||

| Inter + | ||

| TRO | ||

| Ani | ||

| Park Razvlicenii | ||

| 12120/H/28800 | DVB-S2/8PSK | C Music TV |

| Match TV | ||

| Outdoor Channel International | ||

| SET Russia | ||

| Nauka 2.0 | ||

| Moya Planeta | ||

| TV XXI | ||

| Mult | ||

| Mir Belogorya TV | ||

| RBK TV | ||

| Sony Sci-Fi Russia | ||

| Nastoyashee Strashnoe TV | ||

| Moskva 24 | ||

| Mama | ||

| Avto 24 | ||

| 12560/V/30000 | DVB-S | Da Vinci Learning |

| TV 1000 Russkoe Kino | ||

| TV 1000 Action (04-24) | ||

| TV 1000 East | ||

| Viasat Explore Russia | ||

| Viasat History | ||

| Viasat Nature East | ||

| Viasat Sport East | ||

| KHL TV HD | ||

| Eurosport 1 International | ||

| Eurosport 2 North-East | ||

| 12600/V/30000 | DVB-S2/8PSK | Travel Channel Europe |

| Gulli | ||

| Evronovosti | ||

| Zee TV Russia | ||

| 12640/V/30000 | DVB-S | Kontinent TV |

| Perviy kanal (0h) | ||

| Rossiya 1 (0h) | ||

| Rossiya K (0h) | ||

| Telekanal Zvezda | ||

| Rossiya 24 | ||

| Match TV | ||

| 5 Kanal (0h) | ||

| NTV (0h) | ||

| KHL TV | ||

| STS (0h) | ||

| Nano TV | ||

| Shop 24 | ||

| TNT (0h) | ||

| Karusel (0h) | ||

| Muzhskoy | ||

| REN TV (0h) | ||

| Zagorodnaya Zhizn |

45, всего, сегодня

Источник

Менеджер конфигурации

После инициализации ЦУС необходимо установить Менеджер конфигурации (программа управления сетью Континент) и настроить АРМ администратора. С ВМ Администратора запускаем мастер установки Менеджера конфигурации и следуем инструкциям установки. После установки перезагрузим компьютер и запустим Менеджер конфигурации. При первом запуске программы потребуется инициализация биологического датчика случайных чисел. Следуя инструкции инициализируем ДСЧ.

Установим соединение с ЦУС, указав следующие параметры:

- «Тип входа» – «С использованием пароля»;

- «Сервер» – IP-адрес интерфейса управления ЦУС – 192.168.1.1;

- «Учетная запись» – admin, «Пароль»

Выполнится подключение к ЦУС. Так выглядит окно управления сетью Континент.

В навигационном меню есть следующие вкладки:

- Контроль доступа – настройка межсетевого экранирования.

- Виртуальные частные сети – настройка VPN.

- Система обнаружения вторжений – настройка функций компонента детектора атак.

- Структура – содержит список узлов безопасности. Здесь производится настройка УБ и активация его компонентов.

- Администрирование – содержит настройки администраторов комплекса, выпуск сертификатов, обновление комплекса, лицензии и резервные копии.

Необходимо произвести следующие настройки:

- Добавить действующую лицензию на узел безопасности;

- Выполнить сетевые настройки;

- Настроить систему мониторинга.

Для добавления лицензии переходим «Администрирование» – «Лицензии». По умолчанию к шлюзу привязана демо лицензия с ограниченным набором компонентов и сроком 14 дней. Загрузим действующие лицензии в репозиторий.

Далее необходимо привязать на УБ действующую лицензию и отвязать демо лицензию.

Сохраним изменения, нажав на кнопку «Сохранить» в левом верхнем углу. Далее настроим сетевые параметры. «Структура» – ПКМ по УБ – «Свойства». Внутренний интерфейс управления у нас уже был задан при инициализации ЦУС. Теперь необходимо указать внешний интерфейс, интерфейс подключения к DMZ и задать маршрут по умолчанию в соответствии с макетом.

Во вкладке интерфейсы можно:

- Указать тип назначения интерфейса: внешний, внутренний, мониторинг, порт коммутатора

- Задать IP-адреса

- Добавить VLAN и loopback интерфейсы

- Создать Bridge-интерфейс, агрегацию

Для настройки маршрутизации перейдем в «Статические маршруты»

Стоит отметить, что Континент поддерживает работу по протоколам динамической маршрутизации OSPF и BGP.

Укажем часовой пояс для системы мониторинга. Сохраним настройки и установим политику на ЦУС.

Причины обновления

Оператор спутникового телевидения Телекарта позиционирует себя как провайдер с плотной картой покрытия в большинстве регионов Российской Федерации. В Центральной части и Средней полосе страны нареканий на работу поставщика услуг практически нет. Единственная проблема, возникающая в сельской местности, — ухудшение сигнала в непогоду.

Что же делать, если каналы пропали безвозвратно и как обновить каналы на Телекарте собственными силами — ответ на этот вопрос пользователи часто ищут в открытом доступе.

Если с оплатой все в порядке (наличие денег на счету можно проверить в личном кабинете),

то проблема обновления каналов может возникнуть по следующим причинам:

- Технический сбой в передаче сигнала со спутника.

- Пропущенное обновление через спутник Телекарта.

- Смена оператором вещательной сетки. К примеру, если в пакет были включены дополнительные каналы.

Также необходимо исключить физические причины потери сигнала. Например, зимой на конвектор часто налипает снег, плохо закрепленная тарелка может развернуться под воздействием сильного ветра или сломаться от удара веткой. Если внешних повреждений нет, то оборудование нуждается в обновлении.

Существует два способа, как найти каналы на Телекарте — для рекомендованных и нерекомендованных ресиверов. В использовании последних нет ничего криминального, просто в список оборудования для вещания Телекарты такие тюнеры не попали. После того как вещание телеканалов восстановлено, пользователь может с помощью меню ТВ упорядочить список. К примеру, переместив ненужные каналы в конец перечня.

Система мониторинга

Завершающая процедура подготовки рабочего места администратора – настройка подключения к подсистеме мониторинга по протоколу https. Защищенное соединение при подключении к системе мониторинга реализуется при помощи двух алгоритмов шифрования:

- ГОСТ Р 34.11-2012 (Стрибог) – требует дополнительное ПО СКЗИ «Континент TLS VPN Клиент»

- RSA

В рамках данного цикла выполним подключение, используя алгоритм RSA. Для этого потребуется выпустить корневой RSA сертификат и сертификат системы мониторинга. Переходим «Администрирование» – «Сертификаты» – «Корневые центры сертификации». В качестве алгоритма подписи указываем RSA.

Для сертификата системы мониторинга: «Сертификаты» – «Персональные сертификаты»

- Название – используется для подключения по https

- Типа сертификата – web-мониторинг

- Корневой сертификат – созданный ранее корневой RSA сертификат

Привяжем созданные сертификаты к ЦУС. «Структура» – ПКМ по УБ – «Свойства» – «Сертификаты»

Сохраним настройки и установим политику на узел безопасности.

Для доступа к системе мониторинга указывается URL персонального сертификата мониторинга. В нашем случае это https://mon-aes. Для доступа к системе мониторинга необходимо соответствующим образом настроить DNS сервер или дополнить файл hosts.

Инициализация и настройка подчиненного узла безопасности

Инициализируем подчиненный узел, защищающий сеть филиала. Инициализация УБ идентична инициализации ЦУС. За исключением нескольких деталей:

1.При установке ОС выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая»

2.Инициализируем устройство как «узел безопасности»

3.В ЦУСе мы выпускали сертификаты в локальном меню. Для того, чтобы выпустить сертификат управления подчиненным узлом, необходимо создать запрос на выпуск сертификата. Выбираем «Сертификаты» – «Запросы на выпуск сертификатов» – F4. Запрос записывает на USB-носитель и передается в Менеджер конфигурации.

4.В Менеджере конфигурации выпускаем сертификат на основании запроса. «Сертификаты» – «Персональные сертификаты» – Создать – «Загрузить данные из файла запроса»

5.Далее необходимо создать УБ: «Структура» – «Узел безопасности». Указываем идентификатор устройства и подгружаем созданный сертификат. Сохраняем изменения и привязываем лицензию на узел безопасности.

6.Экспортируем конфигурацию узла на usb-носитель. ПКМ по УБ – «Экспортировать конфигурацию узла». USB-носитель с конфигурацией подключаем к ВМ с подчиненным узлом и нажимаем «Подключиться к ЦУС».

7.Настраиваем интерфейс управления ge-0-0 (eth0). В нашем макете мы реализуем следующий сценарий: доступ из филиала в Интернет будет осуществляться через ЦУС, находящийся в центральном офисе. Поэтому, в качестве шлюза по умолчанию указывается IP-адрес ЦУСа.

8.Инициализация устройства закончена. Далее требуется подтвердить изменения в Менеджере конфигурации, настроить сетевые интерфейсы и указать часовой пояс.

Сохраняем и устанавливаем политику на узлы безопасности.

Отметим, что в комплексе Континент 4.1 есть возможность развертывания массива УБ. Для этого в Менеджере конфигурации в разделе «Структура» необходимо нажать «Мастер создания УБ». Далее необходимо выбрать количество УБ (максимум 50), указать путь для сохранения расширенных контейнеров (понадобятся для инициализации УБ) и настроить каждый из них.

Созданные узлы безопасности отобразятся в разделе «Структура». Далее в локальном меню необходимо инициализировать УБ с подключенным USB-носителем, на котором находятся расширенные контейнеры.

Немного теории

Как работает спутниковое ТВ? Попробую емко, и кратко, если получится. Спутниковое телевидение — это система, где передача телевизионного сигнала осуществляется от передающего центра к потребителю через искусственный спутник Земли. Телевизионные спутники расположены на геостационарной околоземной орбите над экватором.

Геостациона́рная орби́та (ГСО) — круговая орбита, расположенная над экватором Земли (0° широты), находясь на которой искусственный спутник обращается вокруг планеты с угловой скоростью, равной угловой скорости вращения Земли вокруг оси.

В горизонтальной системе координат направление на спутник не изменяется ни по азимуту, ни по высоте над горизонтом, спутник «висит» в небе неподвижно. Геостационарная орбита является разновидностью геосинхронной орбиты и используется для размещения искусственных спутников (коммуникационных, теле трансляционных и т. п.).Спутник должен обращаться в направлении вращения Земли, на высоте 35 786 км над уровнем моря. Именно такая высота обеспечивает спутнику период обращения, равный периоду вращения Земли относительно звёзд.(Выдержка из Википедии).

В результате получается, что телетрансляционные спутники всегда находятся в одном месте, и никуда не уходят, передавая нам телевизионный сигнал. Нам же только остается настроить свою спутниковую тарелку на интересующий нас спутник для приема телевизионного сигнала.

Переходим к практике

Собираем непосредственно саму спутниковую антенну. Обычно в коробке с комплектующими, находится инструкция. Даже если ее нет, уверен вы с этим справитесь. Все болты и гаечки должны быть плотно затянуты. Не затягивайте только сильно непосредственно само крепление конвертора (пушки) и болты, отвечающие за вертикальный угол наклона спутниковой антенны.

Сам конвертор крепите посередине крепления, если он достаточно длинный, и вы призадумались, а как его закрепить? Подальше от спутниковой антенны, или поближе? Выход под кабель в конвертере располагаем перпендикулярно земле. Все это мы затянем непосредственно после того, когда добьемся, во время настройки, максимальных значений сигнала мощности и качества.

Выбор места установки спутниковой антенны

Спутниковая антенна собрана, приступаем к поиску места для установки. В комплекте, как правило, идет настенное крепление. Соответственно, нужно выбрать “правильную” стену. Крепится настенный кронштейн на южную сторону дома. Определяется нужная нам стена довольно просто. В обеденное время на нее светит солнце. Для уверенности в правильном выборе направления антенны на интересующий нас спутник обозреваем окрестности в поисках рядом стоящих спутниковых антенн.

Почти все они смотрят чуть-чуть плюс минус в одном направлении. Увидели недалеко от вас спутниковую антенну с логотипом “Триколора” или без него, но диаметром 55-60 см, замечательно, это наверняка 56-й градус восточной долготы. Если Вы настраиваете “Триколор ТВ Сибирь” или “НТВ плюс Восток” ваша настроенная антенна будет смотреть точно в таком же направлении.

Радуга ТВ 75-й градус восточной долготы будет смотреть левее на 19 градусов относительно направления Триколора, если держать собранную антенну перед собой. Континент ТВ и Телекарта 85-й градус восточной долготы левее на 29 градусов относительно направления триколоровской антенны. Если рядом с вами, вы увидели антенну диаметром 80-90 см, скорее всего, она настроена на 75-й или 85-й градус, либо на близлежащие спутники.

Определившись с примерным сектором направления антенны в сторону спутника, выбираем место для монтажа кронштейна спутниковой антенны. Между установленной спутниковой антенной и спутником не должно быть никаких препятствий. Небо должно быть чистым.

Если перед антенной стоит дерево закрывающее направление в котором висит наш спутник, поймать сигнал не получится. Если все вышесказанное не помогло. Допустим, вы живете там, где рядом ни у кого нет спутниковых антенн. Возможно, вам поможет вот этот сервис.

Обновлено: 19.05.2023

АПКШ Континент поставляется с предустановленной текущей тиражируемой версией ПО. В некоторых случая может потребоваться ее переустановка (понижение или повышение версии, восстановление работоспособности, установка отладочной версии по и т.д.).

Инсталляция на аппаратную платформу¶

При инсталляции ПО на аппаратную платформу используются два источника инсталляции:

- CD-диск (входит в комплекте поставки оборудования)

- USB Flash drive (так же входит в состав поставки)

Самый распространенный способ — это установка через USB Flash drive. В этом случае на носитель необходимо записать образ USB Flash drive из комплекта поставки. Образы находятся на CD-диске в директории SetupContinentFLASHIMAGES, имеют расширение .flash и записываются на USB Flash drive при помощи таких утилит как:

-

(Linux, BSD) (Windows) (Windows) (Windows, Linux, MacOS)

Для распознавания файла образа в balenaEtcher необходимо изменить расширение с .flash на .img (cgw_release.flash -> cgw_release.img)

По факту каждый образ это raw image жесткого диска с двумя разделами. Первый раздел FAT размером 8 МБ. Предназначен для сохранения ключей администратора ЦУС или же конфигурации и ключей КШ. Второй раздел UFS (FreeBSD). Содержит необходимые для установки ПО файлы. Созданный таким образом USB Flash drive будет являться загрузочным устройством и позволит произвести установку ПО на аппаратную платформу АПКШ.

Каждый образ установочного ПО содержит требуемый функционал для конкретной реализации ПО:

- arm_release.flash — АРМ ГК (Генерации Ключей)

- cgw.aserv_release.flash — КШ-СД

- cgw_release.flash — КШ

- csw_release.flash — КК

- ids_release.flash — ДА

- ncc.aserv_release.flash — ЦУС-СД

- ncc_release.flash — ЦУС

При переустановке ПО на аппаратную платформу АПМДЗ «Соболь» будет выдавать предупреждение о том, что изменился загрузочный диск, на запрос о изменении загрузочного диска следует ответить «НЕТ», в ином случае Соболь при загрузке уже с диска опять выдаст это предупреждение. Так же после переустановке ПО сбросится настройка «Время автоматического входа в систему», следует установить этот параметр в значение, отличное от 0, иначе устройство будет требовать предъявление iButton при каждой загрузке. Пункт «Время автоматического входа в систему» может быть недоступен для редактирования, в этом случае необходимо создать пользователя AUTOLOAD в меню управления пользователям АПМДЗ «Соболь».

Система мониторинга

ГОСТ Р 34.11-2012 (Стрибог) – требует дополнительное ПО СКЗИ «Континент TLS VPN Клиент»

В рамках данного цикла выполним подключение, используя алгоритм RSA. Для этого потребуется выпустить корневой RSA сертификат и сертификат системы мониторинга. Переходим «Администрирование» – «Сертификаты» – «Корневые центры сертификации». В качестве алгоритма подписи указываем RSA.

Для сертификата системы мониторинга: «Сертификаты» – «Персональные сертификаты»

Типа сертификата – web-мониторинг

Корневой сертификат – созданный ранее корневой RSA сертификат

Привяжем созданные сертификаты к ЦУС. «Структура» – ПКМ по УБ – «Свойства» – «Сертификаты»

Сохраним настройки и установим политику на узел безопасности.

Настройка VPN¶

Настройка L3 VPN между КШ¶

Настройка L3 VPN между КШ это самая распространенная задача, выполняемая администратором комплекса. Для создания данного типа VPN необходимо выполнить следующие действия:

- создание сетевых объектов

- создание парных связей

- создание правил фильтрации

Создание сетевых объектов¶

Шифрование трафика в комплексе возможно только между сетевыми объектами с типом Защищаемый.

Привязка сетевого объекта должна производится к внутреннему интерфейсу или к интерфейсу с типом «Любой» криптошлюза, за которым этот сетевой объект находится.

После создания сетевого объекта он может быть использован в правилах фильтрации. Подробнее о сетевых объектах и их типов читайте тут (link!).

Создание парных связей¶

Парные связи позволяют крипошлюзам узнавать о защищаемых сетевых объектах парных криптошлюзов.

Создание правил фильтрации¶

После того, как сетевые объекты и парные связи созданы единственное, что останавливает прохождение трафика по VPN-каналу это межсетевой экран криптошлюза.

Необходимо создать правила фильтрации на основе созданных межсетевых объектов описав в них требуемые разрешения для прохождения трафика. Подробнее о правилах фильтрации и управлении межсетевым экраном читайте тут (link!).

Настройка L2 VPN между КК¶

L2 VPN при использовании криптокоммутаторов позволяет прозрачно объединять физические порты криптокоммутатров в единый L2-сегмент. Для конфигурации L2 VPN необходимо выполнить следующие действия:

- настройки интерфейсов коммутации

- конфигурация виртуального коммутатора

Настройка интерфейсов коммутации¶

Интерфейс коммутации — физический или логический интерфейс (VLAN) КК, который отправляет все присланные на него кадры в виртуальный коммутатор. Для задания интерфейса коммутации необходимо открыть свойства КК, перейти на вкладку Интерфейсы, выбрать нужный интерфейс и назначить ему тип «Порт криптокоммутатора». У КК должен так же быть минимум один внешний интерфейс, который используется для передачи VPN-трафика и управления устройством.

Конфигурация виртуального коммутатора¶

Для того, чтобы порты криптокоммутатора передавали трафик защищаемых хостов внутри VPN необходимо создать виртуальный криптокоммутатор. В общем случае можно сказать, что виртуальный коммутатор на логическом уровне объединяет все порты криптокоммутаторов, которые в него включены в единый L2-сегмент. Для создания виртуального коммутатора необходимо задать его имя и добавить из списка доступные порты необходимых КК. Если чекбокс Автоматически создавать парные связи активен, то с свойствах каждого КК не потребуется вручную указывать парные для него КК.

Настройка удаленного доступа VPN между СД и АП¶

Для организации защищенного соединения удаленного пользователя и доступа его к защищенным ресурсам внутренней сети используется связка Континент АП и СД (Сервер доступа).

Не стоит забывать, что СД это дополнительный модуль, устанавливаемый на КШ и по факту он живет своей жизнью, не привязываясь к IP-адресам или идентификатору КШ.

Для организации удаленного доступа производятся действия на АРМ пользователя и на СД.

На АРМ пользователя:

- установка ПО «Континент АП»

- создание закрытого ключа пользователя (опционально)

- импорт сертификата пользователя (опционально с импортом закрытого ключа), выпущенный на СД

- создание соединения с СД

- создание объекта защищаемой сети

- создание правил межсетевого экрана

- создание пользователя и выпуск сертификата пользователя

- назначение пользователю правил межсетевого экрана

Более детально конфигурация данного типа VPN будет рассмотрена в соответствующем разделе.

Приветствую читателей во второй статье цикла Континент Getting Started. Сегодня мы установим и настроим Континент 4.1 на виртуальную машину и познакомимся с интерфейсом управления. В прошлой статье мы предварительно показали настройку VMware Workstation, теперь перейдем к созданию ВМ Континент (УБ с ЦУС):

Указываем путь к ISO образу;

В качестве гостевой ОС указываем CentOS 4 (and later) x64;

CPU – 4, RAM – 10 ГБ, HDD – 100 ГБ;

Указываем сетевые интерфейсы.

VMnet1 – интерфейс подключения к DMZ (eth1).

VMnet2 – интерфейс подключения к LAN-сети (eth2).

NAT – интерфейс для подключения к сети Интернет (eth0).

Менеджер конфигурации

После инициализации ЦУС необходимо установить Менеджер конфигурации (программа управления сетью Континент) и настроить АРМ администратора. С ВМ Администратора запускаем мастер установки Менеджера конфигурации и следуем инструкциям установки. После установки перезагрузим компьютер и запустим Менеджер конфигурации. При первом запуске программы потребуется инициализация биологического датчика случайных чисел. Следуя инструкции инициализируем ДСЧ.

Установим соединение с ЦУС, указав следующие параметры:

«Тип входа» – «С использованием пароля»;

«Сервер» – IP-адрес интерфейса управления ЦУС – 192.168.1.1;

«Учетная запись» – admin, «Пароль»

Выполнится подключение к ЦУС. Так выглядит окно управления сетью Континент.

В навигационном меню есть следующие вкладки:

Контроль доступа – настройка межсетевого экранирования.

Виртуальные частные сети – настройка VPN.

Система обнаружения вторжений – настройка функций компонента детектора атак.

Структура – содержит список узлов безопасности. Здесь производится настройка УБ и активация его компонентов.

Администрирование – содержит настройки администраторов комплекса, выпуск сертификатов, обновление комплекса, лицензии и резервные копии.

Необходимо произвести следующие настройки:

Добавить действующую лицензию на узел безопасности;

Выполнить сетевые настройки;

Настроить систему мониторинга.

Для добавления лицензии переходим «Администрирование» – «Лицензии». По умолчанию к шлюзу привязана демо лицензия с ограниченным набором компонентов и сроком 14 дней. Загрузим действующие лицензии в репозиторий.

Далее необходимо привязать на УБ действующую лицензию и отвязать демо лицензию.

Сохраним изменения, нажав на кнопку «Сохранить» в левом верхнем углу. Далее настроим сетевые параметры. «Структура» – ПКМ по УБ – «Свойства». Внутренний интерфейс управления у нас уже был задан при инициализации ЦУС. Теперь необходимо указать внешний интерфейс, интерфейс подключения к DMZ и задать маршрут по умолчанию в соответствии с макетом.

Во вкладке интерфейсы можно:

Указать тип назначения интерфейса: внешний, внутренний, мониторинг, порт коммутатора

Добавить VLAN и loopback интерфейсы

Создать Bridge-интерфейс, агрегацию

Для настройки маршрутизации перейдем в «Статические маршруты»

Стоит отметить, что Континент поддерживает работу по протоколам динамической маршрутизации OSPF и BGP.

Укажем часовой пояс для системы мониторинга. Сохраним настройки и установим политику на ЦУС.

Строка инициализации¶

Строка инициализации используется для создания устройства в ПУ ЦУС, это способ сообщить ПУ ЦУС идентификационный номер устройства, а так же количество и тип сетевых интерфейсов.

При ошибке в строке инициализации в дальнейшем будет невозможно загрузить конфигурацию на устройство, так что стоит быть предельно внимательным при ее вводе.

Строка инициализации для оборудования, поставляемого производителем приведена в Паспорте. Так же строку инициализации можно увидеть при инсталляции ПО (строка инициализации появляется после ввода идентификатора устройства. В некоторых случая строка инициализации может уйти за границы экрана, в этом случае необходимо нажать Scroll Lock и прокрутить экран вверх при помощи клавиш с указателями).

Следует быть внимательным, при установке на виртуальную машину, поскольку в некоторых гипервизорах могут использоваться различные типы интерфейсов! К примеру в VirtualBox используются интерфейсы le. Так же стоит обратить внимание, если количество интерфейсов в строке инициализации отличается от фактического количества интерфейсов на аппаратной платформе, это может быть признаком выхода интерфейса из строя, и как следствие ОС не может его обнаружить.

Строка инициализации имеет простой и понятный формат, например:

- 00002710 — идентификатор криптошлюза в HEX, длиной восемь символов, дополняется нулями в начале

- 3 — количество сетевых интерфейсов устройства, далее и до конца строки идет перечисление интерфейсов и их режимов работы

- igb0*02BDigb1*02BDigb2*02BD — наименование сетевых интерфейсов, как их определяет операционная система, режим работы (скорость, дуплекс), * отделяет интерфейсы

- ffff — признак окончания строки инициализации

Интерфейсы и режим работы:

- em0 (медь) — 02BD

- igb (оптика) — 3001

- igb (медь) — 02BD

- ix (оптика 10G) — 0001

- ixl (оптика криптоускоритель) — 2E801

Инсталляция на виртуальную машину¶

Для того, чтобы установить ПО Континент на виртуальную машину используется специальный ISO-образ. Данный образ содержит в инсталляционных файлах все возможные компоненты комплекса (ЦУС, КШ, КК, ДА, ЦУС-СД, КШ-СД, АРМ ГК). Основное отличие данного ISO-образа это эмуляция Соболя, по факту же данный образ может использоваться для установки на x86-совместимое аппаратное обеспечение. Важно понимать, что в этом случае мы никогда не получим формальное соответствие формуляру (актуально для версии 3.7 и ниже). При установке на виртуальную платформу необходимо выбирать гостевую систему FreeBSD (32 bit) ниже 10 версии.

Для оптимизации потребления ресурсов гипервизора рекомендуется использовать следующие параметры в файле /boot/loader.rc:

- set hint.p4tcc.0.disabled=1

- set hint.acpi_throttle.0.disabled=1

- set hint.apic.0.clock=0

- set kern.hz=50

Начиная с версии 3.9 для установки на реальную платформу и на гипервизор используется один установочный диск, который самостоятельно определяет в каком режиме он будет работать.

Инициализация и настройка подчиненного узла безопасности

Инициализируем подчиненный узел, защищающий сеть филиала. Инициализация УБ идентична инициализации ЦУС. За исключением нескольких деталей:

1.При установке ОС выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая»

2.Инициализируем устройство как «узел безопасности»

3.В ЦУСе мы выпускали сертификаты в локальном меню. Для того, чтобы выпустить сертификат управления подчиненным узлом, необходимо создать запрос на выпуск сертификата. Выбираем «Сертификаты» – «Запросы на выпуск сертификатов» – F4. Запрос записывает на USB-носитель и передается в Менеджер конфигурации.

4.В Менеджере конфигурации выпускаем сертификат на основании запроса. «Сертификаты» – «Персональные сертификаты» – Создать – «Загрузить данные из файла запроса»

5.Далее необходимо создать УБ: «Структура» – «Узел безопасности». Указываем идентификатор устройства и подгружаем созданный сертификат. Сохраняем изменения и привязываем лицензию на узел безопасности.

6.Экспортируем конфигурацию узла на usb-носитель. ПКМ по УБ – «Экспортировать конфигурацию узла». USB-носитель с конфигурацией подключаем к ВМ с подчиненным узлом и нажимаем «Подключиться к ЦУС».

7.Настраиваем интерфейс управления ge-0-0 (eth0). В нашем макете мы реализуем следующий сценарий: доступ из филиала в Интернет будет осуществляться через ЦУС, находящийся в центральном офисе. Поэтому, в качестве шлюза по умолчанию указывается IP-адрес ЦУСа.

8.Инициализация устройства закончена. Далее требуется подтвердить изменения в Менеджере конфигурации, настроить сетевые интерфейсы и указать часовой пояс.

Сохраняем и устанавливаем политику на узлы безопасности.

Отметим, что в комплексе Континент 4.1 есть возможность развертывания массива УБ. Для этого в Менеджере конфигурации в разделе «Структура» необходимо нажать «Мастер создания УБ». Далее необходимо выбрать количество УБ (максимум 50), указать путь для сохранения расширенных контейнеров (понадобятся для инициализации УБ) и настроить каждый из них.

Созданные узлы безопасности отобразятся в разделе «Структура». Далее в локальном меню необходимо инициализировать УБ с подключенным USB-носителем, на котором находятся расширенные контейнеры.

Заключение

На этом статья подошла к концу. Мы развернули узел безопасности с центром управлению сетью и подчиненный узел безопасности на виртуальные машины. Настроили АРМ администратора и систему мониторинга. В следующей статье рассмотрим компонент «Межсетевой экран» и настроим базовую политику.

Подробную информацию о продукте можно найти на странице Код Безопасности.

Инициализация ЦУС

1.Запускаем виртуальную машину, выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая» Начнется установка ОС Континент. После установки ОС необходимо проинициализировать ЦУС. В главном меню выбираем «Инициализация» – «Узел безопасности с центром управлению сетью»: