Подборка по базе: Научная работа на тему _Анализ физической активности населения_., Практическая работа_ разработка технологической карты урока (кур, Практическая работа (2).docx, HR контольная работа.docx, Инвестирование. Контрольная работа.pdf, Практическая работа1.docx, Практическая работа № 1. Разработка типовой формы инд…и о…ба, практическая работа 8.docx, Практическая работа 2. Анкудинов.docx, курсовая работа КОМПЛЕКСНЫЙ ЭКОНОМИЧЕСКИЙ АНАЛИЗ.docx

Практическая работа № 4. Разработка руководства оператора

Цель работы: изучение нормативно правовой документации, регламентирующей раз- работку документации на программные средства.

Основу отечественной нормативной базы в области документирования ПС составляет комплекс стандартов Единой системы программной документации (ЕСПД). Основная и боль- шая часть комплекса ЕСПД была разработана в 70-е и 80-е годы. Стандарты ЕСПД в основном охватывают ту часть документации, которая создается в процессе разработки ПС, и связаны, по большей части, с документированием функциональных характеристик ПС.

Согласно ЕСПД программный документ – это документ, содержащий сведения, необхо- димые для разработки, изготовления, эксплуатации и сопровождения программного изделия. Номенклатуру программных документов определяет

ГОСТ 19.101-77 «ЕСПД. Виды программ и программных документов». В качестве основных видов программ стандартом определяются:

§ компоненты – программы, рассматриваемые как единое целое, выполняющие закон- ченную функцию и применяемые самостоятельно или в составе комплекса;

§ комплексы– программы, состоящие из двух или более компонентов, выполняющие взаимосвязанные функции и применяемые самостоятельно или в составе другого комплекса.

Виды программных документов и их краткое содержание представлены в стандарте опи- саниями, приведенными в таблице 1.

Таблица 1. Виды программных документов

| Вид доку мента |

Содержание документа |

| Спецификация | Состав программы и документация на ее |

| Ведомость дер- жателей под-

линников |

Перечень предприятий, на которых хранятся подлинники программных документов |

| Текст про-

граммы |

Запись программы с комментариями |

| Описание | Сведения о логической структуре |

| программы | и функционировании программы |

| Программа и методика ис-

пытаний |

Требования, подлежащие проверке при испытании программы, а также порядок и методы их контроля |

| Техническое задание | Назначение и область применения программы; технические, технико-эко- номические и специальные требования, предъявляемые к программе; не- обходимые стадии и сроки разработки; виды испытаний |

| Пояснительная записка | Схема алгоритма, общее описание алгоритма и (или) функционирова-

ния программы, а также обоснование принятых технических и технико- экономических решений |

| Эксплуатаци- онные доку-

менты |

Сведения для обеспечения функционирования и эксплуатации программы |

Перечень эксплуатационных документов, рекомендуемых ЕСПД, представлен в табл. 2. Таблица 2. Виды эксплуатационных документов

| вид документа | Содержание документа | ||||||

| Ведомость |

Перечень эксплуатационных документов на программу |

||||||

| эксплуатационных | |||||||

| документов | |||||||

| Формуляр | Основные | характеристики | программы, | ||||

| комплектность | и | сведения | об | ||||

| эксплуатации программы | |||||||

| Описание | Сведения о назначении программы, | ||||||

| применения | области | применения, | применяемых | ||||

| методах, классе решаемых задач, | |||||||

| ограничениях | для | применения, | |||||

| минимальной конфигурации технических | |||||||

| средств | |||||||

| Руководство | Сведения для проверки, обеспечения | ||||||

| системного | функционирования | и | настройки | ||||

| программиста | программы | на | условия | конкретного | |||

| применения | |||||||

| Руководство | Сведения для эксплуатации программы | ||||||

| программиста | |||||||

| Руководство | Сведения | для обеспечения процедуры | |||||

| оператора | общения оператора с | вычислительной | |||||

| (пользователя) | системой | в | процессе | выполнения | |||

| программы | |||||||

| Описание языка | Описание синтаксиса и семантики языка | ||||||

| Руководство | по | Сведения для применения тестовых и | |||||

| техническому | диагностических | программ | при | ||||

| обслуживанию | обслуживании технических средств |

Допускается объединение отдельных видов эксплуатационных документов (за исключе- нием ведомости эксплуатационных документов и формуляра), необходимость объединения указывается в техническом задании. Объединенному документу присваивают наименование и обозначение одного из объединяемых документов. В объединенных документах должны быть приведены сведения, которые необходимо включать в каждый объединяемый документ.

ГОСТ 19.701-90 (ИСО 5807-85) «Единая система программной документации. Схемы алгоритмов, программ, данных и систем. Обозначения условные и правила вы- полнения». Стандарт распространяется на условные обозначения (символы) в схемах алгорит- мов, программ, данных и систем и устанавливает правила выполнения схем, используемых для отображения различных видов задач обработки данных и средств их решения.

В РФ действует ряд стандартов в части документирования ПС, разработанных на ос- нове прямого применения международных стандартов ИСО.

ГОСТ Р ИСО/МЭК 9294-93 «Информационнаятехнология. Руководство по управлению документированием программного обеспечения». Стандарт устанавливает ре- комендации по эффективному управлению документированием ПС для руководителей, отвеча- ющих за их создание. Целью стандарта является оказание помощи в определении стратегии документирования ПС; выборе стандартов по документированию; выборе процедур докумен- тирования; определении необходимых ресурсов; составлении планов документирования.

ГОСТ Р ИСО 9127-94 «Системы обработки информации. Документация пользова- теля и информация на упаковке для потребительских программных пакетов». В контек- сте настоящего стандарта под потребительским программным пакетом (ПП) понимается «про- граммная продукция, спроектированная и продаваемая для выполнения определенных функ- ций; программа и соответствующая ей документация, упакованные для продажи как единое це- лое». Под документацией пользователя понимается документация, которая обеспечивает ко- нечного пользователя информацией по установке и эксплуатации ПП. Под информацией на упаковке понимают информацию, воспроизводимую на внешней упаковке ПП. Ее целью явля- ется предоставление потенциальным покупателям первичных сведений о ПП.

Содержание документа «Руководство пользователя» Документ «Руководство поль- зователя», разрабатывается на основании методических указаний РД 50-34.698-90. Данный до- кумент формируется IT-специалистом, или функциональным специалистом, или техническим писателем в ходе разработки рабочей документации на систему и её части на стадии «Рабочая документация».

Состав руководства оператора в соответствии со стандартом

- Введение.

- Назначение и условия применения.

- Подготовка к работе.

- Описание операций.

- Аварийные ситуации.

- Рекомендации по освоению.

Введение

В разделе «Введение» указывают:

область применения;

краткое описание возможностей; уровень подготовки пользователя;

перечень эксплуатационной документации, с которой необходимо ознакомиться поль- зователю.

-

Область применения

Требования настоящего документа применяются при: предварительных комплексных испытаниях; опытной эксплуатации;

приемочных испытаниях; промышленной эксплуатации.

-

Краткое описание возможностей

Например:

Информационно-аналитическаясистемаКорпоративноеХранилищеДанных(ИАСКХД) предназначена для оптимизации технологии принятия тактических и стратегическихуправленческих решений конечными бизнес-пользователями на основе информации о всех ас-пектахфинансово-хозяйственной деятельностиКомпании.

ИАС КХД предоставляет возможность работы с регламентированной и нерегламен-тированнойотчетностью.

- УровеньподготовкиоператораНапример:

ОператорИАСКХДдолжениметьопытработысОСMSWindows(95/98/NT/2000/XP),навык работы с ПО Internet Explorer, Oracle Discoverer, а также обладать следующими зна-ниями:

- знатьсоответствующуюпредметнуюобласть;

- знатьосновымногомерногоанализа;

- пониматьмногомернуюмодельсоответствующейпредметнойобласти;

- знать и иметь навыки работы с аналитическими приложениями.КвалификацияОператор должна позволять:

- формироватьотчетывOracleDiscovererPlus;

- осуществлятьанализданных.

-

Перечень эксплуатационной документации, с которой необходимо ознако- миться оператору

Например:

информационно-аналитическая система «Корпоративное хранилище данных».ПАСПОРТ;

Информационно-аналитическаясистема«Корпоративноехранилищеданных».ОБ-ЩЕЕОПИСАНИЕСИСТЕМЫ.

-

Назначение и условия применения

В разделе «Назначение и условия применения» указывают: — виды деятельности, функ- ции, для автоматизации которых предназначено данное средство автоматизации;

условия, при соблюдении (выполнении, наступлении) которых обеспечивается приме- нение средства автоматизации в соответствии с назначением (например, вид ЭВМ и конфигу- рация технических средств, операционная среда и общесистемные программные средства, входная информация, носители данных, база данных, требования к подготовке специалистов и т. п.).

Например:

Oracle Discoverer Plus в составе ИАС КХД предназначен для автоматизации подго-товки, настройки отчетных форм по показателям деятельности, а также для углубленногоисследованияданныхна основекорпоративной информациихранилища данных.

РаботасOracleDiscovererPlusвсоставеИАСКХДвозможнавсегда,когдаестьнеоб-ходимость в получении информации для анализа, контроля, мониторинга и принятия решенийнаееоснове.

Работа с Oracle Discoverer Plus в составе ИАС КХД доступна всем пользователям сустановленнымиправами доступа.

-

Подготовка к работе

В разделе «Подготовка к работе» указывают:

- состависодержаниедистрибутивногоносителяданных;

- порядокзагрузкиданныхипрограмм;

- порядокпроверки работоспособности.

-

Состав и содержание дистрибутивного носителя данных

Например:

Для работы с ИАС КХД необходимо следующее программное обеспечение:InternetExplorer(входитвсоставоперационнойсистемыWindows);

Oracle JInitiator устанавливается автоматически при первом обращении пользователякИАСКХД.

- ПорядокзагрузкиданныхипрограммНапример:

ПередначаломработысИАСКХДнарабочемместеоператоранеобходимовыпол-нитьследующиедействия:

НеобходимозайтинасайтИАСКХДias-dwh.ru.

Вовремязагрузкивпоявившемсяокне«Предупреждение

о безопасности»,котороебудетсодержатьследующее:‘Хотитеустановитьивы-полнить«Oracle JInitiator»…’Нажимаемна кнопку «Да».

ПослечегозапуститьсяустановкаOracleJInitiatorнаВашкомпьютер.ВыбираемкнопкуNext и затемOK.

-

Порядок проверки работоспособности

Например:

ДляпроверкидоступностиИАСКХДсрабочегоместаоператоранеобходимовыпол-нитьследующиедействия:

ОткрытьInternetExplorer,дляэтогонеобходимокликнутьпоярлыку«InternetExplorer»на рабочемстолеиливызвать из меню«Пуск».

ВвестивадреснуюстрокуInternetExplorerадрес:ias-dwh.ruинажать«Переход».

В формеаутентификацииввестипользовательскийлогинипароль.Нажатькнопку

«Далее».

Убедиться,что вокнеоткрылосьприложениеOracleDiscovererPlus.

В случаееслиприложениеOracleDiscovererPlusнезапускается,тоследуетобра-титьсявслужбуподдержки.

-

Описание операций

В разделе «Описание операций» указывают:

- описаниевсехвыполняемыхфункций,задач,комплексовзадач,процедур;

- описаниеоперацийтехнологическогопроцессаобработкиданных,необходимыхдлявыполненияфункций, комплексов задач (задач), процедур.

Для каждой операции обработки данных указывают:

- наименование;

- условия,присоблюдениикоторыхвозможновыполнениеоперации;

- подготовительныедействия;

- основныедействиявтребуемойпоследовательности;

- заключительныедействия;

- ресурсы, расходуемые на операцию.

В описании действий допускаются ссылки на файлы подсказок, размещенные на маг- нитных носителях.

-

Выполняемые функции и задачи

Например:

OracleDiscovererPlusвсоставеИАСКХДвыполняетфункцииизадачи

- Описание операций технологического процесса обработки данных, необходи- мых для выполнения задач

Например:

Задача:«Визуализацияотчетности»Операция1:РегистрациянапорталеИАСКХД

Условия,присоблюдениикоторыхвозможновыполнениеоперации:

- Компьютерпользователяподключенккорпоративнойсети.

- ПорталИАСКХДдоступен.

- ИАСКХДфункционируетвштатномрежиме.

Подготовительные действия:

· Накомпьютереоператоранеобходимовыполнитьдополнительныенастройки,приведенныевп. 3.2 настоящегодокумента.

Основныедействия втребуемойпоследовательности:

Наиконке«ИАСКХД»рабочегостолапроизвести двойнойщелчоклевойкнопкоймышки.

Воткрывшемсяокневполе«Логин»ввестиимяпользователя,вполе«Пароль»ввестипарольпользователя. Нажать кнопку «Далее».

Заключительные действия:

Нетребуются.

Ресурсы, расходуемые на операцию:

15-30секунд.

-

Аварийные ситуации

В разделе «Аварийные ситуации» указывают:

- действия в случае несоблюдения условий выполнения технологического процесса, в том числе при длительных отказах технических средств;

- действия по восстановлению программ и/или данных при отказе магнитных носите- лей или обнаружении ошибок в данных;

- действия в случаях обнаружении несанкционированного вмешательства в данные;

- действия в других аварийных ситуациях. Например:

ВслучаевозникновенияошибокприработеИАСКХД,неописанныхнижевданномраз-деле,необходимообращатьсяксотрудникуподразделениятехническойподдержкиДИТ(HelpDesk)либо к ответственномуАдминистраторуИАС КХД.

6. Рекомендации по освоению

В разделе «Рекомендации по освоению» указывают рекомендации по освоению и экс- плуатации, включая описание контрольного примера, правила его запуска и выполнения.

Например:

Рекомендуемаялитература:

Oracle®BusinessIntelligenceDiscovererViewerUser’sGuideOracle®BusinessIntelligenceDiscovererPlus User’sGuide

Рекомендуемыекурсыобучения:

Discoverer10g:Созданиезапросовиотчетов

Ход работы

- Подготовить документ (*.doc), содержащий структуру основных разделов руковод- ства оператора стандартного форматирования: шрифт TimesNewRoman, 12 пт, поля, межстроч- ный интервал — стандартные, как в техническом задании, имя файла — <ФИО студента. Руковод- ство пользователя>.

- На основании технического задания на разработку (практическая работа 2-3), заполнить разделы руководства оператора «Введение», «Назначение и условия применения», «Подготовка к работе».

Контрольные вопросы

- Перечислить состав разделов руководства пользователя.

- Пояснить состав раздела «Введение».

- Пояснить состав раздела «Назначение и условия применения2 применения».

- Пояснить состав раздела «Подготовка к работе»

- Пояснить состав раздела «Описание операций»

- Пояснить состав раздела «Аварийные ситуации»

- Пояснить состав подраздела «Рекомендации по освоению»

Практическая работа №13

Тема: Руководство пользователя.

Цель работы: Ознакомиться с видами руководства

пользователя, изучить нормативно правовую документацию, регламентирующую

разработку руководств пользователя, приобрести навыки разработки руководства

пользователя программного средства.

Теоретические

сведения.

Руководство

пользователя (user guide или user

manual), руководство по эксплуатации, руководство

оператора — документ, назначение которого — предоставить людям помощь

в использовании некоторой системы. Документ входит в состав технической

документации на систему и, как правило,

подготавливается техническим писателем.

Большинство

руководств пользователя помимо текстовых описаний содержит изображения. В

случае программного обеспечения, в

руководство обычно включаются снимки экрана, при

описании аппаратуры — простые и понятные рисунки или фотографии. Используется

стиль и язык, доступный предполагаемой аудитории, использование жаргона сокращается до

минимума либо подробно объясняется.

Содержание

Типичное

руководство пользователя содержит:

·

Аннотацию, в

которой приводится краткое изложение содержимого документа и его назначение

·

Введение,

содержащее

ссылки на связанные документы и информацию о том, как лучше всего использовать

данное руководство

·

Страницу

содержания

·

Главы,

описывающие, как использовать, по крайней мере, наиболее важные функции

системы

·

Главу, описывающую

возможные проблемы и пути их решения

·

Часто

задаваемые вопросы и ответы

на них

·

Где

ещё найти информацию по предмету, контактная информация

·

Глоссарий и, в

больших документах, предметный указатель

Все главы и

пункты, а также рисунки и таблицы, как правило, нумеруются, с тем, чтобы на них

можно было сослаться внутри документа или из другого документа. Нумерация также

облегчает ссылки на части руководства, например, при общении пользователя со

службой поддержки.

Стандарты

Структура и

содержание документа Руководство пользователя автоматизированной

системы регламентированы подразделом 3.4 документа РД 50-34.698-90. Структура и

содержание документов Руководство оператора, Руководство

программиста, Руководство системного программиста регламентированы

ГОСТ 19.505-79, ГОСТ 19.504-79 и ГОСТ 19.503-79 соответственно.

·

Комплекс

стандартов и руководящих документов на автоматизированные системы (ГОСТ 34)

· РД

50-34.698-90 АВТОМАТИЗИРОВАННЫЕ СИСТЕМЫ. ТРЕБОВАНИЯ К СОДЕРЖАНИЮ ДОКУМЕНТОВ

·

Единая система конструкторской документации (ЕСКД)

определяет документ «Руководство по эксплуатации» и другие документы:

· ГОСТ

2.601-2013 Эксплуатационные документы

· ГОСТ

2.610-2006 Правила выполнения эксплуатационных документов

·

Единая

система программной документации (ЕСПД)

определяет документы «Руководство оператора», «Руководство по техническому обслуживанию»

и их структуру:

· ГОСТ

19.101-77 Виды программ и программных документов

· ГОСТ

19.105-78 Общие требования к программным документам

· ГОСТ

19.505-79 Руководство оператора. Требования к содержанию и оформлению

· ГОСТ

19.508-79 Руководство по техническому обслуживанию. Требования к содержанию и

оформлению.

Руководство

пользователя согласно требованиям ГОСТ

Документ

«Руководство пользователя» относится к пакету эксплуатационной документации.

Основная цель руководства пользователя заключается в обеспечении пользователя

необходимой информацией для самостоятельной работы с программой или

автоматизированной системой.

Таким

образом, документ Руководство пользователя должен отвечать на следующие

вопросы: что это за программа, что она может, что необходимо для обеспечения ее

корректного функционирования и что делать в случае отказа системы.

Руководящими

стандартами для создания документа Руководство пользователя могут

являться как РД

50-34.698-90 в п.п. 3.4. «Руководство пользователя», так

и ГОСТ

19.505-79 «Руководство оператора. Требования к содержанию и оформлению». Ниже для

сравнения приведены структуры документа согласно двум перечисленным стандартам.

|

РД |

ГОСТ 19.505-79 Руководство оператора |

|

Введение |

|

|

Область |

|

|

Описание |

|

|

Уровень |

|

|

Перечень |

|

|

Назначение |

|

|

Виды |

Назначение |

|

Условия, |

Условия |

|

Подготовка |

Выполнение |

|

Состав |

|

|

Порядок |

Порядок |

|

Проверка |

|

|

Описание |

Описание |

|

Описание |

|

|

Описание |

|

|

Аварийные |

Сообщения |

|

Рекомендации |

Таким образом, мы можем выделить следующие основные разделы руководства

пользователя:

ü Назначение

системы;

ü Условия применения

системы;

ü Подготовка системы

к работе;

ü Описание операций;

ü Аварийные

ситуации.

Назначение системы

Данный раздел

документа Руководство пользователя должен содержать информацию о назначении

системы, ее целях и задачах.

Пример:

«Корпоративный

интранет портал предназначен для повышения корпоративной культурыр организации

эффективного взаимодействия сотрудников.

Основной

целью Порта является создание единого информационного пространства предприятия

и оптимизация работы сотрудников путем облегчения коммуникаций между ними и

оптимизации ряда бизнес-процессов.»

Условия

применения системы

Данный

раздел документа Руководство пользователя должен включать все те факторы,

которые необходимы для корректной работы системы. Здесь можно выделить

несколько подразделов:

Требования

к аппаратному обеспечению – сюда можно включить требования к конфигурации

компьютера пользователя, программное обеспечение необходимое для работы

Системы, а также наличие дополнительного оборудования (принтер, сканер и т.п.),

если таковое необходимо;

Квалификация

пользователя – данный подраздел должен содержать требования к навыкам и знаниям

пользователя (пример: «Пользователи должны обладать навыками работы с

операционной системой Windows XP»);

Подготовка

системы к работе

Данный

раздел документа Руководство пользователя должен содержать пошаговую инструкцию

для запуска приложения. К этапу подготовки системы к работе можно отнести

установку дополнительных приложений (при необходимости), идентификацию,

аутентификацию и т.п.

Описание

операций

Это

основной раздел документа Руководство пользователя, который содержит пошаговую

инструкцию для выполнения того или иного действия пользователем.

Если

работа автоматизированной системы затрагивает целый бизнес-процесс, то в

руководстве пользователя перед описанием операций целесообразно предоставить

информацию о данном процессе его назначении и участниках. Подобное решение

позволяет человеку четко представить свою роль в данном процессе и те функции,

которые реализованы для него в системе.

Далее в

документе Руководство пользователя следует представить описание функций

разбитых на отдельные операции. Необходимо выделить подразделы, описывающие

функции данного процесса, и действия, которые необходимо совершить для их

выполнения.

Пример:

«4.1

Согласование проекта. Данный процесс предназначен для организации работы

сотрудников, участвующих в разработке и согласовании проекта.

Автор проекта создает запись в Системе и прикрепляет пакет необходимой

документации, далее проект передается на согласование руководящими лицами.

Руководители после ознакомления с проектом могут подтвердить его или отправить

на доработку Автору.

4.1.1

Создание проекта. Для того чтобы создать Проект необходимо на панели «…»

нажать на кнопку «…» и в появившейся форме заполнить следующие поля:

Наименование

проекта;

Описание

проекта;

Следующие

поля заполняются автоматически:

Дата

создания проекта – текущая дата;

Автор –

ИФО и должность автора проекта.»

Руководство

пользователя может представлять собой как краткий справочник по основному

функционалу программы, так и полное учебное пособие. Методика изложения

материала в данном случае будет зависеть от объема самой программы и требований

заказчика.

Чем

подробнее будут описаны действия с системой, тем меньше вопросов возникнет у

пользователя. Для более легкого понимания всех принципов работы с программой

стандартами в документе Руководство пользователя допускается использовать

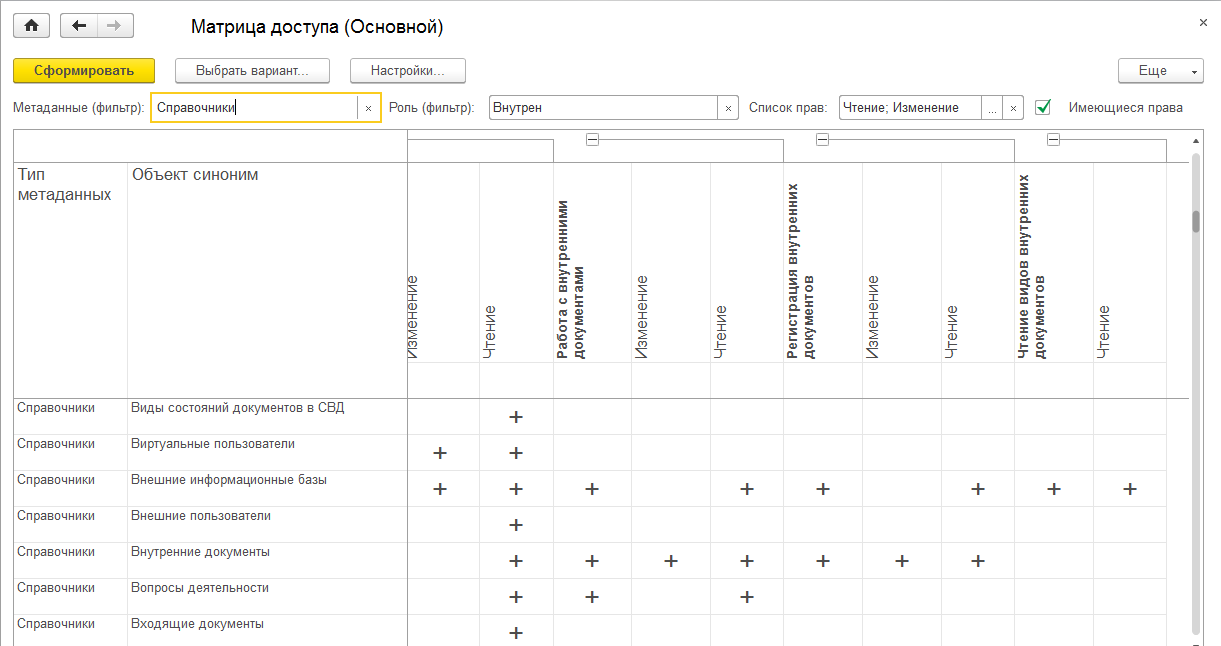

схемы, таблицы, иллюстрации с изображением экранных форм.

Для

крупных автоматизированных систем рекомендуется создавать отдельное руководство

для каждой категории пользователя (пользователь, модератор и т.п.). Если в

работе с системой выделяются дополнительные роли пользователей, то в документе

Руководство пользователя целесообразно поместить таблицу распределения функций

между ролями.

Аварийные

ситуации

Данный

раздел документа Руководство пользователя должен содержать пошаговые инструкции

действий пользователя в случае отказа работы Системы. Если к пользователю не

были предъявлены особые требования по администрированию операционной системы и

т.п., то можно ограничиться фразой «При отказе или сбое в работе Системы

необходимо обратиться к Системному администратору».

Ниже представлен пример (образец)

документа «Руководство пользователя«, разработанного на

основании методических указаний РД

50-34.698-90.

Данный документ формируется

IT-специалистом, или функциональным специалистом, или техническим писателем в

ходе разработки рабочей документации на систему и её части на стадии «Рабочая

документация».

Для формирования руководства пользователя

в качестве примера был взят инструмент Oracle Discoverer информационно-аналитической

системы «Корпоративное хранилище данных».

Ниже приведен состав руководства

пользователя в соответствии с ГОСТ. Внутри каждого из разделов кратко приведены требования к

содержанию и текст примера заполнения (выделен вертикальной

чертой).

Разделы руководства пользователя:

1.

Введение.

2.

Назначение и

условия применения.

3.

Подготовка к

работе.

4.

Описание операций.

5.

Аварийные

ситуации.

6.

Рекомендации по

освоению.

1. Введение

В разделе «Введение»

указывают:

1.

область применения;

2.

краткое

описание возможностей;

3.

уровень

подготовки пользователя;

4.

перечень

эксплуатационной документации, с которой необходимо ознакомиться пользователю.

1.1. Область применения

Требования настоящего документа

применяются при:

· предварительных комплексных

испытаниях;

· опытной эксплуатации;

· приемочных испытаниях;

· промышленной эксплуатации.

1.2. Краткое описание возможностей

Информационно-аналитическая

система Корпоративное Хранилище Данных (ИАС КХД) предназначена для оптимизации

технологии принятия тактических и стратегических управленческих решений

конечными бизнес-пользователями на основе информации о всех аспектах

финансово-хозяйственной деятельности Компании.

ИАС КХД предоставляет возможность

работы с регламентированной и нерегламентированной отчетностью.

При работе с отчетностью

используется инструмент пользователя Oracle Discoverer Plus, который

предоставляет следующие возможности:

· формирование табличных и

кросс-табличных отчетов;

· построение различных диаграмм;

· экспорт и импорт результатов

анализа;

· печать результатов анализа;

· распространение результатов

анализа.

1.3. Уровень подготовки

пользователя

Пользователь ИАС КХД должен иметь

опыт работы с ОС MS Windows (95/98/NT/2000/XP), навык работы с ПО Internet

Explorer, Oracle Discoverer, а также обладать следующими знаниями:

· знать соответствующую предметную

область;

· знать основы многомерного анализа;

· понимать многомерную модель

соответствующей предметной области;

· знать и иметь навыки работы с

аналитическими приложениями.

Квалификация пользователя должна

позволять:

· формировать отчеты в Oracle

Discoverer Plus;

· осуществлять анализ данных.

1.4. Перечень эксплуатационной

документации, с которой необходимо ознакомиться пользователю

· Информационно-аналитическая

система «Корпоративное хранилище данных». ПАСПОРТ;

· Информационно-аналитическая

система «Корпоративное хранилище данных». ОБЩЕЕ ОПИСАНИЕ СИСТЕМЫ.

2. Назначение и условия применения

Oracle Discoverer Plus

В разделе «Назначение и

условия применения» указывают:

1.

виды

деятельности, функции, для автоматизации которых предназначено данное средство

автоматизации;

2.

условия, при

соблюдении (выполнении, наступлении) которых обеспечивается применение средства

автоматизации в соответствии с назначением (например, вид ЭВМ и конфигурация

технических средств, операционная среда и общесистемные программные средства,

входная информация, носители данных, база данных, требования к подготовке

специалистов и т. п.).

Oracle Discoverer Plus в составе

ИАС КХД предназначен для автоматизации подготовки, настройки отчетных форм по

показателям деятельности, а также для углубленного исследования данных на

основе корпоративной информации хранилища данных.

Работа с Oracle Discoverer Plus в

составе ИАС КХД возможна всегда, когда есть необходимость в получении

информации для анализа, контроля, мониторинга и принятия решений на ее основе.

Работа с Oracle Discoverer Plus в

составе ИАС КХД доступна всем пользователям с установленными правами доступа.

3. Подготовка к работе

В разделе «Подготовка к работе»

указывают:

1.

состав и

содержание дистрибутивного носителя данных;

2.

порядок

загрузки данных и программ;

3.

порядок

проверки работоспособности.

3.1. Состав и содержание

дистрибутивного носителя данных

Для работы с ИАС КХД необходимо

следующее программное обеспечение:

1.

Internet

Explorer (входит в состав операционной системы Windows);

2.

Oracle

JInitiator устанавливается автоматически при первом обращении пользователя к

ИАС КХД.

3.2. Порядок загрузки данных и

программ

Перед началом работы с ИАС КХД на

рабочем месте пользователя необходимо выполнить следующие действия:

1.

Необходимо

зайти на сайт ИАС КХД ias-dwh.ru.

2.

Во время

загрузки в появившемся окне «Предупреждение о безопасности», которое

будет содержать следующее: ‘Хотите установить и выполнить «Oracle JInitiator»

…’ Нажимаем на кнопку «Да».

3.

После чего

запуститься установка Oracle JInitiator на Ваш компьютер. Выбираем кнопку Next

и затем OK.

3.3. Порядок проверки

работоспособности

Для проверки доступности ИАС КХД с

рабочего места пользователя необходимо выполнить следующие действия:

1.

Открыть

Internet Explorer, для этого необходимо кликнуть по ярлыку «Internet Explorer»

на рабочем столе или вызвать из меню «Пуск».

2.

Ввести в

адресную строку Internet Explorer адрес: ias-dwh.ru и нажать «Переход».

3.

В форме аутентификации

ввести пользовательский логин и пароль. Нажать кнопку «Далее».

4.

Убедиться, что

в окне открылось приложение Oracle Discoverer Plus.

В случае если приложение Oracle

Discoverer Plus не запускается, то следует обратиться в службу поддержки.

4. Описание операций

В разделе «Описание

операций» указывают:

1.

описание всех

выполняемых функций, задач, комплексов задач, процедур;

2.

описание

операций технологического процесса обработки данных, необходимых для выполнения

функций, комплексов задач (задач), процедур.

Для каждой операции обработки

данных указывают:

1.

наименование;

2.

условия, при

соблюдении которых возможно выполнение операции;

3.

подготовительные

действия;

4.

основные

действия в требуемой последовательности;

5.

заключительные

действия;

6.

ресурсы, расходуемые

на операцию.

В описании действий допускаются

ссылки на файлы подсказок, размещенные на магнитных носителях.

4.1. Выполняемые функции и задачи

Oracle Discoverer Plus в составе

ИАС КХД выполняет функции и задачи, приведенные в таблице ниже:

|

Функции |

Задачи |

Описание |

|

Обеспечивает многомерный |

Визуализация отчетности |

В ходе выполнения данной |

|

Формирование табличных и |

В ходе выполнения данной |

4.2. Описание операций

технологического процесса обработки данных, необходимых для выполнения задач

Ниже приведено описание

пользовательских операций для выполнения каждой из задач.

Задача:

«Визуализация отчетности»

Операция 1: Регистрация на портале

ИАС КХД

Условия,

при соблюдении которых возможно выполнение операции:

1.

Компьютер

пользователя подключен к корпоративной сети.

2.

Портал ИАС КХД

доступен.

3.

ИАС КХД

функционирует в штатном режиме.

Подготовительные

действия:

На компьютере пользователя

необходимо выполнить дополнительные настройки, приведенные в п. 3.2 настоящего

документа.

Основные

действия в требуемой последовательности:

1.

На иконке «ИАС

КХД» рабочего стола произвести двойной щелчок левой кнопкой мышки.

2.

В открывшемся

окне в поле «Логин» ввести имя пользователя, в поле «Пароль» ввести пароль пользователя.

Нажать кнопку «Далее».

Заключительные

действия:

Не требуются.

Ресурсы,

расходуемые на операцию:

15-30 секунд.

Операция 2: Выбор отчета

Условия,

при соблюдении которых возможно выполнение операции:

Успешная регистрация на Портале

ИАС КХД.

Подготовительные

действия:

Не требуются.

Основные

действия в требуемой последовательности:

1. В появившемся окне «Мастер

создания рабочих книг» поставить точку напротив пункта «Открыть существующую

рабочую книгу».

2. Выбрать нужную рабочую книгу и

нажать кнопку «Откр.»:

Заключительные действия:

После завершения работы с отчетом

необходимо выбрать пункт меню «Файл», далее выбрать пункт «Закрыть».

Ресурсы,

расходуемые на операцию:

15 секунд.

Задача:

«Формирование табличных и графических форм отчетности»

Заполняется по аналогии.

5. Аварийные ситуации

В разделе «Аварийные

ситуации» указывают: 1. действия в случае несоблюдения условий выполнения

технологического процесса, в том числе при длительных отказах технических

средств; 2. действия по восстановлению программ и/или данных при отказе

магнитных носителей или обнаружении ошибок в данных; 3. действия в случаях

обнаружении несанкционированного вмешательства в данные; 4. действия в других

аварийных ситуациях.

В случае возникновения ошибок при

работе ИАС КХД, не описанных ниже в данном разделе, необходимо обращаться к

сотруднику подразделения технической поддержки ДИТ (HelpDesk) либо к

ответственному Администратору ИАС КХД.

|

Класс ошибки |

Ошибка |

Описание ошибки |

Требуемые |

|

Портал ИАС КХД |

Сервер не найден. |

Возможны проблемы с |

Для устранения проблем с |

|

Ошибка: Требуется ввести |

При регистрации на |

Ввести имя пользователя. |

|

|

Ошибка: Требуется ввести |

При регистрации на |

Ввести пароль. |

|

|

Ошибка: Сбой |

Неверно введено имя |

Нужно повторить ввод |

|

|

Сбой в электропитании |

Нет электропитания |

Рабочая станция |

Перезагрузить рабочую |

|

Сбой локальной сети |

Нет сетевого |

Отсутствует возможность |

Перезагрузить рабочую |

6. Рекомендации по освоению

В разделе «Рекомендации по

освоению» указывают рекомендации по освоению и эксплуатации, включая

описание контрольного примера, правила его запуска и выполнения.

Рекомендуемая литература:

· Oracle® Business Intelligence Discoverer

Viewer User’s Guide

· Oracle® Business Intelligence Discoverer

Plus User’s Guide

Рекомендуемые курсы обучения:

· Discoverer 10g: Создание запросов

и отчетов

В качестве контрольного примера

рекомендуется выполнить операции задачи «Визуализация отчетности», описанные в

п. 4.2. настоящего документа.

Ход

работы:

Задание 1.

Изучите

свой вариант руководства пользователя. Опишите его по следующему плану:

1) для

какого продукта, предназначено руководство пользователя (наименование, модель);

2)

основные технические характеристики продукта;

3)

основные разделы руководства пользователя (название раздела и краткое его

описание)

Задание 2.

Откройте

документ «Образец руководства пользователя», заполните в нем первые разделы для

своего вымышленного программного продукта.

Сделайте

вывод

о проделанной работе.

Контрольные

вопросы:

1) Дайте

определения понятиям «руководство пользователя», «инструкция по эксплуатации»

2) Какие

основные разделы должно содержать руководство пользователя?

3) Какие

стандарты описывают Руководство пользователя Руководство оператора, Руководство

программиста, Руководство системного программиста?

4) Что

описывает раздел «назначение системы»?

5) Что

указывается в разделе «условия применения системы»?

6) Какая

информация содержится в разделе «Описание операций»?

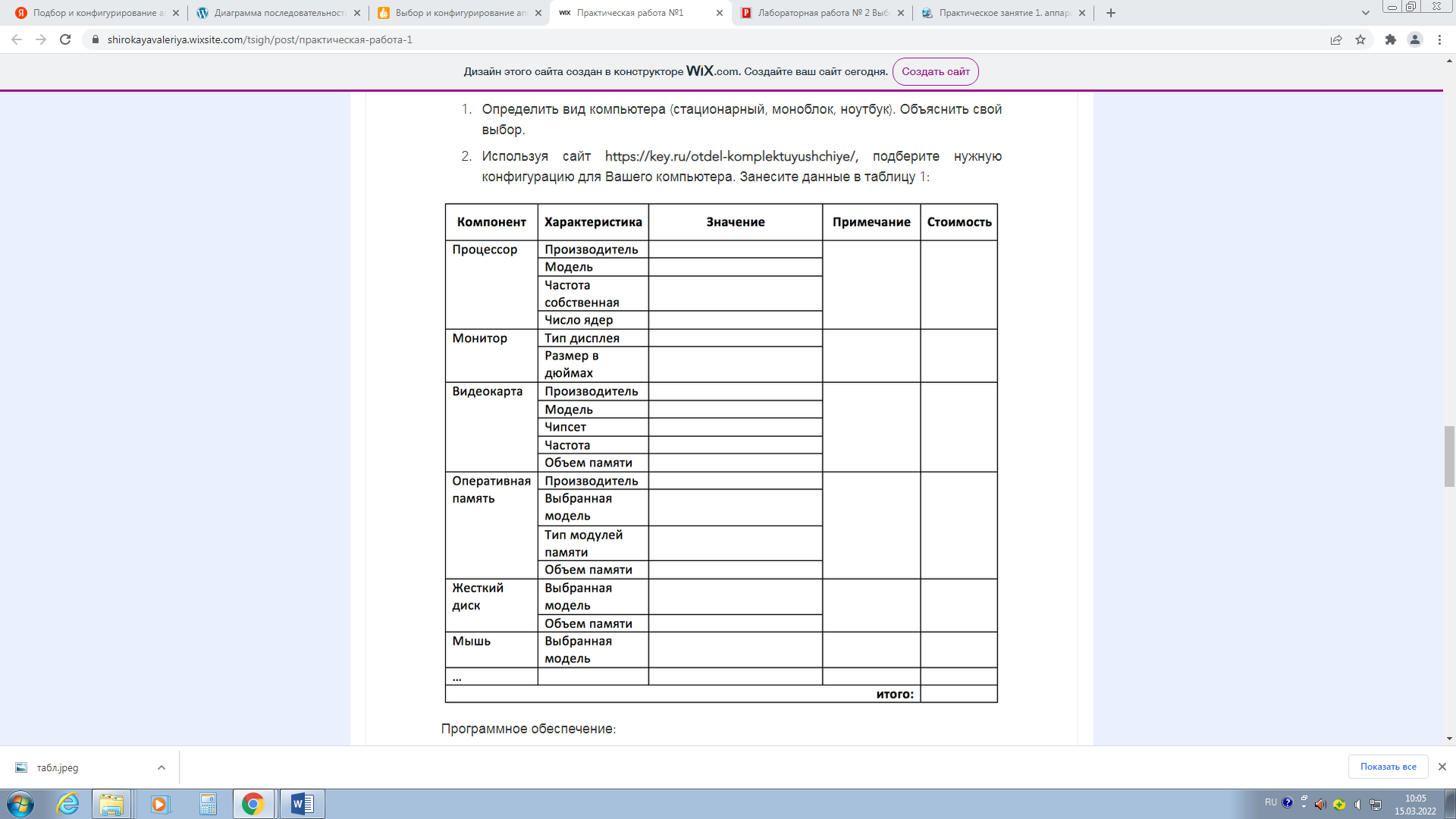

Инструкционно–технологическая карта

Практическая работа №1

УП.04 Учебная практика

Тема: Разработка плана внедрения и сопровождения программного обеспечения предприятия.

Цель работы (для студентов): приобрести практические навыки в разработке и внедрения ПО

Приобретаемые практический опыт: овладение особенностями разработки, внедрения и адаптации программного обеспечения отраслевой направленности;

Техника безопасности: инструкция №2

Время работы: 6 ч.

Оснащение рабочего места: персональные компьютеры, посадочные места по количеству обучающихся; рабочее место преподавателя; комплект инструкционно-технологических карт, мультимедийный комплекс для группового пользования, интерактивная доска, АРМ.

Студент должен в соответствии с ФГОС СПО:

Уметь:

-

У1 – подбирать и настраивать конфигурацию программного обеспечения компьютерных систем;

-

Формируемые профессиональные и общие компетенции:

-

ПК 4.1. Осуществлять инсталляцию, настройку и обслуживание программного обеспечения компьютерных систем.

-

ПК 4.3. Выполнять работы по модификации отдельных компонент программного обеспечения в соответствии с потребностями заказчика

-

ОК 1. Выбирать способы решения задач профессиональной деятельности, применительно к различным контекстам.

-

ОК 2. Осуществлять поиск, анализ и интерпретацию информации, необходимой для выполнения задач профессиональной деятельности.

-

ОК 3. Планировать и реализовывать собственное профессиональное и личностное развитие.

-

ОК 4. Работать в коллективе и команде, эффективно взаимодействовать с коллегами, руководством, клиентами.

Литература:

-

Федорова Г.И. Разработка, внедрение и адаптация программного обеспечения отраслевой направленности. Учебное пособие. Изд.: КУРС, Инфра-М. Среднее профессиональное образование. 2016 г. 336 стр.

-

Установка и настройка программного обеспечения, www.rsdn.ru/article/linux/debian.xml.с.

Методические рекомендации к выполнению практической работы

Бизнес-цель — это описание фактора, побуждающего к выполнению проекта. Ее формирование производится на стратегическом уровне, то есть бизнес-цель выступает в качестве связующего звена между глобальными задачами, стоящими перед организациями, и планируемым к реализации проектом. При отходе от стратегического видения происходит смещение бизнес-цели в сторону тактических и даже операционных задач, на уровне которых целью проекта видится «просто выдать продукт», а не достичь какой-либо тактической цели, поддерживающей стратегические цели организации. Этого нельзя допускать: бизнес-цель проекта должна всегда носить тактический или стратегический характер, но в то же время быть предельно точной и ясной (очень редко удается применить широко известный метод SMART к построению бизнес-цели проекта. Так, например, бизнес-целью проекта по приобретению и установке нового производственного оборудования является не покупка и установка оборудования, а устранение узкого места в производственном процессе и обеспечение надлежащих объемов выпуска, гарантирующих удовлетворение спроса и завоевание определенной доли рынка. Аналогично, проект внедрения информационной системы имеет своей бизнес-целью не разворачивание технических средств, а создание информационно-технологического фундамента для поддержки принятия руководством компании своевременных управленческих решений, направленных на обеспечение ее развития и роста.

Устав проекта — это инструмент, который формально авторизует проект и является звеном, соединяющим предстоящий проект с текущей работой организации. Данный документ обычно отражает ситуацию со стороны организации-заказчика, выпускается руководителем, внешним по отношению к проекту, и назначает менеджера проекта, наделяя его полномочиями на использование в проекте ресурсов организации. Это особенно актуально в функционально-ориентированных и матричных организациях, т.е. в тех компаниях, где менеджеры не имеют непосредственной власти над членами проектной команды и другими ресурсами, но несут ответственность за выполнение проекта. Для того чтобы устав имел силу в подобной ситуации, издающий его руководитель, или спонсор проекта, должен находиться на том уровне, который подразумевает наличие контроля над ресурсами. Часто датой начала проекта считается день, следующий за подписанием устава. Играя роль документа, формально авторизующего задачу, устав включает в свой состав базовые требования и основные ожидания заинтересованных сторон. Этот документ выполняет несколько функций, среди них важно отметить:

функцию постановки задачи;

функцию согласования;

авторизационную функцию;

функцию повышения дисциплины;

консолидационную функцию;

интеграционную функцию.

Разработка устава проекта начинается после издания приказа о запуске.

Распорядительная часть документа формально фиксирует дату старта проектной реализации, в ней вводится его полное и краткое название, назначаются куратор, руководитель (PM), ответственные лица за ключевые блоки. Структурная схема устава приводится далее. Он разрабатывается итерационно и может иметь несколько редакций, постепенно уточняющих основные положения, которые включают следующие аспекты.

1. Обоснование выполнения уникальной задачи развития.

2. Цели, задачи и результаты.

3. Имя и фамилию PM, границы его ответственности и полномочия.

4. Определение и структуру продукта.

5. Интересы и ожидания участников.

6. Критерии успеха.

7. Принципы организации и управления проектом

ТЕХНИЧЕСКОЕ ЗАДАНИЕ ИС

ПРИМЕР:

В качестве предметной области выбрана тема «Отдел кадров. Учет персонала».

1. Этап разработки раздела «Общие сведения»:

Полное наименование ИС: «Отдел кадров. Учет персонала».

Шифр темы: 00001.

Предприятие-разработчик системы: Лаборатория баз данных “БД”, ул. 50 лет Октября,

86, тел. 32-12-02.

Предприятие-заказчик системы: ООО «ЛюксАвто».

Система создается на основании технического задания (ТЗ). ТЗ на АС является основным документом, определяющим требования и порядок создания автоматизированной системы, в соответствии с которым проводится разработка АС и ее приемка при вводе в действие. Кроме того, при создании системы используются ГОСТ 34.602-89 “Техническое задание на создание автоматизированной системы”.

Плановый срок начала работ: 01.04.2010.

Плановый срок окончания работ: 31.05.2010.

Автоматизируемая система создается на коммерческой основе.

Порядок оформления и предъявления заказчику результатов работы по созданию системы определяется после получения начальной версии продукта, в которой должны быть реализованы все основные функции, определенные в ТЗ и утвержденные заказчиком.

2. Этап разработки раздела «Назначение и цели создания системы»:

Вид автоматизируемой деятельности: учет персонала в отделе кадров.

Перечень автоматизируемых процессов: учет сведений о сотрудниках, формирование и ведение личных карточек сотрудников, формирование приказов и отчетов.

Наименование и значение показателей, которые будут достигнуты в результате внедрения БД: уменьшение затрат рабочего времени на ввод, редактирование и поиск данных о сотрудниках предприятия, формирование личных карточек, приказов и отчетов, уменьшение бумажного документооборота.

3. Этап разработки раздела «Характеристики объекта автоматизации»

Краткие сведения о предприятии.

Отдел кадров, деятельность которого планируется автоматизировать, занимается учетом сотрудников фирмы «ЛюксАвто». Важнейшим звеном в данной деятельности являются специалисты по работе с персоналом. В зависимости от того, насколько автоматизирована их работа, можно судить об эффективности работы отдела кадров и всего предприятия в целом. Каждый день отдел кадров осуществляет операции по работе с персоналом.

Сотрудник лично заполняет данные о себе. После этого специалист по работе с персоналом принимает эти данные и вносит их в базу данных. Непосредственно из базы

данных берутся необходимые данные для заполнения личной карточки сотрудника, формирования приказов и отчетов.

Организационная структура.

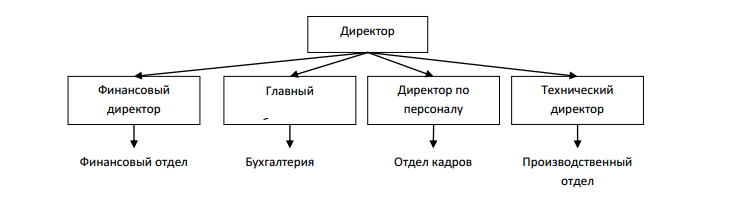

Организационная структура предприятия показана на рисунке 1.

Рис.1. Организационная структура предприятия

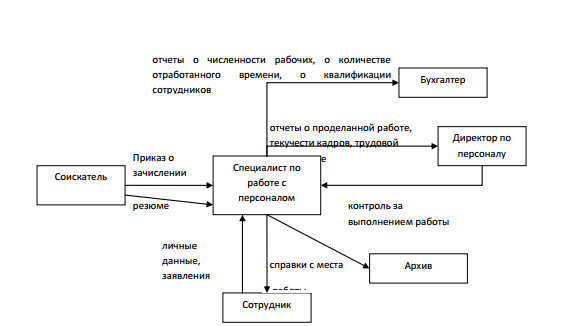

Описание автоматизируемых процессов, информационные потоки автоматизируемых процессов.

Сведения о сотрудниках собираются специалистом по работе с персоналом. Вся информация хранится и обрабатывается специалистом по работе с персоналом. Некоторая

информация для ведения отчетности хранится в бумажной форме.

Схема информационных потоков процесса показана на рисунке 2.

Рис.2 Схема информационных потоков процесса “Учет персонала”

В целом, до начала разработки данной системы вся отчетность велась путем составления личных карточек на бумажных носителях, из которых при необходимости выбирались те или иные сведения. Таким образом, видно, насколько рационально использовать базу данных и приложение по работе с ней. Во-первых, сокращается объем бумажного документооборота и время на роботу с информацией о сотрудниках, данные о

любом сотруднике можно получить путем запросов, кроме того, заметно сократится время на формирование отчетов для руководства и бухгалтерии.

Теперь запишем всю информацию в систематизированной форме. Далее, при создании базы данных, эту информацию можно будет разделить на конкретные таблицы.

Сотрудники.

Адрес.

Образование.

Подразделение.

Приказ о зачислении.

Штатное расписание.

Должность.

Карточка учета.

4. Этап разработки раздела «Требования к ИС»

Требования к системе в целом

ИС должна соответствовать требованиям технического задания на ее создание и развитие, а также требованиям нормативно-технических документов, действующих в ведомстве заказчика ИС.

Ввод в действие ИС должен приводить к полезным технико-экономическим, социальным результатам:

уменьшению времени по учету данных о сотрудниках;

уменьшение времени на формирование отчетов, приказов и справок.

Технические средства ИС должны быть установлены так, чтобы обеспечивались их безопасная эксплуатация и техническое обслуживание.

Требования безопасности устанавливаются в инструкциях по эксплуатации техническихсредств.

Требования к функциям (задачам), выполняемым системой

Данная информационная система разрабатывается с расчетом на нескольких пользователей – специалистов по работе с персоналом. При работе с системой специалист по

работе с персоналом должен решать следующие задачи:

Получать доступ к данным таблиц, в которых должна содержаться вся необходимая информация.

Просматривать данные таблиц, при необходимости редактировать их.

Создавать на основе исходных данных личные карточки сотрудников, отчеты, приказы и справки. При этом в основном используется выборка из таблиц.

Таким образом, разрабатываемая система должна обеспечивать решение вышеперечисленных задач.

В готовом виде она должна быть максимально простой и удобной: все операции должны

выполняться с помощью элементарных действий пользователя. Здесь необходима распечатка

исходных таблиц и отчетов, источниками которых являются ранее составленные запросы.

Все отчеты должны оформляться в едином стиле.

Требования к информационному обеспечению ИС

Информационное обеспечение ИС должно включать:

данные о сотрудниках;

приказы о зачислении;

штатное расписание;

личные карточки.

Требования к программному обеспечению ИС

Для функционирования базы данных подходят операционные системы Windows,Vista. Диалоговый режим требует объектно-ориентированную систему программирования -BorlandDelphi , а СУБД – Access.

Требования к техническому обеспечению АС

Минимальные требования к техническому обеспечению АС следующие:

Pentium IV;

ОЗУ 512 Мбайт;

10 Мбайт дисковой памяти;

принтер формата А4.

5. Этап разработки раздела «Стадии и этапы разработки»

Стадии разработки

Разработка должна быть проведена в три стадии:

разработка технического задания;

рабочее проектирование;

внедрение.

6. Этапы разработки

На стадии разработки технического задания должен быть выполнен этап разработки, согласования и утверждения настоящего технического задания.

На стадии рабочего проектирования должны быть выполнены перечисленные ниже

этапы работ:

разработка модели автоматизируемых процессов и функциональной модели ИС;

разработки логической и физической моделей данных;

разработка программы;

разработка программной документации;

испытания программы.

На этапе подготовки и передачи программы должна быть выполнена работа по подготовке и передаче программы и программной документации в эксплуатацию на объектах

заказчика.

Приемо-сдаточные испытания должны проводиться на объекте заказчика в оговоренные сроки. Приемо-сдаточные испытания программы должны проводиться согласно разработанной исполнителем и согласованной заказчиком программы и методик испытаний.

Ход проведения приемо-сдаточных испытаний заказчик и исполнитель документируют в

протоколе проведения испытаний. На основании протокола проведения испытаний исполнитель совместно с заказчиком подписывает акт приемки-сдачи программы в эксплуатацию.

УСТАВ ПРОЕКТА

Разработать устав проекта, согласно требованиям, предъявляемым к нему.

Таблица 1. Требования к уставу проекта

|

№ |

Раздел |

Пояснения |

|

|

1. |

Название проекта |

Каждый проект должен иметь название, отражающее его суть и в то же время достаточно яркое для привлечения внимания |

|

|

2. |

Бизнес-причина возникновения проекта |

Производственная необходимость, или самое общее описание проекта и требований к продукту, производство которого является результатом выполнения проекта. Формулировка причины фактически дает ответ на вопрос, зачем выполняется данный проект. Причины возникновения проекта могут основываться на требованиях рынка, техническом прогрессе, юридических требованиях или государственном стандарте |

|

|

3. |

Бизнес-цель |

Сформулирована заказчиком, исходя из стратегических и тактических целей компании. |

|

|

4. |

Требования, удовлетворяющие потребности, пожелания и ожидания заказчика, спонсора и других участников проекта |

Видение организацией-заказчиком, как правило, высокоуровневое, способов достижения поставленной бизнес-цели или решения существующей проблемы. Проект считается успешным, если ожидания заказчика и участников проекта оказались выполненными, следовательно, к моменту формирования устава проекта его участники должны быть идентифицированы. Все задокументированные в уставе требования должны быть учтены при выполнении стоимостной оценки проекта |

|

|

5. |

Расписание основных контрольных событий |

На этапе формирования устава должно быть обязательно указано время начала и завершения проекта; при необходимости отмечаются ключевые вехи проекта, принципиальные для организации-заказчика. |

|

|

Вообще рекомендуется ограничить количество контрольных событий теми, которые абсолютно необходимы, т.е. обычно тремя-пятью. Иными словами, принимая во внимание цель устава и соответствующий уровень детализации, совершенно излишне разрабатывать длинный список событий — это только создаст дополнительные ограничения для выбора методологии реализации проекта. Кроме того, организации, придающие значение себестоимости, имеют тенденцию указывать для основных событий специфику бюджета ресурсов или бюджета средств. |

|||

|

6. |

Участники проекта |

Перечисление заинтересованных сторон проекта, иными словами, круга лиц и организаций, на которых оказывает воздействие реализация данного проекта и которые сами могут воздействовать на него. |

|

|

7. |

Окружение проекта |

Перечисление всех организационных факторов, характеризующих обстановку вокруг проекта и на рынке. Также необходимо указать благоприятные и неблагоприятные особенности среды, в которой проект будет выполняться (внутри и вне компании), и способность организации-исполнителя к его осуществлению, а организации-заказчика — к использованию его результатов. Далее будет показан один из эффективных способов выполнения комплексного анализа окружения и участников проекта. При использовании этого подхода сначала определяется достаточно большое число факторов, действующих в окружении проекта; они заносятся в соответствующий сектор. Затем выделяются наиболее критичные из них (прямоугольники — участники, овалы — факторы окружения) |

|

|

8. |

Допущения относительно организации и окружения, а также внешние допущения |

Набор условий, которые должны быть выполнены наряду с созданием продукта проекта, для достижения результата проекта. Допущения обуславливают риски проекта; во время проекта происходит их мониторинг. Пример допущений: — компетенции команды проекта достаточно для выполнения предпроектного обследования; -организацией-заказчиком будет выделен персонал для выполнения работ по поддержке проекта. Обратите внимание, что при составлении устава проекта допущения формулируются со стороны организации-заказчика об организации-исполнителе |

|

|

9. |

Ограничения относительно организации и окружения, а также внешние ограничения |

Ограничение указывает на условие, которое нельзя нарушать в процессе создания продукта проекта, или условие, которому ни при каких обстоятельствах не должен удовлетворять продукт проекта. Ограничения к тому же указывают на возможности команды проекта по выбору вариантов для выполнения любых проектных работ. Пример ограничений проекта:

|

|

|

— не менее 40% членов команды проекта, предоставляемых исполнителем, заняты на 100% в проекте. Обратите внимание, что при составлении устава проекта ограничения формулируются со стороны организации-заказчика об организации-исполнителе и о проекте в целом. |

|||

|

10. |

Объем денежных средств, выделенных на достижение бизнес-цели |

На данном этапе указывается сумма средств, которую организация-заказчик готова выделить на достижение сформулированной бизнес-цели проекта. Указанная сумма является результатом определения порядка величины и ошибка в оценке может составлять от ~ -20% до +100% |

|

|

11. |

Назначение руководителей проекта и общее определение полномочий ключевых членов проектной команды: РП, спонсор, координатор |

Руководитель проекта назначается уставом проекта и формально приступает к выполнению своих обязанностей на следующий день после подписания устава проекта. Руководитель, или менеджер, проекта несет основную ответственность за общее планирование, направление и контроль проекта в течение всех фаз его жизненного цикла, ставя целью получение желаемого результата в рамках утвержденного бюджета и расписания. Основная задача руководителя проекта — объединение усилий всех лиц, участвующих в проекте. Для решения этой задачи менеджер проекта наделяется полномочиями по проекту, т.е. правом отдавать функциональным лидерам проекта распоряжения, необходимые для планирования, исполнения, мониторинга, оценивания и контроля работ, которые должны быть выполнены по данному проекту. Руководство проектом также включает в себя получение информации, необходимой для планирования, мониторинга, оценивания и контроля проекта. Роль спонсора проекта обычно берет на себя (не назначается!!!) менеджер высшего звена, который действует от лица руководства компании, финансирующей или исполняющей проект. Ключевая задача спонсора заключается в обеспечении ресурсов проекта, в том числе административных, а также в обеспечении связи между проектом и руководством организации-заказчика. На проекте спонсор является лицом, принимающим те решения, которые находятся за пределами полномочий руководителя проекта, например: — утверждать бизнес-цели проекта, включая расписания и бюджет, и вносимые в них изменения; — назначать и утверждать менеджера проекта, а также утверждать соответствующую должностную инструкцию и порядок подчинения; |

|

|

формировать стратегические указания для менеджера проекта по ходу отслеживания результатов проекта; — вносить и утверждать основные изменения по проекту и решения, касающиеся выделения ресурсов; — принимать решения о внесении изменений в базовую линию проекта. Роль спонсора проекта обычно не предполагает работы с полной занятостью вне зависимости от размера проекта. Администратор (координатор) проекта — это специфическая функция на проекте, которая необходима для поддержки работ, связанных с администрированием и документированием функционирования проектной организации и обеспечением инфраструктуры проекта. Работа администратора имеет своей ключевой задачей поддержку руководителя проекта на операционном уровне с целью его высвобождения для интеллектуально-сложных задач. В обязанности координатора проекта может входить: администрирование проектных контрактов и договоров на протяжении всего ЖЦ, организация периодического сбора статуса выполнения проекта и т.п. сбор статуса. |

ПОРЯДОК ВЫПОЛНЕНИЯ РАБОТЫ И ФОРМА ОТЧЕТНОСТИ:

Задание 1

Рассмотрев пример, на основе своей предметной области (смотри номер варианта по учебному журналу) разработать устав для выбранного направления деятельности, согласно требованиям, предъявляемым к уставу и техническое задание для информационной системы.

ВАРИАНТЫ ЗАДАНИЙ:

1. Прокат автомобилей

2. Библиотечный фонд города

3. Спортивный клуб

4. Управление складом

5. Автошкола

6. Химчистка

7. Автомастерская

8. Компания по продаже мед.техники

9. Страховая компания

10. Гостиница

11. Ломбард

12. Оптовая база

13. Завод по производству металлоизделий

14. Ювелирная мастерская

15. Предприятие по организации свадебных торжеств

16. Бюро по трудоустройству

17. Нотариальная контора

18. Производство мебели

19. Производство детских игрушек

20. Поликлиника

21. Магазин розничной торговли

22. Спортивный клуб

23. Аэропорт

24. Магазин по ремонту и продаже компьютеров и комплектующих

25. Строительная организация

26. Игровая комната

27. Строительная организация

28. Фотоцентр

29. Городской зоопарк.

Инструкционно–технологическая карта

Практическая работа №2

УП.04 Учебная практика

Тема: Разработка документации для внедрения программного обеспечения с использованием автоматизированных программных средств.

Цель работы (для студентов): изучить структуру разделов руководства оператора по ГОСТ 19.505-79, получить навыки разработки руководства оператора согласно ГОСТ 19.505-79.

Приобретаемые практический опыт: использовать практические приемы и методы в разработке документации

Техника безопасности: инструкция №2

Время работы: 6 ч.

Оснащение рабочего места: персональные компьютеры, посадочные места по количеству обучающихся; рабочее место преподавателя; комплект инструкционно-технологических карт, мультимедийный комплекс для группового пользования, интерактивная доска.

Студент должен в соответствии с ФГОС СПО:

Уметь:

-

У1 – подбирать и настраивать конфигурацию программного обеспечения компьютерных систем;

-

Формируемые профессиональные и общие компетенции:

-

ПК 4.1. Осуществлять инсталляцию, настройку и обслуживание программного обеспечения компьютерных систем.

-

ПК 4.3. Выполнять работы по модификации отдельных компонент программного обеспечения в соответствии с потребностями заказчика

-

ОК 1. Выбирать способы решения задач профессиональной деятельности, применительно к различным контекстам.

-

ОК 2. Осуществлять поиск, анализ и интерпретацию информации, необходимой для выполнения задач профессиональной деятельности.

-

ОК 3. Планировать и реализовывать собственное профессиональное и личностное развитие.

-

ОК 4. Работать в коллективе и команде, эффективно взаимодействовать с коллегами, руководством, клиентами.

Литература:

-

Федорова Г.И. Разработка, внедрение и адаптация программного обеспечения отраслевой направленности. Учебное пособие. Изд.: КУРС, Инфра-М. Среднее профессиональное образование. 2016 г. 336 стр.

-

Установка и настройка программного обеспечения, www.rsdn.ru/article/linux/debian.xml.с.

Методические рекомендации к выполнению практической работы

«Разработка руководства оператора»

Краткая теория и методические рекомендации:

В 2004 — 2005 годах был опубликован минимально необходимый набор «учебно-тренировочных» документов на программы, включающий техническое задание на программу по ГОСТ 19.201-78, программу и методику испытаний по ГОСТ 19.301-79, руководство оператора по ГОСТ 19.505-79. Этого достаточно для разработки программы, проведения испытаний и сдачи ее заказчику.

Структура разделов руководства оператора по ГОСТ 19.505-79 приведена ниже.

Структуру и оформление документа устанавливают в соответствии с ГОСТ 19.105-78.

Составление информационной части (аннотации и содержания) является обязательным [из п. 1.1 ГОСТ 19.505-79]

Руководство оператора должно содержать следующие разделы:

-

назначение программы;

-

условия выполнения программы;

-

выполнение программы;

-

сообщения оператору.

В зависимости от особенностей документы допускается объединять отдельные разделы или вводить новые [из п. 1.2 ГОСТ 19.505-79]

Назначение программы

В разделе «Назначение программы» должны быть указаны сведения о назначении программы и информация, достаточная для понимания функций программы и ее эксплуатации [из п. 2.1 ГОСТ 19.505-79]

Порядок выполнения работы и форма отчетности:

Задание

Разработать руководство оператора для информационной системы согласно ГОСТ 19.505-79. В качестве примера можно выбрать информационную систему, для которой разрабатывалось технического задание в Практической работе № 1, 2.

Требования к руководству следующие:

-

Руководство оператора должно содержать следующие разделы:

-

назначение программы;

-

условия выполнения программы;

-

выполнение программы;

-

сообщения оператору.

-

В разделе «Назначение программы» необходимо указать сведения о назначении программы и предоставить информацию, достаточную для понимания функций программы и ее эксплуатации.

-

В разделе «Условия выполнения программы» укажите условия, необходимые для выполнения программы: минимальный и (или) максимальный состав аппаратурных и программных средств и т.п.

-

В разделе «Выполнение программы» должны быть:

-

указана последовательность действий оператора, обеспечивающих загрузку, запуск, выполнение и завершение программы,

-

приведены описание функций, формата и возможных вариантов команд, с помощью которых оператор осуществляет загрузку и управляет выполнением программы, а также ответы программы на эти команды.

-

В разделе «Сообщения оператору» должны быть приведены тексты сообщений, выдаваемых в ходе выполнения программы, описание их содержания и соответствующие действия оператора (действия оператора в случае сбоя, возможности повторного запуска программы и т.п.).

-

Допускается содержание разделов иллюстрировать поясняющими примерами, таблицами, схемами, графиками, скриншотами.

Инструкционно–технологическая карта

Практическая работа №3

УП.04 Учебная практика

Тема: Измерение характеристик программного обеспечения.

Цель работы (для студентов): познакомиться с возможными проблемами установки программного обеспечения, получить навыки решения проблем установки ПО и написания Руководства по инсталляции программного средства.

Приобретаемые практический опыт: изучить эксплуатационные характеристики качества программного обеспечения.

Техника безопасности: инструкция №2

Время работы: 6 ч.

Оснащение рабочего места: персональные компьютеры, посадочные места по количеству обучающихся; рабочее место преподавателя; комплект инструкционно-технологических карт, мультимедийный комплекс для группового пользования, интерактивная доска.

Студент должен в соответствии с ФГОС СПО:

Уметь:

-

У1 – подбирать и настраивать конфигурацию программного обеспечения компьютерных систем;

-

Формируемые профессиональные и общие компетенции:

-

ПК 4.1. Осуществлять инсталляцию, настройку и обслуживание программного обеспечения компьютерных систем.

-

ПК 4.3. Выполнять работы по модификации отдельных компонент программного обеспечения в соответствии с потребностями заказчика

-

ОК 1. Выбирать способы решения задач профессиональной деятельности, применительно к различным контекстам.

-

ОК 2. Осуществлять поиск, анализ и интерпретацию информации, необходимой для выполнения задач профессиональной деятельности.

-

ОК 3. Планировать и реализовывать собственное профессиональное и личностное развитие.

-

ОК 4. Работать в коллективе и команде, эффективно взаимодействовать с коллегами, руководством, клиентами.

-

ОК 6. Проявлять гражданско-патриотическую позицию, демонстрировать осознанное поведение на основе традиционных общечеловеческих ценностей

Литература:

-

Федорова Г.И. Разработка, внедрение и адаптация программного обеспечения отраслевой направленности. Учебное пособие. Изд.: КУРС, Инфра-М. Среднее профессиональное образование. 2016 г. 336 стр.

-

Установка и настройка программного обеспечения, www.rsdn.ru/article/linux/debian.xml.с.

Методические рекомендации к выполнению практической работы

Основные теоретические сведения

Все программы по характеру использования и категориям пользователей можно

разделить на два класса — утилитарные программы и программные продукты (изделия). Утилитарные программы («программы для себя») предназначены для

удовлетворения нужд их разработчиков. Чаще всего утилитарные программы выполняют роль сервиса в технологии обработки данных либо являются программами решения функциональных задач, не предназначенных для широкого распространения.

Программные продукты (изделия) предназначены для удовлетворения потребностей пользователей, широкого распространения и продажи.

Существуют и другие варианты легального распространения программных

продуктов:

-

freeware – бесплатные программы, свободно распространяемые, поддерживаются самим пользователем, который правомочен вносить в них необходимые изменения;

-

shareware – некоммерческие (условно-бесплатные) программы, которые могут использоваться, как правило, бесплатно.

Ряд производителей использует ОЕМ — программы (Original Equipment Manufacturer), т.е. встроенные программы, устанавливаемые на компьютеры или поставляемые вместе с вычислительной техникой.

Программные продукты (ПП) могут создаваться как:

-

индивидуальная разработка под заказ;

-

разработка для массового распространения среди пользователей.

Основными характеристиками программ являются:

-

алгоритмическая сложность (логика алгоритмов обработки информации);

-

состав и глубина проработки реализованных функций обработки;

-

полнота и системность функций обработки;

-

объём файлов программ;

-

требования к операционной системе и техническим средствам обработки со стороны программного средства;

-

объём дисковой памяти;

-

размер оперативной памяти для запуска программ;

-

тип процессора;

-

версия операционной системы;

-

наличие вычислительной сети и др.

Программные продукты имеют многообразие показателей качества, которые отражают различные аспекты.

Основная характеристика программного продукта – это его общая полезность, которая включает в себя мобильность, исходную полезность и удобство эксплуатации.

Мобильность ПП означает их независимость от технического комплекса системы обработки данных, операционной среды, сетевой технологии обработки данных, специфики предметной области и т.п. Мобильный (многоплатфорный) программный продукт может быть установлен на различных моделях компьютеров и операционных систем, без ограничений на его эксплуатацию в условиях вычислительной сети. Функции обработки такого программного продукта для массового использования без каких-либо изменений.

Исходная полезность характеризуется следующими показателями:

-

надежность;

-

эффективность;

-

учет человеческого фактора;

Надежность работы ПП определяется бессбойностью и устойчивостью в работе программ, точностью выполнения предписанных функций обработки, возможностью диагностики возникающих в процессе работы программ ошибок.

Эффективность ПП оценивается как с позиций прямого его назначения – требований пользователя, так и сточки зрения расхода вычислительных ресурсов, необходимых для его эксплуатации. Расход вычислительных ресурсов оценивается через объем внешней памяти для размещения программ и объём оперативной памяти для запуска программ.

Учёт человеческого фактора означает обеспечение дружественного интерфейса для работы конечного пользователя, наличие котекстно- зависимой подсказки или обучающей системы в составе программного средства, хорошей документации для освоения и использования, заложенных в программном средстве функциональных возможностей, анализ и диагностику возникших ошибок и др.

Удобство эксплуатации включает следующие показатели качества:

-

модифицируемость;

-

коммуникативность.

Модифицируемость ПП означает способность к внесению изменений, например расширение функций обработки, переход на другую техническую базу обработки и т.п.

Коммуникативность ПП основана на максимально возможной их интеграции с другими программами, обеспечении обмене данными в общих форматах представления (экспорт/импорт баз данных, внедрение или связывание объектов обработки и др.).

Естественно, что в условиях существования рынка программных продуктов важными характеристиками являются: стоимость; количество продаж; длительность продаж (время нахождения на рынке); известность фирмы-разработчика и программы; наличие программных продуктов аналогического назначения.

Для оценки качества программного средства (ПС) используются различные способы получения информации о нём:

-

измерительный – основан на получении информации о свойствах и характеристиках ПС с использованием инструментальных средств (например, объём ПС);

-

регистрационный – получение информации во время испытаний или функционирования ПС, когда регистрируется и подсчитываются определённые события (число сбоев и отказов и др.);

-

органолептический – анализ восприятия органов чувств, служащий для определения таких показателей как удобство применения ПС, его эффективность и др.;

-

расчётный – на ранних этапах разработки применятся теоретические и эмпирические зависимости, статистические данные, накапливаемые при испытаниях, эксплуатации и сопровождении ПС;

-

экспертный — рекомендован к применению при определении показателей наглядности, полноты и доступности программной документации, легкости освоения, структурности;

-

социологические – основаны на обработке специальных анкет-вопросников.

Качество ПС определяется путём сравнения полученных расчётных значений показателей

-

соответствующими базовыми значениями показателей существующего аналога или расчётного ПС, принимаемого за эталонный образец.

Значения базовых показателей ПС должны соответствовать значениям показателей, отражающих современный уровень качества и прогнозируемый мирровый уровень. В качестве аналогов выбираются реально существующие ПС того же функционального значения, что и сравниваемое, с такими же основными параметрами, подобной структуры и применяемые в тех же условиях эксплуатации.

Для оценки характеристик качества должны быть установлены метрики показателей. Для простоты расчета комплексных показателей и интегральной оценки качества, все метрики должны иметь одну и ту же область значений, соответствующую выбранной шкале: [0,1÷1] или [0,1÷10].

В метриках применяют различные методы определения значений показателей: измерительный, регистрационный, органолептический, расчетный, экспертный, социологический, а также их сочетания по установленным правилам. При определении метрик следует руководствоваться принципами реализуемости, объективности и точности оценки метрик.

Измерительный метод основан на получении информации с использованием инструментальных средств.

Регистрационный метод основан на получении информации во время испытаний или функционирования программного обеспечения, когда регистрируют или подсчитывают определенные события (время и число сбоев или отказов, время передачи управления другим модулям, время начала и окончания работы).

Органолептический метод основан на использовании информации, полученной в результате анализа восприятия органов чувств (зрения, слуха) для определения показателей удобства применения.

Расчетный метод основан на использовании теоретических и эмпирических зависимостей (на ранних стадиях разработки), статистических данных, накапливаемых при испытаниях, эксплуатации и сопровождении программного обеспечения. При помощи расчетного метода определяют длительность вычислений, время реакции, показатели надежности, необходимые ресурсы.

Экспертный метод основан на определении значений показателей качества ПО экспертами, компетентными в решении данной задачи, на базе их опыта и интуиции.

Экспертный метод применяют в тех случаях, когда задача не может быть решена никаким другим из существующих способов или другие методы являются значительно более трудоемкими.

Социологические методы основаны на обработке специальных анкет -вопросников.

В таблице 2 представлены общие контрольные вопросы для испытаний и оценки качества программного обеспечения.

ПОРЯДОК ВЫПОЛНЕНИЯ РАБОТЫ И ФОРМА ОТЧЕТНОСТИ:

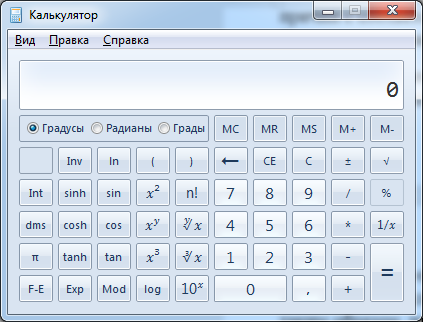

Задание 1. Сравнить программные продукты Калькулятор от фирмы Microsoft и разработанный студентами.

Задание 2. Сравнить программные продукты MyTest и разработанный студентами.

Сравнение проводить по следующим оценочным элементам: надежность ПС, сопровождаемость, корректность. Критерии оценки (0 до 1). Все сравнение занести в следующую таблицу.

|

Наименование |

Метод оценки |

Оценка калькулятора фирмы Microsoft |

Оценка калькулятора |

|

Оценочные элементы фактора «Надежность ПС» |

|||

|

Наличие требований к программе по устойчивости функционирования при наличии ошибок во входных данных |

Экспертный |

||

|

Возможность обработки ошибочных ситуаций |

|||

|

Полнота обработки ошибочных данных |

|||

|

Наличие тестов для проверки допустимых значений входных данных |

|||

|

Наличие системы контроля полноты входных данных |

|||

|

Наличие средств контроля корректности входных данных |

|||

|

Наличие требований к программе по восстановлению процесса выполнения в случае сбоя ОС, внешних устройств, процессора |

|||

|

Наличие требований к программе по восстановлению результатов при отказах ОС, внешних устройств, процессора |

|||

|

Наличие средств восстановления при сбоях оборудования |

|||

|

Наличие возможности повторного старта с точки прерывания |

|||

|

Наличие обработки неопределенностей |

|||

|

Наличие централизованного управления процессами, конкурирующими из-за ресурсов |

|||

|

Наличие возможности автоматически обходить ошибочные ситуации в процессе вычисления |

|||

|

Всего: |

|||

|

Оценочные элементы фактора «Сопровождаемость» |