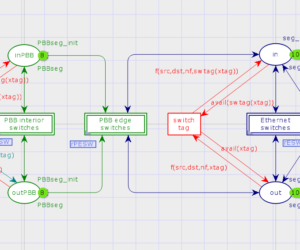

Reenterable Model of Provider Backbone Bridge

The model has the same structure for any given PBB network. It evaluates the maximal and average network response time on-fly. The network topology is inputted as a value of dedicated constant together with other parameters such as addresses of various types of terminal and communication equipment their performance and the number of ports. Reenterable models are devised for model-driven design of networks. Dmitry A. […]

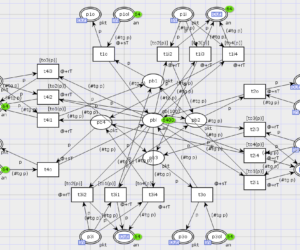

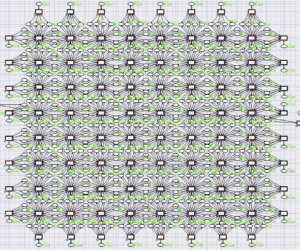

Reenterable Model of Rectangular Communication Grid with Cut-through Nodes

A reenterable model of communication grid with cut-through nodes is constructed. The cut-through transmission of packets works fast, because it uses only the head of packet, which contains the destination address, for the forwarding decision. The reenterable models of the grid structures do not depend on the grid size that is the main advantage of reenterable models. The grid performance and average packet delivery time […]

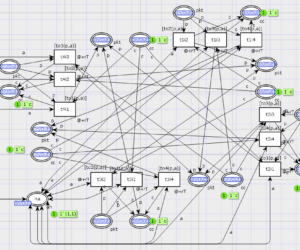

Reenterable Model of Rectangular Communication Grid

A reenterable model of communication grid with store-and-forward (SAF) nodes is constructed. The reenterable models of the grid structures do not depend on the grid size that is the main advantage of reenterable models. The grid performance and average packet delivery time are evaluated for various intensity of Poisson and Uniform distributions. Shmeleva T.R. Efficiency estimation of computing grids with various traffic types. Proceedings […]

Rectangular Grid with Cut-through Switching Nodes

The model is composed of packet switching nodes situated on a rectangular grid and generators of traffic attached to the grid borders. It is supplied with malefactor models in the form of traffic guns disguised under regular multimedia traffic. Switching nodes use cut-through transmission of packets that works fast, because it uses only the head of packet, which contains the destination address, for the forwarding […]

Rectangular grid under disguised traffic attack

The model consists of an 8×8 matrix of switching nodes that deliver packets to computing nodes which are attached to the matrix borders and produce and consume packets. Traffic guns are added to the model to represent traffic attacks. Simulation in CPN Tools revealed simple and dangerous traffic gun configurations. D. A. Zaitsev , T. R. Shmeleva, W. Retschitzegger, B. Pröll Security of grid structures […]

Source Code

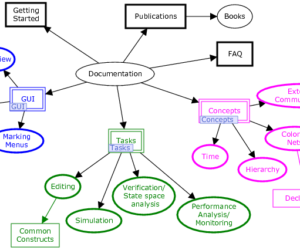

GUI No documentation currently available. Simulator If you are on Windows, you need a recent version of Cygwin You need a patched version of SML/NJ to get started. In some directory run bin/buildml where is the minor version you wish to install, e.g., 73. The directory created before must be added to your path Test that SML/NJ installed correctly by executing sml Then try executing […]

Random distribution functions

Term definitions Random-number generator: A function that generates numbers that are uniformly distributed over the interval (0,1). Random-variate generator: A function that generates numbers whose probability distribution is different from that of the uniform on the interval (0,1). Random-variate generators Below is a brief summary of the random-number generators that are available. Click on a function name to see a more detailed explanation. bernoulli(p:real) : […]

Bernoulli

Function for generating values from Bernoulli distributions. Interface bernoulli(p:real) : int where 0.0<=p<=1.0. The value returned is either 0 or 1. The function returns a drawing from a Bernoulli distribution with probability p for success (i.e., success=1). It raises Bernoulli exception if p<0.0 or p>1.0. Characteristics Mean: p Variance: p(1-p) Example bernoulli(1.0/6.0) Throw a die and observe if a six was thrown. This experiment has […]

Beta

Note: Introduced in CPN Tools 3.2.2. Interface beta(a:real, a:real) : real where a,b>=0.0. Returns a drawing from a beta distribution with parameters a and b. Raises Beta exception, ifa<=0.0 or b<=0.0. Related pages Random distribution functions

Binomial

Function for generating values from binomial distributions. Interface binomial(n:int, p:real) : int where n>=1 and 0.0<=p<=1.0. This function returns a drawing from a binomial distribution with n experiments and probability p for success. It raises Binomial exception if n<1 or p<0.0 or p>1.0. Characteristics Mean: np Variance: np(1-p) Probability mass functions for binomial distributions: Example binomial (100, 1.0/6.0) Throw a die 100 times and observe […]

51

|

PH.all() |

val n = 5; |

|||

|

Think |

5 |

1`ph(1)++ |

||

|

colset PH = index ph with 1..n; |

||||

|

1`ph(2)++ |

||||

|

PH |

colset CS = index cs with 1..n; |

|||

|

p |

1`ph(3)++ |

|||

|

1`ph(4)++ |

var p: PH; |

|||

|

1`ph(5) |

||||

|

fun Chopsticks(ph(i)) = |

||||

|

Take |

||||

|

1`cs(i) ++ 1`cs(if i=n then 1 else i+1); |

||||

|

Chopsticks |

||||

|

Chopsticks(p) |

||||

|

p |

|

CS.all() |

||||

|

p |

Eat |

Unused |

5 |

1`cs(1)++ |

|

PH |

Chopsticks |

1`cs(2)++ |

||

|

CS |

1`cs(3)++ |

|||

|

p |

1`cs(4)++ |

|||

|

1`cs(5) |

||||

|

Chopsticks(p) |

||||

|

Put Down |

||||

|

Chopsticks |

Модель в CPN Tools имеет компактное представление благодаря использованию указанных множеств цветов для описания философов (PH) и палочек для еды (CS), а также функции Chipsticks, которая возвращает номера палочек, используемых философом ph(i).

Сохраненный отчет имеет вид:

Statistics

————————————————————————

State Space

|

Nodes: |

11 |

|

Arcs: |

30 |

|

Secs: |

0 |

|

Status: Full |

|

|

Scc Graph |

1 |

|

Nodes: |

|

|

Arcs: |

0 |

|

Secs: |

0 |

Boundedness Properties

————————————————————————

|

Best Integers |

Bounds |

Upper |

Lower |

|

|

Page’Eat |

1 |

1 |

2 |

0 |

|

Page’Think |

5 |

5 |

3 |

|

|

Page’Unused_Chopsticks |

1 |

1 |

Best Upper Multi-set Bounds Page’Eat 1 1`ph(1)++

1`ph(2)++

1`ph(3)++

1`ph(4)++

1`ph(5) Page’Think 1 1`ph(1)++

1`ph(2)++

1`ph(3)++

1`ph(4)++

1`ph(5) Page’Unused_Chopsticks 1

1`cs(1)++

1`cs(2)++

1`cs(3)++

1`cs(4)++

1`cs(5)

52

Best Lower Multi-set Bounds

|

Page’Eat 1 |

1 |

empty |

|

Page’Think |

empty |

|

|

Page’Unused_Chopsticks 1 |

empty |

Home Properties

————————————————————————

Home Markings: All

Liveness Properties

————————————————————————

Dead Markings: None

Dead Transitions Instances: None

Live Transitions Instances: All

Fairness Properties

————————————————————————

Page’Put_Down_Chopsticks 1 Impartial

Page’Take_Chopsticks 1 Impartial

————————————————————————

Раздел статистики (Statistics) описывает размер пространства состояний и графа связных компонентов. Раздел ограниченности (Boundedness) указывает верхнюю и нижнюю границы маркировок в числовом виде и в виде мультимножества. Раздел домашних (Home) свойств указывает список домашних маркировок. Раздел свойств живости (Liveness) описывает тупики и живые переходы. Раздел свойств справедливости (Fairness) описывает тип справедливости переходов сети.

Отметим, что CPN Tools не дает возможности сохранить полное сформированное пространство состояний, которое размещается во временных файлах CPN Tools. Чтобы исследовать его вне границ стандартного отчета, следует написать специальные запросы к пространству состояний на языке CPN ML.

11.3. Имитация поведения сети

Система CPN Tools может использоваться как обычная система имитационного моделирования. Когда поведение сети достаточно сложное, можно смоделировать его на больших интервалах времени и сделать выводы о характеристиках моделируемой системы. В особенности, когда в модели широко используются случайные функции, больший интерес представляют ее статистические свойства, нежели ее пространство состояний. Например, можно имитировать поведение модели Ethernet в течение одного дня реального времени и сделать выводы о таких ее особенностях как среднее время отклика, процент коллизии и т.д.

С точки зрения обычной системы имитационного моделирования CPN Tools предоставляет недостаточно стандартных средств для такого анализа. В CPN Tools нет инструментов для управления временем, кроме быстрого исполнения заданного в палитре Моделирование количества шагов. Но есть

53

возможность выбрать достаточно большое количество шагов, чтобы обеспечить длительность процесса моделирования, соответствующую реальному времени. Кроме того, CPN Tools не вычисляет первичную статистическую информацию, такую как максимальное, минимальное и среднее количество фишек в позициях, частоты срабатывания переходов и т.д. Но система предоставляет язык для описания процессов накопления и вычисления характеристик; тот же самый язык раскрашенных сетей Петри может применяться для оценки статистических характеристик моделей. Такие дополнительные сети назовём измерительными фрагментами, они будут рассмотрены в следующем подразделе.

Имитационное моделирование предполагает специальную организацию экспериментов с моделью. Первое – масштабирование времени. Время в CPN Tools измеряется в единицах модельного времени (MTU), которые не имеет размерности, и представляется натуральным числом. Именно поэтому масштабирование времени представляет большой интерес, чтобы сделать модель реалистичной. Пример масштабирования времени описан в Приложении П7 для модели Ethernet. Определяются времена в реальных единицах (мс, нс) из описания аппаратных средств и программного обеспечения. Затем выбирается MTU, как наименьший интервал времени. Хотя для последующего развития модели рационально выбрать величину MTU ещё меньшей для моделирования более быстрой аппаратуры в будущем. Например, наименьшая задержка для модели Ethernet составляет 500 нс, но была выбрана MTU, равная 100 нс. Затем все времена модели пересчитывается в MTU. Например, 200 мс соответствует 200000 нс / 100 нс = 2000 MTU. После получения результатов моделирования время должно быть пересчитано обратно в реальные единицы времени. Например, полученное среднее время отклика равно 389 MTU или 38900 нс или 38.9 мс.

Второе – существование стационарного режима поведения модели. Если такой режим существует, модель сбалансирована. Увеличение длительности времени моделирования не вызывает существенное изменение ее статистических характеристик. Простейшим способом определить наличие стационарного режима является последовательное увеличение длительности времени моделирования. Если характеристики не изменяются после определенного момента времени моделирования, тогда стационарный режим имеет место. Отметим, что стационарный режим не может существовать, когда исходная сеть не сбалансирована; например, потоки со скоростью 100 Мбит/с направлены в сеть с пропускной способностью 10 Мбит/с.

Третье – оценка средних (и других статистических моментов) характеристик в стационарном режиме. Предположим, что модель вычисляет характеристики, но результаты, полученные в единственном эксперименте с моделью, не представляют ценности. Должно быть проведено несколько экспериментов с моделью, и согласно математической статистике, их число должно быть около 20. Для более сложных оценок должен быть учтен доверительный интервал.

54

11.4. Измерительные фрагменты

Так как язык раскрашенных сетей Петри представляет собой полную алгоритмическую систему, то он может применяться для накопления и вычисление статистических характеристик. Дополнительные фрагменты сети, добавленные к исходной модели для накопления и вычисления статистических характеристик, назовём, измерительными фрагментами. Рассмотрим несколько простых измерительных фрагментов. Пусть имеется буфер и переход put, увеличивающий его маркировку и переход get, уменьшающий его маркировку:

|

put |

f |

buffer |

f |

get |

|

frame |

||||

Можно легко вычислить количество фишек в буфере в данный момент, используя следующий фрагмент:

|

0 |

|||

|

count |

i-1 |

||

|

i+1 |

i |

||

|

INT |

|||

|

i |

|||

|

f |

buffer |

f |

|

|

put |

get |

||

|

frame |

Чтобы вычислить максимальное количество фишек в позиции buffer, можно использовать следующий измерительный фрагмент:

|

0 |

|||

|

count |

i-1 |

||

|

i+1 |

i |

||

|

INT |

|||

|

i |

|||

|

f |

buffer |

f |

|

|

put |

get |

||

|

m |

frame |

||

0

max

if i+1>m then i+1 else m

INT

Чтобы вычислить среднее число фишек, следует учитывать временные интервалы, так как среднее число распределения вычисляется по формуле:

ac=(c1*dt1 + c2 *dt2 + … + ck*dtk) / dt

где ac – среднее количество фишек, ci – величина на интервале времени dti и dt – общий интервал времени. Следующий фрагмент вычисляет среднее количество фишек в позиции buffer:

55

|

0 |

|||||

|

count |

|||||

|

i+1 |

i-1 |

||||

|

i |

INT |

||||

|

fr |

i |

fr |

|||

|

f |

f |

buffer |

f |

f1 |

clock1 |

|

clock |

put |

get |

|||

|

frame |

@+10 |

frame |

@+20 |

frame |

|

|

m |

m |

||||

|

m+i*(cT()-pt) |

0 |

m+i*(cT()-pt) |

|||

|

sum |

|||||

|

INT |

pt |

||||

|

pt |

|||||

|

0 |

|||||

|

cT() |

cT() |

||||

|

prevt |

|||||

|

INT |

|||||

|

a |

a |

||||

|

0 |

|||||

|

if cT()>0 then (m+i*(cT()-pt)) div cT() else 0 |

average |

if cT()>0 then (m+i*(cT()-pt)) div cT() else 0 |

|||

|

INT |

Перевычисления запускаются в двух случаях: при увеличении (put) и при уменьшении (get) количества фишек. Функция cT(), как описано в Приложении П2, возвращает текущее значение времени модели. Позиция sum сохраняет текущую сумму результатов. Позиция prevt сохраняет значение предыдущего момента времени, когда маркировка позиции buffer была изменена. Позиция average сохраняет среднее количество фишек в позиции buffer.

Более содержательный пример измерительных фрагментов для оценки времени отклика сети Ethernet описан в Приложении П5. Измерительные фрагменты могут применяться как для оценки пропускной способности телекоммуникационных сетей, так и для оценки характеристик качества обслуживания (QoS).

12.Дополнительные возможности CPN Tools

Всистеме CPN Tools существует множество дополнительных средств, описанных в системе онлайн помощи, а также в различных документах, например, в руководстве пользователя языка ML. Настоящий раздел содержит обзор наиболее значимых из них для моделирования телекоммуникационных систем.

12.1. Объединения

Множество цветов объединения является разделенным объединением ранее объявленных множеств цветов. Было указано ограничение, что позиция может содержать фишки только одного множества цветов; описание объединения множеств цветов позволяет преодолеть это ограничение. С помощью объединения (множеств цветов) можно размещать фишки различных множеств цветов в одной позиции.

Синтаксис описания имеет вид:

colset name = union id1[:name1] + id2[:name2] +… + idn[:namen];

56

Если namei пропущено, тогда idi интерпретируется как новая величина (unit), и на неё можно ссылаться как idi. Чтобы извлечь переменные определенного множества цветов, в объединении используются простые операторы:

idi v или idi(v),

где v имеет тип name.

В примере модели Ethernet, описанной в Приложении объединение множеств цветов используется для моделирования сегментов сети Ethernet. Если коллизии не учитываются, что является общим случаем в коммутируемой Ethernet, то сегмент либо свободен, либо передает кадр. Чтобы различать указанные случаи, описано специальное объединение seg:

colset seg = union f:frm + avail timed;

Величина avail означает, что сегмент свободен и доступен для передачи. Во втором случае сегмент передает фрейм f. В системе CPN Tools нет простого подхода для проверки позиции на отсутствие фишек (запрещающих дуг), для этого используется множество цветов seg. Рассмотрим подмодель коммутатора. Каждый входной канал портов коммутатора Port*In извлекает фрейм f и устанавливает вместо него метку avail. Это означает, что передача фрейма завершена и сегмент доступен и готов для передачи следующего фрейма. Каждый выходной канал портов коммутатора Port*Out ждет метку avail перед передачей, извлекает эту метку и передает кадр.

12.2. Списки

Множество цветов список состоит из последовательности элементов одного и того же множества цветов. Список является множеством цветов переменной длины. Стандартные функции дают доступ к обоим концам списка. Для обработки элементов внутри списка используются рекурсивные функции.

Синтаксис описания списка имеет вид:

colset name = list name0 [with int-exp1..int-exp2];

Модификатор with задаёт минимальную и максимальную длину списка. Величины множества цветов списка имеют вид:

[v1, v2,…, vn], где vi типа name0 для i=1..n.

Для работы со списками используются следующие операции:

|

nil |

пустой список (такой же как []) |

|

e::l |

добавить элемент e как голову списка l |

|

l_1^^l_2 |

объединить два списка l_1 и l_2 |

|

hd l |

голова, первый элемент списка l |

tl l length l rev l

map f l

List.nth(l,n)

List.take(l,n)

List.drop(l,n)

List.exists p l

List.null l

57

хвост списка, список с исключенным первым элементом длина списка l

обратный список l

применяет функция f на каждом элементе списка l и возвращает список со всеми результатами

n–ый элемент в списке, где 0 <= n < длина l возвращает первые n элементов списка l

возвращает то, что осталось после исключения первых n элементов списка l возвращает истину, если p истинно для некоторого элемента списка l возвращает истину, если список l пустой

Обычно позиция CPN Tools обеспечивает дисциплину случайного доступа, так как случайная допустимая фишка может быть извлечена переходом:

|

frames |

f |

put |

f |

buffer |

f |

get |

||

|

frame |

frame |

|||||||

|

var f: frame; |

Но телекоммуникационные устройства широко используют очереди (первым пришел – первым обслужен, FIFO), приоритетные дисциплины, стеки (последним пришел – первым обслужен, LIFO) и другие. Списочное множество цветов позволяет организовывать требуемую дисциплину обслуживания. Рассмотрим пример создания очереди (FIFO):

|

lf |

lf |

||

|

[] |

|||

|

frames |

f |

lf^^[f] |

f::lf |

|

put |

buffer |

get |

|

|

frame |

lframe |

||

|

colset lframe=list frame; |

var lf: lframe; |

Чтобы понять множество цветов списка, следует поместить определенные кадры в позицию frames и проследить поведение этой сети. Отметим, что в данном случае позиция buffer содержит только одну фишку и эта фишка является списком кадров. В начальной маркировке список пустой [].

В помощи CPN Tools рассматривается LIFO и приоритетная дисциплины обслуживания. Список позволяет также представлять запрещающие дуги; соответствующие примеры приведены в системе помощи CPN Tools. Более сложные примеры с рекурсивными функциями представлены в [5].

58

Приложение:

Оценка времени отклика сети с помощью модели коммутируемой ЛВС в форме раскрашенной сети Петри

П1. Коммутируемая ЛВС

В последнее время Ethernet стала наиболее широко распространенной технологий, применяемой в ЛВС. Новый этап популярности начался с технологии гигабитной передачи; и технология продолжает развиваться дальше (10Gbps). Концентраторы являются пассивным оборудованием, предназначенным для соединения устройств с помощью проводов. Основным элементом локальной сети (LAN), работающей по технологии Ethernet (IEEE 802.x), является коммутатор кадров. Коммутатор представляет собой устройство с множеством портов. Сегмент LAN (например, образованный с помощью концентратора) или терминальное оборудование, такое как рабочая станция или сервер, может быть подключено к любому порту. Задача коммутатора – перенаправление прибывшего кадра в порт, к которому подключено устройство назначения. Использование коммутатора позволяет уменьшить количество коллизий, так как каждый кадр передается только в порт назначения, что приводит к повышению пропускной способности. Кроме того, повышается качество защиты информации с уменьшением возможности прослушивания трафика. Пример схемы коммутируемой сети представлен на рис. 1.

Рис. 1 – Пример схемы коммутируемой LAN

Как правило, Ethernet работает в полнодуплексном режиме, что позволяет одновременно передавать информацию в обоих направлениях. Для определения номера порта назначения входящего кадра используется статическая или

59

динамическая таблицы коммутации. Такая таблица содержит номер порта для каждого известного MAC адреса. Только статические таблицы коммутации будут использованы при построении модели; моделирование процессов построения динамических таблиц коммутации изучено в [5].

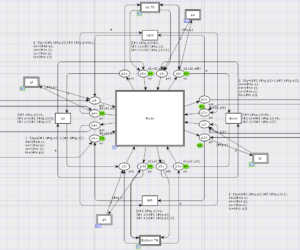

П2. Модель ЛВС

Модель локальной сети LAN, показанной на рис. 1, представлена на рис. 2. Опишем построенную модель. Отметим, что модель представлена в форме раскрашенной сети Петри и состоит из позиций, изображённых эллипсами, переходов, изображённых прямоугольниками, и дуг. Динамические элементы модели, представленные фишками, расположены в позициях и перемещаются по сети в результате срабатывания переходов.

Рис. 2. – Модель примера локальной сети LAN

Элементами построенной модели являются подмодели: коммутатора (SWI), сервера (S), рабочей станции (WS) и измерительной рабочей станции (MWS). Рабочие станции WS1–WS4 представлены одной и той же подмоделью, а именно WS, а рабочая станция WS5 представлена подмоделью MWS. Она осуществляет измерение времени отклика сети. Серверы S1 и S2 представлены подмоделью S. Концентраторы являются пассивным оборудованием и не имеют отдельного модельного представления. Функции концентраторов смоделированы общим использованием соответствующих позиций p*in и p*out всеми подключенными устройствами. Данная модель не рассматривает коллизии.

Каждый сервер и каждая рабочая станция имеет свой MAC адрес, указанный в позициях aS*, aWS*. У коммутатора для каждого порта есть отдельные позиции для входящих (p*in) и исходящих (p*out) кадров. Таким

60

образом, моделируется полнодуплексный режим работы. Двунаправленные дуги используются для моделирования процедур обнаружения несущей. Одна дуга проверяет состояние канала, в то время как другая – выполняет передачу кадров.

Все описания множеств цветов (colset), переменных (var) и функций (fun) используемые в модели, представлены на рис. 3. MAC адреса Ethernet смоделированы целым числом (colset mac). Кадр Ethernet представлен тройкой frm, которая состоит из поля адреса отправителя (src), поля адреса получателя (dst), и специального поля nfrm для нумерации кадров, необходимого для вычисления времени отклика сети. При построении модели мы абстрагируемся от других полей кадра, предусмотренных стандартами технологии Ethernet. Множество цветов seg представляет однонаправленный канал, который может быть либо занят передачей кадра (f.frm), либо свободен (avail), что указывается с помощью объединения множества цветов (union). Отметим, что модификатор timed использован для фишек, которые участвуют во временных операциях, например, в задержках или метках времени.

colset mac = INT timed; colset portnum = INT; colset nfrm = INT;

colset sfrm = product nfrm * INT timed; colset frm = product mac * mac * nfrm timed; colset seg = union f:frm + avail timed;

colset swi = product mac * portnum;

colset swf = product mac * mac * nfrm * portnum timed; colset remsv = product mac * nfrm timed;

var src, dst, target: mac; var port: portnum;

var nf, rnf: nfrm;

var t1, t2, s, q, r: INT;

colset Delta = int with 1000..2000; fun Delay() = Delta.ran();

colset dex = int with 100..200; fun Dexec() = dex.ran(); colset dse = int with 10..20; fun Dsend() = dse.ran(); colset nse = int with 10..20; fun Nsend() = nse.ran();

fun cT()=IntInf.toInt(!CPN’Time.model_time)

Рис. 3 – Описания

В CPN Tools маркировка позиций представлена мультимножеством. Каждый элемент принадлежит мультимножеству с определённой кратностью, то есть в нескольких копиях. Например, начальная маркировка позиции aWS2 – 1`4. Это значит, что позиция aWS2 содержит 1 фишку со значением 4. Объединение фишек показано знаком двойного плюса (++). Фишки временного цвета имеют вид x @ t; это значит, что фишка x может быть использована только после момента времени t. Запись @+d предназначена для представления задержки с продолжительностью d.

Для цитирования: Бокова О.И., Дровникова И.Г., Попов А.Д., Рогозин Е.А. Модель процесса функционирования системы защиты информации от несанкционированного доступа, созданная в программной среде имитационного моделирования «CPN TOOLS». Вестник Дагестанского государственного технического университета. Технические науки. 2019; 46 (1): 90-102. DOI: 10.21822/2073-6185-2019-46-1-90-102

For citation: Bokova O.I., Drovnikova I.G., Popov A.D., Rogozin E.A. Model of the process offunctioning of the information protection system from unauthorized access created in the software environment of imitation modeling «CPN TOOLS». Herald of Daghestan State Technical University. Technical Sciences. 2019; 46 (1): 90-102. (In Russ.) DOI:10.21822/2073-6185-2019-46-1-90-102

ИНФОРМАТИКА, ВЫЧИСЛИТЕЛЬНАЯ ТЕХНИКА И УПРАВЛЕНИЕ

УДК 519.7: 004.05

DOI: 10.21822/2073 -6185-2019-46-1 -90-102

МОДЕЛЬ ПРОЦЕССА ФУНКЦИОНИРОВАНИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА, СОЗДАННАЯ В ПРОГРАММНОЙ СРЕДЕ ИМИТАЦИОННОГО МОДЕЛИРОВАНИЯ «CPN TOOlS»

Бокова О.И.2, Дровникова И.Г.1, Попов АД.4, Рогозин Е.А.3

1-4 Воронежский институт МВД России,

1-4394065, г. Воронеж, пр. Патриотов, 53, Россия,

1e-mail: o.i.bokova@gmail.com, 2e-mail: idrovnikova@mail.ru,

3e-mail: evgenirogozin@yandex.ru, 4e-mail: anton.holmes@mail.ru

Резюме. Цель. В настоящее время проведение вычислительного эксперимента над системой защиты информации от несанкционированного доступа, эксплуатируемой в автоматизированной системе, является трудоёмким процессом. Наибольшую сложность в данном направлении исследований представляет определение вероятностно-временных характеристик и формирование отчётов в процессе функционирования системы защиты информации. С целью анализа, получения и исследования вероятностно-временных характеристик данной системы необходимо разработать математическую модель её функционирования с использованием аппарата имитационного моделирования. Метод. Одним из методов решения указанной проблемы является вычислительный эксперимент, в основе которого лежит построение имитационной модели. В качестве программного продукта имитационного моделирования была выбрана среда «CPN Tools», основными достоинствами которой являются: высокий уровень визуализации, возможность формирования различных отчётов по работе системы, быстрая модифицируемость моделей для решения другого класса задач, а также интеграция с другими программными средствами для формирования графических зависимостей. Результат. Разработана имитационная модель системы защиты информации от несанкционированного доступа в программной среде «CPN Tools», позволяющая получать её вероятностно-временные характеристики, а также проводить исследования защищённости автоматизированной системы с учётом отвлечения значительных вычислительных ресурсов на процесс функционирования системы информационной безопасности при эксплуатации в автоматизированной системе в защищённом исполнении. Вывод. Имитационная модель системы защиты информации от несанкционированного доступа в программной среде «CPN Tools» может использоваться как инструмент при оценке защищённости специальными органами по аттестации объектов информатизации и структурными подразделениями уполномоченных ведомств, а также при проектировании подобных систем с целью недопущения логических ошибок, определения их временных характеристик и сравнения с имеющимися в соответствии с техническим заданием на разрабатываемую систему защиты информации от несанкционированного доступа.

Ключевые слова: автоматизированная система, система защиты информации, несанкционированный доступ, имитационная модель, программная среда, вероятностно-временные характеристики, защита информации

Вестник Дагестанского государственного технического университета. Технические науки. Том 46, №1, 2019 Herald ofDaghestan State Technical University.Technical Sciences. Vol.46, No.1, 2019 _http://vestnik.dgtu.ru/ISSN (Print) 2073-6185 ISSN (On-line) 2542-095Х_

COMPUTER SCIENCE, COMPUTER ENGINEERING AND MANAGEMENT

MODEL OF THE PROCESS OF FUNCTIONING OF THE INFORMATION PROTECTION

SYSTEM FROM UNAUTHORIZED ACCESS CREATED IN THE SOFTWARE ENVIRONMENT OF IMITATION MODELING «CPN TOOLS»

Oksana I. Bokova,2 Irina G. Drovnikova1, Anton D. Popov442, Evgenii A. Rogozin3

1~4Voronezh Institute of the Ministry of the Interior of the Russian Federation,

1~453 Patriotov Str., Voronezh 394065, Russia,

1 2

e-mail: o.i.bokova@gmail.com, e-mail: idrovnikova@mail.ru,

3e-mail: evgenirogozin@yandex.ru, 4e-mail: anton.holmes@mail.ru

Abstract Objectives At present, conducting a computational experiment on a system for protecting information from unauthorized access operated in an automated system is a time consuming process. The greatest difficulty in this area of research is the determination of probabilistic-temporal characteristics and the formation of reports during the operation of the information protection system. In order to analyze, obtain and study the probabilistic-time characteristics of this system, it is necessary to develop a mathematical model of its operation using an imitational modeling tool. Method. One of the methods for solving this problem is a computational experiment, which is based on the construction of a simulation model. The CPN Tools environment was chosen as a software simulation product, the main advantages of which are: a high level of visualization, the ability to generate various reports on the system operation, fast modifiability of models for solving a different class of problems, as well as integration with other software means for the formation of graphical dependencies. Result. A simulation model of the system for protecting information from unauthorized access in the «CPN Tools» software environment was developed. protected performance. Conclusion. The presented im-model model of protecting information from unauthorized access in the software environment «CPN Tools» can be used as a tool in assessing the security of special bodies for the attestation of informatization objects and structural divisions of authorized departments. It can also be used in the design of such systems in order to prevent logical errors, determine their temporal characteristics and compare with the existing ones in accordance with the technical specifications for the system being developed to protect information from unauthorized access.

Keywords: automated system, information protection system, unauthorized access, simulation model, software environment, probabilistic-temporal characteristics, information protection

Введение. В настоящее время вопросы, связанные с формированием требований к системам защиты информации (СЗИ) от несанкционированного доступа (НСД), являются важными и актуальными для автоматизированных систем (АС) в защищённом исполнении. Согласно ГОСТ Р 50922-2006 РД «Основные термины и определения» [1] под защищёнными АС (как объектом защиты) понимаются такие АС, которые необходимо защищать в соответствии с целями защиты информации. Анализируя средства и системы информационной безопасности (ИБ), можно утверждать, что СЗИ от НСД является одной из основных преград для противодействия угрозам НСД к информационному ресурсу АС. Поэтому формирование требований к современным АС в защищённом исполнении приобретает первостепенное значение.

Существующая практика формирования требований к СЗИ от НСД при разработке, сертификации и эксплуатации данных систем показала, что они представляются в виде функционала в соответствии с классом защищённости АС на основе нормативных документов ФСТЭК России, к которым можно отнести руководящий документ «Классы защищённости АС» [2], ГОСТ Р 15408-2013 «Единые критерии безопасности» [3] и др. Основным недостатком данного подхода является то, что не представляется возможным контролировать поведение СЗИ от НСД в АС при её функционировании в масштабе реального времени. Таким образом, используемая в

настоящее время методика формирования требований к СЗИ от НСД в АС требует совершенствования [4].

Постановка задачи. Для устранения указанного недостатка необходимо разработать такую методику формирования требований к СЗИ от НСД в АС, которая явилась бы существенным дополнением к имеющейся статистической методике (функционал практически независим от времени) и давала бы ясную картину функционировании СЗИ в масштабе реального времени. Для этого следует учесть существующие недостатки эксплуатации СЗИ от НСД в АС, к которым, несомненно, можно отнести их ресурсоёмкость (отвлечение вычислительных ресурсов АС), что в целом мешает функционированию АС по их основному предназначению (обработка, хранение и передача информации). С учётом выше изложенного разрабатываемая методика формирования требований к СЗИ от НСД в АС должна базироваться на методах математического моделирования, позволяющих исследовать эти системы в реальном (динамическом) режиме и давать практические рекомендации по использованию средств и систем ИБ на объектах информатизации при их разработке, эксплуатации, сертификации и т.д.

Создание и функционирование СЗИ от НСД в АС представляет собой трудоёмкий процесс [5-8], причиной которого является недетерминированность (неопределённость) данных систем. Это означает, что их разработка и администрирование должны осуществляться с учётом компонентов, потенциально являющихся уязвимыми местами в системе. Например, следует учитывать, могут ли теряться данные в процессе взаимодействия различных подсистем, соответствуют ли протекающие процессы времени их функционирования в СЗИ от НСД и т.д. Таким образом, при разработке подобных систем, как правило, возникает значительное количество ошибок, связанных с тем, что разработчик не всегда может учесть взаимосвязь компонентов, что, вероятно, приведёт к сбоям при работе реальной системы, а, следовательно, — к потере большого количества времени, потраченного на пересмотр предметной области, переработку технической документации и т.д.

При проведении вычислительного эксперимента на функционирующей СЗИ от НСД, сертифицированной по 3-му классу защищённости средств вычислительной техники и по 2-му уровню контроля отсутствия недокументированных возможностей, возникли трудности при определении вероятностно-временных характеристик (ВВХ) функционирования подсистемы «Вход в систему», связанные с тем, что выявить данные характеристики возможно только на низком уровне при создании дополнительных функций перехвата Windows Api. Поскольку данный процесс является довольно трудоёмким, в качестве альтернативного пути решения указанной задачи была выбрана разработка математической модели функционирования СЗИ от НСД в АС при помощи имитационного моделирования с использованием специального программного продукта.

Методы исследования. Имитационное моделирование — универсальный метод, используемый как при построении модели, так и при описании с достаточной точностью её поведения во времени. Целью разработки подобных моделей является выбор стратегии функционирования СЗИ от НСД по сравнению с имеющимися для получения её лучшего (оптимального) варианта. Разработка имитационных моделей необходима, поскольку коррекцию ошибок и других недостатков предпочтительнее осуществлять на стадии моделирования, чем при реальном создании СЗИ. А при эксплуатации системы имитационная модель может использоваться для определения её ВВХ с целью оценки эффективности функционирования СЗИ от НСД в АС. Сложившаяся ситуация даёт возможность, используя современные средства моделирования, а также исследования учёных в данной области [9-14], построить подобную модель, основной целью которой служит оценка реального уровня защищённости при создании и эксплуатации СЗИ от НСД в АС.

Построение имитационной модели направлено на определение ВВХ как функционирования СЗИ от НСД в целом, так и её подсистем в АС.

Для имитации функционирования СЗИ от НСД целесообразно использовать программный продукт «CPN Tools», предназначенный для моделирования и анализа, как сетей Петри, так и их разновидностей (цветных сетей Петри, временных сетей Петри).

Выделим основные преимущества пакета «CPN Tools» для имитационного моделирования процесса функционирования СЗИ от НСД:

— наглядность, структурированность и ранжированное описание компонентов имитационной модели;

— модель устраняет недостатки и неопределённости в формальных моделях СЗИ от НСД в АС;

— возможность описания подсистем СЗИ от НСД в АС «Вход в систему», «Разграничения доступа и работа с внешними носителями», «Контроля целостности, регистрации и учёта» а также угроз, влияющих на компоненты системы, в рамках одной сетевой структуры;

— возможность определения ВВХ СЗИ от НСД для оценки эффективности её функционирования с целью проведения вычислительного эксперимента;

— возможность проведения анализа имитационной модели СЗИ от НСД при помощи встроенных механизмов получения различного рода отчётов о её функционировании;

— возможность интеграции СЗИ от НСД в АС, то есть более детального описания её компонентов (например, механизма обработки информации, базы данных и т.д.) [15-18]. Программная среда имитационного моделирования «CPN Tools» доступна, как для операционных систем семейства Windows, так и Linux. В ней существует возможность программирования на унифицированном языке моделирования (UML) «Unified Modeling Language». «CPN Tools» позволяет сгенерировать и проанализировать пространство состояний строящейся модели, получая различного рода отчёты о работе сети.

Имитационное моделирование в «CPN Tools» является дискретно-событийным, то есть предполагающим мгновенную смену состояния сети Петри, что в полной мере соответствует конечному марковскому процессу. Поэтому выбор данного программного продукта является оптимальным для проведения исследования.

«CPN Tools» поддерживает два типа моделирования — интерактивное и автоматическое. При интерактивном моделировании пользователь полностью контролирует работу имитационной модели, а именно самостоятельно, используя встроенные в «CPN Tools» функции, переходит между состояниями до необходимого ему шага моделирования. Отличительной чертой данного типа моделирования является то, что все действия пользователь может наблюдать в графическом режиме, что даёт возможность наблюдать работу модели на каждом шаге моделирования. При автоматическом моделировании пользователь указывает количество шагов, которые должны быть пройдены, устанавливает критерии остановки и точки останова. Затем включается процесс симуляции, который моделирует действия системы без участия пользователя, при этом переход между событиями осуществляется случайным образом. В итоге пользователь видит лишь конечное состояние имитационной модели. Результирующий отчёт о проведённых симуляциях будет автоматически сохранён в каталоге создаваемой модели, он содержит пошаговый отчёт о функционировании модели. Преимущество автоматического моделирования по сравнению с интерактивным, заключается в том, что оно позволяет строить имитационные модели больших размеров, поскольку при симуляции выполняется большее число шагов моделирования в секунду.

Обсуждение результатов. На основе результатов исследований учёных по практическому применению СЗИ от НСД в АС построим имитационную модель сети Петри, моделирующую действия пользователя [4, 9-14, 19-23]. Для этого представим разработанную модель в программной среде «CPN Tools», как показано на рис. 1.

Рис.1.Сеть Петри СЗИ от НСД в АС, построенная в программной среде имитационного моделирования

«CPN Tools»

Fig. 1. Petri SZI network from unauthorized access control in the AU, built in the software environment of simulation modeling «CPN Tools»

Имитационная модель является дискретной, динамической, стохастической по причине того, что этими свойствами обладает СЗИ от НСД в АС. Поэтому данная модель будет дискретно-событийной, следственно отражающей свойства во времени, а также мгновенный и случайный переходы из одного состояния в другое [24, 25].

Подробное исследование ВВХ функционирования СЗИ от НСД с обоснованием количества прогонов по сети целесообразно осуществлять на примере моделирования её подсистемы — «Вход в систему» [26].

Поскольку время в «CPN Tools» представляется в виде целого числа, необходимо установить взаимосвязь между реальным и модельным временем функционирования СЗИ от НСД в АС. Выберем для интервала реального времени функционирования СЗИ от НСД следующее соотношение с количеством тактов модельного времени для подсистемы «Вход в систему»: 1 секунда равна 1 такту.

На основе выбранного соотношения установим задержки для всех действий в сети (например, длительность действия «Повторный ввод пароля» в 5 секунд в модели будет составлять 5 тактов модельного времени). Очевидно, что данное соотношение будет оставаться неизменным и при рассмотрении работы всей сети.

Для построения сети и её функционирования приближённо к реальному поведению проведём конфигурацию в виде создания сегмента кода на языке UML (рис. 2), а саму сеть представим на рис. 3.

fun cu гтп еС )=I n^I nf .t^ I n Р N ‘Ti m е. m о d е l_t i m e )

Рис. 2. Настройка сети, имитирующей функционирование подсистемы

«Вход в систему» СЗИ от несанкционированного доступа Fig. 2. Setting up a network that simulates the functioning of the subsystem «Login» GIS from unauthorized access

Рис. 3.Имитационная модель подсистемы «Вход в систему» СЗИ от НСД Fig. 3. Imitation model of the subsystem «Login» GIS from unauthorized access

В «CPN Tools» имеется возможность построить пространство состояний с помощью инструмента «Отображение узла пространства состояния с заданным номером». Пространство состояний представляет собой неупорядоченное множество всех компонентов исследуемой системы, которое включает взаимосвязи между ними и информацию о них. Пространство состояний представляется в виде графа сети Петри, узлами которого являются достижимые маркировки исследуемой модели. Для этого создадим новую страницу и воспользуемся имеющимся инструментом (рис. 4).

Рис. 4.Пространство состояний подсистемы «Вход в систему» СЗИ от НСД Fig. 4. State space of the subsystem «Login» GIS from unauthorized access

«CPN Tools» предоставляет несколько средств для анализа свойств рассматриваемой системы с использованием пространства состояний. Первоочередным обычно является создание отчёта о состоянии пространства, содержащего информацию о стандартных поведенческих свойствах модели CPN, таких как отсутствие или наличие взаимоблокировок, минимальное и максимальное количество маркеров в позициях.

Пользователь также может интерактивно отображать отдельные части пространства состояний и проверять отдельные состояния и события, что может стать эффективным способом отладки системы. «CPN Tool»s реализует набор функций, которые позволяют пользователю перемещаться по пространству состояний несколькими способами и тем самым исследовать свойства системы.

В пространстве состояний легко заметить, что все вершины имеют потомков, и сеть не является тупиковой. Таким образом, можно констатировать, что все компоненты подсистемы СЗИ от НСД «Вход в систему» взаимосвязаны между собой и исключают ситуацию блокировки.

Более полной информацией о пространстве состояний служит отображение имени сработавшего перехода на дуге между двумя узлами и маркировкой, соответствующей конкретно-

му узлу (в данном примере это узлы 10 и 12, рис. 4). Для отображения маркировки узла пространства состояний следует кликнуть левой кнопкой мыши на треугольнике соответствующего узла. Пространство состояний с отображением маркировок в узлах и сработавших переходов подсистемы «Вход в систему» СЗИ от НСД представлено на рис. 4.

Для проверки полученной сети на адекватность [27] осуществим необходимое количество шагов, в результате которых суммарное количество фишек в позициях «r2» и «r4», «r04» и «r6», «r5» и «r7» составит 50. В состояниях «r2» и «r4» — это 6 и 44 фишки (рис. 5), в состояниях «r04» и «r6» — 45 и 5 фишек (рис. 6), в состояниях «r5» и «r7» — 49 и 1 фишка (рис.7).

Рис. 5. Прогон модели для определения количества фишек в позициях «r2» и «r4» Fig. 5. Run the model to determine the number of chips in the positions of «r2» and «r4»

Рис. 6. Прогон модели для определения количества фишек в позициях «r04» и «r6» Fig. 6. Run the model to determine the number of chips in the positions «r04» and «r6»

Рис. 7. Прогон модели для определения количества фишек в состояниях «г5» и «г7» Fig. 7. Run the model to determine the number of chips in the «r5» and «r7» states

С учётом выше изложенного частоту появления фишек в состояниях «г2», «г6», «г7» определим, как:

рг 2 = — = 0,12; рг6 = — = 0,1; рг1 = — = 0,02. r2 50 50 50

(1)

Вычислим с точностью s 0,01 и достаточностью D 0,99 необходимое количество прого-

нов по сети N для вероятности появления события [27]:

N:

P(1~ Р)

Ф,

-1 D

(2)

где Ф° — функция Лапласа.

Соответственно необходимое количество прогонов для позиций «г2», «г6», «г7» будет

равно:

= 0.12(1 0.12) 2.582 = 1029,1584 и 1030; 0.012

= 01(1 ~0 1) 2.582 = 59 90,16 и 5991; r6 0.012 , ;

= 0Ш^0Ш) 2.582 = 1034,6544 и 1035. 0.012

(3)

Для определения необходимого количества прогонов по сети для функционирования подсистемы СЗИ от НСД «Вход в систему» выбираем максимальное из трёх полученных значений, округляя его в большую сторону ( N = 7030 ) (рис. 8).

При анализе производительности для сбора достоверных ВВХ функционирования СЗИ от НСД необходимо запустить несколько симуляций. Для осуществления автоматического запуска заданного количества симуляций может использоваться функция CPN’Replications.nreplications. При применении инструмента Evaluate ML к коду «CPNReplications.nreplication 2» будут выполняться два моделирования (рис. 8).

Основная идея репликации моделирования в программной среде «CPN Tools» состоит в сборе оценок из набора независимых статистически идентичных симуляций, которые начинаются и останавливаются одинаково, используя при этом одни и те же входные параметры.

Две статистически идентичные симуляции временной модели функционирования подсистемы «Вход в систему» СЗИ от НСД начинаются в одинаковом начальном состоянии и останавливаются при выполнении одного и того же критерия останова. В представленной на рис. 8 модели таким данным критерием является то, что в поглощающее состояние должно прийти

s

7030 маркеров. Анализ производительности посредством автоматического моделирования, как было сказано выше, реализуется на основе данных из сформированных отчётов.

Рис. 8. Имитационная модель функционирования подсистемы «Вход в систему» СЗИ от НСД с необходимым количеством прогонов Fig. 8. Simulation model of the functioning of the subsystem «Login» NWS from unauthorized access

with the required number of runs

Идея данного анализа заключается в проведении нескольких симуляций имитационной модели, в ходе которых собираются данные о производительности системы. Обычно данные предоставляют информацию о нагрузке на различные состояния, вероятности попадания в состояние и т.д. Сбор данных осуществляется при помощи мониторов, которые указывают, какая именно информация будет собираться. Данные могут быть записаны в электронные таблицы файлов журналов для последующей их обработки и формирования отчётов об эффективности функционирования подсистемы с помощью средних значений, стандартного отклонения и доверительных интервалов.

При запуске симуляций моделирования создаются каталог вывода репликации и отчёт о её состоянии. Отчёт о моделировании репликации может быть сгенерирован, используя соответствующий инструмент, и содержит общую информацию о выполненных симуляциях в каталоге с именем «replication_report.txt». На рис. 9 представлен отчёт для двух повторений временной модели, в котором выделен раздел для каждой симуляции, определяющий количество смоделированных шагов, время модели и причину её остановки.

CPN Tools report for simulation replications

Het: /cygdrive/C/Users/Holmes/Desktop/IMMITACHIONNOE MODEL/CPN Toolsl/3ZIl/#Popov222222222222222222.cpn

Output directory: /cygdrive/C/Users/Holmes/Desktop/IMMITACHIONHOE MODEL/CPN Toolsl/SZIl/output/reps_3

Simulation no.: 1

Steps………: 54135

Model time.. . . : 43

Stop reason…: No more enabled transitions!

iНе можете найти то, что вам нужно? Попробуйте сервис подбора литературы.

Time to run simulation: 25 seconds

Simulation no.: 2

Steps………: 54199

Model time….: 4 5

Stop reason…: No more enabled transitions! Time to run simulation: 25 seconds

Рис. 9. Отчёт о репликации имитационной модели функционирования подсистемы «Вход в систему» СЗИ от НСД

Fig. 9. Report on replication of the simulation model of the operation of the subsystem «Login to the System» of GIS from unauthorized access

Вывод. В данной статье разработана имитационная модель процесса функционирования СЗИ от НСД в программной среде «CPN Tools» и обосновано количество её прогонов. По срав-

нению с другими видами моделей предложенная имитационная модель позволяет улучшить качество разработки и функционирования СЗИ от НСД в АС. Указанная модель необходима для проведения вычислительного эксперимента с целью анализа и исследования реальных потребительских свойств СЗИ от НСД в АС, а также для разработки программного комплекса анализа и количественной оценки эффективности функционирования системы. Результаты имитационного моделирования процесса функционирования СЗИ от НСД в АС могут быть представлены в виде различных характеристик каждого состояния, описывающих работу как системы в целом, так и её подсистем. Предложенная имитационная модель функционирования СЗИ от НСД в АС может использоваться как основа для построения моделей воздействия различных видов угроз [28, 29] информационному ресурсу АС согласно банку данных ФСТЭК России, а также для исследования ВВХ, влияющих на вычислительные ресурсы системы, а, следовательно, на эффективность её функционирования по прямому назначению.

Библиографический список:

1. ГОСТ Р 50922-2006. Защита информации. Основные термины и определения // М.: Федеральное агентство по техническому регулированию и метрологии, 2006. — 12 c.

2. ФСТЭК РФ. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. М.: Воениздат, 1992. 16 с.

3. ГОСТ Р 15408-2013. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. — М.: Стандартинформ, 2014. 152 с.

4. Математическая модель оценки эффективности систем защиты информации с использованием преобразования Лапласа и численного метода Гивенса / И.Г. Дровникова [и др.] // Труды СПИИРАН. № 3 (52) (2017). С.-Пб.: СПИИРАН, 2017. 2017. № 3(52). С. 234-258. DOI 10.15622/sp.52.

5. Беляева О.В. Имитационное моделирование систем защиты информации / О.В. Беляева, В.А. Грицык // Международный журнал экспериментального образования. 2010. № 5. С. 67.

6. Григорьев В.А. Имитационная модель системы защиты информации / В.А. Григорьев, А.В. Карпов // Программные продукты и системы. 2005. № 2. С. 26-30.

7. «Страж NT». Руководство администратора. URL: http://www.guardnt.ru/download/doc/admin_guide_nt_3_0.pdf (дата обращения: 23.07.2018).

8. Система защиты информации от несанкционированного доступа «Страж NT». Описание применения. URL: http://www.rubinteh.ru/public/opis30.pdf (дата обращения: 23.07.2018).

9. Charaf Н. A colored Petri-net model for control execution of distributed systems / H. Charaf, S. Azzouzi // 4th International Conference on Control, Decision and Information Technologies (CoDIT). 2017. pp. 277-282.

10. Меньших В.В. Получение оценок эффективности системы защиты информации с использованием автоматной модели имитации функционирования защищенной информационной системы / В.В. Меньших, Е.В. Петрова // Информация и безопасность. 2011. Т. 14. № 1. С. 125-128.

11. Jasiul В. Detection and Modeling of Cyber Attacks with Petri Nets / B. Jasiul, M. Szpyrka, J. Sliwa // Entropy. 2014. Vol. 16. Issue 12. pp. 6602-6623.

12. Network security analyzing and modeling based on Petri net and Attack tree for SDN / Y. Linyuan [and others] // 2016 International Conference on Computing, Networking and Communications (ICNC). — 2016. pp. 133-187.

13. Павловский Ю.Н. Имитационные модели и системы / Ю.Н. Павловский. — М.: Фазис: ВЦ РАН, 2000. С. 134.

14. Краснощёков П.С. Оптимизация в автоматизированном проектировании / П.С. Краснощёков, В.В. Морозов, Н.М. Попов. М.: МАКС Пресс, 2008. 323 с.

15. Nikishin K. Implementation of time-triggered ethernet using colored Petri NET / K. Nikishin, N. Konnov, D. Pashchenko // International Conference on Industrial Engineering, Applications and Manufacturing (ICIEAM). 2017. pp. 1-5.

16. Korniyenko B.Y. Design and research of mathematical model for information security system in computer network / B.Y. Korniyenko, L.P. Galata // Science-Based Technologies. 2017. Vol. 34. Issue 2. pp. 114-118.

17. White S.C. Comparison of Security Models: Attack Graphs Versus Petri Nets / S.C. White, S.S. Sarvestani // Advances in Computers. 2014. vol. 94. — pp. 1-24.

18. Исхаков С.Ю. Имитационная модель комплексной сети систем безопасности / С.Ю. Исхаков, А.А. Шелу-панов, А.Ю. Исхаков // Управление, вычислительная техника и информатика. Доклады ТУСУРа. — 2014. — Вып. 2 (32). — C. 82-86.

19. Yang N. Modeling and quantitatively predicting software security based on stochastic Petri nets / N. Yang, H. Yu, Z. Qian, H. Sun // Mathematical and Computer Modelling. — 2012. — Vol. 55. — Issues 1-2. — pp. 102-112.

20. Klaic А. Conceptual Modeling of Information Systems within the Information Security Policies / A. Klaic, M. Golub // Journal of Economics / Business and Management. — 2013. — vol. 1. — Issue 4. — pp. 371-376.

21. Nazareth D. System dynamics model for information security management / D. Nazareth, J. Choi // Information & Management. 2015. vol. 52. Issue 1. — pp. 123-134.

22. Complex Event Processing Modeling by Prioritized Colored Petri Nets / H. Maciá [and others] // IEEE Access. 2016. — vol 4. pp. 7425-7439.

23. Стельмашонок Е.В. Возможности имитационного моделирования для исследования функционирования системы защиты информации / Е.В. Стельмашонок, В.Л. Стельмашонок // Петербургский экономический журнал. 2017. №4. С. 57-68.

24. Алгоритм имитационной модели противодействия несанкционированному доступу к автоматизированной информационной системе специального назначения средствами защиты информации / С.С. Кочедыков [и др.] // Математические методы и информационные технологии управления в науке, образовании и правоохранительной сфере. 2017. С. 98-103.

25. Бугров Ю.Г. Повышение качества имитационной модели системы защиты информации / Ю.Г. Бугров, В.В. Мирошников, Д.В. Кочергин // Информация и безопасность. 2008. Т. 11. № 1. С. 69-73.

26. Рогозин Е.А. Модель функционирования типовой системы защиты информации от несанкционированного доступа в автоматизированных информационных системах ОВД / Е.А. Рогозин, А.Д. Попов // Вестник Воронежского института МВД России. 2016. № 4. С. 122-132.

27. Синегубов С.В. Моделирование систем и сетей телекоммуникаций / С.В. Синегубов. Воронеж: Воронеж. ин-т МВД России, 2016. — 336 с.

28. Моделирование многоуровневых систем защиты информации REDS / А.В. Володько [и др.] // Телекоммуникационные устройства и системы. 2014. С. 423-426.

29. Климов С.М. Имитационные модели испытаний критически важных информационных объектов в условиях компьютерных атак / С.М. Климов // Известия ЮФУ. Технические науки. 2016. № 8 (181). С. 27-36.

References:

1. GOST R 50922-2006. Zashchita informatsii. Osnovnyye terminy i opredeleniya // M.: Federal’noye agentstvo po tekhnicheskomu regulirovaniyu i metrologii, 2006. — 12 c. [GOST R 50922-2006. Data protection. Basic terms and definitions. — М.: Federal’noe agentstvo po tekhnicheskomu regulirovaniyu i metrologii, 2006. 12 p. (in Russ)].

2. FSTEK RF. Rukovodyashchiy dokument. Avtomatizirovannyye sistemy. Zashchita ot nesanktsionirovan-nogo dostupa k informatsii. Klassifikatsiya avtomatizirovannykh sistem i trebovaniya po zashchite informatsii. — M.: Voyenizdat, 1992. — 16 s. [FSTEC RF. Guidance document. Automated systems. Protection against unauthorized access to information. Classification of automated systems and requirements for information security. — M.: Military Publishing, 1992. — 16 p. (in Russ) ].

3. GOST R 15408-2013. Metody i sredstva obespecheniya bezopasnosti. Kriterii otsenki bezopasnosti infor-matsionnykh tekhnologiy. M.: Standartinform, 2014. 152 c [GOST R 15408-2013. The order of creation of the automated systems of protected construction Methods and means of ensuring security. Criteria for assessing the security of information technology. M.: STANDARTINFORM, 2014. 152 p. (in Russ)].

4. Matematicheskaya model’ otsenki effektivnosti sistem zashchity informatsii s ispol’zovaniyem pre-obrazovaniya Laplasa i chislennogo metoda Givensa / I.G. Drovnikova [i dr.] // Trudy SPIIRAN. № 3 (52) (2017). S.-Pb.: SPIIRAN, 2017. 2017. № 3(52). S. 234-258. DOI 10.15622/sp.52. [Mathematical model for estimating the efficiency of information security systems by means of Laplace transformation and Givens method / I.G. Drovnikova [and others] // Trudy SPIIRAN — SPIIRAS Proceedings. 2017. Vol. 3(52). pp. 234-258 (in Russ)].

5. Belyayeva O.V. Imitatsionnoye modelirovaniye sistem zashchity informatsii / O.V. Belyayeva, V.A. Gritsyk // Mezhdunarodnyy zhurnal eksperimental’nogo obrazovaniya. 2010. № 5. S. 67. [Belyaeva O.V. Simulation modeling of information security systems / O.V. Belyaeva, V.A. Gricyk // Mezhdunarodnyj zhurnal ehksperi-mental’nogo obrazovaniya. 2010. vol 5. pp. 67 (in Russ)]

6. Grigor’yev V.A. Imitatsionnaya model’ sistemy zashchity informatsii / V.A. Grigor’yev, A.V. Karpov // Pro-grammnyye produkty i sistemy. 2005. № 2. S. 26-30. [Grigor’ev V.A. Simulation model of information security system / V.A. Grigor’ev, A.V. Karpov // Programmnye produkty i sistemy. 2005. Vol. 2. pp. 26-30 (in Russ)].

7. «Strazh NT». Rukovodstvo administratora. «The Guardian NT». [Administrator’s guide. Available at: http://www.rubinteh.ru/public/opis30.pdf (accessed 23.07.2018) (in Russ)].

8. Sistema zashchity informacii ot nesankcionirovannogo dostupa «Strazh NT». Opisanie primeneniya. [System of protection of information from unauthorized access «Guardian NT». Description of the application. Available at: http://www.guardnt.ru/download/doc/admin_ guide_nt_3_0.pdf (accessed 23.07.2018) (in Russ)].

9. Charaf Н. A colored Petri-net model for control execution of distributed systems / H. Charaf, S. Azzouzi // 4th International Conference on Control, Decision and Information Technologies (CoDIT). 2017. pp. 277-282.

10. Men’shikh V.V. Polucheniye otsenok effektivnosti sistemy zashchity informatsii s ispol’zovaniyem avtomatnoy modeli imitatsii funktsionirovaniya zashchishchonnoy informatsionnoy sistemy / V.V. Men’shikh, Ye.V. Petrova // Informatsiya i bezopasnost’. 2011. T. 14. № 1. S. 125-128.Men’shih V.V. Obtaining assessments of the effectiveness of the information security system using the automatic model of simulating the functioning of a secure in-

formation system / V.V. Men’shih, E.V. Petrova // Informaciya i bezopasnost’. 2011. vol. 16. Issue 1. pp. 125— 128 (in Russ)].

11. Jasiul В. Detection and Modeling of Cyber Attacks with Petri Nets / B. Jasiul, M. Szpyrka, J. Sliwa // Entropy. 2014. vol. 16. Issue 12. pp. 6602-6623.

12. Network security analyzing and modeling based on Petri net and Attack tree for SDN / Y. Linyuan [and others] // 2016 International Conference on Computing, Networking and Communications (ICNC). — 2016. pp. 133-187.

13. Pavlovskiy YU.N. Imitatsionnyye modeli i sistemy / YU.N. Pavlovskiy. — M.: Fazis: VTS RAN, 2000. — S. 134. [Pavlovsky Yu. N. Simulation models and systems / Yu. N. Pavlovsky. M.: Fazis: VC RAN, 2000. 134 p. (in Russ)].

14. Krasnoshchokov P.S. Optimizatsiya v avtomatizirovannom proyektirovanii / P.S. Krasnoshchokov, V.V. Morozov, N.M. Popov. M.: MAKS Press, 2008. 323 s. [Krasnoshchekov P.S. Optimization in computer-aided design / P.S. Krasnoshchekov, V.V. Morozov, N.M. Popov. M.: MAKS Press. ] 2008. ] 323 p. (in Russ)].

15. Nikishin K. Implementation of time-triggered ethernet using colored Petri NET / K. Nikishin, N. Konnov, D. Pashchenko // International Conference on Industrial Engineering, Applications and Manufacturing (ICIEAM). ]2017. Pp. 1-5.

16. Korniyenko B.Y. Design and research of mathematical model for information security system in computer network / B.Y. Korniyenko, L.P. Galata // Science-Based Technologies. 2017. Vol. 34. Issue 2. pp. 114-118.

17. White S.C. Comparison of Security Models: Attack Graphs Versus Petri Nets / S.C. White, S.S. Sarvestani // Advances in Computers. 2014. Vol. 94. pp. 1-24.

18. Iskhakov S.YU. Imitatsionnaya model’ kompleksnoy seti sistem bezopasnosti / S.YU. Iskhakov, A.A. Shelupanov, A.YU. Iskhakov // Upravleniye, vychislitel’naya tekhnika i informatika. Doklady TU-SURa. 2014. Vyp. 2 (32). C. 82-86. [Iskhakov S.Yu. Simulation model of an integrated network of security systems / S.Yu. Iskhakov, A.A. SHelupanov, A.Yu. Iskhakov // Upravlenie, vychislitel’naya tekhnika i informatika. Doklady TUSURa. 2014. Vol. 32. Issue 2. pp. 82-86 (in Russ)]

19. Yang N. Modeling and quantitatively predicting software security based on stochastic Petri nets / N. Yang, H. Yu, Z. Qian, H. Sun // Mathematical and Computer Modelling. 2012. Vol. 55. Issues 1-2. Pp. 102-112.

20. Klaic А. Conceptual Modeling of Information Systems within the Information Security Policies / A. Klaic, M. Golub // Journal of Economics/ Business and Management. 2013. Vol. 1. Issue 4. Pp. 371-376.

21. Nazareth D. System dynamics model for information security management / D. Nazareth, J. Choi // Information & Management. 2015. Vol. 52. Issue 1. pp. 123-134.

22. Complex Event Processing Modeling by Prioritized Colored Petri Nets / H. Maciá [and others] // IEEE Access. 2016. vol 4. Pp. 7425-7439.

23. Stel’mashonok Ye.V. Vozmozhnosti imitatsionnogo modelirovaniya dlya issledovaniya funktsioniro-vaniya sistemy zashchity informatsii / Ye.V. Stel’mashonok, V.L. Stel’mashonok // Peterburgskiy ekonomicheskiy zhurnal. 2017. №4. S. 57-68. [Stel’mashonok E.V. The possibilities of simulation for the study of the functioning of the information security system / E.V. Stel’mashonok, V.L. Stel’mashonok // Peterburgskij ehkonomicheskij zhurnal. 2017. vol. 4. Pp. 57-68 (in Russ)].

24. Algoritm imitatsionnoy modeli protivodeystviya nesanktsionirovannomu dostupu k avtomatiziro-vannoy informatsionnoy sisteme spetsial’nogo naznacheniya sredstvami zashchity informatsii / S.S. Kochedykov [i dr.] // Matematicheskiye metody i informatsionnyye tekhnologii upravleniya v nauke, obrazovanii i pravookhranitel’noy sfere. 2017. S. 98-103. [Algorithm of the simulation model of counteraction to unauthorized access to an automated information system of a special purpose by means of information security / S.S. Kochedykov [and otheres] // Matematicheskie metody i informacionnye tekhnologii upravleniya v nauke, obrazovanii i pravoohranitel’noj sfere. 2017. pp. 98-103 (in Russ)].

25. Bugrov YU.G. Povysheniye kachestva imitatsionnoy modeli sistemy zashchity informatsii / YU.G. Bug-rov, V.V. Miroshnikov, D.V. Kochergin // Informatsiya i bezopasnost’. 2008. T. 11. № 1. S. 69-73. [Bugrov Yu.G. Improving the quality of the simulation model of the information security system / Yu.G. Bugrov, V.V. Miroshnikov, D.V. Kochergin // Informaciya i bezopasnost’. 2008. Vol. 11. Issue 1. Pp. 69-73 (in Russ]

26. Rogozin Ye.A. Model’ funktsionirovaniya tipovoy sistemy zashchity informatsii ot nesanktsioniro-vannogo dostupa v avtomatizirovannykh informatsionnykh sistemakh OVD / Ye.A. Rogozin, A.D. Popov // Vestnik Voronezhskogo instituta MVD Rossii. 2016. № 4. S. 122-132. [Rogozin E.A. Model operation of the standard information system of protection against unauthorized access to automated information systems of the Law Enforces Agencies / E.A. Rogozin, A.D. Popov // Vestnik Voronezhskogo instituta MVD Rossii — Bulletin of the Voronezh Institute of the Ministry of the Interior of Russia. 2016. № 4. Pp. 122-132 (in Russ)]

27. Sinegubov S.V. Modelirovaniye sistem i setey telekommunikatsiy / S.V. Sinegubov. Voronezh: Voronezh. in-t MVD Rossii, 2016. 336 s. [Sinegubov S.V. Modelirovanie sistem i setej telekommunikacij / S.V. Sinegubov— Voronezh: Voronezh. Institute of MIA of Russia. 2016. 336 p. (in Russ)]

28. Modelirovaniye mnogourovnevykh sistem zashchity informatsii REDS / A.V. Volod’ko [i dr.] // Tele-kommunikatsionnyye ustroystva i sistemy. 2014. S. 423-426. [Modeling of multi-level information security systems REDS / A.V. Volod’ko [and others] // Telekommunikacionnye ustrojstva i sistemy. 2014. Pp. 423-426 (in Russ)]

29. Klimov S.M. Imitatsionnyye modeli ispytaniy kriticheski vazhnykh informatsionnykh ob»yektov v usloviyakh

komp’yuternykh atak / S.M. Klimov // Izvestiya YUFU. Tekhnicheskiye nauki. 2016. № 8 (181). S. 27-36.

[Klimov S.M. Simulation models of testing critical information objects in conditions of computer attacks / S.M.

Klimov // Izvestiya YUFU. Tekhnicheskie nauki. 2016. Vol. 181 Issue 1. pp. 27-36 (in Russ)]

Сведения об авторах:

Бокова Оксана Игоревна — доктор технических наук, профессор, заместитель начальника Воронежского института МВД России по научной работе.

Дровникова Ирина Григорьевна — доктор технических наук, доцент, профессор кафедры автоматизированных информационных систем органов внутренних дел Воронежского института МВД России.

Попов Антон Дмитриевич — преподаватель кафедры автоматизированных информационных систем органов внутренних дел Воронежского института МВД России.

Рогозин Евгений Алексеевич — доктор технических наук, профессор, профессор кафедры автоматизированных информационных систем органов внутренних дел Воронежского института МВД России.

Information about the authors:

Oksana I. Bokova — Dr.Sci. (Technical), Prof., Deputy Head of the Voronezh Institute of the Ministry of Internal

Affairs of Russia for Scientific Work.

Irina G. Drovnikova — Dr. Sci. (Technical), Prof., Department of Automated Information Systems of Internal Affairs.

Anton D. Popov — Lecturer at the Department of Automated Information Systems of Internal Affairs Agencies

Evgeny A. Rogozin — Dr. Sci. (Technical), Prof., Department of Automated Information Systems of Internal Af-

fairs.

Конфликт интересов

Авторы заявляют об отсутствии конфликта интересов. Поступила в редакцию 15.12.2018. Принята в печать 30.01.2019.

Conflict of interest.

The authors declare no conflict of interest.

Received 15.12.2018.

Accepted for publication 30.01.2019.