Connecting to the Router

There are two types of routers:

- With default configuration

- Without default configuration. When no specific configuration is found, IP address 192.168.88.1/24 is set on ether1 or combo1, or sfp1.

More information about the current default configuration can be found in the Quick Guide document that came with your device. The quick guide document will include information about which ports should be used to connect for the first time and how to plug in your devices.

This document describes how to set up the device from the ground up, so we will ask you to clear away all defaults.

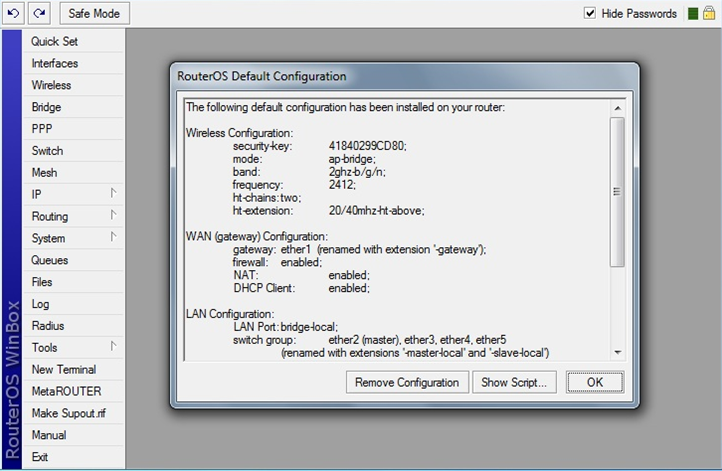

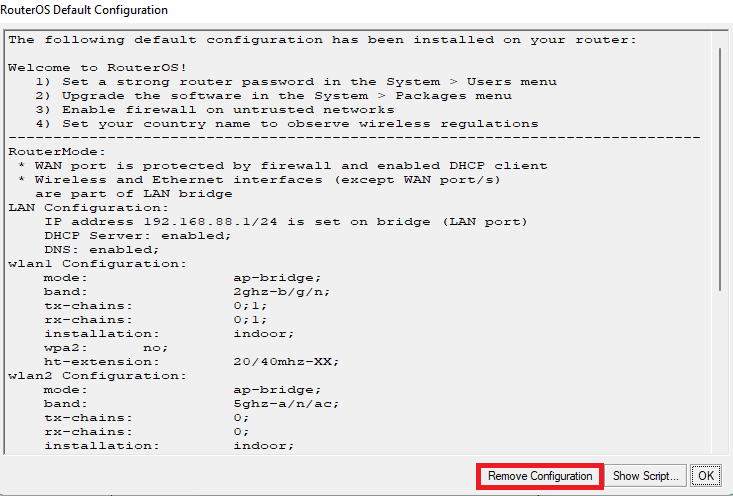

When connecting the first time to the router with the default username admin and no password (for some models, check user password on the sticker), you will be asked to reset or keep the default configuration (even if the default config has only an IP address). Since this article assumes that there is no configuration on the router you should remove it by pressing «r» on the keyboard when prompted or click on the «Remove configuration» button in WinBox.

Router without Default Configuration

If there is no default configuration on the router you have several options, but here we will use one method that suits our needs.

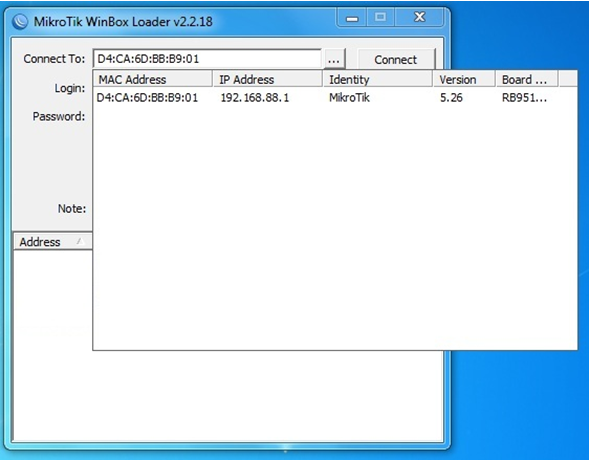

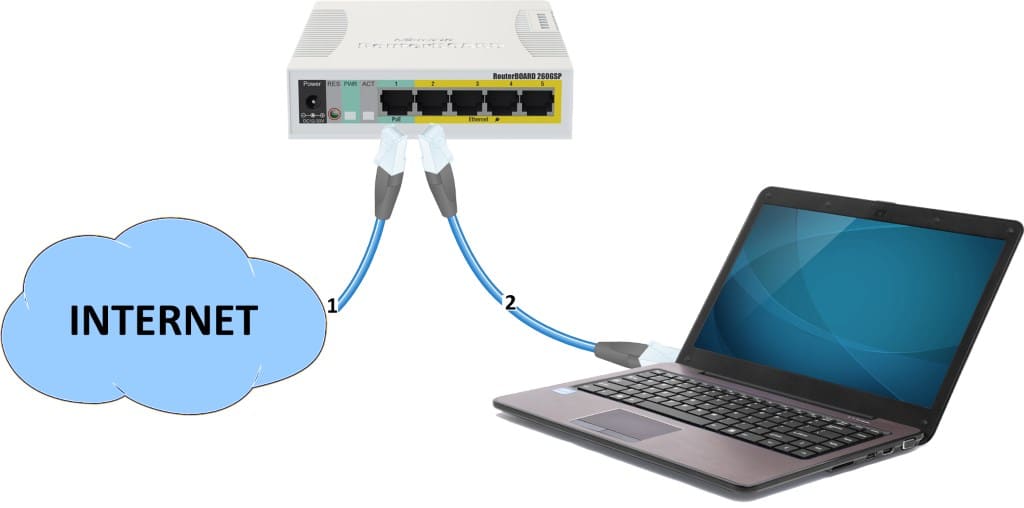

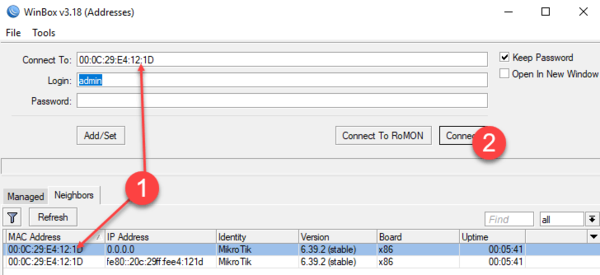

Connect Routers ether1 port to the WAN cable and connect your PC to ether2. Now open WinBox and look for your router in neighbor discovery. See detailed example in Winbox article.

If you see the router in the list, click on MAC address and click Connect.

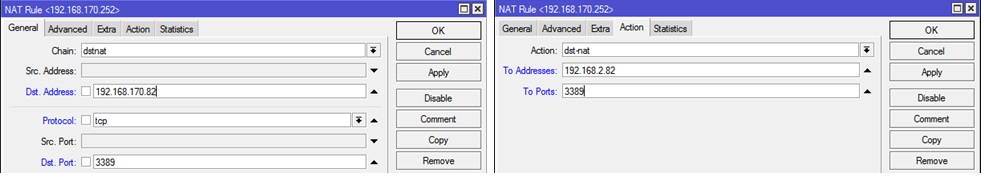

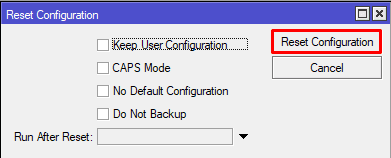

The simplest way to make sure you have absolutely clean router is to run

/system reset-configuration no-defaults=yes skip-backup=yes

Or from WinBox (Fig. 1-1):

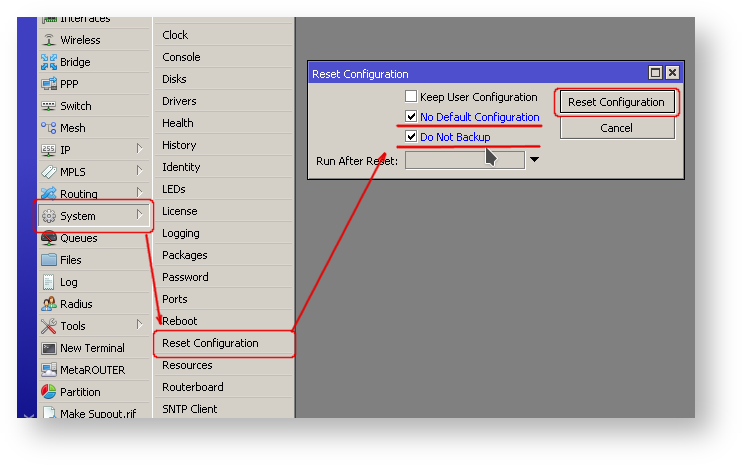

Configuring IP Access

Since MAC connection is not very stable, the first thing we need to do is to set up a router so that IP connectivity is available:

- add bridge interface and bridge ports;

- add an IP address to LAN interface;

- set up a DHCP server.

Set bridge and IP address are quite easy:

/interface bridge add name=local /interface bridge port add interface=ether2 bridge=local /ip address add address=192.168.88.1/24 interface=local

If you prefer WinBox/WeBfig as configuration tools:

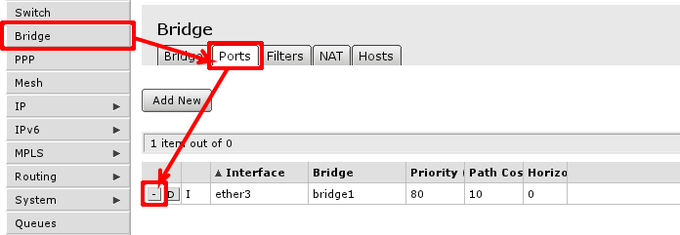

- Open Bridge window, Bridge tab should be selected;

- Click on the + button, a new dialog will open, enter bridge name local and click on OK;

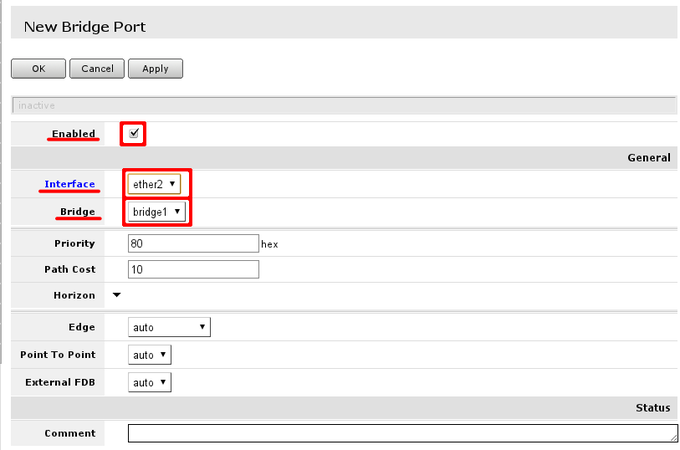

- Select the Ports tab and click on the + button, a new dialog will open;

- select interface ether2 and bridge local form drop-down lists and click on the OK button to apply settings;

- You may close the bridge dialog.

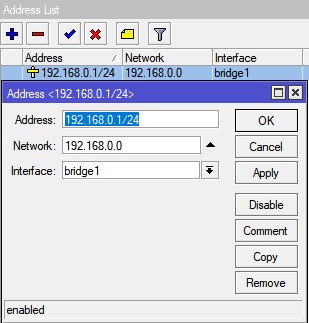

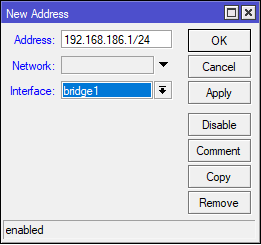

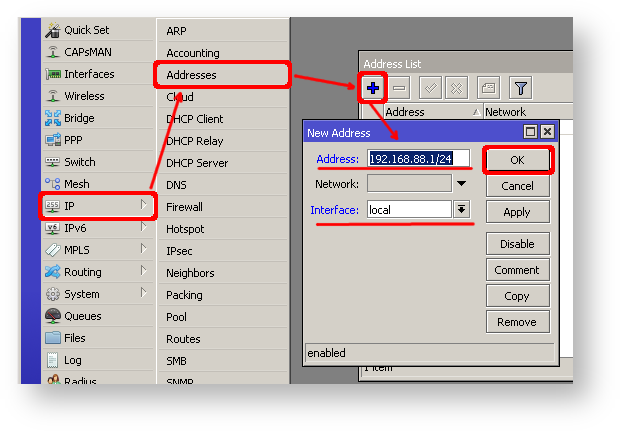

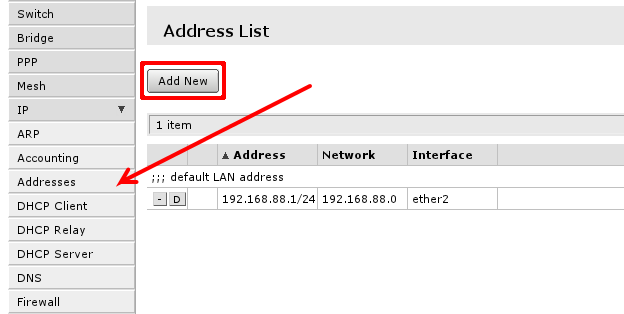

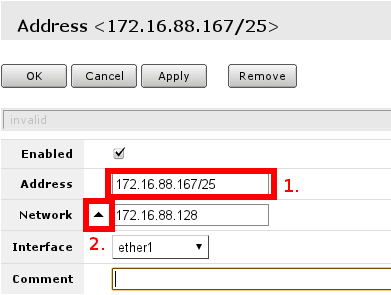

- Open Ip -> Addresses dialog;

- Click on the + button, a new dialog will open;

- Enter IP address 192.168.88.1/24 select interface local from the drop-down list and click on OK button;

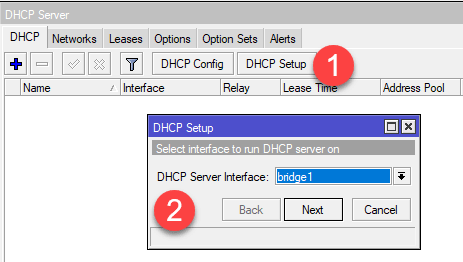

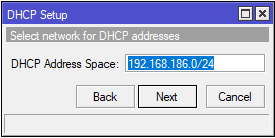

The next step is to set up a DHCP server. We will run the setup command for easy and fast configuration:

[admin@MikroTik] /ip dhcp-server setup [enter]

Select interface to run DHCP server on

dhcp server interface: local [enter]

Select network for DHCP addresses

dhcp address space: 192.168.88.0/24 [enter]

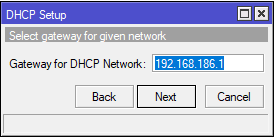

Select gateway for given network

gateway for dhcp network: 192.168.88.1 [enter]

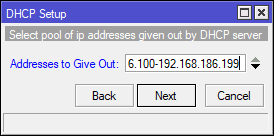

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.88.2-192.168.88.254 [enter]

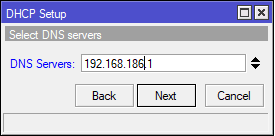

Select DNS servers

dns servers: 192.168.88.1 [enter]

Select lease time

lease time: 10m [enter]

Notice that most of the configuration options are automatically determined and you just simply need to hit the enter key.

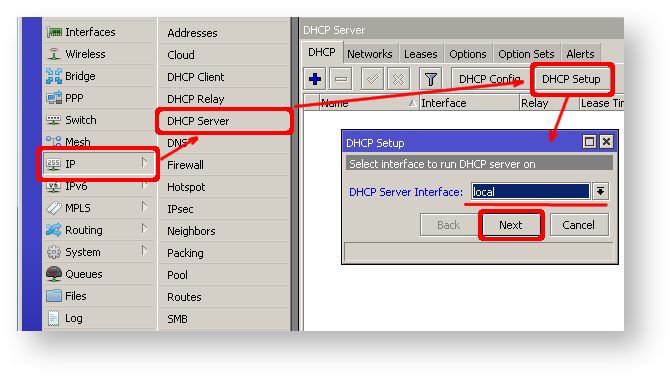

The same setup tool is also available in WinBox/WeBfig:

- Open Ip -> DHCP Server window, DHCP tab should be selected;

- Click on the DHCP Setup button, a new dialog will open, enter DHCP Server Interface local and click on Next button;

- Follow the wizard to complete the setup.

Now connected PC should be able to get a dynamic IP address. Close the Winbox and reconnect to the router using IP address (192.168.88.1)

Configuring Internet Connection

The next step is to get internet access to the router. There can be several types of internet connections, but the most common ones are:

- dynamic public IP address;

- static public IP address;

- PPPoE connection.

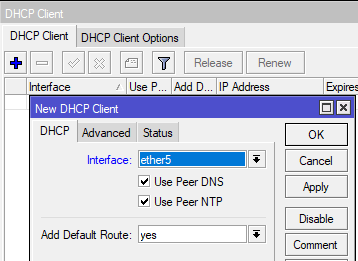

Dynamic Public IP

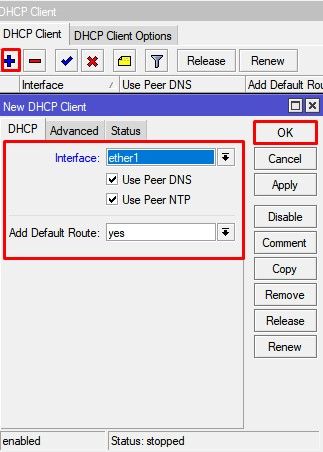

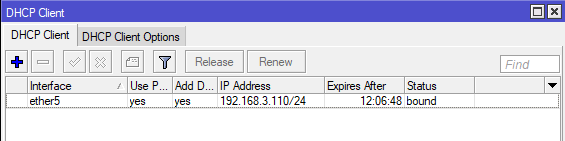

Dynamic address configuration is the simplest one. You just need to set up a DHCP client on the public interface. DHCP client will receive information from an internet service provider (ISP) and set up an IP address, DNS, NTP servers, and default route for you.

/ip dhcp-client add disabled=no interface=ether1

After adding the client you should see the assigned address and status should be bound

[admin@MikroTik] /ip dhcp-client> print Flags: X - disabled, I - invalid # INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS 0 ether1 yes yes bound 1.2.3.100/24

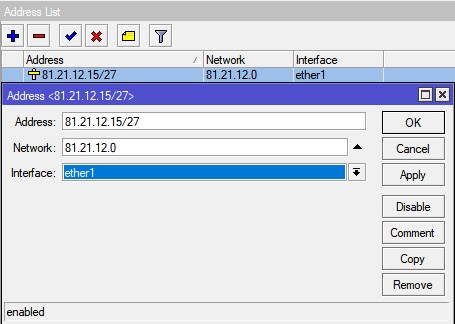

Static Public IP

In the case of static address configuration, your ISP gives you parameters, for example:

- IP: 1.2.3.100/24

- Gateway: 1.2.3.1

- DNS: 8.8.8.8

These are three basic parameters that you need to get the internet connection working

To set this in RouterOS we will manually add an IP address, add a default route with a provided gateway, and set up a DNS server

/ip address add address=1.2.3.100/24 interface=ether1 /ip route add gateway=1.2.3.1 /ip dns set servers=8.8.8.8

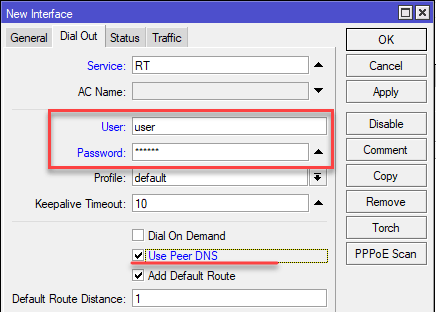

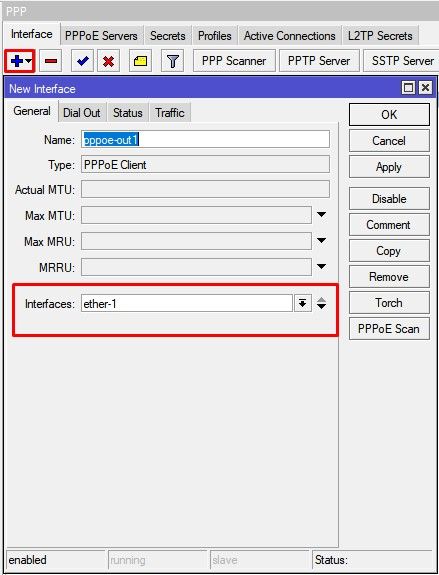

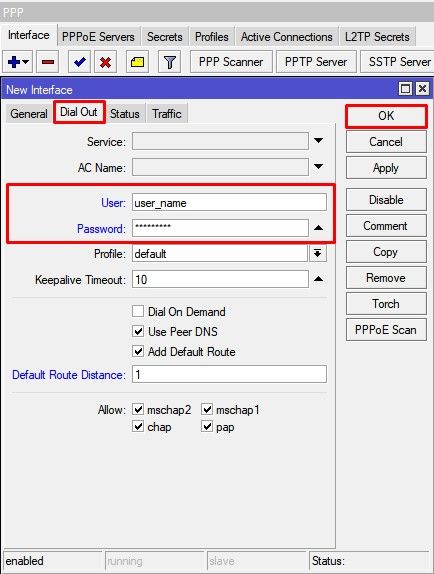

PPPoE Connection

PPPoE connection also gives you a dynamic IP address and can configure dynamically DNS and default gateway. Typically service provider (ISP) gives you a username and password for the connection

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123

add-default-route=yes use-peer-dns=yes

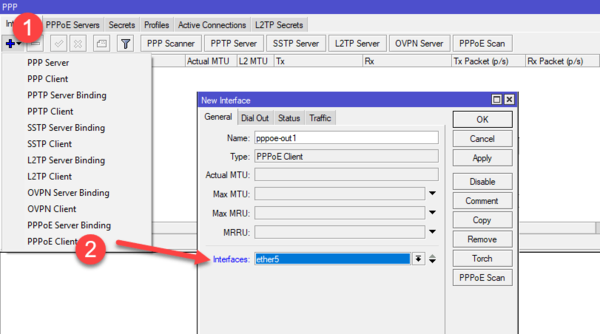

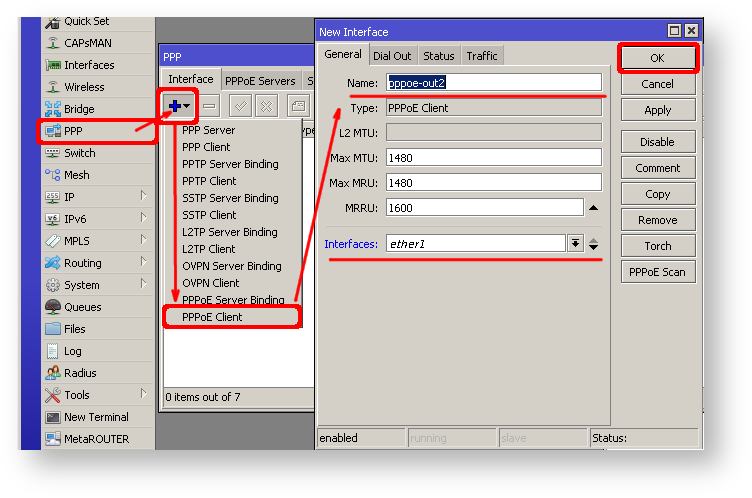

Winbox/Webfig actions:

- Open PPP window, Interfaces tab should be selected;

- Click on the + button, and choose PPPoE Client from the dropdown list, new dialog will open;

- Select interface ether1 from the dropdown list and click on the OK button to apply settings.

Further in configuration WAN interface is now pppoe-out interface, not ether1.

Verify Connectivity

After successful configuration, you should be able to access the internet from the router.

Verify IP connectivity by pinging known IP address (google DNS server for example)

[admin@MikroTik] > /ping 8.8.8.8 HOST SIZE TTL TIME STATUS 8.8.8.8 56 47 21ms 8.8.8.8 56 47 21ms

Verify DNS request

[admin@MikroTik] > /ping www.google.com HOST SIZE TTL TIME STATUS 173.194.32.49 56 55 13ms 173.194.32.49 56 55 12ms

If everything is set up correctly, ping in both cases should not fail.

In case of failure refer to the troubleshooting section

Protecting the Router

Now anyone over the world can access our router so it is the best time to protect it from intruders and basic attacks

User Password Access

MikroTik routers require password configuration, we suggest using a password generator tool to create secure and non-repeating passwords. With secure password we mean:

- Minimum 12 characters;

- Include numbers, Symbols, Capital and lower case letters;

- Is not a Dictionary Word or Combination of Dictionary Words;

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

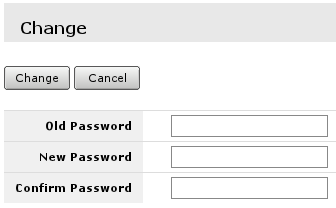

Another option to set a password,

We strongly suggest using a second method or Winbox interface to apply a new password for your router, just to keep it safe from other unauthorized access.

[admin@MikroTik] > / password old password: new password: ****** retype new password: ******

Make sure you remember the password! If you forget it, there is no recovery. You will need to reinstall the router!

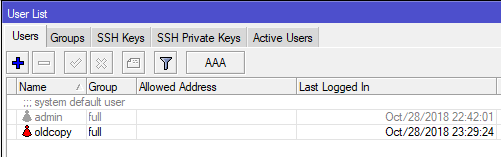

You can also add more users with full or limited router access in /user menu

The best practice is to add a new user with a strong password and disable or remove the default admin user.

/user add name=myname password=mypassword group=full /user remove admin

Note: login to the router with new credentials to check that the username/password is working.

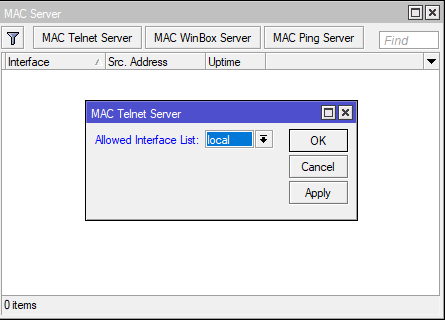

MAC Connectivity Access

By default mac server runs on all interfaces, so we will disable default all entry and add a local interface to disallow MAC connectivity from the WAN port. MAC Telnet Server feature allows you to apply restrictions to the interface «list».

First, create an interface list:

[admin@MikroTik] > /interface list add name=listBridge

Then, add your previously created bridge named «local» to the interface list:

[admin@MikroTik] > /interface list member add list=listBridge interface=local

Apply newly created «list» (of interfaces) to the MAC server:

[admin@MikroTik] > tool mac-server set allowed-interface-list=listBridge

Do the same for Winbox MAC access

[admin@MikroTik] > tool mac-server mac-winbox set allowed-interface-list=listBridge

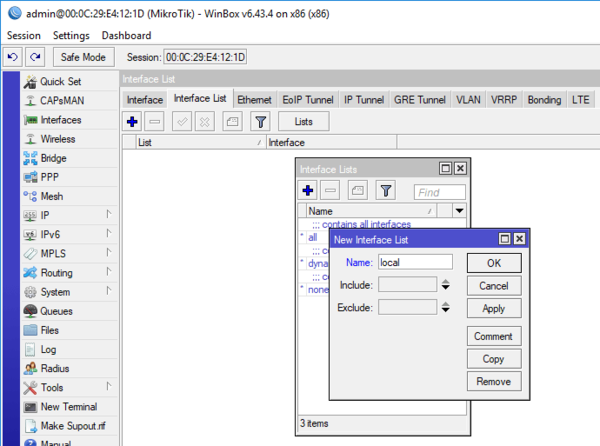

Winbox/Webfig actions:

- Open Interfaces → Interface List → Lists window and add a new list by clicking «+»;

- Input the interface list name «listBridge» into the Name field and click OK;

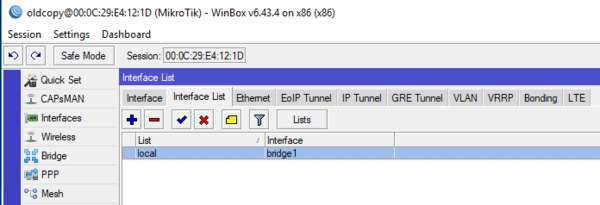

- Go back to the Interfaces → Interface List section and click «+»;

- Select «listBridge» from the dropdown List options and select «local» from the dropdown Interface options and click OK;

- Open Tools -> Mac Server window;

- Click on the «MAC Telnet Server» button, a new dialog will open;

- Select the newly created list «listBridge» from the dropdown list and click on OK button to apply settings.

Do the same in the MAC Winbox Server tab to block Mac Winbox connections from the internet.

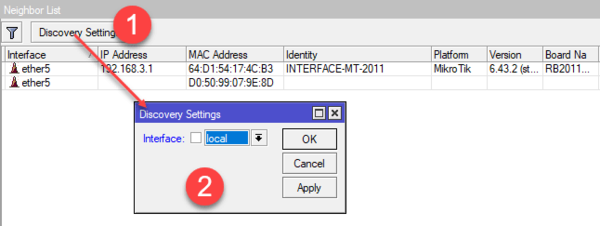

Neighbor Discovery

MikroTik Neighbor discovery protocol is used to show and recognize other MikroTik routers in the network. Disable neighbor discovery on public interfaces:

/ip neighbor discovery-settings set discover-interface-list=listBridge

IP Connectivity Access

Besides the fact that the firewall protects your router from unauthorized access from outer networks, it is possible to restrict username access for the specific IP address

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x/yy — your IP or network subnet that is allowed to access your router.

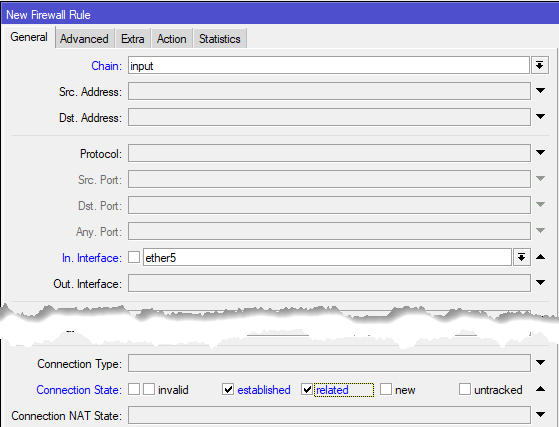

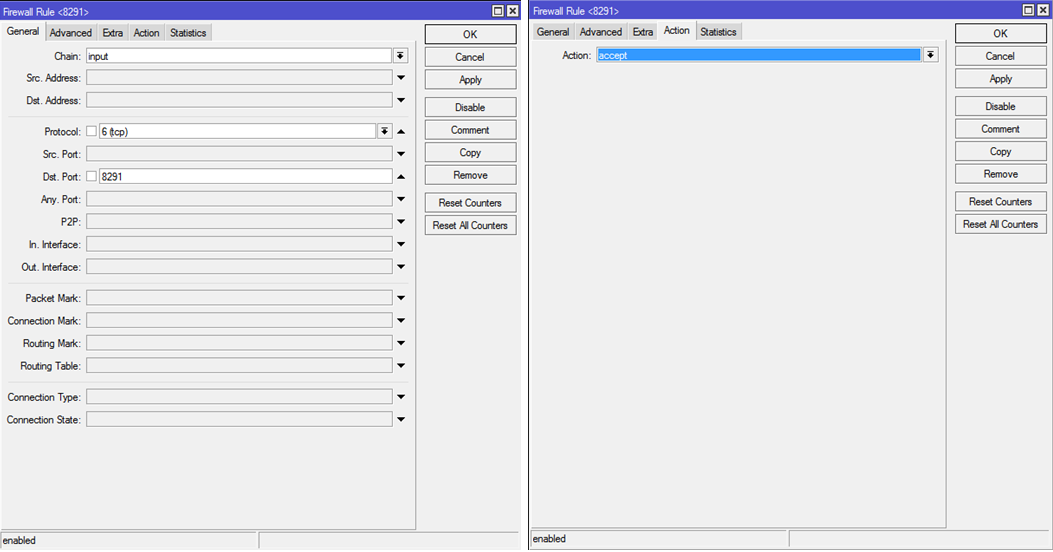

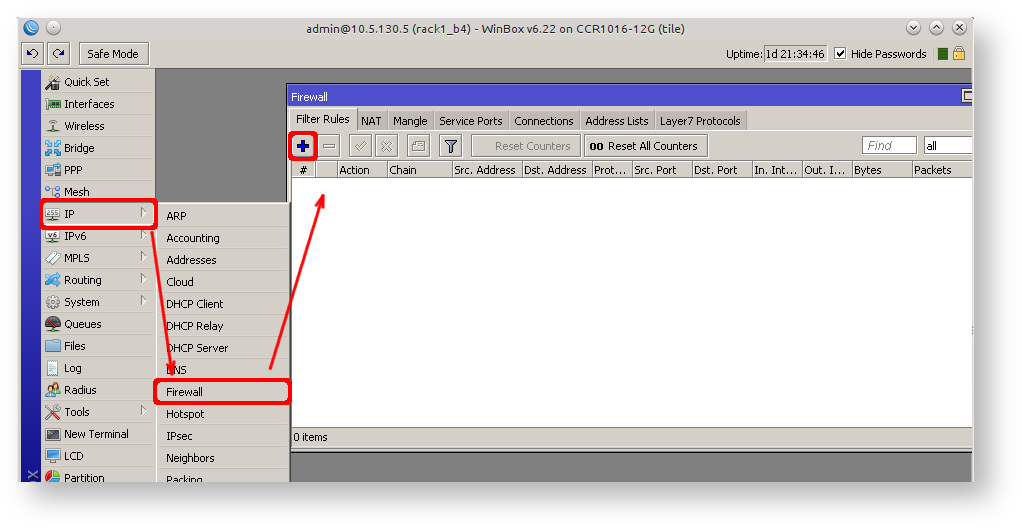

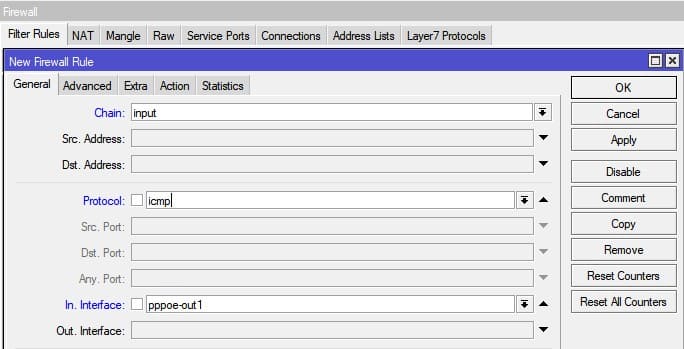

IP connectivity on the public interface must be limited in the firewall. We will accept only ICMP(ping/traceroute), IP Winbox, and ssh access.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="accept established,related"; add chain=input connection-state=invalid action=drop; add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP"; add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"; add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"; add chain=input in-interface=ether1 action=drop comment="block everything else";

In case if a public interface is a pppoe, then the in-interface should be set to «pppoe-out».

The first two rules accept packets from already established connections, so we assume those are OK to not overload the CPU. The third rule drops any packet which connection tracking thinks is invalid. After that, we set up typical accept rules for specific protocols.

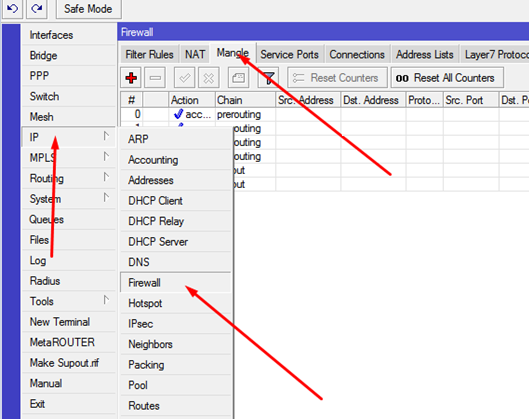

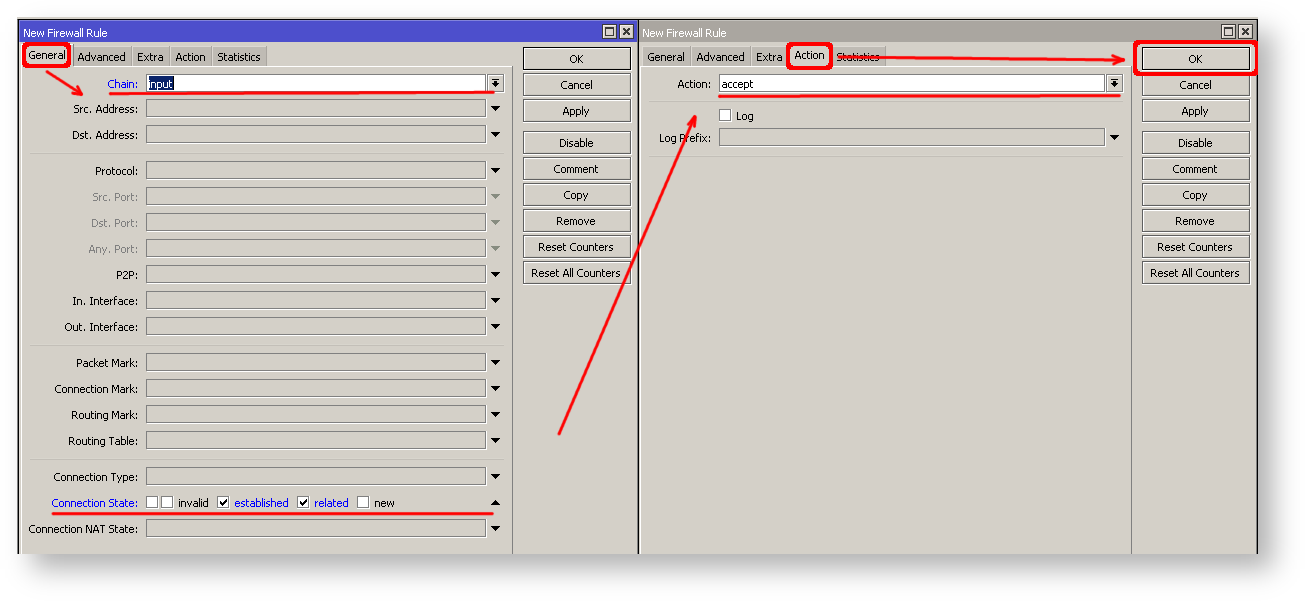

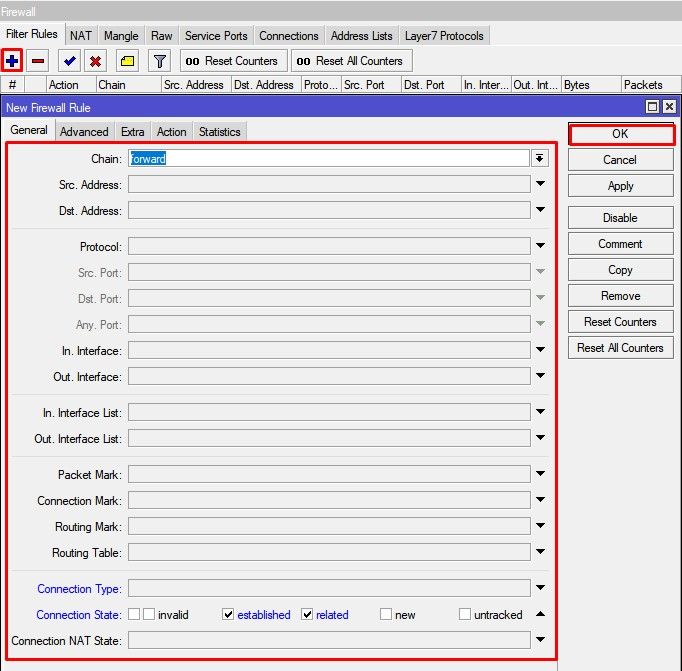

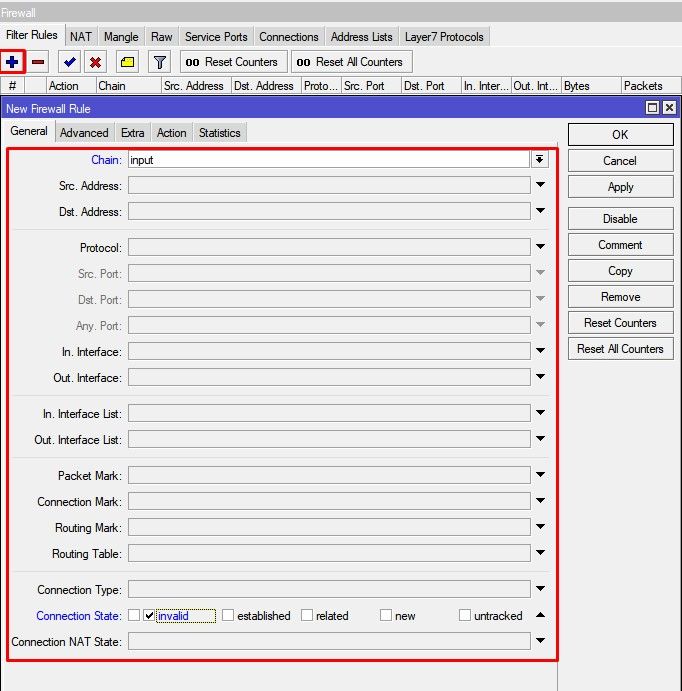

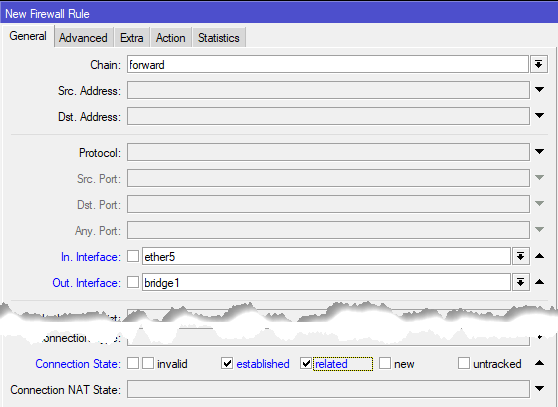

If you are using Winbox/Webfig for configuration, here is an example of how to add an established/related rule:

- Open Ip -> Firewall window, click on Filter rules tab;

- Click on the + button, a new dialog will open;

- Select chain input, click on Connection state, and select checkboxes for established and related;

- Click on the Action tab and make sure action accept is selected;

- Click on the Ok button to apply settings.

To add other rules click on + for each new rule and fill the same parameters as provided in the console example.

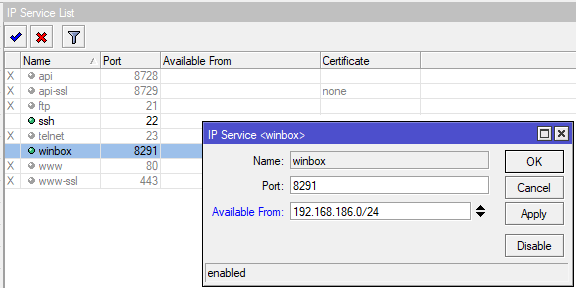

Administrative Services

Although the firewall protects the router from the public interface, you may still want to disable RouterOS services.

Most of RouterOS administrative tools are configured at the /ip service menu

Keep only secure ones,

/ip service disable telnet,ftp,www,api

Change default service ports, this will immediately stop most of the random SSH brute force login attempts:

/ip service set ssh port=2200

Additionally, each service can be secured by allowed IP address or address range(the address service will reply to), although more preferred method is to block unwanted access in firewall because the firewall will not even allow to open socket

/ip service set winbox address=192.168.88.0/24

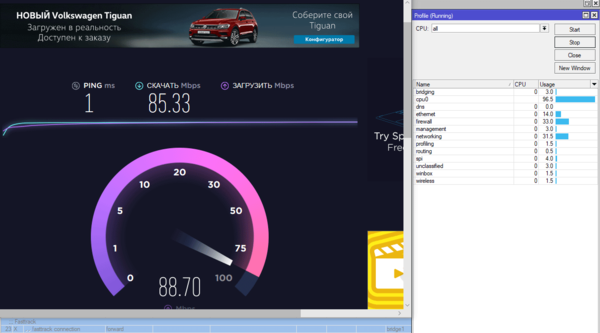

Other Services

A bandwidth server is used to test throughput between two MikroTik routers. Disable it in the production environment.

/tool bandwidth-server set enabled=no

A router might have DNS cache enabled, which decreases resolving time for DNS requests from clients to remote servers. In case DNS cache is not required on your router or another router is used for such purposes, disable it.

/ip dns set allow-remote-requests=no

Some RouterBOARDs have an LCD module for informational purposes, set pin or disable it.

It is good practice to disable all unused interfaces on your router, in order to decrease unauthorized access to your router.

/interface print /interface set x disabled=yes

Where «X» is a number of the unused interfaces.

RouterOS utilizes stronger crypto for SSH, most newer programs use it, to turn on SSH strong crypto:

/ip ssh set strong-crypto=yes

Following services are disabled by default, nevertheless, it is better to make sure that none of then were enabled accidentally:

- MikroTik caching proxy,

- MikroTik socks proxy,

- MikroTik UPNP service,

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

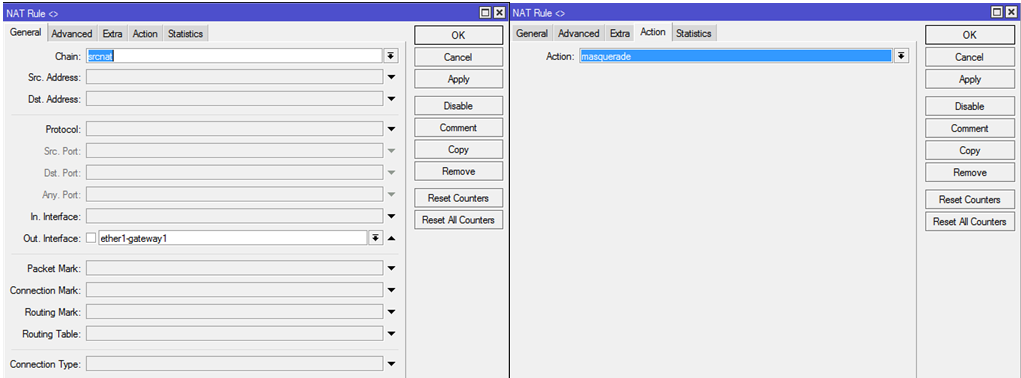

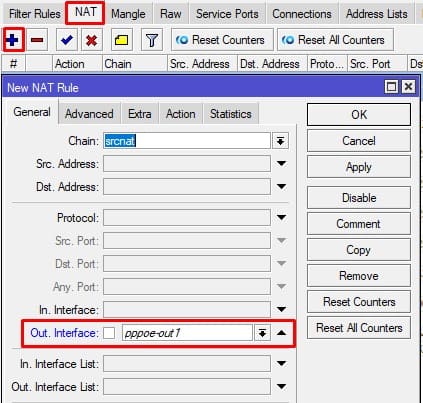

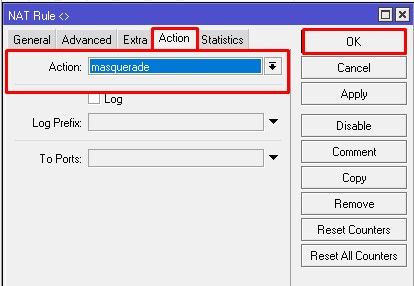

At this point, PC is not yet able to access the Internet, because locally used addresses are not routable over the Internet. Remote hosts simply do not know how to correctly reply to your local address.

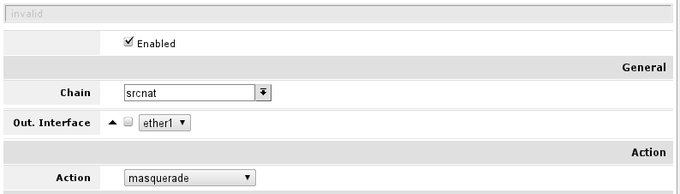

The solution for this problem is to change the source address for outgoing packets to routers public IP. This can be done with the NAT rule:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

In case if a public interface is a pppoe, then the out-interface should be set to «pppoe-out».

Another benefit of such a setup is that NATed clients behind the router are not directly connected to the Internet, that way additional protection against attacks from outside mostly is not required.

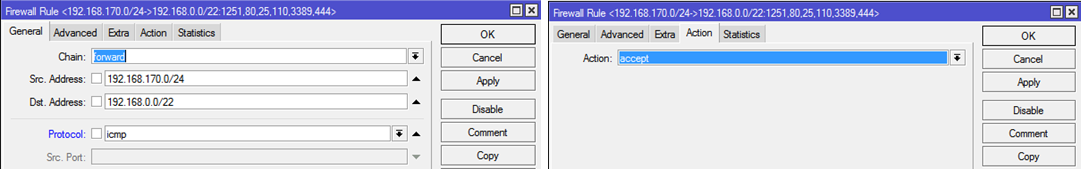

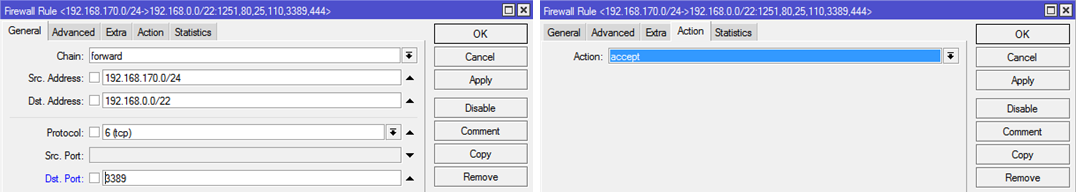

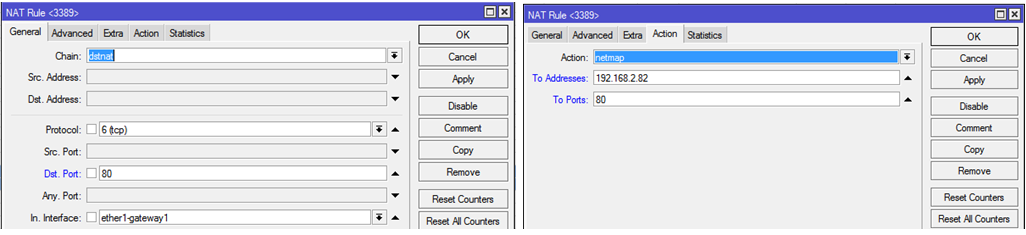

Port Forwarding

Some client devices may need direct access to the internet over specific ports. For example, a client with an IP address 192.168.88.254 must be accessible by Remote desktop protocol (RDP).

After a quick search on Google, we find out that RDP runs on TCP port 3389. Now we can add a destination NAT rule to redirect RDP to the client’s PC.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1

action=dst-nat to-address=192.168.88.254

If you have set up strict firewall rules then RDP protocol must be allowed in the firewall filter forward chain.

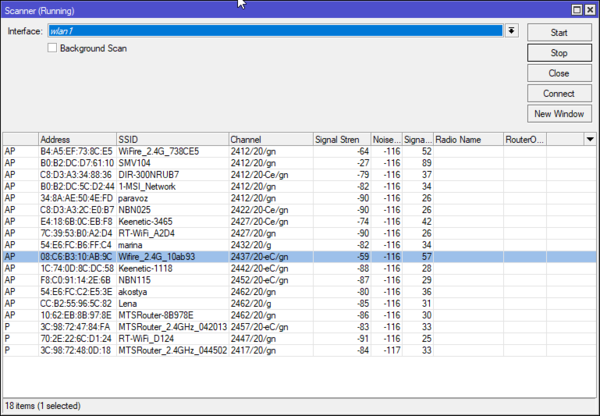

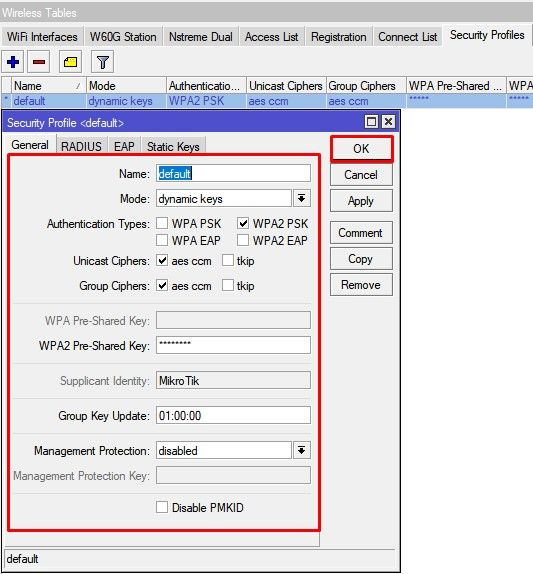

Setting up Wireless

For ease of use bridged wireless setup will be made so that your wired hosts are in the same Ethernet broadcast domain as wireless clients.

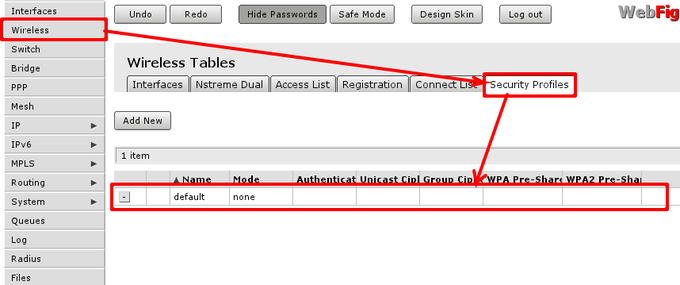

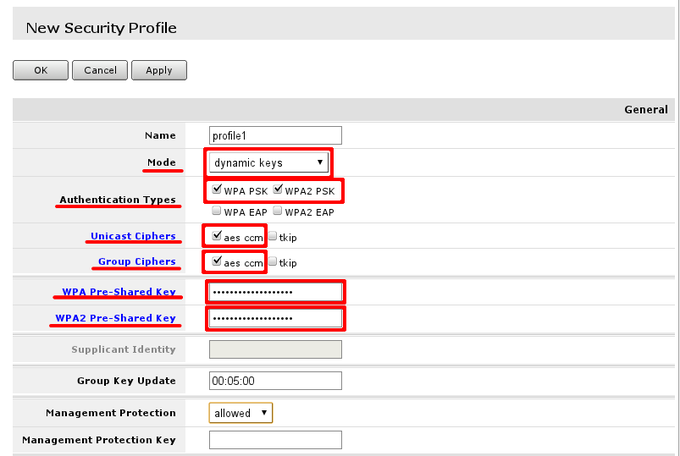

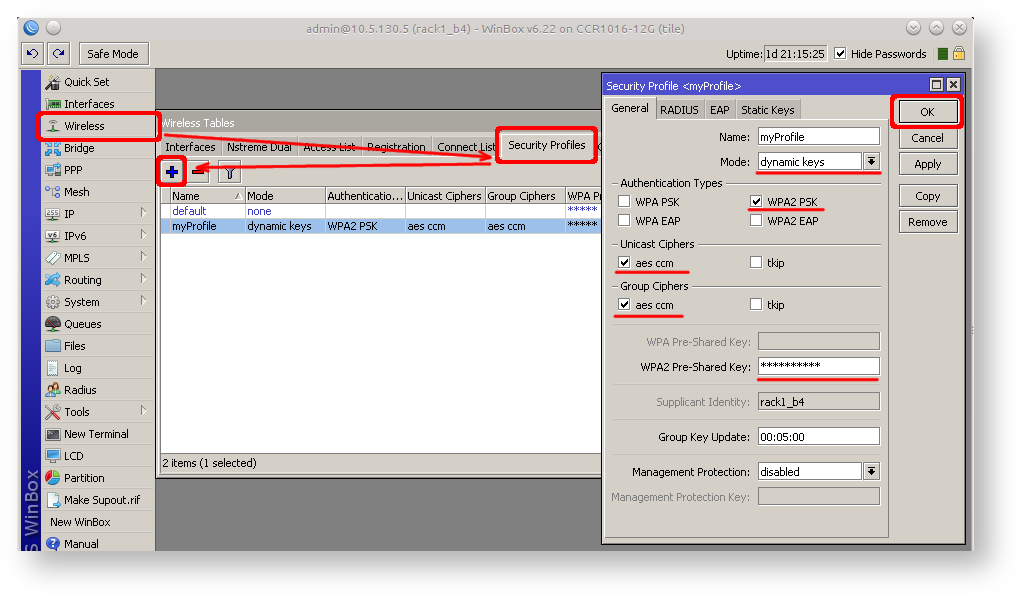

The important part is to make sure that our wireless is protected, so the first step is the security profile.

Security profiles are configured from /interface wireless security-profiles menu in a terminal.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys

wpa2-pre-shared-key=1234567890

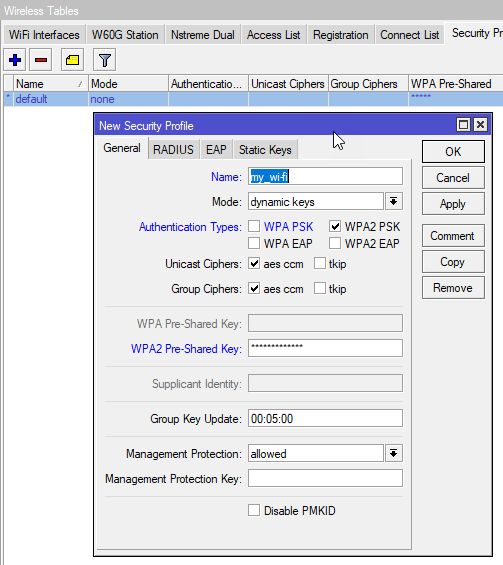

in Winbox/Webfig click on Wireless to open wireless windows and choose the Security Profile tab.

If there are legacy devices that do not support WPA2 (like Windows XP), you may also want to allow WPA protocol.

WPA and WPA2 pre-shared keys should not be the same.

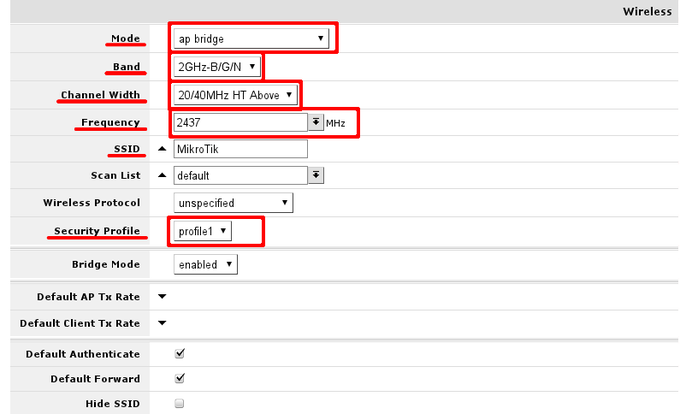

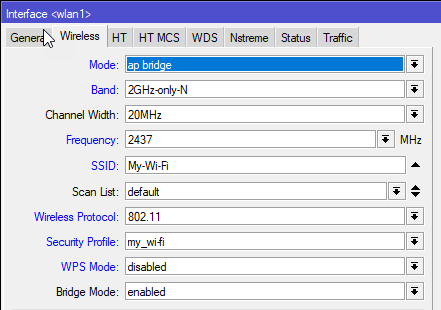

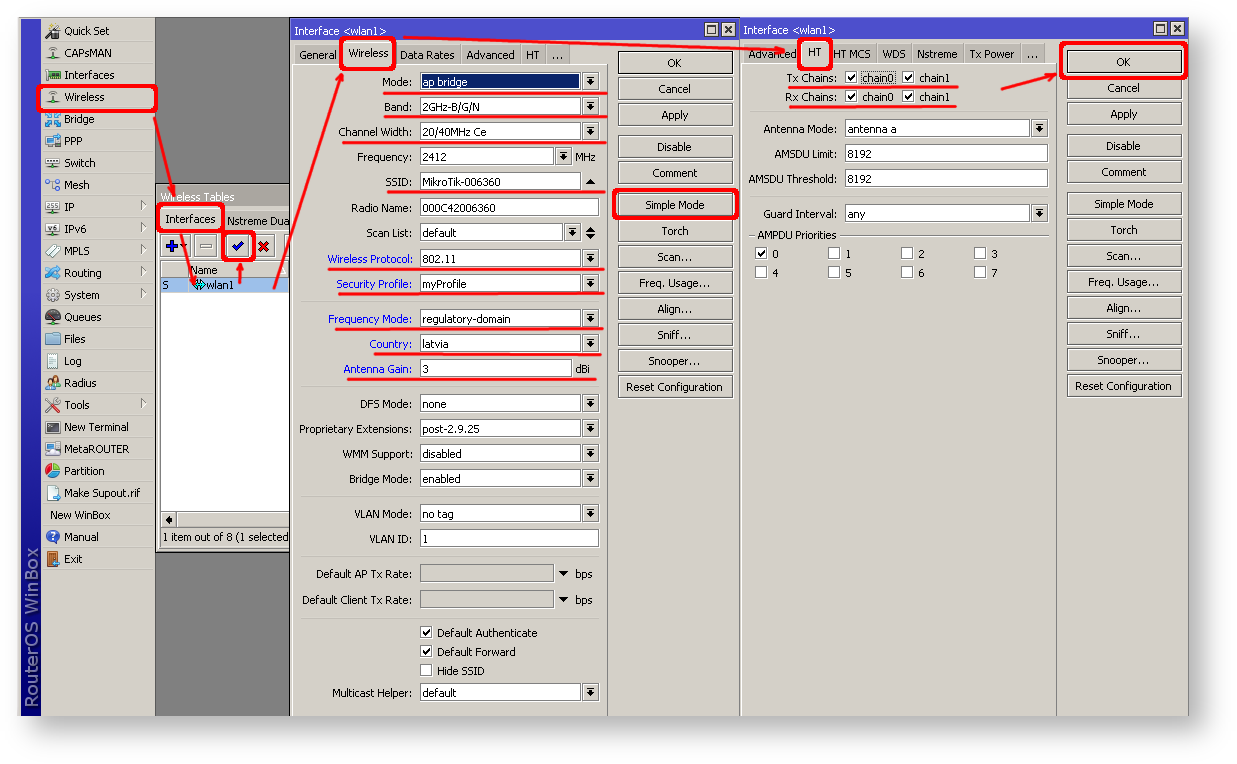

Now when the security profile is ready we can enable the wireless interface and set the desired parameters

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11

security-profile=myProfile frequency-mode=regulatory-domain

set country=latvia antenna-gain=3

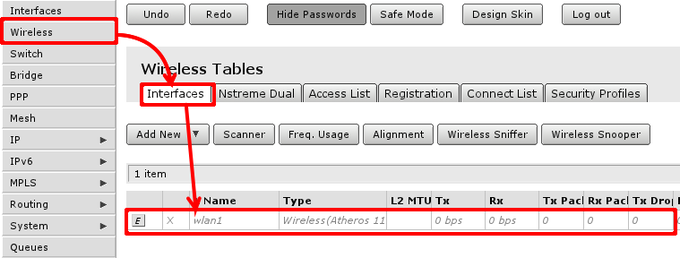

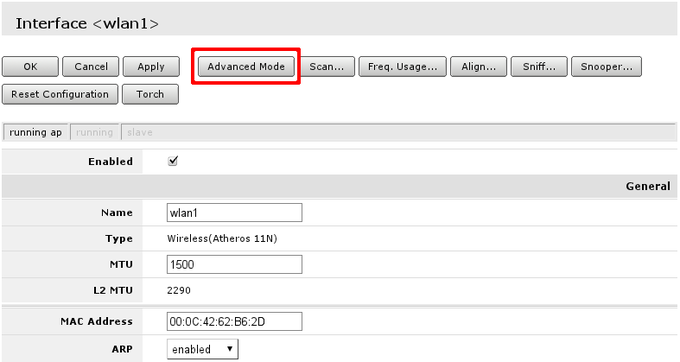

To do the same from Winbox/Webfig:

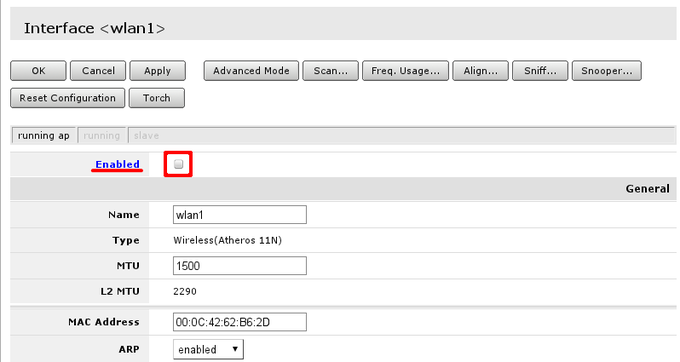

- Open Wireless window, select wlan1 interface, and click on the enable button;

- Double click on the wireless interface to open the configuration dialog;

- In the configuration dialog click on the Wireless tab and click the Advanced mode button on the right side. When you click on the button additional configuration parameters will appear and the description of the button will change to Simple mode;

- Choose parameters as shown in the screenshot, except for the country settings and SSID. You may want to also choose a different frequency and antenna gain;

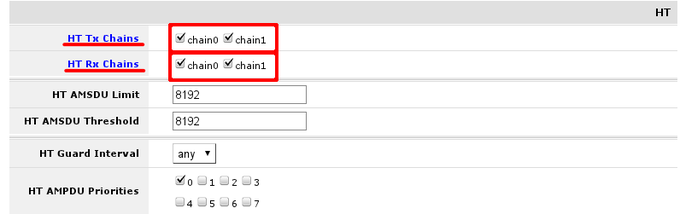

- Next, click on the HT tab and make sure both chains are selected;

- Click on the OK button to apply settings.

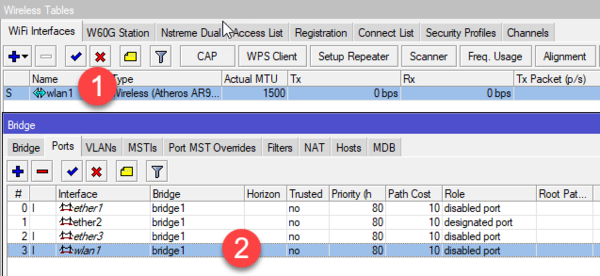

The last step is to add a wireless interface to a local bridge, otherwise connected clients will not get an IP address:

/interface bridge port add interface=wlan1 bridge=local

Now wireless should be able to connect to your access point, get an IP address, and access the internet.

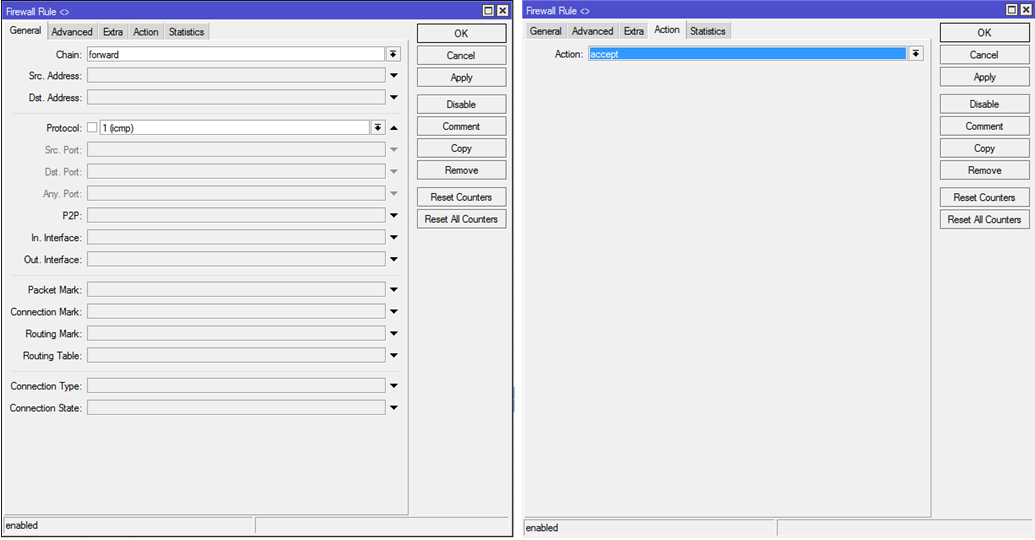

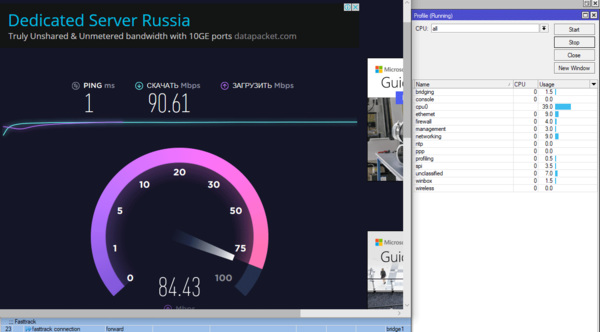

Protecting the Clients

Now it is time to add some protection for clients on our LAN. We will start with a basic set of rules.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

A ruleset is similar to input chain rules (accept established/related and drop invalid), except the first rule with action=fasttrack-connection. This rule allows established and related connections to bypass the firewall and significantly reduce CPU usage.

Another difference is the last rule which drops all new connection attempts from the WAN port to our LAN network (unless DstNat is used). Without this rule, if an attacker knows or guesses your local subnet, he/she can establish connections directly to local hosts and cause a security threat.

For more detailed examples on how to build firewalls will be discussed in the firewall section, or check directly Building Your First Firewall article.

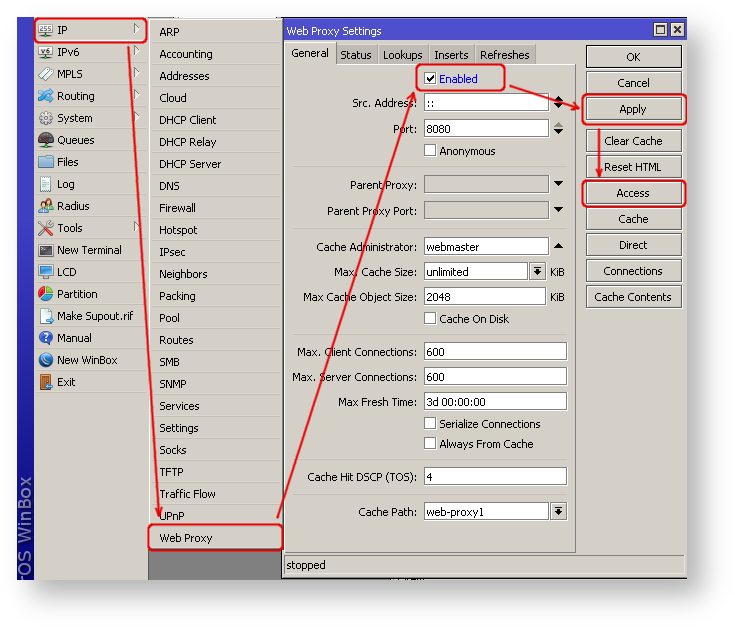

Blocking Unwanted Websites

Sometimes you may want to block certain websites, for example, deny access to entertainment sites for employees, deny access to porn, and so on. This can be achieved by redirecting HTTP traffic to a proxy server and use an access-list to allow or deny certain websites.

First, we need to add a NAT rule to redirect HTTP to our proxy. We will use RouterOS built-in proxy server running on port 8080.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24

action=redirect to-ports=8080

Enable web proxy and drop some websites:

/ip proxy set enabled=yes /ip proxy access add dst-host=www.facebook.com action=deny /ip proxy access add dst-host=*.youtube.* action=deny /ip proxy access add dst-host=:vimeo action=deny

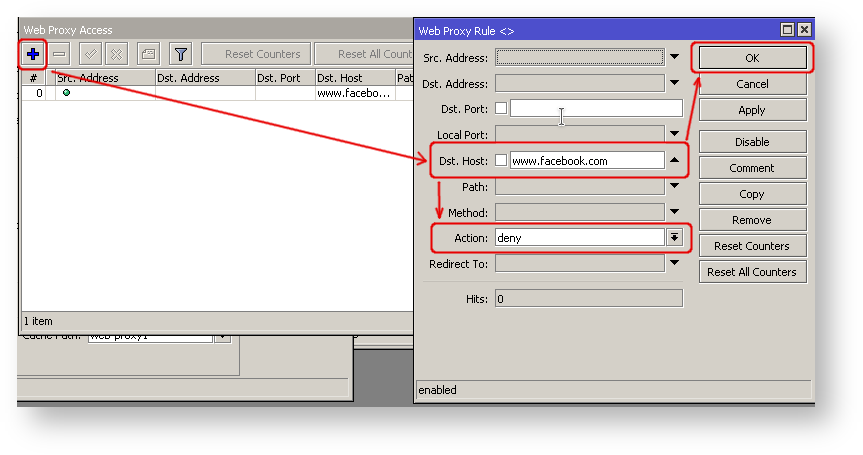

Using Winbox:

- On the left menu navigate to IP -> Web Proxy

- Web proxy settings dialog will appear.

- Check the «Enable» checkbox and click on the «Apply» button

- Then click on the «Access» button to open the «Web Proxy Access» dialog

- In the «Web Proxy Access» dialog click on «+» to add a new Web-proxy rule

- Enter Dst hostname that you want to block, in this case, «www.facebook.com», choose the action «deny»

- Then click on the «Ok» button to apply changes.

- Repeat the same to add other rules.

Troubleshooting

RouterOS has built-in various troubleshooting tools, like ping, traceroute, torch, packet sniffer, bandwidth test, etc.

We already used the ping tool in this article to verify internet connectivity.

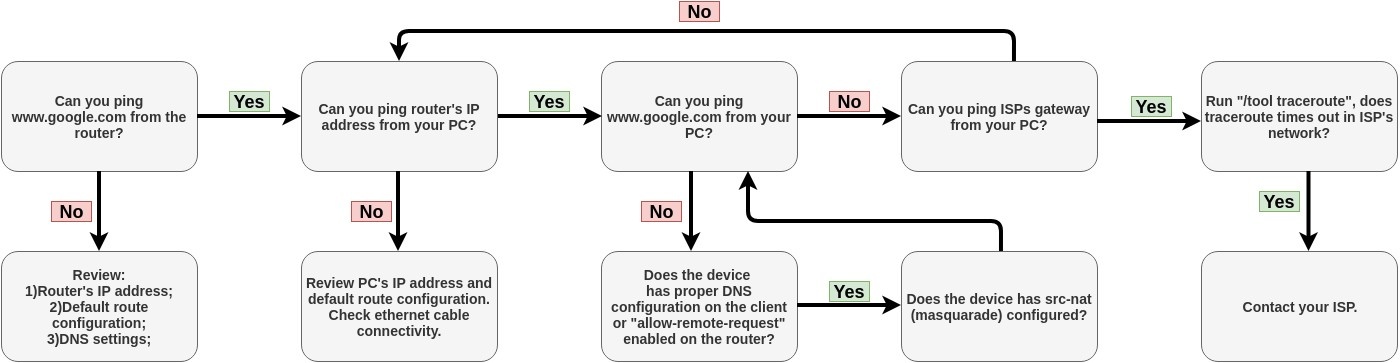

Troubleshoot if ping fails

The problem with the ping tool is that it says only that destination is unreachable, but no more detailed information is available. Let’s overview the basic mistakes.

You cannot reach www.google.com from your computer which is connected to a MikroTik device:

If you are not sure how exactly configure your gateway device, please reach MikroTik’s official consultants for configuration support.

Summary

Congratulations, you have got hold of MikroTik router for your home network. This guide will help you to do initial configuration of the router to make your home network a safe place to be.

The guide is mostly intended in case if default configuration did not get you to the internet right away, however some parts of the guide is still useful.

Connecting wires

Router’s initial configuration should be suitable for most of the cases. Description of the configuration is on the back of the box and also described in the online manual.

The best way to connect wires as described on the box:

- Connect ethernet wire from your internet service provider (ISP) to port ether1, rest of the ports on the router are for local area network (LAN). At this moment, your router is protected by default firewall configuration so you should not worry about that;

- Connect LAN wires to the rest of the ports.

Configuring router

Initial configuration has DHCP client on WAN interface (ether1), rest of the ports are considered your local network with DHCP server configured for automatic address configuration on client devices. To connect to the router you have to set your computer to accept DHCP settings and plug in the ethernet cable in one of the LAN ports (please check routerboard.com for port numbering of the product you own, or check front panel of the router).

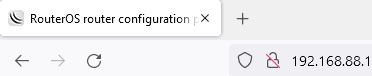

Logging into the router

To access the router enter address 192.168.88.1 in your browser. Main RouterOS page will be shown as in the screen shot below. Click on WebFig from the list.

You will be prompted for login and password to access configuration interface. Default login name is admin and blank password (leave empty field as it is already).

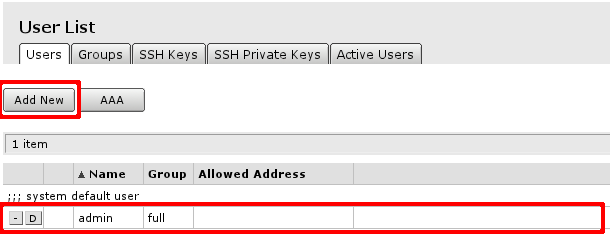

Router user accounts

It is good idea to start with password setup or add new user so that router is not accessible by anyone on your network.

User configuration is done form System -> Users menu.

To access this menu, click on System on the left panel and from the dropdown menu choose Users (as shown in screenshot on the left)

You will see this screen, where you can manage users of the router.

In this screen you can edit or add new users:

- When you click on account name (in this case admin), edit screen for the user will be displayed.

- If you click on Add new button, new user creation screen will be displayed.

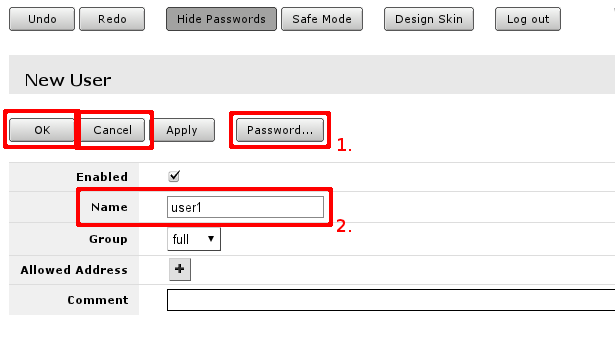

Both screens are similar as illustrated in screenshot below.

After editing user’s data click OK (to accept changes) or Cancel. It will bring you back to initial screen of user management.

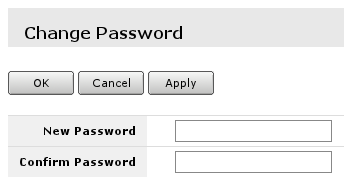

In user edit/Add new screen you can alter existing user or create new. Field marked with 2. is the user name, field 1. will open password screen, where old password for the user can be changed or added new one (see screenshot below).

Configure access to internet

If initial configuration did not work (your ISP is not providing DHCP server for automatic configuration) then you will have to have details from your ISP for static configuration of the router. These settings should include

- IP address you can use

- Network mask for the IP address

- Default gateway address

Less important settings regarding router configuration:

- DNS address for name resolution

- NTP server address for time automatic configuration

- Your previous MAC address of the interface facing ISP

DHCP Client

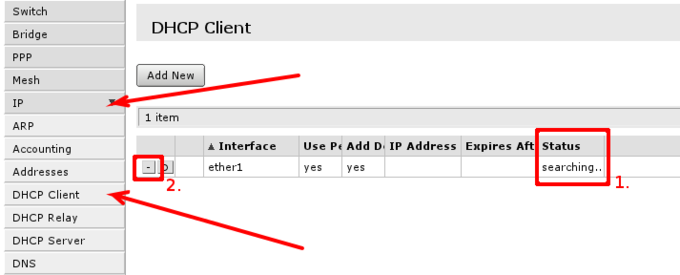

Default configuration is set up using DHCP-Client on interface facing your ISP or wide area network (WAN). It has to be disabled if your ISP is not providing this service in the network. Open ‘IP -> DHCP Client’ and inspect field 1. to see status of DHCP Client, if it is in state as displayed in screenshot, means your ISP is not providing you with automatic configuration and you can use button in selection 2. to remove DHCP-Client configured on the interface.

Static IP Address

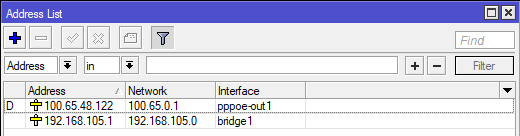

To manage IP addresses of the router open ‘IP -> Address’

You will have one address here — address of your local area network (LAN) 192.168.88.1 one you are connected to router. Select Add new to add new static IP address to your router’s configuration.

You have to fill only fields that are marked. Field 1. should contain IP address provided by your ISP and network mask’. Examples:

172.16.88.67/24

both of these notations mean the same, if your ISP gave you address in one notation, or in the other, use one provided and router will do the rest of calculation.

Other field of interest is interface this address is going to be assigned. This should be interface your ISP is connected to, if you followed this guide — interface contains name — ether1

Note: While you type in the address, webfig will calculate if address you have typed is acceptable, if it is not label of the field will turn red, otherwise it will be blue

Note: It is good practice to add comments on the items to give some additional information for the future, but that is not required

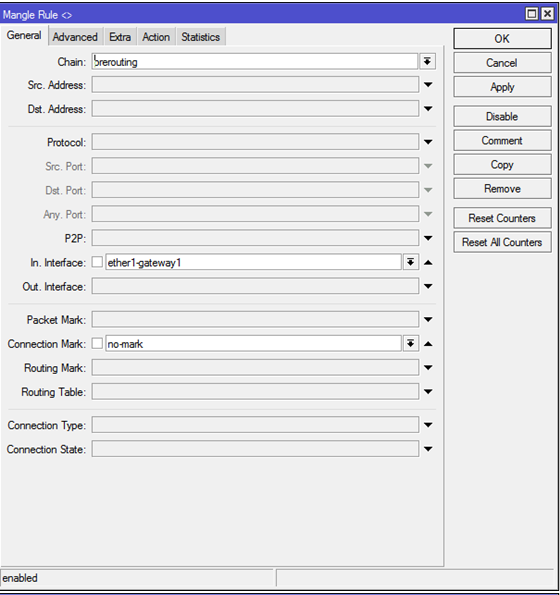

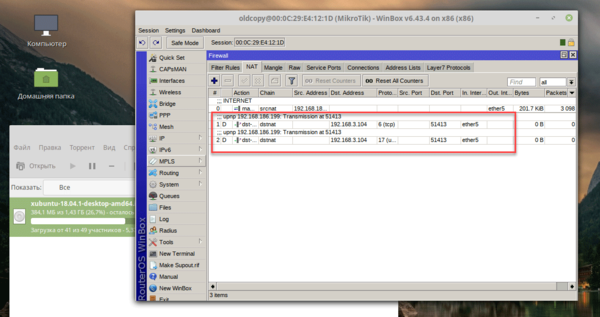

Configuring network address translation (NAT)

Since you are using local and global networks, you have to set up network masquerade, so that your LAN is hidden behind IP address provided by your ISP. That should be so, since your ISP does not know what LAN addresses you are going to use and your LAN will not be routed from global network.

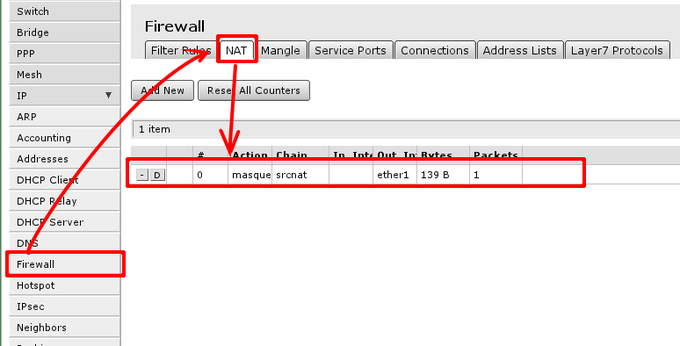

To check if you have the source NAT open ‘IP -> Firewall -> tab NAT’ and check if item highlighted (or similar) is in your configuration.

Essential fields for masquerade to work:

- enabled is checked;

- chain — should be srcnat;

- out-interface is set to interface connected to your ISP network, Following this guide ether1;

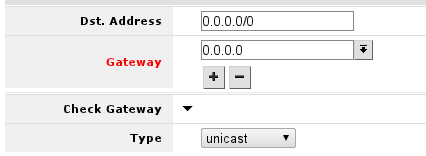

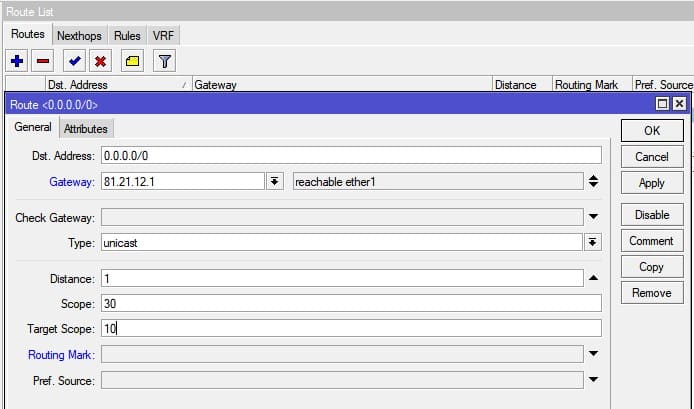

- action should be set to masquerade.

In screenshot correct rule is visible, note that irrelevant fields that should not have any value set here are hidden (and can be ignored)

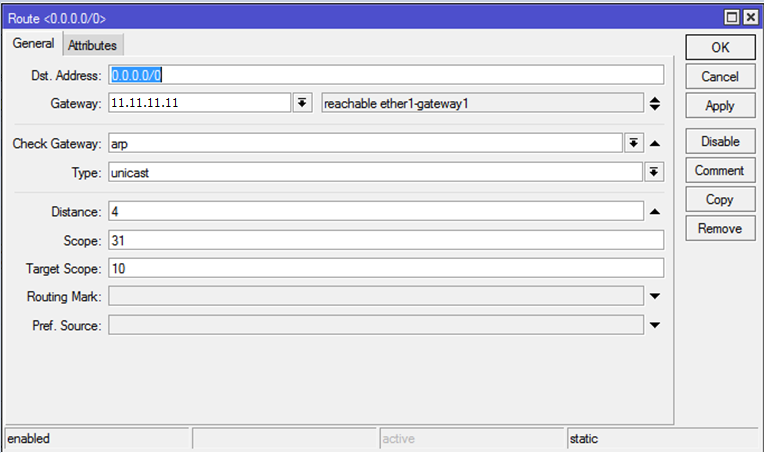

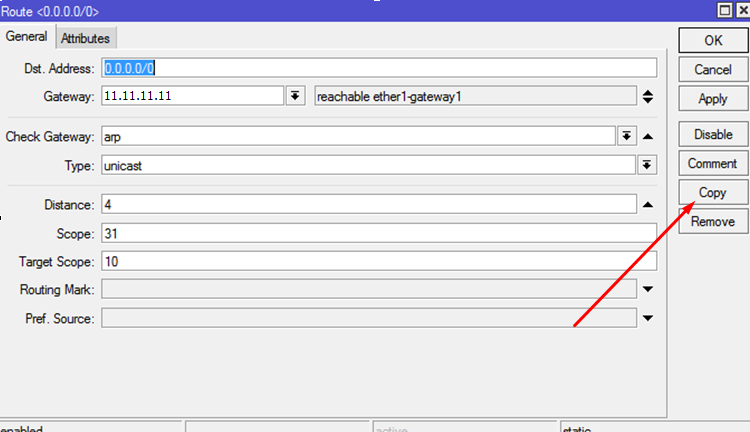

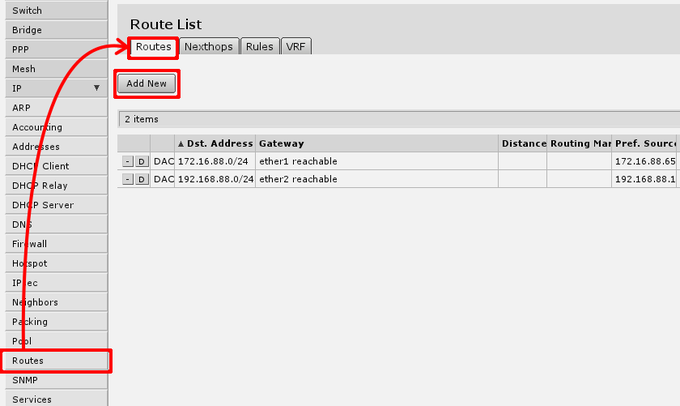

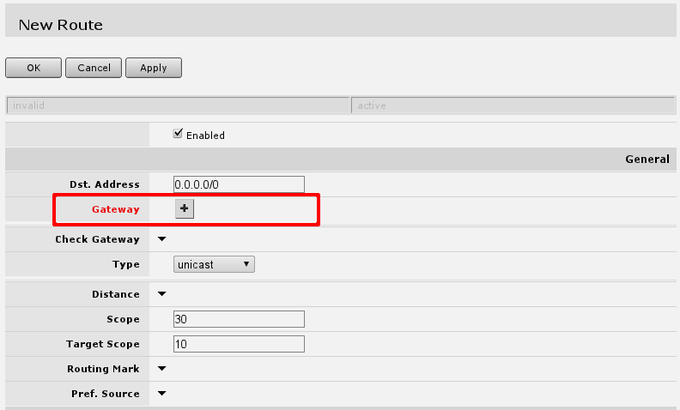

Default gateway

under ‘IP -> Routes’ menu you have to add routing rule called default route. And select Add new to add new route.

In screen presented you will see the following screen:

here you will have to press button with + near red Gateway label and enter in the field default gateway, or simply gateway given by your ISP.

This should look like this, when you have pressed the + button and enter gateway into the field displayed.

After this, you can press OK button to finish creation of the default route.

At this moment, you should be able to reach any globally available host on the Internet using IP address.

To check weather addition of default gateway was successful use Tools -> Ping

Domain name resolution

To be able to open web pages or access Internet hosts by domain name DNS should be configured, either on your router or your computer. In scope of this guide, i will present only option of router configuration, so that DNS addresses are given out by DHCP-Server that you are already using.

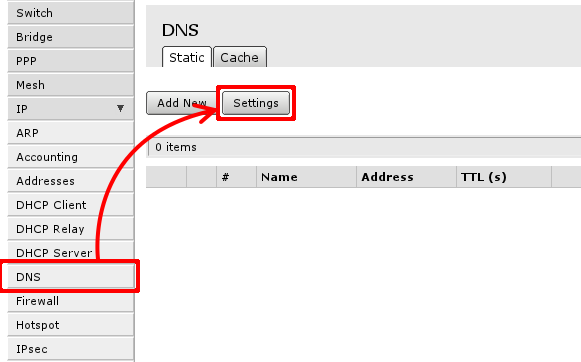

This can be done in ‘IP -> DNS ->Settings’, first Open ‘IP ->DNS’:

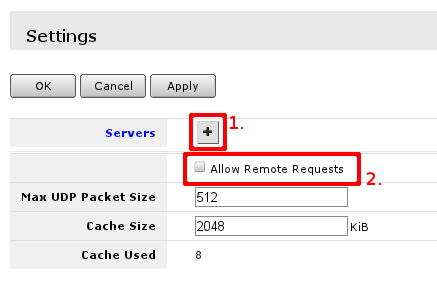

Then select Settings to set up DNS cacher on the router. You have to add field to enter DNS IP address, section 1. in image below. and check Allow Remote Requests marked with 2.

The result of pressing + twice will result in 2 fields for DNS IP addresses:

Note: Filling acceptable value in the field will turn field label blue, other way it will be marked red.

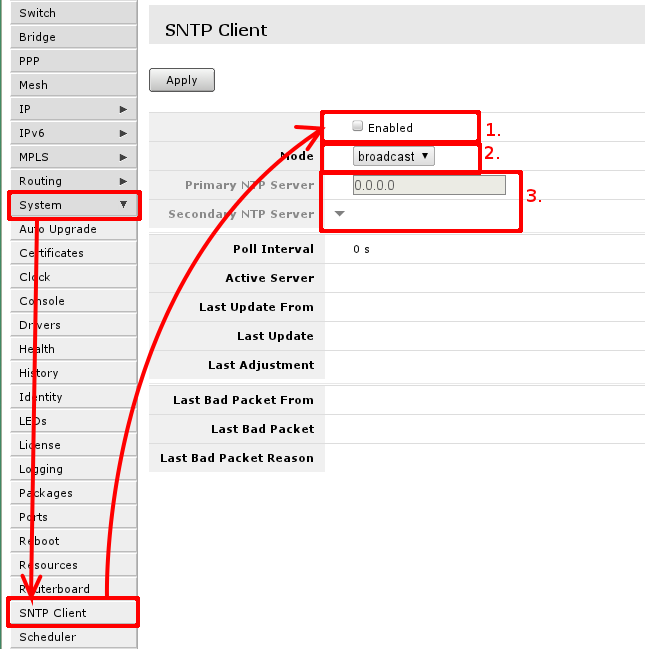

SNTP Client

RouterBOARD routers do not keep time between restarts or power failuers. To have correct time on the router set up SNTP client if you require that.

To do that, go to ‘System -> SNTP’ where you have to enable it, first mark, change mode from broadcast to unicast, so you can use global or ISP provided NTP servers, that will allow to enter NTP server IP addresses in third area.

Setting up Wireless

For ease of use bridged wireless setup will be used, so that your wired hosts will be in same ethernet broadcast domain as wireless clients.

To make this happen several things has to be checked:

- Ethernet interfaces designated for LAN are swtiched or bridged, or they are separate ports;

- If bridge interface exists;

- Wireless interface mode is set to ap-bridge (in case, router you have has level 4 or higher license level), if not, then mode has to be set to bridge and only one client (station) will be able to connect to the router using wireless network;

- There is appropriate security profile created and selected in interface settings.

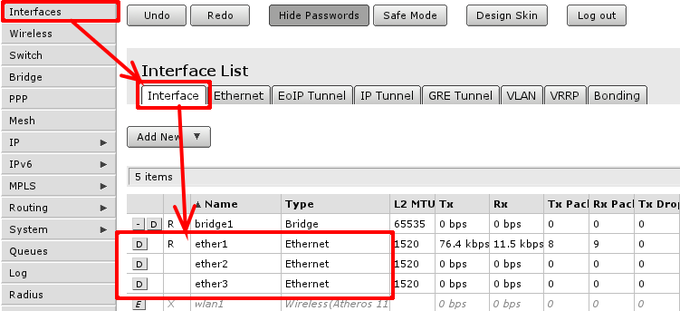

Check Ethernet interface state

Warning: Changing settings may affect connectivity to your router and you can be disconnected from the router. Use Safe Mode so in case of disconnection made changes are reverted back to what they where before you entered safe mode

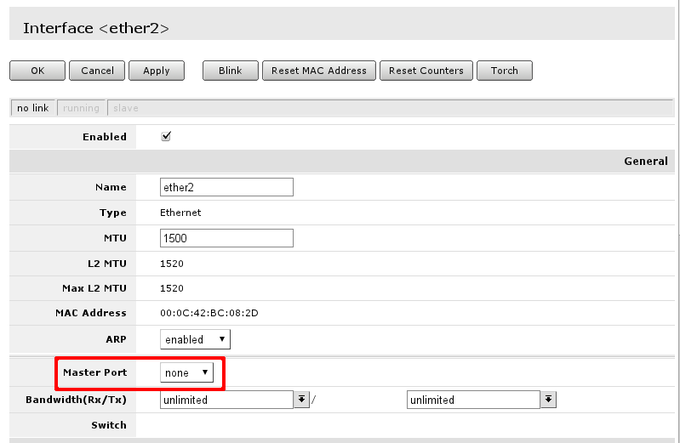

To check if ethernet port is switched, in other words, if ethernet port is set as slave to another port go to ‘Interface’ menu and open Ethernet interface details. They can be distinguished by Type column displaying Ethernet.

When interface details are opened, look up Master Port setting.

Available settings for the attribute are none, or one of Ethernet interface names. If name is set, that mean, that interface is set as slave port. Usually RouterBOARD routers will come with ether1 as intended WAN port and rest of ports will be set as slave ports of ether2 for LAN use.

Check if all intended LAN Ethernet ports are set as slave ports of the rest of one of the LAN ports. For example, if ether2. ether3, ether4 and ether5 are intended as LAN ports, set on ether3 to ether5 attribute Master Port to ether2.

In case this operation fails — means that Ethernet interface is used as port in bridge, you have to remove them from bridge to enable hardware packet switching between Ethernet ports. To do this, go to Bridge -> Ports and remove slave ports (in example, ether3 to ether5) from the tab.

Note: If master port is present as bridge port, that is fine, intended configuration requires it there, same applies to wireless interface (wlan)

Security profile

It is important to protect your wireless network, so no malicious acts can be performed by 3rd parties using your wireless access-point.

To edit or create new security profile head to ‘Wireless -> tab ‘Security Prodiles’ and choose one of two options:

- Using Add new create new profile;

- Using highlighted path in screenshot edit default profile that is already assigned to wireless interface.

In This example i will create new security profile, editing it is quite similar. Options that has to be set are highlighted with read and recommended options are outlined by red boxes and pre-set to recommended values. WPA and WPA2 is used since there are still legacy equipment around (Laptops with Windows XP, that do not support WPA2 etc.)

WPA Pre- shared key and WPA2 Pre- shared key should be entered with sufficient length. If key length is too short field label will indicate that by turning red, when sufficient length is reached it will turn blue.

Note: WPA and WPA2 pre-shared keys should be different

Note: When configuring this, you can deselect Hide passwords in page header to see the actual values of the fields, so they can be successfully entered into device configuration that are going to connect to wireless access-point

Wireless settings

Adjusting wireless settings. That can be done here:

In General section adjust settings to settings as shown in screenshot. Consider these safe, however it is possible, that these has to be adjusted slightly.

Interface mode has to be set to ap-bridge, if that is not possible (license resctrictions) set to bridge, so one client will be able to connect to device.

WiFI devices usually are designed with 2.4GHz modes in mind, setting band to 2GHz-b/g/n will enable clients with 802.11b, 802.11g and 802.11n to connect to the access point

Adjust channel width to enable faster data rates for 802.11n clients. In example channel 6 is used, as result, 20/40MHz HT Above or 20/40 MHz HT Below can be used. Choose either of them.

Set SSID — the name of the access point. It will be visible when you scan for networks using your WiFi equipment.

In section HT set change HT transmit and receive chains. It is good practice to enable all chains that are available

When settings are set accordingly it is time to enable our protected wireless access-point

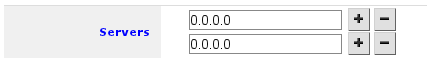

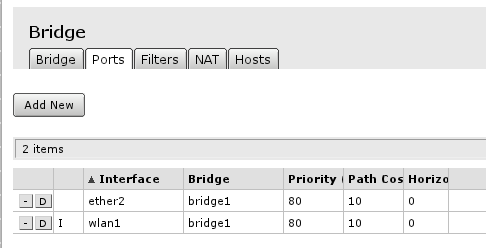

Bridge LAN with Wireless

Open Bridge menu and check if there are any bridge interface available first mark. If there is not, select Add New marked with second mark and in the screen that opens just accept the default settings and create interface. When bridge interface is availbe continue to Ports tab where master LAN interface and WiFI interface have to be added.

First marked area is where interfaces that are added as ports to bridge interface are visible. If there are no ports added, choose Add New to add new ports to created bridge interfaces.

When new bridge port is added, select that it is enabled (part of active configuration), select correct bridge interface, following this guide — there should be only 1 interface. And select correct port — LAN interface master port and WiFi port

Finished look of bridge configured with all ports required

Troubleshooting & Advanced configuration

This section is here to make some deviations from configuration described in the guide itself. It can require more understanding of networking, wireless networks in general.

General

Check IP address

Adding IP address with wrong network mask will result in wrong network setting. To correct that problem it is required to change address field, first section, with correct address and network mask and network field with correct network, or unset it, so it is going to be recalculated again

Change password for current user

To change password of the current user, safe place to go is System -> Password

Where all the fields has to be filled.

There is other place where this can be done in case you have full privileges on the router.

Change password for existing user

If you have full privileges on the router, it is possible to change password for any user without knowledge of current one. That can be done under System -> Users menu.

Steps are:

- Select user;

- type in password and re-type it to know it is one you intend to set

No access to the Internet or ISP network

If you have followed this guide to the letter but even then you can only communicate with your local hosts only and every attempt to connect to Internet fails, there are certain things to check:

- If masquerade is configured properly;

- If setting MAC address of previous device on WAN interface changes anything

- ISP has some captive portal in place.

Respectively, there are several ways how to solve the issue, one — check configuration if you are not missing any part of configuration, second — set MAC address. Change of mac address is available only from CLI — New Terminal from the left side menu. If new window is not opening check your browser if it is allowing to open popup windows for this place. There you will have to write following command by replacing MAC address to correct one:

/interface ethernet set ether1 mac-address=XX:XX:XX:XX:XX:XX

Or contact your ISP for details and inform that you have changed device.

Checking link

There are certain things that are required for Ethernet link to work:

- Link activity lights are on when Ethernet wire is plugged into the port

- Correct IP address is set on the interface

- Correct route is set on the router

What to look for using ping tool:

- If all packets are replied;

- If all packets have approximately same round trip time (RTT) on non-congested Ethernet link

It is located here: Tool -> Ping menu. Fill in Ping To field and press start to initiate sending of ICMP packets.

Wireless

Wireless unnamed features in the guide that are good to know about. Configuration adjustments.

Channel frequencies and width

It is possible to choose different frequency, here are frequencies that can be used and channel width settings to use 40MHz HT channel (for 802.11n). For example, using channel 1 or 2412MHz frequency setting 20/40MHz HT below will not yield any results, since there are no 20MHz channels available below set frequency.

| Channel # | Frequency | Below | Above |

|---|---|---|---|

| 1 | 2412 MHz | no | yes |

| 2 | 2417 MHz | no | yes |

| 3 | 2422 MHz | no | yes |

| 4 | 2427 MHz | no | yes |

| 5 | 2432 MHz | yes | yes |

| 6 | 2437 MHz | yes | yes |

| 7 | 2442 MHz | yes | yes |

| 8 | 2447 MHz | yes | yes |

| 9 | 2452 MHz | yes | yes |

| 10 | 2457 MHz | yes | yes |

| 11 | 2462 MHz | yes | no |

| 12 | 2467 MHz | yes | no |

| 13 | 2472 MHz | yes | no |

Warning: You should check how many and what frequencies you have in your regulatory domain before. If there are 10 or 11 channels adjust settings accordingly. With only 10 channels, channel #10 will have no sense of setting 20/40MHz HT above since no full 20MHz channel is available

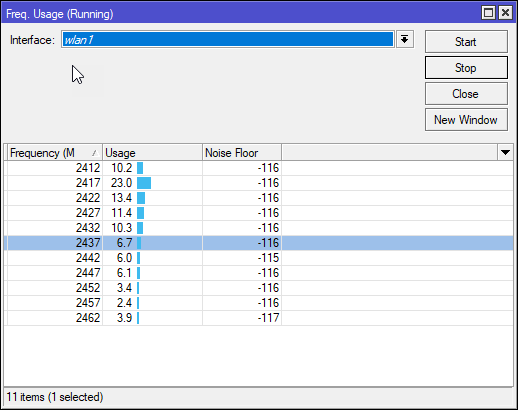

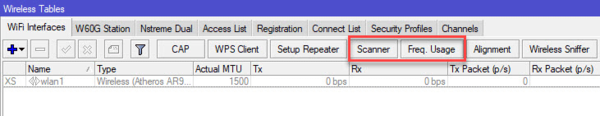

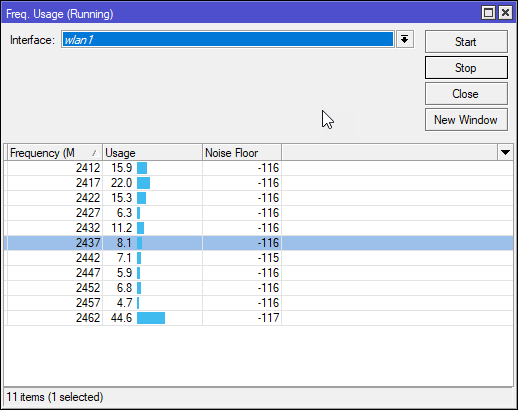

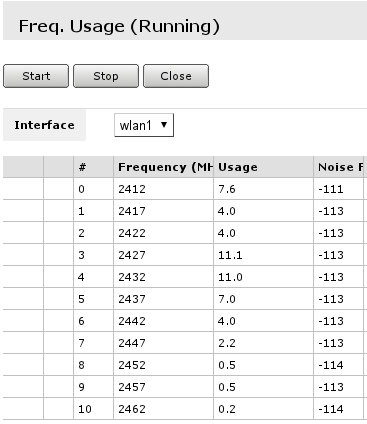

Wireless frequency usage

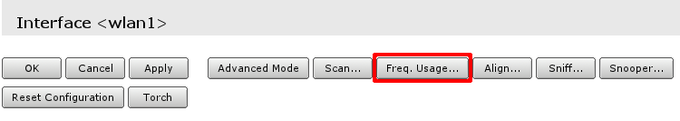

If wireless is not performing very well even when data rates are reported as being good, there might be that your neighbours are using same wireless channel as you are. To make sure follow these steps:

- Open frequency usage monitoring tool Freq. Usage… that is located in wireless interface details;

- Wait for some time as scan results are displayed. Do that for minute or two. Smaller numbers in Usage column means that channel is less crowded.

Note: Monitoring is performed on default channels for Country selected in configuration. For example, if selected country would be Latvia, there would have been 13 frequencies listed as at that country have 13 channels allowed.

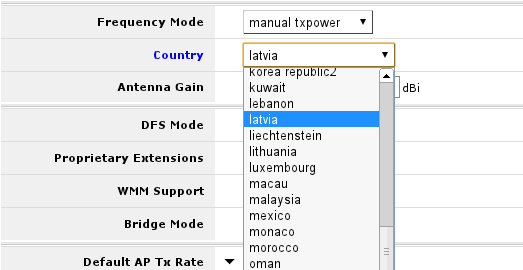

Change Country settings

By default country attribute in wireless settings is set to no_country_set. It is good practice to change this (if available) to change country you are in. To do that do the following:

- Go to wireless menu and select Advanced mode;

- Look up Country attribute and from drop-down menu select country

Note: Advanced mode is toggle button that changes from Simple to Advanced mode and back.

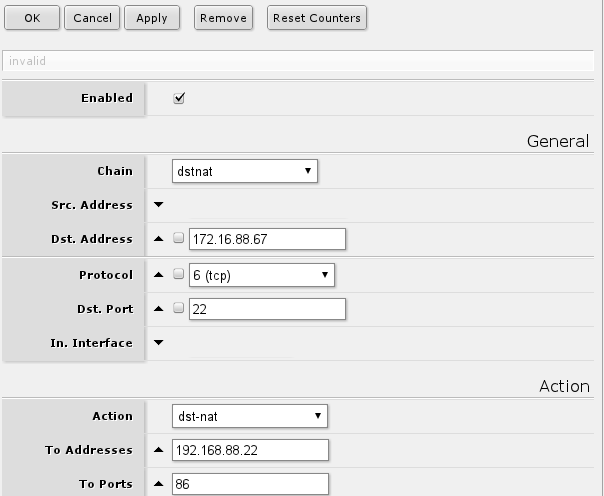

Port forwarding

To make services on local servers/hosts available to general public it is possible to forward ports from outside to inside your NATed network, that is done from /ip firewall nat menu. For example, to make possible for remote helpdesk to connect to your desktop and guide you, make your local file cache available for you when not at location etc.

Static configuration

A lot of users prefer to configure these rules statically, to have more control over what service is reachable from outside and what is not. This also has to be used when service you are using does not support dynamic configuration.

Following rule will forward all connections to port 22 on the router external ip address to port 86 on your local host with set IP address:

if you require other services to be accessible you can change protocol as required, but usually services are running TCP and dst-port. If change of port is not required, eg. remote service is 22 and local is also 22, then to-ports can be left unset.

Comparable command line command:

/ip firewall nat add chain=dstnat dst-address=172.16.88.67 protocol=tcp dst-port=22 action=dst-nat to-address=192.168.88.22 to-ports=86

Note: Screenshot contain only minimal set of settings are left visible

Dynamic configuration

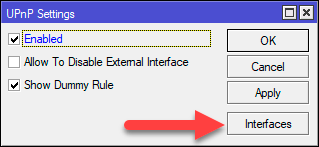

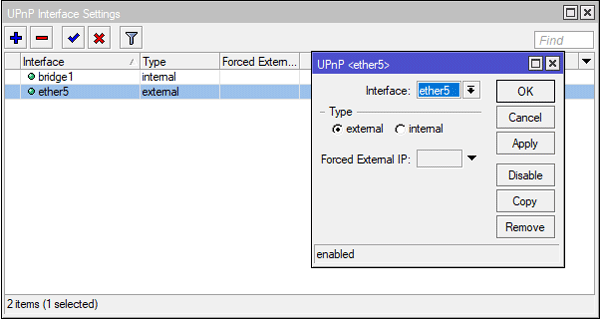

uPnP is used to enable dynamic port forwarding configuration where service you are running can request router using uPnP to forward some ports for it.

Warning: Services you are not aware of can request port forwarding. That can compromise security of your local network, your host running the service and your data

Configuring uPnP service on the router:

- Set up what interfaces should be considered external and what internal;

/ip upnp interface add interface=ether1 type=external /ip upnp interface add interface=ether2 type=internal

- Enable service itself

/ip upnp set allow-disable-external-interface=no show-dummy-rule=no enabled=yes

Limiting access to web pages

Using IP -> Web Proxy it is possible to limit access to unwanted web pages. This requires some understanding of use of WebFig interface.

Set up Web Proxy for page filtering

From IP -> Web Proxy menu Access tab open Web Proxy Settings and make sure that these attributes are set follows:

Enabled -> checked Port -> 8080 Max. Cache Size -> none Cache on disk -> unchecked Parent proxy -> unset

When required alterations are done applysettings to return to Access tab.

Set up Access rules

This list will contain all the rules that are required to limit access to sites on the Internet.

To add sample rule to deny access to any host that contain example.com do the following when adding new entry:

Dst. Host -> .*example.com.* Action -> Deny

With this rule any host that has example.com will be unaccessible.

Limitation strategies

There are two main approaches to this problem

- deny only pages you know you want to deny (A)

- allow only certain pages and deny everything else (B)

For approach A each site that has to be denied is added with Action set to Deny

For approach B each site that has to be allowed should be added with Action set to Allow and in the end is rule, that matches everything with Action set to Deny.

[ Top | Back to Content ]

Данная инструкция предназначена для самостоятельной настройки роутера MikroTik. В качестве примера будет использоваться роутер MikroTik hAP ac lite(RB952Ui-5ac2nD), который будет настроен для работы интернета и использования локальных сетей Ethernet и WiFi(включая Apple Iphone).

Инструкция состоит из двух больших примеров: “Быстрая настройка” и ‘Ручная настройка“, задача которых состоит в демонстрации двух методов настроек: с помощью внутреннего мастера настроек Quick Set и распределённая настройка посредством Winbox или Webfig.

№1. Быстрая настройка

- Сброс роутера

- Подключение по кабелю

- Подключение по WiFi

- Вход в настройки

- Quick Set настройка

- Обновление прошивки

- Настройка WiFi

- Настройка интернета, автоматические настройки

- Настройка интернета, статический IP

- Настройка интернета, PPPoE

- Настройка LAN

№2. Ручная настройка

- Подключение к ПК

- Вход в настройки

- Ошибки Winbox

- Сброс роутера

- Установить пароль

- Обновить прошивку

- Настройка LAN

- DHCP сервера

- DNS

- Настройка интернета

- DHCP клиент

- Статический IP

- PPPOE

- Настройка WiFi

- WiFi 2G

- WiFi 5G

- Проброс портов

- Настройка FireWall

- Сброс на заводские настройки

- Задать вопрос по настройке MikroTik

Нужна настройка MikroTik в базовой конфигурации?

Настройка служб на роутерах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Пример №1. Быстрая настройка MikroTik

Данный пример настройки роутера MikroTik самый простой и не требует детального изучения принципов работы MikroTik. Его можно применять с использованием ПК или ноутбука, а также мобильного телефона.

Исходные настройки роутера MikroTik должны соответствовать заводским, если по какой причине это не так, следует их сбросить через кнопку Reset.

ВАЖНО: при использовании кнопки RESET оборудование MikroTik может принимать 3 разных состояния. Переход между состоянии зависит от времени нажатия кнопки RESET. Внимательно изучите последовательность сброса для перехода к заводским настройкам.

Сброс через кнопку RESET

На задней панели расположена кнопка RESET

Необходимо последовательно совершить действия:

- Отключить питание роутера;

- Нажать и держать кнопку Reset;

- Включить питание роутера(Reset нажат);

- Подождать 5-6сек., в этот момент должен замигать какой-то индикатор(ACT|SYS| или другой);

- Как только замигал индикатор. отпустить Reset.

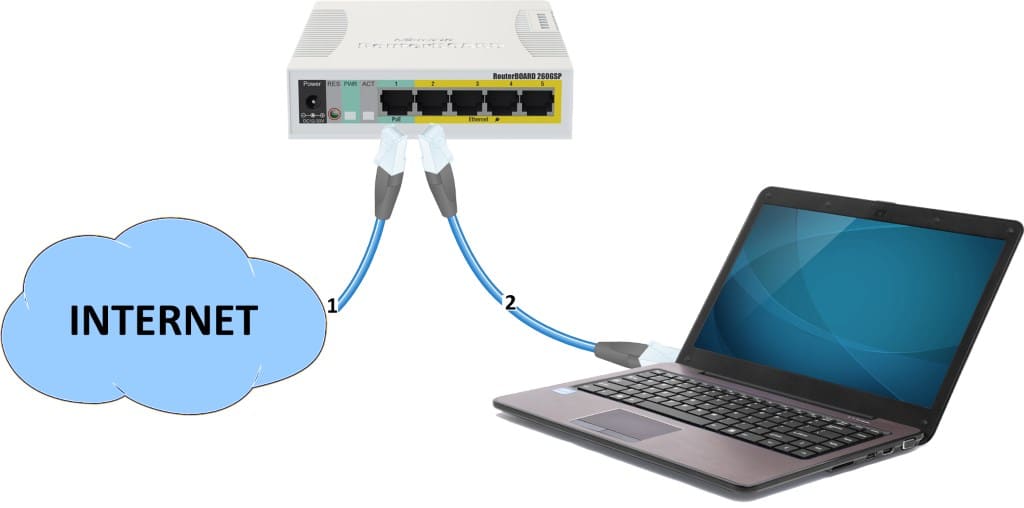

Подключение роутера MikroTik по кабелю

- Включить роутер MikroTik в электросеть;

- На порт ether1 – подключить интернет провайдера(WAN);

- На любой порт из ether2-ether5 подключить компьютер. Эти порты считаются локальными (LAN).

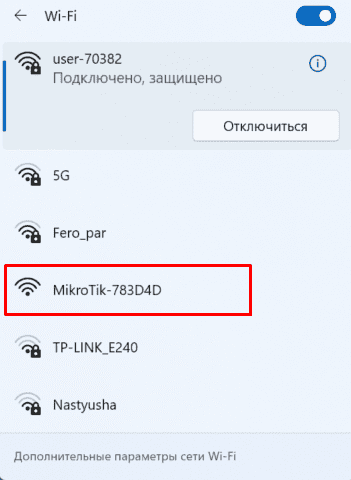

Подключение роутера MikroTik по WiFi

Подключение к роутеру MikroTik через WiFi может стать актуальным, если у ноутбука нет Ethernet порта или настройка роутера производится через смартфон. В списке доступных WiFi подключений должен отображаться роутер MikroTik, по аналогии как на примере ниже.

Вход в настройки роутера MikroTik

Для входа в настройки MikroTik можно воспользоваться любым web браузером.

- Отрыть web браузер;

- В адресной строке ввести IP адрес 192.168.88.1 и нажать переход(Enter);

- Авторизоваться на роутере MikroTik с помощью учётных данных по умолчанию(Login: admin, Password: пустой).

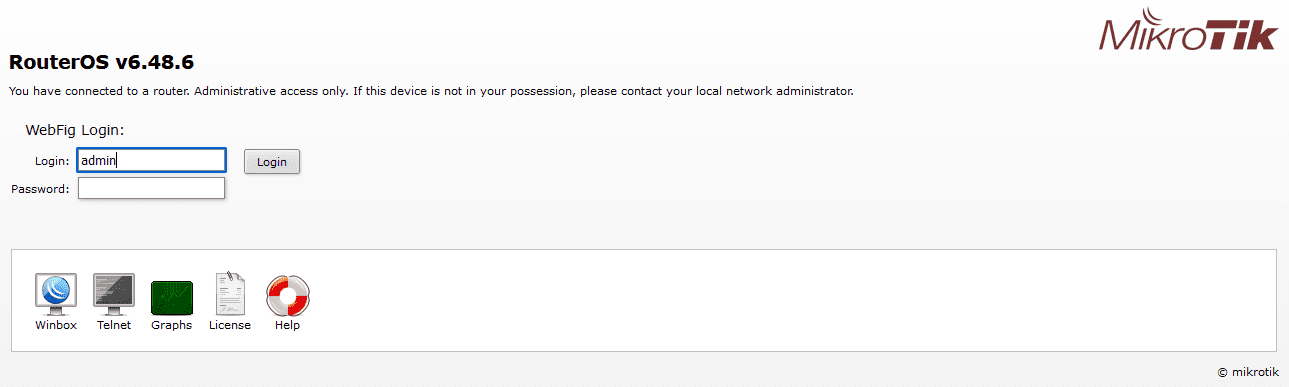

Настройка MikroTik с помощью Quick Set

Quick Set это мастер быстрых настроек, который содержит оптимизированные шаблоны уже готовых конфигураций, достаточно только их заполнить пользовательскими данными. В рамках данной настройки будет выбран шаблон Home AP Dual.

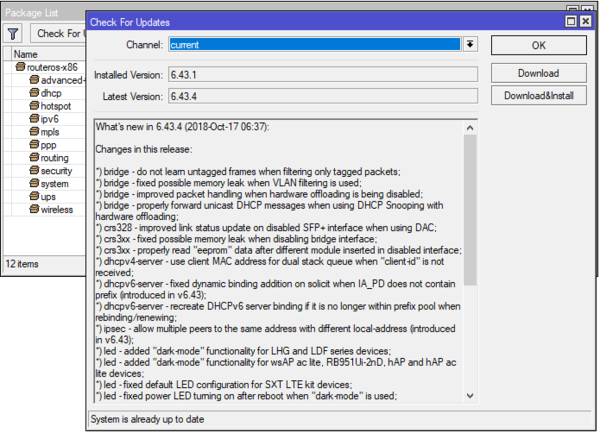

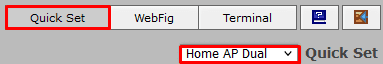

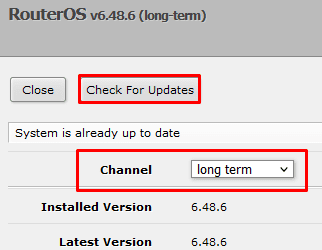

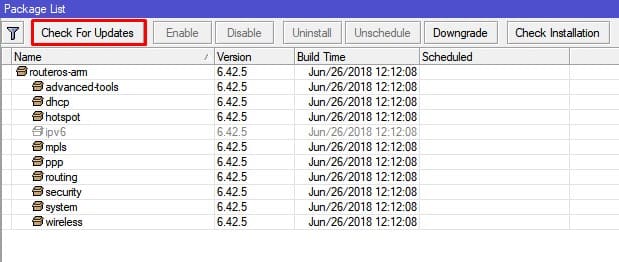

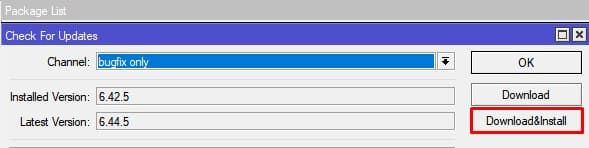

Обновление прошивки

- Нажать кнопку Check For Updates;

- Установить Channel = long term;

- Нажать кнопку Download&Install.

Роутер MikroTik будет перезагружен и после будет доступен по прежнему адресу “192.168.88.1“.

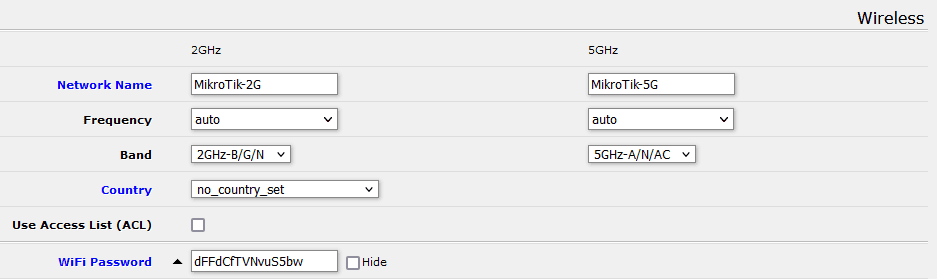

Настройка MikroTik WiFi

- Заполнить Network Name для 2GHz и 5GHz;

- Frequency = auto;

- Band 2GHz = 2GHz-B-G-N, Band 5GHz = 5GHz-A-N-AC

- Country = no_country_set

- Заполнить WiFi Password.

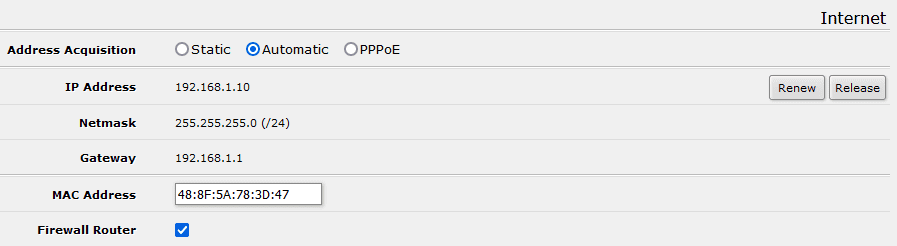

Настройка интернета, автоматические настройки

- Выбрать Address Acquusition = Automatic.

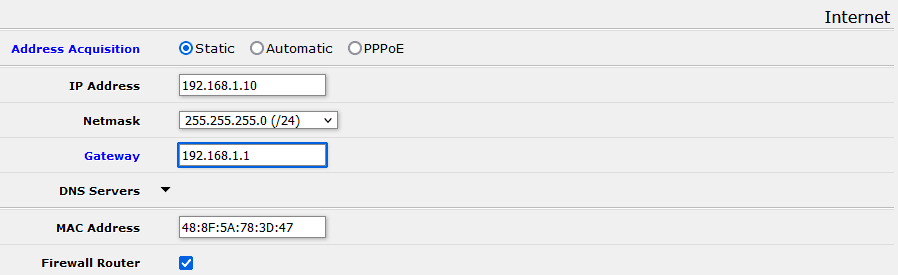

Настройка интернета, статический IP адрес

- Выбрать Address Acquusition = Static;

- Заполнить параметрами выданные провайдером: IP Address, Netmask, Gateway, DNS Servers.

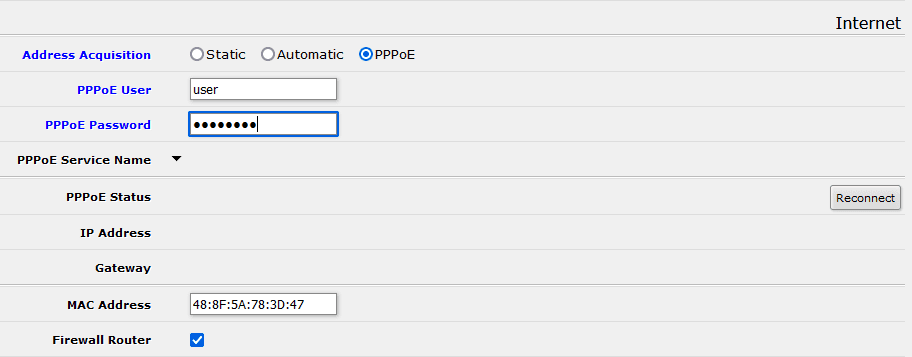

Настройка интернета, PPPoE

- Выбрать Address Acquusition = PPPoE;

- Заполнить параметрами выданные провайдером: PPPoE User, PPPoE Password.

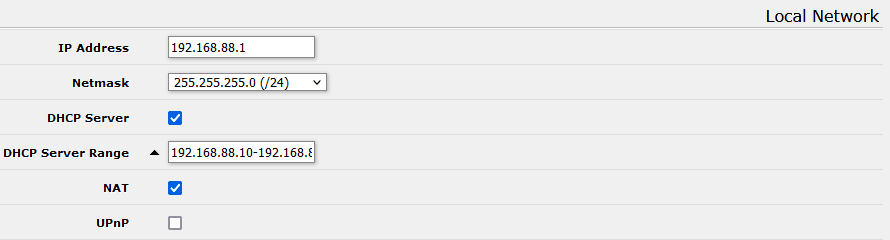

Настройка локальной сети

- Заполнить IP Address;

- Netmask 255.255.255.0 (/24);

- Включить DHCP Server;

- Заполнить DHCP Server Range;

- Включить NAT.

Пример №2. Ручная настройка MikroTik

Подключение роутера MikroTik к компьютеру

Предварительно стоит отметить, что у роутера MikroTik в качестве порта WAN может выступать любой порт. Однако в заводской прошивке, в качестве WAN порта выступает ether1, на котором активен dhcp client. Эту особенность заводской прошивки стоит учитывать при подключении к роутеру MikroTik, т.к. конфигурация определена так, что все входящие подключения на ether1 будут недоступны.

- Включить роутер MikroTik в электро сеть;

- На порт ether1 – подключить интернет провайдера(WAN);

- На любой порт из ether2-ether5 подключить компьютер. Эти порты считаются локальными (LAN).

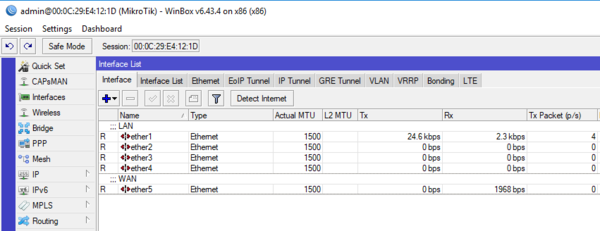

Вход в настройки MikroTik RouterOS

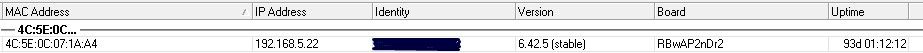

Для настройки роутера MikroTik лучше всего воспользоваться утилитой Winbox, которая специально разработана для управления оборудованием MikroTik.

Winbox обнаружит устройство независимо от назначенного ему адреса. Чаще всего это 192.168.88.1, но и встречаются варианты когда ip адрес = «0.0.0.0». В этом случае подключение происходит по MAC адресу устройства. Кроме этого Winbox отображается все найденные устройства MikroTik в сети, а также дополнительную информацию(версия прошивки, UpTime):

- Запустить утилиту Winbox для настройки MikroTik;

- Среди списка устройств выбрать нужный роутер MikroTik и нажать кнопку Connect;

Учётная запись(пароль) по умолчанию:

- пользователь = «admin»

- пароль = «»(пустой)

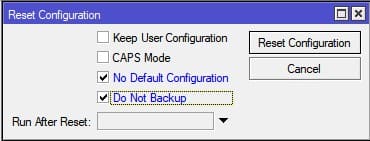

Сброс роутера MikroTik

Т.к. ручная настройка предполагает полную настройку роутера MikroTik с нуля, при первом подключении необходимо полностью удалить заводскую настройку.

Если по какой-то причине роутер MikroTik не вывел форму сброса, это можно сделать в ручном режиме.

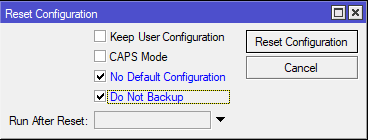

Reset через Winbox

Настройка находится в System→Reset Configuration

- Установить переключатели No Default Configuration и Do Not Backup;

- Нажать кнопку Reset Configuration.

/system reset-configuration no-defaults=yes skip-backup=yes

Сброс роутера MikroTik будет сопровождаться перезагрузкой устройства, после которой можно повторно подключиться к роутеру через MAC адрес.

Ошибки при подключении к Winbox

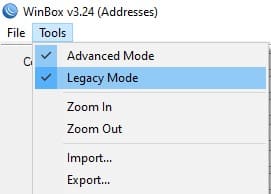

ERROR: router does not support secure connection, please enable legacy mode if you want to connect anyway

Решение: необходимо активировать режим Legacy Mode.

ERROR: wrong username or passwords

Решение-1: Недопустимые учётные данные(неверное имя пользователя или пароль). За доступом нужно обратиться к администратору устройства или сделать сброс к заводским настройкам →.

Решение-2: Обновить версию Winbox.

ERROR: could not connect to MikroTik-Ip-Address

Решение: Проблема связана с доступом, частые причины:

- Подключение закрыто через Firewall;

- Изменён порт управления через Winbox с 8291 на другой;

- Подключение происходит через WAN порт, интернет провайдер которого блокирует подобные соединения;

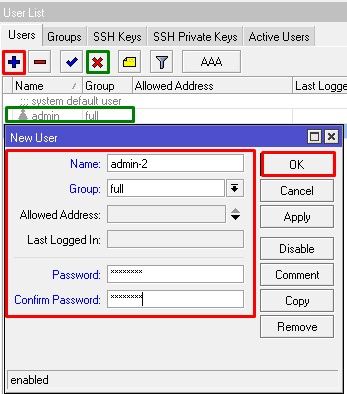

Установить пароль на роутер MikroTik

Первым важным делом настройки нового роутера MikroTik это обновление пароля администратора. Случаи бывали разные, это пункт просто нужно выполнить.

Настройка находится в System→Users

- Нажать + и добавить новую учётную запись администратора;

- Заполнить параметры: Name, Group, Password;

- Открыть учётную запись admin и деактивировать кнопкой Disable.

добавление нового пользователя с полными правами:

/user add name="admin-2" password="PASSWORD" group=full

деактивация старого пользователя:

/user set [find name="admin"] disable="yes"

Рекомендация: Для повышения уровня безопасности роутера MikroTik следует:

- создать и использовать новую учётную запись с полными правами(full);

- на учётной записи по умолчанию (admin) изменить пароль и деактировать.

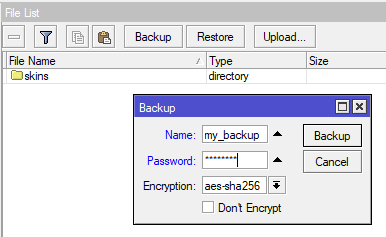

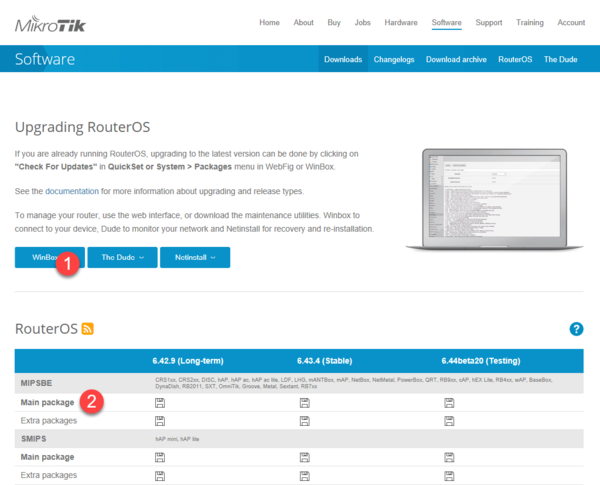

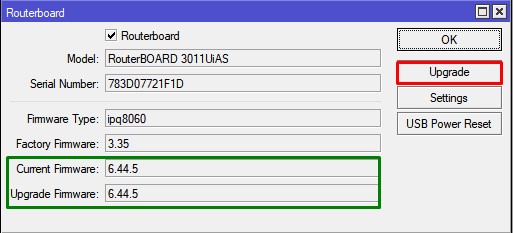

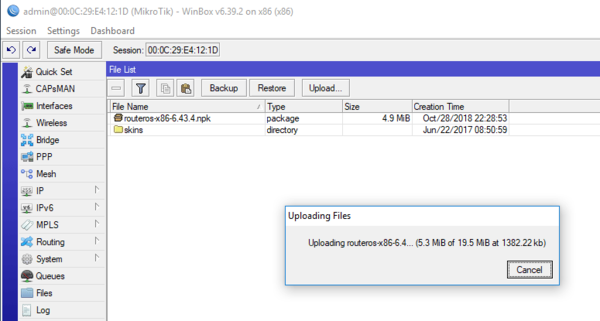

Обновление прошивки в MikroTik RouterOS

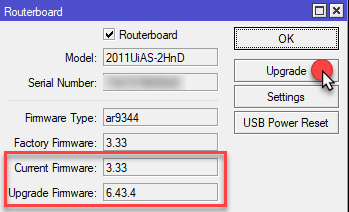

Одной из важной задачей при вводе в эксплуатацию нового устройства MikroTik: маршрутизатора(роутера), коммутатора(свитча) или точки доступа WiFi это обновление прошивки. Чаще всего это имело рекомендованный характер, но недавний инцидент с “back door” в категории long-term указал на то, что актуальность прошивки в устройствах MikroTik имеет критический характер.

Настройка находится в System→Packages

- Нажать кнопку Check For Updates;

- Выбрать Channel = long term;

- Загрузить и установить прошивку на MikroTik кнопкой Download&Install.

Действия в кнопке Download&Install произведут закачку выбранной редакции прошивки и автоматическую перезагрузку роутера MikroTik. Установка будет произведена в момент загрузки. Не выключайте роутер MikroTik до полной перезагрузки и обеспечьте стабильное питание электросети при обновлении прошивки.

Редакции прошивок MikroTik

- long term(bug fix only) – самая стабильная версия. Рекомендовано для производственных сред!

- stable(current) – long term плюс поддержка новых функций. Новые технологии это всегда хорошо.

Другие редакции не рекомендуется устанавливать в рабочие устройства MikroTik, т.к. это может привести к нежелательным последствиям.

Важным дополнением в обновлении прошивки является обновление Current Firmware – это аппаратная прошивка, аналог BIOS в компьютере.

Настройка находится тут System→Routerboard

Изменения вступят в силу после перезагрузки устройства MikroTik(System→Reboot).

Настройка локальной сети MikroTik LAN

В основе работы локальной сети (LAN) на роутере MikroTik находится Bridge – программное объединение портов в свитч. В состав Bridge может входить любая последовательность портов роутера MikroTik, а если туда добавить все порты – роутер станет точкой доступа WiFi или коммутатором.

Стоит учитывать, что такое объединение управляется CPU. Этот факт важен при значительных нагрузках на CPU.

Настройка LAN на роутере MikroTik состоит из следующих ключевых этапов:

- Объединение все локальных портов в Bridge;

- Настройка локального IP адреса для роутера MikroTik;

- Настройка DHCP сервера.

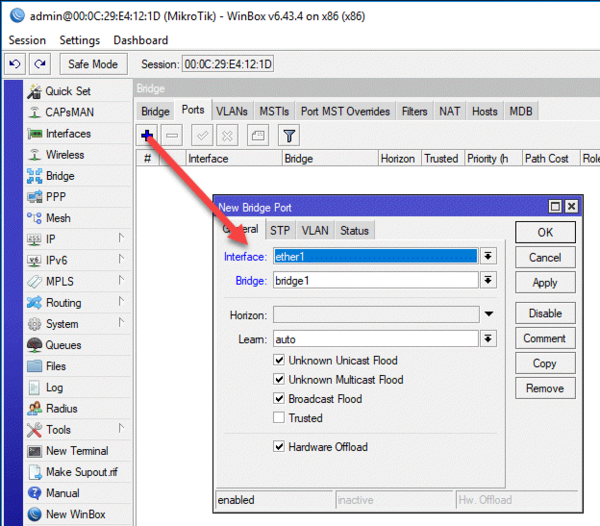

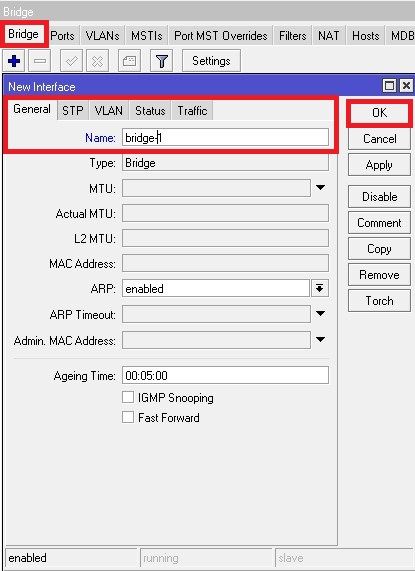

Настройка MikroTik Bridge

Настройка находится в основном меню Bridge→Bridge

- Нажать + и добавить новый Bridge;

- Присвоить Name для выбранного Bridge;

- Нажать кнопку Apply и скопировать значение MAC Address в Admin MAC Address;

Копирование значения MAC Address в Admin MAC Address исключить ошибку:

ether3:bridge port received packet with own address as source address (MAC ether3), probably loop”

/interface bridge add name=bridge-1

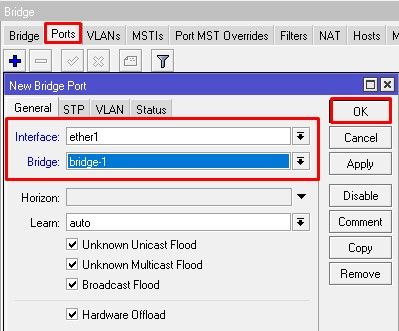

Добавление портов MikroTik в Bridge

Настройка находится в основном меню Bridge→Ports

- Нажать + и добавить новый Port;

- Выбрать соответствующие значение в параметрах: Interface, Bridge;

- Повторить аналогичные действия для всех интерфейсов, которые определены как LAN.

добавление портов(LAN, VLAN, WLAN и тд)

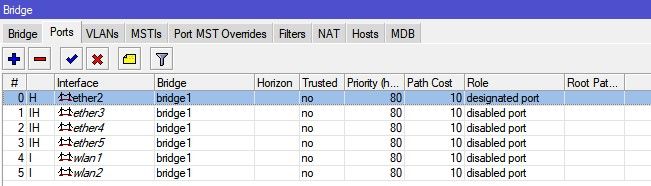

/interface bridge port add bridge=bridge-1 hw=yes interface=ether2 /interface bridge port add bridge=bridge-1 hw=yes interface=ether3 /interface bridge port add bridge=bridge-1 hw=yes interface=ether4 /interface bridge port add bridge=bridge-1 hw=yes interface=ether5 /interface bridge port add bridge=bridge-1 interface=wlan1 /interface bridge port add bridge=bridge-1 interface=wlan2

Hardware Offload — аппаратная поддержка bridge отдельным чипом. Список поддерживаемых устройств.

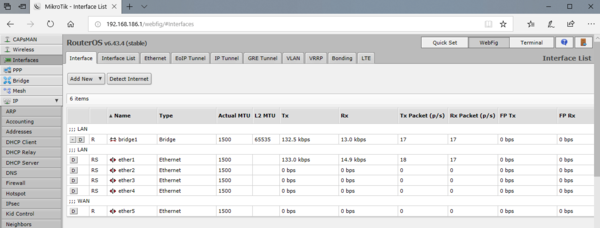

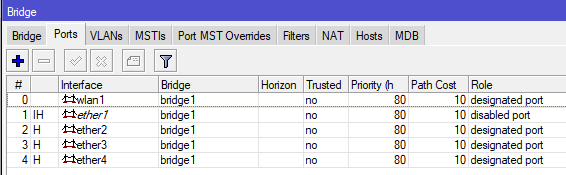

По итогам, закладка Bridge→Ports должна иметь вид:

Назначение локального IP адреса

После добавления портов в Bridge нужно назначить статический IP адрес и правильней всего это указать в качестве интерфейса созданный bridge-1. С этого момента любая настройка адресации или маршрутизации в роутере MikroTik будет осуществляться через bridge-1.

Настройка находится в IP→Addresses

- Нажать + и добавить новый IP адрес;

- Заполнить параметры: Address, Interface.

При заполнение IP адреса важно указать маску подсети. Это частая опечатка может произвести к отсутствию отклика от роутера MikroTik. При этом значение Network заполнится автоматически.

/ip address add address=192.168.0.1/24 interface=bridge-1 network=192.168.0.0

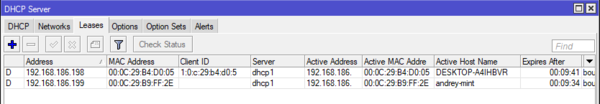

Настройка DCHP сервера в MikroTik

DHCP сервер занимается выдачей IP адресов всем устройствам, которые отправляют соответствующий запрос. Это незаменимая опция при настройке WiFi на роутере MikroTik, но и также облегчает обслуживание локальной сети в этом вопросе.

Будет состоять из 3-ёх пунктов:

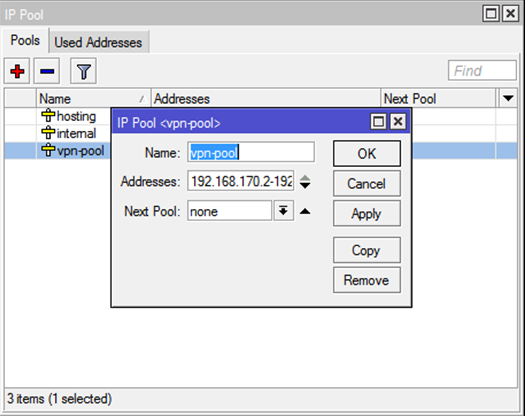

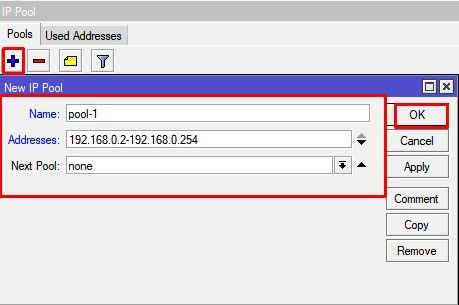

Определение диапазона назначаемых IP адресов

Настройка находится в IP→Pool

- Нажать + и добавить новый IP Pool;

- Заполнить параметры: Name, Addresses.

Диапазон Addresses содержит IP адреса для всех клиентов роутера MikroTik и часто принимает значение или как показано на изображении или 192.168.0.100-192.168.0.254. Это даст возможность указывать статические IP адреса для: сервера, принтера, видеорегистратора, IP камеры и тд.

/ip pool add name=pool-1 ranges=192.168.0.2-192.168.0.254

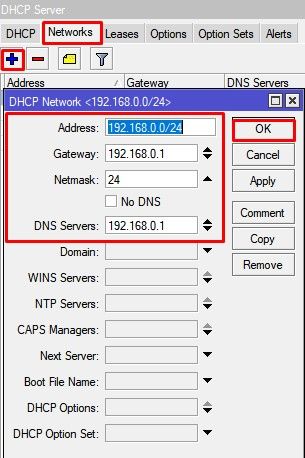

Задание сетевых настроек для клиента

Настройка находится в IP→DHCP Server→Networks

- Нажать + и добавить новую DHCP сеть;

- Заполнить параметры: Address, Gateway, Netmask, DNS Server.

- Netmask = 24 – это эквивалент привычному значению 255.255.255.0;

- Gateway -шлюз по умолчанию(роутер MikroTik);

- DNS Servers – DNS сервер, который будет выдан клиенту. В данном случае это также роутер MikroTik.

/ip dhcp-server network add address=192.168.0.0/24 dns-server=192.168.0.1 gateway=192.168.0.1 netmask=24

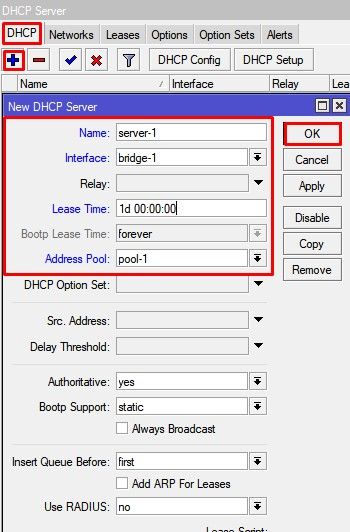

Общие настройки MikroTik DCHP сервера

Настройка находится в IP→DHCP Server→DHCP

- Нажать + и добавить новый DHCP сервер;

- Заполнить параметры: Interface, Address Pool.

/ip dhcp-server add address-pool=pool-1 disabled=no interface=ether-1 lease-time=1w name=server-1

Дополнение: если DHCP нужно применить к одному из портов bridge, то в качестве интерфейса нужно указать именно этот bridge.

Add ARP For Leases — добавляет MAC адрес устройства в таблицу ARP, которому был выдан IP адрес. Можно использовать в качестве блокировки статических IP. Без присутствия соответствующего MAC в таблице ARP пакеты с данного устройства не будут обрабатываться.

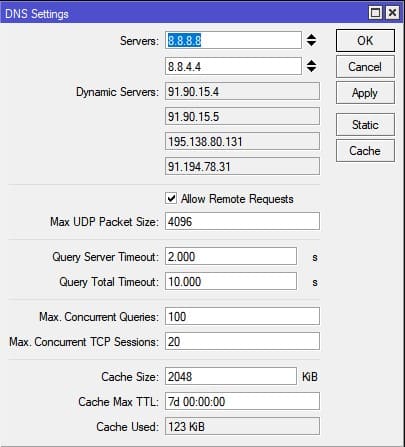

Настройка MikroTik DNS

В рамках данной инструкции по настройке роутера MikroTik будет рассмотрена конфигурация, когда сам роутер выступает в качестве DNS сервера. Это имеет несколько преимуществ:

- DNS записи кэшируются на локальный роутер MikroTik, доступ к которому в разы быстрее чем к DNS серверу провайдера;

- Если к роутеру подключено 2 провайдера, не будет возникать конфликтов по доступу к DNS серверам 1-ого или 2-ого провайдера. DNS сервер один – роутер MikroTik.

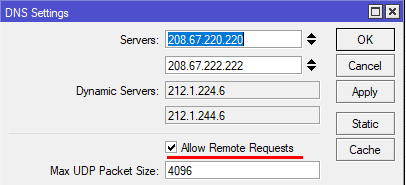

Настройка находится в IP→DNS

Для такой конфигурации DNS сервера нужно:

- Задать внешние DNS сервера в параметре Servers. Это может быть DNS сервера Google: 8.8.8.8 и 8.8.4.4 или Cloudflare: 1.1.1.1 и 1.0.0.1;

- Активировать параметр Allow Remote Requests. Это разрешит внешним запросам обращаться к роутеру MikroTik как к DNS серверу;

- Обратить внимание на Cache Size. В больших сетях(от 100 узлов) его стоит увеличить в 2 или 3 раза. По умолчанию его значение = 2048Кб.

DNS сервера Google

/ip dns set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

ИЛИ

DNS сервера Cloudflare

/ip dns set allow-remote-requests=yes servers=1.1.1.1,1.0.0.1

Настройка Интернета на роутере MikroTik

Для настройки интернета на роутере MikroTik нужно совершить два действия:

- определить тип подключения на определенном порту(куда вставлен провайдер);

- активировать функцию NAT (masquerade).

Настройка DHCP client в MikroTik

Это самый распространённый тип подключения интернета на роутерах MikroTik. На указанный порт(ether1) будут приходить настройки от интернет провайдера. DHCP клиент не только облегчает настройку интернета, но и служит индикатором, когда услуга отсутствует на линии(не работает интернет), но и также позволяется добавить скрипт, который будет выполняться при изменении значения Status.

Настройка находится в IP→DHCP Client

- Нажать + и добавить новый DHCP клиент;

- Выбрать интерфейс, на котором подключен интернет в роутер MikroTik;

- Остальные параметры оставить без изменений.

/ip dhcp-client add add-default-route=no dhcp-options=hostname,clientid disabled=no interface=ether1

Опцией Add Default Route можно манипулировать, но выключенное состояние потребует ручного добавления маршрута. Это может стать полезным при использовании балансировки между несколькими линиями интернета.

Настройка статического IP в MikroTik

Настройка статического IP адреса в роутере MikroTik ни чем не отличается от аналогичной настройки любого сетевого устройства и состоит из трех разделов:

- Настройка IP адреса на интерфейсе;

- Создание статического маршрута.

Установка IP адреса на выбранный интерфейс

Настройка находится в IP→Addresses

- Нажать + и добавить новый IP адрес;

- Заполнить параметры: Address, Interface.

Популярные маски подсети:

- IP-Address/31 – 255.255.255.254

- IP-Address/30 – 255.255.255.252

- IP-Address/29 – 255.255.255.248

- IP-Address/28 – 255.255.255.240

- IP-Address/27 – 255.255.255.224

- IP-Address/26 – 255.255.255.192

- IP-Address/25 – 255.255.255.128

- IP-Address/24 – 255.255.255.0

/ip address add address=81.21.12.15/27 interface=ether1 network=81.21.12.0

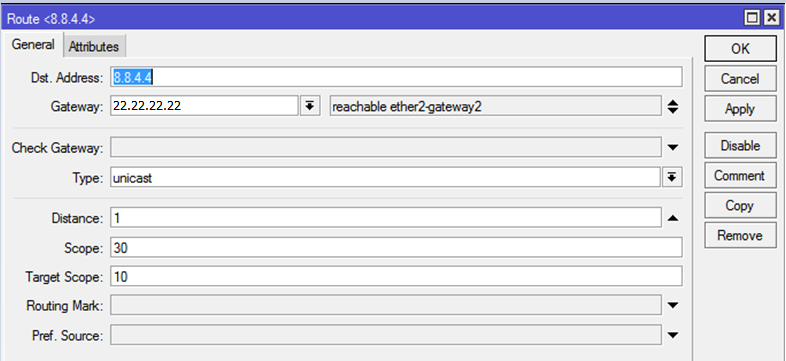

Добавление статического маршрута(шлюз по умолчанию)

Настройка находится в IP→Routes

- Нажать + и добавить новый статический маршрут в MikoTik;

- Заполнить параметры: Gateway.

- Dst. Address = 0.0.0.0/0 – типичное обозначение для любого трафика. Таким значением в MikroTik необходимо определять интернет трафик;

- Gateway – это шлюз по умолчанию со стороны интернет провайдера, который подключен к роутеру MikroTik.

/ip route distance=1 gateway=81.21.12.1

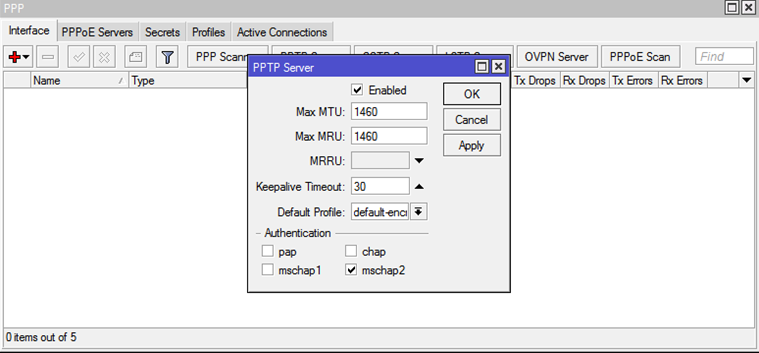

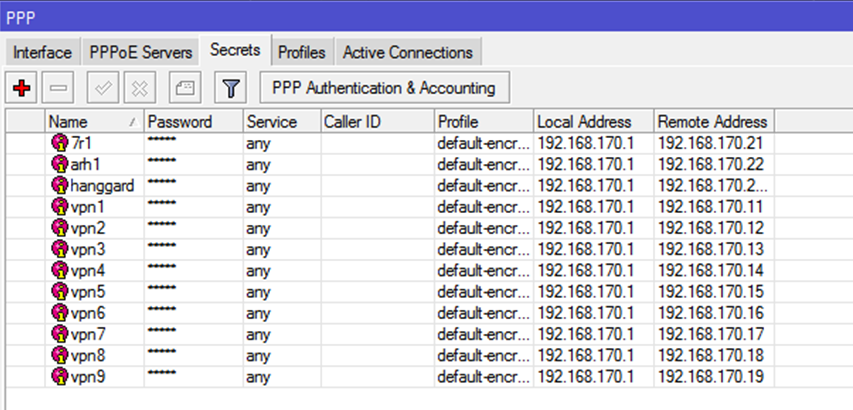

Настройка PPPoE в MikroTik

PPPoE сохраняет свою популярность при настройке интернета на роутере MikroTik.

Настройка находится в PPP→Interface

- Нажать + и добавить новое PPPoE подключение;

- Заполнить параметры: Interfaces, User, Password.

- Interfaces – интерфейс роутера MikroTik, на котором подключен интернет;

- User, Password – параметры для подключения интернета, выдаются провайдером.

В случае успешного соединения, на PPPoE интерфейсе будет определен статус RUN.

/interface pppoe-client add add-default-route=yes disabled=no interface=ether-1 name= pppoe-out password=PASSWORD use-peer-dns=yes user=USER

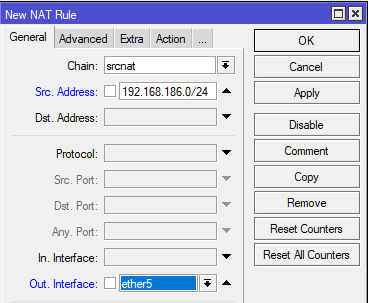

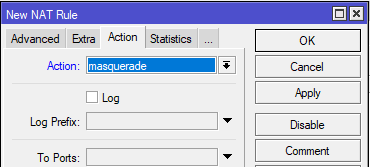

Настройка MikroTik NAT

NAT это механизм, который позволяет преобразовывать IP адреса для транзитных пакетов. Именно NAT является основной настройкой, которая обычное устройство MikroTik преобразовывает в роутер.

Настройка находится в IP→Firewall→NAT

- Нажать + и добавить новое правило NAT;

- Установить Chain = srcnat;

- Out Interface = интерфейс с интернетом;

- Action = Masquerade.

Masquerade это основное правило NAT для работы интернета на роутере MikroTik.

правило для работы интернета

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1

Дополнение: srcnat можно использовать ещё в ситуации, когда на исходящем порту несколько ip адресов: провайдер выделил диапазон адресов на одном проводном подключении.

Настройка WiFi на роутере MikroTik

Рассмотрим ситуацию, когда у роутера MikroTik имеется два WiFi модуля 2.4ГГц и 5ГГц. Такая конфигурация позволит одновременно работать в двух разных диапазонах. Для их включения нужно последовательно настроить каждый из них.

Первым делом нужно настроить конфигурацию безопасности. Если локальная сеть не содержит гостевой сети, можно отредактировать конфигурацию по умолчанию.

Настройка пароля для WiFi в MikroTik

Настройка находится в Wireless→Security Profiles

- Открыть профиль default для установки пароля WiFi ;

- Установить Mode = dynamic keys;

- Authentication Types = WPA2 PSK;

- Chiphers = aes com;

- WPA2 Pre-Shared Key – пароль для WiFi.

/interface wireless security-profiles set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" group-key-update=1h mode=dynamic-keys supplicant-identity=MikroTik wpa2-pre-shared-key=12345678

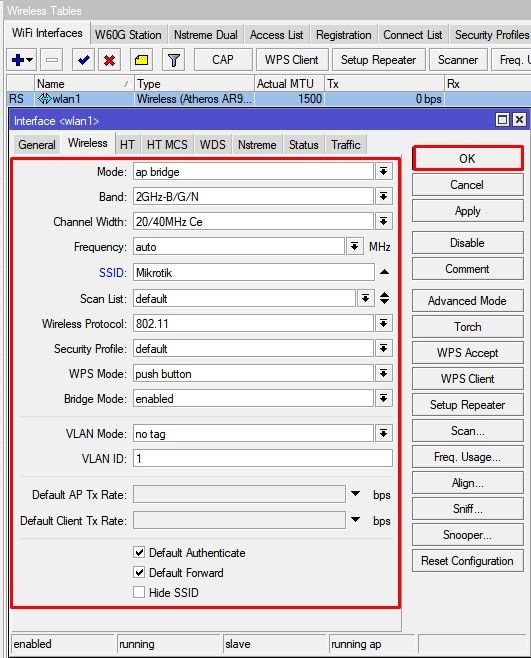

Настройка WiFi на частоте 2,4ГГц

Роутер MikroTik не будет блокировать настройку конфигурации WiFi если задать одно SSID имя. WiFi сигналы будут распространяться на абсолютно разных антеннах и в разных частотных диапазонах.

Настройки находятся Wireless→WiFi Interfaces

- Открыть WiFi интерфейс wlan1;

- Установить режим работы точки доступа Mode = ap bridge;

- Поддерживаемые стандарты WiFi Band = 2Ghz-B/G/N;

- Ширину канала Channel Width =20/40Mhz Ce;

- Частоту WiFi Frequency = auto;

- Имя WiFi сети SSID = MikroTik;

- Пароль для WiFi Security Profile = default.

/interface wireless set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce disabled=no distance=indoors frequency=auto mode=ap-bridge ssid=Mikrotik wireless-protocol=802.11

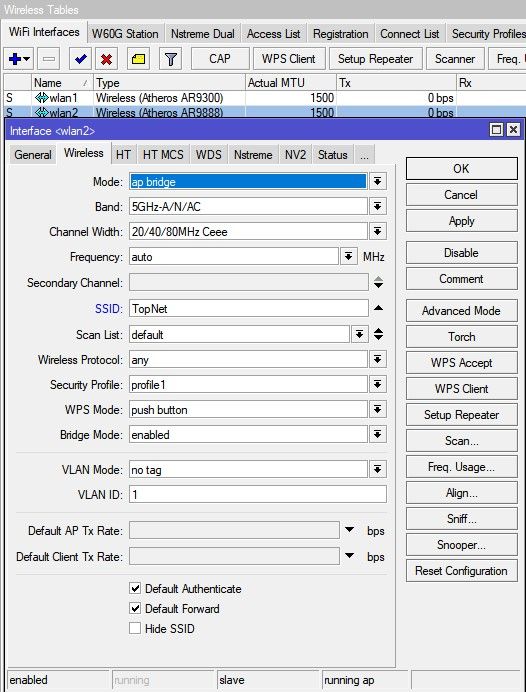

Настройка WiFi на частоте 5ГГц

Настройки находятся Wireless→WiFi Interfaces

- Открыть WiFi интерфейс wlan2;

- Установить режим работы точки доступа Mode = ap bridge;

- Поддерживаемые стандарты WiFi Band = 5Ghz-A/N/AC;

- Ширину канала Channel Width =20/40/80Mhz Ceee;

- Частоту WiFi Frequency = auto;

- Имя WiFi сети SSID = MikroTik;

- Пароль для WiFi Security Profile = default.

/interface wireless

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=

20/40/80mhz-Ceee disabled=no frequency=auto mode=ap-bridge

security-profile=profile1 ssid=TopNet

Важно принимать факт нахождения WiFi интерфейса в составе bridge, без этой настройки WiFi клиенты не смогут получит IP адрес(dhcp сервер настроен на bridge), взаимодействовать с локальной сетью и будут ограничены доступом в интернет.

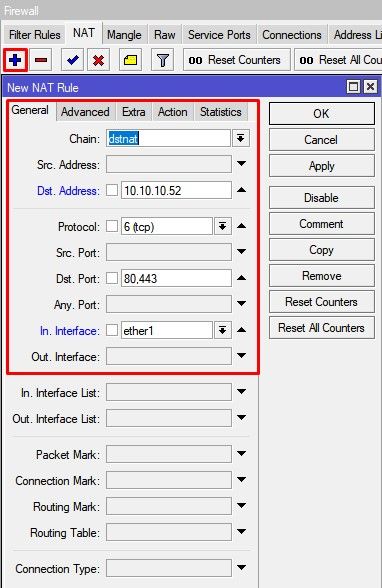

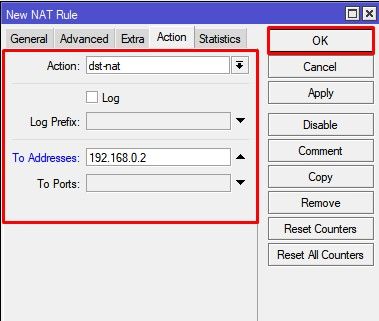

Проброс портов(port forwarding) в роутере MikroTik

Проброс портов это популярная функция любого роутера MikroTik, которая обеспечивает удаленный доступ к локальному ресурсу: VPN серверу, видеорегистратору, web сайту и тд. Для настройки проброса порта в роутере MikroTik следует добавить правило:

Настройка находится в IP→Firewall→NAT

- Нажать + и добавить новое правило NAT;

- Выбрать Chain=dstnat;

- Dst. Address = внешний адрес роутера MikroTik;

- Protocol = tcp;

- Dst. Port = 80,443;

- In. Interface = интерфейс с интернет провайдером;

- Action = dst-nat;

- To Addresses = IP адрес во внутренней сети.

- Цепочка dstnat – весь входящий трафик;

- To Ports – можно не заполнять, если их значения совпадают с Dst. Port.

В данном примере рассмотрен проброс портов http и https для web сервера, который находится в локальной сети.

/ip firewall nat add action=dst-nat chain=dstnat dst-address=10.10.10.52 dst-port=80,443 in-interface=ether1 protocol=tcp to-addresses=192.168.0.2

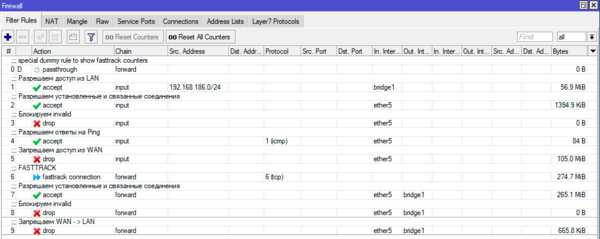

Настройка Mikrotik FireWall

Firewall в роутере MikroTik является одним из самых важных компонентов на текущий момент. Неправильно настроенный Firewall может привести к ограниченному доступу к роутеру MikroTik, а его отсутствие поставит под угрозу всю сетевую инфраструктуру.

Специалисты Настройка-Микротик.Укр настоятельно рекомендуют не пренебрегать FIREWALL-ом роутера MikroTik, при настройке ИТ инфраструктуры

Настройка находится в IP→Firewall

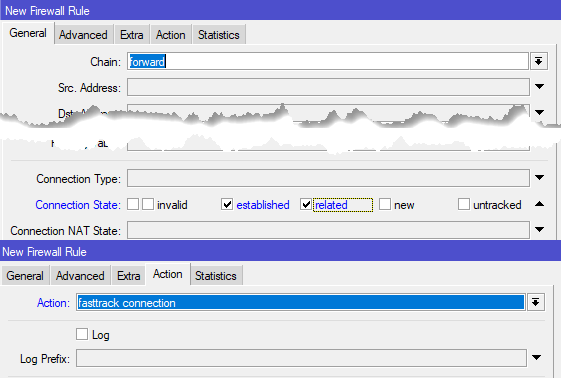

Разрешение для уже установленных соединений

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=forward;

- Connection state = established,related;

- Action=accept.

/ip firewall filter add action=accept chain=forward connection-state=established,related

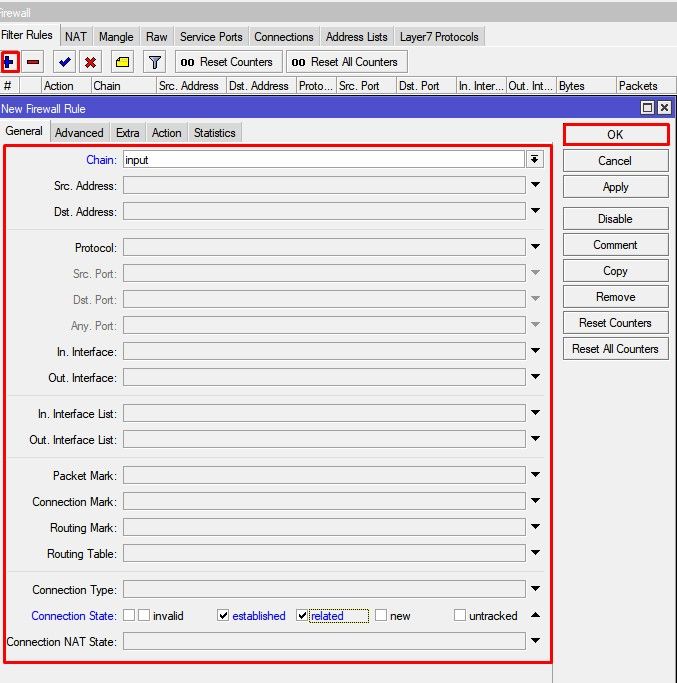

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=input;

- Connection state = established,related;

- Action=accept.

/ip firewall filter add action=accept chain=in connection-state=established,related

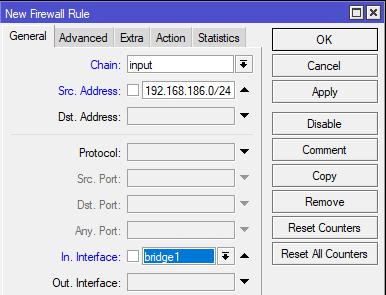

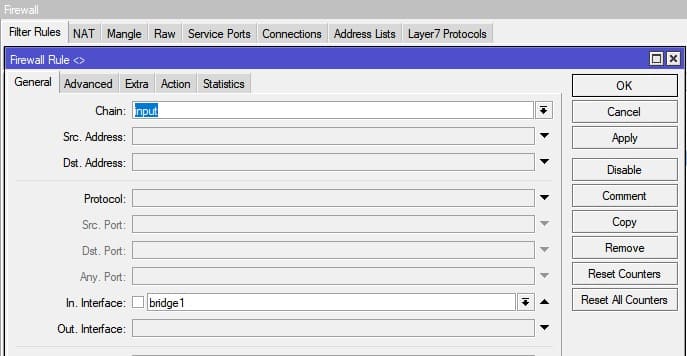

Доверительные правила для локальной сети

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=input;

- Установить значение LAN интерфейса In. Interface = bridge1;

- Action=accept.

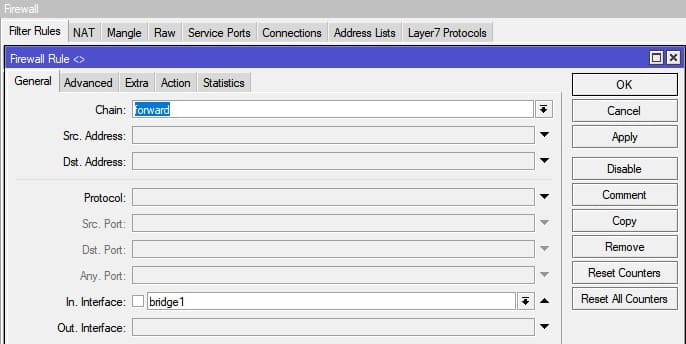

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=forward;

- Установить значение LAN интерфейса In. Interface = bridge1;

- Action=accept.

/ip firewall filter add action=accept chain=input in-interface=bridge1 add action=accept chain=forward in-interface=bridge1

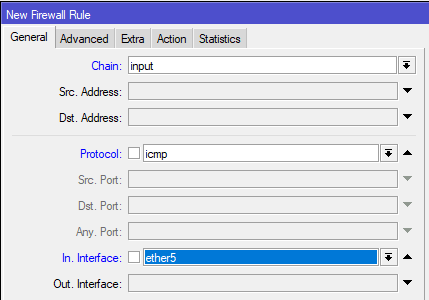

Разрешить ICMP запросы с WAN интерфейсов

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain=input;

- Protocol = icmp;

- In. Interface = Интернет интерфейс;

- Action=accept.

/ip firewall filter add action=accept chain=in protocol=icmp in-interface=pppoe-out1

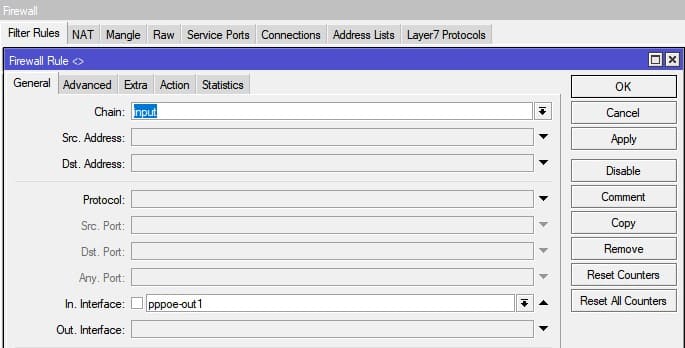

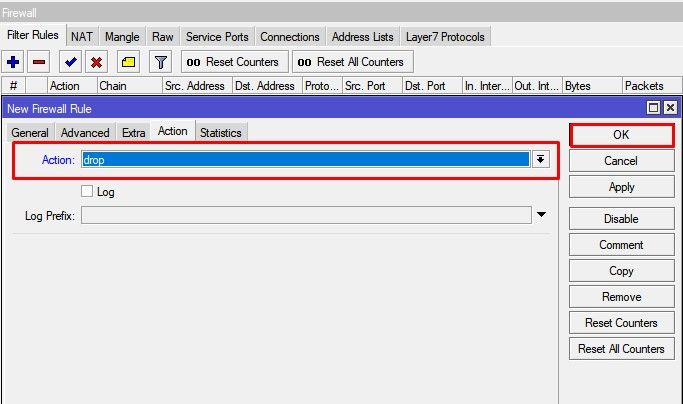

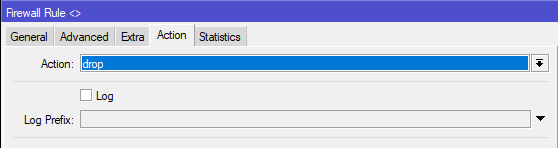

Удалить все входящие пакеты с WAN интерфейсов

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain = input;

- In. Interface = Интернет интерфейс;

- Action = drop.

/ip firewall filter add action=drop chain=input in-interface=pppoe-out1

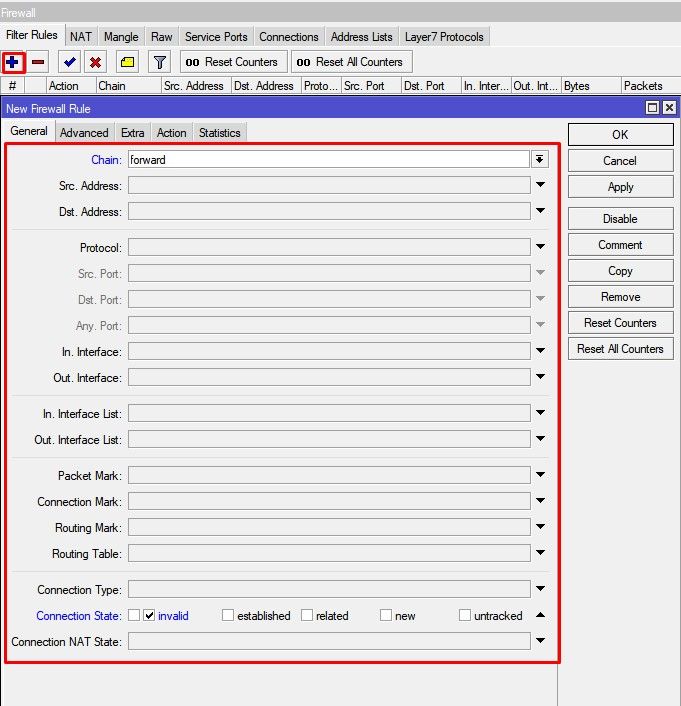

Удалить все пакеты в состоянии invalid

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain = forward;

- Connection state = invalid;

- Action = drop.

/ip firewall filter add action=drop chain=forward connection-state=invalid

- Нажать + и добавить новое правило Firewall;

- Выбрать Chain = input;

- Connection state = invalid;

- Action = drop.

/ip firewall filter add action=drop chain=input connection-state=invalid

С расширенной версией по настройке Firewall в роутере MikroTik можно ознакомиться в статье Настройка Firewall в MikroTik, защита от DDOS атаки.

Сброс MikroTik до заводских настроек, hard reset

Если по каким-то причинам необходимо сбросить роутер MikroTik до заводских настроек, это можно выполнить двумя методами:

Reset через Winbox

Настройка находится в System→Reset Configuration

- Установить переключатели No Default Configuration и Do Not Backup;

- Нажать кнопку Reset Configuration.

/system reset-configuration no-defaults=yes skip-backup=yes

Reset через кнопку RESET

На задней панели расположена кнопка RESET

Необходимо последовательно совершить действия:

- Отключить питание роутера;

- Нажать и держать кнопку Reset;

- Включить питание роутера(Reset нажат);

- Подождать 5-6сек., в этот момент должен замигать какой-то индикатор(ACT|SYS| или другой);

- Как только замигал индикатор. отпустить Reset.

После сброса роутера MikroTik, доступ к его настройкам будет осуществляться со стандартным именем пользователя admin и без пароля.

Есть вопросы или предложения по базовой настройке MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В сети имеется достаточное количество инструкций по настройке роутеров этой марки, с разными подходами к этому процессу, поэтому мы не будем претендовать на истину в последней инстанции, а выразим наше видение этого вопроса. В первую очередь мы считаем, что возможности не должны опережать знания, поэтому не следует сразу браться за настройку сложных сетевых конфигураций. Лучше всего сначала разобраться в базовых настройках и только потом, по мере появления опыта переходить к более сложным схемам.

В свое время, когда вчерашний студент приходил на производство, ему говорили: «Забудь все чему тебя учили, и слушай сюда». Этот подход как никогда справедлив, если вы первый раз берете в руки Mikrotik, забудьте о предыдущем опыте с другими роутерами и готовьтесь осваивать новые подходы.

Прежде всего абсолютно неважно какая именно модель роутера у вас в руках, главное, что внутри находится RouterOS, а значит вам подойдет любая инструкция по настройке, за небольшими поправками, связанными с аппаратными ограничениями (скажем, если в вашей модели отсутствует Wi-Fi, то часть инструкции посвященную настройке беспроводной сети вы можете просто пропустить).

Поэтому для подготовки материалов по Mikrotik мы будем использовать виртуальные машины с RouterOS, прибегая к реальному оборудованию только чтобы показать какие-то специфичные моменты.

Подготовка к настройке

Первым делом, взяв в руки Mikrotik, следует обновить версию RouterOS до актуальной. Это следует сделать по нескольким причинам, в первую очередь в целях безопасности. Еще свежа история с широкой эксплуатацией уязвимости CVE-2018-14847, несмотря на то что производитель оперативно выпустил патч. Просто пользователи не спешили обновлять свои устройства, как говорится — пока гром не грянет…

Во-вторых, начиная с RouterOS 6.41 были изменены настройки коммутации и если вы хотите использовать актуальные инструкции, перед настройкой версию ОС следует обязательно обновить.

Для этого перейдем на сайт производителя в раздел Downloads и скачаем свежую версию Winbox — графической утилиты для настройки, а также свежую версию RouterOS. Представленные на странице пакеты отличаются только архитектурой вашего роутера, если вы ее не знаете, то рядом перечислены все подходящие модели роутеров. В каждом разделе представлено два пакета: Main и Extra, первый — это основная прошивка, то, что находится в вашем устройстве из коробки, второй — дополнительные пакеты, которые можно установить самостоятельно, они нам сейчас не нужны.

Следующим шагом обновим загрузчик RouterBOOT, для этого перейдем System — Routerboard и сравним текущую версию с доступной прошивкой, для обновления нажмите Upgrade и еще раз перезагрузите устройство.

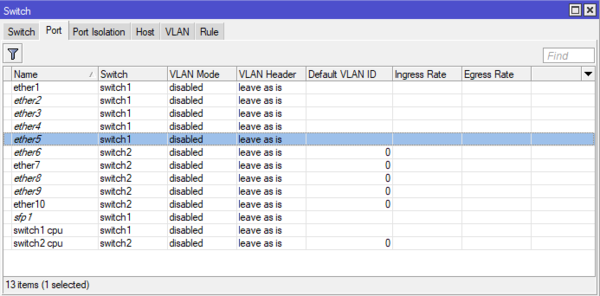

Настройка портов и коммутация

В старых версиях RouterOS было два варианта настройки коммутации: аппаратный, при помощи чипа коммутации (через мастер-порт) и программный (через мост), в современных версиях используется только один вариант — через мост, при этом чип коммутации будет задействован автоматически, при наличие такой возможности, т.е. коммутация будет по-прежнему выполняться на аппаратном уровне. Более подробно мы коснемся этого момента немного позже.

Открыв раздел Switch можно посмотреть какие чипы коммутации установлены в вашем роутере и какие порты они обслуживают:

Для новичков сообщим еще одну новость: в Mikrotik нет LAN и WAN портов, любой порт может быть настроен как вам нужно. Есть два внешних канала — настроим два WAN, нужно обслуживать две внутренних сети — не проблема, создадим две группы коммутации.

Далее в нашем примере мы будем использовать пятипортовый роутер и в качестве внешнего порта будем использовать здесь и далее последний порт. Остальные порты будут объединены в группу коммутации для локальной сети. Откроем Interfaces — Interface и добавим к портам ether1 и ether5 комментарии, указывающие на их назначение. Также можно переименовать сам порт, но мы предпочитаем оставлять им оригинальные названия, что позволяет быстро понимать к какому физическому порту относится та или иная запись.

Затем переходим на закладку Bridge — Ports и последовательно добавляем в мост интерфейсы локальной сети ether1-ether4, обратите внимание на активную по умолчанию опцию Hardware Offload, которая включает аппаратную коммутацию, если она доступна.

Настройка подключения к интернет

В зависимости от вашего провайдера способ подключения к интернет может быть разным. Чаще всего встречается прямое подключение, когда провайдер раздает настройки по DHCP или PPPoE подключение (используется федеральным провайдером Ростелеком). Мы будем рассматривать далее прямое подключение, однако если у вас коммутируемый доступ (PPPoE или VPN), то вам потребуется перейти в раздел PPP и создать коммутируемое подключение типа Client, ниже показан пример для PPPoE Ростелеком. В качестве используемого интерфейса укажите внешний интерфейс ether5:

Более подробно про настройку VPN-подключений в Mikrotik вы можете прочитать в нашей статье Настройка VPN-подключения в роутерах Mikrotik.

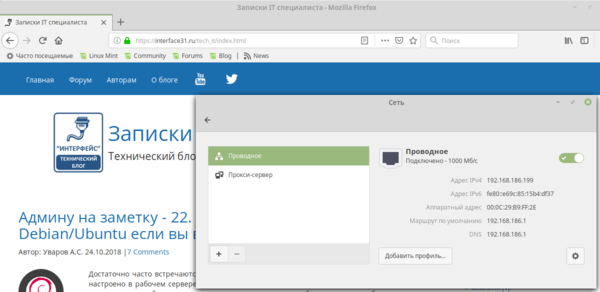

В зависимости от способа подключения вам может потребоваться настроить получение от провайдера внешнего IP-адреса, если у вас статический адрес, то переходим в IP — Addresses и добавляем еще один адрес, аналогично тому, как мы делали выше, но чаще всего провайдеры используют для присвоения адресов (даже статических) протокол DHCP. В этом случае переходим в IP — DHCP Client и добавляем нового клиента, в качестве интерфейса указываем внешний — ether5.

Для коммутируемых подключений DHCP-клиент настраивать не нужно, интерфейс получит адрес самостоятельно, чтобы убедиться в этом, еще раз откроем IP — Addresses, где должен появиться еще один адрес с индексом D (динамический) и принадлежащий коммутируемому подключению.

Настройка сетевых служб (DHCP, DNS) и раздача интернета в локальную сеть

Одной из наиболее важных сетевых служб является DHCP, сегодня уже все привыкли, что достаточно просто подключиться к сети, неважно, проводом или через Wi-Fi, а все настройки будут произведены в автоматическом режиме. Поэтому мы тоже начнем с DHCP, для этого перейдем в IP — DHCP Server и запустим мастер настройки сервера DHCP Setup. Первым шагом потребуется указать рабочий интерфейс сервера — указываем сетевой мост bridge1, который мы настроили для локальной сети.

Базовые сетевые службы настроены, но доступа в интернет у клиентов пока нет, для этого осталось настроить службу трансляции адресов — NAT. Переходим в IP — Firewall — NAT и добавим новое правило, на закладке General в поле Src. Address укажем нашу локальную сеть 192.168.186.0/24, а в поле Out. Interface — внешний интерфейс, в нашем случае ether5. Если же вы используете коммутируемое подключение, то здесь следует указать его, например, pppoe-out1.

Настройка межсетевого экрана

Настройка межсетевого экрана

Сетевой экран, он же файрволл или брандмауэр (оба этих слова обозначают в английском и немецком языках противопожарную стену) является важнейшей частью роутера и было бы серьезной ошибкой выставить устройство в интернет не настроив брандмауэр. Поэтому перейдем в IP — Firewall — Filter Rules и приготовимся остаться тут надолго. Вообще-то гораздо быстрее и проще настроить межсетевой экран из командной строки, но так как наш материал рассчитан на начинающих, то мы будем это делать при помощи графического интерфейса Winbox.

Существует два основных состояния брандмауэра: нормально открытый, когда разрешено все, что не запрещено, и нормально закрытый, когда запрещено все, что не разрешено. Логично, что для внутренней сети следует использовать первую политику, а для внешней — вторую. По умолчанию все цепочки брандмауэра Mikrotik (а он построен на iptables) находятся в состоянии ACCEPT, т.е. разрешено.