Уровень сложности

Простой

Время на прочтение

5 мин

Количество просмотров 26K

Программистов, сисадминов, devops’ов, тестировщиков часто объединяет использование некоторых общих технологий. Например, возможность иметь удалённый доступ к серверу пригодилось бы любому из указанной выше анекдотичной компании. Поэтому в этой статье мы рассмотрим основы работы с протоколом SSH на базовом уровня (без генерации ключей, подписей, мам, пап и кредитов). «Продвинутое» использование посмотрим уже отдельно, в следующий раз. Материал подготовил Макс, автор YouTube-канала PyLounge. Поехали!

Введение

SSH (Secure SHell — защищенная оболочка) — сетевой протокол прикладного уровня, предназначенный для безопасного удаленного доступа к различным системам (Linux, Windows, Mac).

Данный протокол шифрует всю передаваемую информацию по сети. По умолчанию, используется 22-й порт. В основном он нужен для удаленного управления данными пользователя на сервере, запуска служебных команд, работы в консольном режиме с базами данных.

Эта служба была создана в качестве замены не зашифрованному Telnet и использует криптографические техники, чтобы обеспечить, что всё сообщение между сервером и пользователем было зашифровано.

Чтобы установить SSH-соединение, необходимы два компонента: SSH-сервер и SSH-клиент. Сервер прослушивает определенный порт (по умолчанию это порт 22) и при успешной аутентификации дает доступ пользователю. Все команды, которые используются на SSH-клиенте, отправляются через защищенный канал связи на SSH-сервер, на котором они выполняются и откуда отправляют результат работы обратно клиенту.

SSH-сервер

Устанавливается на управляемой операционной системе и принимает входящие подключения от клиентских машин, проверяя соединение одним из способов:

-

по IP-адресу клиента, что не слишком безопасно из-за риска подмены;

-

по публичному ключу клиента и имени пользователя. Нужно создать приватный (закрытый) и публичный (открытый) ключ. Зашифровав информацию одним ключом, можно расшифровать ее только другим;

-

по паролю клиента, который передается в зашифрованном виде. Это один из наиболее распространенных вариантов. Вводить его нужно при каждом подключении.

Платные и бесплатные SSH-серверы есть для всех распространенных ОС:

-

BSD — OpenSSH;

-

Linux — dropbear, lsh-server, openssh-server;

-

Windows — freeSSHd, copssh, WinSSHD, OpenSSH и т. д.

SSH-клиент

Используется для входа на удаленный сервер и выполнения команд. Через клиент выполняется управление удаленным компьютером.

SSH-клиенты разработаны для всех ОС. Имеют платные и бесплатные версии:

-

Linux/BSD — openssh-client, putty, ssh, Vinagre;

-

Windows — PuTTY, SecureCRT, ShellGuard;

-

Android — connectBot.

Встроенный SSH-клиент Windows, основанный на OpenSSH, предустановлен в ОС, начиная с Windows 10 1809.

Установка OpenSSH на Ubuntu

Установка с помощью менеджера пакетов apt-get:

sudo apt-get install openssh-serverПроверка SELinux

Security Enhanced Linux, или SELinux – это усовершенствованный механизм контроля доступа, встроенный в большинство современных дистрибутивов Linux. Первоначально он был разработан Агентством национальной безопасности США для защиты компьютерных систем от вторжения злоумышленников и взлома. SELinux также может помешать работе с ssh. Поэтому необходимо убедиться, что он отключен, либо отключить его.

Устанавливаем доп. инструменты для работы с сетью и настройками безопасности:

sudo apt-get install policycoreutils

sudo apt-get install net-toolsПроверяем статус SELinux. Состояние должно быть disable.

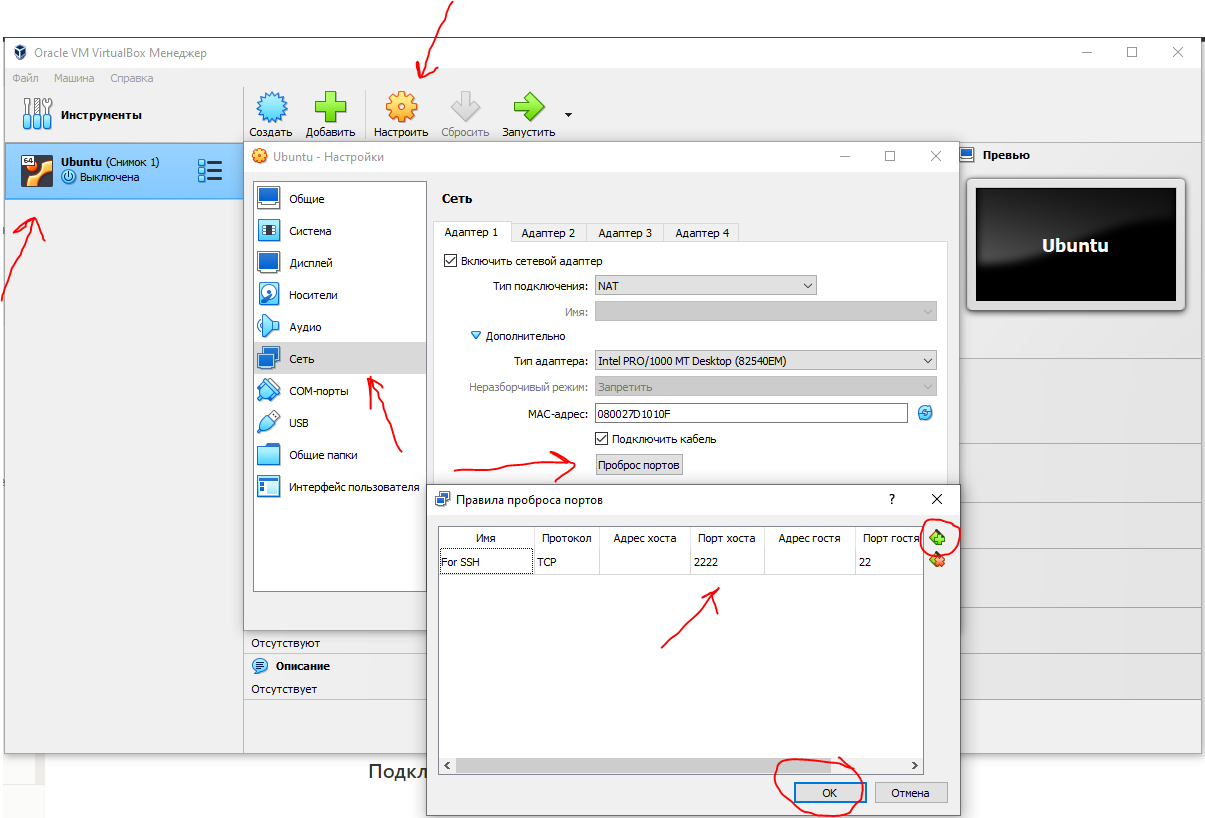

sestatusПодключение к виртуальной машине с типом подключения NAT

Если виртуальная машина использует тип сетевого подключения NAT, то первоначально необходимо настроить проброс портов. Пробросим порт хоста 2222 (или любой свободный) на гостевой порт виртуальной машины номер 22 (порт ssh по умолчанию).

После этого мы можем подключиться из Windows к нашей виртуальной машине.

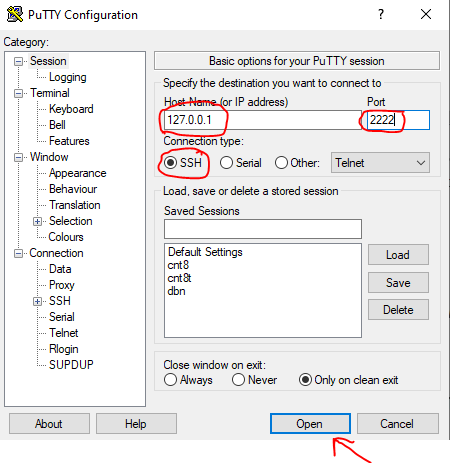

Подключение по ssh через PuTTY

Т.к. в качестве сетевого подключения у виртуальной машины используется NAT, при подключении мы будем указывать петлевой адрес localhost (127.0.0.1) c портом, на который был назначен проброс.

После этого вводим имя пользователя (пользователь должен существовать в linux!!!) и пароль от этого пользователя.

Подключение по ssh через Командную строку Windows (cmd)

Запускаем командную строку сочетанием клавиш Win + R . В открывшемся окне указываем cmd. Нажимаем OK.

В общем видео подключение по ssh имеет вид:

ssh имя_пользователя@ip_адрес_компьютера_к_которому_подключаемся -p портЕсли для подключения используется стандартный порт ssh — 22, то порт можно не указывать.

В открывшемся окне вводим команду:

ssh student@127.0.0.1 -p 2222Вводим пароль пользователя. Всё. Вы великолепны!

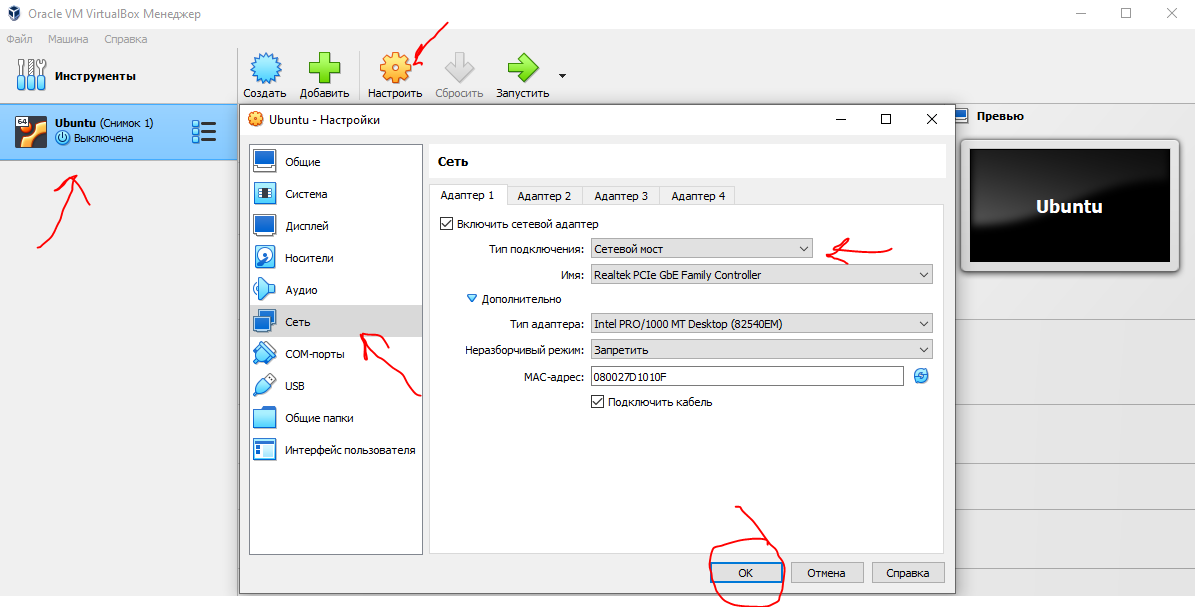

Подключение к виртуальной машине с типом подключение Сетевой мост

С типом подключения Сетевой мост необходимо выдать статический ip для Linux системы. Дальнейшее подключение будет уже по этому, выданному ip, а не через localhost.

Установка статического ip

Начиная с выпуска Ubuntu 17.10 NetPlan теперь это инструмент настройки сети по умолчанию для управления настройками сети, заменяющий файл конфигурации /etc/network/interfaces, который использовался в предыдущих версиях.

Файлы конфигурации для Netplan находятся в каталоге /etc/netplan и написаны на языке YAML. В этом каталоге вы найдете файлы конфигурации YAML.

Откроем конфигурационный файл:

sudo nano /etc/netplan/*.yamlОтредактируем конфигурационный файл:

network:

version: 2

renderer: NetworkManager

ethernets:

enp0s3:

dhcp4: false

addresses: [10.40.0.224/24]

gateway4: 10.40.0.1

nameservers:

addresses: [10.2.0.8, 10.2.0.3]

Здесь:

-

ethernets — указывает на проводное Ethernet подключение;

-

enp0s3 — имя сетевого интерфейса (можно узнать командой ifconfig);

-

dhcp4 — автоматическая выдача ipv4-адреса с помощью службы dhcp (для ipv6 указывать dhcp6);

-

addresses — ip-адрес и маска сети, которые назначаются компьютеру;

-

gateway4 — шлюз по умолчанию;

-

nameservers — список dns-серверов.

Посмотреть настройки можно с хостовой машины на Windows с помощью команды ipconfig /all.

Чтобы применить изменения и перезагрузить сеть, вводим команду:

sudo netplan applyПодключение по ssh

Запускаем командную строку сочетанием клавиш Win + R . В открывшемся окне указываем cmd. Нажимаем OK.

В открывшемся окне вводим команду:

ssh student@10.40.0.224Вводим пароль пользователя. Всё. Вы великолепны (2)!

Заключение

Несмотря на высокую защиту протокола, использование стандартного порта значительно повышает риск взлома сервера. Например, это можно сделать при помощи brute-force (атака полным перебором). Порт 22 — открытый, поэтому злоумышленнику нужно только подобрать логин и пароль к серверу. Это сложно, но возможно. Чтобы максимально ограничить доступ к серверу для злоумышленников (настроить брандмауэр, iptables), можно сменить SSH-порты.

Ресурсы, которые использовал

-

Как включить SSH в Ubuntu 20.04 (Routerus):https://routerus.com/how-to-enable-ssh-on-ubuntu-20-04/

-

Коротко об SSH / Хабр: https://habr.com/ru/sandbox/166705/

-

Что такое SSH (блог REG.RU): https://help.reg.ru/support/hosting/dostupy-i-podklyucheniye-panel-upravleniya-ftp-ssh/chto-takoye-ssh

This page is about the OpenSSH ssh command on Unix/Linux or the Mac terminal. For general information about SSH and other implementations, see the SSH protocol home page.

Practically every Unix and Linux system includes the ssh command. This command is used to start the SSH client program that enables secure connection to the SSH server on a remote machine. The ssh command is used from logging into the remote machine, transferring files between the two machines, and for executing commands on the remote machine.

SSH Command in Linux

The ssh command provides a secure encrypted connection between two hosts over an insecure network. This connection can also be used for terminal access, file transfers, and for tunneling other applications. Graphical X11 applications can also be run securely over SSH from a remote location.

Other SSH Commands

There are other SSH commands besides the client ssh. Each has its own page.

-

ssh-keygen — creates a key pair for public key authentication

-

ssh-copy-id — configures a public key as authorized on a server

-

ssh-agent — agent to hold private key for single sign-on

-

ssh-add — tool to add a key to the agent

-

scp — file transfer client with RCP-like command interface

-

sftp — file transfer client with FTP-like command interface

-

sshd — OpenSSH server

Using the Linux client

Linux typically uses the OpenSSH client. The ssh command to log into a remote machine is very simple. To log in to a remote computer called sample.ssh.com, type the following command at a shell prompt:

ssh sample.ssh.comIf this is the first time you use ssh to connect to this remote machine, you will see a message like:

The authenticity of host 'sample.ssh.com' cannot be established.DSA key fingerprint is 04:48:30:31:b0:f3:5a:9b:01:9d:b3:a7:38:e2:b1:0c.Are you sure you want to continue connecting (yes/no)?Type yes to continue. This will add the server to your list of known hosts (~/.ssh/known_hosts) as seen in the following message:

Warning: Permanently added 'sample.ssh.com' (DSA) to the list of known hosts.Each server has a host key, and the above question related to verifying and saving the host key, so that next time you connect to the server, it can verify that it actually is the same server.

Once the server connection has been established, the user is authenticated. Typically, it asks for a password. For some servers, you may be required to type in a one-time password generated by a special hardware token.

Once authentication has been accepted, you will be at the shell prompt for the remote machine.

Specifying a different user name

It is also possible to use a different username at the remote machine by entering the command as:

ssh alternative-username@sample.ssh.comThe above can also be expressed with the syntax:

ssh -l alternative-username sample.ssh.comExecuting remote commands on the server

The ssh command is often also used to remotely execute commands on the remote machine without logging in to a shell prompt. The syntax for this is:

ssh hostname commandFor example, to execute the command:

ls /tmp/doc on host sample.ssh.com, type the following command at a shell prompt:

ssh sample.ssh.com ls /tmp/docAfter authenticating to the remote server, the contents of the remote directory will be displayed, and you will return to your local shell prompt. -x Disables X11 forwarding.

SSH client configuration file

The ssh command reads its configuration from the SSH client configuration file ~/.ssh/config. For more information, see the page on SSH client configuration file.

Configuring public key authentication

Configuring public key authentication

To configure passwordless public key authentication, you may want to create an SSH key and set up an authorized_keys file. See the pages on ssh-keygen and ssh-copy-id for more information.

Configuring port forwarding

Command-line options can be used to set up port forwarding. Local fowarding means that a local port (at the client computer) is tunneled to an IP address and port from the server. Remote forwarding means that a remote port (at the server computer) is forwarded to a given IP address and port from the client machine. See the page on configuring port forwarding on how to configure them.

OpenSSH also supports forwarding Unix domain sockets and IP packets from a tunnel device to establish a VPN (Virtual Private Network).

SSH command line options

Some of the most important command-line options for the OpenSSH client are:

-1 Use protocol version 1 only.

-2 Use protocol version 2 only.

-4 Use IPv4 addresses only.

-6 Use IPv6 addresses only.

-A Enable forwarding of the authentication agent connection.

-a Disable forwarding of the authentication agent connection.

-C Use data compression

-c cipher_spec Selects the cipher specification for encrypting the session.

-D [bind_address:]port Dynamic application-level port forwarding. This allocates a socket to listen to port on the local side. When a connection is made to this port, the connection is forwarded over the secure channel, and the application protocol is then used to determine where to connect to from the remote machine.

-E log_file Append debug logs to log_file instead of standard error.

-F configfile Specifies a per-user configuration file. The default for the per-user configuration file is ~/.ssh/config.

-g Allows remote hosts to connect to local forwarded ports.

-i identity_file A file from which the identity key (private key) for public key authentication is read.

-J [user@]host[:port] Connect to the target host by first making a ssh connection to the pjump host[(/iam/jump-host) and then establishing a TCP forwarding to the ultimate destination from there.

-l login_name Specifies the user to log in as on the remote machine.

-p port Port to connect to on the remote host.

-q Quiet mode.

-V Display the version number.

-v Verbose mode.

-X Enables X11 forwarding.

A little history

SSH replaced several older commands and protocols in Unix and Linux the 1990s. The include telnet, rlogin, and rsh.

SSH runs at TCP/IP port 22. This is right between ftp and telnet, which are 20 years older. Read the story of how SSH got port 22.

The following video summarizes how and why SSH was originally developed.

SSH history with Tatu Ylonen

Представим, что вы арендовали облачный сервер на cloud.timeweb.com для того, чтобы разместить на нем сайт. После покупки вы получите чистую систему, которую предстоит настраивать — устанавливать веб-сервер, загружать файлы и так далее. Для этого не нужно ехать в дата-центр с флешкой, в таких случаях используется протокол SSH.

SSH (от английского secure shell — защищённая оболочка) — это протокол для удалённого доступа к любым устройствам с операционной системой Linux: компьютерам, серверам, телефонам и так далее. Иными словами, это некий набор правил, позволяющий устанавливать соединение с устройством, которое физически расположено в любой точке мира.

Слово secure в названии протокола значит, что обмен данными между устройствами шифруется, а значит вы можете работать с чувствительной информацией — паролями, кодами доступа и так далее.

Информация передаётся в зашифрованном виде, таким образом повышается безопасность обмена данными, с которыми вы работаете. Соединение и аутентификация осуществляются одним из двух способов:

- Вход по паролю. Между клиентом и сервером создаётся общий секретный ключ, с его помощью шифруется трафик.

- Вход с помощью пары ключей. Перед первым соединением пользователь генерирует два ключа: открытый и закрытый. Они хранятся на удалённом и локальном устройствах соответственно.

В статье рассмотрим возможности протокола, синтаксис SSH-команд и настройки демона SSH.

Вход в систему с помощью ключей

Использовать пароль входа на сервер по протоколу SSH — небезопасно и неудобно. Во-первых, пароль можно подобрать перебором. Во-вторых, может произойти случайная утечка, ведь устройств может быть несколько, а значит и пароли разные, все не запомнить. А в-третьих, это утомительно — каждый раз вводить кодовое слово перед началом сеанса.

Самый надёжный способ — входить в систему с помощью пары ключей RSA.

Сначала нужно создать ключи на локальном компьютере:

ssh-keygen -t rsaВ процессе создания вам нужно будет выбрать расположение файлов ключей и кодовое слово. Если хотите подключаться без пароля, оставляйте поле Passphrase пустым. Passphrase — это кодовое слово, которым дополнительно защищается ключ. Так, если ваш приватный ключ будет скомпрометирован, злоумышленники не смогут им воспользоваться без кодового слова.

Затем нужно отправить на сервер публичный ключ; на его публичность указывает суффикс .pub и права на чтение для всех пользователей:

ssh-copy-id -p 222 -i ~/.ssh/id_rsa.pub remote@example.comКоманда создаст сеанс SSH. После введения пароля публичный ключ будет скопирован в файл авторизованных ключей, и вам больше не понадобится вводить пароль.

Вы можете ещё больше увеличить безопасность, полностью отключив доступ по паролю. Для этого отредактируйте файл /etc/ssh/sshd_config, выставив следующие директивы:

PasswordAuthentication no— запрещаем вход с паролем.PubkeyAuthentication yes— разрешаем аутентификацию по ключам SSH.ChallengeResponseAuthentication no— отключаем PAM-аутентификацию

После обновления файла перезагружаем демон SSH:

sudo systemctl reload sshНастройка SSH

Чтобы выполнить подключение, на удалённом устройстве должен быть запущен сервер sshd, в Ubuntu он запускается с помощью диспетчера systemd:

sudo systemctl start sshКонфигурация сервера sshd находится в файле /etc/ssh/sshd_config. Рассмотрим основные параметры настройки SSH, которые вы можете использовать.

Порт. По умолчанию sshd отслеживает изменения на 22 порту. Часто злоумышленники пытаются получить доступ к вашему устройству перебором паролей от суперпользователей — root, admin и так далее. Можно усложнить эту задачу и изменить стандартный порт на любой другой с помощью директивы Port.

Однако это не гарантирует полную безопасность, так как существуют скрипты, сканирующие порты устройства. Они определят порт, который «слушает» демон sshd, и всё равно попытаются заполучить доступ. Для большей безопасности рекомендуем закрыть SSH для root-пользователя.

Доступ суперпользователя. Поскольку в основном SSH используется для администрирования удаленных серверов Linux, по умолчанию во всех современных системах удалённый доступ суперпользователя root разрешён. Но это очень небезопасно, так как злоумышленники могут попытаться подобрать пароль и, если смогут попасть в систему, получат полный контроль над устройством. Для того, чтобы избежать таких сценариев, используйте директиву PermitRootLogin со значением no.

Протокол. SSH может работать по двум версиям протокола — 1 и 2. Вторая поддерживает больше методов шифрования и способов аутентификации. Если вы хотите использовать только одну из версий, используйте директиву Protocol: Protocol 2.

Доступ только нескольким пользователям. Ещё больше увеличивает безопасность разрешение удалённого доступа только для определённых пользователей и групп — директивы AllowUsers и AllowGroups соответственно. Так, мы можем запретить доступ к серверу всем, кроме администраторов:

AllowUsers adm1, adm2или

AllowGroups admin, infrastructureВы также можете запретить доступ конкретным пользователям с помощью DenyUsers и DenyGroups.

Сохранение ошибок. Уровень логгирования можно задать с помощью директивы LogLevel. Она отвечает за уровень наполнения системного журнала, то есть насколько подробно sshd будет будет сохранять сообщения, которые регистрирует. По умолчанию используется INFO, но в отладочных целях можно поставить VERBOSE или вовсе отключить журналирование QUIET.

Доступ по паролю. За возможность попасть на удалённое устройство с помощью пароля отвечает директива PasswordAuthentication со значениями yes (по умолчанию) или no.

После того, как вы внесли изменения и сохранили файл, нужно перезапустить сервер sshd, чтобы новая конфигурация вступила в силу. Перед этим убедитесь, что вы сохранили на сервер файл ключей или оставили доступ по паролю — иначе существует риск остаться без доступа к серверу.

sudo systemctl reload sshSSH-клиенты

На Windows-системах вы также можете использовать SSH для подключения к удалённому серверу с помощью специальных приложений. Они удобны тем, что позволяют запомнить данные для подключения или указать разные цветовые схемы для разных сеансов (полезно, когда вы администрируете несколько серверов). Среди наиболее популярных:

- PuTTY

- WinSCP

- Termius

- FileZilla — для передачи данных по SFTP

- MobaXterm

Если вы работаете в unix-системах, можно использовать простой терминал или командную строку.

Синтаксис

Для удалённого подключения нужно использовать команду SSH с указанием IP-адреса или доменного имени сервера:

ssh example.comВ примере выше предполагается, что имена пользователей в локальной и удалённой системах совпадают. Чаще всего это не так, поэтому приходится отдельно указывать, какое имя использовать при подключении:

ssh remote@example.comЗавершить сеанс можно с помощью команды exit.

Если при настройке удалённого сервера вы указали порт отличный от 22, то на локальном устройстве вам нужно указать его при подключении, сделать это можно с помощью флага -p:

ssh -p 222 remote@example.comСценарии использования

Ниже рассмотрим частые и наиболее интересные сценарии использования протокола SSH.

Передача файлов и каталогов

Если на вашем сервере настроен демон sshd, вы также можете пользоваться другими утилитами, которые работают на основе протокола SSH. Одна из таких утилит — scp, которая использует протокол RCP для передачи файлов.

Для того, чтобы передать файл filename.txt на устройство с адресом example.com и расположить его в каталоге ~/trash/txt, используйте следующую команду:

scp filename.txt remote@example.com:~/trash/txtЕсли поменять местами локальный путь и сервер, то вы сможете забрать себе на локальное устройство файлы с удалённого сервера.

Когда нужно передать весь каталог, добавьте флаг -r. При путь к каталогу, в который вы собираетесь копировать данные, должен завершаться косой чертой.

Представим, что нам нужно скопировать каталог images с сервера себе на компьютер в папку documents:

scp -r remote@example.com:~/images ~/documents/Вы также можете передавать файлы между двумя удалёнными машинами, указывая вместо локальных файлов путь подключения к серверу.

SSH-туннели

Туннели через SSH позволяют устанавливать безопасный удалённый доступ и передавать файлы по защищённой сети. Чаще всего всего они применяются в случае, когда нужно получить доступ в частную сеть или создать зашифрованный канал.

Для того, чтобы пробросить порт с удалённого сервера, используйте флаг -L. Для примера рассмотрим случай, когда нам нужно разрешить работу с удалённой базой данных, которая доступна только на локальной машине, порт 3306.

Для этого выполним следующую команду:

ssh -N 53306:127.0.0.1:3306 remote@example.comВ этой команде флаг -N означает, что на удалённой машине не нужно выполнять команду, 53306 — локальный порт, 127.0.0.1:3306 — адрес, на котором работает сервис MySQL на удалённом сервере.

Подробнее об SSH-туннелях читайте в нашей статье.

SFTP

SFTP (Secure File Transfer Protocol) — протокол передачи файлов, который работает поверх безопасного канала и является частью OpenSSH, поэтому если у вас корректно работает демон SSH, вы можете использовать SFTP без дополнительной настройки. Главное отличие SFTP от стандартного протокола FTP — шифрование абсолютно любой информации.

Создать сеанс SFTP можно с теми же доступами — логином и паролем или ключом — что и SSH. Кроме этого можно указать порт, если вы меняли его со стандартного 22 на какой-либо другой. Сделайте это с помощью команды:

sftp -oPort=222 remote@example.comПосле успешной аутентификации вы окажетесь на удалённом сервере и сможете работать с файлами.

Заключение

В статье мы разобрали, что такое протокол удалённого управления компьютером и как работает SSH. Знание основ работы этого протокола — незаменимый навык в работе системного администратора и программиста. SSH позволяет подключиться к устройству в любой точке мира и при этом иметь те же самые права и возможности, что и при физической работе с компьютером.

Если вы размещаете в интернете сайт, при этом используете для этого выделенный сервер, то неправильная конфигурация SSH — угроза проникновения злоумышленников в систему, что может привести к непоправимым последствиям.

Любой сервер, который вы арендуете на cloud.timeweb.com, будет доступен по SSH по умолчанию. А если вам необходимо дополнительно его настроить, наши специалисты всегда на связи.

Copyleft Andrey Lavrentyev

����������.

������ ����������� ���� �������� �� ������ ������������� ssh ������ 1.2.x ��������� SSH1.5.

�� ��� ������ ����� ���� ������������ � ��� ������ � ssh ������ 2.x, ���

������������� ��������� SSH2.

����������� ���� �������� ����� ����� �� ������ ���� ��������� �������.

�������� �� ������ UnixGems — ��������� Unix, � �������� ������������

������������ Unix, � ���������� ����� �� ������� ������� �������� � ���������

��� �����������.

����������: ���� �������� ���� �� ���� ������������, � ��������

��������� �������� � �������������� ssh ������ 2.x, � ������ ����� ���

������� ��� �����������. ���� � SSH2.x ����� ������� � �������� ��������

� �� ����� ������ � ��������� ��� �������������.

- ������� � ������ SSH.

- � ���������� ������� ��������� ������.

-

�������� ������

����� ������������ � ��������� ��������� ����� -

����������� �������,

���������� � �����. -

���� �� ���������

�������. -

�������� ������

����������� � ������. -

������

������� X11 �� ��������� �������. -

������

������� X11 ����� ������ xdm. -

���������� �������

����������� � ������. -

������ ������ ��

��������� �������. -

����������� ������

����� ���������. -

��������� �����������

��������. - ��������� ssh-agent � CDE.

- SSH � ���������.

- ��������� ��������.

- ������� SSH ��� Windows.

-

������ �� ������

�������� ��������� ����������.

������� � ������ SSH.

SSH � ������������ ������ �������� �������������:

- �������� ������������� �� ������ ����� �����, ������ — hosts

- �������� ������������� �� ������ ������������

�������:- /etc/hosts.equiv � .rhosts/.shosts —

���� ������� � ����������-������� �� rsh/rlogin. - XAUTHORITY — ���� ��������� ������ SSH, � X-Window ��

����� � ������������ ��� ����� XDM. - RSA — ������������, ���� SSH ������ � ���������� RSA.

- �������� ������������� ����������� «public key».

- �������� ������ ����� �� ��������� ������� ������������ � SSH,

��-��������� — IDEA. - ������������� ��������� ����� — passphrase.

- /etc/hosts.equiv � .rhosts/.shosts —

- ���������� ������ SSH � ������� �������� �������� ������������,

TIS, Kerberos, SSL, C2 � ��� �����, ��������� ��. ������������ SSH.

������� ��� SSH �������� ��������� ���������� ������<->������,

����������� ��� ������������ �������� ���������� �� ��� ��� ������.

� ������ ������������� SSH, ������ ���������� ���������� ��������

���:

Client (workplace) <----------------> Server (remote machine)

ssh/slogin/scp <----------------> sshd

Client ��������� � �������� �������� ����� ������������, �� ��� �����������

������ ���� ��������� «public key» � «private key», � �� �������

��������� ������, ���� �� ����� ����� ���������� ����, ������ ���� �������

����� SSHD, ����� ������� ��������� ������ �������� �������� — Server.

���� ������������ � �������� workplace — �������� ����� �����

������������ ������ ������ — Client, ��������������, �� ������ �� ���

���������� ��������� ssh-keygen. � �������� �������� ����� ����� ����

������������� ������������ ���������, ������� � �� � ��.

����� ������������ ����� ���������� ���������:

Client (workplace) <----------------> Server (remote machine)

ssh/slogin/scp <----------------> sshd

$HOME/.ssh/ | $HOME/[.ssh/]

/[authorized_keys] | /.Xauthority

/identity | /.rhosts[.shosts]

/identity.pub | /[authorized_keys]

/known_hosts | /[identity]

/random_seed | /[identity.pub]

| /[known_hosts]

| /[random_seed]

�� ������ ����� ��� ��������, [] — ������� ��� � ������,

���������� ��������������, �� ��������� �����������, � ����������� ��

���������������� ��������, �� ��������, Server ����� ���� � ����

������� Client, � ��� ������, ���� ������������ ����� �����������

���������� [� ������� �� ����������] ������� � ����.

� ���������� ������� ��������� ������.

���������� ������� ���������� ����� ���������� «public key» ���

�������� � «private key» ��� ���������� ������. ��� ������ «public key» ��������� �� ��� ����, ��� ������������ ���� ����� ����� ��� ������

�� ������������ ����-�������� ������ ��� ���� ����������, ��� ���������

������ �� ������������ ������ ����������.

��� ��������, ��� ��� ��������� �������� ������ «public key» ���

����������� ����� $HOME/.ssh/identity.pub �� �����������

����� ��� ������� �������� ���������� �������������� ���������� �������

����� �� �������� ��� ������ � ���� $HOME/.ssh/authorized_keys

�� ��������� �������.

���� ���-���� ����� �������� ������������������� ������ � ����� ������

��� ��������������� ����� ������ ��� �����������, �� ��� ���������� �������

�������� ������ � ������ ������� ����� $HOME/.ssh/identity

� �������������� ����������� ��� ��� ������������� ������ ������ ����.

������ ��� ������� ������ ������ «private key», ��� ��� ���������

� ������� ��������� keygen ���������� ������ passphrase —

���������-����� ��� �������� ����������� �����, ����� �� ����� ������������

�� �������� �������. ��� ������ ������������� �� ���������� ������� �����

���� ���� ���-���� ����������� � ���� �������� ���������� � ������.

�������� ������ ����� ������������

� ��������� ��������� �����.

����, ������ ��� ��� ���������� ������� — ��� ������������ ������� ssh-keygen

��� �������� ����������� ������ �����������. ���������� ������ ���������

��� �������, ����� �������������� � ���� ������� ��-��������� ������ �������������

��� �����������.

�����, ����� �������� ssh-keygen ������� ���������� � ���������

�����-������[passphrase],

������� ������ ������������� ��������� �������������:

- ��������� ������������������ ��������� ����

-

������� � �����, ���� ����� ����� ����������� ���������; ��� �� ������

�����������, �� � �������������� � ����� ���������� ����������� -

�������� ��������� ����� �� ������� ��������� ������������(��������������

� �� ��������� ������ ���� ��������) -

�������� ��������� ����� � ������ �� ����� ��� �������� ����� ���� � ����

��������� ������-�����. ��� �������� ���������� ������������� ����

������������ ����� ��������������� ���� ������-�����, ��� �������� ����� ��� ���� � ��� ������ ���� — «private key».

����� �������� ������ �������� �������, ���������� ����� � �� �����������:

/* �� �������� ��� �������� passphrase �� ������������� */

unix1% ssh-keygen Initializing random number generator... Generating p: .............................................++ (distance 830) Generating q: .......................................++ (distance 636)> Computing the keys... Testing the keys... Key generation complete. Enter file in which to save the key ($HOME/.ssh/identity): Enter passphrase: pust' vsegda 2000 Enter the same passphrase again: pust' vsegda 2000 Your identification has been saved in /home/lavr/.ssh/identity. Your public key is: 1024 37 [lots of numbers] lavr@unix1 Your public key has been saved in /home/lavr/.ssh/identity.pub unix1%

���� �� ������ ��������� accounts (������ � ������ �������), �� ������

������� ��������� ��������� � ������ ������ ��� ������� �� ���, ��������:

- ��� ������

- ��� ������ �������

- ��� Internet service provider (ISP) �������

- ��� �����������

- ��� ������-������������������ ������ ��� ����������

��� ������������� ��������� ����������� ���������� ������ ����� ����� �������������,

�������� ������������� ������� �� ����� � ������ � ����������� �������������������

������ �� ��������������� ����������

������� ��� ��� �������������, �� ������ ������ �������� ���� ������-�����

�������� ������� ssh-keygen � ������ -p , ��������:

/* �� �������� ��� �������� passphrase �� ������������� */

unix1% ssh-keygen -p Enter file in which the key is ($HOME/.ssh/identity): Enter old passphrase: pust' vsegda 2000 Key has comment 'lavr@sunhe' Enter new passphrase: budet new 3000 Enter the same passphrase again: budet new 3000 Your identification has been saved with the new passphrase. unix1%

����������� �������, ���������� � �����.

��� ���� ����� ��������� ��� ���������� ������ ������ � ������� ��������

�������� ������ ���������� ������� ���� $HOME/.ssh/authorized_keys

� ������� ��������� ������ «public key» ��� ������ ������� ��������

������.

������ ������������ ����� ����� �������������� ������ �� _���������_

������� ��������� ��������� ����(���� ����� ����� ��� ��� ������������

����� ����������� �������� ���������� � �������������� NFS) � ������ ������

���������� ������ ����������� ���� $HOME/.ssh/identity.pub �

«public key» � ���� $HOME/.ssh/authorized_keys.

unix1% cd ~/.ssh unix1% cp identity.pub authorized_keys

������ �� ������ ����������� ���� authorized_keys �� ������ ���������

������� ����� ��������� ������ � ��� � ��������� �������. �������� ���

���� �� ������ �� ftp ��� ����� rcp/scp.

��� ��������� ������� � ����� ��� �������� � ������ �������� �� ������

�������� �������������� ��� ���� authorized_keys ��������� ���������

��������. �������, ��� ������ ���� — ��� ���� ������ �����, � ����� ��

��� ����������� ���� ����� ������ «public key» �� ������ � �����������

pub.

������ ������� �� ������� ������� � ����� ����� ������, �� ��������

� ���, � �������� ������� ������������ ����� ������ � ����������� ������.

���� ����� ���� ����������� �����������, ��������� ������� ����������

��� � �������, ���������� ��������� ����� � ������ � ����������� � ������

��������� � SSH:

� ~/.ssh � ~/.ssh/authorized_keys

����� �� ������ ������ ���� ������ � ��� — ���������. ��������� ������

���������� ������ ��� ������ ����:

unix1% cd unix1% ls -ld . .ssh .ssh/authorized_keys drwxr-xr-x 36 lavr dug 4096 Jul 25 02:24 . drwxr-xr-x 2 lavr dug 512 Apr 10 02:30 .ssh -rw-r--r-- 1 lavr dug 1674 Apr 10 02:29 .ssh/authorized_keys unix1%

����� ��������� ������� ��������� ��������� ������ �� ������ ���������

����� �� ������ ���� �� ����������� ���������:

unix1% cd unix1% chmod go-w . .ssh .ssh/authorized_keys unix1%

���������, �������� ��� ��������� �� ���� ������� �� �������� ������ ������

�� ���� ����� accounts.

����������:

������ ����������� ���� �������� ����� �����, ��������� ��� ������ ����

��� ������������, � ������� ��������� �������� ����� �� ������ �������������.

������ ������, ������ ���� — ���� identity, ������ ������

����� ����� 0600, ��������� �� ���� ���������� � ������ �� ������

��������� � ��������� � ������������, ��, �� � ������� ���� � «public key» — identity.pub==0644.

� �� ��������� ����� ����� �� ���������� $HOME/.ssh==0700

, � �� ���������� �������[������ �������� ��� � ���� .ssh==755]:

unix1:/home/lavr> ls -la .ssh total 42 drwxr-xr-x 2 lavr dug 512 26 ��� 06:50 . drwxr-xr-x 61 lavr dug 5632 6 ��� 22:45 .. -rw------- 1 lavr dug 672 26 ��� 06:39 authorized_keys -rw------- 1 lavr dug 539 26 ��� 06:39 identity -rw-r--r-- 1 lavr dug 343 26 ��� 06:39 identity.pub -rw------- 1 lavr dug 31654 29 ��� 11:49 known_hosts -rw------- 1 lavr dug 512 6 ��� 22:45 random_seed unix1:/home/lavr>

����� ������ �������� � ����������� �������� ����� ���� $HOME/.ssh/authorized_keys �������� ������ � �������������� ���������, ��� ������

unix1 — Client, � ��������� ������ unix2 [������ ��� — mammoth] � cv — Servers:

Client (workplace) <----------------> Server (remote machine)

ssh/slogin/scp <----------------> sshd

unix1:~lavr/.ssh/ unix2:~lavr/.ssh/

/[authorized_keys] | �������

/identity |

/identity.pub |

/known_hosts |

/random_seed |

|

|

������ ��� �� ����� ������� — ���������, ���������� �� ��������� ������

��������� SSH, �� ���� �������� �� �� ��� ������ — sshd.

��� ����� ��� ���������� ��������������� �������� telnet � ��������� �����

— 22, ������ ���� ���� ������������ SSH ��-���������:

unix1:/home/lavr> telnet unix2 22 Trying 159.93.17.122... Connected to unix2.jinr.dubna.su. Escape character is '^]'. SSH-1.5-1.2.27

^^^^^^^^^^^^^^- � ��� �� ����� ���������, � ������� �������� �� ������ sungraph

unix1:/home/lavr> telnet sungraph 22 Trying 159.93.20.105... telnet: Unable to connect to remote host: Connection refused unix1:/home/lavr> telnet sungraph Trying 159.93.20.105... Connected to sungraph.jinr.dubna.su. Escape character is '^]'. SunOS UNIX (sungraph) login: Connection closed by foreign host. unix1:/home/lavr>

����� ��� �� ��������� ������ sungraph ����������� ����� sshd

� ��� ������ ��� �� �� ����� ��������� ��������������� SSH.

����� �������� ��� ���� SSH �������������� � ���������� rsh/rlogin �� � ������ ������� ����� �� ��������� ������ ��� SSH, slogin

����� ���������� �� ����������� ����� /etc/hosts.equiv � .rhosts,

�������, ���� ������ ����� �������� � ��� ����������� �� ��������� ������ �

sshd — �������, �� ������� ������������ ������ �����������, ����� �����

������������.

���� ��� �� ���� �� ��������� ������ unix2 ���������� .ssh � � ����� ������ ���� ��������������� SSH ��� ����������� ����� �

��������� ������ �� unix2, ������, ��������� �� ��������� ������ unix2:

mammoth:/usr/home/lavr> ls -la .ssh ls: .ssh: No such file or directory mammoth:/usr/home/lavr>

���������� ����� � unix1 �� unix2:

unix1:/home/lavr> slogin -v unix2

SSH Version 1.2.26 [i386-unknown-freebsd2.2.8], protocol version 1.5.

Compiled with RSAREF.

unix1.jinr.dubna.su: Reading configuration data /usr/local/etc/ssh_config

unix1.jinr.dubna.su: ssh_connect: getuid 310 geteuid 0 anon 0

unix1.jinr.dubna.su: Connecting to unix2 [159.93.17.122] port 22.

unix1.jinr.dubna.su: Allocated local port 787.

unix1.jinr.dubna.su: Connection established.

unix1.jinr.dubna.su: Remote protocol version 1.5, remote software version 1.2.27

unix1.jinr.dubna.su: Waiting for server public key.

unix1.jinr.dubna.su: Received server public key (768 bits) and host key (1024 bits).

unix1.jinr.dubna.su: Host 'unix2' is known and matches the host key.

unix1.jinr.dubna.su: Initializing random; seed file /home/lavr/.ssh/random_seed

unix1.jinr.dubna.su: Encryption type: idea

unix1.jinr.dubna.su: Sent encrypted session key.

unix1.jinr.dubna.su: Installing crc compensation attack detector.

unix1.jinr.dubna.su: Received encrypted confirmation.

unix1.jinr.dubna.su: Trying rhosts or /etc/hosts.equiv with RSA host authentication.

unix1.jinr.dubna.su: Remote: Rhosts/hosts.equiv authentication refused: client user 'lavr', server user 'lavr', client host 'unix1.jinr.dubna.su'.

unix1.jinr.dubna.su: Server refused our rhosts authentication or host key.

unix1.jinr.dubna.su: Connection to authentication agent opened.

unix1.jinr.dubna.su: Trying RSA authentication via agent with 'lavr@unix1.jinr.dubna.su'

unix1.jinr.dubna.su: Server refused our key.

unix1.jinr.dubna.su: RSA authentication using agent refused.

unix1.jinr.dubna.su: Trying RSA authentication with key 'lavr@unix1.jinr.dubna.su'

unix1.jinr.dubna.su: Server refused our key.

unix1.jinr.dubna.su: Doing password authentication.

lavr@unix2's password:

^^^^^^^^^^^^^^^^^^^^^^--- ������ ������ � ������� �� unix2.

unix1.jinr.dubna.su: Requesting pty.

unix1.jinr.dubna.su: Failed to get local xauth data.

unix1.jinr.dubna.su: Requesting X11 forwarding with authentication spoofing.

unix1.jinr.dubna.su: Requesting authentication agent forwarding.

unix1.jinr.dubna.su: Requesting shell.

unix1.jinr.dubna.su: Entering interactive session.

Last login: Fri Apr 7 15:33:57 2000 from unix1.jinr.dubna

Copyright (c) 1980, 1983, 1986, 1988, 1990, 1991, 1993, 1994

The Regents of the University of California. All rights reserved.

FreeBSD 2.2.8-STABLE (MMTH) #0: Sun Jan 9 22:37:00 MSK 2000

Welcome to FreeBSD!

Handbook is in /usr/share/doc/handbook and the FAQ in /usr/share/doc/FAQ.

lynx /usr/share/doc/handbook & lynx /usr/share/doc/FAQ.

No new messages.

mammoth:/usr/home/lavr>

����� ����� �������� ������ ���� � ������������. ������� �������� ���

��������� ������ �� ��� ���� ��������� � ���� ������ ��� ��������������

SSH ������� ��������� �������� ������ � ���� ����� �������������

���������� � ��������� �������, �� �������� ���� ������ ���� �����������. �

���������� ����������� �� 22-��� �����.

������ ������� ����������� ��������� «public key» ������������

lavr � ���������� ������ unix2 — unix1:~lavr/.ssh/identity.pub ��� ������������� ������ �� ������ unix2.

��� ����� ���������� �� ��������� ������ unix2 ������� ���� ~lavr/.ssh/authorized_keys � ��������� � ���� «��������� ����»

������� ��� ��������� � ����� unix1:~lavr/.ssh/identity.pub.

���������� ����������, ����������� ������� authorized_keys:

������ ����������� ����� unix1:~lavr/.ssh/identity.pub

---------------------------- identity.pub ------------------------------------

1024 33 123455613571294786678234678124109412884011689992618043976213690319207626

04778809267037467162812346789078213478908712346796123474787443160033234663145614

49429937525705396999378436889184517007432662261198826716033688101069276271769654

25643258747621735477817990558818651836009050064859034674736459969312463503021 la

vr@unix1.jinr.dubna.su

---------------------------- end of identity.pub -----------------------------

��������� ���� ��������� ���� - ��� ���� ������ ������� ���������� �����������

� ���� authorized_keys �� ������ unix2, ������ ���������� ��� ���������:

unix1:~lavr/.ssh/identity.pub -> unix2:~lavr/.ssh/authorized_keys

unix2:/home/lavr/.ssh> chmod 0600 authorized_keys

unix2:/usr/home/lavr/.ssh> ls -la authorized_keys

-rw------- 1 lavr dug 343 7 ��� 15:18 authorized_keys

unix2:/usr/home/lavr/.ssh>

Client (workplace) <----------------> Server (remote machine)

ssh/slogin/scp <----------------> sshd

unix1:~lavr/.ssh/ unix2:~lavr/.ssh/

/[authorized_keys] | /authorized_keys �

/identity | ��������� ������ lavr@unix1

/identity.pub |

/known_hosts |

/random_seed |

|

|

��������� �������� SSH ��� ������������� authorized_keys:

unix1:/home/lavr> slogin -v unix2

SSH Version 1.2.26 [i386-unknown-freebsd2.2.8], protocol version 1.5.

Compiled with RSAREF.

unix1.jinr.dubna.su: Reading configuration data /usr/local/etc/ssh_config

unix1.jinr.dubna.su: ssh_connect: getuid 310 geteuid 0 anon 0

unix1.jinr.dubna.su: Connecting to unix2 [159.93.17.122] port 22.

unix1.jinr.dubna.su: Allocated local port 786.

unix1.jinr.dubna.su: Connection established.

unix1.jinr.dubna.su: Remote protocol version 1.5, remote software version 1.2.27

unix1.jinr.dubna.su: Waiting for server public key.

unix1.jinr.dubna.su: Received server public key (768 bits) and host key (1024 bits).

unix1.jinr.dubna.su: Host 'unix2' is known and matches the host key.

unix1.jinr.dubna.su: Initializing random; seed file /home/lavr/.ssh/random_seed

unix1.jinr.dubna.su: Encryption type: idea

unix1.jinr.dubna.su: Sent encrypted session key.

unix1.jinr.dubna.su: Installing crc compensation attack detector.

unix1.jinr.dubna.su: Received encrypted confirmation.

unix1.jinr.dubna.su: Trying rhosts or /etc/hosts.equiv with RSA host authentication.

unix1.jinr.dubna.su: Remote: Rhosts/hosts.equiv authentication refused: client user 'lavr', server user 'lavr', client host 'unix1.jinr.dubna.su'.

unix1.jinr.dubna.su: Server refused our rhosts authentication or host key.

unix1.jinr.dubna.su: Connection to authentication agent opened.

unix1.jinr.dubna.su: Trying RSA authentication via agent with 'lavr@unix1.jinr.dubna.su'

unix1.jinr.dubna.su: Received RSA challenge from server.

unix1.jinr.dubna.su: Sending response to RSA challenge.

unix1.jinr.dubna.su: Remote: RSA authentication accepted.

unix1.jinr.dubna.su: RSA authentication accepted by server.

unix1.jinr.dubna.su: Requesting pty.

unix1.jinr.dubna.su: Failed to get local xauth data.

unix1.jinr.dubna.su: Requesting X11 forwarding with authentication spoofing.

unix1.jinr.dubna.su: Requesting authentication agent forwarding.

unix1.jinr.dubna.su: Requesting shell.

unix1.jinr.dubna.su: Entering interactive session.

Last login: Fri Apr 7 15:37:05 2000 from unix1.jinr.dubna

Copyright (c) 1980, 1983, 1986, 1988, 1990, 1991, 1993, 1994

The Regents of the University of California. All rights reserved.

FreeBSD 2.2.8-STABLE (MMTH) #0: Sun Jan 9 22:37:00 MSK 2000

Welcome to FreeBSD!

Handbook is in /usr/share/doc/handbook and the FAQ in /usr/share/doc/FAQ.

lynx /usr/share/doc/handbook & lynx /usr/share/doc/FAQ.

No new messages.

mammoth:/usr/home/lavr>

��� � ����������� �������� — ������ ������� �� ��������� ��������� ��

��������� ������� ������������ lavr@unix1. ��� ����� ���� ��������� ��� ������

������������� ������� �� ���������, ������ �������� �� ��������� �����

� ���� authorized_keys ��� ������, ���� �� ���������� ������� ���, ����

��������� ��������. � �������� ������� ��������� ������������ lavr@unix1

� unixgems@cv, �� ��� ��� ����� -v, �� ���� ��� ��������:

unix1:/home/lavr> slogin cv -l unixgems No mail. No new messages. [cv]~ > ls -la .ssh total 6 drwxr-xr-x 2 unixgems 512 Mar 17 15:42 . drwxr-xr-x 10 unixgems 1024 Apr 7 17:00 .. -rw------- 1 unixgems 1004 Mar 17 15:45 authorized_keys -rw------- 1 unixgems 512 Mar 26 16:36 random_seed [cv]~ >

��������� ���������� ����� cv:~unixgems/.ssh/authorized_keys:

[cv]~/.ssh > cat authorized_keys 1024 33 678678123496923479123479165242109412884011689992618043976213690319207626 04778809267037467162833562928533292936139256720809420334787443160033234663145614 49429937525705396999378436889184517007432662261198826716033688101069276271769654 25643258747621735477817990558818651836009050064859034674736459969312463503021 lavr@unix1.jinr.dubna.su 1024 37 137290359433182513579617890789123467129671297912312761273466645672942194 55970778052199218487445994523144629525988441011878648710134855446588870011860160 77772308703155696414837775201650380942285951978078879612311758535089405534081292 94415364237239835774809190340205754563617283970410932262411362690843796366679 grom@ultra.jinr.dubna.su 1024 37 130519989598501766767291364712467912674967231401723846127349672134678318 22302017753994633382264332578230406493484282790872111790029413922641217785693235 71826624741446328242429959045190528987359008994056451409547886075549563303970423 73079581597300609261185396227802478893345430979943132249249559815951890929333 serg@sunhe.jinr.ru [cv]~/.ssh > id uid=8333(unixgems) gid=100(dug) groups=100(dug) [cv]~/.ssh >

�� ����������� ����� authorized_keys �� ����� ��� ������������

unixgems@cv ��������� �������� ��� ����� account ����� ����������������:

- lavr@unix1.jinr.dubna.su

- grom@ultra.jinr.dubna.su

- serg@sunhe.jinr.ru

�� �������� — ��������� ���� ������������ �� ����

���� ����� ������.

���� �� ��������� �������.

��� �������������� ����� �� ��������� ������� ����� ������������ ����

slogin,

���� ssh �������, ��� ���������� ���� � �� ��. ���������� �������

������ ���� ������� �������� — ��� ��������� �������. �� ���������, ���

������ ��� ������-����� ��� ����� � ���������� �� ����� ������������

��������.

unix1% slogin spp Enter passphrase for RSA key 'lavr@spp.jinr.dubna.su': pust' vsegda 2000 Last login: Wed Oct 16 20:37:00 1996 from idefix [more output from the remote machine] spp%

�� ������ �������� ����������� ��� ����� passphrase �������� ��

����� ����� ������������ � ������. �� ��� ����� �� ������ ��������� ������

passphrase, �� ���� �������, ����� ������ ��������� �� � ������.

(��. ������������� ssh-add)

����������: ������ ������ �� ������������ �����������

passphrase

����� ���� ������� � ������ � ���������� ��������� ���������� � ��������������

��������� � ������ �����, �� � ����� $HOME ����������� ������������ �����

NFS, ���� � ��� ��������� �������� ������� SSH, ���� � ����������

����������� X-Window.

���� ���� ��������������� ��� �� ����� ��������, ��������� � ���������,

�����������, �� ������ ������������ ����� «-l username» ��� ��������

����� �� ��������� �������. ��� ��������:

unix1% slogin -l lavr nusun Last login: Sun Oct 13 14:55:17 1997 from nusun.jinr.ru [more output from the remote machine] nusun%

��� �������� ��������� � ����� ������������ ��� ��������� �������.

���� � ��� �������� �����-���� �������� ��� ����� �� ��������� �������

����������� ����� -v ��� ��������� ���������� ���������� � ��� ����

�������� �������� ����� ���� ��� �� ���������� � ��� ������.

��������:

unix1% slogin -v cv

SSH Version 1.2.22 [i386-unknown-freebsd2.2.5], protocol version 1.5.

Standard version. Does not use RSAREF.

unix1.jinr.dubna.su: Reading configuration data /usr/local/etc/ssh_config

unix1.jinr.dubna.su: ssh_connect: getuid 310 geteuid 0 anon 0

unix1.jinr.dubna.su: Connecting to cv [159.93.17.13] port 22.

unix1.jinr.dubna.su: Allocated local port 777.

unix1.jinr.dubna.su: Connection established.

unix1.jinr.dubna.su: Remote protocol version 1.5, remote software version 1.2.22

unix1.jinr.dubna.su: Waiting for server public key.

unix1.jinr.dubna.su: Received server public key (768 bits) and host key (1024 bi

ts).

unix1.jinr.dubna.su: Host 'cv' is known and matches the host key.

unix1.jinr.dubna.su: Initializing random; seed file /home/lavr/.ssh/random_seed

unix1.jinr.dubna.su: Encryption type: idea

unix1.jinr.dubna.su: Sent encrypted session key.

unix1.jinr.dubna.su: Received encrypted confirmation.

unix1.jinr.dubna.su: Trying rhosts or /etc/hosts.equiv with RSA host authenticat

ion.

unix1.jinr.dubna.su: Remote: Accepted by .shosts.

unix1.jinr.dubna.su: Received RSA challenge for host key from server.

unix1.jinr.dubna.su: Sending response to host key RSA challenge.

unix1.jinr.dubna.su: Remote: Rhosts with RSA host authentication accepted.

unix1.jinr.dubna.su: Rhosts or /etc/hosts.equiv with RSA host authentication acc

epted by server.

unix1.jinr.dubna.su: Requesting pty.

unix1.jinr.dubna.su: Failed to get local xauth data.

unix1.jinr.dubna.su: Requesting X11 forwarding with authentication spoofing.

unix1.jinr.dubna.su: Requesting authentication agent forwarding.

unix1.jinr.dubna.su: Requesting shell.

unix1.jinr.dubna.su: Entering interactive session.

Last login: Tue Jun 30 08:21:28 1998 from cv.jinr.dubna.su

Welcome to ConvexOS

CONVEX computer Corporation

/cern (CERN Soft) dirs tree

and

/local dirs tree

mounted from BCV due to h/w problem.

Samba services disabled temporary(?).

Sorry.

No mail.

Message 107:

From: popovla

Date: Fri Jun 19 11:41:38 1998

Subject: LCTA 2-d floor servers

(8 lines) Display this message? (y)es, (n)o, (q)uit, (h)elp [y]: n

--Flushed--

cv:/home/b17c/lavr>

��������� slogin ���� ����� ���� ��� ���� �� ssh, ���� ��

��������� ����� �� ��������� ������, ����� ���������� ���:

unix1:/home/lavr> ssh -l lavr unix2

Last login: Fri Apr 7 17:17:55 2000 from unix1.jinr.dubna

Copyright (c) 1980, 1983, 1986, 1988, 1990, 1991, 1993, 1994

The Regents of the University of California. All rights reserved.

FreeBSD 2.2.8-STABLE (MMTH) #0: Sun Jan 9 22:37:00 MSK 2000

Welcome to FreeBSD!

Handbook is in /usr/share/doc/handbook and the FAQ in /usr/share/doc/FAQ.

lynx /usr/share/doc/handbook & lynx /usr/share/doc/FAQ.

No new messages.

mammoth:/usr/home/lavr>

�������� ������ ����������� � ������.

���� ��� ���������� ����� ��������� ���������� � ��������� ��������,

�� �������� ����� ������� ��������� ��� ����� ����� ssh-agent. �����

����� ������������ ���������� ������ ������������ ��� ���� ������ ��� ��������

����� ����������.

��� ������� ssh-agent � �������� ��������� ���������� �������

��� ������� ������� ����� �� ��������, ������ ��� ���� ��� shell����

������� ������� ������� �����. ������������� �� ������ �� ����� �������

��� ����� ����� ������� �� ������.

unix1% ssh-agent $SHELL unix1%

������ ��� ������ �������� �������� ����� � ������ ����� ��� ���� ��������

��� ������ ������.

���������� ������ ������� �����

X11 �� ��������� �������.

���� � ��� ������� ��������� ������ � ������������� � ����������� ������

X-Window

system, �� ������ �������� ����������� ������� ����� �� � ������� �

������ ��� ������� ����� ssh-agent. ������ X-Window system

����������� ���������� ������� startx � �������������� ��������

�� ��������� — .xinitrc ��� ��� ��� ���������� ���������� �����

xinitrc.

�������� ��� ����� ��������� ���:

unix1% ssh-agent startx &

���� ���� ������� ������� ����� ����������� ������, ��� � ���� �������,

�� �������� ������ ��������� X-Window� ������� ������, ��� �������

�������� ��������������������� ������������ ��� ������ �� ������� � �������

�� ���������� X-Window, ���������� �� ���.

��������� ��������������� ���� ������� ���� ���� ������� ������� X-Window

��� ����� ���������

X11 forwarding:

- ������ X11 ������ ����� ssh-agent

- ������� ������ � � �������������� ssh-agent

������ ������ ������� � ��� ��� ������������ ���������� � ��������������

������� ���������� ������� ����� �������������� � �������������� ssh-agent.

����� ����� ��������� ����� ������������� ��������� �� ������ ������� �

��������, �������� �������� alias �� ������� startx �� �������

��������:

unix1% ls -la /usr/local[/etc]/.[a-z]* -rw-r--r-- 1 root wheel 6 Jun 6 1997 /usr/local/etc/.bash_logout -rw-r--r-- 1 root wheel 2361 Dec 29 1997 /usr/local/etc/.bash_profile -rw-r--r-- 1 root wheel 1543 Dec 29 1997 /usr/local/etc/.bashrc -rwxr-xr-x 1 root wheel 1267 May 18 13:46 /usr/local/etc/.cshrc -rwxr-xr-x 1 root wheel 1534 Jan 23 14:59 /usr/local/etc/.login unix1%

�� ���� �������� ������������ � �������� ���������� � �������� SHELL: sh,bash,csh,tcsh,

� ��� � ������� ����� ��������� ��������������� ������� ����������� �������,

������� ������ ��������� � ���������� /etc/skel ��� � ����������� �� �������

� ���� ���������� �� �������� � ����� �������-������� �������� ������������

� ����������� ��������� ���������������, � ������� � ����������� alias

�� startx.

�������:

���������������� ����� ��������� �����:

unix1% cat .cshrc source /usr/local/etc/.cshrc unix1% cat .login source /usr/local/etc/.login unix1% cat .bashrc . /usr/local/etc/.bashrc unix1% cat .bash_profile . /usr/local/etc/.bash_profile unix1%

������� �� /usr/local/etc/.bashrc � /usr/local/etc/.cshrc[.login] ��������������

(������ ������ .login ������� �������)

unix1% grep startx /usr/local/etc/.[a-z]* /usr/local/etc/.bashrc:alias startx='ssh-agent startx' /usr/local/etc/.cshrc:alias startx 'ssh-agent startx' unix1%

��������������� ��������� ������������ � � ��������� xinitrc � �������

����������� �������� �� ���������� ������������.

unix1% grep ssh /usr/X11/lib/X11/xinit/xinitrc #-ssh-auth until ssh-askpass | ssh-add -p; do true; done unix1%

��������� ���� ������ ������ ����������� �� ������������� X-clients

� ������ �������� ���������.

----------------------- cut from xinitrc ----------------------------------- ... until ssh-askpass | ssh-add -p; do true; done xterm -geometry 80x40+8+9 -name login -ls -sb & xconsole -geometry 480x130+0-0 -daemon -notify -verbose -fn fixed & exec fvwm ----------------------- end of cut from xinitrc ----------------------------

������[� �����] ����� ������� � ��� ��� ������������ ����� ������������

������ ���� ������� ��������� ����� — ����� �����, � �������������� ����

.xinitrc.

�������� ���� ���� �������� ���������� ����� ��������� ������� ���������

� ��������������, ���� ������������ ���� ������ ����, ���� ���������� �����

���������� ���������� ������� �����������������, �� ������������ ���������

������������ ����� �������. � ������ ������������ ������ ���� ���������

��������������� �������, ������ �� ������� ���������� �� ������ �� �����������������,

�� � �� ���� � �����.

������ ������ ���������� ���� ���������� �� ������� ��� ������ �����

���� ��������������� ��� ��������, � ������������ ���� ����, � ������ ������

�������������� ������ X-Window ����� ssh-agent, � � ������ ������� ������������

����� ���������� ���� — ��������� ������������� ��� �������� �������, ���

� � �������������� ssh-agent.

������ ��������������� ��������� ������ startx �������� � startX

unix1% mv startx startX

� startx ���������� ��������� �������:

#!/bin/sh if [ -d $HOME/.ssh ] then ssh-agent startX else startX fi

��������������� ���������� ������ � � ��������� xinitrc �� ������ x-clients

� �������� ���������

------------------ cut from xinitrc --------------------------------------- if [ -d $HOME/.ssh ] then until ssh-askpass | ssh-add -p; do true; done fi ------------------ cut here -----------------------------------------------

����������: ��� �������������� ����� �������������� ��������

�������������� � ����������� ���������� ������ X-Window ����� ssh-agent. ���

����� �� ���������� ������� ���������:

unix1% cd unix1% cp /usr/X11[R...]/lib/X11/xinit/xinitrc .xinitrc

����� �������� ������ «until ssh-askpass | ssh-add -p; do true; done» �

���� .xinitrc, � ������ �����, ������� ���� � � ����������� �� �������������

SHELL �������� alias �� ����� startx, ������� ����.

������ ���������, ��� �������������� �������� ������� X-Window �� ���������

������! [R…] — �������� ��� ���� ������� �� ���� ��� � ����� ������ X-Window

�����������.

���������� ������ X-Window ����� ������

xdm.

���� �� ����� ������� ��� ������� ������� X-Window ����������� ����� �����

XDM, ��� ���������� �������� ����� ������� ��������� ������� ������� �����

�������� ��� ssh-agent. ���������� ������, ����������� ������ � ����������

— startx. ���������� ������������� �������� ����� .xinitrc, ������� � ����

������� ����� ���������� �� ���������� ����� .xsession.

� �������� ������� �������� .xsession ����, ssh-agent �������� ������

��� ������� � �������� ���������� ������������ ������������� .ssh.

#!/bin/sh if [ -d $HOME/.ssh ] then EXEC="exec ssh-agent" else EXEC="exec" fi if [ -x $HOME/.xinitrc ] then $EXEC $HOME/.xinitrc else $EXEC xterm -geometry 80x24+0-60 -ls fi

�� �������� ��������� ������ ����� �������� � �������� �� ������������:

unix1% chmod a+x ~/.xinitrc ~/.xsession

����������: ���� ��� ������������� �� ����������� �� ����������

������� ��� ���������� ��������� ���� ����� .xinitrc � .xsession, ������

���� � ����� ������� X-Window ����������� ���� — ������������� �������� �����

����������������� � ���������� ��������������. �� ��� ������ ����� �������

���������� � �������������� � �������� ��� ������� � ��� �������� �����

����, �� ������ ������������ �������.

������: ��� ���������� �� ����� ���� ��������� � X-terminal‘� �������

�������� ����� ������ � ������������ ����� ������� � ����.

���������� ������� ����������� � ������.

�� ���� ��� ���� ���������� ����� ������������ ��� ������������� passphrase,

�� ������ ������������ ssh-add ��� ���������� ����������� ������ � ������.

��� ���������� ������� ������ � ������ ��������� ������� �� ����� ����

�������������� �����. � passphrase ����� ���������� ��� ���������� ����

������ � �� ����� ������������ ��� ����� � ����������.

unix1% ssh-add Need passphrase for /home/lavr/.ssh/identity (lavr@unix1.jinr.dubna.su). Enter passphrase: pust' vsegda 2000 Identity added: /home/lavr/.ssh/identity (lavr@unix1.jinr.dubna.su)

����� ������� �������� ��� ����� �� identity ��� ����� �������� ��� ������

����, ���� ��� �� ���������� �������� �� ���������, ������ �� ���������

����� ��� ��� ����� ��������� ��� «private key».

����� -d ��������� ������� ����� �� ������, �� �������� ��� � SSH ���

������� «ssh-delete».

unix1% ssh-add -d ~/.ssh/isp

�������� ������ ���� ������� ������ � ������ — ����� -l.

unix1% ssh-add -l 1024 33 [lots of numbers] lavr@unix1.jinr.dubna.su

�� � ������� �� ������ ������������ ���� -D ��� �������� ���� ������ ��

������.

unix1% ssh-add -D

����� ���������� ���� �� �������� ����� � ������ �� ��������� ������� �

�� ������ ������ ���������� ���������� �� ��� ��� ���� ����� �� ����� �������.

������ ������ �� ��������� �������.

������� ssh ����� ��������� ������� ��� ������������� ������� ��������

��� ������ �� ��������� ������� ��� ������������� �������������� �����

�� ���. ��������� �������� ������� — �����, ����� ���� ��������� � �����������

�� ��������� �������. ���� �������� �������� ������:

unix1% ssh cv who ckoch tty03 Jun 30 14:09 lavr ttyp0 Jun 30 11:21 (cv.jinr.dubna.su) shchepun ttyp1 Jun 30 14:21 (axpls7.lns.infn.) grom ttyp2 Jun 29 15:27 (unix0.jinr.dubna) veron ttyp3 Jun 30 13:32 (159.93.22.23) ruben ttyp4 Jun 30 13:29 (159.93.17.40) grom ttyp5 Jun 30 12:32 (unix0.jinr.dubna) luna ttyp6 Jun 30 11:38 (dct160.jinr.dubn) annask ttypa Jun 30 13:40 (xct174:0.0) vvm ttypb Jun 29 16:18 (cv.jinr.dubna.su) smanosh ttypd Jun 30 14:03 (bcv.jinr.dubna.s) unix1%

���� �� ��������� � X-Window System, �� ������ ��������� xterm ���

��������� �������������� ������ �� ��������� ������:

unix1% ssh -n cv xterm & [1] 15866 unix1%

������������� ����� -n ��������� ������ �� ������������ ����� (��������������� � /dev/nul)

� ��������� ssh � ������� ������. ������ �� ����� ������������ ������ �����

������� ���� ��������� ������� �������� ����������� ��� ������ passphrase

��� passowrd.

����������� ������ ����� ���������.

�� ������ ���������� ����� ����� ��������� � ��������� ��������� ���

����� ����� ���������� ��������� ��������� ������� scp � ��� ��� �� �������

������ ���� ������ ����������� �� ��������� �������. ��� �������� �����

�� ��������� ������ ���������� ���� ����� ������ ����� ������� ��� ���������

������ � �������� �� ����� ����������, host:filename.

���� �� �������� ��� ��������� ����� ��� ���������� ��� �����������,

����� ����� �������������� ��� ��������� �����������. ����� ������� ������

������� ����� ���������� ����������� ����� � ��������� � ������� ����������

����������� �����:

unix1% scp -p spp:dead.letter . unix1%

����� -p �������������, ��� ��������� �� �� ����� ��� �������� �����,

����� �� ����� �����������, ������� � ������ ������ ����������� �� �������������

����������� �����. ������ ��� ��� ������� ������������ ������������� �

������� �� ������ ����� � �����.

unix1% scp -r cv:source src unix1%

� ������ ������� ����� -r �������� ��� ���������� ���������� �����������

���������� source ������������� �� ������ «cv» � ���������� src �� «unix1».

����� ����� �������� ��� ��� �������� ������:

-C — ����������� � �����������, ������� ��� ��� ������ ������������

������ ����� ��� ����������� ��� ������ ������.

-v — ��� � � ��������� �������� ssh[slogin] ������ ���

������ ���������� ����������.

���������� �������� ��� ������������� ����� �� ��������� � ���������

�������� ����������� �� �������:

- �� ��������� �� ���� ����������� ������� ����������

- �� ��������� �� ���� ����������� �������� ���������� ������������

unix1% scp bcv:ftptmp/ftp.out spp:temp/ftp.out.bcv unix1%

����������: ���������� ��������, ��� ��� ����������� � ���������

������ ��

���������, ����������� ���������� ��������������� ����� ���� ����� �������� ��� ������� ���������.

��������� ����������� ��������.

�������� �� ��������� ����� ��������������� � ���������� ������ �������������

� ����� $HOME/.ssh/config � ���������� ��� ������������ ���������� ����� —

/etc/ssh_config.

������ ������ � ������������ ���������� � ������� ����� HOST. ��� �������

����� �������� ����� ������������ ������� ������������:

- * ? ������������ ������ �������

- * * ������������� ������ ��� ������������������ ������ ���������� ��������

������ ������������ ��������� �������� ����� (��������� � ��������):

Compression yes/no (yes)

������������� ���������� � �����������

CompressionLevel 1-9 (6)

������� ������: 1 — ����� �������,

9 — ����� ��������� (�����������

������������ ����������), �����

����� ������������ �� ��������� �����������

FallBackToRsh yes/no (yes)

���� �� ������� ���������� ���������

���������� � �������������� SSH,

�������� ������� �� �������������

Rsh, � �������� �� ������� �����������

����������� ������ ����� �����������

KeepAlive yes/no (yes)

��������� ������������� ���������

TCP keepalive. ����� ������������,

��������� ���������� ������� �����

� ���� � ������������� ���������

���������� ��� ������ ��� ������

����������.

User account (local account)

�������� ��� �� ��������� �������.

������ �������� ��� ��������������

������ ������������� ����� -l.

���� ������ ����� ~/.ssh/config.

Host nusun.jinr.ru

User lavr Compression no

Host sunhe.jinr.ru

User lavr CompressionLevel 6

FallBackToRsh no

KeepAlive yes

Host *

Compression yes CompressionLevel 9

FallBackToRsh yes

KeepAlive no

�� ���������, ��� host-��������� ���������� ������� ���������� �� �������

��������� — ����� ���������� (��-���������), ��, ����� ��������� ��� ssh

������� � ����� ����� ����������������� �����, � ���� ������� ����������

� ������������� �������� ��� �������������� host‘�� � ��������.

�� �������� ������� �����, ��� ��� ���� hosts ������������� ��������

�� ������� ������ — ������� 9, � ��������� �� rsh � ��� keepalive. � ���

�� ����� � nusun �������� ��� account=lavr, � sunhe � ����� ������� �����������

� ����������� �� rsh ��� ��� �������� sshd � ��������� �����.

��� �������� ������� ������ ����� � ������������ ������� ����������� �� ssh/sshd.

��������� ssh-agent � CDE.

���� �� ��������� ����� ���� ������� � �������� ������� �� CDE

����� ssh-agent, ���� �������� ��������� �������:

- ������ ������:

- ���������� ����� root-����������, �������� �������: su root

- ������ �������� �������: cd /usr/dt/bin

- �������� �������: mv Xsession XsessionA

- �������� ���� 0005.ssh-addkey

- ��������� ����� ��������� ����� ����� ����� �� ���������� 0755

����������� �����-������, ��������� ����:

1. ����� ���� Xsession, ssh-agent �������� � ��� ������, ����

������������� ������������ ����� �������� ssh-keygen, �� ����������

���� $HOME/.ssh/identity.------------------------------ Xsession --------------------------------------- #!/bin/ksh # # This script starts ssh-agent if there is a defined $HOME/.ssh/identity # file. # if [ -f $HOME/.ssh/identity -a -x /usr/local/bin/ssh-agent ] ; then /usr/local/bin/ssh-agent /usr/dt/bin/XsessionA else /usr/dt/bin/XsessionA fi --------------------------- end of Xsession -----------------------------------

����, ����� ��������� ssh-agent ��� ���� ������, ������ ����������

identity ��� ���������� �� ������������ ����� passphrase, ���

����� ������-�����, ssh-add ���������� ��������� � ������ -p:� ����������� �� ���� ��� � ��� ���������� CDE, �������� ����

0005.LOCAL.ssh ���� � ���������� /etc/dt/config/Xsession.d/, ���� �

/usr/dt/config/Xsession.d/2. ��������� ���� 0005.LOCAL.ssh:

---------------------------- 0005.ssh-addkey ---------------------------------- #!/bin/ksh # if [ x$SSH_AUTHENTICATION_FD != x -o x$SSH_AUTHENTICATION_SOCKET != x -a -x /usr/local/bin/ssh-add ] then /usr/local/bin/ssh-add fi ------------------------- end of 0005.ssh-addkey ------------------------------ - ������ ������:

��� �� �������, ��������� ��������������.

- 1. ����������� /usr/dt/config/Xconfig, ��������� ������:

Dtlogin*session: /usr/dt/bin/start.Xsession

- 2. ������� ���� /usr/dt/bin/start.Xsession:

---------------------------- start.Xsession ----------------------------------- #!/bin/ksh if [ -f $HOME/.ssh/identity -a -x /usr/local/bin/ssh-agent ] ; then exec /usr/local/bin/ssh-agent /usr/dt/bin/Xsession "$@" else exec /usr/dt/bin/Xsession fi ------------------------- end of start.Xsession ------------------------------- - 3. ������� ���� /usr/dt/config/Xsession.d: ------------------------------ Xsession.d ------------------------------------- #!/bin/ksh # The following is needed if ssh-add can't find ssh-askpass: PATH=$PATH:/usr/local/bin if [ "$SSH_AGENT_PID" -a -x /usr/local/bin/ssh-add ] ; then /usr/local/bin/ssh-add < /dev/null fi --------------------------- end of Xsession.d ---------------------------------

- 4. �������������� ���� /usr/dt/config/C/Xresources:

�������� ������: Dtlogin*altDtStart1: /usr/dt/bin/Xsession �� Dtlogin*altDtStart1: /usr/dt/bin/start.Xsession������ DtLogo.pm ��������� � /usr/dt/appconfig/icons/C/

� � ���� �������� /usr/dt/config/C/Xresources ������ ��������

������:Dtlogin*logo*bitmapFile: /usr/dt/appconfig/icons/C/DtLogo.pm

������ ������� ������ DtLogo.pm

- 1. ����������� /usr/dt/config/Xconfig, ��������� ������:

SSH � ���������.

� ������� SSH ����� �������� ��������� ����������� ��� ����� TCP ������,

� ������� �� UDP. �������� ����� ��������� ����� ������� ������������ ���������

��� POP/SMTP/FTP ��� PPP. ����� ������ ����� �������� ����� �������������,

����� ��������� ���������� ����� ����� � SSH-FAQ ��� � ������������.

����� ���� ���� ��������:

ssh -L 25:smtp.target.domain:25 target &

��������� ��� SMTP

1. myhost$ ssh -L 1234:ftphost.example.com:21 ssh-server

2.

myhost$ ftp localhost 1234

220 ftphost FTP server (Foonix 08/15) ready.

Name: (myhost:yourname):

331 Password required for yourname

Password:

230 User yourname logged in

��� ������ ���������� FTP � ������ myhost �� ������ ftphost

���� ����� �������� ��� ��� ��� ������ �� ��������� ������ myhost,

���������� ����� ��� �������� ����, ������ ��� redirect ����� 1., � ������ ��������������� ��� ������� ftp-client.

����������: ��� ����� ������ ���������� ������� SSH-FAQ.

������ ���� ��� ������� ������� ���������� ��� ������ �� ftp:

- SafeTP — ������-������ ��� �������� ������ ������.

- sftp — ������ �� ���� �������������� SSH, ������ ��� OS Unix’es

��������� ��������.

� ������ ������� ���������� ��������� SSH-FAQ, ���� ��� �� ������� �

������� ����� �������, ���������� �������� ����� � mail-������� ssh,

� ���� ������ �������� ������������� �� ������������ ���� bugs.

��� �� ����� �������������� �������:

- ��� ������� ������������, ��������� � ��� ��� � ��� ������ ��� ��������

������� � ssh �� ������ ������� ������ - ��������� ��������� �� �� ����� �� ����� ������� �����.

- ��������� ������� SSH ������ �� ��������� �������.

- ���������, �� �������� �� ���� HOME-DIR ������������ �� NFS

��� ������ ����� � ��� � ��� ����� �� ��� �� ��������� �����, � ����� �� ���

�� ����������� ��� ��������� ������� �����. - ������ ����� sshd ������� � ������, ��������� �� Solaris — ��������

`kill -HUP sshd-process-id` - ������ ���������� �������� ����������� ��-�� ������������� ���������

��� ���������� SSH c X-Window, ����� � ������� ������� ��������

��� GUI: OPENWIN � X-Window[X11R[N]. ������ ����������

�������� .Xauthority, ����� ������ ��� �������� �/��� ����� �������� ��� �

������� ��������.

������� SSH ��� Windows.

����������: ���� ����� � ������ �����, ������ ��������� — ������ �����.

� ��������� � ���� �� ������� ������� ��� ������������� � OS Unix, � ���

Windows ��� �� ����� �� ����� PC.

���� ����� ����� �������� ������ �����:

- ������ �� ������� SSH ��� ��������� OS

������ �� ������ �������� ���������

����������

- ��� ������� ������ �� �����

- ����� ��������� �������� ����� ����� ����������

- F-Secure — ������������ ���������� ��� MS Windows

- ��������� �������� SSH.

- ��������� ������ SSH.

Copyleft Andrey Lavrentyev

Содержание

Эта статья помечена как незаконченная. См. заметку в конце статьи.

Данная статья посвящена клиенту и серверу защищенного терминала (secure shell) в Ubuntu, их настройке и использованию. SSH — это специальный сетевой протокол, позволяющий получать удаленный доступ к компьютеру с большой степенью безопасности соединения. Более подробно про протокол ssh можно прочитать тут.

Описание принципов работы и используемых приложений

В основном, SSH реализован в виде двух приложений — SSH-сервера и SSH-клиента1) В Ubuntu используется свободная реализация клиента и сервера SSH — OpenSSH. При подключении клиент проходит процедуру авторизации у сервера и между ними устанавливается зашифрованное соединение. OpenSSH сервер может работать как с протоколом ssh1, так и с протоколом ssh2. В настоящее время протокол ssh1 считается небезопасным, поэтому его использование крайне не рекомендуется. Я намеренно опускаю различные технические подробности работы протокола, т. к. основной целью данного руководства является описание его настройки и использования. Про сам протокол, принципы его работы, алгоритмы шифрования и т. д. существует множество статей в интернете, например подробно про это можно почитать здесь.

Установка

Установить OpenSSH можно из терминала командой:

sudo apt-get install ssh

В метапакете ssh содержится как клиент, так и сервер, но при этом, скорее всего, будет установлен только сервер, т. к. клиент уже есть в Ubuntu по умолчанию.

Настройка сервера

При установке SSH-сервер автоматически прописывается в автозагрузку. Управлять его запуском, остановкой или перезапуском можно с помощью команд:

sudo service ssh stop|start|restart

Основной файл конфигурации SSH-сервера — файл /etc/ssh/sshd_config, доступный для чтения или редактирования только суперпользователю.

После каждого изменения этого файла необходимо перезапустить ssh-сервер для применения таких изменений.

Пример конфигурации SSH-сервера в Ubuntu по умолчанию2):

# Пример конфигурации open-ssh сервера с русскими #

# комментариями. #

# Написан для http://help.ubuntu.ru #

# by MadKox, 01.2010. #

# #

# #

# Условные обозначения: #

# Под "по умолчанию" - подразумевается поведение sshd при #

# неуказанной явно директиве. Стоит заметить, что в Ubuntu #

# файл sshd_config уже содержит ряд настроек, которые #

# являются настройками по умолчанию для именно для Ubuntu. #

# Такие настройки указаны в этом файле. #

# #

############################################################

################ Настройки адресов/портов и т.д. ###########

############################################################

# #

## Port ####################################################

# #

# Используемый порт. Можно указывать несколько, например: #

# Port 22 #

# Port 23 #

# Port 24 #

# Рекомендуется использовать нестандартный порт, т.к. #

# стандартный часто сканируется ботами на предмет #

# потенциальных "дырок". Может быть опущен, если задан #

# через адрес. См. также параметр ListenAddress. #

# #

Port 22

# #

## ListenAddress ###########################################

# #

# Сетевой адрес, на котором "слушает" сервер. Адрес можно #

# записывать так: #

# ListenAddress host|IPv4_addr|IPv6_addr #

# ListenAddress host|IPv4_addr:port #

# ListenAddress [host|IPv6_addr]:port #

# Если порт не задан, sshd будет слушать на этом адресе и #

# на порту, указанному в опции Port. Если вы будете #

# использовать ListenAddress не указывая порт, то опция #

# Port должна предшествовать опции ListenAddress. Если не #

# указывать, то по умолчанию слушает на всех локальных #

# адресах. Можно указывать несколько адресов. #

# #

## AddressFamily ###########################################

# #

# Указывает, какое семейство IP адресов должно быть #

# использовано sshd. Возможные варианты: #

# “any” - любые #

# “inet” (только IPv4) #

# “inet6” (только IPv6) #

# По умолчанию - “any”. #

AddressFamily inet

# #

## UseDNS ##################################################

# #

# Указывает, должен ли sshd проверять имя хоста и #

# используя это имя сверять IP адрес переданный клиентом с #

# полученным от DNS. #

# Значение по умолчанию - “yes”. #

# #

############################################################

############# Настройки доступа пользователей ##############

############################################################

# #

# Пустить/не пустить пользователя определяется директивами #

# DenyUsers, AllowUsers, DenyGroups, и AllowGroups. #