Российский малый бизнес в целом не такой уж и малый — если верить Росстату. По данным службы, вклад небольших предприятий в экономику составляет 22%; в денежном выражении это более 20 трлн руб. в год; в работниках — 15 млн человек. Президент считает, что к 2025 году доля малого бизнеса в валовом продукте вырастет до 40%.

Чем активнее растет малый бизнес (МБ), тем больше у него точек соприкосновения — с большими и средними предприятиями, регуляторами, физлицами и т. д. Это же относится и к информационной безопасности: инциденты могут быть критичными не только для внутренних процессов организации, но и для партнеров, сотрудников и клиентов.

Инцидент, который не вызовет последствий в крупной компании, для небольшой может стать причиной банкротства. Возьмем, к примеру, частную клинику эстетической хирургии. Предположим, что истории болезней пациентов хранятся на сетевом хранилище. У главврача есть доступ к этому хранилищу в виде сетевого диска, с полными правами на запись в любую папку. Однажды главврач открывает email-вложение с вирусом внутри. Вирус зашифровывает все данные на его ПК и на сетевом хранилище. Бесплатный, давно не обновлявшийся антивирус не заметил шифровальщика, и расшифровать файлы нечем. К тому же выясняется, что бэкапы давно уже никто не делал. Все истории болезней утрачены. Подобный случай если и не приведет к закрытию заведения, то, как минимум, создаст угрозу здоровью пациентов.

Снижение рисков, недорого

Беспечность малого бизнеса в вопросах информационной безопасности (ИБ) объяснима. Большинству руководителей кажется, что риски ИБ — это абстракция, «не про нас» — дескать, ну комы мы нужны? Вдобавок, считая, что организация полноценной инфо-защиты подразумевает большие затраты, руководство рассматривает ИБ как непрофильную статью расходов. И это тоже можно понять: малому бизнесу зачастую денег едва хватает на то, чтобы свести концы с концами, особенно если речь идет об очередном многострадальном стартапе.

Меж тем управление рисками ИБ, вне зависимости от размера компании, — в первую очередь вопрос дисциплины. Об этом, в частности, говорят эксперты NIST (Национальный институт стандартов и технологий США) в своем Руководстве по информационной безопасности для малого бизнеса, выпущенном в 2016 году. Правила и рекомендации, подробно изложенные в Руководстве, вполне пригодны и для наших реалий.

В этом посте мы предлагаем выжимку из документа NIST — в виде адаптированной для российского МБ инструкции. Она поможет руководителям оценить риски и управлять ими; другими словами — повысить безопасность малого предприятия малыми средствами.

План действий

Для проведения оценки ИБ желательно задействовать все имеющиеся у организации ресурсы, включая сотрудников, партнеров и, если все-таки позволяет бюджет, сторонних экспертов по ИБ.

Важно оценивать риски с точки зрения их критичности для бизнеса — это поможет понять, на что следует направить основные усилия.

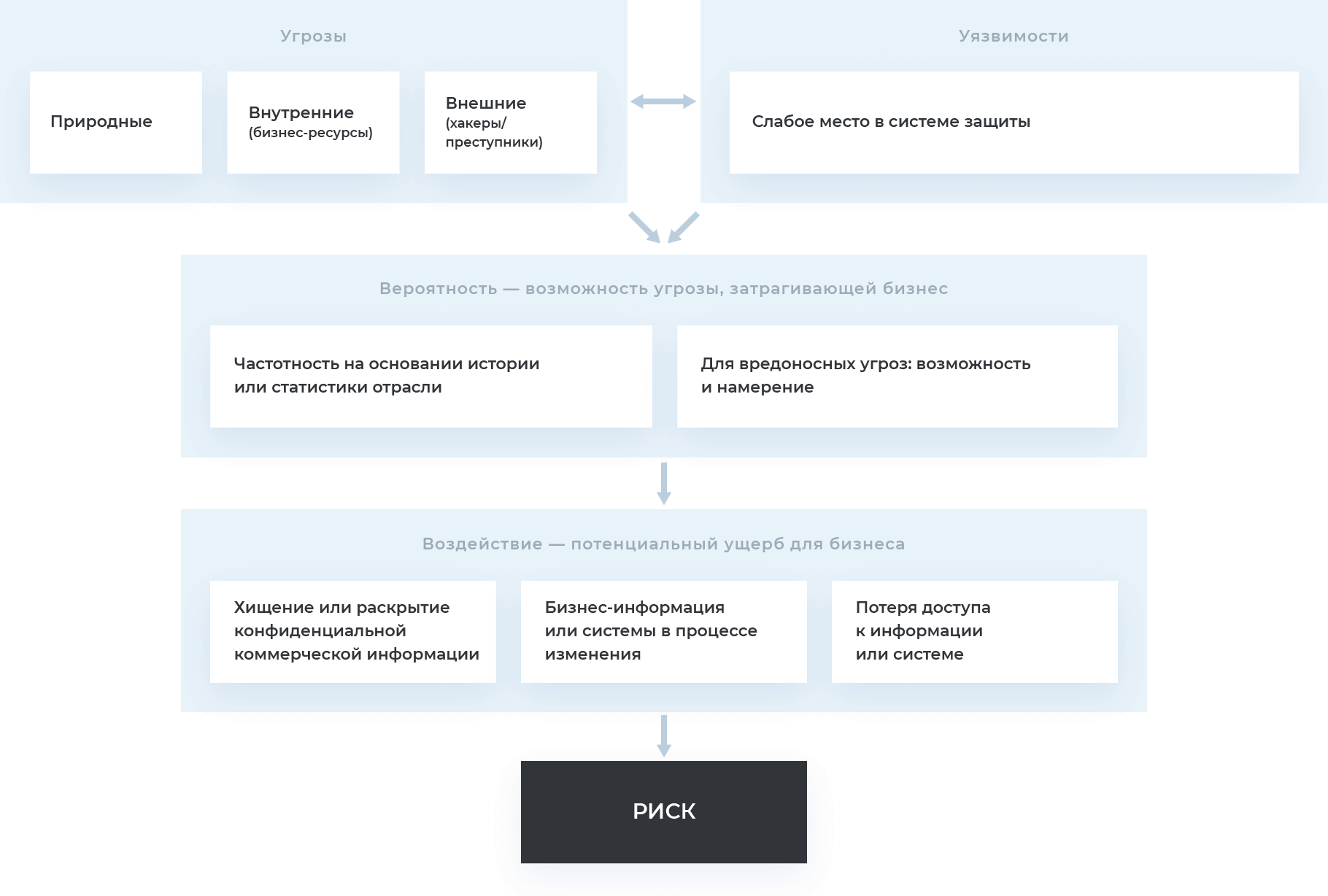

Составляющие риска

На Рисунке 1 показано как угрозы, уязвимости, их вероятность и степень воздействия определяют на итоговый риск:

Управление рисками

Управление рисками — деятельность, направленная на определение уровня защиты, который требуется для той или иной информации, а затем — на реализацию и поддержание этой защиты. Здесь поможет специальная риск-ориентированная программа — или план действий — по обеспечению ИБ.

Расставьте приоритеты

Для начала составьте список всех типов информации, которую хранит и использует компания. «Тип информации» можно определить любым способом, главное, чтобы было удобно классифицировать (см. пример в Таблице 1).

Определите ценность информации

После составления списка типов информации, ответьте на 3 вопроса:

- Как повлияет на бизнес обнародование этой информации?

- Как повлияет на бизнес ошибочность этой информации?

- Как повлияет на бизнес отсутствие доступа к этой информации — у вас и у клиентов?

Ответы помогут определить степень потенциального воздействия того или иного события.

В качестве образца для оценки можно использовать Таблицу 1:

| Параметр | Пример типа информации: Контактные данные клиента | Тип информации 1 | Тип информации 2 |

|---|---|---|---|

| Стоимость раскрытия (Конфиденциальность) | Средняя | — | — |

| Стоимость сохранности информации (Целостность) | Высокая | — | — |

| Стоимость потери доступа (Доступность) | Высокая | — | — |

| Стоимость потери данных (результатов работы) | Высокая | — | — |

| Штрафы, пени, уведомления для клиентов | Средняя | — | — |

| Другие правовые издержки | Низкая | — | — |

| Стоимость репутации / связи с общественностью | Высокая | — | — |

| Стоимость определения и решения проблемы | Высокая | — | — |

| Общая оценка | Высокая | — | — |

Составьте перечень устройств и ПО

Теперь нужно определить, какими средствами обрабатывается информация, перечисленная в Таблице 1. В перечень могут входить стационарные и мобильные устройства (ПК, ноутбук, смартфон, планшет), приложения (почта, мессенджеры, CRM) и технологии («облако», VPN, межсетевой экран).

Пример — Таблица 2:

| Номер | Описание | Местонахождение | Тип информации, с которой работает продукт | Итого потенциальное воздействие |

|---|---|---|---|---|

| №1 |

Ноутбук Петра Иванова |

Офис, улица, дом | Электронная почта, календарь, контактная информация клиента, мессенджер, корпоративный чат, ERP-программа | Критическое (Высокое) |

| №2 | Программа для работы с клиентами: 1С Аппаратные средства: ноутбуки сотрудников | Офис, улица, дом | Контактная и другая персональная информация клиентов | Критическое (Высокое) |

| №3 | — | — | — | — |

Изучайте свои угрозы и уязвимости

У некоторых угроз и уязвимостей своя специфика — в зависимости от отрасли, региона или вида бизнеса. Необходимо регулярно пересматривать список угроз и уязвимостей, с которыми вы можете столкнуться, и оценивать вероятность ущерба от них.

В Таблице 3 показан пример того, как определить вероятность инцидента с учетом информации из Таблиц 1 и 2.

| Параметр | Пример: Контактные данные клиента в мобильном телефоне Петра Иванова; | Тип информации / Технология | Тип информации / Технология |

|---|---|---|---|

| Конфиденциальность | — | — | — |

| Кража | Средняя (шифрование, защита паролем) | — | — |

| Случайное раскрытие | Средняя (в прошлом дважды терял телефон) | — | — |

| Целостность | — | — | — |

| Случайное повреждение пользователем/сотрудником | Средняя | — | — |

| Преднамеренное повреждение преступником/хакером | Низкая | — | — |

| Доступность | — | — | — |

| Случайное повреждение | Средняя (Регулярное резервное копирование) | — | — |

| Преднамеренное повреждение | Низкая | — | — |

| Общая оценка | Средняя | — | — |

В Таблице 4 показан пример того, как на основе данных из Таблиц 1, 2 и 3 определить приоритеты по обеспечению информационной безопасности:

Вероятность |

|||

|---|---|---|---|

| Воздействие | — | Низкая вероятность | Высокая вероятность |

| Воздействие | Высокая вероятность | Приоритет 3: плановые действия. Фокус на ответные и восстановительные меры | Приоритет 1: назмедлительные действия. Фокус на меры по выявлению и защите |

| Воздействие | Низкая вероятность | Действия не требуются | Приоритет 2: плановые действия. Фокус на меры по выявлению и защите |

Если взять предыдущий пример, мобильный телефон Петра Иванова с контактной информацией клиентов, то его можно оценивать как устройство с приоритетом 3 — из-за высокого показателя воздействия, но низкой вероятности.

Заключение

Работа по оценке и управлению рисками — мероприятие не одноразовое. Актуализировать информацию, которая необходима для управления рисками, следует не реже, чем раз в год, а также всегда, когда предполагаются какие-то глобальные изменения: запуск нового проекта, корректировка бизнес-процессов или переход на новую ИТ-инфраструктуру.

Регулярное выполнение всех пунктов Руководства поможет малому бизнесу уменьшить вероятность критичных событий, включая хакерские атаки, ошибки сотрудников и влияние непреодолимых факторов. Разумеется, не стоит забывать и о базовой защите: антивирусное ПО лучше установить на все служебные устройства работников — на этом уж точно не стоит экономить.

Управление рисками информационной безопасности. Часть 7. Стандарт ISO/IEC 27005:2018 (продолжение). Стандарт IEC 31010:2019

| Слушать на Apple Podcasts | Слушать на Google Podcasts | Слушать на Mave | Слушать на Яндекс Музыке | Слушать на Castbox | Слушать на Podcast Addict | Слушать на Pocket cast |

Руслан Рахметов, Security Vision

В предыдущей публикации мы рассмотрели первые два шага процесса управления рисками по стандарту ISO/IEC 27005:2018: определение контекста и оценку рисков. В данной публикации мы обсудим дальнейшие этапы риск-менеджмента, а также рассмотрим стандарт IEC 31010:2019 как источник подробной информации о техниках оценки рисков.

Как мы уже упоминали ранее, первыми шагами управления рисками будут определение контекста (по сути, подготовка к проведению дальнейших действий) и оценка рисков (состоящая из идентификации, анализа, оценки опасности рисков). Перейдем к дальнейшим этапам, с сохранением нумерации шагов.

3. Обработка рисков ИБ

К началу осуществления данного подпроцесса у нас уже имеется список приоритизированных рисков в соответствии с критериями оценки опасности рисков, связанных со сценариями инцидентов, которые могут привести к реализации этих рисков. В результате прохождения этапа обработки рисков мы должны выбрать меры защиты, предназначенные для модификации (англ. modification), сохранения (англ. retention), избегания (англ. avoidance) или передачи (англ. sharing) рисков, а также обработать остаточные риски и сформировать план обработки рисков.

Указанные опции обработки рисков (модификацию, сохранение, избегание или передачу) следует выбирать в зависимости от результатов процесса оценки рисков, ожидаемой оценки стоимости внедрения мер защиты и ожидаемых преимуществ каждой опции, при этом их можно комбинировать (например, модифицировать вероятность риска и передавать остаточный риск). Предпочтение следует отдавать легкореализуемым и низкобюджетным мерам, которые при этом дают большой эффект снижения рисков и закрывают большее количество угроз, а в случае необходимости применения дорогостоящих решений следует давать экономическое обоснование их применению. В целом, следует стремиться максимально снизить негативные последствия, а также учитывать редкие, но разрушительные риски.

В итоге ответственными лицами должен быть сформирован план обработки рисков, который чётко определяет приоритет и временной интервал, в соответствии с которыми следует реализовать способ обработки каждого риска. Приоритеты могут быть расставлены по результатам проведения ранжирования рисков и анализа затрат и выгод (англ. cost-benefit analysis). В случае, если в организации уже были внедрены какие-либо меры защиты, будет разумно проанализировать их актуальность и стоимость владения, при этом следует учитывать взаимосвязи между мерами защиты и угрозами, для защиты от которых данные меры применялись.

В окончании составления плана обработки рисков следует определить остаточные риски. Для этого могут потребоваться обновление или повторное проведение оценки рисков с учетом ожидаемых эффектов от предлагаемых способов обработки рисков.

Далее рассмотрим подробнее возможные опции обработки рисков.

3.1. Модификация риска

Модификация рисков подразумевает такое управление рисками путём применения или изменения мер защиты, которое приводит к оценке остаточного риска как приемлемого. При использовании опции модификации рисков выбираются оправданные и релевантные меры защиты, которые соответствуют требованиям, определенным на этапах оценки и обработки рисков. Следует учитывать разнообразные ограничения, такие как стоимость владения средствами защиты (с учетом внедрения, администрирования и влияния на инфраструктуру), временные и финансовые рамки, потребность в обслуживающем эти средства защиты персонале, требования по интеграции с текущими и новыми мерами защиты, а также нужно сравнивать стоимость указанных затрат со стоимостью защищаемого актива.

В целом, меры защиты могут предоставить следующие типы защиты: коррекция, устранение, предотвращение, минимизация негативного влияния, предупреждение потенциальных нарушителей, детектирование, восстановление, мониторинг и обеспечение осведомленности сотрудников.

Результатом шага «Модификация рисков» должен стать список возможных мер защиты с их стоимостью, предлагаемыми преимуществами и приоритетом внедрения.

3.2. Сохранение риска

Сохранение риска означает, что по результатам оценки опасности риска принято решение, что дальнейшие действия по его обработке не требуются, т.е. оценочный уровень ожидаемого риска соответствует критерию принятия риска. Отметим, что эта опция существенно отличается от порочной практики игнорирования риска, при которой уже идентифицированный и оцененный риск никак не обрабатывается, т.е. решение о его принятии официально не принимается, оставляя его в «подвешенном» состоянии.

3.3. Избегание риска

При выборе данной опции принимается решение не вести определенную деятельность или изменить условия её ведения так, чтобы избежать риска, ассоциированного с данной деятельностью. Данное решение может быть принято в случае высоких рисков или превышения стоимости внедрения мер защиты над ожидаемыми преимуществами. Например, компания может отказаться от предоставления пользователям определенных онлайн-услуг, касающихся персональных данных, исходя из результатов анализа возможных рисков утечки такой информации и стоимости внедрения адекватных мер защиты.

3.4. Передача риска

Риск можно передать той организации, которая сможет управлять им наиболее эффективно. Таким образом, на основании оценки рисков принимается решение о передаче определенных рисков другому лицу, например, путем страхования кибер-рисков (услуга, набирающая популярность в России, однако до сих пор в разы отстающая от объема этого рынка, например, в США) или путем передачи обязанности по мониторингу и реагированию на инциденты ИБ провайдеру услуг MSSP (Managed Security Service Provider) или MDR (Managed Detection and Response), т.е. в коммерческий SOC. При выборе опции передачи риска следует учесть, что и сама передача риска может являться риском, а также то, что можно переложить на другую компанию ответственность за управление риском, но нельзя передать ответственность за негативные последствия возможного инцидента.

4. Принятие риска

Входными данными этого этапа будут разработанные на предыдущем шаге планы обработки рисков и оценка остаточных рисков. Планы обработки рисков должны описывать то, как оцененные риски будут обработаны для достижения критериев принятия рисков. Ответственные лица анализируют и согласовывают предложенные планы обработки рисков и финальные остаточные риски, а также указывают все условия, при которых данное согласование выносится. В упрощенной модели проводится банальное сравнение величины остаточного риска с ранее определенным приемлемым уровнем. Однако следует учитывать, что в некоторых случаях может потребоваться пересмотр критериев принятия рисков, которые не учитывают новые обстоятельства или условия. В таком случае ответственные лица могут быть вынуждены принять такие риски, указав обоснование и комментарий к решению о невыполнении критериев принятия рисков в конкретном случае.

В итоге, формируется список принимаемых рисков с обоснованием к тем, которые не соответствуют ранее определенным критериям принятия рисков.

5. Внедрение разработанного плана обработки рисков. Коммуницирование рисков ИБ

На данном этапе осуществляется непосредственное претворение в жизнь разработанного плана обработки рисков: в соответствии с принятыми решениями закупаются и настраиваются средства защиты и оборудование, заключаются договоры кибер-страхования и реагирования на инциденты, ведется юридическая работа с контрагентами. Параллельно до руководства и стейкхолдеров доводится информация о выявленных рисках ИБ и принимаемых мерах по их обработке в целях достижения всеобщего понимания проводимой деятельности. Разрабатываются планы коммуникации рисков ИБ для ведения скоординированной деятельности в обычных и экстренных ситуациях (например, на случай крупного инцидента ИБ).

6. Непрерывный мониторинг и пересмотр рисков

Следует учитывать, что риски могут незаметно меняться со временем: изменяются активы и их ценность, появляются новые угрозы и уязвимости, изменяются вероятность реализации угроз и уровень их негативного влияния. Следовательно, необходимо вести непрерывный мониторинг происходящих изменений, в том числе с привлечением внешних контрагентов, специализирующихся на анализе актуальных угроз ИБ. Требуется проводить регулярный пересмотр как рисков ИБ, так и применяемых способов их обработки на предмет актуальности и адекватности потенциально изменившейся ситуации. Особое внимание следует уделять данному процессу в моменты существенных изменений в работе компании и осуществляющихся бизнес-процессов (например, при слияниях/поглощениях, запусках новых сервисов, изменении структуры владения компанией и т.д.).

7. Поддержка и улучшение процесса управления рисками ИБ

Аналогично непрерывному мониторингу рисков следует постоянно поддерживать и улучшать сам процесс управления рисками для того, чтобы контекст, оценка и план обработки рисков оставались релевантными текущей ситуации и обстоятельствам. Все изменения и улучшения требуется согласовывать с заинтересованными сторонами. Критерии оценки и принятия рисков, оценка стоимости активов, имеющиеся ресурсы, активность конкурентов и изменения в законодательстве и контрактных обязательствах должны соответствовать актуальным бизнес-процессам и текущим целям компании. В случае необходимости нужно менять или совершенствовать текущий подход, методологию и инструменты управления рисками ИБ.

Рассмотрим теперь вкратце стандарт IEC 31010:2019 ”Risk management — Risk assessment techniques” («Менеджмент риска — Методы оценки риска»).

Данный стандарт входит в серию стандартов по управлению бизнес-рисками без привязки конкретно к рискам ИБ. «Заглавным» стандартом является документ ISO 31000:2018 ”Risk management – Guidelines” («Менеджмент риска — Руководства»), который описывает фреймворк, принципы и сам процесс управления рисками. Описанный в данном документе процесс риск-менеджмента аналогичен рассмотренному выше: определяются контекст, границы и критерии, проводится оценка рисков (состоящая из идентификации, анализа, оценки опасности рисков), далее идет обработка рисков с последующей коммуникацией, отчетностью, мониторингом и пересмотром.

Стандарт же IEC 31010:2019 примечателен тем, что в нем приведено более 40-ка разнообразных техник оценки риска, к каждой дано пояснение, указан способ применения для всех подпроцессов оценки риска (идентификация риска, определение источников и причин риска, анализ мер защиты, анализ последствий, вероятностей, взаимосвязей и взаимодействий, измерение и оценка уровня риска, выбор мер защиты, отчетность), а для некоторых техник приведены и практические примеры использования. Кроме того, на данный стандарт в его отечественном варианте ГОСТ Р ИСО/МЭК 31010-2011 «Менеджмент риска. Методы оценки риска» ссылается 607-П ЦБ РФ «О требованиях к порядку обеспечения бесперебойности функционирования платежной системы, показателям бесперебойности функционирования платежной системы и методикам анализа рисков в платежной системе, включая профили рисков».

Интересные публикации

|

Мы используем файлы cookies для улучшения качества обслуживания. Оставаясь на сайте, вы соглашаетесь с использованием данных технологий. |

Согласен |

Использование любых технологий наряду с положительным эффектом влечёт за собой возникновение неопределённости и связанных с этими технологиями рисков. ИТ не исключение. Широкое применение ИТ как в системах управления компаниями, так и в технологических процессах привело к тому, что риски, связанные с ИТ, стали важной частью всех бизнес-рисков организации. Если происходят какие-то нежелательные события, без управления ИТ-рисками организацию ждут перерасход ресурсов и избыточное финансирование. В результате это приводит к прямым потерям и, возможно, к отказу от использования технологий, которые кажутся слишком новаторскими и недостаточно проверенными. А значит, всё закончится упущенными коммерческими возможностями. В этой части статьи мы расскажем о системе и процессе управления рисками, а также об управлении ИТ-рисками.

Система управления рисками

Современный подход к управлению рисками рассматривает эту деятельность как непрерывный процесс, в котором риски регулярно выявляют и анализируют, измеряют, ищут способы работы с ними и оценивают эффективность уже принятых мер. Сам процесс управления рисками несложен и сводится к следующему простому алгоритму:

- идентификация рисков: анализ ситуации, выявление причин, построение карты рисков, их детальное описание;

- анализ сценариев дальнейшего развития ситуации и определение уровней рисков;

- проведение мероприятий по снижению уровней рисков.

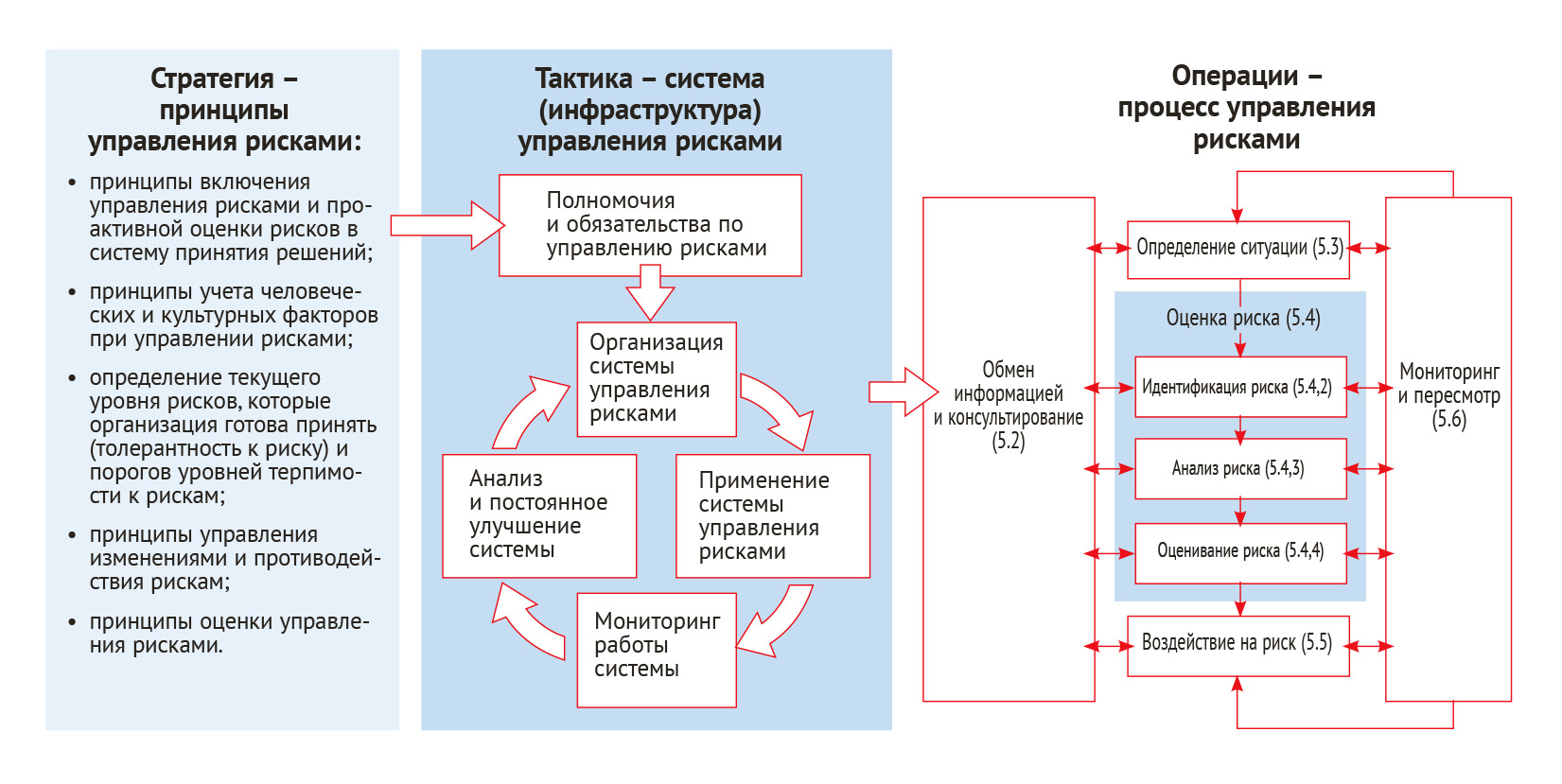

Но одного процесса недостаточно; современный подход к управлению предполагает, что перед запуском процесса управления рисками необходимо определить принципы и сформировать концепцию, то есть определить рамки, в которых происходит управление рисками. Поэтому в общем виде система управления рисками состоит из трёх основных уровней (рис. 2).

Стратегический уровень — выработка принципов управления рисками. На этом уровне определяют рамки управления рисками, формируют культуру управления рисками и проактивной оценки рисков перед принятием решений, постоянно изучают и анализируют влияние рисков на текущее и будущее состояние организации, определяют приемлемые уровни рисков, а также принципы управления изменениями и противодействия рискам. Кроме того, на данном этапе определяется уровень рисков, которые организация готова принять, то есть толерантность к риску. Читайте также про схемы работы эквайринга.

Тактический уровень — система управления рисками. На этом уровне происходит общее руководство процессами управления рисками, их создание и постоянное совершенствование, а также выбор конкретных методов управления ИТ-рисками. Чтобы обеспечить эффективность управления рисками, топ-менеджмент организации должен:

- определить и утвердить концепцию (политику) управления рисками;

- определить показатели эффективности управления рисками, соответствующие показателям эффективности организации;

- распределить ответственность и обязанности за процессы управления рисками на всех уровнях организации;

- распределить ресурсы, необходимые для управления рисками;

- сформировать культуру управления рисками в рамках всей организации.

На этом уровне принимаются концепция (или политика) и план управления рисками.

Только процесса управления рисками недостаточно. Современный подход к управлению предполагает, что перед запуском процесса управления рисками необходимо определить принципы и рамки, в которых происходит управление рисками.

Концепция управления рисками — формализация решений высшего руководства предприятия об общих намерениях, основных принципах и направлениях деятельности в области управления рисками. Концепция управления рисками должна в полной мере отражать цели и приоритеты организации в области риск-менеджмента и фиксировать обязательства по постоянному управлению рисками и улучшению этой деятельности.

В общем случае концепция управления рисками должна:

- описывать связи между целями организации и политиками, в том числе концепцией управления рисками;

- описывать ответственность и обязанности по обработке рисков, а также правила оповещения и передачи на соответствующие уровни управления;

- описывать то, каким образом риски будут уменьшаться, включая механизмы быстрого реагирования на изменение рисков;

- описывать ключевые цели и показатели процессов управления рисками для их мониторинга, способы измерения эффективности управления рисками;

- описывать правила разрешения конфликта интересов.

План управления рисками — краткое схематичное описание деятельности и мероприятий в области управления рисками, определение основных отвественных и ресурсов, применяемых для управления рисками.

Кроме того, необходимо продвигать культуру осведомленности о рисках и работы с ними, расширяя возможности предприятия по управлению рисками. Эта деятельность также относится к тактическому уровню.

Оперативный уровнь — процесс управления рисками. Здесь происходит основная работа с рисками: идентификация, анализ, определение степени влияния и выработки мер реагирования, а также мониторинг ключевых целей и показателей процессов управления рисками. Риски оценивают с двух точек зрения — вероятность возникновения и степень влияния. На протяжении всего процесса менеджеры коммуницируют с заинтересованными сторонами, анализируют риск и применяют инструменты управления, которые уменьшают вероятность и последствия риска. Кроме того, анализируют причины отклонений от целевых показателей, инициируют корректирующие меры по устранению этих причин и информируют руководство компании о рисках.

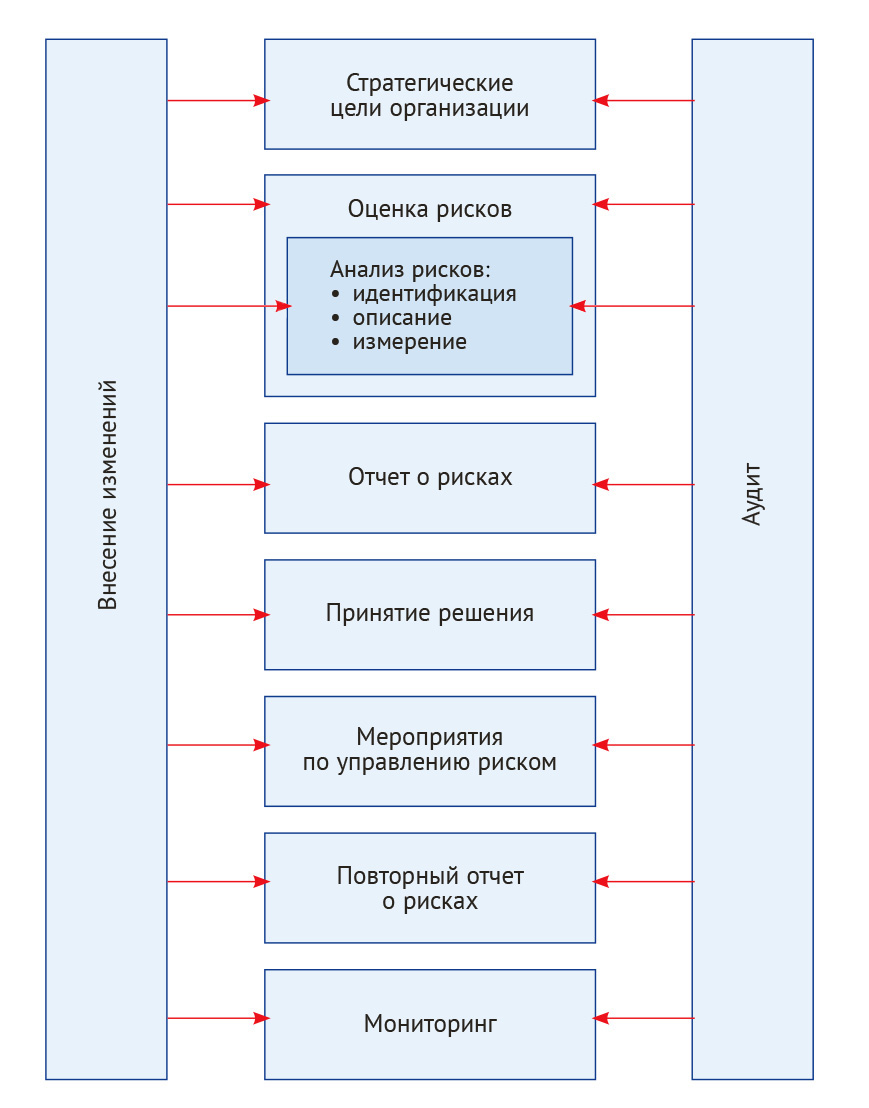

Cогласно стандарту FERMA 2002 система управления рисками строится несколько проще (рис. 3). В ней стратегический (выработка принципов управления рисками) и тактический (работа с системой управления рисками) уровни вынесены за рамки, но присутствуют все основные элементы процесса управления рисками.

Не так важно какого подхода вы будете придерживаться в реальной работе. Главное — системный подход к управлению рисками. Практика управления рисками в тех или иных областях может развиваться на предприятии в течение длительного времени, однако только постановка процессов управления рисками в рамках комплексной системы гарантирует системный эффект, чтобы все риски предприятия обрабатывались эффективно, рационально и последовательно.

Рис. 2. Схема управления рисками согласно стандарту ГОСТ Р ИСО 31000:2010 «Менеджмент риска. Принципы и руководство» 1.

Управление рисками возможно отнюдь не в любой ситуации. Управлять рисками можно только в том случае, если существует определённый уровень прогнозируемости событий и внутренних условий деятельности организации. В противном случае невозможно обоснованно оценить вероятность наступления рискового события и его последствия.

Рис. 3. Система управления рисками по стандарту FERMA 2002.

Ограничения управления рисками

Управление рисками возможно отнюдь не в любой ситуации. Исходя из определения риска, управлять им можно только в том случае, если в компании существует:

- культура принятия неопределённости и готовность к частичному управлению ею;

- прогнозируемость (пусть и неполная) внешних и внутренних событий, влияющих на деятельность, которая даёт возможность обоснованно оценить вероятность наступления рискового события;

- прогнозируемость (пусть и частичная) внутренних условий деятельности организации (контекста риска), которая даёт возможность обоснованно оценить величину возможных негативных последствий;

- возможность противодействия рисками, наличие времени и ресурсов, которые можно задействовать в управлении рисками.

Такие условия складываются не всегда: не всегда можно более-менее обоснованно определить величину возможных негативных последствий и уж тем более совсем не всегда есть время и ресурсы для противодействия рискам. В этих случаях управление рисками теряет смысл и должно быть заменено другими подходами, например, управлением в кризисной ситуации.

Система управления ИТ-рисками

Подходы управления рисками можно применить к целой организации, к её площадкам и уровням, равно как и к определённым функциям, проектам и видам деятельности, включая ИТ-деятельность. Существуют нормативные акты, которые прямо предписывают компаниям управлять ИТ-рисками 2. Аналогично определению риска можно сказать:

ИТ-риск — это вероятность возникновения события, связанного с применением информационных технологий, которое окажет отрицательное воздействие на достижение поставленных целей.

Для постановки системы управления ИТ-рисками целесообразно воспользоваться стандартом COBIT: инструкциями COBIT по аудиту ИТ-процесса «Оценка рисков», рекомендациями Risk Analysis Framework (COBIT) 3. Для оценки ИТ-рисков, разработки мер реагирования на риски, расчёта приемлемого остаточного риска полезно опираться на подходящую методику управления ИТ-рисками. Существует несколько методологий управления ИТ-рисками, из которых следует упомянуть OCTAVE и CRAMM.

- Методология OCTAVE (Operationally Critical Threat, Asset and Vulnerability Evaluation) разработана в Институте программной инженерии при Университете Карнеги — Меллона. Её особенность — активное вовлечение владельцев информации в процесс определения критичных информационных активов и ассоциированных с ними рисков. Методология OCTAVE гибкая, её можно адаптировать под потребности конкретного предприятия.

- Методология CRAMM (CCTA Risk Analysis and Management Method) разработана Central Computer and Telecommunications Agency (Великобритания). Её сильная сторона — идентификация элементов ИТ-риска: материальных и нематериальных активов, их ценности, угроз, мер безопасности, величины потенциального ущерба и вероятности реализации рискового события.

К сожалению, вопрос выбора методологии управления ИТ-рисками в каждом конкретном случае — дело сложное, его нельзя свести к кратким советам.

Ожидаемые результаты деятельности по управлению ИТ-рисками как составной части комплексной системы управления ИТ:

- снижение числа инцидентов, связанных с ИТ;

- рост доли ИТ-услуг, предоставляемых в соотвествии с чётко утверждёнными SLA;

- повышение уровня непрерывности деятельности организации;

- повышение удовлетворённости бизнеса работой ИТ-департамента.

* * *

В следующей части статьи мы перейдём к описанию опыта управления рисками в ходе ИТ-проекта внедрения комплексной системы управления.

Управление информационными рисками — это комплекс мероприятий по объективной идентификации и оценке наиболее важных для компании информационных процессов, степени их защищенности и контроля.

Ценность, качественно настроенной технологии управления рисками сложно переоценить. Это один из базовых элементов в активе любой компании, имеющий прямое влияние на эффективность ее бизнес-процессов.

Существует множество стандартов различного уровня — международных и национальных, содержащих свод правил, указаний и нормативных документов, регулирующих процессы управления информационными рисками в той или иной ситуации.

Изучение информационной среды, в которой работают современные компании, показывает, что ИТ-риски условно делятся на две группы:

- Риски утечки или незаконного завладения конфиденциальными данными компании, способными ослабить ее конкурентоспособность;

- Риски программных или аппаратных сбоев и наличие потенциально слабых мест в коммуникационной структуре компании, способных привести к нестабильности и убыткам.

Именно в определении, минимизации и контроле подобных ситуаций и заключается качественное управление информационными рисками.

Нужно отметить, что конкретный план действий компании во время сбоев или организация системы защиты данных разрабатывается на основе уникальных условий, в которых работает компания.

Однако существует набор некоторых практических мер, применение которых оправданно в большинстве случаев:

- Наличие в штате компании, персонала ответственного за ИТ-безопасность;

- Разработка и внедрение протоколов и норм, четко регламентирующих действия компании для предотвращения рисков;

- Создание и поддержание в работоспособном состоянии аппаратного и программного резерва компании;

- Соблюдение установленных схем и порядка копирования данных, контроль состояния носителей;

- Мониторинг контактов сети предприятия с внешними сетями, повышенное внимание к защите интернет-шлюзов;

- Использование антивирусных комплексов с актуальными базами;

- Ранжирование данных по степени секретности и выработка иерархии прав доступа;

- Систематическое совершенствование всех элементов анализа рисков и методов по их минимизации.

Важно! Непрерывность выполнения всех обозначенных условий — это главное требование к структурам управления информационными рисками и защиты корпоративных сетей.