Download Article

An easy-to-use guide to access locked computers

Download Article

Want to gain access to a Windows or Mac computer that you don’t normally have access to? As long as you have physical access to the computer, there are ways you can log in and install remote management software without anyone knowing. We’ll show you some simple beginners hacks to bypass passwords and create backdoors on computers. Remember, hacking into someone else’s computer is not only unethical, but also illegal, so make sure you have permission first.

-

1

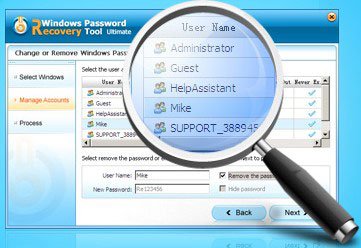

Understand what this will accomplish. This method covers manipulating the Sticky Keys accessibility feature of Windows, which allows you to reset the Windows administrator password. This should still work as of 2021. You’ll need a Windows 10 installation DVD or USB drive, either of which you can create on a PC you do have access to.

- If the PC is protected by BitLocker, you’ll need the BitLocker recovery key to use this hack. If you don’t have that key, it won’t work.

-

2

Create a Windows 10 installation disc or drive. Make sure that you have a blank flash drive that is at least 8 gigabytes in size (or a blank writable DVD), and then:

- Insert the USB flash drive or blank DVD.

- Go to https://www.microsoft.com/en-us/software-download/windows10 and click Download tool now.

- Double-click the downloaded tool to open it.

- Select Create installation media for another PC when prompted.

- Select USB flash drive when prompted if using a flash drive, and then follow the on-screen instructions to install.[1]

- If creating a DVD, select ISO file when prompted. Once the ISO is created, select Open DVD burner and follow the on-screen instructions to create your boot DVD.

- Follow the on-screen instructions, choosing either your flash drive or a DVD when prompted.

Advertisement

-

3

Boot the PC you want to hack from the install disc or drive.

- Insert the flash drive or DVD into the PC.

- Restart the PC. If you can’t do that without a password, just turn the PC off and then power it back on.

- The PC should boot from the DVD or USB flash drive into the «Windows Setup» process.[2]

-

4

Open the command prompt. Here’s how:

- Click Next on the setup screen.

- Click Repair.

- If the PC is protected by BitLocker, you’ll be asked to enter the recovery key. Do that now.

- Click Troubleshoot.

- Click Command Prompt.

-

5

Change to the WindowsSystem32 directory. To do this, type cd C:WindowsSystem32 and press the Enter key. As long as Windows is installed on the C drive, this should move you to that directory without error. If Windows is installed on the D: drive, use D:WindowsSystem32 instead.

-

6

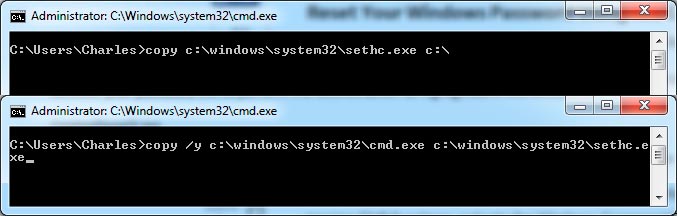

Copy Sticky Keys to the main Windows directory. To do this, type copy sethc.exe .. and press the Enter key. This makes a copy of the application called sethc.exe and saves it to C:Windows (or D:Windows).

- sethc.exe is the name of the Sticky Keys accessibility tool.

-

7

Replace Sticky Keys with the command prompt. To do this, just type copy cmd.exe sethc.exe and press Enter.

-

8

Restart the computer in Safe Mode. The steps to this hack have changed a bit since the release of Windows 10. While this wasn’t necessary before, you’ll now need to boot into Safe Mode to finish the job.[3]

Here’s how:- Click the X at the top of the window.

- On the error message, click Yes.

- The computer will reboot and go to the login screen. When you see the login screen, hold down the Shift key as you click the Power icon (the circle with a line at the top) and select Restart. Don’t lift your finger from the Shift key until after you’ve clicked Restart!

- When the PC restarts again, click Troubleshoot, select Advanced Options, and then click Startup Settings.

- Click the Restart button.

- On the Startup Settings screen, press the 4 key on your keyboard to select Safe Mode. If that doesn’t work, try the F4 key instead.

-

9

Press the ⇧ Shift key 5 times rapidly on the login screen. This login screen will appear when you restart in Safe Mode. Pressing the Shift key 5 times will open the command prompt window.

-

10

Change the password for any account and/or make an account an administrator. You can change the password for any regular user, create a new user, and/or change the Administrator account password. If you change a regular user’s password or create a new user, you’ll want to make that user an administrator so you can have full control over the PC. Here’s how:

- First, type net user and press Enter to see a list of all accounts on the PC.

- To change a regular user’s password, type net user user_name new_password. Replace «user_name» with the username, and «new_password» with whatever you want the new password to be.

- To activate a disabled administrator account, type net user Administrator /active:yes. This won’t hurt if you’re not sure whether the account is disabled or not—go ahead and do it anyway if you’re wanting to log in as an administrator.

- Once you’ve enabled the administrator account, you can reset its password with the same command as you would a regular user: net user Administrator new_password.

- To create a new user, use net user new_user_name new_password /add.

- To make a user an administrator, use net localgroup Administrators user_name /add.

-

11

Log in with an administrator account. Now that you have access to an administrator-level account, close the command prompt window to return to the login screen, and then sign in with the username and password.

- If you created a new user and the PC is a part of a workgroup, you’ll usually need to reboot the computer again before that user appears on the login screen.

-

12

Restore the original Sticky Keys application. Your last step is to restore Sticky Keys to its original location. This brings back Sticky Keys’ normal functionality and covers your tracks. Don’t worry, you’ll still be able to log in with the account you created or changed. Here’s how:

- Once you’re signed in, open the command prompt. To do this, press Windows key + S to activate the search bar, type cmd, and then click Command Prompt in the search results.

- Type Robocopy C:Windows C:WindowsSystem32 sethc.exe /B and press Enter. But, if C: isn’t the correct drive, replace the drive letter in the command with the correct one.

Advertisement

-

1

Understand the limitations. While you’ll be able to use the following method to bypass the login on most Macs, some Mac users will have enabled FileVault encryption and/or a firmware password, making it impossible to hack the Mac without knowing the password(s).[4]

- When using this method, the user you’re hacking will know that someone accessed their computer because their old password will no longer work.

-

2

Start your Mac in recovery mode. The steps to do this are different depending on whether the Mac has an Apple processor (typically Macs from November 2020 or later) or an Intel processor.

-

Apple processor: Power down the Mac. Then, press and hold the power button as it starts up. Don’t lift your finger. After a few moments, you’ll see a message that says that if you keep holding down the power button, you’ll be able to access startup options. You can lift your finger from the button when you see Options—click Options and select Continue to open recovery mode.[5]

- Intel processor: Restart the Mac (or power on the Mac if it’s off). As soon as the Mac restarts, hold down the Command and R keys at the same time until you see the Apple logo or a spinning globe.

-

Apple processor: Power down the Mac. Then, press and hold the power button as it starts up. Don’t lift your finger. After a few moments, you’ll see a message that says that if you keep holding down the power button, you’ll be able to access startup options. You can lift your finger from the button when you see Options—click Options and select Continue to open recovery mode.[5]

-

3

Click the Utilities menu. This menu item is at the top of the screen.

-

4

-

5

Type resetpassword and press ⏎ Return. Make sure not to put a space between «reset» and «password,» as the command is just one word. A few Terminal commands will run, and the password reset window will open in the background.[6]

-

6

Close the Terminal window. You can do this by clicking the red circle at the top of the window. This makes it so you can see the password reset window.

-

7

Select a user. Click the name of the user account you want to hack, then click Next at the bottom of the window.

-

8

Create a new password. Fill out the following fields:

- New password — Enter your new password.

- Verify password — Re-type the password.

- Password hint — Add a hint for the password.

-

9

Click Next. It’s at the bottom of the screen.

-

10

Click Restart. You’ll find this option at the bottom of the screen. Clicking it prompts your Mac to begin restarting; when it completes, you’ll be back at the login screen.

-

11

Log in with your new password. In the password box below the user you selected, type in the new password, then press ⏎ Return.

-

12

Click Continue Log In if prompted. This will allow you to continue logging in without setting up a new Keychain.

-

13

Browse the Mac as needed. Since you’re on the user’s account, you shouldn’t have any limitations as long as they have administrator privileges.

Note: Keep in mind that the password will be different than the user’s last password, so they won’t be able to log in with their old credentials.

Advertisement

-

1

Understand how this method works. You can only use TeamViewer to remotely control a computer if you are able to install TeamViewer on that computer. So, you’ll need access to the remote computer first, which you can accomplish using either of the previous methods. Once you set up TeamViewer on the target computer, you’ll have access to it over the internet.

- If you have physical access to the computer but you don’t know the password, use the Windows or Mac bypass listed above.

-

2

Install TeamViewer on your own computer. You can download TeamViewer from https://www.teamviewer.com/download. Once TeamViewer is installed, you’ll need to create an account, which you can do by clicking Sign In at the top-left corner and choosing Sign Up. Depending on how you plan to use TeamViewer, you’ll want to be careful about the username you create here—it can be used to identify you if you don’t mask your identity well enough.

- When installing TeamViewer, choose the option that allows you to install it for personal use.[7]

This ensures that you don’t have to pay to use TeamViewer.

- When installing TeamViewer, choose the option that allows you to install it for personal use.[7]

-

3

Install TeamViewer on the target computer. You’ll need to do this when you have access to the remote computer. The version of TeamViewer you install on the remote computer is the same one you have on your own computer.[8]

-

4

Set up Unattended Access on the target computer. Once you install TeamViewer, you’ll see the option to set up Unattended Access. This is crucial, as it will allow you to connect to the computer remotely without someone having to approve your connection. Here’s how to do it:

- First, log in with your TeamViewer account.

- Check the box next to «Start TeamViewer with Windows» (PC) or «Start TeamViewer with System» (Mac). This ensures that TeamViewer is always running even if someone restarts the computer.

- Check the box next to «Grant easy access.»

- Click Computers and Contacts in the left panel.

- Click the icon that looks like a person with a plus sign and select Add this computer.

- Enter a name for the computer and create a password. You’ll need to remember this username and password, so write them down!

- Click Finish.

- Click the Remote Control tab on the left panel.

- Write down the number next to «Your ID.» You’ll need that to connect as well.

-

5

Connect to the target computer from your computer. Now you can connect to the target computer any time it’s connected to the internet. Here’s how:

- Click the Remote Control menu in the left panel.

- Enter the ID of the target computer into the «Partner ID» field.

- Select «Remote control» if not already selected.

- Click Connect.

- Enter the password you created and click Log On.

- Since the other computer is configured to allow you to sign in whenever you like, you shouldn’t have to touch the target computer again once you’ve installed and set up TeamViewer.

Tip: You’ll be able to control the other computer as well, allowing you to move files and folders, turn off the computer, and so on.

Advertisement

Add New Question

-

Question

If I am locked out of my computer, can I access the administrator account that is set to my name?

You could use another computer, open the administrator account and access it with the password.

-

Question

Can I hack into someone’s phone?

Yes. Try Kali NetHunter. The easiest way to do this is to design an APK file disguised as some utility app and give it to the target. Once they install it, deploy your trojan horse and start digging.

-

Question

What is safe mode?

Reece Orton

Community Answer

Safe mode disables any drivers that Windows doesn’t need to run or be usable. It’s the most minimal version of Windows.

See more answers

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

Although most modern hacking requires some form of physical access to the computer in question, some hacking techniques use malware sent via an email to create a vulnerability in the other computer.

Thanks for submitting a tip for review!

Advertisement

-

Hacking without explicit permission from the computer owner is illegal, and can result in anything from a school suspension to fines and jail time.

Advertisement

References

About This Article

Article SummaryX

To gain access to someone’s computer, you’ll need their password. If you don’t have it, but you have physical access to the computer, you can reset it to gain access. If you’re using Windows, you can do this by creating a Windows installation drive or DVD and booting the target computer from that drive. When the computer boots up, you’ll back up the Sticky Keys accessibility feature, and then replace Sticky Keys with the command prompt. After booting into Safe Mode from there, you can press Shift 5 times to open a command prompt (instead of Sticky Keys). Use the command prompt to create a new user account and add them to the administrator group. Then you can log in to the computer with your new administrator account.

Did this summary help you?

Thanks to all authors for creating a page that has been read 3,195,064 times.

Is this article up to date?

Домашний компьютер — отличное и при этом наиболее уязвимое место для атаки. Взломав чужой ПК, можно не только просмотреть информацию, сохраненную в его памяти, но и узнать номера банковских и виртуальных карт, а затем снять с них все деньги. Ресурсы самого компьютера — пространство жесткого диска, скорость процессора, а также скорость соединения с интернетом помогут в нападении на другие компьютеры, находящиеся в одной сети с потенциальной жертвой. Перед тем как совершить хакерскую атаку, подумайте, что дело это противозаконное и уголовно наказуемое. Если вас это не пугает, наша статья для вас.

Взлом компьютера через Dark Comet

Dark Comet, или «Крыса, — одно из популярных средств удаленного управления компьютером. Хотя официальная разработка «Черной кометы» прекратилась еще в 2012 году, в хакерской среде можно до сих пор встретить усовершенствованные варианты проги. Работать с ней нужно следующим образом:

-

Скачайте и установите Dark Comet на компьютер, запустите ее. По окончании запуска откроется окно, в котором нужно выбрать команду «Dark Comet RAT» — «Server Module» — «Full Editor».

-

В новом окошке выберите «Stub Finalization», укажите тип расширения (.exe, .pif или .bat), затем подберите одну из иконок. По желанию в меню «Network Settings» в поле «Title» вы можете вбить какой-то текст, например, «Еrror», «Fool», «Ты взломан» и т.п.

- Выполнив настройки, кликните по кнопке «Bulid The Stub»и сохраните файл.

Как только программа «поймает» какого-то юзера, вы сможете начать управлять им: украдете пароли, просмотрите документы, удалите важные файлы и т.п. Те, кто любит позлорадствовать, могут отключить рабочий стол своей жертвы, сыграть ему на виртуальном пианино, отправить сообщение и т.п.

Среди других софтов для удаленного доступа — программы RMS, Radmin, LogMeIn и Hidden Administrator.

Управление чужим ПК с помощью Skype

Очень простой способ доступа к чужому ПК, который особенно пригодится в тех случаях, когда вы хотите подгадить обидевшему вас человеку. Делается это так:

- Выбираете обидчика в списке пользователей Skype. Кликаете левой кнопкой мыши по его имени — в появившемся окошке, напротив поля Skype, копируете логин пользователя.

- Заходите на сайт mostwantedhf.info, вводите в поле «User» скопированный ник и кликаете по кнопке «Resolve». После обработки запроса сайт выдаст нужный вам IP.

- Зайдите в программу Essential NetTools (скачать ее можно здесь), выберите в меню «NBScan», введите в строку «Конечный IP-адрес» найденный вами «айпи».

- Нажмите старт. Если в окне «NBScan» ничего не отобразится, значит, нужный вам пользователь отсутствует в сети либо заблокировал доступ к нему. Если все в порядке, вы увидите его в списке. Кликните по записи правой кнопкой мыши и подтвердите команду «Открыть компьютер».

После этого в своей «Сети» вы увидите папки, сохраненные на чужом ПК, и сможете мстить свой жертве: удалять документы, важные скрипты и т.п.

Как получить доступ через Google Chrome

Зайдите в интернет-магазин Google Chrome, вбейте в поле поиска «VNC Viewer for Google Chrome» и установите приложение. В открывшемся окне введите IP пользователя и выберите качество отображения рабочего стола и корневых папок.

Узнать IP вы сможете с помощью вышеприведенного способа через Skype либо воспользоваться специальными программами и сайтами:

- Shared Resource;

- Net Limiter;

- ip-whois.net;

- 2ip.ru;

- whatismyip.com

Шпионские программы

Шпионское программное обеспечение — еще один способ проникновения к системным папкам пользователей. Зараженный вирусом компьютер будет отправлять всю информацию на ваш электронный ящик, записывать все, что его владелец вводит на клавиатуре и т.д.

Для установки шпионского ПО вы сможете использовать ActiveX-компоненты или троянские программы категории TrojanDownloader для удаленного администрирования, например, ALB или LD. Запустить сервер на удаленной машине вы сможете парой простых способов:

- Через «шары». Если вы пытаетесь войти в чужие ПК через расширенные ресурсы (порносайты, хакерские порталы, сервисы для скачивания бесплатной музыки и видеофильмов), чтобы позже снова не сканить диапазон, закачайте шпиона, предварительно настроив его работу: «Диск C / Windows / Главное меню / Программы / Автозагрузка». После перезагрузки системы троян запустится автоматически.

- Социнженерия. Впихнуть зараженный файл потенциальным пользователям вы сможете с помощью программы Joiner v2.1. Например, вы желаете поздравить кого-то с днем рождения или каким-либо праздником: склеиваете сервер трояна с вашей открыткой или видеопоздравлением и шлете его по почте своим потенциальным жертвам. Открыв письмо, пользователи активируют вирус и открывают доступ к управлению своих машин.

Оглавление

- 1 Что представляет собой процесс взлома пароля?

- 2 Методы взлома паролей

- 3 Любой пароль можно взломать?

- 4 Как взломать пароль на компьютере с windows

- 5 Как взломать пароль на телефоне

- 5.1 Взламываем пароль на android

- 5.2 Взламываем пароль на ios (iphone)

- 5.3 Как взломать пароль на ноутбуке

- 5.4 Что сделать, чтобы ваш пароль не взломали?

- 5.5 Как взломать пароль администратора

- 6 Online сервисы по перебору паролей

- 6.1 Мгновенная расшифровка

- 6.2 НЕ мгновенная расшифровка

- 6.3 Платные сервисы

- 6.4 Редакторский дайджест

- 6.5 Программы для взлома паролей

- 7 Что делать если забыл пароль от компьютера? Взломать? Сбросить или восстановить?

- 8 Как взломать пароль Windows быстро и расшифровать его

- 9 Что нужно для взлома пароля от компьютера или ноутбука

- 10 Как восстановить забытый пароль на вход в виндовс

- 11 Обходим пароль администратора Windows в Bios

- 12 Как сбросить пароль на Windows 7/8/10

- 12.1 Как узнать пароль администратора в Windows 10

- 12.2 Как посмотреть пароли всех пользователей Windows

- 12.3 Как удалить пароль при входе в Windows 10

- 12.4 Программы для взлома пароля в Windows

- 12.5 Узнаем пароль в виндовс методом подбора

- 12.6 Как установить или сменить пароль на компьютер Windows 10

- 13 Виды программ для взлома игр

- 14 Приложения для взлома

- 14.1 Без root прав

- 14.2 C root правами

- 15 Взломать аккаунт ВКонтакт

- 16 Основные преимущества сервиса

-

- 16.0.1 В режиме онлайн

- 16.0.2 Быстро

- 16.0.3 Безопасно

-

- 17 Лучшие программы для перебора паролей

- 17.1 1. John the Ripper

- 17.2 2. Aircrack-ng

- 17.3 3. RainbowCrack

- 17.4 4. THC Hydra

- 17.5 5. HashCat

- 17.6 6. Crowbar

- 17.7 7. coWPAtty

Что представляет собой процесс взлома пароля?

Взлом пароля – специальная процедура методичного угадывания зашифрованного слова или фразы, которую злоумышленник пытается получить из централизованной базы данных. Данные действия обычно применяются в 2 случаях:

- Когда необходимо восстановить забытый пароль;

- Когда нужно узнать пароль другого пользователя системы без его ведома для незаконных действий с его учетными данными.

Что же касается сферы QA, то процесс взлома пароля обычно используется для того, чтобы провести проверку безопасности приложения, отыскав максимальное количество существующих уязвимостей в его системе.

В сегодняшних реалиях развития IT-сообщества, многие программисты поставили себе за цель создать особые алгоритмы, которые могли бы взламывать установленные пароли за минимальные временные промежутки. Больше половины инструментов, представленных в данном сегменте программирования, ориентируются на вход в систему на основе максимального количества допустимых словесных и буквенных комбинаций.

Если перед хакером очень сложный пароль (структура которого состоит из особой комбинации цифр, букв и специальных символов), то его взлом может занять от нескольких часов до пары недель. Также есть особые программы со встроенными словарями паролей, но успешность применения подобных инструментов ниже, так как с одновременным подбором комбинации ключевые запросы сохраняются в приложении, а это занимает определенное время.

За последнее время было создано массу программ для взлома паролей. Все они, естественно, имеют свои сильные и слабые стороны.

Далее детально поговорим о 10 наиболее популярных веб-инструментах для тестирования паролей, которые актуальны в 2019 году.

Методы взлома паролей

Если разобраться – то методов взлома пароля не так уж и много. Все методы сводятся либо к удалению файлов где находятся пароли, либо к фишингу или к сбросу всех паролей и настроек. Какой способ взлома пароля выбрать – решать вам, наша же задача дать подробную и понятную инструкцию по каждому из способов.

Любой пароль можно взломать?

Пароль – этот набор символов. Любую комбинацию можно подобрать, отличие состоит только в том, сколько времени на этот понадобится. Но, конечно, это очень весомое отличие. Как взломать пароль, который содержит 10 символов? Из 10 символов можно составить такое количество комбинаций, которые не переберет за день даже супермощный компьютер, которого у вас, конечно же, нет. Да что там день. Порой комбинации не переберёшь и за недели, месяцы.

Что делать? Очевидно, что не нужно решать проблему в лоб, если у вас пароль не состоит из одного цифрового символа. Нам придется поискать обходные пути, и пути эти для каждого конкретного случая будут разные.

Приступим к теории.

Как взломать пароль на компьютере с windows

Потеря пароля от учетной записи на первый взгляд выглядит как катастрофа. Нет доступа никуда – ни в интернет, ни в системные папки. Синий экран с именами пользователей и абсолютная безысходность.

Но не все так страшно. Взлом пароля windows самом деле один из самых простых.

Все, что вам нужно – этот зайти в систему в безопасном режиме. Тут же у вас откроется доступ к учетной записи Администратора. Это самая главная учетная запись, из-под которой можно делать все, что угодно. Поменять или удалить пароль в частности.

Перезагружаем компьютер, нажимаем клавишу в зависимости от вашей системы. Чаще всего это F8, иногда — F12. Дальше заходим в пользователя Admin, в панель управления, в зависимости от версии вашей системы – проходим в меню установки паролей, находим вашу учетную запись, выполняем привычные действия по смене пароля, как будто вы сами у себя меняете пароль и оп-ля – доступ к вашей учетной записи у вас в руках.

Постарайтесь только не забыть новый пароль, пока будете перезагружать систему!

Как взломать пароль на телефоне

За пальму первенства в рейтинге наиболее часто забываемых паролей борются и мобильные устройства.

Количество приватной информации в такой личной вещи требует относиться к ней бережно. Пароли ставятся все сложнее и сложнее, и однажды пароль побеждает владельца.

Тут уже не найдешь никаких безопасных режимов, телефон или планшет безучастно выводят тебе экран с вводом пароля и кажется, что выхода нет. Но, конечно же, это не так.

Для того, что б определить способ взлома, сначала определите свою систему. Наиболее распространены сейчас android и ios. Их мы и рассмотрим.

Взламываем пароль на android

Первый способ – попроще. Если у вас есть учетная запись Google (и вы помните от нее пароль), то разблокировать телефон будет проще простого. Сначала вводите комбинации графического ключа, можно наобум, можно попытаться вспомнить свою (вдруг угадаете). Если не угадали, то экран заблокируется и появится надпись: «Попробуйте немного позже». А внизу другая – «Забыли графический ключ?». Вот на эту надпись и нажимаем. Вас перебросит на вход в гугл аккаунт, а после ввода имени и пароля даст возможность установить новый графический ключ.

Важно! Этот способ работает только тогда, когда ваш аккаунт привязан к устройству.

Второй способ — посложнее. Зайдите в гугл плей через компьютер (под именем и паролем со своего устройства). Установите приложение «Screen Lock Bypass» через веб-интерфейс. Затем установите еще одно приложение, абсолютно любое. Установка вызовет Screen Lock Bypass автоматически и экран блокировки будет сброшен. Не забудьте до следующей блокировки поменять пароль!

Третий способ, простой, но не желательный. Вы можете сбросить состояние устройства до заводского. На каждом устройстве свой механизм сброса (почитайте инструкцию), но обычно нужно выключить телефон, затем одновременно зажать клавишу громкости и клавишу “домой” (а иногда и 3ю клавишу). После чего на экране появится системное меню в котором нужно выбрать пункт — Wipe data / factory reset, а затем согласится с рисками. Далее начнется удаление всех данных с телефона (возврат к заводским настройкам). Затем, после окончания сброса, выберите пункт Reboot System (перезагрузка устройства).

Помните, что после сброса все личные данные и установленные приложения будут удалены. Телефон или планшет окажется таким же, каким вы принесли его из магазина.

Взламываем пароль на ios (iphone)

Для сброса экрана блокировки в яблоке, вам потребуется подключить устройство к компьютеру и войти в режим Recovery Mode. Запустите iTunes, и выберите пункт «восстановить», а затем – настроить, как новый. Тут вам будет предложено установить новый пароль или оставить устройство без пароля. Решать вам.

Как взломать пароль на ноутбуке

Процесс восстановления пароля на ноутбуке ничем не отличается от процесса восстановления пароля на персональном компьютере. Поэтому смело вернитесь на два пункта назад и внимательно прочитайте инструкцию по восстановлению пароля в wndows.

Что сделать, чтобы ваш пароль не взломали?

Как видите, взломать пароль несложно только в том случае, если он находится на вашем устройстве и у вас есть доступ к другим учетным записям. Чужой человек не может зайти в iTunes или Google Play, поэтому все, что вам нужно – поставить не элементарный пароль, которые легко подбирается перебором. Не записывать и не оставлять пароль на видном месте, а так же ежемесячно менять ваши пароли.

Как взломать пароль администратора

Первый способ: Для того, что б взломать пароль администратора, зайдите из-под другой учетной записи в командную строку. Введите команду «control userpasswords2» и нажмите ввод. Откроется окошко с учетными пользователями – выберите нужную и снимите галочку с пункта «требовать ввод пароля». Вот и все – учетная запись администратора теперь без пароля.

Второй способ: Перезагружаете компьютер в безопасном режиме (нужно нажать F8 или F12 во время загрузки ПК и выбрать пункт меню – загрузка с поддержкой командной строки.

Как только появится командная строка — пишем: “CD WINDOWS” и Жмём “Еnter”.

Затем набираем : “rename *.pwl *.abc” и жмём “Enter” или “rename *.pwd *.abc” и жмём “Enter” в зависимости от вашей версии windows.

После перезагрузки компьютера пароль администратора будет сброшен.

Третий способ: Перезагружаете компьютер в безопасном режиме (нужно нажать F8 или F12 во время загрузки ПК и выбрать пункт меню – загрузка в безопасном режиме с поддержкой командной строки.

Далее выбираем любую учетную запись администратора, которая не защищена паролями (или ту пароль от которой вам известен).

После загрузки командной строки вводим: “net user имя пользователя пароль” и жмем “Enter”.

Всё, дело сделано, перезагружайте компьютер и пользуйтесь на здоровье.

PS: “имя пользователя” заменяем на реальное имя пользователя на данном компьютере, “ пароль ” заменяем на реальный пароль.

Online сервисы по перебору паролей

Мгновенная расшифровка

www.tmto.org

www.xmd5.org/index_en.htm

md5.benramsey.com

www.md5decrypter.com

www.cmd5.com

www.md5encryption.com

www.thepanicroom.org/index.php?view=cracker

www.panpan.org/2006/md5asp/HOME.ASP

www.bisix.tk

md5pass.info

hash.insidepro.com/index.php?lang=rus

Последний — это сайт программы переборщика паролей PasswordsPro, достаточно большая база, легкое использование.

НЕ мгновенная расшифровка

rainbowtables.net — надо связываться с администрацией по e-mail

milw0rm.com/cracker/insert.php

www.hashchecker.com/?_sls=add_hash — квота 3 хеша в день

Платные сервисы

passcracking.com

Очень хороший сервис, большие базы, после регистрации поиск производится по всем имеющимся. Так же существует и платная услуга перебора, оплата с помощью смс.

hashcracking.info

По моему личному мнению это самый лучший и заслуживает особого внимания.

Помимо того, что он ищет по базе пароли (мгновенная расшифровка), не найденные он добавляет в специальную очередь паролей. Бруттер, установленный на сервере двигается по той очереди с верху вниз.

(Всего 12 таблиц. CharSet=a-z,0-9 длины паролей:1-8 символов. Вероятность попадания: 97.80%. Максимальное время поиска пароля для одного хеша: 12 минут)

Если хотите, чтобы пароль перебирался как можно скорее, то можно указать цену за него. Очередь сортируется по цене. Баланс можно пополнить, написав администрации и переведя деньги, например по средствам WebMoney.

Но есть одна интересная особенность. Помимо основного бруттера в переборе могут участвовать все пользователи сервиса, для этого есть специальная страница, где выведены все хеши, отсортированные по цене. Если же бруттер не смог подобрать пароль, а у одного из пользователей это получилось, то сумма за найденный пароль переходит этому пользователю.

Поддерживает MD5, MySQL, MySQL5, SHA-1

P.S. Как написано на всех сервисах: «Взламывать чужие пароли — плохо» 😉 Теги:

- перебор паролей

- online сервисы

- пароль

- пароли

- passwords

Добавить меткиХабы:

- Чулан

Укажите причину минуса, чтобы автор поработал над ошибкамиОтправить анонимноПометьте публикацию своими меткамиМетки лучше разделять запятой. Например: программирование, алгоритмыСохранитьОй, у вас баннер убежал!

Ну. И что? Реклама

Редакторский дайджест

Присылаем лучшие статьи раз в месяц

Программы для взлома паролей

Если вам не подошли указанные выше способы – попробуйте специальные программы

— для компьютера

Наиболее популярная программа из компьютерных – это Password Cracker. Она простая в обращении и интуитивно понятна. Так же заслуженным вниманием не обделены Passware Kit Enterprise и WirelessKeyView.

— для телефона

Телефоны с помощью программ лучше всего взламывать через компьютер. Подойдет любая программа-взломщик, которая поддерживает работу с мобильной платформой. Например, Password Cracker.

Что делать если забыл пароль от компьютера? Взломать? Сбросить или восстановить?

Как взломать пароль на компьютере, или его восстановить, эти вопросы преследуют каждого человека, когда внезапного ответа не находится в голове.Спешить не стоит, нужно идти от самого простого способа, до самого сложного.

Для начала, надо ввести пароль на разных языковых раскладках, с включенным Caps Lock и без него. Часто бывает, что банальное переключение помогает.

Если же вспомнить не удалось, придётся всё же потратить несколько больше времени на данное мероприятие и действовать кардинально по другому.

Как взломать пароль Windows быстро и расшифровать его

Для начала, первое, что вы можете сделать — это попробовать подобрать пароль вручную, если же это у вас не получилось — то самый шустрый метод сброса — достать батарейку BIOS на пару минут. Но на современной платформе, это не сработает. Расшифровать пароли возможно, но сугубо специальными программами, о которых будет написано ниже.

Что нужно для взлома пароля от компьютера или ноутбука

Как минимум холодную голову и прямые руки. Если вы обычный пользователь, то лучше всего обратиться к профессионалу или сервисный центр. Более продвинутый юзер обратится к интернету, специальным форумам, но нет гарантий, что справится с поставленной задачей. Знания пк требуют годы работы и опыта.

Взлом пароля Windows, это парафия хакера и программиста, узкоспециализированное направление.

Как восстановить забытый пароль на вход в виндовс

Помогут подсказки, которые Вы могли оставить на такой случай при установке Windows. Высветятся вопросы, по которым будет возможность воссоздать.

Учётная запись Microsoft, может помочь, если Вы её создали, а значит она привязана к телефону или почте. Придут сообщения, по которым и сбросите пароль, при условии, что будет подключен интернет и на экране будет ярлык подключения.

Обходим пароль администратора Windows в Bios

Как взломать пароль администратора, если он утерян, поможет одна из инструкций:

- Надо установочный диск Windows;

- Заходим в BIOS и меняем порядок загрузки устройств, привод должен быть на первой позиции;

- Вставляем диск, сохраняемся и выходим из BIOS;

- При появлении начальной картинки нажимаем «Далее», дальше “Восстановление системы”. Клацаем «Далее» и видим меню, в нем мы выбираем command line, где набираем:

- Подтверждаем Y, а потом Enter;

- Закрываем окно и кликаем «Перезагрузка»;

- Дожидаемся загрузки и пять раз клацаем SHIFT;

- В command line вписываем: net user «user» «new pass» и Enter;

- Перезагружаемся;

- Входим.

Как сбросить пароль на Windows 7/8/10

Опять по разным причинам забыт сложный пароль компьютера, но не беда, есть выход в следующих простых наставлениях, ибо есть более сложные и долгие.

Все манипуляции выполняются через command line и подходят для всех версий Windows:

- На экране ввода пароля зажимаем сочетание клавиш Win+R (или Win+U);

- В открывшуюся строку вписываем cmd и давим Enter;

- Вводим net user и откроется список всех профилей. Ищем имя админа и запоминаем его;

- Вводим net user «login_admin» «new_pass». Пример : net user Admin qwerty. Нажмите Enter и после перезагрузки заходим в учётную запись админа.

Как узнать пароль администратора в Windows 10

Как правило, пароль администратора Windows 10 является самым сложным и редко поддается подбору/брутфорсу, но это вовсе не значит, что его никак нельзя узнать.

Если так уж вышло, что забылся пароль windows 10, то решить проблему можно, при помощи специальных утилит (их список мы привели в конце статьи), иначе вам может помочь только сброс и установка нового пароля для входа в учетную запись администратора.

Как посмотреть пароли всех пользователей Windows

Если у вас есть доступ учетке администратора (или пользователя) системы, или хотя бы к жесткому диску компьютера — вы можете заполучить зашифрованный файл с паролями всех пользователей системы Windows. Далее при помощи программы Mimikatz, дампа памяти и из файлов виртуальной машины можно расшифровать, и посмотреть пароли всех пользователей Windows.

Как удалить пароль при входе в Windows 10

- Нажать сочетание Win+R. В окне ввести Netplwiz, а затем клацнуть Enter;

- Будет открыто небольшое окно с профилями, где найти надо нам нужный;

- Снять галку «Требовать ввод имени пользователя и пароля»;

- «Применить», потом во вкладке «Автоматический вход в систему», где ввести повторно пароль;

- Проверяем чтобы галочка пропала и перегружаемся.

Программы для взлома пароля в Windows

Взлом пароля windows возможен с помощью таких программ:

- Mimikatz — Для взлома и отображения всех паролей запускаем программу Minikatz, после чего увидим command line с именами всех профилей и их паролей.

- Ophcrack — Утилита отображает в консоли пароли установленные юзером. Загружается при наличии диска.

- L0phtCrack — Взламывает пароли любой сложности. Имеются инструменты для обхода NTLM (алгоритм защиты).

Узнаем пароль в виндовс методом подбора

Подбор пароля вручную является самым простым и максимально доступным способом взлома учетки администратора Windows, попробовать его может каждый. Кстати, результативность данного метода часто недооценивается пользователями, причем всем известно, что зачастую люди используют самые распространенные слова для создания паролей, чтобы не забыть их. Специально для вас мы создали подборку самых популярных паролей в России и мире .

Метод подбора считается самым долгим, его применение не является актуальным. Обычно только новички делают простые пароли, которые очень легко отгадать.

Как установить или сменить пароль на компьютер Windows 10

- Пуск — «Параметры»;

- Выбрать «Учетные записи»;

- Найти «Параметры входа»;

- «Пароль», выбрать «Добавить».

Замена делается аналогично инструкции, вместо вкладки «Добавить» будет «Изменить», где надо будет ввести старый пароль, а потом уже новый.

Чтобы не пришлось пользователю сталкиваться со сбросом паролей, делать надо подсказки, которые помогут вспомнить. Сложные пароли записывать в блокнот. Ставить платные антивирусы, которые не дадут украсть через интернет данные.

Виды программ для взлома игр

Есть два основных вида Android-приложений для взлома игр.

- Позволяющие делать покупки в игре. Такие программы обходят лицензию Маркета и открывают доступ к пользованию игровой валютой. Это самые простые программы: для использования нужна только установка. Но они взламывают только ограниченное количество игр со слабой защитой.

- Заменяющие количество валюты. В таких приложениях необходимое количество монет, кристаллов, жизней и других видов денег вводится вручную. Работать с ними сложнее, для совершения операций требуются root права. Зато взломать с их помощью можно большее количество приложений.

Даже при наличии прав суперпользователя взлому подлежат не все приложения.

Получить бесплатную валюту в онлайн играх почти невозможно.

Все данные хранятся не в телефоне, а на серверах, и при повторном заходе в игру купленные с помощью программ финансы аннулируются. Более того, попытка взлома может привести к бану или удалению игрового аккаунта.

Приложения для взлома

Для взлома игр используются приложения двух видов: с обязательным доступом к root правам и без него. Необходимость получения прав суперпользователя зависит от сложности защиты приложения.

Без root прав

Скачать Creehack. Программа дает возможность бесплатных покупок в играх. Чтобы начать им пользоваться, нужно отключить Google Play и Сервисы, запустить приложение и войти в игру. Если взлом удался, на экране появится соответствующее оповещение. Поддержка Creehack прекращена, так что он подойдет только для старых игр.

Как пользоваться?

- Нажимаем «Остановить процесс», тем самым мы отключаем все сервисы Google и Play Market.

- Отключаемся от интернета.

- Запускаем скаченную ранее программу Creehack, ставим переключатель в положение «On» для взлома. В некоторых версиях программа активируется автоматически при запуске.

- Переходим в программу и делаем нужную нам покупку в магазине. Должно появиться сообщение «Взлом сработал». Если надпись появилась, значит Creehack выполнил свою задачу.

Интерфейс программы Creehack.

Скачать Apk Editor. Бесплатная программа позволяет редактировать файлы приложений, удалять рекламу, вписывать чит-коды на игровую валюту.

Для использования требуются базовые навыки программирования и знания архитектуры программ.

C root правами

Скачать Freedom. Взломщик создает виртуальную карту, которой можно расплачиваться в приложениях. После скачивания нужно нажать кнопку «старт», перейти в игру и совершить необходимые покупки. После этого Freedom нужно остановить, чтобы не нарушать работу Google Play.

Как пользоваться?

-

- Скачиваем и запускаем программу Freedom.

- В настройках есть кнопка «START», нажимаем ее.

- Заходим в нужную игру и совершаем покупки.

- При совершении покупки у вас на экране выйдет окно с данными о вашем аккаунте. Под названием акка вместо вашей реальной карты оплаты, вы должны видеть карту типа «FreeCard xxx-…».

Программа Freedom для взлома игр на Android

- Во время работы программы Freedom, возможны проблемы с корректной работой сервиса Плей Маркет. При запущенной программе Фридом и одновременном обращении к Play Market, может выходиться сообщение «Нет соединения». В этом случае нужно выключить Freedom, нажатием кнопки «STOP». Если вы собрались удалить программу, нужно так же остановить ее.

Скачать Game Killer. Программа меняет количество виртуальных денег – фишек, монет, кристаллов. Для этого нужно ввести текущее количество валюты, совершить любую операцию с монетами в игре и запустить поиск. Полученный результат нужно заменить на желаемое количество денег и сохранить.

Как пользоваться?

- Скачиваем, устанавливаем, запускаем, а после сворачиваем программу.

- Открывайте игру, какую планируете взломать.

- Запускаем приложение. В углу жмем на знак ключа и выбираем, что хотим взломать. Например вам надо монеты: просто укажите количество монет в строке поиска Game Killer.

- Далее совершаем какое либо действие в программе, например покупку, чего угодно любым доступным способом. Главное условие, что бы количество было больше 0.

- Открываем опять поиск программы Game Killer по измененному количеству. Пример: у вас было 200 золотых, вы истратили 120, вам нужно 120.

- Обычно Game Killer предлагает вам один два варианта. Если все так и произошло, то вводите ту цифру сколько вам надо.

- Бывает такое, что программа выдает больше вариантов чем вам надо. В этом случае необходимо повторить заново пункты. 4 и 5.

Видео: Обзор программы Game Killer для взлома игр на Android.

Скачать Gamecih. Работает по тому же принципу, что и Game Killer. Взлом происходит так же.

Если поиск выдает больше 3 значений, нужно повторно совершить операцию траты в игре. После этого можно переписывать количество игровой валюты.

Скачать Xmodgames. Позволяет модифицировать онлайн-игры, искать противников с объемом ресурсов меньше, чем у игрока, отображать вечный онлайн. Приложение часто обновляется, список обслуживаемых игр увеличивается.

Скачать Lucky Patcher. Приложение позволяет вырезать рекламу из игр, избегать проверки лицензии на пиратских приложениях, заменять официальный Play Market взломанным. Позволяет расширять функционал некоторых программ, получать доступ к платным функциям.

Преимущество

- Бесплатные покупки во многих играх.

- Возможность отключать надоедливую рекламу.

- Возможность одновременного запуска одного и того же приложения в нескольких копиях.

- Вы можете вносить изменения в файлы .APK и создавать их копии. Функция клонирования.

- С помощью Lucky Patcher вы сможете внедрять различные патчи в систему и приложения.

- Так же проверка лицензии может быть удалена с помощью данной программы.

Функции программы Lucky Patcher

Скачать Game Guardian. Программа повторяет возможности Game Killer и Gameinh и взламывает игры по тому же принципу. Она отличается расширенным функционалом – может дополнительно ускорять и замедлять игровой процесс.

Скачать Game Hacker. Кроме монет и другой игровой валюты, позволяет взламывать также опыт, жизни и другие существующие показатели игры.

Взламывает игры в основном от китайских разработчиков.

Скачать Cheat Engine. Работает по принципу остальных приложений, но позволяет заменять не только игровую валюту, но и характеристики персонажей, покупки, опыт. Подходит для большинства игр на Android.

Интерфейс программы Cheat Engine

Взломать игры на Android и получить игровую валюту бесплатно очень легко – для этого существует большое количество специальных приложений. Отдавать предпочтение стоит проверенным программам – под взломщиками часто скрываются вирусы. Скачивать стоит только приложения от известных разработчиков с большим количеством положительных отзывов.

Если наша статья помогла тебе взломать игру поделитесь ей в социальных сетях со своими родными, близкими и друзьями.

Взломать аккаунт ВКонтакт

Основные преимущества сервиса

Больше не требуется устанавливать подозрительные программы для взлома VK и проходить нудную регистрацию. Просто скопируйте ссылку в поле, совершите один клик и доступ к профилю будет получен!

В режиме онлайн

Программы для взлома ВК уже в прошлом. Представляем полностью автономный сервис, которым можно пользоваться из любого браузера.

Быстро

Время подбора пароля зависит от его сложности и установленных политик безопасности и не превышает 10 минут.

Безопасно

Мы используем мощные сервера и сложные алгоритмы шифрования, а также не храним у себя никакие пользовательские данные.

Лучшие программы для перебора паролей

1. John the Ripper

John the Ripper – это один из самых популярный инструментов для перебора паролей, доступных абсолютно всем. Он распространяется с открытым исходным кодом и написан на языке программирования Си. Здесь собраны различные методы перебора паролей.

Программа способна перебирать пароли по сохраненному хэшу, и поддерживает различные алгоритмы хэширования, в том числе есть автоматическое определение алгоритма. John the Ripper относиться к набору инструментов для тестирования безопасности от Rapid7. Кроме Linux поддерживается Windows и MacOS.

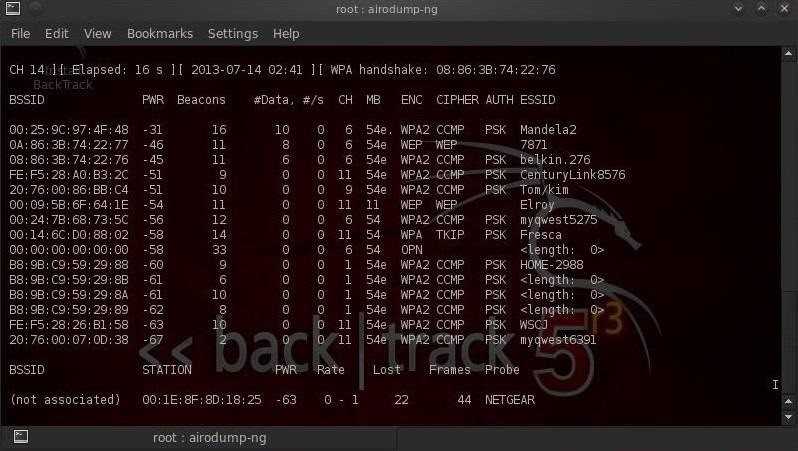

2. Aircrack-ng

Aircrack-ng – это набор программ для взлома и перехвата паролей от wifi сетей. Программа – одна из лучших, которые используются хакерами. Здесь есть все необходимое для взлома WEP и WPA шифрования, начиная от перехвата хэша, и до получения готового пароля.

Особенно легко поддается взлому шифрование WEP, для преодоления защиты существуют атаки PMS и PTW, с помощью которых можно взломать этот протокол в считанные минуты при достаточном потоке трафика через сеть. Поэтому всегда используйте WPA2 чтобы быть в безопасности. Тоже поддерживаются все три платформы: Linux, Windows, MacOS.

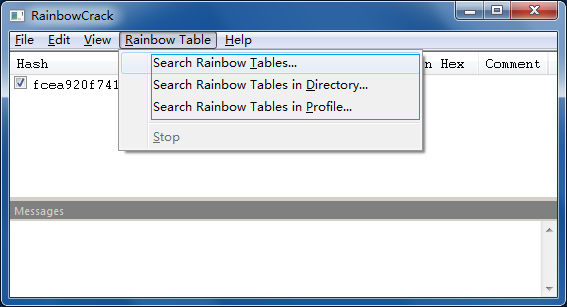

3. RainbowCrack

Как следует из названия, RainbowCrack использует радужные таблицы для взлома хэшей паролей. С помощью уже готовых таблиц утилита очень сильно уменьшает время взлома. Кроме того, есть как графический интерфейс, так и утилиты командной строки.

После завершения этапа предварительных вычислений этот инструмент работает в сотни раз быстрее чем при обычном переборе. Вам не нужно самим создавать таблицы, разработчики уже создали их для LM, NTLM, MD5 и SHA1. Все доступно бесплатно.

Еще один важный момент – это ускорение с помощью GPU. С помощью использования видеокарты вы можете снизить время вычисление пароля еще на несколько порядков. Поддерживаются платформы Windows и Linux.

4. THC Hydra

В отличие от выше перечисленных программ, Hydra работает по-другому. Она не вычисляет хэши. Вместо этого, программа выполняет атаки перебора на различные сетевые протоколы. Здесь поддерживаются Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH и многие другие. Основная цель утилиты – атаки перебора на форму ввода пароля.

Этот инструмент помогает исследователям безопасности узнать насколько легко можно получить доступ к удаленной системе. Для расширения функций можно добавлять модули, поддерживается Linux, Windows, Solaris, FreeBSD и MacOS.

5. HashCat

По заявлениям разработчиков – это самый быстрый инструмент для перебора паролей. Он распространяется в качестве свободного программного обеспечения и поддерживает такие алгоритмы: md4, md5, LM, SHA, MySQL, Cisco PIX и Unix Crypt.

Есть версии инструмента для перебора на CPU, а также взлома на основе GPU – oclHashcat и cudaHashcat. Кроме стандартной атаки Bruteforce, поддерживаются атаки по словарю, гибридные атаки по самые, по таблицам, Prince и так далее. Из платформ поддерживаются Windows, Linux и MacOS.

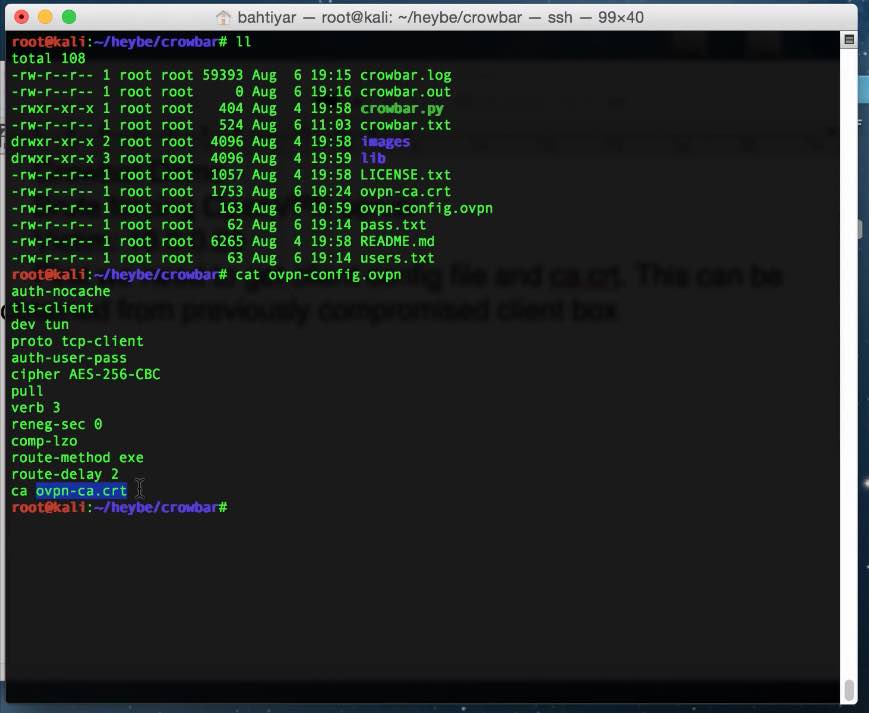

6. Crowbar

Crowbar – это популярный инструмент для тестирования безопасности паролей. Другие программы перебора паролей используют логины и пароли пользователей, но crowbar позволяет перебирать ключи SSH.

Этот инструмент с открытым исходным кодом создан для работы с протоколами, которые редко поддерживаются другими программами. Сейчас поддерживается VNC, OpenVPN, SSP, NLA. Программа может работать на Linux, Windows и MacOS.

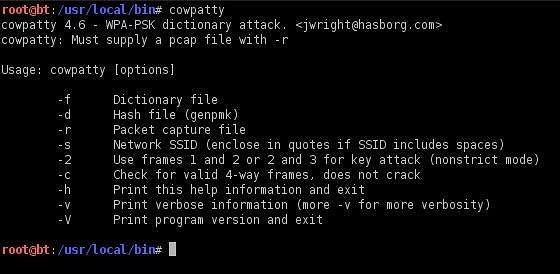

7. coWPAtty

Это реализация утилиты для перебора пароля от WPA/WPA2 PSK на основе словаря или радужных таблиц. Использование радужных таблиц очень сильно ускоряет работу утилиты. Стандарт PSK используется сейчас очень часто. Радует только то, что перебрать пароль очень сложно, если он был изначально выбран правильным.

- https://testmatick.com/ru/10-samyh-populyarnyh-programm-dlya-vzloma-parolej-v-2019-godu/

- https://www.hardtek.ru/kak-vzlomat-parol-100-sposoby-vzloma

- https://habr.com/ru/post/67375/

- https://windwix.ru/vzlom-parolya-windows/

- https://emulator-android.ru/vzlom-igr-android

- https://vzlom.org/

- https://losst.ru/luchshie-programmy-dlya-vzloma-parolej

Хакерство — это поиск уязвимостей в сети или компьютере с целью получения доступа. Стать хакером непросто, и в этой статье мы затронем основы.

Чтобы стать хакером, необходимы глубокие знания языков программирования, методов взлома, поиска уязвимостей, устройства сетей, операционных систем и проч. Также у вас должен быть творческий тип мышления. Вы должны быстро адаптироваться под ситуацию, находить нестандартные решения, проявлять креативность.

Если описанные выше навыки можно развить со временем, то чтобы понять, например, устройство MySQL или научиться работать с PGP-шифрованием, придется много учиться. И долго.

Чтобы стать хакером, вам нужно:

Изучить и использовать UNIX-систему, например, Ubuntu или MacOS

Изначально UNIX-системы были предназначены для программистов, разрабатывающих ПО, а не для пользователей, которые никак не относятся к сфере IT. UNIX-системы — это системы, на которых стоит почти весь Интернет, т. к. в качестве сервера в основном используют их же (чаще всего Debian и Ubuntu). Вы не можете стать хакером, не изучив их и не научившись работать с терминалом.

Для пользователей Windows

Если вы используете Windows, для вас есть хорошая новость: не надо удалять текущую систему и форматировать диск. Есть несколько вариантов работы с Linux:

- Изучите VirtualBox (программа-эмулятор для операционной системы). Изучив его, вы сможете запускать операционную систему в операционной системе. Звучит страшно, но программа бывает очень полезна.

- Установите Linux рядом с Windows. Если вы всё сделаете правильно, загрузчики систем не будут конфликтовать. Делается это довольно просто: есть много мануалов в Интернете.

Изучить язык разметки HTML

Если вы ещё не знакомы с программированием, тогда я вообще не понимаю, что вы делаете на этом сайте тогда у вас есть отличная возможность начать свой путь с изучения Hyper Text Mark-Up Language. Независимо от того, что вы видите на сайте, знайте, что всё это HTML.

Приведу пример использования HTML, пусть он и немного связан с PHP. В начале 2015 года была обнаружена уязвимость в теме WordPress, позволяющая закачивать производные (исполнительные) файлы на сервер. Файл, в котором была найдена уязвимость — admin/upload-file.php. Вот он:

<?php

//Upload Security

$upload_security = md5($_SERVER['SERVER_ADDR']);

$uploaddir = '../uploads/';

if($_FILES):

foreach($_FILES as $file):

$file = $uploaddir . basename($file['name']);

if (move_uploaded_file($_FILES[$upload_security]['tmp_name'], $file)) {

echo "success";

} else {

echo "error".$_FILES[$upload_security]['tmp_name'];

}

endforeach;

endif;

?>

Чтобы сделать форму отправки для этого файла, нужно знать HTML. Отправив файл, который, к примеру, вытаскивает все пароли или даёт доступ к базе данных, вы вольны делать с веб-сервисом всё, что вам угодно.

Итак, знание HTML нужно для того, чтобы:

- Искать уязвимости веб-ресурсов.

- Использовать эти уязвимости.

Изучить несколько языков программирования

Как мы все знаем, чтобы нарушать правила, нужно для начала знать их. Этот же принцип работает для программирования: чтобы взломать чей-то код, вы должны знать, как работают языки программирования, и самому уметь программировать. Некоторые из наиболее рекомендуемых ЯП для изучения:

- Python : это, пожалуй, самый лучший язык для веб-разработки. На нём написаны два крупных фреймворка, на которых создано огромное кол-во веб-приложений, это Flask и Django. Язык хорошо построен и задокументирован. Самое главное, что его очень просто выучить. К слову, много разработчиков используют Python для создания простой и полной автоматизации.

- C++ : язык, использующийся в промышленном программировании. Его преподают в школах, вузах. На нём пишутся сервера. Рекомендую начать изучение языков с него, т. к. он содержит в себе все принципы ООП. Научившись работать с ним, вы с лёгкостью освоите другие языки.

- JavaScript, JQuery : в основном, практически все сайты используют JS и JQuery. Необходимо знать, что на этих сайтах зависит от JS, например, формы для ввода паролей. Ведь некоторые сайты не дают выделить и скопировать некоторую информацию, не дают скачать файл или просмотреть содержимое, однако, чтобы сделать это, достаточно отключить JS в браузере. Ну а чтобы отключить JavaScript, нужно знать: а) в каких ситуациях работа (защита) сайта зависит от него; б) как JavaScript подключается и какими способами можно блокировать работу скриптов.

- SQL : самое интересное. Все пароли, личные данные, хранятся в базах данных, написанных на SQL. Самая распространённая система управления БД — MySQL. Чтобы понять, как использовать MySQL-инъекцию, нужно знать, что такое MySQL-инъекция. Чтобы уловить суть MySQL-инъекции, нужно знать, что такое MySQL-запросы, каков синтаксис этих запросов, каково устройство базы данных, как хранятся данные, что такое таблицы и т. д.

Изучить устройства сетей

Вы должны чётко понимать устройства сетей и принципы их работы, если хотите стать хакером. Важно понять, как создаются сети, понять различие между протоколами TCP/IP и UDP и проч. Узнайте, какой сетью пользуетесь вы. Научитесь настраивать её. Выясняйте возможные векторы атаки.

Имея глубокие знания о различных сетях, вы сможете использовать их уязвимости. Также вам необходимо понять устройство и принцип работы веб-сервера и веб-сайта.

Изучить криптографию

Это неотъемлемая часть обучения. Необходимо понимать алгоритмы различных шифров, например, SHA-512, алгоритм OpenSSL и проч. Также нужно разобраться с хешированием. Криптография используется везде: пароли, банковские карты, криптовалюты, торговые площадки и проч.

Kali Linux: некоторый полезный софт

- NMAP :- Nmap (“Network Mapper”) бесплатная open-source программа, которая является предустановленной в Kali. Написана Gordon Lyon (также известен под псевдонимом Fyodor Vaskovich). Она нужна для обнаружения хостов и различных сервисов, создавая таким образом «карту сети». Она используется для проверки сети или аудита безопасности, для быстрого сканирования больших сетей, хотя она отлично работает с одиночными хостами. Программное обеспечение предоставляет ряд функций для исследование компьютерных сетей, включая обнаружение узлов и операционной системы. Nmap использует необработанные IP-пакеты чтобы определить, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предлагают, какие ОС они запускают, какие типы фильтров пакетов/файрволлы используют, а также десятки других характеристик.

- Aircrack-Ng :- Aircrack — это одна из самых популярных программ для взлома WEP/WPA/WPA2 протокола. Комплект Aircrack-ng содержит инструменты для захвата пакетов и «рукопожатий», деавторизации подключённых пользователей, создания трафика и инструментов для брутфорса сети и атак по словарю.

Заключение

В этой статье мы разобрались в основах, без которых вы вряд ли сможете стать хакером. К слову о трудоустройстве. Как правило, люди, занимающиеся информационной безопасностью либо работают фрилансерами, выполняя заказы частных лиц, либо работают на компанию, обеспечивая безопасность хранящихся данных, выполняют работу системного администратора, etc.

Cтатьи по теме:

- 6 лучших книг о Linux для глубокого понимания системы

- 4 книги, которые должен прочитать каждый хакер

- Разбираем по косточкам компьютерные сети: HTTP, TCP, REST

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

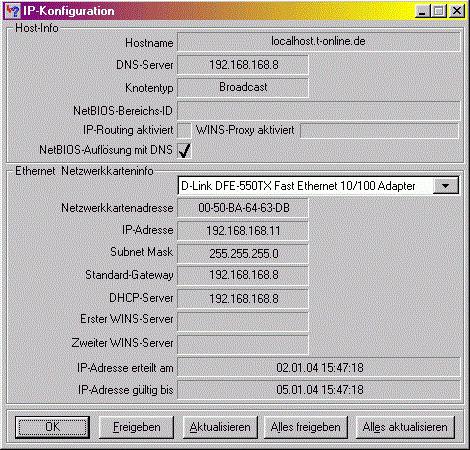

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Программа Lamescan

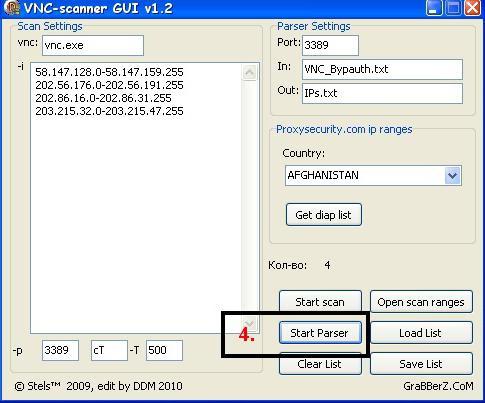

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.