Обеспечение защищенности информационной системы – одна из главных задач, стоящих перед руководителями предприятий любой формы собственности.

Разберемся, какова роль установленных правил в минимизации ущерба, вызванного утечкой конфиденциальных сведений, а также в эффективности предотвращения несанкционированного и непреднамеренного воздействия на ИС.

Значимость локальных требований и регламентов ИБ

Достигнуть достаточного уровня защиты информации на стадии ее создания, обработки или при передаче можно при комплексном применении организационных и технических мер.

Начать нужно с анализа рисков, принимая во внимание сферу деятельности компании, объективные и субъективные угрозы утечки ценных сведений, шпионажа, выхода из строя оборудования. Затем с опорой на требования законодательства и методические рекомендации следует разработать локальные документы по информационной безопасности.

Порядок и методы выполнения отдельных или взаимосвязанных действий, обязанности и ответственность лиц, допущенных к конфиденциальным сведениям, обработке персональных данных, определяют в специальных инструкциях.

Информационная система представляет собой совокупность документов на бумажных и электронных носителях и технологий для их создания, обработки и передачи.

Поэтому в инструкциях должны быть определены:

- правила эксплуатации и содержания средств информатизации;

- общие требования по обеспечению защиты конфиденциальных сведений, установленные законодательством Российской Федерации, документами внутреннего пользования;

- порядок доступа к информации и использования имеющихся средств защиты;

- обязанности лиц, ответственных за обеспечение и контроль безопасности системы;

- алгоритм действий в случае выявления нарушений требований безопасности в информационной системе;

- ответственность пользователей, допущенных к обработке персональных данных, электронным носителям информации.

Содержание типовых инструкций

При приеме на работу новые сотрудники проходят вводный инструктаж, получая общее представление о:

- режиме работы компании;

- правилах безопасности;

- порядке оповещения руководства о чрезвычайных ситуациях, угрозе ущерба.

С учетом специфики деятельности, доступа к информационным ресурсам для предотвращения возможных инцидентов перед допуском к самостоятельному выполнению трудовых обязанностей на рабочем месте сотрудников знакомят с инструкциями, устанавливающими их права и обязанности. При этом обращают внимание на нюансы, возможные риски, учитывая должность работника.

Требования к сотрудникам с доступом к конфиденциальным данным

Сотрудники, имеющие доступ к сведениям, представляющим коммерческую, государственную, иную тайну, должны соблюдать правила информационной безопасности.

Помимо общих положений, их внимание акцентируют:

- на основных обязанностях по соблюдению правил, исключающих утечку сведений при работе с секретными данными;

- на принимаемых мерах защиты автоматизированных рабочих мест от несанкционированного доступа посторонних;

- на установлении пароля для доступа к данным на персональном компьютере, электронных носителях;

- на необходимых мерах защиты от вредоносных программ;

- на алгоритме действий при возникновении внештатных ситуаций.

Требования к администратору, отвечающему за защиту локальной вычислительной сети

Должностные лица, ответственные за проведение работ по технической защите информации локальных сетевых ресурсов, в процессе эксплуатации и модернизации, руководствуются:

- положениями федеральных законов;

- нормативными актами Российской Федерации;

- распорядительными документами Гостехкомиссии России (ФСТЭК), ФАПСИ (ФСО, ФСБ), Госстандарта России;

- локальными правовыми актами внутреннего пользования.

Администратора под роспись знакомят с установленными правами и обязанностями. Например, он может отключать от доступа к сети пользователей, нарушающих требования по безопасности информации, запрещать установку нештатного программного обеспечения.

Основные обязанности администратора фиксируют документально. Они включают:

- участие в испытаниях и контроле уровня защищенности локальной сети;

- анализ данных, вносимых в журнал учета работы ЛВС для своевременного выявления нарушений требований защиты и оценки возможных последствий;

- обеспечение доступа к информационной системе пользователям при наличии разрешения;

- блокировку попыток внесения изменений в программно-аппаратное обеспечение без согласования;

- немедленное оповещение службы безопасности о попытках несанкционированного доступа, нарушениях защиты.

В инструкции обращают внимание на строгий запрет передавать третьим лицам учетные данные пользователей, пароли, идентификаторы, ключи на твердых носителях.

Защита информации от компьютерных вирусов

Рекомендации о методах выявления и борьбы с вирусами носят общий характер для пользователей персональными компьютерами и администраторов, ответственных за защиту информационных ресурсов.

Выделяют характерные проявления вирусных программ, нарушающих работу компьютера, способных разрушить хранящиеся в электронной форме сведения, передаваться по локальной сетевой связи. Создание перечня профилактических работ позволяет снизить риски, исключить появление и распространение вредоносных программ.

В документ включают:

- ежедневную автоматическую проверку персональных компьютеров перед началом работы и регулярную комплексную проверку со стороны администратора;

- резервирование программного обеспечения;

- защиту данных путем настройки прав доступа, допускающих лишь чтение, что предотвратит внесение посторонних записей, проникновение вирусов.

Анализируя результаты проверок на наличие вирусов, администратор делает выводы о необходимости служебного расследования. Вирусы уничтожают стиранием поврежденных файлов и с помощью специальных программ.

Организация и управление парольной защитой информации

Пользователи должны быть под роспись проинструктированы:

- о порядке генерации, смены и прекращения действия паролей, учетных записей;

- о правилах ввода пароля для получения доступа в локальную информационную систему.

Личные пароли генерируются самостоятельно либо распределяются централизованно с учетом установленных требований, способствующих снижению рисков, исключению возможности подобрать код доступа посторонними.

Сотрудники отдела информационных технологий контролируют действия исполнителей и обслуживающего персонала.

Особые требования устанавливают для хранения паролей на бумажных носителях – в сейфе у ответственных за безопасность лиц в опечатанном конверте.

Также регламентируется порядок получения доступа к средствам вычислительной техники в случае производственной необходимости во время отсутствия штатного сотрудника, являющегося владельцем персонального компьютера.

Выбираемые парольные фразы должны соответствовать требованиям, указанным в документе.

Поскольку эта информация носит конфиденциальный характер, ответственность за разглашение, передачу сведений, лежит на владельце пароля.

Правила пользования электронной почтой

В целях обеспечения защиты секретных данных, снижения рисков утечки, уничтожения или заражения сетевых ресурсов вирусами, устанавливают перечень оснований, позволяющих блокировать исходящую и входящую в электронную почту.

Отдельно акцентируется внимание на запрете:

- использования корпоративного адреса электронной почты в личных целях;

- пользования бесплатными почтовыми сервисами для корпоративной переписки;

- публикации корпоративного адреса электронной почты на общедоступных интернет-ресурсах.

Правила безопасной работы в информационной сети

Документально фиксируют регламент, режимы работы компьютерного оборудования, к которому относят не только персональные компьютеры, но и принтеры, серверы, сетевые коммутаторы.

К мерам обеспечения безопасности относят:

- использование сертифицированного оборудования, соответствующего требованиям санитарно-эпидемиологических нормативов, ГОСТов (допустимый уровень шума, электромагнитная совместимость, устойчивость к электромагнитным помехам);

- правильную подготовку оборудования к включению и эксплуатации;

- соблюдение запретов, касающихся переключения разъемов кабелей, самостоятельного ремонта устройств, удаления с корпуса заводских и линейных номеров;

- использование при печати на лазерном принтере специальной бумаги рекомендованной плотности;

- недопустимость применения физических усилий для вытягивания бумаги во время печати из выходного отверстия принтера, что может привести к повреждению механизма печати;

- корректное выключение компьютера после закрытия работающих программ, используя в меню «Пуск» команду «Завершение работы»;

- порядок выдачи доступа к информационной сети организации.

Работники, ознакомленные с основными требованиями информационной безопасности, в том числе, касающимися выполнения профессиональных (должностных) обязанностей, несут ответственность за нарушения установленных правил в рамках трудового, в отдельных ситуациях уголовного законодательства.

09.06.2020

Перейти к содержанию

Рук-во пользователя по обеспечению информационной безопасности

На чтение 3 мин Просмотров 716 Опубликовано 12 декабря, 2021 Обновлено 12 декабря, 2021

Содержание

- Каждый сотрудник Компании обязан:

- Сотрудникам Компания запрещается (кроме случаев, предусмотренных технологическими процессами и производственной необходимостью):

- К инцидентам информационной безопасности относятся:

Каждый сотрудник Компании обязан:

- Знать и соблюдать настоящее Руководство по обеспечению информационной безопасности;

- Знать и соблюдать Положение о коммерческой тайне, утвержденное Приказом № _____ от __ ________ года.

- Для разрешения вопросов, связанных с использованием компьютера и выполнением настоящего Руководства, при возникновении затруднений и потребности в дополнительных возможностях информационной системы Компания, в нештатных ситуациях, при обнаружении инцидентов информационной безопасности и подозрений на них, при обнаружении нарушений настоящего Руководства каждый сотрудник обязан обратиться в Отдел информационных технологий (тел. – ____ , электронная почта _____________ ) или Службу информационной безопасности (тел. — _____ , электронная почта _____ );

- При приеме на работу в Отделе кадров подписать «Обязательство о сохранении коммерческой тайны» о неразглашении сведений, составляющих банковскую и коммерческую тайну Компании»;

- При оформлении на работу пройти инструктаж по информационной безопасности в Службе информационной безопасности;

- Блокировать пользовательский сеанс на компьютере при отлучении с рабочего места одновременным нажатием клавиш «Win» + «L»;

- Выключить компьютер в конце рабочего дня (Меню, «Пуск», Завершение работы);

- Быть бдительным и принимать все доступные меры по предупреждению и предотвращению инцидентов информационной безопасности:

- Помнить, что в целях безопасности в Компании ведется видеонаблюдение зон, производится контроль информационных потоков каждого сотрудника, все материалы, созданные сотрудником в процессе работы в Компании, являются собственностью компании.

Сотрудникам Компания запрещается (кроме случаев, предусмотренных технологическими процессами и производственной необходимостью):

- Передавать другим сотрудникам (другим лицам), хранить в условиях, в которых могут быть бесконтрольно скомпрометированы имеющиеся в вашем распоряжении пароли, ключи и другие атрибуты аутентификации;

- Самостоятельно подключать к компьютеру или сети компании какие-либо устройства и кабели, производить коммутацию устройств;

- Вскрывать системный блок компьютера и периферийных устройств;

- Пользоваться сменными носителями и накопителями;

- Самостоятельно устанавливать на компьютер программное обеспечение;

- Выносить из офиса и отправлять по электронной почте документы и сведения, касающиеся деятельности Компании;

- Выносить из офиса носители информации и информационные средства;

- Оставлять на рабочем столе без присмотра конфиденциальные документы;

- Оставлять без присмотра компьютер с незаблокированным пользовательским сеансом;

- Передавать посторонним лицам и сотрудникам других подразделений либо обсуждать при них информацию, касающуюся деятельности Компания и своего подразделения;

- Использовать доступ в Интернет для личных целей;

- Загружать в сеть компании, запускать на выполнение файлы из Интернет;

- Регистрировать в сети Интернет адреса электронной почты Компании;

- Отвечать на электронные сообщения лиц, не являющихся клиентами или контрагентами компании;

- Нахождение посторонних лиц в зонах ограниченного доступа без сопровождения сотрудником компании.

К инцидентам информационной безопасности относятся:

- Неправомерный доступ к информации и информационным средствам, в помещения ограниченного доступа;

- Компрометация атрибутов аутентификации (паролей, криптографических ключей и др.);

- Нештатная эксплуатация аппаратных и программных средств;

- Отсутствие доступа к разрешенным информационным ресурсам;

- Нарушение целостности или утрата информации, документов, носителей информации, информационных средств.

К нарушителям настоящего Руководства будут применяться меры дисциплинарного взыскания.

С настоящим Руководством и ответственностью за его

невыполнение ознакомлен, один экземпляр Руководства получил

_____________/____________ /

Инструктаж по соблюдению настоящего Руководства провел

_____________/ ____________ /

( 3 оценки, среднее 5 из 5 )

security awareness

Инструкция по информационной безопасности для новых сотрудников

Чтобы минимизировать количество киберинцидентов, стоит завести инструкцию с базовыми правилами ИБ и выдавать ее каждому новому сотруднику.

-

29 июня 2021

Чтобы минимизировать шансы на ошибку, в компании полезно иметь единую инструкцию по информационной безопасности. С ней следует знакомить всех новых сотрудников при найме, да и до сведения старых тоже имеет смысл довести. Писать такую инструкцию с нуля может быть достаточно сложно, поэтому мы решили сделать это за вас — хотя бы накидать общий план, к которому вы потом сможете добавить специфичные для вашей компании пункты. Вот что должно быть в такой инструкции, по нашему мнению.

Доступ к корпоративным ресурсам и сервисам

- Используйте только сложные пароли: они должны быть не менее 12 знаков длиной, не состоять из словарных слов, содержать спецсимволы и цифры. Если пароль простой, злоумышленник сможет подобрать его простым перебором.

- Пароли должны быть уникальными: не используйте один и тот же пароль для всех рабочих ресурсов. Тем более — не используйте его же и в личных целях. Достаточно будет утечки из одного из сервисов, чтобы скомпрометировать их все.

- Пароли должны быть секретными: не записывайте пароль на бумаге и не храните около рабочего места; не вписывайте их в файлы и не делитесь ими с коллегами. Иначе случайный посетитель офиса или уволившийся сотрудник сможет воспользоваться таким паролем во вред компании.

- Если сервис позволяет включить двухфакторную аутентификацию, включите ее. Это не позволит злоумышленнику получить доступ к сервису даже в случае утечки пароля.

О важности персональных данных

- Не выкидывайте бумаги с персональными данными в мусорную корзину. Если их нужно выкинуть, воспользуйтесь шредером. Злоумышленники нередко изучают выброшенные бумаги и могут наткнуться на них.

- Не передавайте файлы с персональными данными по открытым каналам (например, через Google Docs по прямой ссылке или через публичные файлохранилища). Тот же Google индексирует документы в доступе по ссылке, так что на них может наткнуться посторонний.

- Не делитесь персональными данными клиентов с коллегами, чьи рабочие функции не требуют такого доступа. Если такая практика обнаружится во время аудита, то компанию ждут неприятности от регуляторов, да и вероятность утечки возрастает.

О самых распространенных киберугрозах

- Тщательно проверяйте ссылки в письмах, прежде чем по ним переходить. Убедительно выглядящее имя отправителя — не гарантия подлинности. Злоумышленники могут попробовать подсунуть фишинговую ссылку, особенно если им удастся захватить почту кого-то из ваших коллег.

- Если вы распоряжаетесь бюджетами, то никогда не переводите деньги на неизвестные счета только на основании письма или сообщения в мессенджере. Позвоните человеку, якобы санкционировавшему перевод, или свяжитесь с ним по другому каналу и попросите устное подтверждение. Захватив почту или учетную запись в мессенджере, злоумышленник может легко подделать письменное «распоряжения начальника».

- Не подключайте к рабочему компьютеру неизвестно откуда взявшиеся флешки. Атака через зараженный внешний накопитель — это не фантастика: злоумышленники действительно могут подбросить устройство в офис.

- Не открывайте и не запускайте исполняемые файлы из непрооверенного источника (например, присланные по почте). При открытии файла всегда нужно смотреть, не является ли он исполняемым (злоумышленники часто маскируют вредоносные файлы под офисные документы).

Контакты на экстренный случай

- Компьютер ведет себя странно? Пришло множество писем о попытке входа в корпоративную учетную запись? На рабочем столе записка от вымогателей, а файлы не открываются? Заметили какую-то иную аномалию? Срочно свяжитесь с <Имя Сотрудника> по телефону <Tелефон Cотрудника>.

В последнем пункте следует оставить контакты человека, к которому нужно обратиться в случае нештатной ситуации. Им может быть выделенный специалист по кибербезопасности (если он есть), системный администратор или даже владелец бизнеса. Словом, тот, кто будет четко знать, что делать, как делать и когда делать.

Это все самые базовые вещи, которые должен понимать каждый сотрудник компании. Выдавайте каждому инструкцию, составленную по советам выше, оставляйте сотруднику время ознакомиться и просите расписаться, что он действительно в нее вник. Однако для лучшей осведомленности о современных киберугрозах мы рекомендуем специальные тренинги.

Советы

Пять атак на аппаратные криптокошельки

Аппаратные криптокошельки эффективно защищают криптовалюту, но украсть ваши деньги могут и из них. Разберемся, от каких рисков нужно защищаться их владельцам.

В одной из наших предыдущих статей мы затронули вопрос формирования комплекта документов для проверяющих по вопросам защиты персональных данных. Мы дали ссылку на наши шаблоны документов, но остановились на теме документации по информационной безопасности весьма поверхностно.

В этой статье хотелось бы раскрыть эту тему подробнее как в контексте персональных данных в частности, так и защиты информации в целом. Какие документы должны быть у оператора, какие опциональны. Откуда берется требование того или иного документа. Что писать в документах, а чего не стоит. Под катом очень много букв на эту тему.

Пару слов в защиту «бумажной» безопасности

Поскольку речь в статье пойдет о так называемой «бумажной» безопасности, хотелось бы сразу обозначить нашу позицию об этой части инфобеза.

У многих технарей, работающих «руками» зачастую вызывает резкое отторжение и пренебрежение эта самая «бумажная» безопасность. Однако, как это ни странно, когда такой технарь получает в свое распоряжению новую железку или софт (а иногда и то и другое в одном продукте), он хочет в первую очередь ознакомиться с документацией на это чудо техники.

Самое частое обоснование такой пренебрежительной позиции – эти все документы делаются просто для галочки, чтобы выполнить требования законодательства, это пустая трата времени, документы нужно поддерживать, но никто заниматься этим не будет и т. д. и т. п.

К сожалению, такая позиция не беспочвенна. За многие годы как среди безопасников на местах, так и среди лицензиатов, интеграторов и прочих заинтересованных лиц сложилась печальная практика такого же отношения к документам по информационной безопасности. В итоге нарисовался порочный круг – документы делают бесполезными, потому что к ним пренебрежительно относятся, в свою очередь к ним пренебрежительно относятся, потому что они бесполезные.

Отчасти это еще усугубляется тем, что зачастую документы по информационной безопасности пишут люди, далекие от информационных технологий. Ведь как можно писать раздел про защиту средств виртуализации, не понимая как эта самая виртуализация работает?

Чтобы такую ситуацию переломить, необходимо делать хорошие, содержательные и полезные документы. В то же время эти документы должны удовлетворять действующему законодательству по защите информации. Давайте посмотрим, что же можно со всем этим сделать.

Пара уточнений

Для начала, чтобы исключить лишние вопросы и домыслы считаем необходимым прояснить несколько моментов.

- В статье мы рассмотрим только внутренние организационно-распорядительные документы (далее – ОРД) по защите информации. Проектные, аттестационные и прочие документы рассматриваться не будут.

- Модель угроз тоже рассматривать не будем, хотя ее шаблон и есть здесь. Разработка модели угроз это отдельная история. Напишите в комментариях – нужен ли на Хабре мануал по разработке модели угроз?

- В статье будем опираться на наш комплект шаблонов. Он не является каким-то стандартом или общепринятым набором. В этом комплекте отражен сугубо наш подход к разработке ОРД. Поскольку законодательство зачастую не предписывает в этом плане ничего конкретного, у вас может быть свое мнение насчет комплектности и содержания документов и это нормально!

- В шаблонах могут быть ошибки и опечатки. Мы сами постоянно улучшаем и дорабатываем их.

- В контексте выполнения требований будет затронута в основном тематика персональных данных (152-ФЗ и подзаконные акты) и государственных информационных систем (17 приказ ФСТЭК). Помимо этого есть еще отдельная история с финансовыми организациями (требования ЦБ РФ) и различные стандарты (ISO 2700х и другие) – их мы рассматривать здесь не будем.

Комплектность документов

Если опираться на законодательство по защите информации, то там мало где сказано — какие конкретно документы мы должны разрабатывать, поэтому приходится опираться на различные косвенные намеки.

Для примера приведем часть 2 статьи 19 закона №152-ФЗ «О персональных данных». Обычным текстом будет текст закона, курсивом – примечания автора.

2. Обеспечение безопасности персональных данных достигается, в частности:

1) определением угроз безопасности персональных данных при их обработке в информационных системах персональных данных; (нужна модель угроз)

2) применением организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, необходимых для выполнения требований к защите персональных данных, исполнение которых обеспечивает установленные Правительством Российской Федерации уровни защищенности персональных данных; (организационные меры по большей части и есть наши документы, плюс здесь нас отправляют читать дальше подзаконные акты)

3) применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации;

4) оценкой эффективности принимаемых мер по обеспечению безопасности персональных данных до ввода в эксплуатацию информационной системы персональных данных;

5) учетом машинных носителей персональных данных; (очевидно нужен некий журнал учета и разработанные правила учета машинных носителей)

6) обнаружением фактов несанкционированного доступа к персональным данным и принятием мер; (необходимо разработать некие правила обнаружения инцидентов и устранения их последствий, возможно, необходимо назначить группу реагирования на инциденты)

7) восстановлением персональных данных, модифицированных или уничтоженных вследствие несанкционированного доступа к ним; (нужны правила резервирования и восстановления)

установлением правил доступа к персональным данным, обрабатываемым в информационной системе персональных данных, а также обеспечением регистрации и учета всех действий, совершаемых с персональными данными в информационной системе персональных данных; (разработка системы допуска к данным, можно сделать на основе ролей в системе, так же само программное обеспечение должно уметь вести логи кто когда и к каким данным обращался)

9) контролем за принимаемыми мерами по обеспечению безопасности персональных данных и уровня защищенности информационных систем персональных данных. (нужен некий план периодического контроля, плюс, наверное, журнал, в котором будут фиксироваться результаты такого контроля)

Данным примером нам хотелось показать разницу: как написан закон и что по факту он от нас требует. Здесь мы не видим прямого требования «оператор должен разработать модель угроз», но эта необходимость все равно следует из текста 152-ФЗ, так как выполнение любого требования подтверждается документально.

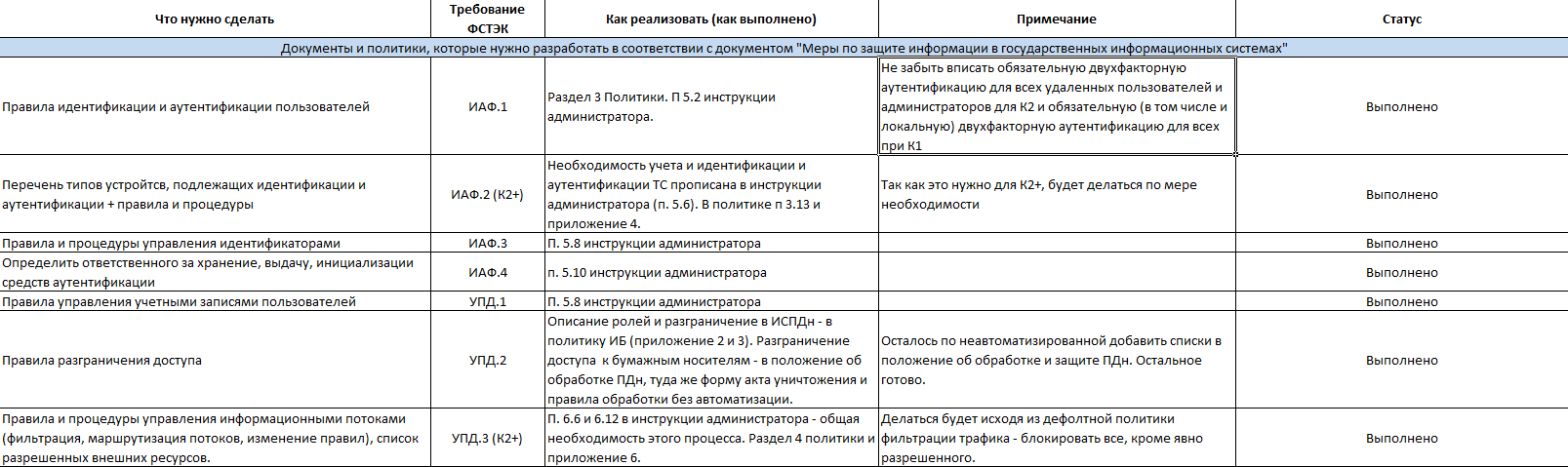

Более конкретно о комплектности и содержании ОРД нам говорит ФСТЭК. В 2014 году этот регулятор выпустил методический документ «Меры защиты информации в государственных информационных системах». Документ без сарказма отличный, если вам было что-то непонятно по порядку выполнения мер 17-го, 21-го или другого приказа ФСТЭК (да, хоть документ и предназначен для ГИС, но меры по большей части у ФСТЭКа совпадают), обратитесь к этому документу, возможно, станет сильно понятнее.

Так вот, в этом документе ФСТЭК более расширенно расписывает меры по обеспечению безопасности информации и очень часто можно встретить такой текст:

Правила и процедуры идентификации и аутентификации пользователей регламентируются в организационно-распорядительных документах по защите информации. (ИАФ.1)

Правила и процедуры управления учетными записями пользователей регламентируются в организационно-распорядительных документах оператора по защите информации. (УПД.1)

Правила и процедуры управления информационными потоками регламентируются в организационно-распорядительных документах оператора по защите информации. (УПД.3)

Отлично, уже что-то, но этих правил и процедур целый вагон.

В итоге пришлось запилить себе примерно такую табличку, в которую выписались все требования из всех документов и делались примечания и отметки о выполнении, невыполнении.

Главная мысль этого раздела – есть гора требований в законодательстве по защите информации, выполнение многих из них нужно подтвердить документально. Делать ли под каждое требование отдельный документ или слить все в одну большую «Политику ИБ» — решать каждому. Все дополнительное, что нам нужно в документах прописать не по требованиям, а исходя из практической необходимости, дописываем без каких-либо проблем.

Кстати, обратите внимание, что в таблице и в самих документах некоторые разделы или абзацы помечены «К1» или «К2+». Это означает что раздел или абзац необходим только для информационных систем 2 класса и выше или для первого (максимального класса). Все что не помечено – выполняется во всех государственных информационных системах и ИСПДн.

Также очевидно, что например некоторые разделы или даже целые документы могут быть упразднены, если этого требуют структурно-функциональные характеристики информационной системы или иные исходные условия. Например, убираем положение о видеонаблюдении, если его нет. Или убираем все разделы, связанные с защитой средств виртуализации, если она не применяется.

Наши шаблоны разбиты на 4 папки:

Общее – документы, которые необходимо разработать для всех систем (по мере применимости), будь то ИСПДн, ГИС, АСУ ТП или объект КИИ.

Только ГИС – документы для государственных информационных систем или муниципальных информационных систем, тут только уникальные документы, нужные для ГИС и МИС.

ПДн – документы по защите персональных данных и во исполнение законодательства по защите персональных данных. Если, например, у нас ГИС, в которой обрабатываются персональные данные, то мы должны сделать документы из всех папок.

СКЗИ – документы, связанные с использование криптографических средств, нужны для исполнения нормативных документов ФСБ, разрабатываются для всех систем, в которых применяются сертифицированные криптографические средства защиты информации.

Рассмотрим далее подробнее документы, откуда они появились и какие требования выполняют.

Общие

01 Приказ о назначении ответственных лиц и инструкции этим лицам

Этим приказом назначаются: ответственный за организацию обработки персональных данных и администратор безопасности.

Необходимость назначения первого обусловлена статьей 18.1 федерального закона:

1. Оператор обязан принимать меры… К таким мерам могут, в частности, относиться:

1) назначение оператором, являющимся юридическим лицом, ответственного за организацию обработки персональных данных;

Администратор безопасности – необходимость этого товарища обусловлена например пунктом 9 приказа ФСТЭК №17:

Для обеспечения защиты информации, содержащейся в информационной системе, оператором назначается структурное подразделение или должностное лицо (работник), ответственные за защиту информации.

Отличаются эти лица тем, что «ответственный» больше по бумажной части, а «администратор» по технической.

Для того чтобы ответственный и администратор понимали свои задачи и полномочия им полагаются инструкции.

02 Приказ о назначении группы реагирования на инциденты информационной безопасности (ГРИИБ) и инструкция по реагированию

Сокращение ГРИИБ хоть и немного смешное, но вполне себе официальное, введено ГОСТ Р ИСО/МЭК ТО 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности».

Необходимость документов необходима целым рядом нормативно-правовых документов. Например, той же статьей 19 закона «О персональных данных». Но более подробно реагирование на инциденты раскрывается в приказах ФСТЭК.

Приказ ФСТЭК №17:

18.2. В ходе выявления инцидентов и реагирования на них осуществляются:

- определение лиц, ответственных за выявление инцидентов и реагирование на них;

- обнаружение и идентификация инцидентов, в том числе отказов в обслуживании, сбоев (перезагрузок) в работе технических средств, программного обеспечения и средств защиты информации, нарушений правил разграничения доступа, неправомерных действий по сбору информации, внедрений вредоносных компьютерных программ (вирусов) и иных событий, приводящих к возникновению инцидентов;

- своевременное информирование лиц, ответственных за выявление инцидентов и реагирование на них, о возникновении инцидентов в информационной системе пользователями и администраторами;

- анализ инцидентов, в том числе определение источников и причин возникновения инцидентов, а также оценка их последствий;

- планирование и принятие мер по устранению инцидентов, в том числе по восстановлению информационной системы и ее сегментов в случае отказа в обслуживании или после сбоев, устранению последствий нарушения правил разграничения доступа, неправомерных действий по сбору информации, внедрения вредоносных компьютерных программ (вирусов) и иных событий, приводящих к возникновению инцидентов;

- планирование и принятие мер по предотвращению повторного возникновения инцидентов.

Этими же документами закрывается ряд организационных мер, например РСБ.1 «Определение событий безопасности, подлежащих регистрации, и сроков их хранение» и РСБ.2 «Определение состава и содержания информации о событиях безопасности, подлежащих регистрации». Все эти вещи можно указать в инструкции по реагированию на инциденты, чтобы не плодить отдельные документы.

03 Инструкция пользователя

Основное правовое обоснование необходимости такой инструкции это все места в законодательстве, где сказано про инструктаж пользователей по вопросам информационной безопасности. Например, часть 1 статьи 18.1 закона «О персональных данных»:

6) ознакомление работников оператора, непосредственно осуществляющих обработку персональных данных, с положениями законодательства Российской Федерации о персональных данных, в том числе требованиями к защите персональных данных, документами, определяющими политику оператора в отношении обработки персональных данных, локальными актами по вопросам обработки персональных данных, и (или) обучение указанных работников.

Косвенная необходимость такого документа – юридическое оформление ответственности пользователей за возможные инциденты информационной безопасности. Как показывает практика, в случаях когда таких инструкций не существует и (или) пользователь с ней не ознакомлен, пользователь, нарушивший требования ИБ скорее всего не будет привлечен к ответственности.

Что касается самого документа, здесь мы решили не грузить пользователей не нужной им ерундой, сделать документ не слишком сложным для восприятия и полезным не только в отношении ИБ на предприятии, но и в вопросах ИБ в личной жизни. Например, описали методы социальной инженерии с примерами.

05 Политика информационной безопасности

Наверное, один из наиболее объемных документов из всего набора. Помните выше мы писали о документе «Меры защиты информации в ГИС» и про большое количество «правил и процедур», которые необходимо прописать в ОРД? Собственно «Политика ИБ» это и есть, по сути, сборник всех таких правил и процедур.

Тут, пожалуй, стоит остановиться на слове «Политика». Нам часто говорят, что у нас «Политика» слишком целенаправленная, а на самом деле документ с таким названием должен быть более абстрактным и высокоуровневым. Может и так, но у нас как у безопасников все-таки в первую очередь с техническим бэкграундом слово «Политика» ассоциируется, например, с групповыми политиками домена, что уже в свою очередь ассоциируется с конкретными правилами и настройками.

На самом деле, как будет называться такой документ – не важно. Если не нравится слово «Политика» можно переименовать в «Правила и процедуры информационной безопасности». Это не главное. Главное, что в этом документе должны быть уже четко и конкретно прописаны эти самые правила и процедуры.

Здесь остановимся немного поподробнее.

Если открыть документ и начать с ним работать, можно заметить, что в некоторых местах нет конкретных заготовок текста, а вместо этого стоит сухое «Описать». Это потому, что некоторые вещи нельзя описать так, чтобы текст подходил одновременно хотя бы для половины конкретных информационных систем. Для каждого случая лучше эти разделы описывать отдельно. Вот почему мы до сих пор скептически относимся к различным автоматическим «заполняторам» документов.

По основному тексту должно быть в целом все понятно, хотелось бы немного остановиться на приложениях.

Заявка на внесение изменений в списки пользователей

Многим кажется такая процедура отслеживания пользователей и их полномочий в системе сильно бюрократизированной, однако мы часто встречались с ситуациями, когда именно такой подход помогал продвинуться в расследовании инцидентов информационной безопасности. Например, необходимо было установить — какие полномочия были выданы пользователю изначально. Когда были подняты заявки из приложения к политике ИБ, выяснилось, что у одной учетной записи было несанкционированное повышение полномочий.

В любом случае – делать такую процедуру регистрации пользователей или нет, решать каждому оператору самостоятельно. Здесь, наверное, сразу стоит оговориться, что явно делать именно так, как описано в нашем образце политики ИБ не требуется каким-либо законодательным актом. В шаблоне документа приведен скорее самый жесткий и депрессивный вариант. А далее каждый для себя решает сам – где ослабить гайки, а где подкрутить еще сильнее.

Положение о разграничении прав доступа и перечень лиц

Разграничение прав доступа пользователей – мера очевидная для любого системного администратора. Дополнительно ее необходимость подкреплена мерами из приказов ФСТЭК: УПД.2 «Реализация необходимых методов (дискреционный, мандатный, ролевой или иной метод), типов (чтение, запись, выполнение или иной тип) и правил разграничения доступа», УПД.4 «Разделение полномочий (ролей) пользователей, администраторов и лиц, обеспечивающих функционирование информационной системы» и некоторых других.

Поскольку в подавляющем количестве случаев оптимально использовать именно ролевую модель разграничения доступа, то и указанные приложения к политике ИБ заточены именно под этот случай.

Перечень лиц. Нас часто спрашивают, можно ли указывать здесь не конкретных людей, а должности. Особенно часто этот вопрос звучит от представителей больших организаций с большой текучкой кадров. Наш ответ – можете попробовать, но любой регулятор вам расскажет о принципе «персональной ответственности» и о том, что «главного бухгалтера» наказать нельзя, а «Марью Ивановну» можно.

Список разрешающих правил взаимодействия с внешними сетями

Правила создаются в основном во исполнение меры УПД.3 «Управление (фильтрация, маршрутизация, контроль соединений, однонаправленная передача и иные способы управления) информационными потоками между устройствами, сегментами информационной системы, а также между информационными системами».

Поскольку, как уже было сказано, шаблоны заточены под самый депрессивный вариант, здесь тоже часто таблица заполняется «белыми списками». Но можно вписывать любые другие правила, если «белые списки» не обусловлены каким-нибудь особым требованием законодательства. Форма таблицы тоже примерная, можно переделывать под своё видение как угодно.

Список разрешенного программного обеспечения

Список создается во исполнение меры ОПС.3 «Установка (инсталляция) только разрешенного к использованию программного обеспечения и (или) его компонентов». Соответственно, чтобы знать какое ПО у нас в системе разрешено, должен быть утвержден список.

Часто список применяется для того чтобы понять, не установил ли пользователь что-нибудь ненужное себе на рабочий компьютер. Хотя по-хорошему саму возможность что-то самостоятельно устанавливать рядовым пользователям нужно устранять.

Далее идут списки ПО и пользователей для удаленного доступа. Заполняются, если есть такой доступ и да, это тоже требования ФСТЭК.

Порядок резервирования

Здесь даже наверное требования ФСТЭК приводить не нужно. Все понимают важность бэкапов и все помнят поговорку «есть 2 типа сисадминов: те, которые делают бэкапы и те, которые будут делать бэкапы». Однако на практике при аудите информационных систем часто случается такое, что админы говорят, что бэкапы у них точно делаются, но вопросы «что именно, куда именно и как часто бэкапится» остаются без ответа.

Актуальная таблица из приложения 10 к политике ИБ поможет избежать таких ситуаций.

Что касается требований по резервированию (хотя на самом деле требования больше относятся к восстановлению), то их тоже немало. Например, часть 2 статьи 19 федерального закона «О персональных данных»:

Обеспечение безопасности персональных данных достигается, в частности:

7) восстановлением персональных данных, модифицированных или уничтоженных вследствие несанкционированного доступа к ним;

Или требование от ФСТЭК:

ОДТ.4 Периодическое резервное копирование информации на резервные машинные носители информации

План обеспечения непрерывности функционирования информационной системы

Здесь мы постарались собрать заготовку различных вариантов

факапов

нештатных ситуаций и вариантов реагирования на них. Естественно, это примерный список, ненужное можно убирать, нужное добавлять.

Требование ФСТЭК, которое этим планом мы частично выполняем:

ОДТ.3 Контроль безотказного функционирования технических средств, обнаружение и локализация отказов функционирования, принятие мер по восстановлению отказавших средств и их тестирование

06 Приказ о контролируемой зоне и положение о контролируемой зоне

Необходимость этих документов обусловлена требованием ФСТЭК: ЗТС.2 «Организация контролируемой зоны, в пределах которой постоянно размещаются стационарные технические средства, обрабатывающие информацию, и средства защиты информации, а также средства обеспечения функционирования».

Здесь мы часто встречаемся с заблуждением, что контролируемой зоной можно считать только те помещения, которые оборудованы системами СКУД, видеонаблюдением и т. д., но это не так. Контролируемая зона, это территория, на которой исключается несанкционированный доступ к элементам информационной системы посторонними лицами. То есть по сути это может быть помещение и без видеонаблюдения и СКУД, но с проинструктированным единственным сотрудником, который «бдит», а когда уходит из кабинета, выгоняет всех посторонних и закрывает кабинет на ключ.

07 План мероприятий по обеспечению безопасности…

План мероприятий можно разбить на 2 части – список разовых мероприятий по ИБ и список периодических мероприятий. Раз есть 2 части, то есть и две основные цели.

Нам часто задают такой вопрос: «А вот мы бедная государственная организация, требований по ИБ много, денег на их выполнение нет, а на носу проверка, что нам делать?». Ну, если совсем все плохо – то хотя бы составить план мероприятий. Так можно показать проверяющим, что вы в курсе о том, какие шаги вам нужно предпринять, но по какой-то причине ещё не. Это о разовых мероприятиях.

Вторая часть – периодические мероприятия, это выполнение ряда требований по постоянному внутреннему контролю информационной безопасности. Например, часть 1 статьи 18.1 закона «О персональных данных»:

1. Оператор обязан принимать меры… К таким мерам могут, в частности, относиться:

4) осуществление внутреннего контроля и (или) аудита соответствия обработки персональных данных настоящему Федеральному закону и принятым в соответствии с ним нормативным правовым актам, требованиям к защите персональных данных, политике оператора в отношении обработки персональных данных, локальным актам оператора;

08-14 Журналы…

Журналы 08-10 это журналы учета носителей информации. По ФСТЭКу есть три вида таких носителей:

- жесткие диски в стационарных компьютерах, серверах, моноблоках и т. д.;

- носители информации в различных портативных устройствах (ноутбуки, нетбуки, планшеты, фотоаппараты и т. д.);

- съемные машинные носители (флешки, съемные HDD, карты памяти).

Мы очень хотели не плодить разные журналы и сделать один универсальный для учета всех возможных носителей информации. Но у разных типов носителей есть разные параметры. Например, у портативных устройств необходимо отмечать возможность использования устройства за пределами контролируемой зоны. В итоге общий журнал получался перегруженным, и мы решили все-таки сделать три разных. Тем более, часто бывает, что в информационной системе используется только стационарные устройства, поэтому необходимость в журналах 09 и 10 отпадает сама собой.

Остальные журналы появились скорее не из прямых требований, а по косвенным причинам. У нас есть план периодических мероприятий и проверяющие хотят видеть отметки о каждом проведенном мероприятии. Так появились и остальные журналы.

И последнее, что хотелось бы сказать о журналах. Мы посчитали важным добавить в каждый журнал инструкцию по его заполнению. Буквально по каждому столбцу описать, что туда вписывать, иногда даже с примерами. Это на самом деле избавило нас от огромного количества одинаковых вопросов по заполнению.

Только ГИС

01 Приказ необходимости защиты информации

Нас часто спрашивают, зачем вообще нужен такой приказ. Дело в том, что 17-м приказом ФСТЭК первым мероприятием по формированию требований к защите информации установлено некое «принятие решения о необходимости защиты информации, содержащейся в информационной системе». А как мы помним, исполнение таких требований нужно подтверждать документально, вот и появился такой приказ, которым мы «принимаем решение».

Обратите внимание, что для государственных и для муниципальных информационных систем шаблоны разные.

02-03 Приказ о классификации и акт классификации

Классификация государственной информационной системы очень важный этап формирования требований к системе защиты информации. От того какой мы класс установим, будет зависеть и количество требований, которые нам нужно выполнить.

Приказом мы назначаем комиссию по классификации, а актом эта комиссия фиксирует параметры информационной системы и на основе исходных данных присваивает первый, второй или третий класс защищенности.

Единственное на что необходимо обратить внимание – если в ГИС обрабатываются, в том числе персональные данные, то для них тоже необходимо в этом же акте определить их уровень защищенности.

04 Приказ о вводе в действие

В соответствии с 17-м приказом ФСТЭК, государственная (или муниципальная) информационная система может быть введена в действие только на основании аттестата соответствия требованиям по безопасности информации.

ПДн

01 Положение о защите и обработке ПДн

Основной документ по защите персональных данных, где мы стараемся прописать максимум аспектов обработки ПДн, предусмотренных законодательством. Здесь мы прописываем, чьи данные, какие данные и с какими целями мы обрабатываем. Права и обязанности субъектов ПДн, права и обязанности оператора ПДн и так далее. В целом наполнение этого документа во многом основано на многочисленных пожеланиях проверяющих, а не на каких-то конкретных требованиях законодательства.

02 Правила рассмотрения запросов

Глава 3 закона «О персональных данных» полностью посвящена правам субъекта персональных данных. Субъект ПДн имеет право писать различные запросы оператору ПДн, например, уточнить какие его данные и с какой целью обрабатываются, попросить прекратить обработку его персональных данных и т. д. Законом так же обозначены максимальные сроки, в которые оператор ПДн должен уложиться с ответом.

Соответственно, неплохо было бы иметь под рукой внутренний документ, регламентирующий правила и сроки рассмотрения таких запросов, а также имеющий в своем составе шаблоны ответов субъектам (как положительных, так и отрицательных). Это сильно упростит жизнь ответственному за организацию обработки персональных данных.

03 Приказ об утверждении перечня лиц

Нам необходимо определить, кто и к каким персональным данным имеет доступ. Если по доступу в информационные системы у нас уже разработан такой же документ в составе политики ИБ, то дублировать одно и то же здесь не требуется. Но нужно обратить внимание на то, что здесь помимо лиц, допущенных к автоматизированной обработке ПДн в автоматизированных системах необходимо указывать и тех, кто допущен к неавтоматизированной обработке ПДн (например, к бумажным папкам с личными делами сотрудников). Здесь так же, как и в политике ИБ регуляторы хотят видеть именно пофамильные списки.

04 Политика в отношении обработки персональных данных

Не путать с политикой ИБ! Тут можно резонно спросить: «А зачем нам еще одна политика?».

Часть 2 статьи 18.1 Федерального закона «О персональных данных»:

Оператор обязан опубликовать или иным образом обеспечить неограниченный доступ к документу, определяющему его политику в отношении обработки персональных данных, к сведениям о реализуемых требованиях к защите персональных данных. Оператор, осуществляющий сбор персональных данных с использованием информационно-телекоммуникационных сетей, обязан опубликовать в соответствующей информационно-телекоммуникационной сети документ, определяющий его политику в отношении обработки персональных данных, и сведения о реализуемых требованиях к защите персональных данных, а также обеспечить возможность доступа к указанному документу с использованием средств соответствующей информационно-телекоммуникационной сети.

Итак, это документ, который должен быть разработан и должен быть опубликован для всех желающих. Но мы не хотим особо много рассказывать о принимаемых мерах по защите персональных данных, поэтому для выполнения требований законодательства создаем отдельный документ, где максимально абстрактно описываем все, что только можно абстрактно описать.

05-06 Приказ об определении уровня защищенности персональных данных и соответствующий акт

Здесь все то же самое, что и с классификацией ГИС. Важно: если речи идет о ГИС с персональными данными, то эти два документа не нужны, так как определение уровня защищенности ПДн уже входит в акт классификации ГИС. На самом порядке определения уровня защищенности ПДн останавливаться не будем, на эту тему уже и так много написано.

07 Правила обработки ПДн без использования средств автоматизации

Так почему-то исторически сложилось, что в вопросах защиты персональных данных много внимания уделяется этому относительно информационных систем и часто операторы забывают, что есть еще требования и по защите ПДн, обрабатываемых без использования средств автоматизации.

Такой обработке ПДн посвящено целое постановление Правительства РФ. Рассматриваемый внутренний документ как раз призван выполнить требования этого постановления. Тут главное — внимательно смотреть какие положения относятся к реальной ситуации, а какие – нет. Например, если нет проходной, на которой вахтер записывает проходящих на территорию в журнал, то соответствующие положения, касающиеся таких журналов нужно убрать.

Здесь есть еще один важный момент, который нужно прояснить. Многих могут ввести в ступор следующие положения рассматриваемого здесь постановления Правительства:

1. Обработка персональных данных, содержащихся в информационной системе персональных данных либо извлеченных из такой системы (далее — персональные данные), считается осуществленной без использования средств автоматизации (неавтоматизированной), если такие действия с персональными данными, как использование, уточнение, распространение, уничтожение персональных данных в отношении каждого из субъектов персональных данных, осуществляются при непосредственном участии человека.

2. Обработка персональных данных не может быть признана осуществляемой с использованием средств автоматизации только на том основании, что персональные данные содержатся в информационной системе персональных данных либо были извлечены из нее.

Может сложиться впечатление, что во многих случаях обработка ПДн в том числе в информационных системах должна считаться неавтоматизированной. Но эту странность пофиксили введением в закон «О персональных данных» следующего определения:

4) автоматизированная обработка персональных данных — обработка персональных данных с помощью средств вычислительной техники;

Постановление Правительство не может противоречить Федеральному закону. В итоге, неавтоматизированная обработка ПДн – все, что вне информационных систем (в основном – бумажные носители).

08 Приказ о комиссии по уничтожению ПДн и форма акта уничтожения

Документ по большей части относится к неавтоматизированной обработке, то есть, например, к уничтожению личных дел сотрудников, срок хранения которых истек. Эти документы лучше утвердить, даже если вы еще ничего не уничтожали, т. к. проверяющие часто требуют их наличия.

09 Приказ об утверждении мест хранения ПДн

Еще один документ по неавтоматизированной обработке. Здесь нужно определить места хранения тех же личных дел сотрудников в бумажном виде и ответственного за это место хранения. Местом хранения может быть шкаф, сейф, стеллаж и т. д.

10 Форма согласия субъекта на обработку его ПДн

Для случаев, когда с субъектов ПДн необходимо получать согласие в письменной форме. Здесь при изменении шаблона главное помнить, что содержание письменного согласия на обработку ПДн строго регламентировано частью 4 статьи 9 Федерального закона «О персональных данных».

11 Положение о видеонаблюдении

Документ, который требуют проверяющие, если видят в помещениях видеокамеры. Какими-то явными положениями законодательства не регламентировано. Документ простой, определяем цели видеонаблюдения и прочие очевидные вещи. Единственное, что мы сюда важное вставили — это комментарий представителей Роскомнадзора о том, что видеоизображение не является биометрическими ПДн, а то у всех проверяющих разное мнение на этот счет.

12 Форма соглашения о неразглашении персональных данных

Подписывают наши сотрудники, допущенные к обработке ПДн (как к автоматизированной, так и неавтоматизированной).

13 Журнал учета обращений граждан

Работает в связке с правилами рассмотрения запросов субъектов ПДн. Все поступающие запросы регистрируем – здесь. Проверяющие требуют наличие журнала, даже если не было ни одного запроса.

СКЗИ

Здесь представлены документы, учитывающие требования ФСБ по обращению с криптосредствами. Соответственно, они не нужны, если криптография не применяется. Поскольку многие требования довольно старые и достаточно жесткие (один из руководящих документов аж от 2001 года), мы постарались как-то сбалансировать внутренние документы, чтобы и вам и нам, как говорится. Но проверяющие от ФСБ у нас ребята самые непредсказуемые, поэтому эти документы у нас часто дополняются и изменяются.

Заключение

Надеемся, что этот

небольшой

гайд по внутренней документации по информационной безопасности будет полезен. Возможно, написано несколько сумбурно, так как тема действительно обширная, а растягивать тему на несколько частей не хотелось. Если мы что-то упустили и есть вопросы по теме, ответим на них в комментариях. И, конечно же, главное не забывать, что задекларированное и описанное в документах нужно по факту выполнять, тогда и документы не будут бесполезным мусором «для галочки».

security awareness

security awareness

установлением правил доступа к персональным данным, обрабатываемым в информационной системе персональных данных, а также обеспечением регистрации и учета всех действий, совершаемых с персональными данными в информационной системе персональных данных; (разработка системы допуска к данным, можно сделать на основе ролей в системе, так же само программное обеспечение должно уметь вести логи кто когда и к каким данным обращался)

установлением правил доступа к персональным данным, обрабатываемым в информационной системе персональных данных, а также обеспечением регистрации и учета всех действий, совершаемых с персональными данными в информационной системе персональных данных; (разработка системы допуска к данным, можно сделать на основе ролей в системе, так же само программное обеспечение должно уметь вести логи кто когда и к каким данным обращался)