Встречал несколько вакансий по ИБ , но там требуется знание DLP SearchInform… мануалов в сети по ней нет. На оф. сайте тоже внятного ничего не говорят. Пробную версию предоставляют только организациям и простому смертному нет возможности не то, что ее пощупать, даже документации нет почитать.

-

Вопрос заданболее трёх лет назад

-

946 просмотров

Павел, добрый день! Меня зовут Татьяна, я PR-директор компании SearchInform. Напишите мне на почту t.novikovaⒶsearchinform.ru, я постараюсь вам помочь с необходимыми материалами.

Пригласить эксперта

сходить на сайт вендора, если там нет — обратиться к вендору. пробовали?

-

Показать ещё

Загружается…

19 мая 2023, в 00:55

3000 руб./за проект

18 мая 2023, в 23:42

1800 руб./за проект

18 мая 2023, в 22:57

500 руб./за проект

Минуточку внимания

SearchInform warrants that during 1 calendar year from the date of purchasing, your purchased software SIEM SearchInform (hereinafter – Product) shall perform in conformity with the functional and technical parameters specified in the License Agreement and software documentation provided you adhere to it. Performance with insignificant deviations from what is specified in documentation is not considered a defect.

During this term, warranty service of the Product is provided free of charge in the volume equivalent to the one specified below in relation to technical support.

The warranty obligations shall not be valid, if the Product is not used in conformity to the rules and requirements stipulated in the License Agreement and software documentation, including unauthorized modification of the Product.

TECHNICAL SUPPORT PROVISION TERMS

Upon expiry of 1 year, technical support is provided on a paid basis by means of conclusion service contract.

With respect to users, the Product technical support implies the following:

- Right to use new Product versions.

- Technical assistance for the Product.

The Product users can avail of the software technical support Deployment and Technical Support departments.

If your company has been assigned such an engineer, you can contact him or her directly or you can contact one of the departments depending on the question you have:

Addressed issues

- Consultation on operation of client applications of the Product.

- Consultation on issues of captured data analysis.

- Consultation on issues of configuring security policies.

- Providing information on new versions.

- Consultation on new versions operation.

- Tasks assigning and work planning with engineer of technical support department in case of problems with the Product.

- Expert’s visit providing an issue can not be solved remotely.

Addressed issues

- Product installation assistance.

- Consultation on configuring and operating control consoles of the Product.

- Providing new versions by sending download links by e-mail.

- Updates assistance.

- Assistance in case of problems in the Product work.

- Expert’s visit providing an issue can not be solved remotely.

Please note!

When contacting SearchInform specialists, please, provide your first and last name, as well as the name of the specialist assigned to your company. If you have no specialist assigned to you yet, please, indicate in the message the following:

- Your organization name.

- Contact details.

Technical support queries are processed as they arrive and according to the severity of the problem:

- Urgent problems (the system is down, faults that lead to system inoperability or significant decrease of performance) – 1 working day from the day the query was received;

- Problems related to use of Product – 2 working days from the day of the query receipt;

- Errors detected in the process of Product operation – within 5 working days from the date of the application receipt. The period of error elimination may be extended upon mutual agreement of the Parties considering the complexity of the problem.

Technical support is provided on business days from 9 a.m. till 6 p.m. (GMT+3).

1. Введение

2. Контроль переписки сотрудников в социальных сетях и мессенджерах

3. Перехват информации, отображаемой на мониторах пользователей

4. Контроль утечки информации через съемные носители

5. Обнаружение передачи файлов, защищенных паролем

6. Контроль рабочего времени и эффективности сотрудников

7. Мониторинг деятельности сотрудников в режиме реального времени

8. Контроль связей сотрудников внутри компании и с внешним миром

9. Работа с графическими файлами

10. Выводы

Введение

В первой части обзора DLP-системы «Контур информационной безопасности SearchInform» мы подробно рассказали об архитектуре решения, системных требованиях и функциональных возможностях продукта. Сегодня мы продолжим разговор о продукте и покажем на примерах, как работает данная система. К сожалению, ввиду того, что продукт «Контур информационной безопасности SearchInform» обладает широким функционалом, нет возможности в рамках одного обзора подробно разобрать и показать все его возможности и сценарии использования. Поэтому мы выбрали только наиболее интересные кейсы, которые могут иметь место в повседневной жизни компаний.

Контроль переписки сотрудников в социальных сетях и мессенджерах

Аудитория социальных сетей растет стремительными темпами. Кроме персонального применения, социальные сети также стали эффективным способом коммуникаций в бизнесе. С помощью них можно вести деловую переписку с коллегами, партнерами и клиентами, делиться маркетинговыми материалами, совершать видеозвонки и многое другое. Тем не менее бесконтрольное использование социальных сетей в корпоративной среде может обернуться негативными последствиями для компаний. Рассмотрим один из таких случаев и покажем, как можно контролировать данный канал утечки с помощью DLP-системы «Контур информационной безопасности SearchInform».

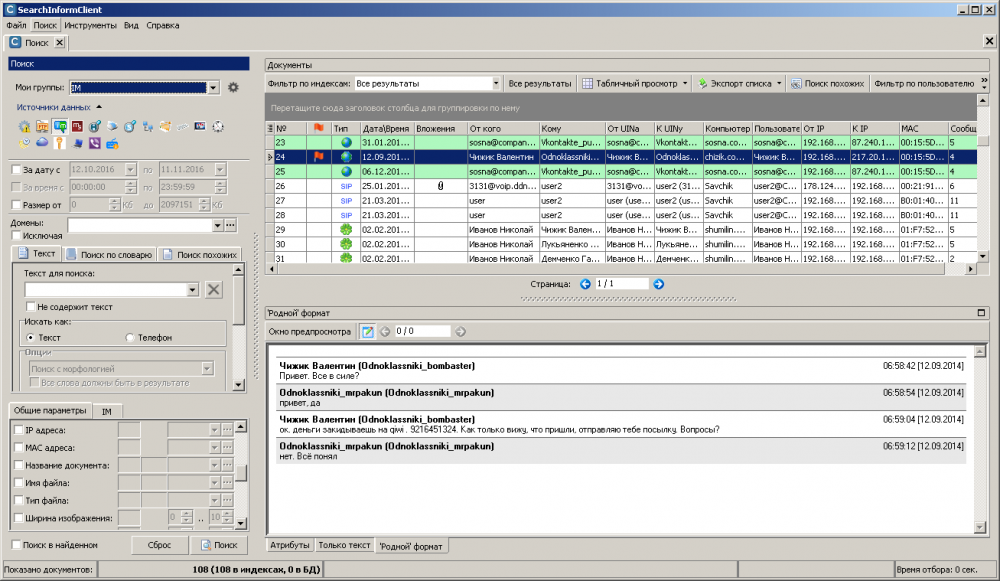

Сотрудник коммерческого отдела общался через социальную сеть «ВКонтакте» c поставщиком компании. Через некоторое время поставщик начал выставлять завышенные требования на основании данных, которые он не мог получить из открытых источников. Это привело к конфликту, компании грозили убытки. Специалисты службы информационной безопасности компании установили, что сотрудник в ходе общения в социальной сети передавал поставщику избыточную информацию.

Рисунок 1. Контроль переписки сотрудников в социальных сетях в «Контуре информационной безопасности SearchInform»

Переписка контролировалась DLP-системой «Контур информационной безопасности SearchInform» (модуль IMSniffer). Сотрудник понял, что отпираться нет смысла и чистосердечно признал вину. Руководство позволило ему уволиться по собственному желанию.

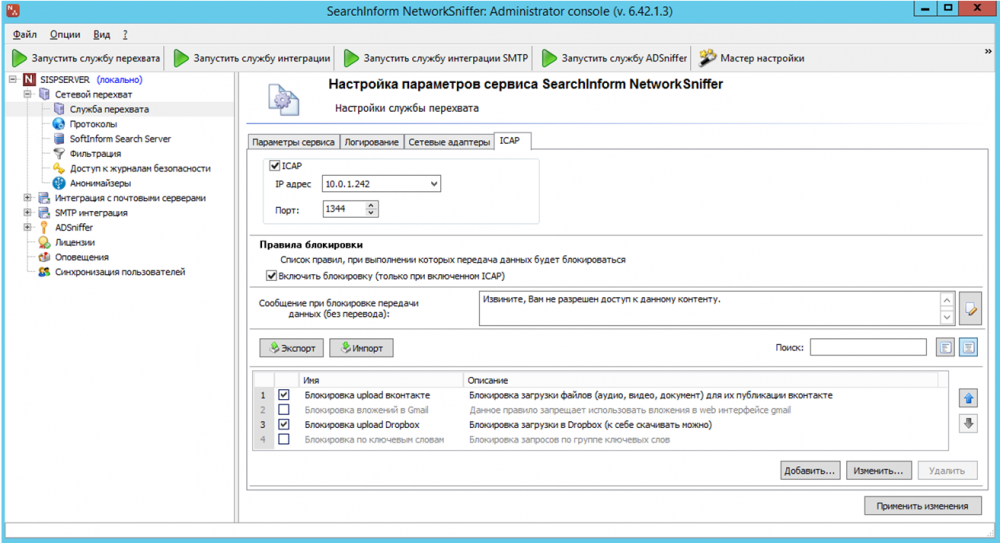

Чтобы застраховаться от подобных случаев, в DLP-системе «Контур информационной безопасности SearchInform» можно произвести блокировку социальных сетей. Например, таким образом, чтобы пользователь мог только читать новостную ленту, но не мог ничего отправить.

Рисунок 2. Настройка параметров блокировки для социальных сетей и мессенджеров в «КИБ SearchInform»

Как мы уже говорили в первой части обзора, модуль IMSniffer позволяет осуществлять перехват большого количества протоколов — ICQ, MMP (Mail.ru Агент), XMPP, MSN, Lync, Viber, HTTPIM (Facebook, «Одноклассники», «ВКонтакте» и др.).

Кроме того, в IMSniffer есть такие опции, как:

- ограничение по перехватываемым узлам, IP, портам, отправителю, размеру;

- добавление списков сервисов-анонимайзеров;

- перехват любого из перечисленных протоколов с использованием HTTP-туннелирования;

Перехват информации, отображаемой на мониторах пользователей

Мониторинг деятельности сотрудников с помощью просмотра экрана позволяет сделать выводы, насколько рационально они используют свое рабочее время и не нарушают ли принятые в организации политики. Для этих целей в составе DLP-системы «Контур информационной безопасности SearchInform» есть модуль MonitorSniffer, который предназначен для перехвата информации, отображаемой на мониторах пользователей. MonitorSniffer позволяет создавать скриншоты экрана и осуществлять видеозапись действий пользователя, а также дает возможность администратору информационной безопасности подключаться к монитору пользователя в режиме реального времени. Решение поставляется совместно с программным модулем KeyLogger, который позволяет перехватывать данные, вводимые пользователем с клавиатуры.

Рассмотрим кейс, который продемонстрирует, как данный способ контроля помогает предотвратить инциденты. Для примера возьмем ситуацию поиска сотрудником компании новой работы.

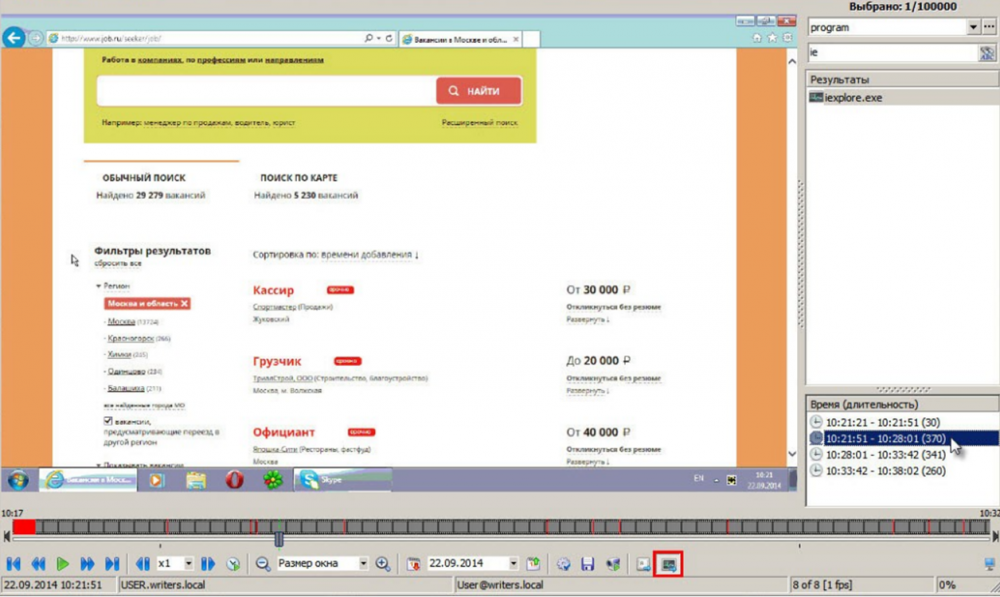

Современные сайты по поиску работы, такие как HeadHunter, SuperJob.ru, Job.ru, Rabota.ru и другие, позволяют вести активный мониторинг работодателей, составлять и отправлять резюме непосредственно с сайта, не прибегая к почтовым сервисам и другим каналам общения. Поэтому подтвердить или опровергнуть подозрения, что сотрудник собирается уволиться, можно только с помощью видеозаписи с выборочным поиском по активности.

Юрист одного из предприятий был очень ценным специалистом. Условия и оплата труда соответствовали занимаемой должности. Тем не менее служба безопасности выявила повышенную активность сотрудника на сайтах по трудоустройству. А с помощью модуля MailSniffer было перехвачено письмо, в котором юрист обсуждал способы сохранения доступа к данным на текущем месте работы. Служба информационной безопасности компании решила проверить с помощью видеозаписи рабочего стола, чем именно занят сотрудник на сайте по поиску работы.

Рисунок 3. Просмотр видеозаписи происходящего на рабочем столе у сотрудника в «Контуре информационной безопасности SearchInform»

Подозрения, что специалист решил уволиться и активно мониторит рынок труда, подтвердились. Служба информационной безопасности сообщила о ситуации руководителю предприятия. Так как юрист был ценным специалистом, с ним обсудили условия, при которых он остался бы на прежнем месте работы. Таким образом, компания сохранила сотрудника.

Контроль утечки информации через съемные носители

Тема контроля утечек информации через съемные носители — не новая. Выявив факт несанкционированного переноса данных на флешку и проведя глубокий анализ инцидента с помощью инструментов «Контур информационной безопасности SearchInform», можно выяснить много полезной информации. Следующий кейс посвящен этой теме.

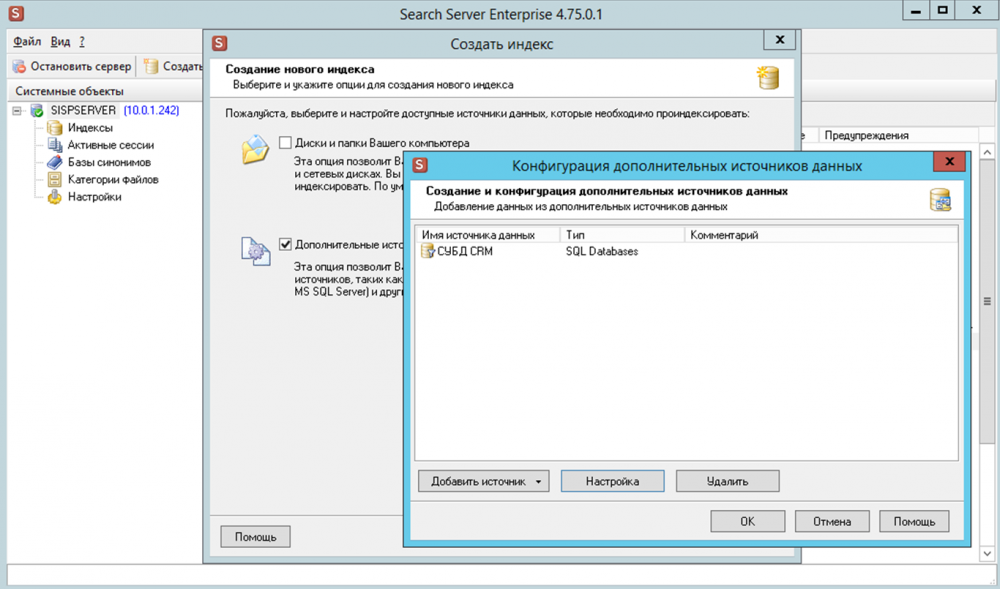

В компании было выявлено аномальное количество файлов, скопированных на внешние носители. Специалисты службы информационной безопасности провели детализацию отчета по пользователям и выявили сотрудницу, которая копировала основную часть из общего количества файлов. Анализ показал, что копировалась строго конфиденциальная, касающаяся коммерческой тайны информация: база клиентов, условия сделок, договоры. Специалисты службы информационной безопасности провели дополнительный анализ переписки сотрудницы в Skype и в личной почте (при этом исключили переписку с сотрудниками компании по корпоративной почте для уменьшения количества результатов) и одновременно запустили политику для проверки этих же каналов общения по словарю на тематику «хочу уволиться/собираюсь уходить». Оказалось, что сотрудница действительно собралась уволиться. Также в результате расследования выяснилось, что она копировала файлы, чтобы использовать их потом на новой работе.

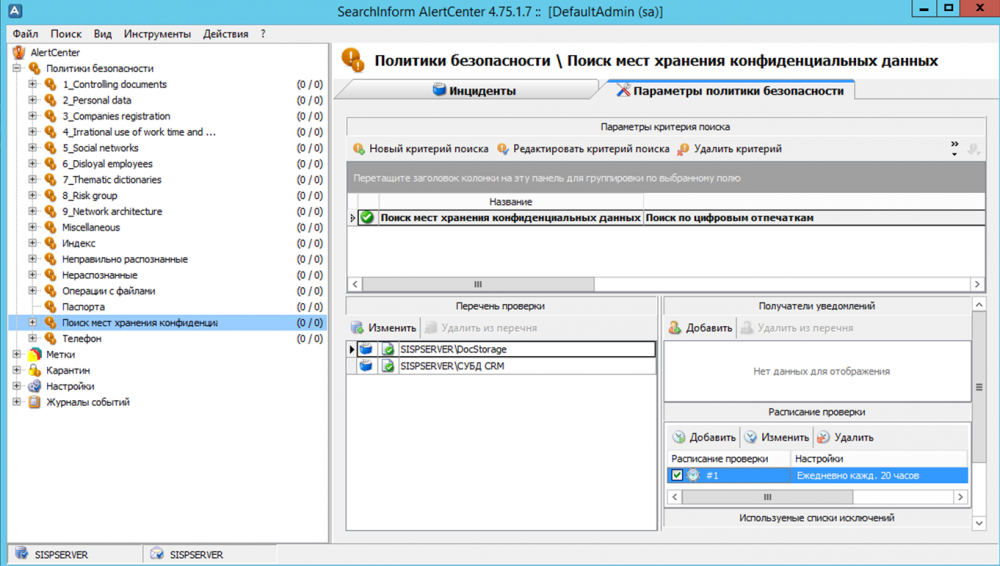

Чтобы избежать подобных ситуаций, рекомендуем создать ряд политик, способных не только детектировать пересылку конфиденциальных документов вовне, но и проверять правила хранения таких данных в корпоративных хранилищах или на локальных станциях, а также вести аудит обращений к данным.

Рисунок 4. Настройки индексирования СУБД в Search Server

Рисунок 5. Создание политики для СУБД в AlertCenter

Обнаружение передачи файлов, защищенных паролем

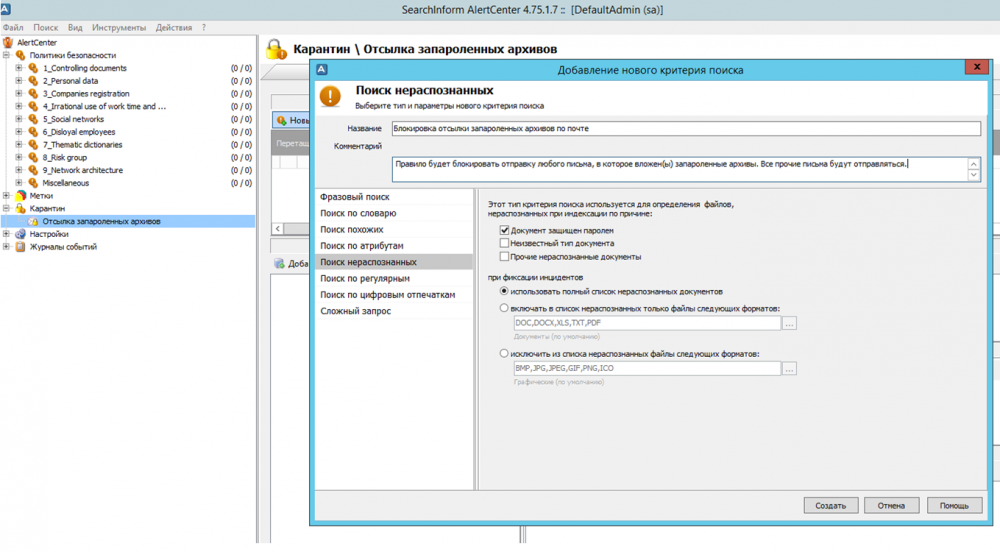

Как мы уже говорили в первой части обзора, недобросовестные сотрудники (инсайдеры) могут пытаться обмануть службу безопасности, чтобы получить в личное распоряжение ценную корпоративную информацию. Например, они могут изменять расширение передаваемого документа или записывать данные в архив, защищенный паролем.

«Контур информационной безопасности SearchInform» позволяет:

- распознавать текст в графических файлах и осуществлять поиск по ним;

- обнаруживать передачу защищенных паролем архивов по всем каналам возможной утечки информации;

- выявлять пересылку файлов с умышленно измененным типом документа.

Рассмотрим кейс, когда сотрудник пытался похитить информацию, отправив запароленный файл на свою личную почту.

С помощью политики «Запароленные документы» был выявлен файл, отправленный сотрудником на личную почту. Специалист по информационной безопасности через модуль KeyLogger (основная функция — перехват нажатых клавиш, а также перехват текста из буфера обмена) выяснил пароль сотрудника.

Специалисты по информационной безопасности открыли документ, применив полученный пароль, и обнаружили, что сотрудник компании отправлял на личную почту информацию о бюджетах. Таким образом, ИБ-специалисту удалось не только детектировать нарушение, но и получить доступ к скрытым сотрудником данным.

Подобных инцидентов можно избежать, если, например, запретить сотрудникам отправку по почте самостоятельно зашифрованных архивов. Рисунок ниже показывает, как настраивается блокировка отправки зашифрованных архивов в DLP-системе «КИБ SearchInform».

Рисунок 6. Настройка правил блокировки зашифрованных архивов в «Контуре информационной безопасности SearchInform»

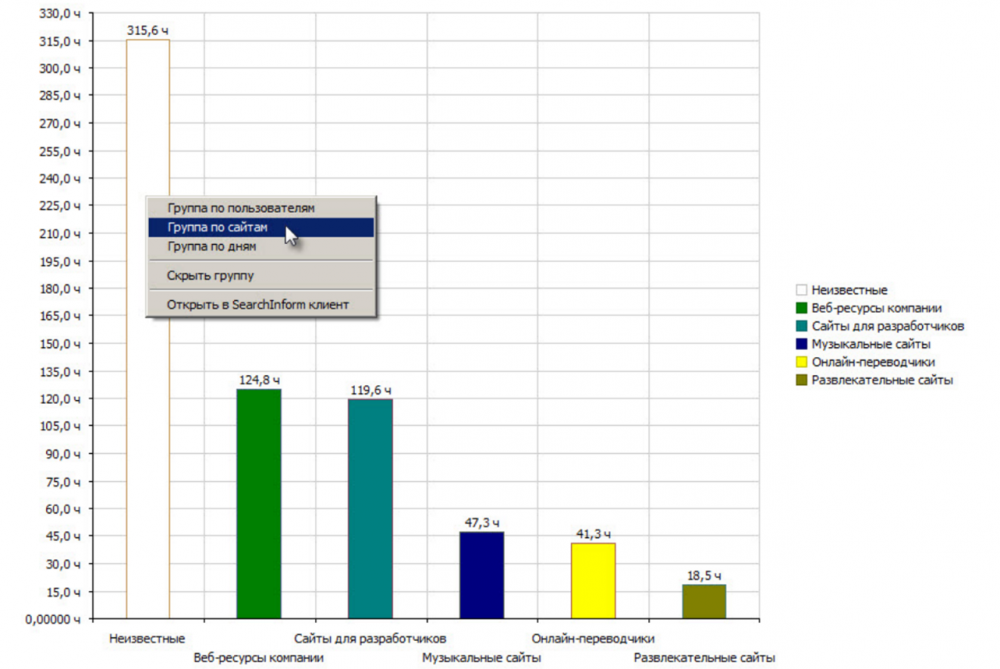

Контроль рабочего времени и эффективности сотрудников

Трудно представить руководителя компании, которого бы не интересовало, как сотрудники проводят рабочее время: какую долю времени они исполняют служебные обязанности; с какой целью и в каком объеме они пользуются сервисами в интернете; какую информацию передают по электронной почте и набирают в текстовом редакторе.

Контроль соблюдения сотрудниками трудового распорядка, их активности в течение рабочего времени, а также анализ их работы в запускаемых приложениях позволяют не только решить вопросы информационной безопасности и дисциплины, но и стимулируют сотрудников эффективно использовать рабочее время.

Конечно, ничего страшного, если сотрудник хочет сделать небольшую паузу и отвлечься, например, на просмотр ролика на YouTube. Но могут быть и менее безобидные случаи. Давайте рассмотрим пример, когда служба информационной безопасности с помощью DLP-системы «Контур информационной безопасности SearchInform» вычислила сотрудника, который на рабочем месте занимался подработкой.

Специалистами службы информационной безопасности при анализе инцидентов по политике использования некорпоративной почты обнаружили частую отправку писем одним из сотрудников с адреса почты с корпоративным доменом, который отличался от корпоративного домена организации. Специалисты настроили запрос для анализа всех писем, отправленных и полученных с этого адреса. Проанализировав текст переписки, специалисты выяснили, что сотрудник активно занимается сторонней коммерческой деятельностью в рабочее время. Более тщательный анализ активности сотрудников позволил выяснить, что в мошенническую схему вовлечено еще несколько сотрудников отдела — двое занимались мониторингом заявок на интернет-площадках, еще двое участвовали в составлении документации.

Рисунок 7. Отчет по группам сайтов в «Контуре информационной безопасности SearchInform»

Мониторинг активности сотрудников за рабочими компьютерами осуществляется модулем ProgramSniffer. В ReportCenter предусмотрена возможность формирования разнообразных отчетов (например, отчеты по группам программного обеспечения и сайтов), позволяющих составить представление о рациональности использования рабочего времени тем или иным пользователем, а также о соблюдении им политик безопасности организации. Это позволяет выявить, какие ресурсы используются чаще и дольше остальных и какими именно сотрудниками. Дополнительную информацию можно получить с помощью скриншотов или видеозаписи во время запуска тех или иных процессов.

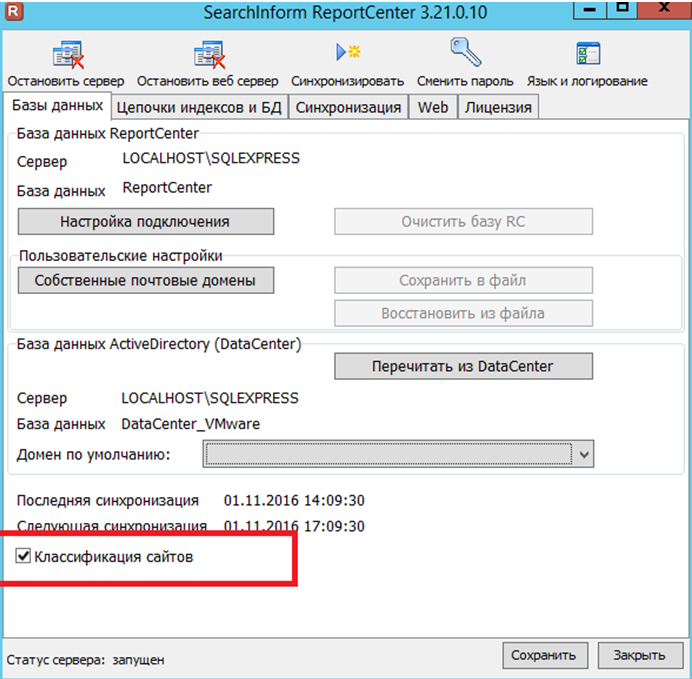

Стоит отметить, что основная проблема аудита пользовательского времени — «ручная» обработка результатов. Специалисту по безопасности приходится анализировать и распределять массу различных сайтов, ведь не всегда по названию можно определить его назначение. Для решения этой проблемы в системе «Контур информационной безопасности SearchInform» реализован «автокатегоризатор», который проверяет все сайты и относит их к одной из 80 тематических категорий.

Рисунок 8. Настройка «автокатегоризатора» сайтов в «КИБ SearchInform»

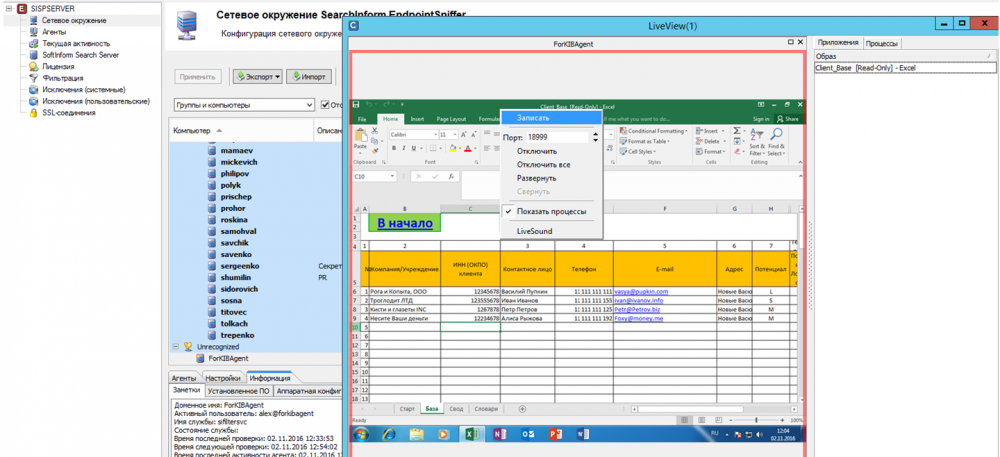

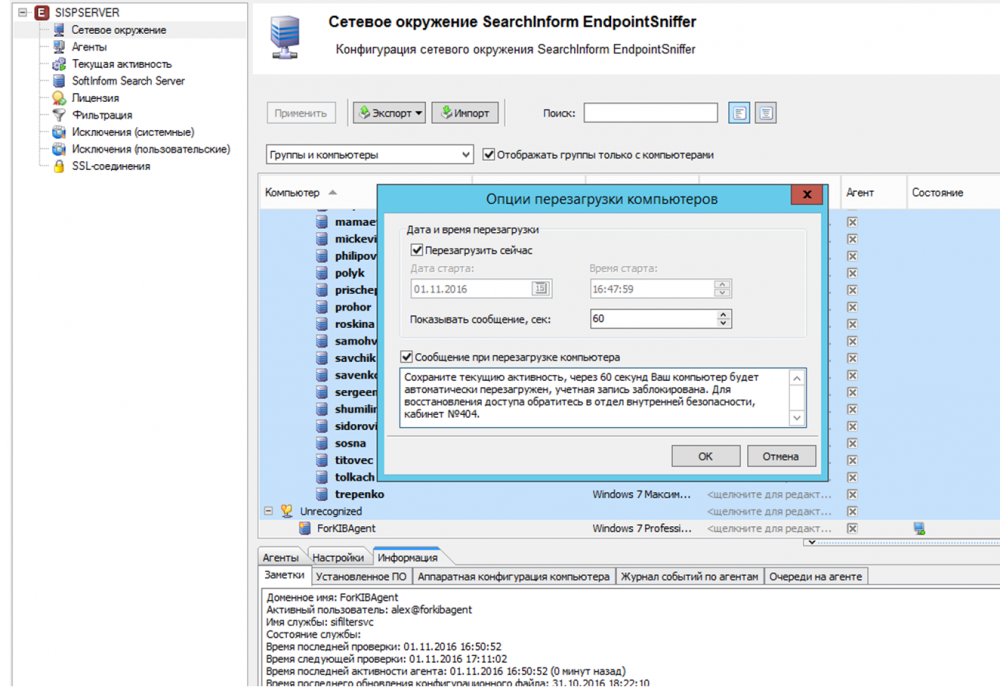

Мониторинг деятельности сотрудников в режиме реального времени

Если сотрудник проявляет подозрительную активность, необходимо установить более пристальный контроль за его действиями — вести видео- или аудиозаписи, проводить аудит файловых операций, онлайн-наблюдение и фиксацию нажатых клавиш. Эта информация может оказаться критичной при проведении расследования и сборе доказательств вины нарушителя. Приведем типовой пример такой ситуации.

В компании резко снизилось количество сделок. Действующие клиенты не продлевали договора, текущие сделки «буксовали» и срывались. Один из клиентов сообщил, что есть поставщик, который предлагает более выгодные условия. Необходимо было выяснить, откуда конкуренты узнают условия и цены, предлагаемые клиентам. Особый контроль был установлен за отделом продаж. Из «Отчета по связям пользователей» в ReportCenter за последний месяц выявили связь одного из руководителей с человеком из конкурирующей компании. Специалист по информационной безопасности из отчета перешел в переписку и увидел письмо: «Информацию передам в руки, там условия, цены, клиентская база». На следующий день ИБ-специалист непрерывно следил за руководителем через модуль MonitorSniffer, а также вел видеозапись происходящего на рабочем столе.

Рисунок 9. Наблюдение за компьютером сотрудника в режиме LiveView через консоль администратора «Контура информационной безопасности SearchInform»

Специалист увидел, что руководитель отдела продаж подключил съемный жесткий диск и пытался отправить на него всю клиентскую базу и важные наработки отдела. В этот момент специалист по информационной безопасности через консоль EndpointSniffer оперативно выключил компьютер руководителя и предотвратил копирование данных.

Рисунок 10. Удаленное выключение компьютера через консоль администратора «Контура информационной безопасности SearchInform»

Все собранные в ходе расследования материалы легли в основу доказательной базы при предъявлении претензий работодателя к инсайдеру, а также позволили собрать полный пакет необходимых документов для возбуждения уголовного дела.

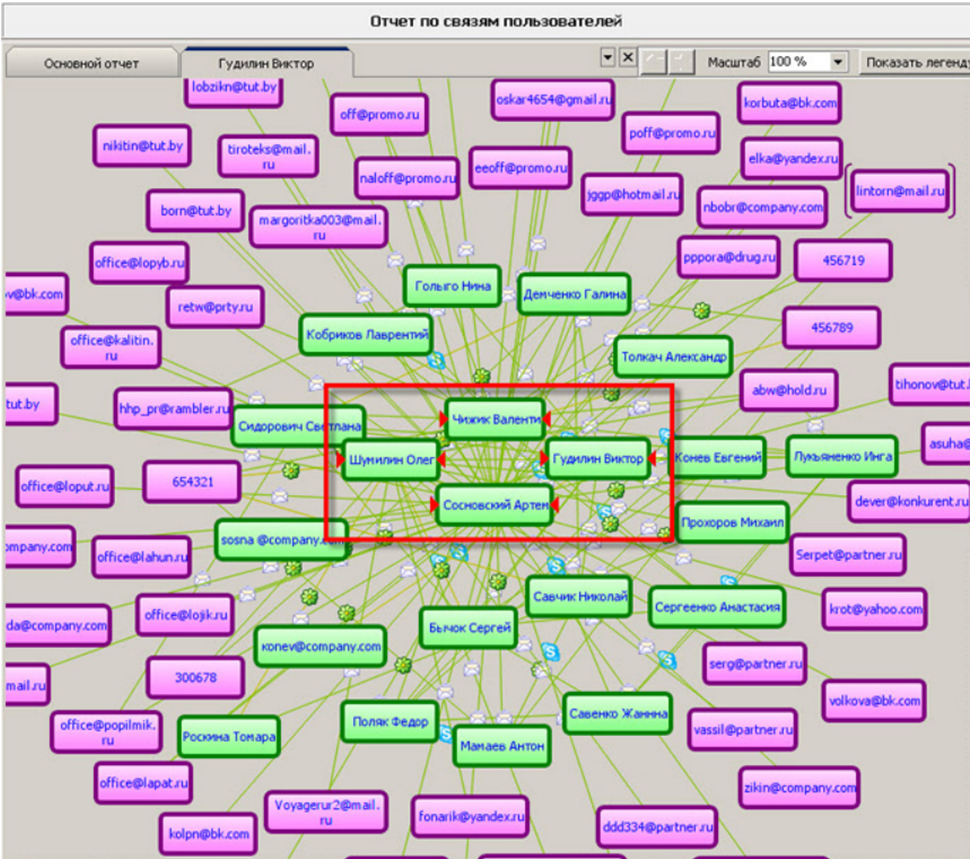

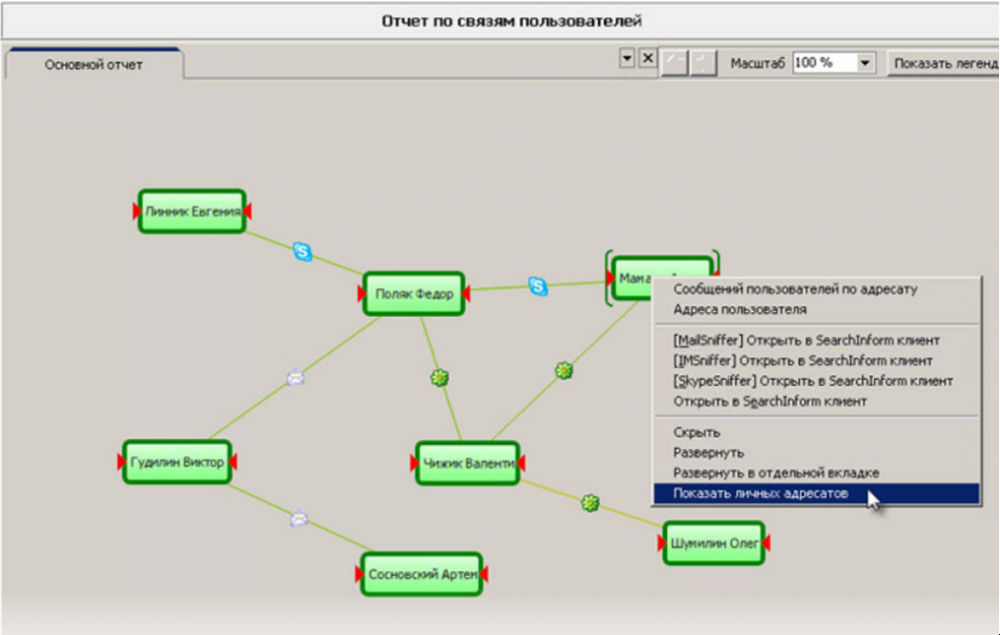

Контроль связей сотрудников внутри компании и с внешним миром

«Контур информационной безопасности SearchInform» позволяет акцентировать внимание не только на нарушениях политик безопасности, но и исследовать взаимоотношения в коллективе. ReportCenter строит взаимосвязи пользователей внутри организации и с внешним миром, помогает выявлять «личных адресатов», а также отдельно отображает коммуникации, в которых найдены нарушения политик информационной безопасности.

В модуле AlertCenter по встроенной универсальной политике «Группа риска/Наркотики» было выявлено совпадение в переписке одного из сотрудников в социальной сети «ВКонтакте». Специалисты службы информационной безопасности путем составления «Отчета по связям пользователей» в модуле ReportCenter через IMSniffer проанализировали связи сотрудника в социальных сетях и других каналах общения. В итоге удалось выявить активное общение с сотрудниками из разных офисов в других городах, хотя никакие рабочие задачи и обязанности их не связывали. Сопоставив время приема на работу всех связанных сотрудников, специалисты ИБ обнаружили, что больше половины из них были трудоустроены после «подозрительного» коллеги. Путем детального анализа переписки — полного просмотра всех сообщений в социальных сетях — они нашли завуалированное общение на тему наркотиков и возможных способах их доставки при помощи инфраструктуры компании.

Рисунок 11. «Отчет по связям пользователей» в модуле ReportCenter

Граф отношений, будучи наделен свойствами интерактивности, дает наглядное представление о связях внутри коллектива по всем основным каналам коммуникации, а также о круге общения того или иного пользователя. Выявить, с кем устанавливались контакты с данной учетной записи на компьютере на протяжении заданного периода времени, с помощью механизмов DLP-системы не составляет труда.

Рисунок 12. Визуализация связей в модуле ReportCenter, в которых выявлены нарушения политик безопасности

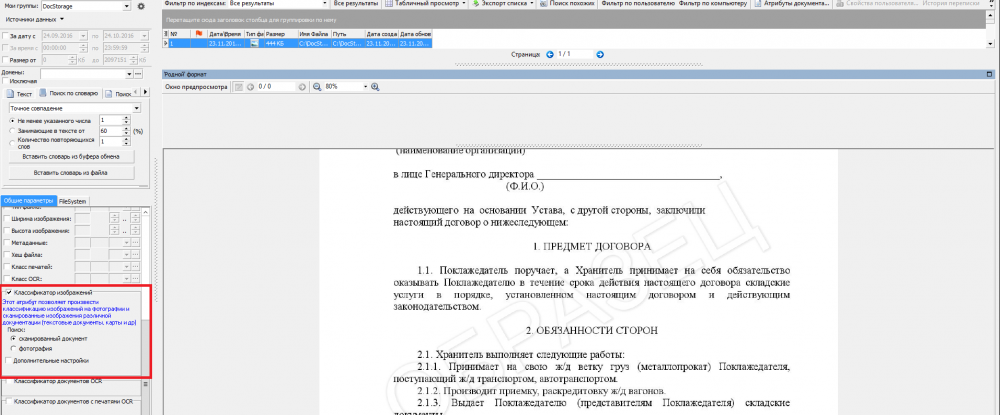

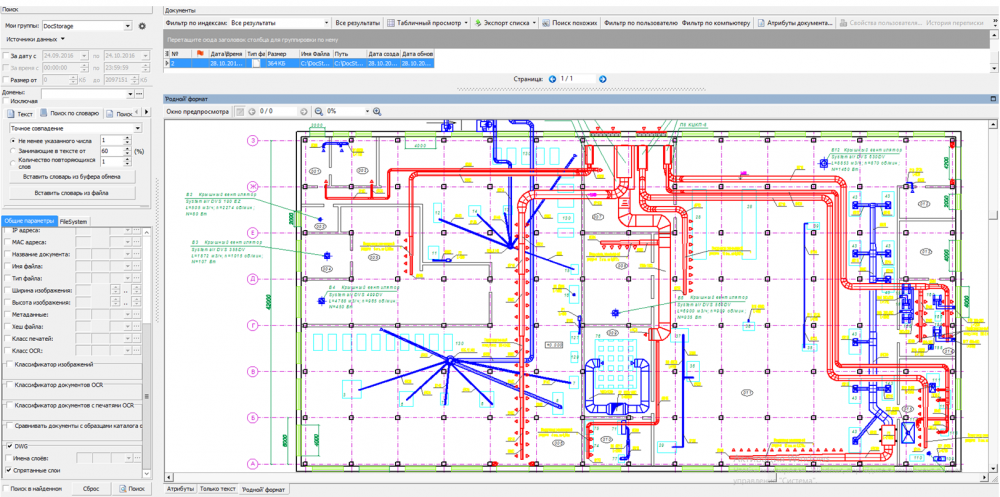

Работа с графическими файлами

Для работы с отсканированными документами DLP-системы используют технологию преобразования изображения в текст (OCR). Но что делать, если объектами контроля являются именно графические файлы, например чертежи, схемы и прочие изображения? Следующий пример посвящен именно этой теме.

Специалисты службы информационной безопасности с помощью модуля Cloud & SharePoint, который контролирует входящие и исходящие данные облачных сервисов, заметили, что сотрудник отдела продаж выгрузил отсканированные документы в общедоступное облачное хранилище. После анализа выгруженных файлов оказалось, что эта информация относится к коммерческой тайне, и если достанется конкурентам, то может принести существенный финансовый ущерб. Утечка была своевременно предотвращена, а сотрудники службы информационной безопасности провели дополнительный инструктаж по правилам информационной безопасности.

Стоит отметить, что важно разделять личные и корпоративные данные. Если они хранятся в текстовом формате, то разделение будет автоматическим, согласно заданным политикам. Однако если данные хранятся в виде изображений, далеко не всегда OCR сможет их корректно обрабатывать. Для более точного определения, какие данные являются критичными, в системе «Контур информационной безопасности SearchInform» реализован специальный алгоритм для анализа изображений. Система определяет ключевые документы, даже если в них нет текста или OCR сработала неверно. На рисунке ниже показан пример фильтрации изображения, визуально похожего на документы.

Рисунок 13. Фильтрация изображений, визуально похожих на документы, в «Контуре информационной безопасности SearchInform»

DLP-система «Контур информационной безопасности SearchInform» способна обнаружить и проанализировать такие графические файлы, как чертежи, схемы и другие изображения.

Рисунок 14. Обнаружение и анализ графических файлов в «Контуре информационной безопасности SearchInform»

Выводы

Мы познакомились с комплексным решением для защиты от утечек конфиденциальной информации и контроля информационных потоков в организациях — DLP-системой «Контур информационной безопасности SearchInform». В первой части обзора мы подробно рассказали об архитектуре решения, системных требованиях, функциональных возможностях продукта, во второй части мы показали сценарии работы продукта на примерах из реальной практики.

«Контур информационной безопасности SearchInform» представляет собой мощный набор инструментов для контроля каналов передачи данных, предотвращения утечек конфиденциальной информации и контроля эффективности пользователей. Применение системы существенно снижает риск утечки информации и возникновения инцидентов, вызванных внутренними пользователями. Помимо ключевой задачи, связанной с предотвращением утечек конфиденциальной информации, «Контур информационной безопасности SearchInform» решает ряд задач, связанных с контролем действий персонала.

Наличие сертификата по требованиям безопасности ФСТЭК России (4 уровень РД НДВ) дает возможность использовать «Контур информационной безопасности SearchInform» в комплексе защиты информационных систем, где применение сертифицированных продуктов обязательно.

Стоит отметить, что «КИБ SearchInform» занимает лидирующие позиции на российском рынке и пользуется хорошим спросом. Об этом мы уже подробно рассказывали в статье «Анализ рынка систем защиты от утечек конфиденциальных данных (DLP) в России 2013-2016».

Также к преимуществам DLP-системы «Контур информационной безопасности SearchInform» можно отнести его модульную архитектуру. Это позволяет клиентам внедрять только те модули, в которых есть потребность. В случае необходимости расширения функционала системы контроля клиент может просто докупить необходимые модули и лицензии и с легкостью их интегрировать в уже функционирующую инфраструктуру безопасности «КИБ SearchInform».

Рассмотренные во второй части обзора кейсы показали, что «КИБ SearchInform» «заточен» на решение конкретных практических задач. Предустановленные политики учитывают опыт крупных клиентов из различных отраслей и позволяют ИБ-специалистам учиться на чужих ошибках и повторять успехи коллег по отрасли.

К недостаткам можно отнести большое количество консолей управления, что может создать определенные неудобства администраторам при эксплуатации системы, а также отсутствие агентов для большинства операционных систем семейства Linux (есть агент лишь для российской ОС Astra Linux), macOS и мобильных операционных систем.

Достоинства:

- Российское решение для защиты от утечек конфиденциальной информации и контроля информационных потоков.

- Наличие сертификата соответствия ФСТЭК России.

- Гибкая система лицензирования продукта — позволяет приобрести только необходимые модули, что в итоге снижает общую стоимость решения.

- Простота внедрения и сохранение структуры локальной сети.

- Поддержка большого числа протоколов для перехвата и анализа данных.

- Широкие возможности интеграции со сторонними решениями и сервисами (AD, SIEM, прокси, почтовые сервера).

- Гибкая система построения отчетности, в том числе возможность создания графических отчетов.

- Возможность распознавания аудиозаписи в текст, а также текстовый поиск по аудио и видео.

- Развитый функционал контроля продуктивности/эффективности сотрудников.

Недостатки:

- Большое количество модулей (консолей) управления, что создает неудобства при управлении системой. Однако вендор заявляет, что в первом квартале 2017 года продукт будет состоять из двух консолей.

- Наличие агентов только под Windows и Astra Linux, отсутствие агентов для Linux, macOS и мобильных операционных систем.

Обзор DLP-системы «Контур информационной безопасности SearchInform». Часть 1 — Основные функции системы

Смоленский

колледж телекоммуникаций

(филиал)

федерального государственного

бюджетного

образовательного учреждения высшего образования

«Санкт-Петербургский

государственный университет телекоммуникаций

им. проф. М.А.

Бонч-Бруевича»

Технологическая карта №6

по Учебной практике 03.01 в составе ПМ.03 Обеспечение информационной безопасности многоканальных телекоммуникационных

систем и сетей электросвязи

наименование работы: Установка и

первоочередная настройка программного комплекса SearchInform

по специальности:11.02.09

работа рассчитана на 6 часов

составлена преподавателем: Скряго О.С.

Смоленск, 2017

1.Цель работы: освоить

основные приемы использования программного комплекса SearchInform.

2.Информационные

ресурсы:

2.1

Девянин, П.Н. Модели

безопасности компьютерных систем. Управление доступами информационными

потоками: учеб. пособие/ П.Н.Девянин.- М.: Горячая линия-Телеком, 2012.- 320 с.

ISBN 978-5-9912-0147-6

2.2

Мельников, В.П.

Информационная безопасность: учебное пособие для СПО/ В.П. Мельников — М.:

Академия, 2013-336 с.: ил.- ISBN 978-5-7695-9954-5

3.Вопросы домашней

подготовки:

3.1

Для чего необходим перехват всех документов, покидающих периметр организации,

независимо от каналов, по которым это делается?

3.2

Требуется ли системный администратор в штате службы информационной безопасности

и почему?

3.3

По каким схемам можно включить контур информационной безопасности в сеть

предприятия?

4.Основное оборудование:

4.1. ПЭВМ;

4.2. ПО:

4.2.1. Microsoft

Windows 7;

4.2.2. Microsoft

Office 2007 Plus;

4.2.3 Microsoft Windows Server 2003;

4.2.4 Комплекс SearchInform.

5.Задание:

Вам необходимо:

— установить собственный пароль на учетную запись администратора

операционной системы Windows Server согласно пункту 6.3.2;

— с использованием встроенных средств защиты SearchInform

изменить пароли доступа к консолям основных серверов согласно пункту 6.3.3;

— ограничить права доступа пользователей к индексам Search Server

согласно пункту 6.3.4;

— настроить управление пользователями системных служб SearchInform согласно пункту 6.3.5;

— настроить параметры функционирования SearchInform AlertCenter

согласно пункту 6.3.6;

— настроить системные службы SearchInform DataCenter : agent согласно пункту 6.3.7;

— настроить параметры функционирования SearchInform

EndpointSniffer согласно пункту6.3.8.

— установить новый пароль на консоль SearchInform AlertCenter.

— установить новый пароль на остальные консоли и клиенты SearchInform.

— убедиться, что после перезагрузки виртуального компьютера служба SearchInform EndpointSniffer запускается

в автоматическом режиме.

— остановить сервер AlertCenter.

6. Порядок выполнения работы:

Повторить требования по соблюдению техники

безопасности.

Включение ПК должно

производиться в следующей последовательности:

·

Включить принтер (если он

нужен);

·

Включить монитор;

·

включить системный блок.

Перед выключением компьютера

завершите все работающие программы и подождите 1-2 сек. (это необходимо, если

на вашем ПК предусмотрено кэширование дисков). Далее необходимо:

• выключить

системный блок;

• выключить принтер

(если он был включен);

• выключить

монитор.

6.1

. Ознакомиться

с пунктами лабораторной работы;

6.2

. Оформите свой отчет согласно седьмому пункту данной лабораторной

работы;

6.3.

Выполните задания 5 согласно следующим пунктам:

6.3.1 Подготовительные

работы:

– Установить программный комплекс VMware Player.

Рекомендуется установить VMware-player-6.0.7, предназначенный для бесплатного

использования в личных целях. Плеер доступен для скачивания по ссылке http://www.vmware.com/ru/products/player.

Установка предполагает использование на основном компьютере операционных систем

семейства Windows.

– В указанную преподавателем папку скопировать образ

компьютера с операционной системой Windows Server и установленной системой SearchInform (папка

VMwareSI).

– Запустить VMware Player, окно которого показано на

рис. 1.

Рис. 1 Окно VMware Player

– Используя VMware Player, в соответствии с рис. 2-4

запустить виртуальный компьютер. В дальнейшем вся работа выполняется только на

виртуальном компьютере, окно которого показано на рис. 5.

Примечание: на выданном преподавателем образе

компьютера использованы пароли – 1111, 13, Admin.

Рис. 2 Открытие файла образа

Рис. 3 Выбор файла образа

Рис. 4 Запуск виртуального компьютерна

Рис. 5 Окно виртуального компьютера

— Рекомендуется установить на виртуальном компьютере

разрешение экрана 1152х864.

6.3.2 Установить

собственный пароль на учетную запись администратора операционной системы Windows Server.

Для этого:

— В соответствии с рис. 6-8 следует запустить оснастку

управления компьютером.

Рис. 6 Запуск панели управления

Рис. 7 Запуск оснастки администрирования

Рис. 8 Запуск оснастки управления компьютером

— В соответствии с рис. 9-11 входим в режим изменения

парольных данных администратора системы

Рис. 9 Переход к режиму изменения параметров локальных

пользователей

Рис. 10 Окно редактирования параметров локальных

пользователей

Рис. 11 Вход в режим редактирования параметров

администратора системы

— В соответствии с рис. 12-17 устанавливаем пароль для

учетной записи пользователя «Администратор». (Для учебных целей рекомендуется

устанавливать простые пароли – 1111, 1234 и т. д).

Рис. 12 Вход в режим редактирования парольных данных

Рис. 13 Первый этап изменения парольных данных

Рис. 14 Окно ввода парольных данных

Рис. 15 Ввод собственных парольных данных

Рис. 16 Индикация установки пароля

— В соответствии с рис. 17-19 изменяем свойства

учетной записи администратора.

Рис. 17 Переход к редактированию параметров парольных

данных

Рис. 18 Вызов меню изменения свойств учетной записи

Рис. 19 Изменение параметров учетной записи

— Выйти из режима редактирования параметров виртуального

компьютера.

— В соответствии с рис. 20-24 перегрузить виртуальный

компьютер.

Рис. 20 Первый этап перезагрузки

Рис. 21 Второй этап перезагрузки

Рис. 22 Третий этап перезагрузки

Рис. 23 Четвертый этап перезагрузки

— Особенность перезагрузки виртуального компьютера заключается в том,

что нажатие комбинации клавиш Ctrl—Alt—Delete сначала обрабатывается операционной системой

основного компьютера, а уже потом виртуального. Поэтому после нажатия Ctrl—Alt—Delete

сначала необходимо закрыть появившееся окно на основном компьютере, а после

этого в соответствии с рис. 24, войти в систему используя новые учетные данные.

Рис. 24 Вход в виртуальную систему с использованием

собственных учетных данных

6.3.3 С использованием встроенных средств защиты SearchInform

изменить пароли доступа к консолям

основных серверов. (По умолчанию пароль Admin) Для этого:

— Открыть расположенную на рабочем столе папку «Консоли».

— С помощью соответствующего ярлыка запустить консоль

Search Server (рис. 20).

Рис. 25 Запуск консоли Search Server

— В

соответствии с рис. 26-28 войти в консоль Search Serverа

Рис. 26 Окно запроса пароля консоли Search Server

Рис. 27 Ввод стандартного пароля Admin в

консоль Search Server

Рис. 28 Окно консоли Search Server

— В соответствии с рис. 29-30 задать новый пароль консоли

Search Server. В примере, показанном на рис. 30 использован пароль 123456. При

этом была выбрана необязательная опция «Показывать пароль». Также отметим, что

в поле «Пароль» (рис. 30) вводится старый пароль Admin.

Рис. 29 Использование меню изменения пароля консоли

Search Server

Рис. 30 Ввод парольных данных консоли Search Server

— Закрыть консоль Search Server.

— С помощью соответствующего ярлыка, размещенного в

папке «Консоли» запустить консоль SearchInform DataCenter.

— В

соответствии с рис. 31-32 войти в консоль SearchInform DataCenter

Рис. 31 Окно запроса пароля консоли SearchInform

DataCenter

Рис. 32 Ввод стандартного пароля Admin в

консоль SearchInform DataCenter

— В соответствии с рис. 33-36

задать новый пароль консоли SearchInform DataCenter. В примере, показанном на

рис. 35 использован пароль 123456. При этом была выбрана необязательная опция

«Показывать пароль».

Рис. 33 Остановка SearchInform

DataCenter

Рис. 34 Использование кнопки изменения пароля

SearchInform DataCenter

Рис. 35 Ввод парольных данных консоли DataCenter

Рис. 36

Запуск SearchInform DataCenter

— Закрыть консоль DataCenter.

— С помощью соответствующего ярлыка, размещенного в

папке «Консоли» запустить консоль SearchInform EndpointSniffer.

— По

аналогии с рис. 31—32 войти в консоль SearchInform EndpointSniffer.

— В соответствии с рис. 37, 35

задать новый пароль консоли EndpointSniffer.

Рис. 37 Использование меню изменения пароля консоли EndpointSniffer

— Закрыть консоль EndpointSniffer.

— С помощью соответствующего ярлыка, размещенного в

папке «Консоли» запустить SearchInform NetworkSniffer.

— По аналогии с рис. 31—32 войти

в NetworkSniffer.

— В соответствии с рис. 38, 35

задать новый пароль NetworkSniffer.

Рис. 38 Использование меню изменения пароля консоли NetworkSniffer

— Закрыть консоль NetworkSniffer.

— С помощью соответствующего ярлыка, размещенного в

папке «Консоли» запустить SearchInform ReportCenter Console.

— По

аналогии с рис. 31—32 войти в SearchInform ReportCenter Console.

— В соответствии с рис. 39, 35

задать новый пароль SearchInform ReportCenter Console.

Рис. 39 Использование кнопки изменения пароля консоли

ReportCenter

— Закрыть консоль ReportCenter.

— Открыть, находящуюся на рабочем столе папку

«Клиенты» (рис. 40) и с помощью ярлыка «SearchInform AlertCenter

Client» запустить соответствующую службу. Окно службы показано на рис. 41.

Рис. 40 Окно папки «Клиенты»

Рис. 41 Окно службы AlertCenter Client

— В соответствии с рис. 42-46 установить пароль на

использование службы «SearchInform AlertCenter Client».

Рис. 42 Использование меню администрирования службы

AlertCenter Client

Рис. 43 Окно администрирования AlertCenter Client

Рис. 44 Выбор опции авторизации AlertCenter Client

Рис. 45 Установка пароля AlertCenter Client

Рис. 46 Окно подтверждения установки пароля

AlertCenter Client

— Закрыть окно службы AlertCenter Client.

6.3.4 Ограничить права доступа пользователей к

индексам Search Server. Для этого:

— С помощью соответствующего ярлыка, размещенного в

папке «Консоли» запустить консоль Search Server. При необходимости ввести

пароль.

— В соответствии с рис. 47 запустить сервер.

Рис. 47 Запуск сервера Search Server

— В соответствии с рис. 48 выбрать индекс и нажать

кнопку «Свойства».

Рис. 48 Переход в редактирование свойств индекса

— В соответствии с рис. 49-56 установить возможность

доступа к данному индексу только пользователям операционной системы, которые

относятся к группе «Администраторы».

Рис. 49 Окно свойств индекса

Рис. 50 Переход в редактирование прав доступа к индексу

Рис. 51 Переход в редактирование списка пользователей

индекса

Рис. 52 Первый этап поиска пользователей

Рис. 53 Второй этап поиска пользователей

Рис. 54 Выбор группы «Администраторы»

Рис. 55 Подтверждение выбора группы «Администраторы»

Рис. 56 Индикация возможности доступа к индексу группе

«Администраторы»

— Закрыть

консоль Search Server.

6.3.5 Управление

пользователями системных служб SearchInform.

— Установить, что служба AlertCenter

работает от имени пользователя, «Администратор». Для этого:

— Открыть окно панели управления ОС Windows Server

(команды Пуск→Настройка→Панель управления);

— В соответствии с рис. 57 запустить оснастку Администрирование.

Рис. 57 Выбор оснастки Администрирование

— В новом окне, показанном на рис. 58 запустить компонент Службы.

Рис. 58 Выбор

компонента Службы

— В соответствии с рис. 59 вызвать контекстное меню службы SearchInform AlertCenter server.

Рис. 59 Вызов контекстного меню службы SearchInform

AlertCenter server

— В контекстном меню выбрать команду Свойства.

— В окне,

показанном на рис. 60 перейти на вкладку Вход в систему (рис

.61).

Рис. 60 Окно свойств службы вкладка Общие

Рис. 61 Окно свойств службы вкладка Вход в систему

—

Следовать инструкциям, показанным на рис. 62-70.

Рис. 62 Первый этап выбора пользователя

«Администратор»

Рис. 63 Второй этап выбора пользователя

«Администратор»

Рис. 64 Третий этап выбора пользователя

«Администратор»

Рис. 65 Четвертый этап выбора пользователя

«Администратор»

Рис. 66 Пятый этап выбора пользователя «Администратор»

Рис. 67 Подтверждение выбора пользователя

«Администратор»

Необходимо

ввести пароль

Администратора

Рис. 68 Ввод парольных данных пользователя

«Администратор»

Рис. 69 Окончание ввода парольных данных пользователя

«Администратор»

Рис. 70 Подтверждение входа в систему службы SearchInform AlertCenter server от имени пользователя «Администратор»

— Закрыть окна Службы и Администрирование.

— При необходимости (уточнить у преподавателя), по аналогии с SearchInform

AlertCenter установить, что службы SearchInform

DataCenter: agent, DataCenter: server, DeviceSniffer Server, SearchInform

NetworkSniffer, SearchInform NetworkSniffer Mail servers integration,

SearchInform Regular Expressions server, SearchInform ReportCenter:

synchronization service, SoftInform Search Server, SQL Server (MSSQLSERVER),

SQL Server VSS Writer также работают от имени пользователя «Администратор».

— Если предыдущий пункт не выполнялся (службы

не работают в режиме «Администратор»), то установить, что служба SearchInform AlertCenter server работает

с системной учетной записью (рис. 71).

Рис. 71 Установка входа в систему службы SearchInform AlertCenter server с

системной учетной записью

6.3.6. Настройка

параметров функционирования SearchInform AlertCenter.

— Запустить консоль «SearchInform AlertCenter Console». При необходимости ввести пароль (пароль по

умолчанию Admin).)

— В соответствии с рис. 72, 73 проверить соединение с базой данных.

Рис. 72 Проверка соединения с

базой данных

Рис. 73 Индикация успешного

соединения с базой данных

— В соответствии с рис. 74—76

просмотреть параметры соединения с системой управления базами данных.

— Проверить соединения с базами данных, перечисленными

в списке рис. 74. Для этого следует из списка выбрать базу

данных и нажать кнопку «Проверить подключение».

Рис. 74 Вход в режим настройки

соединения с базой данных

Рис. 75 Окно настройки

соединения с базой данных

Рис. 76 Выбор базы данных для

соединения

— Выбрав базу данных alertcenter_3 и нажав

кнопку «ОК» (рис. 76), выйти с режима настроек подключения.

— В соответствии с рис. 77, 78

установить уровень логирования сервера AlertCenter.

Рис. 77 Вход в настройку

режима логирования

Рис. 78 Выбор уровня

логирования

— В соответствии с рис. 79, 80

запустить сервер и закрыть консоль AlertCenter.

Рис. 79 Запуск сервера AlertCenter

Рис. 80 Индикация запуска

сервера AlertCenter

6.3.7 Настройка системной службы SearchInform

DataCenter : agent. Для

этого:

— Войдя в режим настроек операционной системы,

запустить оснастку Службы и в соответствии с рис. 81-84

установить автоматический запуск службы SearchInform DataCenter : agent при загрузке операционной системы.

Рис. 81 Первый этап установки автоматического запуска SearchInform DataCenter : agent

Рис. 82 Второй этап установки автоматического запуска SearchInform DataCenter : agent

Рис. 83 Третий этап установки автоматического запуска SearchInform DataCenter : agent

Рис. 84 Четвертый этап установки автоматического

запуска

SearchInform DataCenter : agent

— В соответствии с рис. 85-86 принудительно запустить

службу SearchInform DataCenter : agent

и выйти из режима

управления Службами операционной системы.

Рис. 85 Первый этап принудительного запуска службы SearchInform DataCenter : agent

Рис. 86 Второй этап принудительного запуска службы SearchInform DataCenter : agent

6.3.8 Настройка параметров функционирования SearchInform EndpointSniffer. Для этого:

— Открыть консоль SearchInform DataCenter.

— В соответствии с рис. 88-89 убедиться, что SearchInform EndpointSniffer не функционирует. Отметим, что в зависимости

от предварительных настроек, детализация параметров DataCenter может осуществляться не на вкладке «Управление»

(рис.79), а на вкладке «Настройки».

Рис. 87 Консоль DataCenter

Рис. 88 Детализация параметров консоли DataCenter

— Закрыть консоль SearchInform DataCenter.

— Войти в режим управления Службами

операционной системы и в соответствии с рис. 89-91 установить автоматический

запуск службы SearchInform EndpointSniffer при загрузке операционной системы.

Рис. 89 Первый этап установки автоматического

запуска SearchInform EndpointSniffer

Рис. 90 Второй этап установки автоматического

запуска SearchInform EndpointSniffer

Рис. 91 Третий этап установки автоматического

запуска SearchInform EndpointSniffer

— В соответствии с рис. 92-93 принудительно запустить

службу SearchInform EndpointSniffer и выйти из режима управления Службами

операционной системы.

Рис. 92 Первый этап принудительного запуска

службы SearchInform EndpointSniffer

Рис. 93 Второй этап принудительного запуска

службы SearchInform EndpointSniffer

— Закрыть консоль управления службами операционной

системы.

— Завершить работу с виртуальным компьютером.

6.4 Сделайте вывод о

проделанной работе.

7. Содержание отчета:

7.1. Название, цель работы, задание данной

лабораторной работы.

7.2. Условие и описание хода выполнения

работы.

7.3. Перечень контрольных вопросов.

7.4. Вывод о проделанной работе.

8. Контрольные вопросы:

8.1 Какая

из схем подключения наиболее оптимальна при наличии технической возможности?

8.2 Перечислите

основные аппаратные требования для штатного функционирования операционной

системы Windows Server 2003?

8.3 Как

установить пароль для пользователя «Администратор» Windows Server?

8.4 Как

изменить параметры учетной записи в Windows Server?

8.5 Как

установить пароль на консоль Search Server?

8.6 Как

установить пароль на консоль DataCenter?

8.7 Как

установить пароль на консоль EndpointSniffer?

8.8 Как

установить пароль на консоль NetworkSniffer?

8.9 Как

установить пароль на консоль ReportCenter?

8.10

Как установить пароль на службу

AlertCenter?

8.11

Что такое индекс?

8.12

Как разграничить права доступа к индексам?

Составлено преподавателем _______________ Скряго

О.С.

9.

Приложение

Информация сегодня является одним из критически важных

факторов успеха деятельности любой организации. Средняя стоимость одной утечки информации

в мире составляет около 5,3 млн. долларов.

Как «утекает» информация? Существует множество каналов

передачи данных: электронная почта, социальные сети (Facebook, Одноклассники,

ВКонтакте и др.), форумы, блоги, службы мгновенного обмена сообщениями (ICQ,

MSN, Google Hangouts

Mail.ru Агент, Windows Live, X—Lite и пр.), внешние носители информации,

мобильные устройства, принтеры, FTP-серверы, и, что сейчас особенно актуально,

Skype.

Если данные каналы передачи информации в вашей

организации не контролируются, либо контролируется всего 1-2 канала,

информация, критичная для Вашего бизнеса, может быть свободно передана

конкурентам. Современная система информационной безопасности должна позволять

сотруднику использовать все каналы для передачи информации, а специалистам по

информационной безопасности –перехватывать и анализировать информационные

потоки, идущие по этим каналам. При этом реализация комплексной политики

информационной безопасности невозможна

при наличии хотя бы одного неконтролируемого службой безопасности

каналапотенциальных утечек.

«Контур информационной безопасности Серчинформ»–признанный лидер на

рынках информационной безопасности России и стран СНГ. Продукт используется во

многих крупных организациях, работающих в самых разных отраслях –от банковского

дела до машиностроения, и позволяет эффективно защищать бизнес от убытков,

связанных с утечками информации. Программное решение позволяет эффективно

контролировать информационные потоки предприятия на всех уровнях: от компьютера

отдельного пользователя до серверов локальной сети. Контролируются также все

данные, уходящие в Интернет. Контур имеет модульную структуру, то есть заказчик

может по своему выбору установить только часть компонентов. Все компоненты

можно причислить к

двум большим группам: суть работы первой платформы – SearchInform

NetworkSniffer –в зеркалировании трафика, вторая же – SearchInform

EndpointSniffer – задействует агентов, установленных на рабочих станциях

пользователей. SearchInform NetworkSniffer – платформа для перехвата данных на

уровне зеркалируемого трафика. Таким образом, NetworkSniffer обрабатывает

трафик, не влияя на работу корпоративной сети. Перехватываются данные,

пересылаемые пользователями по популярным

сетевым протоколам и

каналам (SMTP, POP3, HTTP(S),IMAP, MAPI, NNTP, ICQ, XMPP, MMP, MSN, SIP, YAHOO, FTP) на уровне локальной сети.

Дополнительно к этому, в состав NetworkSniffer входит:

-модуль интеграции с почтовыми серверами, позволяющий извлекать

сообщения напрямую из корпоративного почтового сервера;

— модуль SMTP-интеграции, позволяющий получать пересылаемые контейнеры

отчетов журнала.

Платформа включает в себя следующие продукты:

— SearchInform MailSniffer;

— SearchInform IMSniffer;

— SearchInform HTTPSniffer;

— SearchInform FTPSniffer;

— SearchInform CloudSniffer.

На заре своего развития DLP-решения умели предотвращать утечки информации – иного от них не требовалось. Сегодня от таких систем ждут гораздо большего. В их задачи кроме борьбы с инсайдерством входит выявление мошенничества, контроль рабочего распорядка, управление лояльностью и даже защита материальных активов компании – например, компьютерного оборудования.

«СёрчИнформ КИБ» – пример DLP-системы нового поколения, которая нарастила нетипичный функционал и при этом по-прежнему эффективна против утечек данных. Разберем, как она устроена и что умеет.

1. Архитектура и компоненты

1.1 Контроль каналов передачи информации

Под контролем КИБ находятся сетевой трафик и пользовательские устройства. За перемещением данных по сети следит платформа NetworkController. Компьютеры пользователей и активность последних мониторят агенты – приложения, объединенные платформой EndpointController.

Схема работы КИБ

Агенты и сетевые шлюзы собирают воедино данные, которые находят модули контроля каналов передачи информации. Всего таких контроллеров 12:

- MailController – перехватывает всю электронную почту (SMTP, POP3, IMAP, MAPI, NNTP, S/MIME), включая входящую через веб-браузер, когда фактически не происходит перемещения информации по протоколам (Gmail, Mail.ru, Яндекс.Почта).

- IMController – перехватывает чаты, историю сообщений, звонки и списки контактов в социальных сетях (VK, Facebook и т.д.) и мессенджерах (Skype, WhatsApp, Telegram и т.д.), включая популярные бизнес-платформы (Lync, Bitrix, Slack, Mattermost, Rocket.Chat, Zoom и т.д.), а также входящие и исходящие сообщения с популярных сайтов на платформе Mamba (mamba.ru, meebo.com и т.д.). Список контролируемых мессенджеров постоянно пополняется.

- FTPController – перехватывает документы, переданные и полученные по протоколу FTP через обычное или зашифрованное соединение (SSL).

- HTTPController – перехватывает сообщения (Post/Get запросы), передаваемые на интернет-форумы, блоги, чаты, службы веб-почты или при помощи браузерных IM-клиентов. Продолжает контроль даже при использовании сервисов-анонимайзеров.

- CloudController – контролирует файлы, принятые и отправленные в облачные хранилища и файлообменные сервисы: Google Docs, Office 365, Evernote, iCloud Drive, Dropbox, Яндекс.Диск, Amazon S3, DropMeFiles, CMIS и др. Проверяет данные, уже хранящиеся в облаке. Перехватывает файлы, отправленные и полученные через TeamViewer, RealVNC, RAdmin, LiteManager. Контролирует документы, которые хранятся или передаются в SharePoint.

- DeviceController – перехватывает информацию, переданную на USB-накопители, внешние диски, CD/DVD, через RDP-сессии и камеры. Обнаруживает подключенные к ПК смартфоны (Android, Apple, BlackBerry, Windows Phone), анализирует их содержимое при подключении в режиме накопителя. Разграничивает доступ устройств к ПК, блокирует запись данных, в том числе по контексту.

- PrintController – инспектирует содержимое отправленных на печать документов: копирует текстовые файлы, сохраняет сканы в виде графического «отпечатка» и распознанного текста. Обнаруживает документы, заверенные печатью, позволяет контролировать распечатку бланков строгой отчетности.

- ProgramController – собирает данные об активности пользователей за ПК и о времени, проведенном в приложениях, программах и на сайтах. Автоматически определяет, работает сотрудник или открыл программу «для вида». Сортирует веб-ресурсы по группам: знакомства, музыка, магазины, новости и др.

- MonitorController – ведет фото- и видеорегистрацию происходящего на мониторах пользователей. Собирает данные об открытых окнах и процессах, активных в момент съемки. Регистрирует изображения с веб-камеры для идентификации нарушителя.

- MicrophoneController – с помощью любого обнаруженного микрофона записывает переговоры сотрудников, работающих за ПК в офисе или вне его.

- Keylogger – фиксирует клавиатурный ввод и данные, копируемые в буфер обмена.

- Индексация рабочих станций – обнаруживает конфиденциальные документы, которые хранятся с нарушением политик безопасности в папках общего доступа (Shares), на жестких дисках ПК (Local System), платформе SharePoint, в облачных хранилищах и локальных системах NAS.

1.2 Индексация и интерпретация собранных данных

Собранные данные анализирует собственный поисковый движок на сервере КИБ – SearchServer. Это позволяет проводить многосторонний анализ практически любых объемов данных в режиме реального времени. Система индексирует данные в движении, передающиеся по контролируемым каналам, а также документы «в покое» — файлы на рабочих станциях пользователей или сетевых устройствах. В том числе любую текстовую информацию из источников, которые имеют API или возможность подключения через ODBC. Поддерживается анализ изображений (OCR) и распознавание речи с автоматическим преобразованием аудио в текст.

C результатами мониторинга и аналитики ИБ-специалист может работать в двух консолях. Уведомления обо всех зарегистрированных системой инцидентах и статистика по ним демонстрируются в консоли AlertCenter. Для детального анализа инцидента используется «Консоль аналитика» – Analytic Console.

2. Ключевые функции

2.1 Обнаружение инцидентов

КИБ обнаруживает признаки нарушений (передачу конфиденциальной информации, подозрительные обсуждения, действия пользователей) благодаря разным видам поиска. Они позволяют в режиме реального времени анализировать информацию, опираясь на характеристики и содержимое текстовых файлов, изображений и голосовых сообщений, или на данные о действиях пользователя за ПК.

Система позволяет проводить поиск:

- По атрибутам – дате, времени, IP, формату файла, пользователю и прочим метаданным.

- По словам и их синонимам – с учетом морфологии и сленговых выражений.

- По тематическим словарям. Помимо готовых профессиональных и отраслевых словарей пользователи могут составлять свои собственные с помощью встроенного редактора.

- По фразам и последовательности символов. Поиск текстов, в которых точно есть искомый фрагмент, или точно его нет.

- По регулярным выражениям. Оптимален для обнаружения персональных, платежных данных, номеров телефонов и прочей информации, записываемой по единому шаблону.

- По «похожим» документам. Ищет документы, похожие на оригинал не только «технически», но и по смыслу. Процент сходства можно установить вручную.

- По цифровым отпечаткам, или хэш-суммам. Универсальный способ категоризации любой информации – текстов, картинок, аудио и даже исполняемых файлов. Степень соответствия при поиске также можно задавать вручную.

- По статистическим запросам. Легкий способ обнаружить аномалии в типичном поведении сотрудника: отправку большого количества писем, сообщений, сохранение тяжелых файлов на внешних носителях и так далее.

- По базам данных. Позволяет искать по перехвату, который не содержит текст – снимкам с веб-камеры или экрана, данным о запущенных процессах и подключенных устройствах, об операциях с файлами, нажатиях на служебные клавиши и других действиях пользователя за ПК.

Все виды поиска можно комбинировать, объединяя их с помощью логических операторов «И», «ИЛИ», «НЕ».

Искать информацию в перехвате можно автоматически и вручную. Рассмотрим оба способа.

Автоматический режим реализован в политиках безопасности – алгоритмах, которые самостоятельно отбирают потенциально опасные события в действиях пользователей. Для удобства в «СёрчИнформ КИБ» заранее настроены более 250 готовых политик, это позволяет использовать весь аналитический потенциал системы с первого запуска. Среди дефолтных политик есть универсальные и отраслевые. Все они созданы с учетом опыта предотвращения реальных инцидентов в различных компаниях. Любую готовую политику можно изменить, либо в пару кликов создать новую – с учетом специфики работы конкретной организации.

Пример работы политики безопасности

Ручной поиск позволяет грамотно оценить все детали инцидента и убедиться, что проблему искоренили полностью – найдены все причастные, обнаружены все «дыры» в защите. При правильном юридическом оформлении, доказательства из расследований в КИБ можно использовать в суде.

Благодаря тому, что DLP-система хранит весь перехват с момента установки, при ручных расследованиях доступна ретроспектива действий нарушителя. Можно отследить все его переписки, поисковые запросы, действия с документами, в программах и на сайтах. Доступен архивный перехват по всем контролируемым каналам, в том числе снимки и видео с экранов пользователей и веб-камеры.

Ручной поиск имеет широкий спектр инструментов для сортировки:

- По пользователю;

- По дате и времени;

- По каналу связи;

- По размеру файла и другим атрибутам;

- По содержимому документов и переписок.

В результате ИБ-специалист получает полный перечень событий, подпадающих под заданные критерии: допустим, переписки менеджера Иванова в Telegram за последний месяц, где фигурировали номера телефонов, отправленные выбранным адресатам.

Пример расследования с помощью ручного поиска в «СёрчИнформ КИБ»

Кликнув на соответствующую строчку в выдаче, специалист службы безопасности получает возможность просмотреть перехваченную информацию, включая вложения. Доступно несколько вариантов просмотра:

- Только текст – содержание переписки, расшифровка аудиозаписи или распознанный текст с изображения с подсвеченными искомыми данными.

- Родной формат – перехваченное сообщение в формате отправки, с сохранением всего визуального оформления.

- Атрибуты – метаинформация о перехваченном сообщении.

2.2 Формирование отчетов

«СёрчИнформ КИБ» анализирует результаты мониторинга и собирает эту аналитику в удобные отчеты. Они помогают в разборе инцидентов и подходят для текущего контроля за обстановкой в компании. ИБ-специалистам доступны более 30 базовых отчетов и шаблоны для формирования своих собственных. Среди них, например:

- Отчеты о связях пользователей внутри компании и вовне. Показывают каналы и интенсивность общения. Отмечают лица, причастные к инцидентам.

Отчет по связям пользователей

- Контентные маршруты. Визуализируют все перемещения файлов, интересующих службу ИБ. Позволяют оперативно установить источник документа, его распространителей и способ передачи данных внутри компании и за ее пределы.

- Отчеты об активности пользователей. Используются для контроля за трудовой дисциплиной, показывают характер и интенсивность действий сотрудников за ПК.

- Отчеты по программам и устройствам. Оберегают от использования нелицензионного и постороннего ПО, а также от кражи «железа» (видеокарт, памяти и любых других комплектующих) с корпоративных устройств. Собирают все данные о съемных носителях, которые когда-либо подключались к корпоративным ПК – вплоть до имени владельца.

Отчет по подключаемым устройствам в «СёрчИнформ КИБ»

Кроме ретроспективных отчетов – о произошедшем в компании за заданный период – в КИБ можно наблюдать за действиями пользователей в онлайн-режиме. Для этого используются следующие инструменты:

- Инструмент LiveView позволяет видеть в режиме реального времени изображения с мониторов сотрудников. Одновременно можно наблюдать за происходящим на 16 рабочих столах. Предусмотрена возможность записи трансляции.

- Инструмент LiveCam нужен, чтобы в случае расследования инцидента имелась возможность идентифицировать сотрудников за компьютерами. Контрольные снимки можно использовать для подтверждения действий нарушителей.

- Инструмент LiveSound используется для контроля переговоров.

Чтобы проконтролировать рабочий распорядок и загрузку коллектива в данный момент, ИБ-специалисту доступен режим «Текущая активность». В нем видна статистика рабочих процессов: сколько сотрудников онлайн, кто из них активен, а кто бездействует, кто опоздал или отсутствует. Приводится краткая сводка активности каждого сотрудника, вплоть до названия программ, в которых он прямо сейчас работает, имени открытой вкладки браузера или документа.

Режим «Текущая активность»

2.3 Реагирование на инциденты

КИБ позволяет оперативно реагировать на опасные действия пользователей, в том числе привилегированных (например, системных администраторов), а также на события – передачу чувствительных к утечке данных, запуск нежелательного ПО или превышение лимитов записи на съемные устройства. Система позволяет вмешаться вручную: приостановить передачу подозрительных сообщений – поставить их на карантин, удаленно перехватить управление компьютером пользователя – например, принудительно перезагрузить ПК, чтобы прервать опасную операцию. Или действует автоматически – полностью блокирует движение данных, если они передаются в нарушение политик ИБ. Разберем, как это работает.

Почтовые сообщения могут блокироваться:

- По контенту, когда DLP запрещает отправку писем и вложений, если их содержание ставит под угрозу конфиденциальность корпоративной информации. Критерии конфиденциальности содержимого устанавливаются с помощью всех доступных в системе видов поиска.

- По контексту: по отправителю, получателю, наличию/размеру вложения, типу файла (более 100 форматов) и множеству других атрибутов. Например, можно заблокировать отправку на внешние адреса всех файлов формата .dwg, если вам критично хранить чертежи внутри компании.

- По действиям. Актуально, если сотрудники работают вне почтового клиента в так называемой веб-почте. В ней безопасней будет заблокировать сохранение черновиков и отправку вложений.

Примеры настройки контентных блокировок для записи на USB: по тексту, регулярным выражениям, дополнительным условиям (защита паролем)

При контроле передачи файлов на USB и другие съемные устройства можно:

- Запретить определенным пользователям пользование съемными носителями (в том числе подключаемыми к ПК телефонами) на выбранных устройствах.

- Ограничить запись. Не только на флешки и телефоны, но и на любые системы хранения, в т.ч. RDP-диски.

- Запретить запись определенного контента: определенных типов файлов или документов с конфиденциальным содержимым, а также нераспознанного контента, в т.ч. запароленных архивов.

- Ограничить доступ к записанному контенту. КИБ может шифровать данные при записи на флешку так, что они будут не читаемы за пределами компании.

Пример отчета о заблокированных операциях при USB-подключениях по результатам DeviceAudit

Нежелательные действия в интернете можно пресекать с помощью:

- Ограничения доступа к ресурсам. Можно открывать доступ к определенным ресурсам только для выбранных сотрудников или в заданное время.

- Запрета на скачивание/загрузку контента. Ограничение можно установить для любых веб-сервисов, включая мессенджеры, соцсети и облачные хранилища.

- Ограничения отправки сообщений. Если пользователь попробует поделиться с другом в Facebook ноу-хау компании, его послание просто не уйдет.

Для контроля привилегированных пользователей можно использовать:

- Запрет доступа к ПО, в т.ч. для удаленного администрирования: RDP, TeamViewer и аналогам, Vmware/VirtualBox и другим виртуальным средам и т.д. Настроить запреты можно по пользователям/ПК: например, чтобы удаленным доступом могли пользоваться только сисадмины, или те же сисадмины, подключаясь к ПК топ-менеджеров, могли запускать там только служебные программы. По той же схеме можно блокировать сотрудникам доступ к любому ПО, не нужному по прямым обязанностям.

- Блокировать отдельные действия при удаленных подключениях. Например, запретить проброс USB-устройств в виртуальные среды, чтобы пользователи не могли бесконтрольно копировать там информацию. Или ограничивать передачу файлов при удаленных подключениях: например, запретить копирование информации на удаленном ПК или вставку на том, откуда идет подключение. А еще снимать теневые копии всей переданной таким образом информации – это полезно и при восстановлении данных, и для определения цепочки событий в инциденте.

2.4 Дополнительные возможности

Расширить функционал DLP поможет интеграция с другими системами ИБ. КИБ бесшовно интегрируется со всей линейкой продуктов «СёрчИнформ»: системой «СёрчИнформ SIEM» для управления событиями в IT-инфраструктуре, DAM-системой «СёрчИнформ DatabaseMonitor» для анализа операций с базами данных, DCAP-решением «СёрчИнформ FileAuditor», которое находит в файловых системах конфиденциальные данные и контролирует доступ и действия с ними.

В частности, интеграция с FileAuditor позволит КИБ запрещать передачу по тем или иным каналам документов, попадающих в заданные категории: например, любые попытки поделиться документом с маркером «Коммерческая тайна» в мессенджере. Объединение преимуществ всех систем в едином интерфейсе сделает обнаружение, расследование и предотвращение инцидентов проще и эффективнее: под рукой будет полная картина происходящего в компании, под защитой – все уровни IT-инфраструктуры.

КИБ может работать в связке и со сторонними продуктами – причем как с инструментами физической безопасности (например, СКУД), так и с аналитическими приложениями (SIEM, UEBA, BI и пр.). В последнем случае интеграция осуществляется благодаря открытому API, он позволяет КИБ дополнять анализируемый массив данными из новых источников. Также с его помощью можно загрузить из внешних баз данных произвольные тексты, файлы и архивы перехвата, чтобы контролировать источники даже за пределами охраняемого периметра. Например, если коллектив пользуется Bitrix на личных устройствах по рабочей подписке, можно настроить интеграцию архива чатов с корпоративных аккаунтов по API. Важные данные не «выпадут» из поля зрения службы информационной безопасности, а для работы с ними будет доступен весь функционал КИБ.

3. Выводы

Развитая аналитика и широкие возможности по реагированию на инциденты делают КИБ удобным инструментом для решения задач информационной, экономической и кадровой безопасности. С помощью «СёрчИнформ КИБ» компания сможет:

- Пресекать «сливы» критичных данных через интернет, флеш-носители, копирование/распечатку документов и другие каналы.

- Выявлять случаи мошенничества, получения откатов, неслужебных контактов, представляющих угрозу компании.

- Обнаруживать подделку документов, отчетов, фальсификацию данных на рабочем месте.

- Контролировать рабочую дисциплину, выявлять факты «работы на сторону», безделья.

- Выявлять и контролировать группы риска – нелояльных сотрудников, конфликты в коллективе, опасные зависимости (алкоголь, наркотики, азартные игры) или сложные жизненные ситуации у пользователей, которые потенциально могут привести к проблемам.

- Следить за состоянием ПО и оборудования, с которыми работают сотрудники, и вести его учет.

Модульная структура решения позволяет гибко настроить защиту и легко масштабировать ее с учетом потребностей компании. Система нетребовательна к ресурсам – она компактно устанавливается и не нагружает корпоративную сеть и ПК сотрудников. При необходимости КИБ можно развернуть в облаке.

Большое количество преднастроенных инструментов позволяет использовать КИБ на полную мощность сразу после установки, а также экономит человеческие ресурсы для работы с ПО – для контроля коллектива в несколько тысяч человек хватит 1-2 ИБ-специалистов. Если таких специалистов нет или отдел безопасности занят другими задачами, можно попробовать аутсорсинг информационной безопасности, тогда с КИБ будут работать аналитики вендора.

Бесплатно испытать возможности «СёрчИнформ КИБ» в любом формате можно в течение месяца: оставьте заявку на сайте вендора.