О БРАУЗЕРЕ TOR

Узнайте, чем полезен Tor Browser для защиты приватности и анонимности

ЗАГРУЗКА

Как скачать Tor Browser

УСТАНОВКА

Установка Tor Browser

ЗАПУСК БРАУЗЕРА TOR В ПЕРВЫЙ РАЗ

Узнайте, как использовать Tor Browser впервые

Обход

Что делать, если сеть Tor заблокирована

МОСТЫ

Большинство подключаемых транспортов, таких как obfs4, полагаются на использование «мостовых» реле.

Управление личностями

Узнайте, как управлять личной информацией в Tor Browser

Onion сервисы

Сервисы, доступные только через Tor

Безопасные соединения

Узнайте, как защитить свои данные с помощью Tor Browser и HTTPS

НАСТРОЙКИ БЕЗОПАСНОСТИ

Настраиваем Tor Browser для безопасности и удобства использования

Устранение неисправностей

Что делать, если Tor Browser не работает

ОБНОВЛЕНИЕ

Как обновить Tor Browser

ПЛАГИНЫ, ДОПОЛНЕНИЯ И JAVASCRIPT

Как Tor Browser работает с плагинами, расширениями и JavaScript

УДАЛЕНИЕ

Как удалить Tor Browser из системы

Известные проблемы

Известные проблемы

TOR ДЛЯ МОБИЛЬНЫХ УСТРОЙСТВ

Узнайте о Tor для мобильных устройств

СДЕЛАТЬ TOR BROWSER ПОРТАТИВНЫМ

Как установить Tor Browser на съемный носитель

Анонимность и безопасность пользователей в интернете – важная часть любого браузера. Сегодня мы храним все персональные данные и пароли на компьютере, поэтому любой, кто получит доступ к ПК, получит и доступ ко всем данным.

Но есть браузер, способный быть полностью анонимным при просмотре веб-страниц, и имя ему – Tor Browser. О том, что это за браузер и как им пользоваться, поговорим в сегодняшней статье.

Что представляет собой Tor Browser

Tor Browser – это не просто веб-обозреватель, который использует VPN-соединение, чтобы изменить IP-адрес. Он основан на собственном сервисе Tor, который позволяет шифровать пакеты данных пользователя трижды и отправлять их по цепочке из трех серверов. Организовано это таким образом, что каждый сервер не знает о предыдущих точках прохождения пакетов – в этом и кроется весь секрет анонимности.

При использовании Tor задействуется другой IP-адрес, который зачастую принадлежит иной стране. При этом IP-адрес является скрытым от сайтов, которые посещает пользователь. Дополнительной мерой безопасности является шифровка посещаемых сайтов от посторонних лиц, которые могут перехватить движение трафика.

Если кто не знал, то Tor Browser был разработан на основе известного всем браузера Mozilla Firefox. От него он получил ряд мощных расширений – это HTTPS Everywhere, NoScript, а также дополнения для управления сервисом Tor. Все они доступны без каких-либо дополнительных манипуляций, кроме того, браузер сам дает советы по улучшению безопасности.

Особенности:

- защита от слежки;

- отсутствие встроенных систем слежки за пользователем;

- крайне простой интерфейс, с которым справится каждый;

- доступен как на Windows, macOS или Linux, так и на Android (на устройствах iOS не поддерживается, однако есть аналог, основанный на Tor, – Onion Browser);

- блокирует все функции сети, которые могут угрожать безопасности.

Не обошлось и без существенных недостатков – это низкая скорость загрузки, которая обусловлена тем, что в процессе подключения к сети задействуется несколько серверов для обеспечения конфиденциальности пользователя. Потери обычно составляют от 30 до 50% по сравнению с обычным браузером. Это довольно много, но никто не говорит, что Tor Browser нужно обязательно использовать для повседневных задач. Например, если речь идет о конфиденциальности, то можно воспользоваться им, а в других случаях – более привычными веб-обозревателями.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Работа в Tor Browser

Все последующие инструкции мы будем рассматривать на примере Windows 10, но это никак не помешает вам провести те же действия на Linux или macOS.

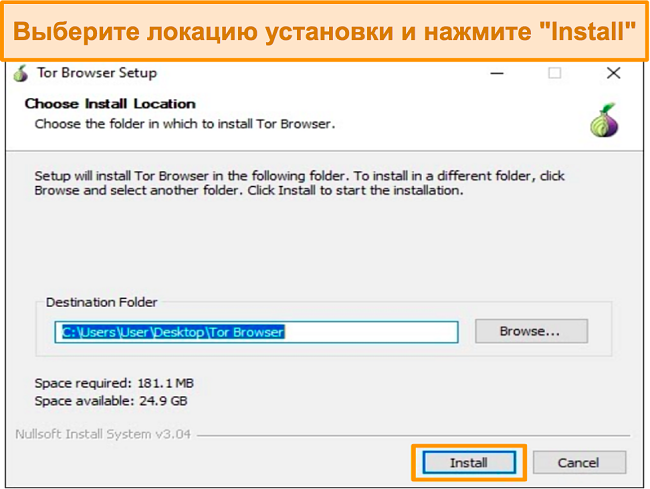

Шаг 1: Устанавливаем браузер

В установке Tor нет ничего сложного:

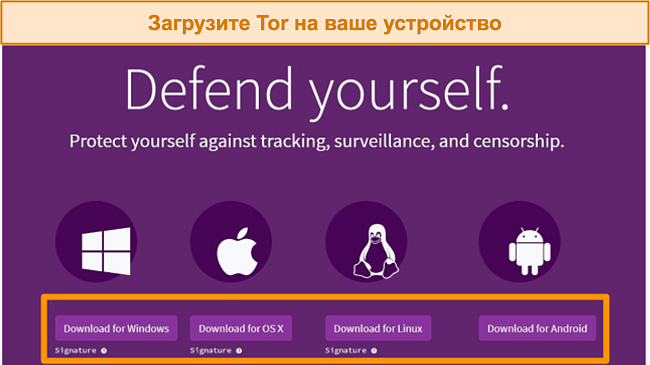

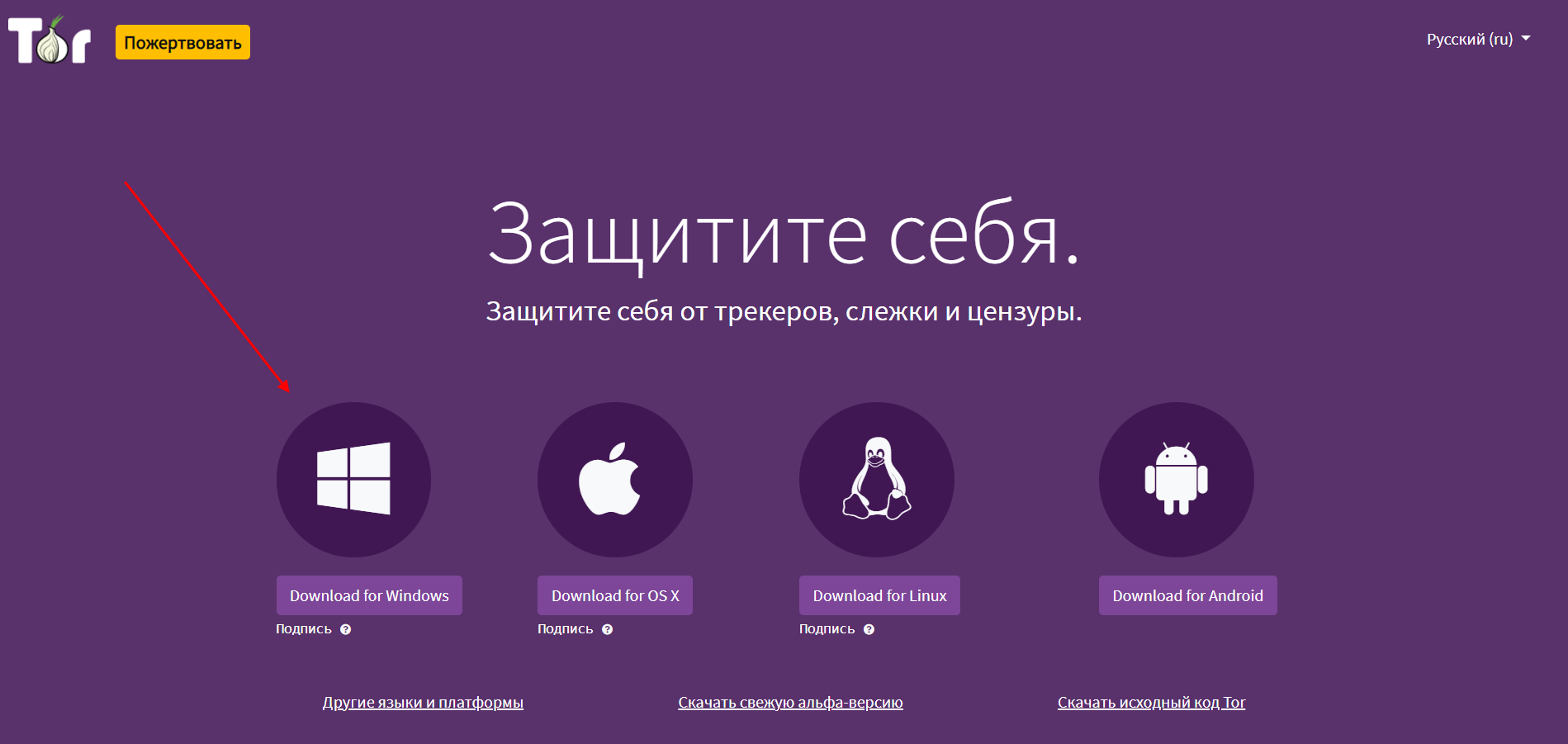

- Открываем официальную страницу и выбираем подходящую операционную систему. В нашем случае это Windows, поэтому кликаем по кнопке «Download for Windows».

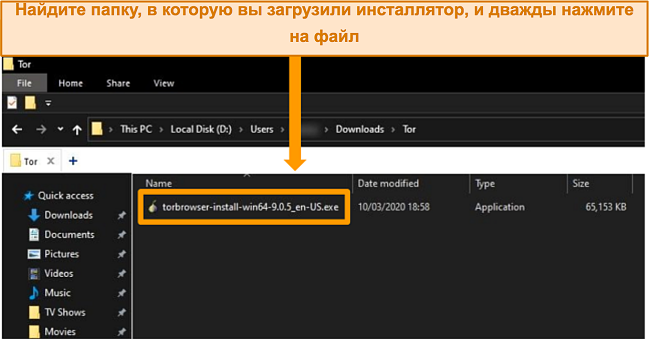

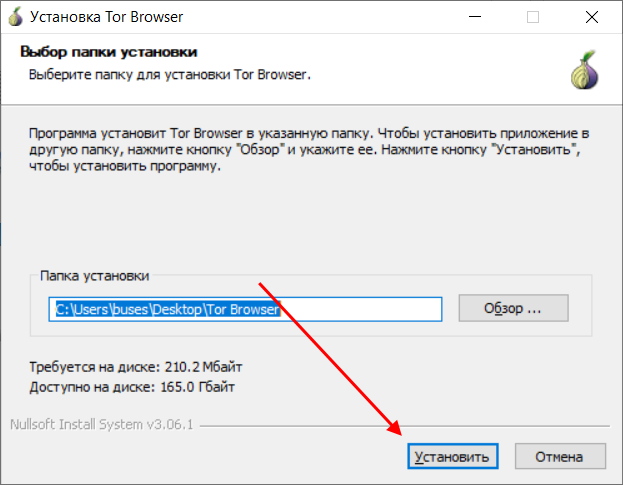

- Скачиваем файл и запускаем его – в отобразившемся окне жмем «Установить».

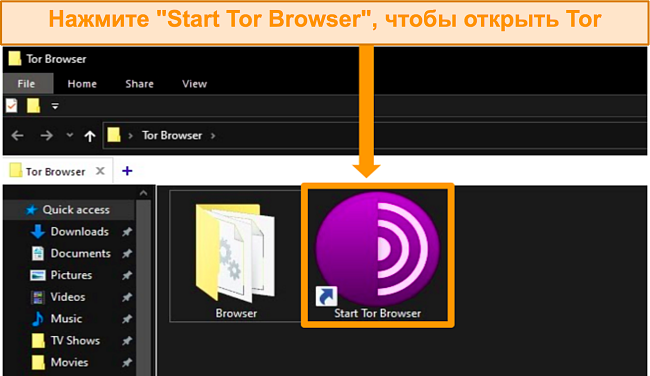

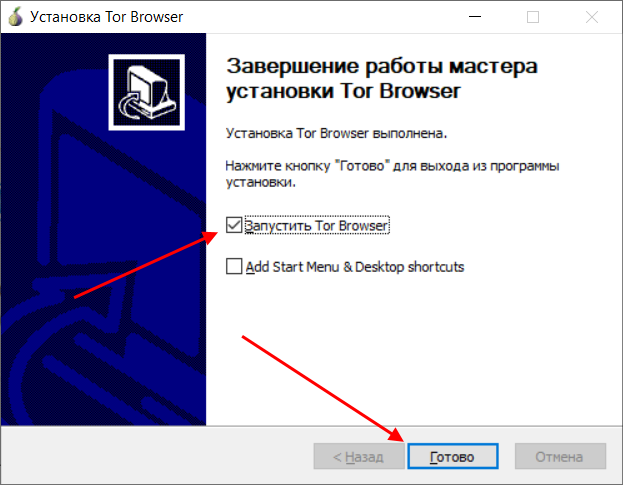

- Вот так просто мы смогли установить анонимный браузер. В завершение отмечаем пункт «Запустить Tor Browser» и жмем «Готово».

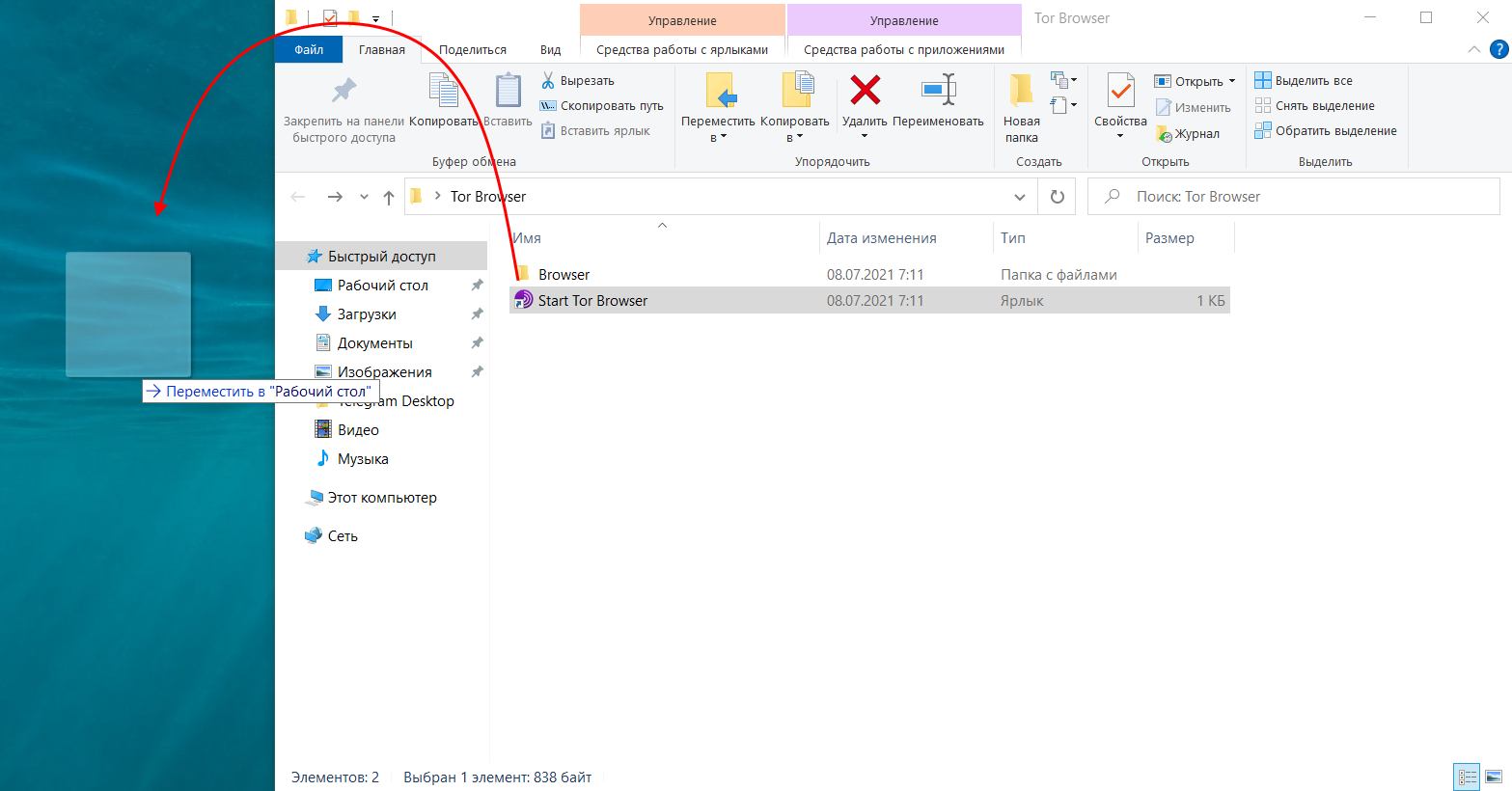

Сам браузер, как вы могли заметить, устанавливается в папке «Tor Browser» на рабочем столе. Ярлык лежит в этой папке, и его при необходимости можно переместить на рабочий стол.

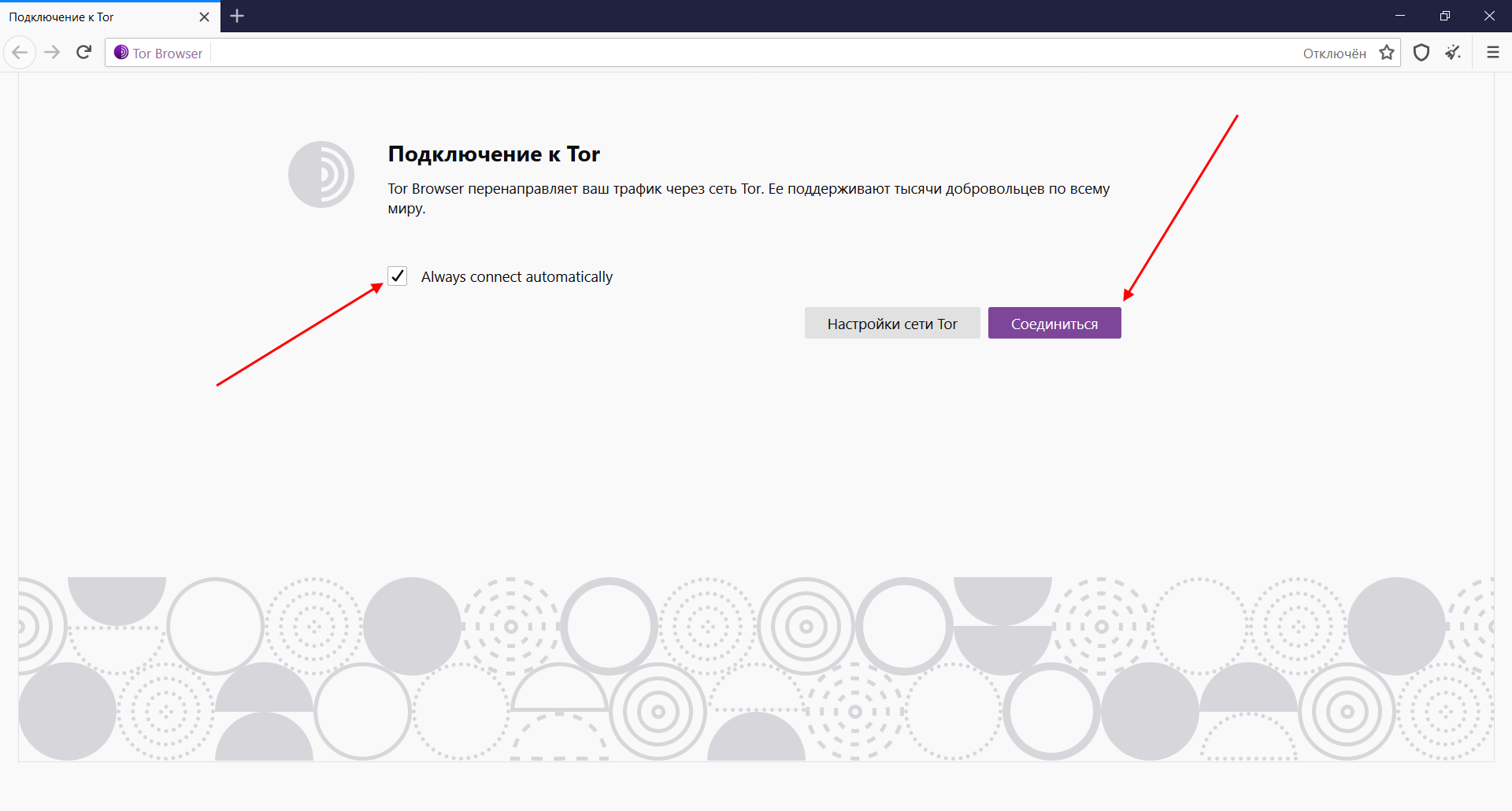

Шаг 2: Первое знакомство

Как только браузер будет запущен, перед нами отобразится окно с предложением подключиться к Tor. Для удобства отметим пункт «Always connect automatically», который позволяет автоматически присоединяться к защищенному каналу. В завершение кликаем по кнопке «Соединиться».

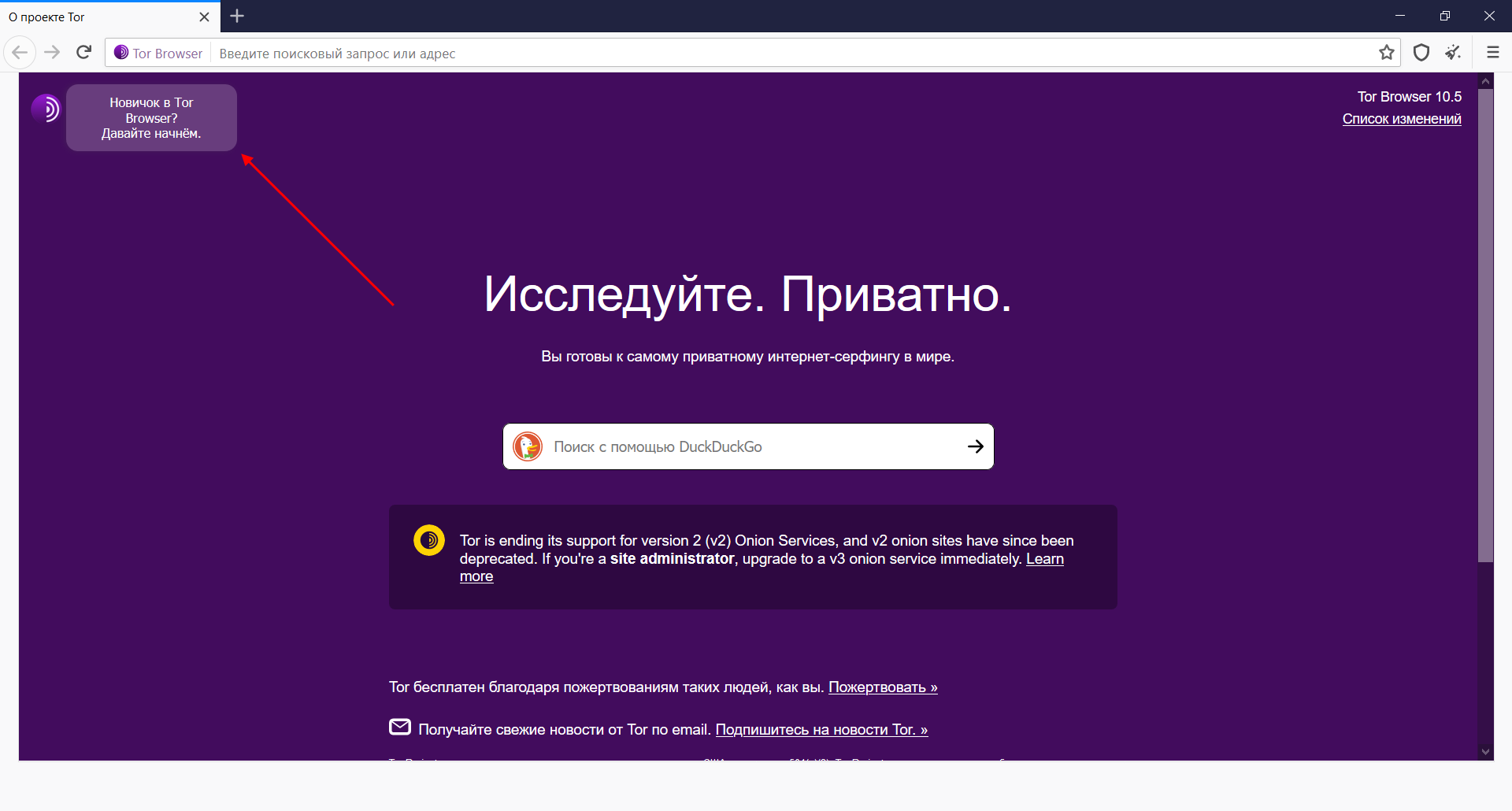

Поздравляем, браузер с приватным доступом запущен. Для более углубленного изучения рекомендую ознакомиться с базовыми функциями – сделать это можно через особое окно, которое открывается кнопкой «Новичок в Tor Browser? Давайте начнем».

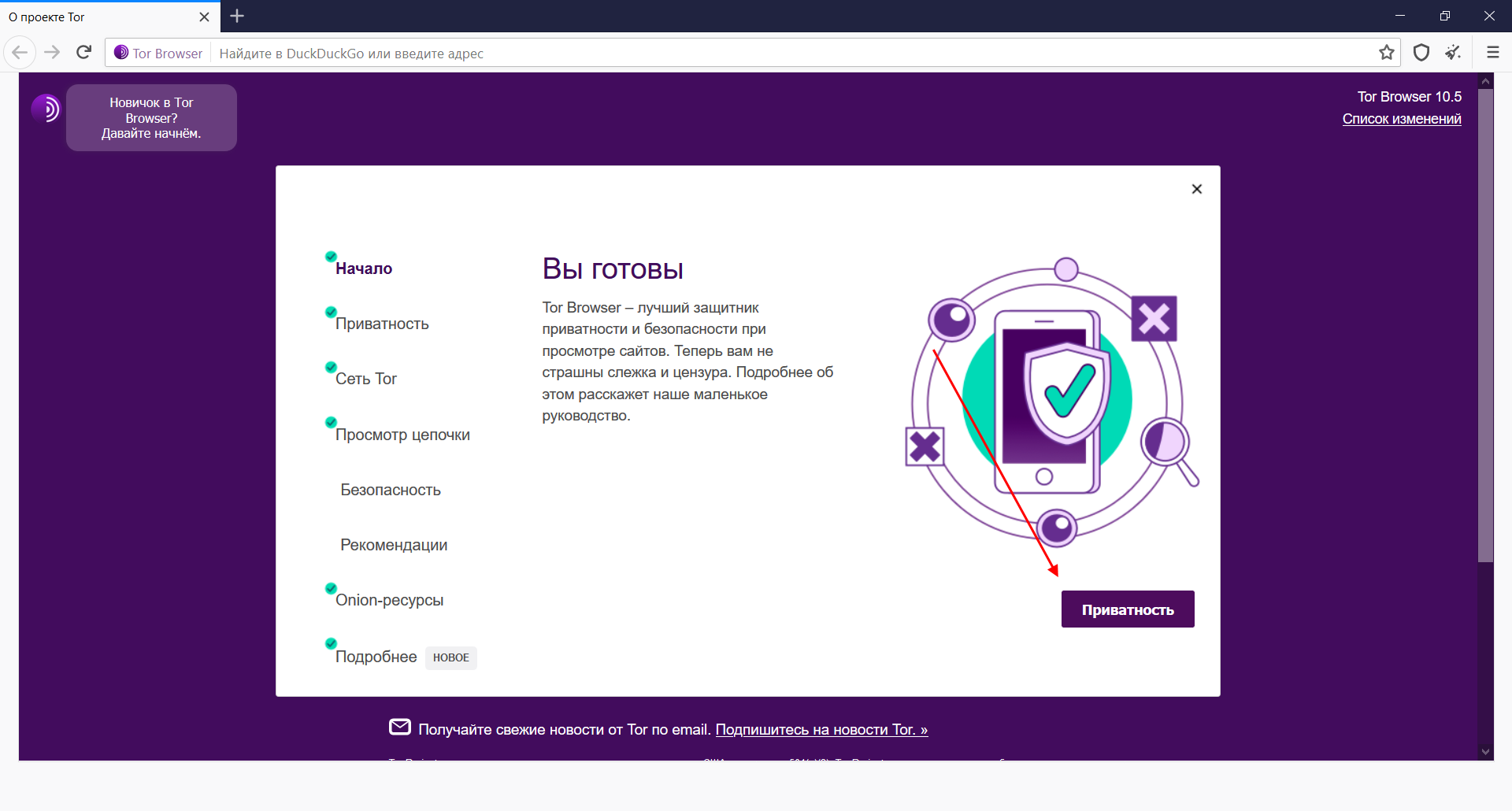

В отобразившемся окне нам расскажут про основные возможности анонимного браузера.

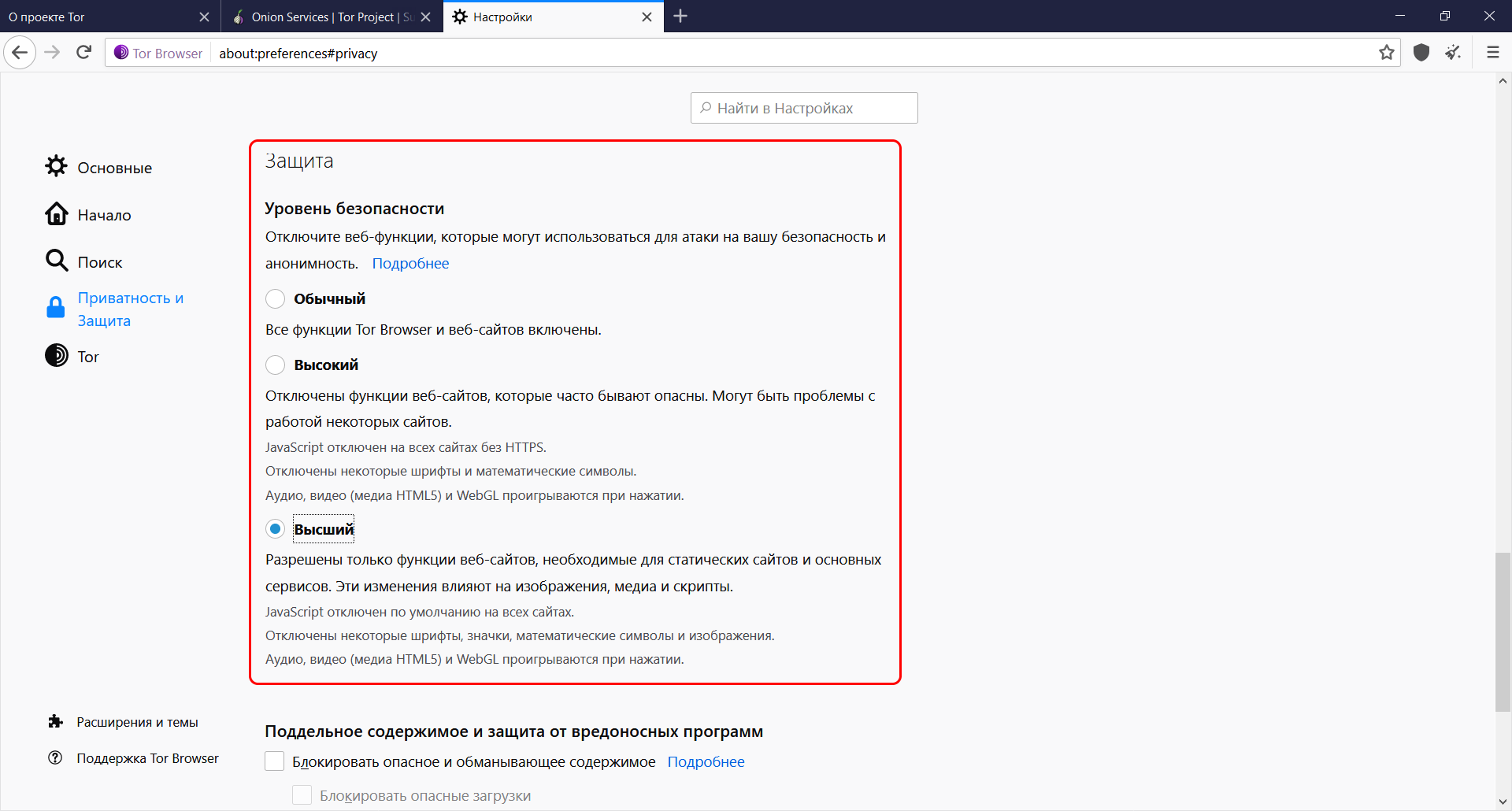

На этом настройка Tor Browser завершена. Но нам-то нужно попробовать весь функционал! Для начала давайте настроим уровень безопасности, доступ к которому открывается через иконку, расположенную в верхнем правом углу.

На отобразившейся странице появляется возможность настроить уровень безопасности: обычный, высокий или высший.

Обратите внимание на то, что использование Tor не делает пребывание в интернете полностью безопасным. Если вы будете просматривать сайты, которые не защищены с помощью HTTPS, то выходные узлы Tor смогут перехватить ваши данные.

Шаг 3: Изменяем IP-адрес

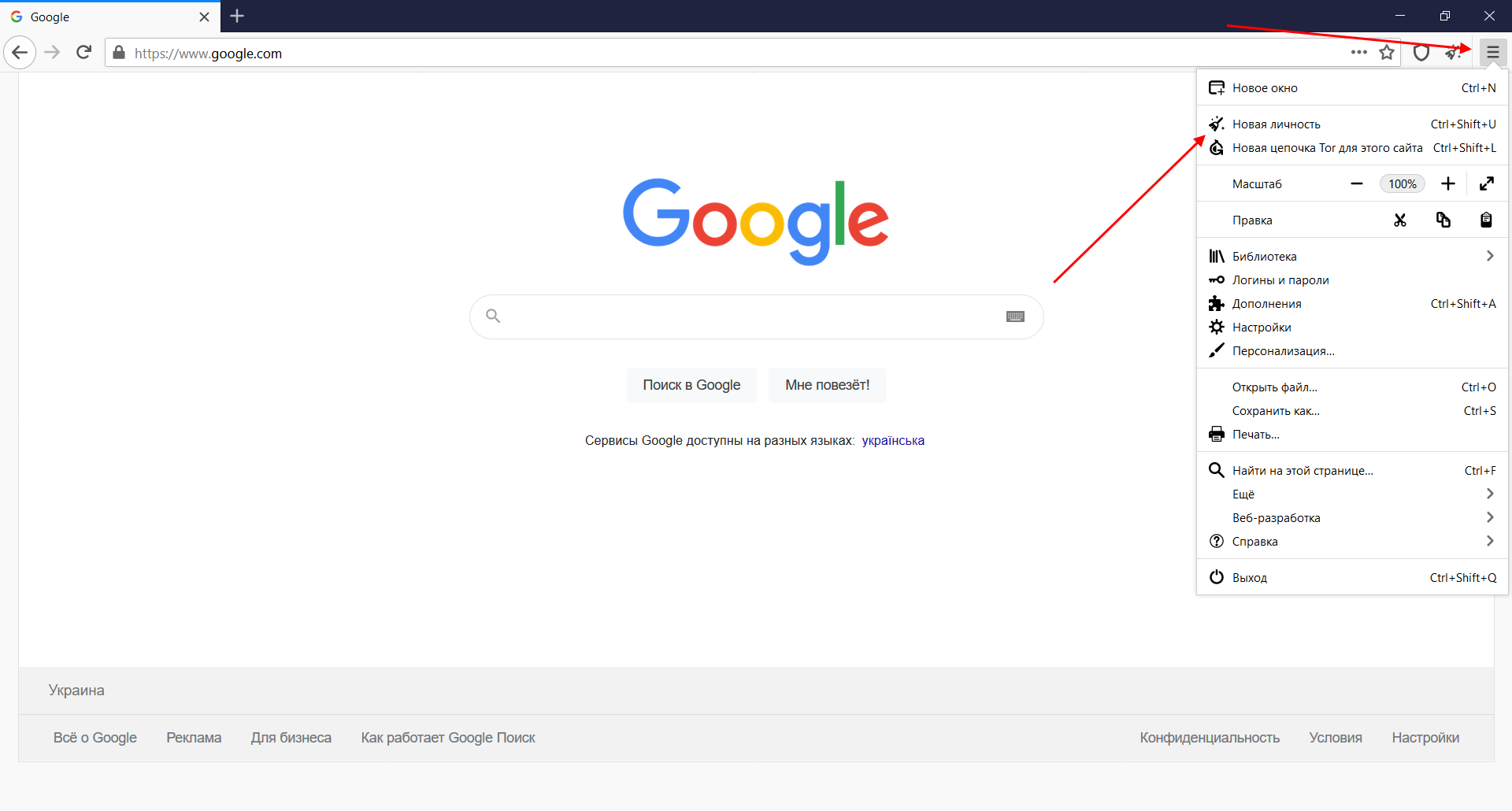

Одна из фишек Tor Browser – изменение IP-адреса. Сделать это крайне просто: достаточно воспользоваться одной кнопкой, и вы – другой пользователь. Для этого в верхнем правом углу нажимаем на три линии и выбираем «Новая личность».

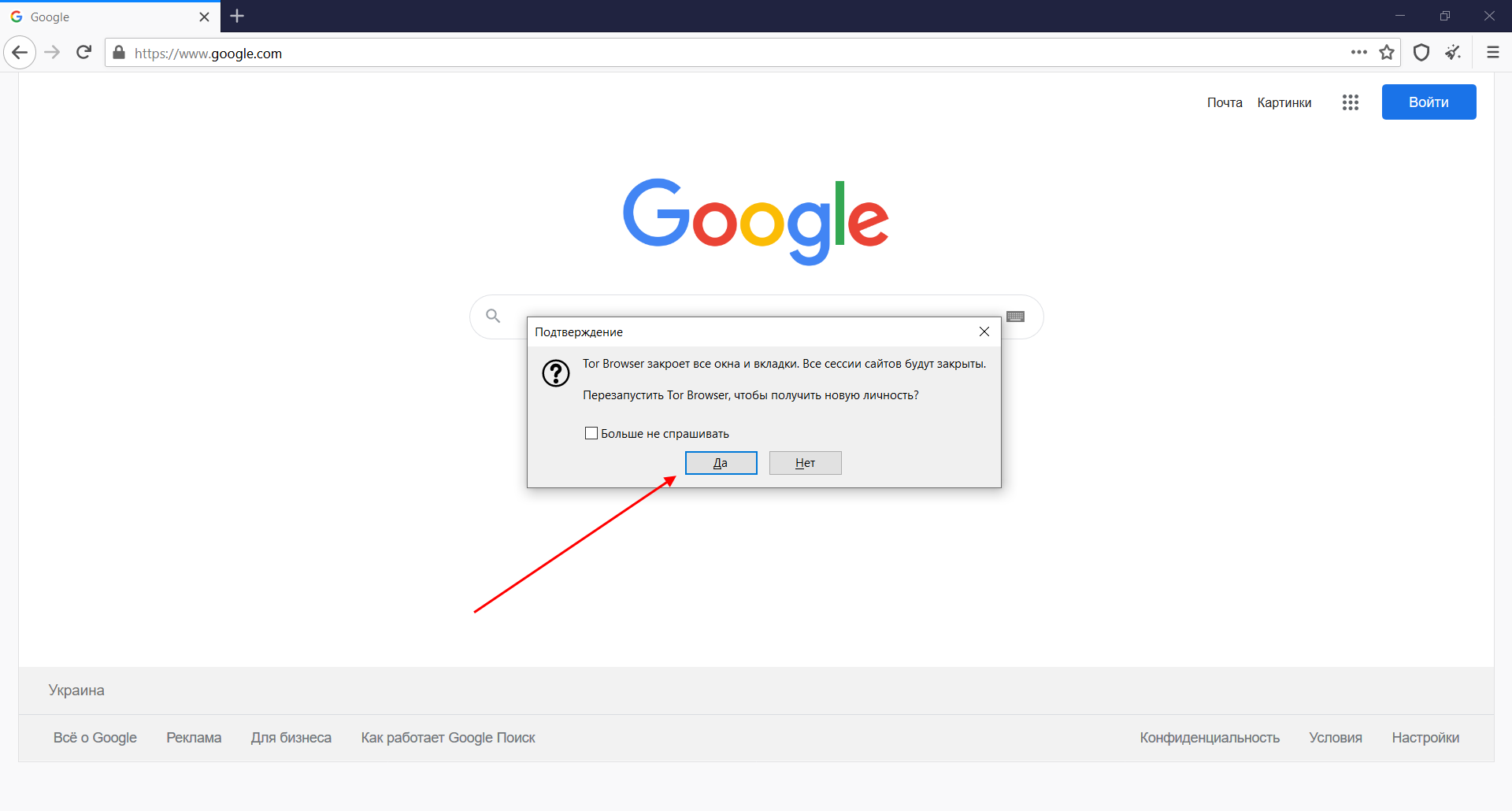

После этого перед нами отобразится новое окно, в котором нам предложат перезапустить браузер. Это необходимо для того, чтобы визит на каждый сайт осуществлялся с нового IP-адреса.

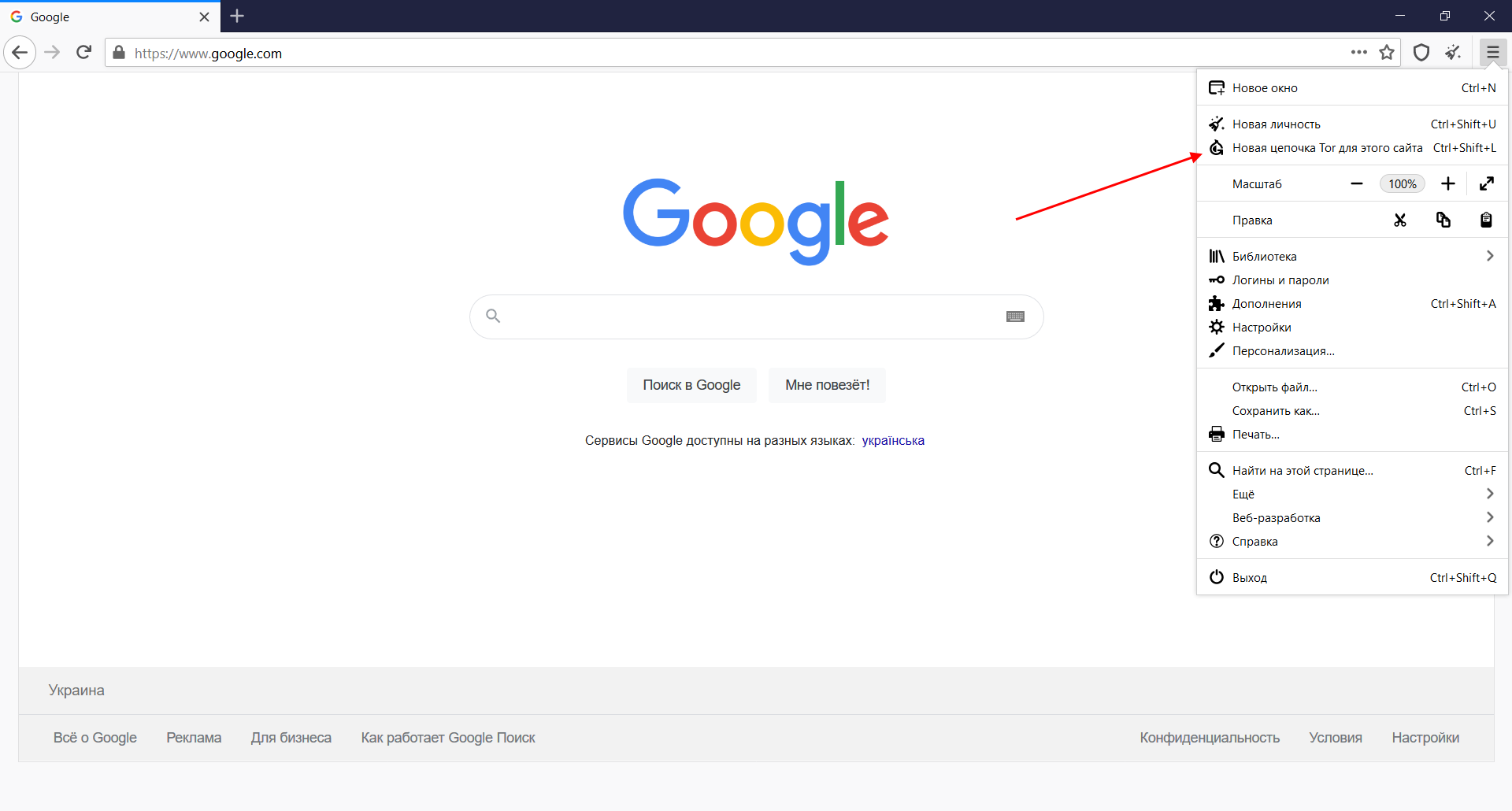

Также мы можем обновить IP-адрес только для одного сайта – для этого есть кнопка «Новая цепочка Tor для этого сайта».

Таким образом, мы можем перемещаться в интернете под другим IP-адресом, что дает нам дополнительный уровень анонимности.

Шаг 4: Настраиваем сетевые параметры

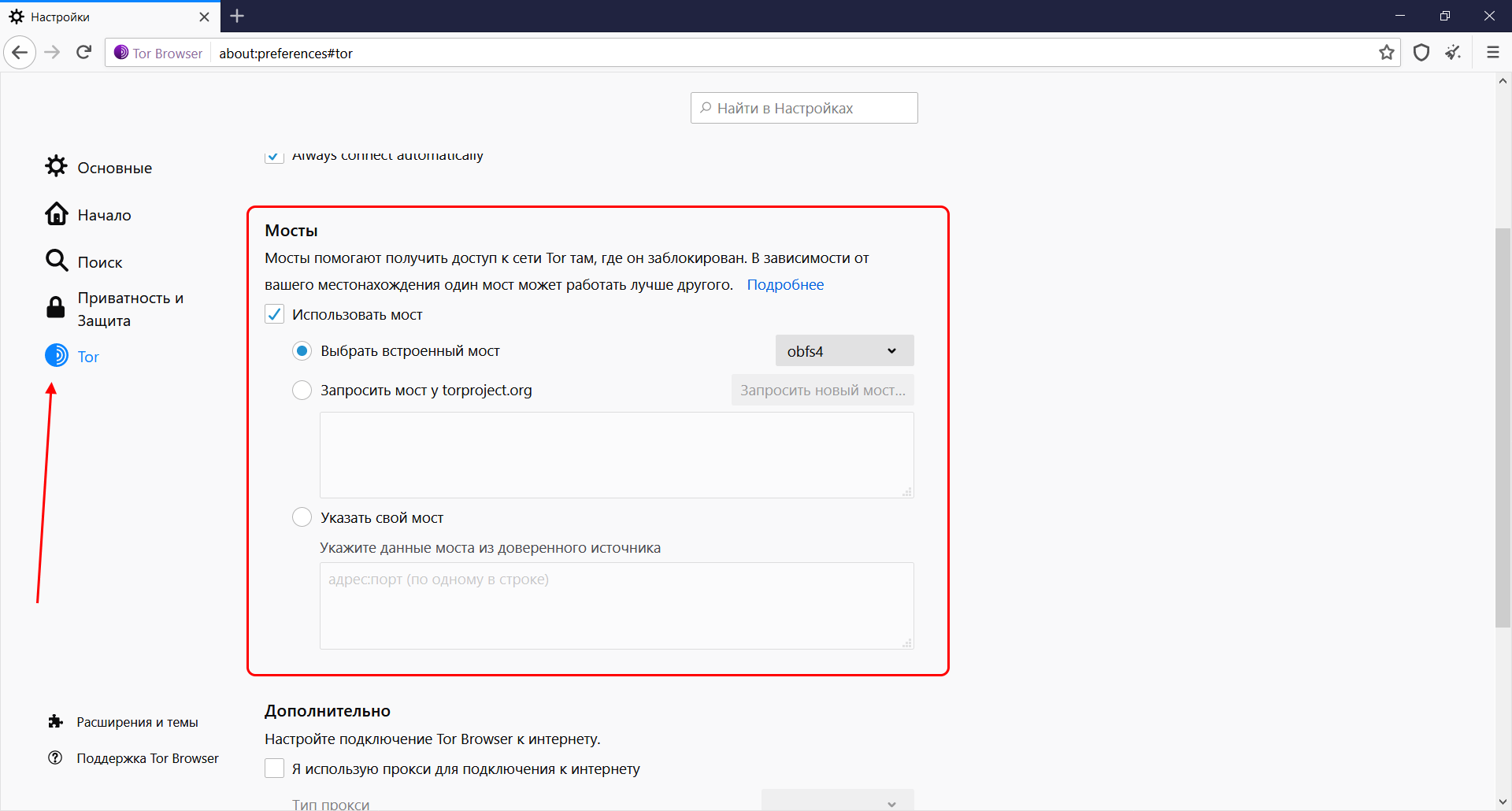

Хотя Tor Browser и обладает высокой степенью защиты и анонимности, это никак не спасает от интернет-провайдера – он способен заблокировать доступ к браузеру. Исправить это можно с помощью изменения мостов. Для этого сделаем следующее:

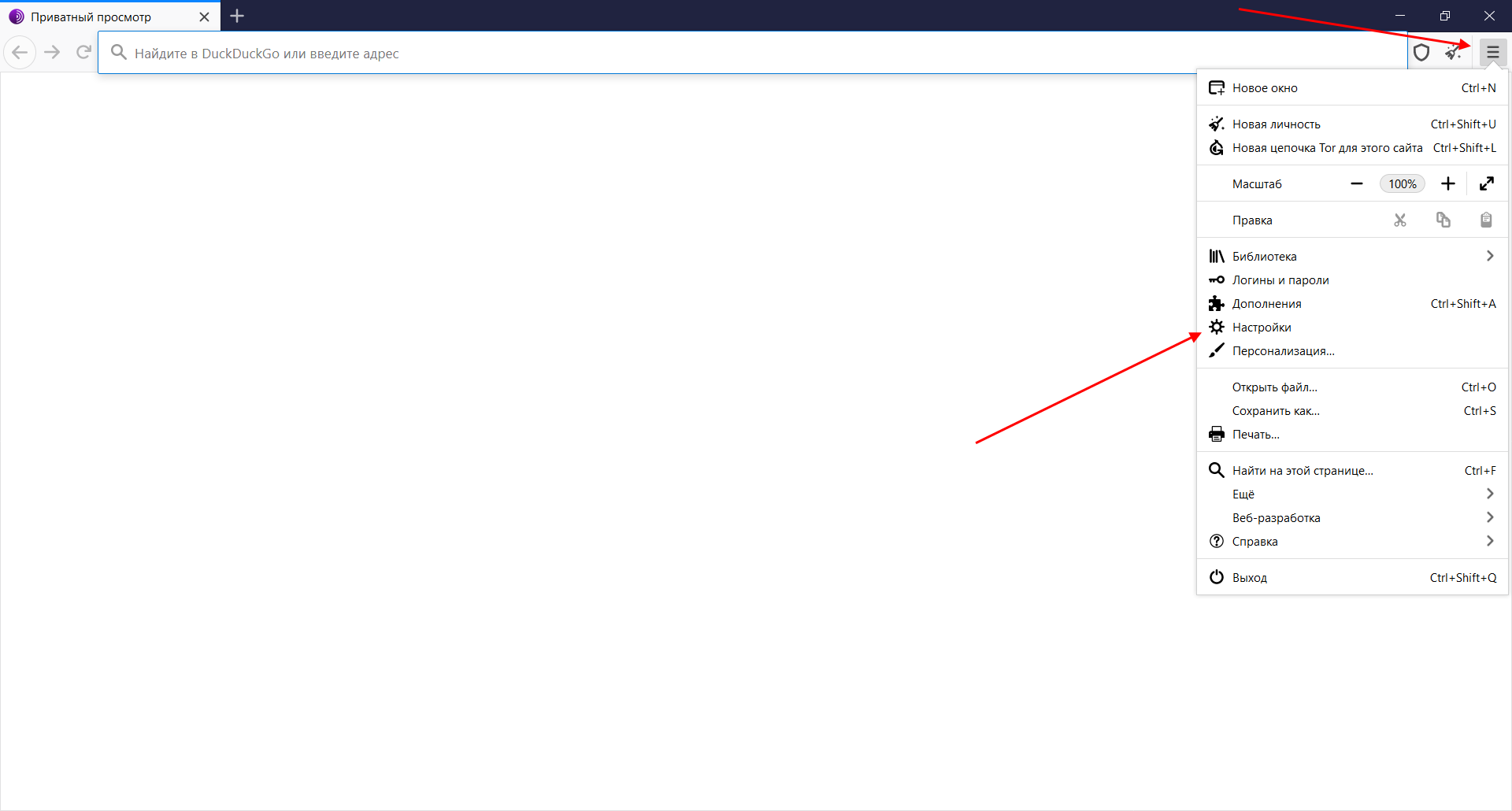

- В верхнем правом углу нажимаем на кнопку в виде трех линий и открываем раздел «Настройки».

- Следующим шагом переходим в раздел «Tor» и открываем подраздел «Мосты». В нем отмечаем пункт «Использовать мост» и выбираем один из мостов либо прописываем свой.

Вот таким несложными манипуляциями мы можем обойти блокировку интернет-провайдера.

Шаг 5: Дополнительные настройки Tor

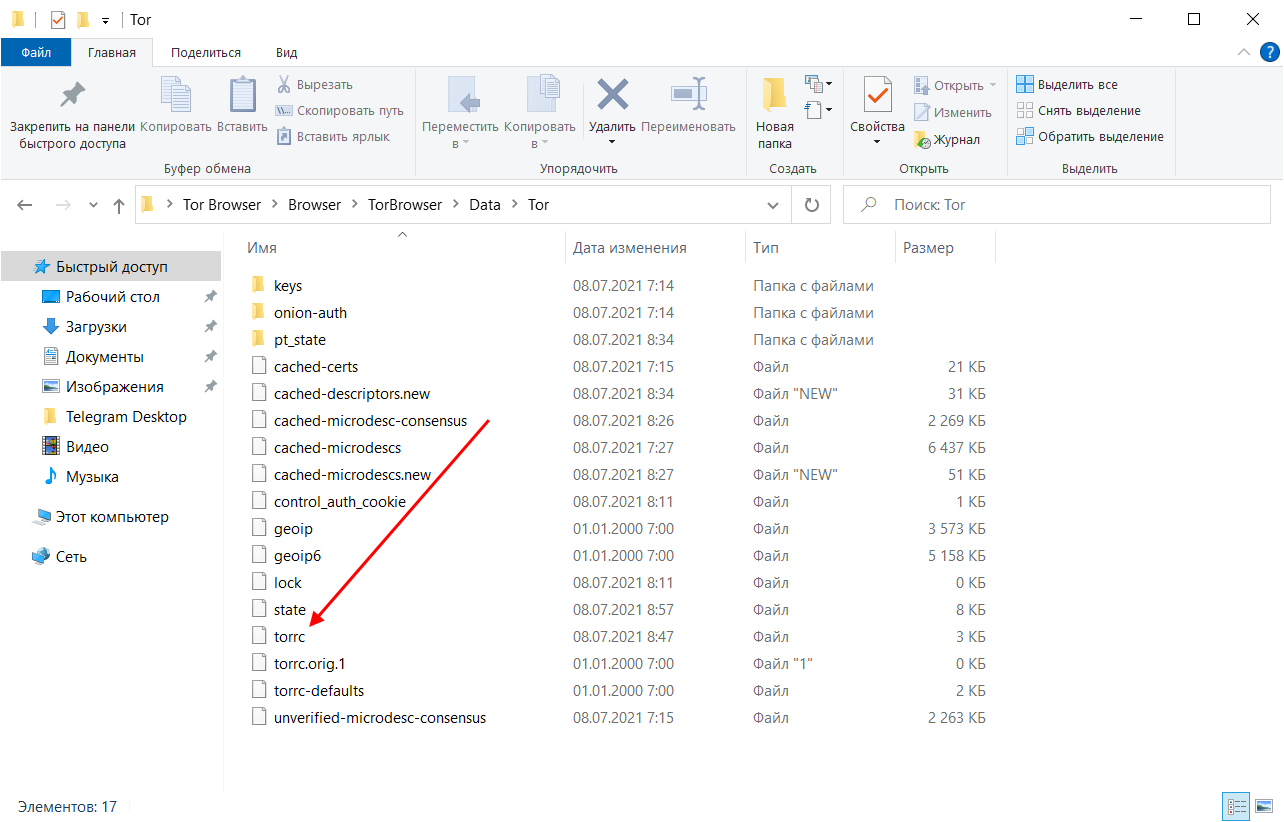

Помимо вышерассмотренных настроек, мы также можем редактировать конфигурационные файлы браузера Tor. Один из них – torrc. Он позволяет редактировать используемый IP-адрес, например, мы можем получать адреса только из России.

Для начала следует перейти в папку с файлом, которая находится по следующему пути: C:UsersИМЯ_ПОЛЬЗОВАТЕЛЯDesktopTor BrowserBrowserTorBrowserDataTor. Кликаем в ней по файлу «torrc» двойным щелчком мыши.

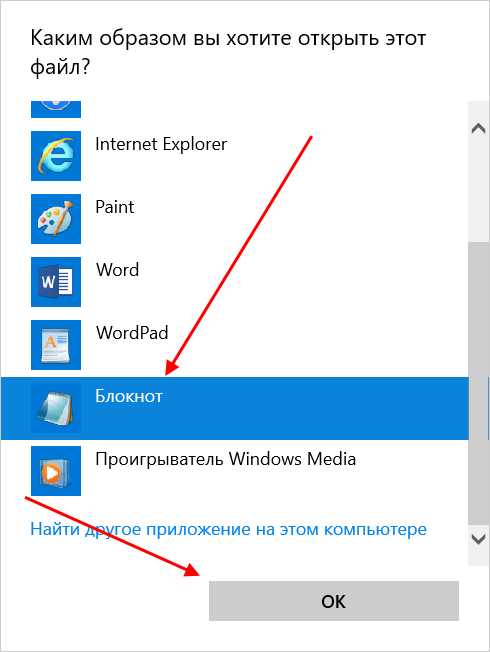

Выбираем «Блокнот» и жмем «ОК».

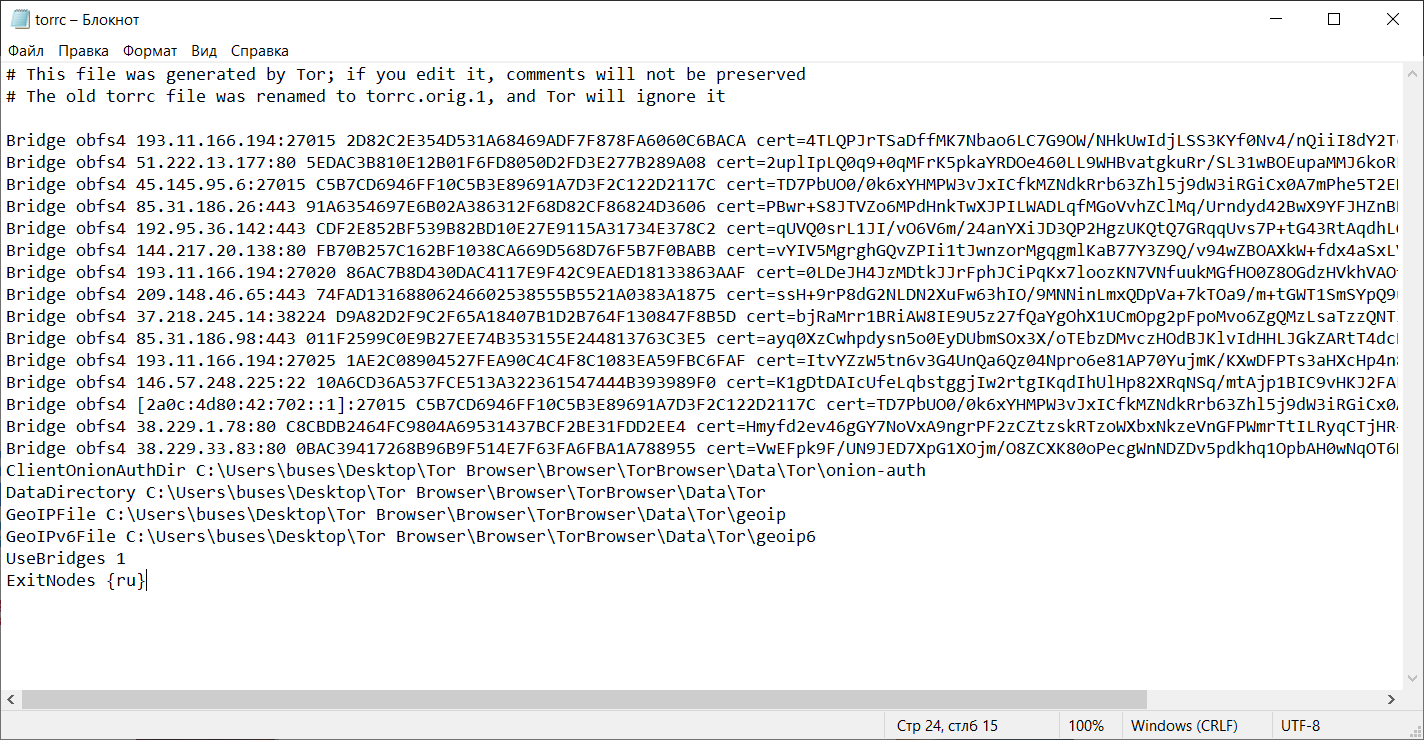

В результате перед нами откроется содержимое файла, которое мы можем изменять так, как нам нужно.

Если нам нужно получать IP-адреса только из России, то для этого пропишем дополнительную строку в конце файла:

ExitNodes {ru}

Если мы хотим подключиться только к одному узлу и не подключаться к другим в случае ошибки, то следует добавить еще одну строчку:

StrictExitNodes 1

Также мы можем исключить из узлов те серверы, которым не доверяем:

ExcludeNodes {ru}, {ua}

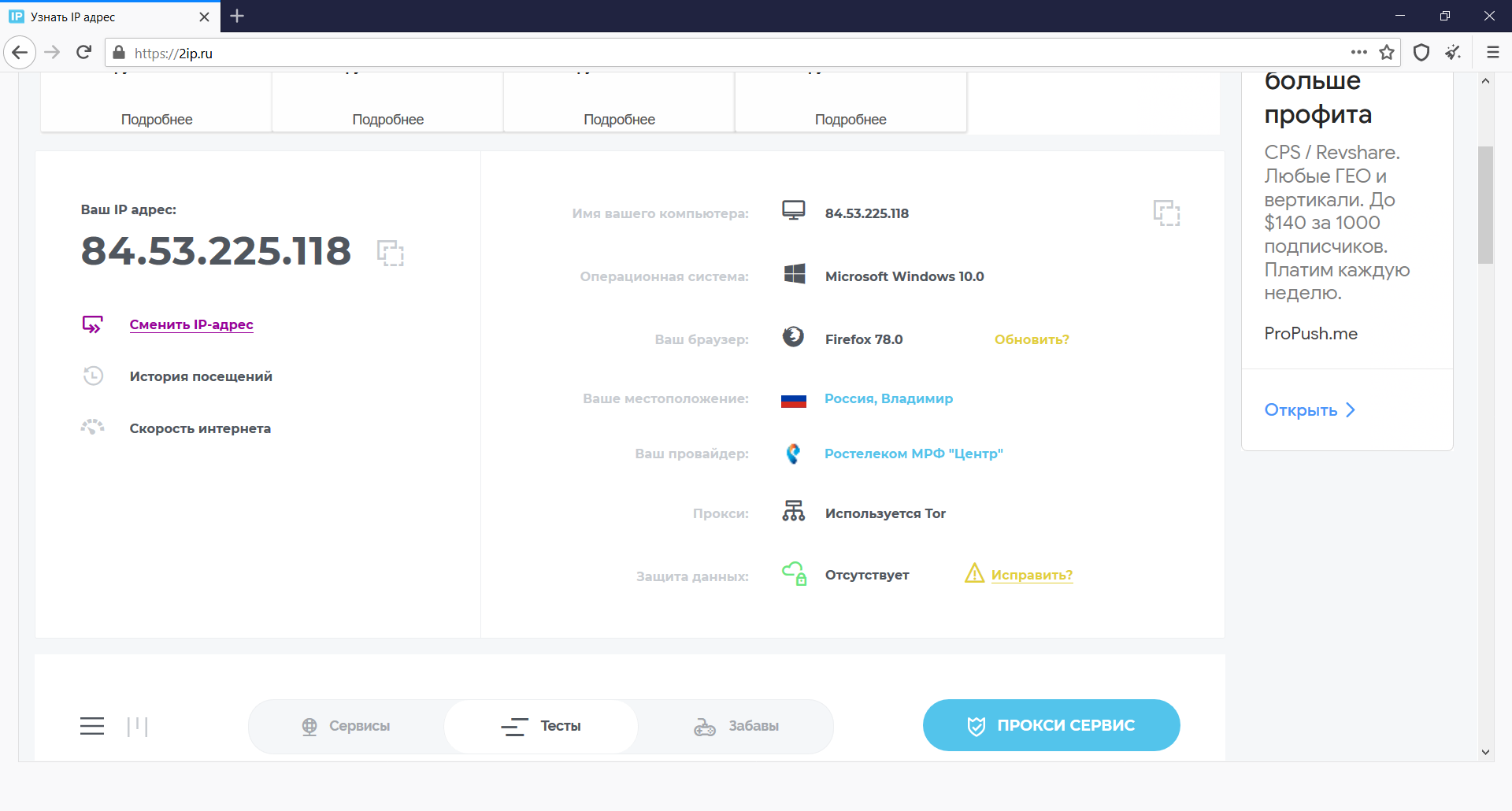

Чтобы все изменения вступили в силу, следует перезапустить браузер. Проверить, с какого IP-адреса был произведен вход в браузер, можно с помощью специального сайта 2ip.

Таким образом, мы можем выбирать страну IP-адреса. Достаточно в конфигурационном файле указать инициалы страны в строчке ExitNodes {ru}.

Заключение

Сегодня мы познакомились с самым безопасным браузером, который предотвращает утечку данных и позволяет анонимизировать пребывание в сети. Tor – это не просто VPN-соединение, а полноценный инструмент, работающий на собственном сервисе и использующий множество различных серверов для сохранности личных данных.

Надеюсь, что моя статья была для вас полезной, и теперь вы знаете, как пользоваться Tor Browser. Спасибо за внимание!

Бушующая в мире информационная война привела к тому, что многие ресурсы стали недоступны для жителей России. Поэтому инструменты для обхода ограничений вызывают все больше интереса. Одним из таких инструментов является браузер Tor.

Как работает Tor

Обычный браузер связывается с запрашиваемым сайтом напрямую, по его IP-адресу. IP-адрес есть у каждого устройства, выходящего в Интернет. По этому адресу можно определить местонахождение устройства, с точностью до региона. И, кстати, у провайдера есть информация, по которой IP-адрес можно однозначно сопоставить с конкретным реальным адресом и конкретным человеком.

Прямое соединение вовсе не означает, что на другом конце провода, выходящего из вашего компьютера, вдруг окажется нужный сервер. Ваш запрос пройдет через несколько узлов, пока не достигнет цели.

Но на всем пути запрос остается прозрачным — конечный сервер знает, с чьего IP-адреса поступил запрос, а каждый промежуточный узел знает и ваш IP-адрес, и IP-адрес сервера, к которому вы обращаетесь. Любой из промежуточных узлов может решить, что конкретно вам вовсе незачем обращаться к этому конкретному серверу — и заблокировать соединение.

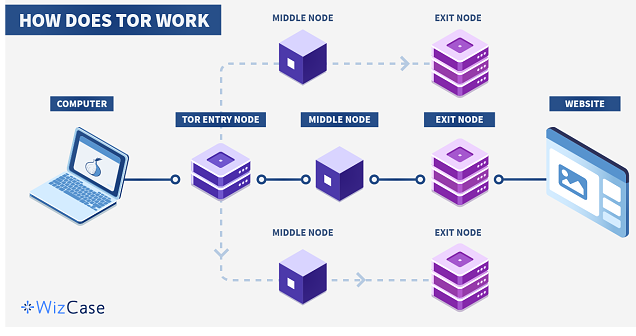

Tor же связывается с конечным сайтом через цепочку узлов, большая часть которых не знает, откуда идет соединение и куда. Это становится возможным благодаря так называемой луковой маршрутизации.

При чем тут лук?

Запрос к конечному сайту проходит через три вида узлов. Причем все эти узлы — не какие-то отдельные устройства, а обычные компьютеры, пользователи которых безвозмездно предоставили сообществу Tor возможность их использования в качестве элемента инфраструктуры.

Первый получатель вашего запроса — один из множества входных (сторожевых) узлов Tor. Далее запрос проходит через один или несколько узлов-посредников, затем доходит до выходного узла. Выходной узел связывается с целевым сайтом, получает ответ и отправляет его обратно на ваш компьютер через ту же цепочку. При этом ваш IP-адрес и IP-адрес сайта известны только выходному узлу, потому что исходящий запрос многократно зашифрован. Оригинальные данные зашифрованы так, что только выходной узел может их расшифровать. Далее зашифрованный запрос шифруется еще раз — теперь этот пакет может расшифровать только промежуточный узел. Результат шифруется третий раз — и расшифровывается только входным узлом. Исходные данные оказываются защищены несколькими слоями шифрования, которые снимаются по мере их прохождения по цепочке — как луковая шелуха.

Такое сложное шифрование гарантирует максимальную защищенность данных запроса — промежуточные узлы знают только ту информацию, которая им необходима для доставки пакета. Входной узел знает ваш IP-адрес, но ему неизвестны ни конечный адрес, ни содержимое запроса. Промежуточный узел не знает вообще ничего, кроме адресов двух узлов в сети Tor, между которыми ему надо передать пакет с неизвестным содержимым. А вот выходной узел знает все. И если запрос был незашифрованный изначально (не HTTPS) — то может спокойно «подсмотреть» его содержимое. Поэтому не стоит считать, что Tor полностью защитит от злоумышленников, или, наоборот, позволит остаться безнаказанным при совершении информационного преступления. Правоохранительные органы по всему миру сами держат выходные узлы Tor, чтобы ловить киберпреступников.

Основная задача Tor — вовсе не анонимизация пользователя (как многие считают), а снятие ограничений и предоставление свободного доступа к информации в Интернет.

Особенности Tor

Tor медленный

Те, кто застал времена диал-апа, наверняка почувствуют ностальгию, глядя на неторопливо загружающиеся изображения. О высокой скорости в Интернет при использовании Tor можно забыть. Во-первых, увеличивается длина запроса — к обычной цепочке маршрутизаторов добавляется некоторое количество дополнительных узлов. Во-вторых, время тратится на зашифровку-расшифровку данных. А в-третьих (и это главное) запрос часто идет по медленным «домашним» линиям и обрабатывается простыми компьютерами. Так что, запуская Tor, следует сразу набраться терпения. И никакого онлайн-видео. Зато бесплатно. Если вам нужна скорость, покупайте VPN.

Tor-у не везде рады

Многие сетевые ресурсы блокируют трафик с известных выходных узлов Tor, чтобы защитится от атак злоумышленников, нередко пользующихся этим браузером. Часто защитные механизмы сайтов блокируют выходные узлы не за принадлежность к сети Tor, а за то, что с них идет «подозрительный» трафик. Поэтому некоторые сайты могут не открываться при попытке зайти на них через браузер Tor. Выходных узлов много, они постоянно меняются, поэтому все заблокировать невозможно, но серфинг это обстоятельство затрудняет.

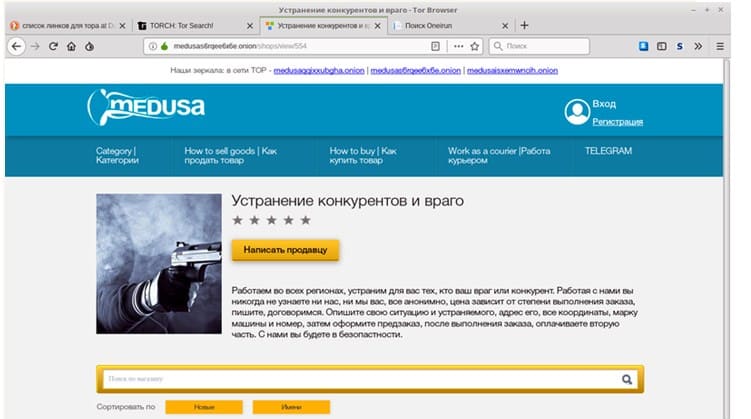

Tor дает доступ к onion-сайтам

Это сайты, доступные только внутри сети Tor и составляющие немалую часть того, что известно как DarkWeb — Даркнет или Темный интернет. «Луковые» технологии сильно затрудняют поиск реального местоположения onion-сайтов, чем вовсю пользуются их владельцы. Но в DarkWeb совершенно нет маркетинга, поэтому он похож на Интернет 90-х — очень медленно, ужасный дизайн и он на 90% бесполезен для рядового пользователя. Что бы там ни показывали голливудские боевики.

Установка Tor

Установка Tor-браузера очень проста — надо только скачать установщик с сайта Tor Project и запустить его. Проблема в том, что официальный сайт — torproject.org — сейчас заблокирован. Впрочем, существует множество зеркал, которые легко найти с помощью Google. На текущий момент установщик Tor можно скачать c зеркала torproject.lu.

Установка крайне проста, надо лишь подтвердить папку, в которую будет установлен браузер и немного подождать. Установщик по умолчанию создает иконки в меню «Пуск», на рабочем столе и запускает установленный браузер.

Настройка Tor

Раньше достаточно было нажать кнопку «Соединиться» и Интернет снова становился неограниченным. Но в последнее время входные узлы Tor блокируются, поэтому при попытке обычного соединения часто ничего не получается.

Список входных узлов Tor общедоступен, поэтому их блокировка — дело несложное. К счастью, сообществом Tor предусмотрен вариант решения этой проблемы — мосты. Мост — это отдельный узел сети Tor, являющийся посредником между входным узлом и обычным пользователем. Что же мешает заблокировать и все мосты? То, что их списка в общем доступе нет. Tor выдает адрес моста только по непосредственному запросу, при этом полный список мостов остается недоступным. Даже если постоянно запрашивать и блокировать мосты, какая-то часть их все равно будет оставаться незаблокированной.

Чтобы включить работу через мост в Tor, следует нажать кнопку «Настройка сети Tor» и выбрать используемый мост.

Мосты obfs4 работают быстрее, но часто блокируются, поэтому могут работать нестабильно. Если не получается подключиться через мост obfs4, попробуйте задействовать мост snowflake. Надо только выбрать его в выпадающем списке и нажать кнопку «Подключиться». Брандмауэр может потребовать подтверждения, что клиентам моста можно выходить в сеть — это нормально, нажмите «Разрешить доступ» (требуются права администратора).

На текущий момент этого достаточно. Интернет снова не имеет границ. Правда, использование моста еще сильнее замедляет и без того небыстрый Tor.

А еще на некоторых сайтах могут возникнуть проблемы, о которых упоминалось выше. Из-за того, что IР-адреса выходных узлов часто попадают в список неблагонадежных, защитные механизмы некоторых сайтов блокируют соединение через Tor. В этом случае поможет смена выходного узла — для этого следует вызвать меню браузера и выбрать пункт «Новая личность» («New identity»).

Браузер перезапустится с новым выходным узлом (все вкладки при этом закроются). Правда, может потребоваться «сменить личность» несколько раз, прежде чем попадется нескомпрометированный выходной узел.

Вывод

Tor браузер быстро решает проблему недоступности сайтов в сети Интернет. Правда, решение получается однобоким — скорость его удручающе мала и полной приватности оно не обеспечивает.

Содержание

- Руководство пользователя Tor Browser

- Скачать Tor Browser

- Как пользоваться браузером Тор и не попасть под следствие?

- Как пользоваться браузером Тор и не попасть под следствие?

- Windows 11

- Не отображается текст в ячейке Excel

- Как отобразить строки в Excel

- Как закрыть Эксель, если не закрывается

- Как сделать, чтобы Эксель не округлял числа

- Как пользоваться браузером Тор

- Как пользоваться Тор на телефоне

- Андроид

- Настройки

- Айфон

- Как пользоваться Тор на компьютере

- Плюсы и минусы использования

- Итоги

- Как работает Tor

- Краткая история Tor

- Основы Tor

- Типы узлов

- Причём здесь лук?

- Узлы и мосты: проблема с узлами

- Мосты

- Может ли кто-то обнаружить все мосты

- Консенсус

- Достижение консенсуса

- Анатомия консенсуса

- Что случится, если узел пустится во все тяжкие

- Дело снифферов

- Выжимаем максимум

- Эта проблема свойственна не только Tor

- Браузер тор что это ― как пользоваться луковой сетью и зачем это делать

- tor браузер и тор сеть ― что это

- Tor Browser ─ это не VPN

- Как получить доступ к ТОР браузеру

- Для чего люди используют Tor?

- Темная сторона Tor

- Посадят ли тебя за использование браузера ТОР

- Не надейся на полную анонимность

- VPN: альтернатива Tor

- В чем разница между Tor и прокси-сервером?

- Что делает прокси-сервер?

- Почему Tor и VPN защищают лучше, чем прокси

- На чьи деньги развивается браузер ТОР

Руководство пользователя Tor Browser

О БРАУЗЕРЕ TOR

Узнайте, чем полезен Tor Browser для защиты приватности и анонимности

ЗАГРУЗКА

Как скачать Tor Browser

УСТАНОВКА

Установка Tor Browser

ЗАПУСК БРАУЗЕРА TOR В ПЕРВЫЙ РАЗ

Узнайте, как использовать Tor Browser впервые

Обход

Что делать, если сеть Tor заблокирована

МОСТЫ

Большинство подключаемых транспортов, таких как obfs4, полагаются на использование «мостовых» реле.

Управление личностями

Узнайте, как управлять личной информацией в Tor Browser

Onion сервисы

Сервисы, доступные только через Tor

Безопасные соединения

Узнайте, как защитить свои данные с помощью Tor Browser и HTTPS

НАСТРОЙКИ БЕЗОПАСНОСТИ

Настраиваем Tor Browser для безопасности и удобства использования

ОБНОВЛЕНИЕ

Как обновить Tor Browser

Устранение неисправностей

Что делать, если Tor Browser не работает

ПЛАГИНЫ, ДОПОЛНЕНИЯ И JAVASCRIPT

Как Tor Browser работает с плагинами, расширениями и JavaScript

УДАЛЕНИЕ

Как удалить Tor Browser из системы

TOR ДЛЯ МОБИЛЬНЫХ УСТРОЙСТВ

Узнайте о Tor для мобильных устройств

Известные проблемы

СДЕЛАТЬ TOR BROWSER ПОРТАТИВНЫМ

Как установить Tor Browser на съемный носитель

Скачать Tor Browser

Скачайте Tor Browser и оцените настоящий приватный интернет без слежки и цензуры.

Наша миссия:

продвижение прав и свобод человека путем создания и внедрения бесплатных технологий анонимности и конфиденциальности с открытым исходным кодом, поддержка их неограниченной доступности и использования, а также содействие их научному и общественному пониманию.

Пожертвовать

Подписывайтесь на нашу новостную рассылку

Получайте ежемесячные новости от Tor Project:

Источник

Как пользоваться браузером Тор и не попасть под следствие?

Как пользоваться браузером Тор и не попасть под следствие?

Windows 11

Не отображается текст в ячейке Excel

Как отобразить строки в Excel

Как закрыть Эксель, если не закрывается

Как сделать, чтобы Эксель не округлял числа

Пользователи, нуждающиеся в обходе блокировок или сохранении конфиденциальности в Сети, часто спрашивают — как пользоваться браузером Тор на компьютере и телефоне. В обоих случаях подходы к применению программы идентичны, но принципы установки и настройки немного отличаются. Ниже приведем пошаговую инструкцию для разных видов устройств, рассмотрим плюсы и минусы применения Tor.

Как пользоваться браузером Тор

Создатели веб-проводника позаботились о клиентах, предусмотрев возможность работы в «темной Сети» с компьютера и телефона. Зная, как правильно пользоваться браузером Tor на каждом из устройств, можно сохранить приватность в Интернете вне зависимости от используемого устройства. Рассмотрим правила применения для каждого девайса по отдельности.

Как пользоваться Тор на телефоне

С ростом числа смартфонов все больше людей входит в Интернет с мобильных устройств, поэтому предпочитают пользоваться Tor браузером на Андроид или iOS. Ниже рассмотрим, в чем особенности каждого из вариантов.

Андроид

В отличие от других веб-проводников для смартфонов, где с установкой не возникает трудностей, запуск Tor-браузера имеет особенности. Во избежание трудностей старайтесь следовать инструкции и пользоваться веб-проводником с учетом приведенных рекомендаций. Несмотря на возможность установки Tor на все версии Андроид, лучше использовать программу на телефонах с ОС от 5.0 и выше

Перед тем как пользоваться браузером Тор на Андроиде, необходимо его скачать и установить на ПК. Для этого сделайте следующие шаги:

С этого момента доступно использование Tor браузера на Андроид. Вы можете переходить по вкладкам и быть уверенным в конфиденциальности. С этого момента трафик шифруется, а ранее блокированные сайты становятся доступными.

Настройки

Безопасность и удобство при работе в Тор возможно только при внесении правильных настроек. Для перехода в раздел жмите на три вертикальные точки справа вверху. Выделим основные настройки, необходимые, чтобы правильно пользоваться браузером:

После этого можно пользоваться браузером Тор в обычном режиме. Управление мало отличается от других проводников, поэтому у пользователей не возникает вопросов. В верхней части находится поисковая и одновременно адресная строка. Для одновременного открытия всех вкладок жмите на значок с цифрой слева от кнопки меню. По желанию можно открыть приватную вкладку. В таком случае веб-проводник не будет запоминать историю посещений.

Айфон

Многие владельцы Айфонов интересуются, как пользоваться браузером Тор на iOS. Здесь действуют те же принципы, что рассмотрены выше (для Андроид). Разница в том, что название приложения в магазине App Store немного иное — TOR Browser + VPN. После скачивания и установки дальнейшая настройка и применение ничем не отличается от того, что рассмотрен выше. После внесения базовых настроек можно пользоваться Тор браузером на Айфоне в обычном режиме. При этом владелец смартфона с iOS получает доступ ко всем возможностям, начиная с приватности, заканчивая посещением заблокированных ранее сайтов.

Как пользоваться Тор на компьютере

В случае с ПК ситуация иная, ведь веб-проводник имеет другой принцип установки и настройки. Перед тем как пользоваться Тор браузером на Виндовс, изучите эту инструкцию и следуйте рекомендациям.

Алгоритм действий такой:

После установки веб-проводника необходимые настройки безопасности уже установлены. Это позволяет сразу пользоваться браузером Тор.

При желании можно внести дополнительные изменения через меню. Для входа в него жмите на три полоски справа вверху.

Там перейдите в раздел Настройки и по желанию сделайте Tor веб-проводником по умолчанию. Здесь же можно задать другие параметры:

Для дополнительной защиты перейдите в раздел Дополнения и включите следующие функции:

После внесения настроек можно пользоваться Tor. Для дополнительной защиты не рекомендуется открывать в браузере торренты, скачивать и открывать другие файлы. В таком случае имеется риск раскрытия IP адреса, что снижает уровень конфиденциальности.

Плюсы и минусы использования

Перед тем как использовать Тор браузер, важно изучить его преимущества и недостатки.

Tor имеет ряд недостатков, касающихся конфиденциальности работы в Сети. Но при правильной настройке и следовании приведенным выше правилам таких последствий можно избежать.

Итоги

Теперь вы знаете, как правильно пользоваться Tor браузером на ПК или телефоне. После установки не забудьте сделать необходимые настройки для повышения конфиденциальности и защиты личных данных от посторонних. В остальном использование Тор не вызывает трудностей даже у начинающих пользователей глобальной сети.

Источник

Как работает Tor

Tor – инструмент для анонимности, используемый людьми, стремящимися к приватности и борющимися с цензурой в интернете. Со временем Tor стал весьма и весьма неплохо справляться со своей задачей. Поэтому безопасность, стабильность и скорость этой сети критически важны для людей, рассчитывающих на неё.

Но как Tor работает «под капотом»? В этой статье мы с вами нырнем в структуру и протоколы, используемые в сети, чтобы близко ознакомиться с работой Tor.

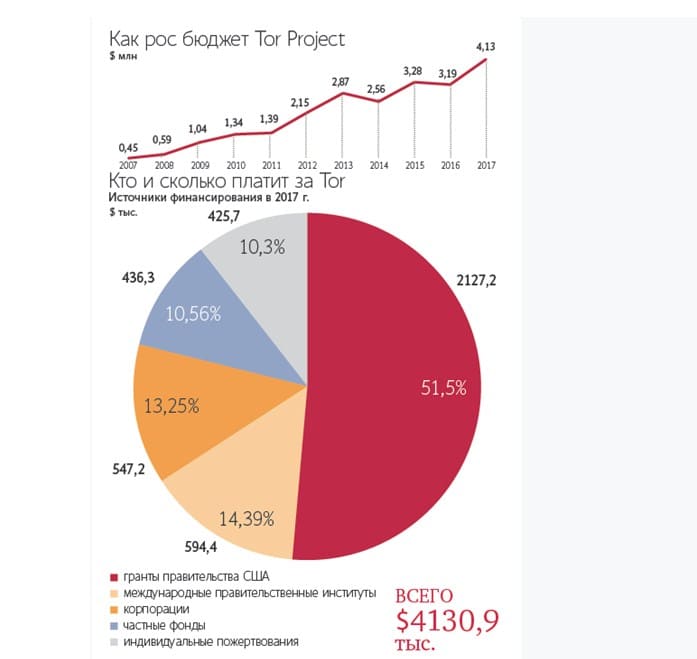

Краткая история Tor

Концепция луковичной маршрутизации (позже поясним это название) впервые была предложена в 1995 году. Сначала эти исследования финансировались министерством военно-морских исследований, а затем в 1997 году к проекту подключилась DARPA. С тех пор Tor Project финансировали разные спонсоры, а не так давно проект победил в кампании по сбору пожертвований на reddit.

Код современной версии ПО Tor был открыт в октябре 2003 года, и это было уже 3-е поколение ПО для луковичной маршрутизации. Идея его в том, что мы оборачиваем трафик в зашифрованные слои (как у луковицы), чтобы защитить данные и анонимность отправителя и получателя.

Основы Tor

С историей разобрались – приступим к принципам работы. На самом высоком уровне Tor работает, перекидывая соединение вашего компьютера с целевыми (например, google.com) через несколько компьютеров-посредников, или ретрансляторов (relay).

Путь пакета: охранный узел, промежуточный узел, выходной узел, пункт назначения

Сейчас (февраль 2015 года) в сети Tor передачей трафика занимаются около 6000 маршрутизаторов. Они расположены по всему миру и работают благодаря добровольцам, которые соглашаются отдать немного трафика для благого дела. Важно, что у большинства узлов нет никакого специального железа или дополнительного ПО – все они работают при помощи ПО Tor, настроенного на работу в качестве узла.

Скорость и анонимность сети Tor зависит от количества узлов – чем больше, тем лучше! И это понятно, поскольку трафик одного узла ограничен. Чем больше у вас выбор узлов, тем сложнее отследить пользователя.

Типы узлов

По умолчанию, Tor передаёт трафик через 3 узла. У каждого из них своя роль (разберём их подробно позже).

Клиент, охранный узел, промежуточный узел, выходной узел, пункт назначения

Входной, или сторожевой узел – точка входа в сеть. Входные узлы выбираются из тех, что работают продолжительное время, и показали себя как стабильные и высокоскоростные.

Промежуточный узел – передаёт трафик от охранных к выходным. В результате первые не знают ничего о последних.

Выходной узел – точка выхода из сети, отправляет трафик к пункту назначения, который нужен клиенту.

Обычно безопасный метод запуска сторожевого или промежуточного узла — виртуальный сервер (DigitalOcean, EC2) – в этом случае операторы сервера увидят только зашифрованный трафик.

Но на операторах выходных узлов лежит особая ответственность. Поскольку они отправляют трафик в пункт назначения, все незаконные действия, совершаемые через Tor, будут связываться с выходным узлом. А это может привести к полицейским рейдам, уведомлениям о нелегальной деятельности и другим вещам.

Встретите оператора выходного узла – скажите ему спасибо. Он того заслуживает.

Причём здесь лук?

Разобравшись в маршруте соединений, идущих через узлы, зададимся вопросом – а как мы можем им доверять? Можно ли быть уверенным в том, что они не взломают соединение и не извлекут все данные из него? Если кратко – а нам и не нужно им доверять!

Сеть Tor разработана так, чтобы к узлам можно было относиться с минимальным доверием. Это достигается посредством шифрования.

Так что там насчёт луковиц? Давайте разберём работу шифрования в процессе установки соединения клиента через сеть Tor.

Клиент шифрует данные так, чтобы их мог расшифровать только выходной узел.

Эти данные затем снова шифруются так, чтобы их мог расшифровать только промежуточный узел.

А потом эти данные опять шифруются так, чтобы их мог расшифровать только сторожевой узел

Получается, что мы обернули исходные данные в слои шифрования – как лук. В результате у каждого узла есть только та информация, которая нужна ему – откуда пришли зашифрованные данные, и куда их надо отправлять. Такое шифрование полезно всем – трафик клиента не открыт, а узлы не отвечают за содержимое передаваемых данных.

Замечание: выходные узлы могут увидеть исходные данные, поскольку им надо отправлять их в пункт назначения. Поэтому они могут извлекать из трафика ценную информацию, передаваемую открытым текстом по HTTP и FTP!

Узлы и мосты: проблема с узлами

После запуска Tor-клиента ему нужно получить списки всех входных, промежуточных и выходных узлов. И это список не является тайной – позже я расскажу, как он распространяется (можете сами поискать в документации по слову “concensus”). Публичность списка необходима, но в ней таится проблема.

Чтобы понять её, давайте прикинемся атакующим и спросим себя: что бы сделало Авторитарное Правительство (АП)? Размышляя таким образом, мы сможем понять, почему Tor устроен именно так.

Первое – возможно, и это свободный выбор владельца маршрутизатора или веб-сайта. Ему всего лишь нужно скачать список выходных узлов Tor, и блокировать весь трафик с них. Это будет плохо, но Tor ничего с этим не может сделать.

Второй вариант серьёзно хуже. Блокировка выходящих из Tor пользователей может предотвратить посещение определённого сервиса, а блокировка всех входящих не даст им ходить ни на какие сайты – Tor станет бесполезным для тех пользователей, кто уже страдает от цензуры, в результате чего они и обратились к этому сервису. И если бы в Tor были только узлы, это было бы возможным, так как АП может скачать список сторожевых узлов и заблокировать трафик к ним.

Хорошо, что разработчики Tor подумали об этом и придумали хитрое решение проблемы. Познакомьтесь с мостами.

Мосты

По сути, мосты – непубликуемые в общем доступе узлы. Пользователи, оказавшиеся за стеной цензуры, могут использовать их для доступа в сеть Tor. Но если они не публикуются, как пользователи знают, где их искать? Не нужен ли какой-нибудь особый список? Поговорим о нём позже, но коротко говоря, да – есть список мостов, которым занимаются разработчики проекта.

Просто он не публичный. Вместо этого пользователи могут получать небольшой список мостов, чтобы соединиться с остальной частью сети. Этот список, BridgeDB, выдаёт пользователям только по нескольку мостов за раз. Это разумно, так как много мостов сразу им и не нужно.

Выдавая по нескольку мостов, можно предотвратить блокировку сети Авторитарным Правительством. Конечно, получая информацию о новых узлах, можно блокировать и их, но может ли кто-то обнаружить все мосты?

Может ли кто-то обнаружить все мосты

Список мостов строго секретен. Если АП получит этот список, оно сможет полностью заблокировать Tor. Поэтому разработчики сети проводили исследования возможностей получения списка всех мостов.

Я подробно опишу два пункта из этого списка, 2-й и 6-й, поскольку именно этими способами удалось получить доступ к мостам. В 6-м пункте исследователи в поисках мостов Tor просканировали всё пространство IPv4 посредством сканера портов ZMap, и нашли от 79% до 86% всех мостов.

2-й пункт подразумевает запуск промежуточного узла Tor, который может отслеживать приходящие к нему запросы. К промежуточному узлу обращаются только сторожевые узлы и мосты – и если обратившегося узла нет в публичном списке узлов, то очевидно, что этот узел – мост. Это серьёзный вызов Tor, или любой другой сети. Так как пользователям нельзя доверять, необходимо делать сеть анонимной и закрытой, насколько это возможно, поэтому сеть именно так и сделана.

Консенсус

Рассмотрим, как функционирует сеть на более низком уровне. Как она организована и как узнать, какие узлы в сети активны. Мы уже упоминали, что в сети существует список узлов и список мостов. Поговорим о том, кто составляет эти списки.

В каждом Tor-клиенте содержится фиксированная информация о 10 мощных узлах, поддерживаемых доверенными добровольцами. У них особая задача – отслеживать состояние всей сети. Они называются directory authorities (DA, управляющие списками).

Они распределены по миру и отвечают за распространение постоянно обновляемого списка всех известных узлов Tor. Они выбирают, с какими узлами работать, и когда.

Почему 10? Обычно не стоит делать комитет из чётного количества членов, чтобы при голосовании не случилось ничьей. Суть в том, что 9 DA занимаются списками узлов, а один DA (Tonga) – списком мостов

Список DA

Достижение консенсуса

Так каким же образом DA поддерживают работоспособность сети?

Публикация консенсуса происходит по HTTP, чтобы каждый мог скачать его последний вариант. Можете проверить сами, скачав консенсус через Tor или через гейт tor26.

И что же он означает?

Анатомия консенсуса

Просто прочитав спецификацию, в этом документе разобраться сложновато. Мне нравится визуальное отображение, чтобы понять, как устроена структура. Для этого я сделал постер в стиле corkami. И вот (кликабельное) графическое представление этого документа.

Что случится, если узел пустится во все тяжкие

При подробном рассмотрении принципов работы сети мы пока не касались принципов работы выходных узлов. Это последние звенья в цепочке Tor, предоставляющие путь от клиента до сервера. Поскольку они отправляют данные на пункт назначения, они могут видеть их так, будто те только что покинули устройство.

Такая прозрачность подразумевает большое доверие к выходным узлам, и обычно они ведут себя ответственно. Но не всегда. А что же случается, когда оператор выходного узла решает ополчиться на пользователей Tor?

Дело снифферов

Выходные узлы Tor — почти эталонный пример «человека посередине» (man-in-the-middle, MitM). Это значит, что любые нешифрованные протоколы связи (FTP, HTTP, SMTP) могут им отслеживаться. А это – логины и пароли, куки, закачиваемые и скачиваемые файлы.

Выходные узлы могут видеть трафик так, будто он только что покинул устройство.

Засада в том, что мы ничего не можем с этим поделать (кроме использования шифрованных протоколов). Сниффинг, пассивное прослушивание сети, не требует активного участия, поэтому единственная защита — понимать проблему и избегать передачи важных данных без шифрования.

Но допустим, оператор выходного узла решит навредить сети по-крупному. Прослушивание – занятие дураков. Давайте будем модифицировать трафик!

Выжимаем максимум

Вспомним, что оператор выходного узла несёт ответственность за то, что трафик, проходящий от клиента и к нему, не будет изменён. Ага, конечно…

Посмотрим, какими способами его можно менять.

SSL MiTM & sslstrip

SSL портит всю малину, когда мы пытаемся подгадить пользователям. К счастью для атакующих, у многих сайтов есть проблемы с его реализацией, позволяющие нам заставить пользователя идти по нешифрованным соединениям. Примеры – переадресация с HTTP на HTTPS, включения HTTP-содержимого на HTTPS-сайтах, и т.п.

Удобным инструментом для эксплуатации уязвимостей служит sslstrip. Нам нужно лишь пропустить через него весь выходящий трафик, и во многих случаях мы сумеем навредить пользователю. Конечно, мы можем просто использовать самоподписанный сертификат, и заглянуть в SSL-трафик, проходящий через узел. Легко!

Подсадим браузеры на BeEF

Разглядев подробности трафика, можно приступать к вредительству. Например, можно использовать фреймворк BeEF, чтобы получать контроль над браузерами. Затем можно задействовать функцию из Metasploit «browser autopwn», в результате чего хост будет скомпрометирован, а мы получим возможность выполнять на нём команды. Приехали.

Бинарники с чёрным ходом

Допустим, через наш узел качают бинарники – ПО или обновления к нему. Иногда пользователь даже может не подозревать о том, что обновления скачиваются. Нам нужно всего лишь добавлять к ним чёрный ход посредством инструментов вроде The Backdoor Factory. Тогда после выполнения программы хост окажется скомпрометированным. Снова приехали.

Как поймать Уолтера Уайта

И хотя большинство выходных узлов Tor ведут себя прилично, не так уж и редки случаи деструктивного поведения некоторых из них. Все атаки, о которых мы говорили в теории, уже имели место.

К частью, разработчики подумали и об этом, и разработали меру предосторожности, направленную против использования клиентами плохих выходных узлов. Она работает как флаг в консенсусе под названием BadExit.

Для решения задачи отлова плохих выходных узлов разработана хитрая система exitmap. Работает она так: для каждого выходного узла запускается модуль на Python, который занимается логинами, скачиванием файлов, и прочим. Результаты его работы затем записываются.

exitmap работает с использованием библиотеки Stem (предназначенной для работы с Tor из Python), помогающей строить схемы для каждого выходного узла. Просто, но эффективно.

Exitmap была создана в 2013 году в рамках программы «испорченные луковицы». Авторы нашли 65 выходных узлов, меняющих трафик. Получается, что хотя это и не катастрофа (на момент работы всего существовало порядка 1000 выходных узлов), но проблема достаточно серьёзная для того, чтобы отслеживать нарушения. Поэтому exitmap по сей день работает и поддерживается.

В другом примере исследователь просто сделал поддельную страницу с логином, и залогинивался туда через каждый выходной узел. Затем просматривались HTTP-логи сервера на пример попыток логина. Многие узлы пытались проникнуть сайт с использованными автором логином и паролем.

Эта проблема свойственна не только Tor

Важно отметить, что это проблема не одного лишь Tor. Между вами и фотографией котика, на которую вы хотите посмотреть, и так расположено достаточно много узлов. Достаточно лишь одного человека с враждебными намерениями, чтобы причинить немало вреда. Лучшее, что тут можно сделать – принудительно включать шифрование, где возможно. Если трафик нельзя распознать, его нельзя легко изменить.

И помните, что это лишь пример плохого поведения операторов, а не норма. Подавляющее большинство выходных узлов очень серьёзно относятся к своей роли и заслуживают большой благодарности за все риски, которые они берут на себя во имя свободного распространения информации.

Источник

Браузер тор что это ― как пользоваться луковой сетью и зачем это делать

«Благими намерениями вымощена дорога в ад». Выражение, как никакое другое, подходит под описание веб браузера tor и одноименной луковичной сети, которая создавалась чтобы дать пользователям интернета полную свободу от цензуры. Но, как оказалось, не все так просто, анонимность в сети в большинстве случаев порождает не свободу от зла, а свободу от морали и совести. Итак, браузер тор что это, и действительно ли он вам необходим.

tor браузер и тор сеть ― что это

ТОР ― The Onion Router это компьютерная программа (браузер) и одновременно интернет сеть, которая обеспечивает работу браузера. Браузер ТОР использует обширную серверную сеть, из которой и состоит сеть Tor. При использовании браузера ваши данные проходят через разные серверы Tor (или «узлы»).

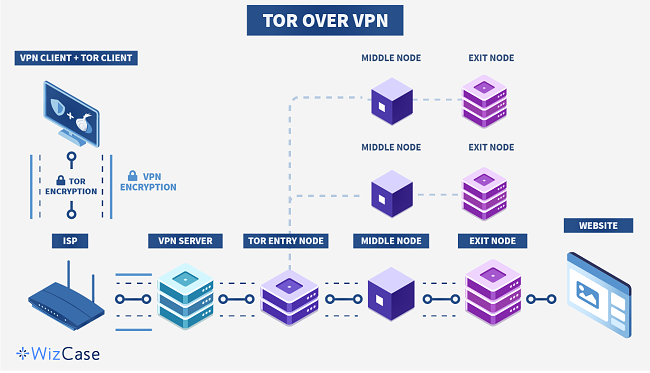

Tor Browser ─ это не VPN

Интернет браузер tor это не браузер со встроенным VPN, как многие думают, вспоминая Оперу, и это не VPN сервер. Использовать ТОР можно одновременно с VPN ― это позволит еще лучше защитить свое интернет-посещение.

Использование VPN одновременно с Tor гарантирует на 99 %, что данные будут лучше зашифрованы. Более того, VPN также скрывает ваш IP-адрес, отображая IP-адрес используемого вами VPN-сервера, а не «реальный», статический IP-адрес. Идеальная схема, выглядит так ― VPN Tor Browser VPN. Хотя эти две системы помогают нам скрывать свои настоящие АйПи адреса работают и обслуживаются они совершенно по-разному.

Как получить доступ к ТОР браузеру

На самом деле все очень просто, tor браузер скачивается, как и любой другой, с официального сайта компании. Главный недостаток ― очень низкая скорость загрузки сайтов и любительский интерфейс. Медленный трафик обусловлен тем, что запрос попадает в «луковичную сеть», где постоянно идет процесс дешифровки и расшифровки кода, с постоянным удалением последнего адреса.

Для чего люди используют Tor?

Изначально сеть ТОР создавалась для военных, сегодня ее активно пользуются все, кто желает остаться неизвестным, но кому есть что сказать. Журналисты, правозащитники и политические активисты используют Tor, чтобы избежать преследования за свои взгляды. Это актуально сегодня для тех стран, власть в которых тоталитарна и автократична.

Например, одним из самых известных пользователей и сторонников Tor остается Эдвард Сноуден, который раскрыл документы о секретных программах наблюдения в США.

Темная сторона Tor

Может показаться, что браузер ТОР это тоннель, через который проходит свобода и демократия. Но обратная сторона полной свободы ― безнаказанность. Львиную долю трафика сети ТОР используют для входа в даркнет.

Посадят ли тебя за использование браузера ТОР

Использование самого Tor совершенно законно в большинстве стран, особенно в «западном мире». Если через браузер вы просматриваете тв новости, мультики, ведете переписку на открытой почте Гугл, к вам никогда не будет вопросов. Для того чтобы попасть в темный мир интернета обычные поисковики не используют, здесь требуется дополнительная конфиденциальность.

Не надейся на полную анонимность

Не надейся на полную анонимность

Сотрудники Tor постоянно работают над улучшением своей защиты, но в прошлом их программное обеспечение было взломано. Инженеры компании быстро все возобновили и сообщили, что была взломана не вся сеть шифрования, а только отдельные браузеры, это четкий сигнал, что Tor не может гарантировать, что вы будете защищены от кибератак и киберпреступников при использовании их браузера. Сеть Tor действительно трудна для взлома, но трудно не означает «невозможно».

VPN: альтернатива Tor

Хотя вы можете просматривать сайты относительно анонимно с помощью Tor, браузер не анонимизирует и не защищает все остальные ваши действия в Интернете. Приложения, работающие вне вашего браузера, не будут защищены сетью Tor. Если вы хотите убедиться, что все ваши действия в сети зашифрованы и анонимны, VPN может быть лучшим решением. Особенно, если вы пытаетесь защитить свое соединение от киберпреступников при использовании, например, публичной сети Wi-Fi.

В чем разница между Tor и прокси-сервером?

В чем разница между Tor и прокси-сервером?

Помимо Tor и VPN, вы также можете повысить конфиденциальность и безопасность в сети, используя прокси-сервер. Однако, прокси-серверы хорошо работают только для определенных целей и ситуаций, таких как доступ к The Pirate Bay. Даже тогда многие считают их менее эффективными и менее безопасными, чем Tor и хороший VPN. Тем не менее, люди часто задаются вопросом, чем прокси отличается от Tor.

Что делает прокси-сервер?

Прокси-сервер ― это еще один способ направить ваш онлайн-трафик через другой сервер, который (образно) стоит между вашим компьютером и «сервером назначения» ваших данных. Этот сервер является прокси-сервером, который имеет иной IP-адрес, этот адрес и будет защищать ваш настоящий адрес.

Почему Tor и VPN защищают лучше, чем прокси

Еще одним недостатком использования прокси-сервера является то, что хост прокси-сервера может точно видеть, что вы делаете в сети. Теоретически, они могут даже регистрировать эту информацию, что потенциально может вызвать у вас проблемы. Вот почему, если вы намерены использовать прокси-сервер, вы должны выбрать тот, который находится под контролем того, кому вы действительно доверяете. Чаще всего вы не узнаете личность владельца прокси-сервера, а владелец, наоборот будет знать о вас все.

На чьи деньги развивается браузер ТОР

Изабелла Багуэрос Исполнительный директор Tor Project недавно призналась, что компания устала зависеть от денег правительства США, которое ежегодно выделяет на программы компании несколько миллиардов долларов. Например:

Интересная диаграмма, опубликованная компанией, дает четкое представление, на чьи деньги развивается луковичная интернет сеть.

Вторым интересным фактом остается и то, что правительство США тратит миллиарды долларов в год на то, чтобы вычислить местонахождение пользователей тор браузера…

В начале 2000-х гг. проект получил название The Onion Routing (сокращенно – Tor; onion – англ. «лук»). В основе Tor лежит децентрализация: его ПО является свободным, энтузиасты могут открывать свои узлы-серверы.

2002 г. впервые была развернута сеть «луковых» маршрутизаторов, а к концу 2003 г. она насчитывала около дюжины сетевых узлов в США и один в Германии. В 2004 г. проект начал финансировать Фонд электронных рубежей (Electronic Frontier Foundation).

В 2006 г. в США для развития сети Tor была создана некоммерческая организация Tor Project.

На этом все, если статья понравилась, была полезной, не забудьте поделиться в соцсетях и оставить комментарий, с уважением С.К.

Источник

Браузер Tor является лучшим средством для доступа к темной сети, однако он имеет и свои недостатки. Tor сам по себе не может обеспечить защиту всех ваших данных от утечек и оставляет их уязвимыми к слежке. Взломанные выходные узлы Tor раскрывают пользовательский трафик операторам, которые по большей части занимаются отслеживанием личности пользователей Tor. Чтобы оставаться в безопасности, вам понадобится настоящая сквозная защита.

Лишь виртуальная частная сеть (VPN) полностью зашифрует весь путь, который проходят ваши данные через сеть Tor. Эта статья содержит всю необходимую информацию о Tor и использовании этой сети с VPN.

Тщательно протестировав более чем 30 VPN, я выяснила, что ExpressVPN является безоговорочным лидером. Его проверенная технология TrustedServer не хранит никаких данных, гарантируя анонимность пользователей. Вы даже сможете использовать ExpressVPN с Tor без рисков — сервис имеет 30-дневную гарантию возврата средств. Если вас что-то не устроит, вы сможете вернуть свои деньги.

Защитите себя в сети Tor с ExpressVPN

Примечание: Сеть Tor является законной не во всех странах, поэтому перед её использованием ознакомьтесь с вашими местными законами. Я и моя команда не одобряем совершение каких-либо противозаконных действий.

Tor, сокращенно от англ. «The Onion Router», является бесплатным браузером, который позволяет пользователям получать анонимный доступ к тёмной сети. Он похож на обычный браузер, однако дополнительно перенаправляет ваш трафик через различные серверы, расположенные в различных уголках планеты. Благодаря этому ваш трафик оборачивается в несколько слоев шифрования (подобно слоям лука).

Когда вы используете Tor, ваши данные проходят через входной узел, средний узел и выходной узел. Сначала ваши данные полностью зашифровываются, и по мере того, как они проходят случайную череду узлов, слой шифрования убирается — в том объёме, который необходим для открытия пути к следующему узлу. В идеале, ни один из узлов не сможет увидеть реле целиком, включая содержимое запроса и того, кто его инициировал. Этот процесс гарантирует анонимность ваших данных на протяжении всего пути, который они проделывают.

Tor направляет ваше соединение через несколько узлов, прежде чем дать вам доступ к сайту

Главное предназначение Tor заключается в том, чтобы защитить пользователей интернета от трекинга, слежки и цензуры. Сеть предлагает простой доступ к приватному общению и информации для:

- Обычных людей, которые хотят защитить свою интернет-активность от стороннего вмешательства.

- Журналистов, которые хотят обеспечить анонимность своих источников.

- Активистов, которые хотят защитить себя на работе.

- Информаторов, которые хотят поделиться конфиденциальной информацией, не рискуя своей жизнью и/или средствами к существованию.

- Представителей правоохранительных органов, которые проводят сбор информации и мониторинг.

- Инженеров по безопасности и IT-профессионалов, которые проводят тесты безопасности.

- Граждан стран с жесткой цензурой, которые хотят получить доступ к свободному интернету.

Несмотря на это, в пути, который проходят данные с Tor, есть два слабых места: входной узел и выходной узел. Входной узел владеет информацией о вашем настоящем IP-адресе, тогда как выходной узел связан с вашим незашифрованным запросом. Без этих данных ваше местонахождение, личность или целевой вебсайт никогда не смогут быть раскрыты. Тем не менее, злоумышленники могут перехватить эти узлы, что делает данную схему небезопасной.

Самый простой способ защитить себя — это использовать проверенный VPN для маскировки вашего настоящего IP-адреса во время пребывания в сети Tor. Протестировав свыше 30 VPN, я могу подтвердить эффективность средств безопасности, которые предлагает ExpressVPN. Я провела тщательные тесты на утечку на более чем 40 серверах, и ExpressVPN ни разу не раскрыл мой настоящий IP-адрес. Вам не нужно верить мне на слово — протестируйте ExpressVPN с Tor лично. Сервис имеет надежную 30-дневную гарантию возврата средств, поэтому вы сможете вернуть свои деньги, если он вам не подойдёт.

Защитите свой трафик в Tor с ExpressVPN

Хотя Tor и может обеспечить анонимность личности пользователя, сеть не является полностью защищенной. Если вы используете Tor, вам стоит знать о следующих уязвимостях (и принять соответствующие меры предосторожности):

- Слежка, связанная с использованием Tor. Некоторые службы, например АНБ, уделяют особое внимание трафику, который исходит от пользователей Tor.

- Фейковые веб-сайты Tor. Некоторые хакеры создают фейковые зеркальные копии веб-сайта Tor. Пользователи, которые загружают пакет Tor с таких ненастоящих сайтов, получают версию браузера, зараженную вирусами.

- Незащищенный трафик устройства. Tor защищает лишь трафик, который проходит через ваш браузер, а не весь трафик на вашем устройстве. Пользователи iOS должны быть особенно осторожны: iOS требует от всех браузеров использования WebKit, что блокирует браузеру Onion Browser (самостоятельное приложение Tor для Android и iOS) возможность обеспечивать вам анонимность.

- Раскрытие выходных узлов. Всю информацию, которая передается через незащищенный протокол (например HTTP, SMTP), могут видеть операторы выходного узла Tor. То, что они видят, в теории, может ими использоваться: некоторые злонамеренные операторы выходного узла могут следить за трафиком людей и файлами cookies в сессиях с целью кражи паролей и другой личной информации. Другим распространенным сценарием перехвата выходного узла является выявление злоумышленником трафика, направленного на сайты с криптовалютой, и изменение целевого адреса на свой. Вследствие этого пользователи непреднамеренно отправляют хакерам криптовалюту, что приводит к огромным финансовым потерям.

- Злоумышленники могут также управлять входными и средними узлами. C 2017 года исследователь из Колумбийского университета имел возможность отслеживать личности пользователей Tor с точностью 81,4%, согласно отчёту Vice. Один высокоуровневый злоумышленник, также известный как KAX17, суммарно владеет приблизительно 900 серверами. В исследовании, процитированном в The Record, сказано следующее: «существует 16%-ая вероятность того, что пользователь Tor подключится к сети Tor через один из серверов KAX17, 35%-ая вероятность того, что пользователь пройдет через один из его средних реле и до 5% вероятности того, что пользователь выйдет через его реле». Любой человек с достаточным объемом ресурсов может построить бизнес на перехвате трафика пользователей Tor.

- Ошибки пользователей. Люди иногда могут неправильно использовать браузер Tor, устанавливая неавторизованные аддоны, оставляя включенным Javascript или загружая торренты. Хуже того, некоторые пользователи используют Tor для доступа к аккаунтам, отображающих их реальную личность, либо публикуют свою персональную информацию на веб-сайтах или форумах.

В любом случае, пользователи часто сами представляют для себя наибольшую угрозу, ошибочно считая, что Tor является ультимативным решением. Хорошая новость заключается в том, что проверенный VPN, такой как ExpressVPN, скрывает вашу активность в Tor от вашего интернет-провайдера и ваш IP-адрес от входного узла Tor.

Используйте Tor безопасно с ExpressVPN

Сеть Tor создана для обеспечения анонимности самих пользователей, тогда как VPN гарантирует приватность пользовательской информации. Если коротко, то вот основной принцип: если вы не хотите, чтобы другие узнали, кто вы, используйте Tor. Если вы не хотите, чтобы другие узнали, что вы делаете онлайн, используйте премиум-VPN. Теперь давайте более подробно.

Браузер Tor является бесплатной загружаемой программой, которая выглядит и функционирует как обычный браузер. Есть несколько причин, почему вы можете захотеть использовать Tor вместо VPN:

- Вам нужен доступ к сайтам темной сети (также известным, как сайты .onion).

- Вы предпочитаете 100%-ую независимость от третьих сторон и знаете, как совершить установку и настройку Tor с соблюдением необходимых мер безопасности (либо готовы предварительно разобраться в этом).

- Вы не планируете пользоваться аккаунтами и платформами, которые содержат информацию о вашей реальной личности.

- Вы не против медленной загрузки страниц.

- Вы владеете средствами и знаниями, необходимыми для обнаружения и устранения вредоносного ПО, фишинговых угроз и мошеннических атак, которыми кишит темная сеть.

- Вы не планируете использовать Tor во время загрузки торрентов.

- Вы осознаете и принимаете риски, связанные с использованием Tor, и готовы нести полную ответственность за свои действия в случае, если что-то пойдет не так.

VPN является отдельной программой, которая скрывает вашу личность, направляя ваш трафик через свою глобальную сеть серверов. Есть несколько причин, почему вы можете захотеть использовать VPN вместо Tor:

- Вы хотите пользоваться веб-сайтами и приложениями, которые связаны с вашей реальной личностью, и при этом обеспечивать себе приватность и безопасность даже при подключении к незащищенным хот-спотам Wi-Fi.

- Вы ищете интуитивное и простое в установке приложение, которое можно использовать на любом устройстве.

- Вам не нужен доступ к сайтам темной сети.

- Вы цените надёжность: вы готовы доверить другой стороне защиту вашей приватности при условии, что эта сторона является надёжной и проверенной и имеет хорошую репутацию, защищая конфиденциальность пользователей даже при получении запросов от правоохранительных органов.

- Если у вас возникнут проблемы, вы хотите иметь возможность положиться на компанию, которая будет готова помочь вам их решить.

- Вам нужен беспрепятственный доступ к чистым веб-сайтам.

- Вы не хотите, чтобы низкие скорости ухудшали ваш пользовательский опыт. ExpressVPN имеет самые высокие скорости среди всех VPN в этой статье — их достаточно для серфинга в интернете без помех и даже просмотра видео в качестве 4К.

- Вам нужен инструмент, который позволит вам безопасно загружать торренты без раскрытия вашей личности вредоносному ПО, хакерам и трекерам.

На практике вы можете сохранить анонимность и при использовании VPN, особенно если вы выберете VPN-сервис с возможностью оплаты криптовалютой. Несмотря на свою доступность, я не рекомендую использовать бесплатные VPN, если вы цените свою анонимность. Большинство бесплатных VPN не имеют средств, необходимых для защиты ваших данных в сети Tor.

Даже если ваш сценарий использования требует подключения к Tor, VPN поможет вам защитить себя от взломанных узлов и других рисков, связанных с Tor. Существует 2 способа использования VPN с Tor.

Tor после VPN

Самым безопасным способом является подключение сперва к VPN и затем запуск Tor. Способ Tor после VPN добавляет слой шифрования ко всему вашему трафику и не позволяет входному узлу Tor видеть ваш настоящий IP-адрес. Это защитит вас от любых деанонимизирующих атак со взломанного входного или среднего узла. С другой стороны, во по-прежнему останетесь уязвимы к SSL-атакам и другим фишинговым угрозам со взломанных выходных узлов, поэтому вам все ещё нужно быть начеку.

Визуальная демонстрация процесса подключения к VPN и затем к Tor

Поскольку ваши данные будут защищены с помощью VPN, ваш интернет-провайдер и любые другие третьи стороны, которые могут следить за вашим интернет-трафиком, не будут знать, что вы используете Tor. Тем не менее, когда ваш трафик будет проходить через выходной узел, вы получите IP-адрес Tor, и веб-сайты увидят, что вы являетесь пользователем Tor. Некоторые сайты чистой сети (например сайты для банкинга, Airbnb, Doordash, Apple) могут заблокировать вас по этой причине.

Метод Tor после VPN является приватным, однако он не обеспечивает полную анонимность, поскольку ваш VPN-провайдер будет знать ваш настоящий IP-адрес (возможно даже ваше имя и адрес, исходя из вашего способа оплаты). Вы можете оформить подписку на VPN, чтобы минимизировать информацию, которую вы предоставляете своему VPN-провайдеру, однако учтите, что вам может быть недоступна какая-либо гарантия возврата средств.

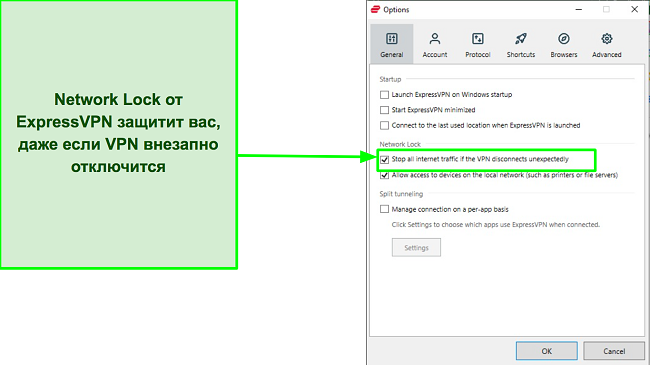

Уровень защиты, который вы получите, будет зависеть от VPN, который вы будете использовать. VPN без функции экстренного отключения от сети раскроет данные узлам Tor в случае, если ваше интернет-соединение внезапно прервется, что будет особенно опасно, если вы подключены к выходному узлу злоумышленников. Кроме того, Tor гарантированно замедлит ваше соединение, поэтому использование плохого VPN окажет еще больший негативный эффект на скорость вашего интернета.

Чтобы обеспечить себе лучшую безопасность с методом Tor после VPN, вам необходим высокоскоростной VPN с проверенной безлоговой политикой. Одним из таких сервисов является ExpressVPN — его безлоговая политика прошла как сторонний аудит, так и проверку в реальных жизненных ситуациях. Провайдер также предлагает 30-дневную гарантию возврата средств, чтобы вы могли протестировать ExpressVPN с Tor без рисков. Если вы решите, что сервис вам не подходит, вы сможете легко вернуть деньги.

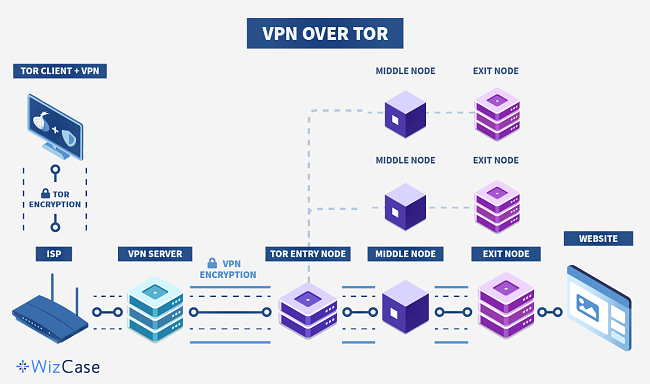

VPN после Tor

Вы также можете подключиться сперва к Tor и уже затем к вашему VPN. Метод VPN после Tor является более сложным по сравнению с методом Tor после VPN, потому что с ним вам сначала нужно найти хороший VPN, который поддерживает соединения Tor и OpenVPN, после чего вручную настроить этот VPN для последующего использования.

Визуальная демонстрация пути данных с методом VPN после Tor

Подключение к VPN при использовании Tor позволит вам посещать сайты в чистой сети, которые обычно блокируют адреса Tor. Этот подход также скрывает вашу веб-активность от выходного узла. Тем не менее, вы не сможете получить доступ к сайтам «.onion» с методом VPN после Tor. Подключение к Tor перед VPN также означает, что ваш интернет-провайдер сможет увидеть, что вы подключились к Tor.

Входной узел Tor также сможет видеть ваш настоящий IP-адрес, и, хотя ваш VPN-провайдер сможет увидеть только IP от Tor, он будет знать, что вы используете Tor. Чтобы избежать этого, вам нужно выбрать надежный VPN со строгой безлоговой политикой. Это не так просто, потому что лишь немногие VPN поддерживают метод VPN после Tor. Поскольку схема VPN после Tor является более комплексной (и, следовательно, более склонной к ошибкам, которые могут раскрыть ваш IP-адрес), я рекомендую использовать её только в случае необходимости.

Если метод VPN после Tor обязателен для ваших целей, PrivateVPN является одним из немногих надежных VPN, которые поддерживают соединения с серверами Tor. Веб-сайт PrivateVPN содержит подробную инструкцию по настройке метода VPN после Tor через OpenVPN, и каждая его подписка включает 30-дневную гарантию возврата средств. Это означает, что вы не будете рисковать своими деньгами, если вас что-то не устроит.

Используйте Tor безопасно с PrivateVPN

1. ExpressVPN — Проверенные серверы TrustServers имеют безлоговую политику для практически анонимного использования Tor

Ключевые особенности:

- Свыше 3000 серверов в 94 странах для безопасного доступа к Tor откуда угодно

- Серверы TrustedServers гарантируют, что данные пользователей стираются при каждом выключении

- Поддержка до 5 одновременных соединений, чтобы вы могли получить доступ к Tor на любом устройстве

- Проверенная безлоговая политика гарантирует 100%-ую анонимность, а 256-битное шифрование AES и защита от утечек обеспечивают полную конфиденциальность в сети Tor

- 30-дневная гарантия возврата средств, чтобы вы могли лично попробовать Tor без рисков

Вся сеть серверов ExpressVPN защищена технологией TrustedServer — она работает только на основе оперативной памяти (ОЗУ), поэтому данные никогда не записываются на жесткий диск. Это означает, что никакие данные, которые проходят через серверы компании, не будут уязвимыми ко взлому, краже или захвату властями. Политика конфиденциальности ExpressVPN была проверена авторитетной сторонней фирмой PricewaterhouseCoopers (PWC), которая подтвердила, что безлоговая политика сервиса является правдивой.

Мои тесты также показали, что скорости ExpressVPN являются стабильно высокими, что важно, так как соединения Tor обычно достаточно медленные. Я могла безопасно пользоваться Tor без существенных потерь в скорости соединения.

ExpressVPN имеет стабильно высокие скорости соединения

Даже когда моё соединение было нестабильным, я чувствовала себя в безопасности, зная, что меня защищает Network Lock — функция экстренного отключения от сети у ExpressVPN. Она предназначена для того, чтобы обеспечивать приватность вашего IP-адреса даже в случае, если соединение с VPN или интернетом будет потеряно. Функция будет блокировать весь интернет-трафик до тех пор, пока VPN-соединение не восстановится.

Функция Network Lock от ExpressVPN обеспечивает защиту в случае потери соединения

Пользователи Tor могут получить доступ к сайту .onion ExpressVPN для достижения полной приватности с самого начала использования. Вы также сможете загрузить официальное русскоязычное приложение ExpressVPN через специальный сайт Tor сервиса, что будет отличным выбором для тех, кто живет в юрисдикциях с высоким уровнем цензуры. Специальный сайт .onion также делает доступной всю практичную информацию на сайте ExpressVPN через Tor.

Штаб-квартира ExpressVPN расположена на Британских Виргинских Островах, которые известны своими строгими законами касательно приватности и отказом от сбора данных, а также тем, что они не входят в состав международных разведывательных сетей. Получить судебный ордер на Британских Виргинских Островах очень сложно, что исключает инициирование большинства запросов пользовательских данных, не подкреплённых вескими фактами.

Даже если какой-либо следователь сможет получить судебный ордер на Британских Виргинских Островах, он не сможет ничего найти на серверах ExpressVPN. Это было подтверждено в реальной ситуации, которая произошла в 2016 году: турецкая власть захватила серверы ExpressVPN в ходе расследования дела, связанного с убийством российского посла Андрея Карлова. Власти ничего не нашли, что свидетельствует о том, что ExpressVPN придерживается своих обещаний и не хранит никакие данные на своих серверах.

Хотя сервис и стоит немного больше, чем другие VPN в этом списке, вы сможете получить 49%-ую скидку, если оформите подписку за $6.67 в месяц (подписка: 15 месяцев). Кроме того, ExpressVPN предлагает 30-дневную гарантию возврата средств, чтобы вы могли попробовать сервис с Tor без рисков. Если вы не будете на 100% удовлетворены, вы сможете легко вернуть свои деньги. Я лично убедилась в том, насколько этот процесс является простым, запросив возврат через онлайн-чат — деньги вернулись на мой банковский счёт менее чем через неделю.

ExpressVPN совместим с: Windows, MacOS, Linux, Android, роутерами и не только

Доступные протоколы: Lightway, Layer 2 Tunneling Protocol (L2TP), OpenVPN (TCP и UDP), Internet Key Exchange Version 2 (IKEv2), Point to Point Tunneling Protocol (PPTP), WireGuard, Secure Socket Tunneling Protocol (SSTP)

Защитите себя в сети Tor с ExpressVPN

Новости за 2023! ExpressVPN на ограниченное время снизил цен на 1-летний план всего до $6.67 в месяц (экономия до 49%) + 3 месяцев в подарок! Это временная акция, так что воспользуйтесь ей, пока она действует. Подробнее об акции см. здесь.

2. CyberGhost — Серверы NoSpy гарантируют максимальную безопасность при подключении к Tor

Ключевые особенности:

- Свыше 9740 серверов в 91 странах, благодаря чему у вас будет много вариантов для подключения к Tor

- Серверы NoSpy дают дополнительный уровень защиты от слежки при просмотре Tor

- Защитите 7 устройств одновременно для простого доступа к Tor

- 256-битное шифрование AES и 4 VPN-протокола на выбор в зависимости от ваших целей использования Tor

- Щедрая 45-дневная гарантия возврата средств позволит вам протестировать сервис с Tor без рисков

Сочетание 256-битного шифрования военного уровня и ручного обслуживания аппаратного обеспечения провайдером делает специализированные серверы NoSpy у CyberGhost идеальным выбором для пользователей Tor. Эти серверы расположены в Румынии (за пределами альянса «5 и 14 глаз») и способны выдерживать атаки на аппаратное обеспечение. Премиум-комплектующие серверов NoSpy также обеспечивают более высокие скорости даже для такой ресурсоемкой активности, как загрузка торрентов.

Скорость соединения является одной из сильных сторон CyberGhost. Я могла просматривать Tor без существенных замедлений. Конечно, использование Tor все ещё является более медленным, чем веб-просмотр в обычном браузере, однако, в отличие от других VPN, с которыми Tor использовать невозможно, официальное русскоязычное приложение CyberGhost позволяет вам просматривать сайты без каких-либо проблем. Мои скорости стали ещё лучше, когда я подключилась к серверам, расположенным ближе к моему местонахождению.

Скорости CyberGhost являются молниеносными на различных серверах

CyberGhost также предлагает 4 разных VPN-протокола. OpenVPN считается лидером с точки зрения VPN-защиты, тогда как IKEv2 обеспечивает быстрые соединения при подключении к серверам неподалеку. WireGuard является более новым протоколом с открытым исходным кодом, разработанным для простого использования и более высоких скоростей. Напоследок, протоколы L2TP/IPSec являются очень эффективными против атак типа «человек посередине».

Каждые три месяца команда CyberGhost публикует отчеты о прозрачности, которые содержат информацию о юридических запросах, статистику инфраструктуры и признаки вредоносной активности. Хотя это и хорошая практика, учтите, что CyberGhost собирает такие данные, как ваш email-адрес, платежная информация и настройки cookie. К счастью, по этой информации никак нельзя определить вашу онлайн-активность.

Серверы NoSpy и высокие скорости делают CyberGhost хорошим VPN для Tor. Это недорогой сервис, который включает щедрую 45-дневную гарантию возврата средств, чтобы вы могли лично оценить, насколько хорошо CyberGhost работает с Tor, за $2.19 в месяц (подписка: 2 года). Если вы измените своё решение, вы сможете легко вернуть свои деньги. Когда я запросила возврат средств через онлайн-чат, деньги сразу же вернулись на мой счет. Весь процесс занял менее чем 5 минут.

CyberGhost совместим с: Windows, Linux, MacOS и Android

Доступные протоколы: OpenVPN (TCP и UDP), IKEv2, WireGuard, Layer to Tunneling Protocol (L2TP) / IPSec

Защитите себя в Tor с CyberGhost

Новости за 2023! Подпишитесь на CyberGhost всего за $2.19 в месяц и получите 2 месяцев в подарок к 2-летнему плану (экономия до 83%)! Это временная акция, поэтому поспешите воспользоваться ей. Подробнее об акции см. здесь.

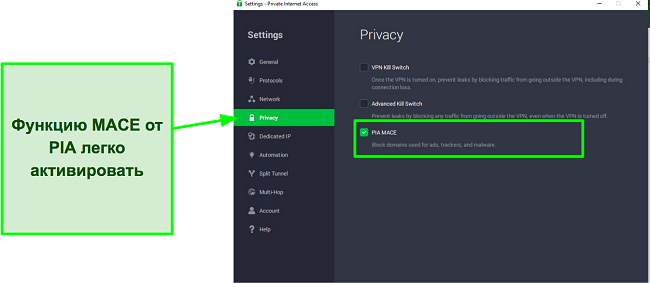

3. Private Internet Access — Функция MACE защищает от рекламы, трекеров и вредоносного ПО в сети Tor

Ключевые особенности:

- Свыше 35000 серверов в 84 странах для гарантированного доступа к Tor в любой локации

- Встроенный блокировщик рекламы, трекеров и вредоносного ПО (MACE) защищает пользователей Tor

- Просматривайте Tor на ∞ устройствах одновременно

- Шифрование военного уровня и безлоговая политика обеспечивают анонимность веб-активности в Tor

- 30-дневная гарантия возврата средств даёт достаточно времени на то, чтобы протестировать функции сервиса лично без рисков

Private Internet Access (PIA) предлагает мощное средство под названием MACE — это проприетарный блокировщик рекламы, который защитит вас от рекламы, трекеров и вредоносного ПО. Он будет особенно полезным во время пребывания в такой небезопасной среде, как темная сеть.

Функция MACE от PIA защищает вас от рекламы, трекеров и вредоносного ПО во время просмотра Tor

Несмотря на это, у меня были нестабильные скорости, когда я пробовала различные серверы PIA. Скорости будут зависеть от того, насколько близко вы находитесь к серверу, к которому подключаетесь. Загрузка сайтов Tor при подключении к серверам в США была быстрой (я нахожусь недалеко от США). Просмотр Tor на австралийском сервере был более медленным, а загрузка файлов была практически невозможной.

Благодаря поддержке ∞ одновременных соединений официальное русскоязычное приложение PIA сможет защитить все устройства в вашем доме. Щедрый лимит соединений у PIA делает этот сервис одним из лучших VPN с ежемесячными планами на рынке.

PIA имеет четкую безлоговую политику: сервис никогда не хранит и не передает никакую личную информацию. Хотя PIA и расположен в Соединенных Штатах, которые известны своей активной слежкой, в ходе нескольких судебных дел было доказано, что PIA на самом деле не хранит никаких данных. Это даёт мне уверенность в том, что PIA по-прежнему является одним из лучших безлоговых VPN на сегодняшний день.

PIA стоит дешевле, чем ExpressVPN или CyberGhost — $2.11 в месяц (подписка: 2 года). Эта стоимость оправдана, так как из-за более низких скоростей PIA является не самым оптимальным выбором для Tor.

Несмотря на это, вы можете попробовать PIA с Tor лично без рисков благодаря 30-дневной гарантии возврата средств. Этого времени достаточно для того, чтобы протестировать, насколько хорошо функции сервиса работают с Tor. Если вы решите, что PIA вам не подходит, вы сможете полностью вернуть свои деньги без вопросов. Запрос возврата средств через онлайн-чат является быстрым и простым — деньги вернулись на мой счет менее чем через неделю.

PIA совместим с: Windows, Linux, MacOS и Android

Доступные протоколы: WireGuard, OpenVPN

Защитите себя в Tor с PIA

Новости за 2023! Подпишитесь на PIA всего за $2.11 в месяц и получите 3 мес. в подарок к 2-летнему плану (экономия до 82%)! Это временная акция, поэтому поспешите воспользоваться ей. Подробнее об акции см. здесь.

Windows/macOS

- Загрузите и установите VPN. Убедитесь, что вы выбираете сервис с проверенной безлоговой политикой, например ExpressVPN. Его политика конфиденциальности прошла сторонний аудит — это означает, что никакая ваша активность в Tor не будет записываться. Установив VPN-клиент, подключитесь к серверу.

- Загрузите Tor. Убедитесь, что вы загружаете Tor с официального сайта.

- Найдите установщик. Если у вас Windows, перейдите в папку с загруженным файлом и откройте установщик. Если у вас macOS, перетяните этот файл в папку «Программы».

- Выберите язык установки. После этого нажмите «Далее».

- Выберите директорию установки. Нажмите «Установить».

- Откройте папку, в которой установлен Tor. Дважды нажмите на Start Tor Browser (Запустить браузер Tor) и наслаждайтесь безопасным и анонимным веб-просмотром!

Linux

- Загрузите VPN. Если вы не знаете, какой VPN выбрать, вы можете попробовать самостоятельное приложение ExpressVPN для Linux; сервис предлагает подробную инструкцию по установке.

- Посетите официальный сайт Tor. Загрузите файл .tar.xz для Linux.

- Нажмите правой кнопкой на файле. Выберите «Extract Here» (Извлечь здесь).

- Перейдите в только что извлеченную директорию с Tor Browser. Нажмите правой кнопкой на «start-tor-browser.desktop». Выберите «Properties» (Свойства) или «Preferences» (Параметры). Отметьте «Allow executing file as program» (Разрешить запуск файла в качестве программы) рядом с пунктом «Execute», чтобы запустить сценарий командной строки.

- Дважды нажмите на иконку Tor Browser. Теперь вы можете приступить к безопасному и анонимному веб-просмотру.

Android

- Установите VPN. Если вы еще не выбрали VPN для Android, вы можете попробовать простое в установке самостоятельное приложение ExpressVPN.

- Загрузите Tor. Для этого посетите официальный сайт и загрузите файл .apk или перейдите по ссылке на официальное приложение в магазине.

- Нажмите Установить. После установки нажмите «Connect» (Подключиться). Теперь вы можете наслаждаться анонимным веб-просмотром на вашем телефоне Android.

Защитите себя в Tor с ExpressVPN

Примечание: Прежде чем приступить к веб-просмотру, посетите веб-сайт Tor Check, чтобы проверить, подключены ли вы к Tor. Если вы увидите сообщение, что вы успешно подключены, можете начинать использование браузера.

Помимо использования надежного VPN для гарантии того, что ваш IP-адрес никогда не будет раскрыт, есть также несколько других мер, которые вы можете предпринять, чтобы обеспечить себе безопасность в сети Tor.

Скройте свою личную информацию

Сеть The Onion Network является «Диким Западом» интернета. Высокий уровень анонимности означает не только большую свободу, но и повышенную опасность на каждом шагу. Защитите себя надлежащим образом: никогда и ни при каких обстоятельствах не публикуйте личную идентифицирующую информацию в темной сети, такую как ваше настоящее имя, ваш основной адрес электронной почты, ссылки на ваши аккаунты в социальных сетях или ваш мобильный номер.

Измените операционную систему

Опытные пользователи часто предпочитают использовать Tor на Linux и различных дистрибутивах этой ОС. В отличие от Windows или Mac, Linux имеет открытый исходный код. Любой, кто владеет техническими знаниями, может исследовать код Linux, что является большим преимуществом для энтузиастов, которые уделяют особое внимание конфиденциальности. Если вы планируете использовать Tor на Linux, ExpressVPN можно легко настроить на Linux и других дистрибутивах, включая Debian, Fedora и Arch. Пошаговые инструкции по установке доступны на сайте компании, что является очень удобным.

Одним из наиболее эффективных дистрибутивов Linux для Tor является The Amnesic Incognito Live System, также известный как Tails. Tails можно установить на USB-накопитель или CD и использовать прямо с этих носителей. Каждый раз, когда вы будете выключать Tails, ваша веб-активность и история будет полностью очищаться. Поскольку Tails не использует жесткий диск компьютера, никакие данные не будут запоминаться или храниться в системе. Стандартным браузером в Tails является Tor.

Обновите свое устройство и браузер

Независимо от того, какое устройство вы используете, важно всегда устанавливать обновления (особенно исправления безопасности), как только они становятся доступны. Патчи безопасности разрабатываются для исправления критических уязвимостей, найденных в операционной системе. Если кто-то в темной сети воспользуется этими уязвимостями, а на вашем устройстве не будет установлен нужный патч, вы будете беззащитны против такой атаки. Tor Project регулярно отслеживает баги и проблемы конфиденциальности, поэтому очень важно устанавливать обновления тогда, когда они выпускаются.

Отключите JavaScript

Активный контент, использующий JavaScript, Flash и Java, создан для отслеживания, идентификации и документирования пользователей. Для обеспечения полной анонимности убедитесь, что JavaScript и другой активный контент отключен, когда вы используете Tor. Чтобы получить дополнительную защиту, попробуйте функцию MACE от PIA: она предназначена для обнаружения и блокировки трекеров и вредоносного ПО, которое может незаметно проскользнуть в вашу систему.

Важно: не раскрывайте никакую информацию, которую можно использовать для того, чтобы вас идентифицировать. К ней относится ваш личный электронный адрес, данные, связанные с вашими банковскими счетами, и даже имена пользователя, которые вы используете на сайтах в интернете.

Является ли браузер Tor незаконным?

В некоторых странах использование Tor является прямым нарушением закона. Китай открыто запретил использование Tor, а некоторые другие страны, такие как Иран, Саудовская Аравия и Венесуэла, пытаются техническим путем заблокировать своим гражданам доступ к Tor. Если вы живёте в этих юрисдикциях, убедитесь, что вы полностью осознаёте все риски, прежде чем устанавливать Tor на ваши устройства.

Безопасно ли загружать Tor?

Да, загрузка Tor является безопасной — при условии, что вы загружаете браузер с официального веб-сайта. Хакеры неоднократно создавали зеркала сайта, чтобы ввести в заблуждение ничего не подозревающих пользователей. Загрузка приложения с одного из таких сайтов заразит ваше устройство трояном, созданным для сбора авторизационных данных и другой конфиденциальной информации.

Метод Tor после VPN поможет замаскировать вашу активность, даже если вы случайно загрузите зараженную версию. Использование VPN со встроенными средствами обнаружения вредоносного ПО, например CyberGhost, также поможет предотвратить негативные последствия. Тем не менее, единственный способ гарантировать то, что вы загружаете официальную версию Tor — это проверить цифровую подпись браузера. Веб-сайт Tor содержит подробные инструкции о том, как это сделать.

Можно ли отследить Tor?