В статье показано как произвести установку и настройку сертифицированного средства защиты от несанкционированного доступа к информации (СЗИ от НСД) Secret Net LSP на в операционной системе ОС Linux Debian. СЗИ от НСД Secret Net LSP выполняет администратор безопасности, который должен входить в локальную группу администраторов компьютера.

Примечание.

Для корректной установки Secret Net LSP в операционной системе Debian 8 необходимо выполнить следующие команды:

# sudo apt-get update

# sudo apt-get install ntp, ntpdate, openssh-server

Установка ПО Secret Net LSP на в среду ОС Debian 8 осуществляется с помощью установочного DEB-пакета: sn-lsp-1.5.xxx-x86_64.deb.

Для установки Secret Net LSP:

- Вставьте установочный компакт-диск Secret Net LSP в привод DVD/CD-ROM. Запустить программу эмулятора терминала.

- Смонтируйте DVD/CD-ROM в систему, для этого выполните следующую команду:

#sudo mount /dev/cdrom /mnt

- Перейдите в смонтированный каталог и скопируйте дистрибутив в заранее созданную папку:

# cd /mnt/DistrLSP/x86_64/

# cp * /home

- Для установки Secret Net LSP выполните команду:

#dpkg -i sn-lsp-1.5.ххх-x86_64.deb

- Перезагрузите компьютер

- После перезагрузки на компьютере будет отключена мандатная система контроля доступа (SELinux, Apparmor, Tomoyo Linux, RSBAC и пр.).

Результатом выполнения описанной процедуры является установка на защищаемом компьютере программного обеспечения Secret Net LSP.

Настройка Secret Net LSP

Настройка параметров объектов политик безопасности

Настройка параметров защитных подсистем производиться специализированными консольными утилитами в составе Secret Net LSP.

Утилиты используются в следующих задачах:

- настройка параметров политик;

- управление персональными идентификаторами;

- безопасное удаление;

- разграничение доступа к устройствам;

- контроль целостности объектов файловой системы;

- настройка правил аудита;

- управление режимом аутентификации;

- настройка удаленного управления;

- резервное копирование;

- работа с журналами.

Утилиты расположены в каталогах /opt/secretnet/bin и /opt/secretnet/sbin

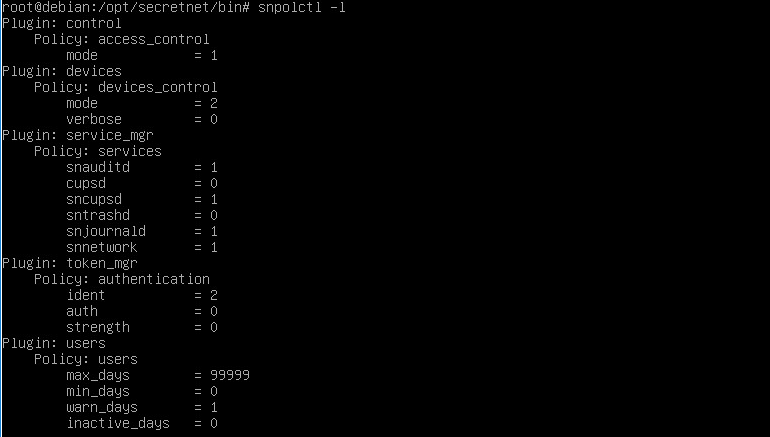

Для настройки параметров объектов политик безопасности необходимо привести параметры к следующим значениям:

| Название плагина | Параметр | Значение |

| Дискретное управление доступом | режим работы | включено |

| Параметры управления устройствами | режим работы | Жесткий режим |

| детализация сообщений | включено | |

| Установки сервисов | сервис аудита | включено |

| системный сервис печати | выключено | |

| сервис печати | выключено | |

| сервис безопасного удаления | включено | |

| сервис журналирования | включено | |

| сервис удаленного управления | выключено | |

| Параметры аутентификации | метод идентификации | смешанный |

| метод аутентификации | пароль введен с клавиатуры | |

| усиленная аутентификация | выключено | |

| Управление настройками паролей пользователей | число дней, после которых срок действия пароля истекает | 120 |

| минимальное количество дней между сменами пароля | 120 | |

| дни до истечения срока действия пароля, когда пользователь будет

предупрежден |

3 | |

| число дней после устаревания пароля до его блокировки | 3 |

Вывод команды #snpolctl -l (покажет текущие настройки политик безопасности)

Список выполняемых команд

| Команды | Значение |

| snpolctl –p control –c access_control,mode,1 | режим работы, включено |

| snpolctl –p control –c access_control,mode,1 | режим работы, жесткий режим |

| snpolctl –p devices –c device_control,mode,2 | детализация сообщений, включено |

| snpolctl –p devices –c device_control,verbose,1 | сервис аудита , включено |

| snpolctl –p service_mgr –c service,snaudit,1 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,cupsd,0 | системный сервис печати, выключено |

| snpolctl –p service_mgr –c service,snupshd,0 | сервис печати, выключено |

| snpolctl –p service_mgr –c service,sntrashd,1 | сервис безопасного удаления, включено |

| snpolctl –p service_mgr –c service,snjournald,1 | сервис журналирования, включено |

| snpolctl –p service_mgr –c service,snnetwork,1 | сервис удаленного управления, выключено |

| snpolctl –p token_mgr –c authentication,ident,2 | метод идентификации, смешанный |

| snpolctl –p token_mgr –c authentication,auth,0 | метод аутентификации, пароль введен с клавиатуры |

| snpolctl –p token_mgr –c authentication,strength,0 | усиленная аутентификация, выключено |

| snpolctl –p users –c users,max_days,120 | число дней, после которых срок действия пароля истекает, 120 |

| snpolctl –p users –c users,min_days,120 | минимальное количество дней между сменами пароля, 120 |

| snpolctl –p users –c users,warm_days,3 | дни до истечения срока действия пароля, когда пользователь будет предупрежден, 3 |

| snpolctl –p users –c users,inactive_days,3 | число дней после устаревания пароля до его блокировки, 3 |

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net LSP представлены в документации, входящей в состав комплекта поставки.

Смотрите также статью: Установка параметров настроек Secret Net Lsp согласно требованиям, к средствам защиты от НСД

Продолжим с того места, где остановились в прошлый раз.

На центральной части панели находятся иконки, которые позволяют открыть необходимые вам настройки прямо с главной страницы. Слева расположена колонка, которая содержит иконки, позволяющие сделать переход на страницу, где иконки с главной страницы сгруппированы по функциям вызываемых ими подсистем.

Начало работы

При первой загрузке операционной системы, защищаемой СЗИ Secret Net LSP,

вступают в действие защитные механизмы. При этом действуют настройки,

установленные по умолчанию.

После входа в систему администратор может просмотреть и при необходимости

изменить настройки по умолчанию, а также ознакомиться с журналами, в которых были зарегистрированы события, связанные со входом администратора в

систему.

Настройки по умолчанию

К настройкам по умолчанию относятся параметры учетных записей пользователей, добавляемых в систему средствами Secret Net LSP, и параметры политик. Значения параметров задаются при установке Secret Net LSP и могут быть изменены администратором.

Параметры учетных записей

К параметрам учетных записей пользователей, добавляемых в систему, относятся:

• оболочка;

• шаблон домашнего каталога;

• создание личной группы пользователя;

• создание группы по умолчанию;

• создание домашнего каталога.

Для того, чтобы просмотреть или изменить параметры учетных записей нужно вызвать панель безопасности и в группе «Управление пользователями» перейти на страницу «Установки по умолчанию».

Политики

С помощью политик осуществляются следующие настройки СЗИ:

• управление режимом работы подсистемы разграничения доступа к

устройствам;

• включение/выключение системных сервисов;

• управление режимом входа в систему;

• настройки параметров паролей, назначаемых новым пользователям

по умолчанию.

Настройки выполняются изменением параметров политик.

Для просмотра или изменения параметров политик нужно вызвать панель безопасности и в группе «Настройки приложения» перейти на страницу «Настройка политик»:

Политика «Дискреционное управление доступом» управляет функционированием подсистемы разграничения доступа к объектам файловой системы.

Политика «Параметры управления устройствами» содержит два параметра:

- Режим работы (задание режима работы подсистемы разграничения доступа пользователей к устройствам). По умолчанию жесткий режим .

- Детализация сообщения (настройка регистрации событий в журнале аудита)

Политика «Установки сервисов» включает в себя параметры, управляющие

включением/выключением соответствующего системного сервиса.

Политика «Параметры аутентификации» задает режимы идентификации и

аутентификации.

Политика «Управление настройками паролей пользователей и групп»

включает в себя следующие параметры:

• минимально допустимая длина для нового пароля;

• пароль должен соответствовать требованиям сложности;

• число дней, после которых срок действия пароля истекает;

• минимальное количество дней между сменами пароля;

• дни до истечения срока действия пароля, когда пользователь будет

предупрежден;

• число дней после устаревания пароля до его блокировки.

Просмотр журналов

При первом входе в систему администратор может просмотреть результаты рабо-ты механизма регистрации событий и подсистемы ведения журналов. В

частности, администратор может просмотреть события, зарегистрированные

подсистемами контроля целостности, идентификации и аутентификации в

журналах событий и аудита.

Для просмотра журналов нужно вызвать панель управления безопасностью и в группе

«Система журналирования» перейти на страницу «Журнал событий».

Будет выполнен переход на страницу «Журнал событий».

На странице на вкладках «Система» и «Аудит» представлено содержимое

системного журнала и журнала аудита соответственно.

При первом входе в систему рекомендуется сменить пароли всех пользователей,

зарегистрированных на компьютере.

Смена паролей пользователей может выполняться администратором как средствами панели управления, так и в режиме командной строки.

Смена паролей средствами панели управления

Для того, чтобы сменить пароли средствами панели управления

1. Вызовите панель управления безопасностью и в группе «Управление пользователями» перейдите на страницу «Список пользователей».

2. Выберите пользователя и в контекстном меню выберите команду

«Редактировать».

Будет выполнен переход на страницу «Редактирование пользовательских

атрибутов».

3. Для изменения пароля нажмите кнопку «Изменить пароль».

Появится окно «Изменение пароля».

Введите новый пароль пользователя, повторите ввод и нажмите кнопку

«Применить».

Будет выполнен возврат на страницу редактирования пользовательских

атрибутов.

4. На странице редактирования пользовательских атрибутов нажмите кнопку

«Применить».

Будет выполнен возврат на страницу «Список пользователей».

Подготовка к установке.

Перед установкой необходимо убедиться, что на защищаемом узле установлена поддерживаемая версия ОС, а ядро ОС входит в список поддерживаемых разработчиком СЗИ. Требования к аппаратному обеспечению также должны быть удовлетворены.

Перед началом установки настоятельно рекомендуется отключить внешние репозитории, а также подключить установочный диск ОС и репозиторий с инсталляционного диска Secret Net LSP.

Установку СЗИ настоятельно рекомендуется провести непрерывно от начала до конца.

Установка Secret Net LSP.

- Загрузить инсталляционный пакет с сайта Кода Безопасности или облачного хранилища Cloud4Y: https://nc.cloud4y.ru/index.php/s/iYmk7jPATRbDDw6.

- Найти соответствующий дистрибутив для своей версии ОС. Запустить установку.

Для ОС семейства Red Hat (RHEL, Cent OS, Red OS):

#yum install ./ sn-lsp-1.10-680.el7.x86_64.rpm

Для ОС семейства Debian (Ubuntu, Лотос):

#apt update

#apt install ./<пакет sn-lsp>

для Альт Рабочая станция 9.0:

#apt-get update

#apt-get install ./<пакет sn-lsp>

для Альт 8 СП (в системе должен быть установлен пакет lightdm-gtkgreeter-pd):

#setenforce 0

#apt-get update

#apt-get install ./<пакет sn-lsp>

- Перезагрузить систему.

- Загрузить на защищаемый узел и установить полученную лицензию:

snlicensectl -c /home/ ID_key.lic

Настройка Secret Net LSP.

Для выполнения настройки параметров политик помимо графической консоли управления используется утилита snpolctl, расположенная в каталоге /opt/secretnet/bin. Утилита выполняет действия в режиме командной строки от имени текущего пользователя.

- Настройка политики пользователей.

Минимальная длина пароля:

#snpolctl –p users –c users, min_passwd_size,8

Сложность пароля:

#snpolctl –p users –c users, passwd_strength,1

Срок действия пароля:

#snpolctl –p users –c users, max_days,90

Минимальный срок, после которого пароль может быть изменен:

#snpolctl –p users –c users,min_days,0

Предупреждение о необходимости смены пароля, дней до:

#snpolctl –p users –c users, warn_days,14

Количество дней до блокировки УЗ с устаревшим паролем:

#snpolctl –p users –c users,inactive_days,0

- Настройка политики аутентификации

Не блокировать при изъятия идентификатора:

#snpolctl -p token_mgr –c authentication,lock,1

Количество неудачных попыток входа:

#snpolctl -p token_mgr –c authentication,deny,1

Время блокировки после превышения допустимого количества попыток:

#snpolctl -p token_mgr –c authentication,unlock_time,15

Период неактивности до блокировки экрана:

#snpolctl -p token_mgr –c authentication,lock_delay,1

Резервное копирование конфигурации Secret Net LSP.

Для выполнения операций резервного копирования и восстановления используется утилита snbckctl, расположенная в каталоге /opt/secretnet/bin.

- Для сохранения текущей конфигурации выполнить команду (ID – идентификатор (имя) файла настроек):

#snbckctl –r –i <ID>

- Восстановить конфигурацию из файла:

#snbckctl –r –i <ID>

Содержание

- Secret net lsp настройка

- Secret net lsp настройка

- Назначение

- Возможности

- Установка программы «Secret Net LSP». Руководство администратора

- Средства защиты информации и где дёготь

- Предисловие

- Основные инструменты

- Применение

- Проблемы

Secret net lsp настройка

Используем файлы cookies, чтобы учесть ваши предпочтения и улучшить работу на нашем сайте. Нажав на «Закрыть», вы соглашаетесь с использованием нами файлов cookies.

Узнать больше.

Представленные здесь документы входят в комплект поставки изделия. На них распространяются все условия лицензионного соглашения. Без специального письменного разрешения компании «Код Безопасности» эти документы или их части в печатном или электронном виде не могут быть подвергнуты копированию и передаче третьим лицам с коммерческой целью.

Информация, содержащаяся в этих документах, может быть изменена разработчиком без специального уведомления, что не является нарушением обязательств по отношению к пользователю со стороны компании-разработчика.

источник

Secret net lsp настройка

Используем файлы cookies, чтобы учесть ваши предпочтения и улучшить работу на нашем сайте. Нажав на «Закрыть», вы соглашаетесь с использованием нами файлов cookies.

Узнать больше.

Назначение

Secret Net LSP является сертифицированным средством защиты информации от несанкционированного доступа и позволяет привести автоматизированные системы на платформе Linux в соответствие требованиям регулирующих документов:

- Приказ ФСТЭК России от 11.02.2013 № 17 – требования по защите информации в ГИС.

- Приказ ФСТЭК России от 18.02.2013 № 21 – требования по защите персональных данных в ИСПДн.

- Приказ ФСТЭК России от 14.03.2014 № 31 – требования по защите информации в АСУ ТП на критически важных объектах.

- Приказ ФСТЭК России от 25.12.2017 № 239 – требования по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации.

Возможности

Замкнутая программная среда

Контроль запускаемых в системе приложений, создание «белых списков» (whitelisting).

С помощью механизма достигается создание «статической», недоступной для внешних изменений и при этом постоянно контролируемой программной активности на рабочей станции.

Поддерживается также блокировка исполнения скриптов и мобильного кода.

В Secret Net LSP реализован механизм парольной аутентификации пользователей.

Также предусмотрена возможность усиленной идентификации и аутентификации пользователей с помощью программно-аппаратных средств, в качестве персональных идентификаторов используются следующие устройства:

— Rutoken S;

— Rutoken ЭЦП;

— iButton (ПАК «Соболь»);

— JaCarta PKI;

— JaCarta ГОСТ.

Разграничение доступа к ресурсам

В СЗИ Secret Net LSP реализован механизм дискреционного разграничения доступа, который позволяет контролировать и управлять правами доступа пользователей и групп пользователей к объектам файловой системы — файлам и каталогам.

Разграничение доступа к устройствам

Функция обеспечивает разграничение доступа к устройствам с целью предотвращения утечки конфиденциальной информации с защищаемого компьютера. Контролируется доступ пользователей и групп пользователей к шинам USB, SATA, IEEE 1394 и подключаемым к ним устройствам. Контролируемые устройства идентифицируются по типу, производителю и серийному номеру, права доступа на эти устройства задаются не только для отдельных пользователей, но и для групп пользователей. Пользователи могут подключать и работать только с теми устройствами, которые зарегистрированы в системе, и выполнять только те операции, которые заданы правами доступа к данному устройству.

СЗИ Secret Net LSP регистрирует все события, происходящие на компьютере: включение/выключение компьютера, вход/выход пользователей, события информационной безопасности, в том числе и события, связанные с доступом пользователей к защищаемым файлам, устройствам и узлам вычислительной сети. Возможность фильтрации событий безопасности, контекстный поиск в журнале безопасности, поиск по временному интервалу, сохранение отчетов в файл и интерактивный мониторинг событий. Также в журнале регистрируются события, связанные с выводом документов на печать.

Механизм позволяет контролировать целостность ключевых компонентов СЗИ Secret Net LSP и критических объектов файловой системы. Контроль ПО СЗИ осуществляется автоматически. Администратор вручную задает список контролируемых объектов файловой системы (файлов и каталогов) и реакцию СЗИ на факты нарушения целостности. Возможна настройка режимов реакции СЗИ для каждого объекта – от регистрации события в журнале безопасности до блокировки входа в систему.

Аудит действий пользователей

Аудит действий пользователей с защищаемыми объектами, аудит сетевой активности пользователей, а также аудит отчуждения информации. Все события регистрируются в журнале аудита, возможность автоматического построения отчетов по результатам аудита.

Затирание остаточной информации

Для предотвращения доступа к остаточной информации в СЗИ Secret Net LSP предусмотрено уничтожение (затирание) содержимого конфиденциальных файлов при их удалении пользователем. Очистка освобождаемых областей оперативной памяти компьютера и запоминающих устройств (жестких дисков, внешних запоминающих устройств) путем выполнения в них однократной (или многократной) произвольной записи.

Управление СЗИ Secret Net LSP возможно как в режиме командной строки, так и с использованием приложения с графическим интерфейсом – панели безопасности. Программа обеспечивает выполнение администратором всех необходимых операций в рамках контроля и управления работой защитных механизмов Secret Net для ОС Linux.

Интеграция со средствами централизованного управления Secret Net Studio

СЗИ Secret Net LSP может функционировать совместно со средствами централизованного управления СЗИ Secret Net Studio, которые обеспечивают:

— отображение информации о состоянии компьютеров, защищаемых с помощью СЗИ Secret Net LSP, и происходящих на них событиях НСД;

— отображение журналов событий, полученных с компьютеров и ПАК Соболь;

— управление механизмами защиты и выдачу команд для оперативного управления компьютерами;

— выполнение команд оперативного управления для блокировки или разблокирования, перезагрузки или выключения компьютеров.

Включение компьютера в домен Windows

В Secret Net LSP начиная с версии 1.4 реализована возможность автоматизированного ввода компьютера под управлением ОС Linux в домен Windows.

источник

Установка программы «Secret Net LSP». Руководство администратора

Для продолжения установки без просмотра лицензионного соглашения введите «Нет». Появится запрос на принятие положений лицензии. Перейдите к п. 4.

- 3. Ознакомьтесь с текстом лицензии. Для выхода из режима просмотра текста лицензии нажмите клавишу. В окне эмулятора терминала появится запрос на принятие положений лицензии.

- 4. Если вы принимаете положения лицензии, введите «Да». Появится запрос на ввод серийного номера.

Если вы не принимаете положения лицензии, введите «Нет». Программа установки завершит свою работу.

Для установочных пакетов RPM и DEB файл лицензии для демонстрационной версии включен. Для пакетов SH при установке необходимо указывать файл лицензии.

После успешной проверки файла лицензии появится запрос на выбор варианта установки: полная версия или консольная версия продукта (Рисунок 1).

Рисунок 1 — Варианты установки

6. Введите вариант установки. Рекомендуется установка полной версии. Программа установки перейдет к третьему этапу — копированию файлов в каталог /opt/secretnet. По окончании копирования программа установки перейдет к четвертому этапу — настройке конфигурации системы (Рисунок 2).

Рисунок 2 — копирование файлов в каталог /opt/secretnet, настройка конфигурации системы

7. Введите и подтвердите пароль загрузчика. Пароль должен содержать не менее 8 символов и не должен совпадать с каким-либо паролем пользователей системы.

Пароль загрузчика обеспечивает защиту от изменений пользователем параметров ядра при старте системы. Для изменения параметров ядра при старте системы необходимо в grub ввести имя пользователя и указанный пароль загрузчика.

После ввода пароля появится сообщение о выполненном обновлении модулей и настроек системы аутентификации PAM и запрос на ввод нового пароля суперпользователя root (Рисунок 3).

Рисунок 3 — Ввод нового пароля суперпользователя root

8. Введите и подтвердите новый пароль суперпользователя root.

В соответствии с общим требованием к стойкости пароль должен содержать не менее 6 сим волов и включать буквы и цифры. Если при вводе пароля суперпользователя root указанное требование нарушено, программа установки выведет соответствующее предупреждение и после повторного ввода выведет сообщение об успешном обновлении пароля.

После успешного обновления пароля суперпользователя root программа установки создаст группу системных учетных записей snlogger и выполнит настройку параметров системы.

- 9. Для завершения установки нажмите клавишу ENTER.

- 10. Перезагрузите компьютер.

После установки программного обеспечения и перезагрузки компьютера администратор должен войти в систему и выполнить начальные настройки. Первый вход в систему администратор выполняет под учетной записью суперпользователя root. Начальные настройки включают в себя: смену паролей пользователей, зарегистрированных на компьютере.

источник

Средства защиты информации и где дёготь

Предисловие

Основные инструменты

В нашей компании клиентам предлагается три варианта программно-аппаратных средств защиты информации:

- Secret Net от компании «Код безопасности»

- Страж NT от НПЦ «Модуль»

- Ранее упомянутый Dallas Lock

Все продукты примерно равны по характеристикам (особенно с появлением в версии 7.7 Dallas Lock’а контроля USB-устройств), вопрос о применении конкретного средства решается либо на основе возможности установки в целевую систему, либо на основе уровня взаимоотношений с поставщиками.

Под возможностью установки я понимаю различия архитектуры СЗИ и требования к наличию аппаратной части. К примеру, Dallas Lock (или Страж NT) перехватывают управление компьютером на этапе загрузки, не позволяя запуститься операционной системе, пока пользователь не введет пароль и не предъявит идентификатор. Различие в реализации этого механизма — Страж NT для этого использует PCI-плату расширения, которую необходимо установить внутрь ПК (в новых версиях это необязательно, в версии 2.5 тоже заявлялось, но не работало было проще воспользоваться другим СЗИ). Соответственно, на ноутбук ставился, например, Dallas Lock — вся реализация доверенной загрузки полностью программна.

Под уровнем взаимоотношений с поставщиками следует читать «возможный процент с перепродажи». Последнее время удается убедить начальство и в пунктах «качество тех.поддержки», «удобство эксплуатации».

Применение

Практически все заказы требуют аттестации локальных автоматизированных рабочих мест (АРМ). Соответственно, сетевые версии защитного ПО редко получается пощупать используются. В автономных же версиях все просто — фаворитом является Secret Net, за весьма удобную, простую и понятную настройку — полное встраивание в компоненты Windows (оснастки консолей), четкое разграничение доступа. На втором месте Страж NT — настройка более сложна и механизм мандатного контроля доступа несколько неочевиден пользователям. Dallas Lock, касательно версии 7.5, использовался крайне редко в следствии отсутствия контроля USB-устройств. С появлением версии 7.7 ситуация изменится — не в последнюю очередь из-за ценовой политики.

В сетевом варианте (соответственно, рассматриваем только Secret Net и Dallas Lock) ситуация противоположная. И менее простая. С одной стороны, удобство настроек Secret Net’а никуда не делось. Да и встраивание в Active Directory, работа через механизмы ОС достаточно проста и понятна. С другой стороны, все возможности сетевой версии (конкретно Сервера Безопасности, по терминологии Secret Net) состоят в удаленном сборе журналов, тогда как АРМ администратора безопасности в Dallas Lock позволяет удаленное манипулирование всеми настройками безопасности каждого подключенного клиента. Зачастую это является решающим фактором в выборе СЗИ. Однажды мне пришлось выслушать много удивления и разочарования от администратора заказчика, когда он увидел свою обновленную вотчину. К сожалению, заказчик завязан на «Информзащите» и приобрести продукт «Конфидента» было невозможно.

Проблемы

Многие ошибки возникают просто из-за невнимательности или непонимания принципов работы конкретного СЗИ. Понятно, что справка/руководство спасет отца русской демократии поможет в разрешении ситуации, однако зачастую проще вызвать интегратора системы защиты. Естественно, проблема будет устранена — но потеряно время. Как заказчика, так и интегратора. Я хочу поделиться личным опытом, который возможно поможет в разрешении наиболее типичных жалоб пользователя.

Secret Net

Фаворит — он везде фаворит

Многие проблемы возникают из-за незнания практически фундаментального свойства установленного СЗИ — все папки создаются в файловой системе всегда несекретными, а файлы — с текущим уровнем секретности сессии, который можно проверить во всплывающем окошке:

Часто возникает проблема неработоспособности офисного пакета (Word, Excel). К слову, не стоит забывать что с OpenOffice.org СЗИ не работает. Ошибки могут быть самыми разными, но причина у всех одна — не были корректно настроены папки, необходимые для проведения служебных операций, по мандатному разграничению доступа. Полный список папок приведен в документации, а конкретные проблемы всегда можно диагностировать через журнал Secret Net — в журнале появляется информация о любых действиях программы. При назначении мандатных меток файлам и папкам, следует помнить что гриф папки должен быть максимально допустимый для конкретного АРМ, так как Secret Net позволяет хранить в папках любые файлы грифом не выше грифа папки. Соответственно, если запущен Microsoft Word в секретной сессии — для записи файлов автосохранения ему нужен гриф «секретно» на определенной папке.

Встречаются ситуации, когда производится установка ПО в режиме, отличном от «не секретно». Конечно, стоит перелогиниться и выбрать не секретную сессию, чтобы все заработало:

В случае, когда на АРМ допустимо использовать USB-флэш накопители, бывает невозможно скопировать большие объемы данных, рассортированных по папкам. Здесь все то же самое — вновь созданная папка стала несекретной, а файлы автоматом получают текущий гриф. Если же использовать флэшки запрещено, то при попытке подключения таковой ПК блокируется — за это отвечают выделенные два параметра, выставленные в «жесткий»:

Если пользователи непрерывно жалуются на медленную работу компьютера, а в организации используется антивирус Касперского, стоит проверить версию — часто версия 6.0.3 оказывается несвоместима с SecretNet 5.x. Вот так тормоза точно исчезнут:

И напоследок — небольшая тонкая настройка может сильно облегчить жизнь пользователям и сохранить их нервы, если обратиться к ветке реестра HKLMSystemCurrentControlSetServicesSNMC5xxParams (для 5.х версий), где можно найти два строковых параметра — MessageBoxSuppression (и второй -ByDir), где указываются расширения файлов или папки, для которых не будут выводиться диалоговые окна о повышении категории конфиденциальности ресурса.

Страж NT

Для этого СЗИ проблемы встречаются гораздо реже (как минимум у наших клиентов), что может говорить о более дружелюбном к пользователю механизму защиты.

Непонимание в случае данного ПО связано с необходимостью выбора уровня секретности каждого приложения отдельно и невозможности делегировать какие-либо права стандартному проводнику. Соответственно, если на АРМ есть прописанные USB-флэш диски и они секретны, попытка открыть их проводником приведет к ошибке доступа. Следует выбрать установленный файловый менеджер, выбрав при запуске гриф допуска, соответствующий секретности флэшки.

Также, если при открытии документа Word/Excel сначала появляется окно выбора грифа секретности, а далее разворачивается окно соответствующего редактора без запрошенного документа — это нормально. Следует открыть файл повторно, используя уже само офисное приложение.

Dallas Lock

Как и в случае Стража, ошибок крайне мало — не подходили пароли, пропадал параметр «категория конфиденциальности» с окна логина и ошибка привязки электронного идентификатора.

Первая ошибка связана с возможным использованием двух паролей — для Dallas Lock’а и Windows можно установить разные, в том числе и случайно (например, сменой пароля администратором). В подобном случае можно после загрузки окна приветствия Windows ввести пароль Dallas Lock и нажав «ОК» в диалоге несовпадения пароля СЗИ и ОС, ввести пароль пользователя Windows и отметить галочку «Использовать в Dallas Lock».

Вторая связана со скрытым по-умолчанию полем выбора грифа сеанса. Бывает, пользователи забывают об этом — а потом жалуются, что не могут попасть даже в папки с грифом ДСП.

Электронный идентификатор может не привязываться, если эту операцию делают для администратора, или если используемый токен не подходит по версии. Так, в версии 7.5 применимы eToken 64k с драйвером eToken RTE. Давно доступный eToken PKI не подойдет, равно как и eToken 72k Java, к примеру.

источник

СЗИ «Secret Net LSP» предназначено для выполнения определенных типовых задач, а именно:

– защита информации на рабочих станциях и серверах в соответствии с требованиями регулирующих органов;

– контроль утечек и каналов распространения защищаемой информации.

Возможности:

– аутентификация пользователей;

– разграничение доступа пользователей к информации и ресурсам АС;

– доверенная информационная среда;

– контроль утечек и каналов распространения конфиденциальной информации.

– контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации;

– централизованное управление системой защиты, оперативный мониторинг и аудит безопасности;

– масштабируемая система защиты, возможность использования «Secret Net LSP» (сетевой вариант) в организации со множеством филиалов;

– защита терминальной инфраструктуры и поддержка технологий виртуализации рабочих столов (VDI)[35].

СЗИ «Secret Net LSP» реализует гибкое управление контролем устройств и разграничение доступа пользователей к ним, а также возможность назначения устройствам категорий конфиденциальности.

СЗИ «Secret Net LSP» устанавливается на компьютеры, соответствующие определенным системным требованиям, а именно:

– ОС: Альт Линукс СПТ 6.0.0/6.0.2 х 86/х 64; ALT Linux 6.0.0 Centaurus x86/x64; CentOS 6.2/6.5 x86/x64; ContinentOS 4.2 x64; Debian 6.0.3/7.6 x86/x64; Red Hat Enterprise Linux 6.2/6.3/6.5 Desktop/Server x86/x64.

– процессор: в соответствии с требованиями ОС, установленной на компьютере.

– оперативная память: не менее 512 Мб.

– жесткий диск (свободное пространство): не менее 600 Мб.

Перед началом установки «Secret Net LSP» на компьютер нужно убедиться в выполнении определенных требований, а именно:

1. На компьютере установлена лишь одна поддерживаемая ОС с одним ядром.

2. Ядро ОС должно входить в список ядер, заявленных как поддерживаемые компанией-разработчиком СЗИ, и соответствовать устанавливаемому дистрибутиву «Secret Net LSP»[36].

Установку системы «Secret Net LSP» осуществляет администратор, который должен обладать правами суперпользователя компьютера и правами на запуск приложения (программы установки).

1. Вставьте установочный компакт-диск системы Secret Net LSP, запустите эмулятор терминала и введите команду запуска программы установки с указанием пути к файлу дистрибутива. Программа установки проверит целостность дистрибутива, распакует архив с дистрибутивом и начнет выполнение 1-го этапа – сбора информации о системе. На экране появятся название версии системы и обнаруженные версии ядра. Затем программа установки перейдет ко 2-му этапу установки и предложит ознакомиться с текстом лицензионного соглашения и ввести серийный номер продукта.

2. Для просмотра текста лицензии в окне эмулятора терминала введите «Да». Появится текст лицензионного соглашения.

Для продолжения установки без просмотра лицензионного соглашения введите «Нет». Появится запрос на принятие положений лицензии. Перейдите к п. 4.

3. Ознакомьтесь с текстом лицензии. Для выхода из режима просмотра текста лицензии нажмите клавишу. В окне эмулятора терминала появится запрос на принятие положений лицензии.

4. Если вы принимаете положения лицензии, введите «Да». Появится запрос на ввод серийного номера.

Если вы не принимаете положения лицензии, введите «Нет». Программа установки завершит работу.

5. Введите серийный номер[37].

Для установочных пакетов RPM и DEB файл лицензии для демонстрационной версии включен. Для пакетов SH при установке необходимо указывать файл лицензии.

После успешной проверки файла лицензии появится запрос на выбор варианта установки: полная версия или консольная версия продукта (рисунок 1).

Рисунок 1 – Варианты установки

6. Введите вариант установки. Целесообразно устанавливать полную версию. Программа установки перейдет к 3-му этапу – копированию файлов в каталог /opt/secretnet. По окончании копирования программа установки перейдет к 4-му этапу – настройке конфигурации системы (Рисунок 2).

Рисунок 2 – копирование файлов в каталог /opt/secretnet, настройка конфигурации системы

7. Введите и подтвердите пароль загрузчика. Пароль должен содержать минимум 8 символов и не должен совпадать с каким-либо паролем пользователей системы.

Пароль загрузчика обеспечивает защиту от изменений пользователем параметров ядра при старте системы. Для изменения параметров ядра при старте системы нужно в grub ввести имя пользователя и указанный пароль загрузчика[38].

После ввода пароля возникнет сообщение о выполненном обновлении модулей и настроек системы аутентификации PAM и запрос на ввод нового пароля суперпользователя root (Рисунок 3).

Рисунок 3 – Ввод нового пароля суперпользователя root

8. Введите и подтвердите новый пароль суперпользователя root.

По общему требованию к стойкости пароль должен содержать минимум 6 символов и включать буквы и цифры. Если при вводе пароля суперпользователя root указанное требование не выполнено, то программа установки выведет соответствующее предупреждение и после повторного ввода выведет сообщение об успешном обновлении пароля.

После успешного обновления пароля суперпользователя root программа установки создаст группу системных учетных записей snlogger и осуществит настройку параметров системы.

9. Для завершения установки нажмите клавишу ENTER.

10. Перезагрузите компьютер.

После установки ПО и перезагрузки компьютера администратор должен войти в систему и выполнить начальные настройки. Первый вход в систему администратор выполняет под учетной записью суперпользователя root. Начальные настройки включают в себя: смену паролей пользователей, зарегистрированных на компьютере.

При первой загрузке ОС, защищаемой СЗИ Secret Net LSP, вступают в действие защитные механизмы. В данном случае действуют настройки, установленные по умолчанию.

После входа в систему администратор может просмотреть и, если требуется, изменить настройки по умолчанию, а также ознакомиться с журналами, где были зафиксированы события, связанные со входом администратора в систему[39].

Настройки по умолчанию. К настройкам по умолчанию относятся параметры учетных записей пользователей, добавляемых в систему средствами Secret Net LSP, и параметры политик. Значения параметров определяются при установке Secret Net LSP и могут быть изменены администратором.

Параметры учетных записей. К ним относятся:

– оболочка;

– шаблон домашнего каталога;

– создание личной группы пользователя;

– создание группы по умолчанию;

– создание домашнего каталога[40].

Для просмотра/изменения параметров учетных записей:

- Вызовите панель безопасности и в группе «Управление пользователями» перейдите на страницу «Установки по умолчанию». Будет осуществлен переход на соответствующую страницу (рисунок 4).

Для вызова панели безопасности вызовите панель безопасности стандартным способом с помощью ярлыка Secret Net LSP на рабочем столе. На экране появится панель безопасности Secret Net LSP (рисунок 5).

Рисунок 4 – Панель безопасности Secret Net LSP

Рисунок 5 – Страница «Установка по умолчанию»

- При необходимости измените значения параметров (Рисунок 6).

Рисунок 6 – Параметры

- Для сохранения внесенных изменений нажмите кнопку «Применить».

Для отмены выполненных изменений нажмите кнопку «Отменить».

Для возврата на предыдущую страницу нажмите соответствующую ссылку в строке навигации[41].

Политики. При помощи политик реализуются определенные настройки СЗИ, а именно:

– управление режимом работы подсистемы разграничения доступа к устройствам;

– включение/выключение системных сервисов;

– управление режимом входа в систему;

– настройки параметров паролей, назначаемых новым пользователям по умолчанию.

Настройки осуществляются изменением параметров политик[42].

Для просмотра/изменения параметров политик:

- Вызовите панель безопасности и в группе «Настройки приложения» перейдите на страницу «Политики». Будет осуществлен переход на страницу «Настройка политик» (рисунок 7).

Рисунок 7 – Настройка политик

2. Для изменения политики выберите необходимый параметр, активируйте поле «Значение» и выберите требуемое значение из раскрывающегося списка.

3. Для сохранения изменений нажмите кнопку «Применить».

Просмотр журналов. При первом входе в систему администратор может просмотреть результаты работы механизма регистрации событий и подсистемы ведения журналов. Также администратор может просмотреть события, зафиксированные подсистемами контроля целостности и идентификации, и аутентификации в журналах событий и аудита[43].

Для просмотра журналов вызовите панель управления безопасностью и в группе «Система журналирования» перейдите на страницу «Журнал событий».

Будет осуществлен переход на страницу «Журнал событий».

На странице на вкладках «Журнал» и «Аудит» представлено содержимое журнала событий и журнала аудита соответственно (рисунок 8).

Рисунок 8 – Журнал событий

2.4. Требования для пользователя перед началом работы

Перед началом работы в системе администратор должен предоставить пользователям все необходимые права для выполнения должностных обязанностей и проинформировать о предоставленных правах, разъяснить особенности работы в рамках действующих защитных механизмов. Если для входа в систему применяется персональный идентификатор, нужно получить его у администратора и ознакомиться с порядком его использования.

Перед началом работы на защищенном компьютере требуется:

1. Получить у администратора имя пользователя и пароль для входа в систему. Администратор также может выдать персональный идентификатор, который потребуется для входа в систему и входа в режиме усиленной аутентификации. Персональным идентификатором может быть Rutoken S, Rutoken S RF и iButton.

Имя: для идентификации пользователя.

Пароль: для проверки подлинности пользователя.

Персональный идентификатор: для идентификации пользователя, хранения пароля и ключевой информации, необходимой для входа в систему, когда включен режим усиленной аутентификации

2. Выяснить у администратора, какими правами и привилегиями вы сможете пользоваться при работе, а также какие ограничения имеют место в Secret Net LSP в соответствии с настройками защитных механизмов[44].

Для начала сеанса работы на компьютере пользователь должен пройти процедуру входа в систему. В данном случае указываются учетные данные пользователя, нужные для его идентификации. После ввода учетных данных система аутентифицирует пользователя, и при успешном завершении аутентификации пользователю можно работать в системе. На рисунке приведено окно приглашения на вход в систему (рисунок 9).

Рисунок 9 – Окно приглашения на вход в систему

1. При появлении экрана приветствия (приглашение на вход в систему) введите имя и пароль пользователя.

2. Нажмите кнопку «Войти». Если учетные данные введены верно, будет осуществлен вход в систему.