Программное обеспечение системы защиты информации Secret Net Studio поставляются на установочном компакт диске. В корневом каталоге данного диска размещается исполняемый файл программы для работы с диском. Запустить установку Secret Net Studio можно как с помощью программы автозапуска, так и непосредственно с помощью дистрибутива, расположенного на диске, по пути: SetupClientSetupClientx64SnSetup.ru-RU.exe.

Установку компонентов Secret Net Studio можно выполнять при работе на компьютере как в локальной сессии, так и в терминальной. Установка любого компонента должна выполняться пользователем, входящим в локальную группу администраторов компьютера.

Для установки клиента:

- Вставьте в привод установочный диск системы Secret Net Studio. Дождитесь появления окна программы автозапуска (см. стр.10) и запустите установку с помощью команды «Защитные компоненты». На экране появится диалог принятия лицензионного соглашения.

- Ознакомьтесь с содержанием лицензионного соглашения и нажмите кнопку «Принимаю». На экране появится диалог для выбора режима работы компонента.

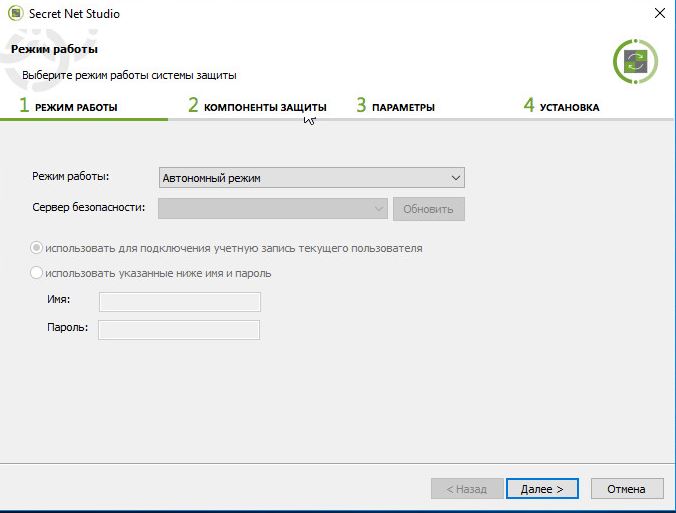

- В поле «Режим работы» укажите режим функционирования клиента — автономный («Автономный режим»).

- Нажмите кнопку «Далее >». На экране появится диалог для выбора лицензий и формирования списка устанавливаемых защитных подсистем.

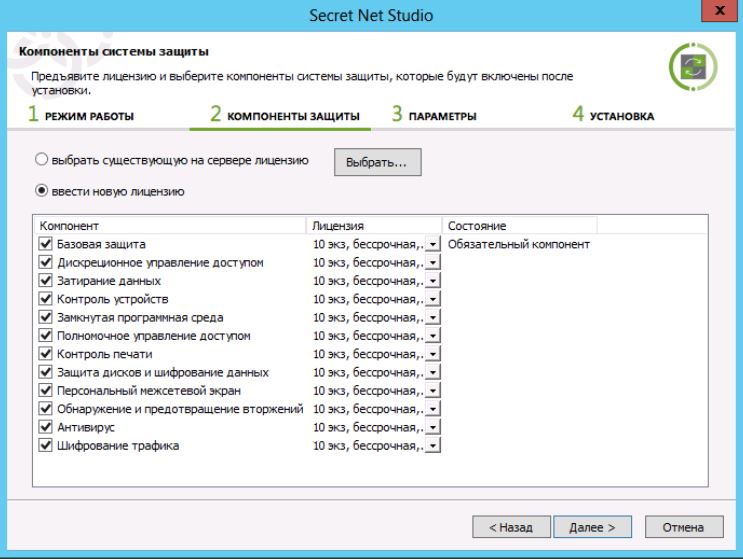

- В диалоге укажите метод получения лицензий:

- чтобы загрузить лицензии из файла (в частности, при установке клиента в автономном режиме функционирования) — установите отметку в поле «ввести новую лицензию».

Если строите систему защиты в ЦОД, рассмотрите вариант размещения сервера в стойке в компании «Микс Телеком». Требуйте скидку при переезде из другого ЦОД!

- Нажмите кнопку «Выбрать». Если указан метод получения лицензий из файла, выберите нужный файл в появившемся диалоге. После загрузки данных в диалоге появятся сведения о лицензиях.

- Отметьте в списке устанавливаемые подсистемы, для которых имеются свободные лицензии (установку компонента «Базовая защита» отключить нельзя). При наличии нескольких групп лицензий для компонента, можно выбрать нужную группу в раскрывающемся списке.

- Нажмите кнопку «Далее >». На экране появится диалог для выбора папки установки клиента и настройки параметров подключений.

- В поле «Установить в папку» оставьте заданную по умолчанию папку установки клиента или укажите другую папку назначения.

- Используйте ссылки в разделе «Дополнительно» для выполнения следующих действий:

- чтобы сохранить заданные параметров установки в файле — выберите ссылку «Сохранить сценарий установки». Файл сценария установки можно использовать для автоматизации процесса установки клиентского ПО на других компьютерах;

- чтобы ввести сведения о компьютере для учета — выберите ссылку «Учетная информация компьютера».

- По окончании настройки параметров нажмите кнопку «Готово».

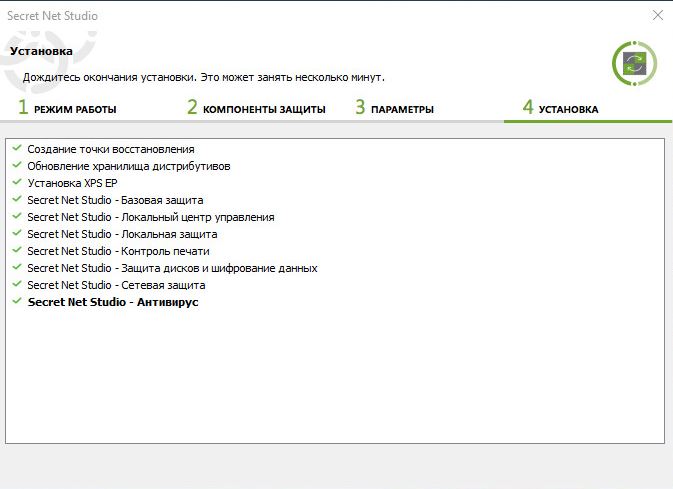

Начнется процесс установки защитных подсистем в соответствии с заданными параметрами.

- После завершения всех операций установки нажмите кнопку «Далее».

На экране появится завершающий диалог со сведениями о выполненных операциях и предложением перезагрузить компьютер.

- Проверьте состав подключенных к компьютеру устройств. Если подключены устройства, которые в дальнейшем должны быть запрещены к использованию, — отключите их.

Внимание!

При первой загрузке компьютера после установки клиентского ПО текущая аппаратная конфигурация автоматически принимается в качестве эталонной. Поэтому до перезагрузки необходимо отключить те устройства, которые должны быть запрещены к использованию на данном компьютере.

- Перезагрузите компьютер и дождитесь загрузки системы.

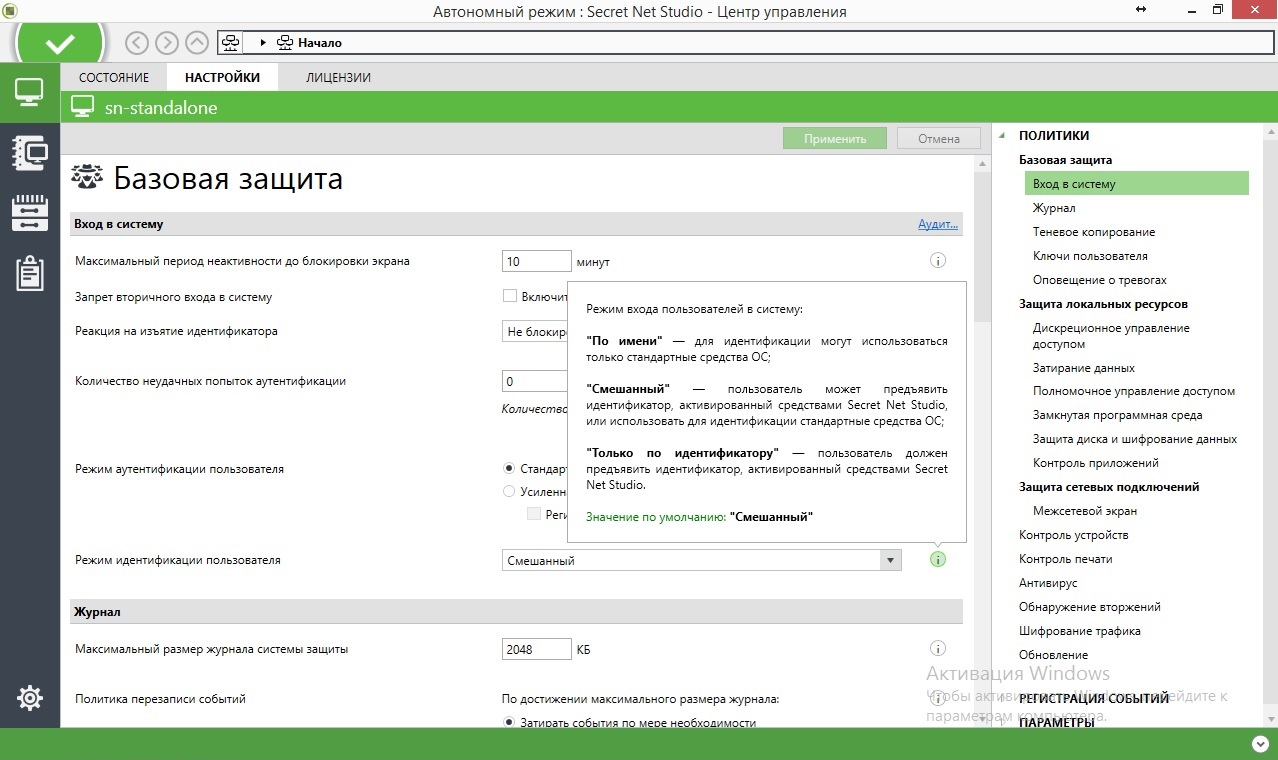

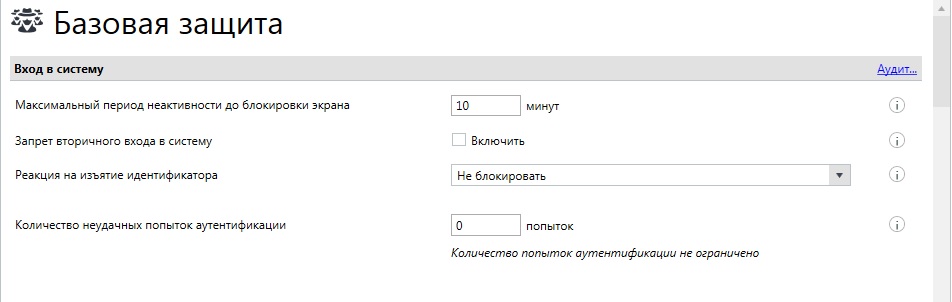

Настройка программного обеспечение системы Secret Net Studio будет организованна согласно требованиям, к настройкам политик безопасности, приведенной в таблице 1.

Таблица 1.

| Настройки подсистем | |

| Политика | Параметр безопасности |

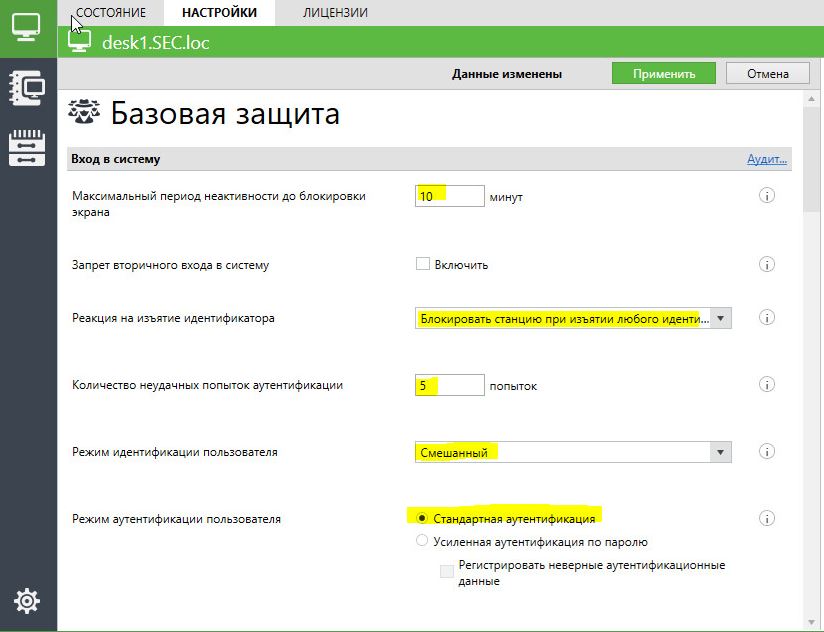

| Вход в систему: Запрет вторичного входа в систему | отключен |

| Вход в систему: Количество неудачных попыток аутентификации | 5 попыток |

| Вход в систему: Максимальный период неактивности до блокировки экрана | 10 минут |

| Вход в систему: Реакция на изъятие идентификатора | блокировать станцию при изъятии любого идентификатора |

| Вход в систему: Режим аутентификации пользователя | стандартная аутентификация |

| Вход в систему: Режим идентификации пользователя | смешанный |

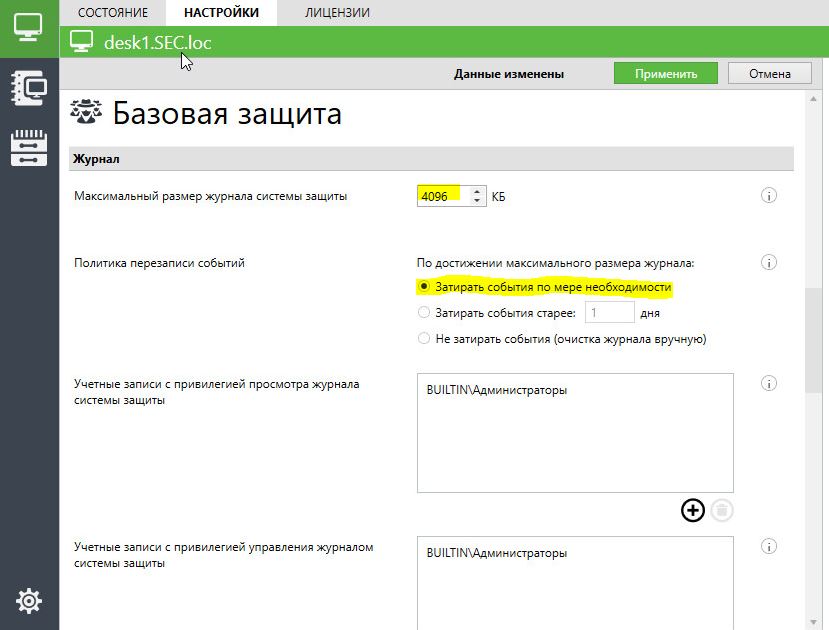

| Журнал: Максимальный размер журнала системы защиты | 4096 кБ |

| Журнал: Политика перезаписи событий | затирать по необходимости |

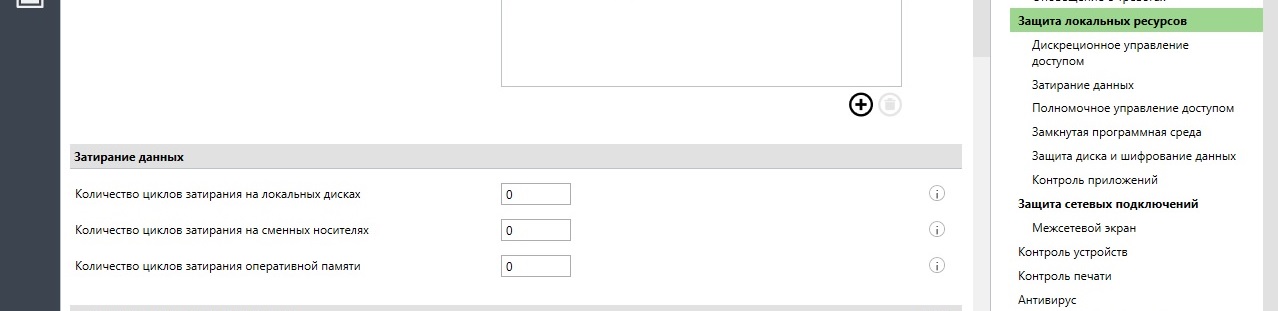

| Затирание данных: Количество циклов затирания конфиденциальной информации | 3 |

| Затирание данных: Количество циклов затирания на локальных дисках | 3 |

| Затирание данных: Количество циклов затирания на сменных носителях | 3 |

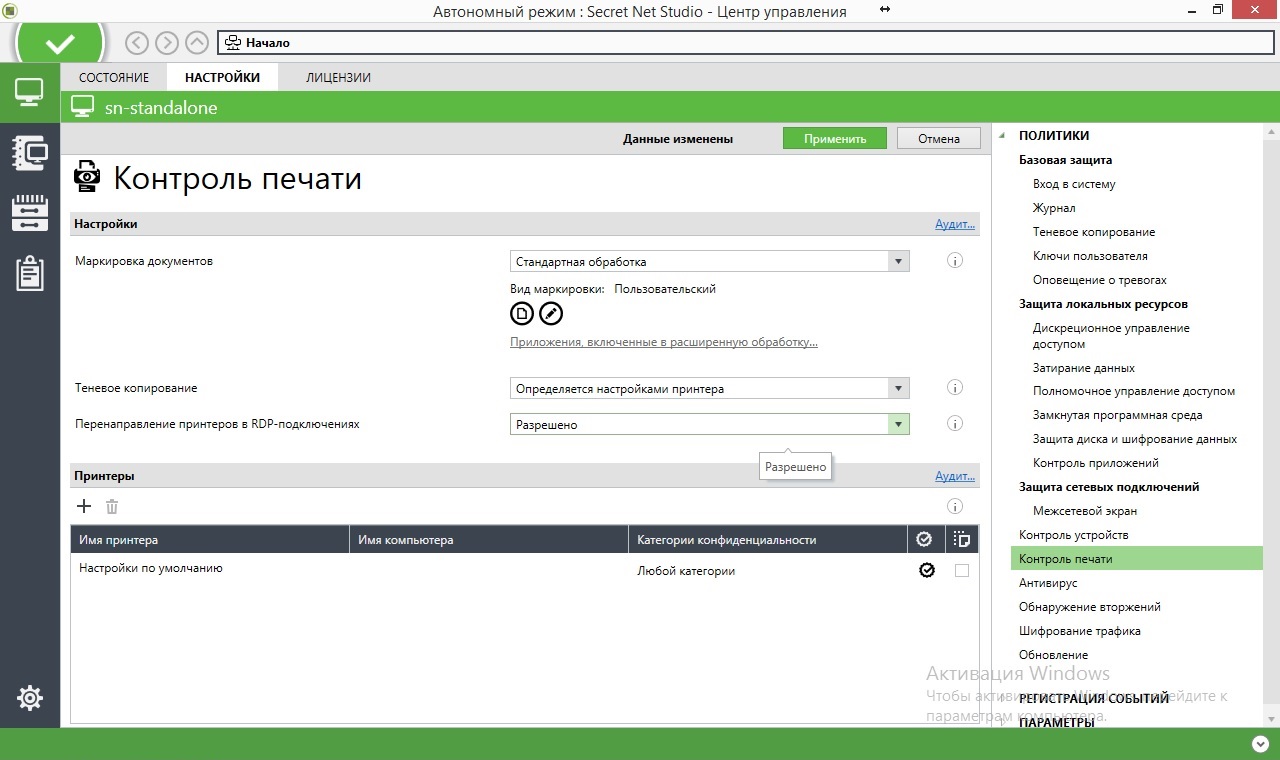

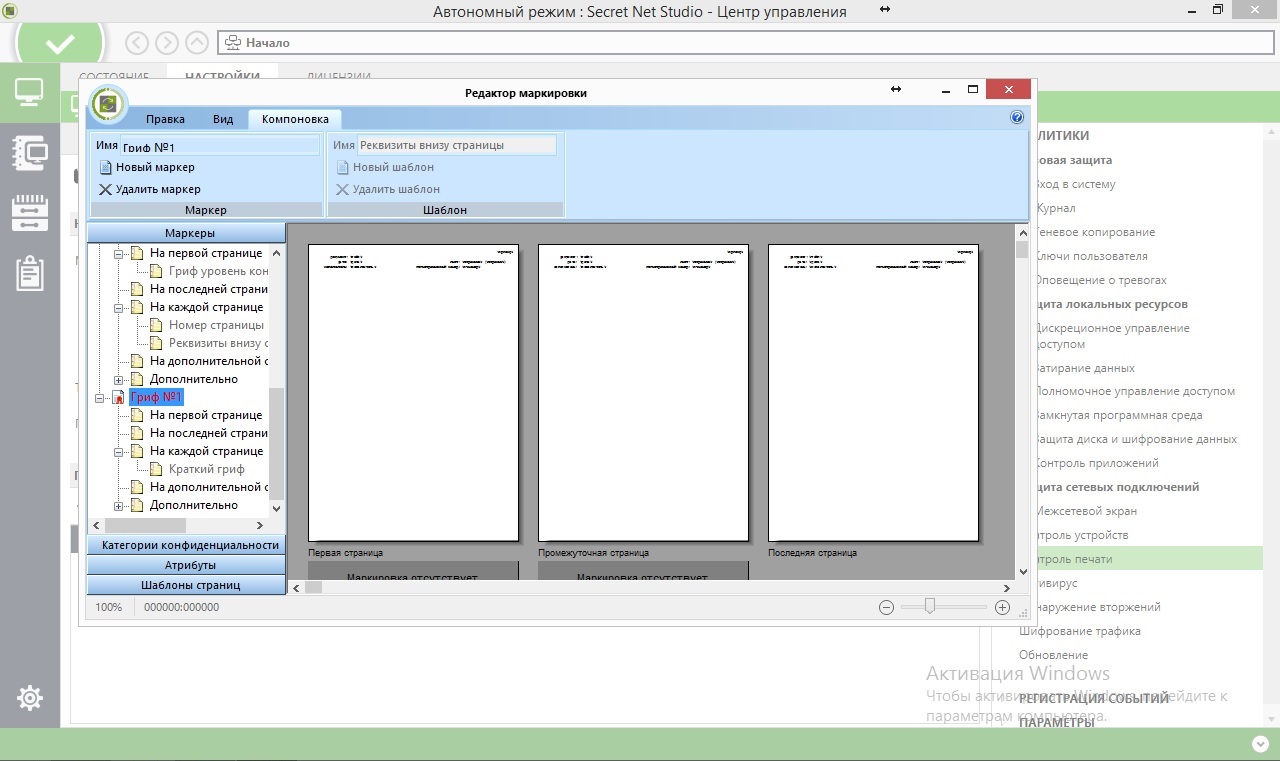

| Контроль печати: Маркировка документов | стандартная обработка |

| Контроль печати: Теневое копирование | определяется настройками устройства |

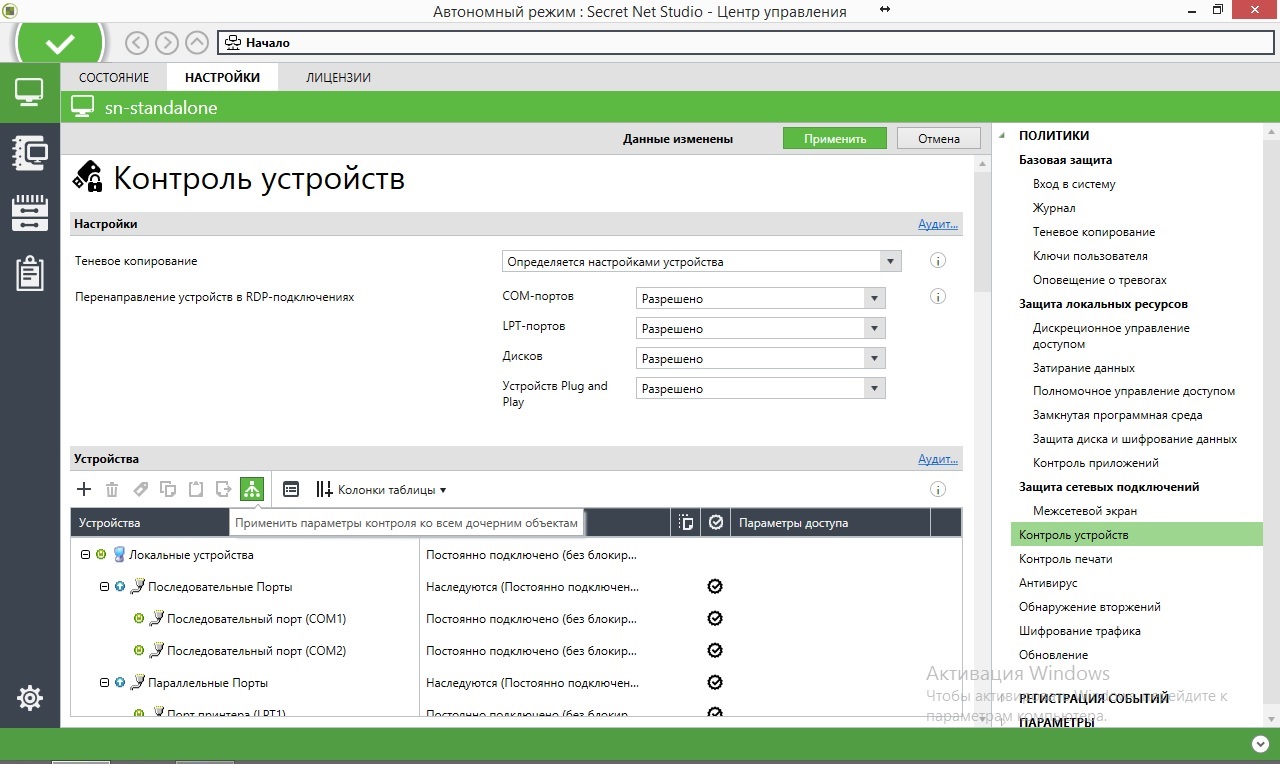

| Контроль устройств: Теневое копирование | определяется настройками устройства |

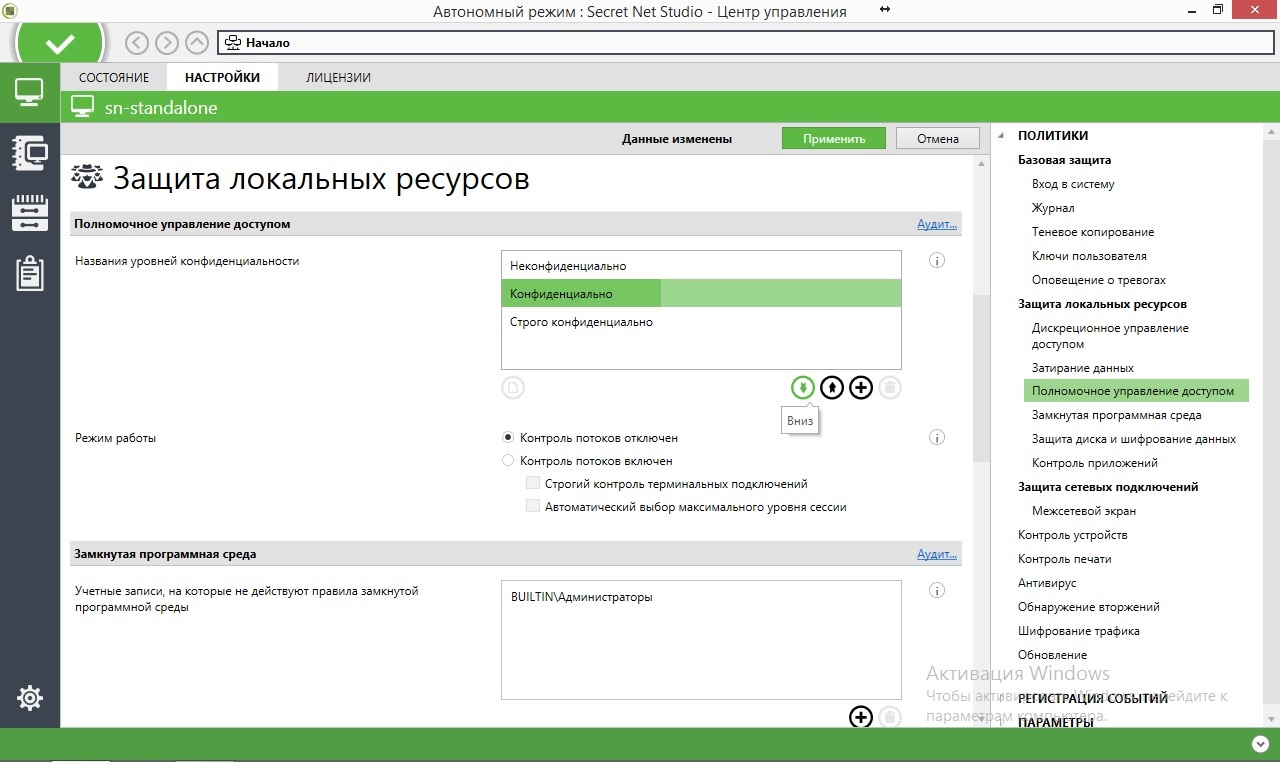

| Полномочное управление доступом: Названия уровней конфиденциальности | Неконфиденциально, Конфиденциально, Строго конфиденциально |

| Полномочное управление доступом: Режим работы | контроль потоков отключен |

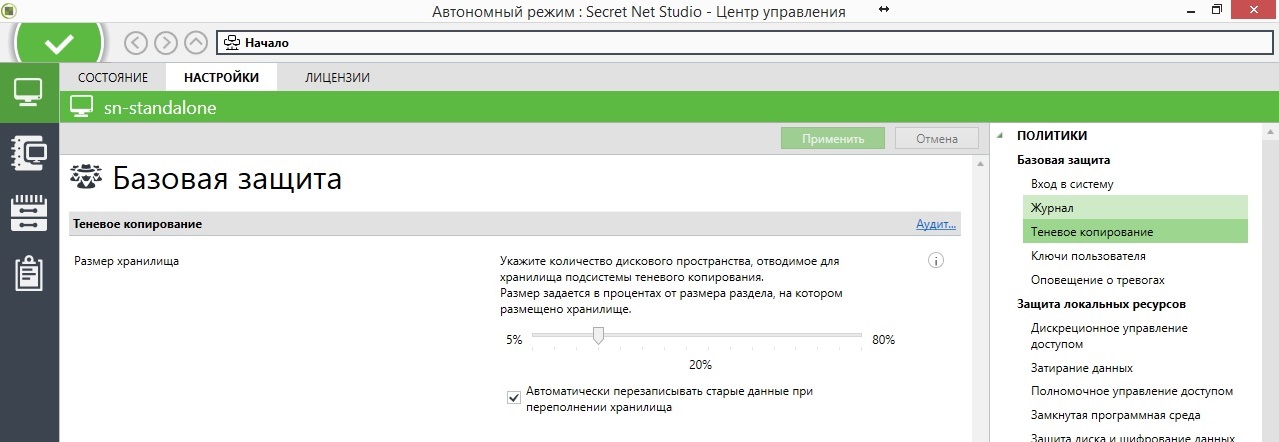

| Теневое копирование: Размер хранилища | размер: 20%, автоматическая перезапись отключена |

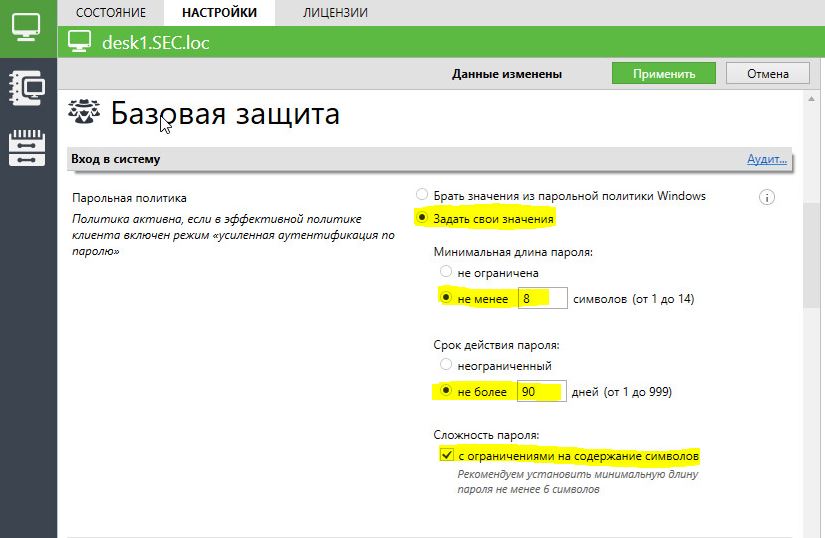

| Политика паролей | |

| Политик | Параметр безопасности |

| Макс. срок действия пароля | 90 дней |

| Мин. длина пароля | 8 символов |

| Мин. срок действия пароля | 0 дней |

| Пароль должен отвечать требованиям сложности | Включен |

К группе локальной защиты относятся подсистемы, реализующие применение

- следующих механизмов защиты:

- контроль устройств;

- контроль печати;

- замкнутая программная среда;

- полномочное управление доступом;

- дискреционное управление доступом к ресурсам файловой системы;

- затирание данных;

- защита информации на локальных дисках;

- шифрование данных в криптоконтейнерах.

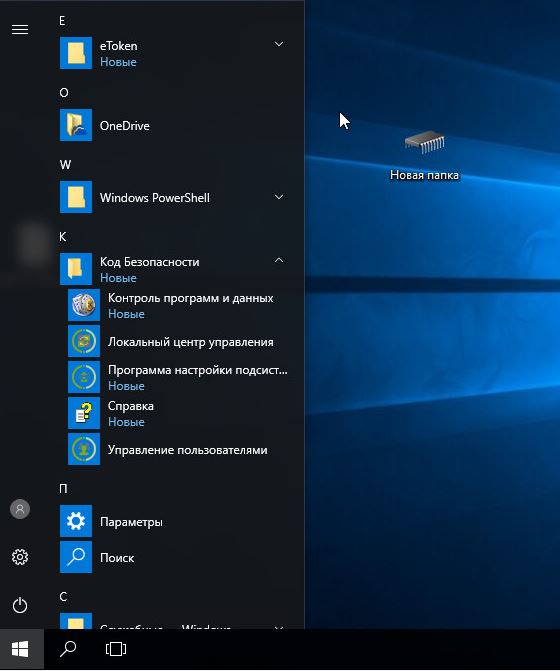

Все настройки Secret Net Studio производятся в локальном центре управления (Пуск -> Код Безопасности -> Локальный центр управления). Локальный центр управления – это плиточная панель настроек.

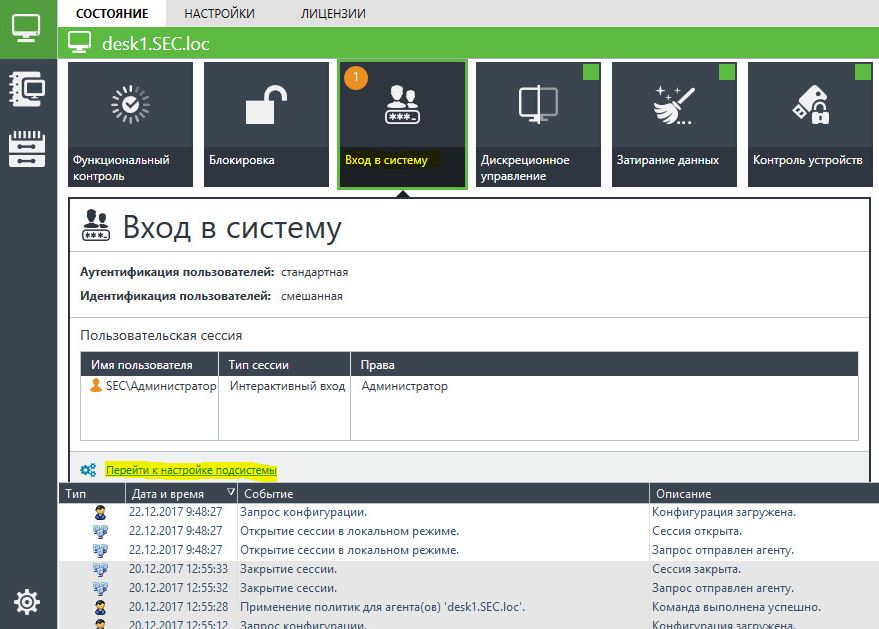

Для настроек базовых параметров нажмите на плитку: Вход в систему (помечен оранжевой единицей) -> Перейдите по ссылке: Перейти к настройкам подсистемы. В открывшемся окне, установите значения общих политик и парольной политике согласно таблице 1.

Настройки параметров парольной политики:

Параметры журналирования:

Параметры блокировок и реакции на извлечение идентификатора:

После внесения изменений нажмите кнопку применить:

На данном этапе базовая настройка программного обеспечения системы защиты информации Secret Net Studio закончена. В следующем материале будет рассмотрена сетевая установка Secret Net Studio, средствами сервера безопасности и расширенная настройка политик безопасности.

1. Введение

2. Механизмы централизованного управления системой

2.1. Централизованное развертывание и настройка Secret Net Studio

2.1.1. Управление дистрибутивами в репозитории Secret Net Studio

2.1.2. Централизованная установка Secret Net Studio

2.1.3. Контроль задач и процессов в Secret Net Studio

2.2. Централизованное управление

2.2.1. Структура управления в Secret Net Studio

2.2.2. Типы управления в Secret Net Studio

2.2.3. Управление групповыми политиками в Secret Net Studio

2.3. Централизованный мониторинг в Secret Net Studio

2.3.1. Общее состояние системы

2.3.2. События тревоги

2.3.3. Централизованные журналы событий в Secret Net Studio

2.3.4. Формирование отчетов в Secret Net Studio

3. Выводы

Введение

Чтобы защитить одну или несколько рабочих станций, можно использовать автономные средства защиты информации (далее — СЗИ), которые предусматривают только локальное управление. Когда же необходимо защитить множество серверов и рабочих станций, объединенных в одну локальную вычислительную сеть (или территориально распределенную сеть), использование и администрирование автономных СЗИ становится проблематичным, а в большинстве случаев — невозможным. Поэтому одной из важных функций СЗИ является возможность организации централизованного управления системой.

Помимо основных защитных функций в первой части обзора Secret Net Studio 8.1 были упомянуты также механизмы централизованного управления, которые будут рассмотрены ниже.

Механизмы централизованного управления системой

Единый интерфейс управления и мониторинга Secret Net Studio 8.1 существенно упрощает администрирование системы. При этом работа СЗИ незаметна пользователю, и администраторам не нужно производить локальные настройки.

В системе Secret Net Studio централизованное управление компьютерами и синхронизация параметров защиты базируются на концепции доменов безопасности. Домены безопасности формируются из объектов, включенных в определенные контейнеры Active Directory.

Для реализации централизованного управления при использовании СЗИ Secret Net Studio должен быть установлен сервер безопасности и подчиненные ему сетевые клиенты на всех защищаемых компьютерах (более подробная информация об архитектуре сетевого варианта Secret Net Studio приводилась в первой части обзора).

Сервер безопасности является основным элементом в сетевой структуре системы Secret Net Studio и обладает следующими функциями:

- получение информации от агентов на защищаемых компьютерах о текущем состоянии рабочих станций и сессиях работы пользователей;

- оперативное получение и передача сведений о событиях тревоги на защищаемых компьютерах;

- отправка команд управления на защищаемые компьютеры;

- получение информации о состоянии защитных подсистем на компьютерах;

- отправка команд на изменение состояния защитных подсистем;

- получение и передача на защищаемые компьютеры параметров групповых политик, заданных в программе управления системы Secret Net Studio;

- получение локальных журналов с защищаемых компьютеров и передача содержимого журналов в базу данных сервера безопасности;

- контроль действия лицензий на использование компонентов системы Secret Net Studio;

- обработка запросов к базе данных сервера безопасности;

- архивирование содержимого централизованных журналов и восстановление архивов в базе данных сервера безопасности;

- протоколирование обращений к серверу.

Таким образом, сервер безопасности контролирует работу подчиненных ему компьютеров. Кроме того, может быть создано несколько серверов безопасности с подчинением по иерархическому принципу.

Компьютеры, на которые может быть установлено СЗИ Secret Net Studio 8.1 и которые могут контролироваться сервером безопасности, должны быть включены в домен Active Directory и иметь следующие операционные системы:

- Windows 10;

- Windows 8/8.1;

- Windows 7 SP1;

- Windows Vista SP2;

- Windows Server 2012/Server 2012 R2;

- Windows Server 2008 SP2/Server 2008 R2 SP1.

Для осуществления централизованного управления необходимо использовать компонент «Центр управления», с помощью которого производится подключение к серверу безопасности. В указанном компоненте администратору безопасности доступны следующие возможности:

- централизованное развертывание системы;

- настройка параметров защиты и управление компьютерами;

- мониторинг состояния системы;

- конфигурирование сетевой структуры системы Secret Net Studio;

- работа с централизованными журналами;

- создание отчетов.

Ниже более подробно рассмотрим механизмы централизованного управления, которые позволяют выполнять централизованное развертывание, управление и мониторинг, а также создание отчетов.

Центраизованное развертывание и настройка Secret Net Studio

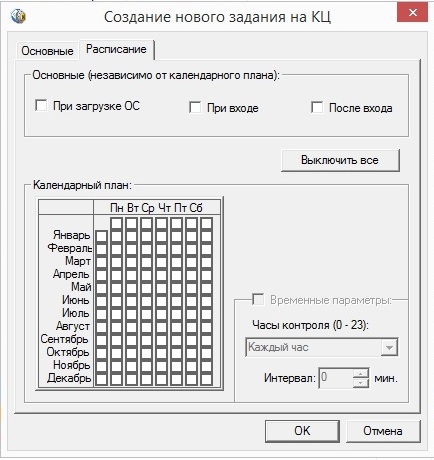

При развертывании Secret Net Studio через «Центр управления» автоматически выполняются заданные действия по установке или удалению на рабочих станциях клиентской программы, ее компонентов или обновлений.

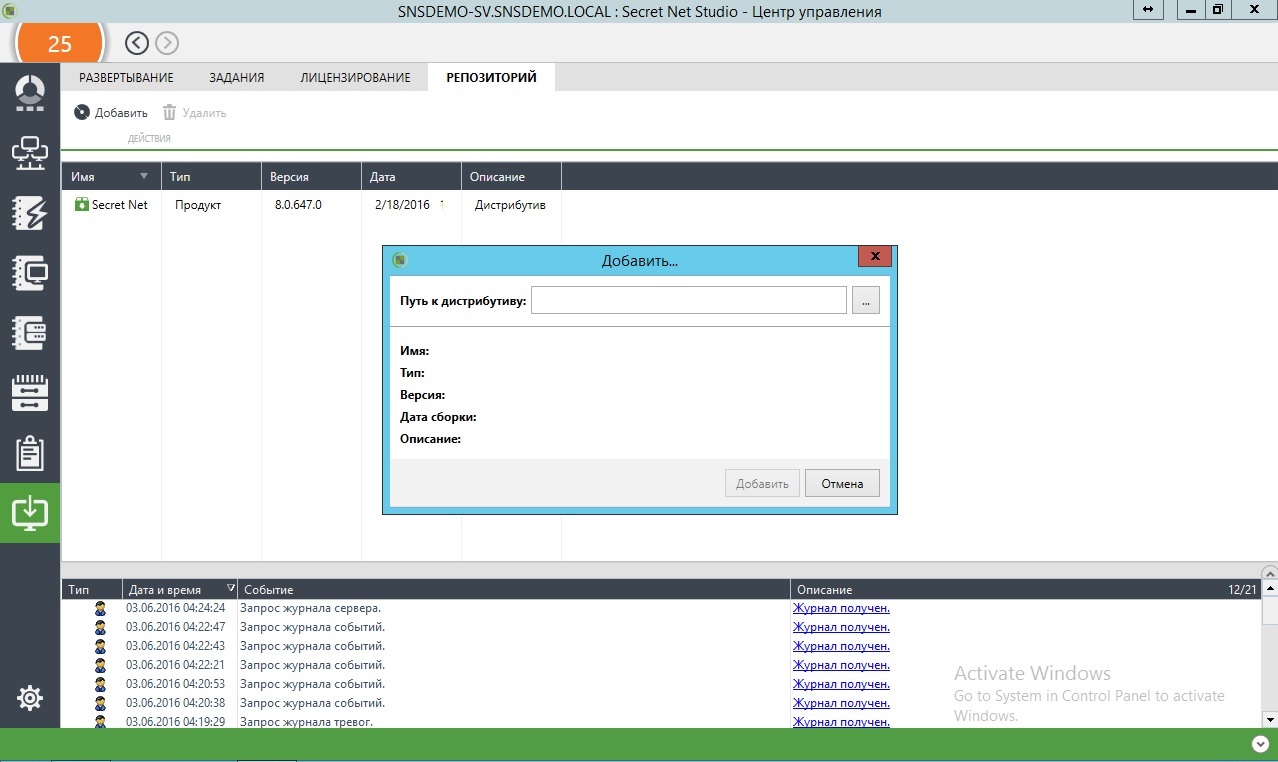

Управление дистрибутивами в репозитории Secret Net Studio

Для централизованного развертывания СЗИ Secret Net Studio необходимо добавить в список централизованно устанавливаемого ПО комплект (комплекты) установочных файлов. Комплект может быть создан на основе установочного диска системы Secret Net Studio или специального набора файлов с обновлениями.

Рисунок 1. Управление дистрибутивами в репозитории в СЗИ Secret Net Studio

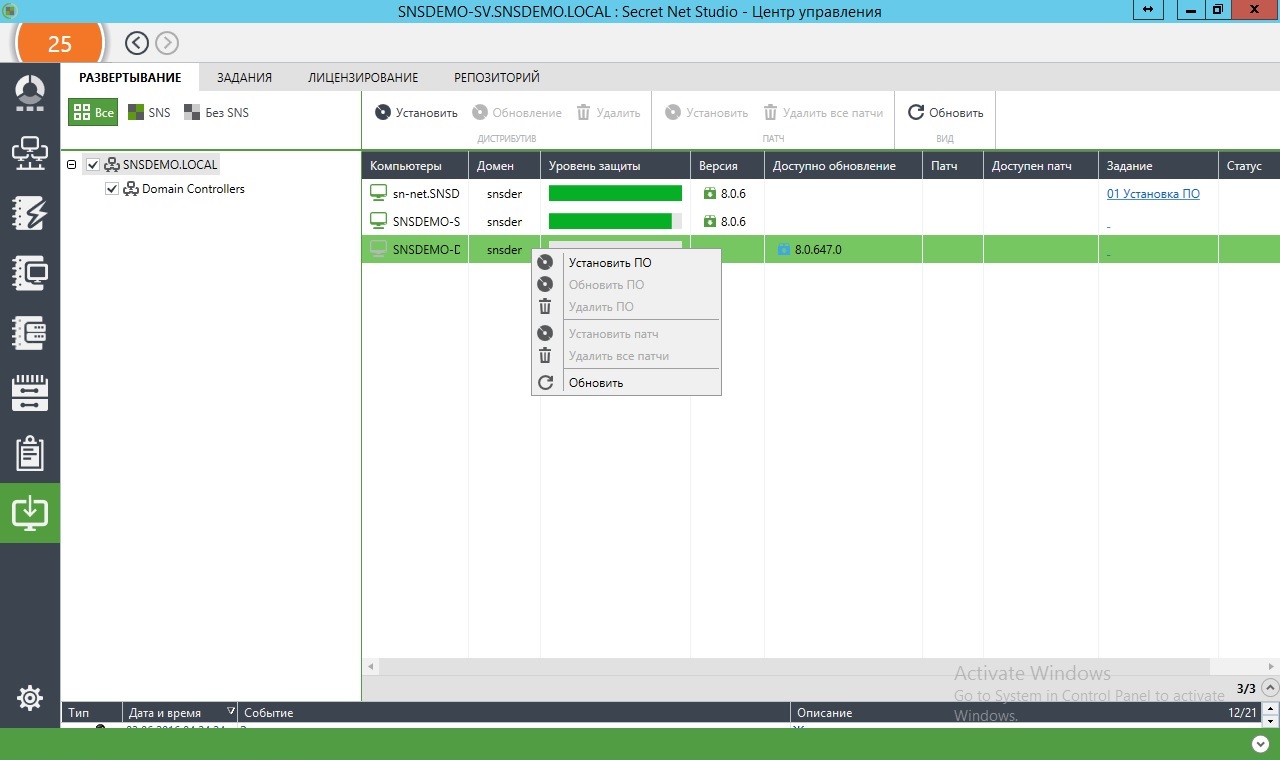

Централизованная установка Secret Net Studio

Управление централизованным развертыванием СЗИ Secret Net Studio осуществляется в единой консоли, где представлена информация о структуре управления и приведен список компьютеров со сведениями о наличии ПО и его статусе.

Рисунок 2. Централизованное развертывание СЗИ Secret Net Studio

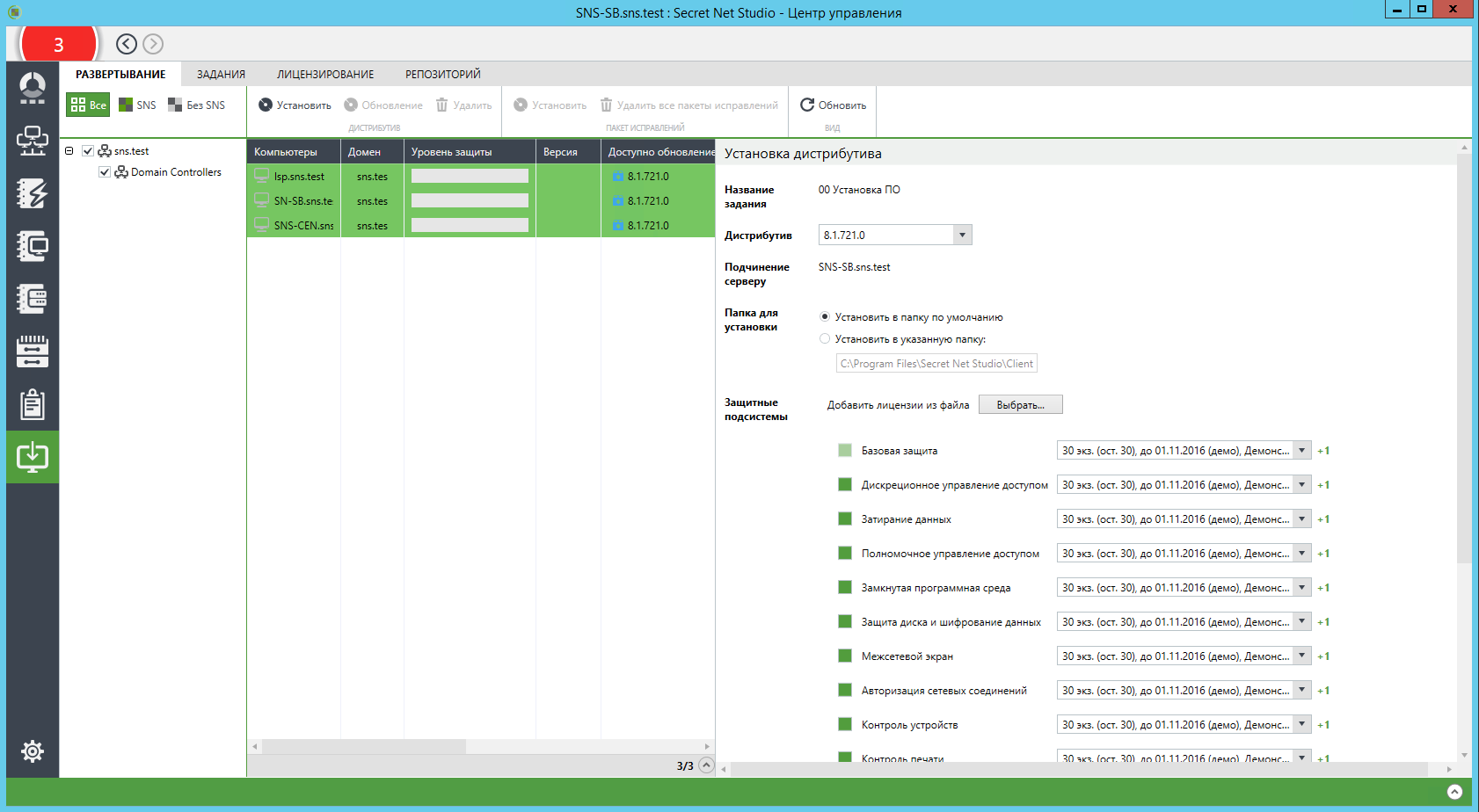

С помощью данного функционала можно формировать задания на установку, обновление или удаление СЗИ на компьютерах. При этом предоставляется возможность детальной настройки параметров задания (версия устанавливаемого ПО, папка для установки ПО, лицензии на использование компонентов, список устанавливаемых компонентов, учетные данные локального администратора).

Рисунок 3. Настройка задания на установку СЗИ Secret Net Studio

Задания определяют списки компьютеров, на которых в автоматическом режиме будут выполняться требуемые действия.

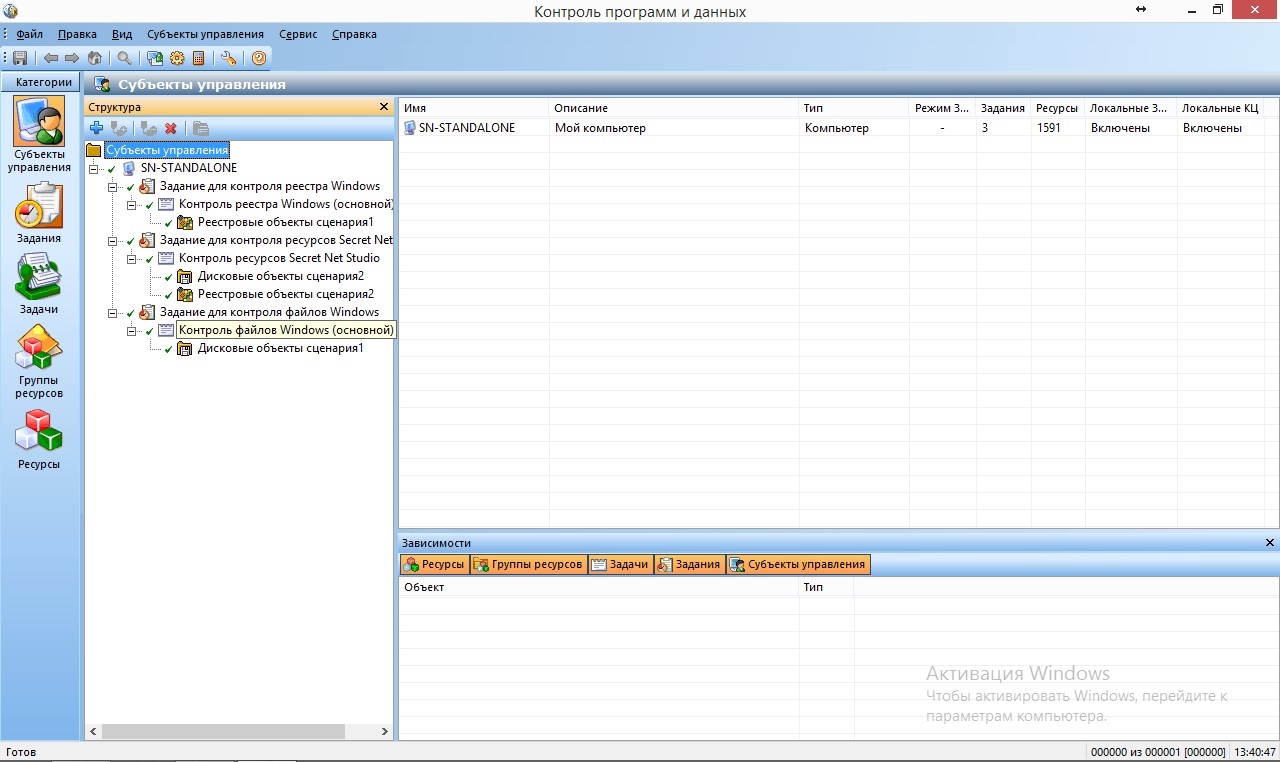

Контроль задач и процессов в Secret Net Studio

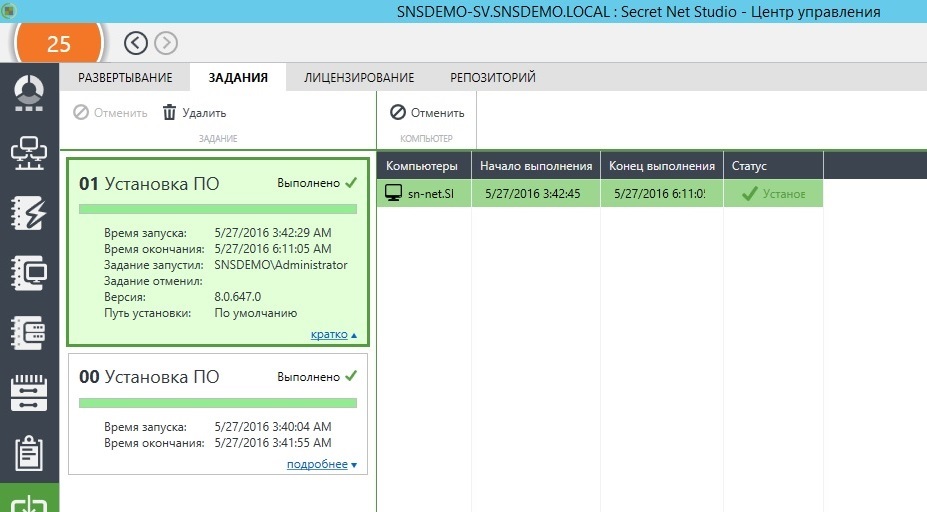

Для контроля процесса развертывания СЗИ администратор безопасности может просматривать список заданий, где выводятся сведения о времени и статусе их выполнения, и управлять этими заданиями (отменять или удалять).

Рисунок 4. Управление заданиями по развертыванию СЗИ Secret Net Studio

Централизованное управление

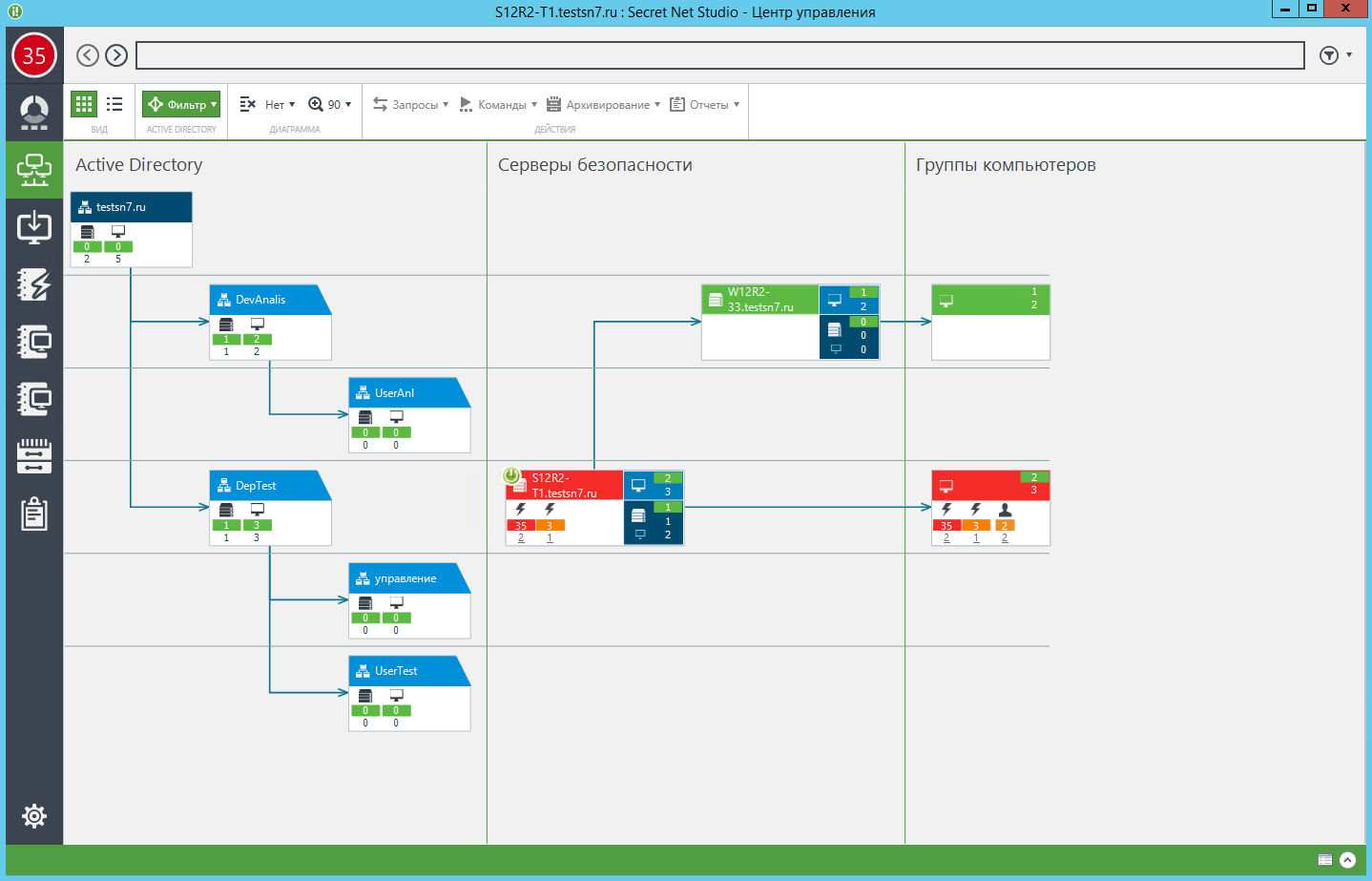

СЗИ Secret Net Studio дает возможность управлять компьютерами из одной консоли. Администратору безопасности предоставляется диаграмма сети в виде структуры подчинения серверов и рабочих станций, которые доступны для управления из единой консоли.

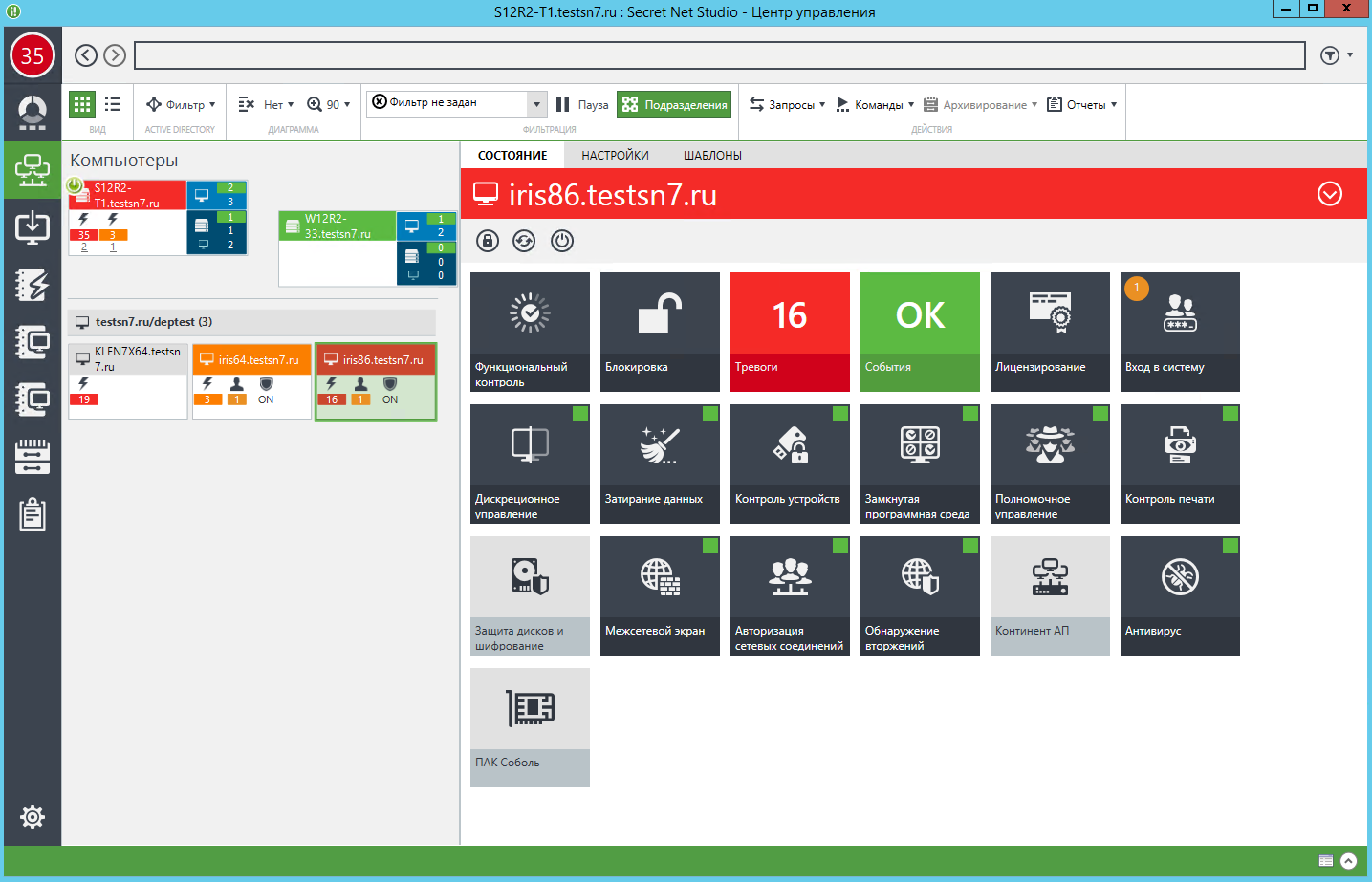

Рисунок 5. Диаграмма управления в СЗИ Secret Net Studio

Структура управления в Secret Net Studio

СЗИ Secret Net Studio поддерживает интеграцию с Active Directory и иерархию серверов безопасности. Средства централизованного управления позволяют применять политики безопасности в масштабах всей организации, в том числе в организациях с большим количеством филиалов. Для удобства управления компьютеры в сети делятся на группы по их принадлежности к организационным подразделениям в Active Directory. Отдельным компьютерам может быть установлен приоритет, который влияет на уровень угрозы событий тревоги, происходящих на этом компьютере.

Кроме того, компьютеры можно объединить в группы наблюдения, после чего они будут отображаться на экране «Начало» (см. рисунок 10), и администратор безопасности сможет контролировать возникновение тревог на выбранных компьютерах.

Структура на диаграмме управления выводится в виде схемы элементов, соответствующих доменам, организационным подразделениям, серверам безопасности и защищаемым компьютерам. Схема базируется на структуре доменов и организационных подразделений в Active Directory.

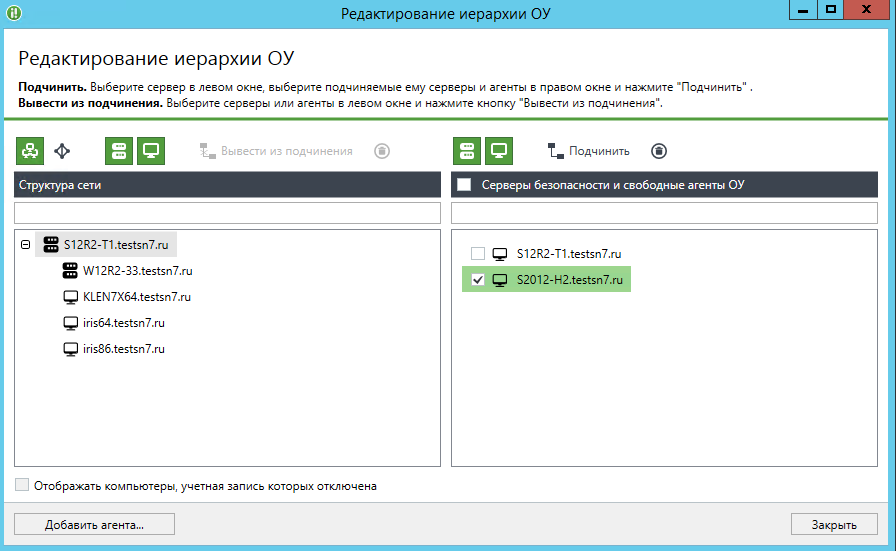

Для централизованного управления в составе структуры СЗИ Secret Net Studio должны присутствовать серверы безопасности и защищаемые компьютеры. Операции добавления объектов в структуру управления и исключения из нее могут выполняться автоматически при установке или удалении СЗИ Secret Net Studio на компьютерах, а также вручную в программе управления путем добавления и удаления объектов в структуре.

Рисунок 6. Редактирование структуры управления в СЗИ Secret Net Studio

Типы управления в Secret Net Studio

В СЗИ Secret Net Studio предусмотрено два типа управления:

- управление настройками параметров безопасности;

- оперативное управление.

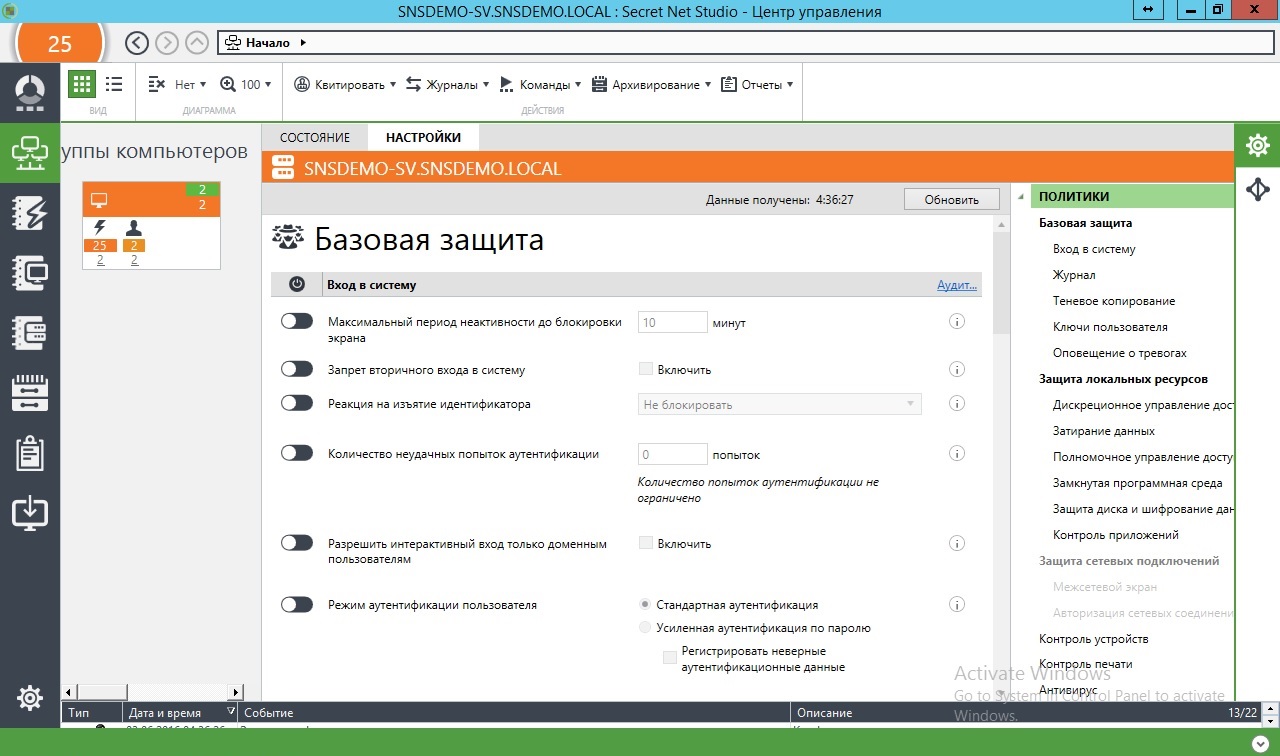

При выборе конкретного компьютера администратору доступно управление его параметрами безопасности, в рамках которого могут быть настроены различные защитные механизмы. При выборе сервера безопасности (организационного подразделения или всего домена) администратору доступно управление групповыми политиками безопасности системы защиты.

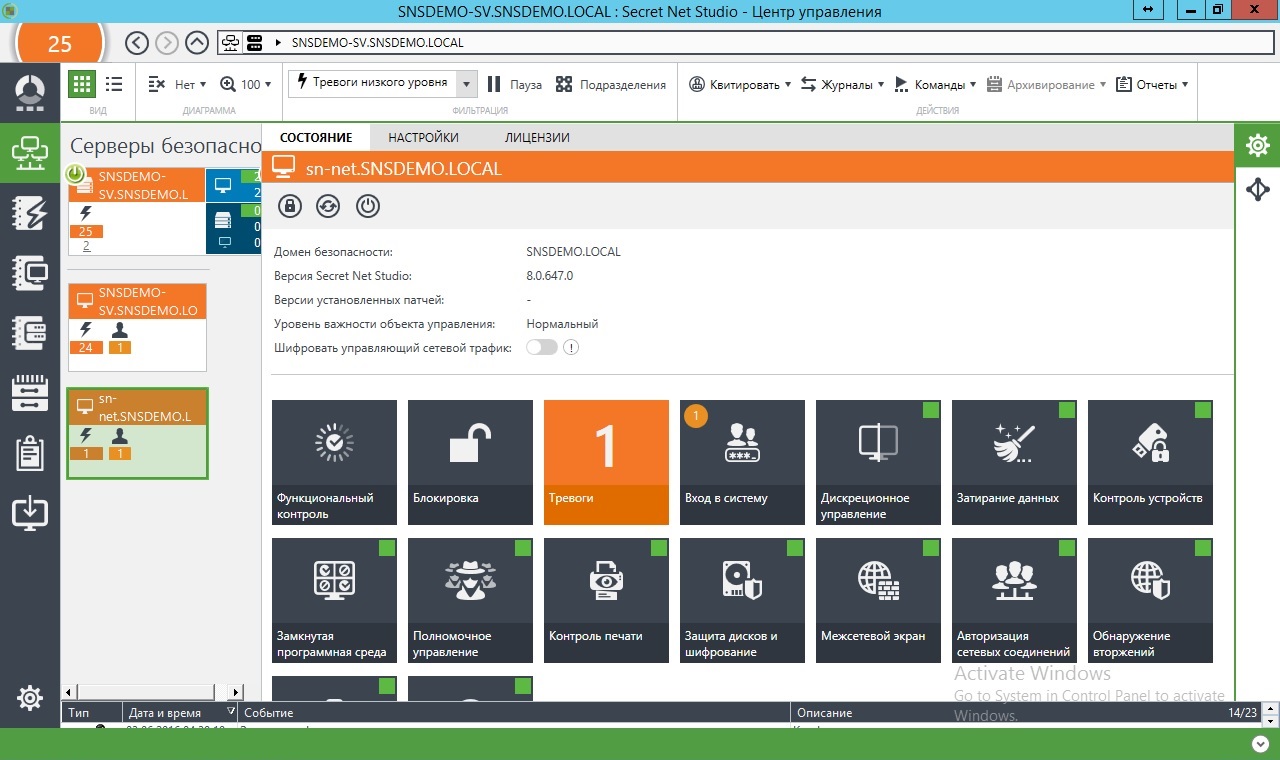

Рисунок 7. Управление настройками параметров безопасности в СЗИ Secret Net Studio

Кроме того, администратору безопасности здесь доступны функции просмотра сведений о состоянии контролируемых компьютеров.

Рисунок 8. Управление механизмами защиты на компьютерах в СЗИ Secret Net Studio

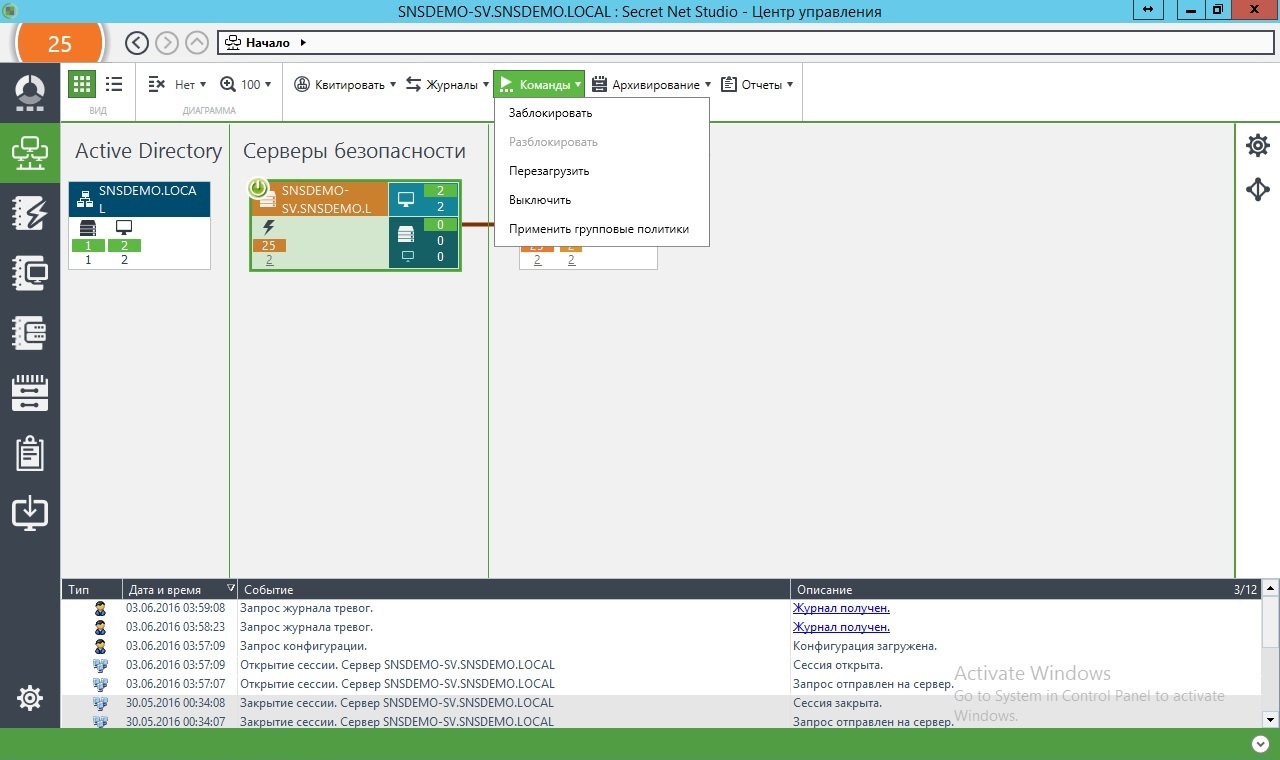

Оперативное управление позволяет:

- блокировать и разблокировать компьютеры;

- перезагружать и выключать компьютеры;

- обновлять групповые политики на компьютерах;

- утверждать изменения аппаратной конфигурации;

- управлять функционированием механизмов защиты на компьютерах.

Рисунок 9. Оперативное управление в СЗИ Secret Net Studio

Управление групповыми политиками в Secret Net Studio

Для централизованной настройки и применения параметров безопасности на защищаемых компьютерах с установленным клиентом Secret Net Studio используются групповые политики.

По умолчанию параметры заданы только в локальной политике, которая имеет наименьший приоритет. В дополнение к параметрам локальной политики могут быть заданы параметры в политиках доменов, организационных подразделений и серверов безопасности.

Перечисленные политики применяются в следующей последовательности:

- локальная политика;

- политика домена;

- политика организационного подразделения — применяется на всех компьютерах, входящих в него;

- политика, заданная для сервера безопасности — применяется на всех компьютерах, подчиненных этому серверу безопасности.

Гранулярная настройка групповых политик позволяет применять на компьютерах различных подразделений как общие параметры, так и специфичные для данной группы.

Централизованный мониторинг в Secret Net Studio

СЗИ Secret Net Studio централизованно собирает сведения об атаках и их источниках, а также позволяет наблюдать за общим состоянием системы и работать с различными журналами, собранными с защищаемых компьютеров в базу данных серверов безопасности (журналы Secret Net Studio, журналы приложений, журналы безопасности и системы).

Кроме того, в системе предусмотрены отдельные привилегии оперативного управления. Например, аудитору можно предоставить привилегию на просмотр журналов и архивов, проведение аудита политик безопасности и прав доступа без возможности их изменения. Таким образом, расследование инцидентов могут осуществлять независимые специалисты.

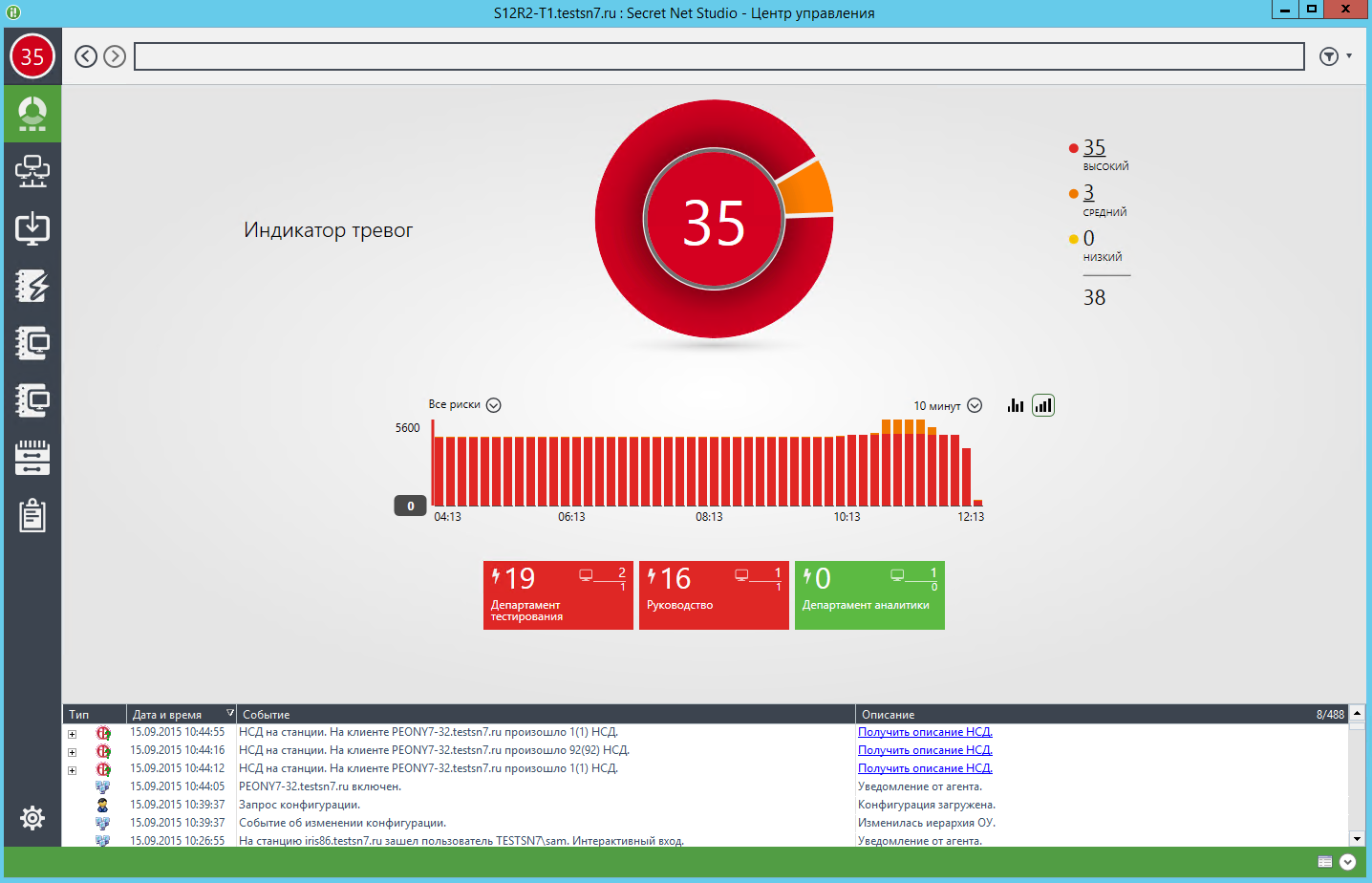

Общее состояние системы

Представленная в СЗИ Secret Net Studio графическая панель, отображающая состояние системы, позволяет осуществлять общий мониторинг защищенности системы.

Сведения об общем состоянии системы содержат информацию о количестве событий тревоги в системе, а также о состоянии групп наблюдений.

Рисунок 10. Общее состояние СЗИ Secret Net Studio и панель событий системы

События тревоги

Для событий безопасности особой важности в СЗИ Secret Net Studio предусмотрен отдельный тип сообщений — тревоги, они регистрируются в специальном журнале. События тревоги различаются по уровню угрозы, который определяется степенью значимости самого события и уровнем важности того компьютера, на котором они произошли. Сервер безопасности накапливает сведения о событиях тревоги в отдельном журнале, который формируется из уведомлений, направляемых серверу от защищаемых компьютеров. Состав отслеживаемых событий может редактироваться посредством создания правил фильтрации на основе уведомлений о событиях тревоги.

Администратор безопасности оповещается о тревогах с помощью уведомлений в панели мониторинга или по e-mail. Также для оповещения могут использоваться звуковые сигналы.

Для обработки полученных оповещений администратору безопасности доступна функция квитирования событий, которая позволяет подтверждать получение информации с описанием принятых мер.

Рисунок 11. Журнал событий тревоги в СЗИ Secret Net Studio

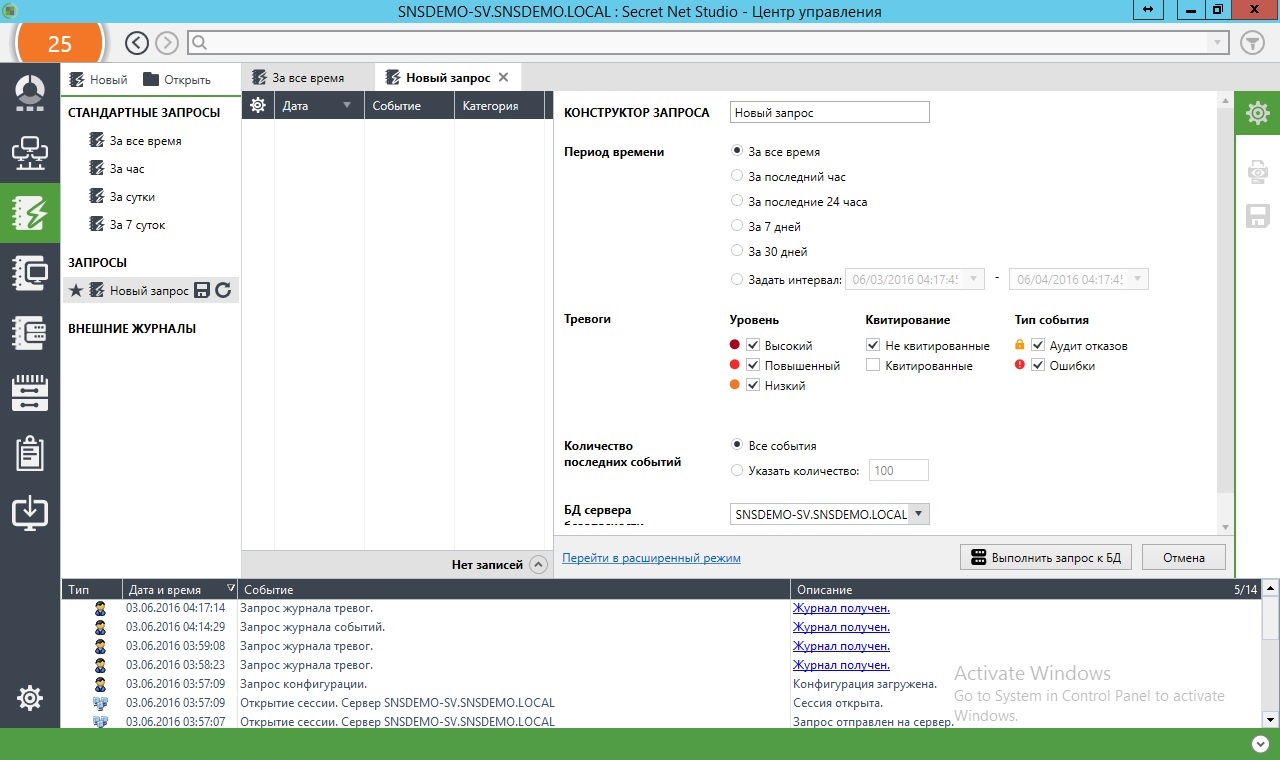

Для выборочного просмотра журнала тревог возможно создать запрос и в нем при помощи конструктора определить параметры фильтрации.

Рисунок 12. Создание запроса для журнала событий тревоги в СЗИ Secret Net Studio

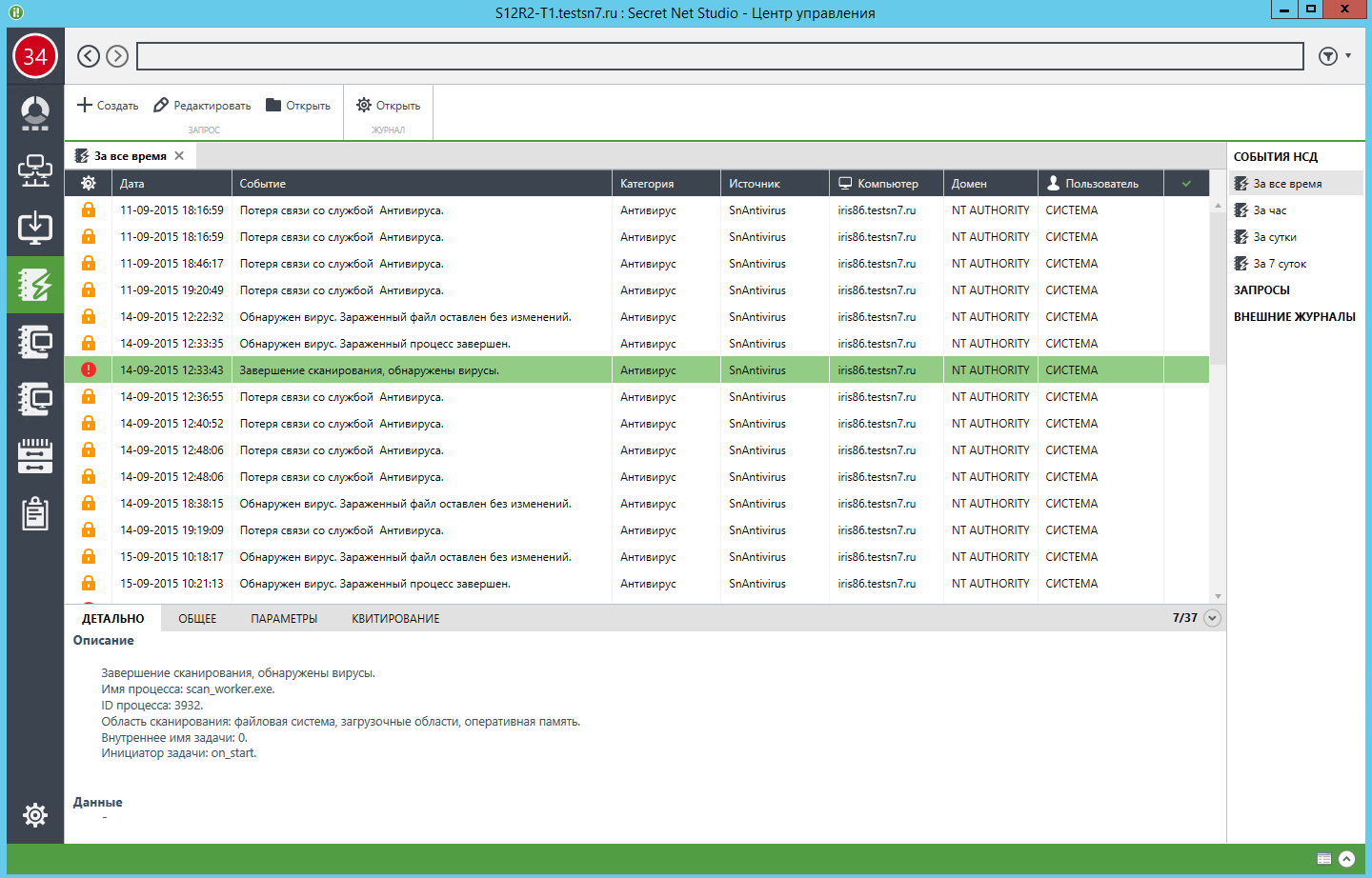

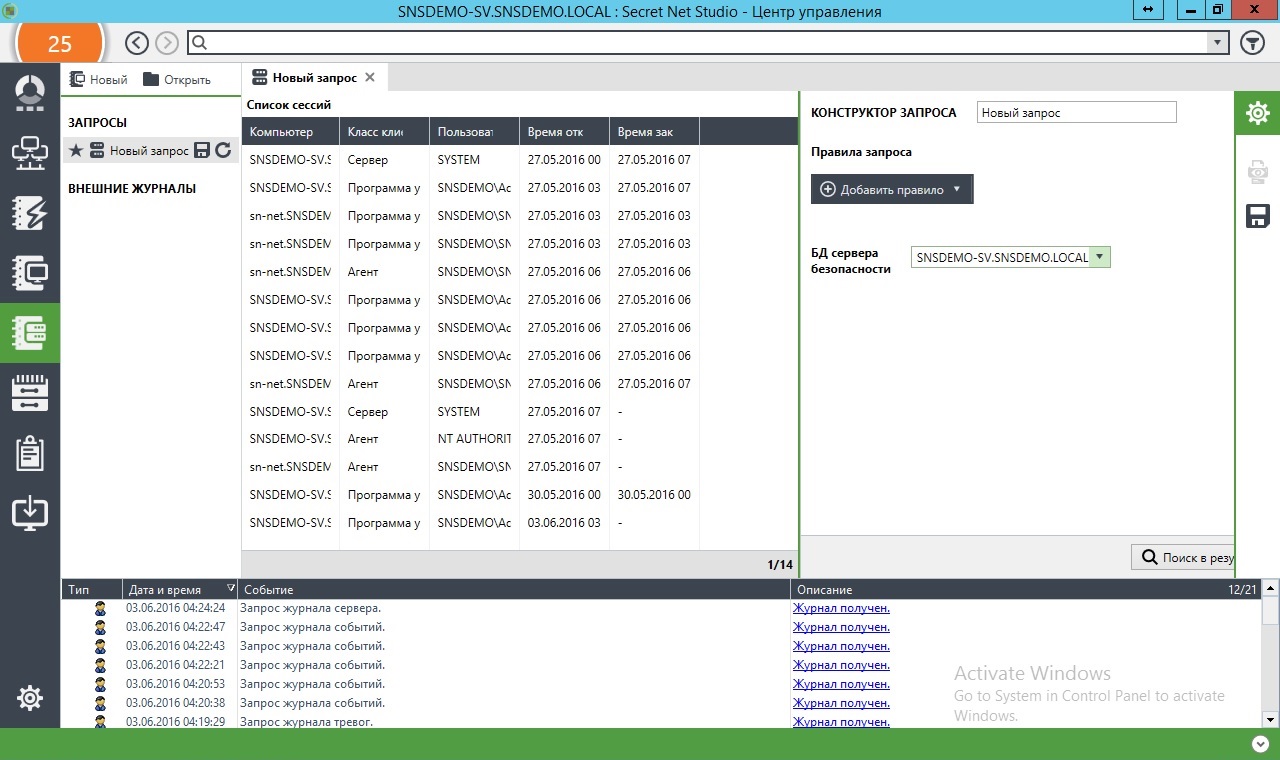

Централизованные журналы событий в Secret Net Studio

На сервере безопасности осуществляется централизованное хранение журналов событий. В базе данных сервера безопасности накапливаются следующие журналы:

- журнал событий тревоги, объединяющий все записи о событиях тревоги со всех управляемых компьютеров;

- журнал событий, объединяющий журнал Secret Net Studio и штатные журналы ОС Windows со всех управляемых компьютеров;

- журнал сервера безопасности.

Информацию из этих журналов можно загружать частично или полностью через механизм создания запросов.

Рисунок 13. Журнал событий в СЗИ Secret Net Studio

Расширенная система регистрации событий и возможность построения удобных и подробных отчетов позволяют собрать обширные данные для расследования инцидентов безопасности: отследить атаки и каналы распространения вредоносных программ, действия инсайдеров.

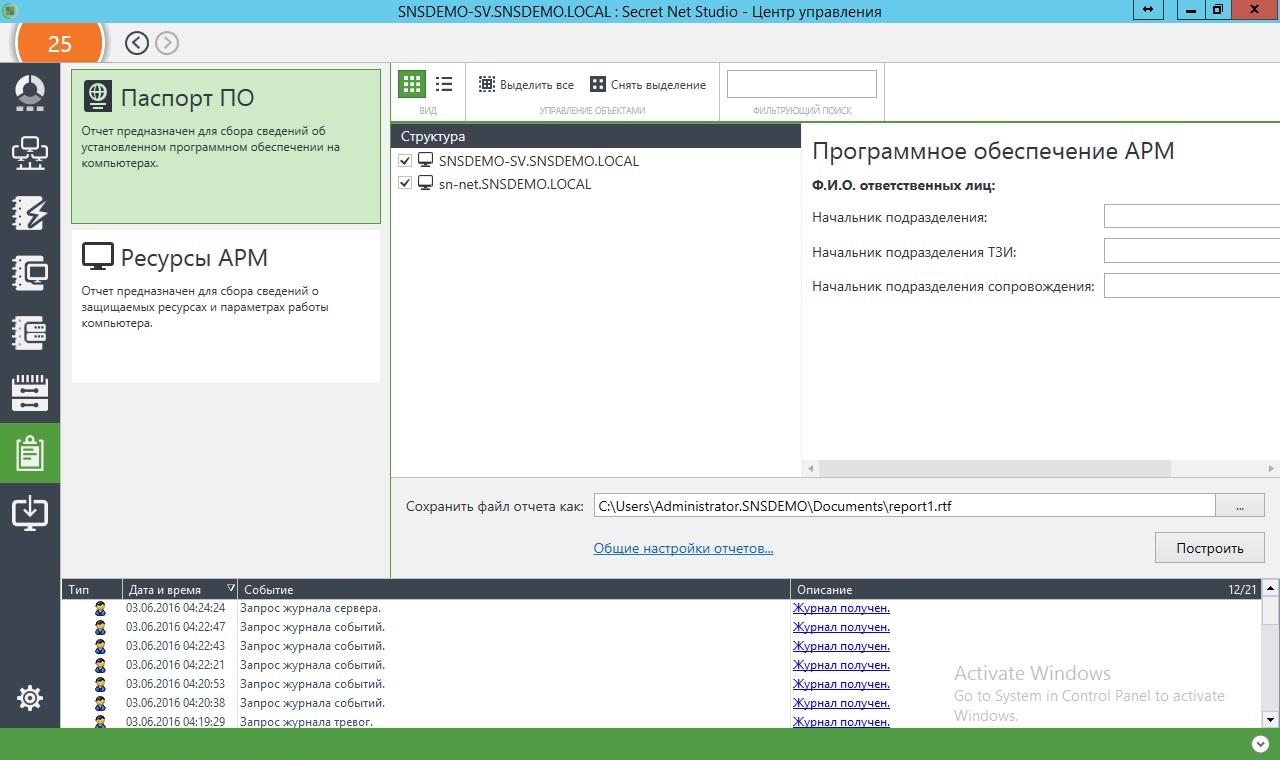

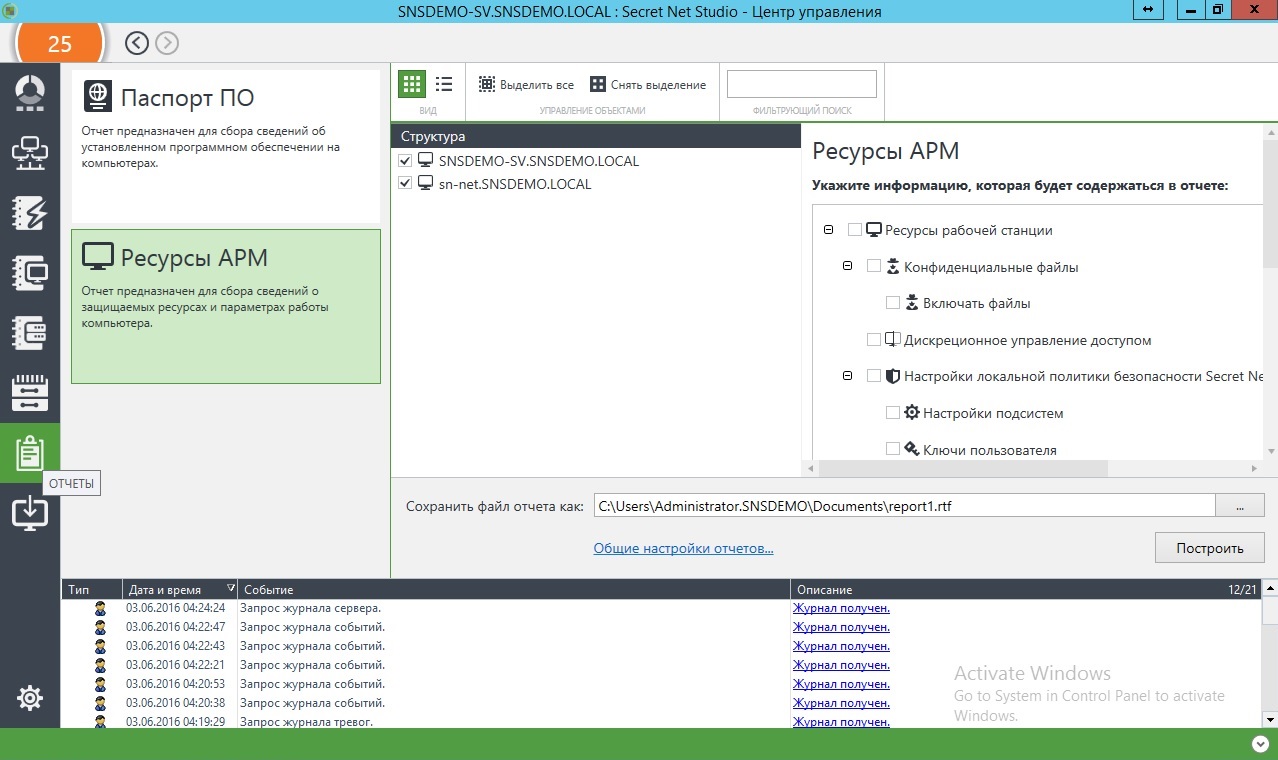

Формирование отчетов в Secret Net Studio

В Secret Net Studio 8.1 реализована возможность создания отчетов, содержащих учетную информацию о компьютере и установленном на нем ПО, а также сведения о ресурсах, объектах и параметрах компьютеров. Отчеты сохраняются в отдельные файлы.

Рисунок 14. Отчет «Паспорт ПО» в СЗИ Secret Net Studio

Рисунок 15. Отчет «Ресурсы АРМ» в СЗИ Secret Net Studio

Выводы

Комплексное СЗИ Secret Net Studio 8.1 способно обеспечить безопасность рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования. При этом продукт защищает не только от внешних атак, но и от внутренних, в частности от несанкционированного доступа к данным (НСД).

Secret Net Studio 8.1 обладает следующими ключевыми преимуществами:

- управление 20 защитными механизмами в едином интерфейсе;

- риск-ориентированный подход к безопасности;

- встроенная система корреляции и приоритизации событий ИБ;

- единый агент безопасности с интуитивно понятным интерфейсом;

- снижение нагрузки на защищаемые компьютеры;

- сокращение издержек на администрирование СЗИ и обучение персонала;

- высокая масштабируемость, поддержка распределенных инфраструктур;

- единая точка обращения для расследования инцидентов.

Из явных недостатков в настоящее время можно выделить следующее:

- поддерживается работа только с компьютерами под операционной системой Microsoft Windows (не поддерживаются Linux и MacOS).

Secret Net Studio 8.1 можно рассматривать как полноценную защиту класса Endpoint Security — решение способно конкурировать с известными зарубежными и российскими аналогами, в том числе и на уровне централизованного администрирования.

По сравнению с другими решениями класса Endpoint Security СЗИ Secret Net Studio выделяется за счет специфичных для российского рынка функций, необходимых для соблюдения требований регуляторов. По этой причине рассматриваемое решение можно сравнивать с двумя типами СЗИ, обладающими подобным функционалом:

- комплексные антивирусные решения (которые помимо антивирусной защиты могут включать в себя функционал межсетевого экранирования, системы обнаружения/предотвращения вторжений, контроль подключаемых устройств и т. д.);

- системы защиты информации от несанкционированного доступа (СЗИ от НСД).

В отличие от других комплексных антивирусных решений СЗИ Secret Net Studio обладает обширным функционалом СЗИ от НСД. Если же продукт сравнивать с другими СЗИ от НСД, то главным отличием является модуль антивирусного решения по технологии ESET NOD 32, который также входит в состав Secret Net Studio.

Кроме того, наличие сертификата ФСТЭК дает возможность использовать продукт для защиты государственных информационных систем до К1 включительно, информационных систем персональных данных до УЗ1 включительно и автоматизированных систем до класса 1Б включительно, что означает возможность применения Secret Net Studio для защиты государственной тайны с пометкой «совершенно секретно».

В целом создание такого комплексного решения является логичным развитием рынка СЗИ класса Endpoint Security. Secret Net Studio имеет сбалансированный набор защитных механизмов, которые обеспечивают безопасность информации на рабочих станциях и серверах как от внешних, так и от внутренних угроз. Механизмы централизованного развертывания, управления и мониторинга СЗИ Secret Net Studio упрощают работу с системой и позволяют применять продукт для защиты компьютеров в государственных и коммерческих организациях федерального масштаба.

О защитных механизмах вы можете почитать в первой части обзора.

Содержание

- Обзор Secret Net Studio 8.1. Часть 1 — защитные механизмы

- Введение

- Описание решения

- Архитектура решения

- Описание защитных механизмов

- Защита от несанкционированного доступа

- Защита входа в систему

- Идентификация и аутентификация пользователей

- Блокировка компьютера

- Функциональный контроль подсистем

- Контроль целостности

- Дискреционное управление доступом к ресурсам файловой системы

- Полномочное управление доступом

- Затирание данных

- Замкнутая программная среда

- Контроль подключения и изменения устройств компьютера

- Контроль печати

- Теневое копирование выводимых данных

- Защита дисков и шифрование контейнеров

- Защита информации на локальных дисках

- Шифрование данных в криптоконтейнерах

- Персональный межсетевой экран

- Обнаружение и предотвращение вторжений

- Антивирус

- Шифрование сетевого трафика

- Выводы

Обзор Secret Net Studio 8.1. Часть 1 — защитные механизмы

В обзоре рассматривается комплексное решение Secret Net Studio 8.1 от компании «Код Безопасности», которое обеспечивает безопасность рабочих станций и файловых серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования. В первой части обзора расcмотрим его защитные механизмы.

Введение

Значительную часть работ по защите информации составляют задачи обеспечения безопасности рабочих станций и серверов. Для их решения применяются продукты класса Endpoint Security, которые компенсируют внутренние и внешние угрозы с помощью различных подсистем безопасности (антивирус, СЗИ от НСД, персональный межсетевой экран и др.).

Отражение классических угроз безопасности компьютеров можно найти и в нормативных документах. ФСТЭК России включает требования к защите рабочих станций в обязательные для исполнения приказы: №21 о защите персональных данных, №17 о защите государственных информационных систем (ГИС), руководящие документы по защите автоматизированных систем. Эти требования также выполняются установкой на рабочие станции и сервера соответствующих средств защиты класса Endpoint Security.

Модель угроз информационной безопасности традиционно включает целый перечень актуальных для рабочих станций и серверов угроз. До сегодняшнего дня их не получалось нейтрализовать одним-двумя средствами защиты информации (далее — СЗИ), поэтому администраторы устанавливали 3-5 различных продуктов, каждый из которых выполнял определенный набор задач: защиту от несанкционированного доступа, вирусов, фильтрацию сетевого трафика, криптографическую защиту информации и т. д.

Такой подход сводит работу администраторов к непрерывной поддержке СЗИ из различных консолей управления и мониторинга. Кроме того, продукты разных вендоров плохо совместимы, что приводит к нарушению функционирования и замедлению защищаемой системы, а в некоторых случаях — и вовсе ко сбою в работе.

Сегодня на рынке появляются комплексные решения, которые объединяют несколько защитных механизмов. Такие СЗИ упрощают администрирование и выбор мер по обеспечению безопасности: у них единая консоль управления, отсутствуют конфликты в работе подсистем безопасности, продукты легко масштабируются и могут применяться в распределенных инфраструктурах.

Одним из комплексных средств защиты является продукт Secret Net Studio 8.1, разработанный компанией «Код Безопасности». В этой статье мы подробно рассмотрим защитные механизмы Secret Net Studio. Механизмы централизованного управления будут рассмотрены в другой статье.

Описание решения

СЗИ Secret Net Studio — это комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования. Продукт объединяет в себе функционал нескольких средств защиты «Кода Безопасности» (СЗИ от НСД Secret Net, межсетевой экран TrustAccess, СЗИ Trusted Boot Loader, СКЗИ «Континент-АП»), а также включает ряд новых защитных механизмов.

В рамках данного продукта решаются следующие задачи:

- Защита от внешних угроз:

- защита рабочих станций и серверов от вирусов и вредоносных программ;

- защита от сетевых атак;

- защита от подделки и перехвата сетевого трафика внутри локальной сети;

- защищенный обмен данными с удаленными рабочими станциями.

- Защита от внутренних угроз:

- защита информации от несанкционированного доступа*;

- контроль утечек и каналов распространения защищаемой информации;

- защита от действий инсайдеров;

- защита от кражи информации при утере носителей.

- Соответствие требованиям регуляторов:

- Secret Net Studio находится на сертификации во ФСТЭК России и после получения сертификата позволит выполнять требования регуляторов при аттестации (оценке соответствия) информационных систем, в которых обрабатывается конфиденциальная информация, на соответствие различным требованиям российского законодательства (защита государственных информационных систем до класса К1, защита персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (гостайна с грифом «совершенно секретно» и т. д.).

*по результатам исследования «Кода Безопасности», доля их продуктов (SecretNet + ПАК «Соболь») на рынке СЗИ от НСД в 2012-2014 гг. составляла более 60% общего объема рынка.

Архитектура решения

Secret Net Studio 8.1 предоставляется в двух вариантах исполнения:

- автономный вариант — предусматривает только локальное управление защитными механизмами;

- сетевой вариант — предусматривает централизованное управление защитными механизмами, а также централизованное получение информации и изменение состояния защищаемых компьютеров.

В автономном варианте исполнения защитные механизмы устанавливаются и управляются локально (без привязки к серверу безопасности). При таком исполнении в состав продукта входят следующие компоненты:

- Клиент — устанавливается на серверах и рабочих станциях и предназначен для реализации их защиты.

- Центр управления (локальный режим) — программа управления в локальном режиме осуществляет прямую работу с защитными компонентами на компьютере.

- Сервер обновления антивируса — предназначен для обеспечения централизованной раздачи в локальной сети обновлений баз данных признаков компьютерных вирусов для антивируса по технологии ESET.

В сетевом варианте исполнения защитные механизмы устанавливаются на все сервера и рабочие станции, при этом осуществляется централизованное управление этими защитными механизмами. В дополнение к автономному варианту в сетевой вариант исполнения входят:

- Сервер безопасности — является основным элементом, обеспечивает взаимодействие объектов управления, реализует функции контроля и управления, а также осуществляет обработку, хранение и передачу информации.

- Программа управления — устанавливается на рабочих местах администраторов и используется для централизованного управления защищаемыми компьютерами.

- Сервер аутентификации — обеспечивает работу механизмов персонального межсетевого экрана и авторизации сетевых соединений (входит в состав ПО сервера безопасности).

Описание защитных механизмов

В Secret Net Studio 8.1 обеспечивается защита информации на 5 уровнях, для каждого из которых представлены определенные защитные механизмы (продукт объединяет более 20 взаимно интегрированных защитных механизмов). Информация об уровнях защиты и соответствующих им механизмах представлена на рисунке ниже:

Рисунок 1. Уровни защиты и соответствующие им защитные механизмы

Лицензируются следующие компоненты системы:

Рисунок 2. Централизованное управление защитными компонентами Secret Net Studio

Защита от несанкционированного доступа

Защита от НСД обеспечивается механизмами, применяемыми в СЗИ от НСД Secret Net. Их описание приведено ниже.

Защита входа в систему

Защита входа в систему обеспечивает предотвращение доступа посторонних лиц к компьютеру. К механизму защиты входа относятся следующие средства:

- средства для идентификации и аутентификации пользователей;

- средства блокировки компьютера;

- аппаратные средства защиты от загрузки ОС со съемных носителей (интеграция с ПАК «Соболь»).

Идентификация и аутентификация пользователей

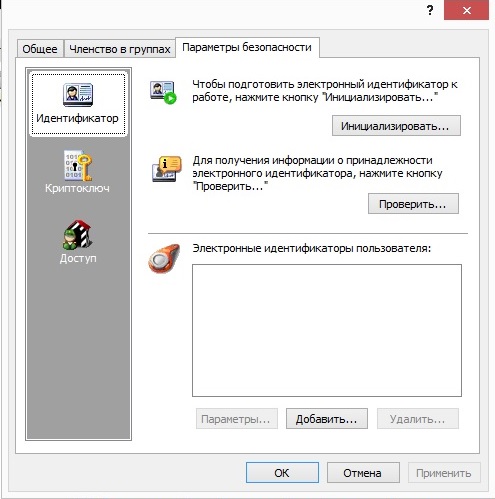

Идентификация и аутентификация выполняются при каждом входе в систему. В системе Secret Net Studio идентификация пользователей осуществляется по одному из 3-х вариантов: по имени (логин и пароль), по имени или токену, только по токену.

Рисунок 3. Политики в Secret Net Studio. Настройка входа в систему

В Secret Net Studio 8.1 поддерживается работа со следующими аппаратными средствами:

- средства идентификации и аутентификации на базе идентификаторов eToken, iKey, Rutoken, JaCarta и ESMART;

- устройство Secret Net Card;

- программно-аппаратный комплекс (ПАК) «Соболь».

Рисунок 4. Настройка электронных идентификаторов для пользователей в Secret Net Studio

Блокировка компьютера

Средства блокировки компьютера предназначены для предотвращения его несанкционированного использования. В этом режиме блокируются устройства ввода (клавиатура и мышь) и экран монитора. Предусмотрены следующие варианты:

- блокировка при неудачных попытках входа в систему;

- временная блокировка компьютера;

- блокировка компьютера при срабатывании защитных подсистем (например, при нарушении функциональной целостности системы Secret Net Studio);

- блокировка компьютера администратором оперативного управления.

Рисунок 5. Настройка средств блокировки в Secret Net Studio

Функциональный контроль подсистем

Функциональный контроль предназначен для обеспечения гарантии того, что к моменту входа пользователя в ОС все ключевые защитные подсистемы загружены и функционируют.

В случае успешного завершения функционального контроля этот факт регистрируется в журнале Secret Net Studio. При неуспешном завершении регистрируется событие с указанием причин, вход в систему разрешается только пользователям из локальной группы администраторов компьютера.

Контроль целостности

Механизм контроля целостности следит за неизменностью контролируемых объектов. Контроль проводится в автоматическом режиме в соответствии с заданным расписанием. Объектами контроля могут быть файлы, каталоги, элементы системного реестра и секторы дисков (последние только при использовании ПАК «Соболь»).

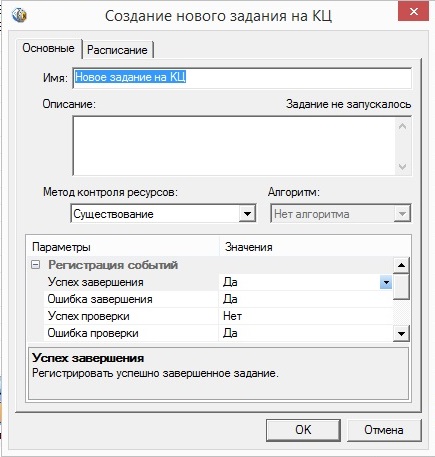

Рисунок 6. Создание нового задания для контроля целостности в Secret Net Studio

При обнаружении несоответствия возможны различные варианты реакции на ситуации нарушения целостности. Например, регистрация события в журнале Secret Net Studio и блокировка компьютера.

Вся информация об объектах, методах, расписаниях контроля сосредоточена в модели данных. Она хранится в локальной базе данных системы Secret Net Studio и представляет собой иерархический список объектов с описанием связей между ними.

Рисунок 7. Создание модели данных для контроля целостности в Secret Net Studio

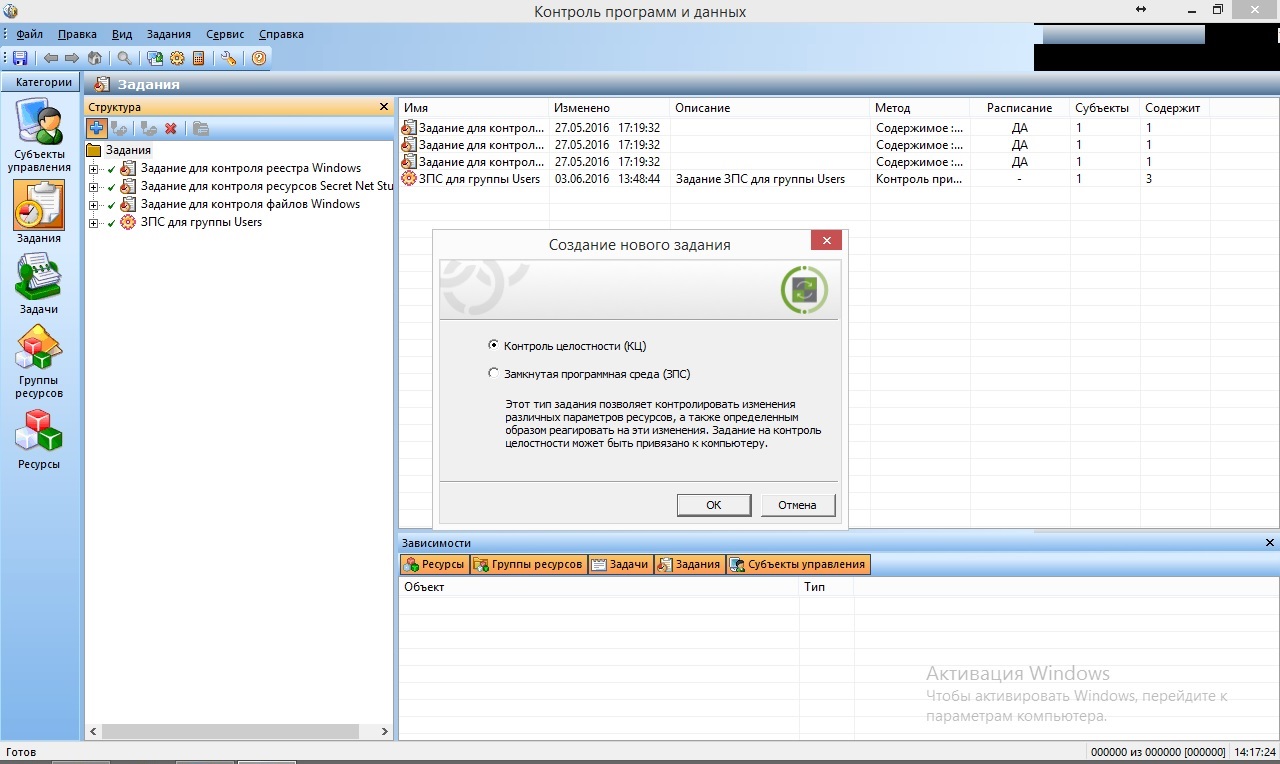

Дискреционное управление доступом к ресурсам файловой системы

В состав системы Secret Net Studio 8.1 входит механизм дискреционного управления доступом к ресурсам файловой системы. Этот механизм обеспечивает:

- разграничение доступа пользователей к каталогам и файлам на локальных дисках на основе матрицы доступа субъектов (пользователей, групп) к объектам доступа;

- контроль доступа к объектам при локальных или сетевых обращениях, включая обращения от имени системной учетной записи;

- запрет доступа к объектам в обход установленных прав доступа;

- независимость действия от встроенного механизма избирательного разграничения доступа ОС Windows. То есть установленные права доступа к файловым объектам в системе Secret Net Studio не влияют на аналогичные права доступа в ОС Windows и наоборот.

Рисунок 8. Настройка дискреционных прав доступа в Secret Net Studio

Кроме того, пользователю предоставляется возможность определения учетных записей, которым даны привилегии по управлению правами доступа.

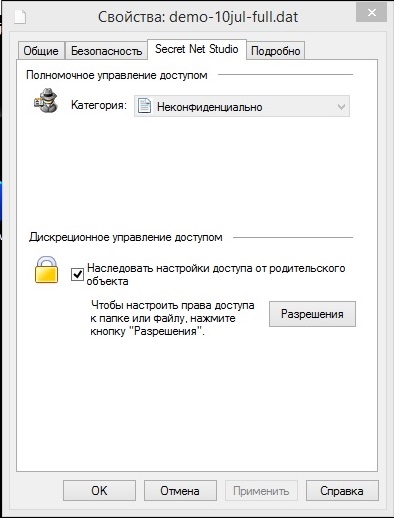

Полномочное управление доступом

Механизм полномочного управления доступом обеспечивает:

- разграничение доступа пользователей к информации, которой назначена категория конфиденциальности (конфиденциальная информация);

- контроль подключения и использования устройств с назначенными категориями конфиденциальности;

- контроль потоков конфиденциальной информации в системе;

- контроль использования сетевых интерфейсов, для которых указаны допустимые уровни конфиденциальности сессий пользователей;

- контроль печати конфиденциальных документов.

Рисунок 9. Политики в Secret Net Studio. Настройка полномочного управлении доступом

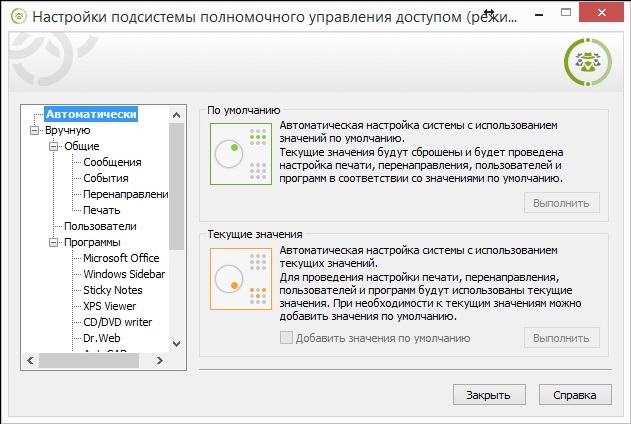

Чтобы обеспечить функционирование механизма полномочного управления доступом при включенном режиме контроля потоков, требуется выполнить дополнительную настройку локально на компьютере. Для этого используется программа настройки подсистемы полномочного управления доступом для режима контроля. Настройка выполняется перед включением режима контроля потоков, а также при добавлении новых пользователей, программ, принтеров, для оптимизации функционирования механизма.

Рисунок 10. Программа настройки подсистемы полномочного управления доступом в Secret Net Studio

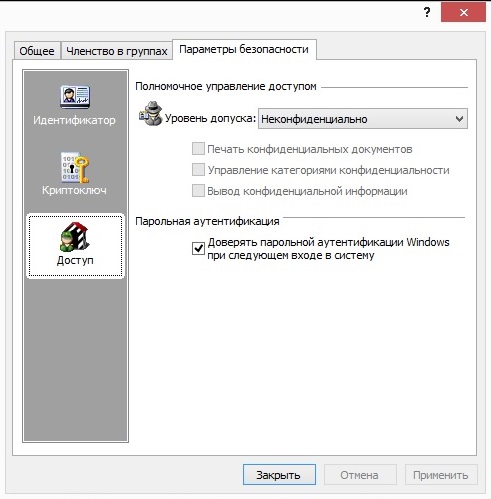

Доступ пользователя к конфиденциальной информации осуществляется в соответствии с его уровнем допуска. Например, если уровень допуска пользователя ниже, чем категория конфиденциальности ресурса — система блокирует доступ к этому ресурсу.

Рисунок 11. Назначение уровней допуска и привилегий пользователям в Secret Net Studio

Затирание данных

Затирание удаляемой информации делает невозможным восстановление и повторное использование данных после удаления. Гарантированное уничтожение достигается путем записи последовательности случайных чисел на место удаленной информации в освобождаемой области памяти. Для большей надежности может быть выполнено несколько циклов (проходов) затирания.

Рисунок 12. Политики в Secret Net Studio. Настройка механизма затирания данных

Замкнутая программная среда

Механизм замкнутой программной среды позволяет определить для любого пользователя индивидуальный перечень разрешенного программного обеспечения. Система защиты контролирует и обеспечивает запрет использования следующих ресурсов:

- файлы запуска программ и библиотек, не входящие в перечень разрешенных для запуска и не удовлетворяющие определенным условиям;

- сценарии, не входящие в перечень разрешенных для запуска и не зарегистрированные в базе данных.

Попытки запуска неразрешенных ресурсов регистрируются в журнале как события тревоги.

На этапе настройки механизма составляется список ресурсов, разрешенных для запуска и выполнения. Список может быть сформирован автоматически на основании сведений об установленных на компьютере программах или по записям журналов, содержащих сведения о запусках программ, библиотек и сценариев. Также предусмотрена возможность формирования списка вручную.

Рисунок 13. Создание модели данных для замкнутой программной среды в Secret Net Studio

Контроль подключения и изменения устройств компьютера

Механизм контроля подключения и изменения устройств компьютера обеспечивает:

- своевременное обнаружение изменений аппаратной конфигурации компьютера и реагирование на эти изменения;

- поддержание в актуальном состоянии списка устройств компьютера, который используется механизмом разграничения доступа к устройствам.

Начальная аппаратная конфигурация компьютера определяется на этапе установки системы. Настройку политики контроля можно выполнить индивидуально для каждого устройства или применять к устройствам наследуемые параметры от моделей, классов и групп, к которым относятся устройства.

Рисунок 14. Политики в Secret Net Studio. Настройка политики контроля устройств компьютера

При обнаружении изменений аппаратной конфигурации система требует у администратора безопасности утверждение этих изменений.

На основании формируемых списков устройств осуществляется разграничение доступа пользователей к ним: разрешение/запрет на выполнение операций и настройки уровней конфиденциальности.

Контроль печати

Механизм контроля печати обеспечивает:

- разграничение доступа пользователей к принтерам;

- регистрацию событий вывода документов на печать в журнале Secret Net Studio;

- вывод на печать документов с определенной категорией конфиденциальности;

- автоматическое добавление грифа в распечатываемые документы (маркировка документов);

- теневое копирование распечатываемых документов.

Рисунок 15. Политики в Secret Net Studio. Настройка контроля печати

Для реализации функций маркировки и/или теневого копирования распечатываемых документов в систему добавляются драйверы «виртуальных принтеров».

Рисунок 16. Редактирование маркировки распечатываемых документов

Теневое копирование выводимых данных

Механизм теневого копирования обеспечивает создание в системе дубликатов данных, выводимых на отчуждаемые носители информации. Дубликаты (копии) сохраняются в специальном хранилище, доступ к которому имеют только уполномоченные пользователи. Действие механизма распространяется на те устройства, для которых включен режим сохранения копий при записи информации.

Рисунок 17. Политики в Secret Net Studio. Настройка теневого копирования

При включенном режиме сохранения копий вывод данных на внешнее устройство возможен только при условии создания копии этих данных в хранилище теневого копирования. Если по каким-либо причинам создать дубликат невозможно, операция вывода данных блокируется.

Теневое копирование поддерживается для устройств следующих видов:

- подключаемые по USB жесткие диски, флешки и др. накопители;

- дисководы CD- и DVD-дисков с функцией записи;

- принтеры;

- дисководы гибких дисков.

Защита дисков и шифрование контейнеров

В рамках указанного компонента реализованы два защитных механизма, описание которых представлено ниже.

Защита информации на локальных дисках

Механизм защиты информации на локальных дисках компьютера (механизм защиты дисков) предназначен для блокирования доступа к жестким дискам при несанкционированной загрузке компьютера. Несанкционированной считается загрузка с внешнего носителя или загрузка другой ОС, установленной на компьютере, без установленного клиентского ПО Secret Net Studio.

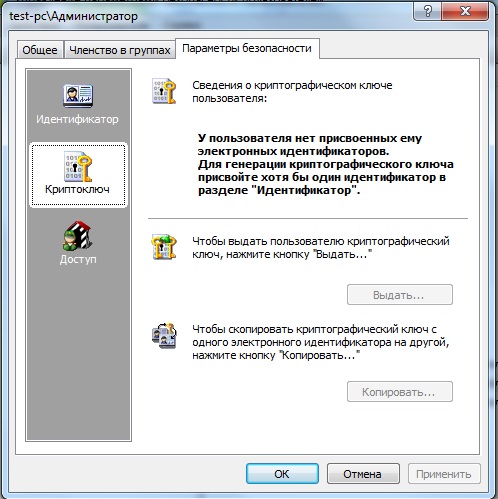

Шифрование данных в криптоконтейнерах

Система Secret Net Studio 8.1 предоставляет возможность шифрования содержимого объектов файловой системы (файлов и папок). Для этого используются специальные хранилища — криптографические контейнеры.

Физически криптоконтейнер представляет собой файл, который можно подключить к системе в качестве дополнительного диска.

Для работы с шифрованными ресурсами пользователи должны иметь ключи шифрования. Реализация ключевой схемы шифрования криптоконтейнеров базируется на алгоритмах ГОСТ Р34.10–2012, ГОСТ Р34.11–2012 и ГОСТ 28147-89.

Рисунок 18. Управление криптографическими ключами пользователей

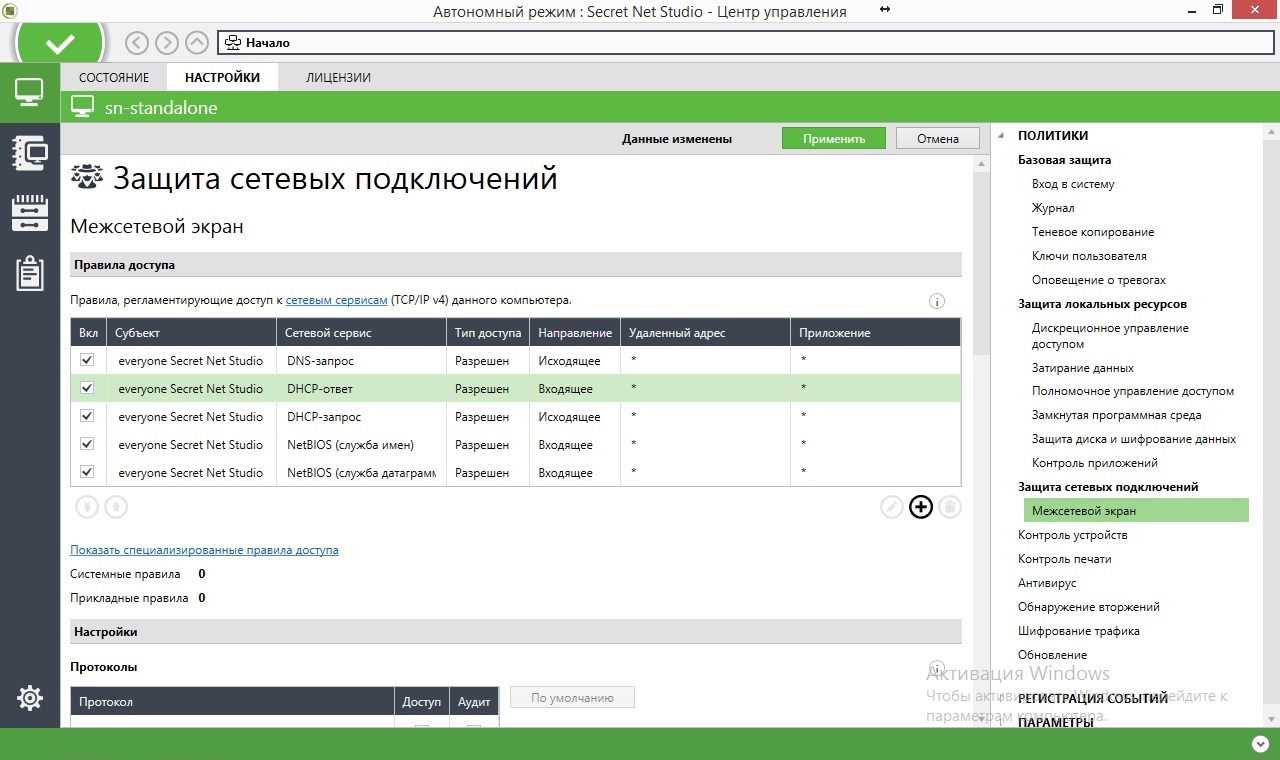

Персональный межсетевой экран

Система Secret Net Studio 8.1 обеспечивает контроль сетевого трафика на сетевом, транспортном и прикладном уровнях на основе формируемых правил фильтрации. Подсистема межсетевого экранирования Secret Net Studio реализует следующие основные функции:

- фильтрация на сетевом уровне с независимым принятием решений по каждому пакету;

- фильтрация пакетов служебных протоколов (ICMP, IGMP и т. д.), необходимых для диагностики и управления работой сетевых устройств;

- фильтрация с учетом входного и выходного сетевого интерфейса для проверки подлинности сетевых адресов;

- фильтрация на транспортном уровне запросов на установление виртуальных соединений (TCP-сессий);

- фильтрация на прикладном уровне запросов к прикладным сервисам (фильтрация по символьной последовательности в пакетах);

- фильтрация с учетом полей сетевых пакетов;

- фильтрация по дате / времени суток.

Рисунок 19. Политики в Secret Net Studio. Настройка межсетевого экрана

Фильтрация сетевого трафика осуществляется на интерфейсах Ethernet (IEEE 802.3) и Wi‑Fi (IEEE 802.11b/g/n).

Авторизация сетевых соединений в Secret Net Studio осуществляется с помощью механизма, основанного на протоколе Kerberos. С его помощью удостоверяются не только субъекты доступа, но и защищаемые объекты, что препятствует реализации угроз несанкционированной подмены (имитации) защищаемой информационной системы с целью осуществления некоторых видов атак. Механизмы аутентификации защищены от прослушивания, попыток подбора и перехвата паролей.

События, связанные с работой межсетевого экрана, регистрируются в журнале Secret Net Studio.

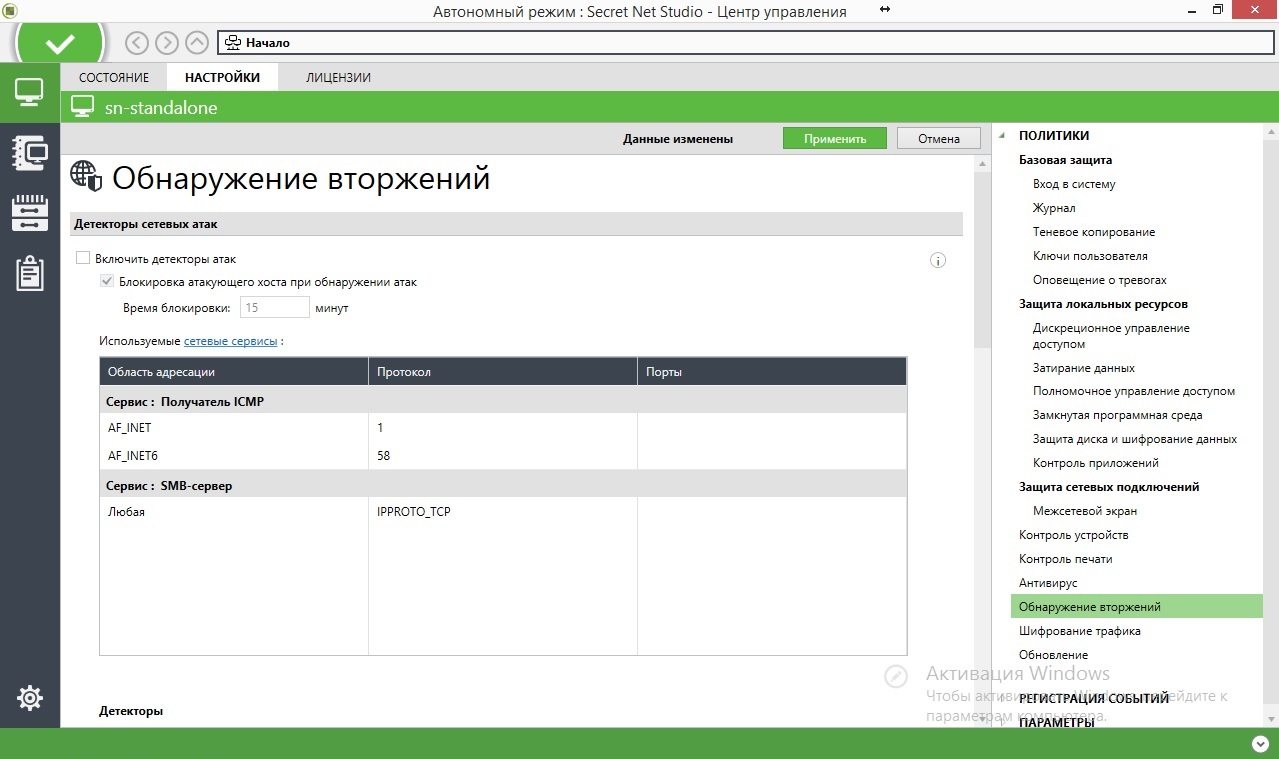

Обнаружение и предотвращение вторжений

В Secret Net Studio 8.1 выполняется обнаружение и блокирование внешних и внутренних атак, направленных на защищаемый компьютер. С помощью групповых и локальных политик администратор Secret Net Studio настраивает параметры работы системы.

Рисунок 20. Политики в Secret Net Studio. Настройка механизма обнаружения вторжений

Вся информация об активности механизма обнаружения и предотвращения вторжений регистрируется в журнале Secret Net Studio.

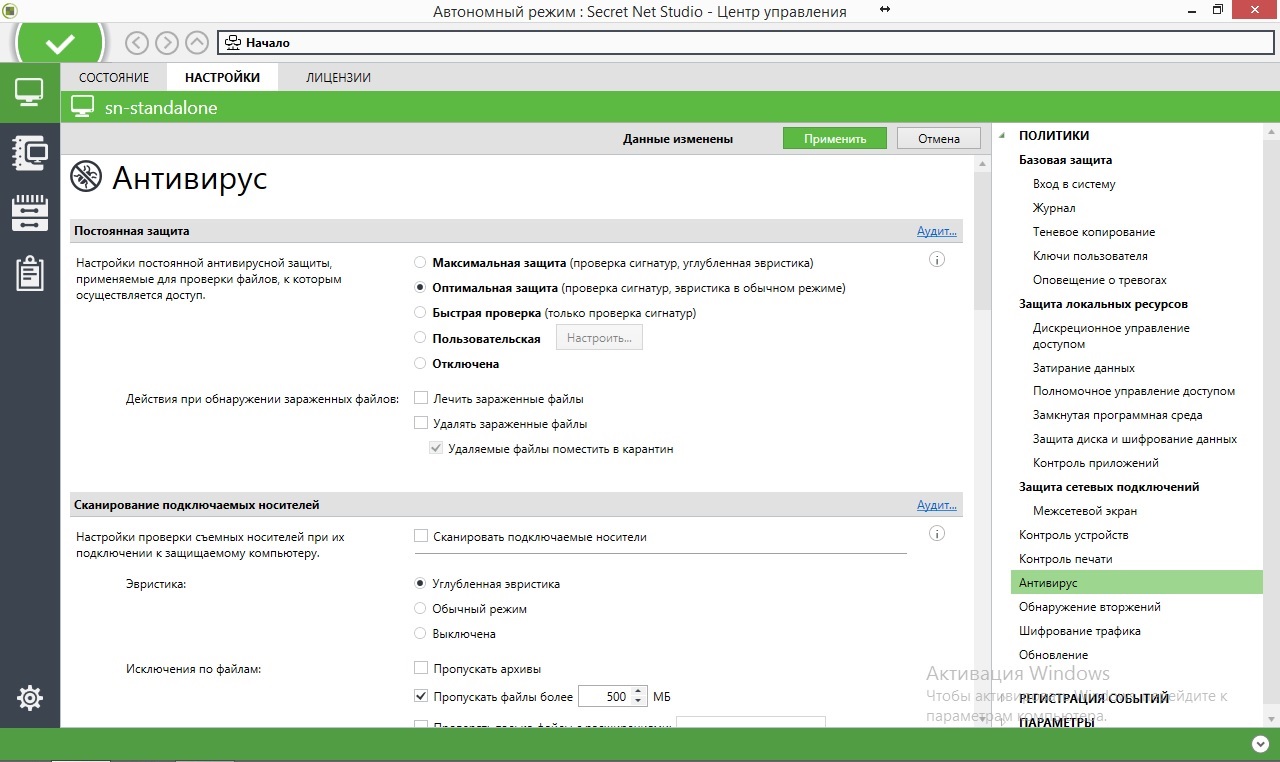

Антивирус

Защитный модуль «Антивирус» в Secret Net Studio 8.1 осуществляет обнаружение и блокировку вредоносного кода по технологии ESET NOD32.

Таким образом, Secret Net Studio позволяет осуществлять эвристический анализ данных и автоматическую проверку на наличие вредоносных программ, зарегистрированных в базе сигнатур. При проверке компьютера осуществляется сканирование жестких дисков, сетевых папок, внешних запоминающих устройств и др. Это позволяет обнаружить и заблокировать внешние и внутренние сетевые атаки, направленные на защищаемый компьютер.

Благодаря использованию в рамках одного продукта СЗИ от НСД и антивируса время на проверку и открытие файлов составляет на 30% меньше, чем при независимой реализации защитных механизмов.

Обновление антивируса можно осуществлять как в режиме онлайн с серверов «Кода Безопасности» при подключении защищаемого компьютера к интернету, так и с сервера обновлений компании (в случае, когда компьютер не имеет прямого выхода в интернет).

Администратору доступна настройка параметров антивируса с помощью групповых и локальных политик в программе управления Secret Net Studio. Вся информация об активности механизма регистрируется в журнале Secret Net Studio.

Рисунок 21. Политики в Secret Net Studio. Настройка антивируса

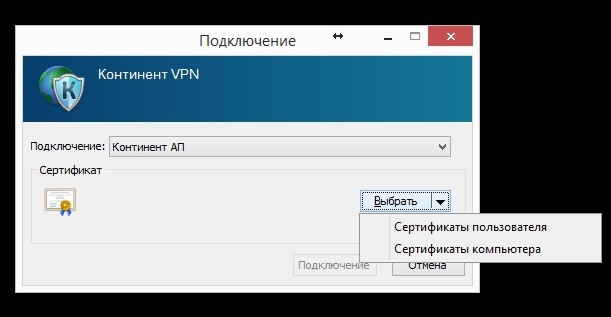

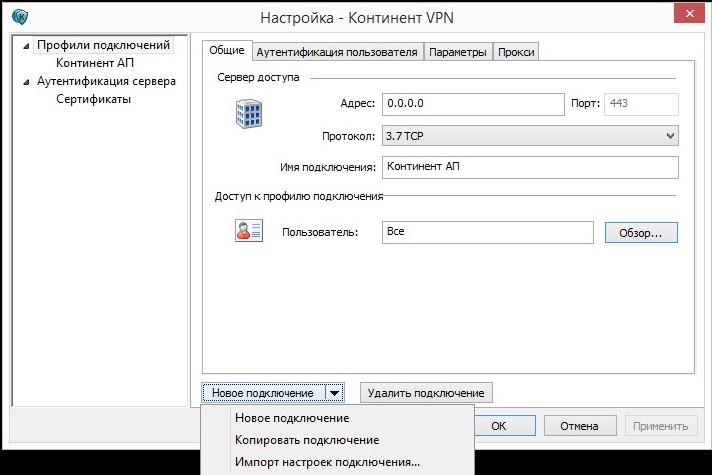

Шифрование сетевого трафика

В состав клиентского ПО системы Secret Net Studio 8.1 включен VPN-клиент, предназначенный для организации доступа удаленных пользователей к ресурсам, защищаемым средствами АПКШ «Континент». VPN-клиент «Континент-АП» обеспечивает криптографическую защиту трафика, циркулирующего по каналу связи, по алгоритму ГОСТ 28147-89.

При подключении абонентского пункта к серверу доступа выполняется процедура установки соединения, в ходе которой осуществляется взаимная аутентификация абонентского пункта и сервера доступа. Процедура установки соединения завершается генерацией сеансового ключа, который используется для шифрования трафика между удаленным компьютером и сетью предприятия.

Рисунок 22. Подключение «Континент-АП» через Secret Net Studio

При аутентификации используются сертификаты x.509v3. Расчет хэш-функции выполняется по алгоритму ГОСТ Р 34.11–1994 или ГОСТ Р 34.11–2012, формирование и проверка электронной подписи — по алгоритму ГОСТ Р 34.10–2001 или ГОСТ Р 34.10–2012.

Рисунок 23. Настройка «Континент-АП» в Secret Net Studio

Выводы

Secret Net Studio 8.1 представляет собой сбалансированный набор защитных механизмов, которые обеспечивают защиту информации на рабочих станциях и файловых серверах как от внешних, так и от внутренних угроз. Наличие единой консоли управления упрощает администрирование СЗИ, а интегрированность защитных механизмов между собой исключает возможность нарушения функционирования защищаемой системы.

В текущем виде Secret Net Studio можно считать полноценным комплексным решением для защиты конечных точек сети от всех видов угроз, включающим в себя все необходимые для этого модули. Наличие в составе модулей контроля приложений (контроль доступа к сети, контроль запуска приложений, поведения приложения), интеграции со средствами доверенной загрузки и встроенного VPN-клиента делает Secret Net Studio уникальным для российского рынка.

Необходимо отметить, что в продукте реализован целый ряд защитных механизмов, позволяющих выполнить различные требования законодательства России в части обеспечения безопасности информации. В частности, после получения сертификата ФСТЭК Secret Net Studio можно будет применять для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (гостайна с грифом «совершенно секретно»).

О механизмах централизованного управления и мониторинга читайте во второй части статьи.

источник

Представлением вашему вниманию подборку видео уроков по настройке СЗИ от НСД SecretNet отечественного разработка SecurityCode (Код Безопасности). СЗИ имеет все необходимые сертификаты ФСТЭК, подтверждающие соответствие РД по 2 уровню контроля на отсутствие НДВ и 3 классу защищенности по СВТ, что позволяет использовать СЗИ в автоматизированных системах до класса 1Б включительно и в ИСПДн до 1 класса включительно.

Введение

Secret Net является сертифицированным средством защиты информации от несанкционированного доступа и позволяет привести автоматизированные системы в соответствие требованиям регулирующих документов:

- №152-ФЗ («О персональных данных»);

- №98-ФЗ («О коммерческой тайне»);

- №5485-1-ФЗ («О государственной тайне»);

- СТО БР ИББС (Стандарт Банка России).

Возможности СЗИ

- Аутентификация пользователей.

- Разграничение доступа пользователей к информации и ресурсам автоматизированной системы.

- Доверенная информационная среда.

- Контроль утечек и каналов распространения конфиденциальной информации.

- Контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации.

- Централизованное управление системой защиты, оперативный мониторинг и аудит безопасности.

- Масштабируемая система защиты, возможность применения Secret Net (сетевой вариант) в организации с большим количеством филиалов.

- Защита терминальной инфраструктуры и поддержка технологий виртуализации рабочих столов (VDI).

Варианты развертывания Secret Net

- Автономный режим – предназначен для защиты небольшого количества (до 20-25) рабочих станций и серверов. При этом каждая машина администрируется локально.

- Сетевой режим (с централизованным управлением) – предназначен для развертывания в доменной сети c Active Directory. Данный вариант имеет средства централизованного управления и позволяет применить политики безопасности в масштабах организации. Сетевой вариант Secret Net может быть успешно развернут в сложной доменной сети (domain tree/forest).

Архитектура

Компоненты Secret Net 7 (сетевой режим):

- Secret Net 7 – Клиент;

- Secret Net 7 – Сервер безопасности;

- Secret Net 7 – Программа управления.

Клиент Secret Net 7 устанавливается на всех защищаемых компьютерах. Он следит за соблюдением настроенной политики безопасности на рабочих станциях и серверах, обеспечивает регистрацию событий безопасности и передачу журналов на сервер безопасности, а также прием от него оперативных команд и их выполнение.

Сервер безопасности является основным элементом в сетевой структуре системы

Secret Net 7. Этот компонент обеспечивает взаимодействие объектов управления,

реализует функции контроля и управления, а также осуществляет обработку,

хранение и передачу информации.

Программа оперативного управления («Монитор»)

В состав СЗИ Secret Net 7 включена программа оперативного управления, заменяющая средства оперативного управления предыдущих версий СЗИ.

Программа оперативного управления предназначена для конфигурирования сетевой структуры, централизованного управления защищаемыми компьютерами и для работы с записями журналов, поступивших на хранение в базу данных сервера безопасности. Программа устанавливается на рабочих местах администраторов. При работе программа взаимодействует с сервером безопасности, который обрабатывает все управляющие команды администратора.

Дополнительно может использоваться и лицензироваться модуль блокировки НСД к жесткому диску, который осуществляет сокрытие данных на диске при загрузке компьютера с внешних носителей.

Ранее приобретенная лицензия на СЗИ Security Studio 6 – Trusted Boot Loader может использоваться для активации этого механизма в Secret Net 7.

Список видео уроков:

1. Установка и настройка клиента. Вариант №1

2. Установка контроллера домена и Oracle для Сервера безопасности Secret Net

3. Установка сервера безопасности Secret Net 7 с размещением хранилища объектов ЦУ в БД AD

4. Настройка замкнутой программной среды

5. Настройка механизма контроля целостности

6. Установка сервера безопасности Secret Net 7 с размещением хранилища объектов ЦУ вне БД AD

7. Программа локального конфигурирования

8. Управление персональными идентификаторами. Защита входа в систему

9. Режимы механизма защиты входа в систему

10.Устновка сервера безопасности с SQL Server 2012 R2

11.Вход в систему в административном режиме

12 Удаление домена безопасности и всех компонентов

13.Установка SQL Server 2012 Standart для работы с SN7.4

14.Изменение учетных данных для подключения СБ к серверу СУБД

15.Управление ключами для усиленной аутентификации.

16.Установка и настройка ПО Rutoken

17.Разрешение разового входа при усиленной аутентификации по паролю.

18.Идентификация и аутентификация * Secret Net 7 * приказ № 17

19. Отказоустойчивость серверов безопасности Secret Net 7 * Часть 1-Два сервера безопасности

20. Отказоустойчивость серверов безопасности Secret Net 7 * Часть 2 — Резервная копия

Документация к версии – Secret Net 7

| Руководство администратора. Принципы построения

В руководстве содержатся сведения об общих принципах построения и функционирования системы Secret Net 7. Secret_Net_Admin_Guide_Construction_Principles.pdf |

|

| Руководство администратора. Установка, обновление и удаление

В руководстве содержатся сведения, необходимые администраторам для развертывания системы, ее обновления, исправления и удаления. Secret_Net_Admin_Guide_Install.pdf |

|

| Руководство администратора.Локальная работа с журналами регистрации

Secret_Net_Admin_Guide_Local_Audit.pdf |

|

| Руководство администратора.Работа с программой оперативного управления

В руководстве содержатся сведения, необходимые для работы с компонентом «Secret Net 7 — Программа управления». Secret_Net_Admin_Guide_Operative_Management_Program.pdf |

|

| Руководство администратора. Настройка механизмов защиты

В руководстве содержатся сведения, необходимые администраторам для настройки и управления основными механизмами защиты. Secret_Net_Admin_Guide_Security_Settings.pdf |

|

| Руководство пользователя

В руководстве содержатся сведения, необходимые пользователю для работы с системой Secret Net 7, установленной на компьютере. Secret_Net_User_Guide.pdf |

|

| Сведения о совместимости с другими программными средствами

Данный документ содержит сведения о совместимости СЗИ Secret Net 7 версии 7.6.604.0 с некоторыми другими программными средствами при совместном функционировании. |

Содержание

- 6.5 Настройка использования устройств и принтеров

- 6.6 Настройка прав доступа к устройствам

- 6.7 Настройка прав пользователей для печати на принтерах

- Настройка параметров механизмов защиты и средств управления Secret Net 7

- Настройка параметров механизмов защиты и средств управления Secret Net 7

6.5 Настройка использования устройств и принтеров

В журнале Secret Net можно настроить регистрацию названия документа, кто и когда его печатал, название принтера, процесс. Для конфиденциального документа (в режиме контроля печати конфиденциальных документов) – дополнительно регистрируется имя файла, его категория конфиденциальности, число копий и число страниц. Содержимое документа в журнале не сохраняется.

Избирательное разграничение доступа к устройствам и принтерам

При настройке разграничения доступа пользователей к устройствам и принтерам выполняются действия:

1. Настройка прав доступа пользователей к устройствам и принтерам.

2. Настройка регистрации событий и аудита операций с устройствами.

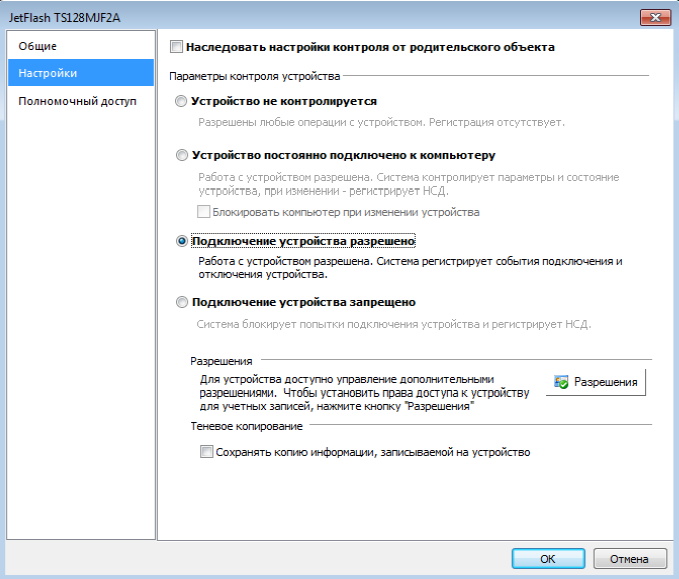

6.6 Настройка прав доступа к устройствам

Права доступа пользователей могут устанавливаться для отдельных устройств или для классов.

Для настройки прав доступа к устройствам:

1. Вызовите оснастку для управления параметрами объектов групповой

политики и перейдите к разделу «Параметры безопасности | Параметры

2. Выберите папку «Устройства».

В правой части окна оснастки появится список устройств.

3. Выберите в списке объект (класс или устройство), вызовите контекстное меню и выберите команду «Свойства».

На экране появится диалог для настройки параметров объекта.

4. Перейдите к группе параметров «Настройки».

5. Удалите отметку из поля «Наследовать настройки контроля от родительского объекта».

После этого станут доступны параметры контроля устройства.

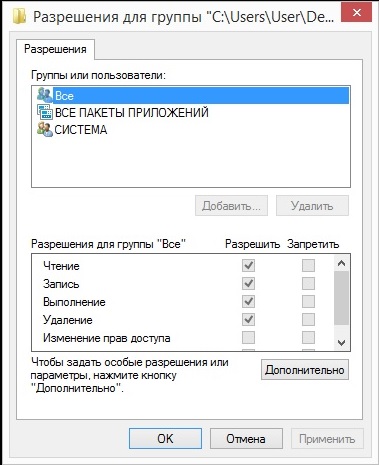

6. Отметьте режим контроля «Устройство постоянно подключено к компьютеру» или «Подключение устройства разрешено» и нажмите кнопку «Разрешения». На экране появится диалог ОС Windows «Разрешения. «.

Следует иметь в виду, что возможность вызова диалога «Разрешения. «

предусмотрена только для тех устройств, для которых допускается настройка

разрешений и запретов: порты, диски, носители данных (для системного

диска управление разрешениями запрещено).

7. При необходимости отредактируйте список учетных записей в верхней части диалога.

8. Для изменения параметров доступа выберите в списке нужную учетную

запись и затем расставьте разрешения и запреты на выполнение операций.

При этом учитывайте принцип наследования параметров от родительских

объектов дочерними: явно заданные параметры перекрывают унаследованные от родительских объектов.

Для настройки особых разрешений нажмите кнопку «Дополнительно» и

настройте параметры в открывшемся диалоговом окне.

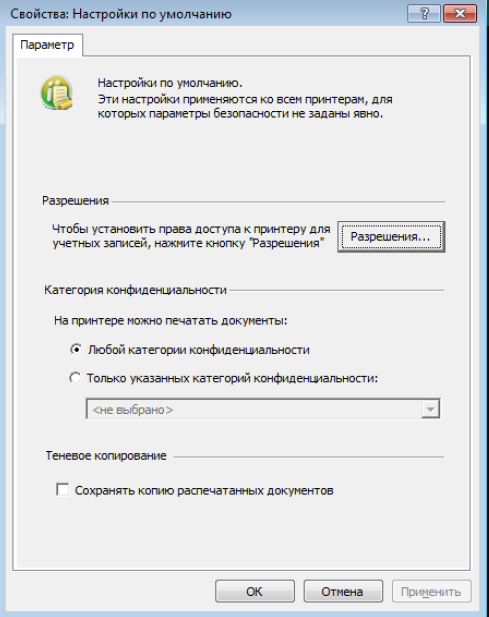

6.7 Настройка прав пользователей для печати на принтерах

Права пользователей для печати документов могут устанавливаться для

конкретных принтеров или для элемента «Настройки по умолчанию».

Для настройки прав пользователей для печати:

1. Вызовите оснастку для управления параметрами объектов групповой

политики и перейдите к разделу «Параметры безопасности | Параметры

2. Выберите папку «Принтеры».

В правой части окна оснастки появится список принтеров.

3. Выберите в списке нужный элемент, вызовите контекстное меню и выберите команду «Свойства».

На экране появится диалог для настройки параметров.

4. Нажмите кнопку «Разрешения». На экране появится диалог ОС Windows «Разрешения. «.

5. При необходимости отредактируйте список учетных записей в верхней части диалога.

6. Для изменения параметров доступа выберите в списке нужную учетную

запись и затем отметьте разрешение или запрет на выполнение печати.

Источник

Настройка параметров механизмов защиты и средств управления Secret Net 7

Настройка параметров механизмов защиты и средств управления Secret Net 7

В системе Secret Net информационная безопасность компьютеров обеспечивается механизмами защиты. Механизм защиты — совокупность настраиваемых программных средств, разграничивающих доступ к информационным ресурсам, а также осуществляющих контроль действий пользователей и регистрацию событий, связанных с информационной безопасностью.

Функции администратора безопасности

Функциональные возможности Secret Net позволяют администратору безопасности решать следующие задачи:

- усилить защиту от несанкционированного входа в систему;

- разграничить доступ пользователей к информационным ресурсам на основе принципов избирательного и полномочного управления доступом и замкнутой программной среды;

- контролировать и предотвращать несанкционированное изменение целостности ресурсов;

- контролировать вывод документов на печать;

- контролировать аппаратную конфигурацию защищаемых компьютеров и предотвращать попытки ее несанкционированного изменения;

- загружать системные журналы для просмотра сведений о событиях, произошедших на защищаемых компьютерах;

- не допускать восстановление информации, содержавшейся в удаленных файлах;

- управлять доступом пользователей к сетевым интерфейсам компьютеров.

Для решения перечисленных и других задач администратор безопасности использует средства системы Secret Net и операционной системы (ОС) Windows.

Основными функциями администратора безопасности являются:

- настройка механизмов защиты, гарантирующая требуемый уровень безопасности ресурсов компьютеров;

- контроль выполняемых пользователями действий с целью предотвращения нарушений информационной безопасности.

Параметры механизмов защиты и средства управления

Параметры механизмов защиты Secret Net в зависимости от места их хранения в системе и способа доступа к ним можно разделить на следующие группы:

- параметры объектов групповой политики;

- параметры пользователей;

- атрибуты ресурсов;

- параметры механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Описание параметров объектов групповой политики

К общим параметрам безопасности ОС Windows добавляются параметры Secret Net. Эти параметры применяются на компьютере средствами групповых политик и действуют в рамках локальной политики безопасности. В системе Secret Net предусмотрены возможности настройки параметров групповых политик в стандартных оснастках ОС Windows и в программе оперативного управления.

В стандартных оснастках ОС Windows параметры Secret Net представлены в узле «Параметры безопасности» иерархии узлов групповой политики.

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

- Вызовите оснастку «Локальная политика безопасности», нажать кнопку «Пуск» и в меню вызова программ выбрать команду «Код Безопасности | Secret Net | Локальная политика безопасности»

- Перейдите к разделу » Параметры безопасности | Параметры Secret Net».

По умолчанию раздел «Параметры Secret Net» содержит следующие группы параметров:

| Группа | Назначение |

| Настройки подсистем | Управление режимами работы механизма защиты входа в систему.

Управление режимами работы механизмов полномочного управления доступом и контроля печати. Настройка параметров хранения локального журнала Secret Net. Управление механизмом затирания удаляемой информации. Управление механизмом теневого копирования. Управление перенаправлением локальных устройств и ресурсов для терминальных подключений. Управление режимом локального оповещения о событиях НСД. |

| Ключи пользователя | Настройка параметров ключей для усиленной аутентификации пользователей.

Управление привилегиями пользователей в системе Secret Net: • для работы с локальным журналом Secret Net; • для работы в условиях замкнутой программной среды; • для изменения прав доступа к каталогам и файлам в механизме дискреционного управления доступом. |

| Регистрация

событий |

Настройка перечня событий, регистрируемых системой Secret Net. |

| Устройства | Управление параметрами контроля подключения и изменения

устройств и правами доступа к устройствам. |

| Принтеры | Управление параметрами использования принтеров |

Параметры настройки системы могут быть сгруппированы по принадлежности к защитным механизмам. Переключение режима группировки параметров осуществляется с помощью специальных кнопок панели инструментов или команд в меню «Вид» («По группам» и «По подсистемам»).

Для настройки параметров объектов политик безопасности:

- Вызовите оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выберите папку «Настройки подсистем».

- Вызовите контекстное меню для нужного параметра (см. таблицу ниже) и выберите в нем команду «Свойства».

На экране появится диалог настройки параметра.

Настройте параметры безопасности согласно приведенной таблице:

| Политика | Параметр безопасности |

| Администрирование: локальное оповещение об НСД | включено |

| Вход в систему: Запрет вторичного входа в систему | отключен |

| Вход в систему: количество неудачных попыток аутентификации | 5 |

| Вход в систему: Максимальный период неактивности до блокировки экрана | 10 минут |

| Реакция на изъятие идентификатора | нет |

| Вход в систему: Режим аутентификации пользователя | стандартная аутентификация |

| Вход в систему: Режим идентификации пользователя | смешанный |

| Журнал: максимальный размер журнала системы защиты | 4096 кБ |

| Журнал: политика перезаписи событий | затирать при необходимости |

| Затирание данных: Количество циклов затирания конфиденциальной информации | 3 |

| Затирание данных: Количество циклов затирания на локальных дисках | 3 |

| Затирание данных: затирания на сменных носителях | 3 |

| Контроль печати: Маркировка документов | стандартная обработка |

| Контроль печати: Перенаправление принтеров в RDP-подключениях | запрещено |

| Контроль печати: теневое копирование | определяется настройками принтера |

| Контроль приложений: Режим аудита | аудит пользовательских приложений |

| Контроль устройств: Перенаправление устройств в rdp-подключениях | запрещено |

| Контроль устройств: Теневое копирование | определяется настройками устройства |

| Полномочное управление доступом: названия уровней конфиденциальности | Неконфиденциально, Конфиденциально, Строго конфиденциально |

| Полномочное управление доступом: режим работы | контроль потоков отключен |

| Теневое копирование: Размер хранилища | Размер 20%, автоматическая перезапись отключена |

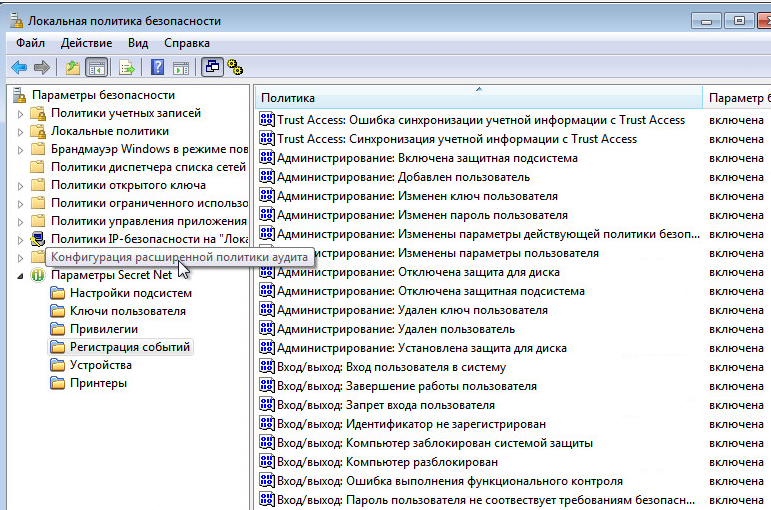

Для настройки событий, регистрируемых в журнале:

- Вызвать оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выбрать раздел «Регистрация событий».

В правой части окна появится список регистрируемых событий.

- В списке событий выбрать элемент с именем события, для которого необходимо изменить режим регистрации, и вызвать диалог настройки параметра.

- Установить отметку в поле «отключена» (чтобы событие не регистрировалось в журнале) или «включена» (чтобы включить регистрацию) и нажмите кнопку «ОК».

- Настроить события согласно таблице:

| Политика | Параметр безопасности |

| Общие события: Событие | включена |

| Общие события: Несанкционированное действие | включена |

| Общие события: Ошибка | включена |

| Общие события: Предупреждение | включена |

| Общие события: Информационное событие | включена |

| Администрирование: Добавлен пользователь | включена |

| Администрирование: Удален пользователь | включена |

| Администрирование: Изменены параметры пользователя | включена |

| Администрирование: Изменен ключ пользователя | включена |

| Администрирование: Изменены параметры действующей политики безопасности | включена |

| Вход/выход: Вход пользователя в систему | включена |

| Вход/выход: Завершение работы пользователя | включена |

| Вход/выход: Запрет входа пользователя | включена |

| Вход/выход: Идентификатор не зарегистрирован | отключена |

| Вход/выход: Пользователь приостановил сеанс работы на компьютере | включена |

| Вход/выход: Пользователь возобновил сеанс работы на компьютере | включена |

| Вход/выход: Компьютер заблокирован системой защиты | включена |

| Вход/выход: Компьютер разблокирован | включена |

| Служба репликации: Ошибка создания контекста пользователя | включена |

| Вход/выход: Пароль пользователя не соответствует требованиям безопасности | включена |

| Администрирование: Изменен пароль пользователя | включена |

| Контроль целостности: Начало обработки задания на контроль целостности | включена |

| Контроль целостности: Успешное завершение задания на контроль целостности | включена |

| Контроль целостности: Обнаружено нарушение целостности при обработке задания | включена |

| Контроль целостности: Ресурс восстановлен по эталонному значению | включена |

| Контроль целостности: Успешная проверка целостности ресурса | включена |

| Контроль целостности: Нарушение целостности ресурса | включена |

| Контроль целостности: Для ресурса отсутствует эталонное значение | включена |

| Контроль целостности: Удаление устаревших эталонных значений | включена |

| Контроль целостности: Текущее значения ресурса принято в качестве эталонного | включена |

| Контроль целостности: Ошибка при восстановлении ресурса по эталонному значению | включена |

| Контроль целостности: Ошибка при открытии базы данных контроля целостности | включена |

| Контроль целостности: Ошибка при принятии текущего значения ресурса в качестве эталонного | включена |

| Контроль целостности: Установка задания КЦ на контроль | включена |

| Контроль целостности: Снятие задания КЦ с контроля | включена |

| Контроль целостности: Создание задания | включена |

| Контроль целостности: Удаление задания | включена |

| Контроль целостности: Изменение задания | включена |

| Вход/выход: Ошибка выполнения функционального контроля | включена |

| Администрирование: Удален ключ пользователя | включена |

| Вход/выход: Успешное завершение функционального контроля | включена |

| Сеть: Запрет сетевого подключения под другим именем | включена |

| Администрирование: Включена защитная подсистема | включена |

| Администрирование: Отключена защитная подсистема | включена |

| Администрирование: Установлена защита для диска | включена |

| Администрирование: Отключена защита для диска | включена |

| Контроль приложений: Запуск процесса | включена |

| Контроль приложений: Завершение процесса | включена |

| Вход/выход: Система защиты инициировала блокировку сессии пользователя | включена |

| Trust Access: Ошибка синхронизации учетной информации с Trust Access | отключена |

| Trust Access: Синхронизация учетной информации с Trust Access | отключена |

| Дискреционное управление доступом: Запрет доступа к файлу или каталогу | включена |

| Дискреционное управление доступом: Изменение прав доступа | включена |

| Замкнутая программная среда: Запрет запуска программы | отключена |

| Замкнутая программная среда: Запуск программы | отключена |

| Замкнутая программная среда: Запрет загрузки библиотеки | отключена |

| Замкнутая программная среда: Загрузка библиотеки | отключена |

| Контроль целостности: Добавление учетной записи к заданию ЗПС | включена |

| Контроль целостности: Удаление учетной записи из задания ЗПС | включена |

| Полномочное управление доступом: Вывод конфиденциальной информации на внешний носитель | отключена |

| Полномочное управление доступом: Запрет вывода конфиденциальной информации на внешний носитель | отключена |

| Замкнутая программная среда: Исполнение скрипта | отключена |

| Замкнутая программная среда: Запрет исполнения неизвестного скрипта | отключена |

| Контроль печати: Печать документа | отключена |

| Контроль печати: Запрет прямого обращения к принтеру | отключена |

| Полномочное управление доступом: Удаление конфиденциального ресурса | отключена |

| Полномочное управление доступом: Перемещение конфиденциального ресурса | отключена |

| Полномочное управление доступом: Конфликт категорий конфиденциальности | отключена |

| Полномочное управление доступом: Запрет перемещения конфиденциального ресурса | отключена |

| Полномочное управление доступом: Изменение параметров конфиденциальности ресурса | отключена |

| Полномочное управление доступом: Запрет изменения параметров конфиденциальности ресурса | отключена |

| Полномочное управление доступом: Доступ к конфиденциальному ресурсу | отключена |

| Полномочное управление доступом: Запрет доступа к конфиденциальному ресурсу | отключена |

| Полномочное управление доступом: Использование механизма исключений | отключена |

| Контроль печати: Начало печати документа | отключена |

| Контроль печати: Успешное завершение печати документа | отключена |

| Контроль печати: Ошибка при печати документа | отключена |

| Контроль печати: Начало печати экземпляра документа | отключена |

| Контроль печати: Успешное завершение печати экземпляра документа | отключена |

| Контроль печати: Ошибка при печати экземпляра документа | отключена |

| Контроль печати: Запрет печати документа | отключена |

| Контроль печати: Сохранение копии напечатанного документа | отключена |

| Контроль конфигурации: Успешное завершение контроля аппаратной конфигурации | включена |

| Контроль конфигурации: Обнаружены изменения в процессе контроля аппаратной конфигурации | включена |

| Контроль конфигурации: Обнаружено новое устройство | включена |

| Контроль конфигурации: Устройство удалено из системы | включена |

| Контроль конфигурации: Изменены параметры устройства | включена |

| Контроль конфигурации: Утверждение аппаратной конфигурации компьютера | включена |

| Разграничение доступа к устройствам: Подключение устройства | включена |

| Разграничение доступа к устройствам: Отключение устройства | включена |

| Разграничение доступа к устройствам: Запрет подключения устройства | включена |

| Разграничение доступа к устройствам: Несанкционированное отключение устройства | включена |

| Разграничение доступа к устройствам: Доступ к устройству | включена |

| Разграничение доступа к устройствам: Запрет доступа к устройству | включена |

| Контроль конфигурации: Переход в спящий режим | включена |

| Контроль конфигурации: Выход из спящего режима | включена |

| Теневое копирование: Начата запись на сменный диск | включена |

| Теневое копирование: Завершена запись на сменный диск | включена |

| Теневое копирование: Ошибка записи на сменный диск | включена |

| Теневое копирование: Запрет записи на сменный диск | включена |

| Теневое копирование: Начата запись образа CD/DVD/BD | включена |

| Теневое копирование: Завершена запись образа CD/DVD/BD | включена |

| Теневое копирование: Ошибка записи образа CD/DVD/BD | включена |

| Теневое копирование: Запрет записи образа CD/DVD/BD | включена |

| Контроль целостности: Исправление ошибок в базе данных | включена |

| Контроль целостности: Создание задачи | включена |

| Контроль целостности: Удаление задачи | включена |

| Контроль целостности: Изменение задачи | включена |

| Контроль целостности: Ошибка при расчете эталона | включена |

| Контроль целостности: Создание группы ресурсов | включена |

| Контроль целостности: Удаление группы ресурсов | включена |

| Контроль целостности: Изменение группы ресурсов | включена |

| Дискреционное управление доступом: Доступ к файлу или каталогу | включена |

Вход в систему в административном режиме

При штатном функционировании системы Secret Net вход любого пользователя компьютера, включая администратора, должен выполняться по одинаковым правилам, установленным соответствующими механизмами защиты. Во время загрузки компьютера перед входом пользователя система защиты проводит инициализацию компонентов и их функциональный контроль. После успешного проведения всех проверок вход в систему разрешается.

В тех случаях, когда необходимо получить доступ к компьютеру в обход действующих механизмов или прервать выполнение инициализации компонентов, администратор может активировать специальный административный режим входа. Применение административного режима входа может потребоваться, при повторяющихся ошибках функционального контроля, приводящих к длительному ожиданию инициализации компонентов.

Примечание.

Административный режим входа следует использовать только в крайних случаях для восстановления нормального функционирования системы. Выполнив вход в административном режиме, устраните возникшую проблему и перезагрузите компьютер.

Для входа в систему в административном режиме:

- Перезагрузите компьютер.

- Во время загрузки компьютера при появлении сообщений об инициализации системных сервисов Secret Net нажмите клавишу . Удерживайте клавишу или периодически нажимайте ее до появления экрана приветствия (приглашение на вход в систему).

- Выполните стандартные действия процедуры входа в систему.

Настройки параметров Secret Net, разделов: «Ключи пользователя», «Привилегии», «Регистрация событий», «Устройства», «Принтеры» — не требуют дополнительного конфигурирования.

Описание и настройка параметров пользователей

Параметры пользователей используются механизмами защиты входа и полномочного управления доступом. Параметры применяются при входе пользователя в систему после выполнения процедуры идентификации и аутентификации. Параметры доменных и локальных пользователей хранятся в локальной базе данных компьютера.

Примечание.

При копировании объектов «Пользователь» параметры Secret Net не копируются.

Настройка параметров пользователей осуществляется в стандартной оснастке ОС Windows «Управление компьютером».