The Social-Engineer Toolkit (SET)

- Copyright ©️ 2020

- Written by: David Kennedy (ReL1K) @HackingDave

- Company: TrustedSec

Description

The Social-Engineer Toolkit is an open-source penetration testing framework designed for social engineering. SET has a number of custom attack vectors that allow you to make a believable attack quickly. SET is a product of TrustedSec, LLC – an information security consulting firm located in Cleveland, Ohio.

DISCLAIMER: This is only for testing purposes and can only be used where strict consent has been given. Do not use this for illegal purposes, period.

Please read the LICENSE under readme/LICENSE for the licensing of SET.

Supported platforms:

- Linux

- Mac OS X (experimental)

Installation

Install via requirements.txt

pip3 install -r requirements.txt python3 setup.py

Install SET

=======

- Mac OS X

Installation

Windows 10 WSL/WSL2 Kali Linux

Kali Linux on Windows 10 is a minimal installation so it doesn’t have any tools installed.

You can easily install Social Engineer Toolkit on WSL/WSL2 without needing pip using the above command.

Linux

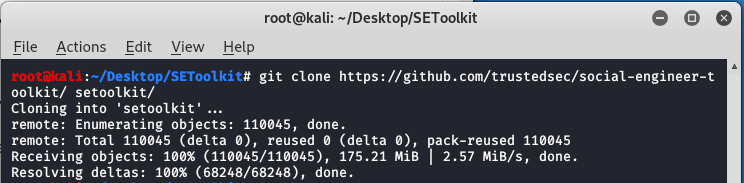

git clone https://github.com/trustedsec/social-engineer-toolkit/ setoolkit/

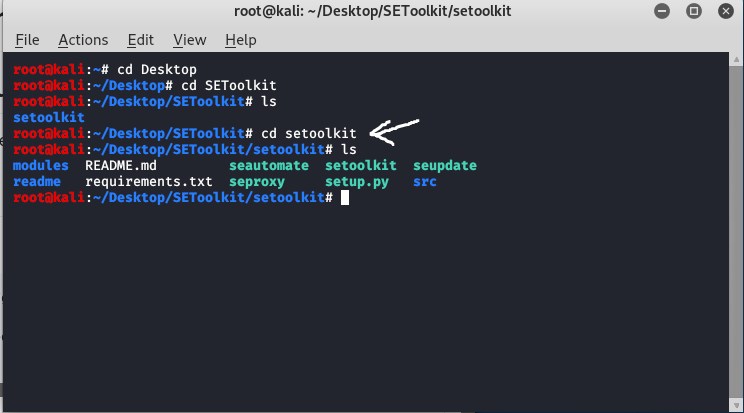

cd setoolkit

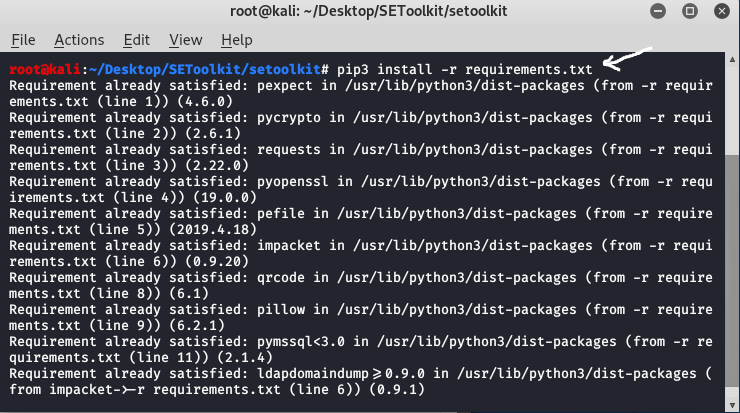

pip3 install -r requirements.txt

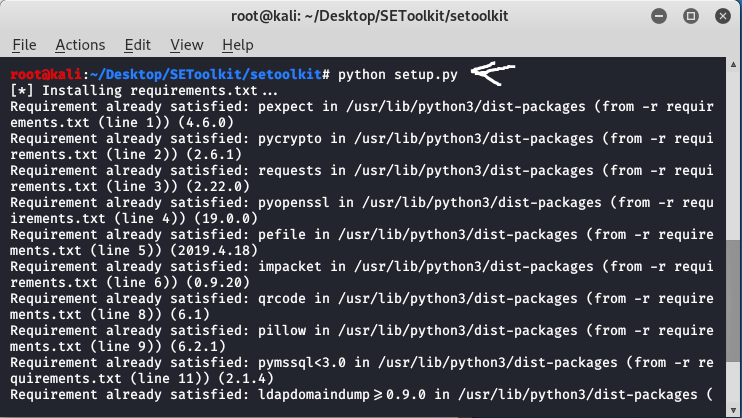

python setup.py

SET Tutorial

For a full document on how to use SET, visit the SET user manual.

Bugs and enhancements

For bug reports or enhancements, please open an issue here.

Social engineering toolkit is a free and open-source tool that is used for social engineering attacks such as phishing, faking phone numbers, sending SMS, etc. it’s a free tool available in Kali Linux or you can directly download and install it from Github. The Social Engineering Toolkit is designed and developed by a programmer named Dave Kennedy. This tool is used by security researchers, penetration testers all around the globe for checking cybersecurity flaws in systems. Social engineering toolkit targets to perform attacking techniques on their machines. This tool kit also offers website vector attacks or custom vector attacks by which you can clone any website and can perform phishing attacks. There are various features of the social engineering toolkit some of them are given below.

Features of Social Engineering toolkit:

- SET is free and Open Source

- SET is already installed in your Kali Linux however you can also download and install it from Github.

- SET is portable, which means you can easily change attack vectors.

- SET is a Multi-platform tool: It can run on Linux, Unix, and Windows.

- SET Supports integration with third-party modules.

- SET Includes access to the Fast-Track Penetration Testing platform

- SET provides many attack vectors such as Spear-Phishing Attacks, Website Attacks, Infection Media Generator etc.

Uses of Social Engineering Toolkit:

- Phishing Attacks: Social Engineering Toolkit allows you to perform phishing attacks on your victim. By using SET you can create phishing pages of many websites such as Instagram, Facebook, Google, etc. SET will generate a link of the option that you have chosen, and then you can send that URL to the victim once the victim open that URL and he /she will see a legitimate webpage of a real website which is actually a phishing page .once he/she entered his/her id password then you will get that id password on your terminal screen this is how phishing attack using SET works.

- Web Attack: Web Attack is a module in SET. This module combines different options for attacking the victim remotely by using this module you can create a payload and can deliver payload onto your victim browser using Metasploit browser exploit. web attack has Credential Harvester method using which you can clone any website for a phishing attack and can send the link of that webpage to the victim to harvest the information from user and password fields.

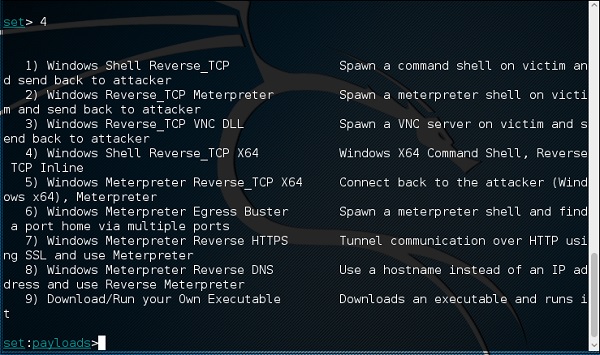

- Create a Payload and Listener: when you will first run the Social Engineering Toolkit. You will see the 4th option which is to create a payload and listener by using that module of SET you’ll be able to create malicious payloads for Windows, including Shell Reverse_TCP, Reverse_TCP Meterpreter, Shell Reverse_TCP X64, and Meterpreter Reverse HTTPS. You can use these payloads in the same way how you use payloads from metasploitable.

- Mass Mailer Attack: mass mailer attack is a module in the social engineering toolkit that is used for bombarding emails on target mail account for that you can use your own Gmail account also or you can own a server for that.

These were some attack vectors that you can perform using Social Engineering Toolkit .when you will run the SET you will feel fun because using SET is very easy now we will see how you can install Social Engineering Toolkit and how you can use it for phishing attack.

Installation of Social engineering toolkit :

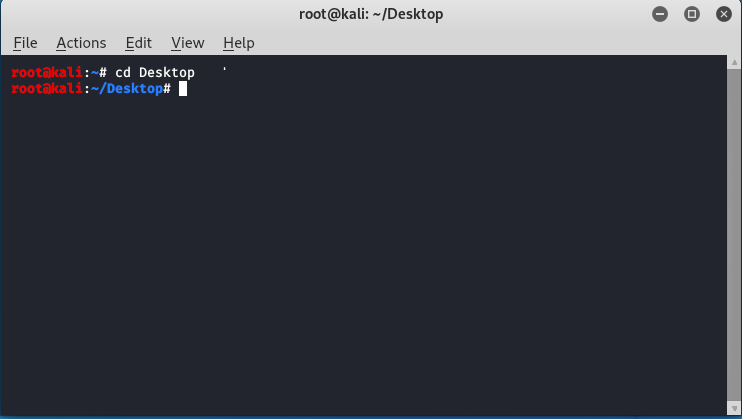

Step 1: Open your Kali Linux Terminal and move to Desktop

cd Desktop

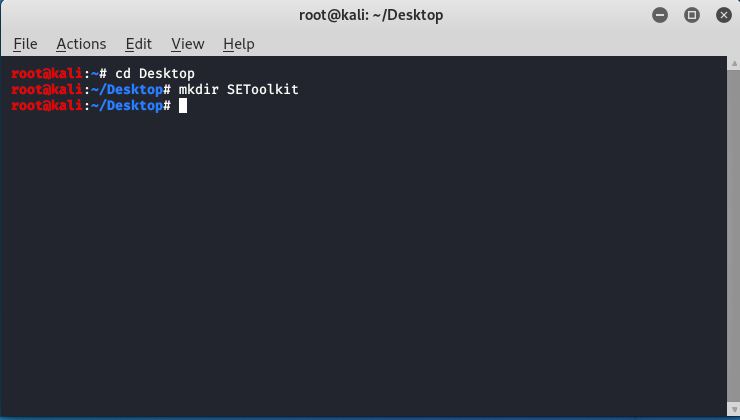

Step 2: As of now you are on a desktop so here you have to create a new directory named SEToolkit using the following command.

mkdir SEToolkit

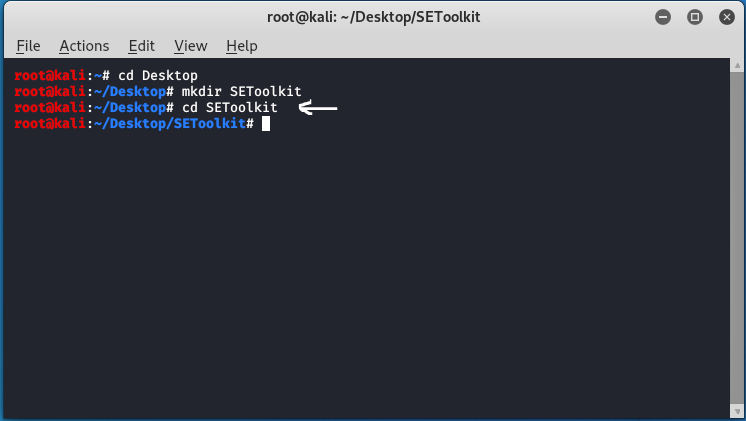

Step 3: Now as you are in the Desktop directory however you have created a SEToolkit directory so move to SEToolkit directory using the following command.

cd SEToolkit

Step 4: Now you are in SEToolkit directory here you have to clone SEToolkit from GitHub so you can use it.

git clone https://github.com/trustedsec/social-engineer-toolkit setoolkit/

Step 5: Social Engineering Toolkit has been downloaded in your directory now you have to move to the internal directory of the social engineering toolkit using the following command.

cd setoolkit

Step 6: Congratulations you have finally downloaded the social engineering toolkit in your directory SEToolkit. Now it’s time to install requirements using the following command.

pip3 install -r requirements.txt

Step 7: All the requirements have been downloaded in your setoolkit. Now it’s time to install the requirements that you have downloaded

python setup.py

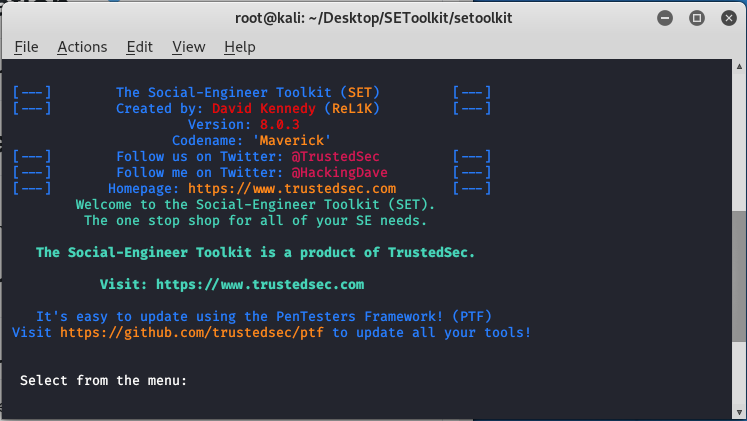

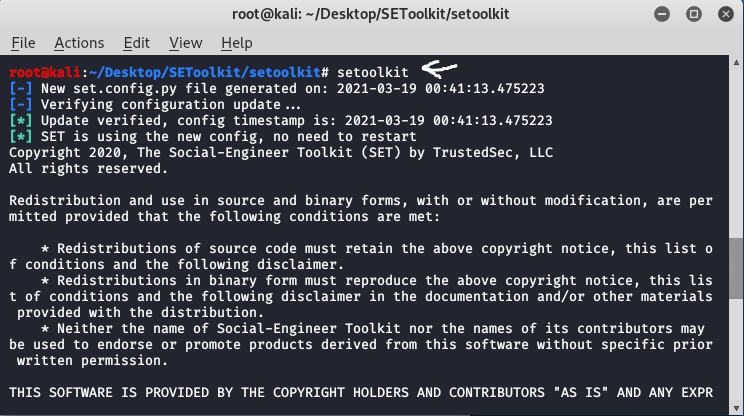

Step 8: Finally all the processes of installation have been completed now it’s time to run the social engineering toolkit .to run the SEToolkit type following command.

setoolkit

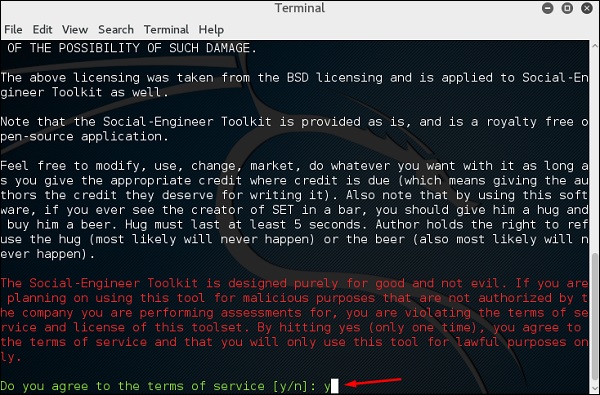

Step 9: At this step, setoolkit will ask you (y) or (n). Type y and your social engineering toolkit will start running.

y

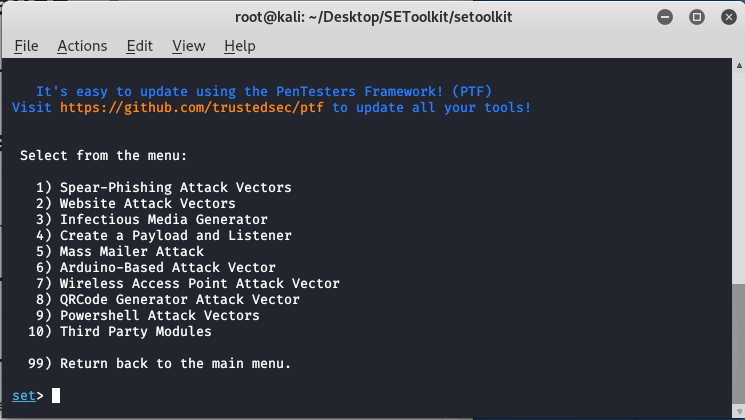

Step 10: Now your setoolkit has been downloaded into your system now it’s time to use it .now you have to choose an option from the following options .here we are choosing option 2

Website Attack Vectors:

option : 2

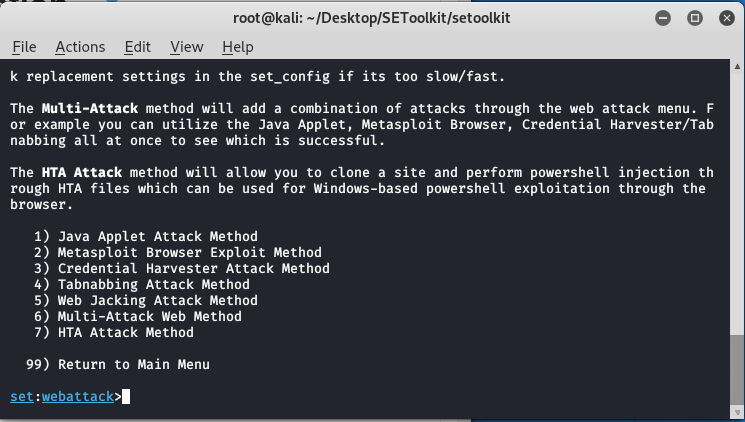

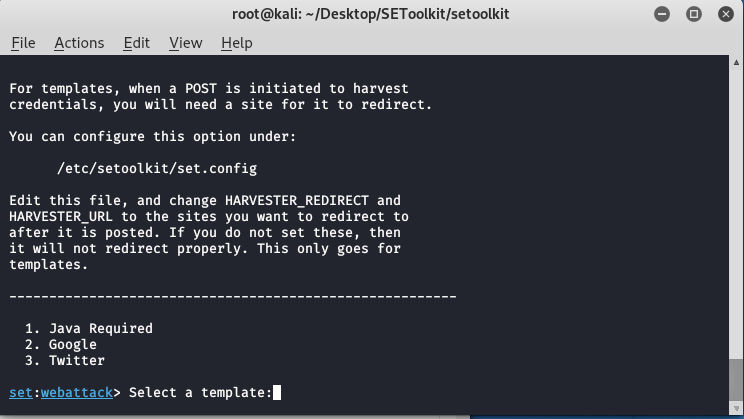

Step 11: Now we are about to set up a phishing page so here we will choose option 3 that is the credential harvester attack method.

Option : 3

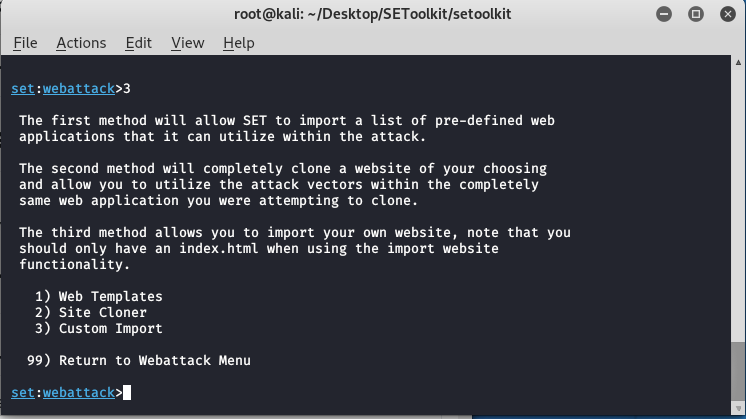

Step 12: Now since we are creating a Phishing page so here we will choose option 1 that is web templates.

option 1

Step 13: At this time the social engineering tool will generate a phishing page at our localhost.

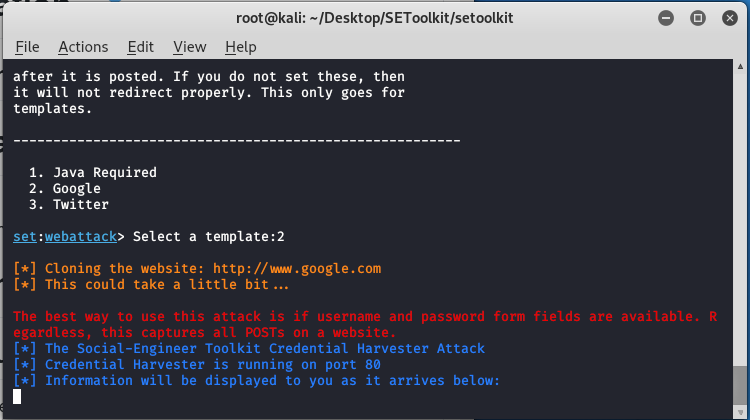

Step 14: Create a google phishing page so choose option 2 for that then a phishing page will be generated on your localhost.

Step 15: Social engineering toolkit is creating a phishing page of google.

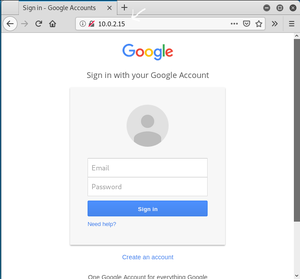

As you can see on our localhost means on our IP address setoolkit created a phishing page of google. This is how the social engineering toolkit works. Your phishing page will be created by social engineering toolkit. Once the victim types the id password in the fields the id password will be shown on your terminal where SET is running.

Last Updated :

05 Oct, 2021

Like Article

Save Article

Просмотров: 296

Здравствуйте, дорогие друзья.

SET был создан и написан Дэвидом Кеннеди (@ReL1K), основателем trustsec, и он поддерживается активной группой сотрудников (www.social-engineer.org). Это фреймворк на основе Python, с открытым исходным кодом, специально разработанный для облегчения атак социальной инженерии.

Инструмент был разработан с целью достижения безопасности путем обучения. Значительное преимущество SET — это его взаимосвязь с платформой Metasploit, которая обеспечивает необходимые полезные нагрузки для эксплуатации, шифрования, для обхода антивирусного программного обеспечения и модуль прослушивания, который подключается к скомпрометированной системе, когда отправляет оболочку злоумышленнику.

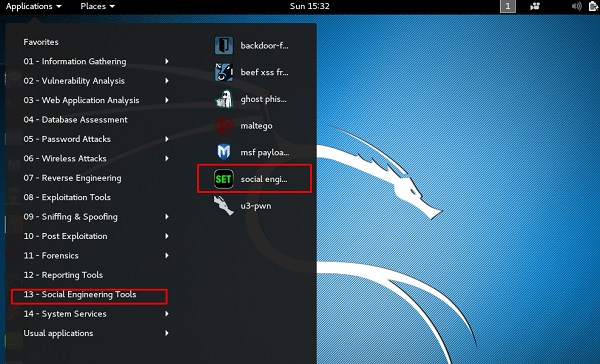

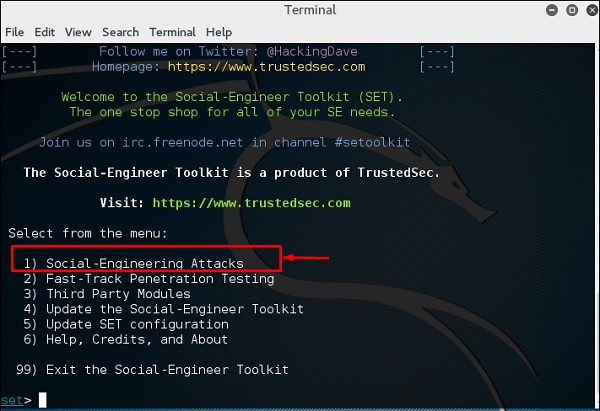

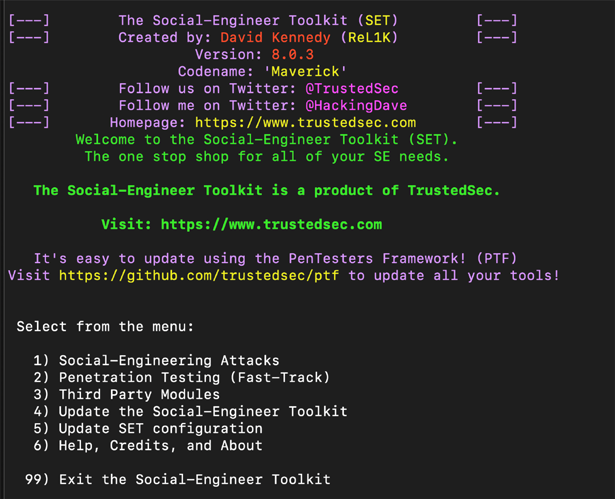

Чтобы открыть SET в дистрибутиве Kali, перейдите в Приложения | Инструменты социальной инженерии | social engineering toolkit или введите sudo setoolkit в командной строке. Вам будут представлено главное меню, как показано на рисунке ниже:

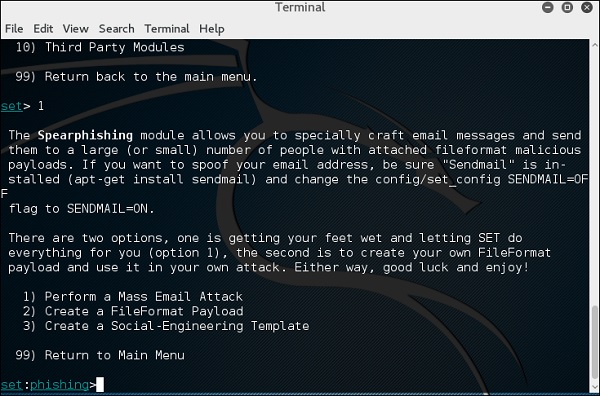

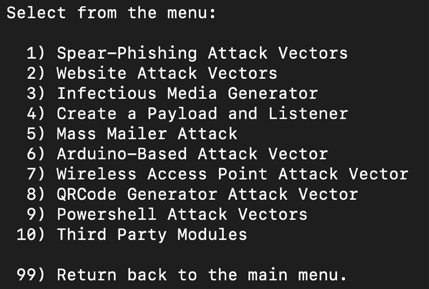

Если Вы выберете 1) Social-Engineering Attacks, то Вам будет представлено следующее подменю, как показано на рисунке ниже:

Параметры меню атаки, следующие:

1. Векторы целевой фишинговой атаки: этот модуль позволяет злоумышленнику создавать сообщения электронной почты, и шаблоны, чтобы отправлять их целевым жертвам, с прикрепленными эксплойтами.

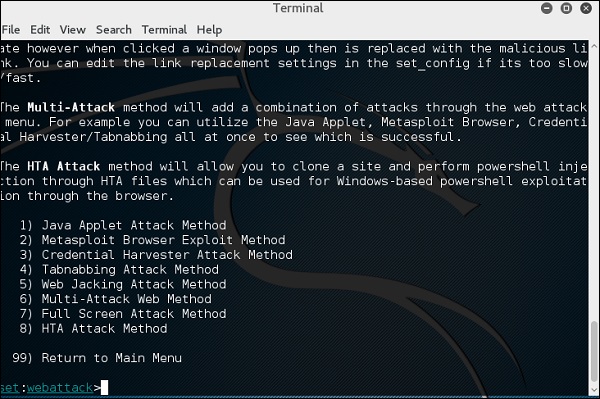

2. Векторы атак на веб-сайты: один из комплексных режимов, который позволяет злоумышленникам использовать несколько подмодулей для выполнения различных веб-атак — мы рассмотрим некоторые модули в ближайших разделах.

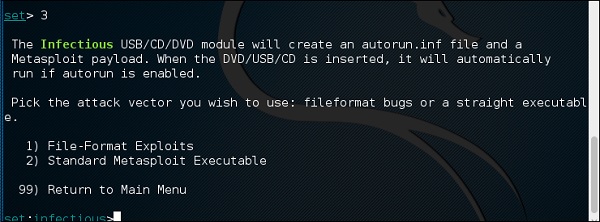

3. Инфекционный медиа-генератор: создает файл autorun.inf и полезную нагрузку Metasploit. После записи или копирования на USB-устройство или физический носитель (CD или DVD) и вставки в целевой системе, он вызовет автозапуск (если автозапуск включен) и скомпрометирует систему.

4. Создайте полезную нагрузку и прослушиватель: этот модуль представляет собой быстрый метод создания полезной нагрузки метасплойта. Злоумышленник должен использовать отдельную атаку социальной инженерии, чтобы убедить цель для его запуска.

5. Атака массовых рассылок: чтобы иметь возможность отправлять массовые электронные письма с помощью Sendmail и подделывать адрес отправителя, и личности.

6. Вектор атаки на базе Arduino: программирует устройства на базе Arduino, такие как Teensy (https://www.pjrc.com/teensy/). Поскольку эти устройства регистрируются как USB-клавиатура, когда подключенные к физической системе Windows, они могут обойти систему безопасности, отключив автозапуск или другую защиту конечной точки.

7. Вектор атаки точки беспроводного доступа: это создаст фальшивую точку беспроводного доступа и DHCP-сервера в системе злоумышленника и перенаправление всех DNS-запросов злоумышленнику. Злоумышленник затем может запускать различные атаки, такие как апплет Java или атаку сборщика учетных данных.

8. Вектор атаки генератора QRCode: создает QR-код с определенным URL-адресом, связанным с атакой.

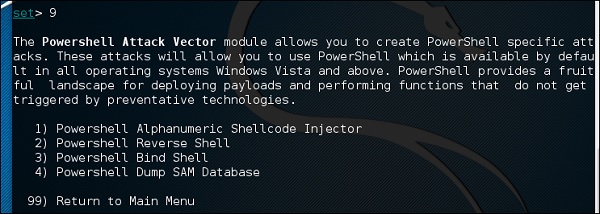

9. Векторы атак PowerShell. Это позволяет злоумышленнику создавать атаки, основанные на PowerShell, оболочку командной строки и язык сценариев, доступную в версиях Windows, начиная с Vista.

10. Сторонние модули: это позволяет злоумышленнику использовать инструмент удаленного администрирования. Tommy Edition (RATTE) и атаку Google Analytics со стороны Zonksec. RATTE является частью Java атака апплета; это инструмент удаленного доступа с текстовым меню, который может работать как изолированная полезная нагрузка.

SET также предоставляет пункт меню для быстрого тестирования на проникновение, который дает быстрый доступ к некоторым специализированным инструментам, поддерживающим идентификацию брутфорса и взлом пароля SQL в базе данных, а также некоторые индивидуальные эксплойты, основанные на Python, векторах атак SCCM, эксплуатацию DRAC/chassis компьютера Dell, перечисление пользователей и внедрение PsExec PowerShell. Меню также предоставляет опции для обновления SET и обновления конфигурации. Однако, этих дополнительных опций следует избегать, так как они не полностью поддерживаются Kali и могут вызывать конфликты с зависимостями.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#4 Kali Linux для продвинутого тестирования на проникновение. Установка на Raspberry Pi 4, VMware Workstation Player, VirtualBox, Docker.

#5 Kali Linux для продвинутого тестирования на проникновение. Kali в облаке Amazon Web Services (AWS).

#6 Kali Linux для продвинутого тестирования на проникновение. Kali на облачной платформе Google (GCP).

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#9 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Active Directory и контроллер домена.

#10 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Установка Microsoft Exchange Server 2016.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#13 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. CloudGoat.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#17 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. TinEye. Shodan. SpiderFoot.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#19 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. Даркнет. Аналитика угроз.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#21 Kali Linux для продвинутого тестирования на проникновение. Активная разведка внешней и внутренней сети.

#22 Kali Linux для продвинутого тестирования на проникновение. Использование прокси с анонимными сетями. Tor. ProxyChains.

#23 Kali Linux для продвинутого тестирования на проникновение. Разведка DNS и сопоставление маршрутов. Recon-ng framework.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#25 Kali Linux для продвинутого тестирования на проникновение. Идентификация внешней сетевой инфраструктуры.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#28 Kali Linux для продвинутого тестирования на проникновение. Использование SNMP. Разведка серверов домена Active Directory.

#29 Kali Linux для продвинутого тестирования на проникновение. Перечисление среды Microsoft Azure. Legion. Машинное обучение для разведки.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#31 Kali Linux для продвинутого тестирования на проникновение. Сканирование уязвимостей с помощью Nmap. Кастомизация сценариев NSE.

#32 Kali Linux для продвинутого тестирования на проникновение. Сканеры уязвимостей веб-приложений. Nikto.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#34 Kali Linux для продвинутого тестирования на проникновение. Сканеры уязвимостей для мобильных приложений.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#36 Kali Linux для продвинутого тестирования на проникновение. Коммерческие сканеры уязвимостей. Nessus. Qualys.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#38 Kali Linux для продвинутого тестирования на проникновение. Продвинутая социальная инженерия и физическая безопасность.

#39 Kali Linux для продвинутого тестирования на проникновение. Социальная инженерия в компьютерных и мобильных атаках.

#40 Kali Linux для продвинутого тестирования на проникновение. Физические атаки на консоли. Samdump2 и chntpw.

#41 Kali Linux для продвинутого тестирования на проникновение. Создание мошеннического физического устройства. Raspberry Pi. MalDuino: BadUSB.

MODULE 10:- Social Engineering

- Go Online SET Social Engineering Toolkit in Kali Linux

- How to protect yourself from hackers on Facebook

Mostly SET Social Engineering toolkit is widely used for hacking Facebook, twitter, Instagram, LinkedIn and other social sites by creating fake (Phishing Page). but generally this kit has been developed for social engineering attack. Social engineering toolkit exist in Kali Linux by default.

I saw many people created a phishing page for Facebook hacking by using SET within 5 minutes.

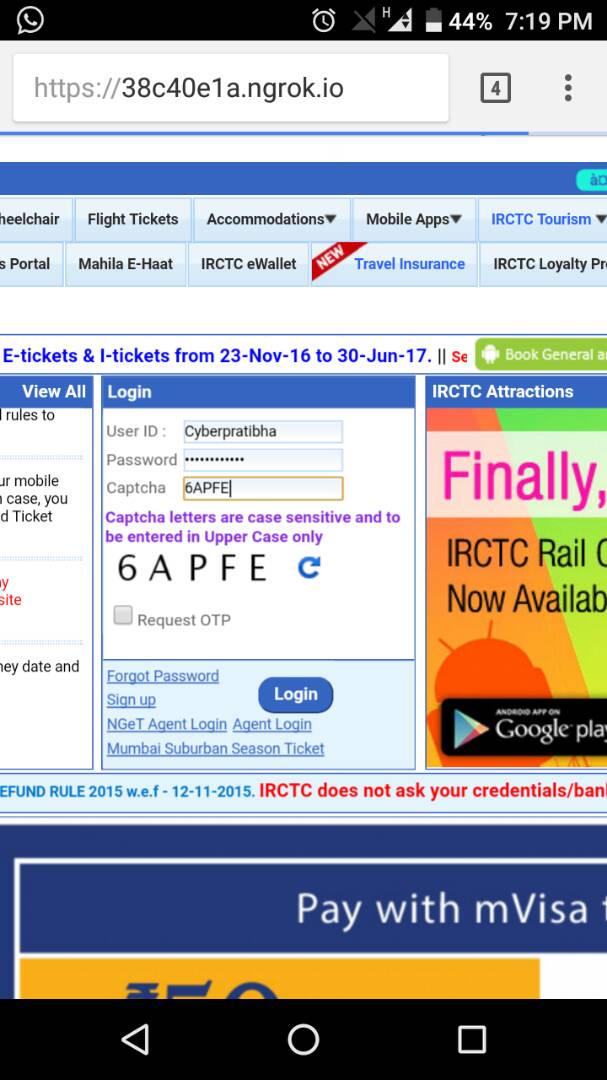

Problem: their page is working only on Local Area Network, If they send this link to the victim through email, chat or other method. The page is not working there.

Those guys read online somewhere “how to hack Facebook account by using Kali Linux”, but they don’t know actual scenario behind it.

But no problem at all, If you are one of them. I will solve your problem and at the end of this article you will be able to make your server accessible on WAN (Wide Area Network). You here because you want to learn more and more. And I never disappointed you.

So Go ahead and read more about SET Social Engineering toolkit.

I have already written article about access your local server on WAN. but I don’t know you have read or not. Here is the link How to ssh port forwarding in router – full guide

So Create a phishing page by using Social Engineering toolkit and forward port to make accessibility of page on WAN.

If you think It is complected and not able to setup all these things then continue reading .. I will describe another easy method for you.

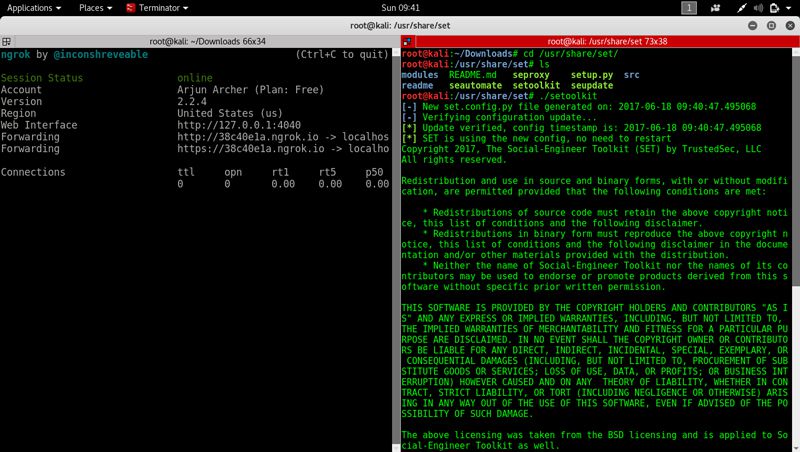

Setup Online to local machine Forwarding for SET Social Engineering Toolkit in Kali Linux

You will follow the given steps to setup forwarding.

- Go on ngrok.com and click on Sign Up

- Fill your detail and register.

- Download ngrok zip file, choose appropriate architecture as per your system (64bit/32bit). otherwise you will face problem.

- Extract the files

- Run terminal and reach at location you have extracted ngrok file.

- After sign up on ngrok.com you will get two commands written there. Execute both commands in sequence.

- Start SET Social Engineering toolkit

Select 1 > 2 > 3 > 2 options after starting toolkit and hit enter after pressing each key. - It will ask for IP Address, Copy forwarding link generated by ngrok and paste here.

- Give the website name you want to create phishing page.

- Send link to victim and wait for logging him/her

- After Login

I hope you like this article if you have any question comment in box.

Cheers!

Vijay Kumar

В этой главе мы узнаем об инструментах социальной инженерии, используемых в Kali Linux.

Использование инструментария социальной инженерии

Social-Engineer Toolkit (SET) – это среда тестирования на проникновение с открытым исходным кодом, разработанная для социальной инженерии. У SET есть несколько пользовательских векторов атаки, которые позволяют вам сделать правдоподобную атаку за короткий промежуток времени. Эти инструменты используют человеческое поведение, чтобы обмануть их в направлениях атаки.

Давайте узнаем, как использовать Social Engineer Toolkit.

Шаг 1 – Чтобы открыть SET, перейдите в Приложения → Инструменты социальной инженерии → Нажмите «SET» Инструмент социальной инженерии.

Шаг 2 – Он спросит, согласны ли вы с условиями использования. Введите «y», как показано на следующем снимке экрана.

Шаг 3 – Большинство меню, показанных на следующем скриншоте, самоочевидны, и среди них наиболее важным является номер 1 «Атаки социальной инженерии».

Шаг 4 – Введите «1» → Enter. Подменю откроется. Если вы нажмете кнопку Enter еще раз, вы увидите объяснения для каждого подменю.

Модуль Spear-phishing позволяет вам специально создавать сообщения электронной почты и отправлять их целевым жертвам с прикрепленными полезными нагрузками FileFormatmalicious . Например, отправка вредоносного PDF-документа, который, если жертва откроется, скомпрометирует систему. Если вы хотите подделать свой адрес электронной почты, убедитесь, что «Sendmail» установлен (apt-get install sendmail) и измените флаг config / set_config SENDMAIL = OFF на SENDMAIL = ON.

Есть два варианта фишинг-атаки:

- Провести массовую атаку по электронной почте

- Создайте полезную нагрузку FileFormat и шаблон социальной инженерии

Первый позволяет SET сделать все за вас (вариант 1), второй – создать собственную полезную нагрузку FileFormat и использовать ее в своей собственной атаке.

Введите «99», чтобы вернуться в главное меню, а затем «2», чтобы перейти к «Векторам веб-атаки».

Модуль веб-атаки – это уникальный способ использования нескольких веб-атак для компрометации предполагаемой жертвы. Этот модуль используется для выполнения фишинговых атак против жертвы, если они нажимают на ссылку. Существует большое разнообразие атак, которые могут произойти после нажатия на ссылку.

Введите «99», чтобы вернуться в главное меню, а затем введите «3» .

Заразительный модуль USB / CD / DVD создаст файл autorun.inf и полезную нагрузку Metasploit. Файл полезной нагрузки и автозапуска записывается или копируется на USB. Когда DVD / USB / CD вставлен в компьютер жертвы, он активирует функцию автозапуска (если автозапуск включен) и, возможно, скомпрометирует систему. Вы можете выбрать вектор атаки, который хотите использовать: ошибки формата файла или прямой исполняемый файл.

Ниже приведены параметры для Генератор инфекционных медиа.

- Эксплойты формата файла

- Стандартный исполняемый файл Metasploit

Введите «99», чтобы вернуться в главное меню. Затем введите «4», чтобы перейти к «Векторам веб-атак».

Создание полезной нагрузки и слушателя – это простой способ создания полезной нагрузки Metasploit. Он экспортирует исполняемый файл для вас и сгенерирует слушателя. Вам нужно будет убедить жертву скачать exe-файл и выполнить его, чтобы получить оболочку.

Введите «99», чтобы вернуться в главное меню, а затем «5», чтобы перейти к «Векторам веб-атак».

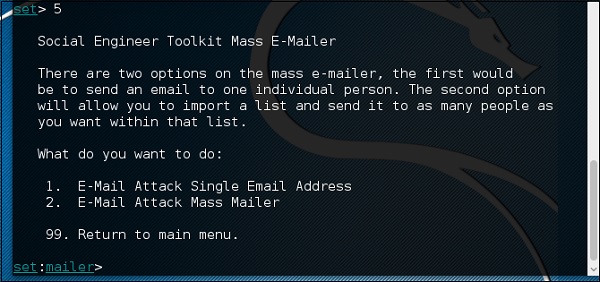

Массовая атака по почте позволит вам отправлять несколько писем жертвам и настраивать сообщения. На массовом электронном почтовом ящике есть два варианта; Во-первых, отправьте электронное письмо на один адрес электронной почты. Второй вариант позволяет вам импортировать список, содержащий все электронные письма получателей, и он будет отправлять ваше сообщение столько людей, сколько вы хотите в этом списке.

- E-Mail Attack Единый адрес электронной почты

- E-Mail Attack Mass Mailer

Введите «99», чтобы вернуться в главное меню, а затем введите «9», чтобы перейти к «Вектору атаки Powershell».

Модуль Powershell Attack Vector позволяет создавать атаки, специфичные для PowerShell. Эти атаки позволяют использовать PowerShell, который доступен по умолчанию во всех операционных системах Windows Vista и выше. PowerShell обеспечивает плодотворную среду для развертывания полезных нагрузок и выполнения функций, которые не запускаются профилактическими технологиями.