Время на прочтение

4 мин

Количество просмотров 7.9K

За время работы с Дозором мы видели всякое. Но неизменно одно – при первой встрече система мало кого оставляет равнодушным. Одна группа клиентов встречает демонстрацию словами: «Ну наконец-то! DLP, где всё просто и наглядно!». Однако они ошибаются. Другая чем-то вроде «Да это игрушка какая-то. Для нас будет недостаточно мощным». Но и они ошибаются. Так что же там, за звёздами?

Как и в предыдущей статье, вопросы технических требований, стабильности и полноты контроля оставим за скобками. Зоопарк ПО, масштабы и задачи у всех разные, а DLP – штука тонкой душевной организации. В итоге, про какого вендора на площади ни крикни, первыми прибегут те, у кого «упало», «тормозило», «не смогло». [И так уж совпало, что мы как раз готовы помочь – «поднять», «ускорить» и «оттюнить». Но это уже совсем другая история.]

Вернёмся к тому, что, как и любая информационная система, Dozor старается балансировать между мощью и простотой. Да так, чтобы обе составляющих выкрутить на максимум. Вот только возможно ли это?

Встречает нас простота – дашборд. Всё красиво, наглядно, в картинках. Дашборд руководителя – вообще сказка – тренды по нарушениям, ТОП нарушителей, оценка нагрузки на команду. Но что за этим стоит, откуда весь этот контент?

1. Рабочий стол (дашборд)

2. Рабочий стол руководителя

В основе всего лежит принцип оперирования информационными объектами. И вот он, момент, где функционал вытесняет наглядность. У нас довольно большая команда и после первого знакомства с системой мы потратили кучу времени, слайдов и фломастеров, чтобы понять, что же здесь творится. Если коротко и упрощая, система при помощи политики, состоящей из правил, оперирующих информационными объектами, заданными критериями с возможностью использования шаблонов, создаёт из сообщений события, имеющие возможность стать инцидентами.

3. На каком ты сейчас уровне?

Немного пугает, правда? Хорошая новость – для работы с системой в этом разбираться не обязательно. По крайней мере, всей команде. Найдите/наймите/арендуйте человека, который это всё настроит. Для всех остальных пусть самолётом управляет магия.

4. Схема выявления критичной информации

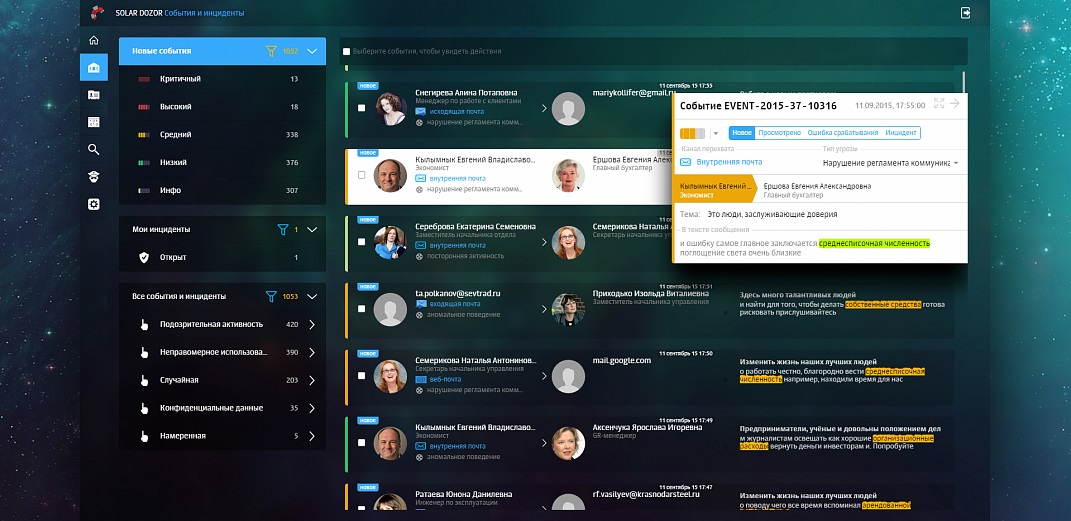

Самое главное, что из потока информации система создаёт «события» – уведомления о том, что вероятно что-то не в порядке. А дальше снова красота. У события есть красивая карточка, где кратко описано, кто, что и каким способом натворил. Для простоты карточки ранжируются по критичности и типу действий (снова магия). Остаётся внимательно на неё посмотреть и проверить, правильно ли заклинание сработало.

5. События в системе

В один клик отдаём неправильное нашему чародею на «допил», а правильное фиксируем как инцидент. Зафиксировали? Кричим в соседний кабинет: «Коллеги, примите в работу!». А нет, система просит назначить ответственного. Назначаем – самый ответственный получает уведомление. В итоге у каждого события есть статус, а у каждого инцидента – ответственный. Ничего не потеряли. Статусы система учла и считает те самые тренды. Красота.

На что ещё способна эта магия? Прерывать процесс передачи данных, если они классифицированы как информационный объект. Выдавать предупреждения о потенциальном нарушении (по тому же принципу). Приостанавливать почту в карантин (и сразу же уведомлять об этом на дашборде). Модифицировать письма, убирая критичные объекты. Распределять нарушителей в группы особого контроля.

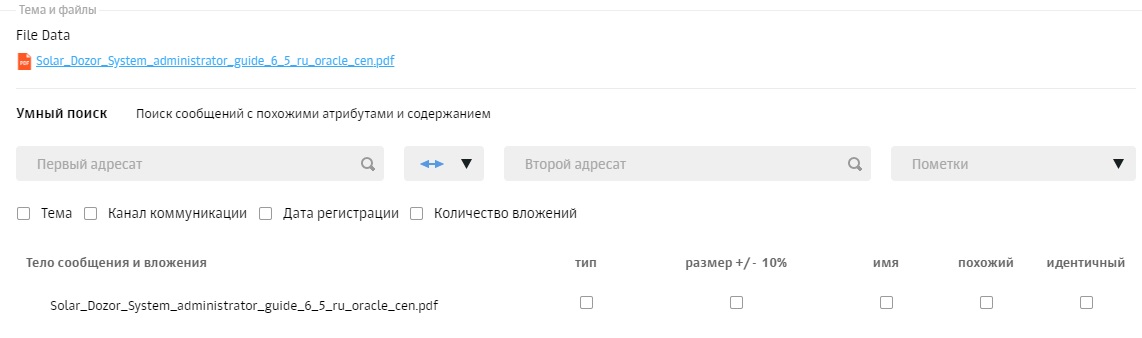

С основной рутиной разобрались. Дальше – заглянуть в прошлое – поиск. И снова нас встречает красота – простой поиск. Привычными движениями «гуглим» информацию в строке поиска. Не хватает? Переходим в режим расширенного поиска. И снова наглядность нас покидает. Множество доступных для поиска атрибутов – хорошо, но попробуйте сходу отличить «отправитель» от «персона» или «источник» или даже «персона-источник». Так ещё логические операции выполняются в не самом очевидном порядке. Сложно. А вот умный поиск хорош – позволяет найти похожие файлы среди всех коммуникаций – всего пара кнопок, а какой простор для творчества.

6. Умный поиск

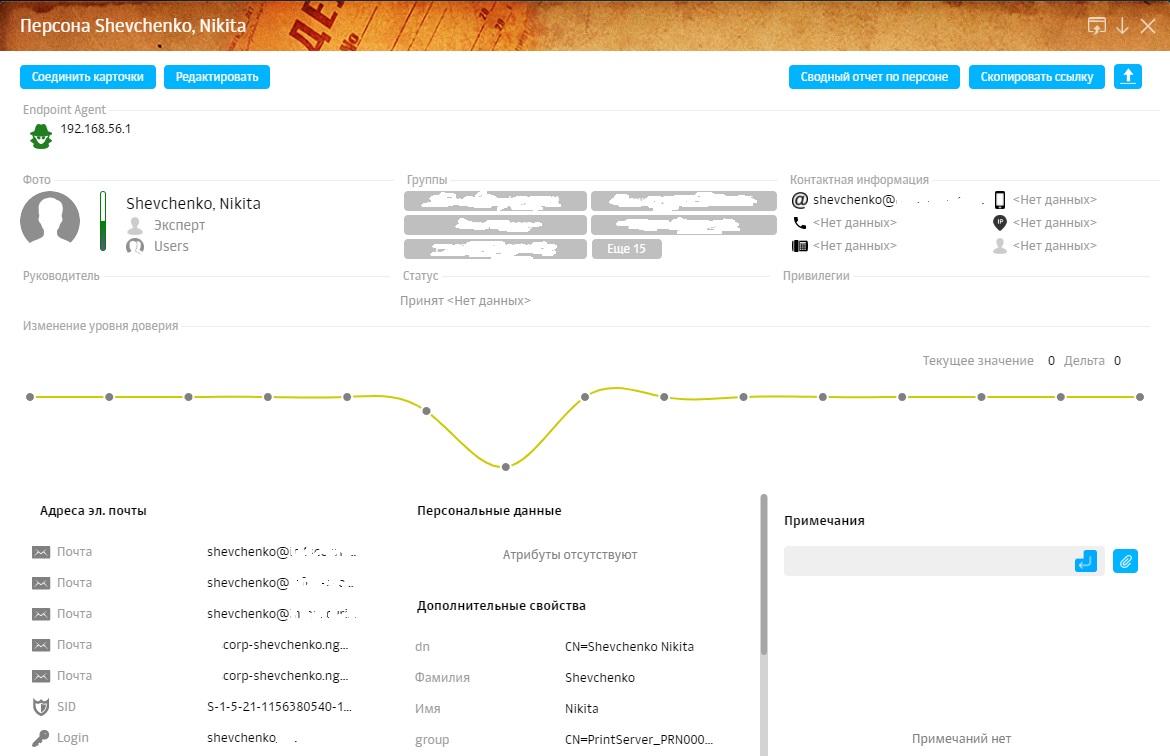

Досье. Снова красота. Вся информация по персоне так ещё и вся статистика по нарушениям (снова магия информационных объектов). Граф связей в комплекте, правда, ни красотой, ни мощью не отличается.

7. Пример досье

Отчеты. Выбор, конечно, не богат. Но вот «Тепловая карта коммуникаций» – очень полезная штука. Мало кто сходу сможет сказать, в каких подразделениях какая информация обрабатывается. А зачастую сложно даже определить, где какими каналами коммуникаций пользуются. Вот здесь и поможет тепловая карта. Вся активность выбранной группы сотрудников будет распределена по категориям, а дальше делаем выводы: какие действия норма, а какие – аномалия.

8. Тепловая карта

Полезно на старте настройки, пригодится и в дальнейшей работе. Остальные отчеты скорее для возможности передать коллегам/руководству всё то, что мы сами видим в различных разделах системы.

В итоге.

Там, за звёздами, темно и страшно. Возможно, когда-то красота доберётся и туда. А может это и нереально – сделать сложное совсем уж простым. Но пока вглубь системы рекомендуем отправлять туда только специально обученных людей с запасом жизненно необходимых мануалов.

9. Группа настройки

А вот оставшихся на поверхности ждет одна из самых дружелюбных систем.

Николай Постнов, руководитель направления конфигурирования Блока DLP компании Infosecurity a Softline Company.

1. Введение

2. Системные требования

3. Контроль коммуникаций

4. Особенности Solar Dozor 6.1

5. Ситуационный центр

6. Управление событиями и инцидентами

7. Аналитический инструментарий

8. Контроль информационных объектов

9. Досье на сотрудников

10. Галерея скриншотов рабочего стола

11. Граф взаимосвязей сотрудников

12. Уровень доверия к сотрудникам

13. Группы риска

14. Поиск по архиву событий и инцидентам в Solar Dozor 6.1

15. Отчеты

16. Тепловая карты коммуникаций

17. Выводы

Введение

На протяжении многих лет ключевой функцией любой DLP-системы была возможность контролировать выход защищаемой информации за периметр организации. В центре внимания сначала были электронная почта, USB, интернет-мессенджеры и т. д. Постепенно критерием зрелости DLP-системы стало число каналов передачи данных, которые она способна контролировать. В результате этого в фокусе внимания информационной безопасности оказывались инциденты, на которые срабатывала политика безопасности. Но, как показала практика, такой подход был эффективен в большей степени для выявления случайных утечек информации. Собственно, многие производители DLP-решений честно позиционировали свои продукты именно как системы предотвращения случайных утечек.

При таком использовании фиксация целенаправленных внутренних угроз, прежде всего, корпоративного мошенничества, оставалась делом случая. Вот и получилось, что сами утечки информации могли выступать только сигналом к проведению полномасштабного расследования, которое фактически начиналось с большим опозданием. Требовался новый подход, который позволил бы действительно эффективно использовать информацию, накопленную в DLP, ведь именно с помощью последующего разбора инцидента удается понять причины и следствия действий нарушителей, выявить круг причастных лиц и собрать необходимые доказательства.

В результате на первый план вышли уже не только технологии перехвата трафика, но и создание долгосрочного архива перехваченной информации, а также аналитические инструменты для работы с большими объемами накопленных в DLP-системе данных. Именно к таким выводам пришла команда Solar Dozor после проведения масштабного исследования, которое включало в себя общение с DLP-практиками и анализ лучших подходов служб информационной безопасности к расследованию инцидентов.

Исходя из предпосылок, выявленных в ходе опроса ИБ-специалистов, в новой версии Solar Dozor был сделан упор на изменение принципа работы с системой. Был кардинально переработан интерфейс, который стал удобным инструментом для оперативного мониторинга и разбора инцидентов. Продвинутые аналитические возможности системы и действительно быстрый поиск по архиву помогают офицерам информационной безопасности работать с большими объемами информации и выявлять ключевые направления расследования. Таким образом, новая версия Solar Dozor позволяет не только бороться с утечками информации, но и дает огромный набор возможностей и методологических подходов для выявления признаков корпоративного мошенничества. Обо всем этом и пойдет речь в нашем обзоре.

Системные требования Solar Dozor 6.1

Минимальная установка

Для минимальной установки достаточно одного или двух узлов со следующей конфигурацией:

- Количество ядер — 6

- Тактовая частота — 2.2 ГГц

- Объем оперативной памяти — 24 ГБ

- Объем жесткого диска — 600 ГБ

Крупная установка

Для крупных установок рекомендуется использовать следующую конфигурацию

оборудования:

- Количество ядер — 16

- Тактовая частота — 2.2 ГГц

- Объем оперативной памяти — 40 ГБ

- Объем жесткого диска — 1 ТБ

В дополнение к указанному размеру системы хранения рекомендуется использовать дисковые полки или СХД для хранения баз данных и для долговременного файлового хранилища.

Требования к инфраструктуре

Для поддержания нормальной работоспособности Solar Dozor инфраструктура должна соответствовать следующим требованиям:

- Наличие доступа в интернет.

- Наличие DNS-сервера (желательно), почтового сервера и сервера точного времени.

- Сеть должна пропускать трафик между компонентами Solar Dozor в соответствии с матрицей доступа.

Необходимое ПО для установки

Для установки Solar Dozor необходимо наличие следующего ПО:

- ОС RHEL/CentOS версии 6.7.

- Дистрибутив Solar Dozor.

- Обновления ОС (доступ в интернет или к локальной копии).

- SSH-клиент.

- Лицензия на Solar Dozor.

- СУБД на выбор: Oracle Database Enterprise Edition или PostgreSQL.

Требования к аппаратному обеспечению контролируемых рабочих станций

Для установки и эффективной работы агента Solar Dozor рекомендуется следующая конфигурация рабочей станции:

- CPU — не менее 2-ядерного.

- ОЗУ — 2 ГБ (Windows), 1 ГБ (Linux).

- Свободное место в системном разделе жесткого диска — 50 ГБ (Windows), 10 ГБ (Linux).

Агент Solar Dozor функционирует под управлением операционных систем:

- Windows XP 32 bit

- Windows 7 32/64 bit

- Windows 8 32/64 bit

- Windows Server 2003 32 bit

- Windows Server 2008 64 bit

- Windows Server 2012 32/64 bit

- Astra Linux v. 1.4

Контроль коммуникаций в Solar Dozor 6.1

Solar Dozor 6.1 как классическая DLP-система обеспечивает перехват по широкому спектру каналов передачи данных, закрывая все самые хитроумные лазейки.

В зависимости от технической возможности и требований производительности для каждого канала подобрана оптимальная точка сбора трафика — на сетевом шлюзе, прокси-сервере или рабочей станции.

Solar Dozor совместим с любым прокси-сервером, а также может поставляться с собственным модулем Dozor Web Proxy. Кроме этого, Dozor Web Proxy может использоваться как самостоятельное решение для защиты от рисков, связанных с использованием веб-ресурсов.

Solar Dozor покрывает все самые популярные каналы передачи данных и обеспечивает мониторинг и контроль коммуникаций по электронной почте, через интернет-ресурсы, в мессенджерах, а также отслеживает активности сотрудников на их рабочих станциях и проводит аудит хранилищ информации.

Рисунок 1. Каналы перехвата Solar Dozor

Solar Dozor 6.1 в зависимости от задач заказчика может работать как в режиме мониторинга, так и в режиме блокировки передачи данных. Таким образом, решение способно не только фиксировать нарушения, но и в случае необходимости предотвратить кражу конфиденциальных данных. Кроме этого, система может вносить изменения в содержимое пересылаемого сообщения или вложения — исключать или заменять информацию. А чтобы привить сотрудникам культуру обращения с конфиденциальными данными, Solar Dozor выводит пользователю окно с предупреждением, если тот нарушил политику безопасности.

На данный момент Solar Dozor является единственным отечественным DLP-решением, имеющим агентский модуль для ОС Linux, что является неоспоримым преимуществом для организаций, перешедших на СПО.

Также из функционала агента стоит отметить контроль буфера обмена и снимки рабочего стола. Хотя эти инструменты реализованы не у всех производителей DLP-систем, по факту они давно стали необходимыми и выручают офицера безопаности при проведении расследований.

Особенности Solar Dozor 6.1

Создатели любого программного продукта в свое время проходят один и тот же путь быстрого наращивания функционала для удовлетворения потребностей растущего рынка. Но в один прекрасный момент оказывается, что пользователь вырабатывает для себя лучшие практики решения своих задач, оперируя достаточно простыми функциями, которые составляют не более 10% от всех заявленных возможностей продукта. Аналогичная ситуация произошла и с DLP-системами.

На практике оказывается, что офицер информационной безопасности уделяет работе с решением в среднем 2 часа в день. За это время безопасник должен понять, что произошло с момента последней сессии работы с системой и какие события требуют незамедлительной реакции. Чтобы специалист мог выполнить все задуманное в срок, разработчики Solar Dozor 6.1 сконцентрировались на принципах простоты работы с интерфейсом, быстроте и удобстве взаимодействия с системой при каждодневном применении.

Одним из основных принципов организации нового интерфейса является наличие необходимых срезов данных для решения стандартных задач, без построения поисковых запросов и отчетов. В новой версии Solar Dozor был сделан упор на максимальную автоматизацию процессов: все самые важные функции всегда оказываются под рукой, а сквозной drill-down-подход позволяет быстро получить всю необходимую информацию.

Чтобы облегчить жизнь безопасника, создатели Solar Dozor включили в поставку отраслевые настройки, позволяющие быстрее разворачивать решение и получать первые результаты без сложной конфигурации. В целом при эксплуатации системы заметны мелкие, но приятные функции, в которых прослеживается забота о пользователе: это и предикативный набор при поиске, и подсказки следующего шага при проведении расследований. В общем, решение стало удобным и эффективным инструментом расследования и принятия решений по инцидентам информационной и экономической безопасности.

Ситуационный центр в Solar Dozor 6.1

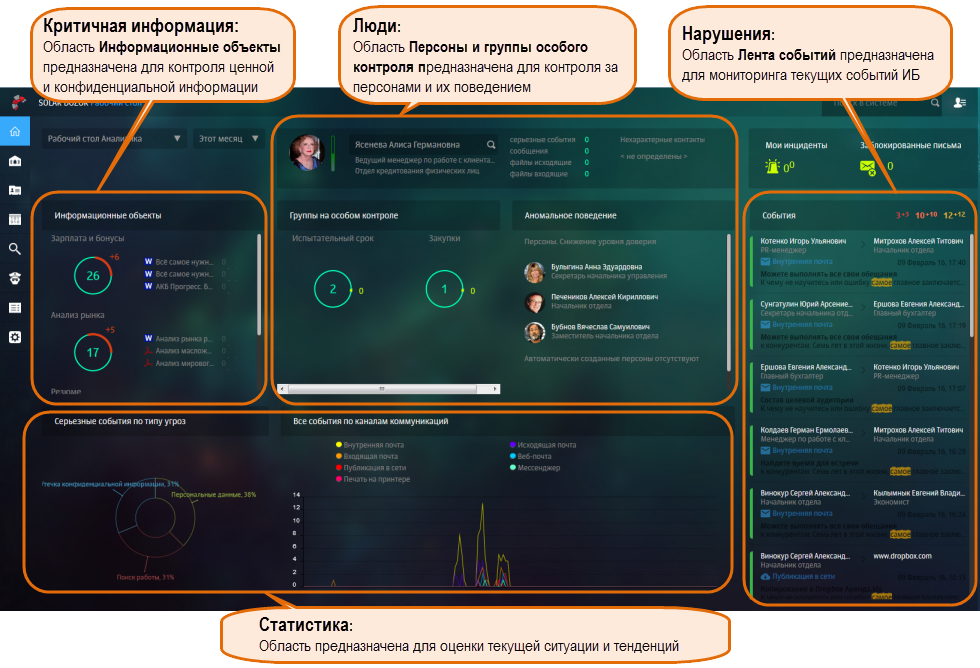

Первым интерфейсом, который видит офицер информационной безопасности в Solar Dozor, становится Рабочий стол. Этот пульт управления системой построен по принципу «ситуационного центра» и позволяет выполнять основные задачи, которые стоят перед сотрудником ИБ:

- Оценка и мониторинг оперативной обстановки

- Управление событиями и инцидентами

- Мониторинг групп особого контроля

- Расследование в отношении персоны

- Мониторинг движения и хранения информации

- Расследование инцидента

В первую очередь рабочий стол позволяет провести быструю оценку оперативной обстановки и, выбрав первоочередные задачи на данный момент, углубиться в разбор конкретных событий и инцидентов.

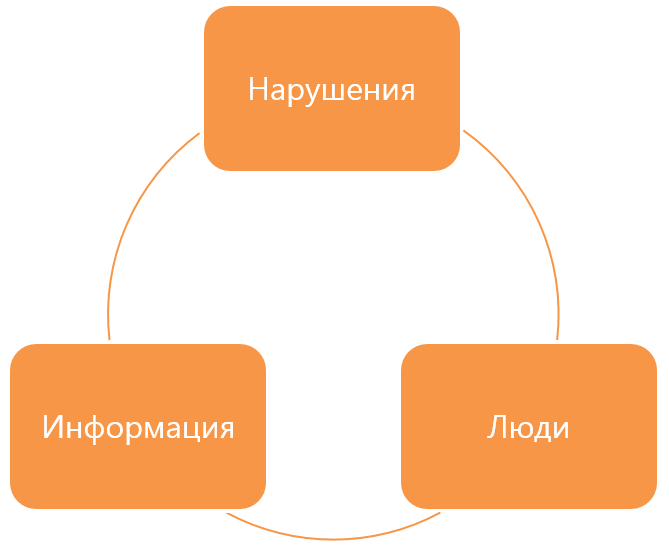

Виджеты на рабочем столе собраны таким образом, чтобы под рукой оказалась вся самая необходимая информация. В поле зрения безопасника попадают три основные сущности: а) критичная информация в виде информационных объектов; б) сотрудники — они же персоны; в) нарушения — события информационной безопасности.

Рисунок 2. Фокусы внимания

Данная концепция позволяет пользователю системы взглянуть на одно и то же нарушение с трех разных точек зрения, получив всеобъемлющую информацию, которая станет «топливом» для «машины расследований».

Рисунок 3. Рабочий стол в Solar Dozor 6.1

Взглянув на главный рабочий стол Solar Dozor, можно быстро понять, какие нарушения система фиксирует в данный момент времени, как перемещается в организации защищаемая информация, чем занимаются люди (персоны), за которыми установлен особый контроль.

Управление событиями и инцидентами

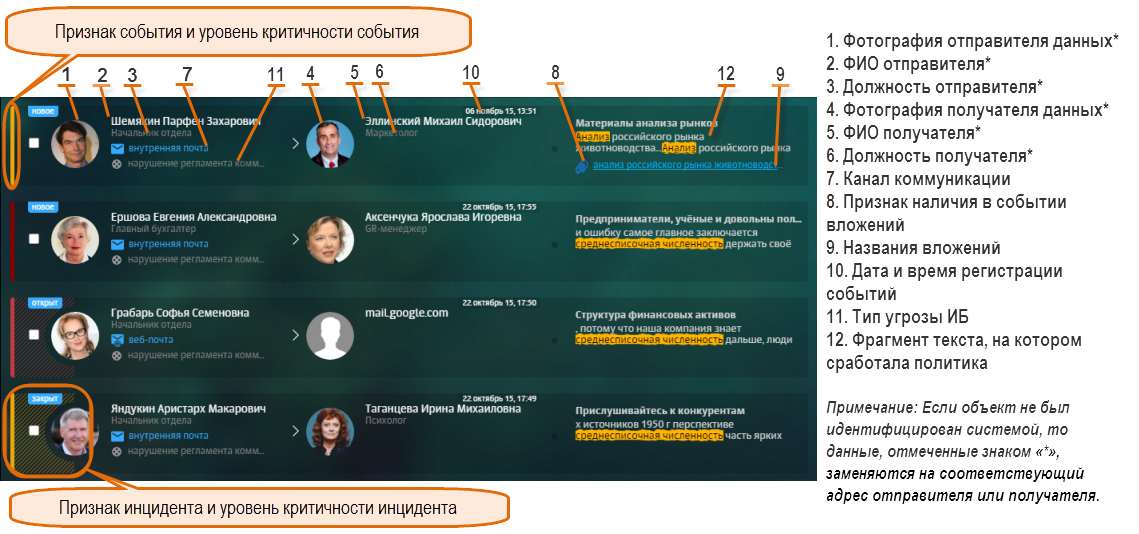

Для эффективной работы с инцидентами в Solar Dozor реализована полноценная система кейс-менеджмента, позволяющая управлять жизненным циклом инцидента на всех этапах расследования.

Solar Dozor, как любая классическая DLP-система, фиксирует нарушения политик безопасности и отображает их в виде событий. Каждый элемент списка событий представляет собой информационную строку, в которой приведены основные сведения о событии. Такое представление позволяет офицеру безопасности просматривать множество событий, зарегистрированных в системе, при этом получая информацию о каждом из них.

Рисунок 4. События и инциденты в Solar Dozor 6.1

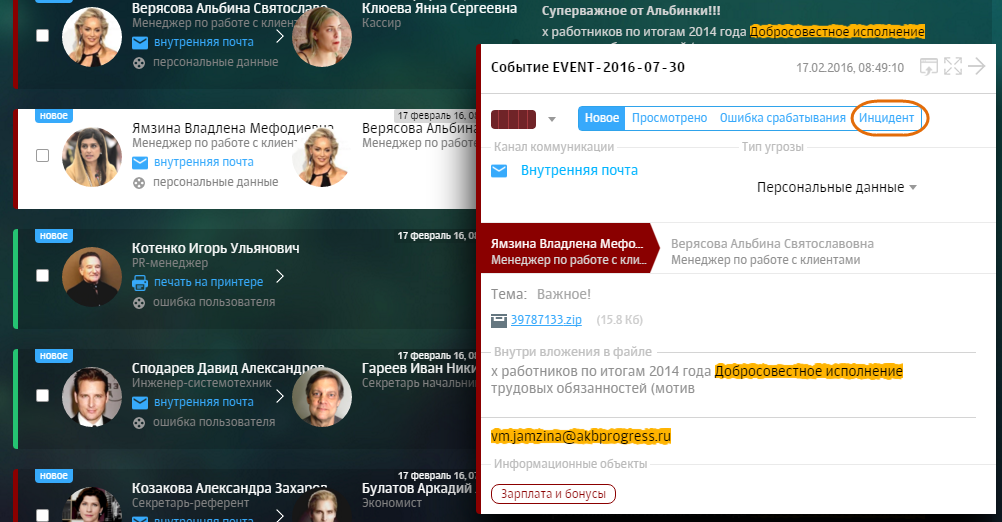

Проводя оперативный мониторинг, специалист по безопасности может быстро выявить в потоке критичные события, перевести их в статус инцидента и назначить ответственного сотрудника для расследования нарушения.

Рисунок 5. Создание инцидента в Solar Dozor 6.1

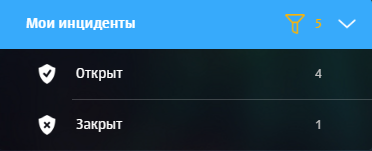

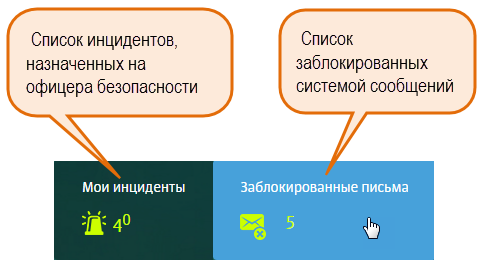

Таким образом удается построить эффективный конвейер по разбору инцидентов. Информация обо всех назначенных на офицера безопасности инцидентах будет отображаться в разделе «Мои инциденты».

Рисунок 6. Раздел «Мои инциденты» в Solar Dozor 6.1

Тут же отображаются сообщения, передача которых была заблокирована системой. Они всегда находятся на главном экране для быстрой обработки и обеспечения непрерывности бизнес-процессов.

Рисунок 7. Заблокированные письма в Solar Dozor 6.1

Аналитический инструментарий

Если проводить аналогию с расследованиями в реальном мире, то результаты работы DLP-системы схожи с донесениями агентурной сети. Аналитик получает огромные объемы оперативной информации «с полей», и чтобы принимать правильные решения, ему нужны эффективные и удобные инструменты анализа. Чтобы выделить из информационного шума самые важные доказательства, офицер безопасности постоянно задает себе (и DLP-системе) различные вопросы, как например:

- Кто этот сотрудник? В каком подразделении он работает? Какая у нас есть контекстная информация из других систем? Как долго он работает, есть ли привилегированные права, кто руководитель?

- Что у нас есть на этого сотрудника? Какова история его нарушений? С кем он общается? По каким каналам, с какой интенсивностью? Что он обсуждает в переписке? Какие файлы он получает и отправляет?

- Кто его контакты? С кем человек общается в рамках бизнес-процессов? А с кем просто дружит? Его наиболее частые связи? Нехарактерные или случайные контакты?

- Как сотрудник ведет себя на работе? Что для него является нормой, а какая активность вызывает подозрение?

То же самое касается информации — офицера интересует, как перемещается критичная информация в организации: кто, когда, по каким каналам, как часто и что пересылает, какие есть типичные и нетипичные информационные потоки, что является нормой, а что аномалией.

Это далеко не полный список, но на эти и многие другие вопросы помогает быстро ответить мощный и удобный инструментарий аналитики в Solar Dozor.

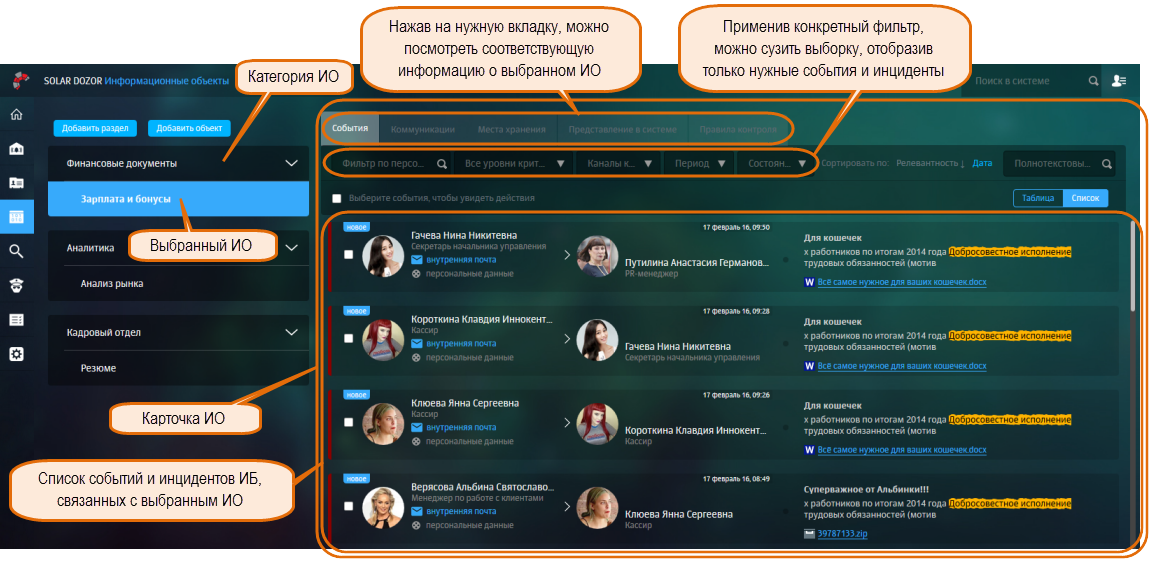

Контроль информационных объектов в Solar Dozor 6.1

Для контроля распространения конфиденциальной информации в Solar Dozor реализована сущность под названием информационный объект. Она описывает класс информации, имеющей ключевое значение для бизнеса и требующей особого внимания со стороны службы безопасности. Данные могут передаваться в различных форматах: в виде электронных документов, в тексте сообщения, в виде отсканированных изображений, внутри архивов и т. п. Поэтому целесообразно задать как можно больше разных представлений этой информации, сгруппированных по каким-либо общим критериям. Информационный объект помогает описать понятные в обращении документы: финансовые документы, резюме, стратегические планы, протоколы совещаний и т. п.

Мониторинг осуществляется с Рабочего стола или из раздела «Информационные объекты». Для удобства пользователя информационные объекты могут быть сгруппированы по категориям. При этом каждая категория может содержать либо подкатегории, либо непосредственно информационные объекты.

Рисунок 8. Информационные объекты в Solar Dozor 6.1

Например, для мониторинга и контроля движения финансовых документов можно объединить соответствующие информационные объекты в категорию «Финансовые документы». Информационные объекты, содержащие документы, с которыми работают специалисты кадрового отдела, объединяются в категории «Кадровый отдел». При этом к каждому информационному объекту можно применить разные правила контроля.

Чтобы собрать всеобъемлющую информацию о движении информационных объектов в Solar Dozor, нужно обратиться к карточке-досье на информационный объект. Она содержит подробные сведения о том, кто и по каким каналам передавал защищаемую информацию.

Информация в карточке информационного объекта представлена в следующих срезах:

- Список событий и инцидентов ИБ, связанных с информационным объектом.

- Сведения о фактах передачи информационного объекта, в том числе передача от человека на ресурс, копирование на флешку, печать и т. п.

- Сводные данные о местах размещения информационного объекта (вкладка «Места хранения»).

Рисунок 9. Сведения о передаче Информационных объектов в Solar Dozor 6.1

Досье на сотрудников в Solar Dozor 6.1

Традиционно DLP-системы были построены вокруг концепции защиты информации, и весь принцип работы с ними также вращался вокруг данных — сообщений, файлов, категорий и т. д. За это в решении отвечает контроль информационных объектов. Но что если взглянуть на нарушение политик глазами самого нарушителя, вжиться в его роль, проследить его активность?

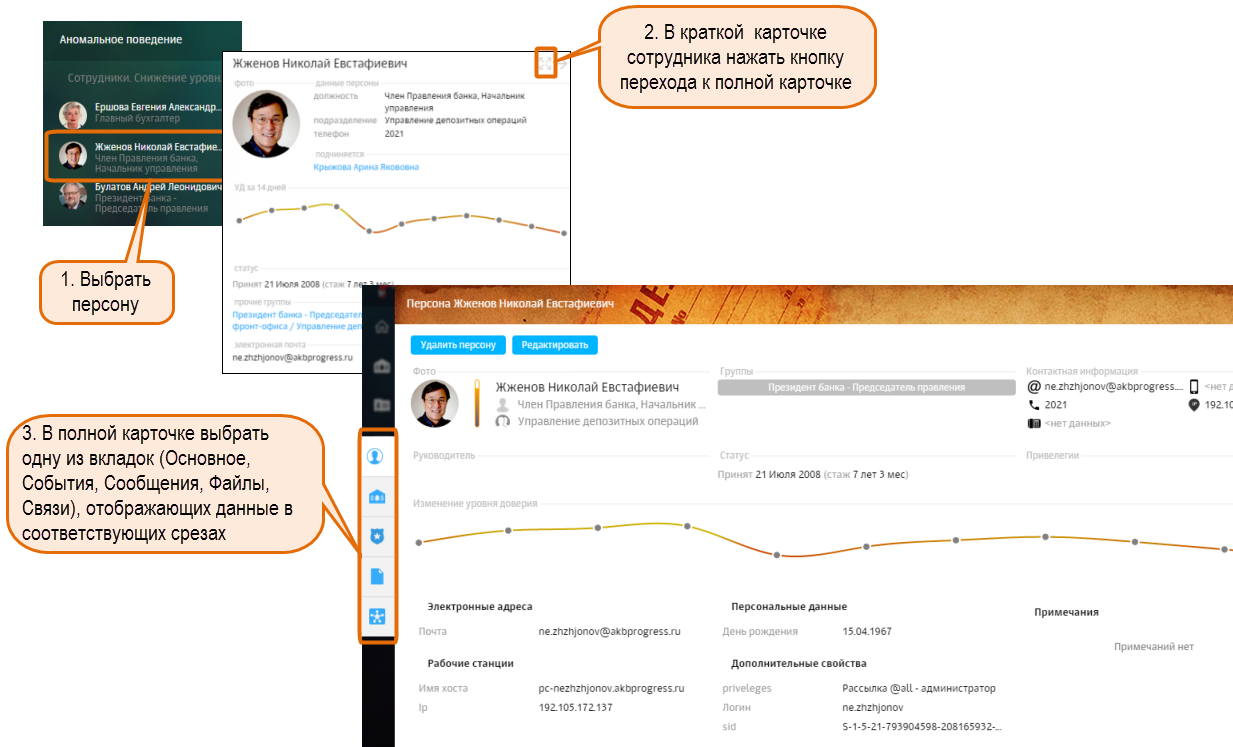

Для этих целей в Solar Dozor разработан инструментарий ведения «Досье» на сотрудников и группы лиц, требующих особого контроля. В такие группы обычно помещаются новые сотрудники, персоны, заявившие о скором увольнении, и прочие сотрудники, вызывающие подозрение у службы безопасности или своих руководителей. Проводя глубокую аналитику действий и коммуникаций сотрудников, офицер безопасности шаг за шагом собирает доказательства и составляет досье на людей и информационные объекты. Краткую информацию о сотруднике можно получить, открыв его карточку.

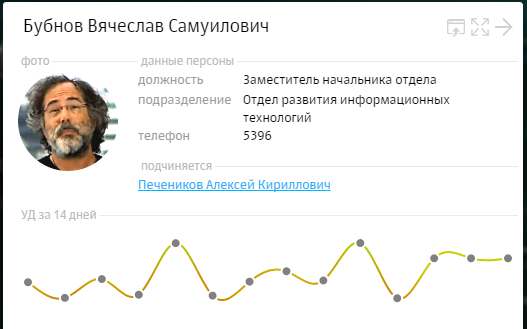

Рисунок 10. Краткая карточка персоны в Solar Dozor 6.1

В полной карточке персоны можно просмотреть:

- Всю имеющуюся личную, контактную и сетевую информацию о персоне, а также сведения об уровне доверия, присвоенном сотруднику (подробнее об уровне доверия см. ниже).

- Список событий и инцидентов ИБ, связанных с персоной.

- Список сообщений о фактах передачи информации персоной.

- Сведения о фактах передачи файлов персоной.

- Данные о связях персоны.

Рисунок 11. Полная карточка персоны в Solar Dozor 6.1

Solar Dozor поддерживает интеграцию с кадровыми системами и системами класса IdM, что позволяет офицеру безопасности собирать ценную контекстную информацию о сотруднике, например, сведения о дате приема на работу и дате предполагаемого увольнения, а также сведения о выданных ему привилегированных правах.

Досье является центром консолидации данных о сотруднике и позволяет офицеру безопасности прикреплять к карточке файлы с комментариями, например, анкетой соискателя или данными из внешних систем проверки контрагентов. Благодаря этому офицер безопасности может в одном месте легко накапливать и связывать информацию, которую он «накопал» на подозреваемого сотрудника.

Галерея скриншотов рабочего стола в Solar Dozor 6.1

Скриншоты с рабочих станций сотрудников являются ценнейшим источником доказательств при расследовании инцидентов информационной безопасности. По сути они выступают в качестве фотографий с места преступления и помогают поймать нарушителя с поличным. В Solar Dozor скриншоты рабочего стола входят в функционал «Досье». Данный инструмент позволяет настроить снятие скриншотов по расписанию или нажатию заданной комбинации клавиш на рабочей станции, например, после Enter или PrintScr. В новой версии Solar Dozor 6.1 кардинально переработана система визуальной работы с базой скриншотов. Архив изображений представлен в виде привычной для пользователей галереи, поддерживающей всевозможные фильтры для удобного отображения и визуализации. Решение также представляет список процессов и приложений, запущенных на рабочей станции в момент снятия скриншота, что значительно ускоряет процесс просмотра и получения нужной информации.

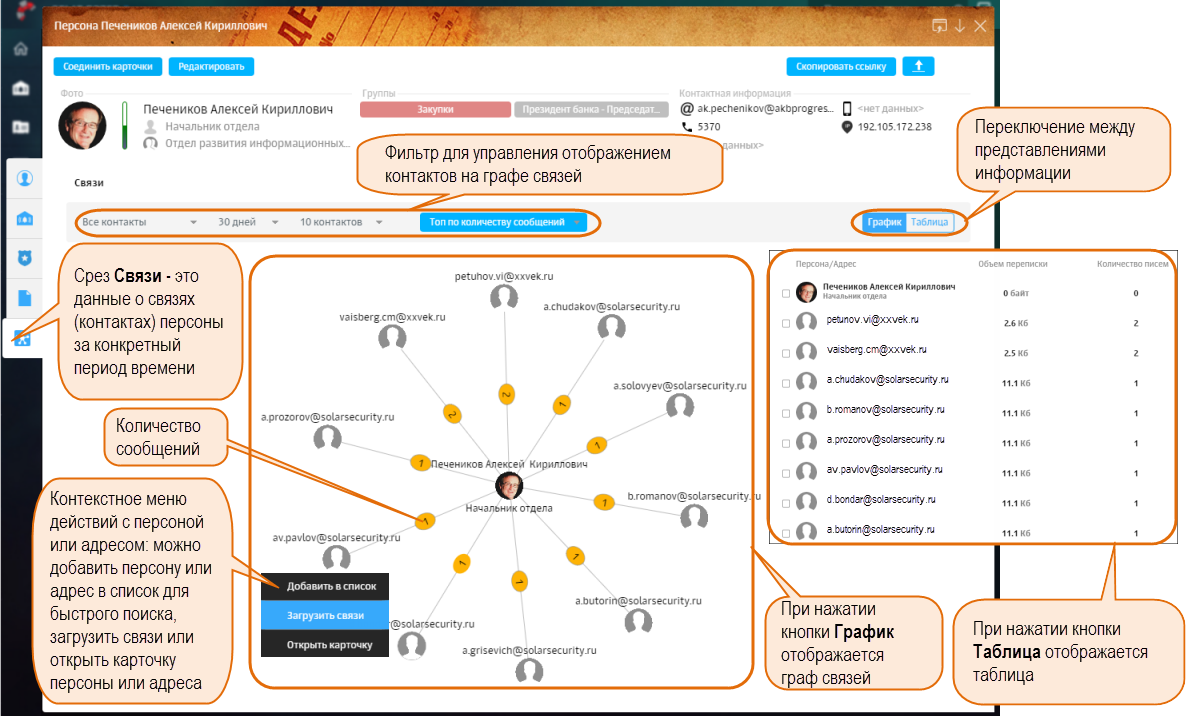

Граф взаимосвязей сотрудников Solar Dozor 6.1

Справедливо высказывание, что связи правят миром, но при этом самые тяжкие правонарушения совершаются не в одиночку, а совместно с подельниками. Расследуя инцидент, очень важно знать всех участников событий. Для выявления сообщников и нетипичных контактов пользователей Solar Dozor предлагает инструмент «Граф связей». В отличие от классических DLP-систем, где пользователи и их связи отображаются списками, визуализация в виде социального графа помогает легко оценить контакты пользователя. Инструмент дает понимание устойчивых связей сотрудников, случайных контактов и общих знакомых как внутри организации, так и за ее пределами.

Рисунок 12. Граф связей сотрудников в Solar Dozor 6.1

Уровень доверия к сотрудникам в Solar Dozor 6.1

Как обнаружить угрозу еще до того, как она реализовалась? Нужно наблюдать за людьми и пристально отслеживать любые изменения в их обыденном поведении. Злоумышленник обязательно себя выдаст. У любого человека есть некоторый нормальный сценарий поведения, который непрерывно рассчитывается и анализируется интеллектуальной системой Solar Dozor.

Как только в активности пользователя появляются нарушения политик безопасности, уровень доверия снижается, таким образом показывая, что сотруднику следует уделить особое внимание.

Рисунок 13. Уровень доверия к сотрудникам в Solar Dozor 6.1

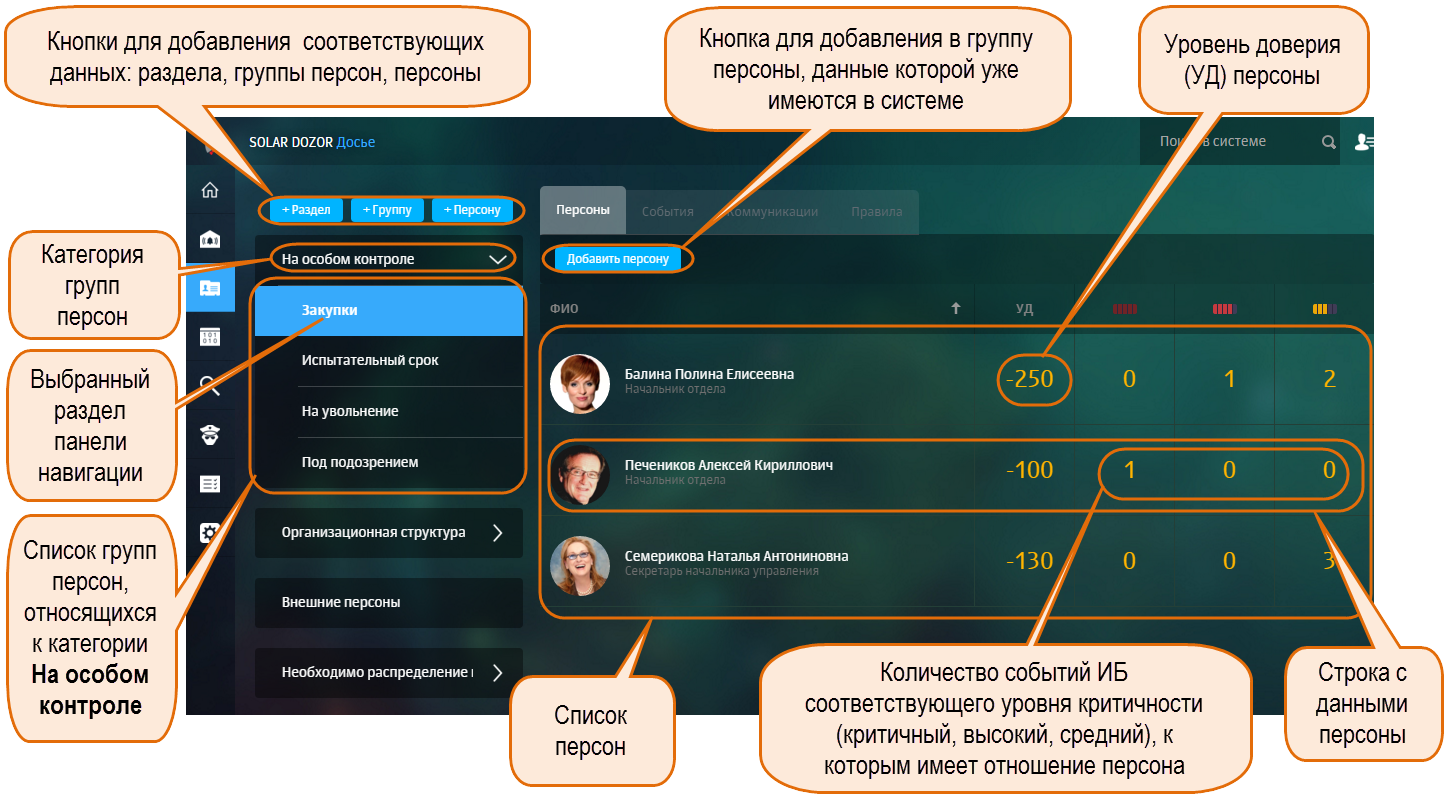

Группы риска в Solar Dozor 6.1

Контролировать всех значит не контролировать никого. Сконцентрировать внимание на сотрудниках и группах, вызывающих подозрение, в Solar Dozor помогают группы особого контроля.

Для мониторинга действий сотрудников, требующих особого внимания со стороны службы безопасности (уволенных, увольняющихся, на испытательном сроке и т. п.), можно добавить соответствующих сотрудников в определенные группы категории «На особом контроле». Внешних сотрудников можно объединить в группах категории «Внешние персоны». При этом к каждой группе можно применить разные правила контроля.

Рисунок 14. Группы особого контроля в Solar Dozor 6.1

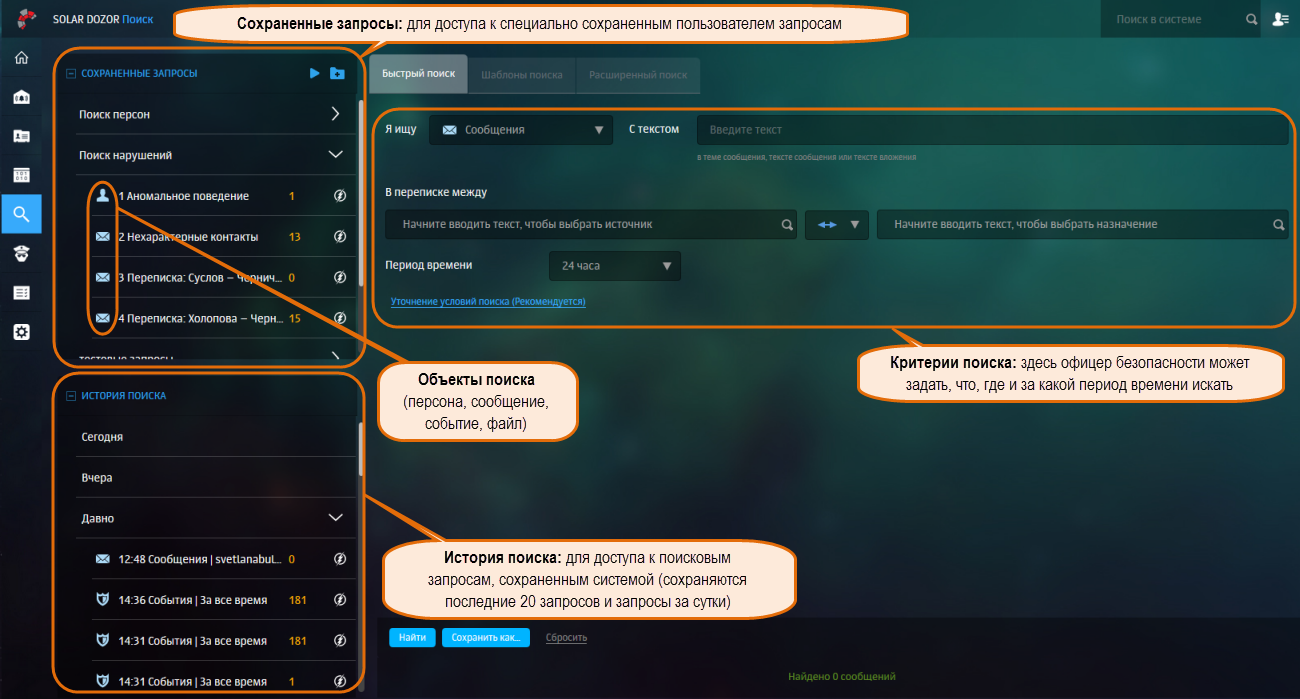

Поиск по архиву событий и инцидентам в Solar Dozor 6.1

Архив событий и инцидентов любой DLP-системы содержит огромные массивы данных, включая переписку сотрудников и вложенные файлы. Одним из регулярных сценариев работы офицера безопасности становится поиск нужной информации в этом архиве, т. к. простой просмотр карточек сотрудников, их сообщений будет отнимать слишком много времени. Традиционно поставщики DLP-решений шли по пути работы с архивом как с СУБД. Многие помнят, как приходилось писать поисковые запросы на SQL. Но такая практика ушла в историю. Поиск в Solar Dozor построен по принципу «проще — лучше — быстрее». Пользователю системы не нужно обладать какими-либо специальными знаниями. Если вы хорошо справляетесь с поиском писем в Microsoft Outlook, то у вас все получится. Для первого опыта будет достаточно разобраться с «Быстрым поиском» и попрактиковаться с вводом собственных поисковых запросов, как это делается в Google.

При поиске офицер безопасности задает критерии поиска: что, где и за какой период искать:

- Что можно искать: сообщения (при этом также можно указать искомый текст), события и инциденты, персоны, файлы.

- Где можно искать: в переписке между указанными источником и назначением. При этом источником/назначением могут быть персоны и группы персон, а также адреса/сетевые данные, тип которых (логин Skype, логин в социальных сетях и т. д.) выбирается из списка.

Рисунок 15. Поиск по архиву событий и инцидентам в Solar Dozor 6.1

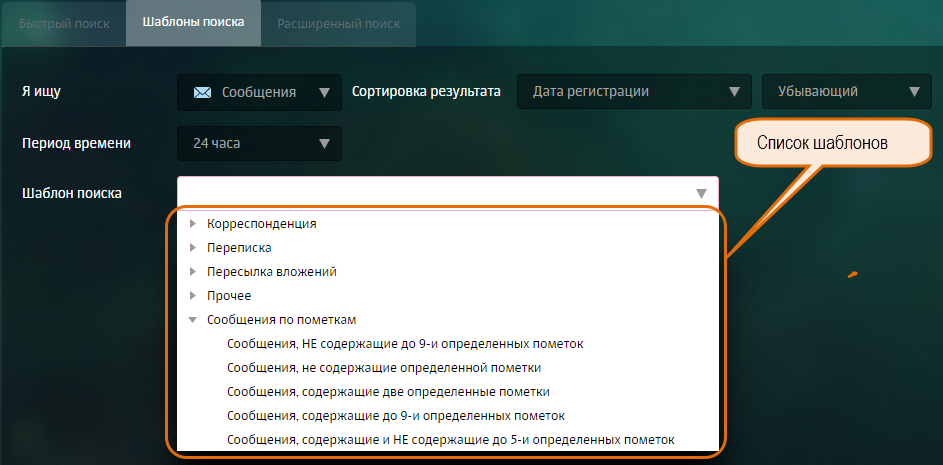

Такие запросы можно сохранить для использования в будущем в «Шаблонах поиска», там же находится и библиотека готовых поисковых запросов.

Рисунок 16. Шаблоны поиска в Solar Dozor 6.1

В Solar Dozor реализована уникальная технология быстрого поиска. На получение результатов поиска после введения запроса требуется не более 1 секунды даже при работе с большими архивами, в которых хранится, например, 17 млн сообщений.

Отчеты в Solar Dozor 6.1

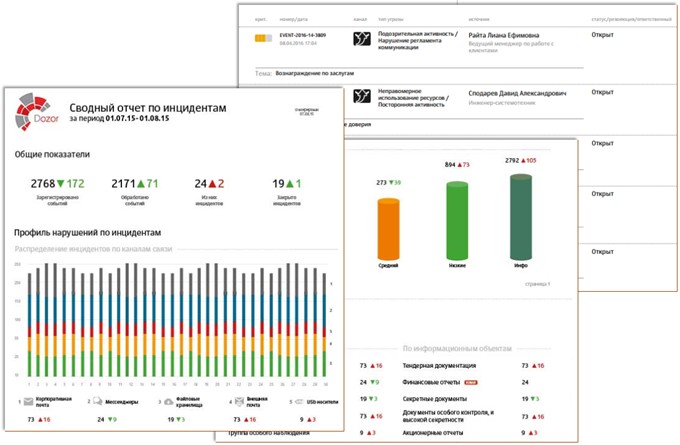

Руководители информационной безопасности и высшее руководство регулярно задаются вопросом, как в компании обстоят дела с угрозами, исходящими от сотрудников. Для оценки ситуации в макромасштабе в Solar Dozor предусмотрен богатый функционал отчетности.

Разработчики системы понимают, насколько важно качественно презентовать результаты своей работы руководителям. На таких встречах нет времени углубляться в детали, и важно быстро и грамотно отразить ключевые события. В разделе «Отчеты» веб-интерфейса Solar Dozor офицер безопасности может построить статистические выборки, проследить динамику развития событий и сформировать разнообразные отчеты, которые наглядно визуализируют исчерпывающую информацию по инцидентам.

Рисунок 17. Пример отчета в интерфейсе Solar Dozor 6.1

Благодаря отчетам в Solar Dozor службе безопасности не придется вручную просчитывать и визуализировать накопленные данные. Отчеты строятся автоматически за считанные секунды, что позволяет быстро подготовиться к важной презентации.

Рисунок 18. Пример отчета в интерфейсе Solar Dozor 6.1

Кроме этого, есть возможность настроить рассылку отчетов на email всем заинтересованным лицам по расписанию, чтобы они всегда были в курсе актуальных рисков и контролировали процесс расследования. Отчеты можно просматривать как в веб-интерфейсе решения, так и выгружать в формате PDF и/или XML.

Рисунок 19. Сводный отчет в Solar Dozor 6.1. Пример в формате PDF

Краткие сводные отчеты позволяют руководителям служб безопасности видеть общую картину и текущее состояние защищаемой информации, более подробные отчеты могут помочь выявить ошибки в политике безопасности компании. Solar Dozor позволяет формировать следующие виды отчетов:

- отчет по инцидентам за период (отчет Сводный отчет по инцидентам), в котором отражены:

- общие показатели (общее количество событий, количество обработанных событий, общее количество инцидентов ИБ, количество открытых и закрытых инцидентов);

- распределение инцидентов ИБ по различным критериям (каналам связи, уровню критичности, группам персон, типам информации);

- топ-5 персон, фигурирующих в инцидентах.

- статистические данные по адресам отправителей и получателей с указанием количества переданной и принятой информации (отчет Статистика по адресам).

- отчет, предоставляющий пользователю сведения о соответствующих поисковым критериям объектах в виде списка: это может быть список сообщений, список событий или список файлов (Отчет в виде списка).

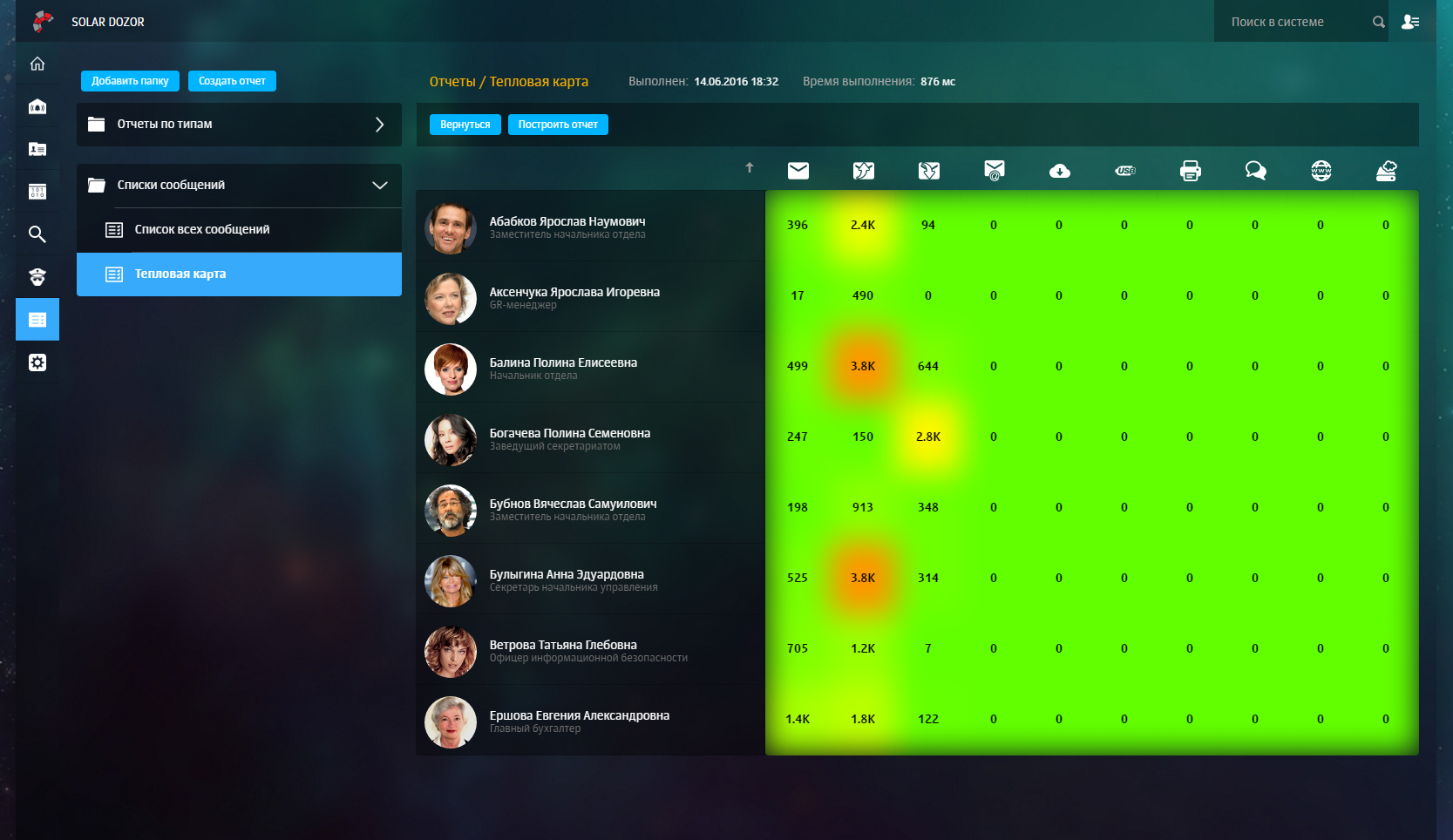

Тепловая карты коммуникаций в Solar Dozor 6.1

Продолжая развитие инструментов для визуализации коммуникаций, в Solar Dozor 6.1 появился новый уникальный для DLP-систем отчет — «Тепловая карта коммуникаций», который визуализирует интенсивность коммуникаций сотрудников или движения информации, при этом интенсивность коммуникаций в разрезе каналов кодируется цветом. Данный инструмент дает офицеру по безопасности возможность быстро оценить обстановку, увидеть потенциальные риски и «горячие точки». Используя этот инструмент, офицер по безопасности может построить графическую карту по интересующему его информационному объекту или персоне.

Рисунок 20. Отчет «Тепловая карта коммуникаций персон» в Solar Dozor 6.1

Выводы

Рынок DLP-систем в России и СНГ продолжает расти, и в новых экономических условиях проблематика угроз со стороны собственных сотрудников актуальна как никогда. Если еще несколько лет назад наблюдался некоторый паритет в направлениях развития основных отечественных игроков и местами слепое копирование функционала зрелых западных решений, то сегодня такие компании, как Solar Security, вырабатывают свое уникальное рыночное предложение, соответствующее ожиданиям российских заказчиков.

Так уж случилось, что некоторый функционал DLP-систем вызывает множество дискуссий, затрагивающих этические вопросы слежения за сотрудниками. Вследствие этого на протяжении долгого времени производители и клиенты делали упор на защиту данных от утечки, как бы сглаживая углы. Но реальность такова, что корпоративное мошенничество наносит гораздо более серьезный урон, нежели потеря информации. Solar Dozor 6.1 — это смелый шаг в рамках уже сложившейся индустрии и, по сути, единственное на рынке решение, оптимизированное для выявления корпоративного мошенничества и расследования инцидентов информационной безопасности.

Развитые аналитические возможности продукта позволяют копнуть гораздо глубже и выявить угрозы и косвенные признаки мошенничества, которые остались бы незамеченными при использовании классических DLP-систем. Solar Dozor может похвастаться продвинутым архивом, куда попадает весь перехваченный трафик, а поиск по нему занимает считанные секунды, что обеспечивает полноту запрошенной информации и экономию времени при проведении расследований.

Стоит отметить инновационную технологию выявлений аномалий в поведении пользователей «Индекс доверия», позволяющую детектировать отклонения в поведении сотрудников и на ранней стадии выявлять скрытые угрозы. В этом ключе очень перспективно выглядят возможности автоматического анализа уровня риска сотрудников, распределение их в группы риска, построение графов взаимосвязей и тепловых карт коммуникаций.

Solar Dozor служит наглядным примером того, как DLP-система трансформировалась из архива инцидентов с возможностью написания поисковых запросов в полномасштабное решение по выявлению признаков корпоративного мошенничества. Новая версия Solar Dozor эволюционирует в сторону BI-системы, которая помогает проводить глубокую аналитику инцидентов информационной безопасности и выявлять сложные мошеннические схемы на предприятии.

На момент написания обзора Solar Dozor является единственным российским DLP-решением, имеющим агентский модуль для ОС Linux, что является неоспоримым преимуществом для организаций, перешедших на СПО.

К недостаткам Solar Dozor можно отнести отсутствие контроля некоторых сетевых протоколов, например, IMAP, NNTP, P2P и протоколов IP-телефонии. Логично было бы добавить в систему функции контроля действий сотрудников на рабочих местах (время работы с программами, открытие веб-сайтов, файлов, записи видео или звука с микрофона).

Сравнительный обзор средств предотвращения утечек данных (DLP)

Введение

Несмотря на постоянное совершенствование методов противодействия утечкам, обеспечить абсолютную защищенность чувствительных данных чрезвычайно сложно. Достаточно вспомнить недавние резонансные инциденты. Например, летом 2018 года прокатилась волна скандалов, связанная с появлением приватных документов пользователей облачных сервисов Google в поисковой выдаче Яндекса. Также выяснилось, что, используя тот же поисковый механизм, можно получить личные данные клиентов Сбербанка, РЖД и департамента транспорта Москвы. И по-прежнему на пиратских сайтах доступны самые разные базы данных, стоимость которых крайне невелика по сравнению с возможным ущербом, который может нанести злоумышленник, заполучивший их. Таким образом, системы защиты от утечек данных (DLP – Data Leak Protection) сегодня не только не теряют своей актуальности, но и становятся все более востребованными в организациях и на предприятиях самого разного профиля.

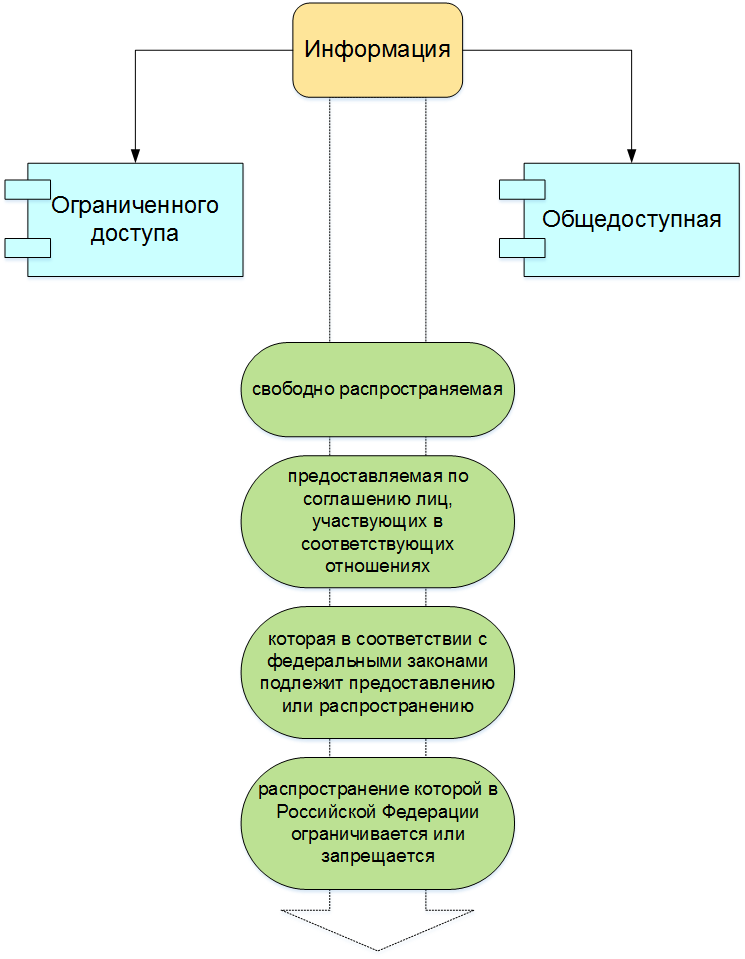

Какую информацию нужно защищать от утечек

Когда речь заходит о защите информации, тем более в части ограничения или контроля ее распространения, очень важно не запутаться в терминах, четко определить и корректно классифицировать обрабатываемые или хранимые данные. Компаниям, озаботившимся этой проблемой, в первую очередь стоит обратиться к федеральному закону 149-ФЗ «Об информации, информационных технологиях и о защите информации». В нем информация, в зависимости от категории доступа к ней, подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен федеральными законами (информация ограниченного доступа). Согласно этому же закону, информация, в зависимости от порядка ее предоставления или распространения, подразделяется на:

- информацию, свободно распространяемую;

- информацию, которая в соответствии с федеральными законами подлежит предоставлению или распространению;

- информацию, распространение которой в Российской Федерации ограничивается или запрещается.

Какие конкретно сведения в том или ином случае относить к информации ограниченного доступа определяется либо соответствующим федеральным законом (как, например, в случае с персональными данными, врачебной, банковской или адвокатской тайной), либо этот вопрос решается владельцем данных, который самостоятельно классифицирует их согласно описанным признакам (например, коммерческая тайна или секреты производства).

Всего же, по оценкам экспертов, в России существует свыше пятидесяти, определенных различными нормативными актами, видов тайн. Однако эти понятия часто пересекаются между собой, либо вытекают одно из другого. Вне зависимости от фактически выбранного способа отнесения принадлежащих сведений к информации ограниченного доступа, необходимо четко понимать требования и ограничения, предъявляемые к распространению таких данных, а также всю полноту ответственности за возможные утечки. Таким образом, разворачивание систем класса DLP в организации поможет не только реализовать обязательные меры по защите информации (часть которых в явном виде прописана в подзаконных актах и нормативных документах регуляторов), но и предотвратить бесконтрольное распространение конфиденциальных данных.

Немаловажно и то, что почти все современные DLP-решения помогают осуществить ретроспективный анализ и организовать полноценное расследование в случае, если инцидент все-таки произошел. Принимаемые в последнее время нормативные документы ФСБ России, ФСТЭК России, Банка России (особенно по вопросам обеспечения безопасности критических информационных систем) обычно предусматривают обязательное внедрение процессного подхода к построению систем защиты информации. Большое внимание при этом уделяется обработке инцидентов и анализу последствий от реализованных угроз, если такие все же наступили. Такая политика в итоге должна привести к неотвратимости наказания, минимизации ущерба и снижению рисков повторения инцидентов.

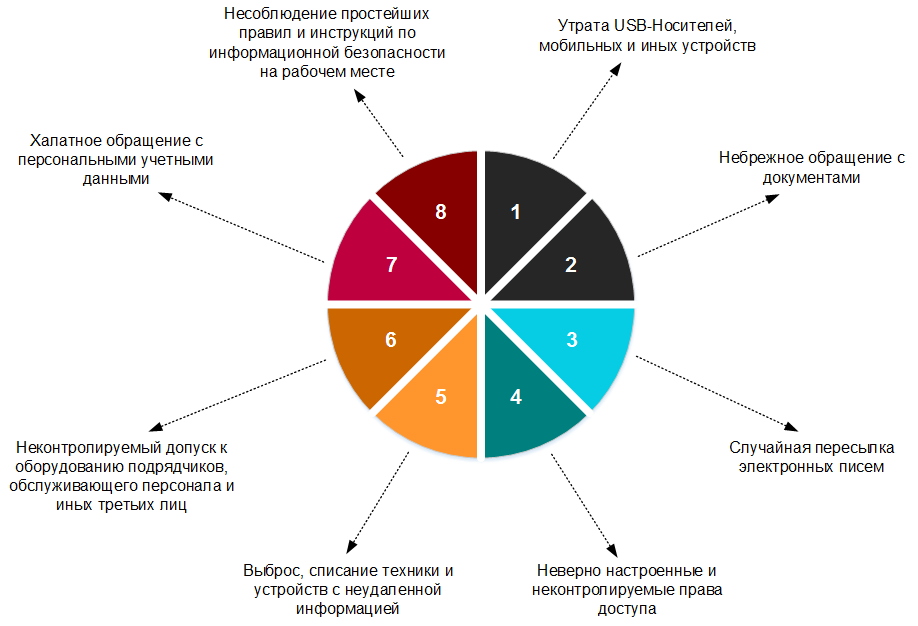

Виды утечек информации

ГОСТ Р 53114-2008 определяет утечку информации как неконтролируемое распространение защищаемой информации в результате ее разглашения, несанкционированного доступа к ней и получения защищаемой информации иностранными разведками. Утечки информации можно разделить на два типа: умышленные и неумышленные.

Умышленные (или преднамеренные) утечки характеризуются тем, что злоумышленник, имея доступ к защищаемой информации, понимает противоправность своих действий и осознает их возможные негативные последствия. Причем основными мотивами для совершения подобного рода преступлений уже не являются месть, идеологические соображения, политические взгляды или стремление к самовыражению. Сегодня абсолютное большинство инцидентов информационной безопасности, особенно связанных с потерей защищаемых данных, происходят ради материальной наживы или получения иной выгоды. Стоит отметить, что кража чувствительных данных хакерами, которые обманным или иным путем получили прямой доступ к ним с помощью сотрудника организации, тоже относится к умышленным утечкам, даже если противоправных намерений у конкретного сотрудника не было.

Неумышленные утечки связаны с халатностью или недостаточной осведомленностью пользователей в вопросах работы с защищаемой информацией. Наиболее распространенные ошибки работников компаний, ведущие к утечкам, представлены на Рисунке 2.

Стратегии по защите от преднамеренных и случайных утечек чувствительной информации, реализуемые в организации, могут несколько отличаться. Например, в первом случае необходимо внедрить четкие правила управления и контроля за учетными записями, отслеживать подозрительную активность пользователей на рабочих местах и в процессе коммуникаций, иметь возможность ретроспективного расследования инцидентов; во втором – требуется уделять больше внимания осведомленности и повышению грамотности сотрудников при работе с важными данными, а также детектировать нарушения и предупреждать о попытках передачи защищаемой информации. Интересно, что по статистике число инцидентов в организациях, вызванных обоими видами утечек, практически одинаково – половина из них происходит неумышленно, а половина преднамеренно. Поэтому DLP-системы являются объединяющим инструментом для реализации комплексной стратегии по предотвращению утечек чувствительных данных в компании.

Принципы функционирования DLP

DLP-система (программный или программно-аппаратный комплекс), предназначенная для предотвращения утечек конфиденциальной информации за пределы корпоративной сети, строится на основе анализа потоков данных, циркулирующих внутри компании и выходящих за ее пределы. В случае срабатывания заранее настроенного правила или политики, которыми определяется факт передачи защищаемой информации, система либо блокирует такую передачу, либо посылает тревожные уведомления сотруднику службы безопасности.

Системы DLP подразделяются на три основных типа (в зависимости от архитектуры подсистемы контроля): сетевые, агентские и гибридные DLP.

Сетевые решения основаны на применении метода централизованного мониторинга трафика данных путем подачи его зеркальной копии на развернутые специализированные серверы для анализа согласно настроенным политикам безопасности. К преимуществам таких систем можно отнести минимальное влияние на существующую инфраструктуру, относительную простоту внедрения, полное отсутствие какой-либо привязки к рабочим станциям пользователей, а также минимизацию рисков несанкционированного доступа к аппаратным компонентам. Однако анализируя только сетевые потоки, сложно установить полную картину работы пользователей с конфиденциальной информацией. Кроме того, учитывая текущий объем зашифрованного трафика (по данным аналитиков, в 2018 году его доля в глобальном веб-трафике превышает 50%) и нарастающую популярность мессенджеров, облачных сервисов и других специализированных приложений для обмена информацией, предотвратить утечки без контроля рабочих мест чрезвычайно сложно.

Здесь на помощь приходит агентское исполнение, которое предполагает установку клиентских программ на все компьютеры пользователей в организации. Эти клиентские программы контролируют соблюдение политик безопасности, блокируют несанкционированную передачу конфиденциальных данных и запуск неразрешенных приложений, оповещают администратора безопасности об инцидентах. К тому же агенты собирают максимальное количество сведений о действиях пользователей на корпоративных рабочих станциях и передают информацию в единый центр управления, позволяя специалисту службы безопасности определять инциденты, выявлять аномалии и строить отчеты.

Основным достоинством агентских решений является максимальная «близость» к пользователю, что дает возможность контролировать практически любые его действия во всех приложениях. Вдобавок большинство DLP-систем в агентском исполнении способны выполнять свои функции, даже если сотрудник находится за пределами корпоративной сети (в командировке или дома), благодаря возможности передачи данных о работе пользователя в систему по сети Интернет. Однако если по каким-либо причинам установка агента предполагает ограниченный функционал или вовсе невозможна, трафик с такой рабочей станции остается полностью бесконтрольным.

Поэтому переход DLP к гибридной архитектуре выглядит вполне обоснованным. Большинство имеющихся систем уже являются гибридными. Такие системы аккумулируют в себе все преимущества каждого из исполнений, поскольку и сетевая и агентская части контролируют оптимальные для них каналы передачи информации и выполняют разные функции, объединяя их результат в мощный инструмент по предотвращению утечек чувствительной информации.

Особенности выбора DLP систем

Оптимальным является решение DLP, способное предотвратить утечку информации по максимальному числу каналов передачи данных, которые используются на предприятии. Поэтому при выборе системы важно обращать внимание на возможности контроля не только классической электронной почты, файловой передачи и VoIP-звонков, но и популярных сегодня мессенджеров (Skype, Viber, Telegram, WhatsApp и др.), а также интернет-сервисов.

Второй важный фактор — скорость обработки данных. Поиск по базе собранной информации не должен занимать больше времени, чем обычный запрос в интернет-поисковике.

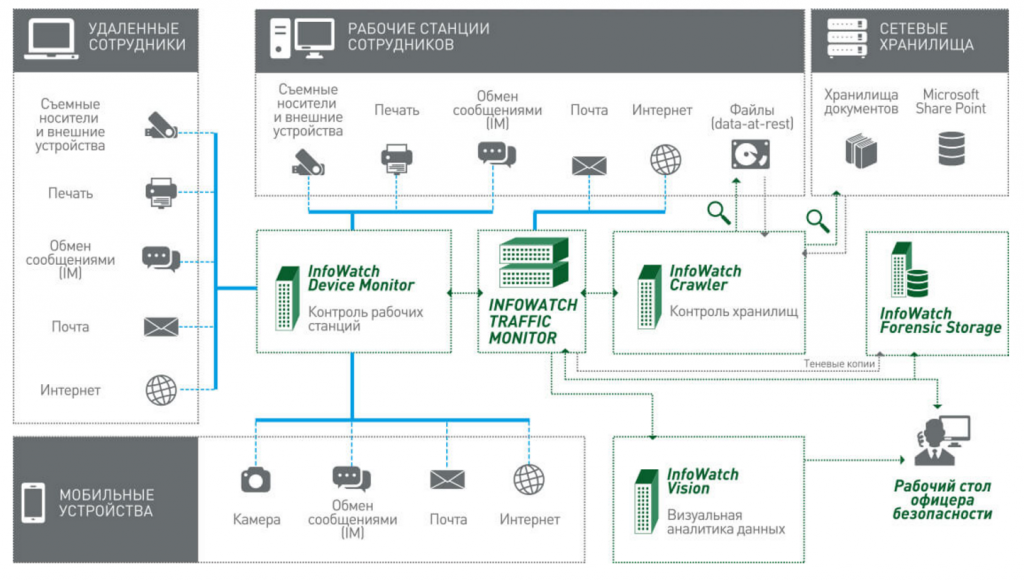

Крупной организации нужно обратить внимание и на требования к аппаратной платформе, потому что одни и те же функции у различных производителей DLP реализованы по-разному, и это может значительно влиять на стоимость решения. В целом же самые популярные на рынке продукты имеют примерно схожий функционал и концептуально одинаковую верхне-уровневую архитектуру построения. Типичный пример такой архитектуры изображен схеме DLP-системы компании InfoWatch (Рисунок 4).

Многие решения DLP включают также контроль хранения, использования и перемещения важных документов внутри корпоративной инфраструктуры.

К «почти обязательным» функциям DLP-систем можно отнести теневое копирование при перемещении пользователем конфиденциальных документов, возможность централизованной установки и мониторинга работы агентов, маскировку работы агентов и защиту от их удаления, оповещение администратора о событиях безопасности, интеграцию со сторонними системами и др. Некоторые продукты могут даже шифровать данные на компьютерах пользователей и съемных носителях.

К функционалу же блокировок передачи данных или устанавливаемых соединений стоит относиться критически и перед его использованием тщательно изучить алгоритмы принятия соответствующих решений. Такое предостережение связано с тем, что зачастую политики безопасности строятся на основе лингвистических и статистических алгоритмов определения инцидентов безопасности, которые по определению не являются точными. Поэтому, излишне увлекшись блокировками, есть риск получить огромное количество ложных срабатываний. Стоит отметить, что некоторые разработчики систем DLP применяют более точные методы при блокировках (например, на основе меток), которые, впрочем, также имеют свои ограничения к применению.

Отдельное внимание стоит уделить удобству работы с системой, качеству проработки консоли управления и аналитическим возможностям решения. К последним, например, относятся интеллектуальная блокировка инцидентов, обогащение «Личного дела» сотрудников информацией об их активностях с автоматической привязкой всех учетных записей и построением связей, информативные отчеты о попытках нарушения политик ИБ, настраиваемые средства визуализации результатов анализа, удобный поиск по событиям, гибкий конструктор политик. При этом очень важно, чтобы для всего этого разнообразия функций и возможностей был единый интуитивный интерфейс, доступный администратору на любом устройстве.

Помимо богатства функционала и удобства работы с системой также следует учитывать особенности ее развертывания и последующей поддержи. Представьте, насколько вырастут трудозатраты и сроки реализации проекта, если придется вручную устанавливать и обслуживать агенты, а внедрение сетевой компоненты потребует изменения существующей инфраструктуры или окажет негативное влияние на ее производительность.

Наконец, важно оценить возможности поставщика DLP-системы, принимая во внимание его опыт, экспертизу и историю разработчика, перечень реализованных проектов, скорость реакции на обращения заказчиков, уровень технической поддержки, стоимость самого внедрения и последующие ежегодные затраты. Указанные параметры каждому заказчику в отдельности придется определять самостоятельно. Со стороны подобного рода оценку выполнить весьма затруднительно. Цель настоящей статьи – помочь определиться с выбором путем объективного сравнения популярных на отечественном рынке DLP-решений по ключевым параметрам.

Методика сравнения и перечень решений

Рынок решений DLP в России достаточно зрелый, на нем представлены преимущественно локальные игроки, однако, существует и несколько зарекомендовавших себя зарубежных продуктов. Ввиду высокого уровня технологического развития и богатого выбора отечественных систем DLP, а также учитывая правительственный курс на импортозамещение, иностранные продукты в сравнении участия не принимали.

Все рассматриваемые российские решения имеют определенные различия в архитектуре, политике лицензирования, функциональных возможностях и аналитических методах. Тем не менее, каждое из них служит общей цели – предотвращению утечек чувствительной информации в организации. Именно поэтому для обзора были подобраны такие параметры сравнения, по которым можно будет сделать вывод о применимости и пользе того или иного решения. Безусловно, идеального средства не существует, и каждой конкретной организации стоит выделить для себя ряд наиболее важных для нее признаков, по результатам анализа которых и будет сделан вывод о внедрении того или иного продукта. А данный обзор призван лишь помочь разобраться в тонкостях реализации и особенностях функционирования рассматриваемых систем.

Для этих целей в статье были проанализированы актуальные версии самых популярных и распространенных в России решений класса DLP:

- Гарда Предприятие (ООО «Гарда Технологии», бывш. ООО «МФИ Софт»).

- Solar Dozor (ООО «Солар Секьюрити», входит в структуру ПАО «Ростелеком»).

- InfoWatch Traffic Monitor Enterprise (АО «ИнфоВотч»).

- Falcongaze SecureTower (ООО «Фалконгейз).

- СёрчИнформ КИБ (ООО «Сёрчинформ»).

- Zecurion Zgate 4.0, Zlock 5.0, Zdiscovery 2.0 (АО «СекьюрИТ»).

Отдельно стоит отметить, что для сравнения подбирались только комплексные решения, максимально точно подпадающие под сформировавшееся на рынке определение и понимание термина «DLP». В настоящей статье не анализировались узкоспециализированные продукты, которые, возможно, выполняют какую-либо часть из полного набора функций DLP, например, системы учета рабочего времени, системы поиска и классификации данных в сети компании, системы контроля веб-трафика, прокси-серверы, системы анализа и защиты электронной почты, системы шифрования данных и др.

Параметры для сравнения были сгруппированы по следующим разделам:

- Общая информация.

- Режимы работы.

- Производительность.

- Доступ к системе, хранение и выгрузка данных.

- Интеграция.

- Контролируемые каналы, протоколы и сервисы.

- Активный поиск защищаемой информации.

- Механизмы контроля пользователей.

- Мониторинг состояния агентов рабочих мест.

- Работа с собранными данными.

- Системные требования.

- Схемы поставки.

Отметим, что каждый производитель имеет собственную политику лицензирования и поставки продуктов, из-за чего некоторые их возможности распределены по отдельным модулям. В целях унификации и формирования целостного мнения о том или ином решении выполнение каждой из функций «засчитывалось», если она доступна хотя бы в одном из поставляемых модулей в рамках одной концептуально оформленной DLP-системы, и «не засчитывалось», если выполняется сторонним партнерским продуктом.

При работе с отечественными ИТ-решениями в целом и с продуктами в области информационной безопасности в частности нередко встает вопрос о своевременном получении обновлений от производителя. До недавнего времени разработчики не всегда уделяли этому компоненту должное внимание. Однако на текущий момент практически все вендоры DLP-решений так или иначе поставляют потребителю необходимые обновления с установленной периодичностью. На улучшение ситуации не в последнюю очередь повлияло ужесточение требований со стороны регуляторов, которые контролируют выполнение указанных мер со стороны лицензиатов и заявителей на сертификацию.

Cравнение DLP-решений по выбранным параметрам

Ниже представлен перечень отобранных для сравнения решений и результаты их сравнения по каждому из параметров (Таблица 1).

| Гарда Предприятие | Infowatch Traffic monitor Enterprise | СёрчИнформ КИБ | Falcongaze SecureTower | Zecurion DLP (Zgate, Zlock, Zdiscovery) |

Solar Dozor | |

| Общая информация | ||||||

| Наименование производителя | ООО «Гарда Технологии» | АО «ИнфоВотч» | OOO «СёрчИнформ» | ООО «Фалконгейз» | АО «СекьюрИТ» | ООО «Солар Секьюрити» (входит в ПАО «Ростелеком») |

| Веб-сайт | https://gardatech.ru | http://infowatch.ru | https://searchinform.ru | https://falcongaze.ru | http://www.zecurion.ru | https://rt-solar.ru |

| Лицензии на компанию-производителя ФСБ России | Нет | Лицензия № 0006393 на разработку, производство и распространение шифровальных (криптографических) средств. Лицензия № 0006394 на осуществление разработки и производства средств защиты конфиденциальной информации. |

Лицензия № 0015110 на разработку, производство и распространение шифровальных (криптографических) средств | Нет | Лицензия № 14160Н на разработку, производство и распространение шифровальных (криптографических) средств. Лицензия № 14181К на осуществление разработки и производства средств защиты конфиденциальной информации. |

Нет |

| Лицензии на компанию-производителя ФСТЭК России | Лицензия на деятельность по Технической защите конфиденциальной информации № 3481. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 1820. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 0261. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 0166. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 2770. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 1486. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 2816. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 1517. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 1017. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 0619. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 2676. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 1437. |

| Сертификаты на продукт ФСБ России | Нет | Нет | Нет | Нет | Нет | Нет |

| Сертификаты на продукт ФСТЭК России | Сертификат ФСТЭК России № 3437 действителен до 14.08.2018 ТУ и РД НДВ4 *проходит пересертификацию |

Сертификат ФСТЭК России № 3831 действителен до 28.10.2020 РД СВТ5, СКН ИТ.СКН.П4.ПЗ |

Сертификат ФСТЭК России № 4144 действителен до 28.11.2024 ТУ и РД НДВ4 |

Сертификат ФСТЭК России № 3421 действителен до 25.06.2018 ТУ и РД НДВ4 *о продлении нет данных |

Сертификат ФСТЭК России № 2753 действителен до 09.11.2015 ТУ и РД НДВ4 *сертифкат только на один из модулей — Zlock *о продлении нет данных |

Сертификат ФСТЭК России № 3706 действителен до 27.02.2020 ТУ и РД НДВ4 |

| Языки интерфейса | Русский | Английский, Русский, Белорусский, Украинский | Русский, английский (опционально: Испанский, Украинский) | Русский, Английский, Французский, Немецкий, Итальянский, Корейский, Испанский, Турецкий | Русский, Английский | Русский, Английский |

| Техническая поддержка | На русском языке, на территории Российской Федерации | На русском языке, на территории Российской Федерации | На русском и английском языках, на территории Российской Федерации и за рубежом | На русском языке, на территории Российской Федерации | На русском языке, на территории Российской Федерации | На русском языке, на территории Российской Федерации |

| Механизмы активации лицензии | Не требует обязательного подключения к сети Интернет | Не требует обязательного подключения к сети Интернет | Файл с лицензией, не требует обязательного подключения к сети Интернет | USB-токен + файл с лицензией (может быть получен по сети Интернет) | Файл с лицензией (может быть получен по сети Интернет) | Файл с лицензией |

| Механизмы получения обновлений от производителя | На съемном носителе или по доверенному каналу | На дистрибутивном диске или по доверенному каналу | На диске или по доверенному каналу | На диске или по доверенному каналу | На диске или по доверенному каналу | На диске или по доверенному каналу |

| Механизмы инсталляции обновлений | Не требует постоянного подключения к сети Интернет, возможна локальная установка | Локальная установка или удаленно | Локальная установка | Локальная установка | Локальная установка | Локальная установка |

| Стандартные условия предоставления демонстрационной версии | 30 дней, полный функционал | 30 дней, до 100 пользователей, компоненты — по согласованию | 30 дней, полный функционал | 30 дней, полный функционал | По запросу | По запросу |

| Дополнительные услуги от производителя | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом, консалтинг по нормативно-методическому сопровождению внедрения | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом, полный цикл консалтинга по внедрению и сопровождению DLP-проекта, совместные учебные центры с образовательными учреждениями | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом, консалтинг по нормативно-методическому сопровождению внедрения, собственный учебный центр, аутсорсинг информационной безопасности | Услуга по техническому внедрению системы | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом, полный цикл консалтинга, аудит информационной безопасности | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом |

| Наличие в реестре отечественного ПО Минкомсвязи России | https://reestr.minsvyaz.ru/reestr/71686/ | https://reestr.minsvyaz.ru/reestr/130413/ | https://reestr.minsvyaz.ru/reestr/97068/ | Нет | https://reestr.minsvyaz.ru/reestr/97069/ | https://reestr.minsvyaz.ru/reestr/87559/ |

| Режимы работы | ||||||

| Исполнение подсистемы контроля (агенты+сетевая часть, только агенты) | Агенты рабочих мест и сетевая часть (анализатор) | Агенты (поставляется в виде отдельных компонентов — Device Monitor и Person Monitor) и сетевая часть | Агенты (Endpoint Controller) и сетевая часть (Network Controller) | Агенты и сетевая часть | Агенты и сетевая часть по каждому модулю Zgate, Zlock, Zdiscovery, Zserver | Агенты и сетевая часть |

| Работа в режиме мониторинга | Да | Да | Да | Да | Да | Да |

| Работа в режиме блокировки | Да | Да | Да | Да | Да | Да |

| Возможность контроля пользователей вне сети компании | Да | Да | Да | Да | Да | Да |

| Шифрование передачи данных между агентами и сервером | Да | Да | Да | Да | Да | Да |

| Использование алгоритма согласно ГОСТ при шифровании передачи данных между агентами и сервером | Нет | Нет | Нет | Нет | Нет | Нет |

| Поддержка IPv6 | Да | Да | Да | Да | Да | Да |

| Производительность | ||||||

| Кластеризация решения | Да | Да | Да | Да | Да | Да |

| Максимальная пропускная способность подсистемы перехвата сетевого трафика | до 40 Гбит/c на каждый модуль, размеры кластера не ограничены | 400 Мбит/с, по 200 Мбит/c на одно плечо кластера | Пропускная способность ограничена в связи с архитектурными особенностями операционных систем Windows | Пропускная способность ограничена в связи с архитектурными особенностями операционных систем Windows | Пропускная способность ограничена в связи с архитектурными особенностями операционных систем Windows | 10 Гбит/с в кластере |

| Доступ к системе, хранение и выгрузка данных | ||||||

| Интерфейс управления системой | веб-интерфейс, всегда единое «окно» управления | веб-интерфейс, консоли управления разные для разных компонентов, отдельно поставляется модуль визуализации Vision | Клиент-серверный интерфейс, консоли управления разные для разных компонентов | Клиент-серверный интерфейс, консоли управления разные для разных компонентов | веб-интерфейс, единое «окно» управления | веб-интерфейс, единое «окно» управления |

| Поддерживаемые устройства для управления | Любое устройство с установленным браузером | Любое устройство, рекомендуется установленный браузер Google Chrome | АРМ или сервер на платформе Windows с установленными консолями управления | АРМ или сервер на платформе Windows с установленными консолями управления | Любое устройство с установленным браузером | Любое устройство с установленным браузером |

| Адаптации интерфейса под мобильные устройства | Да | Да | Нет | нет | Да | Да |

| Возможность ролевого доступа к системе | Да | Да | Да | Да | Да | Да |

| Хранение перехваченных данных | Гибридное хранилище собственной разработки | Oracle DB, PostgreSQL, MS SQL, MySQL | MS SQL | Postgre SQL (версии 9.3 и выше), MS SQL Server, Oracle, MySQL, SQLite | MS SQL, Oracle, PostgreSQL | Oracle, PostgreSQL |

| Возможность хранения всех данных в исходном виде | Да | Да, при использовании отдельного компонента | Нет | Нет | Да | Да |

| Форматы экспорта отчетов | PDF, CSV, HTML, XLSX | PDF, HTML, XLSX | PDF, HTML, TXT, XLS, XML | PDF, XLS, CSV, IMG, RTF | PDF, Excel, TSV, текстовый ANSI, текстовый Unicode, XML, HTML, CSV | PDF, XML |

| Выгрузка перехваченных данных и результатов анализа | Да | Да | Да | Да | Да | Да |

| Интеграция | ||||||

| Поддержка каталогов LDAP | Active Directory и иные LDAP-каталоги | Active Directory, Domino Directory, Novell eDirectory, Astra Linux Directory |

Active Directory, Novell eDirectory | Active Directory | Active Directory | Active Directory и любые другие LDAP каталоги |

| Интеграция с почтовыми серверами | Microsoft Exchange, IBM Lotus, любые другие SMTP, IMAP серверы | MS Exchange, MDaemon, IBM Lotus Domino и другими SMTP-, IMAP-серверами | MS Exchange, MDaemon, IBM Lotus Domino, Kerio, Zimbra, Postfix | MS Exchange, иные серверы по POP3, SMTP и IMAP (Lotus Domino, Postfix, Sendmail, Zimbra и др.) | MS Exchange, Lotus Domino | Microsoft Exchange, IBM Lotus Notes, CommuniGate |

| Интеграция с прокси серверами | Любой proxy-сервер, по ICAP | Microsoft Forefront TMG, Blue Coat ProxySG, Aladdin eSafe Web Security Gateway SSL, Cisco IronPort S-Series, SQUID и другие по ICAP | Microsoft Forefront TMG, Squid, Bluecoat ProxySG, Cisco IronPort, McAfee Web Gateway, другие по ICAP | Любой proxy-сервер, по ICAP | Собственный Zproxy, Microsoft Forefront TMG (Microsoft ISA Server) и любым прокси-сервером, поддерживающим протокол ICAP: Blue Coat, Cisco ACNS, Squid и др. | Любой сервер, в том числе собственный WebProxy |

| Интеграция с системами электронного документооборота | Да, в рамках отдельных внедрений | Да, Oracle Information Rights Management | Нет | Нет | Нет | Microsoft Sharepoint, Alfresco |

| Интеграция с SIEM решениями | Нет | Да, табличное представление и syslog | Да, по syslog | Да | Нет | Да |

| Возможность особой интеграции с иными сторонними решениями | Да, в рамках отдельных внедрений | Lumension Device Control, DeviceLock, WorksPad, с иными решениями по ICAP, dbAPI, DataExportAPI, pushAPI | Да, СКУД, собственная SIEM | Да, Ethersensor | Да, собственная линейка решений: Zecurion Staff Control, Zecurion PAM | IAM, HR, MDM, BI, Office 365 и иные решения |

| Контролируемые каналы, протоколы и сервисы | ||||||

| Электронная почта | SMTP POP3 IMAP MAPI NNTP S/MIME Контроль веб-почты |

SMTP POP3 IMAP MAPI S/MIME Контроль веб-почты |

SMTP POP3 IMAP MAPI NNTP S/MIME Контроль веб-почты |

SMTP POP3 IMAP MAPI Контроль веб-почты |

SMTP POP3 IMAP MAPI Контроль веб-почты |

SMTP POP3 IMAP Контроль веб-почты |

| Системы мгновенного обмена сообщений | OSCAR (ICQ, QIP) MMP (любые клиенты, поддерживающие этот протокол, например, Mail.Ru Агент) MSN (Windows Live Messenger) XMPP (Google Talk, Jabber) YMSG (любые клиенты, поддерживающие этот протокол, например, Yahoo Messenger Protocol) HTTPIM (обмен сообщениями в социальных сетях) Microsoft Lync Skype Telegram Viber |

OSCAR (ICQ, QIP) MMP (любые клиенты, поддерживающие этот протокол, например, Mail.Ru Агент) XMPP (Google Talk, Jabber) YMSG (любые клиенты, поддерживающие этот протокол, например, Yahoo Messenger Protocol) HTTPIM (обмен сообщениями в социальных сетях) Microsoft Lync Skype Telegram Viber |

OSCAR (ICQ, QIP) MMP (любые клиенты, поддерживающие этот протокол, например, Mail.Ru Агент) MSN (Windows Live Messenger) XMPP (Google Talk, Jabber) YMSG (любые клиенты, поддерживающие этот протокол, например, Yahoo Messenger Protocol) HTTPIM (обмен сообщениями в социальных сетях) Microsoft Lync Skype Telegram Viber Slack Rocket Chat |

OSCAR (ICQ/AIM) MMP (Mail.Ru Агент) XMPP (Jabber) (Miranda, Google Talk, QIP Infium, PSI) YIM (Yahoo! Messenger) SIP, Skype, Viber, MS Lync, Telegram, WhatsApp |

ICQ, Miranda IM, QIP, Trillian, Licq, Kopete, AIM, Google Talk, Я.Онлайн, LJ Talk, Gizmo5, Yahoo! Messenger, AIM, Windows Live Messenger, Skype и др. | OSCAR — ICQ, QIP, MSN — Windows Live Messenger и прочие, XMPP — Google Talk, Jabber и прочие, IRC, Yahoo messenger, Skype, mail.ru агент и веб-почта |

| Декодирование протоколов аутентификации | Kerberos | Нет | Нет | Да | Нет | Нет |

| Контроль IP-телефонии | Да, контроль SIP, SDP, H.323, T.38, MGCP, SKINNY и др., включая видеотелефонию | Нет | Да, SIP | Да, SIP | Нет | Нет |

| Запись голоса в VoIP-телефонии | Да, каждый сеанс VoIP-телефонии может быть представлен в виде полного диалога или только отдельные каналы (как входящие, так и исходящие) | Нет | Да | Да | Нет | Нет |

| Распознавание голоса в тексте | Нет | Да, с использованием Google API | Да | Да | Нет | Нет |

| Контроль облачных дисков и сервисов хранения | Да, отдельными политиками | Да, настраивается по трем фиксированным параметрам: доступ разрешен, доступ запрещен, разрешено только скачивание | Да | Да, перехват файлов на агенте | Да | Да |

| Контроль HTTP | Только на сети, либо по ICAP | На сети, на агенте | На сети, на агенте | На сети, на агенте | На сети, на агенте | На сети |

| Обнаружение нестандартных протоколов (Generic-TCP) | Произвольные потоки сетевого трафика, передаваемые по любым UDP- и TCP-портам | Нет | Нет | Нет | Нет | Нет |

| HTTPS без подмены сертификата | Нет | Нет | Нет | Нет | Нет | Нет |

| HTTPS с подменой сертификата | Да | Да | Да | Да | Да | Да |

| FTP и его модификации | Да | Да | Да | Да | Да | Да |

| P2P | Да, BitTorent (standard 11031); Gnutella (v0.6); E-Mule (v0.49b); Direct Connect Protocol (dc++ v0.707) | Нет | Нет | Нет | Нет | Нет |

| Распознавание передачи САПР-файлов | Да | DWG | CAD-файлы | DWG и DXF | Нет | DWG |

| Декодирование данных, передаваемых внутри нешифрованных туннелей протоколов | IP-in-IP, L2TP, PPTP, PPoE | Нет | Нет | L2TP, PPTP, PPoE и др. на уровне агентов | PPTP, PPoE | Нет |

| Возможность установки агента на ОС, отличные от семейства Windows | Нет | Astra Linux, функционал ограничен | Astra Linux, GosLinux, CentOS, Rosa Linux, Ubuntu, функционал ограничен | Нет | MacOS, функционал ограничен | Astra Linux, GosLinux, CentOS, функционал ограничен |

| Контроль мобильных устройств | ||||||

| Специальный агент под мобильные ОС | Нет | Android устройства (до версии ОС Android 6.0 включительно): Taiga Phone, Samsung Galaxy S3/S4/S5/S6/A3/A5/J1, YOTA PHONE 2, Huawei Ascend P6 / Honor 5x, Google (ASUS) Nexus 7, Xiaomi Redmi Note 3 Pro, Asus ZENFONE 2 | Нет | Нет | Нет | Нет |

| Перечень поддерживаемых каналов | Перехват любого трафика, переданного по сети (за исключением перехватываемого только агентом) | Сетевой перехват, входящие и исходящие SMS, камера, GPS координаты, запуск приложений, электронная почта, веб-трафик, мессенджеры | Только сетевой перехват | Только сетевой перехват | Только сетевой перехват | Только сетевой перехват |

| Активный поиск защищаемой информации | ||||||

| Сканирование рабочих станций | Да | Да | Да | Да | Да | Да |

| Сканирование общих сетевых хранилищ | Да, только с помощью установленного агента | Да | Да | Нет | Да | Да |

| Создание теневых копий найденных конфиденциальных документов | Нет | Да | Да | Нет | Да | Да |

| Механизмы контроля пользователей | ||||||

| Снимки экрана | Да | Да | Да | Да | Да | Да |

| Видео экрана | Да | Да | Да | Да | Нет | Нет |

| Просмотр рабочего стола в режиме реального времени | Да, по задаваемым условиям | Нет | Да | Да | Нет | Нет |

| Запись звука через микрофон ноутбука или подключённую гарнитуру | Да | Да | Да | Да | Да | Нет |

| Запись фото/видео через веб-камеру | Нет | Да | Да | Да | Нет | Нет |

| Контроль и журналирование использования приложений | Да | Да | Да | Да | Нет | Да |

| Кейлоггер | Да | Да | Да | Да | Да | Нет |

| Учет рабочего времени пользователя | Да | Да | Да | Да | Нет | Нет |

| Возможность запретить или разрешить использование устройства | Да | Да | Да | Да | Да | Да |

| Возможность блокировки копируемой на устройство информации | Да | Да | Да | Да | Да | Да |

| Шифрование файлов на USB-устройствах | Нет | Нет | Да | Нет | Да, но отдельным продуктом, не входящим в состав DLP решения | Нет |

| Контроль печати | Да | Да | Да | Да | Да | Да |

| Контроль буфера обмена | Да, в момент операции «вставить» | Да, настраивается по приложению-источнику или приемнику | Да, ввод, копирование, вставка | Да | Да | Да |

| Мониторинг состояния агентов рабочих мест | ||||||

| Контроль работы агентов | Да | Да | Да | Да | Да | Да |

| Защита от выключения и удаления | Да | Да | Да | Да | Да | Да |

| Контроль целостности агента | Да | Да | Да | Да | Да | Да |

| Маскировка агента в операционной системе | Да | Да | Да | Да | Да | Да |

| Сценарии реагирования на сработавшие политики | ||||||

| Запись в журнал | Да | Да | Да | Да | Да | Да |

| Уведомление администратора безопасности | Да, по электронной почте | Да, по электронной почте | Да, по электронной почте | Да, по электронной почте | Да, по электронной почте | Да, по электронной почте |

| Блокировка соединения | Да, при установке в разрыв | Да | Да, SMTP, MAPI, IMAP, HTTP, HTTPS | Да, HTTP, HTTPS и SMTP по портам | Все контролируемые каналы (около 150 штук) | Да, SMTP, HTTP |

| Блокировка писем электронной почты | Нет | Да | Да, на агенте, на почтовом сервере | Да | Да | Да |

| Блокировка передачи файлов | Да | Да | Да | Да | Да | Да, в составе сущности — информационный объект |

| Работа с собранными данными | ||||||

| Гибко настраиваемые интерактивные дашборды в интерфейсе | Да | Да | Нет | Нет | Да | Нет |

| Поиск по регулярным выражениям | Да | Да | Да | Да | Да | Да |

| Анализ текста в форматах офисных приложений | Microsoft Office (Word, Excel, PowerPoint), форматы OpenOffice (pdf, .odt, .odp, .ods) PDF, любой Plain Text | Microsoft Office (Word, Excel, PowerPoint), PDF, RTF, CHM | Более 100 распространенных текстовых форматов, включая Microsoft Office (Word, Excel, PowerPoint), PDF, RTF | Microsoft Excel (*.xls), Microsoft Excel 2003 XML (*.xml), Microsoft Excel 2007 (*.xlsx), Microsoft PowerPoint (*.ppt), Microsoft Rich Text Format (*.rtf), Microsoft Word для DOS (*.doc), Microsoft Word для Windows (*.doc), Microsoft Word 2003 XML (*.xml), Microsoft Word 2007 (*.docx), Microsoft Works (*.wks), ), Multimate Advantage II (*.dox), Multimate версии 4 (*.doc), OpenOffice версий 1, 2, и 3 – документы, электронные таблицы и презентации (*.sxc, *.sxd, *.sxi, *.sxw, *.sxg, *.stc, *.sti, *.stw, *.stm, *.odt, *.ott, *.odg, *.otg, *.odp, *.otp, *.ods, *.ots, *.odf) (включая OASIS Open Document Format для офисных приложений), Open XML Paper Specification (*.oxps), Quattro Pro (*.wb1, *.wb2, *.wb3, *.qpw), Treepad HJT (*.hjt), Unicode (UCS16, порядок байтов Mac или Windows, и UTF-8), WordPerfect 4.2 (*.wpd, *.wpf), WordPerfect (5.0 и выше) (*.wpd, *.wpf), WordStar версий 1, 2, 3, 4, 5, 6 (*.ws), WordStar 2000, Write (*.wri), XML (*.xml), XML Paper Specification (*.xps), Adobe Acrobat (*.pdf), Ami Pro (*.sam), Ansi Text (*.txt), ASCII Text, CSV (Comma-separated values) (*.csv), DWG, DXZ, EBCDIC | Более 500 распространенных форматов, в том числе текстовых, включая Microsoft Office (Word, Excel, PowerPoint), PDF, RTF | Microsoft Office (Word, Excel, PowerPoint), форматы OpenOffice (pdf, .odt, .odp, .ods) PDF |

| Анализ текста в графических форматах | JPEG, BMP, PNG, TIFF | Все популярные графические форматы | Все популярные графические форматы | JPEG (*.jpg), Microsoft Document Imaging (*.mdi), Tiff (*.tiff), TIFF (*.tif), Enhanced Metafile Format (*.emf), Flash (*.swf), DjVu | Все популярные графические форматы | Все популярные графические форматы |

| Анализ текста в архивах | RAR, ZIP, ARJ, GZIP, TAR | Автоизвлечение из популярных форматов архивов | Автоизвлечение из популярных форматов архивов | TAR (*.tar), XyWrite, ZIP (*.zip), GZIP (*.gz) | Автоизвлечение из популярных форматов архивов | Автоизвлечение из популярных форматов архивов |

| Детекция выгрузок из базы данных | Да, любая СУБД | Да | Да | Да | Да | Да |

| Детекция документов с печатями | Нет | Да, печати и подписи | Да, печати и подписи | Да, печати | Да, печати | Да, печати |

| Лингвистический анализ по словарям | Да | Да | Да | Да | Да | Да |

| Морфологический анализ | Русский, английский, казахский | Русский, английский, французский, немецкий, испанский, итальянский, арабский, украинский | Русский, английский, немецкий, французский, испанский, итальянский, арабский, португальский, греческий, украинский, белорусский, польский, казахский (всего более 30 языков) | Русский, английский | Русский, английский | Русский, английский, немецкий |

| Обработка зашифрованных файлов | Да, путем оповещения, в том числе архивы, документы | Да, перемещение в карантин или уведомление | Да, оповещения, помечается как «нераспознанный» | Да, например, файлы Word, Excel и PDF, архивы, письма с шифрованием PGP | Да (специальные политики обработки для DOC, DOCX, XLS, XLSX, PPT, PPTX, PDF, ODB, ODF, ODG, ODP, RAR, ZIP) | Да, создаётся уведомление и архивы с паролем и другие зашифрованные файлы помещаются в специальное хранилище |

| Поддержка опечаток | Да | Да, по-умолчанию отключено | Да | Да | Да | Нет |

| Предустановленные словари | Да, по ограниченным категориям | Да, в том числе по отраслевым | Да, по тематическим | Да, различные категории | Да | Да |

| Оптическое распознавание изображений (OCR) | Да, встроенный модуль OCR | Да, Tesseract или ABBYY FineReader | Да, ABBYY FineReader, встроенный модуль OCR | ABBYY FineReader, встроенный OCR | ABBYY FineReader, Tesseract OCR | Да |

| Технология цифровых отпечатков документов | Текстовые | Текстовые, бинарные | Текстовые, бинарные | Текстовые | Текстовые, бинарные | Текстовые, бинарные |

| Заявленное применение поведенческой аналитики (UEBA) | Нет | Да | Нет | Нет | Да | Да |

| Поиск похожего документа | Да, собственный алгоритм | Да | Да, запатентованная технология | Да | Да | Да |

| Граф-схема взаимодействий персонала | Да | Да | Да | Да | Да | Да |

| Рейтинг нарушителей | Да, грануляция вплоть до каждой политики и канала | Да, количество нарушений | Да | Да | Да | Да |

| Досье и карточки сотрудников | Да, автозаполнение | Да | Да, автозаполнение карточки сотрудника, досье заводится отдельно | Да | Да, карточка | Да |

| Построение контентных маршрутов | Да, графическое отображение | Да, графическое отображение | Да, графическое отображение | Да | Нет | Да |

| Выявление стеганографических контейнеров | Нет | Нет | Нет | Нет | Нет | Нет |

| Системные требования | ||||||

| Минимальные системные требования для серверной части | CPU 8 Core, 32 Gb RAM, 1 Tb HDD | TM Enteprise: 2xCPU 8 Core, 24 Gb RAM, 600 Gb HDD, Одна из поддерживаемых СУБД, Сервер БД: 2xCPU 6 Core, 16 Gb RAM, 500 Gb HDD, Одна из поддерживаемых СУБД Сервер и сканер Crawler: CPU 2 Core, 2 Gb RAM, 30 Gb HDD, OC Windows 7/8/2008/2012, Сервер Device Monitor: CPU 2 Core, 2 Gb RAM, 1 Gb HDD, OC Windows 2008/2012, Клиент СУБД (согласно установленной для TM Enterprise) Сервер Person Monitor: CPU 2 Core, 512 Mb RAM, 100 Mb HDD, OC Windows XP/Vista/7/8/10/2000/2008/2012/2016, Одна из поддерживаемых СУБД |

Процессор: 2-ядерный частотой 2,5 ГГц, Оперативная память: 4 ГБ, Винчестер: 500 ГБ, Сетевая карта: 100 Мбит/с (рекомендуется 1Гбит/с), Операционная система: Windows Server 2012, 2008 R2 или выше. Рекомендуется на отдельном сервере установить сервер баз данных под управлением СУБД Microsoft SQLServer 2008 R2 или выше. |