Межсетевой экран ССПТ-2

Межсетевой экран ССПТ-2. Руководство администратора

Настоящее руководство содержит описание основных технических характеристик, общего порядка настройки и управления ССПТ-2, а также синтаксиса командного языка, используемого для настройки ССПТ-2.

Программное обеспечение межсетевого экрана ССПТ-2. Руководство администратора.

РКДЕ.5014107-05 0134

Настоящее руководство содержит описание принципов функционирования, порядка настройки и управления межсетевым экраном ССПТ-2.

Межсетевой экран ССПТ-2. Установка программного обеспечения

Изделие «Межсетевой экран ССПТ-2» является программно-аппаратным комплексом и поставляется конечному пользователю готовым к эксплуатации с предустановленным программным обеспечением. Установка программного обеспечения межсетевого экрана ССПТ-2 на аппаратный комплекс в соответствии с действующей рабочей и конструкторской документацией осуществляется на территории предприятия-изготовителя во время производства образца изделия. Таким образом, конечному пользователю не требуется устанавливать программное обеспечение межсетевого экрана ССПТ-2.

Обновление программного обеспечения межсетевого экрана ССПТ-2 производится предприятием-изготовителем. За дополнительной информацией обращаться в службу поддержки.

Утилиты для удаленного доступа и работы с файлами (FNPUtils)

- 64-битная версия с GUI

- 64-битная версия без GUI

- 32-битная версия с GUI

- 32-битная версия без GUI

Утилита удаленной аутентификации пользователя (FNPnl)

- 64-битная версия с GUI

- 64-битная версия без GUI

- 32-битная версия с GUI

- 32-битная версия без GUI

Утилита конвертации файлов журнала пакетов (консольное приложение для ОС Windows)

- 64-битная версия

- 32-битная версия

Межсетевой экран ССПТ-4А1

Межсетевой экран ССПТ-4А1.

Руководство по эксплуатации. ФРПС.466259.001 РЭ (версия 1.0.0.2 от 01.12.2022)

Документ описывает функциональные возможности, конструктивные особенности, технические характеристики, общие принципы функционирования, порядок настройки и управления изделием «Межсетевой экран ССПТ-4А1» ФРПС.466259.001 (изделие имеет сертификат соответствия требованиям ФСБ №СФ/СЗИ-0369)

Межсетевой экран ССПТ-4А1.

Руководство по эксплуатации. ФРПС.466259.002 РЭ (версия 1.2.0 от 27.07.2022)

Документ описывает функциональные возможности, конструктивные особенности, технические характеристики, общие принципы функционирования, порядок настройки и управления изделием «Межсетевой экран ССПТ-4А1» ФРПС.466259.002 (изделие проходит сертификацию по требованиям ФСТЭК к межсетевым экранам типа «А», 4 класса защищенности)

Межсетевой экран ССПТ-4А1. Установка программного обеспечения

Изделие «Межсетевой экран ССПТ-4А1» является программно-аппаратным комплексом и поставляется конечному пользователю готовым к эксплуатации с предустановленным программным обеспечением. Установка программного обеспечения межсетевого экрана ССПТ-4А1 на аппаратный комплекс в соответствии с действующей рабочей и конструкторской документацией осуществляется на территории предприятия-изготовителя во время производства образца изделия. Таким образом, конечному пользователю не требуется устанавливать программное обеспечение межсетевого экрана ССПТ-4А1.

Процедура обновления программного обеспечения межсетевого экрана ССПТ-4А1 описана в руководстве по эксплуатации, раздел «Средство обновления и восстановления».

-

2.1 Режим управления сессиями и фильтрация прикладного уровня

ПО ССПТ-2 обеспечивает возможность выявления среди общего трафика потоков данных (сессий), в том числе виртуальных соединений, между парами адресатов (инициатор соединения – клиент, второй участник сессии — сервер) и контроль корректности последовательностей пакетов в пределах этого потока (контроль сессий). Контроль сессий поддерживается для следующих протоколов:

1) TCP, при этом осуществляется:

— контроль неизменности параметров отправителя и получателя пакетов на протяжении всей сессии;

— контроль корректности переходов между состояниями виртуального соединения TCP в соответствии с флагами управления;

— контроль корректности номеров последовательностей;

2) UDP, при этом осуществляется контроль неизменности параметров отправителя и получателя пакетов на протяжении всей сессии;

3) ICMP (только для режима утилиты ping), при этом осуществляется контроль неизменности параметров отправителя и получателя пакетов, и неизменность значения поля идентификатора на протяжении всей сессии.

Режим управления сессиями ССПТ-2 предназначен для дополнительной проверки пакетов на соответствие текущему состоянию сессии, к которой принадлежит данный пакет. Под сессией в дальнейшем понимается:

— для протокола TCP – виртуальное TCP-соединение;

— для протокола UDP – двусторонний обмен пакетами между клиентом и сервером;

— для протокола ICMP – обмен ICMP- сообщениями «Эхо-запрос» и «Эхо-ответ».

Для пакетов других протоколов управление сессиями не поддерживается. Такие пакеты передаются на выходные интерфейсы без создания сессии.

Использование режима управления сессиями дает следующие преимущества:

1) контроль хода виртуального TCP-соединения: каждый пакет проверяется на соответствие контексту данной сессии. При этом контролируются:

— флаги заголовка TCP: для различных состояний виртуального TCP-соединения определен свой возможный набор флагов;

— номера последовательностей и подтверждений заголовка TCP: для каждого пакета проверяется номер последовательности – он должен лежать в так называемом «окне приемника» TCP;

— неизменность параметров TCP-сессии (IP-адреса и номера портов);

2) контроль хода обмена пакетами по протоколу UDP: каждый пакет проверяется на соответствие контексту данной сессии. При этом контролируется неизменность параметров UDP-сессии (IP-адреса и номеров портов);

3) контроль хода обмена ICMP-сообщениями «Эхо-запрос» и «Эхо-ответ»:: каждый пакет проверяется на соответствие контексту данной сессии. При этом контролируется неизменность параметров ICMP-сессии (IP-адреса, типы сообщений и идентификаторы запросов ICMP);

4) блокировка атак, связанных с некорректной установкой флагов и номеров последовательностей протокола TCP;

5) автоматическое открытие клиентских портов, необходимых для текущей сессии;

6) создание одного правила для одного потока данных.

Сложность обработки пакетов внутри МЭ в этом режиме значительно выше чем в пакетном, однако, с точки зрения пользователя- администратора МЭ настройка экрана сильно упрощается — для обеспечения взаимодействие клиента с сервером вместо двух правил достаточно написать только одно — разрешить прохождение пакетов от клиента к серверу, второе правило создастся автоматически (в рамках сессии), при этом будет определён и открыт нужный клиентский порт, а не весь диапазон.

Р

Подробно полный алгоритм обработки пакета описан в [1].

Следует отметить, что именно в этом режиме в ССПТ-2 определена возможность фильтрации на прикладном уровне.

1

Межсетевой экран ССПТ-2 Стек TCP/IP Основные сведения Подгурский Юрий Евгеньевич

2

Межсетевой экран ССПТ-2 TCP/IP, SPX/IPX

3

Решение сложных задач Декомпозиция: Разбиение на более простые подзадачи Четкое определение функций Входные и выходные интерфейсы Координация Иерархический подход строгая последовательность связь только со смежным уровнем)

4

Специфика систем связи: Взаимодействие 2х и более абонентов Территориальная распределенность Разнотипное оборудование Наличие промежуточных устройств Необходимо большое количество согласований (стандартизация)

5

Многоуровневый подход Потребность объединения разнотипных ЭВМ Разработка идеологической концепции (Многоуровневый подход) Универсальные правила взаимодействия ЭВМ (Принцип открытых систем) Эталонная модель ВОС/МОС, ЭМВОС, ISO/OSI

6

Бронирование отеля в Бразилии

7

ISO/OSI Reference Model Application Presentation Session Transport Network Datalink Physical How to transmit signal: Coding Two party communication: Ethernet Routing, Addressing: IP End-to-end communication: TCP File transfer, , Remote Login ASCII Text, Sound Establish/manage connection 1 2 3

8

Эталонная модель взаимодействия открытых систем (ISO/OSI)

9

Эталонная модель ISO/OSI Единый перечень понятий Единый способ расщепления функций Единые правила – совместимость Независимые модули – модификация

10

Гибридная модель

11

Физический уровень Во всех устройствах сети Физическая среда, дальность, скорость, кодирование, уровни сигналов, разъемы Аппаратная реализация (сетевые адаптеры) 10 BaseT — UTP кат 3, 100 ом, 100м, 10Мбит/c, Манчестерский код, RJ-45

12

Канальный уровень Управление доступом к среде (МАС) Обработка ошибок (Кадры, контрольная сумма, повторная передача) Адресация Управление потоком Хосты, мосты, коммутаторы, маршрутизаторы Хост : Сетевые карты + драйверы LAN: Ethernet, Token Ring, FDDI (типовые топологии) WAN: точка-точка, PPP, LAP-B

13

Сетевой уровень Сеть — типовая топология, стандартный канальный протокол, один администратор Внутри сети – канальный уровень Между сетями – сетевой уровень Маршрутизация, Согласование технологий Адресация (сеть – хосты c единым номером сети) Программный модуль ОС, ПО маршрутизатора IP, IPX

14

Транспортный уровень Протоколы END-to-END Качество передачи (достоверность, очередность) Управление передачей Мультиплексирование ПО хоста TCP, UDP, SPX

15

Сеансовый уровень Управление диалогом Установление/разъединение соединения Синхронизация (точки отката) ПО хоста Обычно совмещается с транспортным или прикладным уровнем

16

Представительский уровень Унификация формы представления информации Шифрация SSL Обычно совмещается с прикладным уровнем

17

Прикладной уровень Доступ к распределенным ресурсам Большое число протоколов HTTP. FTP, NFS, SMTP, Telnet…

18

Модель протоколов TCP/IP Прикладной Транспортный Межсетевой Канальный

19

Модель протоколов IPX/SPX

20

Модель взаимодействия двух узлов Конечная система Конечная система Промежуточные системы Коммутатор Маршрутизатор Хаб

21

Взаимодействия двух компьютеров в одной ЛВС

22

Взаимодействие компьютеров различных ЛВС, связанных через маршрутизатор

23

Инкапсуляция данных на передающей стороне

24

Демультиплексирование на различных уровнях

25

Форматы кадров Ethernet

26

тип 0800 IP датаграмма тип 0806 ARP запрос/отклик PAD тип 0800 IP датаграмма тип 0806 ARP запрос/отклик PAD адрес назначения адрес источника типданныеCRC адрес назначения адрес источника длина DSAP AA SSAP AA org code 00 cntl 03 типданныеCRC Ethernet инкапсуляция (RFC 894): байт IEEE 802.2/802.3 Инкапсуляция (RFC 1042): MAC802.2 LLC802.2 SNAP

27

LAN на коммутаторах

28

VLAN на одном коммутаторе Группировка портов

29

VLAN на нескольких коммутаторах с группировкой портов

30

IEEE 802.1Q Tagged Frame for Ethernet

31

Классы IP сетей Формат IP адреса – 32 бита, 4 октета Пример номер сети0номер узла Класс А номер сети10номер узла Класс B номер сети110номер узла Класс C групповой адрес1110 Класс D Зарезервирован11110 Класс E

32

Диапазоны номеров сетей различных классов КлассНаименьший адресНаибольший адрес A B C D E

33

Специальные IP-адреса IP-адресМожет указыватьОписание N сетиN узлаИсточникПриемник 00ДаНетАдрес узла, сгенерировавшего пакет 0NДаНетАдрес узла той же сети 127любойДа Loopback (b) НетДаОграниченный широковещательный алрес NНетДаШироковещательный адрес в сети N Адреса для частных сетей Класс А (1) (10/8 prefix) Класс В (16) (172.16/12 prefix) Класс С (255) ( /16 prefix)

34

Адресация подсетей Подобное разделение позволяет создать 256 подсетей по 254 хоста в каждой Пример разделение на подсети адреса класса B.

35

Маска подсети Маски двух различных подсетей класса B.

36

Использование масок для структуризации сети Адрес класса В Маска Подсети

37

Маски разной длины Сеть N IP Маска Маска Подсеть N /25 Подсеть N / N! N2 Подсеть N /26 Маска Подсеть N /26 Маска N2 : Маска N

38

Формат IP-пакета версии IPv4 13-бит смещение фрагмента

39

Флаги TOS (Type Of Service) Три младших бита (Precedence) определяют приоритет дейтаграммы: управление сетью (максимальный приоритет) – обычная передача(минимальный приоритет) Биты D,T,R,C определяют желаемый тип маршрутизации: D (Delay) — минимальная задержка, T (Throughput) — максимальная пропускная способность, R (Reliability) — максимальная надежность, C (Cost) — минимальная стоимость. В дейтаграмме может быть установлен только один из битов D,T,R,C. Старший бит байта не используется.

40

Протокол разрешения адресов (ARP/RARP) A X B Y A X B Y ARP- запрос — широковещательная посылка (IP-addr, MAC-address=?) ARP-ответ (IP-addr, MAC-addr)

41

Формат пакета ARP/RARP

42

Протокол обмена управляющими сообщениями ICMP Инкапсуляция ICMP сообщений в IP- датаграммы ICMP сообщение

43

Типы сообщений ICMP

44

Формат UDP-пакета

45

Назначение номеров портов Централизованно (IANA) Локально (Разработчик) Динамическое(ОС) N порта — Id прикладного процесса в узле Прикладной уровень — (клиент-сервер) Серверные порты-Клиентские порты (0-1023) — Зарезервированные (сервисы) >1023 – свободные (клиентские) ОС UNIX — файл /etc/services.

46

MUX/DMUX потоков

47

Порты TCP/UDP ftp-data20/tcpFile Transfer [Default Data] ftp 21/tcpFile Transfer [Control] ssh 22/tcpSSH Remote Login Protocol telnet 23/tcpTelnet smtp 25/tcpSimple Mail Transfer Protocol domain 53/udpDomain Name Server finger 79/tcp http80/tcpWorld Wide Web HTTP(8000,8080) pop3 110/tcpPost Office Protocol( Ver 3) auth113/tcpident tap #Authentication Service nntp 119/tcp#Network News Transfer Protocol netbios-ns 137/udpNETBIOS Name Service netbios-dgm138/udpNETBIOS Datagram Service netbios-ssn139/udpNETBIOS Session Service imap4143/tcpInterim Mail Access Pr v4 snmp 161/udpSNMP printer515/tcpspooler printer515/udpspooler nfsd 2049/tcpnfs # NFS server daemon nfsd 2049/udpnfs # NFS server daemon squid3128/tcp# Proxy server x116000/tcp# are assigned to X Window System font-service 7100/tcp#X Font Service

48

Формат TCP-сегмента

49

Установление TCP соединения AB SYN, ISN ACK, SYN, ISN ACK ACK, данные A B ok! + запрос B A запрос A B B A ok!

50

Программа Ping Формат ICMP сообщения для эхо запроса и эхо отклика C: >ping yandex.ru Обмен пакетами с yandex.ru [ ] по 32 байт: Ответ от : число байт=32 время=127мс TTL=23 Время ожидания запроса истекло. Ответ от : число байт=32 время=14мс TTL=23 Статистика Ping для : Пакетов: послано = 4, получено = 3, потеряно = 1 (25% потерь), Приблизительное время передачи и приема: наименьшее = 14 мс, наибольшее = 127 мс, среднее = 38 мс

51

Программа Traceroute UDP – N порта приемника > (не сущ) 1. TTL=1 ( ICMP — time exceeded, адр. ист. — IP адрес 1-го маршрутизатора) 2. TTL=2 ( ICMP — time exceeded, адр. ист. — IP адрес 2-го маршрутизатора) … n TTL=n (ICMP — port unreachable, адр. ист.- IP-адрес хоста назначения). Для каждого значения TTL — 3 датаграммы

52

Средства анализа пакетного трафика Утилита Tcpdump (Windump)

53

Формат вывода TCPDUMP tcpdump -e -n 09:11: :0:c0:6f:2d:40 ff:ff:ff:ff:ff:ff arp 60: arp who-has tell :11: :0:c0:c2:9b:26 0:0:c0:6f:2d:40 arp 60: arp reply is-at 0:0:c0:c2:9b: tcpdump –e 09:11: :0:c0:6f:2d:40 0:0:c0:c2:9b:26 ip 60: bsdi.1530 > svr4.578: S : (0) win 4096 [tos 0x10] 09:11: :0:c0:c2:9b:26 0:0:c0:6f:2d:40 ip 60: svr4.578 > bsdi.1530: S : (0) ack win :11: :0:c0:6f:2d:40 0:0:c0:c2:9b:26 ip 60: bsdi.1530 > svr4.578:. ack 1 win 4096 [tos 0x10] > > >

54

Вывод TCPDUMP Tcpdump -n 13:40: arp who-has tell :40: arp reply is-at 0:c:6e:5f:f:bc 13:40: IP > : : (1) ack win (DF) 13:40: IP > :. ack 0 win 0 (DF) 13:41: IP > : igmp v2 report :41: IP > : S : (0) win (DF) 13:41: IP > : S : (0) ack win 5840 (DF)

55

Команда ipconfig /all

56

Команда ifconfig /all

57

Команда nslookup

58

ARP- таблица Команда arp -a

Практика защиты персональных данных

Время на прочтение

5 мин

Количество просмотров 40K

Привет, Хабр!

1 июля приближается, а с ним приближается и необходимость выполнения ФЗ-152 «О персональных данных». В связи с этим хочу поделиться опытом работы по данному направлению. В блоге Информационная безопасность уже идет цикл постов о написании документов, однако, помимо бумаги, может возникнуть необходимость применения и некоторых технических средств защиты информации. Которым и посвящен данный топик.

Первое, что необходимо держать в памяти — средствами защиты информации у нас являются только те средства, которые имеют действующий сертификат ФСТЭК (по защите от НСД — несанкционированного доступа) и ФСБ (по криптографии и межсетевому экранированию). К сожалению, сертификаты периодически кончаются, и если компания-производитель не озаботится продлением сертификата, то при проверке могут возникнуть проблемы. Избежать их можно двумя способами:

1) Перед закупкой средств защиты проконсультироваться с производителем, или с поставщиком, когда заканчивается текущий сертификат, и собирается ли производитель его продлевать. Так же стоит заглянуть на сайт производителя — есть есть более новая версия, то старую могут и не продлить.

2) Если техника уже закуплена, и производитель не собирается продлевать сертификат — можно самому обратиться в орган по сертификации и получить сертификат на свой экземпляр (только свой). За некоторую сумму денег, как вы понимаете.

Кроме того, необходимо определиться, какие, собственно, средства защиты нам нужны? Если ваша ИСПДн — типовая, то требования по защите персональных данных описаны в приложении к приказу ФСТЭК № 58, которое может найти тут. Если же ваша ИСПДн — специальная, то требования по защите описаны в «Частной модели угроз…», которая составляется по результатам обследования ИСПДн. Поясню сразу — типовой ИСПДн является информационная система, к которой предъявляются требования только по конфиденциальности персональных данных, а доступность и целостность оставлены в стороне. Для чего можно сделать ИСПДн специальной? Актуально это, на мой взгляд, только для ИСПДн 1-го класса (К1), так как предъявляемые требования включают в себя в том числе и защиту от ПЭМИН (побочные электромагнитные излучения и наводки). Создание «Частной модели угроз…» помогает уйти от ПЭМИН и значительно облегчить жизнь. Суть же защиты сводится к установке генератора электромагнитного шума и фиксации расположения и состава как технических средств ИСПДн, так и вообще всех технических средств, расположенных в тех же помещениях. То есть, вносить изменения вы сможете только по согласованию с органом, производившим аттестационные испытания. Изменения же в составе ИСПДн могут вылиться в контрольную проверку или переаттестацию.

От ПЭМИН мы, будем считать, ушли, теперь давайте рассмотрим средства защиты информации и типовые варианты их применения. В общем и целом, все средства защиты можно разделить на несколько групп:

Локальные СЗИ НСД

СЗИ НСД — это аббревиатура от средства защиты информации от несанкционированного доступа. Используются для предотвращения несанкционированных действий пользователей, имеющих доступ к рабочим станциям ИСПДн. Включают в себя такие механизмы, как контроль загрузки со сменных носителей (CD/DVD-диски, флешки), контроль устройств (что бы нельзя было подключить левую флешку и слить информацию), реализация мандатного разграничения доступа (для ИСПДн не требуется). Приведу только те средства, с которыми я работал лично:

1) Secret Net. Может поставляться как с платой контроля загрузки, так и без оной. Работает через secpol.msc, так что на Home-версиях может и не заработать (на Windows XP Home не работает точно, да Vista и Windows 7 еще не проверял). Довольно прост в эксплуатации, имеет наилучший, из виденного, механизм контроля устройств. Есть сетевая версия, предназначенная для интеграции в доменную структуру.

2) Страж NT. Наилучший механизм мандатного разграничения доступа. В эксплуатации сложнее (из-за того, что часть защитных механизмов нельзя отключить). Сетевой версии нет.

3) Dallas Lock. Проигрывает по всем параметрам рассмотренным ранее, кроме возможности нормального развертывания сетевого варианта в бездоменной сети.

Как ясно из названия, данные средства используются на локальных машинах. Добавить тут нечего.

Межсетевые экраны

Назначение, я думаю, ясно. Кроме того, если одну ИСПДн разделить межсетевым экраном на две части, то можно с полным право назвать их двумя разными ИСПДн. Для чего? Если вы попадаете в первый класс именно по количеству обрабатываемых субъектов персональных данных, то, разделив ИСПДн на две части, вы уменьшите количество обрабатываемых в каждой ИСПДн субъектов и получите уже не К1, а К2. Сейчас на рынке представлено несколько сертифицированных межсетевых экранов:

1) VipNet Personal Firewall. Просто персональных межсетевой экран, без особых изысков. Управляется только локально. Механизма централизованного управления нет. Для запуска требует пароль, если его не ввести — не запускается.

2) VipNet Office Firewall. То же самое, но поддерживает несколько сетевых карт, что позволяет устанавливать его на шлюзе, и использовать для сегментирования ИСПДн.

3) ССПТ-2. Программно-аппаратный комплекс, работает на FreeBSD, однако добраться до самой ОС вам никто не даст. Работает быстро, поддерживает фильтрацию по многим параметрам. Имеет неприятную особенность — правила применяются по списку сверху-вниз, и правила, расположенные вверху, имеют больший приоритет. В документации это не отражено, было выявлено опытным путем. Управляется как с локальной консоли, так и через веб-интерфейс.

4) АПКШ «Континент». Вообще, это не межсетевой экран, а криптомаршрутизатор, но с функциями МСЭ. Архитектурно похож на ССПТ-2, но управления с локальной консоли нет — только через специальную консоль администратора. При чем, при начальной настройке необходимо указать интерфейс, к которому будет подключен компьютер администратора.

Кроме того, «Код безопасности» выпустил еще два продукта — МСЭ+ HIPS «Security Studio Endpoint Protection» и систему распределенных межсетевых экранов Trust Access, объединяющую межсетевое экранирование и сегментацию с использованием аутентификации по протоколу Kerberos. По скольку работать с данными продуктами мне не приходилось, предоставлю только ссылки на их описание:

TrustAccess

SSEP

Кроме того, было сертифицировано производство еще одного продукта — Stonegate Firewall/VPN. Продукт финской компании Stonesoft. Так же он поставляется к прикрученным к нему модулем шифрования КриптоПРО, что позволяет использовать его в качестве сертифицированного VPN-решения.

СКЗИ

Они же средства криптографической защиты. Помимо уже указанного Stonegate Firewall/VPN, есть еще два VPN-решения:

1) VipNet Custom. Представляет из себя комплекс из VipNet Administrator — программа управления, VipNet Coordinator — VPN-сервер, с функциями МСЭ, и VipNet Client — VPN-клиент и МСЭ. Программа управления используется только для генерации ключей и сертификатов, управление настройками межсетевых экранов возможно только локально. Помочь в администрировании может только встроенный RDP. Так включает в себя внутренний мессенджер и внутреннюю почту. К достоинствам можно отнести только то, что это чисто программное решение, которое легко встраивается в уже существующую инфраструктуру.

2) АПКШ «Континент». Про него я, в принципе, уже говорил. Добавлю только то, что в последней версии клиента («Континент-АП») появились функции межсетевого экрана, и даже есть клиент под Linux. Управление самими криптошлюзами производится только с консоли администратора, но удаленно. К особенностям так же стоит отнести то, что стартовая настройка (то есть передача криптошлюзу конфигурации сети и ключей) производится локально, путем скармливания ему флешки со всей необходимой информацией. Если вы ошиблись при создании конфигурации и уже отправили криптошлюз на удаленную точку — то удаленно подцепиться на него и что-то исправить вы не сможете, придется генерировать конфигурацию заново и каким-то образом передавать на удаленную точку.

В принципе, вот краткое описание всех известных мне сертифицированных средств защиты. Надеюсь, данная информация будет полезна сообществу.

2.2 Методика создания правил для фильтрации трафика приложений

Все данные, передающиеся в рамках каждой установленной сессии, можно отправить на обработку в AP-правила. Это происходит только в том случае, если к IP-правилу привязаны прикладные правила. Любое AP-правило не может функционировать само по себе; оно должно быть привязано к разрешающему IP-правилу, в котором с помощью дополнительных настроек указано: использовать конкретное AP-правило. За одним разрешающим IP-правилом может быть закреплено до 16 AP-правил.

Таким образом, при создании прикладных правил следует помнить:

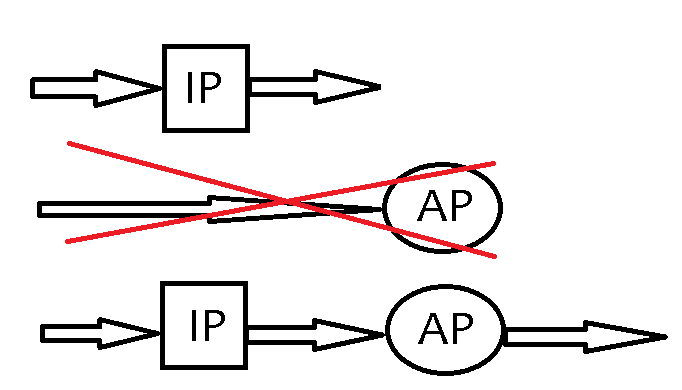

1) Каждое AP-правило используется только с IP-правилом(-ами), c которым(-ыми) оно связано. Если AP-правило не привязано к IP-правилу, то выполняться оно (AP-правило) не будет (см. рис. 2.2).

Рис 2.2. Схема работы IP и AP правил в ССПТ-2

2) Если хотите использовать прикладные правила, создайте: IP-правило и AP-правило. Что добавляется первым (IP или AP) – не важно; создание «пары» можно начинать с любого.

3) В AP-правиле надо указывать соответствующий признак фильтрации либо с использованием элементов интерфейса, либо в явном виде типа «смещение – длина – значение».

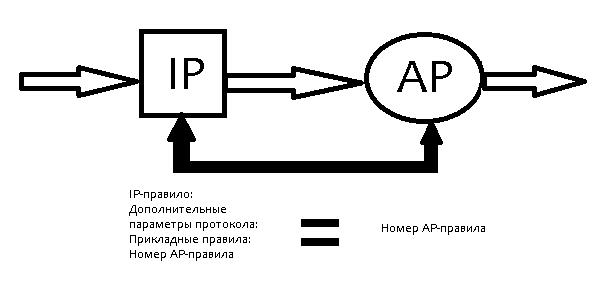

4) Для того, чтобы связать (см.рис.2.3) оба правила необходимо указать в одном из параметров IP-правила номер(-а) AP-правила.

Рис. 2.3. Связка параметров IP и AP-правил.

Как работает созданная связка:

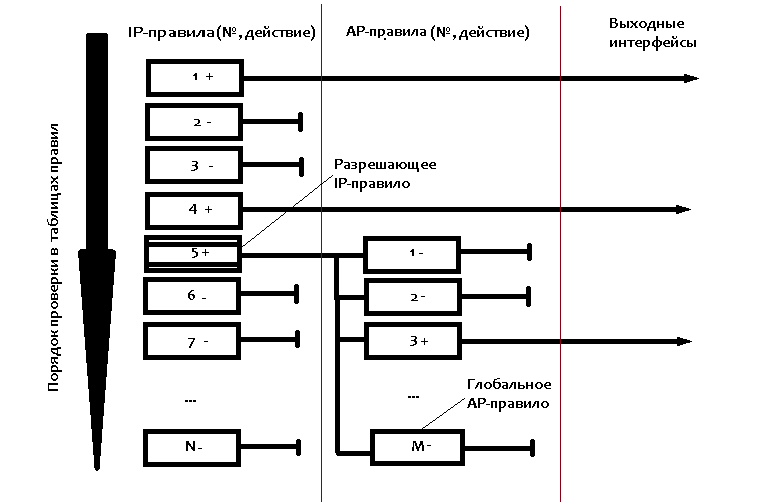

1. Все пакеты соединения проверяются на соответствие с заданным набором IP-правил, когда пакет попадает под условия конкретного разрешающего IP-правила с закреплённым за ним набором AP-правил, он безвозвратно передаётся на прикладной уровень для последующего анализа.

!Важно: После перехода на обработку AP-правилами, в таблицу IP-правил пакеты не возвращаются.

!Важно: именно для этого все IP-правила, связаные с АP-правилами, должны быть настроены на «Пропуск», иначе анализ не перейдёт на прикладной уровень.

2. Все пакеты, прошедшие по рассматриваемому IP-правилу, последовательно проверяются по группе созданных и закреплённых за ним AP-правил в соответствии с приоритетом (наиболее приоритетные имеют меньший порядковый номер). При первом совпадении выполняется соответствующее действие: «пропуск» (передача на выходные интерфейсы) или «удаление» (пакет отбрасывается), после этого рассмотрение данного пакета заканчивается.

!Важно: Крайне рекомендуется строить наборы AP-правил с уменьшением конкретики, т.е. определять более точные AP-правила под меньшими порядковыми номерами, чтобы исключить «досрочный уход» от рассмотрения на соответствие.

!Важно: Необходимо указывать «глобальное» AP-правило

последним в таблице AP-правил. Иначе: если оно не будет указано, то пакет, не попадающий ни под одно из AP-правил (и разрешающих, и запрещающих), свободно пройдёт на выходные интерфейсы.

Рис. 2.4. Схема движения пакета в наборах правил фильтрации ССПТ-2.

3 Гибкая фильтрация трафика протоколов прикладного уровня средствами МЭ ССПТ-2

В этом разделе будут рассмотрены особенности фильтрации трафика на примере некоторых протоколов прикладного уровня стека TCP/IP. Для этого используются так называемые прикладные правила (AP). Для их использования перед началом работы необходимо убедиться в правильности настроек МЭ для работы с прикладными правилами, для этого необходимо проверить и при необходимости включить соответствующие режимы (см. табл. 3.1).

Таблица 3.1. Настройка конфигурации МЭ для работы с AP-правилами.

|

Режим |

Web-интерфейс |

Интерфейс командной строки |

|||

|

Имя строки раздела |

Состояние режима |

Команда проверки |

Значение |

Команда включения |

|

|

Режим сессий |

Управление сессиями |

Включено |

session show |

1 |

session enable |

|

Режим прикладных правил |

Использование прикладных правил |

Включено |

session show |

1 |

session ap enable |

|

Режим создания сессий для IP-правил по умолчанию |

Создание сессий для IP-правил по умолчанию |

Включено |

session show |

1 |

session ip enable |

Настройка экрана может производиться как с помощью интерфейса командной строки, так и WEB-интерфейса. Сами правила фильтрации будут приводиться в текстовом формате.

3.1 Фильтрация трафика протокола HTTP

Рассмотрим несколько наиболее общих типовых задач.

Сразу следует отметить, что практически всегда необходимо добавлять правило, разрешающее доступ к серверам и сервисам DNS (Domain Name Service). Это правило нужно для обеспечения корректной работы веб-браузера: только с помощью DNS возможно установление соответствия между символическими именами Интернет-ресурсов и IP-адресами. Если его не будет в создаваемом наборе, то доступ к WEB-сайту можно будет получить только по IP-адресу.

ip:1:accept:nolog:1:0:0:udp:any:any:any:53:any:any:any:any:any:any:active:for_dns_all:any:defses:deftout:noapr:noalarm

3.1.1 Обеспечение доступа к WEB-сайтам (пропуск трафика протокола HTTP)

Задача — обеспечить доступ к WEB-сайтам по протоколу HTTP, при этом доступ по другим протоколам прикладного уровня должен быть заблокирован.

Принцип фильтрации и алгоритм работы:

Фильтрация производится по совокупности признаков фильтрации:

-

по номеру порта на транспортном уровне:

80/TCP — основной порт HTTP.

-

по заголовку протокола HTTP, идентифицируемому МЭ на уровне прикладного протокола.

Замечание: По умолчанию, WEB-серверы открывают для ожидания соединения предопределённый порт 80 протокола TCP. В данном документе создаваемые правила содержат только этот идентификатор. Однако, не исключено использование альтернативных портов для работы с HTTP. В таком случае от администратора безопасности требуется дополнительное исследование трафика на выявление используемого идентификатора порта. В качестве альтернативных портов для HTTP наиболее часто используются 8080, 3128, 8088, 8000, 1900, 3132 и др.

Настройка МЭ.

1. Глобальные правила следует настроить в зависимости от используемой политики безопасности:

1.1. «всё что не разрешено – запрещено»:

mac:0:accept:nolog

arp:0:accept:nolog

ip:0:drop:nolog

ipx:0:drop:nolog

Данный подход является предпочтительным.

1.2. «всё что не запрещено – разрешено»:

mac:0:accept:nolog

arp:0:accept:nolog

ip:0:accept:nolog

ipx:0:accept:nolog

2. Необходимо добавить два AP-правила:

2.1. Правило для пропуска HTTP-трафика.

ap:10:accept:nolog:http::any:any:active:http_all:noalarm

2.2. Правило для блокирования трафика любого другого прикладного протокола, кроме HTTP.

ap:65530:drop:nolog:any::any:any:active:drop_all:noalarm

3. Необходимо добавить IP-правило для пропуска TCP-пакетов. Это правило необходимо для организации фильтрации совместно с правилами прикладного уровня (этим обеспечивается создание сессии и привязка к прикладным правилам). Оно должно работать на пропуск пакетов на следующий уровень обработки (действие accept) и содержать номера созданных ранее прикладных правил (в данном примере это номера 10, 65530) в соответствующем поле. То есть необходимо «привязать» прикладные правила к IP правилу.

ip:10:accept:nolog:1:0:0:tcp:any:any:any:80:any:any:any:any:any:any:active:for_http_all:any:defses:deftout:10,65530:noalarm

Данное IP правило разрешает прохождение пакетов от любого IP адреса источника, с любого клиентского порта на любой IP получателя на 80 порт. Это показывает выделенный фрагмент правила «:any:any:any:80:» ,который представляет собой последовательность значений четырех параметров, первые три из которых по умолчанию заданы ключевым словом «any» («любой»), а четвёртый содержит значение идентификатора порта HTTP:

-

,

-

<идентификатор_порта_источника>,

-

,

-

<идентификатор_порта_приемника>.

Каждый из этих параметров может быть задан значением, перечислением или диапазоном, это разрешающее правило более конкретным.

4. Работа по созданию набора правил фильтрации завершена.

Список правил для пропуска протокола HTTP представлен ниже в таблице 3.2.

|

Результат |

Правило |

|

Передача TCP-пакетов на прикладной уровень |

ip:10:accept:nolog:1:0:0:tcp:any:any:any:80:any:any:any:any:any:any:active:for_http_all:any:defses:deftout:10,65530:noalarm |

|

Пропуск http |

ap:10:accept:nolog:http::any:any:active:http_all:noalarm |

|

Блокировка трафика других приложений |

ap:65530:drop:nolog:any::any:any:active:drop_all:noalarm |

3.1.2 Обеспечение доступа к веб-сайтам из «белого списка»

Задача — обеспечить доступ к WEB-сайтам «белого списка», при этом доступ к WEB-сайтам, не включенным в список, будет блокирован.

Принцип фильтрации и алгоритм работы

Фильтрация производится по совокупности признаков фильтрации:

-

по идентификаторам портов на транспортном уровне,

-

по заголовку протокола http, идентифицируемому межсетевым экраном, на уровне прикладных данных,

-

имени (или фрагменту имени) сайта, находящегося в белом списке на уровне прикладных данных

Настройка МЭ проводится аналогично 3.1.1.

1. В соответствии с политикой настраиваются глобальные правила, предпочтительным является подход

«всё что не разрешено – запрещено»

Отличие заключается в АР -правилах

2. Необходимо добавить несколько AP-правил:

2.1. Правила для организации доступа к WEB-сайтам «белого списка». Если число таких сайтов невелико – для каждого сайта создаётся отдельное AP-правило, в котором параметр host содержит соответствующее доменное имя.. Например, для «белого списка», включающего в себя сайты www.google.com, www.ya.ru, vkontakte.ru, www.rambler.ru будет создан следующий набор:

ap:50:accept:nolog:http:host=www.google.com:any:from-client:active:google.com:noalarm

ap:51:accept:nolog:http:host=www.ya.ru:any:from-client:active:ya.ru:noalarm

ap:52:accept:nolog:http:host=vkontakte.ru:any:from-client:active:vkontakte.ru:noalarm

ap:53:accept:nolog:http:host=*.rambler.ru:any:from-client:active:rambler.ru:noalarm

Альтернативным вариантом написания при создании данных правил является перечисление имён сайтов через запятую в одном правиле. Такой подход наиболее эффективен, когда «белый список» содержит большое число имён. Следует учитывать, что общая длина перечисленных имён сайтов в каждом правиле не может превышать 250 символов:

ap:55:accept:nolog:http:host=www.google.ru,ya.ru,www.ya.ru,vkontakte.ru,bash.org.ru,*rambler.ru,hh.ru,notabenoid.com,stopgame.ru,youtube.ru,rutube.ru,maddyblog.ru,www.freeproxy.ru,mail.ru,caramba.tv,spasiboeva.ru,ibash.org.ru,nevid.ru,eztv.it,lostfilm.tv,rutracker.org:any:from-client:active:false:noalarm

Синтаксис написания имён сайтов подробно рассмотрен в руководстве администратора [1].

2.2. Правило для блокирования прочего трафика прикладных протоколов

ap:65530:drop:nolog:any::any:any:active:drop_all:noalarm

3. Необходимо добавить IP-правило для пропуска TCP-пакетов. Это правило необходимо для организации фильтрации совместно с правилами прикладного уровня (этим обеспечивается создание сессии и привязка к прикладным правилам). Оно должно работать на пропуск пакетов на следующий уровень обработки (действие accept) и содержать номера созданных ранее прикладных правил (в данном примере это номера 50, 51 , 52, 53, 65530) в соответствующем поле.

ip:10:accept:nolog:1:0:0:tcp:any:any:any:80:any:any:any:any:any:any:active:http_whitelist:any:defses:deftout:50-53,65530:noalarm

Все замечания по поводу IP адресов и номеров портов из п. 3.1.1. справедливы и в этом случае.

4. Работа по созданию набора правил фильтрации завершена.

Список правил для обеспечения доступа к конкретным веб-сайтам представлен ниже в таблице 3.3.

3.3. Таблица «Белый список».

|

Результат |

Правило |

|

Пропуск TCP-пакетов на прикладной уровень |

ip:10:accept:nolog:1:0:0:tcp:any:any:any:80:any:any:any:any:any: any:active:for_http_whitelist:any:defses:deftout:50-53,65530:noalarm |

|

Доступ к www.google.com |

ap:50:accept:nolog:http:host=www.google.com:any:from-client:active:google.com:noalarm |

|

Доступ к www.ya.ru |

ap:51:accept:nolog:http:host=www.ya.ru:any:from-client:active:ya.ru:noalarm |

|

Доступ к vkontakte.ru |

ap:52:accept:nolog:http:host=vkontakte.ru:any:from-client:active:vkontakte.ru:noalarm |

|

Доступ к www.rambler.ru |

ap:53:accept:nolog:http:host=*.rambler.ru:any:from-client:active:rambler.ru:noalarm |

|

Блокировка трафика других приложений |

ap:65530:drop:nolog:any::any:any:active:drop_all:noalarm |

Особенности

Написание доменных имён при создании правил зачастую связано с рядом сложностей, требующих отдельного рассмотрения в каждом конкретном случае.

Проблема 1: некоторые запросы, например, запрос по имени www.ya.ru и запрос по имени ya.ru, считаются двумя разными запросами.

Решение 1: необходимо для всех вариантов доменных имён этого сайта создать одно правило, используя специальные символы.

ap:50:accept:nolog:http:host=*ya.ru:any:from-client:active:ya.ru:noalarm

Проблема 2: некоторые сайты, например, www.rambler.ru, неразрывно связаны со своими поддоменами (news.rambler.ru, weather.rambler.ru и т.д.) и не загружаются, если не разрешить доступ к последним.

Решение 2: необходимо для всех вариантов доменных имён этого сайта создать одно правило, используя специальные символы.

ap:50:accept:nolog:http:host=*.rambler.ru:any:from-client:active:rambler.ru:noalarm

Проблема 3: существуют сайты, отдельные элементы которых догружаются со сторонних сайтов (например, картинки, флэш-анимация, музыка и т.д.), и если не разрешить доступ к последним, то первые будут некорректно отображаться.

Решение 3: администратор безопасности должен провести исследование трафика на выявление имён этих сторонних сайтов и внести их в «белый список» по необходимости.

3.1.3. Обеспечение блокировки WEB-сайтов из «чёрного списка»

Задача — блокировать доступ к WEB-сайтам «чёрного списка», сохранив при этом возможности обращаться к другим WEB-сайтам.

Принцип фильтрации и алгоритм работы:

Фильтрация производится по совокупности признаков фильтрации:

-

по идентификаторам портов на транспортном уровне,

-

по заголовку протокола HTTP, идентифицируемому межсетевым экраном, на уровне прикладных данных,

-

имени (или фрагменту имени) сайта, находящегося в «чёрном списке» на уровне прикладных данных.

Настройка МЭ проводится аналогично 3.1.1.

1. Настроить глобальные правила следующим образом в зависимости от политики безопасности.

2. Добавить несколько AP-правил:

2.1. Правила для блокировки доступа к веб-сайтам «чёрного списка». Для каждого сайта создаётся отдельное AP-правило, в котором параметр host содержит соответствующее доменное имя. Например, для «чёрного списка», включающего в себя сайты www.google.com, www.ya.ru, vkontakte.ru, www.rambler.ru будет создан следующий набор:

ap:50:drop:nolog:http:host=www.google.com:any:from-client:active:google.com:noalarm

ap:51:drop:nolog:http:host=www.ya.ru:any:from-client:active:ya.ru:noalarm

ap:52:drop:nolog:http:host=vkontakte.ru:any:from-client:active:vkontakte.ru:noalarm

ap:53:drop:nolog:http:host=*.rambler.ru:any:from-client:active:rambler.ru:noalarm

Альтернативным вариантом написания при создании данных правил является перечисление имён сайтов через запятую в одном правиле. Такой подход наиболее эффективен, когда «чёрный список» содержит большое число имён. Следует учитывать, что общая длина перечисленных имён сайтов в каждом правиле не может превышать 250 символов:

ap:55:drop:nolog:http:host=www.google.ru,ya.ru,www.ya.ru,vkontakte.ru,bash.org.ru,*rambler.ru,hh.ru,notabenoid.com,stopgame.ru,youtube.ru,rutube.ru,maddyblog.ru,www.freeproxy.ru,mail.ru,caramba.tv,spasiboeva.ru,ibash.org.ru,nevid.ru,eztv.it,lostfilm.tv,rutracker.org:any:from-client:active:false:noalarm

2.2. Правило для обеспечения доступа к сайтам, не входящим в «чёрный список»:

ap:65530:accept:nolog:http::any:any:active:accept_all_http:noalarm

2.3. Правило для блокирования прочего трафика прикладных протоколов:

ap:65531:drop:nolog:any:any:any:active:drop_all:noalarm

3. Добавить IP-правило для пропуска TCP-пакетов. Это правило необходимо для организации фильтрации совместно с правилами прикладного уровня (этим обеспечивается создание сессии и привязка к прикладным правилам). Оно должно работать на пропуск пакетов на следующий уровень обработки (действие accept) и содержать номера созданных ранее прикладных правил (в данном примере это номера 50, 51 , 52, 53, 65530, 65531) в соответствующем поле.

ip:10:accept:nolog:1:0:0:tcp:any:any:any:80:any:any:any:any:any:any:active:http_blacklist:any:defses:deftout:50-53,65530,65531:noalarm

Все замечания по поводу IP адресов и номеров портов из п. 3.1.1. справедливы и в этом случае.

4. Работа по созданию набора правил фильтрации завершена.

Список правил для блокировки конкретных WEB-сайтов представлен ниже в таблице 3.3.

Таблица 3.3. «Чёрный список».

|

Результат |

Правило |

|

Пропуск TCP-пакетов на прикладной уровень |

ip:10:accept:nolog:1:0:0:tcp:any:any:any:80:any:any:any:any:any:any:active:for_http_blacklist:any:defses:deftout:50-53,65530,65531:noalarm |

|

Блокировка доступа к www.google.com |

ap:50:drop:nolog:http:host=www.google.com:any:from-client:active:google.com:noalarm |

|

Блокировка доступа к www.ya.ru |

ap:51:drop:nolog:http:host=www.ya.ru:any:from-client:active:ya.ru:noalarm |

|

Блокировка доступа к vkontakte.ru |

ap:52:drop:nolog:http:host=vkontakte.ru:any:from-client:active:vkontakte.ru:noalarm |

|

Блокировка доступ к www.rambler.ru |

ap:53:drop:nolog:http:host=*.rambler.ru:any:from-client:active:rambler.ru:noalarm |

|

Доступ к сайтам, не входящим в «чёрный список» |

ap:65530:accept:nolog:http::any:any:active:accept_all_http:noalarm |

|

Блокировка трафика других приложений |

ap:65531:drop:nolog:any:any:any:active:drop_all:noalarm |

Особенности

-

Достарыңызбен бөлісу: