Время на прочтение

7 мин

Количество просмотров 384K

Все сервера, создаваемые Windows сервера на UltraVDS по умолчанию сразу доступны для подключения по стандартному протоколу RDP (Remote Desktop Protocol) – обычное «Подключение к удалённому рабочему столу» в русскоязычных редакциях Windows.

В данной статье будет описано как подключиться к только что созданному виртуальному серверу на UltraVDS с различных устройств (операционных систем). Если вам требуется какой-либо другой способ подключения (RAdmin, TeamViewer и т.д.) после успешного подключения по RDP, вы сможете его настроить так же, как и любое другое программное обеспечение.

Статья довольно длинная ввиду того, что здесь подробно по шагам расписано как подключаться из каждой наиболее популярной системы, поэтому вынесли вверх горячие ссылки для навигации:

Подключение к виртуальному серверу с десктопной версии Windows (XP, 7, 8, 8.1, 10)

При использовании стандартной операционной системы Windows для подключения к серверу необходимо открыть следующий путь:

Пуск -> Программы -> Стандартные -> Подключение к удалённому рабочему столу

Либо просто нажмите комбинацию клавиш Win+R и в открывшемся окне наберите mstsc

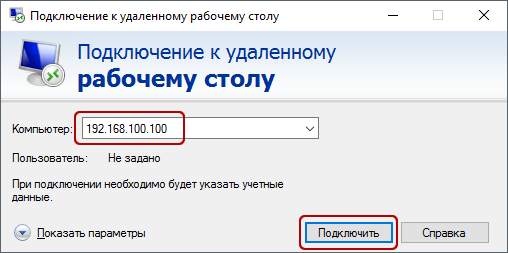

В открывшемся окне необходимо указать IP-адрес созданного для вас VDS сервера. Если вы заказали сервер с несколькими IP-адресами, то можете использовать любой из них для подключения.

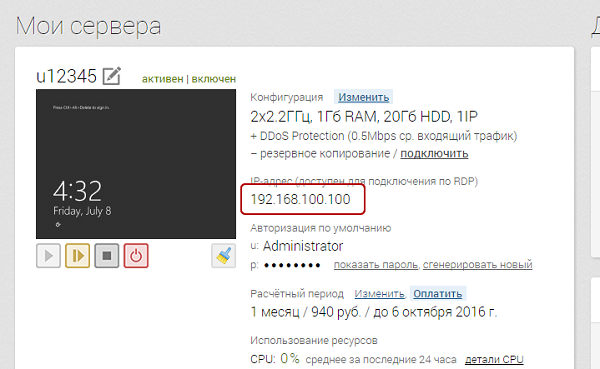

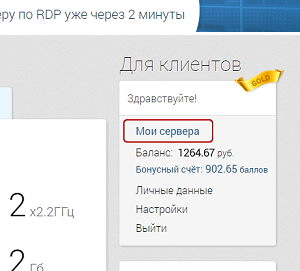

IP-адрес вашего сервера указан возле вашего сервера в личном кабинете в разделе «Мои сервера».

После ввода IP-адреса сервера нажмите кнопку «Подключить» и вы увидите окно с полями авторизации. Здесь нужно выходить под новым пользователем:

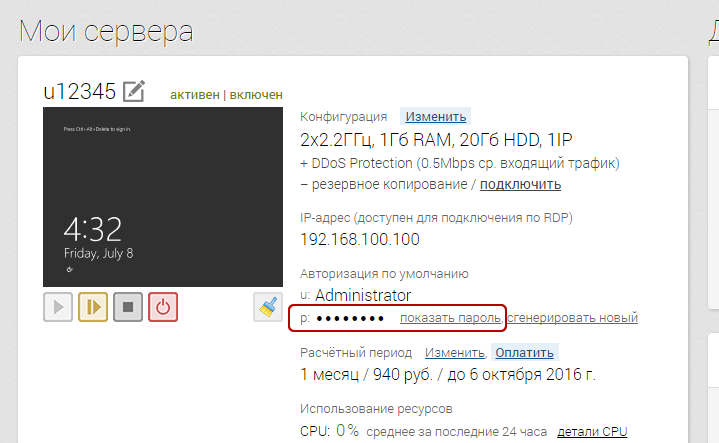

При создании каждого нового сервера система в автоматическом режиме генерирует случайный пароль пользователя Administrator. Этот пароль отображается также в личном кабинете возле вашего сервера:

В некоторых редакциях Windows есть странность: если пароль от сервера скопировать и вставить в поле авторизации перед подключением, то при попытке подключения ничего не произойдёт, и RDP-клиент снова покажет окно авторизации как будто учётные данные были введены некорректно. В таком случае необходимо ввести пароль вручную (большие буквы большими, маленькие – маленькими, в английской раскладке клавиатуры).

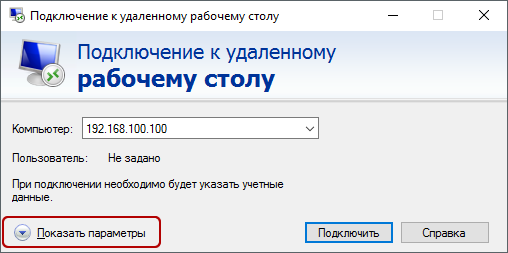

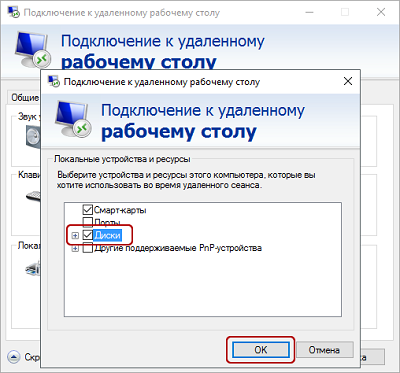

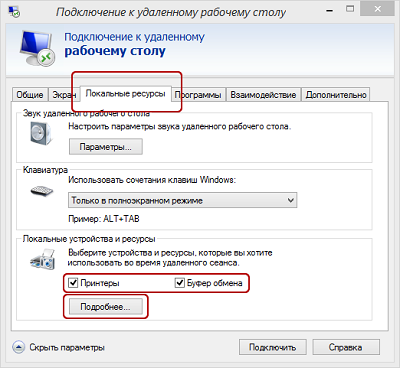

Подключение к удалённому рабочему столу – очень удобная вещь, с её помощью можно переносить файлы с компьютера на сервер и обратно просто копируя и вставляя их, тоже самое с текстом в буфере обмена. Также можно с вашего компьютера, передать на сервер любые включенные в него USB-устройства и сетевые принтеры/сканнеры. Для этого при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу.

В открывшемся окне перейдите на вкладку «Локальные ресурсы» и выберите требуемые вам параметры:

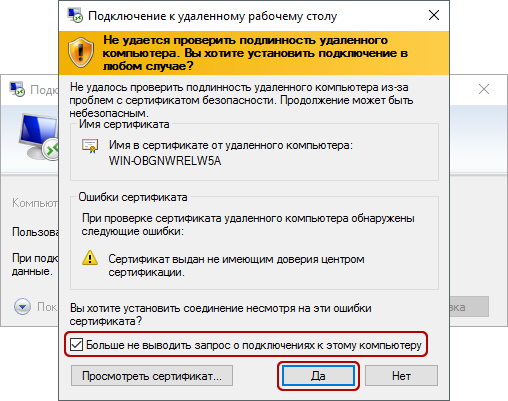

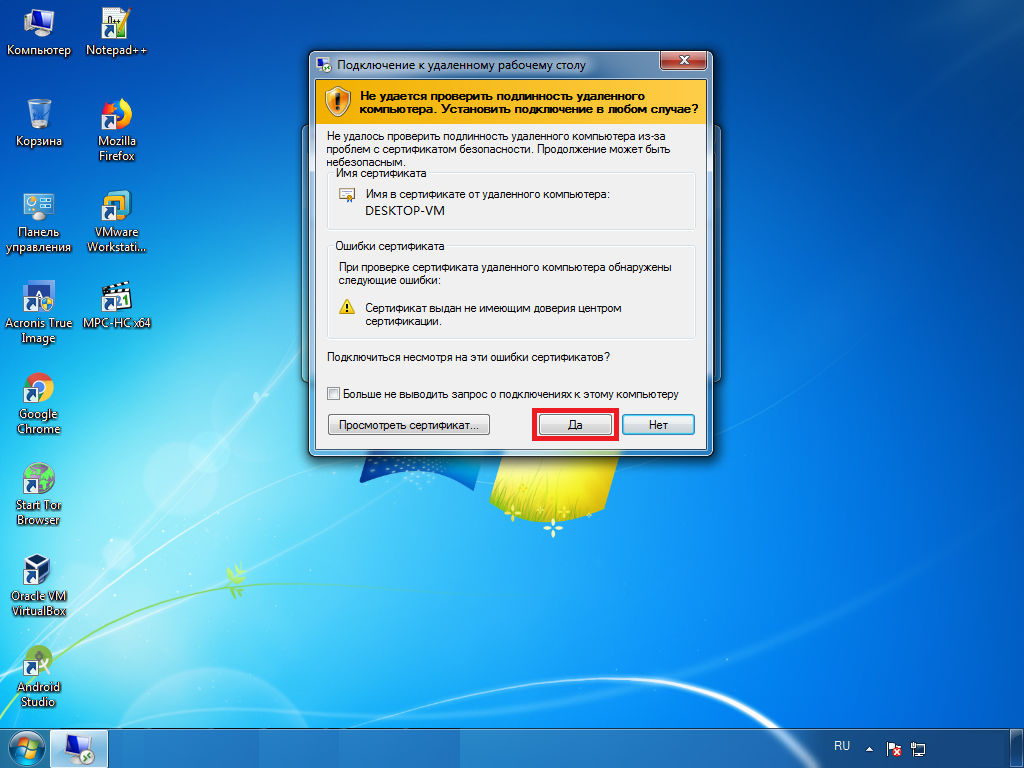

При подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого заключается в том, что сервер шифрует передаваемые данные SSL-сертификатом, который он сгенерировал сам в автоматическом режиме. Данное уведомление не является свидетельством о проблеме с безопасностью, а только предупреждает вас о том, что соединение зашифровано с использованием сертификата, который не был выдан авторизованным центром.

Отметьте здесь галочкой поле «Больше не выводить запрос о подключениях к этому компьютеру» и нажмите «Да».

Подключение к VDS серверу с Mac OS

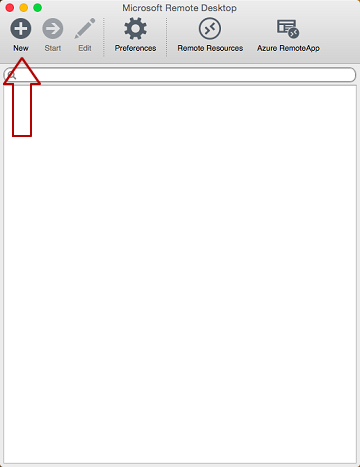

Для Mac OS компания Microsoft выпускает официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows.

Скачать его можно с iTunes здесь: https://itunes.apple.com/ru/app/microsoft-remote-desktop-10/id1295203466?mt=12

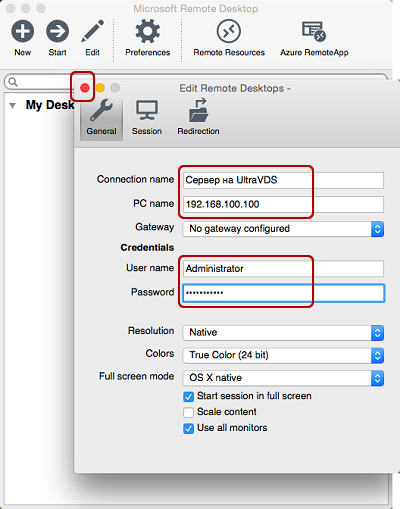

Интерфейс программы простой и интуитивно понятный. Перед началом работы необходимо настроить параметры подключения. Для этого создаём новое:

В окне настроек соединения указываем произвольное название, например, «Сервер на UltraVDS», IP-адрес созданного сервера и данные для авторизации (логин Administrator и назначенный серверу в автоматическом режиме пароль) – эти данные отображаются в вашем личном кабинете.

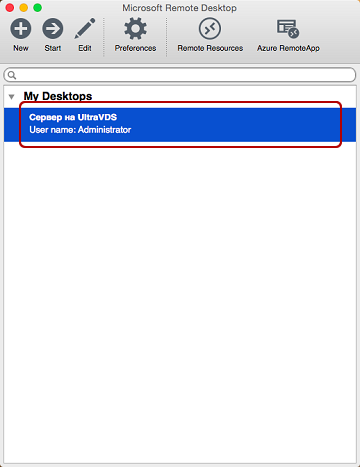

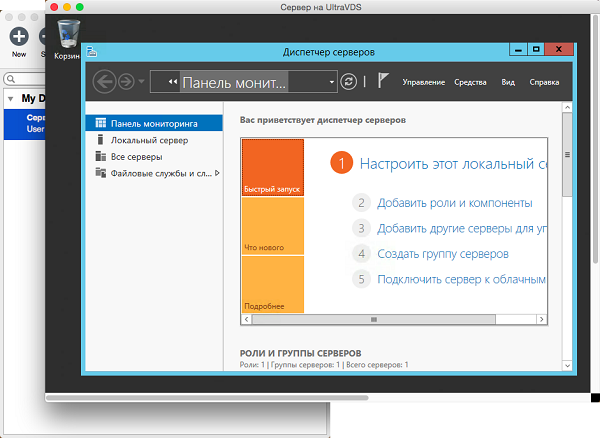

После выхода из окна настроек всё сохранится автоматически и в списке подключений вы увидите новое созданное:

Кликните на него дважды мышкой, и вы подключитесь к вашему серверу.

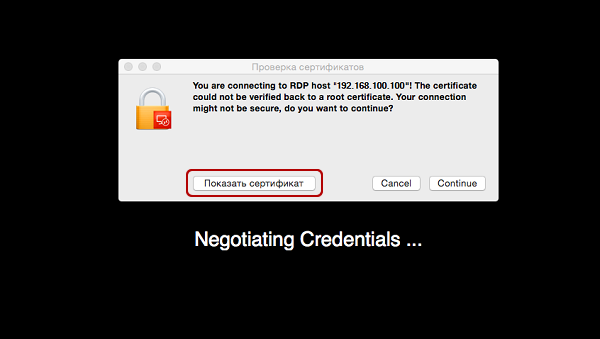

При подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Почему возникает такое уведомление и что оно означает этого описано выше.

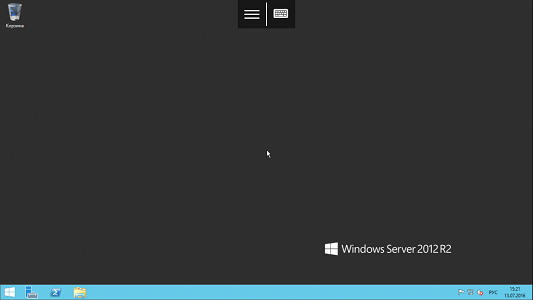

Добавив самоподписанный сертификат вашего сервера в доверенные или просто приняв его единожды, вы увидите рабочий стол Windows вашего виртуального сервера.

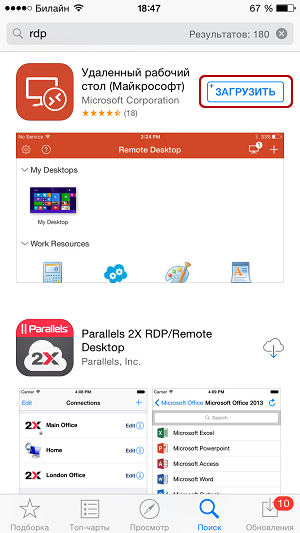

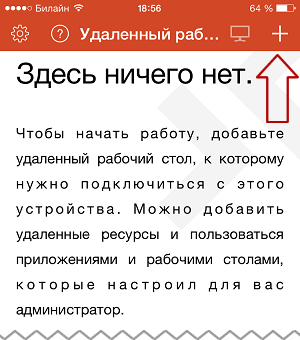

Подключение к VPS серверу со смартфона или планшета на iOS (с iPhone или iPad)

Перед подключением к серверу необходимо скачать с Apple Store приложение Microsoft Remote Desktop (это официальный RDP-клиент от Microsoft):

https://itunes.apple.com/ru/app/microsoft-remote-desktop-10/id1295203466?mt=12

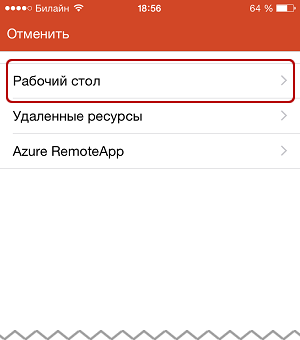

Запустите приложение после установки и нажмите на добавление нового подключения:

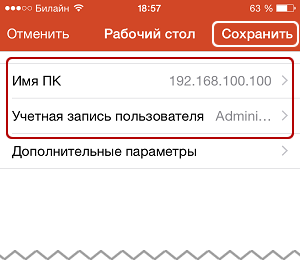

В окне создания нового подключения необходимо указать IP-адрес вашего виртуального сервера и данные для авторизации, которые отображаются в вашем личном кабинете (подробнее о том, где они указано выше).

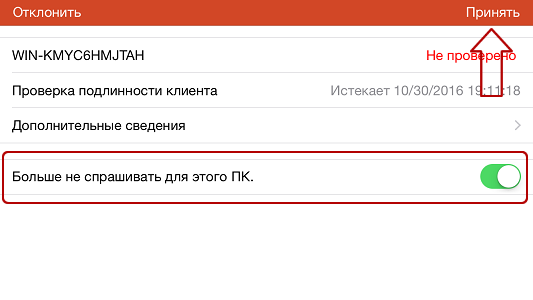

При подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого описана выше.

Выберите «Больше не спрашивать для этого ПК» и нажмите «Принять».

Если авторизационные данные и IP-адрес сервера были введены без ошибок, вы успешно подключитесь к вашему серверу.

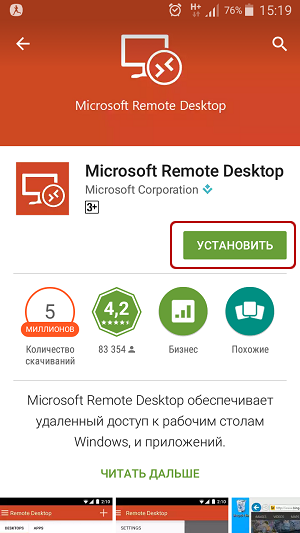

Подключение к виртуальному серверу со смартфона или планшета на Android

Прежде всего вам необходимо скачать с Google Play и установить программу Microsoft Remote Desktop (это официальный RDP-клиент от Microsoft):

https://play.google.com/store/apps/details?id=com.microsoft.rdc.android&hl=ru

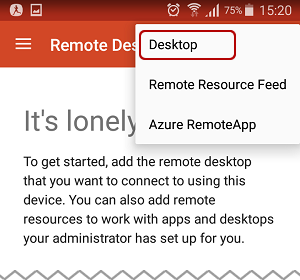

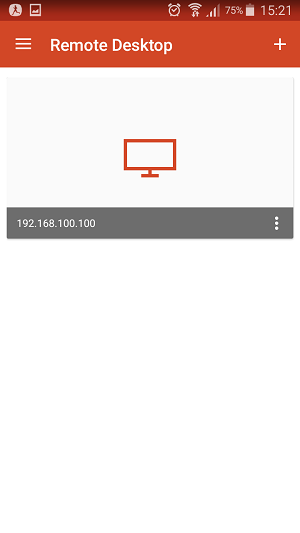

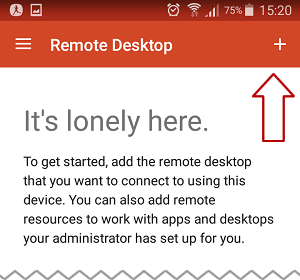

Запустите приложение после установки и нажмите на добавление нового подключения

В окне создания нового подключения необходимо указать IP-адрес созданного VDS сервера и данные для авторизации (где их взять описано чуть выше).

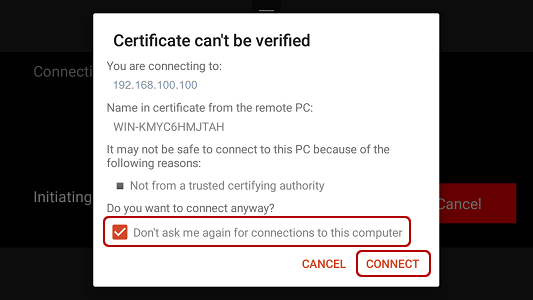

При подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого описана выше.

Выберите галочкой «Don’t ask me again for connections to this computer» и нажмите «Connect».

Если авторизационные данные и IP-адрес сервера были введены без ошибок, вы успешно подключитесь к вашему серверу.

Подключение к серверу по RDP из Ubuntu

RDP – это закрытый протокол компании Microsoft, она же в свою очередь не выпускает RDP-клиентов для операционных систем семейства Linux.

Однако всё же есть различные рабочие версии от тех или иных производителей.

Мы рекомендуем использовать клиент Remmina

Для пользователей Ubuntu есть специальный репозиторий с различными пакетами приложение, в числе которых есть Remmina и RDP.

Установка производится в 3 простые команды, которые вводятся по очереди в Терминале:

Для установки пакета Remmina

sudo apt-add-repository ppa:remmina-ppa-team/remmina-nextУстанавливаем обновления

sudo apt-get updateУстанавливаем плагин протокола RDP

sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standardЕсли вы до этого уже устанавливали или запускали существующую версию Remmina, то её необходимо перезапустить. Сделать это можно перехагружкой компьютера, либо выполнением следующей команды в том же терминале:

sudo killall remminaЕсли процесс запущен не был, то появится сообщение об ошибке: процесс не найден, что тоже нас устраивает.

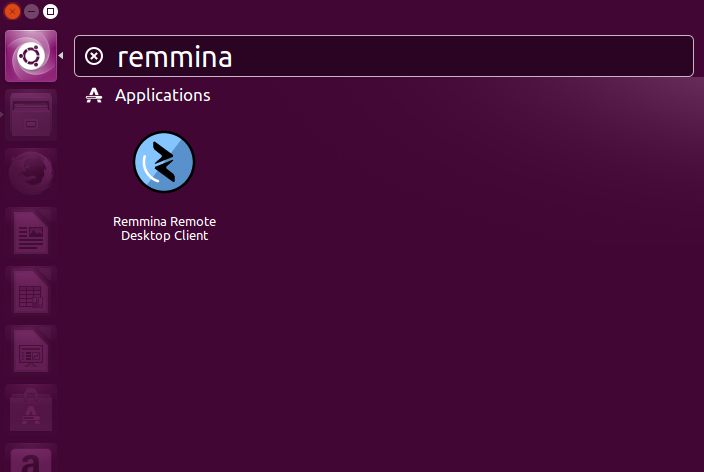

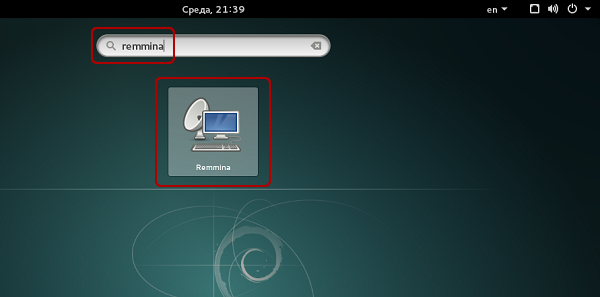

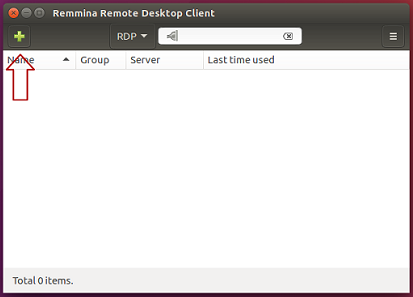

Открываем меню поиска и находим там свежеустановленный пакет Remmina

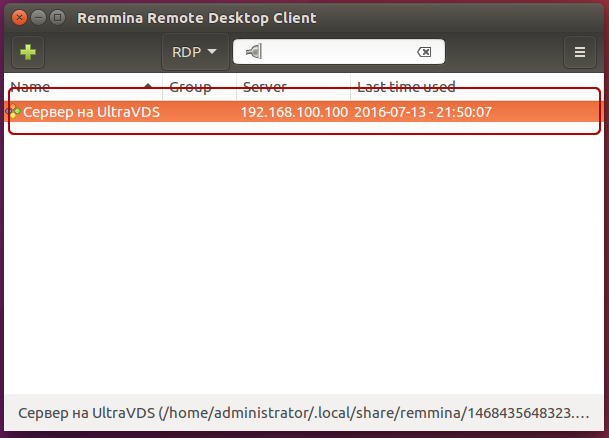

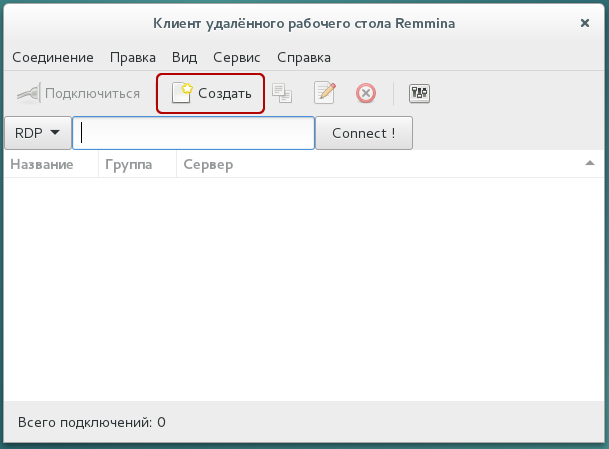

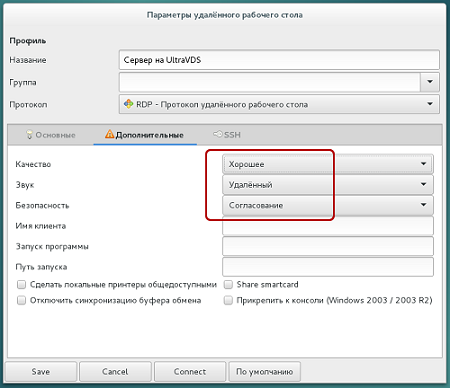

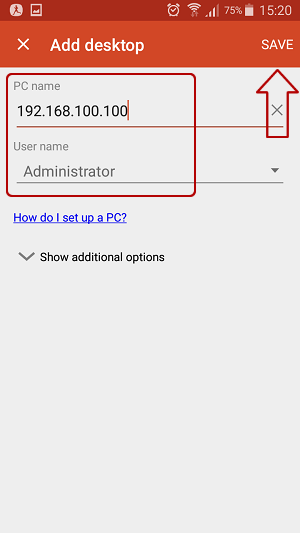

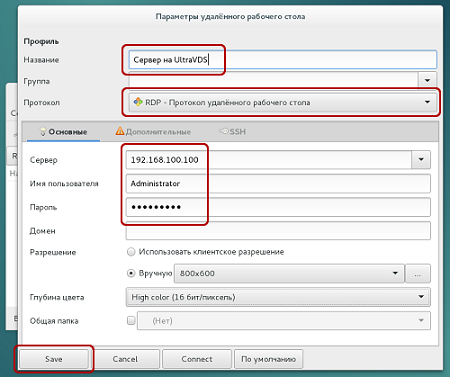

Нажимаем на добавление нового подключения и заполняем поля данными для подключения и авторизации к вашему серверу (где находятся данные для подключения к именно вашему серверу описано выше):

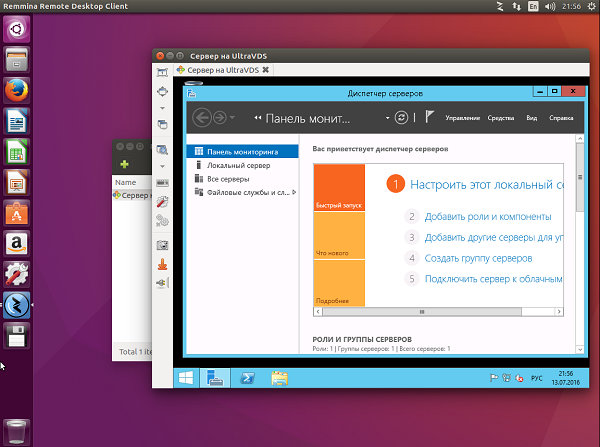

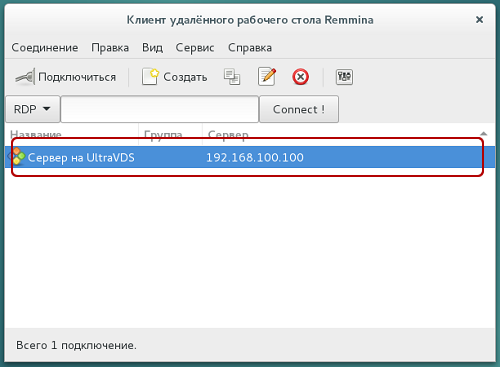

После сохранения ваш сервер будет всегда доступен в списке подключений для быстрого доступа. Для подключения к нему дважды кликните мышкой по строчке вашего сервера.

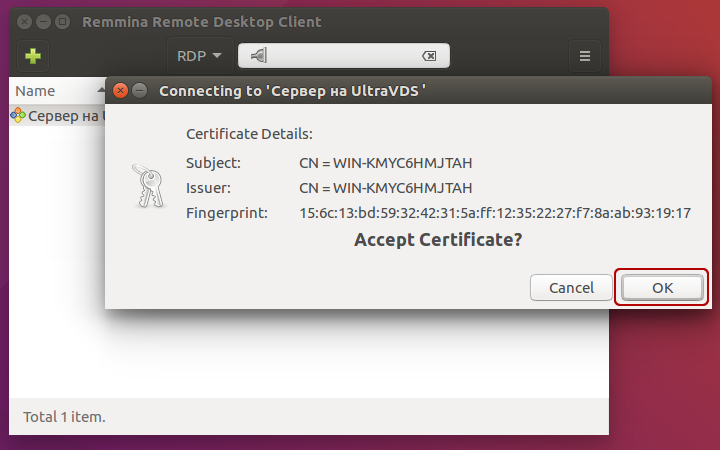

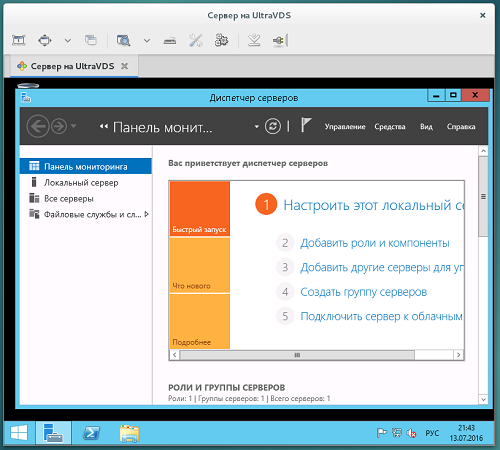

При первом подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого описана выше. Просто нажмите «ОК» и вы увидите рабочий стол вашего сервера.

Подключение к удаленному рабочему столу (RDP) из Debian

RDP (подключение к удалённому рабочему столу) – это закрытый протокол компании Microsoft, они же в свою очередь не выпускает RDP-клиентов для операционных систем семейства Linux.

Но всё же есть различные рабочие версии от тех или иных компаний-разработчиков.

Мы рекомендуем использовать RDP-клиент Remmina

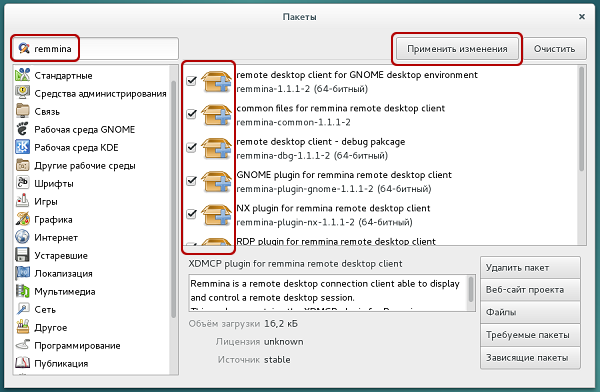

Для установки приложения Remmina и плагина RDP к нему необходимо открыть менеджер установки пакетов:

Здесь в строке поиска вводим «Remmina» и выделяем все результаты для установки:

Установка занимает буквально 3-4 секунды, после чего сразу можно пользоваться приложением.

Находим его в главном меню и запускаем:

Перед началом работы необходимо создать новое подключения для удобства в дальнейшем:

В открывшемся окне необходимо задать корректные параметры RDP подключения и данные для авторизации (указаны в личном кабинете UltraVDS):

После сохранения ваш сервер будет всегда доступен в списке подключений для быстрого доступа. Для подключения к нему просто дважды кликните мышкой по строчке вашего сервера.

При первом подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого описана чуть выше. Просто нажмите «ОК» или «Принять» и вы увидите рабочий стол вашего сервера.

Что делать если при попытке подключения с ОС семейства Linux сразу возникает ошибка?

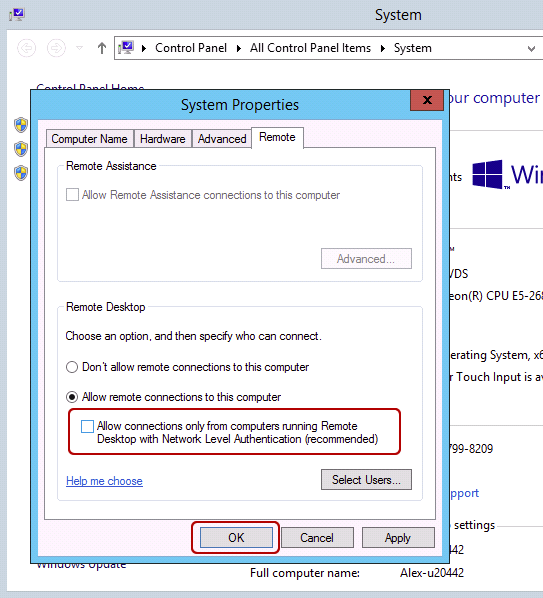

По умолчанию на всех создаваемых на UltraVDS серверах разрешено только подключение по RDP с компьютеров (клиентов), на которых работает проверка подлинности на уровне сети. Некоторые RDP клиенты под Linux эту проверку подлинности могут не поддерживать. В таком случае перед подключением к серверу по RDP необходимо это требование отменить на самом VDS сервере.

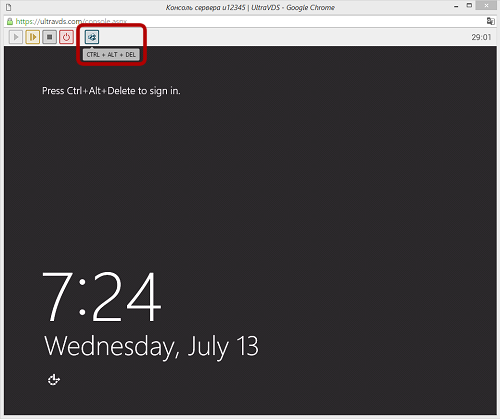

На UltraVDS реализована возможность аварийного доступа к серверу в случае если вы не можете к нему подключиться, именно ею мы и воспользуемся для отключения требования обязательной проверки подлинности. Для открытия аварийного режима зайдите в ваш личный кабинет на страницу «Мои сервера» и кликните на скриншот требуемого сервера

В открывшемся окне необходимо активировать возможность авторизации пользователя. Это делается нажатием комбинации клавиш Ctr+Alt+Del, но так как такая комбинация через web передана быть не может, специальная кнопка была вынесена на верхнюю панель окна:

Далее вводим пароль администратора и нажимаем Enter:

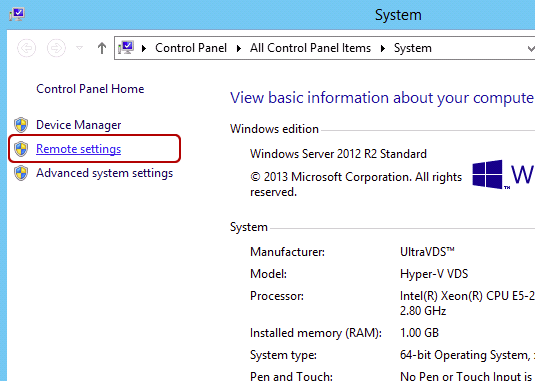

Вы увидите стандартный рабочий стол Windows. Здесь нажмите кнопку «Пуск» (Start), найдите там «Мой компьютер» (This PC) и кликните на него правой кнопкой мыши:

Выберите в меню пункт «Свойства» (Properties) для открытия окна информации о системе

В меню слева необходимо найти кнопку управления параметрами удалённого рабочего стола (Remote settings).

Последним шагом снимаем флажок с параметра «Allow connections only from…» и нажимаем «ОК».

Данная статья представляет собой пошаговую инструкцию по настройке Windows 10 в качестве терминального сервера с доступом по RDP.

После настройки, к одному компьютеру смогут одновременно подключаться несколько пользователей по RDP (Remote Desktop Protocol — протокол удалённого рабочего стола). Наиболее популярное применение данного решения — работа нескольких пользователей с файловой базой 1С.

Процесс настройки показан на примере Windows 10 Enterprise x64, однако данное руководство полностью подходит для установки на других ОС Windows.

Внимание! статья написана исключительно в научных интересах. Лицензия Windows не позволяет использовать ОС в таком режиме.

СОДЕРЖАНИЕ

- I. Создание пользователя и настройка прав для доступа по RDP

- II. Настройка терминального сервера с доступом по RDP

- III. Подключение к удаленному рабочему столу

- IV. Часто задаваемые вопросы по теме статьи (FAQ)

Для настройки Windows 10 в качестве терминального сервера с доступом по RDP понадобятся:

1. Компьютер с установленной операционной системой Windows 10 и правами администратора, подключённый к локальной сети;

2. Компьютер в локальной сети, с которого будет производиться подключение и который имеет RDP клиент (прим. требуется ОС Windows XP/Vista/7/8/8.1/10 и т.д.);

3. Библиотека: RDP Wrapper Library Скачать c GitHub RDP Wrapper Library

I. Создание пользователя и настройка прав для доступа по RDP

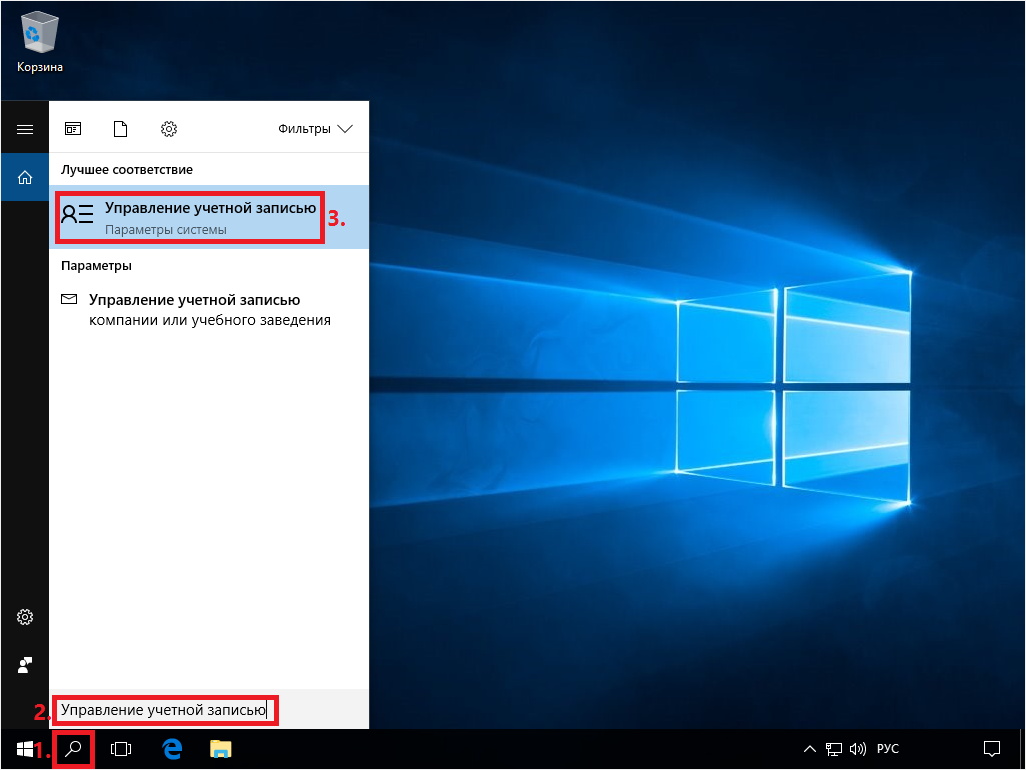

1. Нажмите на значок поиска , затем с помощью поисковой строки найдите и выберите Управление учетной записью (Рис.1).

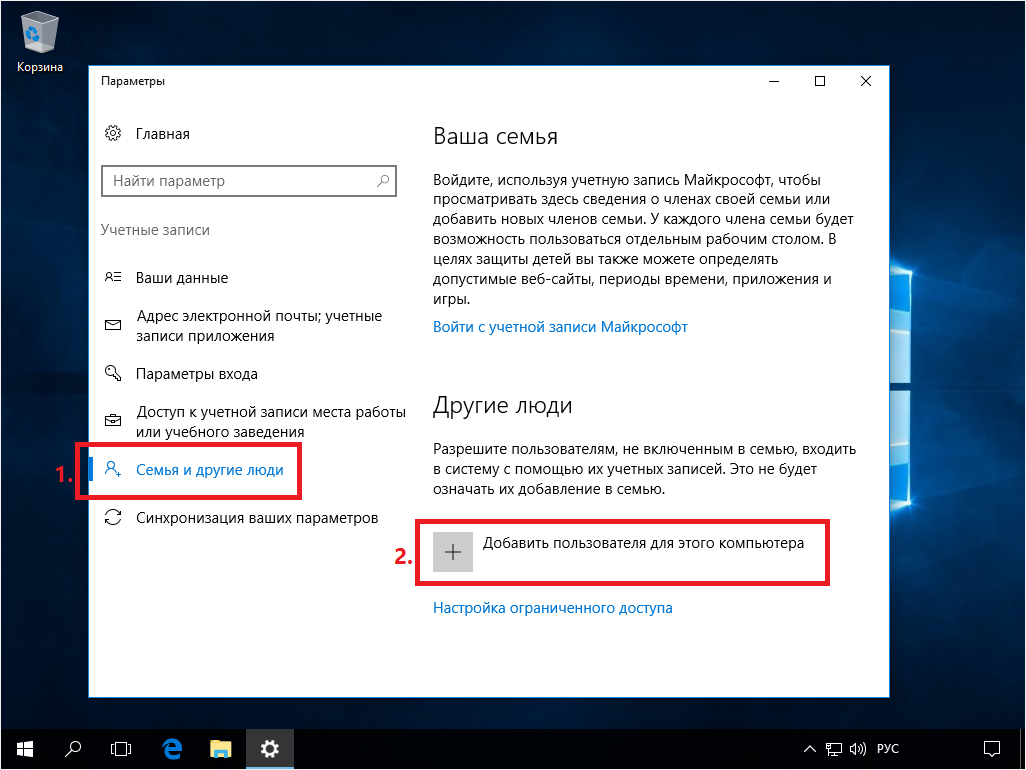

2. В открывшемся окне выберите Семья и другие люди, затем нажмите Добавить пользователя для этого компьютера (Рис.2).

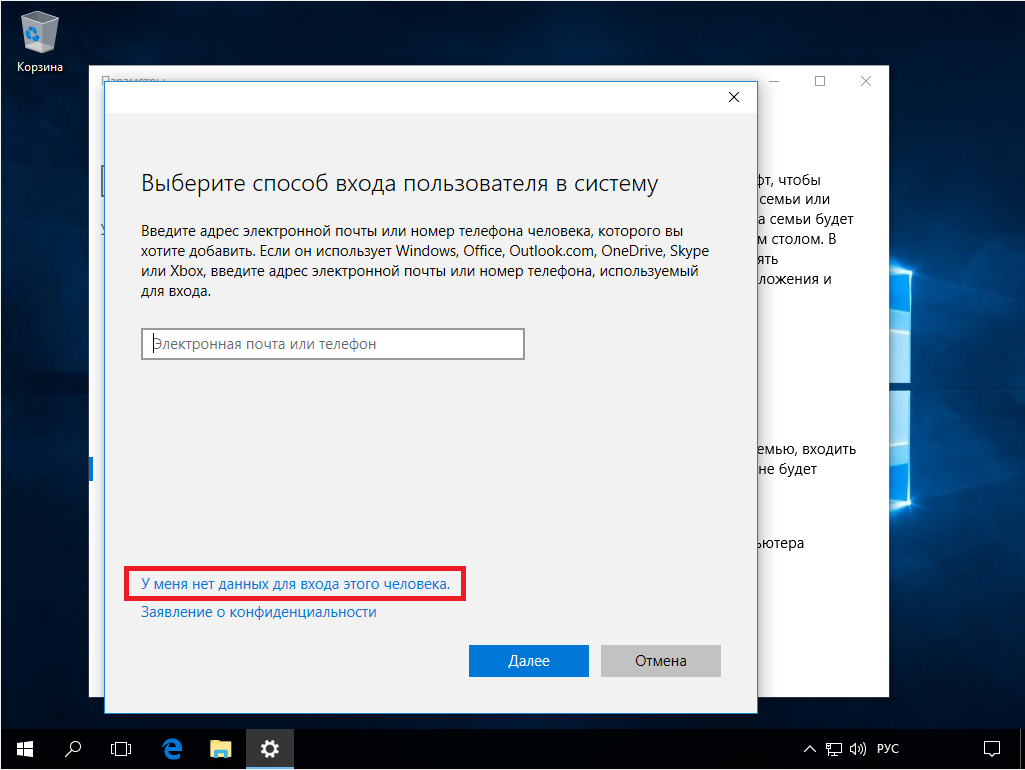

3. Нажмите на пункт У меня нет данных для входа этого человека (Рис.3).

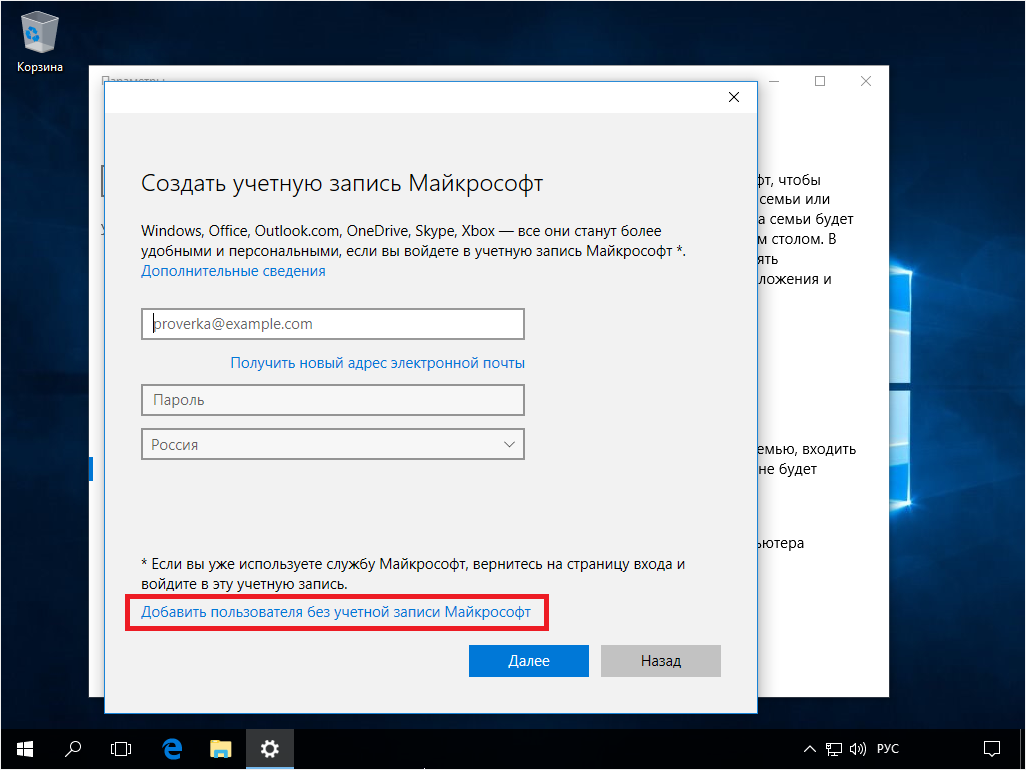

4. Нажмите на пункт Добавить пользователя без учетной записи Майкрософт (Рис.4).

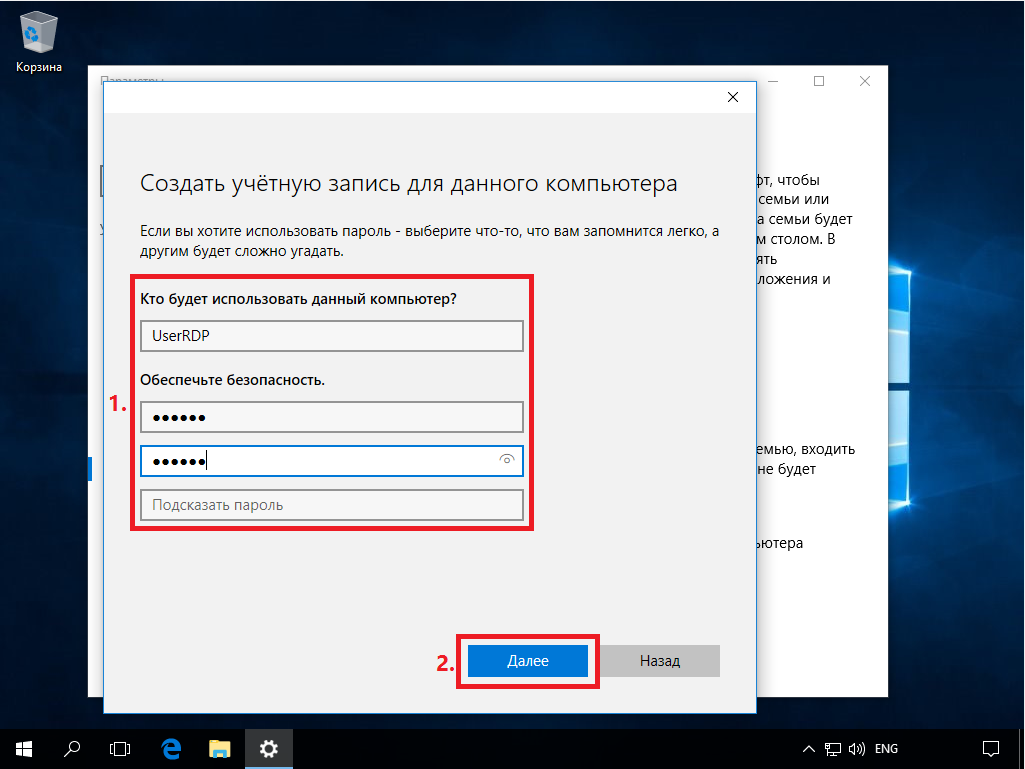

5. В соответствующих полях введите имя пользователя (прим. в данном примере это UserRDP), пароль для новой учётной записи и подсказку для пароля, затем нажмите Далее (Рис.5).

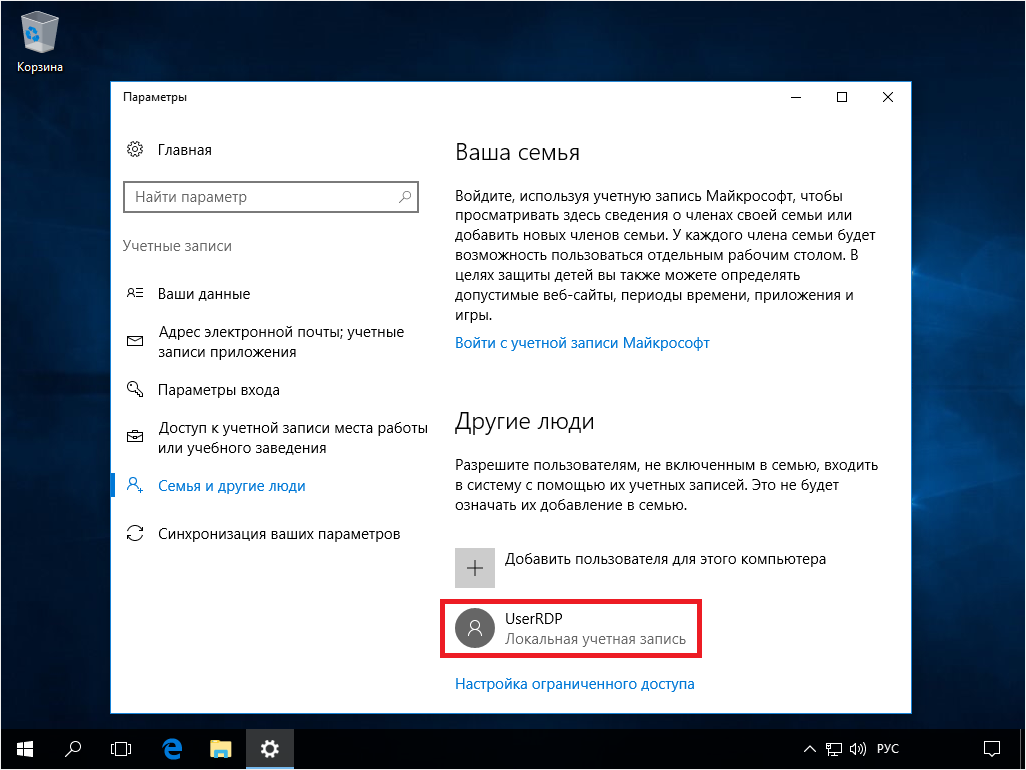

6. В окне параметров Вы увидите нового пользователя (прим. в данном примере это UserRDP) (Рис.6).

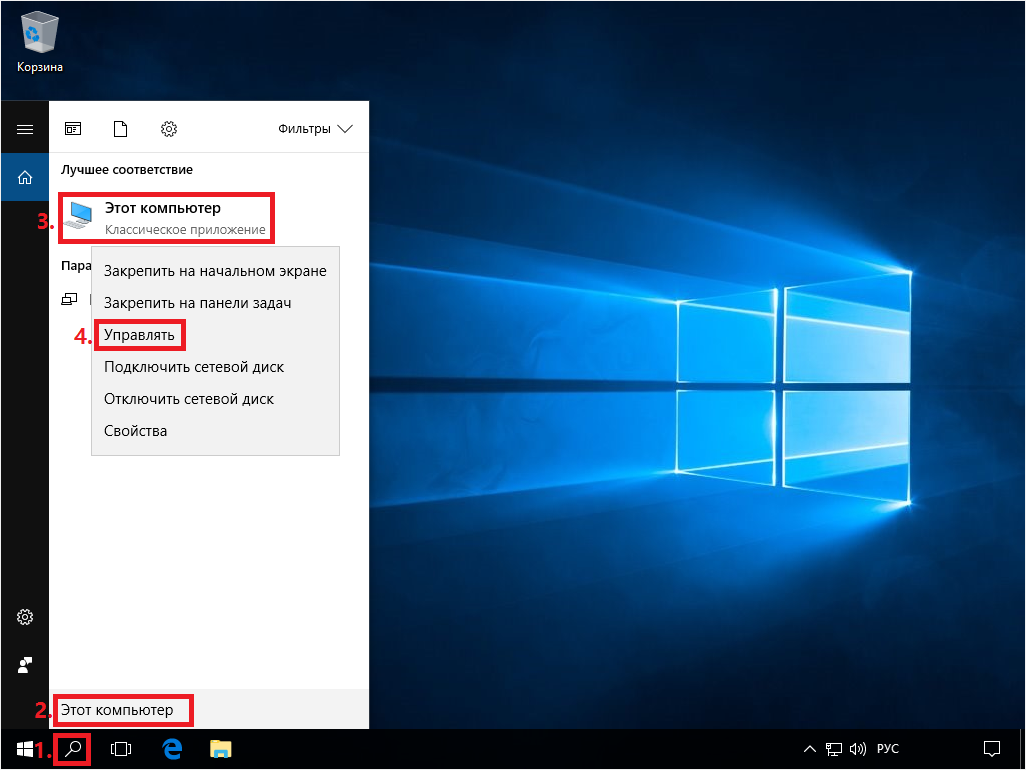

7. Нажмите на значок поиска , затем с помощью поисковой строки найдите и выберите Этот компьютер, через правую кнопку мыши откройте меню и нажмите Управлять (Рис.7).

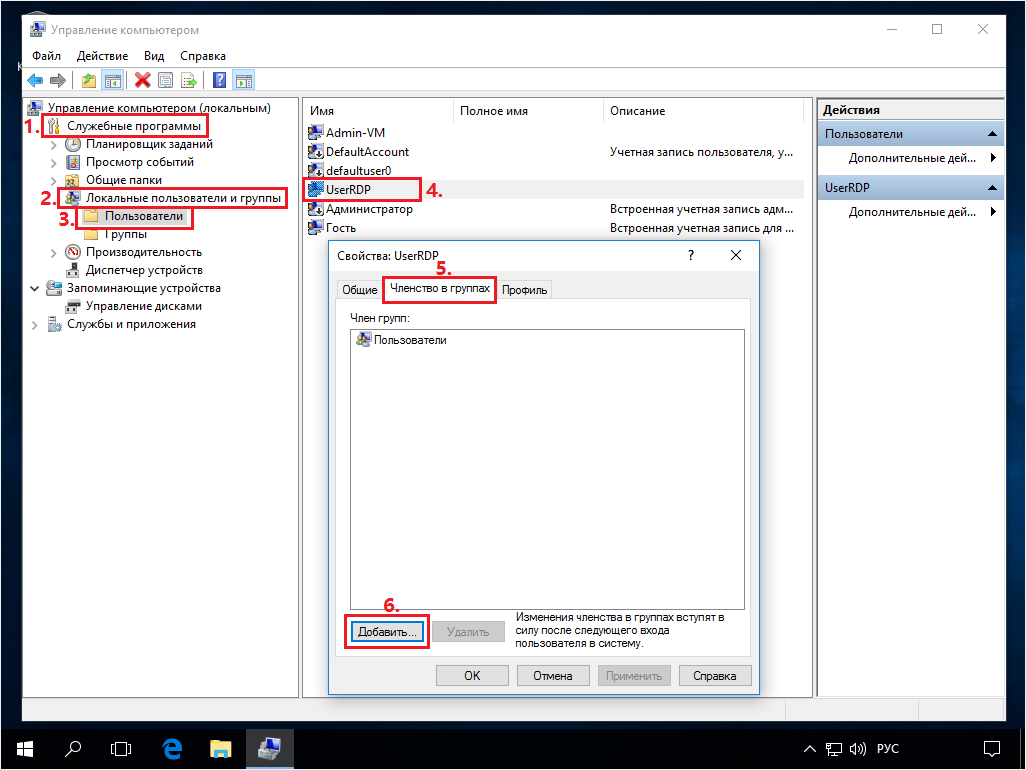

8. В открывшемся окне выберите: Служебные программы > Локальные пользователи и группы > Пользователи, затем выберите пользователя (прим. в данном примере это UserRDP), перейдите на вкладку Членство в группах и нажмите Добавить… (Рис.8).

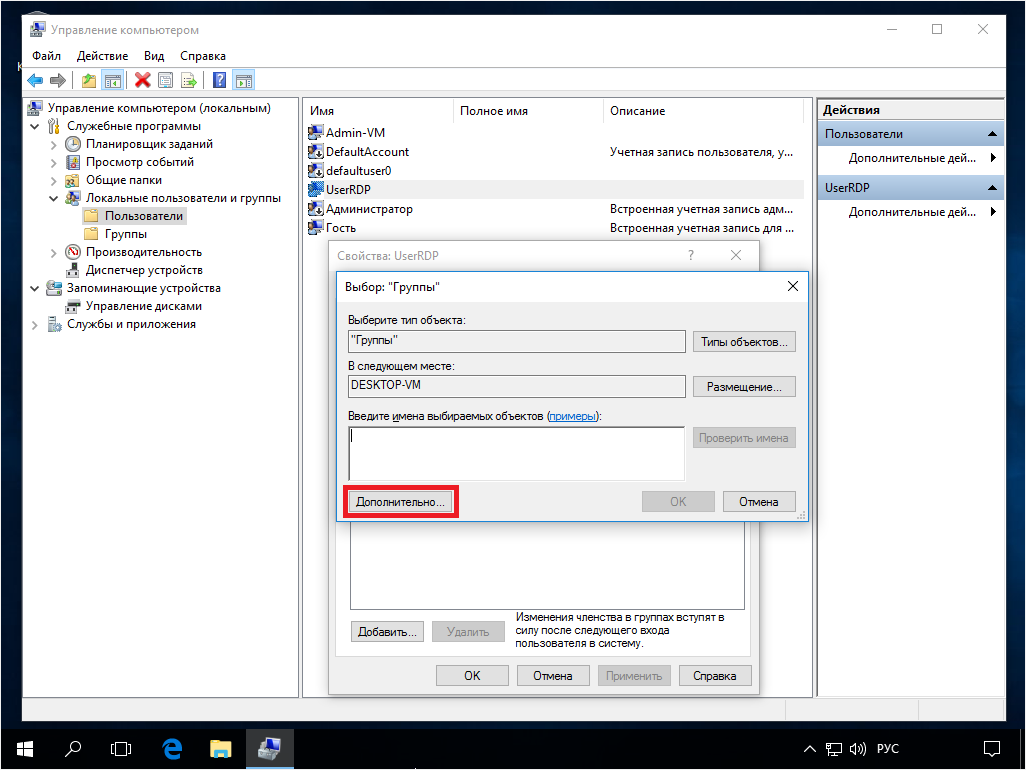

9. Нажмите Дополнительно… (Рис.9).

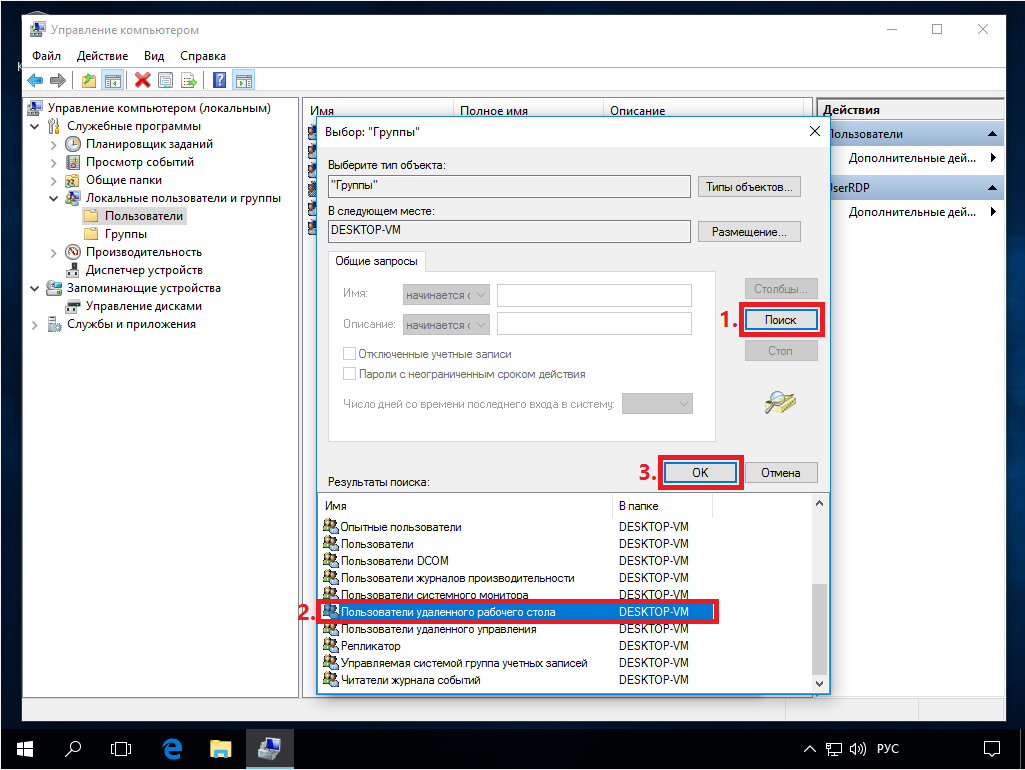

10. Нажмите Поиск, выберите из списка Пользователи удаленного рабочего стола и нажмите OK (Рис.10).

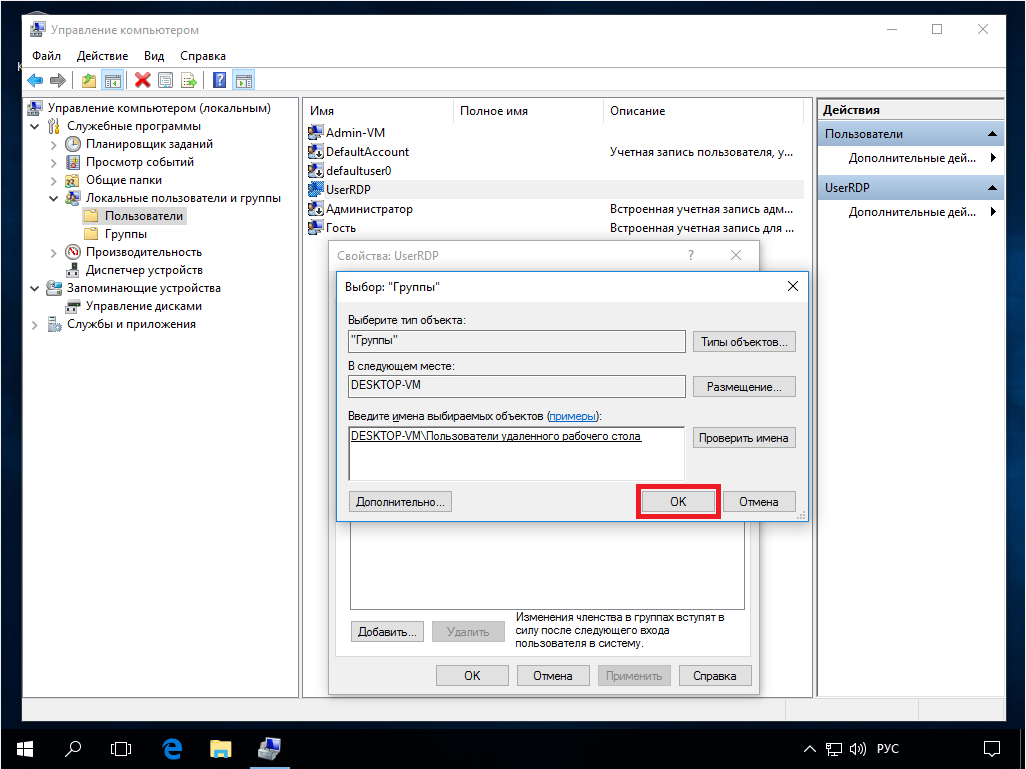

11. Нажмите OK (Рис.11).

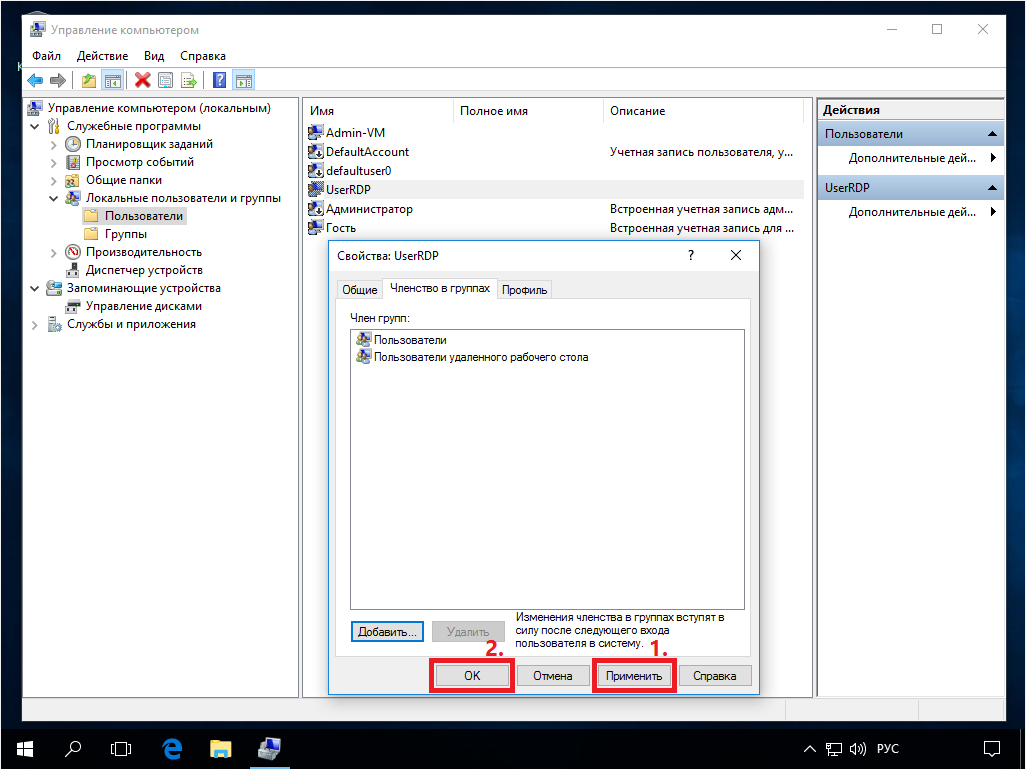

12. Нажмите Применить, затем OK (Рис.12).

II. Настройка терминального сервера с доступом по RDP

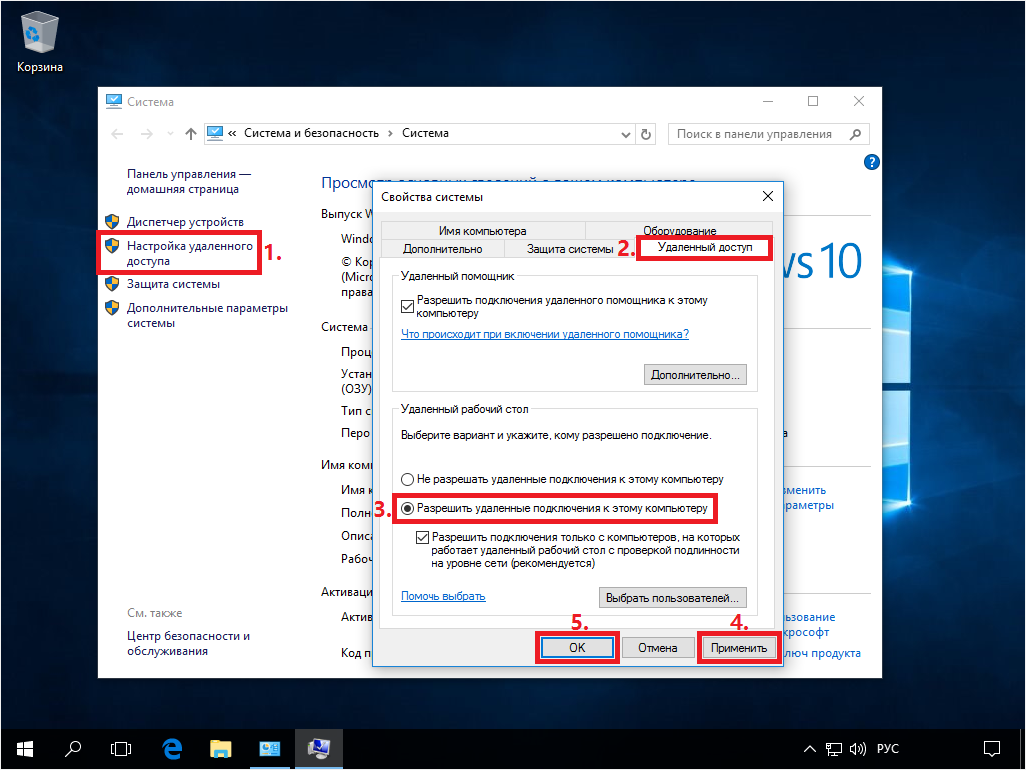

1. Нажмите на значок поиска , затем с помощью поисковой строки найдите и выберите Система (Рис.13).

2. Нажмите Настройка удалённого доступа, в открывшемся окне перейдите на вкладку Удалённый доступ, выберите пункт Разрешить удалённые подключения к этому компьютеру, затем нажмите Применить и OK (Рис.14).

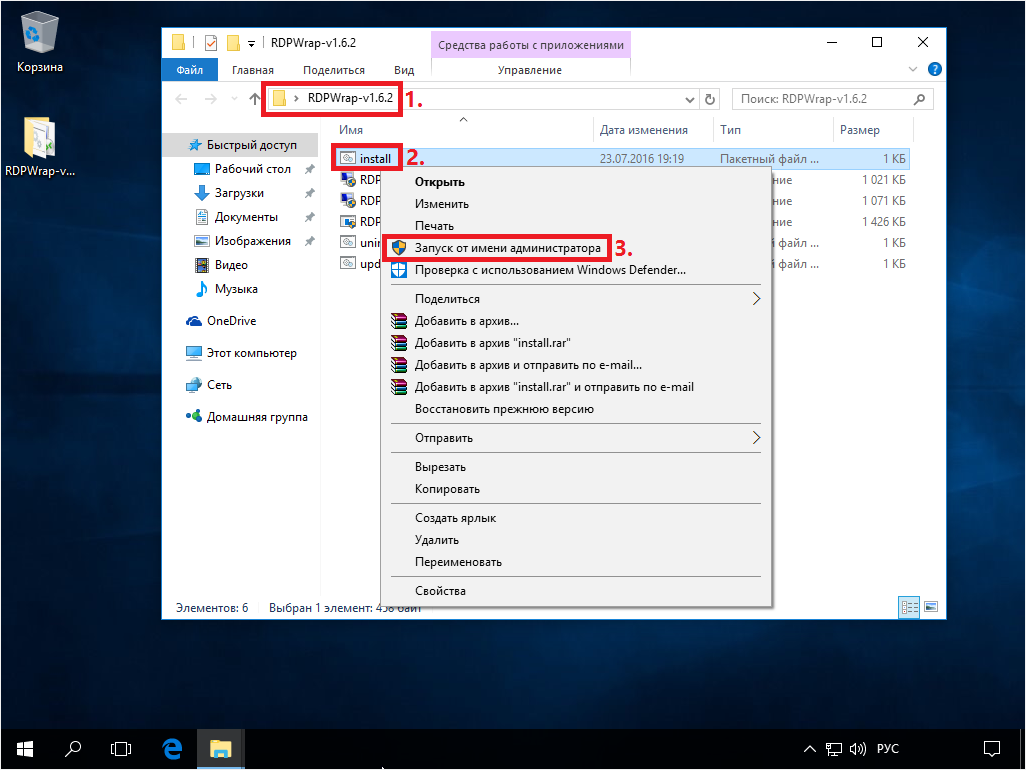

3. Распакуйте (прим. с помощью WinRAR или просто открыть через Проводник) скачанную Вами ранее библиотеку RDP Wrapper Library. Откройте папку и запустите от имени администратора (прим. используя правую кнопку мыши) файл install,после чего начнётся установка (Рис.15).

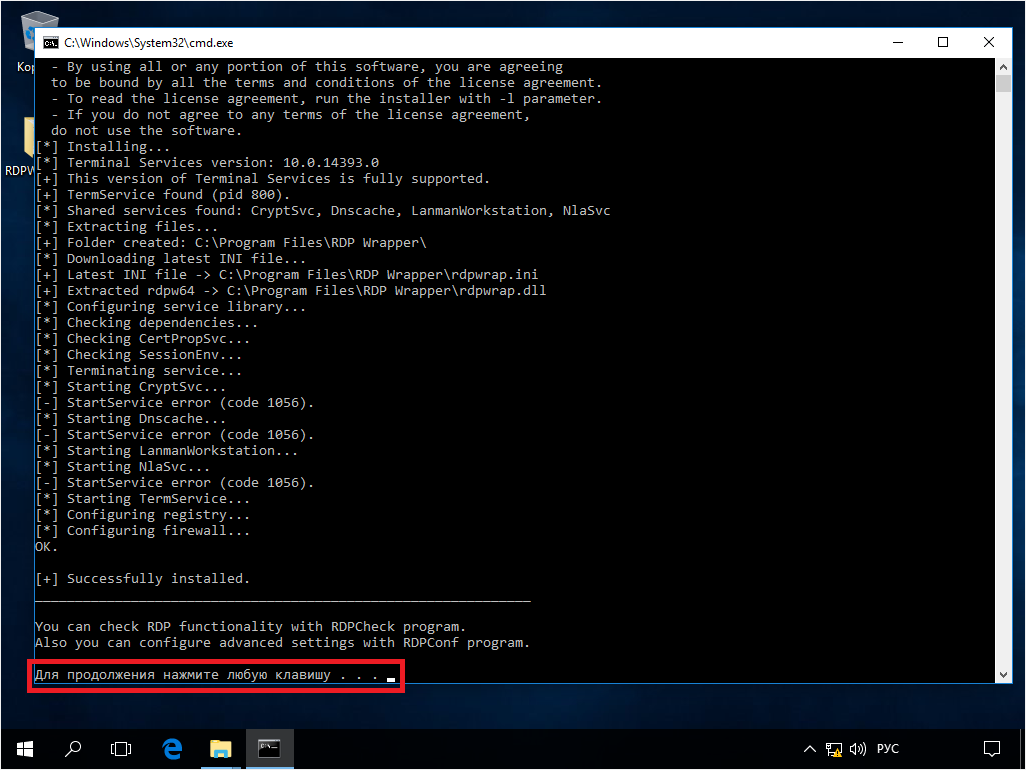

4. После окончания установки нажмите любую клавишу (Рис.16).

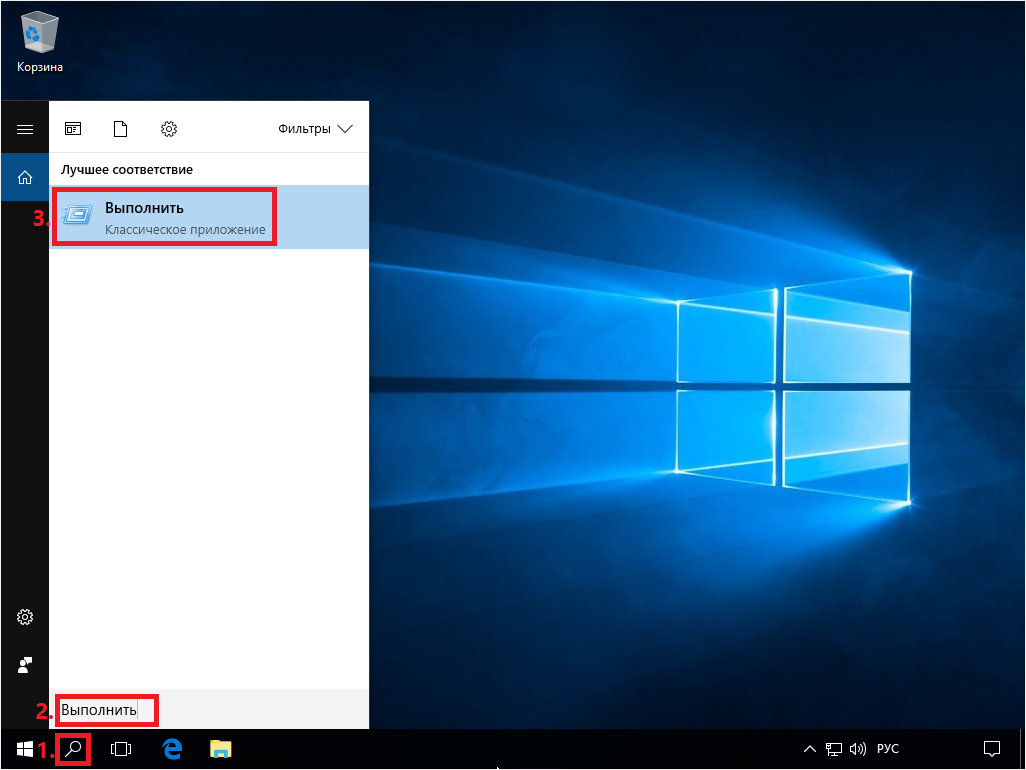

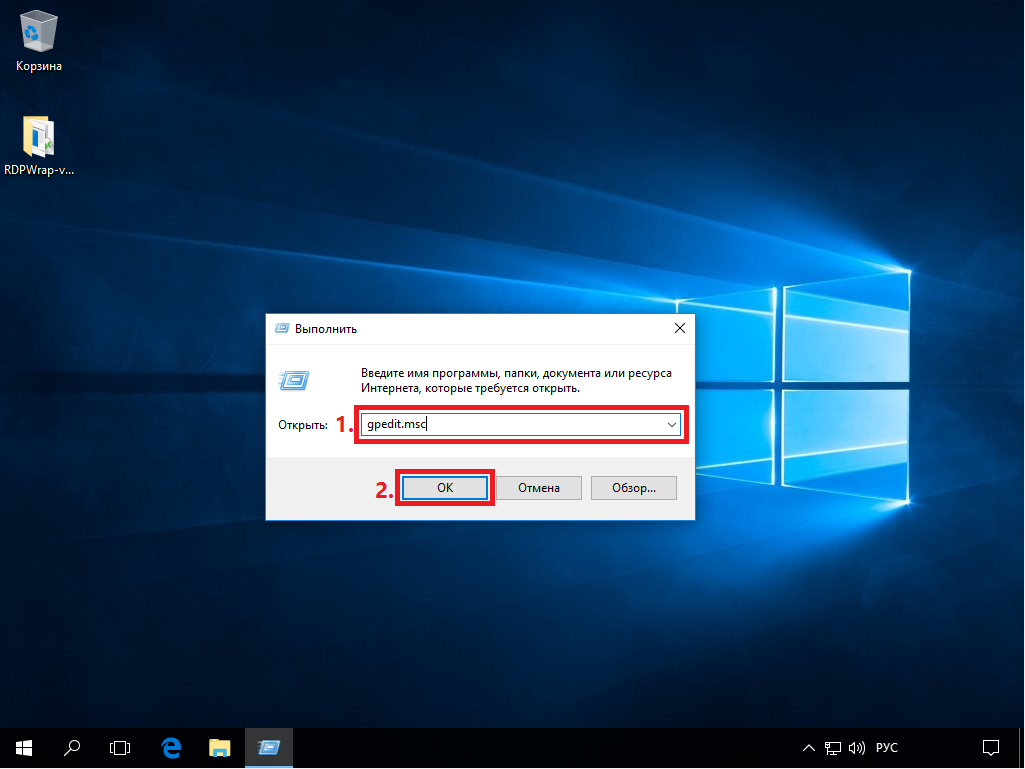

5. Нажмите на значок поиска , затем с помощью поисковой строки найдите и выберите Выполнить (Рис.17).

6. В открывшемся окне введите gpedit.msc и нажмите OK (Рис.18).

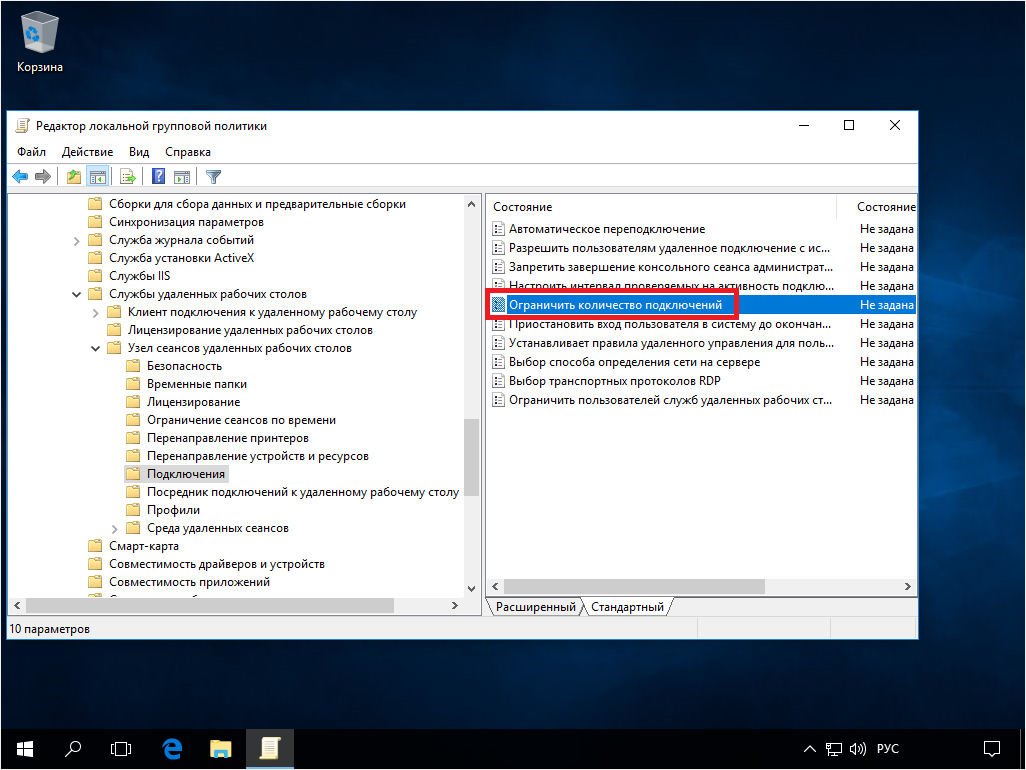

7. Выберите: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удалённых рабочих столов > Узел сеансов удалённых рабочих столов > Подключения > Ограничить количество подключений (Рис.19).

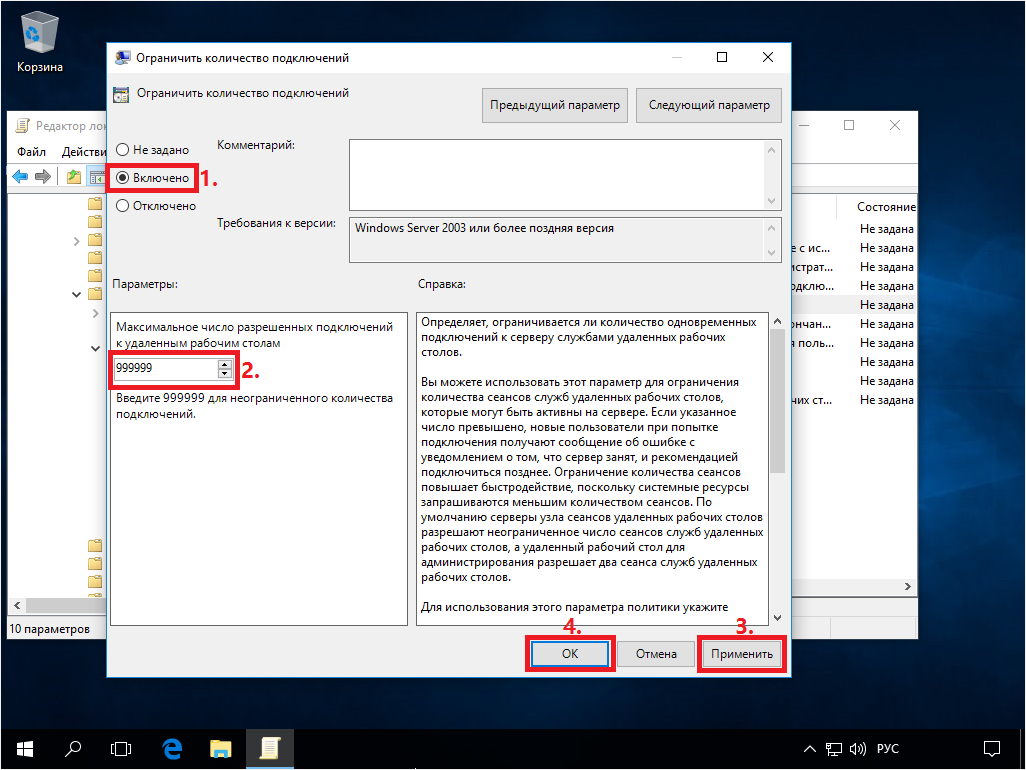

8. В открывшемся окне выберите пункт Включить, установите в параметрах разрешённое количество подключений к удалённым рабочим столам на 999999, затем нажмите Применить и OK. Перезагрузите компьютер (Рис.20).

III. Подключение к удаленному рабочему столу

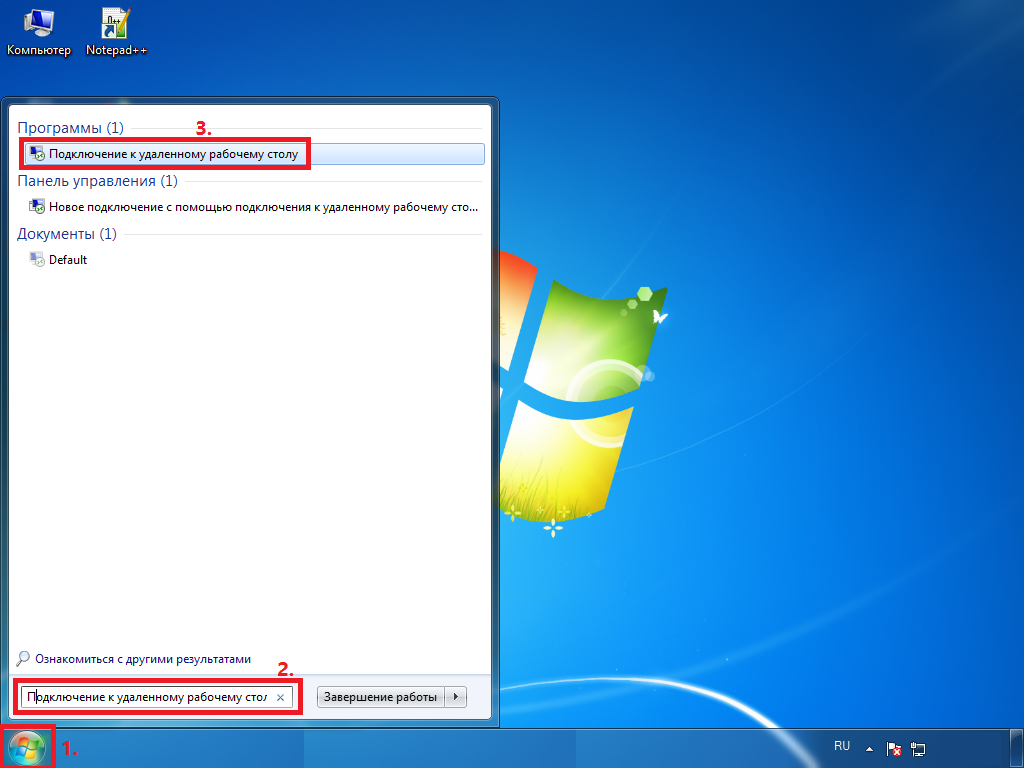

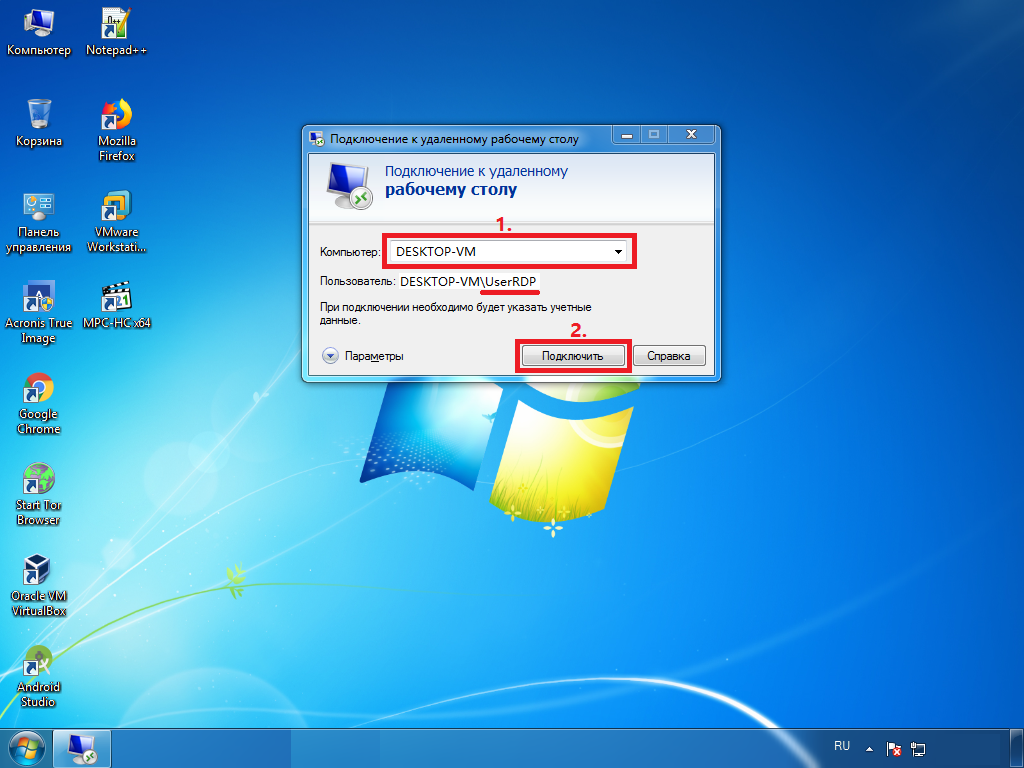

1. Используя второй компьютер, находящийся в той же локальной сети, нажмите Пуск, с помощью поисковой строки найдите, а затем выберите Подключение к удалённому рабочему столу (Рис.21).

2. В открывшемся окне ведите имя компьютера к которому следует подключиться (прим. Тот, на котором производились все настройки), затем нажмите Подключить (Рис.22).

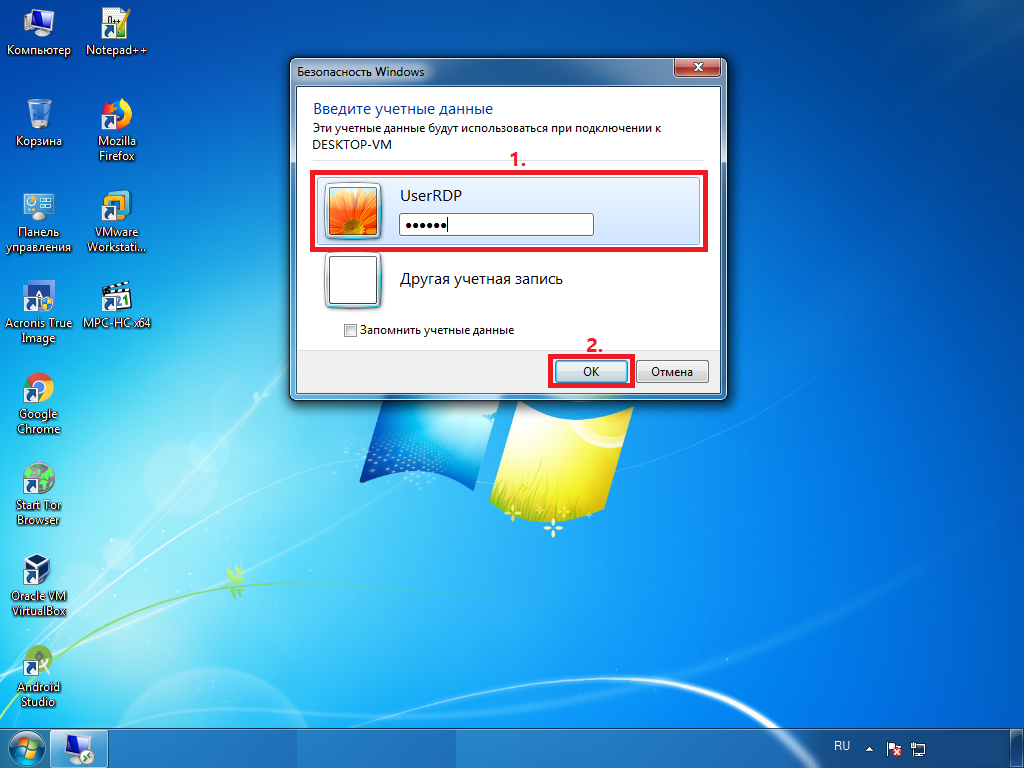

3. Прежде всего, выберите пользователя (прим. в данном примере это UserRDP) и введите пароль от учётной записи, который Вы указывали ранее (прим. см. Рис.5), затем нажмите OK (Рис.23).

4. В появившемся окне нажмите Да, после чего начнётся сеанс удаленного подключения (Рис.24).

Настройка Windows 10 в качестве терминального сервера с доступом по RDP завершена!

IV. Часто задаваемые вопросы по теме статьи (FAQ)

Не работает терминальный сервер в Windows 10

Если у вас изначально не заработал терминальный сервер на windows 10 и количество rdp подключений ограничено одним. Либо если у вас после обновление сломался терминальный доступ, то давайте разбираться, что с этим делать.

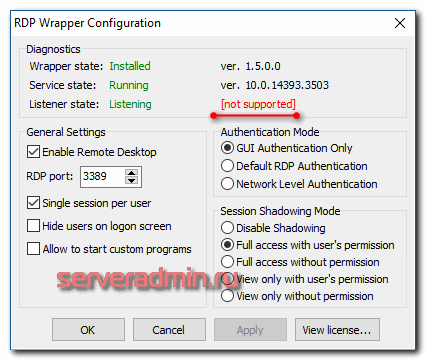

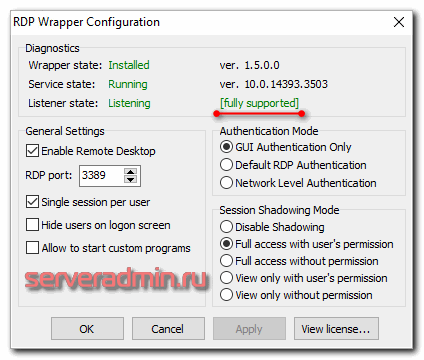

Для начала запустите утилиту RDPConf.exe и посмотрите ее вывод.

Значение listener state [not supportet] намекает на то, что у нас проблемы и rdp wrapper не работает. Проблема тут в том, что практически под каждую версию Windows 10 нужен свой файл конфигурации rdpwrap.ini. Так как автор давно забросил свою программу, автоматически эти конфигурации не обновляются. Их нужно либо писать самому, если понимаешь, как именно, либо искать где-то в интернете. Проще всего посмотреть в обсуждении проблем в репозитории на github https://github.com/stascorp/rdpwrap/issues.

Для того, чтобы на моей версии windows 10 заработал терминальный сервер, я пошел в указанный выше репозиторий и нашел там файл конфигурации под свою версию системы. Я взял содержимое этого файла и добавил его в существующий файл C:Program FilesRDP Wrapperrdpwrap.ini в самый конец.

После этого запустил еще раз RDPConf.exe.

Статус изменился на [fully supported]. Теперь нужно перезагрузить компьютер. После этого запустите утилиту RDPCheck.exe и убедитесь, что можно подключиться второй учетной записью к компьютеру.

Как починить rdpwrap после обновления windows

Если вы нигде не можете найти файл конфигурации rdpwrap.ini под вашу версию системы, то можно попробовать сделать следующий трюк. В некоторых случаях это помогает. По крайней мере у меня так иногда получалось.

Вам нужно найти рабочую конфигурацию под максимально близкую к вам версию. Далее просто в текстовом редакторе поменяйте указанную там версию на свою. Если разница в версиях не сильно большая, может помочь. Я видел в issues на гитхабе информацию о том, что получалось сразу же после поломки терминального доступа после очередного обновления, отредактировать конфиг под новую версию и все снова продолжало работать.

Так же в одном из обсуждений на github была предложена утилита с автоматическим обновлением rdpwrap.ini. Называется Automatic RDP Wrapper installer and updater — https://github.com/stascorp/rdpwrap/pull/859. Описание и инструкция по использованию есть внутри архива. Судя по отзывам, штука неплохая, работает. Если кратко, то пользоваться так:

- Скачиваем архив

- Распаковываем в Program Files/RDP Wrapper

- От имени администратора запускаем Program Files/RDP Wrapper/autoupdate.bat

- Проверяем конфигурацию через RDPConf.exe и пробуем подключаться.

В целом про превращение windows 10 в сервер терминалов для одновременного подключения и работы нескольких пользователей по rdp у меня все. Все очень легко и просто, можно использовать по необходимости для решения прикладных задач.

Является ли создание сервера терминалов из Windows 10 нарушением лицензии?

Однозначно, да. У Microsoft есть отдельный продукт и отдельная программа лицензирования для работе в терминале. И все это стоит немалых денег. Так что создавая терминал из windows 10 вы точно нарушаете условия лицензионного соглашения.

Как обезопасить себя в случае обновления операционной системы? Очень часто после этого терминальный режим перестает работать.

Надежнее всего отложить обновление и подождать, пока не появится rdpwrap.ini под новую версию обновленной системы. После этого можно самому обновиться и обновить конфигурационный файл.

Автор RDP Wrapper забросил свою программу?

Судя по всему, да. Обновлений давно не было. Меняются только конфигурационные файлы rdpwrap.ini, которые обновляет сообщество. Сама программа при этом не обновляется.

Локального пользователя постоянно выкидывает из системы, когда подключается удаленный. У меня не работает терминальный режим?

Да, не работает. Если вы все сделали правильно, то можно работать как локально, так и удаленно одновременно разным пользователям. Если одновременно не получается работать больше, чем одному пользователю, значит терминальный режим в windows 10 не работает.

Можно ли не обновлять систему, чтобы не сломать терминальный доступ?

Я не рекомендую так делать. В настоящее время это очень опасно. В протоколе rdp регулярно находят уязвимости, через которые на ваш компьютер может попасть, к примеру, шифровальщик. Необходимо учитывать эти риски и время от времени обновляться, либо полностью закрывать несанкционированный доступ к компьютеру.

Join @AdmNtsRu on Telegram

Смотрите также:

Используемые термины: Remote Desktop Gateway, Active Directory, Терминальный сервер.

В данном руководстве мы рассмотрим развертывание роли шлюза удаленных рабочих столов (Remote Desktop Gateway или RDG) на отдельном сервере с Windows Server 2019. Действия будут аналогичны для Windows Server 2012 и 2016 (даже, в основных моментах, 2008 R2). Предполагается, что в нашей инфраструктуре уже имеются:

1. Служба каталогов Active Directory — настроено по инструкции Как установить роль контроллера домена на Windows Server.

2. Два терминальных сервера — настроено по инструкции Установка и настройка терминального сервера на Windows Server.

Пошагово, мы выполним следующие действия:

Установка серверной роли

Настройка шлюза

Создание групп в AD

Создание политик RDG

Привязка сертификата

Настройка клиента для подключения

Remoteapp через Gateway

DNS round robin

Часто встречаемые ошибки

Установка роли

Открываем Диспетчер серверов:

Переходим в Управление — Добавить роли и компоненты:

При появлении окна приветствия нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

На страницы выбора типа установки оставляем выбор на Установка ролей или компонентов:

Выбираем целевой сервер — если установка выполняется на сервере локально, то мы должны увидеть один сервер для выбора:

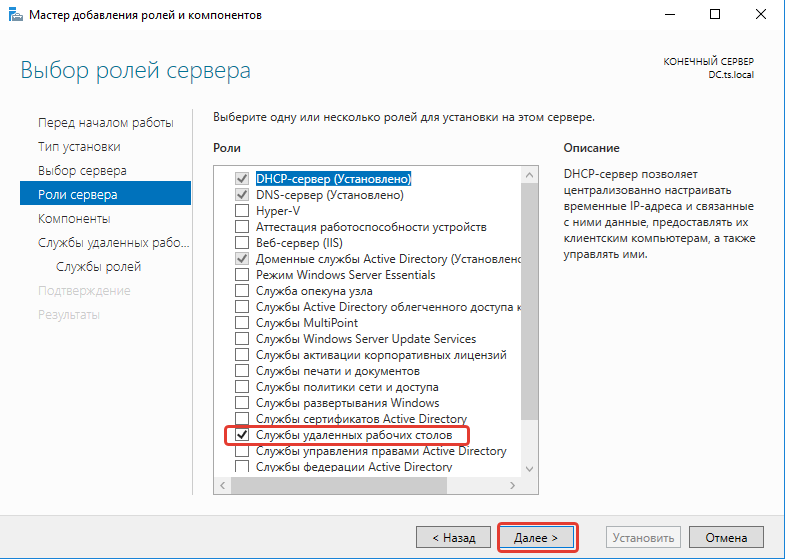

Ставим галочку Службы удаленных рабочих столов:

Дополнительные компоненты нам не нужны:

… просто нажимаем Далее.

На странице служб удаленных рабочих столов идем дальше:

Выбираем конкретные роли — нам нужен Шлюз удаленных рабочих столов. После установки галочки появится предупреждение о необходимости поставить дополнительные пакеты — кликаем по Добавить компоненты:

Откроется окно для настроек политик:

… нажимаем Далее.

Откроется окно роли IIS:

… также нажимаем Далее.

При выборе служб ролей веб-сервера ничего не меняем:

… и идем дальше.

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется:

Нажимаем Установить:

Дожидаемся окончания установки роли:

Сервер может уйти в перезагрузку.

Настройка RDG

Для настройки Microsoft Remote Desktop Gateway мы создадим группу компьютеров в Active Directory, настроим политику для RDG и создадим сертификат.

Создание групп для терминальных серверов

Политика ресурсов позволит задать нам конкретные серверы, на которые терминальный шлюз позволит нам подключаться. Для этого мы откроем консоль Active Directory — Users and computers (Пользователи и компьютеры Active Directory) и создаем группу:

* в данном примере мы создаем группу All terminals в организационном юните Servers Group. Это группа безопасности (Security), локальная в домене (Domain local).

Добавим в нашу группу терминальные серверы:

* в данном примере у нас используются два сервера — Terminal-1 и Terminal-2.

Закрываем консоль Active Directory — Users and computers.

Настройка политик

Для предоставления доступа к нашим терминальным серверам, создадим политики для подключений и ресурсов.

В диспетчере сервера переходим в Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов:

Раскрываем сервер — кликаем правой кнопкой по Политики — выбираем Создание новых политик безопасности:

Устанавливаем переключатель в положении Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов (рекомендуется):

Даем название политике:

Задаем параметры авторизации:

* мы указали, что пользователи должны подтверждать право вводом пароля, также мы указали, что для применения политики они должны принадлежать группе Domain Users.

В следующем окне есть возможность настроить ограничения использования удаленного рабочего стола. При желании, можно их настроить:

* в нашем случае ограничений нет. При необходимости, устанавливаем переключатель в положение Отключить перенаправление для следующих типов клиентских устройств и оставляем галочки пункты для ограничений.

Далее настраиваем временные ограничения использования удаленного подключения. Если в этом есть необходимость, оставляем галочки в состоянии Включить и указываем количество минут, по прошествии которых сеанс будет отключен:

В следующем окне мы увидим вне введенные настройки:

Идем далее.

Откроется страница создания политики для авторизации ресурса — задаем для нее название:

Указываем группу пользователей, для которой будет применяться политика:

* как и при создании первой политики, мы добавили группу Domain Users.

Теперь выбираем группу ресурсов, на которую будет разрешен доступ со шлюза терминалов:

* мы выбрали группу, созданную нами ранее в AD.

Указываем разрешенный для подключения порт или диапазон портов:

* в данном примере мы разрешим подключение по порту 3389, который используется по умолчанию для RDP.

Нажимаем Готово:

Политики будут созданы.

Настройка сертификата

Для работы системы нам необходим сертификат, который можно купить или получить бесплатно от Let’s Encrypt. Однако, с некоторыми неудобствами, будет работать и самоподписанный. Мы рассмотрим вариант настройки с ним.

Запускаем «Диспетчер шлюза удаленных рабочих столов» — кликаем правой кнопкой по названию нашего сервера — выбираем Свойства:

Переходим на вкладку Сертификат SSL:

Выбираем вариант Создать сомозаверяющий сертификат и кликаем по Создать и импортировать сертификат:

Задаем или оставляем имя для сертификата — нажимаем OK:

Мы увидим информацию о создании сертификата:

Консоль диспетчера шлюза перестанет показывать ошибки и предупреждения:

Сервер готов к работе.

Подключение к серверу терминалов через шлюз

Выполним первое подключение с использованием шлюза. В качестве клиентской операционной системы могут использоваться Windows, Linux, Mac OS. Рассмотрим пример на Windows 10.

Запускаем «Подключение к удаленному рабочему столу» (приложение можно найти в Пуск или ввести команду mstsc). На вкладке Общие вводим локальное имя конечного сервера, к которому мы хотим подключиться:

* в нашем случае мы будем подключаться к серверу terminal-1.dmosk.local.

Переходим на вкладку Дополнительно и кликаем по Параметры:

Переключаем параметр приложения в положение Использовать следующие параметры сервера шлюза удаленных рабочих столов и указываем внешнее имя сервера:

* важно указать именно имя сервера, а не IP-адрес. В моем примере имя сервера rdp.dmosk.local (данное имя не является правильным внешним, но это только пример).

Кликаем Подключить:

Если мы используем самозаверенный сертификат, приложение выдаст ошибку. Кликаем по Просмотреть сертификат:

Переходим на вкладку Состав и кликаем Копировать в файл:

Указываем путь для выгрузки файла:

Открываем папку, куда сохранили сертификат. Кликаем по сохраненному файлу правой кнопкой и выбираем Установить сертификат:

Выбираем Локальный компьютер — Далее:

В качестве размещения сертификата выбираем Доверенные корневые центры сертификации:

Импортируем сертификат.

После снова пробуем подключиться к удаленному рабочему столу через шлюз:

Система запросит логин и пароль для подключения (возможно, дважды) — вводим данные для учетной записи с правами на подключение (на основе настройки политики RDG).

Настройка Remoteapp через Gateway

Предположим, у нас есть опубликованное приложение Remoteapp и мы хотим подключаться к терминальному серверу через настроенный шлюз. Для этого открываем rdp-файл приложения на редактирование (например, блокнотом) и вносим в него изменения:

…

gatewayhostname:s:rdg.dmosk.local

gatewayusagemethod:i:1

…

* где:

- gatewayhostname:s:rdg.dmosk.local — добавленная строка. Настройка говорит, что если при подключении к серверу нужно использовать шлюз, то это должен быт rdg.dmosk.local.

- gatewayusagemethod:i:1 — отредактированная строка. Указывает, что необходимо использовать шлюз.

Пробуем подключиться.

Несколько терминальных серверов и dns round robin

При наличие нескольких серверов терминалов, мы можем создать несколько записей в DNS, чтобы получать по round robin разные серверы:

Однако, при попытке подключиться к незарегистрированному серверу мы увидим ошибку:

Для решения переходим в настройку шлюза — кликаем правой кнопкой по Политики авторизации ресурсов и выбираем Управление локальными группами компьютеров:

Выбираем нужную группу компьютеров и нажимаем Свойства:

* в моем случае это была единственная группа, созданная по умолчанию.

На вкладке Сетевые ресурсы добавляем имя, созданное в DNS:

Теперь подключение будет выполняться без ошибок.

Возможные ошибки

При подключении мы можем столкнуть со следующими ошибками.

1. Учетная запись пользователя не указана в списке разрешений шлюза удаленных рабочих столов.

Причиной является отсутствие пользователя, под которым идет подключение к шлюзу, в группе, которой разрешено использование политики. Для решения проблемы проверяем настройки политики — группы пользователей, которым разрешено использование политики и к каким ресурсам разрешено подключение. В итоге, наш пользователь должен быть в нужной группе, а терминальный сервер, к которому идет подключение должен быть указан в соответствующей группе ресурсов.

2. Возможно, удаленный компьютер указан в формате NetBIOS (например, computer1), но шлюз удаленных рабочих столов ожидает полное доменное имя или IP-адрес (например, computer1.fabrikam.com или 157.60.0.1).

Обращение к терминальному серверу выполняется по незарегистрированному имени. Необходимо проверить настройку в клиенте подключения или зарегистрировать ресурс, как мы это делали при настройке нескольких терминальных серверов.

3. Сертификат шлюза удаленных рабочих столов просрочен или отозван.

В данном случае нужно проверить, какой сертификат привязан к RDG. Также нужно убедиться, что привязанный сертификат, на самом деле, не просрочен или отозван. В крайнем случае, можно заново создать сертификат.

Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

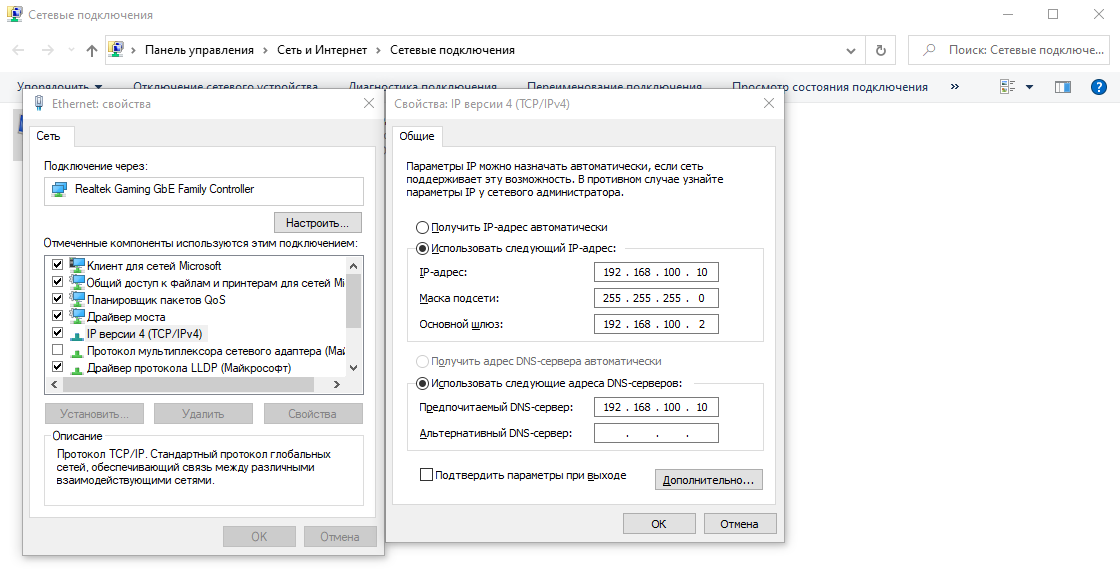

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Добавление ролей и компонентов

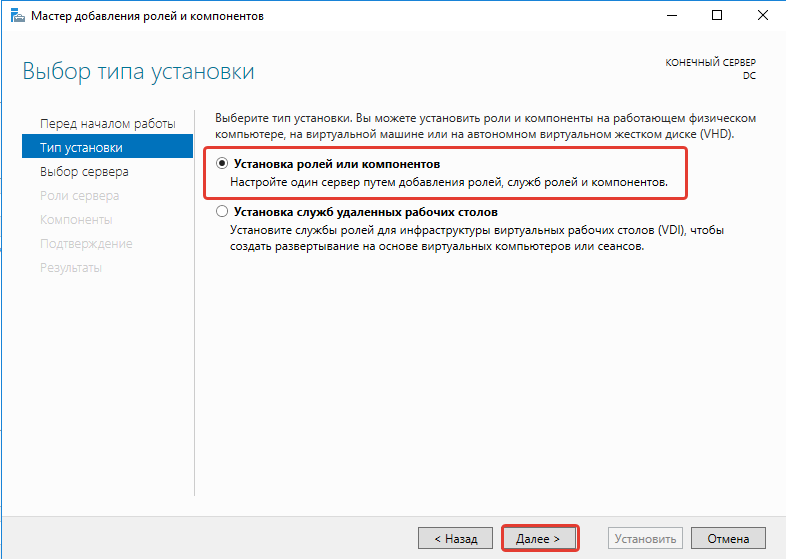

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

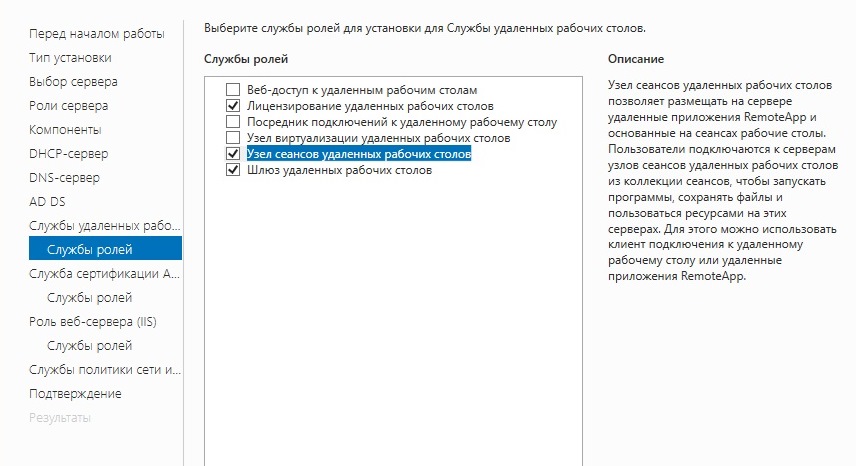

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

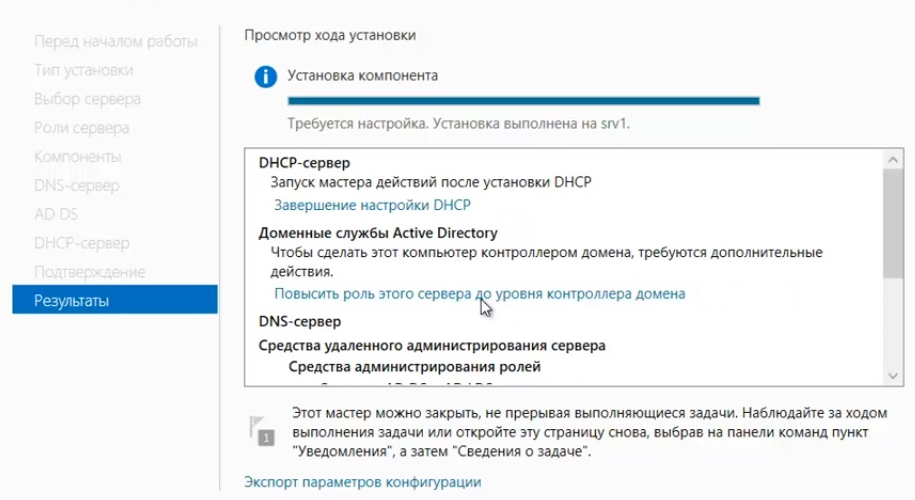

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

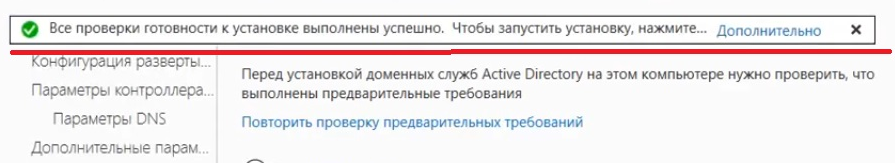

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

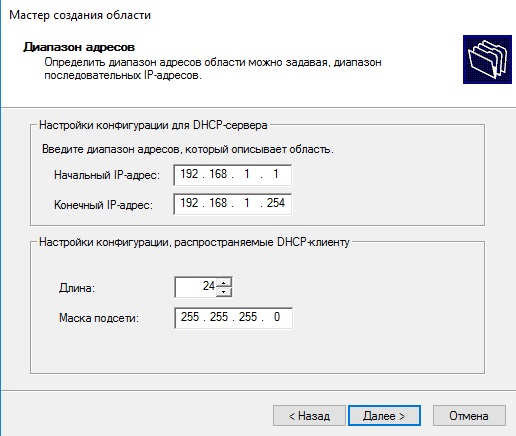

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

- Выбираем установку служб удаленных рабочих столов.

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

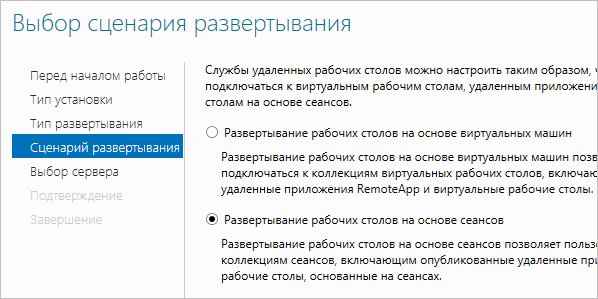

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

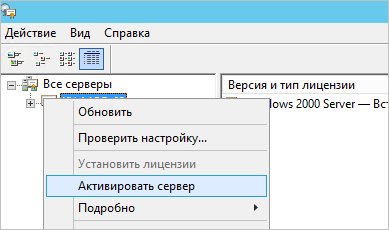

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

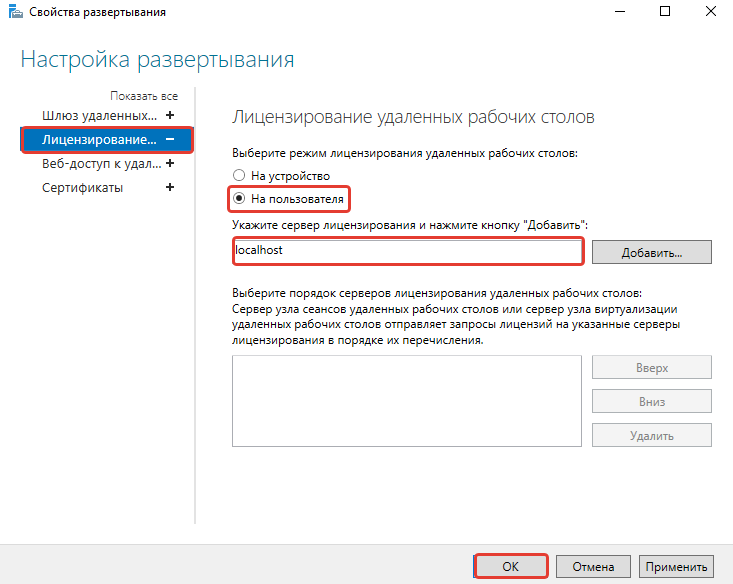

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

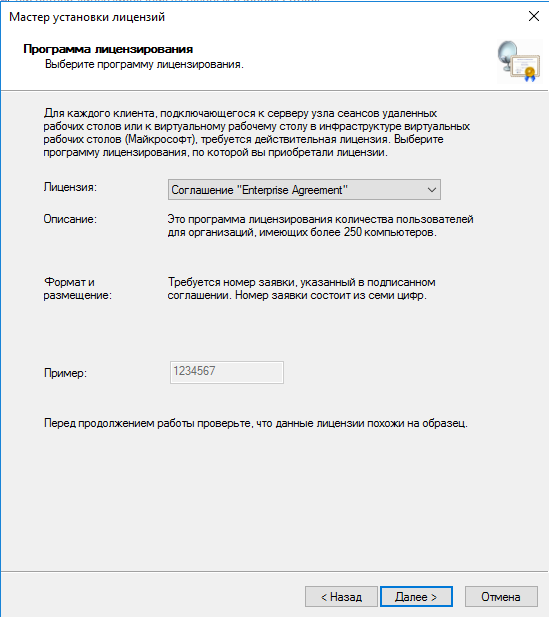

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.

Читайте статью, если хотите узнать, как настроить терминальный сервер Windows. Мы расскажем, что это такое, зачем его использовать и покажем оптимальный способ установки на Windows.

Что такое сервер терминалов

Терминальный сервер (англ. terminal server) — это мощный компьютер или кластер, который предоставляет более «слабым» устройствам ресурсы и мощности (дисковое пространство, память) для выполнения задач. С его помощью можно работать в программах дистанционно — их не придётся устанавливать на локальный компьютер, достаточно будет подключиться по сети.

Терминальный сервер является хорошим решением для тех компаний, которым нужно предоставить доступ к одной программе нескольким работникам. Например, в компании «Х» планируют установить 1C. Перед покупкой необходимо рассчитать количество сотрудников, которые будут в ней работать. Допустим, что доступ к 1С потребуется 54-м сотрудникам. При этом не каждый из них будет работать в ней в течение всего рабочего дня. Кто-то будет использовать программу два-три часа в день, а кто-то один-два раза в неделю. Получается, что покупать лицензию для каждого рабочего компьютера или удалённого сотрудника нецелесообразно.

Благодаря терминальному серверу можно приобрести оптимальное количество лицензий или настроить совместный доступ — для работы сотрудники будут использовать удаленный рабочий стол. Это позволит сэкономить ресурсы компании. Также местоположение сотрудников не будет влиять на качество и скорость работы.

Таким образом, сервер выступает в качестве центрального узла, к которому по сети подключаются другие устройства. Он соединяет их с нужным ресурсом, а также выделяет мощности для работы.

Для успешного подключения необходимы:

- Клиентская программа, с помощью которой можно подключиться к терминалу с локального компьютера.

- Протокол, который обеспечивает подключение.

- Многоядерный сервер, на котором установлена и настроена основная программа.

Можно установить терминальный сервер как на Linux (например, Ubuntu или Centos), так и на Windows и другие операционные системы.

Все версии терминалов после Windows 2008 имеют лицензию RDS CAL. Она бывает двух типов: для отдельного пользователя и для конкретного устройства, с которого могут подключаться несколько устройств. Мы подготовили инструкцию для установки терминала на Windows Server 2019.

Подготовка: присвоение статического IP-адреса

Перед установкой серверу нужно присвоить статический IP-адрес. Благодаря этому пользователи смогут подключаться к терминальному серверу по локальной сети.

-

1.

Чтобы перейти к настройкам сетевого адаптера, нажмите комбинацию клавиш WIN+R и введите команду ncpa.cpl.

-

2.

Кликните правой кнопкой мыши по доступному подключению, выберите в списке компонентов «IP версии 4 (TCP/IPv4)» и нажмите Свойства:

-

3.

Укажите параметры и заполните поля в соответствии со скриншотом, затем нажмите OK:

Обратите внимание, что значения в 3 шаге могут отличаться и зависят от настроек вашей сети. Узнайте собственные значения через командную строку при помощи команды ipconfig. Чтобы открыть командную строку, нажмите комбинацию клавиш WIN+R и введите cmd. Затем введите команду ipconfig:

Готово, статический IP-адрес присвоен.

Установка терминального сервера

Инструкция подойдёт для Windows Server 2019, а также для Windows 2016. Мы использовали бесплатную пробную версию Windows Server 2019, которую можно скачать с официального сайта Microsoft. В инструкции мы описали минимальную настройку, после которой к серверу можно будет подключаться с устройств из локальной сети по протоколу RDP.

Обратите внимание

В инструкции не рассматривается установка лицензий на сервер терминалов.

-

1.

Нажмите Пуск — Диспетчер серверов:

-

2.

Затем нажмите Управление — Добавить роли и компоненты:

-

3.

Чтобы продолжить, нажмите Далее:

-

4.

Выберите «Установка ролей и компонентов» и кликните Далее:

-

5.

Выберите текущий сервер и нажмите Далее:

-

6.

Поставьте галочку напротив пункта «Службы удаленных рабочих столов» и нажмите Далее:

-

7.

На странице «Выбор компонентов» кликните Далее:

-

8.

Чтобы продолжить установку, нажмите Далее:

-

9.

Поставьте галочку напротив пункта «Remote Desktop Session Host» (Узел сеансов удаленных рабочих столов):

-

10.

Затем нажмите Добавить компоненты:

-

11.

Поставьте галочку напротив пункта «Лицензирование удаленных рабочих столов»:

-

12.

Напомним, что в инструкции не рассматривается активация лицензий. Однако компоненты лицензирования могут пригодиться в будущем, поэтому мы рекомендуем установить их. Для этого нажмите Добавить компоненты:

- 13.

-

14.

Если вы хотите настроить автоматическую перезагрузку, поставьте галочку напротив пункта «Автоматический перезапуск конечного сервера, если требуется», подтвердите действие и кликните Установить:

-

15.

Дождитесь окончания установки компонентов и перезагрузите Windows Server вручную, если не выбрали автоматическую перезагрузку. После перезагрузки и завершения установки нажмите Закрыть:

Готово, вы установили терминал на удаленный сервер Windows.

Настройка пользователей

Настройка терминального сервера начинается с создания пользователей и добавления их в группу пользователей рабочего стола.

-

1.

Чтобы открыть «Управление компьютером», нажмите комбинацию клавиш WIN+R и введите команду compmgmt.msc:

-

2.

Перейдите в «Локальные пользователи и группы» — «Пользователи». Кликните правой кнопкой мыши по пустой области и нажмите Новый пользователь:

-

3.

Заполните поля, задайте пароль и параметры. Затем нажмите Создать:

-

4.

Правой кнопкой мыши кликните на пользователя, которого создали на предыдущем шаге, и выберите Свойства:

-

5.

Перейдите во вкладку «Членство в группах» и нажмите Добавить:

- 6.

-

7.

Нажмите Поиск. Затем в результатах поиска выделите строку «Пользователи удаленного рабочего стола» и нажмите OK:

-

8.

Если в окне появится строка «Имя компьютера/Пользователи удаленного рабочего стола», нажмите OK в окнах «Выбор» и «Свойства»:

Готово, вы создали пользователя и включили его в группу.

Подключиться к серверу по RDP можно по инструкции. При подключении используйте IP-адрес, имя пользователя и пароль, которые вы указали при создании.

Как проверить текущие подключения

Давайте проверим текущие подключения. Для этого откройте Диспетчер задач (комбинация клавиш CTRL+SHIFT+ESC) и выберите вкладку «Пользователи»:

На скриншоте видно, что на сервере находится администратор и один пользователь, который подключился по RDP.