Модельный ряд

UserGate C100, C150

UserGate D200, D500

UserGate E1000, E3000

UserGate F8000

UserGate X1

UserGate VE100 … VE6000

Log Analyzer Е6, Е14, F25, VE

Management Center C, E, VE

Продуктовые матрицы

Аппаратные межсетевые экраны

Виртуальные межсетевые экраны

Аппаратная платформа Log Analyzer

Виртуальная платформа Log Analyzer

Платформа Management Center

UserGate ФСТЭК для госучреждений

ⓘ Карта сайта

Контактная информация

ООО «Глобал АйТи» ИНН 7743861490

141734, МО, Лобня, Текстильная 1, п.70

Сертификат партнера UserGate

Время на прочтение

6 мин

Количество просмотров 20K

Здравствуйте, это вторая статья о NGFW решении от компании UserGate. Задача данной статьи заключается в том, чтобы показать, как установить межсетевой экран UserGate на виртуальную систему (буду использовать программное обеспечение виртуализации VMware Workstation) и выполнить его первоначальную настройку (разрешить доступ из локальной сети через шлюз UserGate в интернет).

1. Введение

Для начала я опишу различные способы внедрения данного шлюза в сеть. Хочу заметить, что в зависимости от выбранного варианта подключения определенный функционал шлюза может быть недоступен. Решение UserGate поддерживает следующие режимы подключения:

-

L3-L7 брандмауэр

-

L2 прозрачный мост

-

L3 прозрачный мост

-

Виртуально в разрыв, с применением протокола WCCP

-

Виртуально в разрыв, с применением Policy Based Routing

-

Router on a Stick

-

Явно заданный WEB-прокси

-

UserGate, как шлюз по умолчанию

-

Мониторинг Mirror-порта

UserGate поддерживает 2 типа кластеров:

-

Кластер конфигурации. Узлы, объединенные в кластер конфигурации, поддерживают единые настройки в рамках кластера.

-

Кластер отказоустойчивости. До 4-х узлов кластера конфигурации могут быть объединены в кластер отказоустойчивости, поддерживающий работу в режиме Актив-Актив или Актив-Пассив. Возможно собрать несколько кластеров отказоустойчивости.

2. Установка

Как говорилось в предыдущей статье UserGate поставляется в виде программно-аппаратного комплекса или разворачивается в виртуальной среде. Из личного кабинета на сайте UserGate скачиваем образ в формате OVF (Open Virtualization Format), данный формат подходит для вендоров VMWare и Oracle Virtualbox. Для Microsoft Hyper-v и KVM поставляются образы дисков виртуальной машины.

По данным сайта UserGate для корректной работы виртуальной машины рекомендуется использовать минимум 8Gb оперативной памяти и 2-ядерный виртуальный процессор. Гипервизор должен поддерживать работу 64-битных операционных систем.

Установка начинается с импорта образа в выбранный гипервизор (VirtualBox и VMWare). В случае с Microsoft Hyper-v и KVM необходимо создать виртуальную машину и указать в качестве диска скачанный образ, после чего отключить службы интеграции в настройках созданной виртуальной машины.

По умолчанию после импорта в VMWare создается виртуальная машина со следующими настройками:

Как было написано выше, оперативной памяти должно быть, как минимум 8Gb и в дополнении нужно добавить по 1Gb на каждые 100 пользователей. Размер жесткого диска по умолчанию составляет 100Gb, однако этого обычно недостаточно для хранения всех журналов и настроек. Рекомендованный размер – 300Gb или более. Поэтому в свойствах виртуальной машины изменяем размер диска на нужный. Изначально виртуальный UserGate UTM поставляется с четырьмя интерфейсами, назначенными в зоны:

Management — первый интерфейс виртуальной машины, зона для подключения доверенных сетей, из которых разрешено управление UserGate.

Trusted — второй интерфейс виртуальной машины, зона для подключения доверенных сетей, например, LAN-сетей.

Untrusted — третий интерфейс виртуальной машины, зона для интерфейсов, подключенных к не доверенным сетям, например, к интернету.

DMZ — четвертый интерфейс виртуальной машины, зона для интерфейсов, подключенных к сети DMZ.

Далее запускаем виртуальную машины, хоть в руководстве и написано, что нужно выбрать Support Tools и выполнить Factory reset UTM, но как видим есть только один выбор (UTM First Boot). Во время этого шага UTM настраивает сетевые адаптеры и увеличивает размер раздела на жестком диске до полного размера диска:

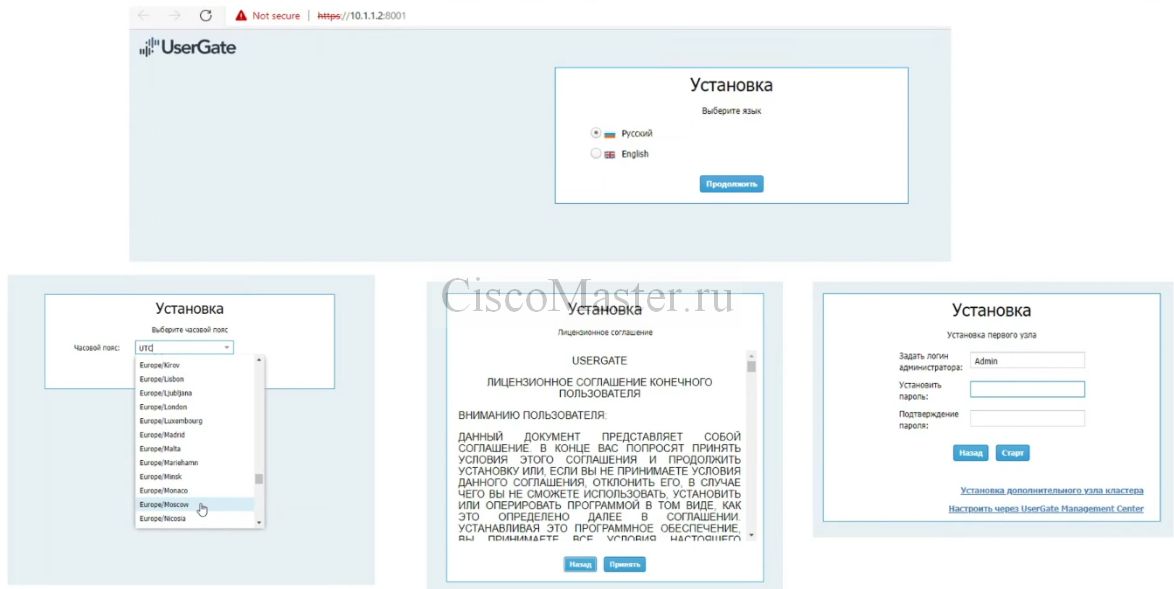

Для подключения к веб интерфейсу UserGate необходимо заходить через Management зону, за это отвечает интерфейс eth0, который настроен на получение IP-адреса в автоматическом режиме (DHCP). Если нет возможности назначить адрес для Management-интерфейса в автоматическом режиме с помощью DHCP, то его можно явно задать, используя CLI (Command Line Interface). Для этого нужно войти в CLI, используя имя и пароль пользователя с правами Full administrator (по умолчанию Admin с Заглавной буквы). Если устройство UserGate не прошло первоначальную инициализацию, то для доступа к CLI необходимо использовать в качестве имени пользователя Admin, в качестве пароля – utm. И набрать команду на подобии iface config –name eth0 –ipv4 192.168.1.254/24 –enable true –mode static. Позже переходим к веб-консоли UserGate по указанному адресу, он должен выглядеть примерно следующим образом: https://UserGateIPaddress:8001:

В веб-консоли продолжаем установку, нам нужно выбирать язык интерфейса (на данный момент это русский или английский язык), часовой пояс, далее читаем и соглашаемся с лицензионным соглашением. Задаем логин и пароль для входа в веб-интерфейс управления.

3. Настройка

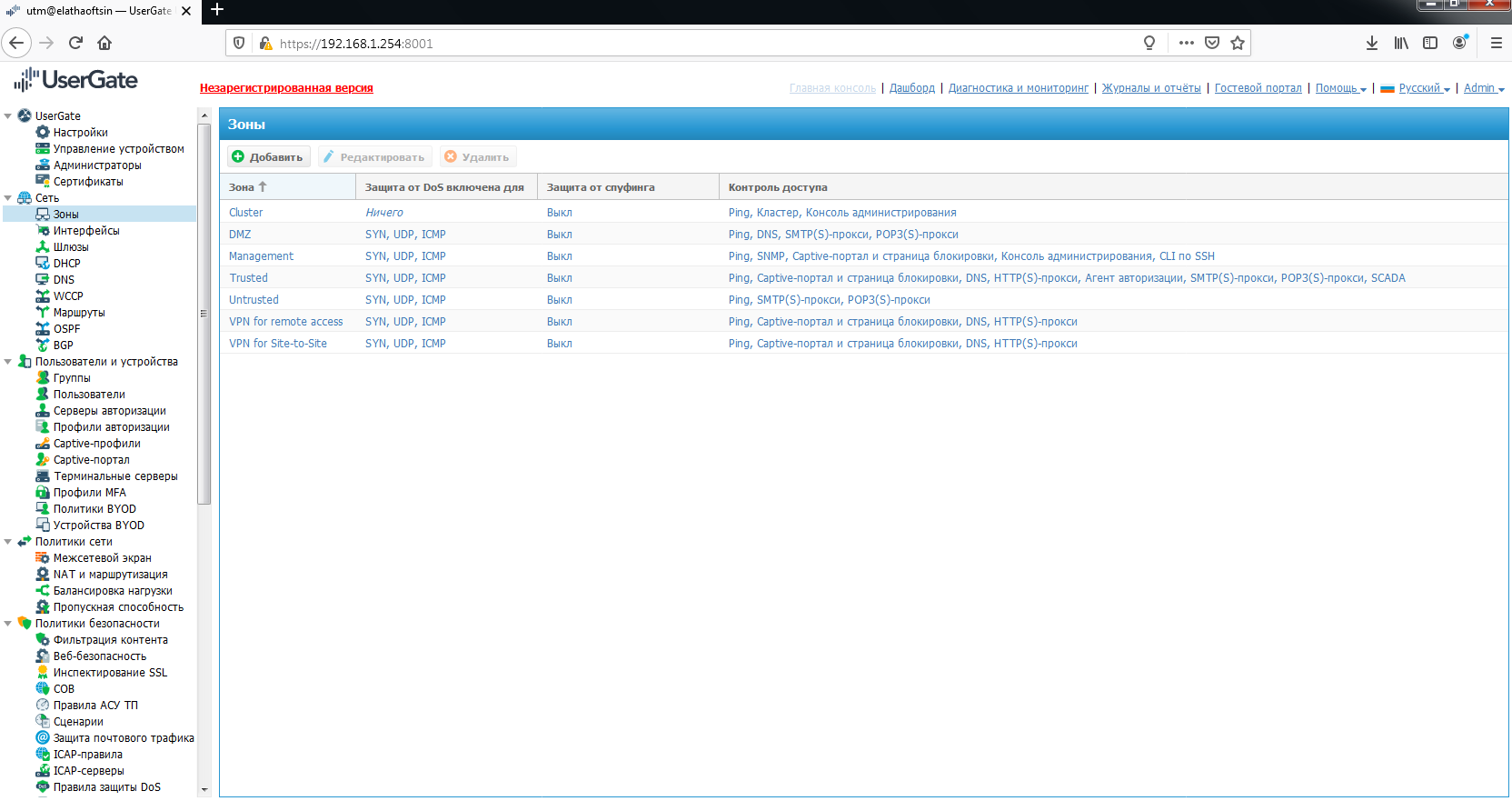

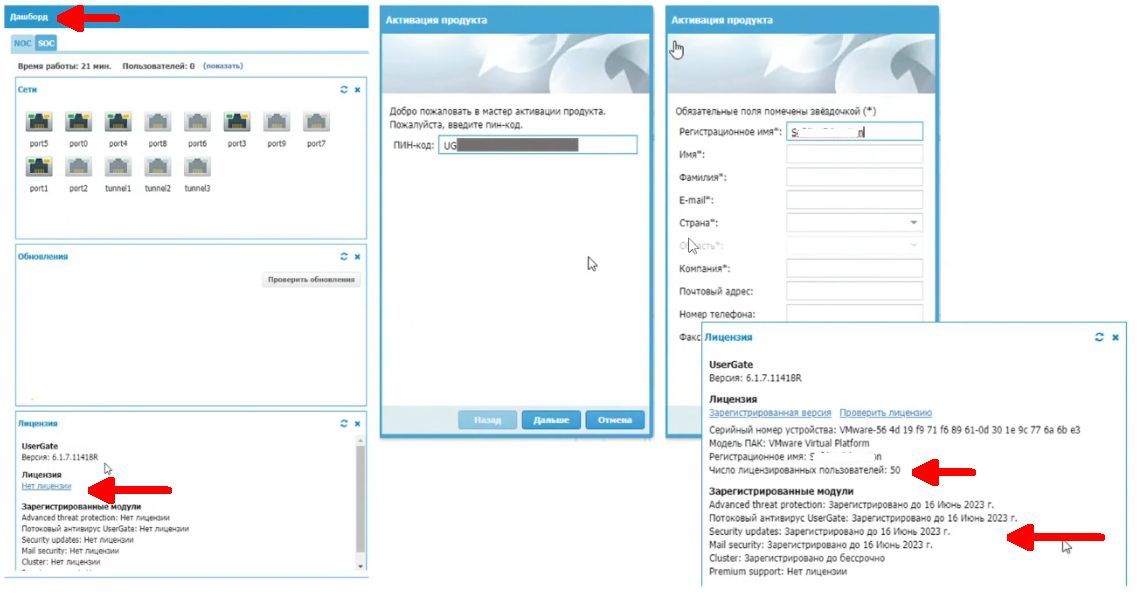

После установки вот так выглядит окно веб интерфейса управления платформой:

Затем необходимо настроить сетевые интерфейсы. Для этого в разделе «Интерфейсы» нужно включить их, установить корректные IP-адреса и назначить соответствующие зоны.

Раздел «Интерфейсы» отображает все физические и виртуальные интерфейсы, имеющиеся в системе, позволяет менять их настройки и добавлять VLAN-интерфейсы. Еще он показывает все интерфейсы каждого узла кластера. Настройки интерфейсов специфичны для каждого из узлов, то есть не глобальны.

В свойствах интерфейса:

-

Включить или отключить интерфейс

-

Указать тип интерфейса — Layer 3 или Mirror

-

Назначить зону интерфейсу

-

Назначить профиль Netflow для отправки статистических данных на Netflow коллектор

-

Изменить физические параметры интерфейса — MAC-адрес и размер MTU

-

Выбрать тип присвоения IP-адреса — без адреса, статический IP-адрес или полученный по DHCP

-

Настроить работу DHCP-релея на выбранном интерфейсе.

Кнопка «Добавить» позволяет добавить следующие типы логических интерфейсов:

-

VLAN

-

Бонд

-

Мост

-

PPPoE

-

VPN

-

Туннель

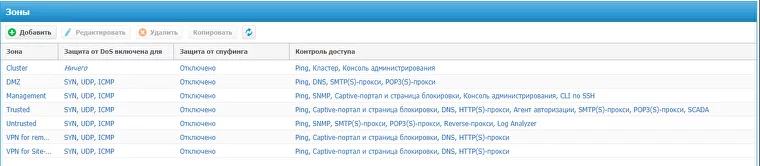

Помимо перечисленных ранее зон, с которыми поставляется образ Usergate, есть еще три типа предопределенных:

Cluster — зона для интерфейсов, используемых для работы кластера

VPN for Site-to-Site — зона, в которую помещаются все клиенты типа Офис-Офис, подключаемые к UserGate по VPN

VPN for remote access — зона, в которую помещаются все мобильные пользователи, подключенные к UserGate по VPN

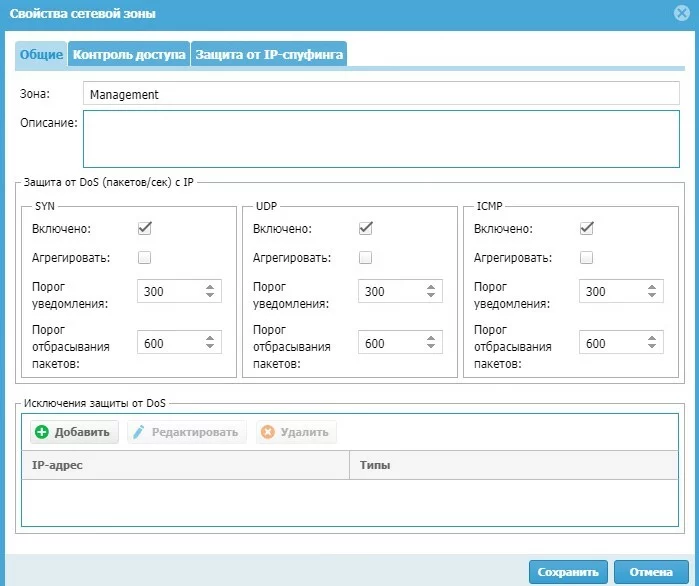

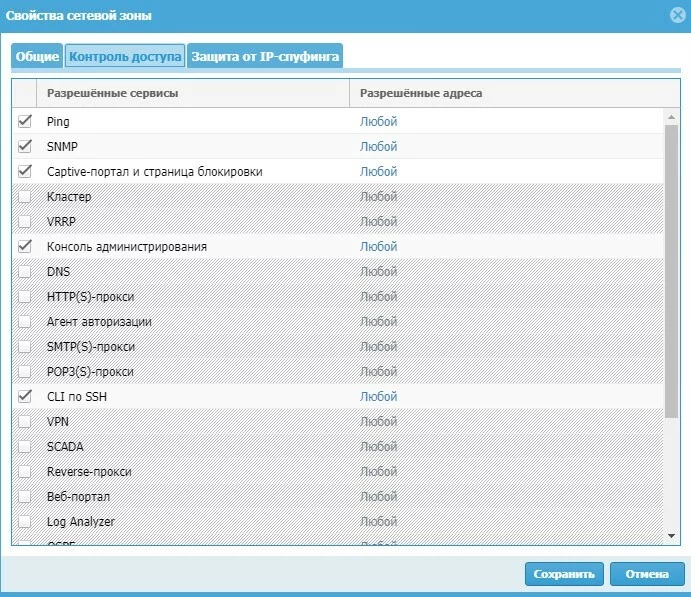

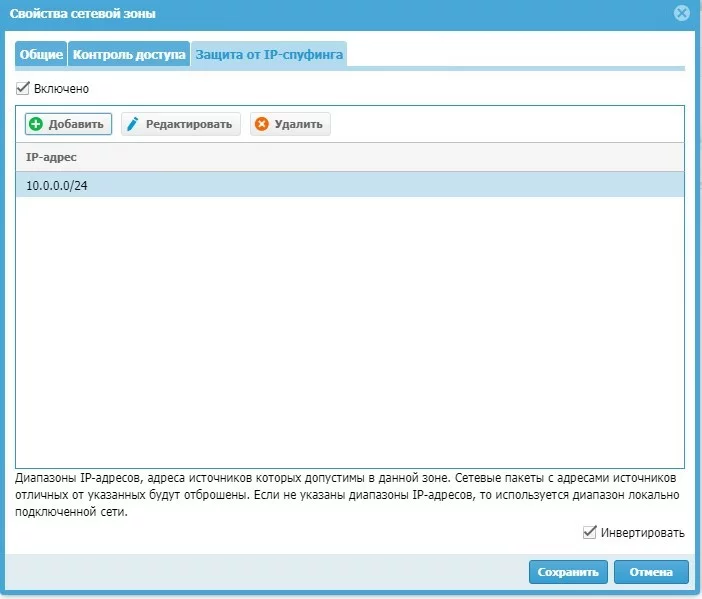

Администраторы UserGate могут изменять настройки зон, созданных по умолчанию, а также создавать дополнительные зоны, но как сказано в руководстве к версии 5, можно создать не более 15 зон. Для изменения или создания их нужно перейти в раздел зоны. Для каждой зоны можно установить порог отбрасывания пакетов, поддерживается SYN, UDP, ICMP. Также настраивается контроль доступа к сервисам Usergate, и включается защита от спуфинга.

После настройки интерфейсов необходимо в разделе «Шлюзы» настроить маршрут по умолчанию. Т.е. для подключения UserGate к интернету необходимо указать IP-адрес одного или нескольких шлюзов. Если для подключения к интернету используется несколько провайдеров, то необходимо указать несколько шлюзов. Настройка шлюза уникальна для каждого из узлов кластера. Если задано два или более шлюзов возможны 2 варианта работы:

-

Балансировка трафика между шлюзами.

-

Основной шлюз с переключением на запасной.

Состояние шлюза (доступен – зеленый, недоступен – красный) определяется следующим образом:

-

Проверка сети отключена – шлюз считается доступным, если UserGate может получить его MAC-адрес с помощью ARP-запроса. Проверка наличия доступа в интернет через этот шлюз не производится. Если MAC-адрес шлюза не может быть определен, шлюз считается недоступным.

-

Проверка сети включена — шлюз считается доступным, если:

-

UserGate может получить его MAC-адрес с помощью ARP-запроса.

-

Проверка наличия доступа в интернет через этот шлюз завершилась успешно.

В противном случае шлюз считается недоступным.

В разделе «DNS» необходимо добавить DNS сервера, которые будет использовать UserGate. Данная настройка указывается в области Системные DNS-серверы. Ниже находятся настройки по управлению DNS-запросами от пользователей. UserGate позволяет использовать DNS-прокси. Сервис DNS-прокси позволяет перехватывать DNS-запросы от пользователей и изменять их в зависимости от нужд администратора. С помощью правил DNS-прокси можно указать серверы DNS, на которые пересылаются запросы на определенные домены. Кроме этого, с помощью DNS-прокси можно задавать статические записи типа host (A-запись).

В разделе «NAT и Маршрутизация» нужно создать необходимые правила NAT. Для доступа в интернет пользователей сети Trusted правило NAT уже создано — «Trusted—>Untrusted», остается его только включить. Правила применяются сверху вниз в том порядке, в котором они указаны в консоли. Выполняется всегда только первое правило, для которого совпали условия, указанные в правиле. Для срабатывания правила необходимо, чтобы совпали все условия, указанные в параметрах правила. UserGate рекомендует создавать общие правила NAT, например, правило NAT из локальной сети (обычно зона Trusted) в интернет (обычно зона Untrusted), а разграничение доступа по пользователям, сервисам, приложениям осуществлять с помощью правил межсетевого экрана.

Также есть возможность создать правила DNAT, порт-форвардинг, Policy-based routing, Network mapping.

После этого в разделе «Межсетевой экран» необходимо создать правила межсетевого экрана. Для неограниченного доступа в интернет пользователей сети Trusted правило межсетевого экрана так же уже создано — «Internet for Trusted» и его необходимо включить. С помощью правил межсетевого экрана администратор может разрешить или запретить любой тип транзитного сетевого трафика, проходящего через UserGate. В качестве условий правила могут выступать зоны и IP-адреса источника/назначения, пользователи и группы, сервисы и приложения. Правила применяются также как и в разделе «NAT и Маршрутизация», т.е. сверху вниз. Если не создано ни одного правила, то любой транзитный трафик через UserGate запрещен.

4. Заключение

На этом статья подошла к концу. Мы установили межсетевой экран UserGate на виртуальную машину и произвели минимально необходимые настройки для того, чтобы работал интернет в сети Trusted. Дальнейшую настройку будем рассматривать в рамках следующих статей.

Следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!

2. UserGate Getting Started. Требования, установка

Здравствуйте, это вторая статья о NGFW решении от компании UserGate . Задача данной статьи заключается в том, чтобы показать, как установить межсетевой экран UserGate на виртуальную систему (буду использовать программное обеспечение виртуализации VMware Workstation) и выполнить его первоначальную настройку (разрешить доступ из локальной сети через шлюз UserGate в интернет).

1. Введение

Для начала я опишу различные способы внедрения данного шлюза в сеть. Хочу заметить, что в зависимости от выбранного варианта подключения определенный функционал шлюза может быть недоступен. Решение UserGate поддерживает следующие режимы подключения:

-

L3-L7 брандмауэр

-

L2 прозрачный мост

-

L3 прозрачный мост

-

Виртуально в разрыв, с применением протокола WCCP

-

Виртуально в разрыв, с применением Policy Based Routing

-

Router on a Stick

-

Явно заданный WEB-прокси

-

UserGate, как шлюз по умолчанию

-

Мониторинг Mirror-порта

UserGate поддерживает 2 типа кластеров:

-

Кластер конфигурации. Узлы, объединенные в кластер конфигурации, поддерживают единые настройки в рамках кластера.

-

Кластер отказоустойчивости. До 4-х узлов кластера конфигурации могут быть объединены в кластер отказоустойчивости, поддерживающий работу в режиме Актив-Актив или Актив-Пассив. Возможно собрать несколько кластеров отказоустойчивости.

2. Установка

Как говорилось в предыдущей статье UserGate поставляется в виде программно-аппаратного комплекса или разворачивается в виртуальной среде. Из личного кабинета на сайте UserGate скачиваем образ в формате OVF (Open Virtualization Format), данный формат подходит для вендоров VMWare и Oracle Virtualbox. Для Microsoft Hyper-v и KVM поставляются образы дисков виртуальной машины.

По данным сайта UserGate для корректной работы виртуальной машины рекомендуется использовать минимум 8Gb оперативной памяти и 2-ядерный виртуальный процессор. Гипервизор должен поддерживать работу 64-битных операционных систем.

Установка начинается с импорта образа в выбранный гипервизор (VirtualBox и VMWare). В случае с Microsoft Hyper-v и KVM необходимо создать виртуальную машину и указать в качестве диска скачанный образ, после чего отключить службы интеграции в настройках созданной виртуальной машины.

По умолчанию после импорта в VMWare создается виртуальная машина со следующими настройками:

Как было написано выше, оперативной памяти должно быть, как минимум 8Gb и в дополнении нужно добавить по 1Gb на каждые 100 пользователей. Размер жесткого диска по умолчанию составляет 100Gb, однако этого обычно недостаточно для хранения всех журналов и настроек. Рекомендованный размер – 300Gb или более. Поэтому в свойствах виртуальной машины изменяем размер диска на нужный. Изначально виртуальный UserGate UTM поставляется с четырьмя интерфейсами, назначенными в зоны:

Management — первый интерфейс виртуальной машины, зона для подключения доверенных сетей, из которых разрешено управление UserGate.

Trusted — второй интерфейс виртуальной машины, зона для подключения доверенных сетей, например, LAN-сетей.

Untrusted — третий интерфейс виртуальной машины, зона для интерфейсов, подключенных к не доверенным сетям, например, к интернету.

DMZ — четвертый интерфейс виртуальной машины, зона для интерфейсов, подключенных к сети DMZ.

Далее запускаем виртуальную машины, хоть в руководстве и написано, что нужно выбрать Support Tools и выполнить Factory reset UTM, но как видим есть только один выбор (UTM First Boot). Во время этого шага UTM настраивает сетевые адаптеры и увеличивает размер раздела на жестком диске до полного размера диска:

Для подключения к веб интерфейсу UserGate необходимо заходить через Management зону, за это отвечает интерфейс eth0, который настроен на получение IP-адреса в автоматическом режиме (DHCP). Если нет возможности назначить адрес для Management-интерфейса в автоматическом режиме с помощью DHCP, то его можно явно задать, используя CLI (Command Line Interface). Для этого нужно войти в CLI, используя имя и пароль пользователя с правами Full administrator (по умолчанию Admin с Заглавной буквы). Если устройство UserGate не прошло первоначальную инициализацию, то для доступа к CLI необходимо использовать в качестве имени пользователя Admin, в качестве пароля – utm. И набрать команду на подобии iface config –name eth0 –ipv4 192.168.1.254/24 –enable true –mode static. Позже переходим к веб-консоли UserGate по указанному адресу, он должен выглядеть примерно следующим образом: https://UserGateIPaddress:8001:

В веб-консоли продолжаем установку, нам нужно выбирать язык интерфейса (на данный момент это русский или английский язык), часовой пояс, далее читаем и соглашаемся с лицензионным соглашением. Задаем логин и пароль для входа в веб-интерфейс управления.

3. Настройка

После установки вот так выглядит окно веб интерфейса управления платформой:

Затем необходимо настроить сетевые интерфейсы. Для этого в разделе «Интерфейсы» нужно включить их, установить корректные IP-адреса и назначить соответствующие зоны.

Раздел «Интерфейсы» отображает все физические и виртуальные интерфейсы, имеющиеся в системе, позволяет менять их настройки и добавлять VLAN-интерфейсы. Еще он показывает все интерфейсы каждого узла кластера. Настройки интерфейсов специфичны для каждого из узлов, то есть не глобальны.

В свойствах интерфейса:

· Включить или отключить интерфейс

· Указать тип интерфейса — Layer 3 или Mirror.

· Назначить зону интерфейсу

· Назначить профиль Netflow для отправки статистических данных на Netflow коллектор

· Изменить физические параметры интерфейса — MAC-адрес и размер MTU

· Выбрать тип присвоения IP-адреса — без адреса, статический IP-адрес или полученный по DHCP

· Настроить работу DHCP-релея на выбранном интерфейсе.

Кнопка «Добавить» позволяет добавить следующие типы логических интерфейсов:

· VLAN.

· Бонд.

· Мост.

· PPPoE.

· VPN.

· Туннель.

Помимо перечисленных ранее зон, с которыми поставляется образ Usergate, есть еще три типа предопределенных:

Cluster — зона для интерфейсов, используемых для работы кластера

VPN for Site-to-Site — зона, в которую помещаются все клиенты типа Офис-Офис, подключаемые к UserGate по VPN

VPN for remote access — зона, в которую помещаются все мобильные пользователи, подключенные к UserGate по VPN

Администраторы UserGate могут изменять настройки зон, созданных по умолчанию, а также создавать дополнительные зоны, но как сказано в руководстве к версии 5, можно создать не более 15 зон. Для изменения или создания их нужно перейти в раздел зоны. Для каждой зоны можно установить порог отбрасывания пакетов, поддерживается SYN, UDP, ICMP. Также настраивается контроль доступа к сервисам Usergate, и включается защита от спуфинга.

После настройки интерфейсов необходимо в разделе «Шлюзы» настроить маршрут по умолчанию. Т.е. для подключения UserGate к интернету необходимо указать IP-адрес одного или нескольких шлюзов. Если для подключения к интернету используется несколько провайдеров, то необходимо указать несколько шлюзов. Настройка шлюза уникальна для каждого из узлов кластера. Если задано два или более шлюзов возможны 2 варианта работы:

-

Балансировка трафика между шлюзами.

-

Основной шлюз с переключением на запасной.

Состояние шлюза (доступен – зеленый, недоступен – красный) определяется следующим образом:

-

Проверка сети отключена – шлюз считается доступным, если UserGate может получить его MAC-адрес с помощью ARP-запроса. Проверка наличия доступа в интернет через этот шлюз не производится. Если MAC-адрес шлюза не может быть определен, шлюз считается недоступным.

-

Проверка сети включена — шлюз считается доступным, если:

-

UserGate может получить его MAC-адрес с помощью ARP-запроса.

-

Проверка наличия доступа в интернет через этот шлюз завершилась успешно.

В противном случае шлюз считается недоступным.

В разделе «DNS» необходимо добавить DNS сервера, которые будет использовать UserGate. Данная настройка указывается в области Системные DNS-серверы. Ниже находятся настройки по управлению DNS-запросами от пользователей. UserGate позволяет использовать DNS-прокси. Сервис DNS-прокси позволяет перехватывать DNS-запросы от пользователей и изменять их в зависимости от нужд администратора. С помощью правил DNS-прокси можно указать серверы DNS, на которые пересылаются запросы на определенные домены. Кроме этого, с помощью DNS-прокси можно задавать статические записи типа host (A-запись).

В разделе «NAT и Маршрутизация» нужно создать необходимые правила NAT. Для доступа в интернет пользователей сети Trusted правило NAT уже создано — «Trusted—>Untrusted», остается его только включить. Правила применяются сверху вниз в том порядке, в котором они указаны в консоли. Выполняется всегда только первое правило, для которого совпали условия, указанные в правиле. Для срабатывания правила необходимо, чтобы совпали все условия, указанные в параметрах правила. UserGate рекомендует создавать общие правила NAT, например, правило NAT из локальной сети (обычно зона Trusted) в интернет (обычно зона Untrusted), а разграничение доступа по пользователям, сервисам, приложениям осуществлять с помощью правил межсетевого экрана.

Также есть возможность создать правила DNAT, порт-форвардинг, Policy-based routing, Network mapping.

После этого в разделе «Межсетевой экран» необходимо создать правила межсетевого экрана. Для неограниченного доступа в интернет пользователей сети Trusted правило межсетевого экрана так же уже создано — «Internet for Trusted» и его необходимо включить. С помощью правил межсетевого экрана администратор может разрешить или запретить любой тип транзитного сетевого трафика, проходящего через UserGate. В качестве условий правила могут выступать зоны и IP-адреса источника/назначения, пользователи и группы, сервисы и приложения. Правила применяются также как и в разделе «NAT и Маршрутизация», т.е. сверху вниз. Если не создано ни одного правила, то любой транзитный трафик через UserGate запрещен.

4. Заключение

На этом статья подошла к концу. Мы установили межсетевой экран UserGate на виртуальную машину и произвели минимально необходимые настройки для того, чтобы работал интернет в сети Trusted. Дальнейшую настройку будем рассматривать в рамках следующих статей.

Следите за обновлениями в наших каналах ( Telegram , Facebook , VK , TS Solution Blog )!

Защитите свою цифровую жизнь — подписывайтесь на наш канал и узнавайте, как выжить в цифровом кошмаре!

Монтаж

Все модели, кроме C100 и X1 монтируются в стандартную стойку.

C100 имеет десктопное исполнение.

X1 монтируется DIN-рейку.

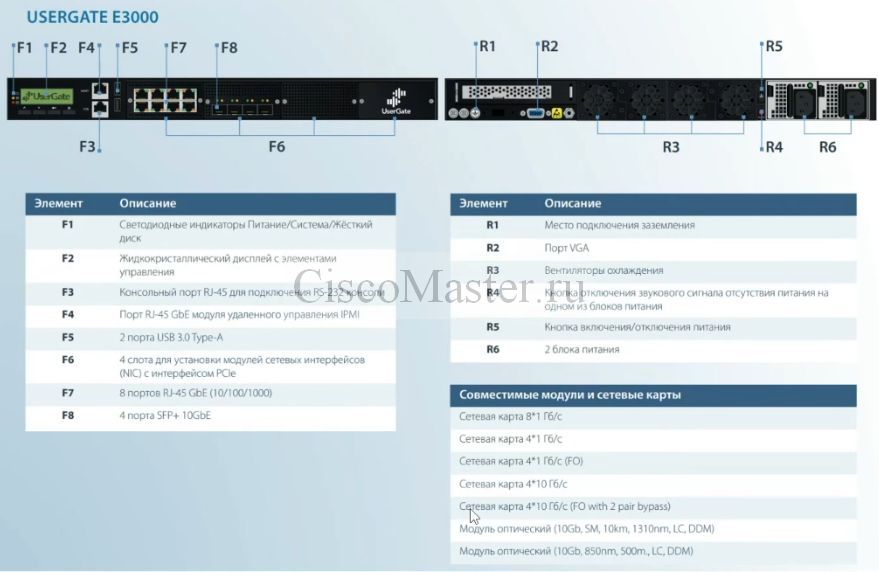

Общий вид

Рассмотрим модель E3000

Виртуальный межсетевой экран устанавливается по следующей схеме:

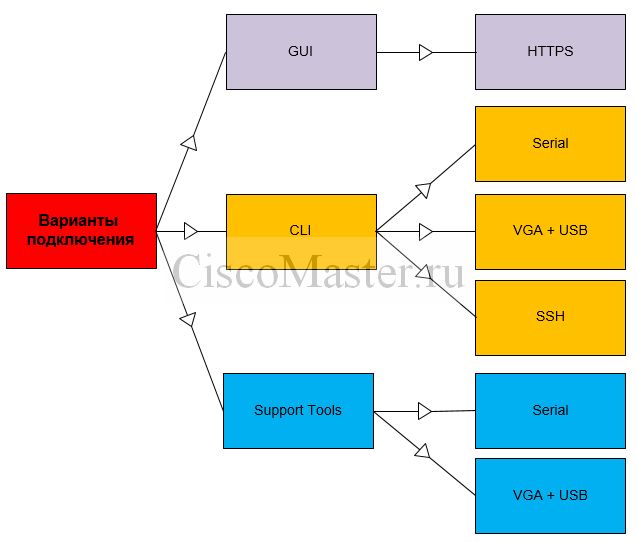

Варианты подключения

Support tools — специальный набор утилит. Доступны на этапе перезагрузки системы.

CLI в 6-й версии представляет достаточно скромный интерфейс, по сути он позволяет выполнить начальную настройку устройства, и затем подключаться по GUI.

Настройка статического адреса в CLI

По умолчанию настроен DHCP

Изменяем метод назначения адреса

iface config -name port0 -mode static

Задаём IP

iface config -name port0 -ipv4 10.1.1.1/24

Включаем интерфейс

iface config -name port0 -enabled true

Проверка

iface list port0

Мастер первоначальной настройки

После того, как мы назначили IP, мы можем подключиться к устройству через браузер.

И всё дальнейшее администрирование выполняется через него.

URL:

https://usergate_ip:8001

По умолчанию заходить нужно под:

Username: Admin

Pass: utm

Общие требования для кластера

Для нормальной работы кластера нам необходимо обеспечить:

- Для лицензирования обеспечить доступ:

— reg2.entesys.com TCP 80/443 (сервер регистрации)

— static.entesys.com TCP 80/443 (сервер обновлений) - Между узлами кластера разрешить:

— TCP 4369, 9000-9100

— TCP 8001

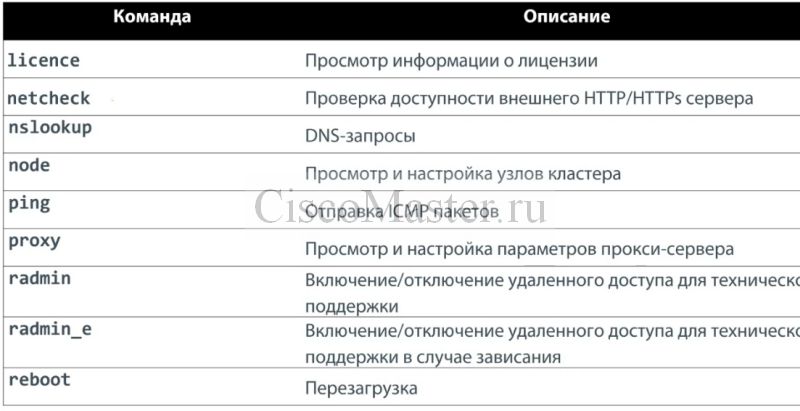

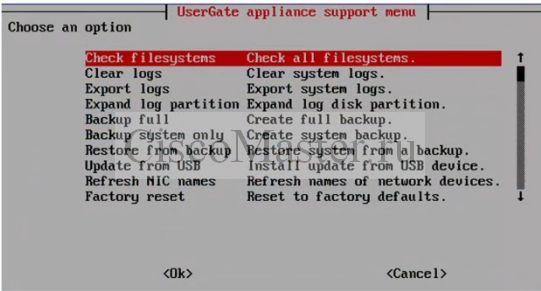

Основные команды CLI

Как уже говорилось, CLI в 6-й версии представляет достаточно скромный интерфейс.

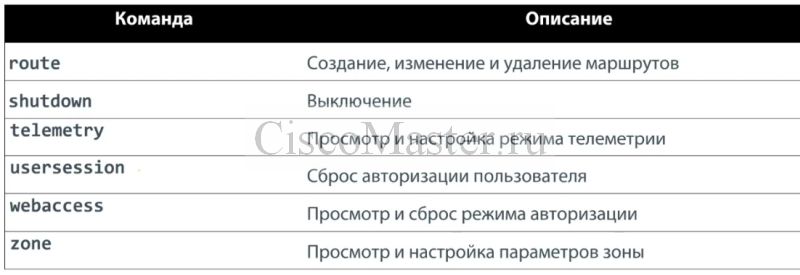

Меню загрузки и системные утилиты

Меню загрузки доступно только через VGA и Консоль, т.е. при прямом подключении к устройству.

На этапе загрузки мы можем выбрать вариант загрузки, провести диагностику RAM.

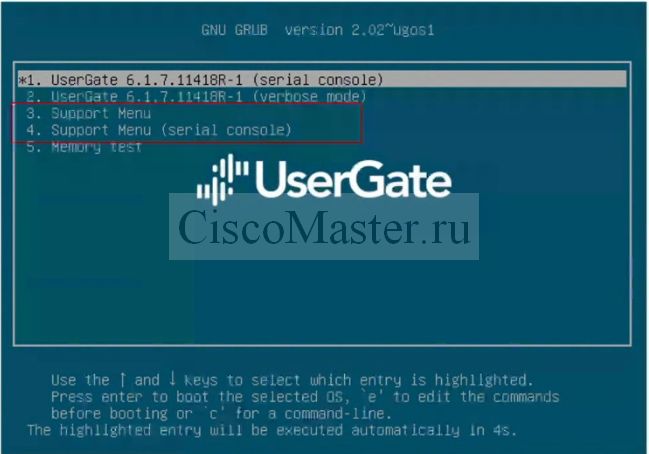

На этапе загрузки устройства нам доступны Support tools. Это набор инструментов:

— Проверка файловой системы

— Очистка и экспорт журналов

— Увеличения размера раздела журналов

— Резервное копирование и восстановление

— Обновление системы с USB

— упорядочивание имен сетевых адаптеров

— Сброс на фабричные настройки

Базовое лицензирование

Базовая Лицензия бессрочная.

Лицензируется количество одновременно подключенных устройств, кроме следующих сервисов:

— DNAT

— Reverse Proxy

— Web-Portal

— Почтовый трафик

Пока так, хотя идут брожения, что лимиты эти могут попросту снять.

Дополнительно лицензируемые модули

Данные лицензии подписочные. Срок подписки 1год.

- Security Update

— Обновления ПО

— Обновления сигнатур IDS

— Обновления сигнатур приложений

— Тех поддержка - Advanced Threat Prevention

— База категорий сайтов

— Запрещенные сайты (Роскомнадзор)

— Морфологические базы

— Блокировка рекламы - Mail Security

- Потоковый антивирус Usergate

Лицензии регистрируются в Дашборде:

База знаний

База Знаний

Документация

Описание версий

Аппаратные платформы

Часто задаваемые вопросы

Обучающие материалы

Главная / Страница не найдена

Страница, которую Вы ищете, не может быть найдена.

Пробовали поиск? Введите ключевое слово в поле поиска выше. Или попробуйте одну из нижеприведенных ссылок.

Предложите, как улучшить StudyLib

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

Время на прочтение

6 мин

Количество просмотров 19K

Здравствуйте, это вторая статья о NGFW решении от компании UserGate. Задача данной статьи заключается в том, чтобы показать, как установить межсетевой экран UserGate на виртуальную систему (буду использовать программное обеспечение виртуализации VMware Workstation) и выполнить его первоначальную настройку (разрешить доступ из локальной сети через шлюз UserGate в интернет).

1. Введение

Для начала я опишу различные способы внедрения данного шлюза в сеть. Хочу заметить, что в зависимости от выбранного варианта подключения определенный функционал шлюза может быть недоступен. Решение UserGate поддерживает следующие режимы подключения:

-

L3-L7 брандмауэр

-

L2 прозрачный мост

-

L3 прозрачный мост

-

Виртуально в разрыв, с применением протокола WCCP

-

Виртуально в разрыв, с применением Policy Based Routing

-

Router on a Stick

-

Явно заданный WEB-прокси

-

UserGate, как шлюз по умолчанию

-

Мониторинг Mirror-порта

UserGate поддерживает 2 типа кластеров:

-

Кластер конфигурации. Узлы, объединенные в кластер конфигурации, поддерживают единые настройки в рамках кластера.

-

Кластер отказоустойчивости. До 4-х узлов кластера конфигурации могут быть объединены в кластер отказоустойчивости, поддерживающий работу в режиме Актив-Актив или Актив-Пассив. Возможно собрать несколько кластеров отказоустойчивости.

2. Установка

Как говорилось в предыдущей статье UserGate поставляется в виде программно-аппаратного комплекса или разворачивается в виртуальной среде. Из личного кабинета на сайте UserGate скачиваем образ в формате OVF (Open Virtualization Format), данный формат подходит для вендоров VMWare и Oracle Virtualbox. Для Microsoft Hyper-v и KVM поставляются образы дисков виртуальной машины.

По данным сайта UserGate для корректной работы виртуальной машины рекомендуется использовать минимум 8Gb оперативной памяти и 2-ядерный виртуальный процессор. Гипервизор должен поддерживать работу 64-битных операционных систем.

Установка начинается с импорта образа в выбранный гипервизор (VirtualBox и VMWare). В случае с Microsoft Hyper-v и KVM необходимо создать виртуальную машину и указать в качестве диска скачанный образ, после чего отключить службы интеграции в настройках созданной виртуальной машины.

По умолчанию после импорта в VMWare создается виртуальная машина со следующими настройками:

Как было написано выше, оперативной памяти должно быть, как минимум 8Gb и в дополнении нужно добавить по 1Gb на каждые 100 пользователей. Размер жесткого диска по умолчанию составляет 100Gb, однако этого обычно недостаточно для хранения всех журналов и настроек. Рекомендованный размер – 300Gb или более. Поэтому в свойствах виртуальной машины изменяем размер диска на нужный. Изначально виртуальный UserGate UTM поставляется с четырьмя интерфейсами, назначенными в зоны:

Management — первый интерфейс виртуальной машины, зона для подключения доверенных сетей, из которых разрешено управление UserGate.

Trusted — второй интерфейс виртуальной машины, зона для подключения доверенных сетей, например, LAN-сетей.

Untrusted — третий интерфейс виртуальной машины, зона для интерфейсов, подключенных к не доверенным сетям, например, к интернету.

DMZ — четвертый интерфейс виртуальной машины, зона для интерфейсов, подключенных к сети DMZ.

Далее запускаем виртуальную машины, хоть в руководстве и написано, что нужно выбрать Support Tools и выполнить Factory reset UTM, но как видим есть только один выбор (UTM First Boot). Во время этого шага UTM настраивает сетевые адаптеры и увеличивает размер раздела на жестком диске до полного размера диска:

Для подключения к веб интерфейсу UserGate необходимо заходить через Management зону, за это отвечает интерфейс eth0, который настроен на получение IP-адреса в автоматическом режиме (DHCP). Если нет возможности назначить адрес для Management-интерфейса в автоматическом режиме с помощью DHCP, то его можно явно задать, используя CLI (Command Line Interface). Для этого нужно войти в CLI, используя имя и пароль пользователя с правами Full administrator (по умолчанию Admin с Заглавной буквы). Если устройство UserGate не прошло первоначальную инициализацию, то для доступа к CLI необходимо использовать в качестве имени пользователя Admin, в качестве пароля – utm. И набрать команду на подобии iface config –name eth0 –ipv4 192.168.1.254/24 –enable true –mode static. Позже переходим к веб-консоли UserGate по указанному адресу, он должен выглядеть примерно следующим образом: https://UserGateIPaddress:8001:

В веб-консоли продолжаем установку, нам нужно выбирать язык интерфейса (на данный момент это русский или английский язык), часовой пояс, далее читаем и соглашаемся с лицензионным соглашением. Задаем логин и пароль для входа в веб-интерфейс управления.

3. Настройка

После установки вот так выглядит окно веб интерфейса управления платформой:

Затем необходимо настроить сетевые интерфейсы. Для этого в разделе «Интерфейсы» нужно включить их, установить корректные IP-адреса и назначить соответствующие зоны.

Раздел «Интерфейсы» отображает все физические и виртуальные интерфейсы, имеющиеся в системе, позволяет менять их настройки и добавлять VLAN-интерфейсы. Еще он показывает все интерфейсы каждого узла кластера. Настройки интерфейсов специфичны для каждого из узлов, то есть не глобальны.

В свойствах интерфейса:

-

Включить или отключить интерфейс

-

Указать тип интерфейса — Layer 3 или Mirror

-

Назначить зону интерфейсу

-

Назначить профиль Netflow для отправки статистических данных на Netflow коллектор

-

Изменить физические параметры интерфейса — MAC-адрес и размер MTU

-

Выбрать тип присвоения IP-адреса — без адреса, статический IP-адрес или полученный по DHCP

-

Настроить работу DHCP-релея на выбранном интерфейсе.

Кнопка «Добавить» позволяет добавить следующие типы логических интерфейсов:

-

VLAN

-

Бонд

-

Мост

-

PPPoE

-

VPN

-

Туннель

Помимо перечисленных ранее зон, с которыми поставляется образ Usergate, есть еще три типа предопределенных:

Cluster — зона для интерфейсов, используемых для работы кластера

VPN for Site-to-Site — зона, в которую помещаются все клиенты типа Офис-Офис, подключаемые к UserGate по VPN

VPN for remote access — зона, в которую помещаются все мобильные пользователи, подключенные к UserGate по VPN

Администраторы UserGate могут изменять настройки зон, созданных по умолчанию, а также создавать дополнительные зоны, но как сказано в руководстве к версии 5, можно создать не более 15 зон. Для изменения или создания их нужно перейти в раздел зоны. Для каждой зоны можно установить порог отбрасывания пакетов, поддерживается SYN, UDP, ICMP. Также настраивается контроль доступа к сервисам Usergate, и включается защита от спуфинга.

После настройки интерфейсов необходимо в разделе «Шлюзы» настроить маршрут по умолчанию. Т.е. для подключения UserGate к интернету необходимо указать IP-адрес одного или нескольких шлюзов. Если для подключения к интернету используется несколько провайдеров, то необходимо указать несколько шлюзов. Настройка шлюза уникальна для каждого из узлов кластера. Если задано два или более шлюзов возможны 2 варианта работы:

-

Балансировка трафика между шлюзами.

-

Основной шлюз с переключением на запасной.

Состояние шлюза (доступен – зеленый, недоступен – красный) определяется следующим образом:

-

Проверка сети отключена – шлюз считается доступным, если UserGate может получить его MAC-адрес с помощью ARP-запроса. Проверка наличия доступа в интернет через этот шлюз не производится. Если MAC-адрес шлюза не может быть определен, шлюз считается недоступным.

-

Проверка сети включена — шлюз считается доступным, если:

-

UserGate может получить его MAC-адрес с помощью ARP-запроса.

-

Проверка наличия доступа в интернет через этот шлюз завершилась успешно.

В противном случае шлюз считается недоступным.

В разделе «DNS» необходимо добавить DNS сервера, которые будет использовать UserGate. Данная настройка указывается в области Системные DNS-серверы. Ниже находятся настройки по управлению DNS-запросами от пользователей. UserGate позволяет использовать DNS-прокси. Сервис DNS-прокси позволяет перехватывать DNS-запросы от пользователей и изменять их в зависимости от нужд администратора. С помощью правил DNS-прокси можно указать серверы DNS, на которые пересылаются запросы на определенные домены. Кроме этого, с помощью DNS-прокси можно задавать статические записи типа host (A-запись).

В разделе «NAT и Маршрутизация» нужно создать необходимые правила NAT. Для доступа в интернет пользователей сети Trusted правило NAT уже создано — «Trusted—>Untrusted», остается его только включить. Правила применяются сверху вниз в том порядке, в котором они указаны в консоли. Выполняется всегда только первое правило, для которого совпали условия, указанные в правиле. Для срабатывания правила необходимо, чтобы совпали все условия, указанные в параметрах правила. UserGate рекомендует создавать общие правила NAT, например, правило NAT из локальной сети (обычно зона Trusted) в интернет (обычно зона Untrusted), а разграничение доступа по пользователям, сервисам, приложениям осуществлять с помощью правил межсетевого экрана.

Также есть возможность создать правила DNAT, порт-форвардинг, Policy-based routing, Network mapping.

После этого в разделе «Межсетевой экран» необходимо создать правила межсетевого экрана. Для неограниченного доступа в интернет пользователей сети Trusted правило межсетевого экрана так же уже создано — «Internet for Trusted» и его необходимо включить. С помощью правил межсетевого экрана администратор может разрешить или запретить любой тип транзитного сетевого трафика, проходящего через UserGate. В качестве условий правила могут выступать зоны и IP-адреса источника/назначения, пользователи и группы, сервисы и приложения. Правила применяются также как и в разделе «NAT и Маршрутизация», т.е. сверху вниз. Если не создано ни одного правила, то любой транзитный трафик через UserGate запрещен.

4. Заключение

На этом статья подошла к концу. Мы установили межсетевой экран UserGate на виртуальную машину и произвели минимально необходимые настройки для того, чтобы работал интернет в сети Trusted. Дальнейшую настройку будем рассматривать в рамках следующих статей.

Следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!

Монтаж

Все модели, кроме C100 и X1 монтируются в стандартную стойку.

C100 имеет десктопное исполнение.

X1 монтируется DIN-рейку.

Общий вид

Рассмотрим модель E3000

Виртуальный межсетевой экран устанавливается по следующей схеме:

Варианты подключения

Support tools — специальный набор утилит. Доступны на этапе перезагрузки системы.

CLI в 6-й версии представляет достаточно скромный интерфейс, по сути он позволяет выполнить начальную настройку устройства, и затем подключаться по GUI.

Настройка статического адреса в CLI

По умолчанию настроен DHCP

Изменяем метод назначения адреса

iface config -name port0 -mode static

Задаём IP

iface config -name port0 -ipv4 10.1.1.1/24

Включаем интерфейс

iface config -name port0 -enabled true

Проверка

iface list port0

Мастер первоначальной настройки

После того, как мы назначили IP, мы можем подключиться к устройству через браузер.

И всё дальнейшее администрирование выполняется через него.

URL:

https://usergate_ip:8001

По умолчанию заходить нужно под:

Username: Admin

Pass: utm

Общие требования для кластера

Для нормальной работы кластера нам необходимо обеспечить:

- Для лицензирования обеспечить доступ:

— reg2.entesys.com TCP 80/443 (сервер регистрации)

— static.entesys.com TCP 80/443 (сервер обновлений) - Между узлами кластера разрешить:

— TCP 4369, 9000-9100

— TCP 8001

Основные команды CLI

Как уже говорилось, CLI в 6-й версии представляет достаточно скромный интерфейс.

Меню загрузки и системные утилиты

Меню загрузки доступно только через VGA и Консоль, т.е. при прямом подключении к устройству.

На этапе загрузки мы можем выбрать вариант загрузки, провести диагностику RAM.

На этапе загрузки устройства нам доступны Support tools. Это набор инструментов:

— Проверка файловой системы

— Очистка и экспорт журналов

— Увеличения размера раздела журналов

— Резервное копирование и восстановление

— Обновление системы с USB

— упорядочивание имен сетевых адаптеров

— Сброс на фабричные настройки

Базовое лицензирование

Базовая Лицензия бессрочная.

Лицензируется количество одновременно подключенных устройств, кроме следующих сервисов:

— DNAT

— Reverse Proxy

— Web-Portal

— Почтовый трафик

Пока так, хотя идут брожения, что лимиты эти могут попросту снять.

Дополнительно лицензируемые модули

Данные лицензии подписочные. Срок подписки 1год.

- Security Update

— Обновления ПО

— Обновления сигнатур IDS

— Обновления сигнатур приложений

— Тех поддержка - Advanced Threat Prevention

— База категорий сайтов

— Запрещенные сайты (Роскомнадзор)

— Морфологические базы

— Блокировка рекламы - Mail Security

- Потоковый антивирус Usergate

Лицензии регистрируются в Дашборде:

В данной статье шлюз Usergate NGFW является уже развернутым. Подробнее о процессе установки можно посмотреть

в вводном уроке

.

Зоны

Политики безопасности Usergate используют зоны интерфейсов, а не непосредственно интерфейсы. Это дает необходимую гибкость политикам безопасности, а также существенно упрощает управление отказоустойчивым кластером. Зона в UserGate — это логическое объединение сетевых интерфейсов, на основе их функционального назначения.

По умолчанию в Usergate представлены следующие зоны:

Management

Представляет собой зону для подключения доверенных сетей, для администрирования Usergate.

Trusted

Представляет собой зону для подключения доверенных сетей (LAN-сети).

Untrusted

Представляет собой зону для подключения к недоверенным сетям (Интернет).

DMZ

Представляет собой зону для интерфейсов, подключенных к общедоступному сегменту корпоративной сети (общедоступный веб-сервер, общедоступный почтовый сервер и т.д.).

VPN for Site-to-Site

Зона для организации Site-to-Site VPN.

VPN for remote access

Зона для организации Remote access VPN.

Cluster

Зона для интерфейсов, используемых для работы кластера.

Помимо стандартных зон, возможно создавать свои зоны.

С каждой зоной возможны следующие настройки:

- Параметры защиты от DDoS-атак

Агрегировать — считает все пакеты (SYN, UDP, ICMP), пришедшие в интерфейсы данной зоны. Если функция не активирована, то считаются пакеты отдельно для каждого ip-адреса.

Порог уведомления — количество запросов, считающиеся инцидентом, для записи событий в системный журнал. Рекомендованное значение — 300 пакетов в секунду.

Порог отбрасывания пакетов — количество запросов, считающиеся инцидентом, для отбрасывания пакетов и записи событий в системный журнал. Рекомендованное значение 600 пакетов в секунду.

Не редки случаи, когда данные значения надо увеличить. Например, для протокола UDP, если проходит трафик IP-телефонии и L2TP VPN.

Параметры защиты от DDoS-атак:

2. Контроль доступа зоны

Во вкладке «Контроль доступа» указываются сервисы, которые будут доступны клиентам, подключенным к данной зоне.

Сервисы:

- Ping — позволяет пинговать UserGate.

- SNMP — доступ к UserGate по протоколу SNMP (UDP 161).

- Captive-портал и страница блокировки — необходимы для показа страницы авторизации Captive-портала и страницы блокировки (TCP 80, 443, 8002).

- XML-RPC для управления — позволяет управлять продуктом по API (TCP 4040).

- Кластер — сервис, необходимый для объединения нескольких узлов UserGate в кластер (TCP 4369, TCP 9000-9100).

- VRRP — сервис, необходимый для объединения нескольких узлов UserGate в отказоустойчивый кластер (IP протокол 112).

- Консоль администрирования — доступ к веб-консоли управления (TCP 8001).

- DNS — доступ к сервису DNS-прокси (TCP 53, UDP 53).

- HTTP(S)-прокси — доступ к сервису HTTP(S)-прокси (TCP 8090).

- Агент авторизации — доступ к серверу, необходимый для работы агентов авторизации Windows и терминальных серверов (UDP 1813).

- SMTP(S)-прокси — сервис фильтрации SMTP-трафика от спама и вирусов. Необходим только при публикации почтового сервера в интернет.

- POP3(S)-прокси — сервис фильтрации POP3-трафика от спама и вирусов. Необходим только при публикации почтового сервера в интернет.

- CLI по SSH — доступ к серверу для управления им с помощью CLI (command line interface), порт TCP 2200.

- VPN — доступ к серверу для подключения к нему клиентов L2TP VPN (UDP 500, 4500).

- SCADA — сервис фильтрации АСУ ТП-трафика. Необходим только при контроле АСУ ТП-трафика.

- Reverse-прокси — сервис, необходимый для публикации внутренних ресурсов с помощью Reverse-прокси.

- Web-портал — сервис, необходимый для публикации внутренних ресурсов с помощью SSL VPN.

- Log analyzer — сервис анализатора журналов Log analyzer. Необходимо включить его, если планируется использовать данный сервер UserGate в качестве Log analyzer.

- OSPF — сервис динамической маршрутизации OSPF.

- BGP — сервис динамической маршрутизации BGP.

- NTP service — разрешает доступ к сервису точного времени, запущенному на сервере UserGate.

Контроль доступа:

Необходимо внимательно подходить к настройке сервисов. Например, при включенном CLI по SSH сервисе в зоне Untrusted, любой желающий сможет подключиться к шлюзу. Или, без включенного VPN сервиса, не получится организовать VPN-соединение.

3. Защита от IP-спуфинга

IP-спуфинг — атака, заключающаяся в использовании чужого ip-адреса источника с целью обмана системы безопасности. Например, атакующий может подменить свой ip-адрес на внутренний ip-адрес из корпоративной сети.

Для защиты от подобных атак администратор может указать диапазоны IP-адресов, адреса источников которых допустимы в выбранной зоне. Сетевые пакеты с адресами источников отличных от указанных будут отброшены.

Галочка «Инвертировать» устанавливает противоположное значение. Например, для зоны Untrusted можно указать диапазоны «серых» IP-адресов 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0./16 и включить опцию «Инвертировать».

Диапазоны IP-адресов:

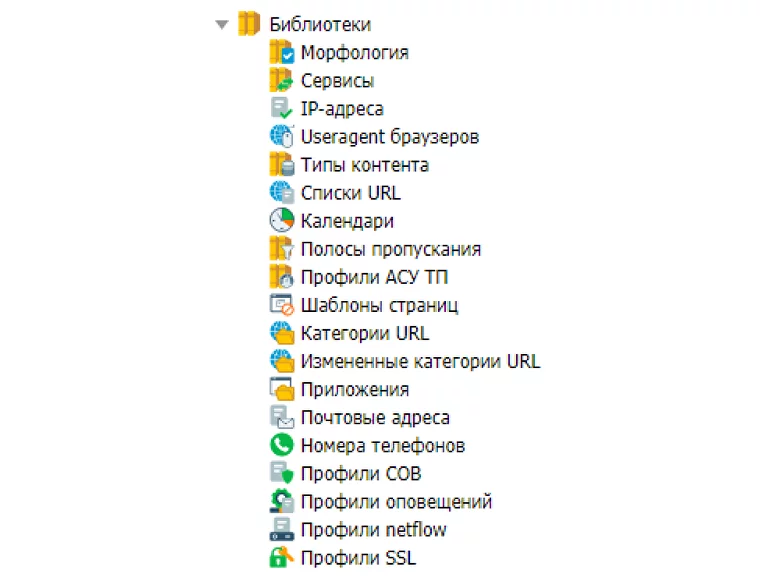

Библиотеки элементов

Этот раздел содержит в себе все записи (ip-адреса, категории сайтов и др.), которые используются при настройке правил.

«Библиотеки» включает себя подразделы, элементы которых можно создавать и редактировать. Некоторые элементы не редактируются, так как поставляются и поддерживаются разработчиками Usergate. Элементы, поставляемые Usergate обновляются, при наличии специальной лицензии.

Морфология

Морфологический анализ предназначен для распознавания отдельных слов и словосочетаний. Доступ к контенту будет заблокирован, если в тексте содержится достаточное количество указанных слов.

Морфологический анализ входит в лицензию ATP. Данные словари нельзя редактировать:

| Соответствие списку запрещенных материалов Министерством Юстиции Российской Федерации | Морфологический словарь, содержащий перечень слов и фраз, запрещенных Министерством Юстиции Российской Федерации. |

| Соответствие списку запрещенных материалов республики Казахстан | Морфологический словарь, содержащий перечень слов и фраз, запрещенных Министерством Юстиции республики Казахстан. |

| Суицид | Морфологический словарь, содержащий перечень слов и фраз суицидальной направленности. |

| Терроризм | Морфологический словарь, содержащий перечень слов и фраз террористической направленности. |

| Нецензурная лексика | Морфологический словарь, содержащий перечень слов и фраз, относящихся к нецензурной лексике. |

| Азартные игры | Морфологический словарь, содержащий перечень слов и фраз, относящихся к азартным играм. |

| Наркотики | Морфологический словарь, содержащий перечень слов и фраз наркотической направленности. |

| Соответствие ФЗ-436 (Защита детей) | Морфологический словарь, содержащий перечень слов и фраз тематик, нежелательных для детей. |

| Порнография | Морфологический словарь, содержащий перечень слов и фраз порнографической направленности. |

| Бухгалтерия (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, используемых в бухгалтерии. |

| Маркетинг (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, используемых в маркетинге. |

| Персональные данные (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, встречающихся в персональных данных. |

| Финансы (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, используемых в финансах. |

| Юридический (DLP) | Морфологический словарь, содержащий перечень терминов, слов и фраз, используемых в юриспруденции. |

Есть возможность создать собственный словарь. Данный процесс будет показан в дальнейших статьях.

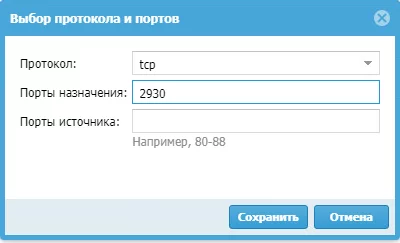

Сервисы и IP-адреса

Сервисы

В разделе находятся общеизвестные протоколы стека TCP/IP. Первоначальный список сервисов поставляется вместе с продуктом. Помимо доступных протоколов, можно создавать собственные кастомные сервисы.

Протоколы:

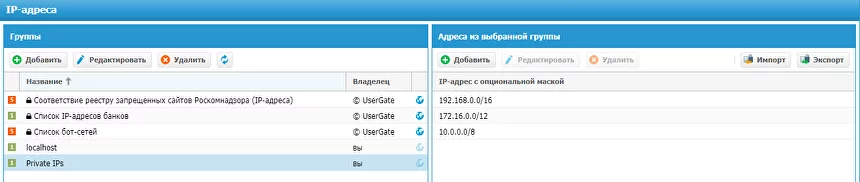

IP-адреса

Данный раздел содержит список диапазонов ip-адресов.

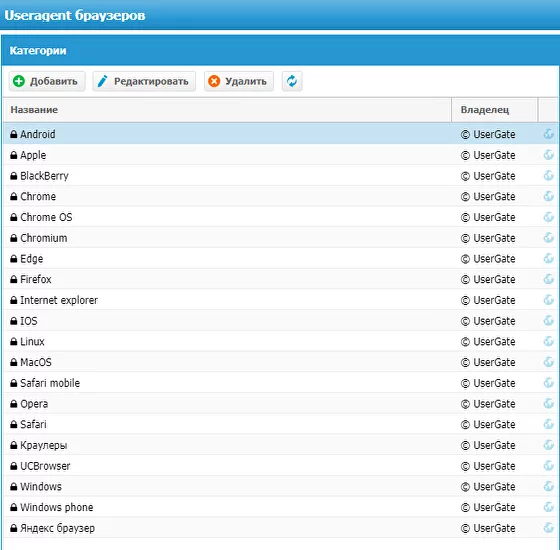

Useragent браузеров

Администратор может разрешить или запретить работу только с определенным типом браузеров. Первоначальный список содержит такие типы как (Chrome, Opera, Mozilla Firefox, Safari и другие).

Есть возможность создать свои списки. Для этого в панели «Категории» необходимо нажать «Добавить» и ввести название списка. Затем в панели «Шаблоны useragent» добавить необходимые браузеры по типу: «Mozilla/5.0 (Windows) Browser/1.0». Полный список строк шаблонов находится

здесь

.

Создание списков:

Типы контента и списки URL

Типы контента

Фильтрация по типам контента позволяет блокировать загрузку файлов определенного типа. Например, запретить все файлы типа .pdf или .exe.

«Типы контента» входит в лицензию ATP. Списки, поддерживаемые Usergate нельзя редактировать, но есть возможность создавать и редактировать собственные списки. Данный процесс будет разобран дальше.

Списки URL

В разделе содержатся указатели URL, которые используются в правилах контентной фильтрации в качестве белых и черных списков.

«Списки URL» входит в лицензию ATP.

Списки, поддерживаемые Usergate:

| Список поисковых систем без безопасного поиска | Список известных поисковых систем, на которых отсутствует возможность блокировки поисковых запросов взрослого содержания. Рекомендуется блокировать такие поисковики для целей родительского контроля. |

| Соответствие списку запрещенных URL Министерства Юстиции РФ | Данный список содержит URL, запрещенные Министерством Юстиции Российской Федерации. |

| Соответствие списку запрещенных URL Республики Казахстан | Единый реестр доменных имен, указателей страниц сайтов в сети интернет и сетевых адресов, содержащих информацию, распространение которой запрещено в Республике Казахстан. |

| Список образовательных учреждений | Список доменных имен образовательных учреждений РФ. |

| Список фишинговых сайтов | Данный список содержит URL фишинговых сайтов. |

| Соответствие реестру запрещенных сайтов Роскомнадзора (URL) | Единый реестр указателей страниц сайтов в сети интернет, содержащих информацию, распространение которой в Российской Федерации запрещено. Данный список доступен на сайте http://eais.rkn.gov.ru . |

| Соответствие реестру запрещенных сайтов Роскомнадзора (домены) | Единый реестр доменных имен, содержащих информацию, распространение которой в Российской Федерации запрещено. Данный список доступен на сайте http://eais.rkn.gov.ru . |

Есть возможность создавать собственные списки. Для этого в панели «Списки URL» необходимо нажать «Добавить» и ввести название списка. Затем в панели URL сформировать список, добавляя URL сайтов. В списках можно использовать специальные символы:

«*» — любое количество любых символов.

«^» — начало строки.

«$» — конец строки.

Примеры записей:

| Запись | Обработанный DNS-запрос | Обработанный HTTP-запрос |

| yahoo.com или *yahoo.com* | Блокируется весь домен, например: sport.yahoo.com, mail.yahoo.com | Блокируется весь домен и URL домена: http://sport.yahoo.com , https://mail.yahoo.com |

| ^mail.yahoo.com$ | Заблокирован только mail.yahoo.com | Заблокированы только http://mail.yahoo.com , https://mail.yahoo.com |

| ^mail.yahoo.com/$ | Ничего не заблокировано | Ничего не заблокировано, так как последний символ слэш определяет URL, но не указаны «https» или «http» |

| ^ http://finance.yahoo.com/personal-finance/ $ | Ничего не заблокировано | Заблокирован только http://finance.yahoo.com/personal-finance/ |

| ^yahoo.com/12345/ | Ничего не заблокировано | Заблокированы http://yahoo.com/12345/whatever/ , https://yahoo.com/12345/whatever/ |

Автор статьи: Дмитрий Лебедев, инженер TS Solution.

Во второй части статьи мы продолжим рассматривать настройку зон, но вы можете прямо сейчас ознакомиться с этой темой

в видеоформате

.

Больше учебных материалов по ИБ и ИТ направлениям вы найдете на учебном портале

TS University

. После регистрации вам станут доступны статьи, курсы и вебинары о решениях Кода Безопасности, UserGate, Positive Technologies, Check Point и других вендоров.

Никогда не поздно готовиться к цифровому апокалипсису — подписывайтесь на наш канал и узнавайте, как выжить в киберхаосе!