Уровень сложности

Средний

Время на прочтение

8 мин

Количество просмотров 21K

Руководство по анализу трафика сети посредством Wireshark

1. Что такое Wireshark?

Wireshark – это широко распространённый инструмент для захвата и анализа сетевого трафика, который активно используется как для образовательных целей, так и для устранения неполадок на компьютере или в сети. Wireshark работает практически со всеми протоколами модели OSI, обладает понятным для обычного пользователя интерфейсом и удобной системой фильтрации данных. Помимо всего этого, программа является кроссплатформенной и поддерживает следующие операционные системы: Windows, Linux, Mac OS X, Solaris, FreeBSD, NetBSD, OpenBSD.

В этом руководстве мы рассмотрим основной функционал программы Wireshark, соотнесём её с моделью OSI, научимся анализировать сетевой трафик и обезопасим своё нахождение в глобальной сети Интернет.

2. Как установить Wireshark?

Для начала нам необходимо скачать и установить программу Wireshark. Так как программа распространяется под лицензией GNU GPL v2 (т.е. может свободно распространяться), то несложно найти любую версию программы в свободном доступе. В руководстве мы будем использовать функционал более ранней версии программы (1.12.3). Это вызвано тем, что в этой версии сразу встроен протокол SSL, который используется в главе 6. Установка более ранней версии облегчает подготовку к работе с программой, поэтому мы выбрали её. Найти установщик можно на официальном сайте.

Дальнейшая установка программы проста – нажимаем «Next» — «Next» — «Next».

После успешной установки на Вашем рабочем столе появится ярлык Wireshark. Мы можем приступать к рассмотрению функционала!

3. Как пользоваться программой Wireshark?

Одна из главных возможностей программы – это захват трафика сети. Поэтому для начала необходимо научиться захватывать трафик Вашей сети.

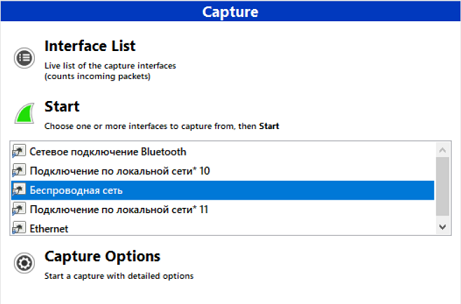

Запустим программу! Нас сразу встречает стартовое меню, на котором можно увидеть доступные для захвата интерфейсы компьютера, руководства от разработчиков программы и множество других интересных вещей.

Из всего этого нам необходимо обратить внимание на эту область программы.

Здесь нужно выбрать тот сетевой интерфейс, через который Вы подключены к Интернету.

Сетевой интерфейс – это программное обеспечение, которое взаимодействует с сетевым драйвером и с уровнем IP. Он обеспечивает уровню IP доступ ко всем имеющимся сетевым адаптерам, трафик которых мы будет перехватывать. Чаще всего в программе Wireshark можно встретить сетевой интерфейс беспроводной (Wi-Fi) и кабельный (Ethernet).

В руководстве используется Wi-Fi, поэтому мы выполняем захват «Беспроводной сети», после чего нажимаем «Start».

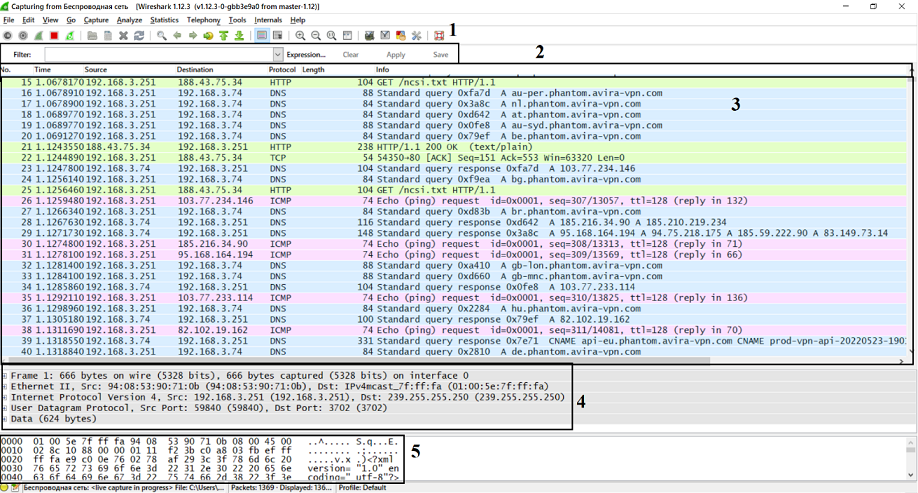

Если Вы выбрали правильный интерфейс, то сможете увидеть следующее.

Рассмотрим подробнее это окно по пунктам, указанным на нём:

-

Панель фильтров, позволяющая найти необходимую информацию. Подробнее о неё рассказано в пятой главе руководства.

-

Панель наименований, разделяющая информацию из пункта 3 на номер, временя с начала захвата трафика, источник и адресат, а также используемый протокол, размер пакета и небольшую информацию о сетевом пакете.

-

Панель пакетов, обновляющаяся в реальном времени. Здесь информация о пакетах разделена по столбцам, определённым на панели наименований.

-

Панель уровней, описывающая уровни модели OSI выбранного сетевого пакета.

-

Панель метаданных, представляющая данные в шестнадцатеричном коде и символах.

Поздравляем! Вы успешно захватили трафик Вашей сети. Теперь можно увидеть пакеты данных, проходящих по сети, а также некоторую информацию о них: адреса отправителя и получателя, использующиеся протоколы и содержание пакета.

Теперь можно приступить к анализу сетевого трафика.

4. Как найти скрытую информацию?

Перед началом анализа трафика необходимо иметь базовые знания о протоколах сетевой модели OSI. Достаточно прочитать статью в Википедии.

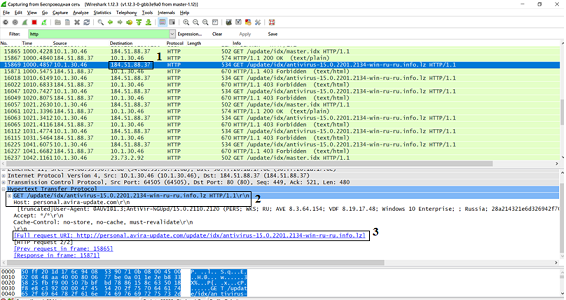

Во многих программах для передачи информации используется протокол HTTP, который позволяет получать различные ресурсы из Интернета и обратно. Рассмотрим один из пакетов, переданных по протоколу HTTP.

В протоколе HTTP для передачи данных используются запросы GET (предназначен для получения данных) и POST (предназначен для отправки данных).

На рисунке в поле 1 мы видим IP-адрес адресата (в данном случае, это адрес моего компьютера). В поле 2 мы узнаём, что сервер антивируса послал запрос GET для того, чтобы запросить некоторые данные о моём компьютере. Это необходимо для корректного обновления программы. И в поле 3 мы видим то, как выглядит этот запрос в виде URL (Интернет-ссылки).

Небольшое домашнее задание!

Для закрепления материала попробуйте проанализировать любой пакет протокола HTTP на Вашем компьютере и попытайтесь объяснить, для чего он был отправлен.

5. Как среди всех пакетов найти необходимые?

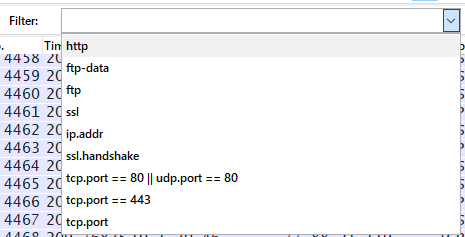

При выполнении домашнего задания у Вас могла возникнуть проблема нахождения необходимого пакета. Для её решения в программе Wireshark есть решение – фильтрация! В специальном поле «Filter» можно ввести необходимые команды или воспользоваться подсказками.

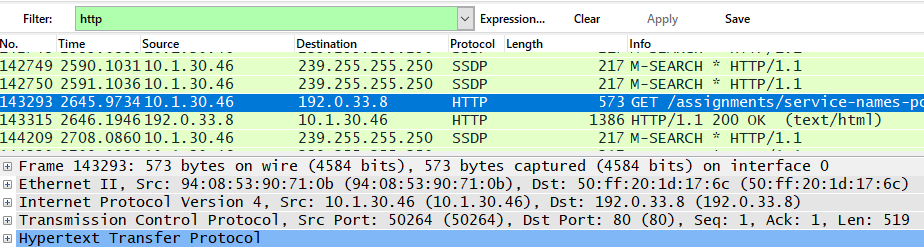

Чаще всего используется фильтрация по IP-адресам, по номерам порта и по протоколам. Давайте посмотрим, как это происходит.

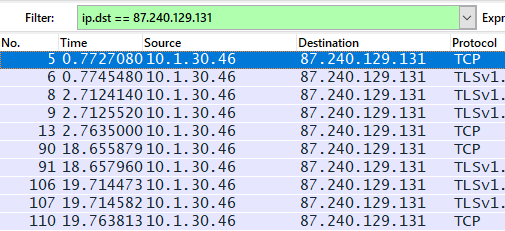

Фильтрация по IP-адресу позволяет нам просматривать все пакеты, приходящие от кого-либо или уходящие кому-либо. Например, отберём все пакеты, приходящие от IP-адреса 10.1.30.46 с помощью ввода в фильтре «ip.src == x.x.x.x».

Также можно отфильтровать трафик сети по IP-адресу получателя пакетов с помощью команды «ip.dst == x.x.x.x».

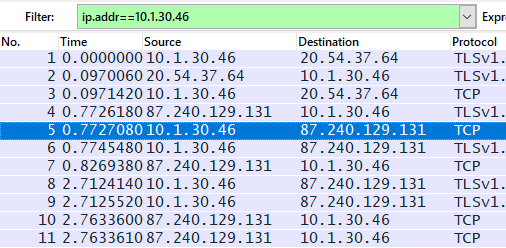

Кроме того, можно увидеть пакеты вне зависимости от направления трафика с помощью «ip.addr == x.x.x.x».

Для фильтрации по номеру порта используется «.port = x» после названия протокола. Например, для просмотра TCP-порта 80, используемого для незашифрованного трафика HTTP, используем команду «tpc.port == 80».

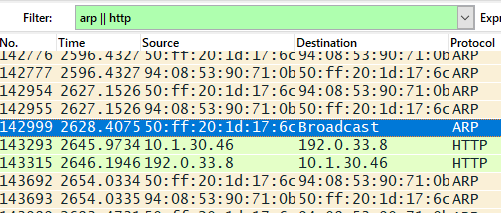

И, наконец, для фильтрации трафика по используемым пакетами протоколам необходимо просто ввести название протокола.

Обратите внимание, что фильтры можно комбинировать при помощи логических операторов И «and/&&», ИЛИ «or/||» и НЕ «not/!»

Снова домашнее задание!

Чтобы попрактиковаться в поиске необходимой информации, попробуйте посмотреть количество пакетов того или иного протокола и подумайте, почему их так много.

6. Как перехватить данные, передающиеся по защищённым каналам связи?

Разобравшись с основным функционалом Wireshark, мы можем приступить к более сложному и полезному.

Передача данных в глобальной сети Интернет является небезопасной, особенно если никак не защищать их. В современных браузерах используется протокол SSL/TLS, который шифрует информацию и позволяет безопасно передать её.

Иногда пользователю или системного администратору необходимо проверить трафик на наличие подозрительной активности или на корректную работу программы. Из-за этого возникает необходимость расшифровывать перехваченный защищённый трафик.

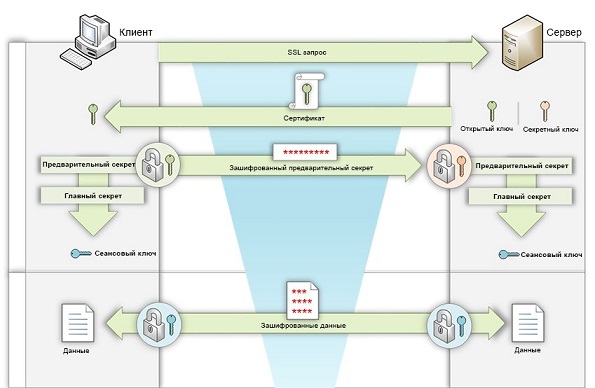

Для начала разберёмся в том, как работает протокол SSL/TLS. Перед обменом шифрованными данными используется процесс установки соединения, также называемый рукопожатием.

На этапе рукопожатия клиент и сервер проходят аутентификацию (проверку подлинности), обмениваются информацией о своих возможностях и лишь после этого начинают согласование общего сеансового ключа.

Для согласования по незащищённому каналу связи существует множество алгоритмов. Выбор происходит из списка алгоритмов, которые поддерживаются клиентом, на начальной стадии рукопожатия.

Наиболее распространённым алгоритмом обмена сеансовым ключом является RSA. Рассмотрим инфографику, описывающую механизм работы алгоритма.

В момент рукопожатия клиент создаёт случайное число, называемое предварительным секретом, и отправляет его, зашифровав открытым ключом сервера. Далее обе стороны конвертируют предварительный секрет в главный и создают сеансовый ключ, который и используется для дальнейшего обмена информацией.

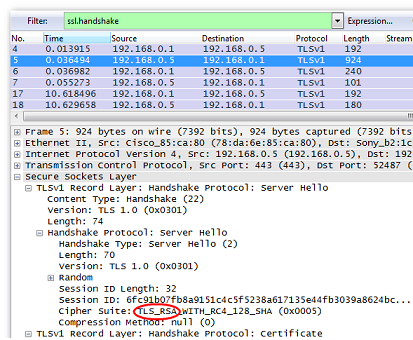

Теперь попробуем перехватить защищённую информацию в программе Wireshark. Выполним подготовительные действия, а именно проверим используемый для согласования сеансовых ключей алгоритм и настроим браузер. Для начала находим рукопожатие с помощью фильтра, введя «ssl.handshake», и проверяем сообщение сервера.

В поле «Cipher Suite» мы можем увитель «TLS_RSA». Это значит, что мы можем приступать к дальнейшим действиям.

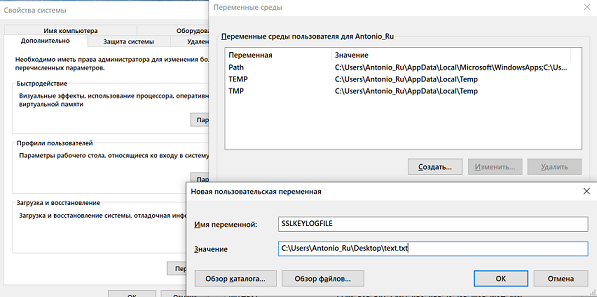

Настройка браузера в операционной система Windows довольно проста. Открываем свойства компьютера, затем «Дополнительные параметры системы» и выбираем «Переменные среды…».

Добавляем новую пользовательскую переменную «SSKEYLOGFILE» и указываем путь до файла, куда мы ходим его сохранять.

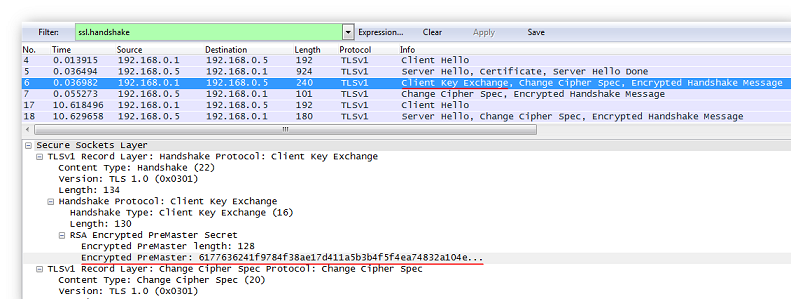

Рассмотрим ответное сообщение клиента: оно содержит зашифрованное значение предварительного секрета текущей сессии.

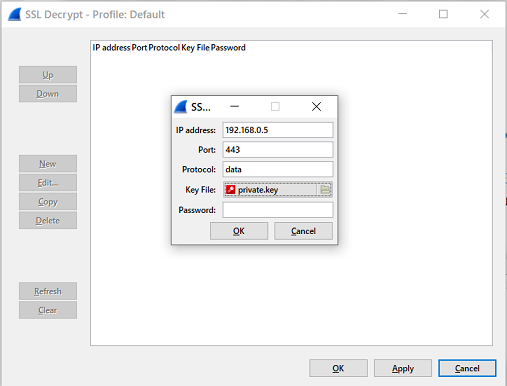

Далее переходим к настройке программы Wireshark. Комбинацией клавиш «Ctrl+Shift+P» открываем меню «Preferences», затем раскрываем ветку «Protocols» и выбираем «SSL».

Проверяем установку необходимых полей, показанных на картинке, и жмём кнопку «Edit». В появившемся окне нажимаем на кнопку «New» и заполняем следующие поля: IP Address (IP-адрес SSL-сервера), Port (порт SSL-сервера), Protocol (протокол, использующий шифрацию SSL. При неизвестном указывать data), Key File (путь к файлу с секретным ключом сервера, который мы указывали в Переменных средах) и Password (если секретный ключ защищён паролем).

Теперь можно подтвердить настройки и приступить к просмотру расшифрованного трафика. Не забывайте использовать фильтр!

Закрепление пройденного материала!

Попробуйте самостоятельно подключиться к серверу какого-либо сайта и посмотреть, какими пакетами обменивается Вам компьютер с ним.

7. Какие возможности даёт захват защищённого трафика?

Захват защищённого трафика даёт множество возможностей. Одной из них является перехват HTTPS-запросов пользователей, подключённых к сети. Давайте рассмотрим, как это сделать и какой результат мы получим.

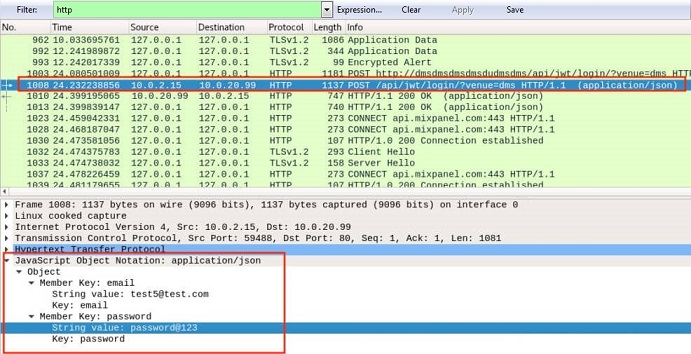

Для начала повторяем действия из предыдущего пункта, но в качестве IP-адреса SSL-сервера указываем адрес необходимого сайта. Для передачи паролей зачастую используется протокол передачи данных HTTP. О используемых в нём методах мы уже говорили в главе 4. Чтобы использовать фильтрацию HTTP-трафика по методам, можно использовать команду «http.request.method == “название метода”». Так как мы хотим перехватить данные, отправленные клиентом на сервер, то будем рассматривать POST-запросы. Для этого применим фильтр «http.request.method == “POST”».

Проделав эти несложные действия, мы получили важные данные другого пользователя. Поэтому следует помнить, что общедоступные сети являются небезопасными и представляют угрозу даже для защищённого трафика.

Небольшая практика!

Попробуйте захватить защищённый трафик сервера электронной почты и авторизуйтесь, используя логин и пароль. Найдите POST-запрос и посмотрите, что там находится.

Скорее всего, важные данные будут зашифрованы. Таким способом почтовый сервис защищает Ваши данные, но риск взлома всё равно остаётся.

8. Как можно соотнести модель OSI и программу Wireshark?

Рассмотрев весь функционал программы Wireshark, мы можем соотнести её с сетевой моделью OSI. Но для начала следует вспомнить, что из себя представляет эта модель.

OSI – это набор сетевых протоколов, посредством которого различные сетевые устройства взаимодействуют друг с другом. Модель определяет семь уровней взаимодействия систем. Рассмотрим таблицу уровней модели OSI.

|

Уровень |

Тип данных |

Функции |

Примеры |

|

7. Прикладной |

Данные |

Доступ к сетевым службам |

HTTP, FTP |

|

6. Представления |

Данные |

Представление и шифрование данных |

ASCII, JPEG |

|

5. Сеансовый |

Данные |

Управление сеансом связи |

RPC, PAP |

|

4. Транспортный |

Сегменты |

Прямая связь между конечными пунктами и надёжность |

TCP, UDP |

|

3. Сетевой |

Пакеты |

Определение маршрута и логическая адресация |

IPv4, IPv6, ICMP |

|

2. Канальный |

Кадры |

Физическая адресация |

Ethernet, ARP |

|

1. Физический |

Биты |

Работа со средой передачи, сигналами и двоичными данными |

USB, RJ |

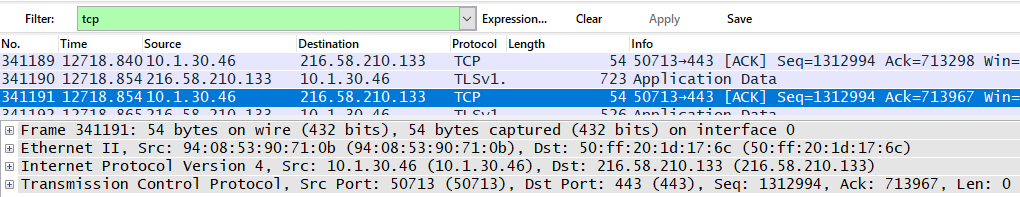

Теперь соотнесём эти уровни с Wireshark. Рассмотрим наиболее часто встречающиеся при анализе трафика протоколы, а именно HTTP, TCP и ICMP.

Протокол HTTP в программе Wireshark имеет 4 уровня по модели OSI, а именно прикладной (Hypertext Transfer Protocol), транспортный (TCP), сетевой (IPv4) и канальный (Ethernet II).

Протокол TCP имеет 3 уровня по модели OSI, в которые входят транспортный (TCP), сетевой (IPv4) и канальный (Ethernet II).

Протокол ICMP вообще имеет лишь 2 уровня по модели OSI: сетевой (IPv4) и канальный (Ethernet II).

Всего в программе Wireshark определяется лишь 5 уровней модели OSI: прикладной, транспортный, сетевой, канальный и физический. В зависимости от протокола можно увидеть разные уровни.

Подведение итогов

Прочитав это руководство, мы научились анализировать трафик и искать скрытую информацию, а также перехватывать защищённую информацию. Для будущих специалистов по информационной безопасности это очень важные навыки, которые обязательно пригодятся в будущем и послужат фундаментом для будущего профессионального развития.

Скачать файл PDF «Wireshark — 0.99.5 Руководство пользователя» (2.88 Mb)

Популярность:

14274 просмотры

Подсчет страниц:

223 страницы

Тип файла:

Размер файла:

2.88 Mb

Лабораторная работа Wireshark: Введение

«Скажи мне, и я забуду. Покажи мне, и я запомню. Дай попробовать самому, и я пойму».

Китайская пословица

Значительно углубить понимание сетевых протоколов можно, если увидеть их в действии, пронаблюдав за последовательностью сообщений, которыми обмениваются два элемента протокола, если вникнуть в детали работы протокола, заставив его выполнять определенные действия и наблюдать за этими действиями и их результатами. Такое можно осуществить либо с помощью моделируемых сценариев, либо в реальной сетевой среде, такой, как Интернет. В лабораторных работах этого курса вы, используя программу Wireshark, будете запускать сетевые приложения с различными сценариями на вашем компьютере (или на компьютере, одолженном у друзей; сообщите нам, если у вас нет компьютера, где можно запустить Wireshark). Вы будете наблюдать, как сетевые протоколы вашего компьютера взаимодействуют и обмениваются сообщениями с объектами протокола, исполняющегося в другом месте сети Интернет. Таким образом, вы и ваш компьютер будете являться неотъемлемой частью этих «живых» лабораторных работ. Вы будете наблюдать и учиться на собственном опыте.

В этой первой лабораторной работе вы познакомитесь с программой Wireshark и выполните несколько простых действий по захвату пакетов и наблюдению за ними. Основной инструмент для наблюдения за сообщениями, которыми обмениваются элементы исполняемого протокола, называется анализатор пакетов (или сниффер). Как следует из названия, он анализирует (перехватывает) сообщения, которые отправляются или получаются вашим компьютером; он также обычно сохраняет и/или отображает содержимое различных полей протокола этих перехваченных сообщений. Анализатор пакетов является пассивной программой. Он только следит за сообщениями, отправленными и полученными приложениями и протоколами, запущенными на вашем компьютере, но сам никогда не отправляет пакеты. Полученные пакеты тоже никогда явно не адресуются анализатору. Он просто получает копию этих пакетов.

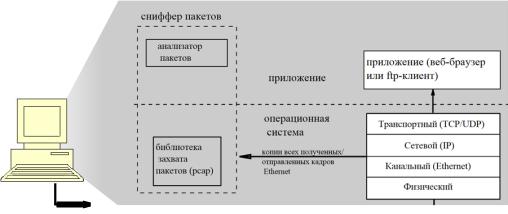

На рис. 1 показана структура анализатора пакетов. В правой части рис.1 находятся протоколы (в данном случае, Интернет-протоколы) и приложения (например, веб-браузер или FTP-клиент), которые обычно работают на вашем компьютере. Анализатор пакетов (в пунктирном прямоугольнике) является дополнением к обычному программному обеспечению вашего компьютера и состоит из двух частей.

Библиотека захвата пакетов получает копию каждого кадра канального уровня, который отправляется или получается компьютером. Вспомним из обсуждения в разделе 1.5 (рис. 1.24), что сообщения, которыми обмениваются протоколы более высокого уровня, такие как HTTP, FTP, TCP, UDP, DNS или IP, в конечном счете, заключены в кадры канального уровня, которые передаются через физический носитель, такой, как кабель Ethernet. На рис. 1 показано предположение, что физическим носителем является Ethernet, и поэтому все протоколы верхних уровней, в конечном счете, инкапсулируются в кадр Ethernet. Захват всех кадров канального уровня, таким образом, дает все сообщения, отправленные/полученные всеми протоколами и приложениями, выполняющимися на вашем компьютере.

сниффер в сеть/ из сети Рис. 1. Структура анализатора пакетов

Вторым компонентом является анализатор пакетов, который отображает содержимое всех полей в протокольном сообщении. Чтобы сделать это, анализатор пакетов должен «понимать» структуру всех сообщений, которыми обмениваются протоколы. Например, предположим, что мы хотим отобразить различные поля в сообщениях, которыми обменивается протокол HTTP на Рис. 1. Анализатор пакетов понимает формат Ethernetкадров, и поэтому может идентифицировать IP-дейтаграммы внутри кадра Ethernet. Он также понимает формат IP-дейтаграммы, так что он может извлечь сегмент TCP из IPдейтаграммы. И, наконец, он понимает структуру сегмента TCP, поэтому он может извлечь сообщение HTTP, содержащееся в сегменте TCP. Наконец, он понимает протокол HTTP и поэтому, например, знает, что первые байты сообщения HTTP будут содержать строку GET, POST или HEAD, как показано на рис. 2.8 в тексте.

Мы будем использовать анализатор пакетов Wireshark [wireshark.org] в этих лабораторных работах, который позволит нам отображать содержимое сообщений, переданных/полученных протоколами на разных уровнях стека протоколов. (С технической точки зрения, Wireshark – это анализатор пакетов, который использует библиотеку захвата пакетов в вашем компьютере). Это бесплатная программа, которая поддерживает работу в операционных системах Windows, Linux/Unix и OS X. Это идеальный анализатор для наших лабораторных – он стабилен, имеет большую базу пользователей и хорошо документированную поддержку, которая включает в себя руководство пользователя (wireshark.org/docs/wsug_html_chunked/),

страницы электронного руководства (wireshark.org/docs/man-pages/) и подробный список часто задаваемых вопросов (wireshark.org/faq.html), богатый функционал, который включает в себя возможность анализировать сотни протоколов, и хорошо продуманный пользовательский интерфейс. Он работает в компьютерах, используя протоколы Ethernet, PPP и SLIP, 802,11 и многие другие технологии канального уровня (если среда, в которой он работает, позволяет Wireshark это делать).

Загрузка Wireshark

Чтобы запустить Wireshark, вам нужен компьютер, который поддерживает как Wireshark, так и одну из библиотек – libpcap или WinPCap. Библиотека libpcap, если она еще не присутствует в вашей операционной системе, устанавливается вместе с Wireshark. Список поддерживаемых операционных систем представлен на странице загрузки wireshark.org/download.html.

Для загрузки и установки Wireshark:

1.Перейдите по ссылке wireshark.org/download.html.

2.Загрузите установочный файл для вашей системы и установите Wireshark на

компьютер.

Если у вас возникают сложности с установкой и запуском Wireshark, обратитесь к разделу Wireshark FAQ и вы найдете много полезной информации.

Запуск Wireshark

При запуске программы Wireshark, вы увидите главное окно, как показано ниже:

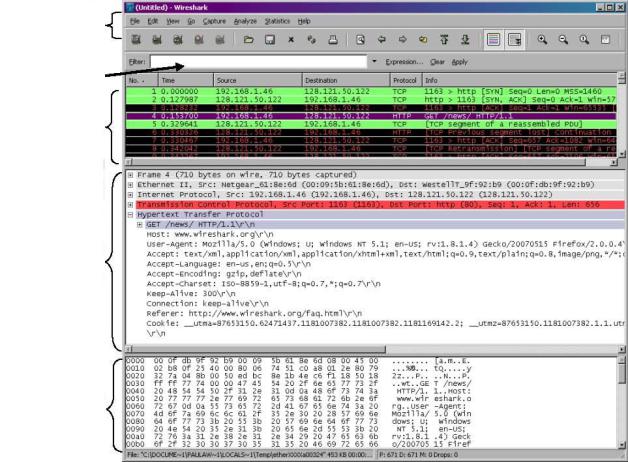

Рис. 2. Главное окно программы Wireshark

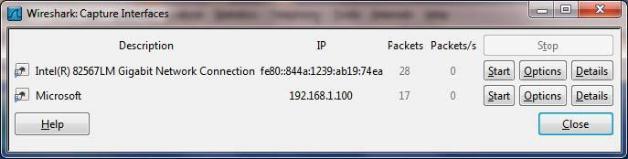

В левой верхней части окна вы увидите список интерфейсов (Interface list), в котором представлены все имеющиеся на вашем компьютере сетевые интерфейсы. После того, как вы выберете интерфейс, Wireshark будет перехватывать все пакеты, проходящие через него. В примере выше мы видим два интерфейса: Ethernet-интерфейс (Gigabit network Connection) и беспроводной интерфейс (Microsoft).

Если вы выберете один из интерфейсов, чтобы начать перехват пакетов (то есть дадите команду для Wireshark начать перехват пакетов на этом интерфейсе), появится окно (подобное тому, что вы видите ниже), показывающее информацию о перехваченных пакетах. Остановить захват пакетов вы можете, используя команду Stop (Стоп) в меню

Capture (Захват).

Командные меню

Поле фильтра отображения

Окно списка

пакетов

Окно деталей

заголовка пакета

Окно содержимого

пакета

Рис. 3. Графический пользовательский интерфейс программы Wireshark во время захвата и анализа пакетов

Интерфейс Wireshark содержит пять основных областей:

Командные меню представляет собой стандартные раскрывающиеся меню, расположенные вверху окна. Сейчас нас интересуют меню File (Файл) и Capture (Захват). Меню File (Файл) предназначено для сохранения захваченных пакетов, для открытия файла с уже сохраненными данными пакетов, а также для выхода из программы. Команды в меню Capture (Захват) позволяют начать захват пакетов.

Окно списка пакетов отображает построчно информацию по каждому захваченному пакету, включая номер пакета (присваивается здесь в программе, а не содержится ни в каком заголовке) время, когда пакет был перехвачен, адреса источника и приемника, тип протокола а также специальную информацию, относящуюся к протоколу. Список пакетов можно отсортировать по любому из этих полей простым нажатием на имя соответствующего столбца. В поле тип протокола отображается самый верхний уровень протокола, то есть протокол, являющийся либо исходным, либо конечным для конкретного пакета.

В окне деталей заголовка пакета отображается подробная информация о пакете, выбранном в предыдущем окне (строка с эти пакетом подсвечена). (Чтобы выбрать

пакет в окне списка, просто наведите указатель мыши на соответствующую строку и нажмите левую кнопку мыши). Сюда включена информация о кадре Ethernet (полагаем, что пакет проходил через интерфейс Ethernet) и IP-дейтаграмме, содержащейся в пакете. Объем отображаемой информации в этом окне можно

уменьшать или увеличивать, сворачивая или разворачивая группу строк, используя значки плюс минус слева в строке.

Окно содержимого пакета отображает все, что содержится в захваченном пакете, в шестнадцатеричном формате и в формате ASCII.

Вверху графического окна пользователя, непосредственно под командным меню находится поле фильтра отображения, в которое может быть введено имя протокола или что-то еще, чтобы отфильтровать информацию, отображаемую в окне списка пакетов (и, следовательно, в двух следующих за ним окнах). В приведенном ниже примере, мы будем использовать это поле, чтобы Wireshark скрыл (не отображал) все пакеты, кроме тех, которые соответствуют сообщениям протокола HTTP.

Пробный запуск Wireshark

Лучший способ для изучения нового программного обеспечения – попробовать его в деле! Мы будем считать, что ваш компьютер подключен к Интернету через проводной интерфейс Ethernet. Мы рекомендуем вам для первой лабораторной работы использовать именно на Ethernet-соединение, а не беспроводную связь. Выполните следующее:

1.Запустите ваш любимый браузер, и в нем откроется домашняя страница.

2.Запустите программу Wireshark. Вы увидите начальное окно, показанное на рис.2. Программа еще не начала захватывать пакеты.

Чтобы начать работу, выберите в меню Capture (Захват) команду Interfaces

(Интерфейсы). Откроется окно Wireshark: Capture Interfaces (Wireshark:

Интерфейсы для захвата), показанное на рис. 4.

Рис. 4. Окно выбора интерфейса Wireshark: Capture Interfaces

Вы увидите список всех интерфейсов вашего компьютера, а также текущее число прошедших через интерфейсы пакетов. Нажмите кнопку Start (Запуск) рядом с тем интерфейсом, который хотите анализировать (в нашем случае Gigabit Network Connection). Начнется захват пакетов – программа Wireshark теперь перехватывает все пакеты, полученные или отправленные вашим компьютером!

Как только вы начнете захват пакетов, появится окно, подобное показанному на рис. 3. В нем отображаются перехваченные пакеты. Выбрав в меню Capture (Захват) команду Stop (Стоп), вы можете остановить захват пакетов. Но не останавливайте пока процесс. Давайте перехватим что-нибудь интересное. Чтобы сделать это, мы должны будем воспроизвести сетевой трафик. Воспользуемся веббраузером, который использует протокол HTTP, который мы будем детально изучать, чтобы загрузить контент с веб-сайта.

Не завершая работу Wireshark, введите в браузере адрес http://gaia.cs.umass.edu/wireshark-labs/INTRO-wireshark-file1.html.

После того, как ваш браузер отобразил страницу INTRO-wireshark-file1.html (строка с поздравлением), остановите захват пакетов, выбрав в меню Capture (Захват) команду Stop (Стоп). Окно Wireshark теперь должно выглядеть так же, как показано на рис. 3. Теперь у вас есть реальные данные по пакетам, которыми обменивался ваш компьютер с другим объектом сети! HTTP-сообщения обмена с веб-сервером gaia.cs.umass.edu должны быть где-то в списке захваченных пакетов. Но там присутствует также множество других типов пакетов (видите различные типы в поле Protocol (Протокол) на рис. 3). Даже если кроме загрузки веб-страницы вы больше ничего не делали, все равно на вашем компьютере работает множество других протоколов, скрытых с глаз. Мы поговорим о них позднее, а пока нужно просто помнить, что в сети происходит всегда гораздо больше событий, чем заметно наглядно!

Для того чтобы отобразить страницу, ваш браузер связывается с HTTP-сервером по адресу gaia.cs.umass.edu и обменивается HTTP-сообщениями с сервером, чтобы загрузить эту страницу, как описано в разделе 2.2. Кадры Ethernet, содержащие эти HTTP-сообщения (а также все другие кадры, проходящие через адаптер Ethernet) будут перехвачены программой Wireshark.

3.Укажите значение http (все имена протоколов в Wireshark пишутся в нижнем регистре) в поле фильтра отображения. Затем нажмите кнопку Apply (Применить) (справа от этого поля). Это приведет к тому, что в окне списка пакетов будут отображаться только HTTP-сообщения.

4.Найдите сообщение GET протокола HTTP, отправленное с вашего компьютера на HTTP-сервер gaia.cs.umass.edu (ищите его в окне списка захваченных пакетов (см.

рис. 3)), содержащее также введенный вами адрес gaia.cs.umass.edu. Когда вы выделите найденную строку с сообщением HTTP GET1, то в окне деталей заголовков появится информация по заголовкам кадра Ethernet, IP-дейтаграммы, сегмента TCP и сообщения HTTP 2. Пользуясь кнопками + и — в левой части окна, вы можете по желанию сворачивать или разворачивать строки. Сверните, например, информацию о кадре и протоколах Ethernet, IP и TCP, а развернутой оставьте ту, что относится к протоколу HTTP. Теперь окно вашей программы Wireshark должно выглядеть примерно так, как показано на рис. 5.

5.Завершите работу Wireshark.

Поздравляем! Ваша первая лабораторная работа завершена.

1 Напомним, что GET-сообщение протокола HTTP, которое передается на веб-сервер gaia.cs.umass.edu, содержится в сегменте TCP, который, в свою очередь, находится (инкапсулирован) в IP-дейтаграмме, которая инкапсулируется в кадр Ethernet. Еще раз воспроизвести в памяти процесс инкапсуляции, вы можете, обратившись к разделу 1.5 книги.

Рис. 5. Окно программы Wireshark после шага 4

Дополнительные задания

Цель этой первой лабораторной работы, в первую очередь, заключалась в том, чтобы познакомить вас с программой Wireshark. После ответа на следующие вопросы можно сделать вывод, что вы успешно скачали, установили и запустили Wireshark и исследовали некоторые из его возможностей. Ответьте на вопросы на основании ваших экспериментов

спрограммой:

1.Перечислите любые 3 протокола, которые могут быть отображены в столбце Protocol (Протокол) при отключенном фильтре пакетов и показанном на рис. 3. Сколько времени прошло от момента отправки сообщения GET протокола HTTP до получения ответного сообщения OK? (По умолчанию, значения поля Time (Время) в окне списка представляет собой время в секундах от начала трассировки. Вы можете поменять вид этого поля по вашему желанию, выбрав в меню View (Вид) пункт Time Display Format (Формат отображения времени) и затем указав подходящее представление времени.)

2.Какой IP-адрес у сервера gaia.cs.umass.edu (также известного как wwwnet.cs.umass.edu)? Каков адрес вашего компьютера?

3.Распечатайте сообщения протокола HTTP (GET и OK), полученные вами при ответе на предыдущий вопрос. Для этого выберите команду меню File Print (Файл Печать), установите переключатели в положение Selected Packet Only (Только выбранный пакет) и Print as displayed (Печатать в формате отображения), соответственно, и затем нажмите кнопку OK.

Соседние файлы в папке Работа1

- #

- #