Ключ на старт: лучшие программные и аппаратные средства для компьютерной криминалистики

Время на прочтение

12 мин

Количество просмотров 50K

Вот так раньше выглядела одна из визиток Игоря Михайлова, специалиста Лаборатории компьютерной криминалистики Group-IB. На ней — аппаратные ключи программ, которыми пользовался эксперт при проведении криминалистических экспертиз. Стоимость только этих программных продуктов превышает 2 миллиона рублей, а ведь есть еще бесплатное программное обеспечение и другие коммерческие продукты. Какой инструментарий выбрать для работы? Специально для читателей «Хабра» Игорь Михайлов решил рассказать о лучших программных и аппаратных средствах для компьютерной криминалистики.

Автор — Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB.

Чемоданчик киберкриминалиста

Компьютерная экспертиза исследует большое количество разнообразных цифровых устройств и источников данных. В ходе исследований могут использоваться как программные, так и аппаратные средства — многие из них стоят недешево. Не каждая компания, а тем более отдельный специалист, могут позволить себе подобные расходы. Мы, в Group-IB, не экономим на инструментах, что позволяет проводить исследования качественно и оперативно.

Естественно, список программ, находящихся в моем рейтинге, отличается от общемирового. Это обусловлено как региональными особенностями — например, часть зарубежных программ не умеют извлекать данные из российских мессенджеров, да и вообще с русским языком не дружат (в поисковых задачах) — так и экспортными ограничениями, из-за которых российские специалисты не имеют возможности использовать весь мировой арсенал подобных средств.

Мобильная криминалистика, аппаратные средства

· фирменный планшет Cellebrite UFED Touch 2 (или UFED 4PC — программный аналог Cellebrite UFED Touch 2, устанавливаемый на компьютер или ноутбук специалиста): используются только для извлечения данных

· UFED Physical Analyzer — программная часть, предназначенная для анализа данных, извлеченных из мобильных устройств.

Концепция использования оборудования предполагает, что с помощью Cellebrite UFED Touch 2 специалист извлекает данные в полевых условиях, а потом в лаборатории производит их анализ с помощью UFED Physical Analyzer. Соответственно, лабораторный вариант представляет собой два самостоятельных программных продукта — UFED 4PC и UFED Physical Analyzer — установленных на компьютере исследователя. На сегодняшний день этот комплекс обеспечивает извлечение данных из максимально возможного количества мобильных устройств. При проведении анализа часть данных может быть упущена программой UFED Physical Analyzer. Это происходит потому, что в новых версиях программы периодически всплывают старые баги, которые вроде бы как пофиксили, но потом они почему-то проявляются вновь. Поэтому рекомендуется проводить контроль полноты анализа данных, осуществленный программой UFED Physical Analyzer.

MSAB XRY / MSAB XRY Field — аналог продуктов Cellebrite, разрабатываемый шведской компанией Micro Systemation. В отличие от парадигмы Cellebrite, компания Micro Systemation предполагает, что в большинстве случаев их продукты будут использоваться на стационарных компьютерах или ноутбуках. К продаваемому продукту прилагается фирменный USB-хаб, называемый на сленге «шайба», и комплект переходников и дата-кабелей для подключения различных мобильных устройств. Компания также предлагает версии MSAB XRY Field и MSAB XRY Kiosk — аппаратные продукты, предназначенные для извлечения данных из мобильных устройств, реализованные в виде планшета и киоска. Данный продукт менее распространен на территории России, чем продукция Cellebrite. MSAB XRY хорошо зарекомендовал себя при извлечении данных из устаревших мобильных устройств.

С определенного момента стали пользоваться популярностью аппаратные решения для проведения chip-off (метод извлечения данных напрямую из чипов памяти мобильных устройств), разработанные польской компанией Rusolut. С помощью этого оборудования можно извлекать данные из поврежденных мобильных устройств или из устройств, заблокированных PIN-кодом или графическим паролем. Rusolut предлагает несколько наборов адаптеров для извлечения данных из определенных моделей мобильных устройств. Например, комплект адаптеров для извлечения данных из чипов памяти, преимущественно используемых в «китайских телефонах». Однако повсеместное использование производителями мобильных устройств шифрования пользовательских данных в топовых моделях привело к тому, что это оборудование постепенно теряет актуальность. Извлечь данные из чипа памяти с его помощью можно, но они будут в зашифрованном виде, а их расшифровка является нетривиальной задачей.

Мобильная криминалистика, программные средства

Наблюдая за развитием мобильной криминалистики, можно легко увидеть, что по мере развития функционала мобильных устройств происходило и развитие программ для их анализа. Если раньше лицо, производящее следствие, или иной заказчик довольствовались данными из телефонной книги, СМС, ММС, вызовами, графическими и видео-файлами, то сейчас специалиста просят извлечь большее количество данных. Кроме перечисленных, как правило, требуется извлечь:

- данные из программ обмена сообщениями

- электронную почту

- историю посещения ресурсов сети Интернет

- данные о геолокации

- удаленные файлы и иную удаленную информацию

И этот список постоянно расширяется. Все эти типы артефактов можно извлечь программным обеспечением, описанным ниже.

«Мобильный Криминалист»: сегодня это одна из лучших программ для анализа данных, извлеченных из мобильных устройств. Если вы хотите извлечь максимальное количество данных из мобильного устройства, используйте эту программу. Интегрированные просмотрщики баз данных SQLite и plist-файлов позволят более досконально исследовать определенные SQLite-базы данных и plist-файлы вручную.

Изначально программа разрабатывалась для использования на компьютерах, поэтому использовать ее на нетбуке или планшете (устройствах с размером экрана 13 дюймов и менее) будет некомфортно.

Особенностью программы является жесткая привязка путей, по которым расположены файлы — базы данных приложений. То есть если структура базы данных какого-либо приложения осталась прежней, но изменился путь, по которому база данных находится в мобильном устройстве, «Мобильный Криминалист» просто пропустит такую базу данных в ходе анализа. Поэтому исследование подобных баз данных придется производить вручную, используя файловый браузер «Мобильного Криминалиста» и вспомогательные утилиты.

Результаты исследования мобильного устройства в программе Мобильный Криминалист:

Тенденцией последних лет является «смешение» функционала программ. Так, производители, традиционно занимавшиеся разработкой программ для мобильной криминалистики, внедряют в свои продукты функционал, позволяющий исследовать жесткие диски. Производители криминалистических программ, ориентированных на исследование жестких дисков, добавляют в них функционал, необходимый для исследования мобильных устройств. И те, и другие добавляют функционал по извлечению данных из облачных хранилищ и так далее. В итоге получаются универсальные «программы-комбайны», с помощью которых можно производить и анализ мобильных устройств, и анализ жестких дисков, и извлечение данных из облачных хранилищ, и аналитику данных, извлеченных из всех этих источников.

В нашем рейтинге программ для мобильной криминалистики именно такие программы занимают следующие два места: Magnet AXIOM — программа канадской компании Magnet Forensics, и Belkasoft Evidence Center — разработка питерской компании Belkasoft. Эти программы по своим функциональным возможностям в извлечении данных из мобильных устройств, конечно же, уступают программным и аппаратным средствам, описанным выше. Но они хорошо производят их анализ и могут использоваться для контроля полноты извлечения различных типов артефактов. Обе программы активно развиваются и стремительно наращивают свой функционал в части исследования мобильных устройств.

Окно выбора источника мобильных данных программы AXIOM:

Результаты исследования мобильного устройства программой Belkasoft Evidence Center:

Компьютерная криминалистика, аппаратные блокираторы записи

Tableau T35U — аппаратный блокиратор компании Tableau, позволяющий безопасно подключать исследуемые жесткие диски к компьютеру исследователя по шине USB3. Данный блокиратор имеет разъемы, позволяющие подключать к нему жесткие диски по интерфейсам IDE и SATA (а при наличии переходников и жесткие диски с другими типами интерфейсов). Особенностью этого блокиратора является возможность эмуляции операций «чтение—запись». Это бывает полезным при исследовании накопителей, зараженных вредоносным программным обеспечением.

Wiebitech Forensic UltraDock v5 — аппаратный блокиратор компании CRU. Имеет функционал, аналогичный блокиратору Tableau T35U. Дополнительно этот блокиратор можно сопрячь с компьютером исследователя по большему числу интерфейсов (кроме USB3 доступно сопряжение по интерфейсам eSATA и FireWire). Если к этому блокиратору будет подключен жесткий диск, доступ к данным на котором ограничен ATA-паролем, на дисплее блокиратора появится соответствующее сообщение. Кроме того, при подключении жесткого диска, имеющего технологическую зону DCO (Device Configuration Overlay), эта зона автоматически будут разблокирована, для того, чтобы специалист мог скопировать данные, находящиеся в ней.

Оба блокиратора записи в качестве основного подключения используют подключение к компьютеру исследователя по шине USB3, что обеспечивает комфортные условия работы исследователя при клонировании и анализе носителей информации.

Компьютерная криминалистика, программные средства

Старички для нестандартных ситуаций

15 лет назад бесспорными лидерами компьютерной экспертизы являлись программы Encase Forensics и AccessData FTK. Их функционал естественным образом дополнял друг друга и позволял извлекать максимальное количество различных типов артефактов из исследуемых устройств. В наши дни эти проекты являются аутсайдерами рынка. Текущая функциональность Encase Forensics значительно отстает от предъявляемых сегодня требований к программному обеспечению для исследования компьютеров и серверов под управлением Windows. Использование Encase Forensics остается актуальным в «нестандартных» случаях: когда надо исследовать компьютеры под управлением OC MacOS или сервера под управлением ОС Linux, извлекать данные из файлов редких форматов. Встроенный в Encase Forensics макроязык Ensripts содержит огромную библиотеку готовых скриптов, реализованных производителем и энтузиастами: с помощью них возможен анализ большого числа различных операционных и файловых систем.

AccessData FTK пытается поддерживать функционал продукта на необходимом уровне, но время обработки накопителей им значительно превышает разумное количество времени, которое может позволить себе потратить среднестатистический специалист на подобное исследование.

Особенности AccessData FTK:

- поиск по ключевым словам, реализованный на очень высоком уровне

- аналитика различных кейсов, позволяющая выявлять взаимосвязи в устройствах, изъятых по разным делам

- возможность настройки интерфейса программы под себя

- поддержка файлов редких форматов (например, баз данных Lotus Notes)

И Encase Forensics, и AccessData FTK могут обрабатывать огромные массивы исходных данных, измеряемые сотнями терабайт.

Молодые и растущие

Бесспорным лидером программных средств для компьютерной криминалистики является Magnet Axiom. Программа не просто постепенно развивается, а покрывает добавляющимся функционалом целые сегменты: исследование мобильных устройств, извлечение из облачных хранилищ, исследование устройств под управлением операционной системы MacOS и так далее. Программа имеет удобный и функциональный интерфейс, в котором все под рукой, и может применяться для расследования инцидентов информационной безопасности, связанных с заражением компьютеров или мобильных устройств вредоносным программным обеспечением или с утечками данных.

Российским аналогом Magnet AXIOM является Belkasoft Evidence Center. Belkasoft Evidence Center позволяет извлекать и анализировать данные из мобильных устройств, облачных хранилищ и жестких дисков. При анализе жестких дисков доступно извлечение данных из веб-браузеров, чатов, информации об облачных сервисах, детектирование зашифрованных файлов и разделов, извлечение файлов по заданному расширению, данных о геолокации, электронной почты, данных из платежных систем и социальных сетей, миниатюр, системных файлов, системных журналов и так далее. Имеет гибкий настраиваемый функционал по извлечению удаленных данных.

Достоинства программы:

- широкий спектр артефактов, извлекаемых из различных носителей информации

- хороший встроенный просмотрщик баз данных SQLite

- сбор данных с удаленных компьютеров и серверов

- интегрированный функционал по проверке обнаруженных файлов на Virustotal

Программа в базовой комплектации продается за относительно небольшую сумму. Остальные модули, расширяющие функционал Belkasoft Evidence Center, могут быть приобретены отдельно. Настоятельно рекомендуется дополнительно к базовой конфигурации докупать модуль «Файловые системы», без которого работа с исследуемыми носителями в программе не всегда удобна.

Недостатками программы являются неудобный интерфейс и неочевидность выполнения отдельных действий в программе. Для эффективного использования программы необходимо пройти соответствующее обучение.

Основное окно программы Belkasoft Evidence Center, отображающее статистику найденных криминалистических артефактов при исследовании конкретного устройства:

Постепенно российский рынок завоевывает X-Ways Forensics. Эта программа — швейцарский нож компьютерной криминалистики. Универсальная, точная, надежная и компактная. Особенностью программы является большая скорость обработки данных (по сравнению с другими программами этой категории) и оптимальный функционал, покрывающий основные потребности специалиста по компьютерной криминалистике. Программа имеет встроенный механизм, позволяющий минимизировать ложноположительные результаты. То есть исследователь, проводя восстановление файлов с жесткого диска объемом 100 Гб, видит не 1 Тб восстановленных файлов (большая часть из которых является ложноположительным результатами, как это обычно происходит при использовании программ восстановления), а именно те файлы, которые реально были восстановлены.

С помощью X-Ways Forensics можно:

- находить и анализировать данные электронной почты

- анализировать историю веб-браузеров, журналы ОС Windows и прочие системные артефакты

- отфильтровать результаты, избавиться от ненужного, оставить только ценное и актуальное

- построить временную шкалу и посмотреть активности в интересующий период

- реконструировать рэйды (RAID)

- монтировать виртуальные диски

- осуществлять проверку на наличие вредоносного программного обеспечения

Эта программа очень хорошо себя зарекомендовала при ручном анализе жестких дисков, извлеченных из видеорегистраторов. С помощью функционала X-Tension есть возможность подключения в программе модулей сторонних разработчиков.

Недостатки X-Ways Forensics:

- аскетичный интерфейс

- отсутствие полноценного встроенного просмотрщика баз данных SQLite

- необходимость глубокого изучения программы: выполнение некоторых действий, необходимых для получения нужного специалисту результата, не всегда очевидно

Восстановление данных, аппаратные средства

В настоящее время на российском рынке доминирует только один производитель подобного оборудования — компания ACELab, которая производит аппаратные средства для анализа, диагностики и восстановления жестких дисков (комплексы PC-3000 Express, PC-3000 Portable, PC-3000 UDMA, PC-3000 SAS), SSD накопителей (комплекс PC-3000 SSD), флеш-накопителей (комплекс PC-3000 Flash), RAID (комплексы PC-3000 Express RAID, PC-3000 UDMA RAID, PC-3000 SAS RAID). Доминирование ACELab на рынке аппаратных решений по восстановлению данных обусловлено высоким качеством вышеперечисленных продуктов и ценовой политикой ACELab, которая не позволяет конкурентам войти на этот рынок.

Восстановление данных, программные средства

Несмотря на большое количество различных программ восстановления, как платных, так и бесплатных, очень трудно найти программу, которая бы корректно и полно производила восстановление различных типов файлов в разнообразных файловых системах. На сегодняшний день существуют только две программы, обладающие примерно одинаковым функционалом, которые позволяют это делать: R-Studio и UFS Explorer. Тысячи программ восстановления иных производителей либо не дотягивают по своим функциональным возможностям до указанных программ, либо существенно уступают им.

Открытое программное обеспечение

Autopsy — удобный инструмент для анализа компьютеров под управлением операционной системы Windows и мобильных устройств под управлением операционной системы Android. Имеет графический интерфейс. Может быть использован при расследовании компьютерных инцидентов.

Photorec — одна из лучших бесплатных программ для восстановления данных. Хорошая бесплатная альтернатива платным аналогам.

Eric Zimmerman Tools – комплект бесплатных утилит, каждая из которых позволяет исследовать какой-то отдельный артефакт Windows. Как показала практика, использование Eric Zimmerman Tools повышает эффективность работы специалиста при реагировании на инцидент в «полевых условиях». В настоящее время, эти утилиты доступны в виде пакета программ — Kroll Artifact Parser and Extractor (KAPE).

Дистрибутивы на основе Linux

SIFT — Linux-дистрибутив, разработанный и поддерживаемый коммерческой организацией SANS Institute, которая специализирующаяся на обучении специалистов в области кибербезопасности и расследовании инцидентов. SIFT содержит большое количество актуальных версий бесплатных программ, которые могут быть использованы как для извлечения данных из различных источников, так и для их анализа. SIFT используется в рамках проводимых компанией обучений, и его содержимое постоянно актуализируется. Удобство работы определяется конкретным инструментом, находящемся в данном дистрибутиве, с которым приходится работать исследователю.

Kali Linux – уникальный Linux-дистрибутив, который используется специалистами как для проведения аудита безопасности, так и для проведения расследований. В 2017 году издательство «Packt Publishing» опубликовало книгу Шива В.Н. Парасрама (Shiva V. N Parasram) «Digital Forensics with Kali Linux». В данной книге приводятся советы о том, как проводить копирование, исследование и анализ компьютеров, отдельных накопителей, копий данных из оперативной памяти и сетевого траффика с помощью утилит, входящих в этот комплект.

Подведем итог

Это исследование является результатом моего эмпирического опыта работы с описанным аппаратным и программным обеспечением, применяемых в ходе криминалистического исследования компьютерной техники и мобильных устройств. Надеюсь, что изложенные сведения будут полезны специалистам, планирующим приобретать программы и аппаратные средства для проведения компьютерной криминалистики и расследования инцидентов.

В Group-IB знают о киберпреступности всё, но рассказывают самое интересное.

Остросюжетный Telegram-канал (https://t.me/Group_IB) об информационной безопасности, хакерах и кибератаках, хактивистах и интернет-пиратах. Расследования нашумевших киберпреступлений по шагам, практические кейсы с применением технологий Group-IB и, конечно, рекомендации, как не стать жертвой в интернете.

Фотолента Group-IB в Instagram www.instagram.com/group_ib

Короткие новости в Twitter twitter.com/GroupIB

Компания Group-IB — один из ведущих разработчиков решений для детектирования и предотвращения кибератак, выявления мошенничества и защиты интеллектуальной собственности в сети со штаб-квартирой в Сингапуре.

В данной статье мы расскажем о программных и аппаратных средствах, наиболее часто применяемых экспертами RTM Group при проведении компьютерных экспертиз.

Объектами компьютерных экспертиз могут являться различные по своему устройству технические средства и источники информации. При проведении такого рода исследований и разрешении вопросов в отношении цифровых устройств и данных сотрудники RTM Group используют широкий спектр аппаратных и программных средств. Данный инструментарий представляет из себя коммерческие продукты, бесплатные утилиты, программы, написанные самостоятельно для конкретных задач и оборудование, без которого невозможно представить современную форензику. Взаимодействие с дружественными экспертными, научно-исследовательскими и образовательными организациями открывает практически неограниченные возможности использования различных программных и аппаратных продуктов, в качестве обмена опытом и совершенствования методологии компьютерной экспертизы.

В данной статье мы расскажем о наиболее часто применяемых экспертами RTM Group

программных и аппаратных средствах.

В первую очередь нельзя не упомянуть простейший, и, в тоже время, главный инструмент для работы с файлами — Total Commander. Данный файловый менеджер ценится экспертами за его большой пакет интегрированных в одну универсальную практичную оболочку необходимых для исследования программ и плагинов, а также за гибкую и удобную систему настройки.

Обеспечение сохранности представленных объектов исследований в соответствии со статьей 16 Федерального закона от 31.05.2001 №73-ФЗ «О государственной судебно-экспертной деятельности в Российской Федерации» является одной из обязанностей эксперта. Поэтому эксперты применяют аппаратные и программные средства, с помощью которых имеется возможность проводить безопасное исследование представленных объектов, не изменяя целостности цифровых данных.

АППАРАТНЫЕ И ПРОГРАММНЫЕ СРЕДСТВА БЛОКИРОВКИ ЗАПИСИ

Аппаратные средства блокировки записи используются для безопасного подключения исследуемых носителей к ПК эксперта с целью недопущения искажения на них важной компьютерной информации. В распоряжении экспертов имеются: Tableau T35U – блокиратор записи фирмы «Tableau», AgeStar 3FBCP – адаптер фирмы «AgeStar», также имеющий в своем функционале защиту от записи. Данные приборы адаптированы для подключения к ним накопителей через интерфейсы IDE/SATA.

USB WriteProtect – утилита, которая позволяет на системном уровне защитить данные, записанные на подключенные через USB-порт устройства, а также предотвратить их изменение или удаление.

ПРОГРАММНЫЕ И АППАРАТНЫЕ СРЕДСТВА ВИРТУАЛИЗАЦИИ

Средства виртуализации используются экспертами для создания на операционной системе физического компьютера виртуальных машин с гостевыми операционными системами, таким образом получая виртуальную стендовую среду. Преимущества такого рода стенда заключаются в безопасном исследовании объектов, поступивших на экспертизу. В зависимости от объекта исследования эксперт использует соответствующее средство виртуализации: программный продукт виртуализации корпорации Oracle – VirtualBox, программное обеспечение виртуализации компании VMware — Workstation pro, а также встроенную в Windows систему аппаратной виртуализации компании Microsoft – Hyper-V.

Далее считаем важным отметить программные средства, так называемые швейцарские ножи мобильной и компьютерной криминалистики. Такое ПО обладает широким функционалом, таким как поиск, анализ, извлечение и восстановление данных, за что, собственно, и ценится экспертами.

ПРОГРАММНЫЕ СРЕДСТВА ПОИСКА, АНАЛИЗА

И ИЗВЛЕЧЕНИЯ ДАННЫХ

-

из мобильных устройств под управлением операционных систем iOS и Android;

-

из социальных сетей (Facebook, Twitter, Instagram, Вконтакте, Одноклассники);

-

из мессенджеров (Telegram, Line, Viber, WhatsApp);

-

из почтовых сервисов (Google Mail, Mail.ru, Яндекс.Почта);

-

о геолокации (AppleMaps, Google Location History, Uber, Яндекс.Такси);

-

о истории посещения браузеров (Google Chrome, Mozilla Firefox, Opera, Microsoft Edge, Internet Explorer) и др.

Autopsy – бесплатное программное обеспечение, которое используется для криминалистических исследований цифровых носителей и мобильных устройств. В состав этого ПО входит, в том числе анализ файлов, поиск по ключевым словам, восстановление удаленной информации и др.

ДИСТРИБУТИВЫ НА ОСНОВЕ LINUX

Не всегда на практике эксперт использует программы — швейцарские ножи цифровой криминалистики, существуют случаи, когда «нож» и «открывашку» быстрее, удобнее и целесообразнее применять отдельно. При таких случаях эксперт прибегает к помощи набора различного рода утилит, например, NirSoft. Список данных инструментов довольно-таки внушительный, в нём имеются полезные утилиты для отображения информации из журнала событий Windows, извлечения информации из истории браузеров, файлов кэша и cookie, обнаружения и расшифровывания паролей и др.

ПРОГРАММНЫЕ И АППАРАТНЫЕ СРЕДСТВА

ПОИСКА И ВОССТАНОВЛЕНИЯ ДАННЫХ

PC-3000 – система компании «ACELab», которая предназначена для восстановления данных с исследуемых носителей и подразделяется на программно-аппаратные комплексы, применяющиеся в зависимости от типа носителя и поддерживаемого им интерфейса. Так при восстановлении данных с HDD-накопителей, RAID-массивов, flash-накопителей и SSD-накопителей в основном используется универсальный комплекс PC-3000 Portable III для восстановления данных на всех вышеперечисленных носителях.

Архивариус 3000 – программное обеспечение, предназначенное для поиска важных для исследования файлов по содержимому на ЭВМ и позволяющее мгновенно находить текстовые документы во всех популярных форматах после индексирования.

R-Studio – утилита для восстановления данных с исследуемых накопителей с различными файловыми системами. Функционал данного программного обеспечения позволяет анализировать данные на исследуемом носителе с целью нахождения информации о текущей и бывших файловых системах и восстановления файлов на её основе, а также производить поиск файлов по файловым сигнатурам в случаях, когда информация о файловых системах повреждена.

СПЕЦИАЛИЗИРОВАННОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ

ДЛЯ АНАЛИЗА ПРОГРАММНОГО КОДА

В число экспертных задач, помимо поиска, извлечения и восстановления информации, входит также анализ программного кода. Для её решения экспертами используются:

-

WinMerge – для сравнительного анализа текстовых файлов, в том числе исходных кодов.

-

Microsoft Visual Studio – среда разработки для анализа проектов, построенных по технологии .NET.

-

Net Beans IDE – среда разработки для анализа исходных кодов на Java.

-

Android SDK для исследования мобильных приложений на соответствующей платформе.

Так, гражданские по своей природе приложения стоят на «вооружении» у судебной экспертизы.

ИСТРУМЕНТЫ И АППАРАТНЫЕ СРЕДСТВА

При проведении экспертиз закупленной в рамках 44-ФЗ оргтехники используется измерительное оборудование, имеющее сертификаты поверки, такое как: «ТКА-ПКМ»(02) — прибор комбинированного типа, применяемый для измерения освещённости и яркости (Люксметр + Яркомер); цифровой мультиметр серии DT890B+.

В рамках радиотехнической экспертизы для определения причин выхода из строя технического устройства (заводской брак или вмешательство пользователя) используются оптические приборы (цифровой микроскоп МСП — 1, увеличительные лупы и т.д.), специализированные инструменты (прецизионные отвертки, пинцеты, паяльная станция с термофеном LUKEY-702, лабораторный источник питания ELEMENT 1502D+, осциллограф цифровой UNI-T UTD2072CEX-II).

ПРОГРАММНО-АППАРАТНЫЕ СРЕДСТВА

ФОНОСКОПИЧЕСКИХ ИССЛЕДОВАНИЙ

Помимо компьютерно-технического направления экспертами RTM Group проводятся исследования аудиозаписей голоса, звучащей речи и звуковой среды. В связи с этим считаем необходимым упомянуть программно-аппаратные средства, применяющиеся при таком роде экспертиз.

ИКАР Лаб I+ — программно-аппаратный комплекс группы компаний ЦРТ, использующийся для решения широкого спектра задач анализа звуковой информации. В состав данного комплекса входят: устройство ввода-вывода звуковых сигналов STC-H453, комплект для преобразования речи в текст Цезарь-Р, программное обеспечение для визуализации и анализа исследуемых звуковых сигналов SIS II, программное обеспечение для шумоочистки Sound Cleaner II.

Audacity – кроссплатформенное программное обеспечение, ориентированное на редактирование звуковой информации. В экспертной практике используется для анализа спектрограммы и дальнейшей идентификации звуков и речи.

ЗАКЛЮЧЕНИЕ

Подводя итог, можно сказать, что в распоряжении экспертов RTM Group находятся как практически универсальные инструменты компьютерной форензики, так и аппаратные и программные средства, применяющиеся в каждом конкретном случае. И в зависимости от стоящей перед экспертом задачи, он, руководствуясь своими специальными знаниями, может самостоятельно выбирать имеющиеся у него в доступе ПО и приборы, помогающие эффективно проводить экспертные исследования.

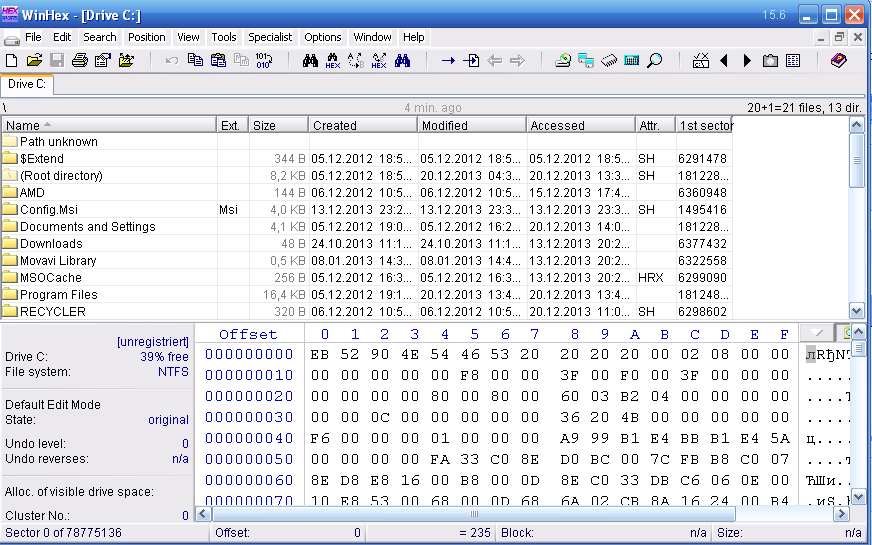

WinHex – это универсальный HEX-редактор, который предназначается для работы с операционной системой Windows. Стоит отметить, что за счет достаточно большого количества всевозможных инструментов и функциональных возможностей данный редактор представляет собой наиболее популярную программу в своем роде, но и требует некоторых знаний файловых систем.

Как и полагается НЕХ-редакторам, данная утилита отображает коды различных программных файлов и контрольные суммы, которые попросту не могут быть отражены при помощи стандартных текстовых редакторов. При этом самое главное, что такая программа действительно универсальна, и может эффективно использоваться не только программистами или же всевозможными экспертами в области информационных технологий, но также и простым пользователям, которым просто нужно будет найти утерянную информацию.

Перед тем, как начинать работать с данным НЕХ-редактором, необходимо полностью выключить компьютер, к которому подключен нужный вам накопитель. Нужно полностью исключить любое функционирование данной системы с той целью, чтобы впоследствии избежать каких-либо ошибок и исключить полную потерю файлов. Также стоит сказать, что если у вы не уверены в своих силах и не хотите усугубить такую ситуацию (в особенности, если речь идет о действительно ценной информации), то в таком случае вам нужно незамедлительно обратиться к специалистам.

Сразу стоит отметить, что винчестер, с которого будет восстанавливаться необходимая вам информация, то в таком случае вам следует вытащить винчестер и подключить его к какому-нибудь другому компьютеру. При этом стоит сказать, что устанавливать программу ни в коем случае нельзя будет на тот винчестер, с которого вы осуществляете восстановление.

После запуска программы необходимо будет выбрать меню Tools и далее нажать на Open Disk. После этого открывается список всех папок и файлов, которые присутствуют на вашем компьютере, после чего необходимо будет определить тот раздел, из которого вами будет восстанавливаться информация. Далее открывается окно Edit Disk, из которого вам нужно будет открыть раздел Physical Media и определить диск, с которого вами будет осуществляться восстановление информации.

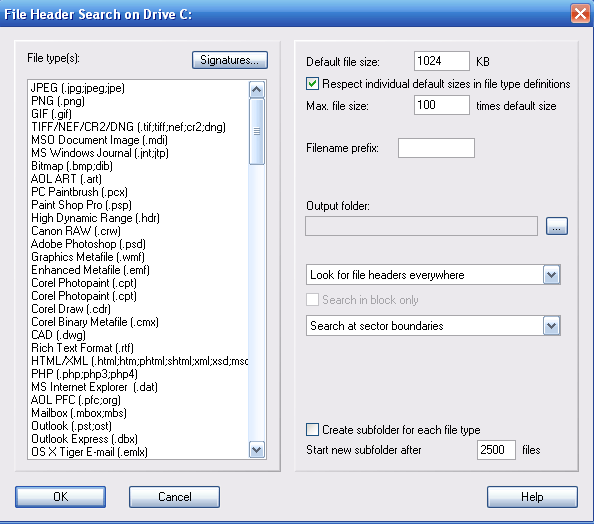

После проведения всех вышеперечисленных операций снова выбираем меню Tools>Disk Tools и там нажимаем на кнопку File Rocevery by Type. После этого нам открывается окно и в нем нужно будет нажать «Ок».

Далее открывается окно File Header Search on Hard Disk необходимо будет выбрать настройки проводимого сканирования. В частности здесь присутствует целый список всевозможных форматов данных, и необходимо будет подобрать информацию, подлежащую восстановлению. Делается это через кнопку Ctrl и выбор одновременно нескольких форматов или же, если вы не знаете формат или же собираетесь полностью проверить интересующий вас накопитель, можно будет выбрать одновременно все их через кнопку Shift.

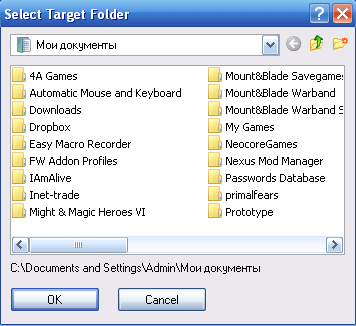

После определения форматов задается папка назначения, в которой будет восстанавливаться нужная информация. Стоит сразу отметить тот факт, что выбирать необходимо будет ту папку, которая находится на ином накопителе, но ни в коем случае не на том, на котором присутствуют искомые вами данные, так как это может привести к их окончательному удалению.

В конечном итоге открывается список различных способов анализа дискового пространства и поиска нужной информации, при этом рекомендуется выбирать из трех основных типов:

- Extensive byte-level search;

- Search at cluster boundaries, if possible;

- Search at sector boundaries.

Нажимаем ОК и ожидаем определенный период времени вплоть до того момента, пока будет закончен процесс восстановления информации.

Полезная информация

Эффективность проводимого восстановления непосредственно будет зависеть от достаточно большого количества факторов, включая фрагментированность информации, а также то, осуществлялась ли запись каких-нибудь других файлов поверх искомых данных. Крайне желательно полностью выключить все программы и приостановить процессы.

Помимо всего прочего следует сказать также о том, что на том жестком диске, к которому будет подключаться накопитель с утраченными данными, необходимо будет обеспечить точно такое же количество свободного места, которое необходимо для сохранности восстанавливаемых файлов.

Posted by obzor under Советы, Софт

Где же скачать инструкцию к WinHex на русском?? Где же взять русский мануал для программы WinHex?? Подскажите, пожалуйста, справку на русском языке для ВинХекс.

Nov 14, 2019

WinHex 19.9

WinHex is in its core a universal hexadecimal editor, particularly helpful in the realm of computer forensics, data recovery, low-level data processing, and IT security. An advanced tool for everyday and emergency use: inspect and edit all kinds of files, recover deleted files or lost data from hard drives with corrupt file systems or from digital camera cards. Features depend on the license type (license type comparison), among them:

- Disk editor for hard disks, floppy disks, CD-ROM & DVD, ZIP, Smart Media, Compact Flash, .

- Native support for FAT12/16/32, exFAT, NTFS, Ext2/3/4, Next3 ® , CDFS, UDF

- Built-in interpretation of RAID systems and dynamic disks

- Various data recovery techniques

- RAM editor, providing access to physical RAM and other processes’ virtual memory

- Data interpreter, knowing 20 data types

- Editing data structures using templates (e.g. to repair partition table/boot sector)

- Concatenating and splitting files, unifying and dividing odd and even bytes/words

- Analyzing and comparing files

- Particularly flexible search and replace functions

- Disk cloning (under DOS with X-Ways Replica)

- Drive images & backups (optionally compressed or split into 650 MB archives)

- Programming interface (API) and scripting

- 256-bit AES encryption, checksums, CRC32, hashes (MD5, SHA-1, . )

- Erase (wipe) confidential files securely, hard drive cleansing to protect your privacy

- Import all clipboard formats, incl. ASCII hex values

- Convert between binary, hex ASCII, Intel Hex, and Motorola S

- Character sets: ANSI ASCII, IBM ASCII, EBCDIC, (Unicode)

- Instant window switching. Printing. Random-number generator.

- Supports files of any size. Very fast. Easy to use. Extensive program help.

- More

Having all the bits and bytes in a computer at your fingertips has become a reality. Try before you buy. Computer forensics edition of WinHex with even more features: X-Ways Forensics.

Registered professional users include:

Microsoft Corp., Hewlett Packard, Deloitte & Touche, KPMG Forensic, Ernst & Young,

Toshiba Europe, Ericsson, National Semiconductor, Siemens AG, Lockheed Martin, BAE Systems,

U.S. federal law enforcement agencies, . (more)

What’s

User interface and program help fully available in English and German.

User interface also partially available in Chinese, Japanese, French, Spanish, Italian, Portuguese.

*Limitations under Windows Vista/2008 Server/7: Physical RAM cannot be opened. Unable to write sectors on the partitions that contain Windows and WinHex.

Earlier versions may be made available to licensed users on request.

← Вернуться в раздел «Программы»

ALi

Цитата:

Цитата:

что это такое «forensic license»

kapitan1

Цитата:

Цитата:

В дословном переводе — судебная лицензия.

Или еще «судебно-медицинская». «Вскрытие», одним словом…

Словарь «Collins COBUILD Advanced Learner’s English Dictionary» дает следующее толкование слова «forensic»:

Цитата:

1. Forensic is used to describe the work of scientists who examine evidence in order to help the police solve crimes. …

2. Forensics is the use of scientific techniques to solve crimes. …

То есть это исследовательский режим для анализа содержимого дисков в … соответствующих

Ну а все остальные функции работы с дисками обеспечиваются «по полной программе». (И насколько я понял, режим «read-only» при такой лицензии не является чем-то абсолютным и может быть переключен на редактировение и запись…

Добавлено

seva1

Цитата:

а есть возможность сравнить два файла и чтобы прога показа в них развития??

«Различия», наверно?

Да, есть. И различия, и одинаковые байты на выбор! Меню «File Manager» -> «Compare…» Выскакивает диалог для выбора файлов (если какой-либо из файлов уже открыт, то он уже будет прописан там), а дальше все достаточно «прозрачно»…

Автор: seva1

Дата сообщения: 17.06.2004 17:05

Санкс а не подскажеш есть ли русификатор?

Автор: SergeyR

Дата сообщения: 18.06.2004 07:51

seva1

Цитата:

есть ли русификатор?

В заголовке топика в «Варезнике» http://forum.ru-board.com/topic.cgi?forum=35&bm=1&topic=1665&start=0 есть ссылка на русифицированный 11.26, но подробностей не знаю. Более поздних не видел, надобности не было…

Автор: Sybiriak

Дата сообщения: 29.07.2004 00:53

Где можно ознакомиться с синтаксисом коммандной строки WinHex`а? (требуется передавать WinHex`у смещение (offset) из внешней проги)…

Автор: CaptainFlint

Дата сообщения: 29.07.2004 16:10

Объясните плиз, что за пакет X-Ways Forensics? Скачал, установил его (11.6 SR-17). Запускаю xwforensics.exe, открываю файл — а редактировать низзя! Включён режим Read Only, пункт меню Options -> Edit Mode задизейблен.

Я никак не пойму, в каких отношениях друг с другом находятся WinHex и X-Ways Forensics? Такое впечатление, что для полноценной работы нужно установить оба их в одну папку. xwforensics.exe сам по себе не хочет ничего редактировать, заставить не могу; winhex.exe соглашается редактировать файлы, но ругается на отсутствие hi.dll и «File Type Categories.txt»… Кто-нибудь может прояснить ситуацию?

Автор: chAlx

Дата сообщения: 30.07.2004 09:11

2Sybiriak:

AFAIK единственный параметр (кроме открываемого файла) — это скрипт. Так что скорее всего придётся сначала сгенерить скрипт, а потом запустить его через параметр.

Автор: tawer

Дата сообщения: 09.09.2004 04:11

Здраствуйте. У меня проблемма с русскими буквами в меню программы. Вместо букв кракозябры. В диалоговых окнах все ок. Видимо у меня нужный шрифт с поддержкой русского яыка не стоит, если так, то какой шрифт надо воткнуть. OS: Win2000 Pro

Автор: svbspb

Дата сообщения: 04.10.2004 00:40

Таже беда

Windows XP SP1

Автор: Nick 2003

Дата сообщения: 15.10.2004 00:50

WinHex 11.8 Beta

Цитата:

Latest Changes:

— Fully supports the file systems Ext2, Ext3, and CDFS/ISO 9660/Joliet

— Compatibility with Linux and Wine has been improved

— Ability to open devices such as hard disks and main memory when run under Linux with Wine

— Bookmarks now have an arbitrary length and color

— Simultaneous search improved

— Simultaneous I/O option for disk cloning

— Create hash set now a separate command

— Entropy test to detect encryption or compression

— RAM utilization considerably reduced for very large partitions

http://www.x-ways.de/winhex-beta.zip

Автор: Nick 2003

Дата сообщения: 17.11.2004 04:36

WinHex 11.9 Beta

Цитата:

Latest Changes:

— Logical search operations possible in files selected in the directory browser

— No duplication of search hits any more

— Annotations manually added to evidence objects are now maintained and reported separately from search hits

— The UDF file system is now supported in addition to FAT, NTFS, Ext2/Ext3, and CDFS/ISO9660

— WinHex can now estimate the original size of MS Office documents when recovering such files «by type» and can now also distinguish between MS Excel, MS Word, and MS PowerPoint files

— WinHex now tries to identify obvious deleted or lost hard disk partitions automatically

— Contents tables are now loaded back into the directory browser at twice the speed

— Directory browser icons and sort option improved

— Ability to create a case wide global contents table

— Ability to select a track of a multi-session CD for display in the directory browser

http://www.x-ways.de/winhex-beta.zip

Автор: cluster

Дата сообщения: 28.11.2004 17:21

Подскажите, плз, можно ли winhex’ом патчи делать? Надо поменять всего 2 байта в *.exe

Ну, или направте куда следует..

Автор: Nick 2003

Дата сообщения: 29.11.2004 18:48

WinHex 11.9

Цитата:

Latest Changes:

— Allows logical search operations in files and directories that are selected in the directory browser, even if a partition is available

— No duplication of search hits in the Position Manager any more

— Annotations manually added to evidence objects are now maintained and reported separately from search hits

— The UDF file system is now supported in addition to FAT, NTFS, Ext2/Ext3, and CDFS/ISO9660

— Can now estimate the original size of MS Office documents when recovering such files «by type» and can now also distinguish between MS Excel, MS Word, and MS PowerPoint files and name them accordingly

— Now understands both ways of numbering raw image file segments, .000-based and .001-based

— Now tries to identify obvious deleted partitions automatically and can scan for further formerly existing partitions in unpartitioned disk space when you invoke Tools | Disk Tools | — Scan For Lost Partitions

— Contents tables are now loaded back into the directory browser at twice the speed

http://www.winhex.com/winhex.zip

Автор: Sybiriak

Дата сообщения: 29.11.2004 23:58

cluster

Цитата:

Подскажите, плз, можно ли winhex’ом патчи делать?

Имхо, скрипт надо писать (подробнее о скриптах в Help`e), типа:

Код: Open ?

CalcHash MD5 a

IfEqual 0x7E017F149E963EAB999A48B41F7936AA a

CopyFile C:A.exe C:A_Backup.exe

Goto 0xFFFF

Write 0xFFFF

Save

Else

MessageBox «»

EndIf

Exit

Автор: egrv

Дата сообщения: 23.12.2004 10:15

Dec 9, 2004

WinHex 11.9 SR-9

_http://www.winhex.com/winhex.zip

Автор: SamLab

Дата сообщения: 01.01.2005 09:35

WinHex 12.0 Russian

_http://samlab.ru/soft/winhex_12.0_final_registered_rus.cab

Автор: Nick 2003

Дата сообщения: 02.01.2005 11:15

WinHex 12.0

Цитата:

Latest Changes:

— Directory tree

— File preview with signature check (forensic license only)

— Calendar/timeline view (forensic license only)

— Reiser file system support (forensic license only)

— Highlighting important files for future reference

— Many minor improvements

http://www.winhex.com/winhex.zip

Автор: SamLab

Дата сообщения: 04.01.2005 10:13

Русская Версия WinHex 12.0 SR-4

_http://samlab.ru/soft/winhex_12.0_sr-4_registered_rus.cab

Автор: SamLab

Дата сообщения: 11.01.2005 20:23

Русская Версия WinHex 12.0 SR-X

_http://samlab.ru/soft/winhex_12.0_registered_russian.cab

PS: Надоело писать о каждом новом SR — буду выкладывать под одним названием и больше здесь не постить — ссылка будет неизменной

Автор: SamLab

Дата сообщения: 03.02.2005 09:26

Русская версия WinHex 12.0 SR-14 наконец-то появилась

_http://samlab.ru/soft/winhex_12.0_registered_russian.cab_

Автор: klix

Дата сообщения: 07.02.2005 13:04

Есть ли аналог сабжа под Дос?

Такой, чтобы как минимум мог править не только файлы, но и диски напрямую.

Автор: los2

Дата сообщения: 07.02.2005 13:10

klix,

не полный аналог,но есть

_www.acronis.com/products/diskeditor/

Автор: maxca22

Дата сообщения: 16.02.2005 08:58

Вопрос такой-

Есть файл запакованный, через Винхекс я редактирую русский текст в нем, но нглийский не виден- кодировки нет английской, а его тоже надо отредактировать.

Что делать?

Автор: maxca22

Дата сообщения: 16.02.2005 16:04

плиз ответьте

Автор: maxca22

Дата сообщения: 17.02.2005 07:47

парни срочно надо!

горю!

Автор: CaptainFlint

Дата сообщения: 17.02.2005 10:52

maxca22

Если надо настолько срочно, то формулируй вопросы понятнее. Что за запакованный файл, чем запакованный, что в самом файле (в незапакованном), каким образом ты его редактируешь — прямо запакованный открываешь или сначала распаковываешь, что за английская кодировка (в жизни о такой не слышал)? И т.д., и т.п.

Автор: maxca22

Дата сообщения: 17.02.2005 13:04

Файл в том-то и дело незнамо чем запакованный, я вручную код меняю, а закодирован текст.

Часть текста-русская, часть Английская.

Русская часть видна по-русски, английская- каракулями вот

left — Offset 00000000

center — Hex Display 59 02 00 00 32 7B 00 00 DA 4D 0D 00 00 00 00 00

right — Text Display — Y…2Y..ЪM.?oJ9?O

Может надо forensic licence?

Автор: CaptainFlint

Дата сообщения: 17.02.2005 13:11

maxca22

Цитата:

Файл в том-то и дело незнамо чем запакованный

Но что хоть за файл? Откуда ты узнал, что там запакован именно текст, как ты узнаешь, какой текст получается после твоего редактирования? Ситуация непонятна совершенно… Forensic вряд ли тут поможет, он для других целей…

Автор: maxca22

Дата сообщения: 17.02.2005 13:44

Точно знаю что текст!

вот ссылка на него, если сможете как то увидить англ текст- скажите

http://www.tcmnews.ru/modules/Files/pub_dir/translations10.rar

Автор: CaptainFlint

Дата сообщения: 17.02.2005 15:16

Хм. Я, например, в этом файле вообще ни русского, ни английского текста не обнаружил (хотя дешифровщик из меня тот ещё…), так что не понимаю, что ты вообще там умудрился перевести…

А вообще, создавай новую тему, что-то типа «Помогите раскодировать файл», и спрашивай там, поскольку WinHex тут ни при чём. Если продолжать здесь обсуждение расшифровки файла, то начнётся стрельба из плюсомёта…

Автор: maxca22

Дата сообщения: 17.02.2005 18:17

Да, в этом нету Инглиша ни Русского, ето пример, в нем все на Енглише

Страницы: 123456789101112131415161718192021222324252627

Предыдущая тема: Как грузануть RedHat при NTLoader в MBR?

Форум Ru-Board.club — поднят 15-09-2016 числа. Цель — сохранить наследие старого Ru-Board, истории становления российского интернета. Сделано для людей.

Компьютерно-техническая экспертиза

Главная Обучение Основы использования X-Ways Forensic для решения криминалистических задач

Курс: Основы использования X-Ways Forensic для решения криминалистических задач

Продолжительность: 8 часов

Описание:

Целью курса является обучение основным приемам использования X-Ways Forensic для решения экспертных задач.

Цели курса:

- изучение основ использования X-Ways Forensic для выполнения компьютерно-технических экспертиз, исследований, расследования инцидентов;

- практическое освоение приемов использования X-Ways Forensic.

Целевая аудитория:

Специалисты служб информационной безопасности предприятий, а также подразделений, участвующих в расследовании инцидентов в области информационных технологий, IT-специалисты, эксперты СКТЭ.

Программа мероприятия:

- Установка программы.

- Изучение компонентов интерфейса программы.

- Навигация по накопителям и файловым системам.

- Интерпретация неизвестных данных.

- Создание криминалистических копий носителей информации.

- Создание нового дела. Добавление объектов в дело.

- Расчет целостности создаваемых криминалистических копий носителей информации.

- Использование различных цветов, для выделения типов данных.

- Методы выявления скрытых данных в альтернативных потоках, в HPA области накопителей, переименованных файлах.

- Использование календарных дат в анализе данных.

- Просмотр содержимого файлов.

- Просмотр данных реестра операционной системы Windows. Создание отчета по анализу реестра.

- Работа в панели просмотра структуры каталогов программы X-Ways.

- Фильтрация файлов.

- Создание таблиц отчета и ассоциации таблиц отчета.

- Использование таблиц отчета для фильтрации и классификации обнаруженных данных.

- Создание отчета: базовые отчеты, таблицы отчета, журнал активности.

- Исследование точек восстановления.

- Базы хешей.

- Методы восстановления файлов.

- Создание сигнатур файлов.

- Поиск и анализ удаленных логических разделов.

- Эффективное использование инструментов «Поиск», «Индекс».

- Декодирование данных в форматах Base64, Uuencode и т.д.

- Анализ данных, извлеченных из оперативной памяти ЭВМ.

- Исследование RAID массивов.

- Ручное восстановление файлов.

- Работа с файлами — контейнерами.