Подразумевается, что у Вас имеется установленный сканер безопасности XSpider. В статье описаны технологические установки и методы работы с со сканером безопасности xspider, от компании Positive Technologies.

Сканирование

Для проведения сканирования необходимо создать задачу, указать сканируемые узлы, настроить профиль сканирования и запустить сканирование.

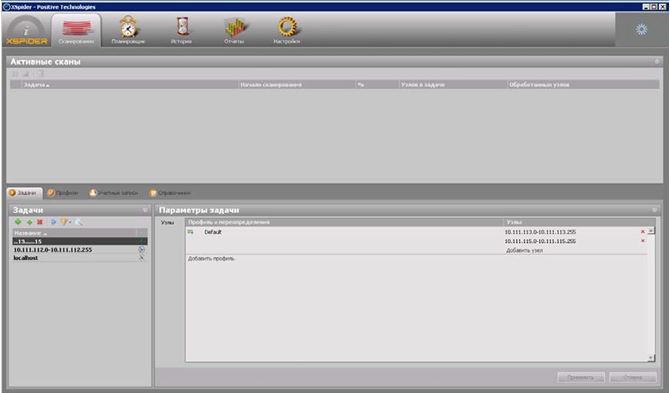

Все основные операции по управлению сканированием осуществляются из вкладки «Сканирования».

Вкладка Сканирования предназначена для отображения информации об активных сканах и управления ими, а также для управления профилями сканирования, которые задают настройки, используемые при сканировании.

Создание задачи

Основные операции по управлению задачами осуществляется из вкладки Задачи, открываемой по умолчанию при переходе на вкладку «Сканирования». В панели «Задачи» во вкладке «Задачи» отображается список имеющихся в системе задач.

Существует два метода создания задачи: добавление новой и копирование существующей.

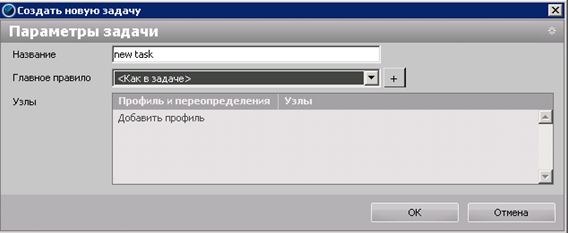

Для создания новой задачи:

- Нажмите кнопку (Добавить задачу) в панели «Задачи».

- Укажите название задачи в поле «Название» диалогового окна «Создать» новую задачу. Только этот параметр является обязательным.

- Нажмите кнопку OK.

Для создания задачи на основе существующей:

- Выделите копируемую задачу в списке задач.

- Нажмите кнопку (Копировать задачу) в панели «Задачи».

- Задайте необходимые параметры в диалоговом окне «Редактировать» задачу.

- Нажмите кнопку ОК.

После выполнения этих операций задача появится в списке задач и активируется в окне Параметры задачи.

Настройка профиля сканирования

Настройка профиля сканирования осуществляется в списке «Узлы» панели «Параметры задачи». Для выбора профиля необходимо нажать на ссылку «Добавить» профиль.

Отображаемые в списке профили сканирования создаются на вкладке «Сканирования» — «Профили». Детальная информация по настройке профиля приведена в разделе «Настройка профиля сканирования».

В случае необходимости значения профиля могут быть переопределены для всей задачи или для отдельных узлов/группы узлов. Для добавления переопределения необходимо нажать на кнопку «Добавить переопределение» . После этого откроется окно редактора профиля и появится возможность модифицировать параметры сканирования. Для удаления переопределений профиля и возвращения к настройкам, указанным в профиле, необходимо нажать кнопку «Удалить переопределение» .

После переопределения профиля и добавления узлов сохраните изменения, нажав на кнопку Применить.

Список узлов

Ввод сканируемых узлов осуществляется в списке «Узлы» панели «Параметры задачи».

Для выбора узла нужно нажать на ссылку «Добавить узел»

Для ввода подсетей или диапазонов IP-адресов используется разделитель «-»,

например, 192.168.0.1-192.168.0.25.

Для удаления узла или диапазона адресов необходимо нажать кнопку «Удалить узел» .

После переопределения профиля и добавления узлов сохраните изменения, нажав на кнопку «Применить».

Запуск задачи

В системе XSpider существует несколько режимов запуска задач на выполнение:

- Собственно, запуск задачи;

- Сканирование выбранных узлов;

- Режим Host discovery.

Для запуска задачи необходимо выбрать её в списке «Задачи» и нажать на кнопку «Запустить задачу» . После этого задача появится в панели «Активные сканы».

Внимание!

Обратите внимание: идентификация узлов крайне важна при построении отчетов!

Доступны следующие способы именования узлов в результатах сканирования: как в задаче, по главному правилу. Главное правило – это одно из правил, которые связаны с задачей (для настройки используется закладка «Конфигурация» — «Правила»).

При установке новой версии для всех задач, у которых был установлен способ именования узлов в результатах сканирования, соответствующее правило автоматически назначается главным (IP, NetBIOS, FQDN). Например, для задачи со способом именования узлов по IP-адресу будет установлено главное правило «IP». Обратите внимание, что остальные правила по умолчанию не применимы к задаче. Для того чтобы сделать их применимыми, следует явно установить настроить применимость в интерфейсе правил (панель Задачи, закладка Конфигурация-Правила). Обратите внимание: если правило не применимо к задаче, то ее узлы не могут быть идентифицированы по этому правилу, и отчет с такой идентификацией будет пуст.

Планировщик задач

Для формирования запланированных действий используется вкладка Планировщик. Возможно выполнить следующие сценарии запуска задачи:

- Последовательный запуск;

- Выпуск отчета;

- Host Discovery.

Для создания нового расписания необходимо на панели инструментов выбрать кнопку «Создать». Откроется новое диалоговое окно Создание расписания, в котором можно выбрать необходимый сценарий запуска и указать параметры его запуска.

Анализ результатов

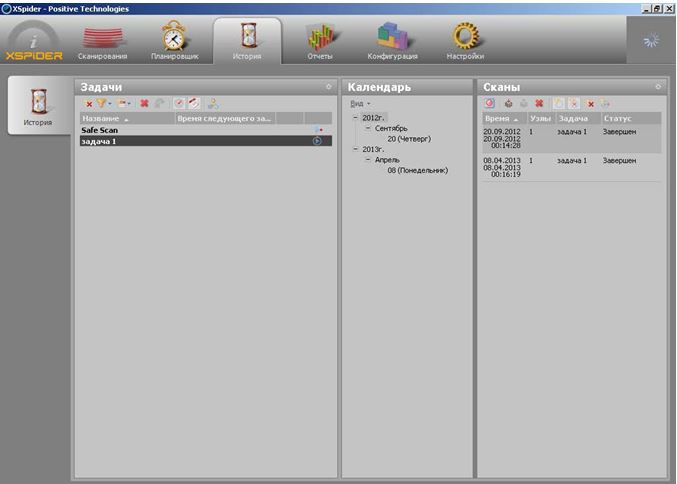

Для анализа результатов можно использовать историю сканирования или механизм генерации отчетов.

История сканирования

Для просмотра истории сканирования необходимо перейти на вкладку «История». В этой вкладке отображается список задач, календарь сканирований и список сканирований для выбранных задач.

Для просмотра результатов необходимо выбрать нужный скан в списке сканов и дважды щелкнуть на нем левой кнопкой мыши, либо выбрать пункт Документ сканирования в контекстном меню.

Существует возможность сформировать отчет по текущему скану непосредственно из вкладки История. Для этого на выбранном скане необходимо щелкнуть правой кнопкой мыши и указать в контекстном меню пункт «Отчеты».

После генерации отчета отобразится диалоговое окно, позволяющее просмотреть или доставить отчет.

Генерация отчетов

Система XSpider предоставляет пользователю два способа работы с результатами сканирования. Во-первых, для каждого скана создается документ сканирования, который содержит все подробные данные о результатах сканирования без предварительной обработки, группировки или фильтрации; этот документ динамически обновляется в процессе сканирования.

Отчет строится на основании данных сканирования. Пользователь может выбрать необходимый ему тип отчета.

Информационный отчет

Это отчет по скану или задаче (задачам). Отчет типа «Информация» является наиболее простым. Это презентативный отчет, который позволяет выделить из документов сканирования указанного скана (сканов) только требуемые данные. Следующие задачи можно решить с помощью этого типа отчетов:

узнать о состоянии транспортов при сканировании;

провести инвентаризацию с выводом сводной информации или с фильтрацией данных по контрольным спискам, по узлам;

вывести данные по уязвимостям с различными фильтрами и группировками.

Дифференциальный отчет

Этот тип отчетов применяется для сравнения данных одного или нескольких сканирований и отображения изменений в состоянии узлов. Ключевой параметр данного типа отчетов – выбор способа идентификации узлов в сканах, т.е. механизма, с помощью которого делается вывод о том, что два скана относятся к одному и тому же узлу или к разным узлам. В процессе построения отчета этого типа система XSpider определяет состояние узла в двух заданных интервалах эталонном и изучаемом и выводит запрошенную информацию. Дифференциальный отчет позволяет решать следующие задачи:

- вывод результатов сравнения с различными группировками и фильтрами:

- например, только не устранённые уязвимости;

- вывод результатов сравнения с указанием новых данных, изменившихся, устраненными или оставшихся без изменений.

Выпуск отчетов по расписанию и доставки

XSpider позволяет создавать расписания, по которым будут запускаться сканирования. Когда сканирование завершено, системный планировщик может направить отчет по указанному электронному адресу или сохранить его в указанную сетевую папку. Отчет задается шаблоном, в который планировщик подставляет полученные данные.

Создание фильтров в отчете

Фильтрацию узлов возможно осуществить, включив в отчет результаты по выбранному уровню достоверности, а также можно применить дополнительный фильтр, указав узел или диапазон узлов, которые необходимо будет включить или исключить из отчета. После окончания редактирование нужно сохранить настройки отчета.

Общая схема построения отчетов

Для создания отчета по сканированию необходимо перейти в раздел «Отчеты».

XSpider предусматривает следующие типы построения отчетов: системные и пользовательские шаблоны. Раздел Отчеты делится на две вкладки: Отчеты и Доставки. Во вкладке Отчеты представлен список, как системных шаблонов, так и пользовательских шаблонов, существующих в системе. Во вкладке Доставки отображается список существующих в системе доставок. Доставки могут осуществляться как на заданный ящик электронной почты, так и в сетевую папку.

Системные шаблоны отчетов

Во вкладке «Отчеты» выбрать необходимый отчет и открыть параметры отчета. Для системных шаблонов отчета необходимо заполнить поля с указанием периода времени и задачи, для которой необходимо построить отчет. В зависимости от типа и назначения отчета нужно будет указать дополнительные параметры. Например, эталонный скан.

Пользовательские шаблоны отчетов

Пользовательские шаблоны отчетов можно создавать новые или на примере уже существующих шаблонов.

Сканирование различных систем

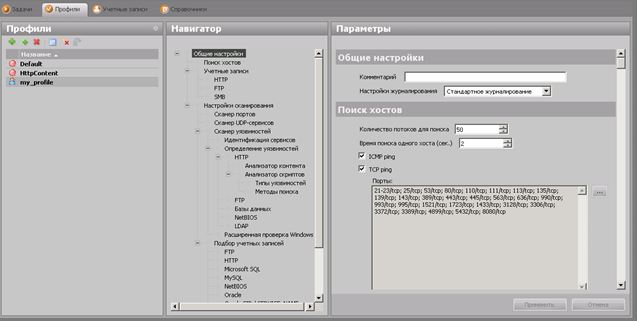

Профиль сканирования определяет логику работы системы. В связи с этим достоверность получаемых результатов в большой степени зависит от корректности его настроек. В большинстве случаев можно использовать готовые шаблоны профиля, входящие в стандартную поставку системы, модифицируя некоторые параметры (например, учетные записи для сканирования).

Редактирование профилей

Основные операции по управлению профилями осуществляется из вкладки «Сканирования» — «Профили». В панели «Профили» отображается список имеющихся в системе профилей. Панель «Навигатор» позволяет быстро перемещаться между элементами профиля. В панели «Параметры» отображается текущее значение элементов профиля и осуществляется их изменение.

Сканирование. Общие настройки.

Сканирование направлено на получение оценки защищенности со стороны внешнего злоумышленника. Ниже приведены основные характеристики этого процесса:

- использование минимальных привилегий по отношению к тестируемой системе (анонимный доступ или доступ уровня пользователя);

- идентификация и анализ уязвимостей серверного программного обеспечения;

- эвристические алгоритмы идентификация типов и версий сетевых служб по особенностям протоколов;

- механизмы защиты от ложных срабатываний и уточнения наличия уязвимостей;

- поиск уязвимостей и отсутствующих обновлений Microsoft Windows без использования учетной записи;

- эвристический анализ веб-приложений;

- проверка стойкости паролей.

Ниже приведены подробные описания некоторых настроек профиля сканирования.

Сканер портов

Основой сканирования является сканер портов, который позволяет идентифицировать доступные на узле сетевые службы. Пользователь имеет возможность настраивать параметры производительности, а также указывать сканируемый диапазон.

Для оптимизации сканирования можно задействовать внешние сканеры, такие как Nmap. Использование Nmap позволяет значительно ускорить сканирование портов в ходе инвентаризации. Для работы этой функции на узле, на котором установлен сканер XSpider, должен располагаться сканер Nmap, путь к которому указывается в профиле сканирования. При необходимости можно задавать и дополнительные опции. Nmap нельзя использовать для поиска портов на локальном узле. Nmap может работать некорректно, если сетевому интерфейсу назначено несколько IP-адресов. Данное ограничение связано с тем, что Nmap пытается использовать только первый IP-адрес сетевого интерфейса.

Для идентификации доступных UDP-служб используются специализированные эвристические алгоритмы. Необходимость применения этих алгоритмов связана с особенностями протокола UDP, не позволяющего определить доступность порта в рамках протокола транспортного уровня.

Для уменьшения времени сканирования можно ограничивать список проверяемых сервисов UDP.

Сканирование может вызвать временный отказ в обслуживании плохо сконфигурированных систем, рекомендуется проводить предварительную подготовку.

Как правило, процесс сканирования разбивается на два этапа: инвентаризационный и производственный.

В ходе инвентаризационного сканирования отключаются все эвристические механизмы, подбор паролей и потенциально опасные проверки. Это позволяет получить базовую информацию о системах с минимальным риском возникновения негативных последствий.

Как правило, в ходе инвентаризационного сканирования рекомендуется использовать следующие настройки:

- Не производить сканирование сетевых принтеров – включено;

- Проверять на известные DoS-атаки – отключено;

- Проверять на новые DoS-атаки (эвристический метод) – отключено.

- HTTP — Включить анализатор контента – отключено;

- HTTP — Включить анализатор директорий – отключено;

- Подбор учетных записей – подбирать учетные записи – отключено.

В ходе производственного сканирования данные опции могут быть задействованы с учетом возможных негативных последствий.

Подбор паролей

XSpider поддерживает подбор паролей для следующих групп сетевых служб и протоколов:

- Протоколы электронной почты (SMTP, POP3)

- Службы передачи файлов (SMB, FTP, HTTP)

- Протоколы удаленного управления (Telnet, SNMP, Microsoft RDP, SSH, VNC, Radmin)

- Базы данных (Microsoft SQL, Oracle, Oracle SID/ SERVICE_NAME, MySQL)

Настройки профиля

Чтобы задействовать механизм подбора паролей той или иной службы необходимо явно указать это в профиле сканирования. Для этого в разделе «Профиль сканирования – «Настройки сканирования» – «Подбор учетных записей» профиля сканирования выбирается соответствующий протокол. Если функции подбора паролей для него реализованы, то в окне настройки будут присутствовать связанные опции, например, «использовать словарь». В случае необходимости, подбор паролей может быть отключен для всех протоколов с помощью отключения опции «Подбирать учетные записи».

Расширенные словари представляют собой текстовые файлы, содержащие имена пользователей и пароли. Словари сохраняются в разделе «Справочники» закладки «Сканирования».

Определено три типа словарей:

- логины – содержит имена учетных записей;

- пароли – содержит пароли;

- комбинированный – содержит сочетание имен пользователей и паролей.

В стандартную поставку входят различные справочники распространенных паролей, включая стандартные пароли для различных систем и популярные пароли, полученные командой Positive Technologies в ходе тестов на проникновение и аудитов безопасности.

Для большинства протоколов справочники учетных записей и паролей разнесены. Исключением являются SNMP (в протоколе не предусмотрено использование имени пользователя) и Oracle в связи со спецификой работы данной группы проверок.

Работа системы

Если в ходе идентификации приложений XSpider обнаруживает сетевую службу, для которой реализован механизм подбора паролей, система строит список учетных записей, подлежащих перебору. Список учетных записей формируется на основе встроенных данных, файлов словарей (если эта опция задействована) и ранее обнаруженных логинов.

Для поиска учетных записей пользователей используются различные механизмы, такие как «NULL Session» в Windows.

Затем определяется поддерживаемый сервером механизм аутентификации. Если сервер поддерживает несколько методов, выбирается наиболее эффективный с точки зрения подбора.

Следующим этапом является непосредственно подбор пароля. В результате в отчете могут появляться подобранные имена пользователей и паролей. В некоторых случаях XSpider снижает степень риска, связанного с уязвимостью. Это означает, что по тем или иным причинам аутентификация была успешна, но войти в систему не удалось.

Результаты проверок передаются между модулями подбора для различных протоколов. Например, если при работе с NetBIOS был получен список пользователей и подобран пароль пользователя user, эти данные будут использованы в ходе подбора паролей к службе RDP данного сервера.

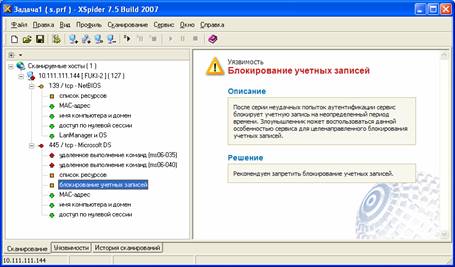

Безопасность сканирования

Использование подбора паролей в ходе сканирования может вызывать негативные последствия. Наиболее распространенной ситуацией является блокирование учетных записей в доменах Active Directory. Если сканер сумел получить список пользователей, и количество тестируемых паролей превышает максимальное число неудачных входов в систему, то заблокированными могут оказаться все учетные записи кроме учетной записи администратора.

В сканер встроены механизмы, позволяющие определить, что в системе задействован механизм блокировки учетных записей. Несмотря на это, в подобной ситуации рекомендуется отключать функции подбора паролей.

- Назначение сканера

- Установка XSpider

- Интерфейс

- Поиск уязвимостей

- Результаты проверки хоста с работающими Web, Mail серверами, системой удаленного администрирования

- Результаты проверки хоста с операционной системой Windows XP без сервис-пака и с отключенным брандмауэром

- Примеры отчетов

- Примеры отчетов о результатах первого тестирования

- Примеры отчетов о результатах второго тестирования

- Вывод

Назначение сканера

Сегодня практически все локальные сети имеют доступ к ресурсам глобальной сети интернет. В некоторых локальных сетях может не быть серверов, к которым предоставлен доступ извне и сеть выходит в интернет при помощи технологии NAT, то есть, один компьютер обеспечивает интернетом всю сеть. В некоторых сетях могут работать несколько серверов, к которым предоставлен доступ из интернета, а компьютеры в сети могут иметь глобальные IP-адреса. В любом случае, всегда есть хотя бы один компьютер, имеющий прямое подключение к интернету. Взлом такого компьютера поставит под угрозу информационную безопасность сети и может иметь печальные последствия. Если в сети работает несколько серверов с глобальными адресами и они предоставляют возможность, например, сотрудникам компании получить доступ к своей почте или к корпоративной базе данных из любой точки мира, то обеспечение безопасности такой сети становится достаточно сложной задачей, качественно решать которую сможет лишь сотрудник с высокой квалификацией. Основными обязанностями этого специалиста будет отслеживание новостных лент десятков сайтов, специализирующихся на безопасности, которые публикуют сведения об обнаруженных уязвимостях, немедленном реагировании на такие сообщения и самостоятельный поиск уязвимостей, которые еще неизвестны или уникальны. Учитывая, что между обнаружением уязвимости и до выхода официального исправления от производителя ПО может проходить достаточно много времени, специалист должен оперативно закрывать возможность использования уязвимости. Если сервисы, предоставляемые посетителям, пользуются достаточно большой популярностью, то чем быстрее администратор узнает об обнаружении уязвимости (в идеале, еще до ее опубликования на специализированных сайтах), то тем выше вероятность того, что он успеет закрыть обнаруженную брешь. Некоторые уязвимости могут быть уникальными для определенного сервиса. Например, ошибки в программировании скриптов могут открыть возможность для хакера установить на сервере консоль, используя которую он сможет получить полный контроль над сервером, а затем и над остальными ресурсами сети. Таким образом, обеспечение безопасности сети, в которой работают публичные сервисы, весьма сложное и тяжелое занятие, помочь в котором и призван XSpider.

XSpider может в полностью автоматическом режиме проверять компьютеры и сервисы в сети на предмет обнаружения уязвимостей. База уязвимостей постоянно пополняется специалистами Positive Technologies, что в сумме с автоматическим обновлением баз и модулей программы постоянно поддерживает актуальность версии XSpider.

XSpider может выполнять проверки по расписанию. Таким образом, настроив планировщик XSpider, автоматическое обновление и отправку отчетов о результатах проверки по почте или их сохранение на сетевом диске, можно значительно облегчить процесс обнаружения уязвимостей. Это позволит сконцентрировать свое внимание на борьбе с уже обнаруженными уязвимостями и на донастройке и обновлении программного обеспечения. В этом XSpider оказывает так же неоценимую помощь, выводя в отчет о результатах проверки не только информацию о найденной уязвимости, но и ссылки, например, на статьи на сайте Microsoft, которые описывают обнаруженную XSpider уязвимость и дают рекомендации по её устранению.

Ознакомится с условиями покупки, узнать цены и заказать XSpider можно в разделе Как купить сайта Positive Technologies.

К оглавлениюУстановка XSpider

XSpider может быть установлен на любую ОС семейства Windows. Он проверяет все возможные уязвимости независимо от программной и аппаратной платформы узлов: начиная от рабочих станций под Windows и заканчивая сетевыми устройствами Cisco, в том числе, *nix, Solaris, Novell, AS400 и так далее. Сам процесс установки XSpider полностью автоматизирован. После запуска инсталлятора нужно согласиться с условиями лицензионного соглашения, выбрать папку, куда будет установлена программа и ввести имя папки в меню Пуск. После этого файлы XSpider будут скопированы и по окончании копирования XSpider может быть сразу запущен, без перезагрузки компьютера.

К оглавлениюИнтерфейс

После установки и запуска XSpider на экран будет выведено главное окно программы, которое показано на рисунке ниже.

В список сканируемых хостов нужно добавить адреса для сканирования. Можно добавить сразу диапазон адресов. После того, как список хостов сформирован, нужно выбрать профиль проверки либо из существующих, либо создать новый профиль исходя из собственных предпочтений. Существующие профили показаны на рисунке ниже.

Любой из существующих профилей можно настроить или создать новый профиль.

После того, как задача настроена, её можно сохранить, чтобы в дальнейшем не приходилось настраивать все заново.

Запуск созданных и сохраненных задач можно запланировать, настроив Планировщик.

Планировщик XSpider настраивается достаточно просто, по аналогии с планировщиком Windows. Внимания заслуживает последний этап настройки задания, пример которого показан ниже.

На этой вкладке мастера создания нового задания планировщика XSpider можно настроить отправку отчета на почтовый адрес или сохранить его в определенной папке.

К оглавлениюПоиск уязвимостей

Результаты проверки хоста с работающими Web, Mail серверами, системой удаленного администрирования

Каждое настроенное задание сохраняется в файле. Если запланирован запуск задачи по Планировщику, то результат её выполнения будет сохранен в файле .tsk, который может быть открыт в любое время при помощи XSpider. В файле сохраняется результат не только последней проверки хоста или хостов, а вся история проверок. Таким образом, можно контролировать изменения уровня безопасности после ликвидации обнаруженных ранее уязвимостей и обновления операционных систем и сервисов.

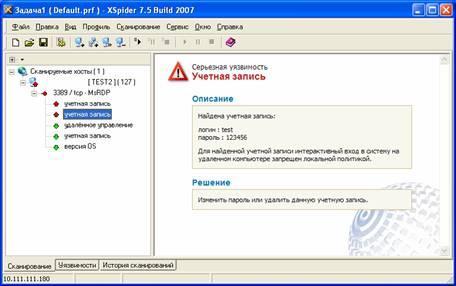

Пример загруженной задачи показан на рисунке ниже.

В данном примере на Windows XP SP2 с включенным файрволом был установлен Apache, PHP, mySQL, бесплатный скрипт для подписки на новости, демоверсия почтового сервера MERAK Mail Server (SMTP/ESMTP/POP3/IMAP4) с модулем удаленного управления и настройками по умолчанию, Remote Administrator 2.2 от компании FamaTech. Для этой проверки был создан профиль, в котором было включено сканирование всех портов хоста и поиск всех возможных уязвимостей. В результате аудита было выявлено много нареканий к скрипту подписки на новости и был обнаружен паблик-релей на почтовом сервере (так как настройка сервера после его установки не выполнялась). Все остальные сервисы, работающие на тестовом компьютере, были безошибочно обнаружены и идентифицированы.

В результатах проверки, помимо информации об обнаруженных уязвимостях, были приведены ссылки на описание уязвимости на сайтах, специализирующихся на безопасности и даны ссылки на загрузку обновленных версий программного обеспечения.

К оглавлению

Результаты проверки хоста с операционной системой Windows XP без сервис-пака и с отключенным брандмауэром

Во втором тесте аудиту был подвергнут хост с ОС Windows XP без сервис-пака с отключенным брандмауэром. Вкладка Уязвимости главного окна XSpider показана на рисунке ниже.

В ходе сканирования было обнаружено несколько критических уязвимостей. В результатах работы были даны ссылки статьи в Базе знаний Microsoft, которые описывают обнаруженную уязвимость и ссылки для загрузки исправлений, устраняющих эти уязвимости.

К оглавлениюПримеры отчетов

XSpider предлагает на выбор несколько стандартных типов отчетов о результатах проверки.

Примеры отчетов приведены по ссылкам ниже.

Примеры отчетов о результатах первого тестирования

- Отчет для системного администратора: развернутая информация по хостам, сервисам, уязвимостям

- Отчет для руководителя: общая статистика информационной безопасности

- Руководство по устранению уязвимостей: список работ по устранению уязвимостей

Примеры отчетов о результатах второго тестирования

- Отчет для системного администратора: развернутая информация по хостам, сервисам, уязвимостям

- Отчет для руководителя: общая статистика информационной безопасности

- Руководство по устранению уязвимостей: список работ по устранению уязвимостей

Вывод

7-ая версия XSpider, по сравнению с 6-й, вышла на новый уровень развития и приобрела уникальную функциональность. Теперь сканер может работать в полностью автоматическом режиме. Автообновление баз и модулей сканера, созданные и запланированные к исполнению задачи сканирования, автоматическое создание отчетов позволяет сконцентрировать свои усилия на устранении найденных уязвимостей. Запланированные проверки на новые уязвимости будут выполняться вновь и вновь сразу после добавления их описания в базы специалистами Positive Technologies. Профили позволяют гибко настроить сканирование: от регулярного аудита до выполнения комплексных проверок. Настройками каждой задачи можно регулировать загрузку сети во время проведения проверок. XSpider может проверить код, созданный веб-программистами, проверить почтовые, веб-сервера, операционные системы, сервера баз данных и другие сервисы, работающие в сети на наличие в них уязвимостей, простых или пустых паролей, ошибок в настройках и так далее. В ходе анализа безопасности могут быть выполнены сотни проверок неограниченного количества хостов, проведение которых в ручном режиме заняло бы очень много времени, а в некоторых случаях, часть таких проверок никогда не была бы выполнена. Подробные отчеты помогут оперативно устранять обнаруженные недочеты не теряя времени на поиск описаний обнаруженных уязвимостей. Хранимая история проверок позволяет оценить объем проделанной работы и быть в курсе текущей безопасности сети. Справочная система XSpider написана простым языком и дает полное понимание всех настроек и принципов работы сканера. Все это делает XSpider универсальным инструментом для поддержания информационной безопасности сети на высоком уровне.

К оглавлению

Сканер уязвимостей xSpider представляет собой ПО, предназначенное для оценки состояния защищенности ИТ-инфраструктуры. Его функционал позволяет выполнять автоматизированный контроль и анализ элементов сети и выявлять наличие уязвимостей на узлах.

К основным функциональным возможностям XSpider относится:

- сканирование портов

- идентификация активных сетевых сервисов

- анализ уязвимостей

- сканирование по расписанию

- генерация отчетов

Исходя из функциональных возможностей xSpider, чаще всего, он рассматривается как средство автоматизации деятельности эксперта по информационной безопасности, при проведении оценки безопасности информационных систем, а также внешнего или внутренних периметров компаний.

Если Вы планируете использовать сканеруязвимостей xSpider или другое ПО по оценке анализа защищенности организации, то первое, с чего стоит начать, это собрать информацию о внешнем или внутреннем периметре компании, зависит о того, что планируется сканировать:

- Какие доменные имена используются

- Сколько IP адресов используется в сканированном периметре(ах)

- Какие подразделения (или подрядчики компании) ответственны за тот или иной сервер

Изучение информации о лицензировании xSpider

После того, как получили информацию о внешнем периметре, можно понять какое количество лицензий необходимо для проведения полноценного сканирования всего периметра компании. Важно понимать, что xSpider лицензируется в зависимости от количества проверяемых хостов (IP адресов или DNS имен).

Получение дистрибутива xSpider

Для получения дистрибутива xSpider, есть 2 классически пути:

1. для оценки удобства использования xSpider, разработчик ПО, компания Positive Technologies, дает пробную версию xSpider. Функционал пробной версии ничем не отличается от коммерческой, однако есть ряд ограничений:

- предоставляются только юридическим лицам.

- срок действия составляет 30 дней с момента генерации.

- не поддерживает установку на виртуальных машинах.

- количество проверяемых хостов от 4 до 128.

2. Приобрести лицензию xSpider у одного из дистрибьюторов, например,

здесь

.

Системные требования xSpider

Минимальные аппаратные требования xSpider:

CPU: от 1.6GHz

RAM: 2Gb

HDD:5Gb

При возрастании числа объектов сканирования требования к ресурсам машины с которой выполняется сканирование повышается, например, если сканер обслуживает более 300 узлов, рекомендуется выдавать для xSpider не менее 3 ГБ ОЗУ.

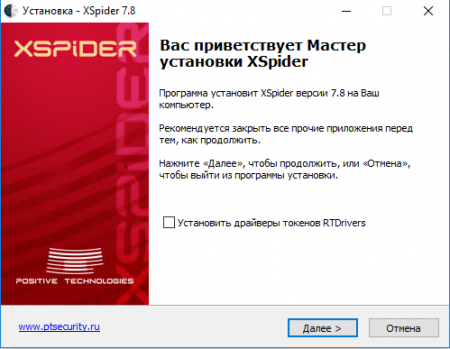

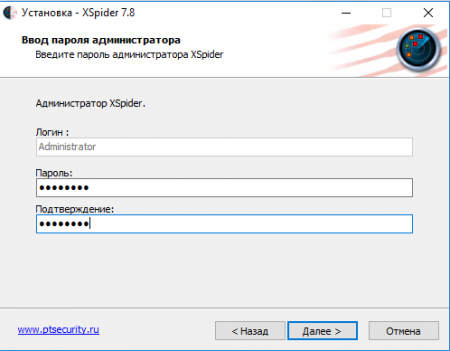

Установка сканера уязвимостей xSpider

Установка xSpider достаточно проста:

Скачиваем дистрибутив xSpider, по ссылке полученной от вендора или копируется с носителя полученного от вендора

Скачиваем дистрибутив Microsoft .NET Framework Version 3.5 SP1 с сайта Microsoft и устанавливаем его (если не установить заранее, то мастер установки все равно попросит это сделать) см. скриншоты

запускаем установку xSpider из файл инсталляции, на первом экране мастера, выбираем

- установку драйверов RTDrivers, если лицензия — аппаратный ключ,

- не выбираем, если лицензия — активируется через Интернет.

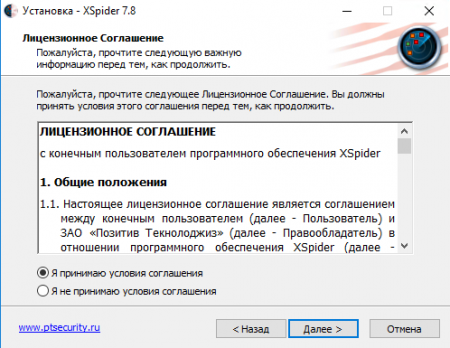

Принимаем лицензионное соглашение

Соглашаемся с каталогом установки xSpider по умолчанию или указываем свой, и нажимаем Далее на двух следующих 2 экранах:

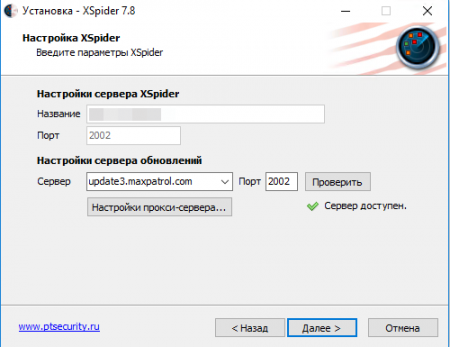

Указываем сервер обновления, порт и параметры прокси сервера (если необходимо)

По окончании установки, в меню пуск появися ярлык xSpider.

Эта публикация открывает серию статей, призванных познакомить пользователей с особенностями использования сканера уязвимостей XSpider для решения тех или иных задач, встающих перед специалистом в области ИБ.

Эта публикация открывает серию статей, призванных познакомить пользователей с особенностями использования сканера уязвимостей XSpider для решения тех или иных задач, встающих перед специалистом в области ИБ.

Цыплаков Максим Владимирович

разработчик систем ИБ компании Positive Technologies

Одним из механизмов, который использует сканер уязвимостей в ходе оценки защищенности узла, является подбор паролей. Зачастую администраторы совершенно необоснованно пренебрегают проверкой стойкости паролей, полагая, что подбор паролей является трудоемким и малоэффективным механизмом. Однако статистика, полученная экспертами Positive Technologies в ходе работ по аудиту безопасности и тестированию на проникновение, позволяет утверждать, что более чем половина сетей может быть скомпрометирована путем подбора паролей для различных сетевых служб.

Обзор возможностей

На момент написания статьи в XSpider поддерживал подбор паролей для следующих групп сетевых служб и протоколов:

- Протоколы электронной почты

- SMTP

- POP3

- Службы передачи файлов

- NetBIOS/SMB

- FTP

- HTTP

- Протоколы удаленного управления

- Telnet

- SNMP

- Microsoft RDP

- SSH

- Базы данных

- MS SQL

- Oracle

- MySQL

Механизмы подбора паролей для протоколов POP3 и HTTP в настоящее время поддерживают только методы передачи имени пользователя и пароля в открытом виде, такие как Basic для HTTP. Работа с механизмами NTLM и DIGEST будет добавлена в восьмой версии продукта.

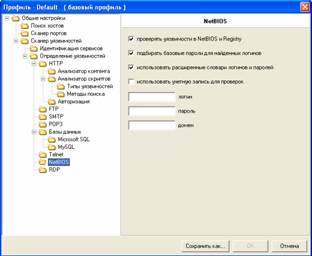

Настройка профиля

Чтобы задействовать механизм подбора паролей той или иной службы необходимо явно указать это в профиле сканирования. Для этого в окне настройки параметров сканирования выбирается соответствующий протокол. Если функции подбора паролей для него реализованы, то в окне настройке будут присутствовать связанные опции, например «использовать расширенные словари логинов и паролей».

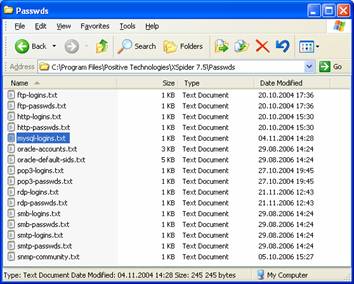

Расширенные словари представляют собой текстовые файлы, содержащие имена пользователей и пароли. При запуске процесса сканирования файлы словарей считываются из папки Passwds (например, C:Program FilesPositive TechnologiesXSpider 7.5Passwds).

Для большинства протоколов файлы учетных записей и паролей разнесены. Исключением являются SNMP (в протоколе не предусмотрено использование имени пользователя) и Oracle в связи со спецификой работы данной группы проверок. Подробнее об оценке защищенности баз данных можно будет узнать из следующих статей цикла. При необходимости в файле rdp-logins.txt может явно указываться имя домена (например, user@example.com).

Для некоторых служб можно отключать поддержку расширенных словарей. В этом случае подбор будет осуществляться по встроенным базам данных паролей. Данный механизм является атавизмом и будет исключен из восьмой версии продукта. Вместо этого будет использоваться механизм подключения со стандартными именами пользователей и паролями для данного типа служб.

Логика сканирования

Если в ходе идентификации приложений XSpider обнаруживает сетевую службу, для которой реализован механизм подбора паролей, система строит список учетных записей, подлежащих перебору. Список учетных записей формируется на основе встроенных данных, файлов словарей (если эта опция задействована) и ранее обнаруженных логинов.

Для поиска учетных записей пользователей используются различные механизмы, такие как «NULL Session» в Windows.

Затем определяется поддерживаемый сервером механизм аутентификации. Если сервер поддерживает несколько методов, выбирается наиболее эффективный с точки зрения подбора.

Следующим этапом является непосредственно подбор пароля. В результате работы в отчете могут появляться подобранные имена пользователей и паролей. В некоторых случаях XSpider указывает в отчете только имя пользователя. Это означает, что по тем или иным причинам аутентификация была успешна, но войти в систему не удалось. Характерной ситуацией является попытка удаленного подключения в Windows XP Service Pack 2 от учетной записи с пустым паролем.

Результаты проверок передаются между модулями подбора для различных протоколов. Например, если при работе с NetBIOS был получен список пользователей и подобран пароль пользователя user, эти данные будут использованы в ходе подбора паролей к службе RDP данного сервера.

Подводные камни

Использование подбора паролей в ходе сканирования может вызывать негативные последствия. Наиболее распространенной ситуацией является блокирование учетных записей в доменах Active Directory. Если сканер сумел получить список пользователей, и количество тестируемых паролей превышает максимальное число неудачных входов в систему, то заблокированными могут оказаться все учетные записи кроме администратора.

В сканер встроены механизмы, позволяющие определить, что в системе задействован механизм блокировки учетных записей. Не смотря на это, в подобной ситуации рекомендуется отключать функции подбора паролей.

Особо хотелось бы остановиться на анализе защищенности Web-приложений. Уже встречались ситуации, когда XSpider, подобрав пароль к Web-серверу удаленного управления маршрутизатора Cisco, начинал «нажимать на все кнопки» с привилегиями level 15. Последствия были самыми печальными. В связи с этим хотелось бы особо предупредить об аккуратности администраторов, сканирующих с помощью такого мощного инструмента как XSpider критические компоненты ИТ-инфраструктуры.

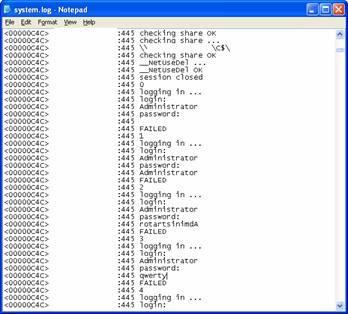

В случае возникновения проблем в ходе подбора паролей, можно обратиться к системным журналам сканера. Журналы сохраняются в папке BinLog (например, C:Program FilesPositive TechnologiesXSpider 7.5BinLog) и содержат детальную информацию о работе того или иного компонента системы. Журнал работы механизмов подбора сохраняется в файле system.log.

На рисунке приведена копия экрана протокола подбора пароля для службы SMB.

Заключение

И в заключение статьи приведем сводную таблицу, содержащую информацию о поддерживаемых методах подбора пароля.

|

Сетевая служба |

Возможности |

Протоколы |

Файлы словаря |

| SMTP | Подбор имени и пароля | AUTH PLAIN, CRAM-MD5 и NTLM | smtp-logins.txt, smtp-passwds.txt |

| POP3 | Подбор имени и пароля | User/Pass | pop3-logins.txt, pop3-passwds.txt |

| HTTP | Подбор имени и пароля | Basic | http-logins.txt, http-passwds.txt |

| FTP | Подбор имени, подбор пароля | User/Pass | ftp-logins.txt, ftp-passwds.txt |

| NetBIOS/SMB | Получение имен, подбор паролей | LM/NTLM/NTLMv2 | smb-logins.txt, smb-passwds.txt |

| Telnet | Подбор имени и пароля | Basic | Встроенные |

| SSH | Подбор имени и пароля | user/pass, keys | ssh-logins.txt, ssh-passwds.txt |

| SNMP | Подбор community string | SNMPv1 | snmp-community.txt |

| Microsoft RDP | Подбор имени, подбор пароля | Windows 2000/XP/2003 | rdp-logins.txt, rdp-passwds.txt |

| Microsoft SQL Server | Подбор пароля SA | SQL Server Auth | Встроенные |

| Oracle | Подбор стандартных учетных записей | Builtin | oracle-accounts.txt |

| MySQL | Подбор учетных записей | Builtin | mysql-logins.txt |

В XSpider реализованы механизмы подбора паролей для большинства из популярных сетевых протоколов, что повышает эффективность использование его в ходе контроля защищенности и тестов на проникновение. Естественно, активный подбор паролей является не единственным, и далеко не самым эффективным механизмом парольного аудита. Активные проверки должны комбинироваться с такими методами, как анализ сетевого трафика и анализ баз данных учетных записей пользователей.

Created by

alvipano1972

2017-08-10

———————————————————

>>> СКАЧАТЬ ФАЙЛ <<<

———————————————————

Проверено, вирусов нет!

———————————————————

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Основная задача сканера XSpider – обнаружить уязвимости в сетевых ресурсах до того, как это будет сделано злоумышленниками, а также выдать. Обзор сканера уязвимостей XSpider 7. по умолчанию, Remote Administrator 2.2 от компании FamaTech. безопасности · Руководство по устранению уязвимостей: список работ по устранению уязвимостей. Руководстве администратора «Сетевой сканер безопасности XSpider 7.8» ( далее –. Руководство администратора). 1.1.3 Изделие включает в себя. XSpider платная (с версии 7, ранее была бесплатной) проприетарная программа-сканер уязвимостей. Выпускается российской фирмой Positive. Известными коммерческими сканерами являются Nessus, GFI LANguard, XSpider. В отличии от. /etc/init.d/openvas-administrator restart Данное Руководство администратора (далее – Руководство) предназначено для персонала, осуществляющего установку, эксплуатацию и настройку. Полное руководство по общему стандарту оценки уязвимостей версии 2. с уровнем привилегий администратора, должны оцениваться как. Positive Technologies использует CVSS отчетах сканера XSpider и. Скачать руководство администратора RedCheck. Для того чтобы бесплатно скачать сканер RedCheck просим Вас заполнить небольшую анкету. После. Не секрет, что сканеры XSpider (MaxPatrol) и Nessus пользуются популярностью как среди специалистов по безопасности, так и среди. функциональная и удобная для системного администратора программа. Technologies — разработчика популярного сканера безопасности Xspider. Параметрические данные. Max. Patrol. XSpider. Internet. Scanner. Nessus. Сканер. -ВС. X. 1. 2. Руководство администратора [Электронный ре- сурс]. Руководство по работе с партнерским порталом Positive Technologies. Главная страница. Firewall, PT Application Inspector, MaxPatrol SIEM, MaxPatrol 8, XSpider. Вы сможете. руководство администратора. • руководство по. В худшем – придется общаться с системным администратором. безопасности – Nessus или XSpider (у последнего результаты помясистей будут) в режиме. Source Security Testing Methodology Manual. Полезные утилиты сетевого администратора от Famatech — Через сетевую. 19 секунд у Advanced IP Scanner против 8 секунд у XSpider а. при наличии у вас письменного разрешения руководства издания. Пошаговое руководство». Пошаговое руководство». Начало. Специалисты отдела кадров;; Старшие администраторы медицинских. Xspider 7 — сетевой сканер безопасности, построенный на базе интеллектуального сканирующего ядра, которое обеспечивает. Инструкция администратора безопасности информационных систем персональных данных;. персональных данных и администратора безопасности информационной системы. xSpider на 32 IP-адрес на 1 год. системы, руководство пользователя системы, руководство администратора системы) на. Technologies XSpider 7;; устройства комбинированной защиты объектов. разработка программы опытной эксплуатации;; разработка руководства по. руководства администратора;; разработка руководства пользователя;. но для этого опять же нужно дать пользователям права администратора. часто располагаются под руководством ДИТ, поэтому все. Средство анализа защищенности «Сетевой сканер безопасности XSpider. от администратора до руководителя предприятия, позволяя проводить аудит. сканеров (основа — профессиональный сканер уязвимостей XSpider) .

Comments ()

You can clone a snippet to your computer for local editing.

Learn more.