Подразумевается, что у Вас имеется установленный сканер безопасности XSpider. В статье описаны технологические установки и методы работы с со сканером безопасности xspider, от компании Positive Technologies.

Сканирование

Для проведения сканирования необходимо создать задачу, указать сканируемые узлы, настроить профиль сканирования и запустить сканирование.

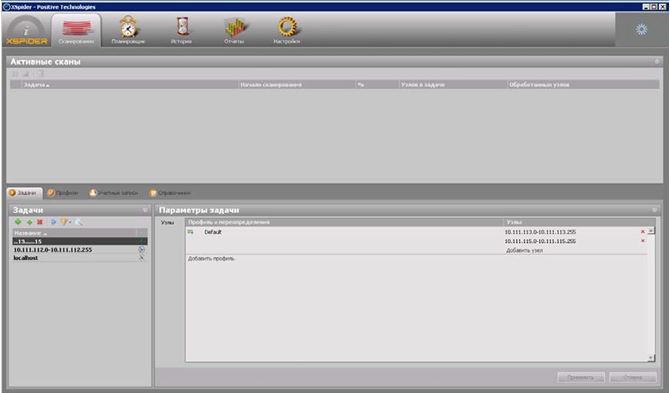

Все основные операции по управлению сканированием осуществляются из вкладки «Сканирования».

Вкладка Сканирования предназначена для отображения информации об активных сканах и управления ими, а также для управления профилями сканирования, которые задают настройки, используемые при сканировании.

Создание задачи

Основные операции по управлению задачами осуществляется из вкладки Задачи, открываемой по умолчанию при переходе на вкладку «Сканирования». В панели «Задачи» во вкладке «Задачи» отображается список имеющихся в системе задач.

Существует два метода создания задачи: добавление новой и копирование существующей.

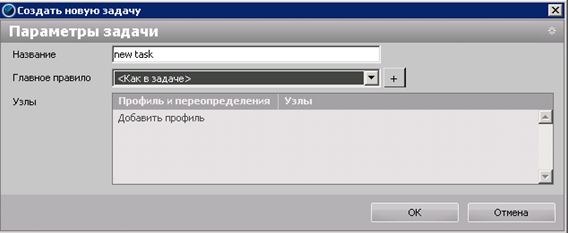

Для создания новой задачи:

- Нажмите кнопку (Добавить задачу) в панели «Задачи».

- Укажите название задачи в поле «Название» диалогового окна «Создать» новую задачу. Только этот параметр является обязательным.

- Нажмите кнопку OK.

Для создания задачи на основе существующей:

- Выделите копируемую задачу в списке задач.

- Нажмите кнопку (Копировать задачу) в панели «Задачи».

- Задайте необходимые параметры в диалоговом окне «Редактировать» задачу.

- Нажмите кнопку ОК.

После выполнения этих операций задача появится в списке задач и активируется в окне Параметры задачи.

Настройка профиля сканирования

Настройка профиля сканирования осуществляется в списке «Узлы» панели «Параметры задачи». Для выбора профиля необходимо нажать на ссылку «Добавить» профиль.

Отображаемые в списке профили сканирования создаются на вкладке «Сканирования» — «Профили». Детальная информация по настройке профиля приведена в разделе «Настройка профиля сканирования».

В случае необходимости значения профиля могут быть переопределены для всей задачи или для отдельных узлов/группы узлов. Для добавления переопределения необходимо нажать на кнопку «Добавить переопределение» . После этого откроется окно редактора профиля и появится возможность модифицировать параметры сканирования. Для удаления переопределений профиля и возвращения к настройкам, указанным в профиле, необходимо нажать кнопку «Удалить переопределение» .

После переопределения профиля и добавления узлов сохраните изменения, нажав на кнопку Применить.

Список узлов

Ввод сканируемых узлов осуществляется в списке «Узлы» панели «Параметры задачи».

Для выбора узла нужно нажать на ссылку «Добавить узел»

Для ввода подсетей или диапазонов IP-адресов используется разделитель «-»,

например, 192.168.0.1-192.168.0.25.

Для удаления узла или диапазона адресов необходимо нажать кнопку «Удалить узел» .

После переопределения профиля и добавления узлов сохраните изменения, нажав на кнопку «Применить».

Запуск задачи

В системе XSpider существует несколько режимов запуска задач на выполнение:

- Собственно, запуск задачи;

- Сканирование выбранных узлов;

- Режим Host discovery.

Для запуска задачи необходимо выбрать её в списке «Задачи» и нажать на кнопку «Запустить задачу» . После этого задача появится в панели «Активные сканы».

Внимание!

Обратите внимание: идентификация узлов крайне важна при построении отчетов!

Доступны следующие способы именования узлов в результатах сканирования: как в задаче, по главному правилу. Главное правило – это одно из правил, которые связаны с задачей (для настройки используется закладка «Конфигурация» — «Правила»).

При установке новой версии для всех задач, у которых был установлен способ именования узлов в результатах сканирования, соответствующее правило автоматически назначается главным (IP, NetBIOS, FQDN). Например, для задачи со способом именования узлов по IP-адресу будет установлено главное правило «IP». Обратите внимание, что остальные правила по умолчанию не применимы к задаче. Для того чтобы сделать их применимыми, следует явно установить настроить применимость в интерфейсе правил (панель Задачи, закладка Конфигурация-Правила). Обратите внимание: если правило не применимо к задаче, то ее узлы не могут быть идентифицированы по этому правилу, и отчет с такой идентификацией будет пуст.

Планировщик задач

Для формирования запланированных действий используется вкладка Планировщик. Возможно выполнить следующие сценарии запуска задачи:

- Последовательный запуск;

- Выпуск отчета;

- Host Discovery.

Для создания нового расписания необходимо на панели инструментов выбрать кнопку «Создать». Откроется новое диалоговое окно Создание расписания, в котором можно выбрать необходимый сценарий запуска и указать параметры его запуска.

Анализ результатов

Для анализа результатов можно использовать историю сканирования или механизм генерации отчетов.

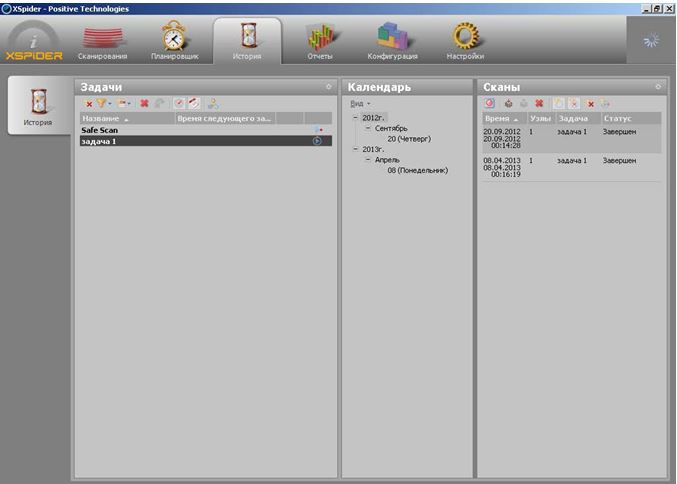

История сканирования

Для просмотра истории сканирования необходимо перейти на вкладку «История». В этой вкладке отображается список задач, календарь сканирований и список сканирований для выбранных задач.

Для просмотра результатов необходимо выбрать нужный скан в списке сканов и дважды щелкнуть на нем левой кнопкой мыши, либо выбрать пункт Документ сканирования в контекстном меню.

Существует возможность сформировать отчет по текущему скану непосредственно из вкладки История. Для этого на выбранном скане необходимо щелкнуть правой кнопкой мыши и указать в контекстном меню пункт «Отчеты».

После генерации отчета отобразится диалоговое окно, позволяющее просмотреть или доставить отчет.

Генерация отчетов

Система XSpider предоставляет пользователю два способа работы с результатами сканирования. Во-первых, для каждого скана создается документ сканирования, который содержит все подробные данные о результатах сканирования без предварительной обработки, группировки или фильтрации; этот документ динамически обновляется в процессе сканирования.

Отчет строится на основании данных сканирования. Пользователь может выбрать необходимый ему тип отчета.

Информационный отчет

Это отчет по скану или задаче (задачам). Отчет типа «Информация» является наиболее простым. Это презентативный отчет, который позволяет выделить из документов сканирования указанного скана (сканов) только требуемые данные. Следующие задачи можно решить с помощью этого типа отчетов:

узнать о состоянии транспортов при сканировании;

провести инвентаризацию с выводом сводной информации или с фильтрацией данных по контрольным спискам, по узлам;

вывести данные по уязвимостям с различными фильтрами и группировками.

Дифференциальный отчет

Этот тип отчетов применяется для сравнения данных одного или нескольких сканирований и отображения изменений в состоянии узлов. Ключевой параметр данного типа отчетов – выбор способа идентификации узлов в сканах, т.е. механизма, с помощью которого делается вывод о том, что два скана относятся к одному и тому же узлу или к разным узлам. В процессе построения отчета этого типа система XSpider определяет состояние узла в двух заданных интервалах эталонном и изучаемом и выводит запрошенную информацию. Дифференциальный отчет позволяет решать следующие задачи:

- вывод результатов сравнения с различными группировками и фильтрами:

- например, только не устранённые уязвимости;

- вывод результатов сравнения с указанием новых данных, изменившихся, устраненными или оставшихся без изменений.

Выпуск отчетов по расписанию и доставки

XSpider позволяет создавать расписания, по которым будут запускаться сканирования. Когда сканирование завершено, системный планировщик может направить отчет по указанному электронному адресу или сохранить его в указанную сетевую папку. Отчет задается шаблоном, в который планировщик подставляет полученные данные.

Создание фильтров в отчете

Фильтрацию узлов возможно осуществить, включив в отчет результаты по выбранному уровню достоверности, а также можно применить дополнительный фильтр, указав узел или диапазон узлов, которые необходимо будет включить или исключить из отчета. После окончания редактирование нужно сохранить настройки отчета.

Общая схема построения отчетов

Для создания отчета по сканированию необходимо перейти в раздел «Отчеты».

XSpider предусматривает следующие типы построения отчетов: системные и пользовательские шаблоны. Раздел Отчеты делится на две вкладки: Отчеты и Доставки. Во вкладке Отчеты представлен список, как системных шаблонов, так и пользовательских шаблонов, существующих в системе. Во вкладке Доставки отображается список существующих в системе доставок. Доставки могут осуществляться как на заданный ящик электронной почты, так и в сетевую папку.

Системные шаблоны отчетов

Во вкладке «Отчеты» выбрать необходимый отчет и открыть параметры отчета. Для системных шаблонов отчета необходимо заполнить поля с указанием периода времени и задачи, для которой необходимо построить отчет. В зависимости от типа и назначения отчета нужно будет указать дополнительные параметры. Например, эталонный скан.

Пользовательские шаблоны отчетов

Пользовательские шаблоны отчетов можно создавать новые или на примере уже существующих шаблонов.

Сканирование различных систем

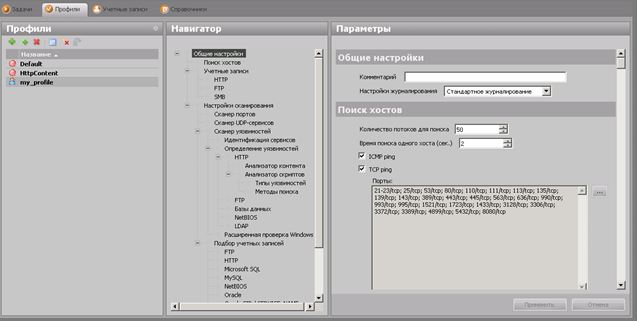

Профиль сканирования определяет логику работы системы. В связи с этим достоверность получаемых результатов в большой степени зависит от корректности его настроек. В большинстве случаев можно использовать готовые шаблоны профиля, входящие в стандартную поставку системы, модифицируя некоторые параметры (например, учетные записи для сканирования).

Редактирование профилей

Основные операции по управлению профилями осуществляется из вкладки «Сканирования» — «Профили». В панели «Профили» отображается список имеющихся в системе профилей. Панель «Навигатор» позволяет быстро перемещаться между элементами профиля. В панели «Параметры» отображается текущее значение элементов профиля и осуществляется их изменение.

Сканирование. Общие настройки.

Сканирование направлено на получение оценки защищенности со стороны внешнего злоумышленника. Ниже приведены основные характеристики этого процесса:

- использование минимальных привилегий по отношению к тестируемой системе (анонимный доступ или доступ уровня пользователя);

- идентификация и анализ уязвимостей серверного программного обеспечения;

- эвристические алгоритмы идентификация типов и версий сетевых служб по особенностям протоколов;

- механизмы защиты от ложных срабатываний и уточнения наличия уязвимостей;

- поиск уязвимостей и отсутствующих обновлений Microsoft Windows без использования учетной записи;

- эвристический анализ веб-приложений;

- проверка стойкости паролей.

Ниже приведены подробные описания некоторых настроек профиля сканирования.

Сканер портов

Основой сканирования является сканер портов, который позволяет идентифицировать доступные на узле сетевые службы. Пользователь имеет возможность настраивать параметры производительности, а также указывать сканируемый диапазон.

Для оптимизации сканирования можно задействовать внешние сканеры, такие как Nmap. Использование Nmap позволяет значительно ускорить сканирование портов в ходе инвентаризации. Для работы этой функции на узле, на котором установлен сканер XSpider, должен располагаться сканер Nmap, путь к которому указывается в профиле сканирования. При необходимости можно задавать и дополнительные опции. Nmap нельзя использовать для поиска портов на локальном узле. Nmap может работать некорректно, если сетевому интерфейсу назначено несколько IP-адресов. Данное ограничение связано с тем, что Nmap пытается использовать только первый IP-адрес сетевого интерфейса.

Для идентификации доступных UDP-служб используются специализированные эвристические алгоритмы. Необходимость применения этих алгоритмов связана с особенностями протокола UDP, не позволяющего определить доступность порта в рамках протокола транспортного уровня.

Для уменьшения времени сканирования можно ограничивать список проверяемых сервисов UDP.

Сканирование может вызвать временный отказ в обслуживании плохо сконфигурированных систем, рекомендуется проводить предварительную подготовку.

Как правило, процесс сканирования разбивается на два этапа: инвентаризационный и производственный.

В ходе инвентаризационного сканирования отключаются все эвристические механизмы, подбор паролей и потенциально опасные проверки. Это позволяет получить базовую информацию о системах с минимальным риском возникновения негативных последствий.

Как правило, в ходе инвентаризационного сканирования рекомендуется использовать следующие настройки:

- Не производить сканирование сетевых принтеров – включено;

- Проверять на известные DoS-атаки – отключено;

- Проверять на новые DoS-атаки (эвристический метод) – отключено.

- HTTP — Включить анализатор контента – отключено;

- HTTP — Включить анализатор директорий – отключено;

- Подбор учетных записей – подбирать учетные записи – отключено.

В ходе производственного сканирования данные опции могут быть задействованы с учетом возможных негативных последствий.

Подбор паролей

XSpider поддерживает подбор паролей для следующих групп сетевых служб и протоколов:

- Протоколы электронной почты (SMTP, POP3)

- Службы передачи файлов (SMB, FTP, HTTP)

- Протоколы удаленного управления (Telnet, SNMP, Microsoft RDP, SSH, VNC, Radmin)

- Базы данных (Microsoft SQL, Oracle, Oracle SID/ SERVICE_NAME, MySQL)

Настройки профиля

Чтобы задействовать механизм подбора паролей той или иной службы необходимо явно указать это в профиле сканирования. Для этого в разделе «Профиль сканирования – «Настройки сканирования» – «Подбор учетных записей» профиля сканирования выбирается соответствующий протокол. Если функции подбора паролей для него реализованы, то в окне настройки будут присутствовать связанные опции, например, «использовать словарь». В случае необходимости, подбор паролей может быть отключен для всех протоколов с помощью отключения опции «Подбирать учетные записи».

Расширенные словари представляют собой текстовые файлы, содержащие имена пользователей и пароли. Словари сохраняются в разделе «Справочники» закладки «Сканирования».

Определено три типа словарей:

- логины – содержит имена учетных записей;

- пароли – содержит пароли;

- комбинированный – содержит сочетание имен пользователей и паролей.

В стандартную поставку входят различные справочники распространенных паролей, включая стандартные пароли для различных систем и популярные пароли, полученные командой Positive Technologies в ходе тестов на проникновение и аудитов безопасности.

Для большинства протоколов справочники учетных записей и паролей разнесены. Исключением являются SNMP (в протоколе не предусмотрено использование имени пользователя) и Oracle в связи со спецификой работы данной группы проверок.

Работа системы

Если в ходе идентификации приложений XSpider обнаруживает сетевую службу, для которой реализован механизм подбора паролей, система строит список учетных записей, подлежащих перебору. Список учетных записей формируется на основе встроенных данных, файлов словарей (если эта опция задействована) и ранее обнаруженных логинов.

Для поиска учетных записей пользователей используются различные механизмы, такие как «NULL Session» в Windows.

Затем определяется поддерживаемый сервером механизм аутентификации. Если сервер поддерживает несколько методов, выбирается наиболее эффективный с точки зрения подбора.

Следующим этапом является непосредственно подбор пароля. В результате в отчете могут появляться подобранные имена пользователей и паролей. В некоторых случаях XSpider снижает степень риска, связанного с уязвимостью. Это означает, что по тем или иным причинам аутентификация была успешна, но войти в систему не удалось.

Результаты проверок передаются между модулями подбора для различных протоколов. Например, если при работе с NetBIOS был получен список пользователей и подобран пароль пользователя user, эти данные будут использованы в ходе подбора паролей к службе RDP данного сервера.

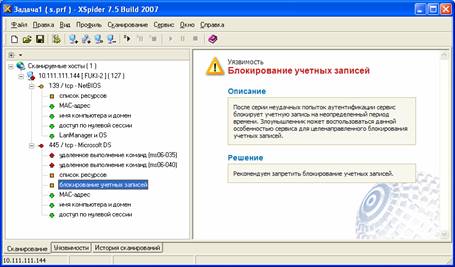

Безопасность сканирования

Использование подбора паролей в ходе сканирования может вызывать негативные последствия. Наиболее распространенной ситуацией является блокирование учетных записей в доменах Active Directory. Если сканер сумел получить список пользователей, и количество тестируемых паролей превышает максимальное число неудачных входов в систему, то заблокированными могут оказаться все учетные записи кроме учетной записи администратора.

В сканер встроены механизмы, позволяющие определить, что в системе задействован механизм блокировки учетных записей. Несмотря на это, в подобной ситуации рекомендуется отключать функции подбора паролей.

Лабораторная работа №20

Система анализа защищенности XSpider 7.0

Общие сведения

Что такое XSpider?

Система анализа защищенности XSpider 7.0 разработана российской компанией Positive Technologies и предназначена для решения одного из важных аспектов управления сетевой безопасностью — обнаружения уязвимостей.

При помощи данной системы можно проводить регулярные всесторонние или выборочные тесты сетевых сервисов, операционных систем, распространенного прикладного программного обеспечения, маршрутизаторов, межсетевых экранов, Web-серверов и т.п. На основе проведенных тестов система XSpider вырабатывает отчеты, содержащие подробное описание каждой обнаруженной уязвимости, ее расположение на узлах Вашей корпоративной сети и рекомендации по их коррекции или устранению.

Система XSpider 7.0 может быть использована для анализа защищенности любых систем, основанных на стеке протоколов TCP/IP. Это могут быть как компьютеры, подключенные к локальной или глобальной сети (Internet), так и автономные компьютеры с установленной поддержкой TCP/IP.

Постоянная уверенность в том, что в Вашей сети отсутствуют известные уязвимости, достигается путем периодического сканирования функционирующих сетевых устройств и используемого программного обеспечения. Эти профилактические меры помогут Вам своевременно обнаружить потенциальные уязвимости и устранить их до того момента, как ими воспользуются злоумышленники.

Возможности XSpider 7.0

XSpider 7 разрабатывался как мощный и надежный инструмент, способный эффективно обеспечить процесс мониторинга сетевой безопасности в компьютерной сети любого масштаба. Возможности XSpider 7 позволяют настроить процесс проверки безопасности так, чтобы он требовал минимального вмешательства специалиста в рутинные задачи сканирования. Если сеть содержит различные типы узлов или целые сегменты, требующие специфических настроек режимов проверки, периодичности, доставки отчетов, то и с этой задачей XSpider 7 справляется легко.

Функциональные особенности

XSpider 7 сильно отличается от примитивного сканера сетевой безопасности, который просто выполняет сканирование и показывает результаты.

Многооконный интерфейс XSpider 7 и встроенные средства автоматизации ориентированы на то, чтобы организовать логичный и структурированный процесс мониторинга безопасности, требующий минимального вмешательства в процесс работы программы. Другими словами, XSpider «заточен» на то, чтобы помочь вам свести беспорядок «на рабочем столе» к минимуму.

Центральной концепцией XSpider 7 является «Задача». Она включает в себя, прежде всего набор проверяемых хостов. В Задачу имеет смысл объединять хосты, которые следует проверять сходным образом (что не мешает иметь в Задаче и всего один хост). Как только Задача сформирована, ей можно присвоить Профиль — набор настроек, которые определяют нюансы сканирования. Если вы этого не сделаете, ничего страшного — будет использоваться Профиль по умолчанию. Самое приятное, что выполнение Задачи можно автоматизировать, то есть присвоить ей расписание, по которому она будет выполняться без вашего вмешательства. Кроме того, для каждой Задачи хранится полная история всех сканирований. Результаты любого из них вы можете загрузить и работать с ними, как со «свежими». Это удобно и для анализа развития ситуации, и для того, чтобы случайно не потерять какие-то результаты работы.

Когда создается рабочее окно XSpider — это окно текущей Задачи. Создание нового окна создает новую Задачу со стандартным именем, которое при сохранении Задачи лучше заменить на что-то более внятное. Задачи, как файлы, можно открывать, сохранять и т.п. Собственно, каждой Задаче и соответствует файл на диске, находящийся по умолчанию в стандартном каталоге XSpider (Tasks).

Одновременно Xspider 7 может обрабатывать много Задач, каждая из которых может содержать много хостов(компьютеров). Единственное, о чем вам при этом стоит беспокоиться — пропускная способность канала, связывающего XSpider с проверяемыми компьютерами. Скорость и надежность проверки может сильно падать, если канал перегружен. Учитывая, что траффик, создаваемый XSpider на один хост, невелик, то перегрузка канала возможна либо при очень большом (сотни) числе ОДНОВРЕМЕННО сканируемых хостов, либо, если канал очень узкий. Регулировать максимальное число проверяемых хостов на одну Задачу можно через настройки. То есть, даже если в Задаче, скажем, 100 хостов, вы можете указать, что одновременно должны сканироваться 50. При этом остальные будут стоять в очереди и проверятся последовательно.

По результату каждого сканирования XSpider может создать отчет, причем в автоматическом режиме они могут доставляться вам по email (или выкладываться на доступный сетевой диск). Если один раз потратить время на грамотную настройку режима автоматической работы, то потом достаточно будет только регулярно проверять свой почтовый ящик, чтобы отслеживать безопасность всей сети (или сетей).

Особенности:

- Наглядный и удобный многооконный графический интерфейс;

- Использование концепций «задач» и «профилей» для эффективного управления процессом мониторинга безопасности;

- Гибкий планировщик заданий для автоматизации работы;

- Одновременное сканирование большого числа компьютеров (ограничивается, как правило, скоростью сетевого канала);

- Ведение полной истории проверок;

- Генерация отчетов с различными уровнями их детализации;

- Встроенная документация, включающая контекстную справку и учебник;

- Работает под управлением Windows 95/98/Millenium/NT/2000/XP/.NET;

- Низкие аппаратные требования.

Особенности сканирующего ядра

- Полная идентификация сервисов на случайных портах.

Дает возможность проверки на уязвимость серверов со сложной нестандартной конфигурацией, когда сервисы имеют произвольно выбранные порты.

- Анализатор структуры www-серверов.

Позволяет осуществлять поиск и анализ директорий доступных для просмотра и записи, давая возможность находить слабые места в конфигурации.

- Эвристический метод определения типов и имен www-серверов вне зависимости от их ответа на стандартные запросы.

Служит для определения настоящего имени сервера и корректной работы проверок в тех случаях, если конфигурация www-сервера скрывает его настоящее имя или заменяет его на другое.

- Поиск различных уязвимостей в нестандартных скриптах, написанных для www-серверов.

Производится проверка произвольных скриптов, установленных на сервере на предмет поиска в них уязвимостей, связанных с неавторизованным получением файлов и атаками, приводящими к выключения сервиса.

- Метод интеллектуального распознавания уязвимостей в известных скриптах для www-серверов.

Если конфигурация сервера устраивает ложные срабатывания в разрез с протоколом http, то используется этот метод для корректного поиска уязвимости в скриптах.

- Поиск скрытых директорий в ftp-серверах.

Осуществляется поиск директорий, недоступных при обычном просмотре, для оценки устойчивости к подбору скрытых директорий.

- Обработка RPC-сервисов (Windows и *nix) с их полной идентификацией.

Обеспечивает возможности определения RPC-сервисов и поиска уязвимостей в них, а также определения конфигурации всего компьютера в целом.

- Специальные механизмы, уменьшающие ложные срабатывания.

В различных видах проверок используются специально под них разработанные методы, уменьшающие вероятность ошибочного определения уязвимостей.

- Ежедневное добавление новых уязвимостей и проверок.

Оригинальная технология обновления программы позволяет пользователям иметь актуальную базу уязвимостей каждый день при минимальном трафике и временных затратах не прекращая при этом работы программы.

Работа с XSpider

Работа с «задачами»

Сразу после запуска XSpider 7 открывается одно основное окно:

Рис. 1

Таких окон может быть произвольное количество. Важно, что каждое окно является интерфейсом к определенной задаче XSpider. Понятие задачи, как уже отмечалось ранее, является ключевым для работы XSpider 7. Любые действия по сканированию всегда происходят в рамках определенной задачи, даже если вы специально для этого ничего не делали: при первоначальном запуске всегда создается пустая задача. Задачи позволяют организовать и систематизировать процесс мониторинга безопасности. Использовать задачи не только полезно и удобно, но и до известной степени приятно, поскольку это упрощает жизнь, экономит время и уберегает от путаницы и неразберихи.

Концепция «задачи» в XSpider

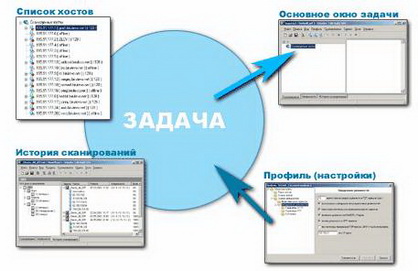

Понятие «задача» включает в себя следующие элементы:

- Список проверяемых хостов (отображается на закладке Сканирование);

- Набор настроек для сканирования хостов (так называемый, Профиль);

- История прошлых сканирований данной задачи (отображается на закладке История сканирований).

Схематически это представлено на следующей диаграмме:

Рис. 2

Стоит подчеркнуть, что список хостов и история сканирований являются «внутренними» свойствами задачи, то есть хранятся в ее собственной структуре данных. В отличие от них профиль сканирования — это самостоятельное понятие, с профилями можно работать независимо от задач и сохраняются они в отдельные файлы. В задаче хранится только ссылка на текущий профиль, из которого следует брать настройки. Благодаря этому вы можете менять профиль, который использует задача, в зависимости от своих потребностей. Задача «помнит» тот профиль, который использовался последним.

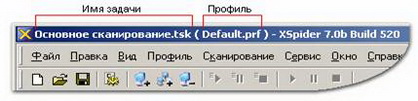

Повторимся еще раз: любое основное окно XSpider связано с определенной задачей. Это отражается в заголовке окна, где указывается имя задачи (оно же имя файла, в котором хранится задача) и текущий профиль сканирования:

Рис. 3

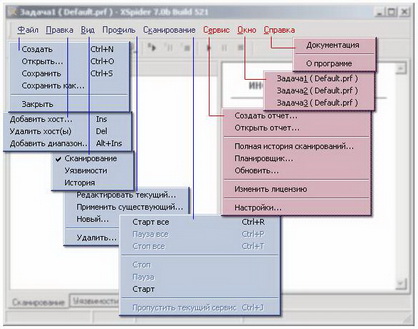

В то же время, поскольку все окна задач XSpider равноправны и нет никакого «самого главного» окна, то часть команд меню являются глобальными и не относятся к управлению только текущей задачей. Меню организовано так, что все операции с текущей задачей собраны преимущественно в первых пунктах меню, а общие операции — в последних:

Рис. 4

На данной иллюстрации голубым цветом выделены меню для работы с текущей задачей, розовым — общие команды. Глобальные команды (также как и команды Файл/Новая задача, Файл/Открыть задачу, Сервис/Создать отчет) приводят к совершенно одинаковому результату независимо от того, из какого окна XSpider вы их выполняете.

Использование задач

Задача подобна документу в текстовом редакторе и к ней применимы привычные базовые операции (Открыть, Сохранить, Сохранить как, Закрыть). По умолчанию все задачи сохраняются в специально созданный при установке XSpider каталог, менять который без особой нужды не стоит, дабы не усложнять себе в дальнейшем поиск нужной задачи.

Если вы создаете новое окно, то автоматически создается задача со стандартным именем «Задача N», где N — номер новой задачи. При попытке закрыть такое окно вам будет предложено сохранить задачу под произвольным именем.

Если вы сохранили задачу, изменили список хостов и/или профиль, а затем закрываете окно задачи, то внесенные изменения сохраняются автоматически, не требуя подтверждения.

Использование задач открывает следующие возможности:

- Группировка логически связанных хостов (например, объединение всех хостов одного подразделения компании);

- Выделение хостов, проверяемых с различными настройками (с разными профилями) в самостоятельные задачи;

- Автоматизация выполнения задачи при помощи Планировщика;

Разбив все подлежащие мониторингу хосты на логические группы, вы можете организовать процесс регулярных проверок, оперируя небольшим числом задач и не производя одинаковых действий для похожих по своим параметрам хостов. Дальше мы рассмотрим работу с основными свойствами задач: профилями, расписаниями и историей сканирований.

Сканирование одного или нескольких хостов

Сразу после запуска XSpider на экране появляется рабочее окно программы. В его тулбаре нажимаем кнопку

Рис. 5

Если нужно добавить несколько хостов, то ситуация усложняется ненамного. Как и прежде, нажимаем ту же кнопку тулбара. В появившемся диалоге нажимаем кнопку со стрелочками вниз и в открывшемся окне вводим хосты по одному на строке:

Рис. 6

Если вы хотите добавить целый диапазон хостов для сканирования, то проще всего воспользоваться специальной кнопкой

Рис. 7

Воспользоваться командой добавления диапазона может оказаться удобно даже, если не все хосты диапазона существуют. Отметив галочку «Добавлять только активные хосты», вы исключите из сканирования те адреса диапазона, которых может не оказаться. Если же в диапазоне есть активные адреса, которые сканировать не требуется, то придется добавлять хосты по отдельности как описано выше.

Может возникнуть вопрос: а надо ли когда-нибудь сбрасывать флажок «Добавлять только активные хосты»? Тут дело обстоит так. Активность хоста определяется при помощи ICMP-запроса, аналогичного команде ping. Некоторые сети или хосты могут быть настроены таким образом, что не отвечают на данные запросы, хотя в остальном вполне работоспособны. Если вы знаете (или подозреваете), что в вашей сети есть подобные адреса, то вы все равно можете указать XSpider-у добавить их в список сканирования, сбросив галочку.

Естественно, хосты из списка можно удалять. Делается это клавишей Delete, через всплывающее по нажатию альтернативной (обычно правой) кнопки мыши меню, при помощи кнопки тулбара

Запуск сканирования

Нажимаем кнопку тулбара

До сих пор все было настолько просто, что было даже как-то неудобно про это писать. Но дальше возникнет несколько нюансов, на которых стоит остановиться.

Так, если вы добавили в список сканирования несколько хостов, у вас появляется возможность запустить на сканирование не все хосты, а только их часть. Это можно сделать несколькими способами. Либо по очереди выбирать нужные хосты и запускать сканирование кнопкой тулбара

В процессе сканирования каждый из сканируемых хостов отображается иконкой, обозначающей одно из нескольких состояний хоста: ожидающий проверки, проверяемый, приостановленный, прерванный.

Рис. 8

Кроме того, по стоке статуса в нижней части окна программы можно получить дополнительную информацию о выбранном хосте:

Рис. 9

В строке указывается IP-адрес проверяемого хоста, текущий порт, общая степень завершенности и краткое текстовое описание текущей операции.

Наконец, о том, что имеется активное сканирование можно судить по анимированной иконке программы в правом нижнем углу экрана.

Во время сканирования вы можете управлять как процессом в целом, так и отдельными хостами. Вы можете приостановить или прервать сканирование всех или некоторых выбранных хостов.

Приостановить сканирование можно при помощи кнопок

У вас может возникнуть вопрос: а зачем вообще нужна возможность приостанавливать сканирование. В обычной ситуации это, как правило, не требуется, но может иногда оказаться удобным. Например, если вам стало известно, что один из хостов временно недоступен, то его сканирование можно приостановить и затем возобновить.

Иначе ведут себя кнопки прерывания сканирования

Прерывать сканирование имеет смысл, если вы решили, что уже получили всю интересующую вас информацию и дальнейшее сканирование бессмысленно.

Подчеркнем еще раз, что при штатной организации аудита безопасности вам, как правило, не понадобится пользоваться командами приостановки и прерывания сканирования — они могут потребоваться в нестандартных ситуациях.

И последнее замечание. Иногда процесс запуска, приостановки или прерывания сканирования может занять заметное время (до нескольких секунд). Это бывает при плохой связи или в случае очень медленного ответа хоста. В этих случаях вы можете успеть заметить небольшую красную стрелочку

После того как сканирование завершилось, вы можете при необходимости провести повторное сканирование отдельных сервисов. Это может быть полезно в некоторых особых ситуациях, например, для подтверждения наличия DoS-уязвимости. Иногда, при плохом качестве связи с проверяемым хостом возможно ложное определение DoS-уязвимости (когда связь с хостом прервалась случайно, а XSpider сделал вывод, что прошла DoS-атака). В этом случае можно провести повторное сканирование соответствующего сервиса и при повторном обнаружении уязвимости более уверенно сделать вывод о ее наличии.

Если сразу после завершения сканирования вы попытаетесь закрыть окно XSpider, то он выдаст диалог с предложением сохранить результаты. Конечно, это не то предложение, от которого вы не сможете отказаться, но сохранять результаты своего труда — это хорошая практика.

Результаты сохраняются в специальный файл задачи, который вы потом можете загружать, смотреть предыдущие результаты, создавать по ним отчеты и запускать новые сканирования для того же списка хостов.

Создание отчета

Отчет представляет результаты сканирования в виде отдельного HTML-файла, с которым удобно работать в дальнейшем. XSpider позволяет создавать отчеты разной степени подробности. В одном отчете можно собрать данные, полученные при различных сканированиях. Возможности достаточно гибкие. Здесь мы рассмотрим процесс генерации (создания) отчета в самом простом варианте.

Отчет о текущем сканировании

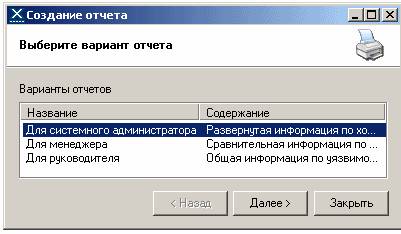

Предположим, что XSpider только что завершил сканирование. Чтобы создать соответствующий отчет следует воспользоваться командой меню Сервис/Создать отчет. Она открывает первый диалог мастера создания отчета:

Рис. 10

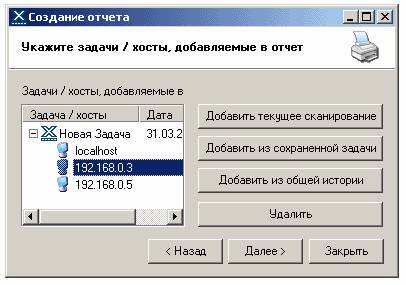

Выбрав нужную степень детализации отчета переходим при помощи кнопки Далее к следующему диалогу:

Рис. 11

Здесь мы можем выбрать задачи, которые требуется включить в отчет. В данном случае нам нужно сделать только одно действие — нажать кнопку «Добавить текущее сканирование». После этого все только что просканированные хосты появятся в списке слева. При необходимости можно исключить из списка некоторые хосты (кнопка Удалить). Можно удалить и всю задачу, но в данном случае это не годится, поскольку мы останемся без отчета.

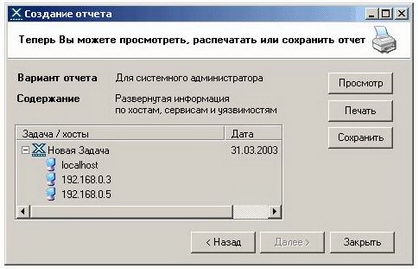

Нажимаем кнопку Далее и переходим в заключительный диалог:

Рис. 12

Приведенный выше диалог предоставляет нам три основных возможности. Кнопка Просмотреть открывает сгенерированный отчет в Интернет-браузере, который установлен у вас по умолчанию. Кнопка Печать открывает стандартный диалог распечатки документа. По кнопке Сохранить открывается соответствующий диалог, при этом вам предлагается сохранить отчет в специально созданный при установке XSpider каталог. Вы, конечно, можете выбрать и другой, хотя это менее удобно и может привести к путанице. При сохранении отчета XSpider создает для каждого отчета в выбранном каталоге отдельный подкаталог с указанным вами именем, где лежат все необходимые файлы (тексты и картинки). В исходном же каталоге создается только ярлык (shortcut) для отчета. Такой подход позволяет не загромождать основной каталог отчетов лишними файлами.

Возможно вам стало интересно, а где же располагается отчет пока вы его не сохранили (ведь он есть, раз вы можете его просматривать и печатать)? Ответ прост: он располагается во временной директории, предусмотренной Windows для текущего пользователя, в чем легко убедиться при предварительном просмотре, если обратить внимание на адрес, появляющийся в Интернет-браузере. Впрочем это детали, о которых можно не задумываться.

Работа с историей

В XSpider все фиксируется и запоминается без искажений. В программе ведется полная история всех сканирований. Для каждой Задачи сохраняются полные результаты каждого сеанса работы. Нарушить эту идиллию может только один фактор. Вы, наверное, уже догадались какой. Конечно же, — человеческий.

История сканирований Задачи

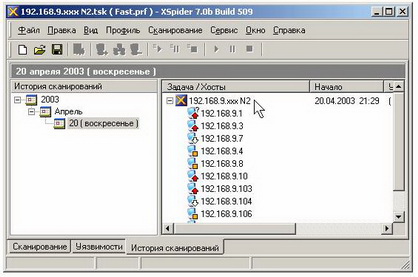

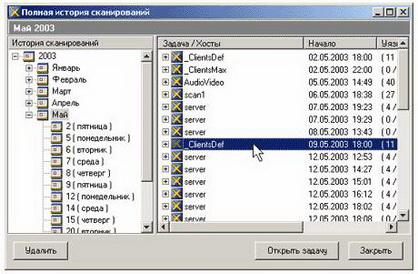

Для каждой Задачи Xspider хранит полную историю сканирований, выполненных вручную или автоматически. Когда вы открываете Задачу, ее история сканирований отображается на закладке «История сканирований»:

Рис. 13

В левой части окна в виде дерева отображается календарь сканирований (дни в которые выполнялись сканирования для данной Задачи). В правой части окна отображается список сохраненных сканирований. Если вы выбираете в календаре определенную дату, то справа будут перечислены сканирования, проводившиеся в этот день. Если выберете месяц, то справа будут показаны все сканирования за данный месяц, и т.д. По умолчанию, при переключении на закладку История XSpider выбирает в календаре последнюю (самую свежую) дату.

Сканирования справа приведены в виде таблицы. Кроме имени Задачи указывается время начала сканирования и общее число уязвимостей в порядке возрастания серьезности: доступная информация/подозрение на уязвимость/уязвимость/подозрение на критическую уязвимость/критическая уязвимость. Завершает список колонка, указывающая степень завершенности сканирования — если значение меньше 100%, значит сканирование было прервано и данные его неполны.

Плюсик слева от имени Задачи позволяет развернуть сохраненное сканирование по строкам, чтобы увидеть все проверенные хосты и их состояние по результатам сканирования.

Любое сохраненное сканирование можно загрузить в текущее окно (заполнить закладки Сканирование и Уязвимости), дважды кликнув мышью на нужной строке или через выпадающее меню. Через него же можно удалить из Истории выбранную запись.

Если вы загрузили сканирование из истории, то получаете соответствующий ему полный список хостов, сервисов и уязвимостей. Картина аналогична той, которая получается сразу после завершения сканирования. Соответственно, аналогичны и те действия, которые вы можете проводить с имеющимися данными. Вы можете сгенерировать отчет (обратите внимание, в отчете будет указана та версия XSpider, которая использовалась при сканировании, а не та которая генерировала отчет), изучать уязвимости, редактировать список хостов. Наконец, вы можете запустить новое сканирование.

Следует помнить, что в ходе истории Задача может меняться. Вы имеете возможность в любой момент добавлять и удалять из Задачи хосты, менять Профиль настроек, используемый при сканировании. Каждая запись в истории сканирований хранит реальный список хостов, который содержала Задача на момент сканирования, со всеми обнаруженными для них сервисами и уязвимостями. Это вполне понятно.

Менее понятным может показаться то, что в истории не хранится Профиль, с которым проводилось сканирование. Может быть это и не самое удачное решение, но оно было принято разработчиками сознательно, а не из лени. Идея заключалась в том, чтобы при загрузке записи из истории случайно не заменить текущий Профиль на старый, который может быть другим. Так или иначе, узнать, с каким Профилем проводилось старое сканирование, из истории нельзя.

Полная история сканирований

В меню Сервис есть команда «Полная история сканирований». Она вызывает отдельное окно, в котором показывается история сканирований всех Задач, сохраненных в стандартной папке XSpider (Tasks). Сохранение Задач в других папках — еще один путь внести свои коррективы в историю, которую ведет XSpider. История таких Задач-отщепенцев доступна только после того как вы их откроете и перейдете на закладку История сканирований.

Данные общей истории выдаются в виде полностью аналогичном тому, который обсуждался выше. Просто в левом списке, где приведены сохраненные сканирования вы увидите все задачи вперемешку, поскольку записи приводятся в хронологическом порядке (самые старые сканирования идут вначале):

Рис. 14

Как и в истории одной Задачи чтобы просмотреть результаты сохраненного сканирования, можно дважды кликнуть мышью на требуемом сканировании, хотя в данном случае имеется и соответствующая кнопка. Выбранное сканирование откроется в новом окне. Последовательность действий, выполняемых программой при этом чуть сложнее (сначала открывается выбранная Задача, затем из ее истории загружается нужное сканирование). Но какое нам до этого дело, если все это происходит быстро и само собой.

Таким образом, в полной истории сканирований нет ничего специфического, она просто позволяет увидеть полную картину того, что было сделано XSpider. Это может быть удобно не только для медитации и размышлений о вечном, но и, например, чтобы быстро найти Задачу, обнаружившую наиболее уязвимые хосты (актуально, если сеть тестируется при помощи нескольких параллельных Задач).

При автоматической работе Задач по расписанию история всегда сохраняется. Если вы проводите проверку вручную, то при закрытии окна Задачи можете отказаться от сохранения результатов, тогда в историю текущее сканирование не попадет.

Анализ результатов сканирования

Анализ результатов — это самый ответственный шаг в процессе аудита безопасности. Провести грамотный анализ — это уже задача специалиста, который использует сканер безопасности. Однако, Xspider разработан так, чтобы максимально облегчить вам решение этой задачи.

Вы можете анализировать результаты сканирования двумя способами:

- изучая приготовленный отчет;

- непосредственно в окне текущей задачи.

Каким путем идти — в значительной степени дело вкуса и текущих обстоятельств. Информация в каждом случае представляется сгруппированной и оформленной несколько отличными способами. Отчеты наиболее полезны в двух случаях:

- когда вы хотите передать (переслать) информацию другому лицу;

- когда необходимо анализировать результаты не на экране компьютера.

Обратите внимание, что с точки зрения сохранения результатов сканирования на будущее (для последующего анализа) отчеты не являются необходимыми, поскольку независимо от них все данные сканирования сохраняются XSpider-ом и вы всегда можете к ним обратиться через историю сканирований. В том числе вы в любой момент имеете возможность сгенерировать отчет по прошлым результатам сканирования.

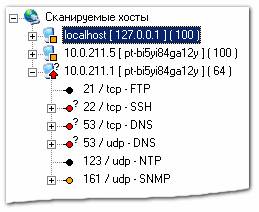

Анализ результатов в окне XSpider

Вся информация о результатах сканирования доступна уже с основной закладки главного окна — Сканирование. Все хосты, порты и уязвимости показываются в списке слева (так называемое, «дерево сканирования»), а в правой части отображается информация по выбранному вами пункту.

Уже беглый взгляд на дерево сканирования позволяет оценить степень уязвимости проверенных хостов благодаря различным иконкам, которыми отображаются просканированные хосты, порты и обнаруженные уязвимости.

Рис. 15

Общее правило простое — если много «красного» — это плохо, много желтого — уже не так плохо, много зеленого — практически нормально. Но лучше всего, если цветных значков вообще нет — это означает полное отсутствие всяких возможностей собрать информацию о хосте, который выглядит со стороны, как «черный ящик».

Вот полный перечень значков, используемых XSpider (в начале каждого отчета также приводится подобная расшифровка):

Рис. 16

Значки достаточно понятны и аналогичны используемым в других программах подобного рода. Дерево сканирования имеет три уровня (хост-сервис-уязвимость), и каждый узел наследует «окраску» от наиболее уязвимого из своих дочерних узлов: если сервис имеет серьезную уязвимость, то его иконка отмечается значком красного цвета, и по цепочке то же самое происходит со значком соответствующего хоста. Другими словами, если для хоста (порта) обнаружена серьезная уязвимость, то он обязательно будет помечен красным значком — независимо от того сколько для него есть уязвимостей других типов.

Политика безопасности

Здесь уместно по ходу дела сказать несколько слов о «философии» анализа результатов сканирования. Очевидно, что первостепенное внимание следует уделять «красным»(серьезным) уязвимостям. Именно они открывают непосредственный путь для вторжения в сеть. В принципе, если серьезных уязвимостей нет, то уже можно вздохнуть несколько спокойней. Однако, полной гарантии безопасности вы при этом не получите. Хотя «желтые» уязвимости сами по себе далеко не всегда могут использоваться для активного вторжения в сеть извне, они могут сильно помочь злоумышленнику в планировании и организации атаки. Зачастую, ему может пригодиться и сравнительно безобидная информация о системе, которая обозначается зеленым цветом. Поэтому общее правило простое: чем меньше можно узнать о вашей системе снаружи, тем лучше. Тут надо оценить усилия, необходимые для устранения второстепенных уязвимостей — если затраты невелики, то лучше по возможности ликвидировать максимум имеющихся отклонений от идеально защищенной системы.

Работа с деревом сканирования

Выбирая в дереве сканирования тот или иной узел (хост, порт, уязвимость), вы получаете в правой половине окна всю доступную по данному пункту информацию. Наиболее существенна информация по уязвимостям — ради этого собственно и выполняется весь процесс. Данные по хостам и сервисам предоставляют дополнительную информацию (версии и т.п.), которая также может быть важна.

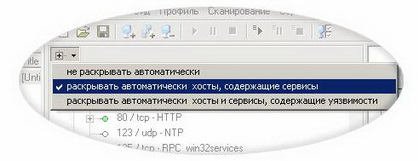

«Ветви» дерева сканирования можно «сворачивать» и «раскрывать». Речь, конечно, не о том, что вы можете нажимать на мышкой на плюсики/минусики и удовлетворенно наблюдать, как появляется/исчезает «ветка». Речь даже не о том, что при перемещении по дереву стрелками вправо-влево вы также открываете или закрываете соответствующую ветку. Это стандартное поведение Windows, которое всем знакомо. Имеется в виду настройка всего дерева сразу. По умолчанию (сразу после запуска) XSpider работает в режиме, когда он автоматически раскрывает узлы хостов, для которых найдены сервисы. Таким образом, вы сразу можете видеть все обнаруженные сервисы, но не уязвимости. Если вы считаете, что это жутко неудобно и оскорбляет ваше человеческое достоинство, то можете легко изменить положение вещей.

Слева над деревом сканирования находится кнопка, раскрывающая меню режимов отображения дерева сканирования:

Рис. 17

Выбранный вами режим будет немедленно активирован и сохранится в течение всего сеанса работы. Каждое окно XSpider имеет свою независимую настройку вида дерева сканирования. Менять режим отображения дерева можно и в процессе сканирования.

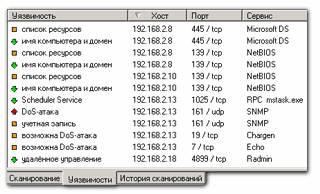

Закладка «Уязвимости»

Данная закладка главного окна позволяет вам по-иному взглянуть на результаты сканирования. Здесь они собраны в виде таблицы обнаруженных уязвимостей.

Рис. 18

Нажимая мышью на заголовки столбцов, вы можете сортировать результаты по любому полю (типу уязвимости, хосту, порту, сервису) в порядке убывания или возрастания. По умолчанию данные отсортированы по уязвимостям в порядке убывания их опасности.

Двойной щелчок мыши на строке таблицы вызывает окно с описание выбранной уязвимости.

Структура отчета

Остановимся на том, как построена структура отчета.

Общая логика отчета основана на постепенном углублении в детали. Благодаря этому один и тот же отчет могут читать люди, имеющие разные цели: от общего ознакомления с ситуацией до детального анализа отдельных уязвимостей. Те, кому не нужны подробности, могут просто прекратить чтение, начиная с определенного места. Несмотря на это, в XSpider предусмотрены три типа отчета разной степени подробности. Более короткие варианты позволяют вам, как минимум, экономить бумагу при распечатке.

На приведенной ниже схеме представлена структура отчета:

Рис. 19

Первая секция с самой общей информацией присутствует всегда (даже в отчетах демо-версии). Вторая секция имеется только в более коротких вариантах отчета (в предположении, что специалисту, работающему с конкретными уязвимостями, картинки со статистикой нужны в последнюю очередь). Третья секция содержит полный перечень обнаруженных уязвимостей для каждого хоста, уязвимости сгруппированы по сервисам. Последняя четвертая секция самая техническая и содержит подробную информацию по каждому сервису, за которой следует описание всех его уязвимостей и путей борьбы с ними.

При значительном числе хостов отчет может быть довольно длинным (если обнаружено много уязвимостей). Если вы работаете с отчетом на компьютере, то навигацию по нему упрощает то, что он весь «прошит» ссылками, позволяющими двигаться как «вглубь», так и «наверх». Например, если вы в секции 3 нажимаете на сервис или уязвимость, то попадаете в соответствующее место секции 4, откуда легко можете попасть обратно в секцию 3, нажав на адрес хоста. И так далее, и тому подобное. Практически все, что может быть осмысленными ссылками, является таковыми. Естественно, что вы лишены подобного удобства, если работаете с бумажной копией отчета. Наверняка, вас это не удивляет, не правда ли?

Использование профилей

Зачем нужен профиль?

Проверка безопасности — процесс тонкий, учитывающий множество нюансов и обстоятельств. В зависимости от того, как эти нюансы учитывать, можно получить различные результаты проверки для одних и тех же хостов. Задача XSpider — предоставить вам наиболее адекватные результаты, которым можно максимально доверять. Благодаря интеллектуальным механизмам своего ядра XSpider способен автоматически настраивать многие десятки параметров своей работы. Тем не менее ряд настроек доступен для редактирования. Причин этому три:

- Автоматическая настройка некоторых параметров иногда затруднена или ненадежна;

- Некоторые параметры должны задаваться пользователем из соображений удобства и текущих потребностей;

- Многим пользователям приятно, когда они имеют возможность что-нибудь «подкрутить» и «закастомизировать».

Как вы, наверное, уже догадались, главная причина, конечно, последняя.

Если говорить серьезно, то, несмотря на интеллектуальность XSpider, позволившую минимизировать число настраиваемых параметров сканирования, их все же не так мало, чтобы с ними было удобно работать по отдельности. Поэтому все настройки объединены в профиль, с которым можно работать как с единым объектом. К тому же, существует целый ряд стандартных ситуаций, для которых можно заранее создать подходящий набор настроек. Собственно, это уже было сделано, и XSpider поставляется с набором из десятка профилей, разработанных для различных случаев. Если у вас какой-то особенный случай, вы всегда можете создать свой собственный профиль. Так сказать, отпрофилировать XSpider.

Изменение профиля задачи

Наиболее частая операция — применение существующего профиля к текущей задаче. По этой причине она даже удостоилась кнопки

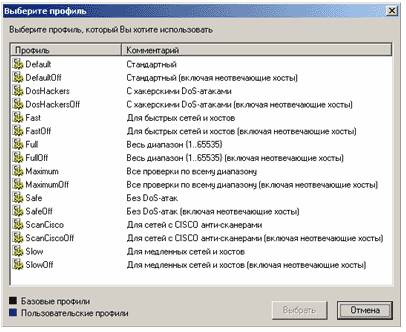

Когда вы запускаете XSpider, создается новая задача с «профилем по умолчанию» (Default.prf). Допустим нам надо просканировать хост в «безопасном» режиме — без DoS атак (в профиле Default.prf проверка на DoS атаки включена). При помощи указанной выше команды вызываем диалог выбора профиля:

Рис. 20

Все стандартные профили имеют комментарии, которые кратко расшифровывают их назначение. Под «их» подразумеваются, естественно, профили, а не комментарии, поскольку назначение комментариев расшифровывать не надо, их назначение и так очевидно — комментировать назначение профилей. Надеемся, вы все поняли правильно.

Выбираем нужный нам профиль (Safe — Без DoS-атак) — для этого достаточно дважды щелкнуть на него мышью, хотя возможен и более академический путь — выделением нужной строки и нажатием кнопки Выбрать. В том, что активирован новый профиль вы сможете удостовериться по заголовку основного окна, в котором Default.prf изменится на Safe.prf.

Теперь все хосты текущей задачи будут сканироваться с настройками профиля Safe.prf.

Создание нового профиля

Возможно у Вас возникнет ситуация, когда ни один из стандартных профилей не будет подходить для вашей задачи. Тут вам не обойтись без создания собственного профиля. Почему? Потому что редактировать встроенные профили XSpider запрещено. Впрочем, как и удалять. Это небольшая уступка тщеславию разработчиков программы, которые ползали на коленях и жрали землю, умоляя уберечь их замечательные профили от посторонних рук.

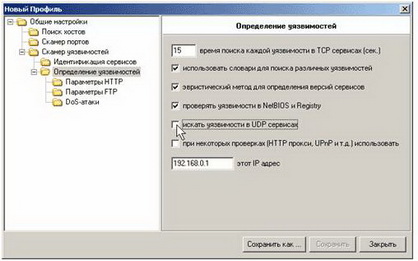

Как бы там ни было, у нас не остается другой возможности кроме как вызвать команду Профиль/Новый…. Предположим, что нам требуется запретить поиск уязвимостей в UDP сервисах. В появившемся диалоге в дереве настроек выбираем пункт Сканер уязвимостей -> Определение уязвимостей и сбрасываем флаг искать уязвимости в UDP сервисах:

Рис. 21

После сохранения кнопкой Сохранить как… новый профиль сразу же применяется к текущей задаче. Кнопка Сохранить доступна только при редактировании существующего пользовательского профиля. Не пытайтесь сохранить новый профиль под именем одного из встроенных профилей — ничего не получится. Не забывайте писать комментарий к профилю, чтобы не забыть, для чего он создавался.

Редактирование профиля

Чтобы изменить текущий профиль, выберите Профиль/Редактировать текущий… в главном меню, сделайте изменения и нажмите Сохранить. Если текущий профиль является встроенным (как уже было отмечено выше, разрешено редактировать только пользовательские профили), кнопка Сохранить будет недоступна, но будет доступна кнопка Сохранить как…, нажав на которую вы можете сохранить изменения в виде пользовательского профиля.

Удаление профиля

Возможны ситуации, когда вам захочется удалить профиль. Например:

- вы создали профиль, но позже поняли, что это была большая ошибка, и данный профиль просто не достоин существовать в вашем списке;

- вы использовали профиль, но больше он вам не нужен, а вы не склонны ценить прошлые заслуги и беспокоитесь только о собственном удобстве.

В подобных ситуациях вы имеете возможность удалить профиль, выбрав Профиль/Удалить… в главном меню. В появившемся диалоге вы указываете удаляемый профиль и нажимаете кнопку Удалить. Не пройдет и нескольких миллисекунд, как выбранный профиль прекратит свое существование.

Автоматизация работы

Работу XSpider можно и нужно автоматизировать. Назначив для каждой задачи определенное расписание работы, вы получаете целый ряд преимуществ.

- Все проверки будут выполнены точно в срок — XSpider не страдает забывчивостью.

- Соответствующие отчеты будут высланы кому следует по email (или сохранены в назначенное место).

- Проверки будут проводиться в любое удобное время — например, по ночам или выходным, чтобы не дай Бог не помешать нормальному функционированию сети.

- При всем этом вам не придется тратить время на нажимание лишних кнопок. Собственно, вам вообще практически ничего не придется делать, после того как расписания для задач составлены.

Для работы с расписаниями используется встроенная в XSpider утилита «Планировщик». Его можно вызвать из меню Сервис основного окна. Но прежде, чем его вызывать, нужно убедиться, что созданы Задачи, подлежащие автоматизации — только Задаче может быть присвоено расписание. Другими словами, нельзя запустить Планировщик и сказать ему: «Сканируй-ка, любезный, мне, пожалуйста, такой-то айпишник по такому-то расписанию». «Любезный» этого не поймет.

Итак, считаем, что задача, которую мы хотим автоматизировать, создана.

Автоматизация задачи

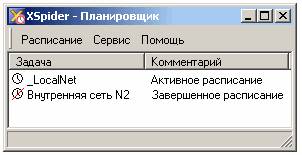

Запускаем Планировщик. Сделать это можно не только через меню Сервис, как говорилось выше, но и менее удобным, хотя и более почетным образом: Планировщик имеет свою собственную иконку

Интерфейс его выглядит очень простым:

Рис. 22

Имеется целый ряд полезных возможностей, позволяющих гибко настраивать автоматизацию Задач.

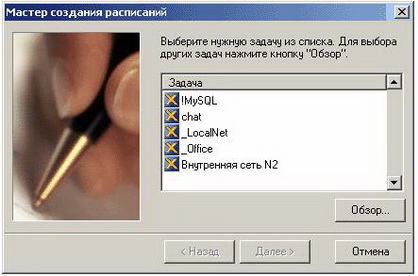

При помощи команды меню Расписание/Создать вызываем мастер создания расписания. Первым вполне естественным шагом является выбор Задачи, которую мы хотим автоматизировать:

Рис. 23

Выбираем задачу из списка (в списке перечислены задачи сохраненные в папке Tasks), или нажимаем Обзор…, если нужная задача находится не в папке Tasks. Переходим к следующему шагу, нажав кнопку Далее .

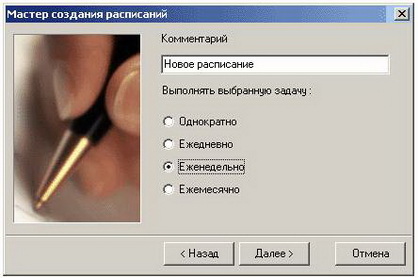

Пишем комментарий к расписанию (чтобы не забыть потом, чего это мы тут наавтоматизировали) и выбираем — для начала приблизительно — периодичность проверок:

Рис. 24

Выберем для примера вариант «еженедельно» и перейдем к следующему шагу.

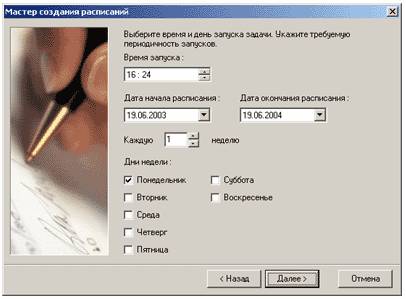

Рис. 25

Мы можем не только выбрать любой перечень дней недели, по которым должна запускаться задача, но даже потребовать, чтобы это происходило каждую 52-ю неделю, то есть раз в год. Аналогично, и другие варианты задания периодичности проверок имеют расширенные возможности: «ежедневный» режим позволяет задавать проверку раз в N дней, «ежемесячный» режим позволяет исключать месяцы и задавать дату в терминах числа месяца или дня недели.

Конечно, следует не забыть указать время запуска задачи. Если вы хотите, чтобы отчет был готов к определенному времени, то надо учитывать, что в зависимости от числа хостов в задаче и их конфигурации время обработки задачи может сильно варьироваться — от нескольких минут до нескольких часов.

Наконец, имеет смысл задать интервал, в течение которого создаваемое расписание будет активным. Это удобно с двух точек зрения. Во-первых, вы можете создать расписание, которое начнет выполняться с некоторой задержкой: например, ежедневные проверки начнутся через неделю. Во-вторых, полезно ограничивать время жизни расписания, чтобы случайно забытые задачи не выполнялись вечно, хотя могут быть и другие, менее надуманные причины.

Вот мы и добрались до завершающего шага создания расписания. Этот шаг состоит из двух частей. На данном этапе вы можете сказать XSpider, а что же ему делать после каждого автоматического выполнения Задачи. В принципе, вы можете ничего не говорить, это вовсе не означает, что ничего не будет сделано и работа пропадет. В любом случае XSpider сохранит полные результаты сканирования в историю Задачи, откуда вы всегда их сможете извлечь, посмотреть, сгенерировать по ним отчет. Но наиболее удобным представляется заказать автоматическую генерацию отчета, что мы сейчас виртуально и проделаем.

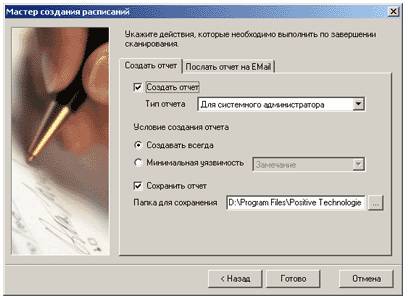

В четвертом диалоге мастера указываем параметры генерации отчета:

Рис. 26

Обратите внимание, что генерацию отчета можно обусловить наличием уязвимостей определенного уровня. Если вы, например, не хотите, чтобы XSpider докучал вам отчетами, в которых есть только «зеленые» (малозначимые) уязвимости, то можете выбрать опцию «минимальная уязвимость — подозрение на уязвимость» и получать только отчеты, в которых обязательно будут жизнерадостные желтые (а возможно и красные) цвета.

Здесь же вы можете указать, в какой каталог следует сохранить отчет. Каталог может быть сетевым, что открывает дополнительный простор для творчества: можно класть отчеты на компьютер коллеге, чтобы он уже с ними разбирался. Или наоборот — на свой компьютер, если XSpider установлен на сервере. Можно не сохранять отчет, что вполне осмысленно, если вы закажете ее отсылку по электронной почте (об этом — ниже). Можно даже из вредности отказаться и от сохранения отчета, и от высылки его по email, чтобы XSpider генерировал отчеты в холостую и тут же их уничтожал. Это вопрос вкуса, личных пристрастий и, конечно, системы организации вашей работы.

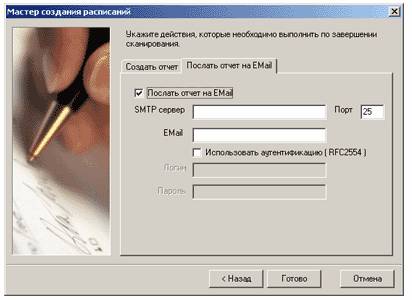

Чтобы организовать отсылку отчета по электронной почте, надо обратиться ко второй закладке диалога:

Рис. 27

На ней вы можете настроить соответствующие параметры. Они вполне очевидны. Если все же у вас возникают трудности, например, вы не знаете адрес своего SMTP-сервера, то возможны четыре варианта.

На этом процесс создания расписания для автоматизации Задачи закончен, и осталось только нажать кнопку Готово. После этого Задача появится в списке автоматизации Планировщика. Иконка слева от имени Задачи указывает ее статус. Обычные часики означают, что расписание активно, перечеркнутые часики — что период действия расписания истек и его можно удалить или изменить срок действия, чтобы оно снова стало активным. Черный треугольничек означает, что данная Задача обрабатывается в настоящий момент.

Работа Планировщика

Планировщик является самостоятельной утилитой, управляющей работой ядра XSpider, поэтому у Планировщика есть свои настройки и особенности поведения, которые стоит обсудить.

Чтобы автоматические расписания, которые вы создали, нормально работали, Планировщик должен быть всегда запущен — именно он следит за тем, чтобы ядро своевременно выполняло Задачи. При установке XSpider задаются такие параметры Планировщика, чтобы он всегда запускался при старте системы, если имеется хотя бы одно активное расписание. При этом в «tray bar» отображается маленькая иконка Планировщика. Если на нее щелкнуть два раза, то открывается окно Планировщика. Если на маленькую иконку нажать правой кнопкой мыши, то выпадает небольшое меню, через которое вы опять-таки можете открыть окно утилиты, запланировать новое расписание или закрыть Планировщик.

Но на самом деле закрыть Планировщик не так-то просто. Если у него есть активные расписания, то он воспротивится собственному закрытию и будет требовать подтверждения, пугая вас тем, что может нарушится нормальная работа автоматизированных Задач. В общем-то он будет прав. Будьте осторожны, закрывая Планировщик! Тем более, что одна небольшая иконка в углу экрана вам вряд ли помешает, даже наоборот, вселит в вас уверенность, что XSpider на страже. К тому же, при минимизации окна Планировщика оно по умолчанию исчезает из списка открытых окон Windows, прячась все в ту же иконку.

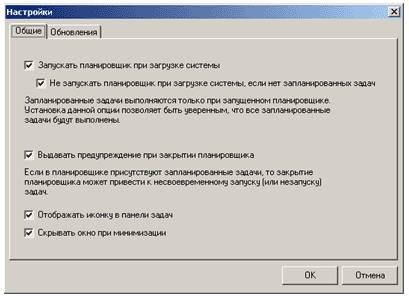

Тем не менее, если вас не устраивает поведение Планировщика, предусмотренное по умолчанию, вы не только имеете полное право, но и реально можете его полностью испортить при помощи команды меню Сервис/Настройки.

Рис. 28

В диалоге настроек Планировщика: вы найдете опции, позволяющие изменить все вышеперечисленные нюансы работы Планировщика, если они вас не устраивают. Не забывайте только, что если в момент запланированного запуска Задачи Планировщик не загружен, то Задача по расписанию запущена не будет, но она будет запущена при первом же запуске Планировщика. Таким образом запланированная проверка будет проведена, правда с опозданием.

Пожалуй мы обсудили все основные возможности Планировщика. Конечно, остался ряд мелких «фич» (features) типа выпадающего меню в списке запланированных Задач или открытия Задачи в основном окне XSpider по двойному клику.

Контрольные вопросы:

- Каковы возможности и особенности XSpider?

- Какие возможности открывает использование Задач в XSpider?

- Что означает галочка «Добавить только активные хосты» в меню Правка/Добавить диапазон и надо ли когда-нибудь сбрасывать флажок «Добавлять только активные хосты»?

- Если вы добавили в список сканирования несколько хостов то, какими способами вы можете запустить на сканирование не все хосты, а только их часть?

- Зачем нужна возможность приостанавливать сканирование? Что означает красная стрелочка, которой помечается значок хоста в процессе запуска, приостановки и прерывания сканирования? Причина ее появления?

- Какой подход использует XSpider при хранении отчетов?

- Для чего нужна История сканирования? Как просмотреть результаты сохраненного сканирования?

- В каких случаях полезны отчеты и какова связь между отчетами и результатами сканирования (Историей сканирования)?

- Расскажите о дереве сканирования при анализе результатов сканирования? Что означают разноцветные знаки в дереве сканирования?

- Расскажите о структуре отчетов.

- Зачем нужен профиль? Почему ряд настроек доступен для редактирования?

- Расскажите о возможностях, позволяющих гибко настраивать автоматизацию Задач.

Эта публикация открывает серию статей, призванных познакомить пользователей с особенностями использования сканера уязвимостей XSpider для решения тех или иных задач, встающих перед специалистом в области ИБ.

Эта публикация открывает серию статей, призванных познакомить пользователей с особенностями использования сканера уязвимостей XSpider для решения тех или иных задач, встающих перед специалистом в области ИБ.

Цыплаков Максим Владимирович

разработчик систем ИБ компании Positive Technologies

Одним из механизмов, который использует сканер уязвимостей в ходе оценки защищенности узла, является подбор паролей. Зачастую администраторы совершенно необоснованно пренебрегают проверкой стойкости паролей, полагая, что подбор паролей является трудоемким и малоэффективным механизмом. Однако статистика, полученная экспертами Positive Technologies в ходе работ по аудиту безопасности и тестированию на проникновение, позволяет утверждать, что более чем половина сетей может быть скомпрометирована путем подбора паролей для различных сетевых служб.

Обзор возможностей

На момент написания статьи в XSpider поддерживал подбор паролей для следующих групп сетевых служб и протоколов:

- Протоколы электронной почты

- SMTP

- POP3

- Службы передачи файлов

- NetBIOS/SMB

- FTP

- HTTP

- Протоколы удаленного управления

- Telnet

- SNMP

- Microsoft RDP

- SSH

- Базы данных

- MS SQL

- Oracle

- MySQL

Механизмы подбора паролей для протоколов POP3 и HTTP в настоящее время поддерживают только методы передачи имени пользователя и пароля в открытом виде, такие как Basic для HTTP. Работа с механизмами NTLM и DIGEST будет добавлена в восьмой версии продукта.

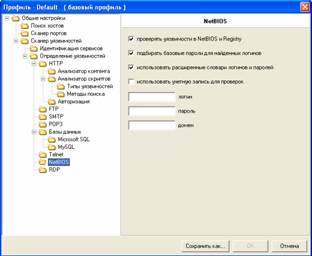

Настройка профиля

Чтобы задействовать механизм подбора паролей той или иной службы необходимо явно указать это в профиле сканирования. Для этого в окне настройки параметров сканирования выбирается соответствующий протокол. Если функции подбора паролей для него реализованы, то в окне настройке будут присутствовать связанные опции, например «использовать расширенные словари логинов и паролей».

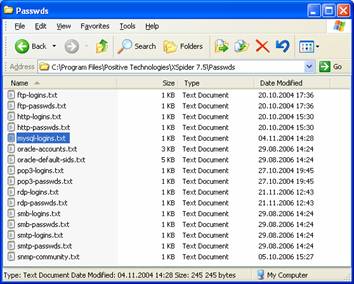

Расширенные словари представляют собой текстовые файлы, содержащие имена пользователей и пароли. При запуске процесса сканирования файлы словарей считываются из папки Passwds (например, C:Program FilesPositive TechnologiesXSpider 7.5Passwds).

Для большинства протоколов файлы учетных записей и паролей разнесены. Исключением являются SNMP (в протоколе не предусмотрено использование имени пользователя) и Oracle в связи со спецификой работы данной группы проверок. Подробнее об оценке защищенности баз данных можно будет узнать из следующих статей цикла. При необходимости в файле rdp-logins.txt может явно указываться имя домена (например, user@example.com).

Для некоторых служб можно отключать поддержку расширенных словарей. В этом случае подбор будет осуществляться по встроенным базам данных паролей. Данный механизм является атавизмом и будет исключен из восьмой версии продукта. Вместо этого будет использоваться механизм подключения со стандартными именами пользователей и паролями для данного типа служб.

Логика сканирования

Если в ходе идентификации приложений XSpider обнаруживает сетевую службу, для которой реализован механизм подбора паролей, система строит список учетных записей, подлежащих перебору. Список учетных записей формируется на основе встроенных данных, файлов словарей (если эта опция задействована) и ранее обнаруженных логинов.

Для поиска учетных записей пользователей используются различные механизмы, такие как «NULL Session» в Windows.

Затем определяется поддерживаемый сервером механизм аутентификации. Если сервер поддерживает несколько методов, выбирается наиболее эффективный с точки зрения подбора.

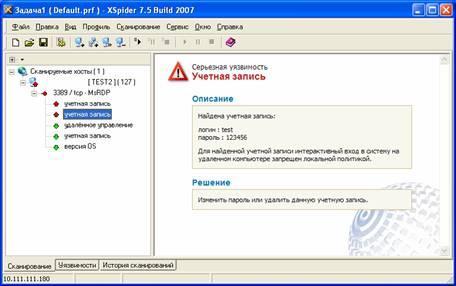

Следующим этапом является непосредственно подбор пароля. В результате работы в отчете могут появляться подобранные имена пользователей и паролей. В некоторых случаях XSpider указывает в отчете только имя пользователя. Это означает, что по тем или иным причинам аутентификация была успешна, но войти в систему не удалось. Характерной ситуацией является попытка удаленного подключения в Windows XP Service Pack 2 от учетной записи с пустым паролем.

Результаты проверок передаются между модулями подбора для различных протоколов. Например, если при работе с NetBIOS был получен список пользователей и подобран пароль пользователя user, эти данные будут использованы в ходе подбора паролей к службе RDP данного сервера.

Подводные камни

Использование подбора паролей в ходе сканирования может вызывать негативные последствия. Наиболее распространенной ситуацией является блокирование учетных записей в доменах Active Directory. Если сканер сумел получить список пользователей, и количество тестируемых паролей превышает максимальное число неудачных входов в систему, то заблокированными могут оказаться все учетные записи кроме администратора.

В сканер встроены механизмы, позволяющие определить, что в системе задействован механизм блокировки учетных записей. Не смотря на это, в подобной ситуации рекомендуется отключать функции подбора паролей.

Особо хотелось бы остановиться на анализе защищенности Web-приложений. Уже встречались ситуации, когда XSpider, подобрав пароль к Web-серверу удаленного управления маршрутизатора Cisco, начинал «нажимать на все кнопки» с привилегиями level 15. Последствия были самыми печальными. В связи с этим хотелось бы особо предупредить об аккуратности администраторов, сканирующих с помощью такого мощного инструмента как XSpider критические компоненты ИТ-инфраструктуры.

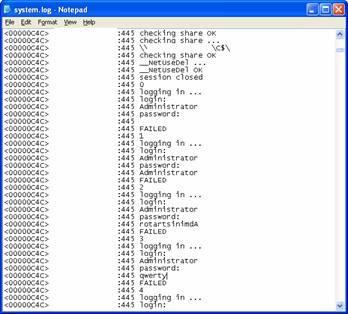

В случае возникновения проблем в ходе подбора паролей, можно обратиться к системным журналам сканера. Журналы сохраняются в папке BinLog (например, C:Program FilesPositive TechnologiesXSpider 7.5BinLog) и содержат детальную информацию о работе того или иного компонента системы. Журнал работы механизмов подбора сохраняется в файле system.log.

На рисунке приведена копия экрана протокола подбора пароля для службы SMB.

Заключение

И в заключение статьи приведем сводную таблицу, содержащую информацию о поддерживаемых методах подбора пароля.

|

Сетевая служба |

Возможности |

Протоколы |

Файлы словаря |

| SMTP | Подбор имени и пароля | AUTH PLAIN, CRAM-MD5 и NTLM | smtp-logins.txt, smtp-passwds.txt |

| POP3 | Подбор имени и пароля | User/Pass | pop3-logins.txt, pop3-passwds.txt |

| HTTP | Подбор имени и пароля | Basic | http-logins.txt, http-passwds.txt |

| FTP | Подбор имени, подбор пароля | User/Pass | ftp-logins.txt, ftp-passwds.txt |

| NetBIOS/SMB | Получение имен, подбор паролей | LM/NTLM/NTLMv2 | smb-logins.txt, smb-passwds.txt |

| Telnet | Подбор имени и пароля | Basic | Встроенные |

| SSH | Подбор имени и пароля | user/pass, keys | ssh-logins.txt, ssh-passwds.txt |

| SNMP | Подбор community string | SNMPv1 | snmp-community.txt |

| Microsoft RDP | Подбор имени, подбор пароля | Windows 2000/XP/2003 | rdp-logins.txt, rdp-passwds.txt |

| Microsoft SQL Server | Подбор пароля SA | SQL Server Auth | Встроенные |

| Oracle | Подбор стандартных учетных записей | Builtin | oracle-accounts.txt |

| MySQL | Подбор учетных записей | Builtin | mysql-logins.txt |

В XSpider реализованы механизмы подбора паролей для большинства из популярных сетевых протоколов, что повышает эффективность использование его в ходе контроля защищенности и тестов на проникновение. Естественно, активный подбор паролей является не единственным, и далеко не самым эффективным механизмом парольного аудита. Активные проверки должны комбинироваться с такими методами, как анализ сетевого трафика и анализ баз данных учетных записей пользователей.

С

безопасностиXSpiderявляется разработкой фирмы Positive

Technologies. В отличии от сканераNMap,

сканерXSpiderимеет удобный

графический интерфейс, более

интеллектуальные алгоритмы поиска

уязвимостей, большую обновляемую базу

уязвимостей, а также возможность создания

полноценных отчетов по безопасности

системы и многое другое.

Особо стоит

упомянуть эвристические алгоритмы,

использующиеся в XSpider. Он не только

занимается простым перебором уязвимостей

из базы, но и выполняет дополнительный

анализ по ходу работы, исходя из

особенностей текущей ситуации. Благодаря

этому, XSpiderможет иногда

обнаружить специфическую уязвимость,

информация о которой еще не была

опубликована.

Центральной

концепцией XSpider является Задача.

Она включает в себя набор проверяемых

хостов. В одну Задачу имеет смысл

объединять хосты, которые следует

проверять сходным образом. Как только

Задача сформирована, ей можно присвоитьПрофиль– набор настроек, которые

определяют нюансы сканирования. Если

этого не сделать – будет использоваться

Профиль по умолчанию.

Выполнение Задачи

можно автоматизировать, то есть присвоить

ей расписание, по которому она будет

выполняться. Для каждой Задачи хранится

полная история всех сканирований.

Результаты любого из них можно загрузить

и работать с ними, как со «свежими». Это

удобно и для анализа развития ситуации,

и для того, чтобы случайно не потерять

какие-то результаты работы. Задачи, как

файлы, можно открывать, сохранять и т.п.

Каждой Задаче соответствует файл на

диске, находящийся по умолчанию в

стандартном каталоге XSpider (Tasks).

Одновременно

XSpider может обрабатывать много Задач,

каждая из которых может содержать много

хостов. Единственное, что стоит учесть

– пропускную способность канала,

связывающего XSpider с проверяемыми

компьютерами. Учитывая, что трафик,

создаваемый XSpider на один хост, невелик,

то перегрузка канала возможна либо при

очень большом (сотни) числе одновременно

сканируемых хостов, либо, если канал

очень узкий. Через настройки можно

регулировать максимальное число

проверяемых хостов на одну Задачу. То

есть, даже если в Задаче, например, 100

хостов, можно указать, что одновременно

должны сканироваться 50. При этом остальные

будут стоять в очереди и проверятся

последовательно.

Примечание

Более подробно о

сканере безопасности XSpiderчитайте в файле-приложении к лабораторной

работе:

Киреев_XSpider_7_5_2006.chm

3. Объекты исследования, оборудование, инструмент.

Программное

обеспечение: сканер безопасности

NMap 4.2,

сканер безопасности XSpider 7.5 Demo,

стандартные средства администрирования

Windows.

4. Подготовка к работе.

4.1. Изучить

теоретические сведения (п. 2).

4.2. Включить пк. Установить сканер безопасности nMap 4.2, сканер безопасностиXSpider7.5Demo.

5. Программа работы.

Лабораторная

работа предполагает использование двух

сканеров безопасности: NMap 4.2

иXSpider7.5Demo.

Если на вашей ЭВМ они отсутствуют,

установите их из каталогаDATASOFTданной лабораторной работы. В качестве

цели сканирования использовать только

компьютеры локальной сети лаборатории.

Не использовать потенциально опасные

команды без разрешения преподавателя.

После окончания работы привести все

настройки компьютера в исходное

состояние.

1. Выяснить IP-адрес

вашего компьютера, маску подсети и

основной шлюз. Данную информацию можно

получить, посмотрев свойства протоколаTCP/IP(Сетевое

окружение – Свойства). Или выполнив

командуipconfigв командной

строке (Пуск – Выполнить –cmd).

2. Выберите

компьютер-жертву среди компьютеров

лаборатории. Определите его IP-адрес.

Его можно узнать либо у других студентов,

либо уточнить у лаборанта.

3. Откройте консоль

(Пуск – Выполнить – cmd).

Запустите сканерNMap.

Используя приведенный в лабораторной

работе перечень стандартных опций

определите, если возможно:

– имя сканируемого

компьютера,

– количество

открытых портов,

– имена открытых

портов и названия сервисов, соответствующих

им.

В отчет внести

также использованные для этих целей

команды или группу команд.

4. Используя маску,

продемонстрируйте возможности NMap

при сканировании диапазона ЭВМ в

лаборатории. Использовать не менее трех

команд (произвольных, не использованных

ранее). В отчет внесите маску, команды

для сканера и полученные результаты с

пояснением.

5. Запустить сканер

безопасности XSpiderи войти

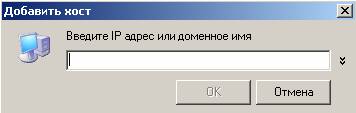

в модуль Сканеры (Вид – Сканирование).

Ввести адрес сканируемой Вами ЭВМ в

окне вводаIPадреса (Правка

– Добавить хост) и осуществить сканирование

безопасности (Сканирование – Старт).

– Внесите в отчет

открытые порты и сервисы обнаруженные

XSpider. Сравните результаты

с полученными отNMap.

– Возможна ли

удаленная DoS-атака на ЭВМ?

Если да, внесите в отчет порт, номер и

имя сервиса.

6. После окончания

сканирования сгенерируйте отчет

средствами Xspider.

Проанализируйте его.

– Какие обнаружены

уязвимости?

– Какие рекомендации

по их устранению выдает XSpider?.

Выполните указанные

действия по устранению уязвимостей.

Для исправления ошибок реестра используйте

команду Пуск – Выполнить – regedt32. Кроме

того возможно придется использовать

средства администрирования Windows(Панель управления – Администрирование

– Службы, Управление компьютером

и т.д.), а также средства аудита

пользователей (Панель управления –

Учетные записи пользователей).

Просканируйте систему заново. Есть ли

изменения?

– Внесите в отчет

уязвимости, которые вам удалось исправить,

а также ваши действия по их устранению.

7. Опираясь на опыт

лабораторной работы, внесите в отчет

ваши рекомендации по более надежной

защите сетевого узла.

Соседние файлы в папке ПАЗИ 622221с

- #

- #

- #

- #

- #

- Назначение сканера

- Установка XSpider

- Интерфейс

- Поиск уязвимостей

- Результаты проверки хоста с работающими Web, Mail серверами, системой удаленного администрирования

- Результаты проверки хоста с операционной системой Windows XP без сервис-пака и с отключенным брандмауэром

- Примеры отчетов

- Примеры отчетов о результатах первого тестирования

- Примеры отчетов о результатах второго тестирования

- Вывод

Назначение сканера